Page 1

!

Extensão Single Sign-on

Kerberos

Manual do utilizador

Dezembrode2019

Page 2

Introdução 3 ........................................................................................................................................

Primeiros passos 4 ..............................................................................................................................

Funções avançadas 8 ..........................................................................................................................

Efetuar a transição a partir do Enterprise Connect 13 ...........................................................................

Anexo 16.............................................................................................................................................

Manual do utilizad or da extensão Single Sign-on Kerberos | Dezembro de 2019

2

Índice

Page 3

Introdução

Com a extensão Single Sign-on (SSO) Kerberos, é fácil utilizar o início de sessão único

baseado no Kerberos nos dispositivos Apple da empresa.

Autenticação Kerberos simplificada

A extensão SSO Kerberos simplifica o processo de aquisição de um ticket de atribuição de ticket (TGT)

Kerberos a partir do domínio do ActiveDirectory da empresa, permitindo que os utilizadores efetuem

facilmente a autenticação em recursos como páginas da internet, apps e servidores de ficheiros. NomacOS,

a extensão SSO Kerberos adquire proativamente um TGT Kerberos após as alterações ao estado da rede

paragarantir que o utilizador está preparado para efetuar a autenticação, quando necessário.

Gestão de contas do ActiveDirectory

A extensão SSO Kerberos também ajuda os utilizadores a gerirem as suas contas do ActiveDirectory.

NomacOS, permite que os utilizadores alterem as palavras-passe do ActiveDirectory e notifica-os quando

uma palavra-passe estiver prestes a expirar. Os utilizadores também podem alterar as palavras-passe

dascontas locais para que correspondam às palavras-passe do ActiveDirectory.

Compatibilidade com o ActiveDirectory

A extensão SSO Kerberos deve ser utilizada com um domínio do ActiveDirectory no local. Não é possível

utilizar o AzureActiveDirectory. Para utilizar a extensão SSO Kerberos, não é necessário que os dispositivos

sejam associados a um domínio do ActiveDirectory. Além disso, não é necessário que os utilizadores iniciem

sessão nos computadores Mac com as contas móveis ou do ActiveDirectory. Em vez disso, a Apple

recomenda a utilização de contas locais.

Requisitos

• iOS13, iPadOS ou macOSCatalina.

• Um domínio do ActiveDirectory a executar o Windows Server 2008 ou posterior. A extensão

SSOKerberos não se destina à utilização com o AzureActiveDirectory. Requer um domínio

doActiveDirectory no local tradicional.

• Acesso à rede onde o domínio do ActiveDirectory está alojado. Este acesso à rede pode ser efetuado

através de Wi-Fi, Ethernet ou VPN.

• Os dispositivos devem ser geridos com uma solução de gestão de dispositivos móveis (MDM) compatível

com a carga útil de perfil de configuração Single Sign-On (SSO) extensível. Contacte o seu fornecedor

deMDM para solicitar informações sobre a compatibilidade com esta carga útil de perfil de configuração.

EnterpriseConnect

A extensão SSO Kerberos destina-se a substituir o EnterpriseConnect. Se utiliza atualmente

oEnterpriseConnect e pretende efetuar a transição para a extensão SSO Kerberos, consulte a secção

"Efetuar a transição a partir do EnterpriseConnect" deste documento para obter mais informações.!

Manual do utilizad or da extensão Single Sign-on Kerberos | Dezembro de 2019

3

Page 4

Primeiros passos

Criar e implementar um perfil de configuração

Para utilizar a extensão SSO Kerberos, deve configurá-la utilizando um perfil de configuração, enviado para

o dispositivo a partir de uma solução de MDM.

Nota: o perfil de configuração deve ser enviado para o dispositivo através da MDM. No macOS, deve tratarse de um registo na MDM aprovado pelo utilizador e deve ser instalado no âmbito System. Não é possível

adicionar o perfil manualmente.

Para configurar com um perfil de configuração, é necessário utilizar a carga útil Single Sign-on extensível

apresentada no iOS13, iPadOS e macOS10.15. O ProfileManager, que faz parte do macOSServer, inclui

compatibilidade com a carga útil Single Sign-on extensível. Se a sua solução de MDM ainda não for compatível

com esta carga útil, poderá ser capaz de criar o perfil necessário no ProfileManager e, em seguida, importá-lo

para a solução de MDM para efetuar a distribuição. Para mais informações, contacte o seu fornecedor de MDM.

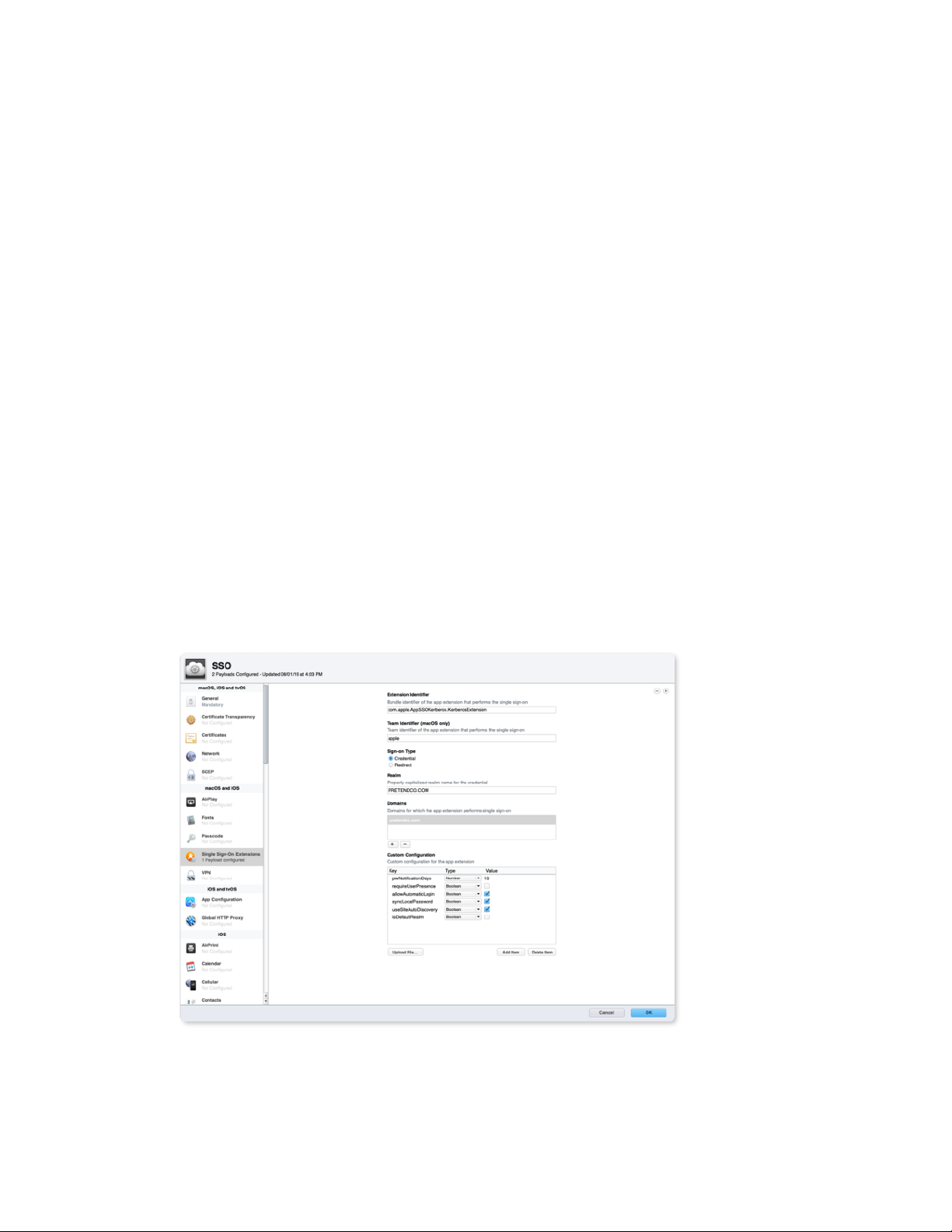

Para criar um perfil de configuração utilizando o ProfileManager, siga estes passos:

1. Inicie sessão no ProfileManager.

2. Crie um perfil para um grupo de dispositivos ou um dispositivo específico.

3. Selecione as extensões Single Sign-On na lista Payload e, em seguida, clique no botão Add (+)

paraadicionar uma nova carga útil.

4. No campo Extension Identifier, introduza "com.apple.AppSSOKerberos.KerberosExtension".

5. No campo Team Identifier, introduza "apple".

6. Selecione Credential em Sign-onType.

7. No campo Realm, introduza o nome do domínio do ActiveDirectory onde as contas de utilizador residem,

em maiúsculas. Não utilize o nome da sua floresta do ActiveDirectory, exceto se as contas de utilizador

residirem ao nível da floresta.

Manual do utilizad or da extensão Single Sign-on Kerberos | Dezembro de 2019

4

Page 5

8. Em Domains, clique no botão Add (+) e adicione domínios para todos os recursos que utilizem o Kerberos.

Por exemplo, se utilizar a autenticação Kerberos com recursos em us.pretendco.com, adicione

".u s. pret end co .co m". (N ão s e esq ue ça do p on to fi na l n o in ício.)

9. Em Custom Configuration, adicione os seguintes valores:"

10. Clique em OK para guardar o novo perfil de configuração. Será instalado automaticamente no dispositivo

ou grupo de dispositivos selecionado.

Configuração do utilizador — iOS e iPadOS

1. Ligue o dispositivo a uma rede onde o domínio do ActiveDirectory da empresa estiver disponível.

2. Faça uma das ações seguintes:

•

Utilize o Safari para aceder a uma página da internet compatível com a autenticação Kerberos.

•

Abra uma app compatível com a autenticação Kerberos.

3. Introduza o seu nome de utilizador e a sua palavra-passe do Kerberos ou ActiveDirectory.

4. Ser-lhe-á solicitado que indique se pretende iniciar sessão automaticamente de forma permanente.

Amaioria dos utilizadores deve tocar em Yes.

5. To q u e e m S i g n I n . A p ó s u m a b r e v e p a u s a , a p á g i n a d a i n t e r n e t o u a a p p s e r ã o c a r r e g a d a s . S e o p t o u p o r

iniciar sessão na extensão SSO Kerberos automaticamente, já não terá de introduzir as credenciais até alterar

a palavra-passe. Se optou por não iniciar sessão automaticamente, ser-lhe-á solicitado que introduza as

credenciais apenas quando a sua credencial do Kerberos expirar (normalmente, no prazo de 10horas).

Manual do utilizad or da extensão Single Sign-on Kerberos | Dezembro de 2019

5

Key

Typ e

Val ue

pwNotificationDays

Número

15

requireUserPresence

Boolean

Não assinalado

allowAutomaticLogin

Boolean

Assinalado

syncLocalPassword

Boolean

Assinalado

useSiteAutoDiscovery

Boolean

Assinalado

isDefaultRealm

Boolean

Não assinalado

Page 6

Configuração do utilizador — macOS

1. Deve efetuar a autenticação na extensão SSO Kerberos. Há várias formas de iniciar este processo:

•

Se o Mac estiver ligado a uma rede onde o seu domínio do ActiveDirectory estiver disponível, "

ser-lhe-á solicitado que efetue a autenticação de imediato após a instalação do perfil de configuração

SSO extensível.

•

Se utilizar o Safari para aceder a uma página da internet que aceite a autenticação Kerberos, ou se

utilizar uma app que requeira a autenticação Kerberos, ser-lhe-á solicitado que efetue a autenticação.

•

Ser-lhe-á imediatamente solicitado que efetue a autenticação sempre que ligar o Mac a uma rede

onde o ActiveDirectory estiver disponível.

•

Pode selecionar o menu extra da extensão SSO Kerberos e, em seguida, clicar em SignIn.

2. Ser-lhe-á solicitado que introduza as credenciais do Kerberos. Introduza o seu nome de utilizador

easua palavra-passe do Kerberos ou ActiveDirectory."

3. Ser-lhe-á solicitado que indique se pretende iniciar sessão automaticamente. A maioria dos utilizadores

deve clicar em Yes.

4. Clique em SignIn. Após uma breve pausa, a página da internet ou a app serão carregadas. Se optou por

iniciar sessão na extensão SSO Kerberos automaticamente, já não terá de introduzir as credenciais até alterar

a palavra-passe. Se optou por não iniciar sessão automaticamente, ser-lhe-á solicitado que introduza

ascredenciais apenas quando a sua credencial do Kerberos expirar (normalmente, no prazo de 10horas).

5. Se a sua palavra-passe estiver prestes a expirar, irá receber uma notificação a indicar quantos dias

faltam para expirar. Pode clicar na notificação e alterar a palavra-passe.

6. Se ativou a funcionalidade de sincronização de palavras-passe, ser-lhe-á solicitado que introduza a palavrapasse local e a palavra-passe do ActiveDirectory que utiliza atualmente. Introduza as duas e clique em OK

para sincronizar as palavras-passe. Isto ser-lhe-á solicitado durante o início de sessão inicial, mesmo

seaspalavras-passe já estiverem sincronizadas.

Alterações da palavra-passe — macOS

Também pode alterar a palavra-passe do ActiveDirectory com a extensão SSO Kerberos:

1. Certifique-se de que iniciou sessão na extensão SSO Kerberos.

2. Selecione o menu extra SSO Kerberos e escolha ChangePassword. Também poderá receber uma notificação

a indicar que a palavra-passe está prestes a expirar.

3. Introduza a palavra-passe atual e, em seguida, a nova palavra-passe. Certifique-se de que utiliza uma nova

palavra-passe que cumpra os requisitos de palavra-passe da empresa. Clique em OK.

4. Após uma breve pausa, será apresentada uma caixa de diálogo a indicar que a alteração da palavra-passe

foibem-sucedida. Se a funcionalidade de sincronização de palavras-passe estiver ativada, a palavra-passe

da sua conta local será atualizada para corresponder à nova palavra-passe do ActiveDirectory.!

Manual do utilizad or da extensão Single Sign-on Kerberos | Dezembro de 2019

6

Page 7

Utilizar o menu extra SSO Kerberos — macOS

O menu extra SSO Kerberos fornece o acesso fácil a informações úteis sobre a sua conta e funções da

extensão. Será apresentado como uma chave cinzenta ou preta na barra de menus no canto superior direito.

Para obter informações de estado sobre a sua conta, comece por observar a cor do ícone do menu extra

SSOKerberos. Se a chave for cinzenta, não tem sessão iniciada na extensão. Se a chave for preta, tem sessão

iniciada. Após selecionar a chave, verá a conta com que iniciou sessão, bem como os dias que faltam até

àpalavra-passe expirar. O menu também permite iniciar sessão, terminar sessão e alterar a palavra-passe.!

Manual do utilizad or da extensão Single Sign-on Kerberos | Dezembro de 2019

7

Page 8

Funções avançadas

Te s te s i m ed i at o s d a p al a vr a- p a ss e

Em muitas configurações do ActiveDirectory, a extensão SSO Kerberos testa novas palavras-passe

doutilizador à medida que são introduzidas e informa os utilizadores sobre os requisitos de palavra-passe

que devem cumprir para alterarem as palavras-passe. Após a configuração, o utilizador terá acesso a esta

vista quando introduzir a nova palavra-passe:

Para utilizar esta funcionalidade, o domínio do ActiveDirectory deve utilizar apenas políticas de palavra-passe

padrão do ActiveDirectory. Por predefinição, o ActiveDirectory permite que um administrador requeira que

umapalavra-passe seja complexa e tenha um determinado comprimento. Para saber mais sobre o que constitui

uma palavra-passe complexa, consulte technet.microsoft.com/en-us/library/cc786468(v=ws.10).aspx.

Nota: poderá não conseguir utilizar esta funcionalidade se o seu domínio utilizar ferramentas ou DLL de outras

empresas para expandir a política de palavra-passe do ActiveDirectory. Por exemplo, se não tiver permissão

para utilizar determinadas palavras ou o seu nome de utilizador na palavra-passe, ou se for necessário utilizar

um número específico de caracteres especiais na palavra-passe, poderá estar a utilizar extensões depolítica

depalavra-passe de outras empresas. Se não tiver a certeza, peça mais informações ao seu administrador

doActiveDirectory.

Se o domínio do ActiveDirectory da empresa cumprir os requisitos, pode ativar os testes imediatos da

palavra-passe. No seu perfil de configuração da extensão SSO Kerberos, defina os parâmetros seguintes:"

Os testes imediatos da palavra-passe têm algumas limitações. Não permitem testar se uma palavra-passe

jáfoiutilizada. Também não permitem testar se a palavra-passe contém o seu nome de apresentação do

ActiveDirectory se ainda não tiver um TGT Kerberos. Isto pode acontecer se estiver a definir a palavra-passe

pela primeira vez ou se a palavra-passe tiver expirado. Todos os outros testes vão decorrer conforme esperado.!

Manual do utilizad or da extensão Single Sign-on Kerberos | Dezembro de 2019

8

Parâmetro

Key

Typ e

Val ue

Opcional

Requerer palavras-passe

complexas

pwReqComplexity

Boolean

SIM

Não

Comprimento exigido "

da palavra-passe

pwReqLength

Integer

Número

Sim

Reutilizar limite da palavrapasseanterior

pwReqHistory

Integer

Número

Sim

Idade mínima da palavra-passe

pwReqMinAge

Integer

Número

Sim

Page 9

Apresentação de requisitos de palavra-passe

Se não puder utilizar os testes imediatos de palavras-passe, pode configurar a extensão SSO Kerberos

para apresentar uma cadeia de texto com os requisitos de palavra-passe da empresa à medida que os

utilizadores introduzem as novas palavras-passe. No perfil de configuração da extensão SSO Kerberos,

defina “pwReqText” como uma cadeia que contenha o texto que pretende apresentar ao utilizador durante

a alteração da palavra-passe.

Alterar ou desativar a funcionalidade de palavra-passe

Algumas empresas poderão não conseguir utilizar a funcionalidade padrão de alteração da palavra-passe

daextensão SSO Kerberos, uma vez que não permitem alterações da palavra-passe com o ActiveDirectory.

No perfil de configuração da extensão SSO Kerberos, defina “allowPasswordChanges” como FALSE para

desativar esta funcionalidade.

Compatibilidade com páginas de alteração !

da palavra-passe—macOS

A extensão SSO Kerberos pode ser configurada para abrir uma página de alteração da palavra-passe

nonavegador predefinido quando o utilizador selecionar "Change password" ou reconhecer um aviso

deexpiração da palavra-passe. A Apple recomenda a utilização desta funcionalidade apenas ao utilizar

uma conta local, uma vez que não é possível utilizar contas móveis.

No perfil de configuração da extensão SSO Kerberos, defina “pwChangeURL” como o URL da sua página

dealteração da palavra-passe. Assim que os utilizadores alterarem as palavras-passe, devem terminar

sessão na extensão Kerberos e voltar a iniciar sessão com as palavras-passe atualizadas. Se a sincronização

de palavras-passe locais estiver ativada, os utilizadores recebem instruções para voltarem a sincronizar

aspalavras-passe.

Sincronização de palavras-passe — macOS

A extensão SSO Kerberos permite definir a palavra-passe da conta local para corresponder à palavrapasse do ActiveDirectory de um utilizador. Ative esta funcionalidade definindo "syncLocalPassword"

comoTRUE na secção Custom Configuration do perfil de configuração da extensão SSO Kerberos.

A sincronização de palavras-passe abrange duas funções básicas. Em primeiro lugar, quando o utilizador

usa a extensão SSO Kerberos para alterar palavras-passe, esta funcionalidade define a palavra-passe local

para corresponder à palavra-passe do Active Directory. Caso a palavra-passe local e a palavra-passe

doActiveDirectory deixem de estar sincronizadas, a extensão SSO Kerberos sincroniza-as novamente

utilizando o seguinte:

• Após a ativação da sincronização de palavras-passe e após todas as tentativas subsequentes de ligação

porparte da extensão SSO Kerberos, as datas em que os utilizadores alteraram a palavra-passe local

eapalavra-passe do ActiveDirectory pela última vez são comparadas com os valores em cache.

Seosvalores corresponderem, as palavras-passe estão sincronizadas e não é necessária nenhuma

ação. Senãocorresponderem, a extensão SSO Kerberos irá solicitar a palavra-passe local e a palavrapasse do ActiveDirectory dos utilizadores. Assim que os utilizadores fornecerem as palavras-passe

locais, a extensão SSO Kerberos define a palavra-passe local de forma a corresponder à palavra-passe

do ActiveDirectory.

• As alterações das palavras-passe decorrem de forma semelhante. Quando os utilizadores alterarem

apalavra-passe com a extensão SSO Kerberos, as palavras-passe antigas do ActiveDirectory serão

verificadas em função das contas locais. Se uma palavra-passe antiga do ActiveDirectory e a palavrapasse local corresponderem, a extensão SSO Kerberos altera as duas palavras-passe. Se não

corresponderem, apenas a palavra-passe do ActiveDirectory é alterada. Durante a tentativa

deligaçãoseguinte, os utilizadores necessitam de introduzir as palavras-passe locais.

Manual do utilizad or da extensão Single Sign-on Kerberos | Dezembro de 2019

9

Page 10

Esta funcionalidade tem os seguintes requisitos:

• Se os utilizadores tiverem sessão iniciada nos computadores Mac com contas do ActiveDirectory (e não

contas locais), a sincronização de palavras-passe é desativada. Esta funcionalidade destina-se apenas

àutilização com contas locais. Se os utilizadores tiverem sessão iniciada nos computadores Mac com

contas do ActiveDirectory, esta funcionalidade não é necessária.

• Se uma política de palavra-passe for aplicada para contas locais, por exemplo, utilizando um perfil

deconfiguração ou um comando pwpolicy, certifique-se de que a política de palavra-passe local

écorrespondente ou menos rígida do que a política de palavra-passe do Active Directory. Se a política

depalavra-passe local for mais rígida do que a política do ActiveDirectory, a extensão SSO Kerberos

poderá aceitar uma palavra-passe que cumpra os requisitos do ActiveDirectory mas não permita definir

a palavra-passe local, uma vez que a palavra-passe não cumpre os requisitos da palavra-passe local.

Sefor necessário que a política de palavra-passe local seja mais rígida do que a política de palavrapasse do ActiveDirectory, não deve utilizar esta funcionalidade.

• O nome de utilizador local é diferente do nome de utilizador do ActiveDirectory. Apenas as palavras-

passe são definidas de forma a corresponderem.

Compatibilidade com cartões inteligentes — macOS

A extensão SSO Kerberos permite a utilização de identidades com base em cartões inteligentes para

aautenticação. Os cartões inteligentes devem ter um controlador CryptoTokenKit disponível. Não

épossível utilizar controladores com base em tokend. O macOS10.15 inclui compatibilidade com a norma

PIV, que é muito utilizada pelo governo dos EUA.

Antes de começar, certifique-se de que o seu domínio do ActiveDirectory está configurado para suportar

aautenticação de cartões inteligentes. O processo de ativação da autenticação de cartões inteligentes

noActiveDirectory não é abrangido por este documento. Para mais informações, consulte a documentação

da Microsoft.

Para iniciar sessão na extensão SSO Kerberos com um cartão inteligente, siga estes passos:

1. Clique no menu Options e, em seguida, selecione "Use a smart card".

2. Quando vir o botão Identity, insira o cartão inteligente e clique no botão.

3. Escolha a identidade com que pretende efetuar a autenticação, clique em OK e, em seguida,

cliqueemSignIn.

4. Quando solicitado, introduza o seu PIN.

Se a extensão SSO Kerberos necessitar de adquirir um TGT Kerberos, ser-lhe-á solicitado que insira o cartão

inteligente e introduza o seu PIN. Estão disponíveis mais informações sobre a compatibilidade com cartões

inteligentes no macOS através da execução de "man SmartCardServices" no Terminal.!

Manual do utilizad or da extensão Single Sign-on Kerberos | Dezembro de 2019

10

Page 11

Notificações distribuídas — macOS

A extensão SSO Kerberos publica notificações distribuídas quando ocorrem vários eventos. As apps e os

serviços no macOS utilizam notificações distribuídas para informar as outras apps e serviços sobre a ocorrência

de um evento. Uma app ou serviço que procure reconhecer o evento pode agir quando este ocorrer.

Um administrador pode utilizar esta funcionalidade para efetuar uma ação quando ocorrerem determinados

eventos. Por exemplo, um administrador poderá pretender executar um script sempre que a extensão SSO

Kerberos adquirir uma nova credencial do Kerberos.

A extensão SSO Kerberos publica simplesmente notificações distribuídas quando ocorrem eventos

especificados. Não executa ações quando estes eventos ocorrem. O administrador deve fornecer

umaferramenta para reconhecer estas notificações e executar ações quando ocorrerem.

O anexo contém um exemplo de uma lista de propriedades script e launchd (.plist) capaz de reconhecer

notificações e executar ações. Modifique este exemplo conforme necessário para a implementação.

Abaixo encontram-se notificações distribuídas publicadas pela extensão SSO Kerberos:

Nome

Publicado quando

com.apple.KerberosPlugin.ConnectionCompleted

A extensão SSO Kerberos executou o processo

de ligação.

com.apple.KerberosPlugin.ADPasswordChanged

O utilizador alterou a palavra-passe

doActiveDirectory com a extensão.

com.apple.KerberosPlugin.LocalPasswordSynced

O utilizador sincronizou a palavra-passe local

ea do ActiveDirectory.

com.apple.KerberosPlugin.InternalNetworkAvailable

O utilizador estabeleceu ligação a uma rede

onde o domínio do ActiveDirectory configurado

está disponível.

com.apple.KerberosPlugin.InternalNetworkNotAvailable

O utilizador estabeleceu ligação a uma rede

onde o domínio do ActiveDirectory configurado

não está disponível.

com.apple.KerberosExtension.gotNewCredential

O utilizador adquiriu um novo TGT Kerberos.

com.apple.KerberosExtension.passwordChangedWithPasswordSync

O utilizador alterou a palavra-passe

doActiveDirectory e a palavra-passe local

foiatualizada para corresponder à nova

palavra-passe do ActiveDirectory.

Manual do utilizad or da extensão Single Sign-on Kerberos | Dezembro de 2019

11

Page 12

Compatibilidade com a linha de comandos — macOS

Os administradores podem utilizar uma ferramenta de linha de comando chamada app-sso para controlar

aextensão SSO Kerberos e aceder a informações úteis. Por exemplo, podem utilizar a ferramenta para

começaro início de sessão, as alterações da palavra-passe e o término de sessão. Também é possível imprimir

informações úteis, como o utilizador com sessão iniciada atualmente, a página atual do ActiveDirectory

docomputador, a partilha doméstica da rede do utilizador, a data de expiração da palavra-passe do utilizador

evárias outras informações úteis no formato JSON ou de lista de propriedades. Esta informação pode ser

analisada e carregada para uma solução de gestão do Mac para fins de inventário e outras finalidades.

Para mais informações sobre a utilização de app-sso, execute “app-sso -h” na app Terminal.

Contas móveis — macOS

A extensão SSO Kerberos não requer que o Mac esteja vinculado ao ActiveDirectory ou que o utilizador tenha

sessão iniciada no Mac com uma conta móvel. A Apple sugere a utilização da extensão SSO Kerberos com

uma conta local. As contas locais funcionam melhor com o modelo de implementação recomendado para

omacOS e são a melhor escolha para os utilizadores do Mac da atualidade, que podem estabelecer ligação

àrede da empresa de forma intermitente. A extensão SSO Kerberos foi criada especificamente para melhorar

a integração do ActiveDirectory a partir de uma conta local.

No entanto, se optar por continuar a utilizar contas móveis, ainda pode utilizar a extensão SSO Kerberos.

Esta funcionalidade tem os seguintes requisitos:

•

A sincronização de palavras-passe não pode ser efetuada com contas móveis. Se utilizar a extensão SSO

Kerberos para alterar a palavra-passe do ActiveDirectory e tiver sessão iniciada no Mac com a mesma conta

de utilizador que está a utilizar com a extensão SSO Kerberos, as alterações da palavra-passe funcionam

damesma forma como no painel de preferências Users&Groups. No entanto, se efetuar uma alteração

depalavra-passe externa (isto é, se alterar a palavra-passe numa página da internet ou se o serviço de

assistência a repuser), a extensão SSO Kerberos não poderá voltar a sincronizar a palavra-passe da conta

móvel e a palavra-passe do ActiveDirectory.

•

Não é possível utilizar um URL de alteração da palavra-passe com a extensão Kerberos e uma conta móvel.

Mapeamento domínio-protocolo

Um administrador poderá necessitar de definir um mapeamento domínio-protocolo personalizado para

oKerberos. Por exemplo, uma empresa poderá ter um protocolo Kerberos com o nome "ad.pretendco.com"

mas poderá necessitar de usar a autenticação Kerberos para recursos no domínio "fakecompany.com".

Nota: a implementação do Kerberos nos sistemas operativos da Apple pode determinar automaticamente

omapeamento domínio-protocolo em quase todas as situações. É muito raro um administrador personalizar

estas definições.

O mapeamento domínio-protocolo pode ser configurado para a extensão SSO Kerberos através

dospassos seguintes:

1. Na secção Custom Configuration do perfil SSO extensível, adicione um objeto com o nome

domainRealmMapping. O tipo do objeto deve ser Dictionary.

2. Defina a chave deste dicionário como o nome do seu protocolo em maiúsculas.

3. Defina o valor deste dicionário para ser do tipo Array. O primeiro valor deve ser o nome do seu protocolo

Kerberos em minúsculas, começando por um ponto final. O segundo valor deve ser o nome do domínio

que necessita de efetuar a autenticação em função deste protocolo, que deve também começar por

umponto final. Adicione sistemas conforme necessário.

Para mais informações, consulte a documentação do Kerberos.!

Manual do utilizad or da extensão Single Sign-on Kerberos | Dezembro de 2019

12

Page 13

Efetuar a transição a partir

doEnterpriseConnect

Descrição geral

A extensão SSO Kerberos destina-se a substituir o EnterpriseConnect, uma ferramenta semelhante que

muitas empresas já utilizam. A maioria das empresas que efetuarem a transição do EnterpriseConnect

paraa extensão SSO Kerberos vai seguir estes passos:

1. Crie um perfil de configuração para a extensão SSO Kerberos que forneça uma funcionalidade

semelhante ao seu perfil atual do EnterpriseConnect.

2. Desinstale o EnterpriseConnect.

3. Implemente o novo perfil de configuração da extensão SSO Kerberos.

4. Solicite aos utilizadores que iniciem sessão na extensão SSO Kerberos.

Não é necessário efetuar a transição para a extensão SSO Kerberos para atualizar os computadores Mac

da empresa para o macOS10.15. O EnterpriseConnect funciona conforme esperado com o macOS10.15,

mas as empresas devem planear uma eventual transição a partir do EnterpriseConnect.

Quem não deve efetuar a transição

A extensão SSO Kerberos irá satisfazer as necessidades da vasta maioria das empresas que utilizam

oEnterpriseConnect. No entanto, uma empresa que cumpra os seguintes critérios poderá não conseguir

efetuar a transição a partir do EnterpriseConnect ou poderá conseguir apenas efetuar uma transição parcial:

•

Uma empresa que utilize atualmente computadores Mac com o macOS10.14 ou anterior deve continuar

aexecutar o EnterpriseConnect nestes sistemas e efetuar a transição para a extensão SSO Kerberos apenas

em computadores Mac com o macOS10.15. A extensão SSO Kerberos e o perfil de configuração associado

apenas funcionam em computadores Mac com o macOS10.15. Atualize estes sistemas para o macOS10.15

para tirar partido da extensão SSO Kerberos.

•

Uma empresa que utilize uma ferramenta de gestão do Mac que não seja compatível com o registo

naMDM aprovado pelo utilizador.

•

Uma empresa que não esteja a utilizar uma ferramenta de gestão.

•

Uma empresa que utilize um nível funcional do ActiveDirectory do Windows Server 2003 ou anterior.

Manual do utilizad or da extensão Single Sign-on Kerberos | Dezembro de 2019

13

Page 14

Criar um perfil de configuração da extensão SSO Kerberos

Terá de criar um perfil de configuração para a extensão SSO Kerberos semelhante ao perfil

deconfiguraçãodo EnterpriseConnect. Muitas Preference Keys no seu perfil de configuração atual

doEnterpriseConnect têm equivalentes num perfil da extensão SSO Kerberos. Comece por consultar

atabela abaixo, que contém um mapa dos equivalentes da extensão SSO Kerberos às Preference Keys

doEnterpriseConnect:

Nota: algumas Preference Keys no perfil de configuração do EnterpriseConnect podem não estar indicadas

aqui. Podem referir-se a uma funcionalidade que já não é necessária na extensão SSO Kerberos ou que já não

é compatível.

Manual do utilizad or da extensão Single Sign-on Kerberos | Dezembro de 2019

14

EnterpriseConnect

Extensão SSO Kerberos

Notas

adRealm

Realm

O protocolo deve estar em maiúsculas.

Automatic login

(enabledbydefault)

allowAutomaticLogin

Adicionar à secção Custom Configuration.

Deveserdefinido como True para permitir

oiníciodesessão automático.

disablePasswordFunctions

allowPasswordChange

Adicionar à secção Custom Configuration. Definir como

Fals e pa ra de sativar a alteração da p alavr a-pas se.

passwordChangeURL

pwChangeURL

Adicionar à secção Custom Configuration.

passwordExpireOverride

pwExpireOverride

Adicionar à secção Custom Configuration.

passwordNotificationDays

pwNotificationDays

Adicionar à secção Custom Configuration.

prepopulatedUsername

principalName

Adicionar à secção Custom Configuration.

pwReqComplexity

pwReqComplexity

Adicionar à secção Custom Configuration.

pwReqHistory

pwReqHistory

Adicionar à secção Custom Configuration.

pwReqLength

pwReqLength

Adicionar à secção Custom Configuration.

pwReqMinimumPasswordAge

pwReqMinAge

Adicionar à secção Custom Configuration.

pwReqText

pwReqText

Adicionar à secção Custom Configuration. Fornecer

uma cadeia de texto a apresentar em vez de um

caminho para um ficheiro RTF.

syncLocalPassword

syncLocalPassword

Adicionar à secção Custom Configuration.

Page 15

Desinstalar o EnterpriseConnect

Não é possível executar a extensão SSO Kerberos e o EnterpriseConnect em simultâneo no mesmo

computador. Após efetuar a transição para a extensão SSO Kerberos, desinstale o EnterpriseConnect.

Énecessário possuir direitos administrativos para desinstalar. Para desinstalar o EnterpriseConnect,

sigaos passos abaixo:

EnterpriseConnect 2.0 e posterior

1. Descarregue o agente do EnterpriseConnect abrindo a app Terminal e executando "

"launchctl unload /Library/LaunchAgents/com.apple.ecAgent" como o utilizador com sessão iniciada.

2. Saia do menu extra EnterpriseConnect abrindo a app Terminal e introduzindo "

"killall Enterprise\ Connect\ Menu" na app Terminal.

3. Apague a app EnterpriseConnect da pasta Applications.

4. Apague a .plist launchd do EnterpriseConnect em /Library/LaunchAgents/com.apple.ecAgent.plist.

EnterpriseConnect1.9.5 e anterior

1. Saia do EnterpriseConnect introduzindo “killall Enterprise\ Connect” na app Terminal.

2. Apague a app EnterpriseConnect da pasta Applications.

O anexo fornece uma amostra de script que remove qualquer versão do EnterpriseConnect.

!

Acionadores de script do EnterpriseConnect

O EnterpriseConnect pode executar scripts quando ocorrem determinados eventos. Por exemplo,

oEnterpriseConnect pode executar um script quando concluir o processo de ligação ou quando o utilizador

alterar a palavra-passe. A extensão SSO Kerberos gere os scripts de forma diferente do EnterpriseConnect.

Não executa os scripts diretamente. Em vez disso, publica uma notificação distribuída quando ocorre um

evento, que outro processo pode reconhecer, e executa um script. Para mais informações, consulte

asecção"Funções avançadas" deste documento.

Abaixo, poderá encontrar as referências dos acionadores de scripts do EnterpriseConnect e as notificações

distribuídas equivalentes na extensão SSO Kerberos:

Partilhas de rede

A extensão SSO Kerberos não suporta a gestão de partilhas de rede, como o diretório doméstico da rede

do utilizador. Pode substituir uma grande parte desta funcionalidade por scripts.

Manual do utilizad or da extensão Single Sign-on Kerberos | Dezembro de 2019

15

EnterpriseConnect

Extensão SSO Kerberos

auditScriptPath

com.apple.KerberosPlugin.InternalNetworkAvailable

connectionCompletedScriptPath

com.apple.KerberosPlugin.ConnectionCompleted

passwordChangeScriptPath

com.apple.KerberosPlugin.ADPasswordChanged

Page 16

Anexo

Perfil de gestão de dispositivos: ExtensibleSingleSignOnKerberos

developer.apple.com/documentation/devicemanagement/extensiblesinglesignonkerberos?language=objc

Referência do protocolo para gestão de dispositivos móveis

developer.apple.com/business/documentation/MDM-Protocol-Reference.pdf

Perfil da gestão de dispositivos: ExtensibleSingleSignOnKerberos.ExtensionData

developer.apple.com/documentation/devicemanagement/extensiblesinglesignonkerberos/extensiondata?

language=objc

Manual do utilizad or da extensão Single Sign-on Kerberos | Dezembro de 2019

16

Page 17

Amostra de script — Processar notificações distribuídas

A extensão SSO Kerberos publica várias notificações distribuídas quando ocorrem eventos diferentes,

porexemplo, quando o utilizador altera uma palavra-passe ou a rede empresarial fica online. Como

administrador, pode utilizar um script ou uma app para reconhecer estas notificações e agir quando

sãopublicadas, como executar um script ou comando shell.

Abaixo, poderá encontrar uma amostra de script que permite executar scripts ou comandos quando são

publicadas notificações. Deve ser executada como LaunchAgent a executar como utilizador com sessão

iniciada ou LaunchDaemon a executar como raiz. O script utiliza dois parâmetros necessários:

•

-notification é o nome da notificação distribuída que deve procurar reconhecer. Para ver exemplos,

consulte a página 11.

•

-action é a ação que pretende executar quando a notificação distribuída é publicada. "

Um exemplo é "sh /path/to/script.sh".

Para executar o script, deve instalar as ferramentas de linha de comando para programadores. Está disponível

um pacote de instalação para estas ferramentas na página para programadores da Apple.

#!/usr/bin/swift

import Foundation

class NotifyHandler {

// Action we want to run, like a shell command or a script

public var action = String()

// Runs every time we receive the specified distributed

// notification

@objc func gotNotification(notification: NSNotification){

let task = Process()

task.launchPath = "/bin/zsh"

task.arguments = ["-c", action]

task.launch()

}

}

// MAIN

let scriptPath: String = CommandLine.arguments.first!

// -notification is the name of the notification you are listening for

guard let notification = UserDefaults.standard.string(forKey: "notification") else {

print("\(scriptPath): No notification passed, exiting…")

exit(1)

}

// -action is the action you want to run. This can be a shell

Manual do utilizad or da extensão Single Sign-on Kerberos | Dezembro de 2019

17

Page 18

// command, script, etc.

guard let action = UserDefaults.standard.string(forKey: "action") else {

print("\(scriptPath): No action passed, exiting…")

exit(1)

}

let nh = NotifyHandler()

nh.action = action

print("Action is \(nh.action) and notification is \(notification)")

// Listen for the specified notification

DistributedNotificationCenter.default().addObserver(

nh,

selector: #selector(nh.gotNotification),

name: NSNotification.Name(rawValue: notification),

object: action)

RunLoop.main.run()

Manual do utilizad or da extensão Single Sign-on Kerberos | Dezembro de 2019

18

Page 19

Amostra de script — Desinstalar o EnterpriseConnect

Esta amostra de script remove qualquer versão do EnterpriseConnect. Execute-a a partir de uma solução

de gestão do Mac ou manualmente. O script deve ser executado com privilégios de raiz.

#!/bin/zsh

# Unload the Kerberos helper from versions of EC prior to 1.6

if [[ -e /Library/LaunchDaemons/com.apple.Enterprise-Connect.kerbHelper.plist ]]; then

launchctl bootout system /Library/LaunchDaemons/com.apple.Enterprise-Connect.kerbHelper.plist

rm /Library/LaunchDaemons/com.apple.Enterprise-Connect.kerbHelper.plist

fi

# Remove the privileged helper from versions of EC prior to 1.6

if [[ -e /Library/PrivilegedHelperTools/com.apple.Enterprise-Connect.kerbHelper ]]; then

rm /Library/PrivilegedHelperTools/com.apple.Enterprise-Connect.kerbHelper

fi

# Remove the authorization db entry from versions of EC prior to 1.6

/usr/bin/security authorizationdb read com.apple.Enterprise-Connect.writeKDCs > /dev/null

if [[ $? -eq 0 ]]; then

security authorizationdb remove com.apple.Enterprise-Connect.writeKDCs

fi

if [[ -e /Library/LaunchAgents/com.apple.ecAgent.plist ]]; then

# Enterprise Connect 2.0 or greater is installed

# Unload ecAgent for logged in user and remove from launchd

loggedInUser=$(scutil <<< "show State:/Users/ConsoleUser" | awk '/Name :/ && ! /loginwindow/ { print $3 }')

loggedInUID=$(id -u $loggedInUser)

launchctl bootout gui/$loggedInUID /Library/LaunchAgents/com.apple.ecAgent.plist

rm /Library/LaunchAgents/com.apple.ecAgent.plist

# Quit the menu extra

killall "Enterprise Connect Menu"

fi

# Finally, remove the Enterprise Connect app bundle

rm -rf /Applications/Enterprise\ Connect.app!

Manual do utilizad or da extensão Single Sign-on Kerberos | Dezembro de 2019

19

© 2019 Apple Inc. Todos os direitos reservados. Apple, o logótipo Apple, Mac, macOS e Safari são marcas comerciais da Apple Inc., registadas nos EUA e noutros

países. iPadOS é uma marca comercial da Apple Inc. IOS é uma marca comercial ou marca comercial registada da Cisco nos EUA e noutros países e é utilizada sob

licença. Outros nomes de produtos e empresas referidos neste documento podem ser marcas comerciais das respetivas empresas. As especificações do produto

estão sujeitas a alterações sem aviso prévio. Este material é fornecido apenas para fins informativos. A Apple não assume qualquer responsabilidade pela sua

utilização. Dezembrode2019

Loading...

Loading...