Page 1

Sécurité vSphere

17 avril 2018

VMware vSphere 6.7

VMware ESXi 6.7

vCenter Server 6.7

Page 2

Sécurité vSphere

Vous trouverez la documentation technique la plus récente sur le site Web de VMware à l'adresse :

https://docs.vmware.com/fr/

N’hésitez pas à nous transmettre tous vos commentaires concernant cette documentation à l’adresse suivante :

docfeedback@vmware.com

VMware, Inc.

3401 Hillview Ave.

Palo Alto, CA 94304

www.vmware.com

VMware, Inc.

100-101 Quartier Boieldieu

92042 Paris La Défense

France

www.vmware.com/fr

Copyright © 2009–2018 VMware, Inc. Tous droits réservés. Copyright et informations sur les marques.

VMware, Inc. 2

Page 3

Table des matières

À propos de la sécurité de vSphere 8

Sécurité dans l'environnement vSphere 10

1

Sécurisation de l'hyperviseur ESXi 10

Sécurisation des systèmes vCenter Server et services associés 13

Sécurisation des machines virtuelles 14

Sécurisation de la couche de mise en réseau virtuelle 15

Mots de passe dans votre environnement vSphere 17

Meilleures pratiques en matière de sécurité et ressources de sécurité 19

Tâches de gestion des utilisateurs et des autorisations de vSphere 21

2

Présentation des autorisations dans vSphere 22

Gestion des autorisations des composants vCenter 30

Autorisations globales 33

Utilisation des rôles pour assigner des privilèges 36

Meilleures pratiques pour les rôles et les autorisations 40

Privilèges requis pour les tâches courantes 41

Sécurisation des hôtes ESXi 45

3

Recommandations générales de sécurité pour ESXi 46

Gestion de certificats pour les hôtes ESXi 59

Personnalisation des hôtes avec le profil de sécurité 76

Attribution de privilèges pour les hôtes ESXi 94

Utilisation d'Active Directory pour gérer des utilisateurs ESXi 96

Utiliser vSphere Authentication Proxy 99

Configuration de l'authentification par carte à puce pour ESXi 107

Utilisation du ESXi Shell 110

Démarrage sécurisé UEFI des hôtes ESXi 115

Sécurisation des hôtes ESXi avec un module de plate-forme sécurisée 117

Fichiers journaux ESXi 119

VMware, Inc.

Sécurisation des systèmes vCenter Server 123

4

Meilleures pratiques de sécurité de vCenter Server 123

Vérifier les empreintes des hôtes ESXi hérités 130

Vérifier que la validation des certificats SSL sur Network File Copy est activée 131

Ports requis pour vCenter Server et l'instance de Platform Services Controller 132

Ports TCP et UDP supplémentaires pour vCenter Server 137

3

Page 4

Sécurité vSphere

Sécurisation des machines virtuelles 141

5

Activer ou désactiver le démarrage sécurisé UEFI pour une machine virtuelle 141

Limiter les messages d'information des machines virtuelles vers les fichiers VMX 143

Empêcher la réduction de disque virtuel 143

Recommandations en matière de sécurité des machines virtuelles 144

Chiffrement des machines virtuelles 156

6

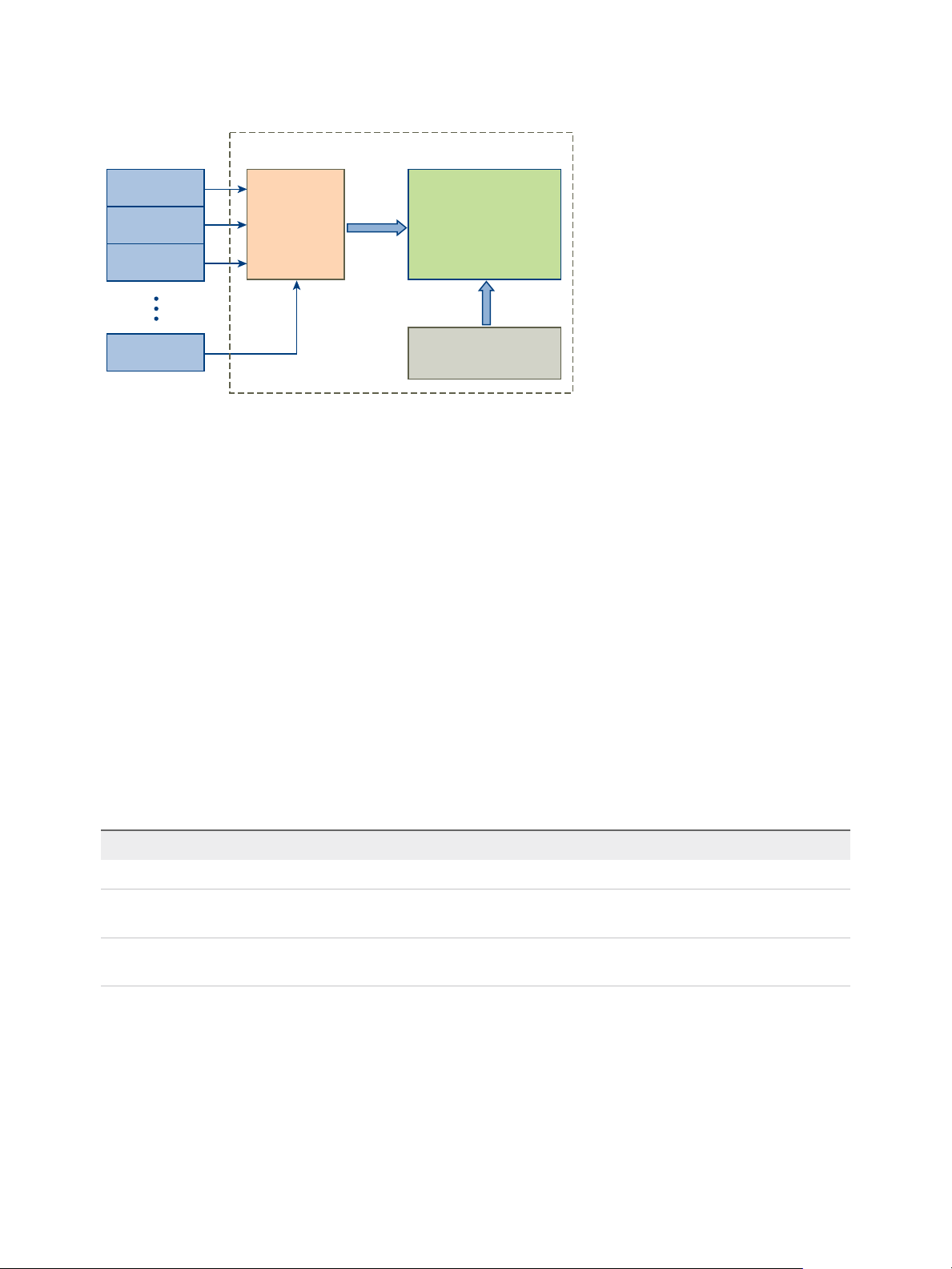

Méthodologie utilisée par le chiffrement de machine virtuelle vSphere pour protéger votre

environnement 157

Composants du chiffrement des machines virtuelles vSphere 159

Flux de chiffrement 161

Chiffrement des disques virtuels 163

Conditions préalables et privilèges requis pour les tâches de chiffrement 164

vSphere vMotion chiffré 166

Meilleures pratiques de chiffrement, mises en garde et interopérabilité 167

Utiliser le chiffrement dans votre environnement vSphere 174

7

Configurer le cluster du serveur de gestion des clés 175

Créer une stratégie de stockage de chiffrement 184

Activer explicitement le mode de chiffrement de l'hôte 185

Désactiver le mode de chiffrement de l'hôte 185

Créer une machine virtuelle chiffrée 185

Cloner une machine virtuelle chiffrée 187

Chiffrer une machine ou un disque virtuel existant 188

Déchiffrer une machine ou un disque virtuel 189

Modifier la stratégie de chiffrement des disques virtuels 191

Résoudre les problèmes de clés manquantes 192

Déverrouiller les machines virtuelles verrouillées 194

Résoudre les problèmes du mode de chiffrement de l'hôte ESXi 195

Réactiver le mode de chiffrement de l'hôte ESXi 196

Définir le seuil d'expiration du certificat du serveur KMS 197

Chiffrement de machines virtuelles vSphere et vidages mémoire 197

Sécurisation des machines virtuelles avec le TPM 202

8

Ajouter un module de plate-forme sécurisée virtuel à une machine virtuelle 204

Activer le module de plate-forme sécurisée virtuel pour une machine virtuelle existante 205

Supprimer le module de plate-forme sécurisée virtuel d'une machine virtuelle 206

Identifier les machines virtuelles activées par la plate-forme sécurisée virtuelle 206

Afficher les certificats de périphérique de module vTPM 207

Exporter et remplacer les certificats des périphériques vTPM 208

VMware, Inc. 4

Page 5

Sécurité vSphere

Sécurisation des systèmes d'exploitation invités Windows avec la sécurité

9

basée sur la virtualisation 209

Recommandations sur la sécurité basée sur la virtualisation 210

Activer la sécurité basée sur la virtualisation sur une machine virtuelle 211

Activer la sécurité basée sur la virtualisation sur une machine virtuelle existante 212

Activer la sécurité basée sur la virtualisation sur le système d'exploitation invité 213

Désactiver la sécurité basée sur la virtualisation 213

Identifier les machines virtuelles sur lesquelles la sécurité basée sur la virtualisation est activée 214

Sécurisation de la mise en réseau vSphere 215

10

Introduction à la sécurité du réseau vSphere 215

Sécurisation du réseau avec des pare-feu 217

Sécuriser le commutateur physique 220

Sécurisation des ports du commutateur standard à l'aide de stratégies de sécurité 221

Sécuriser les commutateurs vSphere standard 221

Protection des commutateurs standard et VLAN 224

Sécuriser les vSphere Distributed Switches et les groupes de ports distribués 225

Sécurisation des machines virtuelles avec des VLAN 227

Création de plusieurs réseaux sur un hôte ESXi 229

Sécurité du protocole Internet 231

Garantir une configuration SNMP appropriée 235

Meilleures pratiques en matière de sécurité de la mise en réseau vSphere 236

Meilleures pratiques concernant plusieurs composants vSphere 242

11

Synchronisation des horloges sur le réseau vSphere 242

Meilleures pratiques en matière de sécurité du stockage 246

Vérifier que l'envoi des données de performances de l'hôte aux invités est désactivé 250

Configuration de délais d'expiration pour ESXi Shell et vSphere Web Client 250

Gestion de la configuration du protocole TLS avec l'utilitaire de configuration de

12

TLS 252

Ports prenant en charge la désactivation des versions TLS 252

Activation ou désactivation des versions de TLS dans vSphere 254

Effectuer une sauvegarde manuelle facultative 255

Activer ou désactiver les versions TLS sur les systèmes vCenter Server 256

Activer ou désactiver les versions de TLS sur les hôtes ESXi 257

Activer ou désactiver les versions de TLS sur les systèmes Platform Services Controller externes 259

Analyser vCenter Server pour les protocoles TLS activés 261

Restaurer les modifications de l'utilitaire de configuration TLS 261

Activer ou désactiver les versions de TLS sur vSphere Update Manager sous Windows 263

VMware, Inc. 5

Page 6

Sécurité vSphere

Privilèges définis 268

13

Privilèges d'alarmes 269

Privilèges Auto Deploy et privilèges de profil d'image 270

Privilèges de certificats 272

Privilèges de bibliothèque de contenu 272

Privilèges d'opérations de chiffrement 274

Privilèges de centre de données 276

Privilèges de banque de données 277

Privilèges de cluster de banques de données 278

Privilèges de Distributed Switch 278

Privilèges de gestionnaire d'agent ESX 279

Privilèges d'extension 280

Privilèges de fournisseur de statistiques externes 280

Privilèges de dossier 280

Privilèges globaux 281

Privilèges de fournisseur de mises à jour de santé 282

Privilèges CIM d'hôte 282

Privilèges de configuration d'hôte 282

Inventaire d'hôte 284

Privilèges d'opérations locales d'hôte 285

Privilèges de réplication d'hôte vSphere 285

Privilèges de profil d'hôte 286

Privilèges de réseau 286

Privilèges de performances 287

Privilèges d'autorisations 287

Privilèges de stockage basé sur le profil 288

Privilèges de ressources 288

Privilèges de tâche planifiée 289

Privilèges de sessions 290

Privilèges de vues de stockage 290

Privilèges de tâches 291

Privilèges Transfer Service 291

Privilèges de configuration de machine virtuelle 291

Privilèges d'opérations d'invité de machine virtuelle 293

Privilèges d'interaction de machine virtuelle 295

Privilèges d'inventaire de machine virtuelle 304

Privilèges de provisionnement de machine virtuelle 304

Privilèges de configuration de services de machine virtuelle 306

Privilèges de gestion des snapshots d'une machine virtuelle 307

Privilèges vSphere Replication de machine virtuelle 307

Privilèges du groupe dvPort 308

Privilèges de vApp 308

VMware, Inc. 6

Page 7

Sécurité vSphere

Privilèges vServices 310

Privilèges de balisage vSphere 310

VMware, Inc. 7

Page 8

À propos de la sécurité de vSphere

Sécurité vSphere fournit des informations sur la sécurisation de votre environnement vSphere® pour

VMware® vCenter® Server et VMware ESXi.

Pour vous aider à protéger votre environnement vSphere, cette documentation décrit les fonctionnalités

de sécurité disponibles et les mesures à prendre pour protéger votre environnement des attaques.

Tableau 1. Faits saillants sur

Sécurité vSphere

Rubriques Points forts du contenu

Gestion des autorisations et des utilisateurs

Fonctionnalités relatives à la sécurité de l'hôte

n

Modèle d'autorisations (rôles, groupes et objets).

n

Création de rôles personnalisés.

n

Définition des autorisations.

n

Gestion des autorisations globales.

n

Mode de verrouillage et autres fonctionnalités de profil de

sécurité.

n

Authentification des hôtes par carte à puce.

n

vSphere Authentication Proxy.

n

Démarrage sécurisé UEFI.

n

TPM (Trusted Platform Module).

Chiffrement des machines virtuelles

n

Comment fonctionne le chiffrement des machines

virtuelles ?

n

Configuration de KMS.

n

Chiffrement et déchiffrement des machines virtuelles.

n

Dépannage et meilleures pratiques.

Sécurité du système d'exploitation invité

n

vTPM (Virtual Trusted Platform Module)

n

Sécurité basée sur la virtualisation (VBS).

Gestion de la configuration du protocole TLS Modification de la configuration du protocole TLS à l'aide d'un

utilitaire de ligne de commande.

Meilleures pratiques en matière de sécurité et de sécurisation

renforcée

Meilleures pratiques et avis des experts en sécurité VMware.

n

Sécurité de vCenter Server

n

Sécurité de l'hôte

n

Sécurité des machines virtuelles

n

Sécurité de la mise en réseau

Privilèges vSphere Liste complète de tous les privilèges vSphere pris en charge

dans cette version.

VMware, Inc. 8

Page 9

Sécurité vSphere

Documentation connexe

Un document complément, Administration de Platform Services Controller , explique comment utiliser les

services de Platform Services Controller, par exemple pour gérer l'authentification avec

vCenter Single Sign-On et pour gérer les certificats dans l'environnement vSphere.

Outre ces documents, VMware publie un Guide de sécurisation renforcée pour chaque version de

vSphere. Ces guides sont disponibles à la page http://www.vmware.com/security/hardening-guides.html.

Le Guide de sécurisation renforcée est une feuille de calcul comprenant des entrées pour différents

problèmes potentiels de sécurité. Il offre des éléments pour trois profils de risque. Ce document Sécurité

vSphere ne contient pas d'informations concernant le profil de risque 1 (environnement imposant une

sécurité maximale, comme les installations gouvernementales top secrètes).

Public cible

Ces informations sont destinées aux administrateurs système Windows ou Linux expérimentés qui

maîtrisent les technologies de machine virtuelle et les opérations de centre de données.

vSphere Web Client et vSphere Client (client basé sur

HTML5)

Les instructions relatives aux tâches présentées dans ce guide se basent sur vSphere Web Client. Vous

pouvez également exécuter la plupart des tâches de ce guide en utilisant vSphere Client. La

terminologie, la topologie et le workflow de l'interface utilisateur de vSphere Client correspondent

fidèlement aux aspects et éléments de l'interface utilisateur de vSphere Web Client. Vous pouvez

appliquer les instructions de vSphere Web Client à vSphere Client sauf mention du contraire.

Remarque Dans vSphere 6.7, la plupart des fonctionnalités de vSphere Web Client sont implémentées

dans vSphere Client. Pour obtenir une liste actualisée des fonctionnalités non prises en charge, consultez

le Guide de mise à jour des fonctionnalités de vSphere Client.

VMware, Inc. 9

Page 10

Sécurité dans l'environnement

vSphere 1

Les composants d'un environnement vSphere sont sécurisés d'origine par plusieurs fonctionnalités telles

que l'authentification, l'autorisation, un pare-feu sur chaque hôte ESXi, etc. Vous pouvez modifier la

configuration par défaut de plusieurs manières. Vous pouvez notamment définir des autorisations sur des

objets vCenter, ouvrir des ports de pare-feu ou modifier les certificats par défaut. Vous pouvez prendre

des mesures de sécurité sur différents objets dans la hiérarchie d'objets vCenter, comme les systèmes

vCenter Server, les hôtes ESXi, les machines virtuelles et les objets du réseau et de stockage.

Une présentation globale des différentes parties de vSphere à surveiller vous aide à planifier votre

stratégie de sécurité. Vous pouvez également tirer parti d'autres ressources de sécurité de vSphere sur le

site Web VMware.

Ce chapitre aborde les rubriques suivantes :

n

Sécurisation de l'hyperviseur ESXi

n

Sécurisation des systèmes vCenter Server et services associés

n

Sécurisation des machines virtuelles

n

Sécurisation de la couche de mise en réseau virtuelle

n

Mots de passe dans votre environnement vSphere

n

Meilleures pratiques en matière de sécurité et ressources de sécurité

Sécurisation de l'hyperviseur ESXi

L'hyperviseur ESXi est sécurisé par défaut. Vous pouvez renforcer la protection des hôtes ESXi en

utilisant le mode de verrouillage et d'autres fonctionnalités intégrées. À des fins d'uniformité, vous pouvez

définir un hôte de référence et laisser tous les hôtes en synchronisation avec le profil de l'hôte de

référence. Vous pouvez également protéger votre environnement en effectuant une gestion chiffrée, qui

garantit que les modifications sont appliquées à tous les hôtes.

VMware, Inc.

10

Page 11

Sécurité vSphere

Vous pouvez renforcer la protection des hôtes ESXi qui sont gérés par vCenter Server en effectuant les

actions suivantes. Consultez le livre blanc Sécurité de VMware vSphere Hypervisor pour accéder à des

informations de fond et des détails.

Limiter l'accès à ESXi Par défaut, les services ESXi Shell et SSH ne s'exécutent pas et seul

l'utilisateur racine peut se connecter à l'interface utilisateur de la console

directe (DCUI). Si vous décidez d'activer l'accès à ESXi ou SSH, vous

pouvez définir des délais d'expiration pour limiter le risque d'accès non

autorisé.

Les hôtes pouvant accéder à l'hôte ESXi doivent disposer d'autorisations

de gestion de l'hôte. Ces autorisations se définissent sur l'objet hôte du

système vCenter Server qui gère l'hôte.

Utiliser des utilisateurs

nommés et le moindre

privilège

Réduire le nombre de

ports de pare-feu ESXi

ouverts

Automatiser la gestion

des hôtes ESXi

Par défaut, l'utilisateur racine peut effectuer de nombreuses tâches.

N'autorisez pas les administrateurs à se connecter à l'hôte ESXi en utilisant

le compte d'utilisateur racine. Au lieu de cela, créez des utilisateurs

Administrateur nommés à partir de vCenter Server et attribuez-leur le rôle

d'administrateur. Vous pouvez également attribuer à ces utilisateurs un rôle

personnalisé. Reportez-vous à la section Créer un rôle personnalisé.

Si vous gérez les utilisateurs directement sur l'hôte, les options de gestion

des rôles sont limitées. Consultez la documentation de Gestion individuelle

des hôtes vSphere - VMware Host Client.

Par défaut, les ports de pare-feu de votre hôte ESXi sont uniquement

ouverts lorsque vous démarrez un service correspondant. Vous pouvez

utiliser les commandes de vSphere Web Client, ESXCLI ou PowerCLI pour

vérifier et gérer l'état des ports du pare-feu.

Reportez-vous à la section ESXi.

Parce qu'il est souvent important que les différents hôtes d'un même centre

de données soient synchronisés, utilisez l'installation basée sur scripts ou

vSphere Auto Deploy pour provisionner les hôtes. Vous pouvez gérer les

hôtes à l'aide de scripts. Les profils d'hôte sont une alternative à la gestion

chiffrée. Vous définissez un hôte de référence, exportez le profil d'hôte et

appliquez celui-ci à tous les hôtes. Vous pouvez appliquer le profil d'hôte

directement ou dans le cadre du provisionnement avec Auto Deploy.

Consultez Utiliser des scripts pour gérer des paramètres de configuration

d'hôte et Installation et configuration de vCenter Server pour plus

d'informations sur vSphere Auto Deploy.

VMware, Inc. 11

Page 12

Sécurité vSphere

Exploiter le mode de

verrouillage

Vérifier l'intégrité du

module VIB

Gérer les certificats

ESXi

En mode de verrouillage, les hôtes ESXi sont, par défaut, uniquement

accessibles par le biais de vCenter Server. À partir de vSphere 6.0, vous

avez le choix entre un mode de verrouillage strict et un mode de

verrouillage normal. Vous pouvez également définir des utilisateurs

exceptionnels pour permettre un accès direct aux comptes de service tels

que les agents de sauvegarde.

Reportez-vous à la section Mode verrouillage.

Un niveau d'acceptation est associé à chaque module VIB. Vous pouvez

ajouter un VIB à un hôte ESXi uniquement si son niveau d'acceptation est

identique ou supérieur au niveau d'acceptation de l'hôte. Vous ne pouvez

pas ajouter un VIB CommunitySupported ou PartnerSupported à un hôte à

moins d'avoir explicitement modifié le niveau d'acceptation de l'hôte.

Reportez-vous à la section Vérifier les niveaux d'acceptation des hôtes et

des fichiers VIB.

Dans vSphere 6.0 et version ultérieure, VMware Certificate Authority

(VMCA) provisionne chaque hôte ESXi à l'aide d'un certificat signé dont

l'autorité de certification racine par défaut est VMCA. Si la stratégie de

l'entreprise l'exige, vous pouvez remplacer les certificats existants par des

certificats signés par une autorité de certification d'entreprise ou tierce.

Envisager

l'authentification par

carte à puce

Envisager le

verrouillage des

comptes ESXi

Reportez-vous à la section Gestion de certificats pour les hôtes ESXi.

À partir de vSphere 6.0, ESXi prend en charge l'utilisation de

l'authentification par carte à puce plutôt que l'authentification par nom

d'utilisateur et mot de passe. Pour une sécurité renforcée, vous pouvez

configurer l'authentification par carte à puce. L'authentification à deux

facteurs est également prise en charge pour vCenter Server.

Reportez-vous à la section Configuration de l'authentification par carte à

puce pour ESXi.

À partir de vSphere 6.0, le verrouillage des comptes est pris en charge

pour l'accès via SSH et vSphere Web Services SDK. Par défaut, un

nombre maximal de 10 tentatives de connexion échouées est autorisé

avant le verrouillage du compte. Par défaut, le compte est déverrouillé au

bout de deux minutes.

Remarque L'interface de console directe (DCUI) et ESXi Shell ne

prennent pas en charge le verrouillage de compte.

Reportez-vous à la section Verrouillage des mots de passe et des comptes

ESXi.

Les considérations de sécurité pour les hôtes autonomes sont identiques, bien que les tâches de gestion

puissent différer. Consultez la documentation de Gestion individuelle des hôtes vSphere - VMware Host

Client.

VMware, Inc. 12

Page 13

Sécurité vSphere

Sécurisation des systèmes vCenter Server et services associés

Votre système vCenter Server et les services associés sont protégés par l'authentification via vCenter

Single Sign-On, ainsi que par l'autorisation via le modèle d'autorisations vCenter Server. Vous pouvez

modifier le comportement par défaut et prendre des mesures supplémentaires pour limiter l'accès à votre

environnement.

Lorsque vous protégez votre environnement vSphere, tenez compte du fait que tous les services

associés aux instances de vCenter Server doivent être protégés. Dans certains environnements, vous

pouvez protéger plusieurs instances de vCenter Server et une ou plusieurs instances de

Platform Services Controller.

Renforcer toutes les

machines hôtes

vCenter

En savoir plus sur le

modèle de certificat

vCenter

Configurer vCenter

Single Sign-On

Pour protéger votre environnement vCenter, vous devez commencer par

renforcer chaque machine qui exécute vCenter Server ou un service

associé. Ceci s'applique aussi bien à une machine physique qu'à une

machine virtuelle. Installez toujours les derniers correctifs de sécurité pour

votre système d'exploitation et mettez en œuvre les meilleures pratiques

standard de l'industrie pour protéger la machine hôte.

Par défaut, l'autorité de certification VMware provisionne chaque hôte

ESXi, chaque machine de l'environnement et chaque utilisateur de solution

à l'aide d'un certificat signé par VMCA (VMware Certificate Authority).

L'environnement fourni est prêt à l'emploi, mais vous pouvez modifier le

comportement par défaut si la stratégie de l'entreprise l'exige. Pour plus

d'informations, reportez-vous à la documentation Administration de

Platform Services Controller .

Pour une protection supplémentaire, supprimez explicitement les certificats

révoqués ou qui ont expiré, ainsi que les installations qui ont échoué.

vCenter Server et les services associés sont protégés par la structure

d'authentification vCenter Single Sign-On. Lors de la première installation

des logiciels, vous devez spécifier un mot de passe pour l'administrateur du

domaine vCenter Single Sign-On (par défaut,

administrator@vsphere.local). Seul ce domaine est disponible initialement

comme source d'identité. Vous pouvez ajouter d'autres sources d'identité

(Active Directory ou LDAP) et définir une source d'identité par défaut.

Dorénavant, les utilisateurs qui peuvent s'authentifier auprès d'une de ces

sources d'identité ont la possibilité d'afficher des objets et d'effectuer des

tâches, dans la mesure où ils y ont été autorisés. Pour plus d'informations,

reportez-vous à la documentation Administration de Platform Services

Controller .

VMware, Inc. 13

Page 14

Sécurité vSphere

Attribuer des rôles à

des utilisateurs ou

groupes nommés

Configurer NTP Configurez NTP pour chaque nœud de votre environnement.

Pour optimiser la journalisation, chaque autorisation octroyée pour un objet

peut être associée à un utilisateur ou groupe nommé, ainsi qu'à un rôle

prédéfini ou personnalisé. Le modèle d'autorisations vSphere 6.0 procure

une grande flexibilité en offrant la possibilité d'autoriser les utilisateurs et

les groupes de diverses façons. Reportez-vous aux sections Présentation

des autorisations dans vSphere et Privilèges requis pour les tâches

courantes.

Limitez les privilèges d'administrateur et l'utilisation du rôle d'administrateur.

Dans la mesure du possible, évitez d'utiliser l'utilisateur Administrateur

anonyme.

L'infrastructure de certificats exige un horodatage précis et ne fonctionne

correctement que si les nœuds sont synchronisés.

Reportez-vous à Synchronisation des horloges sur le réseau vSphere.

Sécurisation des machines virtuelles

Pour sécuriser vos machines virtuelles, appliquez tous les correctifs appropriés aux systèmes

d'exploitation invités et protégez votre environnement, de même que vous protégez votre machine

physique. Pensez à désactiver toutes les fonctionnalités inutiles, à minimiser l'utilisation de la console de

machine virtuelle et à suivre toute autre meilleure pratique.

Protéger le système

d'exploitation invité

Désactiver les

fonctionnalités inutiles

Utiliser les modèles et

la gestion basée sur

des scripts

Pour protéger votre système d'exploitation invité, assurez-vous qu'il utilise

les correctifs les plus récents et, le cas échéant, des applications de logiciel

anti-espion et anti-programme malveillant. Reportez-vous à la

documentation du fournisseur de votre système d'exploitation invité et, le

cas échéant, à d'autres informations disponibles dans des manuels ou sur

Internet pour ce système d'exploitation.

Vérifiez que toute fonctionnalité inutile est désactivée pour minimiser les

points d'attaque potentiels. De nombreuses fonctionnalités peu utilisées

sont désactivées par défaut. Supprimez le matériel inutile et désactivez

certaines fonctionnalités, comme HFSG (host-guest filesystem) ou la

fonction de copier/coller entre la machine virtuelle et une console distante.

Reportez-vous à Désactiver les fonctions inutiles à l'intérieur des machines

virtuelles.

Les modèles de machine virtuelle vous permettent de configurer le système

d'exploitation afin qu'il respecte des conditions requises spécifiques, puis

de créer d'autres machines virtuelles avec les mêmes paramètres.

VMware, Inc. 14

Page 15

Sécurité vSphere

Pour modifier les paramètres de machine virtuelle après le déploiement

initial, vous pouvez utiliser les scripts (PowerCLI, par exemple). Cette

documentation explique comment effectuer des tâches à l'aide de

l'interface utilisateur graphique. Vous pouvez utiliser des scripts au lieu de

l'interface utilisateur graphique pour maintenir la cohérence de votre

environnement. Dans les environnements de grande envergure, vous

pouvez grouper les machines virtuelles dans des dossiers pour optimiser

les scripts.

Pour plus d'informations sur les modèles, reportez-vous à la section Utiliser

des modèles pour déployer des machines virtuelles et au document

Administration d'une machine virtuelle vSphere. Pour plus d'informations

sur PowerCLI, consultez la documentation de VMware PowerCLI.

Minimiser l'utilisation

de la console de

machine virtuelle

Activer le démarrage

sécurisé UEFI

La console de machine virtuelle joue, pour la machine virtuelle, le même

rôle que le moniteur sur un serveur physique. Les utilisateurs qui ont accès

à une console de machine virtuelle ont accès à la gestion d'alimentation

des machines virtuelles et aux contrôles de la connectivité des

périphériques amovibles. Par conséquent, la console de machine virtuelle

devient vulnérable aux attaques malveillantes sur une machine virtuelle.

À partir de vSphere 6.5, vous pouvez configurer votre machine virtuelle

pour qu'elle utilise le démarrage UEFI. Si le système d'exploitation prend

en charge le démarrage UEFI sécurisé, vous pouvez sélectionner cette

option pour vos machines virtuelles pour plus de sécurité. Reportez-vous à

Activer ou désactiver le démarrage sécurisé UEFI pour une machine

virtuelle.

Sécurisation de la couche de mise en réseau virtuelle

La couche de mise en réseau virtuelle comprend des adaptateurs réseau virtuels, des commutateurs

virtuels, des commutateurs virtuels distribués, des ports et des groupes de ports. ESXi utilise la couche

réseau virtuelle pour les communications entre les machines virtuelles et leurs utilisateurs. En outre, ESXi

utilise cette couche de mise en réseau pour communiquer avec les SAN iSCSI, le stockage NAS, etc.

VMware, Inc. 15

Page 16

Sécurité vSphere

vSphere offre toutes les fonctionnalités pour garantir une infrastructure de mise en réseau sécurisée.

Vous pouvez sécuriser séparément chacun des éléments de l'infrastructure (commutateurs virtuels,

commutateurs virtuels distribués ou adaptateurs réseau virtuels, par exemple). En outre, tenez compte

des directives suivantes, détaillées dans la section Chapitre 10 Sécurisation de la mise en réseau

vSphere.

Isoler le trafic réseau L'isolation du trafic réseau est essentielle pour un environnement ESXi

sécurisé. Des réseaux différents requièrent un accès et un niveau

d'isolation distincts. Un réseau de gestion isole le trafic client, le trafic de

l'interface de ligne de commande ou de l'API ou le trafic des logiciels tiers

du trafic normal. Assurez-vous que seuls les administrateurs système,

réseau et de la sécurité peuvent accéder au réseau de gestion.

Reportez-vous à Recommandations de sécurité pour la mise en réseau

d'ESXi.

Utiliser des pare-feu

pour sécuriser les

éléments du réseau

virtuel

Envisager des

stratégies de sécurité

du réseau

Vous pouvez ouvrir et fermer les ports de pare-feu et sécuriser les

différents éléments du réseau virtuel séparément. Pour les hôtes ESXi, les

règles de pare-feu associent les services avec les pare-feu correspondants

et peuvent ouvrir et fermer le pare-feu en fonction de l'état du service.

Reportez-vous à ESXi.

Vous pouvez également ouvrir explicitement des ports sur les instances de

Platform Services Controller et vCenter Server. Reportez-vous aux sections

Ports requis pour vCenter Server et l'instance de Platform Services

Controller et Ports TCP et UDP supplémentaires pour vCenter Server.

Les stratégies de sécurité du réseau assurent la protection du trafic contre

l'emprunt d'identité d'adresse MAC et l'analyse des ports indésirables. La

règle de sécurité d'un commutateur standard ou distribué est mise en

œuvre au niveau de la couche 2 (couche de liaison de données) de la pile

de protocole réseau. Les trois éléments de la stratégie de sécurité sont le

mode Proximité, les changements d'adresse MAC et les Transmissions

forgées.

Les instructions sont disponibles dans la documentation Mise en réseau

vSphere.

Sécuriser la mise en

réseau de machines

virtuelles

Les méthodes qui vous permettent de sécuriser la mise en réseau de

machines virtuelles dépendent de plusieurs facteurs, notamment :

n

du système d'exploitation invité qui est installé ;

n

de l'utilisation d'un environnement approuvé pour les machines

virtuelles.

Les commutateurs virtuels et les commutateurs virtuels distribués offrent un

niveau de protection élevé lorsqu'ils sont utilisés avec d'autres mesures de

sécurité courantes (installation de pare-feu, notamment).

VMware, Inc. 16

Page 17

Sécurité vSphere

Reportez-vous à Chapitre 10 Sécurisation de la mise en réseau vSphere.

Envisager les VLAN

pour protéger votre

environnement

Sécuriser les

connexions du

stockage virtualisé

ESXi prend en charge les VLAN IEEE 802.1q. Les VLAN vous permettent

de segmenter un réseau physique. Vous pouvez les utiliser pour renforcer

la protection de la configuration du stockage ou du réseau de machines

virtuelles. Lorsque des VLAN sont utilisés, deux machines sur le même

réseau physique ne peuvent pas s'envoyer mutuellement des paquets ni en

recevoir, sauf s'ils se trouvent sur le même réseau VLAN.

Reportez-vous à Sécurisation des machines virtuelles avec des VLAN.

Une machine virtuelle stocke les fichiers du système d'exploitation, les

fichiers de programme et d'autres données sur un disque virtuel. Chaque

disque virtuel apparaît sur la machine virtuelle en tant que lecteur SCSI

connecté au contrôleur SCSI. Une machine virtuelle n'a pas accès aux

détails du stockage ni aux informations relatives au LUN sur lequel réside

son disque virtuel.

Le système VMFS (Virtual Machine File System) combine un système de

fichiers distribué et un gestionnaire de volumes qui présente les volumes

virtuels à l'hôte ESXi. La sécurisation de la connexion avec le stockage

relève de votre responsabilité. Par exemple, si vous utilisez un stockage

iSCSI, vous pouvez configurer votre environnement pour utiliser le

protocole CHAP. Si la stratégie de l'entreprise l'exige, vous pouvez

configurer une authentification CHAP mutuelle. Utilisez vSphere Web Client

ou les interfaces de ligne de commande pour configurer CHAP.

Reportez-vous à Meilleures pratiques en matière de sécurité du stockage.

Évaluer l'utilisation

d'IPSec

De plus, déterminez si VMware NSX for vSphere est une solution adéquate pour sécuriser la couche de

mise en réseau dans votre environnement.

ESXi prend en charge IPSec sur IPv6. Vous ne pouvez pas utiliser IPSec

sur IPv4.

Reportez-vous à Sécurité du protocole Internet.

Mots de passe dans votre environnement vSphere

Les restrictions de mot de passe, l'expiration du mot de passe et le verrouillage du compte dans votre

environnement vSphere dépendent de plusieurs facteurs : système visé par l'utilisateur, identité de

l'utilisateur et mode de définition des stratégies.

Mots de passe d' ESXi

Les restrictions de mot de passe ESXi sont déterminées par le module PAM Linux pam_passwdqc. Pour

le module pam_passwdqc, reportez-vous à la page du manuel Linux et à Verrouillage des mots de passe

et des comptes ESXi.

VMware, Inc. 17

Page 18

Sécurité vSphere

Mots de passe pour vCenter Server et autres services de vCenter

vCenter Single Sign-On gère l'authentification pour tous les utilisateurs qui se connectent à

vCenter Server et à d'autres services de vCenter. Les restrictions de mot de passe, l'expiration du mot de

passe et le verrouillage du compte dépendent du domaine de l'utilisateur et de l'identité de l'utilisateur.

Administrateur de

vCenter Single Sign-On

Autres utilisateurs du

domaine Single SignOn vCenter

Le mot de passe de l'administrateur vCenter Single Sign-On est

administrator@vsphere.local par défaut ou administrator@mydomain si

vous avez spécifié un domaine différent lors de l'installation. Ce mot de

passe n'expire pas. À tous les autres niveaux, le mot de passe doit

respecter les restrictions définies dans la stratégie de mot de passe

vCenter Single Sign-On. Reportez-vous à Administration de Platform

Services Controller pour plus de détails.

Si vous oubliez le mot de passe de cet utilisateur, recherchez dans le

système de la base de connaissances VMware des informations sur la

réinitialisation de ce mot de passe. Pour réinitialiser le mot de passe, des

privilèges supplémentaires comme un accès racine sont nécessaires pour

accéder au système vCenter Server.

Les mots de passe des autres utilisateurs vsphere.local ou des utilisateurs

du domaine que vous avez spécifiés au cours de l'installation doivent

respecter les restrictions qui sont définies par la stratégie de mot de passe

et de verrouillage de vCenter Single Sign-On. Consultez Administration de

Platform Services Controller pour plus d'informations. Ces mots de passe

expirent après 90 jours par défaut. Les administrateurs peuvent modifier

l'expiration dans le cadre de la stratégie de mot de passe.

Si vous oubliez votre mot de passe vsphere.local, un administrateur peut

réinitialiser ce mot de passe à l'aide de la commande dir-cli.

Autres utilisateurs Les restrictions de mot de passe, l'expiration du mot de passe et le

verrouillage du compte de tous les autres utilisateurs sont déterminés par

le domaine (source d'identité) auprès duquel l'utilisateur peut s'authentifier.

vCenter Single Sign-On prend en charge une source d'identité par défaut.

Les utilisateurs peuvent se connecter au domaine correspondant à

vSphere Web Client simplement avec leur nom d'utilisateur. Si des

utilisateurs veulent se connecter à un domaine qui n'est pas le domaine par

défaut, ils peuvent inclure le nom de domaine, c'est-à-dire spécifier

utilisateur@domaine ou domaine\utilisateur. Les paramètres de mot de

passe d'accès au domaine s'appliquent à chaque domaine.

VMware, Inc. 18

Page 19

Sécurité vSphere

Mots de passe pour les utilisateurs de l'interface utilisateur de la

console directe de vCenter Server Appliance

vCenter Server Appliance est une machine virtuelle basée sur Linux préconfigurée et optimisée pour

l'exécution de vCenter Server et des services associés sur Linux.

Lorsque vous déployez le dispositif vCenter Server Appliance, vous devez spécifier ces mots de passe.

n

Mot de passe de l'utilisateur racine du système d'exploitation Linux du dispositif.

n

Mot de passe de l'administrateur du domaine vCenter Single Sign-On, administrator@vsphere.local

par défaut.

Vous pouvez modifier le mot de passe de l'utilisateur racine et effectuer d'autres tâches de gestion

d'utilisateur local du dispositif vCenter Server Appliance depuis la console de celui-ci. Reportez-vous à

Configuration de vCenter Server Appliance.

Meilleures pratiques en matière de sécurité et ressources de sécurité

Si vous suivez les meilleures pratiques, votre ESXi et vCenter Server peuvent être au moins aussi sûr

qu'un environnement non virtualisé.

Ce manuel répertorie les meilleures pratiques pour les différents composants de votre infrastructure

vSphere.

Tableau 1‑1. Meilleures pratiques de sécurité

Composant de vSphere Ressource

hôte ESXi Chapitre 3 Sécurisation des hôtes ESXi

Système vCenter Server Meilleures pratiques de sécurité de vCenter Server

Machine virtuelle Recommandations en matière de sécurité des machines

virtuelles

Mise en réseau vSphere Meilleures pratiques en matière de sécurité de la mise en

réseau vSphere

Ce manuel ne représente que l'une des sources dont vous avez besoin pour assurer la sécurité de

l'environnement.

Les ressources de sécurité VMware, notamment les alertes et les téléchargements de sécurité, sont

disponibles en ligne.

VMware, Inc. 19

Page 20

Sécurité vSphere

Tableau 1‑2. Ressources de sécurité VMware disponibles sur le Web

Rubrique Ressource

Stratégie de sécurité VMware, alertes de sécurité à

jour, téléchargements de sécurité et discussions

sur des thèmes liés à la sécurité.

Politique de l'entreprise en matière de réponse

sécuritaire

Politique de support logiciel tiers http://www.vmware.com/support/policies/

Standards de sécurité et de conformité, ainsi que

solutions partenaires et contenu détaillé sur la

virtualisation et la conformité

http://www.vmware.com/go/security

http://www.vmware.com/support/policies/security_response.html

VMware s'engage à vous aider à maintenir un environnement sécurisé. Dans

ce cadre, les problèmes de sécurité sont corrigés rapidement. La politique

VMware en matière de réponse sécuritaire fait état de notre engagement lié à

la résolution d'éventuelles vulnérabilités de nos produits.

VMware prend en charge un grand nombre de systèmes de stockage et

d'agents logiciels (tels que les agents de sauvegarde ou les agents de

gestion système). Vous trouverez la liste des agents, outils et autres logiciels

prenant en charge ESXi en cherchant sur

http://www.vmware.com/vmtn/resources/ les guides de compatibilité ESXi.

Il existe sur le marché un nombre de produits et de configurations tel quel

VMware ne peut pas tous les tester. Si un produit ou une configuration

spécifique ne figure pas dans l'un des guides de compatibilité, contactez le

Support technique, qui pourra vous aider à résoudre les problèmes

rencontrés ; en revanche, il ne pourra pas vous garantir que ce produit ou

cette configuration peut être utilisé. Vous devez toujours évaluer les risques

de sécurité liés aux produits ou aux configurations non pris en charge.

http://www.vmware.com/go/compliance

Informations sur les certifications et les validations

de sécurité telles que CCEVS et FIPS pour les

différentes versions des composants de vSphere.

Guides de sécurisation renforcée pour les

différentes versions de vSphere et d'autres produits

VMware.

Livre blanc Sécurité de VMware vSphere

Hypervisor

https://www.vmware.com/support/support-resources/certifications.html

https://www.vmware.com/support/support-resources/hardening-guides.html

http://www.vmware.com/files/pdf/techpaper/vmw-wp-secrty-vsphr-hyprvsruslet-101.pdf

VMware, Inc. 20

Page 21

Tâches de gestion des

utilisateurs et des autorisations

de vSphere 2

L'authentification et l'autorisation gouvernent l'accès. vCenter Single Sign-On prend en charge

l'authentification, ce qui signifie qu'il détermine si un utilisateur peut accéder à l'intégralité des

composants vSphere ou pas. Chaque utilisateur doit également être autorisé à afficher ou à manipuler

des objets vSphere.

vSphere prend en charge différents mécanismes d'autorisation abordés dans Présentation des

autorisations dans vSphere. Cette section aborde essentiellement le fonctionnement du modèle

d'autorisation vCenter Server et le mode d'exécution des tâches de gestion des utilisateurs.

vCenter Server permet un contrôle plus complet des permissions en général grâce aux autorisations et

aux rôles. Lorsque vous attribuez une autorisation à un objet de la hiérarchie d'objets de vCenter Server,

vous spécifiez les privilèges dont l'utilisateur ou le groupe dispose sur cet objet. Pour spécifier les

privilèges, vous utilisez des rôles, qui sont des ensembles de privilèges.

À l'origine, seul l'administrateur du domaine vCenter Single Sign-On, administrator@vsphere.local par

défaut, est autorisé à se connecter au système vCenter Server. Cet utilisateur peut alors procéder

comme suit :

1 Ajouter une source d'identité dans laquelle les utilisateurs et les groupes sont définis sur vCenter

Single Sign-On. Consultez la documentation de Administration de Platform Services Controller .

2 Accordez des privilèges à un utilisateur ou à un groupe en sélectionnant un objet tel qu'une machine

virtuelle ou un système vCenter Server et en attribuant un rôle de cet objet à l'utilisateur ou au

groupe.

Rôles, privilèges et autorisations

(http://link.brightcove.com/services/player/bcpid2296383276001?

bctid=ref:video_roles_privileges_permissions_vsphere_web_client)

Ce chapitre aborde les rubriques suivantes :

n

Présentation des autorisations dans vSphere

n

Gestion des autorisations des composants vCenter

n

Autorisations globales

n

Utilisation des rôles pour assigner des privilèges

n

Meilleures pratiques pour les rôles et les autorisations

VMware, Inc.

21

Page 22

Sécurité vSphere

n

Privilèges requis pour les tâches courantes

Présentation des autorisations dans vSphere

vSphere prend en charge plusieurs modèles avec un contrôle précis pour déterminer si un utilisateur est

autorisé à effectuer une tâche. vCenter Single Sign-On utilise l'appartenance au groupe dans un groupe

vCenter Single Sign-On afin de décider de ce que vous êtes autorisé à faire. Votre rôle sur un objet ou

votre autorisation globale détermine si vous êtes autorisé à effectuer d'autres tâches dans vSphere.

Présentation des autorisations

Dans vSphere 6.0 et versions ultérieures, des utilisateurs privilégiés peuvent accorder à d'autres

utilisateurs des autorisations leur permettant d'effectuer des tâches. Vous pouvez exploiter les

autorisations globales ou les autorisations vCenter Server locales pour permettre à d'autres utilisateurs

d'utiliser des instances vCenter Server individuelles.

Autorisations

vCenter Server

Autorisations globales Les autorisations globales sont appliquées à un objet racine global qui peut

Le modèle d'autorisation des systèmes vCenter Server repose sur

l'attribution d'autorisations à des objets dans la hiérarchie d'objets. Chaque

autorisation accorde à un utilisateur ou à un groupe un ensemble de

privilèges, c'est-à-dire un rôle sur l'objet sélectionné. Par exemple, vous

pouvez sélectionner une machine virtuelle et sélectionner Ajouter une

autorisation pour attribuer un rôle à un groupe d'utilisateurs dans un

domaine que vous sélectionnez. Ce rôle accorde à ces utilisateurs les

privilèges correspondants sur cette VM.

couvrir plusieurs solutions à la fois. Par exemple, si vCenter Server et

vRealize Orchestrator sont installés, vous pouvez utiliser les autorisations

globales. Par exemple, vous pouvez accorder à un groupe d'utilisateurs

des autorisations de lecture sur tous les objets dans les deux hiérarchies

d'objets.

Les autorisations globales sont répliquées dans le domaine vsphere.local.

Les autorisations globales ne fournissent pas d'autorisations pour les

services gérés via des groupes vsphere.local. Reportez-vous à la section

Autorisations globales.

Appartenance au

groupe dans les

groupes vCenter Single

Sign-On

Autorisations d'hôte

ESXi local

VMware, Inc. 22

Les membres d'un groupe vsphere.local peuvent effectuer certaines

tâches. Par exemple, vous pouvez effectuer la gestion de licences si vous

êtes membre du groupe LicenseService.Administrators. Consultez la

documentation de Administration de Platform Services Controller .

Si vous gérez un système ESXi autonome qui n'est pas géré par un

système vCenter Server, vous pouvez attribuer l'un des rôles prédéfinis aux

utilisateurs. Consultez la documentation de Gestion individuelle des hôtes

vSphere - VMware Host Client.

Page 23

Sécurité vSphere

Pour les hôtes gérés, attribuez des rôles à l'objet hôte ESXi dans

l'inventaire vCenter Server.

Présentation du modèle d'autorisation de niveau objet

Vous autorisez un utilisateur ou un groupe d'utilisateurs à effectuer des tâches sur les objets vCenter en

utilisant des autorisations sur l'objet. Le modèle d'autorisation vSphere repose sur l'attribution

d'autorisations à des objets dans la hiérarchie d'objets vSphere. Chaque autorisation accorde un

ensemble de privilèges à un utilisateur ou à un groupe, c'est-à-dire un rôle pour l'objet sélectionné. Par

exemple, un groupe d'utilisateurs peut avoir le rôle lecture seule sur une machine virtuelle et le rôle

d'administrateur sur une autre machine virtuelle.

Les concepts suivants sont importants.

Autorisations Chaque objet de la hiérarchie des objets vCenter Server a des

autorisations associées. Chaque autorisation spécifie pour un groupe ou un

utilisateur les privilèges dont dispose ce groupe ou cet utilisateur sur l'objet.

Utilisateurs et groupes Sur les systèmes vCenter Server, vous ne pouvez attribuer des privilèges

qu'aux utilisateurs ou aux groupes d'utilisateurs authentifiés. Les

utilisateurs sont authentifiés via vCenter Single Sign-On. Les utilisateurs et

les groupes doivent être définis dans la source d'identité utilisée par

vCenter Single Sign-On pour l'authentification. Définissez les utilisateurs et

les groupes à l'aide des outils de votre source d'identité, par exemple

Active Directory.

Privilèges Les privilèges sont des contrôles d'accès précis. Vous pouvez regrouper

ces privilèges dans des rôles, que vous pouvez ensuite mapper à des

utilisateurs ou à des groupes.

Rôles Les rôles sont des ensembles de privilèges. Les rôles vous permettent

d'attribuer des autorisations sur un objet en fonction d'un ensemble de

tâches par défaut exécutées par les utilisateurs. Les rôles par défaut, par

exemple Administrateur, sont prédéfinis sur vCenter Server et ne peuvent

pas être modifiés. D'autres rôles, par exemple Administrateur de pool de

ressources, sont des exemples de rôles prédéfinis. Vous pouvez créer des

rôles personnalisés totalement nouveaux, ou cloner et modifier des

exemples de rôles. Reportez-vous à la section Créer un rôle personnalisé.

VMware, Inc. 23

Page 24

Autorisation

Objet vSphere

Utilisateur ou groupe

Rôle

Privilège

Privilège

Privilège

Privilège

Sécurité vSphere

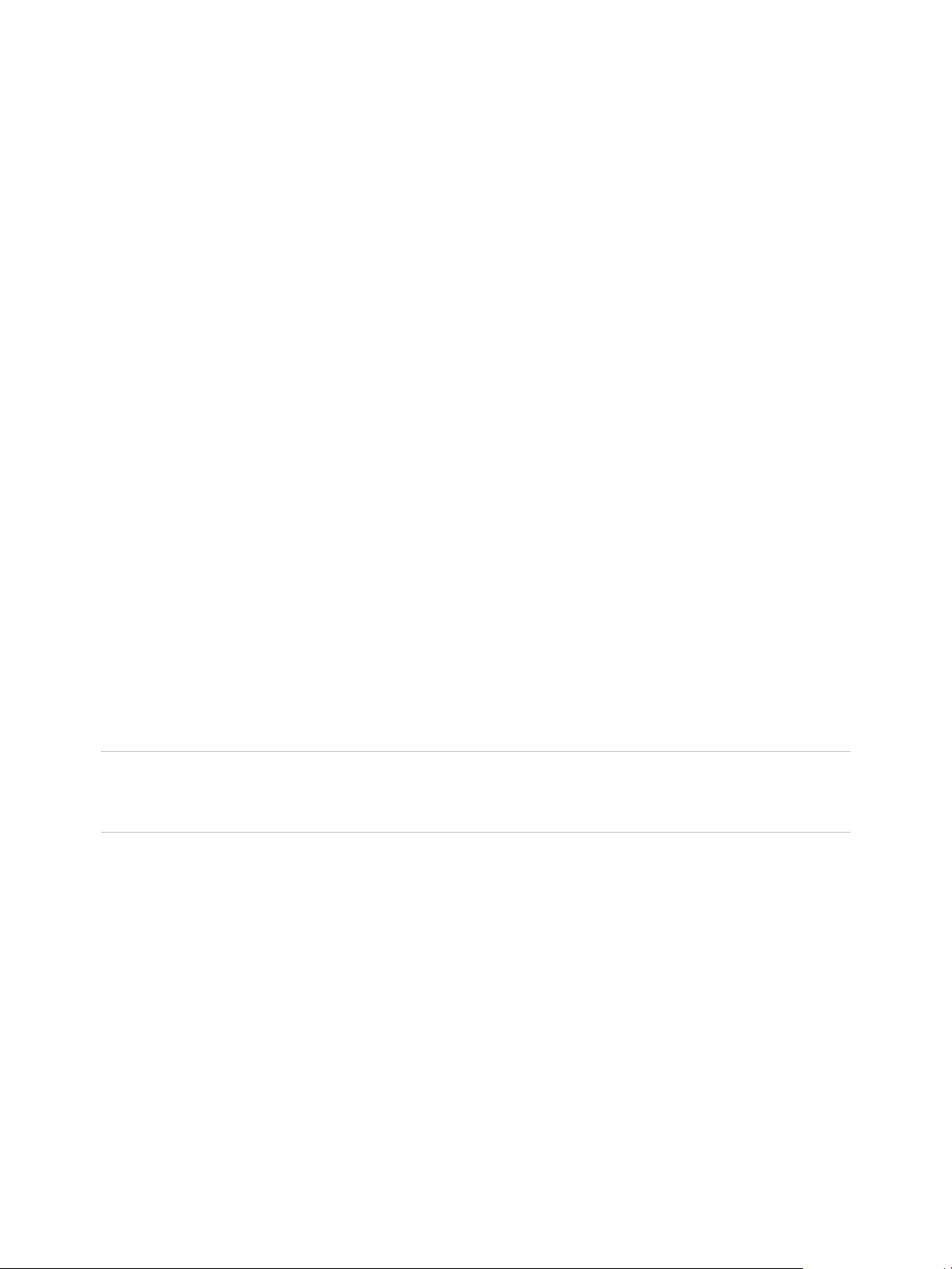

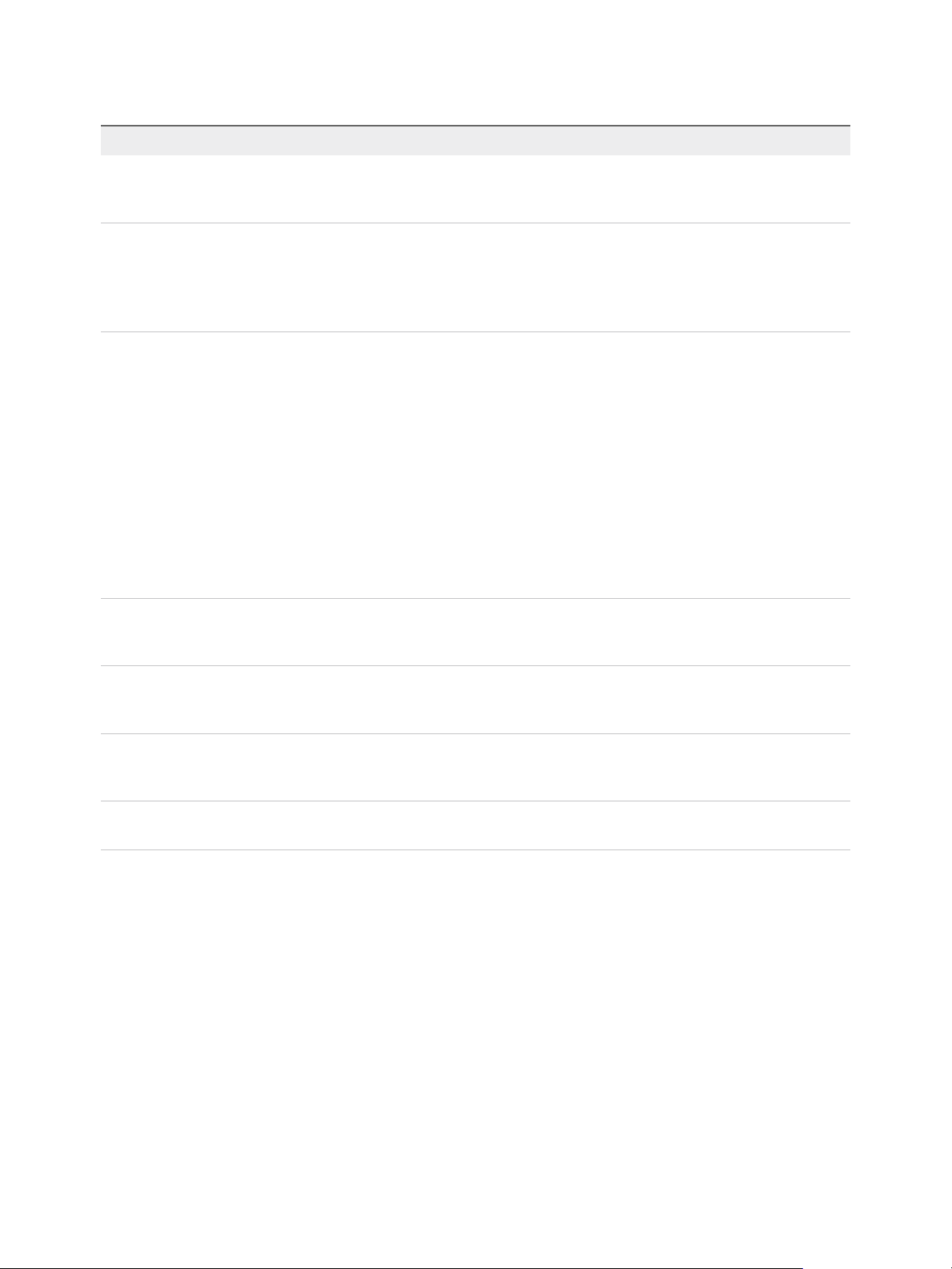

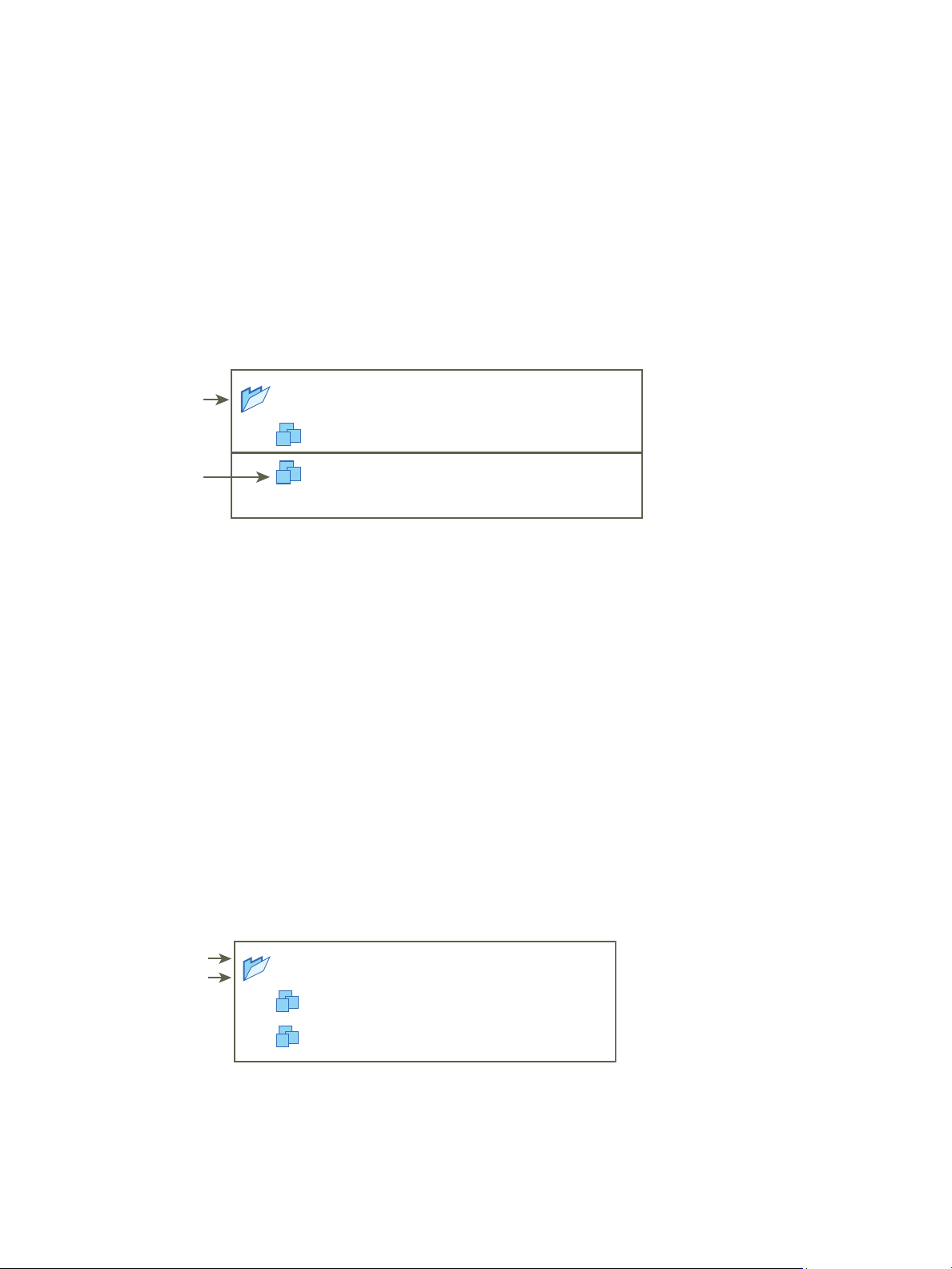

Figure 2‑1. Autorisations de vSphere

Pour attribuer des autorisations à un objet, suivez les étapes suivantes :

1 Sélectionnez l'objet auquel vous souhaitez appliquer l'autorisation dans la hiérarchie des objets

vCenter.

2 Sélectionnez le groupe ou l'utilisateur qui doit avoir des privilèges sur l'objet.

3 Sélectionnez des privilèges individuels ou un rôle, c'est-à-dire un ensemble de privilèges, que le

groupe ou l'utilisateur doit avoir sur l'objet.

Par défaut, les autorisations se propagent, c'est-à-dire que le groupe ou l'utilisateur a le rôle

sélectionné sur l'objet sélectionné et ses objets enfants.

vCenter Server offre des rôles prédéfinis qui combinent les ensembles de privilèges fréquemment utilisés.

Vous pouvez également créer des rôles personnalisés en combinant un ensemble de rôles.

Les autorisations doivent souvent être définies à la fois sur un objet source et un objet de destination. Par

exemple, si vous déplacez une machine virtuelle, vous devez disposer de privilèges sur cette machine

virtuelle ainsi que sur le centre de données de destination.

Consultez les informations suivantes.

Pour savoir comment... Reportez-vous à...

Création de rôles personnalisés. Créer un rôle personnalisé

Tous les privilèges et objets auxquels vous pouvez appliquer les

privilèges

Ensembles de privilèges requis sur des objets différents pour

des tâches différentes.

Chapitre 13 Privilèges définis

Privilèges requis pour les tâches courantes

Le modèle d'autorisations des hôtes ESXi autonomes est plus simple. Reportez-vous à la section

Attribution de privilèges pour les hôtes ESXi.

VMware, Inc. 24

Page 25

Sécurité vSphere

Héritage hiérarchique des autorisations

Quand vous assignez une autorisation à un objet, vous pouvez choisir si l'autorisation propage la

hiérarchie d'objet. Vous définissez la propagation pour chaque autorisation. La propagation n'est pas

universellement appliquée. Les autorisations définies pour un objet enfant ignorent toujours les

autorisations qui sont propagées à partir des objets parent.

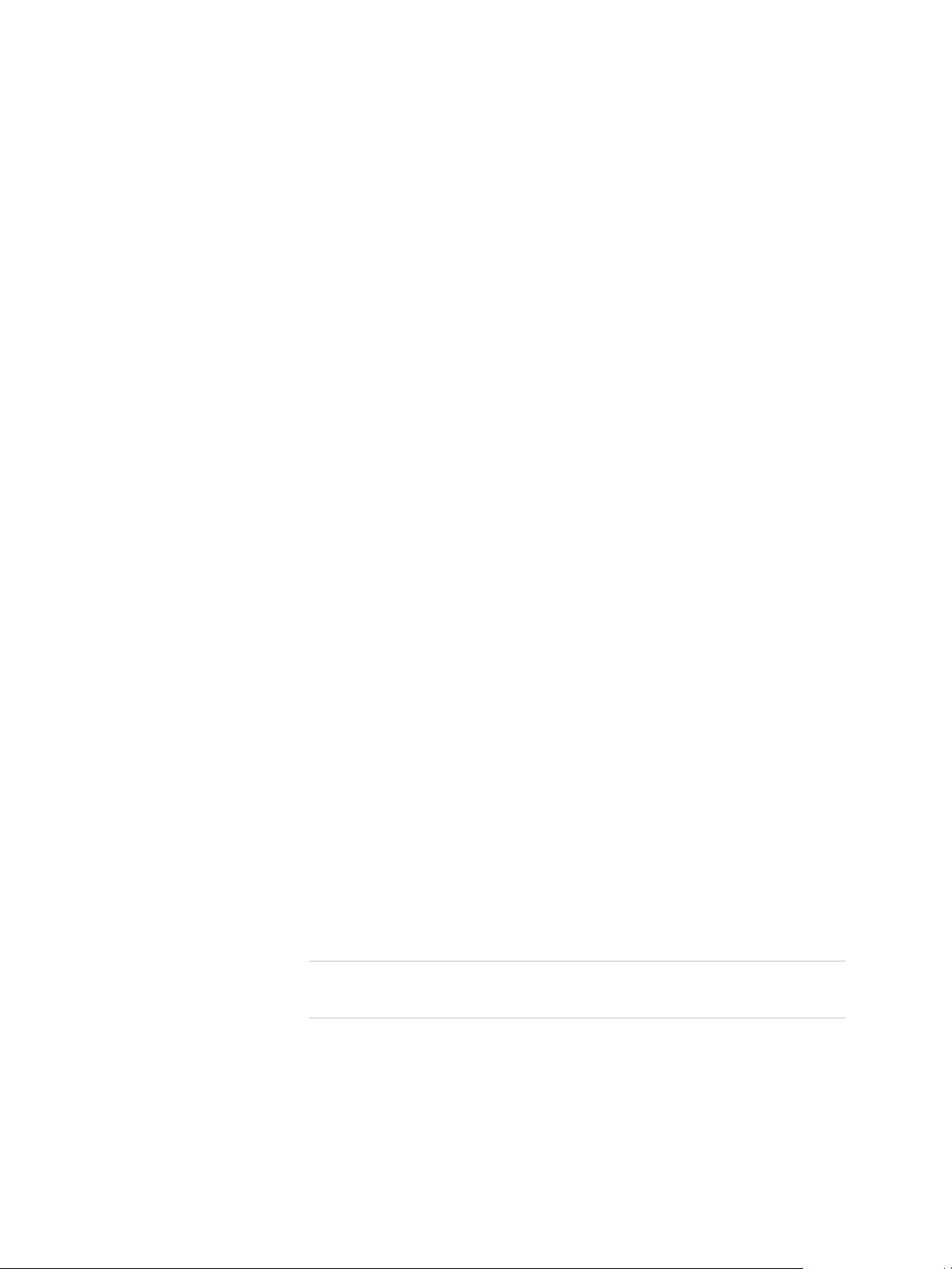

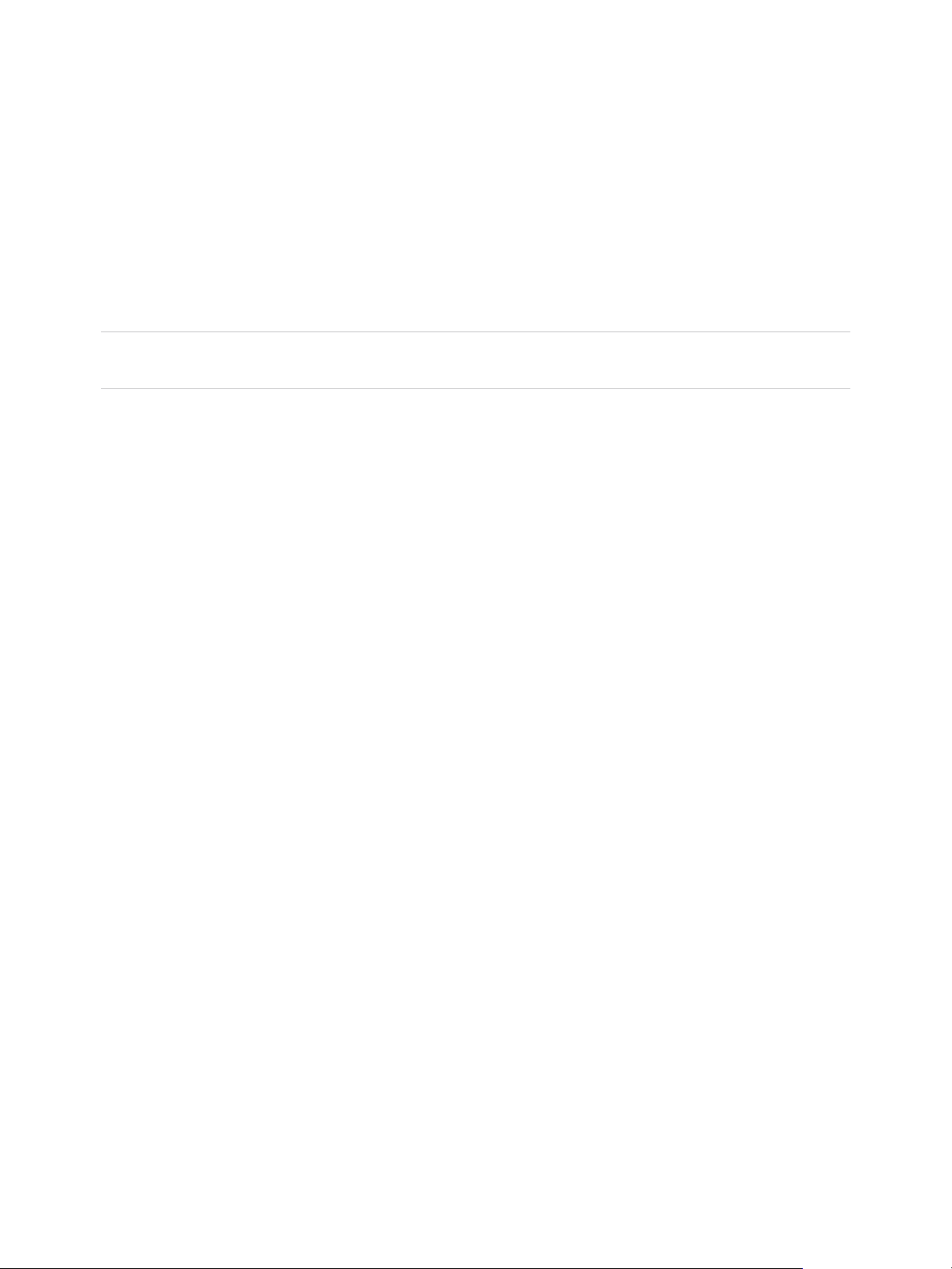

La figure illustre la hiérarchie d'inventaire et les chemins par lesquels les autorisations peuvent être

propagées.

Remarque Les autorisations globales prennent en charge l'attribution de privilèges dans plusieurs

solutions à partir d'un objet racine global. Reportez-vous à Autorisations globales.

VMware, Inc. 25

Page 26

modèle

hôte

VDS

banque de

cluster

vApp

vApp

vApp

machine

virtuelle

machine

virtuelle

pool de

ressources

pool de

ressources

machine

virtuelle

machine

virtuelle

pool de

ressources

commutateur

standard

cluster de

banques de

groupe

distribués

Dossier de VM dossier d'hôte

centre de données

vCenter Server

(niveau de l'instance de vCenter Server)

dossier

réseau

dossier de banque

de données

dossier de centre

de données

objet racine

(niveau d'autorisations global)

catégorie de

balise

bibliothèque

élément de

balises

données

de ports

données

bibliothèque

de contenu

Sécurité vSphere

Figure 2‑2. Hiérarchie d'inventaire de vSphere

La plupart des objets d'inventaire héritent des autorisations d'un objet parent unique dans la hiérarchie.

Par exemple, un centre de données hérite des autorisations de son dossier parent du centre de données

ou du centre de données de parent. Les machines virtuelles héritent des autorisations du dossier parent

de machine virtuelle et simultanément l'hôte, le cluster ou le pool de ressources parent.

Par exemple, pour définir des autorisations pour un Distributed Switch et ses groupes de ports distribués

associés, définissez les autorisations sur un objet parent, tel qu'un dossier ou un centre de données.

Vous devez également sélectionner l'option pour propager ces autorisations aux objets enfant.

VMware, Inc. 26

Page 27

Sécurité vSphere

Les autorisations prennent plusieurs formes dans la hiérarchie :

Entités gérées Les utilisateurs privilégiés peuvent définir des autorisations sur des entités

gérées.

n

Clusters

n

Centres de données

n

Banques de données

n

Clusters de banques de données

n

Dossiers

n

Hôtes

n

Réseaux (excepté vSphere Distributed Switches)

n

Groupes de ports distribués

n

Pools de ressources

n

Modèles

n

Machines virtuelles

n

vSphere vApps

Entités globales Vous ne pouvez pas modifier les autorisations sur des entités qui dérivent

les autorisations du système vCenter Server racine.

n

Champs personnalisés

n

Licences

n

Rôles

n

Intervalles de statistiques

n

Sessions

Paramètres d'autorisation multiples

Les objets peuvent avoir des autorisations multiples, mais seulement une autorisation pour chaque

utilisateur ou groupes. Par exemple, une autorisation peut spécifier que le groupe A dispose des

privilèges d'administrateur sur un objet. Une autre autorisation peut spécifier que le groupe B peut avoir

des privilèges d'administrateur de machines virtuelles sur le même objet.

Si un objet hérite des autorisations de deux objets parents, les autorisations d'un objet sont ajoutées à

celles de l'autre objet. Par exemple, supposons qu'une machine virtuelle se trouve dans un dossier de

machines virtuelles et qu'elle appartient également à un pool de ressources. Cette machine virtuelle

hérite de tous les paramètres d'autorisation du dossier de machines virtuelles et du pool de ressources.

VMware, Inc. 27

Page 28

groupe B + rôle 2

l'utilisateur 1 a des privilèges

du rôle 1 et du rôle 2

groupe A + rôle 1

VM A

VM B

Dossier VM

Sécurité vSphere

Les autorisations appliquées sur un objet enfant ignorent toujours les autorisations qui sont appliquées

sur un objet parent. Reportez-vous à Exemple 2 : Autorisations d'enfant ignorant des autorisations de

parent.

Si des autorisations multiples de groupes sont définies sur le même objet et qu'un utilisateur appartient à

au moins deux de ces groupes, deux situations sont possibles :

n

Aucune autorisation n'est définie directement sur l'objet pour l'utilisateur. Dans ce cas, l'utilisateur

dispose des privilèges dont les groupes disposent sur cet objet.

n

Une autorisation est définie directement sur l'objet pour l'utilisateur. Dans ce cas, l'autorisation de

l'utilisateur est prioritaire sur toutes les autorisations de groupe.

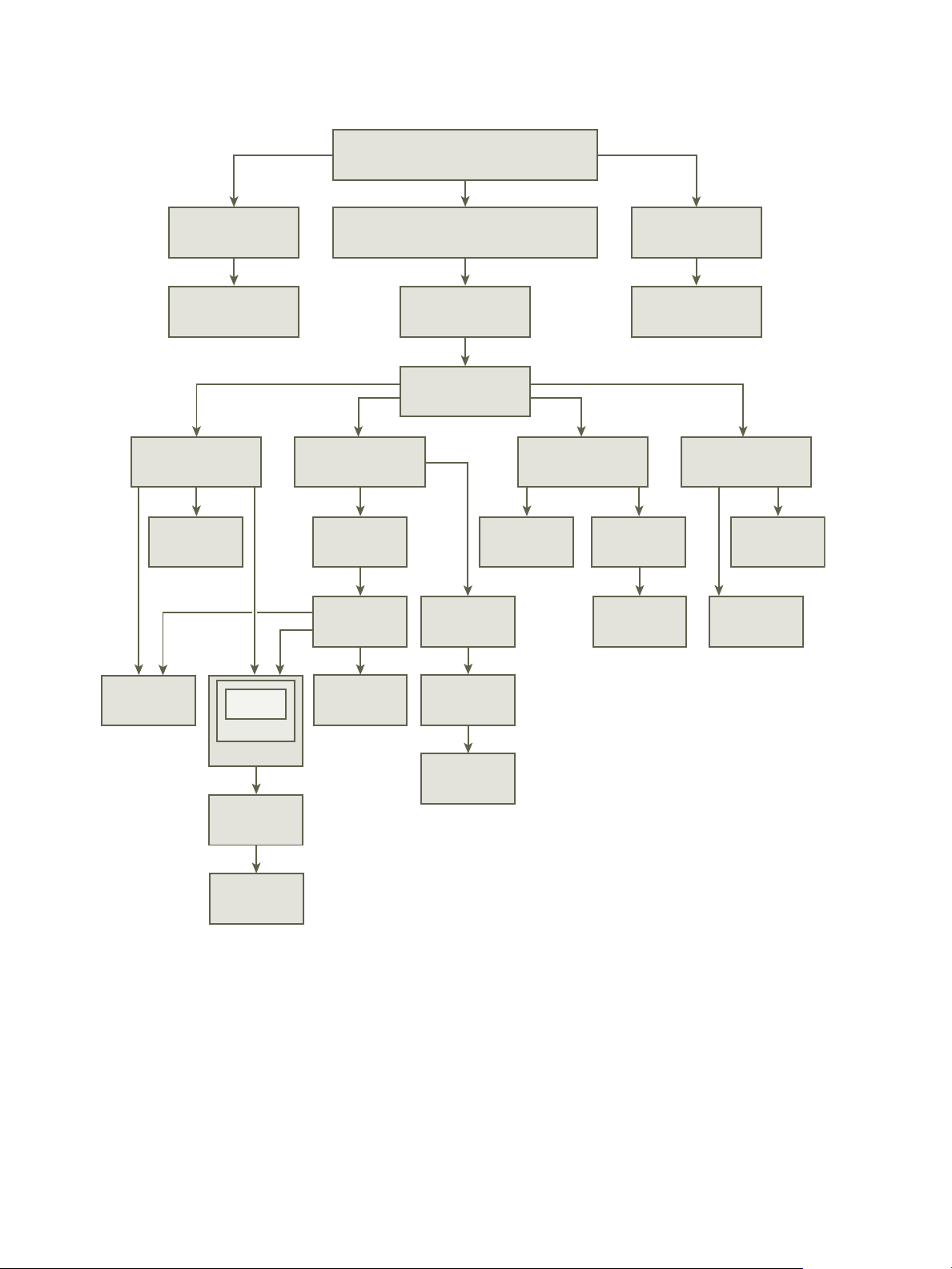

Exemple 1 : Héritage d'autorisations multiples

Cet exemple illustre comment un objet peut hériter d'autorisations multiples de groupes auxquels ont été

accordés l'autorisation sur un objet parent.

Dans cet exemple, deux autorisations sont assignées sur le même objet pour deux groupes différents.

n

Le rôle 1 peut mettre des machines virtuelles sous tension.

n

Le rôle 2 peut prendre des snapshots de machines virtuelles.

n

On accorde au groupes A le rôle 1 sur le dossier de VM, avec l'autorisation définie pour propager aux

objets enfant.

n

On accorde au groupes B le rôle 2 sur le dossier de VM, avec l'autorisation définie pour propager aux

objets enfant.

n

Aucun privilège spécifique n'est attribué à l'utilisateur 1.

L'utilisateur 1, qui appartient aux groupes A et B, se connecte. L'utilisateur 1 peut mettre sous tension et

prendre des snapshots de VM A et de VM B.

Figure 2‑3. Exemple 1 : Héritage d'autorisations multiples

Exemple 2 : Autorisations d'enfant ignorant des autorisations de parent

Cet exemple illustre comment les autorisations qui sont assignées sur un objet enfant peuvent ignorer les

autorisations qui sont assignées sur un objet parent. Vous pouvez utiliser ce comportement de non prise

en compte pour limiter l'accès client à des zones spécifiques de l'inventaire.

Dans cet exemple, des autorisations sont définies sur deux objets différents pour deux groupes différents.

n

Le rôle 1 peut mettre des machines virtuelles sous tension.

VMware, Inc. 28

Page 29

VM A

VM B

Dossier VM

groupe B + rôle 2

l'utilisateur 1 a des privilèges

du rôle 1 seulement

l'utilisateur 1 a des privilèges

du rôle 2 seulement

groupe A + rôle 1

VM A

VM B

Dossier de VM

utilisateur 1 + aucun accès

l'utilisateur 1 n'a aucun accès au dossier

ou les machines virtuelles

groupes A + le rôle 1

Sécurité vSphere

n

Le rôle 2 peut prendre des snapshots de machines virtuelles.

n

On accorde au groupes A le rôle 1 sur le dossier de VM, avec l'autorisation définie pour propager aux

objets enfant.

n

On accorde le groupes B le rôle 2 sur VM B.

L'utilisateur 1, qui appartient aux groupes A et B, se connecte. Puisque le rôle 2 est assigné à un point

inférieur dans la hiérarchie que le rôle 1, il ignore le rôle 1 sur VM B. L'utilisateur 1 peut mettre sous

tension VM A, mais ne peut pas prendre des snapshots. L'utilisateur 1 peut prendre des snapshots de

VM B, mais ne peut pas les mettre sous tension.

Figure 2‑4. Exemple 2 : Autorisations d'enfant ignorant des autorisations de parent

Exemple 3 : Rôle d'utilisateur supprimant un rôle de groupe

Cet exemple illustre comment le rôle attribué directement à un utilisateur individuel remplace les

privilèges associés à un rôle attribué à un groupe.

Dans cet exemple, les autorisations sont définies sur le même objet. Une autorisation associe un groupe

à un rôle et l'autre l'autorisation associe un utilisateur individuel à un rôle. L'utilisateur est un membre du

groupe.

n

Le rôle 1 peut mettre des machines virtuelles sous tension.

n

On accorde au groupes A le rôle 1 sur le dossier de VM.

n

On accorde à l'utilisateur 1 un rôle Aucun accès sur le dossier de VM.

L'utilisateur 1, qui appartient au groupes A, se connecte. Le rôle Aucun accès accordé à l'utilisateur 1 sur

le dossier de VM remplace le rôle attribué au groupe. L'utilisateur 1 n'a aucun accès au dossier ou aux

VM A et B. de VM.

Figure 2‑5. Exemple 3 : Autorisations d'utilisateurs ignorant des autorisations de groupes

VMware, Inc. 29

Page 30

Sécurité vSphere

Gestion des autorisations des composants vCenter

Une autorisation est définie sur une hiérarchie d'objets vCenter. Chaque autorisation associe l'objet à un

groupe ou un utilisateur et aux rôles d'accès correspondants. Par exemple, vous pouvez sélectionner un

objet de machine virtuelle, ajouter une autorisation qui accorde le rôle en lecture seule au Groupe 1 et

ajouter une deuxième autorisation qui accorde le rôle d'administrateur à l'utilisateur 2.

En attribuant un rôle différent à un groupe d'utilisateurs sur différents objets, vous contrôlez les tâches

que les utilisateurs peuvent effectuer dans votre environnement vSphere. Par exemple, pour autoriser un

groupe à configurer la mémoire de l'hôte, sélectionnez l'hôte et ajoutez une autorisation qui accorde à ce

groupe un rôle incluant le privilège Hôte.Configuration.Configuration mémoire.

Pour gérer les autorisations de vSphere Web Client, vous devez comprendre les concepts suivants :

Autorisations Chaque objet de la hiérarchie des objets vCenter Server a des

autorisations associées. Chaque autorisation spécifie pour un groupe ou un

utilisateur les privilèges dont dispose ce groupe ou cet utilisateur sur l'objet.

Utilisateurs et groupes Sur les systèmes vCenter Server, vous ne pouvez attribuer des privilèges

qu'aux utilisateurs ou aux groupes d'utilisateurs authentifiés. Les

utilisateurs sont authentifiés via vCenter Single Sign-On. Les utilisateurs et

les groupes doivent être définis dans la source d'identité utilisée par

vCenter Single Sign-On pour l'authentification. Définissez les utilisateurs et

les groupes à l'aide des outils de votre source d'identité, par exemple

Active Directory.

Privilèges Les privilèges sont des contrôles d'accès précis. Vous pouvez regrouper

ces privilèges dans des rôles, que vous pouvez ensuite mapper à des

utilisateurs ou à des groupes.

Rôles Les rôles sont des ensembles de privilèges. Les rôles vous permettent

d'attribuer des autorisations sur un objet en fonction d'un ensemble de

tâches par défaut exécutées par les utilisateurs. Les rôles par défaut, par

exemple Administrateur, sont prédéfinis sur vCenter Server et ne peuvent

pas être modifiés. D'autres rôles, par exemple Administrateur de pool de

ressources, sont des exemples de rôles prédéfinis. Vous pouvez créer des

rôles personnalisés totalement nouveaux, ou cloner et modifier des

exemples de rôles. Reportez-vous à la section Créer un rôle personnalisé.

Vous pouvez attribuer des autorisations à des objets sur différents niveaux de la hiérarchie. Vous pouvez,

par exemple, attribuer des autorisations à un objet d'hôte ou de dossier qui inclut tous les objets d'hôte.

Reportez-vous à Héritage hiérarchique des autorisations. Vous pouvez également attribuer des

autorisations à un objet racine global pour appliquer les autorisations à l'ensemble des objets dans toutes

les solutions. Reportez-vous à Autorisations globales.

VMware, Inc. 30

Page 31

Sécurité vSphere

Ajouter une autorisation à un objet d'inventaire

Après avoir créé des utilisateurs et des groupes et avoir défini des rôles, vous devez affecter les

utilisateurs et les groupes et leurs rôles aux objets appropriés d'inventaire. Vous pouvez attribuer les

mêmes autorisations à plusieurs objets en même temps en déplaçant les objets vers un dossier et en

définissant les autorisations du dossier.

Lorsque vous attribuez des autorisations dans vSphere Client, les noms des utilisateurs et des groupes

doivent correspondre exactement à ceux d'Active Directory, y compris la casse. Si vous avez effectué une

mise à niveau à partir de versions antérieures de vSphere, vérifiez le respect de la casse si vous

rencontrez des problèmes avec les groupes.

Prérequis

Le rôle qui vous est attribué sur l'objet dont vous souhaitez modifier les autorisations doit inclure le

privilège Autorisations.Modifier autorisation.

Procédure

1 Accédez à l'objet auquel vous souhaitez attribuer des autorisations dans le navigateur d'objets de

vSphere Client.

2 Cliquez sur l'onglet Autorisations.

3 Cliquez sur l'icône Ajouter, puis cliquez sur Ajouter.

4 Sélectionnez l'utilisateur ou le groupe qui disposera des privilèges définis par le rôle sélectionné.

a Dans le menu déroulant Domaine, sélectionnez le domaine où se trouve l'utilisateur ou le

groupe.

b Entrez un nom dans la fenêtre de recherche ou sélectionnez un nom dans la liste.

Le système recherche des noms d'utilisateur, des noms de groupe et des descriptions.

c Sélectionnez l'utilisateur ou le groupe, puis cliquez sur Ajouter.

Le nom est ajouté soit à la liste Utilisateurs soit à la liste groupes.

d (Facultatif) Cliquez sur Vérifier les noms pour vérifier que l'utilisateur ou le groupe existe dans la

source d'identité.

e Cliquez sur OK.

5 Sélectionner un rôle du menu déroulant Rôle assigné.

Les rôles qui sont attribués à l'objet apparaissent dans le menu. Les privilèges contenus dans le rôle

sont mentionnés dans la section au-dessous de l'intitulé du rôle.

6 (Facultatif) Pour limiter la propagation, décochez la case Propager vers les objets enfants.

Le rôle est appliqué seulement à l'objet sélectionné et ne se propage pas aux objets enfant.

7 Cliquez sur OK pour ajouter l'autorisation.

VMware, Inc. 31

Page 32

Sécurité vSphere

Modifier ou supprimer des autorisations

Après avoir défini un utilisateur ou un groupe et une paire de rôle pour un objet d'inventaire, vous pouvez

changer le rôle apparié avec l'utilisateur ou le groupes ou changer le paramètre de la case à cocher

Propager. Vous pouvez également supprimer le paramètre d'autorisation.

Procédure

1 Accédez à l'objet dans le navigateur d'objets de vSphere Web Client.

2 Cliquez sur l'onglet Autorisations.

3 Cliquez sur une ligne pour sélectionner une autorisation.

Tâche Étapes

Modifier des autorisations a Cliquez sur l'icône Modifier un rôle dans l'autorisation.

b Sélectionnez un rôle pour l'utilisateur ou le groupe dans le menu déroulant

Rôle assigné.

c Activez/désactivez la case à cocher Propager vers les enfants, si vous

souhaitez apporter des modifications à l'héritage d'autorisations.

d Cliquez sur OK

Supprimer des autorisations Cliquez sur l'icône Supprimer autorisation.

Changer les paramètres de validation d'utilisateur

vCenter Server valide périodiquement ses listes d'utilisateurs et de groupes selon les utilisateurs et les

groupes figurant dans l'annuaire d'utilisateurs. Il supprime alors les utilisateurs ou les groupes qui

n'existent plus dans le domaine. Vous pouvez désactiver la validation ou modifier l'intervalle entre les

validations. Si vos domaines comportent des milliers de groupes ou d'utilisateurs, ou si les recherches

prennent trop de temps, envisagez d'ajuster les paramètres de recherche.

Pour les versions de vCenter Server antérieures à vCenter Server 5.0, ces paramètres s'appliquent à un

Active Directory associé à vCenter Server. Pour vCenter Server 5.0 et versions ultérieures, ces

paramètres s'appliquent aux sources d'identité de vCenter Single Sign-On.

Remarque Cette procédure s'applique uniquement aux listes d'utilisateurs de vCenter Server. Vous ne

pouvez pas faire des recherches dans les listes d'utilisateurs de ESXi de la même façon.

Procédure

1 Accédez au système vCenter Server dans le navigateur d'objets de vSphere Web Client.

2 Sélectionnez Configurer et cliquez sur Paramètres > Général.

3 Cliquez sur Modifier et sélectionnez Répertoire de l'utilisateur.

VMware, Inc. 32

Page 33

Sécurité vSphere

4 Modifier les valeurs si nécessaire, puis cliquez sur OK.

Option Description

Délai d'expiration de l'annuaire

d'utilisateurs

Limite de requête Cochez cette case pour définir le nombre maximal d'utilisateurs et de groupes qui

Taille limite de requête Nombre maximal d'utilisateurs et de groupes du domaine sélectionné que

Validation Décochez cette case pour désactiver la validation

Période de validation Spécifie combien de fois vCenter Server valide les autorisations, en minutes.

Délai d'expiration en secondes pour la connexion au serveur Active Directory.

Cette valeur spécifie le délai maximal pendant lequel vCenter Server autorise

l'exécution de la recherche sur le domaine sélectionné. La recherche dans de

grands domaines peut prendre du temps.

s'affichent dans vCenter Server.

vCenter Server affiche dans la boîte de dialogue Choisir les utilisateurs ou les

groupes. Si vous entrez 0 (zéro), tous les utilisateurs et groupes apparaissent.

Autorisations globales

Les autorisations globales sont appliquées à un objet racine global qui peut couvrir plusieurs solutions à

la fois (vCenter Server et vRealize Orchestrator, par exemple). Utilisez les autorisations globales pour

accorder à un utilisateur ou à un groupe des privilèges pour tous les objets dans l'ensemble des

hiérarchies d'objets.

Un objet racine se trouve dans la hiérarchie d'objets de chaque solution. L'objet racine global agit comme

un objet parent des objets racine pour toutes les solutions. Vous pouvez attribuer des autorisations

globales à des utilisateurs ou des groupes et choisir le rôle de chaque utilisateur ou de chaque groupe.

Le rôle détermine l'ensemble de privilèges attribués à l'utilisateur ou au groupe pour tous les objets de la

hiérarchie. Vous pouvez attribuer un rôle prédéfini ou créer des rôles personnalisés. Reportez-vous à

Utilisation des rôles pour assigner des privilèges. Il est important de faire la distinction entre les

autorisations vCenter Server et les autorisations globales.

Autorisations

vCenter Server

Dans la plupart des cas, vous appliquez une autorisation à un

vCenter Server objet d'inventaire tel qu'un hôte ESXi ou une machine

virtuelle. À ce moment-là, vous spécifiez qu'un utilisateur ou un groupe

dispose d'un ensemble de privilèges (appelé « rôle ») sur l'objet.

Autorisations globales Les autorisations globales accordent à un utilisateur ou à un groupe des

privilèges permettant d'afficher ou de gérer tous les objets dans chaque

hiérarchie d'inventaire de votre déploiement.

Si vous attribuez une autorisation globale sans sélectionner l'option

Propager, les utilisateurs ou les groupes associés à cette autorisation n'ont

pas accès aux objets de la hiérarchie. Ils n'ont accès qu'à certaines

fonctions globales telles que la création de rôles.

Important Les autorisations globales doivent être utilisées avec précaution. Vérifiez que vous voulez

vraiment attribuer des autorisations à tous les objets dans l'ensemble des hiérarchies d'inventaire.

VMware, Inc. 33

Page 34

Sécurité vSphere

Ajouter une autorisation globale

Vous pouvez utiliser les autorisations globales pour accorder à un utilisateur ou à un groupe des

privilèges pour tous les objets dans l'ensemble des hiérarchies d'inventaire de votre déploiement.

Important Les autorisations globales doivent être utilisées avec précaution. Vérifiez que vous voulez

vraiment attribuer des autorisations à tous les objets dans l'ensemble des hiérarchies d'inventaire.

Prérequis

Pour effectuer cette tâche, vous devez disposer des privilèges Autorisations.Modifier autorisation sur

l'objet racine de l'ensemble des hiérarchies d'inventaire.

Procédure

1 Cliquez sur Administration et sélectionnez Autorisations globales dans la zone Contrôle d'accès.

2 Cliquez sur Gérer, puis sur l'icône Ajouter autorisation.

3 Sélectionnez l'utilisateur ou le groupe qui disposera des privilèges définis par le rôle sélectionné.

a Dans le menu déroulant Domaine, sélectionnez le domaine où se trouve l'utilisateur ou le

groupe.

b Entrez un nom dans la fenêtre de recherche ou sélectionnez un nom dans la liste.

Le système recherche des noms d'utilisateur, des noms de groupe et des descriptions.

c Sélectionnez l'utilisateur ou le groupe, puis cliquez sur Ajouter.

Le nom est ajouté soit à la liste Utilisateurs soit à la liste groupes.

d (Facultatif) Cliquez sur Vérifier les noms pour vérifier que l'utilisateur ou le groupe existe dans la

source d'identité.

e Cliquez sur OK.

4 Sélectionner un rôle du menu déroulant Rôle assigné.

Les rôles qui sont attribués à l'objet apparaissent dans le menu. Les privilèges contenus dans le rôle

sont mentionnés dans la section au-dessous de l'intitulé du rôle.

5 Décidez de cocher ou non la case Propager aux enfants.

Si vous attribuez une autorisation globale sans sélectionner l'option Propager, les utilisateurs ou les

groupes associés à cette autorisation n'ont pas accès aux objets de la hiérarchie. Ils n'ont accès qu'à

certaines fonctions globales telles que la création de rôles.

6 Cliquez sur OK.

VMware, Inc. 34

Page 35

Sécurité vSphere

Autorisations sur les objets de balise

Dans la hiérarchie d'objets de vCenter Server, les objets de balise ne sont pas des enfants de

vCenter Server mais sont créés au niveau racine de vCenter Server. Dans les environnements avec

plusieurs instances de vCenter Server, les objets de balise sont partagés entre les instances de

vCenter Server. Dans la hiérarchie d'objets de vCenter Server, les autorisations pour les objets de balise

fonctionnent différemment des autorisations pour les autres objets.

Seules les autorisations globales ou attribuées à l'objet de balise s'appliquent

Si vous accordez des autorisations à un utilisateur sur un objet d'inventaire de vCenter Server, tel qu'une

machine virtuelle, cet utilisateur peut effectuer les tâches associées à l'autorisation. Toutefois, l'utilisateur

ne peut pas effectuer d'opérations liées aux balises sur l'objet.

Par exemple, si vous accordez le privilège Attribuer une balise vSphere à l'utilisateur Dana sur le TPA

de l'hôte, cette autorisation ne modifie pas le droit accordé ou non à Dana de lui attribuer des balises.

Dana doit disposer du privilège Attribuer une balise vSphere au niveau racine - c'est-à-dire une

autorisation globale - ou du privilège pour l'objet de balise.

Tableau 2‑1. Conséquences des autorisations globales et des autorisations sur les objets sur

ce que peuvent faire les utilisateurs

Autorisation globale

Aucun privilège de balisage

n'est accordé.

Dana dispose des privilèges

Attribuer une balise vSphere

ou en annuler l'attribution.

Aucun privilège de balisage

n'est accordé.

Autorisation au niveau des

balises

Dana dispose des privilèges

Attribuer une balise

vSphere ou en annuler

l'attribution pour la balise.

Aucun privilège n'est attribué

pour la balise.

Aucun privilège n'est attribué

pour la balise.

vCenter Server Autorisation

au niveau des objets Autorisation valable

Dana dispose des privilèges

Supprimer une balise

vSphere sur le TPA de l'hôte

ESXi.

Dana dispose des privilèges

Supprimer une balise

vSphere sur le TPA de l'hôte

ESXi.

Dana dispose des privilèges

Attribuer une balise

vSphere ou en annuler

l'attribution sur le TPA de

l'hôte ESXi.

Dana dispose des privilèges

Attribuer une balise vSphere

ou en annuler l'attribution

pour la balise.

Dana dispose des privilèges

globaux Attribuer une balise

vSphere ou en annuler

l'attribution. Ceci inclut des

privilèges au niveau des

balises.

Dana ne dispose des privilèges

de balisage sur aucun objet, y

compris le TPA de l'hôte.

Les autorisations globales étendent les autorisations sur les objets de balise

Les autorisations globales, c'est-à-dire des autorisations qui sont attribuées sur l'objet racine, complètent

les autorisations sur les objets de balise lorsque celles-ci sont trop restrictives. Les autorisations

vCenter Server n'affectent pas les objets de balise.

VMware, Inc. 35

Page 36