Page 1

Administration d'Architecture Cloud

Pod dans Horizon 7

Modifié le 26 juillet 2017

VMware Horizon 7 7.2

Page 2

Administration d'Architecture Cloud Pod dans Horizon 7

Vous trouverez la documentation technique la plus récente sur le site Web de VMware à l'adresse :

hps://docs.vmware.com/fr/

Le site Web de VMware propose également les dernières mises à jour des produits.

N’hésitez pas à nous transmettre tous vos commentaires concernant cette documentation à l’adresse suivante :

docfeedback@vmware.com

Copyright © 2017 VMware, Inc. Tous droits réservés. Copyright et informations sur les marques.

VMware, Inc.

3401 Hillview Ave.

Palo Alto, CA 94304

www.vmware.com

2 VMware, Inc.

VMware, Inc.

100-101 Quartier Boieldieu

92042 Paris La Défense

France

www.vmware.com/fr

Page 3

Table des matières

Administration d' Architecture Cloud Pod dans Horizon 7 5

Présentation de Architecture Cloud Pod 7

1

Présentation de Architecture Cloud Pod 7

Conguration et gestion d'un environnement Architecture Cloud Pod 8

Limitations de Architecture Cloud Pod 8

Conception d'une topologie Architecture Cloud Pod 9

2

Création de sites Architecture Cloud Pod 9

Octroi de droits d'accès à des utilisateurs et à des groupes d'une fédération d'espaces 10

Recherche et allocation de postes de travail et d'applications dans une fédération d'espaces 11

Considérations pour les utilisateurs non authentiés 13

Exemple de droit d'accès global 13

Limitation de l'accès à des droits globaux 14

Remarques relatives au mode Workspace ONE 16

Limites de la topologie Architecture Cloud Pod 16

Conguration requise des ports pour Architecture Cloud Pod 17

Considérations liées à la sécurité des topologies Architecture Cloud Pod 17

Conguration d'un environnement Architecture Cloud Pod 19

3

Initialiser la fonctionnalité Architecture Cloud Pod . 19

Joindre un espace à la fédération d'espaces 20

Aribuer une balise à une instance du Serveur de connexion 21

Créer et congurer un droit d'accès global 22

Ajouter un pool à un droit d'accès global 25

Créer et congurer un site 26

Aribuer un site de base à un utilisateur ou à un groupe 27

Créer un remplacement du site de base 28

Tester une conguration Architecture Cloud Pod 29

Exemple : Paramétrage d'une conguration Architecture Cloud Pod de base 29

VMware, Inc.

Gestion d'un environnement Architecture Cloud Pod 35

4

Acher une conguration Architecture Cloud Pod 35

Acher la santé d'une fédération d'espaces dans Horizon Administrator 37

Acher les sessions de poste de travail et d'application de la fédération d'espaces 37

Ajouter un espace à un site 38

Modication de droits d'accès globaux 38

Gestion des aributions de site de base 42

Supprimer un espace de la fédération d'espaces 44

Annuler l'initialisation de la fonctionnalité Architecture Cloud Pod 44

3

Page 4

Administration d'Architecture Cloud Pod dans Horizon 7

Référence de la commande lmvutil 47

5

Utilisation de la commande lmvutil 47

Initialisation de la fonctionnalité Architecture Cloud Pod . 51

Désactivation de la fonctionnalité Architecture Cloud Pod 51

Gestion des fédérations d'espaces 52

Gestion des sites 54

Gestion des droits d'accès globaux 56

Gestion des sites de base 66

Achage d'une conguration Architecture Cloud Pod 68

Gestion des certicats SSL 72

Index 75

4 VMware, Inc.

Page 5

Administration d' Architecture Cloud Pod dans Horizon 7

Administration d'Architecture Cloud Pod dans Horizon 7 explique comment congurer et administrer un

environnement Architecture Cloud Pod dans VMware Horizon® 7, notamment comment planier une

topologie Architecture Cloud Pod et comment paramétrer, surveiller et gérer une conguration Architecture

Cloud Pod.

Public cible

Ces informations sont destinées à tous ceux qui souhaitent congurer et gérer un environnement

Architecture Cloud Pod. Les informations sont destinées aux administrateurs Windows ou Linux

expérimentés qui connaissent bien le fonctionnement des centres de données et de la technologie des

machines virtuelles.

Glossaire VMware Technical Publications

Les publications techniques VMware fournissent un glossaire de termes que vous ne connaissez peut-être

pas. Pour obtenir la dénition des termes tels qu'ils sont utilisés dans la documentation technique de

VMware, visitez la page hp://www.vmware.com/support/pubs.

VMware, Inc.

5

Page 6

Administration d'Architecture Cloud Pod dans Horizon 7

6 VMware, Inc.

Page 7

Présentation de Architecture Cloud

Serveur de

sécurité

Utilisateur

Serveur de

connexion

View

Serveur de

connexion

View

Serveur de

sécurité

Serveur de

connexion

View

Serveur de

connexion

View

Serveur de

sécurité

Serveur de

sécurité

Groupe de Londres

Centre de données de Londres

Communication

entre espaces

Application

ou poste

de travail

distant

Groupe de New York

Centre de données de New York

couche de données globale

Pod 1

La fonctionnalité Architecture Cloud Pod utilise les composants standard d'Horizon pour fournir

l'administration de plusieurs centres de données, un mappage global et exible des utilisateurs avec les

postes de travail, des postes de travail haute disponibilité et des fonctionnalités de récupération d'urgence.

Ce chapitre aborde les rubriques suivantes :

« Présentation de Architecture Cloud Pod », page 7

n

« Conguration et gestion d'un environnement Architecture Cloud Pod », page 8

n

« Limitations de Architecture Cloud Pod », page 8

n

Présentation de Architecture Cloud Pod

Avec la fonctionnalité Architecture Cloud Pod, vous pouvez lier plusieurs espaces ensemble an de fournir

un environnement unique et volumineux d'échange et de gestion de postes de travail et d'applications.

Un espace se compose d'un ensemble d'instances de Serveur de connexion, d'un stockage partagé, d'un

serveur de base de données et des infrastructures vSphere et réseau requises pour héberger les pools de

postes de travail et d'applications. Dans une implémentation Horizon traditionnelle, vous gérez chaque

espace indépendamment. Avec la fonctionnalité Architecture Cloud Pod, vous pouvez joindre plusieurs

espaces ensemble pour former une implémentation Horizon unique appelée fédération d'espaces.

Une fédération d'espaces peut s'étendre sur plusieurs sites et centres de données et ainsi simplier l'eort

d'administration requis pour gérer un déploiement d'Horizon à grande échelle.

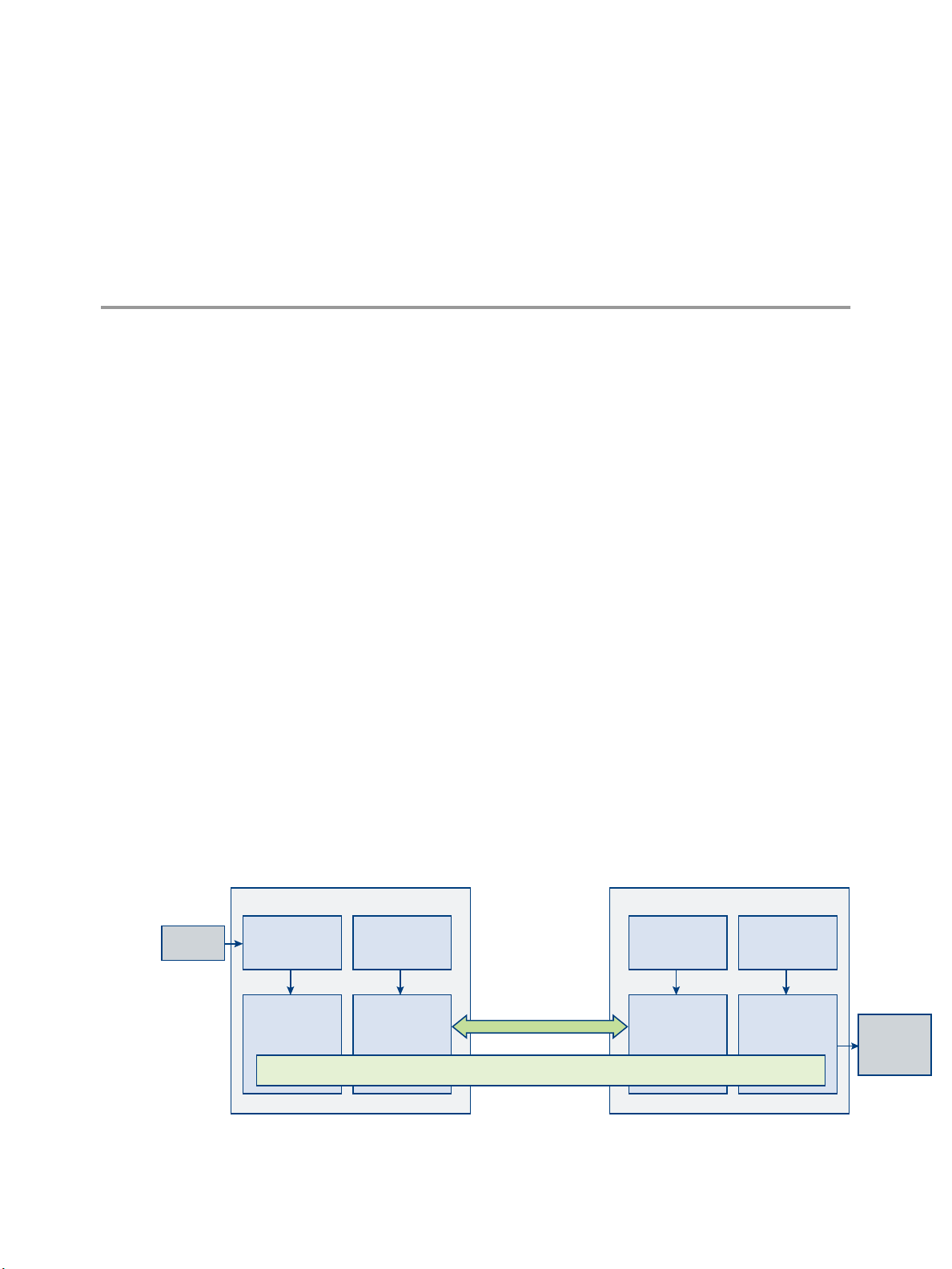

Le graphique suivant présente un exemple d'une topologie Architecture Cloud Pod de base.

Figure 1‑1. Topologie Architecture Cloud Pod de base

VMware, Inc.

7

Page 8

Administration d'Architecture Cloud Pod dans Horizon 7

Dans l'exemple de topologie, deux espaces précédemment autonomes dans diérents centres de données

sont joints pour former une fédération d'espaces unique. Un utilisateur nal de cet environnement peut se

connecter à une instance du Serveur de connexion dans le centre de données de New York et recevoir un

poste de travail ou une application dans le centre de données de Londres.

Partage des données clés dans la couche de données globale

Les instances du Serveur de connexion dans une fédération d'espaces utilisent la couche de données globale

pour partager des données clés. Les données partagées incluent des informations sur la topologie de la

fédération d'espaces, sur les droits d'accès d'utilisateur et de groupe, sur les stratégies, ainsi que d'autres

informations de conguration Architecture Cloud Pod.

Dans un environnement Architecture Cloud Pod, les données partagées sont répliquées sur chaque instance

du Serveur de connexion dans une fédération d'espaces. Les informations de conguration de droit d'accès

et de topologie stockées dans la couche de données globale déterminent où et comment les postes de travail

sont alloués dans la fédération d'espaces.

Horizon congure la couche de données globale sur chaque instance du Serveur de connexion dans une

fédération d'espaces lorsque vous initialisez la fonctionnalité Architecture Cloud Pod.

Envoi de messages entre des espaces

Les instances du Serveur de connexion communiquent dans un environnement Architecture Cloud Pod à

l'aide d'un protocole de communication entre espaces appelé VIPA (View InterPod API).

Les instances du Serveur de connexion utilisent le canal de communication VIPA pour lancer de nouveaux

postes de travail, rechercher des postes de travail existants et partager des données d'état de santé ainsi que

d'autres informations. Horizon congure le canal de communication VIPA lorsque vous initialisez la

fonctionnalité Architecture Cloud Pod.

Configuration et gestion d'un environnement Architecture Cloud Pod

Vous utilisez Horizon Administrator et l'interface de ligne de commande lmvutil pour congurer et gérer

un environnement Architecture Cloud Pod. lmvutil est installé au cours de l'installation d'Horizon. Vous

pouvez également utiliser Horizon Administrator pour acher la santé de l'espace et les informations de

session.

Limitations de Architecture Cloud Pod

La fonctionnalité Architecture Cloud Pod comporte certaines restrictions.

La fonction Architecture Cloud Pod n'est pas prise en charge dans un environnement IPv6.

n

Les clients en mode kiosque ne sont pas pris en charge dans une implémentation d'Architecture Cloud

n

Pod, sauf si vous implémentez une solution. Pour plus d'instructions, consultez l'article 2148888 de la

base de connaissances de VMware.

8 VMware, Inc.

Page 9

Conception d'une topologie

Architecture Cloud Pod 2

Avant de congurer la fonctionnalité Architecture Cloud Pod, vous devez prendre des décisions concernant

votre topologie Architecture Cloud Pod. Les topologies Architecture Cloud Pod peuvent varier en fonction

de vos objectifs, des besoins de vos utilisateurs et de votre implémentation existante d'Horizon. Si vous

joignez des espaces Horizon existants à une fédération d'espaces, votre topologie Architecture Cloud Pod est

généralement basée sur votre topologie réseau existante.

Ce chapitre aborde les rubriques suivantes :

« Création de sites Architecture Cloud Pod », page 9

n

« Octroi de droits d'accès à des utilisateurs et à des groupes d'une fédération d'espaces », page 10

n

« Recherche et allocation de postes de travail et d'applications dans une fédération d'espaces »,

n

page 11

« Considérations pour les utilisateurs non authentiés », page 13

n

« Exemple de droit d'accès global », page 13

n

« Limitation de l'accès à des droits globaux », page 14

n

« Remarques relatives au mode Workspace ONE », page 16

n

« Limites de la topologie Architecture Cloud Pod », page 16

n

« Conguration requise des ports pour Architecture Cloud Pod », page 17

n

« Considérations liées à la sécurité des topologies Architecture Cloud Pod », page 17

n

Création de sites Architecture Cloud Pod

Dans un environnement Architecture Cloud Pod, un site est un ensemble d'espaces bien connectés situés

dans un même emplacement physique, généralement un centre de données unique. La fonctionnalité

Architecture Cloud Pod traite tous les espaces d'un même site de la même manière.

Lorsque vous initialisez la fonctionnalité Architecture Cloud Pod, celle-ci place tous les espaces dans un site

par défaut nommé Premier site par défaut. Si vous disposez d'une implémentation de grande taille, vous

pouvez créer des sites supplémentaires pour y ajouter des espaces.

La fonctionnalité Architecture Cloud Pod part du principe que les espaces d'un même site se trouvent sur le

même réseau local, et que les espaces de sites diérents se trouvent sur des réseaux locaux diérents. Dans

la mesure où les espaces connectés à un réseau étendu ont des performances réseau plus lentes, la

fonctionnalité Architecture Cloud Pod privilégie les postes de travail et les applications qui se trouvent dans

l'espace ou le site local lorsqu'elle alloue des postes de travail et des applications aux utilisateurs.

VMware, Inc.

9

Page 10

Administration d'Architecture Cloud Pod dans Horizon 7

Les sites peuvent être un élément utile d'une solution de récupération d'urgence. Par exemple, vous pouvez

aribuer des espaces de diérents centres de données à diérents sites, puis autoriser des utilisateurs et des

groupes à accéder à des pools qui se trouvent sur ces sites. Si un centre de données d'un site devient

indisponible, vous pouvez utiliser les postes de travail et les applications du site disponible an de répondre

aux demandes des utilisateurs.

Octroi de droits d'accès à des utilisateurs et à des groupes d'une fédération d'espaces

Dans un environnement Horizon traditionnel, vous utilisez Horizon Administrator pour créer des droits

locaux. Ces droits locaux autorisent des utilisateurs et des groupes à accéder à un pool de postes de travail

ou d'applications spécique sur une instance du Serveur de connexion.

Dans un environnement Architecture Cloud Pod, vous créez des droits d'accès globaux pour autoriser des

utilisateurs ou des groupes à accéder à plusieurs postes de travail ou applications dans plusieurs espaces

d'une fédération d'espaces. Lorsque vous utilisez des droits d'accès globaux, vous n'avez pas besoin de

congurer et de gérer les droits d'accès locaux. Les droits d'accès globaux simplient l'administration, même

dans une fédération d'espaces qui ne contient qu'un seul espace.

Les droits globaux sont stockés dans la couche de données globale. Dans la mesure où les droits globaux

sont des données partagées, les informations les concernant sont disponibles sur toutes les instances du

Serveur de connexion de la fédération d'espaces.

Vous autorisez des utilisateurs et des groupes à accéder à des postes de travail en créant des droits de poste

de travail globaux. Chaque droit de poste de travail global contient une liste des utilisateurs ou des groupes

membres, une liste des pools de postes de travail pouvant fournir des postes de travail aux utilisateurs

autorisés et une stratégie d'étendue. Les pools de postes de travail d'un droit d'accès global peuvent être des

pools oants ou dédiés. C'est vous qui spéciez si un droit d'accès global est oant ou dédié lors de la

création des droits d'accès globaux.

Vous autorisez des utilisateurs et des groupes à accéder à des applications en créant des droits d'application

globaux. Chaque droit d'application global contient une liste des utilisateurs ou des groupes membres, une

liste des pools d'applications pouvant fournir des applications aux utilisateurs autorisés et une stratégie

d'étendue.

La stratégie d'étendue d'un droit global spécie l'emplacement dans lequel Horizon recherche les postes de

travail ou applications lorsqu'il alloue des postes de travail ou des applications aux utilisateurs de ce droit

global. Elle détermine également si Horizon doit rechercher des postes de travail ou des applications dans

n'importe quel espace de la fédération d'espaces, dans des espaces résidant sur le même site ou uniquement

dans l'espace auquel l'utilisateur est connecté.

Nous vous recommandons de ne pas congurer les droits d'accès locaux et globaux dans un même pool de

postes de travail. Par exemple, si vous créez des droits d'accès locaux et globaux dans le même pool de

postes de travail, le même poste de travail peut gurer en tant que droit d'accès local et global dans la liste

des postes de travail et des applications qu'Horizon Client présente à l'utilisateur autorisé. De la même

façon, vous ne devez pas congurer des droits d'accès locaux et globaux pour des pools d'applications créés

à partir de la même baerie de serveurs.

10 VMware, Inc.

Page 11

Chapitre 2 Conception d'une topologie Architecture Cloud Pod

Recherche et allocation de postes de travail et d'applications dans une fédération d'espaces

Dans un environnement Architecture Cloud Pod, les instances du Serveur de connexion utilisent les

informations de conguration partagées de la couche de données globale concernant les droits globaux et la

topologie pour déterminer où eectuer une recherche et comment allouer des postes de travail et des

applications dans une fédération d'espaces.

Lorsqu'un utilisateur demande un poste de travail ou une application à partir d'un droit global, Horizon

recherche un poste de travail ou une application disponible dans les pools associés à ce droit global. Par

défaut, Horizon donne la préférence d'abord à l'espace local, puis au site local et enn aux espaces des

autres sites.

Pour les droits de poste de travail globaux contenant des pools de postes de travail dédiés, Horizon utilise

uniquement le comportement de recherche par défaut la première fois qu'un utilisateur demande un poste

de travail. Dès qu'Horizon a alloué un poste de travail dédié, il renvoie l'utilisateur directement à ce même

poste de travail.

Vous pouvez modier le comportement de recherche et d'allocation pour des droits d'accès globaux

individuels en dénissant la stratégie d'étendue et en congurant les sites de base.

Présentation de la stratégie d'étendue

Lorsque vous créez un droit de poste de travail global ou un droit d'application global, vous devez spécier

sa stratégie d'étendue. La stratégie d'étendue détermine l'étendue de la recherche lorsqu'Horizon recherche

des postes de travail ou des applications pour satisfaire une demande du droit global.

Vous pouvez dénir la stratégie d'étendue pour qu'Horizon recherche uniquement dans l'espace auquel

l'utilisateur est connecté, uniquement dans les espaces se trouvant sur le même site que l'espace de

l'utilisateur ou dans tous les espaces de la fédération d'espaces.

Pour les droits de poste de travail globaux qui contiennent des pools dédiés, la stratégie d'étendue

détermine l'emplacement dans lequel Horizon recherche des postes de travail la première fois qu'un

utilisateur demande un poste de travail dédié. Dès qu'Horizon a alloué un poste de travail dédié, il renvoie

l'utilisateur directement à ce même poste de travail.

Comprendre la stratégie de sessions multiples par utilisateur

Lorsque vous créez un droit de poste de travail global, vous pouvez spécier si des utilisateurs peuvent

initier des sessions de poste de travail distinctes à partir de périphériques clients diérents. La stratégie de

sessions multiples par utilisateur ne s'applique qu'aux droits de poste de travail globaux qui contiennent des

pools de postes de travail oants.

Lorsque vous activez la stratégie de sessions multiples par utilisateur, les utilisateurs qui se connectent au

droit global depuis diérents périphériques clients reçoivent des sessions de poste de travail diérentes.

Pour se reconnecter à une session de poste de travail existante, les utilisateurs doivent utiliser le

périphérique sur lequel cee session a été initiée. Si vous n'activez pas cee stratégie, les utilisateurs sont

toujours reconnectés à leurs sessions de poste de travail existantes, quel que soit le périphérique client qu'ils

utilisent.

Si vous activez la stratégie de sessions multiples par utilisateur pour un droit global, tous les pools de postes

de travail associés au droit global doivent également prendre en charge plusieurs utilisateurs par session.

VMware, Inc. 11

Page 12

Administration d'Architecture Cloud Pod dans Horizon 7

Utilisation des sites de base

Un site de base correspond à une relation existant entre un utilisateur ou un groupe et un site Architecture

Cloud Pod. Avec les sites de base, Horizon eectue une recherche des postes de travail et des applications

sur un site spécique plutôt qu'une recherche basée sur l'emplacement actuel de l'utilisateur.

Si le site de base n'est pas disponible ou n'a pas de ressources pour satisfaire la demande de l'utilisateur,

Horizon continue de rechercher d'autres sites en fonction de la stratégie d'étendue dénie pour le droit

global.

Pour les droits de poste de travail globaux qui contiennent des pools dédiés, le site de base détermine

l'emplacement dans lequel Horizon recherche des postes de travail la première fois qu'un utilisateur

demande un poste de travail dédié. Dès qu'Horizon a alloué un poste de travail dédié, il renvoie l'utilisateur

directement à ce même poste de travail.

La fonctionnalité Architecture Cloud Pod inclut les types suivants d'aributions de sites de base.

Site de base global

Site de base par droit

global (remplacement

du site de base)

Un site de base aecté à un utilisateur ou un groupe.

Si un utilisateur qui dispose d'un site de base appartient à un groupe associé

à un autre site de base, le site de base associé à l'utilisateur a priorité sur

l'aribution du site de base du groupe.

Les sites de base globaux sont utiles pour contrôler l'emplacement dans

lequel les utilisateurs itinérants reçoivent des postes de travail et des

applications. Par exemple, si un utilisateur a un site de base à New York,

mais se trouve actuellement à Londres, Horizon commence à rechercher sur

le site de New York pour répondre à la demande de poste de travail de

l'utilisateur plutôt que d'allouer un poste de travail situé à proximité de

l'utilisateur. Les aributions de sites de base globaux s'appliquent à tous les

droits d'accès globaux.

I Les droits d'accès globaux ne reconnaissent pas les sites de base

par défaut. Pour faire en sorte qu'un droit d'accès global utilise des sites de

base, vous devez sélectionner l'option Utiliser le site d'accueil lors de la

création ou de la modication du droit d'accès global.

Un site de base associé à un droit d'accès global.

Les sites de base par droit global remplacent les aributions de sites de base

globaux. Pour cee raison, les sites de base par droit global sont également

appelés remplacements du site de base.

Par exemple, si un utilisateur qui a un site de base à New York accède à un

droit global qui associe cet utilisateur au site de base de Londres, Horizon

commence à rechercher sur le site de Londres pour répondre à la demande

d'application de l'utilisateur plutôt que d'allouer une application à partir du

site de New York.

La conguration de sites de base est facultative. Si un utilisateur ne dispose pas d'un site de base, Horizon

recherche et alloue des postes de travail et des applications de la manière décrite dans « Recherche et

allocation de postes de travail et d'applications dans une fédération d'espaces », page 11.

12 VMware, Inc.

Page 13

Centre de données de New York

Fédération de groupes

Autorisation globale

« Mon pool global »

Membres :

NYUser1

NYUser2

Pools :

pool1

pool2

pool3

Étendue :

quelconque

pool1 pool2

Groupe NY

Centre de données de Londres

pool3 pool4

Groupe LON

NYUser1

Chapitre 2 Conception d'une topologie Architecture Cloud Pod

Considérations pour les utilisateurs non authentifiés

Un administrateur Horizon peut créer des utilisateurs pour un accès non authentié à des applications

publiées sur une instance du Serveur de connexion. Dans un environnement Architecture Cloud Pod, vous

pouvez autoriser ces utilisateurs non authentiés à accéder à des applications dans la fédération d'espaces

en les ajoutant à des droits d'application globaux.

Voici les considérations pour les utilisateurs non authentiés dans un environnement Architecture Cloud

Pod.

Les utilisateurs non authentiés ne peuvent disposer que de droits d'application globaux. Si un

n

utilisateur non authentié est inclus dans un droit de poste de travail global, une icône d'avertissement

s'ache en regard du nom dans l'onglet Utilisateurs et groupes du droit de poste de travail global dans

Horizon Administrator.

Lorsque vous joignez un espace à la fédération d'espaces, les données des utilisateurs non authentiés

n

sont migrées vers la couche de données globale. Si vous annulez la jonction ou éjectez un espace qui

contient des utilisateurs non authentiés de la fédération d'espaces, les données des utilisateurs non

authentiés pour cet espace sont supprimées de la couche de données globale.

Vous ne pouvez avoir qu'un seul utilisateur non authentié pour chaque utilisateur Active Directory. Si

n

le même alias d'utilisateur est mappé à plusieurs utilisateurs Active Directory, Horizon Administrator

ache un message d'erreur dans l'onglet Accès non dans le volet Utilisateurs et groupes.

Vous pouvez aribuer des sites de base à des utilisateurs non authentiés.

n

Les utilisateurs non authentiés peuvent disposer de plusieurs sessions.

n

Pour plus d'informations sur la conguration des utilisateurs non authentiés, consultez le document

Administration de View.

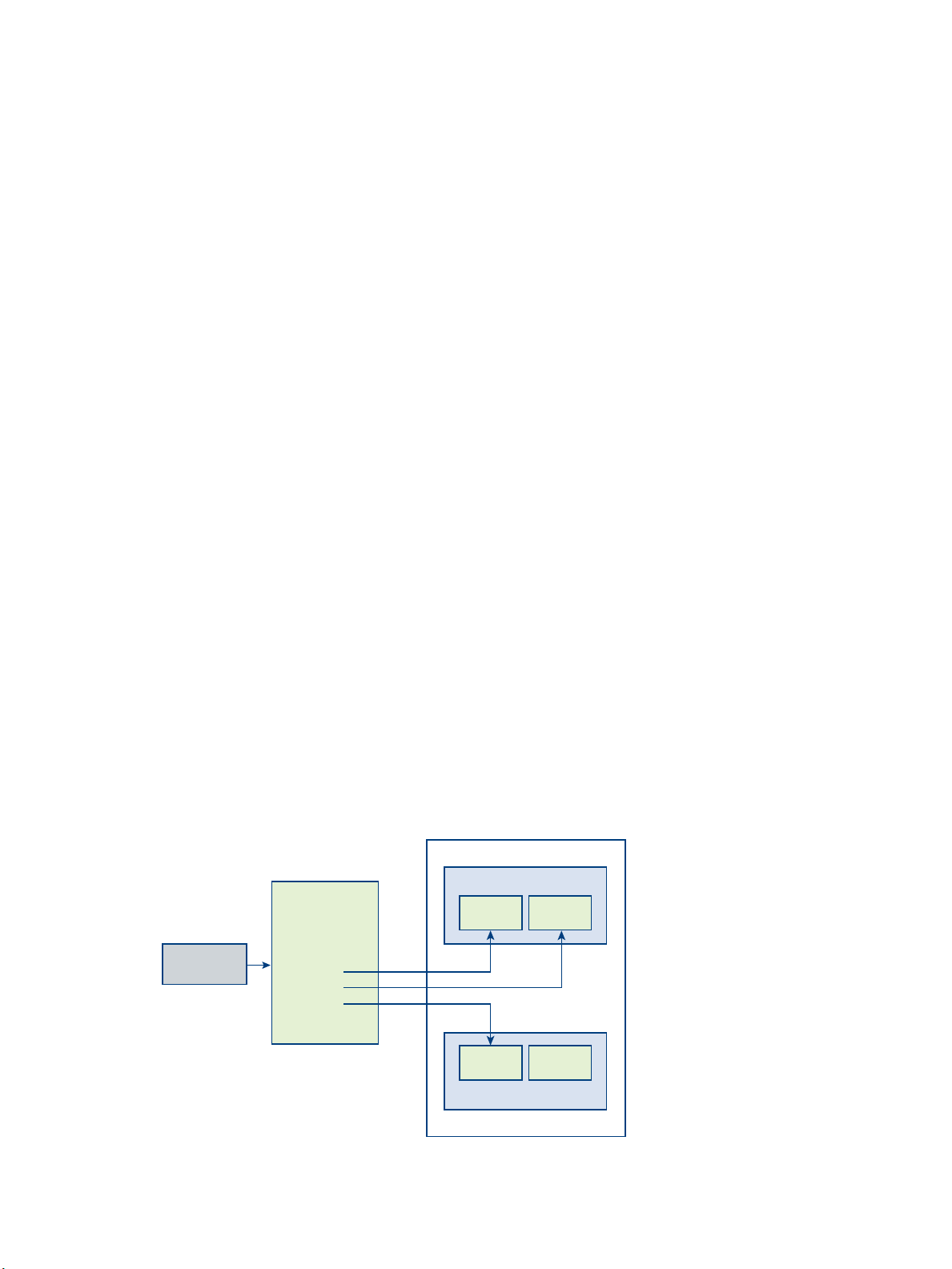

Exemple de droit d'accès global

Dans cet exemple, NYUser1 est membre du droit de poste de travail global nommé My Global Pool (Mon

pool global). My Global Pool fournit un droit d'accès global à trois pools de postes de travail oants,

nommés pool1, pool2 et pool3. Pool1 et pool2 se trouvent dans un espace nommé NY Pod (Espace NY) dans

le centre de données de New York, et pool3 et pool4 se trouvent dans un espace nommé LDN Pod (Espace

LON) dans le centre de données de Londres.

Figure 2‑1. Exemple de droit d'accès global

VMware, Inc. 13

Page 14

Administration d'Architecture Cloud Pod dans Horizon 7

Étant donné que My Global Pool a une stratégie d'étendue ANY, la fonctionnalité Architecture Cloud Pod

recherche des postes de travail dans NY Pod et LDN Pod lorsque NYUser1 demande un poste de travail. La

fonctionnalité Architecture Cloud Pod ne tente pas d'allouer un poste de travail à partir de pool4, car pool4

ne fait pas partie de My Global Pool.

Si NYUser1 se connecte à NY Pod, la fonctionnalité Architecture Cloud Pod alloue un poste de travail à

partir de pool1 ou de pool2, si un poste est disponible. Si aucun poste de travail n'est disponible dans pool1

ou pool2, la fonctionnalité Architecture Cloud Pod alloue un poste de travail à partir de pool3.

Pour voir un exemple de droits globaux limités, consultez « Exemple de droit global limité », page 15.

Limitation de l'accès à des droits globaux

Vous pouvez congurer la fonctionnalité de droits globaux limités an de limiter l'accès à des droits globaux

en fonction de l'instance du Serveur de connexion à laquelle les utilisateurs se connectent au départ

lorsqu'ils sélectionnent des droits globaux.

Avec des droits globaux limités, vous aribuez une ou plusieurs balises à une instance du Serveur de

connexion. Ensuite, lorsque vous congurez un droit global, vous spéciez les balises des instances du

Serveur de connexion que vous voulez rendre capables d'accéder au droit global.

Vous pouvez ajouter des balises à des droits de poste de travail globaux et à des droits d'application

globaux.

Correspondance de balise

La fonctionnalité de droits globaux limités utilise la correspondance de balise pour déterminer si une

instance du Serveur de connexion peut accéder à un droit global particulier.

Au niveau le plus basique, la correspondance de balise détermine qu'une instance du Serveur de connexion

avec une balise spécique peut accéder à un droit global qui a la même balise.

L'absence d'aributions de balise peut également avoir une incidence sur la possibilité ou non des

utilisateurs qui se connectent à une instance du Serveur de connexion d'accéder à un droit global. Par

exemple, des instances du Serveur de connexion qui ne contiennent aucune balise ne peuvent accéder qu'à

des droits globaux qui ne contiennent aucune balise.

Tableau 2-1 indique comment la correspondance de balise détermine le moment où une instance du Serveur

de connexion peut accéder à un droit global.

Tableau 2‑1. Règles de correspondance de balise

Serveur de connexion Autorisation globale Accès autorisé ?

Pas de balise Pas de balise Oui

Pas de balise Une ou plusieurs balises Non

Une ou plusieurs balises Pas de balise Oui

Une ou plusieurs balises Une ou plusieurs balises Uniquement quand les balises correspondent

La fonctionnalité de droits globaux limités ne fait qu'appliquer la correspondance de balise. Vous devez

concevoir votre topologie de réseau pour forcer certains clients à se connecter via une instance du Serveur

de connexion particulière.

Considérations et limites des droits globaux limités

Avant d'implémenter des droits globaux limités, vous devez connaître certaines considérations et limites.

Une instance du Serveur de connexion ou un droit global peut contenir plusieurs balises.

n

Plusieurs instances du Serveur de connexion et droits globaux peuvent contenir la même balise.

n

14 VMware, Inc.

Page 15

Chapitre 2 Conception d'une topologie Architecture Cloud Pod

N'importe quelle instance du Serveur de connexion peut accéder à un droit global ne contenant aucune

n

balise.

Des instances du Serveur de connexion qui ne contiennent aucune balise ne peuvent accéder qu'à des

n

droits globaux qui ne contiennent aucune balise.

Si vous utilisez un serveur de sécurité, vous devez congurer des autorisations limitées sur l'instance

n

du Serveur de connexion à laquelle le serveur de sécurité est couplé. Vous ne pouvez pas congurer des

autorisations limitées sur un serveur de sécurité.

Les droits globaux limités sont prioritaires par rapport aux autres droits ou aributions. Par exemple,

n

même si un utilisateur est aribué à une machine particulière, il ne peut pas accéder à cee machine si

la balise aribuée au droit global ne correspond pas à celle aribuée à l'instance du Serveur de

connexion à laquelle il est connecté.

Si vous prévoyez de fournir un accès à vos droits globaux via VMware Identity Manager et si vous

n

congurez des limitations du Serveur de connexion, il est possible que l'application

VMware Identity Manager ache les droits globaux aux utilisateurs alors que ces droits globaux sont

en réalité limités. Lorsqu'un utilisateur VMware Identity Manager tente de se connecter à un droit

global, le poste de travail ou l'application ne démarre pas si la balise aribuée au droit global ne

correspond pas à celle aribuée à l'instance du Serveur de connexion à laquelle l'utilisateur est

connecté.

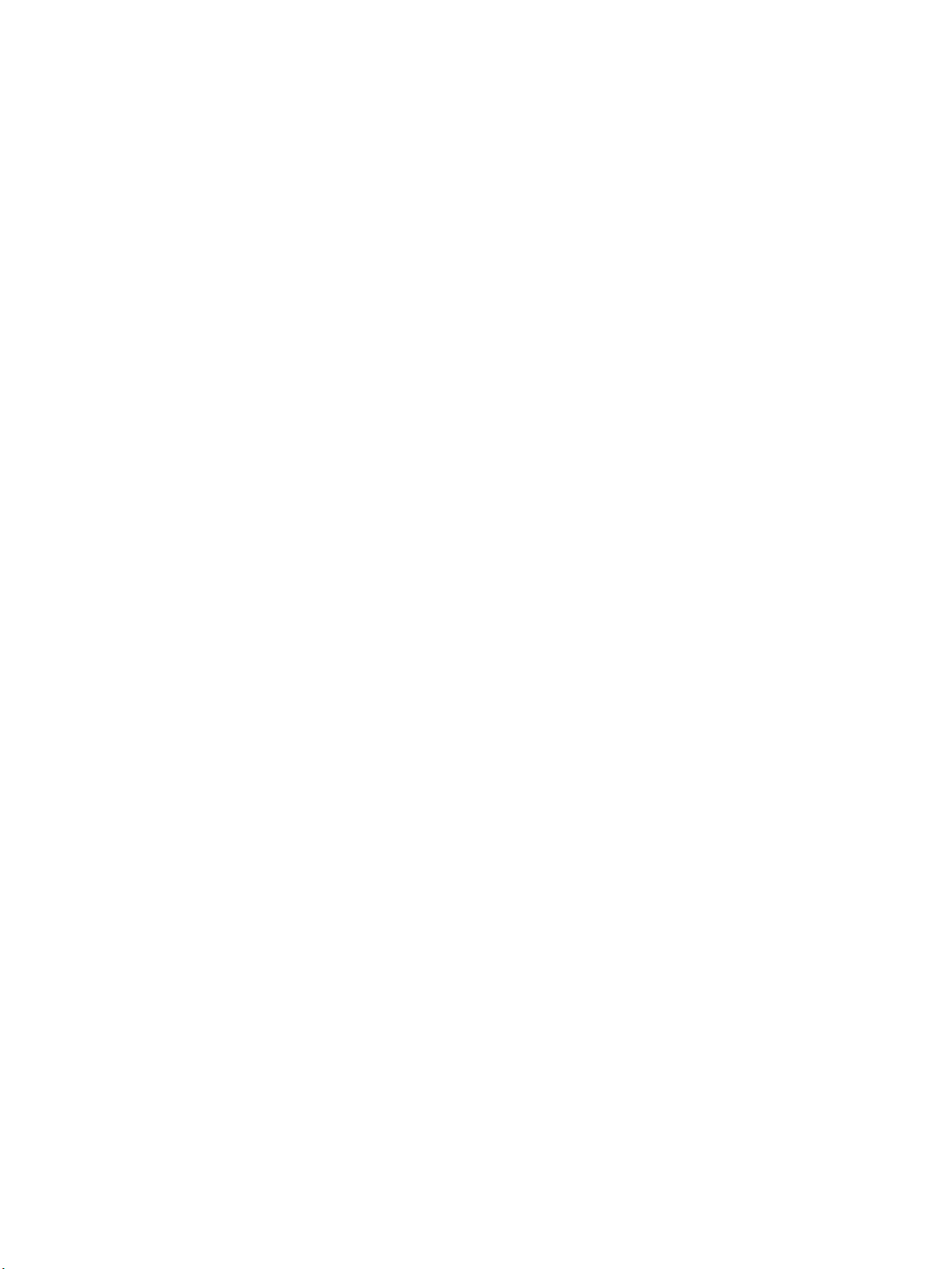

Exemple de droit global limité

Cet exemple montre un environnement Architecture Cloud Pod qui inclut deux espaces. Les deux espaces

contiennent deux instances du Serveur de connexion. La première instance du Serveur de connexion prend

en charge les utilisateurs internes et la seconde instance est couplée avec un serveur de sécurité et prend en

charge les utilisateurs externes.

Pour empêcher les utilisateurs externes d'accéder à certains pools de postes de travail et d'applications, vous

pouvez aribuer des balises comme suit :

Aribuez la balise « Internal » à l'instance du Serveur de connexion qui prend en charge les utilisateurs

n

internes.

Aribuez la balise « External » aux instances du Serveur de connexion qui prennent en charge les

n

utilisateurs externes.

Aribuez la balise « Internal » aux droits globaux auxquels ne doivent accéder que les utilisateurs

n

internes.

Aribuez la balise « External » aux droits globaux auxquels ne doivent accéder que les utilisateurs

n

externes.

Les utilisateurs externes ne peuvent pas voir les droits globaux qui portent la balise Internal, car ils sont

connectés via les instances du Serveur de connexion qui portent des balises External. Les utilisateurs

internes ne peuvent pas voir les droits globaux qui portent la balise External, car ils sont connectés via les

instances du Serveur de connexion qui portent des balises Internal.

Dans le schéma suivant, User1 se connecte à l'instance du Serveur de connexion appelée CS1. Comme CS1 et

le droit global 1 portent tous les deux une balise Internal, User1 ne peut voir que le droit global 1. Comme le

droit global 1 contient des pools secret1 et secret2, User1 ne peut recevoir que des postes de travail ou des

applications provenant des pools secret1 et secret2.

VMware, Inc. 15

Page 16

Balise

CS1 :

Internal

Balise

CS2 :

External

User1

Pool :

public1

Pool :

secret1

Droit global 1

Balises : Internal

Pools : secret1, secret2

Membres : tous les utilisateurs

Droit global 2

Balises : External

Pools : public1, public2

Membres : tous les utilisateurs

Espace 1

Fédération de groupes

Balise

CS3 :

Internal

Balise

CS4 :

External

Pool :

public2

Pool :

secret2

Espace 2

Administration d'Architecture Cloud Pod dans Horizon 7

Figure 2‑2. Exemple de droit global limité

Remarques relatives au mode Workspace ONE

Si un administrateur Horizon active le mode Workspace ONE pour une instance du Serveur de connexion,

les utilisateurs Horizon Client peuvent être redirigés vers un serveur Workspace ONE pour lancer leurs

droits d'accès.

Pendant la conguration du mode Workspace ONE , un administrateur Horizon spécie le nom d'hôte du

serveur Workspace ONE. Dans un environnement Architecture Cloud Pod , chaque espace de la fédération

doit être conguré pour pointer vers le même serveur Workspace ONE.

Pour plus d'informations sur la conguration du mode Workspace ONE, reportez-vous à la section

« Congurer les stratégies d'accès Workspace ONE dans Horizon Administrator » dans le document

Administration de View.

Limites de la topologie Architecture Cloud Pod

Une topologie Architecture Cloud Pod standard se compose d'au moins deux espaces qui sont reliés entre

eux dans une fédération d'espaces. Les fédérations d'espaces sont soumises à certaines limites.

Tableau 2‑2. Limites des fédérations d'espaces

Objet Limite

Nombre total de sessions 120 000

Groupes 25

Sessions par espace 10 000

16 VMware, Inc.

Page 17

Chapitre 2 Conception d'une topologie Architecture Cloud Pod

Tableau 2‑2. Limites des fédérations d'espaces (suite)

Objet Limite

Sites 5

Instances du Serveur de connexion 175

Configuration requise des ports pour Architecture Cloud Pod

Certains ports réseau doivent être ouverts sur le pare-feu Windows pour que la fonctionnalité Architecture

Cloud Pod soit active. Lorsque vous installez le Serveur de connexion, le programme d'installation peut

éventuellement congurer les règles de pare-feu requises à votre place. Ces règles ouvrent les ports utilisés

par défaut. Si vous modiez les ports par défaut après l'installation ou s'il existe d'autres pare-feu sur votre

réseau, vous devez congurer manuellement le pare-feu Windows.

Tableau 2‑3. Ports ouverts lors de l'installation du Serveur de connexion

Port

Protocole

HTTP 22389 Utilisé pour la réplication LDAP de couche de données globale. Les données partagées sont

HTTPS 22636 Utilisé pour la réplication LDAP sécurisée de couche de données globale.

HTTPS 8472 Utilisé pour la communication View Interpod API (VIPA). Les instances du Serveur de

TCP Description

répliquées sur chaque instance du Serveur de connexion d'une fédération d'espaces. Chaque

instance du Serveur de connexion d'une fédération d'espaces exécute une deuxième instance

LDAP pour stocker les données partagées.

connexion utilisent le canal de communication VIPA pour lancer de nouveaux postes de travail

et applications, rechercher des postes de travail existants et partager des données d'état de

santé ainsi que d'autres informations.

Considérations liées à la sécurité des topologies Architecture Cloud Pod

Pour utiliser Horizon Administrator ou la commande lmvutil pour congurer et gérer un environnement

Architecture Cloud Pod, vous devez disposer du rôle Administrateurs. Les utilisateurs qui disposent du rôle

Administrateurs sur le groupe d'accès racine sont des super utilisateurs.

Lorsqu'une instance du Serveur de connexion fait partie d'un groupe répliqué d'instances du Serveur de

connexion, les droits des super utilisateurs sont étendus à d'autres instances du Serveur de connexion de

l'espace. De même, lorsqu'un espace est joint à une fédération d'espaces, les droits des super utilisateurs

sont étendus à toutes les instances du Serveur de connexion de tous les espaces de la fédération d'espaces.

Ces droits sont nécessaires pour modier les droits d'accès globaux et pour eectuer d'autres opérations sur

la couche de données globale.

Si vous ne souhaitez pas que certains super utilisateurs puissent eectuer des opérations sur la couche de

données globale, vous pouvez supprimer l'aribution du rôle Administrateurs et plutôt aribuer le rôle

Administrateurs locaux. Les utilisateurs qui disposent du rôle Administrateurs locaux obtiennent des droits

de super utilisateur uniquement sur leur instance locale du Serveur de connexion et sur toute instance du

groupe répliqué.

Pour plus d'informations sur l'aribution de rôles dans Horizon Administrator, consultez le document

Administration de View.

VMware, Inc. 17

Page 18

Administration d'Architecture Cloud Pod dans Horizon 7

18 VMware, Inc.

Page 19

Configuration d'un environnement

Architecture Cloud Pod 3

La conguration d'un environnement Architecture Cloud Pod implique d'initialiser la fonctionnalité

Architecture Cloud Pod, d'associer des espaces à la fédération d'espaces et de créer de droits d'accès

globaux.

Vous devez créer et congurer au moins un droit d'accès global an d'utiliser la fonctionnalité Architecture

Cloud Pod. Vous pouvez, en option, créer des sites et aribuer des sites de base.

Ce chapitre aborde les rubriques suivantes :

« Initialiser la fonctionnalité Architecture Cloud Pod. », page 19

n

« Joindre un espace à la fédération d'espaces », page 20

n

« Aribuer une balise à une instance du Serveur de connexion », page 21

n

« Créer et congurer un droit d'accès global », page 22

n

« Ajouter un pool à un droit d'accès global », page 25

n

« Créer et congurer un site », page 26

n

« Aribuer un site de base à un utilisateur ou à un groupe », page 27

n

« Créer un remplacement du site de base », page 28

n

« Tester une conguration Architecture Cloud Pod », page 29

n

« Exemple : Paramétrage d'une conguration Architecture Cloud Pod de base », page 29

n

Initialiser la fonctionnalité Architecture Cloud Pod .

Avant de congurer un environnement Architecture Cloud Pod, vous devez initialiser la fonctionnalité

Architecture Cloud Pod.

Vous devez initialiser la fonctionnalité Architecture Cloud Pod une seule fois sur le premier espace d'une

fédération d'espaces. Pour ajouter des espaces à la fédération d'espaces, vous devez joindre les nouveaux

espaces à l'espace initialisé.

Pendant le processus d'initialisation, Horizon congure la couche de données globale sur chaque instance

du Serveur de connexion de l'espace, congure le canal de communication VIPA et établit un accord de

réplication entre chaque instance du Serveur de connexion.

Procédure

1 Ouvrez une session sur l'interface utilisateur d'Horizon Administrator pour toutes les instances du

Serveur de connexion de l'espace.

Vous pouvez initialiser la fonctionnalité Architecture Cloud Pod à partir de n'importe quelle instance

du Serveur de connexion d'un espace.

VMware, Inc.

19

Page 20

Administration d'Architecture Cloud Pod dans Horizon 7

2 Dans Horizon Administrator, sélectionnez de View > Architecture Cloud Pod et cliquez

sur Initialiser la fonctionnalité Architecture Cloud Pod.

3 Lorsque la boîte de dialogue Initialisation s'ache, cliquez sur OK pour commencer le processus

d'initialisation.

Horizon Administrator ache l'avancement du processus d'initialisation. Le processus d'initialisation

peut prendre plusieurs minutes.

Une fois la fonctionnalité Architecture Cloud Pod initialisée, la fédération d'espaces contient l'espace

initialisé et un site unique. Le nom de la fédération d'espaces par défaut est Horizon Cloud Pod

Federation. Le nom de l'espace par défaut est basé sur le nom d'hôte de l'instance du Serveur de

connexion. Par exemple, si le nom d'hôte est CS1, le nom de l'espace par défaut est Cluster-CS1. Le nom

du site par défaut est Default First Site.

4 Quand Horizon Administrator vous invite à recharger le client, cliquez sur OK.

Une fois l'interface utilisateur d'Horizon Administrator actualisée, Droits globaux s'ache sous

Catalogue et Sites s'ache sous de View dans le panneau Inventaire d'Horizon

Administrator.

5 (Facultatif) Pour modier le nom par défaut de la fédération d'espaces, sélectionnez de

View > Architecture Cloud Pod, cliquez sur , tapez le nouveau nom dans la zone de texte

Nom, puis cliquez sur OK.

6 (Facultatif) Pour modier le nom par défaut de l'espace, sélectionnez de View > Sites,

sélectionnez l'espace, cliquez sur , tapez le nouveau nom dans la zone de texte Nom et cliquez

sur OK.

7 (Facultatif) Pour modier le nom par défaut du site, sélectionnez de View > Sites,

sélectionnez le site, cliquez sur , tapez le nouveau nom dans la zone de texte Nom et cliquez

sur OK.

Suivant

Pour ajouter des espaces supplémentaires à la fédération d'espaces, reportez-vous à « Joindre un espace à la

fédération d'espaces », page 20.

Joindre un espace à la fédération d'espaces

Au cours du processus d'initialisation de la fonctionnalité Architecture Cloud Pod, la fonctionnalité

Architecture Cloud Pod crée une fédération d'espaces contenant un espace unique. Vous pouvez utiliser

Horizon Administrator pour joindre des espaces supplémentaires à la fédération d'espaces. La jonction

d'espaces supplémentaires est facultative.

I Vous ne devez ni arrêter ni démarrer une instance du Serveur de connexion pendant que vous

la joignez à une fédération d'espaces. Le service Serveur de connexion risque de ne pas redémarrer

correctement. Vous pouvez arrêter et démarrer le Serveur de connexion une fois qu'il a joint la fédération

d'espaces.

Prérequis

Assurez-vous que les instances du Serveur de connexion que vous souhaitez joindre portent des noms

n

d'hôtes diérents. Vous ne pouvez pas joindre des serveurs portant le même nom, même s'ils se

trouvent dans des domaines diérents.

Initialisez la fonctionnalité Architecture Cloud Pod. Reportez-vous à la section « Initialiser la

n

fonctionnalité Architecture Cloud Pod. », page 19.

20 VMware, Inc.

Page 21

Chapitre 3 Configuration d'un environnement Architecture Cloud Pod

Procédure

1 Ouvrez une session sur l'interface utilisateur d'Horizon Administrator pour toutes les instances du

Serveur de connexion de l'espace que vous joignez à la fédération d'espaces.

2 Dans Horizon Administrator, sélectionnez de View > Architecture Cloud Pod et cliquez

sur Joindre la fédération d'espaces.

3 Dans la zone de texte Serveur de connexion, tapez le nom d'hôte ou l'adresse IP d'une instance du

Serveur de connexion de n'importe quel espace ayant été initialisé ou qui est déjà joint à la fédération

d'espaces.

4 Dans la zone de texte Nom d'utilisateur, tapez le nom d'un administrateur Horizon sur l'espace déjà

initialisé.

Utilisez le format domain\username.

5 Dans la zone de texte Mot de passe, tapez le mot de passe de l'administrateur Horizon.

6 Cliquez sur OK pour joindre l'espace à la fédération d'espaces.

Horizon Administrator ache l'avancement du processus de jonction. Le nom de l'espace par défaut est

basé sur le nom d'hôte de l'instance du Serveur de connexion. Par exemple, si le nom d'hôte est CS1, le

nom de l'espace par défaut est Cluster-CS1.

7 Quand Horizon Administrator vous invite à recharger le client, cliquez sur OK.

Une fois l'interface utilisateur d'Horizon Administrator actualisée, Droits globaux s'ache sous

Catalogue et Sites s'ache sous de View dans le panneau Inventaire d'Horizon

Administrator.

8 (Facultatif) Pour modier le nom par défaut de l'espace, sélectionnez de View > Sites,

sélectionnez l'espace, cliquez sur , tapez le nouveau nom dans la zone de texte Nom et cliquez

sur OK.

Une fois l'espace joint à la fédération d'espaces, il commence à partager des données de santé. Vous pouvez

consulter ces données de santé sur le tableau de bord d'Horizon Administrator. Reportez-vous à la section

« Acher la santé d'une fédération d'espaces dans Horizon Administrator », page 37.

R Il peut s'écouler un court délai avant que les données de santé ne soient disponibles dans

Horizon Administrator.

Suivant

Vous pouvez répéter ces étapes pour joindre des espaces supplémentaires à la fédération d'espaces.

Attribuer une balise à une instance du Serveur de connexion

Si vous envisagez de limiter l'accès au droit d'accès global en fonction de l'instance du Serveur de connexion

à laquelle les utilisateurs se connectent au départ lorsqu'ils sélectionnent un droit d'accès global, vous devez

d'abord aribuer une ou plusieurs balises à l'instance du Serveur de connexion.

Prérequis

Familiarisez-vous avec la fonctionnalité de droits globaux limités. Reportez-vous à la section « Limitation de

l'accès à des droits globaux », page 14.

Procédure

1 Ouvrez une session sur Horizon Administrator pour l'instance du Serveur de connexion.

2 Sélectionnez de View > Serveurs.

VMware, Inc. 21

Page 22

Administration d'Architecture Cloud Pod dans Horizon 7

3 Cliquez sur l'onglet Serveurs de connexion, sélectionnez l'instance du Serveur de connexion et cliquez

sur .

4 Saisissez une ou plusieurs balises dans le champ Balises.

Séparez les balises avec une virgule ou un point-virgule.

5 Cliquez sur OK pour enregistrer vos modications.

6 Répétez ces étapes pour chaque instance du Serveur de connexion à laquelle vous voulez aribuer des

balises.

Suivant

Lorsque vous créez ou modiez un droit d'accès global, sélectionnez les balises qui sont associées aux

instances du Serveur de connexion que vous souhaitez laisser accéder au droit d'accès global. Reportez-vous

à la section « Créer et congurer un droit d'accès global », page 22 ou « Modier les aributs ou les

stratégies d'un droit d'accès global », page 39.

Créer et configurer un droit d'accès global

Vous utilisez des droits d'accès globaux pour autoriser des utilisateurs et des groupes à accéder aux postes

de travail et aux applications dans un environnement Architecture Cloud Pod. Les droits d'accès globaux

font le lien entre les utilisateurs et leurs postes de travail et applications, quel que soit l'emplacement de ces

postes de travail et applications dans la fédération d'espaces.

Un droit d'accès global contient une liste d'utilisateurs ou de groupes membres, un ensemble de stratégies et

une liste des pools pouvant fournir des postes de travail ou des applications aux utilisateurs autorisés. Vous

pouvez ajouter à un droit d'accès global des utilisateurs et des groupes, uniquement des utilisateurs ou

uniquement des groupes.

Prérequis

Initialisez la fonctionnalité Architecture Cloud Pod. Reportez-vous à la section « Initialiser la

n

fonctionnalité Architecture Cloud Pod. », page 19.

Décidez du type de droit de poste de travail global à créer, des utilisateurs et des groupes à inclure au

n

droit d'accès global, ainsi que l'étendue du droit d'accès global. Reportez-vous à la section « Octroi de

droits d'accès à des utilisateurs et à des groupes d'une fédération d'espaces », page 10.

Décidez si vous souhaitez limiter l'accès au droit d'accès global en fonction de l'instance du Serveur de

n

connexion à laquelle les utilisateurs se connectent au départ lorsqu'ils sélectionnent un droit d'accès

global. Reportez-vous à la section « Limitation de l'accès à des droits globaux », page 14.

Si vous envisagez de limiter l'accès au droit d'accès global, aribuez une ou plusieurs balises à l'instance

n

du Serveur de connexion. Reportez-vous à la section « Aribuer une balise à une instance du Serveur de

connexion », page 21.

Décidez si le droit d'accès global doit utiliser des sites de base. Reportez-vous à la section « Utilisation

n

des sites de base », page 12.

Procédure

1 Ouvrez une session sur l'interface utilisateur d'Horizon Administrator pour toutes les instances du

Serveur de connexion de la fédération d'espaces.

2 Dans Horizon Administrator, sélectionnez Catalogue > Droits globaux et cliquez sur Ajouter.

22 VMware, Inc.

Page 23

Chapitre 3 Configuration d'un environnement Architecture Cloud Pod

3 Sélectionnez le type de droit d'accès global à ajouter et cliquez sur Suivant.

Option Description

Autorisation de poste de travail

Autorisation d'application

Ajoute un droit de poste de travail global.

Ajoute un droit d'application global.

4 Congurez le droit d'accès global.

a Aribuez un nom au droit d'accès global dans la zone de texte Nom.

Le nom peut contenir entre 1 et 64 caractères. Ce nom apparaît dans la liste de postes de travail et

d'applications disponibles dans Horizon Client pour un utilisateur autorisé.

b (Facultatif) Donnez une description du droit d'accès global dans la zone de texte Description.

La description peut contenir entre 1 et 1 024 caractères.

c (Facultatif) Pour limiter l'accès au droit d'accès global, cliquez sur Parcourir, sélectionnez Limité à

ces balises, sélectionnez les balises à associer au droit d'accès global et cliquez sur OK.

Seules les instances du Serveur de connexion possédant des balises sélectionnées peuvent accéder

au droit d'accès global.

R Vous pouvez uniquement sélectionner les balises aribuées aux instances du Serveur

de connexion dans l'espace local. Pour sélectionner les balises aribuées à des instances du Serveur

de connexion dans un autre espace, vous devez ouvrir une session Horizon Administrator pour

une instance du Serveur de connexion de l'autre espace et modier le droit d'accès global.

d Si vous congurez un droit de poste de travail global, sélectionnez une stratégie d'aribution

d'utilisateur.

La stratégie d'aribution d'utilisateur spécie le type de pool de postes de travail qu'un droit de

poste de travail global peut contenir. Vous ne pouvez sélectionner qu'une stratégie d'aribution

d'utilisateur.

Option Description

Flottante

Dédiée

Crée un droit de poste de travail oant. Un droit de poste travail

oant peut uniquement contenir des pools de postes de travail

oants.

Crée un droit de poste de travail dédié. Un droit de poste de travail

dédié peut uniquement contenir des pools de postes de travail dédiés.

e Sélectionnez une stratégie d'étendue pour le droit d'accès global.

La stratégie d'étendue spécie où rechercher des postes de travail ou des applications pour

répondre à une demande provenant du droit d'accès global. Vous ne pouvez sélectionner qu'une

seule stratégie d'étendue.

Option Description

Tous les sites

Dans le site

Dans l'espace

Recherchez des postes de travail ou des applications dans n'importe

quel espace de la fédération d'espaces.

Recherchez des postes de travail ou des applications uniquement dans

les espaces se trouvant dans le même site que l'espace auquel

l'utilisateur est connecté.

Recherchez des postes de travail ou des applications uniquement dans

l'espace auquel l'utilisateur est connecté.

VMware, Inc. 23

Page 24

Administration d'Architecture Cloud Pod dans Horizon 7

f (Facultatif) Si les utilisateurs disposent de sites de base, congurez une stratégie de site de base

pour le droit d'accès global.

Option Description

Utiliser le site d'accueil

L'utilisateur autorisé doit disposer

d'un site d'accueil

g (Facultatif) Utilisez l'option automatique des sessions redondantes pour spécier le

neoyage des sessions redondantes.

R Cee option est disponible uniquement pour les droits de poste de travail oants et

les droits d'application globaux.

Plusieurs sessions peuvent être établies lorsqu'un espace contenant une session se déconnecte,

lorsque l'utilisateur se reconnecte et démarre une autre session, et lorsque l'espace problématique

revient en ligne avec la session d'origine. Lorsque plusieurs sessions sont établies, Horizon Client

demande à l'utilisateur de sélectionner une session. Cee option détermine ce qu'il advient des

sessions que l'utilisateur ne sélectionne pas. Si vous ne sélectionnez pas cee option, les utilisateurs

doivent manuellement fermer leurs propres sessions supplémentaires en se déconnectant de

Horizon Client ou en ouvrant les sessions, puis en les fermant.

Commencez la recherche des postes de travail ou des applications dans

le site de base de l'utilisateur. Si l'utilisateur n'a pas de site de base et

que l'option L'utilisateur autorisé doit disposer d'un site d'accueil

n'est pas sélectionnée, le site auquel l'utilisateur est connecté est

considéré comme le site de base.

Rendez le droit global disponible uniquement si l'utilisateur dispose

d'un site de base. Cee option est disponible uniquement si l'option

Utiliser le site d'accueil est sélectionnée.

h Sélectionnez le protocole d'achage par défaut des postes de travail ou des applications dans le

droit global et spéciez si les utilisateurs sont autorisés à remplacer le protocole d'achage par

défaut.

i (Droit de poste de travail global) Indiquez si vous voulez autoriser les utilisateurs à réinitialiser les

postes de travail dans le droit de poste de travail global.

j Sélectionnez si vous voulez autoriser les utilisateurs à utiliser la fonction HTML Access pour

accéder à des postes de travail ou des applications dans le droit d'accès global.

Lorsque vous activez la stratégie HTML Access, les utilisateurs naux peuvent utiliser un

navigateur Web pour se connecter à des applications et des postes de travail distants et n'ont pas

besoin d'installer un logiciel client sur leurs systèmes locaux.

24 VMware, Inc.

Page 25

Chapitre 3 Configuration d'un environnement Architecture Cloud Pod

k (Droit de poste de travail global) Indiquez si vous pouvez autoriser l'utilisateur à ouvrir des

sessions séparées depuis des périphériques clients diérents.

Lorsque vous activez la stratégie de sessions multiples par utilisateur, les utilisateurs qui se

connectent au droit global depuis diérents périphériques clients reçoivent des sessions de poste

de travail diérentes. Pour se reconnecter à une session de poste de travail existante, les utilisateurs

doivent utiliser le périphérique sur lequel cee session a été initiée. Si vous n'activez pas cee

stratégie, les utilisateurs sont toujours reconnectés à leurs sessions de poste de travail existantes,

quel que soit le périphérique client qu'ils utilisent. Vous pouvez activer cee stratégie uniquement

pour les droits de poste de travail oants.

R Si vous activez cee stratégie, tous les pools de postes de travail dans le droit d'accès

global doivent également prendre en charge plusieurs sessions par utilisateur.

l (Droit de poste de travail global) Indiquez si vous souhaitez lancer la session d'application avant

qu'un utilisateur ouvre le droit d'application global dans Horizon Client.

Lorsque vous activez la stratégie de prélancement, les utilisateurs peuvent lancer plus rapidement

le droit d'application global.

R Si vous activez cee stratégie, tous les pools d'applications dans le droit d'application

global doivent aussi prendre en charge la fonctionnalité de prélancement de session, et le délai

d'expiration de session de prélancement doit être le même pour toutes les baeries de serveurs.

5 Cliquez sur Suivant et ajoutez des utilisateurs ou des groupes au droit d'accès global.

a Cliquez sur Ajouter, sélectionnez un ou plusieurs critères de recherche, puis cliquez sur

Rechercher pour ltrer des utilisateurs ou des groupes en fonction de vos critères de recherche.

Vous pouvez cocher la case Utilisateurs non pour rechercher et ajouter des utilisateurs

ne disposant pas d'un accès authentié à des droits d'application globaux. Vous ne pouvez pas

ajouter des utilisateurs ne disposant pas d'un accès authentié à des droits de poste de travail

globaux. Si vous tentez d'ajouter un utilisateur ne disposant pas d'un accès authentié à un droit de

poste de travail global, Horizon Administrator renvoie un message d'erreur.

b Sélectionnez l'utilisateur ou le groupe à ajouter au droit global et cliquez sur OK.

Vous pouvez appuyer sur les touches Ctrl et Maj pour sélectionner plusieurs utilisateurs et

groupes.

6 Cliquez sur Suivant, examinez la conguration du droit d'accès global, puis cliquez sur Terminer pour

créer le droit d'accès global.

Le droit d'accès global s'ache sur la page Droits d'accès globaux.

La fonctionnalité Architecture Cloud Pod stocke le droit global dans la couche de données globale qui

réplique le droit global sur chaque espace de la fédération d'espaces.

Suivant

Sélectionnez les pools pouvant fournir des postes de travail ou des applications aux utilisateurs dans le droit

d'accès global que vous avez créé. Reportez-vous à la section « Ajouter un pool à un droit d'accès global »,

page 25.

Ajouter un pool à un droit d'accès global

Vous pouvez utiliser Horizon Administrator pour ajouter un pool de postes de travail à un droit de poste de

travail global existant ou pour ajouter un pool d'applications à un droit d'application global existant.

Vous pouvez ajouter plusieurs pools à un droit global, mais vous ne pouvez ajouter un pool spécique qu'à

un seul droit global.

VMware, Inc. 25

Page 26

Administration d'Architecture Cloud Pod dans Horizon 7

Si vous ajoutez plusieurs pools d'applications à un droit d'application global, vous devez ajouter la même

application. Par exemple, n'ajoutez pas la Calculatrice et Microsoft Oce PowerPoint au même droit

d'application global. Si vous ajoutez diérentes applications au même droit d'application global, les

utilisateurs autorisés peuvent recevoir diérentes applications à des moments diérents.

R Si un administrateur Horizon modie la stratégie de protocole d'achage ou de remplacement

de protocole au niveau du pool après qu'un pool de postes de travail a été associé à un droit de poste de

travail global, les utilisateurs peuvent recevoir une erreur de lancement du poste de travail quand ils

sélectionnent le droit de poste de travail global. Si un administrateur Horizon modie la stratégie de

réinitialisation de machine virtuelle au niveau du pool après qu'un pool de postes de travail a été associé au

droit de poste de travail global, les utilisateurs peuvent recevoir une erreur s'ils tentent de réinitialiser le

poste de travail.

Prérequis

Créez et congurez un droit d'accès global. Reportez-vous à la section « Créer et congurer un droit

n

d'accès global », page 22.

Créez le pool de postes de travail ou d'applications à ajouter au droit d'accès global. Reportez-vous au

n

document Conguration des postes de travail virtuels dans Horizon 7 ou Conguration d'applications et de

postes de travail publiés dans Horizon 7.

Procédure

1 Ouvrez une session sur l'interface utilisateur d'Horizon Administrator pour toutes les instances du

Serveur de connexion de l'espace contenant le pool à ajouter au droit global.

2 Dans Horizon Administrator, sélectionnez Catalogue > Droits globaux.

3 Double-cliquez sur le droit global.

4 Dans l'onglet Pools locaux, cliquez sur Ajouter, sélectionnez le pool de postes de travail ou

d'applications à ajouter, puis cliquez sur Ajouter.

Vous pouvez appuyer sur les touches Ctrl et Maj pour sélectionner plusieurs pools.

R Les pools déjà associés à un droit d'accès global ou qui ne répondent pas aux critères des

stratégies de droit d'accès global sélectionnées ne sont pas achés. Par exemple, si vous avez activé la

stratégie HTML Access, vous ne pouvez pas sélectionner des pools qui n'autorisent pas HTML Access.

5 Répétez ces étapes sur une instance du Serveur de connexion dans chaque espace qui contient un pool à

ajouter au droit global.

Lorsqu'un utilisateur autorisé utilise Horizon Client pour se connecter à une instance du Serveur de

connexion dans la fédération d'espaces, le nom du droit global apparaît dans la liste de postes de travail et

d'applications disponibles.

Créer et configurer un site

Si votre topologie Architecture Cloud Pod contient plusieurs espaces, vous pouvez regrouper ces espaces

dans des sites distincts. La fonctionnalité Architecture Cloud Pod traite tous les espaces d'un même site de la

même manière.

Prérequis

Décidez si votre topologie Architecture Cloud Pod doit inclure des sites. Reportez-vous à la section

n

« Création de sites Architecture Cloud Pod », page 9.

Initialisez la fonctionnalité Architecture Cloud Pod. Reportez-vous à la section « Initialiser la

n

fonctionnalité Architecture Cloud Pod. », page 19.

26 VMware, Inc.

Page 27

Chapitre 3 Configuration d'un environnement Architecture Cloud Pod

Procédure

1 Ouvrez une session sur l'interface utilisateur d'Horizon Administrator pour toutes les instances du

Serveur de connexion de la fédération d'espaces.

2 Créez le site.

a Dans Horizon Administrator, sélectionnez de View > Sites et cliquez sur Ajouter.

b Aribuez un nom au site dans la zone de texte Nom.

Le nom du site peut contenir entre 1 et 64 caractères.

c (Facultatif) Donnez une description du site dans la zone de texte Description.

Le nom du site peut contenir entre 1 et 1 024 caractères.

d Cliquez sur OK pour créer le site.

3 Ajoutez un espace au site.

Répétez cee étape pour chaque espace à ajouter au site.

a Dans Horizon Administrator, sélectionnez de View > Sites et sélectionnez le site

contenant actuellement l'espace à ajouter au site.

Les noms des espaces présents sur le site s'achent dans le volet inférieur.

b Sélectionnez l'espace à ajouter au site et cliquez sur .

c Sélectionnez le site dans le menu déroulant Site et cliquez sur OK.

Attribuer un site de base à un utilisateur ou à un groupe

Un site de base correspond à la relation existant entre un utilisateur ou un groupe et un site Architecture

Cloud Pod. Avec les sites de base, Horizon eectue une recherche des postes de travail et des applications

sur un site spécique plutôt qu'une recherche basée sur l'emplacement actuel de l'utilisateur. L'aribution

des sites de base est facultative.

Vous pouvez associer un droit global à un site de base pour que le site de base du droit global remplace le

propre site de base d'un utilisateur lorsque ce dernier sélectionne le droit global. Pour plus d'informations,

reportez-vous à la section « Créer un remplacement du site de base », page 28.

Prérequis

Déterminez s'il convient d'aribuer des sites de base à des utilisateurs ou à des groupes dans votre

n

environnement Architecture Cloud Pod. Reportez-vous à la section « Utilisation des sites de base »,

page 12.

Regroupez les espaces de votre fédération d'espaces en sites. Reportez-vous à la section « Créer et

n

congurer un site », page 26.

Les droits d'accès globaux n'utilisent pas de sites de base par défaut. Lorsque vous créez un droit

n

global, vous devez sélectionner l'option Utiliser le site de base pour qu'Horizon utilise le site de base

d'un utilisateur lors de l'allocation de postes de travail à partir de ce droit global. Reportez-vous à la

section « Créer et congurer un droit d'accès global », page 22.

Initialisez la fonctionnalité Architecture Cloud Pod. Reportez-vous à la section « Initialiser la

n

fonctionnalité Architecture Cloud Pod. », page 19.

Procédure

1 Ouvrez une session sur l'interface utilisateur d'Horizon Administrator pour toutes les instances du

Serveur de connexion de la fédération d'espaces.

2 Dans Horizon Administrator, sélectionnez Utilisateurs et groupes et cliquez sur l'onglet Site de base.

VMware, Inc. 27

Page 28

Administration d'Architecture Cloud Pod dans Horizon 7

3 Dans l'onglet Site de base, cliquez sur Ajouter.

4 Sélectionnez un ou plusieurs critères de recherche et cliquez sur Rechercher pour ltrer des utilisateurs

ou des groupes en fonction de vos critères de recherche.

Vous pouvez cocher la case Utilisateurs non pour rechercher des utilisateurs ne disposant

pas d'un accès authentié dans la fédération d'espaces.

5 Sélectionnez un utilisateur ou un groupe et cliquez sur Suivant.

6 Sélectionnez le site de base à aribuer à l'utilisateur ou au groupe dans le menu déroulant Site de base

et cliquez sur Terminer.

Créer un remplacement du site de base

Vous pouvez associer un droit global à un site de base pour que le site de base du droit global remplace le

propre site de base d'un utilisateur lorsque ce dernier sélectionne le droit global.

Pour créer un remplacement du site de base, vous associez un site de base à un droit global et un utilisateur

ou un groupe particulier. Lorsque l'utilisateur (ou un utilisateur dans le groupe sélectionné) accède au droit

global, le site de base de ce droit remplace le site de base de l'utilisateur.

Par exemple, si un utilisateur qui a un site de base à New York accède à un droit global qui associe cet

utilisateur au site de base de Londres, Horizon recherche sur le site de Londres pour répondre à la demande

d'application de l'utilisateur plutôt que d'allouer une application à partir du site de New York.

Prérequis

Vériez que la stratégie Utiliser le site de base est activée sur le droit global. Pour plus d'informations,

n

reportez-vous à la section « Modier les aributs ou les stratégies d'un droit d'accès global », page 39.

Vériez que l'utilisateur ou le groupe est inclus dans le droit global. Pour plus d'informations, reportez-

n

vous à la section « Ajouter un utilisateur ou un groupe à un droit d'accès global », page 39.

Procédure

1 Ouvrez une session sur l'interface utilisateur d'Horizon Administrator pour toutes les instances du

Serveur de connexion de la fédération d'espaces.

2 Dans Horizon Administrator, sélectionnez Catalogue > Droits globaux.

3 Double-cliquez sur le droit global à associer à un site de base.

4 Dans l'onglet Remplacement du site de base, cliquez sur Ajouter.

R Le bouton Ajouter n'est pas disponible si la stratégie Utiliser le site de base n'est pas

activée pour le droit global.

5 Sélectionnez un ou plusieurs critères de recherche et cliquez sur Rechercher pour ltrer des utilisateurs

et des groupes Active Directory en fonction de vos critères de recherche.

6 Sélectionnez l'utilisateur ou le groupe Active Directory qui dispose d'un site de base que vous voulez

remplacer.

L'utilisateur ou le groupe doit déjà être inclus dans le droit global que vous avez sélectionné.

7 Sélectionnez le site de base à associer au droit global dans le menu déroulant Site de base.

8 Cliquez sur Terminer pour créer le remplacement du site de base.

28 VMware, Inc.

Page 29

Chapitre 3 Configuration d'un environnement Architecture Cloud Pod

Tester une configuration Architecture Cloud Pod

Après avoir initialisé et conguré un environnement Architecture Cloud Pod, eectuez certaines étapes

pour vérier que votre environnement est correctement installé.

Prérequis

Installez la dernière version de Horizon Client sur un ordinateur ou un appareil mobile pris en charge.

n

Vériez que vous disposez des informations d'identication pour un utilisateur dans l'un de vos droits

n

d'accès globaux récemment créés.

Procédure

1 Démarrez Horizon Client.

2 Connectez-vous à une instance du Serveur de connexion dans la fédération d'espaces en utilisant les

informations d'identication d'un utilisateur dans l'un de vos nouveaux droits globaux.

Dès que vous êtes connecté à l'instance du Serveur de connexion, le nom du droit global gure dans la

liste des postes de travail ou des applications disponibles.

3 Sélectionnez le droit d'accès global et connectez-vous à un poste de travail ou à une application.

Le poste de travail ou l'application démarre correctement. Le poste de travail ou l'application qui démarre

dépend de la conguration individuelle du droit d'accès global, des espaces et des pools de postes de travail

et d'applications. La fonctionnalité Architecture Cloud Pod tente d'allouer un poste de travail ou une

application à partir de l'espace auquel vous êtes connecté.

Suivant

Si le droit global ne s'ache pas lorsque vous vous connectez à l'instance du Serveur de connexion, utilisez

Horizon Administrator pour vérier que le droit est correctement conguré. Si le droit d'accès global

s'ache mais que le poste de travail ou l'application ne démarre pas, tous les pools de postes de travail ou

d'applications sont peut-être aribués à d'autres utilisateurs.

Exemple : Paramétrage d'une configuration Architecture Cloud Pod de base

Cet exemple indique comment vous pouvez utiliser la fonctionnalité Architecture Cloud Pod pour réaliser

une conguration Architecture Cloud Pod.

Dans cet exemple, une société d'assurance maladie dispose d'une force de vente mobile qui travaille sur

deux régions, la région du centre et la région de l'est. Les agents commerciaux utilisent des appareils

mobiles pour présenter des devis de polices d'assurance à des clients, et ces derniers achent et signent des

documents numériques.

Plutôt que stocker les données des clients sur leur appareils mobiles, les agents commerciaux utilisent des

postes de travail oants normalisés. L'accès aux données des clients est maintenu sécurisé dans les centres

de données de la société d'assurance maladie.

La société d'assurance maladie dispose de deux centres de données, un dans chaque région. Lors de

problèmes de capacité occasionnels, les agents commerciaux doivent rechercher des postes de travail

disponibles dans un centre de données non local, ce qui peut parfois entraîner des problèmes de latence de

réseau étendu. Si les agents commerciaux se déconnectent des postes de travail mais laissent leur session

ouverte, ils doivent se souvenir du centre de données qui hébergeait leur session pour se reconnecter à leur

poste de travail.

VMware, Inc. 29

Page 30

Administration d'Architecture Cloud Pod dans Horizon 7

Pour résoudre ces problèmes, la société d'assurance maladie conçoit une topologie Architecture Cloud Pod,

initialise la fonctionnalité Architecture Cloud Pod, joint ses espaces existants à la fédération d'espaces, crée

des sites pour chacun de ses centres de données, octroie à ses agents commerciaux tous ses pools de postes

de travail et implémente une URL unique.

1 Conception de l'exemple de topologie page 31

La société d'assurances conçoit une topologie Architecture Cloud Pod qui inclut un site pour chaque

région.

2 Initialisation de l'exemple de conguration page 31

Pour initialiser la fonctionnalité Architecture Cloud Pod, l'administrateur Horizon ouvre une session

sur l'interface utilisateur d'Horizon Administrator pour une instance du Serveur de connexion d'East

Pod 1, sélectionne de View > Architecture Cloud Pod et clique sur Initialiser la

fonctionnalité Architecture Cloud Pod.

3 Jonction d'espaces dans l'exemple de conguration page 31

L'administrateur Horizon utilise Horizon Administrator pour joindre Central Pod 1 et Central Pod 2 à

la fédération d'espaces.

4 Création de sites dans l'exemple de conguration page 32

L'administrateur Horizon utilise Horizon Administrator pour créer un site pour les centres de données

Central (Centre) et Eastern (Est), puis ajoute des espaces à ces sites.

5 Création de droits de poste de travail globaux dans l'exemple de conguration page 32

L'administrateur Horizon utilise Horizon Administrator pour créer un droit de poste de travail global

unique an d'octroyer à tous les agents commerciaux un accès à tous les postes de travail des pools de

postes de travail d'agents commerciaux dans tous les espaces de la fédération d'espaces.

6 Création d'une URL pour l'exemple de conguration page 33

La société d'assurances utilise une URL unique, ainsi qu'un service DNS an de résoudre

sales.example sur l'espace le plus proche du centre de données le plus proche. Ainsi, les agents

commerciaux n'ont pas besoin de se souvenir des diérentes URL de chaque espace et sont toujours

dirigés vers le centre de données le plus proche, où qu'ils se trouvent.

30 VMware, Inc.

Page 31

est1.exemple

Groupe est 1

Région de l'est

est2.exemple est3.exemple

est4.exemple est5.exemple

centre1.exemple

Groupe du centre 1

Région du centre

centre2.exemple centre3.exemple

centre4.exemple centre5.exemple

centre6.exemple

Groupe du centre 2

centre7.exemple centre8.exemple

centre9.exemple centre10.exemple

Ventes A Ventes B

Ventes A

Ventes B

Ventes A

Ventes B

Chapitre 3 Configuration d'un environnement Architecture Cloud Pod

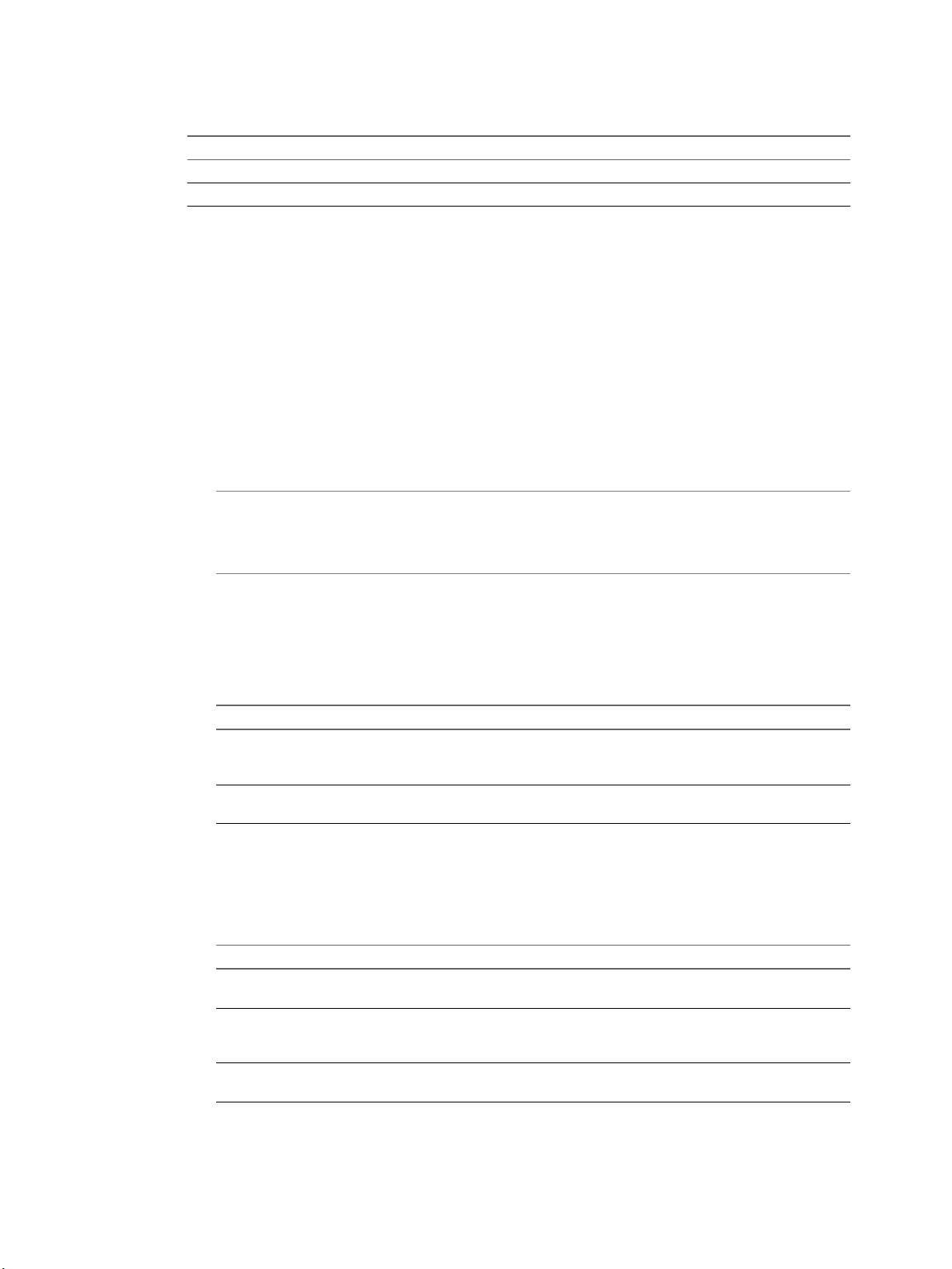

Conception de l'exemple de topologie

La société d'assurances conçoit une topologie Architecture Cloud Pod qui inclut un site pour chaque région.

Figure 3‑1. Exemple de topologie Architecture Cloud Pod

Dans cee topologie, le site Eastern Region contient un espace unique, East Pod 1, composé de cinq

instances du Serveur de connexion nommées east1.example à east5.example.

Le site Central Region contient deux espaces, Central Pod 1 et Central Pod 2. Chaque espace contient cinq

instances du Serveur de connexion. Les Serveurs de connexion dans le premier espace sont appelés

central1.example à central5.example. Les instances du Serveur de connexion dans le second espace sont

appelés central6.example à central10.example.

Chaque espace de la topologie contient deux pools de postes de travail d'agents commerciaux, appelés

Sales A et Sales B.

Initialisation de l'exemple de configuration

Pour initialiser la fonctionnalité Architecture Cloud Pod, l'administrateur Horizon ouvre une session sur

l'interface utilisateur d'Horizon Administrator pour une instance du Serveur de connexion d'East Pod 1,

sélectionne de View > Architecture Cloud Pod et clique sur Initialiser la fonctionnalité

Architecture Cloud Pod.

Comme l'administrateur Horizon utilise l'interface utilisateur d'Horizon Administrator pour une instance

du Serveur de connexion d'East Pod 1, la fédération d'espaces contient initialement East Pod 1. La fédération

d'espaces contient également un seul site, appelé Default First Site, contenant East Pod 1.

Jonction d'espaces dans l'exemple de configuration

L'administrateur Horizon utilise Horizon Administrator pour joindre Central Pod 1 et Central Pod 2 à la

fédération d'espaces.

1 Pour joindre Central Pod 1, l'administrateur Horizon ouvre une session sur l'interface utilisateur