Dell™ PERC 6/i, PERC 6/E und CERC 6/i

Benutzerhandbuch

Modelle UCP-60 und UCP-61

Dell™ PERC 6/i, PERC 6/E und CERC 6/i

Benutzerhandbuch

Modell UCP-60, UCP-61 und UCC-60

Anmerkungen, Hinweise und Vorsichtshinweise

ANMERKUNG: Eine ANMERKUNG enthält wichtige Informationen, mit deren Hilfe

Sie Ihr System besser nutzen können.

HINWEIS: Ein HINWEIS warnt vor möglichen Beschädigungen der Hardware oder

vor Datenverlust und zeigt auf, wie derartige Probleme vermieden werden können.

VORSICHT: Hiermit werden Sie auf eine potenziell gefährliche Situation hinge-

wiesen, die zu Sachschäden, Verletzungen oder zum Tod führen könnte.

ANMERKUNG: Lesen Sie sich für vollständige Informationen über die USA den

Produktinformationsleitfaden aus dem Lieferumfang des Systems durch. Geschäftsund Verkaufsbedingungen, beschränkte Garantien und Rückgabe, Exportbestimmungen, Software-Lizenzvertrag, Sicherheit, Umwelt- und ergonomische Anweisungen, Betriebsbestimmungen und Recyclinginformationen.

____________________

Irrtümer und technische Änderungen vorbehalten.

© 2007–2008 Dell Inc. Alle Rechte vorbehalten.

Die V ervielfältigung oder Wiedergabe dieser Materialien in jeglicher W eise ohne vorherige schriftliche

Genehmigung von Dell Inc. sind strengstens untersagt.

Die in diesem Text verwendeten Markenzeichen sind folgende: Dell, das DELL Logo, PowerEdge,

PowerVault, Dell Precision, und OpenManage sind Markenzeichen von Dell Inc.; MegaRAID ist ein

eingetragenes Markenzeichen der LSI Corporation; Microsoft, MS-DOS, Windows Server, Windows,

und Windows Vista sind entweder Markenzeichen oder eingetragene Markenzeichen der Microsoft

Corporation in den USA und/oder anderen Ländern; Citrix XenServer ist ein Markenzeichen von Citrix

Systems, Inc. und/oder einer oder mehreren ihrer Tochtergesellschaften und kann in den USA registriert sein. Amt für Patente und Markenzeichen und in anderen Ländern; VMware ist ein eingetragenes

Markenzeichen von VMware, Inc. in den USA und/oder Gerichtsbarkeiten; Solaris ist ein Markenzeichen von Sun Microsystems, Inc.; Intel ist ein eingetragenes Markenzeichen der Intel Corporation

oder ihren Tochter gesellschaften in den.USA oder anderen Ländern; Novell und NetWare sind eingetragene Markenzeichen und SUSE ist ein eingetragenes Markenzeichen von Novell, Inc. in den USA

und anderen Ländern; Red Hat und Red Hat Enterprise Linux sind eingetragene Markenzeichen von

Red Hat, Inc.

Alle anderen in dieser Dokumentation genannten Marken und Handelsbezeichnungen sind Eigentum

der entsprechenden Hersteller und Firmen. Dell Inc. erhebt keinen Anspruch auf Besitzrechte an Marken und Handelsbezeichnungen mit Ausnahme der eigenen.

Modell UCP-60, UCP-61 und UCC-60

Juli 2008 Teilenr. P413J Rev. A00

Inhalt

VORSICHT: Sicherheitshinweise . . . . . . . . . . . . 11

SICHERHEIT: Allgemeines

SICHERHEIT: Beim Arbeiten im Innern des

Systems

Schutz vor elektrostatischen Entladungen

SICHERHEIT: Batterieentsorgung

. . . . . . . . . . . . . . . . . . . . . . . . . 12

. . . . . . . . . . . . . . . . 11

. . . . . . . 13

. . . . . . . . . . . . 14

1 Übersicht . . . . . . . . . . . . . . . . . . . . . . . . . 15

Umfang des Benutzerleitfadens . . . . . . . . . . . . . 15

Beschreibung der PERC 6 und CERC 6/i Controller

PCI-Architektur

Betriebssystem-Support

RAID-Beschreibung . . . . . . . . . . . . . . . . . . . 17

Zusammenfassung der RAID-Klassen

RAID-Begriffe

. . . . . . . . . . . . . . . . . . . 16

. . . . . . . . . . . . . . . . . 16

. . . . . . . . . . . . . . . . . . . . 18

. . . 15

. . . . . . . 17

2 Informationen über PERC 6 und

CERC 6i Controller

. . . . . . . . . . . . . . . . . . 23

PERC 6 und CERC 6i Controller-Funktionen . . . . . . . 23

Verwendung der SMART-Funktion

. . . . . . . . . . . 26

Inhalt 3

Initialisierung der virtuellen Laufwerke . . . . . . . . 27

Hintergrundinitialisierung

. . . . . . . . . . . . . . 27

Vollständige Inititialisierung virtueller

Laufwerke

Schnellinititialisierung virtueller Laufwerke

. . . . . . . . . . . . . . . . . . . . . . 28

. . . . 28

Konsistenzprüfungen

Disk-Roaming

Disk-Migration

. . . . . . . . . . . . . . . . . . . 28

. . . . . . . . . . . . . . . . . . . . . . 29

. . . . . . . . . . . . . . . . . . . . . . 29

Kompatibilität mit virtuellen Laufwerken, die auf

PERC 5-Controllern erstellt wurden

. . . . . . . . . 30

Kompatibilität mit virtuellen Laufwerken, die auf SAS

6/iR-Controllern erstellt wurden

. . . . . . . . . . 31

Migration virtueller Laufwerke von SAS 6/iR auf

PERC 6 und CERC 6i

Akkuverwaltung

Akkugarantieinformationen

Akkuerfassungszyklus

. . . . . . . . . . . . . . . . . 31

. . . . . . . . . . . . . . . . . . . . . 32

. . . . . . . . . . . . . 33

. . . . . . . . . . . . . . . 33

Schreib-Cache-Richtlinien virtueller Laufwerke

Write-Back und Write-Through

Wann wird Write-Back eingesetzt

Wann wird Write-Through eingesetzt

. . . . . . . . . . . 34

. . . . . . . . . 35

. . . . . . . 35

Wann wird Write-Back ohne Akku

erzwungen wird

Leserichtlinien für virtuelle Laufwerke

. . . . . . . . . . . . . . . . . . . 35

. . . . . . . . . 35

. . . . 34

4 Inhalt

Neukonfiguration virtueller Laufwerke

Fehlertoleranzfunktionen

. . . . . . . . . . . . . . . . 38

Hot Swap physischer Laufwerke

Erkennung ausgefallener physischer

Laufwerke

. . . . . . . . . . . . . . . . . . . . . . 39

. . . . . . . . . 36

. . . . . . . . . . 38

Redundanter Pfad mit Ladeausgleich-Support . . 39

Verwendung von „Replace Member“ und

wiederverwendbaren Ersatzlaufwerken

. . . . . . 39

Patrol Read (Erweiterte Laufwerkfehlererkennung)

Patrol Read Funktion (Erweiterte

Laufwerkfehlererkennungsfunktion)

Patrol Read-Modi

. . . . . . . . . . . . . . . . . . 41

. . . . . . . . 41

3 Installieren und Konfigurieren der

Hardware

Installieren des PERC 6/E- und des

PERC 6/i-Adapters

Installieren der TBBU für den PERC 6/E

Installieren des DIMMs auf einem

PERC 6/E-Adapter

Umsetzen einer TBBU in einen anderen Controller

Entfernen des PERC 6/E- und des PERC 6/i-Adapters

Entfernen des DIMMs und der Batterie von einem

PERC 6/E-Adapter

Entfernen der BBU von einem PERC 6/i-Adapter oder

einem PERC 6/i Integrated Controller

. . . . . . . . . . . . . . . . . . . . . . . . 43

. . . . . . . . . . . . . . . . . . . . 43

. . . . . . . . . 47

. . . . . . . . . . . . . . . . . . . . 49

. . . . . . . . . . . . . . . . . . . . 55

. . . . . . . . . . 57

. . 40

. . . 51

. . 52

Einrichten der Unterstützung für redundante Pfade auf dem

PERC 6/E-Adapter

. . . . . . . . . . . . . . . . . . . . 58

Entfernen und Installieren der CERC 6/i Modular

Storage Controller Card (Verfahren ausschließlich für

den Kundendienst)

. . . . . . . . . . . . . . . . . . . . 61

Installieren der Modular Storage Controller

. . . . . . . . . . . . . . . . . . . . . . . . . 63

Card

Inhalt 5

4 Installation der Treiber . . . . . . . . . . . . . 65

Installation der Windows-Treiber . . . . . . . . . . . . 66

Erstellen des Treibermediums

Maßnahmen vor der Installation

Installation des Treibers während der Installation

eines Windows Server 2003 oder Windows XP

Betriebssystems

. . . . . . . . . . . . . . . . . . 68

Installation der Treiber während der Installation

eines Windows Server 2008 oder Windows Vista

Betriebssystems

. . . . . . . . . . . . . . . . . . 68

Installation eines Windows Server 2003, Windows

Server 2008, Windows Vista, oder Windows XP

Treibers für einen neuen RAID-Controller

Aktualisierung eines bestehenden Windows

Server 2003, Windows Server 2008, Windows XP

oder Windows Vista Treibers

. . . . . . . . . . . 66

. . . . . . . . . . 66

. . . . . 69

. . . . . . . . . . . . 70

6 Inhalt

Installation von Linux Driver

. . . . . . . . . . . . . . . 71

Installation des Red Hat Enterprise

Linux-Betriebssystems mithilfe der

Treiber-Updatediskette

. . . . . . . . . . . . . . . 73

Installation von SUSE Linux Enterprise Server mit

der Treiber-Updatediskette

. . . . . . . . . . . . . 73

Installation des RPM-Pakets mit

DKMS-Unterstützung

. . . . . . . . . . . . . . . . 74

Installation des Solaris-Treibers . . . . . . . . . . . . 75

Installation von Solaris 10 auf einem PowerEdge

System Starten von einem PERC 6- und CERC

6i-Controller

. . . . . . . . . . . . . . . . . . . . . 76

Hinzufügen/Aktualisieren des Treibers auf einem

bestehenden System

Installation des NetWare-Treibers

. . . . . . . . . . . . . . . . 76

. . . . . . . . . . . 77

Installation des NetWare-Treibers auf einem

neuen New NetWare System

. . . . . . . . . . . . 77

Installation oder Aktualisierung des

NetWare-Treibers auf einem bestehenden

NetWare-System

. . . . . . . . . . . . . . . . . . 78

5 Konfigurieren und Verwalten eines

RAID-Systems

Dell OpenManage Storage Management . . . . . . . . 79

. . . . . . . . . . . . . . . . . . . . . 79

Dell SAS RAID Storage Manager

. . . . . . . . . . . . 80

Funktionen für die RAID-Konfiguration

Das BIOS-Konfigurationsprogramm

. . . . . . . . . . . 81

Starten des BIOSKonfigurationsdienstprogramms

Beenden des BIOSKonfigurationsdienstprogramms

Tasten und Tastenkombinationen für die

Menünavigation

. . . . . . . . . . . . . . . . . . 83

Einrichten von virtuellen Laufwerken

Verwaltung von virtuellen Laufwerken

Erstellen von virtuellen Laufwerken

Initialisieren von virtuellen Laufwerken

Überprüfen der Datenkonsistenz

Importieren oder Löschen von

Fremdkonfigurationen mithilfe des Menüs

„Verwaltung der virtuellen Laufwerke“

Importieren oder Löschen von

Fremdkonfigurationen mithilfe des Bildschirms Fremdkonfigurationsansicht

Verwalten von beibehaltenem Cache

Verwalten von dedizierten Hot-Spares

Löschen von virtuellen Laufwerken

Löschen von Laufwerkgruppen

. . . . . . . . . . . 103

. . . . . . . . . 80

. . . . . . . . . . 82

. . . . . . . . . . 82

. . . . . . . 87

. . . . . . . . . 90

. . . . . . . . 90

. . . . . . 94

. . . . . . . . . . 94

. . . . . . 95

. . . . . . . 96

. . . . . . . 99

. . . . . . . 101

. . . . . . . . 102

Inhalt 7

Zurücksetzen der Konfiguration . . . . . . . . . 103

Menüoptionen im BIOSKonfigurationsdienstprogramm

. . . . . . . . . . 104

Verwaltung von physikalischen Laufwerken

Einstellen des Blinkens der LED

Erstellen von globalen Hot-Spares

. . . . . 113

. . . . . . . . . 113

. . . . . . . . 113

Entfernen von globalen oder dedizierten

Hot-Spares

. . . . . . . . . . . . . . . . . . . . 114

Ersetzen eines physikalischen Laufwerks,

das online ist

Anhalten der Hintergrundinitialisierung

. . . . . . . . . . . . . . . . . . . 115

. . . . . 116

Manuelles Neu Erstellen eines einzelnen

physikalischen Laufwerks

Controllerverwaltung

. . . . . . . . . . . . . . . . . 117

Aktivieren der Startunterstützung

. . . . . . . . . . . . 116

. . . . . . . . 117

Aktivieren des BIOS-Stopps bei einem

. . . . . . . . . . . . . . . . . . . . . . . 118

Fehler

Wiederherstellen der werkseitigen

Standardeinstellungen

. . . . . . . . . . . . . . 119

6 Fehlerbehebung . . . . . . . . . . . . . . . . . . . 121

POST-Fehlermeldungen . . . . . . . . . . . . . . . . 121

Virtuelle Laufwerke im Status „Degraded“

(Eingeschränkt funktionsfähig)

. . . . . . . . . . . . 128

8 Inhalt

Speicherfehler

Permanenter Cache

Allgemeine Probleme

. . . . . . . . . . . . . . . . . . . . . 129

. . . . . . . . . . . . . . . . . . 129

. . . . . . . . . . . . . . . . . 130

Probleme mit physischen Datenträgern

. . . . . . . . 131

Ausfälle und Wiederherstellung von physischen

Datenträgern

. . . . . . . . . . . . . . . . . . . . . . . 131

SMART-Fehler

Replace Member-Fehler

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 136

Betriebssystemfehler unter Linux

LED-Leuchtmuster

LED-Anzeigen der Laufwerkträger

. . . . . . . . . . . . . . . . . . . . . . 134

. . . . . . . . . . . . . . . . . 136

. . . . . . . . . . . . 137

. . . . . . . . . . . . . . . . . . . . 139

. . . . . . . . . . . 140

A Betriebsbestimmungen . . . . . . . . . . . . . 143

B Einzelheiten zum Unternehmenskontakt

(nur in Taiwan)

Glossar

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . 147

. . . . . . . . . . . . . . . . . . . . . . 145

Inhalt 9

10 Inhalt

VORSICHT: Sicherheitshinweise

Beachten Sie die nachfolgenden Sicherheitshinweise, um Ihre eigene Sicherheit zu gewährleisten

und eine Beschädigung Ihres Systems sowie Ihrer Arbeitsumgebung zu vermeiden.

VORSICHT: Bei falschem Einbau einer neuen Batterie besteht Explosionsgefahr. Tauschen

Sie die Batterie nur gegen eine Batterie desselben oder eines gleichwertigen, vom Hersteller empfohlenen Typs aus. Lesen Sie „SICHERHEIT: Batterieentsorgung“ auf Seite 14.

ANMERKUNG: Sehen Sie sich die Sicherheitsbestimmungen und Warnungen in den

Begleitunterlagen Ihrer Dell™ Workstation an.

SICHERHEIT: Allgemeines

• Beachten und befolgen Sie die Wartungsmarkierungen. Nehmen Sie an den Produkten

keine Wartungsarbeiten vor, die über das hinausgehen, was in der Dokumentation für den

Benutzer beschrieben ist. Das Öffnen oder Entfernen von Abdeckungen, die mit einem

dreieckigen Symbol mit einem Blitz versehen sind, kann zu einem elektrischen Schlag führen. Die Komponenten in diesen Gehäusen dürfen nur von ausgebildeten Service-Technikern gewartet werden.

• Trennen Sie das Produkt vom Stromnetz und ersetzen Sie das betreffende Teil, oder nehmen Sie mit einem ausgebildeten Serviceanbieter Kontakt auf, wenn eine der folgenden

Situationen eintritt:

– Das Stromkabel, Verlängerungskabel oder der Stecker ist beschädigt.

– Ein Objekt ist in das Gerät gefallen.

– Das Gerät ist nass geworden.

– Das Gerät ist heruntergefallen oder wurde beschädigt.

– Das Gerät funktioniert nicht ordnungsgemäß, wenn Sie es laut Betriebsanleitung

verwenden.

• Dieses Produkt darf nur mit zugelassenen Geräten eingesetzt werden.

• Betreiben Sie das Gerät nur mit einer externen Stromquelle, die den Spezifikationen auf

dem Etikett mit den elektrischen Klassifizierungen entspricht. Wenn Sie nicht sicher sind,

welche Art von Stromquelle Sie benötigen, wenden Sie sich an einen Elektriker oder den

örtlichen Stromversorger.

• Handhaben Sie Batterien vorsichtig. Sie dürfen weder auseinander genommen, zerdrückt,

zerstochen, kurzgeschlossen, in Feuer oder Wasser geworfen noch Temperaturen über

60°C ausgesetzt werden. Öffnen oder warten Sie Batterien niemals; ersetzen Sie Batterien

nur durch solche, die für das Gerät ausdrücklich geeignet sind.

SICHERHEIT: Allgemeines 11

SICHERHEIT: Beim Arbeiten im Innern des Systems

Vor dem Entfernen der Systemabdeckung führen Sie die folgenden Schritte in der angegebenen

Reihenfolge durch.

VORSICHT: Nur ausgebildete Service-Techniker sind befugt, die Systemabdeckungen zu

entfernen und Arbeiten an den Komponenten im Innern des Systems durchzuführen, es sei

denn, die entsprechende Vorgehensweise ist ausdrücklich in der Dell Dokumentation

beschrieben.

HINWEIS: Warten Sie nach Ausschalten des Systems 5 Sekunden lang, bevor Sie eine

Komponente von der Systemplatine entfernen oder ein Peripheriegerät trennen, um eine

Beschädigung der Systemplatine zu vermeiden.

1

Schalten Sie den Computer und alle Geräte aus.

2

Erden Sie sich durch Berühreneiner unbeschichteten Metallfläche am Gehäuse, bevor Sie

systeminterne Komponenten berühren.

3

Berühren Sie während der Arbeit im Computer in regelmäßigen Abständen eine unbeschichtete Metallfläche am Gehäuse, um statische Aufladung abzuleiten, die die internen Komponenten beschädigen könnte.

4

TrennenSie das System und die Geräte vom Stromnetz. Unterbrechen Sie alle Telekommunikationsleitungen zum System, um die Gefahr einer Verletzung bzw. eines Stromschlags zu

verringern.

Beachten Sie darüber hinaus die folgenden Richtlinien, soweit zutreffend:

• Halten Sie beim Abziehen eines Kabels immer dessen Stecker oder Kabellasche, nicht das

Kabel selbst. Manche Kabel haben einen Stecker mit Sicherungsklammern. Wenn Sie ein

solches Kabel abziehen, drücken Sie vor dem Herausziehen des Steckers die Sicherungsklammern nach innen. Ziehen Sie die Stecker unverkantet ab, um ein Verbiegen der Kontaktstifte zu vermeiden. Richten Sie vor dem Herstellen von Steckverbindungen die Anschlüsse immer korrekt aus.

• Gehen Sie vorsichtig mit den Komponenten und Karten um. Berühren Sie nicht die Komponenten oder Kontakte auf einer Karte. Halten Sie die Karte nur an den Kanten oder dem

Montagehalterung. Komponenten wie Mikroprozessor-Chips sollten an den Kanten und

nicht an den Pins festgehalten werden.

12 SICHERHEIT: Allgemeines

Schutz vor elektrostatischen Entladungen

Durch elektrostatische Entladungen (ESD) können elektronische Komponenten im Computer

beschädigt werden. Unter bestimmten Bedingungen baut sich im Körper oder in einem Gegenstand wie einem Peripheriegerät elektrostatische Elektrizität auf; diese entlädt sich dann auf

einen anderen Gegenstand, etwa den Computer. Um ESD-Schäden zu vermeiden, sollten Sie

Elektrizität von Ihrem Körper entladen, bevor Sie elektronische Komponenten im Computer, beispielsweise ein Speichermodul, berühren. Sie können sich gegen ESD schützen, indem Sie ein

Metall-geerdetes Objekt (wie z.B. eine unlackierte Metallfläche auf der E/A-Leiste des Computers)

berühren, bevor Sie elektronische Teile berühren. Beim Anschließen eines Peripheriegeräts am

Computer (einschließlich digitaler Handgeräte) sollten Sie stets sich und das externe Gerät erden, bevor Sie es mit dem Computer verbinden. Außerdem sollten Sie während der Arbeit im

Innern des Computers zwischendurch immer wieder einen E/A-Anschluss berühren, um die statische Elektrizität abzuleiten, die sich im Körper aufgebaut haben könnte.

Beachten Sie auch folgende Hinweise, um Beschädigungen durch elektrostatische Entladungen

zu vermeiden:

• Entfernen Sie beim Auspacken einer elektrostatisch empfindlichen Komponente aus dem

Versandkarton erst dann die antistatische Verpackung, wenn Sie die Komponente tatsächlich installieren. Achten Sie darauf, sich unmittelbar vor dem Entfernen der antistatischen

Schutzhülle zu erden und somit die statische Elektrizität aus dem Körper abzuleiten.

• Wenn empfindliche Komponenten transportiert werden müssen, verpacken Sie diese zuerst in einer antistatischen Schutzhülle oder einem entsprechenden Behälter.

• Elektrostatisch empfindliche Komponenten sollten ausschließlich in einer statikfreien

Umgebung gehandhabt werden. Verwenden Sie nach Möglichkeit antistatische Bodenmatten und Arbeitsflächen.

SICHERHEIT: Allgemeines 13

SICHERHEIT: Batterieentsorgung

Ihr System ist mit einem NiMH-Akku (Nickelmetallhydrid), einer Lithium-Knopfzelle und/oder einem Lithium-Ionen-Akku ausgestattet. Die Lithium-Knopfzellen,

NiMH- und Lithium-Ionen-Akkus haben eine lange Lebensdauer, und es ist durchaus möglich, dass Sie sie nie austauschen müssen. Sollten Sie sie jedoch dennoch

austauschen müssen, sehen Sie sich die in Abschnitt „Konfigurieren und Verwalten

eines RAID-Systems“ auf Seite 79 enthaltenen Anweisungen an.

Entsorgen Sie Batterien und Akkus nicht über den Hausmüll. Die Adresse der

nächstgelegenen Annahmestelle für Altbatterien und Akkus erhalten Sie bei Ihrem

örtlichen Abfallentsorgungsbetrieb.

ANMERKUNG: Zu Ihrem System gehören eventuell auch Leiterplatten oder andere

Komponenten, die Batterien enthalten. Auch diese Batterien müssen gemäß den örtlichen

Vorschriften entsorgt werden. Informationen zu solchen Batterien finden Sie in der Dokumentation zu der jeweiligen Karte oder Komponente.

Batterie-Recyclingsymbol für Taiwan

14 SICHERHEIT: Allgemeines

Übersicht

Der erweiterbare PowerEdge™ RAID-Controller (PERC) 6 aus der

Dell™-Controller-Familie und der kostengünstige Dell RAID Controller

(CERC) 6/i bieten RAID-Steuerungsfunktionen (Redundant Array of

Independent Disks). Der PERC 6 und CERC 6/i SAS (Serial Attached SCSI)

RAID-Controller unterstützen Dell-qualifizierte SAS- und SATA-Geräte. Das

Design der Controller ist zuverlässig, bietet hohe Leistung und eine fehlertolerante Laufwerk-Subsystemverwaltung.

Umfang des Benutzerleitfadens

In diesem Benutzerleitfaden für PERC 6 und CERC 6/i Controller werden

die folgenden Themen behandelt:

• Übersicht

• Informationen über PERC 6 und CERC 6/i Controller

• Hardware-Installation und -Konfiguration

• Treiberinstallation

• RAID-Konfiguration und -Verwaltung

• Fehlerbehebung

Beschreibung der PERC 6 und CERC 6/i Controller

In der folgenden Liste werden die einzelnen Controller-Typen beschrieben:

• Der PERC 6/E Adapter mit zwei externen x4 SAS-Ports und einem tragbaren Akkupuffer (TA)

• Der PERC 6/i Adapter mit zwei internen x4 SAS-Ports mit oder ohne

Akkupuffer, je nach System

• Der integrierte PERC 6/i Controller mit zwei internen x4 SAS-Ports und

einem Akkupuffer

• Der CERC 6/i-modulare Speicher-Controller mit einem internen

x4 SAS-Port ohne Akkupuffer

ANMERKUNG: Der CERC 6/i-modulare Speicher-Controller ist eine kundenspe-

zifische Formfaktorkarte für PowerEdge M-Baukastensysteme.

Übersicht 15

Jeder Controller unterstützt bis zu 64 virtuelle Laufwerke.

ANMERKUNG: Wie viele virtuelle Laufwerke die PERC 6/i- und CERC 6/i-Karten

unterstützten können, hängt von der Konfiguration des Systems ab.

PCI-Architektur

PERC 6-Controller unterstützen eine PCI-E (Peripheral Component Interconnect Express) x8 Hostschnittstelle. Der CERC 6/i-modulare-Controller

unterstützt einen PCI-E x4-Host. Bei PCI-E handelt es sich um eine hoch

leistungsfähige Eingangs-/Ausgangs- (E/A) Busarchitektur, die den Datenaustauch verbessert, ohne den CPU (Central Processing Unit) zu verlangsamen.

Betriebssystem-Support

PERC 6- und CERC 6/i-Controller unterstützen folgende Betriebssysteme:

• Citrix® XenServer Dell Edition

• Microsoft

• Microsoft WindowsXP

• Microsoft Windows Vista™

• Microsoft Windows Server 2008 (einschließlich Hyper-V-Virtualisierung)

•Novell

•Red Hat

Linux Version 5

• Solaris™ 10 (64 Bit)

•SUSE

Enterprise Server Version 10 (64 Bit)

• VMWare

®

Windows Server®2003

®

NetWare® 6.5

®

Enterprise Linux® Version 4 Update 5 und Red Hat Enterprise

®

Linux Enterprise Server Version 9 (64 Bit) und SUSE Linux

®

ESX 3.5 und 3.5i

ANMERKUNG: Windows XP und Windows Vista werden nur dann von einem

PERC 6 Controller unterstützt, wenn er auf einer Dell Precision™ Workstation installiert ist.

ANMERKUNG: Die aktuelle Liste unterstützer Betriebssysteme sowie die Treiber-

installationsanleitung finden Sie in der Systemdokumentation auf der Dell SupportWebsite unter support.dell.com. Die Service-Pack Anforderungen für bestimmte

Betriebssysteme finden Sie im Abschnitt Drivers and Downloads (Treiber und

Downloads) auf der Supportseite unter support.dell.com.

16 Übersicht

RAID-Beschreibung

RAID bezeichnet eine Gruppe von mehreren unabhängigen physischen Laufwerken, die eine höhere Speicherleistung ermöglichen, da mehr Laufwerke für das

Speichern und den Zugriff auf die Daten verwendet werden. Ein RAID-Laufwerksubsystem verbessert die E/A-Leistungsfähigkeit und die Verfügbarkeit der

Daten. Die phyische Datenträgergruppe erscheint für das Host-System als einzelne Speichereinheit oder als mehrere logische Einheiten. Der Datendurchsatz wird

verbessert, da auf mehrere Laufwerke gleichzeitig zugegriffen wird. RAID-Systeme

zeichnen sich außerdem durch höhere Speicherverfügbarkeit und Fehlertoleranz

aus. Wenn durch den Ausfall eines physischen Laufwerks Daten verloren gehen,

können diese durch einen Wiederaufbau mithilfe der übrigen physischen Laufwerke, die Daten oder Parität enthalten, wiederhergestellt werden.

HINWEIS: Im Falle eines physischen Laufwerksausfalls fällt ein virtuelles

RAID 0-Laufwerk aus, was zu Datenverlust führt.

Zusammenfassung der RAID-Klassen

RAID 0 verwendet Disk-Striping, um einen hohen Datendurchsatz zu erreichen, speziell bei großen Dateien in Umgebungen ohne Bedarf für Datenredundanz.

RAID 1 verwendet Disk-Spiegelung damit Daten, die auf ein phyisches Laufwerk geschrieben werden, gleichzeitig auf ein anderes physisches Laufwerk geschrieben. RAID 1 eignet sich für kleine Datenbanken und andere Anwendungen mit niedriger Kapazität, aber hohem Bedarf an Datenredundanz.

RAID 5 verwendet Disk-Striping und Paritätsdaten über alle physischen Laufwerke hinweg (verteilte Parität), um hohen Datendurchsatz und Datenredundanz zu vermeiden, speziell bei geringem Direktzugriff.

RAID 6 ist eine Erweiterung von RAID 5 und verwendet einen zusätzlichen

Paritätsblock. RAID 6 verwendet Block-Klassen-Striping mit zwei Paritätsblöcken, die über alle Mitgliederlaufwerke verteilt sind. RAID 6 bietet einen

Schutz gegen doppelten Laufwerksausfall und Ausfälle, wenn ein einzelnes

Laufwerk neu aufgebaut wird. Wenn Sie nur ein Array verwenden, ist die Bereitstellung von RAID 6 effektiver als die eines Ersatzlaufwerks.

RAID 10 ist eine Kombination aus RAID 0 und RAID 1 und verwendet DiskStriping auf gespiegelten Laufwerke. Es bietet hohen Datendurchsatz und komplette Datenredundanz. RAID 10 kann bis zu acht Bereiche unterstützen und bis

zu 32 physische Laufwerke pro Bereich.

Übersicht 17

RAID 50 ist eine Kombination von RAID 0 und RAID 5 und verwendet verteilte Datenparität und Disk-Striping. Es funktioniert am besten mit Daten,

die hohe Systemverfügbarkeit, hohe Abfrageraten, hohe Datenübertragungen

und mittlere bis hohe Kapazität verlangen.

RAID 60 ist eine Kombination aus RAID 6 und RAID 0; bei einem

RAID 0-Array wird Disk-Striping über RAID 6-Elemente verwendet.

RAID 60 erfordert mindestens 8 Laufwerke.

RAID-Begriffe

Disk-Striping

Beim Disk-Striping können Sie Daten über mehrere physische Laufwerke

hinweg schreiben, statt nur ein einziges physisches Laufwerk zu nutzen. Beim

Disk-Striping wird jedes physische Laufwerk in Stripes der folgenden Größen

unterteilt: 8 KB, 16 KB, 32 KB, 64 KB, 128 KB, 256KB, 512KB und 1024KB.

Diese Streifen sind in einer sich wiederholenden Reihenfolge ineinander verschachtelt. Der Teil eines Streifens auf einem einzelnen physischen Laufwerk

wird als Streifenelement bezeichnet.

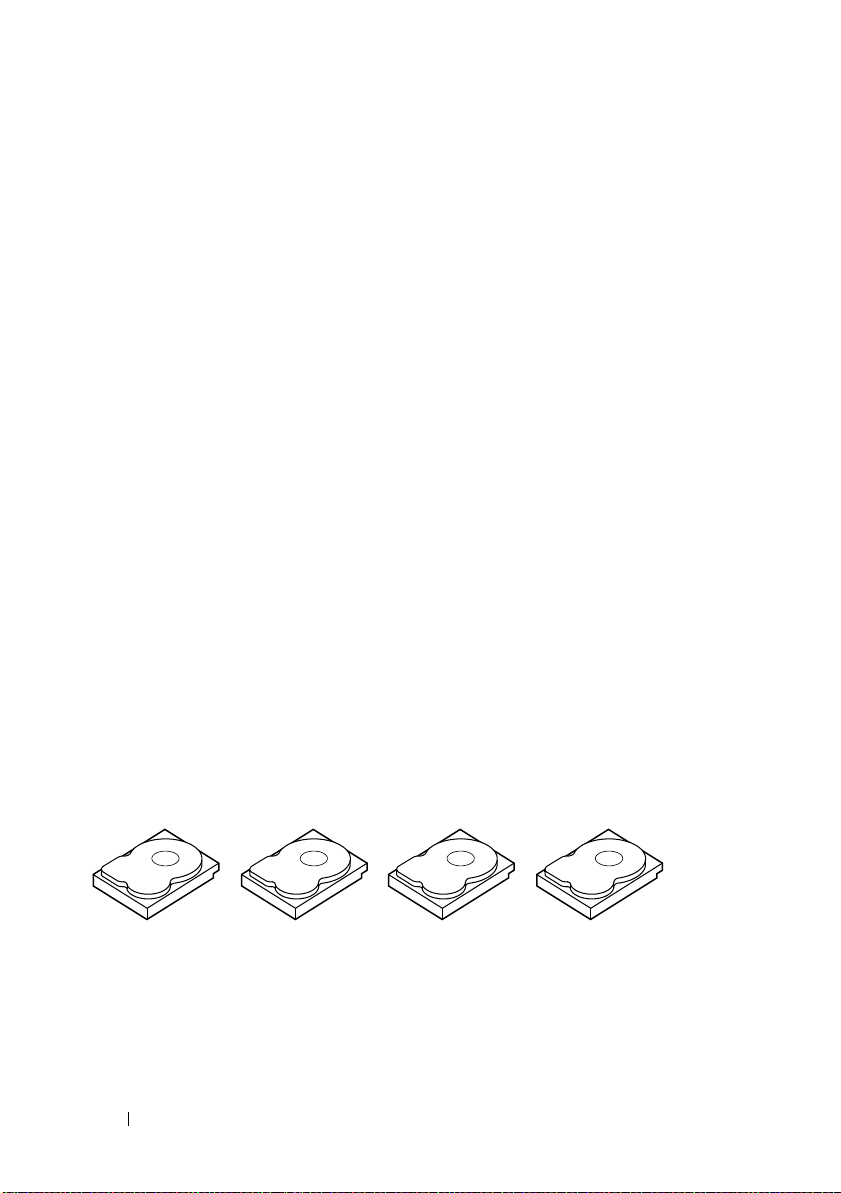

Zum Beispiel wird bei einem System mit vier Laufwerken, das nur Integrated

Striping verwendet (RAID-Klasse 0) Segment 1 auf Laufwerk 1 geschrieben,

Segment 2 auf Laufwerk 2, und so weiter. Disk-Striping verbessertt die Leistung, weil mehrere physische Laufwerke gleichzeitig abgerufen werden, aber

es bietet keine Datenredundanz.

Abbildung 1-1 zeigt ein Beispiel für Disk-Striping.

Abbildung 1-1. Beispiel für Integrated Striping (RAID 0)

Stripe-Element 1

Stripe-Element 5

Stripe-Element 9

Stripe-Element 2

Stripe-Element 6

Stripe-Element 10

Stripe-Element 3

Stripe-Element 7

Stripe-Element 11

18 Übersicht

Stripe-Element 4

Stripe-Element 8

Stripe-Element 12

Disk-Spiegelung

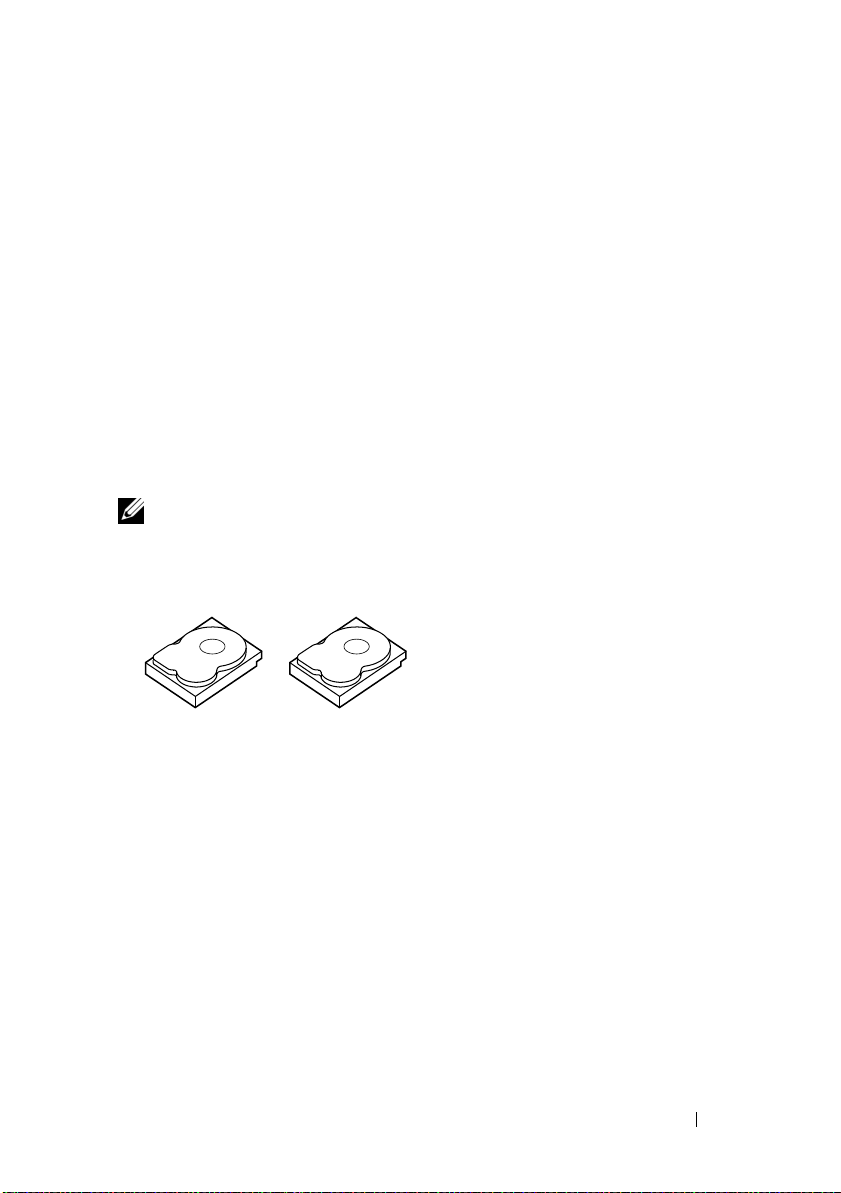

Bei Datenspiegelung (RAID 1) werden Daten, die auf ein Laufwerk geschrieben werden, gleichzeitig auf ein anderes Laufwerk geschrieben. Wenn ein

Laufwerk ausfällt, kann der Systembetrieb mit dem Inhalt des anderen Laufwerks fortgesetzt und das ausgefallene Laufwerk wiederaufgebaut werden.

Der Hauptvorteil von Disk-Spiegelung besteht in der hundertprozentigen

Datenredundanz. Da der Inhalt eines Laufwerks vollständig auch auf ein

zweites Laufwerk geschrieben wird, spielt es keine Rolle, welches der Laufwerke ausfällt. Beide Laufwerke enthalten zu jeder Zeit die gleichen Daten.

Jedes der physischen Laufwerke kann als agierendes physisches Laufwerk eingesetzt werden.

Disk-Speigelungs bietet 100% Redundanz, aber es ist teuer, da jedes physische Laufwerk im System dupliziert werden muss. Abbildung 1-2 zeigt ein

Beispiel für Disk-Spiegelung.

ANMERKUNG: Bei gespiegelten physischen Laufwerken wird durch Lastaus-

gleich die Leseleistung verbessert.

Abbildung 1-2. Beispiel für Disk-Spiegelung (RAID 1)

Stripe-Element 1

Stripe-Element 2

Stripe-Element 3

Stripe-Element 4 Dupliziertes Stripe-Element 4

Dupliziertes Stripe-Element 1

Dupliziertes Stripe-Element 2

Dupliziertes Stripe-Element 3

Übersicht 19

Gespannte RAID-Klassen

Der Begriff „Spanning“ beschreibt, auf welche Weise die RAID-Klassen 10,

50 und 60 aus mehrern Sätzen grundlegender oder einfacher RAID-Klassen

aufgebaut werden. Ein RAID 10 hat z.B. mehere Sätze aus RAID 1-Arrays, wobei jeder RAID 1-Satz als Bereich (Span) gilt. Die Daten werden dann über

den virtuelle RAID 1-Bereich in Streifen aufgeteilt (RAID 0), um ein virtuelles RAID 10-Laufwerk zu erstellen. Wenn Sie RAID 50 oder RAID 60 verwenden, können Sie mehrere RAID 5- und RAID 6-Sätze gemeinsam mit Striping

verwenden.

Paritätsdaten

Paritätsdaten sind redundante Daten, die erstellt wurden, um innerhalb gewisser RAID-Klassen Fehlertoleranz zu bieten. Wenn ein Laufwerk ausfällt,

kann der Controller die Paritätsdaten zur Wiederherstellung der Benutzerdaten verwenden. Es gibt Paritätsdaten für RAID 5, 6, 50 und 60.

Die Paritätsdaten werden über alle physischen Laufwerke im System verteilt.

Wenn ein einzelnes Laufwerk ausfällt, kann es über die Parität und Daten auf

den übrigen physischen Laufwerken wieder hergestellt werden. Die RAID-Klasse

5 kombiniert die verteilte Parität mit Disk-Striping, wie in Abbildung 1-3 gezeigt. Parität bietet Redundanz für einen physischen Laufwerksausfall ohne den

gesamten Inhalt der physischen Laufwerke zu duplizieren.

RAID-Klasse 6 kombiniert doppelt verteilte Parität mit Disk-Striping. Durch

diese Paritätsklasse können auch zwei Laufwerke ausfallen, ohne dass der gesamte Inhalt der physischen Laufwerke dupliziert wird.

Abbildung 1-3. Beispiel der verteilten Parität (RAID 5)

Stripe-Element 1

Stripe-Element 7

Stripe-Element 13

Stripe-Element 19

Stripe-Element 25

Parität (26–30)

ANMERKUNG: Die Parität wird über mehrere physische Laufwerke in der

Stripe-Element 2

Stripe-Element 8

Stripe-Element 14

Stripe-Element 20

Parität (21–25)

Stripe-Element 26

Stripe-Element 15

Stripe-Element 3

Stripe-Element 9

Parität (16–20)

Stripe-Element 21

Stripe-Element 27 Stripe-Element 29

Stripe-Element 4

Stripe-Element 10

Parität (11–15)

Stripe-Element 16

Stripe-Element 22

Stripe-Element 28

Stripe-Element 11

Stripe-Element 17

Stripe-Element 23

Stripe-Element 5

Parität (6–10)

Laufwerkgruppe verteilt.

20 Übersicht

Parität (1–5)

Stripe-Element 6

Stripe-Element 12

Stripe-Element 18

Stripe-Element 24

Stripe-Element 30

Abbildung 1-4. Beispiel doppelt verteilter Parität (RAID 6)

Stripe-Element 1

Stripe-Element 5

Parität (9–12)

Stripe-Element 13 Stripe-Element 14 Stripe-Element 16Parität (13–16) Stripe-Element 15

ANMERKUNG: Parität wird auf alle Festplatten des Arrays verteilt.

Stripe-Element 2

Stripe-Element 6

Parität (9–12)

Stripe-Element 3

Parität (5–8)

Stripe-Element 9

Parität (13–16)

Stripe-Element 4

Parität (5–8)

Stripe-Element 10

Parität (1–4)

Stripe-Element 7

Stripe-Element 11

Parität (1–4)

Stripe-Element 8

Stripe-Element 12

Übersicht 21

22 Übersicht

Informationen über PERC 6 und CERC 6i Controller

Dieser Abschnitt behandelt die Funktionen der Reihen erweiterbarer

Dell™ PowerEdge™ RAID-Controller (PERC) 6 und der sparsamen Dell

RAID-Controller (CERC) 6/i, wie beispielsweise die Konfigurationsoptionen,

Laufwerk-Arrayleistung, Redundant Array of Independent Disks (RAID)Verwaltungsprogramme und die Softwaretreiber des Betriebssystems.

PERC 6 und CERC 6i Controller-Funktionen

Tabelle 2-1 vergleicht die Hardware-Konfigurationen der PERC 6- und CERC

6/i-Controller.

Tabelle 2-1. Vergleich von PERC 6- und CERC 6/i-Controller

Technische

Daten

RAID-Klasse 0, 1, 5, 6, 10,

Gehäuse pro

Port

Schnittstellen

Prozessor LSI-Adapter

Batteriepuffer

PERC 6/E

Adapter

50, 60

Bis zu 3

Gehäuse

2 x4 externer

Wide-Port

SAS-RAIDon-Chip, 8Port mit 1078

Ja, tragbar Ja

Informationen über PERC 6- und CERC 6i-Controller 23

PERC 6/i

Adapter

0, 1, 5, 6, 10,

50, 60

---

2 x4 interner

Wide-Port

LSI-Adapter

SAS-RAID-onChip, 8-Port

mit 1078

a

PERC 6/i

Integriert

0, 1, 5, 6, 10,

50, 60

2 x4 interner

Wide-Port

LSI-Adapter

SAS-RAID-onChip, 8-Port

mit 1078

Ja Nein

CERC 6/i

Integriert

0 und 1

1 x4 interner

Wide-Port

LSI-Adapter

SAS-RAIDon-Chip, 8Port mit

1078

Tabelle 2-1. Vergleich von PERC 6- und CERC 6/i-Controller (Fortsetzung)

Technische

Daten

Cache-Speicher 256-MB

Cachefunktion Write-Back,

Maximale Anzahl von Bereichen pro

werkgruppe

Maximale Anzahl virtueller

Laufwerke pro

Laufwerkgruppe

Lauf-

PERC 6/E

Adapter

DDRII

Cachespeichergröße

Optional 512MB DIMM

Wri te Through,

adaptives

Vorauslesen,

NichtVorauslesen,

Vorauslesen

Bis zu 8 Arrays Bis zu 8 Arrays Bis zu 8 Arrays -

Bis zu 16

virtuelle

Laufwerke pro

Laufwerkgruppe für

nicht überbrückte RAIDKlassen: 0, 1, 5

und 6.

Ein virtuelles

Laufwerk pro

Laufwerkgruppe für

überbrückte

RAID-Klassen:

10, 50 und 60.

PERC 6/i

Adapter

256-MB DDRII

Cachespeichergröße

Write-Back,

Write-Through,

adaptives Vora

uslesen, NichtVorauslesen, Vo

rauslesen

Bis zu 16

virtuelle

Laufwerke pro

Laufwerkgruppe

für nicht

überbrückte

RAID-Klassen:

0, 1, 5 und 6.

Ein virtuelles

Laufwerk pro

Laufwerkgruppe

für überbrückte

RAID-Klassen:

10, 50 und 60.

PERC 6/i

Integriert

256-MB DDRII

Cachespeichergröße

Write-Back,

Write-Through,

adaptives Vora

uslesen, NichtVorauslesen, Vo

rauslesen

Bis zu 16

virtuelle

Laufwerke pro

Laufwerkgruppe

für nicht

überbrückte

RAID-Klassen:

0, 1, 5 und 6.

Ein virtuelles

Laufwerk pro

Laufwerkgruppe

für überbrückte

RAID-Klassen:

10, 50 und 60.

CERC 6/i

Integriert

128-MB

DDRII

Cachespeichergröße

Write-Back,

Wri te Through,

adaptives

Vorauslesen,

NichtVorauslese,

Vorauslesen

Bis zu 16

virtuelle

Laufwerke

pro

Laufwerkgruppe

RAID 0=16

RAID 1=16

24 Informationen über PERC 6 und CERC 6i Controller

Tabelle 2-1. Vergleich von PERC 6- und CERC 6/i-Controller (Fortsetzung)

Technische

Daten

Mehrere

virtuelle

Laufwerke pro

Controller

Unterstützung

für x8 PCIExpress-

Hostschnittstelle

OnlineKapazitätserweiterung

Dedizierte

und globale

Ersatzlaufwerke

Hot-SwapGeräte,

unterstützt

Geräte ohne

Laufwerk,

unterstützt

Hot-Add

Gehäuse

b

Physische

Laufwerke mit

gemischter

Kapazität,

unterstützt

Hardwareexklusive OR

(XOR)Unterstützung

PERC 6/E

Adapter

Bis zu 64

virtuelle

Laufwerke pro

Controller

PERC 6/i

Adapter

Bis zu 64

virtuelle

Laufwerke pro

Controller

PERC 6/i

Integriert

Bis zu 64

virtuelle

Laufwerke pro

Controller

CERC 6/i

Integriert

Bis zu 64

virtuelle

Laufwerke

pro

Controller

Ja Ja Ja Ja

Ja Ja Ja Ja

Ja Ja Ja Ja

Ja Ja Ja Ja

Nein Nein Nein Nein

Ja - - -

Ja Ja Ja Ja

Ja Ja Ja Ja

Informationen über PERC 6- und CERC 6i-Controller 25

Tabelle 2-1. Vergleich von PERC 6- und CERC 6/i-Controller (Fortsetzung)

Technische

Daten

Wiederverwend

bare HotSpares,

unterstützt

Redundante

Pfadunterstützung

a

Der PERC 6/i-Adapter unterstützt nur auf bestimmten Systemen einen Batteriepuffer (BBU).

Zusätzliche Informationen finden Sie in den Begleitunterlagen aus dem Lieferumfang des

Systems.

b

Wenn Sie die Hot-Add-Funktion für die Gehäuse verwenden, können Sie die Gehäuse bei angeschlossenem Strom an den PERC 6/E-Adapter anschließen, ohne das System neu starten zu

müssen.

ANMERKUNG: Die maximale Array-Größe ist durch die maximale Anzahl der

Laufwerke pro Laufwerkgruppe (32), die maximale Anzahl von Bereichen pro Laufwerkgruppe (8) und die Größe der physischen Laufwerke beschränkt.

ANMERKUNG: Die Anzahl der physischen Laufwerke auf einem Controller ist

durch die Anzahl der Steckplätze in der Rückwandplatine beschränkt, auf die Karte

angebracht ist.

PERC 6/E

Adapter

Ja Ja Ja -

Ja - - -

PERC 6/i

Adapter

PERC 6/i

Integriert

CERC 6/i

Integriert

Verwendung der SMART-Funktion

Mit SMART, einer selbstüberwachenden Analyse- und Meldetechnologie,

lässt sich die interne Leistung aller Motoren, Köpfe und Laufwerkelektronik

überwachen, um absehbare Laufwerkausfälle zu erkennen. Die SMART-Funktion hilft bei der Leistungs- und Zuverlässigkeitsüberwachung der physischen

Laufwerke.

SMART-kompatible Laufwerke verfügen über Attribute, deren zugehörige

Daten (Werte) sich überwachen lassen, um Änderungen zu erkennen und um

festzustellen, ob sich die Werte innerhalb der Grenzen befinden. Viele mechanische und elektrische Defekte führen vor dem eigentlichen Ausfall zu einer Verschlechterung der Leistung.

26 Informationen über PERC 6 und CERC 6i Controller

Ein SMART-Ausfall wird auch als absehbarer Fehler bezeichnet. Es gibt viele

Faktoren, die sich auf absehbare physische Laufwerksfehler beziehen, z. B.

Lagerfehler, ein zerbrocherner Schreib-/Lesekopf und Veränderungen der

Spin-Up-Rate. Außerdem gibt es Faktoren bzgl. Schreib-/Leseoberflächenfehler, wie z.B. die Suchfehlerrate und übermäßige fehlerhafte Abschnitte.

Informationen über den Status der physischen Laufwerke finden Sie unter

„Disk-Roaming“ auf Seite 29.

ANMERKUNG: Ausführliche Informationen über „Small Computer System Inter-

face“ (SCSI) (Schnittstelle für kleine Computersysteme) Schnittstellenangaben

finden Sie unter www.t10.org. Ausführliche Informationen über „Serial Attached

ATA“ (SATA) Schnittstellenangaben finden Sie unter www.t13.org.

Initialisierung der virtuellen Laufwerke

Sie können die virtuellen Laufwerke auf viererlei Art initialisieren, wie nachstehend beschrieben.

Hintergrundinitialisierung

Die Hintergrundinitialisierung (BGI) ist ein automatisiertes Verfahren, das

die Parität oder Spiegeldaten auf ein neu erstelltes virtuelles Laufwerk

schreibt. Die BGI geht davon aus, dass die Daten auf allen neuen Laufwerken

korrekt sind. Die BGI kann nicht auf virtuellen RAID 0-Laufwerken ausgeführt werden.

ANMERKUNG: Sie können BGI nicht dauerhaft deaktivieren. Wenn Sie die BGI

abbrechen, startet sie nach 5 Minuten automatisch neu. Informationen darüber, wie

Sie die BGI stoppen können, finden Sie unter „Anhalten der

Hintergrundinitialisierung“ auf Seite 116.

Die BGI-Rate wird von der Open Manage Speicherverwaltungs-Software gesteuert. Wenn Sie die BGI-Rate in der Open Manage SpeicherverwaltungsSoftware geändert haben, tritt die Änderungen erst in Kraft, wenn BGI das

nächste mal ausgeführt wird.

ANMERKUNG: Im Gegensatz zur vollständigen oder schnellen Initialisierung

virtueller Laufwerke löscht die Hintergrundinitialisierung keine Daten von den

virtuellen Laufwerken.

Die Konsistenzprüfung und BGI führen insofern ähnliche Funktionen durch,

als sie Paritätsfehler korrigieren. Die Konsistenzprüfung meldet Datenunstimmigkeiten durch eine Ereignisbenachrichtigung, die Hintergrundinitialisierung hingegen nicht (die BGI geht davon aus, dass die Daten korrekt

sind, da sie nur auf neu erstellen Laufwerken ausgeführt wird). Sie können

zwar die Konsistenzprüfung manuell starten, aber nicht die Hintergrundinitialisierung.

Informationen über PERC 6- und CERC 6i-Controller 27

Vollständige Inititialisierung virtueller Laufwerke

Bei der vollständigen Initialisierung eines virtuellen Laufwerks werden alle

Blöcke überschrieben und alle bereits auf dem virtuellen Laufwerk bestehenden Daten zerstört. Bei einer vollständigen Initialisierung muss das virtuelle

Laufwerk keine Hintergrundinitialisierung durchführen und sie kann direkt

nach dem Erstellen eines virtuellen Laufwerks durchgeführt werden.

Bei der vollständigen Initialisierung kann der Host nicht auf das virtuelle

Laufwerk zugreifen. Sie können die vollständige Initialisierung auf einem

virtuellen Laufwerk mithilfe der Funktion Langsame Initialisierung in der

Dell OpenManage Speicherverwaltungsanwendung starten. Informationen

zur Verwendung des BIOS-Konfigurationsdienstprogramms für die vollständige Initialisierung finden Sie unter „Initialisieren von virtuellen

Laufwerken“ auf Seite 94.

ANMERKUNG: Wenn das System während der vollständigen Initialisierung neu

gestartet wird, dann wird der Vorgang abgebrochen und eine Hintergrundinitialisierung beginnt auf dem virtuellen Laufwerk.

Schnellinititialisierung virtueller Laufwerke

Eine Schnellinititialisierung auf einem virtuellen Laufwerk überschreibt die ersten und die letzten 8 MB des virtuellen Laufwerks und löscht alle Startdaten

oder Partitionsinformationen. Dieser Vorgang ist in 2-3 Sekunden abgeschlossen

und wird beim Erstellen virtueller Laufwerke empfohlen. Um eine Schnellinitialisierung mit dem BIOS-Konfigurationsdienstprogramm durchzuführen, lesen

Sie „Initialisieren von virtuellen Laufwerken“ auf Seite 94.

Konsistenzprüfungen

Die Konsistenzprüfung ist ein Hintergrundverfahren, das die Spiegelungsoder Paritätsdaten auf fehlertoleranten virtuellen Laufwerken prüft und korrigiert. Es wird empfohlen, dass Sie auf virtuellen Laufwerken regelmäßig

Konsistenzprüfungen durchführen.

Sie können eine Konsistenzprüfung mithilfe des BIOS-Konfigurationsdienstprogramms oder einer Open Manage Speicherverwaltungsanwendung manuell starten. Um eine Konsistenzprüfung mithilfe des BIOS-Konfigurationsdienstprogramms zu starten, lesen Sie „Überprüfen der Datenkonsistenz“ auf

Seite 94. Mithilfe einer Open Manage Speicherverwaltungsanwendung können Konsistenzprüfungen auf virtuellen Laufwerken geplant werden.

28 Informationen über PERC 6 und CERC 6i Controller

Standardmäßig korrigiert die Konsistenzprüfung Spiegelungs- und Paritätsunstimmigkeiten automatisch. Sie können jedoch mithilfe der Dell™

OpenManage™ Speicherverwaltung die Funktion Konsistenzprüfung bei

Fehler abbrechen auf dem Controller aktivieren. Wenn die Einstellung

Konsistenzprüfung bei Fehler abbrechen aktiviert ist, werden Sie von der

Konsistenzprüfung benachrichtigt, wenn eine Unstimmigkeit gefunden wird.

Statt den Fehler automatisch zu korrigieren, wird der Vorgang abgebrochen.

Disk-Roaming

Die PERC 6- und CERC 6/i-Adapter unterstützen das Umlegen physischer

Laufwerke von einem Kabelanschluss oder einem Steckplatz auf der Rückwandplatine zu einem anderen auf demselben Controller. Der Controller

erkennt die verlegten physischen Laufwerke und platziert sie logisch in den

richtigen virtuellen Laufwerken, die Teil der Laufwerkgruppe sind. Sie können

Disk-Roaming nur dann durchführen, wenn das System ausgeschaltet ist.

VORSICHT: Nehmen Sie das Disk-Roaming nicht während der RAID-Klassen-

migration (RLM) oder Kapazitätserweriterung (CE) vor. Sollten Sie es dennoch tun,

verlieren Sie das virtuelle Laufwerk.

Gehen Sie beim Disk-Roaming folgendermaßen vor:

1

Schalten Sie den Netzstrom zum System, den physischen Laufwerken,

Gehäusen und Systemkomponenten ab, trennen Sie dann die Netzkabel

vom System ab.

2

Verlegen Sie die physischen Laufwerke auf andere Positionen auf der

Rückenplatine oder im Gehäuse.

3

Führen Sie eine Sicherheitsprüfung durch. Achten Sie darauf, dass die

physischen Laufwerke richtig eingesteckt sind.

4

Schalten Sie das System ein.

Der Controller erkennt die RAID-Konfiguration aufgrund der Konfigu-

rationsdaten auf den physischen Laufwerken.

Disk-Migration

Die PERC 6- und CERC 6/i-Controller unterstützen die Migration virtueller

Laufwerke von einem Controller zum anderen, ohne den Ziel-Controller

offline nehmen zu müssen. Der Quellen-Controller muss jedoch offline sein,

bevor Sie die Disk-Migration ausführen. Der Controller kann virtuelle RAIDLaufwerke in optimalem, abgebautem oder teilweise abgebautem Zustand

importieren. Sie können kein virtuelles Laufwerk importieren, das sich in einem

Offline-Zustand befindet.

Informationen über PERC 6- und CERC 6i-Controller 29

ANMERKUNG: Die PERC 6-Controller sind nicht rückwärtig kompatibel mit der

vorherigen „Small Computer System Interface“ (SCSI), dem erweiterbaren

PowerEdge RAID-Controller (PERC) und Redundant Array of Independent Disks

(RAID)-Controllern.

Wenn ein Controller ein physisches Laufwerk mit einer bereits bestehenden

Konfiguration erkennt, markiert er es als fremd und generiert einen Alarm, der

anzeigt dass ein fremdes Laufwerk erkannt wurde.

VORSICHT: Führen Sie kein Disk-Roaming während RLM oder CE durch. Sollten

Sie es dennoch tun, verlieren Sie das virtuelle Laufwerk.

Gehen Sie bei der Disk-Migration folgendermaßen vor:

1

Schalten Sie das System aus, das den Quellen-Controller enthält.

2

Verschieben Sie das entsprechende physische Laufwerk vom QuellenController zum Ziel-Controller.

Das System mit dem Ziel-Controller kann beim Einfügen der physischen

Laufwerke eingeschaltet sein.

Der Controller markiert die eingeschobenen Laufwerke als Fremdlaufwerke.

3

Verwenden Sie die Open Manage Speicherverwaltungsanwendung zum

Importieren der erkannten Fremdkonfiguration.

ANMERKUNG: Stellen Sie sicher, dass alle physischen Laufwerke, die Teil eines

virtuellen Laufwerks sind, migriert werden.

ANMERKUNG: Sie können auch das BIOS-Konfigurationsdienstprogramm des

Controllers verwenden, um Laufwerke zu migrieren.

Kompatibilität mit virtuellen Laufwerken, die auf PERC 5-Controllern erstellt wurden

Virtuelle Laufwerke, die auf einem Controller der PERC 5-Controller erstellt

wurden, können ohne Gefahr von Daten- oder Konfigurationsverlust auf PERC

6- und CERC 6i-Controller migriert werden. Die Migration virtueller Laufwerke

von PERC 6- und CERC 6i-Controllern auf PERC 5 wird nicht unterstützt.

ANMERKUNG: Weitere Informationen über Kompatibilität erhalten Sie von Ihrem

Dell Kundendiensttechniker.

Virtuelle Laufwerke, die auf einem CERC 6/i-Controller oder PERC 5Controller erstellt wurden, lassen sich auf PERC 6 migrieren.

30 Informationen über PERC 6 und CERC 6i Controller

Kompatibilität mit virtuellen Laufwerken, die auf SAS 6/iR-Controllern erstellt wurden

Virtuelle Laufwerke, die auf einem SAS 6/iR-Controller erstellt wurden, lassen sich auf PERC 6 und CERC 6i migrieren. Es können jedoch nur virtuelle

Laufwerke mit Boot-Volumes der folgenden Linux Betriebssysteme nach der

Migrations erfolgreich gestartet werden:

• Red Hat Enterprise Linux 4 Update 5

• Red Hat Enterprise Linux 5

• SUSE Linux Enterprise Server 10 (64-Bit)

ANMERKUNG: Die Migration virtueller Laufwerke mit Microsoft Windows

Betriebssystemen wird nicht unterstützt.

HINWEIS: Sichern Sie Ihre Daten vor der Migration virtueller Laufwerke und

stellen Sie sicher, dass die Firmware beider Controller der neuesten Version

entspricht. Achten Sie außerdem darauf, dass Sie die SAS 6 Firmwareversion

00.25.41.00.06.22.01.00 oder neuer verwenden.

Migration virtueller Laufwerke von SAS 6/iR auf PERC 6 und CERC 6i

ANMERKUNG: Die o.g. unterstützten Betriebssysteme enthalten einen Treiber für

die PERC 6 und CERC 6i Controller-Serien. Sie benötigen keine zusätzlichen Treiber

für das Migrationsverfahren.

1

Wenn virtuelle Laufwerke mit einem der o.g. unterstützten Linux Betriebssysteme migriert werden, öffnen Sie eine Befehlszeile und geben Sie

die folgenden Befehle ein:

modprobe megaraid_sas

mkinitrd -f --preload megaraid_sas /boot/initrd-

`uname -r`.img `uname -r`

2

Schalten Sie das System aus.

3

Verlegen Sie die entsprechenden physischen Laufwerke vom SAS 6/iRController zu PERC 6 und CERC 6i. Wenn Sie Ihren SAS 6/iR-Controller

mit einem PERC 6 ersetzen, lesen Sie sich dazu das

handbuch

aus dem Lieferumfang des Systems durch.

Hardware-Benutzer-

VORSICHT:

CERC 6i-Speicher-Controller importiert haben, können Sie die Speicherlaufwerke

nicht mehr zurück zum SAS 6/iR-Controller migrieren, da dies zu Datenverlust führen

könnte.

Wenn Sie die Fremdkonfiguration auf den PERC 6- oder

Informationen über PERC 6- und CERC 6i-Controller 31

4

Starten Sie das System und importieren Sie die erkannte Fremdkonfiguration. Sie können dies auf zweierlei Weise tun, wie nachstehend beschrieben:

• Drücken Sie auf <F>, um die Fremdkonfiguration automatisch zu

importieren.

• Geben Sie das

navigieren Sie zu

ANMERKUNG: Weitere Informationen über das BIOS-Konfigurations-

dienstprogramm finden Sie unter „Starten des BIOS-

Konfigurationsdienstprogramms“ auf Seite 82.

ANMERKUNG: Weitere Informationen über die Ansicht der Fremdkonfi-

gurationen finden Sie unter „Foreign Configuration View

(Fremdkonfigurationsansicht)“ auf Seite 112

5

Wenn es sich bei dem migrierten virutellen Laufwerk um das Boot-Volume

BIOS-Konfigurationsdienstprogramm

Ansicht der Fremdkonfiguration

.

.

ein und

handelt, stellen Sie sicher, dass es als boot-fähiges Volume für den

PERC 6- und CERC 6i-Ziel-Controller ausgewählt wird. Siehe „Aktionen

für die Controllerverwaltung“ auf Seite 111.

6

Beenden Sie das

BIOS-Konfigurationsdienstprogramm

und starten Sie

das System neu.

7

Achten Sie darauf, dass Sie alle der neuesten Treiber, die auf der Dell Support-Website unter support.dell.com für PERC 6- oder CERC 6/i-Controller verfügbar sind, installiert haben. Weitere Informationen finden Sie unter „Installation der Treiber“ auf Seite 65.

ANMERKUNG: Weitere Informationen über Kompatibilität erhalten Sie von Ihrem

Dell Kundendiensttechniker.

Akkuverwaltung

ANMERKUNG: Die Akkuverwaltung gilt nur für Controller der PERC 6-Serie.

Der tragbare Akkupuffer (TBBU) ist ein Cache-Speichermodul mit integriertem Akku und lässt sich daher mit der Batterie in einen neuen Controller

übertragen. Der tragbare Akkupuffer schützt die Integrität der gecacheten

Daten auf dem PERC 6/E-Adapter, indem es bei einem Stromausfall den

Strom überbrückt.

Bei dem Akkupuffer (BBU) handelt es sich um eine Batterie, die die Integrität

der gecacheten Daten auf einem PERC 6/i-Adapter und integrierten PERC 6/iControllern schützt, indem bei Stromausfall der Strom überbrückt wird.

Der Akku kann den Strom bei einem 256-MB Controller Cache-Speicher bis

zu 72 Stunden überbrücken und bei einem 512-MB Cache bis zu 48 Stunden,

wenn er neu ist.

32 Informationen über PERC 6 und CERC 6i Controller

Akkugarantieinformationen

Mithilfe des Akkus können Sie die Daten in einem Cache-Speicher sparsam

schützen. Mithilfe der Lithium-Ion-Batterie kann mehr Strom in einem kleineren Akku bespeichert werden als füher.

Die Haltbarkeit des Akkus wurde auf mindestens 6 Monate ab Versanddatum

in leerem Zustand voreingestellt. So können Sie die Haltbarkeit des Akkus

verlängern:

• Stellen Sie den Akku innerhalb von sechs Monaten nach Versanddatum

bereit.

• Lagern oder betreiben Sie den Akku nicht bei Temperaturen über 60°C.

• Trennen Sie den Akku vom System, wenn es länger als eine woche lang

ausgeschaltet wird (vom Netzstrom getrennt).

Ihr PERC 6-Akku kann den Strom des Controller-Cache-Speichers bis zu 24

Stunden lang überbrücken, wenn er neu ist. Während der einjährigen Garantiezeit garantieren wir, dass der Akku mindestens 24 Stunden Strom liefert.

Akkuerfassungszyklus

Beim Erfassungszyklus handelt es sich um eine Akkukalibration, die der Con

troller regelmäßig durchführt, um den Zustand des Akkus festzustellen. Dieser Vorgang kann nicht deaktiviert werden.

Sie können den Akkuerfassungszyklus manuell oder automatisch starten.

Außerdem können Sie den automatischen Erfassungszyklus im Softwareprogramm aktivieren und deaktivieren. Wenn Sie den automatischen Erfassungszyklus aktivieren, dann können Sie seinen Start bis zu 168 Stunden (7

Tage) verzögern. Wenn Sie den automatischen Erfassungszyklus deaktivieren

können Sie ihn manuell starten. Sie können auswählen, ob Sie erinnert werden möchten, um einen manuellen Erfassungszyklus zu starten.

Sie können den Erfassungszyklus in den Modus NurWarnung einstellen. Im

Wa rn modus wird ein Warnereignis generiert, um Sie aufzufordern, den Erfassungszyklus manuell zu starten, wenn es Zeit ist, ihn auszuführen. Sie

können die Termine für die Initiierung des Erfassungszyklus auswählen. Im

Wa rn modus fordert der Controller Sie alle 7 Tage zum Starten des Erfassungszyklus auf, bis Sie ihn ausführen.

ANMERKUNG: Virtuelle Laufwerke schalten automatisch auf Write-Through um,

wenn die Akkuladung aufgrund des Erfassungszyklusses zu niedrig ist.

Informationen über PERC 6- und CERC 6i-Controller 33

Ausführungszeitraum des Erfassungszyklusses

Der Zeitraum für die Ausführung eines Erfassungszyklusses ist eine Funktion

der Akkuladekapazität und der verwendeten Entladungs-/Ladungsspannung.

Bei PERC 6 beträgt der erwartete Zeitraum für die Ausführung eines Erfassungszyklusses 7 Stunden und besteht aus zwei Phasen:

• Erfassungszyklus-Entladungszyklus: ca. drei Stunden

• Erfassungszyklus-Ladungszyklus: ca. vier Stunden

Der Erfassungszyklus wird mit der Zeit kürzer, wenn die Ladekapazität des

Akkus nachlässt.

ANMERKUNG: Weitere Informationen finden Sie unter OpenManage

Speicherverwaltungsanwendung.

In der Entladungsphase eines Erfassungszyklus bleibt das PERC 6-Akkuladegerät deaktiviert und schaltet sich nicht wieder ein, bis der Akku entladen ist.

Wenn der Akku entladen ist, wird das Ladegerät wieder aktiviert.

Schreib-Cache-Richtlinien virtueller Laufwerke

Die Schreib-Cache-Richtlinie eines virtuellen Laufwerks entscheidet, auf

welche Weise der Controller Daten auf dieses Laufwerk schreibt. Write-Back

und Write-Through sind zwei Schreib-Cache-Richtlinien, die auf der Basis

eines virtuellen Laufwerks eingesetzt werden können.

Write-Back und Write-Through

Beim Write-Through-Cache sendet der Controller ein Abschlusssignal für die Da-

tenübertragung an das Hostsystem, wenn das Laufwerk-Subsystem alle Daten des

Vorgangs erhalten hat.

Beim Write-Back-Cache sendet der Controller ein Abschlusssignal für die Daten-

übertragung an den Host, wenn das Controller-Cache alle Daten des Vorgangs

erhalten hat. Der Controller schreibt dann die gecacheten Daten im Hintergrund

auf das Speichergerät.

Die Gefahr bei der Verwendung eines Write-Back-Caches besteht darin, dass

die gecacheten Daten bei einem Stromausfall verloren gehen können, wenn

sie noch nicht auf das Speichergerät geschrieben wurden. Diese Gefahr wird

vermindert, wenn auf ausgewählten PERC 6-Controllern ein Akku verwendet

wird. Informationen darüber, welche Controller einen Akku unterstützen,

finden Sie unter Tabelle 2-1.

Der Write-Back-Cache hat gegenüber dem Write-Through-Cache einen Leistungsvorteil.

34 Informationen über PERC 6 und CERC 6i Controller

ANMERKUNG: Die Standard-Cache-Einstellung für virtuelle Laufwerke ist Write-

Back.

ANMERKUNG: Gewisse Datenmuster und Konfigurationen funktionieren besser

mit einer Write-Through-Cache-Richtlinie.

Wann wird Write-Back eingesetzt

Der Write-Back-Cache wird immer verwendet, wenn es einen Akku gibt, der

in gutem Zustand ist.

Wann wird Write-Through eingesetzt

Der Write-Through-Cache wid immer dann eingesetzt, wenn der Akku fehlt

oder einen niedrigen Ladezustand aufweist. Der Akku hat einen niedrigen

Ladezustand, wenn er nicht in der Lage ist, die Daten bei Stromausfall für

mindestens 24 Stunden zu erhalten.

Wann wird Write-Back ohne Akku erzwungen wird

Der Write-Back-Modus steht dann zur Verfügung, wenn der Benutzer Force

WB with no battery (Write-Back ohne Akku erzwingen) auswählt. Wenn der

erzwungene Write-Back-Modus ausgewählt ist, befindet sich das virtuelle

Laufwerk auch dann in Write-Back-Modus, wenn kein Akku vorhanden ist.

VORSICHT: Es wird empfohlen, dass Sie ein Reservestromsystem verwenden,

wenn Sie Write-Back erzwingen, um sicherzustellen, dass bei einem plötzlichen

Stromverlust am System keine Daten verloren gehen.

Leserichtlinien für virtuelle Laufwerke

Die Leserichtlinie eines virtuellen Laufwerks entscheidet, auf welche Weise

der Controller Daten von diesem Laufwerk liest. Einige Leserichtlinien sind:

•

Immer Vorauslesen

ler die Reihenfolge der angeforderten Daten liest und die zusätzlichen Daten im Cache speichert, in der Voraussicht, dass sie bald benötigt wer- den.

Dadurch wird das Lesen sequentieller Daten beschleunigt, aber beim Zugriff auf wahlfreie Daten gibt es kaum eine Verbesserung.

Nicht Vorauslesen

•

•

Adaptives Vorauslesen

Controller mit der Verwendung von

sten Laufwerkzugriffe von aufeinanderfolgenden Abschnitten auftraten.

Wenn die Leseanforderungen wahlfrei sind, kehrt der Controller zu NichtVorauslesen zurück.

-

Vorauslesen-

- Deaktiviert die Funktion

- Wenn diese Funktion ausgewählt ist, beginnt der

Informationen über PERC 6- und CERC 6i-Controller 35

Funktion, mit deren Hilfe der Control-

Vorauslesen

Vorauslesen

, wenn die beiden jüng-

.

Neukonfiguration virtueller Laufwerke

Es gibt zwei verschiedene Methoden, virtuelle RAID-Laufwerke neu zu konfigurieren - RLM (RAID-Klassenmigration) und OCE (Online-Kapazitätserweiterung). RLM umfasst die Konvertierung eines virtuellen Laufwerks auf eine andere

RAID-Klasse, während OCE sich auf die Erweiterung der Kapazität eines virtuellen Laufwerks bezieht, indem Laufwerke hinzugefügt und/oder auf eine ander

RAID-Klasse migriert werden. Nach einem RLM/OCE-Vorgang ist kein Neustart

erforderlich. Eine Liste möglicher RAID-Klassenmigrationen, sowie die Auskunft,

ob in dieser Situation eine Kapazitätserweiterung möglich ist, finden Sie unter

Tabelle 2-2.

Die Spalte Quellen-RAID-Klasse gibt die Klasse des virtuellen Laufwerks vor

der RLM an und die Spalte Ziel-RAID-Klasse zeigt die RAID-Klasse nach

Abschluss des Vorgangs an.

ANMERKUNG: Wenn Sei 64 virtuelle Laufwerke auf einem Controller konfigurie-

ren, können Sie keine RLM oder Kapazitätserweiterung auf den virtuellen Laufwerken durchführen.

ANMERKUNG: Der Controller wechselt die Schreib-Cache-Richtlinie aller virtuel-

len Laufwerke, auf denen RLM/OCE durchgeführt wird, zu Write-Through, bis der

Vorgang abgeschlossen ist.

Tabelle 2-2. RAID-Klassenmigration

Quellen

-RAIDKlasse

RAID 0 RAID 1 1 2 Nein Konvertierung eines nicht

RAID 0 RAID 5 1 oder

RAID 0 RAID 6 1 oder

ZielRAIDKlasse

Erforderlic

he Anzahl

physischer

Laufwerke

(am

Anfang)

mehr

mehr

Anzahl der

physischen

Laufwerke

(am

Schluss)

3 oder

mehr

4 oder

mehr

Kapazitätse

rweiterung

möglich

Ja Mindestens ein Laufwerk

Ja Mindestens zwei Laufwerke

Beschreibung

redundanten virtuellen

Laufwerks in ein gespiegeltes

virtuelles Laufwerk durch

Hinzufügen eines Laufwerks.

muss für die verteilten

Paritätsdaten hinzugefügt

werden.

müssen für doppelt verteilte

Paritätsdaten hinzugefügt

werden.

36 Informationen über PERC 6 und CERC 6i Controller

Tabelle 2-2. RAID-Klassenmigration (Fortsetzung)

Quellen

-RAIDKlasse

RAID 1 RAID 0 2 2 Ja Entfernt Redundanz und

RAID 1 RAID 5 2 3 oder

RAID 1 RAID 6 2 4 oder

RAID 5 RAID 0 3 oder

RAID 5 RAID 6 3 oder

RAID 6 RAID 0 4 oder

RAID 6 RAID 5 4 oder

ZielRAIDKlasse

Erforderlic

he Anzahl

physischer

Laufwerke

(am

Anfang)

mehr

mehr

mehr

mehr

Anzahl der

physischen

Laufwerke

(am

Schluss)

mehr

mehr

2 oder

mehr

4 oder

mehr

2 oder

mehr

3 oder

mehr

Kapazitätse

rweiterung

möglich

Ja Entfernt Redundanz und

Ja Mindestens zwei Laufwerke

Ja Konvertierung auf ein nicht

Ja Mindestens ein Laufwerk

Ja

Ja Entfernen eines Paritätsda-

Beschreibung

verdopplet die Kapazität.

verdopplet die Kapazität.

müssen für verteilte Paritätsdaten hinzugefügt werden.

redundantes virtuellen Laufwerk und Rückforderung von

Laufwerksspeicher für verteilte Paritätsdaten.

muss für doppelt verteilte

Paritätsdaten hinzugefügt

werden.

Konvertierung auf ein nicht

redundantes virtuelles Laufwerk und Rückforderung von

Laufwerksspeicher für verteilte Paritätsdaten.

tensatzes und Rückforderung

des dafür verwendeten Laufwerkspeichers.

ANMERKUNG: Eine Laufwerkgruppe darf nicht mehr als 32 virtuelle Laufwerke

enthalten.

ANMERKUNG: In den RAID-Klassen 10, 50 und 60 können Sie keine

RAID-Klassenmigration und Erweiterung durchführen.

Informationen über PERC 6- und CERC 6i-Controller 37

Fehlertoleranzfunktionen

Tabelle 2-3 führt die Funktionen auf, die für die Fehlertoleranz sorgen, um Datenverlust im Falle eines Laufwerkausfalls zu vermeiden.

Tabelle 2-3. Fehlertoleranzfunktionen

Technische Daten PERC CERC

Support für SMART Ja Ja

Support für Patrol Read Ja Ja

Redundante Pfadunterstützung Ja -

Erkennung eines physischen Laufwerkausfalls Automatisch Automatisch

Neuerstellung eines physischen Laufwerks mit HotSpares

Paritätsgeneration und -prüfung (nur RAID 5, 50, 6 und 60)

Akkupuffer für Controller-Cache zum Schutz der Daten Ja

Manueller Erfassungszyklusmodus für Akkupuffer Ja -

Erkennung von Akkus mit niedriger Ladung nach

Systemstart

Manueller Hot-Swap-Austausch eines physischen

Laufwerks ohne Neustart

a

Der PERC 6/i-Adapter unterstützt nur auf bestimmten Systemen einen Akkupuffer (BBU). Zusätzliche Informationen finden Sie in den Begleitunterlagen aus dem Lieferumfang des Systems.

Automatisch Automatisch

Ja -

a

Ja -

Ja Ja

-

Hot Swap physischer Laufwerke

Unter Hot Swap versteht man den manuellen Austausch eines defekten Laufwerks in einem Laufwerk-Subsystem gegen ein Ersatzgerät. Der manuelle Austausch kann durchgeführt werden, während das System seine normalen Funktionen ausführt.

ANMERKUNG: Die Rückwandplatine des Systems oder das Gehäuse muss Hot

Swap unterstützen, damit die PERC 6- und CERC 6/i-Controllers Hot Swap unterstützen können.

ANMERKUNG: Stellen Sie sicher, dass die SAS-Laufwerke gegen SAS-Laufwerke

und SATA-Laufwerke geben SATA-Laufwerke ausgetauscht werden.

ANMERKUNG: Achten Sie beim Austausch eines Laufwerks darauf, dass das

neue Laufwerk dieselbe oder mehr Kapazität hat, als das zu ersetzende.

38 Informationen über PERC 6 und CERC 6i Controller

Erkennung ausgefallener physischer Laufwerke

Der Controller erkennt fehlerhafte physische Laufwerke automatisch und baut

sie wieder auf, wenn ein neues Laufwerk in den Steckplatz eines fehlerhaften

gesteckt wird oder wenn ein entsprechendes Hot-Spare vorhanden ist. Die

automatische Neuerstellung kann transparent mithilfe von Hot-Spares durchgeführt werden. Wenn Sie die Hot-Spares konfiguriert haben, versuchen die

Controller automatisch, sie zum Neuaufbau des fehlerhaften physischen

Laufwerks zu verwenden.

Redundanter Pfad mit Ladeausgleich-Support

Der PERC 6/E-Adapter kann redundante Pfade zu den Laufwerken in den

Gehäusen erkennen und verwenden. Dadurch können zwei SAS-Kabel zwischen einem Controller und einem Gehäuse für die Pfadredundanz angeschlossen werden. Der Controller kann den Ausfall eines Kabels oder Gehäuseverwaltungsmoduls (Enclosure Management Module, EMM) tolerieren, indem er den verbleibenden Pfad nutzt.

Wenn redundante Pfade vorhanden sind, gleicht der Controller die

E/A-Ladung automatisch über beide Pfade zu jedem Diskettenlaufwerk aus.

Diese Ladungsausgleichfunktion erhöht den Durchsatz zu jedem Laufwerk

und wird automatisch eingeschaltet, wenn redundante Pfade erkannt werden.

Damit Sie Ihre Hardware zur Unterstützung redundanter Pfade einstellen

können, lesen Sie „Einrichten der Unterstützung für redundante Pfade auf

dem PERC 6/E-Adapter“ auf Seite 58.

ANMERKUNG: Diese Unterstützung redundanter Pfade bezieht sich nur auf

Pfad-Redundanz, nicht auf Controller-Redundanz.

Verwendung von „Replace Member“ und wiederverwendbaren Ersatzlaufwerken

Mit der Funktion

wieder in ein verfügbares Hot-Spare umgewandelt werden. Wenn in einem

virtuellen Laufwerk ein Laufwerk ausfällt, wird ein zugewiesenes Hot-Spare

(dediziert oder global) eingesetzt und es beginnt mit dem Wiederaufbau, bis das

virtuelle Laufwerk optimal funktioniert. Wenn ein ausgefallenes Laufwerk ersetzt

wurde (im selben Steckplatz) und der Wiederaufbau des Hot-Spare abgeschlossen

ist, startet der Controller automatisch mit der Kopie der Daten vom bereitgestellten Hot-Spare auf das neu eingesetzte neue Laufwerk. Wenn die Daten kopiert

sind, ist das neue Laufwerk Bestandteil des virtuellen Laufwerks und das HotSpare wird wieder in seinen ursprünglichen Zustand als verfügbares Hot-Spare

zurückversetzt. Auf diese Weise können Hot-Spares in ihren eigenen Gehäusesteckplätzen verbleiben. Während der Controller das Hot-Spare zurücksetzt,

bleibt das virtuelle Laufwerk optimal.

Replace Member

Informationen über PERC 6- und CERC 6i-Controller 39

kann ein zuvor eingesetztes Ersatzlaufwerk

ANMERKUNG: Der Controller setzt ein Hot-Spare nur dann automatisch zurück,

wenn das ausgefallene Laufwerk durch ein neues im selben Steckplatz ersetzt

wird. Wenn das neue Laufwerk nicht in denselben Steckplatz eingesetzt wird, muss

ein manueller Replace Member-Vorgang durchgeführt werden, damit das zuvor

eingesetzte Hot-Spare zurückgesetzt werden kann.

Automatisches „Replace Member“ mit absehbarem Fehler

Ein Replace Member-Vorgang kann auftreten, wenn ein absehbarer

SMART-Fehler auf einem virtuellen Laufwerk aufgezeichnet wird. Replace

Member wird automatisch initiiert, wenn der erste SMART-Fehler auf einem

physischen Laufwerk auftritt, das zu einem virtuellen Laufwerk gehört. Das

Ziellaufwerk muss ein Hot-Spare sein, dass als neu aufgebautes Laufwerk

qualifiziert. Das physische Laufwerk mit dem SMART-Fehler wird nur nach

erfolgreichem Abschluss von Replace Member als fehlerhaft markiert.

Dadurch wird vermieden, dass das Array einen geschwächten Zustand gerät.

Wenn Replace Member automatisch mithilfe eines Quellenlaufwerks ausgeführt wird, das ursprünglich ein Hot-Spare war (das in einem Wiederaufbau

verwendet wurde), und ein neues Laufwerk für den Replace Member-Vor g a ng

als Zielgerät eingesetzt wurde, dann kehrt das Hot-Spare nach erfolgreichem

Abschluss des Replace Member-Vorgangs wieder in seinen ursprünglichen

Zustand zurück.

ANMERKUNG: Um „Replace Member“ automatisch einzusetzen verwenden Sie

die Dell OpenManage Speicherverwaltung. Weitere Informationen über den automatischen Einsatz von „Replace Member“ finden sie unter „Dell OpenManage

Storage Management“ auf Seite 79.

ANMERKUNG: Weitere Informationen über den manuellen Einsatz von „Replace

Member“ finden sie unter „Ersetzen eines physikalischen Laufwerks, das online ist“

auf Seite 115.

Patrol Read (Erweiterte Laufwerkfehlererkennung)

Die Funktion Patrol Read ist als vorbeugende Maßnahme vorgesehen, um

den Zustand des physischen Laufwerks und die Datenintegrität zu gewährleisten. Patrol Read scannt nach potentiellen Problemen auf konfigurierten

physischen Laufwerken und löst sie. Die Open Manage Speicherverwaltungsanwendung kann zum Starten der Patrol Read ihrer Verhaltensänderung

verwendet werden.

40 Informationen über PERC 6 und CERC 6i Controller

Patrol Read Funktion (Erweiterte Laufwerkfehlererkennungsfunktion)

Im Folgenden sehen Sie eine Übersicht des Verhaltens von Patrol Read:

1

Patrol Read

Teil des virtuellen Laufwerks konfiguriert sind, einschließlich Hot-Spares.

2

Patrol Read

ausgeführt. Nicht konfigurierte Laufwerke sind kein Bestandteil eines

virtuellen Laufwerks und befinden sich in einem

3

Patrol Read

Patrol Read

gänge dediziert sind. Beispiel: wenn das System mit der Verarbeitung eines

E/A-Vorgangs beschäftigt ist, dann verwendet

Ressourcen, damit E/A höhere Priorität erhält.

4

Patrol Read

Vorgängen beteiligt sind:

• Neuerstellung

• Replace Member

• Vollständige oder Hintergrundinitialisierung

• Konsistenzprüfung

• RAID-Klassenmigration oder OCE (Online-Kapazitätserweiterung)

wird auf allen Laufwerken des Controllers ausgeführt, die als

wird nicht auf nicht konfigurierten physischen Laufwerken

Bereitschafts

passt sich der Anzahl der Controller-Ressourcen an, die für

-Vorgänge aufgrund außergewöhnlicher Laufwerks-E/A-Vor-

Patrol Read

wird nicht auf Laufwerken ausgeführt, die an den folgenden

zustand.

weniger

Patrol Read-Modi

Im Folgenden wird jeder der Patrol Read-Modi näher beschrieben:

•

Auto

(Standard) eingestellt. D.h. dass es automatisch ausgeführt werden kann und alle

sieben Tage gestartet wird. Sie können

anhalten.

•

Manuelles - Patrol Read

Patrol Read

•

Deaktiviert

werden.

Patrol Read

manuell starten, wenn der

-

Patrol Read

Informationen über PERC 6- und CERC 6i-Controller 41

ist standardmäßig auf Automatikmodus

Patrol Read

wird nicht automatisch ausgeführt. Sie müssen

manuelle

darf auf dem Controller nicht mehr gestartet

auch starten und

Modus eingestellt ist.

42 Informationen über PERC 6 und CERC 6i Controller

Installieren und Konfigurieren der Hardware

VORSICHT: Nur ausgebildeter Service-Techniker dürfen die Gehäuseabdeckung

entfernen und auf die Komponenten im Inneren des Systems zugreifen. Bevor Sie

irgendeine Aktion durchführen, lesen Sie bitte die Sicherheits- und Garantiehinweise, die mit dem System ausgeliefert wurden, um sich umfassend über die nötigen Vorsichtsmaßnahme, das Arbeiten an Komponenten im Computer und Maßnahmen zum Schutz vor elektrostatischer Entladung zu informieren.

VORSICHT: Durch elektrostatische Entladung können empfindliche Komponenten

beschädigt werden. Achten Sie bei der Arbeit mit Komponenten stets auf ordnungsgemäßen Schutz gegen elektrostatische Entladung. Wenn Sie ohne ordnungsgemäße Erdung Komponenten berühren, können die Geräte beschädigt

werden.

Installieren des PERC 6/E- und des PERC 6/i-Adapters

1

Entpacken Sie den SAS 5/E-Adapter und überprüfen Sie ihn auf etwaige

Beschädigungen.

ANMERKUNG: Wenden Sie sich an den Technischen Support von Dell, falls

der Controller beschädigt ist.

2

Schalten Sie das System und die angeschlossenen Peripheriegeräte aus und

trennen Sie das System vom Netzstrom. Weitere Informationen zu Netzteilen finden Sie im

3

Trennen Sie das System vom Netzwerk, und entfernen Sie die Abdeckung.

Weitere Informationen zu Netzteilen finden Sie im

handbuch

4

Wählen Sie einen leeren PCI Express (

das Abdeckblech vor dem betreffenden PCI-E-Steckplatz auf der Rückseite

des Systems.

5

Richten Sie den PERC 6/E-Adapter an dem ausgewählten PCI-E-Steckplatz

zu Ihrem System.

aus.

Hardware-Benutzerhandbuch

PCI-E)-Steckplatz aus. Entfernen Sie

zu Ihrem System.

Hardware-Benutzer-

Installieren und Konfigurieren der Hardware 43

VORSICHT: Wenden Sie niemals Druck auf das Speichermodul an, während Sie

den Controller in den PCI-E-Steckplatz einsetzen. Durch Druckanwendung könnte

das Modul zerbrechen.

6

Drücken Sie den Controller vorsichtig, aber fest in den PCI-E-Steckplatz,

bis er vollständig eingesetzt ist. Weitere Informationen zum PERC 6Adapter finden Sie in Abbildung 3-1. Weitere Informationen zum PERC

6/i-Adapter finden Sie in Abbildung 3-2.

ANMERKUNG: Eine Liste der kompatiblen Controller finden Sie in der mit

Ihrem System ausgelieferten Dokumentation.

Abbildung 3-1. Einen PERC 6/E-Adapter installieren

1

4

3

1 Schraube für Montagewinkel 3 PCI-E-Steckplatz

2 PERC 6/E-Adapter 4 Abdeckbleche

44 Installieren und Konfigurieren der Hardware

2

Abbildung 3-2. Einen PERC 6/i-Adapter installieren

4

1

3

1 Schraube für Montagewinkel 3 PCI-E-Steckplatz

2 PERC 6/i-Adapter 4 Abdeckbleche

7

Ziehen Sie die Schraube am Montagewinkel an, oder verwenden Sie die

2

Halteclips im System, um den Controller am Systemgehäuse zu befestigen.

8

Beim PERC 6/E-Adapter bringen Sie die Abdeckung des Systems wieder

an. Weitere Informationen zu Netzteilen finden Sie im

nutzerhandbuch

zu Ihrem System.

Hardware-Be-

Installieren und Konfigurieren der Hardware 45

9

Verbinden Sie das Kabel vom externen Gehäuse mit dem Controller. Siehe Abbildung 3-3.

Abbildung 3-3. Kabel vom externen Gehäuse anschließen

1

3

1 Anschluss auf dem Controller 3 Kabel vom externen Gehäuse

2 System

10

Beim PERC 6/i-Adapter verbinden Sie die Kabel von der Rückwandplatine

des Systems mit dem Controller. Der primäre SAS-Anschluss ist weiß und

der sekundäre SAS-Anschluss ist schwarz. Siehe Abbildung 3-4.

2

46 Installieren und Konfigurieren der Hardware

Abbildung 3-4. Kabel an den Controller anschließen

3

1 Kabel 3 PERC 6/i-Adapter

2Anschluss

11

Bringen Sie die Systemabdeckung wieder an. Weitere Informationen zu

Netzteilen finden Sie im

12

Schließen Sie das bzw. die Stromkabel und Netzwerkkabel wieder an und

Hardware-Benutzerhandbuch

zu Ihrem System.