Page 1

Dell™ PERC 6/i, PERC 6/E y CERC 6/i

Guía del usuario

Modelos UCP-60 y UCP-61

Page 2

Page 3

Dell™ PERC 6/i, PERC 6/E y CERC 6/i

Guía del usuario

Modelos UCP-60, UCP-61 y UCC-60

Page 4

Notas, avisos y precauciones

NOTA: una NOTA proporciona información importante que le ayudará a utilizar

mejor el sistema.

AVISO: un AVISO le advierte de la posibilidad de daños en el hardware o los datos,

e informa cómo evitar el problema.

PRECAUCIÓN: un mensaje de PRECAUCIÓN indica el riesgo de daños

materiales, lesiones o incluso la muerte.

NOTA: consulte la Guía de información del producto suministrada con el sistema

para obtener información completa sobre los términos y condiciones de venta en

los EE. UU.; las garantías limitadas y devoluciones; las reglamentaciones de

exportación; el contrato de licencia de software; las instrucciones sobre seguridad,

medioambiente y ergonomía; los avisos sobre reglamentaciones y la información

sobre reciclaje.

____________________

La información contenida en este documento puede modificarse sin previo aviso.

© 2007–2008 Dell Inc. Todos los derechos reservados.

Queda estrictamente prohibida la reproducción de este material en cualquier forma sin la autorización

por escrito de Dell Inc.

Marcas comerciales utilizadas en este texto: Dell, el logotipo de DELL, PowerEdge, PowerVault, Dell

Precision y OpenManage son marcas comerciales de Dell Inc.; MegaRAID es una marca comercial

registrada de LSI Corporation; Microsoft, MS-DOS, Windows Server, Windows y Windows Vista son

marcas comerciales o marcas comerciales registradas de Microsoft Corporation en los EE.UU. y/o en

otros países; Citrix XenServer es una marca comercial de Citrix Systems, Inc. y/o una o más de sus

subsidiarias, y puede estar registrada en la Oficina de Patentes y Marcas Comerciales de los EE.UU.

y en otros países; VMware es una marca comercial registrada de VMware, Inc. en los Estados Unidos

y/o en otras jurisdicciones; Solaris es una marca comercial de Sun Microsystems, Inc.; Intel es una

marca comercial registrada de Intel Corporation o sus subsidiarias en los Estados Unidos o en otros

países; Novell y NetWare son marcas comerciales registradas y SUSE es una marca

comercial registrada de Novell, Inc. en los Estados Unidos y en otros países; Red Hat y Red Hat

Enterprise Linux son marcas comerciales registradas de Red Hat, Inc.

Es posible que se utilicen otros nombres y marcas comerciales en este documento para hacer referencia

a las entidades que son propietarias de las marcas y nombres, o sus productos. Dell Inc. renuncia a

cualquier interés sobre la propiedad de marcas y nombres comerciales que no sean los suyos.

Modelos UCP-60, UCP-61 y UCC-60

Julio de 2008 N/P P414J Rev. A00

Page 5

Contenido

PRECAUCIÓN: Instrucciones de seguridad . . . . . . . 11

SEGURIDAD: General

. . . . . . . . . . . . . . . . . . 11

SEGURIDAD: Manipulación del interior del

. . . . . . . . . . . . . . . . . . . . . . . . . . 12

sistema

Protección frente a descargas electrostáticas

SEGURIDAD: Cómo desechar las baterías

. . . . 12

. . . . . . . 13

1 Información general . . . . . . . . . . . . . . . . 15

Ámbito de la guía del usuario . . . . . . . . . . . . . . 15

Descripción de las controladoras PERC 6 y

CERC 6/i

Sistemas operativos admitidos

Descripción de RAID

. . . . . . . . . . . . . . . . . . . . . . . . . 15

Arquitectura de PCI

Resumen de niveles de RAID

Terminología de RAID

. . . . . . . . . . . . . . . . . 16

. . . . . . . . . . . . . 16

. . . . . . . . . . . . . . . . . . . 17

. . . . . . . . . . . . 17

. . . . . . . . . . . . . . . . 18

2 Acerca de las controladoras

PERC 6 y CERC 6/i

Características de las controladoras PERC 6 y

CERC 6i.

. . . . . . . . . . . . . . . . . . . . . . . . . 23

. . . . . . . . . . . . . . . . . . 23

Contenido 3

Page 6

Uso de la función SMART . . . . . . . . . . . . . . . . 26

Inicialización de discos virtuales

Inicialización en segundo plano

. . . . . . . . . . . . 27

. . . . . . . . . . 27

Inicialización completa de discos virtuales

Inicialización rápida de discos virtuales

Comprobaciones de coherencia

Itinerancia de discos

Migración de discos

. . . . . . . . . . . . . . . . . . . 29

. . . . . . . . . . . . . . . . . . . 30

. . . . . . . . . . . . . 28

Compatibilidad con discos virtuales creados

en controladoras PERC 5

. . . . . . . . . . . . . . 31

Compatibilidad con discos virtuales creados

en controladoras SAS 6/iR

. . . . . . . . . . . . . 31

Migración de discos virtuales desde

SAS 6/iR a PERC 6 y CERC 6i

Administración de la batería

. . . . . . . . . . . . 31

. . . . . . . . . . . . . . 33

Información sobre la garantía de la batería

Ciclo de aprendizaje de la batería

Políticas de caché de escritura de disco

Escritura diferida y escritura simultánea.

Situaciones en las que se utiliza la escritura

. . . . . . . . . . . . . . . . . . . . . . . 35

diferida

Situaciones en las que se utiliza la escritura

simultánea

. . . . . . . . . . . . . . . . . . . . . 35

Situaciones en las que se utiliza la escritura

diferida forzada sin batería

. . . . . . . . . . . . . 36

. . . . 28

. . . . . . 28

. . . . 33

. . . . . . . . . 34

. . . . . . . . 35

. . . . . 35

4 Contenido

Políticas de lectura del disco virtual . . . . . . . . . . 36

Reconfiguración de discos virtuales.

Características de la tolerancia a errores

Intercambio activo de discos físicos

. . . . . . . . . . 36

. . . . . . . 39

. . . . . . . . 39

Page 7

Detección de discos físicos con error . . . . . . . 40

Compatibilidad con ruta redundante y

equilibrio de carga

. . . . . . . . . . . . . . . . . 40

Uso de Replace Member (Reemplazar miembro)

y Revertible Hot Spares (Repuestos activos

reversibles)

. . . . . . . . . . . . . . . . . . . . . 40

Patrol Read

. . . . . . . . . . . . . . . . . . . . . . . . 41

Función de Patrol Read

Modos de Patrol Read

. . . . . . . . . . . . . . . 42

. . . . . . . . . . . . . . . 42

3 Instalación y configuración del

hardware

Instalación del adaptador PERC 6/E. . . . . . . . . . . 43

Instalación de la unidad de batería de reserva

transportable (TBBU) para PERC 6/E

Instalación de módulos DIMM en un adaptador

PERC 6/E

Transmisión de una TBBU entre controladoras

Extracción de los adaptadores PERC 6/E y

PERC 6/i

Extracción del DIMM y la batería de un adaptador

PERC 6/E

Desconexión de la BBU de un adaptador PERC 6/i o

una controladora PERC 6/i integrada

. . . . . . . . . . . . . . . . . . . . . . . . . 43

. . . . . . . . . . 47

. . . . . . . . . . . . . . . . . . . . . . . . . 49

. . . . . . . . . . . . . . . . . . . . . . . . . 52

. . . . . . . . . . . . . . . . . . . . . . . . . 55

. . . . . . . . . . 58

. . . . . 51

Configuración del soporte de rutas de accesos

redundantes en el adaptador PERC 6/E

. . . . . . . . . 59

Extracción e instalación de la tarjeta controladora de

almacenamiento modular CERC 6/i (procedimiento

para reparación únicamente)

. . . . . . . . . . . . . . 62

Contenido 5

Page 8

Instalación de la tarjeta controladora de

almacenamiento modular

. . . . . . . . . . . . . . 64

4 Instalación de los controladores . . . . . 65

Instalación del controlador de Windows . . . . . . . . 66

Creación del soporte multimedia para

controladores

Requisitos previos a la instalación

Instalación del controlador durante la instalación

del sistema operativo Windows Server 2003 o

Windows XP

Instalación del controlador durante la instalación

del sistema operativo Windows Server 2008 o

Windows Vista

Instalación de un controlador de Windows

Server 2003, Windows Server 2008, Windows

Vista o Windows XP para una controladora

RAID nueva

Actualización de un controlador existente de

Windows Server2003, Windows Server 2008,

Windows XP o Windows Vista

. . . . . . . . . . . . . . . . . . . . 66

. . . . . . . . . 66

. . . . . . . . . . . . . . . . . . . . 68

. . . . . . . . . . . . . . . . . . . 68

. . . . . . . . . . . . . . . . . . . . . 69

. . . . . . . . . . . 70

6 Contenido

Instalación del controlador de Linux

. . . . . . . . . . 71

Instalación de sistemas operativos Red Hat

Enterprise Linux mediante el disquete de

actualización del controlador

. . . . . . . . . . . . 73

Instalación de SUSE Linux Enterprise Server

mediante el disquete de actualización del

controlador

. . . . . . . . . . . . . . . . . . . . . 73

Instalación del paquete RPM con soporte para

. . . . . . . . . . . . . . . . . . . . . . . . 74

DKMS

Instalación del controlador de Solaris

. . . . . . . . . 75

Instalación de Solaris 10 en un sistema

PowerEdge iniciado desde una controladora

PERC 6 y CERC 6i

. . . . . . . . . . . . . . . . . . 76

Page 9

Agregar/Actualizar el controlador a un sistema

existente

. . . . . . . . . . . . . . . . . . . . . . 76

Instalación del controlador de NetWare

. . . . . . . . 77

Instalación del controlador de NetWare en un

sistema NetWare nuevo

. . . . . . . . . . . . . . 77

Instalación o actualización de un controlador

NetWare Driver en unsistema NetWare

existente

. . . . . . . . . . . . . . . . . . . . . . 78

5 Configuración y administración de

RAID

. . . . . . . . . . . . . . . . . . . . . . . . . . . . 79

Dell OpenManage Storage Management . . . . . . . . 79

Dell SAS RAID Storage Manager . . . . . . . . . . . . 80

Funciones de configuración RAID

Utilidad de configuración del BIOS

. . . . . . . . . . . . 80

. . . . . . . . . . . 81

Acceso a la utilidad de configuración del

BIOS

. . . . . . . . . . . . . . . . . . . . . . . . 81

Cerrar la utilidad de configuración

Controles de navegación del menú

Configuración de discos virtuales

. . . . . . . . . 82

. . . . . . . . 82

. . . . . . . . . 86

Administración de discos virtuales

Creación de discos virtuales

Inicialización de discos virtuales

. . . . . . . . . . . 90

. . . . . . . . . . . . 90

. . . . . . . . . . 93

Comprobación de coherencia de datos

Importación o borrado de configuraciones

externas mediante el menú de administración

de discos virtuales

. . . . . . . . . . . . . . . . . 94

Importación o borrado de configuraciones

externas mediante la pantalla de vista de

configuración externa

. . . . . . . . . . . . . . . 96

Administración de la caché preservada

. . . . . . 93

. . . . . . 99

Contenido 7

Page 10

Administración de repuestos activos

dedicados

Eliminación de discos virtuales

Eliminación de grupos de discos

. . . . . . . . . . . . . . . . . . . . . 100

. . . . . . . . . . 101

. . . . . . . . . 101

Restablecimiento de la configuración

Opciones de menú de la utilidad de

configuración del BIOS

. . . . . . . . . . . . . . 103

. . . . . . 102

Administración de discos físicos

Ajuste del parpadeo del LED

Creación de repuestos activos globales

. . . . . . . . . . . 111

. . . . . . . . . . . 111

. . . . . 112

Extracción de repuestos activos globales o

dedicados

Reemplazo de un disco físico conectado

. . . . . . . . . . . . . . . . . . . . . 113

. . . . . 113

Detención de la inicialización en segundo

. . . . . . . . . . . . . . . . . . . . . . . 114

plano

Realización de una regeneración manual de

un disco físico individual

Administración de controladoras

Activación de la compatibilidad con inicio

Activación de BIOS Stop on Error

. . . . . . . . . . . . . 115

. . . . . . . . . . . 116

. . . . 116

. . . . . . . . 117

Restauración de la configuración

predeterminada de fábrica

. . . . . . . . . . . . 117

6 Solución de problemas . . . . . . . . . . . . . 119

Mensajes de error POST. . . . . . . . . . . . . . . . 119

Discos virtuales degradados

. . . . . . . . . . . . . 127

8 Contenido

Errores de memoria

Situación de caché fija

. . . . . . . . . . . . . . . . . . 128

. . . . . . . . . . . . . . . . 128

Problemas generales . . . . . . . . . . . . . . . . . 129

Page 11

Problemas relacionados con los discos físicos . . . . 130

Errores y regeneración de los discos físicos

Errores de SMART

Errores de Reemplazo de miembro

Errores de sistema operativo Linux

. . . . . . . . . . . . . . . . . . . . 133

. . . . . . . . . . . 134

. . . . . . . . . . . 136

Indicadores del LED de las controladoras

Indicadores del LED del Portaunidades

. . . . . . 131

. . . . . . . 138

. . . . . . . . . 139

A Notificaciones reglamentarias . . . . . . . 141

B Información de contacto corporativa

(sólo para Taiwán)

Glosario

. . . . . . . . . . . . . . . . . . . . . . . . . . . . 145

. . . . . . . . . . . . . . . . . . . 143

Contenido 9

Page 12

10 Contenido

Page 13

PRECAUCIÓN: Instrucciones de seguridad

Aplique las pautas de seguridad que se describen a continuación para garantizar su propia

seguridad y proteger el sistema y el entorno de trabajo frente a posibles daños.

PRECAUCIÓN: existe el peligro de que una batería nueva explote si no se instala

correctamente. Sustituya la batería únicamente por una del mismo tipo o de un tipo

equivalente recomendado por el fabricante. Consulte el apartado “SEGURIDAD: Cómo

desechar las baterías” en la página 13.

NOTA: vea la normativa y las advertencias de seguridad especificadas en la documentación

que se incluye con la estación de trabajo Dell™.

SEGURIDAD: General

• Observe las marcas de servicio y siga las instrucciones correspondientes. No intente realizar

reparaciones en ningún producto salvo las que se indican en la documentación del usuario.

Si abre o desmonta cubiertas marcadas con el símbolo triangular con un rayo, puede

exponerse a descargas eléctricas. Los componentes internos de estos compartimientos sólo

deben manipularlos técnicos de servicio especializados.

• Si se produce alguna de las condiciones siguientes, desenchufe el producto de la toma

eléctrica y sustituya la pieza o póngase en contacto con su proveedor de servicios

especializado:

– El cable de alimentación, el alargador o el enchufe está dañado.

– Ha caído un objeto dentro del producto.

– El producto ha estado en contacto con agua.

– El producto se ha caído o ha resultado dañado.

– El producto no funciona correctamente cuando se siguen las instrucciones de

funcionamiento.

• Utilice el producto sólo con equipos aprobados.

• Haga funcionar el producto únicamente con el tipo de alimentación externa indicada en la

etiqueta de clasificación eléctrica. Si no está seguro del tipo de fuente de energía necesario,

consulte al proveedor de servicios o a la compañía eléctrica.

• Manipule las baterías con precaución. No desarme, aplaste, perfore, haga un cortocircuito

en los contactos externos, arroje al fuego o agua, ni exponga las baterías a temperaturas

superiores a los 60 ºC. No intente abrir o reparar las baterías; sustitúyalas únicamente por

baterías adecuadas para el producto.

SEGURIDAD: General 11

Page 14

SEGURIDAD: Manipulación del interior del sistema

Antes de desmontar las cubiertas del sistema, realice los pasos siguientes en el orden indicado.

PRECAUCIÓN: a menos que en la documentación de Dell se indique de forma expresa lo

contrario, los técnicos de servicio especializados son las únicas personas autorizadas para

extraer las cubiertas del sistema y acceder a los componentes internos del sistema.

AVISO: para evitar posibles daños en la placa base, una vez apagado el sistema, espere

unos 5 segundos antes de extraer un componente de la placa base o desconectar un

dispositivo periférico.

1

Apague el sistema y todos los dispositivos.

2

Descargue la electricidad estática de su cuerpo. Para ello, toque una superficie metálica sin

pintar del chasis antes de tocar los componentes internos del sistema.

3

Mientras trabaja, toque periódicamente una superficie metálica sin pintar del chasis para

disipar la electricidad estática que podría dañar los componentes internos.

4

Desconecte el sistema y los dispositivos de sus fuentes de alimentación. Para reducir la

posibilidad de lesiones personales o de descargas eléctricas, desconecte todas las líneas de

telecomunicaciones del sistema.

Asimismo, preste atención a las instrucciones de seguridad correspondientes:

• Cuando desconecte un cable, tire del conector o del lazo liberador de tensión, no tire

directamente del cable. Algunos cables tienen un conector con lengüetas de bloqueo; si va

a desconectar un cable de este tipo, antes presione las lengüetas de bloqueo. Cuando

separe conectores, manténgalos alineados para evitar doblar las patas de conexión.

Asimismo, antes de conectar un cable, asegúrese de que los dos conectores estén

orientados y alineados correctamente.

• Manipule los componentes y las tarjetas con cuidado. No toque los componentes o

contactos ubicados en una tarjeta. Sostenga las tarjetas por sus bordes o por su soporte

metálico de montaje. Sujete los componentes, como por ejemplo un chip de un

microprocesador, por sus extremos, no por sus patas.

Protección frente a descargas electrostáticas

Las descargas electrostáticas (ESD) pueden dañar los componentes electrónicos del interior del

ordenador. En determinadas circunstancias, una persona o un objeto puede acumular electricidad

estática, que después puede descargarse en otro objeto, como el ordenador. Para evitar daños por

descargas electrostáticas, debe descargar la electricidad estática de su cuerpo antes de tocar cualquiera de

los componentes electrónicos internos del ordenador (por ejemplo, un módulo de memoria). Para

protegerse de las descargas electrostáticas, toque un objeto metálico con conexión a tierra (como

una superficie metálica no pintada del panel de E/S del ordenador) antes de tocar algún componente

electrónico. Antes de conectar al ordenador un dispositivo periférico (incluidos los asistentes digitales

de bolsillo), debe descargar la electricidad estática de su cuerpo y del dispositivo periférico. Además,

mientras manipule el interior del ordenador, toque de vez en cuando un conector de E/S para

descargar la electricidad estática que se haya podido acumular en su cuerpo.

12 SEGURIDAD: General

Page 15

Asimismo, puede realizar los siguientes pasos para evitar daños ocasionados por descargas

electroestáticas:

• Cuando desembale un componente sensible a la electricidad estática, no lo saque del

embalaje antiestático hasta que vaya a instalarlo. No olvide descargar la electricidad

estática de su cuerpo justo antes de abrir el embalaje antiestático.

• Cuando transporte un componente sensible a la electricidad estática, colóquelo en un

contenedor o embalaje antiestático.

• Manipule todos los componentes sensibles a la electricidad estática en una zona sin

electricidad estática. Si es posible, utilice almohadillas antiestáticas sobre el suelo y sobre

la mesa.

SEGURIDAD: Cómo desechar las baterías

El sistema puede utilizar una batería de hidruro de níquel-metal (NiMH), de tipo

botón de litio o de litio-ion. Las baterías NiMH, de litio de tipo botón y de litio-ion

son baterías de larga duración y es posible que no tenga que cambiarlas nunca. Sin

embargo, en caso de tener que hacerlo, consulte la sección “Configuración y

administración de RAID” en la página 79.

No deseche las baterías con la basura doméstica. Póngase en contacto con el

organismo local de eliminación de residuos para averiguar dónde se halla el

contenedor de baterías más cercano.

NOTA: este sistema también puede incluir tarjetas de circuitos u otros componentes que

contienen baterías. Estas baterías también tienen que desecharse en un contenedor de

baterías. Para obtener información sobre este tipo de baterías, consulte la documentación de

la tarjeta o componente en cuestión.

Marca de reciclado de las baterías de Taiwán

SEGURIDAD: General 13

Page 16

14 SEGURIDAD: General

Page 17

Información general

La familia de controladoras Dell™ PowerEdge™ Expandable RAID Controller

(PERC) 6 y las controladoras Cost-Effective RAID Controller (CERC) 6/i

ofrecen las funciones de control de matriz redundante de discos

independientes (RAID). Las controladoras RAID con conexión de serie SCSI

(SAS) PERC 6 y CERC 6/i admiten dispositivos SAS y SATA aprobados por

Dell. Las controladoras están diseñadas para proporcionar fiabilidad, un

elevado rendimiento y una administración del subsistema de discos con

tolerancia a errores.

Ámbito de la guía del usuario

Esta guía del usuario para controladoras PERC 6 y CERC 6/i consta de los

temas siguientes:

• Información general.

• Acerca de las controladoras PERC 6 y CERC 6/i.

• Instalación y configuración del hardware.

• Instalación de controladores.

• Configuración y administración de RAID.

• Solución de problemas.

Descripción de las controladoras PERC 6 y CERC 6/i

En la lista siguiente se describe cada tipo de controladora:

• Adaptador PERC 6/E con dos puertos SAS x4 externos y una unidad de

batería de reserva transportable (TBBU).

• Adaptador PERC 6/i con dos puertos SAS x4 internos con o sin unidad de

batería de reserva, en función del sistema.

• Controladora PERC 6/i integrada con dos puertos SAS x4 internos y una

unidad de batería de reserva.

• Controladora de almacenamiento modular CERC 6/i con un puerto SAS

x4 interno y sin unidad de batería de reserva.

Información general 15

Page 18

NOTA: la controladora de almacenamiento modular CERC 6/i es una tarjeta de

factor de forma pequeño para los sistemas modulares PowerEdge M-Series.

Cada controladora admite hasta 64 discos virtuales.

NOTA: la cantidad de discos virtuales que admiten las tarjetas PERC 6/i y CERC 6/i

está limitada por la configuración admitida en el sistema.

Arquitectura de PCI

Las controladoras PERC 6 admiten una interfaz de host PCI-E (Peripheral

Component Interconnect Express ) x8. La controladora modular CERC 6/i

admite una interfaz de host PCI-E x4. PCI-E es una arquitectura de bus de

entrada/salida (E/S) de alto rendimiento diseñada para aumentar las

transferencias de datos sin ralentizar la unidad central de proceso (CPU).

Sistemas operativos admitidos

Las controladoras PERC 6 y CERC 6/i admiten los sistemas operativos siguientes:

• Citrix® XenServer Dell Edition.

• Microsoft

• Microsoft Windows XP.

• Microsoft Windows Vista™.

• Microsoft Windows Server 2008 (incluye virtualización Hyper-V)

•Novell

•Red Hat

Enterprise Linux versión 5.

• Solaris™ 10 (64 bits).

•SUSE

Enterprise Server versión 10 (64 bits).

• VMWare

NOTA: las controladoras PERC 6 sólo admiten Windows XP y Windows Vista

cuando están instaladas en una estación de trabajo Dell Precision™.

NOTA: para obtener una lista actualizada con los sistemas operativos admitidos y

las instrucciones de instalación de los controladores, consulte la documentación

del sistema que se encuentra en la página web de asistencia de Dell en

support.dell.com. Para ver los requisitos específicos del service pack del sistema

operativo, consulte la sección Drivers and Downloads (Controladores y descargas)

en el sitio de asistencia de Dell en support.dell.com.

®

Windows Server® 2003.

®

NetWare® 6.5.

®

Enterprise Linux® versión 4 Actualización 5 y Red Hat

®

Linux Enterprise Server versión 9 (64 bits) y SUSE Linux

®

ESX 3.5 y 3.5i.

16 Información general

Page 19

Descripción de RAID

RAID es un grupo de múltiples discos físicos independientes que ofrecen un alto

rendimiento al incrementar el número de unidades que se usan para guardar datos

y acceder a ellos. Un subsistema de discos RAID mejora el rendimiento de E/S y la

disponibilidad de los datos. El sistema host percibe el grupo de discos físicos como

una única unidad de almacenamiento o como múltiples unidades lógicas. El

rendimiento de los datos mejora porque es posible acceder a varios discos

simultáneamente. Los sistemas RAID también mejoran la disponibilidad de

almacenamiento de datos y la tolerancia a errores. La perdida de datos producida

por un error del disco físico puede recuperarse regenerando los datos perdidos a

partir de los discos físicos que queden y contengan datos o paridad.

AVISO: en caso de que se produzca un error en el disco físico, no podrá regenerar

datos en un disco virtual RAID 0 y se perderán los datos.

Resumen de niveles de RAID

El nivel RAID 0 utiliza configuración de discos por bandas para ofrecer un

alto rendimiento de datos, especialmente en caso de archivos grandes en un

entorno que requiere que no haya redundancia de datos.

El nivel RAID 1 utiliza la duplicación de discos, de forma que los datos

grabados en un disco físico se graban simultáneamente en otro disco físico. La

opción RAID 1 es adecuada para bases de datos pequeñas u otras aplicaciones

que necesitan poca capacidad, pero también necesitan una redundancia de

datos completa.

El nivel RAID 5 utiliza los datos de paridad y configuración de discos por

bandas en todos los discos físicos (paridad distribuida) con la finalidad de

proporcionar un elevado rendimiento de datos así como redundancia de éstos,

en especial para pequeños accesos aleatorios.

RAID 6 es una extensión de RAID 5 y utiliza un bloque de paridad adicional.

RAID 6 emplea la configuración por bandas de nivel de bloque con dos bloques

de paridad distribuidos por todos los discos miembro. RAID 6 proporciona

protección contra errores de discos dobles y errores durante la regeneración de

un único disco. Si está utilizando una sola matriz, implementar RAID 6 es más

eficiente que implementar un repuesto de disco activo.

El nivel RAID 10, que es una combinación de los niveles RAID 0 y RAID 1, utiliza

la configuración de discos por bandas en discos duplicados. Proporciona un

elevado rendimiento de datos y redundancia de datos completa. RAID 10 puede

admitir hasta ocho extensiones y hasta 32 discos físicos por extensión.

Información general 17

Page 20

El nivel RAID 50, que es una combinación de los niveles RAID 0 y RAID 5, utiliza

la paridad de datos distribuida y la configuración de discos por bandas y funciona

mejor con datos que necesitan una alta disponibilidad del sistema, niveles altos de

peticiones, mucha transferencia de datos y una capacidad media alta.

RAID 60 es una combinación de RAID 6 y RAID 0; una matriz RAID 0 se

configura por bandas en todos los elementos RAID 6. RAID 60 requiere 8

discos como mínimo.

Terminología de RAID

Configuración de discos por bandas

La configuración de discos por bandas permite grabar datos en varios discos

físicos en vez de en uno solo. La configuración de discos por bandas implica el

particionamiento del espacio de almacenamiento de cada disco físico en bandas

de los siguientes tamaños: 8 KB, 16 KB, 32 KB, 64 KB, 128 KB, 256 KB, 512 KB a

1024 KB. Estas bandas se intercalan de forma secuencial y repetida. La parte de

la banda que hay en un único disco físico se denomina elemento de banda.

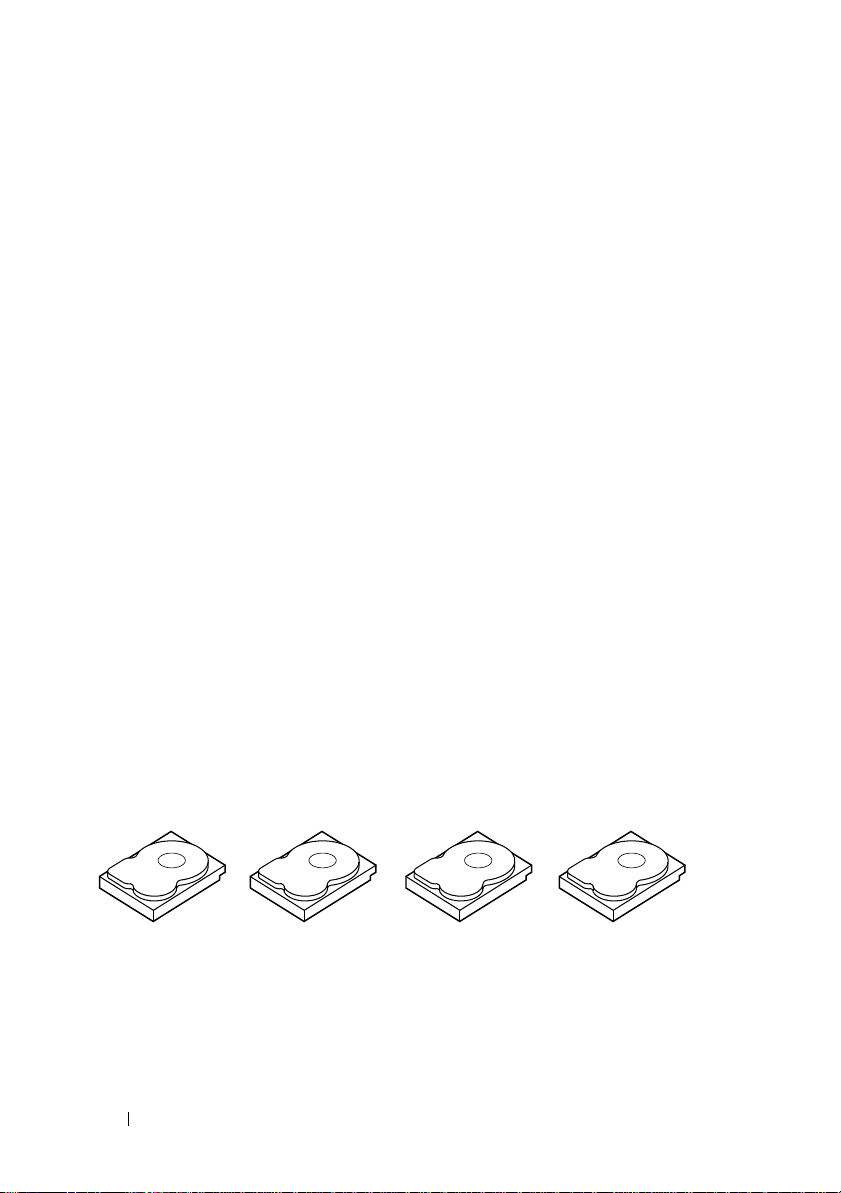

Por ejemplo, en un sistema de cuatro discos que únicamente utiliza la

configuración de discos por bandas (se utiliza sólo en un nivel RAID 0), el

segmento 1 se graba en el disco 1, el segmento 2 se graba en el disco 2 y así

sucesivamente. La configuración de discos por bandas mejora el rendimiento

porque se accede a varios discos físicos simultáneamente, pero no genera

redundancia de datos.

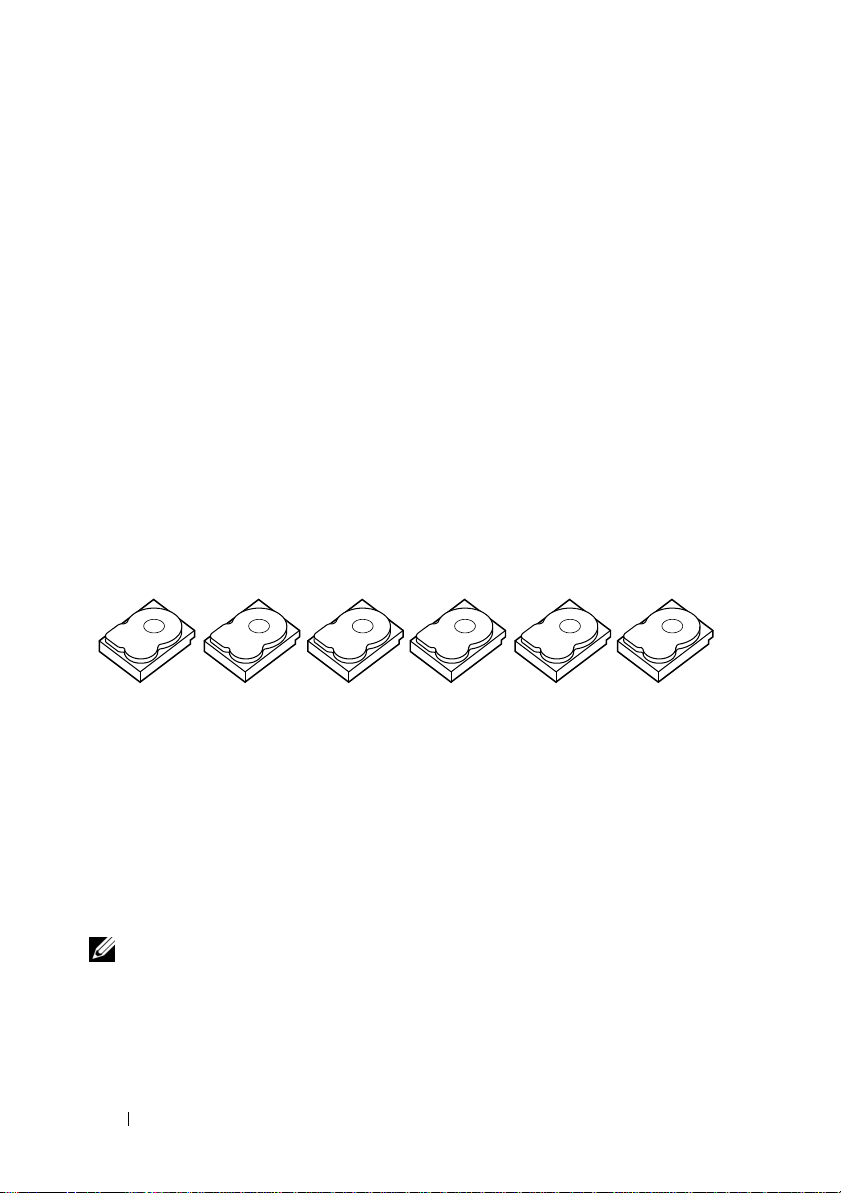

La Ilustración 1-1 muestra un ejemplo de configuración de discos por bandas.

Ilustración 1-1. Ejemplo de configuración de discos por bandas (RAID 0)

Elemento de banda 1

Elemento de banda 5

Elemento de banda 9

Elemento de banda 2

Elemento de banda 6

Elemento de banda 10

Elemento de banda 3

Elemento de banda 7

Elemento de banda 11

Elemento de banda 4

Elemento de banda 8

Elemento de banda 12

18 Información general

Page 21

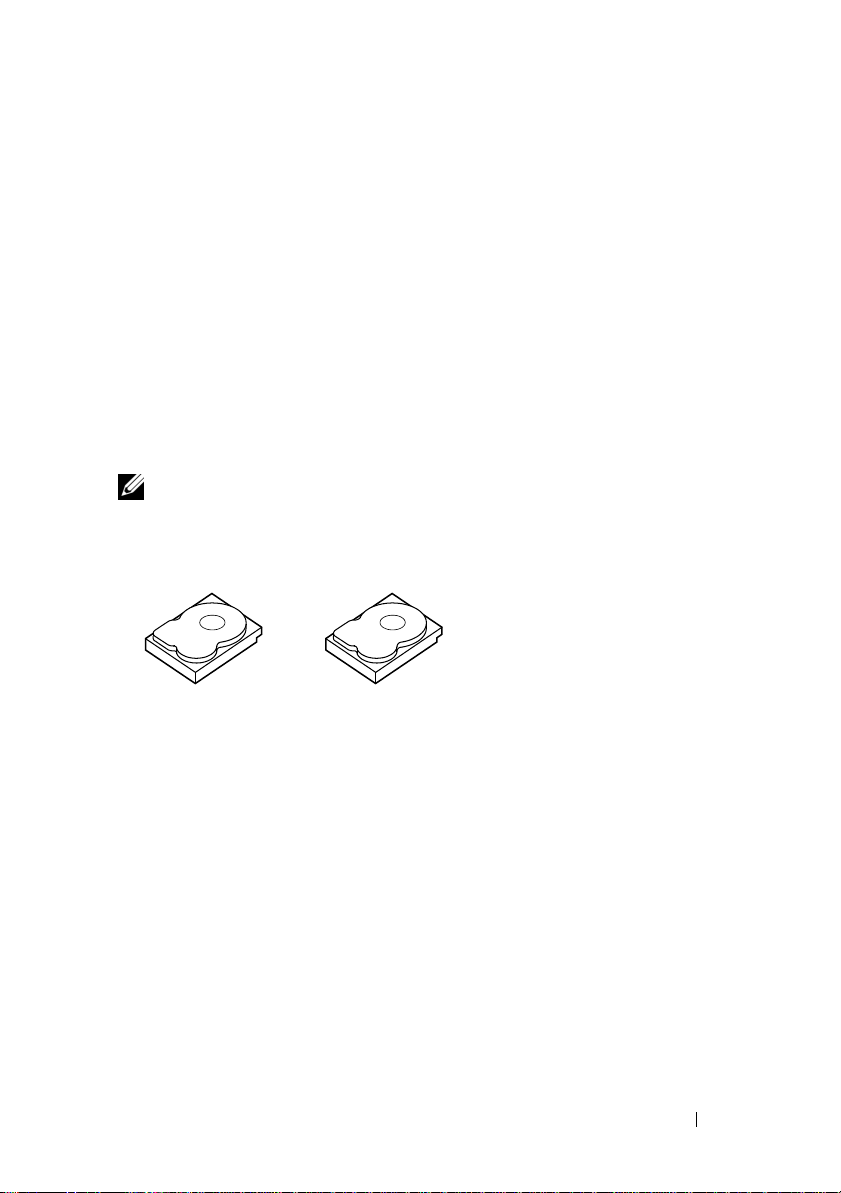

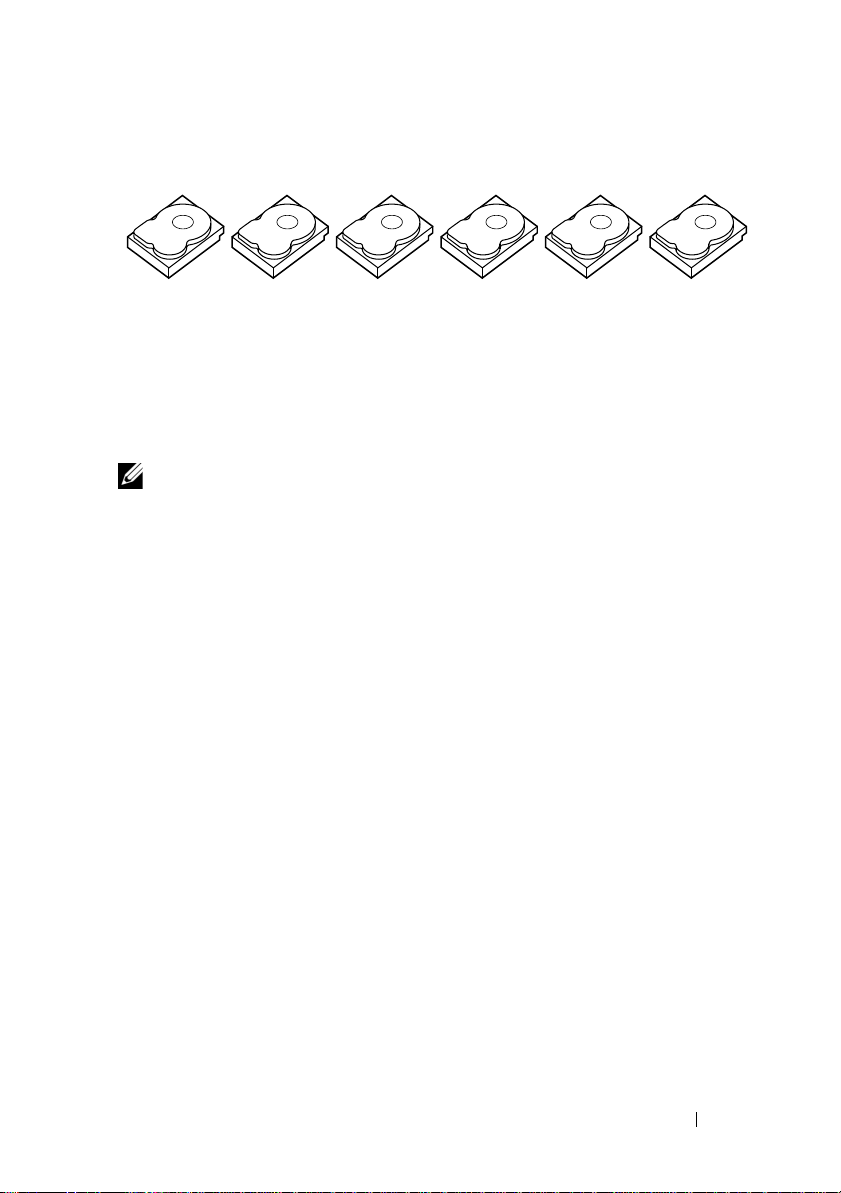

Duplicación de discos

Con la duplicación (utilizada con RAID 1), los datos grabados en un disco se

graban simultáneamente en otro disco. Si se produce un error en un disco, se

puede usar el contenido del otro para ejecutar el sistema y regenerar el disco

físico con error. La principal ventaja de la duplicación de discos es que ofrece

una redundancia de datos completa. Puesto que todo el contenido del disco

se graba en un segundo disco, no importa si se produce un error en uno de los

dos. Ambos discos siempre contienen los mismos datos. Cualquiera de los

discos físicos puede funcionar como disco físico operativo.

La duplicación de discos ofrece una redundancia de datos en un 100 por

ciento, pero es cara porque cada disco físico del sistema debe duplicarse. La

Ilustración 1-2 muestra un ejemplo de configuración de duplicación de

discos.

NOTA: los discos físicos duplicados mejoran el rendimiento de lectura por

equilibrio de carga de lectura.

Ilustración 1-2. Ejemplo de duplicación de discos (RAID 1)

Elemento de banda 1

Elemento de banda 2

Elemento de banda 3

Elemento de banda 4 Elemento de banda 4 Duplicado

Elemento de banda 1 Duplicado

Elemento de banda 2 Duplicado

Elemento de banda 3 Duplicado

Niveles de RAID extendidos

El término extensión se usa para describir la forma en la que los niveles de

RAID 10, 50 y 60 se construyen a partir de conjuntos múltiples de niveles de

RAID básicos o simples. Por ejemplo, RAID 10 tiene conjuntos múltiples de

matrices de RAID 1 en las que cada conjunto de RAID 1 se considera una

extensión. A continuación, los datos se configuran por bandas (RAID 0) a lo

largo de las extensiones de RAID 1 para crear un disco virtual RAID 10. Si está

utilizando RAID 50 o RAID 60, puede combinar conjuntos múltiples de

RAID 5 y RAID 6 juntos con configuración por bandas.

Información general 19

Page 22

Datos de paridad

Los datos de paridad son datos redundantes que se generan para proporcionar

tolerancia a los errores dentro de algunos niveles de RAID. En caso de que se

produzca un error en la unidad, la controladora puede utilizar los datos de

paridad para regenerar los datos del usuario. Los datos de paridad están

presentes en RAID 5, 6, 50 y 60.

Los datos de paridad se distribuyen por todos los discos físicos del sistema. Si se

produce un error en un único disco físico, éste puede regenerarse a partir de la

paridad y de los datos de los discos físicos restantes. El nivel de RAID 5 combina

la paridad distribuida con la configuración de discos por bandas, como se

muestra en la Ilustración 1-3. La paridad proporciona redundancia para un error

de disco físico sin duplicar los contenidos de todos los discos físicos.

RAID 6 combina la paridad distribuida doble con la configuración de discos

por bandas. Este nivel de paridad permite que se produzcan dos errores de

disco sin que se duplique el contenido de todos los discos físicos.

Ilustración 1-3. Ejemplo de paridad distribuida (RAID 5)

Elemento de

banda 1

Elemento de

banda 7

Elemento de

banda 13

Elemento de

banda 19

Elemento de

banda 25

Paridad

(26–30)

NOTA: la paridad se distribuye por varios discos físicos del grupo de discos.

Elemento de

banda 2

Elemento de

banda 8

Elemento de

banda 14

Elemento de

banda 20

Paridad

(21–25)

Elemento de

banda 26

Elemento de

banda 3

Elemento de

banda 9

Elemento de

banda 15

Paridad

(16–20)

Elemento de

banda 21

Elemento de Elemento de

banda 27

Elemento de

banda 4

Elemento de

banda 10

Paridad

(11–15)

Elemento de

banda 16

Elemento de

banda 22

Elemento de

banda 28 banda 29

Elemento de

banda 5

Paridad

(6–10)

Elemento de

banda 11

Elemento de

banda 17

Elemento de

banda 23

20 Información general

Paridad

(1–5)

Elemento de

banda 6

Elemento de

banda 12

Elemento de

banda 18

Elemento de

banda 24

Elemento de

banda 30

Page 23

Ilustración 1-4. Ejemplo de paridad distribuida doble (RAID 6)

Elemento de

banda 1

Elemento de

banda 5

Paridad

(9–12)

Elemento de

banda 13

NOTA: la paridad se distribuye entre todos los discos de la matriz.

Elemento de Elemento de

banda 2

Elemento de

banda 6

(9–12)

Elemento de Elemento de Paridad Elemento de

banda 14

banda 3

Paridad

(5–8)

Elemento de

banda 9

Paridad

(13–16)

Elemento de Paridad

banda 4

Paridad

(5–8)

Elemento de

banda 10

(13–16)

Elemento de

Elemento de Paridad

banda 7

banda 11

banda 15

Paridad

(1–4)(1–4)

Elemento de

banda 8

Elemento de

banda 12

banda 16

Información general 21

Page 24

22 Información general

Page 25

Acerca de las controladoras PERC 6 y CERC 6/i

Esta sección describe las funciones de la familia de controladoras Dell™

PowerEdge™ Expandable RAID Controller (PERC) 6 y Dell Cost-Effective RAID

Controller (CERC) 6/i, así como las opciones de configuración, rendimiento de la

matriz de discos, matriz redundante de discos independientes (RAID) utilidades

de administración y los controladores de software del sistema operativo.

Características de las controladoras PERC 6 y CERC 6i.

Tabla 2-1 compara las configuraciones de hardware para las controladoras

PERC 6 y CERC 6/i.

Tabla 2-1. Comparación de las controladoras PERC 6 y CERC 6/i

Especificación Adaptador

PERC 6/E

Niveles de

RAID

Alojamientos

por puerto

Puertos Puerto wide

Procesador

Unidad de

batería de

reserva

0, 1, 5, 6, 10,

50, 60

Hasta 3

alojamientos

externo 2 x4

Adaptador LSI,

SAS RAID-onChip, 8 puertos

con 1078

Sí;

transportable

Adaptador

PERC 6/i

0, 1, 5, 6, 10,

50, 60

N/D N/D N/D

Puerto wide

interno 2 x4

Adaptador LSI,

SAS RAID-onChip, 8 puertos

con 1078

a

Sí

Acerca de las controladoras PERC 6 y CERC 6/i 23

PERC 6/i

integrada

0, 1, 5, 6, 10,

50, 60

Puerto wide

interno 2 x4

Adaptador LSI,

SAS RAID-onChip, 8 puertos

con 1078

Sí No

CERC 6/i

integrada

0 y 1

Puerto wide

interno 1 x4

Adaptador LSI,

SAS RAID-onChip, 8 puertos

con 1078

Page 26

Tabla 2-1. Comparación de las controladoras PERC 6 y CERC 6/i (continuación)

Especificación Adaptador

PERC 6/E

Memoria

caché

Funció n de

caché

Número

máximo de

extensiones

por grupo de

discos

Número

máximo de

discos

virtuales por

grupo de

discos

Tamaño de

memoria caché

DDRII de

256 MB

DIMM de

512 MB

opcional

Escritura

diferida,

Escritura

simultánea,

Lectura

anticipada

adaptable, sin

lectura

anticipada,

lectura

anticipada

Hasta

8 matrices

Hasta 16

discos virtuales

por grupo de

discos de

niveles RAID

no extendidos:

0, 1, 5 y 6.

Un disco

virtual por

grupo de

niveles RAID

extendidos:

10, 50 y 60.

Adaptador

PERC 6/i

Tamaño de

memoria caché

DDRII de

256 MB

Escritura

diferida,

Escritura

simultánea,

Lectura

anticipada

adaptable, sin

lectura

anticipada,

lectura

anticipada

Hasta

8 matrices

Hasta 16 discos

virtuales por

grupo de discos

de niveles

RAID no

extendidos:

0, 1, 5 y 6.

Un disco

virtual por

grupo de

niveles RAID

extendidos:

10, 50 y 60.

PERC 6/i

integrada

Tam añ o d e

memoria caché

DDRII de

256 MB

Escritura

diferida,

Escritura

simultánea,

Lectura

anticipada

adaptable, sin

lectura

anticipada,

lectura

anticipada

Hasta

8 matrices

Hasta 16 discos

virtuales por

grupo de discos

de niveles

RAID no

extendidos:

0, 1, 5 y 6.

Un disco virtual

por grupo de

niveles RAID

extendidos:

10, 50 y 60.

CERC 6/i

integrada

Tam añ o d e

memoria caché

DDRII de

128 MB

Escritura

diferida,

Escritura

simultánea,

Lectura

anticipada

adaptable, sin

lectura

anticipada,

lectura

anticipada

N/D

Hasta 16 discos

virtuales por

grupo de discos

RAID 0 = 16

RAID 1 = 16

24 Acerca de las controladoras PERC 6 y CERC 6/i

Page 27

Tabla 2-1. Comparación de las controladoras PERC 6 y CERC 6/i (continuación)

Especificación Adaptador

PERC 6/E

Varios discos

virtuales por

controladora

Compatibi-

Hasta 64 discos

virtuales por

controladora

Sí Sí Sí Sí

lidad con la

interfaz de

host

PCI Express x8

Expansión de

Sí Sí Sí Sí

la capacidad

en línea

Creación de

Sí Sí Sí Sí

repuestos

activos

globales.

Dispositivos

Sí Sí Sí Sí

de intercambio

activo

admitidos

Dispositivos

No No No No

admitidos

distintos a los

dispositivos de

disco

Alojamiento

de instalación

b

rápida

Discos físicos

Sí N/D N/D N/D

Sí Sí Sí Sí

de capacidad

mixta

admitidos

Asistencia de

Sí Sí Sí Sí

hardware OR

exclusivo

(XOR)

Adaptador

PERC 6/i

Hasta 64 discos

virtuales por

controladora

PERC 6/i

integrada

Hasta 64 discos

virtuales por

controladora

CERC 6/i

integrada

Hasta 64 discos

virtuales por

controladora

Acerca de las controladoras PERC 6 y CERC 6/i 25

Page 28

Tabla 2-1. Comparación de las controladoras PERC 6 y CERC 6/i (continuación)

Especificación Adaptador

PERC 6/E

Repuestos

activos

reversibles

admitidos

Ruta

redundante

admitida

a

El adaptador PERC 6/i sólo admite una unidad de batería de reserva (BBU) en determinados

sistemas. Para obtener información adicional, consulte la documentación incluida con el

sistema.

b

Al utilizar la función de alojamiento de instalación rápida puede conectar rápidamente los alojamientos al adaptador PERC 6/E sin reiniciar el sistema.

NOTA: el tamaño máximo de la matriz está limitado por el número máximo de

unidades por grupo de discos (32), el número máximo de extensiones por grupo de

discos (8) y el tamaño de las unidades físicas.

NOTA: el número de discos físicos en una controladora está limitado por el número

de ranuras del plano posterior en el que está conectada la tarjeta.

Sí Sí Sí N/D

Sí N/D N/D N/D

Adaptador

PERC 6/i

PERC 6/i

integrada

CERC 6/i

integrada

Uso de la función SMART

La función SMART (tecnología de informes de análisis de autosupervisión)

supervisa el rendimiento interno de todos los motores, cabezales y electrónica

del disco físico para detectar los errores previsibles del disco físico. La función

SMART ayuda a supervisar la fiabilidad y el rendimiento del disco físico.

Los discos físicos compatibles con SMART cuentan con atributos para los que

es posible supervisar datos (valores) con el objeto de identificar los cambios

que en ellos se puedan producir y determinar si estos se encuentran en los

límites establecidos. Muchos de los errores mecánicos y eléctricos provocan

una degradación del rendimiento antes de que se produzcan esos fallos.

26 Acerca de las controladoras PERC 6 y CERC 6/i

Page 29

Un error de SMART también se conoce como error previsto. Hay varios

factores que están relacionados con errores previstos del disco físico, como un

error de cojinete, un cabezal de lectura/escritura roto o cambios en la

velocidad nominal de rotación. Además, existen factores relacionados con el

error de superficie de lectura/escritura, como la velocidad de error de

búsqueda y un número excesivo de sectores defectuosos. Para obtener más

información sobre el estado del disco físico, consulte “Itinerancia de discos”

en la página 29.

NOTA: visite el sitio www.t10.org para obtener información sobre las

especificaciones de la interfaz de ordenador pequeño (SCSI) y visite el sitio

www.t13.org para obtener información detallada sobre las especificaciones de la

interfaz ATA conectada en serie (SATA).

Inicialización de discos virtuales

Puede inicializar los discos virtuales de las cuatro maneras que se describen en

as siguientes secciones.

Inicialización en segundo plano

La inicialización en segundo plano (BGI) es un proceso automático que

escribe los datos de paridad o duplicados en discos virtuales recién creados.

BGI presupone que los datos son correctos en todas las unidades. La

inicialización en segundo plano no se ejecuta en discos virtuales RAID 0.

NOTA: la inicialización en segundo plano no puede desactivarse de forma

permanente. Si se cancela, se reiniciará automáticamente cinco minutos después.

Para obtener información sobre cómo detener la inicialización en segundo plano,

consulte el apartado “Detención de la inicialización en segundo plano” en la

página 114.

El software de administración de almacenamiento Open Manage controla la

velocidad de la inicialización en segundo plano. Si se cambia dicha velocidad

en el software de administración de almacenamiento Open Manage, el

cambio no se aplicará hasta que se ejecute la siguiente inicialización en

segundo plano.

NOTA: a diferencia de la inicialización completa o rápida de discos virtuales, la

inicialización en segundo plano no borra datos de los discos físicos.

Acerca de las controladoras PERC 6 y CERC 6/i 27

Page 30

La comprobación de coherencia (CC) y la inicialización en segundo plano

realizan funciones similares, ya que ambas corrigen errores de paridad. Ahora

bien, la comprobación de coherencia notifica incoherencias de datos en un

evento, pero la inicialización en segundo plano no (la inicialización en

segundo plano presupone que los datos son correctos ya que sólo se ejecutan

en un disco recién creado). Puede iniciar la comprobación de coherencia

manualmente, cosa que no sucede con la inicialización en segundo plano.

Inicialización completa de discos virtuales

La realización de una inicialización completa en un disco virtual sobrescribe

todos los bloques y destruye cualquier dato que haya existido en el disco

virtual. Una inicialización completa elimina la necesidad de someter el disco

virtual a una inicialización en segundo plano y puede realizarse directamente

después de la creación de un disco virtual.

Durante una inicialización completa, el sistema host no podrá acceder al

disco virtual. Puede realizar una inicialización completa en un disco virtual

con la opción Slow Initialize (Inicialización lenta) de la aplicación Dell

OpenManage Storage Management. Para usar la Utilidad de configuración

del BIOS para realizar una inicialización completa, consulte el apartado

“Inicialización de discos virtuales” en la página 93.

NOTA: si el sistema se reinicia durante una inicialización completa, se cancela la

operación y se inicia una inicialización en segundo plano en el disco virtual.

Inicialización rápida de discos virtuales

Una inicialización rápida de un disco virtual sobrescribe los primeros y

últimos 8 MB del disco virtual, eliminando cualquier información de la

partición o los registros de inicio. Esta operación tarda solamente 2 ó 3

segundos para completarse y se recomienda realizarla cuando se crean discos

virtuales. Para realizar una inicialización rápida con la Unidad de

configuración del BIOS, consulte el apartado “Inicialización de discos

virtuales” en la página 93.

Comprobaciones de coherencia

La comprobación de coherencia es una operación en segundo plano que

verifica y corrige los datos de paridad o duplicados para los discos virtuales

con tolerancia a errores. Se recomienda que ejecute una comprobación de

coherencia en forma periódica en los discos virtuales.

28 Acerca de las controladoras PERC 6 y CERC 6/i

Page 31

Puede iniciar una comprobación de coherencia manualmente con la utilidad

de configuración del BIOS o una aplicación de administración de

almacenamiento de Open Manage. Para iniciar una comprobación de

coherencia con la Unidad de configuración del BIOS, consulte el apartado

“Comprobación de coherencia de datos” en la página 93. Las comprobaciones

de coherencia se pueden programar para ejecutarse en los discos virtuales con

una aplicación de administración de almacenamiento de Open Manage.

De manera predeterminada, la comprobación de coherencia corrige

automáticamente incoherencias de paridad o duplicación. Sin embargo, puede

habilitar la función

comprobación de coherencia si se produce un error) con Dell™

OpenManage™ Storage Management. Con la función

Check on Error

habilitada, la comprobación de coherencia notifica si se encontró una

incoherencia y se cancela en vez de corregir automáticamente el error.

Abort Consistency Check on Error

(Anular la comprobación de coherencia si se produce un error)

(Anular la

Abort Consistency

Itinerancia de discos

Los adaptadores PERC 6 y CERC 6/i admiten el movimiento de discos físicos

desde una conexión de cableo o una ranura de plano posterior a otra en la

misma controladora. La controladora reconoce automáticamente los discos

físicos reubicados y los coloca de forma lógica en los discos virtuales

pertinentes que forman parte del grupo de discos. La itinerancia de discos

sólo puede realizarse cuando el sistema está apagado.

PRECAUCIÓN: no utilice la itinerancia de discos durante una migración de nivel

de RAID (RLM) o una expansion de la capacidad (CE). Esto provoca la pérdida del

disco virtual.

Para utilizar la itinerancia de discos, realice los pasos siguientes:

1

Apague el sistema, los discos físicos, los alojamientos y los componentes

del sistema y, a continuación, desconecte los cables de alimentación del

sistema.

2

Mueva los discos físicos a una posición distinta en el plano posterior o el

alojamiento.

3

Realice una comprobación de seguridad. Asegúrese de que los discos

físicos se han insertado correctamente.

4

Encienda el sistema. La controladora detecta la configuración RAID a

partir de los datos de configuración de los discos físicos.

Acerca de las controladoras PERC 6 y CERC 6/i 29

Page 32

Migración de discos

Las controladoras PERC 6 y CERC 6/i admiten la migración de discos virtuales

de una controladora a otra sin tener que desconectar la controladora de destino.

Sin embargo, la controladora de origen debe estar desconectada antes de llevar a

cabo la migración. La controladora puede importar discos virtuales RAID en

estados óptimos, degradados o parcialmente degradados. No es posible

importar un disco virtual en estado desconectado.

NOTA: las controladoras PERC 6 no son compatibles con controladoras de interfaz

de ordenador pequeño (SCSI), PowerEdge Expandable RAID Controller (PERC) y

controladoras matriz redundante de discos independientes (RAID) anteriores.

Cuando una controladora detecta un disco físico con configuración

preexistente, lo marca como externo y genera una alerta que indica que se ha

detectado un disco externo.

PRECAUCIÓN: no utilice la itinerancia de discos durante una migración de nivel

de RAID (RLM) o una expansión de la capacidad (CE). Esto provoca la pérdida del

disco virtual.

Para realizar la migración de discos, lleve a cabo los siguientes pasos.

1

Apague el sistema que contiene la controladora de origen.

2

Mueva los discos físicos pertinentes de la controladora de origen a la

controladora de destino.

El sistema con la controladora de destino puede estar ejecutándose

mientras se insertan los discos físicos.

La controladora marca los discos insertados como discos externos.

3

Utilice la aplicación de administración de almacenamiento de Open

Manage para importar la configuración externa detectada.

NOTA: asegúrese de que se ha migrado todo el grupo de discos físicos que forman

el disco virtual.

NOTA: asimismo, puede emplear la utilidad de configuración del BIOS de la

controladora para migrar discos.

30 Acerca de las controladoras PERC 6 y CERC 6/i

Page 33

Compatibilidad con discos virtuales creados en controladoras PERC 5

Los discos virtuales creados en la familia de controladoras PERC 5 pueden migrar

a las controladoras PERC 6 y CERC 6i sin riesgo de perder los datos o la

configuración. La migración de discos virtuales desde las controladoras PERC 6 y

CERC 6i a PERC 5 no está admitida.

NOTA: para obtener más información sobre compatibilidad, póngase en contacto

con su representante del servicio de asistencia técnica de Dell.

Los discos virtuales creados en la controladora CERC 6/i o la familia de

controladoras PERC 5 pueden migrar a PERC 6.

Compatibilidad con discos virtuales creados en controladoras SAS 6/iR

Los discos virtuales creados en la familia de controladoras SAS 6/iR puede

migrar a PERC 6 y CERC 6i. Sin embargo, solamente los discos virtuales con

volúmenes de inicio de los siguientes sistemas operativos Linux se inician

exitosamente después de la migración:

• Red Hat Enterprise Linux 4 Actualización 5.

• Red Hat Enterprise Linux 5.

• SUSE Linux Enterprise Server 10 (64 bits).

NOTA: no se admite la migración de discos virtuales con sistemas operativos

Microsoft Windows.

AVISO: antes de migrar los discos virtuales, haga una copia de seguridad de sus

datos y controle que el firmware de ambas controladoras sea la última revisión.

Además, compruebe que tenga la versión del firmware de SAS 6

00.25.41.00.06.22.01.00 o más reciente.

Migración de discos virtuales desde SAS 6/iR a PERC 6 y CERC 6i

NOTA: los sistemas operativos soportados incluidos anteriormente contienen un

controlador para la familia de controladores PERC 6 y CERC 6i. No se necesitan

controladores adicionales durante el proceso de migración.

1

Si están migrando discos virtuales con uno de los sistemas operativos

Linux que se detallan anteriormente, abra el indicador de comandos y

escriba los siguientes comandos:

modprobe megaraid_sas

mkinitrd -f --preload megaraid_sas /boot/initrd-`uname

-r`.img `uname -r`

Acerca de las controladoras PERC 6 y CERC 6/i 31

Page 34

2

Apague el sistema.

3

Mueva los discos físicos pertinentes de la controladora SAS 6/iR a las

controladoras PERC 6 y CERC 6i. Si está reemplazando su controladora

SAS 6/iR con una PERC 6, consulte el

Manual del propietario del hardware

suministrado con el sistema.

PRECAUCIÓN: después de haber importado la configuración externa a las

controladoras de almacenamiento PERC 6 o CERC 6i, no podrá migrar los discos de

almacenamiento nuevamente a la controladora SAS 6/iR, ya que esto podría

provocar la pérdida de datos.

4

Inicie el sistema e importe la configuración externa que se detecta.

Puede hacer esto de dos formas, como se describe a continuación:

• Presione <F> para importar la configuración externa

automáticamente

•Ingrese a la

Vista de configuración externa

NOTA: para obtener más información acerca de cómo acceder a la Utilidad

de configuración del BIOS, consulte el apartado “Acceso a la utilidad de

configuración del BIOS” en la página 81

NOTA: para obtener más información acerca de cómo acceder a la Vista de

configuración externa, consulte el apartado “Vista de configuración externa”

en la página 111.

5

Si el disco virtual migrado es el volumen de inicio, asegúrese de que el

Utilidad de configuración del BIOS

.

.

y navegue por la

disco virtual está seleccionado como el volumen de inicio para las

controladoras PERC 6 y CERC 6i de destino. Consulte el apartado

“Acciones de administración de controladoras” en la página 110.

6

Salga de la

7

Asegúrese de que esté instalada la última versión de los controladores

Utilidad de configuración del BIOS

y reinicie el sistema.

disponible en la página de asistencia de Dell en support.dell.com para las

controladoras PERC 6 o CERC 6/i. Para obtener más información,

consulte el apartado “Instalación de los controladores” en la página 65.

NOTA: para obtener más información sobre compatibilidad, póngase en contacto

con su representante del servicio de asistencia técnica de Dell.

32 Acerca de las controladoras PERC 6 y CERC 6/i

Page 35

Administración de la batería

NOTA: la administración de la batería sólo se aplica a la familia de controladoras

PERC 6.

La unidad de batería de reserva transportable (TBBU) es un módulo de

memoria caché con una batería integrada que permite transportar el módulo de

caché con la batería a una nueva controladora. La TBBU protege la integridad

de los datos en caché del adaptador PERC 6/E gracias a que proporciona

alimentación de reserva durante las interrupciones de alimentación.

La unidad de batería de reserva (BBU) es una batería que protege la integridad

de los datos en caché del adaptador PERC 6/i y de las controladoras PERC 6/i

integradas, ya que proporciona alimentación de reserva durante las

interrupciones de alimentación.

La batería puede proporcionar hasta 72 horas de alimentación de reserva para

la memoria caché y hasta 48 horas para una caché de 512 MB si es nueva.

Información sobre la garantía de la batería

La BBU ofrece una manera económica de proteger los datos de la memoria

caché. La batería de litio-ion permite almacenar más energía en un factor de

forma más pequeño que el de las baterías anteriores.

La vida útil de la BBU está predefinida para durar seis meses desde el

momento del envío sin alimentación. Para aumentar la vida de la batería:

• Utilice la BBU en los seis meses posteriores a la fecha de envío.

• No almacene ni opere la BBU a una temperatura superior a los 60 ºC.

• Desconecte la BBU si el sistema va a estar apagado (alimentación

desconectada) durante más de una semana.

La batería de su PERC 6 puede brindar hasta 24 horas de alimentación de

reserva para la memoria caché si es nueva. De acuerdo con la garantía limitada

de un año, garantizamos que la batería proporcionará al menos 24 horas de

cobertura de reserva durante el período de garantía limitada de 1 año.

Acerca de las controladoras PERC 6 y CERC 6/i 33

Page 36

Ciclo de aprendizaje de la batería

El ciclo de aprendizaje es una operación de calibración de la batería que la

controladora realiza de forma periódica para determinar el estado de la

batería. Esta operación no se puede desactivar.

Puede iniciar los ciclos de aprendizaje de la batería en forma manual o

automática. Además, puede activar o desactivar los ciclos de aprendizaje

automáticos en la utilidad de software. Si activa los ciclos de aprendizaje

automáticos, puede retrasar el inicio de los ciclos de aprendizaje hasta 168

horas (7 días). Si desactiva los ciclos de aprendizaje automáticos podrá iniciar

los ciclos de aprendizaje en forma manual, y puede elegir recibir un

recordatorio para iniciar un ciclo de aprendizaje manual.

Puede poner el ciclo de aprendizaje en el modo Warning Only (Sólo advertir).

En el modo Warning (Advertencia), se genera un evento de advertencia para

pedirle que inicie el ciclo de aprendizaje en forma manual cuando sea el

momento de realizar una operación de ciclo de aprendizaje. Puede seleccionar

un cronograma para iniciar el ciclo de aprendizaje. Cuando se encuentra en el

modo War ni ng (Advertencia), la controladora le sigue indicando que inicie el

ciclo de aprendizaje cada siete días, hasta que este se realice.

NOTA: debido al ciclo de aprendizaje, los discos virtuales cambian

automáticamente al modo de escritura simultánea cuando la carga de la batería

está baja.

Margen de tiempo de finalización de un ciclo de aprendizaje

El margen de tiempo necesario para finalizar un ciclo de aprendizaje es una

función de la capacidad de carga de la batería y de las corrientes de

descarga/carga utilizadas. Para PERC 6, el tiempo de finalización previsto para

un ciclo de aprendizaje es de aproximadamente siete horas y se compone de

las siguientes partes:

• Ciclo de descarga del ciclo de aprendizaje: aproximadamente tres horas.

• Ciclo de carga del ciclo de aprendizaje: aproximadamente cuatro horas.

Los ciclos de aprendizaje se reducen según va deteriorando la capacidad de la

batería con el tiempo.

NOTA: para obtener información adicional, consulte la aplicación de

administración de OpenManage.

Durante la fase de descarga de un ciclo de aprendizaje, el cargador de baterías

de PERC 6 se desactiva y permanece desactivado hasta que la batería se

descargue. Cuando la batería se ha descargado, el cargador vuelve a activarse.

34 Acerca de las controladoras PERC 6 y CERC 6/i

Page 37

Políticas de caché de escritura de disco

La política del caché de escritura de un disco virtual determina cómo la

controladora gestiona la escritura a ese disco virtual. Escritura diferida y

Escritura simultánea son las dos políticas de caché de escritura que pueden

seleccionarse en una regla de disco virtual.

Escritura diferida y escritura simultánea.

En el almacenamiento en caché de Escritura simultánea, la controladora envía

una señal de finalización de transferencia de datos al host cuando el subsistema de

discos ha recibido todos los datos de una transacción.

En el almacenamiento en caché de Escritura diferida, la controladora envía una

señal de finalización de transferencia de datos al host cuando la caché de la

controladora ha recibido todos los datos de una transacción. A continuación, la

controladora transfiere los datos en caché al dispositivo de almacenamiento en

segundo plano.

El riesgo de utilizar un almacenamiento en caché de Escritura diferida es que

los datos en caché pueden perderse si se produce una interrupción de la

alimentación antes de que se escriba en el dispositivo de almacenamiento.

Este riesgo se reduce al utilizar una BBU en determinadas controladoras

PERC 6. Para obtener información sobre las controladoras que admiten una

BBU consulte el apartado Tabla 2-1.

El almacenamiento en caché de Escritura diferida tiene una ventaja de

rendimiento sobre el almacenamiento en caché de Escritura simultánea.

NOTA: la configuración predeterminada de la caché de los discos virtuales es

Escritura diferida.

NOTA: determinados patrones de datos y configuraciones tienen un mejor

rendimiento con la política de caché de Escritura simultánea.

Situaciones en las que se utiliza la escritura diferida

El almacenamiento en caché de Escritura diferida se utiliza en todas las

situaciones en las que la batería está presente y en buen estado.

Situaciones en las que se utiliza la escritura simultánea

El almacenamiento en caché de Escritura simultánea se utiliza en todas las

situaciones en las que no hay batería o está poco cargada. La batería está poco

cargada cuando no puede mantener los datos durante al menos 24 horas en

caso de producirse un corte del suministro eléctrico.

Acerca de las controladoras PERC 6 y CERC 6/i 35

Page 38

Situaciones en las que se utiliza la escritura diferida forzada sin batería

El modo de Escritura diferida está disponible cuando el usuario selecciona

Force WB with no battery (Escritura diferida forzada sin batería). Si se

selecciona el modo de Escritura diferida forzada, el disco virtual estará en

modo de Escritura diferida aunque no haya batería.

PRECAUCIÓN: cuando se fuerza la escritura diferida, se recomienda utilizar un

sistema de alimentación de reserva para evitar que se pierdan datos en caso de

producirse un corte repentino del suministro eléctrico.

Políticas de lectura del disco virtual

La política del caché de lectura de un disco virtual determina cómo la

controladora gestiona la lectura de ese disco virtual. Estas son algunas de las

políticas de lectura:

•

Always Read Ahead

Read-ahead

previamente de manera secuencial los datos solicitados y almacenar los

datos adicionales en la memoria caché, anticipando que los datos se

necesitarán pronto. Esto acelera las lecturas de datos secuenciales, pero

hay muy poca mejora al acceder a datos aleatorios.

•

No Read Ahead

Read-Ahead

Adaptive Read Ahead

•

selecciona, la controladora comienza a usar la capacidad de

(Lectura anticipada) si los dos accesos más recientes al disco se realizaron

en sectores en secuencia. Si las peticiones de lectura son aleatorias, la

controladora vuelve al modo No read ahead (sin lectura anticipada).

(Lectura anticipada) permite a la controladora leer

(Lectura anticipada).

(Siempre usar lectura anticipada): la capacidad

(Sin lectura anticipada): desactiva la capacidad de

(Lectura anticipada adaptativa): cuando se

Read-Ahead

Reconfiguración de discos virtuales.

Existen dos métodos distintos para reconfigurar discos virtuales RAID: Migración de

nivel de RAID y Expansión de la capacidad en línea. Las Migraciones de nivel de

RAID (RLM) implican la conversión de un disco virtual a un nivel de RAID distinto

y las Expansiones de capacidad en línea (OCE) tratan de aumentar la capacidad de

un disco virtual agregando unidades y/o migrando a un nivel de RAID distinto.

Cuando una operación de RLM/OCE se completa y el reinicio no es necesario. Para

obtener una lista de migraciones de nivel de RAID posibles y para ver si una

expansión de capacidad es posible en esa situación, consulte el apartado Tabla 2-2.

36 Acerca de las controladoras PERC 6 y CERC 6/i

Page 39

En la columna de nivel de RAID de origen se indica el nivel de disco virtual

antes de la migración de nivel de RAID, y en la columna de nivel de RAID de

destino se indica el nivel de RAID una vez finalizada.

NOTA: si configura 64 discos virtuales en una controladora, no podrá realizar una

migración de nivel de RAID o expansión de capacidad en ninguno de los discos

virtuales.

NOTA: la controladora cambia la política del caché de escritura en todos los

discos virtuales en el que se está realizando una RLM/OCE a Escritura simultánea

hasta que se complete la RLM/OCE.

Tabla 2-2. Migración de nivel de RAID

Nivel de

RAID de

origen

RAID 0 RAID 1 1 2 No Convertir un disco virtual en

RAID 0 RAID 5 1 o más 3 o más Sí Debe agregarse al menos una

RAID 0 RAID 6 1 o más 4 o más Sí Deben agregarse al menos dos

RAID 1 RAID 0 2 2 Sí Elimina la redundancia

RAID 1 RAID 5 2 3 o más Sí Elimina la redundancia

RAID 1 RAID 6 2 4 o más Sí Se necesita agregar dos

RAID 5 RAID 0 3 o más 2 o más Sí Convertir a un disco virtual

Nivel de

RAID de

destino

Número

necesario

de discos

físicos

(al principio)

Número

necesario

de discos

físicos

(al final)

Expansión

de la

capacidad

en línea

Descripción

un disco virtual duplicado

agregando una unidad.

unidad para la paridad de

datos distribuida.

unidades para la paridad de

datos distribuida doble.

mientras duplica la capacidad.

mientras duplica la capacidad.

unidades para los datos de

paridad distribuida.

sin redundancia y recobrar el

espacio de disco utilizado para

los datos de paridad

distribuida.

Acerca de las controladoras PERC 6 y CERC 6/i 37

Page 40

Tabla 2-2. Migración de nivel de RAID (continuación)

Nivel de

RAID de

origen

RAID 5 RAID 6 3 o más 4 o más Sí Debe agregarse al menos una

RAID 6 RAID 0 4 o más 2 o más Sí Convertir a un disco virtual

RAID 6 RAID 5 4 o más 3 o más Sí Eliminar un conjunto de datos

Nivel de

RAID de

destino

NOTA: el número total de discos físicos de un grupo de discos no pueden ser

mayores a 32.

NOTA: no es posible realizar una migración de nivel de RAID ni una expansión en

los niveles de RAID 10, 50 y 60.

Número

necesario

de discos

físicos

(al principio)

Número

necesario

de discos

físicos

(al final)

Expansión

de la

capacidad

en línea

Descripción

unidad para la paridad de

datos distribuida doble.

sin redundancia y recobrar el

espacio de disco utilizado para

los datos de paridad

distribuida.

de paridad y recuperar el

espacio en disco utilizado para

el mismo.

38 Acerca de las controladoras PERC 6 y CERC 6/i

Page 41

Características de la tolerancia a errores

Tabla 2-3 enumera las características que proporcionan tolerancia a errores para

evitar la pérdida de datos en caso de que se produzcan errores en un disco físico.

Tabla 2-3. Características de la tolerancia a errores

Especificación PERC CERC

Compatible con SMART Sí Sí

Compatibilidad con Patrol Read Sí Sí

Ruta redundante admitida Sí N/D

Detección de errores del disco físico Automática Automática

Regeneración de discos físicos mediante

repuestos activos

Generación y comprobación de paridad

(sólo en RAID 5, 50, 6 y 60)

Batería de reserva para que la caché de la

controladora proteja los datos

Modo de ciclo de aprendizaje manual para la

batería de reserva

Detección de baterías con carga baja después del

inicio

Sustitución manual de intercambio activo de una

unidad de disco físico sin reiniciar el sistema

a

El adaptador PERC 6/i sólo admite una BBU en determinados sistemas. Para obtener

información adicional, consulte la documentación que fue incluida con el sistema.

Automática Automática

Sí N/D

a

Sí

Sí N/D

Sí N/D

Sí Sí

N/D

Intercambio activo de discos físicos

El intercambio activo es la sustitución manual de una unidad defectuosa por

una unidad de repuesto. La sustitución puede realizarse mientras el subsistema

está realizando sus funciones habituales.

NOTA:

NOTA: asegúrese de que las unidades SAS se sustituyan por unidades SAS y las

el plano posterior o el alojamiento deben admitir el intercambio activo para

que las controladoras PERC 6 y CERC 6/i sean compatibles con el intercambio activo.

unidades SATA por unidades SATA.

NOTA: cuando cambie un disco, asegúrese de que la capacidad del disco nuevo

sea igual o mayor a la del disco que es está cambiando.Características de PERC 6.

Acerca de las controladoras PERC 6 y CERC 6/i 39

Page 42

Detección de discos físicos con error

La controladora detecta y regenera automáticamente los discos físicos con error

cuando se coloca una unidad nueva en la ranura en la que residía la unidad con

error o cuando hay un repuesto activo aplicable. Las regeneraciones automáticas

pueden realizarse de forma transparente con repuestos activos. Si ha

configurado repuestos activos, las controladoras intentan utilizarlos

automáticamente para regenerar los discos físicos con error.

Compatibilidad con ruta redundante y equilibrio de carga

El adaptador PERC 6/E puede detectar y utilizar rutas redundantes a

unidades instaladas en alojamientos. Esto ofrece la capacidad de conectar dos

cables SAS entre una controladora y un alojamiento para la redundancia de

ruta. La controladora puede tolerar la falla de un cable o un módulo del

administrador de memoria expandida (EMM) utilizando la ruta restante.

Cuando existen rutas redundantes, la controladora equilibra automáticamente

la carga de E/S a través de ambas rutas para cada unidad de disco. Esta función

de equilibrio de carga aumenta el rendimiento de cada unidad y se enciende

automáticamente cuando se detectan rutas redundantes. Para configurar su

hardware para que admita rutas redundantes, consulte el apartado

“Configuración del soporte de rutas de accesos redundantes en el adaptador

PERC 6/E” en la página 59.

NOTA: este soporte para rutas redundantes hace referencia únicamente a la

redundancia de rutas y no a la redundancia de controladoras.

Uso de Replace Member (Reemplazar miembro) y Revertible Hot Spares (Repuestos activos reversibles)

La función

activo autorizado pueda cambiarse a un repuesto activo utilizable. Cuando se

produce un error en la unidad dentro de un disco virtual, un repuesto activo

asignado (dedicado o global) se autoriza y comienza a regenerarse hasta que el

disco virtual esté en óptimas condiciones. Después de que se ha reemplazado la

unidad con errores (en la misma ranura) y la regeneración del repuesto activo se

completa, la controladora se inicia automáticamente para copiar datos del repuesto

activo asignado a la unidad recién insertada. Después de que se copian los datos, la

nueva unidad se convierte en parte del disco virtual y el repuesto activo vuelve a

convertirse en un repuesto activo listo. Esto permite que los repuestos activos

permanezcan en ranuras de alojamiento específicas. Mientras la controladora

revierte el repuesto activo, el disco virtual se mantiene en condición óptima.

40 Acerca de las controladoras PERC 6 y CERC 6/i

Replace Member

(Reemplazar miembro) permite que un repuesto

Page 43

NOTA: la controladora revierte automáticamente un repuesto activo solamente si

la unidad con error se reemplaza con una nueva unidad en la misma ranura. Si la

nueva unidad no se coloca en la misma ranura, puede utilizarse el manual

Reemplazar miembro una operación para revertir un repuesto activo asignado

previamente.

Reemplazo automático de miembro con error previsto

Se puede realizar una operación de

Reemplazar miembro

cuando existe un

informe de error de SMART previsto en una unidad de un disco virtual. La

operación

Reemplazar miembro

automática se inicia cuando se produce el

primer error de SMART en un disco físico que forma parte de un disco virtual.

La unidad de destino debe ser un repuesto activo que califique como unidad de

regeneración. El disco físico con el error de SMART está marcado como

fallado

solamente después de que se haya completado exitosamente la operación de

Reemplazar miembro

Si se produce una operación de

. Esto evita que se coloque la matriz en estado degradado.

Reemplazar miembro

cuando se utiliza una

unidad de origen que fue originalmente un repuesto activo (que se utilizó en

una regeneración), y se agregó una nueva unidad como unidad de destino para la

operación

repuesto activo después de una operación de

Reemplazar miembro

NOTA: para activar la función de Reemplazar miembro automática, utilice Dell

OpenManage Storage Management. Para obtener más información acerca de la

función de Reemplazar miembro automática, consulte el apartado “Dell

OpenManage Storage Management” en la página 79.

, el repuesto activo se revierte al estado de

Reemplazar miembro

exitosa.

NOTA: para obtener más información acerca de la función de Reemplazar

miembro manual, consulte el apartado “Reemplazo de un disco físico conectado”

en la página 113.

Patrol Read

La función Patrol Read está diseñada como una medida preventiva para

asegurar la integridad de datos del disco físico. Patrol Read puede buscar y

solucionar problemas potenciales en los discos físicos configurados. La

aplicación de administración de almacenamiento Open Manage puede

utilizarse para iniciar Patrol Read y controlar su comportamiento.

Acerca de las controladoras PERC 6 y CERC 6/i 41

Page 44

Función de Patrol Read

A continuación se muestra información general sobre el comportamiento de

Patrol Read:

1

Patrol Read

configurados como parte de un disco virtual que incluye repuestos activos.

2

Patrol Read

configurar son aquellos que no forman parte de un disco virtual o en

estado

3

Patrol Read

operaciones de

ejemplo, si el sistema está ocupado procesando una operación de E/S,

Patrol Read

prioridad.

4

Patrol Read

de las siguientes operaciones:

• Regeneración

• Reemplazar miembro

• Inicializaciones completas o en segundo plano

• Comprobación de coherencia

• Migración de nivel de RAID o Expansión de capacidad en línea

se ejecuta en todos los discos de la controladora que están

no se ejecuta en discos físicos sin configurar. Los discos sin

Preparado

.

ajusta la cantidad de recursos de la controladora dedicada a las

Patrol Read

utiliza menos recursos para permitir que la E/S tenga mayor

no se ejecuta en un disco que esté involucrado en cualquiera

basadas en E/S de disco destacada. Por

Modos de Patrol Read

La siguiente información describe cada uno de los modos de Patrol Read que

pueden configurarse:

•

Auto

(predeterminado):

forma predeterminada. Esto significa que está activado para ejecutarse

automáticamente e iniciarse cada siete días. También puede iniciar y

detener

•

El manual: Patrol Read

Patrol Read

•

Disabled

controladora.