Dell Chassis Management Controller versión 1.4 para

PowerEdge FX2/FX2s

Guía del usuario

Notas, precauciones y avisos

NOTA: Una NOTA indica información importante que le ayuda a hacer un mejor uso de su producto.

PRECAUCIÓN: Una PRECAUCIÓN indica la posibilidad de daños en el hardware o la pérdida de datos, y le explica

cómo evitar el problema.

AVISO: Un mensaje de AVISO indica el riesgo de daños materiales, lesiones corporales o incluso la muerte.

© 2016 Dell Inc. Todos los derechos reservados. Este producto está protegido por leyes internacionales y de los Estados Unidos sobre los

derechos de autor y la protección intelectual. Dell y el logotipo de Dell son marcas comerciales de Dell Inc. en los Estados Unidos y en otras

jurisdicciones. El resto de marcas y nombres que se mencionan en este documento pueden ser marcas comerciales de sus respectivas compañías.

2016 - 10

Rev. A00

Tabla de contenido

1 Descripción general.........................................................................................................11

Funciones clave................................................................................................................................................................. 11

Novedades de esta versión.........................................................................................................................................12

Funciones de administración ...................................................................................................................................... 12

Funciones de seguridad ..............................................................................................................................................13

Descripción general del chasis ..........................................................................................................................................13

Conexiones de acceso remoto admitidas ......................................................................................................................... 15

Plataformas admitidas ......................................................................................................................................................15

Exploradores web compatibles..........................................................................................................................................16

Versiones de firmware admitidas.......................................................................................................................................16

Versiones de firmware admitidas para la actualización de componentes del servidor........................................................16

Adaptadores de red admitidos...........................................................................................................................................17

Administración de licencias................................................................................................................................................18

Licencias de sled de almacenamiento .........................................................................................................................18

Tipos de licencias........................................................................................................................................................ 18

Adquisición de licencias ..............................................................................................................................................19

Operaciones de licencia...............................................................................................................................................19

Funciones con licencia en la CMC ............................................................................................................................. 20

Estado o condición del componente de licencia y operaciones disponibles.................................................................20

Visualización de versiones traducidas de la interfaz web de la CMC ................................................................................ 21

Aplicaciones admitidas de la consola de administración ....................................................................................................21

Cómo usar esta guía del usuario .......................................................................................................................................21

Otros documentos que podrían ser de utilidad.................................................................................................................. 21

Accessing documents from Dell support site....................................................................................................................22

2 Instalación y configuración de la CMC ..........................................................................23

Instalación de hardware de la CMC ................................................................................................................................. 23

Lista de comprobación para configurar el chasis ....................................................................................................... 23

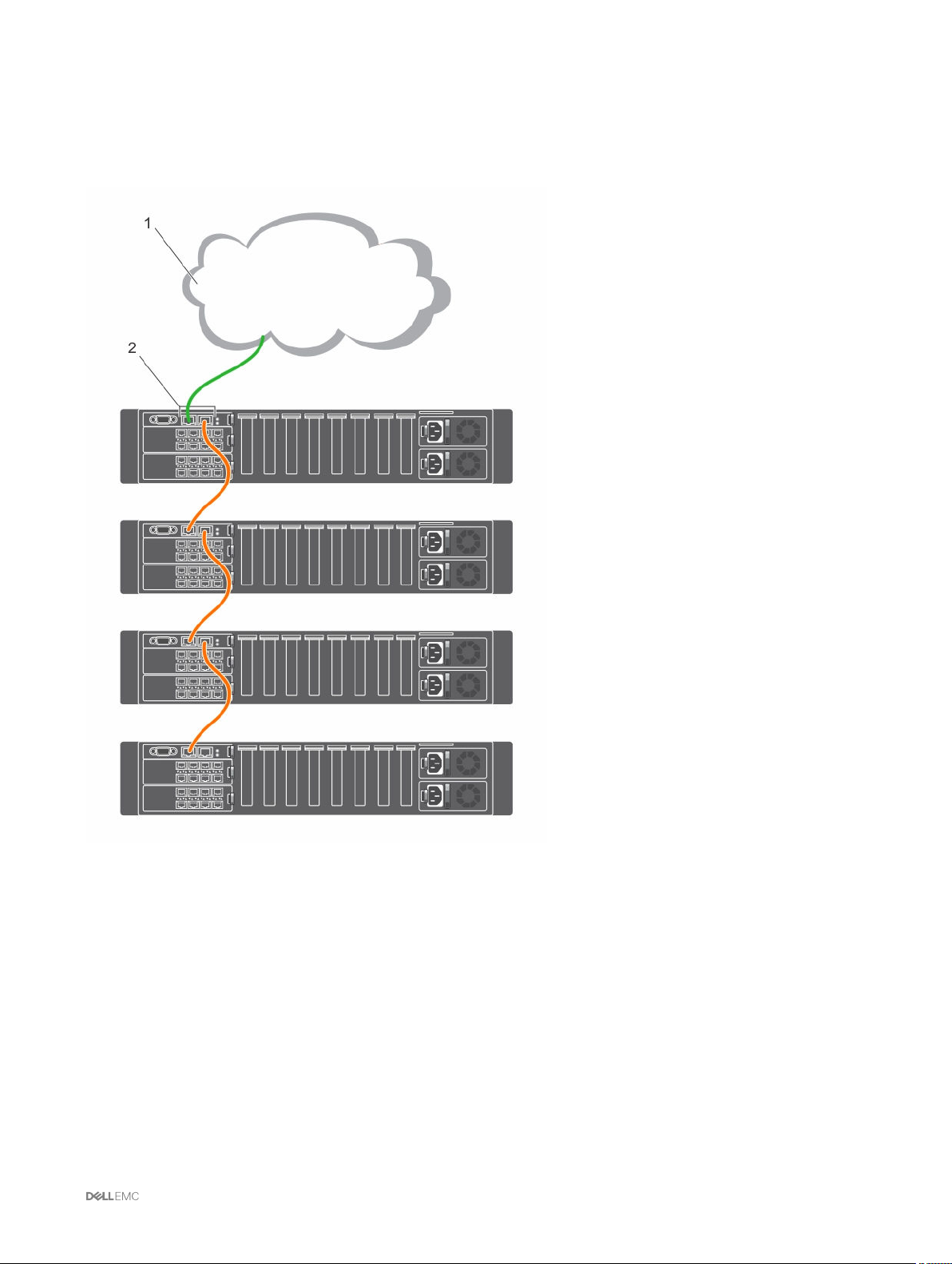

Conexión en cadena tipo margarita de la CMC a la red de FX2.................................................................................. 24

Uso del software de acceso remoto desde una estación de administración............................................................... 26

Instalación de RACADM remoto ................................................................................................................................28

Instalación de RACADM remoto en una estación de administración con Windows ....................................................28

Instalación de RACADM remoto en una estación de administración con Linux ..........................................................28

Desinstalación de RACADM remoto desde una estación de administración con Linux ...............................................29

Configuración de un explorador web .........................................................................................................................29

Descarga y actualización de firmware de la CMC ......................................................................................................30

Configuración de la ubicación física del chasis y el nombre del chasis ....................................................................... 30

Establecimiento de la fecha y la hora en la CMC .......................................................................................................30

Configuración de los LED para identificar componentes en el chasis ..........................................................................31

Configuración de las propiedades de la CMC............................................................................................................. 32

Configuración del panel frontal ..................................................................................................................................32

3

Configuración de la administración del chasis en modo de servidor .................................................................................32

Configuración de la administración del chasis en el servidor mediante la interfaz web de la CMC .............................32

Configuración de la administración del chasis en modo de servidor mediante RACADM ........................................... 33

3 Inicio de sesión en la CMC ............................................................................................34

Configuración de la autentificación de clave pública en SSH ...........................................................................................34

Generación de claves públicas para sistemas que ejecutan Windows ........................................................................34

Generación de claves públicas para sistemas que ejecutan Linux...............................................................................35

Acceso a la interfaz web de la CMC ................................................................................................................................35

Inicio de sesión en la CMC como usuario local, usuario de Active Directory o usuario LDAP.............................................36

Inicio de sesión en lal CMC mediante una tarjeta inteligente ............................................................................................36

Inicio de sesión en la CMC mediante inicio de sesión único ..............................................................................................37

Inicio de sesión en la CMC mediante una consola serie, Telnet o SSH..............................................................................38

Inicio de sesión en la CMC mediante la autentificación de clave pública ..........................................................................38

Varias sesiones en la CMC .............................................................................................................................................. 38

4 Actualización del firmware............................................................................................ 39

Imagen de firmware de la CMC firmado ..........................................................................................................................39

Descarga de firmware de la CMC ....................................................................................................................................39

Visualización de versiones de firmware actualmente instaladas .......................................................................................39

Visualización de versiones de firmware actualmente instaladas mediante la interfaz web de la CMC ........................39

Visualización de versiones de firmware actualmente instaladas mediante RACADM ................................................. 40

Actualización de firmware de la CMC ..............................................................................................................................40

Actualización de firmware de la CMC mediante la interfaz web ................................................................................40

Actualización de firmware de la CMC mediante RACADM .........................................................................................41

Actualización del firmware de la CMC mediante DUP ...................................................................................................... 41

Actualización del firmware de infraestructura del chasis ................................................................................................. 42

Actualización del firmware de infraestructura del chasis mediante la interfaz web de la CMC .................................. 42

Actualización del firmware de la infraestructura del chasis mediante RACADM ........................................................ 42

Actualización de firmware del iDRAC del servidor ........................................................................................................... 42

Actualización de firmware del iDRAC del servidor mediante la interfaz web ..............................................................43

Actualización de firmware de los componentes del servidor ......................................................................................43

Activación de Lifecycle Controller.............................................................................................................................. 45

Elección de tipo de actualización de firmware para los componentes del servidor mediante la interfaz web de la

CMC ......................................................................................................................................................................... 46

Filtrado de componentes para actualizaciones de firmware ...................................................................................... 46

Visualización del inventario de firmware .................................................................................................................... 46

Cómo guardar el informe de inventario del chasis mediante la interfaz web de la CMC ............................................ 48

Configuración de un recurso compartido de red mediante la interfaz web de la CMC................................................48

Operaciones de Lifecycle Controller ..........................................................................................................................49

5 Visualización de información del chasis y supervisión de la condición de los

componentes y del chasis ............................................................................................... 54

Visualización de los resúmenes de los componentes y el chasis ...................................................................................... 54

Gráficos del chasis .................................................................................................................................................... 54

Información del componente seleccionado ................................................................................................................54

4

Visualización del nombre de modelo del servidor y de la etiqueta de servicio ............................................................ 56

Visualización del nombre de modelo del almacenamiento y de la etiqueta de servicio.................................................56

Visualización del resumen del chasis ................................................................................................................................56

Visualización de información y estado de la controladora del chasis ................................................................................56

Visualización de información y estado de condición de todos los servidores ....................................................................57

Visualización de información y estado de condición de los sled de almacenamiento......................................................... 57

Visualización de la información y del estado de la condición de los módulos de E/S......................................................... 57

Visualización de información y estado de condición de los ventiladores ...........................................................................57

Configuración de ventiladores ...................................................................................................................................58

Visualización de las propiedades del panel frontal ............................................................................................................59

Visualización de información y estado de condición del KVM .......................................................................................... 59

Visualización de información y estado de condición de los sensores de temperatura ...................................................... 59

6 Configuración de la CMC.............................................................................................. 60

Activación o desactivación de DHCP para la dirección de interfaz de red de la CMC ......................................................60

Activación de la interfaz de red de la CMC ..................................................................................................................... 60

Activación o desactivación de DHCP para las direcciones IP de DNS .............................................................................. 61

Establecimiento de direcciones IP estáticas de DNS ....................................................................................................... 62

Visualización y modificación de la configuración de red LAN de la CMC ..........................................................................62

Visualización y modificación de la configuración de red LAN de la CMC mediante la interfaz web de la CMC ...........62

Visualización y modificación de la configuración de red LAN de la CMC mediante RACADM ....................................62

Configuración de DNS (IPv4 e IPv6) ...............................................................................................................................63

Configuración de la negociación automática, el modo dúplex y la velocidad de la red (IPv4 e IPv6) ................................63

Configuración del puerto de administración 2...................................................................................................................63

Configuración del puerto de administración 2 mediante la interfaz web de la CMC....................................................64

Configuración del puerto de administración 2 mediante RACADM .................................................................................. 64

Estándar federal de procesamiento de información..........................................................................................................64

Activación del modo FIPS mediante la interfaz web de la CMC................................................................................. 65

Activación del modo de FIPS mediante RACADM......................................................................................................65

Desactivación del modo FIPS.....................................................................................................................................65

Configuración de servicios .............................................................................................................................................. 65

Configuración de servicios mediante RACADM .........................................................................................................66

Configuración de la tarjeta de almacenamiento extendido de la CMC ............................................................................. 66

Configuración de un grupo de chasis ...............................................................................................................................67

Adición de miembros a un grupo de chasis ................................................................................................................ 67

Eliminación de un miembro del chasis principal ..........................................................................................................68

Forma de desmontar un grupo de chasis....................................................................................................................68

Desactivación de un miembro individual del chasis miembro...................................................................................... 68

Inicio de la página web de un chasis miembro o servidor ........................................................................................... 68

Propagación de las propiedades del chasis principal al chasis miembro ..................................................................... 69

Sincronización de un miembro nuevo con las propiedades del chasis principal .......................................................... 69

Inventario del servidor para el grupo de MCM ...........................................................................................................70

Cómo guardar el informe de inventario del servidor....................................................................................................70

Perfiles de configuración del chasis .................................................................................................................................70

Cómo guardar la configuración del chasis....................................................................................................................71

Restauración del perfil de configuración del chasis......................................................................................................71

5

Visualización de perfiles de configuración del chasis almacenados..............................................................................72

Cómo importar perfiles de configuración del chasis....................................................................................................72

Aplicación de perfiles de configuración del chasis.......................................................................................................72

Cómo exportar perfiles de configuración del chasis....................................................................................................72

Edición de perfiles de configuración del chasis........................................................................................................... 72

Eliminación de perfiles de configuración del chasis..................................................................................................... 73

Configuración de varias CMC a través de RACADM mediante los perfiles de configuración de chasis.............................73

Cómo exportar perfiles de configuración del chasis....................................................................................................73

Cómo importar perfiles de configuración del chasis....................................................................................................74

Reglas de análisis........................................................................................................................................................74

Configuración de varias CMC mediante RACADM .......................................................................................................... 74

Reglas de análisis........................................................................................................................................................75

Modificación de la dirección IP de la CMC .................................................................................................................76

7 Configuración de servidores ......................................................................................... 78

Configuración de nombres de las ranuras ........................................................................................................................78

Establecimiento de la configuración de red del iDRAC .....................................................................................................79

Configuración de los valores de red de QuickDeploy del iDRAC .................................................................................79

Asignación de direcciones IP de QuickDeploy para servidores ....................................................................................81

Modificación de la configuración de red del iDRAC en un servidor iDRAC individual...................................................82

Modificación de la configuración de red del iDRAC mediante RACADM ....................................................................82

Configuración de los valores de las etiquetas VLAN para el iDRAC ........................................................................... 83

Configuración de los valores de la etiqueta VLAN del iDRAC mediante la interfaz web .............................................83

Configuración de los valores de la etiqueta VLAN del iDRAC mediante RACADM .....................................................83

Configuración del primer dispositivo de inicio................................................................................................................... 83

Configuración del primer dispositivo de inicio para varios servidores mediante la interfaz web de la CMC ................84

Configuración del primer dispositivo de inicio para un servidor individual mediante la interfaz web de la CMC ..........85

Configuración del primer dispositivo de inicio mediante RACADM .............................................................................85

Configuración del vínculo ascendente de red del sled ......................................................................................................85

Implementación de un recurso compartido de archivos remoto....................................................................................... 85

Configuración de FlexAddress para el servidor ................................................................................................................86

Configuración de las opciones de perfil con la replicación de configuración de servidores ...............................................86

Cómo acceder a la página Perfil .................................................................................................................................87

Administración de perfiles almacenados .................................................................................................................... 87

Agregar o guardar perfil .............................................................................................................................................87

Aplicación de un perfil ................................................................................................................................................88

Importación de archivo ..............................................................................................................................................88

Exportación de archivo...............................................................................................................................................89

Edición de perfil..........................................................................................................................................................89

Visualización de configuración de perfil...................................................................................................................... 89

Visualización de la configuración de los perfiles almacenados ....................................................................................90

Visualización del registro de perfiles .......................................................................................................................... 90

Estado de compleción y solución de problemas..........................................................................................................90

Implementación rápida de perfiles ............................................................................................................................. 90

Asignación de perfiles del servidor a ranuras ..............................................................................................................91

Perfiles de identidad de inicio ..................................................................................................................................... 91

6

Cómo guardar perfiles de identidad de inicio.............................................................................................................. 92

Aplicación de perfiles de identidad de inicio................................................................................................................ 92

Cómo borrar perfiles de identidad de inicio.................................................................................................................93

Visualización de perfiles de identidad de inicio almacenados.......................................................................................93

Importación de perfiles de identidad de inicio............................................................................................................. 93

Cómo exportar perfiles de identidad de inicio.............................................................................................................94

Eliminación de perfiles de identidad de inicio.............................................................................................................. 94

Administración de bloque de direcciones MAC virtuales.............................................................................................94

Creación de bloque de MAC.......................................................................................................................................94

Cómo agregar direcciones MAC.................................................................................................................................95

Eliminación de direcciones MAC.................................................................................................................................95

Desactivación de direcciones MAC............................................................................................................................ 95

Inicio del iDRAC mediante el inicio de sesión único........................................................................................................... 95

Inicio del iDRAC desde la página Estado del servidor .................................................................................................96

Inicio del iDRAC desde la página Estado de los servidores .........................................................................................96

Inicio de la consola remota desde la página Estado del servidor ...................................................................................... 96

8 Configuración de sleds de almacenamiento .................................................................. 97

Configuración de sleds de almacenamiento en modo único dividido................................................................................. 97

Configuración de sleds de almacenamiento en modo dual dividido................................................................................... 97

Configuración de sleds de almacenamiento en modo unido .............................................................................................97

Configuración de sleds de almacenamiento mediante la interfaz web de la CMC ............................................................97

Configuración de sleds de almacenamiento mediante RACADM ..................................................................................... 98

Administración de sleds de almacenamiento mediante el proxy de RACADM del iDRAC.................................................. 98

Visualización de estado del arreglo de almacenamiento ...................................................................................................98

9 Configuración de la CMC para enviar alertas ................................................................99

Activación o desactivación de alertas ..............................................................................................................................99

Activación o desactivación de alertas mediante la interfaz web de la CMC ...............................................................99

Activación o desactivación de alertas mediante RACADM......................................................................................... 99

Filtrado de alertas ......................................................................................................................................................99

Configuración de destinos de alerta ................................................................................................................................ 99

Configuración de destinos de alerta de las capturas SNMP .....................................................................................100

Configuración de los valores de alerta por correo electrónico ...................................................................................101

10 Configuración de cuentas de usuario y privilegios ......................................................103

Tipos de usuarios ........................................................................................................................................................... 103

Modificación de la configuración de cuentas raíz de administración para usuarios .........................................................106

Configuración de usuarios locales .................................................................................................................................. 106

Configuración de los usuarios locales con la interfaz web de la CMC .......................................................................106

Configuración de los usuarios locales mediante RACADM ........................................................................................107

Configuración de usuarios de Active Directory................................................................................................................107

Mecanismos de autentificación compatibles de Active Directory .............................................................................107

Descripción general del esquema estándar de Active Directory................................................................................108

Configuración del esquema estándar de Active Directory ........................................................................................108

Descripción general del esquema extendido de Active Directory ............................................................................. 109

7

Configuración del esquema extendido de Active Directory ...................................................................................... 109

Configuración de los usuarios LDAP genéricos .............................................................................................................. 109

Configuración del directorio LDAP genérico para acceder a la CMC.........................................................................109

Configuración del servicio de directorio de LDAP genérico mediante la interfaz web de la CMC .............................109

Configuración del servicio de directorio LDAP genérico mediante RACADM ............................................................110

11 Configuración de la CMC para inicio de sesión único o inicio de sesión mediante

tarjeta inteligente.............................................................................................................111

Requisitos del sistema ..................................................................................................................................................... 111

Sistemas cliente......................................................................................................................................................... 111

CMC..........................................................................................................................................................................112

Prerrequisitos para el inicio de sesión único o el inicio de sesión mediante tarjeta inteligente ..........................................112

Generación del archivo Keytab de Kerberos.................................................................................................................... 112

Configuración de la CMC para el esquema de Active Directory ...................................................................................... 112

Configuración del explorador para el inicio de sesión único ............................................................................................. 112

Internet Explorer .......................................................................................................................................................113

Mozilla Firefox........................................................................................................................................................... 113

Configuración de un explorador para el inicio de sesión mediante tarjeta inteligente .......................................................113

Configuración de inicio de sesión único o inicio de sesión mediante tarjeta inteligente en la CMC para usuarios de

Active Directory mediante RACADM ..............................................................................................................................113

Configuración de inicio de sesión único o inicio de sesión mediante tarjeta inteligente en el CMC para usuarios de

Active Directory mediante la interfaz web.......................................................................................................................113

Carga de un archivo keytab ............................................................................................................................................ 114

Configuración de inicio de sesión único o inicio de sesión mediante tarjeta inteligente en la CMC para usuarios de

Active Directory mediante RACADM ..............................................................................................................................114

12 Configuración de la CMC para el uso de consolas de línea de comandos ....................115

Funciones de la consola de línea de comandos de la CMC...............................................................................................115

Comandos para la interfaz de la línea de comandos de la CMC ................................................................................ 115

Uso de una consola Telnet con la CMC........................................................................................................................... 115

Uso de SSH con la CMC............................................................................................................................................116

Esquemas de criptografía SSH compatibles.............................................................................................................. 116

Configuración de la autentificación de clave pública en SSH .....................................................................................117

Configuración del software de emulación de terminal .....................................................................................................117

Conexión a servidores o módulos de E/S con el comando connect ................................................................................ 117

Configuración del BIOS del servidor administrado para la redirección de consola serie .............................................118

Configuración de Windows para la redirección de consola en serie ...........................................................................119

Configuración de Linux para la redirección de la consola en serie del servidor durante el inicio .................................119

Configuración de Linux para la redirección de consola serie del servidor después del inicio ......................................120

Administración de la CMC mediante el proxy de RACADM del iDRAC.............................................................................121

13 Uso de las tarjetas FlexAddress y FlexAddress Plus ...................................................122

Acerca de FlexAddress................................................................................................................................................... 122

Acerca de FlexAddress Plus......................................................................................................................................122

Verificación de la activación de FlexAddress ............................................................................................................123

Desactivación de FlexAddress...................................................................................................................................124

8

Configuración de FlexAddress.........................................................................................................................................124

Configuración de FlexAddress para ranuras y redes Fabric en el nivel del chasis ......................................................124

Visualización de las identificaciones World Wide Name/Media Access Control (WWN/MAC)................................. 125

Mensajes de comandos ..................................................................................................................................................125

CONTRATO DE LICENCIA DE SOFTWARE DE DELL FlexAddress................................................................................ 126

Visualización de la información de direcciones WWN/MAC............................................................................................ 127

Visualización de la información básica de las direcciones WWN/MAC mediante la interfaz web ................................... 128

Visualización de la información avanzada de las direcciones WWN/MAC mediante la interfaz web .............................. 129

Visualización de la información de direcciones WWN/MAC mediante RACADM ........................................................... 129

14 Administración de redes Fabric................................................................................... 131

Supervisión de la condición del módulo de E/S ...............................................................................................................131

Configuración de los valores de red para módulos de E/S .............................................................................................. 131

Configuración de los valores de red para los módulos de E/S mediante la interfaz web de la CMC ..........................131

Configuración de los valores de red para los módulos de E/S mediante RACADM .................................................. 132

Visualización del estado del enlace ascendente y del enlace descendente del módulo de E/S mediante la interfaz

web.................................................................................................................................................................................132

Visualización de la información de la sesión de FCoE del módulo de E/S mediante la interfaz web.................................132

Restablecimiento de los módulos de E/S a la configuración predeterminada de fábrica .................................................133

Actualización de software del módulo de E/S mediante la interfaz web de la CMC........................................................133

GUI de agregador de E/S y MXL.................................................................................................................................... 134

Inicio de la GUI del agregador de E/S y MXL desde la página Descripción general del chasis....................................134

Inicio de la GUI del agregador de E/S y MXL desde la página Descripción general del módulo de E/S......................134

Inicio de la GUI del agregador de E/S y MXL desde la página Estado del módulo de E/S......................................... 134

Módulo del agregador de E/S.........................................................................................................................................134

15 Uso del Administrador de VLAN................................................................................. 136

Asignación de VLAN a los módulos de E/S..................................................................................................................... 136

Configuración de los valores de VLAN en los módulos de E/S mediante la interfaz web de la CMC ..............................136

Visualización de los valores de VLAN en los módulos de E/S mediante la interfaz web de la CMC ................................137

Visualización de la configuración actual de VLAN en los módulos de E/S mediante la interfaz web de la CMC ............. 137

Eliminación de las VLAN para los módulos de E/S mediante la interfaz web de la CMC .................................................137

Actualización de VLAN sin etiquetar para módulos de E/S mediante la interfaz web de la CMC ................................... 137

Restablecimiento de las VLAN para los módulos de E/S mediante la interfaz web de la CMC........................................138

16 Administración y supervisión de la alimentación ........................................................ 139

Políticas de redundancia ................................................................................................................................................ 139

Política de redundancia de la red eléctrica ............................................................................................................... 140

Sin política de redundancia .......................................................................................................................................140

Política Alertas de redundancia únicamente (configuración predeterminada)........................................................... 140

Errores de unidad de suministro de energía.............................................................................................................. 140

Configuración predeterminada de redundancia ..............................................................................................................140

Adaptación del sled de nodos múltiples...........................................................................................................................140

Supervisión del límite de alimentación del chasis ............................................................................................................140

Visualización del estado del consumo de alimentación ....................................................................................................141

Visualización del estado del consumo de alimentación mediante la interfaz web de la CMC......................................141

9

Visualización del estado del consumo de alimentación mediante RACADM............................................................... 141

Visualización del estado de presupuesto de alimentación mediante la interfaz web de la CMC ...................................... 141

Visualización del estado del presupuesto de alimentación mediante RACADM ............................................................... 141

Estado de redundancia y condición general de la alimentación ....................................................................................... 141

Administración de la alimentación tras una falla de la unidad de suministro de energía .............................................142

Cambios de suministro de energía y política de redundancia en el registro de sucesos del sistema ..........................142

Configuración de la redundancia y el presupuesto de alimentación .......................................................................... 142

Ejecución de las operaciones de control de alimentación.......................................................................................... 144

Ejecución de operaciones de control de alimentación para varios servidores mediante la interfaz web del CMC......145

Ejecución de operaciones de control de alimentación en el módulo de E/S...............................................................145

17 Configuración de las ranuras PCIe.............................................................................. 147

Visualización de propiedades de ranuras PCIe mediante la interfaz web de la CMC ...................................................... 148

Visualización de propiedades de ranuras PCIe mediante RACADM ................................................................................148

Reasignación de PCIe............................................................................................................................................... 148

18 Solución de problemas y recuperación ...................................................................... 150

Recopilación de información de configuración, registros y estado del chasis mediante RACDUMP ...............................150

Interfaces admitidas ................................................................................................................................................ 150

Descarga del archivo MIB (Base de información de administración) SNMP ............................................................. 151

Primeros pasos para solucionar problemas de un sistema remoto ............................................................................ 151

Solución de problemas de alertas..............................................................................................................................152

Visualización de los registros de sucesos.................................................................................................................. 152

Uso de la consola de diagnósticos.............................................................................................................................153

Restablecimiento de componentes........................................................................................................................... 153

Guardar o restaurar la configuración del chasis.........................................................................................................153

Solución de errores de protocolo de hora de red (NTP)........................................................................................... 154

Interpretación de los colores y los patrones de parpadeo de los LED .......................................................................155

Solución de problemas de red................................................................................................................................... 157

Solución de problemas generales ................................................................................................................................... 157

Solución de problemas del módulo de almacenamiento en el chasis FX2.................................................................. 158

Restablecimiento de la contraseña olvidada del administrador........................................................................................158

19 Preguntas frecuentes ................................................................................................ 161

RACADM.........................................................................................................................................................................161

Administración y recuperación de un sistema remoto .....................................................................................................161

Active Directory..............................................................................................................................................................162

Módulos de E/S..............................................................................................................................................................163

Sucesos y mensajes de error ..........................................................................................................................................163

10

1

Descripción general

Dell Chassis Management Controller (CMC, Consola de administración del chasis) para Dell PowerEdge FX2/FX2s es un hardware

de administración de sistemas y una solución de software para administrar el chasis PowerEdge FX2/FX2s. La CMC cuenta con su

propio microprocesador y memoria y recibe energía del chasis modular al que está conectado.

La CMC permite a un administrador de TI realizar lo siguiente:

• Ver el inventario.

• Realizar tareas de configuración y supervisión.

• Encender y apagar de forma remota el chasis y los servidores.

• Activar alertas para los sucesos en los servidores y los componentes en el módulo del servidor.

• Ver la información de asignación de PCIe y reasignar ranuras de PCIe.

• Proporcionar una interfaz de administración de uno a varios a los iDRAC y los módulos de E/S en el chasis.

La CMC proporciona varias funciones de administración de sistemas para servidores. La administración térmica y de energía son las

funciones principales de la CMC, las cuales se describen a continuación:

• Administración térmica y de energía automática en tiempo real de nivel de alojamiento.

– La CMC notifica el consumo de energía en tiempo real, lo que incluye el registro de los puntos máximos y mínimos con una

indicación de hora.

– La CMC admite la configuración de un límite opcional de energía máximo del gabinete (límite de energía de entrada del

sistema), que envía alertas y realiza acciones como limitar el consumo de energía de los servidores y/o evitar encender

nuevos servidores para mantener el gabinete dentro del límite de energía máximo definido.

– La CMC supervisa y controla automáticamente las funciones de los ventiladores de enfriamiento en función de mediciones

reales de la temperatura interna y ambiente.

– La CMC proporciona informes completos de errores o de estado y del inventario del gabinete.

• La CMC proporciona un mecanismo para configurar de forma centralizada lo siguiente:

– Los valores de red y seguridad del gabinete Dell PowerEdge FX2/FX2s.

– Los ajustes de redundancia de alimentación y de límite de energía.

– Los ajustes de red de la iDRAC y los conmutadores de E/S

– El primer dispositivo de inicio en el módulo del servidor

– Las revisiones de congruencia de red Fabric de E/S entre el módulo de E/S y los servidores. La CMC desactiva además

componentes, en caso de ser necesario, para proteger el hardware del sistema.

– La seguridad de acceso de los usuarios.

– Las ranuras de PCIe

Es posible configurar la CMC para que envíe alertas por correo electrónico o alertas de las capturas SNMP por advertencias o

errores como temperatura, configuración incorrecta del hardware, pérdida de energía, velocidad de los ventiladores.

NOTA: Los términos "sled de almacenamiento" y "módulo de almacenamiento" se usan de manera indistinta en este

documento.

Funciones clave

Las funciones del CMC se agrupan en funciones de administración y de seguridad.

11

Novedades de esta versión

Esta versión de la CMC para Dell PowerEdge FX2/FX2s admite:

• Ejecución de racresetcfg desde la interfaz gráfica de usuario de la CMC.

• Activación de la criptografía 140-2 de los Federal Information Processing Standards (FIPS).

• Desactivación de la recuperación de la alimentación de CA.

• Actualización del paquete OpenSSL de código fuente abierto a la versión 1.0.2f.

• Actualización del paquete OpenSSH de código fuente abierto a la versión 7.1p1.

• Actualización del glibc a la versión 2.23 para abordar las nuevas vulnerabilidades de seguridad.

• TLS 1.2 y TLS 1.1 de manera predeterminada.

• Opción de configuración de usuario para activar TLS 1.0 por medio de RACADM.

• Configuración del SNMPv3 mediante comandos RACADM

• Consulta del estado de la condición de los componentes del chasis con WSMan.

• Ejecución de la implementación rápida de Blade con RACADM.

• Configuración de la CMC mediante WSMan para las funciones siguientes:

– Nombre de host del chasis

– Configuración del IP

– DNS

– Registro del DNS

– NTP

– Cambiar contraseña predeterminada

• Envío de alertas cuando el estado de la alimentación de un módulo de E/S cambia y cuando falla la activación del módulo de E/S.

• Rellenar el nombre del dispositivo de la CMC en el inventario.

Funciones de administración

El CMC proporciona las siguientes funciones de administración:

• Registro del sistema dinámico de nombres de dominio (DDNS) para IPv4 e IPv6.

• Administración y configuración de inicio de sesión para usuarios locales, Active Directory y LDAP.

• Administración y supervisión remotas del sistema mediante SNMP, una interfaz web, KVM integrada, Telnet o una conexión de

SSH.

• Supervisión: proporciona acceso a la información del sistema y al estado de los componentes.

• Acceso a registros de sucesos del sistema: proporciona acceso al registro de hardware y al registro del chasis.

• Actualizaciones de firmware para varios componentes del chasis: permite actualizar el firmware para CMC, iDRAC en los

servidores, sleds de almacenamiento e infraestructura del chasis.

• Actualización de firmware de componentes del servidor, como el BIOS y las controladoras de red en varios servidores del chasis

con Lifecycle Controller.

• Integración con el software Dell OpenManage: permite iniciar la interfaz web del CMC desde Dell OpenManage Server

Administrator u OpenManage Essentials (OME) 1.2.

• Alerta del CMC: alerta sobre problemas potenciales del nodo administrado mediante un mensaje por correo electrónico de syslog

remoto o una captura SNMP.

• Administración remota de la alimentación: proporciona funciones remotas de administración de la alimentación, como el apagado

y el restablecimiento de cualquier componente del chasis, desde una consola de administración.

• Informe de uso de la alimentación.

• Cifrado de capa de sockets seguros (SSL): ofrece administración remota y segura de sistemas mediante la interfaz web.

• Punto de inicio para la interfaz web de Integrated Dell Remote Access Controller (iDRAC).

• Compatibilidad con WS-Management.

• Adaptación del sled de varios nodos. PowerEdge FM120x4 es un sled de múltiples nodos.

12

• Supervisión de límite de alimentación del chasis.

• Compatibilidad de la función de identidad de E/S del iDRAC con el inventario mejorado de direcciones WWN/MAC.

• Función FlexAddress: reemplaza las identificaciones WWN/MAC (Nombre a nivel mundial/Control de acceso a medios)

asignadas de fábrica por identificaciones WWN/MAC asignadas por el chasis para una ranura particular; se trata de una

actualización opcional.

• Gráfico de la condición y el estado de los componentes del chasis.

• Asistencia para servidores simples o de varias ranuras.

• Inicio de sesión único de iDRAC.

• Compatibilidad para el protocolo de hora de red (NTP).

• Resumen de servidores, informe de la alimentación y páginas de control de la alimentación mejorados.

• Administración de múltiples chasis donde se permite que hasta diecinueve chasis sean visibles desde el chasis principal.

NOTA: La administración de chasis múltiples no se admite en redes IPv6.

• Función de proxy de RACADM local y remoto del iDRAC para administrar sleds de almacenamiento en el chasis FX2s.

Funciones de seguridad

La CMC proporciona las siguientes funciones de seguridad:

• Administración de seguridad a nivel de contraseña: evita el acceso no autorizado a un sistema remoto.

• Autentificación centralizada de usuarios mediante:

– Active Directory con esquema estándar o esquema extendido (opcional)

– Identificaciones y contraseñas de usuarios guardadas en el hardware.

• Autoridad basada en funciones: permite que el administrador configure privilegios específicos para cada usuario.

• Configuración de ID de usuario y contraseña mediante la interfaz web. La interfaz web admite cifrado SSL 3.0 de 128 bits y

cifrado SSL 3.0 de 40 bits (para países donde no se admiten 128 bits).

NOTA: Telnet no admite el cifrado SSL.

• Puertos IP configurables (si corresponde).

• Límites de errores de inicio de sesión por dirección IP, con bloqueo de inicio de sesión proveniente de la dirección IP cuando esta

última ha superado el límite.

• Límite de tiempo de espera de sesión automático y configurable, y varias sesiones simultáneas.

• Rango limitado de direcciones IP para clientes que se conectan a la CMC.

• Secure Shell (SSH), que utiliza una capa cifrada para ofrecer una mayor seguridad.

• Inicio de sesión único, autentificación de dos factores y autentificación de clave pública.

• Imagen de la CMC firmada: se utiliza para proteger la imagen de firmware contra la modificación no detectada mediante la firma

digital.

Descripción general del chasis

Aquí se proporciona una vista del panel posterior del chasis y una tabla que enumera las partes y los dispositivos disponibles en el

CMC.

13

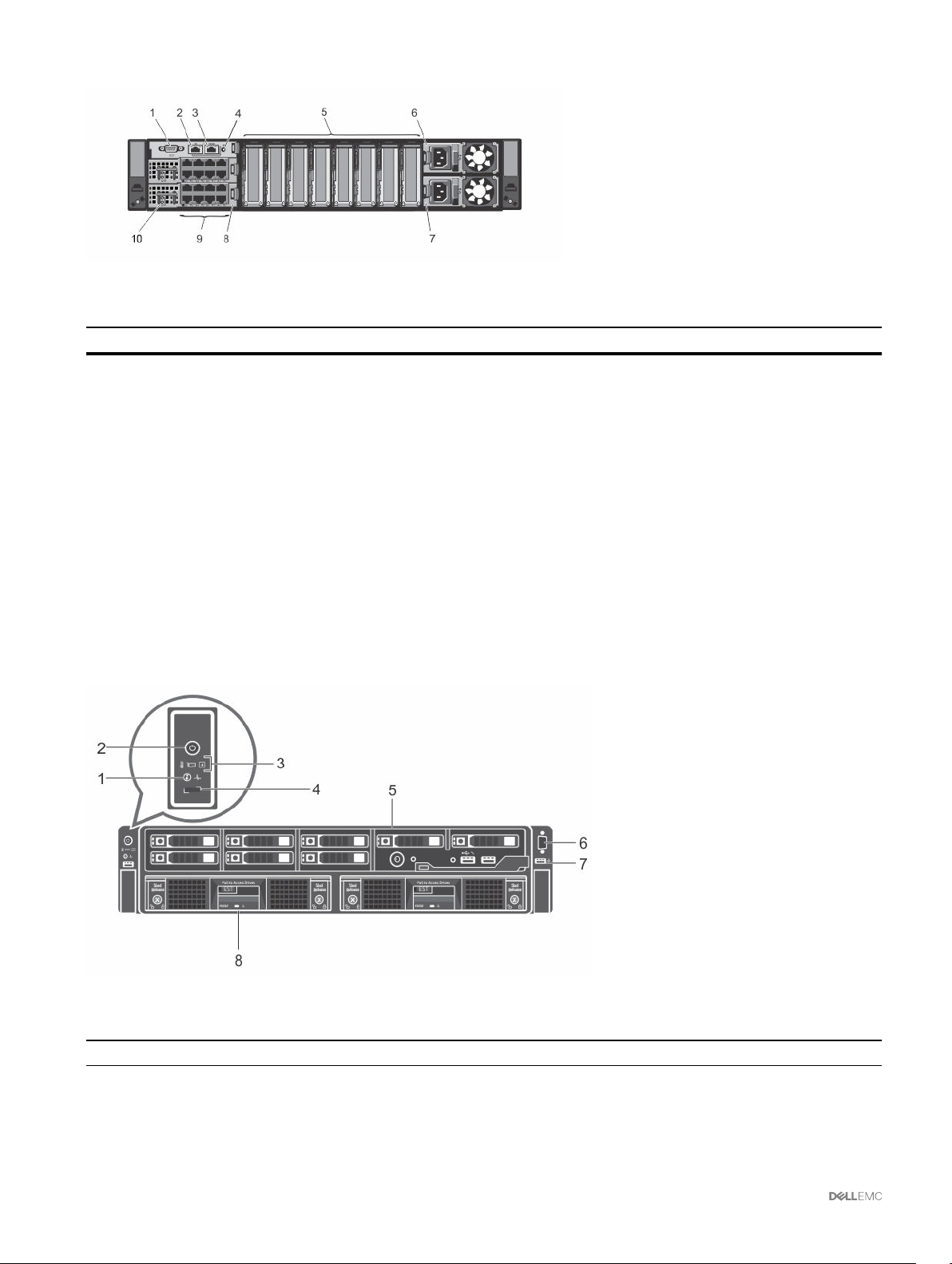

Ilustración 1. Panel posterior del chasis

Tabla 1. Panel posterior del chasis: componentes

Elemento Indicador, botón o conector

1

2

3

4

5

6

7

8

9

10

Conector serie

Conector Ethernet Gb1

Conector Ethernet STK/GB2 (pila)

Botón de identificación del sistema

Ranuras de expansión PCIe de perfil bajo

Fuente de alimentación (PSU1)

Fuente de alimentación (PSU2)

Módulo de E/S (2)

Puertos del módulo de E/S

Indicadores del módulo de E/S

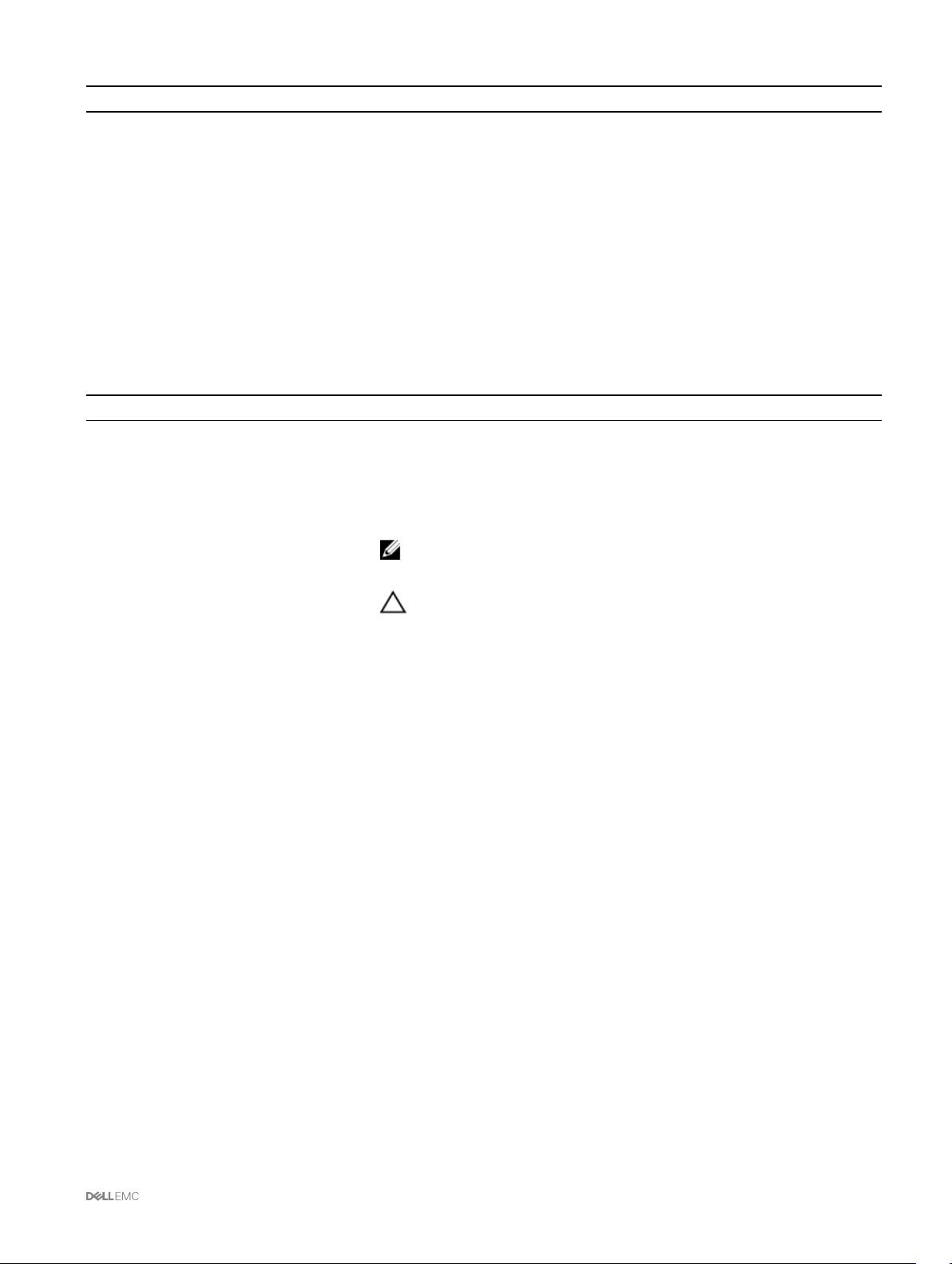

Aquí se proporciona una vista del panel frontal del chasis y una tabla que enumera las partes y los dispositivos disponibles en el CMC.

Ilustración 2.

Tabla 2. Panel frontal del chasis: componentes

Elemento Indicador, botón o conector

1

2

Botón de identificación del sistema

Indicador de encendido, botón de encendido del gabinete

14

Elemento Indicador, botón o conector

3

4

5

6

7

8

Indicadores de diagnóstico

Botón de selección de KVM

Sled de cómputo

Conector de vídeo

Conector USB

Sled de almacenamiento

Conexiones de acceso remoto admitidas

En la siguiente tabla se muestran las conexiones de acceso remoto admitidas.

Tabla 3. Conexiones de acceso remoto admitidas

Conexión Características

Puertos de la interfaz de red de la

CMC

Puerto serie

• Puertos GB: interfaz de red dedicada para la interfaz web del CMC. La CMC tiene dos

puertos Ethernet RJ-45:

– GB1 (puerto de vínculo ascendente)

– Gb2 (puerto de consolidación de cable o apilamiento). El puerto STK/GB2 también

se puede utilizar para la conmutación por error de NIC de la CMC.

NOTA: Asegúrese de que el valor predeterminado de la CMC se cambia de

Apilamiento a Redundante para implementar la conmutación por error de

NIC.

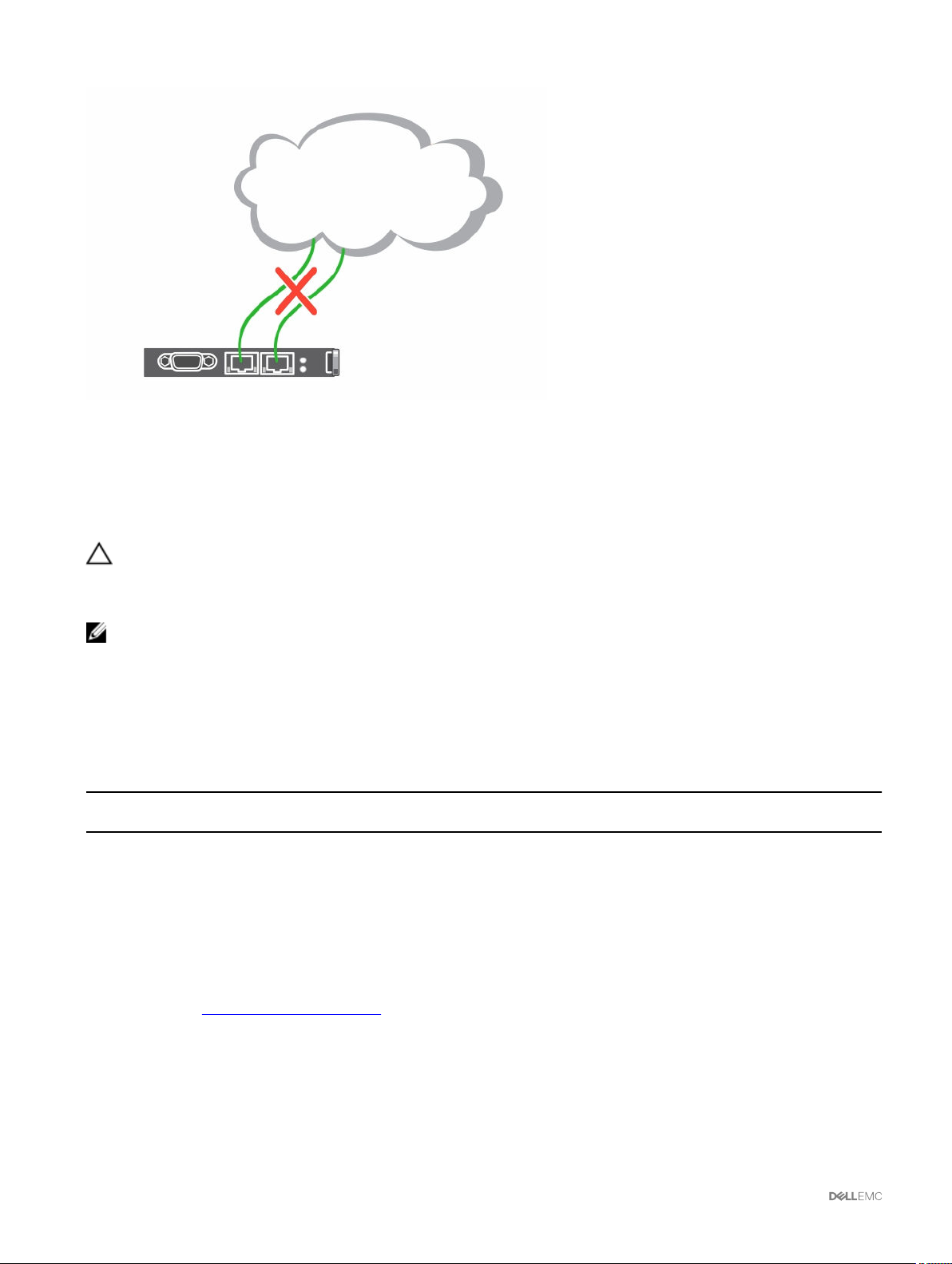

PRECAUCIÓN: La conexión del puerto STK/GB2 a la red de administración

producirá resultados impredecibles si la configuración de CMC no se ha

cambiado del valor predeterminado Stacking (Apilamiento) a Redundant

(Redundante) para implementar la conmutación por error de NIC. En el

modo de apilamiento predeterminado, el cableado de los puertos Gb1 y

STK/GB2 a la misma red (dominio de difusión) puede producir una

saturación por difusión. También se puede producir una saturación por

difusión si la configuración de CMC se cambia al modo redundante, pero el

cableado está conectado en cadena tipo margarita entre el chasis en el

modo de apilamiento. Asegúrese de que el cableado modelo coincide con la

configuración de CMC para el uso previsto.

• Compatibilidad con DHCP.

• Notificación de sucesos por correo electrónico y capturas SNMP

• Interfaz de red para el iDRAC y los módulos de E/S (IOM).

• Compatibilidad con la consola de comandos Telnet/SSH y los comandos de CLI de

RACADM, incluso los comandos de inicio, restablecimiento, encendido y apagado del

sistema.

• Compatibilidad con la consola serie y los comandos de CLI de RACADM, incluso los

comandos de inicio, restablecimiento, encendido y apagado del sistema.

• Compatibilidad con intercambio binario para aplicaciones diseñadas específicamente

para comunicarse mediante un protocolo binario con un tipo particular de módulo de

E/S.

• El puerto serie se puede conectar internamente a la consola serie de un servidor, o un

módulo de E/S, mediante el comando connect (o racadm connect).

Plataformas admitidas

La CMC admite los modelos de chasis PowerEdge FX2 y FX2s. Las plataformas admitidas son PowerEdge FC630, PowerEdge

FM120x4 y PowerEdge FC830. Para obtener información sobre la compatibilidad con la CMC, consulte la documentación de su

dispositivo.

15

Para obtener información sobre las plataformas admitidas más recientes, consulte Dell Chassis Management Controller (CMC)

Version 1.4 for Dell PowerEdge FX2/FX2s Release Notes (Notas de versión de Dell Chassis Management Controller (CMC) versión

1.4 para Dell PowerEdge FX2/FX2s) disponible en dell.com/support/manuals.

Exploradores web compatibles

Para obtener la información más reciente acerca de los exploradores web admitidos, consulte Dell Chassis Management Controller

(CMC) Version 1.4 for Dell PowerEdge FX2/FX2s Release Notes (Notas de la versión de Dell Chassis Management Controller

(CMC) versión 1.4 para Dell PowerEdge FX2/FX2s) disponible en dell.com/support/manuals.

• Microsoft Internet Explorer 9

• Microsoft Internet Explorer 10

• Microsoft Internet Explorer 11

• Microsoft EDGE

• Safari versión 7.1

• Safari versión 8.0

• Mozilla Firefox versión 40

• Mozilla Firefox versión 41

• Google Chrome versión 49

• Google Chrome versión 50

NOTA: De manera predeterminada, TLS 1.1 y TLS 1.2 son compatibles con esta versión. Sin embargo, para activar TLS

1.0 utilice el siguiente comando racadm:

$ racadm config -g cfgRacTuning -o cfgRacTuneTLSProtocolVersionEnable TLSv1.0+

Versiones de firmware admitidas

En la siguiente tabla se muestran las versiones de firmware de BIOS, iDRAC y Lifecycle Controller admitidas por los servidores

mencionados:

Tabla 4. Versiones de firmware más recientes de BIOS, iDRAC y Lifecycle Controller

Servidores BIOS iDRAC Lifecycle Controller

PowerEdge FC830 2.2.5 2.40.40.40 2.40.40.40

PowerEdgeFC630 2.2.5 2.40.40.40 2.40.40.40

PowerEdgeFC430 2.2.5 2.40.40.40 2.40.40.40

PowerEdgeFM120 1.5 2.40.40.40 2.40.40.40

Versiones de firmware admitidas para la actualización de componentes del servidor

En la siguiente tabla se enumeran las versiones de firmware admitidas para los componentes del servidor cuando el firmware de

PowerEdge FX2/FX2s de la CMC se actualiza de la versión 1.3 a la 1.4 pero los componentes del servidor no se actualizan a la

siguiente versión.

Tabla 5. Versiones admitidas de los componentes del servidor para la actualización de componentes del servidor a la versión N

Plataforma Componente del servidor Versión anterior de cada

componente (versión N-1)

FD332 WN0HC 25.3.0.0016

FC430 iDRAC 2.20.20.20

Versión actualizada de cada

componente (versión N)

25.4.1.0004

2.40.40.40

16

Lifecycle Controller 2.20.20.20

2.40.40.40

Plataforma Componente del servidor Versión anterior de cada

componente (versión N-1)

Diagnóstico 4239A19

BIOS 1.1.5

FC630 iDRAC 2.20.20.20

Lifecycle Controller 2.20.20.20

Diagnóstico 4239A17

BIOS 1.2.5

FC830 iDRAC 2.20.20.20

Lifecycle Controller 2.20.20.20

Diagnóstico 4239A20

BIOS 1.2.0

FM120x4 iDRAC 2.20.20.20

Lifecycle Controller 2.20.20.20

Diagnóstico 4247A0

BIOS 1.3.0

Versión actualizada de cada

componente (versión N)

4239A33

2.2.5

2.40.40.40

2.40.40.40

4239A33

2.2.5

2.40.40.40

2.40.40.40

4239A33

2.2.5

2.40.40.40

2.40.40.40

4247A1

1.5

Adaptadores de red admitidos

La siguiente tabla enumera los adaptadores de red admitidos para PowerEdge FX2/FX2s.

Tabla 6. Adaptadores de red admitidos para PowerEdge FX2/FX2s

Plataformas

Modelo FC420 FC620 FC430 FC630 FC830

5718 DP 1G No N/A Sí Sí No

57810S 10G SFP+ Sí Sí No Sí No

57810S 10G BASE-T Sí Sí No Sí No

5719 QP 1G Sí Sí Sí Sí Sí

LightPulse LPE12002 FC8 HBA Sí Sí Sí Sí Sí

LightPulse LPe15002B-M8-D DP 8G Gen 5 No No Sí Sí Sí

HBA FC 16 de puerto dual LPe16002 No No Sí Sí Sí

LighPulse LPE12000 FC 8 HBA Sí Sí No Sí Sí

LightPulse LPe 15000B-M8-D SP 8G Gen 5 No No No Sí Sí

HBA FC 16 de puerto único LPE 16000 No No No Sí Sí

OCe 14102-UX-D CNA de 10 GbE Sí Sí No No No

OCe 14102-U1-D CNA de 10 GbE No No Sí Sí Sí

OCe 14102-U1-D CNA de 10 GbE No No Sí Sí Sí

X540 DP 10G BASE-T Sí Sí Sí Sí Sí

I350 DP 1G No No Sí Sí Sí

I350 QP 1G Sí Sí Sí Sí Sí

X520 DP 10G SFP+ Sí Sí No Sí No

17

Plataformas

Modelo FC420 FC620 FC430 FC630 FC830

X710 DP 10GBE SFP+ (Fortville) No No Sí Sí Sí

CX3 DP 40GbE QSFP+ No No Sí Sí Sí

CX3 DP 10GbE DA/SFP+ No No Sí Sí Sí

CX3 MCX354-A-FCBT Sí Sí No No No

HBA QLE2560 FC8 de un canal Sí Sí No Sí Sí

57810S 10G BASE-T Sí Sí Sí Sí Sí

QLE2660 SP FC 16 HBA No No No Sí Sí

QLE2662 DP FC16 HBA No No Sí Sí Sí

Administración de licencias

Las funciones de la CMC están disponibles según la licencia (CMC Express o CMC Enterprise) adquirida. Solo las funciones con

licencia están disponibles en las interfaces que permiten configurar o usar la CMC. Por ejemplo, la interfaz web de la CMC,

RACADM, WS-MAN, etc. La funcionalidad de actualización de firmware y administración de licencias de la CMC está siempre

disponible a través de la interfaz web de la CMC y RACADM.

Licencias de sled de almacenamiento

También puede adquirir licencias de sled de almacenamiento para administrar controladoras RAID en la CMC. Las licencias de sled de

almacenamiento pueden instalarse en fábrica o adquirirse en línea. A continuación, se describen los tipos de licencia de sled de

almacenamiento admitidos:

• Una controladora RAID y una controladora HBA (RAID/HBA)

• Dos controladoras RAID

Las licencias de sled de almacenamiento pueden utilizarse para una o dos controladoras RAID. Si se asigna una licencia a RAID en

una sola controladora, la licencia se aplica solo a la primera controladora. Si se elimina una licencia de sled de almacenamiento licencia

RAID, se pueden perder los datos de RAID.

Las licencias de sled de almacenamiento son específicas para un sled de almacenamiento y están asociadas con la etiqueta de

servicio del sled de almacenamiento. Por ejemplo, si mueve un sled de almacenamiento de un chasis a otro, la licencia también se

mueve junto con el sled de almacenamiento. Las copias maestras de las licencias de sled de almacenamiento se almacenan en el

almacén persistente. Para obtener más información, consulte la Dell Chassis Management Controller for PowerEdge FX2/FX2s

RACADM Command Line Reference Guide (Guía de referencia de línea de comandos RACADM de Dell Chassis Management

Controller para PowerEdge FX2/FX2s) disponible en dell.com/support/manuals.

Los mensajes de registro de todas las actividades de licencia del sled de almacenamiento se almacenan en el archivo de registro de la

CMC.

NOTA: Se necesitan las licencias de sled de almacenamiento para cambiar las controladoras RAID FD33xS y FD33xD del

modo HBA al modo RAID.

Tipos de licencias

A continuación se indican los tipos de licencias que se ofrecen:

• Evaluación de 30 días y extensión: la licencia vence después de 30 días y puede extenderse otros 30 días. Las licencias de

evaluación se basan en períodos de tiempo y el tiempo transcurre mientra se aplique alimentación al sistema. Estas licencias no

se aplican a los sled de almacenamiento.

• Perpetua: la licencia está enlazada a la etiqueta de servicio y es permanente.

18

NOTA: Las licencias de evaluación y sitio solo se aplican a la CMC.

Adquisición de licencias

Utilice cualquiera de los métodos siguientes para adquirir licencias:

• Correo electrónico: la licencia se adjunta a un correo electrónico que se envía después de solicitarlo del centro de asistencia

técnica.

• Portal de autoservicio: en CMC hay un vínculo disponible al portal de autoservicio. Haga clic en él para abrir la sección de

licencias en Internet desde la que podrá comprar licencias. Para obtener más información, consulte la ayuda en línea de la página

del portal de autoservicio.

• Punto de venta: la licencia se adquiere al realizar un pedido de un sistema.

Operaciones de licencia

Antes de poder realizar las tareas de administración de licencias, asegúrese de adquirir las licencias. Para obtener más información,

consulte la sección Adquisición de licencias y la Guía de descripción general y funciones disponible en dell.com/support. Puede

realizar las siguientes operaciones de licencia mediante CMC, RACADM y WS-MAN para una administración de licencias de uno a

uno, y puede utilizar Dell License Manager para la administración de licencias de uno a varios:

NOTA: Si ha adquirido un sistema con todas las licencias previamente instaladas, no es necesario realizar tareas de

administración de licencias.

• Ver: vea la información de la licencia actual para la CMC y los sled de almacenamiento.

• Importar: después de adquirir la licencia, guárdela en un almacenamiento local e impórtela en CMC mediante una de las

interfaces admitidas. La licencia se importa si supera todas las comprobaciones de validación.

NOTA: Para algunas funciones, su activación requiere un reinicio del sistema.

También puede importar licencias para los sleds de almacenamiento instalados en un chasis y cuando los sleds de

almacenamiento están apagados. Si ya hay un sled de almacenamiento con licencia, elimine la licencia existente antes de

importar una nueva. La licencia importada se almacena en el administrador de licencias de la CMC y en la tienda persistente de

sleds de almacenamiento. Las funciones con licencia están disponibles solo si se restablece el RAID cuando se reinicia el servidor

host. Puede importar licencias del sled de almacenamiento solo al dispositivo de destino.

• Exportar: exporte la licencia instalada a un dispositivo de almacenamiento externo para hacer una copia de seguridad o para

reinstalarla después de reemplazar una parte de servicio. El nombre de archivo y el formato de la licencia exportada es

<EntitlementID>.xml

• Eliminar: elimine la licencia asignada a un componente o sled de almacenamiento si estos no están presentes. Una vez eliminada

la licencia, esta no se almacena en la CMC y se activarán las funciones del producto base.

Puede eliminar las licencias del sled de almacenamiento solo cuando este está apagado. Las licencias eliminadas se extraen del

almacén persistente del sled de almacenamiento y de License Manager.

• Reemplazar: reemplace la licencia para extender una licencia de evaluación, cambiar un tipo de licencia (tal como una licencia de

evaluación por una licencia adquirida) o extender una licencia caducada.

Para los sled de almacenamiento, la licencia nueva sobrescribe la licencia existente en el administrador de licencias de la CMC y el

almacén persistente del sled de almacenamiento. Apague los sled de almacenamiento antes de reemplazar la licencia. Las

funciones con licencia están disponibles solo después de restablecer la controladora RAID en el siguiente reinicio del host.

• Una licencia de evaluación se puede reemplazar con una licencia de evaluación actualizada o con una licencia adquirida.

• Es posible reemplazar una licencia adquirida con una licencia actualizada o con una licencia ampliada. Para obtener más

información, consulte el Portal de administración de licencias de software Dell disponible en WWW.DELL.COM/SUPPORT/

LICENSING/US/EN/19

• Más información: obtenga más información acerca de la licencia instalada o las licencias disponibles para un componente

instalado en el servidor.

NOTA: Para que la opción Más información muestre la página correcta, asegúrese de agregar *.dell.com a la lista de

sitios de confianza en la configuración de seguridad. Para obtener más información, consulte la documentación de

ayuda de Internet Explorer.

19

NOTA: Si intenta instalar la licencia de PowerEdge FM120x4 en PowerEdge FC630, la instalación de la licencia

fallará. Puede obtener más información sobre las licencias en la

User’s Guide

(Guía del usuario de Integrated Dell Remote Access Controller (iDRAC) 7).

Integrated Dell Remote Access Controller (iDRAC)

Funciones con licencia en la CMC

La tabla contiene una lista de funciones de la CMC que están activadas según su licencia.

Tabla 7. Funciones del CMC basadas en los tipos de licencia

Función Express Enterprise

Red de la CMC Sí Sí

Puerto de serie de la CMC Sí Sí

RACADM (SSH, local y remoto) Sí Sí

WS-MAN Sí Sí

SNMP Sí Sí

Telnet Sí Sí

SSH Sí Sí

Interfaz basada en web Sí Sí

Alertas de correo electrónico Sí Sí

Copia de seguridad de configuración de

CMC

Restauración de configuración de CMC Sí Sí