Page 1

Dell PowerEdge M1000e Chassis Management

Controller Firmware

Version 5.2 User’s Guide

Page 2

Notas, precauciónes y advertencias

NOTA: Una NOTA señala información importante que lo ayuda a hacer un mejor uso de su producto.

PRECAUCIÓN: Una PRECAUCIÓN indica un potencial daño al hardware o pérdida de datos y le informa cómo evitar el problema.

ADVERTENCIA: Una señal de ADVERTENCIA indica la posibilidad de sufrir daño a la propiedad, heridas personales o la muerte.

© 2016 Dell Inc. o sus liales. Todos los derechos reservados. Este producto está protegido por las leyes de propiedad intelectual y de copyright

internacionales y de EE. UU. Dell y el logotipo de Dell son marcas comerciales de Dell Inc. en Estados Unidos u otras jurisdicciones. Todas las demás marcas y

nombres mencionados en este documento pueden ser marcas registradas de sus respectivas empresas.

2016 - 10

Rev. A00

Page 3

Contents

1 Overview.......................................................................................................................................................14

What is new in this release..............................................................................................................................................15

Funciones clave.................................................................................................................................................................15

Funciones de administración.....................................................................................................................................15

Funciones de seguridad............................................................................................................................................. 16

Descripción general del chasis.........................................................................................................................................17

Información de puertos del CMC....................................................................................................................................17

Minimum CMC Version....................................................................................................................................................18

Latest Firmware Versions for This Release................................................................................................................... 19

Conexiones de acceso remoto admitidas......................................................................................................................20

Supported Platforms.......................................................................................................................................................20

Supported Management Station Web Browsers..........................................................................................................21

Visualización de versiones traducidas de la interfaz web del CMC............................................................................21

Aplicaciones admitidas de la consola de administración.............................................................................................. 21

Other Documents You May Need...................................................................................................................................21

Cómo ponerse en contacto con Dell............................................................................................................................. 22

Referencia de medios sociales........................................................................................................................................22

2 Instalación y conguración del CMC............................................................................................................23

Antes de empezar............................................................................................................................................................23

Instalación de hardware del CMC.................................................................................................................................. 23

Lista de comprobación para congurar el chasis................................................................................................... 23

Conexión básica del CMC a la red........................................................................................................................... 24

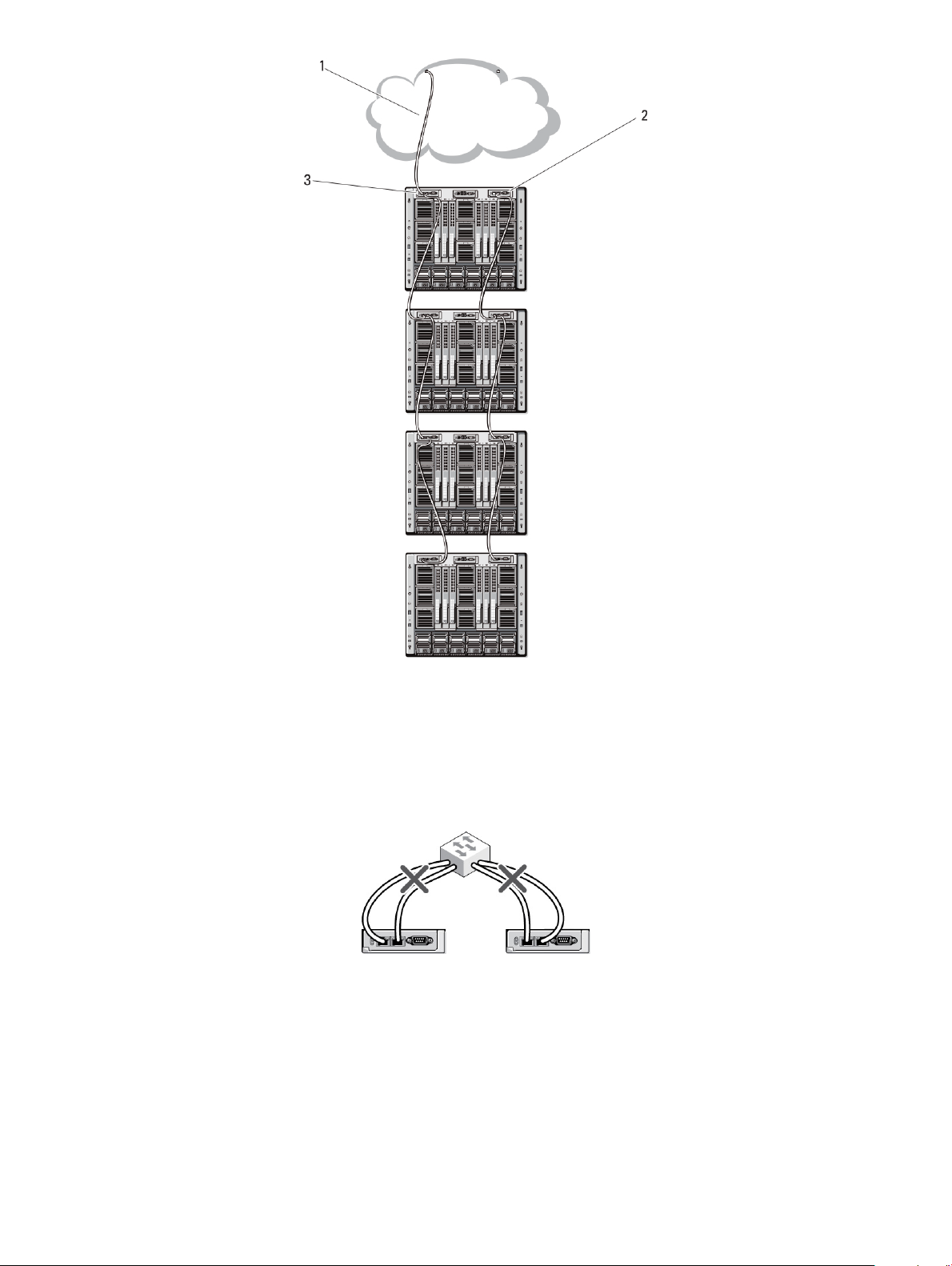

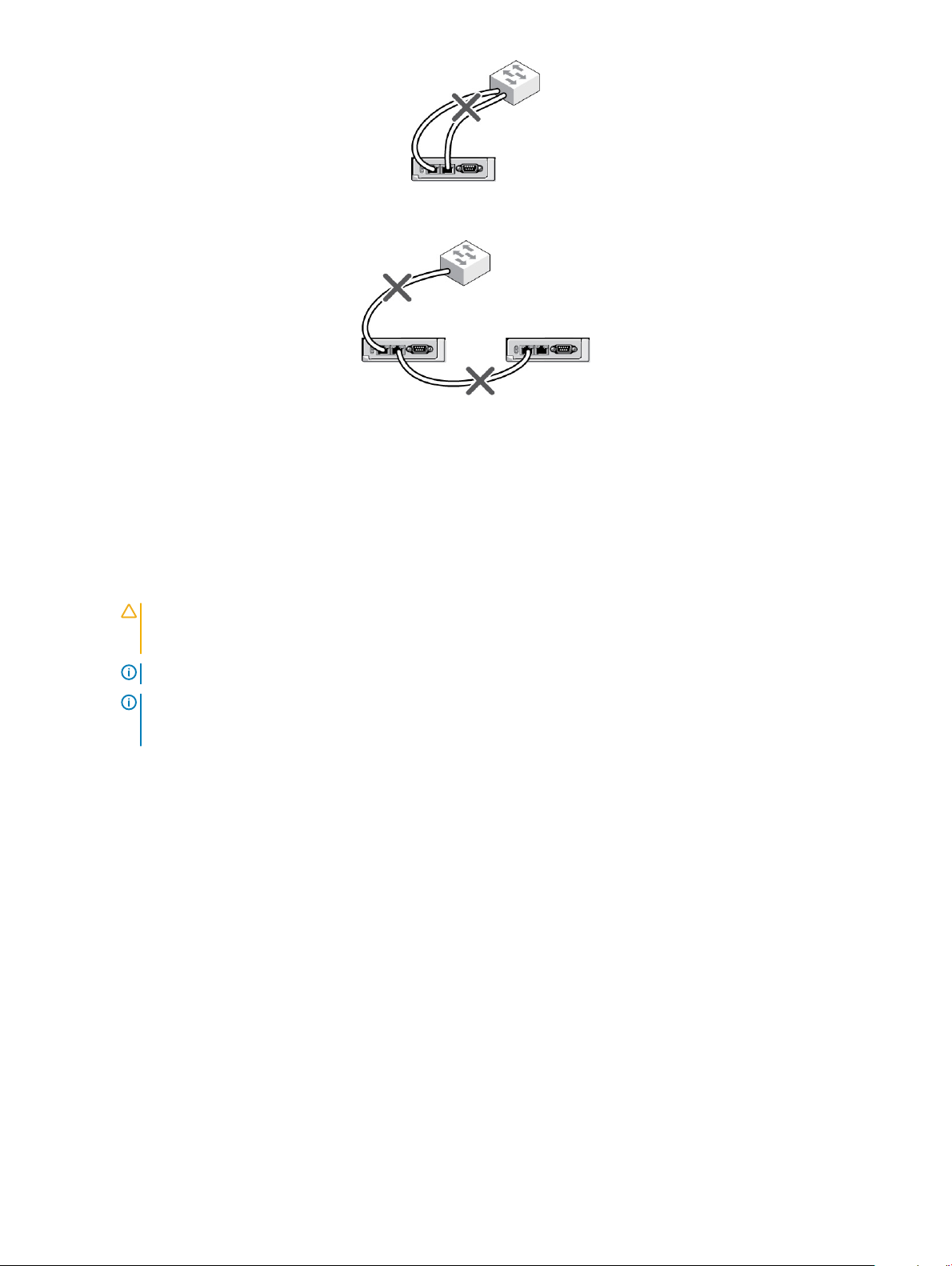

Daisy chain CMC Network Connection...................................................................................................................24

Instalación de software de acceso remoto en una estación de administración....................................................... 26

Instalación de RACADM en una estación de administración con Linux...............................................................27

Desinstalación de RACADM desde una estación de administración con Linux.................................................. 27

Conguración de un explorador web............................................................................................................................. 27

Servidor proxy............................................................................................................................................................ 28

Filtro de suplantación de identidad de Microsoft...................................................................................................28

Certicate Revocation List (CRL) Fetching........................................................................................................... 29

Descarga de archivos desde el CMC con Internet Explorer.................................................................................29

Activación de animaciones en Internet Explorer.................................................................................................... 29

Conguración del acceso inicial al CMC....................................................................................................................... 29

Conguración inicial de red del CMC.......................................................................................................................30

Interfaces y protocolos para obtener acceso al CMC................................................................................................. 32

Inicio del CMC mediante otras herramientas de Systems Management............................................................ 34

Descarga y actualización de rmware del CMC...........................................................................................................34

Conguración de la ubicación física del chasis y el nombre del chasis......................................................................34

Conguración de la ubicación física del chasis y el nombre del chasis mediante la interfaz web.................... 34

Conguración de la ubicación física del chasis y el nombre del chasis mediante RACADM.............................35

Establecimiento de la fecha y la hora en el CMC.........................................................................................................35

Establecimiento de la fecha y la hora en el CMC mediante la interfaz web del CMC.......................................35

Contents

3

Page 4

Establecimiento de la fecha y la hora en el CMC mediante RACADM................................................................35

Conguración de los LED para identicar componentes en el chasis.......................................................................35

Conguración del parpadeo de LED mediante la interfaz web del CMC............................................................36

Conguración del parpadeo de LED a través de RACADM..................................................................................36

Conguración de las propiedades del CMC..................................................................................................................36

Conguración del método de inicio del iDRAC con la interfaz web del CMC.....................................................36

Conguración del método de inicio de iDRAC con RACADM...............................................................................37

Conguración de los atributos de la política de bloqueo de inicio de sesión con la interfaz web del CMC.... 37

Conguración de los atributos de la política de bloqueo de inicio de sesión con RACADM..............................37

Descripción del entorno de CMC redundante..............................................................................................................38

Acerca del CMC en espera.......................................................................................................................................38

Modo a prueba de fallos de CMC............................................................................................................................39

Proceso de elección del CMC activo.......................................................................................................................39

Obtención del estado de condición del CMC redundante.................................................................................... 39

3 Inicio de sesión en el CMC...........................................................................................................................40

Acceso a la interfaz web del CMC.................................................................................................................................40

Inicio de sesión en CMC como usuario local, usuario de Active Directory o usuario LDAP.....................................41

Inicio de sesión en el CMC mediante una tarjeta inteligente...................................................................................... 42

Inicio de sesión en el CMC mediante inicio de sesión único....................................................................................... 42

Antes de iniciar sesión en el CMC mediante una consola serie, Telnet o SSH.........................................................43

Acceso al CMC mediante RACADM..............................................................................................................................43

Inicio de sesión en el CMC mediante la autenticación de clave pública..................................................................44

Multiple CMC Sessions................................................................................................................................................... 44

Cambio de la contraseña de inicio de sesión predeterminada....................................................................................45

Cambio de la contraseña de inicio de sesión predeterminada mediante la interfaz web.................................. 45

Cambio de la contraseña de inicio de sesión predeterminada mediante RACADM...........................................45

Activación o desactivación del mensaje de advertencia de contraseña predeterminada....................................... 46

Activación o desactivación del mensaje de advertencia de contraseña predeterminada mediante la

interfaz web................................................................................................................................................................46

Activación o desactivación del mensaje de advertencia para cambiar la contraseña de inicio de sesión

predeterminada mediante RACADM....................................................................................................................... 46

4 Actualización de rmware............................................................................................................................ 47

Descarga de rmware del CMC..................................................................................................................................... 47

Imagen de rmware del CMC rmado..........................................................................................................................48

Visualización de versiones de rmware actualmente instaladas................................................................................48

Visualización de versiones de rmware actualmente instaladas mediante la interfaz web del CMC..............48

Visualización de versiones de rmware actualmente instaladas mediante RACADM....................................... 49

Updating CMC Firmware................................................................................................................................................49

Actualización de rmware del CMC mediante la interfaz web.............................................................................50

Actualización de rmware de la CMC mediante RACADM.................................................................................. 50

Actualización de rmware del iKVM..............................................................................................................................50

Actualización de rmware del iKVM mediante la interfaz web del CMC.............................................................51

Actualización de rmware del iKVM mediante RADCAM......................................................................................51

Actualización de rmware de los dispositivos de infraestructura de módulo de E/S...............................................51

Actualización del coprocesador del módulo de E/S mediante la interfaz web del CMC.................................. 52

Contents

4

Page 5

Actualización de rmware de módulo de E/S mediante RACADM..................................................................... 52

Actualización de rmware del iDRAC del servidor mediante la interfaz web........................................................... 53

Actualización de rmware del iDRAC del servidor mediante RACADM....................................................................53

Actualización de rmware de los componentes del servidor......................................................................................54

Secuencia de actualización de componentes del servidor................................................................................... 55

Supported Firmware Versions for Server Component Update............................................................................55

Habilitación de Lifecycle Controller..........................................................................................................................59

Elección de tipo de actualización de rmware para los componentes del servidor mediante la interfaz

web del CMC..............................................................................................................................................................60

Actualización de rmware de los componentes del servidor................................................................................60

Filtrado de componentes para actualizaciones de rmware.................................................................................63

Visualización del inventario de rmware................................................................................................................. 65

Cómo guardar el informe de inventario del chasis mediante la interfaz web del CMC.....................................66

Conguración de un recurso compartido de red mediante la interfaz web del CMC........................................67

Operaciones de Lifecycle Controller........................................................................................................................67

Recuperación de rmware del iDRAC mediante el CMC............................................................................................69

5 Visualización de información del chasis y supervisión de la condición de los componentes y del chasis........70

Visualización de los resúmenes de los componentes del chasis.................................................................................70

Grácos del chasis......................................................................................................................................................71

Selected Component Information............................................................................................................................72

Visualización del nombre de modelo del servidor y de la etiqueta de servicio....................................................73

Visualización del resumen del chasis..............................................................................................................................73

Visualización de información y estado de la controladora del chasis.........................................................................73

Visualización de información y estado de condición de todos los servidores........................................................... 74

Visualización de información y estado de condición de un servidor individual......................................................... 74

Visualización de estado del arreglo de almacenamiento..............................................................................................74

Visualización de información y estado de condición de todos los módulos de E/S.................................................75

Visualización de información y estado de condición de un módulo de E/S individual.............................................75

Visualización de información y estado de condición de los ventiladores...................................................................75

Visualización de información y estado de condición del iKVM................................................................................... 76

Visualización de información y estado de condición de las unidades de suministro de energía............................. 76

Visualización de información y estado de condición de los sensores de temperatura.............................................76

Visualización de información y condición de la pantalla LCD...................................................................................... 77

6 Conguración del CMC................................................................................................................................78

Visualización y modicación de la conguración de red LAN del CMC.....................................................................79

Visualización y modicación de la conguración de red LAN del CMC mediante la interfaz web del CMC...79

Viewing and Modifying CMC Network LAN Settings Using RACADM...............................................................79

Activación de la interfaz de red del CMC............................................................................................................... 80

Activación o desactivación de DHCP para la dirección de interfaz de red del CMC..........................................81

Activación o desactivación de DHCP para las direcciones IP de DNS.................................................................81

Establecimiento de direcciones IP estáticas de DNS............................................................................................. 81

Conguring DNS Settings (IPv4 and IPv6).............................................................................................................81

Conguring Auto Negotiation, Duplex Mode, and Network Speed (IPv4 and IPv6).........................................82

Setting the Maximum Transmission Unit (MTU) (IPv4 and IPv6).......................................................................82

Conguración de las opciones de red y de seguridad de inicio de sesión del CMC.................................................82

Contents

5

Page 6

Conguración de los atributos de rango de IP con la interfaz web del CMC.....................................................83

Conguración de los atributos de rango de IP con RACADM..............................................................................83

Conguración de las propiedades de la etiqueta LAN virtual para CMC.................................................................. 84

Conguración de las propiedades de la etiqueta LAN virtual para CMC mediante la interfaz web.................84

Conguración de las propiedades de la etiqueta LAN virtual para CMC mediante RACADM......................... 84

Estándar federal de procesamiento de información.................................................................................................... 85

Activación del modo FIPS mediante la interfaz web de la CMC..........................................................................86

Conguración del modo de FIPS mediante RACADM...........................................................................................86

Desactivación del modo FIPS...................................................................................................................................86

Conguración de servicios..............................................................................................................................................86

Conguración de los servicios mediante la interfaz web del CMC...................................................................... 87

Conguración de servicios mediante RACADM..................................................................................................... 87

Conguración de la tarjeta de almacenamiento extendido del CMC.........................................................................88

Conguración de un grupo de chasis............................................................................................................................ 88

Adición de miembros a un grupo de chasis.............................................................................................................89

Eliminación de un miembro del chasis principal......................................................................................................89

Forma de desmontar un grupo de chasis............................................................................................................... 90

Desactivación de un miembro del chasis miembro................................................................................................ 90

Launching a Member Chassis’s or Server’s Web page.........................................................................................90

Propagación de las propiedades del chasis principal al chasis miembro.............................................................. 91

Inventario del servidor para el grupo de administración de múltiples chasis....................................................... 91

Forma de guardar el informe de inventario del servidor.........................................................................................91

Inventario del grupo de chasis y versión de rmware............................................................................................93

Visualización del inventario del grupo de chasis.....................................................................................................93

Visualización del inventario del chasis seleccionado con la interfaz web............................................................93

Visualización de las versiones de rmware de los componentes de servidor seleccionados con la

interfaz web................................................................................................................................................................93

Obtaining Certicates......................................................................................................................................................94

Secure Sockets Layer (SSL) Server Certicates...................................................................................................94

Certicate Signing Request (CSR)..........................................................................................................................95

Carga del certicado del servidor............................................................................................................................96

Carga de clave y certicado de Web Server...........................................................................................................97

Visualización del certicado del servidor.................................................................................................................97

Perles de conguración del chasis...............................................................................................................................98

Cómo guardar la conguración del chasis.............................................................................................................. 98

Restauración del perl de conguración del chasis............................................................................................... 99

Visualización de perles de conguración del chasis almacenados.....................................................................99

Cómo importar perles de conguración del chasis..............................................................................................99

Aplicación de perles de conguración del chasis................................................................................................100

Cómo exportar perles de conguración del chasis............................................................................................100

Edición de perles de conguración del chasis.................................................................................................... 100

Eliminación de perles de conguración del chasis..............................................................................................100

Conguración de varias CMC a través de RACADM mediante los perles de conguración de chasis..............101

Cómo exportar perles de conguración del chasis.............................................................................................101

Cómo importar perles de conguración del chasis.............................................................................................101

Parsing Rules.............................................................................................................................................................102

Conguración de varias CMC a través de RACADM mediante el archivo de conguración................................ 102

Contents

6

Page 7

Creating a CMC Conguration File........................................................................................................................ 103

Parsing Rules.............................................................................................................................................................104

Modicación de la dirección IP del CMC...............................................................................................................105

Visualización y terminación de sesiones en el CMC...................................................................................................105

Visualización y terminación de sesiones en el CMC mediante la interfaz web.................................................106

Visualización y terminación de sesiones en el CMC mediante RACADM..........................................................106

Conguración de Modo de refrigeración mejorado para ventiladores..................................................................... 106

Conguración de Modo de refrigeración mejorado para ventiladores mediante la interfaz web....................107

Conguración de Modo de refrigeración mejorado para ventiladores mediante RACADM............................ 108

7 Conguración del servidor..........................................................................................................................109

Conguración de nombres de las ranuras................................................................................................................... 109

Establecimiento de la conguración de red del iDRAC...............................................................................................110

Conguración de los valores de red de QuickDeploy del iDRAC.........................................................................110

Modicación de la conguración de red del iDRAC en un servidor individual....................................................114

Modicación de la conguración de red del iDRAC mediante RACADM........................................................... 114

Conguring iDRAC VLAN Tag Settings........................................................................................................................115

Conguración de los valores de la etiqueta VLAN del iDRAC mediante la interfaz web..................................115

Conguración de los valores de la etiqueta VLAN del iDRAC mediante RACADM...........................................115

Setting First Boot Device...............................................................................................................................................115

Conguración del primer dispositivo de inicio para varios servidores mediante la interfaz web del CMC.....116

Conguración del primer dispositivo de inicio para un servidor individual mediante la interfaz web del

CMC............................................................................................................................................................................117

Conguración del primer dispositivo de inicio mediante RACADM.....................................................................117

Conguración de FlexAddress para el servidor............................................................................................................117

Conguración de recurso compartido de archivos remotos...................................................................................... 117

Conguración de las opciones de perl con la replicación de conguración de servidores...................................118

Acceso a la página Perles de servidores.............................................................................................................. 119

Agregar o guardar perl............................................................................................................................................119

Aplicación de un perl..............................................................................................................................................120

Importar archivo........................................................................................................................................................ 121

Exportar archivo........................................................................................................................................................121

Editar perl.................................................................................................................................................................121

Eliminar perl.............................................................................................................................................................122

Visualizar conguración de perl............................................................................................................................122

Visualización de la conguración de los perles almacenados............................................................................122

Visualización del registro de perles.......................................................................................................................123

Estado de nalización, vista de registros, y solución de problemas................................................................... 123

Implementación rápida de perles..........................................................................................................................123

Asignación de perles del servidor a ranuras........................................................................................................ 123

Perles de identidad de inicio..................................................................................................................................124

Cómo guardar perles de identidad de inicio........................................................................................................125

Applying Boot Identity Proles................................................................................................................................125

Cómo borrar perles de identidad de inicio...........................................................................................................126

Visualización de perles de identidad de inicio almacenados..............................................................................126

Cómo importar perles de identidad de inicio.......................................................................................................126

Cómo exportar perles de identidad de inicio.......................................................................................................127

Contents

7

Page 8

Eliminación de perles de identidad de inicio.........................................................................................................127

Administración de bloque de direcciones MAC virtuales..................................................................................... 127

Creación de bloque de MAC....................................................................................................................................127

Cómo agregar direcciones MAC.............................................................................................................................128

Eliminación de direcciones MAC.............................................................................................................................128

Desactivación de direcciones MAC........................................................................................................................128

Launching iDRAC using Single Sign-On.................................................................................................................129

Inicio de la consola remota desde la interfaz web del CMC................................................................................130

8 Conguración del CMC para enviar alertas................................................................................................. 131

Activación o desactivación de alertas...........................................................................................................................131

Activación o desactivación de alertas mediante la interfaz web del CMC.........................................................131

Activación o desactivación de alertas mediante RACADM.................................................................................132

Conguración de destinos de alerta.............................................................................................................................132

Conguración de destinos de alerta de las capturas SNMP...............................................................................132

Conguración de los valores de alertas por correo electrónico.......................................................................... 134

9 Conguración de cuentas de usuario y privilegios.......................................................................................137

Types of Users.................................................................................................................................................................137

Modicación de la conguración de cuentas raíz de administración para usuarios............................................... 140

Conguración de usuarios locales................................................................................................................................. 141

Conguración de los usuarios locales con la interfaz web del CMC...................................................................141

Conguración de los usuarios locales mediante RACADM...................................................................................141

Conguración de usuarios de Active Directory...........................................................................................................143

Mecanismos de autenticación compatibles de Active Directory......................................................................143

Descripción general del esquema estándar de Active Directory.........................................................................144

Conguración del esquema estándar de Active Directory.................................................................................. 145

Descripción general del esquema extendido de Active Directory.......................................................................147

Conguración del esquema extendido de Active Directory.................................................................................149

Conguración de los usuarios LDAP genéricos.......................................................................................................... 158

Conguración del directorio LDAP genérico para acceder a CMC....................................................................159

Conguración del servicio de directorio de LDAP genérico mediante la interfaz web del CMC....................160

Conguración del servicio de directorio LDAP genérico mediante RACADM...................................................160

10 Conguración del CMC para inicio de sesión único o inicio de sesión mediante tarjeta inteligente.............162

Requisitos del sistema....................................................................................................................................................162

Sistemas cliente........................................................................................................................................................163

CMC...........................................................................................................................................................................163

Prerrequisitos para el inicio de sesión único o el inicio de sesión mediante tarjeta inteligente..............................163

Generación del archivo Keytab de Kerberos......................................................................................................... 163

Conguración del CMC para el esquema de Active Directory............................................................................164

Conguración del explorador para el inicio de sesión único................................................................................ 164

Conguración de un explorador para el inicio de sesión mediante tarjeta inteligente......................................165

Conguración de inicio de sesión único o inicio de sesión mediante tarjeta inteligente en el CMC para

usuarios de Active Directory......................................................................................................................................... 165

Conguración de inicio de sesión único o inicio de sesión mediante tarjeta inteligente en el CMC para

usuarios de Active Directory mediante la interfaz web........................................................................................165

Contents

8

Page 9

Conguración de inicio de sesión único o inicio de sesión mediante tarjeta inteligente en el CMC para

usuarios de Active Directory mediante RACADM.................................................................................................166

11 Conguración del CMC para el uso de consolas de línea de comandos...................................................... 167

Funciones de la consola de línea de comandos del CMC.......................................................................................... 167

Comandos para la línea de comandos del CMC....................................................................................................167

Uso de una consola Telnet con el CMC.......................................................................................................................168

Using SSH With CMC....................................................................................................................................................168

Supported SSH Cryptography Schemes...............................................................................................................168

Conguración de la autenticación de clave pública en SSH............................................................................. 169

Activación del panel frontal para la conexión del iKVM.............................................................................................. 171

Conguración del software de emulación de terminal................................................................................................171

Conguración de Minicom de Linux....................................................................................................................... 172

Connecting to Servers or I/O Modules Using Connect Command..........................................................................173

Conguración del BIOS del servidor administrado para la redirección de consola serie..................................174

Conguración de Windows para la redirección de consola en serie...................................................................174

Conguración de Linux para la redirección de la consola en serie del servidor durante el inicio.....................174

Conguración de Linux para la redirección de consola serie del servidor después del inicio...........................175

12 Uso de las tarjetas FlexAddress y FlexAddress Plus...................................................................................178

Acerca de FlexAddress...................................................................................................................................................178

Acerca de FlexAddress Plus.......................................................................................................................................... 179

Comparación entre FlexAddress y FlexAddress Plus................................................................................................. 179

Activación de FlexAddress............................................................................................................................................ 180

Activación de FlexAddress Plus.....................................................................................................................................181

Vericación de la activación de FlexAddress............................................................................................................... 181

Desactivación de FlexAddress...................................................................................................................................... 182

Conguración de FlexAddress...................................................................................................................................... 183

Encendido en LAN con FlexAddress......................................................................................................................183

Conguración de FlexAddress para ranuras y redes Fabric en el nivel del chasis............................................ 184

Conguración de FlexAddress para las ranuras en el nivel del servidor.............................................................185

Conguración adicional de FlexAddress para Linux..............................................................................................185

Viewing WWN/MAC Address Information..................................................................................................................186

Viewing Basic WWN/MAC Address Information Using Web Interface...................................................................186

Viewing Advanced WWN/MAC Address Information Using Web Interface........................................................... 187

Viewing WWN/MAC Address Information Using RACADM..................................................................................... 187

Viewing World Wide Name/Media Access Control (WWN/MAC) IDs................................................................... 188

Conguración de la red Fabric................................................................................................................................ 188

WWN/MAC Addresses........................................................................................................................................... 189

Mensajes de comandos................................................................................................................................................. 189

CONTRATO DE LICENCIA DE SOFTWARE DE DELL FlexAddress........................................................................190

13 Managing I/O Fabric................................................................................................................................. 192

Descripción general de la administración de redes Fabric.........................................................................................193

Conguraciones no válidas............................................................................................................................................195

Situación de encendido por primera vez.....................................................................................................................195

Supervisión de la condición del módulo de E/S..........................................................................................................195

Contents

9

Page 10

Viewing I/O Module Uplink and Downlink Status Using Web Interface.................................................................. 195

Viewing I/O Module FCoE Session Information Using Web Interface.....................................................................196

Viewing Stacking Information for Dell PowerEdge M I/O Aggregator.................................................................... 196

Conguring Network Settings for IOM(s)...................................................................................................................196

Conguración de los valores de red para los módulos de E/S mediante la interfaz web del CMC................197

Conguración de los valores de red para los módulos de E/S mediante RACADM.........................................197

Restablecimiento de los módulos de E/S a la conguración predeterminada de fábrica...................................... 197

Actualización de software de módulo de E/S mediante la interfaz web del CMC.................................................198

GUI del agregador de E/S (IOA GUI)...........................................................................................................................199

Inicio de la GUI del agregador de E/S (IOA GUI) desde la página Descripción general del chasis.................199

Inicio de la GUI del agregador de E/S (IOA GUI) desde la página Descripción general del módulo de E/S. 199

Inicio de la GUI del agregador de E/S (IOA GUI) desde la página Estado del módulo de E/S....................... 199

I/O Aggregator Module................................................................................................................................................. 199

Administración de VLAN para módulos de E/S.........................................................................................................200

Conguración de la VLAN de administración en módulos de E/S con la interfaz web................................... 201

Conguración de la VLAN de administración en módulos de E/S con RACADM............................................201

Conguración de los valores de VLAN en los módulos de E/S mediante la interfaz web del CMC..............202

Visualización de los valores de VLAN en los módulos de E/S mediante la interfaz web del CMC................202

Adición de VLAN etiquetadas para los módulos de E/S mediante la interfaz web del CMC.........................203

Eliminación de las VLAN para los módulos de E/S mediante la interfaz web del CMC..................................203

Actualización de VLAN sin etiquetar para módulos de E/S mediante la interfaz web del CMC................... 204

Restablecimiento de las VLAN para módulos de E/S mediante la interfaz web del CMC............................. 204

Administración de las operaciones de control de alimentación para módulos de E/S.......................................... 204

Activación o desactivación del parpadeo del LED para los módulos de E/S..........................................................205

14 Conguración y uso de iKVM....................................................................................................................206

Interfaz de usuario del iKVM........................................................................................................................................206

Funciones clave de iKVM..............................................................................................................................................206

Interfaces de conexión física........................................................................................................................................207

Prioridades de las conexiones del iKVM................................................................................................................207

Categorización por medio de la conexión de ACI.................................................................................................207

Uso de la interfaz OSCAR.............................................................................................................................................207

Inicio de OSCAR.......................................................................................................................................................208

Conceptos básicos de navegación........................................................................................................................208

Conguración de OSCAR.......................................................................................................................................209

Administración de servidores con iKVM.......................................................................................................................211

Compatibilidad con periféricos.................................................................................................................................211

Visualización y selección de servidores.................................................................................................................. 211

Conexiones de video................................................................................................................................................ 213

Aviso de apropiación.................................................................................................................................................213

Conguración de la seguridad de la consola......................................................................................................... 214

Cambio de idioma..................................................................................................................................................... 216

Visualización de la información de la versión.........................................................................................................216

Exploración del sistema............................................................................................................................................217

Transmisión a servidores..........................................................................................................................................218

Administración del iKVM desde el CMC......................................................................................................................219

Activación o desactivación del acceso al iKVM desde el panel frontal..............................................................219

10

Contents

Page 11

Activación del acceso al iKVM desde Dell CMC Console....................................................................................219

15 Administración y supervisión de la alimentación........................................................................................221

Políticas de redundancia............................................................................................................................................... 222

Política de redundancia de la red eléctrica............................................................................................................222

Política de redundancia de suministro de energía................................................................................................223

Sin política de redundancia.....................................................................................................................................223

Extended Power Performance (EPP).........................................................................................................................224

Default Power Congurations With Extended Power Performance (EPP)..................................................... 225

Conexión dinámica de suministros de energía............................................................................................................225

Default Redundancy Conguration..............................................................................................................................226

Redundancia de cuadrícula.....................................................................................................................................226

Redundancia del suministro de energía................................................................................................................. 227

No redundancia........................................................................................................................................................ 227

Presupuesto de alimentación para módulos de hardware.........................................................................................227

Conguración de la prioridad de alimentación de ranura del servidor.....................................................................229

Asignación de niveles de prioridad a los servidores.............................................................................................229

Visualización del estado del consumo de alimentación.............................................................................................230

Visualización del estado del consumo de alimentación mediante la interfaz web del CMC...........................230

Visualización del estado del consumo de alimentación con el comando RACADM.........................................230

Visualización del estado del presupuesto de alimentación........................................................................................230

Visualización del estado de presupuesto de alimentación mediante la interfaz web del CMC...................... 230

Visualización del estado del presupuesto de alimentación mediante RACADM...............................................230

Estado de redundancia y condición general de la alimentación................................................................................ 231

Falla de la unidad de suministro de energía con política de redundancia Degradada o Sin redundancia....... 231

Retiro de unidades de suministro de energía con política de redundancia Degradada o Sin redundancia.....231

Política de conexión de servidores nuevos........................................................................................................... 232

Cambios de suministro de energía y política de redundancia en el registro de sucesos del sistema.............233

Conguración de la redundancia y el presupuesto de alimentación........................................................................235

Conservación de la energía y presupuesto de alimentación...............................................................................235

Modo de conservación máxima de energía.......................................................................................................... 236

Reducción de la alimentación del servidor para mantener el presupuesto de alimentación........................... 236

Operación de unidades de suministro de energía de 110 V.................................................................................236

Rendimiento del servidor sobre redundancia de alimentación............................................................................237

Registro remoto........................................................................................................................................................237

Administración de la alimentación externa............................................................................................................237

Conguración de la redundancia y el presupuesto de alimentación mediante la interfaz web del CMC...... 238

Conguración de la redundancia y el presupuesto de alimentación mediante RACADM................................238

Ejecución de las operaciones de control de alimentación.........................................................................................240

Ejecución de operaciones de control de alimentación en el chasis....................................................................240

Ejecución de operaciones de control de alimentación en un servidor................................................................241

Ejecución de operaciones de control de alimentación en un módulo de E/S...................................................242

16 Solución de problemas y recuperación......................................................................................................244

Recopilación de información de conguración, registros y estado del chasis mediante RACDUMP.................. 244

Interfaces admitidas................................................................................................................................................ 245

Downloading SNMP Management Information Base (MIB) File....................................................................... 245

Contents

11

Page 12

Primeros pasos para solucionar problemas de un sistema remoto.......................................................................... 246

Solución de problemas de alimentación................................................................................................................ 246

Solución de problemas de alertas.................................................................................................................................247

Visualización de los registros de sucesos....................................................................................................................247

Visualización del registro de hardware...................................................................................................................247

Visualización del registro del CMC y del registro mejorado del chasis.............................................................. 248

Uso de la consola de diagnósticos...............................................................................................................................249

Restablecimiento de componentes............................................................................................................................. 250

Saving or Restoring Chassis Conguration................................................................................................................ 250

Troubleshooting Network Time Protocol (NTP) Errors.............................................................................................251

Interpreting LED Colors and Blinking Patterns............................................................................................................251

Solución de problemas de un CMC que no responde...............................................................................................253

Observación de los LED para aislar el problema.................................................................................................. 253

Obtención de la información de recuperación desde el puerto serie DB-9...................................................... 254

Recuperación de la imagen del rmware.............................................................................................................. 254

Solución de problemas de red......................................................................................................................................255

Resetting Administrator Password..............................................................................................................................255

17 Uso de la interfaz del panel LCD............................................................................................................... 258

Navegación de la pantalla LCD.....................................................................................................................................259

Menú principal..........................................................................................................................................................260

Menú de conguración de LCD.............................................................................................................................260

Pantalla de conguración de idioma...................................................................................................................... 260

Pantalla predeterminada.......................................................................................................................................... 261

Pantalla de estado gráco del servidor..................................................................................................................261

Pantalla de estado gráco del módulo................................................................................................................... 261

Pantalla del menú Gabinete.................................................................................................................................... 262

Pantalla de estado del módulo................................................................................................................................262

Pantalla Estado del gabinete.................................................................................................................................. 262

Pantalla Resumen de IP.......................................................................................................................................... 262

Diagnóstico.....................................................................................................................................................................263

Solución de problemas del hardware de LCD.............................................................................................................263

Mensajes de la pantalla LCD del panel frontal............................................................................................................264

Mensajes de error de la pantalla LCD..........................................................................................................................264

Información de estado del servidor y del módulo de LCD........................................................................................ 269

18 Preguntas frecuentes............................................................................................................................... 273

RACADM.........................................................................................................................................................................273

Administración y recuperación de un sistema remoto............................................................................................... 274

Active Directory..............................................................................................................................................................275

FlexAddress y FlexAddressPlus....................................................................................................................................276

iKVM................................................................................................................................................................................ 277

Módulos de E/S............................................................................................................................................................. 279

Inicio de sesión único.....................................................................................................................................................279

19 Situación de uso.......................................................................................................................................280

Conguración básica del chasis y actualización de rmware...................................................................................280

12

Contents

Page 13

Copia de seguridad de las conguraciones del CMC y de las conguraciones de servidores.............................. 281

Actualización de rmware para consolas de administración sin inactividad de los servidores..............................281

Escenarios de rendimiento de alimentación extendida: Uso de la interfaz web......................................................281

Escenarios de rendimiento de alimentación extendida: Uso de RACADM..............................................................282

Contents 13

Page 14

1

Overview

The Dell Chassis Management Controller (CMC) for Dell PowerEdge M1000e chassis is a systems management hardware and software

solution for managing multiple Dell server chassis. It is a hot-pluggable card that is installed at the back of Dell PowerEdge M1000e chassis.

The CMC has its own microprocessor and memory and is powered by the modular chassis into which it is plugged.

CMC enables an IT administrator to:

• View inventory

• Perform conguration and monitoring tasks

• Remotely turn on or o servers

• Enable alerts for events on servers and components in the M1000e chassis

You can congure the M1000e chassis either with a single CMC, or with redundant CMCs. In redundant CMC congurations, if the primary

CMC loses communication with the M1000e chassis or the management network, the standby CMC takes over chassis management.

The CMC provides multiple systems management functions for servers. Power and thermal management are the primary functions of

CMC.

• Enclosure-level real-time automatic power and thermal management.

– CMC monitors system power requirements and supports the optional Dynamic Power Supply Engagement mode. This mode

enables CMC to improve power eciency by setting the power supplies in standby based on the load and redundancy requirements.

– CMC reports real-time power consumption, which includes logging high and low points with a time stamp.

– CMC supports setting an optional enclosure Maximum Power Limit, which either alerts or takes actions, such as throttling server

modules and/or preventing the power up of new blades to keep the enclosure under the dened maximum power limit.

– CMC monitors and automatically controls cooling of fans based on actual ambient and internal temperature measurements.

– CMC provides comprehensive enclosure inventory and status or error reporting.

• CMC provides a mechanism for centralized conguration of :

– The network and security settings of M1000e enclosure.

– Power redundancy and power ceiling settings.

– I/O switches and iDRAC network settings.

– First boot device on the servers.

– I/O fabric consistency checks between the I/O modules and servers. CMC also disables components, if necessary, to protect the

system hardware.

– User access security.

You can congure CMC to send email alerts or SNMP trap alerts for warnings or errors related to temperature, hardware misconguration,

power outage, and fan speed.

Topics:

• What is new in this release

• Funciones clave

• Descripción general del chasis

• Información de puertos del CMC

• Minimum CMC Version

• Latest Firmware Versions for This Release

• Conexiones de acceso remoto admitidas

• Supported Platforms

14 Overview

Page 15

• Supported Management Station Web Browsers

• Visualización de versiones traducidas de la interfaz web del CMC

• Aplicaciones admitidas de la consola de administración

• Other Documents You May Need

• Cómo ponerse en contacto con Dell

• Referencia de medios sociales

What is new in this release

This release of CMC for Dell PowerEdge M1000e supports:

• Performing racresetcfg from CMC GUI.

• Enabling Federal Information Processing Standards (FIPS) 140-2 cryptography.

• Disabling AC Power Recovery.

• Updating the OpenSSL open source package to version 1.0.2f.

• Updating the OpenSSH open source package to version 7.1p1.

• Updating glibc to version 2.23 to address new security vulnerabilities.

• TLS 1.2 and TLS 1.1 by default.

• User conguration option to enable TLS 1.0 using RACADM.

• Conguring SNMPv3 using RACADM.

• Querying the health status of the chassis components using WSMan.

• Initiating Quick Deploy of blade through RACADM commands.

• Conguring CMC using WSMan for the following features:

– Host name of chassis

– IP Conguration

– DNS

– DNS Registration

– NTP

– Change Default Password

• Sending alerts when the power state of an IOM changes and when power-on of IOM fails.

• Populating CMC Device name in the inventory.

Funciones clave

Las funciones del CMC se agrupan en funciones de administración y de seguridad.

Funciones de administración

El CMC proporciona las siguientes funciones de administración:

• Entorno redundante del CMC.

• Registro del sistema dinámico de nombres de dominio (DDNS) para IPv4 e IPv6.

• Administración y supervisión remotas del sistema por medio de SNMP, una interfaz web, iKVM o una conexión de Telnet o SSH.

• Supervisión: proporciona acceso a la información del sistema y al estado de los componentes.

• Acceso a registros de sucesos del sistema: proporciona acceso al registro de hardware y al registro del CMC.

• Actualizaciones de rmware para diversos componentes del chasis: permite actualizar el rmware para CMC, servidores, iKVM y

dispositivos de infraestructura de módulo de E/S.

• Actualización de rmware para componentes del servidor, como el BIOS, las controladoras de red o las controladoras de

almacenamiento, en varios servidores del chasis con Lifecycle Controller.

Overview

15

Page 16

• Actualización de componentes del servidor: permite usar un solo clic para todas las actualizaciones blade mediante el modo Actualizar

desde recurso compartido de red.

• Integración con el software Dell OpenManage: permite iniciar la interfaz web del CMC desde Dell OpenManage Server Administrator o

IT Assistant.

• Alerta del CMC: alerta sobre problemas potenciales del nodo administrado mediante un mensaje por correo electrónico o una captura

SNMP.

• Administración remota de la alimentación: proporciona funciones remotas de administración de la alimentación, como el apagado y el

restablecimiento de cualquier componente del chasis, desde una consola de administración.

• Informe de uso de la alimentación.

• Cifrado de capa de sockets seguros (SSL): ofrece administración remota y segura de sistemas mediante la interfaz web.

• Punto de inicio para la interfaz web de Integrated Dell Remote Access Controller (iDRAC).

• Compatibilidad con WS-Management.

• Función FlexAddress: reemplaza las identicaciones WWN/MAC (Nombre a nivel mundial/Control de acceso a medios) asignadas de

fábrica por identicaciones WWN/MAC asignadas por el chasis para una ranura particular; se trata de una actualización opcional.

• Compatibilidad de la función de identidad de E/S del iDRAC con el inventario mejorado de direcciones WWN/MAC.

• Gráco de la condición y el estado de los componentes del chasis.

• Asistencia para servidores simples o de varias ranuras.

• Compatibilidad del asistente de conguración iDRAC con LCD con la conguración de la red del iDRAC.

• Inicio de sesión único de iDRAC.

• Compatibilidad para el protocolo de hora de red (NTP).

• Resumen de servidores, informe de la alimentación y páginas de control de la alimentación mejorados.

• Protección forzada contra fallas del CMC y recolocación virtual de servidores.

• Restablecimiento del iDRAC sin reiniciar el sistema operativo.

• Compatibilidad con conguración de arreglo de almacenamiento mediante RACADM: Le permite congurar IP, sumarse a grupos o

crearlos, y seleccionar red Fabric para arreglos de almacenamiento mediante RACADM.

• Administración de múltiples chasis:

– capacidad de visualizar hasta ocho chasis miembro de grupo desde el chasis principal.

– capacidad de seleccionar las propiedades de conguración del Chasis principal y aplicarlas en los miembros de grupo.

– capacidad para que los miembros del grupo mantengan la conguración de su chasis sincronizada con el chasis principal.

• Compatibilidad para guardar la información de conguración y las opciones de los servidores en el disco duro para restaurar al mismo

servidor o a uno diferente.

Funciones de seguridad

El CMC proporciona las siguientes funciones de seguridad:

• Administración de seguridad a nivel de contraseña: evita el acceso no autorizado a un sistema remoto.

• Autenticación centralizada de usuarios mediante:

– Active Directory donde se usa un esquema estándar o un esquema extendido (opcional).

– Identicaciones y contraseñas de usuarios guardadas en el hardware.

• Autoridad basada en funciones: permite que el administrador congure privilegios especícos para cada usuario.

• Conguración de identicaciones y contraseñas de usuario por medio de la interfaz web.

: La interfaz web admite cifrado SSL 3.0 de 128 bits y cifrado SSL 3.0 de 40 bits (para países en los que no se

NOTA

admiten 128 bits).

NOTA: Telnet no admite el cifrado SSL.

• Puertos IP que pueden congurarse (si corresponde)

• Límites de errores de inicio de sesión por dirección IP, con bloqueo de inicio de sesión proveniente de la dirección IP cuando esta última

ha superado el límite.

• Límite de tiempo de espera de sesión automático y congurable, y varias sesiones simultáneas.

• Rango limitado de direcciones IP para clientes que se conectan a la CMC.

Overview

16

Page 17

• Secure Shell (SSH), que utiliza una capa cifrada para ofrecer una mayor seguridad.

• Inicio de sesión único, autenticación de dos factores y autenticación de clave pública.

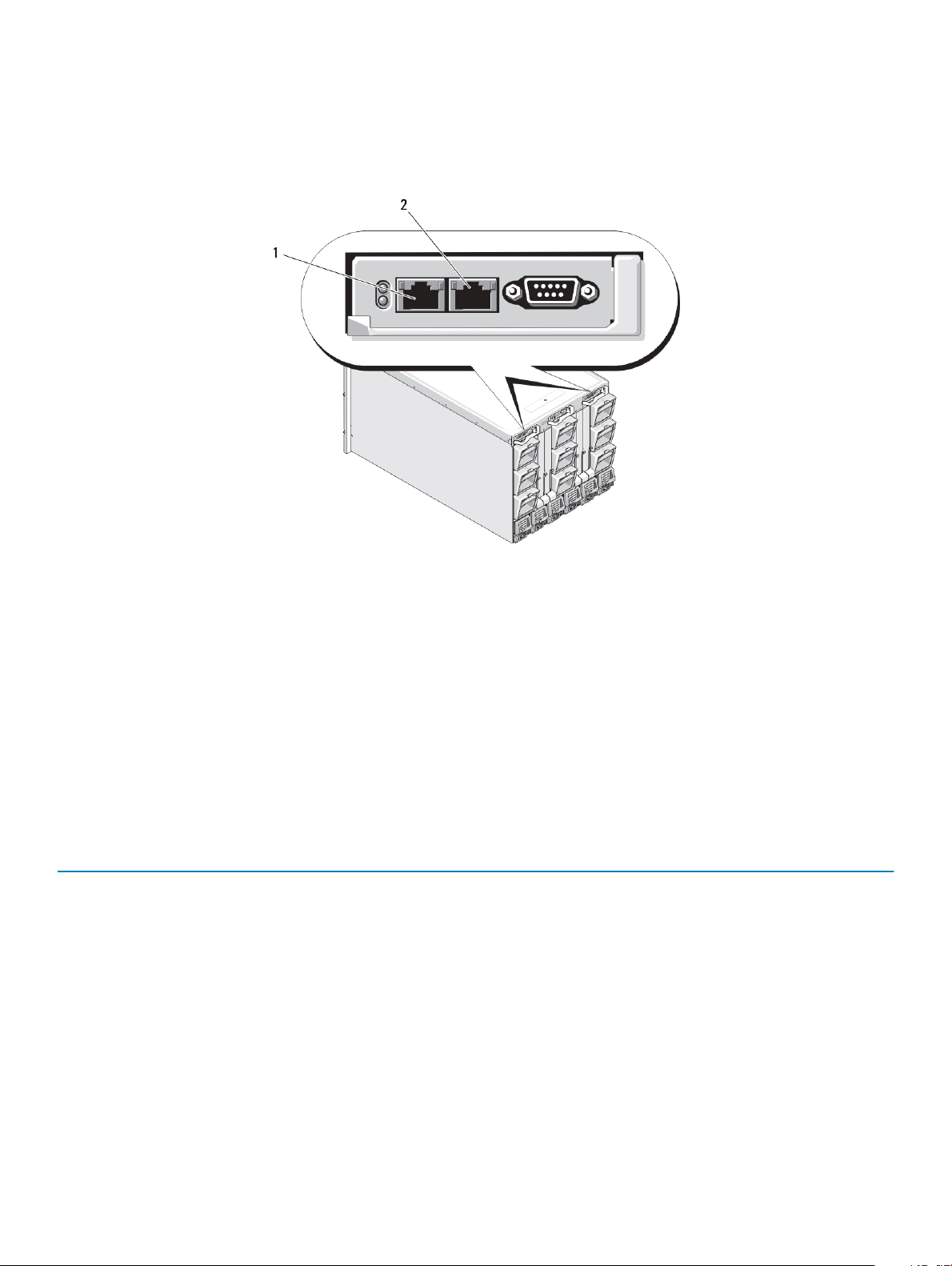

Descripción general del chasis

En la ilustración siguiente se muestra el borde frontal de un CMC (interior) y las ubicaciones de las ranuras del CMC en el chasis.

Figura 1. Ubicación de las ranuras de la CMC en el chasis

Tabla 1. Detalles de la ubicación de las ranuras de la CMC

1 Puerto GB

2 Puerto STK

Información de puertos del CMC

Se requieren los siguientes puertos TCP/IP para obtener acceso remoto a CMC con servidores de seguridad. Son los puertos que la CMC

utiliza para detectar las conexiones.

Tabla 2. Puertos de detección de servidores del CMC

Número de puerto Función

22* SSH