Page 1

TruPortal™

G

UÍA DEL

U

SUARIO DEL SOFTWARE

P/N 461047001B • REV 01.04 • ISS 15OCT14

Page 2

Interlogix® TruPortal™ Guía del usuario de Software, versión del producto 1.6.

Esta guía es el item número 461043001B, de fecha 15 de octubre, 2014.

Copyright © 2014 United Technologies Corporation.

In

terlogix es parte de UTC Building & Industrial Systems, una subsidiaria de

United Technologies Corporation. Todos los derechos reservados.

Marcas registradas y patentesLos nombresInterlogix, TruPortal, TruVision, y sus logos son marcas registradas

de United Technologies Corporation. Microsoft, Internet Explorer y Windows son

marcas registradas de Microsoft Corporation en los Estados Unidos y/o en otros

países. Apple, iPad, iPhone, y iTunes son marcas registradas de Apple Inc.

Android es una marca registrada de Google, Inc. Otros nombres comerciales

usados en este documento pueden ser marcas comerciales o marcas registradas de

los fabricantes o distribuidores de los productos respectivos.

Fabricante Interlogix

3211 Progress Drive, Lincolnton, NC 28092

Rep

resentante autorizado de fabricación en la UE:

UTC Building & Industrial Systems B.V.

Kelvinstraat 7, 6003 DH Weert, Países Bajos

Versión Este documento se aplica a la versión 1.6 de TruPortal.

Certificación N4131

Conformidad FCC Este dispositivo cumple con la parte 15 de las Normas de la FCC. La operación

está sujeta a las siguientes condiciones: (1) Este dispositivo no puede causar

interferencias perjudiciales y (2) este dispositivo debe aceptar cualquier

interferencia que reciba, incluidas interferencias que puedan causar un

funcionamiento no deseado.

Clase A: Se ha comprobado que este equipo cumple los límites para dispositivos

digitales de clase A, de acuerdo con la parte 15 de las Normas de la FCC. Estos

límites han sido establecidos para proporcionar una protección razonable contra

interferencias perjudiciales cuando el equipo funciona en un entorno comercial.

Este equipo genera, usa y puede irradiar energía de radiofrecuencia y, si no se

instala y usa de acuerdo con el manual de instrucciones, puede causar

interferencias perjudiciales en las comunicaciones de radio. El funcionamiento de

este equipo en un área residencial puede causar interferencias perjudiciales, en

cuyo caso el usuario deberá corregir la interferencia por sus propios medios.

Clase B: Se ha comprobado que este equipo cumple los límites para dispositivos

digitales de clase B, de acuerdo con la parte 15 de las Normas de la FCC. Estos

límites han sido establecidos para proporcionar una protección razonable contra

interferencias perjudiciales en una instalación residencial. Este equipo genera, usa

y puede irradiar energía de radiofrecuencia y, si no se instala y usa de acuerdo con

las instrucciones, puede causar interferencias perjudiciales en las comunicaciones

de radio.

Page 3

No hay garantía de que no se produzcan interferencias en una instalación

particular. Si este equipo causa interferencias perjudiciales en la recepción de

radio o televisión, lo cual puede determinarse apagando y prendiendo el equipo, se

recomienda al usuario que intente corregir la interferencia tomando las siguientes

medidas:

• Reorientar o re-colocar la antena de recepción.

• Aumentar la distancia entre el equipo y el receptor.

• Conectar el equipo a una toma corriente de un circuito diferente al que está

conectado el receptor.

• Consultar al distribuidor o técnico de radio/TV para obtener ayuda.

Conformidad con ACMA ¡Aviso! Este es un producto clase A. En un entorno doméstico este producto puede

causar interferencias de radio, en cuyo caso el usuario deberá tomar las medidas

adecuadas.

Canadá Este aparato digital clase A cumple con la norma canadiense ICES-003. Cet

appareil numérique de la classe A est conforme à la norme NMB-0330 du Canada.

Directivas de la Unión Europea12004/108/CE (Directiva CEM): Por la presente, UTC Fire & Security declara

que este dispositivo cumple con los requisitos esenciales y otras disposiciones

pertinentes de la Directiva 2004/108/CE.

2002/96/CE (Directiva RAEE): En la Unión Europea, los productos

marcados con este símbolo no se pueden descartar entre los residuos

municipales sin clasificar. Para su correcto reciclaje, devolver este

producto a su proveedor local al comprar un nuevo equipo equivalente, o

entregarlo en puntos especiales de recolección. Para más información consultar:

www.recyclethis.info.

2006/66/CE (directiva relativa a las pilas): Este producto contiene una

pila que, en la Unión Europea, no se puede descartar entre los residuos

municipales sin clasificar. Consultar la documentación del producto para

obtener información específica sobre la pila. La pila está marcada con este

símbolo, que puede incluir letras para indicar que contiene cadmio (Cd), plomo

(Pb) o mercurio (Hg). Para su correcto reciclaje, devolver la batería a su proveedor

o entregarla en un punto de recolección. Para más información consultar:

www.recyclethis.info.

Información de contacto www.interlogix.com

Atención al cliente www.interlogix.com/support

Licencias públicas GNU

Linux Kernel 2.6.30, Pthreads, Larry Doolittle, Flex Builder, Yubikey Buildroot están bajo la Licencia Pública

General de GNU, versión 2. Una copia de la licencia se encuentra en http://www.gnu.org/licenses/gpl-2.0.html.

YAFFS2 y la tar de GNU están bajo la Licencia Pública General de GNU, versión 3. Una copia de la licen cia se

encuentra en http://www.gnu.org/licenses/gpl-3.0.html.

uClibc, iClibc locale, GPG Gnu Privacy Guard, gpgme GnuPG Made Easy están bajo la Licencia Pública General

Menor de GNU, versión 3. Una copia de la licencia se encuentra en http://www.gnu.org/licenses/lgpl-3.0.html.

Page 4

OpenSSL, Componentes AstraFlex y LIGHTTPD están bajo una licencia BSD

modificada

Copyright © 1998-2011 The OpenSSL Project. Todos los derechos reservados.

Copyright © 2008, Yahoo! Inc. Todos los derechos reservados.

Copyright © 2004, Jan Kneschke, incremental. Todos los derech os reservados.

LOS TITULARES DE LOS DERECHOS DE AUTOR Y COLABORADORES OFRECEN ESTE PROGRAMA

"TAL CUAL ES", SIN GARANTÍAS DE NINGÚN TIPO, YA SEAN EXPRESAS O TÁCITAS, INCLUIDAS, A

TÍTULO ENUNCIATIVO AUNQUE NO LIMITATIVO, LAS GARANTÍAS IMPLÍCITAS DE

COMERCIABILIDAD E IDONEIDAD PARA UN FIN ESPECÍFICO. EN NINGÚN CASO LOS AUTORES O

COLABORADORES SERÁN RESPONSABLES POR NINGÚN DAÑO DIRECTO, INDIRECTO, INCIDENT AL,

ESPECIAL, EJEMPLAR NI CONSECUENTE (INCLUIDA, A TÍTULO ENUNCIATIVO AUNQUE NO

LIMIT ATIVO, LA ADQUISICIÓN DE BIENES Y SERVICIOS SUSTITUTOS, LA PÉRDIDA DE USO, DATOS O

GANANCIAS, O LA INTERRUPCIÓN DE LAS OPERACIONES COMERCIALES), SIN IMPORTAR LA

CAUSA Y EN CUALQUIER BASE DE RESPONSABILIDAD, Y A SEA CONTRACTUAL, RESPONSABILIDAD

NO CULPOSA O DAÑO EXTRACONTRACTUAL (POR NEGLIGENCIA O NO) QUE SURJA DE CUALQUIER

MODO A PARTIR DEL USO DE ESTE SOFTWARE, INCLUSO SI SE NOTIFICÓ DE LA POSIBILIDAD DE

DICHO DAÑO.

CMockery and Google Protocol Buffers (C) están bajo la licencia Apache, Versión

2.0 (en lo sucesivo, la "Licencia")

No se puede usar este archivo excepto de conformidad con la licencia. Se puede obtener una copia de la Licencia en

http://www.apache.org/licenses/LICENSE-2.0

A menos que así lo exija la ley aplicable o se acuerde lo contrario por escrito, el software distribuido bajo la Licencia

se distribuye en base a "TAL CUAL ES", SIN GARANTÍAS O CONDICIONES DE NINGÚN TIPO, ya sean

expresas o implícitas. Consultar la Licencia para obtener información sobre las condiciones que rigen los permisos y

las limitaciones vigentes en virtud de la Licencia.

Flex-IFrame

Se concede permiso, de forma gratuita, a cualquier persona que obtenga una copia de este software Flex-IFrame y los

archivos de documentación asociados (en lo sucesivo el "Software"), para trabajar con el Software sin restricciones,

incluidos, sin limitación, los derechos para usar, copiar, modificar, fusionar, publicar, distribuir, sublicenciar y vender

copias del Software, y permitir que las personas a quienes se proporcione el Software también lo hagan.

Google Protocol Buffers (C++) está bajo la nueva licencia BSD.

LOS TITULARES DE LOS DERECHOS DE AUTOR Y COLABORADORES OFRECEN ESTE PROGRAMA

"TAL CUAL ES", SIN GARANTÍAS DE NINGÚN TIPO, YA SEAN EXPRESAS O TÁCITAS, INCLUIDAS, A

TÍTULO ENUNCIATIVO AUNQUE NO LIMITATIVO, LAS GARANTÍAS IMPLÍCITAS DE

COMERCIABILIDAD E IDONEIDAD PARA UN FIN ESPECÍFICO. EN NINGÚN CASO LOS TITULARES DE

LOS DERECHOS DE AUTOR O COLABORADORES SERÁN RESPONSABLES POR NINGÚN DAÑO

DIRECTO, INDIRECTO, INCIDENTAL, ESPECIAL, EJEMPLAR NI CONSECUENTE (INCLUIDA, A TÍTULO

ENUNCIA TIVO AUNQUE NO LIMITATIVO, LA ADQUISICIÓN DE BIENES Y SER VICIOS SUSTITUTOS, LA

PÉRDIDA DE USO, DATOS O GANANCIAS, O LA INTERRUPCIÓN DE LAS OPERACIONES

COMERCIALES), SIN IMPORTAR LA CAUSA Y EN CUALQUIER BASE DE RESPONSABILIDAD, YA SEA

CONTRACTUAL, RESPONSABILIDAD NO CULPOSA O DAÑO EXTRACONTRACTUAL (POR

NEGLIGENCIA O NO) QUE SURJA DE CUALQUIER MODO A PARTIR DEL USO DE ESTE SOFTWARE,

INCLUSO SI SE NOTIFICÓ DE LA POSIBILIDAD DE DICHO DAÑO.

Page 5

gSOAP está bajo la licencia pública gSOAP (Licencia MPL modificada)

Copyright © 2001-2009 Robert A. van Engelen, Genivia Inc. Todos los derechos reservados.

EL PROGRAMA DE ESTE PRODUCTO FUE PROVISTO, EN PARTE, POR GENIVIA INC, SIN GARANTÍAS

DE NINGÚN TIPO, YA SEAN EXPRESAS O TÁCITAS, INCLUIDAS, A TÍTULO ENUNCIATIVO AUNQUE

NO LIMITATIVO, LAS GARANTÍAS IMPLÍCITAS DE COMERCIABILIDAD E IDONEIDAD PARA UN FIN

ESPECÍFICO. EN NINGÚN CASO EL AUTOR SERÁ RESPONSABLE POR NINGÚN DAÑO DIRECTO,

INDIRECTO, INCIDENTAL, ESPECIAL, EJEMPLAR NI CONSECUENTE (INCLUIDA, A TÍTULO

ENUNCIA TIVO AUNQUE NO LIMITA TIVO, LA ADQUISICIÓN DE BIENES Y SER VICIOS SUSTITUTOS, LA

PÉRDIDA DE USO, DATOS O GANANCIAS, O LA INTERRUPCIÓN DE LAS OPERACIONES

COMERCIALES), SIN IMPORTAR LA CAUSA Y EN CUALQUIER BASE DE RESPONSABILIDAD, YA SEA

CONTRACTUAL, RESPONSABILIDAD NO CULPOSA O DAÑO EXTRACONTRACTUAL (POR

NEGLIGENCIA O NO) QUE SURJA DE CUALQUIER MODO A PARTIR DEL USO DE ESTE SOFTWARE,

INCLUSO SI SE NOTIFICÓ DE LA POSIBILIDAD DE DICHO DAÑO.

mini_httpd está licenciado bajo la licencia freeware de Acme Labs.

La redistribución y en uso en formato fuente y binario de mini_httpd, con o sin modificaciones, están permitidos

siempre que se cumplan las siguientes condiciones:

1. La redistribución del código fuente debe conservar el aviso de copyright anterior, esta lista de condiciones y la

siguiente renuncia.

2. Las redistribuciones en formato binario deben reproducir el aviso de copyright anterior, esta lista de condiciones

y la siguiente renuncia en la documentación u otros materiales suministrados con la distribución.

EL AUTOR OFRECE ESTE PROGRAMA "TAL CUAL", SIN GARANTÍAS DE NINGÚN TIPO, YA SEAN

EXPRESAS O TÁCITAS, INCLUIDAS, A TÍTULO ENUNCIATIVO AUNQUE NO LIMITATIVO, LAS

GARANTÍAS IMPLÍCITAS DE COMERCIABILIDAD E IDONEIDAD PARA UN FIN ESPECÍFICO. EN

NINGÚN CASO EL AUTOR O LOS CONTRIBUIDORES SERÁN RESPONSABLES POR NINGÚN DAÑO

DIRECTO, INDIRECTO, INCIDENTAL, ESPECIAL, EJEMPLAR NI CONSECUENTE (INCLUIDA, A TÍTULO

ENUNCIA TIVO AUNQUE NO LIMITA TIVO, LA ADQUISICIÓN DE BIENES Y SER VICIOS SUSTITUTOS, LA

PÉRDIDA DE USO, DATOS O GANANCIAS, O LA INTERRUPCIÓN DE LAS OPERACIONES

COMERCIALES), SIN IMPORTAR LA CAUSA Y EN CUALQUIER BASE DE RESPONSABILIDAD, YA SEA

CONTRACTUAL, RESPONSABILIDAD NO CULPOSA O DAÑO EXTRACONTRACTUAL (POR

NEGLIGENCIA O NO) QUE SURJA DE CUALQUIER MODO A PARTIR DEL USO DE ESTE SOFTWARE,

INCLUSO SI SE NOTIFICÓ DE LA POSIBILIDAD DE DICHO DAÑO.

Apache log4Net está bajo la licencia Apache versión 2.0.

Una copia de la licencia se encuentra en http://logging.apache.org/log4net/license.html.

Non-English versions of Interlogix documents are offered as a service to our global audiences. We have attempted to

provide an accurate translation of the text, but the official text is the English text, and any dif ferences in the translation

are not binding and have no legal effect.

El programa de este producto contiene software con derechos de autor que está licenciado bajo la GPL. Se puede

obtener todo el código fuente correspondiente durante un período de tres años después de nuestro último envío de este

producto, que será no antes de 30/09/2013, mediante el envío de un giro postal o cheque de $5 dólares a la siguiente

dirección:

Interlogix

1212 Pittsford-Victor Road

Pittsford, NY 14534-3820

Page 6

Escribir "source for TruPortal" en la línea de memo del pago. Se puede obtener una copia de la Licencia en

www.interlogix.com. Esta oferta es válida para cualquier persona que reciba esta información.

Page 7

Contenido

CAPÍTULO 1 Introducción . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .1

Convenciones usadas en esta documentación . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .2

CAPÍTULO 2 Instalación de hardware . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .3

Descripción de la arquitectura del sistema . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .4

Documentación de la ubicación física de cada dispositivo . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .5

Conexión a una estación de trabajo cliente local o LAN . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .6

Instalación de una lectora de enrolamiento . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .6

CAPÍTULO 3 Preparación de la configuración . . . . . . . . . . . . . . . . . . . . . . . . . . . . .7

Determinando ajustes de red . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .8

Uso del Asistente de instalación . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .9

Uso del Asistente de actualización . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .11

CAPÍTULO 4 Configuración del sistema . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .13

Iniciar sesión en el sistema . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .15

Ajustar fecha y hora . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .15

Configuración de seguridad de la red . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .16

Crear una solicitud de firma de certificado . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

Importar un Certificado de seguridad . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17

Configurar los Ajustes de red . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17

Configuración de seguridad . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .18

Configurar la seguridad de las instalaciones . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19

Configuración del idioma principal del sistema . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .20

Ajustar el idioma del sistema . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 20

Guía del Usuario del Software TruPortal i

Page 8

Table of Contents

Configuración de los formatos de tarjeta . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21

Añadir un formato de tarjeta . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21

Eliminar un Formato de tarjeta . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21

Configuración de dispositivos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 23

Antes de comenzar . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 23

Configuración del controlador del sistema . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25

Configuración de entradas y salidas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25

Configuración de un controlador de puerta . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26

Reemplazo de un controlador de puerta . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26

Configuración de puertas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27

Configuración de las lectoras . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 33

Configuración de módulos de expansión de E/S . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34

Configuración de dispositivos de video . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 35

Añadir una DVR/NVR . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 35

Añadir una cámara de video . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 35

Añadir plantillas de video . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 37

Enlazar las cámaras a los dispositivos de rastreo de video de eventos . . . . . . . . . . . . . . . . . . . . . . . . . 37

Configuración de áreas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 38

Agregar una ár ea . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 38

Asignar lectoras a las áreas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 38

Remover una área . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 39

Configuración de Anti-passback . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 39

Configuración del Anti-passback . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 39

Creación de grupos de feriados . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 40

Añadir un grupo de feriados . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 41

Añadir un feriado a un grupo de feriados . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 41

Copiar un grupo de feriados . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 41

Remover un grupo de feriados . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 42

Creación de programas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 42

Añadir un programa . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 43

Añadir un intervalo a un programa . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 43

Eliminar un intervalo de un programa . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 43

Copiar un programa . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 43

Remover un programa . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 44

Creación de grupos de lectoras . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 44

Añadir un grupo de lectoras . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 44

Copiar un grupo de lectoras . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 44

Remover un grupo de lectoras . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 44

Configuración de los niveles de acceso . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45

Añadir un nivel de acceso . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45

Copiar un nivel de acceso . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45

Remover un nivel de acceso . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45

Configuración de roles de operador . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 46

Añadir un rol de operador . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 46

Modificar un rol de operador . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 46

Copiar un rol de operador . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 47

Remover un rol de operador . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 47

Configuración de correo electrónico . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 47

Configuración de servidor de correo electrónico . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 47

Modificar una lista de correo electrónico . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 48

Añadir una lista de correo electrónico . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 49

Remover una lista de correo electrónico . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 49

Desactivar notificaciones por correo electrónico . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 50

Configuración de campos definidos por el usuario . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 50

Añadir campos definidos por el usuario . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51

Reorganizar campos definidos por el usuario . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51

Remover un campo definido por el usuario . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51

Comportamiento de programación de puertas y lectoras . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51

Importación de personas y credenciales de un archivo CSV . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 52

Configuración de disparadores de acciones . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 53

ii Guía del Usuario del Software TruPortal

Page 9

Table of Contents

Entendiendo los disparadores . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 53

Entendiendo las acciones . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 60

Añadir un registro disparador de acciones . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 67

Copiar un registro disparador de acciones . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 68

Remover un registro disparador de acciones . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 68

Configuración de un compartido de red . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .68

Añadir un compartido de red . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 68

Copiar un compartido de red . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 69

Remover un compartido de red . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 69

Creación de un respaldo y de un punto de restauración . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .69

CAPÍTULO 5 Administración de acceso . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .71

Administración de personas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .71

Añadir una persona . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 72

Remover una persona . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 72

Cargar foto ID de una persona . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 73

Remover foto ID de una persona . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 73

Administración de credenciales . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .74

Instalar una lectora de enr o lamiento . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 74

Añadir una credencial . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 74

Remover una credencial . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 75

Administración de credenciales perdidas o robadas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .75

Evitar el uso de una credencial perdida o robada . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 75

Restablecer una credencial encontrada . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 76

Administración cuentas de usuarios . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .76

Añadir una cuenta de usuario . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 76

Cambiar un nombre de usuario y contraseña . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 76

Desactivar una cuenta de usuario . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 77

Crear reportes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .77

Crear un reporte . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 79

Búsqueda de personas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .79

Buscar personas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 79

Cancelar la búsqueda . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 79

CAPÍTULO 6 Monitoreo del acceso . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .81

Monitoreo de eventos y alarmas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .82

Ver últimos eventos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 82

Cargar más eventos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 83

Cargar todos los eventos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 83

Buscar eventos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 83

Exportar eventos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 83

Monitoreo de eventos de video . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .84

Antes de comenzar . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 84

Reproducir video de eventos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 85

Monitorear video . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 85

Descargar un clip de video . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 85

Referencia controles de video . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 86

Control de puertas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .88

Abrir una puerta . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 88

Desbloquear una puerta . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 88

Restablecer una puerta . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 88

Bloquear una puerta . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 88

Asegurar una puerta . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 89

Restablecer todas las puertas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 89

Bloquear todas las puertas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 89

Desbloquear todas las puertas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 90

Guía del Usuario del Software TruPortal iii

Page 10

Table of Contents

Menús Comandos de puertas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 90

Etiqueta Ver eventos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 91

Etiqueta Ver horarios . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 91

Salvar modo fallback de puerta . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 92

Control de entradas y salidas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 92

Activar o desactivar una salida . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 92

Controlar disparadores de acciones . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 93

Ejecutar un registro de disparadores de acciones Manualmente . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 93

Reajustar Anti-passback . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 93

CAPÍTULO 7 Mantenimiento . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 95

Respaldo de Datos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 95

Crear una copia de Respaldo . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 96

Programarrespaldos automáticos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 96

Respaldar Eventos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 97

Restablecer a partir de un respaldo . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 97

Salvar y Restablecer los ajustes personalizados . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 97

Salvar Datos y ajustes personalizados . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 98

Restablecer ajustes personalizados . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 98

Reajustar ajustes de fábrica . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 98

Actualización del Firmware . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100

Antes de comenzar . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100

Verificar actualizaciones de firmware . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100

Administración depaquetes de idiomas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 101

Añadir un paquete de idioma . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 103

Remover un Paquete de idioma . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 103

CAPÍTULO 8 Solución de problemas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 105

Resolver problemas del navegador . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 105

Reiniciar el controlador del sistema . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 106

Reajustar la contraseña del Administrador . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 106

Diagnósticos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 107

Fusibles . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 109

Estados problemas de hardware . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 109

Solución de problemas de lectoras . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 110

Solución de problemas de programas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 110

Mensajes de error, advertencia y eventos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 110

Estados de sabotaje . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 110

Eventos de alimentación y batería . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 111

Eventos de batería de respaldo . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11 1

Eventos de dispositivos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 112

Eventos de sabotaje de puertas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 113

Eventos de entrada auxiliar . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 113

Eventos de salida auxiliar . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 113

Advertencia "Los objetos han cambiado" . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 113

Evento "Falló sinc. NTP" . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 113

Errores reproductora de video . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 114

Ninguna conexión de video activa . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 114

iv Guía del Usuario del Software TruPortal

Page 11

Table of Contents

CAPÍTULO 9 Referencia . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 115

Capacidades del sistema . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .116

Configurar Controladores de puerta sencilla basados en IP (IPSDC) . . . . . . . . . . . . . . . . . . . . .117

Preparar estaciones de trabajo cliente para usar la herramienta de configuración integrada (ICT) . 118

Uso de la Herramienta de configuración integrada . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11 9

Permisos de roles de operador predeterminados . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .123

Uso de puerto . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .126

Exactitud de duración de pulso . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .128

Guía del Usuario del Software TruPortal v

Page 12

Table of Contents

vi Guía del Usuario del Software TruPortal

Page 13

CAPÍTULO 1 Introducción

TruPortal™ es una sofisticada solución de control de acceso basada en la web qu e se ha diseña do para

ser fácil de usar. Es compatible con una variedad de componentes de hardware de control de acceso,

incluyendo:

• Los dispositivos de entrada que detectan las condiciones o eventos, tales como timbres o alarmas.

• Los dispositivos de salida tales como luces y cerraduras que respondan a los dispositivos de

entrada y / o disparadores de acciones.

• TruVision

™ Grabadoras de video digital (DVRs) y Grabadoras de video en red (NVRs).

El software de interfaz de usuario TruPortal está integrado en el controlador del sistema y se puede

utilizar para:

• Controlar el acceso de hasta 64 puertas, en función de programas de acceso definidos por el

usuario.

• Configurar los programas para incluir feriados recurrentes.

• Agregar al sistema hasta 10,000 usuarios y tarjetas ID.

• Añadir programas a las lectoras para ayudar a automatizar el sistema.

• Aplicar Anti-passback (APB).

• Crear grupos de lectoras.

• Monitorear los eventos a distancia y automatizar la enlace de los eventos al video grabado.

• Abrir, bloquear y restablecer las puertas, a distancia.

Nota: Para una instalación s319-listada por Underwriters Laboratories of Canada (ULC), y/o

para una instalación UL 294, las características de acceso remoto son suplementarias.

Las versiones móviles de la interfaz de usuario están disponibles para dispositivos iOS6 y Android

™.

Estas apps de acompañamiento se pueden usar para monitoreo de la actividad del sistema en forma

remota y ejecutar administración básica. Referirse a las Notas de la versiónTruPortal para detalles.

Además del software de interfaz de usuario, el sistema incluye los siguientes programas:

• El Asistente de instalación puede utilizarse para detectar el controlador del sistema en una red,

sincronizar la hora en el controlador del sistema con el tiempo en la estación de trabajo cliente

local y configurar los ajustes de red. El Asistente de instalación también puede usarse para

Guía del Usuario del Software TruPortal 1

Page 14

Introducción

determinar la nueva dirección IP de un controlador del sistema si la dirección IP ha cambiado.

Ver Uso del Asistente de instalaci ón página 9.

• El Asistente de actualización se puede utilizar para actualizar el controlador del sistema desde

una versión anterior. Los clientes existentes TruPortal 1.0 y goEntry 3.0 deberían usar el

asistente de Actualización en lugar del asistente de instalación para actualizar el controlador del

sistema. Ver Uso del Asistente de actualización página 11.

• El Asistente de importación/exportación se puede utilizar para importar datos de las personas y

las credenciales de una base de datos existente de valores separados por comas (CSV), así como

los datos de exportación. También se puede utilizar para borrar personas y los datos de

credenciales en el modo por lotes y eventos de exportación. Ver la Guía del usuario

importación/exportación incluida en el disco utilitarios para detalles.

Convenciones usadas en esta documentación

La documentación TruPortal está incluida en el disco del producto y el texto en cada documento está

formateado para hacer fácil la identificación de lo que se describe.

• Cuando un término se define, la palabra está en cursiva.

• Los nombres de los campos se muestran en negritas.

• Los menús y opciones de menú aparecen en negritas cursivas. Todas las opciones del menú

tienen teclas de aceleración que permiten seleccionar las opciones del menú por medio del

teclado. La letra subrayada indica la tecla de aceleración correspondiente a la opción de menú.

Las teclas de aceleración se escriben, por ejemplo, <Alt>, <C>.

• Las teclas del teclado se presentan entre paréntesis angulares. Por ejemplo: <Tab>, <Ctrl>.

• Las combinaciones de teclas se escriben de dos maneras:

– <Ctrl> + <Z> significa mantener presionada la primera tecla y presionar la segunda

– <Alt>, <C> significa presionar la primera tecla y, luego, presionar la segunda

• Los botones de la pantalla se muestran entre corchetes, por ejemplo: [Modificar], [Cancelar].

Hacer clic en el botón Ver Ayuda ( ) en la esquina superior derecha de la interfaz de usuario de

TruPortal para acceder a la versión electrónica localizable de la Guía del Usuario de software

TruPortal a través del sistema de ayuda en línea.

Hacer clic en el botón Mostrar herramienta de consejos ( ) para mostrar información contextual

al desplazarse sobre los campos y los iconos en la interfaz de usuario TruPortal. La herramienta de

consejos se puede activar y desactivar haciendo clic en el mismo botón. Maximizar la ventana del

navegador para mostrar todas las herramientas de consejos; la herramie nta de consejos puede no

aparecer si la ventana del navegador es demasiado pequeña.

Hacer clic en el botón ( ), Desactivar asistentes, para apagar la posibilidad de usar los asistentes

para configuración. Los asistentes pueden ser conmutados a encendido/apagado haciendo clic en el

mismo botón. Este ajuste está salvado para cada usuario.

2 Guía del Usuario del Software TruPortal

Page 15

CAPÍTULO 2 Instalación de hardware

El primer paso en la configuración del sistema es la instalación de los componentes de hardware que

serán utilizados por el sistema (entradas, salidas, puertas, lectoras, cámaras, etc.) de acuerdo con las

instrucciones del fabricante. Asegurarse de registrar datos sobre configuraciones de la puerta que se

pueden utilizar más adelante en el nombramiento de los dispositivos, grupos de lectoras, y las áreas

en las que los dispositivos se configuran en la interfaz de usuario.

Nota: Clientes existentes TruPortal 1.0 ó goEntry 3.0 que ya tienen instalado y configurado

todo el hardware pueden saltar este paso y usar elAsistente de Actualización para

actualizar el controlador del sistema. Ver Uso del Asistente de actualizaci ón pág ina 11.

Después de instalar los componentes de hardware, conectar el controlador del sistema a una estación

de trabajo cliente local o en una Red de área local (LAN), y luego usar el Asistente de Instalación para

detectar el controlador del sistema en la red, como se describe en Preparación de la configuración

página 7.

Los temas en este capitulo incluyen:

• Descripción de la arquitectura del sistema página 4

• Documentación de la ubicación física de cada dispositivo página 5

• Conexión a una estación de trabajo cliente local o LAN página 6

• Instalación de una lectora de enrolamiento página 6

Guía del Usuario del Software TruPortal 3

Page 16

Instalación de hardware

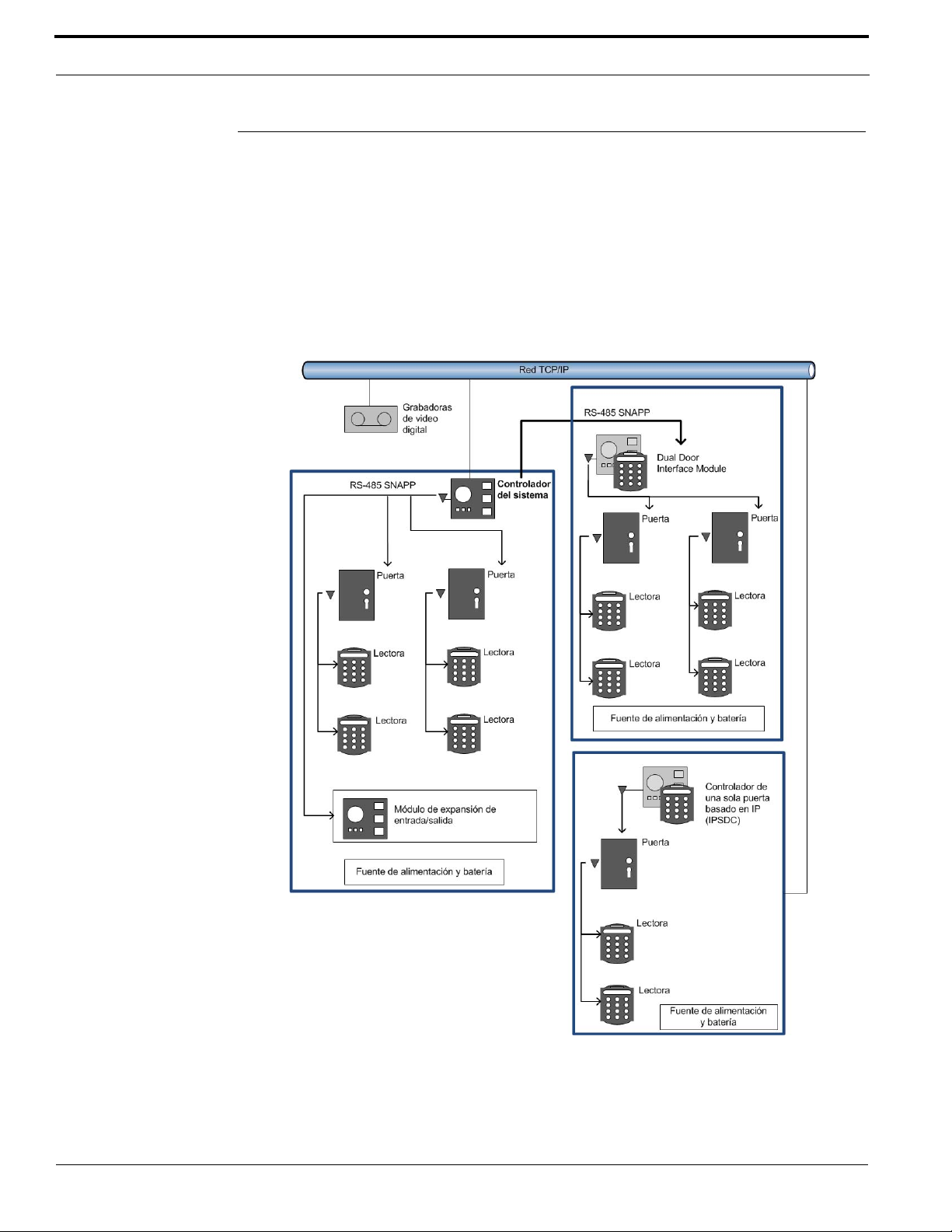

Descripción de la arquitectura del sistema

Las funciones del controlador del sistema como el cerebro del sistema que recibe y envía la

información. Contiene la base de datos que almacena todos los datos de los dispositivos, programas,

personas, etc., así como el software de interfaz de usuario que se puede acceder desde una

computadora a través de un navegador web, un iPhone o un iPad.

Diversos componentes se pueden conectar al controlador del sistema, incluyendo controladores de

puerta, lectoras, módulos de expansión de entrada/salida, relés de sirena , rel é s de estrobo y relés de

apertura. Estos componentes pueden ser considerados los brazos del sistema, que se alimentan de

datos en el sistema y también llevan a cabo las acciones solicitadas por el sistema.

Diagrama de la arquitectura del sistema

Además de los componentes de lógica cableada, el controlador del sistema se puede comunicar con el

protocolo de Internet propietario Controladores de puerta sencilla basados en IP. Además, las apps

companion iPad

®

, iPhone®, y Android™ permiten a los usuarios el monitoreo remoto de la actividad

del sistema y ejecutar tareas administrativas básicas, como añadir o borrar usuarios.

4 Guía del Usuario del Software TruPortal

Page 17

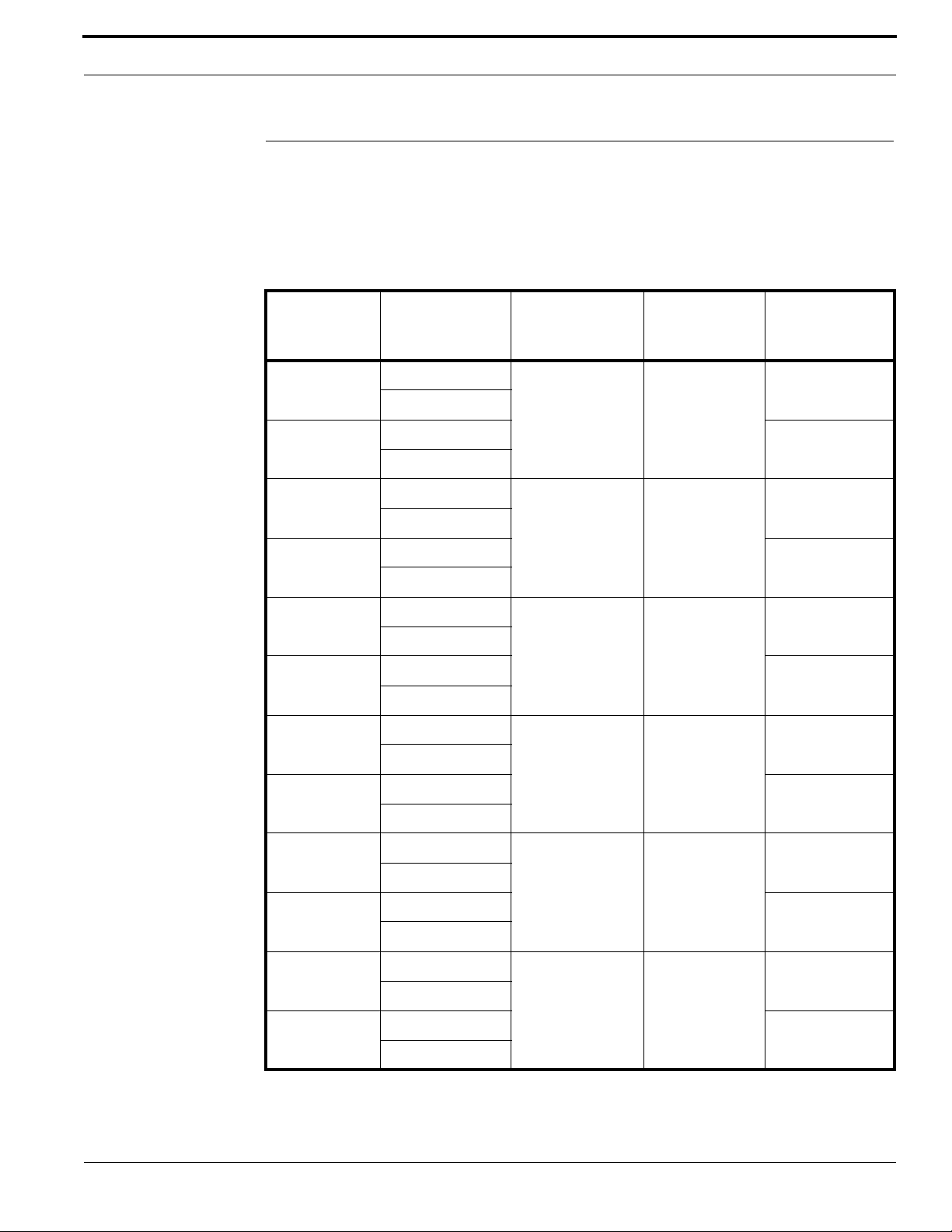

Documentación de la ubicación física de cada dispositivo

Documentación de la ubicación física de cada dispositivo

A medida que se instala cada dispositivo para cada puerta (cerraduras, sensores, lectoras),

proporcionar una descripción de cada dispositivo, y una lista de los números de serie de los

dispositivos asociados a cada puerta en una gráfica de instalación como la que se proporciona a

continuación. Estos datos pueden ser utilizados más tarde, cuando los dispositivos se configuran en la

interfaz de usuario.

Descripción

de la puerta

Número de serie

de

las lectoras

Entrada:

Salida:

Entrada:

Salida:

Entrada:

Salida:

Entrada:

Salida:

Entrada:

Salida:

Entrada:

Salida:

Entrada:

Salida:

Controlador de

puerta

Número de serie

Expansión E/S

Número de

serie

Cámara

enlazada

Entrada:

Salida:

Entrada:

Salida:

Entrada:

Salida:

Entrada:

Salida:

Entrada:

Salida:

Guía del Usuario del Software TruPortal 5

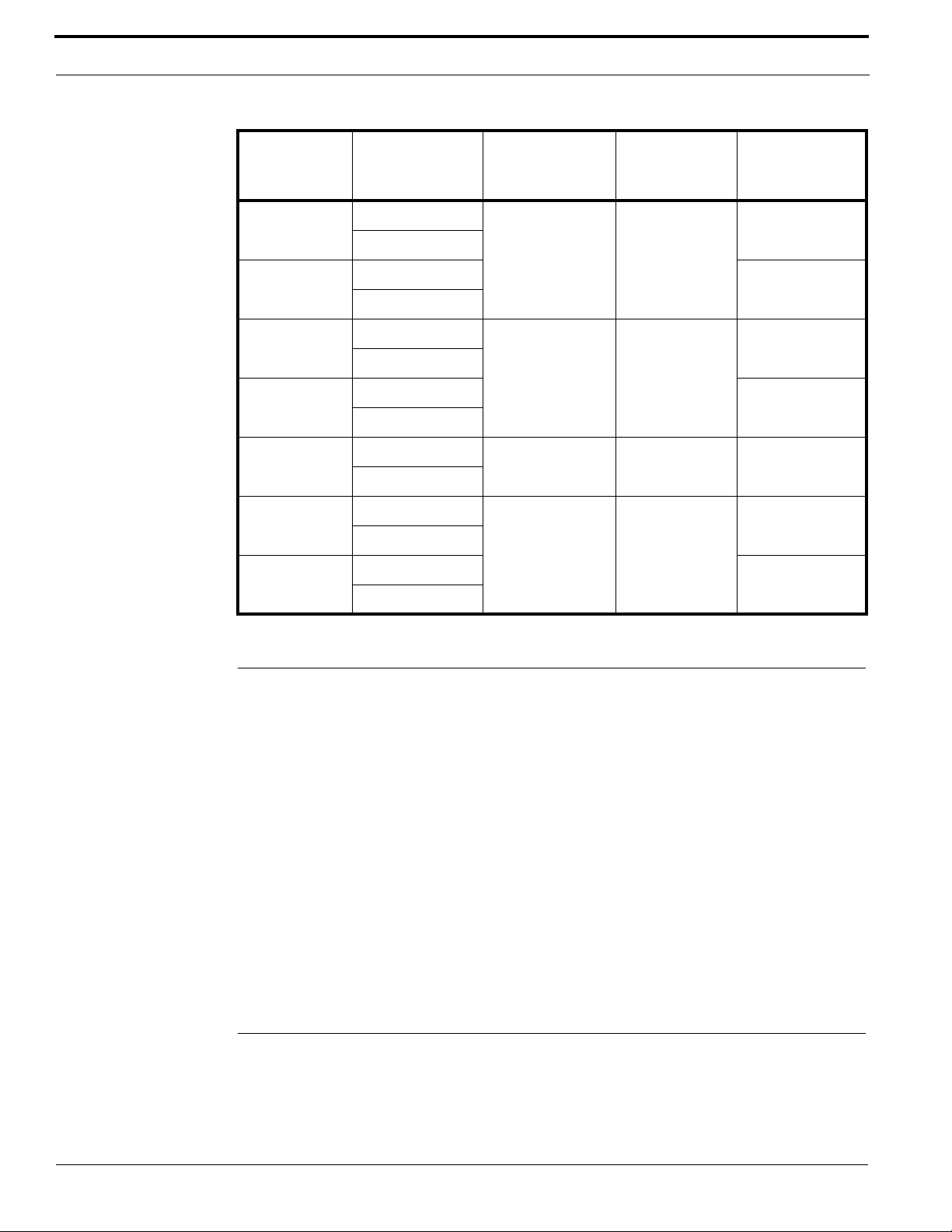

Page 18

Instalación de hardware

Descripción

de la puerta

Número de serie

de

las lectoras

Entrada:

Salida:

Entrada:

Salida:

Entrada:

Salida:

Entrada:

Salida:

Entrada:

Salida:

Entrada:

Salida:

Entrada:

Salida:

Controlador de

puerta

Número de serie

Expansión E/S

Número de

serie

Cámara

enlazada

Conexión a una estación de trabajo cliente local o LAN

El controlador del sistema se puede conectar directamente a una estación de trabajo cliente local o en

una red de área local (LAN). Hay dos tomas Ethernet RJ-45 100BaseT en el controlador de sistema.

El puerto 1 es configurable y el puerto 2 tiene una dirección IP (protocolo de Internet) fija,

169.254.1.200. Consultar la Guía de referencia rápida del controlador del sistema para identificar las

tomas.

Si se conecta el controlador del sistema directamente a una estación de trabajo local, utilizar la toma

Ethernet estática y un cable Ethernet Categoría 6 (CAT6). Si se conecta a una LAN, utilizar el

conector Ethernet configurable y un cable Ethernet CAT6. Consultar al administrador de la red del

sitio para determinar cómo se debe configurar el controlador del sistema, como se explica en

Determinando ajustes de red página 8.

Nota: Si se cuenta con varios dispositivos de red con una conexión única a la red a través de

un conmutador o un enrutador pequeño, verificar que no haya más que un interruptor o

enrutador entre el controlador del sistema y la conexión a la red.

Instalación de una lectora de enrolamiento

Si se planea utilizar la lectora de enrolamiento opcional (TP-RDR-LRN) para leer los datos en tarjetas

credencial, instalar y configurar la lectora en una estación de trabajo cliente de acuerdo con las

instrucciones del fabricante. Ver Instalar una lectora de enrolamiento página 74 para más detalles.

6 Guía del Usuario del Software TruPortal

Page 19

CAPÍTULO 3 Preparación de la configuración

Después de instalar los dispositivos de hardware, se deben ejecutar los siguientes pasos antes de

lanzar la Interfaz de usuario para ejecutar una configuración completa del Sistema:

1. Consultar con el administrador de la red localidad para decidir cómo se debe configurar los

ajustes de la red. Ver Determinando ajustes de red página 8.

2. Si se trata de un cliente existente de TruPortal 1.0 ó goEntry 3.0 y todo el hardware está ya

instalado y configurado, usar el Asistente de actualización para actualizar el controlador del

sistema en lugar de usar el Asistente de instalación. Ver Uso del Asistente de actualización

página 11.

Si se trata de un usuario nuevo de TruPortal seguir los pasos en Uso del Asistente de instalación

página 9 para:

• Detectar el controlador del sistema en la red de área local.

• Cambiar la contraseña por default para la cuenta de Administrador principal para mejorar la

seguridad.

• Sincronizar la fecha/hora en el controlador del sistema con la estación de trabajo del cliente

local.

• Configurar los ajustes de red del controlador del sistema.

3. Configurar cualquier controlador de puerta sencilla basado en IP (IPSDC) instalado, para que

reconozca la dirección IP del controlador del sistema antes de configurar el controlador de puerta

sencilla basado en IP en la interfaz de usuario. Al establecer esta conexión de red se asegura que

los controladores de puerta sencilla basados en IP (IPSDC) serán detectados cuando el

controlador del sistema escanea para cambios de hardware. Para obtener más información, ver

Configurar Controladores de puerta sencilla basados en IP (IPSDC) página 117.

Guía del Usuario del Software TruPortal 7

Page 20

Preparación de la configuración

Determinando ajustes de red

Antes de usar el Asistente de instalación para ejecutar una configuración inicial del controlador del

sistema, consultar con el administrador de la red del sitio para determinar las respu estas a las

siguientes preguntas:

• ¿La dirección IP del controlador del sistema debe ser estática o dinámica? Los operadores

accederán a la interfaz de usuario escribiendo la dirección IP del controlador del sistema en el

campo de dirección del navegador web. Si la dirección IP del controlador del sistema usa el

Protocolo de configuración de Anfitrión Dinámico (DHCP), entonces los operadores deben usar

una URL virtual u otro alias para acceder al controlador del sistema. Si la asignación de dirección

IP actual es cambiada por la red, los operadores no podrán encontrarla.

• ¿Deberá cambiarse el Puerto de Servicio? El Puerto de servicio por default para una conexión

HTTPS es 443; el valor por default para una conexión HTTP es 80. Típicamente, este puerto sólo

necesita cambiar si está en conflicto con un puerto existente en uso en la red. Si el puerto es

cambiado, los usuarios necesitarán incluir el número de puerto con la dirección IP del

controlador del sistema para iniciar sesión en el sistema (p.ej., https://IPaddress:puerto).

Nota: Los puertos 0 al 1024 (p.ej., puertos bien conocidos) están reservados para servicios

privilegiados. Se recomienda que esos puertos no se usen como puertos de servicio.

• Si se usa una dirección IP estática, ¿cuáles son los valores de las máscaras de sub-red,

portal por default y nombre del servidor de dominio (DNS) para la red? Esta informació n

será necesaria para configurar las propiedades de la red para el controlador del sistema.

• ¿Debe usarse una conexión Segura de Protocolo de Transferencia Hipertexto (HTTPS)? Se

recomienda usar la conexión HTTPS para evitar el acceso no autorizado al sistema. Este

protocolo de hipertexto seguro encripta los paquetes entre los navegadores de los clientes y el

controlador del sistema e impide que alguien recopile información del usuario espiando el tráfico

de la red. Puede haber casos en los que es necesario usar el protocolo de hipertexto no seguro

(HTTP). Por ejemplo, si se accede al controlador del sistema a través de un servidor de red proxy

no compatible con HTTPS, la única opción es desactivar HTTPS.

Después de la instalación, el sistema también puede ser configurado para usar una conexión

segura Secure Shell (SSH) que autentica las estación de trabajo de clientes remotos y permite a

los usuarios remotos iniciar sesión en el sistema (incluyendo a los representantes de soporte

técnico). Referirse a Configuración de seguridad de la red página 16.

8 Guía del Usuario del Software TruPortal

Page 21

Uso del Asistente de instalación

Uso del Asistente de instalación

Esta sección describe cómo usar el Asistente de instalación para:

• Detectar el controlador del sistema en la red de área local.

• Cambiar la contraseña por default para la cuenta de Administ rador principal para mejorar la

seguridad.

• Sincronizar la fecha/hora en el controlador del sistema con la estación de trabajo del cliente local.

• Configurar los ajustes de red del controlador del sistema.

Nota: Si se trata de un usuario existente de TruPortal o goEntry, ejecutar el Asistente de

actualización para actualizar el controlador del sistema de una versión anterior en vez

de usar el Asistente de instalación. Ver Uso del Asistente de actualización página 11.

El Asistente de instalación también puede usarse para determinar la nueva dirección IP de un

controlador del sistema si la dirección IP ha cambiado.

Nota: El Asistente de instalación no es compatible con Microsoft

®

Windows® XP.

Para usar el Asistente de instalación:

1. Verificar que el controlador del sistema esté conectado a la red de área local para que pueda ser

detectado por el Asistente de instalación.

2. Insertar el disco del producto en el drive CD/DVD de la estación de trabajo del cliente.

Nota: Si se descargó la imagen del disco y se extrajo al disco duro de la estación de trabajo del

cliente, abrir Windows Explorer, navegar a la imagen del disco en el disco duro y hacer

clic doble en start.hta de la aplicación para lanzar el software Utilitarios.

El software Utilitarios determinará si la estación de trabajo del cliente incluye los programas

requeridos para ejecutar la interfaz del usuario.

3. Si se indica, hacer clic en .NET 4.5 Framework y/o en Bonjour para instalar el software.

4. Hacer clic en el icono Asistente de instalación.

5. Cuando aparece la página de introducción, seleccionar un idioma y hacer clic en [Siguiente].

El asistente de instalación buscará cualesquier controladores del sistema en la red.

6. Seleccionar el controlador del sistema en la lista y hacer clic en [Siguiente].

7. En la página Iniciar Sesión, escribir el actual contraseña para la cuenta del Administrador.

El default de Nombre de usuario para la cuenta del Administrador es admin.

El default de Contraseña para la cuenta del administrador es demo.

IMPORTANTE: La cuenta del administrador tiene acceso a todos los aspectos del sistema. Es

peligroso dejar la contraseña por default sin cambiar. Todos los que están

familiarizados con el producto conocen los valores por default.

8. Escribir la contraseña nueva en los campos Nueva contraseña y Confirmar contraseña, y

hacer clic en [Siguiente].

9. En la página Fecha/hora, seleccionar la Zona horaria del controlador del sistema.

10. Si los valores Fecha y hora del controlador y Fecha y hora de cliente aparecen en rojo, la zona

horaria ajustada en el controlador del sistema es diferente a la zona horaria en la estación de

trabajo del cliente. o la hora varía entre los dos dispositivos por más de diez segundos.

Hacer clic en [Sync hora] para sincronizar la zona horaria y hora en el controlador del sistema

con la zona horaria y la hora de la estación de trabajo del cliente.

Guía del Usuario del Software TruPortal 9

Page 22

Preparación de la configuración

Nota: Después de completar la configuración inicial, el sistema puede ser sincronizado con un

servidor de Protocolo hora de red (NTP). Ver Ajustar fecha y hora página 15

11. Hacer clic en [Siguiente] para continuar a la página de Configuración de la red.

12. Seleccionar Estático o Dinámico como el tipo de conexión para el controlador.

Para configurar una dirección IP estática:

a. Escribir la dirección IP para el controlador que los usuarios escribirán en el navegador de

web para conectarse al sistema.

b. (Opcional) Cambiar el Puerto de servicio para el controlador del sistema.

Nota: El Puerto de servicio por default para una conexión HTTPS es 443; el valor por default

para una conexión HTTP es 80. Los puertos 0 al 1024 (p.ej., puertos bien conocidos)

están reservados para servicios privilegiados. Se recomienda que esos puertos no se

usen como el puerto de servicio. Si el puerto se cambia a un valor diferente, los usuarios

necesitarán incluir el número de puerto a la dirección IP del controlador del sistema para

iniciar sesión en el sistema (p.ej., https://IPaddress:puerto).

c. Escribir la Máscara de sub-red para la red en que está conectado el controlador.

d. Escribir la Portal por default para la red.

e. Escribir el Servidor DNS para la red.

13. Seleccionar Activar Conexión HTTPS para usar un protocolo de hipertexto seguro

IMPORTANTE: Se recomienda usar la conexión HTTPS para evitar el acceso no autorizado al

sistema.

14. Hace clic en [Aplicar] para salvar la configuración de la red.

15. Para experimentar con diferentes configuraciones de la red, hacer clic en [Reiniciar el

controlador].

La página descubrimiento de controlador aparecerá y detectará el controlador del sistema

nuevamente. Regresar a la página de Configuración de red para editar los ajustes como se

necesite.

16. Para acceder a la interfaz de usuario principal e iniciar la configuración del sistema, hacer clic en

el hiperenlace que muestra la dirección IP del controlador. Ver Configuración del sistema

página 13 para más detalles.

17. Hacer clic en [Finalizar] para cerrar el Asistente de instalación.

18. Si hay controladores de puerta sencilla basado en IP instalados, se deben configurar para que

reconozcan la dirección IP del controlador del sistema antes de configurar el controlador de

puerta sencilla basado en IP en la interfaz de usuario. Ver Configurar Controladores de puerta

sencilla basados en IP (IPSDC) página 117.

19. Proceder con Configuración del sistema página 13.

10 Guía del Usuario del Software TruPortal

Page 23

Uso del Asistente de actualización

Uso del Asistente de actualización

Los clientes de TruPortal 1.0 ó goEntry 3.0 puede usar el asistente de actualizaciónpara actualizar el

controlador del sistema en forma remota desde la estación de trabajo de un cliente local de una

versión del producto a otra versión (por ejemplo, de la versión 1.0 a la versión 1.5). Este proceso

consiste en la descarga de archivos desde el sitio web del producto, y luego usando el Asistente de

actualización para respaldo de datos, actualizar el firmware y el código del núcleo en el controlador

del sistema y restaurar los datos.

Antes de usar el Asistente de actualización, notar los siguientes detalles:

IMPORTANTE: No solo apagar y encender el controlador del sistema (se debe apagar y

desenchufar la alimentación) durante una actualización.

IMPORTANTE: La Actualización es diferente a la actualización del firmware. Una

actualización de firmware impacta al firmware mientras que una actualización

afecta tanto al firmware como al código central del controlador del sistema. No

usar la página Administración del sistema > Actualizaciones firmware, para

actualizar el controlador del sistema, usar el asistente de actualización en su

lugar.

• Después de una actualización, el controlador del sistema no puede degradarse a la versión

anterior.

• El Asistente de actualización no es compatible con Microsoft Windows XP.

• (Se recomienda) ejecutar el asistente de actualización directamente desde la DVD física

TruPortal, contrario al montaje de una imagen ISO.

• Aunque el Asistente de actualización proporciona una opción para realizar respaldos de datos, un

archivo de respaldo extra puede ser creado como medida de precaución (ver Crear una copia de

Respaldo página 96). Los valores de configuración tam bién se pueden respaldar (ver Salvar y

Restablecer los ajustes personalizados página 97). Para salvar un registro histórico de eventos,

usar el asistente de importación/exportación de eventos en formato CSV.

• Si está actualizando desde goEntry a TruPortal, se conservará la información de formato de

tarjeta.

• Asegurar que todos los usuarios registren su salida del sistema antes de usar el asistente de

actualización.

• Asegurarse de que todos los procesos de respaldo y restablecimiento hayan terminado.

• La actualización será más rápida y más fiable si el controlador del sistema utiliza una dirección

IP estática. (Para cambiar este ajuste, ver Configurar los Ajustes de red página 17.) Si se usa una

dirección IP dinámica, la dirección IP puede cambiar durante la actualización y el proceso para.

Si ocurre esto, usar el Asistente de instalación para obtener la nueva dirección IP y entonces

reiniciar el Asistente de actualización.

• Un botón [Finalizar] aparece en muchas páginas del asistente, hacer clic en él para detener la

actualización, si es necesario.

Para usar el Asistente de actualización:

1. Iniciar sesión en el sitio web del producto y descargar los siguientes archivos en una estación de

trabajo local:

• La imagen ISO de la última versión del disco de Utilitarios.

• El archivo de fuente NGP.bin que se utiliza para actualizar el firmware.

IMPORTANTE: No cambiar el nombre de los archivos descargados.

Guía del Usuario del Software TruPortal 11

Page 24

Preparación de la configuración

2. Utilizar una aplicación de terceros para montar (por ejemplo, añadir) la imagen ISO descargada

en el equipo cliente local.

3. En el Explorador de Windows, navegar a la carpeta \PanelUpgradeWizard en la imagen ISO.

4. Hacer clic doble en PanelUpgradeWizard.exe.

El asistente creará una carpeta llamada\<documentos locales>\PanelUpgradeWizard que incluye

dos subcarpetas: \Backups y \Logs.

5. Cuando aparece la página de introducción, seleccionar un idioma y hacer clic en [Siguiente].

6. Iniciar sesión como un usuario con permisos de ejecución para la característica Actualizaciones

de firmware y hacer clic en [Siguiente].

La página de archivo de origen muestra detalles sobre el firmware en el controlador del sistema.

7. Hacer clic en [...] para navegar a la carpeta donde se descargó el archivo NGP.bin.

8. En la caja de diálogo Abrir que aparece, hacer clic en el archivo NGP.bin para seleccionarlo, y

luego hacer clic en [Abrir].

La página del archivo de origen muestra los detalles sobre el archivo NGP.bin.

9. Hacer clic en [Siguiente].

10. En la página de respaldo, escribir la ruta en la que se copiarán los datos de arriba, o navegar a su

ubicación.

Nota: Aún cuando la casilla de verificación Crear archivo de respaldo se puede despejar

para evitar el respaldar datos, se recomienda que los usuarios la dejen activada para

respaldar los datos antes de la actualización. Esta opción es sólo para uso de la fábrica.

IMPORTANTE: Si no se crea un archivo de respaldo mediante el uso del asistente de

actualización, las fotos no se conservarán y tendrán que ser restablecidas a

partir de una copia de respaldo anterior.

11. Hacer clic en [Respaldar].

12. Cuando aparezca el mensaje "Respaldo exitoso", hacer clic en [Siguiente].

13. En la siguiente página, hacer clic en [Actualización del firmware].

Aparece un resumen del progreso del Asistente de actualización. Este proceso puede tardar entre

cinco y diez minutos. Aparecerán cuadrados rojos junto a los errores que se produjeron.

14. Cuando la actualización se haya completado, hacer clic en [Siguiente].

15. Si los datos están respaldados en paso 11, la página Restaurar muestra la localización a la cual se

respaldaron los archivos.

a. Hacer clic en [Restaurar] para cargar los datos del respaldo de nuevo en el controlador del

sistema.

b. Cuando aparece el mensaje "Restaurar exitoso" hacer clic en [Siguiente] para comprobar que

la actualización se produjo en la página Resultados de la actualización.

16. Cuando aparezca la página Resultados de la actualización, hacer clic en [Finalizar] para salir del

asistente.

17. Si un sistema goEntry se actualizó a TruPortal, revisar las descripciones de formato de tarjeta en

la página administración del sistema > formatos de tarjetas y actualizarlos, si es necesario. (Las

descripciones de formato de tarjeta se actualizan sólo en inglés.)

18. Si hay controladores de puerta sencilla basado en IP instalados, se deben configurar para que

reconozcan la dirección IP del controlador del sistema antes de configurar el controlador de

puerta sencilla basado en IP en la interfaz de usuario. Ver Configurar Controladores de puerta

sencilla basados en IP (IPSDC) página 117.

12 Guía del Usuario del Software TruPortal

Page 25

CAPÍTULO 4 Configuración del sistema

TruPortal está diseñado para que, una vez configurado, se puedan añadir y remover rápidamente

personas y credenciales así como gestionar el acceso a una localidad. Durante su configuración, se

define la siguiente información:

• Las áreas, puertas, lectoras de credenciales, video de vigilancia y los sistemas auxiliares de

seguridad en una localidad.

• Los niveles de acceso necesarios para los varios grupos de personas que trabajan en una

localidad.

• Los programas de acceso para días hábiles y feriados.

• Las funciones de operador de las personas que vayan a administrar y a monitorear el sistema.

Este capítulo está organizado de forma secuencial, con las tareas dispuestas en el orden en que deben

ejecutarse para configurar el software.

Guía del Usuario del Software TruPortal 13

Page 26

Configuración del sistema

IMPORTANTE: Si hay cualesquier IPSDCs instalados, se deben configurar para que

reconozcan la dirección IP del controlador del sistema antes de configurarlos

en la interfaz del usuario. Ver Configurar Controladores de puerta sencilla

basados en IP (IPSDC) página 117.

1. Iniciar sesión en el sistema.

2. Ajustar fecha y hora.

3. Crear una solicitud de firma de certificado.

4. Importar un Certificado de seguridad.

5. Configurar los Ajustes de red.

6. Configurar la seguridad de las instalaciones.

7. Ajustar el idioma del sistema.

8. Añadir un formato de tarjeta.

9. Escanear para cambios de hardware.

10. Asignar nombres significativos al hardware.

11. Configuración del controlador del sistema.

12. Opcional: Configuración de módulos de expansión de E/S.

13. Configuración de un controlador de puerta.

14. Desbloqueo de una puerta.

15. Configuración de las lectoras.

16. Opcional: Añadir una DVR/NVR.

17. Opcional: Añadir una cámara de video.

18. Opcional: Enlazar las cámaras a los dispositivos de rastreo de video de eventos.

19. Opcional: Agregar una área.

20. Opcional: Configuración del Anti-passback.

21. Opcional: Asignar lectoras a las áreas.

22. Opcional: Añadir un grupo de feriados.

23. Opcional: Añadir un programa.

24. Opcional: Añadir un grupo de lectoras.

25. Añadir un nivel de acceso.

26. Opcional: Añadir un rol de operador.

27. Opcional: Configuración de servidor de correo electrónico.

28. Opcional: Añadir una lista de correo electrónico.

29. Opcional: Añadir campos definidos por el usuario.

30. Opcional: Comportamiento de programación de puertas y lectoras.

31. Importación de personas y credenciales de un archivo CSV.

32. Opcional: Configuración de disparadores de acciones.

33. Opcional: Configuración de un compartido de red.

34. Creación de un respaldo y de un punto de restauración.

35. Opcional: Añadir un registro disparador de acciones.

36. Opcional:Añadir un paquete de idioma.

14 Guía del Usuario del Software TruPortal

Page 27

Iniciar sesión en el sistema

Iniciar sesión en el sistema

1. Lanzar un navegador de Internet.

2. Escribir la dirección IP para el sistema en la barra direcciones del navegador.

Nota: Si el puerto de servicio por default para el sistema se ha cambiado, anexar el número de

puerto a la dirección IP (p. ej., https://IP address:port).

3. Si al usar Internet Explorer

Pasar a este sitio web (no recomendado).

4. Escribir Nombre usuario.

5. Escribir Contraseña.

6. (Opcional) Seleccionar un idioma diferente para la interfaz de usuario.

Por default, el sistema incluye cuatro idiomas — inglés, español, francés y holandés — pero es

posible añadir más. Ver Administración depaquetes de idiomas página 101.

7. Hacer clic en [Iniciar sesión].

8. Si es la primera vez que se usar la Interfaz de usuario en la estación de trabajo del cliente, hacer

clic en Aceptar cuando aparezca la página de Contrato de Licencia.

La página Inicio muestra varios asistentes que pueden usarse para añadir rápidamente personas

credenciales, niveles de acceso, programas y feriados. Hacer clic en un icono de asistente y seguir las

instrucciones en la pantalla para añadir nuevos objetos, o referirse a la sección relevante de este

documento para instrucciones detalladas.

®

recibe una advertencia sobre el certificado de seguridad, seleccionar

Para salir del sistema más tarde hacer clic en el icono Terminar sesión en la parte superior derecha de

la interfaz de usuario

Ajustar fecha y hora

El sistema soporta sincronización de hora con un servidor Protocolo de hora en red (NTP). Si está

activada esta opción tanto en la interfaz de usuario como en una DVR/NVR, la DVR/NVR y el

sistema se mantienen sincronizados a tiempo. Sin esta opción, la hora del sistema puede variar con

relación a la hora de la DVR/NVR lo cual puede impactar a los programas y causar dificultades en la

obtención de video relativo a un evento de acceso.

Notar los detalles siguientes acerca del tiempo de sincronización NTP:

• El cliente NTP trata de sincronizarse cada hora.

• Para usar esta opción, el controlador del sistema debe poder acceder al servidor NTP a través del

Protocolo usuario datagram (UDP) puerto 123. Si este puerto no está accesible, la hora del

sistema no se sincroniza con el servidor NTP y se registran eventos de «Error de sinc NTP».

Consultar con el administrador de la red de la localidad.

• Si la hora del sistema se cambia manualmente a menos de un minuto antes del comienzo de un

horario asignado a una puerta, el modo horario de la puerta surte efecto de inmediato.

Para ajustar la fecha y la hora:

1. Seleccionar Administración del sistema > Ajustes del sistema.

2. Hacer clic en la etiqueta Fecha y hora.

3. Seleccionar la zona horaria.

4. Seleccionar la fecha y hora local.

Guía del Usuario del Software TruPortal 15

Page 28

Configuración del sistema

5. (Opcional) Sincronizar hora:

a. Seleccionar la caja de selección Sincronizar con servidor NTP.

b. Hacer clic en [Aceptar cambios].

c. Escribir la dirección IP del servidor NTP.

d. Hacer clic en [Aceptar cambios].

e. Hacer clic en [Sincronizar ahora].

6. Hacer clic en [Aceptar cambios].

Configuración de seguridad de la red

La etiqueta Configuración de red de la página Administración del sistema > Ajustes del sistema

muestra varios ajustes de la red que pueden ser usados para asignar un certificado de seguridad y

configurar las propiedades de la red, incluida la navegación segura.

Crear una solicitud de firma de certificado

Secure Sockets Layer (SSL) es una tecnología de encriptación que protege los datos que se están

transmitiendo entre el servidor web y los navegadores de web de los usuarios para evitar espionaje,

sabotaje de datos, etc. El uso de SSL en un sitio web se indica en general con un icono de candado en

los navegadores de web, pero también puede ser indicado con una barra de direcciones verde.

Para activar SSL en el sistema, crear una solicitud de firma de certificado (también conocida como

CSR o como solicitud de certificación), someterla a una autoridad de certificación y después importar

el certificado firmado. Un certificado auto-firmado también se puede instalar. Este bloque de texto

encriptado se genera en el servidor en el que se usa el certificado, contiene información como el

nombre de la organización, nombre común (i.e. nombre del dominio), localidad y país.

Para crear una solicitud de firma de certificado:

1. Seleccionar Administración del sistema > Ajustes del sistema.

2. Hacer clic en la etiqueta Configuración de red.

3. Hacer clic en [Crear solicitud firma de certificado].

Aparece la caja de diálogo Solicitud de firma de certificado.