Page 1

iPhone OS

Implementatiehandleiding

voor bedrijven

Tweede editie, voor versie 3.1 of hoger

Page 2

K

Apple Inc.

© 2009 Apple Inc. Alle rechten voorbehouden.

Het is niet toegestaan deze handleiding geheel of

gedeeltelijk te kopiëren, zonder de schriftelijke

toestemming van Apple.

Het Apple logo is een handelsmerk van Apple Inc., dat is

gedeponeerd in de Verenigde Staten en andere landen.

Gebruik van het Apple logo via de toetscombinatie

(Option (z

zonder de voorafgaande schriftelijke toestemming van

Apple kan worden beschouwd als een inbreuk op het

handelsmerk en oneerlijke concurrentie, en is als

zodanig een overtreding van toepasbare wetten van de

Verenigde Staten.

Deze handleiding is met uiterste zorg samengesteld.

Apple aanvaardt geen aansprakelijkheid voor drukof typefouten.

Apple

1 Infinite Loop

Cupertino, CA 95014

408-996-1010

www.apple.com

Apple, het Apple logo, Bonjour, iPod, iPod touch, iTunes,

Keychain, Leopard, Mac, Macintosh, het Mac-logo, Mac

OS, QuickTime en Safari zijn handelsmerken van Apple

Inc., die zijn gedeponeerd in de Verenigde Staten en

andere landen.

iPhone is een handelsmerk van Apple Inc.

iTunes Store en App Store zijn dienstmerken van Apple

Inc., die zijn gedeponeerd in de Verenigde Staten en

andere landen. MobileMe is een dienstmerk van Apple

Inc.

Andere in deze handleiding genoemde bedrijfs- of

productnamen zijn handelsmerken van de

desbetreffende bedrijven. Producten van andere

fabrikanten worden alleen genoemd ter informatie. Dit

betekent niet dat deze producten worden aanbevolen

of door Apple zijn goedgekeurd. Apple aanvaardt geen

enkele aansprakelijkheid met betrekking tot de

betrouwbaarheid van deze producten.

Gelijktijdig uitgebracht in de Verenigde Staten

en Canada.

N019-1601/09-2009

) + Shift + K) voor commerciële doeleinden

Page 3

3

Inhoudsopgave

Voorwoord 6 De iPhone in een bedrijfsomgeving

6

Nieuwe functies voor bedrijven in iPhone OS 3.0 en hoger

7

Systeemvereisten

8

Microsoft Exchange ActiveSync

11

VPN

11

Netwerkbeveiliging

12

Certificaten en identiteiten

12

E-mailaccounts

12

LDAP-servers

13

CalDAV-servers

13

Meer informatie

Hoofdstuk 1 14 De iPhone en iPod touch implementeren

15

Apparaten activeren

15

Toegang tot netwerkvoorzieningen en bedrijfsgegevens voorbereiden

20

Kiezen welke beleidsinstellingen voor toegangscodes u voor de apparaten wilt

gebruiken

21

Apparaten configureren

22

Over-the-air-aanmeldingen en -configuratie

27

Meer informatie

Hoofdstuk 2 28 Configuratieprofielen aanmaken en implementeren

29

iPhone-configuratieprogramma

30

Configuratieprofielen aanmaken

42

Configuratieprofielen wijzigen

42

Voorzieningenprofielen en programma's installeren

43

Configuratieprofielen installeren

47

Configuratieprofielen verwijderen en bijwerken

Hoofdstuk 3 48 Apparaten handmatig configureren

48

VPN-instellingen

52

Wi-Fi-instellingen

53

Exchange-instellingen

58

Identiteiten en rootcertificaten installeren

3

Page 4

59

Extra e-mailaccounts

59

Profielen bijwerken en verwijderen

60

Meer informatie

Hoofdstuk 4 61 iTunes implementeren

61

iTunes installeren

63

Apparaten snel activeren met iTunes

64

Beperkingen instellen voor iTunes

66

Een reservekopie maken van de iPhone met iTunes

Hoofdstuk 5 68 Programma's voor de iPhone implementeren

68

Aanmelden voor het ontwikkelen van programma's

69

Programma's ondertekenen

69

Het voorzieningenprofiel voor distributie aanmaken

69

Voorzieningenprofielen installeren via iTunes

70

Voorzieningenprofielen installeren met iPhone-configuratieprogramma

70

Programma's installeren via iTunes

71

Programma's installeren met iPhone-configuratieprogramma

71

Werken met bedrijfsprogramma's

71

Een bedrijfsprogramma uitschakelen

71

Meer informatie

Bijlage A 72 Configuratie van de Cisco VPN-server

72

Ondersteunde Cisco-platforms

72

Methoden voor identiteitscontrole

73

Identiteitscontrolegroepen

73

Certificaten

74

IPSec-instellingen

75

Overige ondersteunde functies

Bijlage B 76 De structuur van configuratieprofielen

76

Hoofdniveau

78

Inhoud van de payload

79

Profile Removal Password Payload

79

De payload 'Toegangscode'

81

De payload 'E-mail'

82

De payload 'Webknipsels'

83

De payload 'Beperkingen'

84

De payload 'LDAP'

85

De payload 'CalDAV'

85

De payload 'Agenda's met abonnement'

86

De payload 'SCEP'

87

De payload 'APN'

87

De payload 'Exchange'

4

Inhoudsopgave

Page 5

88

De payload 'VPN'

90

De payload 'Wi-Fi'

93

Voorbeeldconfiguratieprofielen

Bijlage C 97 Voorbeeldscripts

Inhoudsopgave

5

Page 6

De iPhone in een bedrijfsomgeving

Deze handleiding bevat informatie over het integreren

van de iPhone en iPod touch in uw bedrijfsomgeving.

Deze handleiding is bestemd voor systeembeheerders en bevat informatie over het

implementeren en ondersteunen van de iPhone en iPod touch in een bedrijfsomgeving.

Nieuwe functies voor bedrijven in iPhone OS 3.0 en hoger

iPhone OS 3.x bevat verschillende verbeteringen. Een overzicht van de verbeteringen

die van toepassing zijn voor zakelijke gebruikers:

Â

Ondersteuning voor draadloze synchronisatie van CalDAV-agenda's

Â

LDAP-serverondersteuning voor het opzoeken van contactpersonen in e-mailberichten, adresboek en sms-berichten

Â

Codering en vergrendeling van configuratieprofielen aan een apparaat, zodat

het profiel alleen kan worden verwijderd als het beheerderswachtwoord wordt

opgegeven

Â

Met iPhone-configuratieprogramma gecodeerde configuratieprofielen rechtstreeks

toevoegen aan en verwijderen van apparaten die via USB met uw computer zijn

verbonden

Â

Ondersteuning voor OCSP (Online Certificate Status Protocol) voor de intrekking

van certificaten

Â

Ondersteuning voor op certificaten gebaseerde VPN-verbindingen op verzoek

Â

Ondersteuning voor VPN-proxyconfiguratie via een configuratieprofiel en VPN-servers

Â

Via Microsoft Exchange personen uitnodigen voor vergaderingen

(Microsoft Exchange 2007-gebruikers kunnen ook de antwoordstatus bekijken)

Â

Ondersteuning voor identiteitscontrole op basis van certificaten voor Exchange

ActiveSync-clients

Â

Ondersteuning voor extra EAS-beleidsinstellingen, in combinatie met EAS-protocol 12.1

Â

Extra apparaatbeperkingen, waaronder het uitschakelen van de camera, de

mogelijkheid om op te geven hoe lang een apparaat ontgrendeld kan blijven en de

mogelijkheid om gebruikers te beletten een schermafbeelding te maken

Voorwoord

6

Page 7

Â

De mogelijkheid om te zoeken in lokale e-mailberichten en agenda-activiteiten

(in IMAP, MobileMe en Exchange 2007 kan ook worden gezocht in e-mailberichten

die op de server blijven staan)

Â

Extra postmappen toewijzen voor de levering van push-e-mail

Â

Met behulp van een configuratieprofiel APN-proxyinstellingen opgeven

Â

Webknipsels installeren met behulp van een configuratieprofiel

Â

Ondersteuning voor 802.1x EAP-SIM

Â

Over-the-air uitvoeren van identiteitscontroles en aanmelden van apparaten

via een SCEP-server (Simple Certificate Enrollment Protocol)

Â

Bewaren van gecodeerde reservekopieën van gegevens op apparaten in iTunes

Â

Ondersteuning in iPhone-configuratieprogramma voor het aanmaken van profielen

via een script

Systeemvereisten

In dit gedeelte wordt een overzicht gegeven van de systeemvereisten en van de

verschillende onderdelen die beschikbaar zijn voor de integratie van de iPhone

en iPod touch in uw bedrijfsomgeving.

iPhone en iPod touch

Op de iPhone- en iPod touch-apparaten die u in uw bedrijfsnetwerk gebruikt,

moet iPhone OS 3.0 of hoger zijn geïnstalleerd.

iTunes

Voor de configuratie van de apparaten is iTunes 8.2 of hoger vereist. Deze versie

is ook vereist als u software-updates voor de iPhone of iPod touch wilt installeren,

programma's wilt installeren of muziek, video's, notities of ander materiaal met een

Mac of pc wilt synchroniseren.

Om iTunes te kunnen gebruiken, hebt u een Mac of pc met een USB 2.0-poort nodig

die voldoet aan de minimumvereisten die op de iTunes-website worden vermeld.

Ga naar www.apple.com/nl/itunes/download/.

iPhone-configuratieprogramma

Met iPhone-configuratieprogramma kunt u configuratieprofielen aanmaken, coderen

en installeren, voorzieningenprofielen en bevoegde programma's volgen en installeren,

en apparaatgegevens vastleggen, zoals consolelogbestanden. Om configuratieprofielen

voor apparaten met iPhone OS 3.1 of hoger aan te maken, hebt u iPhone-configuratieprogramma 2.1 of hoger nodig.

Voor iPhone-configuratieprogramma gelden de volgende vereisten:

Â

Mac OS X versie 10.5 Leopard

Â

Windows XP Service Pack 3 met .NET Framework 3.5 Service Pack 1

Â

Windows Vista Service Pack 1 met .NET Framework 3.5 Service Pack 1

Voorwoord

De iPhone in een bedrijfsomgeving

7

Page 8

iPhone-configuratieprogramma werkt in de 32-bits-modus in 64-bits-versies van

Windows.

U kunt het installatieprogramma voor .Net Framework 3.5 Service Pack 1 downloaden

vanaf: http://www.microsoft.com/downloads/details.aspx?familyid=ab99342f-5d1a413d-8319-81da479ab0d7

Met het programma kunt u een Outlook-bericht aanmaken en hieraan een configuratieprofiel als bijlage toevoegen. Daarnaast kunt u de namen en e-mailadressen van

gebruikers uit het adresboek van uw desktopcomputer toewijzen aan apparaten die u

aan het programma hebt gekoppeld. Voor beide functies is Outlook vereist; u kunt deze

functies niet gebruiken als u met Outlook Express werkt. Om deze functies op Windows

XP-computers te gebruiken, dient u mogelijk 2007 Microsoft Office System Update:

Redistributable Primary Interop Assemblies te installeren. Deze update is noodzakelijk

als Outlook al was geïnstalleerd voordat .NET Framework 3.5 Service Pack 1 is

geïnstalleerd.

Het installatieprogramma voor Primary Interop Assemblies is beschikbaar op:

http://www.microsoft.com/downloads/details.aspx?FamilyID=59daebaa-bed4-4282a28c-b864d8bfa513

Microsoft Exchange ActiveSync

De iPhone en iPod touch ondersteunen de volgende versies van Microsoft Exchange:

Â

Exchange ActiveSync for Exchange Server (EAS) 2003 Service Pack 2

Â

Exchange ActiveSync for Exchange Server (EAS) 2007

Voor ondersteuning van beleidsinstellingen en functies voor Exchange 2007 is Service

Pack 1 vereist.

Ondersteunde Exchange ActiveSync-beleidsinstellingen

De volgende Exchange-beleidsinstellingen worden ondersteund:

Â

Enforce password on device

Minimum password length

Maximum failed password attempts

Require both numbers and letters

Inactivity time in minutes

Daarnaast worden de volgende Exchange 2007-beleidsinstellingen ondersteund:

Allow or prohibit simple password

Password expiration

Password history

Policy refresh interval

8 Voorwoord

De iPhone in een bedrijfsomgeving

Page 9

Minimum number of complex characters in password

Require manual syncing while roaming

Allow camera

Require device encryption

Raadpleeg de documentatie bij Exchange ActiveSync voor een beschrijving van de

beleidsinstellingen.

Het Exchange-beleid dat apparaatcodering (RequireDeviceEncryption) voorschrijft,

wordt ondersteund op de iPhone 3GS en op de iPod touch (modellen van najaar 2009

met minimaal 32 GB). iPhone, iPhone 3G en andere iPod touch-modellen bieden geen

ondersteuning voor apparaatcodering; vanaf die apparaten is het niet mogelijk

verbinding te maken met een Exchange Server waarbij apparaatcodering is vereist.

Wanneer u het beleid 'Require Both Numbers and Letters' inschakelt op Exchange 2003

of het beleid 'Require Alphanumeric Password' op Exchange 2007, moet de gebruiker

een iPhone-toegangscode invoeren die ten minste één complex teken bevat.

De waarde die door het inactiviteitsbeleid ('MaxInactivityTimeDeviceLock' of

'AEFrequencyValue') is opgegeven, wordt gebruikt om de maximumwaarde in te stellen

die gebruikers kunnen selecteren bij zowel 'Instellingen' > 'Algemeen' > 'Automatisch

slot' als 'Instellingen' > 'Algemeen' > 'Codeslot' > 'Vraag om code'.

Remote Wipe

U kunt de inhoud van een iPhone of iPod touch op afstand wissen (met de functie

'Remote Wipe'). Hierbij worden alle configuratiegegevens en overige gegevens van het

apparaat verwijderd, waarna het apparaat op een veilige manier wordt gewist en de

fabrieksinstellingen worden hersteld.

Belangrijk: Wanneer een iPhone of iPhone 3G wordt gewist, worden de gegevens op het

apparaat overschreven; de wisbewerking kan voor elke 8 GB aan apparaatcapaciteit één

uur in beslag nemen. Sluit het apparaat daarom aan op een stopcontact voordat u de

inhoud van het apparaat wist. Als het apparaat wordt uitgeschakeld omdat de batterij

bijna leeg is, kunt u het apparaat op een stopcontact aansluiten om het wissen te

hervatten. Op iPhone 3GS vindt het wissen onmiddellijk plaats en wordt de coderingssleutel voor de gegevens (die zijn gecodeerd met 128-bits-AES-codering) verwijderd.

Met Exchange Server 2007 kunt u een Remote Wipe uitvoeren via de Exchange

Management Console, Outlook Web Access of Exchange ActiveSync Mobile

Administration Web Tool.

Met Exchange Server 2003 kunt u een Remote Wipe uitvoeren via Exchange ActiveSync

Mobile Administration Web Tool.

Voorwoord De iPhone in een bedrijfsomgeving 9

Page 10

Gebruikers kunnen een apparaat ook wissen door achtereenvolgens te tikken op

'Instellingen' > Algemeen' > 'Stel opnieuw in' > 'Wis alle inhoud en instellingen'.

Het is ook mogelijk in de configuratie van apparaten te definiëren dat er automatisch

een wisbewerking wordt geïnitieerd nadat er een bepaald aantal keer een onjuiste

toegangscode is ingevoerd.

Als u een apparaat herstelt dat is gewist omdat het kwijt was, gebruikt u iTunes om het

apparaat te herstellen aan de hand van de laatste back-up van het apparaat.

Microsoft Direct Push

De Exchange-server levert automatisch e-mailberichten, gegevens van contactpersonen en agenda-activiteiten aan de iPhone als een mobiel telefoonnetwerk of

Wi-Fi-datanetwerk beschikbaar is. Aangezien de iPod touch geen verbinding via een

mobiel telefoonnetwerk kan maken, moet de iPod touch geactiveerd en verbinding

hebben met een Wi-Fi-netwerk om pushberichten te kunnen ontvangen.

Microsoft Exchange Autodiscovery

Er is ondersteuning voor de Autodiscover-voorziening van Exchange Server 2007. Wanneer

u een iPhone of iPod touch handmatig configureert, bepaalt de Autodiscover-voorziening

op basis van uw e-mailadres en wachtwoord automatisch wat de juiste gegevens voor de

Exchange-server zijn. Voor informatie over het inschakelen van de Autodiscovervoorziening gaat u naar: http://technet.microsoft.com/en-us/library/cc539114.aspx

Microsoft Exchange Global Address List

De iPhone en iPod touch halen gegevens van contactpersonen op uit de algemene

adreslijst op de Exchange-server van het bedrijf. U kunt deze adreslijst raadplegen

wanneer u contactpersonen zoekt. Ook wordt de lijst automatisch gebruikt voor het

aanvullen van e-mailadressen die u opgeeft.

Extra ondersteunde functies van Exchange ActiveSync

Naast de functies en voorzieningen die al zijn beschreven, biedt de iPhone

ondersteuning voor het volgende:

Uitnodigingen voor agenda-activiteiten aanmaken (met Microsoft Exchange 2007

kunt u ook de status van antwoorden op uw uitnodigingen bekijken)

De status 'Vrij', 'Bezig', 'Onbeslist' of 'Niet op kantoor' instellen voor uw agenda-

activiteiten

E-mailberichten op de server zoeken (hiervoor is Microsoft Exchange 2007 vereist)

Identiteitscontrole op basis van certificaten uitvoeren voor Exchange ActiveSync-

clients

Niet-ondersteunde functies van Exchange ActiveSync

Bepaalde functies van Exchange worden niet ondersteund, zoals:

Mappenbeheer

10 Voorwoord De iPhone in een bedrijfsomgeving

Page 11

Documenten openen op Sharepoint-servers via een koppeling in een e-mail

Taken synchroniseren

Een bericht instellen voor een automatisch antwoord bij afwezigheid

Berichten markeren waaraan u nog aandacht moet besteden

VPN

De iPhone en iPod touch werken met VPN-servers die de volgende protocollen

en methoden voor identiteitscontrole ondersteunen:

L2TP/IPSec met identiteitscontrole van gebruikers via een MS-CHAPV2-wachtwoord,

RSA SecurID of CryptoCard, en met identiteitscontrole van apparaten via een gedeeld

geheim

PPTP met identiteitscontrole van gebruikers via een MS-CHAPV2-wachtwoord, RSA

SecurID of CryptoCard

Cisco IPSec met identiteitscontrole van gebruikers via een wachtwoord, RSA SecurID

of CryptoCard, en met identiteitscontrole van apparaten via een gedeeld geheim en

certificaten (Zie bijlage A voor compatibele Cisco VPN-servers en aanbevelingen voor

configuraties.)

Cisco IPSec met identiteitscontrole op basis van certificaten biedt ondersteuning

voor VPN op aanvraag voor domeinen die u tijdens de configuratie opgeeft. Zie “VPN”

op pagina 36 voor meer informatie.

Netwerkbeveiliging

De iPhone en iPod touch ondersteunen de volgende beveiligingsstandaarden voor

draadloze 802.11i-netwerkverbindingen zoals gedefinieerd door de Wi-Fi Alliance:

WEP

WPA - persoonlijk

WPA - bedrijfsniveau

WPA2 - persoonlijk

WPA2 - bedrijfsniveau

Daarnaast worden de volgende 802.1X-methoden voor identiteitscontrole ondersteund

voor WPA- en WPA2-netwerken op bedrijfsniveau:

EAP-TLS

EAP-TTLS

EAP-FAST

EAP-SIM

PEAP versie 0, PEAP versie 1

LEAP

Voorwoord De iPhone in een bedrijfsomgeving 11

Page 12

Certificaten en identiteiten

De iPhone en de iPod touch kunnen gebruikmaken van X.509-certificaten met RSAsleutels. De bestandsextensies .cer, .crt en .der worden herkend. Er worden bepaalde

ketenevaluaties uitgevoerd door Safari, Mail, VPN en andere programma's.

De iPhone en iPod touch kunnen gebruikmaken van P12-bestanden (PKCS #12standaard) met precies één identiteit. De bestandsextensies .p12 en .pfx worden

herkend. Nadat een identiteit is geïnstalleerd, wordt de gebruiker om de wachtzin

gevraagd waarmee de identiteit is beveiligd.

Certificaten die nodig zijn bij de koppeling tussen een certificaatketen en een

vertrouwd rootcertificaat kunnen handmatig worden geïnstalleerd of met behulp van

een configuratieprofiel. Het is niet nodig om rootcertificaten toe te voegen die door

Apple bij het apparaat zijn geleverd. Raadpleeg het Apple Support-artikel op

http://support.apple.com/kb/HT3580?viewlocale=nl_NL voor een lijst met vooraf

geïnstalleerde systeemroots.

Certificaten kunnen veilig over-the-air worden geïnstalleerd via SCEP. Zie “Overzicht van

het aanmeldings- en configuratieproces met identiteitscontrole” op pagina 23 voor

meer informatie.

E-mailaccounts

De iPhone en iPod touch ondersteunen standaard IMAP4- en POP3-e-mailvoorzieningen

voor diverse serverplatforms waaronder Windows, UNIX, Linux en Mac OS X. U kunt ook

IMAP gebruiken om e-mail te benaderen van Exchange-accounts bovenop de Exchangeaccount die u met "direct push" gebruikt.

Bij een zoekactie in e-mailberichten kunnen gebruikers de zoekactie voortzetten op de

mailserver. Deze functie werkt in combinatie met Microsoft Exchange Server 2007 en

de meeste op IMAP-gebaseerde accounts.

De e-mailaccountgegevens van de gebruiker, waaronder de gebruikers-ID en het

wachtwoord voor Exchange, worden veilig op het apparaat bewaard.

LDAP-servers

Met de iPhone en iPod touch worden de contactgegevens opgehaald uit de bedrijfsadreslijsten van de LDAPv3-server van uw bedrijf. U kunt deze adreslijst raadplegen

wanneer u contactpersonen zoekt. Ook wordt de lijst automatisch gebruikt voor het

aanvullen van e-mailadressen die u opgeeft.

12 Voorwoord De iPhone in een bedrijfsomgeving

Page 13

CalDAV-servers

Op de iPhone en iPod touch worden agendagegevens gesynchroniseerd met de

CalDAV-server van uw bedrijf. Wijzigingen in de agenda worden regelmatig bijgewerkt

tussen het apparaat en de server.

Daarnaast kunt u een abonnement nemen op alleen-lezenagenda's die zijn gepubliceerd,

zoals agenda's met vakantiedagen of agenda's met de planning van een collega.

Het aanmaken en verzenden van nieuwe agenda-uitnodigingen vanaf een apparaat

wordt niet ondersteund voor CalDAV-accounts.

Meer informatie

Naast deze handleiding bieden de volgende publicaties en websites handige

informatie:

De webpagina 'iPhone voor zakelijk gebruik' op

www.apple.com/nl/iphone/enterprise

Een overzicht van Exchange op

http://technet.microsoft.com/en-us/library/bb124558.aspx

De webpagina 'Deploying Exchange ActiveSync' op

http://technet.microsoft.com/en-us/library/aa995962.aspx

Exchange 2003 Technical Documentation Library op

http://technet.microsoft.com/en-us/library/bb123872(EXCHG.65).aspx

De webpagina 'Managing Exchange ActiveSync Security' op

http://technet.microsoft.com/en-us/library/bb232020(EXCHG.80).aspx

De webpagina 'Wi-Fi for Enterprise' op www.wi-fi.org/enterprise.php

De webpagina 'iPhone VPN Connectivity to Cisco Adaptive Security Appliances (ASA)'

op www.cisco.com/en/US/docs/security/vpn_client/cisco_vpn_client/iPhone/2.0/

connectivity/guide/iphone.html

De iPhone-gebruikershandleiding, die u kunt downloaden via www.apple.com/nl/

support/iphone/. Om de handleiding op de iPhone te bekijken, tikt u op de

bladwijzer voor de iPhone-gebruikershandleiding in Safari of gaat u naar

http://help.apple.com/iphone/.

De iPhone-rondleiding op www.apple.com/nl/iphone/guidedtour

De iPod touch-gebruikershandleiding, die u kunt downloaden via www.apple.com/nl/

support/ipodtouch/. Om de handleiding op de iPod touch te bekijken, tikt u op de

bladwijzer voor de iPod touch-gebruikershandleiding in Safari of gaat u naar

http://help.apple.com/ipodtouch/.

De iPod touch-rondleiding op www.apple.com/nl/ipodtouch/guidedtour.

Voorwoord De iPhone in een bedrijfsomgeving 13

Page 14

1 De iPhone en iPod touch

implementeren

1

In dit hoofdstuk wordt uiteengezet hoe u de iPhone

en iPod touch in uw bedrijfsomgeving implementeert.

De iPhone en iPod touch zijn zo ontworpen dat ze eenvoudig kunnen worden

geïntegreerd in bedrijfsomgevingen met Microsoft Exchange 2003 en 2007, beveiligde

draadloze 802.1X-netwerken en VPN's (Virtual Private Network) die gebruikmaken van

Cisco IPSec. Zoals dat bij alle oplossingen voor bedrijfsomgevingen het geval is, zorgen

een goede planning en begrip van de mogelijkheden ervoor dat de implementatie

eenvoudiger en efficiënter verloopt voor u en uw gebruikers.

Bij de implementatie van de iPhone en iPod touch is het volgende van belang:

Hoe worden de iPhones van uw bedrijf geactiveerd voor toegang tot een draadloos

mobiel netwerk?

Welke netwerkvoorzieningen, programma's en gegevens moeten toegankelijk zijn

voor de gebruikers van uw bedrijfsomgeving?

Welke beleidsinstellingen wilt u voor de apparaten opgeven om gevoelige

bedrijfsinformatie te beschermen?

Wilt u apparaten afzonderlijk handmatig configureren of een gestroomlijnd proces

gebruiken om een groot aantal apparaten in één keer te configureren?

14

De specifieke kenmerken van uw bedrijfsomgeving, uw IT-beleid, uw telecomaanbieder

en uw computer- en communicatievereisten zijn bepalend voor uw

implementatiestrategie.

Page 15

Apparaten activeren

Elke iPhone moet door uw telecomaanbieder zijn geactiveerd voordat het apparaat

kan worden gebruikt om te bellen, gebeld te worden, sms-berichten te versturen

of verbinding te maken met een mobiel datanetwerk. Neem contact op met uw

telecomaanbieder als u meer wilt weten over de tarieven voor spraak- en dataverkeer

en het activeren van de iPhone door consumenten en zakelijke gebruikers.

U of de gebruiker van de iPhone moet een simkaart in de iPhone installeren. Nadat

de simkaart is geïnstalleerd, moet de iPhone op een computer met iTunes worden

aangesloten om het activeringsproces te voltooien. Als de simkaart al is geactiveerd,

is de iPhone direct klaar voor gebruik. Als de simkaart nog niet is geactiveerd, volgt

u in iTunes de stapsgewijze instructies voor het activeringsproces.

Hoewel de iPod touch niet over een simkaart of telecomvoorzieningen beschikt, moet

deze ook op een computer met iTunes worden aangesloten om te worden ontgrendeld.

Aangezien u de iPhone en iPod touch alleen met iTunes kunt activeren, moet u kiezen

of u iTunes op de Mac of pc van alle gebruikers installeert, of dat u alle apparaten

activeert met uw eigen exemplaar van iTunes.

Nadat het activeringsproces is afgerond, is iTunes niet meer noodzakelijk voor gebruik

van de iPhone of iPod touch binnen uw bedrijfsomgeving. iTunes is echter wel vereist

voor het synchroniseren van muziek, video's en de bladwijzers met een computer.

iTunes is eveneens vereist voor het downloaden en installeren van software-updates

en het installeren van uw bedrijfsprogramma's.

Zie Hoofdstuk 4 voor meer informatie over het activeren van apparaten en het gebruik

van iTunes.

Toegang tot netwerkvoorzieningen en bedrijfsgegevens voorbereiden

De iPhone OS 3.0-software maakt het gebruik van beveiligde push-e-mail,

pushcontactgegevens en pushagenda's mogelijk in combinatie met uw bestaande

Microsoft Exchange Server 2003- of 2007-oplossing en biedt ondersteuning voor GAL

(Global Address Lookup), wissen op afstand (Remote Wipe) en beleidsinstellingen voor

het gebruik van toegangscodes. Bovendien kunnen gebruikers een beveiligde

verbinding met bedrijfsgegevens en -apparatuur tot stand brengen via een draadloos

WPA- of WPA2-netwerk met draadloze 802.1X-identiteitscontrole en/of via een VPNnetwerk met PPTP, LT2P over IPSec of Cisco IPSec.

Hoofdstuk 1 De iPhone en iPod touch implementeren 15

Page 16

Als uw bedrijf geen Microsoft Exchange gebruikt, kunnen uw gebruikers de iPhone of

iPod touch toch gebruiken om e-mail draadloos te synchroniseren met de meeste

standaard-POP- of IMAP-servers en -voorzieningen. En ze kunnen iTunes gebruiken om

agenda-activiteiten en contactgegevens uit iCal en Adresboek in Mac OS X of

Microsoft Outlook in Windows te synchroniseren. Voor draadloze toegang tot agenda's

en adreslijsten worden CalDAV en LDAP ondersteund.

Zie de informatie in de volgende gedeelten bij de keuze van de netwerkvoorzieningen

die u toegankelijk wilt maken voor gebruikers.

Microsoft Exchange

De iPhone kan rechtstreeks met Microsoft Exchange Server communiceren via Microsoft

Exchange ActiveSync (EAS). Exchange ActiveSync onderhoudt een verbinding tussen

Exchange Server en de iPhone waardoor de iPhone onmiddellijk wordt bijgewerkt als

een nieuw e-mailbericht of een nieuwe uitnodiging voor een vergadering wordt

ontvangen. Aangezien de iPod touch geen verbinding via een mobiel telecomnetwerk

kan maken, moet de iPod touch geactiveerd en verbonden zijn met een Wi-Fi-netwerk

om pushberichten te kunnen ontvangen.

Als uw bedrijf gebruikmaakt van Exchange ActiveSync en Exchange Server 2003

of Exchange Server 2007, zijn alle noodzakelijke voorzieningen al aanwezig.

Voor Exchange Server 2007 zorgt u ervoor dat de Client Access Role is geïnstalleerd.

Voor Exchange Server 2003 zorgt u ervoor dat u Outlook Mobile Access (OMA) hebt

ingeschakeld.

Zie de informatie in de volgende gedeelten als uw bedrijf al gebruikmaakt

van Exchange Server, maar nog niet van Exchange ActiveSync.

Netwerkconfiguratie

Zorg ervoor dat poort 443 in de firewall is geopend. Maakt uw bedrijf gebruik

van Outlook Web Access, dan is poort 443 waarschijnlijk al geopend.

Controleer of er een servercertificaat is geïnstalleerd op de Exchange-frontendserver

en schakel alleen elementaire identiteitscontrole in de eigenschappen van de

identiteitscontrolemethode in voor een SSL-verbinding met de Microsoft Server

ActiveSync-directory van uw IIS.

Als u een ISA-server (Microsoft Internet Security and Acceleration Server) gebruikt,

controleert u of er een servercertificaat is geïnstalleerd en zorgt u dat inkomende

verbindingen correct worden omgezet door de publieke DNS-server.

Zorg ervoor dat de DNS-server van uw netwerk een enkelvoudig, extern routeerbaar

adres teruggeeft aan de Exchange ActiveSync-server voor zowel intranet- als

internetclients. Dit is noodzakelijk om ervoor te zorgen dat het apparaat hetzelfde

IP-adres kan gebruiken om met de server te communiceren als beide typen

verbindingen actief zijn.

16 Hoofdstuk 1 De iPhone en iPod touch implementeren

Page 17

Als u een Microsoft ISA-server gebruikt, maakt u een web listener en een

publicatieregel voor Exchange-webclienttoegang aan. Raadpleeg de documentatie

van Microsoft voor meer informatie.

Stel de time-out voor inactiviteit van alle firewalls en netwerkapparaten in op dertig

minuten. Voor informatie over heartbeat- en time-out-intervallen raadpleegt u de

documentatie bij Microsoft Exchange op

http://technet.microsoft.com/en-us/library/cc182270.aspx.

Exchange-accounts configureren

Schakel Exchange ActiveSync voor specifieke gebruikers of groepen in via de Active

Directory-voorziening. Gebruikers en groepen zijn standaard ingeschakeld voor alle

mobiele apparaten op organisatieniveau in Exchange Server 2003 en Exchange

Server 2007. Als u Exchange Server 2007 gebruikt, vindt u meer informatie onder

Recipient Configuration in de Exchange Management Console.

Configureer de mobiele functies, beleidsinstellingen en de apparaatbeveiligings-

instellingen via de Exchange System Manager. In Exchange Server 2007 doet u dit

via de Exchange Management Console.

Download en installeer Microsoft Exchange ActiveSync Mobile Administration Web

Tool. Deze tool is noodzakelijk om de gegevens op een apparaat op afstand te

wissen. In Exchange Server 2007 kunnen gegevens ook op afstand worden gewist via

Outlook Web Access of de Exchange Management Console.

Wi-Fi-bedrijfsnetwerken met WPA/WPA2

Dankzij ondersteuning voor WPA en WPA2 op bedrijfsniveau kunnen de iPhone

en iPod touch veilig gebruikmaken van draadloze bedrijfsnetwerken. WPA/WPA2

op bedrijfsniveau maakt gebruik van AES 128-bits-codering, een beproefde

coderingsmethode die ervoor zorgt dat bedrijfsgegevens goed zijn beveiligd.

Ondersteuning voor 802.1X-identiteitscontrole zorgt ervoor dat de iPhone en

iPod touch in uiteenlopende RADIUS-serveromgevingen kunnen worden geïntegreerd.

Verschillende methoden voor draadloze identiteitscontrole via 802.1X worden

ondersteund, zoals EAP-TLS, EAP-TTLS, EAP-FAST, PEAPv0, PEAPv1 en LEAP.

WPA/WPA2-bedrijfsnetwerken configureren

Controleer of de netwerkapparaten compatibel zijn en selecteer een type

identiteitscontrole (EAP-type) dat door de iPhone en iPod touch wordt ondersteund.

Zorg dat 802.1X is ingeschakeld op de server voor identiteitscontrole. Indien

noodzakelijk installeert u een servercertificaat en kent u bevoegdheden voor

netwerktoegang aan de gebruikers en groepen toe.

Configureer de draadloze toegangspunten voor 802.1X-identiteitscontrole en geef de

bijbehorende informatie over de RADIUS-server op.

Test uw 802.1X-implementatie met een Mac of pc om te controleren of de RADIUS-

identiteitscontrole juist is geconfigureerd.

Hoofdstuk 1 De iPhone en iPod touch implementeren 17

Page 18

Als u van plan bent om gebruik te maken van identiteitscontrole op basis van

certificaten, moet u ervoor zorgen dat uw publieke sleutel het gebruik van apparaaten gebruikercertificaten via het bijbehorende sleuteldistributieproces ondersteunt.

Controleer of de certificaatstructuur compatibel is met het apparaat en met uw

server voor identiteitscontrole. Zie “Certificaten en identiteiten” op pagina 12 voor

informatie over certificaten.

Virtual Private Networks

De iPhone en iPod touch bieden ondersteuning voor beveiligde toegang tot VPNnetwerken via Cisco IPSec, L2TP over IPSec en PPTP. Als uw organisatie gebruikmaakt

van een van deze protocollen, hoeft u uw netwerk verder niet te configureren en hebt

u geen programma's van andere fabrikanten nodig. U kunt de apparaten direct

gebruiken in uw VPN-infrastructuur.

Cisco IPsec-implementaties kunnen gebruikmaken van identiteitscontrole op basis van

veelgebruikte digitale X.509-certificaten. Als u met identiteitscontrole op basis van

certificaten werkt, kunt u gebruikmaken van VPN op aanvraag, waarmee u kunt zorgen

voor een naadloze en veilige draadloze toegang tot uw bedrijfsnetwerk.

De iPhone en iPod touch bieden ondersteuning voor op tokens gebaseerde

identiteitscontrole met twee factoren via RSA SecurID en CryptoCard. Gebruikers

voeren hun pincode en hun, met een token gegenereerde, eenmalige wachtwoord in

op het apparaat zelf tijdens het tot stand brengen van de VPN-verbinding. Zie bijlage A

voor compatibele Cisco VPN-servers en aanbevelingen voor configuraties.

De iPhone en iPod touch bieden tevens ondersteuning voor identiteitscontrole op

basis van gedeelde geheimen in Cisco IPSec- en L2TP/IPSec-implementaties en voor

het gebruik van MS-CHAPv2 voor eenvoudige identiteitscontrole op basis van

gebruikersnamen en wachtwoorden.

Automatische configuratie van de VPN-proxy (PAC en WPAD) wordt ook ondersteund,

zodat u proxyserverinstellingen kunt opgeven voor toegang tot specifieke URL's.

Richtlijnen voor VPN-configuratie

De iPhone kan in de meeste bestaande VPN-netwerken worden geïntegreerd,

waardoor de configuratie die noodzakelijk is om de iPhone toegang tot uw netwerk

te geven tot een minimum beperkt blijft. U kunt de implementatie het best

voorbereiden door te controleren of de bestaande VPN-protocollen en -methoden

voor identiteitscontrole van uw bedrijf door de iPhone worden ondersteund.

Zorg dat uw VPN-concentrators aan de standaarden voldoen. Het is bovendien

verstandig om te controleren of de protocollen die door de iPhone worden

ondersteund zijn ingeschakeld in de implementatie van uw RADIUS-server of server

voor identiteitscontrole.

18 Hoofdstuk 1 De iPhone en iPod touch implementeren

Page 19

Neem contact op met de leveranciers van uw hardware en software om te

controleren of de nieuwste beveiligingsupdates en firmware zijn geïnstalleerd.

Â

Als u URL-specifieke proxyinstellingen wilt configureren, plaatst u een PAC-bestand

op een webserver die toegankelijk is met de basis-VPN-instellingen en controleert u

of op de server het MIME-type 'application/x-ns-proxy-autoconfig' wordt gebruikt. Een

andere mogelijkheid is voor uw DNS of DHCP de locatie op te geven van een WPADbestand dat op een server is geplaatst die op vergelijkbare wijze toegankelijk is.

IMAP-e-mail

Ook wanneer u geen gebruik maakt van Microsoft Exchange, kunt u een beveiligde,

op standaarden gebaseerde e-mailserver implementeren die gebruikmaakt van IMAP

en identiteitscontrole via SSL. Met deze techniek kunt u bijvoorbeeld toegang krijgen

tot e-mail in Lotus Notes/Domino of Novell GroupWise. De mailservers kunnen zich

in een DMZ-subnetwerk of achter een bedrijfsfirewall bevinden, of beide.

De iPhone en iPod touch bieden ondersteuning voor SSL met 128-bits-codering en

X.509-certificaten afkomstig van de belangrijkste certificaatautoriteiten. Ze bieden

tevens ondersteuning voor sterke identiteitscontrolemethoden, waaronder de

veelgebruikte MD5 Challenge-Response- en NTLMv2-methoden.

Richtlijnen voor IMAP-netwerkconfiguratie

Uit beveiligingsoogpunt is het verstandig om op de server een digitaal certificaat

van een vertrouwde certificaatautoriteit (CA) te installeren. De installatie van een

certificaat van een CA is een belangrijke stap die ervoor zorgt dat uw proxyserver

als een vertrouwde entiteit binnen uw bedrijfsnetwerk wordt beschouwd.

Zie “Legitimatie” op pagina 40 voor informatie over de installatie van certificaten

op een iPhone.

Om ervoor te zorgen dat de iPhone en iPod touch e-mail van uw server kunnen

Â

ophalen, opent u poort 993 in de firewall en stelt u de proxyserver in op IMAP via SSL.

Om e-mail te kunnen versturen met de apparaten, moet poort 587, 465 of 25 zijn

geopend. Poort 587 wordt als eerste gebruikt en heeft de voorkeur.

LDAP-adreslijsten

Met iPhone OS 3.0 of hoger kunt u toegang krijgen tot op standaarden gebaseerde

LDAP-adreslijstservers. Via deze servers kunt u globale adreslijsten verstrekken of

andere informatie die vergelijkbaar is met de informatie in Microsoft Exchange Global

Address List.

Als op het apparaat een LDAP-account is geconfigureerd, wordt ter identificatie van

de standaardzoekbasis naar het kenmerk

de server gezocht. Het zoekbereik is standaard ingesteld op de subhiërarchie.

Hoofdstuk 1 De iPhone en iPod touch implementeren 19

namingContexts op het hoofdniveau van

Page 20

CalDAV-agenda's

Met de CalDAV-ondersteuning in iPhone OS 3.0 of hoger kunt u globale agenda's

en planningen verstrekken voor organisaties die niet werken met Microsoft Exchange.

iPhone werkt met agendaservers die de CalDAV-standaard ondersteunen.

Agenda's met abonnement

Als u agenda's waarvoor u alleen-lezenbevoegdheden hebt met bedrijfsactiviteiten,

zoals feestdagen of planningen voor speciale activiteiten, wilt publiceren, kunt u een

abonnement nemen op agenda's en de gegevens naast de Microsoft Exchange- en

CalDAV-agenda's weergeven. De iPhone werkt met agendabestanden in de iCalendarstructuur (.ics).

U kunt agenda's met een abonnement eenvoudig distribueren naar gebruikers door via

sms of e-mail de volledige URL te versturen. Wanneer gebruikers op de koppeling

tikken, krijgen ze de mogelijkheid om zich te abonneren op de opgegeven agenda.

Bedrijfsprogramma's

Als u bedrijfsprogramma's voor de iPhone en de iPod touch wilt implementeren,

installeert u de programma's op de apparaten via iPhone-configuratieprogramma of

iTunes. Nadat u een programma op de apparaten van de gebruikers hebt geïnstalleerd,

kunt u dit programma het eenvoudigst bijwerken als de gebruikers iTunes op hun Mac

of pc hebben geïnstalleerd.

Onlinecertificaatstatusprotocol

Wanneer u digitale certificaten voor de iPhone verstrekt, kunt u overwegen de

certificaten met OCSP-ondersteuning uit te geven. Op die manier kan het apparaat

bij de OCSP-server nagaan of het certificaat is ingetrokken voordat het certificaat door

het apparaat wordt gebruikt.

Kiezen welke beleidsinstellingen voor toegangscodes u voor de apparaten wilt gebruiken

Nadat u hebt opgegeven welke netwerkvoorzieningen en gegevens u aan de

gebruikers beschikbaar wilt stellen, moet u bepalen welke beleidsinstellingen voor

toegangscodes u wilt implementeren.

Het is verstandig om een toegangscode op de apparaten in te stellen als de netwerken,

systemen of programma's van uw bedrijf toegankelijk zijn zonder een wachtwoord of

token. Als u gebruikmaakt van identiteitscontrole op basis van certificaten in een 802.1Xnetwerk of een Cisco IPSec VPN of als uw inloggegevens door uw bedrijfsprogramma

worden bewaard, is het verstandig om het gebruik van een toegangscode met een

korte time-outperiode voor de apparaten verplicht te stellen, zodat een apparaat niet

kan worden gebruikt als het zoekraakt of gestolen wordt.

20 Hoofdstuk 1 De iPhone en iPod touch implementeren

Page 21

De beleidsinstellingen kunnen op de volgende manieren op de iPhone en iPod touch

worden ingesteld. Als het apparaat is geconfigureerd voor gebruik van een Microsoft

Exchange-account, worden de Exchange ActiveSync-beleidsinstellingen draadloos naar

het apparaat verstuurd. Zo kunt u de beleidsinstellingen zonder hulp van de gebruiker

toepassen en wijzigen. Zie “Ondersteunde Exchange ActiveSync-beleidsinstellingen”

op pagina 8 voor informatie over EAS-beleidsinstellingen.

Als u geen Microsoft Exchange gebruikt, kunt u vergelijkbare beleidsinstellingen

toepassen door configuratieprofielen aan te maken. Als u een beleidsinstelling wilt

wijzigen, moet u een bijgewerkt profiel naar de gebruikers versturen of het profiel

installeren met behulp van iPhone-configuratieprogramma. Zie “Toegangscode”

op pagina 33 voor informatie over beleidsinstellingen voor toegangscodes op apparaten.

Als u Microsoft Exchange gebruikt, kunt u uw EAS-beleidsinstellingen aanvullen met

configuratiebeleidsinstellingen. Op deze manier kunt u toegang geven tot

beleidsinstellingen die niet beschikbaar zijn in bijvoorbeeld Microsoft Exchange 2003,

of beleidsinstellingen definiëren die specifiek voor de iPhone gelden.

Apparaten configureren

Tot slot moet u bepalen hoe u elke iPhone en iPod touch wilt configureren. Deze keuze

is grotendeels afhankelijk van het aantal apparaten dat u nu en in de toekomst wilt

implementeren en beheren. Als het aantal relatief klein is, is het voor u en uw gebruikers

wellicht het gemakkelijkst om elk apparaat handmatig te configureren. In dat geval

moet u de e-mailaccountinstellingen, Wi-Fi-instellingen en VPN-configuratiegegevens

direct op het apparaat invoeren. Zie Hoofdstuk 3 voor meer informatie over handmatige

configuratie.

Als u van plan bent om een groot aantal apparaten te implementeren, of als u veel

verschillende e-mailinstellingen, netwerkinstellingen en certificaten moet installeren,

is het verstandig om de apparaten te configureren door de aanmaak en distributie van

configuratieprofielen. Met configuratieprofielen kopieert u snel instellingen en

toegangscontrolegegevens naar een apparaat. Bovendien kunnen sommige VPN- en

Wi-Fi-instellingen alleen via een configuratieprofiel worden ingesteld en moet u een

configuratieprofiel gebruiken om beleidsinstellingen voor toegangscodes in te stellen

als u geen Microsoft Exchange gebruikt.

Configuratieprofielen kunnen worden gecodeerd en ondertekend, zodat u het gebruik

ervan kunt beperken tot een bepaald apparaat en kunt voorkomen dat gebruikers de

instellingen van een profiel kunnen wijzigen. Daarnaast kunt u instellen dat een profiel

aan het apparaat is vergrendeld. Op deze manier kan het profiel alleen worden

verwijderd door alle gegevens van het apparaat te verwijderen of door een

beheerderstoegangscode op te geven.

Hoofdstuk 1 De iPhone en iPod touch implementeren 21

Page 22

Of u apparaten nu handmatig configureert of configuratieprofielen gebruikt,

u moet hoe dan ook beslissen of u de apparaten zelf configureert of dat u dit door

de gebruikers laat doen. Uw beslissing is afhankelijk van de locatie van de gebruikers,

of gebruikers binnen uw bedrijf hun eigen IT-apparatuur mogen configureren en de

complexiteit van de configuratie die u wilt implementeren. Configuratieprofielen zijn

uitermate geschikt voor grote

die niet in staat zijn hun eigen apparaat te configureren.

Als u wilt dat gebruikers zelf hun apparaat kunnen activeren of zelf bedrijfsprogramma's

kunnen installeren of bijwerken, moet iTunes op de Mac of pc van de gebruikers zijn

geïnstalleerd. Houd er bij de keuze om iTunes al dan niet onder uw gebruikers te

verspreiden verder rekening mee dat iTunes ook vereist is voor software-updates van de

iPhone en iPod touch. Zie hoofdstuk 4 voor informatie over de implementatie van iTunes.

bedrijven, voor externe werknemers en voor gebruikers

Over-the-air-aanmeldingen en -configuratie

'Aanmelding' heeft betrekking op het proces voor de identiteitscontrole van een

apparaat en gebruiker, zodat u het proces voor het distribueren van certificaten

kunt automatiseren. Digitale certificaten bieden verschillende voordelen voor iPhonegebruikers. Zo kunt u deze certificaten gebruiken om de identiteitscontrole uit te voeren

voor de toegang tot belangrijke bedrijfsvoorzieningen, zoals Microsoft Exchange

ActiveSync, draadloze WPA2-bedrijfsnetwerken en zakelijke VPN-verbindingen.

Daarnaast kunt u met identiteitscontrole op basis van certificaten het gebruik van VPN

op aanvraag toestaan voor naadloze toegang tot bedrijfsnetwerken.

Naast het gebruik van over-the-air-aanmelding voor de uitgifte van certificaten voor de

infrastructuur van de publieke sleutel voor uw bedrijf (Public Key Infrastructure of PKI),

kunt u ook apparaatconfiguratieprofielen implementeren. Op deze manier zorgt u

ervoor dat alleen vertrouwde gebruikers toegang tot de bedrijfsvoorzieningen kunnen

krijgen en dat de apparaten van de gebruikers volgens uw IT-beleidsinstellingen zijn

geconfigureerd. Aangezien configuratieprofielen zowel gecodeerd als vergrendeld

kunnen zijn, kunnen de instellingen niet worden verwijderd, gewijzigd of met andere

personen worden gedeeld. Deze opties zijn beschikbaar in het hieronder beschreven

over-the-air-proces en in iPhone-configuratieprogramma wanneer u apparaten

configureert terwijl ze zijn aangesloten op uw beheercomputer. Zie hoofdstuk 2 voor

meer informatie over het gebruik van iPhone-configuratieprogramma.

Voor de implementatie van over-the-air-aanmelding en -configuratie moet u

voorzieningen voor identiteitscontrole, adreslijsten en certificaten ontwikkelen en

integreren. U kunt deze voorzieningen implementeren met behulp van

standaardwebvoorzieningen. Zodra deze voorzieningen zijn geïmplementeerd, kunnen

gebruikers hun apparaten op een veilige manier met identiteitscontrole configureren.

22 Hoofdstuk 1 De iPhone en iPod touch implementeren

Page 23

Overzicht van het aanmeldings- en configuratieproces

met identiteitscontrole

Om dit proces te kunnen implementeren, moet u een eigen profieldistributievoorziening

aanmaken waarmee HTTP-verbindingen worden geaccepteerd, identiteitscontroles voor

gebruikers worden uitgevoerd, mobileconfig-profielen worden aangemaakt en het

algehele proces wordt beheerd dat in dit gedeelte wordt beschreven.

Daarnaast hebt u een CA (certificaatautoriteit) nodig om de apparaatlegitimaties

uit te geven met SCEP (Simple Certificate Enrollment Protocol). Zie “Meer informatie”

op pagina 27 voor koppelingen naar PKI, SCEP en verwante onderwerpen.

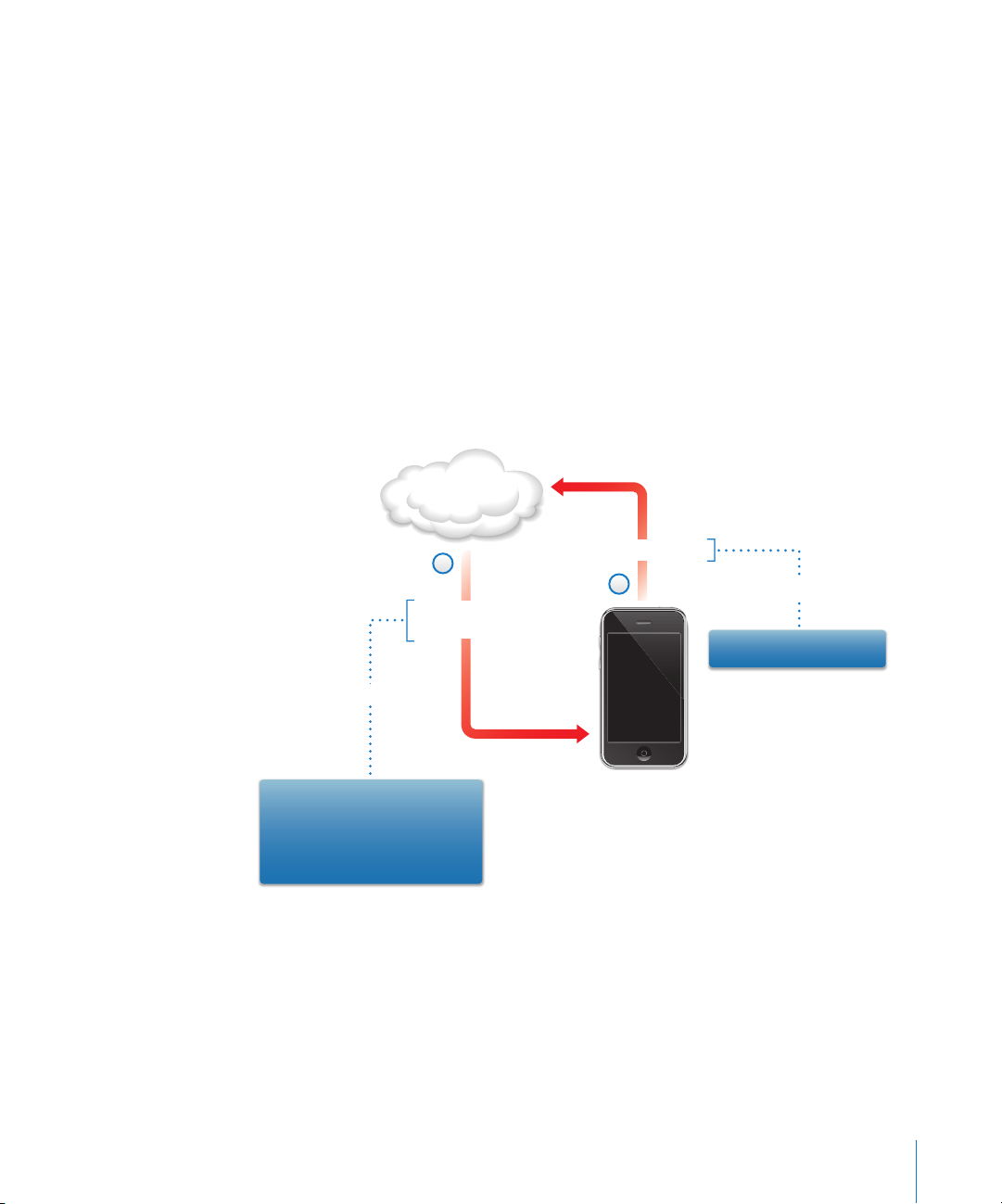

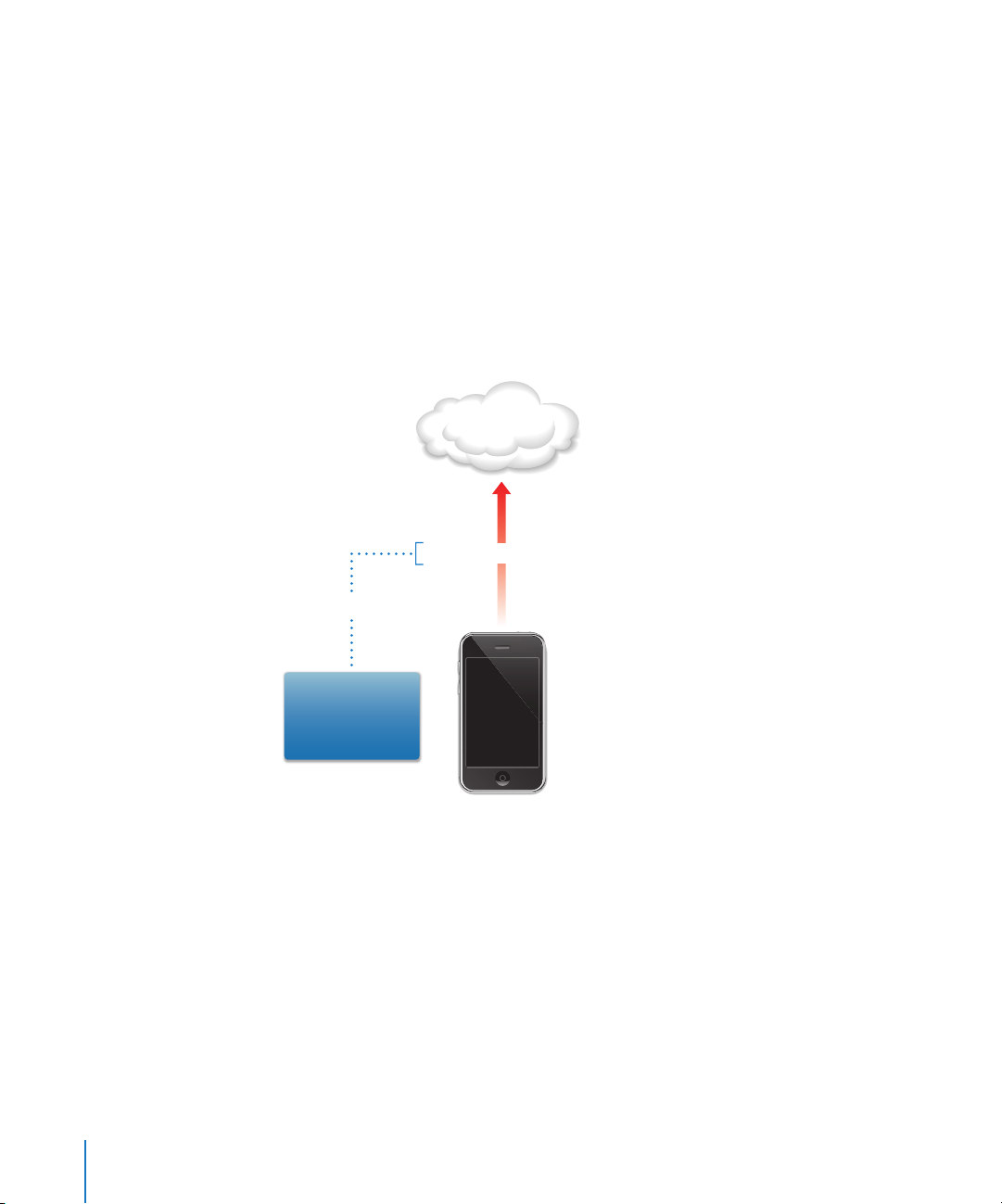

In het volgende diagram wordt het aanmeldings- en configuratieproces aangegeven

dat op de iPhone wordt ondersteund.

Fase 1 - Aanmelding starten

Profielvoorziening

2

Informatieverzoek

van apparaat

voorbeeld

Vereiste kenmerken: UDID,

OS-versie, IMEI

Challenge-token: AnneJohnson1

URL voor respons:

https://profielen.voorbeeld.com

Aanmeldingsverzoek

1

voorbeeld

Gebruiker: Anne Johnson

Fase 1 – Aanmelding starten: De aanmelding begint wanneer de gebruiker in Safari

de URL opgeeft van de profieldistributievoorziening die u hebt aangemaakt. U kunt

deze URL distribueren via sms of e-mail. Met het verzoek tot aanmelding (zie stap 1

in het diagram) moet de identiteit van de gebruiker worden gecontroleerd. Voor de

identiteitscontrole kunt u een eenvoudige basiscontrole uitvoeren of u kunt de

identiteitscontrole implementeren in uw bestaande adreslijstvoorzieningen.

Hoofdstuk 1 De iPhone en iPod touch implementeren 23

Page 24

T

Als respons stuurt uw voorziening in stap 2 een configuratieprofiel (.mobileconfig).

De respons bevat een lijst met kenmerken die het apparaat in de volgende respons moet

verstrekken en een vooraf gedeelde sleutel (challenge) waarmee de identiteit van de

gebruiker tijdens dit proces kan worden overgebracht, zodat u het configuratieproces

voor elke gebruiker kunt aanpassen. De apparaatkenmerken waarom kan worden

gevraagd, zijn de iPhone OS-versie, de apparaat-ID (MAC-adres),

(iPhone 3GS retourneert iPhone2,1), de telefoon-ID (IMEI) en de siminformatie (ICCID).

het producttype

Zie “Fase 1: Serverrespons – voorbeeld” op pagina 93 voor een voorbeeldconfiguratieprofiel voor deze fase.

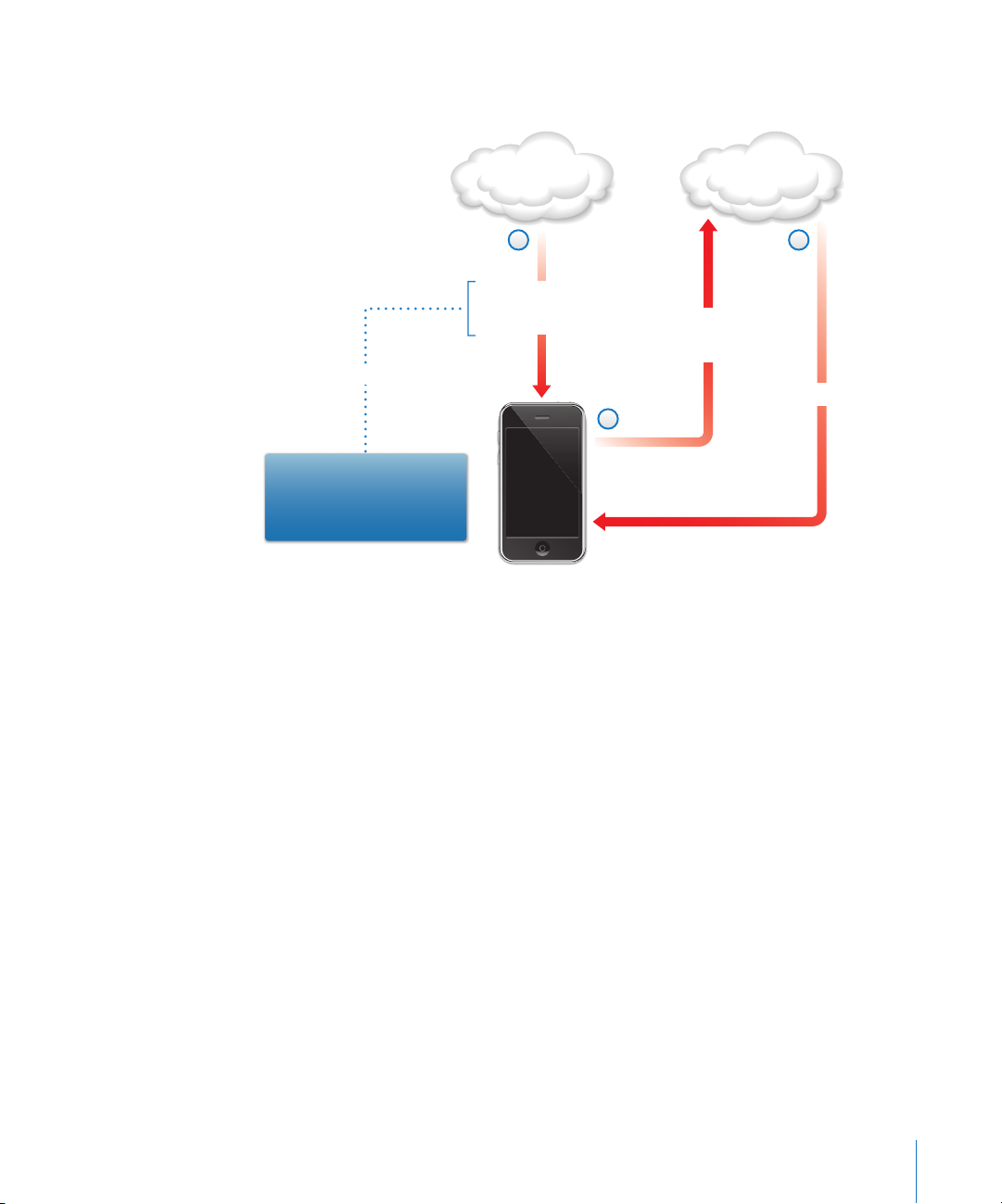

Fase 2 - Identiteitscontrole van apparaat

Profielvoorziening

Ondertekende respons via POS

voorbeeld

Kenmerken: UDID,

OS-versie, IMEI

Challenge-token:

AnneJohnson1

Fase 2 – Identiteitscontrole van apparaat: Als de gebruiker de installatie van het in

fase 1 ontvangen profiel heeft geaccepteerd, worden de gevraagde kenmerken op het

apparaat opgezocht, wordt de challengerespons (indien opgegeven) toegevoegd en

wordt de respons ondertekend met de eigen identiteit van het apparaat (door Apple

uitgegeven certificaat), waarna deze met behulp van 'HTTP Post' wordt teruggestuurd

naar de profieldistributievoorziening.

Zie “Fase 2: Apparaatrespons – voorbeeld” op pagina 94 voor een voorbeeldconfiguratieprofiel voor deze fase.

24 Hoofdstuk 1 De iPhone en iPod touch implementeren

Page 25

Fase 3 - Installatie van apparaatcertificaat

Certificaatverstrekker

3

Challenge

Publieke sleutel

Apparaatcertificaat

voorbeeld

RSA: 1024

Challenge: AnneJohnson1

URL:http://ca.voorbeeld.com/

getkey.exe

Profielvoorziening

1

Challenge

Sleutelspecificaties

URL voor respons

Certificaatondertekeningsaanvraag

2

Fase 3 – Installatie van certificaat: In stap 1 verstrekt de profieldistributievoorziening

de specificaties die op het apparaat worden gebruikt om een sleutel (RSA 1024) te

genereren en om te bepalen naar welke locatie de sleutel moet worden geretourneerd

voor certificering met SCEP (Simple Certificate Enrollment Protocol).

In stap 2 moet de SCEP-aanvraag met behulp van de challenge uit het SCEP-pakket in

de automatische modus worden verwerkt, zodat de identiteit van de aanvraag kan

worden gecontroleerd.

In stap 3 verstrekt de CA een coderingscertificaat voor het apparaat.

Zie “Fase 3: Serverrespons met SCEP-specificaties – voorbeeld” op pagina 94 voor een

voorbeeldconfiguratieprofiel voor deze fase.

Hoofdstuk 1 De iPhone en iPod touch implementeren 25

Page 26

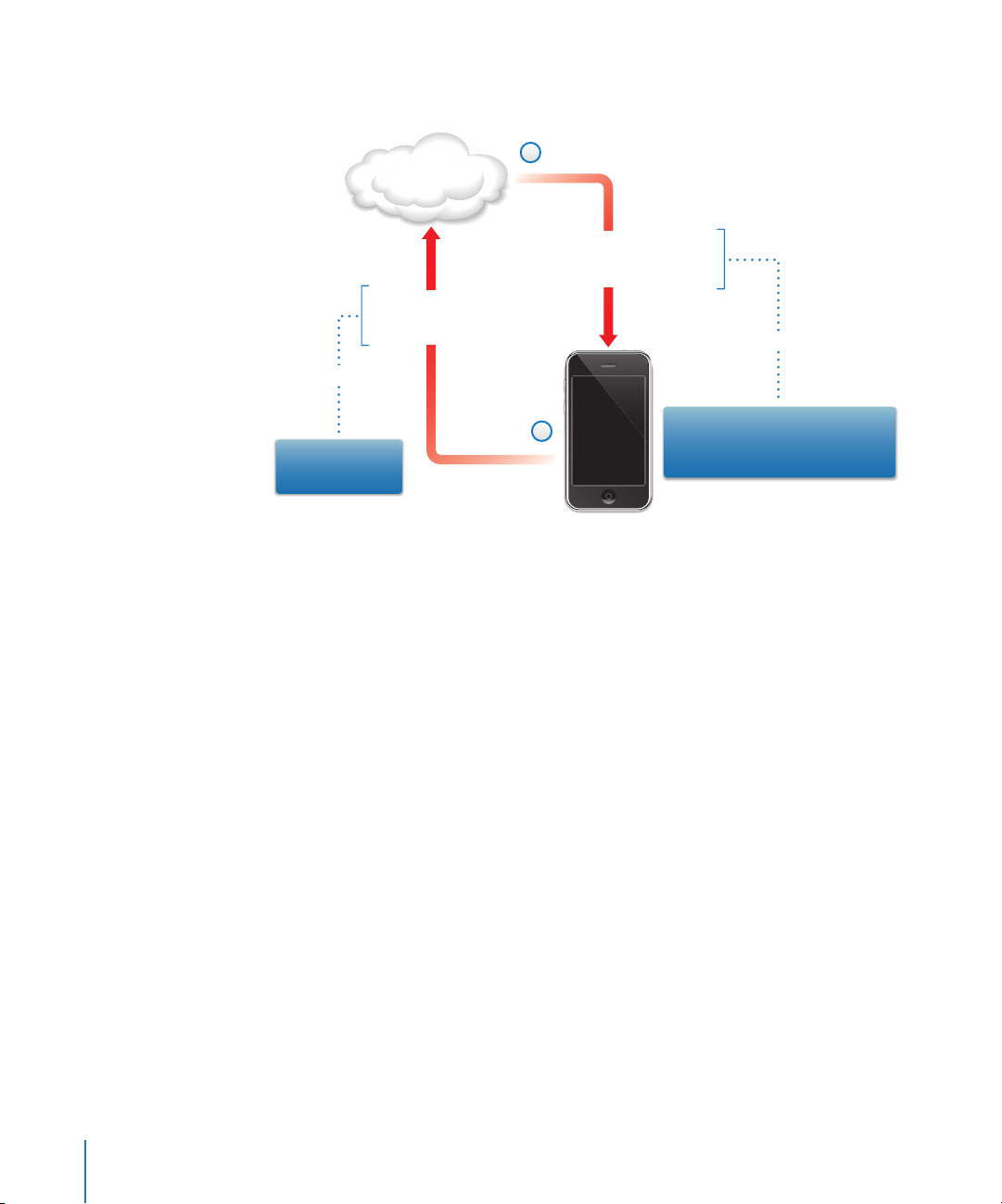

Fase 4 - Configuratie van apparaat

2

Profielvoorziening

Een .mobileconfig-bestand

gecodeerd voor apparaat en

ondertekend door profielvoorziening

Apparaatkenmerken

ondertekend met

apparaatcertificaat

voorbeeld

voorbeeld

1

UDID, OS-versie,

IMEI, MAC-adres

Exchange-beleid, VPN-instellingen,

aanvullende SCEP-payloads,

e-mailaccounts, enz.

Fase 4 – Configuratie van apparaat: In stap 1 verstrekt het apparaat de lijst met

kenmerken, ondertekend met het coderingscertificaat dat in de vorige door de CA

is geleverd.

In stap 2 reageert de profielvoorziening met een gecodeerd .mobileconfig-bestand dat

automatisch wordt geïnstalleerd. Het .mobileconfig-bestand moet door de

profielvoorziening worden ondertekend. Hiervoor kan bijvoorbeeld het bijbehorende

SSL-certificaat worden gebruikt.

Naast de algemene instellingen moeten in dit configuratieprofiel ook de bedrijfsbeleidsinstellingen worden gedefinieerd die u wilt vereisen. U moet het profiel

vergrendelen, zodat gebruikers dit niet van het apparaat kunnen verwijderen. Het

configuratieprofiel kan aanvullende aanvragen voor de aanmelding van identiteiten

met behulp van SCEP bevatten, die worden uitgevoerd wanneer het profiel wordt

geïnstalleerd.

Ook kan het apparaat de gebruiker vragen om het profiel bij te werken wanneer een

certificaat dat met SCEP is geïnstalleerd, verloopt of ongeldig wordt. Wanneer de

gebruiker de aanvraag goedkeurt, wordt het proces herhaald om een nieuw certificaat

en profiel te verkrijgen.

Zie “Fase 4: Apparaatrespons – voorbeeld” op pagina 96 voor een voorbeeldconfiguratieprofiel voor deze fase.

26 Hoofdstuk 1 De iPhone en iPod touch implementeren

Page 27

Meer informatie

PKI voor digitale certificaten voor IPSec VPN's op

https://cisco.hosted.jivesoftware.com/docs/DOC-3592

Infrastructuur publieke sleutel op

http://nl.wikipedia.org/wiki/Public_key_infrastructure

IETF SCEP-protocolspecificatie op

http://www.ietf.org/internet-drafts/draft-nourse-scep-18.txt

Ga voor aanvullende informatie en extra materiaal voor de iPhone en iPod touch in

bedrijfsomgevingen naar www.apple.com/nl/iphone/enterprise/.

Hoofdstuk 1 De iPhone en iPod touch implementeren 27

Page 28

2 Configuratieprofielen aanmaken

en implementeren

2

Configuratieprofielen bepalen hoe de iPhone en iPod touch

samenwerken met uw bedrijfssystemen.

Configuratieprofielen zijn XML-bestanden met beveiligings- en beperkingsinstellingen

voor het apparaat, VPN-configuratiegegevens, Wi-Fi-instellingen, e-mail- en agendaaccounts en legitimaties voor identiteitscontroles waarmee wordt toegestaan dat de

iPhone en iPod touch in uw bedrijfsomgeving kan worden gebruikt.

Met iPhone-configuratieprogramma kunt u configuratieprofielen installeren op

apparaten die via USB op een computer zijn aangesloten, of u kunt configuratieprofielen

distribueren via e-mail of met behulp van een webpagina. Zodra gebruikers de

e-mailbijlage openen of het profiel via Safari downloaden op hun apparaat, wordt

aangeboden om het installatieproces te starten.

Als u liever geen configuratieprofielen aanmaakt en distribueert, kunt u de

desbetreffende iPhone- of iPod touch-apparaten ook handmatig configureren.

Zie hoofdstuk 3 voor informatie over handmatige configuratie.

28

Page 29

iPhone-configuratieprogramma

Met iPhone-configuratieprogramma kunt u configuratieprofielen aanmaken, coderen

en installeren, voorzieningenprofielen en bevoegde programma's volgen en installeren,

en apparaatgegevens vastleggen, waaronder consolelogbestanden. Het installatieprogramma voor iPhone-configuratieprogramma vindt u in de map /Programma's/

Hulpprogramma's/ (Mac) of in Programma's/iPhone Configuration Utility/ (Windows).

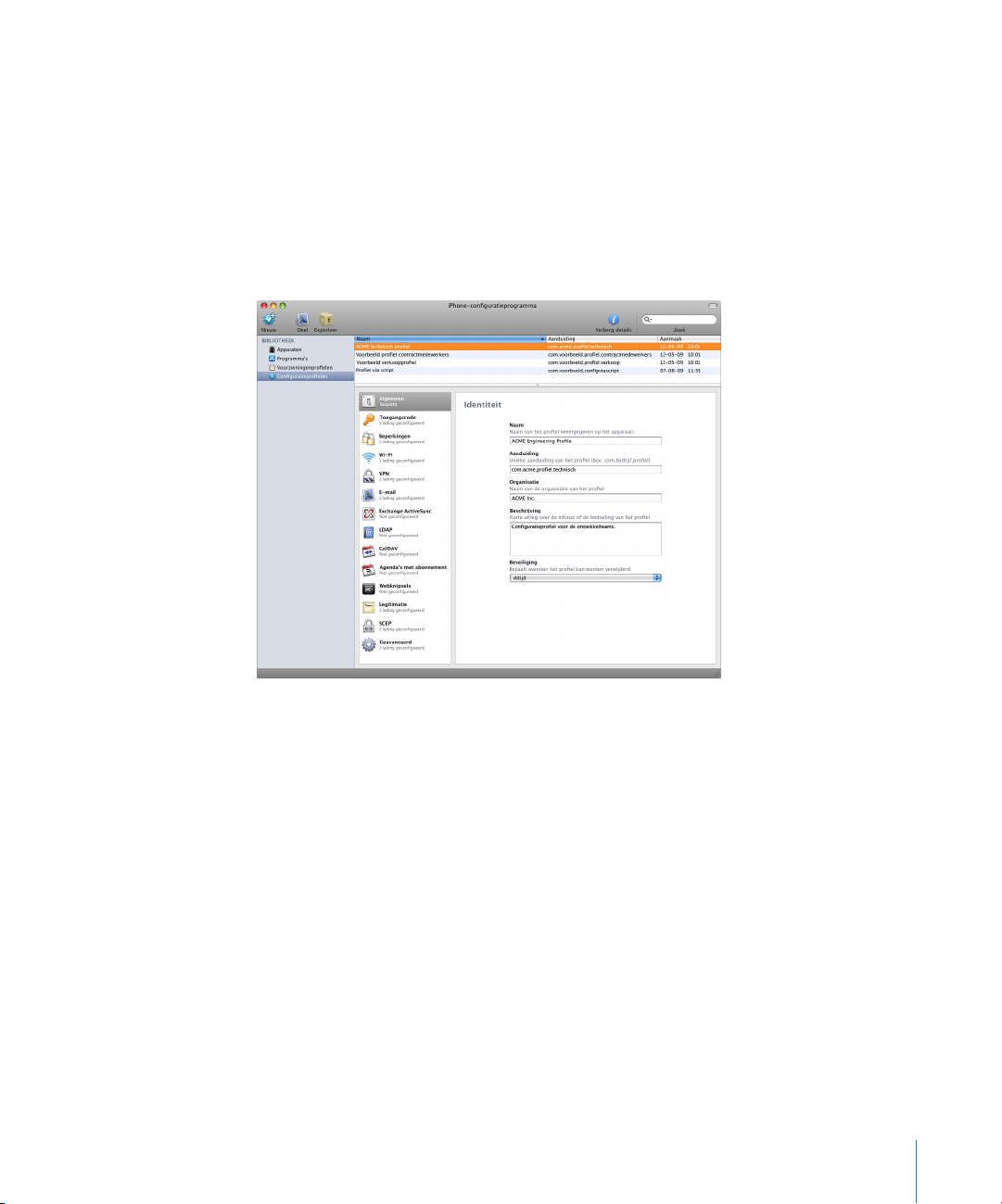

Wanneer u iPhone-configuratieprogramma opent, wordt een venster weergegeven

dat vergelijkbaar is met het onderstaande venster.

Wat er in het hoofdgedeelte van het venster wordt weergegeven, is afhankelijk van het

onderdeel dat u in het linkerpaneel selecteert.

In dit paneel wordt de bibliotheek weergegeven, die de volgende categorieën bevat:

'Apparaten' geeft een overzicht van iPhone- en iPod touch-apparaten die op uw

computer zijn aangesloten.

Â

'Programma's' geeft een overzicht van de programma's die kunnen worden

geïnstalleerd op apparaten die op uw computer zijn aangesloten. Om een programma

op een apparaat te kunnen uitvoerenen, is mogelijk een voorzieningenprofiel vereist.

'Voorzieningenprofielen' geeft een overzicht van alle profielen die toestaan dat het

apparaat wordt gebruikt voor het ontwikkelen van programma's voor het iPhone OS,

zoals geautoriseerd door Apple Developer Connection. Zie Hoofdstuk 5 voor meer

informatie. Daarnaast zorgen voorzieningenprofielen ervoor dat bedrijfsprogramma's

die niet via de iTunes Store zijn gedistribueerd, op apparaten kunnen worden

uitgevoerd.

Hoofdstuk 2 Configuratieprofielen aanmaken en implementeren 29

Page 30

'Configuratieprofielen' geeft een overzicht van de configuratieprofielen die u eerder

hebt aangemaakt. Hier kunt u opgegeven informatie wijzigen en een nieuwe

configuratie aanmaken die u naar een gebruiker kunt sturen of op een verbonden

apparaat kunt installeren.

In het linkerpaneel staat tevens het onderdeel 'Verbonden apparaten' met een overzicht

van de iPhone of iPod touch die op dat moment op de USB-poort van uw computer is

aangesloten. Informatie over een verbonden apparaat wordt automatisch opgenomen

in de lijst 'Apparaten', zodat deze ook beschikbaar is wanneer het apparaat niet is

verbonden. Als een apparaat is verbonden, kunt u ook profielen coderen zodat deze

alleen op dat apparaat kunnen worden gebruikt.

Wanneer een apparaat is verbonden, kunt u iPhone-configuratieprogramma gebruiken

om configuratieprofielen en programma's op het apparaat te installeren. Zie

“Configuratieprofielen installeren met iPhone-configuratieprogramma” op pagina 43,

“Programma's installeren met iPhone-configuratieprogramma” op pagina 71 en

“Voorzieningenprofielen installeren met iPhone-configuratieprogramma” op pagina 70

voor meer informatie.

Wanneer een apparaat met uw computer is verbonden, kunt u tevens de consolelogbestanden en, indien van toepassing, crashlogbestanden weergeven. Dit zijn dezelfde

apparaatlogbestanden die ook in de Xcode-ontwikkelomgeving van Mac OS X

beschikbaar zijn.

Configuratieprofielen aanmaken

In dit document komen de termen 'configuratieprofiel' en 'payload' (lading) voor.

Een configuratieprofiel is het volledige bestand waarmee een of meer instellingen

op een iPhone of iPod touch worden geconfigureerd. Een payload is een afzonderlijke

verzameling van een bepaald type instellingen binnen het configuratieprofiel,

bijvoorbeeld de VPN-instellingen.

U kunt ervoor kiezen om slechts één configuratieprofiel aan te maken dat alle

benodigde payloads, maar het is het overwegen waard om voor certificaten en

instellingen afzonderlijke profielen aan te maken. In dat geval kunt u namelijk de

gegevens per type bijwerken en distribueren. Bovendien blijven reeds geïnstalleerde

certificaten dan behouden wanneer gebruikers een nieuw profiel met bijvoorbeeld

gewijzigde VPN- of accountinstellingen installeren.

Voor veel payloads kunt u gebruikersnamen en wachtwoorden opgeven. Als u deze

informatie weglaat, kan het profiel door meerdere gebruikers worden gebruikt. De

gebruiker moet in dit geval de ontbrekende informatie opgeven tijdens de installatie

van het profiel. Als u het profiel voor elke gebruiker personaliseert en wachtwoorden

gebruikt, moet u het profiel gecodeerd distribueren om de inhoud ervan te beveiligen.

Zie “Configuratieprofielen installeren” op pagina 43 voor meer informatie.

30 Hoofdstuk 2 Configuratieprofielen aanmaken en implementeren

Page 31

Als u een nieuw configuratieprofiel wilt aanmaken, klikt u op de knop 'Nieuw' in de

knoppenbalk van iPhone-configuratieprogramma. Via de lijst met payloads kunt u

payloads aan het profiel toevoegen. Vervolgens kunt u de payloads wijzigen door opties

in het wijzigingspaneel in te voeren en te selecteren. Verplichte velden zijn gemarkeerd

met een rode pijl. Voor sommige instellingen, zoals 'Wi-Fi', kunt u configuraties

toevoegen door op de knop met het plusteken te klikken. Om een configuratie te

verwijderen, klikt u in het wijzigingspaneel op de knop met het minteken.

Om een payload te wijzigen, selecteert u het gewenste onderdeel in de lijst met

payloads, klikt u op de knop 'Configureer' (Mac) of 'Configureren' (Windows) en voert

u de gegevens in, zoals hieronder wordt beschreven.

Geautomatiseerde aanmaak van configuratieprofielen

Het is ook mogelijk om de aanmaak van configuratiebestanden te automatiseren

met AppleScript (op een Mac) of C# Script (onder Windows). Als u de ondersteunde

methoden en de bijbehorende syntaxis wilt bekijken, doet u het volgende:

Mac OS X: Gebruik Scripteditor om het AppleScript-woordenboek voor iPhone-

configuratieprogramma te openen.

Windows: Gebruik Visual Studio om de methodeaanroepen van iPCUScripting.dll

weer te geven.

Op een Mac voert u een script uit met het AppleScript-commando 'Tell'. Onder

Windows geeft u de scriptnaam als commandoregelparameter door aan iPhoneconfiguratieprogramma.

Zie Bijlage C, “Voorbeeldscripts” voor een aantal voorbeelden.

Hoofdstuk 2 Configuratieprofielen aanmaken en implementeren 31

Page 32

Algemeen

Hier geeft u de naam en aanduiding van het profiel op en geeft u aan of gebruikers

het profiel na installatie kunnen verwijderen.

De naam die u hier opgeeft, verschijnt in de lijst met profielen en wordt weergegeven

op het apparaat als het configuratieprofiel is geïnstalleerd. De opgegeven naam hoeft

niet uniek te zijn. Wel is van belang dat u een beschrijvende naam gebruikt waaraan

het profiel eenvoudig te herkennen is.

De aanduiding van de configuratie moet wel uniek zijn en moet aan deze notatie

voldoen: com.bedrijfsnaam.profielaanduiding, waarbij profielaanduiding een

omschrijving van het profiel is. (Bijvoorbeeld com.mijnbedrijf.kantooraanhuis.)

De aanduiding is belangrijk omdat tijdens de installatie van het profiel de waarde

wordt vergeleken met de aanduiding van de profielen die al op het apparaat zijn

geïnstalleerd. Als de aanduiding uniek is, wordt de informatie van het profiel overgezet

naar het apparaat. AIs de aanduiding gelijk is aan die van een reeds geïnstalleerd

profiel, dan worden de huidige instellingen van het apparaat overschreven door

de nieuwe informatie in het profiel, met uitzonderingen van Exchange-instellingen.

Om een Exchange-account te wijzigen, moet u het profiel eerst handmatig verwijderen

zodat de aan de account gekoppelde gegevens kunnen worden opgeschoond.

Om te voorkomen dat een gebruiker een op een apparaat geïnstalleerd profiel

verwijdert, kiest u een optie uit het venstermenu 'Beveiliging'. Als u de optie 'Met

identiteitscontrole' kiest, kunt u het wachtwoord voor autorisatie opgeven dat moet

worden ingevoerd om het profiel van het apparaat te kunnen verwijderen. Als u de

optie 'Nooit' selecteert, kan het profiel worden bijgewerkt met een nieuwe versie,

maar kan het profiel niet worden verwijderd.

32 Hoofdstuk 2 Configuratieprofielen aanmaken en implementeren

Page 33

Toegangscode

Als u geen gebruikmaakt van een Exchange-toegangscodebeleid, kunt u deze payload

gebruiken om het gewenste toegangscodebeleid voor het apparaat in te stellen.

U kunt bijvoorbeeld opgeven of een toegangscode vereist is om het apparaat te

kunnen gebruiken, aan welke voorwaarden de toegangscode moet voldoen en hoe

vaak die moet worden vernieuwd. Wanneer het configuratieprofiel wordt geladen,

moet de gebruiker een toegangscode opgeven die voldoet aan de voorwaarden die

u hier selecteert, anders wordt het profiel niet geïnstalleerd.

Als u gebruikmaakt van een toegangscodebeleid voor het apparaat en een Exchangetoegangscodebeleid, worden beide samengevoegd en wordt het strengste beleid

uitgevoerd. Zie

ondersteunde beleidsinstellingen van Exchange ActiveSync.

De volgende opties zijn beschikbaar:

'Toegangscode op apparaat vereist': Verplicht het gebruik van een toegangscode

voordat het apparaat kan worden gebruikt. Als geen code is vereist, kan iedereen

gebruikmaken van alle functionaliteit en gegevens op dit apparaat.

'Sta eenvoudige waarde toe' (Mac) of 'Eenvoudige waarde toestaan' (Windows): Staat

toe dat gebruikers een toegangscode kiezen waarin gebruik wordt gemaakt van een

opeenvolgende reeks tekens of waarin tekens worden herhaald. Een eenvoudige

toegangscode is bijvoorbeeld '3333' of 'DEFG'.

'Alfanumerieke waarde vereist': Toegangscodes moeten minimaal één letter

bevatten.

'Minimale lengte toegangscode': Het kleinste aantal tekens waaruit de toegangscode

mag bestaan.

'Minimale aantal complexe tekens': Het kleinste aantal niet-alfanumerieke tekens

(zoals $, & en !) waaruit de toegangscode moet bestaan.

'Maximale gebruiksduur toegangscode' (in dagen): Het aantal dagen waarna

gebruikers hun toegangscode moeten wijzigen.

'Automatisch slot' (in minuten): Als het apparaat gedurende de opgegeven periode

niet wordt gebruikt, wordt het automatisch vergrendeld. Het apparaat kan worden

ontgrendeld door de toegangscode op te geven.

'Geschiedenis toegangscodes': Nieuwe toegangscodes worden niet geaccepteerd

als deze gelijk zijn aan eerder gebruikte toegangscodes. U kunt opgeven hoeveel

eerdere toegangscodes voor deze vergelijking bewaard moeten blijven.

'Geldigheid toegangscode bij vergrendeling': Hiermee wordt aangegeven hoe snel

het apparaat na gebruik weer kan worden ontgrendeld, zonder dat hierbij om de

toegangscode wordt gevraagd.

“Microsoft Exchange ActiveSync” op pagina 8 voor informatie over

Hoofdstuk 2 Configuratieprofielen aanmaken en implementeren 33

Page 34

'Maximale aantal mislukte pogingen': Hiermee wordt bepaald hoeveel pogingen

mogen worden gedaan om de juiste toegangscode in te voeren voordat het

apparaat wordt gewist. Als u deze instelling niet wijzigt, treedt na zes mislukte

pogingen een vertraging op, zodat het even duurt voordat de toegangscode

opnieuw kan worden ingevoerd. De vertraging wordt na iedere mislukte poging

langer. Na de elfde mislukte poging worden alle gegevens en instellingen veilig van

het apparaat gewist. De vertraging wordt altijd na de zesde poging gestart, dus als

u hier een waarde van 6 of lager opgeeft, vindt geen vertraging plaats en wordt het

apparaat direct gewist zodra de opgegeven waarde wordt overschreden.

Beperkingen

Met deze payload kunt u opgeven tot welke apparaatvoorzieningen de gebruiker

toegang heeft.

'Sta expliciet materiaal toe' (Mac) of 'Expliciet materiaal toestaan' (Windows): Als deze

Â

optie is uitgeschakeld, wordt expliciet muziek- of videomateriaal dat via de iTunes

Store is aangeschaft,verborgen. Expliciet materiaal wordt als zodanig aangeduid door

de aanbieders van het materiaal (zoals platenlabels) bij de verkoop via de iTunes Store.

'Sta gebruik van Safari toe' (Mac) of 'Gebruik van Safari toestaan' (Windows): Als deze

optie is uitgeschakeld, wordt het programma Safari uitgeschakeld en wordt het

programmasymbool uit het beginscherm verwijderd. Met deze optie kunt u ook

voorkomen dat gebruikers webknipsels kunnen openen.

'Sta gebruik van YouTube toe' (Mac) of 'Gebruik van YouTube toestaan' (Windows):

Als deze optie is uitgeschakeld, wordt het programma YouTube uitgeschakeld en

wordt het programmasymbool uit het beginscherm verwijderd.

'Sta gebruik van iTunes Music Store toe' (Mac) of 'Gebruik van iTunes Music Store

toestaan' (Windows): Als deze optie is uitgeschakeld, wordt de iTunes Music Store

uitgeschakeld en wordt het programmasymbool uit het beginscherm verwijderd.

Gebruikers kunnen materiaal niet vooraf bekijken of beluisteren en geen materiaal

aanschaffen of downloaden.

'Sta installatie van programma's toe' (Mac) of 'Installatie van programma's toestaan'

(Windows): Als deze optie is uitgeschakeld, wordt de App Store uitgeschakeld en

wordt het programmasymbool uit het beginscherm verwijderd. Gebruikers kunnen

geen programma's installeren of bijwerken.

Â

'Sta gebruik van camera toe' (Mac) of 'Gebruik van camera toestaan' (Windows): Als

deze optie is uitgeschakeld, wordt de camera volledig uitgeschakeld en wordt het

camerasymbool uit het beginscherm verwijderd. Gebruikers kunnen geen foto's maken.

'Sta schermafbeelding toe' (Mac) of 'Schermafbeelding toestaan' (Windows): Als deze

optie is uitgeschakeld, kunnen gebruikers geen schermafbeelding bewaren.

34 Hoofdstuk 2 Configuratieprofielen aanmaken en implementeren

Page 35

Wi-Fi

Met deze payload geeft u de instellingen voor verbinding met uw draadloze netwerk

op. U kunt meerdere netwerkconfiguraties opgeven door op de knop met het

plusteken te klikken.

De onderstaande instellingen zijn verplicht. Alleen indien deze overeenkomen met de

instellingen van uw netwerk, kan de gebruiker een verbinding tot stand brengen.

'SSID (Service Set Identifier)': Hier geeft u de SSID op van het draadloze netwerk

waarmee verbinding wordt gemaakt.

'Verborgen netwerk': Hiermee geeft u op of het netwerk zijn identiteit kenbaar

maakt.

'Beveiligingstype': Hier selecteert u een methode voor identiteitscontrole voor het

netwerk. De volgende opties zijn beschikbaar voor zowel persoonlijke netwerken

als bedrijfsnetwerken.

'Geen': Het netwerk maakt geen gebruik van identiteitscontrole.

'WEP': Het netwerk maakt alleen gebruik van WEP-identiteitscontrole.

'WPA/WPA 2': Het netwerk maakt alleen gebruik van WPA-identiteitscontrole.

'Willekeurig': Het apparaat maakt gebruik van WEP- of WPA-identiteitscontrole bij

de totstandbrenging van de netwerkverbinding, maar kan geen verbinding maken

met netwerken die geen gebruik maken van identiteitscontrole.

'Wachtwoord': Hier geeft u het wachtwoord op van het draadloze netwerk waarmee

verbinding wordt gemaakt. Als u geen wachtwoord opgeeft, wordt de gebruiker

gevraagd een wachtwoord in te voeren.

Instellingen op bedrijfsniveau

In dit gedeelte geeft u instellingen op voor verbinding met bedrijfsnetwerken.

Deze instellingen verschijnen alleen als u uit het venstermenu 'Beveiligingstype'

een optie op bedrijfsniveau hebt gekozen.

In het paneel 'Protocollen' geeft u op welke EAP-typen worden gebruikt voor de

identiteitscontrole en stelt u de gewenste EAP-FAST Protected Access Credentialconfiguratie in.

In het paneel 'Identiteitscontrole' geeft u de inloggegevens op, zoals de gebruikersnaam

en het protocol voor de identiteitscontrole. Als u via de payload 'Legitimatie' een

identiteit hebt geïnstalleerd, kunt u dit kiezen uit het venstermenu 'Identiteitscertificaat'.

Hoofdstuk 2 Configuratieprofielen aanmaken en implementeren 35

Page 36

In het paneel 'Vertrouwen' geeft u op welke certificaten kunnen worden vertrouwd

voor controle van de server voor identiteitscontrole die voor de Wi-Fi-verbinding is

ingesteld. De lijst met vertrouwde certificaten bevat de certificaten die via de payload

'Legitimatie' zijn toegevoegd. Hier selecteert u welke certificaten kunnen worden

vertrouwd. Onder 'Vertrouwde certificaatnamen van server' voegt u de servers voor

identiteitscontrole toe die kunnen worden vertrouwd. U kunt hier een specifieke server

opgeven, bijvoorbeeld 'server.mijnbedrijf.com', of een gedeeltelijke naam, bijvoorbeeld

'*.mijnbedrijf.com'.

Door 'Sta vertrouwensuitzonderingen toe' (Mac) of 'Vertrouwensuitzonderingen

toestaan' (Windows) in te schakelen, laat u de keuze aan de gebruiker om een server al

dan niet te vertrouwen ingeval er geen vertrouwensketen kan worden vastgesteld. Als

u wilt voorkomen dat er een dialoogvenster verschijnt en u alleen verbindingen met

een vertrouwde voorziening wilt toestaan, schakelt u dit aankruisvak uit en neemt u

alle benodigde certificaten op in een profiel.

VPN

Met deze payload kunt u de VPN-instellingen voor verbinding met uw netwerk

opgeven. U kunt meerdere VPN-verbindingen opgeven door op de knop met het

plusteken te klikken.

Zie “VPN” op pagina 11 voor informatie over ondersteunde VPN-protocollen en

-methoden voor identiteitscontrole. Welke opties beschikbaar zijn, is afhankelijk van

het geselecteerde protocol en de geselecteerde methode voor identiteitscontrole.

VPN op aanvraag

Voor IPSec-configuraties op basis van certificaten kunt u VPN op aanvraag inschakelen,

zodat automatisch een VPN-verbinding tot stand wordt gebracht wanneer u toegang

een bepaald domein probeert te krijgen.

36 Hoofdstuk 2 Configuratieprofielen aanmaken en implementeren

Page 37

De volgende opties voor VPN op aanvraag zijn beschikbaar:

Instelling Beschrijving

Maak altijd verbinding Er wordt een VPN-verbinding geïnitieerd voor elk adres dat

overeenkomt met het opgegeven domein.

Maak nooit verbinding Er wordt geen VPN-verbinding geïnitieerd voor adressen die

overeenkomen met het opgegeven domein, maar als de VPNverbinding al actief is, kan deze worden gebruikt.

Maak verbinding indien nodig Hiermee wordt alleen een VPN-verbinding geïnitieerd voor

adressen die overeenkomen met het opgegeven domein als het

opzoeken van het adres in DNS is mislukt.

De actie geldt voor alle overeenkomende adressen. Adressen worden vergeleken op

basis van een eenvoudige tekenreeksvergelijking die achteraan begint. Het adres

".voorbeeld.org" komt overeen met "support.voorbeeld.org" en "sales.voorbeeld.org",

maar niet met "www.prive-voorbeeld.org". Als u het domein echter opgeeft als

"voorbeeld.org" (dus zonder punt aan het begin), komt het wel overeen met

"www.prive-voorbeeld.org" en alle andere voorbeeldadressen.

Houd er rekening mee dat LDAP-verbindingen geen VPN-verbinding initiëren. Als de

VPN-verbinding nog niet door een ander programma (zoals Safari) tot stand is

gebracht, zal het opzoeken van het adres in LDAP mislukken.

VPN-proxy

iPhone ondersteunt handmatige VPN-proxy en automatische proxyconfiguratie met

PAC of WPAD. Om een VPN-proxy op te geven, selecteert u een optie uit het

venstermenu 'Proxyconfiguratie'.

Voor automatische proxyconfiguraties op basis van PAC selecteert u 'Automatisch'

uit het venstermenu en geeft u vervolgens de URL van een PAC-bestand op.

Zie “Meer informatie” op pagina 60 voor informatie over de PACS-opties en de

-bestandsstructuur.

Voor WPAD-configuraties (Web Proxy Autodiscovery) selecteert u 'Automatisch' uit het

venstermenu. Laat het veld 'URL proxysever' leeg. Het WPAD-bestand wordt op de

iPhone aangevraagd met behulp van DHCP en DNS. Zie “Meer informatie” op pagina 60

voor informatie over WPAD.

Met deze payload kunt u de POP- of IMAP-e-mailaccounts voor de gebruiker opgeven.

Als u een Exchange-account toevoegt, raadpleegt u de onderstaande Exchangeinstellingen.

Hoofdstuk 2 Configuratieprofielen aanmaken en implementeren 37

Page 38

Bepaalde e-mailinstellingen die u in een profiel opneemt, zoals de accountnaam,

het wachtwoord en alternatieve SMTP-servers, kunnen door de gebruikers worden

aangepast. Als u een of meer van deze gegevens uit het profiel weglaat, moeten de

gebruikers deze opgeven wanneer ze van hun account gebruik willen maken.

U kunt meerdere e-mailaccounts opgeven door op de knop met het plusteken (+)

te klikken.

Exchange

Met deze payload kunt u de instellingen voor uw Exchange-server opgeven. U kunt een

profiel voor een bepaalde gebruiker aanmaken en alvast de gebruikersnaam, de

hostnaam en het e-mailadres opgeven, maar het is ook mogelijk om alleen de hostnaam

op te geven. In dat geval wordt de gebruiker bij de installatie van het profiel gevraagd

om de overige gegevens op te geven.

Wanneer u een gebruikersnaam, hostnaam en SSL-instelling opgeeft in het profiel, kan

de gebruiker deze gegevens niet wijzigen op het apparaat.

Per apparaat kunt u slechts één Exchange-account instellen. Voor andere e-mailaccounts,

inclusief eventuele Exchange-IMAP-accounts, heeft de toevoeging van een Exchangeaccount geen gevolgen. Exchange-accounts die met behulp van een profiel worden

toegevoegd, kunnen alleen worden verwijderd door het profiel te verwijderen.

Standaard wordt de synchronisatie van contact-, agenda- en e-mailgegevens door

Exchange verzorgd. De gebruiker kan deze instellingen aanpassen op het apparaat

door 'Instellingen' > 'Accounts' te kiezen. Een van de instellingen die kan worden