Guía del usuario para Integrated Dell

Remote Access Controller 9, versión 3.31.31.31

April 2019

Rev. A00

Notas, precauciones y advertencias

NOTA: Una NOTA indica información importante que le ayuda a hacer un mejor uso de su producto.

PRECAUCIÓN: Una ADVERTENCIA indica un potencial daño al hardware o pérdida de datos y le informa cómo evitar el

problema.

AVISO: Una señal de PRECAUCIÓN indica la posibilidad de sufrir daño a la propiedad, heridas personales o la muerte.

Copyright © 2019 Dell Inc. o sus filiales. Todos los derechos reservados. Dell, EMC y otras marcas comerciales son marcas comerciales de Dell Inc. o

sus filiales. Es posible que otras marcas comerciales sean marcas comerciales de sus respectivos propietarios.

Tabla de contenido

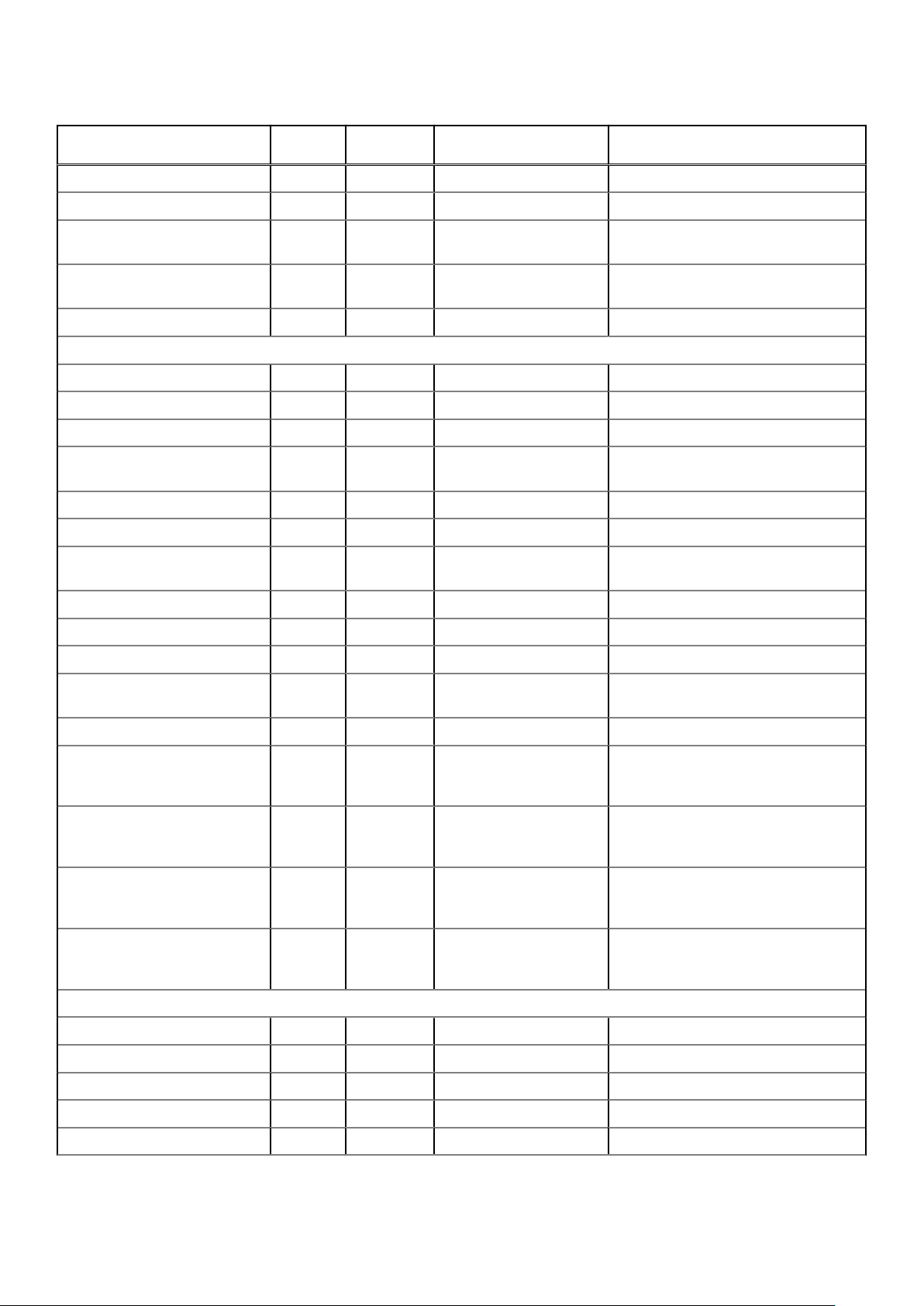

Capítulo 1: Descripción general....................................................................................................... 16

Ventajas de utilizar iDRAC con Lifecycle Controller........................................................................................................ 16

Características clave............................................................................................................................................................17

Novedades de esta versión.................................................................................................................................................19

Cómo utilizar esta guía........................................................................................................................................................ 19

Exploradores web compatibles...........................................................................................................................................19

Hipervisores y SO admitidos........................................................................................................................................ 20

Licencias de la iDRAC......................................................................................................................................................... 20

Tipos de licencias...........................................................................................................................................................20

Métodos para la adquisición de licencias.....................................................................................................................21

Adquisición de la clave de licencia de Dell Digital Locker...........................................................................................21

Operaciones de licencia................................................................................................................................................. 21

Funciones sujetas a licencia en iDRAC9........................................................................................................................... 22

Interfaces y protocolos para acceder a iDRAC................................................................................................................27

Información sobre puertos iDRAC.....................................................................................................................................30

Otros documentos que puede necesitar...........................................................................................................................31

Cómo ponerse en contacto con Dell.................................................................................................................................32

Acceso a documentos desde el sitio de asistencia de Dell.............................................................................................32

Capítulo 2: Inicio de sesión en iDRAC.............................................................................................. 34

Inicio de sesión en iDRAC mediante OpenID Connect....................................................................................................35

Inicio de sesión en iDRAC como usuario local, usuario de Active Directory o usuario LDAP.....................................35

Inicio de sesión en iDRAC como usuario local mediante una tarjeta inteligente..........................................................36

Inicio de sesión en iDRAC como usuario de Active Directory mediante una tarjeta inteligente.......................... 36

Inicio de sesión en iDRAC mediante inicio de sesión único.............................................................................................37

Inicio de sesión SSO de iDRAC mediante la interfaz web de iDRAC.......................................................................37

Inicio de sesión SSO de iDRAC mediante la interfaz web de la CMC.....................................................................37

Acceso a iDRAC mediante RACADM remoto.................................................................................................................. 37

Validación del certificado de CA para usar RACADM remoto en Linux..................................................................38

Acceso a iDRAC mediante RACADM local.......................................................................................................................38

Acceso a iDRAC mediante RACADM de firmware..........................................................................................................38

Visualización de la condición del sistema..........................................................................................................................38

Inicio de sesión en iDRAC mediante la autentificación de clave pública.......................................................................39

Varias sesiones de iDRAC...................................................................................................................................................39

Acceso a iDRAC mediante SMCLP...................................................................................................................................40

Contraseña segura predeterminada..................................................................................................................................40

Restablecimiento de la contraseña de iDRAC predeterminada localmente........................................................... 40

Restablecimiento de la contraseña de iDRAC predeterminada remotamente....................................................... 41

Cambio de la contraseña de inicio de sesión predeterminada....................................................................................... 42

Cambio de la contraseña de inicio de sesión predeterminada mediante la interfaz web......................................42

Cambio de la contraseña de inicio de sesión predeterminada mediante RACADM.............................................. 42

Cambio de la contraseña de inicio de sesión predeterminada mediante la utilidad de configuración de

iDRAC..........................................................................................................................................................................43

Activación o desactivación del mensaje de advertencia de contraseña predeterminada.......................................... 43

Bloqueo de IP....................................................................................................................................................................... 43

Tabla de contenido 3

Activación o desactivación del paso del sistema operativo a iDRAC mediante la interfaz web................................44

Activación o desactivación de alertas mediante RACADM............................................................................................45

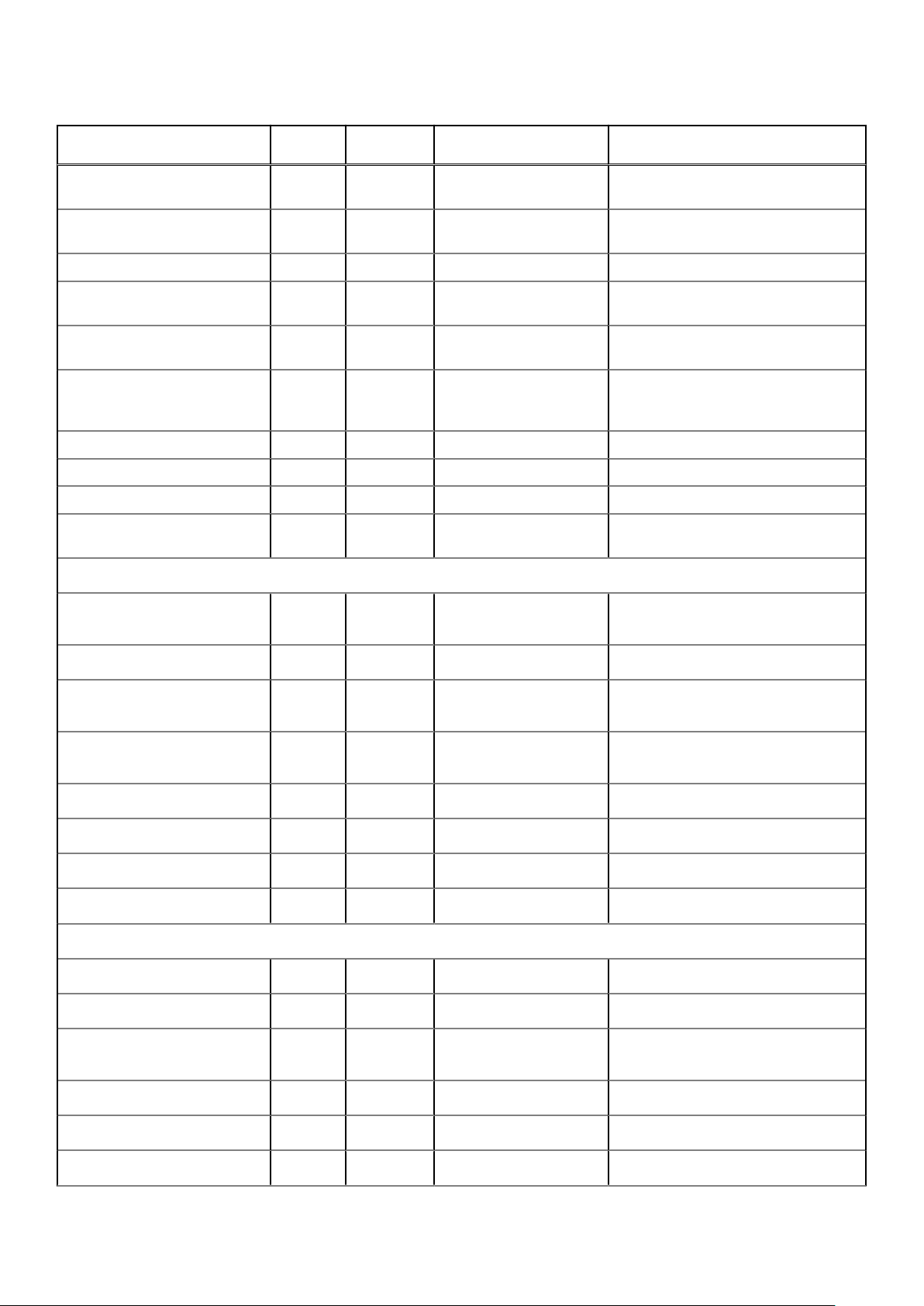

Capítulo 3: Configuración de Managed System................................................................................ 46

Configuración de la dirección IP de iDRAC...................................................................................................................... 46

Configuración de la IP de iDRAC mediante la utilidad de configuración de iDRAC............................................... 47

Configuración de la IP de iDRAC mediante la interfaz web de la CMC..................................................................50

Activación de servidor de aprovisionamiento.............................................................................................................50

Configuración de servidores y componentes del servidor mediante la configuración automática...................... 51

Cómo usar contraseñas de algoritmos hash para obtener una mayor seguridad................................................. 56

Modificación de la configuración de la cuenta de administrador local..........................................................................58

Configuración de la ubicación de Managed System....................................................................................................... 58

Configuración de la ubicación de Managed System mediante la interfaz web..................................................... 58

Configuración de la ubicación de Managed System mediante RACADM.............................................................. 59

Configuración de la ubicación de Managed System mediante la utilidad de configuración de iDRAC...............59

Optimización del rendimiento y el consumo de alimentación del sistema....................................................................59

Modificación de la configuración térmica mediante la interfaz web de iDRAC.....................................................59

Modificación de la configuración térmica mediante RACADM.................................................................................61

Modificación de la configuración térmica mediante la utilidad de configuración de iDRAC.................................65

Modificación de la configuración de flujo de aire de PCIe mediante la interfaz web de iDRAC..........................65

Configuración de la estación de administración.............................................................................................................. 65

Acceso a iDRAC de manera remota............................................................................................................................66

Configuración de exploradores web compatibles............................................................................................................66

Configuración de Internet Explorer............................................................................................................................. 66

Configuración de Mozilla Firefox................................................................................................................................. 67

Configuración de exploradores web para usar la consola virtual.............................................................................68

Visualización de las versiones traducidas de la interfaz web.................................................................................... 71

Actualización del firmware de dispositivos....................................................................................................................... 72

Actualización del firmware mediante la interfaz web de iDRAC..............................................................................75

Programación de actualizaciones automáticas del firmware................................................................................... 75

Actualización del firmware de dispositivos mediante RACADM.............................................................................. 77

Actualización del firmware mediante la interfaz web de la CMC.............................................................................77

Actualización del firmware mediante DUP................................................................................................................. 78

Actualización del firmware mediante RACADM remoto...........................................................................................78

Actualización del firmware mediante Lifecycle Controller Remote Services.........................................................78

Actualización del firmware de la CMC desde el iDRAC............................................................................................ 78

Visualización y administración de actualizaciones preconfiguradas..............................................................................79

Visualización y administración de actualizaciones preconfiguradas mediante la interfaz web de iDRAC.......... 79

Visualización y administración de actualizaciones preconfiguradas mediante RACADM.....................................80

Reversión del firmware del dispositivo..............................................................................................................................80

Reversión del firmware mediante la interfaz web de iDRAC................................................................................... 80

Reversión del firmware mediante la interfaz web de la CMC...................................................................................81

Reversión del firmware mediante RACADM...............................................................................................................81

Reversión del firmware mediante Lifecycle Controller.............................................................................................. 81

Reversión del firmware mediante Lifecycle Controller Remote Services............................................................... 81

Recuperación de iDRAC................................................................................................................................................ 81

Copia de seguridad del perfil del servidor.........................................................................................................................82

Cómo hacer una copia de seguridad del perfil del servidor mediante la interfaz web de iDRAC........................ 82

Copia de seguridad del perfil del servidor mediante RACADM................................................................................83

Programación de la copia de seguridad automática del perfil del servidor.............................................................83

4

Tabla de contenido

Importación del perfil del servidor..................................................................................................................................... 84

Importación del perfil del servidor mediante la interfaz web de iDRAC..................................................................85

Importación del perfil del servidor mediante RACADM............................................................................................ 85

Secuencia de operaciones de restauración................................................................................................................85

Supervisión de iDRAC mediante otras herramientas de administración del sistema..................................................86

Perfil de configuración de servidor admitido: importación y exportación.................................................................... 86

Importación del perfil de configuración del servidor mediante la interfaz web de iDRAC....................................86

Exportación del perfil de configuración del servidor mediante la interfaz web del iDRAC...................................87

Configuración de arranque seguro mediante la configuración del BIOS o F2..............................................................87

Recuperación del BIOS....................................................................................................................................................... 89

Capítulo 4: Configuración de iDRAC................................................................................................90

Visualización de la información de iDRAC......................................................................................................................... 91

Visualización de la información de iDRAC mediante la interfaz web....................................................................... 91

Visualización de la información de iDRAC mediante RACADM................................................................................92

Modificación de la configuración de red...........................................................................................................................92

Modificación de la configuración de red mediante la interfaz web......................................................................... 92

Modificación de la configuración de red mediante RACADM local......................................................................... 92

Configuración del filtrado de IP....................................................................................................................................93

Selección de conjunto de cifrado...................................................................................................................................... 94

Configuración de la selección de conjunto de cifrado mediante la interfaz web de iDRAC.................................94

Configuración de selección del conjunto de cifrado usando RACADM..................................................................95

Modo FIPS (INTERFAZ).....................................................................................................................................................95

Habilitación del modo FIPS...........................................................................................................................................95

Desactivación del modo FIPS.......................................................................................................................................96

Configuración de servicios................................................................................................................................................. 96

Configuración de servicios mediante la interfaz web............................................................................................... 96

Configuración de servicios mediante RACADM.........................................................................................................97

Activación o desactivación de la redirección de HTTPS...........................................................................................97

Configuración de TLS......................................................................................................................................................... 98

Configuración de TLS por medio de la interfaz web.................................................................................................98

Configuración del servidor TLS mediante RACADM.................................................................................................98

Uso del cliente de VNC Client para administrar el servidor remoto..............................................................................98

Configuración del servidor VNC mediante la interfaz web del iDRAC....................................................................99

Configuración del servidor VNC mediante RACADM............................................................................................... 99

Configuración del visor VNC con cifrado SSL........................................................................................................... 99

Configuración del visor VNC sin Cifrado SSL............................................................................................................ 99

Configuración del panel frontal........................................................................................................................................ 100

Configuración de los valores de LCD.........................................................................................................................100

Configuración del valor LED del Id. del sistema........................................................................................................ 101

Configuración de zona horaria y NTP.............................................................................................................................. 101

Configuración de zona horaria y NTP mediante la interfaz web de iDRAC.......................................................... 101

Configuración de zona horaria y NTP mediante RACADM.................................................................................... 102

Configuración del primer dispositivo de inicio.................................................................................................................102

Configuración del primer dispositivo de inicio mediante la interfaz web...............................................................102

Configuración del primer dispositivo de inicio mediante RACADM........................................................................102

Configuración del primer dispositivo de inicio mediante la consola virtual............................................................103

Activación de la pantalla de último bloqueo.............................................................................................................. 103

Activación o desactivación del paso del sistema operativo a iDRAC.......................................................................... 103

Tarjetas admitidas para el paso del sistema operativo al iDRAC............................................................................104

Tabla de contenido

5

Sistemas operativos admitidos para la NIC de USB................................................................................................ 104

Activación o desactivación del paso del sistema operativo a iDRAC mediante la interfaz web........................ 105

Activación o desactivación del paso del sistema operativo a iDRAC mediante RACADM................................. 106

Activación o desactivación del paso del sistema operativo a iDRAC mediante la utilidad de configuración

de iDRAC...................................................................................................................................................................106

Obtención de certificados.................................................................................................................................................106

Certificados de servidor SSL...................................................................................................................................... 107

Generación de una nueva solicitud de firma de certificado....................................................................................108

Carga del certificado del servidor.............................................................................................................................. 109

Visualización del certificado del servidor...................................................................................................................109

Carga del certificado de firma personalizado............................................................................................................ 110

Descarga del certificado de firma del certificado SSL personalizado.................................................................... 110

Eliminación del certificado de firma del certificado SSL personalizado.................................................................. 111

Configuración de varios iDRAC mediante RACADM.......................................................................................................111

Desactivación del acceso para modificar los valores de configuración de iDRAC en el sistema host..................... 112

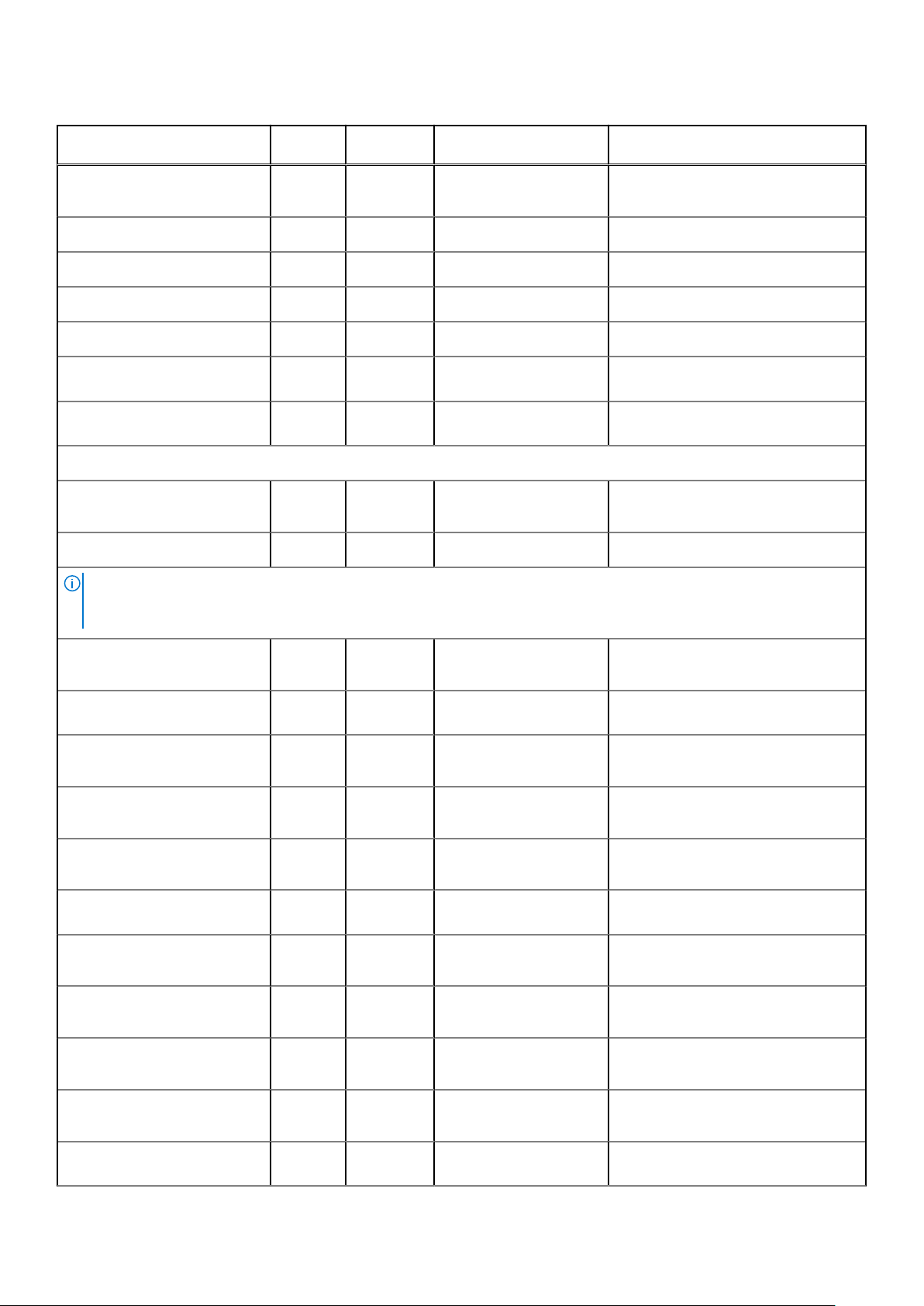

Capítulo 5: Visualización de la información de iDRAC y el sistema administrado................................. 113

Visualización de la condición y las propiedades de Managed System..........................................................................113

Configuración del seguimiento de activos....................................................................................................................... 113

Visualización del inventario del sistema............................................................................................................................114

Visualización de la información del sensor.......................................................................................................................115

Supervisión del índice de rendimiento de módulos de E/S, memoria y CPU.............................................................. 116

Supervisión del índice de rendimiento de módulos de E/S, memoria y CPU mediante la interfaz web.............117

Supervisión del índice de rendimiento de CPU, memoria y módulos de entrada y salida mediante

RACADM....................................................................................................................................................................117

Consulta del sistema para verificar el cumplimiento de aire fresco..............................................................................117

Visualización de los datos históricos de temperatura.....................................................................................................118

Visualización de los datos históricos de temperatura mediante la interfaz web de iDRAC.................................118

Visualización de datos históricos de temperatura mediante RACADM................................................................. 118

Configuración del umbral de advertencia para la temperatura de entrada........................................................... 119

Visualización de interfaces de red disponibles en el sistema operativo host.............................................................. 119

Visualización de interfaces de red disponibles en el sistema operativo host mediante la interfaz web.............119

Visualización de interfaces de red disponibles en el sistema operativo host mediante RACADM...........................120

Visualización de las conexiones de red Fabric de la tarjeta mezzanine FlexAdress...................................................120

Visualización o terminación de sesiones iDRAC..............................................................................................................121

Terminación de las sesiones de iDRAC mediante la interfaz web...........................................................................121

Capítulo 6: Configuración de la comunicación de iDRAC.................................................................. 122

Comunicación con iDRAC a través de una conexión serie mediante un cable DB9..................................................123

Configuración del BIOS para la conexión serie......................................................................................................... 124

Activación de la conexión serie RAC..........................................................................................................................124

Activación de los modos básicos y de terminal de la conexión serie básica IPMI................................................ 124

Cambio entre la comunicación en serie RAC y la consola de comunicación en serie mediante el cable DB9........126

Cambio de una consola de comunicación en serie a la comunicación en serie RAC........................................... 126

Cambio de una comunicación en serie RAC a consola de comunicación en serie............................................... 127

Comunicación con iDRAC mediante IPMI SOL.............................................................................................................. 127

Configuración del BIOS para la conexión serie......................................................................................................... 127

Configuración de iDRAC para usar SOL....................................................................................................................128

Activación del protocolo compatible..........................................................................................................................129

Comunicación con iDRAC mediante IPMI en la LAN.....................................................................................................132

6

Tabla de contenido

Configuración de IPMI en la LAN mediante la interfaz web................................................................................... 132

Configuración de IPMI en la LAN mediante la utilidad de configuración de iDRAC.............................................133

Configuración de IPMI en la LAN mediante RACADM............................................................................................ 133

Activación o desactivación de RACADM remoto.......................................................................................................... 133

Activación o desactivación de RACADM remoto mediante la interfaz web.........................................................133

Activación o desactivación de RACADM remoto mediante RACADM..................................................................134

Desactivación de RACADM local..................................................................................................................................... 134

Activación de IPMI en Managed System........................................................................................................................ 134

Configuración de Linux para la consola en serie durante el arranque en RHEL 6......................................................134

Activación del inicio de sesión en la consola virtual después del inicio..................................................................135

Configuración del terminal en serie en RHEL 7..............................................................................................................136

Control de GRUB desde la consola en serie..............................................................................................................137

Esquemas de criptografía SSH compatibles...................................................................................................................138

Uso de la autentificación de clave pública para SSH...............................................................................................138

Capítulo 7: Configuración de cuentas de usuario y privilegios...........................................................142

Funciones y privilegios de usuario de iDRAC.................................................................................................................. 142

Caracteres recomendados para nombres de usuario y contraseñas...........................................................................143

Configuración de usuarios locales....................................................................................................................................144

Configuración de usuarios locales mediante la interfaz web de iDRAC................................................................ 144

Configuración de los usuarios locales mediante RACADM..................................................................................... 144

Configuración de usuarios de Active Directory..............................................................................................................146

Prerrequisitos del uso de la autentificación de Active Directory para iDRAC.......................................................146

Mecanismos de autentificación compatibles de Active Directory......................................................................... 148

Descripción general del esquema estándar de Active Directory............................................................................148

Configuración del esquema estándar de Active Directory......................................................................................149

Descripción general del esquema extendido de Active Directory...........................................................................151

Configuración del esquema extendido de Active Directory....................................................................................153

Prueba de la configuración de Active Directory........................................................................................................161

Configuración de los usuarios LDAP genéricos...............................................................................................................161

Configuración del servicio de directorio de LDAP genérico mediante la interfaz basada en web de iDRAC....161

Configuración del servicio de directorio LDAP genérico mediante RACADM......................................................162

Prueba de la configuración del servicio de directorio de LDAP..............................................................................162

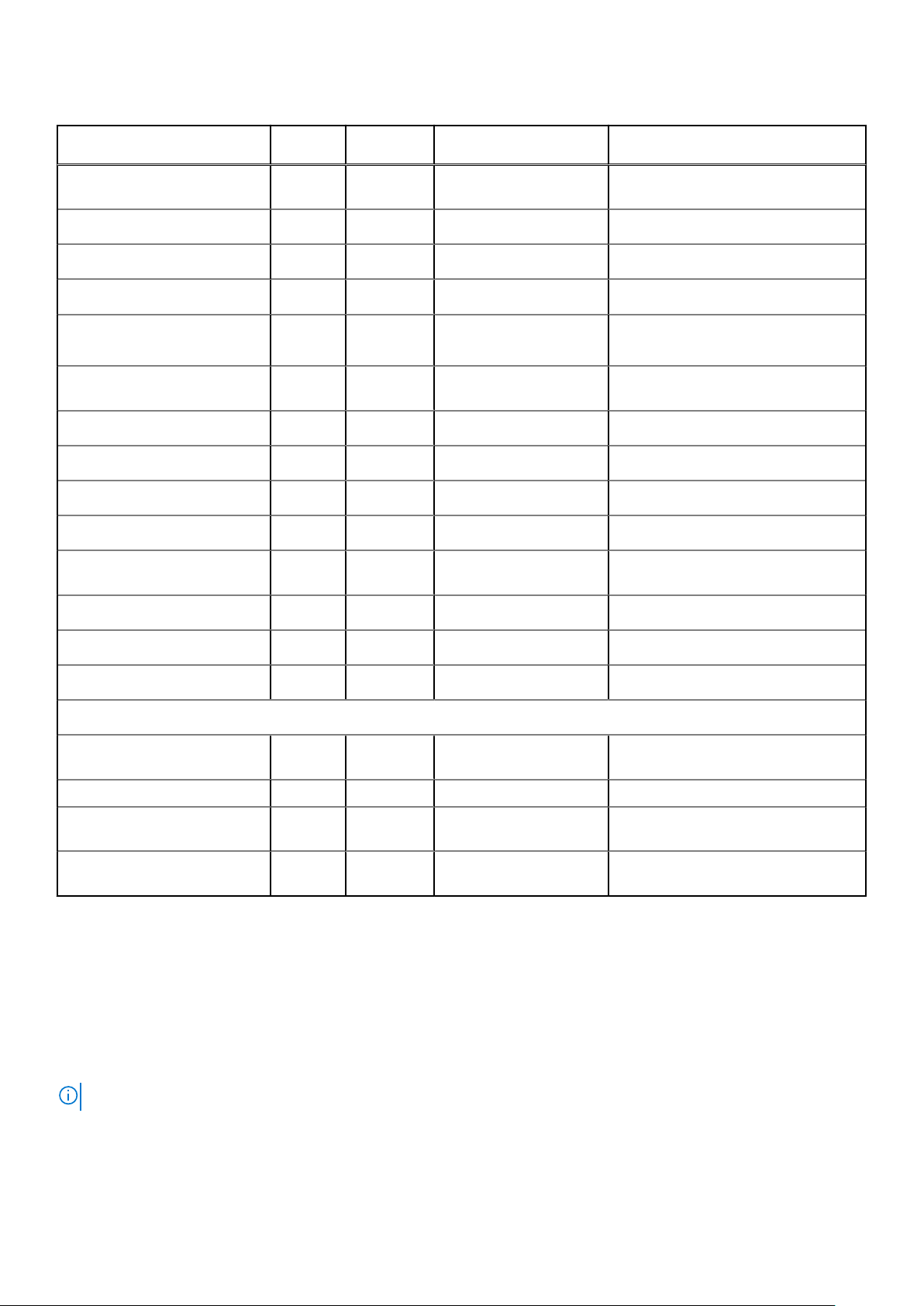

Capítulo 8: Modo de bloqueo del sistema....................................................................................... 164

Capítulo 9: Configuración de iDRAC para inicio de sesión único o inicio de sesión mediante tarjeta

inteligente............................................................................................................................... 166

Prerrequisitos para el inicio de sesión único de Active Directory o el inicio de sesión mediante tarjeta

inteligente....................................................................................................................................................................... 166

Registro de iDRAC como equipo en el dominio raíz de Active Directory..............................................................166

Creación de objetos de Active Directory y establecimiento de privilegios............................................................167

Configuración del inicio de sesión SSO de iDRAC para usuarios de Active Directory...............................................167

Creación de un usuario en Active Directory para SSO............................................................................................167

Generación del archivo Keytab de Kerberos............................................................................................................ 168

Configuración del inicio de sesión SSO de iDRAC para usuarios de Active Directory mediante la interfaz

web............................................................................................................................................................................ 169

Configuración del inicio de sesión SSO de iDRAC para usuarios de Active Directory mediante RACADM......169

Configuración del software de administración......................................................................................................... 169

Activación o desactivación del inicio de sesión mediante tarjeta inteligente..............................................................169

Tabla de contenido

7

Activación o desactivación del inicio de sesión mediante tarjeta inteligente utilizando la interfaz web............170

Activación o desactivación del inicio de sesión mediante tarjeta inteligente mediante RACADM.....................170

Activación o desactivación del inicio de sesión mediante tarjeta inteligente mediante la utilidad de

configuración de iDRAC.......................................................................................................................................... 170

Configuración de inicio de sesión con la tarjeta inteligente.......................................................................................... 170

Configuración del inicio de sesión mediante tarjeta inteligente de iDRAC para usuarios de Active Directory. 170

Configuración del inicio de sesión mediante tarjeta inteligente de iDRAC para usuarios locales........................ 171

Inicio de sesión mediante la tarjeta inteligente............................................................................................................... 172

Capítulo 10: Configuración de iDRAC para enviar alertas..................................................................173

Activación o desactivación de alertas..............................................................................................................................173

Activación o desactivación de alertas mediante la interfaz web............................................................................173

Activación o desactivación de alertas mediante RACADM.....................................................................................174

Activación o desactivación de alertas mediante la utilidad de configuración de iDRAC......................................174

Filtrado de alertas...............................................................................................................................................................174

Filtrado de alertas mediante la interfaz web de iDRAC...........................................................................................174

Filtrado de alertas mediante RACADM......................................................................................................................175

Configuración de alertas de suceso.................................................................................................................................175

Configuración de alertas de suceso mediante la interfaz web............................................................................... 175

Configuración de alertas de suceso mediante RACADM........................................................................................175

Configuración de suceso de periodicidad de alertas......................................................................................................176

Configuración de sucesos de periodicidad de alertas mediante RACADM...........................................................176

Configuración de sucesos de periodicidad de alertas mediante la interfaz web de iDRAC................................ 176

Configuración de acciones del suceso.............................................................................................................................176

Configuración de acciones del suceso mediante la interfaz web...........................................................................176

Configuración de acciones del suceso mediante RACADM....................................................................................176

Configuración de alertas por correo electrónico, capturas SNMP o capturas IPMI..................................................177

Configuración de destinos de alerta IP...................................................................................................................... 177

Configuración de los valores de alertas por correo electrónico............................................................................. 179

Configuración de sucesos de WS.................................................................................................................................... 180

Configuración de sucesos de Redfish.............................................................................................................................. 181

Supervisión de sucesos del chasis....................................................................................................................................181

Supervisión de sucesos del chasis mediante la interfaz web de iDRAC................................................................ 181

Supervisión de sucesos del chasis mediante RACADM........................................................................................... 181

Id. de mensaje de alertas...................................................................................................................................................182

Capítulo 11: Group Manager de iDRAC 9......................................................................................... 185

Group Manager.................................................................................................................................................................. 185

Vista de resumen............................................................................................................................................................... 186

Administrar los inicios de sesión.......................................................................................................................................186

Agregar un nuevo usuario............................................................................................................................................187

Cambiar contraseña de usuario.................................................................................................................................. 187

Eliminar usuario.............................................................................................................................................................187

Configuración de alertas....................................................................................................................................................187

Exportar...............................................................................................................................................................................188

Vista de servidores detectados........................................................................................................................................188

Vista Jobs (Trabajos)........................................................................................................................................................ 189

Exportación de trabajos.................................................................................................................................................... 190

Panel Información de grupo..............................................................................................................................................190

Configuración de grupo.....................................................................................................................................................190

8

Tabla de contenido

Acciones en un servidor seleccionado............................................................................................................................. 191

Capítulo 12: Administración de registros........................................................................................ 193

Visualización del registro de sucesos del sistema.......................................................................................................... 193

Visualización del registro de sucesos del sistema mediante la interfaz web........................................................ 193

Visualización del registro de sucesos del sistema mediante RACADM................................................................. 193

Visualización del registro de sucesos del sistema mediante la utilidad de configuración de iDRAC..................194

Visualización del registro de Lifecycle............................................................................................................................. 194

Visualización del registro de Lifecycle mediante la interfaz web........................................................................... 195

Visualización del registro de Lifecycle mediante RACADM.................................................................................... 195

Exportación de los registros de Lifecycle Controller.....................................................................................................195

Exportación de los registros de Lifecycle Controller mediante la interfaz web................................................... 195

Exportación de los registros de Lifecycle Controller mediante RACADM............................................................ 196

Adición de notas de trabajo.............................................................................................................................................. 196

Configuración del registro del sistema remoto...............................................................................................................196

Configuración del registro del sistema remoto mediante la interfaz web.............................................................196

Configuración del registro del sistema remoto mediante RACADM......................................................................196

Capítulo 13: Supervisión y administración de la alimentación............................................................197

Supervisión de la alimentación..........................................................................................................................................197

Supervisión del índice de rendimiento de módulos de E/S, memoria y CPU mediante la interfaz web............197

Supervisión del índice de rendimiento de CPU, memoria y módulos de entrada y salida mediante

RACADM...................................................................................................................................................................198

Configuración del umbral de advertencia para consumo de alimentación..................................................................198

Configuración del umbral de advertencia para consumo de alimentación mediante la interfaz web................198

Ejecución de las operaciones de control de alimentación.............................................................................................198

Ejecución de las operaciones de control de alimentación mediante la interfaz web........................................... 199

Ejecución de las operaciones de control de alimentación mediante RACADM....................................................199

Límites de alimentación.....................................................................................................................................................199

Límites de alimentación en servidores Blade............................................................................................................ 199

Visualización y configuración de la política de límites de alimentación..................................................................199

Configuración de las opciones de suministro de energía.............................................................................................. 201

Configuración de las opciones de suministro de energía mediante la interfaz web.............................................201

Configuración de las opciones de suministro de energía mediante RACADM..................................................... 201

Configuración de las opciones de suministro de energía mediante la utilidad de configuración de iDRAC...... 201

Activación o desactivación del botón de encendido.....................................................................................................202

Enfriamiento multivector..................................................................................................................................................202

Capítulo 14: Inventario, supervisión y configuración de dispositivos de red....................................... 204

Inventario y supervisión de dispositivos de red............................................................................................................. 204

Supervisión de dispositivos de red mediante la interfaz web................................................................................ 204

Supervisión de dispositivos de red mediante RACADM......................................................................................... 204

Vista Conexión.............................................................................................................................................................205

Inventario y supervisión de dispositivos HBA FC.......................................................................................................... 206

Supervisión de dispositivos HBA FC mediante la interfaz web............................................................................. 207

Supervisión de dispositivos HBA FC mediante RACADM...................................................................................... 207

Configuración dinámica de las direcciones virtuales, del iniciador y del destino de almacenamiento.....................207

Tarjetas admitidas para la optimización de la identidad de E/S............................................................................ 207

Versiones del firmware de la NIC compatibles para la optimización de la identidad de E/S............................. 209

Tabla de contenido

9

Comportamiento de la dirección virtual/asignada de manera remota y de la política de persistencia

cuando iDRAC está configurado en el modo de dirección asignada de manera remota o en el modo de

consola......................................................................................................................................................................209

Comportamiento del sistema para FlexAddress e identidad de E/S..................................................................... 210

Activación o desactivación de la optimización de la identidad de E/S...................................................................211

Configuración de la política de persistencia..............................................................................................................212

Capítulo 15: Administración de dispositivos de almacenamiento....................................................... 216

Comprensión de los conceptos de RAID.........................................................................................................................217

¿Qué es RAID?............................................................................................................................................................. 218

Organización del almacenamiento de datos para obtener disponibilidad y rendimiento..................................... 219

Elección de niveles RAID............................................................................................................................................. 219

Comparación de rendimiento de niveles RAID.........................................................................................................225

Controladoras admitidas...................................................................................................................................................226

Gabinetes admitidos..........................................................................................................................................................227

Resumen de funciones admitidas para dispositivos de almacenamiento................................................................... 227

Inventario y supervisión de dispositivos de almacenamiento.......................................................................................232

Supervisión de dispositivos de red mediante la interfaz web................................................................................ 233

Supervisión de dispositivos de red mediante RACADM......................................................................................... 233

Supervisión de plano posterior mediante la utilidad de configuración de iDRAC................................................ 233

Visualización de la topología de un dispositivo de almacenamiento............................................................................233

Administración de discos físicos...................................................................................................................................... 234

Asignación o desasignación de un disco físico como repuesto dinámico global..................................................234

Conversión de un disco físico en modo RAID a modo no RAID.............................................................................235

Borrado de discos físicos............................................................................................................................................236

Borrado de datos de un dispositivo SED.................................................................................................................. 236

Recreación de un disco físico.....................................................................................................................................238

Administración de discos virtuales.................................................................................................................................. 238

Creación de discos virtuales.......................................................................................................................................238

Edición de políticas de caché de discos virtuales.................................................................................................... 240

Eliminación de discos virtuales....................................................................................................................................241

Revisión de congruencia en el disco virtual...............................................................................................................241

Inicialización de discos virtuales..................................................................................................................................241

Cifrado de discos virtuales......................................................................................................................................... 242

Asignación o desasignación de repuestos dinámicos dedicados........................................................................... 242

Administración de discos virtuales mediante la interfaz web................................................................................ 245

Administración de discos virtuales mediante RACADM......................................................................................... 246

Función de la configuración de RAID..............................................................................................................................246

Administración de controladoras..................................................................................................................................... 247

Configuración de las propiedades de la controladora............................................................................................. 247

Importación o importación automática de la configuración ajena..........................................................................251

Borrar configuración ajena......................................................................................................................................... 252

Restablecimiento de la configuración de la controladora.......................................................................................253

Cambio de modo de la controladora......................................................................................................................... 253

Operaciones con adaptadores HBA SAS de 12 Gbps.............................................................................................255

Supervisión de análisis de falla predictiva en unidades...........................................................................................255

Operaciones de la controladora en modo no RAID o HBA.....................................................................................256

Ejecución de trabajos de configuración de RAID en varias controladoras de almacenamiento........................ 256

Administrar caché preservada................................................................................................................................... 256

Administración de SSD PCIe............................................................................................................................................257

10

Tabla de contenido

Inventario y supervisión de unidades de estado sólido PCIe..................................................................................257

Preparar para quitar una unidad SSD PCIe..............................................................................................................258

Borrado de datos de un dispositivo SSD PCIe.........................................................................................................259

Administración de gabinetes o planos posteriores........................................................................................................260

Configuración del modo de plano posterior.............................................................................................................. 261

Visualización de ranuras universales......................................................................................................................... 263

Configuración de modo de SGPIO............................................................................................................................ 264

Establecer la etiqueta de recurso de un chasis....................................................................................................... 264

Establecer el nombre de recurso del chasis.............................................................................................................264

Elección de modo de operación para aplicar configuración.........................................................................................265

Elección del modo de operación mediante la interfaz web....................................................................................265

Elección del modo de operación mediante RACADM.............................................................................................266

Visualización y aplicación de operaciones pendientes.................................................................................................. 266

Visualización, aplicación o eliminación de operaciones pendientes mediante la interfaz web...........................266

Visualización y aplicación de operaciones pendientes mediante RACADM......................................................... 267

Situaciones de almacenamiento: situaciones de aplicación de la operación.............................................................. 267

Forma de hacer parpadear o dejar de hacer parpadear LED de componentes.........................................................268

Forma de hacer parpadear o dejar de hacer parpadear LED de componentes mediante la interfaz web.......268

Cómo hacer parpadear o dejar de hacer parpadear los LED de componentes mediante RACADM................269

Capítulo 16: Configuración de BIOS...............................................................................................270

Capítulo 17: Configuración y uso de la consola virtual......................................................................272

Resoluciones de pantalla y velocidades de actualización admitidas............................................................................273

Configuración de la consola virtual..................................................................................................................................273

Configuración de la consola virtual mediante la interfaz web................................................................................273

Configuración de la consola virtual mediante RACADM.........................................................................................273

Vista previa de la consola virtual......................................................................................................................................274

Inicio de la consola virtual................................................................................................................................................. 274

Inicio de la consola virtual mediante la interfaz web............................................................................................... 274

Inicio de la consola virtual mediante URL................................................................................................................. 274

Desactivación de mensajes de advertencia mientras se inicia la consola virtual o los medios virtuales

mediante el complemento de Java o ActiveX......................................................................................................275

Uso del visor de la consola virtual....................................................................................................................................275

Consola virtual basada en HTML5............................................................................................................................ 276

Sincronización de los punteros del mouse................................................................................................................278

Paso de las pulsaciones de tecla a través de la consola virtual para complemento de Java o ActiveX........... 278

Capítulo 18: Uso del módulo de servicio del iDRAC..........................................................................282

Instalación del módulo de servicio del iDRAC................................................................................................................ 282

Instalación de iDRAC Service Module desde iDRAC Express e iDRAC Basic......................................................282

Instalación de iDRAC Service Module desde iDRAC Enterprise................................................................ 283

Sistemas operativos admitidos para el módulo de servicio de iDRAC........................................................................ 283

Funciones de supervisión del módulo de servicio del iDRAC....................................................................................... 283

Uso del módulo de servicio del iDRAC desde la interfaz web del iDRAC...................................................................290

Uso del módulo de servicio del iDRAC desde RACADM.............................................................................................. 290

Utilización del módulo de servicio de iDRAC en el sistema operativo Windows Nano.............................................290

Capítulo 19: Uso de un puerto USB para la administración del servidor..............................................291

Tabla de contenido

11

Acceso a la interfaz de iDRAC por medio de la conexión USB directa....................................................................... 291

Configuración de iDRAC mediante el perfil de configuración del servidor en un dispositivo USB..........................292

Configuración de los valores de puerto de administración USB............................................................................292

Importación de un perfil de configuración del servidor desde un dispositivo USB..............................................293

Capítulo 20: Uso de Quick Sync 2................................................................................................. 296

Configuración de Quick Sync 2 de iDRAC..................................................................................................................... 296

Configuración de los ajustes de la sincronización rápida 2 de la iDRAC mediante la interfaz web...................297

Configuración de los ajustes de iDRAC Quick Sync 2 mediante RACADM..........................................................297

Configuración de los valores de sincronización rápida 2 de la iDRAC mediante la utilidad de configuración

de la iDRAC.............................................................................................................................................................. 297

Uso de dispositivos móviles para ver información de iDRAC.......................................................................................297

Capítulo 21: Administración de medios virtuales............................................................................. 298

Unidades y dispositivos compatibles...............................................................................................................................299

Configuración de medios virtuales.................................................................................................................................. 299

Configuración de medios virtuales mediante la interfaz web de iDRAC.............................................................. 299

Configuración de medios virtuales mediante RACADM......................................................................................... 299

Configuración de medios virtuales mediante la utilidad de configuración de iDRAC..........................................299

Estado de medios conectados y respuesta del sistema.........................................................................................300

Acceso a medios virtuales................................................................................................................................................300

Inicio de medios virtuales mediante la consola virtual.............................................................................................300

Inicio de medios virtuales sin usar la consola virtual................................................................................................ 301

Adición de imágenes de medios virtuales..................................................................................................................301

Visualización de los detalles del dispositivo virtual...................................................................................................301

Cómo obtener acceso a los controladores...............................................................................................................302

Restablecimiento de USB...........................................................................................................................................302

Asignación de la unidad virtual...................................................................................................................................302

Anulación de la asignación de la unidad virtual........................................................................................................ 303

Configuración del orden de inicio a través del BIOS.....................................................................................................304

Activación del inicio único para medios virtuales...........................................................................................................304

12

Capítulo 22: Instalación y uso de la utilidad de VMCLI.....................................................................305

Instalación de VMCLI........................................................................................................................................................305

Ejecución de la utilidad de VMCLI...................................................................................................................................305

Sintaxis de VMCLI.............................................................................................................................................................305

Comandos de VMCLI para acceder a los medios virtuales....................................................................................306

Opciones de shell del sistema operativo de VMCLI................................................................................................306

Capítulo 23: Administración de la tarjeta vFlash SD........................................................................ 308

Configuración de la tarjeta SD vFlash.............................................................................................................................308

Visualización de las propiedades de la tarjeta vFlash SD........................................................................................308

Activación o desactivación de la funcionalidad vFlash........................................................................................... 309

Inicialización de la tarjeta vFlash SD.......................................................................................................................... 310

Obtención del último estado mediante RACADM....................................................................................................310

Administración de las particiones vFlash..........................................................................................................................311

Creación de una partición vacía.................................................................................................................................. 311

Creación de una partición mediante un archivo de imagen.................................................................................... 312

Formateo de una partición.......................................................................................................................................... 313

Tabla de contenido

Visualización de las particiones disponibles...............................................................................................................313

Modificación de una partición.....................................................................................................................................314

Conexión o desconexión de particiones.................................................................................................................... 315

Eliminación de las particiones existentes...................................................................................................................315

Descarga del contenido de una partición.................................................................................................................. 316

Inicio de una partición.................................................................................................................................................. 316

Capítulo 24: Uso de SMCLP.......................................................................................................... 318

Capacidades de System Management mediante SMCLP............................................................................................318

Ejecución de los comandos SMCLP................................................................................................................................ 318

Sintaxis SMCLP de iDRAC................................................................................................................................................319

Navegación en el espacio de direcciones de MAP........................................................................................................322

Uso del verbo Show..........................................................................................................................................................322

Uso de la opción -display............................................................................................................................................ 322

Uso de la opción -level................................................................................................................................................322

Uso de la opción -output............................................................................................................................................ 322

Ejemplos de uso.................................................................................................................................................................323

Administración de la alimentación del servidor........................................................................................................ 323

Administración de SEL................................................................................................................................................323

Navegación en MAP del destino................................................................................................................................324

Capítulo 25: Implementación de los sistemas operativos.................................................................326

Implementación del sistema operativo mediante recurso compartido de archivos remotos...................................326

Administración de recursos compartidos de archivos remotos.............................................................................326

Configuración de recursos compartidos de archivos remotos mediante la interfaz web.................................. 327

Configuración de recursos compartidos de archivos remotos mediante RACADM...........................................328

Implementación del sistema operativo mediante medios virtuales............................................................................. 329

Instalación del sistema operativo desde varios discos............................................................................................329

Implementación del sistema operativo incorporado en la tarjeta SD..........................................................................329

Activación del módulo SD y la redundancia del BIOS............................................................................................. 329

Capítulo 26: Solución de problemas de Managed System mediante iDRAC........................................ 331

Uso de la consola de diagnósticos................................................................................................................................... 331

Cómo restablecer la iDRAC y cómo restablecerla a la configuración predeterminada....................................... 331

Programación del diagnóstico automatizado remoto............................................................................................. 332

Programación de diagnóstico automatizado remoto mediante RACADM...........................................................332

Visualización de los códigos de la POST.........................................................................................................................333

Visualización de videos de captura de inicio y bloqueo.................................................................................................333

Configuración de los valores de captura de video...................................................................................................333

Visualización de registros................................................................................................................................................. 334

Visualización de la pantalla de último bloqueo del sistema...........................................................................................334

Visualización del estado del sistema............................................................................................................................... 334

Visualización del estado del LCD del panel frontal del sistema..............................................................................335

Visualización del estado del LED del panel frontal del sistema..............................................................................335

Indicadores de problemas del hardware.........................................................................................................................335

Visualización de la condición del sistema........................................................................................................................336

Consulta de la pantalla de estado del servidor en busca de mensajes de error........................................................ 336