Page 1

P–660HT EE

Интернет-центр с модемом ADSL2+ и 4-портовым коммутатором

P–660HTW EE

Беспроводной интернет-центр 802.11g с модемом ADSL2+

и 4-портовым коммутатором

Руководство пользователя

Версия 3.40

2/2006

Page 2

Page 3

Руководство пользователя P–660HT/HTW EE

Авторское право

Авторское право © 2006. Издано ZyXEL Communications Corporation.

Содержимое данного издания не может быть воспроизведено целиком или частично,

переписано, помещено в систему поиска информации, переведено на любой язык или

передано в любой форме при помощи любых средств, электронным, механическим,

магнитным, оптическим, химическим, путем фотокопирования, вручную или любым

другим способом, без предварительного письменного разрешения ZyXEL

Communications Corporation.

Издано ZyXEL Communications Corporation. Все

права защищены.

Непризнание иска

Корпорация ZyXEL не принимает на себя ни в какой форме ответственность за

применение или использование любого изделия или программного обеспечения,

описанного в данном руководстве пользователя. Корпорация ZyXEL также не

предоставляет никаких лицензий на свои патентные права, а также на патентные права

третьих сторон. Кроме того, корпорация ZyXEL сохраняет право вносить изменения в

любые описанные

Информация в этом руководстве также может быть изменена без специального

уведомления.

в данном документе изделия без дополнительного уведомления.

Торговые марки

ZyNOS (ZyXEL Network Operating System — Сетевая операционная система ZyXEL)

является зарегистрированной торговой маркой ZyXEL Communications, Inc. Торговые

марки, упомянутые в данном издании, используются только в целях идентификации и

являются собственностью своих законных владельцев.

Авторское право 2

Page 4

Руководство пользователя P–660HT/HTW EE

Техника безопасности

Для обеспечения безопасности необходимо ознакомиться и следовать следующим

правилам.

• Для уменьшения опасности возгорания необходимо использовать телефонный

провод только №26 или выше по системе AWG (American Wire Gauge —

американская система калибровки проводов).

• Не вскрывайте устройство. Не следует открывать или снимать крышку во

избежание поражения электрическим током высокого напряжения и других

повреждений. Проводить обслуживание может только

технический персонал. Пожалуйста, свяжитесь с местным поставщиком для

получения информации о техническом обслуживании.

• Используйте источник питания, предназначенный ИМЕННО для Вашего

устройства. Подключите кабель питания или адаптер питания к сети

электропитания с соответствующим напряжением (110 В переменного тока в

Северной Америке или 230 В переменного тока в Европе).

• Не используйте устройство,

привести к поражению электрическим током.

• Если источник питания поврежден, отключите его от розетки электропитания.

• Не пытайтесь ремонтировать источник питания. Для заказа нового источника

питания свяжитесь с местным поставщиком.

• Прокладывайте соединительные кабели в местах, где никто не будет наступать на

них или

располагайте его в местах, где могут ходить люди.

• Если устройство должно быть закреплено на стене, проверьте, что при этом не

будут повреждены электропроводка, газо- или водопроводы.

• Не устанавливайте и не используйте устройство во время грозы. Существует

определенный риск получить

• Не подвергайте устройство воздействию влаги, пыли или агрессивных жидкостей.

• Не используйте изделие в непосредственной близости от воды, например, во

влажных подвалах или рядом с бассейном.

• Убедите сь, что все кабели подключены к соответствующим портам.

• Не заслоняйте вентиляционные отверстия устройства, так как недостаточный

приток

• Не кладите на устройство предметы.

• Подключайте к устройству ТОЛЬКО соответствующие комплектующие.

спотыкаться. Не кладите на кабель питания какие-либо предметы и не

воздуха может стать причиной повреждения устройства.

квалифицированный

если источник питания неисправен, так как это может

удар электрическим током при разряде молнии.

3 Техника безопасности

Page 5

Руководство пользователя P–660HT/HTW EE

Информация о сертификации

Интернет-центры ZyXEL P-660HT EE / P-660HTW EE одобрены для применения

государственными органами по сертификации средств связи.

Система сертификации ГОСТ Р, Госстандарт России

P-660HT EE, cертификат соответствия № РОСС TW.АЯ46.B29093. Срок действия с

5.12.2005 по 5.12.2007.

P-660HTW EE, сертификат соответствия № РОСС TW.АЯ46.B29605. Срок действия с

30.12.2005 по 29.12.2007.

Соответствуют требованиям: ГОСТ Р МЭК 60950-2002, ГОСТ Р 51318.22-99, ГОСТ Р

51318.24-99, ГОСТ Р 51317.3.2-99, ГОСТ Р 51317.3.3-99.

Государственная Санитарно-эпидемиологическая служба РФ

Санитарно-эпидемиологическое заключение № 77.01.09.658.П.012182.03.06. Срок

действия с 15.03.2006 по 03.03.2011. Соответствует санитарным правилам: СанПиН

2.2.2./2.4.1340-03"Гигиенические требования к персональным электронновычислительным машинам и организации работы, СанПиН 2.1.8./2.2.4.1190-03.

Информация о сертификации 4

Page 6

Руководство пользователя P–660HT/HTW EE

Юридический адрес

ZyXEL Communications Corporation, N 6, Innovation Road II, Science-Based Industrial

Park, Hsin-Chu, Taiwan, R.O.C.

Установленный производителем в порядке п.2 ст.5 Федерального закона РФ "О защите

прав потребителей" срок службы изделия равен 5 годам с даты производства при

условии, что изделие используется в строгом соответствии с настоящим руководством и

применимыми техническими стандартами.

© ZyXEL, 2006. Все права защищены.

Воспроизведение, передача, распространение или хранение в любой форме данного

документа или любой его части без предварительного письменного разрешения ZyXEL

запрещено. Названия продуктов или компаний, упоминаемые в данном руководстве,

могут быть товарными знаками или товарными именами соответствующих владельцев.

ZyXEL придерживается политики непрерывного развития и оставляет за собой право

вносить любые изменения и улучшения

без предварительного уведомления. Содержание этого документа предоставлено на

условиях "как есть". ZyXEL оставляет за собой право пересматривать или изменять

содержимое данного документа в любое время без предварительного уведомления.

изготовителя

в любой продукт, описанный в этом документе,

5 Юридический адрес изготовителя

Page 7

Руководство пользователя P–660HT/HTW EE

Гарантийное обслуживание

ZyXEL

Благодарим вас за покупку изделия ZyXEL! Мы гордимся надежностью и качеством

нашей продукции и верим, что это изделие прослужит вам безотказно долгие годы. Тем

не менее, если вы столкнетесь с вопросами при использовании этого изделия,

пожалуйста, обратитесь за помощью в региональный офис ZyXEL Communications

Corporation.

Гарантийные обязательства

1. Настоящая гарантия действует в течение трех лет с даты приобретения изделия

ZyXEL и подразумевает гарантийное обслуживание в случае обнаружения дефектов,

связанных с материалами и сборкой. В этом случае потребитель имеет право на

бесплатный ремонт изделия.

2. При регистрации приобретенного изделия через Интернет на сайте указанном в

таблице потребитель получает дополнительный год

3. Максимальный срок гарантии, предоставляемой компанией ZyXEL, исчисляется с

даты производства изделия и составляет четыре с половиной года. Дата производства

определяется по серийному номеру на корпусе изделия: SYxWWxxxxx, где Y последняя цифра года, а WW - номер недели с начала года.

4. Настоящая гарантия распространяется только на изделия ZyXEL, проданные через

официальные каналы дистрибуции ZyXEL.

5. Настоящая

потребителя, установленным действующим законодательством в стране

приобретения.

гарантия предоставляется компанией ZyXEL в дополнение к правам

гарантийного обслуживания.

Условия гарантии

1. Гарантийное обслуживание изделия ZyXEL осуществляется в авторизованных

сервисных центрах (АСЦ) ZyXEL на приведенных ниже условиях.

2. Настоящая гарантия действительна только при предъявлении вместе с неисправным

изделием правильно заполненного фирменного гарантийного талона с

проставленной датой продажи. Компания ZyXEL оставляет за собой право отказать в

бесплатном гарантийном обслуживании, если гарантийный талон не будет

предоставлен или если

неразборчивой.

3. Настоящая гарантия недействительна в случаях, если:

3.1. серийный номер на изделии изменен, стерт, уд а лен или неразборчив;

3.2. изделие переделывалось без предварительного письменного согласия ZyXEL;

3.3. изделие неправильно эксплуатировалось, в том числе: а) использовалось не по

назначению или не в соответствии с руководством ZyXEL; б) устанавливалось

или эксплуатировалось в условиях, не соответствующих стандартам и нормам

безопасности, действующим в стране использования;

3.4. изделие ремонтировалось не уполномоченными на то сервисными центрами или

дилерами;

Гарантийное обслуживание ZyXEL 6

содержащаяся в нем информация будет неполной или

Page 8

Руководство пользователя P–660HT/HTW EE

3.5. изделие вышло из строя по причине несчастного случая, удара молнии,

затопления, пожара, неправильной вентиляции и иных причин, находящихся вне

контроля ZyXEL;

3.6. изделие пострадало при транспортировке, за исключением случаев, когда она

производится АСЦ;

3.7. изделие использовалось в дефектной системе.

7 Гарантийное обслуживание ZyXEL

Page 9

Руководство пользователя P–660HT/HTW EE

Контактная информация

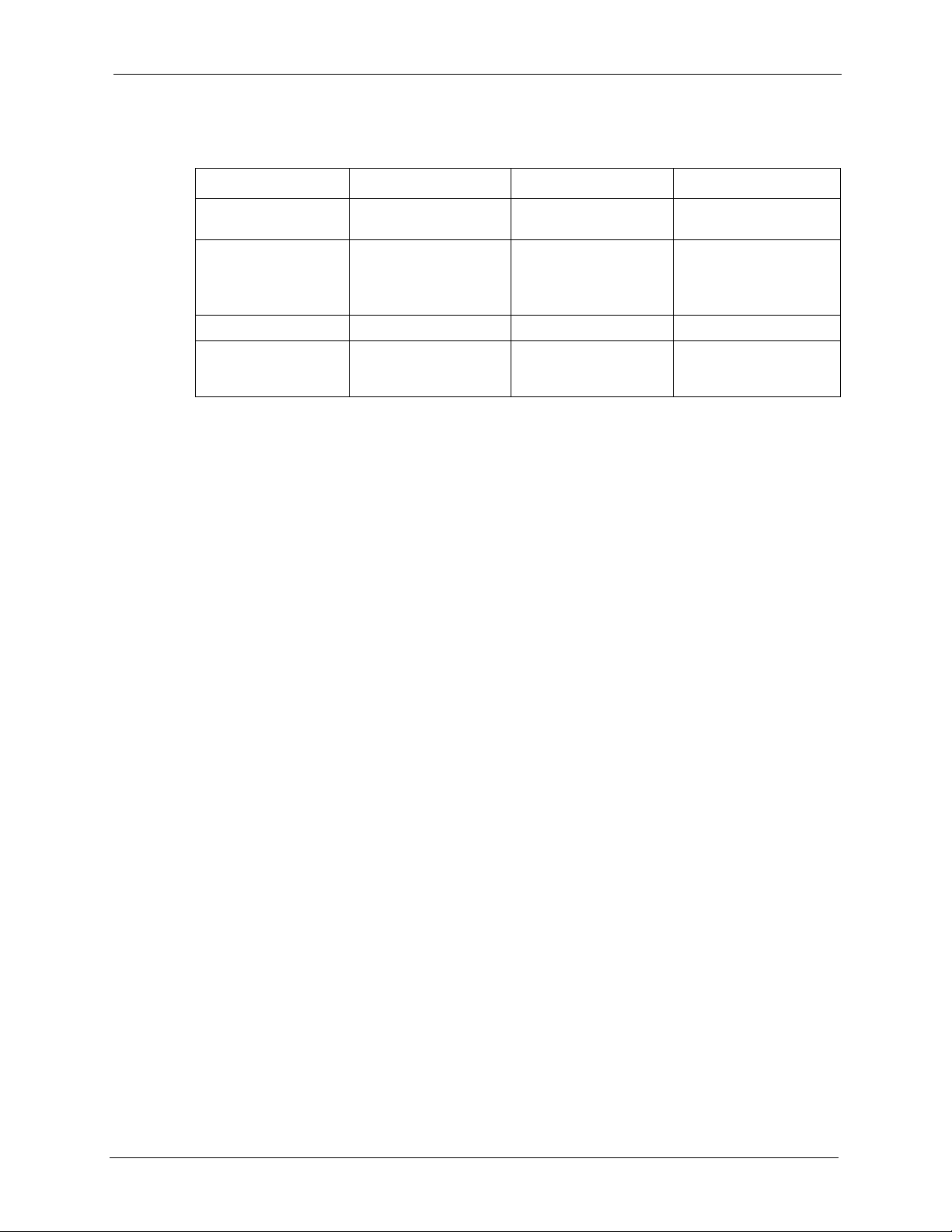

СТРАНА РОССИЯ УКРАИНА КАЗАХСТАН

Поддержка через

Интернет

Телефон службы

поддержки

Сервер в Интернете http://zyxel.ru http://www.ua.zyxel.com http://zyxel.kz

Почтовый адрес ZyXEL Россия 117279,

http://zyxel.ru/support http://ua.zyxel.com/

support

+ 7 (095) 542-89-29

+ 8 (800) 200-89-29

(бесплатный звонок из

регионов России)

Москва

ул. Островитянова 37а

+380 (44) 247-69-78 + 7 (3272) 590-689

ZyXEL Украина 04050,

Киев ул. Пимоненко 13

http://zyxel.kz/support

ZyXEL Казахстан

050010б, Алматы

пр. Достык 43, офис 414

Контактная информация 8

Page 10

Руководство пользователя P–660HT/HTW EE

9 Контактная информация

Page 11

Руководство пользователя P–660HT/HTW EE

Содержание

Авторское право..................................................................................................... 2

Техника безопасности............................................................................................ 3

Информация о сертификации.............................................................................. 4

Юридический адрес изготовителя...................................................................... 5

Гарантийное обслуживание ZyXEL ..................................................................... 6

Контактная информация....................................................................................... 8

Содержание ........................................................................................................... 10

Список рисунков................................................................................................... 24

Список таблиц....................................................................................................... 32

Предисловие ......................................................................................................... 38

Введение в DSL .................................................................................................... 40

Глава 1

Знакомство с интернет-центром P–660HT/HTW EE ........................................ 42

1.1 Знакомство с интернет-центром P–660HT/HTW EE ......................................42

1.2 Характеристики .................................................................................................43

1.2.1 Беспроводной доступ (P–660HTW EE) ..................................................46

1.3 Сферы применения интернет-центра P–660HT/HTW EE ..............................47

1.3.1 Защищенный доступ в Интернет ...........................................................47

1.3.2 Соединение локальных сетей ................................................................47

1.4 Светодиоды передней панели .........................................................................48

1.5 Подключение аппаратных средств .................................................................49

Глава 2

Знакомство с Web-конфигуратором ................................................................. 50

2.1 Описание Web-конфигуратора ........................................................................50

2.1.1 Доступ к Web-конфигуратору .................................................................50

2.1.2 Сброс настроек интернет-центра ..........................................................51

2.1.2.1 Использование кнопки сброса настроек ......................................51

2.1.3 Интерфейс Web-конфигуратора ............................................................52

2.2 Изменение пароля для входа в систему .......................................................56

Содержание 10

Page 12

Руководство пользователя P–660HT/HTW EE

Глава 3

Мастер установки доступа в Интернет............................................................. 58

3.1 Введение ...........................................................................................................58

3.1.1 Мастер установки доступа в Интернет ..................................................58

Глава 4

Настройка локальной сети ................................................................................. 68

4.1 Обзор локальной сети .....................................................................................68

4.1.1 Локальные, глобальные сети и интернет-центр ...................................68

4.1.2 Настройка DHCP .....................................................................................69

4.1.2.1 Настройка диапазона IP ................................................................69

4.1.3 Адрес сервера DNS ................................................................................69

4.1.4 Назначение адреса сервера DNS ..........................................................70

4.2 Настройка TCP/IP локальной сети ..................................................................70

4.2.1 IP-адрес и маска подсети .......................................................................70

4.2.1.1 IP-адреса для частных сетей ........................................................71

4.2.2 Настройка RIP .........................................................................................71

4.2.3 Многоадресная рассылка .......................................................................72

4.2.4 Any IP (Любой IP) ....................................................................................73

4.2.4.1 Как работает функция Any IP (Любой IP) .....................................74

4.3 Настройка локальной сети .............................................................................74

Глава 5

Беспроводная локальная сеть (WLAN) ............................................................ 78

5.1 Беспроводная локальная сеть — введение ...................................................78

5.2 Защита беспроводной сети — общая информация ......................................78

5.2.1 Шифрование ...........................................................................................78

5.2.2 Аутентификация ......................................................................................79

5.2.3 Ограниченный доступ .............................................................................79

5.2.4 Предотвращение обнаружения беспроводной сети .............................79

5.3 Главное окно настроек беспроводной локальной сети ................................79

5.4 Настройки в окне Wireless (Беспроводная сеть) ...........................................81

5.4.1 WEP-шифрование ...................................................................................81

5.5 Настройка фильтра MAC-адресов ...............................................................84

5.6 Введение в WPA .............................................................................................86

5.6.1 Пример применения WPA-PSK ..............................................................86

5.6.2 Пример применения WPA с сервером RADIUS ....................................87

5.6.3 Вспомогательное программное обеспечение для

клиентов WPA ............................................................................................88

5.7 Настройка IEEE 802.1x и WPA ........................................................................88

5.7.1 Запрещение доступа или доступ без аутентификации ........................89

5.7.2 Authentication Required (Требуется аутентификация): 802.1x ..............91

5.7.3 Authentication Required (Требуется аутентификация): WPA ................94

беспроводных

11 Содержание

Page 13

Руководство пользователя P–660HT/HTW EE

5.7.4 Authentication Required (Требуется аутентификация): WPA-PSK ........96

5.8 Настройка локальной аутентификации пользователей ................................98

5.9 Настройка сервера RADIUS .........................................................................100

Глава 6

Настройка глобальной сети ............................................................................. 102

6.1 Общая информация о глобальной сети .......................................................102

6.1.1 Инкапсуляция ........................................................................................102

6.1.1.1 Инкапсуляция ENET ENCAP ......................................................102

6.1.1.2 Протокол "точка-точка" поверх Ethernet (PPPoE) .....................102

6.1.1.3 Протокол "точка-точка" поверх ATM (PPPoA) ............................103

6.1.1.4 RFC 1483 ......................................................................................103

6.1.2 Мультиплексирование ..........................................................................103

6.1.2.1 Мультиплексирование на базе VC .............................................103

6.1.2.2 Мультиплексирование на базе LLC ............................................103

6.1.3 VPI и VCI ................................................................................................104

6.1.4 Назначение IP-адреса ..........................................................................104

6.1.4.1 Назначение IP с инкапсуляцией PPPoA или PPPoE ................104

6.1.4.2 Назначение IP с инкапсуляцией RFC 1483 ...............................104

6.1.4.3 Назначение IP с инкапсуляцией ENET ENCAP .........................104

6.1.5 Постоянное соединение (по протоколу "точка-точка" — PPP) ..........105

6.1.6 NAT (Трансля ция сетевых адресов) ....................................................105

6.2 Метрика ...........................................................................................................105

6.3 Инкапсуляция PPPoE .....................................................................................106

6.4 Ограничение трафика ....................................................................................106

6.5 Доступ в Интернет с использованием автоматической настройки модема

(Zero Configuration) .........................................................................................107

6.6 Главное окно WAN ........................................................................................108

6.7 Настройка подключения к глобальной сети ................................................108

6.8 Перенаправление трафика (Traffic Redirect) ................................................ 112

6.9 Настройка резервного соединения с глобальной сетью ............................ 113

Глава 7

Окна NAT (Трансляция сетевых адресов)...................................................... 116

7.1 Обзор NAT .......................................................................................................116

7.1.1 Определения NAT ................................................................................. 116

7.1.2 Назначение NAT .................................................................................... 117

7.1.3 Как работает NAT ..................................................................................117

7.1.4 Применение NAT ................................................................................... 118

7.1.5 Типы отображения NAT ........................................................................ 119

7.2 SUA (Учетная запись одиночного пользователя) в сравнении с NAT ........120

7.3 Сервер SUA ....................................................................................................120

7.3.1 IP-адрес сервера по умолчанию ..........................................................120

Содержание 12

Page 14

Руководство пользователя P–660HT/HTW EE

7.3.2 Переадресация портов: службы и номера портов .............................121

7.3.3 Настройка серверов, расположенных за SUA (пример) ....................121

7.4 Выбор режима NAT .......................................................................................122

7.5 Настройка серверов SUA ..............................................................................123

7.6 Настройка правил отображения адресов ....................................................125

7.7 Редактирование правил отображения адресов ...........................................127

Глава 8

Настройка динамической системы доменных имен (DYNDNS)................. 130

8.1 Динамическая система доменных имен (DYNDNS) — общая

информация ..................................................................................................130

8.1.1 Шаблоны DYNDNS ................................................................................130

8.2 Настройка динамической DNS (DYNDNS) ...................................................131

Глава 9

Время и дата ....................................................................................................... 132

9.1 Установка времени и даты ............................................................................132

Глава 10

Межсетевые экраны........................................................................................... 136

10.1 Межсетевой экран — общая информация .................................................136

10.2 Типы межсетевых экранов ...........................................................................136

10.2.1 Межсетевые экраны с фильтрацией пакетов ...................................137

10.2.2 Межсетевые экраны на уровне приложений ....................................137

10.2.3 Межсетевые экраны с инспекцией пакетов с учетом состояния ....137

10.3 Знакомство с межсетевым экраном ZyXEL ................................................138

10.3.1 Атаки типа "Отказ в обслуживании" (DoS) ........................................139

10.4 Отказ в обслуживании (DoS) .......................................................................139

10.4.1 Основные сведения ............................................................................139

10.4.2 Типы атак DoS .....................................................................................140

10.4.2.1 Уяз в имость ICMP .......................................................................142

10.4.2.2 Недопустимые команды (NetBIOS и

10.4.2.3 Traceroute ...................................................................................143

10.5 Инспекция пакетов с учетом состояния ......................................................144

10.5.1 Действие функции инспекции пакетов с учетом состояния .............145

10.5.2 Реализация функции в модели P–660HT/HTW EE ...........................146

10.5.3 Безопасность TCP ...............................................................................146

10.5.4 Безопасность UDP/ICMP ....................................................................147

10.5.5 Протоколы верхнего уровня ...............................................................147

10.6 Методы усиления безопасности при помощи межсетевого экрана ..........148

10.6.1 Общая безопасность ..........................................................................148

10.7 Сравнение функций фильтрации пакетов и межсетевого экрана ............149

10.7.1 Фильтрация пакетов ............................................................................149

SMTP) ............................143

13 Содержание

Page 15

Руководство пользователя P–660HT/HTW EE

10.7.1.1 Случаи использования фильтрации ........................................149

10.7.2 Межсетевой экран ...............................................................................150

10.7.2.1 Случаи использования межсетевого экрана ...........................150

Глава 11

Настройка межсетевого экрана ....................................................................... 152

11.1 Способы настройки ......................................................................................152

11.2 Обзор правил межсетевого экрана .............................................................152

11.3 Обзор логики правил ....................................................................................153

11.3.1 Список вопросов для составления правил .......................................153

11.3.2 Правила с точки зрения безопасности ..............................................154

11.3.3 Основные поля для настройки правил ..............................................154

11.3.3.1 Action (Действие) .......................................................................154

11.3.3.2 Service (Служба) ........................................................................154

11.3.3.3 Source Address (Адрес источника) ...........................................154

11.3.3.4 Destination Address (Адрес получателя) ...................................155

11.4 Направление связи .......................................................................................155

11.4.1 Правила LAN–WAN .............................................................................155

11.4.2 Предупреждения .................................................................................155

11.5 Настройка политики межсетевого экрана по умолчанию ........................156

11.6 Список правил ..............................................................................................157

11.6.1

Настройка правил межсетевого экрана ............................................159

11.7 Пользовательские службы ...........................................................................162

11.8 Настройка пользовательских служб ..........................................................163

11.9 Пример правила межсетевого экрана .........................................................164

11.10 Предварительно настроенные службы .....................................................168

11.11 Anti-Probing (Блокирование эхо-тестирования) ........................................171

11.12 Допустимые пороги для атак "Отказ в обслуживании" (DoS) .................172

11.12.1 Значения допустимых порогов .........................................................173

11.12.2 Полуоткрытые сеансы связи ............................................................173

11.12.2.1 Максимум неполных TCP-соединений и время

блокирования ....................................................................................174

11.12.3 Настройка порогов межсетевого экрана ..........................................174

Глава 12

Фильтрация на основе содержания (контентная фильтрация) ................. 178

12.1 Фильтрация на основе содержания — общая информация ....................178

12.2 Гла вное окно фильтрации на основе содержания .....................................178

12.3 Настройка блокировки по ключевым словам ...........................................179

12.4 Настройка графика фильтрации ................................................................181

12.5 Настройка списка надежных (доверенных) компьютеров .........................181

Содержание 14

Page 16

Руководство пользователя P–660HT/HTW EE

Глава 13

Настройка удаленного управления................................................................. 184

13.1 Удаленное управление — общая информация .........................................184

13.1.1 Ограничения на удаленное управление ...........................................185

13.1.2 Удаленное управление и NAT ............................................................185

13.1.3 Время бездействия системы ..............................................................185

13.2 Управление с помощью Telnet .....................................................................185

13.3 FTP .................................................................................................................186

13.4 Web ................................................................................................................186

13.5 Настройка удаленного управления ............................................................186

Глава 14

Универсальная функция Plug and Play (UPnP) ............................................. 188

14.1 Описание универсальной функции Plug and Play .....................................188

14.1.1 Как узнать, используется ли UPnP? ..................................................188

14.1.2 NAT Transversal ...................................................................................188

14.1.3 Предупреждения по использованию UPnP .......................................189

14.2 UPnP и ZyXEL ...............................................................................................189

14.2.1 Настройка UPnP .................................................................................189

14.3 Пример установки UPnP в Windows ............................................................190

14.4 Пример использования UPnP в Windows XP .............................................194

Глава 15

Экраны регистрационных журналов.............................................................. 202

15.1 Регистрационные журналы — общие сведения ........................................202

15.1.1 Предупреждения и журнальные записи ............................................202

15.2 Настройка параметров журнала ................................................................202

15.3 Отображение журнальных записей ...........................................................206

15.4 Сообщения об ошибках SMTP ....................................................................207

15.4.1 Пример журнала, высылаемого по электронной почте ...................207

Глава 16

Расширенная настройка управления пропускной способностью ............ 210

16.1 Управление пропускной способностью среды передачи — общая

информация ..................................................................................................210

16.2 Классы и фильтры пропускной способности .............................................. 211

16.3 Пропорциональное распределение пропускной способности .................. 211

16.4 Примеры управления пропускной способностью ......................................211

16.4.1 Управление пропускной способностью на основе приложения ......211

16.4.2 Управление пропускной способностью на основе подсети .............212

16.4.3 Управление пропускной способностью на основе приложения и

подсети .....................................................................................................212

16.5 Планировщик ................................................................................................213

15 Содержание

Page 17

Руководство пользователя P–660HT/HTW EE

16.5.1 Планировщик на основе приоритетов ...............................................213

16.5.2 Планировщик на основе равномерного распределения ..................213

16.6 Увеличение использования пропускной способности ...............................213

16.6.1 Резервирование пропускной способности для трафика, не

относящегося к классам пропускной способности ................................214

16.6.2 Пример увеличения использования пропускной способности ........214

16.7 Заимствование пропускной способности ...................................................216

16.7.1 Увеличение использования пропускной способности с

заимствованием пропускной способности ............................................216

16.8 Гла вное окно управления пропускной способностью среды передачи

16.9 Настройка — окно "Общие настройки" .......................................................218

16.10 Настройка классов пропускной способности ..........................................219

16.10.1 Управление пропускной способностью среды передачи — параметры

класса ......................................................................................................220

16.10.2 Управление пропускной способностью среды передачи:

статистика ...............................................................................................223

16.11 Монитор пропускной способности ..........................................................225

...217

Глава 17

Сопровождение .................................................................................................. 226

17.1 Сопровождение — общая информация .....................................................226

17.2 Окно "Состояние системы" .........................................................................226

17.2.1 Статистика системы ............................................................................229

17.3 Окно "Таблица DHCP" ..................................................................................230

17.4 Окно "Таблица Any IP" ..................................................................................231

17.5 Окно "Беспроводная сеть" (Wireless) ..........................................................232

17.5.1 Association List (Список соединений) .................................................232

17.6 Окна диагностики ........................................................................................233

17.6.1 Общая диагностика ............................................................................233

17.6.2 Диагностика линии DSL .....................................................................234

17.7 Обновление микропрограммы .....................................................................236

Глава 18

Знакомство с SMT............................................................................................... 240

18.1 Описание SMT (System Management Terminal) ..........................................240

18.1.1 Процедура настройки при помощи SMT через соединение Tel ne t . 2 40

18.1.2 Ввод пароля .........................................................................................240

18.1.3 Обзор меню SMT интернет-центра ....................................................241

18.2 Работа с интерфейсом SMT ........................................................................243

18.2.1 Обзор интерфейса SMT .....................................................................245

18.3 Изменение системного пароля ....................................................................246

Содержание 16

Page 18

Руководство пользователя P–660HT/HTW EE

Глава 19

Меню 1— Настройка общих параметров....................................................... 248

19.1 Настройка общих параметров .....................................................................248

19.2 Процедура настройки в Меню 1 ..................................................................248

19.2.1 Процедура настройки динамической DNS (DYNDNS) .....................250

Глава 20

Меню 2— Настройка резервирования глобальной сети............................ 252

20.1 Описание настройки резервирования глобальной сети ............................252

20.2 Настройка резервного соединения через модем в Меню 2 ......................252

20.2.1 Настройка перенаправления трафика ..............................................254

Глава 21

Меню 3— Настройка локальной сети ............................................................ 256

21.1 Настройка локальной сети ..........................................................................256

21.1.1 Настройка сети Ethernet — общие настройки ..................................256

21.2 Настройка Ethernet в зависимости от используемого протокола .............257

21.3 Настройка TCP/IP и DHCP для Ethernet .....................................................257

Глава 22

Настройка беспроводной локальной сети .................................................... 260

22.1 Описание беспроводной локальной сети ...................................................260

22.2 Настройка беспроводной локальной сети ..................................................260

22.2.1 Фильтр MAC-адресов для беспроводной локальной сети ...............262

Глава 23

Доступ в Интернет.............................................................................................. 264

23.1 Описание доступа в Интернет .....................................................................264

23.2 Политики IP (IP Policies) ...............................................................................264

23.3 Псевдоним IP (IP Alias) ................................................................................264

23.4 Создание псевдонимов IP ...........................................................................265

23.5 Настройка маршрута IP ...............................................................................267

23.6 Настройка доступа в Интернет ....................................................................267

Глава 24

Настройка удаленного узла .............................................................................. 270

24.1 Описание настройки удаленного узла ........................................................270

24.2 Настройка удаленного узла .........................................................................270

24.2.1 Профиль удаленного узла ..................................................................270

24.2.2 Сценарии инкапсуляции и мультиплексирования ............................271

24.2.2.1 Сценарий 1: один виртуальный канал, несколько

протоколов .........................................................................................271

24.2.2.2 Сценарий 2: один виртуальный канал, один протокол (IP) ....271

17 Содержание

Page 19

Руководство пользователя P–660HT/HTW EE

24.2.2.3 Сценарий 3: несколько виртуальных каналов ........................271

24.2.3 Протокол аутентификации исходящих вызовов ...............................274

24.3 Параметры сетевого уровня удаленного узла ...........................................274

24.3.1 IP-адреса в поле My WAN Addr (Мой адрес в глобальной сети) .....276

24.4 Фильтр удаленного узла ...............................................................................277

24.5 Редактирование параметров уровня ATM ..................................................278

24.5.1 Мультиплексирование на базе VC (не-PPP инкапсуляция) .............278

24.5.2 Мультиплексирование на базе LLC или инкапсуляция PPP ............279

24.5.3 Параметры дополнительной настройки ............................................279

Глава 25

Настройка статических маршрутов................................................................ 282

25.1 Статические маршруты IP — общая информация ....................................282

25.2 Настройка .....................................................................................................282

Глава 26

Настройка моста .................................................................................................286

26.1 Общие сведения о мосте .............................................................................286

26.2 Настройка Ethernet для организации моста ...............................................286

26.2.1 Настройка моста для удаленного узла .............................................286

26.2.2 Настройка статического маршрута для моста ..................................288

Глава 27

Трансляция сетевых адресов (NAT)................................................................ 290

27.1 Применение NAT ..........................................................................................290

27.1.1 SUA (Учетная запись одиночного пользователя) в сравнении

с NAT .........................................................................................................290

27.2 Применение NAT ..........................................................................................290

27.3 Настройка NAT ..............................................................................................292

27.3.1 Наборы отображения адресов ...........................................................292

27.3.1.1 Набор отображения адресов SUA ...........................................293

27.3.1.2 Пользовательские наборы отображения адресов ..................294

27.3.1.3 Порядок применения правил ....................................................295

27.4 Настройка сервера, расположенного за NAT .............................................297

27.5 Примеры применения NAT ..........................................................................299

27.5.1 Пример 1: только доступ в Интернет .................................................299

27.5.2 Пример 2: доступ в Интернет с внутренним сервером ....................300

27.5.3 Пример 3: несколько общедоступных IP-

серверов ...................................................................................................301

27.5.4 Пример 4: прикладные программы, не поддерживающие NAT .......305

адресов для внутренних

Содержание 18

Page 20

Руководство пользователя P–660HT/HTW EE

Глава 28

Активация межсетевого экрана ....................................................................... 308

28.1 Удаленное управление и межсетевой экран ..............................................308

28.2 Способы настройки ......................................................................................308

28.3 Активация межсетевого экрана ...................................................................308

Глава 29

Настройка фильтров.......................................................................................... 310

29.1 О фильтрации ...............................................................................................310

29.1.1 Структура фильтра .............................................................................312

29.2 Настройка набора фильтров .......................................................................313

29.3 Меню "Список правил фильтра" ..................................................................315

29.4 Настройка правила фильтра .......................................................................317

29.4.1 Правило фильтра TCP/IP ...................................................................317

29.4.2 Правило фильтра общего типа ..........................................................320

29.5 Типы фильтров и NAT .................................................................................322

29.6 Пример фильтра ...........................................................................................323

29.7 Применение фильтров и заводских настроек по умолчанию ...................325

29.7.1 Трафик Ethernet ...................................................................................325

29.7.2 Фильтры для удаленного узла ...........................................................326

Глава 30

Настройка SNMP .................................................................................................328

30.1 О протоколе SNMP .......................................................................................328

30.2 Поддерживаемые базы управляющей информации .................................329

30.3 Настройка SNMP ..........................................................................................329

30.4 Прерывания SNMP .......................................................................................331

Глава 31

Системные функции безопасности................................................................. 332

31.1 Системные функции безопасности .............................................................332

31.1.1 Системный пароль ..............................................................................332

31.1.2 Настройка внешнего сервера RADIUS ..............................................332

31.1.3 IEEE 802.1x ..........................................................................................334

31.2 Создание учетных записей пользователей в интернет-центре ................338

Глава 32

Информация о системе и диагностика........................................................... 340

32.1 Обзор .............................................................................................................340

32.2 Состояние системы ......................................................................................340

32.3 Информация о системе ...............................................................................343

32.3.1 Информация о системе ......................................................................343

32.3.2 Скорость консольного порта ..............................................................345

19 Содержание

Page 21

Руководство пользователя P–660HT/HTW EE

32.4 Журнал регистрации и трассировка ...........................................................345

32.4.1 Просмотр журнала регистрации ошибок ...........................................345

32.4.2 Системный журнал и учет ресурсов ..................................................346

32.5 Диагностика ..................................................................................................349

Глава 33

Сопровождение файлов конфигурации и микропрограммы..................... 352

33.1 Структура имен файлов ...............................................................................352

33.2 Резервное сохранение конфигурации ........................................................353

33.2.1 Резервное сохранение конфигурации ...............................................353

33.2.2 Использование команд FTP в командной строке .............................354

33.2.3 Пример использования команд FTP в командной строке ................354

33.2.4 Клиенты FTP на основе графического интерфейса .........................355

33.2.5 Ограничение управления через глобальную сеть по TFTP и FTP ..355

33.2.6 Резервное сохранение конфигурации с помощью TFTP .................356

33.2.7 Пример команды TFTP .......................................................................356

33.2.8 Клиенты TFTP на основе графического интерфейса .......................357

33.3 Восстановление

33.3.1 Восстановление конфигурации с помощью FTP ..............................358

33.3.2 Пример восстановления конфигурации с помощью сеанса FTP ....359

33.4 Загрузка файлов конфигурации и микропрограммы .................................359

33.4.1 Загрузка микропрограммы .................................................................359

33.4.2 Загрузка файла конфигурации ..........................................................360

33.4.3 Пример загрузки файлов по FTP из командной строки DOS ...........361

33.4.4 Пример загрузки микропрограммы с помощью сеанса FTP ............361

33.4.5 Загрузка файлов с помощью TFTP ....................................................361

33.4.6 Пример команды для загрузки файла с помощью сеанса TFTP .....362

конфигурации ...................................................................357

Глава 34

Сопровождение системы.................................................................................. 364

34.1 Режим интерпретатора команд ...................................................................364

34.2 Контроль вызовов .........................................................................................365

34.2.1 Управление бюджетом ........................................................................365

34.3 Уста новк а времени и даты ...........................................................................367

34.3.1 Обновление времени ..........................................................................369

Глава 35

Удаленное управление...................................................................................... 370

35.1 Удаленное управление — общая информация .........................................370

35.2 Удаленное управление ................................................................................370

35.2.1 Настройка удаленного управления ...................................................370

35.2.2 Ограничения на удаленное управление ...........................................372

35.3 Удаленное управление и NAT .....................................................................372

Содержание 20

Page 22

Руководство пользователя P–660HT/HTW EE

35.4 Время бездействия системы .......................................................................372

Глава 36

Политика маршрутизации IP (IPPR)................................................................. 374

36.1 Описание политики маршрутизации IP (IP Policy Routing) ........................374

36.2 Преимущества политики маршрутизации IP ..............................................374

36.3 Политика маршрутизации ............................................................................375

36.4 Настройка политики маршрутизации IP .....................................................375

36.5 Применение политики IP ..............................................................................379

36.5.1 Политики IP для Ethernet ....................................................................379

36.6 Пример политики маршрутизации IP ..........................................................380

Глава 37

Расписание вызовов ......................................................................................... 384

37.1 Введение .......................................................................................................384

Глава 38

Поиск и устранение неисправностей..............................................................388

38.1 Неисправности при запуске интернет-центра ............................................388

38.2 Проблемы с локальной сетью .....................................................................388

38.3 Проблемы с глобальной сетью (WAN) ........................................................389

38.4 Проблемы с доступом к интернет-центру ...................................................390

38.4.1 Всплывающие окна, сценарии и разрешения Java ..........................390

38.4.1.1 Блокирование всплывающих окон в Internet Explorer .............390

38.4.1.2 Сценарии Java (JavaScripts) .....................................................394

38.4.1.3 Разрешения Java .......................................................................396

38.4.2 Управление элементами ActiveX Internet Explorer ............................398

Приложение A

Характеристики устройства ............................................................................. 402

Приложение B

Инструкции по настенному монтажу .............................................................. 406

Приложение C

Настройка IP-адреса компьютера ................................................................... 408

Windows 95/98/Me................................................................................................. 408

Windows 2000/NT/XP ............................................................................................ 411

Macintosh OS 8/9................................................................................................... 416

Macintosh OS X ..................................................................................................... 418

Linux....................................................................................................................... 420

Рис. 256 Проверка конфигурации .................................................................424

Приложение D

21 Содержание

Page 23

Руководство пользователя P–660HT/HTW EE

Организация подсетей IP .................................................................................. 426

Адресация IP ........................................................................................................ 426

Классы IP .............................................................................................................. 426

Маска подсети ...................................................................................................... 427

Организация подсетей ......................................................................................... 428

Пример: две подсети............................................................................................ 429

Пример: четыре подсети...................................................................................... 430

Пример: восемь подсетей.................................................................................... 432

Организация подсетей в сетях класса A и класса B.......................................... 433

Приложение E

Команды начальной загрузки .......................................................................... 434

Приложение F

Интерпретатор команд ...................................................................................... 436

Синтаксис команд................................................................................................. 436

Использование команд ........................................................................................ 436

Приложение G

Команды управления межсетевым экраном ................................................ 438

Приложение H

Команды фильтра NetBIOS .............................................................................. 444

Введение............................................................................................................... 444

Вывод настроек фильтра NetBIOS...................................................................... 444

Настройка фильтров NetBIOS ............................................................................. 445

Приложение I

Сплиттеры и микрофильтры ........................................................................... 448

Подключение телефонного сплиттера................................................................ 448

Телефонные микрофильтры................................................................................ 449

Использование интернет-центра с ISDN ............................................................ 449

Приложение J

PPPoE (Протокол "точка-точка" поверх Ethernet) ........................................ 452

PPPoE в действии ................................................................................................ 452

Преимущества PPPoE ......................................................................................... 452

Традиционный сценарий доступа по коммутируемой линии ............................ 452

Как работает PPPoE............................................................................................. 453

Интернет-центр в качестве клиента PPPoE ....................................................... 453

Приложение K

Содержание 22

Page 24

Руководство пользователя P–660HT/HTW EE

Беспроводные локальные сети ...................................................................... 456

Топологии беспроводных локальных сетей ....................................................... 456

Канал ..................................................................................................................... 458

RTS/CTS (Запрос на передачу/Подтверждение готовности к приему) ............ 458

Порог фрагментации............................................................................................ 460

Тип заголовка (Preamble Type) ............................................................................ 460

IEEE 802.1x ........................................................................................................... 461

RADIUS.................................................................................................................. 461

Методы аутентификации ..................................................................................... 463

WPA ....................................................................................................................... 465

Обзор параметров безопасности ........................................................................ 466

Приложение L

Описание сообщений журнала ........................................................................ 468

Команды регистрационного журнала.................................................................. 485

Пример команды управления журналом ............................................................ 487

Приложение M

Внутренний генератор таблицы системных параметров (SPTGEN) ........ 488

Внутренний SPTGEN — общая информация..................................................... 488

Формат текстового файла конфигурации ........................................................... 488

Пример скачивания файла внутреннего генератора таблицы системных

параметров по протоколу FTP ...................................................................... 490

Пример загрузки внутреннего генератора таблицы системных параметров по

протоколу FTP ................................................................................................ 490

Примеры команд .................................................................................................. 523

Алфавитный указатель..................................................................................... 524

23 Содержание

Page 25

Руководство пользователя P–660HT/HTW EE

Список рисунков

Рис. 1 Использование защищенного доступа в Интернет .............................................. 47

Рис. 2 Соединение двух локальных сетей ...................................................................... 48

Рис. 3 Светодиоды передней панели P–660HT EE ....................................................... 48

Рис. 4 Окно ввода пароля ................................................................................................. 51

Рис. 5 Изменение пароля при входе ................................................................................ 51

Рис. 6 Web-конфигуратор: окно Site Map (Карта сайта) ................................................ 53

Рис. 7 Пароль .................................................................................................................... 56

Рис. 8 Мастер установки доступа в Интернет: ISP Parameters (Параметры Интернет-

провайдера) .......................................................................................................... 58

Рис. 9 Подключение к Интернету с использованием PPPoE ......................................... 60

Рис. 10 Подключение к

Рис. 11 Подключение к Интернету с использованием ENET ENCAP (Протокол

маршрутизации канального уровня и инкапсуляцией MAC) ............................. 62

Рис. 12 Подключение к Интернету с использованием PPPoA ....................................... 63

Рис. 13 Мастер установки доступа в Интернет: третье окно ......................................... 64

Рис. 14 Мастер установки доступа в Интернет: LAN Configuration (Настройки локальной

сети) ....................................................................................................................... 65

Рис. 15 Мастер установки доступа в Интернет: Connection Tests (Тестирование

соединения) .......................................................................................................... 66

Рис.16 Локальные и глобальные

Рис.17 Пример Any IP ...................................................................................................... 73

Рис.18 Настройка локальной сети .................................................................................. 75

Рис. 19 Wireless LAN (Беспроводная локальная сеть) ................................................... 80

Рис.20 Методы защиты беспроводной сети ................................................................... 81

Рис.21 Окно "Беспроводная связь" (Wireless) ................................................................ 82

Рис. 22 MAC Filter (Фильтр MAC-адресов) ...................................................................... 85

Рис.23 Проверка подлинности с помощью WPA-PSK ................................................... 87

Рис.24 Пример применения WPA с RADIUS2 ................................................................ 88

Рис. 25 Wireless LAN (Беспроводная локальная сеть): 802.1x/WPA: No Access Allowed

(Доступ запрещен) ................................................................................................ 90

Рис. 26 Wireless LAN (Беспроводная локальная сеть): 802.1x/WPA: No Authentication

Required (Аутентификация не требуется) ........................................................... 90

Рис. 27 Wireless LAN (Беспроводная локальная

Рис. 28 Wireless LAN (Беспроводная локальная сеть): 802.1x/WPA: WPA ................... 95

Рис. 29 Wireless LAN (Беспроводная локальная сеть): 802.1x/WPA:WPA-PSK ............ 97

Рис. 30 Local User Database (Встроенная база данных пользователей) ...................... 99

Рис. 31 RADIUS ................................................................................................................. 100

Рис.32 Пример формирования трафика ........................................................................ 107

Рис.33 WAN (Глобальная сеть) ....................................................................................... 108

Интернету с использованием RFC 1483 .................................. 61

IP-адреса ................................................................... 68

сеть): 802.1x/WPA: 802.1x ................ 92

Список рисунков 24

Page 26

Руководство пользователя P–660HT/HTW EE

Рис.34 Настройка подключения к глобальной сети (PPPoE) ........................................ 109

Рис.35 Пример перенаправления трафика .................................................................... 112

Рис.36 Настройка локальной сети для перенаправления трафика ............................. 113

Рис. 37 WAN Backup (Резервирование глобальной сети) .............................................. 114

Рис.38 Как работает NAT ................................................................................................. 118

Рис.39 Применение NAT с использованием псевдонимов IP ....................................... 118

Рис.40 Пример: несколько серверов расположены за NAT .......................................... 122

Рис. 41 NAT Mode (Режим NAT) ........................................................................................ 122

Рис. 42 Edit SUA/NAT Server Set (Редактировать набор серверов SUA/NAT) .............. 124

Рис. 43 Address Mapping Rules (Правила отображения адресов) ................................. 126

Рис. 44 Edit Address Mapping Rule (Редактирование правил отображения адресов) .. 128

Рис

.45 Динамическая система доменных имен (DYNDNS) .......................................... 131

Рис. 46 Time and Date (Время и дата) .............................................................................. 132

Рис.47 Применение межсетевого экрана интернет-центра P–660HT/HTW EE ........... 139

Рис.48 Трехстороннее квитирование .............................................................................. 141

Рис. 49 SYN Flood .............................................................................................................. 141

Рис.50 Атака Smurf ........................................................................................................... 142

Рис.51 Инспекция пакетов с учетом состояния ............................................................. 144

Рис. 52 Firewall (Межсетевой экран): Default Policy (Политика по умолчанию) ............ 156

Рис. 53 Firewall (Межсетевой экран): Rule Summary (Список правил) .......................... 158

Рис. 54 Firewall (Межсетевой экран): Edit Rule (Редактировать правило) .................... 160

Рис. 55 Firewall (Межсетевой экран): Customized Services (Пользовательские

службы) ................................................................................................................. 163

Рис. 56 Firewall (Межсетевой экран): Configure Customized Services (

пользовательских служб) ..................................................................................... 164

Рис.57 Пример правила межсетевого экрана: Rule Summary (Список правил) .......... 165

Рис.58 Пример правила межсетевого экрана: Edit Rule (Редактировать правило):

Destination Address (Адрес получателя) ............................................................. 166

Рис.59 Пример редактирования настроек пользовательского порта ........................... 166

Рис.60 Пример правила межсетевого экрана: Edit Rule (Редактировать правило): Select

Customized Services (Выбор пользовательских служб) ..................................... 167

Рис.61 Пример правила межсетевого экрана: Rule Summary (Список правил): My Service

(Моя служба) ......................................................................................................... 168

Рис. 62 Firewall (Межсетевой экран): Anti Probing (Блокирование эхо-

Рис. 63 Firewall (Межсетевой экран): Threshold (Пороговое значение) ......................... 175

Рис.64 Фильтрация на основе содержания (контентная фильтрация) ........................ 179

Рис. 65 Content Filter (Контент-фильтр): Keyword (Ключевое слово) ............................ 180

Рис. 66 Content Filter (Контент-фильтр): Schedule (График) .......................................... 181

Рис. 67 Content Filter (Контент-фильтр): Trusted (Доверенные) ..................................... 182

Рис.68 Настройка Tel ne t в сети TCP/IP ........................................................................... 186

Рис.69 Удаленное управление ........................................................................................ 187

Рис.70 Настройка UPnP ................................................................................................... 190

Рис.71 Установк а и удаление программ: Устано в к а Windows: Связь .......................... 191

Рис.72 Установк а и удаление программ: Устано в к а Windows: Связь: Компоненты .... 192

Настройка

тестирования) . 172

25 Список рисунков

Page 27

Руководство пользователя P–660HT/HTW EE

Рис.73 Сетевые подключения ......................................................................................... 192

Рис.74 Мастер установки дополнительных компонентов Windows .............................. 193

Рис.75 Сетевые службы ................................................................................................... 194

Рис.76 Сетевые подключения ......................................................................................... 195

Рис. 77 Internet Connection Properties (Свойства подключения к Интернет) ................. 196

Рис. 78 Internet Connection Properties (Свойства подключения к Интернет): Advanced

Settings (Дополнительные настройки) ................................................................ 197

Рис. 79 Internet Connection Properties (Свойства подключения к Интернет): Advanced

Settings (Дополнительные настройки): Add (Добавить) ..................................... 197

Рис.80 Значок в области уведомлений (на панели задач) ............................................ 198

Рис.81 Состояние подключения к Интернет ................................................................... 198

Рис.82 Сетевые подключения

Рис.83 Сетевые подключения: Сетевое окружение ....................................................... 200

Рис.84 Сетевые подключения: Сетевое окружение: Свойства: Пример ...................... 200

Рис. 85 Log Settings (Настройки журналов) ..................................................................... 204

Рис.86 Просмотр журналов ............................................................................................. 206

Рис.87 Пример журнала, высылаемого по E-mail .......................................................... 208

Рис.88 Пример управления пропускной способностью на основе приложения .......... 212

Рис.89 Пример управления пропускной способностью на основе подсети ................. 212

Рис.90 Пример управления пропускной способностью на основе приложения

и подсети ............................................................................................................... 213

Рис.91

Рис.92 Пример увеличения использования пропускной способности ......................... 216

Рис. 93 Media Bandwidth Mgnt (Управление пропускной способностью среды

Рис. 94 Media Bandwidth Management (Управление пропускной способностью среды

Рис. 95 Media Bandwidth Management (Управление пропускной способностью среды

Рис. 96 Media Bandwidth Management (Управление пропускной способностью среды

Рис.97 Управление пропускной способностью среды передачи — Статистика ......... 224

Рис. 98 Media Bandwidth Management (Управление

Рис. 99 System Status (Состояние системы) ................................................................... 227

Рис. 100 System Status (Состояние системы): Show Statistics (Показать статистику) . 229

Рис.101 Таблица DHCP .................................................................................................... 231

Рис.102 Таблица Any IP (Любой IP) ................................................................................ 232

Рис. 103 Association List (Список соединений) ................................................................ 233

Рис. 104 Diagnostic (Диагностика): General (Общая) ...................................................... 234

Рис. 105 Diagnostic (Диагностика): DSL Line (DSL линия) .............................................. 235

Рис. 106 Firmware Upgrade (Обновление микропрограммы) ......................................... 237

Рис.107 Временное отключение сети ............................................................................. 238

Рис. 108 Error Message (Сообщение об ошибке) ............................................................ 238

Рис.109 Экран регистрации ............................................................................................. 241

Пример распределения пропускной способности ............................................. 215

передачи) .............................................................................................................. 217

передачи): Summary (Общие настройки) ............................................................ 218

передачи): Class Setup (Настройка классов пропускной способности) ........... 220

передачи): Class Configuration (Параметры класса) .......................................... 221

передачи): Monitor (Монитор) ............................................................................. 225

......................................................................................... 199

пропускной способностью среды

Список рисунков 26

Page 28

Руководство пользователя P–660HT/HTW EE

Рис. 110 Меню 23.1 — Изменение пароля ...................................................................... 247

Рис.111 Меню 1— Настройка общих параметров ......................................................... 249

Рис. 112 Меню 1.1 — Настройка динамической DNS .................................................... 250

Рис. 113 Меню 2— Настройка резервирования глобальной сети ................................ 253

Рис. 114 Меню 2.1 — Настройка перенаправления трафика ........................................ 254

Рис. 115 Меню 3— Настройка локальной сети .............................................................. 256

Рис. 116 Меню 3.1 — Настройка фильтра порта LAN .................................................... 257

Рис. 117 Меню 3.2 — Настройка TCP/IP и DHCP для Ethernet ...................................... 258

Рис. 118 Меню 3.5 — Настройка беспроводной локальной сети .................................. 261

Рис. 119 Меню 3.5.1 Фильтр МАС-адресов беспроводной

Рис.120 Пример сети с использованием псевдонимов IP ............................................. 265

Рис.121 Меню 3.2 — Настройка TCP/IP и DHCP ........................................................... 265

Рис.122 Меню 3.2.1 — Настройка псевдонима IP ......................................................... 266

Рис.123 Меню 1— Настройка общих параметров ........................................................ 267

Рис.124 Меню 4— Настройка доступа в Интернет ....................................................... 268

Рис.125 Меню 11 — Настройка удаленного узла ........................................................... 271

Рис.126 Меню 11.1 — Профиль удаленного узла .......................................................... 272

Рис.127 Меню 11.3 — Параметры сетевого уровня удаленного узла .......................... 275

Рис.128 Пример IP-адресов для соединения локальных сетей

Рис.129 Меню 11.5 — Фильтр удаленного узла (инкапсуляция RFC 1483 или ENET) 277

Рис.130 Меню 11.5 — Фильтр удаленного узла (инкапсуляция RFC или ENET) ........ 278

Рис.131 Меню 11.6 — Мультиплексирование на базе VC ............................................. 279

Рис.132 Меню 11.6 — Мультиплексирование на базе LLC или инкапсуляция PPP .... 279

Рис.133 Меню 11.1 — Профиль удаленного узла .......................................................... 280

Рис.134 Меню 11.8 — Параметры дополнительной настройки .................................... 280

Рис.135 Пример топологии статической маршрутизации ............................................. 282

Рис.136 Меню 12 - Настройка статического маршрута ................................................. 283

Рис.137 Меню 12.1 — Настройка

Рис.138 Меню 12.1.1 — Редактирование статического маршрута IP ........................... 283

Рис.139 Меню 11.1 — Профиль удаленного узла .......................................................... 287

Рис.140 Меню 11.3 — Параметры сетевого уровня удаленного узла .......................... 287

Рис.141 Меню 12.3.1 — Редактировать статический маршрут для моста ................... 288

Рис.142 Меню 4— Применение NAT для доступа в Интернет ..................................... 291

Рис.143 Применение NAT в Меню 4 и Меню 11.3 .......................................................... 291

Рис.144 Меню 15 — Настройка NAT ............................................................................... 292

Рис.145 Меню 15.1 — Наборы отображения адресов ................................................... 293

Рис.146 Меню 15.1.255 — Правила