QTECH QFC PS4APC1 User Manual [ru]

G.SHDSL модем

QFC PS4APC1

РУКОВОДСТВО ПОЛЬЗОВАТЕЛЯ

ОГЛАВЛЕНИЕ |

|

1. ОБЗОР ПРОДУКТА ............................................................................................... |

6 |

1.1. ВОЗМОЖНОСТИ................................................................................................ |

6 |

1.2. СПЕЦИФИКАЦИИ............................................................................................... |

7 |

МАРШРУТИЗАЦИЯ ................................................................................................... |

7 |

МОСТЫ...................................................................................................................... |

7 |

БЕЗОПАСНОСТЬ ...................................................................................................... |

7 |

УПРАВЛЕНИЕ ........................................................................................................... |

8 |

ИНКАПСУЛЯЦИЯ AAL5 ............................................................................................ |

8 |

PPP ............................................................................................................................ |

8 |

ИНТЕРФЕЙС WAN .................................................................................................... |

9 |

ИНТЕРФЕЙС LAN ..................................................................................................... |

9 |

АППАРАТНЫЙ ИНТЕРФЕЙС ................................................................................... |

9 |

ИНДИКАТОРЫ........................................................................................................... |

9 |

ФИЗИЧЕСКИЕ И ЭЛЕКТРИЧЕСКИЕ ХАРАКТЕРИСТИКИ....................................... |

9 |

ПАМЯТЬ .................................................................................................................. |

10 |

ИНФОРМАЦИЯ О ПРОДУКТЕ ................................................................................ |

10 |

1.3. ВАРИАНТЫ ПРИМЕНЕНИЯ ............................................................................ |

11 |

2. ВАШ БРАНДМАУЭР ............................................................................................ |

11 |

2.1. ТИПЫ БРАНДМАУЭРОВ.................................................................................. |

12 |

2.1.1. ФИЛЬТРАЦИЯ ПАКЕТОВ.............................................................................. |

12 |

2.1.2. ШЛЮЗ КАНАЛА СВЯЗИ ................................................................................ |

14 |

2.1.3. ШЛЮЗ ПРИКЛАДНОГО УРОВНЯ................................................................. |

14 |

2.2. АТАКА ТИПА «ОТКАЗ В ОБСЛУЖИВАНИИ».................................................. |

15 |

3. ВАША VLAN......................................................................................................... |

17 |

3.1. СПЕЦИФИКАЦИИ............................................................................................. |

17 |

3.2. СПЕЦИФИКАЦИИ КАДРОВ ............................................................................. |

18 |

3.3. ВАРИАНТЫ ПРИМЕНЕНИЯ ............................................................................ |

19 |

4. СВЕДЕНИЯ О МАРШРУТИЗАТОРЕ................................................................... |

21 |

4.1. ПЕРЕДНЯЯ ПАНЕЛЬ ....................................................................................... |

21 |

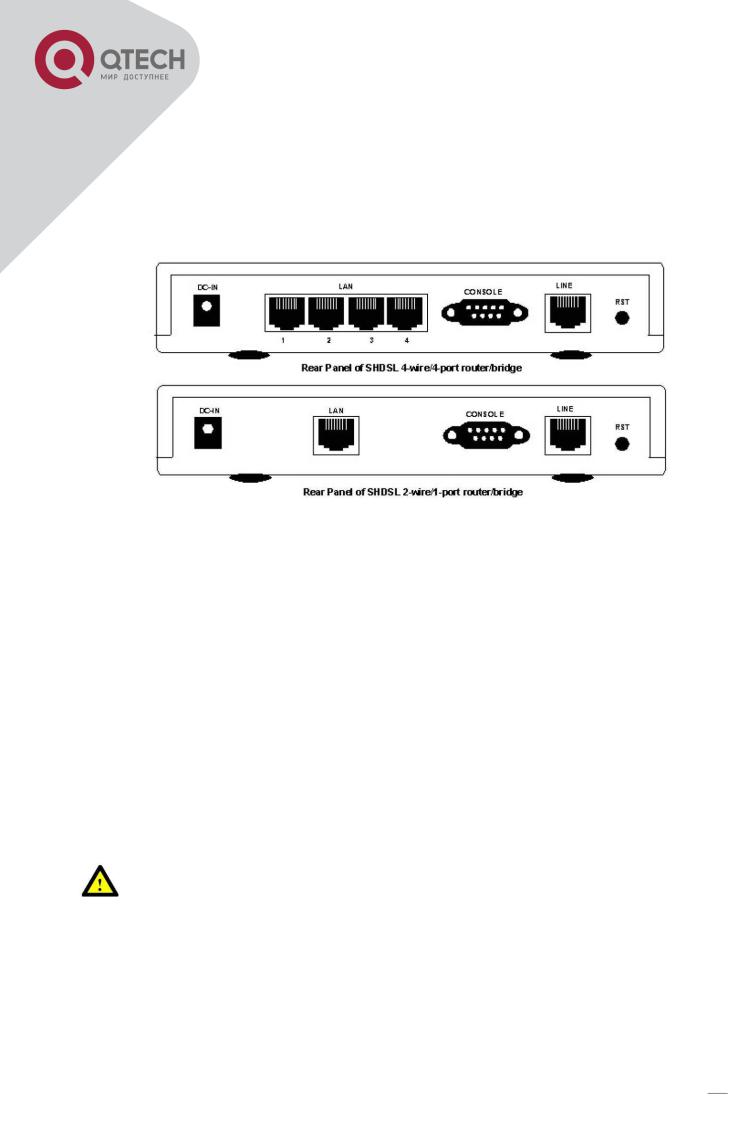

4.2. ЗАДНЯЯ ПАНЕЛЬ............................................................................................. |

22 |

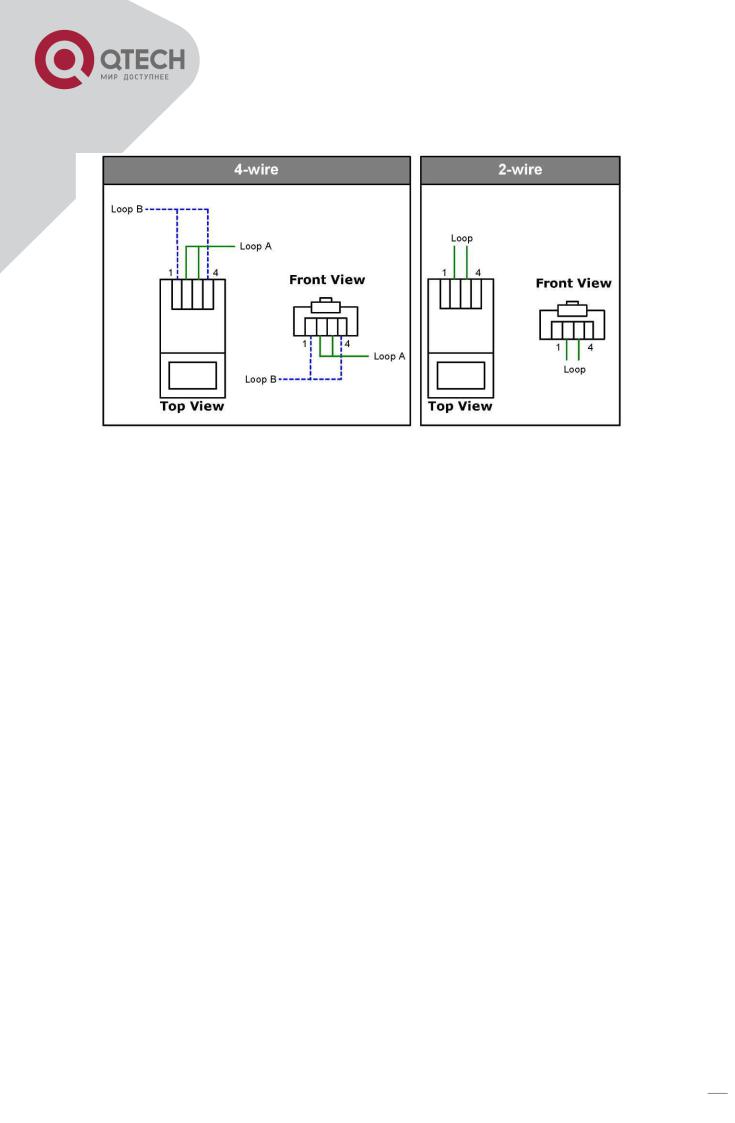

4.3. SHDSL LINE CONNECTOR .............................................................................. |

23 |

4.4. КАБЕЛЬ КОНСОЛИ .......................................................................................... |

23 |

5. НАСТРОЙКА МАРШРУТИЗАТОРА..................................................................... |

23 |

5.1. ШАГ 1. ПРОВЕРКА АДАПТЕРА ETHERNET В ПК ИЛИ НОУТБУКЕ .............. |

23 |

5.2. ШАГ 2. ПРОВЕРКА БРАУЗЕРА В ПК ИЛИ НОУТБУКЕ................................... |

24 |

5.3. ШАГ 3. ПРОВЕРКА ПРОГРАММЫ ТЕРМИНАЛЬНОГО ДОСТУПА ................ |

24 |

5.4. ШАГ 4. ОПРЕДЕЛЕНИЕ ПАРАМЕТРОВ ПОДКЛЮЧЕНИЙ............................. |

24 |

+7(495) 797-3311 www.qtech.ru |

|

Москва, Новозаводская ул., 18, стр. 1 |

|

2

5.5. ШАГ 5. УСТАНОВКА МАРШРУТИЗАТОРА SHDSL......................................... |

25 |

6. НАСТРОЙКА С ПОМОЩЬЮ БРАУЗЕРА............................................................ |

26 |

7. БАЗОВАЯ НАСТРОЙКА (МЕНЮ BASIC)............................................................ |

28 |

7.1. РЕЖИМ МОСТА ............................................................................................... |

28 |

7.2. РЕЖИМ МАРШРУТИЗАЦИИ............................................................................ |

29 |

7.2.1. DHCP-СЕРВЕР .............................................................................................. |

30 |

7.2.2. DHCP-КЛИЕНТ .............................................................................................. |

31 |

7.2.3. DHCP-РЕТРАНСЛЯТОР............................................................................... |

31 |

7.2.4. PPPOE ИЛИ PPPOA...................................................................................... |

32 |

7.2.5. IPOA ИЛИ EOA .............................................................................................. |

35 |

8. ДОПОЛНИТЕЛЬНАЯ НАСТРОЙКА .................................................................... |

38 |

8.1. SHDSL............................................................................................................... |

38 |

8.2. WAN .................................................................................................................. |

39 |

8.3. МОСТ ................................................................................................................ |

41 |

8.4. REBOOT (ПЕРЕЗАГРУЗКА) ............................................................................. |

43 |

8.5. МАРШРУТИЗАЦИЯ .......................................................................................... |

45 |

8.6. NAT/DMZ........................................................................................................... |

48 |

8.7. ВИРТУАЛЬНЫЙ СЕРВЕР ................................................................................ |

50 |

8.8. БРАНДМАУЭР .................................................................................................. |

51 |

8.9. IP QOS (КАЧЕСТВО ОБСЛУЖИВАНИЯ)......................................................... |

58 |

9. АДМИНИСТРИРОВАНИЕ ................................................................................... |

60 |

9.1. БЕЗОПАСНОСТЬ ............................................................................................. |

61 |

9.2. SNMP ................................................................................................................ |

63 |

9.3. СИНХРОНИЗАЦИЯ ВРЕМЕНИ........................................................................ |

65 |

10. УТИЛИТЫ .......................................................................................................... |

66 |

10.1. СВЕДЕНИЯ О СИСТЕМЕ............................................................................... |

66 |

10.2. ИНСТРУМЕНТ НАСТРОЙКИ ......................................................................... |

67 |

10.3. ОБНОВЛЕНИЕ МИКРОПРОГРАММЫ........................................................... |

68 |

10.4. ВЫХОД............................................................................................................ |

68 |

10.5. ПЕРЕЗАПУСК ................................................................................................. |

69 |

11. СТАТУС ............................................................................................................. |

69 |

12. LAN-TO-LAN СОЕДИНЕНИЕ В РЕЖИМЕ BRIDGE .......................................... |

70 |

12.1. СТОРОНА CO................................................................................................ |

70 |

12.2. СТОРОНА CPE............................................................................................... |

71 |

13. ПОДКЛЮЧЕНИЕ LAN-TO-LAN В РЕЖИМЕ МАРШРУТИЗАТОРА .................. |

71 |

13.1. СТОРОНА СО................................................................................................. |

71 |

13.2. СТОРОНА СРЕ............................................................................................... |

73 |

+7(495) 797-3311 www.qtech.ru |

|

Москва, Новозаводская ул., 18, стр. 1 |

|

3

14. НАСТРОЙКА ЧЕРЕЗ ПОСЛЕДОВАТЕЛЬНУЮ КОНСОЛЬ ИЛИ TELNET С |

|

ПОМОЩЬЮ ИНТЕРФЕЙСА НА ОСНОВЕ МЕНЮ ................................................. |

74 |

14.1. ПОСЛЕДОВАТЕЛЬНАЯ КОНСОЛЬ ............................................................... |

74 |

14.2. TELNET ........................................................................................................... |

75 |

14.3. ИНТЕРФЕЙС .................................................................................................. |

75 |

14.4. ОРГАНИЗАЦИОННАЯ СТРУКТУРА .............................................................. |

76 |

14.5. КОМАНДЫ ИНТЕРФЕЙСА НА ОСНОВЕ МЕНЮ .......................................... |

76 |

14.6. ДЕРЕВО МЕНЮ.............................................................................................. |

76 |

14.7. НАСТРОЙКА................................................................................................... |

78 |

14.8. СТАТУС .......................................................................................................... |

79 |

14.9. КОМАНДА SHOW ........................................................................................... |

79 |

14.10. КОМАНДА WRITE......................................................................................... |

80 |

14.11. КОМАНДА REBOOT ..................................................................................... |

80 |

14.12. PING (ПРОВЕРКА СВЯЗИ) .......................................................................... |

80 |

14.13. АДМИНИСТРИРОВАНИЕ ............................................................................ |

80 |

14.13.1. ПРОФИЛЬ ПОЛЬЗОВАТЕЛЯ .................................................................... |

81 |

14.13.2. SECURITY (БЕЗОПАСНОСТЬ) ................................................................. |

81 |

14.13.3. SNMP ......................................................................................................... |

82 |

14.13.4. ПАРОЛЬ И ИДЕНТИФИКАТОР АДМИНИСТРАТОРА ............................. |

82 |

14.13.5. SNTP .......................................................................................................... |

83 |

14.14. УТИЛИТА ...................................................................................................... |

84 |

14.15. ВЫХОД.......................................................................................................... |

84 |

14.16. SETUP (НАСТРОЙКА).................................................................................. |

85 |

14.16.1. MODE (РЕЖИМ) ........................................................................................ |

85 |

14.16.2. SHDSL........................................................................................................ |

85 |

14.16.3. WAN ........................................................................................................... |

86 |

14.16.4. BRIDGE (МОСТ) ........................................................................................ |

87 |

14.16.5. VLAN .......................................................................................................... |

88 |

14.16.6. 802.11Q VLAN............................................................................................ |

88 |

14.16.7. ROUTE ....................................................................................................... |

90 |

14.16.8. ЛОКАЛЬНАЯ СЕТЬ.................................................................................... |

91 |

14.16.9. ОБЩИЕ IP-АДРЕСА .................................................................................. |

91 |

14.16.10. NAT........................................................................................................... |

92 |

14.16.11. PAT........................................................................................................... |

94 |

14.16.12. DMZ .......................................................................................................... |

95 |

14.16.13. БРАНДМАУЭР ......................................................................................... |

95 |

14.16.14. ФИЛЬТРАЦИЯ ПАКЕТОВ........................................................................ |

96 |

14.16.15. DOS PROTECTION.................................................................................. |

97 |

+7(495) 797-3311 www.qtech.ru |

|

Москва, Новозаводская ул., 18, стр. 1 |

|

4

14.16.16. IP QOS ..................................................................................................... |

98 |

14.16.17. DHCP........................................................................................................ |

99 |

14.16.18. DNS ПРОКСИ-СЕРВЕР ......................................................................... |

100 |

14.16.19. ИМЯ ХОСТА........................................................................................... |

100 |

14.16.20. НАСТРОЙКИ ПО УМОЛЧАНИЮ........................................................... |

100 |

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

5

1. ОБЗОР ПРОДУКТА

Маршрутизаторы SHDSL соответствуют требованиям стандарта G.991.2 с автоматическим согласованием 10/100 Base-T. Маршрутизаторы SHDSL обеспечивает передачу данных бизнес-класса в диапазоне со скоростей от 64 кбит/с до 2,304 Мбит/с (для 2- проводного режима) или от 128 кбит/с до 4,608 Мбит/с (для 4-проводного режима)

.Маршрутизаторы SHDSL предназначены не только для оптимизации скорости передачи данных от центрального офиса поставщика услуги до помещения клиента, они также предоставляют качественную возможность реализации моста и маршрутизатора, а также дополнительные функции, такие как Multi-DMZ, поддержка виртуальных серверов и использование сквозного канала VPN.

Из-за быстрого развития сетей, VPN стали одной из важнейших новых областей в ин- тернет-отрасли. Маршрутизаторы SHDSL поддерживают VPN на основе портов и VPN стандарта IEEE 802.1q по сети ATM.

Маршрутизаторы-брандмауэры предоставляют не только дополнительные функции, такие как Multi-DMZ, поддержку виртуальных серверов и использование сквозного канала VPN, но и поддерживают функции брандмауэра, SPI, NAT и защиту от DoS-атак, что позволяет использовать их как мощный брандмауэр от внешних злоумышленников. 4- портовые маршрутизаторы поддерживают четыре порта автоматического согласования

10Base-T и 100Base-T, а также MDIX.

Маршрутизаторы SHDSL позволяют клиентам использовать передовые технологии передачи данных для выполнения растущих запросов. С помощью SHDSL-модема вы можете получить превосходные возможности управления и обеспечить надежную передачу данных.

1.1.ВОЗМОЖНОСТИ

Простая настройка и управление с многоуровневой парольной защитой

Эффективная IP-маршрутизация и прозрачный мост.

Сквозной канал VPN для защищенных подключений

Виртуальные локальные сети (VLAN) предоставляют значительные преимущества, связанные с улучшением использования пропускной полосы, гибкости, производительности и безопасности

Встроенный брандмауэр SPI (маршрутизатор-брандмауэр)

Четыре порта с автосогласованием 10/100 Мбит/с и MDIX (4-портовый маршрутизатор)

Узел DMZ/Multi-DMZ/Multi-NAT позволяют нескольким рабочим станциям в локальной сети получить доступ к Интернету через один IP-адрес

Полная реализация стека протоколов ATM по линии SHDSL

Протоколы PPPoA и PPPoE поддерживают проверку подлинности с протоколами

PAP/CHAP/MS-CHAP

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

6

Управление по протоколу SNMP с агентом SNMPv1/SNMPv2 и MIB II

Получение улучшений и новых функций при обновлении программного обеспечения через Интернет

1.2. СПЕЦИФИКАЦИИ

МАРШРУТИЗАЦИЯ

Поддержка протоколов IP, TCP, UDP, ARP, ICMP, IGMP

Статическая IP-маршрутизация с использованием протоколов RIPv1, RIPv2

(RFC1058/2453)

Групповая IP-адресация и IGMP-прокси (RFC1112/2236)

Трансляция сетевых адресов (NAT, PAT) (RFC1631)

NAT ALG для ICQ, Netmeeting, MSN, Yahoo Messenger

Ретрансляция и кэширование DNS-имен (RFC1034/1035)

DHCP-сервер, клиент и ретранслятор (RFC2131/2132)

МОСТЫ

Прозрачный обучающийся мост IEEE 802.1D

IEEE 802.1q VLAN

VLAN на основе портов (4-портовый маршрутизатор)

Протокол связующего дерева STP

БЕЗОПАСНОСТЬ

Функции узла DMZ, Multi-DMZ, Multi-NAT

Сопоставление виртуальных серверов (RFC1631)

Сквозной канал VPN для туннелей PPTP, L2TP, IPSec

Естественный брандмауэр NAT

Улучшенный брандмауэр с контролем состояния соединений (маршрутизаторбрандмауэр)

Шлюз прикладного уровня для блокировки URL-адресов и ключевых слов (марш- рутизатор-брандмауэр)

Контроль доступа пользователей: запрет доступа к Интернету определенным компьютерам (маршрутизатор-брандмауэр)

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

7

УПРАВЛЕНИЕ

Простой графический WEB-интерфейс пользователя для быстрой установки, настройки и управления

Интерфейс на основе меню, интерфейс командной строки, (CLI) для доступа через локальную консоль и Telnet

Функции управления с парольной защитой, списки контроля доступа для администрирования

Управление по протоколу SNMP с агентом SNMPv1/SNMPv2 (RFC1157/1901/1905) и MIB II (RFC1213/1493)

Обновление программного обеспечения с помощью браузера и TFTP-сервера

ATM

До 8 PVC

OAM F5 AIS/RDI и петлевой адрес

AAL5

QoS ATM

UBR (неопределенная скорость передачи данных)

CBR (постоянная скорость передачи данных)

VBR-rt (изменяющаяся в реальном времени скорость передачи данных)

VBR-nrt (изменяющаяся не в реальном времени скорость передачи данных)

ИНКАПСУЛЯЦИЯ AAL5

Мультиплексирование VC и поддержка SNAP/LLC

Ethernet по сети ATM (RFC 2684/1483)

PPP по сети ATM (RFC 2364)

Классический протокол IP по сети ATM (RFC 1577)

PPP

PPP по Ethernet для фиксированных и динамических IP-адресов (RFC 2516)

PPP по ATM для фиксированных и динамических IP-адресов (RFC 2364)

Проверка подлинности пользователей по протоколам PAP, CHAP, MS-CHAP

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

8

ИНТЕРФЕЙС WAN

SHDSL: ITU-T G.991.2 (Annex A, Annex B)

Схема кодирования: 16-TCPAM

Скорость передачи данных (2-проводной режим): N x 64 кбит/с (N=0-36, 0 для адаптивного режима)

Скорость передачи данных (4-проводной режим): N x 128 кбит/с (N=0-36, 0 для адаптивного режима)

Сопротивление: 135 Ом

ИНТЕРФЕЙС LAN

4-портовый концентратор-коммутатор (4-портовый маршрутизатор)

Автоматическое согласование 10/100 Base-T

Автоматический выбор режима работы MDIX (4-портовый маршрутизатор)

АППАРАТНЫЙ ИНТЕРФЕЙС

WAN: RJ-11

LAN: RJ-45 x 4 (4-портовый маршрутизатор)

LAN: RJ-45 x 1 (1-портовый маршрутизатор)

Console: разъем RS-232

RST: кнопка сброса для возврата к заводским настройкам

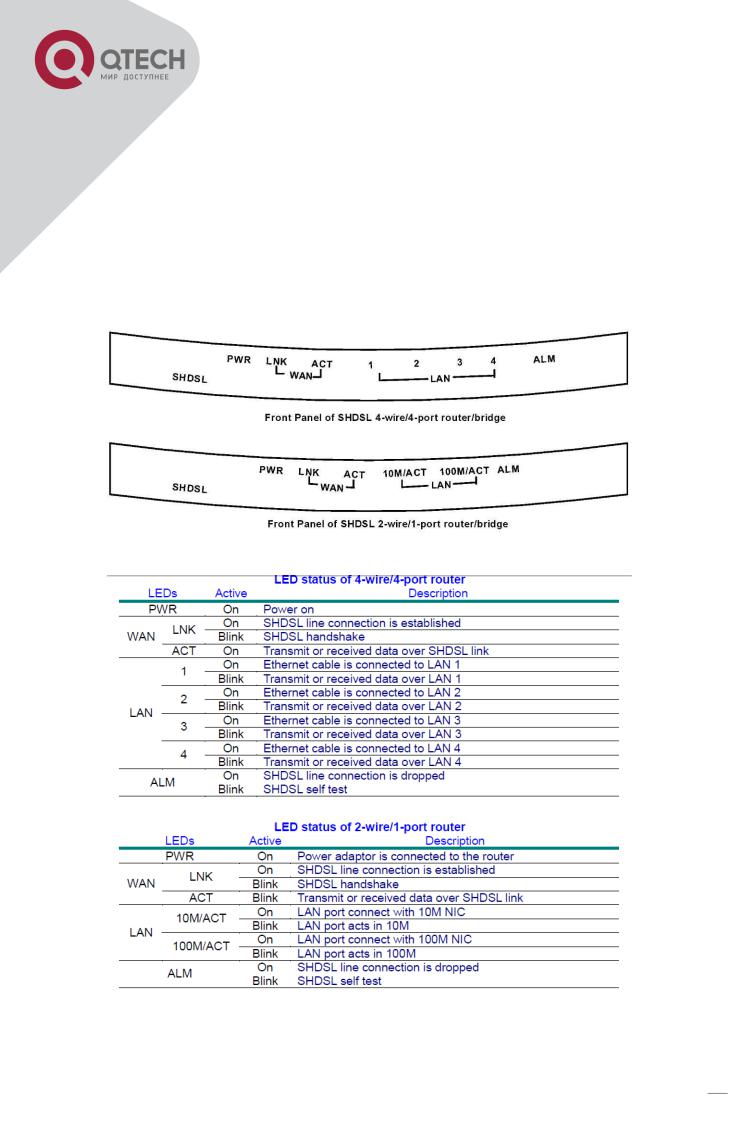

ИНДИКАТОРЫ

Общий: PWR

WAN: LNK, ACT

LAN: 10M/ACT, 100M/ACT (1-портовый маршрутизатор)

LAN: 1, 2, 3, 4 (4-портовый маршрутизатор)

SHDSL: ALM

ФИЗИЧЕСКИЕ И ЭЛЕКТРИЧЕСКИЕ ХАРАКТЕРИСТИКИ

Размеры: 18,7 x 3,3 x 14,5 см (ШxВxД)

Питание: 100-240 В (с адаптером)

Потребление энергии: 9 Вт макс.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

9

Температура: 0-45 °C

Влажность: 0%-95% относительной влажности (без конденсации)

ПАМЯТЬ

> 2 МБ флэш-памяти, 8 МБ SDRAM

ИНФОРМАЦИЯ О ПРОДУКТЕ

2-проводной маршрутизатор/мост G.shdsl с 1-портовым подключением к LAN

2-проводной маршрутизатор/мост G.shdsl с 1-портовым подключением к LAN, VLAN и брандмауэром бизнес-класса

2-проводной маршрутизатор/мост G.shdsl с 4-портовым концентраторомкоммутатором для LAN

2-проводной маршрутизатор/мост G.shdsl с 4-портовым концентраторомкоммутатором для LAN, VLAN и брандмауэром бизнес-класса

4-проводной маршрутизатор/мост G.shdsl с 4-портовым концентраторомкоммутатором для LAN

4-проводной маршрутизатор/мост G.shdsl с 4-портовым концентраторомкоммутатором для LAN, VLAN и брандмауэром бизнес-класса

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

10

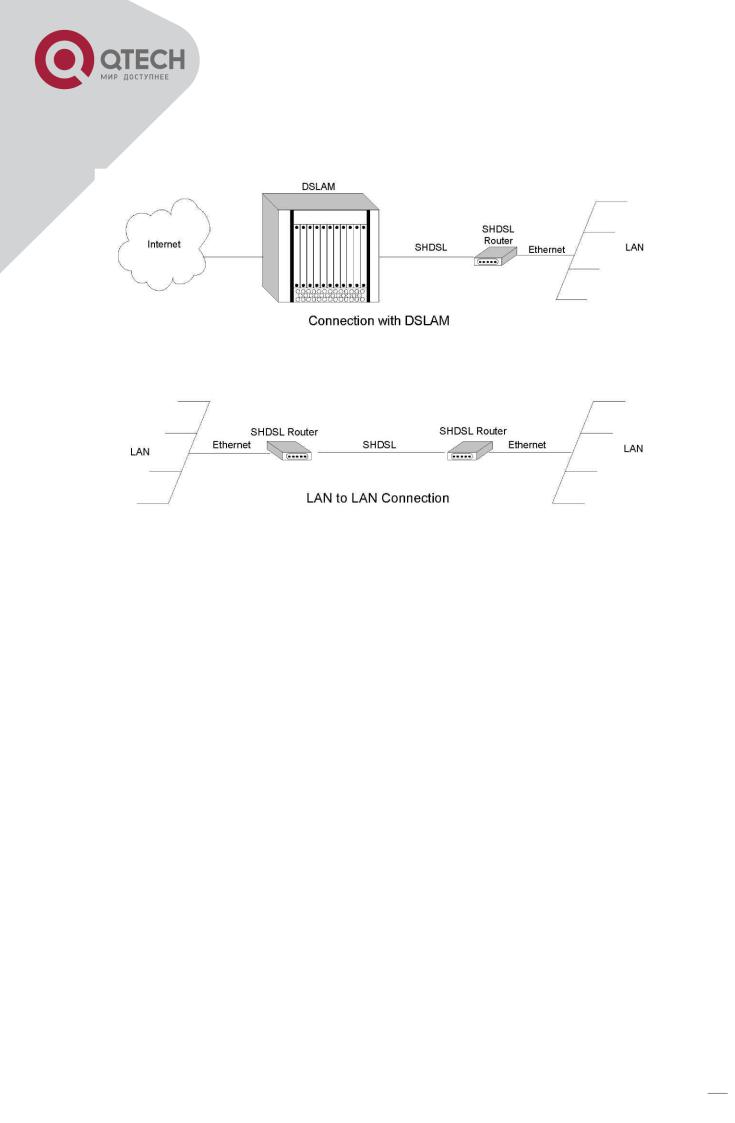

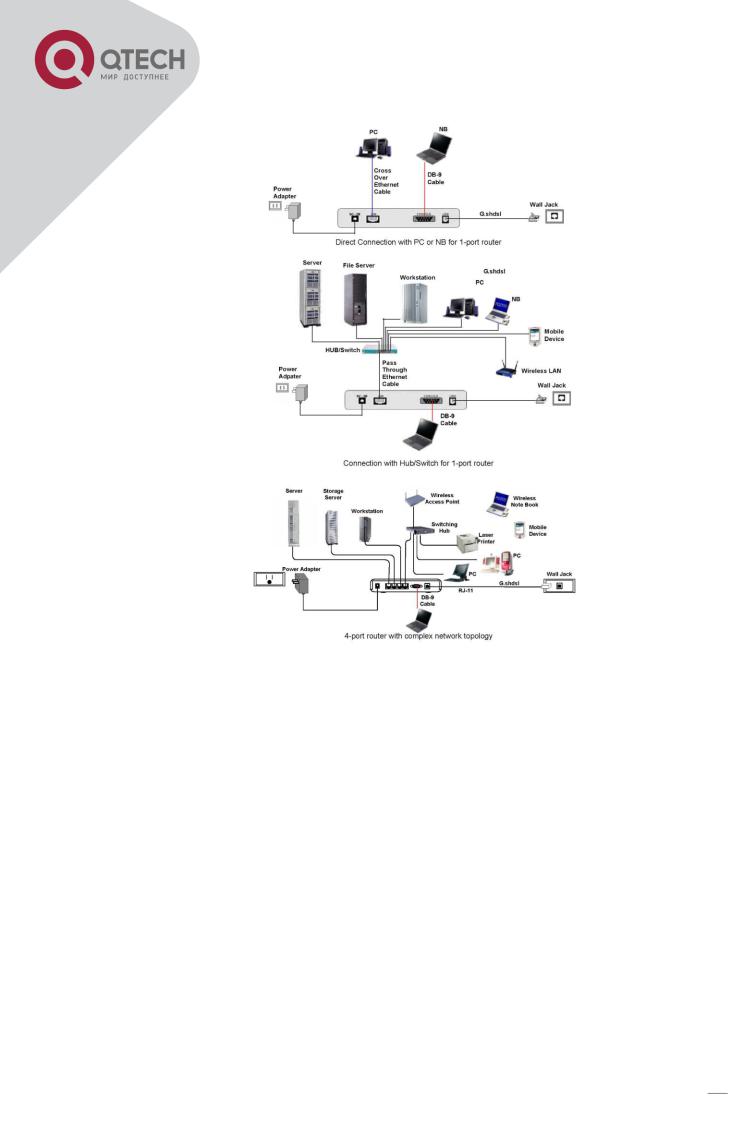

1.3. ВАРИАНТЫ ПРИМЕНЕНИЯ

2. ВАШ БРАНДМАУЭР

Брандмауэр защищает компьютеры, подключенные к сети, от намеренного вторжения, которое может нарушить конфиденциальность или привести к повреждению данных или отказу в обслуживании. У брандмауэра должно быть как минимум два сетевых интерфейса, один для защищаемой сети и другой для сети, к которой предоставляется доступ. Брандмауэр представляет собой место соединения или шлюз между двумя сетями, обычно частной и открытой сетью, такой как Интернет

Брандмауэр анализирует весь трафик, проходящий между двумя сетями, и определяет, соответствует ли он определенным критериям. Если это так, передача трафика разрешается, в противном случае он отклоняется. Брандмауэр фильтрует как входящий, так и исходящий трафик. Он также может управлять доступом к ресурсам частной сети, например хост-приложениям. Брандмауэр можно использовать для регистрации всех попыток входа в частную сеть и оповещения администраторов об обнаружении несанкционированных попыток входа. Брандмауэры могут фильтровать пакеты на основе адресов отправителей и получателей, а также номеров портов. Это называется фильтрацией адресов. Брандмауэры также могут фильтровать определенные типы сетевого трафика. Этот процесс также называют фильтрацией протокола, так как решение о передаче или отклонении трафика зависит от используемого протокола, например HTTP,

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

11

FTP и Telnet. Брандмауэры также могут фильтровать трафик по атрибутам или состоянию пакетов.

Интернет-брандмауэр не может запретить отдельным пользователям с модемами подключение к внешней или внутренней сети. Так эти пользователи могут обойти брандмауэр. Брандмауэры не могут контролировать халатность или небрежность пользователей. Чтобы предотвратить нежелательные последствия, необходимо применять строгие политики, описывающие правильное и неправомерное использование паролей и учет-

Локальный пользователь Интернета

ных записей.

Рисунок 2. Использование брандмауэра

2.1. ТИПЫ БРАНДМАУЭРОВ

Существует три типа брандмауэров

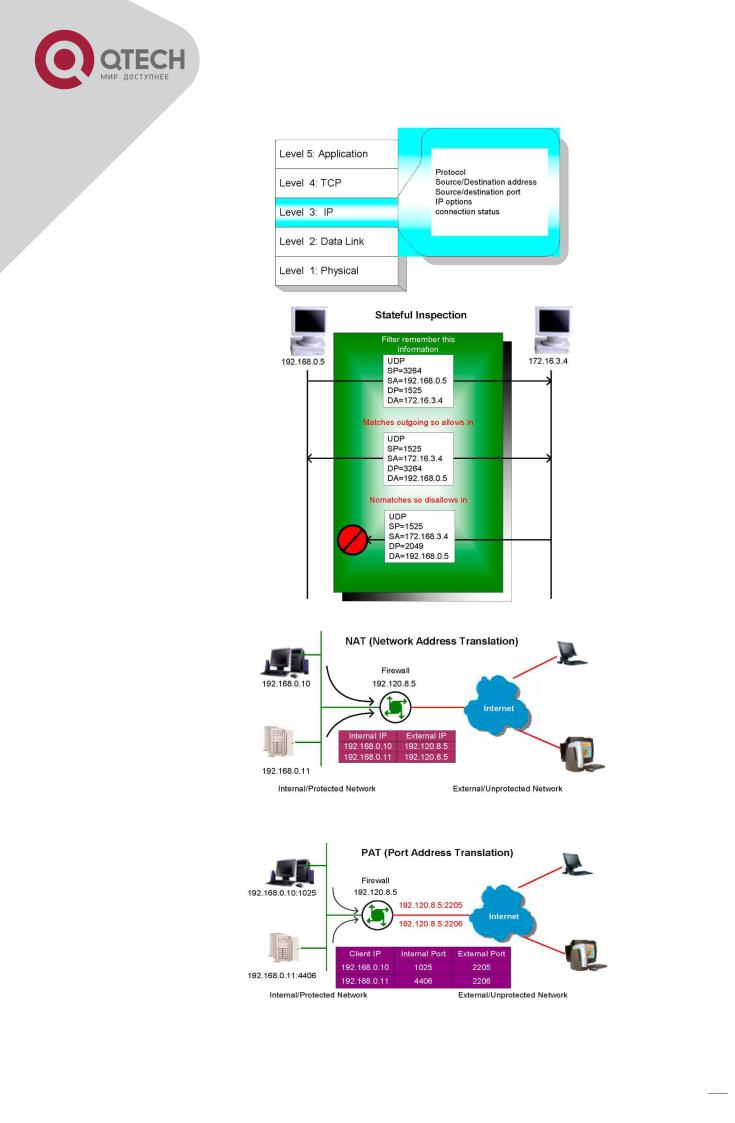

2.1.1. ФИЛЬТРАЦИЯ ПАКЕТОВ

При фильтрации пакетов изучается только протокол и адресная информация каждого пакета. Его содержимое и контекст (связь с другими пакетами и конечным приложением) игнорируются. Брандмауэр не обращает внимания на приложения на сервере или в локальной сети и ничего «не знает» об источниках входящих данных. Фильтрация заключается в изучении входящих или исходящих пакетов и принятии решения о том, чтобы разрешить или отклонить передачу или прием пакетов на основе определенных настраиваемых правил. Маршрутизаторы, поддерживающую технологию NAT (трансляция сетевых адресов) предоставляют возможности брандмауэров с пакетной фильтрацией, но они также могут скрывать IP-адреса компьютеров за брандмауэром и осуществлять фильтрацию установившихся соединений.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

12

Рисунок 3. Фильтрация пакетов.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

13

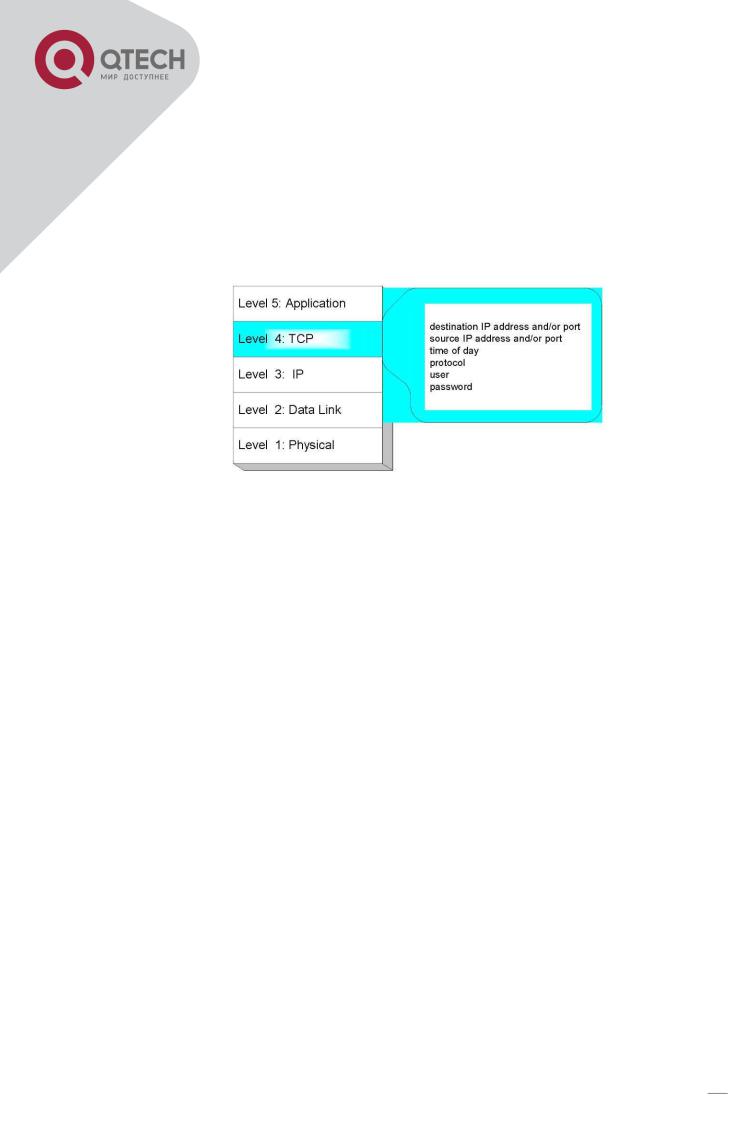

2.1.2. ШЛЮЗ КАНАЛА СВЯЗИ

Этот брандмауэр, который также называют шлюзом соединения, использует метод, проверяющий соединения перед тем, как разрешить передачу данных. Это означает, что брандмауэр не просто разрешает или запрещает передачу пакетов, но также определяет, является ли соединение обеих сторон допустимым на основе настраиваемых правил, затем открывает сеанс и разрешает передачу трафика только от разрешенного источника в течение ограниченного времени (при необходимости).

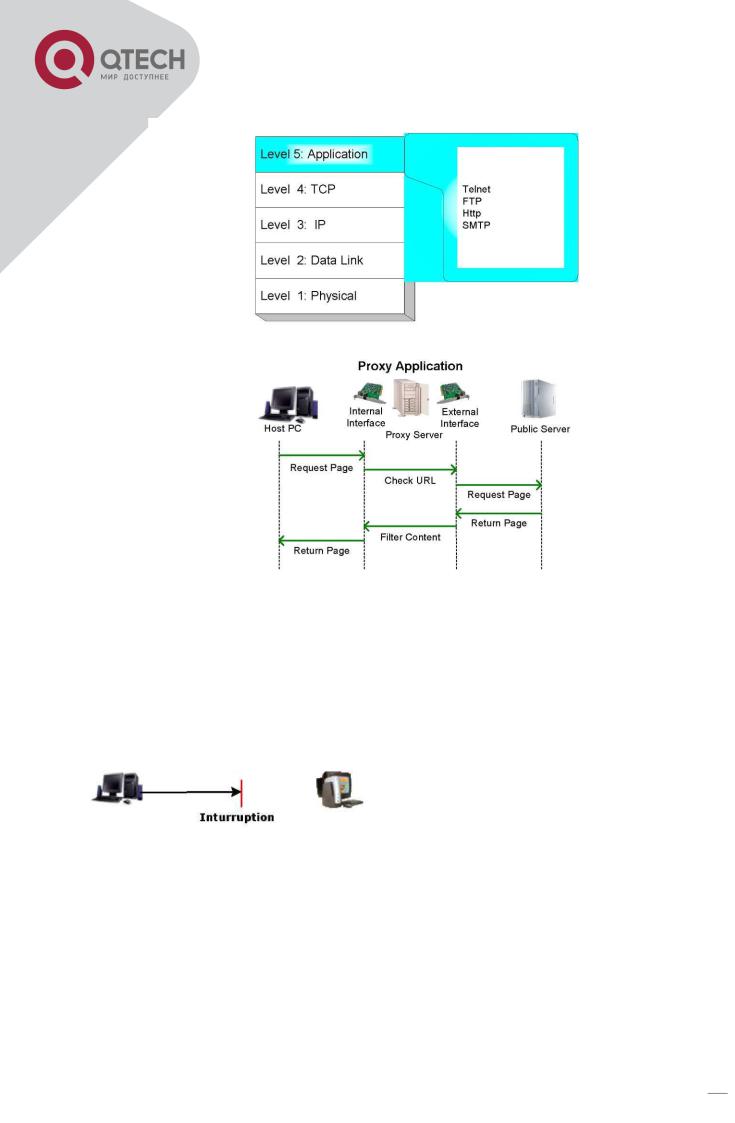

2.1.3. ШЛЮЗ ПРИКЛАДНОГО УРОВНЯ

Шлюз прикладного уровня действует как посредник приложений, осуществляя обмен данными с удаленными системами от их лица. Эти операции видны для компьютера до брандмауэра, но невидимы для удаленной системы. Такой шлюз может разрешать и запрещать трафик в соответствии с определенными правилами, например, разрешать некоторые команды для сервера, ограничивать доступ к определенным типам ресурсов, изменять правила для пользователей, прошедших проверку подлинности, и т. д. Такой тип брандмауэра также может вести подробные журналы трафика и отслеживать события в хост-системе. Такой брандмауэр также можно заставить издавать звуковые оповещения или уведомлять операторы при заданных условиях. Шлюзы прикладного уровня обычно считаются самым надежным типом брандмауэра. Они определенно обладают самыми богатыми возможностями.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

14

2.2. АТАКА ТИПА «ОТКАЗ В ОБСЛУЖИВАНИИ»

Атаки типа «отказ в обслуживании» (DoS) обычно добиваются двух целей: дефицита ресурсов и перегрузки ресурсов. DoS-атаки могут происходить при наличии санкционированного спроса на ресурс, превышающего объем доступных ресурсов (т. е. слишком много веб-запросов для уже перегруженного веб-сервера).

Программные уязвимости и неправильные настройки системы также могут привести к отказу в обслуживании. Разница между преднамеренной DoS-атакой и простой перегрузкой системы состоит в том, что пользователь со злым умыслом (злоумышленник) пытается использовать ресурсы специально, чтобы ограничить доступность этих ресурсов для других пользователей.

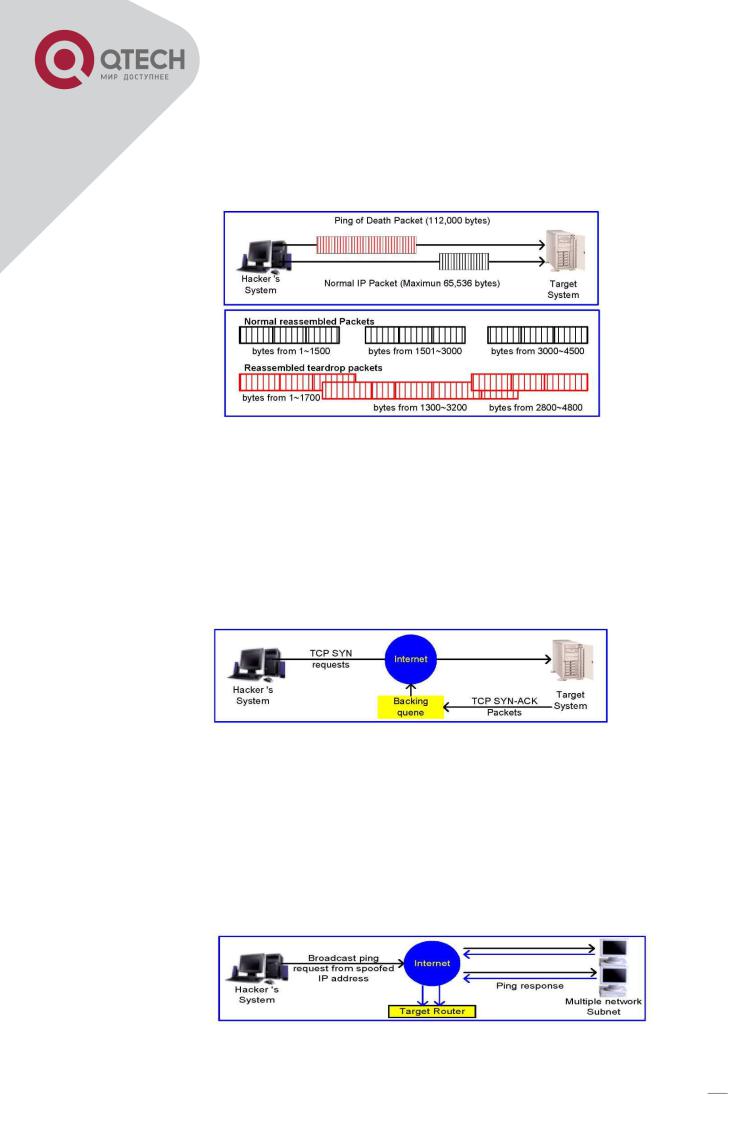

В Интернете Ping смерти — это тип DoS-атаки, вызванной злоумышленником посредством отправки IP-пакетов с размером больше 65 536 байт (максимально допустимый размер по протоколу IP). Одной из характеристик протокола TCP/IP является фрагментация, позволяющая разбивать IP-пакет на более мелкие фрагменты. Злоумышленники начали использовать преимущества этой возможности, когда они обнаружили, что раз-

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

15

мер пакета, разбитого на фрагменты, может превышать разрешенные 65 536 байт. Многие операционные системы не знали, что делать при получении пакета с размером, превышающим максимальный, поэтому они зависали или перезагружались. К другим вариантам атаки «Ping Death» относятся teardrop, bonk и nestea

SYN Flood: злоумышленник отправляет пакет TCP SYN, который очень быстро устанавливает соединения, из-за чего жертва ожидает огромного числа соединений, что приводит к нехватке ресурсов и отключению санкционированных соединений. Новый метод защиты от такого типа атак — это cookie-файлы SYN. У каждой стороны соединения есть собственный последовательный номер. В ответ на пакет SYN атакованный компьютер создает специальный последовательный номер, представляющий cookie соединения, а затем забывает все, что известно об этом соединении. Затем компьютер может воссоздать забытую информацию при поступлении следующих пакетов по санкционированному соединению.

ICMP-flood: злоумышленник передает ряд пакетов ICMP-запросов, чтобы все ресурсы центрального процессора угли на обслуживание объемных запросов

UDP-флуд: злоумышленник передает множество запросов для диагностических служб UDP, чтобы все ресурсы центрального процессора угли на обслуживание объемных запросов

Land-атака: злоумышленник пытается замедлить вашу сеть, отправляя пакет с одинаковым исходным и конечным адресом из вашей сети.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

16

Smurf-атака: исходный адрес ping-запроса подделывается, чтобы большое количество компьютеров ответили жертве, идентифицированной адресом, тем самым максимально загрузив ее.

Fraggle-атака: злоумышленник отправляет множество эхо-пакетов UDP по широковещательным IP-адресам с подделанным исходным адресом жертвы.

IP-spoofing — это метод маскировки вторжения под трафик, поступающий от другого, доверенного компьютера. Этот метод используется злоумышленниками для обеспечения анонимности и может применяться в DoS-атаках

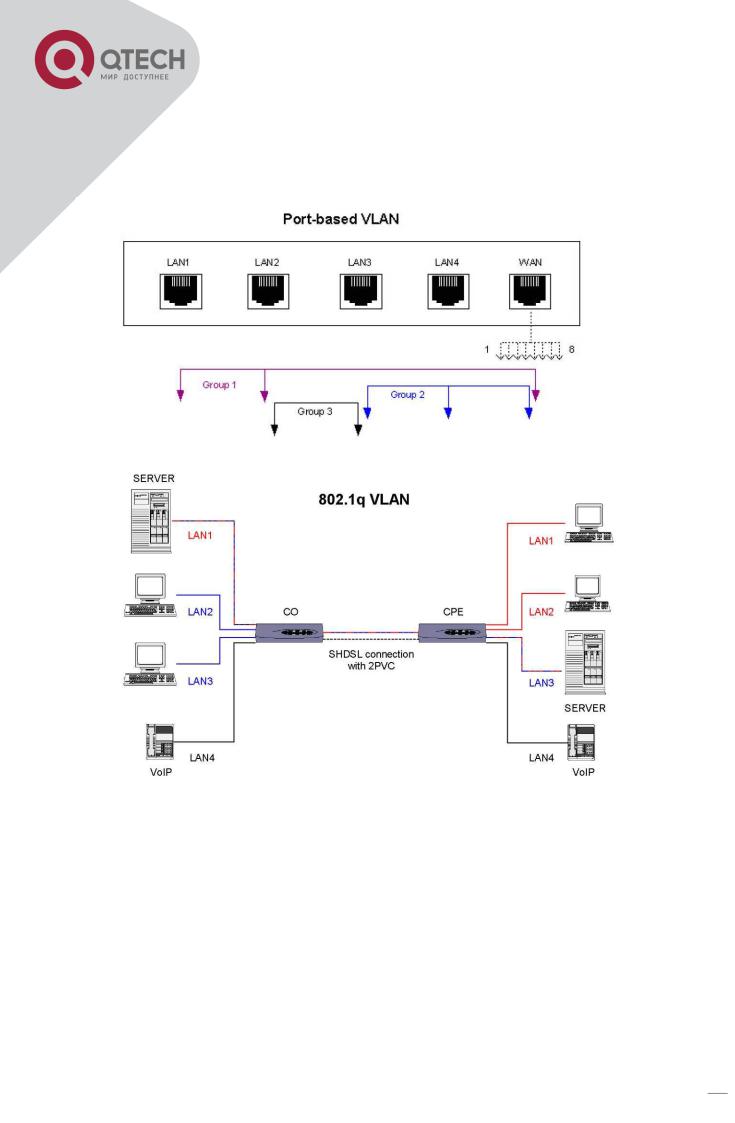

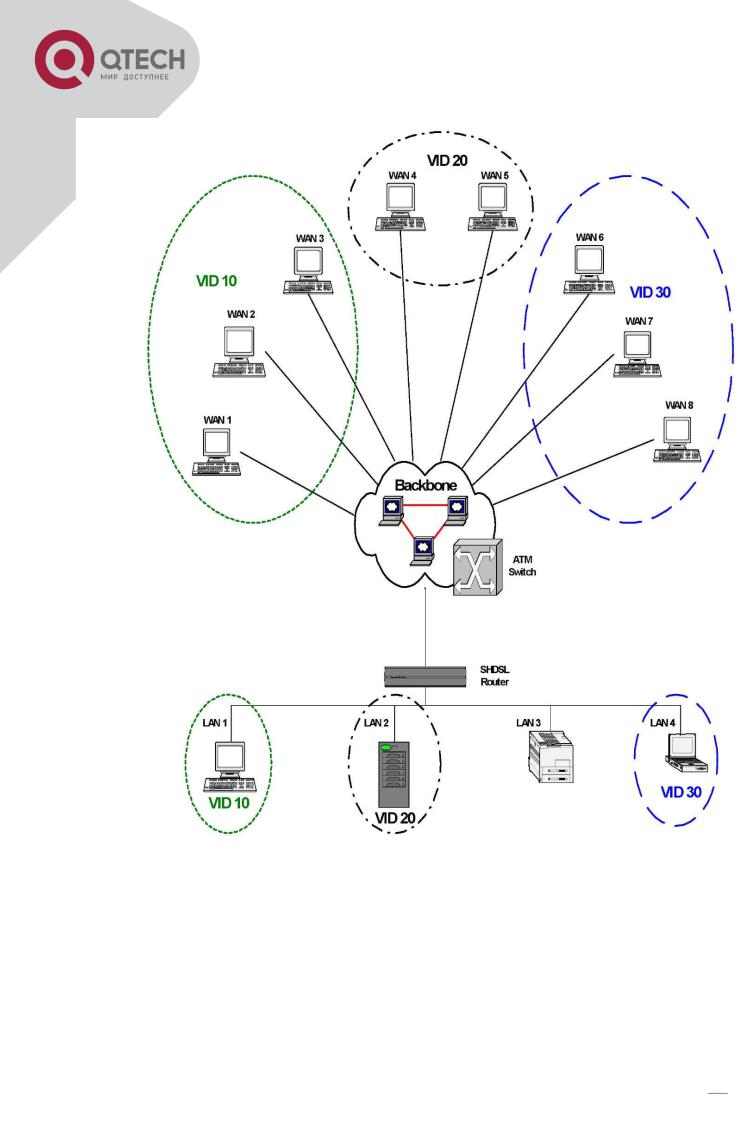

3. ВАША VLAN

Виртуальная локальная сеть (VLAN) — это группа устройств в одной или нескольких локальных сетях, настроенных так, что они могут взаимодействовать, как если бы они были подключены к одному каналу, хотя в реальности они размещены в разных сегментах локальных сетей. Так как сети VLAN основаны на логических, а не физических соединениях, они чрезвычайно гибкие.

Стандарт IEEE 802.1Q определяет характеристику мостов VLAN, которые поддерживают создание, использование топологий VLAN и управление ими в инфраструктуре локальных сетей, соединенных мостами. У архитектуры VLAN следующие преимущества:

1.Повышенная производительность.

2.Улучшенная управляемость.

3.Возможности регулирования сети и упрощенная настройка ПО.

4.Независимость от физической топологии.

5.Расширенные возможности обеспечения безопасности.

По мере все большего распространения DSL-каналов (по сетям ATM), популярность реализации сетей VLAN (VLAN-к-PVC) по DSL-каналам растет, из-за чего такая возможность вскоре может стать обязательным требованиям для поставщиков интернет-услуг.

Мы обсудим реализацию VLAN-к-PVC только для режима моста, т.е. в этом случае VLAN распространяется на стороны COE и CPE, при этом маршрутизации 3 уровня нет.

3.1.СПЕЦИФИКАЦИИ

1.Устройство поддерживает до 8 активных сетей VLAN с общим, обучающимся VLANмостом (SVL) из 4096 возможных VLAN, определенных в стандарте IEEE 802.1Q.

2.Каждый порт всегда принадлежит VLAN по умолчанию, а виртуальный идентификатор (VID) порта (PVID) не является тегированным (untagged). Кроме того, порт может принадлежать нескольким VLAN и быть тегированным членом для этих сетей (tagged).

3.Порт не может быть тегированным для сети VLAN по умолчанию.

4.Если получен неотмеченный пакет или пакет с нулевым VID, ему назначается PVID по умолчанию порта, по которому он был получен.

5.Если пакет отмечен ненулевым VID, то будет использоваться VID из тега.

6.Процесс поиска начинается с анализа VLAN для определения допустимости VID. Если VID не является допустимым, пакет отбрасывается, а его адрес не запоминается. Если VID допустимый, то выполняется поиск VID, конечного и исходного адреса.

7.В процессе поиска VID и конечного адреса определяются порты пересылки. В случае неудачи осуществляется широковещательная передача пакета всем членам VLAN кроме входного порта.

8.Кадры отправляются отмеченными или неотмеченными в зависимости от того, является ли входной порт тегированным для VLAN, которой принадлежат кадры.

9.Если VID и исходный адрес не были обнаружены, исходный адрес запоминается.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

17

3.2. СПЕЦИФИКАЦИИ КАДРОВ

Нетегированный кадр или кадр с тегированным приоритетом не содержит сведений о сети VLAN, которой он принадлежит. Такие кадры считаются принадлежащими определенной VLAN на основе параметров, связанных с портом получения. Кроме того кадры с тегированным приоритетом, которые по определению не содержат сведений о сети VLAN, обрабатываются так же, как и нетегированные кадры. Кадр, тегированный VLAN, содержит явную информацию о сети VLAN, которой он принадлежит. Т.е. он содержит заголовок тега с ненулевым идентификатором VID. Это приводит к тому, что минимальная длина тегированного кадра составляет 68 октетов. Такой кадр классифицируется как принадлежащий определенной сети VLAN на основе значения VID, включенного в заголовок тега. Наличие заголовка тега с ненулевым VID означает, что другое устройство (либо отправитель кадра или мост, поддерживающий VLAN) сопоставило этот кадр с сетью VLAN и вставило соответствующий VID.

На следующем рисунке показана разница между нетегированным кадром и кадром, тегированным сетью VLAN,где идентификатор TPID имеет значение of 0x8100 и определяет кадр как тегированный. Блок TCI (контрольная информация тега) состоит из следующих элементов:

1)Приоритет пользователя позволяет тегированным кадрам переносить информацию о приоритетах по соединенным локальным сетям, в которых отдельные сегменты не могут передавать сведения о приоритете (например, сегменты 802.3/Ethernet)

2)CFI (индикатор канонического формата) используется для указания наличия или отсутствия поля RIF (поле информации о маршрутизации) и, в сочетании с NCFI (индикатор неканонического формата), переносимым в поле RIF, указывает порядок разрядов в данных адреса, передаваемых в инкапсулированном кадре. 3) VID уникально определяет сеть VLAN, которой принадлежит кадр.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

18

3.3. ВАРИАНТЫ ПРИМЕНЕНИЯ

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

19

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

20

4. СВЕДЕНИЯ О МАРШРУТИЗАТОРЕ

В этом разделе описывается аппаратное обеспечение маршрутизатора.

4.1. ПЕРЕДНЯЯ ПАНЕЛЬ

На передней панели представлены индикаторы, показывающие состояние маршрутизатора.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

21

4.2. ЗАДНЯЯ ПАНЕЛЬ

На задней панели маршрутизатора SHDSL расположены все разъемы для подключений

Описание разъемов 2-проводного/1-портового маршрутизатора

DC-IN |

Вход адаптера питания: входное напряжение 9 В постоян- |

ного тока |

|

LAN |

Ethernet 10BaseT для LAN портов (RJ-45) |

CONSOLE |

RS232C (DB9) для конфигурации системы и обслуживания |

LINE |

SHDSL интерфейс для WAN порта (RJ-11) |

RST |

Кнопка для перезагрузки маршрутизатора или возврата к настройкам по |

умолчанию |

|

Описание разъемов 4-проводного/4-портового маршрутизатора |

|

DC-IN |

Вход адаптера питания: входное напряжение 9 В постоянного тока |

LAN (1, 2, 3 и 4) 10/100BaseT-порты с автоматическим определением скорости подключенных устройств и MDIX для порта LAN (разъем RJ-45)

LINE |

SHDSL интерфейс для WAN порта (RJ-11) |

RST |

Кнопка для перезагрузки маршрутизатора или возврата к настройкам по |

умолчанию. |

|

Кнопку сброса можно использовать только одним из двух способов.

(1)Если нажать кнопку сброса и удерживать ее нажатой в течение одной секунды, система перезагрузится.

(2)Если нажать кнопку сброса и удерживать ее нажатой в течение четырех секунд,

устройство загрузит заводские параметры, а все ваши настройки будут потеряны. Если вам нужно изменить конфигурацию устройства, но вы забыли имя пользователя или пароль, или устройство не может подключиться к Интернету и вы хотите настроить его опять, удерживайте кнопку сброса нажатой в течение четырех секунд с помощью скрепки или острого карандаша.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

22

4.3. SHDSL LINE CONNECTOR

4.4. КАБЕЛЬ КОНСОЛИ

Контакт |

Описание |

Рисунок |

|

1 |

Нет связи |

|

|

2 |

RxD (O) |

|

|

|

|

5 4 3 2 1 |

|

3 |

TxD (I) |

||

|

|||

4 |

Нет связи |

|

|

5 |

Земля |

( O O O O O ) |

|

\ o o o o / |

|||

|

|

||

6 |

Нет связи |

9 8 7 6 |

|

|

|||

7 |

CTS (O) |

|

|

8 |

RTS (I) |

|

|

|

|

|

|

9 |

Нет связи |

|

5. НАСТРОЙКА МАРШРУТИЗАТОРА

Данное руководство позволяет пользователям быстро и просто настроить маршрутизатор G.shdsl Router. Внимательно следуйте инструкциям.

Примечание. Существует три метода настройки маршрутизатора: с помощью консоли, Telnet и WEB-браузера. Одновременно следует использовать только один способ настройки маршрутизатора. Пользователи должны выбрать один метод. Для настройки через Интернет шаг 3 можно пропустить. Для настройки с помощью консоли можно пропустить шаг 1 и 2.

5.1. ШАГ 1. ПРОВЕРКА АДАПТЕРА ETHERNET НА ПК ИЛИ НОУТБУКЕ

Убедитесь, что адаптер Ethernet установлен на Вашем ПК или ноутбуке, используемом для настройки маршрутизатора. Для настройки через Интернет требуется протокол TCP/IP, поэтому проверьте наличие установки TCP/IP.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

23

5.2. ШАГ 2. ПРОВЕРКА БРАУЗЕРА В ПК ИЛИ НОУТБУКЕ

Для настройки через Интернет на ПК или ноутбуке должен быть установлен браузер, IE или Netscape. Примечание. Рекомендуется использовать IE5.0, Netscape 6.0 и более поздние версии с разрешением 800x600 и выше.

5.3. ШАГ 3. ПРОВЕРКА ПРОГРАММЫ ТЕРМИНАЛЬНОГО ДОСТУПА

Для настройки с помощью консоли и Telnet пользователи должны установить программу терминального доступа с эмуляцией VT100.

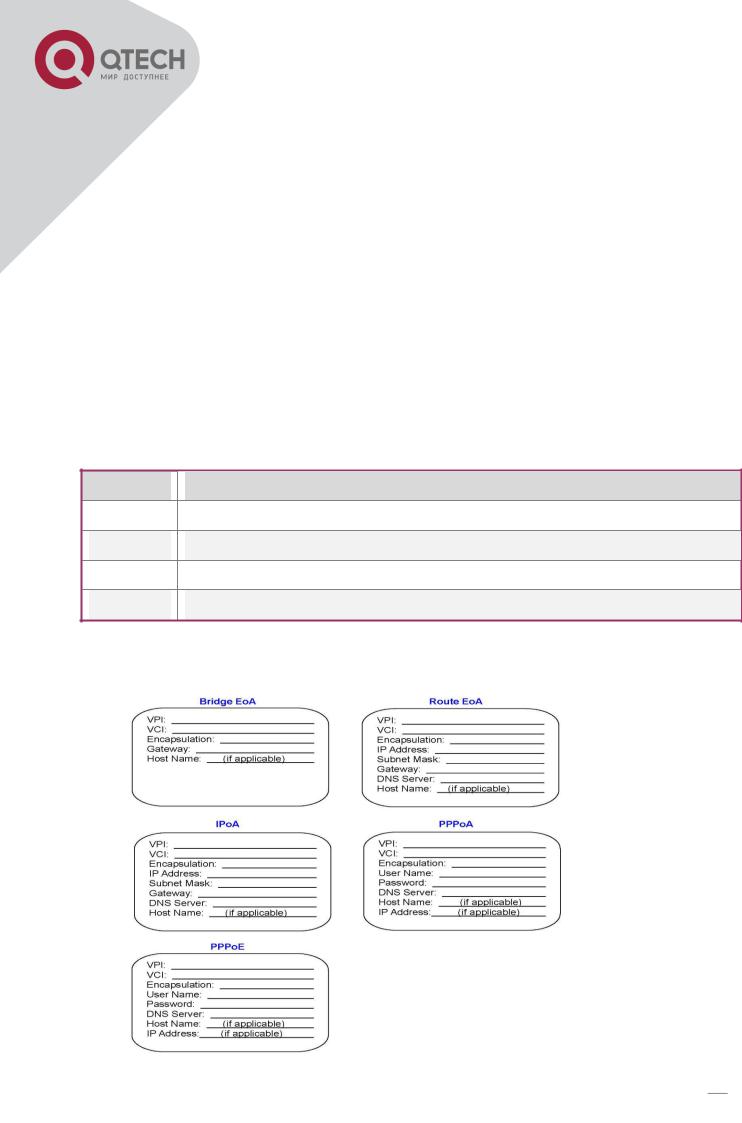

5.4. ШАГ 4. ОПРЕДЕЛЕНИЕ ПАРАМЕТРОВ ПОДКЛЮЧЕНИЙ

Пользователи должны знать, какой протокол поддерживается поставщиком услуг, и должны определить режим.

Выбор протокола

Выбор протокола

RFC1483 Ethernet по ATM Классический

RFC1577

RFC1577

Протокол IP по ATM

Протокол IP по ATM

RFC2364 Протокол Point-to-Point по ATM

RFC2516

RFC2516

Протокол Point-to-Point Protocol по Ethernet

Протокол Point-to-Point Protocol по Ethernet

Различные протоколы требуют настройки различных WAN параметров

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

24

5.5. ШАГ 5. УСТАНОВКА МАРШРУТИЗАТОРА SHDSL

чтобы избежать повреждения маршрутизатора, не включайте его до установки оборудования.

Подключите адаптер питания к разъему с пометкой DC-IN на задней стороне устройства.

Примечание. Если однопортовый маршрутизатор подключается напрямую к ПК или ноутбуку, необходимо использовать Ethernet-кабель.

Если однопортовый маршрутизатор подключается к сетевому концентратору или коммутатору, удостоверьтесь, что эти устройства поддерживает автоматическое определение скорости. Если это так, подойдет как перекрестный, так и прямой Ethernet-кабель, но если нет – подойдет только прямой. 4-портовый маршрутизатор поддерживает концентраторы с автоматическим переключением MDIX, поэтому с ним можно использовать как прямой, так и обратный кабели. Присоедините один конец телефонного кабеля к устройству, а другой – к разъему на стене. Присоедините адаптер питания к источнику тока.

Включите ПК или ноутбук, с помощью которого будет настраиваться маршрутизатор

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

25

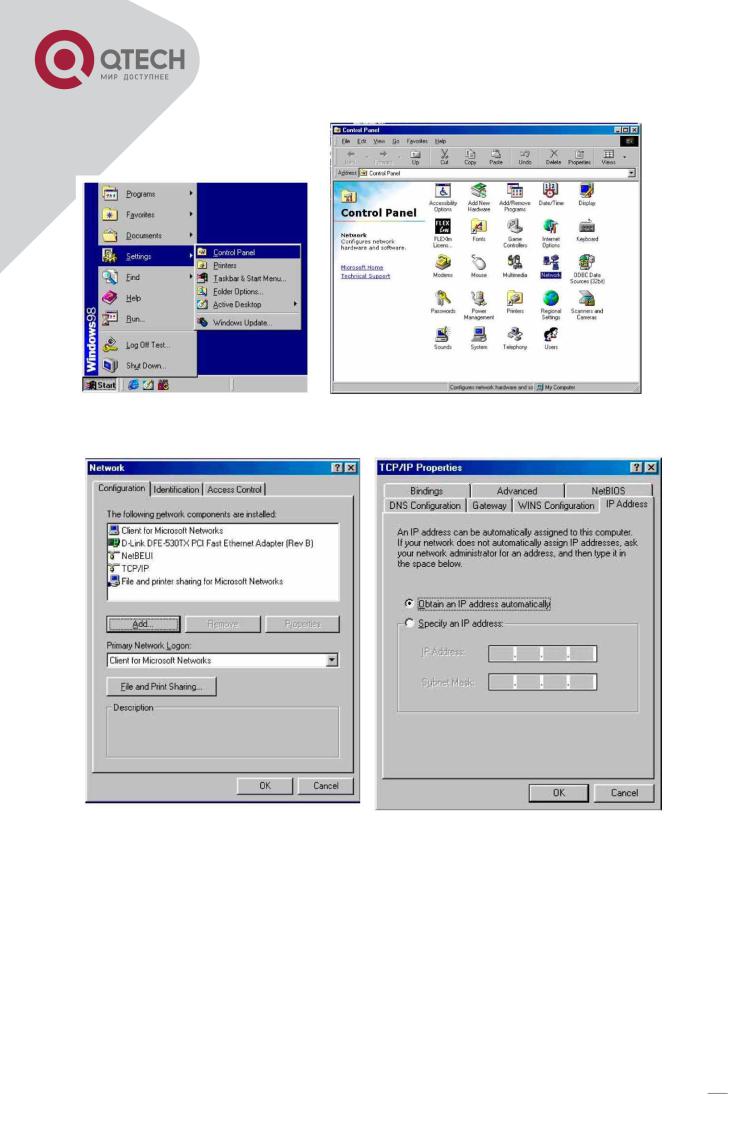

6. НАСТРОЙКА С ПОМОЩЬЮ БРАУЗЕРА

Для операционных систем Windows 95, 98 и Millennium нажмите кнопку Пуск. Выберите

Настройка и Панель управления.

Дважды щелкните значок «Сеть»

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

26

В окне настройки выберите строку протокола TCP/IP, связанного с вашей сетевой платой, и щелкните Свойства.

Система попросит перезагрузить компьютер. Нажмите кнопку Да.

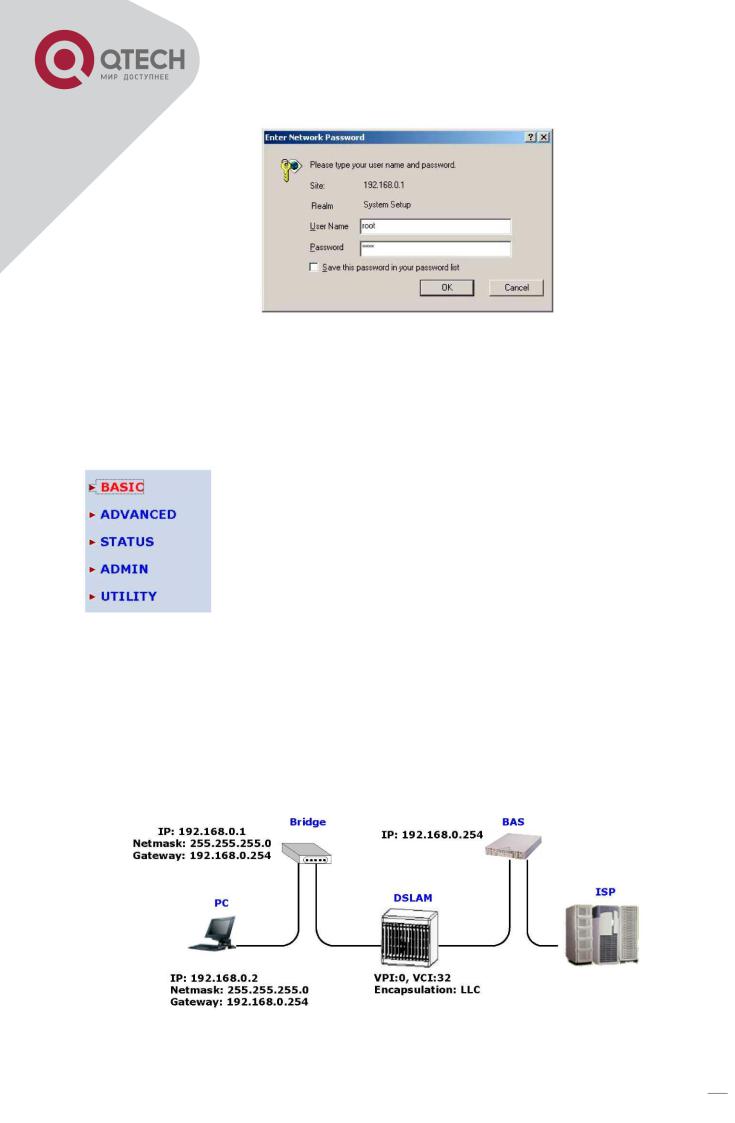

После перезагрузки компьютера откройте браузер IE или Netscape для подключения к маршрутизатору. Введите http://192.168.0.1

IP-адрес по умолчанию и маска подсети муршрутизатора – 192.168.0.1 и 255.255.255.0 соответственно. Поскольку муршрутизатор выполняет в сети функции DHCP-сервера, он автоматически назначит подключенному ПК или ноутбуку IP-адрес.

В поле «Username» введите root, в поле «Password» введите root и нажмите кнопку OK. Имя пользователя и пароль по умолчанию — root. Для безопасности системы рекомендуется изменить их после настройки.

Примечание. После изменения имени пользователя и пароля настоятельно рекомендуется записать их, так как при следующем входе нужно будет использовать новые имя пользователя и пароль.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

27

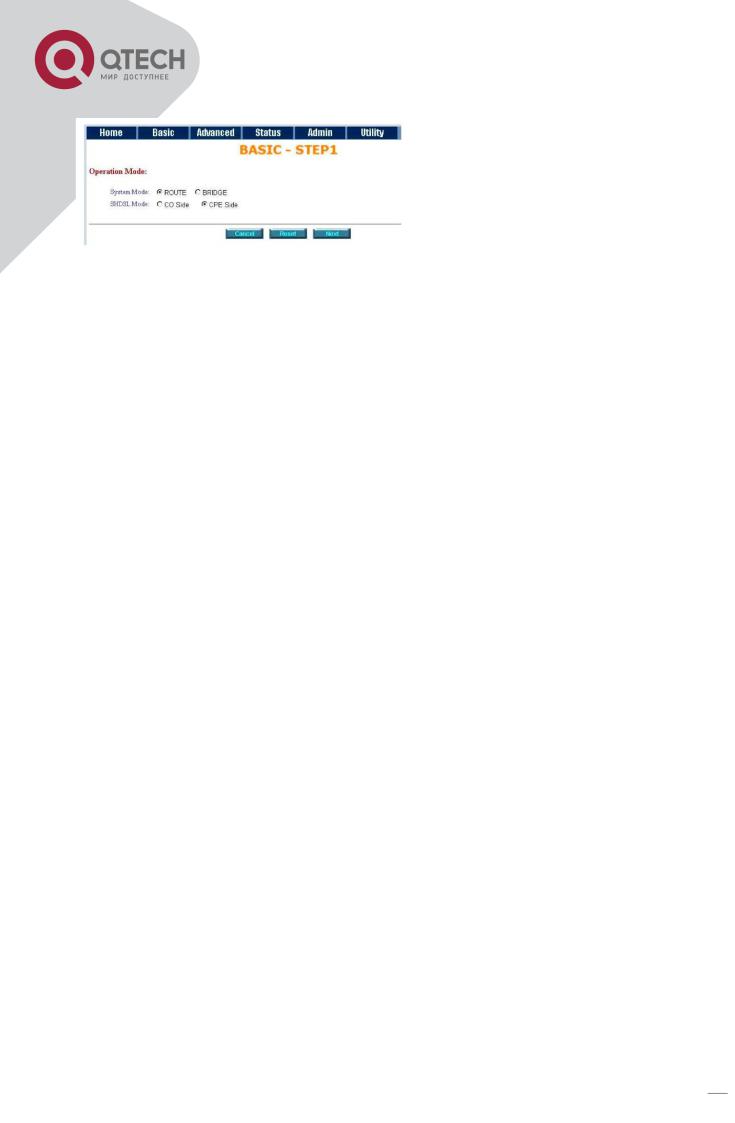

7. БАЗОВАЯ НАСТРОЙКА (МЕНЮ BASIC)

Меню Basic содержит параметры локальной сети, глобальной сети, параметры режима моста и маршрутизатора. С помощью этого меню пользователь может полностью настроить маршрутизатор. После успешной настройки можно получить доступ к Интернету. Это самый простой способ настройки.

Примечание. Дополнительные функции предназначены только для опытных пользователей. Неправильная настройка дополнительной функции повлияет на производительность или вызовет системную ошибку, даже разрыв соединения.

Щелкните Basic (Базовая) для выполнения базовой настройки.

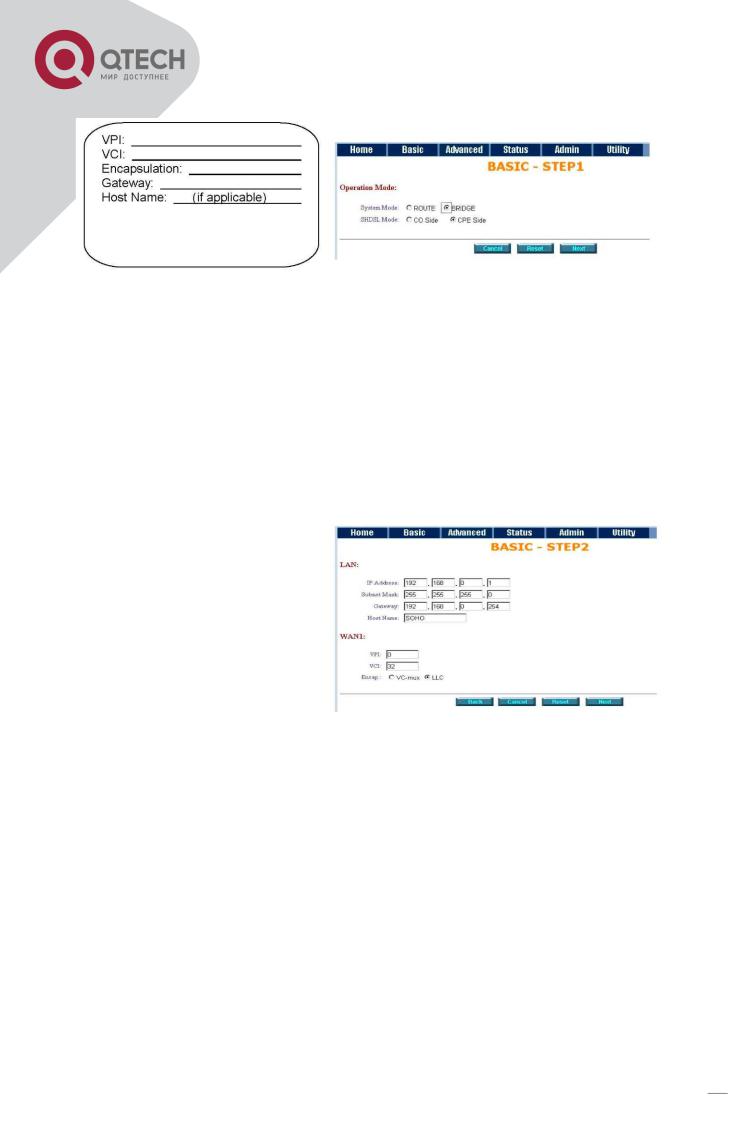

7.1. РЕЖИМ МОСТА

Перед настройкой маршрутизатора для работы в режиме моста необходимо узнать у поставщика интернет-услуг следующие сведения.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

28

Щелкните Bridge and CPE Side (Мост и сторона CPE) для настройки режима моста маршрутизатора, а затем нажмите кнопку Далее для перехода к следующему параметру.

Это устройство можно настроить для работы в двух режимах SHDSL: CO (центральный офис) и CPE (оборудование в помещении клиента). Для подключений с DSLAM используется режим CPE. Для соединения локальных сетей одна сторона должна работать в режиме CO, а другая — в режиме CPE.

Параметры ЛВС Введите IP-адрес: 192.168.0.1 Введите маску подсети: 255.255.255.0 Введите шлюз: 168.0.254 IP-адрес шлюза предоставляется интернет-провайдером. Enter Host Name (Входное имя хоста): SOHO Некоторые поставщики интернет-услуг требуют имя хоста для идентификации. Вы можете обратиться к поставщику услуг, чтобы узнать, требуется ли для подключения к Интернету имя хоста. В большинстве случаев его можно игнорировать.

WAN1 Parameters Enter VPI: 0

Введите VCI: Щелкните PLC.

Щелкните Next («Далее»)

7.2. РЕЖИМ МАРШРУТИЗАЦИИ

Меню режима маршрутизации содержит параметры для настройки DHCP-сервера, DHCP-клиента, DHCP-ретранслятора, протокола Point-to-Point Protocol по сети ATM и Ethernet, IP по сети ATM и Ethernet по ATM. Вы должны указать какой интернет-протокол предоставляет ваш поставщик услуг.

Щелкните ROUTE and CPE Side (Маршрутизация и сторона CPE), затем нажмите кнопку

Next (Далее).

Это устройство можно настроить для работы в двух режимах SHDSL: CO (центральный офис) и CPE (оборудование в помещении клиента). Для подключений с DSLAM используется режим CPE. Для соединения локальных сетей одна сторона должна работать в режиме CO, а другая — в режиме CPE.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

29

7.2.1. DHCP-СЕРВЕР

DHCP — это протокол, позволяющий сетевым администраторам централизованно контролировать и автоматизировать назначение IP-адрес в сети организации. С помощью протокола IP каждому компьютеру, который может подключаться к Интернету, нужен уникальный IP-адрес. Когда организация настраивает подключение к Интернету для пользователей, каждому компьютеру должен быть назначен IP-адрес.

Без DHCP IP-адреса нужно ввести вручную на каждом компьютере. Если компьютеры перемещаются в другое место в другой части сети, необходимо ввести новый IP-адрес. Протокол DHCP позволяет сетевым администраторам контролировать и распределять IP-адреса из центральной точки управления и автоматически отправлять новые IPадреса при подключении компьютеров к другой части сети. Если для параметра DHCP server (DHCP-сервер) задано значение Enable (Включено), вам нужно задать следующие параметры, чтобы настроить работу устройства как DHCP-сервера.

Встроенный DHCP-сервер назначает данные о конфигурации сети для максимум 253 пользователей, получающих доступ к Интернету одновременно.

IP type (Тип IP-адреса): Fixed (Фиксированный) 192.168.10.1 Subnet Mask (Маска подсети): 255.255.255.0 Host Name (Имя хоста): SOHO

Некоторые интернет-провайдеры требуют имя хоста для идентификации. Вы можете узнать у своего провайдера, требуется ли вводить имя хоста. В большинстве случаев это поле можно игнорировать.

Trigger DHCP Service (Включить службу DHCP): Server (Сервер)

По умолчанию используется значение Enable DHCP server (Включить DHCP-сервер). Есливы хотите отключить службу DHCP, выберите Disable (Отключить).

Например: если IP-адрес локальной сети — 192.168.0.1, диапазон IP-адресов — 192.168.0.2 - 192.168.0.51. DHCP-сервер назначает IP-адрес из диапазона от начального до конечного IP-адреса. Корректный IP-адрес содержит числа из интервала от 0 до 255, однако 0 и 255 зарезервированы для широковещательных сообщений, поэтому числа в корректном адресе должны быть между 1 и 254. Однако вы можете назначить адреса с использованием 0 и 255. Это будет означать, что сервер DHCP должен заново назначать IP-адреса каждые 72 часа.

DNS-сервер: ваш поставщик интернет-услуг предоставит по крайней мере один IP-адрес DNS-сервера. В этом поле можно ввести IP-адрес маршрутизатора. Тогда устройство будет работать как ретранслятор DNS-сервера.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

30

Loading...

Loading...