Page 1

G.SHDSL модем

QFC PS4APC1

Page 2

2

ОГЛАВЛЕНИЕ

1. ОБЗОР ПРОДУКТА ............................................................................................... 6

1.1. ВОЗМОЖНОСТИ ................................................................................................ 6

1.2. СПЕЦИФИКАЦИИ ............................................................................................... 7

МАРШРУТИЗАЦИЯ ................................................................................................... 7

МОСТЫ ...................................................................................................................... 7

БЕЗОПАСНОСТЬ ...................................................................................................... 7

УПРАВЛЕНИЕ ........................................................................................................... 8

ИНКАПСУЛЯЦИЯ AAL5 ............................................................................................ 8

PPP ............................................................................................................................ 8

ИНТЕРФЕЙС WAN .................................................................................................... 9

ИНТЕРФЕЙС LAN ..................................................................................................... 9

АППАРАТНЫЙ ИНТЕРФЕЙС ................................................................................... 9

ИНДИКАТОРЫ........................................................................................................... 9

ФИЗИЧЕСКИЕ И ЭЛЕКТРИЧЕСКИЕ ХАРАКТЕРИСТИКИ ....................................... 9

ПАМЯТЬ .................................................................................................................. 10

ИНФОРМАЦИЯ О ПРОДУКТЕ ................................................................................ 10

1.3. ВАРИАНТЫ ПРИМЕНЕНИЯ ............................................................................ 11

2. ВАШ БРАНДМАУЭР ............................................................................................ 11

2.1. ТИПЫ БРАНДМАУЭРОВ .................................................................................. 12

2.1.1. ФИЛЬТРАЦИЯ ПАКЕТОВ.............................................................................. 12

2.1.2. ШЛЮЗ КАНАЛА СВЯЗИ ................................................................................ 14

2.1.3. ШЛЮЗ ПРИКЛАДНОГО УРОВНЯ ................................................................. 14

2.2. АТАКА ТИПА «ОТКАЗ В ОБСЛУЖИВАНИИ» .................................................. 15

3. ВАША VLAN ......................................................................................................... 17

3.1. СПЕЦИФИКАЦИИ ............................................................................................. 17

3.2. СПЕЦИФИКАЦИИ КАДРОВ ............................................................................. 18

3.3. ВАРИАНТЫ ПРИМЕНЕНИЯ ............................................................................ 19

4. СВЕДЕНИЯ О МАРШРУТИЗАТОРЕ ................................................................... 21

4.1. ПЕРЕДНЯЯ ПАНЕЛЬ ....................................................................................... 21

4.2. ЗАДНЯЯ ПАНЕЛЬ............................................................................................. 22

4.3. SHDSL LINE CONNECTOR .............................................................................. 23

4.4. КАБЕЛЬ КОНСОЛИ .......................................................................................... 23

5. НАСТРОЙКА МАРШРУТИЗАТОРА..................................................................... 23

5.1. ШАГ 1. ПРОВЕРКА АДАПТЕРА ETHERNET В ПК ИЛИ НОУТБУКЕ .............. 23

5.2. ШАГ 2. ПРОВЕРКА БРАУЗЕРА В ПК ИЛИ НОУТБУКЕ ................................... 24

5.3. ШАГ 3. ПРОВЕРКА ПРОГРАММЫ ТЕРМИНАЛЬНОГО ДОСТУПА ................ 24

5.4. ШАГ 4. ОПРЕДЕЛЕНИЕ ПАРАМЕТРОВ ПОДКЛЮЧЕНИЙ ............................. 24

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 3

3

5.5. ШАГ 5. УСТАНОВКА МАРШРУТИЗАТОРА SHDSL ......................................... 25

6. НАСТРОЙКА С ПОМОЩЬЮ БРАУЗЕРА ............................................................ 26

7. БАЗОВАЯ НАСТРОЙКА (МЕНЮ BASIC) ............................................................ 28

7.1. РЕЖИМ МОСТА ............................................................................................... 28

7.2. РЕЖИМ МАРШРУТИЗАЦИИ ............................................................................ 29

7.2.1. DHCP-СЕРВЕР .............................................................................................. 30

7.2.2. DHCP-КЛИЕНТ .............................................................................................. 31

7.2.3. DHCP-РЕТРАНСЛЯТОР ............................................................................... 31

7.2.4. PPPOE ИЛИ PPPOA ...................................................................................... 32

7.2.5. IPOA ИЛИ EOA .............................................................................................. 35

8. ДОПОЛНИТЕЛЬНАЯ НАСТРОЙКА .................................................................... 38

8.1. SHDSL ............................................................................................................... 38

8.2. WAN .................................................................................................................. 39

8.3. МОСТ ................................................................................................................ 41

8.4. REBOOT (ПЕРЕЗАГРУЗКА) ............................................................................. 43

8.5. МАРШРУТИЗАЦИЯ .......................................................................................... 45

8.6. NAT/DMZ ........................................................................................................... 48

8.7. ВИРТУАЛЬНЫЙ СЕРВЕР ................................................................................ 50

8.8. БРАНДМАУЭР ................................................................ .................................. 51

8.9. IP QOS (КАЧЕСТВО ОБСЛУЖИВАНИЯ) ......................................................... 58

9. АДМИНИСТРИРОВАНИЕ ................................................................................... 60

9.1. БЕЗОПАСНОСТЬ ............................................................................................. 61

9.2. SNMP ................................................................................................................ 63

9.3. СИНХРОНИЗАЦИЯ ВРЕМЕНИ ........................................................................ 65

10. УТИЛИТЫ .......................................................................................................... 66

10.1. СВЕДЕНИЯ О СИСТЕМЕ ............................................................................... 66

10.2. ИНСТРУМЕНТ НАСТРОЙКИ ......................................................................... 67

10.3. ОБНОВЛЕНИЕ МИКРОПРОГРАММЫ ........................................................... 68

10.4. ВЫХОД............................................................................................................ 68

10.5. ПЕРЕЗАПУСК ................................................................................................. 69

11. СТАТУС ............................................................................................................. 69

12. LAN-TO-LAN СОЕДИНЕНИЕ В РЕЖИМЕ BRIDGE .......................................... 70

12.1. СТОРОНА CO ................................................................................................ 70

12.2. СТОРОНА CPE ............................................................................................... 71

13. ПОДКЛЮЧЕНИЕ LAN-TO-LAN В РЕЖИМЕ МАРШРУТИЗАТОРА .................. 71

13.1. СТОРОНА СО ................................................................................................. 71

13.2. СТОРОНА СРЕ ............................................................................................... 73

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 4

4

14. НАСТРОЙКА ЧЕРЕЗ ПОСЛЕДОВАТЕЛЬНУЮ КОНСОЛЬ ИЛИ TELNET С

ПОМОЩЬЮ ИНТЕРФЕЙСА НА ОСНОВЕ МЕНЮ ................................................. 74

14.1. ПОСЛЕДОВАТЕЛЬНАЯ КОНСОЛЬ ............................................................... 74

14.2. TELNET ........................................................................................................... 75

14.3. ИНТЕРФЕЙС .................................................................................................. 75

14.4. ОРГАНИЗАЦИОННАЯ СТРУКТУРА .............................................................. 76

14.5. КОМАНДЫ ИНТЕРФЕЙСА НА ОСНОВЕ МЕНЮ .......................................... 76

14.6. ДЕРЕВО МЕНЮ .............................................................................................. 76

14.7. НАСТРОЙКА ................................................................................................... 78

14.8. СТАТУС .......................................................................................................... 79

14.9. КОМАНДА SHOW ........................................................................................... 79

14.10. КОМАНДА WRITE ......................................................................................... 80

14.11. КОМАНДА REBOOT ..................................................................................... 80

14.12. PING (ПРОВЕРКА СВЯЗИ) .......................................................................... 80

14.13. АДМИНИСТРИРОВАНИЕ ................................................................ ............ 80

14.13.1. ПРОФИЛЬ ПОЛЬЗОВАТЕЛЯ .................................................................... 81

14.13.2. SECURITY (БЕЗОПАСНОСТЬ) ................................................................. 81

14.13.3. SNMP ......................................................................................................... 82

14.13.4. ПАРОЛЬ И ИДЕНТИФИКАТОР АДМИНИСТРАТОРА ............................. 82

14.13.5. SNTP .......................................................................................................... 83

14.14. УТИЛИТА ...................................................................................................... 84

14.15. ВЫХОД .......................................................................................................... 84

14.16. SETUP (НАСТРОЙКА) .................................................................................. 85

14.16.1. MODE (РЕЖИМ) ........................................................................................ 85

14.16.2. SHDSL ........................................................................................................ 85

14.16.3. WAN ........................................................................................................... 86

14.16.4. BRIDGE (МОСТ) ........................................................................................ 87

14.16.5. VLAN .......................................................................................................... 88

14.16.6. 802.11Q VLAN ............................................................................................ 88

14.16.7. ROUTE ....................................................................................................... 90

14.16.8. ЛОКАЛЬНАЯ СЕТЬ .................................................................................... 91

14.16.9. ОБЩИЕ IP-АДРЕСА .................................................................................. 91

14.16.10. NAT ........................................................................................................... 92

14.16.11. PAT ........................................................................................................... 94

14.16.12. DMZ .......................................................................................................... 95

14.16.13. БРАНДМАУЭР ......................................................................................... 95

14.16.14. ФИЛЬТРАЦИЯ ПАКЕТОВ ........................................................................ 96

14.16.15. DOS PROTECTION .................................................................................. 97

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 5

5

14.16.16. IP QOS ..................................................................................................... 98

14.16.17. DHCP ........................................................................................................ 99

14.16.18. DNS ПРОКСИ-СЕРВЕР ......................................................................... 100

14.16.19. ИМЯ ХОСТА ........................................................................................... 100

14.16.20. НАСТРОЙКИ ПО УМОЛЧАНИЮ ........................................................... 100

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 6

6

1. ОБЗОР ПРОДУКТА

Маршрутизаторы SHDSL соответствуют требованиям стандарта G.991.2 с автоматиче-

ским согласованием 10/100 Base-T. Маршрутизаторы SHDSL обеспечивает передачу

данных бизнес-класса в диапазоне со скоростей от 64 кбит/с до 2,304 Мбит/с (для 2проводного режима) или от 128 кбит/с до 4,608 Мбит/с (для 4-проводного режима)

.Маршрутизаторы SHDSL предназначены не только для оптимизации скорости передачи

данных от центрального офиса поставщика услуги до помещения клиента, они также

предоставляют качественную возможность реализации моста и маршрутизатора, а также дополнительные функции, такие как Multi-DMZ, поддержка виртуальных серверов и

использование сквозного канала VPN.

Из-за быстрого развития сетей, VPN стали одной из важнейших новых областей в интернет-отрасли. Маршрутизаторы SHDSL поддерживают VPN на основе портов и VPN

стандарта IEEE 802.1q по сети ATM.

Маршрутизаторы-брандмауэры предоставляют не только дополнительные функции, такие как Multi-DMZ, поддержку виртуальных серверов и использование сквозного канала

VPN, но и поддерживают функции брандмауэра, SPI, NAT и защиту от DoS-атак, что

позволяет использовать их как мощный брандмауэр от внешних злоумышленников. 4-

портовые маршрутизаторы поддерживают четыре порта автоматического согласования

10Base-T и 100Base-T, а также MDIX.

Маршрутизаторы SHDSL позволяют клиентам использовать передовые технологии пе-

редачи данных для выполнения растущих запросов. С помощью SHDSL-модема вы мо-

жете получить превосходные возможности управления и обеспечить надежную переда-

чу данных.

1.1. ВОЗМОЖНОСТИ

Простая настройка и управление с многоуровневой парольной защитой

Эффективная IP-маршрутизация и прозрачный мост.

Сквозной канал VPN для защищенных подключений

Виртуальные локальные сети (VLAN) предоставляют значительные преимуще-

ства, связанные с улучшением использования пропускной полосы, гибкости, производительности и безопасности

Встроенный брандмауэр SPI (маршрутизатор-брандмауэр)

Четыре порта с автосогласованием 10/100 Мбит/с и MDIX (4-портовый маршрути-

затор)

Узел DMZ/Multi-DMZ/Multi-NAT позволяют нескольким рабочим станциям в ло-

кальной сети получить доступ к Интернету через один IP-адрес

Полная реализация стека протоколов ATM по линии SHDSL

Протоколы PPPoA и PPPoE поддерживают проверку подлинности с протоколами

PAP/CHAP/MS-CHAP

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 7

7

Управление по протоколу SNMP с агентом SNMPv1/SNMPv2 и MIB II

Получение улучшений и новых функций при обновлении программного обеспече-

ния через Интернет

1.2. СПЕЦИФИКАЦИИ

МАРШРУТИЗАЦИЯ

Поддержка протоколов IP, TCP, UDP, ARP, ICMP, IGMP

Статическая IP-маршрутизация с использованием протоколов RIPv1, RIPv2

(RFC1058/2453)

Групповая IP-адресация и IGMP-прокси (RFC1112/2236)

Трансляция сетевых адресов (NAT, PAT) (RFC1631)

NAT ALG для ICQ, Netmeeting, MSN, Yahoo Messenger

Ретрансляция и кэширование DNS-имен (RFC1034/1035)

DHCP-сервер, клиент и ретранслятор (RFC2131/2132)

МОСТЫ

Прозрачный обучающийся мост IEEE 802.1D

IEEE 802.1q VLAN

VLAN на основе портов (4-портовый маршрутизатор)

Протокол связующего дерева STP

БЕЗОПАСНОСТЬ

Функции узла DMZ, Multi-DMZ, Multi-NAT

Сопоставление виртуальных серверов (RFC1631)

Сквозной канал VPN для туннелей PPTP, L2TP, IPSec

Естественный брандмауэр NAT

Улучшенный брандмауэр с контролем состояния соединений (маршрутизатор-

брандмауэр)

Шлюз прикладного уровня для блокировки URL-адресов и ключевых слов (марш-

рутизатор-брандмауэр)

Контроль доступа пользователей: запрет доступа к Интернету определенным

компьютерам (маршрутизатор-брандмауэр)

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 8

8

УПРАВЛЕНИЕ

Простой графический WEB-интерфейс пользователя для быстрой установки,

настройки и управления

Интерфейс на основе меню, интерфейс командной строки, (CLI) для доступа че-

рез локальную консоль и Telnet

Функции управления с парольной защитой, списки контроля доступа для админи-

стрирования

Управление по протоколу SNMP с агентом SNMPv1/SNMPv2 (RFC1157/1901/1905)

и MIB II (RFC1213/1493)

Обновление программного обеспечения с помощью браузера и TFTP-сервера

ATM

До 8 PVC

OAM F5 AIS/RDI и петлевой адрес

AAL5

QoS ATM

UBR (неопределенная скорость передачи данных)

CBR (постоянная скорость передачи данных)

VBR-rt (изменяющаяся в реальном времени скорость передачи данных)

VBR-nrt (изменяющаяся не в реальном времени скорость передачи данных)

ИНКАПСУЛЯЦИЯ AAL5

Мультиплексирование VC и поддержка SNAP/LLC

Ethernet по сети ATM (RFC 2684/1483)

PPP по сети ATM (RFC 2364)

Классический протокол IP по сети ATM (RFC 1577)

PPP

PPP по Ethernet для фиксированных и динамических IP-адресов (RFC 2516)

PPP по ATM для фиксированных и динамических IP-адресов (RFC 2364)

Проверка подлинности пользователей по протоколам PAP, CHAP, MS-CHAP

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 9

9

ИНТЕРФЕЙС WAN

SHDSL: ITU-T G.991.2 (Annex A, Annex B)

Схема кодирования: 16-TCPAM

Скорость передачи данных (2-проводной режим): N x 64 кбит/с (N=0-36, 0 для

адаптивного режима)

Скорость передачи данных (4-проводной режим): N x 128 кбит/с (N=0-36, 0 для

адаптивного режима)

Сопротивление: 135 Ом

ИНТЕРФЕЙС LAN

4-портовый концентратор-коммутатор (4-портовый маршрутизатор)

Автоматическое согласование 10/100 Base-T

Автоматический выбор режима работы MDIX (4-портовый маршрутизатор)

АППАРАТНЫЙ ИНТЕРФЕЙС

WAN: RJ-11

LAN: RJ-45 x 4 (4-портовый маршрутизатор)

LAN: RJ-45 x 1 (1-портовый маршрутизатор)

Console: разъем RS-232

RST: кнопка сброса для возврата к заводским настройкам

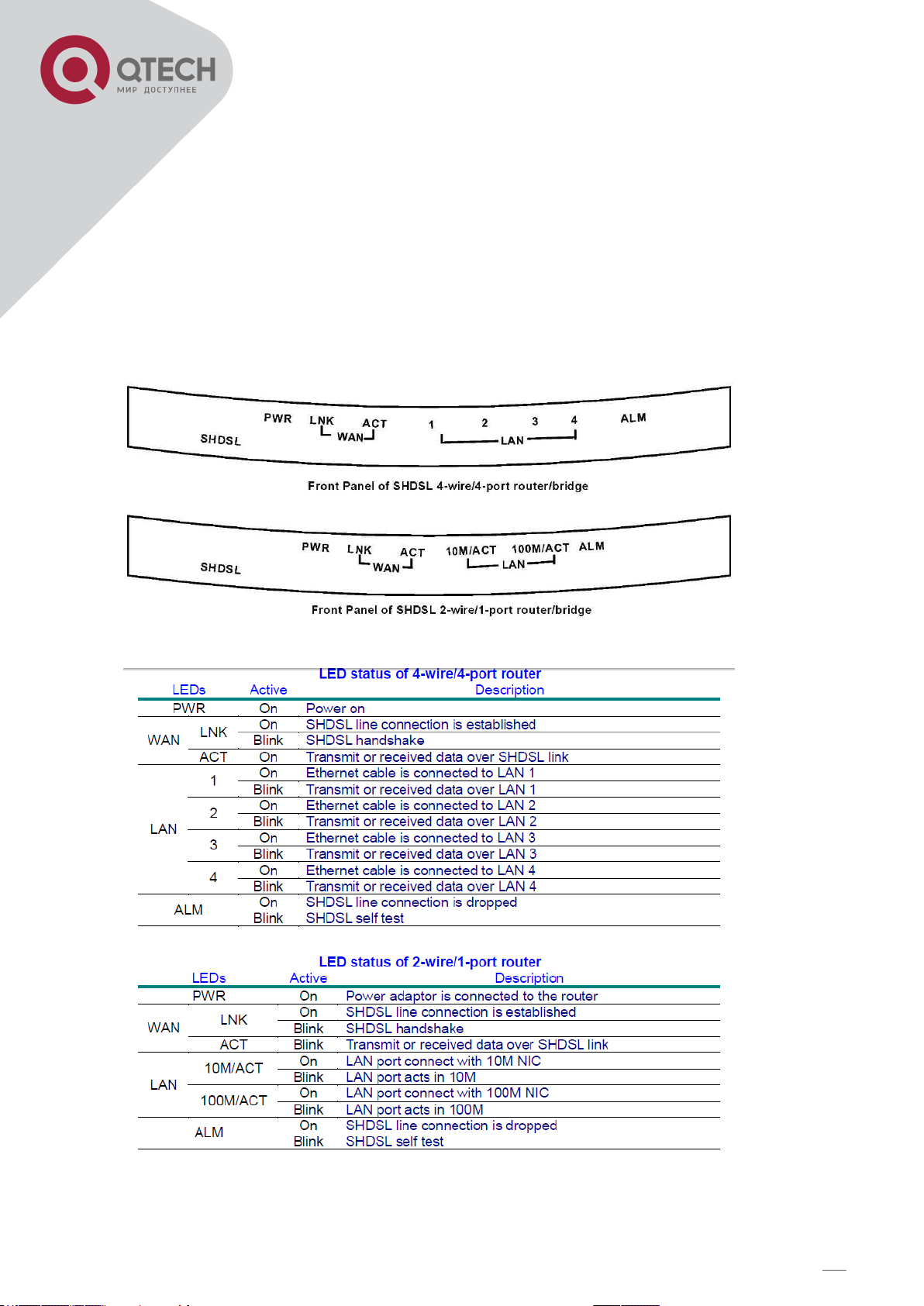

ИНДИКАТОРЫ

Общий: PWR

WAN: LNK, ACT

LAN: 10M/ACT, 100M/ACT (1-портовый маршрутизатор)

LAN: 1, 2, 3, 4 (4-портовый маршрутизатор)

SHDSL: ALM

ФИЗИЧЕСКИЕ И ЭЛЕКТРИЧЕСКИЕ ХАРАКТЕРИСТИКИ

Размеры: 18,7 x 3,3 x 14,5 см (ШxВxД)

Питание: 100-240 В (с адаптером)

Потребление энергии: 9 Вт макс.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 10

10

Температура: 0-45 °C

Влажность: 0%-95% относительной влажности (без конденсации)

ПАМЯТЬ

> 2 МБ флэш-памяти, 8 МБ SDRAM

ИНФОРМАЦИЯ О ПРОДУКТЕ

2-проводной маршрутизатор/мост G.shdsl с 1-портовым подключением к LAN

2-проводной маршрутизатор/мост G.shdsl с 1-портовым подключением к LAN,

VLAN и брандмауэром бизнес-класса

2-проводной маршрутизатор/мост G.shdsl с 4-портовым концентратором-

коммутатором для LAN

2-проводной маршрутизатор/мост G.shdsl с 4-портовым концентратором-

коммутатором для LAN, VLAN и брандмауэром бизнес-класса

4-проводной маршрутизатор/мост G.shdsl с 4-портовым концентратором-

коммутатором для LAN

4-проводной маршрутизатор/мост G.shdsl с 4-портовым концентратором-

коммутатором для LAN, VLAN и брандмауэром бизнес-класса

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 11

11

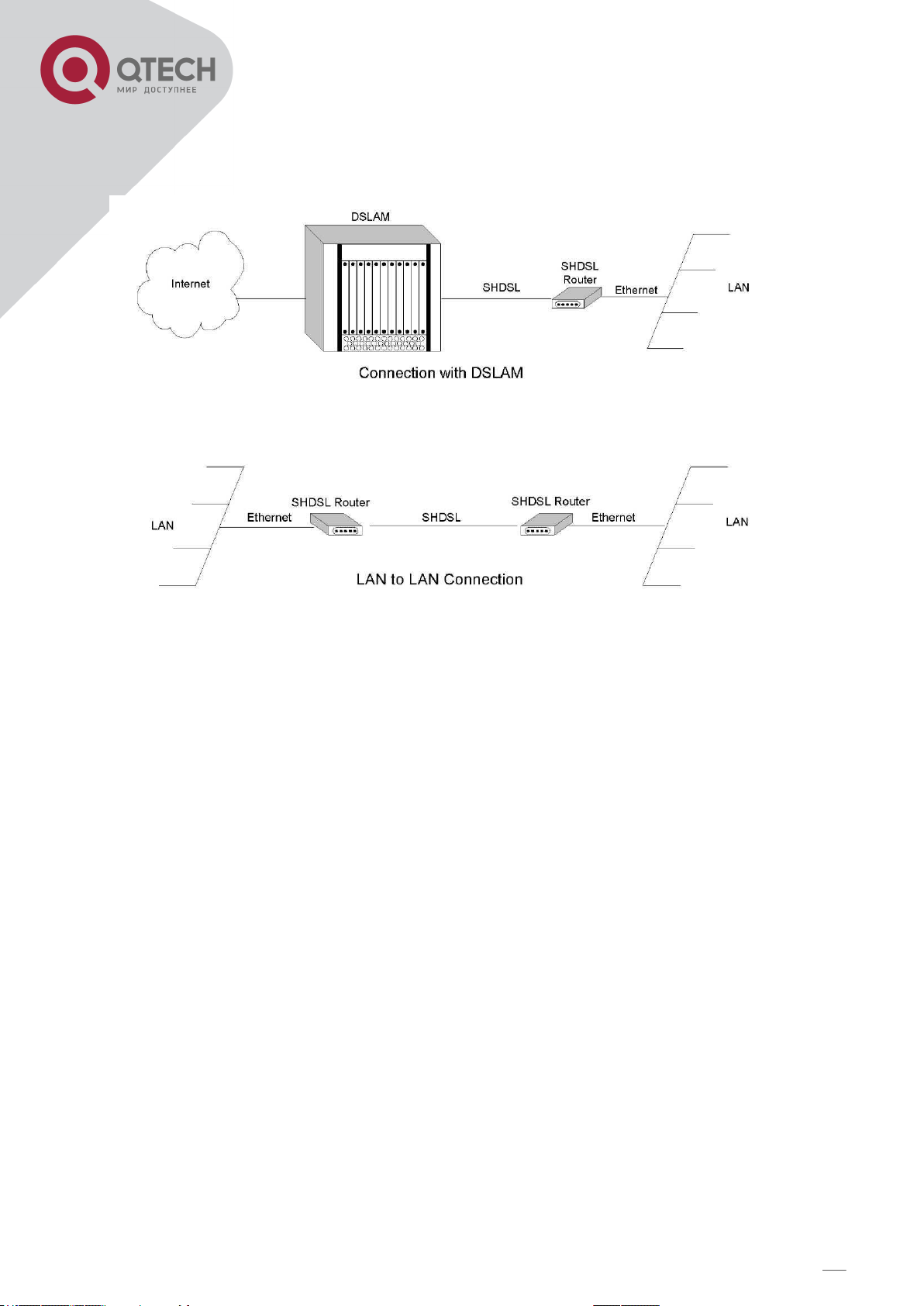

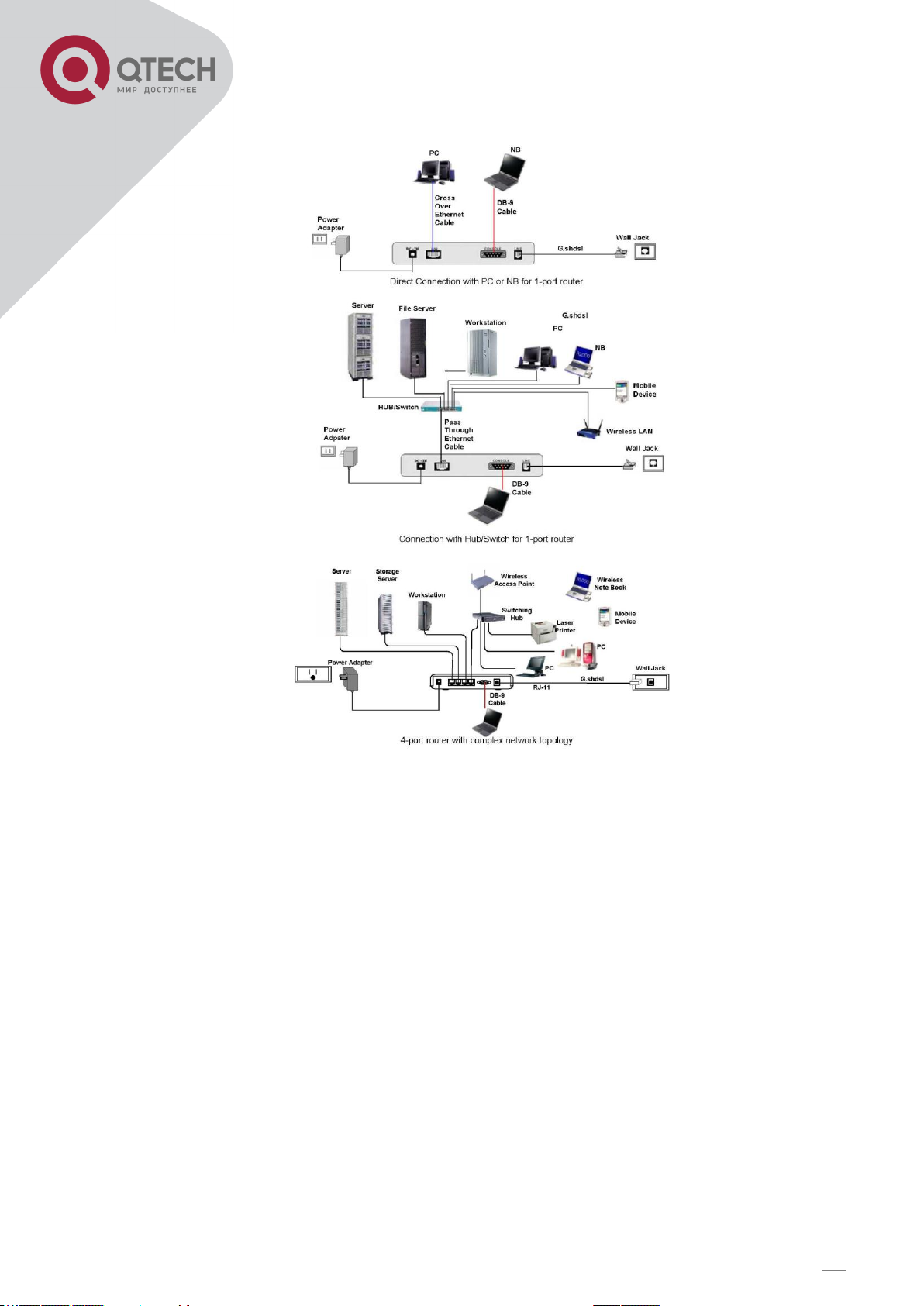

1.3. ВАРИАНТЫ ПРИМЕНЕНИЯ

2. ВАШ БРАНДМАУЭР

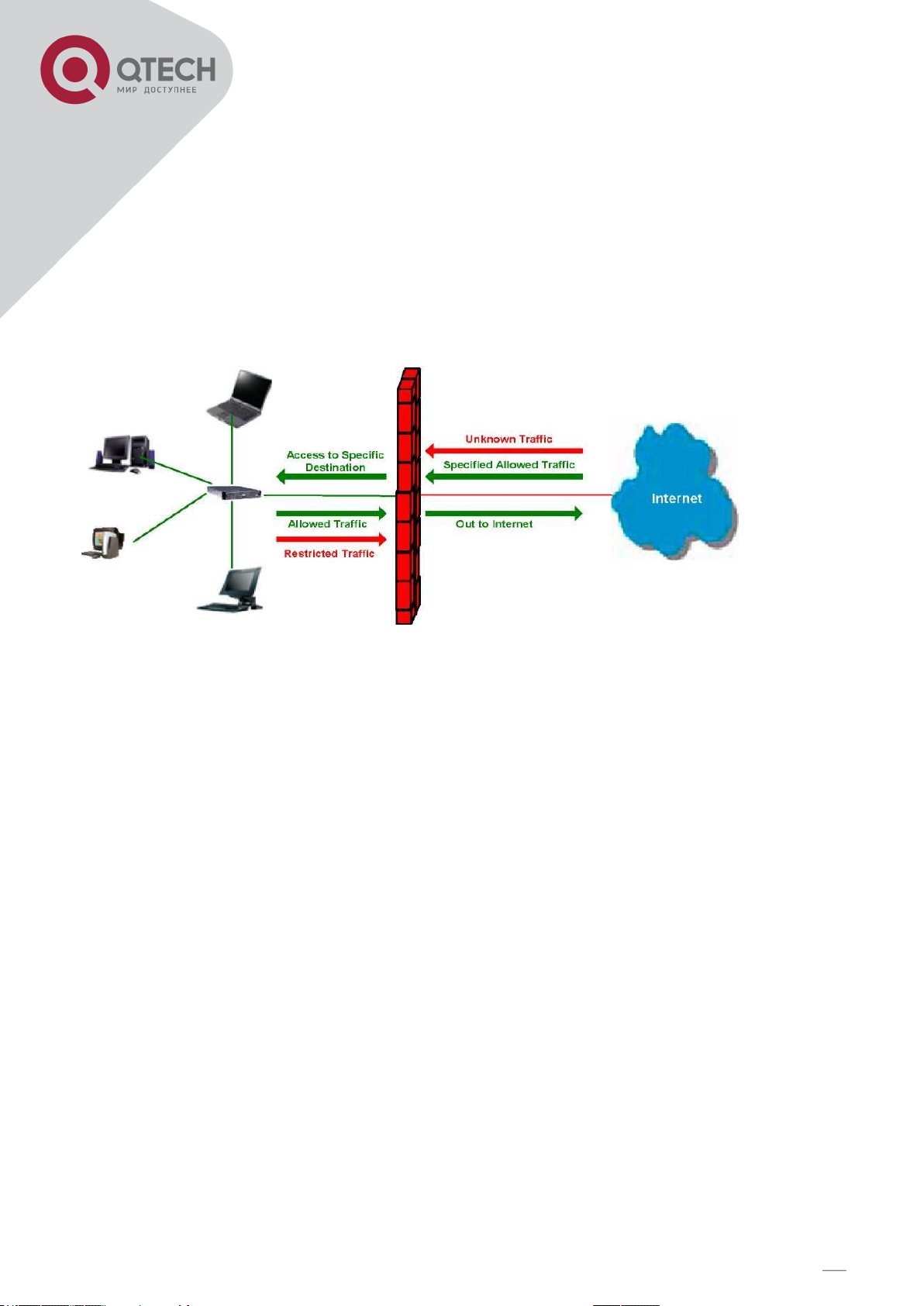

Брандмауэр защищает компьютеры, подключенные к сети, от намеренного вторжения,

которое может нарушить конфиденциальность или привести к повреждению данных или

отказу в обслуживании. У брандмауэра должно быть как минимум два сетевых интерфейса, один для защищаемой сети и другой для сети, к которой предоставляется доступ. Брандмауэр представляет собой место соединения или шлюз между двумя сетями,

обычно частной и открытой сетью, такой как Интернет

Брандмауэр анализирует весь трафик, проходящий между двумя сетями, и определяет,

соответствует ли он определенным критериям. Если это так, передача трафика разрешается, в противном случае он отклоняется. Брандмауэр фильтрует как входящий, так и

исходящий трафик. Он также может управлять доступом к ресурсам частной сети,

например хост-приложениям. Брандмауэр можно использовать для регистрации всех

попыток входа в частную сеть и оповещения администраторов об обнаружении несанк-

ционированных попыток входа. Брандмауэры могут фильтровать пакеты на основе адресов отправителей и получателей, а также номеров портов. Это называется фильтрацией адресов. Брандмауэры также могут фильтровать определенные типы сетевого

трафика. Этот процесс также называют фильтрацией протокола, так как решение о передаче или отклонении трафика зависит от используемого протокола, например HTTP,

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 12

12

Локальный пользователь Интернета

FTP и Telnet. Брандмауэры также могут фильтровать трафик по атрибутам или состоя-

нию пакетов.

Интернет-брандмауэр не может запретить отдельным пользователям с модемами под-

ключение к внешней или внутренней сети. Так эти пользователи могут обойти брандмауэр. Брандмауэры не могут контролировать халатность или небрежность пользователей. Чтобы предотвратить нежелательные последствия, необходимо применять строгие

политики, описывающие правильное и неправомерное использование паролей и учет-

ных записей.

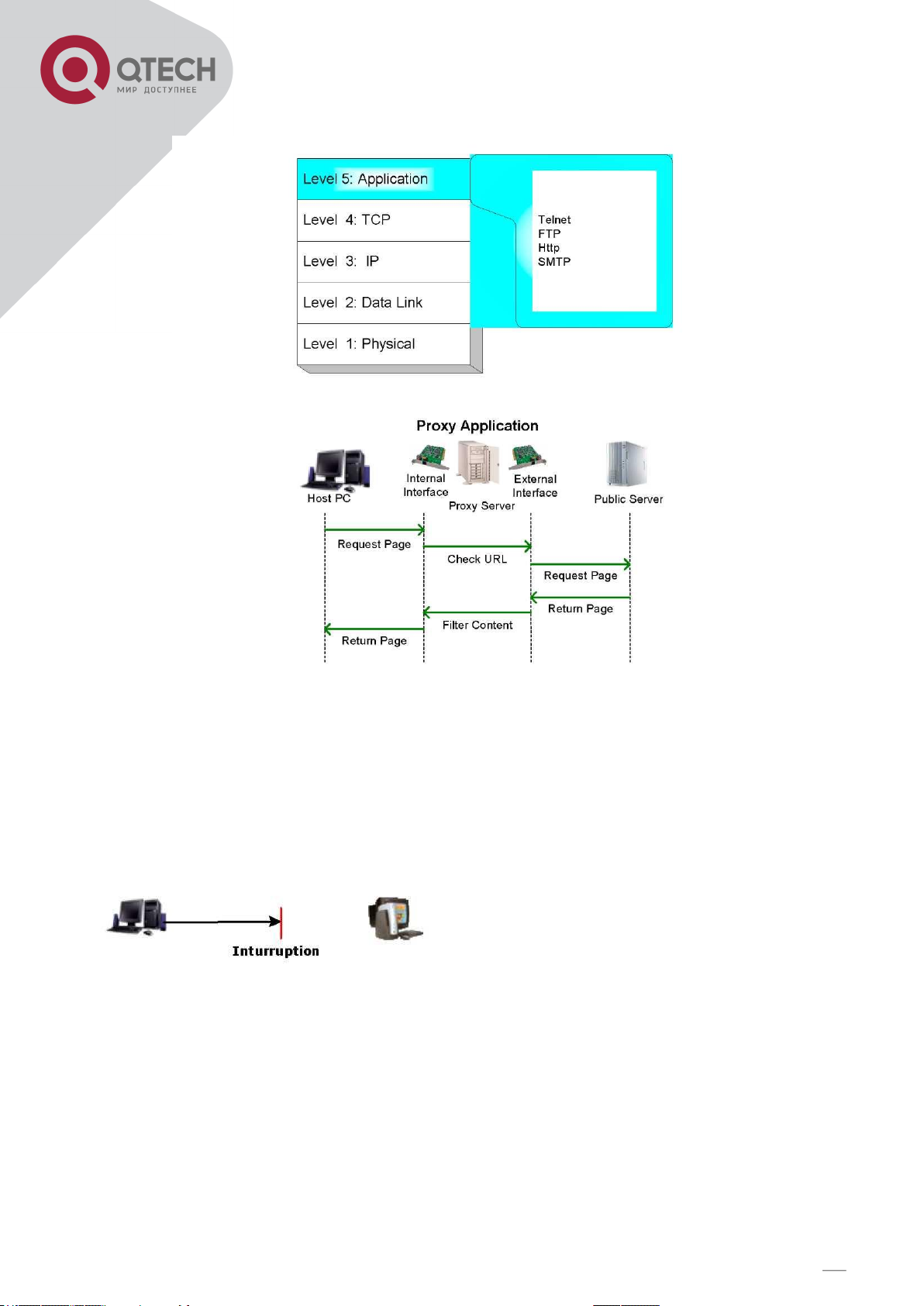

Рисунок 2. Использование брандмауэра

2.1. ТИПЫ БРАНДМАУЭРОВ

Существует три типа брандмауэров

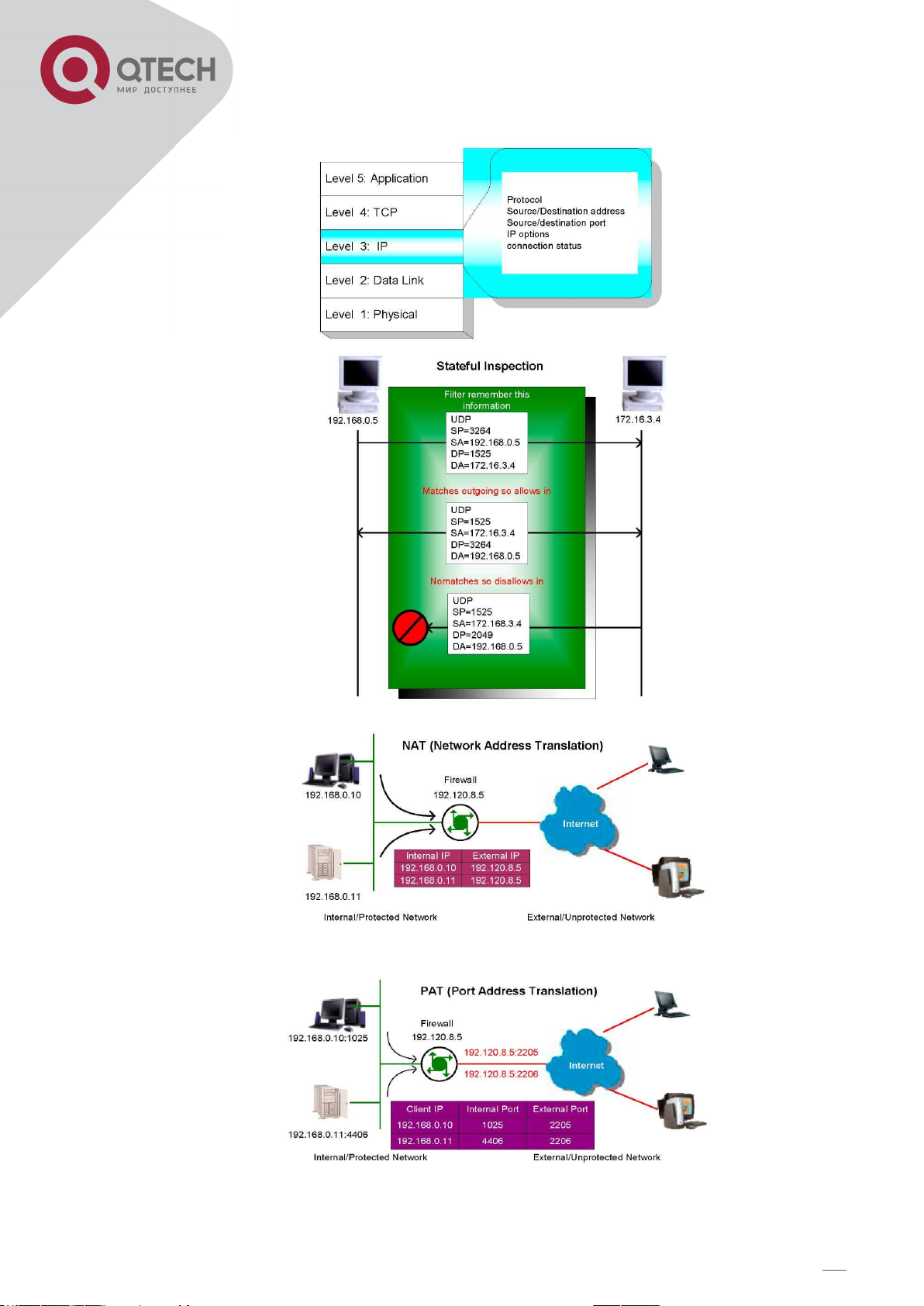

2.1.1. ФИЛЬТРАЦИЯ ПАКЕТОВ

При фильтрации пакетов изучается только протокол и адресная информация каждого

пакета. Его содержимое и контекст (связь с другими пакетами и конечным приложением)

игнорируются. Брандмауэр не обращает внимания на приложения на сервере или в локальной сети и ничего «не знает» об источниках входящих данных. Фильтрация заклю-

чается в изучении входящих или исходящих пакетов и принятии решения о том, чтобы

разрешить или отклонить передачу или прием пакетов на основе определенных настра-

иваемых правил. Маршрутизаторы, поддерживающую технологию NAT (трансляция се-

тевых адресов) предоставляют возможности брандмауэров с пакетной фильтрацией, но

они также могут скрывать IP-адреса компьютеров за брандмауэром и осуществлять

фильтрацию установившихся соединений.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 13

13

Рисунок 3. Фильтрация пакетов.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 14

14

2.1.2. ШЛЮЗ КАНАЛА СВЯЗИ

Этот брандмауэр, который также называют шлюзом соединения, использует метод, про-

веряющий соединения перед тем, как разрешить передачу данных. Это означает, что

брандмауэр не просто разрешает или запрещает передачу пакетов, но также определяет, является ли соединение обеих сторон допустимым на основе настраиваемых правил, затем открывает сеанс и разрешает передачу трафика только от разрешенного ис-

точника в течение ограниченного времени (при необходимости).

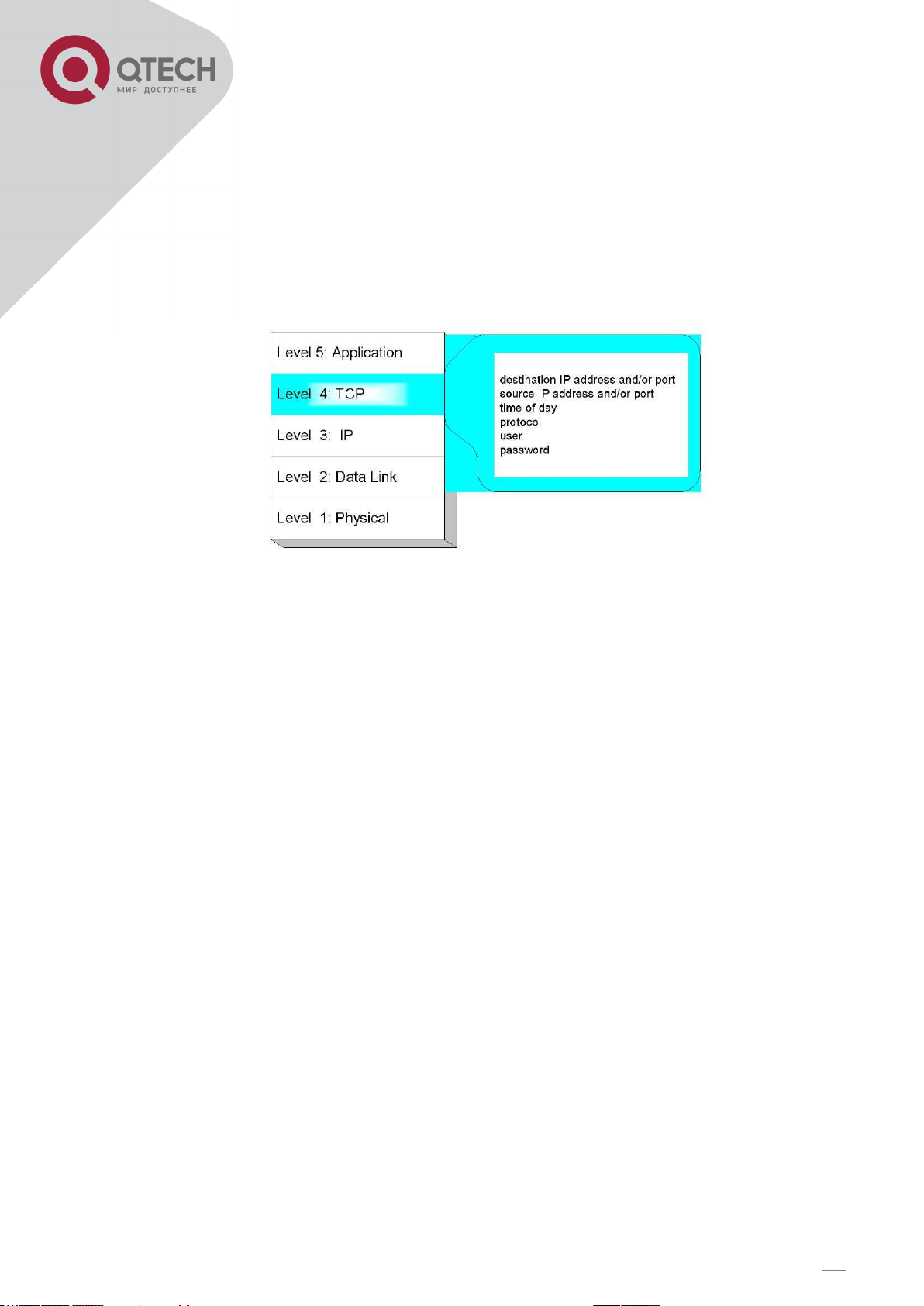

2.1.3. ШЛЮЗ ПРИКЛАДНОГО УРОВНЯ

Шлюз прикладного уровня действует как посредник приложений, осуществляя обмен

данными с удаленными системами от их лица. Эти операции видны для компьютера до

брандмауэра, но невидимы для удаленной системы. Такой шлюз может разрешать и запрещать трафик в соответствии с определенными правилами, например, разрешать некоторые команды для сервера, ограничивать доступ к определенным типам ресурсов,

изменять правила для пользователей, прошедших проверку подлинности, и т. д. Такой

тип брандмауэра также может вести подробные журналы трафика и отслеживать собы-

тия в хост-системе. Такой брандмауэр также можно заставить издавать звуковые оповещения или уведомлять операторы при заданных условиях. Шлюзы прикладного уровня обычно считаются самым надежным типом брандмауэра. Они определенно обладают

самыми богатыми возможностями.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 15

15

2.2. АТАКА ТИПА «ОТКАЗ В ОБСЛУЖИВАНИИ»

Атаки типа «отказ в обслуживании» (DoS) обычно добиваются двух целей: дефицита ре-

сурсов и перегрузки ресурсов. DoS-атаки могут происходить при наличии санкциониро-

ванного спроса на ресурс, превышающего объем доступных ресурсов (т. е. слишком

много веб-запросов для уже перегруженного веб-сервера).

Программные уязвимости и неправильные настройки системы также могут привести к

отказу в обслуживании. Разница между преднамеренной DoS-атакой и простой пере-

грузкой системы состоит в том, что пользователь со злым умыслом (злоумышленник)

пытается использовать ресурсы специально, чтобы ограничить доступность этих ресур-

сов для других пользователей.

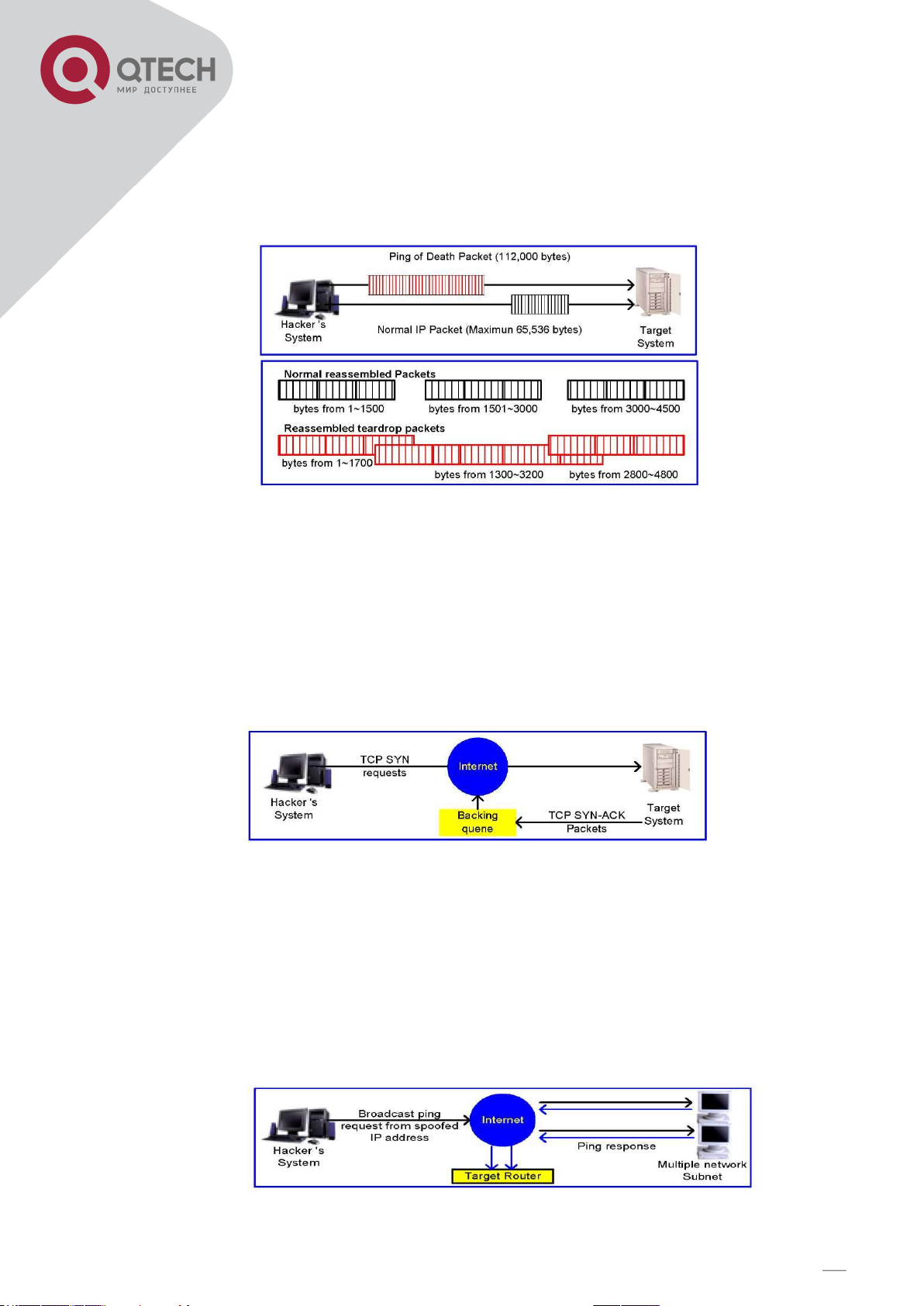

В Интернете Ping смерти — это тип DoS-атаки, вызванной злоумышленником посред-

ством отправки IP-пакетов с размером больше 65 536 байт (максимально допустимый

размер по протоколу IP). Одной из характеристик протокола TCP/IP является фрагмен-

тация, позволяющая разбивать IP-пакет на более мелкие фрагменты. Злоумышленники

начали использовать преимущества этой возможности, когда они обнаружили, что раз-

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 16

16

мер пакета, разбитого на фрагменты, может превышать разрешенные 65 536 байт. Мно-

гие операционные системы не знали, что делать при получении пакета с размером, пре-

вышающим максимальный, поэтому они зависали или перезагружались. К другим вари-

антам атаки «Ping Death» относятся teardrop, bonk и nestea

SYN Flood: злоумышленник отправляет пакет TCP SYN, который очень быстро уста-

навливает соединения, из-за чего жертва ожидает огромного числа соединений, что

приводит к нехватке ресурсов и отключению санкционированных соединений. Новый

метод защиты от такого типа атак — это cookie-файлы SYN. У каждой стороны соеди-

нения есть собственный последовательный номер. В ответ на пакет SYN атакованный

компьютер создает специальный последовательный номер, представляющий cookie со-

единения, а затем забывает все, что известно об этом соединении. Затем компьютер

может воссоздать забытую информацию при поступлении следующих пакетов по санк-

ционированному соединению.

ICMP-flood: злоумышленник передает ряд пакетов ICMP-запросов, чтобы все ресурсы

центрального процессора угли на обслуживание объемных запросов

UDP-флуд: злоумышленник передает множество запросов для диагностических служб

UDP, чтобы все ресурсы центрального процессора угли на обслуживание объемных запросов

Land-атака: злоумышленник пытается замедлить вашу сеть, отправляя пакет с одинако-

вым исходным и конечным адресом из вашей сети.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 17

17

Smurf-атака: исходный адрес ping-запроса подделывается, чтобы большое количество

компьютеров ответили жертве, идентифицированной адресом, тем самым максимально

загрузив ее.

Fraggle-атака: злоумышленник отправляет множество эхо-пакетов UDP по широкове-

щательным IP-адресам с подделанным исходным адресом жертвы.

IP-spoofing — это метод маскировки вторжения под трафик, поступающий от другого,

доверенного компьютера. Этот метод используется злоумышленниками для обеспечения анонимности и может применяться в DoS-атаках

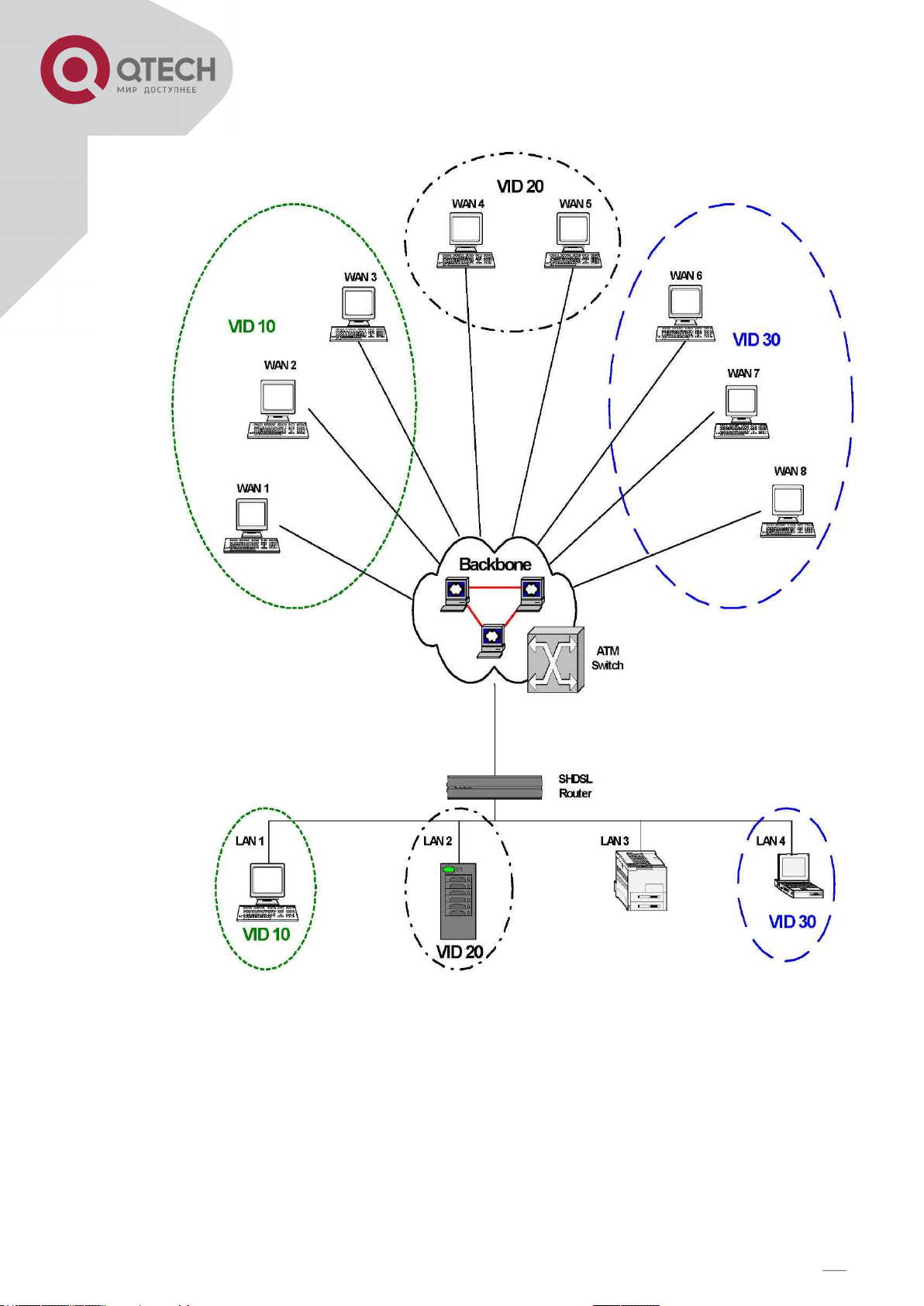

3. ВАША VLAN

Виртуальная локальная сеть (VLAN) — это группа устройств в одной или нескольких ло-

кальных сетях, настроенных так, что они могут взаимодействовать, как если бы они были подключены к одному каналу, хотя в реальности они размещены в разных сегментах

локальных сетей. Так как сети VLAN основаны на логических, а не физических соединениях, они чрезвычайно гибкие.

Стандарт IEEE 802.1Q определяет характеристику мостов VLAN, которые поддерживают создание, использование топологий VLAN и управление ими в инфраструктуре ло-

кальных сетей, соединенных мостами. У архитектуры VLAN следующие преимущества:

1. Повышенная производительность.

2. Улучшенная управляемость.

3. Возможности регулирования сети и упрощенная настройка ПО.

4. Независимость от физической топологии.

5. Расширенные возможности обеспечения безопасности.

По мере все большего распространения DSL-каналов (по сетям ATM), популярность реализации сетей VLAN (VLAN-к-PVC) по DSL-каналам растет, из-за чего такая возможность вскоре может стать обязательным требованиям для поставщиков интернет-услуг.

Мы обсудим реализацию VLAN-к-PVC только для режима моста, т.е. в этом случае

VLAN распространяется на стороны COE и CPE, при этом маршрутизации 3 уровня нет.

3.1. СПЕЦИФИКАЦИИ

1. Устройство поддерживает до 8 активных сетей VLAN с общим, обучающимся VLANмостом (SVL) из 4096 возможных VLAN, определенных в стандарте IEEE 802.1Q.

2. Каждый порт всегда принадлежит VLAN по умолчанию, а виртуальный идентификатор

(VID) порта (PVID) не является тегированным (untagged). Кроме того, порт может при-

надлежать нескольким VLAN и быть тегированным членом для этих сетей (tagged).

3. Порт не может быть тегированным для сети VLAN по умолчанию.

4. Если получен неотмеченный пакет или пакет с нулевым VID, ему назначается PVID по

умолчанию порта, по которому он был получен.

5. Если пакет отмечен ненулевым VID, то будет использоваться VID из тега.

6. Процесс поиска начинается с анализа VLAN для определения допустимости VID. Если

VID не является допустимым, пакет отбрасывается, а его адрес не запоминается. Если

VID допустимый, то выполняется поиск VID, конечного и исходного адреса.

7. В процессе поиска VID и конечного адреса определяются порты пересылки. В случае

неудачи осуществляется широковещательная передача пакета всем членам VLAN кро-

ме входного порта.

8. Кадры отправляются отмеченными или неотмеченными в зависимости от того, является ли входной порт тегированным для VLAN, которой принадлежат кадры.

9. Если VID и исходный адрес не были обнаружены, исходный адрес запоминается.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 18

18

3.2. СПЕЦИФИКАЦИИ КАДРОВ

Нетегированный кадр или кадр с тегированным приоритетом не содержит сведений о

сети VLAN, которой он принадлежит. Такие кадры считаются принадлежащими определенной VLAN на основе параметров, связанных с портом получения. Кроме того кадры с

тегированным приоритетом, которые по определению не содержат сведений о сети

VLAN, обрабатываются так же, как и нетегированные кадры. Кадр, тегированный VLAN,

содержит явную информацию о сети VLAN, которой он принадлежит. Т.е. он содержит

заголовок тега с ненулевым идентификатором VID. Это приводит к тому, что минималь-

ная длина тегированного кадра составляет 68 октетов. Такой кадр классифицируется как

принадлежащий определенной сети VLAN на основе значения VID, включенного в заголовок тега. Наличие заголовка тега с ненулевым VID означает, что другое устройство

(либо отправитель кадра или мост, поддерживающий VLAN) сопоставило этот кадр с сетью VLAN и вставило соответствующий VID.

На следующем рисунке показана разница между нетегированным кадром и кадром, те-

гированным сетью VLAN,где идентификатор TPID имеет значение of 0x8100 и определяет кадр как тегированный. Блок TCI (контрольная информация тега) состоит из следующих элементов:

1) Приоритет пользователя позволяет тегированным кадрам переносить информацию о

приоритетах по соединенным локальным сетям, в которых отдельные сегменты не могут

передавать сведения о приоритете (например, сегменты 802.3/Ethernet)

2) CFI (индикатор канонического формата) используется для указания наличия или отсутствия поля RIF (поле информации о маршрутизации) и, в сочетании с NCFI (индикатор неканонического формата), переносимым в поле RIF, указывает порядок разрядов в

данных адреса, передаваемых в инкапсулированном кадре. 3) VID уникально определяет сеть VLAN, которой принадлежит кадр.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 19

19

3.3. ВАРИАНТЫ ПРИМЕНЕНИЯ

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 20

20

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 21

21

4. СВЕДЕНИЯ О МАРШРУТИЗАТОРЕ

В этом разделе описывается аппаратное обеспечение маршрутизатора.

4.1. ПЕРЕДНЯЯ ПАНЕЛЬ

На передней панели представлены индикаторы, показывающие состояние маршрутиза-

тора.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 22

22

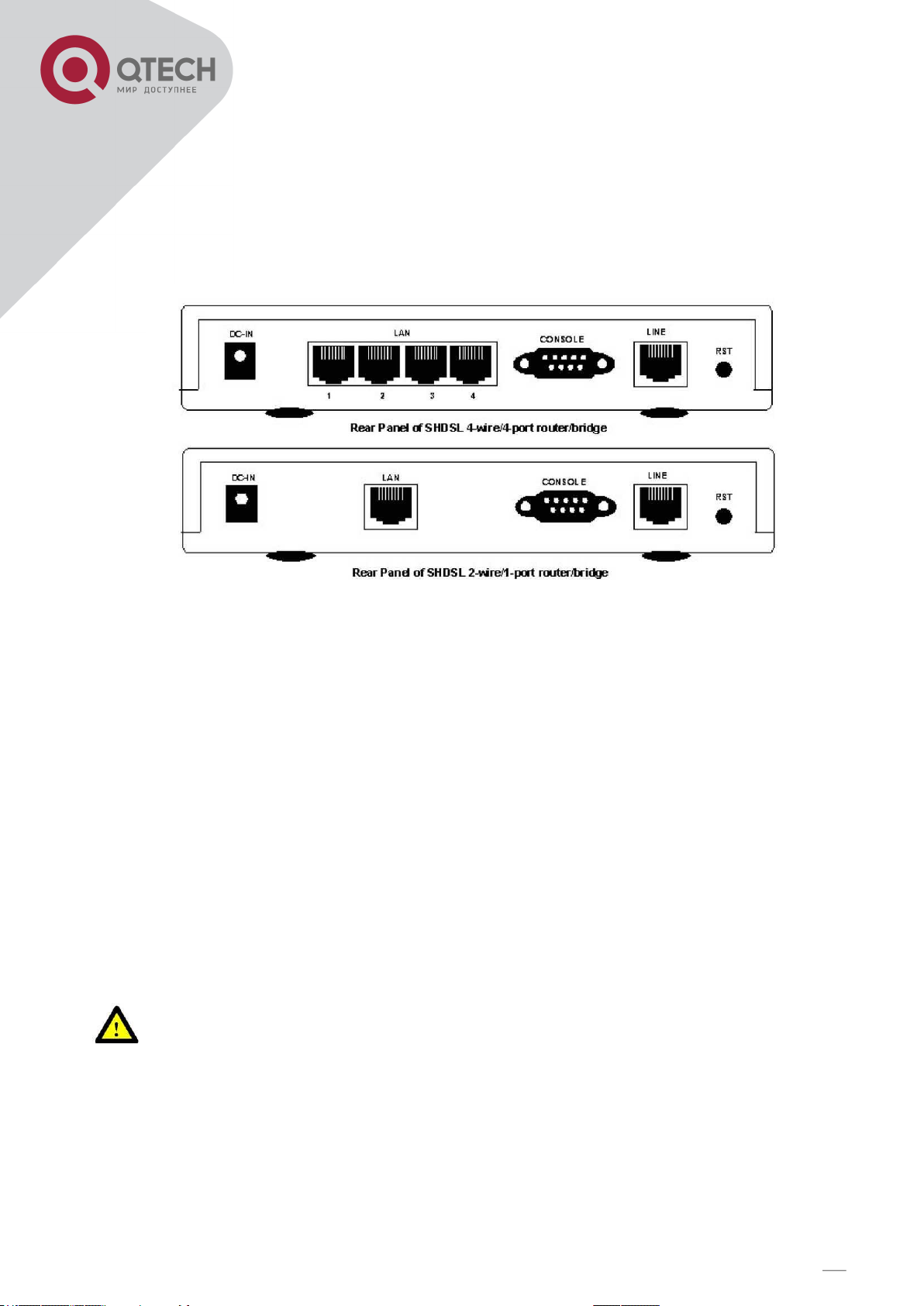

4.2. ЗАДНЯЯ ПАНЕЛЬ

На задней панели маршрутизатора SHDSL расположены все разъемы для подключений

Описание разъемов 2-проводного/1-портового маршрутизатора

DC-IN Вход адаптера питания: входное напряжение 9 В постоян-

ного тока

LAN Ethernet 10BaseT для LAN портов (RJ-45)

CONSOLE RS- 232C (DB9) для конфигурации системы и обслуживания

LINE SHDSL интерфейс для WAN порта (RJ-11)

RST Кнопка для перезагрузки маршрутизатора или возврата к настройкам по

умолчанию

Описание разъемов 4-проводного/4-портового маршрутизатора

DC-IN Вход адаптера питания: входное напряжение 9 В постоянного тока

LAN (1, 2, 3 и 4) 10/100BaseT-порты с автоматическим определением скорости подключенных устройств и MDIX для порта LAN (разъем RJ-45)

LINE SHDSL интерфейс для WAN порта (RJ-11)

RST Кнопка для перезагрузки маршрутизатора или возврата к настройкам по

умолчанию.

Кнопку сброса можно использовать только одним из двух способов.

(1) Если нажать кнопку сброса и удерживать ее нажатой в течение одной секунды,

система перезагрузится.

(2) Если нажать кнопку сброса и удерживать ее нажатой в течение четырех секунд,

устройство загрузит заводские параметры, а все ваши настройки будут потеряны.

Если вам нужно изменить конфигурацию устройства, но вы забыли имя пользователя или пароль, или устройство не может подключиться к Интернету и вы хотите

настроить его опять, удерживайте кнопку сброса нажатой в течение четырех се-

кунд с помощью скрепки или острого карандаша.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 23

23

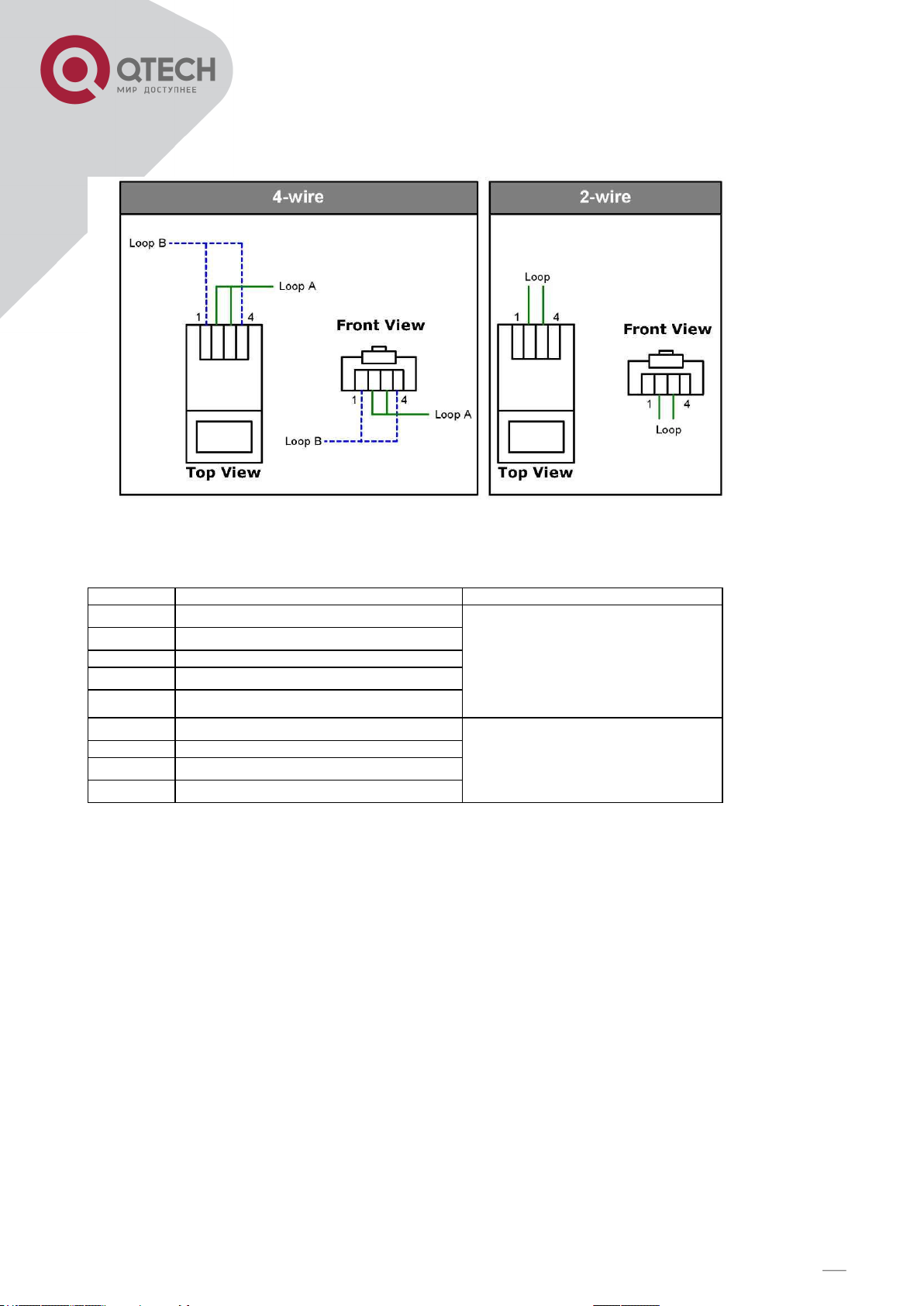

Контакт

Описание

Рисунок

1

Нет связи

2

RxD (O)

3

TxD (I)

5 4 3 2 1

4

Нет связи

5

Земля

( O O O O O )

\ oo oo /

6

Нет связи

9 8 7 6

7

CTS (O)

8

RTS (I) 9

Нет связи

4.3. SHDSL LINE CONNECTOR

4.4. КАБЕЛЬ КОНСОЛИ

5. НАСТРОЙКА МАРШРУТИЗАТОРА

Данное руководство позволяет пользователям быстро и просто настроить маршрутиза-

тор G.shdsl Router. Внимательно следуйте инструкциям.

Примечание. Существует три метода настройки маршрутизатора: с помощью консоли,

Telnet и WEB-браузера. Одновременно следует использовать только один способ

настройки маршрутизатора. Пользователи должны выбрать один метод. Для настройки

через Интернет шаг 3 можно пропустить. Для настройки с помощью консоли можно про-

пустить шаг 1 и 2.

5.1. ШАГ 1. ПРОВЕРКА АДАПТЕРА ETHERNET НА ПК ИЛИ

НОУТБУКЕ

Убедитесь, что адаптер Ethernet установлен на Вашем ПК или ноутбуке, используемом

для настройки маршрутизатора. Для настройки через Интернет требуется протокол

TCP/IP, поэтому проверьте наличие установки TCP/IP.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 24

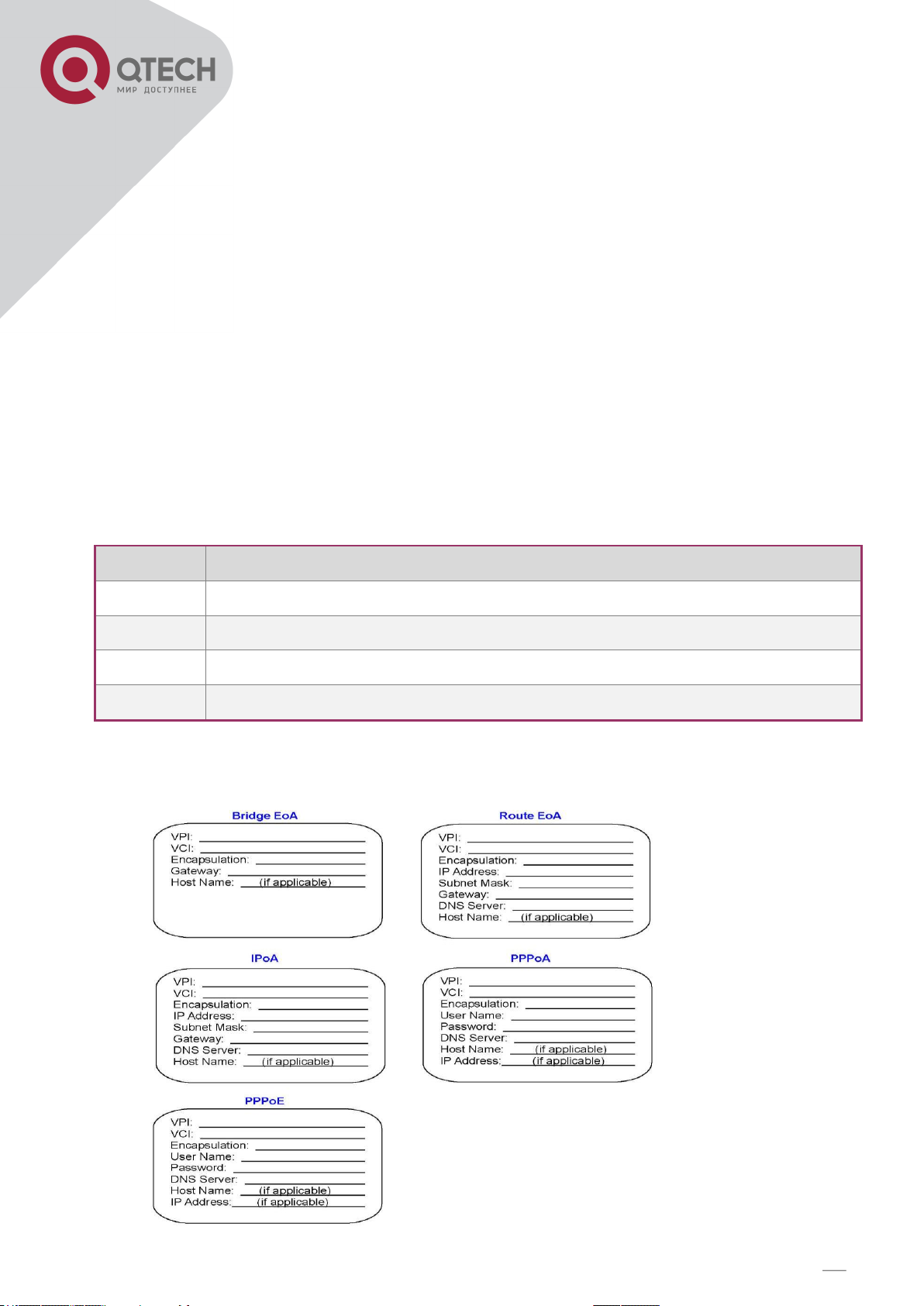

24

Выбор протокола

RFC1483

Ethernet по ATM Классический

RFC1577

Протокол IP по ATM

RFC2364

Протокол Point-to-Point по ATM

RFC2516

Протокол Point-to-Point Protocol по Ethernet

5.2. ШАГ 2. ПРОВЕРКА БРАУЗЕРА В ПК ИЛИ НОУТБУКЕ

Для настройки через Интернет на ПК или ноутбуке должен быть установлен браузер, IE

или Netscape. Примечание. Рекомендуется использовать IE5.0, Netscape 6.0 и более

поздние версии с разрешением 800x600 и выше.

5.3. ШАГ 3. ПРОВЕРКА ПРОГРАММЫ ТЕРМИНАЛЬНОГО

ДОСТУПА

Для настройки с помощью консоли и Telnet пользователи должны установить программу терминального доступа с эмуляцией VT100.

5.4. ШАГ 4. ОПРЕДЕЛЕНИЕ ПАРАМЕТРОВ ПОДКЛЮЧЕНИЙ

Пользователи должны знать, какой протокол поддерживается поставщиком услуг, и

должны определить режим.

Различные протоколы требуют настройки различных WAN параметров

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 25

25

5.5. ШАГ 5. УСТАНОВКА МАРШРУТИЗАТОРА SHDSL

чтобы избежать повреждения маршрутизатора, не включайте его до уста-

новки оборудования.

Подключите адаптер питания к разъему с пометкой DC-IN на задней стороне устройства.

Примечание. Если однопортовый маршрутизатор подключается напрямую к ПК или

ноутбуку, необходимо использовать Ethernet-кабель.

Если однопортовый маршрутизатор подключается к сетевому концентратору или

коммутатору, удостоверьтесь, что эти устройства поддерживает автоматическое определение скорости. Если это так, подойдет как перекрестный, так и прямой

Ethernet-кабель, но если нет – подойдет только прямой. 4-портовый маршрутизатор

поддерживает концентраторы с автоматическим переключением MDIX, поэтому с

ним можно использовать как прямой, так и обратный кабели. Присоедините один конец телефонного кабеля к устройству, а другой – к разъему на стене.

Присоедините адаптер питания к источнику тока.

Включите ПК или ноутбук, с помощью которого будет настраиваться маршрути-

затор

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 26

26

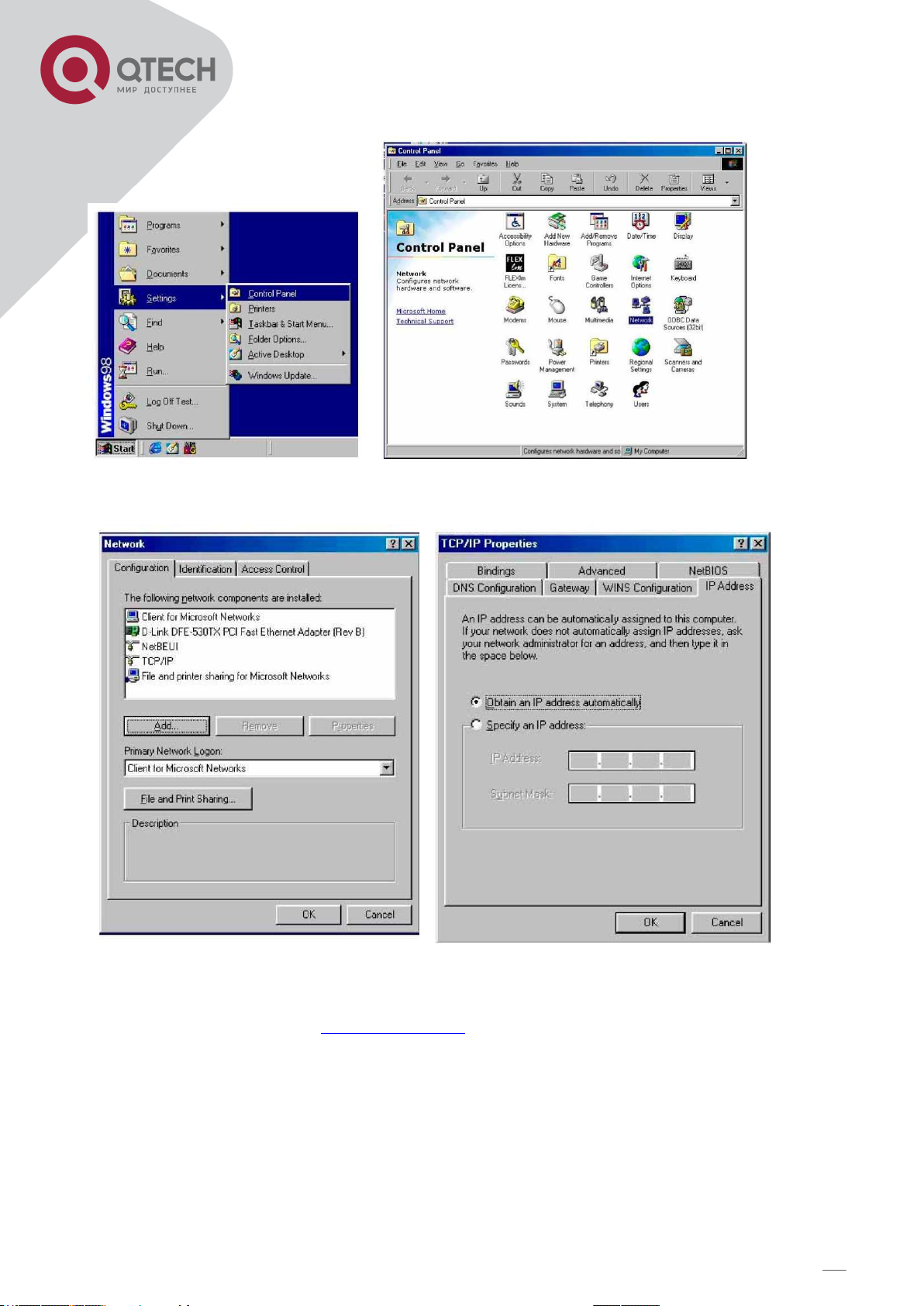

6. НАСТРОЙКА С ПОМОЩЬЮ БРАУЗЕРА

Для операционных систем Windows 95, 98 и Millennium нажмите кнопку Пуск. Выберите

Настройка и Панель управления.

Дважды щелкните значок «Сеть»

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 27

27

В окне настройки выберите строку протокола TCP/IP, связанного с вашей сетевой платой, и щелкните Свойства.

Система попросит перезагрузить компьютер. Нажмите кнопку Да.

После перезагрузки компьютера откройте браузер IE или Netscape для подключения к

маршрутизатору. Введите http://192.168.0.1

IP-адрес по умолчанию и маска подсети муршрутизатора – 192.168.0.1 и 255.255.255.0

соответственно. Поскольку муршрутизатор выполняет в сети функции DHCP-сервера, он

автоматически назначит подключенному ПК или ноутбуку IP-адрес.

В поле «Username» введите root, в поле «Password» введите root и нажмите кнопку OK.

Имя пользователя и пароль по умолчанию — root. Для безопасности системы рекомендуется изменить их после настройки.

Примечание. После изменения имени пользователя и пароля настоятельно рекомен-

дуется записать их, так как при следующем входе нужно будет использовать новые

имя пользователя и пароль.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 28

28

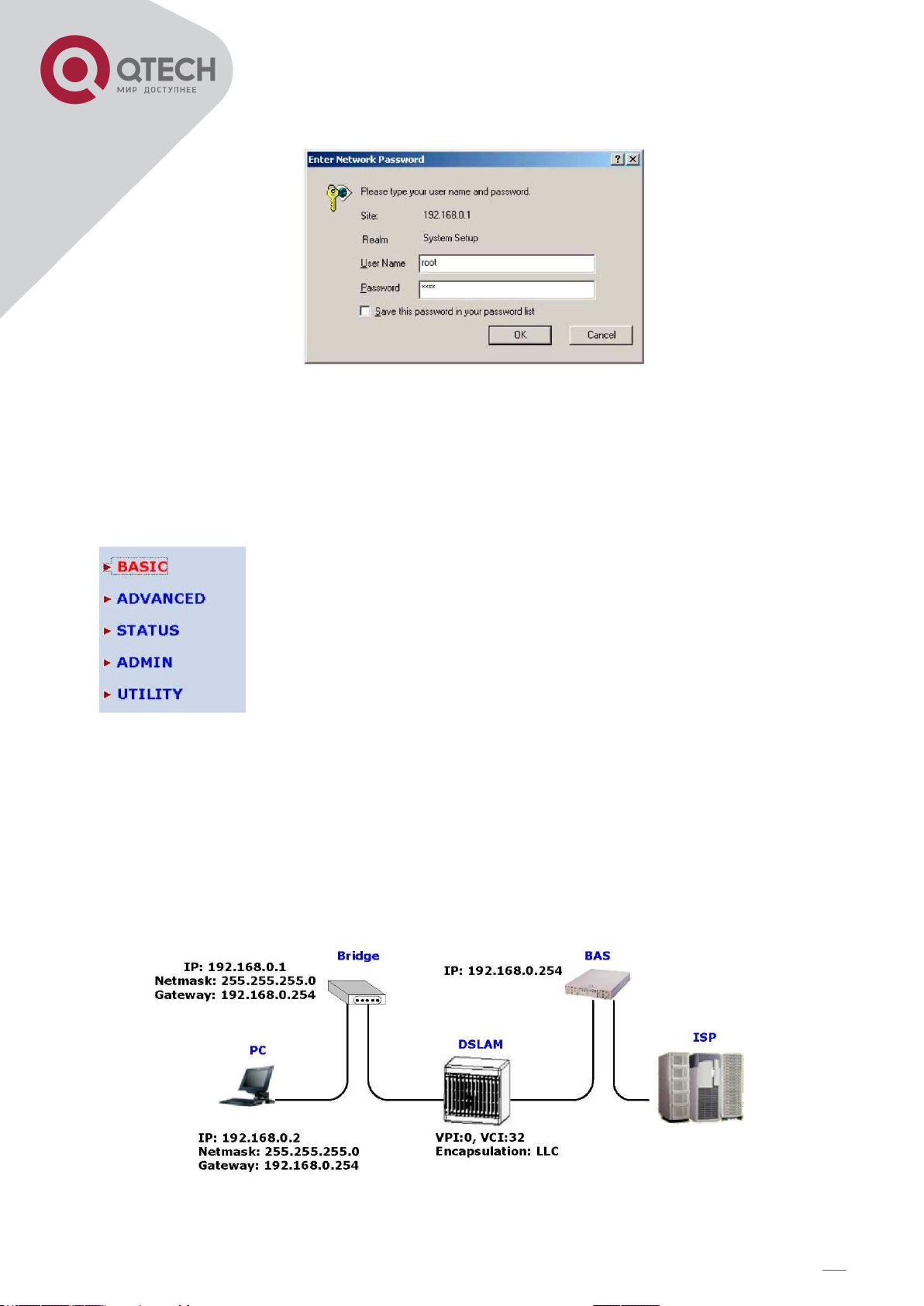

7. БАЗОВАЯ НАСТРОЙКА (МЕНЮ BASIC)

Меню Basic содержит параметры локальной сети, глобальной сети, параметры режима

моста и маршрутизатора. С помощью этого меню пользователь может полностью

настроить маршрутизатор. После успешной настройки можно получить доступ к Интер-

нету. Это самый простой способ настройки.

Примечание. Дополнительные функции предназначены только для опытных пользо-

вателей. Неправильная настройка дополнительной функции повлияет на производительность или вызовет системную ошибку, даже разрыв соединения.

Щелкните Basic (Базовая) для выполнения базовой настройки.

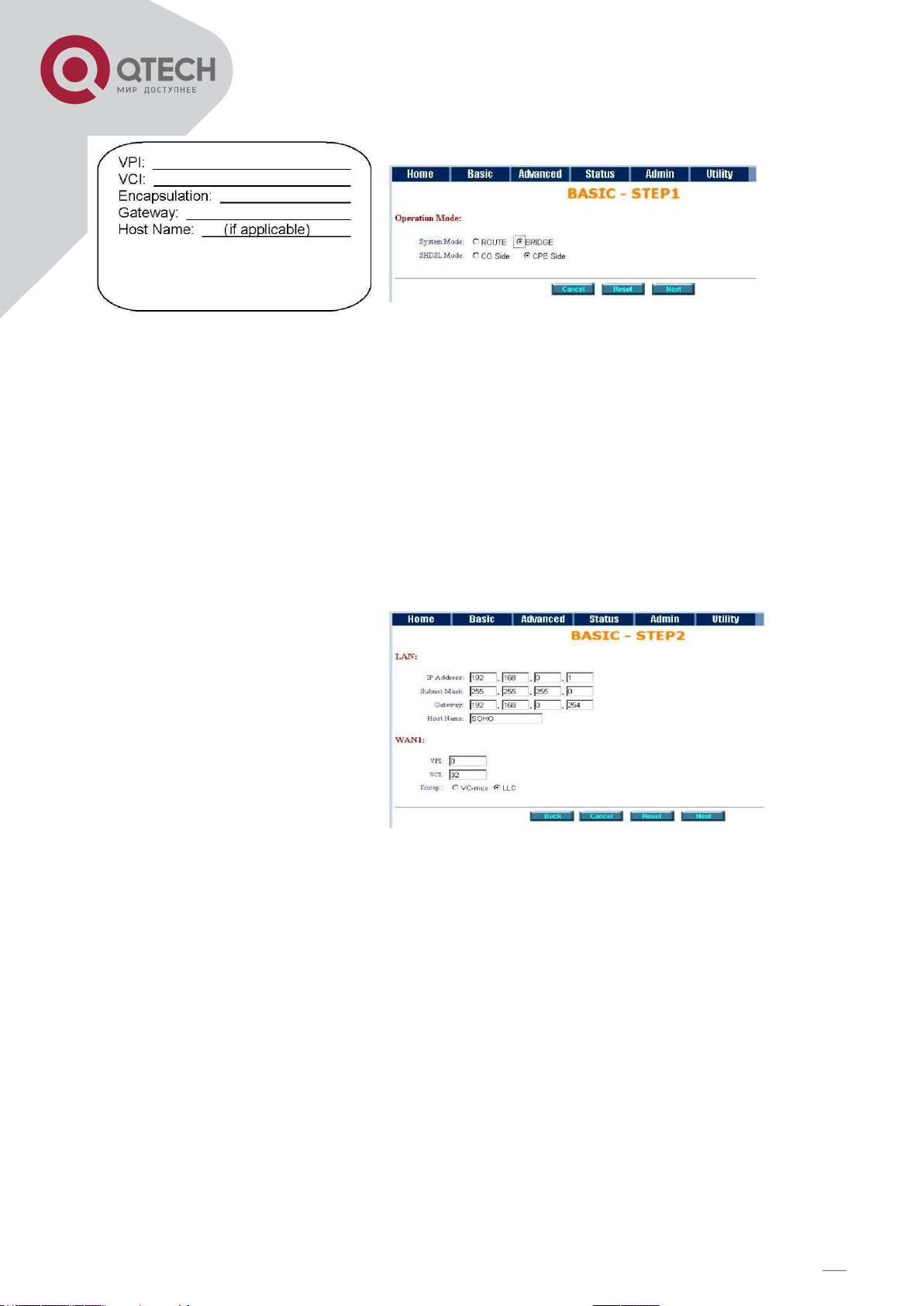

7.1. РЕЖИМ МОСТА

Перед настройкой маршрутизатора для работы в режиме моста необходимо узнать у

поставщика интернет-услуг следующие сведения.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 29

29

Щелкните Bridge and CPE Side (Мост и сторона CPE) для настройки режима моста

маршрутизатора, а затем нажмите кнопку Далее для перехода к следующему параметру.

Это устройство можно настроить для работы в двух режимах SHDSL: CO (центральный

офис) и CPE (оборудование в помещении клиента). Для подключений с DSLAM используется режим CPE. Для соединения локальных сетей одна сторона должна работать в

режиме CO, а другая — в режиме CPE.

Параметры ЛВС Введите IP-адрес: 192.168.0.1 Введите маску подсети: 255.255.255.0

Введите шлюз: 168.0.254 IP-адрес шлюза предоставляется интернет-провайдером. Enter

Host Name (Входное имя хоста): SOHO Некоторые поставщики интернет-услуг требуют

имя хоста для идентификации. Вы можете обратиться к поставщику услуг, чтобы узнать,

требуется ли для подключения к Интернету имя хоста. В большинстве случаев его мож-

но игнорировать.

WAN1 Parameters

Enter VPI: 0

Введите VCI:

Щелкните PLC.

Щелкните Next («Далее»)

7.2. РЕЖИМ МАРШРУТИЗАЦИИ

Меню режима маршрутизации содержит параметры для настройки DHCP-сервера,

DHCP-клиента, DHCP-ретранслятора, протокола Point-to-Point Protocol по сети ATM и

Ethernet, IP по сети ATM и Ethernet по ATM. Вы должны указать какой интернет-протокол

предоставляет ваш поставщик услуг.

Щелкните ROUTE and CPE Side (Маршрутизация и сторона CPE), затем нажмите кнопку

Next (Далее).

Это устройство можно настроить для работы в двух режимах SHDSL: CO (центральный

офис) и CPE (оборудование в помещении клиента). Для подключений с DSLAM используется режим CPE. Для соединения локальных сетей одна сторона должна работать в

режиме CO, а другая — в режиме CPE.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 30

30

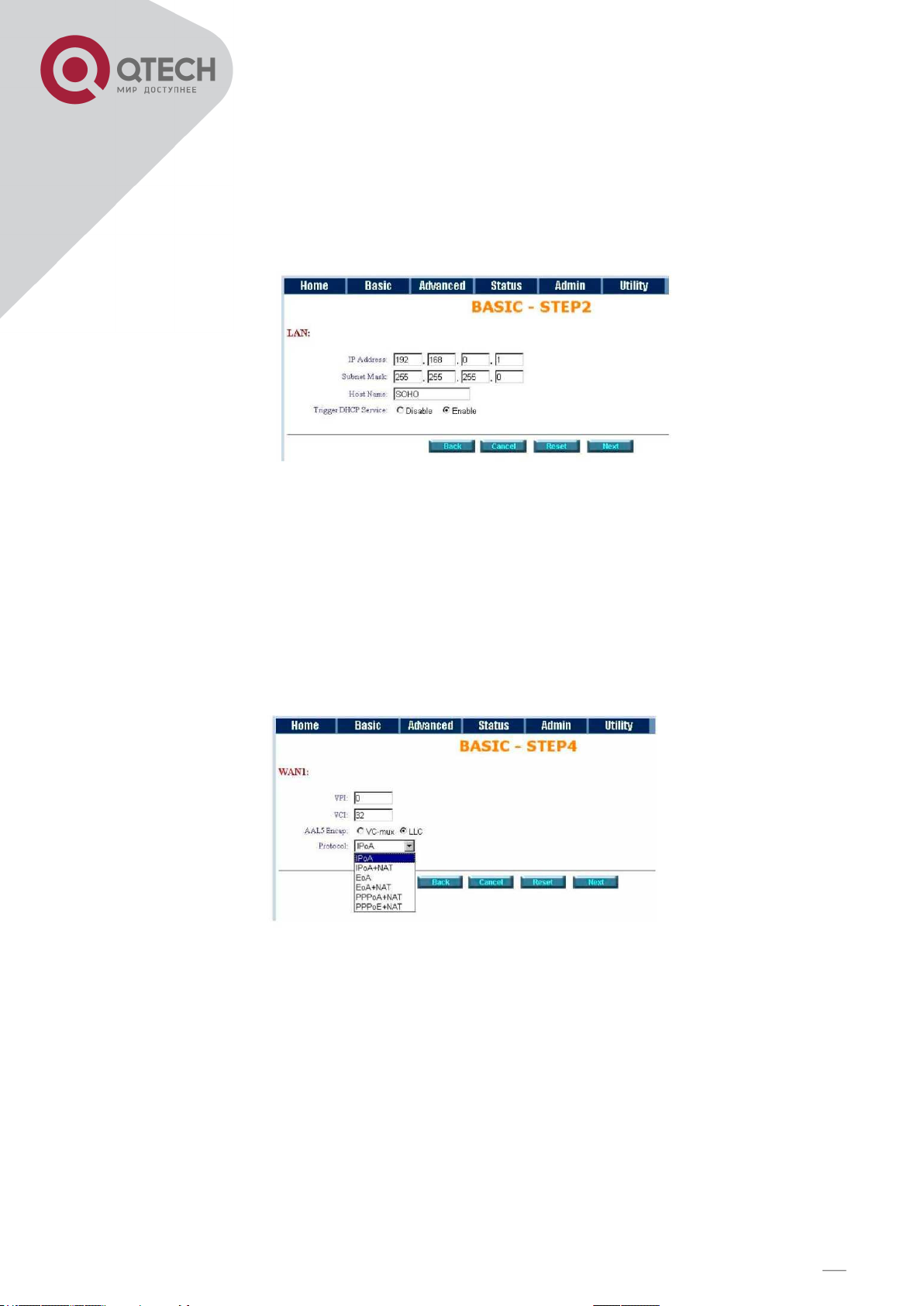

7.2.1. DHCP-СЕРВЕР

DHCP — это протокол, позволяющий сетевым администраторам централизованно контролировать и автоматизировать назначение IP-адрес в сети организации. С помощью

протокола IP каждому компьютеру, который может подключаться к Интернету, нужен

уникальный IP-адрес. Когда организация настраивает подключение к Интернету для

пользователей, каждому компьютеру должен быть назначен IP-адрес.

Без DHCP IP-адреса нужно ввести вручную на каждом компьютере. Если компьютеры

перемещаются в другое место в другой части сети, необходимо ввести новый IP-адрес.

Протокол DHCP позволяет сетевым администраторам контролировать и распределять

IP-адреса из центральной точки управления и автоматически отправлять новые IPадреса при подключении компьютеров к другой части сети. Если для параметра DHCP

server (DHCP-сервер) задано значение Enable (Включено), вам нужно задать следующие

параметры, чтобы настроить работу устройства как DHCP-сервера.

Встроенный DHCP-сервер назначает данные о конфигурации сети для максимум 253

пользователей, получающих доступ к Интернету одновременно.

IP type (Тип IP-адреса): Fixed (Фиксированный) 192.168.10.1 Subnet Mask (Маска подсети): 255.255.255.0 Host Name (Имя хоста): SOHO

Некоторые интернет-провайдеры требуют имя хоста для идентификации. Вы можете

узнать у своего провайдера, требуется ли вводить имя хоста. В большинстве случаев

это поле можно игнорировать.

Trigger DHCP Service (Включить службу DHCP): Server (Сервер)

По умолчанию используется значение Enable DHCP server (Включить DHCP-сервер).

Есливы хотите отключить службу DHCP, выберите Disable (Отключить).

Например: если IP-адрес локальной сети — 192.168.0.1, диапазон IP-адресов —

192.168.0.2 - 192.168.0.51. DHCP-сервер назначает IP-адрес из диапазона от начального

до конечного IP-адреса. Корректный IP-адрес содержит числа из интервала от 0 до 255,

однако 0 и 255 зарезервированы для широковещательных сообщений, поэтому числа в

корректном адресе должны быть между 1 и 254. Однако вы можете назначить адреса с

использованием 0 и 255. Это будет означать, что сервер DHCP должен заново назна-

чать IP-адреса каждые 72 часа.

DNS-сервер: ваш поставщик интернет-услуг предоставит по крайней мере один IP-адрес

DNS-сервера. В этом поле можно ввести IP-адрес маршрутизатора. Тогда устройство

будет работать как ретранслятор DNS-сервера.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 31

31

Click Next to setup WAN1 parameters.

Вы можете назначить фиксированные IP-адреса некоторым устройствам с помощью

DHCP, если эти адреса не входят в диапазон, используемый DHCP-сервером.

Нажмите кнопку Next (Далее) для настройки параметров WAN1.

7.2.2. DHCP-КЛИЕНТ

Некоторые интернет-провайдеры предоставляют DHCP-сервер, при помощи которого

ПК и сетевые устройства могут автоматически получить IP-адреса. Чтобы запустить режим клиента DHCP, выполните следующие действия.

LAN IP Type (Тип IP-адреса ЛВС): Dynamic (Динамический)

7.2.3. DHCP-РЕТРАНСЛЯТОР

Если в локальной сети есть DHCP-сервер и вы хотите его использовать, устройство позволяет применить функцию DHCP-ретранслятора.

IP type (Тип IP-адреса): Fixed (Фиксированный)

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 32

32

IP Address (IP-адрес): 192.168.0.1

Subnet Mask (Маска подсети): 255.255.255.0

Host Name (Имя хоста): SOHO

Некоторые провайдеры требуют указания имени хоста в качестве идентификатора Вы

можете узнать у своего провайдера требуется ли указание имени хоста в вашей сети.

В большинстве случаев это поле можно игнорировать ignored.

Trigger DHCP Service (Включить службу DHCP): Шлюз Нажмите Next (Далее) для

настройки параметров DHCP-сервера.

Введите IP-адрес DHCP-сервера в поле IP address.

Нажмите кнопку Next (Далее).

7.2.4. PPPOE ИЛИ PPPOA

Протоколы PPPoA (Point-to-point по сети ATM) и PPPoE (Point-to-point по Ethernet) — это

протоколы для проверки подлинности и подключения, используемые многими поставщи-

ками услуг для широкополосного доступа к Интернету. Они также применяются для под-

ключения нескольких пользователей компьютеров в локальной сети Ethernet к удаленному сайту с помощью общего локального клиентского оборудования, т.е. модема и других аналогичных устройств. Протоколы PPPoE и PPPoA можно использовать в офисах и

жилых зданиях. Пользователи применяют одну DSL-линию, кабель-модем или беспро-

водное подключение для доступа к Интернету. PPPoE и PPPoA объединяют протокол

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 33

33

Before configuration the router check wth

your|ISP|about| hese| nforma on.|

PPP, часто используемый в телефонных соединениях, с протоколом Ethernet по сетям

ATM, что позволяет поддерживать множество пользователей в локальной сети.

В параметрах WAN1

VPI 0

VCI: 33

VCI: 33

AAL5 Encap: LLC

Protocol (Протокол):

Нажмите кнопку Next (Далее), чтобы указать имя пользователя и пароль.

Дополнительные сведения о технологии NAT см. в разделе, посвященном NAT и DMZ.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 34

34

Введите параметры ISP1. Username (Имя пользователя): test

Password: test Password Confirm: test

Ваш поставщик интернет-услуг предоставит имя пользователя и пароль. Idle Time (Время простоя): 10

Если вы хотите, чтобы подключение к Интернету было постоянным, введите 0 в поле

Idle Time (Время простоя). Существуют три типа IP-адресов: динамический, статический

и без адреса (unnumbered), которые вы можете настроить. Тип IP-адреса по умолчанию:

динамический. Это означает, что PPP-сервер поставщика услуг предоставляет данные

об IP-адресах, в том числе динамический IP-адрес, при установке SHDSL-подключения.

С другой стороны, вам не нужно вводить IP-адрес WAN1. Некоторые поставщики услуг

предоставляют фиксированные IP-адреса по протоколу PPP. Для фиксированного IPадреса:

IP type (Тип IP-адреса): Fixed (Фиксированный)

IP-адрес: 192.168.1.1

Нажмите кнопку Next (Далее).

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 35

35

IP type (Тип IP-адреса): |P Unnumbered| IP Address: 192.168.168.1 Click Next.

Не забудьте включить параметр LAN: For IP Routing Usage (ЛВС: для IP-маршрутизации)

и ввести IP-адрес на шаге 2.

Руководство пользователя маршрутизатора G.shdsl 300 Для безопасности пароль отображается символами звездочки. На экране будут указаны параметры, которые будут записаны в EPROM. Проверьте их до записи в EPROM. Нажмите кнопку Restart (Перезапустить), чтобы перезагрузить маршрутизатор с новыми параметрами, или нажмите кнопку

Continue (Продолжить), чтобы настроить другие параметры

7.2.5. IPOA ИЛИ EOA

Перед настройкой маршрутизатора необходимо узнать у поставщика интернет-услуг

следующие сведения.

Введите параметры WAN; VPI: 0 VCI: 33

AAL5 Encap: LLC _____ ____

Protocol (Протокол): IPoA, EoA, IPoA+NAT или EoA+NAT

Нажмите кнопку Next (Далее) для настройки параметров IP.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 36

36

Дополнительные сведения о технологии NAT см. в разделе, посвященном NAT и DMZ

IP Address (IP-адрес): 10.1.2.1

Это IP-адрес маршрутизатора, который видно из Интернета. Его предоставляет ваш поставщик интернет-услуг, укажите его здесь.

Subnet Mask (Маска подсети): 255.255.255.0

Это маска подсети маршрутизатора, которую видят внешние пользователи из Интрене-

та. Ваш провайдер

Gateway (Шлюз): 10.1.2.2

Сведения о шлюзе по умочланию предоставляет поставщик интернет-услуг.

gateway. DNS Server 1 (DNS-сервер 1): Ваш поставщик интернет-услуг предоставит по

крайней мере один IP-адрес DNS-сервера. Нажмите кнопку Next (Далее).

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 37

37

Проверьте параметры до записи

в EPROM

.

Нажмите Restart чтобы рестартовать роутер с новыми параметрами

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 38

38

8. ДОПОЛНИТЕЛЬНАЯ НАСТРОЙКА

К дополнительной настройки относится настройка параметров.

8.1. SHDSL

В этом меню можно настроить тип модуляции, скорость передачи данных и соотношение

полезного сигнала к шуму (SNR) параметров SHDSL.

Annex Type (Тип модуляции): для SHDSL существует два типа модуляции, Annex A

(ANSI) и Annex B (ETSI). Тип модуляции можно узнать у поставщика интернет-услуг. Link

Type (Тип канала): устройство поддерживает двухканальную связь , 4-проводной режим

со скоростью передачи данных 4,0608 Мбит/с и 2-проводной режим со скоростью пере-

дачи данных 2,0304 Мбит/с. Data Rate (Скорость передачи данных): вы можете указать

скорость SHDSL, кратную 64 Мбит/с. Для адаптивного режима необходимо указать значение 0. Тогда маршрутизатор будет изменять скорость в соответствии с состоянием

линии. SHDSL SNR margin (соотношение полезного сигнала к шуму SHDSL): от 0 до 10.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 39

39

Соотношение полезного сигнала к шуму (SNR) — это характеристика линии связи. Фак-

тический показатель SNR можно увидеть в поле STATUS SHDSL (Состояние SHDSL).

Чем больше значение SNR, тем лучше связь.

Если указать для SNR значение 2, SHDSL-соединение будет отключено и восстановле-

но, когда значение SNR будет меньше 2.С другой стороны, устройство сократит скорость

передачи данных и восстановит соединение для обеспечения лучшей связи.

На экране будут указаны параметры, которые будут записаны в EPROM. Проверьте их

до записи в память.

Нажмите кнопку Restart (Перезапустить), чтобы перезагрузить маршрутизатор с новыми

параметрами, или нажмите кнопку Continue (Продолжить), чтобы настроить другие па-

раметры. Нажмите кнопку Restart (Перезапустить), чтобы перезагрузить маршрутизатор

с новыми параметрами, или нажмите кнопку Continue (Продолжить), чтобы настроить

другие параметры.

8.2. WAN

Маршрутизатор SHDSL поддерживает до 8 постоянных виртуальных подключений

(PVC). Параметры WAN1 были настроены в меню BASIC (Базовая настройка), кроме па-

раметров качества обслуживания. Если вы хотите настроить другие PVC (2-7), исполь-

зуйте меню WAN . С другой стороны, вы должны применить два или больше подключения к Интернету от поставщика услуг, в противном случае вам не нужно настраивать

глобальную сеть.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 40

40

WAN номер 1 – параметры устанавливаются в Basic Setup. Если вы хотите установить

другие PVC, вы моете конфигурить их в WAN 2 до WAN 8.

Если WAN протокол - PPPoA или PPPoE ,оставьте the default WAN IP address и Subnet

Mask Но не удаляйте и не оставляйте пустыми эти поля.

QoS (качество обслуживания): Стандарт Traffic Management Specification 4.0 определяет

каталоги службы ATM, которые описывают трафик, передаваемый пользователями в

сеть, а также качество обслуживания, которая сеть должна обеспечивать для этого тра-

фика.

UBR (неспецифицированная скорость передачи данных) — это самая простая услуга,

предоставляемая сетями ATM. Такой уровень обслуживания ничего не гарантирует. Это

основная услуга, используемая для передачи интернет-трафика по сети ATM.

CBR (постоянная скорость передачи данных) используется соединениями, которым тре-

буются статическая полоса пропускания, доступная во время подключения. Эта полоса

пропускания характеризуется параметром Peak Cell Rate (пиковая скорость передачи). На

основе параметра PCR трафика CBR определенные слоты выделяются для виртуального соединения в таблице расписаний. ATM всегда отправляет одну ячейку в период действия слота, назначенного CBR-соединению.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 41

41

Уровень обслуживания VBR-rt (изменяющаяся в реальном времени скорость передачи

данных) предназначен для приложений, работающих в реальном времен, например передачи сжатых речевых данных по протоколу IP (VoIP) и видеоконференций, для которых

требуются строгие ограничения по задержкам. VBR-rt характеризуется пиковой скоростью передачи (PCR), поддерживаемой скоростью передачи (SCR) и максимальной скоростью передачи (MBR).

VBR-rt (изменяющаяся в реальном времени скорость передачи данных)

PCR (пиковая скорость передачи) в кбит/с: максимальная ожидаемая скорость передачи

данных, голоса и видео. Рассматривайте PCR и MBS как средства сокращения задержек, а не увеличения пропускной способности.

Диапазон PCR — от 64 кбит/с до 2400 кбит/с.

SCR (поддерживаемая скорость передачи): поддерживаемая ожидаемая скорость пере-

дачи данных, голоса и видео. Считайте SCR реальной пропускной полосой виртуального

соединения, а не одиночной средней скоростью передачи трафика. Диапазон SCR — от

64 кбит/с до 2400 кбит/с.

MBS ( значение максимальной передачи ): время, в течение которого маршрутизатор

работает со скоростью PCR. Диапазон MBS: от 1 до 255 ячеек.

Нажмите кнопку Finish (Готово), чтобы завершить настройку.

На экране будут указаны параметры, которые будут записаны в ПЗУ. Проверьте их до

записи в память.

Нажмите кнопку Restart (Перезапустить), чтобы перезагрузить маршрутизатор с новыми

параметрами, или нажмите кнопку Continue (Продолжить), чтобы настроить другие параметры.

8.3. МОСТ

Если маршрутизатор настроен для работы в режиме моста, вы можете использовать

меню BRIDGE (Мост) для настройки фильтрации и блокировки.

Щелкните Bridge (Мост) для настройки.

Щелкните Add (Добавить), чтобы добавить сведения о статическом мосте.

Если вы хотите, чтобы фильтр запрещал доступ к Интернету для MAC-адреса компью-

тера в сети, нажмите кнопку Add (Добавить), чтобы настроить таблицу фильтрации.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 42

42

Введите MAC-адрес в поле MAC address (MAC-адрес) и выберите Filter (Фильтр) в поле

LAN (ЛВС).

Если вы хотите, чтобы фильтр запрещал доступ к Интернету для MAC-адреса компью-

тера в сети, нажмите кнопку Add (Добавить), чтобы настроить таблицу фильтрации.

Введите MAC-адрес в поле MAC address (MAC-адрес) и выберите Filter (Фильтр) в поле

LAN (ЛВС). Например: Если ваш VC настроен на WAN1, выберите WAN1.

На экране будут указаны параметры, которые будут записаны в ПЗУ. Проверьте их до

записи в память.

Нажмите кнопку Restart (Перезапустить), чтобы перезагрузить маршрутизатор с новыми

параметрами, или нажмите кнопку Continue (Продолжить), чтобы настроить другие параметры.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 43

43

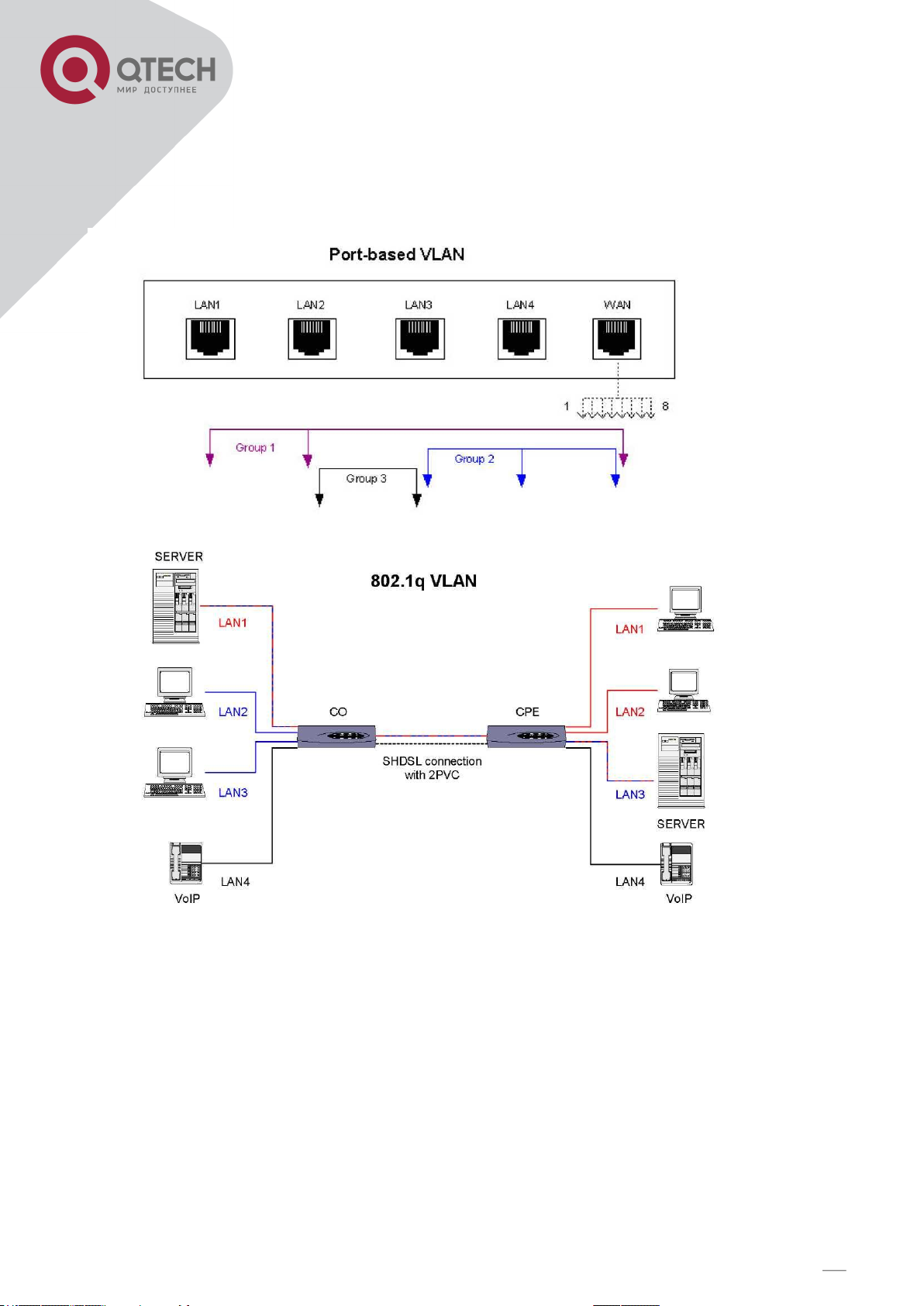

8.4. REBOOT (ПЕРЕЗАГРУЗКА)

Виртуальная локальная сеть (VLAN) — это группа устройств в одной или нескольких ло-

кальных сетях, настроенных так, что они могут взаимодействовать, как если бы они были подключены к одному каналу, хотя в реальности они размещены в разных сегментах

локальных сетей. Так как сети VLAN основаны на логических, а не физических соедине-

ниях, они чрезвычайно гибкие.

Щелкните VLAN, чтобы настроить виртуальную сеть.

Устройство поддерживает два типа VLAN, 802.1Q и VLAN на основе портов. Пользователь может настроить один из них для маршрутизатора Чтобы выбрать 802.1Q VLAN

выберите параметр 802.1Q Tag-Based VLAN (802.1Q VLAN на основе тегов). На экране

появится следующая информация.

VID: идентификатор виртуальной локальной сети. Это число от 1 до 4094. PVID: VID

порта, который является нетегированным членом сети VLAN по умолчанию. Link Type

(Тип канала): Access (Доступ) означает, что порт может получать и отправлять нетегированные пакеты. Link Type (Тип канала): Trunk (Магистраль) означает, что порт может по-

лучать и отправлять тегированные пакеты.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 44

44

VLAN на основе портов — это виртуальные сети, в которых решение о пересылке паке-

тов зависит от конечного MAC-адреса и связанного порта.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 45

45

8.5. МАРШРУТИЗАЦИЯ

Если маршрутизатор подключен к нескольким сетям, может потребоваться настроить

между ними статический маршрут. Статический маршрут — это заранее определенный

путь, по которому должны следовать сетевые данные, чтобы достичь определенного узла или заданной сети. С помощью динамической маршрутизации устройство может автоматически адаптироваться к физическим изменениям сетевой топологии. Маршрутизатор с помощью протокола RIP определяет маршрут сетевых пакетов на основе самого

маленького числа переходов между источником и пунктом назначения. Протокол RIP ре-

гулярно транслирует информацию о маршруте другим маршрутизаторам в сети.

Щелкните Route (Маршрут), чтобы изменить сведения о маршруте.

Чтобы изменить параметры протокола RIP, задайте следующие настройки:

RIP Mode (Режим RIP): Enable (Включено)

Auto RIP Summary : Enable (Включено) нажмите Modify (Изменить)

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 46

46

RIP Mode (Режим RIP): этот параметр определяет, как устройство работает с протоколом RIP. RIP позволяет обмениваться информацией о маршрутах с другими маршрутизаторами. Если задать значение Disable (Отключено), шлюз не будет участвовать в обмене данными RIP с другими маршрутизаторами. Если задано значение Enable (Включено), маршрутизатор транслирует таблицу маршрутизации по локальной сети и добавляет данные RIP от других устройств в свою таблицу маршрутизации. Если задать значение Silent (Тихий режим), маршрутизатор не транслирует свою таблицу маршрутиза-

ции, но принимает широковещательные пакеты протокола RIP от других устройств.

RIP Version (Версия RIP): определяет формат и метод широковещательной рассылки

данных RIP шлюза. RIP v1: отправляются только сообщения RIP v1. отправляются со-

общения RIP v2 в формате многоадресной и широковещательной передачи.

Authentication required (Требуется проверка подлинности).

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 47

47

None (Нет): для протокола RIP код проверки подлинности не требуется.

Authentication code (Код проверки подлинности)

Password (Пароль): данные RIP защищены паролем, кодом проверки подлинности.

MD5: данные RIP декодируются MD5, защищены паролем и кодом проверки подлинно-

сти.

Параметр Poison Reverse (Блокировка неверного маршрута) предназначен для быстрой

широковещательной или многоадресной передачи данных RIP при изменении (например, отключении одного из маршрутизаторов в таблице маршрутизации).

Enable (Включено): шлюз активно передает данные для всех или нескольких адресов.

Disable (Отключено): шлюз активно передает данные для всех или нескольких адресов.

После изменения параметров RIP, нажмите кнопку Finish (Готово).

На экране отобразятся новые параметры. Нажмите кнопку Restart (Перезапустить), что-

бы перезагрузить маршрутизатор с новыми параметрами, или нажмите кнопку Continue

(Продолжить), чтобы настроить другие параметры.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 48

48

8.6. NAT/DMZ

NAT (трансляция сетевых адресов) — это технология, позволяющая транслировать IPадрес, используемый в одной сети, в другой IP-адрес, известный в другой сети. Одна

сеть обозначена как внутренняя, а другая как внешняя. Обычно компания сопоставляет

адреса внутренней сети с одной или несколькими глобальными внешними IP-адресами

входящих и преобразует глобальные IP-адреса входящих пакетов в локальные адреса.

Это гарантирует безопасность данных, так как каждый входящий или исходящий запрос

должен пройти процесс трансляции. Также это позволяет оценить запрос или проверить

его подлинность, а также сравнить с предыдущим запросом. NAT также сохраняет число

глобальных IP-адресов, необходимых компаний, и позволяет компании использовать

один IP-адрес для связи с Интернетом.

DMZ (демилитаризованная зона) — это компьютер или небольшая сеть, вставленная как

нейтральная зона между частной сетью компании и внешней открытой сетью. Она не

позволяет пользователям получать прямой доступ к серверу с частными данными ком-

пании

В типичной конфигурации DMZ для предприятия отдельный компьютер или узел полу-

чает запросы от пользователей в частной сети для доступа к веб-сайтам или другим

компаниям, доступным в открытой сети. Затем узел DMZ открывает сеансы для этих за-

просов к открытой сети. Но узел DMZ не может открыть сеанс для закрытой сети. Он

может только переслать уже запрошенные пакеты

Пользователи открытой сети за пределами компании могут получить доступ только к уз-

лу DMZ. В зоне DMZ обычно также хранятся веб-страницы компании, чтобы они были

доступными для внешнего мира. Однако при этом DMZ не предоставляет доступ к другим данным компании. Если внешний пользователь компрометирует безопасность узла

DMZ, веб-страницы могут быть повреждены, но другие данные компании не станут уязвимыми.

Нажмите кнопку NAT/DMZ для настройки параметров.

Если вы хотите включить функции NAT/DMZ, щелкните Enable (Включить). Параметр

DMZ Host Function (Включить функцию узла DMZ) позволяет использовать IP-адрес,

назначенный WAN, как виртуальный IP-адрес для DMZ.

Multi-DMZ (Множественная DMZ): некоторые пользователи с двумя или несколькими

глобальными IP-адресами, назначенными поставщиками интернет-услуг, могут исполь-

зовать множественную зону DMZ. Эта таблица предназначена для сопоставления гло-

бальных и виртуальных IP-адресов.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 49

49

Multi-NAT (Множественная NAT): некоторые виртуальные IP-адреса (например,

192.168.0.10 -92.168.0.50) совместно используют два глобальных IP-адреса (например,

69.210.1.9 и 69.210.1.10). Таблица Multi-NAT настраивается следующим образом:

Virtual Start IP Address: 192.168.0.10 Count: 40

Global Start IP Address: 69.210.1.9

Count (Число): 2

Нажмите кнопку Finish (Готово) для продолжения

На экране будут указаны параметры, которые будут записаны в EPROM. Проверьте их

до записи в память. Нажмите кнопку Restart (Перезапустить), чтобы перезагрузить

маршрутизатор с новыми параметрами, или нажмите кнопку Continue (Продолжить),

чтобы настроить другие параметры.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 50

50

8.7. ВИРТУАЛЬНЫЙ СЕРВЕР

Например: определенные порты интерфейса WAN заново сопоставляются со службами

в локальной сети. Если адрес 69.210.1.8 (например, назначенный WAN поставщиком ин-

тернет-услуг) виден для Интернета, но не содержит каких-либо служб (кроме NAT, конечно), работающих на шлюзе, то он считается виртуальным сервером. TCP-запросы

для адреса 69.210.1.8:80 сопоставляются с сервером 1 по адресу 192.168.0.2:80 для

будних дней с понедельника по пятницу, с 8-00 до 18-00. Другие UDP-запросы для адре-

са 69.210.1.8:25 сопоставляются с сервером 2 по адресу 192.168.0.3:25, который вклю-

чен постоянно.

Вы можете настроить маршрутизатор следующим образом: Index (Индекс) 1, Protocol

(Протокол) TCP, Interface (Интерфейс) WAN1, Service name (Имя службы) test1, Private

IP (Частный IP-адрес) 192.168.0.2, Private port (Частный порт) 80, Public port (Открытый

порт) 80, Schedule (График) с понедельника по пятницу, время с 8-00 до 16-00, а также

index (Индекс) 2, Protocol (Протокол) UDP, Interface (Интерфейс) WAN1, Service name

(Имя службы) test2, Private IP (Частный IP-адрес) 192.168.0.3, Private port (Частный

порт) 25, Public port (Открытый порт) 25, Schedule (График) Always (Всегда).

Щелкните Virtual Server (Виртуальный сервер) для настройки параметров

Нажмите кнопку Modify (Изменить), чтобы изменить параметры.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 51

51

Введите необходимые параметры и щелкните Finish (Завершить)

Нажмите кнопку Restart (Перезапустить), чтобы перезагрузить маршрутизатор, или

нажмите кнопку Continue (Продолжить), чтобы настроить другие параметры

8.8. БРАНДМАУЭР

Брандмауэр — это набор связанных программ, которые защищают ресурсы закрытой

сети от других сетей. Он также позволяет пользователям предотвратить доступ зло-

умышленников к личным данным.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 52

52

На первом уровне включается только брандмауэр NAT и функция безопасности удаленного управления. Брандмауэр NAT активируется, только если включена функция NAT.

По умолчанию функция безопасности удаленного управления блокирует все подключения устройства со стороны WAN. Если в меню ADMIN (Администрирование) задан непу-

стой санкционированный пул IP-адресов, будут блокироваться все соединения удаленного управления, кроме IP-адресов, заданных в пуле.

Нажмите кнопку Finish (Готово), чтобы завершить настройку брандмауэра.

Экран предложит сохранить параметры в EPROM. Проверьте параметры.

Нажмите restart, чтобы перезагрузить маршрутизатор.

На этом уровне включены базовые функции защиты: защита от DoS-атак и фильтр SPI.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 53

53

Нажмите кнопку Finish (Готово), чтобы завершить настройку брандмауэра.

Пользователь может задать уровень защиты из предложенных вариантов.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 54

54

Щелкните Advanced Firewall Security (Расширенная защита брандмауэра) и нажмите

кнопку Finish (Готово).

Атаки с использованием SYN-флуда применяются для замедления вашей сети, запра-

шивая новые соединения, но не завершая процесс их открытия. После заполнения буфера для запрашиваемых соединений сервер не будет принимать дополнительные со-

единения и перестанет отвечать.

ICMP-Flood: злоумышленник передает ряд пакетов ICMP-запросов, чтобы все ресурсы

центрального процессора перешли на обслуживание объемных запросов

UDP-Flood: Возникает, когда злоумышленник передает множество запросов для диагно-

стических служб UDP, чтобы все ресурсы центрального процессора перешли на обслу-

живание объемных запросов.

Атака типа «ping death» пытается вызвать сбой системы, отправляя фрагментированный

пакет, размер которого после реконструкции превышает максимально допустимый. К

другим вариантам атаки «Ping death» относятся teardrop, bonk и nestea.

Land-Attack — это попытка злоумышленника замедлить вашу сеть за счет отправки па-

кета с одинаковым исходным и конечным адресом из вашей сети.

IP-spoofing — это метод маскировки вторжения в виде трафика, поступающего от друго-

го, доверенного компьютера. Этот метод используется злоумышленниками для обеспе-

чения анонимности и может применяться в DoS-атаках.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 55

55

Для smurf-attack требуется две системы. Злоумышленник отправляет пакет с эхозапросом ICMP (ping) по сетевому адресу одной из систем. Ее называют усилителем.

Адрес возврата ping-запроса подделывается (спуфинг), чтобы он соответствовал адресу

компьютера из другой сети (жертва). Затем жертва получает множество ответов на pingзапрос. Злоумышленник может использовать несколько усилителей для одной жертвы.

IP-Spoofing: подделка сведений в IP-заголовке для обмана конечного узла

Традиционные брандмауэры не имеют состояния, т.е. они не запоминают данные и па-

кеты, проходящие через них. Такие брандмауэры с IP-фильтрацией просто изучают дан-

ные заголовка каждого пакета и пытаются сопоставить их с набором заданных правил.

Если брандмауэр находит сопоставление, выполняется определенное действие. Если

совпадений не найдено, пакет принимается или отбрасывается в зависимости от

настройки брандмауэра.

Брандмауэр с отслеживанием состояний запоминает все соединения и данные, проходящий через него. Такой брандмауэр записывает контекст соединений во время каждого

сеанса, постоянно обновляя данные о состоянии в динамических таблицах. С помощью

этой информации брандмауэры с отслеживанием соединений изучают каждое подключение для всех интерфейсов брандмауэра, проверяя допустимость пакетов данных в

каждом сеансе. При поступлении данных они сравниваются с таблицами состояний, если данные принадлежат сеансу, они принимаются. Брандмауэры с отслеживанием состояний применяют более интеллектуальный, гибкий и надежный подход для защиты

сети, отражая большинство атак, к которым уязвимы брандмауэры с IP-фильтрацией.

Если вы хотите настроить параметры фильтрации пакетов, выберите значение Enable

(Включено) и нажмите кнопку Add (Добавить).

Выберите протокол и задайте параметры.

Если вы хотите запретить всем протоколам доступ с IP-адреса (например, 200.1.1.1) ко

всем компьютерам (например, 192.168.0.2 - 192.168.0.50) в локальной сети, задайте

следующие параметры: ANY (Любой) Direction (Направление): INBOUND (Входящие, т. е.

от WAN к локальной сети) или OUTBOUND (Исходящие, т. е.от локальной сети к WAN).

Описание: Hacker

Src. IP-адрес: 200.1.1.1

Dest. IP-адрес:

192.168.0.2-192.168.0.50

Нажмите кнопку ОК для завершения.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 56

56

На экране отобразятся новые параметры. Проверьте параметры

Правило фильтрации для SMTP соединения

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 57

57

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 58

58

Пра-

вило

Исх. адрес

Кон. адрес

Действие

A

10.0.0.0

172.16.6.0

Разрешить

Б

10.1.99.0

172.16.0.0

Запретить

C

Любой

Любой

Запретить

Указа-

тель

Исх. адрес

Кон. адрес

Действие

1

10.1.99.1

172.16.1.1

Запретить (B)

2

10.1.99.1

172.16.6.1

Разрешить (A)

3

10.1.1.1

172.16.6.1

Разрешить (A)

4

10.1.1.1

172.16.1.1

Запретить (D)

5

192.168.3.4

172.16.6.1

Запретить (D)

Index

Source Address

Destination Address

Action

1

10.1.99.1

172.16.1.1

Deny(B)

2

10.1.99.1

172.16.6.1

Deny(B)

3

10.1.1.1

172.16.6.1

Permit (A)

4

10.1.1.1

172.16.1.1

Deny(C)

5

192.168.3.4

172.16.6.1

Deny(C)

Порядок правил

Порядок правил влияет на результат фильтрации. Фильтрация выполняется сверху

вниз, меняя порядок в результате фильтрации.

Здесь «0» в последних восьми битах означает «от 1 до 254», «0» в любых восьми битах

до «0», «0.0» или «0.0.0» означает «от 1 до 254». С другой стороны «0» и все «0», после

которых следует «0», означают любой адрес.

Когда правило упорядочено как ABC

Согласно правилу будет запрет для 10.1.99.1 к 172.16.1.1

Когда правило упорядочено как BAC

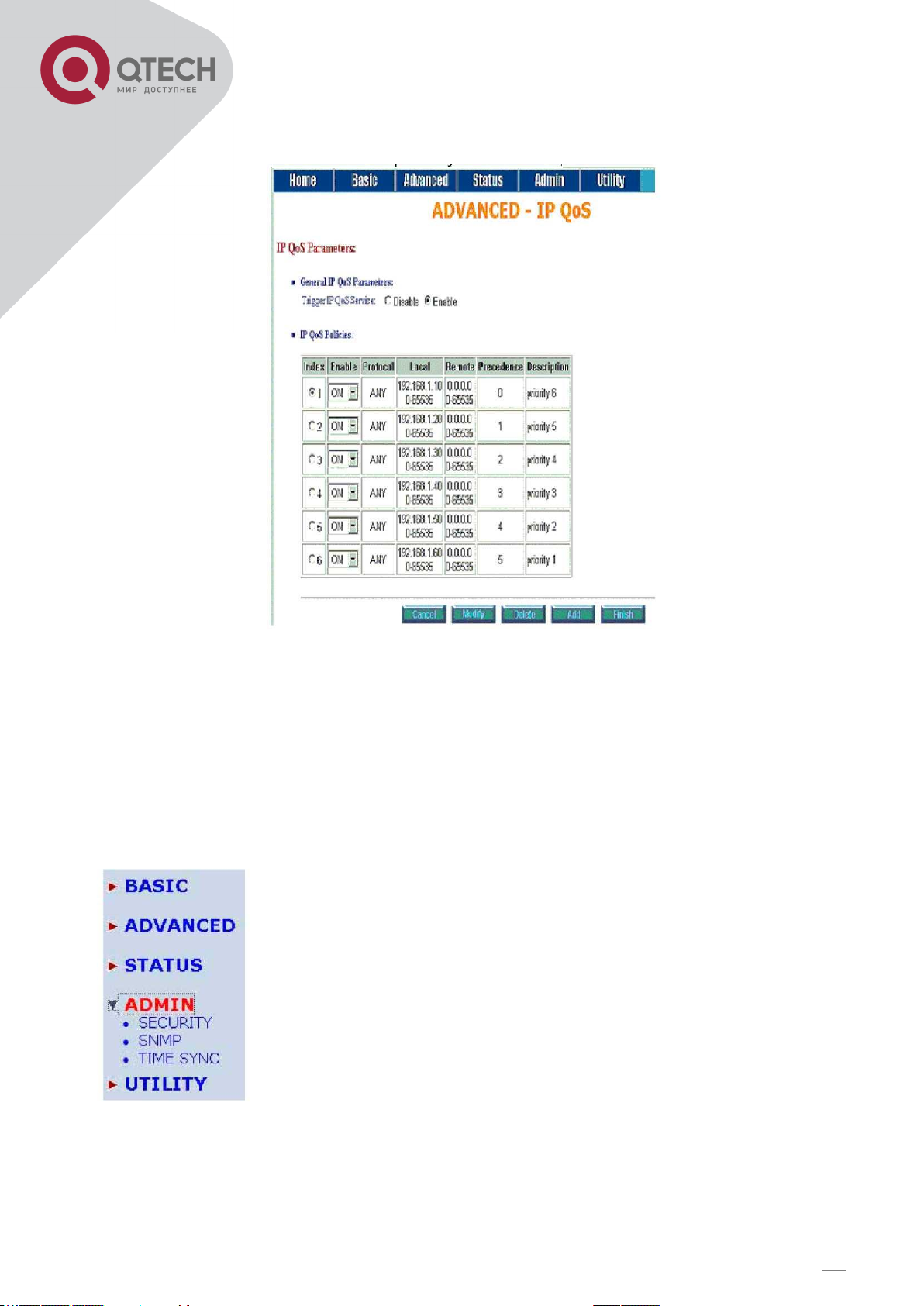

IP QoS — это удобная функция, позволяющая определить, какие компьютеры получат

более высокий приоритет при недостаточной полосе пропускания.

Выберите enable, если Вы хотите включить заданную опцию.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

8.9. IP QOS (КАЧЕСТВО ОБСЛУЖИВАНИЯ)

Page 59

59

Включите политику .

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 60

60

Пример для справки

У адреса 192.168.1.60 — самый высокий приоритет при недостатке пропускной полосы.

Второй по уровню приоритет у адреса 192.168.1.50; 192.168.1.40 — третий приоритет и

т. д.

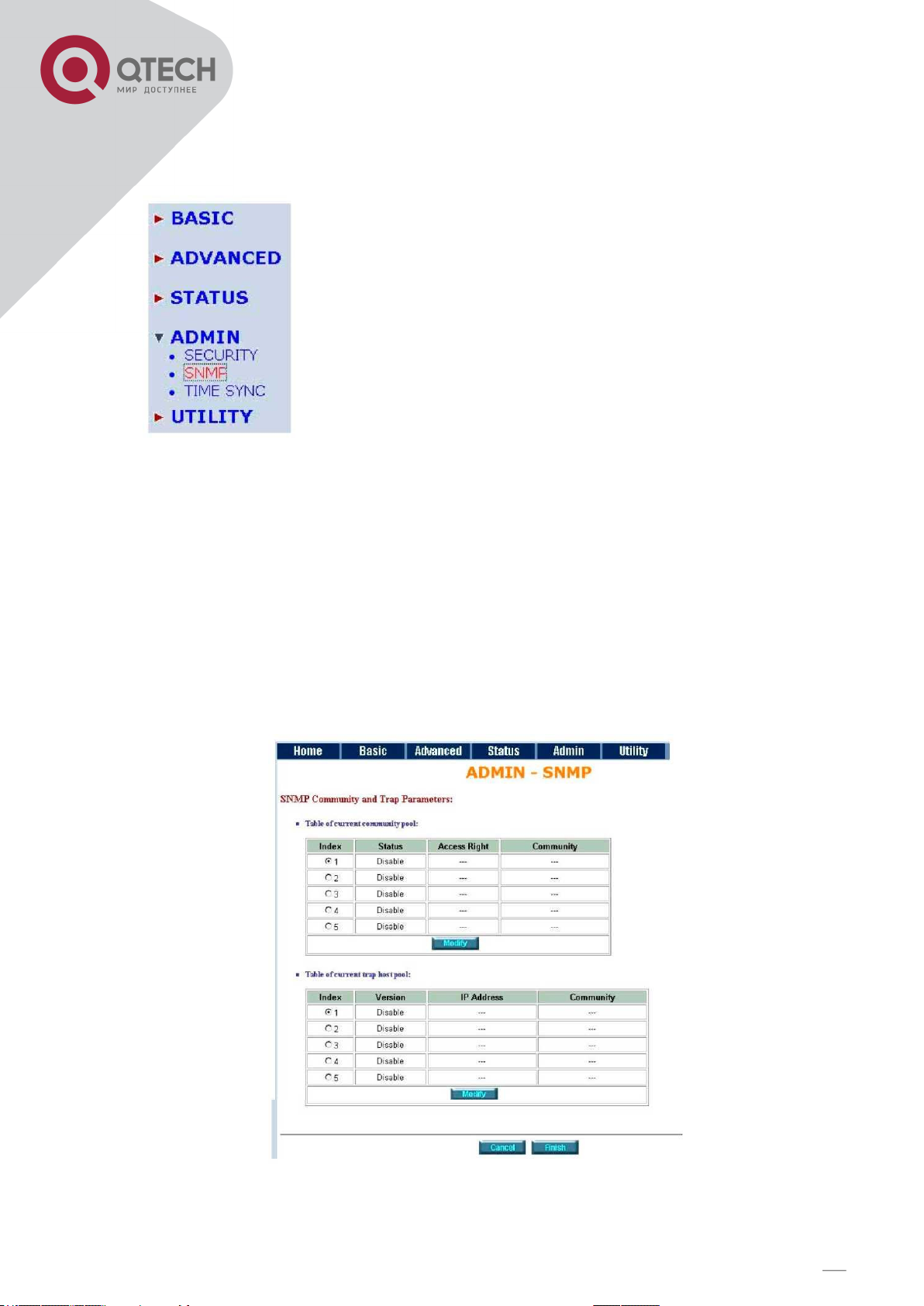

9. АДМИНИСТРИРОВАНИЕ

В этом разделе описываются параметры безопасности, протокола SNMP и синхрониза-

ция по времени.

+7(495) 797-3311 www.qtech.ru

Москва, Новозаводская ул., 18, стр. 1

Page 61

61

9.1. БЕЗОПАСНОСТЬ

Для более высокой степени безопасности измените идентификатор администратора и

пароль для шлюза. Если их не установить, все пользователи в сети смогут получить до-

ступ к шлюзу с помощью IP-адреса по умолчанию и пароля root.

Вы можете разрешить пяти пользователям доступ к маршрутизатору с помощью протокола Telnet или консоли. Для настройки маршрутизатора существует два режима поль-

зовательского интерфейса: режим на основе меню и командный режим.

Санкционированный пул адресов настроит разрешенные IP-адреса, с которых авторизо-

ванный пользователь может настроить шлюз. Это более безопасная функция, позволя-

ющая сетевому администратору настроить санкционированный адрес для настройки.

Если указать адрес 0.0.0.0, все узлы из Интернета или локальной сети смогут получить

доступ к маршрутизатору.

Если оставить список доверенных узлов пустым, ни один компьютер из WAN не сможет

получить доступ к маршрутизатору. С другой стороны, только компьютер в локальной

сети сможет получить доступ к маршрутизатору.

Если ввести в поле точный IP-адрес, только хост сможет получить доступ к устройству.