Page 1

Manuel utilisateur

D-Link Corporation

Page 2

Manuel utilisateur

D-Link Corporation

Publié le 09/01/2008

Copyright © 2007

Note de copyright. Cette publication, ainsi que les photographies, illustrations et logiciels qu’elle contient, est protégée par les lois

internationales sur le copyright. Tous droits réservés. Le présent manuel ainsi que les informations qu’il contient ne peuvent être reproduits

sans le consentement écrit de leur auteur.

Avis de non-responsabilité. Les informations contenues dans ce document peuvent être modifiées sans avis préalable. Le fabricant ne fait ni

cas ni garantie dudit contenu et décline toute garantie de qualité marchande ou d’adéquation à tout usage particulier. Le fabricant se réserve le

droit de faire une révision de cette publication et d’apporter des modifications ponctuelles audit contenu sans obligation de sa part d’en

informer quiconque.

Limitation de responsabilité. EN AUCUN CAS D-LINK OU SES FOURNISSEURS NE SERONT TENUS POUR RESPONSABLES DES

DOMMAGES DE TOUS TYPES (PAR EXEMPLE, PERTE DE BÉNÉFICES, RESTAURATION DU LOGICIEL, ARRÊT DE TRAVAIL,

PERTE DE DONNÉES SAUVEGARDÉES OU TOUT AUTRE DOMMAGE COMMERCIAL OU PERTE) DÉCOULANT DE

L’APPLICATION, DU MAUVAIS USAGE OU DE LA PANNE D’ UN PRODUIT D-LINK, MÊM E SI D-LINK EST INFORMÉ D E LA

POSSIBILITÉ DE TELS DOMMAGES. DE PLUS, D-LINK NE POURRA ÊTRE TENU POUR RESPONSABLE DES RÉCLAMATIONS

FAITES CONTRE LES CLIENTS PAR DES TIERS POUR TOUTE PERTE OU ENDOMMAGEMENT. D- LINK NE SERA EN AUCUN

CAS TENU POUR RESPONSABLE DES DOMMAGES DÉPASSANT LE MONTANT VERSÉ PAR L’UTILISATEUR FINAL À

D-LINK POUR LE PRODUIT.

Page 3

Table des matières

Préface ................................................................................................................................................... xi

1. Présentation du produit....................................................................................................................... 1

À propos de D-Link NetDefendOS............................................................................................... 1

L’architecture NetDefendOS ........................................................................................................ 2

Une architecture basée sur l’état.......................................................................................... 2

Blocs logiques de NetDefendOS......................................................................................... 3

Flux de paquets de base....................................................................................................... 3

Flux de paquets du moteur d’état de NetDefendOS...................................................................... 5

2. Gestion et maintenance ...................................................................................................................... 9

Gestion de NetDefendOS ............................................................................................................. 9

Présentation ........................................................................................................................ 9

Comptes administrateur par défaut ..................................................................................... 9

Interface de ligne de commande ......................................................................................... 9

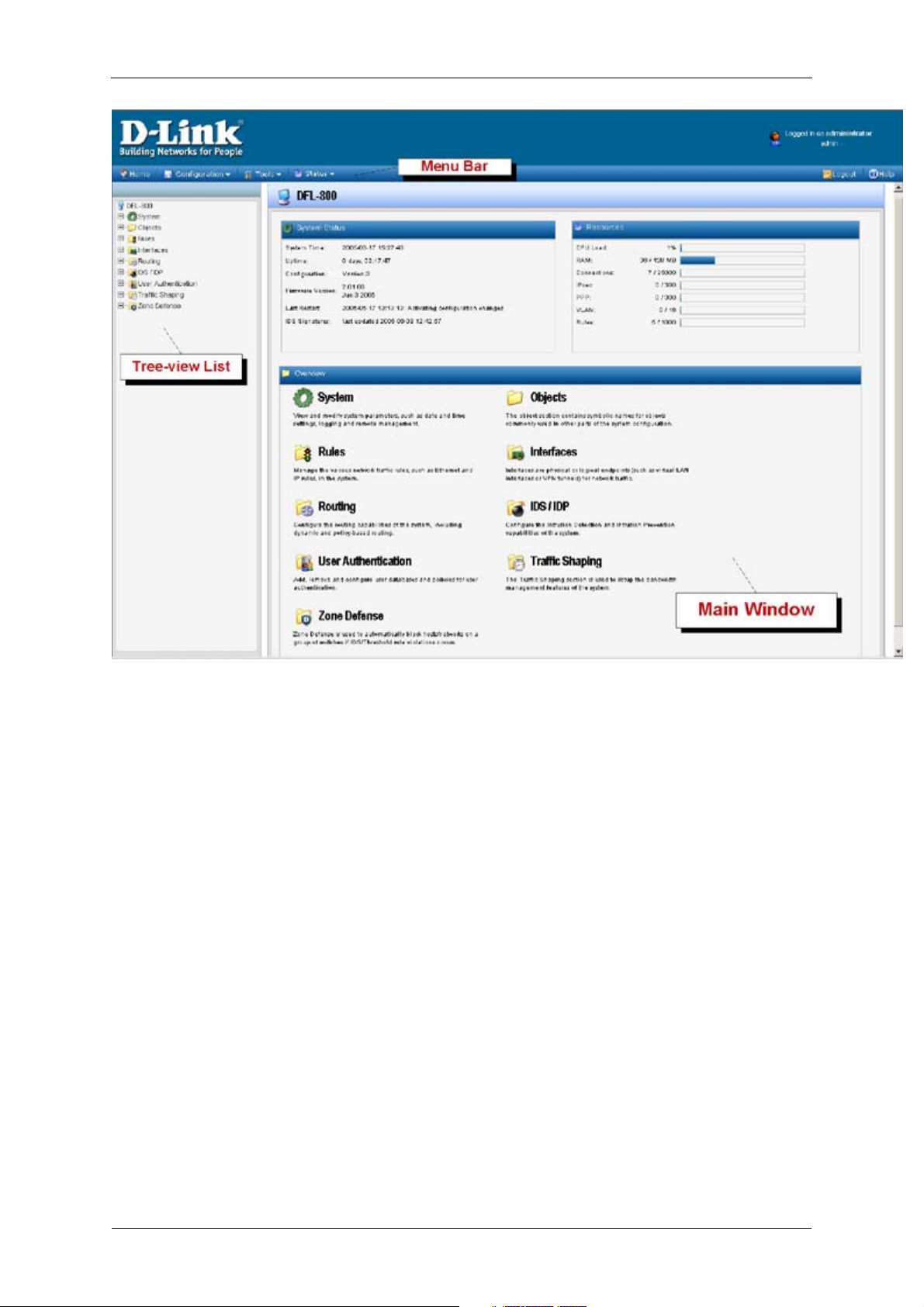

L’interface utilisateur Web ................................................................................................. 11

Utilisation des configurations ............................................................................................. 14

Événements et consignation ......................................................................................................... 19

Présentation ........................................................................................................................ 19

Messages d’événements ..................................................................................................... 19

Répartition des messages d’événements ............................................................................. 20

Comptabilisation RADIUS .......................................................................................................... 22

Présentation ........................................................................................................................ 22

Messages de comptabilisation RADIUS ............................................................................. 22

Messages de comptabilisation d’attente ............................................................................. 24

Activation de la fonction de comptabilisation RADIUS .................................................... 24

Sécurité de comptabilisation RADIUS ............................................................................... 25

Comptabilisation RADIUS et haute disponibilité ............................................................... 25

Serveurs sans réponse ......................................................................................................... 25

Comptabilisation et interruption système ........................................................................... 25

Limitations avec NAT ........................................................................................................ 25

Surveillance .................................................................................................................................. 26

Surveillance SNMP ............................................................................................................ 26

Maintenance ................................................................................................................................. 27

Mécanisme de mise à jour automatique .............................................................................. 27

Configuration des sauvegardes et des restaurations ............................................................ 28

Réinitialisation des paramètres usine par défaut ................................................................. 28

3. Fondamentaux ................................................................................................................................... 30

Carnet d’adresses ......................................................................................................................... 30

Présentation ........................................................................................................................ 30

Adresses IP ......................................................................................................................... 30

Adresses Ethernet ............................................................................................................... 31

Groupes d’adresses ............................................................................................................. 32

Objets Address générés automatiquement .......................................................................... 32

Services ........................................................................................................................................ 32

Présentation ........................................................................................................................ 32

Services reposant sur les protocoles TCP et UDP .............................................................. 34

Services ICMP .................................................................................................................... 36

Services de Protocole IP personnalisés ............................................................................... 37

Interfaces ...................................................................................................................................... 37

Présentation ........................................................................................................................ 37

Ethernet .............................................................................................................................. 39

VLAN ................................................................................................................................. 40

PPPoE ................................................................................................................................. 42

Tunnels GRE ...................................................................................................................... 43

Groupes d’interfaces ........................................................................................................... 46

ARP .............................................................................................................................................. 46

Présentation ........................................................................................................................ 47

iii

Page 4

ARP dans NetDefendOS .................................................................................................... 47

Cache ARP ......................................................................................................................... 47

Entrées ARP statiques et publiées ...................................................................................... 48

Paramètres ARP avancés .................................................................................................... 49

L’ensemble de règles IP ............................................................................................................... 50

Règles de sécurité ............................................................................................................... 50

Évaluation des règles IP ..................................................................................................... 52

Actions des règles IP .......................................................................................................... 52

Modification des entrées de l’ensemble de règles IP .......................................................... 53

Programmation ............................................................................................................................. 54

Certificats X.509 .......................................................................................................................... 55

Présentation ........................................................................................................................ 55

Certificats X.509 dans NetDefendOS ................................................................................. 56

Configuration de la date et de l’heure .......................................................................................... 57

Paramètres de date et heure généraux ................................................................................. 57

Serveurs horaires ................................................................................................................ 58

Recherche DNS ............................................................................................................................ 61

4. Routage............................................................................................................................................... 62

Présentation................................................................................................................................... 62

Routage statique ........................................................................................................................... 62

Principes de base du routage ............................................................................................... 62

Routage statique ................................................................................................................. 63

Basculement de route .......................................................................................................... 66

Proxy ARP .......................................................................................................................... 68

Routage basé sur des règles .......................................................................................................... 68

Présentation ........................................................................................................................ 68

Tables de routage basées sur des règles .............................................................................. 69

Règles de routage ............................................................................................................... 69

Sélection de la table de routage basée sur des règles .......................................................... 69

Le paramètre Ordering ........................................................................................................ 70

Routage dynamique ...................................................................................................................... 73

Présentation du routage dynamique .................................................................................... 73

OSPF .................................................................................................................................. 74

Règles de routage dynamique ............................................................................................. 77

Routage multidiffusion ................................................................................................................. 79

Présentation ........................................................................................................................ 79

Transfert multidiffusion avec règle SAT Multiplex ........................................................... 80

Configuration IGMP ........................................................................................................... 84

Mode transparent .......................................................................................................................... 89

Présentation du mode transparent ....................................................................................... 89

Comparaison avec le mode routage .................................................................................... 89

Mise en œuvre du mode transparent ................................................................................... 90

Activation du mode transparent .......................................................................................... 90

Haute disponibilité avec mode transparent ......................................................................... 91

Scénarios de mode transparent ........................................................................................... 91

5. Services DHCP .................................................................................................................................. 97

Présentation .................................................................................................................................. 97

Serveurs DHCP ............................................................................................................................ 97

Attribution DHCP statique ........................................................................................................... 98

Relais DHCP ................................................................................................................................ 99

Groupes IP ................................................................................................................................... 100

6. Mécanismes de sécurité ..................................................................................................................... 103

Règles d’accès .............................................................................................................................. 103

Introduction ........................................................................................................................ 103

Usurpation d’IP .................................................................................................................. 103

Paramètres des règles d’accès ............................................................................................. 103

Passerelles ALG (Application Layer Gateway) ........................................................................... 104

Présentation ........................................................................................................................ 105

HTTP .................................................................................................................................. 105

FTP ..................................................................................................................................... 107

Manuel utilisateur

iv

Page 5

TFTP ................................................................................................................................... 113

SMTP .................................................................................................................................. 113

POP3 ................................................................................................................................... 118

SIP ...................................................................................................................................... 119

H.323 .................................................................................................................................. 122

Filtrage de contenu Web .............................................................................................................. 136

Présentation ........................................................................................................................ 136

Traitement du contenu actif ................................................................................................ 136

Filtrage de contenu statique ................................................................................................ 137

Filtrage de contenu Web dynamique .................................................................................. 139

Analyse antivirus .......................................................................................................................... 148

Présentation ........................................................................................................................ 148

Mise en œuvre .................................................................................................................... 148

Activation de l’analyse antivirus ........................................................................................ 149

La base de données des signatures ...................................................................................... 149

Souscription au service antivirus de D-Link ....................................................................... 149

Options de l’antivirus ......................................................................................................... 149

Prévention et détection des intrusions .......................................................................................... 152

Présentation ........................................................................................................................ 152

Disponibilité de l’IDP sur les modèles D-Link ................................................................... 153

Règles IDP .......................................................................................................................... 155

Prévention des attaques de type insertion/évasion .............................................................. 155

Filtrage par motif IDP ......................................................................................................... 156

Groupes de signatures IDP ................................................................................................. 157

Actions IDP ........................................................................................................................ 158

Récepteur de journaux SMTP pour les événements IDP .................................................... 158

Attaques de déni de service .......................................................................................................... 161

Présentation ........................................................................................................................ 161

Mécanismes d’attaque de déni de service ........................................................................... 161

Les attaques Ping of Death et Jolt ....................................................................................... 162

Les attaques de chevauchement de fragmentation : Teardrop, Bonk, Boink et Nestea ...... 162

Les attaques Land et LaTierra ............................................................................................ 162

L’attaque WinNuke ............................................................................................................ 163

Les attaques d’amplification : Smurf, Papasmurf, Fraggle ................................................. 163

Les attaques d’inondation TCP SYN .................................................................................. 164

L’attaque Jolt2 .................................................................................................................... 164

Les attaques de déni de service distribué ............................................................................ 165

Blacklisting des hôtes et réseaux .................................................................................................. 165

7. Traduction d’adresses ........................................................................................................................ 167

NAT dynamique ........................................................................................................................... 167

Groupes NAT ............................................................................................................................... 169

Traduction d’adresses statique ..................................................................................................... 171

Traduction d’une adresse IP unique (1:1) ........................................................................... 171

Traduction d’adresses IP multiples (M:N) .......................................................................... 176

Mappages tous-un (N:1) ..................................................................................................... 178

Traduction de port .............................................................................................................. 179

Protocoles gérés par la SAT ............................................................................................... 179

Multiples correspondances de règles SAT .......................................................................... 179

Règles SAT et FwdFast ...................................................................................................... 180

8. Authentification de l’utilisateur ......................................................................................................... 183

Présentation .................................................................................................................................. 183

Configuration de l’authentification .............................................................................................. 183

Résumé du paramétrage ...................................................................................................... 183

La base de données locale .................................................................................................. 184

Serveurs d’authentification externes ................................................................................... 184

Règles d’authentification .................................................................................................... 184

Processus d’authentification ............................................................................................... 185

Authentification HTTP ....................................................................................................... 186

9. VPN ................................................................................................................................................... 191

Présentation .................................................................................................................................. 191

Manuel utilisateur

v

Page 6

La nécessité des VPN ......................................................................................................... 191

Chiffrage VPN .................................................................................................................... 191

Planification VPN ............................................................................................................... 191

Distribution de clés ............................................................................................................. 192

Guide de démarrage rapide VPN ................................................................................................. 192

LAN-LAN IPsec avec clés pré-partagées ........................................................................... 192

Clients itinérants IPsec avec clés pré-partagées .................................................................. 194

Clients itinérants IPsec avec certificats .............................................................................. 195

Clients itinérants L2TP avec clés pré-partagées ................................................................. 195

Clients itinérants L2TP avec certificats .............................................................................. 197

Clients itinérants PPTP ....................................................................................................... 198

Dépannage VPN ................................................................................................................. 199

IPsec ............................................................................................................................................. 200

Présentation ........................................................................................................................ 200

Protocole d’échange de clés par Internet (IKE) .................................................................. 201

Authentification IKE .......................................................................................................... 206

Protocoles IPsec (ESP/AH) ................................................................................................ 207

Franchissement NAT .......................................................................................................... 208

Listes de propositions ......................................................................................................... 209

Clés pré-partagées .............................................................................................................. 210

Listes d’identification ......................................................................................................... 211

Tunnels IPsec ............................................................................................................................... 213

Présentation ........................................................................................................................ 213

Tunnels LAN-LAN avec clés pré-partagées ....................................................................... 213

Clients itinérants ................................................................................................................. 213

Recherche de CRL depuis un serveur LDAP alternatif ...................................................... 219

PPTP/L2TP .................................................................................................................................. 219

PPTP ................................................................................................................................... 220

L2TP ................................................................................................................................... 221

10. Gestion du trafic .............................................................................................................................. 226

Mise en forme du trafic ................................................................................................................ 226

Introduction ........................................................................................................................ 226

Mise en forme du trafic dans NetDefendOS ....................................................................... 226

Limite simple de bande passante ........................................................................................ 228

Limite de la bande passante dans les deux directions ......................................................... 229

Création de limites différenciées avec des chaînes ............................................................. 230

Priorités .............................................................................................................................. 231

Garanties ............................................................................................................................. 232

Garanties différenciées ....................................................................................................... 23 3

Groupes .............................................................................................................................. 234

Recommandations .............................................................................................................. 235

Récapitulatif de la mise en forme du trafic ......................................................................... 237

Règles aux seuils .......................................................................................................................... 237

Présentation ........................................................................................................................ 237

Limite du taux de connexion / du nombre total de connexions .......................................... 238

Groupement ........................................................................................................................ 238

Actions des règles ............................................................................................................... 238

Actions multiples ................................................................................................................ 238

Connexions dispensées ....................................................................................................... 238

Règles aux seuils et ZoneDefense ...................................................................................... 238

Fonction de « blacklisting » des règles aux seuils .............................................................. 238

Équilibrage du volume de trafic du serveur ................................................................................. 239

Présentation ........................................................................................................................ 239

Identification des serveurs .................................................................................................. 240

Mode de répartition de la charge ........................................................................................ 240

Algorithme de répartition ................................................................................................... 241

Surveillance de l'état des serveurs ...................................................................................... 243

Règles SLB_SAT ............................................................................................................... 243

11. Haute disponibilité ........................................................................................................................... 247

Présentation .................................................................................................................................. 247

Manuel utilisateur

vi

Page 7

Mécanismes HA ........................................................................................................................... 247

Configuration de la fonction HA .................................................................................................. 248

Configuration matérielle ..................................................................................................... 249

Configuration de NetDefendOS ......................................................................................... 250

Vérification du fonctionnement du cluster ......................................................................... 250

Problèmes liés à la fonction HA ................................................................................................... 251

12. ZoneDefense .................................................................................................................................... 253

Présentation .................................................................................................................................. 253

Switches ZoneDefense ................................................................................................................. 253

Fonctionnement de ZoneDefense ................................................................................................. 253

SNMP ................................................................................................................................. 253

Règles avec seuil ................................................................................................................ 254

Blocage manuel et listes d'exclusions ................................................................................. 254

Limites ................................................................................................................................ 256

13. Paramètres avancés .......................................................................................................................... 257

Paramètres IP ............................................................................................................................... 257

Paramètres TCP ............................................................................................................................ 258

Paramètres ICMP ......................................................................................................................... 263

Paramètres ARP ........................................................................................................................... 263

Paramètres de l'inspection dynamique ......................................................................................... 265

Expiration des délais de connexion .............................................................................................. 267

Limites de taille par protocole ...................................................................................................... 268

Paramètres de fragmentation ........................................................................................................ 270

Paramètres de réassemblage des fragments locaux ...................................................................... 273

Paramètres DHCP ........................................................................................................................ 273

Paramètres des relais DHCP (DHCPRelay) ................................................................................. 274

Paramètres du serveur DHCP (DHCPServer ) .............................................................................. 275

Paramètres IPsec .......................................................................................................................... 275

Paramètres de consignation .......................................................................................................... 276

Paramètres de synchronisation temporelle ................................................................................... 277

Paramètres PPP ............................................................................................................................ 278

Paramètre du moniteur matériel ................................................................................................... 278

Paramètres de réassemblage des paquets ..................................................................................... 279

Autres paramètres ........................................................................................................................ 280

A. Abonnement aux mises à jour de sécurité ......................................................................................... 281

B. Groupes de signatures IDP ................................................................................................................ 283

C. Types de fichiers MIME vérifiés ...................................................................................................... 287

D. La structure OSI ................................................................................................................................ 291

E. Bureaux internationaux de D-Link .................................................................................................... 292

Index alphabétique ................................................................................................................................. 294

Manuel utilisateur

vii

Page 8

Liste des figures

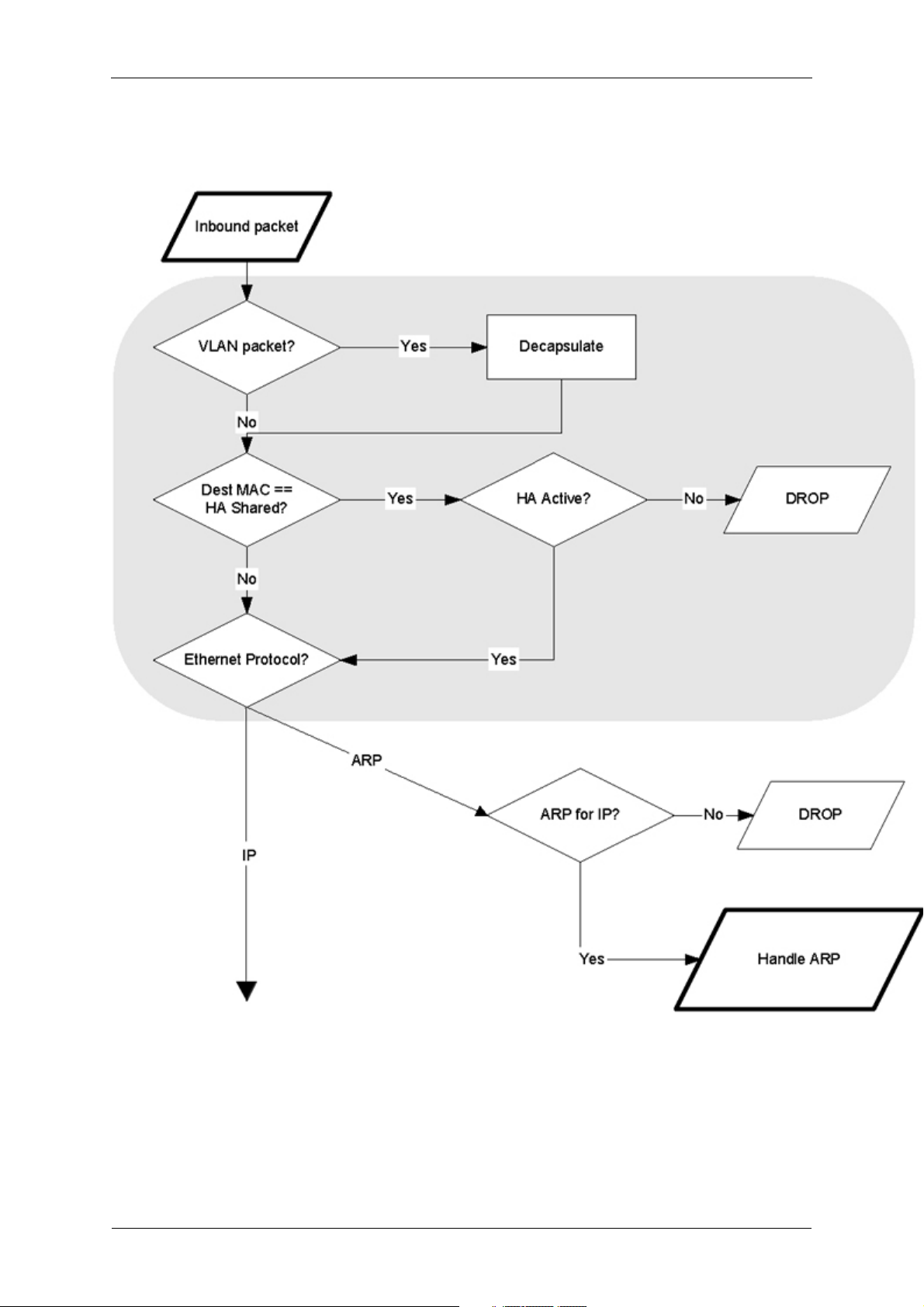

1.1. Schéma du flux de paquets Partie I ................................................................................................. 1

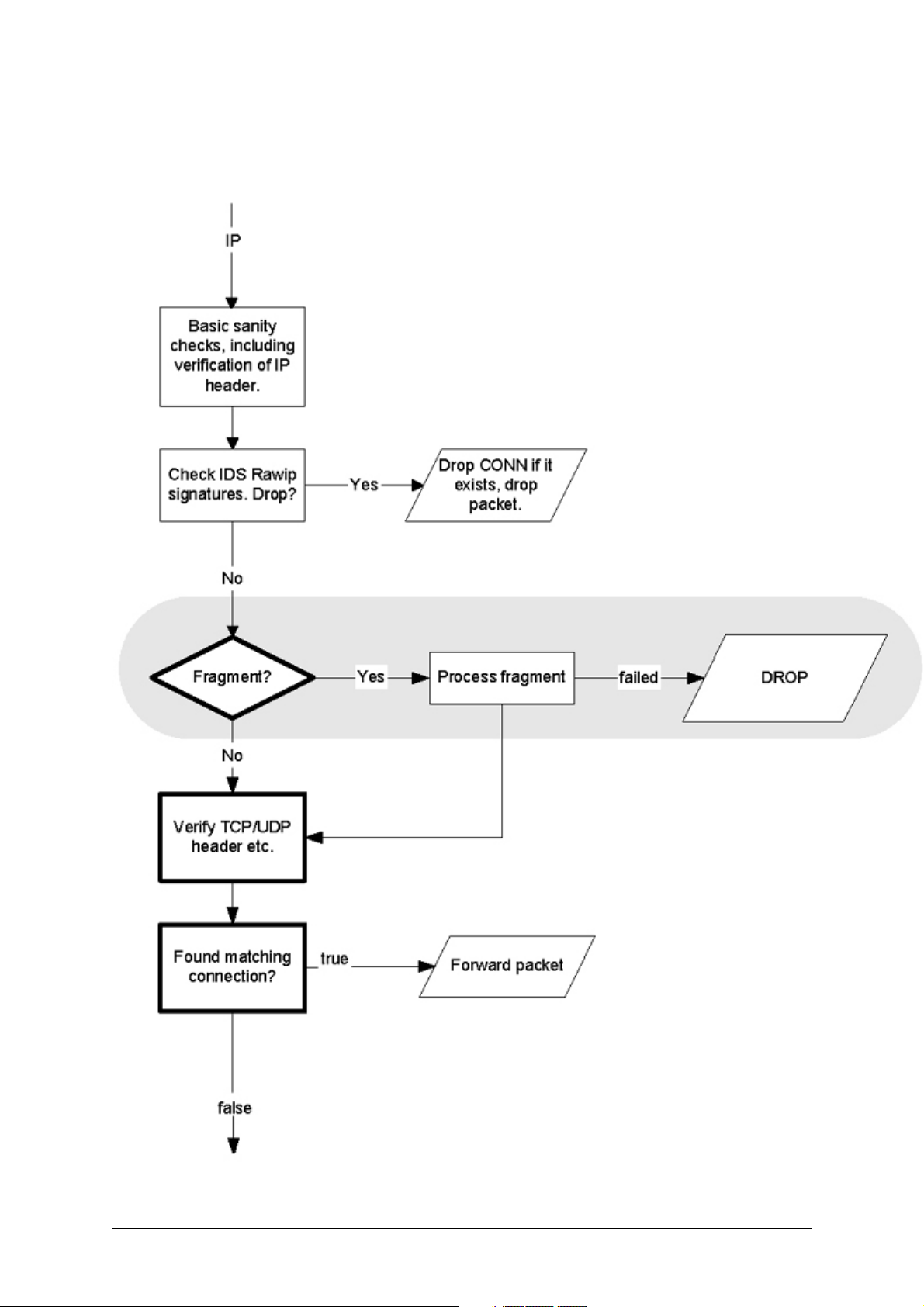

1.2. Schéma du flux de paquets Partie II ................................................................................................ 6

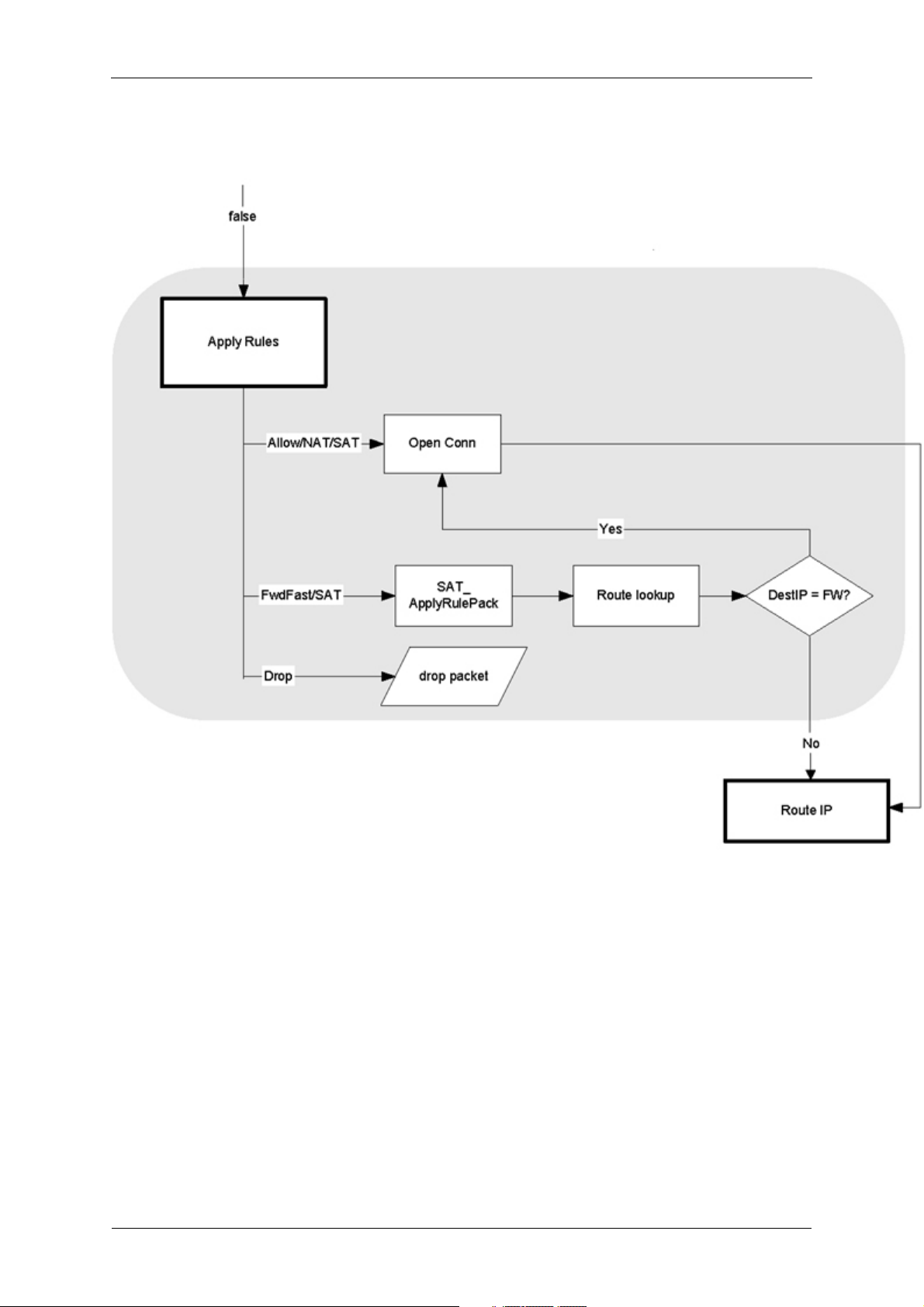

1.3. Schéma du flux de paquets Partie III .............................................................................................. 8

3.1. Exemple de cas de figure GRE ....................................................................................................... 30

4.1. Scénario de basculement de route pour un accès ISP ..................................................................... 62

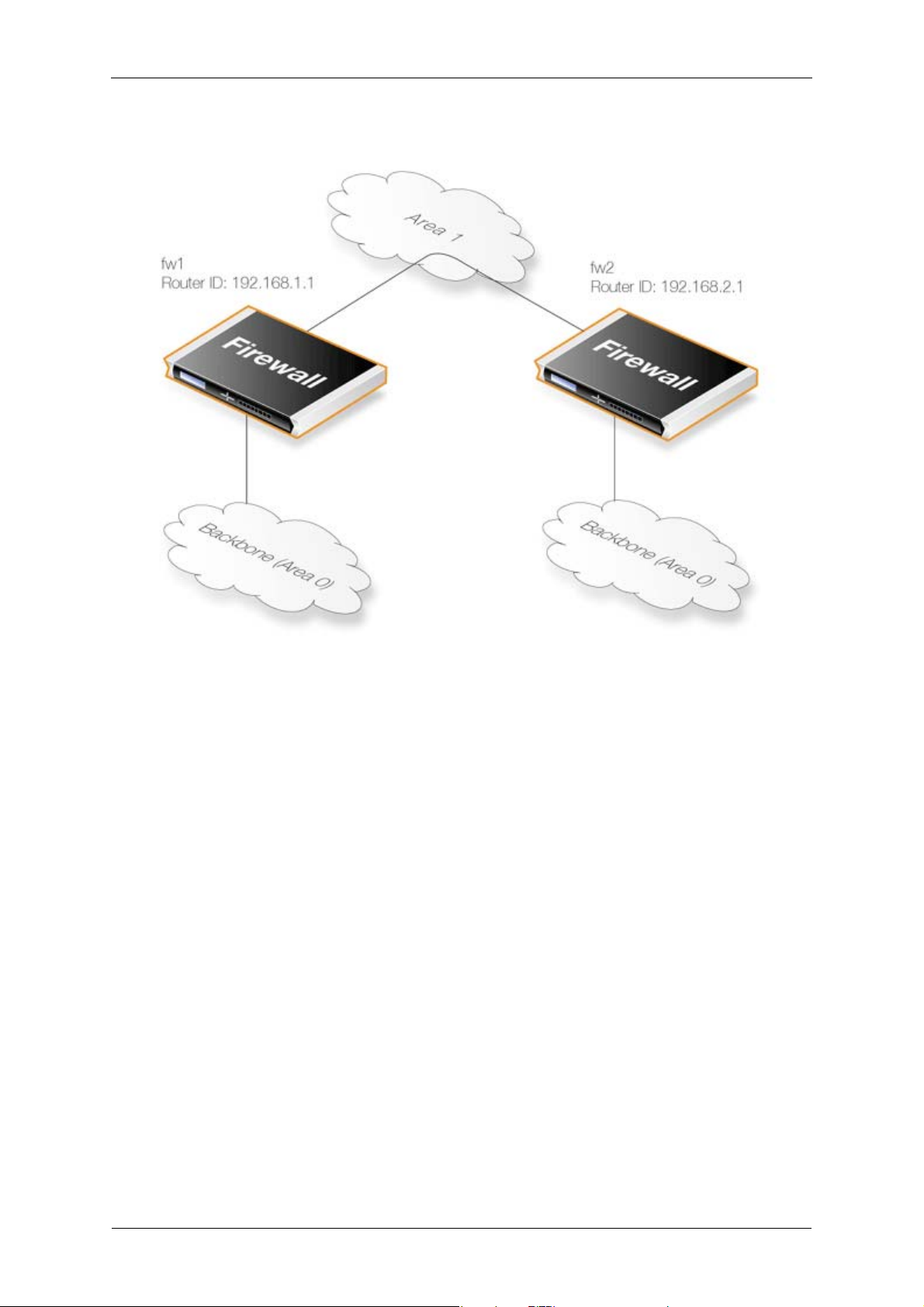

4.2. Liens virtuels exemple 1 ................................................................................................................. 66

4.3. Liens virtuels exemple 2 ................................................................................................................. 76

4.4. Transfert multidiffusion sans traduction d’adresses ....................................................................... 77

4.5. Transfert multidiffusion avec traduction d’adresses ....................................................................... 81

4.6. Surveillance multicast ..................................................................................................................... 83

4.7. Proxy de multidiffusion .................................................................................................................. 85

4.8. Scénario 1 du mode transparent ...................................................................................................... 85

4.9. Scénario 2 du mode transparent ...................................................................................................... 91

6.1. Filtrage SPAM DNSBL .................................................................................................................. 111

6.2. Flux de filtrage de contenu dynamique ........................................................................................... 133

6.3. Mise à jour de la base de données IDP ........................................................................................... 140

9.1. Le protocole AH ............................................................................................................................. 191

9.2. Le protocole ESP ............................................................................................................................ 207

10.1. Ensemble de règles des tuyaux appliqué au flux de paquets des tuyaux ...................................... 226

10.2. Les huit priorités de tuyau ............................................................................................................ 228

10.3. Priorités de tuyau minimum et maximum ..................................................................................... 231

10.4. Trafic groupé par adresses IP ........................................................................................................ 232

10.5. Exemple de configuration de l'équilibrage du volume de trafic du serveur .................................. 235

10.6. Connexions provenant de trois clients .......................................................................................... 240

10.7. Mode « persistance » et algorithme Round-Robin ........................................................................ 242

10.8. Mode « persistance » et algorithme Connection Rate (Taux de connexion) ................................. 242

11.1. Configuration HA ......................................................................................................................... 247

D.1. Les 7 couches du modèle OSI ........................................................................................................ 291

viii

Page 9

Liste des exemples

1. Exemple de notation .......................................................................................................................... xi

2.1. Autorisation de l’accès SSH distant ................................................................................................ 10

2.2. Activation de la gestion HTTPS distante ........................................................................................ 14

2.3. Liste des objets de configuration .................................................................................................... 15

2.4. Affichage d’un objet de configuration ............................................................................................ 15

2.5. Modification d’un objet de configuration ....................................................................................... 16

2.6. Ajout d’un objet de configuration ................................................................................................... 17

2.7. Suppression d’un objet de configuration ........................................................................................ 17

2.8. Annulation de la suppression d’un objet de configuration .............................................................. 17

2.9. Affichage de la liste des objets de configuration ............................................................................ 18

2.10. Activation et confirmation d’une configuration ............................................................................ 18

2.11. Activation de l’enregistrement sur un hôte Syslog ....................................................................... 21

2.12. Envoi des interruptions SNMP à un récepteur d’interruptions SNMP ......................................... 22

2.13. Activation de la surveillance SNMP ............................................................................................. 27

2.14. Configuration des sauvegardes et des restaurations ...................................................................... 28

2.15. Réinitialisation complète .............................................................................................................. 28

3.1. Ajout d’un hôte IP .......................................................................................................................... 30

3.2. Ajout d’un réseau IP ....................................................................................................................... 31

3.3. Ajout d’une plage d’adresses IP ..................................................................................................... 31

3.4. Suppression d’un objet Address ..................................................................................................... 31

3.5. Ajout d’une adresse Ethernet .......................................................................................................... 31

3.6. Référencement des services disponibles ......................................................................................... 33

3.7. Visualisation d’un service spécifique ............................................................................................. 33

3.8. Ajout d’un Service TCP/UDP ......................................................................................................... 35

3.9. Ajout d’un service de protocole IP ................................................................................................. 37

3.10. Activation de DHCP ..................................................................................................................... 40

3.11. Définition d’un VLAN ................................................................................................................. 41

3.12. Configuration d’un client PPPoE sur l’interface WAN avec routage du trafic via PPPoE ........... 43

3.13. Création d’un groupe d’interfaces ................................................................................................ 46

3.14. Affichage du cache ARP .............................................................................................................. 47

3.15. Alignement du cache ARP ............................................................................................................ 48

3.16. Définition d’une entrée ARP statique ........................................................................................... 48

3.17. Configuration d’une règle planifiée .............................................................................................. 54

3.18. Chargement d’un certificat X.509 ................................................................................................ 56

3.19. Association de certificats X.509 à des tunnels IPsec .................................................................... 57

3.20. Configuration de la date et de l’heure actuelles ............................................................................ 57

3.21. Configuration du fuseau horaire ................................................................................................... 58

3.22. Activer le passage à l’heure d’été ................................................................................................. 58

3.23. Activation de la synchronisation du temps via SNTP ................................................................... 59

3.24. Déclenchement manuel de la synchronisation du temps ............................................................... 60

3.25. Modification de la valeur de réglage maximale ............................................................................ 60

3.26. Forcer la synchronisation du temps .............................................................................................. 60

3.27. Activation du serveur D-Link NTP .............................................................................................. 61

3.28. Configuration des serveurs DNS .................................................................................................. 61

4.1. Affichage de la table de routage ..................................................................................................... 64

4.2. Affichage des routes du noyau ........................................................................................................ 65

4.3. Création d’une table de routage basée sur des règles ...................................................................... 71

4.4. Création de la route ......................................................................................................................... 71

4.5. Configuration du routage basé sur des règles ................................................................................. 72

4.6. Importation de routes d’un AS OSPF vers la table de routage principale ...................................... 78

4.7. Exportation des routes par défaut vers un AS OSPF ...................................................................... 79

4.8. Transfert de trafic multidiffusion avec règle SAT multiplex .......................................................... 81

4.9. Transfert multidiffusion avec traduction d’adresses ....................................................................... 83

4.10. IGMP sans traduction d’adresses .................................................................................................. 85

4.11. Configuration de if1 ...................................................................................................................... 87

4.12. Configuration d’if2 et traduction de gr oupe ................................................................................. 88

ix

Page 10

4.13. Scénario 1 : paramétrage du mode transparent ............................................................................. 91

4.14. Scénario 2 : paramétrage du mode transparent ............................................................................. 93

5.1. Configuration d’un serveur DHCP ................................................................................................. 97

5.2. Vérification de l’état d’un serveur DHCP ...................................................................................... 98

5.3. Configuration du mode DHCP statique .......................................................................................... 98

5.4. Configuration d’un relais DHCP .................................................................................................... 99

5.5. Création d’un groupe IP .................................................................................................................. 101

6.1. Configuration d’une règle d’accès .................................................................................................. 104

6.2. Protection d’un serveur FTP avec une passerelle ALG .................................................................. 107

6.3. Protection des clients FTP .............................................................................................................. 110

6.4. Protection des téléphones situés derrière les firewalls D-Link ....................................................... 124

6.5. H.323 avec adresses IP privées ....................................................................................................... 125

6.6. Deux téléphones situés derrière des firewalls D-Link différents .................................................... 126

6.7. Utilisation d’adresses IP privées ..................................................................................................... 128

6.8. H.323 avec portier .......................................................................................................................... 129

6.9. H.323 avec un portier et deux firewalls D-Link ............................................................................. 131

6.10. Utilisation du H.323 ALG en entreprise ....................................................................................... 132

6.11. Configuration des entreprises distantes pour H.323 ..................................................................... 135

6.12. Autoriser la passerelle H.323 à s’enregistrer auprès du portier .................................................... 135

6.13. Élimination des applets Java et ActiveX ...................................................................................... 137

6.14. Configuration des listes blanches et noires ................................................................................... 138

6.15. Activation du filtrage de contenu Web dynamique ...................................................................... 141

6.16. Activation du mode Audit ............................................................................................................ 142

6.17. Reclassement d’un site bloqué ...................................................................................................... 143

6.18. Activation de l’analyse antivirus .................................................................................................. 151

6.19. Configuration d’un récepteur de journaux SMTP ......................................................................... 158

6.20. Configuration d’un IDP pour un serveur de messagerie ............................................................... 159

7.1. Ajout d’une règle NAT ................................................................................................................... 168

7.2. Utilisation de pools NAT ................................................................................................................ 170

7.3. Autorisation du trafic vers un serveur Web protégé pa r une DMZ ................................................. 172

7.4. Autorisation du trafic vers un serveur Web sur un réseau interne .................................................. 174

7.5. Traduction du trafic en direction de plusieurs serveurs Web protégés ........................................... 176

8.1. Création d’un groupe utilisateurs d’authentification ...................................................................... 187

8.2. Configuration de l’authentification utilisateur pour l’accès au Web .............................................. 188

8.3. Configuration d’un serveur RADIUS ............................................................................................. 189

9.1. Utilisation d’une liste de propositions ............................................................................................ 209

9.2. Utilisation d’une clé pré-partagée ................................................................................................... 210

9.3. Utilisation d’une liste d’identification ............................................................................................ 211

9.4. Configuration d’un tunnel VPN basé sur une clé pré-partagée pour les clients itinérants .............. 214

9.5. Configuration d’un tunnel VPN basé sur un certificat autosigné pour les clients itinérants ........... 215

9.6. Configuration d’un tunnel VPN basé sur un certificat émis par un serveur AC pour

les clients itinérants ............................................................................................................................... 216

9.7. Configuration du mode de configuration ........................................................................................ 218

9.8. Utilisation du mode de configuration avec des tunnels IPsec ......................................................... 218

9.9. Configuration d’un serveur LDAP ................................................................................................. 219

9.10. Configuration d’un serveur PPTP ................................................................................................. 220

9.11. Configuration d’un serveur L2TP ................................................................................................. 221

9.12. Configuration d’un tunnel L2TP ................................................................................................... 222

10.1. Application d’une limite simple de bande passante ...................................................................... 228

10.2. Limite de la bande passante dans les deux directions ................................................................... 229

10.3. Configuration de la fonction SLB ................................................................................................. 244

12.1. Un scénario ZoneDefense simple ................................................................................................. 254

User Manual

x

Page 11

Préface

Public visé

Le présent guide de référence s’adresse aux administrateurs responsables de la configuration et de la gestion des

Firewalls D-Link qui fonctionnent s o us l e sy st ème d’exploitation NetDefendOS. Ce guide suppose que le lecteur

possède certaines connaissances de base sur les réseaux et leur système de sécurité.

Structure du texte et normes

Ce texte est subdivisé en chapitres et sous-sections. Les sous-chapitres numérotés sont consultables dans la table

des matières au début du docum ent. U n index est incl us à la fi n du doc um ent, ré pertori ant l es catégorie s par o rdre

alphabétique.

En cliquant sur un lien « Voir chapitre/section » (tel que : voir) contenu dans le corps du texte, vous pouvez

directement accéder à la partie en question.

Le texte pouvant apparaître dans l’interface utilisateur du produit est désigné en gras. Lorsqu’un term e est mis en

valeur ou introduit pour la première fois, il peut apparaître en italique.

Une console d’interaction dans le corps du texte et en dehors d’un exemple apparaîtra dans un encadré au fond

gris.

En cliquant sur une adresse Internet dans le texte, vous pouvez ouvrir l’URL spécifiée dans une nouvelle fen être

du navigateur (certains systèmes ne le permettent pas). Exemple : http://www.dlink.com.

Exemples

Les exemples dans le texte sont indiqués par l’en-tête « Exemple » et apparaissent sur fond gris, comme indiqué

ci-dessous. Ils contiennent un exemple de l’interface de ligne de commande et/ou un exemple d’interface Web

selon le cas. (Le « CLI Reference Guide » (Guide de référence sur l’interface de ligne de commande) associé

fournit des informations sur toutes les commandes de l’interface).

Exemple 1. Exemple de notation

Les informations sur ce que veut illustrer l’exemple sont consultables ici, accompagnées parfois d’une image

d’explication.

Interface de ligne de commande

L’exemple d’interface de ligne de commande a pparaît ici . L’invite de commande apparaît en premier, suivie de la

commande :

gw-world:/> somecommand someparameter=somevalue

Interface Web

Les exemples d’actions sur l’interface Web sont présentés ici. De m anière générale, une liste numérotée m ontrant

les éléments de l’arborescence sur la gauche de l’interface, dans la barre de menu ou dans un menu flottant doit

être ouverte, suivie des informations sur les données qui doivent être saisies :

o Sélectionnez Élément X > Élément Y > Élément Z

Entrez :

o

DonnéeÉlément1 : donnéevaleur1

DonnéeÉlément2 : valeurdonnée2

xi

Page 12

Préface

Contenu important

Les sections spéciales du texte auxquelles le lecteur doit prêter une attention particulière sont indiquées par des

icônes à gauche de la page, suivies d’un petit paragraphe en italique. Voici les différents types de sections

disponibles avec l’objectif correspondant :

Remarque

Elle indique une information complémentaire en relation avec le texte qui précède. Elle peut concerner

un sujet qui est mis en relief ou qui n’est pas évident ou énoncé explicitement dans le texte précédent.

Conseil

Il indique une information non cruciale, qu’il est utile de connaître dans certains cas mais qu’il n’est pas

nécessaire de lire.

Attention

Elle indique les passages où le lecteur doit f aire attention à ses act ions, un manque de précaution pouva nt

engendrer une situation indésirable.

Important

Cette section marque un point essentiel que le lecteur doit lire et comprendre.

Avertissement

La lecture de ce passage est essentielle, car l’utilisateur doit être conscient que des problèmes graves

peuvent survenir si certaines actions sont ou ne sont pas accomplies.

xii

Page 13

Chapitre 1. Présentation du produit

Le présent chapitre décrit les principales fonctionnalités de NetDefendOS.

À propos de D-Link NetDefendOS

D-Link NetDefendOS est le firmware, le moteur logiciel qui gère et contrôle tous les produits Firewall D-Link.

Conçu comme un système d’exploitation de sécurité réseau, NetDefendOS se distingue par un haut débit et une

grande fiabilité en plus d’un contrôle très précis. Contrairement aux produits reposant sur des systèmes

d’exploitation standard (Unix ou Microsoft Windows), NetDefendOS s’intègre en transparence à tous les

sous-systèmes, permet de surveiller de manière approfondie toutes les fonctionnalités tout en réduisant la zone

d’attaque potentielle, ce qui lui permet d’être moins exposé aux menaces de sécurité.

Du point de vue de l’administrateur, NetDefendOS repose sur une approche conceptuelle visant à visualiser les

opérations au moyen d’ensemble de blocs logiques (ou objets) qui permettent de configurer le produit de

mille-et-une manières. Ce co ntrôle t rès p récis perm et à l ’admi nistrateur de ré pondre aux besoins des ca s de figure

les plus exigeants en matière de sécurité réseau.

NetDefendOS est un système d’exploitation de réseau puissant doté de nombreuses fonctionnalités. La liste

ci-dessous présente les principales fonctionnalités :

Routage IP NetDefendOS propose de nombreuses options pour le routage IP,

notamment le routage statique, le routage dynamique, ainsi que des

fonctions de routage multidiffusion. En outre, NetDefendOS p ropose des

fonctionnalités telles que les LAN virtuels, la surveillance du routage, le

proxy-ARP et la transparence. Pour plus d’informations, reportez-vous au

Chapitre 4, Routage.

Traduction d’adresses Pour des raisons de fonctionnalité et de sécurité, NetDefendOS propose

une fonction de traduction d’a dresses reposant sur de s règles. La traductio n

d’adresses dynamiques (NAT) ainsi que la traduction d’adresses statiques

(SAT) est prise en charge et satisfait la plupart des types de besoins en

matière de traduction d’adresses. Nous aborderons cette fonctionnalité

dans le Chapitre 7, Traduction d'adresses.

Firewalls Le cœur du produit NetDefendOS propose des firewalls basés sur le

filtrage dynamique pour les protocoles courants tels que TCP, UDP et

ICMP. En tant qu’administrateur, vous pouvez définir des stratégies

détaillées en matière de firewalls, reposant sur les réseaux et interfaces

source et de destination, le protocole, les ports, les authentifiants de

l’utilisateur, la période de la journée et bien d’autres éléments. La section

intitulée « Ensemble de règles IP

aux firewalls de NetDefendOS.

Prévention et détection des intrusions Pour atténuer les attaques de la couche d’application qui exploitent des

vulnérabilités dans les services et les applications, NetDefendOS propose

un puissant moteur de prévention et de détection des intrusions (Intrusion

Detection and Prevention). Le moteur IDP repose sur des règles. Il peut

exécuter une analyse et une détection très performante des attaques et

bloquer ou mettre sur liste noire les hôtes responsables des attaques, si

nécessaire. Pour plus de renseignements sur les capacités IDP de

NetDefendOS, reportez-vous à la section intitulée « Prévention et

détection des intrusions

» décrit comment utiliser les aspects liés

».

Antivirus NetDefendOS intègre une fonctionnalité de passerelle anti-virus. Le trafic

qui transite par la passerelle peut être soumis à une analyse antivirus en

profondeur et les hôtes responsables des attaques peuvent être, au choix,

1

Page 14

Filtrage de contenu Web NetDefendOS propose divers mécanismes pour le filtrage du contenu Web

Réseau privé virtuel (Virtual Private Network) Un périphérique qui exécute NetDefendOS est

Gestion du trafic NetDefendOS prend en charge la mise en forme du trafic, les règles aux

Présentation du produit

bloqués ou mis sur liste noire. La section intitulée « Analyse antivirus »

fournit des informations complémentaires sur l’utilisation de la

fonctionnalité antivirus intégrée.

considéré comme inapproprié d’après vos règles d’utilisatio n du Web. Le

contenu Web peut être bloqué selon la catégorie, les objets malveillants

enlevés et les sites Web mis sur liste blanche ou noire, selon de multiples

règles. Pour plus d’informations, reportez-vous à la section intitulée

« Filtrage de contenu Web ».

particulièrement approprié pour participer à un réseau privé virtuel.

NetDefendOS prend en charge simultanément le VPN IPsec, L2TP et

PPTP ; il peut tenir le rôle de serveur ou de client pour tous les types de

VPN et peut fournir des règles de séc urité indivi duelles pour chaque tun nel

VPN. Le réseau privé virtuel est traité en détail dans le chapitre 9, VPN.

seuils et les fonctionnalités d’équilibrage du volume de trafic du serveur, ce

qui en fait l’outil idéal pour la gestion du trafic. La fonctionnalité de mise

en forme du trafic permet une limitation et un équilibrage très précis de la

bande passante ; les règles aux seuils permettent de mettre en œuvre

différents types de seuils pour avertir ou limiter le trafic du réseau là où

c’est nécessaire et l’équilibrage du volume de trafic du serveur permet au

périphérique qui exécute NetDefendOS de distribuer les charges de réseau

sur plusieurs hôtes. Le chapitre 10, Gestion du trafic, fournit des

informations plus détaillées sur les différentes capacités de gestion du

trafic.

Opérations et maintenance Pour faciliter la gestion d’un périphérique NetDefendOS, le contrôle

administrateur est activé à l’aide d’une interface utilisateur de type Web ou

par l’interface de ligne de commande. De plus, NetDefendOS fournit des

fonctions très détaillées de consignation et de suivi d’événements ainsi que

la prise en charge de la surveillance à l’aide de standards tels que SNMP.

Pour plus d’informations, reportez-vous au chapitre 2, Gestion et

Maintenance.

ZoneDefense Vous pouvez utiliser NetDefendOS pour contrôler les switches D-Link à

l’aide de la fonctionnalité ZoneDefense.

La lecture minutieuse de cette documentation vous permettra de tirer le meilleur parti de votre produit

NetDefendOS. En plus de ce document, le lecteur devrait également consulter les volumes additionnels suivants :

NetDefendOS CLI Guide (guide NetDefendOS CLI) qui détaille toutes les commandes console NetDefendOS.

NetDefendOS Log Reference Guide (guide de référence des consignations de NetDef endOS) qui d étaille tous

les messages du journal d’événements de NetDefendOS.

L’ensemble de ces documents forme la documentation indispensable pour le fonctionnement de NetDefendOS.

Remarque

La haute disponibilité, l’antivirus, le filtrage de contenu Web et ZoneDefense ne sont pas disponibles

avec certains modèles, comme cela est précisé dans les chapitres qui se rapportent à ces fonctionnalités.

2

Page 15

Présentation du produit

L’architecture NetDefendOS

Une architecture basée sur l’état

L’architecture NetDefendOS est centrée autour du concept de conne xio ns basée s s ur l ’ét at. Les route urs IP ou les

switches traditionnels inspectent généralement tous les paquets et effectuent ensuite des décisions relatives au

transfert des données selon les informations trouvées dans les en-têtes des paquets. Avec cette approche, les

paquets sont transmis sans se préoccuper du contexte, ce qui évite toute possibilité d e détecter et d'analyser des

protocoles complexes et renforce les règles de sécurité correspondantes.

Inspection dynamique. NetDefendOS emploie une technique appelée inspection dynamique, ce qui signifie qu’il

inspecte et transmet le trafic en se basant sur une seule connexion à la fois. NetDefendOS détecte lorsqu’une

nouvelle connexion est établie et conserve une faible quantité d'informations ou d'états dans sa table d'état

pendant la durée de cette connexion. Grâce à cette opération, NetDefendOS est capable de comprendre le contexte

du trafic réseau, ce qui lui permet notamment d’effectuer une analyse du trafic en profondeur et d’appliquer la

gestion de la bande passante.

L’approche d'inspection dynamique propose en outre des performances de débit élevées en plus de l’atout d’une

conception hautement évolutive. Le sous-système NetDefendOS qui met en œuvre l’inspection dynamique sera

parfois appelé moteur d’état NetDe fen d OS dan s la doc umentation.

Blocs logiques de NetDefendOS

Les blocs logiques de base de Net DefendOS sont les inte rfaces, les objets l ogiques ainsi q ue les différents t ypes de

règles (ou ensembles de règles).

Interfaces. Les interfaces sont les passages pour le trafic réseau en direction ou en provenance du système. Sans

interfaces, un système NetDefendOS n’a aucun moyen de recevoir ou d’envoyer du trafic. Différents types

d’interfaces sont pris en charge

Les interfaces physiques correspondent aux ports Ether net physiques réels ; les sous-interfaces physiques incluent

les interfaces VLAN et PPPoE, tandis que les interfaces tunnels sont utilisées pour recevoir et envoyer le trafic

dans les tunnels VPN.

Symétrie d’interface. La conception de l'interface NetDefendOS est symétrique, ce qui signifie que les i nterfaces

du périphérique ne sont pas fixées sur « l’extérieur non sécurisé » ou « l’intérieur sécurisé » d’une topologie

réseau. La notion de contenu interne et externe doit être entièrement définie par l'administrateur.

Objets logiques. Les objets logiques peuvent être c onsi dérés c om me des blocs lo giques prédéfi nis desti nés à être

utilisés par les ensembles de règles. Le carnet d’adresses, par exemple, contient des objets nommés qui

représentent les adresses réseau et hôtes. Les services, qui représentent un protocole spécifique et des

combinaisons de ports, constituent d’autres exemples d’objets logiques. Les objets de la passerelle ALG

(Application Layer Gateway), utilisés pour définir des paramètres supplémentaires qui concernent des protocoles

spécifiques tels que HTTP, FTP, SMTP et H.323, sont également importants.

Ensembles de règles NetDefendOS. Enfin, les règles définies par l’administrateur dans les différents ensembles

de règles sont utilisées pour réellement mettre en œuvre les règles de sécurité de NetDefendOS. L'ensemble de

règles le plus indispensable est l’ensemble de règles IP, utilisé aussi bien pour définir la règle de filtrage de la

couche 3 (IP) que pour réaliser la traduction d’adresses et l’équilibrage du volume de trafic du serveur. Les règles

de mise en forme du trafic définissent la stratégie de gestion de la bande passante, les règles IDP contrôlent le

comportement du moteur de prévention des intrusions, etc.

: les interfaces physiques, les sous-interfaces physiques et les interfaces tunnels.

Flux de paquets de base

Cette section décrit le flux de base dans le moteur d’état pour les paquets reçus et transmis par NetDefendOS.

Veuillez noter que cette description est simplifiée et ne pourrait s’appliquer entièrement à tous les cas de figure. Le

principe de base est toutefois valable pour toutes les applications.

Une trame Ethernet est reçue par l’une des interfaces Ethernet du système. La procédure de validation de la

trame Ethernet de base est effectuée et le paquet est ignoré si la trame n’est pas valide.

3

Page 16

Présentation du produit

Le paquet est associé à une interface source. L’interface source est définie comme suit :

Si la trame Ethernet contient un ID de VLAN (identifiant de réseau virtuel), le système vérifie l’existence

d’une interface VLAN configurée possédant un ID de VLAN correspondant. S’il en détecte une, celle-ci

devient l’interface source pour le paquet. Si aucune interface correspondante n’est trouvée, le paquet est

ignoré et l’événement est consigné.

Si la trame Ethernet contient une charge utile PPP, le système vérifie l’existence d’une interface PPPoE

correspondante. S'il en trouve une, celle-ci devient l'interface source pour le paquet. Si aucune interface

correspondante n’est trouvée, le paquet est ignoré et l’événement est consigné.

Dans tous les autres cas, l’interface Ethernet réceptrice devient l’interface source pour le paquet.

Le datagramme IP inclus dans le paquet est transmis au vérificateur de cohérence NetDefendOS. Le

vérificateur de cohérence effectue un certain nombre de tests pour véri fier que le paquet est sain, pa rmi lesquels

la validation des totaux de contrôle, les indicateurs de protocoles, la longueur du paquet, etc. Si le test de

cohérence échoue, le paquet est ignoré et l’événement est consigné.

NetDefendOS tente à présent de répertorier un e connexion existante en associant les paramètres du paquet

entrant. Un certain nombre de paramètres sont utilisés lors de la tentative de correspondance, notamment

l’interface source, les adresses IP source et de destination ainsi que le protocole IP.

Si aucune correspondance n’est trouvée, le système exécute un processus d’établissement de connexion

comprenant les étapes suivantes, jusqu’à l’étape 9. Si une correspondance est détectée, le processus de

transmission continue à l’étape 10

ci-dessous.

Les règles d’accès sont examinées pour déterminer si l'adresse I P source de la nouvel le connexi on est autori sée

sur l’interface reçue. Si aucune règle d’accès ne co rrespond, une rés olution de routage inverse est effectué e. En

d’autres termes, une interface n’acceptera par défaut que les adresses IP sources appartenant aux réseaux routés

par cette interface. Si les règles d’accès ou la résolution de routage inverse déterminent que l’IP source n' est pas

valide, le paquet est ignoré et l’événement est consigné.

Un chemin de routage est établi en utilisant la table de routage appropriée. L’interface de destination pour la

connexion est à présent déterminée.

Les règles IP sont désormais inspectées dans le but de trouver une règle qui corresponde au paquet. Les

paramètres suivants font partie du processus de mise en correspondance :

Interfaces source et de destination

Réseau source et de destination

Protocole IP (par exemple TCP, UDP, ICMP)

Ports TCP/UDP

Types ICMP

Point dans le temps faisant référence à une planification prédéfinie.

Si aucune correspondance ne peut être trouvée, le paquet est ignoré.

Si une règle correspondant à la nouvelle connexion est trouvée, le paramètre « Action » de la règle détermine la

manière dont NetDefendOS exploitera cette connexion. Si l’action est « Drop » (Ignorer), le paquet est ignoré

et l'événement est consigné en fonction des paramètres de consignation de la règle.

Si l’action est « Allow » (Autoriser), le paquet est autorisé à transiter sur le système. Un état correspondant est

ajouté à la table de connexion pour mettre en correspondance les prochains paquets apparten ant à la même

connexion. De plus, il se peut que l’objet de service qui correspondait au protocole et aux ports IP ait déjà

contenu une référence à un objet de la passerelle ALG (Application Layer Gateway). Cette information est

consignée dans l’état de manière à ce que NetDefendOS sache que le traitement des couches d’application

devra être effectué sur la connexion.

4

Page 17