APPLE iPhone Guide de déploiement en entreprise [fr]

iPhone OS

Guide de déploiement

en entreprise

Deuxième édition, pour la version 3.2

ou ultérieure

K

Apple Inc.

© 2010 Apple Inc. Tous droits réservés.

Le présent manuel ne peut pas être copié, en tout

ou en partie, sans l’autorisation écrite d’Apple.

Le logo Apple est une marque d’Apple Inc., déposée

aux États-Unis et dans d’autres pays. L’utilisation du logo

Apple du clavier (Option + 1) à des fins commerciales

sans l’autorisation écrite préalable d’Apple peut être

considérée comme une violation de marque et une

compétition déloyale en violation des lois fédérales et

des États.

Tous les efforts nécessaires ont été mis en œuvre pour

que les informations contenues dans ce manuel soient

les plus exactes possibles. Apple n’est pas responsable

des erreurs d’impression ni des erreurs critiques.

Apple

1 Infinite Loop

Cupertino, CA 95014

408-996-1010

www.apple.com

Apple, le logo Apple, Bonjour, iPhone, iPod, iPod touch,

iTunes, Keychain, Leopard, Mac, Macintosh, le logo Mac,

Mac OS, QuickTime et Safari sont des marques d’Apple

Inc. déposées aux États-Unis et dans d’autres pays.

iPad est une marque d’Apple Inc.

iTunes Store et App Store sont des marques de services

d’Apple Inc. déposées aux États-Unis et dans d’autres

pays. MobileMe est une marque de service d’Apple Inc.

Les autres noms de sociétés ou de produits mentionnés

ici sont des marques de leurs détenteurs respectifs.

La mention de produits tiers n’est effectuée qu’à des

fins informatives et ne constitue en aucun cas une

approbation ni une recommandation. Apple n’assume

aucune responsabilité vis-à-vis des performances ou de

l’utilisation de ces produits.

Publié simultanément aux États-Unis et au Canada.

F019-1835/2010-04

3

Table des matières

Préface 6 iPhone dans l’entreprise

6

Nouveautés d’iPhone OS 3.0 (et ultérieur) pour l’entreprise

7

Configuration requise

8

Microsoft Exchange ActiveSync

11

VPN

12

Sécurité réseau

12

Certificats et identités

13

Comptes de messagerie

13

Serveurs LDAP

13

Serveurs CalDAV

14

Ressources supplémentaires

Chapitre 1 15 Déploiement de l’iPhone et de l’iPod touch

16

Activation d’appareils

17

Préparation de l’accès à des services réseau et des données d’entreprise

22

Définition de règlements de code d’appareil

23

Configuration d’appareils

24

Inscription et configuration en mode OTA

29

Autres ressources

Chapitre 2 30 Création et déploiement de profils de configuration

31

À propos d’« Utilitaire de configuration iPhone »

32

Création de profils de configuration

44

Modification de profils de configuration

44

Installation de profils d’approvisionnement et d’applications

44

Installation de profils de configuration

48

Suppression et mise à jour de profils de configuration

Chapitre 3 49 Configuration manuelle d’appareils

49

Réglages VPN

53

Réglages Wi-Fi

54

Réglages Exchange

59

Installation d’identités et de certificats racine

60

Comptes de courrier électronique supplémentaires

3

60

Mise à jour et suppression de profils

60

Autres ressources

Chapitre 4 62 Déploiement d’iTunes

62

Installation d’iTunes

64

Activation rapide des appareils avec iTunes

65

Définition de restrictions iTunes

67

Sauvegarde de votre appareil sur iTunes

Chapitre 5 69 Déploiement d’applications

69

Inscription au développement d’applications

70

Signature d’applications

70

Création d’un profil d’approvisionnement de distribution

70

Installation de profils d’approvisionnement à l’aide d’iTunes

71

Installation de profils d’approvisionnement à l’aide d’« Utilitaire de configuration

iPhone »

71

Installation d’applications à l’aide d’iTunes

72

Installation d’applications à l’aide d’« Utilitaire de configuration iPhone »

72

Utilisation d’applications d’entreprise

72

Désactivation d’une application d’entreprise

72

Autres ressources

Annexe A 73 Configuration d’un serveur VPN Cisco

73

Plate-formes Cisco prises en charge

73

Méthodes d’authentification

74

Groupes d’authentification

74

Certificats

75

Réglages IPSec

76

Autres fonctionnalités prises en charge

Annexe B 77 Format des profils de configuration

77

Niveau de la racine

78

Contenu des données utiles

79

Donnée utile Profile Removal Password

79

Donnée utile Passcode Policy

81

Donnée utile Email

82

Donnée utile Web Clip

83

Donnée utile Restrictions

84

Donnée utile LDAP

84

Donnée utile CalDAV

85

Donnée utile Calendar Subscription

85

Donnée utile SCEP

86

Donnée utile APN

87

Donnée utile Exchange

4 Table des matières

88

Donnée utile VPN

90

Donnée utile Wi-Fi

92

Profils de configuration d’échantillon

Annexe C 97 Exemples de scripts

Table des

matières

5

iPhone dans l’entreprise

Découvrez comment intégrer l’iPhone, l’iPod touch et l’iPad

dans les systèmes de votre entreprise.

Le présent guide est destiné aux administrateurs système. Il contient des informations

sur le déploiement et la prise en charge de l’iPhone, de l’iPod touch et de l’iPad dans

les environnements d’entreprise.

Nouveautés d’iPhone OS 3.0 (et ultérieur) pour l’entreprise

iPhone OS 3.x comprend de nombreuses améliorations, notamment les points suivants

présentant un intérêt particulier pour les utilisateurs en entreprise.

Â

La synchronisation sans fil de calendriers CalDAV est prise en charge.

Â

La prise en charge des serveurs LDAP pour la recherche de contacts dans les courriers électroniques, les carnets d’adresses et les SMS vient enrichir le logiciel.

Â

Les profils de configuration peuvent être chiffrés et verrouillés à un appareil donné

de façon que leur suppression requière un mot de passe administrateur.

Â

« Utilitaire de configuration iPhone » vous permet d’ajouter et de supprimer des profils de configuration chiffrés directement sur les appareils branchés sur votre ordinateur via un câble USB.

Â

Le protocole OCSP (Online Certificate Status Protocol) est pris en charge pour la révocation de certificats.

Â

Les connexions VPN s’appuyant sur des certificats sont maintenant possibles.

Â

La configuration de proxy VPN par le biais d’un profil de configuration et de serveurs

VPN est prise en charge.

Â

Les utilisateurs de Microsoft Exchange peuvent inviter d’autres utilisateurs à des

réunions. Les utilisateurs de Microsoft Exchange 2007 peuvent également visualiser

l’état de réponses.

Â

L’authentification client Exchange ActiveSync par certificat est prise en charge.

Â

De plus amples règlements EAS sont pris en charge, ainsi que le protocole EAS 12.1.

Préface

6

Â

D’autres restrictions sur les appareils sont disponibles, y compris la capacité de spécifier la durée pendant laquelle un appareil peut être laissé non verrouillé, de désactiver l’appareil photo et d’empêcher les utilisateurs de prendre des captures d’écran de

l’appareil.

Â

Les messages électroniques et les événements de calendrier en local peuvent faire

l’objet de recherches. En cas d’usage d’IMAP, de MobileMe et d’Exchange 2007, le

courrier électronique résidant sur le serveur peut également faire l’objet de

recherches.

Â

D’autres dossiers de courriers électroniques sont éligibles à la livraison push de

courrier.

Â

Il est possible de préciser les réglages de proxy de service APN par le biais d’un profil

de configuration.

Â

Les clips web sont installables à travers un profil de configuration.

Â

La norme 802.1x EAP-SIM est désormais prise en charge.

Â

Un serveur SCEP (Simple Certificate Enrollment Protocol) peut authentifier et inscrire

des appareils en mode OTA.

Â

iTunes est en mesure de stocker des copies de sauvegarde d’appareils sous un format chiffré.

Â

« Utilitaire de configuration iPhone » prend en charge la création de profils via la

création de scripts.

Â

L’Utilitaire de configuration iPhone 2.2 prend en charge l’iPad, l’iPhone et

l’iPod touch. Mac OS X v10.6 Snow Leopard est requis. Windows 7 est également pris

en charge.

Configuration requise

Lisez cette section si vous souhaitez obtenir une vue d’ensemble de la configuration

requise et des différents composants disponibles pour l’intégration de l’iPhone, de

l’iPod touch et de l’iPad dans les systèmes de votre entreprise.

iPhone et iPod touch

Les appareils iPhone et iPod touch que vous utilisez avec le réseau de votre entreprise

doivent être mis à jour avec le logiciel iPhone OS 3.1.x.

iPad

L’iPad doit être mis à jour avec la version iPhone OS 3.2.x.

iTunes

iTunes 9.1 ou une version ultérieure est requis pour configurer un appareil. iTunes est

également requis pour installer les mises à jour de logiciels pour l’iPhone, l’iPod touch

et l’iPad. Utilisez également iTunes pour installer des applications et synchroniser de la

musique, des vidéos, des notes et d’autres données avec un Mac ou un PC.

Préface

iPhone dans l’entreprise

7

Pour utiliser iTunes, vous devez disposer d’un Mac ou d’un PC équipé d’un port USB 2.0

qui répond à la configuration minimale requise répertoriée sur le site web d’iTunes.

Consultez www.apple.com/fr/itunes/download/.

« Utilitaire de configuration iPhone »

« Utilitaire de configuration iPhone » vous permet, en toute simplicité, de créer, chiffrer

et installer des profils de configuration, de contrôler et installer des profils d’approvisionnement et des applications autorisées, ainsi que de capturer des renseignements

sur les appareils de capture, notamment leurs historiques de console.

« Utilitaire de configuration iPhone » requiert l’un des éléments suivants :

Mac OS X 10.5 Snow Leopard

Windows XP Service Pack 3 avec .NET Framework 3.5 Service Pack 1

Windows Vista Service Pack 1 avec .NET Framework 3.5 Service Pack 1

Windows 7 avec .NET Framework 3.5 Service Pack 1

« Utilitaire de configuration iPhone » fonctionne en mode 32 bits sur les versions

64 bits de Windows.

Vous pouvez télécharger le programme d’installation de .Net Framework 3.5 Service

Pack 1 à l’adresse suivante : http://www.microsoft.com/downloads/

details.aspx?familyid=ab99342f-5d1a-413d-8319-81da479ab0d7

L’utilitaire vous permet de créer un message Outlook avec un profil de configuration en

pièce jointe. De plus, vous avez la possibilité d’attribuer des noms d’utilisateurs et des

adresses électroniques issus du carnet d’adresses sur votre ordinateur de bureau à des

appareils que vous avez connectés à l’utilitaire. Ces deux fonctionnalités nécessitent

Outlook et sont incompatibles avec Outlook Express. Pour tirer parti de ces fonctionnalités sur des ordinateurs Windows XP, il se peut que vous deviez installer la mise à jour

de « 2007 Microsoft Office System Update: Redistributable Primary Interop

Assemblies ». Cette mise à jour s’avère nécessaire si Outlook est installé avant .NET Framework 3.5 Service Pack 1.

Le programme d’installation de Primary Interop Assemblies est disponible à l’adresse

suivante :http://www.microsoft.com/downloads/details.aspx?FamilyID=59daebaa-bed44282-a28c-b864d8bfa513

Microsoft Exchange ActiveSync

L’iPhone, l’iPod touch et l’iPad prennent en charge les versions suivantes de Microsoft

Exchange :

ActiveSync Exchange pour Exchange Server (EAS) 2003 Service Pack 2

ActiveSync Exchange pour Exchange Server (EAS) 2007

8 Préface iPhone dans l’entreprise

Pour la prise en charge des stratégies et des fonctionnalités d’Exchange 2007, Service

Pack 1 est obligatoire.

Règlements Exchange ActiveSync pris en charge

Les stratégies Exchange suivantes sont prises en charge :

Exiger le mot de passe sur l’appareil

Longueur de mot de passe minimum

Nombre maximum de tentatives de mot de passe

Exiger tant des chiffres que des lettres

Temps d’inactivité en minutes

Les stratégies Exchange 2007 suivantes sont en outre prises en charge :

Autoriser ou interdire un mot de passe simple

Expiration de mot de passe

Historique de mot de passe

Intervalle d’actualisation de stratégie

Nombre minimal de caractères complexes dans les mots de passe

Nécessiter la synchronisation manuelle lors de l’itinérance

Autoriser l’usage de l’appareil photo

Exige le chiffrement de l’appareil

Pour une description de chacune des stratégies, consultez la documentation fournie

avec Exchange ActiveSync.

La stratégie Exchange d’exiger le chiffrement de l’appareil (RequireDeviceEncryption)

est prise en charge sur l’iPhone 3GS, sur l’iPod touch (modèles 32 Go ou plus, sortis à

l’automne 2009) et sur l’iPad. L’iPhone, l’iPhone 3G et les autres modèles iPod touch ne

prennent pas en charge le chiffrement de l’appareil et ne peuvent pas se connecter à

un serveur Exchange qui requière cette fonction.

Si vous activez le règlement « Exiger tant des chiffres que des lettres » sur Exchange

2003 ou « Exiger des valeurs alphanumériques » sur Exchange 2007, l’utilisateur devra

saisir un code pour l’appareil contenant au moins un caractère complexe.

La valeur spécifiée par le règlement de délai d’inactivité (MaxInactivityTimeDeviceLock

ou AEFrequencyValue) est utilisée pour définir la valeur maximale que les utilisateurs

peuvent sélectionner dans Réglages > Général > Verrouillage auto. et dans Réglages >

Général > Verrouillage par code > Exiger le code.

Préface iPhone dans l’entreprise 9

Réinitialisation à distance

Vous pouvez réinitialiser un iPhone, un iPod touch ou un iPad à distance. La réinitialisation permet de supprimer toutes les données et les informations de configuration de

l’appareil. Le contenu de l’appareil est alors totalement effacé et les réglages d’origine

sont restaurés.

Important : Sur l’iPhone et l’iPhone 3G, cette réinitialisation peut prendre approximati-

vement une heure pour 8 Go d’espace disque. Branchez l’appareil à l’alimentation

avant de le réinitialiser. Si l’appareil s’éteint car sa batterie se vide trop, le processus de

réinitialisation reprend dès qu’il est connecté à une source d’alimentation. Sur l’iPhone

3GS et sur l’iPad, la réinitialisation supprime la clé de chiffrement des données (chiffrées en AES 256 bits) et s’exécute instantanément.

Avec Exchange Server 2007, vous pouvez lancer une réinitialisation à distance à l’aide

de la console de gestion Exchange, d’Outlook Web Access ou de l’outil Exchange ActiveSync Mobile Administration Web Tool.

Avec Exchange Server 2003, vous pouvez lancer une réinitialisation à distance à l’aide

de l’outil Exchange ActiveSync Mobile Administration Web Tool.

Les utilisateurs peuvent également réinitialiser un de leurs appareils en choisissant

« Effacer contenu et réglages » dans le menu Réinitialiser des Réglages généraux. Vous

pouvez également configurer les appareils pour qu’ils lancent immédiatement une réinitialisation après plusieurs tentatives échouées de mot de passe.

Si vous récupérez un appareil qui a été réinitialisé parce que vous l’avez perdu, utilisez

iTunes pour le restaurer à l’aide de la dernière sauvegarde de l’appareil.

Microsoft Direct Push

Le serveur Exchange livre automatiquement le courrier électronique, les contacts et les

événements de calendrier sur l’iPhone et l’iPad Wi-Fi + 3G si une connexion de données cellulaire ou Wi-Fi est accessible. L’iPod touch et l’iPad Wi-Fi ne sont pas dotés de

capacités pour la connexion cellulaire ; ils ne reçoivent donc les notifications push que

lorsqu’ils sont actifs et connectés à un réseau Wi-Fi.

Découverte automatique Microsoft Exchange

Le service de découverte automatique d’Exchange Server 2007 est pris en charge.

Lorsque vous configurez manuellement un appareil, le service de découverte automatique utilise votre adresse électronique et votre mot de passe pour déterminer automatiquement les informations de serveur Exchange correctes. Pour en savoir plus sur

l’activation du service de découverte automatique, consultez

http://technet.microsoft.com/fr-fr/library/cc539114.aspx.

10 Préface iPhone dans l’entreprise

Liste d’adresses globale de Microsoft Exchange

L’iPhone, l’iPod touch et l’iPad extraient les informations de contact de l’annuaire

d’entreprise du serveur Exchange de votre entreprise. Vous pouvez accéder à l’annuaire

lorsque vous réalisez une recherche parmi les contacts et l’on y accède automatiquement pour compléter des adresses électroniques lors de la saisie.

Fonctionnalités ActiveSync Exchange complémentaires prises en charge

En plus des caractéristiques et fonctionnalités déjà décrites, l’iPhone OS prend en

charge :

la création d’invitations à des événements en calendrier (grâce à Microsoft Exchange

2007, vous pouvez également consulter l’état des réponses à vos invitations) ;

le réglage de l’état Libre, Occupé, Tentative ou Absent pour vos événements de

calendrier ;

la recherche de messages électroniques sur le serveur (requiert Microsoft Exchange

2007) ;

l’authentification client Exchange ActiveSync par certificat.

Fonctionnalités ActiveSync Exchange non prises en charge

Toutes les fonctionnalités d’Exchange ne sont pas prises en charge. Les fonctionnalités

suivantes, par exemples, ne le sont pas :

Gestion des dossiers

Ouverture de liens pointant vers des documents stockés sur des serveurs Sharepoint

dans des messages électroniques

Synchronisation de tâches

Définition d’un message de réponse automatique d’absence

Marquage de messages pour suivi ultérieur

VPN

L’iPhone OS fonctionne avec les serveurs VPN qui prennent en charge les protocoles et

méthodes d’authentification suivants :

L2TP/IPSec avec authentification des utilisateurs par mot de passe MS-CHAPV2, RSA

SecurID et CryptoCard et authentification des ordinateurs par secret partagé.

PPTP avec authentification des utilisateurs par mot de passe MS-CHAPV2, RSA Secu-

rID et CryptoCard.

Cisco IPSec avec authentification des utilisateurs par mot de passe, RSA SecurID ou

CryptoCard et authentification des ordinateurs par secret partagé et certificats.

Consultez l’Annexe A pour voir la liste des serveurs VPN Cisco compatibles et pour

obtenir des recommandations sur la configuration.

Préface iPhone dans l’entreprise 11

Cisco IPSec avec l’authentification par certificat prend en charge le VPN sur demande

pour les domaines indiqués lors de la configuration. Consultez « Réglages VPN » à la

page 38 pour en savoir plus.

Sécurité réseau

L’iPhone OS prend en charge les normes de sécurité de mise en réseau sans fil 802.11i

suivantes, comme défini par la Wi-Fi Alliance :

WEP

WPA Personal

WPA Enterprise

WPA2 Personal

WPA2 Enterprise

De plus, l’iPhone OS prend en charge les méthodes d’authentification 802.1X pour

réseaux WPA Enterprise et WPA2 Enterprise suivantes :

EAP-TLS

EAP-TTLS

EAP-FAST

EAP-SIM

PEAP v0, PEAP v1

LEAP

Certificats et identités

L’iPhone, l’iPod touch et l’iPad peuvent utiliser des certificats X.509 avec des clés RSA.

Les extensions .cer, .crt et .der sont reconnues. Safari, Mail, VPN et d’autres applications

réalisent des évaluations de chaîne de certificat.

Utilisez des fichiers P12 (norme PKCS #12) qui ne contiennent qu’une identité. Les

extensions .p12 et .pfx sont reconnues. Lorsqu’une identité est installée, l’utilisateur est

invité à saisir la phrase clé qui la protège.

Vous pouvez installer manuellement les certificats nécessaires pour établir la chaîne de

certificat vers un certificat racine ou en utilisant les profils de configuration. Il n’est pas

nécessaire d’ajouter les certificats racine qu’Apple a placés sur l’appareil. Pour afficher la

liste des racines système préinstallées, consultez l’article du support d’Apple à l’adresse

http://support.apple.com/kb/HT3580?locale=fr_FR.

Les certificats sont installables de façon sécurisée en mode OTA par le biais du protocole SCEP. Consultez « Vue d’ensemble du processus d’inscription et de configuration

authentifié » à la page 24 pour en savoir plus.

12 Préface iPhone dans l’entreprise

Comptes de messagerie

L’iPhone, l’iPod touch et l’iPad prennent en charge les solutions de courrier électronique compatibles IMAP4 et POP3 standard de l’industrie sur une série de plate-formes

serveur, notamment Windows, UNIX, Linux et Mac OS X. Vous pouvez également utiliser le protocole IMAP pour accéder au courrier électronique des comptes Exchange en

plus du compte Exchange que vous utilisez avec la technologie Push directe.

Si un utilisateur effectue une recherche parmi ses courriers électroniques, il se voit proposé de poursuivre la recherche sur le serveur de messagerie. Ce procédé fonctionne

avec Microsoft Exchange Server 2007 ainsi qu’avec la plupart des comptes IMAP.

Les informations du compte de messagerie de l’utilisateur, notamment l’identifiant

d’utilisateur Exchange et son mot de passe, sont stockées de façon sécurisée sur

l’appareil.

Serveurs LDAP

L’iPhone, l’iPod touch et l’iPad récupèrent les coordonnées depuis les annuaires

d’entreprise de serveurs LDAPv3 dans votre entreprise. Vous pouvez accéder aux

annuaires lors de la recherche parmi les contacts. Ces derniers sont automatiquement

accédés pour compléter les adresses électroniques au fur et à mesure que vous les

saisissez.

Serveurs CalDAV

L’iPhone, l’iPod touch et l’iPad synchronisent les données de calendrier avec le serveur

CalDAV de votre entreprise. Les modifications apportées au calendrier sont régulièrement actualisées entre l’appareil et le serveur.

Il vous est également possible de vous abonner à des calendriers publiés en lecture

seule, par exemple des calendriers de jours fériés ou l’emploi du temps d’un collègue.

La création et l’envoi de nouvelles invitations de calendrier depuis un appareil ne sont

pas pris en charge pour les comptes CalDAV.

Préface iPhone dans l’entreprise 13

Ressources supplémentaires

En plus de ce guide, les publications et sites web suivants fournissent des informations

utiles :

page web de l’iPhone en entreprise à l’adresse www.apple.com/fr/iphone/enterprise ;

La page iPad en entreprise, à l’adresse : www.apple.com/fr/ipad/business/

vue d’ensemble des produits Exchange à l’adresse

http://technet.microsoft.com/fr-fr/library/bb124558.aspx ;

déploiement d’Exchange ActiveSync à l’adresse

http://technet.microsoft.com/fr-fr/library/aa995962.aspx ;

Bibliothèque de documentation technique Exchange 2003 à l’adresse

http://technet.microsoft.com/fr-fr/library/bb123872(EXCHG.65).aspx ;

Gestion de la sécurité Exchange ActiveSync à l’adresse

http://technet.microsoft.com/fr-fr/library/bb232020(EXCHG.80).aspx ;

page web « Wi-Fi for Enterprise » à l’adresse www.wi-fi.org/enterprise.php (en

anglais) ;

connectivité VPN iPhone pour les appareils de sécurité adaptatifs Cisco (ASA) à

l’adresse

www.cisco.com/en/US/docs/security/vpn_client/cisco_vpn_client/iPhone/2.0/connectivity/guide/iphone.html.

« Guide de l’utilisateur de iPhone », disponible au téléchargement à l’adresse

www.apple.com/fr/support/iphone/ Pour visualiser le guide sur l’iPhone, touchez le

signet « Guide de l’utilisateur iPhone » dans Safari ou rendez-vous à la page

http://support.apple.com/fr_FR/manuals/#iphone.

visite guidée de l’iPhone, à l’adresse http://www.apple.com/fr/iphone/guidedtour/ ;

« Guide de l’utilisateur iPod touch », disponible au téléchargement à l’adresse

www.apple.com/fr/support/ipodtouch Pour visualiser le guide sur l’iPod touch, touchez le signet « Guide de l’utilisateur iPod touch » dans Safari ou rendez-vous à la

page http://support.apple.com/fr_FR/manuals/#ipodtouch

visite guidée de l’iPod touch, à l’adresse www.apple.com/fr/ipodtouch/guidedtour/ ;

« Guide de l’utilisateur iPad », disponible au téléchargement à l’adresse

www.apple.com/fr/support/ipad/. Pour visualiser le guide sur l’iPad sur l’iPad, touchez le signet « Guide de l’utilisateur » dans Safari ou rendez-vous à la page

http://support.apple.com/fr_FR/manuals/#ipad.

visite guidée de l’iPad, à l’adresse www.apple.com/ipad/guided-tours/

14 Préface iPhone dans l’entreprise

1 Déploiement de l’iPhone et de

l’iPod touch

1

Le présent chapitre fournit une vue d’ensemble de la manière

de déployer l’iPhone, l’iPod touch et l’iPad dans votre

entreprise.

L’iPhone, l’iPod touch et l’iPad sont conçus de manière à s’intégrer facilement aux systèmes de votre entreprise, notamment avec Microsoft Exchange 2003 et 2007, les réseaux

sans fil 802.1X sécurisés et les réseaux VPN IPSec Cisco. Comme pour toutes les solutions d’entreprise, une bonne planification et une bonne connaissance des options de

déploiement dont vous disposez rendent le déploiement plus facile et plus efficace,

tant pour vous que pour vos utilisateurs.

Lorsque vous planifiez le déploiement de l’iPhone, de l’iPod touch et de l’iPad, étudiez

les questions suivantes :

Comment activer les iPhone et iPad (modèles Wi-Fi + 3G) de votre entreprise pour

profiter de votre forfait mobile ?

À quels services, données et applications du réseau entreprise les utilisateurs doi-

vent-ils accéder ?

Quels règlements voulez-vous mettre en place sur les appareils pour protéger les

données confidentielles de l’entreprise ?

Voulez-vous configurer les appareils manuellement un à un ou utiliser un processus

optimisé pour la configuration d’un vaste parc ?

Les spécificités de l’environnement, des règlements informatiques, de l’opérateur de

télécommunication sans fil et de vos besoins en matière d’informatique et de communication de votre entreprise influencent la manière dont vous définissez votre stratégie

de déploiement.

15

Activation d’appareils

Chaque iPhone doit être activé auprès de votre opérateur de télécommunication sans

fil pour donner et recevoir des appels, envoyer des messages de texte ou se connecter

au réseau de données cellulaire. Prenez contact avec votre opérateur pour connaître les

tarifs voix et données et obtenir des instructions sur l’activation pour les clients privés

et professionnels.

Vous ou vos utilisateurs devez installer une carte SIM dans l’iPhone. Une fois que la

carte SIM est installée, l’iPhone doit être connecté à un ordinateur sur lequel iTunes est

installé pour achever le processus d’activation. Si la carte SIM est déjà activée, l’iPhone

est prêt pour une utilisation immédiate. À défaut, iTunes vous guide dans le processus

d’activation d’une nouvelle ligne de service.

L’iPad doit être connecté à un ordinateur disposant d’iTunes afin d’activer l’appareil.

Aux États-Unis, pour les modèles iPad Wi-Fi + 3G, vous pouvez souscrire et gérer (ou

annuler) votre forfait données AT&T à l’aide de l’iPad. Accédez à Réglages > Données

cellulaires > Visualiser le compte. Si l’iPad est déverrouillé, vous pouvez utiliser l’opérateur que vous voulez. Contactez votre opérateur pour configurer un compte et obtenir

une carte micro SIM compatible. Aux États-Unis, les cartes micro SIM compatibles avec

AT&T sont incluses avec l’iPad Wi-Fi + 3G.

Bien qu’il n’y ait pas service cellulaire ni de carte SIM pour l’iPod touch et l iPad Wi-Fi, ils

doivent aussi être connectés à un ordinateur équipé d’iTunes pour l’activation.

iTunes étant obligatoire pour achever le processus d’activation, vous devez d’abord

choisir entre installer iTunes sur le Mac ou le PC de chaque utilisateur ou procéder à

l’activation de chaque appareil avec votre propre installation d’iTunes.

Après l’activation, iTunes n’est plus requis pour pouvoir utiliser l’appareil avec vos

systèmes d’entreprise, mais il est nécessaire pour synchroniser de la musique, de la

vidéo et les signets des navigateurs web avec un ordinateur. Il est aussi requis pour

télécharger et installer des mises à jour de logiciels pour des appareils, et pour installer

vos applications d’entreprise.

Pour en savoir plus sur l’activation des appareils et l’utilisation d’iTunes, consultez le

chapitre 4.

16 Chapitre 1 Déploiement de l’iPhone et de l’iPod touch

Préparation de l’accès à des services réseau et des données d’entreprise

Le logiciel iPhone OS 3.x permet d’utiliser du courrier électronique sécurisé, des contacts et des calendriers push avec votre solution Microsoft Exchange Server 2003 ou

2007, ainsi que la recherche globale d’adresses, l’effacement à distance et l’application

de règlements de codes des appareils. Il permet également aux utilisateurs de se connecter de manière sécurisée à des ressources d’entreprise via des réseaux sans fil WPA

Enterprise et WPA2 Enterprise utilisant l’authentification sans fil 802.1X et/ou par VPN à

l’aide des protocoles PPTP, LT2P sur IPSec ou Cisco IPSec.

Si votre entreprise n’utilise pas Microsoft Exchange, vos utilisateurs peuvent quand

même employer l’iPhone ou l’iPod touch pour synchroniser du courrier électronique

sans fil avec la plupart des serveurs et des services POP ou IMAP standard. En outre, ils

peuvent utiliser iTunes pour synchroniser des événements de calendrier et des contacts de Mac OS X iCal et Carnet d’adresses ou de Microsoft Outlook sur un PC sous

Windows. En ce qui concerne l’accès sans fil aux calendriers et aux annuaires, CalDAV et

LDAP sont pris en charge.

Lorsque vous déterminez les services réseau auxquels vous voulez que les utilisateurs

accèdent, consultez les informations de la section suivante.

Microsoft Exchange

L’iPhone communique directement avec votre serveur Microsoft Exchange Server via

Microsoft Exchange ActiveSync (EAS). Exchange ActiveSync maintient une connexion

entre le serveur Exchange et l’iPhone ou l’iPad Wi-Fi + 3G, de manière à ce que l’appareil soit actualisé instantanément lors de la réception d’un message électronique ou de

l’invitation à une réunion. Ne possédant pas de connexion cellulaire, l’iPod touch et

l’iPad Wi-Fi ne reçoivent les notifications push que lorsqu’ils sont activés et connectés à

un réseau Wi-Fi.

Si votre entreprise prend en charge Exchange ActiveSync sur Exchange Server 2003 ou

Exchange Server 2007, les services requis sont déjà en place. Pour Exchange Server

2007, assurez-vous que le rôle d’accès au client est installé. Pour Exchange Server 2003,

assurez-vous qu’Outlook Mobile Access (OMA) est activé.

Si vous disposez d’un serveur Exchange mais que votre entreprise n’utilise pas encore

Exchange ActiveSync, lisez attentivement les informations des sections suivantes.

Configuration du réseau

Assurez-vous que le port 443 est ouvert sur le coupe-feu. Si votre entreprise utilise

Outlook Web Access, le port 443 est probablement déjà ouvert.

Chapitre 1 Déploiement de l’iPhone et de l’iPod touch 17

Vérifiez qu’un certificat de serveur est installé sur le serveur Exchange frontal et acti-

vez l’authentification de base uniquement dans les propriétés Méthode d’authentification afin d’exiger une connexion SSL à l’annuaire Microsoft Server ActiveSync de

votre serveur IIS.

Si vous utilisez un serveur Microsoft Internet Security and Acceleration (ISA), vérifiez

qu’un certificat de serveur est installé et mettez à jour le serveur DNS public de

manière à ce qu’il résolve correctement les connexions entrantes.

Assurez-vous que le DNS de votre réseau renvoie une adresse unique et routable

depuis l’extérieur au serveur Exchange ActiveSync tant pour les clients intranet que

pour les clients Internet. Cela est obligatoire pour que les appareils puissent utiliser la

même adresse IP pour communiquer avec le serveur lorsque les deux types de connexion sont actifs.

Si vous utilisez un serveur ISA, créez un écouteur web ainsi qu’une règle de publica-

tion d’accès pour client web Exchange. Consultez la documentation de Microsoft

pour obtenir des informations détaillées.

Pour tous les coupe-feu et équipements réseau, définissez à 30 minutes le délai

d’attente en cas de session inactive. Pour en savoir plus sur les intervalles de pulsations et de délai d’attente, consultez la documentation de Microsoft Exchange à

l’adresse suivante :

Configuration du compte Exchange

Activez Exchange ActiveSync pour certains utilisateurs ou groupes à l’aide du service

Active Directory. Ils sont activés par défaut sur tous les appareils mobiles au niveau

organisationnel dans Exchange Server 2003 et Exchange Server 2007. Pour Exchange

Server 2007, consultez la configuration des destinataires dans la console Exchange

Management.

Configurez les fonctionnalités, les règlements et les réglages en matière de sécurité

des appareils mobiles à l’aide d’Exchange System Manager. Pour Exchange Server

2007, effectuez la configuration dans la console Exchange Management.

Téléchargez et installez l’outil Microsoft Exchange ActiveSync Mobile Administration

Web Tool, qui est nécessaire pour lancer une réinitialisation à distance. Pour

Exchange Server 2007, une réinitialisation à distance peut également être lancée à

l’aide d’Outlook Web Access ou de la console Exchange Management.

http://technet.microsoft.com/en-us/library/cc182270.aspx.

Réseaux WPA/WPA2 Enterprise

La prise en charge de WPA Enterprise et de WPA2 Enterprise permet de s’assurer que

l’on accède aux réseaux sans fil d’entreprise de manière sécurisée sur l’iPhone,

l’iPod touch et l’iPad. WPA/WPA2 Enterprise utilise le chiffrement AES à 128 bits, une

méthode de chiffrement par blocs qui a fait ses preuves et qui confère à la protection

des données d’entreprise un haut degré d’assurance.

18 Chapitre 1 Déploiement de l’iPhone et de l’iPod touch

Avec la prise en charge de l’authentification 802.1X, les appareils sous iPhone OS peuvent être intégrés dans une grande variété d’environnements de serveur RADIUS. Les

méthodes d’authentification sans fil 802.1X, telles que EAP-TLS, EAP-TTLS, EAP-FAST,

PEAPv0, PEAPv1 et LEAP, sont prises en charge.

Configuration d’un réseau WPA/WPA2 Enterprise

Vérifiez que les équipements réseau sont compatibles et sélectionnez un type

d’authentification (type EAP) pris en charge par l’iPhone, l’iPod touch et l’iPad. Assurez-vous que 802.1X est activé sur le serveur d’authentification et, si nécessaire, installez un certificat de serveur et assignez des permissions d’accès réseau aux utilisateurs

et groupes.

Configurez des points d’accès sans fil pour l’authentification 802.1X et saisissez les

informations sur le serveur RADIUS correspondantes.

Testez votre déploiement 802.1X avec un Mac ou un PC pour vous assurer que

l’authentification RADIUS est configurée correctement.

Si vous comptez utiliser l’authentification par certificats, assurez-vous que votre

infrastructure à clé publique est configurée de manière à prendre en charge les

certificats d’appareil et d’utilisateur avec le processus de distribution de clés

correspondant.

Vérifiez la compatibilité de vos formats de certificat avec l’appareil et votre serveur

d’authentification. Pour en savoir plus sur les certificats, consultez « Certificats et

identités » à la page 12.

Réseaux privés virtuels

L’accès sécurisé à des réseaux privés est pris en charge sur l’iPhone, l’iPod touch et

l’iPad à l’aide des protocoles Cisco IPSec, L2TP sur IPSec et du protocole de réseau privé

virtuel PPTP. Si votre organisation prend en charge l’un de ces protocoles, aucune

configuration réseau ni d’application de tierce partie n’est nécessaire pour utiliser vos

appareils avec votre infrastructure VPN.

Les déploiements Cisco IPSec peuvent bénéficier de l’authentification par certificats à

l’aide de certificats x.509 standard de l’industrie. L’authentification par certificats vous

permet également de bénéficier des connexions VPN sur demande, assurant un accès

sans fil continu et sécurisé au réseau de votre entreprise.

Pour l’authentification par jetons à deux facteurs, l’iPhone OS prend en charge RSA

SecurID et CryptoCard. Les utilisateurs saisissent leur PIN et leur mot de passe à utilisation unique généré par jeton directement sur leur appareil lorsqu’ils établissent une

connexion VPN. Consultez l’Annexe A pour voir la liste des serveurs VPN Cisco compatibles et pour obtenir des recommandations sur la configuration.

L’iPhone, l’iPod touch et l’iPad prennent également en charge l’authentification par

secret partagé pour les déploiements Cisco IPSec et L2TP/IPSec ainsi que MS-CHAPv2

pour l’authentification par nom d’utilisateur et mot de passe simple.

Chapitre 1 Déploiement de l’iPhone et de l’iPod touch 19

La configuration automatique de proxy VPN (PAC et WPAD) est aussi prise en charge.

Elle vous permet de préciser les réglages du serveur proxy pour accéder à des URL

spécifiques.

Instructions pour la configuration d’un VPN

Le système d’exploitation iPhone OS s’intègre à la plupart des réseaux VPN existants.

La configuration nécessaire pour que les appareils sous iPhone OS puissent accéder à

votre réseau doit donc être minimale. La meilleure manière de préparer le déploiement consiste à vérifier si les protocoles VPN et les méthodes d’authentification

utilisés par votre entreprise sont pris en charge par l’iPhone.

Assurez-vous que vos concentrateurs VPN sont bien compatibles avec les normes. Il

est aussi recommandé de vérifier le chemin d’authentification jusqu’à votre serveur

RADIUS ou d’authentification pour vous assurer que les normes prises en charge par

l’iPhone OS sont activées au sein de votre implémentation.

Vérifiez auprès de votre fournisseur de solutions que les derniers correctifs de sécu-

rité et programmes internes sont bien installés sur vos logiciels et votre équipement.

Si vous voulez configurer des réglages de proxy propres à des URL, placez un fichier

PAC sur un serveur web accessible avec les réglages VPN de base, puis assurez-vous

qu’il est transféré avec un type MIME d’application/x-ns-proxy-autoconfig. Une autre

solution consiste à configurer votre DNS ou DHCP afin de fournir l’emplacement d’un

fichier WPAD sur un serveur accessible de la même manière.

Courrier électronique IMAP

Si vous n’utilisez pas Microsoft Exchange, vous pouvez quand même implémenter une

solution de courrier électronique à base de normes sécurisée à l’aide de tout serveur de

courrier électronique prenant en charge IMAP et configuré pour exiger l’authentification des utilisateurs et SSL. Par exemple, vous pouvez accéder au courrier électronique

Lotus Notes/Domino ou Novell GroupWise en utilisant cette technique. Les serveurs de

messagerie peuvent se trouver au sein d’un sous-réseau de zone démilitarisée, derrière

un coupe-feu d’entreprise, ou dans les deux.

Avec SSL, l’iPhone OS prend en charge le chiffrement 128 bits et les certificats X.509

émis par les principales autorités de certificat. Il prend également en charge des

méthodes d’authentification informatiques fortes actuelles, notamment MD5 Challenge-Response et NTLMv2.

Instructions pour la configuration d’un réseau IMAP

Pour une meilleure protection, installez un certificat numérique émis par une auto-

rité de certificat (AC) de confiance sur le serveur. L’installation d’un certificat émis par

une AC est essentielle dans le processus de vérification de votre serveur proxy en

tant qu’entité de confiance au sein de l’infrastructure de votre entreprise. Voir

« Réglages de références » à la page 42 pour en savoir plus sur l’installation de certificats sur l’iPhone.

20 Chapitre 1 Déploiement de l’iPhone et de l’iPod touch

Pour autoriser les appareils sous iPhone OS à relever le courrier électronique sur

votre serveur, ouvrez le port 993 dans le coupe-feu et assurez-vous que le serveur

proxy est configuré de manière à utiliser IMAP sur SSL.

Pour autoriser les appareils à envoyer du courrier électronique, le port 587, 465 ou 25

doit être ouvert. Le port 587, qui est utilisé en premier, constitue le meilleur choix.

Annuaires LDAP

L’iPhone OS vous permet d’accéder aux serveurs d’annuaires LDAP et fournit un

annuaire d’adresses global et des informations similaires à la Liste d’adresses globale de

Microsoft Exchange.

Si vous configurez un compte LDAP sur l’appareil, ce dernier recherche alors l’attribut

namingContexts au niveau root du serveur pour identifier la base de recherche par

défaut. L’étendue de recherche est définie par défaut sur l’arborescence (Sous-arbre).

Calendriers CalDAV

La prise en charge CalDAV d’iPhone OS permet d’assurer l’organisation du temps et des

calendriers globaux pour les entreprises qui n’utilisent pas Microsoft Exchange.

L’iPhone OS fonctionne avec les serveurs de calendrier prenant en charge la norme

CalDAV.

Abonnements aux calendriers

Si vous comptez publier des calendriers en lecture seule incluant des événements

communs, tels que les vacances ou des événements particuliers programmés, les appareils sous iPhone OS peuvent s’abonner à des calendriers et afficher ainsi leurs renseignements en plus de leurs calendriers Microsoft Exchange et CalDAV. L’iPhone OS

manipule les fichiers de calendrier au format iCalendar (.ics) standard.

Un moyen facile pour distribuer les calendriers auxquels vos utilisateurs se sont abonnés consiste à envoyer l’URL complète par SMS ou par courrier électronique. Lorsque

l’utilisateur tapote sur le lien, l’appareil l’invite à s’abonner au calendrier spécifié.

Applications d’entreprise

Si vous avez l’intention de déployer des applications iPhone OS d’entreprise, installezles sur vos appareils à l’aide d’« Utilitaire de configuration iPhone » pour Mac OS X ou

d’iTunes pour Mac ou Windows. Une fois que vous avez déployé des applications sur

des appareils d’utilisateurs, la mise à jour de celles-ci sera plus aisée si iTunes est

installé sur le Mac ou le PC de chaque utilisateur.

Chapitre 1 Déploiement de l’iPhone et de l’iPod touch 21

Protocole de vérification en ligne de certificat (OSCP - Online Certificate Status Protocol)

Lorsque vous fournissez des certificats numériques pour les appareils sous iPhone OS,

pensez à les émettre de façon à ce qu’ils soient compatibles avec le protocole OCSP.

Ainsi, l’appareil demande à votre serveur OCSP si le certificat a été révoqué avant de

l’utiliser.

Définition de règlements de code d’appareil

Une fois définis les services et les données réseau auxquels vos utilisateurs doivent

avoir accès, vous devez choisir les règlements de code d’appareil à mettre en place.

Pour les entreprises dont les réseaux, systèmes ou applications n’exigent pas de mot de

passe ni de jeton d’authentification, il est recommandé de définir des codes sur les

appareils. Si vous utilisez l’authentification par certificats pour un réseau 802.1X ou un

VPN Cisco IPSec, ou si votre application d’entreprise enregistre vos références d’ouverture de session, vous devez obliger les utilisateurs à définir un code d’appareil avec un

délai d’attente court pour que les appareils se verrouillent rapidement en cas de perte

ou de vol.

Vous pouvez définir les règlements sur l’iPhone, l’iPod touch et l’iPad de l’une des deux

manières. Si l’appareil est configuré pour accéder à un compte Microsoft Exchange, les

stratégies Exchange ActiveSync sont transmises à l’appareil à travers une connexion

sans fil. Cela vous permet d’appliquer et de mettre à jour les règlements sans intervention de l’utilisateur. Pour en savoir plus sur les règlements EAS, consultez « Règlements

Exchange ActiveSync pris en charge » à la page 9.

Si vous n’utilisez pas Microsoft Exchange, vous pouvez définir des règlements similaires

sur vos appareils en créant des profils de configuration. Lorsque vous modifiez un

règlement, les utilisateurs doivent installer le profil mis à jour que vous leur adressez

par le biais d’« Utilitaire de configuration iPhone ». Pour en savoir plus sur les règlements de code d’appareil, consultez « Réglages relatifs au code » à la page 35.

Si vous utilisez Microsoft Exchange, vous pouvez également compléter vos règlements

EAS en utilisant les règlements de configuration. Vous accédez par exemple à des règlements qui ne sont pas disponibles dans Microsoft Exchange 2003 ou qui vous permettent de définir des règlements spécifiques pour les appareils sous iPhone OS.

22 Chapitre 1 Déploiement de l’iPhone et de l’iPod touch

Configuration d’appareils

Vous devez ensuite choisir la manière dont vous allez configurer chaque iPhone,

iPod touch ou iPad. Cette décision dépend en partie du nombre d’appareils que vous

allez devoir déployer et gérer. Si le nombre d’appareils est peu élevé, il peut cependant

s’avérer plus simple, pour vous ou vos utilisateurs, de configurer chaque appareil

manuellement. Cela implique d’utiliser l’appareil pour définir les réglages de chaque

compte de courrier électronique, les réglages Wi-Fi et les informations de configuration VPN. Consultez le chapitre 3 pour en savoir plus sur la configuration manuelle.

Si vous déployez un grand nombre d’appareils ou si les réglages de courrier électronique, réglages réseau et certificats à installer sont nombreux, vous voudrez sans doute

configurer les appareils en créant et distribuant des profils de configuration. Les profils

de configuration permettent de charger rapidement des réglages et des informations

d’autorisation sur un appareil. Certains réglages VPN et Wi-Fi ne peuvent être définis

qu’à l’aide d’un profil de configuration et, si vous n’utilisez pas Microsoft Exchange,

vous devez faire appel à un profil de configuration pour définir des règlements de code

d’appareil.

Vous pouvez chiffrer et signer les profils de configuration, ce qui vous permet de

limiter leur usage à un appareil donné et empêche quiconque de modifier les réglages

inclus dans un profil. Vous avez également la possibilité de marquer un profil comme

étant verrouillé à un appareil de sorte qu’une fois installé, personne ne peut le supprimer sans passer par la destruction de toutes les données de l’appareil ou, le cas

échéant, introduire le code d’un administrateur.

Que vous configuriez les appareils manuellement ou à l’aide de profils de configuration, vous devez également choisir entre configurer les appareils vous-même ou déléguer cette tâche à vos utilisateurs. Votre choix va dépendre de l’emplacement de vos

utilisateurs, du règlement de votre entreprise en matière de gestion de l’équipement

informatique par les utilisateurs eux-mêmes et de la complexité de la configuration des

appareils que vous comptez déployer. Les profils de configuration sont idéaux dans les

grandes entreprises, pour les employés qui travaillent à distance ou pour les utilisateurs

qui ne sont pas capables de configurer leurs appareils.

Si vous voulez que les utilisateurs activent leur appareil eux-mêmes ou s’ils doivent installer ou mettre à jour des applications d’entreprise, iTunes doit être installé sur le Mac

ou le PC de chaque utilisateur. iTunes est également nécessaire pour les mises à jour de

logiciels de l’iPhone OS, ce qui constitue un point important si vous choisissez de ne

pas distribuer iTunes à vos utilisateurs. Pour obtenir en savoir plus sur le déploiement

d’iTunes, consultez le chapitre 4.

Chapitre 1 Déploiement de l’iPhone et de l’iPod touch 23

Inscription et configuration en mode OTA

L’inscription est le processus d’authentification d’un appareil et d’un utilisateur afin

d’automatiser le processus de distribution des certificats. Les certificats numériques

fournissent de nombreux avantages aux utilisateurs. Ils permettent d’authentifier

l’accès à des services clé professionnels, tels que Microsoft Exchange ActiveSync, les

réseaux sans fil WPA2 Enterprise et les connexions VPN en entreprise. L’authentification

par certificat permet également l’utilisation du VPN sur demande pour l’accès direct

aux réseaux en entreprise.

Outre les fonctionnalités d’inscription en mode OTA pour délivrer des certificats pour

l’infrastructure de clé publique (PKI, Public Key Infrastructure) de votre entreprise, vous

pouvez également déployer des profils de configuration d’appareil. Cela permet de

limiter aux seuls utilisateurs de confiance d’accéder aux services de l’entreprise et de

s’assurer que les appareils de ces utilisateurs sont configurés en accord avec votre

règlement informatique. Dans la mesure où les profils de configuration peuvent être à

la fois chiffrés et verrouillés, il est impossible de supprimer leurs réglages, de les

modifier ou de les partager avec autrui. Ces fonctionnalités vous sont proposées dans

le cadre du processus en mode OTA décrit plus loin, et sont en outre accessibles par le

biais d’« Utilitaire de configuration iPhone » pour paramétrer des appareils branchés sur

l’ordinateur servant à votre administration. Consultez le chapitre 2 pour en savoir plus

sur l’usage d’« Utilitaire de configuration iPhone ».

La mise en service de l’inscription et de la configuration en mode OTA impose le développement et l’intégration de services d’authentification, d’annuaire et de certificats.

Vous pouvez réaliser le déploiement par le biais de services web standard puis, une fois

en place, permettre à vos utilisateurs de configurer leur appareil de façon sécurisée en

s’authentifiant.

Vue d’ensemble du processus d’inscription et de configuration authentifié

Pour mettre en place ce processus, vous devez créer votre propre service de distribution

de profils chargé d’accepter les connexions HTTP, d’authentifier les utilisateurs, de créer

les profils mobileconfig et de gérer le processus principal décrit dans cette rubrique.

Vous devez également demander à une AC (Autorité de Certification) de produire les

références de l’appareil et de vous les communiquer par SCEP (Simple Certificate Enrollment Protocol). Pour retrouver les liens vers les rubriques sur PKI, SCEP, ainsi que les

rubriques connexes, consultez la section « Autres ressources » à la page 29.

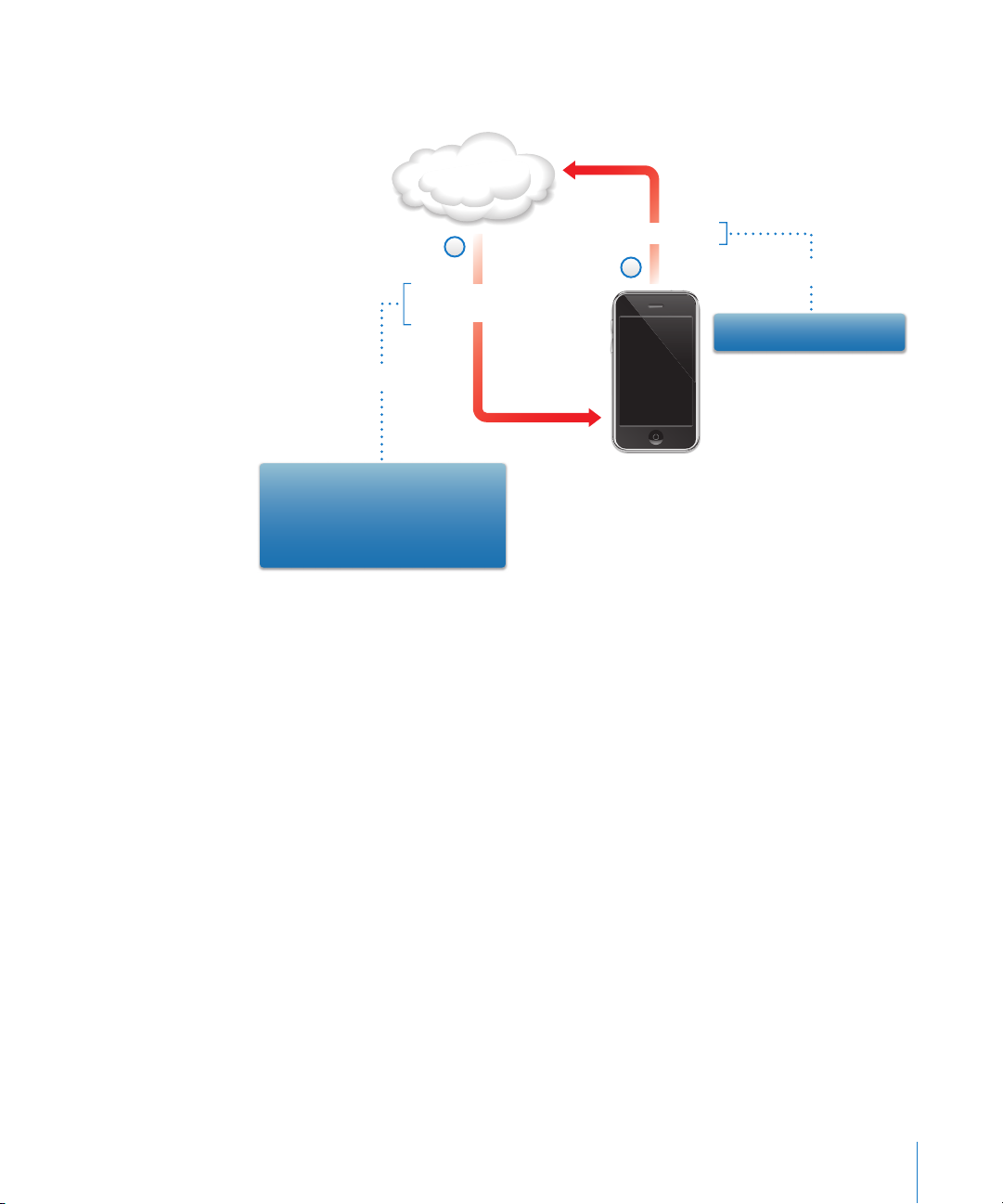

Le diagramme qui suit décrit le processus d’inscription et de configuration que l’iPhone

prend en charge.

24 Chapitre 1 Déploiement de l’iPhone et de l’iPod touch

Phase 1 - Lancement de l’inscription

Service de profils

2

Demande de renseignements

sur l’appareil

exemple

Attributs demandés : UDID,

version d’OS, IMEI

Vérification choisie : AnnieLantelme1

URL pour la réponse :

https://profils.exemple.com

Demande d’inscription

1

exemple

Utilisateur : Annie Lantelme

Phase 1 – Lancement de l’inscription : à l’aide de Safari, l’utilisateur accède à l’URL du

service de distribution de profils que vous avez créé. Vous pouvez distribuer cette URL

par SMS ou par courrier électronique. Cette étape constitue la demande d’inscription,

représentée par l’étape 1 dans le graphique, au cours de laquelle vous devez confirmer

l’identité de l’utilisateur. Cette authentification peut constituer une simple authentification de base, mais vous pouvez aussi la faire transiter par vos services d’annuaire.

En étape 2, votre service transmet en réponse un profil de configuration (.mobileconfig). Cette réponse compile la liste des attributs que l’appareil doit fournir en autre

réponse, et une clé prépartagée (appelée requête ou vérification) pouvant éventuellement contenir l’identité de l’utilisateur de façon à pouvoir personnaliser, plus en aval de

cette procédure, le processus de configuration pour chaque utilisateur. Les attributs

d’appareil que le service peut demander sont la version d’iPhone OS, l’identifiant de

l’appareil (l’adresse MAC),

fiant du téléphone (IMEI) et les renseignements sur la SIM (l’ICCID).

le type de produit (l’iPhone 3GS renvoie à iPhone2,1), l’identi-

Pour retrouver un exemple de profil de configuration illustrant cette phase, consultez

« Échantillon de réponse du serveur (phase 1) » à la page 92.

Chapitre 1 Déploiement de l’iPhone et de l’iPod touch 25

Phase 2 - Authentification de l’appareil

Service de profils

Réponse signée via POST

exemple

Attributs : UDID,

version d’OS, IMEI

Vérification choisie :

AnnieLantelme1

Phase 2 – Authentification de l’appareil : une fois que l’utilisateur a accepté l’installation du profil reçu en phase 1, l’appareil recherche les attributs demandés, ajoute la

réponse de vérification (si elle a été fournie) et signe la réponse à l’aide de l’identité

intégrée à l’appareil (c’est-à-dire le certificat émis par Apple), puis la retransmet au

serveur à l’aide d’une méthode Post HTTP.

Pour retrouver un exemple de profil de configuration illustrant cette phase, consultez

« Échantillon de réponse de l’appareil (phase 2) » à la page 93.

26 Chapitre 1 Déploiement de l’iPhone et de l’iPod touch

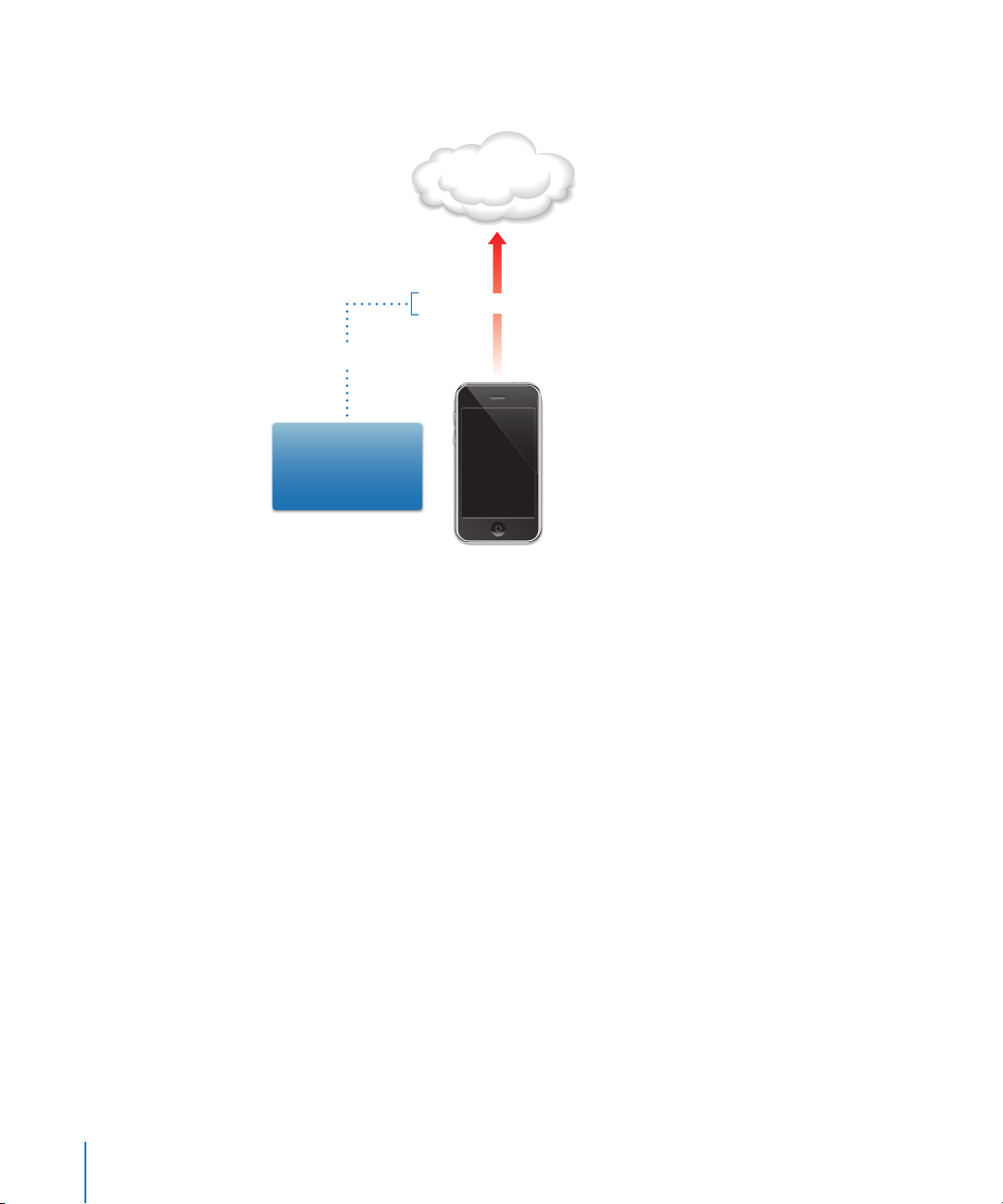

Phase 3 - Installation du certificat de l’appareil

Service en matière

d’émission de certificat

3

Vérification

Clé publique

Certificat de l’appareil

exemple

RSA : 1024

Vérification : AnnieLantelme1

https://ca.exemple.com/

getkey.exe

Service de profils

1

Vérification

Spécifications de la

génération de clés

URL pour la réponse

Demande de signature de certificat

2

Phase 3 – Installation du certificat : en étape 1, le service de distribution de profils en

spécifiant les instructions pour que l’appareil génère une clé (RSA 1024) et l’endroit où

il doit la renvoyer à travers SCEP (Simple Certificate Enrollment Protocol) pour obtenir la

certification.

En étape 2, la demande SCEP doit être gérée automatiquement, en se servant de la

vérification en réponse issue du paquet SCEP pour authentifier la demande.

En troisième étape, l’AC répond par un certificat de chiffrement pour l’appareil.

Pour retrouver un exemple de profil de configuration illustrant cette phase, consultez

« Échantillon de réponse du serveur (phase 3) avec spécifications SCEP » à la page 94.

Chapitre 1 Déploiement de l’iPhone et de l’iPod touch 27

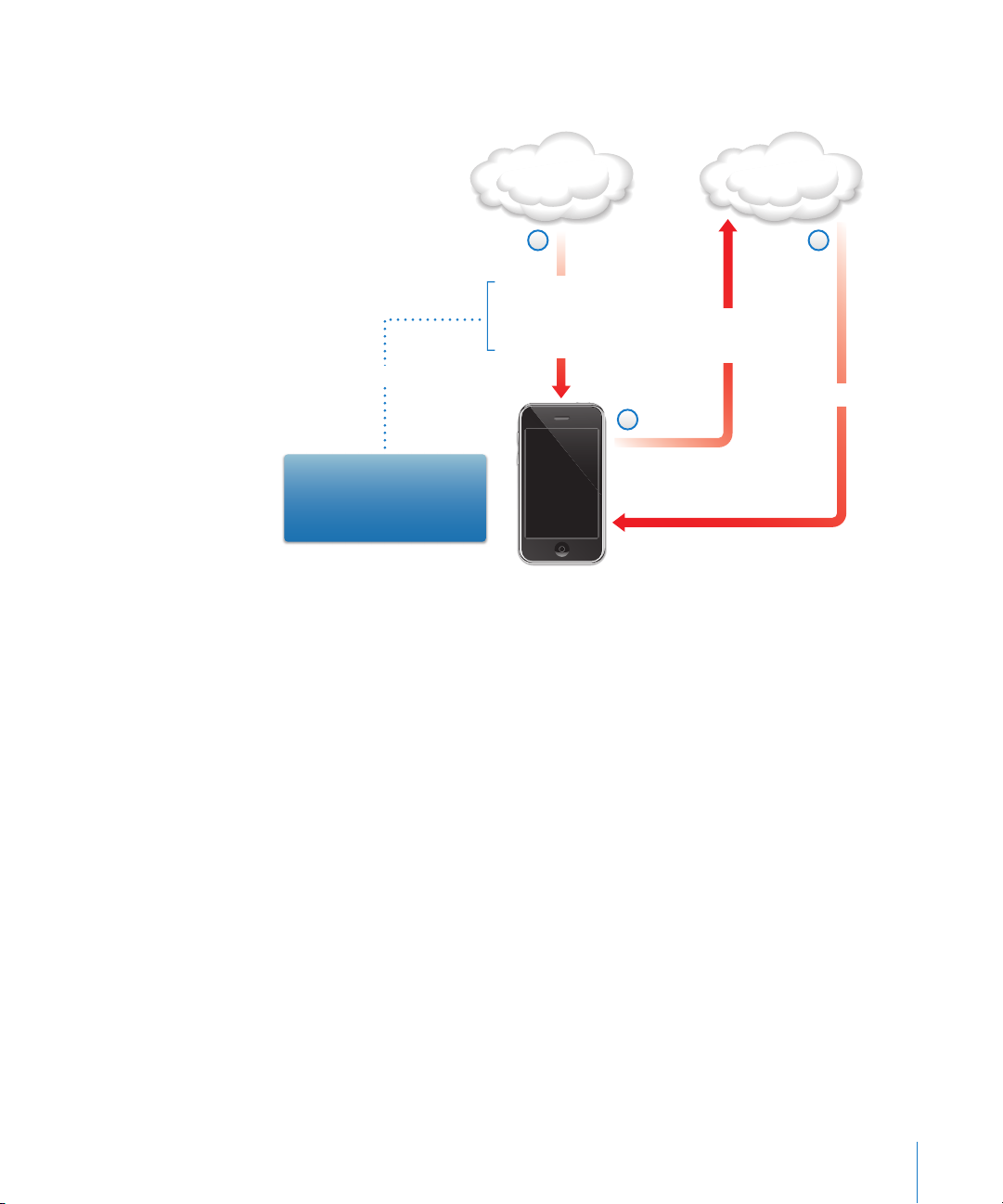

Phase 4 - Configuration de l’appareil

2

Service de profils

Fichier .mobileconfig chiffré

pour l’appareil et signé

par le service de profils

Device attributes

signed with

device certificate

exemple

exemple

1

UDID, version d’OS,

IMEI, adresse MAC

Stratégies Exchange,

réglages VPN, données utiles

SCEP supplémentaires,

comptes de courrier électronique, etc.

Phase 4 – Configuration de l’appareil : pour commencer, l’appareil répond par la liste

des attributs, laquelle doit être signée à l’aide du certificat de chiffrement fourni par

l’AC au cours de la phase précédente.

En étape 2, le service de profils répond par un fichier .mobileconfig chiffré, installé

automatiquement. Le service de profil doit avoir signé ce fichier .mobileconfig. Son

certificat SSL peut au besoin servir dans ce cas.

En plus des réglages généraux, ce profil de configuration doit également définir les

règlements d’entreprise que vous voulez imposer et doit correspondre à un profil

verrouillé de sorte que l’utilisateur ne puisse pas le supprimer de l’appareil. Le profil de

configuration peut renfermer d’autres requêtes d’inscription à des identités via SCEP,

lesquelles s’exécutent lorsque le profil s’installe.

De la même façon, lorsqu’un certificat installé via SCEP expire ou n’est pas validé,

l’appareil demande à l’utilisateur de mettre à jour le profil. Lorsque l’utilisateur autorise

la requête, l’appareil répète le processus ci-dessus pour obtenir un nouveau certificat et

un nouveau profil.

Pour retrouver un exemple de profil de configuration illustrant cette phase, consultez

« Échantillon de réponse de l’appareil (phase 4) » à la page 96.

28 Chapitre 1 Déploiement de l’iPhone et de l’iPod touch

Autres ressources

PKI de certificats numériques pour VPN IPSec à l’adresse

https://cisco.hosted.jivesoftware.com/docs/DOC-3592 (en anglais)

Infrastructure à clés publiques à l’adresse

http://fr.wikipedia.org/wiki/Infrastructure_%C3%A0_cl%C3%A9s_publiques

Spécifications du protocole SCEP IETF à l’adresse

http://www.ietf.org/internet-drafts/draft-nourse-scep-18.txt (en anglais)

D’autres informations et ressources utiles sur l’iPhone et l’iPod touch en entreprise sont

disponibles à l’adresse www.apple.com/fr/iphone/enterprise et

www.apple.com/fr/ipad/business.

Chapitre 1 Déploiement de l’iPhone et de l’iPod touch 29

2 Création et déploiement de

profils de configuration

2

Les profils de configuration définissent la manière dont

l’iPhone, l’iPod touch et l’iPad fonctionnent avec les systèmes

de votre entreprise.

Ces profils correspondent à des fichiers XML contenant les règlements et les

restrictions de sécurité de l’appareil, les données de configuration de VPN, les réglages

Wi-Fi, les comptes de courrier électronique et de calendrier, ainsi que les références

permettant à l’iPhone, l’iPod touch et l’iPad de fonctionner avec les systèmes de votre

enterprise.

Vous avez la possibilité d’installer les profils de configuration sur des appareils

branchés sur un port USB d’un ordinateur par le biais d’« Utilitaire de configuration

iPhone ». Vous pouvez également distribuer ces profils de configuration par courrier

électronique ou à travers une page web. Lorsque des utilisateurs ouvrent la pièce jointe

à un message électronique ou téléchargent le profil sur leur appareil à l’aide de Safari,

ils sont invités à lancer le processus d’installation.

30

Si vous préférez ne pas créer ni distribuer de profils de configuration, vous pouvez configurer les appareils manuellement. Pour en savoir plus, reportez-vous au Chapitre 3.

Loading...

Loading...