Page 1

Manuel d’utilisation

Page 2

Acronis Backup and Security 2010

Manuel d’utilisation

Publié le 2010.02.02

Copyright© 2010 Acronis

Notice Légale

Tous droits réservés. Aucune partie de ce manuel ne peut être reproduit ou transmis, sous aucune forme et d’aucune

façon, électronique ou physique, y compris photocopies, enregistrement, ou par quelque moyen de sauvegarde

ou de restauration que ce soit, sans une autorisation écrite d’un représentant officel de Acronis. Inclusion de courtes

citations dans des tests n’est possible qu’avec la mention de la source. Le contenu ne peut en aucun cas être

modifié.

Avertissement. Ce produit et sa documentation sont protégés par copyright. Les informations de ce document

sont données « à titre indicatif », sans garantie. Bien que toutes les précautions aient été prises lors de la préparation

de ce document, les auteurs ne pourront être tenus responsables envers quiconque de toute perte ou dommage

occasionné, ou supposé occasionné, directement ou indirectement par les informations contenues dans ce document.

Ce manuel contient des liens vers des sites Web de tiers qui ne sont pas sous le contrôle de Acronis, et Acronis

n’est pas responsable du contenu de ces sites. Si vous accédez à l’un des sites Web d’une tierce partie fourni dans

ce document, vous le ferez à vos propres risques. Acronis indique ces liens uniquement à titre informatif, et

l’inclusion de ce lien n’implique pas que Acronis assume ou accepte la responsabilité du contenu de ce site Web

d’un tiers.

Marques commerciales. Des noms de marques peuvent apparaître dans ce manuel. Toutes les marques,

enregistrées ou non, citées dans ce document, sont la propriété exclusive de leurs propriétaires respectifs.

Page 3

Table des matières

Préface . .... . ... . .... . .... .... . .... . ... . .... . .... . ... . .... . .... . ... . .... . .... . ix

1. Conventions utilisées dans ce manuel . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . ix

1.1. Normes Typographiques . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . ix

1.2. Avertissements . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . ix

2. Structure du manuel . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . x

Installation et désinstallation ......................................... 1

1. Configuration requise . . .... .... . .... . ... . .... . .... . ... . .... . .... . ... . .. 2

1.1. Configuration système minimale . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 2

1.2. Configuration système recommandée . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 2

1.3. Logiciels pris en charge . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 2

2. Préparation de l'Installation . . .... . ... . .... . .... .... . .... . ... . .... . .... . 4

3. Installation de Acronis Backup and Security 2010 . ... . .... . .... . ... . 5

4. Activation du produit . .... . ... . .... . .... . ... . .... . .... . ... . .... . .... . ... 8

5. Réparer ou supprimer Acronis Backup and Security 2010 .. . ... . .. 10

Pour démarrer ........................................................... 11

6. Présentation ... . ... . .... . .... . ... . .... . .... .... . .... . ... . .... . .... . ... . 12

6.1. Ouverture de Acronis Backup and Security 2010 . . . . . . . . . . . . . . . . . . . . . . . . . . 12

6.2. Modes d'affichage de l'interface utilisateur . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12

6.2.1. Mode Débutant . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13

6.2.2. Mode Intermédiaire . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

6.2.3. Mode Expert . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17

6.3. Configuration d'Acronis Backup and Security 2010 . . . . . . . . . . . . . . . . . . . . . . . . . 20

6.3.1. Étape 1 - Sélectionner le Profil d'Utilisation . . . . . . . . . . . . . . . . . . . . . . . . . . . 21

6.3.2. Étape 2 - Description de l'ordinateur . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22

6.3.3. Étape 3 - Sélectionner l'Interface Utilisateur . . . . . . . . . . . . . . . . . . . . . . . . . . 23

6.3.4. Étape 4 - Configurer le Contrôle Parental . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24

6.3.5. Étape 5 - Configurer le Réseau Acronis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25

6.4. Icône de la zone de notification . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26

6.5. Barre de l'activité d'analyse . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27

6.5.1. Analyser Fichiers et Dossiers . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27

6.5.2. Désactiver/Restaurer la Barre d'Activité d'Analyse . . . . . . . . . . . . . . . . . . . . 28

6.6. Analyse Manuelle Acronis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 28

6.7. Mode Jeu et Mode Portable . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 30

6.7.1. Mode Jeu . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 30

6.7.2. Mode Portable . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32

6.8. Détection automatique de périphérique . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32

7. Correction des problèmes .. . .... . ... . .... . .... . ... . .... . .... .... . .... 34

7.1. Assistant de Correction des Problèmes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34

7.2. Configuration du système de contrôle . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36

iii

Page 4

8. Configuration des Paramètres de base ... . ... . .... . .... . ... . .... . ... 37

8.1. Paramètres de l'Interface Utilisateur . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 38

8.2. Paramètres de sécurité . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 39

8.3. Paramètres généraux . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 41

9. Historique et Événements . ... . .... . .... . ... . .... . .... .... . .... . ... . .. 43

10. Assistants .. . .... . .... .... . .... . ... . .... . .... . ... . .... . .... . ... . .... . . 45

10.1. Assistant d'analyse antivirus . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45

10.1.1. Étape 1 sur 3 - Analyse . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45

10.1.2. Étape 2 sur 3 - Sélectionner des actions . . . . . . . . . . . . . . . . . . . . . . . . . . . . 47

10.1.3. Étape 3 sur 3 - Voir les résultats . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 48

10.2. Assistant d'Analyse Personnalisée . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 50

10.2.1. Etape 1 sur 6 – Fenêtre de Bienvenue . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 50

10.2.2. Étape 2/6 - Sélectionner la Cible . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51

10.2.3. Étape 3/6 - Sélectionner les Actions . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 52

10.2.4. Étape 4/6 - Paramètres Supplémentaires . . . . . . . . . . . . . . . . . . . . . . . . . . . 55

10.2.5. Étape 5/6 - Analyse . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 55

10.2.6. Étape 6/6 - Voir les résultats . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 56

10.3. Assistant du Contrôle de Vulnérabilité . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 57

10.3.1. Etape 1/6 - Sélectionnez les vulnérabilités à vérifier . . . . . . . . . . . . . . . . . 58

10.3.2. Etape 2/6 - Vérifier les vulnérabilités . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 59

10.3.3. Étape 3/6 - Mettre à jour Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 60

10.3.4. Étape 4/6 - Mettre à jour les applications . . . . . . . . . . . . . . . . . . . . . . . . . . . 61

10.3.5. Étape 5/6 - Modifier les mots de passe vulnérables . . . . . . . . . . . . . . . . . . 62

10.3.6. Étape 6/6 - Voir les résultats . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 63

10.4. Assistants Coffre-Fort . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 64

10.4.1. Ajouter des fichiers au coffre-fort . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 64

10.4.2. Retrait coffre-fort . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 70

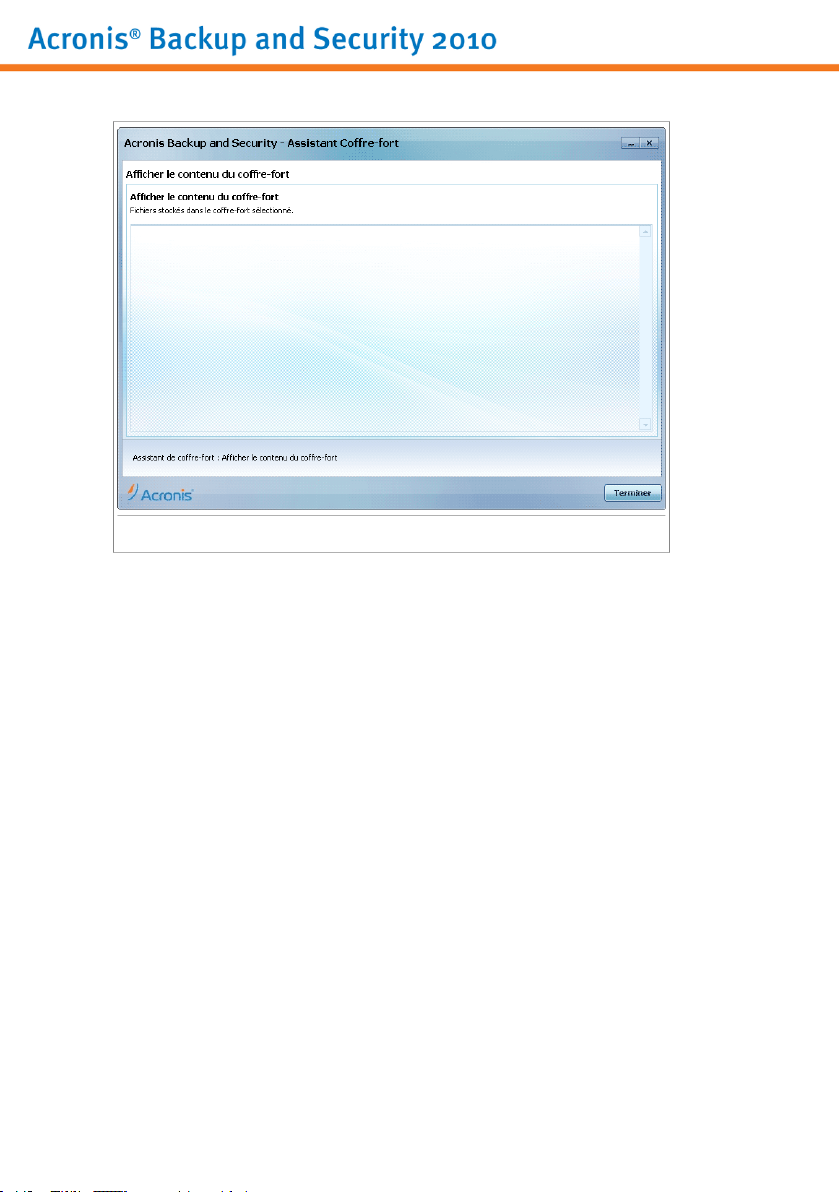

10.4.3. Afficher Coffre-fort . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 75

10.4.4. Fermer coffre-fort . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 79

Mode Intermédiaire .................................................... 83

11. État .... . .... . ... . .... . .... . ... . .... . .... . ... . .... . .... .... . .... . ... . .. 84

12. Sécurité . .... . .... . ... . .... . .... . ... . .... . .... . ... . .... . .... . ... . .... . 86

12.1. Zone d'état . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 86

12.1.1. Configuration des alertes d'état . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 87

12.2. Tâches rapides . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 89

12.2.1. Mettre à jour Acronis Backup and Security 2010 . . . . . . . . . . . . . . . . . . . . . 89

12.2.2. Analyser avec Acronis Backup and Security 2010 . . . . . . . . . . . . . . . . . . . . 90

12.2.3. Rechercher des vulnérabilités . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 91

13. Contrôle parental . .... . ... . .... . .... . ... . .... . .... . ... . .... . ... . .... . 93

13.1. Zone d'état . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 93

13.2. Tâches rapides . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 94

14. Coffre-fort . .... . .... . ... . .... . .... . ... . .... . .... . ... . .... . .... .... . ... 95

14.1. Zone d'état . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 95

14.2. Tâches rapides . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 96

iv

Page 5

15. Réseau . . .... . .... . ... . .... . .... . ... . .... . .... . ... . .... . .... .... . .... . 97

15.1. Tâches rapides . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 98

15.1.1. Rejoindre le réseau Acronis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 98

15.1.2. Ajout d'ordinateurs au réseau Acronis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 98

15.1.3. Gestion du réseau Acronis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100

15.1.4. Analyse de tous les ordinateurs . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 102

15.1.5. Mise à jour de tous les ordinateurs . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 103

Mode Expert ........................................................... 105

16. Général . . ... . .... . ... . .... . .... . ... . .... . .... . ... . .... . .... . ... . .... 106

16.1. État . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 106

16.1.1. État global . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 107

16.1.2. Statistiques . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 109

16.1.3. Présentation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 110

16.2. Configuration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 111

16.2.1. Paramètres généraux . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 111

16.2.2. Paramètres du rapport antivirus . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 113

16.3. Informations système . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 113

17. Antivirus .. . ... . .... . .... . ... . .... . .... .... . .... . ... . .... . .... . ... . .. 115

17.1. Protection en temps réel . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 115

17.1.1. Configuration du niveau de protection . . . . . . . . . . . . . . . . . . . . . . . . . . . . 116

17.1.2. Personnaliser le niveau de protection . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 117

17.1.3. Configuration d'Active Virus Control . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 121

17.1.4. Désactivation de la protection en temps réel . . . . . . . . . . . . . . . . . . . . . . . 124

17.1.5. Configurer la protection antiphishing . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 124

17.2. Analyse à la demande . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 126

17.2.1. Tâches d'analyse . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 127

17.2.2. Utilisation du menu de raccourcis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 128

17.2.3. Création de tâches d'analyse . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 130

17.2.4. Configuration des tâches d'analyse . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 130

17.2.5. Analyse des fichiers et des dossiers . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 142

17.2.6. Afficher les journaux d'analyse . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 150

17.3. Objets exclus de l'analyse . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 151

17.3.1. Exclusion des chemins de l'analyse . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 153

17.3.2. Exclusion des extensions de l'analyse . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 156

17.4. Zone de quarantaine . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 160

17.4.1. Gérer les fichiers en quarantaine . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 161

17.4.2. Configuration des paramètres de la quarantaine . . . . . . . . . . . . . . . . . . . 162

18. Antispam .. . ... . .... . .... .... . .... . ... . .... . .... . ... . .... . .... . ... . . 164

18.1. Aperçu de l'antispam . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 164

18.1.1. Les filtres antispam . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 164

18.1.2. Fonctionnement de l'antispam . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 166

18.1.3. Mises à jour de l'Antispam . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 167

18.2. Status . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 167

18.2.1. Définition du niveau de protection . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 168

18.2.2. Configuration de la liste des amis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 169

18.2.3. Configuration de la liste des spammeurs . . . . . . . . . . . . . . . . . . . . . . . . . . 171

v

Page 6

18.3. Configuration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 173

18.3.1. Paramètres antispam . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 174

18.3.2. Filtres antispam de base . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 175

18.3.3. Filtres antispam avancés . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 175

19. Contrôle Parental . . .... . ... . .... . .... . ... . .... . .... . ... . .... . .... ... 176

19.1. Configurer Le Contrôle Parental Pour Un Utilisateur . . . . . . . . . . . . . . . . . . . . . . 177

19.1.1. Protection des paramètres du Contrôle Parental . . . . . . . . . . . . . . . . . . . . 179

19.1.2. Configurer la Catégorie d'Âge . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 180

19.2. Surveiller les activités des enfants . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 183

19.2.1. Vérification des Sites Internet Visités . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 184

19.2.2. Configurer les Notifications par E-mail . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 184

19.3. Contrôle Web . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 185

19.3.1. Création de règles de Contrôle Web . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 186

19.3.2. Gestion des règles de Contrôle Web . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 187

19.4. Plages horaires Web . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 188

19.5. Contrôle des Programmes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 189

19.5.1. Création de Règles du Contrôle des Applications . . . . . . . . . . . . . . . . . . . 189

19.5.2. Gestions des Règles du Contrôle des Applications . . . . . . . . . . . . . . . . . . 191

19.6. Contrôle par mots-clés . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 191

19.6.1. Création de Règles de Contrôle par Mots-clés . . . . . . . . . . . . . . . . . . . . . . 192

19.6.2. Gestion des Règles de Contrôle par Mots-clés . . . . . . . . . . . . . . . . . . . . . . 193

19.7. Contrôle de la messagerie instantanée . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 194

19.7.1. Création des Règles de Contrôle des Messageries Instantanées . . . . . . 194

19.7.2. Gestion des Règles de Contrôle des Messageries Instantanées . . . . . . . 195

20. Contrôle vie privée . .... . .... . ... . .... . .... . ... . .... . .... . ... . .... . . 196

20.1. État du Contrôle Vie privée . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 196

20.1.1. Configuration du niveau de protection . . . . . . . . . . . . . . . . . . . . . . . . . . . . 197

20.2. Contrôle d'identité . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 197

20.2.1. Création de règles d'Identité . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 200

20.2.2. Définition des Exceptions . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 203

20.2.3. Gestion des règles . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 204

20.2.4. Règles Définies par d'Autres Administrateurs . . . . . . . . . . . . . . . . . . . . . . 205

20.3. Contrôle du registre . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 205

20.4. Contrôle des cookies . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 207

20.4.1. Fenêtre de configuration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 209

20.5. Contrôle des scripts . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 211

20.5.1. Fenêtre de configuration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 212

21. Pare-feu . ... . .... . .... . ... . .... . .... . ... . .... . .... . ... . .... . .... .... . 214

21.1. Configuration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 214

21.1.1. Définition de l'action par défaut . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 215

21.1.2. Configuration des paramètres avancés du pare-feu . . . . . . . . . . . . . . . . . 216

21.2. Réseau . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 218

21.2.1. Modifier le niveau de confiance . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 220

21.2.2. Configurer le mode furtif . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 220

21.2.3. Configurer les paramètres génériques . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 221

21.2.4. Zones réseau . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 221

21.3. Règles . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 222

21.3.1. Ajouter des règles automatiquement . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 224

vi

Page 7

21.3.2. Suppression et Réinitialisation des Règles . . . . . . . . . . . . . . . . . . . . . . . . . 225

21.3.3. Création et modification de règles . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 225

21.3.4. Gestion avancée des règles . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 229

21.4. Contrôle des connexions . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 231

22. Vulnérabilité .. . .... . ... . .... . .... . ... . .... . .... .... . .... . ... . .... . .. 233

22.1. Status . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 233

22.1.1. Réparation des vulnérabilités . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 234

22.2. Configuration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 234

23. Cryptage .. . ... . .... . .... . ... . .... . .... . ... . .... . .... . ... . .... . .... . . 236

23.1. Cryptage de messagerie instantanée . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 236

23.1.1. Désactiver le cryptage pour des utilisateurs spécifiques . . . . . . . . . . . . . 237

23.2. Coffre-fort . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 238

23.2.1. Créer un coffre-fort . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 239

23.2.2. Ouvrir un coffre-fort . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 241

23.2.3. Verrouiller un coffre-fort . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 242

23.2.4. Modifier le mot de passe du coffre-fort . . . . . . . . . . . . . . . . . . . . . . . . . . . . 242

23.2.5. Ajouter des fichiers au coffre-fort . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 243

23.2.6. Supprimer des fichiers du coffre-fort . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 244

24. Mode Jeu / Portable . .... .... . .... . ... . .... . .... . ... . .... . .... . ... . . 245

24.1. Mode Jeu . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 245

24.1.1. Configuration du Mode Jeu automatique . . . . . . . . . . . . . . . . . . . . . . . . . . . 246

24.1.2. Gestion de la liste de jeux . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 247

24.1.3. Configuration des paramètres du Mode Jeu . . . . . . . . . . . . . . . . . . . . . . . . 248

24.1.4. Changer le raccoruci clavier du Mode Jeu . . . . . . . . . . . . . . . . . . . . . . . . . . 249

24.2. Mode Portable . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 249

24.2.1. Configuration des paramètres du Mode Portable . . . . . . . . . . . . . . . . . . . 250

25. Réseau .. . .... . .... . ... . .... . .... .... . .... . ... . .... . .... . ... . .... . ... 252

25.1. Rejoindre le réseau Acronis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 253

25.2. Ajout d'ordinateurs au réseau Acronis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 253

25.3. Gestion du réseau Acronis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 255

26. Mise à jour ... . .... . ... . .... . .... . ... . .... . .... .... . .... . ... . .... . ... 258

26.1. Mise à jour automatique . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 258

26.1.1. Demandes de mise à jour . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 259

26.1.2. Désactiver la mise à jour automatique . . . . . . . . . . . . . . . . . . . . . . . . . . . . 260

26.2. Paramètres de mise à jour . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 260

26.2.1. Paramétrage des emplacements de mise à jour . . . . . . . . . . . . . . . . . . . . 261

26.2.2. Configuration de la mise à jour automatique . . . . . . . . . . . . . . . . . . . . . . . 262

26.2.3. Configuration de la mise à jour manuelle . . . . . . . . . . . . . . . . . . . . . . . . . . 262

26.2.4. Configuration des paramètres avancés . . . . . . . . . . . . . . . . . . . . . . . . . . . . 262

26.2.5. Gestion des serveurs proxy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 263

Intégration dans Windows et dans les logiciels tiers ....... 266

27. Intégration dans le menu contextuel de Windows . .... . ... . .... . 267

27.1. Analyser avec Acronis Backup and Security . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 267

27.2. Coffre-fort Acronis Backup and Security . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 268

vii

Page 8

27.2.1. Créer coffre-fort . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 269

27.2.2. Ouvrir un coffre-fort . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 270

27.2.3. Verrouiller le coffre-fort . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 271

27.2.4. Ajouter au Coffre-Fort . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 272

27.2.5. Supprimer du coffre-fort . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 272

27.2.6. Changer le mot de passe du coffre-fort . . . . . . . . . . . . . . . . . . . . . . . . . . . . 273

28. Intégration dans les navigateurs Internet ... . .... . .... . ... . .... . . 275

29. Intégration dans les Programmes de Messagerie Instantanée . . . 278

30. Intégration dans les clients de messagerie . .... . ... . .... . .... ... 280

30.1. Assistant de configuration de l'Antispam . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 280

30.1.1. Etape 1 sur 6 – Fenêtre de Bienvenue . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 281

30.1.2. Etape 2 sur 6 - Renseigner la liste d'amis. . . . . . . . . . . . . . . . . . . . . . . . . . 282

30.1.3. Etape 3 sur 6 - Effacer la base de données bayesienne . . . . . . . . . . . . . . 283

30.1.4. Etape 4 sur 6 - Entraîner le filtre bayesien avec des messages

légitimes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 284

30.1.5. Etape 5 sur 6 - Entraîner le filtre bayesien avec des messages SPAM . . 285

30.1.6. Etape 6/6 - Résumé . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 286

30.2. Barre d'outils Antispam . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 286

Comment faire pour ................................................. 295

31. Comment analyser fichiers et dossiers .... . .... . ... . .... . .... . ... 296

31.1. Utilisation du menu contextuel de Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . 296

31.2. Utilisation des tâches d'analyse . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 296

31.3. Utilisation de Acronis Manual Scan . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 299

31.4. Utilisation de la barre d'activité d'analyse . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 300

32. Comment planifier l'analyse de l'ordinateur ... . .... . ... . .... . ... 301

Aide et résolution des problèmes ................................ 303

33. Résolution des problèmes .. . .... .... . .... . ... . .... . .... . ... . .... . . 304

33.1. Problèmes d'installation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 304

33.1.1. Erreurs de Validation de l'Installation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 304

33.1.2. L'installation a échoué . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 305

33.2. Le Services Acronis Backup and Security 2010 ne répondent pas . . . . . . . . . 306

33.3. Le partage des fichiers et de l'imprimante en réseau Wi-Fi ne fonctionne

pas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 307

33.3.1. Solution "Ordinateurs de confiance" . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 308

33.3.2. Solution "Réseau Sûr" . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 310

33.4. Le Filtre Antispam Ne Fonctionne Pas Correctement . . . . . . . . . . . . . . . . . . . . . 312

33.4.1. Des Messages Légitimes Sont Signalés comme étant du [spam] . . . . . 312

33.4.2. De Nombreux Messages De Spam Ne Sont Pas Détectés . . . . . . . . . . . . 315

33.4.3. Le Filtre Antispam Ne Détecte Aucun Message De Spam . . . . . . . . . . . . 318

33.5. La désinstallation de Acronis Backup and Security 2010 a échoué . . . . . . . . . 319

34. Support . . .... .... . .... . ... . .... . .... . ... . .... . .... . ... . .... . .... . ... 321

Glossaire .. . .... . .... .... . .... . ... . .... . .... . ... . .... . .... . ... . .... . .... . ... 322

viii

Page 9

Préface

Ce Manuel d’utilisation est destiné à tous les utilisateurs qui ont choisi Acronis

Backup and Security 2010 comme solution de sécurité pour leur ordinateur

personnel. Les informations présentées dans ce manuel sont destinées aussi bien

aux utilisateurs expérimentés en informatique qu’à toute personne sachant utiliser

Windows.

Vous trouverez dans ce manuel une description de Acronis Backup and Security

2010, le guide de son installation, et toutes les indications nécessaires à sa

configuration. Vous découvrirez comment utiliser Acronis Backup and Security 2010,

l’actualiser, le tester et le personnaliser. Vous apprendrez comment exploiter au

mieux toutes les ressources de Acronis Backup and Security 2010.

Nous vous souhaitons un apprentissage agréable et utile.

1. Conventions utilisées dans ce manuel

1.1. Normes Typographiques

Plusieurs styles de texte sont utilisés dans ce livret pour une lisibilité améliorée.

Leur aspect et signification sont présentés dans le tableau ci dessous.

DescriptionApparence

sample syntax

http://www.acronis.fr/support/

« Préface » (p. ix)

filename

option

sample code listing

Les exemples de syntaxe sont imprimés avec

des caractères séparés d'un espace.

Les liens URL pointent vers un emplacement

externe comme un serveur http ou ftp.

Ceci représente un lien interne vers un

emplacement à l’intérieur de ce document.

Les fichiers et répertoires sont imprimés en

utilisant des caractères séparés d’un

espace.

Toutes les informations sur le produit sont

imprimées en utilisant des caractères Gras.

La liste de code est imprimée avec des

caractères séparés d'un espace.

1.2. Avertissements

Les avertissements sont des notes textes graphiquement marquées, offrant à votre

attention des informations additionnelles relatives au paragraphe actuel.

Préface

ix

Page 10

Note

La note est une courte observation. Bien que vous puissiez l’omettre, les notes

apportent des informations non négligeables, comme des fonctions spécifiques ou

un lien à un thème proche.

Important

Cette icône requiert votre attention et nous vous recommandons de ne pas l'ignorer.

Elle fournit habituellement des informations non critiques mais significatives.

Avertissement

Marque une information critique que vous devrez lire attentivement. Rien de négatif

ne se passera si vous suivez les indications. Vous devriez le lire et le comprendre car

cette marqué décrit une opération risquée.

2. Structure du manuel

Le manuel est composé de plusieurs parties reprenant les thèmes principaux. S'y

ajoute un glossaire pour l'éclaircissement de certains termes techniques.

Installation et désinstallation. Instructions pour installer Acronis Backup and

Security 2010 sur un ordinateur personnel. Elles débutent par les conditions

préalables à une installation réussie, et vous guident tout au long du processus

d'installation. Enfin, la procédure de désinstallation est décrite au cas où vous auriez

besoin de désinstaller Acronis Backup and Security 2010.

Pour démarrer. Contient toutes les informations dont vous avez besoin pour

commencer à utiliser Acronis Backup and Security 2010. Vous découvrirez l'interface

Acronis Backup and Security 2010 et comment corriger des problèmes, configurer

des paramètres de base et enregistrer votre produit.

Mode Intermédiaire. Présente l'interface en Mode Intermédiaire de Acronis Backup

and Security 2010.

Mode Expert. Présentation détaillée de l'interface Expert de Acronis Backup and

Security 2010. Vous apprendrez à configurer et à utiliser tous les modules Acronis

Backup and Security 2010 afin de protéger efficacement votre ordinateur contre

tous les types de menaces (codes malveillants, spams, hackers, contenu inapproprié,

etc.).

Intégration dans Windows et dans les logiciels tiers. Vous montre comment

utiliser les options de Acronis Backup and Security 2010 dans le menu contextuel

de Windows et les barres d'outils Acronis intégrées dans les programmes tiers pris

en charge.

Comment faire pour. Donne la marche à suivre pour exécuter rapidement les

tâches les plus courantes dans Acronis Backup and Security 2010.

Aide et résolution des problèmes. Où regarder et à qui demander de l'aide si

quelque chose d'inattendu apparaît.

Préface

x

Page 11

Glossaire. Le glossaire tente de vulgariser des termes techniques et peu communs

que vous trouverez dans ce document.

Préface

xi

Page 12

Installation et désinstallation

1

Page 13

1. Configuration requise

Vous pouvez installer Acronis Backup and Security 2010 sur les ordinateurs

fonctionnant avec des systèmes d'exploitation suivants :

● Windows XP (32/64 bits)avec Service Pack 2 ou supérieur

● Windows Vista (32/64 Bit) ou Windows Vista avec Service Pack 1 ou supérieur

● Windows 7 (32/64 bits)

Avant d'installer le produit, vérifiez que le système remplit les conditions minimales

suivantes :

Note

Pour vérifier quel système d'exploitation fonctionne actuellement sur votre ordinateur

ainsi que des informations sur votre matériel, faites un clic-droit sur Poste de travail

et sélectionnez Propriétés dans le menu.

1.1. Configuration système minimale

● 450 Mo d’espace disque disponible

● Processeur 800MHz

● Mémoire RAM :

▶ 512 Mo pour Windows XP

▶ 1 Go pour Windows Vista et Windows 7

● Internet Explorer 6.0

● .NET Framework 1.1 (également disponible dans le kit d'installation)

1.2. Configuration système recommandée

● 600 Mo d’espace disque disponible

● Intel CORE Duo (1,66 GHz) ou processeur équivalent

● Mémoire RAM :

▶ 1 Go pour Windows XP et Windows 7

▶ 1,5 Go pour Windows Vista

● Internet Explorer 7 (ou version supérieure)

● .NET Framework 1.1 (également disponible dans le kit d'installation)

1.3. Logiciels pris en charge

La protection antiphishing est seulement disponible pour :

● Internet Explorer 6.0 (ou version supérieure)

● Mozilla Firefox 2.5 ou supérieur

● Yahoo Messenger 8.5 ou version supérieure

● Windows Live Messenger 8 ou supérieur

Le cryptage des messageries instantanées est disponible seulement pour :

Configuration requise

2

Page 14

● Yahoo Messenger 8.5 ou version supérieure

● Windows Live Messenger 8 ou supérieur

La protection antispam fonctionne avec tous les clients de messagerie POP3/SMTP.

La barre Antispam Acronis Backup and Security 2010 ne s'affiche cependant que

dans :

● Microsoft Outlook 2000 / 2003 / 2007

● Microsoft Outlook Express

● Microsoft Windows Mail

● Thunderbird 2.0.0.17

Configuration requise

3

Page 15

2. Préparation de l'Installation

Avant d'installer Acronis Backup and Security 2010, procédez comme suit pour

faciliter l'installation :

● Vérifiez que l'ordinateur où vous prévoyez d'installer Acronis Backup and Security

2010 dispose de la configuration minimale requise. Si l'ordinateur ne dispose pas

de la configuration minimale requise, Acronis Backup and Security 2010 ne pourra

pas être installé, ou, une fois installé, il ne fonctionnera pas correctement, ralentira

le système et le rendra instable. Pour des informations détaillées sur la

configuration nécessaire, veuillez consulter « Configuration requise » (p. 2).

● Connectez-vous à l'ordinateur en utilisant un compte Administrateur.

● Désinstallez tous les logiciels de sécurité de l'ordinateur. L'exécution de deux

programmes de sécurité à la fois peut affecter leur fonctionnement et provoquer

d'importants problèmes avec le système. Windows Defender sera désactivé par

défaut avant le début de l'installation.

● Désactivez ou supprimez tout programme pare-feu s'exécutant sur l'ordinateur.

L'exécution de deux pare-feux à la fois peut affecter leur fonctionnement et

provoquer d'importants problèmes avec le système. La Pare-Feu Windows sera

désactivé par défaut avant le début de l'installation.

Préparation de l'Installation

4

Page 16

3. Installation de Acronis Backup and Security 2010

Vous pouvez acheter et télécharger le fichier d'installation à partir du site web

d'Acronis : http://www.acronis.fr/homecomputing/

Pour installer Acronis Backup and Security 2010, faites un double-clic sur le fichier

d'installation. Vous lancerez ainsi l'assistant d'installation, qui vous guidera pas à

pas tout au long du processus.

Le programme d'installation vérifiera d'abord votre système pour valider l'installation.

Si l'installation est validée, l'assistant de configuration apparaîtra. L'image suivante

présente les étapes de l'assistant de configuration.

Étapes d’installation

Voici les étapes à suivre pour installer Acronis Backup and Security 2010 :

1. Cliquez sur Suivant. Vous pouvez annuler l'installation à tout moment en cliquant

sur Annuler.

Acronis Backup and Security 2010 vous prévient si un autre antivirus est déjà

installé sur votre ordinateur. Cliquez sur Supprimer pour désinstaller le produit

Installation de Acronis Backup and Security 2010

5

Page 17

correspondant. Si vous souhaitez poursuivre sans supprimer le produit détecté,

cliquez sur Suivant.

Avertissement

Il est fortement recommandé de désinstaller les autres antivirus avant d'installer

Acronis Backup and Security 2010. Faire fonctionner plusieurs antivirus sur le

même ordinateur le rend généralement inutilisable.

2. Veuillez lire les accords de licence et cliquez sur J'accepte.

Important

Si vous être en désaccord avec les termes du contrat, cliquez sur Annuler. Le

processus sera interrompu et vous quitterez l'installation.

3. Afin de développer de meilleurs produits, Acronis a mis sur pied le Programme

CEP (Customer Experience Program). Veuillez lire attentivement les termes du

programme CEP d'Acronis puis indiquez si vous souhaitez participer.

Cliquer sur Suivant pour continuer.

4. Sélectionnez le type d'installation à réaliser.

● Standard - pour installer le programme immédiatement, en utilisant les options

d'installation par défaut. Si vous choisissez cette option, passez directement

à l'étape 6.

● Personnalisé - pour configurer les options d'installation avant d'installer le

programme. Cette option vous permet de modifier le répertoire d'installation.

5. Par défaut, Acronis Backup and Security 2010 sera installé dans C:\Program

Files\Acronis Backup and Security\Acronis Backup and Security

2010. Si vous voulez choisir un autre répertoire, cliquez sur Parcourir et

sélectionnez le répertoire où vous souhaitez installer Acronis Backup and Security

2010.

Cliquez sur Suivant.

6. Sélectionnez les options du processus d’installation. Les options recommandées

sont sélectionnées par défaut :

● Ouvrir le fichier lisezmoi - pour ouvrir le fichier lisezmoi à la fin de

l’installation.

● Créer un raccourci sur le bureau - pour mettre un raccourci vers Acronis

Backup and Security 2010 sur le bureau à la fin de l’installation.

● Désactiver la mise en cache DNS - pour désactiver la mise en cache DNS

(système de noms de domaine) Le service Client DNS peut être utilisé par des

applications malveillantes pour envoyer des informations à travers le réseau

sans votre consentement.

Installation de Acronis Backup and Security 2010

6

Page 18

● Envoyer des Rapports d'infection - permet d'envoyer des rapports

d'infection aux Laboratoires Acronis pour analyse. Veuillez noter que ces

rapports ne comprendront aucune donnée confidentielle, telle que votre nom

ou votre adresse IP, et ne seront pas utilisés à des fins commerciales.

● Désactiver le pare-Feu Windows - pour désactiver le pare-feu Windows.

Important

Nous vous recommandons de désactiver le pare-feu Windows, car Acronis Backup

and Security 2010 comprend déjà un pare-feu avancé. L’exécution simultanée

de deux pare-feux sur le même ordinateur peut provoquer des problèmes.

● Désactiver Windows Defender - pour désactiver Windows Defender ; cette

option n’est disponible que sous Windows Vista.

Cliquez sur Installer pour lancer l'installation du programme. Si il n'est pas déjà

installé, Acronis Backup and Security 2010 commencera par installer .NET

Framework 1.1.

7. Patientez jusqu'à ce que l'installation soit complète puis cliquez sur Terminer.

Il vous sera peut être demandé de redémarrer votre système pour terminer le

processus d’installation. Il est recommandé de le faire dès que possible

Installation de Acronis Backup and Security 2010

7

Page 19

4. Activation du produit

Lorsque vous redémarrez votre ordinateur après l'installation, le programme

fonctionnera en mode d'évaluation pendant 30 jours. Le produit doit être activé

pendant cette période. Si vous n'activez pas le produit pendant cette période, il

cessera de fonctionner.

Lorsque vous achetez le produit, vous recevrez un numéro de série de 16 caractères

soit dans la boîte, soit par courrier électronique. Le numéro de série de 64 caractères

nécessaire pour l'activation du produit sera envoyé à votre adresse électronique

après que vous ayez entré votre numéro de série de 16 caractères sur la page web

d'enregistrement.

Veuillez noter que l'abonnement d'un an de votre produit débute dès que le numéro

de série de 64 caractères vous est envoyé. Après la période d'abonnement, votre

licence sera périmée et vous ne pourrez plus utiliser le produit. Vous devez acheter

une nouvelle licence pour déverrouiller le produit. Un nouveau numéro de série de

16 caractères vous sera envoyé par courrier électronique et vous devrez répéter la

procédure d'activation.

Activation pas-à-pas

Lorsque vous lancez le programme pour la première fois, il vous demandera si vous

possédez le numéro de série de 64 caractères.

Premier cas - Vous possédez le numéro de série de 64 caractères :

1. Cliquez sur le bouton Oui, je l'ai.

2. Sur la page suivante, collez le numéro de série dans le champ approprié (en

appuyant simultanément sur les touches CTRL + V).

3. Cliquez sur le bouton Activer.

Deuxième cas - Vous ne possédez pas le numéro de série de 64 caractères

mais vous possédez le numéro de série de 16 caractères :

1. Cliquez sur le bouton Obtenir le numéro de série.

2. Sur le site web, entrez les informations de votre compte Acronis, votre numéro

de série de 16 caractères et votre adresse de courrier électronique. Un message

contenant le numéro de série de 64 caractères sera acheminé à l'adresse de

courrier électronique que vous avez spécifiée.

Si vous ne possédez pas encore un compte Acronis, il sera créé en utilisant les

informations que vous avez fournies lorsque vous avez enregistré le produit.

3. Ouvrez le courrier électronique reçu et copiez le numéro de série.

4. Retournez au programme et cliquez sur le bouton Oui, je l'ai.

Activation du produit

8

Page 20

5. Sur la page suivante, collez le numéro de série dans le champ approprié (en

appuyant simultanément sur les touches CTRL + V).

6. Cliquez sur le bouton Activer.

Troisième cas - Vous ne possédez ni le numéro de série de 16 caractères,

ni celui de 64 caractères :

1. Cliquez sur le lien Acheter en ligne.

2. Achetez le produit Le numéro de série de 16 caractères vous sera envoyé par

courrier électronique.

3. Exécutez toutes les étapes du deuxième cas.

Quatrième cas - Vous ne possédez aucun numéro de série et vous souhaitez

essayer le produit d'abord :

1. Cliquez sur le bouton Plus tard. Vous profiterez du produit fonctionnel complet

pendant la durée de la période d'évaluation.

2. Si vous décidez d'acheter le produit, exécutez toutes les étapes du troisième cas.

Activation du produit

9

Page 21

5. Réparer ou supprimer Acronis Backup and Security 2010

Si vous voulez réparer ou supprimer Acronis Backup and Security 2010, suivez ce

chemin à partir du menu Démarrer de Windows : Démarrer → Programmes →

Acronis Backup and Security 2010 → Réparer ou Supprimer.

Il vous sera demandé confirmation de votre choix en cliquant sur Suivant. Une

nouvelle fenêtre apparaîtra dans laquelle vous pourrez choisir:

● Réparer - pour réinstaller tous les composants choisis lors de l’installation

précédente.

Si vous décidez de réparer Acronis Backup and Security 2010, une nouvelle fenêtre

s'affiche. Cliquez sur Réparer pour lancer le processus.

Redémarrez l'ordinateur comme demandé puis cliquez sur Installer pour

réinstaller Acronis Backup and Security 2010.

Une fois l'installation achevée, une nouvelle fenêtre s'affiche. Cliquez sur

Terminer.

● Supprimer - pour supprimer tous les composants installés.

Note

Nous vous recommandons de sélectionner Supprimer pour que la réinstallation

soit saine.

Si vous décidez de supprimer Acronis Backup and Security 2010, une nouvelle

fenêtre s'affiche.

Important

Si vous supprimez Acronis Backup and Security 2010, votre ordinateur ne sera plus

protégé contre les virus, les spywares et les pirates. Si vous souhaiter activer le

Pare-feu et Windows Defender (uniquement sur Windows Vista) après la

désinstallation de Acronis Backup and Security 2010, cochez les cases

correspondantes.

Cliquez sur Supprimer pour désinstaller Acronis Backup and Security 2010 de

votre ordinateur.

Une fois la désinstallation achevée, une nouvelle fenêtre s'affiche. Cliquez sur

Terminer.

Note

A l'issue de la désinstallation, nous vous recommandons de supprimer le

sous-dossier Acronis Backup and Security du dossier Program Files.

Réparer ou supprimer Acronis Backup and Security 2010

10

Page 22

Pour démarrer

11

Page 23

6. Présentation

Une fois Acronis Backup and Security 2010 installé, votre ordinateur est protégé.

6.1. Ouverture de Acronis Backup and Security 2010

Pour accéder à l'interface principale de Acronis Backup and Security 2010, cliquez

dans le menu Démarrer de Windows sur Démarrer → Programmes → Acronis

Backup and Security 2010 → Acronis Backup and Security 2010 ou

double-cliquez directement sur l'icône Acronis de la zone de notification.

6.2. Modes d'affichage de l'interface utilisateur

Acronis Backup and Security 2010 répond aux besoins de tous les utilisateurs, qu'ils

soient débutants ou armés de solides connaissances techniques. Son interface

utilisateur graphique est conçue pour s'adapter à chaque catégorie d'utilisateurs.

Vous pouvez choisir d'afficher l'interface utilisateur avec l'un des trois modes, en

fonction de vos compétences en informatique et de votre connaissance de Acronis.

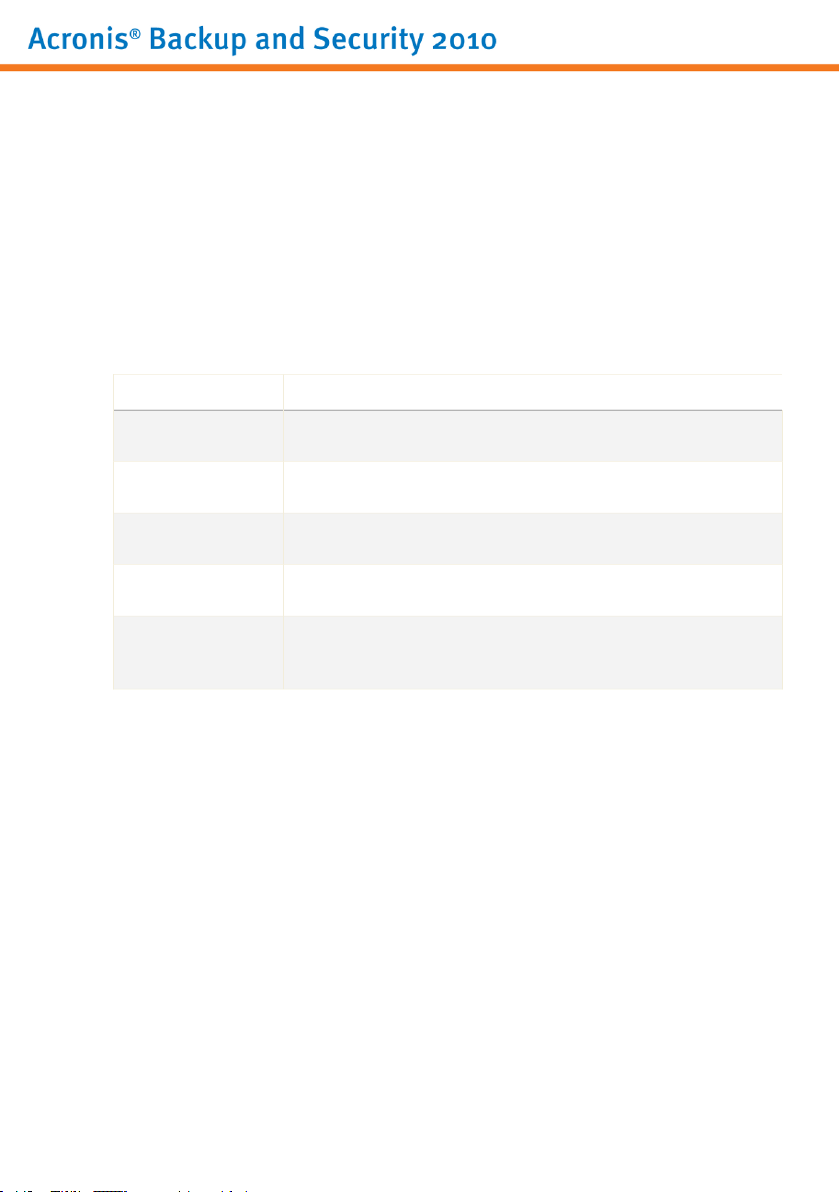

DescriptionMode

Mode Débutant

Mode Intermédiaire

Convient aux débutants en informatique et aux

personnes qui souhaitent que Acronis Backup and

Security 2010 protège leur ordinateur et leurs données

sans être interrompues. Ce mode est facile à utiliser

et ne requiert de votre part que très peu

d'interventions.

Vous devez simplement corriger les problèmes

rencontrés comme indiqué par Acronis Backup and

Security 2010. Un assistant intuitif vous guidera pas

à pas dans la résolution de ces problèmes. Vous pouvez

également réaliser des tâches courantes comme la

mise à jour des signatures de virus Acronis Backup

and Security 2010 et des fichiers du programme ou

l'analyse de l'ordinateur.

Conçu pour des utilisateurs ayant des compétences

moyennes en informatique, ce mode étend les

possibilités du Mode Débutant.

Vous pouvez corriger les problèmes séparément et

choisir les éléments à surveiller. De plus, vous pouvez

gérer à distance les produits Acronis installés sur les

ordinateurs de votre foyer.

Présentation

12

Page 24

DescriptionMode

Mode Expert

Par défaut, l'interface s'affiche en mode Intermediate (Intermédiaire). Pour modifier

le mode de l'interface utilisateur, suivez les étapes suivantes :

1. Lancer Acronis Backup and Security 2010.

2. Cliquez sur le bouton Configuration dans l'angle supérieur droit de la fenêtre.

3.

Dans la catégorie Configuration de l'Interface Utilisateur, cliquez sur la flèche

du bouton et sélectionnez le mode souhaité à partir du menu.

4. Cliquez sur OK pour enregistrer et appliquer les modifications.

Ce mode, qui convient à des utilisateurs ayant plus de

connaissances techniques, vous permet de configurer

en détail chaque fonctionnalité de Acronis Backup and

Security 2010. Vous pouvez également utiliser toutes

les tâches fournies pour protéger votre ordinateur et

vos données.

6.2.1. Mode Débutant

Si vous êtes débutant en informatique, afficher l'interface utilisateur en Mode

Débutant peut être le choix vous convenant le mieux. Ce mode est simple à utiliser

et ne requiert que très peu d'interventions de votre part.

Mode Débutant

La fenêtre est constituée de quatre sections principales :

Présentation

13

Page 25

● L'État de Sécurité vous avertit si des problèmes affectent la sécurité de votre

ordinateur et vous aide à les corriger. Si vous cliquez sur Corriger tous les

problèmes, un assistant vous aidera à supprimer facilement toutes les menaces

affectant votre ordinateur et la sécurité de vos données. Pour plus d'informations,

reportez-vous à « Correction des problèmes » (p. 34).

● Protéger Votre PC est l'endroit où vous pouvez trouver les tâches nécessaires

à la protection de votre ordinateur et de vos données. Les tâches disponibles que

vous pouvez réaliser sont différentes selon le profil d'utilisation sélectionné.

▶ Le bouton Analyser lance une analyse standard de votre système et recherche

la présence de virus, spywares et autres malwares. L'Assistant d'Analyse

Antivirus apparaîtra et vous guidera tout au long du processus d'analyse. Pour

plus d'informations sur cet assistant, veuillez consulter « Assistant d'analyse

antivirus » (p. 45).

▶ Le bouton Mettre à jour vous aide à mettre à jour les signatures de virus et

les fichiers du produit Acronis Backup and Security 2010. Une nouvelle fenêtre

apparaît affichant l'état de la mise à jour. Si des mises à jour sont détectées,

elles sont automatiquement téléchargées et installées sur votre ordinateur.

▶ Lorsque le profil Standard est sélectionné, le bouton Contrôle de

Vulnérabilités lance un assistant qui vous aide à détecter et à corriger les

vulnérabilités du système, comme des logiciels non à jour ou des mises à jour

Windows manquantes. Pour plus d'informations, reportez-vous à la section

« Assistant du Contrôle de Vulnérabilité » (p. 57).

▶ Lorsque le profil Gamer est sélectionné, le bouton Activer/Désactiver le

Mode Jeu vous permet d'activer/de désactiver le Mode Jeu. Le Mode Jeu modifie

temporairement les paramètres de protection afin de minimiser leur impact

sur les performances du système.

● Entretenez Votre PC est l'endroit où vous pouvez trouver des tâches

supplémentaires pour protéger votre ordinateur et vos données.

▶ Ajouter des fichiers au coffre-fort - lance l'assistant vous permettant de

stocker de façon confidentielle vos fichiers/documents importants en les cryptant

sur des disques spéciaux sécurisés.

▶ Analyse approfondie du système lance une analyse complète de votre

système pour rechercher tous les types de malwares.

▶ Analyse de Mes Documents recherche la présence de virus et autres

malwares dans les répertoires les plus souvent utilisés : Mes Documents et

Bureau. Cela garantit la sécurité de vos documents, un espace de travail sûr

et des applications s'exécutant au démarrage saines.

● Profil Utilisateur indique le profil utilisateur en cours d'utilisation. Le profil

d'utilisation reflète les principales activités réalisées avec l'ordinateur. L'interface

Présentation

14

Page 26

du produit s'adapte à votre profil d'utilisation pour vous permettre d'accéder

facilement à vos tâches favorites.

Si vous souhaitez changer de profil ou modifier celui que vous utilisez en ce

moment, cliquez sur le profil et suivez l'assistant de configuration.

Dans l'angle supérieur droit de la fenêtre se trouve le bouton Configuration. Il

ouvre une fenêtre où vous pouvez modifier le mode de l'interface utilisateur et

activer ou désactiver les principaux paramètres de Acronis Backup and Security

2010. Pour plus d'informations, reportez-vous à « Configuration des Paramètres de

base » (p. 37).

Dans l'angle inférieur droit de la fenêtre, vous trouverez plusieurs liens utiles.

DescriptionLien

Acheter/Renouveler

Enregistrement

Support

Aide

Journaux

Ouvre une page Web où vous pouvez acheter une clé de

licence pour le produit Acronis Backup and Security 2010.

Vous permet de saisir votre numéro de série et de consulter

l'état de votre enregistrement.

Vous permet de contacter l'équipe du Support Technique

Acronis.

Vous donne accès à un fichier d'aide qui vous montrera

comment utiliser Acronis Backup and Security 2010.

Vous permet d'afficher un historique détaillé de toutes les

tâches exécutées par Acronis Backup and Security 2010 sur

votre système.

6.2.2. Mode Intermédiaire

Conçu pour des utilisateurs ayant des compétences informatiques moyennes, le

Mode Intermédiaire est une interface simple qui vous donne accès à tous les modules

à un niveau basique. Vous devrez prêter attention aux avertissements et aux alertes

critiques et corriger les problèmes indésirables.

Présentation

15

Page 27

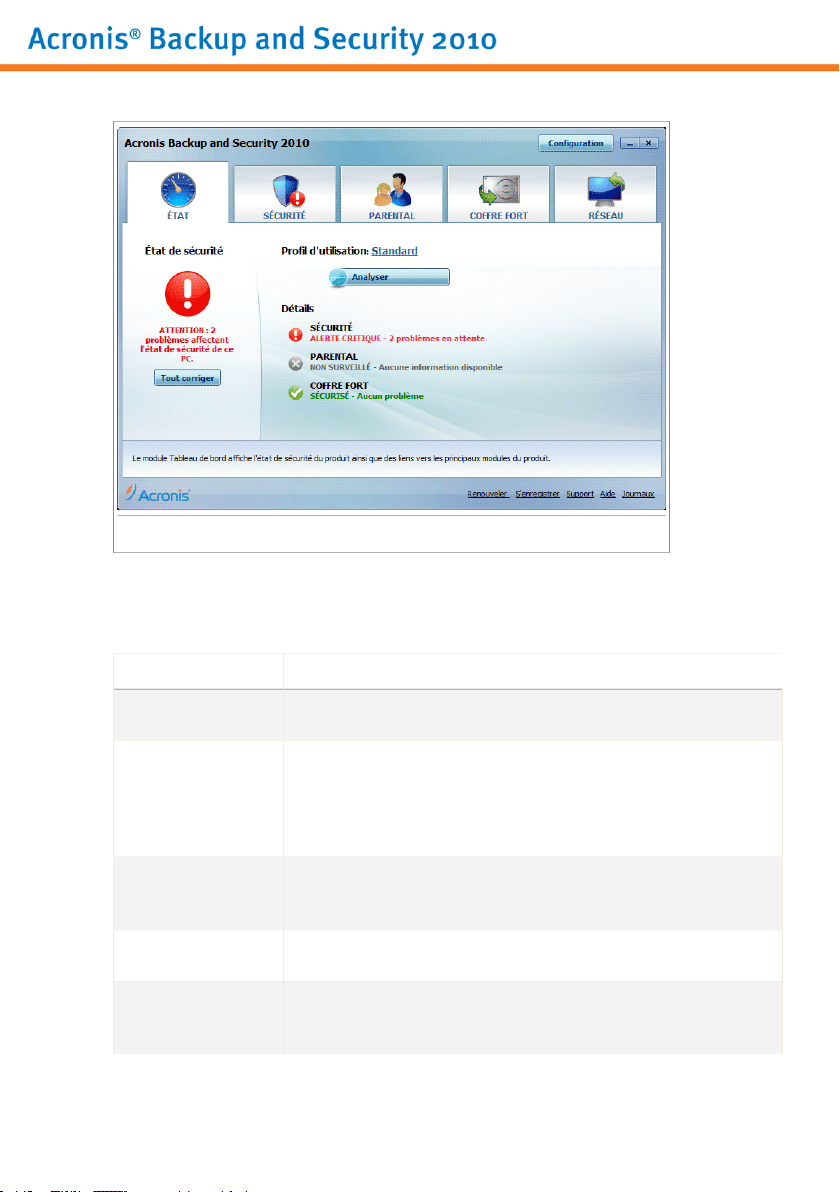

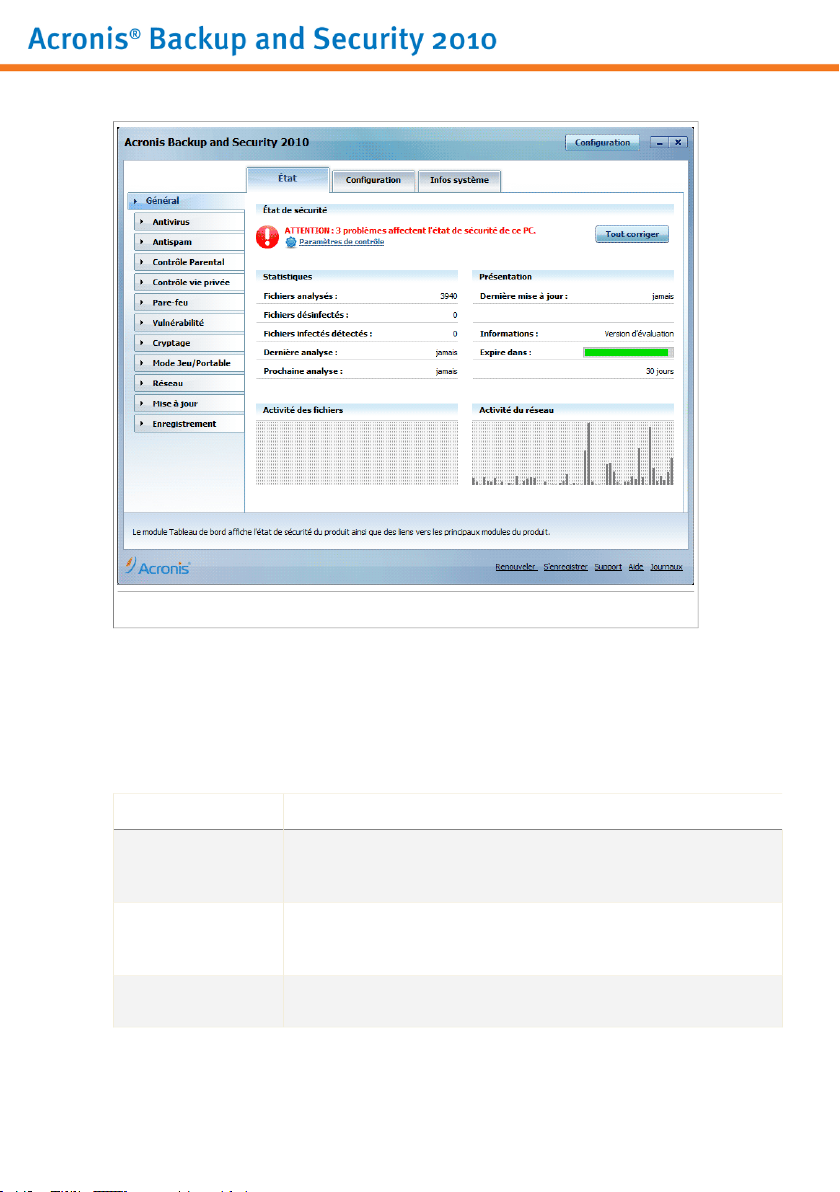

Mode Intermédiaire

La fenêtre du Mode Intermédiaire se compose de cinq onglets. Le tableau suivant

décrit brièvement chaque onglet. Pour plus d’informations, veuillez vous référer à

la partie « Mode Intermédiaire » (p. 83) de ce guide d’utilisation.

DescriptionOnglet

Tableau de bord

Sécurité

Contrôle Parental

Coffre-Fort

Réseau

Affiche l'état de sécurité de votre système et vous permet de

réinitialiser le profil d'utilisation.

Affiche l'état des modules de sécurité (Antivirus, Antiphishing,

Pare-feu,Antispam, Cryptage de messagerie instantanée, Vie

privée, Contrôle de vulnérabilité et Mise à jour) ainsi que les

liens vers les tâches antivirus, de mise à jour et de contrôle

de vulnérabilité.

Affiche l'état du module de Contrôle Parental. Le Contrôle

Parental vous permet de limiter l'accès de vos enfants à

Internet et à certaines applications.

Affiche l'état du coffre-fort ainsi que des liens vers le

coffre-fort.

Affiche la structure du réseau domestique Acronis. Vous

pouvez effectuer ici plusieurs actions pour configurer et gérer

les produits Acronis installés sur votre réseau domestique.

Présentation

16

Page 28

DescriptionOnglet

De cette façon, vous pouvez gérer la sécurité de votre réseau

domestique à partir d'un seul ordinateur.

Dans l'angle supérieur droit de la fenêtre se trouve le bouton Configuration. Il

ouvre une fenêtre où vous pouvez modifier le mode de l'interface utilisateur et

activer ou désactiver les principaux paramètres de Acronis Backup and Security

2010. Pour plus d'informations, reportez-vous à « Configuration des Paramètres de

base » (p. 37).

Dans l'angle inférieur droit de la fenêtre, vous trouverez plusieurs liens utiles.

DescriptionLien

Acheter/Renouveler

Enregistrement

Support

Aide

Journaux

Ouvre une page Web où vous pouvez acheter une clé de

licence pour le produit Acronis Backup and Security 2010.

Vous permet de saisir votre numéro de série et de consulter

l'état de votre enregistrement.

Vous permet de contacter l'équipe du Support Technique

Acronis.

Vous donne accès à un fichier d'aide qui vous montrera

comment utiliser Acronis Backup and Security 2010.

Vous permet d'afficher un historique détaillé de toutes les

tâches exécutées par Acronis Backup and Security 2010 sur

votre système.

6.2.3. Mode Expert

Le Mode Expert vous donne accès à chaque composant de Acronis Backup and

Security 2010. Vous pouvez y configurer Acronis Backup and Security 2010 en détail.

Note

Le Mode Expert convient aux utilisateurs ayant des compétences en informatique

supérieures à la moyenne, qui connaissent les types d'e-menaces auxquels un

ordinateur est exposé et qui savent comment fonctionnent les programmes de

sécurité.

Présentation

17

Page 29

Mode Expert

À gauche de la fenêtre figure un menu contenant l'intégralité des modules de

sécurité. Chaque module comprend un ou plusieurs onglet(s) où vous pouvez

configurer les paramètres de sécurité correspondants, et effectuer des actions de

sécurité ou des tâches administratives. Le tableau suivant décrit brièvement chaque

module. Pour plus d’informations, veuillez vous référer à la partie « Mode Expert »

(p. 105) de ce guide d’utilisation.

DescriptionModule

Général

Antivirus

Antispam

Vous permet d'accéder aux paramètres généraux ou de

consulter le tableau de bord et des informations détaillées

sur le système.

Vous permet de configurer en détail votre antivirus et les

opérations d'analyse, de définir les exceptions et de configurer

le module Quarantaine.

Vous permet de conserver votre boîte de réception sans SPAM

et de configurer les paramètres antispam en détail.

Présentation

18

Page 30

Contrôle parental

Contrôle Vie privée

Pare-feu

Vulnerabilité

Cryptage

Mode Jeu/Portable

Réseau

Mise à jour

DescriptionModule

Vous permet de protéger vos enfants contre les contenus

inappropriés en appliquant vos droits d'accès personnalisés

à l'ordinateur.

Vous permet d'éviter le vol de données sur votre ordinateur

et de protéger votre vie privée lorsque vous êtes en ligne.

Vous permet de protéger votre ordinateur des tentatives de

connexions entrantes et sortantes non autorisées. On peut le

comparer à un gardien – il gardera un œil sur votre connexion

Internet et saura quels programmes sont autorisés à y accéder

et quels sont ceux qui doivent être bloqués.

Vous permet de maintenir à jour les logiciels majeurs de votre

ordinateur.

Vous permet de crypter les communications Yahoo et Windows

Live (MSN) Messenger, et également de crypter en local vos

fichiers, dossiers ou partitions critiques.

Vous permet de reporter les tâches Acronis programmées si

votre ordinateur portable fonctionne sur batterie, ainsi que

de désactiver toutes les alertes et pop-up lorsqu'un jeu vidéo

est lancé.

Vous permet de configurer et de gérer les différents

ordinateurs présents dans votre foyer.

Vous permet d'obtenir des informations sur les dernières

mises à jour, de mettre à jour votre produit et de configurer

en détail le processus de mise à jour.

Dans l'angle supérieur droit de la fenêtre se trouve le bouton Configuration. Il

ouvre une fenêtre où vous pouvez modifier le mode de l'interface utilisateur et

activer ou désactiver les principaux paramètres de Acronis Backup and Security

2010. Pour plus d'informations, reportez-vous à « Configuration des Paramètres de

base » (p. 37).

Dans l'angle inférieur droit de la fenêtre, vous trouverez plusieurs liens utiles.

DescriptionLien

Acheter/Renouveler

Enregistrement

Ouvre une page Web où vous pouvez acheter une clé de

licence pour le produit Acronis Backup and Security 2010.

Vous permet de saisir votre numéro de série et de consulter

l'état de votre enregistrement.

Présentation

19

Page 31

DescriptionLien

Support

Aide

Journaux

Vous permet de contacter l'équipe du Support Technique

Acronis.

Vous donne accès à un fichier d'aide qui vous montrera

comment utiliser Acronis Backup and Security 2010.

Vous permet d'afficher un historique détaillé de toutes les

tâches exécutées par Acronis Backup and Security 2010 sur

votre système.

6.3. Configuration d'Acronis Backup and Security 2010

Acronis Backup and Security 2010 vous permet de configurer très simplement les

paramètres principaux de Acronis Backup and Security 2010 et son interface en

créant un profil d'utilisateur. Le profil d'utilisation reflète les principales activités

réalisées avec l'ordinateur. L'interface du produit s'adapte à votre profil d'utilisation

pour vous permettre d'accéder facilement à vos tâches favorites.

Par défaut, le profil Typical (Standard) est appliqué après l'installation de Acronis

Backup and Security 2010. Ce profil correspond aux ordinateurs servant

principalement à naviguer sur Internet et aux activités multimédia.

Pour reconfigurer le profil d'utilisation, suivez ces étapes :

1. Lancer Acronis Backup and Security 2010.

2. Cliquez sur le bouton Configuration dans l'angle supérieur droit de la fenêtre.

3. Dans la catégorie Paramètres de l'interface utilisateur cliquez sur Reconfigurer

le profil.

4. Suivez l'assistant de configuration.

Présentation

20

Page 32

6.3.1. Étape 1 - Sélectionner le Profil d'Utilisation

Profils d'Utilisation

Cliquez sur le bouton qui décrit le mieux les activités réalisées avec cet ordinateur

(le profil d'utilisation).

DescriptionOption

Standard

Parent

Personnalisé

Cliquez ici si vous utilisez ce PC principalement pour naviguer

sur Internet et réaliser des activités multimédia.

Cliquez ici si votre PC est utilisé par des enfants et que vous

souhaitez contrôler leur accès à Internet via le module de

Contrôle Parental.

Cliquez ici si ce PC est surtout utilisé pour jouer.Gamer

Cliquez ici si vous voulez configurer tous les principaux

paramètres de Acronis Backup and Security 2010.

Vous pourrez ensuite réinitialiser le profil d'utilisation à partir de l'interface du

produit.

Présentation

21

Page 33

6.3.2. Étape 2 - Description de l'ordinateur

Description de l'ordinateur

Sélectionnez les options qui s'appliquent à votre ordinateur :

● Cet ordinateur fait partie d'un réseau personnel. Sélectionnez cette option

si vous souhaitez gérer le produit Acronis que vous avez installé sur cet ordinateur

à distance (à partir d'un autre ordinateur) Une étape supplémentaire de l'assistant

vous permettra de configurer le module de Gestion du Réseau Personnel.

● Cet ordinateur est un ordinateur portable. Sélectionnez cette option si vous

souhaitez que le Mode Portable soit activé par défaut. En Mode Portable, les tâches

d'analyse planifiées ne sont pas effectuées car elles nécessitent plus de ressources

système et donc, réduisent l'autonomie de la batterie.

Cliquez sur Suivant pour continuer.

Présentation

22

Page 34

6.3.3. Étape 3 - Sélectionner l'Interface Utilisateur

Modes d'affichage de l'interface utilisateur

Cliquez sur le bouton qui décrit le mieux vos compétences en informatique pour

sélectionner le mode de l'interface utilisateur approprié. Vous pouvez choisir

d'afficher l'interface utilisateur avec l'un des trois modes, en fonction de vos

compétences en informatique et de votre connaissance de Acronis Backup and

Security 2010.

Mode Débutant

Présentation

DescriptionMode

Convient aux débutants en informatique et aux personnes

qui souhaitent que Acronis Backup and Security 2010 protège

leur ordinateur et leurs données sans être interrompues. Ce

mode est facile à utiliser et ne requiert de votre part que très

peu d'interventions.

Vous devez simplement corriger les problèmes rencontrés

comme indiqué par Acronis Backup and Security 2010. Un

assistant intuitif vous guidera pas à pas dans la résolution de

ces problèmes. Vous pouvez également réaliser des tâches

courantes comme la mise à jour des signatures de virus

Acronis Backup and Security 2010 et des fichiers du

programme ou l'analyse de l'ordinateur.

23

Page 35

DescriptionMode

Mode Intermédiaire

Mode Expert

Conçu pour des utilisateurs ayant des compétences moyennes

en informatique, ce mode étend les possibilités du Mode

Débutant.

Vous pouvez corriger les problèmes séparément et choisir les

éléments à surveiller. De plus, vous pouvez gérer à distance

les produits Acronis installés sur les ordinateurs de votre foyer.

Ce mode, qui convient à des utilisateurs ayant plus de

connaissances techniques, vous permet de configurer en

détail chaque fonctionnalité de Acronis Backup and Security

2010. Vous pouvez également utiliser toutes les tâches

fournies pour protéger votre ordinateur et vos données.

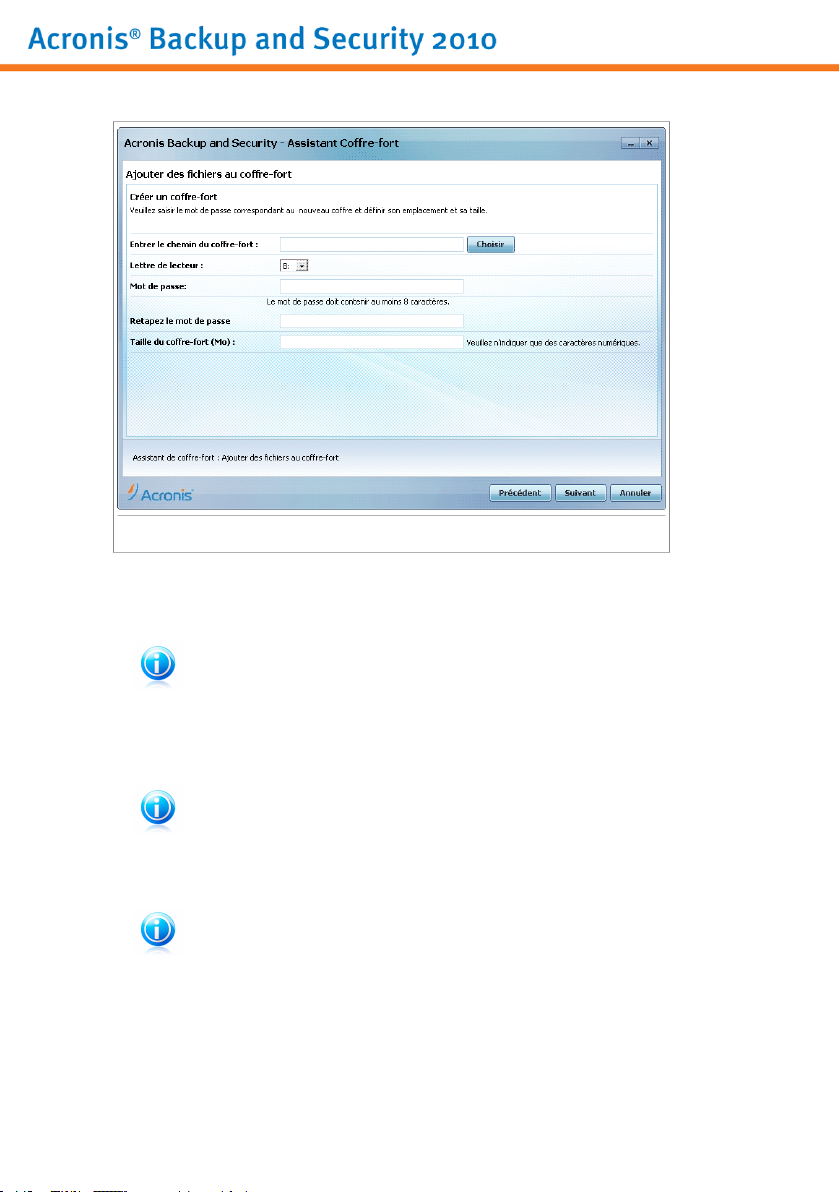

6.3.4. Étape 4 - Configurer le Contrôle Parental

Note

Cette étape apparaît uniquement si vous avez sélectionné l'option Personnalisé à

l'Étape 1.

Configuration du contrôle parental

Présentation

24

Page 36

Le module de contrôle parental de vous permet de contrôler l'accès à Internet et à

des applications spécifiques pour chaque utilisateur disposant d'un compte utilisateur

sur le système.

Pour utiliser le Contrôle Parental, suivez ces étapes :

1. Sélectionnez Activer le Contrôle Parental.

2. Si vous partagez un compte utilisateur Windows avec vos enfants, cochez la case

correspondante et tapez un mot de passe dans les champs correspondants pour

protéger les paramètres du Contrôle Parental. Tout personne souhaitant modifier

les paramètres du Contrôle Parental devra d'abord indiquer le mot de passe que

vous avez configuré.

Cliquez sur Suivant pour continuer.

6.3.5. Étape 5 - Configurer le Réseau Acronis

Note

Cette étape apparaît uniquement si vous avez indiqué à l'Étape 2 que l'ordinateur

est connecté à un réseau domestique.

Configuration du réseau Acronis

Acronis Backup and Security 2010 vous permet de créer un réseau virtuel

rassemblant tous les ordinateurs de votre foyer, et de gérer ensuite les produits

compatibles Acronis installés sur ce réseau.

Présentation

25

Page 37

Si vous voulez que cet ordinateur fasse partie du réseau personnel Acronis, suivez

ces étapes :

1. Sélectionnez Activer le Réseau Personnel.

2. Entrez le même mot de passe d'administration dans chacun des champs de saisie.

Ce mot de passe permet à l'administrateur de gérer le produit Acronis à partir

d'un autre ordinateur.

Cliquez sur Terminer.

6.4. Icône de la zone de notification

Pour gérer l'ensemble du produit plus rapidement, vous pouvez utiliser l'icône

Acronis de la zone de notification. Double-cliquez sur cette icône pour ouvrir

Acronis Backup and Security 2010. Si vous effectuez un clic droit sur cette icône,

le menu contextuel qui apparaît vous permettra de gérer le produit Acronis Backup

and Security 2010 plus rapidement.

● Afficher - ouvre l'interface principale Acronis

Backup and Security 2010.

● Aide - ouvre le fichier d'aide, qui explique en détail

comment configurer et utiliser Acronis Backup and

Security 2010.

● A propos de - Affichage d'une fenêtre contenant

des informations relatives à Acronis Backup and

Security 2010, ainsi que des éléments d'aide si vous

rencontrez une situation anormale.

● Corriger tous les problèmes - vous aide à résoudre les problèmes de

vulnérabilité de votre ordinateur en matière de sécurité. Si l'option n'est pas

disponible, c'est qu'il n'y a pas de problème à corriger. Pour plus d'informations,

reportez-vous à « Correction des problèmes » (p. 34).

● Activer / désactiver le Mode Jeu - active / désactive le Mode Jeu.

● Mettre à jour - effectue une mise à jour immédiate. Une nouvelle fenêtre apparaît

affichant l'état de la mise à jour.

● Paramètres de base - ouvre une fenêtre où vous pouvez modifier le mode de

l'interface utilisateur et activer ou désactiver les principaux paramètres du produit.

Pour plus d'informations, reportez-vous à « Configuration des Paramètres de

base » (p. 37).

L'icône de la zone de notification de Acronis vous informe de la présence de

problèmes affectant la sécurité de votre ordinateur et du fonctionnement du

programme en affichant un symbole spécial :

Icône

Présentation

26

Page 38

Triangle rouge avec un point d'exclamation : D'importants problèmes

affectent la sécurité de votre système. Ils requièrent votre attention immédiate et

doivent être réglés dès que possible.

Lettre G: Le produit fonctionne en Mode jeu.

Si Acronis Backup and Security 2010 ne fonctionne pas, l'icône de la zone de

notification est grisée . Cela se produit généralement lorsque la clé de licence

expire. Cela peut également avoir lieu lorsque les services Acronis Backup and

Security 2010 ne répondent pas ou lorsque d'autres erreurs affectent le

fonctionnement normal de Acronis Backup and Security 2010.

6.5. Barre de l'activité d'analyse

La Barre d’analyse d’activité est une visualisation graphique de l’analyse d’activité

de votre système. Cette petite fenêtre est disponible par défaut uniquement dans

le Mode Expert.

Les barres grises (la Fichiers) montrent le nombre

de fichiers analysés par seconde, sur une échelle

de 0 à 50. Les barres oranges affichées dans le

Réseau montrent le nombre de Ko transférés

(envoyés et reçus depuis Internet) chaque seconde,

sur une échelle de 0 à 100.

Note

La barre d'analyse d'activité vous informe si la protection en temps réel ou le Pare-feu

est désactivé en affichant une croix rouge sur la zone correspondante (Fichiers ou

Réseau).

Barre de l'activité d'analyse

6.5.1. Analyser Fichiers et Dossiers

Vous pouvez utiliser la barre d'activité d'analyse pour analyser rapidement des

fichiers et des dossiers. Glissez le fichier ou répertoire que vous voulez analyser et

déposez-le sur la Barre d’analyse de l'activité, comme sur l’image ci-dessous.

Présentation

27

Page 39

Glisser le fichier

Déposer le fichier

L'Assistant d'Analyse Antivirus apparaîtra et vous guidera tout au long du processus

d'analyse. Pour plus d'informations sur cet assistant, veuillez consulter « Assistant

d'analyse antivirus » (p. 45).

Options d'analyse. Les options d'analyse sont déjà configurées pour que la

détection soit la meilleure possible. Si des fichiers infectés sont détectés, Acronis

Backup and Security 2010 essaiera de les désinfecter (suppression du code du

malware). Si la désinfection échoue, l'assistant d’analyse antivirus vous proposera

d'indiquer d'autres moyens d'intervenir sur les fichiers infectés. Les options d'analyse

sont standard et vous ne pouvez pas les modifier.

6.5.2. Désactiver/Restaurer la Barre d'Activité d'Analyse

Si vous ne souhaitez plus voir cette barre, il vous suffit de faire un clic-droit dessus

et de choisir Cacher. Pour restaurer la barre d'activité d'analyse, suivez ces étapes

:

1. Lancer Acronis Backup and Security 2010.

2. Cliquez sur le bouton Configuration dans l'angle supérieur droit de la fenêtre.

3. Dans la catégorie Paramètres Généraux, cochez la case correspondant à Barre

d'activité d'analyse .

4. Cliquez sur OK pour enregistrer et appliquer les modifications.

6.6. Analyse Manuelle Acronis

Acronis Manual Scan vous permet d'analyser un dossier particulier ou une partition

d'un disque dur sans avoir à créer une tâche d'analyse. Cette fonctionnalité est

conçue pour être utilisée lorsque Windows a été démarré en Mode sans échec Si

votre système est infecté par un virus résistant, vous pouvez essayer de le supprimer

Présentation

28

Page 40

en faisant démarrer Windows en Mode sans échec et en faisant analyser chaque

partition du disque par Acronis Manual Scan.

Pour accéder à l'Analyse manuelle Acronis, cliquez dans le menu Démarrer de

Windows sur Démarrer → Programmes → Acronis Backup and Security 2010