Page 1

Guía del usuario

Acronis® Backup & Recovery ™ 10

Server para Linux

Update 5

Page 2

Copyright © Acronis, Inc., 2000-2011. Todos los derechos reservados

“Acronis” y “Acronis Secure Zone” son marcas registradas de Acronis, Inc.

"Acronis Compute with Confidence", “"Acronis Startup Recovery Manager”, “"Acronis Active

Restore” y el logotipo de "Acronis son marcas comerciales de "Acronis, Inc.

Linux es una marca registrada de Linus Torvalds.

VMware y VMware Ready son marcas comerciales o marchas comerciales registradas de VMware,

Inc. en los Estados Unidos y otras jurisdicciones.

Windows y MS-DOS son marcas registradas de Microsoft Corporation.

Todas las otras marcas comerciales y derechos de autor mencionados son propiedad de sus

respectivos propietarios.

La distribución de las versiones sustancialmente modificadas del presente documento está prohibida

sin el permiso explícito del titular del derecho de autor.

La distribución de este trabajo o trabajo derivado en cualquier forma de libro estándar (papel) para

fines comerciales está prohibida excepto que se obtenga permiso previo del titular del derecho de

autor.

LA DOCUMENTACIÓN SE PROPORCIONA "TAL COMO ESTÁ" Y SE EXCLUYEN TODAS LAS

CONDICIONES, DECLARACIONES Y GARANTÍAS, EXPRESAS O IMPLÍCITAS, INCLUIDAS LAS GARANTÍAS

IMPLÍCITAS SOBRE LA COMERCIABILIDAD, APTITUD PARA UN PROPÓSITO EN PARTICULAR O

GARANTÍA DE NO VIOLACIÓN DE DERECHOS DE TERCEROS, EXCEPTO QUE DICHAS EXCLUSIONES NO

SE CONSIDEREN VÁLIDAS ANTE LA LEY.

Es posible que se proporcione código de terceros con el Software o el Servicio. Los términos de

licencia de dichos terceros se encuentran detallados en el archivo license.txt ubicado en el directorio

raíz de la instalación. Siempre puede encontrar la lista actualizada del código de terceros y los

términos de licencia asociados utilizados con el Software o el Servicio en

http://kb.acronis.com/content/7696

.

Page 3

Contenido

1 Introducción de Acronis® Backup & Recovery™ 10 ..................................................................6

1.1 Generalidades de Acronis Backup & Recovery 10 ..................................................................... 6

1.2 Cómo empezar ........................................................................................................................... 6

1.2.1 Uso de la consola de gestión .......................................................................................................................... 7

1.3 Componentes de Acronis Backup & Recovery 10 ....................................................................13

1.3.1 Agente para Linux.......................................................................................................................................... 14

1.3.2 Management Console ................................................................................................................................... 14

1.3.3 Generador de dispositivos de inicio ............................................................................................................. 14

1.4 Sistemas de archivos compatibles ...........................................................................................14

1.5 Sistemas operativos compatibles ............................................................................................15

1.6 Requisitos del sistema .............................................................................................................16

1.7 Soporte técnico ........................................................................................................................16

2 Comprensión de Acronis Backup & Recovery 10 .................................................................... 17

2.1 Conceptos básicos ...................................................................................................................17

2.2 Copias de seguridad completas, incrementales y diferenciales ..............................................21

2.3 Privilegios de usuario en un equipo administrado ..................................................................23

2.4 Propietarios y credenciales. .....................................................................................................23

2.5 Esquema GFS de copia de seguridad .......................................................................................25

2.6 Esquema de copias de seguridad Torres de Hanói ..................................................................29

2.7 Reglas de retención .................................................................................................................32

2.8 Realización de copias de seguridad de volúmenes LVM y de dispositivos MD (Linux) ...........35

2.8.1 Realización de copias de seguridad de volúmenes lógicos ........................................................................ 35

2.8.2 Realización de copias de seguridad de dispositivos MD ............................................................................ 36

2.8.3 Guardar la información de la estructura de volumen. ............................................................................... 36

2.8.4 Selección de volúmenes lógicos y dispositivos MD en línea de comando ................................................ 36

2.9 Copia de seguridad de conjuntos de RAID de hardware (Linux) .............................................37

2.10 Soporte de cintas .....................................................................................................................38

2.10.1 Tabla de compatibilidad de cintas ............................................................................................................... 38

2.10.2 Uso de una sola unidad de cinta .................................................................................................................. 39

2.11 Compatibilidad con SNMP .......................................................................................................40

2.12 Tecnologías propias de Acronis ...............................................................................................41

2.12.1 Acronis Secure Zone ...................................................................................................................................... 41

2.12.2 Acronis Startup Recovery Manager ............................................................................................................. 42

3 Opciones ............................................................................................................................. 44

3.1 Opciones de Consola ...............................................................................................................44

3.1.1 Página de inicio .............................................................................................................................................. 44

3.1.2 Mensajes emergentes................................................................................................................................... 44

3.1.3 Alertas según el momento ........................................................................................................................... 45

3.1.4 Cantidad de tareas ........................................................................................................................................ 45

3.1.5 Fuentes ........................................................................................................................................................... 46

3.2 Opciones del equipo ................................................................................................................46

3.2.1 Seguimiento de sucesos ............................................................................................................................... 46

3.2.2 Reglas de limpieza de los registros .............................................................................................................. 48

Page 4

3.3 Opciones predeterminadas de copia de seguridad y recuperación ........................................48

3.3.1 Opciones de copia de seguridad predeterminadas .................................................................................... 48

3.3.2 Opciones predeterminadas de recuperación ............................................................................................. 68

4 Bóvedas ............................................................................................................................... 77

4.1 Bóvedas personales .................................................................................................................78

4.1.1 Cómo trabajar con la vista "Bóveda personal" ........................................................................................... 78

4.1.2 Acciones en bóvedas personales ................................................................................................................. 80

4.2 Operaciones comunes .............................................................................................................81

4.2.1 Operaciones con archivos comprimidos almacenados en una bóveda .................................................... 81

4.2.2 Operaciones con copias de seguridad ......................................................................................................... 82

4.2.3 Eliminación de archivos comprimidos y copias de seguridad .................................................................... 83

4.2.4 Filtrado y ordenamiento de archivos comprimidos ................................................................................... 84

5 Programación ...................................................................................................................... 85

5.1 Programación diaria .................................................................................................................86

5.2 Programación semanal ............................................................................................................88

5.3 Programación mensual ............................................................................................................90

5.4 Condiciones ..............................................................................................................................92

5.4.1 El servidor de ubicación no está disponible ................................................................................................ 93

5.4.2 Coincidir con intervalo .................................................................................................................................. 93

5.4.3 Tiempo transcurrido desde la última copia de seguridad .......................................................................... 94

6 Gestión directa .................................................................................................................... 96

6.1 Administrar un equipo gestionado ..........................................................................................96

6.1.1 Tablero ........................................................................................................................................................... 96

6.1.2 Planes y tareas de la copia de seguridad ..................................................................................................... 98

6.1.3 Registro ........................................................................................................................................................ 110

6.2 Crear un plan de copias de seguridad ...................................................................................113

6.2.1 ¿Por qué este programa me pide la contraseña? ..................................................................................... 115

6.2.2 Credenciales del plan de copias de seguridad .......................................................................................... 115

6.2.3 Tipo de fuente ............................................................................................................................................. 116

6.2.4 Elementos para incluir en la copia de seguridad ...................................................................................... 116

6.2.5 Credenciales de acceso a los datos de origen ........................................................................................... 118

6.2.6 Exclusiones ................................................................................................................................................... 118

6.2.7 Archivo comprimido .................................................................................................................................... 120

6.2.8 Asignación simplificada de nombre a los archivos de copia de seguridad ............................................. 121

6.2.9 Credenciales de acceso para la ubicación del archivo comprimido ........................................................ 126

6.2.10 Esquemas de copia de seguridad ............................................................................................................... 127

6.2.11 Validación de archivos comprimidos ......................................................................................................... 138

6.3 Recuperación de datos ..........................................................................................................138

6.3.1 Credenciales de la tarea .............................................................................................................................. 140

6.3.2 Selección de archivos comprimidos ........................................................................................................... 140

6.3.3 Tipo de datos ............................................................................................................................................... 141

6.3.4 Selección del contenido .............................................................................................................................. 141

6.3.5 Credenciales de acceso para la ubicación ................................................................................................. 142

6.3.6 Selección del destino................................................................................................................................... 143

6.3.7 Credenciales de acceso para el destino ..................................................................................................... 148

6.3.8 Cuándo recuperar ....................................................................................................................................... 148

6.3.9 Montaje de dispositivos MD para recuperación (Linux) .......................................................................... 149

6.3.10 Solución de problemas de capacidad de inicio ......................................................................................... 149

6.4 Validar bóvedas, archivos comprimidos y copias de seguridad ............................................152

6.4.1 Credenciales de la tarea .............................................................................................................................. 153

Page 5

6.4.2 Selección de archivos comprimidos ........................................................................................................... 154

6.4.3 Selección de la copia de seguridad ............................................................................................................ 155

6.4.4 Selección de la ubicación ............................................................................................................................ 155

6.4.5 Credenciales de acceso para el origen ....................................................................................................... 156

6.4.6 Cuándo validar ............................................................................................................................................. 156

6.5 Montaje de una imagen .........................................................................................................157

6.5.1 Selección de archivos comprimidos ........................................................................................................... 158

6.5.2 Selección de la copia de seguridad ............................................................................................................ 159

6.5.3 Credenciales de acceso ............................................................................................................................... 159

6.5.4 Selección de volúmenes ............................................................................................................................. 159

6.6 Gestión de imágenes montadas ............................................................................................160

6.7 Exportación de archivos comprimidos y copias de seguridad ...............................................160

6.7.1 Credenciales de la tarea .............................................................................................................................. 163

6.7.2 Selección de archivos comprimidos ........................................................................................................... 164

6.7.3 Selección de la copia de seguridad ............................................................................................................ 165

6.7.4 Credenciales de acceso para el origen ....................................................................................................... 165

6.7.5 Selección de la ubicación ............................................................................................................................ 166

6.7.6 Credenciales de acceso para el destino ..................................................................................................... 167

6.8 Acronis Secure Zone ..............................................................................................................168

6.8.1 Creación de Acronis Secure Zone ............................................................................................................... 168

6.8.2 Gestión de Acronis Secure Zone ................................................................................................................ 170

6.9 Acronis Startup Recovery Manager .......................................................................................171

6.10 Dispositivo de arranque .........................................................................................................172

6.10.1 Medios de inicio basados en Linux ............................................................................................................ 173

6.10.2 Conexión a un equipo que se inició desde un dispositivo ........................................................................ 177

6.10.3 Trabajo desde dispositivo de arranque ..................................................................................................... 177

6.10.4 Lista de comandos y utilidades disponibles en los dispositivos de inicio basados en Linux .................. 179

6.10.5 Recuperación de los dispositivos MD y los volúmenes lógicos ............................................................... 180

6.11 Recolección de información del sistema ...............................................................................184

7 Glosario ............................................................................................................................. 185

Page 6

1 Introducción de Acronis® Backup &

Recovery™ 10

1.1 Gener al ida d es d e A cr on is Backup & Re co ve ry 1 0

Basado en la imagen de disco y las tecnologías de restauración completa patentadas de Acronis,

Acronis Backup & Recovery 10 es el sucesor de Acronis True Image Echo como la solución de

recuperación de catástrofes de la próxima generación.

Acronis Backup & Recovery 10 Server for Linux hereda los beneficios de la familia de productos de

Acronis True Image Echo:

Copia de seguridad de un disco o volumen entero, incluyendo el sistema operativo, todas las

aplicaciones y datos.

Recuperación completa de cualquier hardware.

Copia de seguridad y recuperación de archivos y carpetas.

Acronis Backup & Recovery 10 Server for Linux ofrece nuevos beneficios que ayudan a las

organizaciones a cumplir con los objetivos de tiempo de recuperación desafiantes mientras

reducen tanto el coste de capital como el coste de mantenimiento del software.

Aprovechamiento de la infraestructura de TI existente

Totalmente compatible y fácil de actualizar desde Acronis True Image Echo.

Protección de datos altamente automatizada

Planificación completa de la protección de datos (copia de seguridad, retención y validación

de copias de seguridad) dentro de una política de copias de seguridad.

Esquemas de copia de seguridad Torres de Hanói y Abuelo-Padre-Hijo incorporados con

parámetros adaptables.

Se puede escoger entre una variedad de eventos y condiciones para dar inicio a una copia de

seguridad.

Interfaz gráfica de usuario rediseñada

Tablero de control para una rápida toma de decisiones operativas.

Generalidades de todas las operaciones configuradas y ejecutándose, con codificación por

color para operaciones correctas y con fallos.

Servicios adicionales de dispositivos de inicio

Las utilidades de línea de comandos de Linux y Acronis están disponibles en los dispositivos

de inicio para crear la estructura de volúmenes lógica antes de comenzar la recuperación.

1.2 Cómo empezar

Gestión directa

1. Instale Acronis Backup & Recovery 10 Management Console y Acronis Backup & Recovery 10

Agente.

2. Inicio de la consola.

Copyright © Acronis, Inc. 6

Page 7

Linux

Inicie la sesión como raíz o como un usuario normal y después cambie de usuario según sea

necesario. Inicie la consola con el commando:

/usr/sbin/acronis_console

3. Conecte la consola al equipo en el que está instalado el agente.

A dónde ir desde aquí

Para saber cuál es el próximo paso consulte "Conceptos básicos (pág. 17)".

Para comprender los elementos de la GUI consulte "Uso de la consola de gestión (pág. 7)".

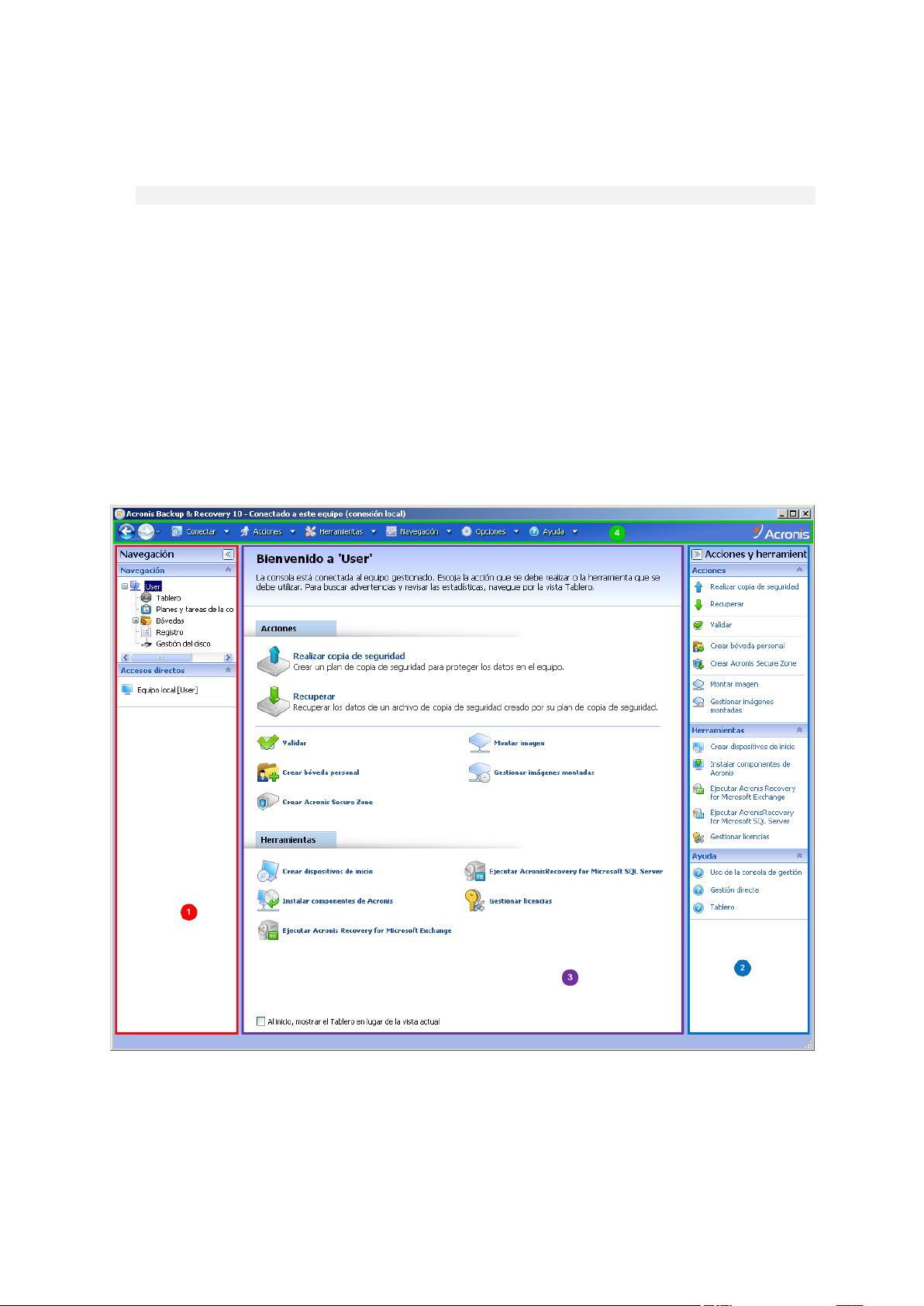

1.2.1 Uso de la consola de gestión

En cuanto se conecta la consola a un equipo gestionado (pág. 190) o a un servidor de gestión (pág.

194), los elementos correspondientes aparecen en el espacio de trabajo de la consola (en el menú,

en el área principal con la pantalla de Bienvenida, el panel de Navegación, el panel de Acciones y

herramientas) permitiéndole llevar a cabo operaciones específicas del agente o del servidor.

Acronis Backup & Recovery 10 Management Console: Pantalla de Bienvenida

Copyright © Acronis, Inc. 7

Page 8

Elementos clave del espacio de trabajo de la consola

Nombre Descripción

Panel de

Navegación

Panel Acciones y

herramientas

Área principal El espacio de trabajo principal, donde puede crear, editar y gestionar planes,

Barra de menú Aparece en la parte superior de la ventana del programa y le permite llevar a cabo

Contiene el árbol de Navegación y la barra de Accesos directos y le permite

navegar por las diferentes vistas (consulte la sección Panel de navegación (pág.

8)).

Contiene barras con un conjunto de acciones que pueden llevarse a cabo y

herramientas (consulte la sección Panel acciones y herramientas (pág. 9)).

políticas y tareas de copia de seguridad y llevar a cabo otras operaciones. Muestra

las diferentes vistas y páginas de acción (pág. 11) de acuerdo con los elementos

seleccionados en el menú, el árbol de Navegación o el panel Acciones y

herramientas.

todas las operaciones disponibles en ambos paneles. Los elementos del menú

cambian de forma dinámica.

Es necesario tener una resolución de 1024x768 o mayor para trabajar de forma cómoda con la

consola de gestión.

Panel de "Navegación"

El panel de navegación incluye el árbol de Navegación y la barra de Accesos directos.

Árbol de navegación

El árbol de Navegación le permite navegar por las vistas de los programas. Las vistas dependen de si

la consola está conectada a un equipo gestionado o al servidor de gestión.

Vistas para un equipo gestionado

Cuando la consola está conectada a un equipo gestionado, las siguientes vistas están disponibles en

el árbol de navegación.

[Nombre del equipo]. Raíz del árbol, también llamada vista Bienvenida. Muestra el nombre

del equipo al cual está conectada la consola en ese momento. Utilice esta vista para tener un

acceso rápido a las operaciones principales, disponibles en el equipo gestionado.

Tablero de control. Utilice esta vista para calcular rápidamente si los datos están

protegidos correctamente en el equipo gestionado.

Planes y tareas de la copia de seguridad. Utilice esta vista para gestionar planes y tareas

de la copia de seguridad en el equipo gestionado: ejecutar, editar, detener y eliminar planes

y tareas, ver sus estados y estatus, supervisar planes.

Bóvedas. Utilice esta vista para gestionar bóvedas personales y los archivos comprimidos

almacenados en ellas, añadir nuevas bóvedas, renombrar y eliminar las ya existentes, validar

bóvedas, explorar el contenido de las copias de seguridad, montar copias de seguridad como

unidades virtuales, etc.

Registro. Utilice esta vista para examinar la información sobre operaciones llevadas a

cabo por el programa en el equipo gestionado.

Barra de accesos directos

La barra de Accesos directos aparece debajo del árbol de navegación. La misma le brinda un método

fácil y conveniente para conectarse con los equipos solicitados añadiéndolos a los accesos rápidos.

8 Copyright © Acronis, Inc.

Page 9

Para añadir un acceso rápido a un equipo

1. Conecte la consola a un equipo gestionado.

2. En el árbol de navegación, haga clic con el botón derecho en el nombre del equipo (un elemento

raíz del árbol de navegación) y después seleccione Crear acceso directo.

Si la consola y el agente se instalan en el mismo equipo, el acceso directo a este equipo se

añadirá a la barra de accesos directos automáticamente como Equipo local [Nombre del

equipo].

Panel "Acciones y h er ramie ntas "

El panel Acciones y herramientas le permite trabajar fácil y eficazmente con Acronis Backup &

Recovery 10. Las barras del panel proporcionan un acceso rápido a las operaciones y herramientas de

los programas. Todos los elementos de la barra de Acciones y herramientas están duplicados en el

menú del programa.

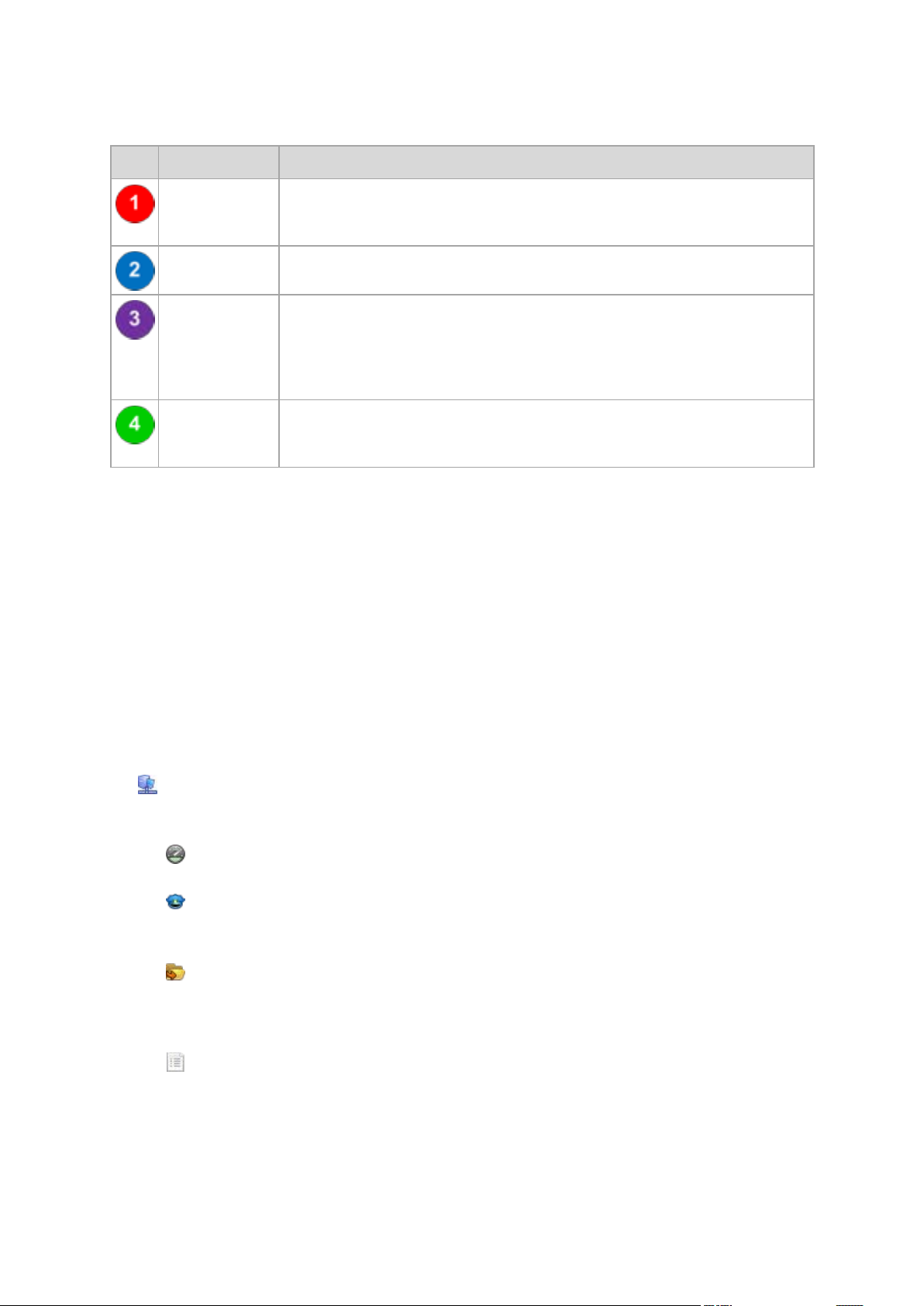

Barras

Acciones de "[nombre del elemento]"

Contiene un conjunto de acciones que pueden llevarse a cabo sobre los elementos seleccionados en

cualquiera de las vistas de navegación. Al hacer clic en la acción se abre la página de acción (pág. 12)

correspondiente. Los elementos de las diferentes vistas de navegación tienen su propio conjunto de

acciones. El nombre de la barra cambia de acuerdo con el elemento que se selecciona. Por ejemplo,

si selecciona el plan de copia de seguridad denominado Copia de seguridad del sistema en la vista

Planes y tareas de la copia de seguridad, la barra de acciones se denominará Acciones de la "copia

de seguridad del sistema" y contendrá el conjunto de acciones típico de los planes de copia de

seguridad.

También es posible acceder a todas las acciones a través de los elementos del menú

correspondientes. Un elemento del menú aparece en la barra de menú cuando se selecciona un

elemento en cualquiera de las vistas de navegación.

Ejemplos de barras de "acciones de 'nombre del elemento'"

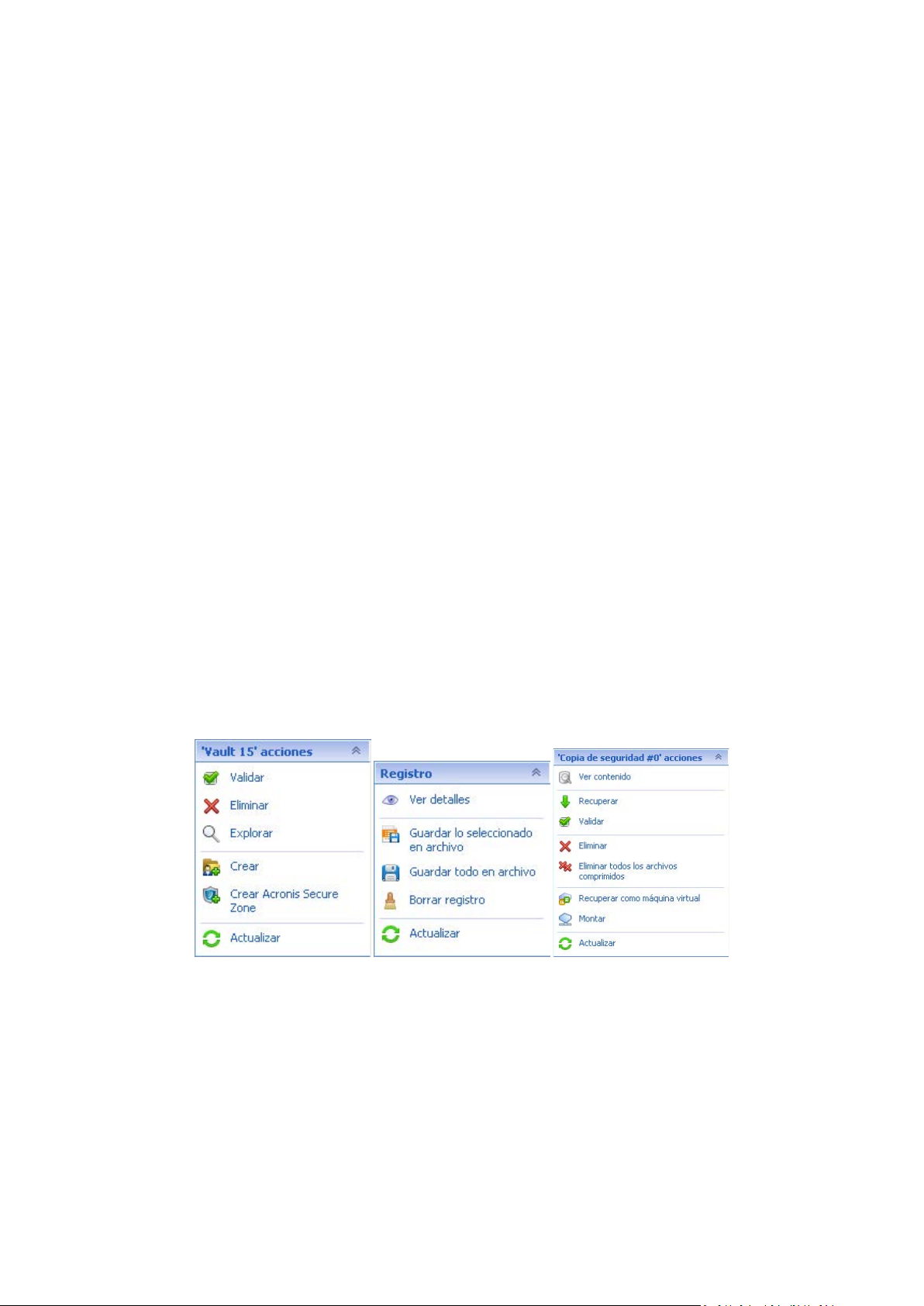

Acciones

Contiene una lista de operaciones comunes que se pueden llevar a cabo en un equipo gestionado o

en un servidor de gestión. Siempre las mismas para todas las vistas. Al hacer clic en la operación se

abre la página de acción correspondiente (consulte la sección Páginas de acción (pág. 12)).

También es posible acceder a todas las acciones a través del menú Acciones.

Copyright © Acronis, Inc. 9

Page 10

Barra de "Acciones" en un equipo gestionado y en un servidor de gestión

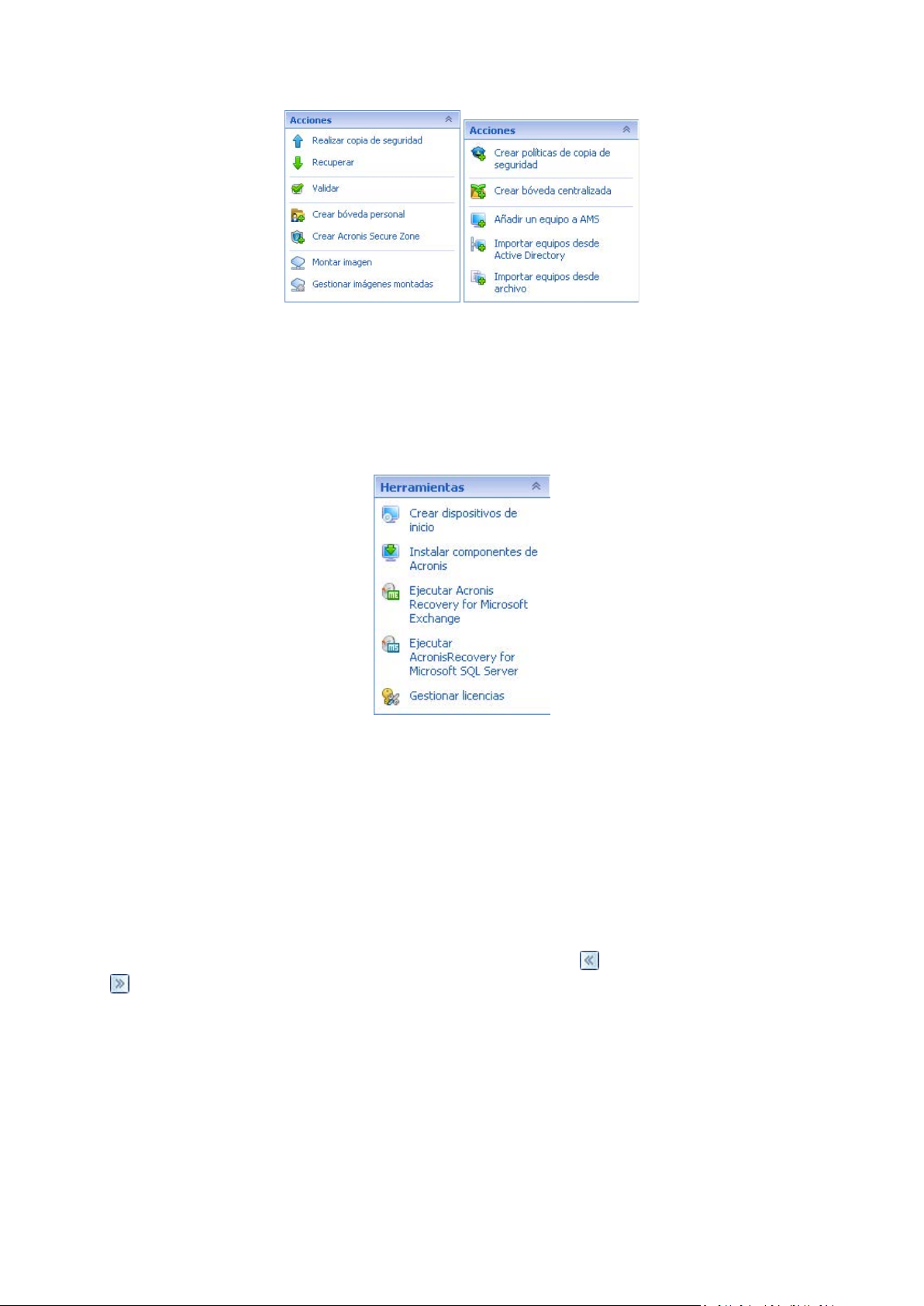

Herramientas

Contiene una lista de las herramientas de Acronis. Siempre la misma en todas las vistas de los

programas.

También es posible acceder a todas las herramientas a través del menú Herramientas.

Barra de "Herramientas"

Ayuda

Contiene una lista de los temas de ayuda. Diferentes vistas y páginas de acción de Acronis Backup &

Recovery 10 proporcionadas con listas de temas de ayuda específicos.

Operaciones con paneles

Cómo expandir/minimizar paneles

De manera predeterminada, el panel de Navegación aparece expandido y el de Acciones y

herramientas minimizado. Es posible que tenga que minimizar el panel para liberar un poco de

espacio de trabajo adicional. Para esto, haga clic en la flecha tipo (

, para el panel de Navegación;

, para el panel Acciones y herramientas). El panel se minimizará y la flecha tipo cambiará su

dirección. Haga clic en la flecha tipo nuevamente para expandir el panel.

Cómo cambiar los bordes de los paneles

1. Posicione el ratón sobre el borde del panel.

2. Cuando el puntero se transforme en una flecha de dos puntas, arrástrelo para mover el borde.

La consola de gestión "recuerda" cómo se configura los bordes de los paneles. La próxima vez que

ejecute la consola de gestión, todos los bordes de los paneles estarán en la misma posición que se

había configurado previamente.

10 Copyright © Acronis, Inc.

Page 11

Área principal, vistas y páginas de acción

El área principal es un sitio básico en el que trabajará con la consola. Aquí se crean, editan y

administran los planes, políticas, tareas de respaldo del sistema y se realizan otras operaciones. El

área principal muestra vistas y páginas de acciones diversas de acuerdo con los elementos que

selecciona en el menú y, en el árbol de Navegación, o en el panel de Acciones y Herramientas.

Vistas

Una vista aparece en el área principal al hacer clic en cualquier elemento del árbol de Navegación del

Panel de navegación (pág. 8).

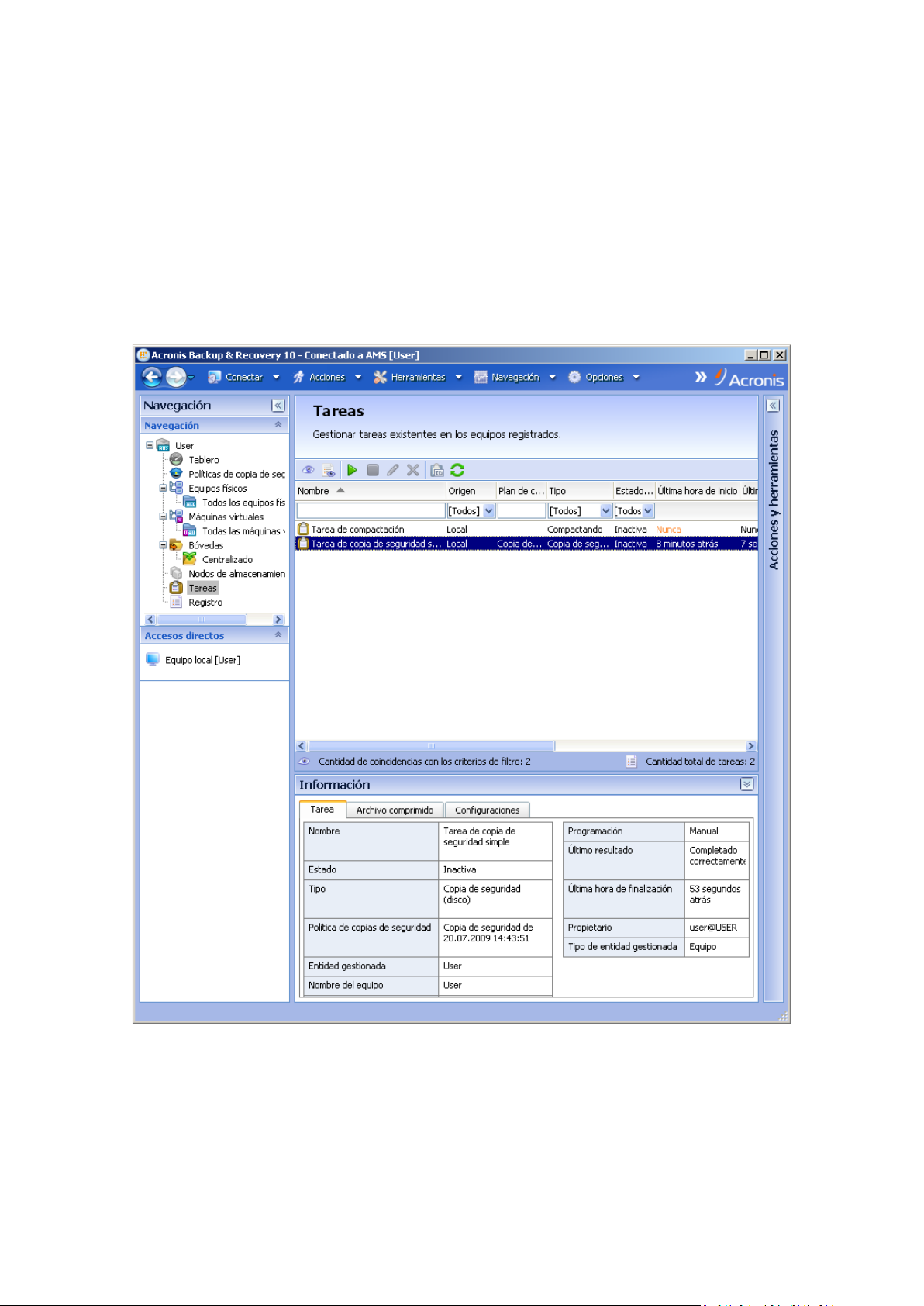

Vista "Tareas"

La manera más común de trabajar con las vistas

En general, cada vista contiene una tabla de elementos, una barra de herramientas con botones y el

panel Información.

Copyright © Acronis, Inc. 11

Page 12

Utilice las capacidades de filtro y organización para buscar el elemento en cuestión dentro de la

tabla

En la tabla, seleccione el elemento deseado

En el panel Información (minimizado de manera predeterminada), vea los detalles del elemento

Lleve a cabo acciones sobre el elemento seleccionado. Hay varias formas de llevar a cabo la

misma acción en diferentes elementos seleccionados:

Al hacer clic en los botones de la barra de tareas,

Al hacer clic en los elementos de la barra de Acciones de [Nombre del elemento] (en el

panel Acciones y herramientas),

Al seleccionar los elementos en el menú Acciones,

Al hacer clic con el botón derecho en el elemento y seleccionar la operación en el menú

contextual.

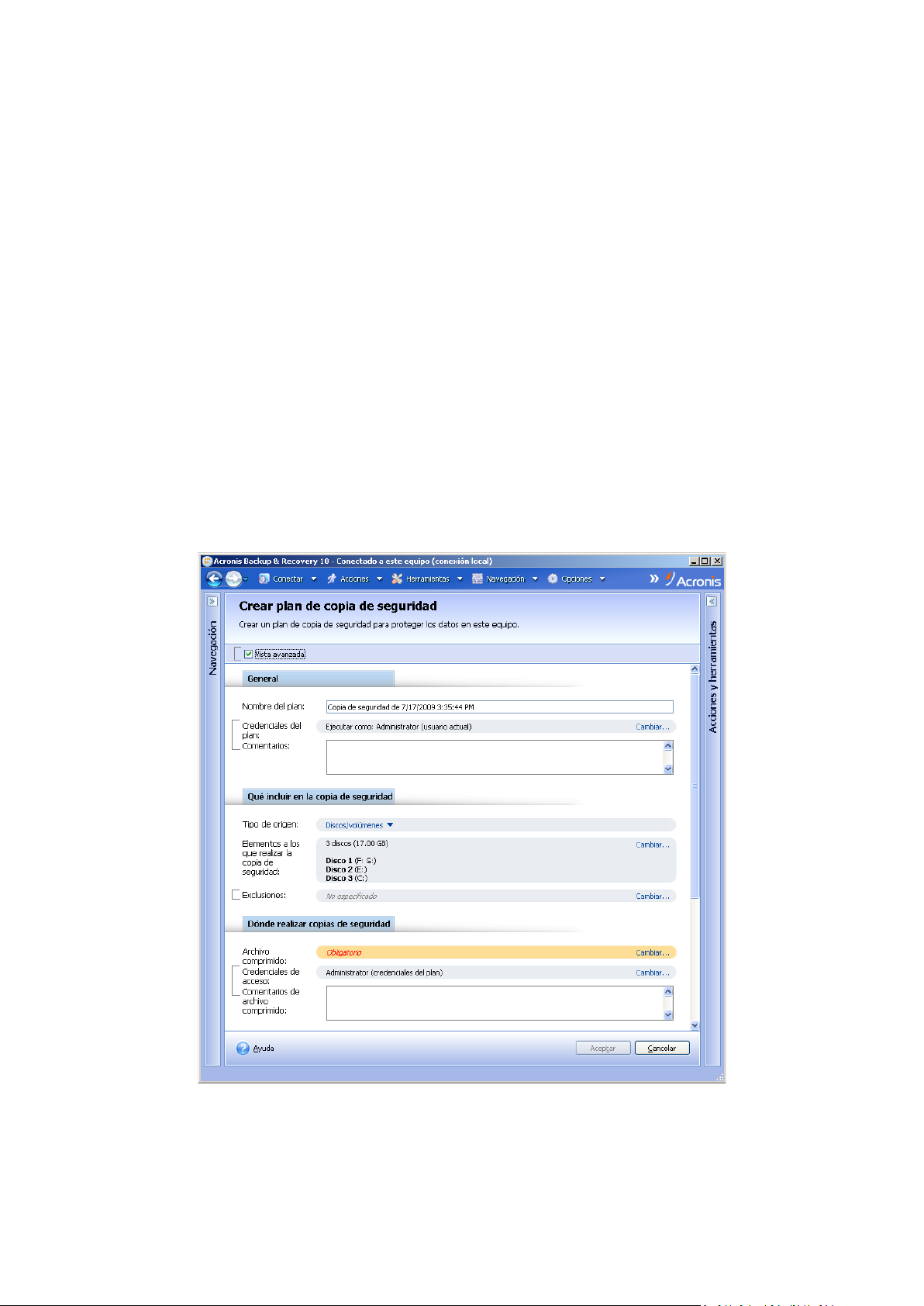

Páginas de acción

En el área principal aparece una página de acción al hacer clic en un elemento de cualquiera de las

acciones del menú Acciones o de la barra de Acciones del panel de Acciones y herramientas. La

misma contiene los pasos que hay que llevar a cabo para crear e iniciar cualquier tarea, plan de copia

de seguridad o política de copias de seguridad.

Página de acción: Crear plan de copia de seguridad

12 Copyright © Acronis, Inc.

Page 13

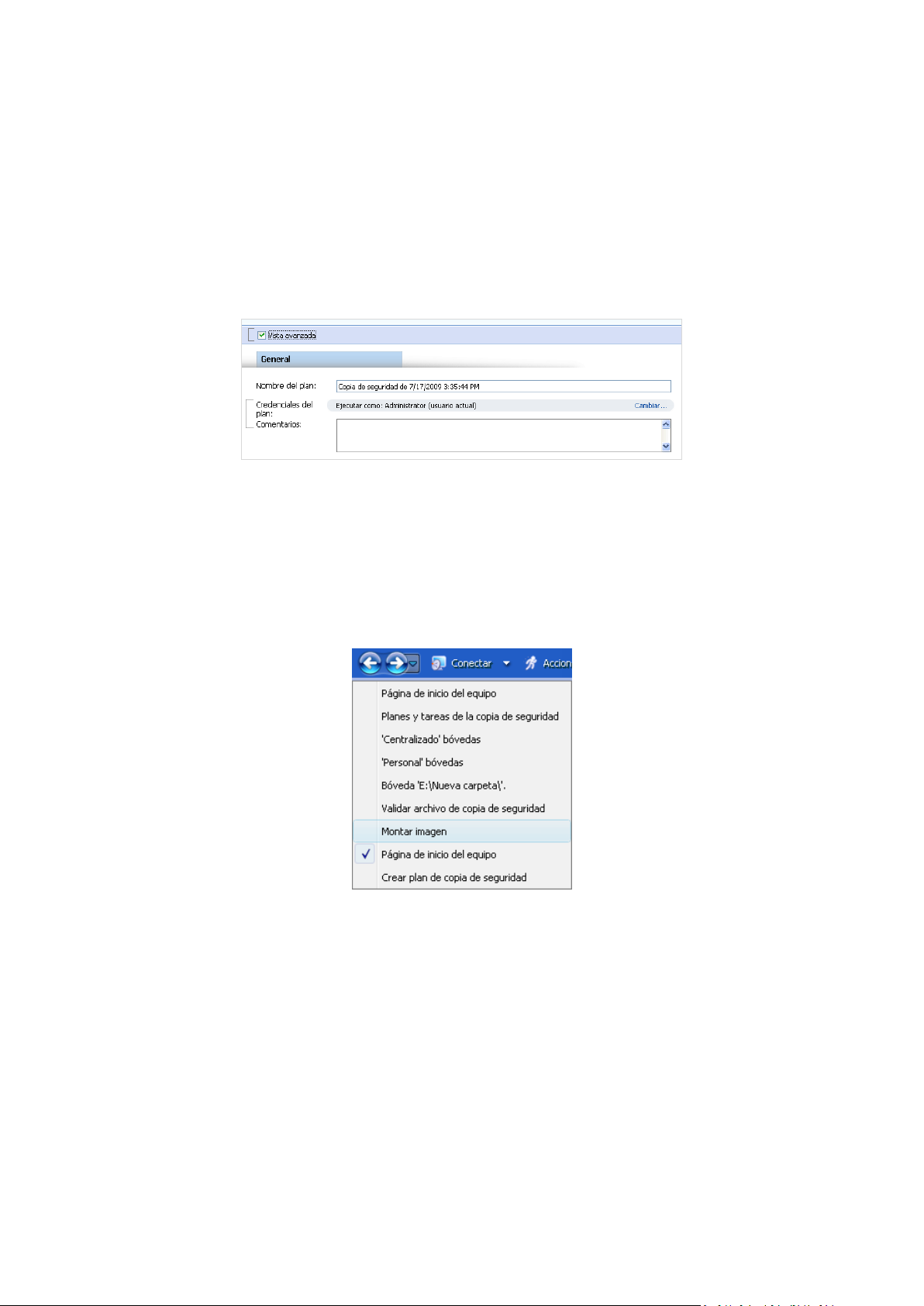

Uso de controles y especificación de configuraciones

Las páginas de acción ofrecen dos formas de representación: básica y avanzada. La representación

básica esconde campos como credenciales, comentarios, etc. Cuando se habilita la representación

avanzada, se muestran todos los campos disponibles. Puede intercambiar las vistas seleccionando la

casilla de verificación Vista avanzada en la parte superior de la página de acción.

La mayoría de las configuraciones se configuran haciendo clic en los enlaces Cambiar… que se

encuentran a la derecha. Otros se seleccionan en la lista desplegable o se escriben manualmente en

los campos de la página.

Página de acción: Controles

Acronis Backup & Recovery 10 recuerda los cambios que se hacen en las páginas de acción. Por

ejemplo, si empezase a crear un plan de copias de seguridad y luego por cualquier motivo cambiase a

otra vista sin completar la creación del plan, puede hacer clic en el botón de navegación Atrás del

menú. O, si ha avanzado algunos pasos, haga clic en la flecha Abajo y seleccione de la lista la página

en donde empezó la creación del plan. Por lo tanto, puede llevar a cabo los pasos que faltan y

completar la creación del plan de copia de seguridad.

Botones de navegación

1.3 Componentes de Acr on is Backup & Recovery 10

Esta sección contiene una lista de los componentes de Acronis Backup & Recovery 10 con una

descripción breve de su funcionalidad.

Componentes para un equipo gestionado (agentes)

Estas aplicaciones realizan copias de seguridad, recuperación y otras operaciones con los datos de los

equipos gestionados con Acronis Backup & Recovery 10. Los agentes deben tener una licencia para

llevar a cabo operaciones en cada equipo gestionado. Los agentes tienen múltiples funciones o

complementos que permiten una funcionalidad adicional y por lo tanto pueden requerir licencias

adicionales.

Copyright © Acronis, Inc. 13

Page 14

Consola

La consola proporciona la interfaz gráfica de usuario y la conexión remota con los agentes. No se

requieren licencias para el uso de la consola.

Generador de dispositivos de inicio

Con el generador de dispositivos de inicio, puede crear dispositivos de inicio para utilizar los agentes

y otras utilidades de rescate en un entorno de rescate. La disponibilidad de los complementos del

agente en un entorno de rescate depende de si el complemento está instalado en el equipo en

donde el generador de dispositivos está funcionando.

1.3.1 Agente para Lin ux

Este agente permite la protección de datos de nivel de disco y de nivel de archivos con Linux.

Copia de seguridad del disco

La protección de datos de nivel de disco se basa en la realización de copias de seguridad de un disco

o de un sistema de archivos de un volumen en conjunto, junto con toda la información necesaria

para que el sistema operativo se inicie, o todos los sectores del disco que utilicen el enfoque sector

por sector (modo sin procesar). Una copia de seguridad que contiene una copia de un disco o un

volumen en una forma compacta se denomina una copia de seguridad de disco (volumen) o una

imagen de disco (volumen). Es posible recuperar discos o volúmenes de forma completa a partir de

estas copias de seguridad, así como carpetas o archivos individuales.

Copia de seguridad de archivos

La protección de datos de nivel de archivos se basa en la realización de copias de seguridad de

archivos y directorios que se encuentran en el equipo en el que está instalado el agente o en una red

compartida a la que se accede utilizando el protocolo smb o nfs. Los archivos se pueden recuperar en

su ubicación original o en otro lugar. Es posible recuperar todos los archivos y directorios con los que

se realizó la copia de seguridad o seleccionar cuál de ellos recuperar.

1.3.2 Management Console

Acronis Backup & Recovery 10 Management Console es una herramienta administrativa para el

acceso local a Acronis Backup & Recovery 10 Agente para Linux. La conexión remota al agente no es

posible

1.3.3 Generador de dispos itivos de inici o

El generador de dispositivos de inicio de Acronis es una herramienta dedicada para la creación de

dispositivos de inicio (pág. 195). El generador de dispositivos que se instala en Linux crea dispositivos

de inicio basados en el núcleo de Linux.

1.4 Siste mas de archi vos compatib les

Acronis Backup & Recovery 10 puede realizar copias de seguridad y recuperar los siguientes sistemas

de archivos con las siguientes limitaciones:

FAT16/32

NTFS

14 Copyright © Acronis, Inc.

Page 15

Ext2/Ext3/Ext4

ReiserFS3: los archivos específicos no se pueden recuperar de las copias de seguridad del disco

ubicadas en Acronis Backup & Recovery 10 Storage Node

ReiserFS4: recuperación del volumen sin la capacidad de cambiar el tamaño del mismo, los

archivos específicos no se pueden recuperar de las copias de seguridad del disco ubicadas en

Acronis Backup & Recovery 10 Storage Node

XFS: recuperación del volumen sin la capacidad de cambiar el tamaño del mismo, los archivos

específicos no se pueden recuperar de las copias de seguridad del disco ubicadas en Acronis

Backup & Recovery 10 Storage Node

JFS: los archivos específicos no se pueden recuperar de las copias de seguridad del disco ubicadas

en el nodo de almacenamiento Acronis Backup & Recovery 10

Linux SWAP

Acronis Backup & Recovery 10 puede realizar copias de seguridad y recuperar sistemas de archivos

dañados o incompatibles utilizando el enfoque sector por sector.

1.5 Siste mas o p era t ivos compatibles

Acronis Backup & Recovery 10 Management Console, Acronis Backup & Recovery 10 Agent

para Linux

Linux con kernel 2.4.18 o posterior (incluyendo kernels de 2.6.x) y glibc 2.3.2 o posterior

Varias distribuciones Linux de 32 bits y 64 bits, incluyendo:

Red Hat Enterprise Linux 4 y 5

Red Hat Enterprise Linux 6

Ubuntu 9.04 (Jaunty Jackalope), 9.10 (Karmic Koala) y 10.04 (Lucid Lynx)

Fedora 11 y 12

SUSE Linux Enterprise Server 10 y 11

Debian 4 (Lenny) y 5 (Etch)

CentOS 5

El agente para Linux es de hecho un ejecutable de 32 bits. Para la autenticación, el agente utiliza

bibliotecas del sistema, versiones de 32 bits que no siempre se instalan de manera

predeterminada con las distribuciones de 64 bits. Al utilizar el agente en una distribución basada

en RedHat de 64 bits, como RHEL, CentOS o Fedora, o en una distribución SUSE de 64 bits,

asegúrese de que los siguientes paquetes de 32 bits estén instalados en el sistema:

pam.i386

libselinux.i386

libsepol.i386

Estos paquetes deberían estar disponibles en el repositorio de su distribución de Linux.

Antes de instalar el producto en un sistema que no use el administrador de paquetes RPM, como

un sistema Ubuntu, necesita instalar este gestor de forma manual; por ejemplo, ejecutando el

siguiente comando, como usuario raíz:

apt-get install rpm

Copyright © Acronis, Inc. 15

Page 16

1.6 Requis itos del sist ema

Los componentes instalados en Linux

Nombre de la

edición

Server for Linux 120 MB 400 MB 240 MB Resolución de la

Memoria (sobre el SO

y las aplicaciones en

ejecución)

Espacio de disco

necesario durante la

instalación o la

actualización

Espacio de disco

ocupado por los

componentes

Adicional

pantalla de

1024*768 píxeles o

mayor

Generador de

dispositivo de

inicio (Linux)

70 MB 240 MB 140 MB

Medio de inicio

Tipo de medio Memoria Tamaño de imagen ISO Adicional

Basado en Linux 256 MB 130 MB

1.7 Soporte técnico

Programa de asistencia y mantenimiento

Si necesita ayuda con su producto de Acronis, vaya a http://www.acronis.es/support/.

Actualizaciones de productos

Puede descargar las últimas actualizaciones para sus productos de software de Acronis registrado

desde nuestra página web en cualquier momento después de iniciar sesión en su Cuenta

(https://www.acronis.es/my/

el sitio web (http://kb.acronis.com/content/4834) y Guía de usuario de la página web de Acronis

(http://kb.acronis.com/content/8128).

) y registrar el producto. Consulte Registro de productos de Acronis en

16 Copyright © Acronis, Inc.

Page 17

2 Comprensión de Acronis Backup &

Recovery 10

Esta sección tiene como objetivo brindar una clara comprensión del producto para que se lo pueda

usar en varias circunstancias sin las instrucciones "paso a paso".

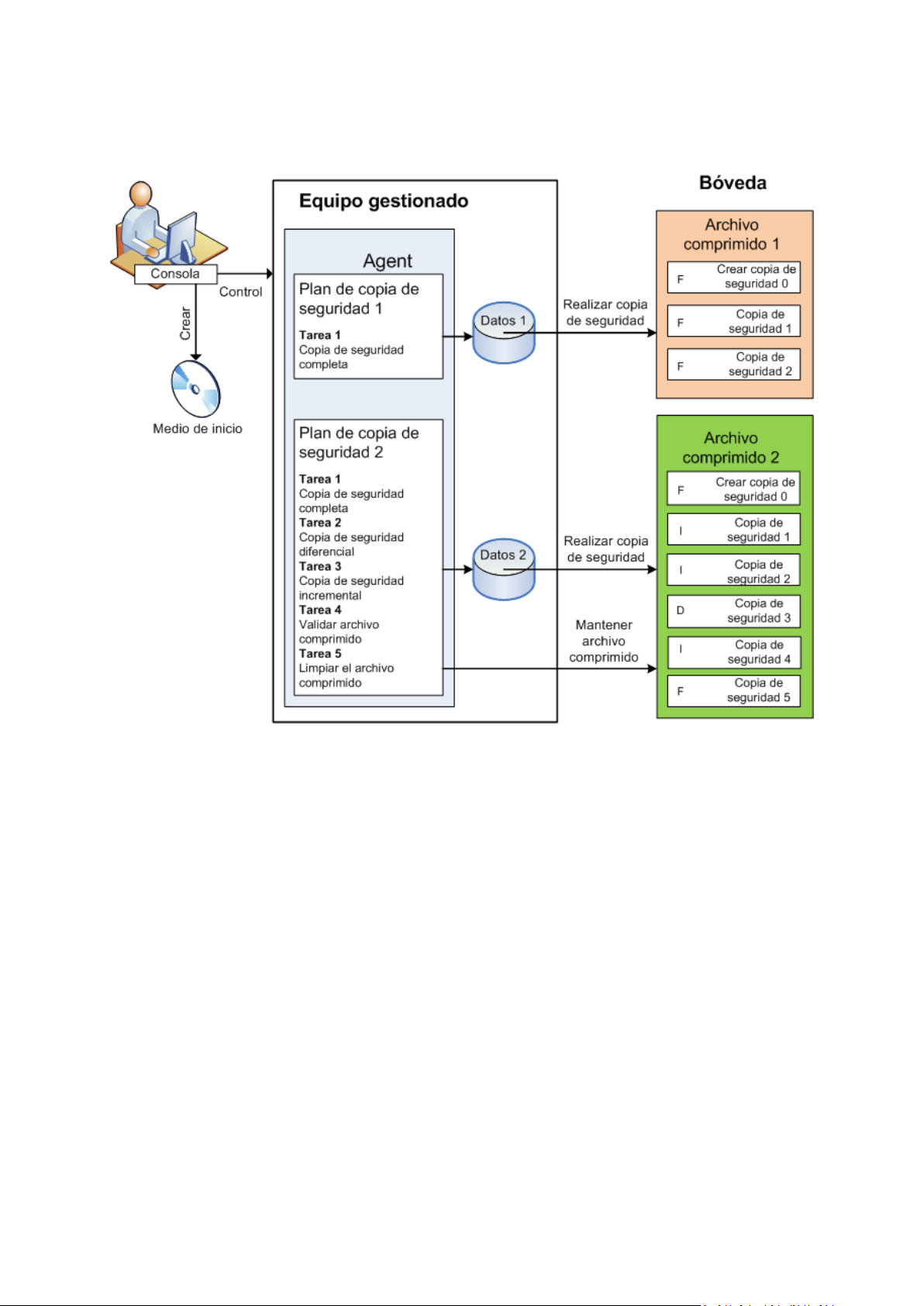

2.1 Conce ptos básicos

Familiarícese con los conceptos básicos de la interfaz gráfica de usuario y la documentación de

Acronis Backup & Recovery 10. Los usuarios avanzados pueden utilizar esta sección como una guía de

inicio rápida "paso a paso". Puede encontrar los detalles en la ayuda interactiva.

Copias de seguridad con sistema operativo

1. Para proteger los datos en un equipo, instale el agente (pág. 185) Acronis Backup & Recovery 10

en el equipo que a partir de ese momento será administrado (pág. 190).

2. Para poder administrar este equipo con la Interfaz gráfica de usuario, instale la Consola (pág.

188) de administración de Acronis Backup & Recovery 10 en el equipo desde donde desee

operar. Si tiene la versión autónoma del producto, ignore este paso porque en su caso, la consola

se instala con el agente.

3. Ejecute la consola. Debe crear un medio de inicio (pág. 195) para poder recuperar el sistema

operativo del equipo, si no se puede iniciar el sistema.

4. Conecte la consola al equipo administrado.

5. Cree un plan de copia de seguridad (pág. 196).

Para hacerlo, por lo menos, debe especificar los datos a proteger y la ubicación en donde guardar

el archivo de copia de seguridad (pág. 186). Esto ayudará a crear un plan de copia de seguridad

con una sola tarea (pág. 198) que creará una copia de seguridad (pág. 189) completa de sus

datos cada vez que se inicie manualmente la tarea. Un plan complejo de copias de seguridad

tiene varias tareas programadas, crean copias completas de seguridad incrementales o

diferenciales (pág. 21), realizan operaciones de mantenimiento de archivos como validación

(pág. 199) de copias de seguridad o eliminación de copias de seguridad desactualizadas (limpieza

(pág. 193) de archivos). Puede personalizar las operaciones de copia de seguridad con varias

opciones, como comandos antes y después de copia de seguridad, control del ancho de banda de

la red, manejo de errores u opciones de notificación.

6. Use la página de planes y tareas de la copia de seguridad para ver la información de sus planes y

tareas de copia de seguridad y supervisar su ejecución. Use la página de registro para buscar en

el registro de las operaciones.

7. La bóveda (pág. 186) es el lugar donde se guardn los archivos de copia de seguridad. Navegue

hasta la página de bóvedas para ver la información sobre sus bóvedas. Navegue hasta la bóveda

específica para ver los archivos y las copias de seguridad y realice operaciones manuales con ellos

(montaje, validación, eliminación, visualización de contenidos). También puede seleccionar una

copia de seguridad para recuperar sus datos.

Copyright © Acronis, Inc. 17

Page 18

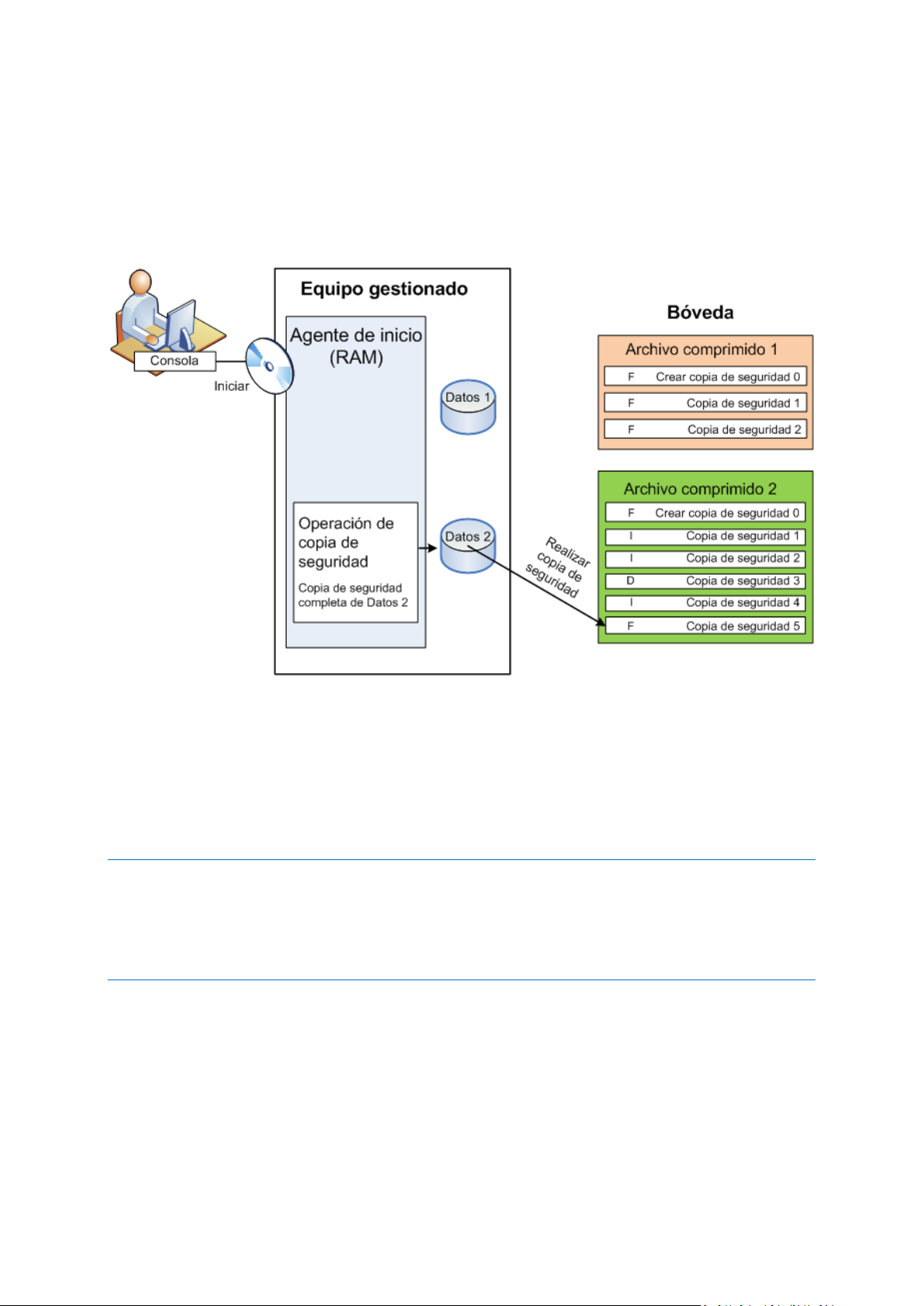

El siguiente diagrama ilustra las nociones que se mostraron anteriormente.. Para obtenermás

información, consulte el Glosario.

18 Copyright © Acronis, Inc.

Page 19

Realice la copia de seguridad con dispositivos de arranque

Puede iniciar el equipo con un medio de inicio, configurar la operación de copias de seguridad de la

misma manera que en un plan simple de copia de seguridad y ejecutar la operación. Esto lo ayudará

a extraer archivos y los volúmenes lógicos de un sistema que no inicia, a tomar una imagen del

sistema fuera de línea o a realizar copias de seguridad sector por sector en un sistema de archivos

incompatible.

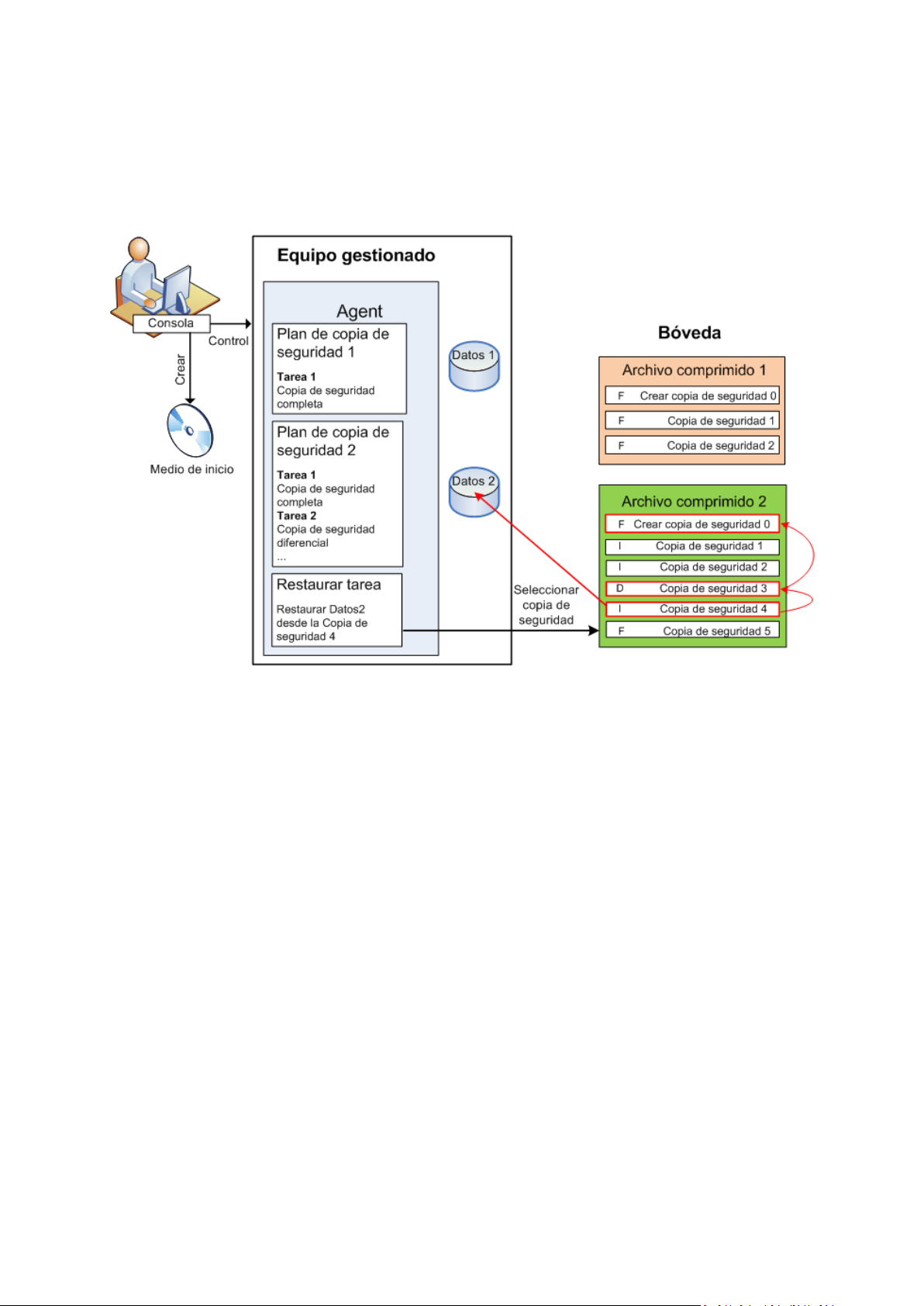

Recuperación con sistema operativo

En cuanto a la recuperación de datos, puede crear una tarea de recuperación en el equipo

administrado. Puede especificar la bóveda y seleccionar el archivo y después seleccionar la copia de

seguridad en cuanto a la fecha y hora de la creación de la copia de seguridad, o más precisamente, la

hora cuando se comenzó la creación. En la mayoría de los casos, se revertirán los datos hasta ese

momento.

Ejemplos de excepciones a esta regla:

La recuperación de una base de datos desde una copia de seguridad que contiene un registro de transacción

(una sola copia de seguridad proporciona puntos múltiples de recuperación y así puede realizar selecciones

adicionales).

La recuperación de varios archivos desde un archivo de copia de seguridad sin instantánea (se revertirá cada

archivo al momento en que se copió a la copia de seguridad).

También puede especificar el destino desde donde recuperar los datos. Puede personalizar la

operación de recuperación por medio de opciones de recuperación, como los comandos antes y

después de recuperación, manejo de errores o las opciones de notificación.

Copyright © Acronis, Inc. 19

Page 20

El siguiente diagrama ilustra la recuperación de datos bajo el sistema operativo (en línea). No se

puede realizar una copia de seguridad en el equipo mientras se realiza la operación de recuperación.

Si fuera necesario, puede conectar la consola a otro equipo y configurar la operación de recuperación

en ese equipo. Esta capacidad (recuperación paralela remota) apareció por primera vez en Acronis

Backup & Recovery 10; los productos anteriores de Acronis no lo proporcionan.

Recuperación por medio de dispositivos de arranque

La recuperación a partir de un volumen bloqueado por el sistema operativo, como el volumen en

donde reside el sistema, requiere de un reinicio en el entorno de arranque que es parte del agente.

Después de completar la recuperación, el sistema operativo recuperado se conecta en línea

automáticamente.

20 Copyright © Acronis, Inc.

Page 21

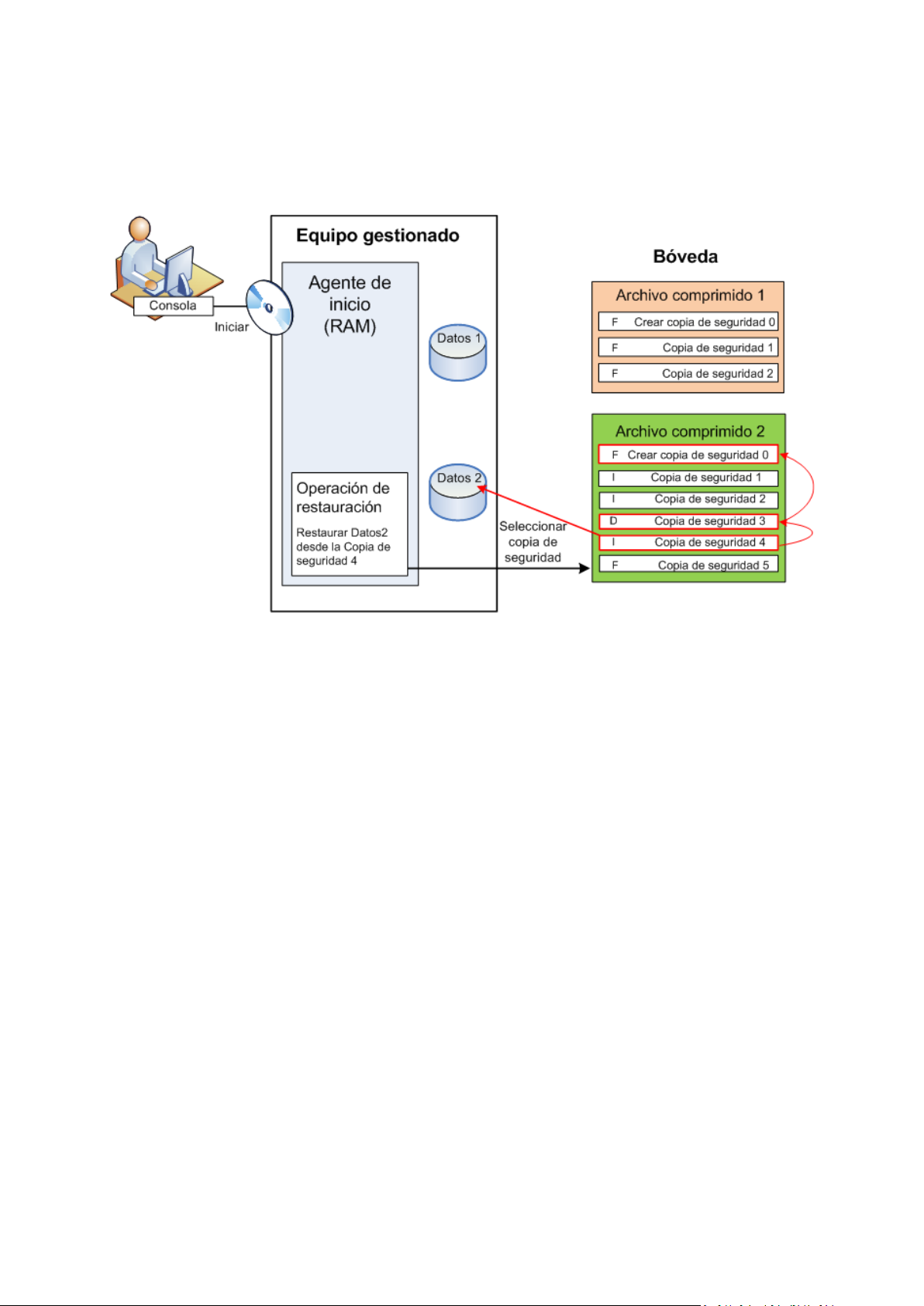

Si falla el inicio del equipo o si necesita recuperar los datos desde cero, puede iniciar el equipo que

tiene los dispositivos de arranque y puede configurar la operación de recuperación del mismo modo

como tarea de recuperación. El siguiente diagrama ilustra la recuperación por medio de los

dispositivos de arranque.

2.2 Copias de seguridad completas, incrementales y diferenciales

Acronis Backup & Recovery 10 proporciona la capacidad para usar los esquemas de la copia de

seguridad populares, como abuelo-padre-hijo y Torres de Hanói, y también para crear esquemas de

copia de seguridad personalizados. Todos los esquemas de copia de seguridad están basados en

métodos de copia de seguridad diferenciales, incrementales o completos. El término "esquema"

denota el algoritmo para aplicar estos métodos para el algoritmo de limpieza del archivo.

Los métodos de comparación entre sí no parecen tener mucho sentido porque los métodos

funcionan como un equipo en un esquema de copias de seguridad. Cada método debería tener un rol

específico de acuerdo con sus ventajas. Un esquema de copia de seguridad competente podrá sacar

provecho de las ventajas de todos los métodos de copias de seguridad y atenúa la influencia de

deficiencias de todos los métodos. Por ejemplo, una copia de seguridad diferencial semanal facilita la

limpieza del archivo porque se puede borrar fácilmente junto con el conjunto semanal de la copia de

seguridad incremental de la que depende.

La realización de la copia de seguridad con los métodos de respaldo completo, incre (pág.

189)mental o diferencial genera una copia de seguridad del tipo correspondiente.

Copia de seguridad completa

Una copia de seguridad completa almacena todos los datos seleccionados para la copia de seguridad.

Una copia de seguridad completa está por debajo del nivel de archivo y forma la base para una copia

de seguridad incremental y diferencial. Un archivo puede contener múltiples copias de seguridad

completas o sólo copias de seguridad completas. Una copia de seguridad es autosuficiente: no

Copyright © Acronis, Inc. 21

Page 22

necesita acceso a ninguna otra copia de seguridad para recuperar los datos desde otra copia de

seguridad completa.

Se acepta ampliamente que una copia de seguridad es lo más lento pero es lo más rápido de

restaurar. Con las tecnologías de Acronis, la recuperación de una copia de seguridad incremental no

puede ser más lenta que la recuperación desde una copia completa.

Una copia de seguridad completa es muy útil cuando:

se debe restaurar el sistema a su estado inicial,

este estado inicial no cambia con frecuencia, entonces no necesita una copia de seguridad

regular.

Ejemplo: Un cibercafé o un laboratorio de una escuela o universidad en donde el administrador debe

deshacer los cambios realizados con frecuencia por los estudiantes o invitados y rara vez actualiza la

copia de seguridad de referencia (de hecho, lo hacesolamente después de instalar las actualizaciones

de software). En este caso, el tiempo de la copia de seguridad no es importante y el tiempo de

recuperación será mínimo cuando recupere los sistemas desde la copia de seguridad completa. El

administrador puede tener varias copias de la copia de seguridad completa para mayor confiabilidad.

Copia de seguridad incremental

Una copia de seguridad incremental almacena todos los cambios desde la última copia de seguridad.

Necesita tener acceso a otras copias de seguridad desde el mismo archivo para recuperar los datos

con una copia de seguridad incremental.

Una copia de seguridad incremental es muy útil cuando:

tiene la necesidad de volver a uno de los múltiples estados guardados,

los cambios de los datos tienden a ser pequeños cuando se lo compara con el tamaño total de los

datos.

Se acepta ampliamente que las copias de seguridad incrementales son menos confiables que los

completos porque si un "eslabón de la cadena" está dañado, no se puede usar los demás. Sin

embargo, guardar varias copias de seguridad múltiples no es una opción cuando necesita múltiples

versiones anteriores de sus datos, porque la confiabilidad de un archivo extra grande es más dudoso.

Ejemplo: La realización de una copia de seguridad del registro de transacciones de la base de datos.

Copia de seguridad diferencial

Una copia de seguridad diferencial almacena todos los cambios desde la última copia de seguridad

completa. Necesita tener acceso a una copia de seguridad completa correspondiente para recuperar

los datos desde una copia de seguridad diferencial. Una copia de seguridad diferencial es muy útil

cuando:

usted está interesado en guardar sólo el estado de datos más reciente,

los cambios de los datos tienden a ser pequeños cuando se lo compara con el tamaño total de los

datos.

La conclusión típica es: "Una copia de seguridad diferencial lleva más tiempo para realizar y son más

rápidas de recuperar, mientras que las incrementales son las más rápidas de realizar y llevan más

para recuperar". De hecho, no hay diferencia física entre la copia de seguridad incremental agregada

a la copia de seguridad completa y una copia de seguridad diferencial agregada a la misma copia de

seguridad completa en un mismo momento. La diferencia antes mencionada, implica la creación de

una copia de seguridad después, o en vez de, crear múltiples copias de seguridad incremental.

22 Copyright © Acronis, Inc.

Page 23

Una copia de seguridad incremental o diferencial creada después de la defragmentación de disco podría ser

Máximo

Mediano

Mínimo

Máximo

Mediano

Mínimo

Mínimo

Mediano

Máximo

considerablemente más grande de lo normal porque el programa de defragmentación cambia las ubicaciones

de los archivos en el disco y las copias de seguridad reflejan estos cambios. Se recomienda crear nuevamente

una copia de seguridad completa después de la desfragmentación del disco.

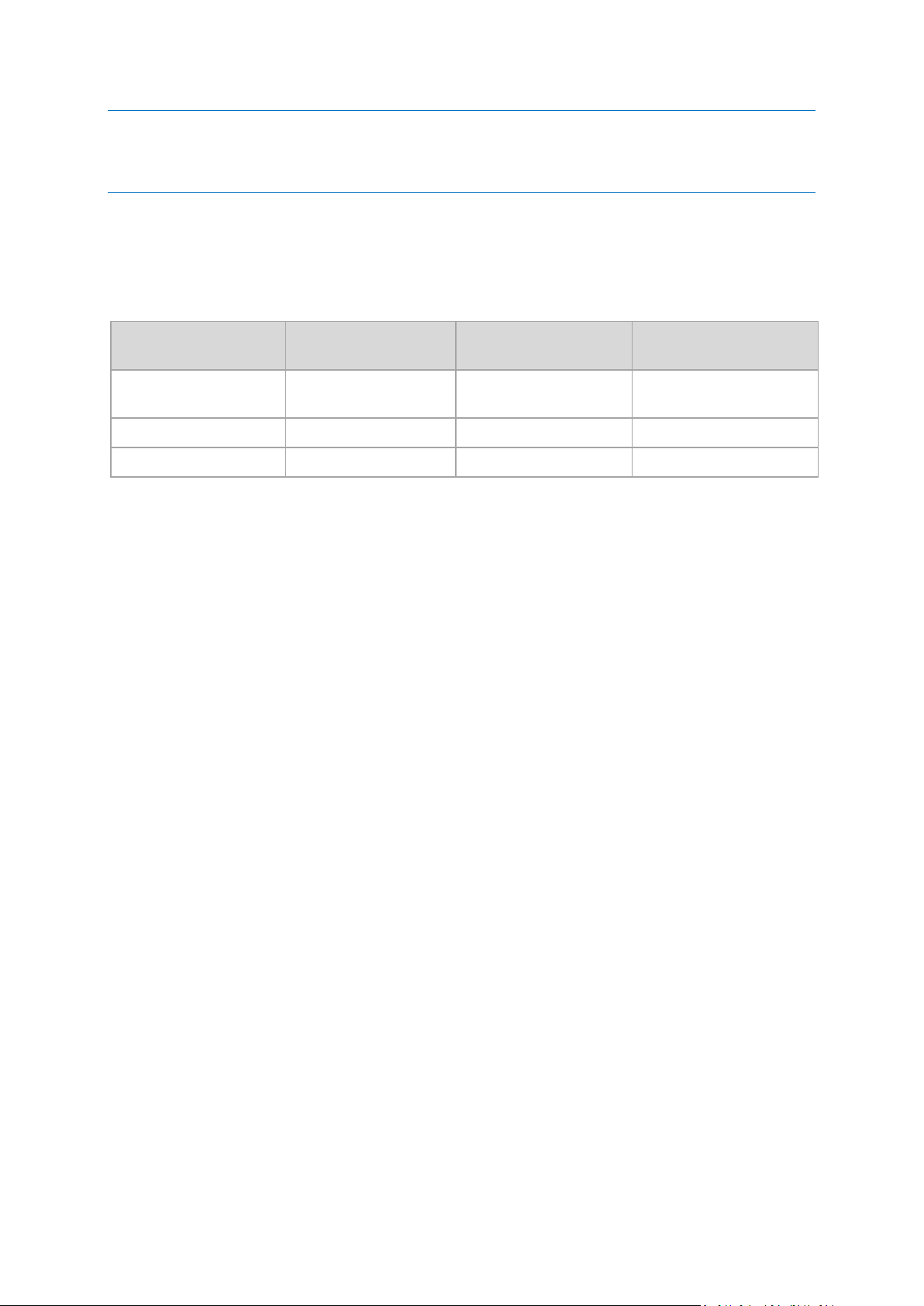

La siguiente tabla resume las ventajas y desventajas de cada tipo de seguridad como aparecen ser de

dominio público. En la vida real, estos parámetros dependen de varios factores, como la cantidad,

velocidad y patrón de los cambios de los datos, la naturaleza de los datos, las especificaciones de los

dispositivos, las opciones que se establecen para la copia de seguridad y recuperación, entre otras. La

práctica es la mejor guía para seleccionar el esquema óptimo para la copia de seguridad.

Parámetro Copia de seguridad

completa

Espacio de

almacenamiento

Hora de creación

Tiempo de recuperación

Copia de seguridad

diferencial

Copia de seguridad

incremental

2.3 Privil egios de us uario en un equi po admi nistr ado

Cuando se administra un equipo donde se ejecuta Linux, el usuario tiene u obtiene los privilegios de

raíz y entonces puede:

Realizar la copia de seguridad y la recuperación de cualquier dato o todo el equipo, con todo el

control del agente de Acronis Backup & Recovery 10 y las operaciones y archivos de registro en el

equipo.

Administrar los planes y tareas de la copia de seguridad local que son propiedad de cualquier

usuario registrado en el sistema operativo.

Para evitar el registro de la rutina en el sistema como raíz, el superusuario se puede registrar con las

credenciales de usuario normales y entonces cambiar de usuario como lo necesite.

2.4 Propietarios y credenciales

Esta sección explica el concepto de propietario y el significado de las credenciales del plan (o tarea)

de la copia de seguridad.

Propietario del plan (tarea)

El propietario del plan local de la copia de seguridad es del último usuario que modificó o creó la

tarea.

El propietario del plan centralizado de la copia de seguridad es el administrador del management

server que creó o fue el último en modificar la política centralizada que generó el plan.

La tareas que pertenecen a un plan de copia de seguridad, tanto local como centralizado, son del

propietario del plan de la copia de seguridad.

Las tareas no pertenecen al plan de copia de seguridad, como sucede con las tareas de recuperación,

sino que son propiedad del último usuario que modificó o creó la tarea.

Copyright © Acronis, Inc. 23

Page 24

Administración de un plan (tarea) que es propiedad de otro usuario

Si un usuario tiene derechos de Administrador en un equipo, puede modificar las tareas y los planes

de copia de seguridad locales que cualquier usuario registró en el sistema operativo.

Cuando un usuario abre un plan o tarea para edición, que es propiedad de otro usuario, se borran

todas las contraseñas de la tarea. Esto evita el truco "modificar la configuración, dejar la contraseña".

El programa muestra una advertencia cada vez que intenta editar un plan (tarea) que fue modificada

por otro usuario. Al ver la advertencia, tiene dos opciones:

Hacer clic en Cancelar y cree su propio plan o tarea. La tarea original permanecerá intacta.

Continuar con la edición. Deberá ingresar todas las credenciales requeridas para la ejecución del

plan o tarea.

Propietario del archivo

El propietario del archivo es el usuario que guardó el archivo en su destino. Para más exactitud, es el

usuario cuya cuenta se especificó cuando se creó el plan de copia de seguridad en el paso Dónde

realizar copias de seguridad. Por defecto, su usan las credenciales del plan.

Las credenciales del plan y las de las tareas.

Es cualquier tarea que se ejecute en un equipo por arte de un usuario. Cuando crea un plan o una

tarea, tiene la opción de especificar claramente una cuenta en la que se ejecutará dicho plan o la

tarea. Su opción depende de si el plan o la tarea se utilizan para un inicio manual o para la ejecución

programada.

Inicio manual

Puede evitar el paso sobre credenciales de planes (tareas). Cada vez que comienza la tarea, la tarea

se ejecutará con las credenciales con las que ingresó actualmente. Cualquier persona que tenga

privilegios administrativos en el equipo también puede iniciar la tarea. Se ejecutará la tarea con las

credenciales de las personas.

La tarea siempre ejecutará con las mismas credenciales, independientemente del usuario que inició

la tarea, si especifica las credenciales de las tareas explícitamente. Para hacerlo, en la página de

creación del plan (tarea) debe:

1. Seleccionar la casilla de verificación Vista avanzada.

2. Seleccionar: Cambio general -> Credenciales del plan (tarea).

3. Ingrese las credenciales con las que se ejecutará el plan (tarea).

Inicio programado o postergado.

Las credenciales del plan (tarea) son obligatorias. Si evita el paso de las credenciales, se le pedirá las

credenciales después de terminar la creación del plan (tarea).

¿Por qué el programa obliga a especificar las credenciales?

Se debe ejecutar una tarea programada o postergada de todos modos, independientemente de si el

usuario está conectado o no (por ejemplo, el sistema en la ventana de "Bienvenida" de Windows) o si

hay otro usuario conectado además del propietario de la tarea. Basta que el equipo esté encendido

(es decir, no en modo espera o hibernación) a la hora que se programó la tarea. Esa es la razón por lo

que el programador de Acronis necesita que las credenciales especificadas explícitamente para que

pueda cargar la tarea.

24 Copyright © Acronis, Inc.

Page 25

2.5 Esquema GFS de copia de seguridad

Esta sección cubre la implementación del esquema de copia de seguridad del tipo "abuelo-padrehijo" (GFS) en Acronis Backup & Recovery 10.

Con este esquema de copia de seguridad no puede realizar copias de seguridad más de una vez por

día. El esquema le permite marcar los ciclos diarios, semanales y mensuales en su programa diario de

copia de seguridad y especificar los períodos de retención para las copias de seguridad diarias,

semanales y mensuales. A las copias de seguridad se las llama "hijos", a las semanales "padres" y a

las copias de seguridad de más larga vida se las llama "abuelos".

GFS como esquema de rotación de cintas

Al principio, se creó a GFS como un esquema de rotación de cintas. Los esquemas de rotación de

cintas, como tales, no están automatizados. Sólo determinan:

la cantidad de cintas que se necesitan para permitir la recuperación con la resolución deseada (el

intervalo de tiempo entre los puntos de recuperación) y el período de restauración;

qué cintas se deben sobrescribir con la siguiente copia de seguridad.

El esquema de rotación de cintas le permite arreglárselas con la cantidad mínima de cartuchos en vez

de estar sepultado en cintas usadas. Hay muchas fuentes en Internet que describen las variedades de

los esquemas GFS de cintas. Tiene la libertad para usar cualquiera de las variables al hacer las copias

de seguridad con un dispositivo de cinta conectado a nivel local.

GFS de Acronis

Con Acronis Backup & Recovery 10, puede establecer fácilmente un plan de copia de seguridad que

realizará regularmente copias de seguridad de los datos y realizará una limpieza del archivo

comprimido resultante de acuerdo con el esquema GFS.

Cree el plan de copia de seguridad como siempre. Para el destino de la copia de seguridad,

seleccione un dispositivo de almacenamiento en que se pueda realizar la limpieza, como un

dispositivo de almacenamiento basado en HDD o un sistema robotizado de cintas. (Como no se

puede usar el espacio liberado en la cinta después de la limpieza, hasta que la cinta esté libre, tenga

en cuenta ciertas consideraciones adicionales cuando use el esquema GFS en un sistema robotizado.)

La siguiente es una explicación de las configuración que es específica para el esquema de GFS de

copias de seguridad.

Las configuraciones relacionadas a GFS del plan de copia de seguridad

Comienzo de la copia de seguridad en:

Copia de seguridad en:

Este paso crea el total del programa de la copia de seguridad, es decir, define todos los días en

los que se necesita la copia de seguridad.

Asumiremos que se selecciona la copia de seguridad a las 20:00 en los días laborales. Aquí está el

programa completo que definió.

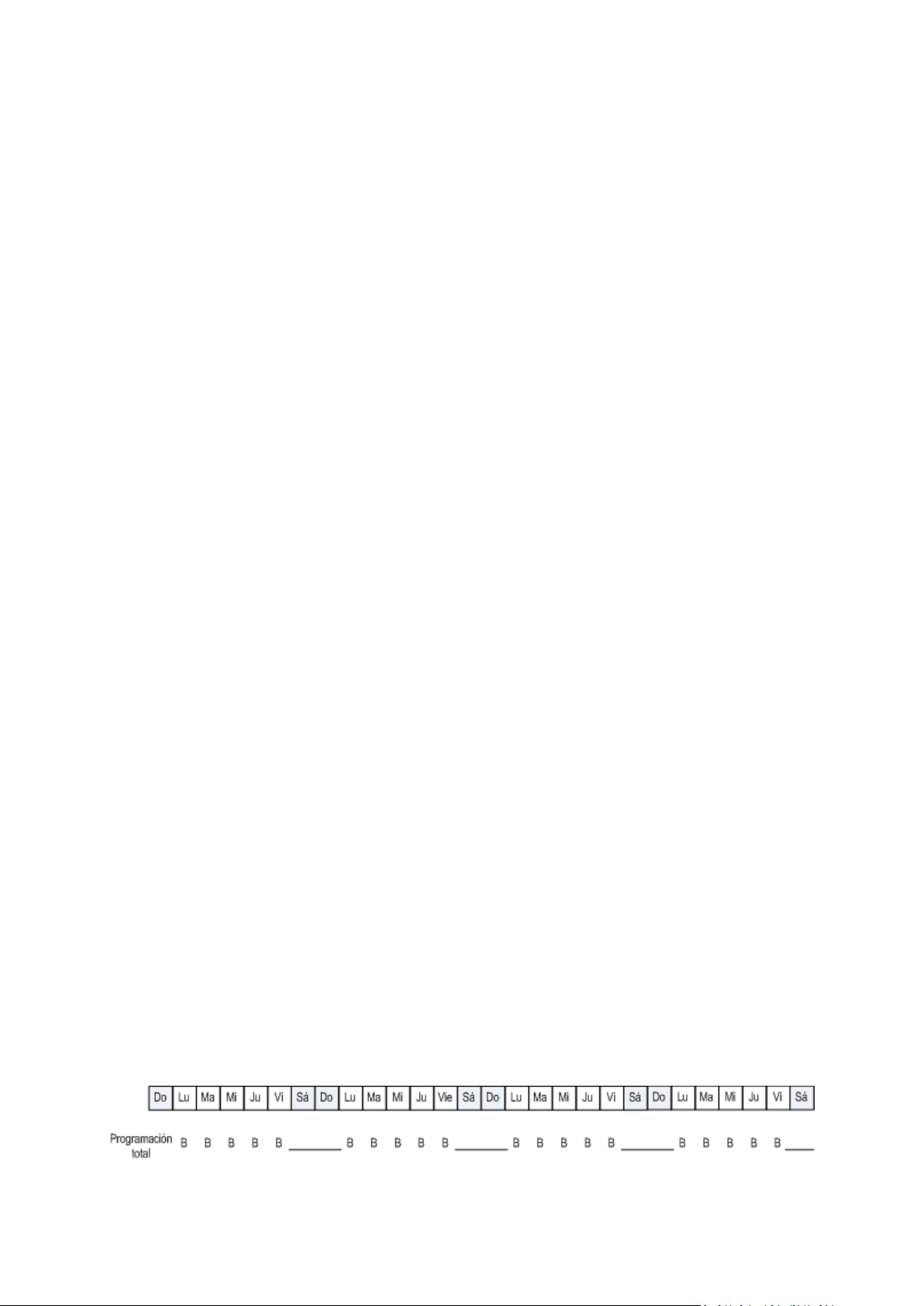

“B” significa “Copia de seguridad”.

Copyright © Acronis, Inc. 25

Page 26

Programa completo.

Programa: Días laborales a las 20:00.

Semanalmente/mensualmente

Este paso crea los ciclos diario, semanales y mensuales del programa.

Seleccione un día de la semana de los que seleccionó en el paso anterior. Cada 1era, 2da y 3era

copia de seguridad realizada en este día de la semana, será considerado como una copia de

seguridad semanal. La 4ª copia de seguridad realizada en este día de la semana se considerará

como una copia de seguridad semanal. Las copias de seguridad realizadas en otros días se

considerarán como copias de seguridad diarios.

Asumiremos que se selecciona "Viernes" para las copias de seguridad semanales. Aquí se tiene el

total del programa marcado de acuerdo a la selección.

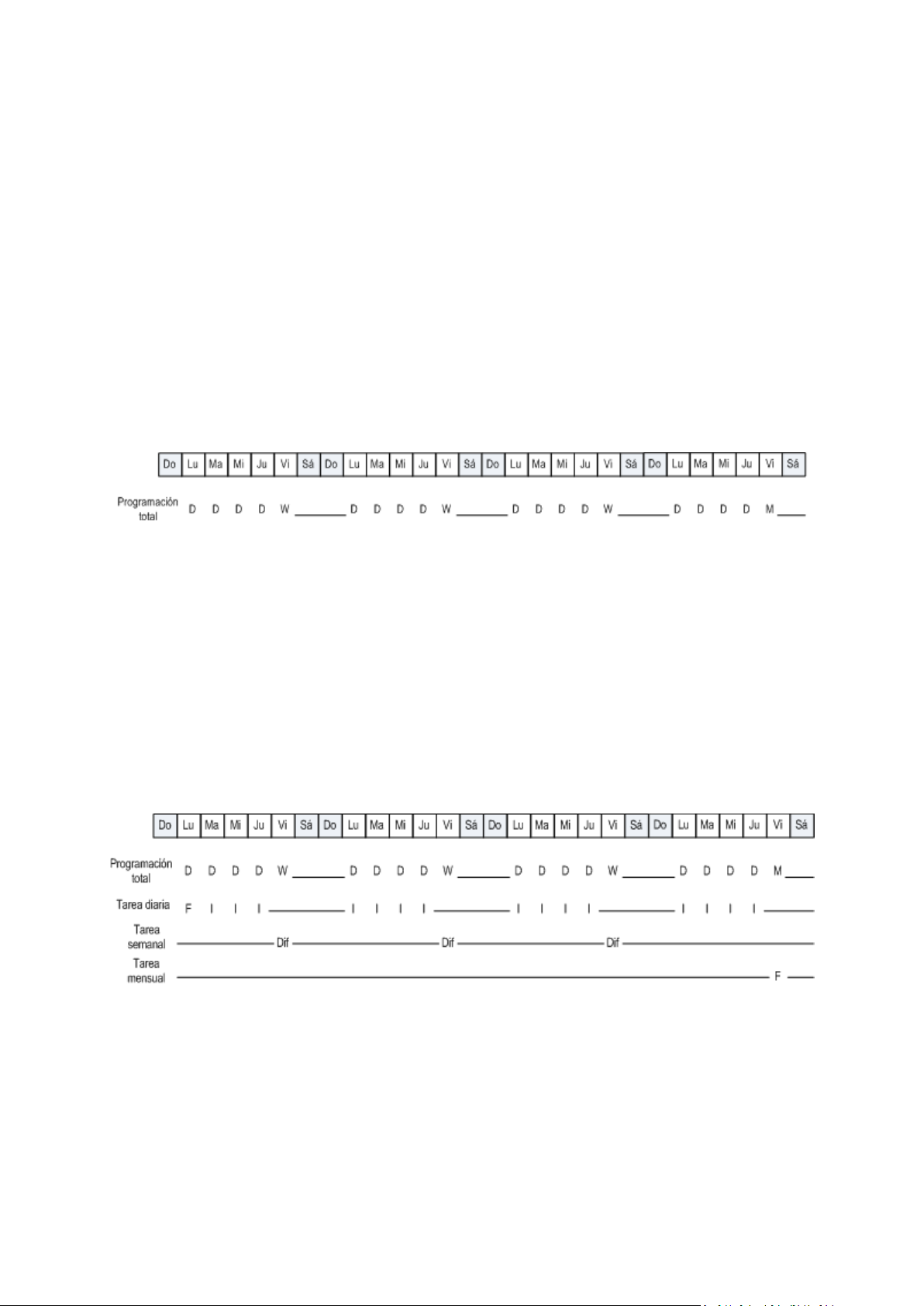

“D” significa que a la copia de seguridad se la considera diaria. “W” significa que a la copia de

seguridad se la considera semanal. “M” significa que a la copia de seguridad se la considera

mensual.

El programa marcado de acuerdo al esquema GFS.

Programa: Días laborales 20:00.

Semanal/mensual: Viernes

Acronis utiliza las copias de seguridad incrementales y diferenciales que ayudan a ahorrar

espacio de almacenamiento y optimiza la limpieza que necesita la consolidación. En cuanto a

métodos de copias de seguridad, la copia de seguridad semanal es diferencial (Dif.), la copia de

seguridad mensual es completa (F) y las copias de seguridad diarias son incrementales (I). La

primera copia de seguridad siempre es completa.

El parámetro semanal/mensual divide el esquema total en programas diarios, semanales y

mensuales.

Asumiremos que se selecciona "Viernes" para las copias de seguridad semanales. Aquí está el

programa real de las tareas de copias de seguridad que se realizarán.

Las áreas de copias de seguridad realizadas de acuerdo con esquema GFS de Acronis Backup & Recovery 10.

Programa: Días laborales 20:00.

Semanal/mensual: Viernes

Mantener copias de seguridad: Diariamente

Este paso define la regla de retención para copias de seguridad diarias. La tarea de limpieza se

ejecutará después de cada copia de seguridad diaria y se eliminarán las copias de seguridad que

sean anteriores a la fecha indicada.

26 Copyright © Acronis, Inc.

Page 27

Mantener copias de seguridad: Semanalmente

Este paso define la regla de retención para copias de seguridad semanales. La tarea de limpieza

se ejecutará después de cada copia de seguridad semanal y se eliminarán las copias de seguridad

que sean anteriores a la fecha indicada. El período de retención de las copias de seguridad

semanales no puede ser menor al período de retención de las copias de seguridad diarias. Por lo

general, son varias veces más largas.

Mantener copias de seguridad: Mensualmente

Este paso define la regla de retención para copias de seguridad mensuales. La tarea de limpieza

se ejecutará después de cada copia de seguridad mensual y se eliminarán las copias de seguridad

que sean anteriores a la fecha indicada. El período de retención de las copias de seguridad

mensuales no puede ser menor al período de retención de las copias de seguridad semanales.

Por lo general, son varias veces más largas. Es posible mantener las copias de seguridad

mensuales infinitamente.

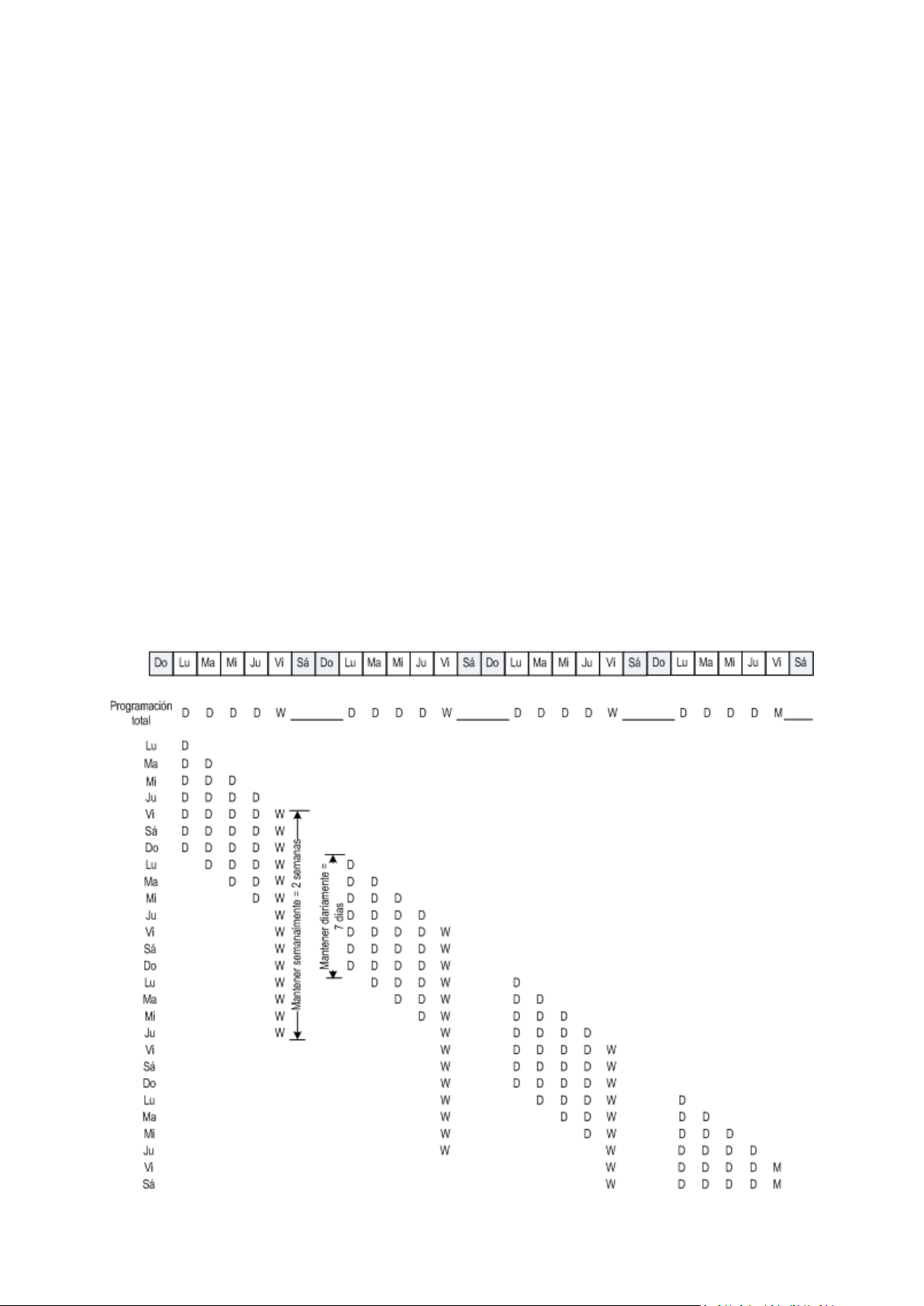

Archivo comprimido resultante: Ideal

Asumiremos que se mantienen las copias de seguridad diarias durante siete días, las semanales

durante 2 semanas y las mensuales durante 6 meses. Así se quedaría el archivo después de que se

inicie el plan de copia de seguridad si todas las copias de seguridad son completas y entonces se las

podrían eliminar tan pronto como lo requiera el programa.

La columna izquierda muestra los días de la semana. Por cada día de la semana, el contenido del

archivo después de la copia de seguridad y se muestra la limpieza posterior.

“D” significa que a la copia de seguridad se la considera diaria. “W” significa que a la copia de

seguridad se la considera semanal. “M” significa que a la copia de seguridad se la considera mensual.

Copyright © Acronis, Inc. 27

Page 28

Un archivo ideal creado de acuerdo al esquema GFS.

Programa: Días laborales 20:00.

Semanal/mensual: Viernes

Mantener las copias de seguridad diarias: 7 días

Mantener las copias de seguridad semanales: 2 semanas

Mantener las copias de seguridad mensuales: 6 meses

Al comenzar desde la tercera semana, se eliminará regularmente las copias de seguridad semanales.

Después de seis meses, se comenzarán a eliminar las copias de seguridad mensuales. El diagrama

para las copias de seguridad semanal y mensual se parecerán a la escala de tiempo.

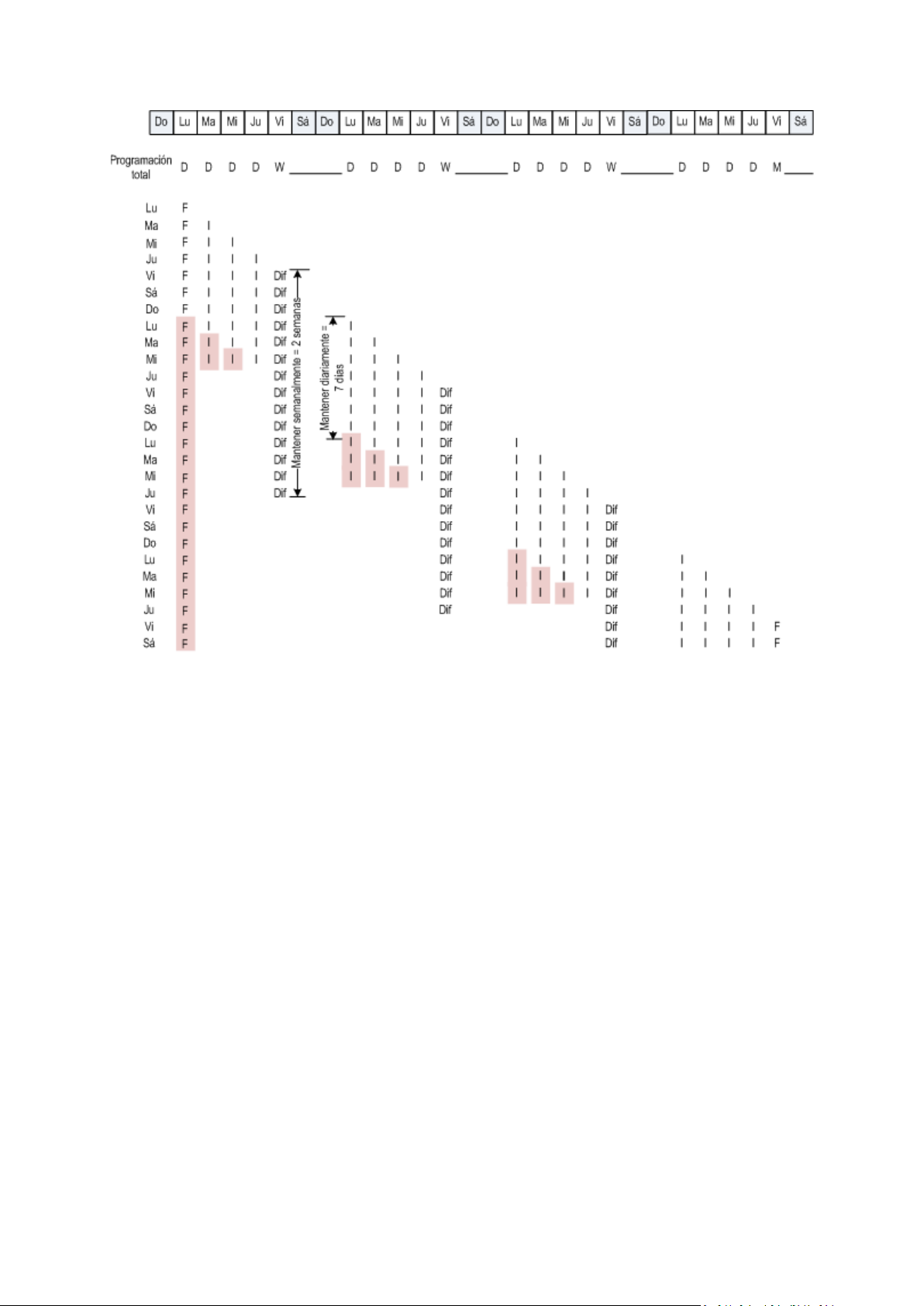

Archivo comprimido resultante: Real

En realidad, el contenido del archivo será un poco diferente al programa ideal.

Cuando se use los métodos de copias de seguridad incrementales y diferenciales, no podrá eliminar

las copias de seguridad tan pronto como lo requiera el esquema si las copias de seguridad

posteriores se basan en esa copia. Una consolidación regular no es aceptable porque requiere de

muchos recursos del sistema. El programa debe esperar hasta que el esquema requiera de la

eliminación de todas las copias de seguridad dependientes y entonces allí podrá eliminar la cadena

completa.

Aquí se muestra como se verá el primer mes de su plan de copias de seguridad en la vida real. “F”

significa copia de seguridad completa. “Dif.” significa copia de seguridad diferencial. “I” significa

copia de seguridad incremental.

Las copias de seguridad que sobreviven a su vida útil nominal debido a dependencias, están

marcadas con rosa. La copia de seguridad completa inicial será eliminada tan pronto como se

eliminen todas las copias de seguridad incrementales y diferenciales basadas en esa copia de

seguridad.

28 Copyright © Acronis, Inc.

Page 29

Un archivo creado de acuerdo al esquema GFS de Acronis Backup & Recovery 10.

Programa: Días laborales 20:00.

Semanal/mensual: Viernes

Mantener las copias de seguridad diarias: 7 días

Mantener las copias de seguridad semanales: 2 semanas

Mantener las copias de seguridad mensuales: 6 meses

2.6 Esqu em a de copi as de s egu ri dad Tor r es d e Han ói

La necesidad de copias de seguridad frecuentes siempre entra en conflicto con el costo de

mantenerlas por un período largo. El esquema de copias de seguridad Torres de Hanói (ToH) es

unarreglo útil.

Generalidades de Torres de Hanói

El esquema de la Torres de Hanói se basa en un juego matemático del mismo nombre. En el juego

hay varios aros guardados de acuerdo con su tamaño, los más grandes en el fondo, en una de las tres

estacas. El objetivo es mover los aros a la tercera estaca. Sólo puede mover un aro a la vez y está

prohibido ubicar un aro más grande arriba de otro más pequeño. La solución es cambiar el primer

aro en cada movimiento (mueve 1, 3, 5, 7, 9, 11...), el segundo aro a intervalos de cuatro

movimientos (mueve 2, 6, 10...), el tercer aro en intervalos de ocho movimientos (mueve 4, 12...), y

así.

Copyright © Acronis, Inc. 29

Page 30

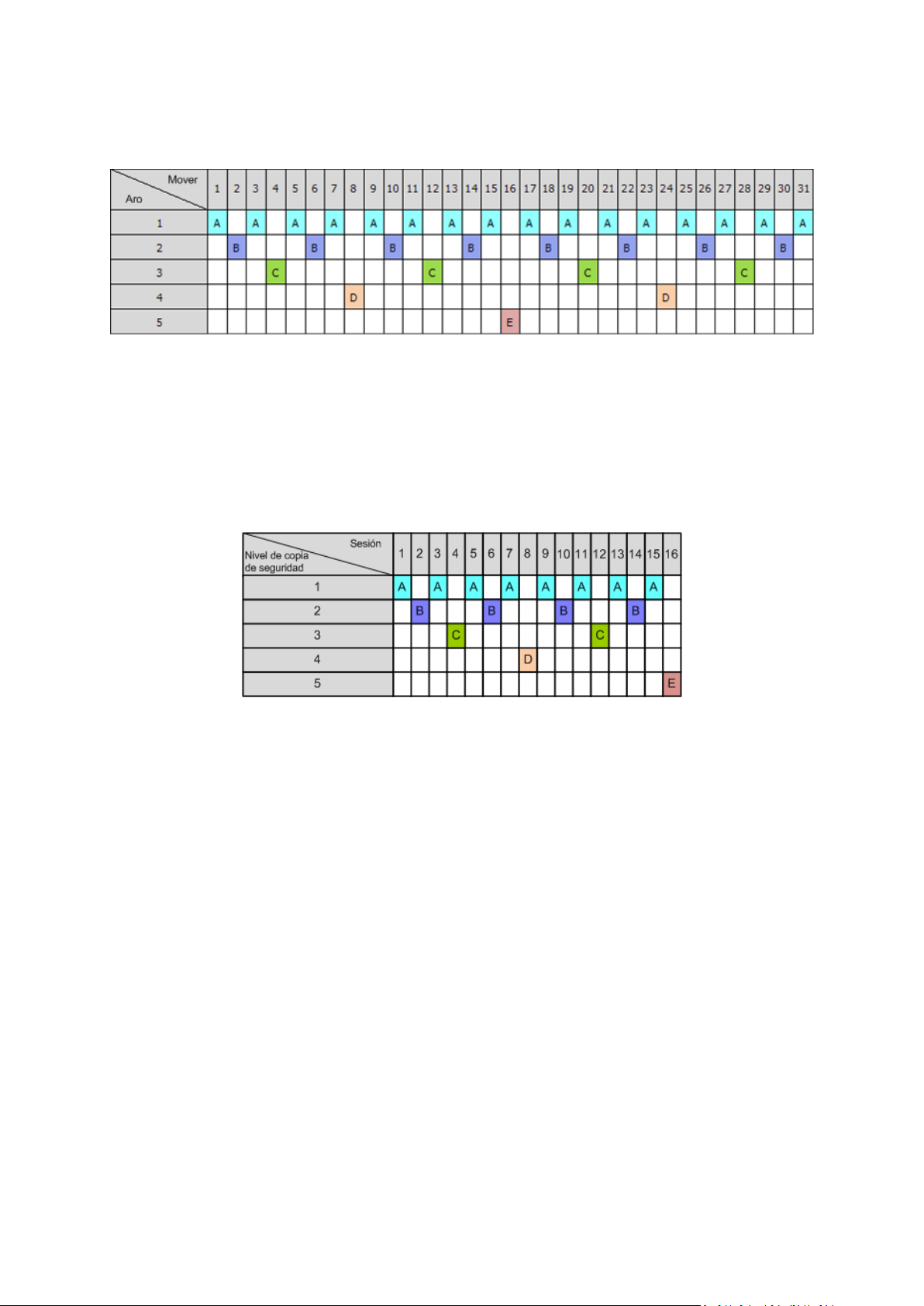

Por ejemplo, si hay cinco aros con la etiqueta A, B, C, D, y E en el juego, la solución es la siguiente

cadena de movimientos:

El esquema de la Torres de Hanói para copias de seguridad se basa en los mismos patrones. Funciona

con Sessions en vez de Movimientos y niveles de Copia de seguridad en vez de Aros. Por lo general,

un patrón de esquema de nivel-N, contiene las sesiones (N-th potencia de dos).

Entonces, el esquema de la Torres de Hanói para copias de seguridad de cinco niveles, consiste en 16

sesiones (mueve de 1 a 16 en la ilustración anterior).

La tabla muestra el patrón para el esquema de copia de seguridad. El patrón consiste en 16 sesiones.

El esquema de la Torres de Hanói para copias de seguridad mantiene sólo una copia de seguridad por

nivel. Se debe eliminar todas las copias de seguridad desactualizadas. Entonces el esquema permite

el almacenamiento eficiente de datos: la mayoría de copias de seguridad se acumula hacia el tiempo

presente. Si se tienen 4 copias de seguridad, puede recuperar los datos desde hoy, ayer o hace media

semana atrás, o una semana atrás. Para el esquema de cinco niveles, también puede recuperar los

datos respaldados hasta dos semanas atrás. Cada copia de seguridad adicional duplica el período

máximo de restauración de sus datos.

Torres de Hanói por Acronis

Por lo general, el esquema de la Torres de Hanói para copias de seguridad es muy complejo como

para calcular mentalmente el siguiente medio a usar. Pero Acronis Backup & Recovery 10

proporciona la automatización del uso de esquemas Puede establecer el esquema de copias de

seguridad mientras crea el plan de copia de seguridad.

Implementación de Acronis para las siguientes características:

hasta 16 niveles de copias de seguridad

las copias de seguridad incrementales en el primer nivel (A): para ganar tiempo y ahorrar

almacenamiento para las operaciones más frecuentes de copias de seguridad; pero la

recuperación de datos de dichas copias de seguridad lleva más tiempo porque requiere acceso a

tres copias de seguridad

30 Copyright © Acronis, Inc.

Page 31

las copias de seguridad completas del último nivel (E para el patrón de cinco niveles): las copias

de seguridad más raras en el esquema, lleva más tiempo y ocupa más espacio en el

almacenamiento

las copias de seguridad diferenciales en todos los niveles intermedios (B, C y D para el patrón de

cinco niveles)

la configuración comienza con una copia de seguridad debido a que la primera copia de

seguridad no puede ser incremental

el esquema obliga a cada nivel de copia de seguridad a mantener sólo la copia de seguridad más

reciente, se debe eliminar otras copias de seguridad del nivel; sin embargo, se pospone la

eliminación de la copia de seguridad en los casos donde la copia de seguridad es la base para otra

incremental o diferencial

se mantiene una copia de seguridad anterior en un nivel hasta que se haya creado copia de

seguridad satisfactoriamente en el nivel.

La tabla muestra el patrón para el esquema de copia de seguridad. El patrón consiste en 16 sesiones.

Como resultado de usar copias de seguridad incrementales y diferenciales, es posible que haya una

copia de seguridad cuya eliminación se posponga porque es la base para otras copias de seguridad.

La tabla siguiente indica el caso cuando se pospone en la sesión 17 la eliminación de una copia de

seguridad completa en la sesión 1 hasta la sesión 25 porque la copia de seguridad diferencial (D)

creada en la sesión 9 todavía es actual. En la tabla, las celdas con copias de seguridad eliminadas

están desactivadas.

La copia de seguridad diferencial (D), creada en la sesión 9, será eliminada en la sesión 25 después de

que se complete la creación de una nueva copia de seguridad diferencial. De esta manera, un archivo

de copia de seguridad creado con el esquema de Torres de Hanói por Acronis puede incluir hasta dos

copias adicionales de seguridad de acuerdo a la implementación clásica del esquema.

Para obtener más información sobre el uso de la Torres de Hanói con bibliotecas de cintas, consulte

Uso del esquema de rotación de cintas con Torres de Hanói.

Copyright © Acronis, Inc. 31

Page 32

2.7 Reglas de retención

Las copias de seguridad realizadas por un plan de copias de seguridad crean un archivo comprimido.

Las dos reglas de retención que se describen en esta sección le permiten limitar el tamaño del

archivo comprimido y establecer su vida útil (período de retención) de las copias de seguridad.

Las reglas de retención son eficaces si el archivo comprimido tiene más de una copia de seguridad.

Esto significa que se guardará la última copia de seguridad del archivo comprimido aunque se

detecte una violación a una regla de retención. No intente borrar la única copia de seguridad de la

que dispone al aplicar las reglas de retención antes de realizar la copia de seguridad. No funcionará.

Utilice la configuración alternativa Limpiar archivo comprimido > Cuando no haya espacio suficiente

al realizar la copia de seguridad (pág. 134) si acepta el riesgo de perder la última copia de seguridad.

1. Eliminar las copias de seguridad anteriores a:

Es un intervalo de tiempo que se calcula desde el momento que se aplicaron las reglas de retención.

Cada vez que se aplica una regla de retención, el programa calcula la fecha y hora en el pasado que

corresponde a ese intervalo y elimina todas las copias de seguridad anteriores a ese momento. No se

eliminará ninguna de las copias de seguridad creadas después de ese momento.

2. Mantener el tamaño del archivo comprimido en:

Este es el tamaño máximo del archivo comprimido: cada vez que se aplica una regla de retención, el

programa compara el tamaño actual del archivo comprimido con el valor que estableció y elimina las

copias de seguridad más viejas para mantener el tamaño del archivo comprimido dentro de ese

valor. El siguiente diagrama muestra el contenido del archivo comprimido antes y después de la

eliminación.

Existe el riesgo de que se eliminen todas las copias de seguridad menos una si se estableció de

manera incorrecta el tamaño del archivo comprimido (demasiado pequeño) o una copia de seguridad

resulta ser demasiado grande. Seleccione la casilla de verificación No eliminar las copias de

32 Copyright © Acronis, Inc.

Page 33

seguridad de menos de y especifique el tiempo máximo que se deben retener las copias de

seguridad para evitar que se eliminen las copias de seguridad recientes. El siguiente diagrama ilustra

la regla resultante.

Combinación de reglas 1 y 2.

Puede limitar la vida útil de ambas copias de seguridad y el tamaño del archivo comprimido. El

siguiente diagrama ilustra la regla resultante.

Ejemplo

Eliminar las copias de seguridad con más de: 3 meses.

Mantener el tamaño del archivo comprimido en: 200 GB

No eliminar las copias de seguridad menores a: 10 días.

Cada vez que se aplica una regla de retención, el programa eliminará las copias de seguridad

creadas que tengan más de 3 meses (o concretamente, 90 días).

Si después de la eliminación, el tamaño del archivo es más de 200 GB y la última copia de

seguridad tiene más de 10 días, el programa eliminará la copia de seguridad.

Después, si es necesario, se eliminará la siguiente copia de seguridad hasta que el tamaño del

archivo comprimido alcance el límite prestablecido o la copia de seguridad más antigua tenga 10

días.

Eliminación de las dependencias de las copias de seguridad

Ambas reglas de retención presumen la eliminación de algunas copias de seguridad y la retención de

otras. ¿Que sucede si un archivo contiene copias de seguridad incrementales y diferenciales que

dependen de la otra y de la completa en la que se basan? No se puede eliminar una copia de

seguridad completa desactualizada y mantener a sus "secundarias" incrementales.

Copyright © Acronis, Inc. 33

Page 34

Cuando la eliminación de la copia de seguridad afecta a otras copias de seguridad, se aplica una de

las siguientes reglas:

Se retiene la copia de seguridad hasta que se puedan eliminar las dependientes

Se mantendrá la copia de seguridad desactualizada hasta que se actualicen todas las copias de

seguridad dependientes. Entonces, se eliminará toda la cadena durante una limpieza regular.

Este modo ayuda a evitar una potencial consolidación que requiera mucho tiempo pero que

requiera de espacio adicional para almacenar las copias de seguridad cuya eliminación se

postergó. El tamaño del archivo comprimido y su antigüedad pueden superar los valores

especificados.

Consolidar la copia de seguridad