Page 1

Acronis Backup

Version 11.7

GUIDE DE L'UTILISATEUR

S'APPLIQUE AUX PRODUITS SUIVANTS

Pour PC

Page 2

Déclaration de copyright

Copyright © Acronis International GmbH, 2002-2016. Tous droits réservés.

« Acronis » et « Acronis Secure Zone » sont des marques enregistrées de Acronis International

GmbH.

« Acronis Compute with Confidence », « Acronis Startup Recovery Manager », « Acronis Active

Restore », « Acronis Instant Restore » et le logo Acronis sont des marques enregistrées de Acronis

International GmbH.

Linux est une marque déposée de Linus Torvalds.

VMware et VMware Ready sont des marques et/ou des marques déposées de VMware, Inc. aux

États-Unis et/ou dans d'autres pays.

Windows et MS-DOS sont des marques déposées de Microsoft Corporation.

Toutes les autres marques de commerce ou autres droits d'auteurs s'y référant appartiennent à leurs

propriétaires respectifs.

La distribution de versions de ce document dont le contenu aurait été modifié est interdite sans la

permission explicite du détenteur des droits d'auteur.

La distribution de ce travail ou d'une variante sous forme imprimée (papier) standard à des fins

commerciales est interdite à moins que l'on ait obtenu des autorisations de la part du détenteur des

droits d'auteur.

LA DOCUMENTATION EST FOURNIE « EN L'ÉTAT » ET TOUTES CONDITIONS, DÉCLARATIONS ET

GARANTIES, IMPLICITES OU EXPLICITES, Y COMPRIS TOUTE GARANTIE IMPLICITE DE CONFORMITÉ,

D’USAGE POUR UN EMPLOI PARTICULIER OU DE NON-TRANSGRESSION, SONT DÉNIÉES, SOUS

RÉSERVE QUE CES DÉNIS DE RESPONSABILITÉ NE SOIENT PAS LÉGALEMENT TENUS POUR NULS.

Certains codes tiers peuvent être fournis avec le logiciel et/ou le service. Les termes de la licence de

tiers sont détaillés dans le fichier license.txt situé dans le répertoire d'installation racine. Vous

pouvez toujours rechercher la dernière liste du code tiers mise à jour et les termes de la licence

associés utilisés avec le logiciel et/ou le service à l'adresse http://kb.acronis.com/content/7696.

Technologies Acronis brevetées

Les technologies utilisées dans ce produit sont couvertes et protégées par un ou plusieurs numéros

de brevet aux États-Unis (7,047,380 ; 7,275,139 ; 7,281,104 ; 7,318,135 ; 7,353,355 ; 7,366,859 ;

7,475,282 ; 7,603,533 ; 7,636,824 ; 7,650,473 ; 7,721,138 ; 7,779,221 ; 7,831,789 ; 7,886,120 ;

7,895,403 ; 7,934,064 ; 7,937,612 ; 7,949,635 ; 7,953,948 ; 7,979,690 ; 8,005,797 ; 8,051,044 ;

8,069,320 ; 8,073,815 ; 8,074,035 ; 8,145,607 ; 8,180,984 ; 8,225,133 ; 8,261,035 ; 8,296,264 ;

8,312,259 ; 8,347,137 ; 8,484,427 ; 8,645,748 ; 8,732,121) et plusieurs demandes de brevet.

2 Copyright © Acronis International GmbH, 2002-2016

Page 3

Table des matières

1 Présentation d'Acronis Backup .........................................................................................8

1.1 Quoi de neuf dans Acronis Backup 11.7 .................................................................................... 8

1.2 Composants Acronis Backup ...................................................................................................... 8

1.2.1 Agent pour Windows ...................................................................................................................................... 9

1.2.2 Console d'administration ................................................................................................................................ 9

1.2.3 Bootable Media Builder ................................................................................................................................ 10

1.3 À propos de l'utilisation du produit en mode d'évaluation .....................................................10

1.4 Systèmes de fichiers pris en charge .........................................................................................10

1.5 Support technique ...................................................................................................................11

2 Prise en main ................................................................................................................. 12

2.1 Utilisation de la console de gestion .........................................................................................13

2.1.1 Volet « Navigation » ...................................................................................................................................... 14

2.1.2 Zone principale, vues et pages d'action....................................................................................................... 15

2.1.3 Options de la console .................................................................................................................................... 18

3 Comprendre Acronis Backup .......................................................................................... 22

3.1 Propriétaires ............................................................................................................................22

3.2 Informations d'identification utilisées dans les plans et tâches de sauvegarde .....................22

3.3 Les droits d'utilisateur sur une machine gérée........................................................................24

3.4 Liste des services Acronis.........................................................................................................24

3.5 Sauvegardes complètes, incrémentielles et différentielles. ....................................................26

3.6 Que stocke une sauvegarde de disque ou de volume ? ..........................................................28

3.7 Sauvegarde et restauration de volumes dynamiques (Windows) ...........................................29

3.8 Assistance pour disques durs Advanced Format (secteur 4K) .................................................31

3.9 Prise en charge des machines basées sur l'interface UEFI ......................................................32

3.10 Prise en charge de Windows 8 .................................................................................................32

3.11 Compatibilité avec le logiciel de chiffrage ...............................................................................33

3.12 Prise en charge de SNMP .........................................................................................................34

4 Sauvegarde .................................................................................................................... 36

4.1 Sauv. maint. .............................................................................................................................36

4.2 Création d'un plan de sauvegarde ...........................................................................................36

4.2.1 Sélection des données à sauvegarder ......................................................................................................... 39

4.2.2 Informations d'identification pour la source ............................................................................................... 39

4.2.3 Exclusion de fichiers source .......................................................................................................................... 40

4.2.4 Sélection d'un emplacement de sauvegarde .............................................................................................. 42

4.2.5 Informations d'identification pour l'emplacement de l'archive ................................................................ 44

4.2.6 Modèles de sauvegarde ................................................................................................................................ 45

4.2.7 Validation de l'archive ................................................................................................................................... 55

4.2.8 Informations d'identification du plan de sauvegarde ................................................................................ 56

4.2.9 Libellé (Conservation des propriétés d'une machine dans une sauvegarde) ........................................... 56

4.2.10 Enchaînement des opérations dans un plan de sauvegarde ..................................................................... 58

4.2.11 Pourquoi le programme demande t-il le mot de passe ? .......................................................................... 58

4.3 Dénomination simplifiée des fichiers de sauvegarde ..............................................................59

3 Copyright © Acronis International GmbH, 2002-2016

Page 4

4.3.1 La variable [DATE] ......................................................................................................................................... 60

4.3.2 Fractionnement des archives et attribution de nom simplifié. ................................................................. 61

4.3.3 Exemples d'utilisation ................................................................................................................................... 61

4.4 Planification .............................................................................................................................64

4.4.1 Planification quotidienne .............................................................................................................................. 66

4.4.2 Planification hebdomadaire ......................................................................................................................... 68

4.4.3 Planification mensuelle ................................................................................................................................. 70

4.4.4 Lors d'un événement du journal des événements Windows .................................................................... 72

4.4.5 Conditions ...................................................................................................................................................... 74

4.5 Réplication et rétention des sauvegardes ...............................................................................78

4.5.1 Emplacements pris en charge ...................................................................................................................... 79

4.5.2 Configuration de la réplication des sauvegardes ........................................................................................ 80

4.5.3 Configuration de la rétention des sauvegardes .......................................................................................... 80

4.5.4 Règles de rétention pour le modèle personnalisé ...................................................................................... 81

4.5.5 Exemples d'utilisation ................................................................................................................................... 83

4.6 Comment désactiver le catalogage des sauvegardes ..............................................................85

4.7 Options de sauvegarde par défaut ..........................................................................................85

4.7.1 Paramètres supplémentaires ....................................................................................................................... 88

4.7.2 Protection d'archive ...................................................................................................................................... 89

4.7.3 Catalogage des sauvegardes ........................................................................................................................ 90

4.7.4 Performance de la sauvegarde .................................................................................................................... 90

4.7.5 Fractionnement de la sauvegarde ............................................................................................................... 92

4.7.6 Niveau de compression ................................................................................................................................ 93

4.7.7 Plan de reprise d'activité après sinistre (PRAAS) ........................................................................................ 93

4.7.8 Notifications par courrier électronique ....................................................................................................... 94

4.7.9 Gestion erreurs .............................................................................................................................................. 96

4.7.10 Suivi des évènements ................................................................................................................................... 97

4.7.11 Sauvegarde incrémentielle/différentielle rapide ........................................................................................ 98

4.7.12 Image statique de sauvegarde de niveau fichier ........................................................................................ 98

4.7.13 Sécurité de niveau fichier ............................................................................................................................. 99

4.7.14 Composants de support.............................................................................................................................. 100

4.7.15 Points de montage ...................................................................................................................................... 100

4.7.16 Snapshot Multi-volume .............................................................................................................................. 101

4.7.17 Commandes pré/post ................................................................................................................................. 101

4.7.18 Commandes de capture de données avant/après ................................................................................... 103

4.7.19 Temps d'inactivité de la reproduction et du nettoyage ........................................................................... 105

4.7.20 Sauvegarde secteur par secteur ................................................................................................................. 106

4.7.21 Traitement de l'échec de tâche .................................................................................................................. 106

4.7.22 Conditions de démarrage de tâche............................................................................................................ 107

4.7.23 Service de cliché instantané des volumes ................................................................................................. 108

5 Restauration ................................................................................................................ 111

5.1 Création d'une tâche de récupération ...................................................................................111

5.1.1 Quoi restaurer ............................................................................................................................................. 113

5.1.2 Informations d'identification d'accès pour l'emplacement ..................................................................... 117

5.1.3 Informations d'identification pour la cible ................................................................................................ 117

5.1.4 Où restaurer ................................................................................................................................................ 117

5.1.5 Quand restaurer .......................................................................................................................................... 125

5.1.6 Informations d'identification de la tâche .................................................................................................. 126

5.2 Acronis Universal Restore ......................................................................................................126

5.2.1 Obtenir Universal Restore .......................................................................................................................... 126

5.2.2 En utilisant Universal Restore ..................................................................................................................... 127

5.3 Récupération de systèmes basés sur BIOS vers des systèmes basés sur UEFI et vice versa .129

5.3.1 Restauration de volumes ............................................................................................................................ 130

4 Copyright © Acronis International GmbH, 2002-2016

Page 5

5.3.2 Restauration de disques ............................................................................................................................. 132

5.4 Acronis Active Restore ...........................................................................................................133

5.5 Dépannage de l'amorçage .....................................................................................................135

5.5.1 Comment réactiver GRUB et modifier sa configuration .......................................................................... 136

5.5.2 A propos des chargeurs Windows ............................................................................................................. 138

5.6 Ramener un système Windows à ses paramètres d'usine ....................................................138

5.7 Options de restauration par défaut .......................................................................................139

5.7.1 Paramètres supplémentaires ..................................................................................................................... 141

5.7.2 Notifications par courrier électronique ..................................................................................................... 142

5.7.3 Gestion erreurs ............................................................................................................................................ 143

5.7.4 Suivi des évènements ................................................................................................................................. 144

5.7.5 Sécurité de niveau fichier ........................................................................................................................... 145

5.7.6 Points de montage ...................................................................................................................................... 145

5.7.7 Commandes pré/post ................................................................................................................................. 146

5.7.8 Priorité de la restauration ........................................................................................................................... 147

6 Conversion en une machine virtuelle ............................................................................ 149

6.1 Méthodes de conversion .......................................................................................................149

6.2 Conversion en une machine virtuelle créée automatiquement ............................................150

6.2.1 Considérations avant la conversion ........................................................................................................... 150

6.2.2 Configuration d'une conversion régulière en une machine virtuelle ...................................................... 151

6.2.3 Restauration vers la destination « Nouvelle machine virtuelle » ............................................................ 155

6.3 Restauration sur une machine virtuelle créée manuellement ..............................................158

6.3.1 Considérations avant la conversion ........................................................................................................... 158

6.3.2 Étapes à exécuter ........................................................................................................................................ 159

7 Stockage des données sauvegardées ............................................................................ 160

7.1 Emplacements de stockage ...................................................................................................160

7.1.1 Travailler avec des emplacements de stockage ........................................................................................ 161

7.1.2 Emplacements de stockage personnels .................................................................................................... 162

7.2 Acronis Secure Zone ..............................................................................................................164

7.2.1 Création d'Acronis Secure Zone ................................................................................................................. 165

7.2.2 Gestion d'Acronis Secure Zone................................................................................................................... 167

7.3 Périphériques amovibles .......................................................................................................168

8 Opérations sur les archives et les sauvegardes .............................................................. 170

8.1 Validation des archives et sauvegardes .................................................................................170

8.1.1 Sélection de l'archive .................................................................................................................................. 171

8.1.2 Sélection de la sauvegarde ......................................................................................................................... 171

8.1.3 Sélection de l'emplacement de stockage .................................................................................................. 172

8.1.4 Informations d'identification pour la source ............................................................................................. 172

8.1.5 Quand valider .............................................................................................................................................. 173

8.1.6 Informations d'identification de la tâche .................................................................................................. 173

8.2 Exportation d'archives et de sauvegardes .............................................................................174

8.2.1 Sélection de l'archive .................................................................................................................................. 176

8.2.2 Sélection de la sauvegarde ......................................................................................................................... 177

8.2.3 Informations d'identification pour la source ............................................................................................. 177

8.2.4 Sélection de la destination ......................................................................................................................... 177

8.2.5 Informations d'identification pour la cible ................................................................................................ 178

8.3 Monter une image .................................................................................................................179

8.3.1 Sélection de l'archive .................................................................................................................................. 180

8.3.2 Sélection de la sauvegarde ......................................................................................................................... 180

5 Copyright © Acronis International GmbH, 2002-2016

Page 6

8.3.3 Informations d'identification d'accès......................................................................................................... 180

8.3.4 Sélection de volume .................................................................................................................................... 181

8.3.5 Gestion d'images montées ......................................................................................................................... 181

8.4 Opérations disponibles dans les emplacements de stockage ...............................................182

8.4.1 Opérations avec les archives ...................................................................................................................... 182

8.4.2 Opérations avec des sauvegardes.............................................................................................................. 183

8.4.3 Conversion d'une sauvegarde en sauvegarde complète ......................................................................... 184

8.4.4 Suppression d'archives et de sauvegardes ................................................................................................ 185

9 Support de démarrage ................................................................................................. 187

9.1 Comment créer un support de démarrage ............................................................................188

9.1.1 Support de démarrage basé sur un environnement Linux ...................................................................... 188

9.1.2 Support de démarrage basé sur WinPE ..................................................................................................... 193

9.2 Préparation à l'utilisation d'un support de démarrage .........................................................196

9.3 Travail avec le support de démarrage ...................................................................................196

9.3.1 Définition d'un mode d'affichage ............................................................................................................... 197

9.3.2 Configuration des périphériques iSCSI et NDAS ....................................................................................... 197

9.4 Liste de commandes et utilitaires disponibles dans un support de démarrage basé sur un

environnement Linux .............................................................................................................198

9.5 Acronis Gestionnaire de restauration de démarrage ............................................................199

10 Gestion du disque .................................................................................................. 201

10.1 Systèmes de fichiers pris en charge .......................................................................................201

10.2 Précautions basiques .............................................................................................................201

10.3 Exécuter Acronis Disk Director Lite........................................................................................202

10.4 Choisir le système d'exploitation pour la gestion de disque .................................................202

10.5 La vue "Gestion de disque" ....................................................................................................203

10.6 Opérations de disque .............................................................................................................203

10.6.1 Initialisation de disque ................................................................................................................................ 204

10.6.2 Clonage de disque basique ......................................................................................................................... 204

10.6.3 Conversion de disque : MBR en GPT ......................................................................................................... 207

10.6.4 Conversion de disque : GPT en MBR ......................................................................................................... 207

10.6.5 Conversion de disque : basique en dynamique ........................................................................................ 208

10.6.6 Conversion de disque : dynamique en basique ........................................................................................ 209

10.6.7 Modification de l'état du disque ................................................................................................................ 210

10.7 Opérations sur les volumes ...................................................................................................210

10.7.1 Création d'un volume.................................................................................................................................. 210

10.7.2 Supprimer le volume ................................................................................................................................... 214

10.7.3 Activer un volume ....................................................................................................................................... 215

10.7.4 Modifier la lettre d'un volume ................................................................................................................... 215

10.7.5 Modifier le label d'un volume .................................................................................................................... 216

10.7.6 Formater le volume ..................................................................................................................................... 216

10.8 Opérations en attente ...........................................................................................................217

11 Administrer une machine gérée .............................................................................. 219

11.1 Plans de sauvegarde et tâches...............................................................................................219

11.1.1 Actions sur des plans et tâches de sauvegarde ......................................................................................... 219

11.1.2 États et statuts des plans et tâches de sauvegarde .................................................................................. 221

11.1.3 Exportation et importation de plans de sauvegarde ................................................................................ 224

11.1.4 Déploiement des plans de sauvegarde comme fichiers ........................................................................... 227

11.1.5 Détails de plan de sauvegarde ................................................................................................................... 229

6 Copyright © Acronis International GmbH, 2002-2016

Page 7

11.1.6 Détails de la tâche/activité ......................................................................................................................... 230

11.2 Journal ...................................................................................................................................230

11.2.1 Actions sur les entrées de journal .............................................................................................................. 231

11.2.2 Détails des entrées de journal .................................................................................................................... 232

11.3 Alertes ....................................................................................................................................232

11.4 Changer de licence .................................................................................................................233

11.5 Collecte des informations système ........................................................................................234

11.6 Réglage des options de la machine .......................................................................................234

11.6.1 Paramètres supplémentaires ..................................................................................................................... 235

11.6.2 Acronis Customer Experience Program ..................................................................................................... 235

11.6.3 Alertes .......................................................................................................................................................... 235

11.6.4 Paramètres de courriel ............................................................................................................................... 236

11.6.5 Suivi des événements ................................................................................................................................. 237

11.6.6 Règles de nettoyage de journal .................................................................................................................. 240

11.6.7 Proxy de sauvegarde sur le cloud............................................................................................................... 240

12 Sauvegarde sur le cloud .......................................................................................... 242

12.1 Introduction à Acronis Cloud Backup ....................................................................................242

12.1.1 Qu'est-ce qu'Acronis Cloud Backup ? ........................................................................................................ 242

12.1.2 Quelles données puis-je sauvegarder et restaurer ? ................................................................................ 242

12.1.3 Pour combien de temps mes sauvegardes seront-elles conservées dans le stockage cloud ? ............. 243

12.1.4 Comment sécuriser mes données ?........................................................................................................... 243

12.1.5 Systèmes d'exploitation et produits de virtualisation pris en charge ..................................................... 243

12.1.6 Sauvegarde et restauration - FAQ .............................................................................................................. 244

12.1.7 Amorçage initial - FAQ ................................................................................................................................ 246

12.1.8 Restauration à grande échelle - FAQ ......................................................................................................... 252

12.1.9 Cycle de vie de l'abonnement - FAQ .......................................................................................................... 254

12.2 Par où commencer ? ..............................................................................................................257

12.3 Sélection d'un abonnement ...................................................................................................257

12.4 Configuration des paramètres proxy .....................................................................................258

12.5 Vérification des paramètres de pare-feu ...............................................................................258

12.6 Activation des abonnements de sauvegarde sur le cloud .....................................................259

12.6.1 Activation d'abonnements dans Acronis Backup ..................................................................................... 259

12.6.2 Réaffecter un abonnement activé ............................................................................................................. 260

12.7 Récupération de fichiers à partir du stockage cloud en utilisant un navigateur Web ..........261

12.8 Limites du stockage cloud ......................................................................................................262

12.9 Référence terminologique .....................................................................................................263

13 Glossaire ................................................................................................................ 266

7 Copyright © Acronis International GmbH, 2002-2016

Page 8

1 Présentation d'Acronis Backup

1.1 Quoi de neuf dans Acronis Backup 11.7

Licence

Prise en charge du modèle de licence d'abonnement. Pour plus d'informations, veuillez consulter

le Acronis Backup Forum Aux Questions sur les licences.

Systèmes d'exploitation pris en charge

Acronis Backup pour PC ne peut pas être installé dans Windows 2000. Pour sauvegarder des

machines qui exécutent ce système d'exploitation, utilisez v11.5.

Acronis Backup v11.5 prend en charge Windows 2000 SP4.

Autre

Il est possible d'utiliser la compression en combinaison avec du matériel tiers ou la déduplication

logicielle (uniquement pour les sauvegardes au niveau du disque). Cela permet de réduire

efficacement l'espace de stockage occupé par les sauvegardes.

La taille d'un support de démarrage basé sur Linux 32 bits a été optimisée en supprimant

l'utilitaire acrocmd à peine utilisé.

Lorsqu'une sauvegarde de disque est montée en mode lecture/écriture, la sauvegarde

incrémentielle correspondante n'est pas créée immédiatement, mais plutôt après le démontage

de la sauvegarde du disque. Lorsque la sauvegarde est montée, les modifications sont

enregistrées dans le dossier %Temp%.

1.2 Composants Acronis Backup

Cette section contient la liste des composants de Acronis Backup, ainsi qu'une brève description de

leurs fonctionnalités.

Composants pour une machine gérée (agents)

Il s'agit d'applications qui effectuent la sauvegarde, la restauration des données et d'autres

opérations sur les machines gérées par Acronis Backup. Pour pouvoir effectuer des opérations sur

chaque machine gérée, les agents requièrent une licence. Les agents ont plusieurs fonctionnalités, ou

modules complémentaires, qui activent des fonctionnalités supplémentaires qui peuvent nécessiter

des licences supplémentaires.

Console

La console fournit une interface graphique utilisateur pour les agents. L'utilisation de la console ne

fait pas l'objet d'une licence. Dans les versions autonomes d'Acronis Backup, la console est installée

avec l'agent et ne peut pas y être déconnectée.

Outil de création de support de démarrage

Avec Bootable Media Builder, vous pouvez créer un support de démarrage afin d'utiliser les agents et

d'autres utilitaires de secours dans un environnement de secours. Dans les versions autonomes

d'Acronis Backup, Bootable Media Builder est installé avec l'agent. Tous les modules

complémentaires à l'agent, s'ils sont installés, seront disponibles dans un environnement de secours.

8 Copyright © Acronis International GmbH, 2002-2016

Page 9

1.2.1 Agent pour Windows

Cet agent permet une protection de données sous Windows au niveau du disque et au niveau du

fichier.

Sauvegarde de disque

La protection de données au niveau du disque s'appuie sur la sauvegarde soit d'un disque soit d'un

système de fichiers d'un volume en bloc, ainsi que sur toutes les informations nécessaires pour que

le système d'exploitation démarre ; ou sur tous les secteurs du disque utilisant l'approche secteur par

secteur (mode raw.) Une sauvegarde qui contient une copie d'un disque ou d'un volume sous une

forme compacte s'appelle une sauvegarde d'un disque (volume) ou une image d'un disque (volume).

Il est possible de restaurer des disques ou des volumes en bloc à partir d'une telle sauvegarde, ainsi

que des dossiers et des fichiers individuels.

Sauvegarde de fichiers

La protection de données au niveau du fichier s'appuie sur la sauvegarde de fichiers et de dossiers

résidant sur la machine où l'agent est installé ou sur un réseau partagé. Les fichiers peuvent être

restaurés sur leur emplacement d'origine ou dans un autre endroit. Il est possible de restaurer tous

les fichiers et les dossiers qui ont été sauvegardés ou de sélectionner lesquels d'entre eux vous

souhaitez restaurer.

Autres opérations

Conversion en une machine virtuelle

L'agent pour Windows effectue la conversion en restaurant une sauvegarde de disque sur une

nouvelle machine virtuelle de n'importe lequel des types suivants : VMware Workstation, Microsoft

Virtual PC, Citrix XenServer Open Virtual Appliance (OVA) ou machine virtuelle basée sur le noyau

Red Hat (KVM). Les fichiers de la machine complètement configurée et opérationnelle seront mis

dans le dossier que vous sélectionnez. Vous pouvez démarrer la machine en utilisant le logiciel de

virtualisation respectif ou préparer les fichiers de la machine pour une utilisation ultérieure.

Restaurer sur un matériel différent

Vous pouvez utiliser la fonctionnalité de restauration vers un matériel dissemblable sur la machine

où l'agent est installé et créer un support de démarrage avec cette fonctionnalité. Acronis Universal

Restore traite les différences dans les périphériques essentiels pour le démarrage du système

d'exploitation, telles que les contrôleurs de stockage, la carte-mère ou le jeu de puces.

Gestion du disque

L'agent pour Windows inclut Acronis Disk Director Lite - un utilitaire de gestion du disque pratique.

Les opérations de gestion du disque telles que le clonage de disques ; la conversion de disques ; la

création, le formatage et la suppression de volumes ; le changement de style de partitionnement

d'un disque entre MBR et GPT ou le changement de nom d'un disque, peuvent être effectuées soit

sous le système d'exploitation soit en utilisant un support de démarrage.

1.2.2 Console d'administration

La console d'administration Acronis Backup est un outil administratif pour l'accès local à l'agent

Acronis Backup. La connexion à distance vers l'agent n'est pas possible.

9 Copyright © Acronis International GmbH, 2002-2016

Page 10

1.2.3 Bootable Media Builder

L'outil de création de support de démarrage Acronis est un outil dédié pour créer des supports de

démarrage (p. 278). La version de l'Outil de création de support de démarrage qui s'installe sous

Windows permet de créer un support de démarrage basé sur l'environnement de préinstallation

Windows (WinPE) ou sur le noyau linux.

1.3 À propos de l'utilisation du produit en mode

d'évaluation

Avant d'acheter une licence Acronis Backup, vous pouvez souhaiter essayer le logiciel. Cela peut se

faire sans une clé de licence.

Pour installer le produit en mode d'évaluation, exécutez le programme d'installation localement ou

utilisez la fonctionnalité d'installation à distance. L'installation sans assistance et les autres méthode

d'installation ne sont pas prises en charge.

Limites du mode d'évaluation

Lorsqu'il est installé en mode d'évaluation, Acronis Backup comporte les limites suivantes :

La fonctionnalité Universal Restore est désactivée.

Limites additionnelles pour le support de démarrage :

La fonctionnalité de gestion de disques n'est pas disponible. Vous pouvez essayer l'interface

utilisateur, mais il n'y a pas d'option pour valider les changements

La fonctionnalité de restauration est disponible, mais la fonctionnalité de sauvegarde ne l'est pas.

Pour essayer la fonctionnalité de sauvegarde, installez le logiciel dans le système d'exploitation.

Mise à niveau vers le mode complet

Lorsque la période d'évaluation est expirée, la GUI du produit affiche une notification vous invitant à

spécifier ou obtenir une clé de licence.

Pour spécifier une clé de licence, cliquez sur Aide > Changer de licence (p. 233). Il n'est pas possible

de spécifier la clé en exécutant le programme d'installation.

Si vous avez activé un abonnement d'évaluation ou un abonnement acheté pour le service de

sauvegarde cloud (p. 242), la sauvegarde en ligne sera disponible pour la durée de l'abonnement,

peu importe si vous spécifiez une clé de licence.

1.4 Systèmes de fichiers pris en charge

Acronis Backup peut sauvegarder et restaurer les systèmes de fichiers ci-dessous avec les limites

suivantes :

FAT16/32

NTFS

ReFS - restauration de volume sans la possibilité de redimensionnement de volume. Pris en

charge dans Windows Server 2012/2012 R2 et Windows Server 2016 (p. 32) seulement.

Ext2/Ext3/Ext4

ReiserFS3 - des fichiers particuliers ne peuvent pas être restaurés depuis des sauvegardes de

disques situées sur un nœud de stockage Acronis Backup

10 Copyright © Acronis International GmbH, 2002-2016

Page 11

ReiserFS4 - restauration de volume sans possibilité de modification de la taille de la capacité ; des

fichiers particuliers ne peuvent pas être restaurés depuis des sauvegardes du disque situées sur

un nœud de stockage Acronis Backup

XFS - restauration de volume sans possibilité de modification de la taille de la capacité ; des

fichiers particuliers ne peuvent pas être restaurés depuis des sauvegardes du disque situées sur

un nœud de stockage Acronis Backup

JFS - des fichiers particuliers ne peuvent pas être restaurés depuis les sauvegardes de disques

situées sur un nœud de stockage Acronis Backup

Linux SWAP

Acronis Backup peut sauvegarder et restaurer des systèmes de fichiers endommagés ou non pris en

charge en utilisant l'approche secteur par secteur.

1.5 Support technique

Programme de maintenance et support

Si vous avez besoin d'assistance avec votre produit Acronis, veuillez aller sur

http://www.acronis.fr/support/.

Mises à jour du produit

Vous pouvez télécharger les dernières mises à jour pour tous vos produits logiciels Acronis

enregistrés à partir de notre site Web à tout moment après vous être connecté à votre compte

(https://www.acronis.fr/my) et avoir enregistré le produit. Voir Enregistrement de vos produits

Acronis sur le site Web (http://kb.acronis.com/content/4834) et le Guide de l'utilisateur pour le site

Web d'Acronis (http://kb.acronis.com/content/8128).

11 Copyright © Acronis International GmbH, 2002-2016

Page 12

2 Prise en main

1. Sélectionnez Outils > créer un support de démarrage dans le menu.

2. Cliquez sur Suivant dans la fenêtre d'accueil. Continuez à cliquer sur Suivant jusqu'à ce que

la liste des composants apparaisse.

3. Procédez tel que décrit dans « support de démarrage basé sur un environnement Linux »

(p. 188).

Étape 1. Installation

Ces brèves instructions d'installation vous permettent de commencer à utiliser le produit

rapidement. Pour obtenir la description complète des méthodes et des procédures d'installation,

veuillez vous reporter à la documentation d'installation.

Avant l'installation, assurez-vous que :

votre matériel satisfait aux exigences du système.

Vous possédez une clé de licence pour le produit de votre choix.

vous avez le programme d'installation. Vous pouvez le télécharger à partir du site Web d'Acronis.

Pour installer Acronis Backup :

Exécutez le programme d'installation d'Acronis Backup et suivez les instructions affichées à l'écran.

Étape 2. Exécution

Exécutez Acronis Backup en sélectionnant Acronis Backup dans le menu Démarrer.

Pour plus d'informations sur les éléments de l'interface graphique, reportez-vous à la section

« Utilisation de la console de gestion » (p. 13).

Étape 3. Support de démarrage

Afin de pouvoir restaurer un système d'exploitation qui ne parvient pas à démarrer, ou de le

déployer à chaud, créez des supports de démarrage.

Étape 4. Sauvegarde

Sauvegarder maintenant (p. 36)

Cliquez sur Sauvegarder maintenant pour effectuer une sauvegarde unique en quelques

étapes simples. Le processus de sauvegarde commencera immédiatement après que vous

ayez effectué les étapes requises.

Pour enregistrer votre machine dans un fichier :

Sous Où sauvegarder, cliquez sur Emplacement et sélectionnez l'emplacement où la

sauvegarde sera enregistrée. Cliquez sur OK pour confirmer votre sélection. Cliquez sur OK

au bas de la fenêtre pour démarrer la sauvegarde.

Conseil. En utilisant le support de démarrage, vous pouvez effectuer des sauvegardes hors

ligne (« à froid ») de la même manière qu'avec le système d'exploitation.

12 Copyright © Acronis International GmbH, 2002-2016

Page 13

Créez un plan de sauvegarde (p. 36)

Créez un plan de sauvegarde si vous avez besoin d'une stratégie de sauvegarde à long terme

qui inclut les les modèles de sauvegardes, la planification et les conditions, la suppression des

sauvegardes en temps opportun ou leur déplacement vers différents emplacements.

Étape 5. Restauration

Restaurer (p. 111)

Pour restaurer des données, vous devez sélectionner les données sauvegardées et

l'emplacement cible sur lequel les données seront restaurées. En conséquence, une tâche de

restauration sera créée.

La restauration d'un disque ou d'un volume sur un volume verrouillé par le système

d'exploitation nécessite un redémarrage. Une fois la restauration terminée, le système

d'exploitation restauré se met en automatiquement en mode opérationnel.

Si la machine ne démarre pas ou si vous devez restaurer un système sur une machine sans

système d'exploitation de base, démarrez la machine à partir du support de démarrage et

configurez l'opération de restauration de la même manière que la tâche de restauration.

Étape 6. Gestion

Le volet Navigation (dans la partie gauche de la console) vous permet de naviguer entre les vues du

produit qui sont utilisées pour les différentes fonctions administratives.

Utilisez la vue Plans et tâches de sauvegarde pour gérer les plans et tâches de sauvegarde :

exécuter, modifier, arrêter et supprimer des plans et des tâches, afficher leur état et leur

progression.

Utilisez la vue Alertes pour rapidement identifier et résoudre les problèmes.

Utilisez la vue Journal pour parcourir les journaux des opérations.

L'endroit où vous stockez vos archives de sauvegarde est appelé emplacement de stockage (p.

270). Naviguez jusqu'à la vue des Emplacements de stockage (p. 160) pour obtenir des

informations à propos de vos emplacements de stockage. Naviguez jusqu'à l'emplacement de

stockage spécifique pour visualiser les sauvegardes et leur contenu. Vous pouvez également

sélectionner les données à restaurer et exécuter manuellement des opérations avec les

sauvegardes (montage, validation, suppression).

2.1 Utilisation de la console de gestion

Dès que la console démarre, les éléments respectifs apparaissent sur tout l'espace de travail de la

console (dans le menu, dans la zone principale avec la page Accueil ou dans le volet Navigation) vous

permettant d'exécuter des opérations spécifiques aux machines.

13 Copyright © Acronis International GmbH, 2002-2016

Page 14

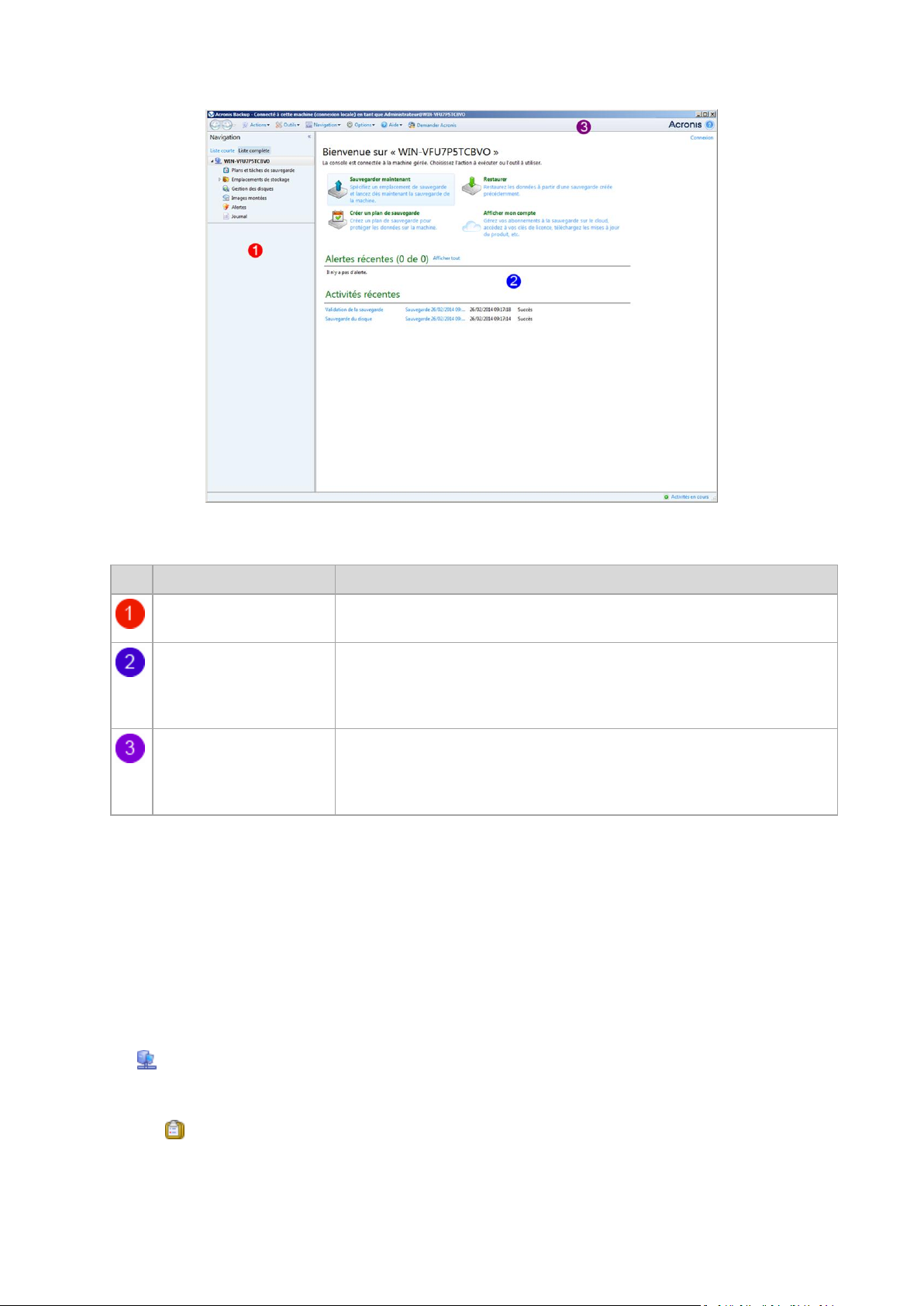

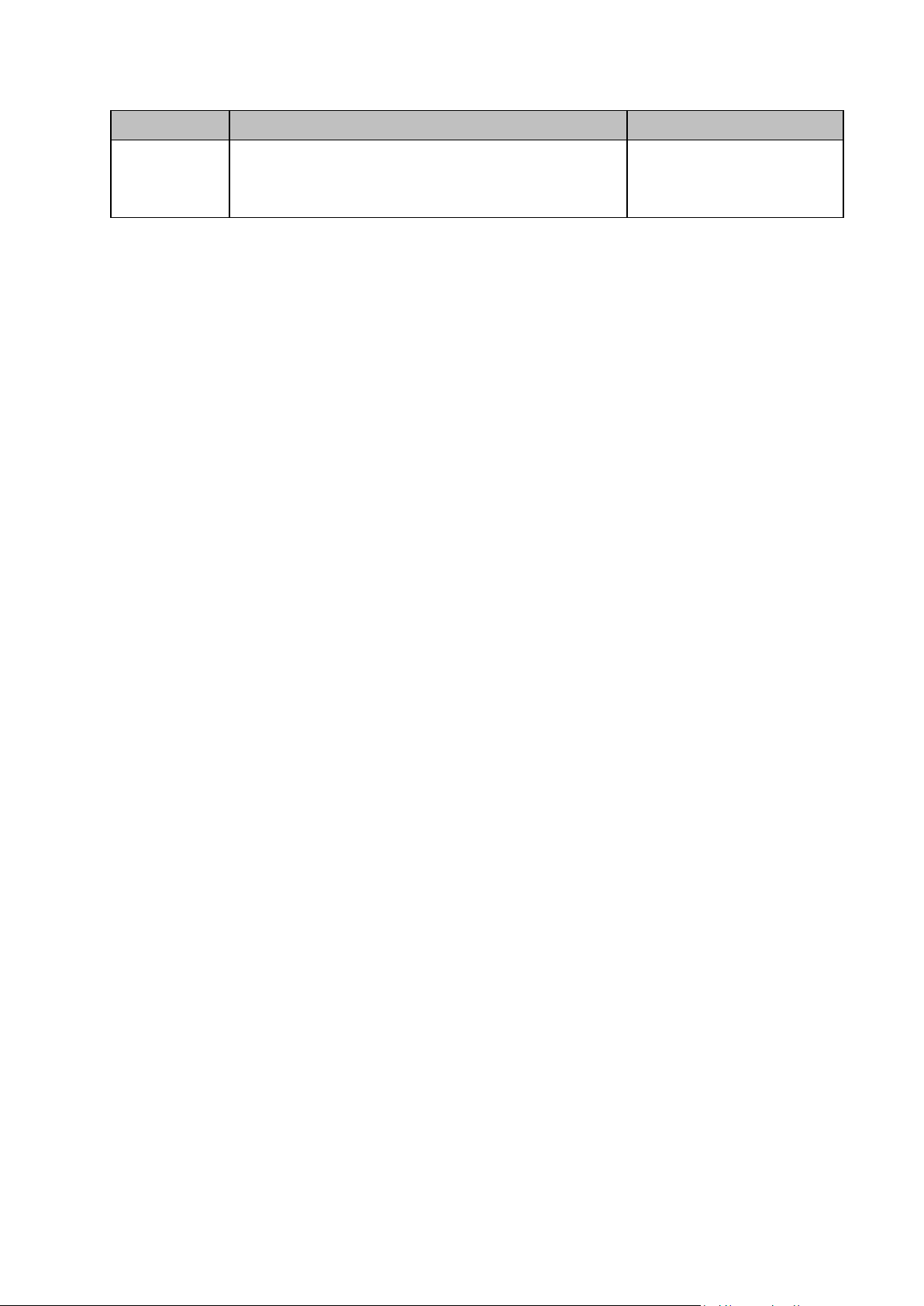

Console d'administration Acronis Backup - écran d'accueil

Nom

Description

Volet de Navigation

Contient l'arborescence de Navigation. Vous permet de naviguer entre les

différentes vues. Pour plus de détails, voir le volet Navigation (p. 14).

Zone principale

Vous pouvez ici configurer et surveiller la sauvegarde, la restauration et

d'autres opérations. La zone principale affiche les vues et les pages d'action

(p. 15) selon les éléments sélectionnés dans le menu ou dans l'arborescence

de Navigation.

Barre de Menu

Apparaît en haut de la fenêtre du programme. Vous permet d'exécuter la

plupart des opérations disponibles dans Acronis Backup. Les éléments du

menu changent dynamiquement selon l'élément sélectionné dans

l'arborescence de Navigation et la zone principale.

Éléments clés de l'espace de travail de la console

2.1.1 Volet « Navigation »

Le volet de navigation inclut l'arborescence de Navigation.

Arborescence de navigation

L'arborescence de Navigation vous permet de naviguer dans les vues du programme. Vous pouvez

choisir soit la vue Liste complète, soit la vue Liste courte. La Liste courte contient les vues les plus

souvent utilisées à partir de la Liste complète.

La Liste courte affiche

[Nom de machine]. C'est la racine de l'arborescence appelée également un écran d'Accueil. Il

affiche le nom de la machine à laquelle la console est connectée actuellement. Cette vue permet

d'accéder rapidement aux opérations principales, disponibles sur la machine gérée.

Plans et tâches de sauvegarde. Cette vue permet de gérer des plans et tâches de

sauvegarde sur la machine gérée : exécuter, modifier, arrêter et supprimer des plans et des

tâches, afficher leur progression.

14 Copyright © Acronis International GmbH, 2002-2016

Page 15

Emplacements de stockage. Utilisez cette vue pour gérer des emplacements de stockage

personnels et les archives qui y sont stockées, ajouter de nouveaux emplacements de

stockage, renommer et supprimer ceux qui existent déjà, valider des emplacements de

stockage, explorer le contenu d'une sauvegarde, effectuer des opérations sur les archives et

les sauvegardes, etc.

Alertes. Utilisez cette vue pour examiner les messages d'avertissement pour la machine

gérée.

La Liste complète affiche en outre

Gestion de disque. Cette vue permet d'effectuer des opérations sur les lecteurs de

disques durs de la machine.

Journal. Cette vue permet de consulter des informations relatives aux opérations

effectuées par le programme sur la machine gérée.

Images montées. Ce nœud s'affiche si au moins un volume est monté. Utilisez cette vue

pour gérer des images montées.

Opérations avec le volet

Comment développer/réduire des volets

Par défaut, le volet de Navigation apparaît développé. Il se peut que vous deviez réduire le volet

pour pouvoir libérer de l'espace de travail supplémentaire. Pour cela, cliquez sur le chevron ( ). Le

volet sera réduit et le chevron change de direction ( ). Cliquez sur le chevron encore une fois pour

développer le volet.

Comment changer les bords du volet

1. Pointez sur le bord du volet.

2. Quand le pointeur se transforme en flèche à deux têtes, faites glisser le pointeur pour déplacer le

bord.

2.1.2 Zone principale, vues et pages d'action

La zone principale est un endroit de base où vous travaillez avec la console. Vous créez, modifiez et

gérez ici les plans de sauvegarde, les tâches de restauration et effectuez d'autres opérations. La zone

principale affiche différentes vues et pages d'actions selon les éléments que vous sélectionnez dans

le menu, ou dans l'arborescence Navigation.

15 Copyright © Acronis International GmbH, 2002-2016

Page 16

2.1.2.1 Affichages

À

Faites ce qui suit :

Triez des éléments selon

n'importe quelle colonne

Cliquez sur l'en-tête d'une colonne pour trier des éléments dans l'ordre

croissant.

Cliquez de nouveau pour les trier dans l'ordre décroissant.

Une vue apparaît sur la zone principale quand vous cliquez sur n'importe quel élément dans

l'arborescence de navigation dans le panneau de navigation (p. 14).

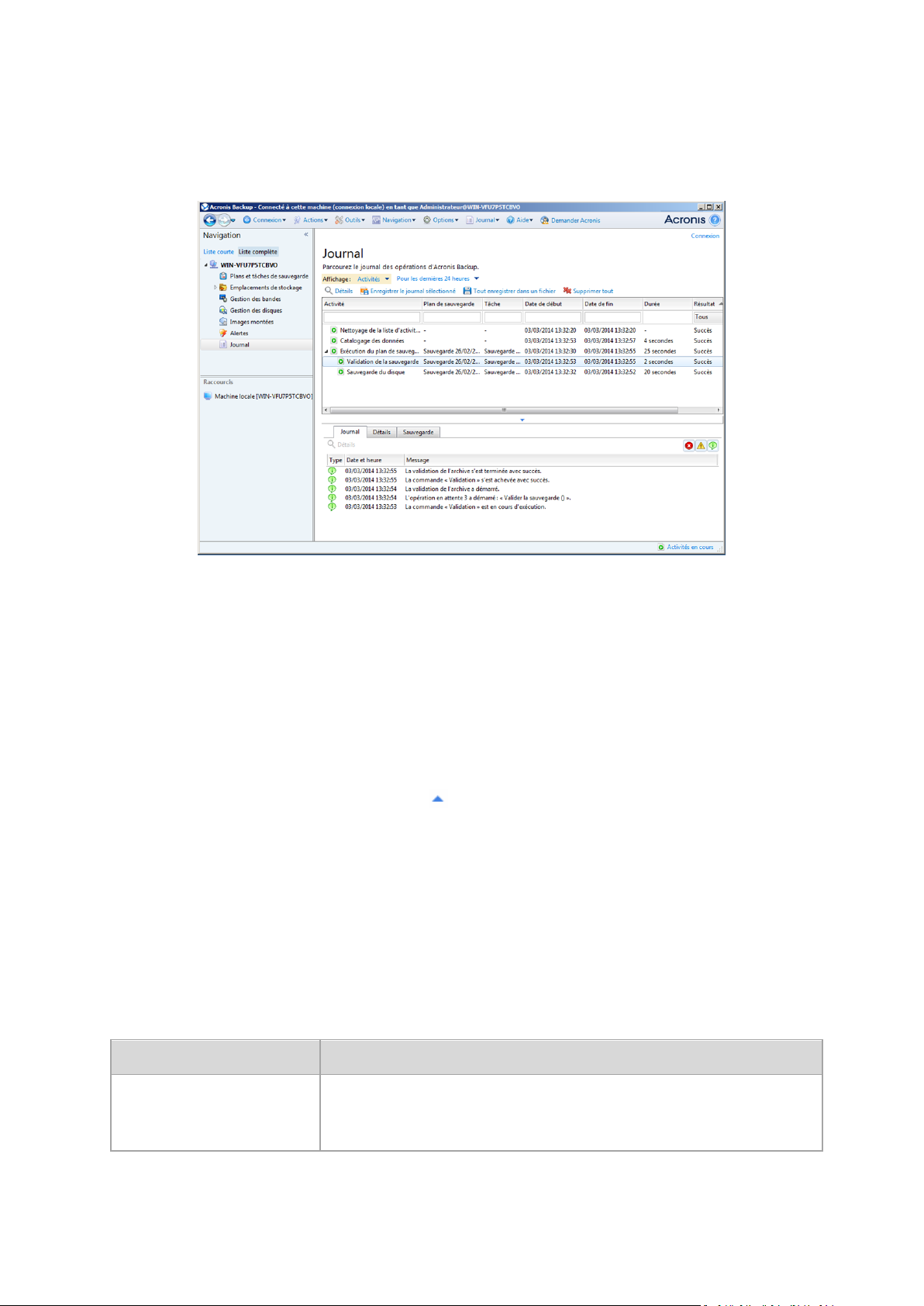

Vue « Journal »

Façon courante de travailler avec des vues

En général, chaque vue contient une table d'éléments, une barre d'outils de table avec des boutons

et le volet informations.

Utilisez les possibilités de filtrage et de tri (p. 16) pour rechercher dans la table l'élément en

question.

Dans la table, sélectionnez l'élément souhaité.

Dans le panneau Informations (réduit par défaut), affichez les détails de l'élément. Pour étendre

le panneau, cliquez sur le signe de flèche ( ).

Exécutez des actions sur l'élément sélectionné. Il y a plusieurs façons d'exécuter la même action

sur des éléments sélectionnés :

En cliquant sur les boutons situés sur la barre d'outils de la table.

En sélectionnant les éléments situés dans le menu Actions.

En faisant un clic droit sur l'élément et en sélectionnant l'opération dans le menu contextuel.

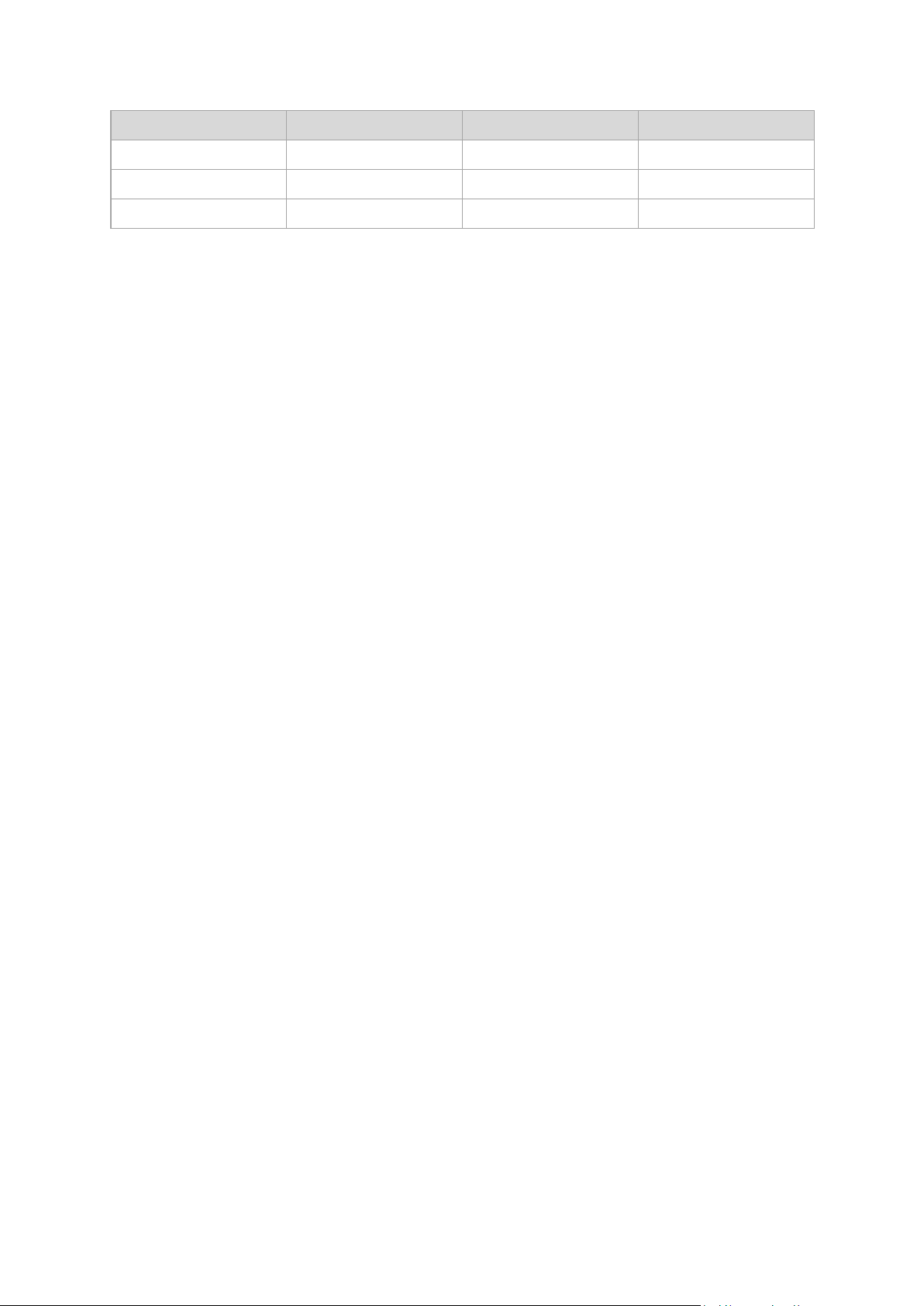

Tri, filtrage et configuration des éléments du tableau

Vous trouverez ci-après des consignes pour trier, filtrer et configurer des éléments de tableau dans

n'importe quelle vue.

16 Copyright © Acronis International GmbH, 2002-2016

Page 17

À

Faites ce qui suit :

Filtrez les éléments selon la

valeur de colonne prédéfinie

Dans un champ au-dessous de l'en-tête de la colonne correspondante,

sélectionnez la valeur requise dans la liste déroulante.

Filtrez des éléments selon la

valeur saisie

Dans un champ au-dessous de l'en-tête de la colonne correspondante, tapez

une valeur.

Résultat : la liste des valeurs dont le nom correspond en tout ou partie à la

valeur saisie s'affiche.

Filtrez les éléments selon des

paramètres prédéfinis

Cliquez sur les boutons appropriés au-dessus de la table.

Par exemple, dans la vue Journal, vous pouvez filtrer les entrées du journal

par type d'événement (Erreur, Avertissement, Information) ou par la période

à laquelle l'événement s'est produit (Au cours des dernières 24 heures, Au

cours de la dernière semaine, Au cours des trois derniers mois ou Pour une

période personnalisée).

Afficher ou masquer des

colonnes de tableau

Par défaut, tout tableau a un nombre fixe de colonnes qui sont affichées,

d'autres sont masquées. Si nécessaire, vous pouvez cacher les colonnes

affichées et afficher celles qui sont cachées.

pour afficher ou masquer les colonnes

1. Cliquez avec le bouton droit de votre souris sur l'en-tête de n'importe

quelle colonne pour ouvrir le menu contextuel.

2. Cliquez sur les éléments que vous voulez voir affichés/masqués.

2.1.2.2 Pages d'action

Une page d'action apparaît dans la zone principale lorsque vous faites un clic sur tout élément

d'action dans le menu Actions. Il contient les étapes que vous avez besoin d'exécuter afin de créer et

de lancer n'importe quelle tâche ou un plan de sauvegarde.

Page d'action - Créer un plan de sauvegarde

17 Copyright © Acronis International GmbH, 2002-2016

Page 18

Utilisation des contrôles et des paramètres spécifiques

Utiliser les contrôles actifs pour spécifier des configurations et des paramètres d'un plan de

sauvegarde ou d'une tâche de restauration. Par défaut, ces champs tels qu'informations

d'identification, options, commentaires et certains autres sont masqués. La plupart des paramètres

sont configurés en cliquant sur les liens Afficher respectifs. D'autres sont sélectionnés dans la liste

déroulante ou saisis manuellement dans les champs de la page.

Page d'actions - Contrôles

Acronis Backup vous rappelle les modifications que vous avez faites sur les pages d'action. Si vous

avez débuté la création d'un plan de sauvegarde, par exemple, et que pour n'importe quelle raison

vous avez passé à une autre vue sans compléter la création du plan, vous pouvez cliquer sur le

bouton de navigation Retour dans le menu. Ou, si vous avez déjà passé plusieurs étapes ultérieures,

cliquez sur la flèche Bas et sélectionnez à partir de la liste la page à laquelle vous avez débuté la

création du plan. Ainsi, vous pouvez exécuter les étapes restantes et mener à bien la création du plan

de sauvegarde.

Boutons de navigation

2.1.3 Options de la console

Les options de console définissent la manière dont les informations sont représentées dans

l'interface graphique d'utilisateur de Acronis Backup.

Pour accéder aux options de la console, sélectionnez les options Options > Console dans le menu

supérieur.

2.1.3.1 Options d'affichage des alertes

L'option spécifie quelles alertes afficher et quelles masquer dans la vue des alertes.

18 Copyright © Acronis International GmbH, 2002-2016

Page 19

Le préréglage est le suivant : Toutes les alertes.

Pour afficher (masquer) les alertes, activez (désactivez) les cases à cocher situées près des types

d'alertes types.

2.1.3.2 Cache des informations d'identification

L'option spécifie s'il faut stocker les informations d'identification saisies pendant l'utilisation de la

console d'administration.

Le préréglage est le suivant : Activé.

Si l'option est activée, les informations d'identification pour plusieurs emplacements que vous entrez

pendant une session de la console sont enregistrées pour une utilisation pour les séances ultérieures.

Sous Windows, les informations d'identification sont stockées dans le gestionnaire d'informations

d'identification Windows. Sous Linux, les informations d'identification sont stockées dans un fichier

chiffré spécial.

Si l'option est désactivée, les informations d'identification sont stockées jusqu'à ce que la console

soit fermée.

Pour effacer le cache des informations d'identification pour le compte d'utilisateur actuel, cliquez sur

le bouton Effacer la mémoire cache des informations d'identification.

2.1.3.3 Polices

L'option définit les polices à utiliser dans l'interface utilisateur graphique de Acronis Backup. Le

paramètre Police du menu a une incidence sur les menus déroulants et contextuels. Le paramètre

Police de l'application a une incidence sur tous les autres éléments de la GUI.

Le préréglage est le suivant : Police système par défaut à la fois pour les menus et les éléments

d'interface d'application.

Pour faire une sélection, choisissez la police à partir de la liste déroulante correspondante puis

définissez les propriétés de la police. Vous pouvez prévisualiser l'apparence de la police en cliquant

sur Parcourir à droite.

2.1.3.4 Messages contextuels

Ces options sont effectives lorsque la console est connectée à une machine gérée ou au serveur de

gestion.

Boîte de dialogue « Les activités ont besoin d'une intervention »

Cette option définit s'il faut afficher une fenêtre contextuelle lorsqu'une ou plusieurs activités

nécessitent une intervention de l'utilisateur. Cette fenêtre vous permet de préciser votre décision,

afin de confirmer le redémarrage ou de réessayer après avoir libéré de l'espace disque, sur toutes les

activités au même endroit. Tant qu'au moins une activité nécessite une intervention, vous pouvez

ouvrir cette fenêtre à tout moment à partir de la page d'accueil de la machine gérée. Par ailleurs,

vous pouvez consulter les états d'exécution de la tâche dans la vue Plans et tâches de sauvegarde et

préciser votre décision concernant chaque tâche dans le panneau Informations.

Le préréglage est le suivant : Activée.

Pour effectuer un choix, cochez ou décochez la case de la boîte de dialogue « Les activités ont besoin

d'une intervention ».

19 Copyright © Acronis International GmbH, 2002-2016

Page 20

Boîte de dialogue « Confirmation de commentaires »

Cette option définit s'il faut afficher une fenêtre contextuelle avec les informations sur votre système

après apparition d'une erreur. Vous pouvez envoyer ces informations au support technique

d'Acronis.

Le préréglage est le suivant : Activée.

Pour effectuer un choix, cochez ou décochez la case de la boîte de dialogue « Confirmation des

commentaires ».

Notifier si le support de démarrage n'est pas créé

Cette option définit si une fenêtre contextuelle s'affiche lorsque la console d'administration est

lancée sur une machine et qu'aucun support de démarrage n'a été créé sur cette machine.

Le préréglage est le suivant : Activée.

Pour effectuer une sélection, cochez ou décochez la case Notifier si le support de démarrage n'est

pas créé.

Notifier quand la console de gestion est connectée à un composant d'une version

différente

Cette option définit s'il faut afficher une fenêtre contextuelle quand une console est connectée à un

serveur d'agent/de gestion et que leurs versions sont différentes.

Le préréglage est le suivant : Activée.

Pour effectuer une sélection, activez ou désactivez la case Notifier quand la console de gestion est

connectée à un composant d'une version différente.

Demander une description lors de l'éjection d'une bande

Cette option définit s'il faut afficher une invite pour vous permettre de décrire une bande lorsque

vous l'éjectez d'un périphérique de bandes à l'aide d'Acronis Backup. Par exemple, vous pouvez

décrire l'emplacement physique où la bande sera conservée (conseillé). Si une bande est éjectée

automatiquement selon l'option Éjecter les bandes lorsque les sauvegardes sont terminées, aucune

invite n'est affichée.

Le préréglage est le suivant : Activée.

Pour effectuer un choix, cochez ou décochez la case Demander une description lors de l'éjection

d'une bande.

Remarque Les périphériques de bandes sont disponibles seulement si vous procédez à une mise à niveau à

partir d'Acronis Backup & Recovery 10.

À propos des résultats d'exécution de tâches

L'option définit s'il faut ou non afficher les messages contextuels sur les résultats d'exécution de

tâche : opération terminée avec succès, échec ou succès avec des avertissements. Lorsque l'affichage

de messages contextuels est désactivé, vous pouvez examiner les états et les résultats d'exécution de

la tâche dans la vue Plans et tâches de sauvegarde.

Le préréglage est le suivant : Activé pour tous les résultats.

20 Copyright © Acronis International GmbH, 2002-2016

Page 21

Pour réaliser un paramétrage pour chaque résultat (opération terminée avec succès, échec ou succès

avec des avertissements), cochez ou décochez la case correspondante.

21 Copyright © Acronis International GmbH, 2002-2016

Page 22

3 Comprendre Acronis Backup

Cette section a pour but d'apporter aux lecteurs une meilleure compréhension du produit de façon à

leur permettre de l'utiliser dans des circonstances diverses sans l'aide des instructions étape par

étape.

3.1 Propriétaires

Cette section explique le concept d'un propriétaire d'un plan de sauvegarde (tâche) et d'une archive.

Propriétaire de plan (tâche)

Le propriétaire d'un plan de sauvegarde local est l'utilisateur qui a créé le plan ou l'a modifié en

dernier.

Les tâches qui appartiennent à un plan de sauvegarde appartiennent au propriétaire du plan de

sauvegarde.

Les tâches n'appartenant pas à un plan de sauvegarde, telles que les tâches de restauration,

appartiennent à l'utilisateur qui a créé la tâche ou l'a modifiée en dernier.

Gestion de plan (ou tâche) appartenant à un autre utilisateur

S'il détient les droits d'administrateur sur la machine, un utilisateur peut modifier les tâches ainsi que

les plans de sauvegarde locaux appartenant à un utilisateur enregistré dans le système

d'exploitation.

Lorsqu'un utilisateur ouvre une tâche ou un plan pour le modifier alors qu'il appartient à un autre

utilisateur, tous les mots de passe sont effacés. Ceci empêche la mise en place de l'astuce « modifier

les paramètres, laisser les mots de passe ». Le programme affiche un avertissement à chaque fois

que vous essayez de modifier un plan (une tâche) modifié(e) en dernier par un autre utilisateur.

Lorsque l'avertissement apparaît, vous avez deux options :

Cliquer sur Annuler et créer votre propre plan ou tâche. La tâche originale restera intacte.

Continuer la modification. Vous devrez alors saisir tous les identifiants requis pour l'exécution du

plan ou de la tâche.

Propriétaire d'archive

Le propriétaire d'une archive est l'utilisateur ayant enregistré l'archive sur sa destination. Pour être

plus précis, il s'agit de l'utilisateur dont le compte a été spécifié lors de la création du plan de

sauvegarde dans l'étape Où sauvegarder. Par défaut, les identifiants du plan sont utilisés.

3.2 Informations d'identification utilisées dans les plans

et tâches de sauvegarde

Cette section explique le concept des informations d'identification d'accès, des informations

d'identification des plans de sauvegarde et des informations d'identification des tâches.

Informations d'identification d'accès

Lors de la navigation dans les emplacements de sauvegarde, la configuration des sauvegardes ou la

création de tâches de restauration, vous devrez peut-être avoir à fournir des informations

22 Copyright © Acronis International GmbH, 2002-2016

Page 23

d'identification pour accéder aux diverses ressources, telles que les données que vous allez

sauvegarder, ou l'emplacement où les sauvegardes sont (ou seront) stockées.

Si l'option Cache des informations d'identification (p. 19) est activée (elle est activée par défaut), les

informations d'identification que vous fournissez pendant une session de console sont enregistrées

pour être utilisées pendant les sessions ultérieures. Ainsi, il n'est pas nécessaire d'entrer les

informations d'identification la fois suivante. Les informations d'identification sont mises en cache

indépendamment pour chaque utilisateur qui utilise la console sur la machine.

Informations d'identification du plan de sauvegarde

Tout plan de sauvegarde en cours d'exécution sur une machine est exécuté sous le nom d'un

utilisateur.

Sous Windows

Par défaut, le plan s'exécute sous le compte de service de l'agent, s'il est créé par un utilisateur ayant

des privilèges d'administrateur sur la machine. S'il est créé par un utilisateur ordinaire, comme un

membre du groupe Utilisateurs, le plan s'exécute sous le compte de cet utilisateur.

Lors de la création d'un plan de sauvegarde, il vous est uniquement demandé pour les informations

d'identification dans des cas spécifiques. Par exemple :

Vous planifiez des sauvegardes en tant qu'utilisateur ordinaire et n'avez pas entré les

informations d'identification lors de la connexion de la console à la machine. Ceci peut être le cas

lorsque la console est installée sur la machine en cours de sauvegarde.

Vous sauvegardez un cluster Microsoft Exchange sur un nœud de stockage.

Spécifier les informations d'identification explicitement

Vous avez l'option de spécifier explicitement un compte d'utilisateur sous lequel le plan de

sauvegarde sera exécuté. Pour ce faire, sur la page de création du plan de sauvegarde :

1. Dans la section Paramètres du plan, cliquez sur Afficher les informations d'identification du

plan, commentaires, libellé.

2. Cliquez sur Informations d'identification du plan.

3. Saisissez les informations d'identification sous lesquelles le plan sera exécuté. Lors de la saisie du

nom d'un compte d'utilisateur Active Directory, assurez-vous de spécifier également le nom du

domaine (DOMAINE\Nom_d'utilisateur ou Nom_d'utilisateur@domaine).

Sous Linux

Vous n'avez pas à spécifier les informations d'identification du plan de sauvegarde. Sous Linux, les

plans de sauvegarde s'exécutent toujours sous le compte d'utilisateur root.

Informations d'identification de la tâche

Comme un plan de sauvegarde, toute tâche s'exécute sous le nom d'un utilisateur.

Sous Windows

Lors de la création d'une tâche, vous avez l'option d'indiquer explicitement un compte sous lequel la

tâche sera exécutée. Votre choix dépend de la question à savoir si la tâche est destinée pour un

démarrage manuel ou pour être exécutée sur planification.

Démarrage manuel

Chaque fois que vous démarrez manuellement une tâche, celle-ci est exécutée en utilisant les

informations d'identification avec lesquelles vous êtes actuellement connecté. Toute personne

23 Copyright © Acronis International GmbH, 2002-2016

Page 24

détenant les droits administratifs sur la machine peut également démarrer la tâche. La tâche sera

exécutée en utilisant les identifiants de cette personne.

Si vous spécifiez les identifiants explicitement pour une tâche, celle-ci sera toujours exécutée en

utilisant les mêmes identifiants sans tenir compte de l'utilisateur qui démarre la tâche.

Démarrage planifié ou différé

Les informations d'identification de la tâche sont obligatoires. Vous ne pouvez pas terminer la

création de la tâche jusqu'à ce que vous spécifiez les informations d'identification de la tâche. Les

informations d'identification de la tâche sont spécifiées sur la page de création de tâche de

manière similaire aux informations d'identification spécifiées pour le plan.

Sous Linux

Vous n'avez pas à spécifier les informations d'identification de la tâche. Sous Linux, les tâches

s'exécutent toujours sous le compte d'utilisateur root.

3.3 Les droits d'utilisateur sur une machine gérée

Lors de la gestion d'une machine sous Windows, l'étendue des droits de gestion d'un utilisateur

dépend de ses droits d'utilisateur sur la machine.

Utilisateurs ordinaires

Un utilisateur ordinaire, tel qu'un membre du groupe Utilisateurs, détient les droits de gestion

suivants :

Effectuer une copie de sauvegarde au niveau des fichiers et une restauration des fichiers pour

lesquels l'utilisateur a des autorisations d'accès—mais sans utiliser une capture de sauvegarde au

niveau des fichiers (p. 98).

Création de plans de sauvegarde, de tâches et leur gestion.

Consulter — mais non gérer — des plans et tâches de sauvegarde créés par d'autres utilisateurs.

Consulter le journal des évènements local.

Opérateurs de sauvegarde

Un utilisateur qui est un membre du groupe d'Opérateurs de sauvegarde, possède également le droit

de gestion suivant :

Sauvegarder et restaurer la machine entière ou toute donnée sur la machine, avec ou sans

l'utilisation d'image instantanée de disque. Utiliser un fournisseur de capture de matériel peut

cependant nécessiter des privilèges administratifs.

Administrateurs

Un utilisateur qui est membre du groupe d'Administrateurs, possède également le droit de gestion

suivant :

Consulter et gérer les plans et tâches de sauvegarde appartenant à tout autre utilisateur de la

machine.

3.4 Liste des services Acronis

Lors de l'installation, Acronis Backup crée plusieurs services. Certains de ces services peuvent être

utilisés par d'autres produits Acronis installés sur la machine.

24 Copyright © Acronis International GmbH, 2002-2016

Page 25

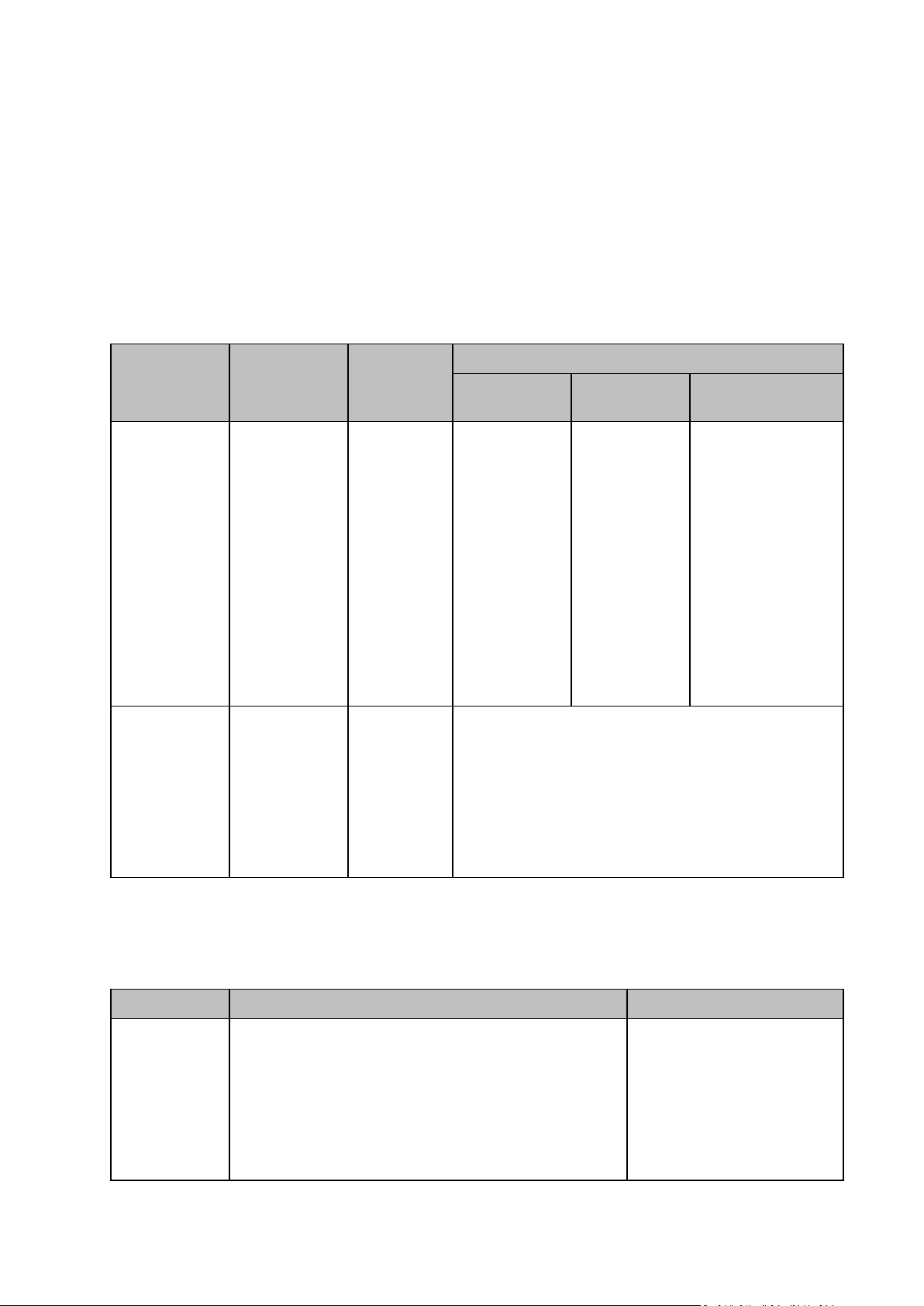

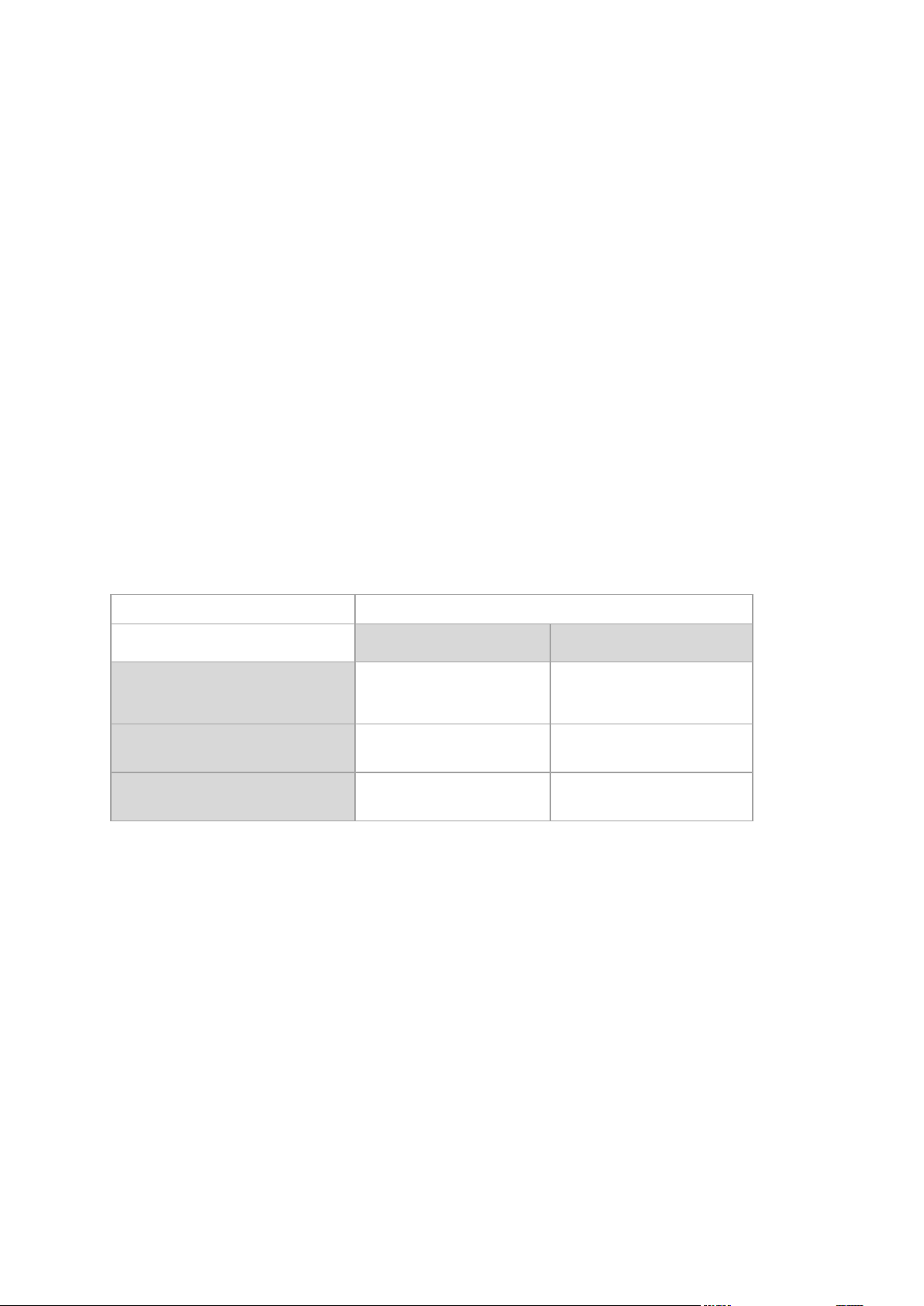

Services de Acronis Backup

Nom du service

Objectif

Compte utilisé

par le service

Privilèges ajoutés au compte

Droits utilisateur

Appartenance à

un groupe

Autorisations pour clés

de registre

Acronis

Managed

Machine Service

(service

principal)

Sauvegarde et

restauration de

données sur la

machine

Acronis Agent

User (nouveau

compte) ou

compte

spécifié par

l'utilisateur

Connexion en

tant que service

Ajuster les

quotas de

mémoire pour

un processus

Remplacer un

jeton de niveau

processus

Modifier les

valeurs

d'environnemen

t du firmware

Opérateurs de

sauvegarde

(pour n'importe

quel compte)

Administrateurs

(pour nouveaux

comptes

uniquement)

BackupAndRecovery

Chiffrement

Global

MMS

Acronis VSS

Provider

(service

auxiliaire, créé

uniquement

sous système

d'exploitation

Windows Server)

Utilisation d'un

fournisseur

Volume Shadow

Copy (VSS) (p.

108) fourni avec

Acronis Backup

Système local

Aucun privilège supplémentaire

Nom du service

Objectif

Compte utilisé par le service

Acronis

Remote Agent

Service

Assurer la connectivité entre composants Acronis

Système local

(Windows Vista et versions

supérieures)

ou

NetworkService

(versions antérieures à Windows

Vista)

Ces services comprennent le service principal et un certain nombre de services auxiliaires.

Le service principal peut être exécuté sur un compte dédié ou un compte spécifié lors de l'installation.

Chaque compte dispose des privilèges requis pour son fonctionnement. Ces privilèges englobent un

ensemble de droits utilisateur, l'appartenance à des groupes de sécurité et les autorisations Contrôle

complet sur les clés de registre pour la clé suivante : HKEY_LOCAL_MACHINE\SOFTWARE\Acronis.

Aucune autorisation n'est accordée pour d'autres clés de registre.

Le tableau suivant répertorie les services Acronis Backup et les privilèges des comptes

correspondants.

Services communs pour Acronis Backup et autres services Acronis

Les services suivants sont partagés avec d'autres produits Acronis installés sur la machine. Ces