Page 1

Acronis Backup for Linux Server

Version 11.5 Update 3

Guía del usuario

Page 2

Declaración de copyright

Copyright © Acronis International GmbH, 2002-2014. Todos los derechos reservados.

“Acronis” y “Acronis Secure Zone” son marcas comerciales registradas de Acronis International

GmbH.

"Acronis Compute with Confidence", “Acronis Startup Recovery Manager”, “Acronis Active Restore”,

“Acronis Instant Restore” y el logotipo de Acronis son marcas registradas de Acronis International

GmbH.

Linux es una marca registrada de Linus Torvalds.

VMware y VMware Ready son marcas comerciales o marchas comerciales registradas de VMware,

Inc. en los Estados Unidos y otras jurisdicciones.

Windows y MS-DOS son marcas registradas de Microsoft Corporation.

Todas las otras marcas comerciales y derechos de autor mencionados son propiedad de sus

respectivos propietarios.

La distribución de las versiones sustancialmente modificadas del presente documento está prohibida

sin el permiso explícito del titular del derecho de autor.

La distribución de este trabajo o trabajo derivado en cualquier forma de libro estándar (papel) para

fines comerciales está prohibida excepto que se obtenga permiso previo del titular del derecho de

autor.

LA DOCUMENTACIÓN SE PROPORCIONA "TAL COMO ESTÁ" Y SE EXCLUYEN TODAS LAS CONDICIONES,

DECLARACIONES Y GARANTÍAS, EXPRESAS O IMPLÍCITAS, INCLUIDAS LAS GARANTÍAS IMPLÍCITAS

SOBRE LA COMERCIABILIDAD, APTITUD PARA UN PROPÓSITO EN PARTICULAR O GARANTÍA DE NO

VIOLACIÓN DE DERECHOS DE TERCEROS, EXCEPTO QUE DICHAS EXCLUSIONES NO SE CONSIDEREN

VÁLIDAS ANTE LA LEY.

Es posible que se proporcione código de terceros con el Software o el Servicio. Los términos de

licencia de dichos terceros se encuentran detallados en el archivo license.txt ubicado en el directorio

raíz de la instalación. Siempre puede encontrar la lista actualizada del código de terceros y los

términos de licencia asociados utilizados con el Software o el Servicio en

http://kb.acronis.com/content/7696

Tecnologías patentadas de Acronis

Las tecnologías utilizadas en este producto están avaladas y protegidas por uno o varios números de

patente en EE.UU.: 7,047,380; 7,275,139; 7,281,104;7,318,135; 7,353,355; 7,366,859; 7,475,282;

7,603,533; 7,636,824; 7,650,473; 7,721,138; 7,779,221; 7,831,789; 7,886,120; 7,895,403; 7,934,064;

7,937,612; 7,949,635; 7,953,948; 7,979,690; 8,005,797; 8,051,044; 8,069,320; 8,073,815; 8,074,035;

8,145,607; 8,180,984; 8,225,133; 8,261,035; 8,296,264; 8,312,259; 8,347,137; y aplicaciones de

patente pendiente.

2 Copyright © Acronis International GmbH, 2002-2013

Page 3

Contenido

1 Introducción de Acronis Backup .............................................................................................7

1.1 Novedades en la actualización 3................................................................................................ 7

1.2 Novedades en la actualización 2................................................................................................ 7

1.3 Novedades en la actualización 1................................................................................................ 7

1.4 ¿Cuáles son las novedades en Acronis Backup? ........................................................................ 7

1.5 Componentes de Acronis Backup .............................................................................................. 8

1.5.1 Agent para Linux .............................................................................................................................................. 8

1.5.2 Consola de gestión .......................................................................................................................................... 9

1.5.3 Bootable Media Builder .................................................................................................................................. 9

1.6 Información sobre el uso del producto en el modo de prueba ................................................. 9

1.7 Sistemas de archivos compatibles ...........................................................................................10

1.8 Soporte técnico ........................................................................................................................10

2 Cómo empezar..................................................................................................................... 12

2.1 Uso de la consola de gestión ...................................................................................................13

2.1.1 Panel de "Navegación" ................................................................................................................................. 14

2.1.2 Área principal, vistas y páginas de acción.................................................................................................... 15

2.1.3 Opciones de Consola ..................................................................................................................................... 19

3 Comprensión de Acronis Backup .......................................................................................... 21

3.1 Propietarios .............................................................................................................................21

3.2 Credenciales utilizadas en planes y tareas de copias de seguridad ........................................21

3.3 Privilegios de usuario en un equipo administrado ..................................................................23

3.4 Copias de seguridad completas, incrementales y diferenciales ..............................................23

3.5 ¿Qué almacena una copia de seguridad de un disco o volumen? ..........................................25

3.6 Copia de seguridad y recuperación de volúmenes lógicos y dispositivos MD (Linux) .............26

3.6.1 Realización de copias de seguridad de volúmenes lógicos ........................................................................ 26

3.6.2 Realización de copias de seguridad de dispositivos MD ............................................................................ 27

3.6.3 Copia de seguridad de conjuntos de RAID de hardware (Linux) ............................................................... 27

3.6.4 Montaje de dispositivos MD para recuperación (Linux) ............................................................................ 28

3.6.5 Recuperación de los dispositivos MD y los volúmenes lógicos ................................................................. 28

3.7 Compatibilidad para discos duros de formato avanzado (sector de 4 K) ................................32

3.8 Compatibilidad con equipos basados en UEFI .........................................................................33

3.9 Compatibilidad con SNMP .......................................................................................................33

4 Crear copia de seguridad ...................................................................................................... 35

4.1 Crear copia de seguridad ahora ...............................................................................................35

4.2 Crear un plan de copias de seguridad. ....................................................................................35

4.2.1 Selección de los datos para incluir en la copia de seguridad ..................................................................... 38

4.2.2 Credenciales de acceso para el origen ......................................................................................................... 39

4.2.3 Exclusión de archivos de origen ................................................................................................................... 39

4.2.4 Selección de la ubicación de la copia de seguridad .................................................................................... 41

4.2.5 Credenciales de acceso para la ubicación del archivo comprimido .......................................................... 44

4.2.6 Esquemas de copias de seguridad ............................................................................................................... 45

4.2.7 Validación de archivos comprimidos ........................................................................................................... 55

3 Copyright © Acronis International GmbH, 2002-2013

Page 4

4.2.8 Credenciales del plan de copias de seguridad ............................................................................................ 56

4.2.9 Etiqueta (Conservación de las propiedades del equipo en una copia de seguridad) .............................. 56

4.2.10 Secuencia de operaciones en un plan de copias de seguridad .................................................................. 58

4.2.11 ¿Por qué este programa me pide la contraseña? ....................................................................................... 58

4.3 Asignación simplificada de nombre a los archivos de copia de seguridad ..............................59

4.3.1 La variable [FECHA] ....................................................................................................................................... 60

4.3.2 Simplificación de nombre de archivos y división de copias de seguridad ................................................ 61

4.3.3 Ejemplos de uso ............................................................................................................................................ 61

4.4 Programación ...........................................................................................................................64

4.4.1 Programación diaria ...................................................................................................................................... 65

4.4.2 Planificación semanal .................................................................................................................................... 67

4.4.3 Planificación mensual ................................................................................................................................... 69

4.4.4 Condiciones ................................................................................................................................................... 72

4.5 Replicación y retención de copias de seguridad ......................................................................74

4.5.1 Ubicaciones compatibles .............................................................................................................................. 76

4.5.2 Configuración de la replicación de las copias de seguridad ....................................................................... 76

4.5.3 Configuración de la retención de las copias de seguridad ......................................................................... 77

4.5.4 Normas de retención para el esquema personalizado .............................................................................. 78

4.5.5 Tiempo de inactividad de replicación/limpieza .......................................................................................... 79

4.5.6 Ejemplos de uso ............................................................................................................................................ 80

4.6 Cómo deshabilitar la catalogación de la copia de seguridad...................................................81

4.7 Opciones de copia de seguridad predeterminadas .................................................................81

4.7.1 Configuraciones Adicionales......................................................................................................................... 83

4.7.2 Protección del archivo comprimido ............................................................................................................. 84

4.7.3 Catalogación de copias de seguridad........................................................................................................... 85

4.7.4 Rendimiento de la copia de seguridad. ....................................................................................................... 86

4.7.5 División de copias de seguridad ................................................................................................................... 87

4.7.6 Nivel de compresión ..................................................................................................................................... 88

4.7.7 Plan de recuperación ante desastres (DRP) ................................................................................................ 89

4.7.8 Manejo de errores ........................................................................................................................................ 90

4.7.9 Seguimiento de eventos ............................................................................................................................... 91

4.7.10 Copias de seguridad incrementales/diferenciales rápidas ........................................................................ 91

4.7.11 Instantánea de la copia de seguridad a nivel de archivo ............................................................................ 92

4.7.12 Toma de instantáneas de LVM ..................................................................................................................... 92

4.7.13 Componentes de medios .............................................................................................................................. 94

4.7.14 Notificaciones ................................................................................................................................................ 94

4.7.15 Comandos pre/post ...................................................................................................................................... 96

4.7.16 Comandos previos o posteriores a la captura de datos ............................................................................. 98

4.7.17 Tiempo de inactividad de replicación/limpieza ........................................................................................ 101

4.7.18 Copia de seguridad sector por sector ........................................................................................................ 101

4.7.19 Manejo de fallos de la tarea ....................................................................................................................... 101

4.7.20 Condiciones de inicio de la tarea................................................................................................................ 102

5 Recuperación ..................................................................................................................... 104

5.1 Creación de una tarea de recuperación ................................................................................104

5.1.1 Qué recuperar ............................................................................................................................................. 105

5.1.2 Credenciales de acceso a la ubicación ....................................................................................................... 110

5.1.3 Credenciales de acceso para el destino ..................................................................................................... 110

5.1.4 Dónde recuperar ......................................................................................................................................... 111

5.1.5 Cuándo recuperar ....................................................................................................................................... 117

5.1.6 Credenciales de la tarea .............................................................................................................................. 117

5.2 Acronis Universal Restore ......................................................................................................118

5.2.1 Obtención de Universal Restore ................................................................................................................ 118

5.2.2 Uso de Universal Restore............................................................................................................................ 118

4 Copyright © Acronis International GmbH, 2002-2013

Page 5

5.3 Solución de problemas de capacidad de inicio ......................................................................120

5.3.1 Cómo reactivar GRUB y cambiar su configuración ................................................................................... 121

5.4 Opciones predeterminadas de recuperación ........................................................................122

5.4.1 Configuraciones Adicionales....................................................................................................................... 124

5.4.2 Manejo de errores ...................................................................................................................................... 125

5.4.3 Seguimiento de eventos ............................................................................................................................. 125

5.4.4 Seguridad de nivel de archivo .................................................................................................................... 126

5.4.5 Notificaciones .............................................................................................................................................. 126

5.4.6 Comandos pre/post .................................................................................................................................... 129

5.4.7 Prioridad de recuperación .......................................................................................................................... 130

6 Conversión a equipo virtual ................................................................................................ 132

6.1 Métodos de conversión .........................................................................................................132

6.2 Conversión a un equipo virtual creado automáticamente ....................................................133

6.2.1 Consideraciones para tener en cuenta antes de la conversión ............................................................... 133

6.2.2 Configuración de una conversión normal a una equipo virtual............................................................... 134

6.2.3 Recuperación en el destino "Equipo virtual nuevo" ................................................................................. 137

6.3 Recuperación en un equipo virtual creado manualmente ....................................................141

6.3.1 Consideraciones para tener en cuenta antes de la conversión ............................................................... 141

6.3.2 Pasos por seguir........................................................................................................................................... 141

7 Almacenamiento de los datos incluidos en la copia de seguridad ........................................ 143

7.1 Bóvedas ..................................................................................................................................143

7.1.1 Trabajo con bóvedas ................................................................................................................................... 144

7.1.2 Bóvedas personales .................................................................................................................................... 145

7.2 Acronis Secure Zone ..............................................................................................................147

7.2.1 Creación de Acronis Secure Zone ............................................................................................................... 148

7.2.2 Gestión de Acronis Secure Zone ................................................................................................................ 150

7.3 Dispositivos extraíbles ...........................................................................................................151

8 Operaciones con los archivos comprimidos y las copias de seguridad .................................. 153

8.1 Validación de archivos comprimidos y copias de seguridad .................................................153

8.1.1 Selección de archivos comprimidos ........................................................................................................... 154

8.1.2 Selección de la copia de seguridad ............................................................................................................ 155

8.1.3 Selección de la bóveda ................................................................................................................................ 155

8.1.4 Credenciales de acceso para el origen ....................................................................................................... 155

8.1.5 Cuándo validar ............................................................................................................................................. 156

8.1.6 Credenciales de la tarea .............................................................................................................................. 156

8.2 Exportación de archivos comprimidos y copias de seguridad ...............................................157

8.2.1 Selección de archivos comprimidos ........................................................................................................... 160

8.2.2 Selección de la copia de seguridad ............................................................................................................ 160

8.2.3 Credenciales de acceso para el origen ....................................................................................................... 160

8.2.4 Selección del destino................................................................................................................................... 161

8.2.5 Credenciales de acceso para el destino ..................................................................................................... 162

8.3 Montaje de una imagen .........................................................................................................162

8.3.1 Selección de archivos comprimidos ........................................................................................................... 163

8.3.2 Selección de la copia de seguridad ............................................................................................................ 164

8.3.3 Credenciales de acceso ............................................................................................................................... 164

8.3.4 Selección de volúmenes ............................................................................................................................. 165

8.3.5 Gestión de imágenes montadas................................................................................................................. 165

8.4 Operaciones disponibles en las bóvedas ...............................................................................166

8.4.1 Operaciones con archivos comprimidos ................................................................................................... 166

5 Copyright © Acronis International GmbH, 2002-2013

Page 6

8.4.2 Operaciones con copias de seguridad ....................................................................................................... 167

8.4.3 Conversión de una copia de seguridad a completa .................................................................................. 168

8.4.4 Eliminación de archivos comprimidos y copias de seguridad .................................................................. 169

9 Dispositivo de arranque ..................................................................................................... 170

9.1 Dispositivos de inicio basados en Linux .................................................................................170

9.1.1 Parámetros de kernel.................................................................................................................................. 171

9.1.2 Configuraciones de red ............................................................................................................................... 173

9.1.3 Puerto de red ............................................................................................................................................... 174

9.2 Conexión a un equipo que se inició desde un medio ............................................................174

9.3 Trabajo desde dispositivo de arranque .................................................................................175

9.3.1 Configuración del modo de visualización .................................................................................................. 176

9.3.2 Configuración de los dispositivos iSCSI y NDAS ......................................................................................... 176

9.4 Lista de comandos y utilidades disponibles en los dispositivos de inicio basados en Linux .177

9.5 Acronis Startup Recovery Manager .......................................................................................178

10 Administrar un equipo gestionado ..................................................................................... 180

10.1 Planes y tareas de la copia de seguridad ...............................................................................180

10.1.1 Acciones en los planes y tareas de copia de seguridad ............................................................................ 180

10.1.2 Estados y estatus de los planes y tareas de copias de seguridad ............................................................ 182

10.1.3 Exportación e importación de planes de copias de seguridad ................................................................ 185

10.1.4 Implementación de planes de copias de seguridad como archivos ........................................................ 188

10.1.5 Detalles del plan de copias de seguridad .................................................................................................. 189

10.1.6 Detalles de la tarea/actividad ..................................................................................................................... 191

10.2 Registro ..................................................................................................................................191

10.2.1 Acciones en las entradas del registro ........................................................................................................ 192

10.2.2 Detalles de la entrada del registro ............................................................................................................. 193

10.3 Alertas ....................................................................................................................................193

10.4 Cambio de licencia .................................................................................................................194

10.5 Recolección de información del sistema ...............................................................................195

10.6 Ajustes de las opciones del equipo ........................................................................................195

10.6.1 Alertas .......................................................................................................................................................... 195

10.6.2 Configuración de correo electrónico ......................................................................................................... 196

10.6.3 Seguimiento de eventos ............................................................................................................................. 197

10.6.4 Reglas de limpieza de los registros ............................................................................................................ 199

11 Glosario ............................................................................................................................. 200

6 Copyright © Acronis International GmbH, 2002-2013

Page 7

1 Introducción de Acronis Backup

1.1 Novedades en la actualización 3

Modificación de marca

Acronis Backup & Recovery 11.5 se denomina ahora Acronis Backup.

Licencia

La función Universal Restore se incluye en todas las licencias de Acronis Backup. La licencia

complementaria de Universal Restore está en desuso.

Copia de seguridad en nube

Copia de seguridad en nube está disponible para equipos que ejecutan Linux.

Compatibilidad con SO

Compatibilidad con kernel de Linux hasta la versión 3,12.

Compatibilidad con Fedora 19, Fedora 20 y Debian 7.

1.2 Novedades en la actualización 2

Compatibilidad con Ubuntu 13.10.

1.3 Novedades en la actualización 1

Mejoras añadidas en la compilación 37975

Instalación de Acronis Backup en modo de prueba sin clave de licencia.

Actualización desde un producto autónomo a la plataforma avanzada sin necesidad de volver a

instalar el software.

Compatibilidad con kernel de Linux hasta la versión 3.9.

Compatibilidad con Ubuntu 12.10, 13.04, y Fedora 18.

Otros

Compatibilidad para Oracle Linux 5.x, 6.x – Unbreakable Enterprise Kernel y Red Hat Compatible

Kernel

Deshabilite la catalogación de copias de seguridad (pág. 81) totalmente.

Guarde un plan de recuperación de desastres (pág. 89) en una carpeta local o de red, además

de enviarlo por correo electrónico.

1.4 ¿Cuáles son las novedades en Acronis Backup?

A continuación encontrará un resumen de las nuevas funciones y mejoras del producto.

Sistemas operativos y plataformas

Compatibilidad con kernel de Linux hasta 3.6

7 Copyright © Acronis International GmbH, 2002-2013

Page 8

Compatibilidad con las siguientes distribuciones Linux:

Ubuntu 11.04, 11.10, 12.04

Fedora 15, 16, 17

Debian 6

CentOS 6

Compatibilidad con Unified Extensible Firmware Interface (UEFI) (pág. 33)

Realice una copia de seguridad de un equipo basado en UEFI y recupérelo en el mismo equipo

basado en UEFI o en uno diferente.

Dispositivo de arranque

Nuevo Linux con versión de kernel (3.4.5) en medios de arranque basados en Linux. El nuevo

kernel permite una mejor compatibilidad con el hardware.

Facilidad de uso

Compatibilidad con la resolución de pantalla de 800 x 600.

1.5 Componentes de Acronis Backup

Esta sección contiene una lista de los componentes de Acronis Backup con una descripción breve de

su funcionalidad.

Componentes para un equipo gestionado (agentes)

Estas aplicaciones realizan copias de seguridad, recuperación y otras operaciones con los datos de los

equipos gestionados con Acronis Backup. Los agentes deben tener una licencia para llevar a cabo

operaciones en cada equipo gestionado. Los agentes tienen múltiples funciones o complementos que

permiten una funcionalidad adicional y por lo tanto pueden requerir licencias adicionales.

Consola

La consola proporciona la interfaz gráfica de usuario con los agentes. El uso de la consola no requiere

licencia. En las ediciones autónomas de Acronis Backup, la consola se instala junto con el agente y no

puede desconectarse del mismo.

Generador de dispositivos de inicio

Con Bootable Media Builder, puede crear dispositivos de arranque para utilizar los agentes y otras

utilidades de rescate en un entorno de rescate. En las ediciones autónomas de Acronis Backup,

Bootable Media Builder se instala junto con el agente. Todos los complementos del agente, si se

instalan, estarán disponibles en un entorno de rescate.

1.5.1 Agen t para Linu x

Este agente permite la protección de datos de nivel de disco y de nivel de archivos con Linux.

Copia de seguridad del disco

La protección de datos de nivel de disco se basa en la realización de copias de seguridad de un disco

o de un sistema de archivos de un volumen en conjunto, junto con toda la información necesaria

para que el sistema operativo se inicie, o todos los sectores del disco que utilicen el enfoque sector

por sector (modo sin procesar). Una copia de seguridad que contiene una copia de un disco o un

volumen en una forma compacta se denomina una copia de seguridad de disco (volumen) o una

8 Copyright © Acronis International GmbH, 2002-2013

Page 9

imagen de disco (volumen). Es posible recuperar discos o volúmenes de forma completa a partir de

estas copias de seguridad, así como carpetas o archivos individuales.

Copia de seguridad del archivo

La protección de datos de nivel de archivos se basa en la realización de copias de seguridad de

archivos y directorios que se encuentran en el equipo en el que está instalado el agente o en una red

compartida a la que se accede utilizando el protocolo smb o nfs. Los archivos se pueden recuperar en

su ubicación original o en otro lugar. Es posible recuperar todos los archivos y directorios con los que

se realizó la copia de seguridad o seleccionar cuál de ellos recuperar.

Conversión a equipo virtual

Agent para Linux realiza la conversión al recuperar la copia de seguridad de un disco en un equipo

virtual nuevo de uno de los siguientes tipos: VMware Workstation, Microsoft Virtual PC, Citrix

XenServer Open Virtual Appliance (OVA) o Red Hat Kernel-based Virtual Machine (KVM). Los archivos

del equipo configurado por completo y funcional se colocarán en el directorio que seleccione. Puede

iniciar el equipo con el correspondiente software de virtualización o preparar los archivos del equipo

para otros usos.

Recuperación en hardware diferente

Puede utilizar la funcionalidad de restauración para hardware diferente en el equipo en el que está

instalado el agente y crear dispositivos de arranque con esta funcionalidad. Acronis Universal Restore

maneja diferencias en dispositivos que son clave para el inicio del sistema operativo, como

controladores de almacenamiento, placa madre o conjunto de chips.

1.5.2 Consola de gestión

Acronis Backup Management Console es una herramienta administrativa para el acceso local a

Acronis Backup Agent. La conexión remota al agente no es posible

1.5.3 Bootable Media Builder

Acronis Bootable Media Builder es una herramienta dedicada para la creación de dispositivos de

arranque (pág. 206). El generador de dispositivos que se instala en Linux crea dispositivos de inicio

basados en el kernel de Linux.

1.6 Información sobre el uso del producto en el modo de prueba

Antes de comprar una licencia de Acronis Backup quizás desee probar el software. Puede ejecutar las

siguientes acciones sin tener clave de licencia.

Para instalar el producto en el modo de prueba, ejecute el programa de instalación de modo local o

utilice la función de instalación remota. La instalación sin supervisión y otros modos de instalación no

son compatibles.

Limitaciones del modo de prueba

Al instalarse en el modo de prueba, Acronis Backup tiene las siguientes limitaciones:

La función Universal Restore está deshabilitada.

9 Copyright © Acronis International GmbH, 2002-2013

Page 10

Limitaciones Adicionales para dispositivos de inicio:

La funcionalidad de gestión del disco no está disponible. Puede intentar la interfaz de usuario,

pero no hay opción de guardar los cambios.

La funcionalidad de recuperación está disponible, pero la funcionalidad de copia de seguridad no.

Para intentar la funcionalidad de copia de seguridad, instale el software en el sistema operativo.

Actualizar al modo completo

Cuando el período de prueba finaliza, la interfaz gráfica de usuario del producto muestra una

notificación que solicita que se especifique u obtenga una clave de licencia.

Para especificar una clave de licencia, haga clic en Ayuda > Cambiar licencia (pág. 194). No es

posible especificar la clave al ejecutar el programa de instalación.

Si ha activado el producto en modo de prueba o si ha adquirido una suscripción del servicio de copia

de seguridad en nube, la opción de copia de seguridad en nube estará disponible hasta el

vencimiento del período de suscripción, independientemente de si especifica una clave de licencia.

1.7 Sistemas de archi vos compatib les

Acronis Backup puede realizar copias de seguridad y recuperar los siguientes sistemas de archivos

con las siguientes limitaciones:

FAT16/32

NTFS

ReFS: recuperación del volumen sin la capacidad de cambiar el tamaño del mismo. Compatible

solo con Windows Server 2012/2012 R2.

Ext2/Ext3/Ext4

ReiserFS3: los archivos específicos no se pueden recuperar de las copias de seguridad del disco

ubicadas en Acronis Backup Storage Node

ReiserFS4: recuperación del volumen sin la capacidad de cambiar el tamaño del mismo, los

archivos específicos no se pueden recuperar de las copias de seguridad del disco ubicadas en

Acronis Backup Storage Node

XFS: recuperación del volumen sin la capacidad de cambiar el tamaño del mismo, los archivos

específicos no se pueden recuperar de las copias de seguridad del disco ubicadas en Acronis

Backup Storage Node

JFS: los archivos específicos no se pueden recuperar de las copias de seguridad del disco ubicadas

en Acronis Backup Storage Node

Linux SWAP

Acronis Backup puede realizar copias de seguridad y recuperar sistemas de archivos dañados o

incompatibles utilizando el enfoque sector por sector.

1.8 Soporte técn ico

Programa de asistencia y mantenimiento

Si necesita ayuda con su producto de Acronis, visite http://www.acronis.es/support/

10 Copyright © Acronis International GmbH, 2002-2013

Page 11

Actualizaciones de productos

Puede descargar las últimas actualizaciones para sus productos de software de Acronis registrados

desde nuestra página web, en cualquier momento después de iniciar sesión en su Cuenta

(http://www.acronis.es/my

sitio web (http://kb.acronis.com/content/4834) y Guía de usuario de la página web de Acronis

(http://kb.acronis.com/content/8128).

) y registrar el producto. Consulte Registro de productos de Acronis en el

11 Copyright © Acronis International GmbH, 2002-2013

Page 12

3. Proceda como se describe en "Dispositivos de arranque basados en Linux" (pág. 170).

2 Cómo empezar

Paso 1. Instalación

Estas breves instrucciones de instalación le permiten comenzar a utilizar el producto

rápidamente. Para obtener la descripción completa de los métodos y procedimientos de instalación,

consulte la Documentación de instalación.

Antes de realizar la instalación, asegúrese de que:

Su hardware cumple con los requisitos del sistema.

Tiene una clave de licencia para Acronis Backup for Linux Server.

Posee el programa de instalación. Puede descargarlo del sitio web de Acronis.

Asegúrese de que el RPM Package Manager (RPM) y los siguientes paquetes de Linux estén

instalados: gcc, make y kernel-devel. Los nombres de estos paquetes pueden variar según la

distribución de Linux.

Para instalar Acronis Backup

Ejecute el archivo de instalación ¡AcronisBackupL.i686 o AcronisBackupL.x86_64 y siga las

instrucciones en pantalla.

Paso 2. Ejecución

Inicie la sesión como raíz o como un usuario normal y después cambie de usuario según sea

necesario. Inicie la consola con el comando

/usr/sbin/acronis_console

Para comprender los elementos de la interfaz gráfica de usuario consulte "Uso de la consola de

gestión (pág. 13)".

Paso 3. Dispositivo de arranque

Para poder recuperar un sistema operativo que no inicia o implementarlo desde cero, cree un

dispositivo de arranque.

1. Seleccione

2. Haga clic en Siguiente en la pantalla de bienvenida. Siga haciendo clic en Siguiente hasta que

aparezca la lista de componentes.

Herramientas > Crear dispositivo de arranque en el menú.

Paso 4. Copia de seguridad

Crear copia de seguridad ahora (pág. 35)

Haga clic en Crear copia de seguridad ahora para realizar una copia de seguridad de una vez

en unos pocos pasos simples. El proceso de la copia de seguridad comenzará

inmediatamente después de realizar los pasos necesarios.

Para guardar su equipo en un archivo:

12 Copyright © Acronis International GmbH, 2002-2013

Page 13

En Dónde realizar copias de seguridad, haga clic en Ubicación y seleccione la ubicación en

donde se guardará la copia de seguridad. Haga clic en Aceptar para confirmar su selección.

Haga clic en Aceptar en la parte inferior de la ventana para iniciar la copia de seguridad.

Consejo. Con el dispositivo de arranque, puede realizar copias de seguridad sin conexión

("frías") de la misma forma que en el sistema operativo.

Crear plan de copia de seguridad (pág. 35)

Cree un plan de copias de seguridad si necesita una estrategia de copias de seguridad a largo

plazo que incluya esquemas de copias de seguridad, programaciones y condiciones,

eliminación oportuna de copias de seguridad o moverlas a ubicaciones diferentes.

Paso 5. Recuperación

Recuperar (pág. 104)

Para recuperar los datos, debe seleccionar los datos incluidos en la copia de seguridad y el

destino en donde se recuperarán los datos. Como resultado, se creará una tarea de

recuperación.

La recuperación de un disco o volumen en un volumen bloqueado por el sistema operativo

necesita un reinicio. Después de completar la recuperación, el sistema operativo recuperado

se conecta en línea automáticamente.

Si falla el inicio del equipo o si necesita recuperar un sistema desde cero, inicie el equipo que

tiene los dispositivos de arranque y configure la operación de recuperación del mismo modo

como tarea de recuperación.

Paso 6. Gestión

El panel de Navegación (en la parte izquierda de la consola) le permite navegar por las vistas del

producto que se utilizan para distintos fines de administración.

Utilice la vista Planes y tareas de la copia de seguridad para gestionar los planes y tareas de

la copia de seguridad: ejecutar, editar, detener y eliminar planes y tareas, ver sus estados y

progreso.

Utilice la vista Alertas para identificar y resolver rápidamente los problemas.

Use la vista Registro para buscar en el registro de las operaciones.

La bóveda (pág. 202) es el lugar donde se guardn los archivos de copia de seguridad. Navegue

hasta la vista

más hasta la bóveda específica para ver las copias de seguridad y su contenido. También puede

seleccionar los datos para recuperar y realizar operaciones manuales con las copias de seguridad

(montaje, validación, eliminación).

Bóvedas (pág. 143) para ver la información sobre sus bóvedas. Navegue aún

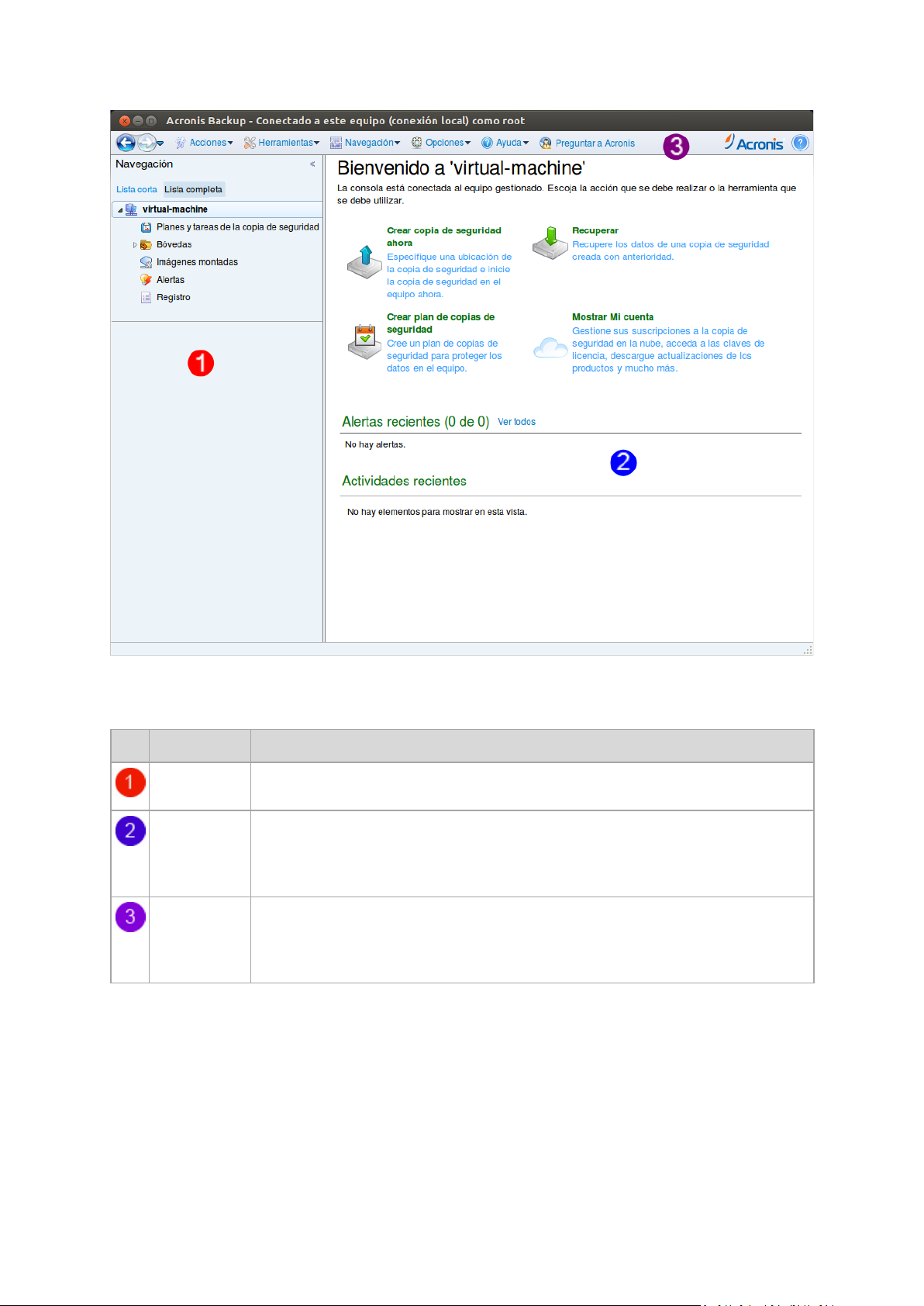

2.1 Uso de la consola de gestión

Ni bien comienza la consola, los elementos respectivos aparecen en todo el espacio de trabajo de la

consola (en el menú, en el área principal de la pantalla de Bienvenida o en el panel de Navegación) y

le permiten realizar operaciones específicas del equipo.

13 Copyright © Acronis International GmbH, 2002-2013

Page 14

Acronis Backup Management Console: Pantalla de inicio de sesión

Elementos clave del espacio de trabajo de la consola

Nombre Descripción

Panel de

Navegación

Área principal Aquí puede configurar y monitorear las operaciones de copia de seguridad,

Barra de

menú

Contiene el árbol Navegación. Le permite navegar hasta las diferentes vistas. Para

obtener más información, consulte Panel de navegación (pág. 14).

recuperación y demás operaciones. El área principal muestra las vistas y las páginas de

acción (pág. 15) según los elementos que se seleccionen en el menú o en el árbol de

Navegación.

Aparece en la parte superior de la ventana del producto. Le permite realizar la mayoría

de las operaciones disponibles en Acronis Backup. Los elementos del menú cambian

dinámicamente según el elemento seleccionado en el árbol de Navegación y en el área

principal.

2.1.1 Panel de "Navegación"

El panel de navegación incluye el árbol Navegación.

Árbol de navegación

El árbol de Navegación le permite navegar por las vistas de los programas. Puede escoger entre las

vistas Lista completa o Lista corta. La Lista corta contiene las vistas usadas más frecuentemente de

la Lista completa.

14 Copyright © Acronis International GmbH, 2002-2013

Page 15

La Lista corta muestra

[Nombre del equipo]. Esta es la raíz del árbol, también llamada pantalla de Bienvenida.

Muestra el nombre del equipo al cual está conectada la consola en ese momento. Utilice esta

vista para tener un acceso rápido a las operaciones principales, disponibles en el equipo

gestionado.

Planes y tareas de la copia de seguridad. Utilice esta vista para gestionar planes y

tareas de la copia de seguridad en el equipo gestionado: ejecutar, editar, detener y eliminar

planes y tareas, y ver su progreso.

Bóvedas. Utilice esta vista para gestionar bóvedas personales y los archivos comprimidos

almacenados en ellas, añadir nuevas bóvedas, renombrar y eliminar las ya existentes, validar

bóvedas, explorar el contenido de la copia de seguridad, realizar operaciones en archivos

comprimidos y copias de seguridad, etc.

Alertas. Utilice esta vista para examinar los mensajes de advertencia para el equipo

gestionado.

La Lista completa además muestra

Gestión del disco. Utilice esta vista para llevar a cabo operaciones sobre las unidades de

disco duro del equipo.

Registro. Utilice esta vista para examinar la información sobre operaciones llevadas a

cabo por el programa en el equipo gestionado.

Imágenes montadas. Este nodo se muestra si al menos un volumen está montado. Utilice

esta vista para gestionar las imágenes montadas.

Operaciones con los paneles

Cómo expandir/minimizar paneles

De manera predeterminada, el panel Navegación aparece expandido. Es posible que tenga que

minimizar el panel para liberar un poco de espacio de trabajo adicional. Para hacerlo, haga clic en la

flecha tipo (

). El panel se minimizará y la flecha tipo cambiará su dirección ( ). Haga clic en la

flecha tipo nuevamente para expandir el panel.

Cómo cambiar los bordes de los paneles

1. Posicione el ratón sobre el borde del panel.

2. Cuando el puntero se transforme en una flecha de dos puntas, arrástrelo para mover el borde.

2.1.2 Área pri ncipal, vis tas y páginas de acción

El área principal es un sitio básico en el que trabajará con la consola. Aquí se crean, editan y

gestionan los planes de copias de seguridad, las tareas de recuperación y se realizan otras

operaciones. El área principal se muestra diferentes vistas y las páginas de acción según los

elementos que seleccione en el menú o en el árbol de Navegación.

15 Copyright © Acronis International GmbH, 2002-2013

Page 16

Vistas

Una vista aparece en el área principal al hacer clic en cualquier elemento del árbol de Navegación del

Panel de navegación (pág. 14).

Vista "Registro"

La manera más común de trabajar con las vistas

En general, cada vista contiene una tabla de elementos, una barra de herramientas con botones y el

panel Información.

Utilice las capacidades de filtrado y clasificación (pág. 17) para buscar el elemento en cuestión

dentro de la tabla.

En la tabla, seleccione el elemento deseado.

En el panel información (minimizado de manera predeterminada), vea los detalles del elemento.

Para expandir el panel, haga clic en la marca de flecha (

).

Lleve a cabo acciones sobre el elemento seleccionado. Hay varias formas de llevar a cabo la

misma acción en diferentes elementos seleccionados:

Al hacer clic en los botones de la barra de tareas.

Al seleccionar los elementos en el menú Acciones.

Al hacer clic con el botón derecho en el elemento y seleccionar la operación en el menú

contextual.

16 Copyright © Acronis International GmbH, 2002-2013

Page 17

Haga clic con el botón derecho en el encabezado de cualquier columna para

Organización, filtrado y configuración de los elementos de la tabla

La siguiente es una guía para ordenar, filtrar y configurar los elementos de la tabla en cualquier vista.

Para Realice lo siguiente

Ordenar elementos por

cualquier columna

Filtrar los elementos por

el valor predefinido de la

columna

Filtrar los elementos por

el valor ingresado

Filtrar los elementos por

parámetros predefinidos

Mostrar u ocultar

columnas de la tabla

Haga clic en el encabezado de la columna para ordenar los elementos en orden

ascendente.

Haga clic una vez más para ordenar los elementos en orden descendente.

En un campo debajo del encabezado de la columna correspondiente, seleccione el

valor apropiado de la lista desplegable.

En un campo debajo del encabezado de la columna correspondiente, escriba un

valor.

Como resultado, verá la lista de valores que coinciden completa o parcialmente con

el valor ingresado.

Haga clic en los botones correspondientes situados sobre la tabla.

Por ejemplo, en la vista Registro, puede filtrar las entradas del registro por tipo de

evento (Error, Advertencia, Información) o por el período en el que sucedió el

evento (Últimas 24 horas, Última semana, Últimos 3 meses o Período

personalizado).

De manera predeterminada, cualquier tabla posee un número fijo de columnas que

se muestran y otras están ocultas. Si fuera necesario, puede ocultar las columnas

visibles y mostrar las ocultas.

Mostrar u ocultar columnas

1.

abrir el menú contextual.

2. Haga clic sobre los elementos que quiera mostrar/ocultar.

Páginas de acción

Una página de acción aparece en el área principal al hacer clic en cualquier elemento de acción en el

menú Acciones. Contiene los pasos que hay que llevar a cabo para crear e iniciar cualquier tarea o un

plan de copias de seguridad.

17 Copyright © Acronis International GmbH, 2002-2013

Page 18

Página de acción: crear plan de copias de seguridad

Uso de controles y especificación de configuraciones

Utilice los controles activos para especificar la configuración y los parámetros de un plan de copias de

seguridad o la tarea de recuperación. De manera predeterminada, los campos como credenciales,

opciones, comentarios y algunos otros están ocultos. La mayoría de las configuraciones se configuran

haciendo clic en los enlaces Mostrar… correspondientes. Otros se seleccionan en la lista desplegable

o se escriben manualmente en los campos de la página.

Página de acción: controles

Acronis Backup recuerda los cambios que se hacen en las páginas de acción. Por ejemplo, si comienza

por crear un plan de copias de seguridad, y luego por cualquier motivo cambia a otra vista sin llegar a

crear el plan, puede hacer clic en el botón de navegación Atrás en el menú. O, si ha adelantado varios

pasos, haga clic en la flecha Abajo y seleccione la página donde comenzó a crear el plan desde la lista.

Así podrá realizar los pasos restantes y proceder a la creación del plan de copias de seguridad.

18 Copyright © Acronis International GmbH, 2002-2013

Page 19

Botones de navegación

2.1.3 Opciones de Consola

Las opciones de consola definen la manera en la que se representa la información en la Interfaz

gráfica de usuario de Acronis Backup.

Para acceder a las opciones de la consola, seleccione Opciones > Consola desde el menú superior.

Opciones de visualización de alertas

La opción especifica qué alertas mostrar y cuáles ocultar en la vista Alertas.

El valor predeterminado: Todos las alertas.

Para mostrar (ocultar) alertas, seleccione (desmarque) las casillas de verificación al lado de sus

respectivos tipos de alertas.

Caché de las credenciales

La opción especifica si almacenar las credenciales ingresadas al utilizar la consola de gestión.

El valor predeterminado: Habilitado.

Si la opción está habilitada, las credenciales para las distintas ubicaciones que introduzca durante

una sesión de la consola se guardan para utilizarse en sesiones posteriores. En Windows, las

credenciales se almacenan en el Administrador de credenciales de Windows. En Linux, las

credenciales se almacenan en un archivo cifrado especial.

Si la opción está deshabilitada, las credenciales solo se almacenan hasta que la consola se cierre.

Para borrar el caché de credenciales de la cuenta de usuario actual, haga clic en el botón Borrar

caché de credenciales.

19 Copyright © Acronis International GmbH, 2002-2013

Page 20

Fuentes

La opción define las fuentes que se usarán en la interfaz gráfica de usuario de Acronis Backup. Las

configuraciones de menú Fuentes afectan a los menús desplegables y contextuales. La configuración

de Fuente de la aplicación afecta a los otros elementos de la interfaz gráfica de usuario.

El valor predeterminado: La fuente por defecto del sistema para los menús y los elementos de la

interfaz de la aplicación.

Para realizar una selección, elija la fuente en el cuadro combinado respectivo y establezca las

propiedades de la fuente. Puede obtener una vista previa de la fuente al hacer clic en el botón

Examinar de la derecha.

20 Copyright © Acronis International GmbH, 2002-2013

Page 21

3 Comprensión de Acronis Backup

Esta sección tiene como objetivo brindar una clara comprensión del producto para que se lo pueda

usar en varias circunstancias sin las instrucciones "paso a paso".

3.1 Propietarios

Esta sección explica el concepto del propietario de un plan de copias de seguridad (tarea) y del

propietario de un archivo comprimido.

Propietario del plan (tarea)

El propietario del plan local de copias de seguridad es el último usuario que modificó o creó el plan.

Las tareas que pertenecen a un plan de copias de seguridad son del propietario del plan de copias de

seguridad.

Las tareas no pertenecen al plan de copias de seguridad, como sucede con las tareas de recuperación,

sino que son propiedad del último usuario que modificó o creó la tarea.

Administración de un plan (tarea) que es propiedad de otro usuario

Si un usuario tiene derechos de Administrador en un equipo, puede modificar las tareas y los planes

de copia de seguridad locales que cualquier usuario registró en el sistema operativo.

Cuando un usuario abre un plan o tarea para edición, que es propiedad de otro usuario, se borran

todas las contraseñas de la tarea. Esto evita el truco "modificar la configuración, dejar la contraseña".

El programa muestra una advertencia cada vez que intenta editar un plan (tarea) que fue modificada

por otro usuario. Al ver la advertencia, tiene dos opciones:

Hacer clic en Cancelar y cree su propio plan o tarea. La tarea original permanecerá intacta.

Continuar con la edición. Deberá ingresar todos las credenciales requeridas para la ejecución del

plan o tarea.

Propietario del archivo

El propietario del archivo es el usuario que guardó el archivo en su destino. Para más exactitud, es el

usuario cuya cuenta se especificó cuando se creó el plan de copias de seguridad en el paso Dónde

realizar copias de seguridad. Por defecto, se usan las credenciales del plan.

3.2 Credenciales util iz ad as en pl anes y t are as de cop ias

de seguridad

En esta sección, se explica el concepto de credenciales de acceso, credenciales del plan de copias de

seguridad y credenciales de tareas.

Credenciales de acceso

Cuando explora las ubicaciones de copias de seguridad, configura las copias de seguridad o crea

tareas de recuperación, posiblemente deba proporcionar credenciales para acceder a varios recursos,

como los datos que incluirá en copias de seguridad o la ubicación en las que se almacenan (o

almacenarán) las copias de seguridad.

21 Copyright © Acronis International GmbH, 2002-2013

Page 22

Si la opción Caché de credenciales (pág. 19) está habilitada (está habilitada de forma

predeterminada), las credenciales que usted proporciona durante una sesión de consola se guardan

para su uso durante las sesiones posteriores. De esta manera, no es necesario ingresar las

credenciales la próxima vez. Las credenciales están en caché de forma independiente para cada

usuario que utiliza la consola en el equipo.

Credenciales del plan de copias de seguridad

Cualquier plan de copias de seguridad que se ejecute en un equipo por parte de un usuario.

En Windows:

De forma predeterminada, el plan se ejecuta en la cuenta del servicio de agente si lo crea un usuario

que tiene privilegios administrativos en el equipo. Si lo crea un usuario regular, como un miembro del

grupo Usuarios, el plan se ejecuta en la cuenta de este usuario.

Al crear un plan de copias de seguridad, solo se le pedirán las credenciales en casos específicos. Por

ejemplo:

Está planificando copias de seguridad como un usuario regular y no ingresó las credenciales

cuando conectó la consola al equipo. Este puede ser el caso cuando la consola está instalada en

el mismo equipo del que está creando una copia de seguridad.

Esta creando una copia de seguridad de un clúster de Microsoft Exchange en un nodo de

almacenamiento.

Especificación explícita de las credenciales

Tiene la opción de especificar explícitamente una cuenta de usuario en la que se ejecutará el plan de

copias de seguridad. Para hacerlo, en la página de creación de plan de copias de seguridad:

1. En la sección Planificar parámetros, haga clic en Mostrar credenciales del plan, comentarios,

etiqueta.

2. Haga clic en Credenciales del plan.

3. Ingrese las credenciales con las que se ejecutará el plan. Cuando introduzca el nombre de una

cuenta de usuario de Active Directory, asegúrese de especificar también el nombre del dominio

(DOMINIO\NombreDeUsuario o NombreDeUsuario@dominio).

En Linux:

No es necesario que especifique las credenciales del plan de copias de seguridad. En Linux, los planes

de copias de seguridad siempre se ejecutan en el usuario raíz.

Credenciales de la tarea

Como un plan de copias de seguridad, un usuario es quien ejecuta todas las tareas.

En Windows:

Cuando crea una tarea, tiene la opción de especificar explícitamente una cuenta en la que se

ejecutará la tarea. Su elección depende de si la tarea se utiliza para un inicio manual o para la

ejecución planificada.

Inicio manual

Cada vez que comienza la tarea manualmente, esta se ejecutará con las credenciales con las que

haya iniciado sesión. Cualquier persona que tenga privilegios administrativos en el equipo

también puede iniciar la tarea. Se ejecutará la tarea con las credenciales de las personas.

22 Copyright © Acronis International GmbH, 2002-2013

Page 23

La tarea siempre ejecutará con las mismas credenciales, independientemente del usuario que

inició la tarea, si especifica las credenciales de las tareas explícitamente.

Inicio programado o postergado.

Las credenciales de las tareas son obligatorias. No puede llevar a cabo la creación de la tarea

hasta que especifique las credenciales de la tarea. Las credenciales de la tarea están

especificadas en la página de creación de tarea de manera similar en que se especifican las

credenciales del plan.

En Linux:

No es necesario que especifique las credenciales de la tarea. En Linux, las tareas siempre se ejecutan

en el usuario raíz.

3.3 Privilegios de usuario en un equipo administrado

Cuando se administra un equipo donde se ejecuta Linux, el usuario tiene u obtiene los privilegios de

raíz y entonces puede:

Realizar la copia de seguridad y la recuperación de cualquier dato o todo el equipo, con todo el

control del agente de Acronis Backup y las operaciones y archivos de registro en el equipo.

Administrar los planes y tareas de la copia de seguridad local que son propiedad de cualquier

usuario registrado en el sistema operativo.

Para evitar el registro de la rutina en el sistema como raíz, el superusuario se puede registrar con las

credenciales de usuario normales y entonces cambiar de usuario como lo necesite.

3.4 Copias de seguridad completas, incrementales y

diferenciales

Acronis Backup proporciona la capacidad para usar los esquemas de la copia de seguridad populares,

como abuelo-padre-hijo y Torres de Hanói, y también para crear esquemas de copia de seguridad

personalizados. Todos los esquemas de copia de seguridad están basados en métodos de copia de

seguridad diferenciales, incrementales o completos. El término "esquema" denota el algoritmo para

aplicar estos métodos para el algoritmo de limpieza del archivo.

Los métodos de comparación entre sí no parecen tener mucho sentido porque los métodos

funcionan como un equipo en un esquema de copias de seguridad. Cada método debería tener un rol

específico de acuerdo con sus ventajas. Un esquema de copia de seguridad competente podrá sacar

provecho de las ventajas de todos los métodos de copias de seguridad y atenúa la influencia de

deficiencias de todos los métodos. Por ejemplo, una copia de seguridad diferencial semanal facilita la

limpieza del archivo porque se puede borrar fácilmente junto con el conjunto semanal de la copia de

seguridad incremental de la que depende.

La realización de la copia de seguridad con los métodos de respaldo completo, incremental o

diferencial genera una copia de seguridad (pág. 205) del tipo correspondiente.

Copia de seguridad completa

Una copia de seguridad completa almacena todos los datos seleccionados para la copia de seguridad.

Una copia de seguridad completa está por debajo del nivel de archivo y forma la base para una copia

de seguridad incremental y diferencial. Un archivo puede contener múltiples copias de seguridad

completas o sólo copias de seguridad completas. Una copia de seguridad es autosuficiente: no

23 Copyright © Acronis International GmbH, 2002-2013

Page 24

necesita acceso a ninguna otra copia de seguridad para recuperar los datos desde otra copia de

seguridad completa.

Se acepta ampliamente que una copia de seguridad es lo más lento pero es lo más rápido de

restaurar. Con las tecnologías de Acronis, la recuperación de una copia de seguridad incremental no

puede ser más lenta que la recuperación desde una copia completa.

Una copia de seguridad completa es muy útil cuando:

se debe restaurar el sistema a su estado inicial,

este estado inicial no cambia con frecuencia, entonces no necesita una copia de seguridad

regular.

Ejemplo: Un cibercafé o un laboratorio de una escuela o universidad en donde el administrador debe

deshacer los cambios realizados con frecuencia por los estudiantes o invitados y rara vez actualiza la

copia de seguridad de referencia (de hecho, lo hacesolamente después de instalar las actualizaciones

de software). En este caso, el tiempo de la copia de seguridad no es importante y el tiempo de

recuperación será mínimo cuando recupere los sistemas desde la copia de seguridad completa. El

administrador puede tener varias copias de la copia de seguridad completa para mayor confiabilidad.

Copia de seguridad incremental

Una copia de seguridad incremental almacena todos los cambios desde la última copia de seguridad.

Necesita tener acceso a otras copias de seguridad desde el mismo archivo para recuperar los datos

con una copia de seguridad incremental.

Una copia de seguridad incremental es muy útil cuando:

tiene la necesidad de volver a uno de los múltiples estados guardados,

los cambios de los datos tienden a ser pequeños cuando se lo compara con el tamaño total de los

datos.

Se acepta ampliamente que las copias de seguridad incrementales son menos confiables que los

completos porque si un "eslabón de la cadena" está dañado, no se puede usar los demás. Sin

embargo, guardar varias copias de seguridad múltiples no es una opción cuando necesita múltiples

versiones anteriores de sus datos, porque la confiabilidad de un archivo extra grande es más dudoso.

Ejemplo: La realización de una copia de seguridad del registro de transacciones de la base de datos.

Copia de seguridad diferencial

Una copia de seguridad diferencial almacena todos los cambios desde la última copia de seguridad

completa. Necesita tener acceso a una copia de seguridad completa correspondiente para recuperar

los datos desde una copia de seguridad diferencial. Una copia de seguridad diferencial es muy útil

cuando:

usted está interesado en guardar sólo el estado de datos más reciente,

los cambios de los datos tienden a ser pequeños cuando se lo compara con el tamaño total de los

datos.

La conclusión típica es: "Una copia de seguridad diferencial lleva más tiempo para realizar y son más

rápidas de recuperar, mientras que las incrementales son las más rápidas de realizar y llevan más

para recuperar". De hecho, no hay diferencia física entre la copia de seguridad incremental agregada

a la copia de seguridad completa y una copia de seguridad diferencial agregada a la misma copia de

seguridad completa en un mismo momento. La diferencia antes mencionada, implica la creación de

una copia de seguridad después, o en vez de, crear múltiples copias de seguridad incremental.

24 Copyright © Acronis International GmbH, 2002-2013

Page 25

Máximo

Mediano

Mínimo

Una copia de seguridad incremental o diferencial creada después de la defragmentación de disco podría ser

considerablemente más grande de lo normal porque el programa de defragmentación cambia las ubicaciones

de los archivos en el disco y las copias de seguridad reflejan estos cambios. Se recomienda crear nuevamente

una copia de seguridad completa después de la desfragmentación del disco.

La siguiente tabla resume las ventajas y desventajas de cada tipo de seguridad como aparecen ser de

dominio público. En la vida real, estos parámetros dependen de varios factores, como la cantidad,

velocidad y patrón de los cambios de los datos, la naturaleza de los datos, las especificaciones de los

dispositivos, las opciones que se establecen para la copia de seguridad y recuperación, entre otras. La

práctica es la mejor guía para seleccionar el esquema óptimo para la copia de seguridad.

Parámetro Copia de seguridad

completa

Espacio de

almacenamiento

Hora de creación

Tiempo de recuperación

Máximo Mediano Mínimo

Mínimo Mediano Máximo

Copia de seguridad

diferencial

Copia de seguridad

incremental

3.5 ¿Qué almacena una copia de seguridad de un disco o

volumen?

Una copia de seguridad de disco o volumen almacena un sistema de archivos de discos o volúmenes

de forma completa e incluye toda la información necesaria para que el sistema operativo se inicie. Es

posible recuperar discos o volúmenes de forma completa a partir de estas copias de seguridad, así

como carpetas o archivos individuales.

Windows

Una copia de seguridad de volumen almacena todos los archivos y las carpetas del volumen

seleccionado, independientemente de sus atributos (incluidos los archivos ocultos y del sistema),

el registro de inicio, la tabla de asignación de archivos (FAT) si existe, la raíz y la pista cero del

disco duro con el registro de arranque maestro (MBR).

Un copia de seguridad del disco almacena todos los volúmenes del disco seleccionado (incluidos

volúmenes ocultos como las particiones de mantenimiento del proveedor) y la ísta cero con el

registro de inicio maestro.

Los siguientes elementos no se incluyen en una copia de seguridad de disco o volumen (así como

en una copia de seguridad a nivel de archivo):

El archivo de intercambio (pagefile.sys) ni el archivo que mantiene el contenido de la

memoria RAM cuando el equipo ingresa al estado de hibernación (hiberfil.sys). Después de la

recuperación, los archivos se pueden volver a crear en el lugar apropiado con el tamaño cero.

Almacenamiento de instantáneas de Windows. La ruta se determina en el valor de registro

Proveedor predeterminado de VSS que puede encontrarse en la clave de registro

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BackupRestore\FilesNotToBa

ckup. Esto significa que no se les realizan copias de seguridad en los sistemas operativos a

partir de Windows Vista, Windows Restore Points.

Linux

Una copia de seguridad de volumen almacena todos los archivos y directorios del volumen

seleccionado, independientemente de sus atributos, un registro de inicio y el superbloque del

sistema de archivos.

25 Copyright © Acronis International GmbH, 2002-2013

Page 26

Una copia de seguridad del disco almacena todos los volúmenes del disco y también el registro

cero junto con el registro de inicio maestro.

Con la opción sector por sector (modo sin procesar) habilitada, una copia de seguridad del disco

almacena todos los sectores del disco La copia de seguridad sector por sector se puede utilizar para

realizar copias de seguridad de discos con sistemas de archivos no reconocidos o incompatibles, o

formatos de datos de terceros.

3.6 Copia de seguridad y recuperación de volúmenes

lógicos y disposi tivos MD (Linu x)

Esta sección explica cómo se hacen copias de seguridad y se recuperan volúmenes, gestionado por

Linux Logical Volume Manager (LVM), conocido como volúmenes lógicos; y dispositivos de múltiples

discos (MD), conocido como Software RAID deLinux .

Para obtener más información sobre LVM, visite http://tldp.org/HOWTO/LVM-HOWTO/

http://www.centos.org/docs/5/html/5.1/Deployment_Guide/ch-lvm.html.

o

3.6.1 Realización de copias de seguridad de volúmenes lógicos

El agente para Linux de Acronis Backup puede tener acceso a los volúmenes lógicos cuando se

ejecuta en Linux (a partir del kernel 2.6.x) o en un dispositivo de arranque basado en Linux, así como

realizar copias de seguridad de ellos y recuperarlos.

Crear copia de seguridad

En la Acronis Backup interfaz gráfica de usuario, los volúmenes lógicos aparecen bajo

volúmenes dinámicos al final de la lista de los volúmenes disponibles para la copia de seguridad. Si

selecciona volúmenes lógicos para incluir en la copia de seguridad, la estructura del volumen lógico

se guardará en la volúmenes lógicos junto con el contenido del volumen. Esta estructura puede

recrearse automáticamente cuando recupera estos volúmenes en un dispositivo de arranque basado

en Linux.

Para realizar copias de seguridad de todos los discos disponibles, especifique todos los volúmenes

lógicos además de los volúmenes básicos que no pertenecen a éstos. Esta es la selección

predeterminada cuando abre la página Creación de plan de copias de seguridad.

Los volúmenes básicos incluidos en los volúmenes lógicos se muestran en la lista con la columna

Sistema de archivo en ninguno. Si selecciona dichos volúmenes, el programa les hará la copia de

seguridad sector por sector. Por lo general, esto no es necesario.

Restaurar

Al recuperar volúmenes lógicos tiene dos opciones:

Recuperar únicamente los contenidos del volumen. No se cambiará el tipo u otras propiedades

del volumen de destino.

Esta opción está disponible tanto en el sistema operativo como en dispositivo de arranque.

Esta opción es muy útil en los casos siguientes:

Cuando se han perdido algunos datos en el volumen y no se ha reemplazado ningún disco

duro.

Cuando se recupera volumen lógico sobre un disco básico o volumen. En este caso puede

cambiar el tamaño del volumen resultante.

26 Copyright © Acronis International GmbH, 2002-2013

Page 27

Un sistema, recuperado desde una copia de seguridad de un volumen lógico en un disco básico, no

puede iniciar porque su núcleo intenta montar el sistema de archivos raíz en el volumen lógico. Para

iniciar el sistema, cambie la configuración del cargador y /etc/fstab para que LVM no se utilice y

reactive su cargador de arranque (pág. 121).

Al recuperar un volumen básico o lógico en un volumen lógico existente.

Si la partición de arranque (/boot) se encuentra en un volumen básico, recomendamos recuperarla en

un volumen básico, incluso si el cargador de arranque admite el arranque desde volúmenes lógicos.

Recuperación tanto de la estructura de volúmenes lógicos como de sus contenidos.

Este es el caso con la recuperación desde cero o en un equipo con diferente estructura de

volumen. La estructura de los volúmenes lógicos puede crearse de forma automática en el

momento de la recuperación (pág. 29).

Esta opción sólo está disponible cuando se trabaja desde dispositivo de arranque.

Para obtener instrucciones más detalladas sobre como recuperar volúmenes lógicos, consulte

Recuperación de dispositivos MD y volúmenes lógicos (pág. 28).

3.6.2 Realización de copias de seguridad de dispositivos MD

Los dispositivos MD, conocidos como Linux Software RAID, combinan varios volúmenes MD y crean

dispositivos de bloques sólidos (/dev/md0, /dev/md1, ..., /dev/md31). La información acerca de los

dispositivos MD está almacenada en /etc/raidtab o en áreas dedicadas de dichos volúmenes.

Puede realizar copias de seguridad de dispositivos MD (montados) activos de la misma manera que

con los volúmenes lógicos. Los dispositivos MD aparecen al final de la lista de volúmenes disponibles

para la copia de seguridad. Si selecciona los dispositivos MD para la copia de seguridad, la estructura

de los dispositivos MD se incluirá en la copia de seguridad junto con su contenido.

La copia de seguridad de volúmenes incluidos en dispositivos MD no tiene ningún sentido cuando un

dispositivo MD está montado, de la misma forma que no será posible recuperarlos.

Al recuperar dispositivos MD en un dispositivo de arranque, la estructura de los dispositivos MD se

recreará automáticamente. Para obtener información detallada acerca de la recuperación de

dispositivos MD cuando se trabaja desde dispositivo de arranque, vaya a Recuperación de

dispositivos MD y volúmenes lógicos (pág. 28).

Para obtener información acerca del montaje de dispositivos MD al realizar la recuperación en Linux,

vaya a Montaje de dispositivos MD para recuperación (Linux) (pág. 28).

3.6.3 Copia de seguridad de co njuntos de RA ID de hardw are

(Linux)

Los conjuntos de RAID de hardware en Linux combinan diversas unidades físicas para crear un solo

disco que puede particionarse. El archivo especial relacionado con un conjunto de RAID de hardware

se ubica, por lo general, en /dev/ataraid. Puede realizar copias de seguridad de conjuntos de RAID de

hardware de la misma manera que los disco duros comunes.

Los disco físicos que son parte del conjunto de RAID de hardware se pueden enumerar junto a otros

discos si tienen una tabla de partición dañada o ninguna tabla de partición en absoluto. La copia de

seguridad de dichos discos no tiene mucho sentido porque no será posible recuperarlos.

27 Copyright © Acronis International GmbH, 2002-2013

Page 28

3.6.4 Montaje de dispositivos MD para recuperación (Linux)

En Linux, cuando se realiza la recuperación desde una copia de seguridad de disco a un dispositivo

MD existente (también llamado Linux Software RAID), asegúrese de que este dispositivo esté

montado al momento de la recuperación.

Si el dispositivo no está montado, móntelo utilizando la utilidad mdadm. He aquí dos ejemplos:

Ejemplo 1. El siguiente comando monta el dispositivo /dev/md0 combinado de volúmenes /dev/sdb1

y /dev/sdc1:

mdadm --assemble /dev/md0 -ayes /dev/sdb1 /sdc1

Ejemplo 2. El siguiente comando monta el dispositivo /dev/md0 combinado de los discos /dev/sdb y

/dev/sdc:

mdadm --assemble /dev/md0 -ayes /dev/sdb /dev/sdc