Page 1

Guía del usuario de Norton

Ghost 15.0

Page 2

Guía del usuario de Norton Ghost 15.0

El software descrito en este manual se ofrece conforme a un acuerdo de licencia y solo se

puede usar de acuerdo con los términos de dicho acuerdo.

Versión de la documentación: 9.0

Aviso legal

Copyright © 2009 Symantec Corporation. Todos los derechos reservados.

Symantec, el logotipo de Symantec, LiveUpdate, pcAnywhere, Symantec AntiVirus,

NetBackup, SmartSector y Backup Exec son marcas comerciales o marcas registradas de

Symantec Corporation o de sus filiales en los EE. UU. y en otros países. Otras marcas

pertenecen a sus respectivos dueños.

Microsoft, Windows, Windows NT, Windows Vista, MS-DOS y el logotipo de Windows son

marcas registradas o marcas comerciales de Microsoft Corporation en los Estados Unidos

y otros países. VeriSign® es una marca registrada de Verisign, Inc.

VMware es una marca registrada, y el logotipo de las “cajas” de VMware, ESX Server y GSX

Server son marcas comerciales de VMware, Inc.

Gear Software es una marca registrada de GlobalSpec, Inc.

Google y Google Desktop son marcas comerciales de Google, Inc.

Maxtor OneTouch es una marca comercial de Maxtor Corporation.

El producto que se describe en este documento se distribuye con licencias que limitan el

uso, la copia, la distribución y la descompilación/ingeniería inversa. Ninguna parte de este

documento se puede reproducir de ninguna forma y por ningún medio sin el previo

consentimiento por escrito de Symantec Corporation y sus concedentes de licencia, si los

hay.

LA DOCUMENTACIÓN SE PROPORCIONA "TAL CUAL" Y NO SE ASEGURA NINGUNA

CONDICIÓN, IMPLICACIÓNNIGARANTÍA,IMPLÍCITA OEXPLÍCITA, INCLUIDACUALQUIER

GARANTÍA IMPLÍCITA DE CAPACIDAD DE COMERCIALIZACIÓN, IDONEIDAD PARA UN

PROPÓSITO DETERMINADO O CONFORMIDAD CON NORMAS, EXCEPTO EN LOS CASOS

EN QUE TAL AUSENCIA DE GARANTÍA NO SEA LEGALMENTE VÁLIDA. SYMANTEC

CORPORATION NO SE RESPONSABILIZA DELOS DAÑOSINCIDENTALES OCONSIGUIENTES

RELACIONADOS CON EL SUMINISTRO, EL RENDIMIENTO O EL USO DE ESTA

DOCUMENTACIÓN. LA INFORMACIÓN QUE CONTIENE ESTA DOCUMENTACIÓN ESTÁ

SUJETA A CAMBIOS SIN PREVIO AVISO.

El software concedido bajo licencia y la documentación se consideran "software comercial

de equipoinformático", como se define enel apartado 12.212 de lanormativa de adquisiciones

de la Administración Federal de los EE. UU. (Federal Acquisition Regulations, FAR) y están

sujetos a derechos restringidos, como se define en el apartado 52.227-19 de la FAR,

"Commercial Computer Software - Restricted Rights" (Software comercial de equipo

informático. Derechosrestringidos), y en el apartado227.7202 del suplemento a lanormativa

de adquisiciones de Defensa de la Administración Federal de los EE. UU. (Defense Federal

Page 3

Acquisition Regulations Supplement, DFARS) "Rights in Commercial Computer Software

or Commercial Computer Software Documentation" (Derechos en software comercial de

equipo informático o Documentación de software comercial de equipo informático), según

corresponda, y cualquier reglamentación posterior. Cualquier uso, modificación, versión

de reproducción,rendimiento, visualización o revelación delSoftware concedido bajo licencia

y la documentación por parte del Gobierno de los Estados Unidos de América se atendrá

únicamente a los términos de este acuerdo.

Symantec Corporation

350 Ellis Street

Mountain View, CA 94043

http://www.symantec.com/mx

Page 4

Soporte Técnico

El Soporte Técnico de Symantec cuenta con centros de soporte en todo el mundo.

La función principal del Soporte Técnico es responder las consultas específicas

sobre las características y las funciones de producto. El grupo de Soporte Técnico

además crea contenido para nuestra Base de conocimientos en línea. El grupo de

Soporte Técnico trabaja en colaboración con las otras áreas funcionales dentro

de Symantec para contestar a sus preguntas a su debido tiempo. Por ejemplo, el

grupo de Soporte Técnico trabaja con los sectores de ingeniería de productos y

Symantec Security Response para proporcionar servicios de alertas y

actualizaciones de definiciones de virus.

Las ofertas de mantenimiento de Symantec incluyen las siguientes:

■ Una variedad de opciones de soporte que ofrecen flexibilidad para seleccionar

la cantidad adecuada de servicio para organizaciones de cualquier tamaño

■ Soporte telefónico y basado en Web que proporciona respuestas rápidas e

información de última hora

■ Seguro de actualización que proporciona protección automática para la

actualización de software

■ Soporte global disponible 24 horas, 7 días a la semana en todo el mundo

■ Funciones avanzadas, incluidos servicios de la administración de cuentas

Para obtener información sobre los programas de mantenimiento de Symantec,

es posible visitar nuestro sitio web en la siguiente URL:

www.symantec.com/es/mx/support/

Contacto con el Soporte Técnico

Los clientes con un acuerdo de mantenimiento vigente pueden acceder a la

información de Soporte Técnico en la siguiente URL:

www.symantec.com/es/mx/support/

Antes de contactar al Soporte Técnico, asegúrese de que se cumplen los requisitos

del sistema enumerados en la documentación del producto. Además, es necesario

estar en el equipo en el cual ocurrió el problema, en caso de que sea necesario

replicar el problema.

Cuando se contacte con el Soporte Técnico, tenga la siguiente información

disponible:

■ Nivel de versión de producto

■ Información sobre el hardware

Page 5

■ Información sobre memoria disponible, espacio libre en el disco y NIC

■ Sistema operativo

■ Nivel de versión y parche

■ Topología de red

■ Información sobre router, gateway y dirección IP

■ Descripción del problema:

■ Mensajes de error y archivos de registro

■ Pasos de solución de problemas realizados antes de contactar a Symantec

■ Cambios recientes de la configuración de software y cambios de la red

Concesión de licencia y registro

Si el producto de Symantec requiere registro o una clave de licencia, acceda a

nuestra página web de Soporte Técnico en la siguiente URL:

www.symantec.com/es/mx/support/

Servicio al cliente

La información de servicio al cliente está disponible en la siguiente URL:

www.symantec.com/es/mx/support/

El servicio al cliente está disponible para ayudar con los siguientes tipos de

problemas:

■ Preguntas con respecto a la concesión de licencia o a la serialización del

producto

■ Actualizaciones del registro del producto, como cambios de dirección o de

nombre

■ Información general del producto (funciones, disponibilidad de idiomas,

distribuidores autorizados)

■ Información reciente sobre actualizaciones y mejoras del producto

■ Información sobre contratos de seguro de actualización y de mantenimiento

■ Información sobre los programas de compra de Symantec

■ Consejo sobre las opciones de Soporte Técnico de Symantec

■ Preguntas no técnicas previas a la venta

■ Problemas relacionados con CD-ROM o manuales

Page 6

Recursos de acuerdos de mantenimiento

Si deseacontactar a Symantec porun acuerdo de mantenimientoexistente, póngase

en contacto con el equipo de administración de acuerdos de mantenimiento para

su región de la siguiente manera:

contractsadmin@symantec.comAsia-Pacífico y Japón

semea@symantec.comEuropa, Oriente Medio y África

supportsolutions@symantec.comNorteamérica y América latina

Servicios empresariales adicionales

Symantec ofrece un conjunto completo de servicios que permiten aprovechar al

máximo suinversión en los productosde Symantec ydesarrollar su conocimiento,

maestría e inserción global, lo cual permite administrar sus riesgos comerciales

de forma dinámica.

Los servicios empresariales que están disponibles incluyen los siguientes:

Estas soluciones proporcionan alertas tempranas ante ciberataques, análisis

exhaustivos deamenazas y medidas para impedirataques antes de que ocurran.

Soluciones de alerta temprana de

Symantec

Estos servicios quitan la carga de administrar y supervisar los dispositivos y

los eventos de seguridad, asegurando una respuesta rápida a las amenazas

verdaderas.

Servicios de seguridad

administrada

Los servicios de consultoría de Symantec proporcionan experiencia técnica

presencial de Symantec y de sus partners de confianza. Los servicios de

consultoría de Symantec ofrecen una variedad de opciones preembaladas y

personalizables que incluyen funcionalidades de consultoría, diseño,

implementación, supervisión y administración. Cada uno se centra en el

establecimiento y mantenimiento de la integridad y la disponibilidad de los

recursos de TI.

Servicios de consultoría

Los servicios educativos proporcionan una completa variedad de programas

de aprendizaje técnico, educación sobre seguridad, certificación de seguridad

y comunicación del conocimiento.

Servicios educativos

Para acceder a más información sobre los servicios empresariales, visite nuestro

sitio web en la siguiente URL:

www.symantec.com/mx

Seleccione su país o idioma en el índice del sitio.

Page 7

Soporte Técnico ............ ........... ....................... ........... ....................... ........... ........ 4

Capítulo 1 Introducción a Norton Ghost™ ..................... ........... ......... 15

Acerca de Norton Ghost ................... ........... ....................... ........... 15

Novedades en Norton Ghost ............ ........... ....................... ........... . 16

Cómo ocultar o mostrar la página de opciones avanzadas ............ ........ 18

Más información sobre Norton Ghost ..................... ........... ............... 18

Capítulo 2 Instalación de Norton Ghost .. ....................... ........... ......... 21

Antes de la instalación ......... ....................... ........... ....................... 21

Requisitos del sistema ..... ....................... ........... ...................... 21

Acerca de los sistemas de archivos y los soportes extraíbles

admitidos ........ ....................... ........... ............ ........... ...... 23

Acerca de las funciones deshabilitadas ........ ....................... ........ 24

Cuando se retrasa la concesión de licencia .......... ........... ............. 24

Instalación de Norton Ghost .................. ........... ....................... ....... 25

Finalización de la instalación ........... ....................... ........... ...... 27

Cómo activar Norton Ghost más tarde .... ....................... ........... .. 28

Acerca de la configuración de su primera copia de

seguridad ......... ............ ........... ........... ............ ........... ..... 29

Actualización de Norton Ghost .. ....................... ........... .................. 29

Acerca de desinstalar Norton Ghost . ....................... ........... ............ .. 30

Capítulo 3 Garantía de recuperación del equipo .................. ........... . 31

Acerca de cómo garantizar la recuperación del equipo .......... ........... ... 31

Cómo probar Symantec Recovery Disk ....... ........... ............ ........... .... 32

Si la validación del controlador falla ....................... ........... ............ .. 33

Creación de un Symantec Recovery Disk CD personalizado .............. .... 33

Capítulo 4 Primeros pasos .. ....................... ........... ............ ........... ......... 39

Acerca de los componentes clave del producto ............ ........... ............ 39

Cómo usar Norton Ghost ... ....................... ........... ....................... ... 40

Inicio de Norton Ghost ............... ........... ....................... ........... ...... 41

Contenido

Page 8

Configuración de las opciones predeterminadas de Norton

Ghost ..... ....................... ........... ....................... ........... .......... 42

Selección de un destino de copia de seguridad

predeterminado ............ ....................... ........... ................. 45

Ajuste del efecto de una copia de seguridad sobre el rendimiento

del equipo .............. ....................... ........... ....................... 46

Ajuste de la configuración predeterminada del icono de la

bandeja ..... ........... ....................... ........... ............ ........... . 47

Administración de tipos de archivo ............ ........... ........... .......... 48

Uso de los nombres para las unidades externas ............. ............... 50

Definición de la configuración predeterminada del FTP que se

usará con Copia externa ... ........... ....................... ........... .... 51

Registro de mensajes de Norton Ghost .. ........... ....................... ... 52

Habilitación de notificaciones de correo electrónico para

mensajes del producto (eventos) ........ ........... ............ .......... 54

Capítulo 5 Mejores prácticas para hacer copia de seguridad

de los datos ......... ........... ....................... ........... .............. 57

Acerca de hacer copia de seguridad de datos .................... ........... ....... 57

Acerca de elegir un tipo de copia de seguridad ..... ....................... ....... 58

Mejores prácticas para hacer copias de seguridad ................ ........... .... 59

Acerca de las copias de respaldo ........ ........... ....................... ...... 59

Antes de hacer la copia de seguridad ............... ........... ................ 60

Durante una copia de seguridad ... ............ ........... ........... ........... 62

Cuando se haya terminado una copia de seguridad .......... ........... .. 62

Otras sugerencias sobre copias de respaldo .............. ........... .............. 64

Después de definir el trabajo de copia de respaldo .............. ........... ..... 65

Visualización de las propiedades de una copia de respaldo ............. 65

Acerca de la selección de un destino de copia de seguridad ................... 65

Acerca de hacer copia de seguridad de los equipos de doble arranque

............ ........... ....................... ........... ....................... ........... 68

Capítulo 6 Copia de seguridad de unidades enteras . ........... ........... 71

Acerca de la definición de una copia de seguridad basada en

unidades ........... ........... ............ ........... ....................... ........... 71

Definición de una copia de seguridad basada en unidades ...... ........... ... 72

Opciones de Unidades relacionadas ...................... ........... .......... 75

Opciones de tipo de punto de recuperación ....... ........... ............... 76

Opciones de Destino de copia de seguridad ....... ............ ........... .... 77

Opciones del punto de recuperación ....... ....................... ........... . 78

Opciones avanzadas de programación ............. ....................... .... 81

Contenido8

Page 9

Acerca delos archivos que se excluyen de las copiasde seguridad

basadas en unidades ............ ....................... ........... ........... 81

Acerca de las credenciales de red ... ............ ........... .................... 82

Ejecutar archivos de comandos durante la creación del punto de

recuperación ... ....................... ........... ....................... ...... 82

Opciones avanzadas para las copias de seguridad basadas en

unidades ........... ........... ............ ........... ....................... ..... 85

Niveles de compresión para las copias de seguridad basadas en

unidades ........... ........... ............ ........... ....................... ........... 89

Ejecución de una única copia de seguridad de Norton Ghost ............ ..... 90

Acerca de la ejecución de una única copia de seguridad de Symantec

Recovery Disk ............ ........... ............ ........... ....................... .. 91

Ejecución deuna copia de seguridadúnica de SymantecRecovery

Disk ..... ........... ....................... ........... ............ ........... ...... 92

Acerca de la copia externa ........ ........... ............ ........... ................... 96

Cómo funciona la copia externa ................. ........... ....................... ... 97

Acerca del uso de unidades externas como destino de copia

externa ........... ........... ....................... ........... .................. 98

Acerca del uso de un servidor de red como destino de copia

externa ........... ........... ....................... ........... .................. 99

Acerca del uso de un servidor FTP como destino de copia

externa ..... ....................... ........... ....................... ........... 100

Capítulo 7 Copia de seguridad de archivos y carpetas ............ ...... 103

Definición de una copia de seguridad de archivos y carpetas ............... 103

Acerca de las carpetas que se excluyen de forma predeterminada de

las copias de seguridad de archivos y carpetas ........ ........... ........ 106

Capítulo 8 Ejecución y administración de trabajos de copia de

seguridad ................. ........... ....................... ........... ........ 107

Ejecución de un trabajo de copia de seguridad existente de forma

inmediata ......... ........... ....................... ........... ..................... 108

Ejecución de una copia de seguridad con opciones ............. ........... .... 109

Opciones de copia de seguridad ...... ....................... ........... ....... 110

Ajuste de la velocidad de una copia de seguridad ............ .................. 111

Detención de una tarea ............... ........... ....................... ........... ... 111

Verificación de que una copia de seguridad es correcta .......... ............ 112

Edición de configuración de la copia de seguridad .... ....................... .. 112

Habilitación de copias de seguridad activadas por eventos ............ ..... 113

Acerca de Symantec ThreatCon ... ............ ........... ........... .......... 114

Edición de una programación de copias de seguridad ......... ............ ... 114

Desactivación de un trabajo de copia de seguridad . ....................... .... 114

9Contenido

Page 10

Eliminación de trabajos de copia de seguridad ..................... ........... .. 115

Adición de usuarios que pueden hacer copia de seguridad de su

equipo . ....................... ........... ....................... ........... ........... 115

Capítulo 9 Copia de seguridad de equipos remotos desde el

equipo ............... ....................... ........... ............ ........... .... 119

Acerca de hacer copia de seguridad de su equipo a otros ................ .... 119

Incorporación de computadoras a la lista de computadoras . ............... 120

Implementación de Norton Ghost Agent .............. ........... ................ 121

Uso de Norton Ghost Agent ........ ....................... ........... ............ ... 123

Acerca de administrar Norton Ghost Agent mediante servicios de

Windows ........... ........... ....................... ........... ..................... 124

Acerca de las mejores prácticas de uso de servicios .. ........... ............. 125

Apertura de Servicios de Windows .. ........... ....................... ...... 126

Inicio o detención del servicio de Norton Ghost Agent ............. .... 127

Configuración de acciones de recuperación cuando no se inicia

Norton Ghost Agent ........... ....................... ........... ........... 128

Visualización de dependencias de Norton Ghost Agent ............ ... 129

Control de acceso a Norton Ghost .......... ........... ....................... ..... 129

Ejecución de Norton Ghost con diferentes derechos de

usuario .............. ........... ............ ........... ........... ............ .. 131

Capítulo 10 Supervisión del estado de sus copias de

seguridad ................. ........... ....................... ........... ........ 133

Acerca de la supervisión de las copias de respaldo ........... ................. 133

Volver a analizar el disco duro de un equipo . ........... ............ ...... 134

Supervisión de la protección de copia de seguridad desde la página

Inicio ........... ........... ....................... ........... ............ ........... .. 134

Supervisión de la protección de copia de seguridad desde la página

Estado ............ ........... ....................... ........... ............ ........... 136

Acerca de las capturas SNMP ......... ....................... ........... ............. 141

Acerca de la base de datos de información de administración de

Norton Ghost ..... ........... ....................... ........... ............... 141

Personalización dela elaboración de informesde estado deuna unidad

(o copias de seguridad de archivos y carpetas) . ....................... .... 142

Visualización de detalles de la unidad ......... ....................... ........... .. 143

Mejora del nivel de protección de una unidad ...... ....................... ...... 144

Acerca del uso de la información del registro de eventos para

solucionar problemas ......... ........... ....................... ........... ...... 147

Contenido10

Page 11

Capítulo 11 Exploración del contenido de un punto de

recuperación .. ....................... ........... ....................... ...... 149

Acerca de la exploración de puntos de recuperación .. ....................... . 149

Exploración de un punto de recuperación a través del Explorador de

Windows ........... ........... ....................... ........... ..................... 150

Montaje de un punto de recuperación desde el Explorador de

Windows ........... ........... ....................... ........... ............... 151

Cómo abrir y restaurar archivos dentro de un punto de

recuperación . ........... ....................... ........... ....................... .. 151

Acerca del uso de un motor de búsqueda ...... ....................... ........... . 153

Desmontaje de una unidad de punto de recuperación .. ........... ........... 153

Visualización de las propiedades de la unidad de un punto de

recuperación . ........... ....................... ........... ....................... .. 154

Capítulo 12 Administración de destinos de copia de

seguridad ................. ........... ....................... ........... ........ 155

Acerca de cómo funciona la copia de seguridad de datos ............ ........ 155

Acerca de las copias de seguridad basadas en unidades . ............... 156

Acerca de las copias de seguridad de archivos y carpetas ............ .. 156

Administración del almacenamiento de puntos de recuperación ..... ..... 157

Limpieza de puntos de recuperación anteriores ... ........... ............ 158

Eliminación de un conjunto de puntos de recuperación .... ............ 159

Eliminación de puntos de recuperación dentro de un

conjunto ........ ....................... ........... ....................... ...... 159

Elaboración de copias de puntos de recuperación .. ..................... 160

Ejecución de una conversión virtual única .. ........... ....................... ... 162

Definición de un trabajo de conversión virtual ....... ....................... ... 168

Ejecución deun trabajo de conversiónvirtual existente de forma

inmediata ......... ........... ....................... ........... ............... 174

Visualización de las propiedades de un trabajo de conversión

virtual ........................ ........... ....................... ........... ..... 174

Visualización del progreso de un trabajo de conversión

virtual ........................ ........... ....................... ........... ..... 174

Edición de un trabajo de conversión virtual ....................... ........ 175

Eliminación de un trabajo de conversión virtual .. ........... ............ 175

Acerca de administrar datos de copia de seguridad de archivos y

carpetas ......... ............ ........... ........... ............ ........... ............ 176

Visualización decuántos datos de copia de seguridadde archivos

y carpetas se almacenan ... ....................... ........... ............. 176

Limitación del número de versiones del archivo que desea

guardar ............ ........... ....................... ........... ............... 176

11Contenido

Page 12

Elimina manual dearchivos de su copiade seguridadde archivos

y carpetas ..................... ........... ....................... ........... ... 177

Búsqueda de versiones de un archivo o una carpeta .................... 178

Automatización de la administración de datos de copia de

seguridad .... ........... ........... ............ ........... ....................... .... 178

Mover su destino de copia de seguridad ................. ........... .............. 179

Capítulo 13 Recuperación de archivos, carpetas o unidades

enteras ..... ....................... ........... ....................... ........... .. 181

Acerca de la recuperación de datos perdidos ..................... ........... .... 181

Recuperación de archivos y carpetas mediante los datos de copia de

seguridad de archivos y carpetas .............. ........... .................... 182

Recuperación de archivos y carpetas mediante un punto de

recuperación . ........... ....................... ........... ....................... .. 183

Acerca de abrir archivos y carpetas almacenados en un punto de

recuperación . ........... ....................... ........... ................... 186

Acerca de buscar los archivos o las carpetas que desee ................ 186

Recuperación de una unidad secundaria .. ....................... ........... ..... 186

Opciones de Recuperación ....... ....................... ........... ............. 188

Cómo restaurar usando LightsOut Restore .... ............ ........... ........... 189

Resumen del proceso de LightsOut Restore ........ ........... ........... . 190

Cómo iniciar el Asistente LightsOut Restore ............ ........... ....... 191

Capítulo 14 Recuperación de un equipo .. ............ ........... ........... ......... 195

Acerca de la recuperación de un equipo .... ....................... ........... .... 195

Cómo iniciar un equipo usando Symantec Recovery Disk ... ................ 196

Configuración del equipo para arrancar desde un CD ... ............... 197

Cómo prepararse para recuperar un equipo .... ........... ............ .......... 198

Análisis de virus ... ........... ....................... ........... ................... 199

Comprobación de los discos duros en busca de errores ..... ........... . 200

Recuperación de un equipo ....... ........... ....................... ........... ....... 201

Editar unidad de destino y opciones ............ ....................... ...... 204

Recuperación de un equipo desde un archivo de disco virtual .............. 206

Opciones de recuperación de un disco virtual ....... ........... ........... 208

Restauración con Restore Anyware . ............ ........... ....................... . 210

Cómo usar Restore Anyware ....................... ........... ................. 211

Cómo recuperarlos archivos y lascarpetas usando Symantec Recovery

Disk ............ ........... ....................... ........... ....................... .. 213

Exploración dearchivos y carpetas ensu equipo usando Symantec

Recovery Disk . ....................... ........... ....................... ...... 215

Acerca de cómo usar las herramientas de red en Symantec Recovery

Disk ......... ........... ............ ........... ........... ............ ........... ...... 215

Contenido12

Page 13

Inicio de los servicios de red ..................... ........... ................... 215

Uso de host reducido de pcAnywhere para una recuperación

remota ...................... ........... ....................... ........... ...... 216

Asignar una unidad de red desde Symantec Recovery Disk ... ........ 218

Configuración de conexión de red ................... ........... ............ .. 219

Acerca de la visualización de las propiedades de los puntos de

recuperación y las unidades .......... ....................... ........... ........ 220

Visualización de las propiedades de un punto de

recuperación . ........... ....................... ........... ................... 220

Visualización de las propiedades de una unidad dentro de un

punto de recuperación .. ........... ............ ........... ........... ...... 221

Acerca de las utilidades de soporte .......... ........... ....................... ..... 222

Capítulo 15 Copia de una unidad ....... ....................... ........... ................ 225

Acerca de cómo copiar una unidad . ........... ....................... ........... ... 225

Preparación para copiar unidades ................. ........... ...................... 225

Cómo copiar un disco duro en otro disco duro .. ....................... ......... 226

Acerca de las opciones de copiado de unidad a unidad ........... ...... 227

Apéndice A Usar un motor de búsqueda para localizar puntos

de recuperación .. ............ ........... ........... ............ ........... 229

Acerca del uso de un motor de búsqueda para localizar puntos de

recuperación . ........... ....................... ........... ....................... .. 229

Habilitación del soporte de motor de búsqueda ........... ........... .......... 230

Recuperación de archivos usando la función de búsqueda en el

escritorio de Google Desktop ... ........... ....................... ........... .. 231

Acerca de buscar un archivo usando Google Desktop ... ........... ..... 232

Apéndice B Acerca de hacer copia de seguridad de los entornos

virtuales de Microsoft ..... ....................... ........... .......... 235

Acerca de hacer copia de seguridad de los discos duros virtuales de

Microsoft ....................... ........... ............ ........... ........... ........ 235

Acerca dehacer copia de seguridad y restaurarlas máquinas virtuales

con Microsoft Hyper-V .......... ....................... ........... ............ .. 236

Índice .... ........... ....................... ........... ....................... ........... ....................... ........ 239

13Contenido

Page 14

Contenido14

Page 15

Introducción a Norton

Ghost™

En este capítulo se incluyen los temas siguientes:

■ Acerca de Norton Ghost

■ Novedades en Norton Ghost

■ Cómo ocultar o mostrar la página de opciones avanzadas

■ Más información sobre Norton Ghost

Acerca de Norton Ghost

Norton Ghost proporciona recuperación y copia de seguridad avanzada en su

equipo. Proteja cualquier clase de datos que guarda en su equipo al hacer copia

de seguridadde todo eldisco duro de su equipo. Obien limite sucopia de seguridad

e incluya solamente los archivos y las carpetas más importantes.

Puede programarcopias de seguridad paracapturar los cambios automáticamente

diariamente mientras trabaja. O inicie una copia de seguridad manualmente en

cualquier momento. Tambiénes posibleconfigurar fácilmente Norton Ghostpara

ejecutar una copia de seguridad en respuesta a eventos específicos. Por ejemplo,

puede ejecutar una copia de seguridad cuando inicia una aplicación determinada.

O puedeejecutar una copia deseguridad cuando seagrega a la unidad una cantidad

especificada de nuevos datos.

Cuando experimenta un problema en su equipo, puede restaurar un archivo, una

carpeta o una unidad entera. Este proceso de recuperación permite que el equipo

vuelva al estado operativo anterior con el sistema operativo, las aplicaciones y

los archivos de datos intactos. O si elimina un archivo personal accidentalmente,

recupérelo en solo unos pasos.

1

Capítulo

Page 16

La utilización de asistentes fáciles de usar permite configurar trabajos de copia

de seguridad rápidas y de confianza, y ejecutarlos mientras sigue trabajando. O

programe ejecutar sus copias de seguridad después del horario laboral cuando el

equipo está inactivo.

Cuando se produce un desastre, Norton Ghost ayuda a recuperar su equipo de los

efectos de muchos problemas comunes, entre ellos:

■ Ataques de virus: el daño se puede haber producido antes de que un virus se

pusiera en cuarentena.

■ Instalaciones del software defectuosas: ciertos programas de software puede

afectar negativamente el rendimiento del equipo y reducirlo a tal punto que

los programas o los documentos tardan mucho tiempo en abrirse. Si instala el

programa, esposible que al quitarlono recupere eldaño involuntario producido

por la instalación.

■ Error deldisco duro: sepueden dañar los datos que se encuentran enla unidad

del sistema (generalmente la unidad C), lo que impide iniciar el sistema

operativo

■ Archivos sobrescritoso eliminados accidentalmente: la eliminación accidental

de archivos es habitual, pero costosa.

■ Archivos dañados: los archivos y las carpetas individuales pueden llegar a ser

dañadas por virus o cuando un programa que se usa para modificarlos

encuentra un error.

Novedades en Norton Ghost

Norton Ghost incluye muchas mejoras y nuevas funciones. Consulte la tabla

siguiente para obtener información sobre las últimas funciones y mejoras:

Nota: No todas las funcionesenumeradas estándisponibles en todas las versiones

de este producto.

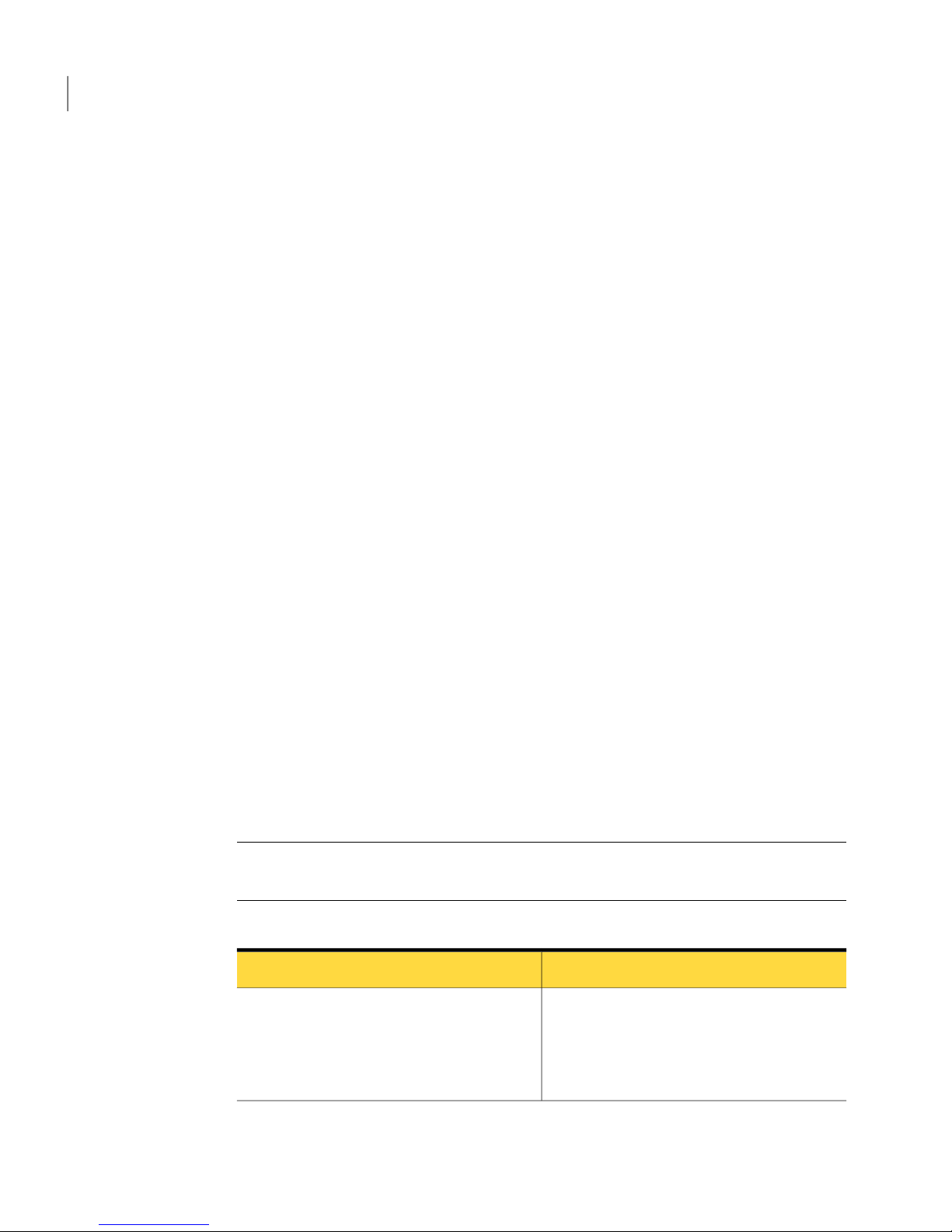

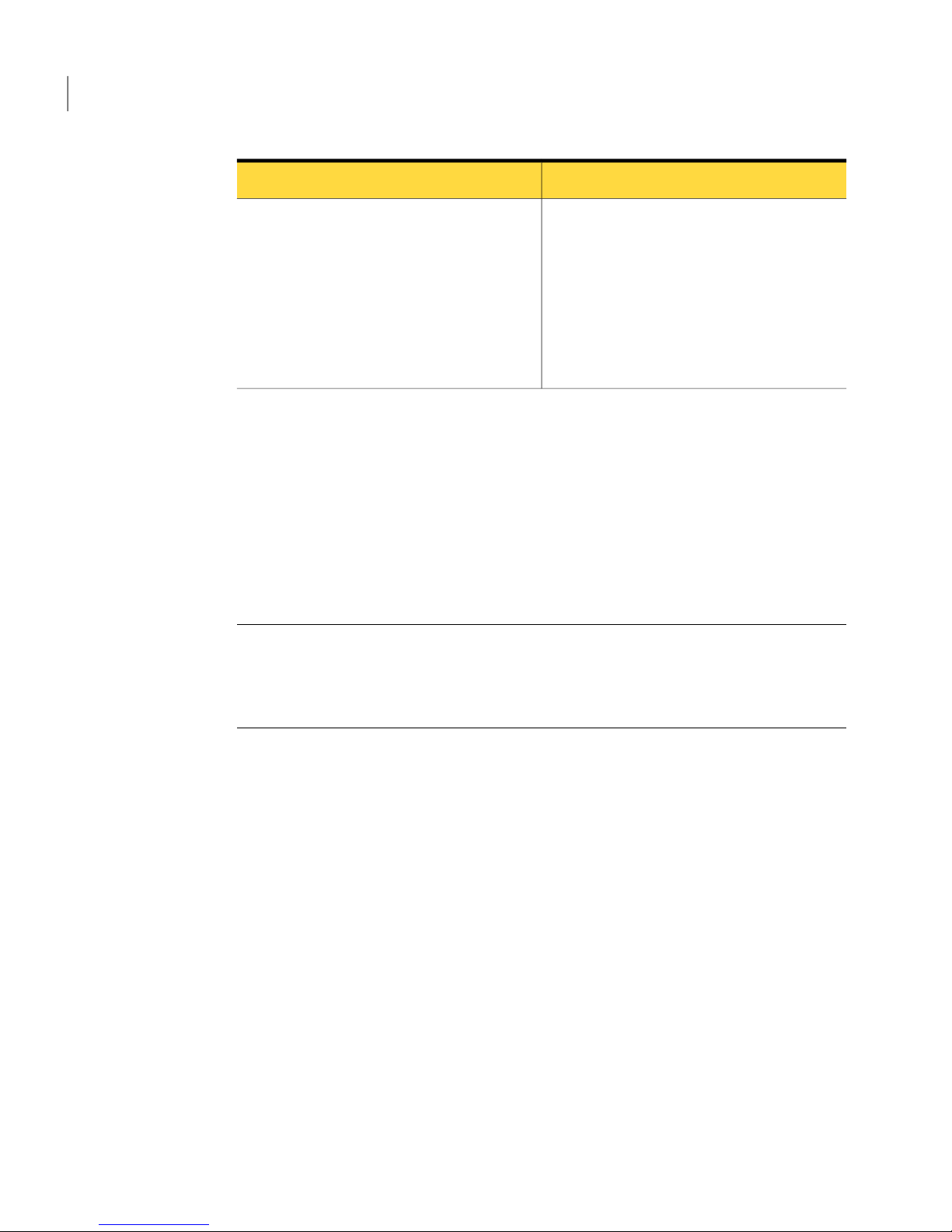

Tabla 1-1

Novedades en Norton Ghost

DescripciónFunción

Norton Ghost ahora incluye compatibilidad

para las siguientes plataformas virtuales:

■ VMware ESX 3.5i y 4.0i

■ VMware ESX 3.5 y 4.0

Compatibilidad mejorada para formatos

virtuales

Introducción a Norton Ghost™

Novedades en Norton Ghost

16

Page 17

DescripciónFunción

Norton Ghost ahora incluye el soporte para

las plataformas siguientes:

■ Windows 7

■ Windows Vista con SP2 (incluye Home

Basic, Home Premium, Business-Retail y

Ultimate)

Soporte de plataforma mejorado

Es posible ahora crear puntos de

recuperación independientes usando la

nueva función Realizar copia de seguridad

de Mi PC en Symantec Recovery Disk. A

veces conocidoscomo copia de seguridad sin

conexión, se pueden crear puntos de

recuperación de una partición sin la

necesidad de instalar Norton Ghost o su

agente.

Ver "Acerca de la ejecución de una única

copia de seguridad de Symantec Recovery

Disk" en la página 91.

Cree los puntos de recuperación dentro

Symantec Recovery Disk

Es posible ahora crear programaciones para

convertir puntosde recuperación a VMware

Virtual Disk y Microsoft Virtual Disks, o

directamente a VMware ESX 3.5 Server.

Ver "Definición de un trabajo de conversión

virtual" en la página 168.

Convierta puntos de recuperación en discos

virtuales usando una programación

Ahora, es posible convertir los puntos de

recuperación al formato Hyper-V ytambién

importar los puntos de recuperación a un

servidor Hyper-V.

Compatibilidad con Microsoft Hyper-V

Haga copia de seguridad de su equipo

directamente a Blu-ray, DVD o CD. O es

posible copiar los puntos de recuperación a

Blu-ray, DVD o CD.

Compatibilidad con los discos Blu-ray

17Introducción a Norton Ghost™

Novedades en Norton Ghost

Page 18

DescripciónFunción

Si elige retrasar la instalación de la licencia

del producto, todas las funciones aún

permanecen habilitadas durante el período

de prueba de 60 días. El período de prueba

de 60 días comienza cuando se hace una

tarea determinada.

Ver "Cuando se retrasa la concesión de

licencia " en la página 24.

Versión deprueba completamentehabilitada

de 60 días

Cómo ocultar o mostrar la página de opciones

avanzadas

La página de opciones avanzadas ofrece a usuarios experimentados de Norton

Ghost una única vista de las funciones más comunes del producto. Si tiene una

buena comprensión de Norton Ghost, es posible que prefiera realizar la mayoría

de las tareas de la vista Opciones avanzadas.

Nota: Cuando se consulta la documentación mientras usa la página de opciones

avanzadas, los primeros pasos no se aplican. Los primeros pasos indican

simplemente donde acceder a cada función de las otras páginas de la interfaz del

producto. A partir de ese punto, siga los pasos restantes de cada procedimiento.

La página de opciones avanzadas se puede ocultar de la vista si no planea usarla.

Para ocultar o mostrar la página de opciones avanzadas

1

Inicie Norton Ghost.

2

En el menú Ver, haga clic en Mostrar página de opciones avanzadas para

ocultar o mostrar la página de opciones avanzadas.

Más información sobre Norton Ghost

Para obtener más información sobre Norton Ghost, consulte la página Ayuda y

soporte. Enfunción de laversión y elidioma del productoque se instaló, la página

Ayuda ysoporte permite acceder amás información con solohacer un clic.Además,

la página incluye acceso al sistema de ayuda del producto, la guía del usuario del

producto. También incluye acceso a la Base de conocimientos de Symantec, en la

que puede encontrar información sobre solución de problemas.

Introducción a Norton Ghost™

Cómo ocultar o mostrar la página de opciones avanzadas

18

Page 19

Para acceder a Ayuda y soporte

1

Inicie Norton Ghost.

2

En la página Inicio, haga clic en Ayuda > Ayuda y soporte.

19Introducción a Norton Ghost™

Más información sobre Norton Ghost

Page 20

Introducción a Norton Ghost™

Más información sobre Norton Ghost

20

Page 21

Instalación de Norton Ghost

En este capítulo se incluyen los temas siguientes:

■ Antes de la instalación

■ Instalación de Norton Ghost

■ Actualización de Norton Ghost

■ Acerca de desinstalar Norton Ghost

Antes de la instalación

Es posible que los procedimientos de instalación varíen en función de su entorno

de trabajo y las opciones de instalación que elija. Este capítulo se focaliza en

instalar la versión completa de Norton Ghost desde el CD de instalación.

Antes de instalar Norton Ghost, asegúrese de que el equipo cumpla los requisitos

del sistema. Revise el archivo de Léame que se encuentra en el CD de instalación

para resolver cualquier problema conocido.

Requisitos del sistema

La siguiente tabla enumera los requisitos del sistema para que Norton Ghost

funcione correctamente.

2

Capítulo

Page 22

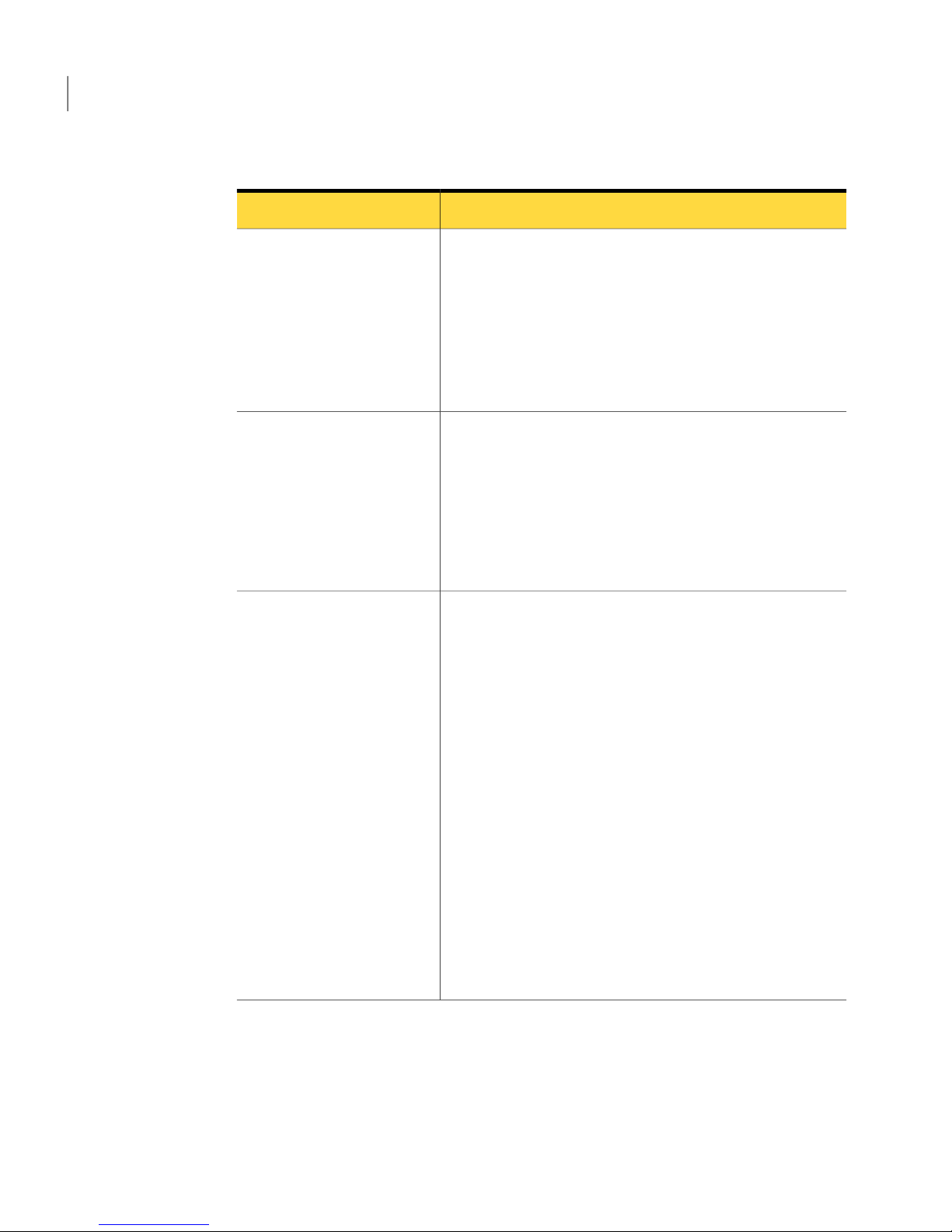

Tabla 2-1

Requisitos mínimos del sistema

Requisitos mínimosComponente

Admite los siguientes sistemas operativos Windows de 32

ó 64 bits:

■ Windows 7

■ Windows Vista Ultimate

■ Windows Vista Business

■ Windows XP Professional/Home (SP2 o posterior)

■ Windows XP Media Center (SP2 o posterior)

Sistema operativo

A continuación, se detallan los requisitos de memoria para

cada componente de Norton Ghost:

■ Norton Ghost Agent: 512 MB

■ Interfaz de usuario y Recovery Point Browser de Norton

Ghost: 512 MB

■ Symantec Recovery Disk: 1 GB (dedicado)

■ LightsOut Restore: 1 GB

RAM

A continuación,se detallan los requisitosde espacio en disco

duro para Norton Ghost y otras áreas:

■ Cuando instala elproducto completo:se requierenhasta

430 MB para una instalación completa según el idioma

del producto que se selecciona.

■ Microsoft .NET Framework 2.0: se requieren 280 MB de

espacio en disco duro para equipos de 32 bits y 610 MB

para equipos de 64 bits.

■ Puntos derecuperación: suficiente espacio en discoduro

en un servidor de red o un disco duro local para

almacenar puntos de recuperación.

El tamaño de los puntos de recuperación depende de la

cantidad de datos de los que debe hacer copia de

seguridad y del tipo de punto de recuperación que está

almacenado.

Ver "Mejores prácticas para hacer copias de seguridad"

en la página 59.

■ LightsOut Restore: 2 GB

Espacio libreen eldisco duro

Instalación de Norton Ghost

Antes de la instalación

22

Page 23

Requisitos mínimosComponente

La unidad puede ser de cualquier velocidad, pero se debe

poder usar como la unidad de inicio desde BIOS.

Norton Ghost utiliza la tecnología Gear Software. Para

verificar que su programa es compatible con su grabador

de CD o DVD, visite el sitio web de Gear Software.

http://www.gearsoftware.com/support/recorders/index.cfm

Permite consultarinformación sobre la grabadora siconoce

el nombre del fabricante y el número de modelo de la

grabadora.

Unidad de CD-ROM o

DVD-ROM

Microsoft .NET Framework 2.0 o posterior debe ejecutar

Norton Ghost.

Si .NET Framework no está instalado, se le solicitará

instalarlo después de que Norton Ghost esté instalado y su

equipo se reinicie.

Software

Se admiten las siguientes plataformas virtuales:

■ VMware Workstation 4, 5 y 6

■ VMware ESX 3.0, 3.5 y 4.0

■ VMware ESXi 3.5 y 4.0

■ VMware Server 1

■ VMware GSX Server 3.x (reemplazado por VMware

Server)

■ Microsoft Virtual Server 2005 R2 y posterior

■ Microsoft Hyper-V 1.0 y 2.0

Plataformas virtuales (para

los puntos de recuperación

convertidos)

Acerca de los sistemas de archivos y los soportes extraíbles admitidos

Norton Ghost es compatible con los siguientes sistemas de archivos y soportes

extraíbles:

23Instalación de Norton Ghost

Antes de la instalación

Page 24

Norton Ghost es compatible con los siguientes sistemas de

archivos:

■ FAT16, FAT16X

■ FAT32, FAT32X

■ NTFS

■ Tabla de particiones de GUID (GPT)

■ Discos dinámicos

■ Linux Ext2, Linux Ext3

■ Particiones del intercambio de Linux

Nota: Debe descifrar las unidades de NTFS cifradas antes

de intentar restaurarlas. No se pueden ver los archivos que

se encuentranen un punto de recuperaciónpara una unidad

de NTFS cifrada.

Sistemas de archivos

admitidos

Permite guardar los puntos de recuperación localmente (es

decir, en el mismo equipo en el que está instalado Norton

Ghost). O bien puede guardar los puntos de recuperación

en la mayoría de las grabadoras Blu-ray, DVD+RW, CD-R y

CD-RW. Puede encontrar una lista actualizada de unidades

compatibles en el sitio web de Gear Software.

http://www.gearsoftware.com

Norton Ghost también permite guardar puntos de

recuperación en la mayoría de los dispositivos USB, 1394

FireWire, REV, Jaz, unidades Zip y dispositivos

magnetoópticos.

Soportes extraíbles

Acerca de las funciones deshabilitadas

Norton Ghost se empaqueta para presentarse en diversos mercados. Es posible

que algunasfunciones no estén disponibles,según el productoque se ha comprado.

Sin embargo, se documentan todas las funciones. Es necesario ser consciente de

qué funciones se incluyen con la versión del producto que se ha comprado. Si una

función no es accesible en la interfaz de usuario del producto, probablemente no

esté incluida en su versión del producto.

Consulte el sitio web de Symantec para obtener información sobre las funciones

que se incluyen con su versión de Norton Ghost.

Cuando se retrasa la concesión de licencia

Si eligeretrasar la instalaciónde la clavede licencia, todaslas funciones deNorton

Ghost permanecen habilitadas durante el período de prueba de 60 días.

Instalación de Norton Ghost

Antes de la instalación

24

Page 25

Symantec Recovery Disk, un componente de Norton Ghost, está disponible sin

período de prueba o evaluación. Sin embargo, se necesita una clave de licencia

válida para usar las siguientes funciones en Symantec Recovery Disk:

■ Asistente para hacer copia de seguridad de Mi PC

Ver "Acerca de la ejecución de una única copia de seguridad de Symantec

Recovery Disk" en la página 91.

El período de gracia de 60 días de Norton Ghost comienza cuando realiza una de

las siguientes acciones en el software:

■ Definir una copia de seguridad de archivo y carpeta, o basada en unidades

■ Recuperar un equipo

■ Copiar una unidad

■ Consolidar puntos de recuperación incrementales

■ Ejecutar una copia de seguridad de archivo y carpeta, o basada en unidades

■ Definir una conversión a disco virtual programada

■ Ejecutar una conversión a disco virtual programada

■ Definir una conversión única a disco virtual

Si usa una copia de evaluación del producto, también caduca después de 60 días.

Sin embargo, todas las funciones están habilitadas hasta que finaliza el período

de la evaluación, momento en el que debe adquirir el producto o desinstalarlo.

Puede adquiriruna licencia en cualquiermomento (incluso despuésde que finaliza

el período de evaluación) sin tener que reinstalar el software.

Nota: Si este producto vino instalado por el fabricante del equipo, su período de

prueba podría ser de 90 días. La página de activación o licencia del producto

durante el proceso de instalación indica la duración del período de prueba.

Ver "Cómo activar Norton Ghost más tarde" en la página 28.

Instalación de Norton Ghost

Antes de comenzar, debe revisar los requisitos y las situaciones en las que se

recomienda instalar Norton Ghost.

Ver "Requisitos del sistema" en la página 21.

25Instalación de Norton Ghost

Instalación de Norton Ghost

Page 26

Nota: Durante el proceso de instalación, se le solicitará que reinicie el equipo. Se

debe garantizar el correcto funcionamiento después de reiniciar el equipo. Para

lograr esto, vuelva a iniciar sesión con las mismas credenciales de usuario que

utilizó para iniciar sesión cuando instaló Norton Ghost.

Advertencia: El Symantec Recovery Disk CD proporciona las herramientas

necesarias para recuperar el equipo. El modo en que recibió Symantec Recovery

Disk depende de la versión del producto que adquirió. Por ejemplo, Symantec

Recovery Disk se incluye con el producto en un CD separado o en el CD del

producto. Asegúrese de almacenar el CD en un lugar seguro.

Para instalar Norton Ghost

1

Inicie sesión en su equipo con la cuenta de administrador o una cuenta con

privilegios de administrador.

2

Inserte el CD del producto Norton Ghost en la unidad de soportes del equipo.

El programa de instalación debe iniciarse automáticamente.

3

Si el programa de instalación no se ejecuta, escriba el siguiente comando en

una línea de comandos:

<unidad>:\autorun.exe

<unidad> representa la letra de unidad de su unidad de soportes.

4

En el panel Navegador de CD, haga clic en Instalar Norton Ghost.

5

En el panel Acuerdo de licencia, lea el acuerdo de licencia y después haga

clic en Acepto los términos del Acuerdo de licencia.

6

Realice una de las siguientes acciones:

■ En elpanel Acuerdode licencia, hagaclic en Instalarahora para comenzar

la instalación.

■ En el panel Acuerdo de licencia, haga clic en Instalación personalizada,

seleccione oanule la selección de las opcionesque deseeinstalar y después

haga clic en Instalar ahora.

Las opciones de instalación incluyen:

El principal servicio que se necesita para hacer

copias de seguridad o recuperar el equipo.

Servicio de copia de

seguridad y recuperación

Permite navegar, montar, copiar, verificar y

restaurar archivos y carpetas con puntos de

recuperación.

Recovery Point Browser

Instalación de Norton Ghost

Instalación de Norton Ghost

26

Page 27

Instala la interfaz de usuario del producto que se

necesita parainteractuar conel servicio de Norton

Ghost.

Implementación del agente: permite que el equipo

en elcual se ha instalado NortonGhost implemente

Norton Ghost Agent en otros equipos para la

administración de recuperación remota.

Interfaz de usuario

Se requiere para hacer copias de seguridad

directamente en CD/DVD y crear un Symantec

Recovery Disk CD personalizado. Para usar esta

función se requiere una grabadora de CD/DVD.

Compatible con CD/DVD

Mantiene actualizado elsoftware deSymantec con

las últimas actualizaciones del producto.

LiveUpdate

7

Haga clic en Finalizar para finalizar la instalación.

8

Extraiga el CD del producto de la unidad de soportes y haga clic en Sí para

salir del asistente para la instalación y reiniciar el equipo.

Si hace clic en No, no podrá ejecutar Norton Ghost hastadespués de reiniciar

el equipo.

Finalización de la instalación

Una vezinstalado el producto,se le solicitaráuna licencia o que active el producto.

Es posible entonces ejecutar LiveUpdate para comprobar la existencia de

actualizaciones delproducto y despuésconfigurar su primeracopia de seguridad.

Nota: Si este producto vino instalado por el fabricante del equipo, su período de

prueba podría ser de 90 días. Consulte la etiqueta Activar más tarde.

Para finalizar la instalación

1

En el panel de bienvenida, haga clic en Siguiente.

Si el fabricante del equipo instaló el producto, la página de bienvenida puede

aparecer la primera vez que se ejecuta Norton Ghost.

2

Realice una de las siguientes acciones:

■ Haga clic en Ya compré el producto y cuento con una clave de licencia.

27Instalación de Norton Ghost

Instalación de Norton Ghost

Page 28

Nota: Es posible encontrar la clave de licencia en la parte posterior del

envoltorio del CD del producto. No pierdala clave de licencia. Debe usarla

cuando se instala Norton Ghost.

■ Haga clic en Activarmás tarde para retrasar la activación de su licencia.

Al finalizar el período de prueba, el producto ya no funcionará.

Ver "Cuando se retrasa la concesión de licencia " en la página 24.

■ Si Norton Ghost es una versión de prueba y desea comprar una clave de

licencia, haga clic en Symantec Global Store.

3

Haga clic en Siguiente.

4

Seleccione una de las siguientes opciones:

■ Haga clic en Ejecutar LiveUpdate para comprobar la existencia de

cualquier actualizacióndel producto publicada desdeel envío delproducto.

■ Haga clicen EjecutarEasy Setup para abrir laventana EasySetup cuando

se termina el proceso de instalación. (Esta opción no está disponible en la

versión de escritorio de Norton Ghost).

■ Haga clic en Habilitar recuperación de archivos y carpetas de Google

Desktop si desea que Google Desktop busque en sus puntos de

recuperación los archivos y las carpetas que desea recuperar.

Si selecciona esta opción, Norton Ghost cataloga automáticamente cada

archivo mientras crea un punto de recuperación. Google Desktop puede

entonces usar este catálogo para buscar los archivos por nombre. No se

indexa el contenido de los archivos.

Nota: Esta opción está disponible solamente si Google Desktop ya está

instalado en su equipo. Si planea instalar Google Desktop, es posible

habilitar el soporte de motor de búsqueda más tarde.

5

Haga clic en Finalizar.

Cómo activar Norton Ghost más tarde

Si no activa Norton Ghost antes de que finalice el período de prueba, el software

dejará defuncionar. Sin embargo, puedeactivar el productoen cualquier momento

una vez que finaliza el período de prueba.

Instalación de Norton Ghost

Instalación de Norton Ghost

28

Page 29

Para activar Norton Ghost más tarde

1

En el menú Ayuda, haga clic en Especificar claves de licencia.

2

Siga las instrucciones que aparecen en pantalla.

Acerca de la configuración de su primera copia de seguridad

A menos que durante el Asistente de configuración se anule la selección de la

casilla de verificación Ejecutar Easy Setup, aparecerá la ventana Easy Setup. Si

no ejecuta Easy Setup durante el Asistente de configuración, aparece la primera

vez que se abre la ventana Ejecutar o administrar copias de seguridad.

Cuando la ventana Easy Setup se abre, es posible aceptar la configuración de la

copia de seguridad de la unidad predeterminada y del archivo y de la carpeta. O

es posible hacer clic en algún valor de la configuración para editarlo.

Si deseaque la nueva copia de seguridadse ejecute de forma inmediata, asegúrese

de seleccionar Ejecutarcopiade seguridad ahora y despuéshaga clic en Aceptar.

Actualización de Norton Ghost

Puede recibir las actualizaciones de software de la versión del producto a través

de una conexión de Internet. LiveUpdate se conecta al servidor de Symantec

LiveUpdate y descarga e instala automáticamente las actualizaciones de cada

producto de Symantec que tiene instalado.

Permite ejecutar LiveUpdate en cuanto instala el producto. Para obtener las

actualizaciones del programa, debe continuar ejecutando LiveUpdate de forma

periódica.

Para actualizar Norton Ghost

1

En el menú Ayuda, haga clic en LiveUpdate.

2

En la ventana LiveUpdate, haga clic en Iniciar para seleccionar las

actualizaciones.

Siga las instrucciones que aparecen en la pantalla.

3

Una vez finalizada la instalación, haga clic en Cerrar.

Algunas actualizaciones de programa pueden solicitar que reinicie el equipo

antes de aplicar los cambios.

29Instalación de Norton Ghost

Actualización de Norton Ghost

Page 30

Acerca de desinstalar Norton Ghost

Cuando actualizaNorton Ghost desde unaversión previa del producto,el programa

de instalación desinstala automáticamente las versiones anteriores. En caso de

ser necesario, puede desinstalar el producto manualmente.

Siga las instrucciones del sistema operativo sobre cómo desinstalar software.

Instalación de Norton Ghost

Acerca de desinstalar Norton Ghost

30

Page 31

Garantía de recuperación

del equipo

En este capítulo se incluyen los temas siguientes:

■ Acerca de cómo garantizar la recuperación del equipo

■ Cómo probar Symantec Recovery Disk

■ Si la validación del controlador falla

■ Creación de un Symantec Recovery Disk CD personalizado

Acerca de cómo garantizar la recuperación del equipo

Si Windows no se inicia o no se ejecuta normalmente, puede recuperar el equipo

usando el Symantec Recovery Disk CD. Los controladores que están incluidos en

el disco de recuperación deben coincidir con los controladores necesarios para

ejecutar las tarjetas de red y los discos duros del equipo.

Para ayudar a asegurarse de que tiene los controladores que se necesitan para

recuperar su equipo, se puede usar la herramienta Ejecutar Validación de

controladores disponible en Symantec Recovery Disk. La herramienta de

validación delcontrolador compara los controladoresdel hardware en el Symantec

Recovery Disk CD con los controladores necesarios para ejecutar las tarjetas de

red y los discos duros del equipo.

Debe ejecutar la prueba de validación del controlador cuando realice cambios a

las tarjetas de interfaz de red o a los controladores de almacenamiento de un

equipo.

Ver "Si la validación del controlador falla" en la página 33.

3

Capítulo

Page 32

Nota: La herramienta de validación del controlador o Symantec Recovery Disk no

admiten controladores del adaptador de red inalámbrica.

Cómo probar Symantec Recovery Disk

Es necesarioprobar Symantec Recovery DiskCD para asegurarse de que elentorno

de recuperación se ejecute correctamente en su equipo.

Nota: En función de la versión del producto comprado, Symantec Recovery Disk

viene en el CD del producto o en un CD separado. Es necesario colocar el CD que

contiene Symantec Recovery Disk en un lugar seguro.

La prueba de Symantec Recovery Disk CD le permite identificar y solucionar los

siguientes tipos de problemas:

■ No es posible iniciar Symantec Recovery Disk.

Ver "Para configurar el equipo para arrancar desde un CD" en la página 198.

■ No cuenta con los controladores de almacenamiento necesarios para acceder

a puntos de recuperación en el equipo.

■ Se necesita información sobre su sistema para ayudarlo a ejecutar Symantec

Recovery Disk.

Ver "Si la validación del controlador falla" en la página 33.

Para probar Symantec Recovery Disk

1

Ejecute laherramienta de validación del controlador paraprobar si Symantec

Recovery Disk funciona con las tarjetas de red y los dispositivos de

almacenamiento en el equipo.

2

Inicie su equipo con Symantec Recovery Disk CD.

Ver "Cómoiniciar un equipo usandoSymantec Recovery Disk" enla página 196.

3

Cuando sehaya iniciado Symantec RecoveryDisk, realice unade las siguientes

acciones:

■ Si desea almacenar los puntos de recuperación en una red, ejecute una

restauración de prueba de un punto de recuperación que se almacene en

una red para probar la conexión de red.

■ Si desea almacenar los puntos de recuperación en un equipo, ejecute una

restauración de prueba de un punto de recuperación que se almacene

localmente para probar la conexión al disco duro local.

Garantía de recuperación del equipo

Cómo probar Symantec Recovery Disk

32

Page 33

Si la validación del controlador falla

La prueba de validación del controlador verifica si los controladores para todos

los dispositivosde almacenamiento ylas tarjetas de red que el equipo estáusando

están disponibles en Symantec Recovery Disk. Si los controladores están

disponibles en el disco de recuperación, se recibe un mensaje de validación. Si

ningún controlador está incluido en el disco de recuperación, aparece el cuadro

de diálogo Resultados de la validación del controlador.

Sin el acceso a los controladores correctos, un dispositivo no se puede usar

mientras se ejecuta Symantec Recovery Disk. Por lo tanto, si los puntos de

recuperación necesarios para recuperar su equipo se almacenan en una red o en

un disco duro local, es posible que no tenga acceso a ellos.

Puede encontrar los controladores y copiarlos a un CD o a un disquete, o puede

crear un Symantec Recovery Disk CD personalizado.

Ver "Creación de un Symantec Recovery Disk CD personalizado" en la página 33.

Creación de un Symantec Recovery Disk CD

personalizado

Incluso si la validación del controlador es correcta y Symantec Recovery Disk CD

parece funcionar,es necesario crear unSymantec Recovery Disk CDpersonalizado.

Un CDpersonalizado contiene los controladoresactuales de lared y los dispositivos

de almacenamiento del equipo. Ayuda a garantizar que en una emergencia sea

posible conseguirlos puntos derecuperación necesarios para restaurar el equipo.

Nota: Es necesario tener una unidad de Blu-ray/DVD/CD-RW grabable para crear

un Symantec Recovery Disk CD personalizado.

Para crear un Symantec Recovery Disk CD personalizado

1

Conecte y active todos los dispositivos de almacenamiento y dispositivos de

red que desee que estén disponibles.

2

Inicie Norton Ghost.

3

Inserte el Symantec Recovery Disk CD en su unidad de soportes.

Si es necesario, especifique la ruta o vaya a la unidad de soportes en la cual

usted colocó el Symantec Recovery Disk CD.

4

Haga clic en Tareas > Crear CD personalizado de recuperación.

5

Haga clic en Siguiente.

33Garantía de recuperación del equipo

Si la validación del controlador falla

Page 34

6

Especifique lo siguiente:

Escriba el nombre que desee usar para la

etiqueta de Symantec Recovery Disk.

Etiqueta de disco

Si desea guardar su Symantec Recovery

Disk personalizado en un soporte,

seleccione esta opción y, a continuación,

en el cuadro de lista, seleccione el

dispositivo de grabación de soportes que

desee usar.

Grabar Symantec Recovery Disk en

CD/DVD

Si desea guardar su Symantec Recovery

Disk personalizado como archivo .iso,

seleccione esta opción y, a continuación,

especifique la ruta donde desee guardar

el archivo resultante.

Guardar unacopia delSymantec Recovery

Disk personalizado(archivo deimagen de

CD/DVD)

7

Haga clic en Siguiente.

8

Revise la lista de controladores de red y de almacenamiento que se incluirán

y agregue controladores adicionales o quite los controladores que usted no

necesita.

9

En el panel de Opciones de inicio, seleccione la disposición del teclado, el

idioma de visualización y la zona horaria predeterminados en las listas

respectivas.

10

Haga clic en Siguiente.

11

En el panel Opciones, haga lo siguiente:

Seleccione esta opción si desea que los

servicios de red se inicien

automáticamente cuando se recupera el

equipo a través de LightsOut Restore.

Iniciar automáticamente los servicios de

red

Seleccione esta opción para conectarse a

una red sin necesidadde configuraciónde

red adicional.Es posible hacer clic enesta

opción si se sabe que hay un servidor

DHCP disponible en la reden el momento

de la restauración.

IP dinámica

Garantía de recuperación del equipo

Creación de un Symantec Recovery Disk CD personalizado

34

Page 35

Haga clic en esta opción para conectarse

a una red con un adaptador de red

particular y una configuración de

dirección específica. Es necesario hacer

clic en esta opción si se sabe que no hay

ningún servidorDHCP (oel servidor DHCP

no está disponible) cuando se restaura.

IP estática

35Garantía de recuperación del equipo

Creación de un Symantec Recovery Disk CD personalizado

Page 36

Seleccione estaopción si desea queel host

reducido de Symantec pcAnywhere se

inicie automáticamente cuando inicia

Symantec Recovery Disk.

Haga clic en Configurar para especificar

las credenciales de inicio de sesión de

pcAnywhere y los parámetros opcionales

siguientes:

■ Nombre de host

En el cuadro Nombre de host, escriba

el nombre que desee usarpara el host.

Es posible dejar este cuadro en blanco

para configurarque el nombre dehost

sea igual que el nombre del equipo.

■ Nivel de cifrado

Para cifrar el flujo de datos entre el

host y el equipo remoto, en la lista

Nivel de cifrado, seleccione una de las

siguientes opciones:

■ Ninguno

No se aplica cifrado del flujo de

datos entre el host y el equipo

remoto.

■ pcAnywhere

Mezcla los datos usando un

algoritmo matemáticode modoque

un tercero no pueda interpretarlo

fácilmente.

Esta opción está disponible en

cualquier sistema operativo

compatible con pcAnywhere.

■ Simétrica

Codifica y decodifica los datos

usando una clave criptográfica.

Esta opción está disponible en

cualquier sistema operativo

Windows que admitaCryptoAPI de

Microsoft.

Iniciar Symantec pcAnywhere

automáticamente

12

Haga clic en Siguiente.

Garantía de recuperación del equipo

Creación de un Symantec Recovery Disk CD personalizado

36

Page 37

13

En el panel Configuración de licencia, especifique cómo desea habilitar las

funciones con licencia en el Symantec Recovery Disk personalizado (como la

función de imágenes sin conexión llamada Realizar copia de seguridad de Mi

PC).

14

Haga clic en Finalizar.

Advertencia: Asegúrese de probar su nuevo Symantec Recovery Disk CD

personalizado. Garantiza que se pueda usar el CD para iniciar elequipo y que

es posible acceder a la unidad que contiene sus puntos de recuperación.

Ver "Cómo probar Symantec Recovery Disk" en la página 32.

37Garantía de recuperación del equipo

Creación de un Symantec Recovery Disk CD personalizado

Page 38

Garantía de recuperación del equipo

Creación de un Symantec Recovery Disk CD personalizado

38

Page 39

Primeros pasos

En este capítulo se incluyen los temas siguientes:

■ Acerca de los componentes clave del producto

■ Cómo usar Norton Ghost

■ Inicio de Norton Ghost

■ Configuración de las opciones predeterminadas de Norton Ghost

Acerca de los componentes clave del producto

Norton Ghost incluye dos componentes clave: el propio programa y Symantec

Recovery Disk CD.

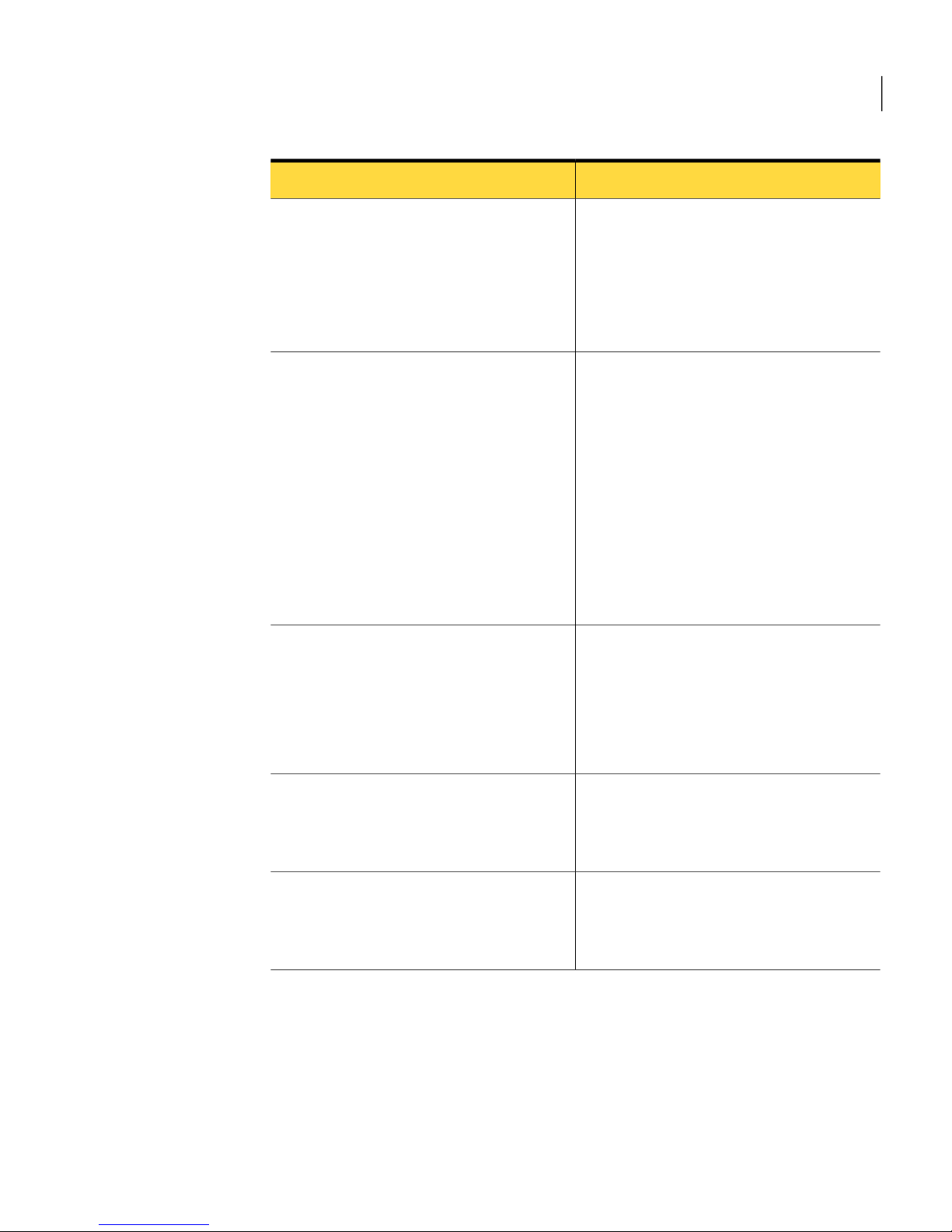

Tabla 4-1

Componentes clave del producto

DescripciónComponente clave

El programa Norton Ghost permite definir,programar y ejecutar copias de

seguridad de su equipo. Cuando ejecuta una copia de seguridad, se crean

los puntos de recuperación de su equipo, los que permiten recuperar todo

su equipo o unidades, archivos y carpetas individuales. También permite

administrar elalmacenamiento depunto derecuperación (destino de copia

de seguridad) y supervisar el estado de la copia de seguridad de su equipo

para garantizar que se hacen copias de seguridad de los datos útiles de

forma regular.

Programa Norton Ghost (interfaz de

usuario)

4

Capítulo

Page 40

DescripciónComponente clave

Symantec Recovery Disk CD se usa para iniciar su equipo en el entorno de

recuperación. Si el sistema operativo de su equipo falla, use Symantec

Recovery Disk para recuperar su unidad del sistema (la unidad donde está

instalado el sistema operativo).

Nota: En función dela versióndel producto comprado,Symantec Recovery

Disk viene en el CD del productoo en un CD separado. Esnecesario colocar

el CD que contiene Symantec Recovery Disk en un lugar seguro.

Ver "Acerca de la recuperación de un equipo" en la página 195.

Symantec Recovery Disk CD

Cómo usar Norton Ghost

Mientras Norton Ghost hace copias de seguridad de sus archivos, carpetas o

unidades completas,debe informar a NortonGhost qué copiasde seguridad desea

hacer, cuándo hacerlas y dónde colocarlas.

Norton Ghost incluye las siguientes tareas clave:

■ Definición de una copia de seguridad

■ Ejecución de una copia de seguridad

■ Recuperación de archivos, carpetas o unidades enteras

Consulte la siguiente figura para comprender la relación de estas tareas.

Primeros pasos

Cómo usar Norton Ghost

40

Page 41

Figura 4-1

Uso de Norton Ghost

Inicio de Norton Ghost

Norton Ghost está instalado de forma predeterminada en la carpeta Archivos de

programa de Windows. Durante la instalación, se instala un icono de programa

en la bandeja del sistema de Windows desde la que se puede abrir Norton Ghost.

También puede abrir Norton Ghost desde el menú Inicio de Windows.

Para iniciar Norton Ghost

◆

Según la versión de Windows que usted está ejecutando, use uno de los

siguientes métodos:

41Primeros pasos

Inicio de Norton Ghost

Page 42

■ En la barra de tareas clásica de Windows, haga clic en Inicio> Programas

> Norton Ghost > Norton Ghost 15.0.

■ En la barra de tareas de Windows, haga clic en Inicio > Todos los

programas > Norton Ghost > Norton Ghost 15.0.

■ En la bandeja del sistema de Windows, haga doble clic en el icono de la

bandeja de SymantecNorton Ghost 15.0.

■ En la bandeja del sistema de Windows, haga clic con el botón derecho en

el iconode la bandeja deNorton Ghosty en Abrir SymantecNorton Ghost

15.0.

Configuración de las opciones predeterminadas de

Norton Ghost

El cuadro de diálogo Opciones incluye varias vistas que permiten configurar las

opciones predeterminadas siguientes:

DescripciónOpciones

Especifique una ubicación predeterminada donde una copia

de seguridad creará y almacenará los puntos de recuperación

y los datos de las copias de seguridad de archivos y carpetas.

Si la ubicación que se elige está en una red, puede escribir su

información de autenticación de usuario.

Ver "Selección de un destino de copia de seguridad

predeterminado" en la página 45.

General

Primeros pasos

Configuración de las opciones predeterminadas de Norton Ghost

42

Page 43

DescripciónOpciones

Permite especificar una velocidad predeterminada para los

procesos de copia de seguridad o de recuperación. Cuando se

mueve elcontrol deslizantehacia Rápido, aumentala velocidad

con la cual el programa hace copias de seguridad o recupera

el equipo. Si elige una velocidad menor, podría mejorar el

rendimiento del equipo, especialmente si se trabaja en el

equipo durante una copia de seguridad o una recuperación.

Nota: Durante una copia de seguridad o una recuperación,

tiene la opción de anular esta configuración predeterminada

y adaptarla a sus necesidades en ese momento.

Es posibletambién configurar la regulación develocidad según

la redpara limitar losefectos de lascopias de seguridadsobre

el rendimiento de la red.

Ver "Ajuste del efecto de una copia de seguridad sobre el

rendimiento del equipo" en la página 46.

Ver "Habilitación de la regulación de velocidad según la red"

en la página 47.

Rendimiento

Es posible activar o desactivar el icono de la bandeja del

sistema. Es posible también especificar si se muestran

solamente los mensajes de error cuando ocurren, o si se

muestran los mensajes de error y otra información, como la

terminación de una copia de seguridad.

Ver "Ajuste de la configuración predeterminada del icono de

la bandeja" en la página 47.

Icono de la bandeja

Permite administrar los tipos de archivo y las categorías de

tipo de archivo, que se usan como método para seleccionar

los tipos de archivo que se desea incluir en una copia de

seguridad de archivos y carpetas.

Ver "Administración de tipos de archivo" en la página 48.

Tipos de archivo

43Primeros pasos

Configuración de las opciones predeterminadas de Norton Ghost

Page 44

DescripciónOpciones

Si Google Desktop está instalado en su equipo cuando se

instala Norton Ghost, tiene la opción de habilitar la

recuperación de archivos y carpetas de Google Desktop.

Cuando se habilita esta función, es posible buscar archivos

(por nombre de archivo) dentro de un punto de recuperación

creado con el soporte de motor de búsqueda habilitado.

Si Google Desktop no está instalado en el equipo cuando se

instala Norton Ghost, tiene la opción de hacer clic en un

vínculo alsitio web desdeel que es posible descargare instalar

Google Desktop de forma gratuita.

Ver "Acerca del uso de un motor de búsqueda para localizar

puntos de recuperación" en la página 229.

Google Desktop

Elimine ocambie los nombres únicos asignadosa las unidades

externas usadas como destinos de copia de seguridad y de

copia externa.

Ver "Uso de los nombres para las unidades externas"

en la página 50.

Unidades externas

Especifique la configuración predeterminada de FTP que se

usará para Copia externa.

Ver "Definición de la configuración predeterminada del FTP

que se usará con Copia externa" en la página 51.

Configurar FTP

Permite especificar los tipos de mensajes del producto que se

registran (errores, advertencias e información), dónde

almacenar el archivo de registro y configurar un tamaño

máximo para el archivo de registro.

Ver "Registro de mensajes de Norton Ghost" en la página 52.

Archivo de registro

Permite especificar los tipos de mensajes del producto que se

registran (errores, advertencias e información) en el registro

de eventos de Windows.

Ver "Registro de mensajes de Norton Ghost" en la página 52.

Registro de eventos

Si deseaun historial de las medidastomadas por Norton Ghost,

o de los mensajes de error y de advertencia, puede optar por

guardarlos enun archivo deregistro en elequipo, o hacerque

se envíen por correo electrónico a una dirección que

especifique.

Ver "Habilitaciónde notificaciones de correoelectrónico para

mensajes del producto (eventos)" en la página 54.

Correo electrónico SMTP

Primeros pasos

Configuración de las opciones predeterminadas de Norton Ghost

44

Page 45

DescripciónOpciones

Si tiene una aplicación de sistemade administración de redes

(NMS), es posible permitir que el soporte de capturas SNMP

envíe las notificaciones a la aplicación NMS.

Ver "Acerca de las capturas SNMP" en la página 141.

Captura SNMP

Para configurar las opciones predeterminadas de Norton Ghost

1

Inicie Norton Ghost.

2

Haga clic en Tareas > Opciones.

3

Seleccione una opción que desee editar, realice cualquier cambio necesario

y después haga clic en Aceptar.

Selección de un destino de copia de seguridad predeterminado

Es posible especificar el destino predeterminado para almacenar los puntos de

recuperación y los datos de copias de seguridad de archivos y carpetas creados

cuando se ejecuta una copia de seguridad. Se usa esta ubicación predeterminada

si usted no especifica una diferente cuando define una nueva copia de seguridad.

Para seleccionar un destino de copia de seguridad predeterminado

1

En Norton Ghost, en la barra de menú, haga clic en Tareas > Opciones.

2

Haga clic en General.

3

Seleccione Agregar el nombre del equipo a los nombres de los archivos de

datos de copias de seguridad.

Esto es especialmente útil si se hace copia de seguridad de más de un equipo

en la misma unidad. Por ejemplo, es posible hacer copias de seguridad de un

equipo portátil y un equipo de escritorio en la misma unidad USB o unidad

de red. Al agregar el nombre del equipo al nombre de cada archivo de datos

de copias de seguridad, es posible identificar más fácilmente qué archivos

pertenecen a qué equipo.

4

Seleccione Guardar los archivosde la copia de seguridaden una subcarpeta

única si desea que Norton Ghost cree una nueva subcarpeta que sirva como

destino de copia de seguridad.

Nota: La nueva subcarpeta recibeel mismo nombreque el equipo. Porejemplo,

si el nombre del equipo es "MiEquipo", la nueva subcarpeta se denomina

\MiEquipo.

45Primeros pasos

Configuración de las opciones predeterminadas de Norton Ghost

Page 46

5

Escriba una ruta a una carpeta donde desee almacenar los puntos de

recuperación ylos datos decopias de seguridadde archivos ycarpetas o haga

clic en Examinar para buscar una ubicación.

No es posible usar una carpeta cifrada como destino de copia de seguridad.

Si deseacifrar los datosde copiasde seguridad paraimpedir que otro usuario

acceda a ellos, consulte las Opciones avanzadas cuando define o edita una

copia de seguridad.

6

Si escribió la ruta a una ubicación en una red, escriba el nombre de usuario

y la contraseña necesarios para la autenticación en la red.

7

Haga clic en Aceptar.

Ajuste del efecto de una copia de seguridad sobre el rendimiento del

equipo

Si está trabajando en su equipo cuando se está haciendo una copia de seguridad,

especialmente una que esté creando un punto de recuperación independiente, es

posible que su equipo esté lento. Esto se debe a que Norton Ghost está utilizando