Startseite

Pro C901S Sicherheitshandbuch

Bitte zuerst lesen

Erste Schritte

Dieses Kapitel beschreibt die Sicherheitsfunktionen des Geräts und die Festlegung der anfänglichen Sicherheitseinstellungen.

Authentifizierung und ihre Anwendung

In diesem Kapitel wird beschrieben, wie der Administrator registriert wird und die Authentifizierungsverfahren festgelegt werden. Des

Weiteren wird hier beschrieben, wie Sie sich anmelden und abmelden können, sobald die Authentifizierung aktiviert wurde.

Sicherstellung der Informationssicherheit

Dieses Kapitel beschreibt, wie Sie im Gerät gespeicherte Daten und übertragene Informationen vor unbefugtem Zugriff und unbefugten

Änderungen schützen können.

Verwaltung des Zugangs zum Gerät

In diesem Kapitel wird beschrieben, wie Sie den unautorisierten Zugriff auf und Änderungen an den Systemeinstellungen verhindern.

Erhöhte Netzwerksicherheit

In diesem Kapitel wird beschrieben, wie die Sicherheit des Netzwerks mithilfe der Gerätefunktionen erhöht werden kann.

Festlegen der erweiterten Sicherheitsfunktionen

In diesem Kapitel werden die erweiterten Sicherheitsfunktionen des Geräts beschrieben und wie diese festgelegt werden können.

Fehlerbehebung

In diesem Kapitel wird beschrieben, wie vorzugehen ist, wenn das Gerät nicht einwandfrei funktioniert.

Anhang

Copyright © 2010

Inhalt - Pro C901S - Sicherheitshandbuch

Inhalt Alle Titel Einstellungen

file:///D|/Manual/SECURITY/int/index.htm [17.11.2010 15:34:52]

Startseite > Bitte zuerst lesen

Bitte zuerst lesen

Handbücher zu diesem Gerät

Hinweis

Wichtig

Verwendung dieses Handbuchs

Symbole

Namen der Hauptelemente

IP-Adresse

Hinweise

Anfang

Copyright © 2010

Kapitelinhalt - Pro C901S - Sicherheitshandbuch

Inhalt Einstellungen

file:///D|/Manual/SECURITY/int/index_chap_00.htm [17.11.2010 15:34:53]

Startseite > Erste Schritte

Erste Schritte

Vor Verwendung der Sicherheitsfunktionen

Einrichten des Geräts

Verbesserte Sicherheit

Glossar

Sicherheitsvorkehrungen bei diesem Gerät

Verwenden der Authentifizierung und Verwalten der Anwender

Sicherstellung der Informationssicherheit

Einschränken und Kontrolle des Zugriffs

Erhöhte Netzwerksicherheit

Anfang

Copyright © 2010

Kapitelinhalt - Pro C901S - Sicherheitshandbuch

Inhalt Einstellungen

file:///D|/Manual/SECURITY/int/index_chap_01.htm [17.11.2010 15:34:55]

Startseite > Authentifizierung und ihre Anwendung

Authentifizierung und ihre Anwendung

Administratoren und Anwender

Administratoren

Anwender

Die Verwaltungsfunktion

Über die Administratorauthentifizierung

Über die Anwenderauthentifizierung

Authentifizierung aktivieren

Einstellungsverfahren zur Authentifizierung

Administratorauthentifizierung

Administratorprivilegien festlegen

Registrieren des Administrators

Anmelden mit Administrator-Authentifizierung

Abmelden mit Administrator-Authentifizierung

Ändern des Administrators

Verwenden von Web Image Monitor zum Konfigurieren der Administratorauthentifizierung

Anwenderauthentifizierung

Anwendercode-Authentifizierung

Festlegen der Anwendercodeauthentifizierung

Basis-Authentifizierung

Festlegen der Basis-Authentifizierung

Im Adressbuch registrierte Authentifizierungsinformationen

Login-Anwendername und -Passwort festlegen

Festlegen von Authentifizierungdaten für die Anmeldung

Windows-Authentifizierung

Festlegen der Windows-Authentifizierung

Internet-Informationsdienste (IIS) und Zertifikatsdienste installieren

Erstellen des Serverzertifikats

Installieren des Gerätezertifikats (von einer Zertifizierungsstelle ausgestelltes Zertifikat)

LDAP-Authentifizierung

Festlegen der LDAP-Authentifizierung

Integrationserver-Authentifizierung

Integrationsserver-Authentifizierung festlegen

Wenn die Anwenderauthentifizierung festgelegt ist

Wenn Anwenderauthentifizierung festgelegt ist

Kapitelinhalt - Pro C901S - Sicherheitshandbuch

Inhalt Einstellungen

file:///D|/Manual/SECURITY/int/index_chap_02.htm (1 von 2) [17.11.2010 15:34:56]

Kapitelinhalt - Pro C901S - Sicherheitshandbuch

Wenn Basis-, Windows-, LDAP- oder Integrationsserver-Authentifizierung festgelegt ist

Anmeldung mit Web Image Monitor

Abmeldung über Web Image Monitor

Auto-Abmeldung

Authentifizierung mit einem externen Gerät

Anfang

Copyright © 2010

file:///D|/Manual/SECURITY/int/index_chap_02.htm (2 von 2) [17.11.2010 15:34:56]

Startseite > Sicherstellung der Informationssicherheit

Sicherstellung der Informationssicherheit

Festlegen der Zugriffsrechte für gespeicherte Dateien

Zuweisen von Anwendern und Zugriffsrechten für gespeicherte Dateien

Ändern des Besitzers eines Dokuments

Vergabe von Zugriffsprivilegien für Dateien, die mit der Scannerfunktion gespeichert wurden

Zuweisen des Anwenders und der Zugriffsprivilegien für die gespeicherten Dateien des Anwenders

Festlegen von Passwörtern für gespeicherte Dateien

Entsperren von Dateien

Verhindern von Datenverlust aufgrund unautorisierter Übertragung

Einschränkung von Zielen

Verwendung von S/MIME zum Schutz von E-Mail-Übertragungen

E-Mail-Verschlüsselung

Anhängen einer elektronischen Signatur

Schutz des Adressbuchs

Zugriffsrechte für das Adressbuch

Verschlüsseln der Daten im Adressbuch

Löschen der Daten auf der Festplatte

Speichereinst. automatisch löschen

Gesamten Speicher löschen

Anfang

Copyright © 2010

Kapitelinhalt - Pro C901S - Sicherheitshandbuch

Inhalt Einstellungen

file:///D|/Manual/SECURITY/int/index_chap_03.htm [17.11.2010 15:34:57]

Startseite > Verwaltung des Zugangs zum Gerät

Verwaltung des Zugangs zum Gerät

Verhindern von Änderungen an den Geräteeinstellungen

Menüschutz

Aktivieren des Menüschutzes

Deaktivieren des Menüschutzes

Festlegen des Menüschutzes

Einschränken der verfügbaren Funktionen

Festlegen der verfügbaren Funktionen

Anfang

Copyright © 2010

Kapitelinhalt - Pro C901S - Sicherheitshandbuch

Inhalt Einstellungen

file:///D|/Manual/SECURITY/int/index_chap_04.htm [17.11.2010 15:34:58]

Startseite > Erhöhte Netzwerksicherheit

Erhöhte Netzwerksicherheit

Verhindern von nicht autorisierten Zugriffen

Zugriffskontrolle

Aktivieren/Deaktivieren von Protokollen

Festlegen der Netzwerksicherheitsstufe

Verschlüsseln von übertragenen Passwörter

Treiber-Verschlüsselungscode

Schutz durch Verschlüsselung

Verschlüsselung mit SSL (Secure Sockets Layer)

Anwendereinstellungen für SSL (Secure Sockets Layer)

Festlegen des SSL-/TLS-Verschlüsselungsmodus

SNMPv3-Verschlüsselung

Übertragung mithilfe von IPsec

Verschlüsselung und Authentifizierung durch IPsec

Einstellungen für automatischen Austausch des Verschlüsselungscodes und manuelle Einstellung des

Verschlüsselungscodes

IPsec-Einstellungen

Konfigurationsschritte zu Einstellungen für autom. Austausch des Verschlüsselungscodes

Konfigurationsschritte zur Festlegung der manuellen Verschlüsselungscode-Einstellungen

Einstellungsbefehle von Telnet

Anfang

Copyright © 2010

Kapitelinhalt - Pro C901S - Sicherheitshandbuch

Inhalt Einstellungen

file:///D|/Manual/SECURITY/int/index_chap_05.htm [17.11.2010 15:34:59]

Startseite > Festlegen der erweiterten Sicherheitsfunktionen

Festlegen der erweiterten Sicherheitsfunktionen

Festlegen der erweiterten Sicherheitsfunktionen

Ändern der erweiterten Sicherheitsfunktionen

Erweiterte Sicherheitseinstellungen

Andere Sicherheitsfunktionen

Scannerfunktion

Systemstatus

Wochentimer-Code

Beschränken der Gerätefunktionen ausschließlich auf den Besitzer

Einstellungen

Anfang

Copyright © 2010

Kapitelinhalt - Pro C901S - Sicherheitshandbuch

Inhalt Einstellungen

file:///D|/Manual/SECURITY/int/index_chap_06.htm [17.11.2010 15:34:59]

Startseite > Fehlerbehebung

Fehlerbehebung

Fehler bei der Authentifizierung

Eine Meldung erscheint

Es wird ein Fehlercode angezeigt

Gerät lässt sich nicht bedienen

Anfang

Copyright © 2010

Kapitelinhalt - Pro C901S - Sicherheitshandbuch

Inhalt Einstellungen

file:///D|/Manual/SECURITY/int/index_chap_07.htm [17.11.2010 15:35:00]

Startseite > Anhang

Anhang

Aufgaben des Supervisors

Anmelden als Supervisor

Abmelden als Supervisor

Ändern des Supervisors

Zurücksetzen eines Administratorpassworts

Geräteadministrator-Einstellungen

Systemeinstellungen

Wartung

Funkt. des Kop. / Doc. Servers

Scannereinstellungen

Magazinpapiereinstellungen

Einstellungen über den Web Image Monitor

Netzwerkadministrator-Einstellungen

Systemeinstellungen

Scannereinstellungen

Einstellungen über den Web Image Monitor

Dateiadministrator-Einstellungen

Systemeinstellungen

Einstellungen über den Web Image Monitor

Anwenderadministrator-Einstellungen

Systemeinstellungen

Einstellungen über den Web Image Monitor

Dateiberechtigungen in Document Server

Das Privileg für Anwender-Account-Einstellungen im Adressbuch

Anwendereinstellungen - Bedienfeld-Einstellungen

Funkt. des Kop. / Doc. Servers

Scannereinstellungen

Systemeinstellungen

Wartung

Magazinpapiereinstellungen

Einstellungen - Web Image Monitor Einstellungen

Geräteeeinstellungen

Scanner

Kapitelinhalt - Pro C901S - Sicherheitshandbuch

Inhalt Einstellungen

file:///D|/Manual/SECURITY/int/index_chap_08.htm (1 von 2) [17.11.2010 15:35:01]

Kapitelinhalt - Pro C901S - Sicherheitshandbuch

Netzwerk

Webseite

Funktionen, für die bestimmte Optionen erforderlich sind

Warenzeichen

Anfang

Copyright © 2010

file:///D|/Manual/SECURITY/int/index_chap_08.htm (2 von 2) [17.11.2010 15:35:01]

Startseite > Alle Titel

Bitte zuerst lesen

Handbücher zu diesem Gerät

Hinweis

Wichtig

Verwendung dieses Handbuchs

Symbole

Namen der Hauptelemente

IP-Adresse

Hinweise

Erste Schritte

Vor Verwendung der Sicherheitsfunktionen

Einrichten des Geräts

Verbesserte Sicherheit

Glossar

Sicherheitsvorkehrungen bei diesem Gerät

Verwenden der Authentifizierung und Verwalten der Anwender

Sicherstellung der Informationssicherheit

Einschränken und Kontrolle des Zugriffs

Erhöhte Netzwerksicherheit

Authentifizierung und ihre Anwendung

Administratoren und Anwender

Administratoren

Anwender

Die Verwaltungsfunktion

Über die Administratorauthentifizierung

Über die Anwenderauthentifizierung

Authentifizierung aktivieren

Einstellungsverfahren zur Authentifizierung

Administratorauthentifizierung

Administratorprivilegien festlegen

Registrieren des Administrators

Anmelden mit Administrator-Authentifizierung

Abmelden mit Administrator-Authentifizierung

Alle Titel - Pro C901S - Sicherheitshandbuch

Inhalt Einstellungen

file:///D|/Manual/SECURITY/int/index_list.htm (1 von 5) [17.11.2010 15:35:03]

Alle Titel - Pro C901S - Sicherheitshandbuch

Ändern des Administrators

Verwenden von Web Image Monitor zum Konfigurieren der Administratorauthentifizierung

Anwenderauthentifizierung

Anwendercode-Authentifizierung

Festlegen der Anwendercodeauthentifizierung

Basis-Authentifizierung

Festlegen der Basis-Authentifizierung

Im Adressbuch registrierte Authentifizierungsinformationen

Login-Anwendername und -Passwort festlegen

Festlegen von Authentifizierungdaten für die Anmeldung

Windows-Authentifizierung

Festlegen der Windows-Authentifizierung

Internet-Informationsdienste (IIS) und Zertifikatsdienste installieren

Erstellen des Serverzertifikats

Installieren des Gerätezertifikats (von einer Zertifizierungsstelle ausgestelltes Zertifikat)

LDAP-Authentifizierung

Festlegen der LDAP-Authentifizierung

Integrationserver-Authentifizierung

Integrationsserver-Authentifizierung festlegen

Wenn die Anwenderauthentifizierung festgelegt ist

Wenn Anwenderauthentifizierung festgelegt ist

Wenn Basis-, Windows-, LDAP- oder Integrationsserver-Authentifizierung festgelegt ist

Anmeldung mit Web Image Monitor

Abmeldung über Web Image Monitor

Auto-Abmeldung

Authentifizierung mit einem externen Gerät

Sicherstellung der Informationssicherheit

Festlegen der Zugriffsrechte für gespeicherte Dateien

Zuweisen von Anwendern und Zugriffsrechten für gespeicherte Dateien

Ändern des Besitzers eines Dokuments

Vergabe von Zugriffsprivilegien für Dateien, die mit der Scannerfunktion gespeichert wurden

Zuweisen des Anwenders und der Zugriffsprivilegien für die gespeicherten Dateien des Anwenders

Festlegen von Passwörtern für gespeicherte Dateien

Entsperren von Dateien

Verhindern von Datenverlust aufgrund unautorisierter Übertragung

Einschränkung von Zielen

Verwendung von S/MIME zum Schutz von E-Mail-Übertragungen

E-Mail-Verschlüsselung

Anhängen einer elektronischen Signatur

Schutz des Adressbuchs

file:///D|/Manual/SECURITY/int/index_list.htm (2 von 5) [17.11.2010 15:35:03]

Alle Titel - Pro C901S - Sicherheitshandbuch

Zugriffsrechte für das Adressbuch

Verschlüsseln der Daten im Adressbuch

Löschen der Daten auf der Festplatte

Speichereinst. automatisch löschen

Gesamten Speicher löschen

Verwaltung des Zugangs zum Gerät

Verhindern von Änderungen an den Geräteeinstellungen

Menüschutz

Aktivieren des Menüschutzes

Deaktivieren des Menüschutzes

Festlegen des Menüschutzes

Einschränken der verfügbaren Funktionen

Festlegen der verfügbaren Funktionen

Erhöhte Netzwerksicherheit

Verhindern von nicht autorisierten Zugriffen

Zugriffskontrolle

Aktivieren/Deaktivieren von Protokollen

Festlegen der Netzwerksicherheitsstufe

Verschlüsseln von übertragenen Passwörter

Treiber-Verschlüsselungscode

Schutz durch Verschlüsselung

Verschlüsselung mit SSL (Secure Sockets Layer)

Anwendereinstellungen für SSL (Secure Sockets Layer)

Festlegen des SSL-/TLS-Verschlüsselungsmodus

SNMPv3-Verschlüsselung

Übertragung mithilfe von IPsec

Verschlüsselung und Authentifizierung durch IPsec

Einstellungen für automatischen Austausch des Verschlüsselungscodes und manuelle Einstellung des

Verschlüsselungscodes

IPsec-Einstellungen

Konfigurationsschritte zu Einstellungen für autom. Austausch des Verschlüsselungscodes

Konfigurationsschritte zur Festlegung der manuellen Verschlüsselungscode-Einstellungen

Einstellungsbefehle von Telnet

Festlegen der erweiterten Sicherheitsfunktionen

Festlegen der erweiterten Sicherheitsfunktionen

Ändern der erweiterten Sicherheitsfunktionen

Erweiterte Sicherheitseinstellungen

Andere Sicherheitsfunktionen

file:///D|/Manual/SECURITY/int/index_list.htm (3 von 5) [17.11.2010 15:35:03]

Alle Titel - Pro C901S - Sicherheitshandbuch

Scannerfunktion

Systemstatus

Wochentimer-Code

Beschränken der Gerätefunktionen ausschließlich auf den Besitzer

Einstellungen

Fehlerbehebung

Fehler bei der Authentifizierung

Eine Meldung erscheint

Es wird ein Fehlercode angezeigt

Gerät lässt sich nicht bedienen

Anhang

Aufgaben des Supervisors

Anmelden als Supervisor

Abmelden als Supervisor

Ändern des Supervisors

Zurücksetzen eines Administratorpassworts

Geräteadministrator-Einstellungen

Systemeinstellungen

Wartung

Funkt. des Kop. / Doc. Servers

Scannereinstellungen

Magazinpapiereinstellungen

Einstellungen über den Web Image Monitor

Netzwerkadministrator-Einstellungen

Systemeinstellungen

Scannereinstellungen

Einstellungen über den Web Image Monitor

Dateiadministrator-Einstellungen

Systemeinstellungen

Einstellungen über den Web Image Monitor

Anwenderadministrator-Einstellungen

Systemeinstellungen

Einstellungen über den Web Image Monitor

Dateiberechtigungen in Document Server

Das Privileg für Anwender-Account-Einstellungen im Adressbuch

Anwendereinstellungen - Bedienfeld-Einstellungen

Funkt. des Kop. / Doc. Servers

Scannereinstellungen

Systemeinstellungen

file:///D|/Manual/SECURITY/int/index_list.htm (4 von 5) [17.11.2010 15:35:03]

Alle Titel - Pro C901S - Sicherheitshandbuch

Wartung

Magazinpapiereinstellungen

Einstellungen - Web Image Monitor Einstellungen

Geräteeeinstellungen

Scanner

Netzwerk

Webseite

Funktionen, für die bestimmte Optionen erforderlich sind

Warenzeichen

Anfang

Copyright © 2010

file:///D|/Manual/SECURITY/int/index_list.htm (5 von 5) [17.11.2010 15:35:03]

Hilfe

Verwendung der HTML-Handbücher

Diese Seite erläutert, wie die HTML-Handbücher zu verwenden sind.

# Es werden Muster-Bildschirmabbildungen verwendet.

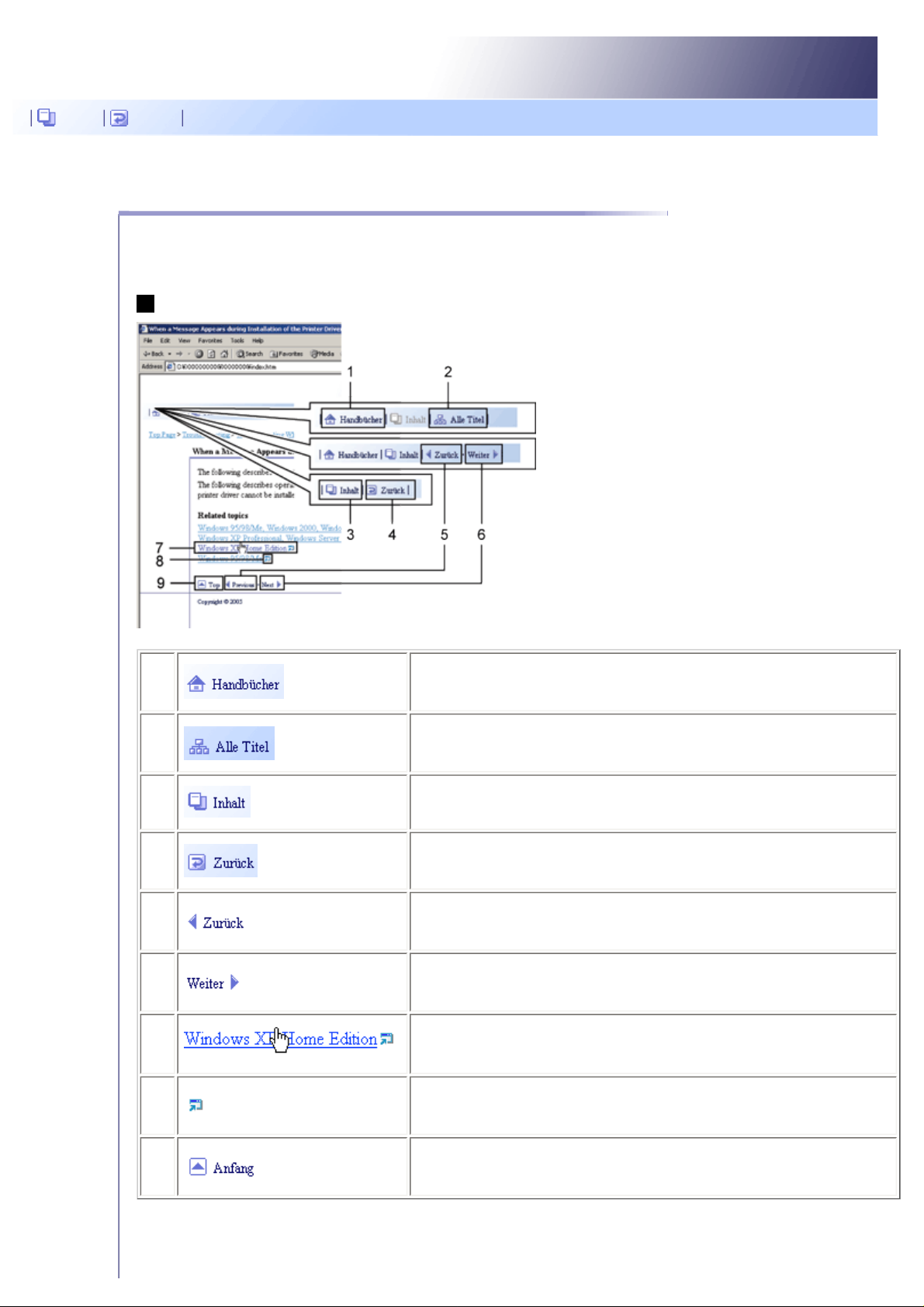

Bildschirmnavigation

1

Klicken Sie, um die Startseite anzuzeigen.

2

Zeigt eine Liste mit allen Handbuchtiteln an.

3

Zeigt den Inhalt des Handbuchs an.

4

Bringt Sie zu der zuletzt angezeigten Seite zurück.

5

Bringt Sie zur vorherigen Seite (in der Titelreihenfolge) zurück.

6

Versetzt Sie zur nächsten Seite (in der Titelreihenfolge).

7

Versetzt Sie zur dazugehörigen HTML-Seite. (Unterstriche weisen auf

Hypertext-Links hin.)

8

Öffnet die dazugehörige Seite in einem neuen Fenster.

9

Versetzt Sie zum Anfang der aktuellen Seite.

# Wenn Querverweise auf der Seite enthalten sind, erscheinen sie im unteren Seitenbereich.

Inhalt Zurück

file:///D|/Manual/SECURITY/int/help.htm (1 von 3) [17.11.2010 15:35:05]

Hilfe

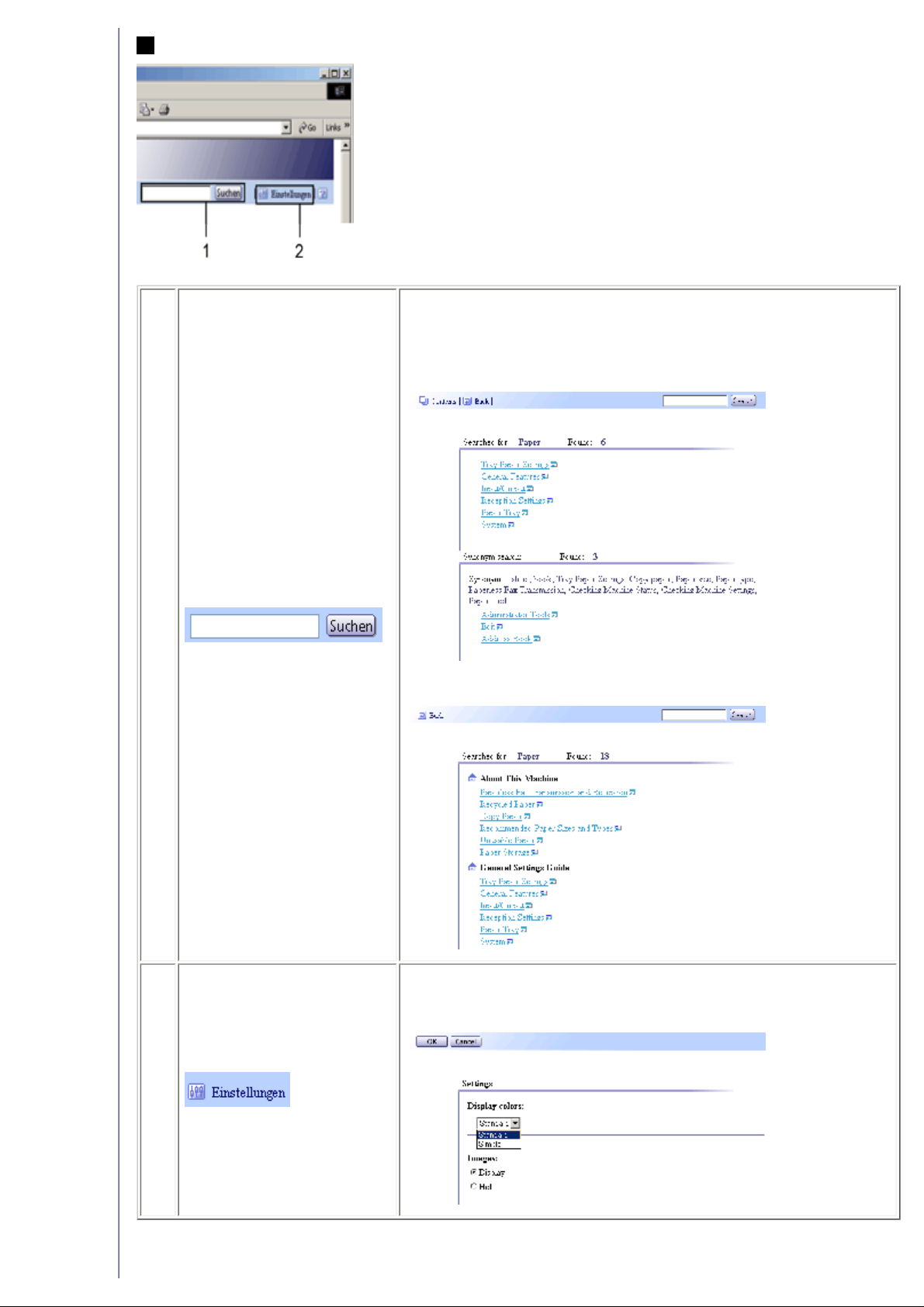

Nützliche Funktionen

1

Verwenden Sie Stichwörter, um nach Themen zu suchen, die Sie

nachschlagen möchten. Eine kombinierte Suche durch Eingabe mehrerer

Stichwörter ist nicht möglich.

Suchergebnisse, die auch die Synonyme der Stichwörter enthalten, werden

angezeigt.

Wenn auf der Startseite gesucht wird, werden Suchergebnisse aus allen

Handbüchern angezeigt.

2

Sie können die Farbe der Displayanzeige ändern und die Ablaufabbildungen

verbergen.

Klicken Sie auf [OK], um die Änderungen zu übernehmen.

file:///D|/Manual/SECURITY/int/help.htm (2 von 3) [17.11.2010 15:35:05]

Hilfe

Symbole

Dieses Handbuch verwendet die folgenden Symbole:

Weist auf wichtige Sicherheitshinweise hin.

Das Ignorieren dieser Hinweise kann zu ernsthaften Verletzungen und Lebensgefahr

führen. Lesen Sie deshalb unbedingt diese Hinweise.

Sie finden sie im Abschnitt "Sicherheitshinweise" in Über dieses Gerät.

Weist auf wichtige Sicherheitshinweise hin.

Das Ignorieren dieser Hinweise kann zu leichten bis mittelschweren Verletzungen sowie

zur Beschädigung des Geräts oder der Einrichtung führen. Lesen Sie deshalb unbedingt

diese Hinweise.

Sie finden sie im Abschnitt "Sicherheitshinweise" in Über dieses Gerät.

Weist auf Punkte hin, die beim Gebrauch des Geräts beachtet werden müssen sowie auf

Erläuterungen wahrscheinlicher Ursachen wie Papierstau, Schäden an Vorlagen oder

Datenverlust. Lesen Sie deshalb unbedingt diese Erläuterungen.

Weist auf zusätzliche Erläuterungen der Gerätefunktionen sowie auf Anweisungen zur

Behebung von Bedienungsfehlern hin.

Dieses Symbol befinden sich am Ende der Abschnitte.

Es weist darauf hin, wo Sie weitere themabezogene Informationen finden können.

[ ]

Weist auf Tasten- und Schaltflächennamen hin.

Copyright © 2010

file:///D|/Manual/SECURITY/int/help.htm (3 von 3) [17.11.2010 15:35:05]

Startseite > Bitte zuerst lesen > Handbücher zu diesem Gerät

Handbücher zu diesem Gerät

Lesen Sie dieses Handbuch sorgfältig, bevor Sie das Gerät verwenden.

Beziehen Sie sich auf die Handbücher, die dem Gebrauch des Geräts entsprechen.

● Die Medien unterscheiden sich je nach Handbuch.

● Die elektronischen und Druckversionen eines Handbuchs haben den gleichen Inhalt.

● Adobe Acrobat Reader/Adobe Reader muss installiert sein, um die Handbücher als PDF-Dateien anzuzeigen.

● Zur Anzeige der HTML-Handbücher muss ein Webbrowser installiert sein.

● Falls Sie einen höheren Sicherheitsgrad wünschen, empfehlen wir Ihnen, vor dem Gebrauch des Geräts folgende Einstellungen

vorzunehmen. Nähere Angaben zur Vorgehensweise finden Sie unter "Einrichten des Geräts".

❍ Installieren Sie das Gerätezertifikat.

❍ Aktivieren Sie die SSL-Verschlüsselung (Secure Sockets Layer).

❍ Ändern Sie den Anwendernamen und das Passwort des Administrators mit Web Image Monitor.

Über dieses Gerät

Lesen Sie unbedingt die Sicherheitshinweise in diesem Handbuch, bevor Sie das Gerät verwenden.

Mit diesem Handbuch erhalten Sie eine Einführung in die Funktionen des Geräts. Es erläutert

außerdem das Bedienfeld, die Vorbereitungsmaßnahmen bis zur Verwendung des Geräts, die

Eingabe von Text sowie die Installation der mitgelieferten CD-Roms.

Fehlerbehebung

Bietet einen Leitfaden zur Lösung von Problemen bei der Verwendung des Geräts und erläutert, wie

Papier, Toner, Heftklammern und andere Verbrauchsmaterialien ausgetauscht werden.

Kopierer-/Document Server Handbuch

Erläutert die Funktionen und Vorgänge des Kopierers und des Document Servers. Dieses Handbuch

enthält außerdem Erläuterungen, wie Vorlagen einzulegen sind.

Scannerhandbuch

Erläutert Scannerfunktionen und Scanvorgänge.

Netzwerkanleitung

Beschreibt, wie das Gerät in einer Netzwerkumgebung konfiguriert und betrieben wird.

Handbuch Grundeinstellungen

Beschreibt, wie das Gerät mit einem Netzwerk verbunden wird. Es erläutert außerdem, wie die

Anwenderprogramm-Einstellungen geändert und Informationen im Adressbuch registriert werden.

Handbuch Papiereinstellungen

Erläutert, wie Papiereinstellungen vorgenommen werden.

Handbücher zu diesem Gerät

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0001.htm (1 von 2) [17.11.2010 15:35:06]

Handbücher zu diesem Gerät

Sicherheitshandbuch

Dieses Handbuch ist für Administratoren des Geräts vorgesehen. Es erläutert die

Sicherheitsfunktionen, die von Ihnen angewandt werden können, um unautorisierte

Geräteanwendungen sowie Datenänderungen und -zugriffe zu verhindern. Lesen Sie zur Einrichtung

der erweiterten Sicherheitsfunktionen oder der Anwender- und Administratorauthentifizierung

unbedingt dieses Handbuch.

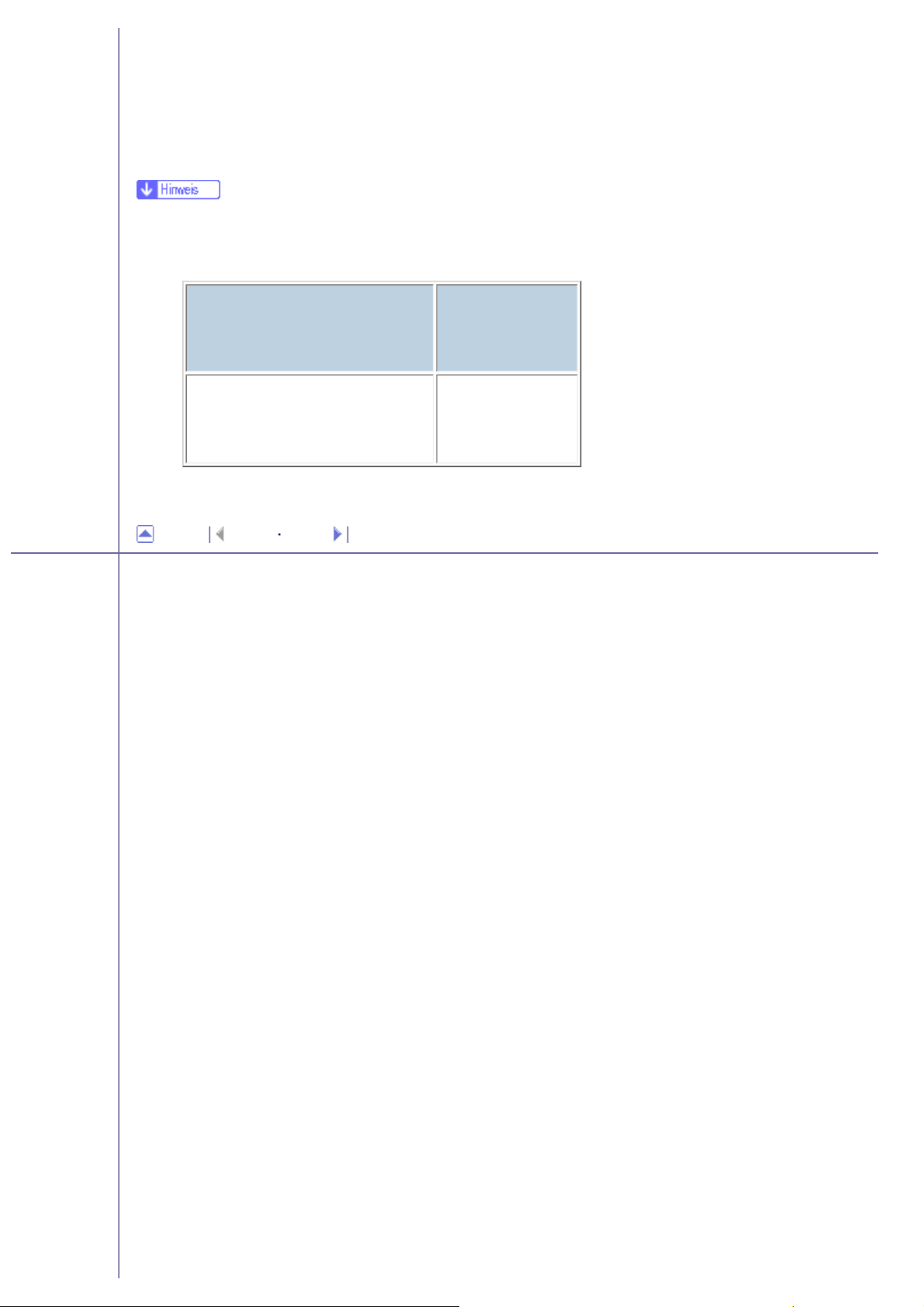

● Für die Druckerfunktion stehen außerdem Handbücher zur Verfügung.

● Die folgenden optionalen Softwareprodukte beziehen sich auf allgemein gebräuchliche Bezeichnungen:

Produktname

Allgemeiner

Name

ScanRouter EX Professional and

ScanRouter EX Enterprise

Die ScanRouterLieferungssoftware

Anfang Zurück Weiter

Copyright © 2010

file:///D|/Manual/SECURITY/int/0001.htm (2 von 2) [17.11.2010 15:35:06]

Startseite > Bitte zuerst lesen > Hinweis

Hinweis

Verwandte Themen

Wichtig

Anfang Zurück Weiter

Copyright © 2010

Hinweis

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0002.htm [17.11.2010 15:35:07]

Startseite > Bitte zuerst lesen > Hinweis > Wichtig

Wichtig

In keinem Fall haftet das Unternehmen für direkte, indirekte, spezielle oder beiläufige Schäden bzw.

Folgeschäden, die sich aus der Handhabung oder dem Betrieb des Geräts ergeben.

Um eine gute Kopierqualität zu erzielen, empfiehlt der Hersteller, dass Sie den Originaltoner vom Hersteller

verwenden.

Der Hersteller ist nicht für Schäden oder Kosten verantwortlich, die durch die Verwendung von nicht

Originalteilen des Lieferanten in unseren Bürogeräten entstehen.

Anfang Zurück Weiter

Copyright © 2010

Wichtig

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0003.htm [17.11.2010 15:35:08]

Startseite > Bitte zuerst lesen > Verwendung dieses Handbuchs

Verwendung dieses Handbuchs

Verwandte Themen

Symbole

Namen der Hauptelemente

IP-Adresse

Hinweise

Anfang Zurück Weiter

Copyright © 2010

Verwendung dieses Handbuchs

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0004.htm [17.11.2010 15:35:09]

Startseite > Bitte zuerst lesen > Verwendung dieses Handbuchs > Symbole

Symbole

Dieses Handbuch verwendet die folgenden Symbole:

Weist auf wichtige Punkte beim Betrieb des Geräts und Erläuterungen wahrscheinlicher Ursachen für

Papierstau, Vorlagenbeschädigung und Datenverlust hin. Lesen Sie diese Hinweise sorgfältig durch.

Weist auf zusätzliche Erklärungen zu Gerätefunktionen sowie auf Anleitungen zum Beheben von

Anwenderfehlern hin.

Dieses Symbol befindet sich am Ende jedes Abschnitts. Es zeigt an, wo weiterführende Informationen zu

finden sind.

Weist auf die Namen der Tasten hin, die im Bedienfeld und Display des Geräts erscheinen.

Anfang Zurück Weiter

Copyright © 2010

Symbole

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0005.htm [17.11.2010 15:35:09]

Startseite > Bitte zuerst lesen > Verwendung dieses Handbuchs > Namen der Hauptelemente

Namen der Hauptelemente

Die wichtigsten Elemente dieses Geräts werden in diesem Handbuch wie folgt bezeichnet:

● Automatischer Vorlageneinzug ADF

● Z-folding Unit ZF4000 (optional) Z-Falz-Einheit

● Trimmer Unit TR5020 (optional) Schneideeinheit

● High Capacity Stacker SK5010 (optional) Stapler

● Ring Binder RB5000 (optional) Ringbinder

● Perfect Binder GB5000 (optional) Klebebinder

● Data OverWriteSecurity Unit Type H (optional) DataOverwriteSecurity-Einheit

Anfang Zurück Weiter

Copyright © 2010

Namen der Hauptelemente

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0006.htm [17.11.2010 15:35:10]

Startseite > Bitte zuerst lesen > Verwendung dieses Handbuchs > IP-Adresse

IP-Adresse

In diesem Handbuch steht "IP-Adresse" sowohl für IPv4- als auch für IPv6-Umgebungen. Lesen Sie die

Anweisungen, die auf die von Ihnen verwendete Umgebung zutreffen.

Anfang Zurück Weiter

Copyright © 2010

IP-Adresse

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0007.htm [17.11.2010 15:35:11]

Startseite > Bitte zuerst lesen > Verwendung dieses Handbuchs > Hinweise

Hinweise

Änderungen dieses Handbuchs sind ohne Vorankündigung vorbehalten.

Die Farben auf farbigen Tasten oder die Farbkreise unterscheiden sich eventuell leicht von den Farben auf

den tatsächlichen Ausdrucken.

Einige Abbildungen in diesem Handbuch können leicht vom Gerät abweichen.

Einige Optionen sind in manchen Ländern nicht verfügbar. Nähere Einzelheiten erhalten Sie bei Ihrem

örtlichen Fachhändler.

Je nach dem in welchem Land Sie sich befinden, sind bestimmte Einheiten optional. Nähere Einzelheiten

erhalten Sie bei Ihrem örtlichen Fachhändler.

Anfang Zurück Weiter

Copyright © 2010

Hinweise

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0008.htm [17.11.2010 15:35:12]

Startseite > Erste Schritte > Vor Verwendung der Sicherheitsfunktionen

Vor Verwendung der Sicherheitsfunktionen

● Wenn die Sicherheitseinstellungen nicht konfiguriert sind, sind die Daten im Gerät anfällig für Angriffe.

1. Um Diebstahl oder Vandalismus etc. zu verhindern, sollten Sie einen sicheren Ort als Standort für

das Gerät wählen.

2. Die Käufer dieses Geräts müssen dafür sorgen, dass die Personen, die es benutzen, die Vorgaben

des Geräteadministrators und Supervisors beachten. Nehmen Administrator oder Supervisor die

erforderlichen Sicherheitseinstellungen nicht vor, besteht die Gefahr von Sicherheitsverstößen durch

die Anwender.

3. Vor dem Festlegen der Sicherheitsfunktionen des Geräts und dem Sicherstellen einer

ordnungsgemäßen Anwendung seitens der Anwender müssen Administratoren das

Sicherheitshandbuch vollständig und sorgfältig lesen und dabei besonders auf den Abschnitt achten,

der sich auf die Vorbereitung vor der Nutzung der Sicherheitsfunktionen bezieht.

4. Administratoren müssen die Anwender bezüglich der richtigen Nutzung der Sicherheitsfunktionen

informieren.

5. Administratoren sollten routinemäßig die Protokolle des Geräts auf Fehler und außergewöhnliche

Ereignisse überprüfen.

6. Wenn dieses Gerät mit einem Netzwerk verbunden ist, muss seine Umgebung von einer Firewall

oder ähnlichem geschützt werden.

7. Wenden Sie zum Schutz von Daten während der Übertragungsphase die

Kommunikationssicherheitsfunktionen des Geräts an und verbinden Sie es mit Geräten, die

Sicherheitsfunktionen, wie z.B. verschlüsselte Kommunikation, unterstützen.

Anfang Zurück Weiter

Copyright © 2010

Vor Verwendung der Sicherheitsfunktionen

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0009.htm [17.11.2010 15:35:13]

Startseite > Erste Schritte > Einrichten des Geräts

Einrichten des Geräts

In diesem Abschnitt wird erklärt, wie die Verschlüsselung von übertragenen Daten aktiviert und der

Administrator-Account konfiguriert wird. Wenn Sie eine hohe Sicherheitsstufe wünschen, nehmen Sie die

folgende Einstellung vor Nutzung des Geräts vor.

Sicherheit aktivieren

Schalten Sie das Gerät ein.

Drücken Sie die Taste [Anwenderprogramm].

Drücken Sie [Systemeinstellungen].

Drücken Sie [Schnittstell.-Einst.].

Legen Sie eine IPv4-Adresse fest.

Nähere Einzelheiten zur Festlegung der IPv4-Adresse finden Sie im Handbuch Grundeinstellungen.

Verbinden Sie dieses Gerät ausschließlich mit einem Netzwerk, auf das nur

Administratoren zugreifen können.

Starten Sie Web Image Monitor und melden Sie sich dann als Administrator beim Gerät

Einrichten des Geräts

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0010.htm (1 von 4) [17.11.2010 15:35:15]

Einrichten des Geräts

an.

Nähere Einzelheiten zum Anmelden als Administrator bei Web Image Monitor finden Sie unter

"Verwendung von Web Image Monitor zum Konfigurieren der Administratorauthentifizierung".

Klicken Sie auf [Konfiguration] und dann unter "Geräteeinstellungen" auf [E-Mail].

Daraufhin wird die E-Mail-Seite angezeigt.

Geben Sie die E-Mail-Adresse des Geräteadministrators unter [E-Mail-Adresse des

Administrators] ein und klicken Sie auf [OK].

Installieren Sie das Gerätezertifikat.

Weitere Informationen zur Installation des Gerätezertifikats finden Sie unter "Schutz durch

Verschlüsselung".

Aktivieren Sie SSL (Secure Sockets Layer).

Weitere Informationen zur Aktivierung von SSL finden Sie unter "Aktivieren von SSL".

Ändern von Anwendername und Passwort für den Administrator.

Um eine höhere Sicherheit zu aktivieren, fahren Sie mit Schritt 2 im folgenden Abschnitt "Erweiterte

Sicherheit aktivieren" fort.

Melden Sie sich ab und schließen Sie Web Image Monitor.

Trennen Sie das Gerät von dem den Administratoren vorbehaltenen Netzwerk und

stellen Sie eine Verbindung mit dem allgemeinen Netzwerk her.

Erweiterte Sicherheit aktivieren

Konfigurieren Sie die Sicherheitseinstellungen des Geräts mittels der Schritte 1 bis 10 in

der vorherigen Vorgehensweise ("Sicherheit aktivieren").

Klicken Sie auf [Konfiguration] und dann unter "Sicherheit" auf [Netzwerksicherheit].

Die Seite zur Netwerksicherheit wird angezeigt.

Legen Sie "Netzwerksicherheit" auf [Level 2] fest.

Es können nur Ports mit hoher Sicherheitsstufe verwendet werden. Beachten Sie, dass einige Funktionen

nicht mehr verfügbar sind, nachdem Sie für diese Einstellung [Level 2] ausgewählt haben. Einzelheiten

finden Sie unter "Status der Funktionen der einzelnen Netzwerksicherheitsstufen" und "Aktivieren und

Deaktivieren von Protokollen".

Legen Sie für "FTP" mit hohem Sicherheitsrisiko und "SNMPv3-Funktion" die Option

[Inaktiv] fest. Klicken Sie danach zweimal auf [OK].

Einzelheiten über die Funktionen, die nicht verfügbar sind, wenn "FTP" und "SNMPv3" auf [Inaktiv]

gesetzt sind, finden Sie unter "Aktivieren und Deaktivieren von Protokollen".

Melden Sie sich ab und schließen Sie Web Image Monitor.

Drücken Sie die Taste [Anwenderprogramm] auf dem Bedienfeld.

Drücken Sie [Systemeinstellungen].

Drücken Sie [Administrator Tools].

file:///D|/Manual/SECURITY/int/0010.htm (2 von 4) [17.11.2010 15:35:15]

Einrichten des Geräts

Drücken Sie auf [Erweiterte Sicherheit].

Wenn die gewünschte Einstellung nicht angezeigt wird, drücken Sie [ Weiter], um zur Anzeige weiterer

Einstellungen nach unten zu blättern.

Legen Sie [@Remote Service] auf [Verboten] fest.

Einzelheiten über "Firmware aktualisieren" finden Sie in den folgenden "Warnungen beim Aktualisieren

der Firmware".

Drücken Sie auf [OK].

Drücken Sie die Taste [Anwenderprogramm].

Trennen Sie das Gerät von dem den Administratoren vorbehaltenen Netzwerk und

stellen Sie eine Verbindung mit dem allgemeinen Netzwerk her.

Vorsichtsmaßnahmen bei der Firmware-Aktualisierung

Wenn "IPsec" aktiviert ist, werden alle Informationen auf dem Netzwerk verschlüsselt. Auf diese

Weise können Firmware-Aktualisierungen sicher durchgeführt werden.

Wenn IPsec nicht aktiviert ist, sind die Informationen auf dem Netzwerk abhängig vom Protokoll

nicht verschlüsselt. Wenn Sie eine Firmware-Aktualisierung durchführen möchten, wenn "IPsec"

nicht aktiviert ist, achten Sie darauf, dass Ihre Netzwerkumgebung gegen Abhöraktionen und

ähnliche Sicherheitsrisiken geschützt ist.

● Verwenden von Web Image Monitor zum Konfigurieren der Administratorauthentifizierung

● Aktivieren/Deaktivieren von Protokollen

● Status der Funktionen der einzelnen Netzwerksicherheitsstufen

file:///D|/Manual/SECURITY/int/0010.htm (3 von 4) [17.11.2010 15:35:15]

Einrichten des Geräts

● Schutz durch Verschlüsselung

● Aktivieren von SSL

Anfang Zurück Weiter

Copyright © 2010

file:///D|/Manual/SECURITY/int/0010.htm (4 von 4) [17.11.2010 15:35:15]

Startseite > Erste Schritte > Verbesserte Sicherheit

Verbesserte Sicherheit

Die Sicherheitsfunktionen dieses Geräts können durch die Verwaltung des Geräts und seiner Anwender mit

Hilfe der erweiterten Authentifizierungsfunktionen verbessert werden.

Durch Festlegung von Zugriffsbeschränkungen für Gerätefunktionen und im Gerät gespeicherte Dokumente

und Daten können Bekanntwerden von Informationen und nicht autorisierte Zugriffe verhindert werden.

Darüber hinaus kann eine Datenverschlüsselung nicht autorisierte Zugriffe und Datenmanipulationen über

das Netzwerk verhindern.

Das Gerät überprüft außerdem jedes Mal, wenn der Hauptschalter eingeschaltet oder Firmware installiert

wird, automatisch die Konfiguration und den Hersteller der Firmware.

Authentifizierung und Zugriffsbeschränkungen

Mit Hilfe der Authentifizierung können Administratoren das Gerät und seine Anwender verwalten. Zur

Aktivierung der Authentifizierung müssen Informationen über Administratoren und Anwender

registriert werden, damit sich diese mit ihrem Login-Anwendernamen und ihrem Passwort

authentifizieren können.

Für die Verwaltung spezifischer Gerätenutzungsbereiche wie Vornehmen von Einstellungen oder

Registrieren von Anwendern sind vier Arten von Administratoren vorgesehen.

Die Zugangsbeschränkungen für die einzelnen Anwender werden von dem Administrator festgelegt,

der für den Anwenderzugriff auf die Gerätefunktionen und die im Gerät gespeicherten Daten

verantwortlich ist.

Nähere Angaben zu den Administrator- und Anwenderrollen erhalten Sie unter "Administratoren und

Anwender".

Verschlüsselungstechnologie

Dieses Gerät kann durch eine Verschlüsselung der zu übertragenden Daten und Passwörter sichere

Kommunikationswege aufbauen.

● Administratoren und Anwender

Anfang Zurück Weiter

Copyright © 2010

Verbesserte Sicherheit

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0011.htm [17.11.2010 15:35:16]

Startseite > Erste Schritte > Glossar

Glossar

Administrator

Je nach Verwaltungsfunktion werden vier Arten von Administratoren verwendet:

Geräteadministrator, Netzwerkadministrator, Dateiadministrator und Anwenderadministrator. Es

empfiehlt sich, dass jede Administratorrolle von jeweils nur einer Person übernommen wird.

Auf diese Weise lässt sich der Arbeitsaufwand verteilen und nicht autorisierte Vorgänge auf einen

einzigen Administrator begrenzen.

Administratoren sind generell für die Einstellungen und die Verwaltung des Geräts zuständig. Sie

können jedoch keine normalen Funktionen ausführen.

Supervisor

Der Supervisor kann das Passwort eines Administrators zurücksetzen. Dies ist erforderlich, wenn das

Passwort eines Administrators verloren geht oder offenbart wird, oder wenn ein Administrator

wechselt.

Der Supervisor kann weder eine normale Bedienung ausführen noch Standardeinstellungen festlegen.

Anwender

Anwender nutzen die normalen Funktionen des Geräts.

Dateiersteller (Eigentümer)

Dies ist ein Anwender, der Dateien im Gerät speichern und andere Anwender autorisieren kann,

diese anzusehen, zu bearbeiten oder zu löschen.

Registrierter Anwender

Anwender, deren persönliche Daten im Adressbuch registriert sind, und die über ein Login-Passwort

und einen Anwendernamen verfügen.

Administratorauthentifizierung

Die Administratoren werden mit ihren vom Administrator zugewiesenen Login-Anwendernamen und

Login-Passwörtern authentifiziert, die sie eingeben müssen, wenn sie Geräteeinstellungen festlegen

oder über das Netzwerk auf das Gerät zugreifen möchten.

Anwenderauthentifizierung

Die Anwender werden mit ihren Login-Anwendernamen und Login-Passwörtern authentifiziert, die

sie eingeben müssen, wenn sie Geräteeinstellungen festlegen oder über das Netzwerk auf das Gerät

zugreifen möchten.

Der Login-Anwendername und das Passwort des Anwenders werden im Adressbuch des Geräts

gespeichert. Die persönlichen Daten lassen sich über den über das Netzwerk am Gerät

angeschlossenen Windows-Domain-Controller (Windows-Authentifizierung), den LDAP-Server (LDAPAuthentifizierung) oder den Integrationsserver (Integrationsserver-Authentifizierung) abrufen. Der

Integrationsserver ist der Computer, auf dem der Authentifizierungsmanager installiert ist.

Login

Dieser Vorgang ist für die Administrator- und Anwender-Authentifizierung erforderlich. Geben Sie

Ihren Login-Anwendernamen und das Login-Passwort über das Bedienfeld des Geräts ein. Sie

müssen möglicherweise Ihren Login-Anwendernamen und das Passwort eingeben, wenn Sie über ein

Netzwerk auf das Gerät zugreifen oder Hilfsprogramme wie Web Image Monitor verwenden.

Abmelden

Glossar

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0012.htm (1 von 2) [17.11.2010 15:35:17]

Glossar

Diese Maßnahme ist bei der Administrator- und bei der Anwender-Authentifizierung erforderlich. Sie

muss durchgeführt werden, nachdem Sie das Gerät verwendet oder Einstellungen geändert haben.

Anfang Zurück Weiter

Copyright © 2010

file:///D|/Manual/SECURITY/int/0012.htm (2 von 2) [17.11.2010 15:35:17]

Startseite > Erste Schritte > Sicherheitsvorkehrungen bei diesem Gerät

Sicherheitsvorkehrungen bei diesem Gerät

Verwandte Themen

Verwenden der Authentifizierung und Verwalten der Anwender

Sicherstellung der Informationssicherheit

Einschränken und Kontrolle des Zugriffs

Erhöhte Netzwerksicherheit

Anfang Zurück Weiter

Copyright © 2010

Sicherheitsvorkehrungen bei diesem Gerät

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0013.htm [17.11.2010 15:35:18]

Startseite > Erste Schritte > Sicherheitsvorkehrungen bei diesem Gerät > Verwenden der Authentifizierung und Verwalten der Anwender

Verwenden der Authentifizierung und Verwalten der Anwender

Aktivieren der Authentifizierung

Nutzen Sie zur Kontrolle des Administrator- und Anwenderzugriffs auf das Gerät die AdministratorAuthentifizierung und Anwender-Authentifizierung mit Login-Anwendernamen und LoginPasswörtern. Zur Durchführung der Authentifizierung muss die Authentifizierungsfunktion aktiviert

sein. Weitere Informationen über die Authentifizierungseinstellungen finden Sie unter "Aktivierung

der Authentifizierung".

Festlegen der Authentifizierungsinformationen für den Anmeldevorgang

Anwender werden anhand der persönlichen Informationen im Adressbuch des Geräts verwaltet.

Durch Aktivierung der Anwender-Authentifizierung können Sie nur Personen für die Verwendung des

Geräts zulassen, die im Adressbuch registriert sind. Anwender können vom Anwender-Administrator

im Adressbuch verwaltet werden. Weitere Informationen zum Festlegen der Informationen für die

Anmeldung finden Sie unter "Basis-Authentifizierung".

Festlegen der verfügbaren Funktionen

Dies kann vom Anwender-Administrator festgelegt werden. Legen Sie die für registrierte Anwender

verfügbaren Funktionen fest. Mit dieser Einstellung können Sie die für Anwender verfügbaren

Funktionen beschränken. Nähere Informationen zur Festlegung der verfügbaren Funktionen finden

Sie unter "Einschränkung der verfügbaren Funktionen".

● Authentifizierung aktivieren

● Basis-Authentifizierung

● Einschränken der verfügbaren Funktionen

Anfang Zurück Weiter

Copyright © 2010

Verwenden der Authentifizierung und Verwalten der Anwender

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0014.htm [17.11.2010 15:35:18]

Startseite > Erste Schritte > Sicherheitsvorkehrungen bei diesem Gerät > Sicherstellung der Informationssicherheit

Sicherstellung der Informationssicherheit

Schützen gespeicherter Dateien vor unberechtigtem Zugriff

Sie können angeben, wer auf gescannte Dateien und Dateien auf dem Document Server zugreifen

und sie nutzen darf.

Sie können auch Aktivitäten wie das Ausdrucken von gespeicherten Dateien durch unautorisierte

Anwender verhindern. Nähere Informationen über den Schutz von gespeicherten Dateien vor

unautorisiertem Zugriff finden Sie unter "Festlegen der Zugangsberechtigung für gespeicherte

Dateien".

Schützen gespeicherter Dateien vor Diebstahl

Sie können angeben, wer auf gescannte Dateien und Dateien auf dem Document Server zugreifen

und sie nutzen darf.

Darüber hinaus können Sie Aktivitäten, z.B. das Senden und Herunterladen gespeicherter Dateien,

durch unautorisierte Anwender verhindern.

Nähere Informationen über den Schutz von gespeicherten Dateien vor Diebstahl finden Sie unter

"Festlegen der Zugangsberechtigung für gespeicherte Dateien".

Verhindern von Datenverlust aufgrund unautorisierter Übertragung

Sie können im Adressbuch festlegen, welche Anwender berechtigt sind, Dateien über die

Scannerfunktion zu versenden. Außerdem können Sie die direkte Eingabe von Zielen begrenzen, um

zu verhindern, dass Dateien an nicht im Adressbuch registrierte Ziele versendet werden. Weitere

Informationen über das Verhindern von Datenfreigabe durch unautorisierte Übertragung finden Sie

im Abschnitt "Verhindern von Datenfreigabe durch unberechtigte Datenübertragung".

Verwenden von S/MIME zum Schutz der E-Mail-Übertragung

Wenn Sie E-Mails vom Scanner an einen im Adressbuch registrierten Anwender senden, können Sie

S/MIME verwenden, um zu verhindern, dass der E-Mail-Inhalt abgefangen und geändert wird, und

um eine elektronische Unterschrift für eine garantierte Absenderidentität anzuhängen. Weitere

Informationen zur Verwendung von S/MIME für den Schutz der E-Mail-Übertragung finden Sie unter

"Verwendung von S/MIME zum Schutz der E-Mail-Übertragung".

Schutz von im Adressbuch registrierten Informationen

Sie können bestimmen, wer auf die Daten im Adressbuch zugreifen kann. Sie können verhindern,

dass die Daten im Adressbuch von unregistrierten Anwendern verwendet werden.

Um das unberechtigte Lesen der Daten zu verhindern, können Sie die Daten im Adressbuch auch

verschlüsseln. Nähere Angaben zum Schutz der im Adressbuch registrierten Informationen finden Sie

unter "Schutz des Adressbuchs".

Überschreiben der Daten auf der Festplatte

Um ungewollte Datenabflüsse zu vermeiden, können Sie das Gerät so einstellen, dass es temporäre

Daten automatisch überschreibt. Es wird empfohlen, vor der Entsorgung des Geräts sämtliche Daten

auf der Festplatte zu überschreiben.

Um die Daten der Festplatte zu überschreiben, ist die DataOverwriteSecurity-Einheit erforderlich.

Einzelheiten zum Überschreiben der Daten auf der Festplatte finden Sie unter "Löschen von Daten

auf der Festplatte."

● Festlegen der Zugriffsrechte für gespeicherte Dateien

Sicherstellung der Informationssicherheit

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0015.htm (1 von 2) [17.11.2010 15:35:20]

Sicherstellung der Informationssicherheit

● Verhindern von Datenverlust aufgrund unautorisierter Übertragung

● Verwendung von S/MIME zum Schutz von E-Mail-Übertragungen

● Schutz des Adressbuchs

● Löschen der Daten auf der Festplatte

Anfang Zurück Weiter

Copyright © 2010

file:///D|/Manual/SECURITY/int/0015.htm (2 von 2) [17.11.2010 15:35:20]

Startseite > Erste Schritte > Sicherheitsvorkehrungen bei diesem Gerät > Einschränken und Kontrolle des Zugriffs

Einschränken und Kontrolle des Zugriffs

Verhindern von Änderung oder Löschung gespeicherter Daten

Sie können berechtigten Anwendern den Zugriff auf gespeicherte Scandateien und im Document

Server gespeicherte Dateien erlauben.

Sie können ausgewählten Anwendern, die auf gespeicherte Dateien zugreifen dürfen, erlauben, die

Dateien zu ändern oder zu löschen. Weitere Informationen über die Zugriffsbeschränkung und kontrolle finden Sie unter "Festlegen der Zugriffserlaubnis für gespeicherte Dateien".

Verhindern von Änderungen an den Geräteeinstellungen

Je nach Art des Administrator-Accounts können verschiedene Geräteeinstellungen geändert werden.

Registrieren Sie die Administratoren, damit Anwender die Administratoreinstellungen nicht ändern

können. Nähere Informationen zur Verhinderung von Änderungen an den Geräteeinstellungen finden

Sie unter "Verhindern von Änderungen an den Geräteeinstellungen".

Einschränken von verfügbaren Funktionen

Um die unberechtigte Nutzung zu verhindern, können Sie festlegen, wer auf die einzelnen

Funktionen des Geräts zugreifen darf. Weitere Informationen zur Beschränkung der verfügbaren

Funktionen für Anwender oder Gruppen finden Sie unter "Beschränken der verfügbaren Funktionen".

● Festlegen der Zugriffsrechte für gespeicherte Dateien

● Verhindern von Änderungen an den Geräteeinstellungen

● Einschränken der verfügbaren Funktionen

Anfang Zurück Weiter

Copyright © 2010

Einschränken und Kontrolle des Zugriffs

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0016.htm [17.11.2010 15:35:21]

Startseite > Erste Schritte > Sicherheitsvorkehrungen bei diesem Gerät > Erhöhte Netzwerksicherheit

Erhöhte Netzwerksicherheit

Verhindern von nicht autorisierten Zugriffen

Sie können IP-Adressen beschränken oder Ports deaktivieren, um unbefugten Zugriff über das

Netzwerk zu verhindern und um das Adressbuch, die gespeicherten Dateien und die

Standardeinstellungen zu schützen. Nähere Informationen zur Verhinderung von unautorisierten

Zugriffen finden Sie unter "Verhindern des unberechtigten Zugriffs".

Sichere Kommunikation mit SSL, SNMPv3 und IPsec

Sie können die Übertragung des Geräts mit SSL, SNMPv3 und IPsec verschlüsseln. Durch das

Verschlüsseln der übertragenen Daten und die Sicherung des Übertragungswegs können Sie

verhindern, dass Daten abgefangen, analysiert und verfälscht werden. Nähere Informationen zu

einer sicheren Kommunikation mit SSL, SNMPv3 und IPsec finden Sie unter "Sicherheit mit

Verschlüsselung" und "Übertragung mit IPsec".

● Verhindern von nicht autorisierten Zugriffen

● Schutz durch Verschlüsselung

● Übertragung mithilfe von IPsec

Anfang Zurück Weiter

Copyright © 2010

Erhöhte Netzwerksicherheit

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0017.htm [17.11.2010 15:35:21]

Startseite > Authentifizierung und ihre Anwendung > Administratoren und Anwender

Administratoren und Anwender

Wenn Sie den Zugriff auf das Gerät mit einem von einem Administrator angegebenen

Authentifizierungsverfahren kontrollieren, wählen Sie den Administrator des Geräts aus, aktivieren Sie die

Authentifizierungsfunktion und verwenden Sie dann das Gerät.

Administratoren verwalten den Zugriff auf die zugewiesenen Funktionen, und die Anwender können nur die

Funktionen nutzen, für die sie Zugriffsberechtigungen haben. Wenn die Authentifizierungsfunktion aktiviert

ist, werden der Login-Anwendername und das Login-Passwort für die Nutzung des Geräts benötigt.

Legen Sie zunächst die Administrator-Authentifizierung und dann die Anwender-Authentifizierung fest.

Einzelheiten über die Festlegung des Login-Anwendernamens und des Passworts finden Sie unter "Angabe

des Login-Anwendernamens und Login-Passworts".

● Wenn die Anwenderauthentifizierung wegen einer Festplatten- oder Netzwerkstörung nicht möglich ist, können Sie mit der

Administratorauthentifizierung auf das Gerät zugreifen und die Anwenderauthentifizierung deaktivieren. Sie können dies

beispielsweise tun, wenn das Gerät dringend benötigt wird.

● Login-Anwendername und -Passwort festlegen

Verwandte Themen

Administratoren

Anwender

Anfang Zurück Weiter

Copyright © 2010

Administratoren und Anwender

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0018.htm [17.11.2010 15:35:22]

Startseite > Authentifizierung und ihre Anwendung > Administratoren und Anwender > Administratoren

Administratoren

Es werden vier Arten von Administratoren unterschieden: Geräte-Administrator, Netzwerk-Administrator,

Datei-Administrator und Anwender-Administrator.

Die Aufteilung der Administratoraufgaben erleichtert die Arbeit der einzelnen Administratoren und schränkt

gleichzeitig den unautorisierten Betrieb durch Administratoren ein. Sie können auch einen Supervisor

festlegen, der die Passwörter der einzelnen Administratoren ändern kann. Administratoren sind auf die

Verwaltung der Geräteeinstellungen und die Kontrolle des Anwenderzugriffs beschränkt und können daher

Funktionen wie das Kopieren und Scannen nicht verwenden. Um diese Funktionen zu verwenden, muss der

Administrator sich als Anwender im Adressbuch registrieren und dann als dieser Anwender authentifiziert

werden.

Anwender-Administrator

Dieser Administrator verwaltet die persönlichen Informationen im Adressbuch.

Ein Anwenderadministrator kann Anwender im Adressbuch registrieren und aus dem Adressbuch

löschen sowie die persönlichen Informationen von Anwendern ändern.

Außerdem können auch im Adressbuch registrierte Anwender ihre Informationen ändern und löschen.

Wenn ein Anwender sein Passwort vergessen hat, kann der Anwender-Administrator dieses löschen

und ein neues erstellen, so dass der Anwender erneut ein Zugriff auf das Gerät erhält.

Nähere Anweisungen zum Registrieren des Anwender-Administrators finden Sie unter "Administrator

registrieren"

Geräteadministrator

Dies ist der Administrator, der hauptsächlich die Standardeinstellungen des Geräts verwaltet. Sie

können das Gerät so einstellen, dass die Standardeinstellungen für die einzelnen Funktionen nur

vom Geräte-Administrator festgelegt werden können. Mit dieser Einstellung können Sie verhindern,

dass Unberechtigte die Einstellungen verändern. Auf diese Weise gewährleisten Sie eine sichere

Nutzung des Geräts auch bei vielen Anwendern.

Nähere Anweisungen zur Registrierung des Geräte-Administrators erhalten Sie unter "Administrator

registrieren".

Netzwerkadministrator

Dieser Administrator verwaltet die Netzwerkeinstellungen. Sie können das Gerät so einstellen, dass

Netzwerkeinstellungen wie IP-Adresse oder Einstellungen zum Senden und Empfangen von E-Mails

nur vom Netzwerk-Administrator definiert werden können.

Durch diese Einstellung können Sie verhindern, dass nicht autorisierte Anwender die Einstellungen

ändern und das Gerät deaktivieren, und damit den ordnungsgemäßen Netzwerkbetrieb

gewährleisten.

Nähere Anweisungen zum Registrieren des Netzwerk-Administrators finden Sie unter "Administrator

registrieren"

Dateiadministrator

Hierbei handelt es sich um den Administrator, der Berechtigungen für den Zugriff auf gespeicherte

Dateien verwaltet. Sie können Passwörter festlegen, sodass nur registrierte Anwender mit einer

Berechtigung die auf auf dem Document Server gespeicherten Dateien ansehen und bearbeiten

können. Mit dieser Einstellung können Sie Datenfreigabe und Missbrauch durch unautorisierte

Anwender, die die registrierten Daten einsehen und nutzen, verhindern.

Nähere Anweisungen zum Registrieren des Datei-Administrators finden Sie unter "Administrator

registrieren"

Supervisor

Administratoren

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0019.htm (1 von 2) [17.11.2010 15:35:24]

Administratoren

Der Supervisor kann ein Administratorpasswort löschen und ein neues festlegen. Der Supervisor

kann jedoch keine Standardeinstellungen festlegen oder Standardfunktionen nutzen. Wenn jedoch

einer der Administratoren sein Passwort vergisst und damit den Zugriff auf das Gerät verliert, kann

der Supervisor ihm helfen.

Nähere Anweisungen zum Registrieren des Supervisors finden Sie unter "Supervisorfunktionen".

● Registrieren des Administrators

● Aufgaben des Supervisors

Anfang Zurück Weiter

Copyright © 2010

file:///D|/Manual/SECURITY/int/0019.htm (2 von 2) [17.11.2010 15:35:24]

Startseite > Authentifizierung und ihre Anwendung > Administratoren und Anwender > Anwender

Anwender

Anwender werden anhand der im Adressbuch des Geräts registrierten persönlichen Informationen

verwaltet.

Durch die Aktivierung der Anwender-Authentifizierung können Sie festlegen, dass nur im Adressbuch

eingetragene Personen das Gerät benutzen dürfen. Anwender können durch den Anwender-Administrator

im Adressbuch verwaltet werden.

Nähere Einzelheiten zur Registrierung von Anwendern im Adressbuch finden Sie im Handbuch

Grundeinstellungen oder in der Hilfe zu Web Image Monitor.

Anfang Zurück Weiter

Copyright © 2010

Anwender

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0020.htm [17.11.2010 15:35:24]

Startseite > Authentifizierung und ihre Anwendung > Die Verwaltungsfunktion

Die Verwaltungsfunktion

Dieses Gerät verfügt über eine Authentifizierungsfunktion, welche bei der Anmeldung nach einem

Anwendernamen und einem Passwort verlangt. Mithilfe dieser Authentifizierungsfunktion können Sie

einzelnen Anwendern und Anwendergruppen Zugriffsbeschränkungen auferlegen. Durch die Verwendung

von Zugriffsbeschränkungen können Sie nicht nur die verfügbaren Funktionen des Geräts einschränken,

sondern auch die in diesem Gerät gespeicherten Geräteeinstellungen, Dateien und Daten schützen.

Anleitungen zum Ändern des Administrator-Passworts finden Sie unter "Supervisor-Vorgänge".

● Wenn Sie die [Administrator-Authentifizierungsverwaltung] aktiviert haben, stellen Sie sicher, dass Sie den Login-

Anwendernamen und das Login-Passwort des Administrators nicht vergessen. Wenn Sie den Login-Anwendernamen und das

Login-Passwort des Administrators vergessen, muss ein neues Passwort mithilfe der Berechtigung des Supervisors festgelegt

werden.

● Achten Sie darauf, den Login-Anwendernamen und das Login-Passwort des Supervisors nicht zu vergessen. Wenn sie

vergessen werden, muss ein Servicetechniker das Gerät in den Standardzustand zurücksetzen. Dies führt dazu, dass alle

Daten im Drucker verloren gehen; außerdem können für diesen Kundendienstruf Gebühren berechnet werden.

● Aufgaben des Supervisors

Verwandte Themen

Über die Administratorauthentifizierung

Über die Anwenderauthentifizierung

Anfang Zurück Weiter

Copyright © 2010

Die Verwaltungsfunktion

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0021.htm [17.11.2010 15:35:25]

Startseite > Authentifizierung und ihre Anwendung > Die Verwaltungsfunktion > Über die Administratorauthentifizierung

Über die Administratorauthentifizierung

Es werden vier Arten von Administratoren unterschieden: Anwender-Administrator, Geräte-Administrator,

Netzwerk-Administrator und Datei-Administrator.

Weitere Informationen zu den einzelnen Administratoren finden Sie unter "Administratoren und Anwender".

1. Anwender-Administrator

Dieser Administrator verwaltet die persönlichen Informationen im Adressbuch. Sie können Anwender im

Adressbuch registrieren und aus dem Adressbuch löschen sowie die persönlichen Informationen von Anwendern

ändern.

2. Geräteadministrator

Dieser Administrator verwaltet die Standardeinstellungen des Geräts. Sie können eine Sicherheitseinstellung

festlegen, bei der nur der Geräte-Administrator die Systemeinstellungen, wie das Löschen der

Magazinpapiereinstellungen, konfigurieren kann.

3. Netzwerk-Administrator

Dieser Administrator verwaltet die Netzwerkeinstellungen. Sie können das Gerät so einrichten, dass

Netzwerkeinstellungen wie IP-Adresse und Einstellungen für Senden und Empfangen von E-Mails nur vom

Netzwerk-Administrator festgelegt werden können.

4. Datei-Administrator

Hierbei handelt es sich um den Administrator, der Berechtigungen für den Zugriff auf gespeicherte Dateien

verwaltet. Sie können Passwörter festlegen, sodass nur registrierte Anwender mit einer Berechtigung die auf auf

dem Document Server gespeicherten Dateien ansehen und bearbeiten können. Mit dieser Einstellung können

Sie Datenfreigabe und Missbrauch durch unautorisierte Anwender, die die registrierten Daten einsehen und

nutzen, verhindern.

5. Authentifizierung

Administratoren müssen zur Authentifizierung ihren Login-Anwendernamen und das Passwort eingeben.

6. Dieses Gerät

7. Administratoren verwalten die Geräteeinstellungen und Zugriffsbeschränkungen.

● Administratoren und Anwender

Über die Administratorauthentifizierung

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0022.htm (1 von 2) [17.11.2010 15:35:27]

Über die Administratorauthentifizierung

Anfang Zurück Weiter

Copyright © 2010

file:///D|/Manual/SECURITY/int/0022.htm (2 von 2) [17.11.2010 15:35:27]

Startseite > Authentifizierung und ihre Anwendung > Die Verwaltungsfunktion > Über die Anwenderauthentifizierung

Über die Anwenderauthentifizierung

Dieses Gerät ist mit einer Authentifizierungsfunktion ausgestattet, die unautorisierte Zugriffe verhindert.

Durch Verwendung des Login-Anwendernamens und des Passworts können Sie Zugriffsbeschränkungen für

einzelne Anwender und Gruppen von Anwendern festlegen.

1. Anwender

Die normalen Funktionen am Gerät wie Kopieren oder Drucken werden von Anwendern durchgeführt.

2. Gruppe

Eine Gruppe nutzt normale Funktionen des Geräts wie z. B. Kopieren oder Drucken.

3. Unautorisierter Anwender

4. Authentifizierung

Die Anwenderauthentifizierung wird unter Verwendung des Login-Anwendernamens und des Passworts

durchgeführt.

5. Dieses Gerät

6. Zugriffsbeschränkung

Mithilfe der Authentifizierung werden unautorisierte Anwender am Zugriff auf das Gerät gehindert.

7. Autorisierte Anwender und Gruppen können nur die vom Administrator zugelassenen Funktionen

verwenden.

Anfang Zurück Weiter

Copyright © 2010

Über die Anwenderauthentifizierung

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0023.htm [17.11.2010 15:35:28]

Startseite > Authentifizierung und ihre Anwendung > Authentifizierung aktivieren

Authentifizierung aktivieren

Um den Zugriff der Administratoren und Anwender auf das Gerät zu kontrollieren, führen Sie die

Administrator- oder Anwenderauthentifizierung mit den Login-Anwendernamen und Passwörtern durch. Zur

Durchführung der Authentifizierung muss die Authentifizierungsfunktion aktiviert sein. Zur Festlegung der

Authentifizierung müssen Sie Administratoren registrieren.

Anleitungen zum Registrieren des Administrators finden Sie unter "Registrieren des Administrators".

● Registrieren des Administrators

Verwandte Themen

Einstellungsverfahren zur Authentifizierung

Anfang Zurück Weiter

Copyright © 2010

Authentifizierung aktivieren

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0024.htm [17.11.2010 15:35:28]

Startseite > Authentifizierung und ihre Anwendung > Authentifizierung aktivieren > Einstellungsverfahren zur Authentifizierung

Einstellungsverfahren zur Authentifizierung

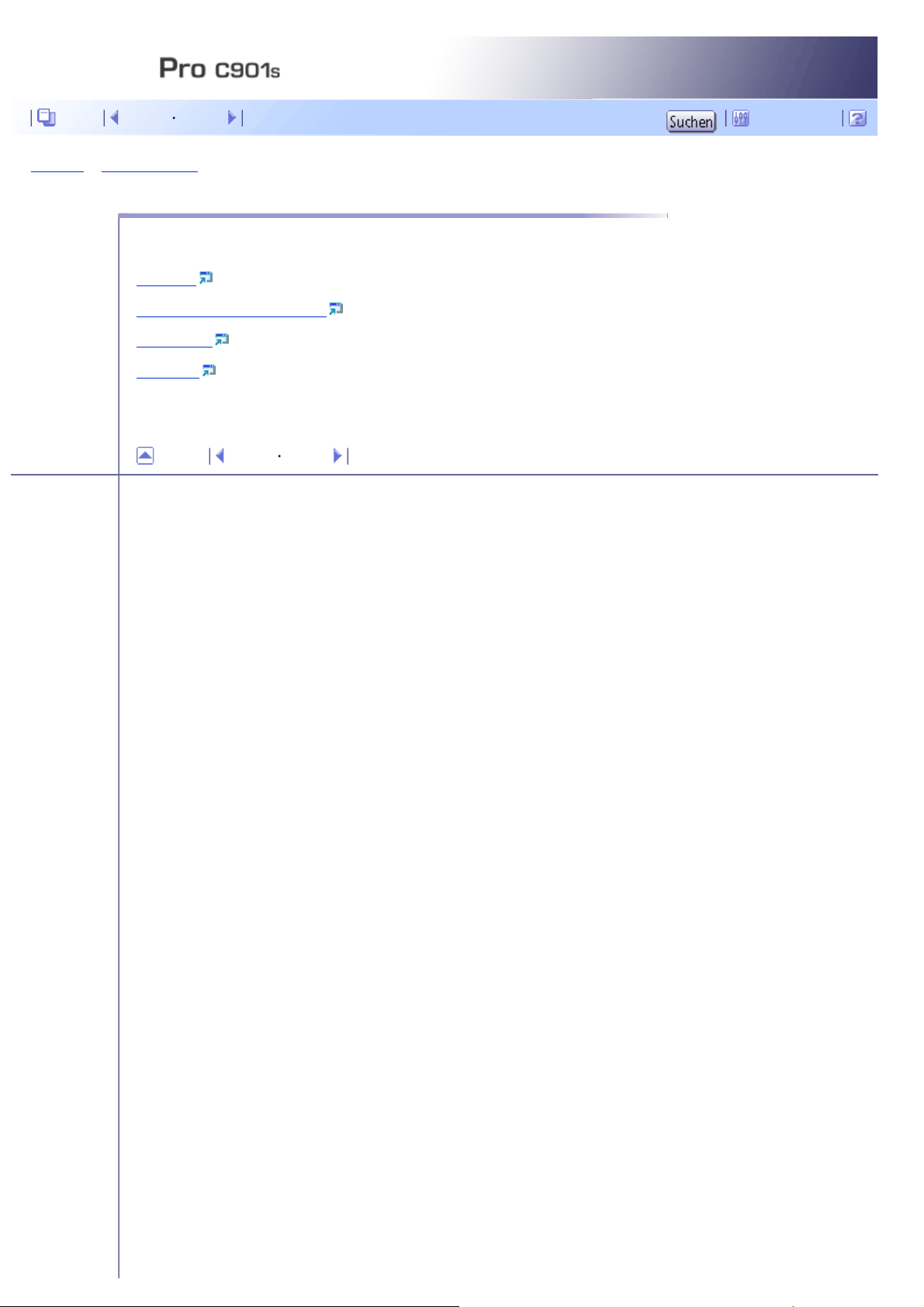

Legen Sie die Administrator- und Anwender-Authentifizierung gemäß der folgenden Tabelle fest:

Administrator-Authentifizierung

Siehe "Administratorauthentifizierung".

Festlegen der Administratorprivilegien

Siehe "Festlegen der Administratorprivilegien".

Registrieren des Administrators

Siehe "Registrieren des Administrators".

Anwender-Authentifizierung

Siehe "Anwenderauthentifizierung".

Anwenderauthentifizierung festlegen

Authentifizierung, die nur das Gerät

erfordert:

● Anwendercode-Authentifizierung

Siehe

"Anwendercodeauthentifizierung".

● Basis-Authentifizierung

Siehe "Basis-Authentifizierung".

Authentifizierung, für die externe Geräte

erforderlich sind:

● Windows-Authentifizierung

Siehe "Windows-Authentifizierung".

● LDAP-Authentifizierung

Siehe "LDAP-Authentifizierung".

● Integrationsserver-Authentifizierung

Siehe "IntegrationsserverAuthentifizierung".

● Um die Basis-Authentifizierung, Windows-Authentifizierung, LDAP-Authentifizierung oder Integrationsserver-Authentifizierung

festzulegen, müssen Sie zunächst die Anwender-Administratorrechte in der Administrator-Authentifizierungsverwaltung

festlegen.

● Sie können die Anwendercode-Authentifizierung ohne Spezifizierung der Administrator-Authentifizierung festlegen.

● Administratorauthentifizierung

● Administratorprivilegien festlegen

● Registrieren des Administrators

● Anwenderauthentifizierung

● Anwendercode-Authentifizierung

● Basis-Authentifizierung

Einstellungsverfahren zur Authentifizierung

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0025.htm (1 von 2) [17.11.2010 15:35:29]

Einstellungsverfahren zur Authentifizierung

● Windows-Authentifizierung

● LDAP-Authentifizierung

● Integrationserver-Authentifizierung

Anfang Zurück Weiter

Copyright © 2010

file:///D|/Manual/SECURITY/int/0025.htm (2 von 2) [17.11.2010 15:35:29]

Startseite > Authentifizierung und ihre Anwendung > Administratorauthentifizierung

Administratorauthentifizierung

Administratoren werden anders behandelt als die im Adressbuch registrierten Anwender. Wenn Sie einen

Administrator registrieren, können Sie keinen Login-Anwendernamen verwenden, der bereits im

Adressbuch registriert ist. Windows-Authentifizierung, LDAP-Authentifizierung und IntegrationsserverAuthentifizierung werden für Administratoren nicht durchgeführt, sodass sich ein Administrator auch dann

anmelden kann, wenn der Server aufgrund von Netzwerkproblemen nicht verfügbar ist.

Jeder Administrator wird durch einen Login-Anwendernamen identifiziert. Eine Person kann als mehr als ein

Administratortyp fungieren, wenn einem einzelnen Login-Anwendernamen mehrere Administratorrechte

zugewiesen wurden. Sie können den Login-Anwendernamen, das Login-Passwort und das

Verschlüsselungspasswort für jeden Administrator festlegen. Das Verschlüsselungspasswort ist das

Passwort zum Durchführen der Verschlüsselung, wenn Einstellungen mit einer Anwendung unter

Verwendung von SNMPv3 festgelegt werden. Das im Gerät gespeicherte Passwort muss ebenfalls in der

Anwendung eingegeben werden.

Administratoren sind auf die Verwaltung der Geräteeinstellungen und die Kontrolle des Anwenderzugriffs

beschränkt und können daher Funktionen wie das Kopieren und Scannen nicht verwenden. Um diese

Funktionen zu verwenden, muss der Administrator sich als Anwender im Adressbuch registrieren und dann

als dieser Anwender authentifiziert werden.

● Die Administrator-Authentifizierung kann auch mit dem Web Image Monitor festgelegt werden. Weitere Informationen finden

Sie in der Hilfe zu Web Image Monitor.

Verwandte Themen

Administratorprivilegien festlegen

Registrieren des Administrators

Anmelden mit Administrator-Authentifizierung

Abmelden mit Administrator-Authentifizierung

Ändern des Administrators

Verwenden von Web Image Monitor zum Konfigurieren der Administratorauthentifizierung

Anfang Zurück Weiter

Copyright © 2010

Administratorauthentifizierung

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0026.htm [17.11.2010 15:35:30]

Startseite > Authentifizierung und ihre Anwendung > Administratorauthentifizierung > Administratorprivilegien festlegen

Administratorprivilegien festlegen

Zur Festlegung der Administrator-Authentifizierung legen Sie [Ein] für die AdministratorAuthentifizierungsverwaltung fest. Darüber hinaus können Sie festlegen (wenn in den Einstellungen

aktiviert), wie die Ersteinstellungen als kontrollierbare Elemente zwischen den Administratoren verteilt

werden.

Um sich als Administrator anzumelden, verwenden Sie den standardmäßigen Login-Anwendernamen und

das standardmäßige Login-Passwort.

Die Standardwerte sind "admin" für den Login-Namen und leer für das Passwort.

Weitere Informationen zum An- oder Abmelden mit der Administrator-Authentifizierung finden Sie unter

"Anmelden mit Administrator-Authentifizierung" und "Abmelden mit Administrator-Authentifizierung".

● Wenn Sie die [Administrator-Authentifizierungsverwaltung] aktiviert haben, stellen Sie sicher, dass Sie den Login-

Anwendernamen und das Login-Passwort des Administrators nicht vergessen. Wenn Sie den Login-Anwendernamen und das

Login-Passwort des Administrators vergessen, muss ein neues Passwort mithilfe der Berechtigung des Supervisors festgelegt

werden. Einzelheiten zur Änderung des Administratorpassworts mithilfe der Supervisor-Rechte finden Sie unter "Aufgaben des

Supervisors".

Drücken Sie die Taste [Anwenderprogramm].

Drücken Sie [Systemeinstellungen].

Drücken Sie [Administrator Tools].

Drücken Sie [Administrator-Authentifizierungsverwaltung].

Wenn die gewünschte Einstellung nicht angezeigt wird, drücken Sie [ Weiter], um zur Anzeige weiterer

Einstellungen nach unten zu blättern.

Administratorprivilegien festlegen

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0027.htm (1 von 2) [17.11.2010 15:35:32]

Administratorprivilegien festlegen

Drücken Sie [Anwenderverwaltung], [Geräteverwaltung], [Netzwerkverwaltung] oder

[Dateiverwaltung], um auszuwählen, welche Einstellungen verwaltet werden sollen.

Legen Sie "Admin.- Authentifizier." auf [Ein] fest.

""Verfügbare Einstellungen" wird angezeigt.

Wählen Sie die zu verwaltenden Einstellungen unter "Verfügbare Einstellungen" aus.

Wenn Sie die Administrator-Authentifizierung für mehr als eine Kategorie festlegen möchten,

wiederholen Sie die Schritte 5 bis 7.

Drücken Sie auf [OK].

Drücken Sie die Taste [Anwenderprogramm].

● ""Verfügbare Einstellungen" variiert je nach Administrator.

● Die unter "Verfügbare Einstellungen" ausgewählten Einstellungen für einen Administrator sind für die Anwender nicht

verfügbar. Einzelheiten über "Verfügbare Einstellungen" finden Sie unter "Beschränken der verfügbaren Funktionen".

● Anmelden mit Administrator-Authentifizierung

● Abmelden mit Administrator-Authentifizierung

● Einschränken der verfügbaren Funktionen

● Aufgaben des Supervisors

Anfang Zurück Weiter

Copyright © 2010

file:///D|/Manual/SECURITY/int/0027.htm (2 von 2) [17.11.2010 15:35:32]

Startseite > Authentifizierung und ihre Anwendung > Administratorauthentifizierung > Registrieren des Administrators

Registrieren des Administrators

Wenn Administrator-Authentifizierung festgelegt wurde, empfiehlt es sich, jede Administratorrolle mit nur

jeweils einer Person zu besetzen.

Durch Verteilung der Administrationsaufgaben können Sie den Arbeitsaufwand für die einzelnen

Administratoren gering halten und gleichzeitig unautorisierte Funktionsvorgänge durch einzelne

Administratoren einschränken. Sie können bis zu vier Login-Anwendernamen (Administratoren 1 - 4)

registrieren und diesen Administratorprivilegien verleihen.

Die Administrator-Authentifizierung kann auch mit dem Web Image Monitor festgelegt werden. Weitere

Informationen finden Sie in der Hilfe zu Web Image Monitor.

Wenn die Administrator-Authentifizierung bereits festgelegt wurde, melden Sie sich mit einem registrierten

Administratornamen und -passwort an.

Weitere Informationen zum An- oder Abmelden mit der Administrator-Authentifizierung finden Sie unter

"Anmelden mit Administrator-Authentifizierung" und "Abmelden mit Administrator-Authentifizierung".

Drücken Sie die Taste [Anwenderprogramm].

Drücken Sie [Systemeinstellungen].

Drücken Sie [Administrator Tools].

Drücken Sie [Administrator programmieren/ändern].

Wenn die gewünschte Einstellung nicht angezeigt wird, drücken Sie [ Weiter], um zur Anzeige weiterer

Einstellungen nach unten zu blättern.

Drücken Sie in der Zeile für den Administrator, dessen Rechte Sie festlegen möchten, auf

[Administrator 1], [Administrator 2], [Administrator 3] oder [Administrator 4]. Drücken Sie

dann [Ändern].

Wenn Sie die einzelnen Administratorrechte jeweils einer anderen Person zuweisen, wird der folgende

Bildschirm angezeigt:

Registrieren des Administrators

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0028.htm (1 von 3) [17.11.2010 15:35:33]

Registrieren des Administrators

Drücken Sie [Ändern] für "Login-Anwendername".

Geben Sie den Login-Anwendernamen ein und drücken Sie dann [OK].

Drücken Sie [Ändern] für "Login-Passwort".

Geben Sie das Login-Passwort ein und drücken Sie dann [OK].

Befolgen Sie die Passwortrichtlinien, um das Login-Passwort sicherer zu machen.

Nähere Angaben zu den Passwortrichtlinien und zur Passwortfestlegung finden Sie unter "Festlegung der

erweiterten Sicherheitsfunktionen".

Wenn ein Bildschirm zur erneuten Eingabe des Passworts angezeigt wird, geben Sie das

Login-Passwort ein und drücken Sie dann [OK].

Drücken Sie [Ändern] für "Verschlüsselungspassw.".

Geben Sie das Verschlüsselungspasswort ein und drücken Sie dann [OK].

Wenn ein Bildschirm zur erneuten Eingabe des Passworts angezeigt wird, geben Sie das

Verschlüsselungspasswort ein und drücken Sie dann [OK].

Drücken Sie zweimal [OK].

Sie werden automatisch abgemeldet.

Drücken Sie die Taste [Anwenderprogramm].

● Beim Registrieren von Login-Anwendernamen und Login-Passwörtern können Sie bis zu 32 alphanumerische Zeichen

file:///D|/Manual/SECURITY/int/0028.htm (2 von 3) [17.11.2010 15:35:33]

Registrieren des Administrators

verwenden. Achten Sie bei Anwendernamen und Passwörtern auf die Groß- und Kleinschreibung. Anwendernamen können

nicht aus nur Ziffern, Leezeichen, Doppelpunkten (:) oder Anführungszeichen (") bestehen und sie dürfen auch nicht leer

gelassen werden. Einzelheiten über Zeichen, die das Passwort enthalten darf, finden Sie unter "Festlegen der erweiterten

Sicherheitsfunktionen".

● Anmelden mit Administrator-Authentifizierung

● Abmelden mit Administrator-Authentifizierung

● Festlegen der erweiterten Sicherheitsfunktionen

Anfang Zurück Weiter

Copyright © 2010

file:///D|/Manual/SECURITY/int/0028.htm (3 von 3) [17.11.2010 15:35:33]

Startseite > Authentifizierung und ihre Anwendung > Administratorauthentifizierung > Anmelden mit Administrator-Authentifizierung

Anmelden mit Administrator-Authentifizierung

Wenn eine Administrator-Authentifizierung festgelegt wurde, melden Sie sich mit dem Anwendernamen

und Passwort des Administrators an. In diesem Abschnitt wird das Anmeldeverfahren beschrieben.

Drücken Sie die Taste [Anwenderprogramm].

Drücken Sie auf die Taste [Login/Logout].

Die Meldung “[Login] drücken und dann Login-Anwendernamen und Login-Passwort

eingeben.” wird eingeblendet.

Drücken Sie [Login].

Wenn Sie sich nicht anmelden möchten, drücken Sie [Abbrechen].

Geben Sie den Login-Anwendernamen ein und drücken Sie dann [OK].

Wenn Sie sich beim Gerät zum ersten Mal als Administrator anmelden, geben Sie "admin" ein.

Geben Sie das Login-Passwort ein und drücken Sie dann [OK].

Wenn der Administrator erstmals Einstellungen vornimmt, wird kein Passwort benötigt; der Administrator

kann zum Fortfahren einfach [OK] drücken.

“Authentifizieren... Bitte warten.” wird angezeigt, gefolgt vom Eingabefeld zur Festlegung

des Standardwertes.

● Wenn die Anwenderauthentifizierung bereits aktiviert wurde, wird ein Bildschirm für die Authentifizierung angezeigt.

● Zur Anmeldung als Administrator geben Sie den Login-Anwendernamen des Administrators und das Login-Passwort ein.

● Wenn Sie sich mit der Administratorberechtigung anmelden, wird der Name des angemeldeten Administrators angezeigt.

● Wenn der bei der Anmeldung angegebene Benutzername mehrere Administratorprivilegien besitzt, so wird jeder

Administratorname mit Administratorprivilegien angezeigt.

● Wenn Sie versuchen, sich über einen Bildschirm anzumelden, wird die Meldung “Sie haben nicht die Privilegien,

diese Funktion zu verwenden. Sie können als Administrator nur die Einstellung(en) ändern.”

angezeigt. Drücken Sie die Taste [Anwenderprogramm], um die Standardeinstellungen zu ändern.

Anmelden mit Administrator-Authentifizierung

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0029.htm (1 von 2) [17.11.2010 15:35:34]

Anmelden mit Administrator-Authentifizierung

Anfang Zurück Weiter

Copyright © 2010

file:///D|/Manual/SECURITY/int/0029.htm (2 von 2) [17.11.2010 15:35:34]

Startseite > Authentifizierung und ihre Anwendung > Administratorauthentifizierung > Abmelden mit Administrator-Authentifizierung

Abmelden mit Administrator-Authentifizierung

Wenn die Administrator-Authentifizierung festgelegt wurde, melden Sie sich stets ab, wenn Sie die

gewünschten Einstellungen vorgenommen haben. In diesem Abschnitt wird erläutert, wie Sie sich nach

Abschluss der Einstellungen abmelden.

Drücken Sie auf die Taste [Login/Logout].

Drücken Sie [Ja].

Die Meldung “Abmelden...Bitte warten.” wird angezeigt.

Anfang Zurück Weiter

Copyright © 2010

Abmelden mit Administrator-Authentifizierung

Inhalt Zurück Weiter Einstellungen

file:///D|/Manual/SECURITY/int/0030.htm [17.11.2010 15:35:35]

Startseite > Authentifizierung und ihre Anwendung > Administratorauthentifizierung > Ändern des Administrators

Ändern des Administrators

Ändern Sie den Login-Anwendernamen und das Login-Passwort des Administrators. Sie können auch

Administratorrechte den Login-Anwendernamen [Administrator 1] bis [Administrator 4] zuweisen. Um die