Page 1

QFC-PS4APR-2W (4W) v.1

РУКОВОДСТВО ПОЛЬЗОВАТЕЛЯ

www.qtech.ru

Page 2

Оглавление

1. ВВЕДЕНИЕ 4

1.1. Характеристики 4

1.2. Функции и интерфейсы 5

1.2.1 Routing (маршрутизация) 5

1.2.2 Bridging (режим моста) 5

1.2.3 Security (безопасность) 5

1.2.4 АТМ 5

1.2.5 ATM QoS 5

1.2.6 AAL5 Encapsulation 5

1.2.7 PPP 6

1.2.8 Интерфейс LAN 6

1.2.9 Интерфейс WAN 6

1.2.10 Virtual LAN 6

1.2.11 Интерфейс LAN (Ethernet) 6

1.2.12 Управление 6

1.2.13 Индикаторы 7

1.2.14 Память 7

1.2.15 Физические и электрические характеристики 7

1.3 Варианты исполнения 7

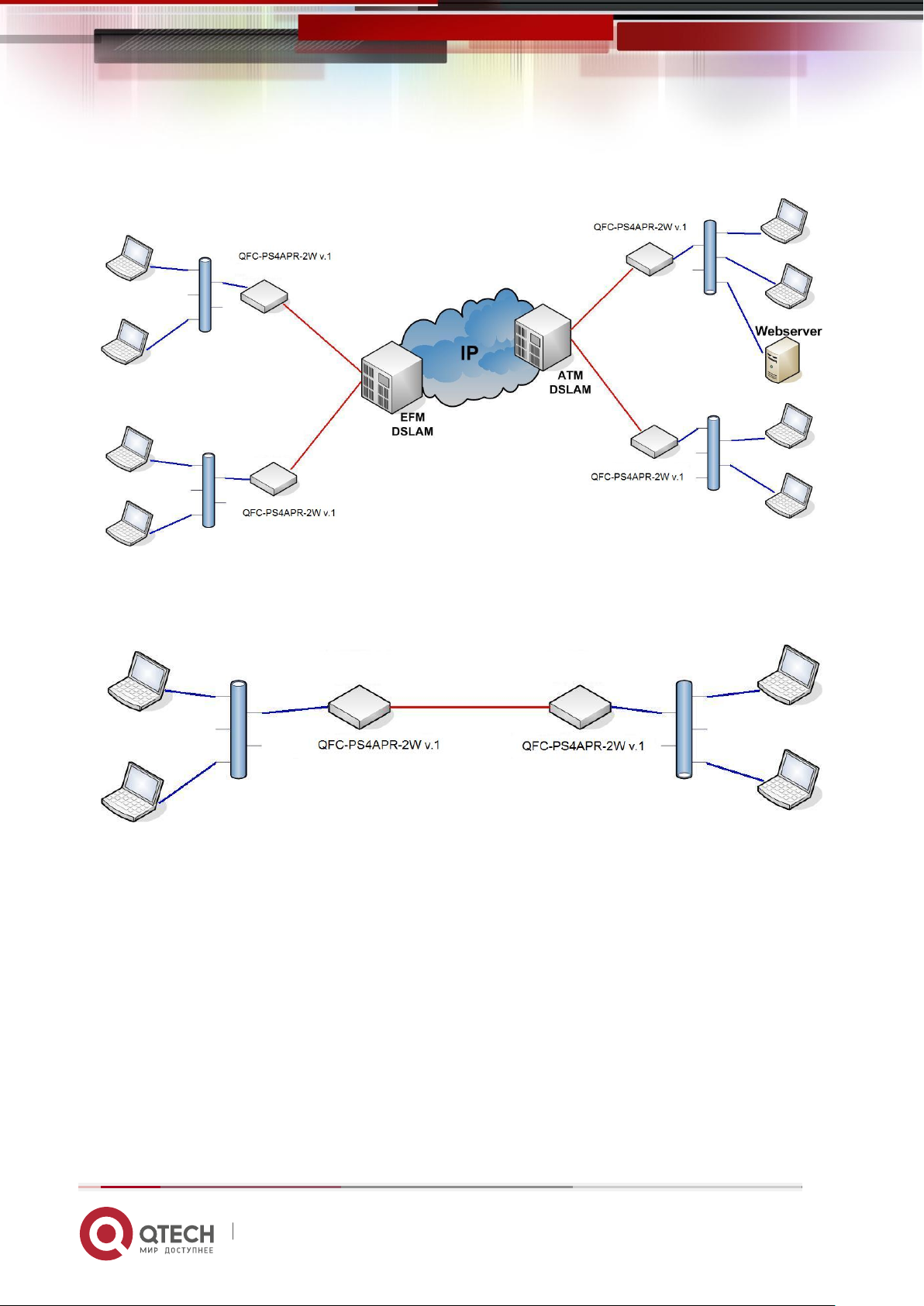

1.4 Варианты применения 8

2 СВЕДЕНИЯ О МОДЕМЕ 9

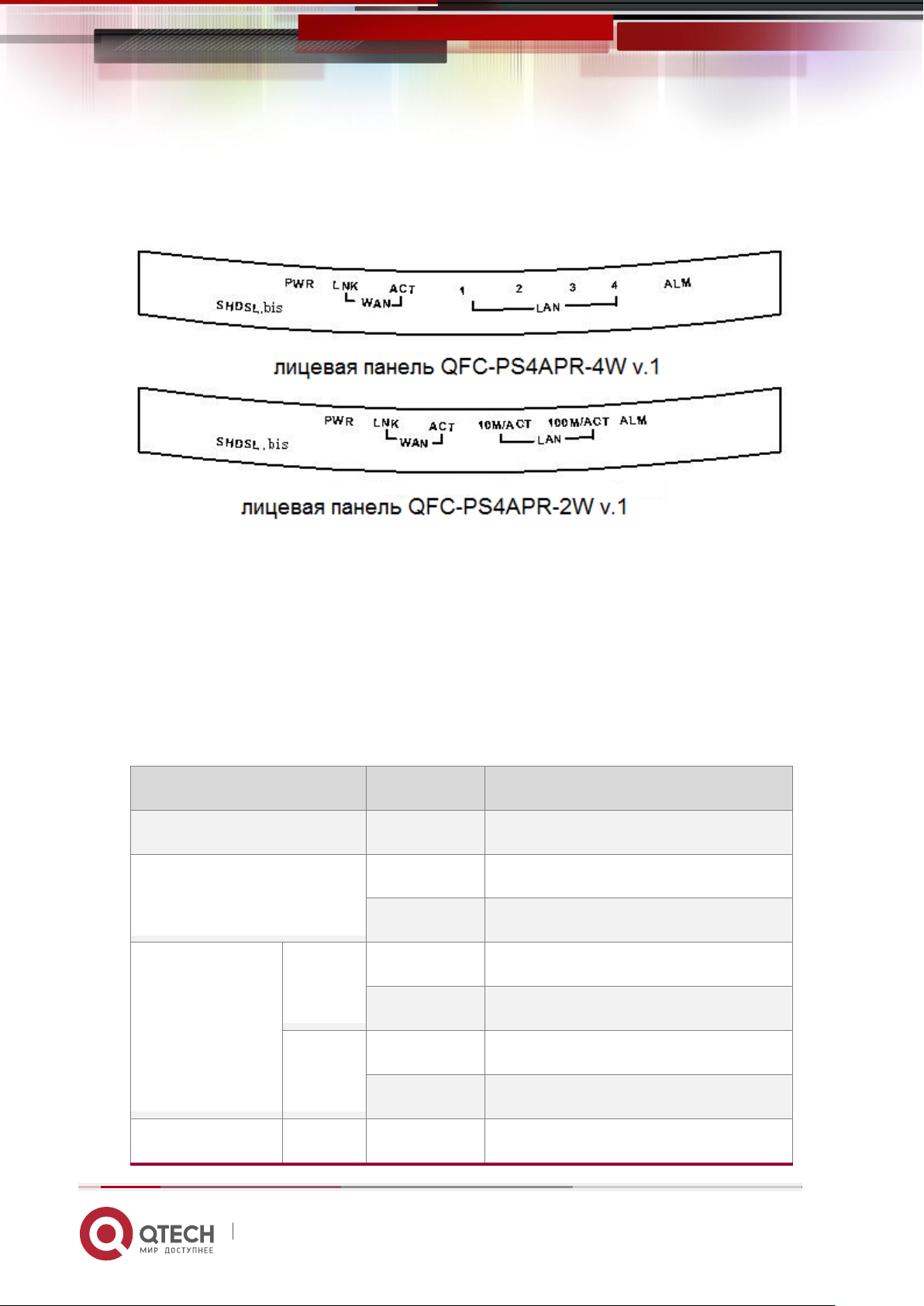

2.1 Передняя панель 9

2.2 Задняя панель 11

2.3 Установка 12

2.4 Описание портов 13

2.4.1 Порт WAN 13

2.4.2 Консольный порт 14

2.4.3. Разъем питания 14

3 УПРАВЛЕНИЕ ЧЕРЕЗ WEB- БРАУЗЕР 15

3.1 Установка TCP/IP 15

3.2 Базовые настройки 16

3.3 Advanced Setup (расширенные настройки) 27

3.3.1 SHDSL.bis (настройки линии) 27

www.qtech.ru

Page 3

3.3.2 WAN 31

3.3.3. Bridge (настройка режима «мост») 34

3.3.4 VLAN (настройка VLAN) 36

3.3.4.1 802.1Q Tag-Based VLAN 36

3.3.4.2 Port-Based VLAN 37

3.3.5 STP 38

3.3.6 Route 39

3.3.7 NAT/DMZ 43

3.3.8 Virtual Server 44

3.3.9 Firewall 46

3.3.10 IP QoS 54

4 STATUS (СОСТОЯНИЕ) 56

5 ADMINISTRATION 63

6 UTILITY (УТИЛИТЫ) 68

7 ПРИМЕРЫ ПРИМЕНЕНИЯ 72

7.1 Соединение LAN-LAN, устройство в режиме bridge 72

8 УПРАВЛЕНИЕ ЧЕРЕЗ КОНСОЛЬНЫЙ ПОРТ И TELNET 76

8.1 Управление через консольный порт 76

8.2 Управление через Telnet 77

www.qtech.ru

Page 4

Руководство пользователя

1. Введение 4

1. ВВЕДЕНИЕ

Модемы G.SHDSL.bis QFC-PS4APR-2W(4W) v.1 с функциями маршрутизатора

обеспечивают связь в соответствии со стандартом G.991.2 (2004) со скоростью передачи

от 192 кбит до 5,696 Mбит\с (для 2-проводного варианта исполнения) и от 384 кбит\с до

11,392Mбит\с (для 4-проводного режима работы).

1.1. Характеристики

Поддержка стандарта G.SHDSL.bis ITU G.991.2 (2004) по протоколу ATM \EFM, обес-

печивающие улучшенное соотношение дальность/скорость и функциональную

совместимость изделий разных поставщиков.

Быстрое и рентабельное предоставление услуг на основе ретрансляции кадров

(frame relay или T-HDLC) или временного уплотнения каналов (TDM) по

арендованной линии.

Использование существующей инфраструктуры медных линий связи.

Организация связи в топологии «точка-точка».

Рациональное использование одной пары телефонного кабеля.

Автоматическая установка максимальной скорости передачи данных, в

зависимости от состояния линии.

Снижение силы тока для защиты линии SHDSL, при намокании кабеля.

Установка шлейфов в линию.

Мониторинг функционирования линии SHDSL .

Отображение статистических данных (текущих или через заданные промежутки

времени).

Гарантированная полоса пропускания.

Удаленное обновление программного обеспечения.

Простота настройки и управления (с паролем для управления) для различных сред

и приложений.

Эффективная IP маршрутизация и режим прозрачного моста.

Создание сквозного VPN канала.

Встроенный SPI Firewall.

Четыре порта LAN 10/100Mбит\с с поддержкой Auto-negotiation и Auto-MDI/MDIX

Поддержка DMZ / Multi-DMZ / Multi-NAT

Поддержка протокола IEEE 802.3 2BASE-TL EFM

Поддержка протоколов PPPoA и PPPoE, поддерживается аутентификация

пользователя через PAP / CHAP / MS-CHAP

Управление по протоколу SNMP с SNMPv1/SNMPv2 агент и MIB II.

www.qtech.ru

Page 5

Руководство пользователя

1. Введение 5

1.2. Функции и интерфейсы

1.2.1 Routing (маршрутизация)

Поддержка протоколов IP/TCP/UDP/ARP/ICMP/IGMP.

Поддержка IP статической маршрутизации и RIPv1/RIPv2 (RFC1058/2453).

Поддержка IP multicast и IGMP proxy (RFC1112/2236).

Поддержка NAT/PAT (RFC1631).

Поддержка NAT ALGs для ICQ/NetMeeting/MSN/Yahoo Messenger.

Поддержка DNS relay и caching (RFC1034/1035).

Поддержка DHCP сервера, клиента и relay (RFC2131/2132).

Поддержка IP precedence (RFC 791).

1.2.2 Bridging (режим моста)

Поддержка до 1024 MAC адресов.

Поддержка IEEE 802.1q VLAN, IEEE 802.1D STP.

Поддержка Port-based VLAN (4-порта).

Поддержка Spanning tree protocol.

1.2.3 Security (безопасность)

Поддержка DMZ host/Multi-DMZ/Multi-NAT .

Поддержка Virtual server mapping (RFC1631).

Поддержка VPN pass-through для PPTP/L2TP/IPSec .

Поддержка Natural NAT firewall.

Контроль доступа пользователей: запрещение определенным пользователям

доступа.

1.2.4 АТМ

Поддержка до 8 PVC.

Поддержка OAM F5 AIS/RDI и шлефы.

Поддержка AAL5.

1.2.5 ATM QoS

UBR (Не определенная скорость передачи данных)

CBR (Определенная(постоянная) скорость передачи данных)

VBR-rt (переменная скорость передачи в режиме реального времени)

VBR-nrt (переменная скорость передачи не в режиме реального времени)

1.2.6 AAL5 Encapsulation

Поддержка VC мультиплексирования и SNAP/LLC.

Поддержка Ethernet over ATM (RFC 2684/1483).

Поддержка PPP over ATM (RFC 2364).

Поддержка IP over ATM (RFC 1577).

www.qtech.ru

Page 6

Руководство пользователя

1. Введение 6

1.2.7 PPP

Поддержка PPP over Ethernet для фиксированного и динамического IP (RFC 2516).

Поддержка PPP over ATM для фиксированного и динамического IP (RFC 2364).

Аутентификация пользователей с использованием PAP/CHAP/MS-CHAP.

1.2.8 Интерфейс LAN

4-портовый концентратор-коммутатор

Автоматическое согласование 10/100 Base-T

Автоматический выбор режима работы Auto-MDI/MDIX

1.2.9 Интерфейс WAN

SHDSL.bis: ITU-T G.991.2 (2004)

Поддержка Annex A, B, AF, и BG.

Поддержка SHDSL.bis линейного кодироания: 16-TCPAM и 32-TCPAM.

Поддержка EFM 2BASE-TL 64/65-октет кодирование.

Поддержка IEEE 802.3ah PAF.

Скорость передачи данных:

2-проводный режим, кодирование TC-PAM 16/32 : N x 64Kbps ,N=3~89,

максимум 5,696 Мбит\с.

4-проводный режим, кодирование TC-PAM 16/32: N x 128kbps, N= 3~89,

максимум 11,392 Мбит\с.

Сопротивление: 135 Ом.

1.2.10 Virtual LAN

802.1Q Tag-Based VLAN

Port Based VLAN

1.2.11 Интерфейс LAN (Ethernet)

Порт WAN: RJ-45

Порты LAN: RJ-45 x 4 (4-портовая модель) или RJ-45 x 1 (1-портовая модель)

Консоле: RS232 (типа «мама»)

Кнопка Reset: кнопка сброса для возврата к заводским настройкам

1.2.12 Управление

Простой и удобный web-интерфейс для быстрой настройки, конфигурации и

управления.

Наличие интерфейса командной строки (CLI) для локальной консоли console и

Telnet доступ.

Пароль для защищенного управления и список управления доступом для

администрирования

Поддержка SNMP управления с SNMPv1/SNMPv2 (RFC1157/1901/1905) агентом и

MIB II (RFC1213/1493).

www.qtech.ru

Page 7

Руководство пользователя

1. Введение 7

Апгрейд программного обеспечения через web-browser или TFTP сервер.

Поддержка Syslog.

1.2.13 Индикаторы

Общий: PWR, Alarm, MGMT

WAN: LNK

LAN: Link/Act, 10/100 для каждого порта

1.2.14 Память

2MB Flash Memory, 8MB SDRAM

1.2.15 Физические и электрические характеристики

Габаритные размеры(шxвxд), см: 18,7 x 3,3 x 14,5

Вес, кг: не более 0,8

Питание: 100 – 240В, 50 – 60Гц (через адаптер питания)

Потребляемая мощность: 9Вт макс.

Температура эксплуатации: от 0 до 45°C

Влажность: до 95% (без конденсата)

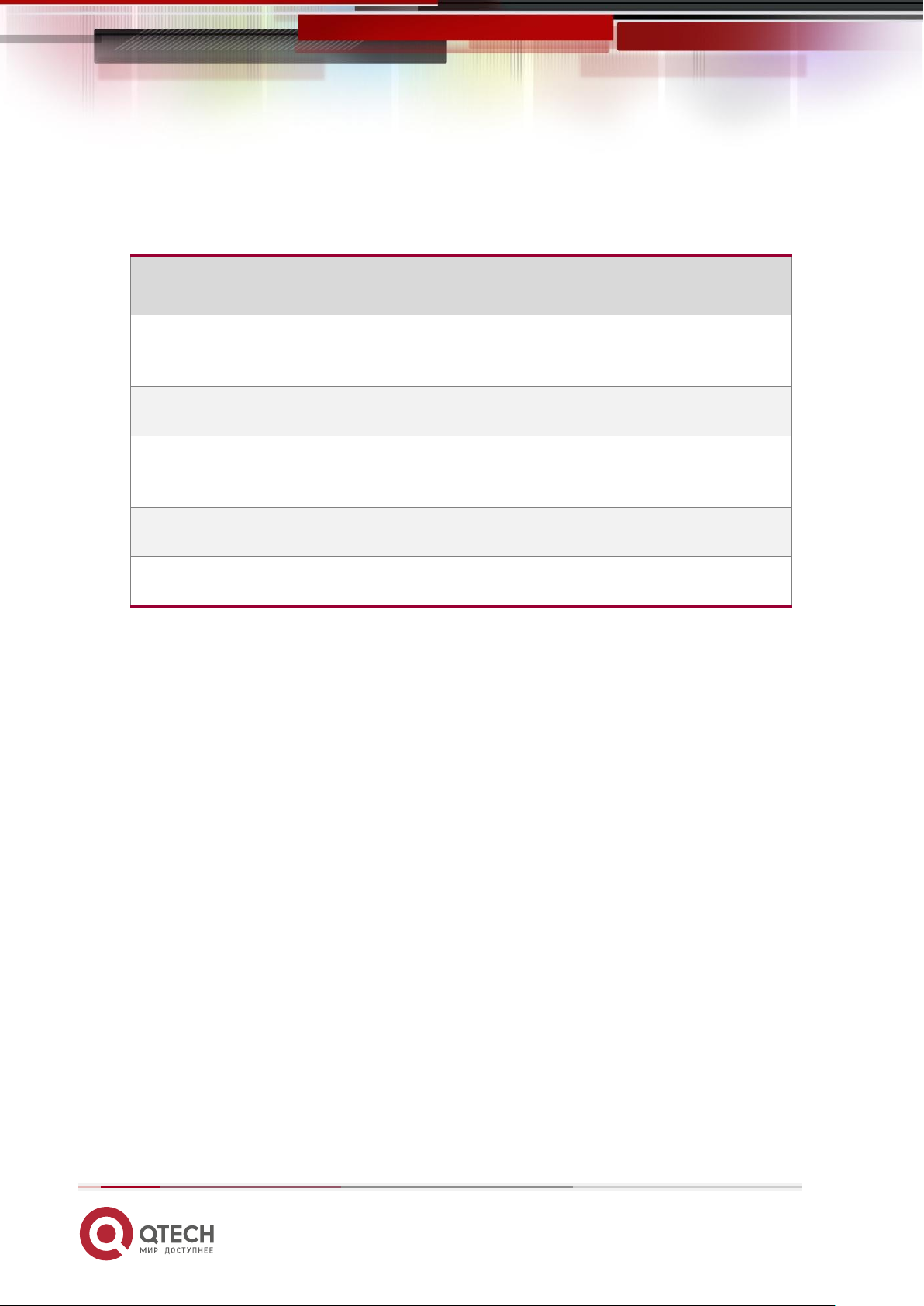

1.3 Варианты исполнения

QFC-PS4APR-2W v.1 G.SHDSL. bis роутер, мост/маршрутизатор, 4*10/100Base-T (Auto-

negotiation и Auto-MDIX), 2*G.SHDLS (Annex A, B , F, B), двухпроводная линия (5,696

Mбит\с - TC-PAM 16,32). Внешний блок питания ~(100~240)В/+12В, мощность потребления

не более 7 Вт. Габариты: 18,7 x 3,3 x 14,5 см

QFC-PS4APR-4W v.1 G.SHDSL. bis роутер, мост/маршрутизатор, 4*10/100Base-T (Auto-

negotiation и Auto-MDIX), 4*G.SHDLS (Annex A, B , F, B), четырехпроводная линия (11,392

Mбит\с - TC-PAM 16,32). Внешний блок питания ~(100~240)В/+12В, мощность потребления

не более 7 Вт. Габариты: 18,7 x 3,3 x 14,5 см

www.qtech.ru

Page 8

Руководство пользователя

1. Введение 8

1.4 Варианты применения

Рисунок 1 - Работа с DSLAM (режимы EFM и ATM)

Рисунок 2 - Вариант работы в режиме «точка-точка»

www.qtech.ru

Page 9

Руководство пользователя

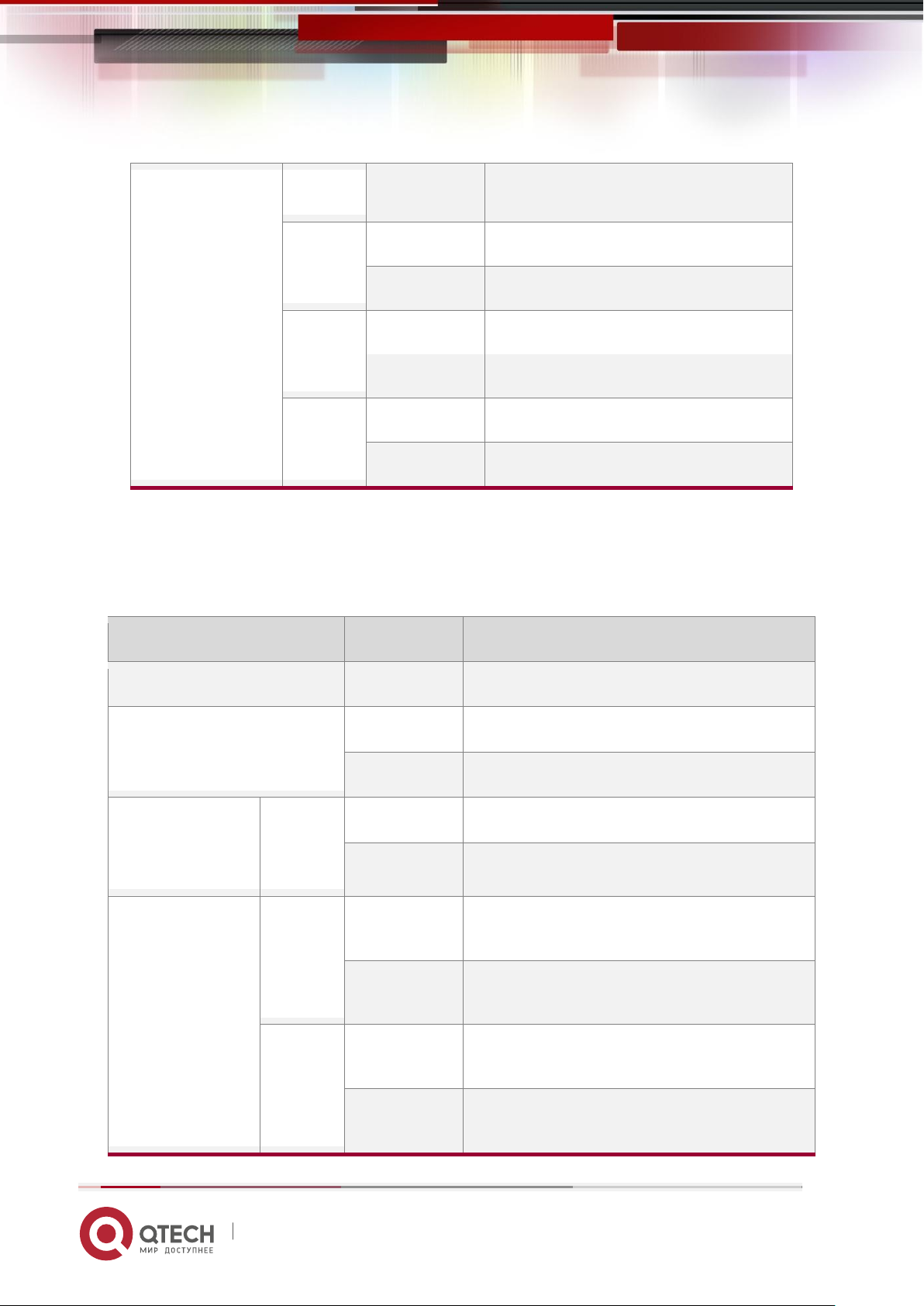

Светодиод

Состояние

Описание

PWR

Горит

Питание вкл.

ALM

Горит

SHDSL.bis линия вкл.

Мигает

SHDSL.bis в режиме «тест»

WAN

LINK 1

Горит

SHDSL.bis линия 1 работает

Мигает

SHDSL.bis линия 1 не работает

LINK 2

Горит

SHDSL.bis линия 2 работает

Мигает

SHDSL.bis линия 2 не работает

1 Горит

Кабель Ethernet вкл. В порт LAN 1

2. Сведения о модеме 9

2 СВЕДЕНИЯ О МОДЕМЕ

2.1 Передняя панель

Рисунок 3 – передняя панель

Светодиодные индикаторы отображают состояние и конфигурацию модема.

В таблице 1 описаны функции светодиодов для QFC-PS4APR-4W v.1:

Таблица 1

www.qtech.ru

Page 10

Руководство пользователя

LAN

Мигает

Прием, передача данных по LAN 1

2

Горит

Кабель Ethernet вкл. В порт LAN 2

Мигает

Прием, передача данных по LAN 2

3

Горит

Кабель Ethernet вкл. В порт LAN 3

Мигает

Прием, передача данных по LAN 3

4

Горит

Кабель Ethernet вкл. В порт LAN 4

Мигает

Прием, передача данных по LAN 4

Светодиод

Состояние

Описание

PWR

Горит

Питание вкл.

ALM

Горит

SHDSL.bis линия вкл.

Мигает

SHDSL.bis в режиме «тест»

WAN

LINK 1

Горит

SHDSL.bis линия 1 работает

Мигает

SHDSL.bis линия 1 не работает

LAN

10M/ACT

Горит

Порт LAN включен на скорости передачи данных

10Мбит\с

Мигает

Прием, передача данных по LAN на скорости

10Мбит\с

100M/ACT

Горит

Порт LAN включен на скорости передачи данных

10Мбит\с

Мигает

Прием, передача данных по LAN на скорости

10Мбит\с

2. Сведения о модеме 10

В таблице 2 описаны функции светодиодов для QFC-PS4APR-2W v.1:

Таблица 2

www.qtech.ru

Page 11

Руководство пользователя

Название разъема

Описание

DC-IN

Вход питания: диапазон от 9В до 24

постоянного тока.

CONSOLE

Консольный порт конфигурации

RST

Кнопка перезапуска и возврата к заводским

настройкам

LAN (1,2,3,4)

Порты LAN 10/100BaseT

LINE

Порт WAN G.SHDSL.bis

2. Сведения о модеме 11

2.2 Задняя панель

Рисунок 4 – тыльная панель

На тыльной панели размещены разъемы:

питания для постоянного тока, разъёмы RJ-45 для консольного кабеля, RJ-45 для DSL

линий, RJ-45 для LINE, 1-4 LAN порты, кнопка RST (перезапуск).

В таблице 3 описаны функции разъемов модема для QFC-PS4APR-4W v.1:

Таблица 3

www.qtech.ru

Page 12

Руководство пользователя

Название разъема

Описание

DC-IN

Вход питания: диапазон от 9В до 24

постоянного тока.

CONSOLE

Консольный порт конфигурации

RST

Кнопка перезапуска и возврата к заводским

настройкам

LAN

Порты LAN 10/100BaseT

LINE

Порт WAN G.SHDSL.bis

2. Сведения о модеме 12

В таблице 4 описаны функции разъемов модема для QFC-PS4APR-2W v.1:

Таблица 4

ВНИМАНИЕ!!!

Кнопка RST (сброса) может быть использована только в одном из двух способов:

Нажатие кнопки сброса в течение одной секунды приведет к перезагрузке

устройства.

Нажатие кнопки сброса в течение четырех секунд вызовет перезагрузку устройства

и установку заводских настроек. Если вы хотите изменить конфигурацию

устройства, но забыли имя пользователя или пароль, если устройство имеет

проблемы с подключением к Интернету, и вы хотите настроить их снова после

очистки всех конфигураций, нажмите кнопку сброса в течение четырех секунд

скрепкой или острыми карандашом.

2.3 Установка

Внимание: для предотвращения повреждения модема не включайте его до окончания

монтажа.

1. Подключить кабель питания к разъёму

2. Подключить консольный кабель.

3. Подключить кабель для портов LAN

4. Подключить кабель WAN к разъему DSL

5. Включить питание

www.qtech.ru

Page 13

Руководство пользователя

2. Сведения о модеме 13

2.4 Описание портов

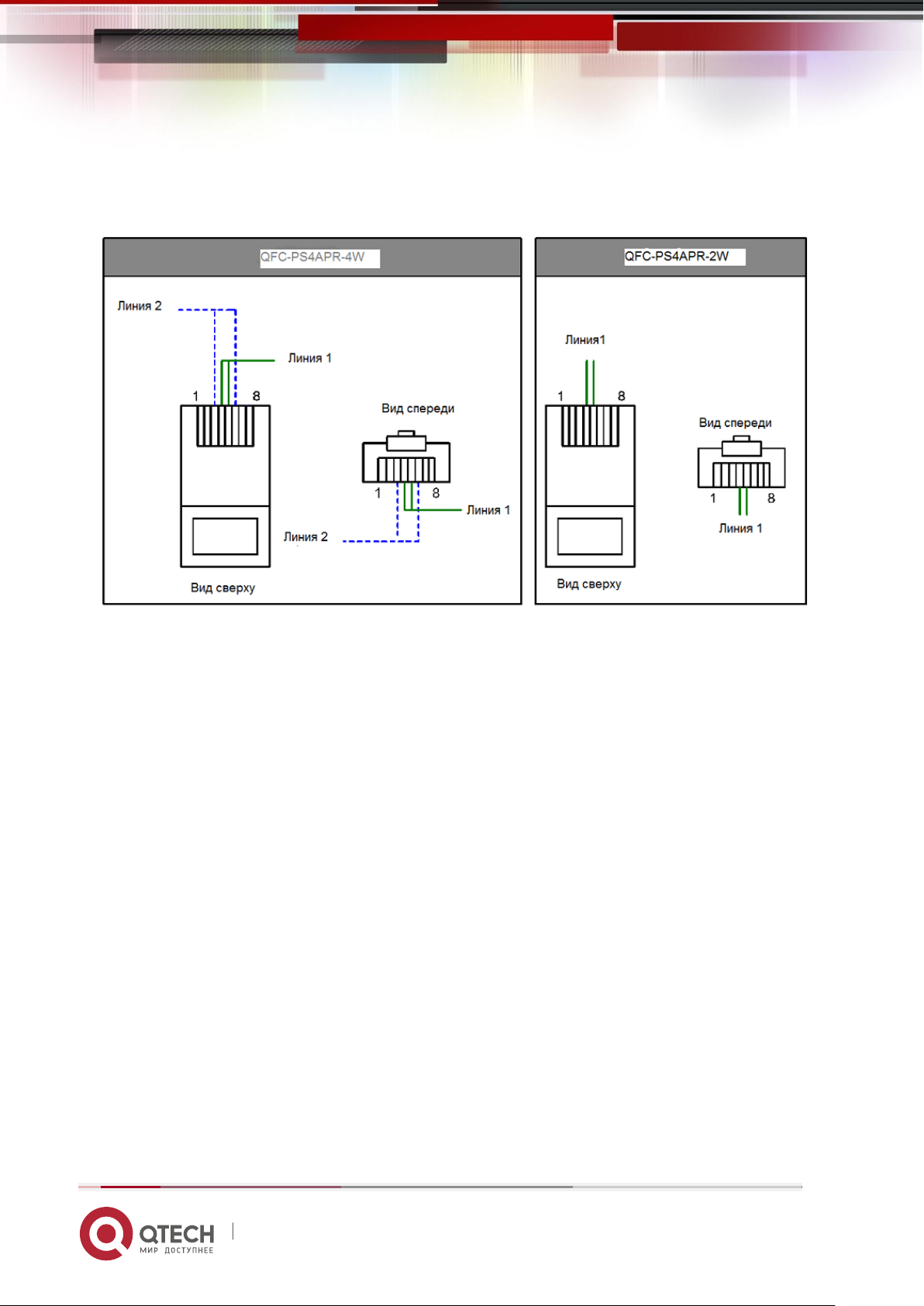

2.4.1 Порт WAN

Рисунок 5

Для QFC-PS4APR-2W v.1 используется линия 1.

Для QFC-PS4APR-4W v.1 используется линия 1,2.

www.qtech.ru

Page 14

Руководство пользователя

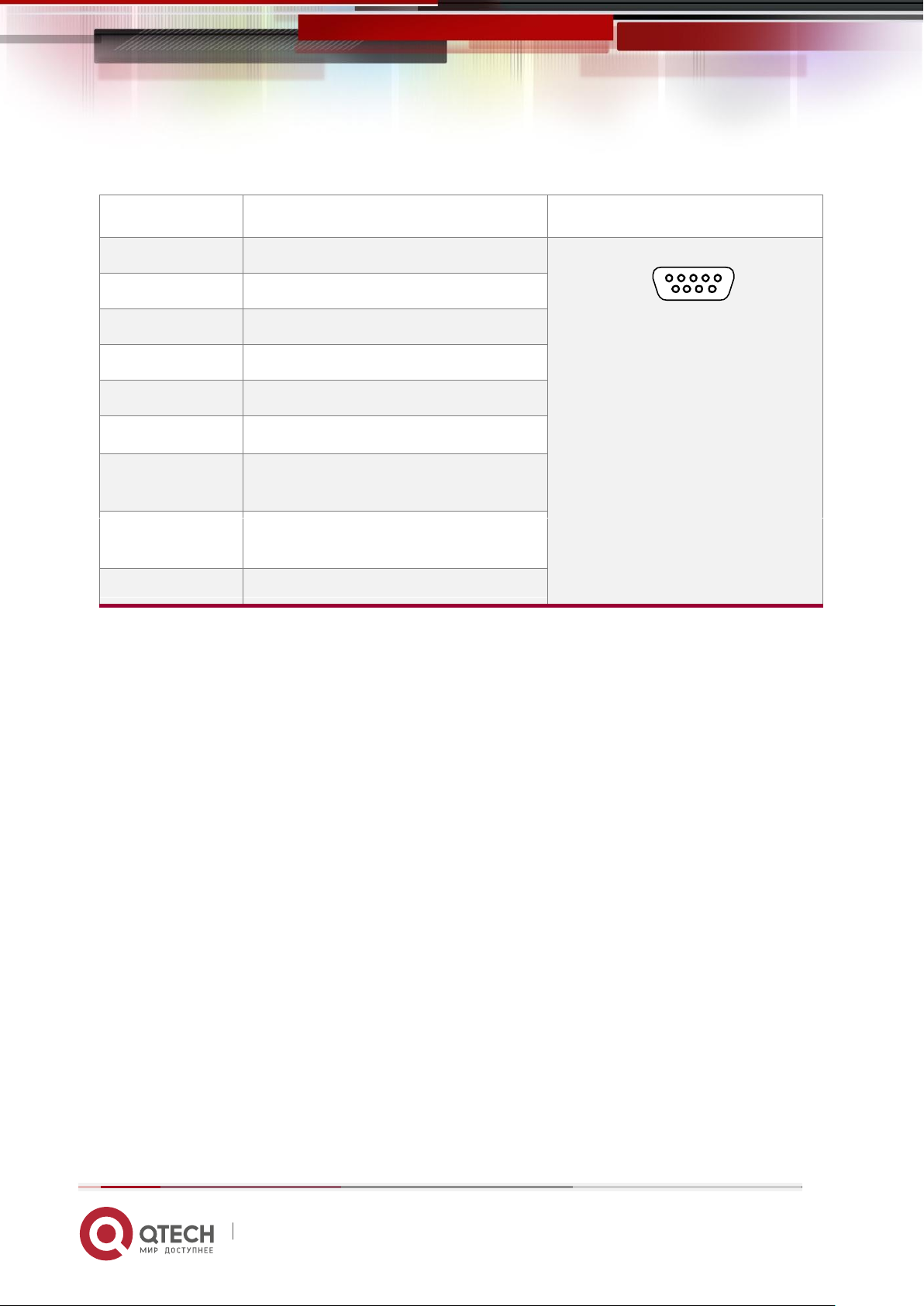

Номер контакта

Описание

Вид

1

Не используется

12345

6789

2

Прием данных RxD (O)

3

Передача данных TxD (I)

4

Не используется

5

Земля

6

Не используется

7

Сигнал разрешения

передачи данных CTS (O)

8

Сигнал о наличии данных

для передачи RTS (I)

9

Не используется

2. Сведения о модеме 14

2.4.2 Консольный порт

2.4.3. Разъем питания

Для питания модема используется AC / DC адаптер. Подключите наконечник шнура

питания адаптера в розетку на задней панели, затем адаптер питания к

соответствующему источнику питания 220В.

www.qtech.ru

Page 15

Руководство пользователя

3. Управление через WEB- Браузер 15

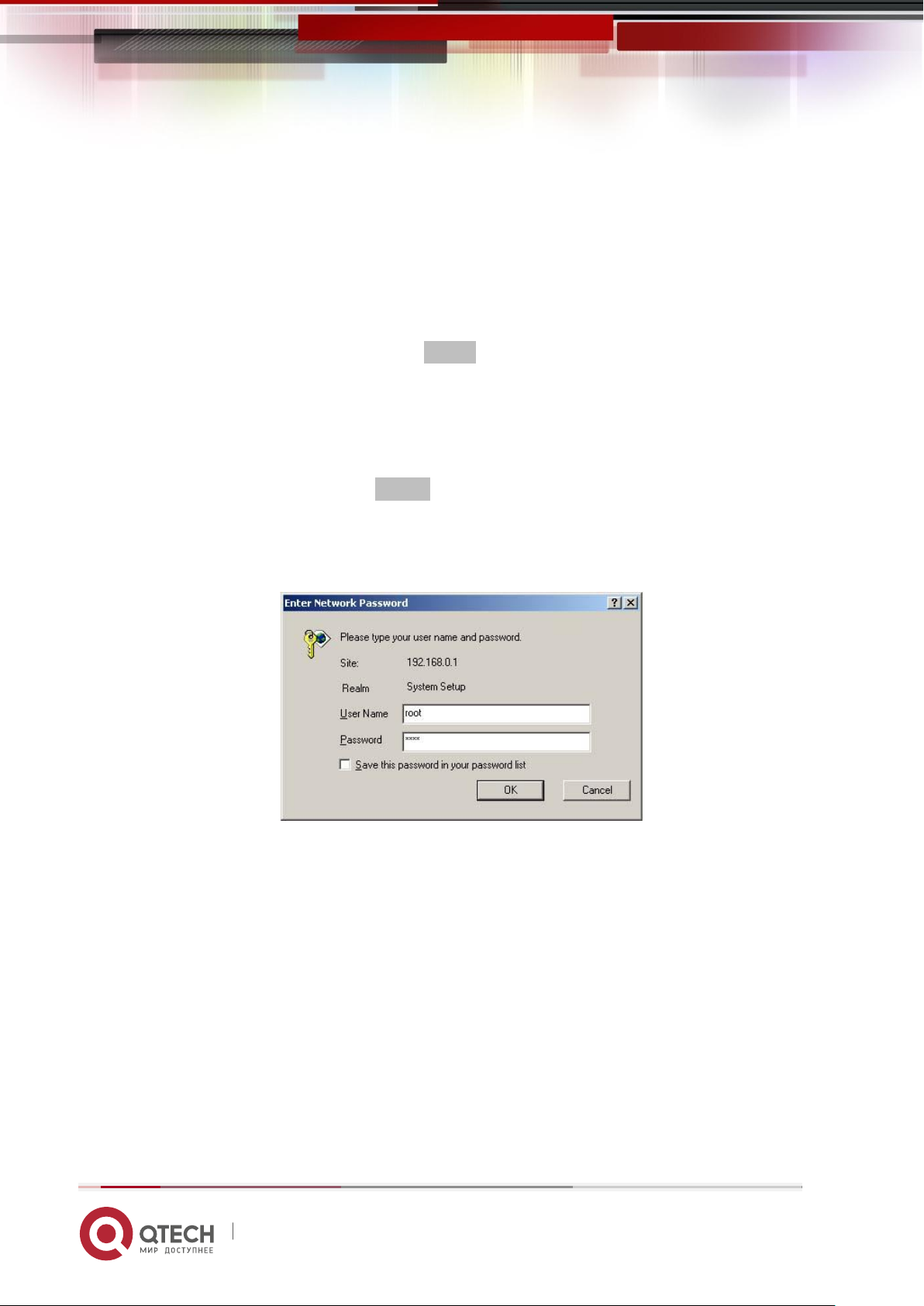

3 УПРАВЛЕНИЕ ЧЕРЕЗ WEB- БРАУЗЕР

В модеме используется HTML-интерфейс для настроек и управления.

3.1 Установка TCP/IP

Когда функция DHCP в состоянии Enable, модем имеет DHCP сервер в сети и

автоматически выдает IP адрес для ПК.

Можно использовать WEB-браузер, например Internet Explorer, набрать в строке:

“http://192.168.1.1”.

По умолчанию IP адрес и маска подсети 192.168.0.1 и 255.255.255.0.

Если DHCP функция в состоянии Disable, можно на ПК установить IP адрес 192.168.1.X,

где X от 2 до 254.

Введите имя пользователя «root» и пароль «root», нажмите OK.

Рисунок 7

Внимание!!! После первичного вхождения в настройки модема, в целях обеспечения

необходимой дальнейшей безопасности при эксплуатации, рекомендовано изменить

имя пользователя и пароль.

www.qtech.ru

Page 16

Руководство пользователя

System

mode

□Route ⊠Bridge

SHDSL

□CO side □CPE side □CO-CPE side

LAN

IP address

Subnet Mast

Gateway

Host Name

WAN1

VPI

VCI

Encapsulation

□VC-mux □LLC

3. Управление через WEB- Браузер 16

3.2 Базовые настройки

Базовые настройки содержат выбор режима Bridge или Route. Пользователь может

использовать его, чтобы полностью настроить маршрутизатор. После успешного

завершения, можете получить доступ к Интернету. Это самый простой и возможный

способ настройки маршрутизатора. Примечание: передовые функции доступны только

для продвинутых пользователей, настроить дополнительные функции.Неправильная

настройка расширенных функций будет влиять на производительность или системные

ошибки, даже разъединять

Базовые настройки используются, чтобы полностью выполнить необходимые настройки

модема.

3.2.1. Bridge Mode (режим «мост»)

Таблица 1

Рисунок 8

www.qtech.ru

Page 17

Руководство пользователя

3. Управление через WEB- Браузер 17

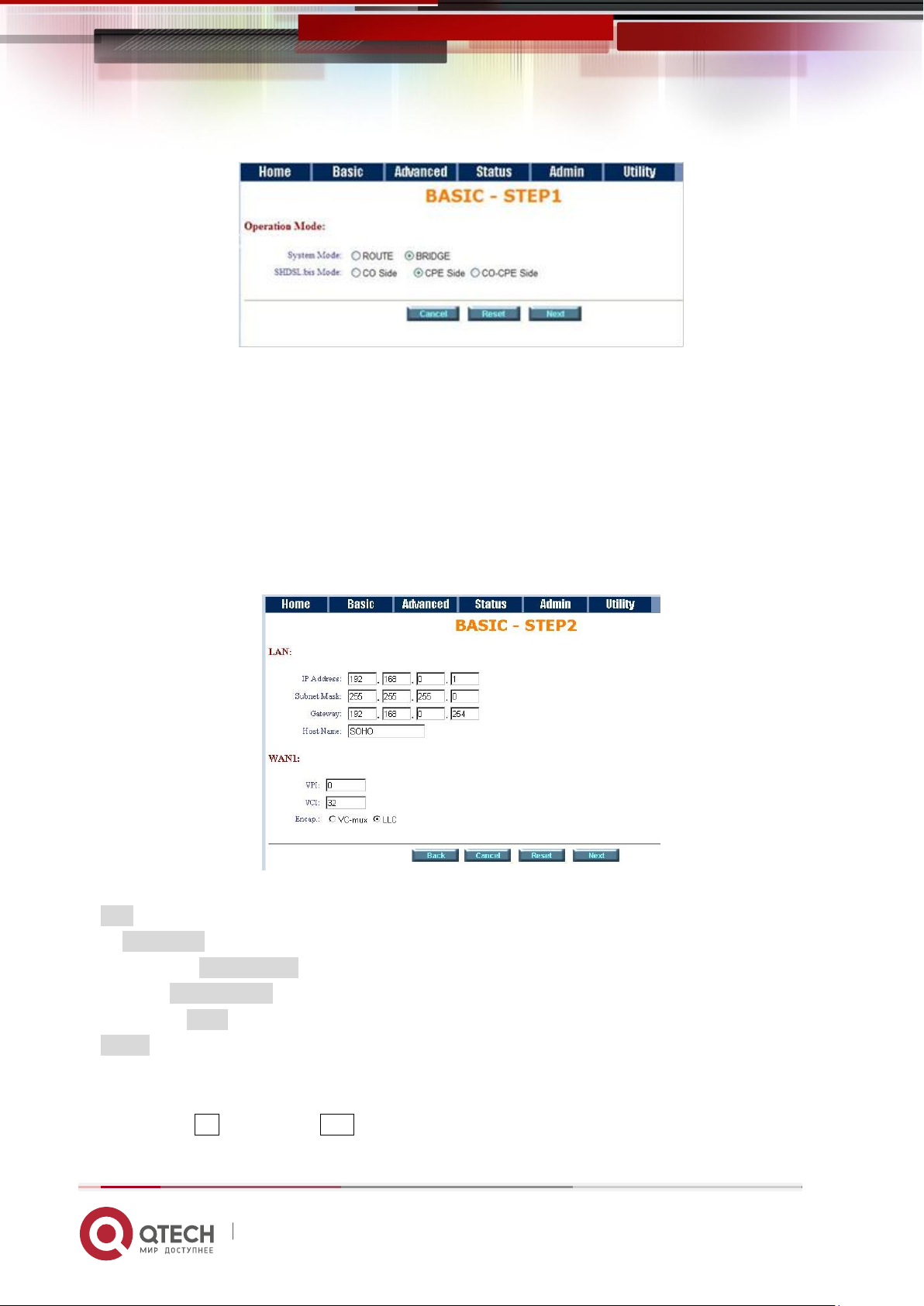

Рисунок 9

Нажмите Bridge и CPE стороне установить режиме моста, а затем нажмите кнопку Далее

для перехода к следующему шагу. Устройство может быть настроено на один из двух

SHDSL.bis режимов работы: CO (центральный офис) и CPE (устройство пользователя). COCPE сторона только для многожильного режима работы 4-провода.

Установка LAN IP адрес, маска подсети, шлюза и имя хоста, WAN1 VPI,VCI и Encapsulation

Рисунок 10

LAN:

IP: 192.168.0.1

Subnet Mask: 255.255.255.0

Gateway: 192.168.0.254 (IP шлюз провайдера)

Host Name: SOHO

WAN1:

VPI: 0

VCI: 32

Encap: Click LLC и нажмите Next для простмотра

www.qtech.ru

Page 18

Руководство пользователя

3. Управление через WEB- Браузер 18

Review

Рисунок 11

При использовании устройства в режиме bridge (моста), должен быть установлен

протокол автоматического набора для Ethernet Over ATM (EoA).

www.qtech.ru

Page 19

Руководство пользователя

System mode

⊠Route □Bridge

SHDSL

□CO side □CPE side □CO-CPE side

LAN

IP type

□Fixed □Dynamic(DHCP Client)

IP address

Subnet Mast

Host Name

Trigger DHCP service

□Disable □Server □Relay

WAN1

VPI VCI Encapsulation

□VC-mux □LLC

Protocol

□IPoA

□IPoA + NAT

□EoA

□EoA + NAT

□PPPoA + NAT

□PPPoE + NAT

DHCP Server

Default gateway

Subnet Mast

Start IP address

End IP address

DNS Server 1

DNS Server 2

DNS Server 3

Lease time

Host Entries

1

MAC :

IP: 2 MAC :

IP: 3 MAC :

IP: 4 MAC :

IP: 5 MAC :

IP: 6 MAC :

IP:

7

MAC :

IP:

8

MAC :

IP: 9 MAC :

IP:

10

MAC :

IP:

DHCP Relay

IP address

3. Управление через WEB- Браузер 19

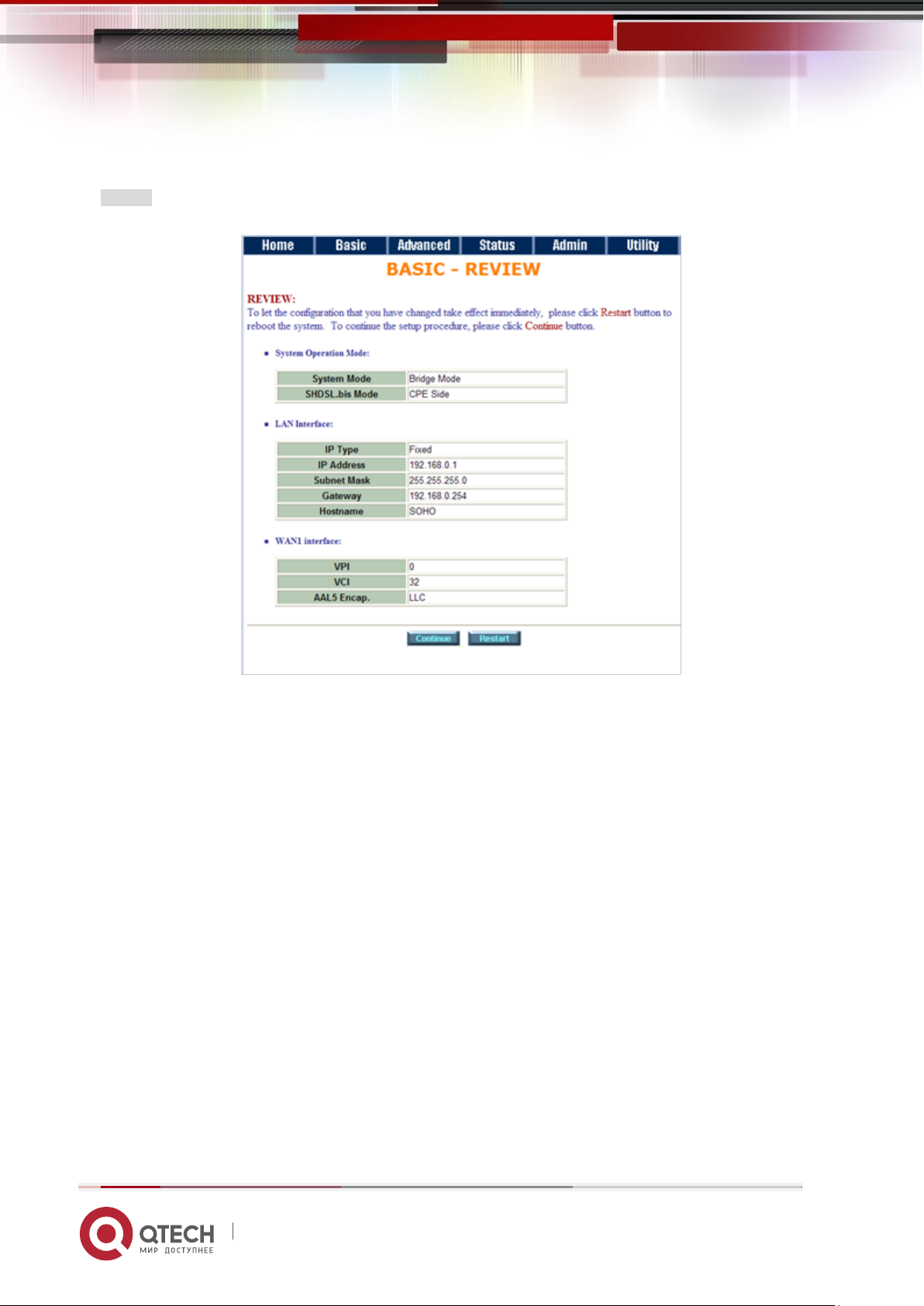

3.2.2. Routing Mode (режим маршрутизатора)

Таблица 2

www.qtech.ru

Page 20

Руководство пользователя

3. Управление через WEB- Браузер 20

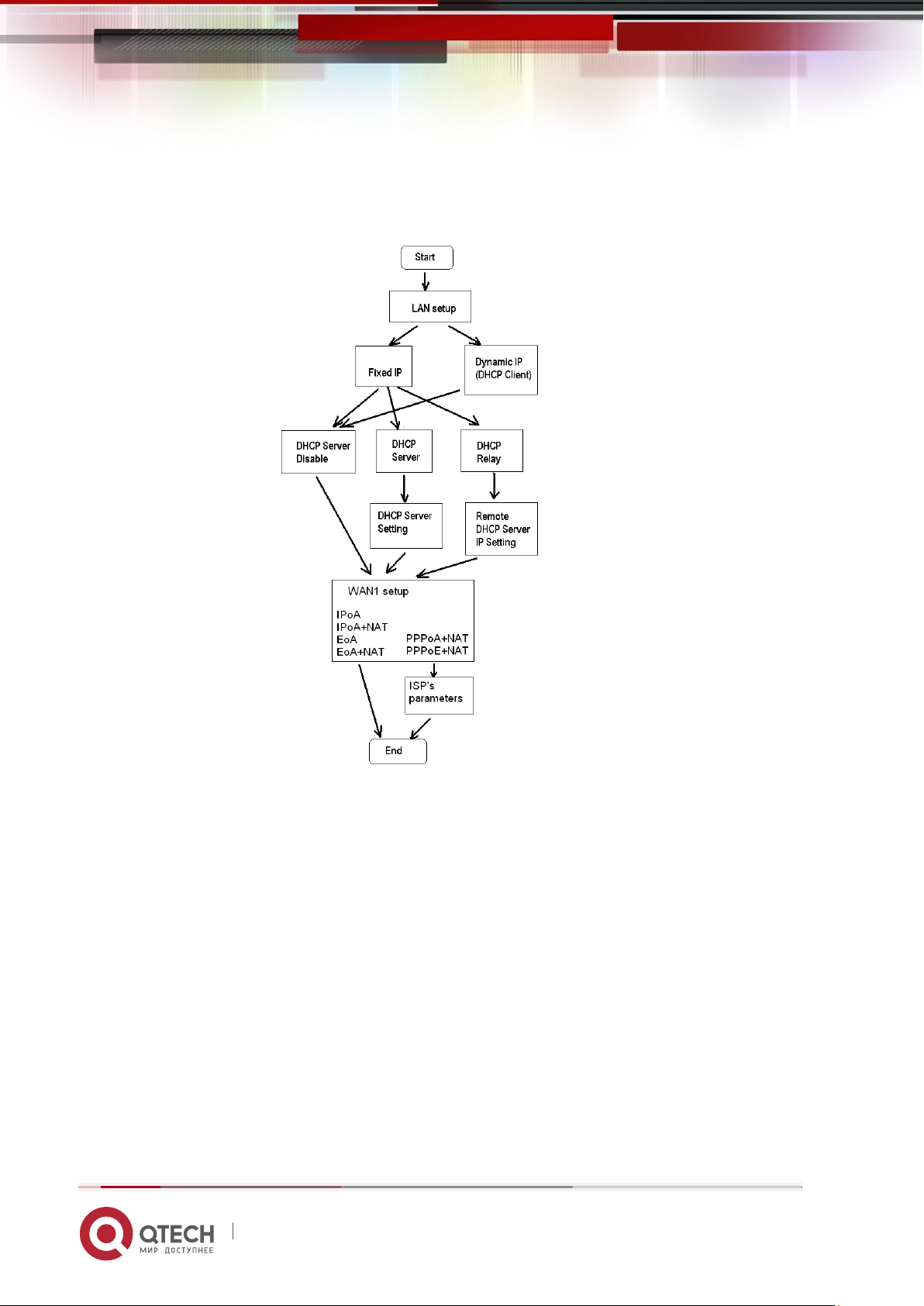

Алгоритм настройки устройства в режиме маршрутизатора:

Рисунок 12

www.qtech.ru

Page 21

Руководство пользователя

3. Управление через WEB- Браузер 21

Режим маршрутизатора содержит настройки: DHCP server, DHCP client, DHCP relay, Pointto-Point (точка-точка) протокол поверх ATM\Ethernet и IP поверх ATM\ Ethernet поверх

ATM.

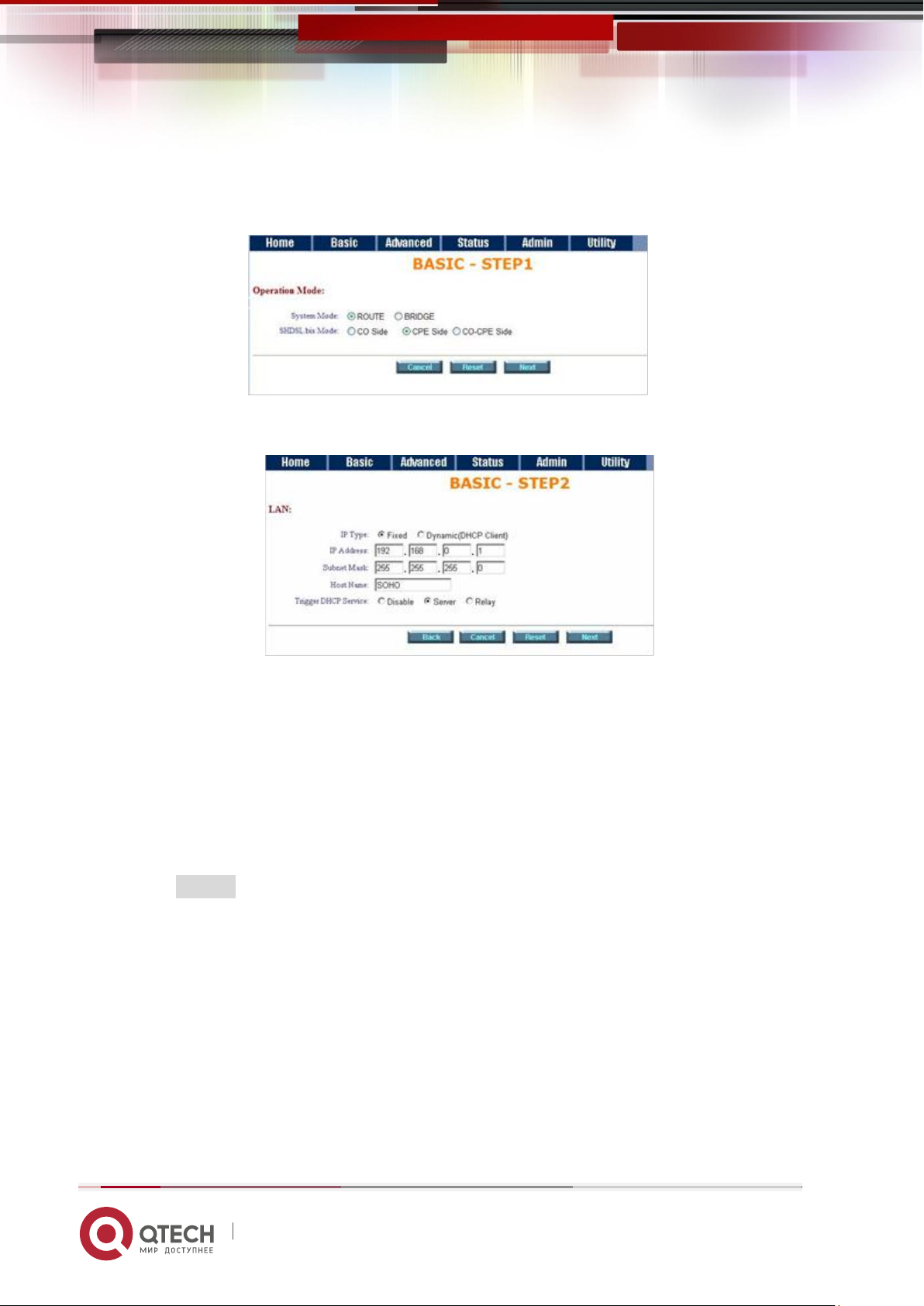

Рисунок 13

Рисунок 14

IP type: Fixed

IP Address: 192.168.0.1

Subnet Mask: 255.255.255.0

Host Name: SOHO

Нажмите DHCP Service: Server

По умолчанию установлен DHCP server. Если необходимо отключить DHCP service,

нажмите Disable.

Если установлен сервер DHCP Relay, маршрутизатор выступает в качестве фиктивного

DHCP сервера и ретранслирует запросы\ответы между удаленным сервером и клиентами.

www.qtech.ru

Page 22

Руководство пользователя

3. Управление через WEB- Браузер 22

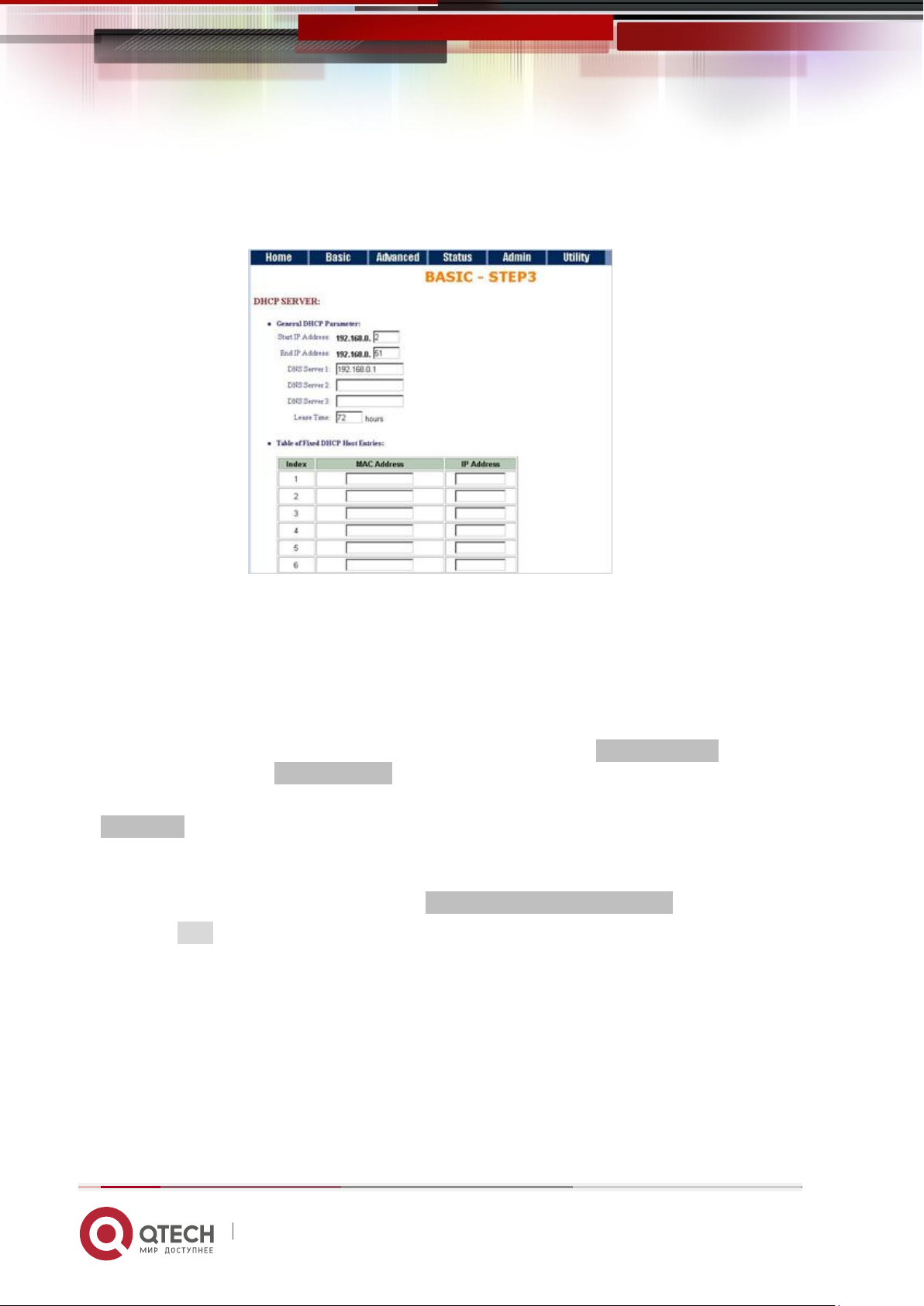

Настройки сервера DHCP

На рисунке 15 изображены основные настройки сервера DHCP

Рисунок 15

Встроенный сервер DHCP присваивает информацию о конфигурации сети не более 253

пользователей, подключающихся к сети Интернет.

Например:

Если IP-адрес модема: 192.168.0.1, то диапазон IP адресов локальной сети с 192.168.0.2

до 192.168.0.254. DHCP-сервер присваивает IP адрес в графе Start IP Address, а конечный

указывается в графе End IP Address. Допустимый диапазон IP адресов от 1 до 254. Это

означает, что вы не сможете назначить IP адрес больше чем 254 или меньше чем 1.

Lease time указывает, что сервер DHCP будет переназначить IP адреса каждые 72 часа.

Значение по умолчанию составляет 72 часа, можно установить от 1 до 720 часов.

Кроме того, вы можете назначить фиксированный IP-адрес, для этого вы должны

поставить MAC-адрес этого устройства в Table of Fixed DHCP Host Entries.

Нажмите Next для установки параметров WAN1.

www.qtech.ru

Page 23

Руководство пользователя

3. Управление через WEB- Браузер 23

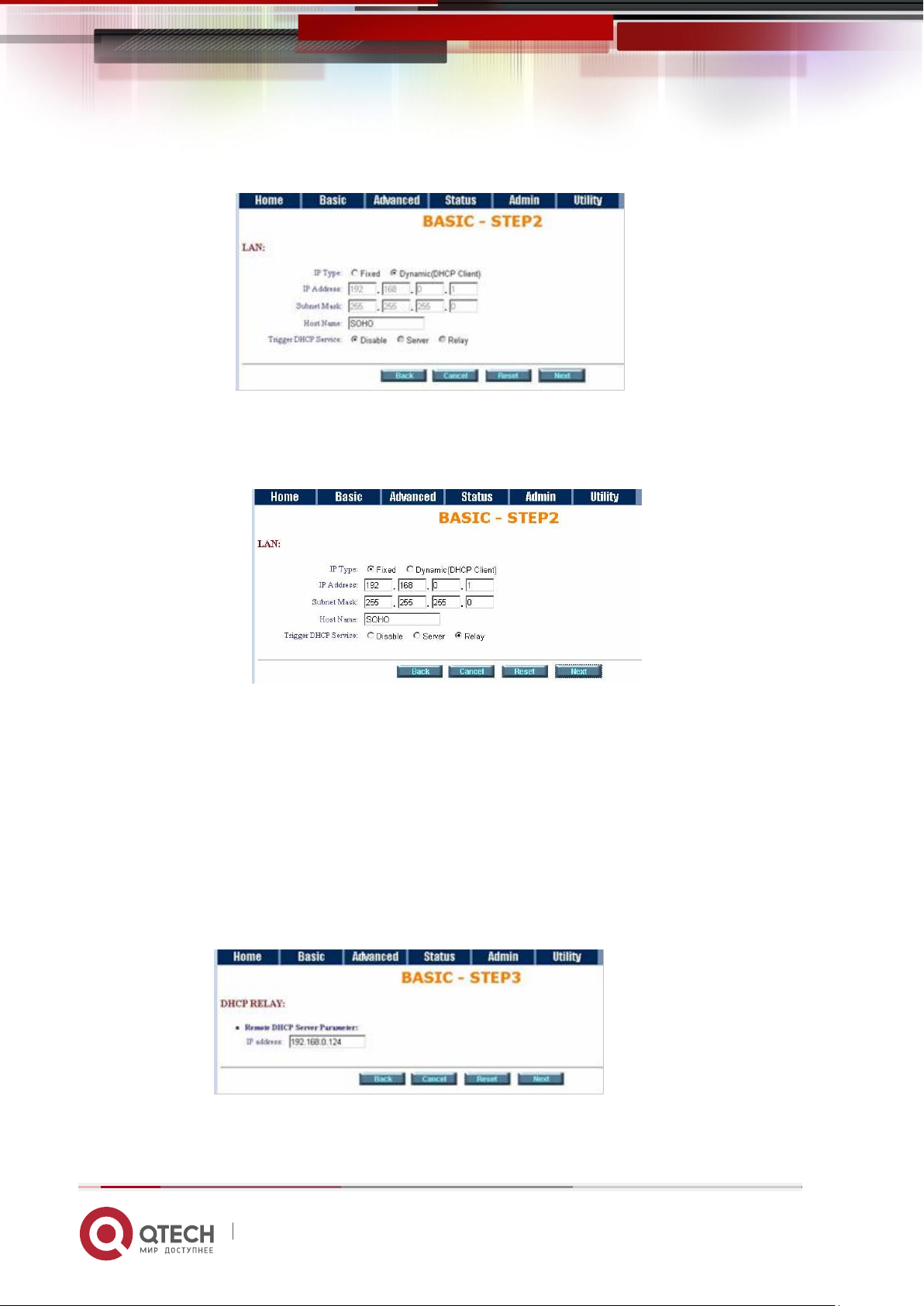

Для настройки режима DHCP-клиента, выполните следующие:

Рисунок 16

DHCP relay

Рисунок 17

IP Type: Fixed

IP Address: 192.168.0.1

Subnet Mask: 255.255.255.0

Host Name: SOHO

Установите DHCP Service: Relay

Нажмите Next для установки Remote DHCP server parameter.

Рисунок 18

www.qtech.ru

Page 24

Руководство пользователя

3. Управление через WEB- Браузер 24

При использовании DHCP Relay, необходимо настроить IP-адрес удаленного DHCP

сервера. Введите IP-адрес сервера DHCP в поле IP-адреса.

Нажмите Next

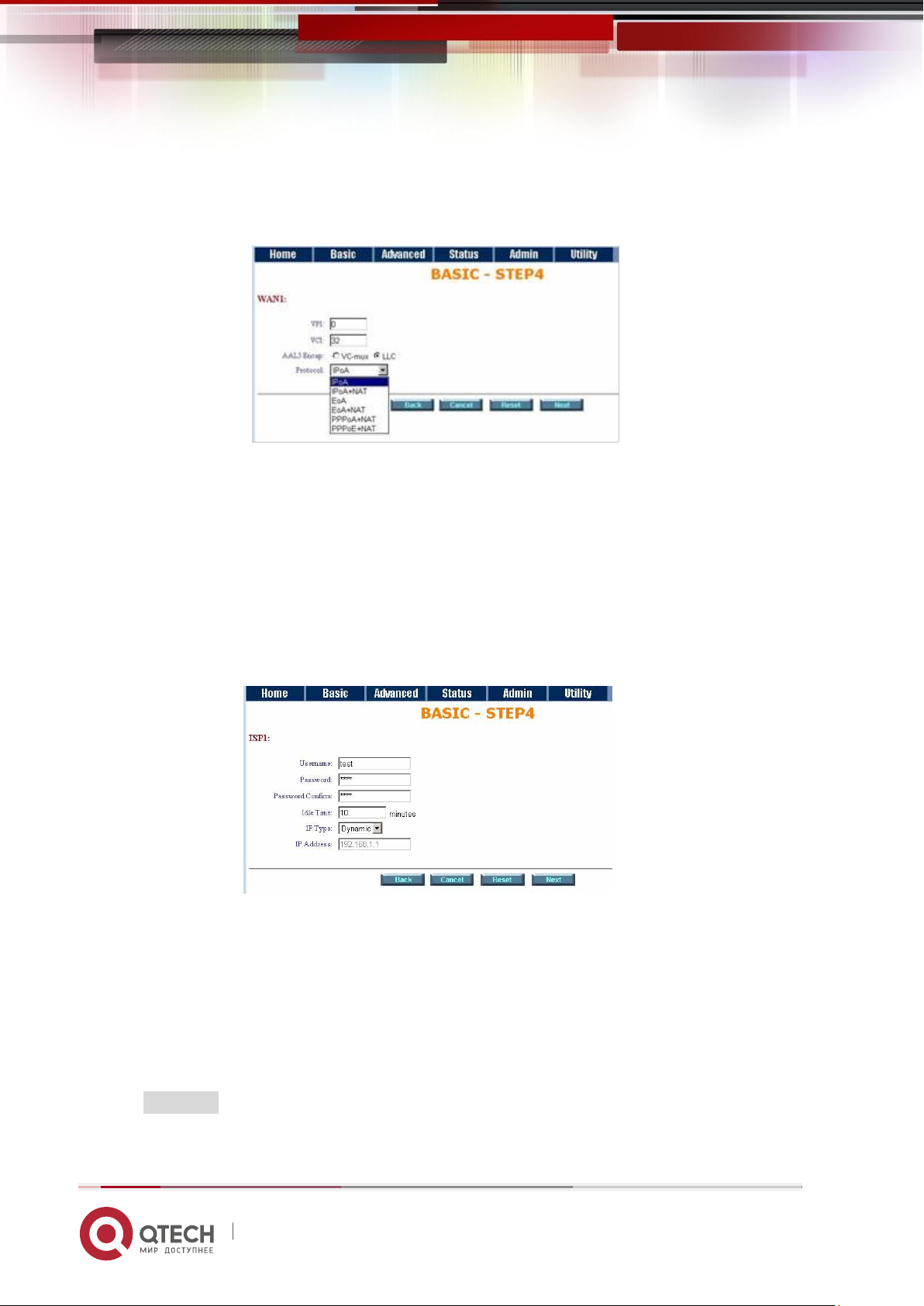

Рисунок 19

VPI: 0

VCI: 33

AAL5 Encap: LLC

Protocol: PPPoA + NAT или PPPoE + NAT

Нажмите Next для установки имя пользователя и пароля.

Если используются протоколы PPPoA+NAT или PPPoE+NAT, вы должны установить

следующие параметры:

Рисунок 20

Параметры ISP1:

Username: test

Password: test

Password Confirm: test

Idle Time: 10

Если необходимо, чтобы соединение было не ограничено по времени то установите в

поле Time field «0».

IP Type: Dynamics.

По умолчанию тип IP Dynamic.

www.qtech.ru

Page 25

Руководство пользователя

3. Управление через WEB- Браузер 25

Для фиксированного IP адреса:

IP Type: Fixed

IP Address: 192.168.1.1

Нажмите Next.

Примечание: В целях безопасности пароль будет отображаться символами в виде

«*****».

Username : Введите имя пользователя.

Password: Введите пароль для данного пользователя.

Password confirm: Подтвердите пароль.

Idle Time: Введите время соединения.

IP type: Ведите тип IP адреса: динамический или фиксированный.

Установленные параметры будут записаны в энергонезависимую память.

Нажмите Restart для перезагрузки и работы устройства с новыми параметрами.

Установка: WAN1 VPI, VCI, Encap. и Protocol

Рисунок 21

WAN:

VPI: 0

VCI: 33

AAL5 Encap: LLC

Protocol: IPoA , EoA , IPoA + NAT или EoA + NAT

Нажмите Next для установки параметров IP.

www.qtech.ru

Page 26

Руководство пользователя

3. Управление через WEB- Браузер 26

Рисунок 22

IP Address: 10.1.2.1

Subnet mask: 255.255.255.0

Gateway: 10.1.2.2

DNS Server 1: 168.95.1.1

Нажмите Next для просмотра.

Review

www.qtech.ru

Рисунок 23

Page 27

Руководство пользователя

3. Управление через WEB- Браузер 27

3.3 Advanced Setup (расширенные настройки)

Рисунок 24

3.3.1 SHDSL.bis (настройки линии)

В разделе настройки линии SHDSL.bis можно установить следующие параметры: Link

(number of wires) количество пар в линии, тип Annex , тип TCPAM , скорость передачи

Data Rate, отношение сигнал\шум SNR margin , TC Layer, адаптация линии Line Probe.

Рисунок 25

www.qtech.ru

Page 28

Руководство пользователя

3. Управление через WEB- Браузер 28

Annex Type

Необходимо выбрать один из типов: Annex A (ANSI), Annex B (ETSI), AnnexAF и Annex BG.

Line Type

Необходимо выбрать один из видов работы: 2-wire, M-Pair, M-Pair(Conexant), Auto Fall

Back, StandBy и Multi-link.

2-wire mode

Для 4-проводной модели используется только первая пара проводов.

M – Pair Mode

Рисунок 26

В этом режиме каждый проводная пара SHDSL.bis маршрутизатора должна быть

настроена со скоростью линии. Если одна пара не работает, то вся линия должна быть

перезапущена. Устройство также имеет Conexant М-стандарт, используемый для работы

с маршрутизатору ( чипсет Conexant).

Auto Fall Back Mode

Рисунок 27

Используется для 4-х проводной модели, две пары работают одновременно. Когда одна

пара отключается, другая пара будет продолжать работать.

www.qtech.ru

Page 29

Руководство пользователя

3. Управление через WEB- Браузер 29

Stanby Mode

Рисунок 28

Только одна из двух пар работает, другая пара находится в режиме ожидания. Если

рабочая первая пара отключается, то резервная пара продолжает работу до

восстановления работоспособности первой пары.

Multi–Link Mode

Рисунок 29

Используется только для 4-х проводной модели. Каждая пара будет подключаться к двум

различным удаленным устройством. Одно устройство (главное) в режиме СО, два других

удаленных устройства в режиме CPE.

TCPAM

Можно назначить различные типы линейного кодирования вручную, нажав кнопку

TPCAM-16 или TPCAM-32. Только при AF и BG может использоваться TCPAM-32.

www.qtech.ru

Page 30

Руководство пользователя

2-проводная

4-проводная

Annex A/B

TCPAM16

192~2304

кбит\с

384~4608

кбит\с

Annex

AF/BG

TCPAM16

192~3840

кбит\с

384~7680

кбит\с

TCPAM32

768~5696

кбит\с

1536~11392

кбит\с

3. Управление через WEB- Браузер 30

Data Rate

Для 2-проводной модели (n*64кбит\с)

По умолчанию скорость передачи данных 5696 кбит\с (n=89).

Для Annex AF или BG:

TCPAM32: от 768кбит\с до 5696кбит\с (Nx64кбит\с, N=12~89)

TCPAM16: от 192кбит\с до 3840кбит\с (Nx64кбит\с, N=3~60)

Для Annex A или B:

TCPAM16: от 192кбит\с до 2304кбит\с (Nx64kbps, N=3~36)

Для 4-проводной модели (n*128kbps)

По умолчанию скорость передачи данных 11392кбит\с (n=89).

Для Annex AF или BG

TCPAM32: от 1536кбит\с до 11392кбит\с (Nx128kbps, N=12~ 89)

TCPAM16: от 384кбит\с до 7680 кбит\с (Nx128kbps, N=3~60)

Для Annex A или B

TCPAM16 ; 384Kbps ~ 4608Kbps (Nx128kbps, N=3~36)

SNR margin

Параметр SNR (Соотношение сигнал/шум ) является показателем качества линии связи.

Можно увидеть фактический параметр SNR в графе STATUS SHDSL.bis. Чем больше SNR,

тем лучше качество линии связи.

Например, если вы установите параметр SNR 5, если соединение линии пропадет и

снова появится, когда параметр SNR будет ниже 5. С другой стороны, устройство будет

уменьшать скорость линии и снова для улучшения качества линии связи.

www.qtech.ru

Page 31

Руководство пользователя

3. Управление через WEB- Браузер 31

Диапазон установки параметра SNR: от минус 10 до 21.

TC Layer

Используется два типа TC layer в маршрутизаторе: EFM layer и ATM layer. Необходимо

выбрать один из двух.

Line Probe

Для адаптации скорости передачи к параметрам линии необходимо в графе Line Prodbe

установить Enable. Модем будет адаптировать скорость передачи данных по состоянию

линии. В противном случае установите Disable.

На рисунке 15 отображены параметры, которые будут записаны в энергонезависимую

память. Необходимо проверить параметры перед записью в энергонезависимую память.

Нажмите Restart для записи параметров модема для работы или нажмите Сontinue для

продолжения ввода параметров модема.

3.3.2 WAN

Маршрутизатор может поддерживать до 8 PVC. WAN 1 можно настроить с помощью

базового меню, кроме QoS.

Рисунок 30

www.qtech.ru

Page 32

Руководство пользователя

3. Управление через WEB- Браузер 32

Рисунок 31

Введите параметры:

Protocol: Если WAN протокол PPPoA или PPPoE с динамическим IP адресом, то оставьте

значение по умолчанию IP-адрес и маску подсети. Если протокол IPoA или EoA, оставьте

параметры провайдера, как настройки по умолчанию.

VC-mux (VC-based Multiplexing): Каждому протоколу присвоен конкретный виртуальный

канал.

LLC (LLC-based Multiplexing): Один виртуальный канал передает multiptle протокол с

идентифицирующей информацией, которая содержится в заголовке каждого пакета.

VPI (Virtual Path Identifier) - идентификатор виртуального пути устанавливается для ATM

Идентификатор VPI используется для указания, какому виртуальному маршруту

принадлежит виртуальный канал. Параметр может иметь значение от 0 до 255.

VCI (Virtual Channel Identifier is for set up ATM Permanent Virtual Channels(PVC).

Уникальный идентификатор, который указывает на конкретную виртуальную цепь в сети.

Является 16 битным полем заголовка ячейки ATM. Параметр может иметь значения от 32

до 65535 (от 0 до 31 зарезервировано для локального управления трафиком ATM).

QoS (Quality of Service) class : Спецификация трафика V4.0 определяет АТМ каталоги,

которые описывают трафик, передаваемый пользователю по сети, а также

предоставление качества услуг. Есть четыре класса на выбора: UBR, CBR, rt-VBR и nrt-VBR.

UBR (Unspecified Bit Rate) является самой простой услуги, предоставляемые сетями АТМ.

Гарантия по доставке данных не предоставляется. Это основная служба используется для

передачи интернет-трафика по сети АТМ.

CBR (Constant Bit Rate) используется в соединениях, в которых требуется передать

статический объем трафика, который сохраняет свою структуру в течение времени жизни

соединения. CBR не предусматривает контроля ошибок, управления трафиком или какой-

www.qtech.ru

Page 33

Руководство пользователя

3. Управление через WEB- Браузер 33

либо другой обработки. Класс CBR пригоден для работы с мультимедиа реального

времени.

VBR-rt (Varible Bit Rate real-time) содержит в себе два подкласса — обычный и для

реального времени. ATM в процессе доставки не вносит никакого разброса ячеек по

времени. Случаи потери ячеек игнорируются.

VBR-nrt (Varible Bit Rate non-real-time) не нуждается в жесткой синхронизации между

ячейками и поддерживает допускающий задержки трафик, такой как трансляция кадров

(frame relay). Предназначен для приложений нереального времени, таких как FTP,

электронной почты и просмотра.

PCR (Peak Cell Rate) в кбит\с: пиковая скорость трафика ячеек, которая является

максимальной скоростью, и, следовательно, может поддерживать соединение без риска

потерять ячейку. Диапазон PCR от 384кбит\с до 11392кбит\с.

SCR (Substained Cell Rate): верхняя граница поддерживаемой скорости передачи АТМ.

Диапазон PCR от 384кбит\с до 11392кбит\с.

MBS (Maximum Burst Size): Максимальный размер пакета (MBS), кодируются как

количество клеток в ATM. Обозначает максимальное количество ячеек, которые могут

быть отправлены на пиковой скорости. Диапазон MBS от 1 до 255 ячеек.

Username : введите имя пользователя, предоставленное Интернет-провайдером.

Password: введите пароль, связанный с указанным выше именем пользователя.

Password confirm: введите пароль еще раз для подтверждения.

Idle Time: если вы не хотите поддерживать постоянное соединение все время или

укажите время простоя в этом поле.

IP type: указать тип IP адресов статический или динамический.

Установленные параметры будут записаны в энергонезависимую память.

Нажмите Restart для перезагрузки и работы устройства с новыми параметрами.

www.qtech.ru

Page 34

Руководство пользователя

3. Управление через WEB- Браузер 34

3.3.3. Bridge (настройка режима «мост»)

Рисунок 32

Рисунок 33

www.qtech.ru

Page 35

Руководство пользователя

3. Управление через WEB- Браузер 35

Рисунок 34

Если вы хотите фильтровать назначенный MAC-адрес компьютера для доступа к

Интернету, нажмите Добавить в создании таблицы фильтрации. Положите МАС-адрес в

поле MAC-адрес и выберите Фильтр в поле LAN.Если вы хотите фильтровать назначенного

MAC-адрес WAN компьютер для доступа к локальной сети, нажмите Добавить в создании

таблицы фильтрации. Ключевые МАС-адрес в поле MAC-адрес и выберите фильтр в поле

WAN. Например: если ваш VC настроен на WAN 1, выберите фильтр WAN 1.

Рисунок 35

Установленные параметры будут записаны в энергонезависимую память.

Нажмите Restart для перезагрузки и работы устройства с новыми параметрами.

www.qtech.ru

Page 36

Руководство пользователя

3. Управление через WEB- Браузер 36

3.3.4 VLAN (настройка VLAN)

Рисунок 36

Устройство поддерживает два типа VLAN: 802.1Q Tag-Based VLAN и Port-Based VLAN

3.3.4.1 802.1Q Tag-Based VLAN

Рисунок 37

VID: (Virtual LAN ID) 12-битный идентификатор VLAN, использующийся в стандарте

802.1Q от 1 до 4094. Эти 12 бит позволяют определить 4096 различных виртуальных

сетей, однако идентификаторы 0 и 4095 зарезервированы для специального

использования, поэтому всего в стандарте 802.1Q возможно определить 4094

виртуальные сети.

www.qtech.ru

Page 37

Руководство пользователя

3. Управление через WEB- Браузер 37

PVID: (Port VID) определяющий принадлежность порта к конкретной виртуальной сети

внутри устройства (по умолчанию все порты устройства имеют одинаковый

идентификатор PVID=1). Диапазон от 1 доo 4094.

Link Type: Access означает, что устройство может принимать и отправлять не

тегированные пакеты. Trunk означает, что устройство может принимать и отправлять

тегированные пакеты.

Маршрутизатор по умолчанию изначально настраивает одну VLAN, VID = 1.Таких как порт

LAN1 к LAN4 и WAN1 к WAN8 может иметь только один PVID, но может иметь столько VID

сколько устройство имеет в памяти своей таблице VLAN для их хранения.

3.3.4.2 Port-Based VLAN

Рисунок 38

На основе портов VLAN, являются VLAN, где решение пересылку пакетов на основе МАСадресов, назначенных за каждым портом. При использовании на основе портов VLAN,

порт закрепляется конкретный VLAN независимо от пользователя или систему,

подключенную к порту. Это означает, что все пользователи, подключенного к порту

должны быть членами в той же VLAN. Администратор сети обычно выполняет назначение

VLAN. Конфигурация порта является статической и не может быть автоматически изменен

на другой VLAN, без ручной реконфигурации.

www.qtech.ru

Page 38

Руководство пользователя

3. Управление через WEB- Браузер 38

Рисунок 39

По умолчанию, все порты (LAN1 к LAN4 и WAN1 к WAN8), связанны вместе, что означает,

что все порты могут взаимодействовать друг с другом. То есть, нет никаких виртуальных

локальных сетей. Вариант является наиболее гибким, но наименее безопасным.

Рисунок 40

3.3.5 STP

Spanning Tree Protocol (STP, протокол связующего дерева) — сетевой протокол. Основной

задачей STP является устранение петель в топологии произвольной сети Ethernet, в

которой есть один или более сетевых мостов, связанных избыточными соединениями.

Рисунок 41

www.qtech.ru

Page 39

Руководство пользователя

3. Управление через WEB- Браузер 39

Рисунок 42

3.3.6 Route

Рисунок 43

Рисунок 44

www.qtech.ru

Page 40

Руководство пользователя

3. Управление через WEB- Браузер 40

Можно настроить максимум 20 записей для статической маршрутизации.

Рисунок 45

Для изменения параметров RIP (Routing information protocol):

RIP Mode: Enable

Auto RIP Summary: Enable

Press Modify

Рисунок 46

www.qtech.ru

Page 41

Руководство пользователя

3. Управление через WEB- Браузер 41

RIP Mode:

Этот параметр определяет настройку маршрутизации по протоколу RIP (Routing

Information Protocol). RIP протокол позволяет ему обмениваться маршрутной

информацией с другими маршрутизаторами.

Disable: RIP протокол выключен.

Enable: RIP протокол включен, устройство транслирует таблицу маршрутизации в

локальной сети.

Silent: устройство не транслирует таблицу маршрутизации, но принимает RIP

широковещательные пакеты.

Рисунок 47

RIP Version:

It determines the format and broadcasting method of any RIP transmissions by the gateway.

RIP v1: устройство посылает только RIP v1 сообщения.

RIP v2: устройство посылает сообщения в многоадресном и широковещательном

формате.

Рисунок 48

www.qtech.ru

Page 42

Руководство пользователя

3. Управление через WEB- Браузер 42

Authentication required:

None: для RIP, нет никакой необходимости проверки подлинности кода.

Password: RIP защищен паролем, код аутентификации.

MD5: RIP будет расшифрован, чем MD5 защищен паролем, код аутентификации.

Рисунок 49

Poison Reserve:

Enable: устройство будет активно при передаче и приеме широковещательный или

групповой информации.

Disable: устройство не будет активно при передаче и приеме широковещательный или

групповой информации.

Рисунок 50

Authentication code:

You can set up a authentication code on here.

После изменения параметров RIP, нажмите finish. На экране отображаются измененные

параметры. Проверьте параметры и нажмите Restart маршрутизатор или нажмите

Continue,чтобы настроить другие параметры.

www.qtech.ru

Page 43

Руководство пользователя

3. Управление через WEB- Браузер 43

3.3.7 NAT/DMZ

NAT (от англ. Network Address Translation — «преобразование сетевых адресов») — это

механизм в сетях TCP/IP, позволяющий преобразовывать IP-адреса транзитных пакетов.

NAT выполняет три важных функции.

Позволяет сэкономить IP-адреса (только в случае использования NAT в режиме

PAT), транслируя несколько внутренних IP-адресов в один внешний публичный IP-

адрес (или в несколько, но меньшим количеством, чем внутренних). По такому

принципу построено большинство сетей в мире: на небольшой район домашней

сети местного провайдера или на офис выделяется 1 публичный (внешний) IP-

адрес, за которым работают и получают доступ интерфейсы с приватными

(внутренними) IP-адресами.

Позволяет предотвратить или ограничить обращение снаружи ко внутренним

хостам, оставляя возможность обращения изнутри наружу. При инициации

соединения изнутри сети создаётся трансляция. Ответные пакеты, поступающие

снаружи, соответствуют созданной трансляции и поэтому пропускаются. Если для

пакетов, поступающих снаружи, соответствующей трансляции не существует (а она

может быть созданной при инициации соединения или статической), они не

пропускаются.

Позволяет скрыть определённые внутренние сервисы внутренних

хостов/серверов. По сути, выполняется та же указанная выше трансляция на

определённый порт, но возможно подменить внутренний порт официально

зарегистрированной службы (например, 80-й порт TCP (HTTP-сервер) на внешний

54055-й). Тем самым, снаружи, на внешнем IP-адресе после трансляции адресов

на сайт (или форум) для осведомлённых посетителей можно будет попасть по

адресу http://example.org:54055, но на внутреннем сервере, находящемся за NAT,

он будет работать на обычном 80-м порту. Повышение безопасности и скрытие

«непубличных» ресурсов.

DMZ - (Demilitarized Zone) - это дополнительная возможность устройства,

предназначенная для предоставления доступа к внутренним (то есть находящимися

за маршрутизатором и защищенных NAT-ом) серверам (таким, как почтовый, WWW,

FTP) пользователям из Интернет. Но, в отличие от "Virtual Servers", когда

отображается только один порт, в данном случае запрос извне на любой порт

внешнего (WAN) интерфейса отображается на такой же порт устройства, указанного в

настройках DMZ.

Рисунок 51

www.qtech.ru

Page 44

Руководство пользователя

3. Управление через WEB- Браузер 44

Рисунок 52

Multi-DMZ

Некоторые пользователи, которые имеют два или более глобальных IP-адреса,

присвоенные провайдером, могут использовать несколько DMZ. Таблица для

отображения глобального IP-адреса и виртуального IP-адреса.

Mutli-NAT

Например, виртуальные IP адреса (192.168.0.10 ~ 192.168.0.50) и два глобальных IP

адреса ( 69.210.1.9 и 69.210.1.10). Multi-NAT таблица должна быть такой:

Virtual Start IP Address: 192.168.0.10

Count: 40

Global Start IP Address: 69.210.1.9

Count: 2

Нажмите Finish для окончания настройки.

3.3.8 Virtual Server

www.qtech.ru

Page 45

Руководство пользователя

3. Управление через WEB- Браузер 45

Рисунок 53

Рисунок 54

Может быть создано десять виртуальных серверов от 1 до 10 .

Нажмите Modify для изменения индекса 1.

Рисунок 55

Введите необходимые параметры и нажмите кнопку ОК.

Например:

www.qtech.ru

Page 46

Руководство пользователя

3. Управление через WEB- Браузер 46

Вы можете настроить устройство:

для индекса 1: протокол TCP, интерфейса WAN1, имя сети test1, внутренний IP

адрес 192.168.0.2, внутренний порт 80, порт внешний 80, график работы с

понедельника по пятницу, время 8:00 до 16:00.

для индекса 2: протокол UDP, интерфейса WAN1, имя сети test2, внутренний IP

адрес 192.168.0.3, внутренний порт 25, порт внешний 25, график и время работы всегда.

3.3.9 Firewall

Рисунок 56

Рисунок 57

www.qtech.ru

Page 47

Руководство пользователя

3. Управление через WEB- Браузер 47

Имеется три уровня безопасности: Basic firewall security, Automatic firewall security и

advanced firewall security.

Basic Firewall Security

Рисунок 58

Этот уровень позволяет использовать элементы безопасности только когда включен NAT

и для обеспечения безопасности для удаленного управления устройством. Безопасность

удаленного управления по умолчанию, подразумевает блокировку любых подключений

со стороны WAN к устройству. IP адреса, не входящие в пул разрешенных для доступа к

устройству, будут заблокироны для подключения, кроме тех которые указаны в пуле.

Нажмите Finish для установки и демонстрации установленных параметров.

Рисунок 59

www.qtech.ru

Page 48

Руководство пользователя

3. Управление через WEB- Браузер 48

Automatic firewall security

Рисунок 60

Этот уровень включает: basic firewall security, защиту от всех DoS атак, функцию SPI

фильтра.

SPI (stateful packet inspection) - это функция устройства, при включении которой

производится дополнительная проверка пакетов на принадлежность существующему

соединению.

При установлении любой сессии TCP/IP NAT открывает для нее порт. После завершения

сессии порт еще несколько минут остается открытым. Теоретически, если в этот момент

производится атака на роутер путем сканирования открытых портов, то появляется

возможность проникновения во внутреннюю сеть. Или же атакующий может пытаться

посылать пакеты на этот открытый порт в течение сессии.

При включении функции SPI происходит запоминание информации о текущем состоянии

сессии и производится анализ всех входящих пакетов для проверки их корректности.

В случае некорректности входящего пакета ( например, адрес отправителя не равен

адресу, к которому посылался запрос или номер пакета не соответствует ожидаемому ) такой пакет блокируется и в логе появляется запись о таком событии.

Нажмите Finsih для окончания настроек.

www.qtech.ru

Page 49

Руководство пользователя

3. Управление через WEB- Браузер 49

Рисунок 61

Advanced firewall security

Рисунок 62

Пользователь может определить уровень безопасности, обеспечить необходимую

безопасность окружающей среды и приложений путем настройки защиты DoS,

дополнительными фильтрами пакетов. Обратите внимание, что неправильная установка

фильтра может ухудшить способность межсетевого экрана и даже блокировать

прохождение нормального сетевого трафика.

www.qtech.ru

Page 50

Руководство пользователя

3. Управление через WEB- Браузер 50

Рисунок 63

SYN flood — одна из разновидностей сетевых атак типа отказ от обслуживания, которая

заключается в отправке большого количества SYN-запросов (запросов на подключение по

протоколу TCP) в достаточно короткий срок (RFC 4987).

Согласно процессу «трёхкратного рукопожатия» TCP, клиент посылает пакет с

установленным флагом SYN (synchronize). В ответ на него сервер должен ответить

комбинацией флагов SYN+ACK (acknowledges). После этого клиент должен ответить

пакетом с флагом ACK, после чего соединение считается установленным.

Принцип атаки заключается в том, что злоумышленник, посылая SYN-запросы,

переполняет на сервере (цели атаки) очередь на подключения. При этом он игнорирует

SYN+ACK пакеты цели, не высылая ответные пакеты, либо подделывает заголовок пакета

таким образом, что ответный SYN+ACK отправляется на несуществующий адрес. В

очереди подключений появляются так называемые полуоткрытые соединения (англ. halfopen connection), ожидающие подтверждения от клиента. По истечении определенного

тайм-аута эти подключения отбрасываются. Задача злоумышленника заключается в том,

чтобы поддерживать очередь заполненной таким образом, чтобы не допустить новых

подключений. Из-за этого легитимные клиенты не могут установить связь, либо

устанавливают её с существенными задержками.

ICMP flood

ICMP – это наиболее примитивная и распространенная flood атака, способная забивать

полосу пропускания и обеспечивать нагрузкой на сетевой стек благодаря пинг-запросам.

Данная атака обнаруживается путем двустороннего анализа потока трафика. При этом во

время ICMP-атаки трафик в обе стороны практически идентичный. Решается проблема

методом отключения ответов на пинг-запросы.

www.qtech.ru

Page 51

Руководство пользователя

3. Управление через WEB- Браузер 51

UDP Flood- атака, построенная на многочисленной посылке соответствующих UPDпакетов данных на порты разных UPD-сервисов, что забивает полосу пропускания. В

качестве способа нейтрализации применяют ограничение таких сервисов, лимитируется

количество подключений в заданном временном интервале на стороне шлюза.

Ping of Death - тип сетевой атаки, при которой устройство-жертва получает особым

образом подделанный эхо-запрос (ping), после которого он перестает отвечать на

запросы вообще (DoS).

Land attack Основная идея данной атаки состоит в том, чтобы отослать специально

сформированный пакет системе, в котором IP-отправителя тот же самый, что и IP

получателя. Так же в пакете должен имеется SYN-флаг. В результат система попытается

ответить сама себе, что, при большом количестве таких пакетов, приведёт к зависанию

системы.

IP Spoofing – это замена адреса отправителя, являющегося одним из полей IP-заголовка,

на любой другой адрес. Удалённый компьютер, получив заголовок с таким адресом,

отправит ответ на этот адрес, а не на адрес крэкера.

Smurf attack

Атака SMURF относится к наиболее опасной разновидности атаки DDoS, поскольку имеет

эффект усиления, являющийся результатом отправки прямых широковещательных

запросов рing к системам, которые обязаны послать ответ. Запрос направляется либо на

сетевой адрес, либо по адресу широковещательной рассылки, но в любом случае

устройство должно выполнить преобразование уровня 3 (IР) к уровню 2 (сетевой), как

этого требует RFС 1812 "Requirements foг IР Version 4 Routers" (Требования к

маршрутизаторам протокола IР вер- сии 4). В стандартной сети класса С (24-разрядное

выделение адресов) сетевым адресом будет .0, а адресом широковещательной рассылки

- .255. Прямая широковещательная рассылка обычно служит для диагностики, позволяя

выявить работающие системы без запроса по рing каждого адреса из диапазона. Атака

smurf пользуется особенностями прямой широковещательной рассылки и требует как

минимум трех участников: атакующий, усиливающая сеть и жертва.

Fraggle attack есть полный аналог атаки Smurf, только вместо ICMP пакетов используются

пакеты UDP, поэтому ее еще называют UDP-флуд. Принцип действия этой атаки простой:

на седьмой порт жертвы отправляются echo-команды по широковещательному запросу.

Затем подменяется ip-адрес злоумышленника на ip-адрес жертвы, которая вскоре

получает множество ответных сообщений. ИХ количество зависит от числа узлов в сети.

Эта атака приводит к насыщению полосы пропускания и полному отказу в обслуживании

жертвы. Если все же служба echo отключена, то будут сгенерированы ICMP-сообщения,

что так же приведет к насыщению полосы.

Для атак SYN attack, ICMP flood и UDP flood, могут настривать порог числа пакетов в

секунду. Значения по умолчанию 200 пакетов в секунду. Если все работает правильно, то

не нужно менять установленное пороговое значение. Можно снизить порог значения,

если сеть работает медленно, чем в среднем.

www.qtech.ru

Page 52

Руководство пользователя

TCP

UDP

ICMP

GRE

RSVP

ESP

AH

Transmission Control Protocol

User Datagram Protocol

Internet Control Message Protocol

Generic Routing Encapsulation

Resource Reservation Protocol

Encapsulating Security Payload

Authentication Header

3. Управление через WEB- Браузер 52

Packet filter

Рисунок 64

Выберите протокол и сконфигурируйте его параметры.

Protocol: ANY, TCP, UDP, ICMP, GRE, RSVP, ESP и AH.(ANY всех протоколов)

Рисунок 65

www.qtech.ru

Page 53

Руководство пользователя

3. Управление через WEB- Браузер 53

Direction: INBOUND (от WAN к LAN) или OUTBOUND (от LAN к WAN)

Action: DENY(блокировать) или PERMIT(разрешить)

Description: Type a description for your customized service..

Src. IP Address: адреса или диапазоны адресов, по которым применяется фильтр пакетов.

(Адрес: 0.0.0.0 или любые эквивалентные)

Dest. IP Address: адреса или диапазоны адресов, по которым применяется фильтр

пакетов. (Адрес: 0.0.0.0 или любые эквивалентные)

Schedule: необходимо указать время действия- всегда (always) или указать дни недели.

Введите время - часы и минуты.

Например, IP адрес ( 200.1.1.1) для доступа всех (192.168.0.2 ~ 192.168.0.50) в LAN, с

установленными параметрами:

Protocol: ANY

Direction: INBOUND (INBOUND is from WAN)

Action: DENY

Description: Hacker

Src. IP Address: 200.1.1.1

Dest. IP Address: 192.168.0.2-192.168.0.50

Schedule: необходимо указать «всегда» или указать временной интервал.

Рисунок 66

Нажмите Trigger Packet Filtering Service для активации сервиса фильтрации пакетов.

Нажмите Drop Fragmented Packets для активации фильтра фрагментированных пакетов.

www.qtech.ru

Page 54

Руководство пользователя

3. Управление через WEB- Браузер 54

3.3.10 IP QoS

Рисунок 67

Рисунок 68

Выберите Trigger IP QoS Service в General IP QoS Parameter для включения функций IP

QoS.

Рисунок 69

www.qtech.ru

Page 55

Руководство пользователя

3. Управление через WEB- Браузер 55

Description: краткое изложение описания политики.

Local IP: тип IP адреса локального хоста в приоритетной сессии.

Remote IP: тип IP-адреса удаленного хоста в приоритетной сессии.

Local Port: введите номер порта службы локального хоста в приоритетной сессии.

Remote Port: введите номер порта службы удаленного хоста в приоритетной сессии.

Protocol: установить транспортный протокол, например: TCP или UDP. Используется по

умолчанию ANY.

Precedence: введите тип приоритета уровня сессии, "0" является низкий приоритет, "5"

является самым высоким приоритетом.

Рисунок 70

Рисунок 71

www.qtech.ru

Page 56

Руководство пользователя

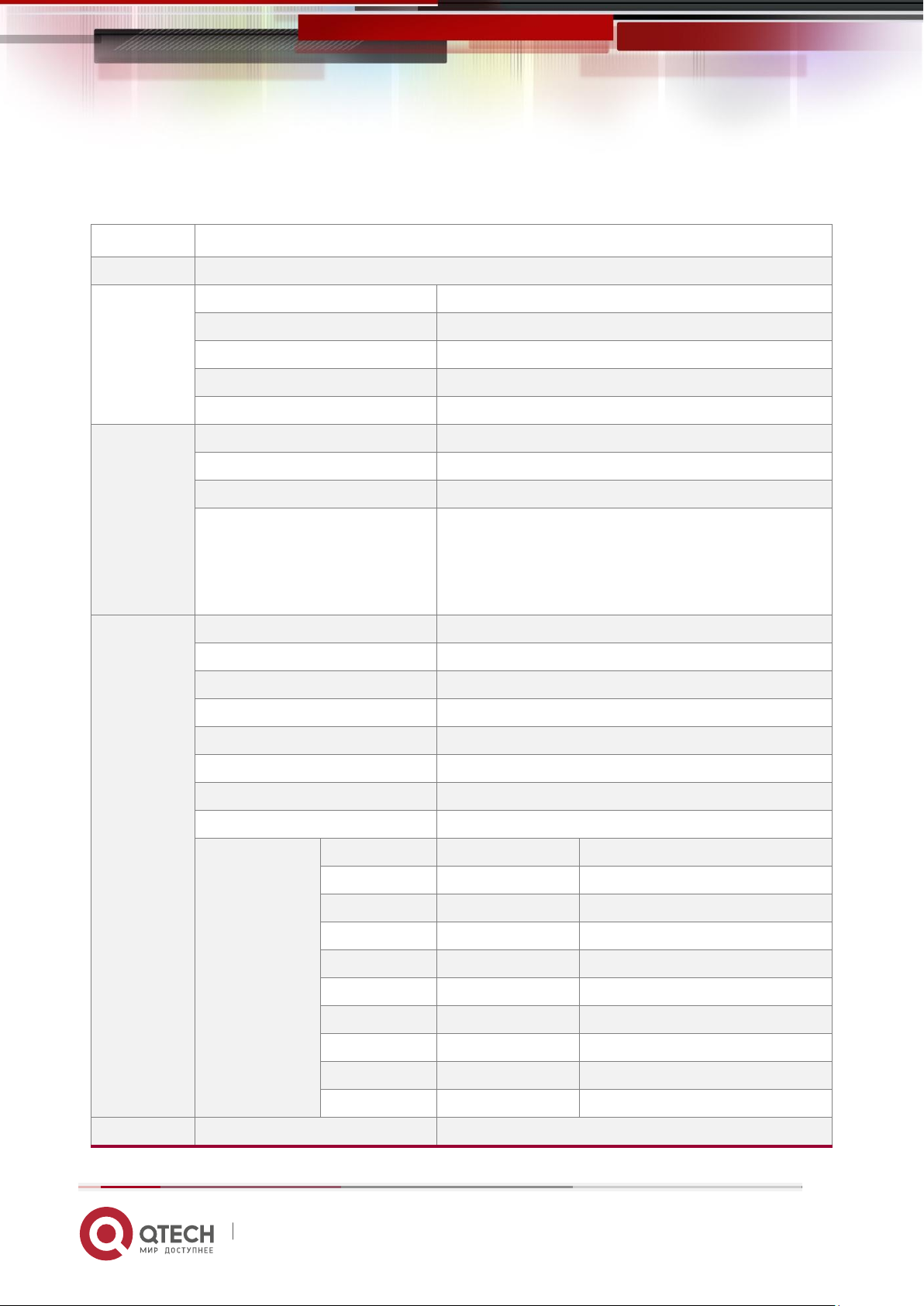

SHDSL.bis

Режим, линейную скорость и производительность включая SNR, затухание и

количество ошибок CRC.

LAN

IP типe, MAC адрес, IP адрес, маску подсетиSubnet mask and DHCP client table:

Type, IP address and MAC address.

WAN

Информация WAN интерфейса. 8 WAN интерфейсов включая IP адреса, маски

подсетей, VPI/VCI, Encapsulation, Protocol и Flag.

ROUTE

IP таблица маршрутизации Flags, Destination IP/Netmask. Шлюз, Iинтерфейс и имя

порта.

INTERFACE

Статистическая информация LAN и WAN интерфейсов.

FIREWALL

Current DoS protection status and dropped packets statistics.

IP QoS

Показывает IP QoS статистику на LAN интерфейсе

STP

STP информация включает параметры Bridge и праметры порта

4. Status (состояние) 56

4 STATUS (СОСТОЯНИЕ)

Рисунок 72

В режиме Status можно мониторить следующие параметры:

www.qtech.ru

Page 57

Руководство пользователя

4. Status (состояние) 57

SHDSL.bis

Рисунок 73

Информация о состоянии показывает, что это 4-проводные модели имеют канала А и В,

также показана информацию о производительности на удаленной стороне. Если

устройство 2-проводное, никакой информации по каналу B увидеть нельзя.

Нажатие кнопки Clear CRC Error позволит сбросить счетчик CRC ошибок.

LAN

www.qtech.ru

Рисунок 74

Page 58

Руководство пользователя

4. Status (состояние) 58

WAN

Рисунок 75

ROUTE

Таблицы маршрутизации содержат список IP адресов. Каждый IP-адрес идентифицирует

удаленное устройство (или другой сетевой шлюз), местный маршрутизатор настроен на

распознавание. Для каждого IP-адреса, таблицы маршрутизации дополнительно

сохраняют маску сети и другие данные, которые указывают адрес назначения IPдиапазонов, которые удаленные устройства будут принимать.

Рисунок 76

www.qtech.ru

Page 59

Руководство пользователя

InOctets

Поле показывает количество принятых байт данных на порту.

InPactets

Поле показывает количество принятых пакетов на порту.

OutOctets

Поле показывает количество переданных байт данных на порту.

OutPactets

Поле показывает количество переданных пакетов на порту.

InDiscards

Поле показывает количество не принятых пакетов на порту.

OutDiscards

Поле показывает количество не переданных пакетов на порту.

4. Status (состояние) 59

INTERFACE

Рисунок 77

Октет представляет собой группу из 8 бит, часто называют байтом.

Пакет представляет собой форматированный блок данных, называемый IP-пакетом.

www.qtech.ru

Page 60

Руководство пользователя

4. Status (состояние) 60

FIREWALL

IP QoS

Рисунок 78

Рисунок 79

www.qtech.ru

Page 61

Руководство пользователя

InOctets

Поле показывает количество принятых байт данных на порту.

InPactets

Поле показывает количество принятых пакетов на порту.

OutOctets

Поле показывает количество переданных байт данных на порту.

OutPactets

Поле показывает количество переданных пакетов на порту.

InDiscards

Поле показывает количество не принятых пакетов на порту.

OutDiscards

Поле показывает количество не переданных пакетов на порту.

4. Status (состояние) 61

Октет представляет собой группу из 8 бит, часто называют байтом.

Пакет представляет собой форматированный блок данных, называемый IP-пакетом.

STP

Рисунок 80

Мост имеет параметры:

Bridge ID: Идентификатор моста, представляет собой 8-байтовое поле. Шесть младших

байт МАС-адрес коммутатора. Два байта высшего порядка (без знака 16-разрядное

целое) поле число приоритета моста.

Designated Root ID: это порт, который имеет кратчайшее расстояние от назначенного

устройства до корневого устройства.

Root Port: это порт, который имеет минимальную стоимость до любого порта корневого

устройства.

www.qtech.ru

Page 62

Руководство пользователя

4. Status (состояние) 62

Root Path Cost: стоимость линка в STP. Если устройство корневое, то равно «0».

Порт имеет параметры:

Learning: устройство создает таблицу коммутации, отображающее MAC-адреса на порту.

Listening: устройство обрабатывает BPDU (Bridge Protocol Data Unit), с целью определения

изменений в топологии сети.

Forwarding: пересылка данных, является нормальным состоянием порта.

Disabled: порт отключен.

Blocking: блокировка порта.

www.qtech.ru

Page 63

Руководство пользователя

5. Administration 63

5 ADMINISTRATION

Рисунок 81

Security

Для безопасности необходимо установить имя пользователя и пароль на устройстве, по

умолчанию имя администратора и пароль “root”.

Можно авторизовать до пяти пользователей, которые могут управлять устройством

только через telnet или console. Есть два варианта конфигурирования устройства: menu

driven mode и line command mode.

ВНИМАНИЕ!!! По умолчанию, имя пользователя и пароль “admin”.

www.qtech.ru

Page 64

Руководство пользователя

5. Administration 64

Рисунок 82

По умолчанию имя пользователя и пароль “root”. В интересах безопасности, необходимо

изменить имя пользователя и пароль.

Supervisor ID: новый ID

Supervisor Password: введите существующий пароль (“root”)

Password Confirm: введите новый пароль для подтверждения.

Telnet Port: для Telnet, необходимо выбрать номер порта. По умолчанию 23.

Списк хостов доверия, настроенный как 0.0.0.0, позволит всем компьютерам в сети

Интернет или по локальной сети иметь доступ к устройству. Пустой список хостов

доверия, вызовет блокировку всех ПК от WAN для доступа к устройству. С другой стороны,

только ПК в данной локальной сети может получить доступ к устройству.

Браузер будет запрашивать все проверку всех настроенных параметров, прежде чем

записать их в энергонезависимую память.

SNMP

Устройство может генерировать SNMP трапы для индикации аварийных состояний.

Устройство поддерживает как MIB I и MIB II.

www.qtech.ru

Рисунок 83

Page 65

Руководство пользователя

5. Administration 65

Community pool

Нажмите Modify для конфигурирования списка доступа. Вы можете настроить

полномочия доступа.

Рисунок 84

SNMP Status: Enable

Рисунок 85

Access Right: Deny запрещен доступ

Read доступ только чтения

Write доступ для чтения и записи

Community: ввести пароль для доступа.

После конфигурирования community pool, нажмите OK.

Trap host pool

SNMP трап-сообщения посылает SNMP-агент к менеджеру. Нажмите Modify для

конфигурирования trap host pool.

www.qtech.ru

Page 66

Руководство пользователя

5. Administration 66

Рисунок 86

Version: выберите версию трап- сообщений (Version 1 для SNMPv1; Version 2 для

SNMPv2).

IP Address: введите trap host IP address

Community: введите пароль community.

Нажмите OK после завершения настроек.

SYSLOG

Рисунок 87

To send logs to the LOG server, you must configure the other servers from your network to send

logs to that server.

Syslog Service setup

1. Нажмите включить Syslog Server Service.

2. Выберите сервер системного журнала. Журнальная утилита позволяет записывать

журналы в различные файлы на сервере системных журналов.

Настройка Syslog Server:

3. Укажите имя сервера, к которому будут отправлены все системные сообщения.

4. Укажите номер UDP порта, к которому сервер подключен, по умолчанию 514.

Нажмите Finish после окончания настройки.

www.qtech.ru

Page 67

Руководство пользователя

Sync with PC

Synchronization with PC

SNTP v4.0.

Simple Network Time Protocol with Version 4

5. Administration 67

Time Sync

Синхронизация времени является важным элементом в настройке устройства и передаче

данных.

Синхронизация в устройстве может быть двумя методами:

Рисунок 88

Рисунок 89

Service: включить

Time Server 1, Time Server 2 and Time Server 3: Можно настроить максимально три

сервера времени.

Time Zone: Выберите разницу во времени между UTC (всеобщее скоординированное

время, ранее известное как GMT, время по Гринвичу) и вашим часовым поясом из

выпадающего списка. Update Period: Выберите временной интервал для синхронизации в

секундах.

Нажмите Finish после окончания настройки.

www.qtech.ru

Page 68

Руководство пользователя

SYSTEM INFO

Просмотр системной информаци

SYSLOG

Capturing log information

CONFIG TOOL

Загрузка заводской конфигурации, восстановление и резервное

копирование конфигурации

UPGRADE

Перезагрузка прошивки

LOGOUT

Выход из системы

RESTART

Перезагрузка системы

6. Utility (утилиты) 68

6 UTILITY (УТИЛИТЫ)

Рисунок 90

www.qtech.ru

Page 69

Руководство пользователя

6. Utility (утилиты) 69

System Info

Рисунок 91

MCSV: идентификация для внутренних целей.

Software Version: версия программы управления.

Chipset: модель чипсета SHDSL.bis.

Firmware Version: версия прошивки.

Host Name: имя устройства.

System Time: системные дата и время.

System Up Time: общее время.

SYSLOG

Рисунок 92

www.qtech.ru

Page 70

Руководство пользователя

6. Utility (утилиты) 70

CONFIG TOOL

Рисунок 93

Load Factory Default: введение данной команды, обеспечит загрузку заводских настроек.

ВНИМАНИЕ!!! Эта команда изменит все настройки на заводские значения по умолчанию,

что приведет к потере существующей сконфигурированные параметры

Иногда может произойти разрушение конфигурации устройства. Необходимо

восстановить резервную конфигурацию.

Нажмите Finish после выбора Restore Configuration.

Выберите файл с конфигурацией для перезагрузки и нажмите Finish. Браузер укажет имя

файла перезагрузки. Нажмите OK. Устройство автоматически сохранит конфигурацию.

После настройки рекомендуется использовать функцию для резервного копирования

ваших параметров устройства на ПК. Выберите Backup Configuration, а затем нажмите

Finish. Просмотрите место имени файла резервной копии или поставьте его. Затем

нажмите кнопку OK. Устройство автоматически выполнит резервное копирование

конфигурации. Если вы не вставите имя файла, система будет использовать по

умолчанию: config1.log

Рисунок 94

www.qtech.ru

Page 71

Руководство пользователя

6. Utility (утилиты) 71

Upgrade

Рисунок 95

Выберите файл прошивки нажатием Browse на вашем ПК и нажмите OK для загрузки

прошивки. Система перезагрузится автоматически после загрузки прошивки.

Logout

Для выхода из системы и закрытия окна управления, нажмите LOGOUT в UTILITY

Рисунок 96

Restart

Для перезагрузки устройства, нажмите RESTART в UTILITY.

Рисунок 97

ВНИМАНИЕ!!! В момент перезагрузки устройства, управление будет невозможно.

Необходимо заново войти в web-браузер.

www.qtech.ru

Page 72

Руководство пользователя

7. Примеры применения 72

7 ПРИМЕРЫ ПРИМЕНЕНИЯ

7.1 Соединение LAN-LAN, устройство в режиме bridge

Рисунок 98

Настройка станционного устройства СО

Рисунок 99

www.qtech.ru

Рисунок 100

Page 73

Руководство пользователя

7. Примеры применения 73

Настройка удаленного устройства СРЕ

Рисунок 101

Рисунок 102

8.2.Соединение LAN-LAN, устройство в режиме router

Рисунок 103

www.qtech.ru

Page 74

Руководство пользователя

7. Примеры применения 74

Настройка станционного устройства СО

Рисунок 104

Для DHCP сервиса, показаны настройки DHCP

Рисунок 105

Рисунок 106

www.qtech.ru

Page 75

Руководство пользователя

7. Примеры применения 75

Настройка удаленного устройства СРЕ

Рисунок 107

Рисунок 108

Рисунок 109

www.qtech.ru

Page 76

Руководство пользователя

Parameter

Value

Baudrate

9600bps

Data Bits

8

Parity Check

No

Stop Bits

1

Flow-control

No

8. Управление через консольный порт и Telnet 76

8 УПРАВЛЕНИЕ ЧЕРЕЗ КОНСОЛЬНЫЙ ПОРТ И TELNET

8.1 Управление через консольный порт

Параметры консольного порта:

Нажмите клавишу пробела, пока не появляется экран входа.

Рисунок 110

User:admin

Password: *****

Рисунок 111

www.qtech.ru

Page 77

Руководство пользователя

8. Управление через консольный порт и Telnet 77

8.2 Управление через Telnet

User:admin

Password: *****

ВНИМАНИЕ!!! По умолчанию IP адрес 192.168.0.1

Рисунок 112

www.qtech.ru

Loading...

Loading...