Page 1

Datasikkerhet

INNFØRING

Trådløse lokale nettverk er i rask vekst. Et forretningsmiljø som er i stadig endring

krever større fleksibilitet fra menneskene og arbeidsverktøyene deres. Selskaper i

alle størrelser begynner derfor å forstå viktigheten av trådløs forbindelse innen

kontorlokalene. Samtidig har IEEE 802.11- og IEEE 802.11b-industristandardene

for trådløse LAN gitt nye muligheter for implementering av løsninger for trådløst

LAN. Med nye interoperable produkter for trådløst LAN på markedet, kan alle

selskaper og organisasjoner benytte seg av fordelene ved trådløse LAN. Mange av

disse selskapene håndterer svært konfidensielle data, og sikkerhetsspørsmål blir

derfor ofte vurdert som svært viktige.

Et trådløst LAN er et fleksibelt datakommunikasjonssystem implementert som en

utvidelse av et koplet LAN i en bygning eller på et skoleområde. Trådløse LAN

bruker radiofrekvensteknologi (RF-teknologi) til å overføre og motta data gjennom

luften. Dette minimerer behovet for koplete LAN. Trådløst LAN gir brukere mobil

tilgang til et trådløst LAN i dekningsområdet. Trådløst LAN har i den senere tid blitt

populært i en rekke vertikale markeder, blant annet innen helse, salg, produksjon,

lagervirksomhet og universiteter. Disse bransjene har hatt stort utbytte av

produktiviteten som kommer av å bruke håndholdte enheter og bærbare

datamaskiner til å overføre sanntidsinformasjon til sentraliserte vertsmaskiner for

behandling. Behovet for å bruke LAN-mulighetene uavhengig av hvor du er, og

kunne arbeide uten kompliserte installeringer og kabler, øker også i det daglige

kontormiljøet. Standardisering av teknologi for trådløst LAN gjør det mer attraktivt

å utvide eller erstatte en del av et tradisjonelt LAN med en trådløs løsning.

Ved planlegging av nettverksarkitektur bør sikkerhetsspørsmål vurderes nøye, og

alle nødvendige sikkerhetstiltak bør utføres for å sikre konfidensialitet og integritet

for data i både koplede og trådløse lokale nettverk. I motsetning til

telekommunikasjonsnettverk, gir ikke LAN-nettverk med IP-trafikk og tilgang til

Internett høy pålitelighet og sikkerhetsgarantier. Uten tilstrekkelige forholdsregler

kan alle LAN, koplede og trådløse, være sårbare og skape sikkerhetsrisikoer og

problemer. Nettverksdata kan for eksempel åpnes og til og med endres av en

fiendtlig utenforstående som ønsker å gjøre penger på å selge konfidensiell

forretningsinformasjon til konkurrenter. De senere årene har disse risikoene gjort

full bruk av trådløse LAN som inneholder konfidensielle data komplisert, fordi

brukere vanligvis har strenge krav og retningslinjer for sikkerhet og dataintegritet.

1

Page 2

OVERSIKT OVER DATASIKKERHET

Sikkerhetstrusler

Datamaskinsystemer og nettverk står overfor alvorlige sikkerhetstrusler som kan

føre til alvorlig skade på et system og dets tjenester eller informasjon. Et

sikkerhetsangrep er en handling som kompromitterer sikkerheten til

informasjonen som et selskap eier, mens en sikkerhetstrussel er muligheten til å

utføre et slikt angrep. Noen vanlige trusler er nekting av tjeneste, oppsnapping,

manipulering, maskerade og avvisning.

Nekting av tjeneste (Denial of service) betyr at et system eller nettverk blir

utilgjengelig for autoriserte brukere, eller at kommunikasjonen forstyrres eller

forsinkes. Denne situasjonen kan for eksempel oppstå hvis et nettverk overbelastes

med ulovlige pakker. Hvis det er et trådløst LAN, kan dette gjøres ved bevisst å

forstyrre radiofrekvenser som er i bruk. Dette forstyrrer det trådløse nettverket.

Oppsnapping (Interception) kan bety identitetsoppsnapping, der identiteten til en

kommunikasjonspart overvåkes for senere misbruk, eller det kan bety

dataoppsnapping, der en uautorisert bruker overvåker brukerdata i en

kommunikasjonsøkt. Dette er et angrep på konfidensialitet, og et eksempel kan

være en utenforstående som tyvlytter på et trådløst – eller koplet – medium og får

tak i de overførte dataene.

Manipulering (Manipulation) betyr at data erstattes, settes inn eller slettes på et

system. Dette er et angrep på dataintegritet og kan være enten utilsiktet (på grunn

av en maskinvarefeil) eller bevisst, der en utenforstående tyvlytter på

datakommunikasjon og endrer brukerdata.

Maskerade (Masquerading) er når en utenforstående framstår som en autorisert

bruker for å få tilgang til informasjon eller et system. Et eksempel på dette i et

trådløst LAN er når en uautorisert bruker forsøker å få tilgang til det trådløse

nettverket.

Avvisning (Repudiation) betyr at en bruker nekter for å ha gjort noe som kan skade

systemet eller kommunikasjonen. Brukere kan for eksempel nekte for at de har

sendt bestemte meldinger eller brukt et trådløst LAN-system.

Sikkerhetstjenester og metoder

Hvis man skal beskytte seg mot de ovennevnte sikkerhetstruslene, er det nødvendig

å bruke forskjellige sikkerhetstjenester og -metoder. Sikkerhetstjenester forsterker

sikkerheten for informasjonssystemer og dataoverføringer. Sikkerhetsmetoder er

på den annen side aktive tiltak som brukes for å gi sikkerhetstjenester. Chiffrering

er et eksempel på en metode som kan brukes med forskjellige sikkerhetstjenester.

Godkjenning (Authentication) er en tjeneste som bekrefter identiteten til en entitet,

for eksempel en bruker eller en enhet, eller bekrefter opprinnelsen til en overført

melding. Godkjenning brukes vanligvis for å beskytte mot maskerade eller

endringer. I eksisterende trådløse systemer for eksempel, må tilgangspunkter

godkjenne trådløse enheter for å forhindre uautorisert tilgang til nettverket. Nært

knyttet til godkjenning er tilgangskontrolltjenesten, som begrenser og kontrollerer

tilgangen til nettverkssystemer og programmer. Entiteter må først identifiseres,

eller godkjennes, før de får tilgang til et system.

2

Page 3

Datakonfidensialitet (Data confidentiality) er beskyttelse av overførte data mot

oppsnapping. I trådløs kommunikasjon kan dette bety at data som overføres

mellom en trådløs enhet og et tilgangspunkt forblir privat i luftoverføringsfasen.

Selvfølgelig vurderes ikke alle data som konfidensielle, men viktig informasjon bør

ikke overføres med mindre sikkerhetstiltak iverksettes.

Dataintegritet (Data integrity) er en viktig sikkerhetstjeneste som bekrefter at

overførte data ikke er blitt tuklet med. Godkjenning av kommunikasjonspartene er

ikke nok hvis systemet ikke kan garantere at en melding ikke er blitt endret under

overføringen. Dataintegritet kan brukes til å avsløre og beskytte mot data

manipulasjon.

Ikke-avvisning (Non-repudiation) forhindrer at en entitet benekter noe som faktisk

har skjedd. Dette betegner vanligvis en situasjon der en entitet har brukt en tjeneste

eller overført en melding og senere hevder at dette ikke stemmer.

SIKKERHET OG IEEE 802.11

Det finnes forskjellige sikkerhetsprotokoller og løsninger som gjør det mulig å

beskytte overføringer i datanettverk. Disse kan også brukes på trådløse LAN, der

trafikken må beskyttes mot tyvlytting. Dette avsnittet presenterer løsningene som

kan brukes til å løse sikkerhetsproblemer i trådløse LAN.

IEEE 802.11-standarden for trådløst LAN ble ratifisert i 1997. Standarden ble utviklet

for å maksimere interoperabiliteten mellom forskjellige merker av produkter for

trådløst LAN samt introdusere en rekke ytelsesforbedringer og fordeler. IEEE 802.11standarden definerer tre PHY-nivåvalg: FHSS, DSSS og IR. DSSS har noen fordeler

sammenlignet med de to andre PHY-nivåvalgene. DSSS har den høyeste potensielle

datahastigheten (opptil 11 Mb/s), og gir et større dekningsområde enn FH- og IRvalget. DSSS-systemene ble opprinnelig brukt i militær kommunikasjon. DSSSbaserte radiosystemer er også veldig sikre mot forstyrrelse.

Den eksisterende IEEE 802.11-standarden for trådløst LAN definerer to

godkjenningstjenester:

• WEP (Wired equivalent privacy - koplet ekvivalent fortrolighet) basert på

godkjenning av delt nøkkel

•Åpen systemgodkjenning (kunngjør ganske enkelt at en trådløs enhet ønsker

forbindelse med en annen trådløs enhet eller et tilgangspunkt)

WEP – Wired equivalent privacy

Stasjonene i et IEEE 802.11-trådløst LAN kan forhindre tyvlytting ved å

implementere den valgfrie WEP-algoritmen, som også brukes i godkjenningsprosessen med en delt nøkkel. WEP-algoritmen benytter RC4-algoritmen med en

opptil 128-biters hemmelig nøkkel. Når de trådløse enhetene i et trådløst LAN vil

kommunisere ved hjelp av WEP, må de ha tilgang til den samme hemmelige

nøkkelen. Standarden angir ikke hvordan nøklene distribueres til de trådløse

enhetene.

Sett fra et kryptografisk synspunkt er nøkkellengden og beskyttelsen som

algoritmen gir, viktige. Men fra et systemarkitektonisk synspunkt er det måten

WEP-nøklene distribueres på som er viktig, fordi sikkerheten er basert på at

3

Page 4

nøklene holdes hemmelig. WEP forutsetter at den delte, hemmelige nøkkelen

leveres til alle trådløse enheter på forhånd på en sikker måte. Nøklene kan for

eksempel lastes inn i behandlingsbasene sine når tilgangspunkter og trådløse

enheter settes opp. Fordelen ved å bruke WEP er at trafikken krypteres allerede på

koplingsnivået mellom de trådløse enhetene. Det er dermed ikke behov for

krypteringsmekanismer på høyere nivåer. Algoritmen kan bygges inn i

maskinvarekortet, slik at krypteringen går raskere enn med programvareløsninger.

Åpen systemgodkjenning

De fleste leverandører av produkter for trådløst LAN har implementert en

tilgangskontrollmetode som begrenser adgangen til et trådløst nettverk uten WEP.

Dette er basert på å blokkere forbindelsen til uønskede MAC-adresser ved

tilgangspunktene. Kort for trådløst LAN har en 48-biters MAC-adresse som unikt

identifiserer dem som angitt i IEEE 802. I tilgangspunktene kan du definere en liste

som inneholder MAC-adressene til gyldige kort for trådløst LAN, og enhver trådløs

enhet som forsøker å få forbindelse med et kort for trådløst LAN, og som har en

MAC-adresse som ikke finnes i listen, nektes forbindelse og kan derfor ikke bruke

grensesnittet for trådløst LAN. Hvis det ikke brukes en godkjennings- eller

krypteringsmetode, kan et trådløst LAN skape en sikkerhetsrisiko hvis

radiosignalene kommer utenfor kontorbygningen. En inntrenger som kjenner

SSIDen (Service Set Identifier - identifisering for tjenestesett) som identifiserer det

trådløse LAN-nettverket, kan konfigurere en trådløs enhet til å fungere på samme

nettverk og frekvens som tilgangspunktene og få tilgang til nettverket hvis det ikke

brukes MAC-adresseblokkering. Med de riktige verktøyene kan inntrengere tyvlytte

til data som legitime brukere overfører. Det er også mulig å forfalske MAC-adresser

som brukes på kortene for trådløst LAN, slik at en inntrenger som har fått kjennskap

til en godkjent MAC-adresse, kan programmere et kort for trådløst LAN til å ha

samme MAC-adresse og få tilgang til et trådløst LAN. Samtidig bruk av kortet for

trådløst LAN, vil selvfølgelig føre til nettverksproblemer.

VIRTUELLE PRIVATE NETTVERK

VPN-teknologien (Virtual private network - virtuelt privat nettverk) kan utnyttes i

trådløse LAN-nettverk til å opprette virtuelle tunneler for sikker kommunikasjon.

Hvis et VPN er riktig konfigurert, sikrer disse virtuelle tunnelene at bare godkjente

brukere kan få tilgang til firmanettverket, og at ingen utenforstående kan lese eller

endre dataene. Det finnes flere tekniske metoder og standarder for å implementere

virtuelle private nettverk. I alle metodene kjennetegnes sikkerhetsaspektet generelt

ved to hovedelementer: brukergodkjenning og datakryptering.

Brukergodkjenning

Pålitelige brukergodkjenningsmetoder er viktige i miljøet for trådløst LAN. Fram

til nylig har godkjenningen ofte blitt basert å en bruker-ID og et passord, kontroll

av tilbakemelding eller en sentral database for brukervilkår. Et eksempel på en

sentral database for brukervilkår er RADIUS-protokollen (Remote Authentication

Dial-in User Service – ekstern oppringingsbrukertjeneste for godkjenning), som

brukes til å overføre godkjenningsforespørsler ved hjelp av en fast bruker-ID og et

passord. RSA Securitys SecurID-kort gir en annen godkjenningsmetode. SecurID er

maskinvare som oppretter en unik og tilfeldig engangskode for tilgang.

Tilgangskoden kan bare brukes sammen med en hemmelig, personlig PIN-kode for

4

Page 5

å gi sikker godkjenning. Det finnes også mange nye og moderne metoder for

brukergodkjenning. Smartkort med en mikrokontroller og minne kan inneholde et

sett med programmer, fra en enkel godkjenningsalgoritme til elektronisk betaling.

Smartkort gjør det enkelt for brukerne å ha med seg sin egen godkjenningsenhet.

Datakryptering

Datakryptering brukes til å beskytte data mot uautoriserte brukere ved å kode

innholdet. Det finnes mange krypteringsmetoder som kan brukes. Den viktigste

forskjellen på dem er krypteringsalgoritmene. Algoritmer for felles nøkler, for

eksempel RSA, bruker forskjellige matematisk beslektede nøkler til kryptering og

dekryptering. Algoritmer for hemmelige nøkler, for eksempel RC4, DES og 3DES,

bruker samme nøkkel for både kryptering og dekryptering. Metodene med

hemmelige nøkler er raske, men fordi den samme nøkkelen brukes både til

kryptering og dekryptering, kan datasikkerheten settes i fare hvis nøkkel-

administreringen ikke er pålitelig. Hvor effektiv krypteringen er, avhenger

hovedsakelig av nøkkeladministreringen og nøkkellengden. Nøkkelen må være

lang nok, og i moderne løsninger bør den gå utover minstekravet på 56 biter.

IPSEC - Sikkerhetsstandarden for Internett-protokoller

IPSEC er en ny sikkerhetsstandard som består av komponenter som gir flere

sikkerhetstjenester på IP-nivå, for eksempel godkjenning og kryptering. IPSECstandarden ble introdusert i 1998 av IETF (Internet Engineering Taskforce –

arbeidsgruppe for bygging på Internett). IPSEC kan fungere på to forskjellige måter.

I transportmodusen inkorporeres de opprinnelige IP-adressene i datapakkene, og det

er bare nyttelasten som krypteres. I tunnelmodusen innarbeides også de

opprinnelige IP-adressene, og et nytt hode legges til pakken. SA (Security association

– sikkerhetsforbindelse) er grunnlaget for IPSEC-standarden. SA opprettes mellom

kommunikasjonsverter og angir for eksempel algoritmene som brukes til kryptering

og godkjenning, egenskaper for nøkkeladministrering og levetiden til

krypteringsnøkler og sikkerhetsforbindelsen. Ett av hovedemnene i IPSEC er IKEprotokollen (Internet key exchange – utveksling av Internett-nøkkel) for

nøkkeladministrering, som etablerer nøkler for kryptering. IPSEC- og IKEsikkerhetsstandardene bruker par av private og felles nøkler. Hver enkelt klient/

bruker har en privat nøkkel, og nettverket lagrer den tilsvarende felles nøkkelen. Det

er også støtte for en metode basert på forhåndsdelt nøkkel. Klienten/brukeren og

nettverket deler den samme hemmelige nøkkelen, som er blitt levert til dem før

kommunikasjonen starter. I framtiden vil IPSEC standardisere metoden for å utføre

databeskyttelse, og det ventes at alle store maskin- og programvareprodusentene vil

lansere IPSEC-kompatible produkter i 2000. IPSEC forventes å bli den faktiske

standarden for sikkerhetsløsninger på Internett. Den kan også brukes på den måten

i trådløse LAN. Alle sikkerhetsløsninger og systemer vil da bli interoperable.

Sikre tilkoplinger til intranett med VPN

En alternativ måte å bygge et trådløst LAN med tilgang til intranett på, er å bygge

et reservert LAN-segment der tilgangspunktene koples til. Det trådløse LANsegmentet kan deretter skilles fra intranettet med en sikkerhetsportner som

kontrollerer tilgangen til intranettressursene.

5

Page 6

Selskap

Selskap-

DBer

Tr ådløst LAN

Sikkerhetsportner

(brannmur/VPN-portner)

Tilgangspunkter

Godkjennings-

server

Arbeidsstasjon

Arbeidsstasjon

Brannmur

INTERNETT

VPNtunneler

Tr ådløse enheter

med VPN-klient

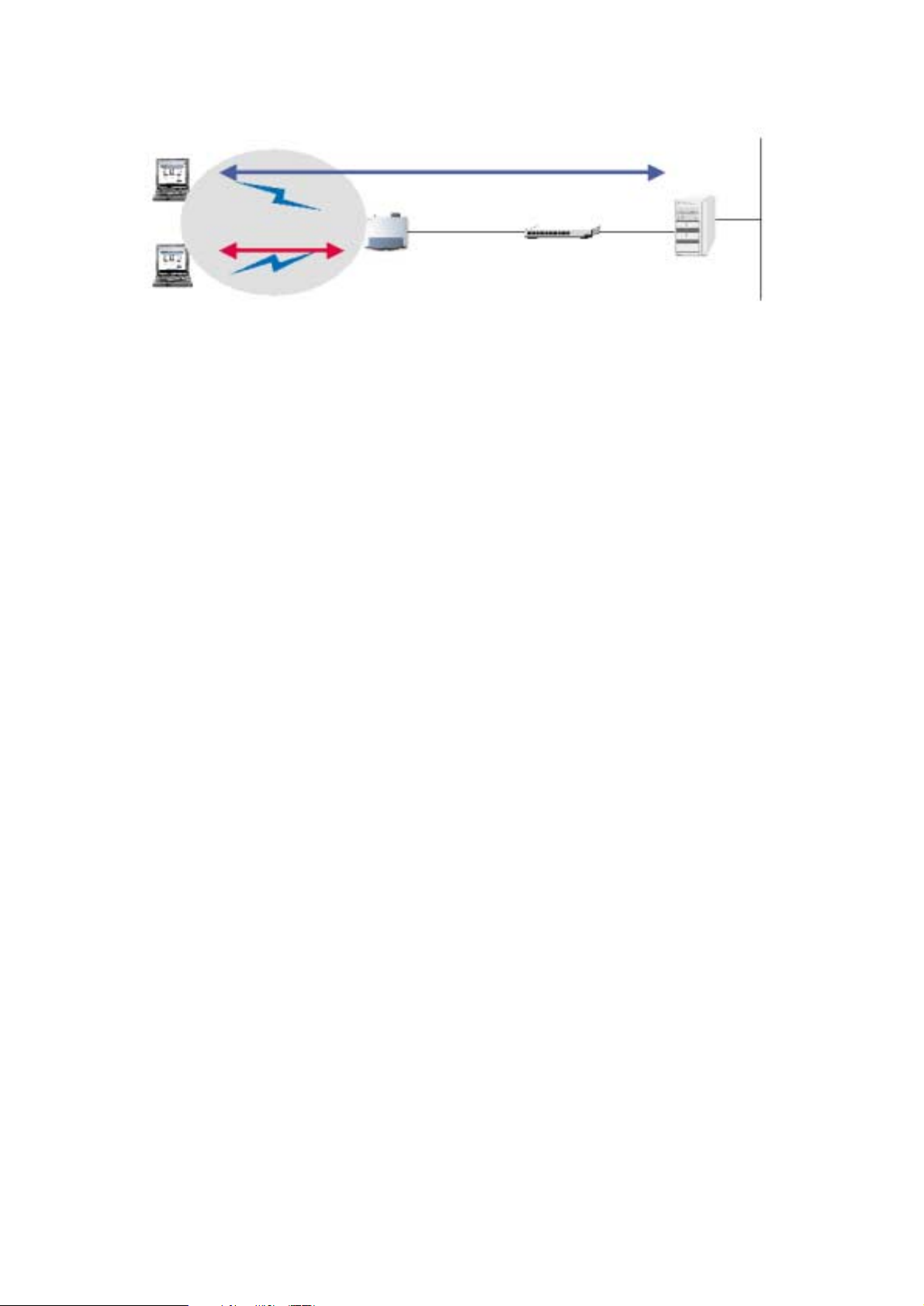

Figur 1. Et trådløst LAN-segment i et selskap

Det opprettes en tunnel mellom den trådløse enheten og sikkerhetsportneren, og

dataene som overføres i denne tunnelen godkjennes og krypteres. Når det gjelder

implementering, kan denne installeringen baseres på en VPN-konfigurasjon. Det er

mulig å integrere sikkerhetsportneren og hovedbrannmuren slik at trådløst LAN-

segmentet er koplet til den samme enheten som også er koplet til Internett. På grunn

av administrative forhold (og det faktum at brannmuren fysisk sett kan plasseres

langt unna trådløst LAN-segmentet), er det imidlertid bedre å ha separate enheter

som vist i figuren over.

Fordelen med denne løsningen er at den beskytter informasjonen som overføres til

og fra intranettet, og at uautorisert tilgang forhindres. Noe som er viktig å være

oppmerksom på, er at fordi trafikken i denne modellen krypteres mellom de

trådløse enhetene og portneren, krypteres ikke trafikken mellom to trådløse

enheter i segmentet for trådløst LAN med mindre de begge bruker andre metoder,

for eksempel IPSEC (Internet Protocol Security – sikkerhet for Internettprotokoll), TLS (Transport Layer Security – sikkerhet for transportnivå) eller

krypteringsmetoder på programnivå. Videre etableres den sikre tunnelen når den

trådløse enheten koples til sikkerhetsportneren, slik at bare de trådløse enhetene

kan initiere forbindelse med intranettvertene – intranettvertene kan ikke kople seg

til de trådløse enhetene direkte.

SIKKERHET OG NOKIAS PRODUKTER FOR TRÅDLØST LAN

Dette avsnittet hjelper deg med å definere et egnet sikkerhetsnivå for Nokias

produkter for trådløst LAN.

6

Page 7

Nokias 2 Mb/s trådløst LAN

Nokia C020/C021-kortet for trådløst LAN og Nokia A020-tilgangspunktet for

trådløst LAN gir ingen ekstra sikkerhetsvalg, for eksempel WEP-funksjoner. Av

denne grunn bør en fullstendig VPN-løsning med høyt nivå for godkjenning og

datakryptering brukes med Nokias 2Mb/s-produkter for trådløst LAN i

installasjoner som krever et høyt sikkerhetsnivå, for eksempel i banker.

Bedrifts-LAN

VPN-godkjenning og datakryptering

Tr ådløse

enheter

Nokia A020tilgangspunkt for

trådløst LAN

10 Mb/s

koplet LAN

Hub eller

bryter

VPNserver

Figur 2. Eksempel på VPN-godkjenning i et trådløst LAN

Du kan øke sikkerheten ved å bruke NID-lister (Network Identifier – nettverks-

identifisering) i noen eller i alle tilgangspunktene. Dette forhindrer uautoriserte

brukere, utenforstående og interne, fra å bruke enkelte tilgangspunkter.

Tilgangspunktkonfigurering og overvåking kan blokkeres ved å bruke

låsefunksjonen til tilgangspunktet, og også ved å begrense antall administratorer

som kan konfigurere og overvåke tilgangspunktet (maksimalt 4 administratorer).

Det er også mulig å angi hvilke IP-adressser som skal ha tilgang. Det finnes også

valg for å endre porter og begrense bruken av Telnet, Web og TFTP.

Nokias nye 11 Mb/s trådløst LAN

Det nye Nokia C110/C111-kortet for trådløst LAN inneholder flere funksjoner for

å øke sikkerheten i trådløse nettverk. Det har blant annet en innebygd smartkort-

leser, som er et svært pålitelig og effektivt verktøy for administrering av brukeridentiteter. I tillegg omfatter løsningen WEP-godkjenning og radiokoplingskryptering for trådløst LAN. I bankinstallasjoner der sikkerheten er svært viktig,

anbefales det likevel at det trådløst LAN-nettverket integreres med en VPNløsning. Det integrerte smartkortet kan imidlertid brukes til å lagre bruker-

identiteter på VPN-nivå på, og til og med nettverkspåloggingspassord.

Hvorfor bruke WEP? WEP kan brukes til å øke sikkerhetsnivået i nettverket.

Radiogrensesnittsikkerheten økes blant annet både for godkjenningen og

krypteringen. I tillegg muliggjør det kostnadseffektive løsninger som er enkle å

sette opp. WEP tillater sikker overføring av data mellom trådløse enheter. WEP

tilbyr et ekstra verktøy for godkjenning og datakryptering, som kan brukes til dette

formålet i mange installasjoner.

7

Page 8

Bedrifts-LAN

WEP

VPN-godkjenning og datakryptering

WEP-godkjenning

og datakryptering

Nokia A032tilgangspunkt for

trådløst LAN

10 Mb/s

koplet LAN

Hub eller

bryter

VPN-

server

Figur 3. Eksempel på VPN og WEP i et trådløst LAN

Hva med smartkortene? Nokias integrerte smartkortleser for trådløst LAN er et

effektivt verktøy for administrering av brukeridentiteter og brukergodkjenning i

det trådløse nettverket. Nokias kort for trådløst LAN tilbyr et standard Windowsgrensesnitt for smartkortleser med ID000-størrelse, som støtter en rekke

kommersielle smartkortløsninger i forbindelse med firmanettverk og tjenestegodkjenning.

Nokia C110/C111 har et åpent grensesnitt for smartkortleser som støtter de fleste

VPN-løsningene på markedet, og som til og med tillater utvikling av tilpassede

smartkortløsninger for mobile brukere. Den innebygde smartkortleseren støtter

standard Microsoft®-smartkort-API (Application Program Interface –

programgrensesnitt).

Den innebygde smartkortleseren gir også en effektiv måte for å begynne å bruke

elektroniske signaturer på. Med Nokia C110/C111 kan du begynne å bruke PKI-

baserte (Public Key Infrastructure - infrastruktur for felles nøkkel), kraftige

godkjenningsprodukter sammen med andre sikkerhetsløsninger. Det er et stadig

økende antall finansinstitusjoner og andre som begynner å bruke PKI. I denne

forbindelse tilbyr Nokia C110 en solid løsning for økte sikkerhetskrav.

Hovedfordelene ved smartkortløsningen er:

• Et smartkort gir en håndgripelig, pålitelig måte for å distribuere nettverksgodkjenningsnøkler til mobile brukere på. I tillegg gir det et PIN-beskyttet lager

for passord.

• Et smartkort kan effektivt integreres med nettverksgodkjenning ved hjelp av

eksisterende godkjenningsprodukter for firmanettverk.

• I framtiden vil det integrerte smartkortet tillate digitale signaturer og PKItjenester, som blir mer og mer vanlige, spesielt i bankbransjen.

• Den integrerte smartkortleseren tillater en kostnadseffektiv løsning for å gi

smartkorttjenester til bærbare datamaskiner.

SPØRSMÅL OG SVAR

S1: Hvordan blir brukeren godkjent, og hvordan krypteres data mellom en enhet for et

trådløst LAN og et tilgangspunkt?

Den eksisterende IEEE 802.11-standarden for trådløst LAN definerer to

godkjenningstjenester:

8

Page 9

•Åpen systemgodkjenning (kunngjør ganske enkelt at en trådløs enhet ønsker

forbindelse med en annen trådløs enhet eller et tilgangspunkt)

• WEP (Wired equivalent privacy - koplet ekvivalent fortrolighet) basert på

godkjenning av en delt nøkkel

I åpen systemgodkjenning er det bare kort for trådløst LAN som kan få forbindelse

med tilgangspunkter. Åpen systemgodkjenning gir ikke en pakkebasert

godkjenning eller noen form for databeskyttelse.

IEEE 802.11 definerer valgfri WEP for å tilby fortrolig rammeoverføring. WEP er

symmetrisk kryptering og hjelper til med å unngå avsløringer til utenforstående.

Med Nokias 11 Mb/s produkter for trådløst LAN er det mulig med nøkkellengder

på opptil 128 biter og WEP-mekanismen krypterer alle brukerdatapakker ved hjelp

av RC4-algoritmen.

Det nye Nokia C110/C111-kortet for trådløst LAN med WEP-godkjenning og

WEP-kryptering forhindrer uønskede brukere fra å bruke nettverkstjenester og gir

omkasting av brukerdata i luften. I installasjoner som krever et høyt

sikkerhetsnivå, kan fortroligheten for nettverk og brukerdata forbedres ved å

bruke sikkerhetsmekanismer på IP-nivå, for eksempel VPN-produkter. I dette

tilfellet isoleres det trådløse LAN-nettverkssegmentet fra firmanettverket ved hjelp

av en VPN-enhet. VPN-enheten utfører brukergodkjenning og datakryptering

mellom den trådløse terminalen og nettverket ved hjelp av kraftige

krypteringsalgoritmer, for eksempel DES eller 3DES. Nokias løsning for trådløst

LAN støtter ledende VPN-løsninger som er transparente for trådløse LAN.

S2: Er radioforbindelsen sårbar overfor spektrumangrep?

Den direkte sekvensspredte spektrumversjonen av IEEE 802.11-standarden er

utformet på en slik måte at den er robust mot forstyrrelse. Man bør imidlertid være

oppmerksom på at ingen kommersielle, trådløse LAN-systemer håndterer bevisst

forstyrrelse særlig godt.

S3: Hvordan kan vi være sikre på at hver trådløs enhet har et oppstartspassord og

avlogging ved inaktivitet?

Tilgangspunktet avslutter godkjenningen etter en bestemt tidsperiode hvis den

trådløse enheten slås av eller er utenfor dekningsområdet.

Nokia C110/C111-kort for trådløst LAN tilbyr WEP-godkjenning, som benytter en

WEP-nøkkel som oppstartspassord. Et trådløst LAN alene gir ingen garanti for

tidsbasert avlogging, men oppfattes heller som et vanlig LAN-nettverk for den

typen programmer.

Hvis det kreves et pålitelig passord for inaktivitet og oppstart, anbefales det å

integrere det trådløse LAN med et VPN-produkt som vanligvis har disse funksjonene.

S4: Er det mulig å nekte tilgang til et trådløst LAN på et node til node-grunnlag?

Ja. Det finnes to komplementære valg: Det er mulig å utnytte NID-lister i

tilgangspunkter for trådløst LAN. I slike tilfeller gir tilgangspunktene bare tilgang

til nettverket til kortene for trådløst LAN som finnes i listen (MAC-adresser).

NIDer begrenser bruken av radionettverk basert på MAC-adressen til kortet for

trådløst LAN. I installasjoner der et høyt sikkerhetsnivå er nødvendig, anbefaler vi

at det brukes en kraftigere godkjenningsmetode basert på en VPN-løsning for å

minimere risikoen for nettverksinntrenging. I kritiske løsninger er det imidlertid

mulig å bruke både godkjenning for trådløst LAN og godkjenning på VPN-nivå. I

9

Page 10

denne løsningen er godkjenningen for trådløst LAN det første hinderet som må

overkommes før man får tilgang til å hacke VPN-brannmuren.

S5: Hvordan påvirker et trådløst LAN sikkerhetsspørsmålene i selskaper?

Dette er helt avhengig av selskapets retningslinjer. Radionettverket for trådløst

LAN vil definitivt medføre en ny dimensjon innen sikkerhet, men som alltid vil

riktig planlegging kunne hjelpe til med å unngå mulige problemer. I sikkerhets-

kritiske programmer anbefaler vi på det sterkeste at det trådløse LAN-nettverket

isoleres fra de kritiske nettverkskomponentene ved hjelp av en VPN-brannmurløsning. I motsetning til de fleste konkurrerende produkter har imidlertid Nokias

11 Mb/s-kort for trådløst LAN to avanserte sikkerhetsverktøy som kan integreres

med eksisterende sikkerhetssystemer i firmanettverk: smartkortbasert brukergodkjenning og WEP-godkjenning og datakryptering for trådløst LAN.

WEP-beskyttelse gir tilleggsbeskyttelse mot inntrengere. Den integrerte

smartkortleseren gjør det mulig for nettverksansvarlige å distribuere håndgripelige

brukeridentiteter og sikre nøkler til terminaler for trådløst LAN på en enkel måte.

Smartkortet gir også et PIN-beskyttet passordlager og tillater beregning av

engangspassord, som er en betydelig sikrere løsning enn den utbredte bruken av

statiske passord.

Hvis du vil ha oppdatert informasjon om Nokias produkter for trådløst LAN og

datasikkerhet, kan du besøke hjemmesiden vår på www.forum.nokia.com med

jevne mellomrom.

10

Loading...

Loading...