Protezione dei dati

INTRODUZIONE

Le reti LAN senza filo sono in una fase di rapida crescita. Un ambiente aziendale in

continua trasformazione richiede una maggiore flessibilità sia alle persone che alle

attrezzature utilizzate. Le aziende di ogni dimensione si stanno rendendo conto

dell’importanza di disporre di connettività senza filo all’interno dei propri uffici.

Contemporaneamente, gli standard del settore delle reti LAN senza filo, IEEE 802.11

e IEEE 802.11b, hanno aperto la strada a nuove possibilità di implementazione di

soluzioni LAN senza filo. Con i nuovi prodotti LAN senza filo interoperabili sul

mercato, tutte le aziende e le organizzazioni sono in grado di trarre vantaggio dalle

LAN senza filo. Molte società gestiscono dati estremamente riservati e, di

conseguenza, i problemi relativi alla protezione hanno un’importanza notevole.

Una LAN senza filo è un sistema flessibile di comunicazione dei dati, implementato

come estensione a una LAN cablata all’interno di un edificio o di un campus.

Utilizzando la tecnologia di frequenza radio (RF), le reti LAN senza filo

trasmettono e ricevono dati via etere, minimizzando la necessità di connessioni

cablate. Le LAN senza filo forniscono agli utenti accesso mobile a una LAN cablata

nella rispettiva area di copertura. La LAN senza filo ha ultimamente guadagnato

popolarità in diversi mercati verticali, tra cui sanità, commercio al dettaglio e

all’ingrosso, industria manifatturiera e università. Questi settori hanno sfruttato la

produttività derivante dall’utilizzo dei dispositivi e dei computer portatili per

trasmettere informazioni in tempo reale a host centralizzati, che provvedono

all’elaborazione. Anche negli uffici è in aumento la richiesta di disporre di servizi

LAN in qualsiasi luogo e di lavorare senza cavi e installazioni complicate. La

standardizzazione di tecnologie LAN senza filo rende più attraente l’estensione o la

sostituzione di parte di una LAN tradizionale con una soluzione senza filo.

Durante la pianificazione dell’architettura di rete occorre considerare con

attenzione i problemi relativi alla protezione, prendendo tutte le misure di

sicurezza necessarie per garantire la riservatezza e l’integrità dei dati, sia nelle reti

locali senza filo che in quelle cablate. A differenza delle reti di telecomunicazioni, le

reti LAN con traffico IP e accesso a Internet pubblico non offrono elevata

affidabilità o garanzia di sicurezza. Senza precauzioni adeguate, qualsiasi LAN,

cablata o senza filo, può essere vulnerabile e soggetta a problemi e rischi relativi alla

sicurezza. È ad esempio possibile che persone malintenzionate accedano ai dati

della rete, arrivando persino ad alterarli con lo scopo di ricavare denaro dalla

vendita di informazioni riservate alla concorrenza. Negli ultimi due anni questi

rischi hanno reso sempre più complicato l’utilizzo su vasta scala delle LAN senza

1

filo contenenti dati riservati, in quanto gli utenti hanno in genere esigenze e criteri

severi riguardo la protezione e l’integrità dei dati.

CENNI PRELIMINARI SULLA PROTEZIONE DEI DATI

Minacce alla sicurezza

La sicurezza dei sistemi di computer e delle reti è sottoposta a continue minacce, che

possono arrecare gravi danni a un sistema, ai relativi servizi o alle informazioni che

contiene. Un attacco alla sicurezza è un’azione che compromette la sicurezza delle

informazioni di una società, mentre una minaccia alla sicurezza è la possibilità di

eseguire tale attacco. Alcune minacce note sono il rifiuto del servizio,

l’intercettazione, la manipolazione, il travestimento e il diniego.

Rifiuto del servizio (Denial of service) significa che un sistema o una rete non è più

disponibile a utenti autorizzati oppure che la comunicazione viene interrotta o

ritardata. Ad esempio, tale situazione potrebbe essere causata da un sovraccarico

della rete con pacchetti illegali. Nel caso di una LAN senza filo potrebbe essere

dovuta a un’interferenza intenzionale alle frequenze radio in uso, che disturba la

rete senza filo.

Intercettazione (Interception) può significare intercettazione di identità, quando

l’identificazione di una parte durante una comunicazione è monitorata allo scopo

di un successivo utilizzo improprio. Si può anche riferire a intercettazione di dati,

quando un utente non autorizzato controlla i dati di un altro utente durante una

comunicazione. Si tratta di un attacco alla riservatezza e può aver luogo, ad

esempio, quando qualcuno si intromette sul supporto senza filo o cablato,

catturando i dati trasmessi.

Manipolazione (Manipulation) si riferisce a una situazione nella quale i dati di un

sistema vengono sostituiti, inseriti o eliminati. Si tratta di un attacco all’integrità

dei dati e può essere sia involontario, vale a dire causato da un errore hardware, sia

intenzionale, nel caso in cui qualcuno si intrometta nella comunicazione

modificando i dati dell’utente.

Travestimento (Masquerading) ha luogo quando un impostore finge di essere un

utente autorizzato per accedere alle informazioni o a un sistema. Nel caso di una

LAN senza filo, ad esempio, un utente non autorizzato tenta di accedere alla rete

senza filo.

Diniego (Repudiation) significa che un utente nega di avere compiuto azioni

dannose per il sistema o la comunicazione. Gli utenti possono, ad esempio, negare

di avere inviato alcuni messaggi o utilizzato un sistema LAN senza filo.

Meccanismi e servizi di protezione

Allo scopo di eludere le minacce appena descritte, occorre ricorrere a meccanismi e

servizi di protezione di vario tipo. I servizi di protezione migliorano la sicurezza del

sistema informativo e delle trasmissioni di dati. I meccanismi di protezione, d’altra

parte, rappresentano le azioni effettive da intraprendere per garantire i servizi di

protezione. La cifratura è un esempio di meccanismo che può essere utilizzato con

differenti servizi di protezione.

2

Autenticazione (Authentication) è un servizio che conferma l’identità di un’entità,

ad esempio un utente o un dispositivo, oppure conferma la provenienza di un

messaggio trasmesso. L’autenticazione è in genere necessaria per proteggere da

operazioni di travestimento e di modifica. Negli attuali sistemi senza filo, ad

esempio, i punti di accesso devono autenticare i dispositivi senza filo per evitare

accessi non autorizzati alla rete. Strettamente collegato all’autenticazione, è il

servizio di controllo dell’accesso, che limita e controlla l’accesso alle applicazioni e

ai sistemi della rete. È innanzitutto necessario che le entità siano identificate o

autenticate, prima di poter accedere a un sistema.

Riservatezza dei dati (Data confidentiality) è la protezione dei dati trasmessi contro

l’intercettazione. Nelle comunicazioni senza filo, cioè potrebbe significare che i

dati trasferiti tra un dispositivo senza filo e un punto di accesso nell’interfaccia area

vengono mantenuti privati. Non tutti i dati sono considerati riservati, tuttavia è

necessario che le informazioni importanti vengano trasmesse solo dopo che sono

state prese misure di protezione adeguate.

Integrità dei dati (Data integrity) è un importante servizio di protezione, il cui scopo

è verificare che i dati non siano stati manomessi. Non è sufficiente autenticare la

parte con cui è in corso la comunicazione se il sistema non è in grado di garantire che

il messaggio non è stato alterato durante la trasmissione. L’integrità dei dati può

essere utilizzata per individuare e proteggere i dati da manipolazioni.

Non diniego (Non-repudiation) impedisce a un’entità di negare un’azione

realmente compiuta. Si riferisce in genere a una situazione in cui un’entità ha

utilizzato un servizio o ha trasmesso un messaggio e in un secondo tempo dichiara

il contrario.

PROTEZIONE E IEEE 802.11

Esistono diversi protocolli e soluzioni che consentono la protezione delle

trasmissioni nelle reti di computer e che possono essere applicati a LAN senza filo,

in cui il traffico deve essere protetto da intrusioni. In questa sezione vengono

presentate le soluzioni che è possibile adottare per risolvere i problemi relativi alla

protezione nelle LAN senza filo.

Lo standard IEEE 802.11 della rete LAN senza filo, stato ratificato nel 1997, è stato

sviluppato per ottimizzare l’interoperabilità tra differenti marche di prodotti per

LAN senza filo e per introdurre una serie di vantaggi e miglioramenti delle

prestazioni. Lo standard IEEE 802.11 definisce tre opzioni di livello PHY: FHSS

(salto di frequenza a divisione di spettro), DSSS (divisione di spettro in sequenza

diretta) e IR (infrared, a raggi infrarossi). La tecnologia DSSS presenta alcuni

vantaggi rispetto alle altre due opzioni del livello PHY. DSSS garantisce,

potenzialmente, la più alta velocità di trasmissione dei dati (fino a 11 Mbit/s) e offre

un’area di copertura più estesa rispetto alle opzioni FH e IR. I sistemi DSSS erano in

origine utilizzati nelle comunicazioni militari. I sistemi radio basati sulla tecnologia

DSSS sono dotati di un elevato grado di protezione dalle interferenze.

Lo standard della rete LAN senza filo esistente, IEEE 802.11, definisce due servizi di

autenticazione:

• Autenticazione di chiave condivisa basata sulla funzionalità di protezione WEP

(Wired Equivalent Privacy, protezione paragonabile a quella delle reti cablate)

3

• Autenticazione a sistema aperto (semplicemente, un dispositivo senza filo

comunica l’intenzione di associarsi a un altro dispositivo senza filo o a un punto

di accesso)

Funzionalità di protezione WEP (wired equivalent privacy)

Le stazioni in una LAN senza filo IEEE 802.11 possono prevenire l’intromissione

tramite l’implementazione dell’algoritmo facoltativo WEP, che viene anche

utilizzato nello schema di autenticazione di chiave condivisa. L’algoritmo WEP

utilizza l’algoritmo RC4 con un codice segreto che può avere fino a 128 bit. Quando

i dispositivi senza filo in una LAN senza filo desiderano comunicare tramite la

funzionalità WEP, devono disporre della stessa chiave segreta. Lo standard non

definisce la distribuzione delle chiavi ai dispositivi senza filo.

Per quanto riguarda la crittografia, la lunghezza della chiave e la protezione fornita

dall’algoritmo sono importanti. Dal punto di vista dell’architettura di sistema,

invece, la modalità in cui le chiavi WEP sono distribuite e gestite è essenziale, dato

che la protezione si basa appunto sul tentativo di non rivelare le chiavi segrete. La

funzionalità WEP prevede che la chiave segreta venga trasmessa in anticipo a tutti i

dispositivi senza filo in modo sicuro. Le chiavi possono, ad esempio, essere caricate

nelle rispettive basi di gestione durante la configurazione di punti di accesso e

dispositivi senza filo. Il vantaggio di utilizzare la funzionalità di protezione WEP

consiste nel fatto che il traffico è già crittografato a livello di connessione tra i

dispositivi senza filo, cosi che non sono necessari meccanismi di crittografia a

livello superiore. L’algoritmo può essere incorporato nella scheda hardware in

modo che la crittografia sia più rapida rispetto alle soluzioni software.

Autenticazione a sistema aperto

Per limitare l’accesso a una rete senza filo senza la funzionalità di protezione WEP,

la maggior parte di fornitori di prodotti LAN senza filo ha implementato un

metodo di controllo dell’accesso che si basa sul blocco delle associazioni

provenienti da indirizzi MAC indesiderati in corrispondenza dei punti di accesso.

Le schede LAN senza filo dispongono di un indirizzo MAC a 48 bit che le identifica

in modo univoco secondo la definizione in IEEE 802. Un elenco contenente gli

indirizzi MAC di schede LAN senza filo valide può essere definito nei punti di

accesso: a un dispositivo senza filo che, non avendo il suo indirizzo MAC

nell’elenco, tenta di stabilire un’associazione con una scheda LAN senza filo, viene

negata l’associazione e di conseguenza l’utilizzo dell’interfaccia LAN senza filo. Se

non si ricorre ad alcun metodo di crittografia o autenticazione, la LAN senza filo

può mettere a rischio la protezione se i segnali radio fuoriescono dall’edificio in cui

si trovano gli uffici. Se non è stato utilizzato alcun blocco degli indirizzi MAC, un

malintenzionato che conosce il SSID (Service Set Identifier, identificatore della

configurazione del servizio) per l’identificazione della rete LAN senza filo potrebbe

configurare un dispositivo senza filo che funzioni e acceda alla stessa rete e

frequenza dei punti di accesso. Con strumenti appropriati il malintenzionato

potrebbe intercettare i dati che gli utenti stanno trasmettendo. Dato che è anche

possibile contraffare gli indirizzi MAC utilizzati sulle schede LAN senza filo, il

malintenzionato, dopo essere venuto a conoscenza di un indirizzo MAC

autorizzato, potrebbe programmare una scheda LAN senza filo in modo che abbia

lo stesso indirizzo MAC e riuscire in tal modo a accedere alla LAN senza filo.

L’utilizzo simultaneo della scheda LAN senza filo porterebbe senza dubbio a

problemi di rete.

4

RETI VIRTUALI PRIVATE (VPN)

La tecnologia VPN (Virtual Private Network, rete virtuale privata) può essere

utilizzata nelle reti LAN senza filo per creare tunnel virtuali per comunicazioni

sicure. Dato che una rete VPN è configurata in modo accurato, i tunnel virtuali

assicurano che solo alle persone autorizzate sia consentito accedere alla rete

aziendale e che nessuno dall’esterno sia in grado di leggere o alterare i dati. Esistono

diversi standard e approcci di tipo tecnico utilizzati per l’implementazione delle reti

private virtuali. In tutti gli approcci il contenuto della protezione è in genere

suddiviso in due componenti principali: autenticazione utente e crittografia dei dati.

Autenticazione utente

Metodi affidabili di autenticazione dell’utente sono essenziali nell’ambiente LAN

senza filo. Fino a poco tempo fa, l’autenticazione si basava su un ID utente e una

password, challenge response, o su un database centrale con i criteri dell’utente. Un

esempio di database centrale con criteri utente è il protocollo RADIUS (Remote

Authentication Dial-in User Service, servizio di autenticazione remota dell’utente),

che viene utilizzato per trasmettere richieste di autenticazione tramite un ID utente

fisso e una password. La scheda SecurID di RSA Security fornisce un altro metodo

di autenticazione. SecurID è un prodotto hardware che crea codici di accesso

univoci, imprevedibili e utilizzabili un’unica volta. Il codice di accesso può essere

utilizzato insieme al codice PIN personale segreto per fornire un’autenticazione più

solida. Esistono molti nuovi metodi moderni di autenticazione utente. Le schede

smart dotate di microcontroller e memoria possono contenere un set di

applicazioni, che vanno da un semplice algoritmo di autenticazione a e-cash.

Consentono inoltre agli utenti di avere sempre con sé un dispositivo di

autenticazione.

Crittografia dei dati

La crittografia dei dati viene utilizzata per proteggere i dati da utenti non

autorizzati tramite la codifica del contenuto. Possono essere impiegati molti

metodi di crittografia, che si differenziano tra loro principalmente per gli algoritmi.

Gli algoritmi a chiave pubblica, quali RSA, utilizzano differenti chiavi

matematicamente correlate per la crittografia e la decrittografia. Gli algoritmi a

chiave segreta, quali RC4, DES e 3DES, adottano la stessa chiave sia per la

crittografia che per la decrittografia. I metodi a chiave segreta sono veloci, ma dato

che la chiave utilizzata per la crittografia e la decrittografia è la stessa, la protezione

dei dati può essere messa a rischio se la gestione di tale chiave non è affidabile.

L’efficacia della crittografia dipende in gran parte dalla gestione della chiave e dalla

lunghezza di quest’ultima. Deve essere infatti abbastanza lunga e nelle soluzioni

moderne dovrebbe superare il requisito minimo di 56 bit.

IPSEC - Lo standard di protezione del protocollo Internet

IPSEC è un nuovo standard di protezione composto da componenti che forniscono

diversi servizi di protezione a livello IP, ad esempio l’autenticazione e la

crittografia. Lo standard IPSEC, rilasciato nel 1998 da IETF (Internet Engineering

Taskforce, team di progettazione Internet), può funzionare in due modi: nella

modalità trasporto gli indirizzi IP originali sono incorporati nel pacchetto di dati e

solo l’informazione utile viene crittografata; nella modalità tunnel gli indirizzi IP

5

originali sono anche incapsulati e viene aggiunta una nuova intestazione al

pacchetto. Security association (SA) è la base dello standard IPSEC. SA si forma tra

gli host comunicanti e specifica, ad esempio, gli algoritmi di autenticazione e

crittografia utilizzati, le proprietà di gestione delle chiavi e il ciclo di vita delle chiavi

di crittografia e dell’associazione protezione. Una delle principali funzioni di

IPSEC è il protocollo IKE (Internet Key Exchange) per la gestione delle chiavi, che

determina le chiavi per la crittografia. Lo standard di protezione IPSEC e IKE

implementa coppie di chiavi private-pubbliche. Ciascun client / user dispone di una

chiave privata e la rete memorizza la corrispondente chiave pubblica. È supportato

anche il metodo basato su chiave già condivisa, dove il client / user e la rete

condividono la stessa chiave segreta che è stata consegnata loro prima della

comunicazione. In futuro, IPSEC standardizzerà il metodo con il quale viene

implementata la protezione dei dati e si prevede che nel 2000 tutti i maggiori

produttori di hardware e software immetteranno sul mercato prodotti compatibili

con IPSEC. IPSEC rappresenterà la soluzione di protezione standard effettiva su

Internet e potrà essere utilizzata come tale anche nelle LAN senza filo, rendendo

tutti i sistemi e le soluzioni di protezione interoperabili.

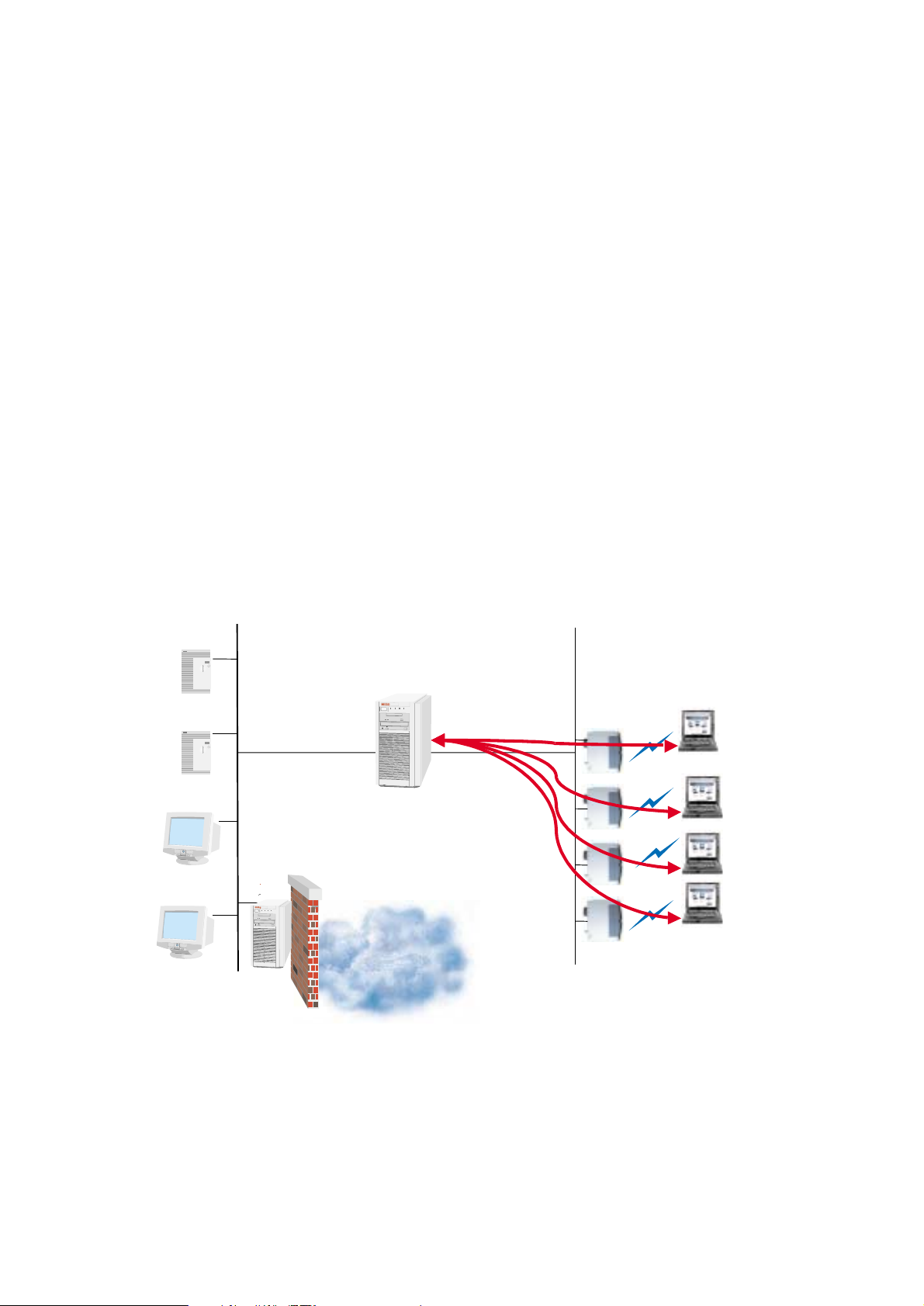

Connessioni sicure alle reti Intranet con VPN

Un modo alternativo per costruire una LAN senza filo con accesso alla rete Intranet

è quello di realizzare un segmento LAN dedicato, in cui sono connessi i punti di

accesso. Il segmento LAN senza filo può quindi essere separato dalla rete Intranet

con un gateway di protezione che controlla l’accesso alle risorse Intranet.

Società

DB

società

Server di

autenticazione

Workstation

Workstation

Gateway di protezione

(firewall/gateway VPN)

Tunnel

VPN

Firewall

INTERNET

LAN senza filo

Figura 1. Un segmento di LAN senza filo in un’organizzazione

Punti di accesso

Dispositivi senza filo

con client VPN

Viene creato un tunnel tra il dispositivo senza filo e il gateway di protezione e i dati

trasmessi in questo tunnel sono autenticati e crittografati. Dal punto di vista

dell’implementazione, questa struttura è basata su una configurazione VPN. È

possibile integrare il gateway di protezione e il firewall principale, in modo che il

segmento LAN senza filo sia connesso allo stesso dispositivo che è anche connesso

6

a Internet. Tuttavia, per ragioni amministrative (e per il fatto che il firewall

potrebbe essere collocato fisicamente lontano dal segmento LAN senza filo) è

meglio disporre di dispositivi distinti come illustrato nella figura precedente.

Il vantaggio di questa soluzione risiede nel fatto che vengono protette le

informazioni trasmesse alla e dalla rete Intranet e che viene evitato l’accesso da

parte di utenti non autorizzati. È da notare che, mentre in questo modello il traffico

tra il dispositivo senza filo e il gateway viene crittografato, il traffico tra i due

dispositivi senza filo nel segmento LAN senza filo non viene crittografato a meno

che entrambi non adottino altre misure, quali IPSEC (Internet Protocol Security),

TLS (Transport Layer Security), o altri metodi di crittografia a livello di

applicazione. Inoltre, il tunnel sicuro viene stabilito quando il dispositivo senza filo

si connette al gateway di protezione. In tal modo solo i dispositivi senza filo

possono avviare connessioni con gli host della rete Intranet e questi ultimi non

possono connettersi direttamente ai dispositivi senza filo.

PROTEZIONE E PRODOTTI LAN SENZA FILO DI NOKIA

In questa sezione viene spiegato come definire un livello di protezione appropriato

per i prodotti LAN senza filo di Nokia.

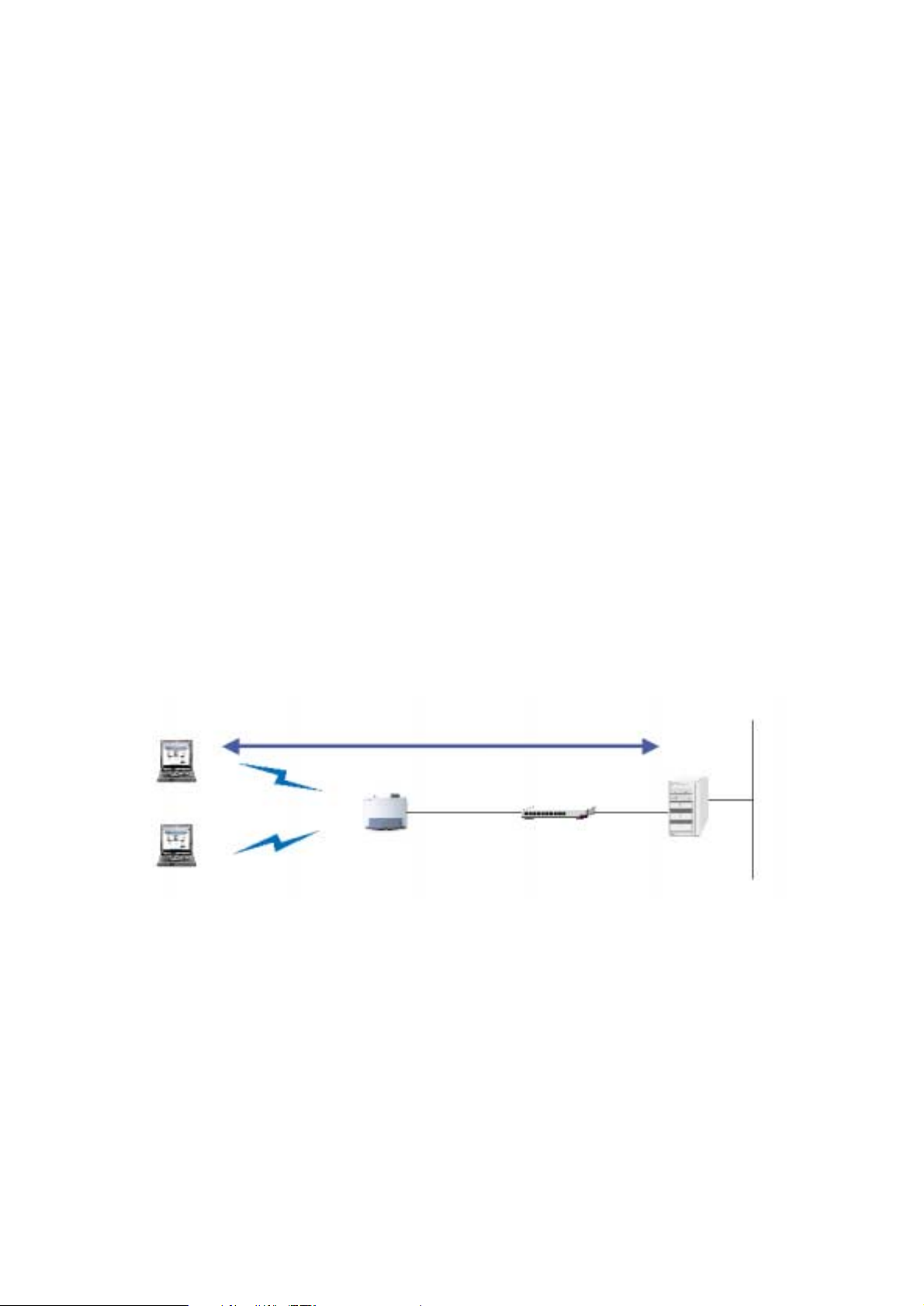

LAN senza filo a 2 Mbit/s di Nokia

Nokia C020/C021 scheda LAN senza filo e Nokia A020 punto di accesso LAN

senza filo non forniscono opzioni di protezione aggiuntive, quali le funzionalità

WEP. Per questo motivo, con i prodotti LAN senza filo a 2Mbit/s di Nokia utilizzati

in installazioni che richiedono un elevato livello di protezione, ad esempio le

banche, è necessario ricorrere a una soluzione completa VPN con autenticazione

dettagliata e crittografia dei dati.

LAN aziendale

Autenticazione VPN e crittografia dati

Dispositivi

senza filo

Nokia A020

punto di accesso

LAN senza filo

LAN cablata

a 10 Mbit/s

Hub o

interruttore

Server

VPN

Figura 2. Esempio di autenticazione VPN in una LAN senza filo

È possibile aumentare la protezione tramite gli elenchi NID (Network Identifier,

identificatore di rete) in alcuni o in tutti i punti di accesso. In tal modo si eviterà che

utenti esterni non autorizzati e utenti interni utilizzino determinati punti di accesso.

La configurazione e il monitoraggio dei punti di accesso possono essere bloccati

utilizzando l’apposita funzionalità di blocco e anche limitando il numero di gestori

in grado di configurare e monitorare il punto di accesso (al massimo 4 gestori). È

inoltre possibile definire a quali indirizzi IP è consentito l’accesso. Sono infine

disponibili opzioni per la modifica delle porte e per la limitazione dell’utilizzo di

Telnet, Web e TFTP.

7

Nuova LAN senza filo a 11 Mbit/s di Nokia

La nuova Nokia C110/C111 scheda LAN senza filo garantisce funzionalità

aggiuntive per aumentare la protezione della rete senza filo. Dispone innanzitutto di

un lettore di schede smart incorporato, che offre uno strumento efficiente ed

estremamente affidabile per la gestione delle identità degli utenti. In secondo luogo,

la soluzione include autenticazione WEP di LAN senza filo e crittografia di

collegamenti radio. In installazioni in cui la protezione è un fattore importante, ad

esempio nelle banche, si consiglia ancora di integrare la rete LAN senza filo con una

soluzione VPN. La scheda smart integrata può tuttavia essere utilizzata per

memorizzare identità utente a livello di VPN e persino password di accesso alla rete.

La funzionalità WEP può essere applicata per incrementare il livello di protezione

della rete: innanzitutto aumenta la protezione dell’interfaccia radio, sia per

l’autenticazione che per la crittografia e, in secondo luogo, consente di realizzare

soluzioni dall’implementazione facile e economica. La funzionalità WEP permette

il trasferimento sicuro di dati tra i dispositivi senza filo e offre uno strumento

aggiuntivo di crittografia dei dati e autenticazione, che può essere impiegato in

molte installazioni.

LAN aziendale

WEP

Autenticazione VPN e crittografia dati

Autenticazione WEP

e crittografia dati

Nokia A032

punto di accesso

LAN senza filo

LAN cablata

a 10 Mbit/s

Hub o

interruttore

Server

VPN

Figura 3. Esempio di VPN e WEP in una LAN senza filo

Per quanto riguarda le schede smart, il lettore di schede smart integrato della LAN

senza filo di Nokia fornisce un efficace strumento per la gestione delle identità e

della autenticazione utente nella rete senza filo. La scheda LAN senza filo di Nokia

offre per il lettore di schede smart un’interfaccia Windows di dimensione ID000

standard, che supporta una varietà di soluzioni di schede smart commerciali

relative alla rete aziendale e all’autenticazione del servizio.

Nokia C110/C111 è dotato di un’interfaccia del lettore di schede smart aperta che

supporta la maggior parte delle soluzioni VPN disponibili sul mercato,

consentendo persino lo sviluppo di soluzioni di schede smart realizzate su misura

per l’utente di dispositivi mobili. Il lettore di schede smart incorporato supporta

l’interfaccia standard API (Application Program Interface, interfaccia per la

®

programmazione applicazioni) di Microsoft

per le schede smart.

Il lettore incorporato delle schede smart consente anche di iniziare a applicare in

modo efficace le firme elettroniche. Con Nokia C110/C111 è possibile iniziare a

utilizzare prodotti per l’autenticazione dettagliata basati su PKI (Public Key

Infrastructure, infrastruttura a chiave pubblica) unitamente a un’altra soluzione di

protezione. Sono in aumento gli istituti finanziari e di altro tipo che cominciano a

ricorrere a PKI. A questo proposito, Nokia C110 offre una valida soluzione per le

notevoli richieste di protezione.

8

I principali vantaggi derivanti dall’utilizzo delle schede smart:

• Una scheda smart offre un modo tangibile e affidabile di distribuire chiavi di

autenticazione della rete a utenti mobili. Fornisce inoltre memorizzazione per le

password protetta da codice PIN.

• Una scheda smart può essere integrata in modo efficiente con l’autenticazione di

rete utilizzando i prodotti per l’autenticazione della rete aziendale.

• In futuro la scheda smart integrata consentirà le firme digitali e i servizi PKI, che

si stanno diffondendo soprattutto nel settore bancario.

• Il lettore integrato di schede smart mette a disposizione una soluzione economica

per fornire servizi di schede smart a computer portatili.

DOMANDE E RISPOSTE

D1: Come viene a utenticat o l’utente e come veng on o crittograf ati i dati tra un dispos it ivo

LAN senza filo e un punto di accesso?

Lo standard esistente IEEE 802.11 della LAN senza filo definisce due servizi di

autenticazione:

• Autenticazione a sistema aperto (semplicemente, un dispositivo senza filo

comunica l’intenzione di associarsi a un altro dispositivo senza filo o a un punto

di accesso)

• Autenticazione di chiave condivisa basata sulla funzionalità di protezione WEP

(wired equivalent privacy)

Nel servizio di autenticazione a sistema aperto solo schede LAN senza filo valide

possono associarsi a punti di accesso. Questo servizio non fornisce infatti

autenticazione basata su pacchetti né protezione dei dati.

Per offrire riservatezza nella trasmissione di trame, lo standard IEEE 802.11

definisce funzionalità WEP facoltative. WEP è un tipo di crittografia simmetrica

che consente di evitare la divulgazione di informazioni a malintenzionati che si

intromettono nelle comunicazioni. Lunghezze di chiave fino a 128 bit sono possibili

con i prodotti LAN senza filo a 11 Mbit/s di Nokia e il meccanismo WEP esegue la

crittografia di tutti i pacchetti utente utilizzando l’algoritmo RC4.

Il nuovo prodotto Nokia C110/C111 scheda LAN senza filo con autenticazione e

crittografia WEP vieta agli utenti non autorizzati l’utilizzo dei servizi di rete e

fornisce lo scrambling dei dati utente via etere. In installazioni che richiedono un

elevato livello di protezione, la riservatezza dei dati dell’utente e della rete può

essere migliorata distribuendo meccanismi di protezione a livello IP, quali i

prodotti VPN. In questo caso, il segmento di rete LAN senza filo è isolato dalla rete

aziendale che utilizza un dispositivo VPN. Tale dispositivo esegue l’autenticazione

dell’utente e la crittografia dei dati tra il terminale senza filo e la rete ricorrendo a

potenti algoritmi di crittografia, quali DES o 3DES. La soluzione Nokia LAN senza

filo supporta importanti soluzioni VPN trasparenti alla LAN senza filo.

D2: Il collegamento radio è vulnerabile agli attacchi di spettro?

La versione DSSS (divisione di spettro in sequenza diretta) dello standard IEEE

802.11 è progettata in modo tale da ostacolare le interferenze. Tuttavia, è

necessario notare che non esiste alcun sistema LAN senza filo in commercio in

grado di affrontare con successo le interferenze.

9

D3: Come è possibile essere certi che ciascun dispositivo senza filo disponga di una

password da immettere all’avvio e di un logout da sessione inattiva?

Il punto di accesso termina l’autenticazione dopo un certo periodo se viene tolta

l’alimentazione al dispositivo senza filo oppure se quest’ultimo si sposta dall’area.

Nokia C110/C111 scheda LAN senza filo offre l’autenticazione WEP, che utilizza

una chiave WEP come password all’avvio. Una LAN senza filo di questo tipo non

garantisce alcun logout a tempo, ma è piuttosto vista come una normale rete LAN

per quel tipo di applicazione.

Se viene chiesta una password affidabile per l’avvio e per il logout da una sessione

inattiva, si consiglia di integrare la LAN senza filo con un prodotto VPN che in

genere fornisce queste funzionalità.

D4: È possibile negare l’accesso alla LAN senza filo nodo per nodo?

Sì. Esistono due opzioni complementari: è possibile utilizzare gli elenchi NID in

punti di accesso LAN senza filo. In questo caso i punti di accesso consentono solo

alle schede LAN senza filo elencate (indirizzo MAC) di entrare nella rete. I NID

limitano l’utilizzo della rete radio sulla base dell’indirizzo MAC della scheda LAN

senza filo. Nelle installazioni in cui viene richiesto un alto livello di protezione, si

consiglia l’implementazione di un metodo di autenticazione più dettagliato basato

su una soluzione VPN, al fine di ridurre il rischio di intromissioni nella rete. Nelle

soluzioni importanti è tuttavia possibile applicare sia l’autenticazione a livello

VPN che di LAN senza filo. In questa soluzione l’autenticazione LAN senza filo

fornisce la prima protezione da abbattere prima di riuscire a accedere e

manomettere il firewall VPN.

D5: In che modo la LAN senza filo influisce sulle questioni relative alla protezione delle

aziende?

Dipende totalmente dalla politica della azienda. La rete radio LAN senza filo aprirà

una nuova era nel campo della protezione, ma come sempre saranno pianificazioni

adeguate a consentire di evitare possibili problemi. Per la protezione di

applicazioni di importanza strategica si consiglia vivamente di isolare la rete LAN

senza filo da componenti di rete critici, utilizzando una soluzione di firewall VPN.

Tuttavia, diversamente dalla maggior parte dei prodotti concorrenti, la scheda

LAN senza filo a 11 Mbit/s di Nokia offre due strumenti di protezione avanzati, che

possono essere integrati con i sistemi di protezione della rete aziendale esistenti:

l’autenticazione utente basata su schede smart e l’autenticazione WEP della LAN

senza filo e la crittografia dei dati.

La protezione WEP assicura ulteriormente contro le intromissioni. Il lettore

integrato di schede smart consente all’amministrazione della rete di distribuire con

facilità identità utente tangibili e chiavi protette a terminali LAN. L’autenticazione

di chiave condivisa scheda smart fornisce inoltre memorizzazione per la password

protetta dal codice PIN e consente il calcolo di token di password che durano una

volta. Questa è in effetti la soluzione più sicura rispetto alle password statiche

divulgate ovunque.

Per informazioni aggiornate sui prodotti LAN senza filo di Nokia e la protezione

dei dati, visitare regolarmente la home page di Nokia all’indirizzo

www.forum.nokia.com (informazioni in lingua inglese).

10

Loading...

Loading...