Page 1

Eltex SBC-1000

Руководство по эксплуатации, версия 1.1 (17.04.2013)

Пограничный контроллер сессий

Page 2

Версия ПО: 1.3.120

Версия документа

Дата выпуска

Содержание изменений

Версия 1.1

17.04.2013

Добавлено:

– настройки RADIUS-Authorization;

– настройки RADIUS-профилей;

– настройка SIP-транков;

– настройка профилей Firewall;

– настройки Fail2ban

Версия 1.0

09.01.2013

Первая публикация

Page 3

ЦЕЛЕВАЯ АУДИТОРИЯ

Данное руководство по эксплуатации предназначено для технического персонала, выполняющего

настройку и мониторинг устройства посредством WEB-конфигуратора, а также процедуры по установке и

обслуживанию устройства. Квалификация технического персонала предполагает знание основ работы

стеков протоколов ТСР/IP, UDP/IP и принципов построения Ethernet-сетей.

Page 4

Содержание

1 Введение ........................................................................................................................................................... 6

2 Описание изделия ............................................................................................................................................ 6

2.1 Назначение ..................................................................................................................................................... 6

2.2 Типовые схемы применения ........................................................................................................................ 7

2.2.1 Межоператорское взаимодействие ......................................................................................................... 7

2.2.2 Взаимодействие между оператором и корпоративным клиентом ....................................................... 7

2.2.3 Взаимодействие между оператором и частным пользователем .......................................................... 8

2.3 Основные технические параметры .............................................................................................................. 8

2.4 Конструктивное исполнение ...................................................................................................................... 10

2.5 Световая индикация .................................................................................................................................... 11

2.6 Использование функциональной кнопки F ............................................................................................... 13

2.7 Сохранение заводской конфигурации ....................................................................................................... 13

2.8 Восстановление пароля .............................................................................................................................. 14

2.9 Комплект поставки ...................................................................................................................................... 14

2.10 Инструкции по технике безопасности ..................................................................................................... 15

2.10.1 Общие указания ...................................................................................................................................... 15

2.10.2 Требования электробезопасности ........................................................................................................ 15

2.11 Установка SBC-1000 ................................................................................................................................... 16

2.11.1 Порядок включения ................................................................................................................................ 16

2.11.2 Крепление кронштейнов ....................................................................................................................... 16

2.11.3 Установка устройства в стойку ............................................................................................................... 17

2.11.4 Установка модулей питания .................................................................................................................. 17

2.11.5 Вскрытие корпуса ................................................................................................................................... 18

2.11.6 Установка субмодулей ........................................................................................................................... 19

2.11.7 Установка блоков вентиляции ............................................................................................................... 19

3 ОБЩИЕ РЕКОМЕНДАЦИИ ПРИ РАБОТЕ С УСТРОЙСТВОМ ........................................................................... 21

4 КОНФИГУРИРОВАНИЕ УСТРОЙСТВА .............................................................................................................. 22

4.1 Настройка SBC-1000 через web-интерфейс ............................................................................................... 22

4.1.1 CDR-записи ................................................................................................................................................ 24

4.1.1.1 Формат CDR-записи ............................................................................................................................... 26

4.1.1.2 Пример CDR файла ................................................................................................................................ 26

4.1.2 Мониторинг ............................................................................................................................................... 27

4.1.2.1 Мониторинг загруженности процессора ............................................................................................. 27

4.1.2.2 Мониторинг SFP модулей ..................................................................................................................... 27

4.1.2.3 Журнал аварийных событий ................................................................................................................. 28

4.1.3 Коммутатор ............................................................................................................................................... 29

4.1.3.1 Настройки LACP ...................................................................................................................................... 29

4.1.3.2 Настройка портов коммутатора ........................................................................................................... 30

4.1.3.3 802.1q ...................................................................................................................................................... 32

4.1.3.4 QoS и контроль полосы пропускания .................................................................................................. 33

4.1.3.5 Распределение приоритетов ................................................................................................................ 34

4.1.4 Конфигурация интерфейсов .................................................................................................................... 35

4.1.4.1 Таблица маршрутизации ...................................................................................................................... 35

4.1.4.2 Простые интерфейсы ............................................................................................................................. 36

4.1.4.3 VLAN интерфейсы .................................................................................................................................. 37

4.1.4.4 VPN/pptp интерфейсы ........................................................................................................................... 37

4.1.4.5 Общие настройки сети .......................................................................................................................... 38

4.1.5 Конфигурация SBC .................................................................................................................................... 39

4.1.5.1 Media ....................................................................................................................................................... 40

4.1.5.2 SIP ............................................................................................................................................................ 40

4.1.5.3 SIP Trunk .................................................................................................................................................. 42

4.1.5.4 Список абонентов .................................................................................................................................. 43

4.1.6 Сетевые сервисы ....................................................................................................................................... 43

Page 5

4.1.6.1 NTP ........................................................................................................................................................... 43

4.1.6.3 SNMPv3 и COPM ...................................................................................................................................... 44

4.1.6.4 VPN/PPTP сервер .................................................................................................................................... 45

4.1.7 Безопасность .............................................................................................................................................. 46

4.1.7.1 Управление ............................................................................................................................................. 46

4.1.7.2 Настройка SSL/TLS ................................................................................................................................... 46

4.1.7.3 Fail2ban .................................................................................................................................................... 46

4.1.7.4 Профили firewall ..................................................................................................................................... 47

4.1.8 Сетевые утилиты ........................................................................................................................................ 50

4.1.8.1 PING.......................................................................................................................................................... 50

4.1.8.2 MTR .......................................................................................................................................................... 51

4.1.9 Настройка RADIUS ...................................................................................................................................... 52

4.1.9.1 Сервера RADIUS ...................................................................................................................................... 52

4.1.9.2 Список профилей .................................................................................................................................... 53

4.1.10 Настройка трассировки ........................................................................................................................... 54

4.1.10.1 PCAP трассировки ................................................................................................................................. 54

4.1.10.2 Настройки syslog ................................................................................................................................... 56

4.1.11 Работа с объектами и меню «Объекты» ............................................................................................... 57

4.1.12 Сохранение конфигурации и меню «Сервис» ...................................................................................... 57

4.1.13 Настройка даты и времени ..................................................................................................................... 58

4.1.14 Обновление ПО через web-интерфейс .................................................................................................. 58

4.1.15 Лицензии .................................................................................................................................................. 58

4.1.16 Меню «Помощь» ..................................................................................................................................... 59

4.1.17 Установка пароля для доступа через WEB конфигуратор .................................................................... 59

4.1.18 Просмотр заводских параметров и информации о системе ............................................................... 59

4.1.19 Выход из конфигуратора ......................................................................................................................... 60

4.2 Настройка SBC-1000 через Telnet, SSH или RS-232..................................................................................... 60

4.2.1 Смена пароля для доступа к устройству .................................................................................................. 61

ПРИЛОЖЕНИЕ А. РЕЗЕРВНОЕ ОБНОВЛЕНИЕ ВСТРОЕННОГО ПО УСТРОЙСТВА .............................................. 62

ПРИЛОЖЕНИЕ Б. НАСТРОЙКА БРАНДМАУЭРА (IPTABLES) НА УСТРОЙСТВЕ ................................................... 64

ПРИЛОЖЕНИЕ B. ПРИМЕРЫ НАСТРОЙКИ SBC-1000 ......................................................................................... 65

Page 6

1 Введение

Пограничный контроллер сессий SBC (Session Border Controller) предназначен для решения задач

сопряжения разнородных VoIP сетей, обеспечивая совместную работу терминалов с различными

протоколами сигнализации и наборами используемых кодеков. Кроме того, за счет функциональности

Firewall, NAT и проксирования сигнального и медиа трафика он защищает корпоративную сеть от атак и

скрывает ее внутреннюю структуру. SBC всегда устанавливается на границе корпоративной или

операторской VoIP сети и выполняет те функции, которые не целесообразно возлагать на устройства

оператора (например, гибкий коммутатор softswitch).

Основные функции SBC

– защита сети и других устройств от внешних атак (например, DoS-атак);

– выполняет функции межсетевого экрана Firewall;

– позволяет скрыть топологию сети оператора;

– позволяет согласовать различные протоколы сигнализаций и кодеки;

– позволяет предоставить услуги QoS и приоритезацию потоков;

– позволяет взаимодействовать с устройствами, подключенными через NAT (Network Address

Translation);

– сбор статистики вызовов обслуженных через SBC.

2 Описание изделия

2.1 Назначение

Eltex SBC-1000 – компонент программно-аппаратного комплекса ECSS-10, участвующий в процессе

обслуживания вызова в качестве пограничного контроллера сессий. Устройство обеспечивает

нормализацию реализаций сигнального протокола, установленный SLA уровень качества, защиту сети

оператора от несанкционированного доступа и различных атак, сбор статистики.

Основные характеристики SBC-1000:

– количество одновременных сессий: 3501;

– количество вызовов/секунду (CPS): 50;

– количество Ethernet-портов:

– 3 порта 10/100/1000BASE-T,

– 2 порта 1000-Base-X (SFP);

– поддержка статического адреса и DHCP;

– протоколы IP-телефонии SIP, SIP-Т, SIP-I;

– поддержка регистрации до 2000 SIP-абонентов;

– поддержка NTP;

– поддержка DNS;

– поддержка SNMP;

– ограничение полосы и QoS;

– ToS и CoS для RTP и сигнализации2;

– VLAN для RTP, сигнализации и управления;

– аварийное логирование;

– запись биллинговой информации;

– внешний вход синхронизации;

– обновление ПО: через WEB-интерфейс, CLI (Telnet, SSH, консоль (RS-232));

– конфигурирование и настройка (в том числе удаленно):

WEB - интерфейс;

CLI2(Telnet, консоль (RS-232));

– удаленный мониторинг:

WEB - интерфейс;

SNMP.

1

Для версий ПО 1.2.х

2

В текущей версии ПО не поддерживается

6 Пограничный контроллер сессий SBC-1000

Page 7

Функционал SIP/SIP-T/SIP-I:

– SIP L5 NAT/Topology hiding;

– SIP dialogue transparency;

– SIP RFC-3326 Reason with Cause;

– SIP transit of unrecognized headers;

– B2BUA as defined in RFC-3261;

– RFC-2833 (Telephone Event);

– RFC-3264 (Offer/Answer);

– RFC-3204 (MIME Support);

– RFC-4028 (Session Timers);

– RFC-3326 (Reason Field);

– SIP RFC-2833 relay;

– RFC-3262 (PRACK);

– RFC-3372 (SIP-T);

– B2BUA peering;

– B2BUA access;

– RFC-1889 (RTP);

– RFC-4566 (SDP);

– RFC-3261;

– RFC-3581;

– SIP OPTIONS Keep-Alive (SIP Busy Out);

– NAT support (comedia mode).

Передача факса

– T.38;

– G.711.

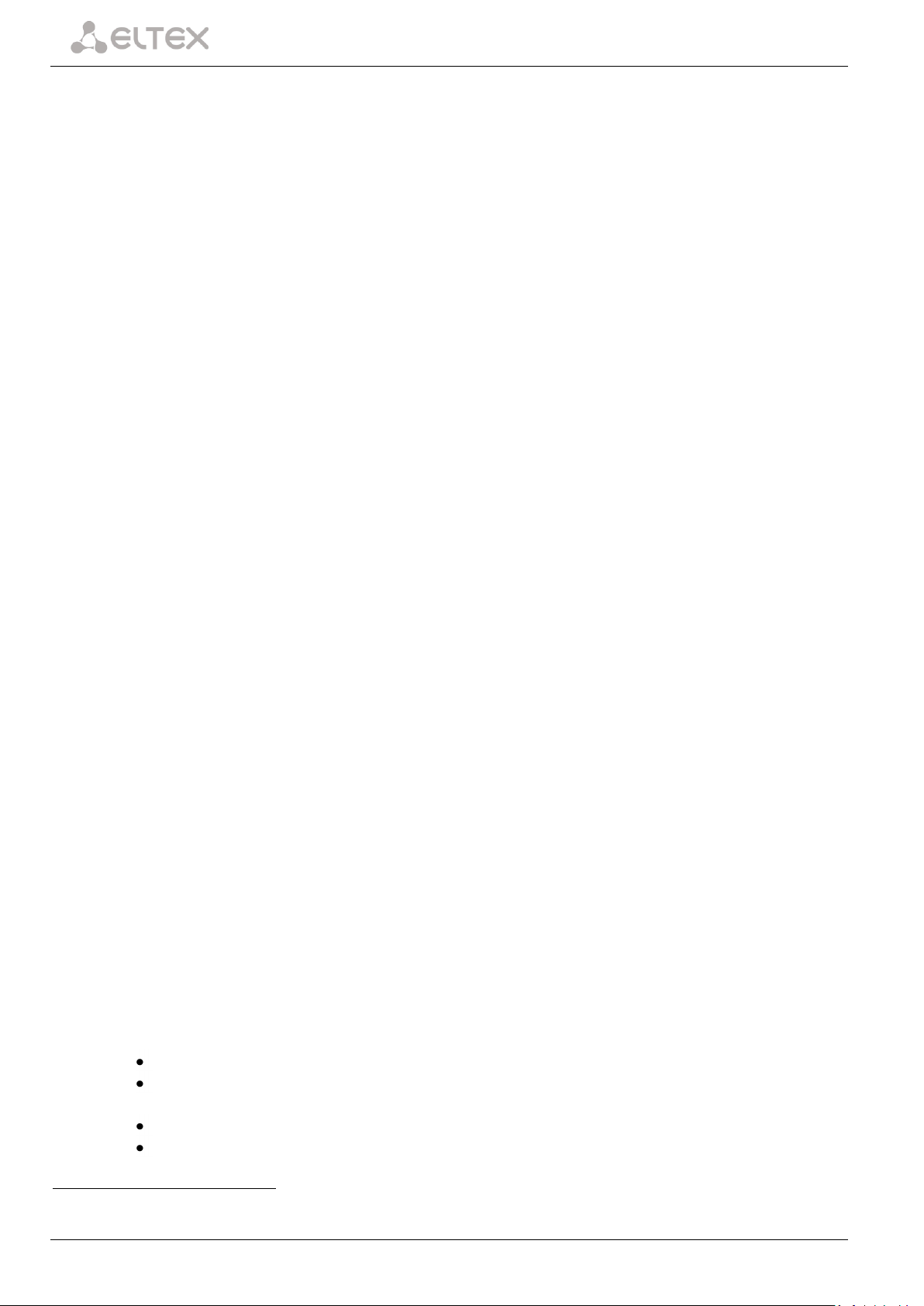

2.2 Типовые схемы применения

В данном руководстве предлагается несколько схем построения сети с использованием SBC-1000.

2.2.1 Межоператорское взаимодействие

2.2.2 Взаимодействие между оператором и корпоративным клиентом

Пограничный контроллер сессий SBC-1000 7

Page 8

Поддерживаемые протоколы

SIP-Т/SIP-I

SIP

T.38

2.2.3 Взаимодействие между оператором и частным пользователем

2.3 Основные технические параметры

Основные технические параметры приведены в таблице 1.1.

Таблица 1.1. – Основные технические параметры

Протоколы VoIP

8 Пограничный контроллер сессий SBC-1000

Page 9

Аудиокодеки

G.711 (A/U)

G.729 AB

G.723.1 (6.3 Kbps, 5.3 Kbps)

G.726 (32 Kbps)

Видеокодеки

H.263

H.263-1998

H.264

Количество интерфейсов

3

Электрический разъем

RJ-45

Скорость передачи, Мбит/с

Автоопределение, 10/100/1000Мбит/с,

дуплекс

Поддержка стандартов

10/100/1000BaseT

Количество интерфейсов

2

Оптический разъем

Mini-Gbic (SFP):

1) дуплексные, двухволоконные с длинной волны

1310нм (Single-Mode), 1000BASE-LX (коннектор LС),

дальность – до 10 км, напряжение питания – 3,3В

2) дуплексные, одноволоконные с длинами волн на

прием/передачу 1310/1550 нм, 1000BASE-LX

(коннектор SС), дальность – до 10 км, напряжение

питания – 3,3В

Скорость передачи, Мбит/с

1000Мбит/с, дуплекс

Поддержка стандартов

1000BaseX

Последовательный порт RS-232

Скорость передачи данных, бит/сек

115200

Электрические параметры сигналов

По рекомендации МСЭ-Т V.28

Интерфейс

Количество

USB

1

e-SATA

2

Напряжение питания

Сеть переменного тока: 220В+-20%, 50 Гц

Сеть постоянного тока: -48В+30-20%

Варианты питания:

- один источник питания постоянного или

переменного тока;

- два источника питания постоянного или

переменного тока, с возможностью горячей

замены.

Потребляемая мощность

не более 50Вт

Габариты (ширина, высота, глубина)

420х45х240 мм

19" конструктив, типоразмер 1U

Вес нетто

3,2 кг

Поддерживаемые кодеки

Параметры электрического интерфейса Ethernet

Параметры оптического интерфейса Ethernet

Параметры консоли

Прочие интерфейсы

Общие параметры

Пограничный контроллер сессий SBC-1000 9

Page 10

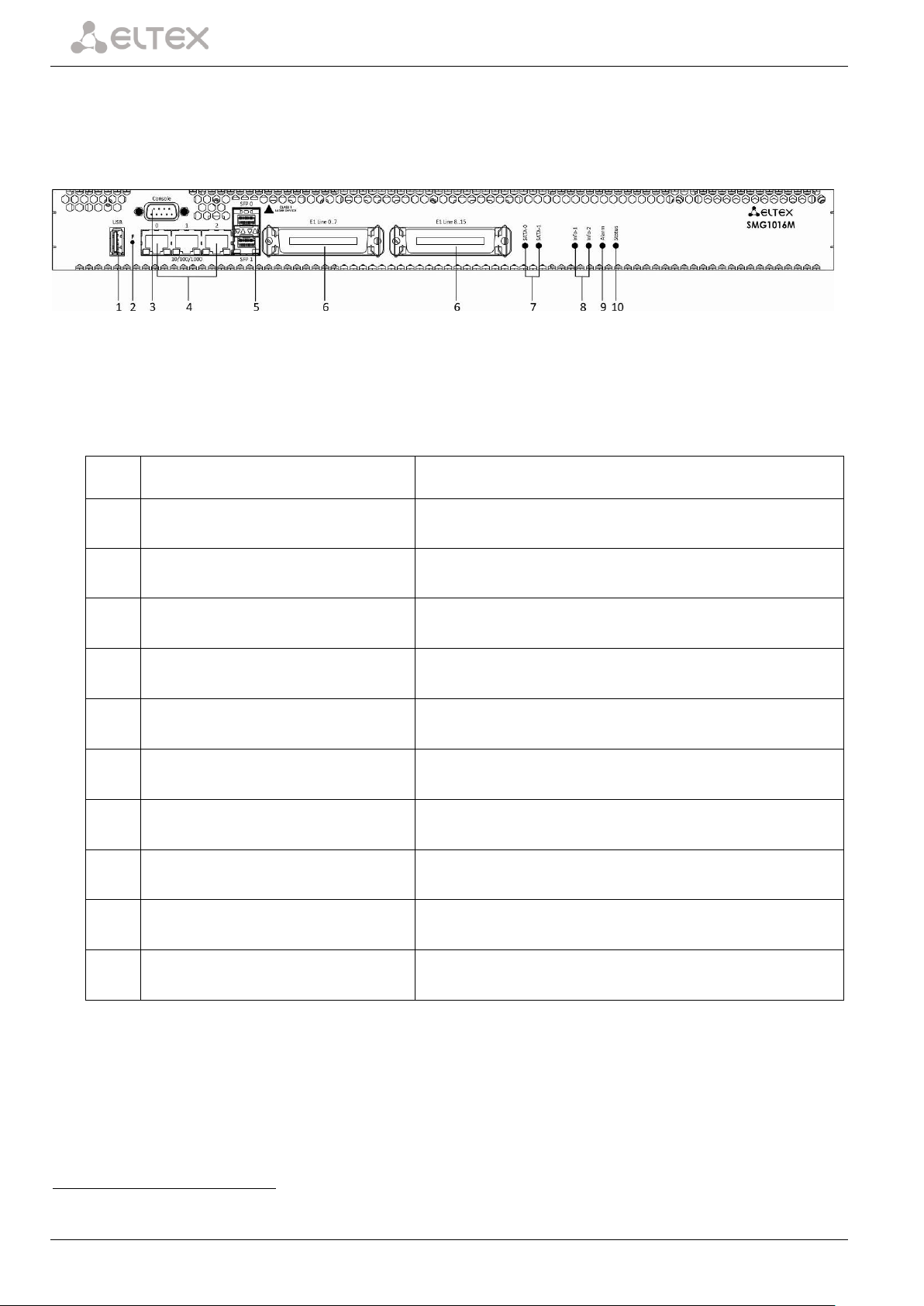

№

Элемент передней панели

Описание

1

USB

USB-порт для подключения внешнего накопителя

2 F Функциональная кнопка

3

Console

Консольный порт RS-232 для локального управления

устройством

4

10/100/1000 0..2

3 разъема RJ-45 интерфейсов Ethernet 10/100/1000 Base-T

5

SFP 0, SFP 1

2 шасси для оптических SFP модулей 1000Base-X Gigabit

uplink интерфейса для выхода в IP-сеть

6

E1 Line 0..7, E1 Line 8..15

2 разъема CENC-36M для подключения потоков Е11

7

SATA-0, SATA-1

Индикаторы работы интерфейсов SATA2

8

Info1, Info2

Индикаторы работы оптических интерфейсов SFP

9

Alarm

Индикатор аварии устройства

10

Status

Индикатор работы устройства

2.4 Конструктивное исполнение

Пограничный контроллер сессий SBC-1000 выполнен в металлическом корпусе с возможностью

установки в 19″ каркас типоразмером 1U.

Внешний вид передней панели устройства приведен на рисунке 6.

Рисунок 6 – Внешний вид передней панели SBC-1000 (на базе SMG-1016M)

На передней панели устройства расположены следующие разъемы, световые индикаторы и органы

управления, таблица 2.1.

Таблица 2.1 – Описание разъемов, индикаторов и органов управления передней панели

1

Для устройства в конфигурации SBC-1000 не используется

2

В данной версии не используется

10 Пограничный контроллер сессий SBC-1000

Page 11

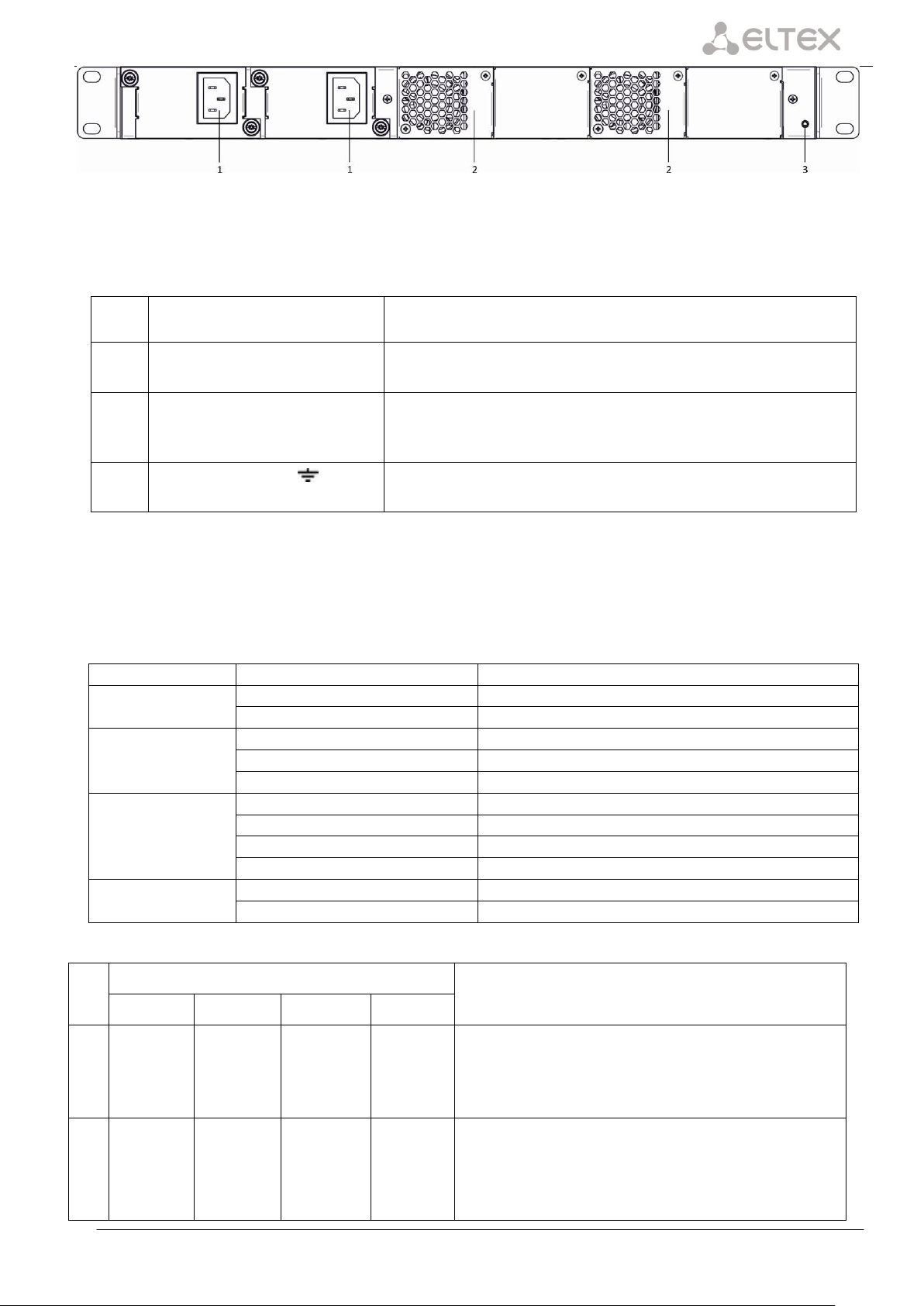

№

Элемент задней панели

Описание

1

Разъем питания

Разъем для подключения к источнику электропитания

2

Съемные вентиляторы

Съемные вентиляционные модули с возможностью горячей

замены.

3

Клемма заземления

Клемма для заземления устройства.

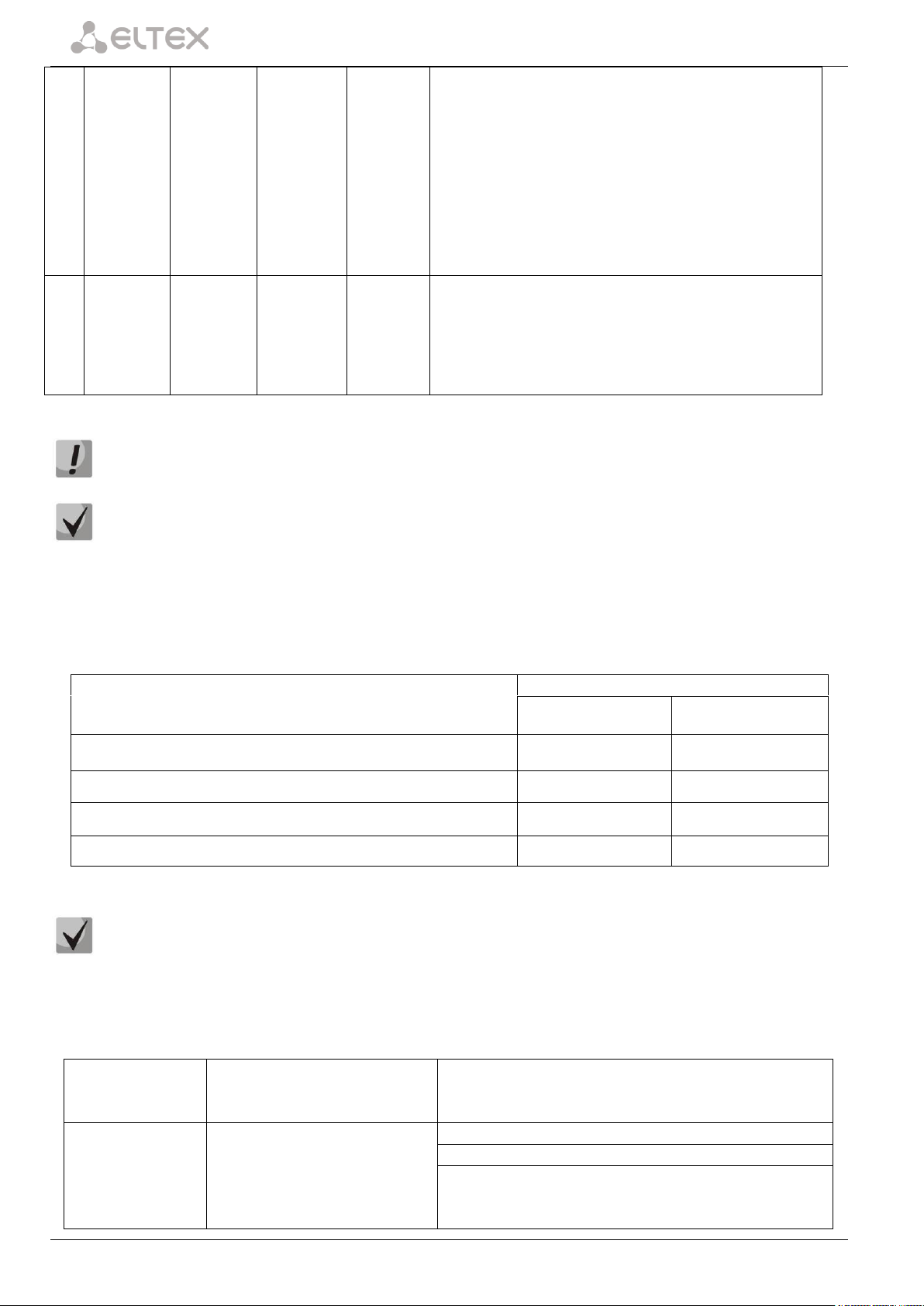

Индикатор

Состояние индикатора

Состояние устройства

Info1

не горит

отсутствует линк SFP0

горит зеленым светом

линк SFP0 в работе

Info2

не горит

отсутствует линк SFP1

горит зеленым светом

линк SFP1 в работе

горит красным светом

загрузка устройства

Alarm

мигает красным светом

критическая авария на устройстве:

горит красным светом

не критическая авария на устройстве

горит желтым светом

нет аварий, есть некритические замечания

горит зеленым светом

нормальная работа

Status

горит зеленым светом

нормальная работа

не горит

нет питания устройства

№

Индикация

Порядок сброса к заводским настройкам

(устройство включено)

Info1

Info1

Alarm

Status

1

желтый

желтый

желтый

желтый

Нажать и удерживать кнопку F в течение 1 секунды

до появления данной комбинации, затем

отпустить кнопку. Через 3 секунды начнется

перезагрузка устройства.

2

зеленый

красный

желтый

красный

Начало сброса настроек к заводским. Данная

комбинация светодиодов загорится в начале

загрузки устройства.

Рисунок 7 – Внешний вид задней панели SBC-1000

В таблице 2.2 приведен перечень разъемов, расположенных на задней панели устройства.

Таблица 2.2 – Описание разъемов задней панели коммутатора

2.5 Световая индикация

Текущее состояние устройства отображается при помощи индикаторов Info1, Info2, Alarm, Status –

расположенных на передней панели.

Перечень состояний индикаторов приведен в таблицах 3.1, 3.2.

Таблица 3.1 – Световая индикация состояния устройства в рабочем состоянии

Таблица 3.2 – Световая индикация при загрузке и сбросе к заводским настройкам

Пограничный контроллер сессий SBC-1000 11

Page 12

3

не горит

не горит

зеленый

зеленый

На данном этапе происходит загрузка

операционной системы шлюза. Для изменения

сетевых параметров и возврата конфигурации

устройства к заводским настройкам после

появления комбинации нажать и удерживать

кнопку F в течение 40-45 сек (во время

удерживания кнопки кратковременно загорится

комбинация 2, не обращая на нее внимания,

продолжайте удерживать до появления

комбинации 4).

4

желтый

желтый

желтый

желтый

При появлении комбинации отпустить кнопку F.

Через некоторое время в консоль будет выведено

сообщение:

<<<BOOTING IN SAFE-MODE.RESTORING

DEFAULT PARAMETERS>>>

Сброс к заводским настройкам завершен.

Не рекомендуется удерживать нажатой кнопку F во время сброса настроек

устройства (после загорания светодиодов в комбинации 4) - это приведет к полному

останову устройства. Возобновление работы будет возможно только после сброса по

питанию.

Возможен сброс к заводским настройкам на включаемом устройстве.

В этом случае пункт 1 необходимо пропустить.

Состояние устройства

Индикатор/Состояние

Желтый индикатор

1000/100

Зеленый индикатор

1000/100

Порт работает в режиме 1000Base-T,нет передачи данных

горит постоянно

горит постоянно

Порт работает в режиме 1000Base-T, есть передача данных

горит постоянно

мигает

Порт работает в режиме 10/100Base-TX, нет передачи данных

не горит

горит постоянно

Порт работает в режиме 10/100Base-TX, есть передача данных

не горит

мигает

Индикация сохранения CDR-файлов

В случае если FTP сервер недоступен, CDR-записи сохраняются в оперативной памяти

устройства, на хранение CDR файлов выделено 30 MB. При заполнении памяти в

определенных границах будет индицироваться авария.

Состояние

индикатора

Alarm

Уровень аварии

Описание аварии

мигает красным

светом

критическая(critical)

ошибка конфигурации

потеря SIP-модуля

FTP-сервер недоступен, оперативная память для

хранения CDR-файлов заполнена свыше 50%

(15 - 30 MB)

Состояние интерфейсов Ethernet отображается светодиодными индикаторами, встроенными в

разъем 1000/100 .

Таблица 3.3 – Световая индикация интерфейсов Ethernet 1000/100

В таблице 3.4 приведено подробное описание аварий, отображаемых в состоянии индикатора Alarm.

Таблица 3.4 –Индикация аварий

12 Пограничный контроллер сессий SBC-1000

Page 13

горит красным

светом

не критическая(errors)

потеря VoIP-субмодуля (MSP)

FTP-сервер недоступен, оперативная память для

хранения CDR-файлов заполнена до 50 %

(5 - 15 MB)

горит желтым

светом

предупреждения (warning)

FTP-сервер недоступен, оперативная память для

хранения CDR-файлов заполнена до 5 MB

2.6 Использование функциональной кнопки F

Функциональная кнопка F используется для перезагрузки устройства, восстановления заводской

конфигурации, а также для восстановления пароля.

Порядок сброса к заводским настройкам на включенном устройстве приведен в Таблице 3.2.

После восстановления заводской конфигурации к устройству можно будет обратиться по IP-адресу

192.168.1.2 (маска 255.255.255.0):

– через Telnet/SSH либо console: логин admin, пароль rootpasswd;

– через web-интерфейс: логин admin, пароль rootpasswd;

Далее можно сохранить заводскую конфигурацию, восстановить пароль или перезагрузить

устройство.

2.7 Сохранение заводской конфигурации

Для сохранения заводской конфигурации: подключитесь через Telnet/SSH либо console, используя

логин admin, пароль rootpasswd, введите команду save, перезагрузите устройство командой reboot. Шлюз

загрузится с заводской конфигурацией.

*********************************************

* SBC v2 Signalling & Media gateway *

*********************************************

smg login: admin

Password: rootpasswd

********************************************

* Welcome to <<SBC>> *

********************************************

Welcome! It is Fri Jul 2 12:57:56 UTC 2010

# save

save config

flat0: read block '/dev/mtdblock5'

flat1: read block '/dev/mtdblock5'

flat0: magic [e4e91c09]. flag [1]

flat1: magic [e4e91c09]. flag [0]

magic: FLAT_MAGIC [e4e91c09]

tar: removing leading '/' from member names

recompressed 8916 bytes to device 1

# reboot

Пограничный контроллер сессий SBC-1000 13

Page 14

2.8 Восстановление пароля

Для восстановления пароля: подключитесь через telnet, SSH либо console, введите команду restore

(восстановится текущая конфигурация), введите команду passwd (устройство потребует ввести новый

пароль и его подтверждение), введите команду save, перезагрузите устройство командой reboot. Шлюз

загрузится с текущей конфигурацией и новым паролем.

В случае перезагрузки без выполнения каких либо действий, на устройстве восстановится текущая

конфигурация без восстановления пароля. Шлюз загрузится с текущей конфигурацией и старым паролем.

*********************************************

* <<SBC>>v2 Signalling & Media gateway *

*********************************************

smg login: admin

Password: rootpasswd

********************************************

* Welcome to <<SBC>> *

********************************************

Welcome! It is Fri Jul 2 12:57:56 UTC 2010

# restore

restore saved config

flat0: read block '/dev/mtdblock5'

flat1: read block '/dev/mtdblock5'

flat0: magic [e4e91c09]. flag [1]

flat1: magic [e4e91c09]. flag [0]

magic: FLAT_MAGIC [e4e91c09]

uncompressed 8884 bytes from device 0

restore ret: 0

# passwd admin

Changing password for admin

New password: 1q2w3e4r5t6y

Retype password: 1q2w3e4r5t6y

passwd: password for admin is changed

# save

save config

flat0: read block '/dev/mtdblock5'

flat1: read block '/dev/mtdblock5'

flat0: magic [e4e91c09]. flag [1]

flat1: magic [e4e91c09]. flag [0]

magic: FLAT_MAGIC [e4e91c09]

tar: removing leading '/' from member names

recompressed 8916 bytes to device 1

# reboot

2.9 Комплект поставки

В базовый комплект поставки устройства SBC входят:

– Цифровой шлюз SBC;

– Кабель соединительный RS-232 DB9(F) – DB9(F);

– Комплект крепления в 19″ стойку;

– Кронштейн – 2шт;

– Руководство по эксплуатации;

При наличии в заказе также могут быть поставлены:

– Mini-Gbic (SFP) – 2 шт.

14 Пограничный контроллер сессий SBC-1000

Page 15

Запрещается работать с оборудованием лицам, не допущенным к работе в соответствии с

требованиями техники безопасности в установленном порядке.

2.10 Инструкции по технике безопасности

2.10.1 Общие указания

При работе с оборудованием необходимо соблюдение требований «Правил техники безопасности

при эксплуатации электроустановок потребителей».

Эксплуатация устройства должна производиться инженерно-техническим персоналом, прошедшим

специальную подготовку.

Подключать к устройству только годное к применению вспомогательное оборудование.

Цифровой шлюз SBC-1000 предназначен для круглосуточной эксплуатации при следующих условиях:

– температура окружающей среды от 0 до +40 ˚С;

– относительная влажность воздуха до 80% при температуре 25 ˚С;

– атмосферное давление от 6,0х10*4 до 10,7х10*4 Па (от 450 до 800 мм рт.ст.).

Не подвергать устройство воздействию механических ударов и колебаний, а так же дыма, пыли, воды,

химических реагентов.

Во избежание перегрева компонентов устройства и нарушения его работы запрещается закрывать

вентиляционные отверстия посторонними предметами и размещать предметы на поверхности

оборудования.

2.10.2 Требования электробезопасности

Перед подключением устройства к источнику питания необходимо предварительно заземлить корпус

оборудования, используя клемму заземления. Крепление заземляющего провода к клемме заземления

должно быть надежно зафиксировано. Величина сопротивления между клеммой защитного заземления и

земляной шиной не должна превышать 0,1 Ом.

Перед подключением к устройству измерительных приборов и компьютера, их необходимо

предварительно заземлить. Разность потенциалов между корпусами оборудования и измерительных

приборов не должна превышать 1В.

Перед включением устройства убедиться в целостности кабелей и их надежном креплении к

разъемам.

При установке или снятии кожуха необходимо убедиться, что электропитание устройства отключено.

Установка и удаление субмодулей должна осуществляться только при выключенном питании, следуя

указанием раздела 2.11.4.

Пограничный контроллер сессий SBC-1000 15

Page 16

2.11 Установка SBC-1000

Перед установкой и включением устройства необходимо проверить устройство на наличие видимых

механических повреждений. В случае наличия повреждений следует прекратить установку устройства,

составить соответствующий акт и обратиться к поставщику.

Если устройство находилось длительное время при низкой температуре, перед началом работы

следует выдержать его в течение двух часов при комнатной температуре. После длительного пребывания

устройства в условиях повышенной влажности перед включением выдержать в нормальных условиях не

менее 12 часов.

Смонтировать устройство. Устройство может быть закреплено на 19" несущих стойках при помощи

комплекта крепежа, либо установлено на горизонтальной перфорированной полке.

После установки устройства требуется заземлить его корпус. Это необходимо выполнить прежде, чем к

устройству будет подключена питающая сеть. Заземление выполнять изолированным многожильным

проводом. Правила устройства заземления и сечение заземляющего провода должны соответствовать

требованиями ПУЭ. Клемма заземления находится в правом нижнем углу задней панели, рисунок 7.

2.11.1 Порядок включения

1. Подключить оптический и электрический Ethernet кабели к соответствующим разъемам шлюза.

2. Подключить к устройству кабель питания. Для подключения к сети постоянного тока

использовать провод сечением не менее 1 мм2.

3. Если предполагается подключение компьютера к консольному порту SBC, соединить

консольный порт SBC c COM-портом ПК, при этом ПК должен быть выключен и заземлен в одной

точке с цифровым шлюзом.

4. Убедиться в целостности кабелей и их надежном креплении к разъемам.

5. Включить питание устройства и убедиться в отсутствии аварий по состоянию индикаторов на

передней панели.

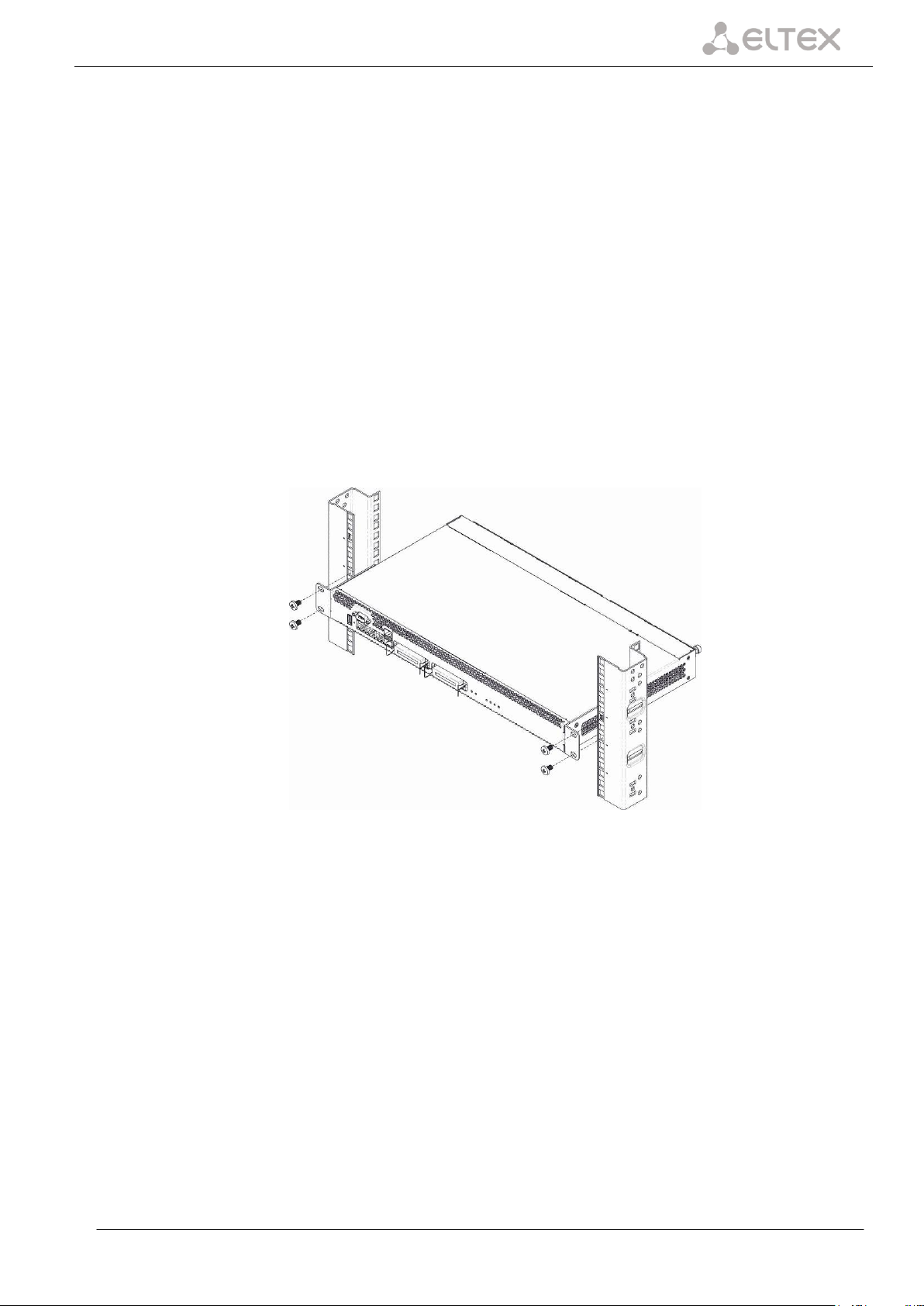

2.11.2 Крепление кронштейнов

В комплект поставки устройства входят кронштейны для установки в стойку и винты для крепления

кронштейнов к корпусу устройства.

Рисунок 8 – Крепление кронштейнов

16 Пограничный контроллер сессий SBC-1000

Page 17

Для установки кронштейнов:

1. Совместите четыре отверстия для винтов на кронштейне с такими же отверстиями на

боковой панели устройства, рисунок 9.

2. С помощью отвертки прикрепите кронштейн винтами к корпусу.

Повторите действия 1, 2 для второго кронштейна.

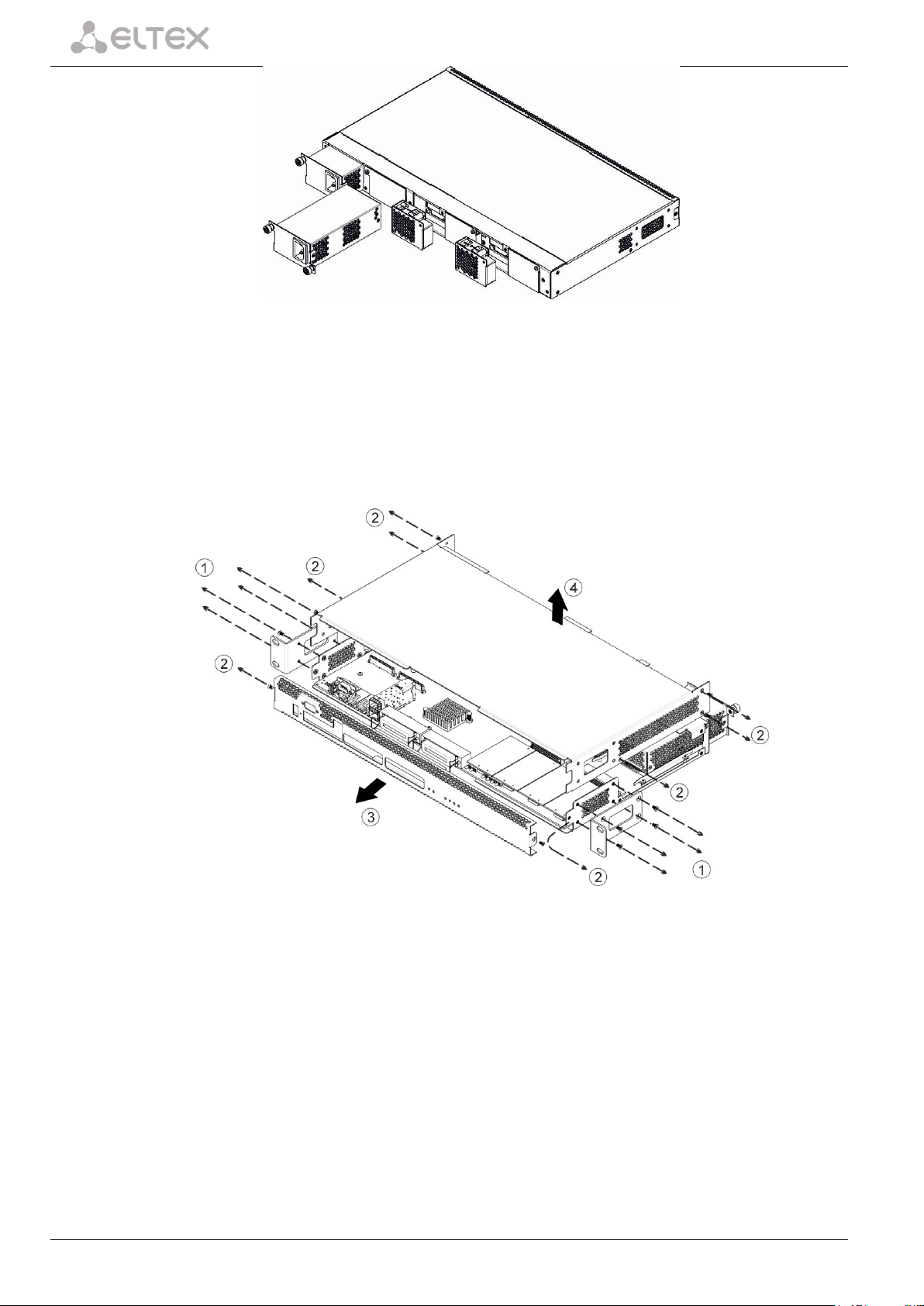

2.11.3 Установка устройства в стойку

Для установки устройства в стойку:

1. Приложите устройство к вертикальным направляющим стойки.

2. Совместите отверстия кронштейнов с отверстиями на направляющих стойки. Используйте отверстия

в направляющих на одном уровне с обеих сторон стойки, для того чтобы устройство располагалось

горизонтально.

3. С помощью отвертки прикрепите устройство к стойке винтами.

4. Для демонтажа устройства отсоединить подключенные кабели и винты крепления кронштейнов к

стойке. Вынуть устройство из стойки

Рисунок 9 – Установка устройства в стойку

2.11.4 Установка модулей питания

Устройство может работать с одним или двумя модулями питания. Установка второго модуля

питания необходима в случае использования устройства в условиях, требующих повышенной надежности.

Места для установки модулей питания с электрической точки зрения равноценны. С точки зрения

использования устройства, модуль питания, находящийся ближе к краю, считается основным, ближе к

центру – резервным. Модули питания могут устанавливаться и извлекаться без выключения устройства.

При установке или извлечении дополнительного модуля питания устройство продолжает работу без

перезапуска.

Пограничный контроллер сессий SBC-1000 17

Page 18

Рисунок 10 – Установка модулей питания

2.11.5 Вскрытие корпуса

Предварительно надлежит отключить питание SMG, отсоединить все кабели и, если

требуется, демонтировать устройство из стойки (см. п. 2.11.3 Установка устройства в стойку).

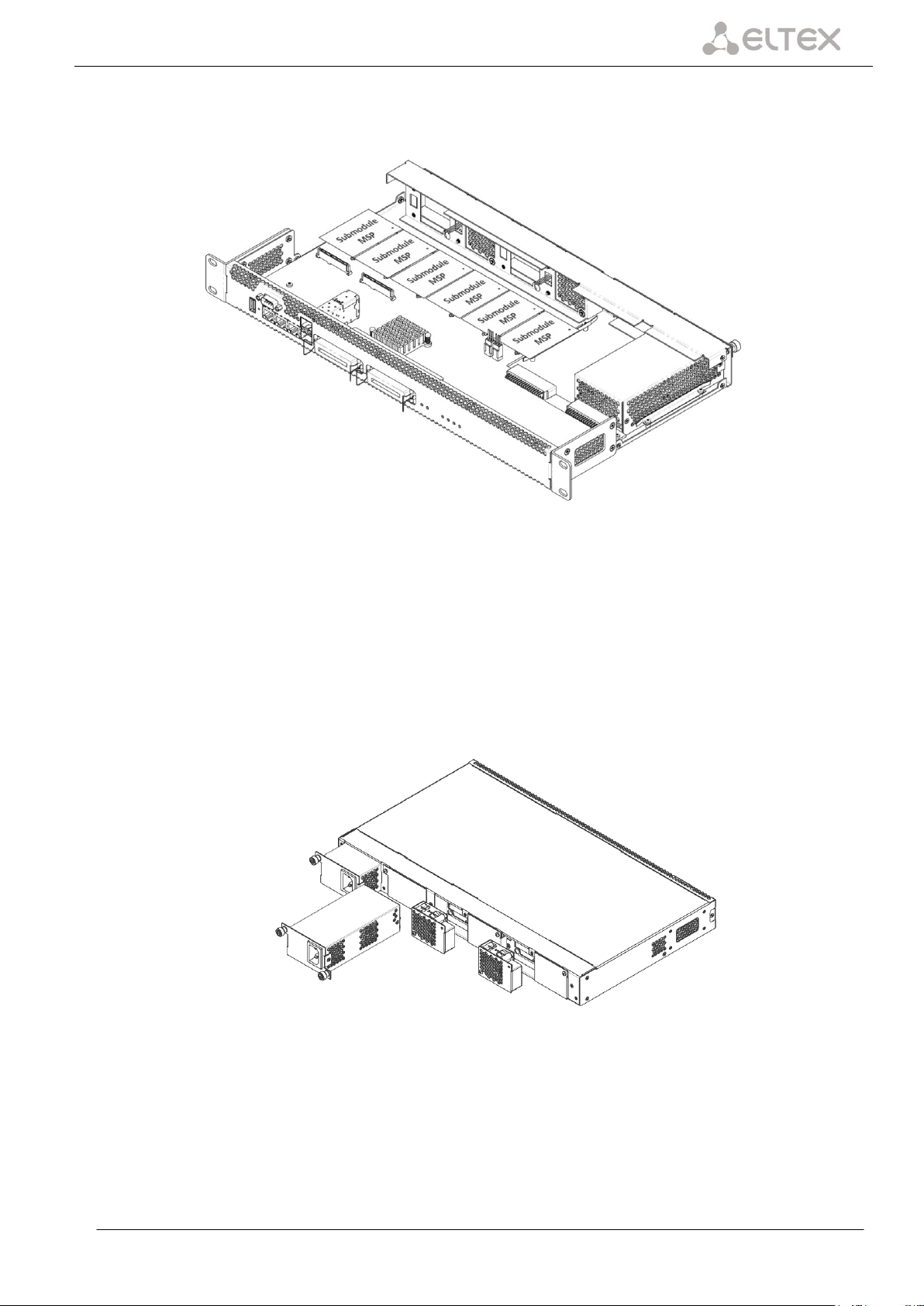

Рисунок 11 – Расположение субмодулей в SMG-1016M

1. С помощью отвертки отсоединить кронштейны от корпуса устройства.

2. С помощью отвертки отсоединить винты крепления передней и верхней панели устройства,

как показано на рисунке.

3. Осторожно потянуть переднюю панель на себя до ее отделения от верхней и боковых

панелей.

4. Снять верхнюю панель (крышку) устройства, потянув ее наверх.

При сборе устройства в корпус выполнить вышеперечисленные действия в обратном порядке.

18 Пограничный контроллер сессий SBC-1000

Page 19

2.11.6 Установка субмодулей

Устройство имеет модульную конструкцию с возможностью установки до 6 субмодулей IP SM-VP-

M300 (Submodule MSP), позиции указанны на Рисунке 12.

Рисунок 12 – Расположение субмодулей в SBC-1000

Порядок установки субмодулей в SBC:

5. Проверьте наличие питания сети на устройстве.

6. В случае наличия напряжения – отключить питание.

7. Установите модуль в свободную позицию (см. Рисунок 11).

2.11.7 Установка блоков вентиляции

Конструкция устройства предусматривает возможность замены блоков вентиляции без отключения

питания.

Для удаления блока необходимо:

1. С помощью отвертки отсоединить правый винт крепления блока вентиляции на задней

панели.

2. Осторожно потянуть блок на себя до извлечения из корпуса.

3. Отсоединить контакты блока от разъема в устройстве (рисунок 14).

Рисунок 13 – Блок вентиляции. Крепление в корпус

Пограничный контроллер сессий SBC-1000 19

Page 20

Для установки блока необходимо:

1. Соединить контакты блока с разъемом в устройстве (Рисунок 14).

2. Уложить соединительные провода в специальное углубление на внутренней стороне блока.

3. Вставить блок в корпус устройства.

4. Закрепить винтом блок вентиляции на задней панели.

Рисунок 14 – Разъем для подключения вентилятора

20 Пограничный контроллер сессий SBC-1000

Page 21

3 ОБЩИЕ РЕКОМЕНДАЦИИ ПРИ РАБОТЕ С УСТРОЙСТВОМ

Самым простым способом конфигурирования и мониторинга устройства является web-интерфейс,

поэтому для этих целей рекомендуется использовать его.

Во избежание несанкционированного доступа к устройству рекомендуем сменить пароль на доступ

через Telnet/SSH и консоль (по умолчанию пользователь admin, пароль rootpasswd), а также сменить

пароль для администратора на доступ через web-интерфейс. Установка пароля для доступа через telnet и

консоль описана в разделе 4.2.1 Смена пароля для доступа к устройству. Рекомендуется записать и

сохранить установленные пароли в надежном месте, недоступном для злоумышленников. Также

настоятельно рекомендуем не открывать доступ к устройству через Telnet/SSH/WEB из публичной сети.

Во избежание потери данных настройки устройства, например, после сброса к заводским установкам,

рекомендуем сохранять резервную копию конфигурации на компьютере каждый раз после внесения в нее

существенных изменений.

Пограничный контроллер сессий SBC-1000 21

Page 22

Для сохранения измененной конфигурации в энергонезависимую память используйте

меню «Сервис/Сохранить конфигурацию во Flash» в WEB-конфигураторе, либо команду

save в командной консоли.

Заводской IP-адрес устройства SBC-1000 192.168.1.2, маска сети 255.255.255.0

При первом запуске имя пользователя: admin, пароль: rootpasswd.

4 КОНФИГУРИРОВАНИЕ УСТРОЙСТВА

К устройству можно подключиться четырьмя способами: через web-интерфейс, с помощью протокола

Тelnet, SSH либо кабелем через разъем RS-232 (при доступе через RS-232, SSH либо Telnet используется

командная консоль1).

4.1 Настройка SBC-1000 через web-интерфейс

Для того чтобы произвести конфигурирование устройства, необходимо подключиться к нему через

web-browser (программу-просмотрщик гипертекстовых документов), например: Firefox, Internet Explorer.

Ввести в строке браузера IP-адрес устройства:

После ввода IP-адреса устройство запросит имя пользователя и пароль.

После получения доступа к web-конфигуратору откроется меню Системная информация.

1

В текущей версии ПО не поддерживается

22 Пограничный контроллер сессий SBC-1000

Page 23

Дерево навигации

иерархически отображены разделы управления и меню, находящиеся в

них.

Поле настроек

– базируется на выборе пользователя. Предназначено для просмотра

настроек устройства и ввода конфигурационных данных.

Панель управления

– панель для управления полем настроек и состоянием ПО устройства.

Меню управления

– выпадающие меню панели управления полем настроек и состоянием

ПО устройства.

Кнопки управления

– элементы управления для работы с полем настроек.

Кнопка («Подсказка») рядом с элементом редактирования позволяет получить

пояснения по данному параметру.

На рисунке ниже представлены элементы навигации WEB-конфигуратора.

Окно пользовательского интерфейса разделено на несколько областей:

Во избежание несанкционированного доступа при дальнейшей работе с устройством рекомендуется

изменить пароль (раздел Установка пароля для доступа через WEB конфигуратор Установка пароля для

доступа через WEB конфигуратор).

Пограничный контроллер сессий SBC-1000 23

Page 24

4.1.1 CDR-записи

В данном разделе производится настройка параметров для сохранения детализированных записей о

вызовах.

CDR – детализированные записи о вызовах, позволяют сохранить историю о совершенных через

шлюз SBC-1000 вызовах.

Параметры сохранения CDR-записей

– Включить сохранение CDR записей – при установленном флаге шлюз будет формировать CDR

записи;

– Период сохранения: Дни, Часы, Минуты – период формирования CDR записей, в течение

данного периода CDR-записи хранятся в оперативной памяти, после - сохранятся на

локальный источник хранения;

– Добавить заголовок – при установленном флаге в начало CDR файла записывается заголовок

вида: SMG1016. CDR. File started at 'YYYYMMDDhhmmss', где 'YYYYMMDDhhmmss' время

начала сохранения записей в файл;

– Отличительный признак – задает отличительный признак, по которому можно

идентифицировать устройство, создавшее запись;

24 Пограничный контроллер сессий SBC-1000

Page 25

В оперативной памяти устройства выделено 30MB для хранения CDR-записей.

Если объем полученных CDR-записей превысит порог 30MB до истечения периода

сохранения, все дальнейшие биллинговые данные, поступающие в этом промежутке

времени, будут утеряны.

Настройки локального хранения

– Сохранять на локальном диске – при установленном флаге CDR записи сохраняются на

локальном SSD диске;

– Путь к локальному диску – путь к локальному SSD-диску. При указании пути к локальному

диску в меню отобразится список папок и файлов на данном диске. Для загрузки данных на

компьютер необходимо установить флаг напротив требуемых записей и нажать «Загрузить».

При этом папка с записями будет помещена в архив, который во избежание переполнения

диска рекомендуется после загрузки удалить. Для удаления уже неактуальных данных

необходимо установить флаг напротив требуемых записей и нажать «Удалить».

– Время хранения данных: Дни, Часы, Минуты – период хранения CDR записей на локальном SSD

диске;

Настройки FTP-сервера

– Сохранять на FTP – при установленном флаге CDR-записи будут передаваться на FTP-сервер;

– FTP сервер – IP-адрес FTP-сервера;

– FTP порт – ТСР-порт FTP-сервера;

– Путь к файлу – указывает путь к папке на FTP-сервере, в которую будут сохраняться CDR записи;

– Логин для FTP – имя пользователя для доступа к FTP-серверу;

– Пароль для FTP – пароль пользователя для доступа к FTP-серверу.

Настройки резервного FTP сервера

– Сохранять на FTP – при установленном флаге CDR записи будут передаваться на резервный FTP-

сервер;

– FTP сервер – IP-адрес резервного FTP-сервера;

– FTP порт – ТСР-порт резервного FTP-сервера;

– Путь к файлу – указывает путь к папке на резервном FTP сервере, в которую будут сохраняться

CDR записи;

– Логин для FTP – имя пользователя для доступа к резервному FTP серверу;

– Пароль для FTP – пароль пользователя для доступа к резервному FTP серверу.

Прочие настройки

– Сохранять неуспешные вызовы – при установленном флаге записывать в CDR файлы неуспешные

вызовы (не окончившиеся разговором);

Пограничный контроллер сессий SBC-1000 25

Page 26

– Сохранять пустые файлы – при установленном флаге сохранять не содержащие записей CDR-

файлы.

– Сохранять Redirecting number1 – при установленном флаге в записи CDR будет присутствовать

дополнительное поле Redirecting number, иначе в случае переадресованного вызова

дополнительного поля Redirecting number не будет, а сам номер, с которого была совершена

переадресация будет помещен в параметре Calling party number;

– Метка переадресации2 - при установленном флаге в записи CDR будет присутствовать

дополнительное поле «метка переадресации».

4.1.1.1 Формат CDR-записи

– заголовок, общий для всего CDR-файла (параметр присутствует, если установлена

соответствующая настройка);

– отличительный признак (параметр присутствует, если установлена соответствующая

настройка) (SIGNATURE);

– время установления соединения в формате YYYY-MM-DD hh:mm:ss (DATATIME);

– информация о вызывающем абоненте:

– номер вызывающего абонента (KOD_A);

– номер транка вызывающего абонента (не реализовано в текущей версии) (N_TR_GR_A);

– категория вызывающего абонента (не реализовано в текущей версии) (CATEG_A);

– IP адрес шлюза вызывающего абонента (SRC_IP);

– список IP адресов из заголовков Record-Route при установлении соединения в

направлении от вызывающего абонента (SRC_R_ROUTE);

– список IP адресов из заголовков Via при установлении соединения в направлении от

вызывающего абонента (SRC_VIA);

– IP адрес из заголовка Contact вызывающего абонента (SRC_CONTACT);

– информация о вызываемом абоненте:

– Номер вызываемого абонента (KOD_B);

– Номер транка вызываемого абонента (не реализовано в текущей версии) (N_TR_GR_B);

– IP адрес шлюза вызываемого абонента (DST_IP);

– IP адрес из заголовка Contact вызываемого абонента (DST_CONTACT);

– длительность вызова, сек (T_ECD);

– причина разъединения согласно ITU-T Q.850 (CAUSE);

– индикатор успешного вызова (с ответом вызываемого абонента) (COMPLETEIND);

– сторона-инициатор разъединения (PLACE);

– внутренняя причина разъединения (в текущей версии совпадает с CAUSE) (TREATMENT);

– идентификатор вызова (CONN_ID);

– номер абонента при переадресации (не реализовано в текущей версии) (REDIRECTED).

4.1.1.2 Пример CDR файла

Пример CDR файла, содержащего две записи (включено сохранение заголовка и отличительного

признака):

<SBC>. CDR. File started at '20120726112449'

SIGNATURE;DATATIME;KOD_A;KOD_B;N_TR_GR_A;N_TR_GR_B;T_ECD;CAUSE;COMPLETEIND;CATEG_A;PLA

CE;TREATMENT;CONN_ID;REDIRECTED;SRC_IP;DST_IP;SRC_R_ROUTE;SRC_VIA;SRC_CONTACT;DST_CONTACT;

label;2012-07-26

11:24:39;6502;6501;;;0;16;0;;A;16;zBRyfChAr9mfhIPRI.3xjn4w2X.ui8ap;;192.168.23.170;192.168.23.212;;;192.168

.23.170;192.168.23.170;

label;2012-07-26 11:24:40;6502;6501;;;0;16;0;;A;16;1343-276680-166831-sip3sip3@ecss3;;192.168.23.212;192.168.23.170;;;192.168.23.170;192.168.23.170;

1

В данной версии ПО функция не поддерживается

2

В данной версии ПО функция не поддерживается

26 Пограничный контроллер сессий SBC-1000

Page 27

4.1.2 Мониторинг

4.1.2.1 Мониторинг загруженности процессора

В разделе отображается информация о загрузке процессора в реальном времени (10 минутный

интервал). Графики статистики строятся на основании усредненных данных за каждые 3 секунды работы

устройства.

Навигация между графиками мониторинга по отдельным параметрам осуществляется с помощью

кнопок и . Для облегчения визуальной идентификации все графики имеют различную цветовую

окраску.

– TOTAL – общий процент загрузки процессора;

– IO – процент процессорного времени, потраченного на операции ввода/вывода;

– IRQ – процент процессорного времени, потраченного на обработку аппаратных прерываний;

– SIRQ – процент процессорного времени, потраченного на обработку программных

прерываний;

– USR – процент использования процессорного времени пользовательскими программами;

– SYS – процент использования процессорного времени процессами ядра;

– NIC – процент использования процессорного времени программами с измененным

приоритетом.

4.1.2.2 Мониторинг SFP модулей

В разделе отображаются индикация состояния и параметры оптической линии.

– SFP порт 0 статус, SFP порт 1 статус – состояние оптического модуля:

– Наличие и SFP модуля – индикация установки модуля (модуль установлен, модуль не

установлен);

– Состояние сигнала – индикация потери сигнала (сигнал потерян, в работе);

– Температура, °C – температура оптического модуля;

– Напряжение, В – напряжение питания оптического модуля, В;

– Ток смещения Tx, мА – ток смещения при передаче, мА;

– Входящая мощность, мВт – мощность сигнала на приеме, мВт;

– Исходящая мощность, мВт – мощность сигнала на передачу, мВт.

Пограничный контроллер сессий SBC-1000 27

Page 28

Тип

Расшифровка

Конфигурация не

прочитана

Ошибка чтения файла конфигурации

MSP-module lost

Потеря связи с модулем MSP

FTP error. CDR-send failed

Ошибка передачи CDR файлов на FTP сервер. Возможны

3 уровня аварии – предупреждении, (накоплено 5 MB

данных), авария (5-15 МВ), критическая авария (15-30

МВ)

Оперативная память

заканчивается

Оперативная память заканчивается. Возможны 3 уровня

аварии – предупреждение (осталось менее 25%

свободной памяти), авария (менее 10%), критическая

авария (менее 5%)

Регистрация абонента

истекла

Регистрация абонента истекла

Перегрузка подсистемы sbc

Одна из подсистем SBC была перезапущена

Звонок запрещен

Поступил вызов, обслуживание которого запрещено

Регистрация абонента

запрещена

Поступил запрос регистрации, обслуживание которого

запрещено

4.1.2.3 Журнал аварийных событий

При возникновении аварий информация о самой критичной в текущий момент выводится в заголовке

WEB-интерфейса.

При отсутствии аварий выводится сообщение «Аварий нет».

В меню «Журнал аварийных событий» выводится список аварийных событий, ранжированных по

дате и времени.

Таблица аварий:

– Очистить – удалить существующую таблицу аварийных событий;

– № – порядковый номер аварии;

– Время – время возникновения аварии в формате ЧЧ:ММ:СС;

– Дата – дата возникновения аварии в формате ДД/ММ/ГГ;

– Тип – тип аварии:

– Состояние – статус аварийного состояния:

– критическая авария, мигающий красный индикатор – авария, требующая

незамедлительного вмешательства обслуживающего персонала, влияющие на работу

устройства и оказания услуг связи;

– авария, красный индикатор – некритическая авария, так же требуется вмешательство

персонала;

– предупреждение, желтый индикатор – авария, которая не влияет на оказание услуг

связи;

28 Пограничный контроллер сессий SBC-1000

Page 29

– информационное сообщение, серый индикатор – не является аварией, предназначено

для информировании о произошедшем событии;

– OK, зеленый индикатор – авария устранена.

– Параметры – кодовое обозначение локализации аварии. Для аварии «Оперативная память

заканчивается» имеет следующий вид:

– [00:ХХ:YY], где ХХ – количество свободной памяти, YY – общее количество памяти.

– Описание – текстовое описание проблемы. Например, количество оставшейся оперативной

памяти, номер абонента, у которого закончилась регистрация.

4.1.3 Коммутатор

В данном разделе производится настройка портов коммутатора.

4.1.3.1 Настройки LACP

В данном разделе производится настройка групп LACP.

Link Aggregation Control Protocol (LACP) — протокол для объединения нескольких физических каналов

в один логический.

Для создания, редактирования и удаления группы LACP используется кнопки:

«Добавить»;

«Редактировать»;

«Удалить»

«Применить».

– Name – имя группы LACP;

– Enable LACP – при установленном флаге разрешено использовать

протокол LACP;

– Mode – режим работы протокола LACP:

– active-backup – один интерфейс работает в активном

режиме, остальные в ожидающем. Если активный

интерфейс выходит из обслуживания, управление

передается одному из ожидающих. Не требует

поддержки данного функционала от коммутатора;

– balance-xor – передача пакетов распределяется между

объединенными интерфейсами по формуле: ((MAC-адрес

источника) XOR (MAC-адрес получателя)) % число

интерфейсов. Один и тот же интерфейс работает с

определённым получателем. Данный режим позволяет

сбалансировать нагрузку и повысить отказоустойчивость;

– 802.3ad – динамическое объединение портов. В данном

режиме можно получить значительное увеличение

пропускной способности как входящего, так и

исходящего трафика, используя все объединенные интерфейсы. Требует поддержки

данного функционала от коммутатора, а в ряде случаев - дополнительную настройку

коммутатора;

– Primary – настройка ведущего интерфейса;

– Updelay –период смены интерфейса при недоступности ведущего интерфейса;

– Miimon – период проверки MII, частота в миллисекундах;

– Combine interfaces in PortChannel – список портов, добавленных в группу LACP.

Пограничный контроллер сессий SBC-1000 29

Page 30

Все порты устройства являются самостоятельными, в SBC-1000 не используются combo

порты.

4.1.3.2 Настройка портов коммутатора

Коммутатор может работать в четырех режимах:

Без использования настроек VLAN – для использования режима на всех портах флаги Enable VLAN

должны быть не установлены, значение IEEE Mode на всех портах должно быть установлено в Fallback,

взаимодоступность портов для передачи данных необходимо определить флагами Output. Таблица

маршрутизации «802.1q» в закладке 802.1q не должна содержать записей.

Port based VLAN – для использования режима значение IEEE Mode на всех портах должно быть

установлено в Fallback, взаимодоступность портов для передачи данных необходимо определить флагами

Output. Для работы с VLAN необходимо использовать настройки Enable VLAN, Default VLAN ID, Egress и

Override. Таблица маршрутизации «802.1q» в закладке 802.1q не должна содержать записей.

802.1q – для использования режима значение IEEE Mode на всех портах должно быть установлено в

Check, либо Secure. Для работы с VLAN используются настройки – Enable VLAN, Default VLAN ID, Override. А

также используются правила маршрутизации, описанные в таблице маршрутизации «802.1q» закладки

802.1q.

802.1q + Port based VLAN. Режим 802.1q может использоваться совместно с Port based VLAN. В этом

случае значение IEEE Mode на всех портах должно быть установлено в Fallback, взаимодоступность портов

для передачи данных необходимо определить флагами Output. Для работы с VLAN необходимо

использовать настройки Enable VLAN, Default VLAN ID, Egress и Override. А также используются правила

маршрутизации, описанные в таблице маршрутизации «802.1q» закладки 802.1q.

Коммутатор устройства имеет 3 электрических порта Ethernet, 2 оптических и один порт для

взаимодействия с процессором:

– GE порт 0, GE порт 1, GE порт 2 – электрические Ethernet-порты устройства;

– SFP порт 0, SFP порт 1 – оптические Ethernet-порты устройства;

– CPU порт – внутренний порт, подключенный к центральному процессору устройства.

Настройки коммутатора

– Включить – при установленном флаге использовать настройки Default VLAN ID, Override и

Egress на данном порту, иначе не использовать;

– Default VLAN ID – при поступлении на порт нетегированного пакета считается, что он имеет

данный VID, при поступлении тегированного пакета считается, что пакет имеет VID, который

указан в его теге VLAN;

– VID Override – при установленном флаге считается, что любой поступивший пакет имеет VID,

30 Пограничный контроллер сессий SBC-1000

Page 31

Если в течение одной минуты настройки не подтверждены нажатием на кнопку

«Подтвердить», то они возвращаются к предыдущим значениям.

указанный в строке default VLAN ID. Справедливо как для нетегированных, так и для

тегированных пакетов;

– Egress:

– unmodified – пакеты передаются данным портом без изменений (т.е. в том же виде, в

каком поступили на другой порт коммутатора).

– untagged – пакеты передаются данным портом всегда без тега VLAN.

– tagged – пакеты передаются данным портом всегда c тегом VLAN.

– double tag – пакеты передаются данным портом c двумя тегами VLAN – если принятый

пакет был тегированным и с одним тегом VLAN – если принятый пакет был не

тегированным.

– IEEE mode:

– disabled – для пакета, принятого данным портом, применяются правила маршрутизации,

указанные в разделе таблицы - «output».

– fallback – если через порт принят пакет с тегом VLAN, для которого есть запись в таблице

маршрутизации «802.1q», то этот пакет попадает под правила маршрутизации, указанные

в записи этой таблицы, иначе для него применяются правила маршрутизации, указанные

в «egress» и «output».

– check – если через порт принят пакет с VID, для которого есть запись в таблице

маршрутизации «802.1q», то он попадает под правила маршрутизации, указанные в

данной записи этой таблицы, даже если этот порт не является членом группы для

данного VID. Правила маршрутизации, указанные в «egress» и «output» для данного

порта не применяются.

– secure – если через порт принят пакет с VID, для которого есть запись в таблице

маршрутизации «802.1q», то он попадает под правила маршрутизации, указанные в

данной записи этой таблицы, иначе отбрасывается. Правила маршрутизации, указанные в

«egress» и «output», для данного порта не применяются.

– Output – взаимодоступность портов для передачи данных. Устанавливаются разрешения

отправки пакетов, принятых данным портом, в порты, отмеченные флагом;

– LACP trunk – группе LACP, к которой принадлежит указанный порт коммутатора.

Для применения настроек необходимо нажать кнопку «Применить».

При помощи кнопки «По умолчанию» можно установить параметры по умолчанию (значения,

устанавливаемые по умолчанию, приведены на рисунке).

Пограничный контроллер сессий SBC-1000 31

Page 32

Если в течение одной минуты настройки не подтверждены нажатием на кнопку

«Подтвердить», то они возвращаются к предыдущим значениям.

4.1.3.3 802.1q

В подменю «802.1q» устанавливаются правила маршрутизации пакетов при работе коммутатора в

режиме 802.1q.

Коммутатор шлюза имеет 3 электрических порта Ethernet, два оптических и один порт для

взаимодействия с процессором:

– GE порт0, порт 1, порт 2 – электрические Ethernet-порты устройства;

– CPU – внутренний порт, подключенный к центральному процессору устройства;

– SFP порт 0, SFP порт 1 – оптические Ethernet-порты устройства.

Добавление записи в таблицу маршрутизации пакетов

В поле “VID” необходимо ввести идентификатор группы VLAN, для которой создается правило

маршрутизации, и для каждого порта назначить действия, выполняемые им при передаче пакета,

имеющего указанный VID.

– unmodified – пакеты передаются данным портом без изменений (т.е. в том же виде, в каком

были приняты);

– untagged – пакеты передаются данным портом всегда без тега VLAN;

– tagged – пакеты передаются данным портом всегда c тегом VLAN;

– not member – пакеты с указанным VID не передаются данным портом, т.е. порт не является

членом этой группы VLAN.

– override – при установленном флаге переписать приоритет 802.1р для данной VLAN, иначе –

оставить приоритет неизменным;

– priority – приоритет 802.1р, назначаемый пакетам в данной VLAN, если установлен флаг

override;

Затем необходимо нажать кнопку «Добавить».

– Применить – применить установленные настройки;

– Подтвердить – подтвердить измененные настройки;

– По умолчанию – установить настройки по-умолчанию;

– Сохранить – сохранить настройки во Flash-память устройства без применения.

Удаление записи из таблицы маршрутизации пакетов

Для удаления записей необходимо установить флаги напротив удаляемых строк и нажать кнопку

«Удалить выделенные».

32 Пограничный контроллер сессий SBC-1000

Page 33

4.1.3.4 QoS и контроль полосы пропускания

В разделе «QoS и контроль полосы пропускания» настраиваются функции обеспечения качества

обслуживания (Quality of Service).

– Приоритет VLAN (default) – приоритет 802.1р, назначаемый нетегированным пакетам, принятым

данным портом. Если пакет уже имеет приоритет 802.1р либо IP diffserv приоритет, то данный

параметр не используется ( default vlan priority не будет применяться к пакетам, содержащим

заголовок IP, в случае использования одного из режимов QoS: DSCP only, DSCP preferred, 802.1p

preferred, а также к уже тегированным пакетам;

– Режим QoS – режим использования QoS:

– Только DSCP – распределять пакеты по очередям только на основании приоритета IP diffserv;

– Только 802.1p – распределять пакеты по очередям только на основании приоритета 802.1р;

– Предпочтительно DSCP – распределять пакеты по очередям на основании приоритетов IP diffserv и

802.1р, при этом при наличии обоих приоритетов в пакете, распределение по очередям

осуществляется на основании IP diffserv;

– Предпочтительно 802.1p – распределять пакеты по очередям на основании приоритетов IP diffserv и

802.1р, при этом при наличии обоих приоритетов в пакете, распределение по очередям

осуществляется на основании 802.1р;

– Переназначить приоритеты 802.1p – переназначение приоритетов 802.1р для тегированных

пакетов. Каждому приоритету, принятому в пакете VLAN, можно таким образом назначить новое

значение;

– Режим ограничения входящих пакетов – режим ограничения трафика, поступающего на порт:

– Выключен – нет ограничения;

– Все пакеты – ограничивается весь трафик;

– mult_flood_broad – ограничивается многоадресный (multicast), широковещательный (broadcast)

и лавинный одноадресный (flooded unicast) трафик;

– mult_broad – ограничивается многоадресный (multicast) и широковещательный (broadcast)

трафик;

– broad – ограничивается только широковещательный (broadcast) трафик;

– Ограничение скорости для входящих пакетов в очереди 0 – ограничение полосы пропускания

трафика, поступающего на порт для нулевой очереди. Допустимые значения в пределах от 70 до

250000 килобит в секунду;

– Ограничение скорости для входящих пакетов в очереди 1 – ограничение полосы пропускания

трафика, поступающего на порт для первой очереди. Полосу пропускания можно либо увеличить в

два раза (prev prio *2) относительно нулевой очереди, либо оставить такой же (same as prev prio);

Пограничный контроллер сессий SBC-1000 33

Page 34

Если в течение одной минуты настройки не подтверждены нажатием на кнопку

«Подтвердить», то они возвращаются к предыдущим значениям.

Если в течение одной минуты настройки не подтверждены нажатием на кнопку

«Подтвердить», то они возвращаются к предыдущим значениям.

Очередь 3 является наиболее приоритетной, очередь 0 – наименее приоритетной.

Взвешенное распределение пакетов по исходящим очередям 3/2/1/0 следующее: 8/4/2/1.

– Ограничение скорости для входящих пакетов в очереди 2 – ограничение полосы пропускания

трафика, поступающего на порт для второй очереди. Полосу пропускания можно либо увеличить в

два раза (prev prio *2) относительно первой очереди, либо оставить такой же (same as prev prio);

– Ограничение скорости для входящих пакетов в очереди 3 – ограничение полосы пропускания

трафика, поступающего на порт для третьей очереди. Полосу пропускания можно либо увеличить в

два раза (prev prio *2) относительно второй очереди, либо оставить такой же (same as prev prio);

– Включить ограничение исходящих пакетов – при установленном флаге разрешено ограничение

полосы пропускания для исходящего с порта трафика;

– Ограничение скорости для исходящих пакетов – ограничение полосы пропускания для исходящего с

порта трафика. Допустимые значения в пределах от 70 до 250000 килобит в секунду.

– Применить – применить установленные настройки;

– Подтвердить – подтвердить измененные настройки;

– По умолчанию – установить настройки по умолчанию;

– Сохранить – сохранить настройки во Flash-память устройства без применения.

4.1.3.5 Распределение приоритетов

– Распределение приоритетов 802.1p по

очередям – позволяет распределить пакеты

по очередям в зависимости от приоритета

802.1р.

– 802.1р – значение приоритета 802.1р

– Очередь – номер исходящей очереди

– Распределение приоритетов IP diffserv по

очередям – позволяет распределить пакеты

по очередям в зависимости от приоритета

IP diffserv (основные значения diffserv

приведены в таблице 7).

– diffserv – значение приоритета IP diffserv;

– Очередь – номер исходящей очереди.

– Применить – применить установленные

настройки;

– Подтвердить – подтвердить измененные

настройки;

– По умолчанию – установить настройки по умолчанию;

– Сохранить – сохранить настройки во Flash-память устройства без применения.

34 Пограничный контроллер сессий SBC-1000

Page 35

4.1.4 Конфигурация интерфейсов

В данном разделе задаются сетевые настройки устройства, таблица маршрутизации IP-пакетов.

DHCP – протокол, предназначенный для автоматического получения IP-адреса и других

параметров, необходимых для работы в сети TCP/IP. Позволяет шлюзу автоматически

получить все необходимые сетевые настройки от DHCP-сервера.

DNS – протокол, предназначенный для получения информации о доменах. Позволяет шлюзу

получить IP-адрес взаимодействующего устройства по его сетевому имени (хосту). Это может

быть необходимо, например, при указании хостов в плане маршрутизации, либо

использовании в качестве адреса SIP-сервера его сетевого имени.

TELNET – протокол, предназначенный для организации управления по сети. Позволяет удаленно

подключиться к шлюзу с компьютера для настройки и управления. При использовании

протокола TELNET данные передаются по сети нешифрованными.

SSH – протокол, предназначенный для организации управления по сети. При использовании

данного протокола, в отличие от TELNET, вся информация, включая пароли, передается по

сети в зашифрованном виде.

VPN (англ. Virtual Private Network — виртуальная частная сеть) — технология, позволяющая

обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети

(например, Интернет).

PPTP (англ. Point-to-Point Tunneling Protocol) — туннельный протокол типа точка-точка,

позволяющий компьютеру устанавливать защищённое соединение с сервером за счёт

создания специального туннеля в стандартной, незащищённой сети. Одна из разновидностей

VPN.

4.1.4.1 Таблица маршрутизации

В данном подменю пользователь может настроить статические маршруты

Статическая маршрутизация позволяет маршрутизировать пакеты к указанным IP-сетям либо IP-

адресам через заданные шлюзы. Пакеты, передаваемые на IP-адреса, не принадлежащие IP-сети шлюза и

не попадающие под статические правила маршрутизации, будут отправлены на шлюз по умолчанию.

Таблица маршрутизации предназначена для задания маршрутов в IP-сети.

В таблице показаны используемые на момент запроса маршруты («Активен» в поле статус), а также

неиспользуемые («Неактивен» в поле статус), если маршруты были заданы вручную оператором.

Созданные вручную маршруты, в отличие от созданных автоматически, не удаляются системой при

отключении соответствующего интерфейса и будут заново применены при восстановлении

работоспособности интерфейса.

Пограничный контроллер сессий SBC-1000 35

Page 36

Для создания, редактирования и удаления маршрута используется меню «Объекты» - «Добавить

объект», «Объекты» - «Редактировать объект» и «Объекты» - «Удалить объект», а также кнопки:

«Добавить»;

«Редактировать»;

«Удалить».

Параметры маршрута:

– Направление – IP-сеть, IP-адрес или значение default (для

задания шлюза «по умолчанию»);

– Маска – задает маску сети для заданной IP-сети (для IP-адреса

используйте маску 255.255.255.255);

– Интерфейс – интерфейс передачи (если флажок не установлен,

то будет выбран наиболее подходящий интерфейс на основе адреса

шлюза);

– Шлюз – задает IP-адрес шлюза для маршрута;

– Метрика – метрика маршрута.

4.1.4.2 Простые интерфейсы

В данном подменю представлены порождения основного физического интерфейса. Добавление

нового интерфейса позволяет создать интерфейсы в различные сети без использования VLAN, так же

возможно использовать в целях периодического тестирования или изучения функционала SBC, не нарушая

работу основной части: на интерфейсе можно настроить тестовую конфигурацию, которая выключится при

удалении интерфейса (при этом настройки конфигурации будут сохранены и восстановлены при повторном

создании интерфейса).

Для создания, редактирования и удаления интерфейсов используется меню «Объекты» - «Добавить

объект», «Объекты» - «Редактировать объект» и «Объекты» - «Удалить объект», а также кнопки:

«Добавить»;

«Редактировать»;

«Удалить».

Кнопка «Применить» служит для испытания

созданной конфигурации: в случае неправильной настройки

после перезагрузки устройства конфигурация вернется в

состояние до редактирования (если не было выполнено

сохранение конфигурации в энергонезависимую память

устройства).

Параметры интерфейса:

– Ethernet ID — идентификатор клонируемого

интерфейса (в текущей версии доступно клонирование

только общесистемного интерфейса);

– Имя сети — произвольное имя (для удобства

оператора), с которым будут ассоциированы заданные

сетевые настройки;

– IP адрес, Маска сети, Broadcast — сетевые настройки

интерфейса (если не используется DHCP);

– Использовать DHCP — флажок для получения сетевых настроек автоматически посредством

36 Пограничный контроллер сессий SBC-1000

Page 37

протокола DHCP (требуется наличие DHCP сервера в сети оператора);

– Управление через Web, Управление по Telnet, Управление по SSH — доступность соответствующего

сервиса управления по заданному адресу интерфейса.

4.1.4.3 VLAN интерфейсы

В данном подменю можно редактировать состав VLAN интерфейсов (см. IEEE 802.1Q).

Для создания, редактирования и удаления интерфейсов используется меню «Объекты» - «Добавить

объект», «Объекты» - «Редактировать объект» и «Объекты» - «Удалить объект», а так же кнопки:

«Добавить»;

«Редактировать»;

«Удалить».

Кнопка «Применить» служит для испытания созданной конфигурации: в случае неправильной

настройки после перезагрузки устройства конфигурация вернется в состояние до редактирования (если не

было выполнено сохранение конфигурации).

Параметры интерфейса:

– Ethernet ID — идентификатор клонируемого интерфейса

(в текущей версии доступно клонирование только

общесистемного интерфейса);

– Имя сети — произвольное имя (для удобства оператора),

с которым будут ассоциированы заданные сетевые

настройки;

– VLAN ID — идентификатор виртуальной сети;

– IP адрес, Маска сети, Broadcast — сетевые настройки

интерфейса (если не используется DHCP);

– Использовать DHCP — флажок для получения сетевых

настроек автоматически посредством протокола DHCP

(требуется наличие DHCP сервера в сети оператора в

указанной виртуальной сети)

– Управление через Web, Управление по Telnet, Управление по SSH — доступность

соответствующего сервиса управления по заданному адресу интерфейса.

4.1.4.4 VPN/pptp интерфейсы

В данном подменю можно создавать, редактировать интерфейсы для подключений к VPN сетям.

Пограничный контроллер сессий SBC-1000 37

Page 38

Для создания, редактирования и удаления интерфейсов используется меню «Объекты» - «Добавить

объект», «Объекты» - «Редактировать объект» и «Объекты» - «Удалить объект», а так же кнопки:

«Добавить»;

«Редактировать»;

«Удалить».

Для управления подключением используются кнопки «Старт» и «Стоп».

Параметры интерфейса:

– Имя сети — произвольное имя (для удобства оператора),

с которым будут ассоциированы заданные сетевые

настройки;

– PPTPD IP — IP адрес PPTP сервера для подключения;

– Имя пользователя, Пароль — идентификаторы

пользователя;

– Запуск при старте устройства — флаг для

автоматической попытки подключения при

запуске/перезагрузке устройства;

– Игнорировать шлюз по умолчанию — при установленном

флаге установить запрет модификации адреса шлюза по

умолчанию при установке соединения;

– Включить шифрование — при установленном флаге

осуществлять шифрование передаваемых данных.

4.1.4.5 Общие настройки сети

В этом подменю редактируются настройки основного интерфейса (eth0).

Параметры:

– Имя хоста — сетевое имя устройства;

– Имя сети — произвольное имя (для удобства оператора), с которым будут ассоциированы

заданные сетевые настройки;

– IP адрес, Маска подсети — сетевые настройки интерфейса (если не используется DHCP);

– Шлюз — IP адрес шлюза по умолчанию;

– DNS-Primary, DNS-Secondary — адреса основного и резервного DNS серверов;

– Использовать DHCP – флаг для получения сетевых настроек автоматически посредством

протокола DHCP (требуется наличие DHCP сервера в сети оператора);

– Получить DNS автоматически – получить IP адрес DNS сервера через службу DHCP;

– Использовать SNMP — флаг для включения SNMP клиента;

38 Пограничный контроллер сессий SBC-1000

Page 39

В случае если вы не можете подключиться по новому адресу, через минуту

шлюз будет снова доступен по старому адресу.

– Управление через Web, Управление по Telnet, Управление по SSH — доступность

соответствующего сервиса управления по заданному адресу интерфейса.

После смены IP-адреса в окне WEB-конфигуратора появится информационное сообщение о том, что

через 5 секунд конфигуратор подключится по новому адресу. Нажатие на ссылку «Продолжить» также

приведет к перенаправлению на новый адрес.

После подключения конфигуратором по новому адресу необходимо подтвердить изменение адреса.

Для этого нажать ссылку «Подтвердить». Нажатие на ссылку «Отмена» приведет к переподключению по

старому адресу.

4.1.5 Конфигурация SBC

Функционально SBC-1000 можно описать как набор туннелей между различными (а может и внутри

одной) подсетями, которые позволяют передавать как сигнальную, так и речевую (или иного рода)

информацию между пользователями. Туннель с каждой стороны оканчивается SBC SIP сервером. То есть

можно сказать, что SBC-1000 осуществляет коммутацию сообщений между SBC SIP серверами. В общем

случае в одной подсети может быть создано несколько SBC-1000 SIP серверов (например, туннели из одной

в разные подсети). Речевая информация при этом может идти как в той же подсети, что и сигнальная (в

которой находится SBC SIP сервер), так и в отдельной. Для речевой информации выделяется диапазон

портов в каждой подсети, где планируется ее передавать.

Общий алгоритм настройки SBC-1000:

выделить диапазон медиа портов в каждой подсети, где планируется передавать речь;

создать SBC-1000 SIP серверы в тех подсетях, между которыми будет осуществляться коммутация;

настроить коммутацию между SBC-1000 SIP серверами (создать SIP Trunk).

Пограничный контроллер сессий SBC-1000 39

Page 40

После внесения всех изменений в конфигурацию, для вступления изменений в силу

нужно перезапустить программу (меню «Сервис» - «Перезапуск ПО»).

4.1.5.1 Media

В данном подменю указываются диапазоны выделенных портов для речевой информации абонентов

(для передачи RTP пакетов, пакетов данных протокола Т.38).

Для создания, редактирования и удаления диапазонов портов используется меню «Объекты» -

«Добавить объект», «Объекты» - «Редактировать объект» и «Объекты» - «Удалить объект», а также

кнопки:

«Добавить»;

«Редактировать»;

«Удалить».

Параметры: