Page 1

Dell™ PowerEdge™ Expandable

RAID-Controller 5/i und 5/E

Benutzerhandbuch

Modelle UCP-50 und UCP-51

www.dell.com | support.dell.com

Page 2

Page 3

Dell™ PowerEdge™ Expandable

RAID-Controller 5/i und 5/E

Benutzerhandbuch

Modelle UCP-50 und UCP-51

www.dell.com | support.dell.com

Page 4

Anmerkungen, Hinweise und Vorsichtshinweise

ANMERKUNG: Ein HINWEIS enthält wichtige Informationen, mit deren Hilfe Sie Ihr System besser nutzen können.

HINWEIS: Ein HINWEIS warnt vor möglichen Beschädigungen der Hardware oder der Daten und zeigt auf, wie derartige

Probleme vermieden werden können.

VORSICHT: VORSICHT warnt vor einer potentiell gefährlichen Situation, die zu Sachschäden, Verletzungen oder zum

Tod führen könnte.

ANMERKUNG: Ausführliche Informationen über Verkaufsbedingungen, eingeschränkte Garantien

und Rücksendungen, Exportbestimmungen, Software-Lizenzvereinbarungen, Sicherheit, Umwelt und

Ergonomie, Betriebsbestimmungen und Recycling finden Sie im mitgelieferten Product Information Guide

(Produktinformationshandbuch).

____________________

Irrtümer und technische Änderungen vorbehalten.

© 2006–2007 Dell Inc. Alle Rechte vorbehalten.

Die Reproduktion dieses Dokuments in jeglicher Form ohne vorherige schriftliche Genehmigung von Dell Inc. ist streng verboten.

In diesem Text verwendete Marken: Dell, das DELL-Logo, PowerEdge, PowerVault, Dell Precision und OpenManage sind Marken von Dell

Inc. MegaRAID ist eine eingtragene Marke von LSI Logic Corporation. Microsoft, MS-DOS, Windows Server und Windows sind eingetragene

Marken und Windows Vista ist eine Marke von Microsoft Corporation. Intel ist eine eingetragene Marke von Intel Corporation. Novell und SUSE

sind eingetragene Marken von Novell, Inc. in den USA und anderen Ländern. Red Hat und Red Hat Enterprise Linux sind eingetragene Marken

von Red Hat, Inc.

Alle anderen in dieser Dokumentation genannten Marken und Handelsbezeichnungen sind Eigentum der jeweiligen Hersteller und Firmen.

Dell Inc. erhebt keinen Anspruch auf Marken und Handelsnamen mit Ausnahme der eigenen.

Modelle UCP-50 und UCP-51

Januar 2007 P/N GG091 Rev. A02

Page 5

Inhalt

VORSICHT: Sicherheitshinweise . . . . . . . . . . . . . . . . . . . . . . 9

SICHERHEIT: Allgemein . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9

SICHERHEIT: Beim Arbeiten im Inneren des Systems

Schutz vor elektrostatischer Entladung

. . . . . . . . . . . . . . . . . . . . . 10

SICHERHEIT: Akku- und Batterieentsorgung

. . . . . . . . . . . . . . . 9

. . . . . . . . . . . . . . . . . . 11

1 Übersicht . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13

Umfang des Benutzerhandbuchs . . . . . . . . . . . . . . . . . . . . . . . . 13

PERC 5-Controller-Beschreibungen

PCI-Architektur

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 14

Unterstützte Betriebssysteme

RAID-Beschreibung

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 14

Übersicht über RAID-Level

RAID-Begriffe

Datenträger-Striping

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

. . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

Datenträgerspiegelung

Parität

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17

. . . . . . . . . . . . . . . . . . . . . . . 13

. . . . . . . . . . . . . . . . . . . . . . . . . . 14

. . . . . . . . . . . . . . . . . . . . . . . . . 15

. . . . . . . . . . . . . . . . . . . . . . . . . . . 16

2 PERC 5 – Merkmale . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19

PERC 5-Controller – Merkmale . . . . . . . . . . . . . . . . . . . . . . . . . 19

Kompatibilität mit virtuellen Datenträgern

auf bestehenden PERC 5-Controllern

SMART-Technologie

Hintergrundinitialisierung

LED-Betrieb

Datenträger-Roaming

Datenträgermigration

. . . . . . . . . . . . . . . . . . . . . . . . . . . . 21

. . . . . . . . . . . . . . . . . . . . . . . . . . 21

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22

. . . . . . . . . . . . . . . . . . . . . . . . . . . . 22

. . . . . . . . . . . . . . . . . . . . . . . . . . . . 23

Warnmeldungen bei Ausfällen physischer Datenträger

. . . . . . . . . . . . . . . . . . . . 21

. . . . . . . . . . 23

Inhalt 3

Page 6

Akkuverwaltung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24

Einführung in die Schreib-Optionen im Cache

Write-Back und Write-Through – Vergleich

Cache-Verwaltung über die Firmware

Einsatz des Write-Back-Verfahrens – Bedingungen

Einsatz des Write-Through-Verfahrens – Bedingungen

. . . . . . . . . . . . . . . 24

. . . . . . . . . . . . . . . . 24

. . . . . . . . . . . . . . . . . . . 25

. . . . . . . . . . . . 25

. . . . . . . . . . 25

Einsatz des Forced Write-Back-Verfahrens bei fehlendem Akku –

Bedingungen

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25

RAID-Konfigurationsinformationen

Fehlertoleranz – Merkmale

Hot-Swapping für physische Datenträger

Erweiterte Laufwerkfehlererkennung (Patrol Read)

Erweiterte Laufwerkfehlererkennung – Verhalten

Konfiguration

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 28

Erweiterte Laufwerkfehlererkennung – Modi

Verhaltensweisen

Blockierte Vorgänge

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29

. . . . . . . . . . . . . . . . . . . . . . . . . . . . 29

. . . . . . . . . . . . . . . . . . . . . . . 26

. . . . . . . . . . . . . . . . . . . . . . . . . . . 26

. . . . . . . . . . . . . . . . . 27

. . . . . . . . . . . . . . 27

. . . . . . . . . . . . . 27

. . . . . . . . . . . . . . . 28

3 Hardware – Installation und Konfiguration . . . . . . . . . . . . 31

Installation des PERC 5/E-Adapters . . . . . . . . . . . . . . . . . . . . . . . 31

Installation des transportablen Akkusicherungsmoduls (TBBU)

für den PERC 5/E

Installation des DIMM auf einem PERC 5/E-Adapter

Austauschen des transportablen Akkusicherungsmoduls (TBBU)

bei Controllern

Entfernen des PERC 5/E-Adapters

Entfernen des DIMM und des Akkus aus einem PERC 5/E-Adapter

Installation des PERC 5/i-Adapters

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 33

. . . . . . . . . . . . . . 34

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36

. . . . . . . . . . . . . . . . . . . . . 36

. . . . . . 38

. . . . . . . . . . . . . . . . . . . . . 39

4 Inhalt

Entfernen des PERC 5/i-Adapters

Entfernen des DIMM aus einem PERC 5/i

. . . . . . . . . . . . . . . . . . . . . . . . 42

. . . . . . . . . . . . . . . . . . . . 45

Trennen des Akkusicherungsmoduls (BBU) vom PERC 5/i-Adapter

bzw. PERC 5/i Integrated

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45

Page 7

4 Treiberinstallation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 47

Erstellen einer Treiberdiskette . . . . . . . . . . . . . . . . . . . . . . . . . 47

Installation des Treibers während der Installation eines MicrosoftBetriebssystems

Installation eines Windows Server 2003-, Windows Vista-,

Windows 2000- oder XP-Treibers für einen neuen RAID-Controller

Aktualisieren eines vorhandenen Treibers für Windows 2000,

Windows Server 2003, Windows XP oder Windows Vista

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 48

. . . . . . 48

. . . . . . . . . . . 49

Installation von Windows Vista für einen neuen RAID-Controller

Installation des Treibers für Red Hat Enterprise Linux

Erstellen einer Treiberdiskette

Installation des Treibers

. . . . . . . . . . . . . . . . . . . . . . . 51

. . . . . . . . . . . . . . . . . . . . . . . . . . 52

Installation des Treibers mit einem Update-RPM

. . . . . . . . . . . . . 51

. . . . . . . . . . . . . 52

. . . . . . . 50

Installation des Treibers für SUSE Linux Enterprise Server

(Version 9 oder 10)

Installation des Treibers mit einem Update-RPM

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 53

. . . . . . . . . . . . . 53

Installation von SUSE Linux Enterprise Server mit der TreiberUpdatediskette

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 55

5 RAID-Konfiguration und -Verwaltung. . . . . . . . . . . . . . . . 57

Dell OpenManage Storage Management . . . . . . . . . . . . . . . . . . . . 57

SAS RAID Storage Manager

BIOS-Konfigurationsprogramm

Aufrufen des BIOS-Konfigurationsprogramms

Starten des BIOS-Konfigurationsprogramms

Beenden des Konfigurationsprogramms

. . . . . . . . . . . . . . . . . . . . . . . . . . . 57

. . . . . . . . . . . . . . . . . . . . . . . . . 58

. . . . . . . . . . . . . . . . . 58

. . . . . . . . . . . . . . . 58

. . . . . . . . . . . . . . . . . . . . 59

Menünavigation

RAID-Konfigurationsfunktionen

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 59

. . . . . . . . . . . . . . . . . . . . . . . . . 62

Menüoptionen im BIOS-Konfigurationsprogramm

„Virtual Disk Management (VD Mgmt)“

(Verwaltung virtueller Datenträger)

. . . . . . . . . . . . . . . . . . . . 63

„Physical Disk Management (PD Mgmt)“

(Verwaltung physischer Datenträger)

. . . . . . . . . . . . . . . . . . . 66

. . . . . . . . . . . . . . . 63

Inhalt 5

Page 8

Aktionen für physische Datenträger . . . . . . . . . . . . . . . . . . . . 67

„Controller Management (Ctrl Mgmt)“ (Controller-Verwaltung)

Datenträgeraktionen in der Controller-Verwaltung

„Foreign Configuration View“ (Fremdkonfiguration)

. . . . . . . . . . . . 68

. . . . . . . . . . . . 68

. . . . . . 67

Einrichten virtueller Datenträger

Erstellen virtueller Datenträger

Initialisieren virtueller Datenträger

. . . . . . . . . . . . . . . . . . . . . . . . 69

. . . . . . . . . . . . . . . . . . . . . . . 71

. . . . . . . . . . . . . . . . . . . . . 73

Importieren oder Löschen von Fremdkonfigurationen

mit dem Menü „VD Mgmt“ (VD-Verwaltung)

. . . . . . . . . . . . . . . . 73

Importieren oder Löschen von Fremdkonfigurationen

mit dem Bildschirm „Foreign Configuration View“ (Fremdkonfiguration)

Einstellen des LED-Blinkens

Verwalten dedizierter Ersatzlaufwerke

Erstellen globaler Ersatzlaufwerke

Entfernen globaler oder dedizierter Ersatzlaufwerke

. . . . . . . . . . . . . . . . . . . . . . . . 76

. . . . . . . . . . . . . . . . . . . 77

. . . . . . . . . . . . . . . . . . . . . 77

. . . . . . . . . . . 78

Aktivieren der Warntöne bei Ausfällen physischer Datenträger

Prüfen der Datenkonsistenz

Beenden der Hintergrundinitialisierung

. . . . . . . . . . . . . . . . . . . . . . . . 79

. . . . . . . . . . . . . . . . . . 80

Durchführen einer manuellen Wiederherstellung

eines einzelnen physischen Datenträgers

Löschen virtueller Datenträger

. . . . . . . . . . . . . . . . . . . . . . . 81

Löschen von Datenträgergruppen

Aktualisieren der Firmware

. . . . . . . . . . . . . . . . . . . . . . . . . 82

Aktivieren der Startunterstützung

Anhalten des BIOS bei Fehlern

. . . . . . . . . . . . . . . . . . . . . . . 83

. . . . . . . . . . . . . . . . . 80

. . . . . . . . . . . . . . . . . . . . . 81

. . . . . . . . . . . . . . . . . . . . . 82

Wiederherstellen der werkseitigen Standardeinstellungen

. 74

. . . . . . 79

. . . . . . . . 83

6 Fehlerbehebung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 85

6 Inhalt

Virtuelle Datenträger im Status „Degraded“

(Eingeschränkt funktionsfähig)

Speicherfehler

Allgemeine Probleme

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 85

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 86

Probleme mit physischen Datenträgern

. . . . . . . . . . . . . . . . . . . . . . . . . 85

. . . . . . . . . . . . . . . . . . . . . 87

Ausfälle und Wiederherstellung von physischen Datenträgern

SMART-Fehler

POST-Fehlermeldungen für PERC 5

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 89

. . . . . . . . . . . . . . . . . . . . . . . 90

. . . . . . . . 87

Page 9

Betriebssystemfehler unter Red Hat Enterprise Linux . . . . . . . . . . . . . 94

LED-Leuchtmuster

Akustische Warnsignale

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 96

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . 96

Anhang: Betriebsbestimmungen . . . . . . . . . . . . . . . . . . . . . 99

Betriebsbestimmungen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 99

FCC-Hinweise (nur für die USA)

FCC, Klasse A

FCC-Klasse B

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100

Industry Canada (Canada Only)

Industry Canada, Class A

Industry Canada, Class B

CE Notice (European Union)

CE Notice (European Union)

. . . . . . . . . . . . . . . . . . . . . . . . 100

. . . . . . . . . . . . . . . . . . . . . . . . 102

. . . . . . . . . . . . . . . . . . . . . . . . . 102

. . . . . . . . . . . . . . . . . . . . . . . . . 102

. . . . . . . . . . . . . . . . . . . . . . . . . . 102

. . . . . . . . . . . . . . . . . . . . . . . 102

Glossar . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 111

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 125

Index

Inhalt 7

Page 10

8 Inhalt

Page 11

VORSICHT: Sicherheitshinweise

Beachten Sie die nachfolgenden Sicherheitshinweise, um Ihre eigene Sicherheit zu gewährleisten und eine Beschädigung

des Systems sowie der Arbeitsumgebung zu vermeiden.

VORSICHT: Bei falschem Einbau eines neuen Akkus besteht Explosionsgefahr. Tauschen Sie den Akku nur gegen einen

Akku desselben oder eines gleichwertigen, vom Hersteller empfohlenen Typs aus. Siehe „SICHERHEIT: Akku- und

Batterieentsorgung“ auf Seite 11.

ANMERKUNG: Beachten Sie die Sicherheits- und Warnhinweise in der Dokumentation zum PowerEdge™-

System bzw. zur Dell Precision™ Workstation.

SICHERHEIT: Allgemein

• Beachten und befolgen Sie die Wartungshinweise. Nehmen Sie an den Produkten keine Wartungsarbeiten vor, die

über das hinausgehen, was in der Dokumentation für den Benutzer beschrieben ist. Das Öffnen oder Entfernen von

Abdeckungen, die mit einem dreieckigen Symbol mit einem Blitz versehen sind, kann zu einem elektrischen Schlag

führen. Die Komponenten in diesen Gehäusen dürfen nur von ausgebildeten Servicetechnikern gewartet werden.

• Trennen Sie das Produkt vom Stromnetz und ersetzen Sie das betreffende Teil oder nehmen Sie mit einem ausgebildeten

Serviceanbieter Kontakt auf, wenn eine der folgenden Situationen eintritt:

– Ein Stromkabel, Verlängerungskabel oder Stecker ist beschädigt.

– Ein Gegenstand ist in das Gerät gefallen.

– Das Gerät wurde Feuchtigkeit ausgesetzt.

– Das Gerät wurde fallen gelassen oder beschädigt.

– Das Gerät funktioniert nicht ordnungsgemäß, wenn es gemäß Betriebsanleitung verwendet wird.

• Dieses Produkt darf nur mit zugelassenen Geräten eingesetzt werden.

• Betreiben Sie das Gerät nur mit einer externen Stromquelle, die den Spezifikationen auf dem Etikett mit den elektrischen

Klassifizierungen entspricht. Wenn Sie nicht sicher sind, welche Art von Stromquelle Sie benötigen, wenden Sie sich

an einen Elektriker oder den örtlichen Stromversorger.

• Gehen Sie mit Akkus vorsichtig um. Sie dürfen weder auseinander genommen, zerdrückt, zerstochen, kurzgeschlossen,

in Feuer oder Wasser geworfen noch Temperaturen über 60 °C ausgesetzt werden. Öffnen oder warten Sie Akkus niemals,

ersetzen Sie Akkus nur durch solche, die für das Gerät ausdrücklich geeignet sind.

SICHERHEIT: Beim Arbeiten im Inneren des Systems

Führen Sie vor dem Entfernen der Systemabdeckung die folgenden Schritte in der angegebenen Reihenfolge durch.

VORSICHT: Nur ausgebildete Servicetechniker sind befugt, die Systemabdeckungen zu entfernen und Arbeiten an

den Komponenten im Inneren des Systems durchzuführen, es sei denn, die entsprechende Vorgehensweise ist ausdrücklich

in der Dell Dokumentation beschrieben.

HINWEIS: Warten Sie nach Ausschalten des Systems 5 Sekunden lang, bevor Sie eine Komponente von der Systemplatine

entfernen oder ein Peripheriegerät trennen, um eine Beschädigung der Systemplatine zu vermeiden.

1

Schalten Sie den Computer und alle Geräte aus.

2

Erden Sie sich durch Berühren einer unbeschichteten Metallfläche am Gehäuse, bevor Sie systeminterne Komponenten

berühren.

Sicherheitshinweise 9

Page 12

3

Berühren Sie während der Arbeit im Computer in regelmäßigen Abständen eine unbeschichtete Metallfläche am Gehäuse,

um statische Aufladung abzuleiten, die die internen Komponenten beschädigen könnte.

4

Trennen Sie das System und die Geräte vom Stromnetz. Unterbrechen Sie alle Telekommunikationsleitungen zum System,

um die Gefahr einer Verletzung bzw. eines Stromschlags zu verringern.

Beachten Sie darüber hinaus die folgenden Richtlinien, soweit zutreffend:

• Ziehen Sie beim Trennen eines Kabels vom Gerät nur am Stecker oder an der Zugentlastung und nicht am Kabel selbst.

Manche Kabel haben einen Stecker mit Sicherungsklammern. Wenn Sie ein solches Kabel abziehen, drücken Sie vor dem

Herausziehen des Steckers die Sicherungsklammern nach innen. Achten Sie darauf, dass die Stecker unverkantet abgezogen

werden, um ein Verbiegen der Kontaktstifte zu vermeiden. Richten Sie vor dem Herstellen von Steckverbindungen

die Anschlüsse immer korrekt aus.

• Gehen Sie mit Komponenten und Erweiterungskarten vorsichtig um. Berühren Sie nicht die Komponenten oder Kontakte

auf einer Karte. Halten Sie die Karte nur an den Kanten oder dem Montageblech. Komponenten wie Mikroprozessor-Chips

sollten an den Kanten und nicht an den Pins festgehalten werden.

Schutz vor elektrostatischer Entladung

Durch elektrostatische Entladungen (ESD) können elektronische Komponenten im Computer beschädigt werden. Unter

bestimmten Bedingungen baut sich im Körper oder in einem Gegenstand wie einem Peripheriegerät elektrostatische Elektrizität

auf. Diese entlädt sich dann auf einen anderen Gegenstand, etwa den Computer. Um Beschädigungen durch elektrostatische

Entladungen zu vermeiden, sollten Sie die statische Elektrizität Ihres Körpers ableiten, bevor Sie elektronische Komponenten im

Inneren des Computers berühren, beispielsweise ein Speichermodul. Berühren Sie zum Schutz gegen elektrostatische Elektrizität

einen geerdeten Gegenstand aus Metall (etwa eine blanke Metalloberfläche am E/A-Anschlussfeld des Computers), bevor Sie mit

elektronischen Bauteilen arbeiten. Beim Anschließen eines Peripheriegeräts am Computer (einschließlich digitaler Handgeräte)

sollten Sie stets sich und das externe Gerät erden, bevor Sie es mit dem Computer verbinden. Außerdem sollten Sie während

der Arbeit im Inneren des Computers in regelmäßigen Abständen einen E/A-Anschluss berühren, um die statische Elektrizität

abzuleiten, die sich im Körper aufgebaut haben könnte.

Beachten Sie auch folgende Hinweise, um Beschädigungen durch elektrostatische Entladungen zu vermeiden:

• Entfernen Sie beim Auspacken einer elektrostatisch empfindlichen Komponente aus dem Versandkarton erst dann

die antistatische Verpackung, wenn Sie die Komponente tatsächlich installieren. Achten Sie darauf, sich unmittelbar

vor dem Entfernen der antistatischen Schutzhülle zu erden und somit die statische Elektrizität aus dem Körper abzuleiten.

• Verpacken Sie empfindliche Komponenten zum Transport zuerst in einer antistatischen Schutzhülle oder einem

entsprechenden Behälter.

• Elektrostatisch empfindliche Komponenten sollten ausschließlich in einer statikfreien Umgebung gehandhabt werden.

Verwenden Sie nach Möglichkeit antistatische Bodenmatten und Arbeitsflächen.

10 Sicherheitshinweise

Page 13

SICHERHEIT: Akku- und Batterieentsorgung

Ihr System ist mit einem NiMH-Akku (Nickelmetallhydrid), Lithium-Knopfzelle und/oder einem Lithium-IonenAkku ausgestattet. Die Lithium-Knopfzellen, NiMH- und Lithium-Ionen-Akkus haben eine lange Lebensdauer

und es ist möglich, dass Sie sie nie austauschen müssen. Sollte ein Austausch jedoch erforderlich sein, finden

Sie weitere Informationen hierzu unter

Entsorgen Sie Batterien und Akkus nicht über den Hausmüll. Die Adresse der nächstgelegenen Annahmestelle

für Altbatterien und Akkus erhalten Sie bei Ihrem örtlichen Abfallentsorgungsbetrieb.

„RAID-Konfiguration und -Verwaltung“ auf Seite 57

ANMERKUNG: Zum System gehören eventuell auch Leiterplatten oder andere Komponenten, die Batterien enthalten.

Auch diese Batterien müssen gemäß den örtlichen Vorschriften entsorgt werden. Informationen zu diesen Batterien finden

Sie in der Dokumentation zur jeweiligen Karte oder Komponente.

Batterie-Recyclingsymbol für Taiwan

.

Sicherheitshinweise 11

Page 14

12 Sicherheitshinweise

Page 15

Übersicht

Die Dell™ PowerEdge™ Expandable RAID-Controller der Reihe PERC 5 bieten Steuerfunktionen

für RAID-Datenträger (Redundant Array of Independent Disks). Die PERC 5 Serial Attached Small

Computer System Interface (SAS)-RAID-Controller unterstützen SAS-Geräte und Dell-kompatible

SATA-Geräte. Die Controller gewährleisten Zuverlässigkeit, hohe Leistung und fehlertolerante

Verwaltung von Datenträgersubsystemen.

Umfang des Benutzerhandbuchs

Im vorliegenden Benutzerhandbuch der PERC 5-Controller werden folgende Themen behandelt:

• Grundlegende Informationen über die PERC 5-Controller und RAID-Funktionen

• Informationen über die PERC 5-Controller-Funktionen

• Hardwareinstallation und Akkuverwaltung

• Installationsverfahren für Betriebssystemtreiber

• RAID-Konfiguration und -Verwaltung

• Informationen zur Fehlerbehebung

• Vorschriften und Betriebsbestimmungen

PERC 5-Controller-Beschreibungen

Im Folgenden finden Sie Beschreibungen zu jedem Controller-Typ:

• PERC 5/E-Adapter mit zwei externen x4 SAS-Ports und transportablem Akkusicherungsmodul

(TBBU)

• PERC 5/i-Adapter mit zwei internen x4 SAS-Ports mit oder ohne Akkusicherungsmodul,

je nach System

• PERC 5/i Integrated-Controller mit zwei internen x4 SAS-Ports und Akkusicherungsmodul

Jeder Controller unterstützt bis zu 64 virtuelle Datenträger. Ferner sind die PERC 5/E-Controller

mit zwei Ports ausgestattet, an die jeweils bis zu drei Gehäuse angeschlossen werden können,

insgesamt also bis zu sechs Gehäuse pro Controller. Jedes Gehäuse kann bis zu 15 physische

Datenträger enthalten, so dass ein Controller bis zu 90 physische Datenträger in diesen Gehäusen

unterstützt.

ANMERKUNG: PERC 5/i ist durch die auf der Plattform unterstützte Konfiguration eingeschränkt.

Übersicht 13

Page 16

PCI-Architektur

PERC 5-Controller unterstützen eine PCI-E x8-Hostschnittstelle. PCI-E ist eine Hochleistungs-E/ABus-Architektur für erhöhten Datendurchsatz ohne negative Auswirkungen auf die CPU-Geschwindigkeit (Central Processing Unit). PCI-E erweitert die PCI-Spezifikation und soll eine gemeinsame

E/A-Architektur für verschiedene Systeme bereitstellen, z. B. für Desktops, Workstations, Mobilgeräte,

Server, E/A-Schnittstellen und integrierte Geräte.

Unterstützte Betriebssysteme

Die PERC 5-Controller unterstützen folgende Betriebssysteme:

• Microsoft® Windows®2000 Server-Reihe

• Windows Server

• Windows Server 2003 DataCenter

• Windows XP

• Windows Vista™

•Red Hat

•SUSE

ANMERKUNG: Auf den Treiberseiten unter www.dell.com finden Sie spezifische Informationen

zu den erforderlichen Service Packs der Betriebssysteme.

ANMERKUNG: Microsoft Windows XP wird von einem PERC 5-Controller nur unterstützt, wenn der Controller

in einer Dell Precision™-Workstation installiert ist.

®

®

Linux Enterprise Server 9 und SUSE Linux Enterprise Server 10

®

2003 (Standard, Enterprise und Small Business Server)

Enterprise Linux®3, Red Hat Enterprise Linux 4 und Red Hat Enterprise Linux 5

ANMERKUNG: Eine aktuelle Liste der unterstützten Betriebssysteme und Informationen zur Treiberinstallation

finden Sie in der Systemdokumentation auf der Dell Support-Website unter support.dell.com.

RAID-Beschreibung

RAID bezeichnet eine Gruppe von mehreren unabhängigen physischen Datenträgern, die eine höhere

Speicherleistung ermöglichen, da mehr Datenträger für das Speichern und den Zugriff auf die Daten

verwendet werden. Ein RAID-Datenträgersubsystem verbessert die E/A-Leistungsfähigkeit und die

Verfügbarkeit der Daten. Die phyische Datenträgergruppe stellt sich dem Hostsystem entweder als

einzelne Speichereinheit oder als mehrere logische Einheiten dar. Der Datendurchsatz wird erhöht,

da auf mehrere Datenträger gleichzeitig zugegriffen wird. RAID-Systeme zeichnen sich außerdem durch

höhere Speicherverfügbarkeit und Fehlertoleranz aus. Durch einen Ausfall des physischen Datenträgers

verlorene Daten können wiederhergestellt werden, indem die fehlenden Daten aus den verbleibenden

Daten oder physischen Paritätsdatenträgern neu aufgebaut werden.

HINWEIS: Auf virtuellen RAID 0-Datenträgern können die Daten nach einem Ausfall des physischen Datenträgers

nicht wiederhergestellt werden.

14 Übersicht

Page 17

Übersicht über RAID-Level

Bei RAID 0 wird ein hoher Datendurchsatz erreicht, besonders für große Dateien in Umgebungen

ohne Bedarf für Datenredundanz.

Bei RAID 1 werden Daten, die auf einen physischen Datenträger geschrieben werden, zugleich

auf einen anderen physischen Datenträger geschrieben. Diese Betriebsart eignet sich für kleine

Datenbanken und andere Anwendungen mit niedriger Kapazität, aber hohem Bedarf an

Datenredundanz.

Bei RAID 5 wird mittels Parität und Striping über alle physischen Datenträger (verteilte Parität)

ein hoher Datendurchsatz und Datenredundanz insbesondere für wahlfreien Datenzugriff in kleinem

Umfang ermöglicht.

RAID 10 ist eine Kombination von RAID 0 und RAID 1, bei der das Striping über gespiegelte

Datenträger erfolgt. Dieser RAID-Level bietet einen hohen Datendurchsatz und vollständige

Datenredundanz.

RAID 50 ist eine Kombination aus RAID 0 und RAID 5 mit verteilter Datenparität und DatenträgerStriping, das sich besonders für Daten eignet, die eine hohe Systemverfügbarkeit, hohe Anforderungsraten, hohen Datendurchsatz und mittlere bis hohe Kapazitäten erfordern.

RAID-Begriffe

Datenträger-Striping

Beim Datenträger-Striping können Sie Daten über mehrere physische Datenträger hinweg schreiben,

statt nur einen einzigen physischen Datenträger zu nutzen. Hierbei wird der Speicher jedes physischen

Datenträgers in Streifen partitioniert, deren Größe (die so genannte Streifengröße) zwischen 8 KB

und 128 KB liegen kann. Diese Streifen sind in einer sich wiederholenden Reihenfolge ineinander

verschachtelt. Der Teil eines Streifens auf einem einzelnen physischen Datenträger wird als Strip

bezeichnet.

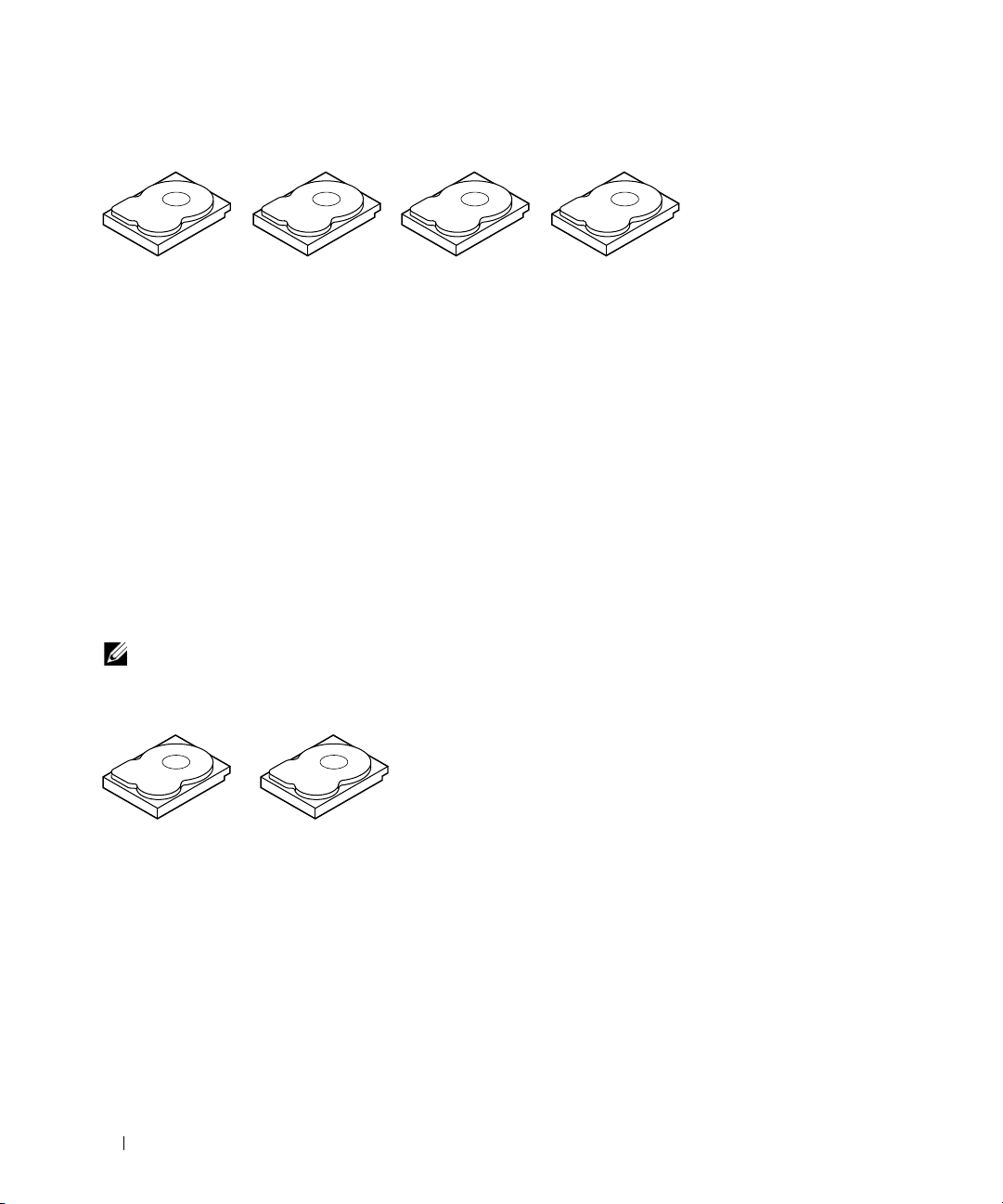

Zum Beispiel wird bei einem System mit vier Datenträgern, das nur Datenträger-Striping (RAID

Level 0) verwendet, Segment 1 auf Datenträger 1 geschrieben, Segment 2 auf Datenträger 2

und so weiter. Datenträger-Striping erhöht die Leistung, da gleichzeitig auf mehrere physische

Datenträger zugegriffen wird, allerdings bietet es keinerlei Datenredundanz.

Abbildung 1-1 zeigt ein Beispiel für Datenträger-Striping.

Übersicht 15

Page 18

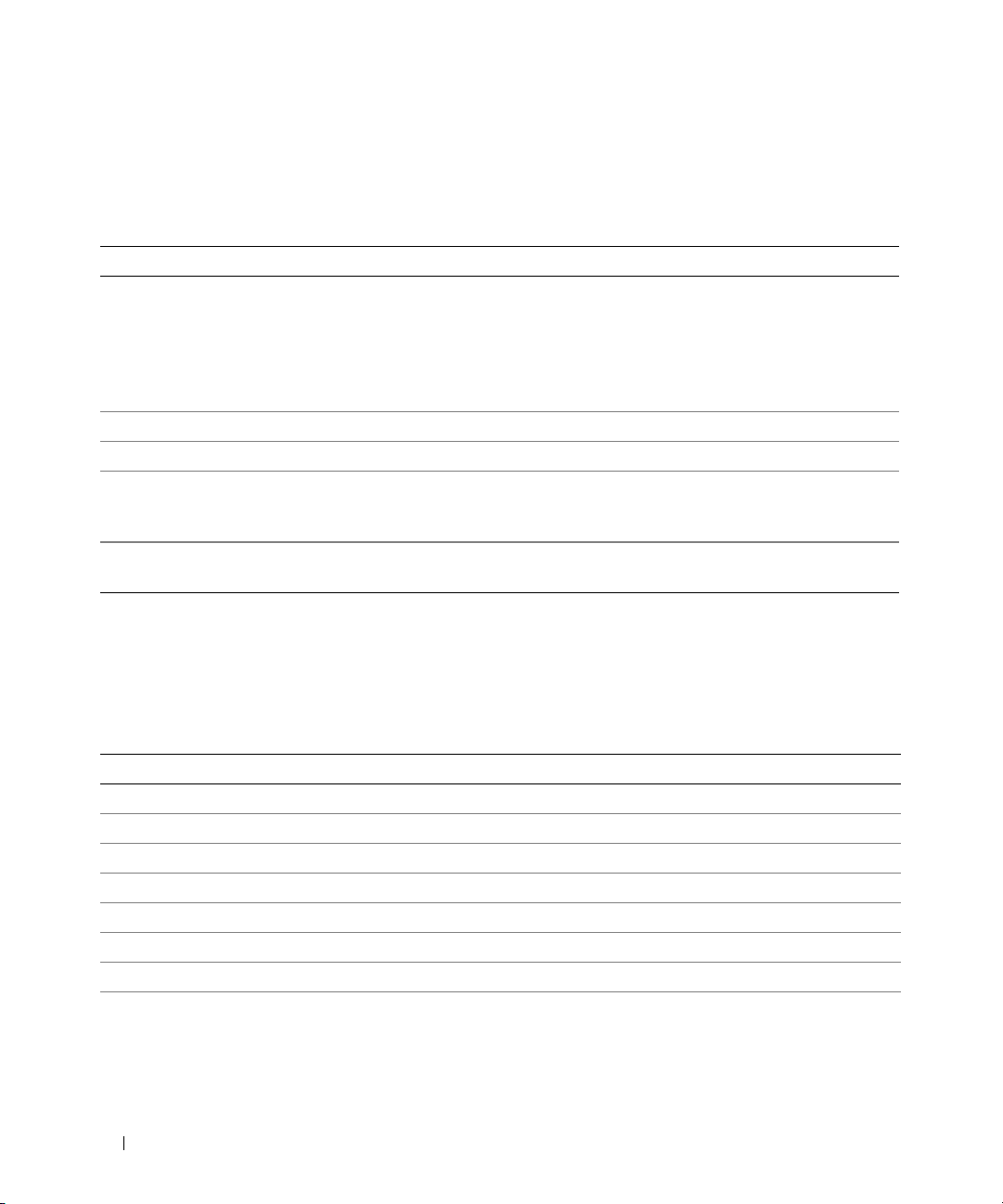

Abbildung 1-1. Beispiel für Datenträger-Striping (RAID 0)

Streifenelement 1

Streifenelement 5

Streifenelement 9

Streifenelement 2

Streifenelement 6

Streifenelement 10

Streifenelement 3

Streifenelement 7

Streifenelement 11

Streifenelement 4

Streifenelement 8

Streifenelement 12

Datenträgerspiegelung

Bei der Datenträgerspiegelung (RAID 1) werden Daten, die auf einen Datenträger geschrieben werden,

gleichzeitig auf einen anderen Datenträger geschrieben. Wenn ein Datenträger ausfällt, kann

der Systembetrieb mit dem Inhalt des anderen Datenträgers fortgesetzt und der ausgefallene

Datenträger wiederaufgebaut werden. Der Hauptvorteil von Datenträgerspiegelung besteht in

der hundertprozentigen Datenredundanz. Da der Inhalt eines Datenträgers vollständig auch auf

einen zweiten Datenträger geschrieben wird, spielt es keine Rolle, welcher der Datenträger ausfällt.

Beide Datenträger enthalten zu jeder Zeit dieselben Daten. Jeder der physischen Datenträger kann

eigenständig den Systembetrieb gewährleisten.

Datenträgerspiegelung bietet hundertprozentige Datenredundanz, ist jedoch relativ teuer, da jeder

physische Datenträger im System doppelt vorhanden sein muss. Abbildung 1-2 zeigt ein Beispiel

für Datenträgerspiegelung.

ANMERKUNG: Bei gespiegelten physischen Datenträgern wird durch Lastausgleich die Leseleistung verbessert.

Abbildung 1-2. Beispiel für Datenträger-Spiegelung (RAID 1)

Streifenelement 1

Streifenelement 2

Streifenelement 3

Streifenelement 4

16 Übersicht

Dupliziertes Streifenelement 1

Dupliziertes Streifenelement 2

Dupliziertes Streifenelement 3

Dupliziertes Streifenelement 4

Page 19

Parität

Parität erstelt eine Reihe redundanter Datensätze aus zwei oder mehr übergeordneten Datensätzen.

Mit diesen Redundanzdaten können Sie die übergeordneten Datensätze wiederherstellen. Paritätsdaten

sind zwar keine vollständigen Duplikate der übergeordneten Datensätze, mit Paritätsdaten lassen

sich die Daten im Fall eines Datenverlustes jedoch wiederherstellen. Bei RAID wird diese Methode

auf komplette physische Datenträger oder Streifen auf allen physischen Datenträgern in einer

physischen Datenträgergruppe angewendet.

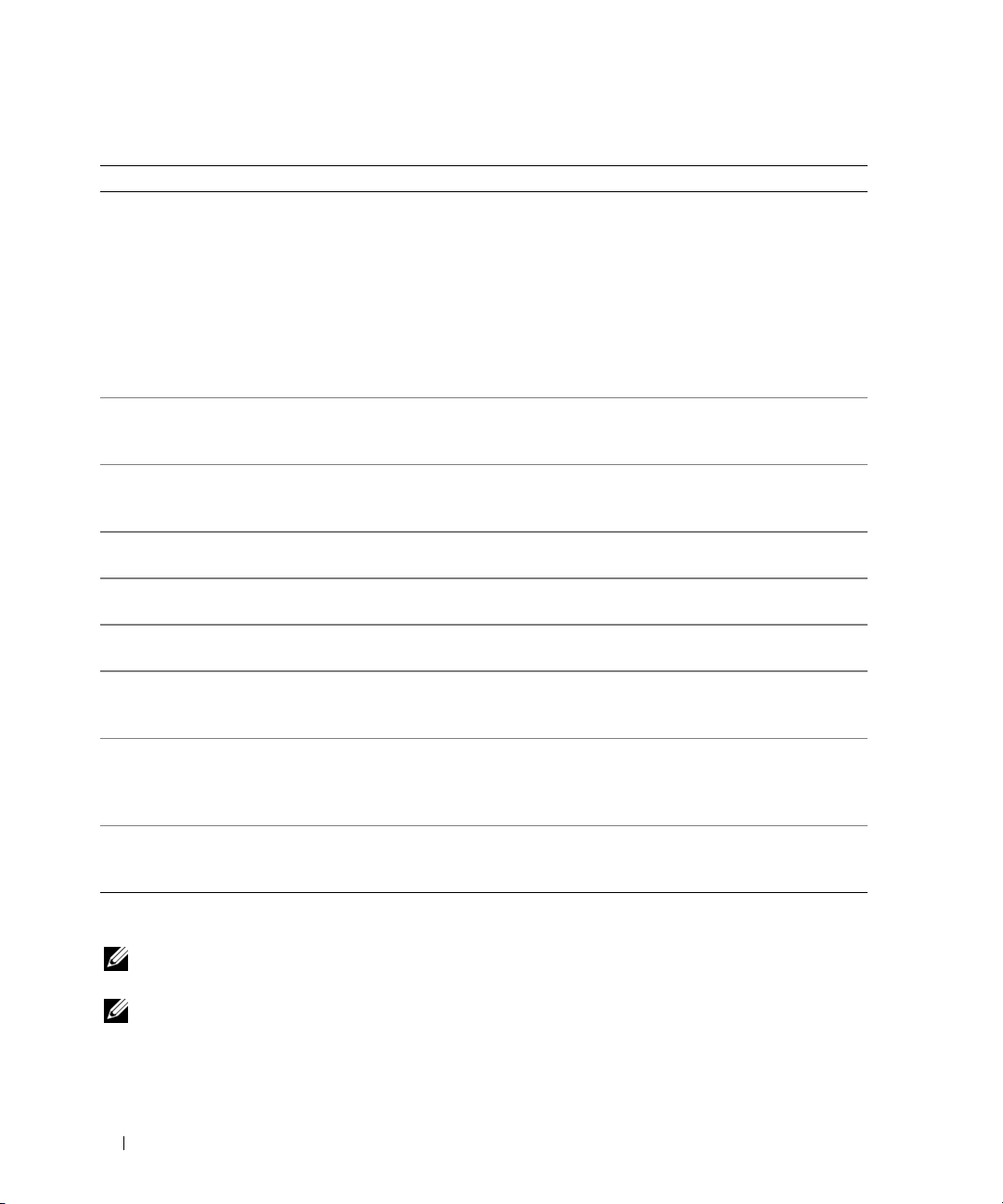

Die Paritätsdaten werden auf alle physischen Datenträger im System verteilt. Wenn ein physischer

Datenträger ausfällt, kann er aus der Parität und den Daten auf den übrigen physischen Datenträgern

wiederhergestellt werden. RAID-Level 5 kombiniert verteilte Parität und Datenträger-Striping,

wie in Abbildung 1-3 gezeigt. Parität bietet Redundanz beim Ausfall eines physischen Datenträgers,

ohne die Inhalte des gesamten physischen Datenträgers zu duplizieren. Allerdings kann die Erstellung

von Paritätsdaten den Schreibvorgang verlangsamen.

Abbildung 1-3. Beispiel für verteilte Parität (RAID 5)

Segment 1

Segment 7

Segment 13

Segment 19

Segment 25

Parität (26-30)

Segment 2

Segment 8

Segment 14

Segment 20

Parität (21-25)

Segment 26

Segment 3

Segment 9

Segment 15

Parität (16-20)

Segment 21

Segment 27

Segment 4

Segment 10

Parität (11-15)

Segment 16

Segment 22

Segment 28

Segment 5

Parität (6-10)

Segment 11

Segment 17

Segment 23

Segment 29

ANMERKUNG: Parität wird auf alle Datenträger im Array verteilt.

ANMERKUNG: Parität wird über mehrere physische Datenträger in der Datenträgergruppe verteilt.

Parität (1-5)

Segment 6

Segment 12

Segment 18

Segment 24

Segment 30

Übersicht 17

Page 20

18 Übersicht

Page 21

PERC 5 – Merkmale

In diesem Abschnitt werden die Merkmale der Dell™ PowerEdge™ Expandable RAID-Controller

der Reihe PERC 5 beschrieben, wie z. B. Konfigurationsoptionen, Leistungsfähigkeit des DiskArrays, Hardwarespezifikationen, Verwaltungsdienstprogramme für RAID-Systeme (Redundant

Array of Independent Disks) und Treiber für Betriebssystemsoftware.

PERC 5-Controller – Merkmale

In diesem Abschnitt werden die Konfigurationsmerkmale der PERC 5-Controller beschrieben.

In Tabelle 2-1 werden die Konfigurationen für die verschiedenen Controller verglichen.

Tabelle 2-1. PERC 5-Controller – Vergleich

Merkmal PERC 5/E-Adapter PERC 5/i-Adapter PERC 5/I Integrated

RAID-Level 0, 1, 5, 10, 50 0, 1, 5, 10, 50 0, 1, 5, 10, 50

Gehäuse pro Anschluss Bis zu 3 Gehäuse – –

Anschlüsse 2 x4 externe Wide-Ports 2 x4 interne Wide-Ports 2 x4 interne Wide-Ports

®

Prozessor Intel

Akkusicherungsmodul Ja (TBBU) Ja

Cache-Speicher 256 MB DDR2-Cache-

Cache-Funktion Write-Back, Write-

Maximale Anzahl

an Laufwerken pro Array

Maximale Anzahl

an Arrays pro

Datenträgergruppe

IOP333 E/AProzessor mit Intel

XScale-Technologie

Speicher

Through, Adaptive-ReadAhead, Non-Read-Ahead,

Read-Ahead

Bis zu 32 Laufwerke

pro Array

Bis zu 8 Arrays (spanned) Bis zu 8 Arrays (spanned) Bis zu 8 Arrays (spanned)

Intel IOP333 E/AProzessor mit Intel

XScale-Technologie

a

256 MB DDR2-CacheSpeicher

Write-Back, WriteThrough, Adaptive-ReadAhead, Non-Read-Ahead,

Read-Ahead

Bis zu 32 Laufwerke

pro Array

Intel IOP333 E/AProzessor mit Intel

XScale-Technologie

Ja

256 MB DDR2-CacheSpeicher

Write-Back, WriteThrough, Adaptive-ReadAhead, Non-Read-Ahead,

Read-Ahead

Bis zu 32 Laufwerke

pro Array

PERC 5 – Merkmale 19

Page 22

Tabelle 2-1. PERC 5-Controller – Vergleich (Fortsetzung)

Merkmal PERC 5/E-Adapter PERC 5/i-Adapter PERC 5/I Integrated

Maximale Anzahl an

virtuellen Datenträgern

pro Datenträgergruppe

Mehrere virtuelle

Datenträger pro

Controller

Unterstützung für

Bis zu 16 virtuelle

Datenträger pro

Datenträgergruppe

RAID 0=16

RAID 1=16

RAID 5=16

RAID 10= 1

RAID 50=1

Bis zu 64 virtuelle

Datenträger pro

Controller

Bis zu 16 virtuelle

Datenträger pro

Datenträgergruppe

RAID 0=16

RAID 1=16

RAID 5=16

RAID 10=1

RAID 50=1

Bis zu 64 virtuelle

Datenträger pro

Controller

Ja Ja Ja

Bis zu 16 virtuelle

Datenträger pro

Datenträgergruppe

RAID 0=16

RAID 1=16

RAID 5=16

RAID 10=1

RAID 50=1

Bis zu 64 virtuelle

Datenträger pro

Controller

x8-PCI ExpressHostschnittstelle

Online-

Ja Ja Ja

Kapazitätserweiterung

Dedizierte und globale

Ja Ja Ja

Ersatzlaufwerke

Unterstützung für

Ja Ja Ja

Hot-Swap-Geräte

Unterstützung für

Nein Nein Nein

andere Geräte (keine

Plattenspeichergeräte)

Unterstützung für

Ja Ja Ja

physische Datenträger

mit unterschiedlicher

Kapazität

Hardwareunterstützung

Ja Ja Ja

für „Exclusive-OR“

(XOR)

a

Der PERC 5/i-Adapter unterstützt nur bei bestimmten Systemen ein Akkusicherungsmodul. Weitere Informationen finden

Sie in der Dokumentation, die mit dem System geliefert wurde.

ANMERKUNG: Die maximale Kabellänge zwischen zwei Anschlüssen bei SAS-Systemen (Serial Attached SCSI)

beträgt 4 Meter. Dies gilt nur für externe Kabel.

ANMERKUNG: Die maximale Array-Größe wird durch die folgenden Faktoren bestimmt: maximale Anzahl

an Laufwerken pro Array (32), maximale Anzahl an Spanned Arrays pro Datenträgergruppe (8) sowie Größe

der physischen Laufwerke. Bei RAID 10 ist die Anzahl der Spanned Arrays auf acht begrenzt, was zu einer

Gesamtzahl von 16 Laufwerken pro virtuellem Datenträger führt.

20 PERC 5 – Merkmale

Page 23

Kompatibilität mit virtuellen Datenträgern auf bestehenden PERC 5-Controllern

PERC 5-Controller erkennen und verwenden virtuelle Datenträger, die auf bestehenden PERC 5Controllern erstellt wurden. Dabei kommt es weder zu Datenverlusten bzw. -beschädigungen noch

zu Verlusten bei der Konfiguration. Entsprechend können auch virtuelle Datenträger, die auf

den Controllern erstellt wurden, auf andere PERC 5-Controller übertragen werden.

ANMERKUNG: Weitere Informationen zur Kompatibilität erhalten Sie von den Mitarbeitern des technischen

Supports von Dell.

SMART-Technologie

Mit SMART, einer selbstüberwachenden Analyse- und Meldetechnologie, kann die interne Leistung

aller Motoren und Köpfe sowie der Elektronik der physischen Datenträger überwacht werden, so dass

absehbare Ausfälle der physischen Datenträger erkannt werden. Durch diese Funktion werden Leistung

und Zuverlässigkeit der physischen Datenträger besser überwacht und die Daten auf dem physischen

Datenträger sind geschützt. Wenn auf einem physischen Datenträger Probleme erkannt werden, können

Sie den physischen Datenträger ohne Datenverlust ersetzen oder reparieren.

SMART-kompatible physische Datenträger verfügen über Attribute, deren zugehörige Werte überwacht

werden können, so dass es möglich ist, Änderungen zu erkennen und festzustellen, ob sich die Werte

innerhalb des zulässigen Bereichs befinden. Bei vielen mechanischen und elektrischen Ausfällen kommt

es im Vorfeld zu Leistungseinbußen.

Es gibt eine Vielzahl von Anzeichen und Faktoren, anhand derer sich bevorstehende Ausfälle physischer

Datenträger vorhersagen lassen. Dies können beispielsweise Lagerfehler, beschädigte Schreib-/Leseköpfe

oder Veränderungen bei den Startzeiten sein. Zusätzlich gibt es Faktoren, die mit Lese-/Schreibausfällen

im Zusammenhang stehen, wie z. B. Positionierungsfehler oder größere fehlerhafte Sektoren.

ANMERKUNG: Weitere Informationen zu den Spezifikationen von SCSI-Schnittstellen finden Sie unter

www.t10.org, Informationen zu den Spezifikationen von SATA-Schnittstellen finden Sie unter www.t13.org.

Hintergrundinitialisierung

Bei der Hintergrundinitialisierung (Background Initialization, BGI) werden Paritätsfehler auf

dem virtuellen Datenträger korrigiert. Die Hintergrundinitialisierung stellt einen automatisierten

Prüfvorgang für Medienfehler dar, bei dem Paritätsinformationen erstellt und während des Vorgangs

geschrieben werden. Bei virtuellen RAID 0-Datenträgern erfolgt keine Hintergrundinitialisierung.

ANMERKUNG: Sie können die Hintergrundinitialisierung nicht dauerhaft deaktivieren. Wenn Sie die

Hintergrundinitialisierung abbrechen, wird der Vorgang nach fünf Minuten erneut gestartet. Weitere Informationen

zum Anhalten der Hintergrundinitialisierung finden Sie unter „Beenden der Hintergrundinitialisierung“ auf Seite 80.

PERC 5 – Merkmale 21

Page 24

Die Initialisierungsrate für die Hintergrundinitialisierung wird von der Speicherverwaltungssoftware

gesteuert. Vor dem Ändern der Rate muss eine ggf. im Hintergrund laufende Initialisierung beendet

werden, da die Änderung andernfalls nicht vorgenommen wird. Nachdem die Initialisierung

im Hintergrund angehalten und die Rate geändert wurde, wird die Änderung wirksam, sobald

die Initialisierung im Hintergrund automatisch neu startet.

ANMERKUNG: Anders als bei der Initialisierung virtueller Datenträger werden bei der Initialisierung

im Hintergrund keine Daten von den physischen Datenträgern gelöscht.

ANMERKUNG: Die Funktionsweise von Konsistenzprüfung und Hintergrundinitialisierung ist identisch. Die beiden

Vorgänge unterscheiden sich darin, dass die Hintergrundinitialisierung im Gegensatz zur Konsistenzprüfung

nicht manuell gestartet werden kann.

LED-Betrieb

Die LED am physischen Laufwerkträger zeigt den Status der einzelnen physischen Datenträger an.

Weitere Informationen zu den verschiedenen Blinkmustern bei internen Speichergeräten finden

Sie in der Systemdokumentation.

Informationen zu den Blinkmustern des Dell PowerVault™ MD1000 finden Sie in der Dokumentation

Dell PowerVault MD1000 Hardware Owner’s Manual (Hardware-Benutzerhandbuch zum Dell

PowerVault MD1000). Informationen zu den Blinkmustern des Dell PowerVault™ MD3000 finden

Sie in der Dokumentation Dell PowerVault MD3000 Hardware Owner’s Manual (Hardware-

Benutzerhandbuch zum Dell PowerVault MD3000).

Datenträger-Roaming

PERC 5-Controller unterstützen das Verlegen eines physischen Datenträgers von einem Kabelsteckplatz

oder Rückwandsteckplatz zu einem anderen innerhalb desselben Controllers. Die Controller erkennen

die verlegten physischen Datenträger automatisch und ordnen sie logisch den entsprechenden virtuellen

Datenträgern der Datenträgergruppe zu. Datenträger-Roaming kann nur ausgeführt werden,

wenn das System heruntergefahren wurde.

Führen Sie für das Datenträger-Roaming die folgenden Schritte aus:

1

Schalten Sie das System vollständig ab. Trennen Sie dazu System, physische Datenträger,

Gehäuse und Systemkomponenten von der Stromversorgung.

2

Verlegen Sie die physischen Datenträger an eine andere Position auf der Rückwandplatine

oder im Gehäuse.

3

Führen Sie eine Sicherheitsprüfung durch. Stellen Sie sicher, dass die physischen Datenträger

korrekt eingesetzt sind und ordnungsgemäß funktionieren.

4

Schalten Sie das System ein.

Der Controller ermittelt die RAID-Konfiguration aus den Konfigurationsdaten auf den physischen

Datenträgern.

22 PERC 5 – Merkmale

Page 25

Datenträgermigration

PERC 5-Controller unterstützen die Migration virtueller Datenträger von einem Controller zu einem

anderen. Dabei muss sich der Ziel-Controller nicht im Status „Offline“ befinden. Der Quell-Controller

muss sich jedoch im Status „Offline“ befinden, bevor die Datenträgermigration durchgeführt werden

kann. Der Controller kann einen virtuellen Datenträger importieren, der sich entweder im Status

„Optimal“ oder „Degraded“ (Eingeschränkt funktionsfähig) befindet. Ein virtueller Datenträger

im Status „Offline“ kann nicht importiert werden.

ANMERKUNG: PERC 5-Controller sind nicht mit älteren SCSI-PERC-RAID-Controllern kompatibel.

Wenn ein Controller einen physischen Datenträger mit einer bereits bestehenden Konfiguration

erkennt, kennzeichnet er den physischen Datenträger als Foreign (Fremd) und erstellt eine Meldung,

dass ein fremder Datenträger erkannt wurde.

Dedizierte Ersatzlaufwerke werden als globale Ersatzlaufwerke importiert. Die Firmware erstellt

eine Meldung, die über die Änderung in der Konfiguration des Ersatzlaufwerks informiert.

Führen Sie für die Datenträgermigration die folgenden Schritte aus:

1

Schalten Sie das System mit dem Quell-Controller ab.

2

Verlegen Sie die entsprechenden physischen Datenträger vom Quell-Controller an den Ziel-Controller.

Das System mit dem Ziel-Controller muss beim Einsetzen des physischen Datenträgers

nicht abgeschaltet sein.

3

Die Speicherverwaltungsanwendung kennzeichnet den eingesetzten Datenträger

als Fremddatenträger.

4

Über die Speicherverwaltungsanwendung können Sie die erkannte Fremdkonfiguration importieren.

ANMERKUNG: Stellen Sie sicher, dass alle physischen Datenträger, die den virtuellen Datenträger bilden,

migriert werden.

Warnmeldungen bei Ausfällen physischer Datenträger

Der PERC 5/E-Adapter weist über akustische Warnsignale auf kritische Funktionsstörungen und

Warnmeldungen im Zusammenhang mit Problemen bei virtuellen oder physischen Datenträgern hin.

Sie können die akustischen Warnsignale über das BIOS-Konfigurationsprogramm und die

Verwaltungsanwendung aktivieren, deaktivieren oder stumm schalten.

ANMERKUNG: Informationen zu akustischen Warnsignalen finden Sie unter „Akustische Warnsignale“

auf Seite 96.

PERC 5 – Merkmale 23

Page 26

Akkuverwaltung

Beim transportablen Akkusicherungsmodul (Transportable Battery Backup Unit, TBBU) handelt es

sich um ein Cache-Speichermodul mit integriertem Akku, das die Verlegung das Cache-Speichermoduls

mit dem Akku in einen neuen Controller ermöglicht. Das Akkusicherungsmodul stellt die Integrität

der im Cache gespeicherten Daten auf dem PERC 5/E-Adapter sicher, indem es im Falle eines

Stromausfalls für eine ununterbrochene Stromversorgung sorgt.

Beim Akkusicherungsmodul (Battery Backup Unit, BBU) handelt es sich um einen Akku, der die

Integrität der im Cache gespeicherten Daten auf dem PERC 5/i-Adapter und dem PERC 5/i Integrated

Controller bei Stromausfall sicherstellt. Im Gegensatz zum transportablen Akkusicherungsmodul ist

das Akkusicherungsmodul nicht direkt an das Cache-Speichermodul angeschlossen und kann daher

nicht zusammen mit dem Controller verlegt werden.

Das transportable Akkusicherungsmodul und das Akkusischerungsmodul bieten einen kostengünstigen

Schutz der Daten auf dem Speichermodul. Der Lithium-Akku ist im Vergleich zu früheren Akkus kleiner

und leistungsstärker.

Weitere Informationen zum Controller-Cache sowie Vorgehensweisen im Falle eines Controller-Ausfalls

finden Sie unter „Austauschen des transportablen Akkusicherungsmoduls (TBBU) bei Controllern“

auf Seite 36.

Einführung in die Schreib-Optionen im Cache

Der Cache-Controller schreibt einen Datenblock in den Cache-Speicher. Dieser Vorgang kann viel

schneller ausgeführt werden als der Schreibvorgang auf einen physischen Datenträger. Der CacheController sendet dann eine Bestätigung über die abgeschlossene Datenübertragung an das Hostsystem.

Write-Back und Write-Through – Vergleich

Bei der Write-Through-Cache-Speicherung informiert der Controller das Hostsystem über den

Abschluss einer Datenübertragung, sobald das Datenträgersubsystem alle Daten erhalten hat.

Der Controller schreibt die im Cache gespeicherten Daten auf das Speichergerät, wenn die

Systemaktivität gering ist oder die Kapazität des Schreibpuffers nahezu ihren Grenzwert erreicht hat.

Bei der Write-Back-Cache-Speicherung informiert der Controller den Host über den Abschluss einer

Datenübertragung, sobald der Controller-Cache alle Daten erhalten hat. Die im Cache gespeicherten

Daten werden nicht auf das Speichergerät geschrieben.

Bei der Write-Back-Cache-Speicherung kann es zu Datenverlusten kommen, wenn die im Cache

gespeicherten Daten im Falle eines Stromausfalls noch nicht auf das Speichergerät geschrieben wurden.

Bei bestimmten PERC 5-Controllern kann dieses Risiko ausgeschlossen werden, da sie über

entsprechende Akkusicherungsmodule verfügen. Informationen zu Controllern mit integriertem

Akkusicherungsmodul finden Sie in Tabelle 2-1.

Im Gegensatz zur Write-Through-Cache-Speicherung bietet die Write-Back-Cache-Speicherung

eine höhere Leistung.

ANMERKUNG: Standardmäßig ist für den Cache die Schreib-Option „Write-Back“ festgelegt.

ANMERKUNG: Bei bestimmten Datenmustern und Konfigurationen können jedoch bessere Leistungen erzielt

werden, wenn für den Cache die Schreib-Option „Write-Through“ festgelegt wird.

24 PERC 5 – Merkmale

Page 27

Cache-Verwaltung über die Firmware

Die Firmware verwalten den Cache anhand des Akkuzustands. Bei dem Lernzyklus handelt es sich

um die Kalibrierung des Akkus, die in regelmäßigen Abständen (ca. alle 3 Monate) vom Controller

ausgeführt wird, um den Zustand des Akkus zu ermitteln.

Einsatz des Write-Back-Verfahrens – Bedingungen

Die Write-Back-Cache-Speicherung wird immer eingesetzt, wenn ein Akku vorhanden und

in einem guten Zustand ist.

Einsatz des Write-Through-Verfahrens – Bedingungen

Die Write-Through-Cache-Speicherung wird immer eingesetzt, wenn kein Akku vorhanden ist bzw.

der Akku nicht ausreichend geladen ist. Sobald der Akku die Daten im Falle eines Stromausfalls

nicht mindestens 24 Stunden speichern kann, gilt der Ladestand des Akkus als nicht ausreichend.

Einsatz des Forced Write-Back-Verfahrens bei fehlendem Akku – Bedingungen

Dieser Write-Back-Modus ist verfügbar, wenn der Benutzer die Option Force WB with no battery

(Erzwungener Write-Back-Modus ohne Akku) auswählt. Wenn der Forced Write-Back-Modus

ausgewählt wurde, befindet sich der virtuelle Datenträger selbst dann im Write-Back-Modus, wenn

ein Akku vorhanden und in einem guten Zustand ist oder zurzeit ein Lernzyklus ausgeführt wird.

Bei Verwendung des Forced Write-Back-Modus empfiehlt Dell den Einsatz eines Backup-Systems

für die Stromversorgung. So können Sie sicherstellen, dass es bei einem plötzlichen Stromausfall

nicht zu Datenverlusten kommt.

Zeitrahmen für den Abschluss eines Lernzyklus

Der Zeitrahmen für den Abschluss eines Lernzyklus hängt von der Akkuladekapazität und der

verwendeten Lade-/Entladestromstärke ab. Bei PERC 5 beträgt der voraussichtliche Zeitrahmen

für den Abschluss eines Lernzyklus ca. sieben Stunden. Dabei werden die folgenden Phasen durchlaufen:

• Lernzyklus – Entladevorgang: ca. drei Strunden

• Lernzyklus – Ladevorgang: ca. vier Stunden

Die Lernzyklen fallen mit der Zeit immer kürzer aus, da die Akkukapazität abnimmt.

ANMERKUNG: Weitere Informationen hierzu finden Sie in der Speicherverwaltungsanwendung.

Während der Entladephase eines Lernzyklus wird der Akkulader von PERC 5 deaktiviert. In dieser

Phase wird die Akkuspannung mit Hilfe der Ladezustandsanzeige des Akkus über den Smart Battery

Bus (SMBus) überwacht. Wenn der Akku die Entladekapazitätsgrenze (Discharge Capacity Threshold,

DCT) erreicht, wird die Blindlast deaktiviert und der Akkulader wird wieder aktiviert. Nun erkennt der

Akkulader, dass der Status des Akkus unterhalb der Schnelllade-Auslösespannung (Fast Charge Rrigger

Voltage, FCTV) liegt. Die Schnellladephase des Akkus wird gestartet. Der Lernzyklus ist abgeschlossen,

sobald die Schnellladephase des Akkus beendet ist.

PERC 5 – Merkmale 25

Page 28

RAID-Konfigurationsinformationen

Tabelle 2-2 enthält die Konfigurationsmerkmale für PERC 5-Controller.

Tabelle 2-2. Merkmale für die RAID-Konfiguration

Merkmal PERC 5/E-Adapter PERC 5/i-Adapter und 5/I Integrated

Anzahl der unterstützten

virtuellen Datenträger

Bis zu 64 virtuelle Datenträger

pro Controller

Bis zu 64 virtuelle Datenträger pro

Controller

ANMERKUNG: Die maximale Anzahl von

physischen Datenträger bei einem Controller

hängt von der Rückwandplatine ab, an der

die Karte angebracht ist.

Online-RAID-Level-Migration Ja Ja

Datenträger-Roaming Ja Ja

Neustart nach

Kapazitätserweiterung

nicht erforderlich

Benutzerdefinierte

Auffrischrate (Rebuild Rate)

Ja Ja

Ja Ja

Fehlertoleranz – Merkmale

In Tabelle 2-3 werden die Fehlertoleranzmerkmale zur Vermeidung von Datenverlusten bei Ausfällen

physischer Datenträger aufgeführt.

Tabelle 2-3. Fehlertoleranz – Merkmale

Spezifikation Merkmal

SMART-Unterstützung Ja

Unterstützung für erweiterte Laufwerkfehlererkennung (Patrol Read) Ja

Ausfallerkennung für physische Datenträger Automatisch

Wiederherstellung physischer Datenträger mit Ersatzlaufwerken Automatisch

Erstellen von Paritätsdaten sowie Paritätsprüfung (nur RAID 5) Ja

Akkusicherungsmodul für den Controller-Cache zum Schutz der Konfigurationsdaten Ja

Manueller Austausch von physischen Datenträgern bei laufendem Betrieb (Hot-Swapping) Ja

a

Der PERC 5/i-Adapter unterstützt nur bei bestimmten Systemen ein Akkusicherungsmodul. Weitere Informationen

finden Sie in der Dokumentation, die mit dem System geliefert wurde.

a

26 PERC 5 – Merkmale

Page 29

Hot-Swapping für physische Datenträger

Als „Hot-Swapping“ wird der Vorgang bezeichnet, bei dem in einem Datenträgersubsystem

eine beschädigte Einheit durch eine Ersatzeinheit manuell ausgetauscht wird. Dieser Vorgang

wird bei laufendem Subsystem durchgeführt (das System wird dabei nicht abgeschaltet).

ANMERKUNG:

Hot-Swapping ebenfalls unterstützen kann.

ANMERKUNG: Stellen Sie sicher, dass ein SAS-Laufwerk ausschließlich durch ein anderes SAS-Laufwerk

und ein SATA-Laufwerk entsprechend durch ein anderes SATA-Laufwerk ersetzt wird.

ANMERKUNG: Stellen Sie beim Austausch der Datenträger sicher, dass der neue Datenträger mindestens

über dieselbe Kapazität wie der alte Datenträger verfügt.

Ausfallerkennung für physische Datenträger

Die Rückwandplatine oder das Gehäuse müssen Hot-Swap-fähig sein, damit der PERC 5-Controller

Die Firmware ermittelt automatisch ausgefallene Datenträger und stellt diese wieder her. Die automatische

Wiederherstellung kann mit Ersatzlaufwerken transparent durchgeführt werden. Wenn Sie Ersatzlaufwerke konfiguriert haben, versuchen die Controller automatisch, diese zur Wiederherstellung

der ausgefallenen physischen Datenträger zu verwenden.

Erweiterte Laufwerkfehlererkennung (Patrol Read)

Die erweiterte Laufwerkfehlererkennung dient als Präventivmaßnahme. Sie prüft das System

beispielsweise auf mögliche Fehler, die zum Ausfall von physischen Datenträgern und somit zur

Beeinträchtigung der Datenintegrität führen können. Die erweiterte Laufwerkfehlererkennung kann

mögliche Probleme bei physischen Datenträgern bereits vor dem Host-Zugriff identifizieren und

gegebenenfalls lösen. So kann die gesamte Systemleistung verbessert werden, da eine Fehlerbehebung

während eines normalen E/A-Vorgangs möglicherweise nicht mehr erforderlich ist. Die erweiterte

Laufwerkfehlererkennung kann über die Speicherverwaltungsanwendung durchgeführt werden.

Erweiterte Laufwerkfehlererkennung – Verhalten

Im folgenden Abschnitt erhalten Sie eine Übersicht über das Verhalten der erweiterten

Laufwerkfehlererkennung:

Die erweiterte Laufwerkfehlererkennung wird auf allen Datenträgern des Controllers ausgeführt,

1

die als Teil eines virtuellen Datenträgers konfiguriert wurden (einschließlich Ersatzlaufwerken).

Die erweiterte Laufwerkfehlererkennung wird ausschließlich auf konfigurierten physischen

Datenträgern ausgeführt. Nicht konfigurierte Datenträger sind Datenträger, die nicht Teil

eines virtuellen Datenträgers sind oder die sich im Zustand „Ready“ (Bereit) befinden.

2

Die erweiterte Laufwerkfehlererkennung passt die Controller-Ressourcen, die für die Laufwerkfehlererkennungsvorgänge vorgesehen sind, an die ausstehenden E/A-Vorgänge an. Verarbeitet das System

beispielsweise zurzeit einen E/A-Vorgang, so verwendet die erweiterte Laufwerkfehlererkennung weniger

Ressourcen, um dem E/A-Vorgang eine höhere Priorität beizumessen.

PERC 5 – Merkmale 27

Page 30

3

Die erweiterte Laufwerkfehlererkennung wird auf allen konfigurierten physischen Datenträgern

auf dem Controller ausgeführt. Sie kann nicht für einzelne Datenträger deaktiviert werden.

4

Bei einer Wiederholung startet die erweiterte Laufwerkfehlererkennung im Modus

(Automatisch) wieder bei 0 Prozent. Im Modus

Laufwerkfehlererkennung nach einem Neustart nicht erneut gestartet. Verwenden Sie den

Modus

Laufwerkfehlererkennung durchgeführt werden soll.

Manual

(Manuell), wenn Sie ein Zeitfenster festgelegt haben, in dem die erweiterte

Manual

(Manuell) wird die erweiterte

Auto

Konfiguration

Die erweiterte Laufwerkfehlererkennung kann über die Speicherverwaltungsanwendung durchgeführt

werden. Verwenden Sie die Optionen der erweiterten Laufwerkfehlererkennung, um den automatischen

oder manuellen Modus festzulegen bzw. die erweiterte Laufwerkfehlererkennung zu deaktivieren.

folgenden Abschnitten werden die Funktionen und Vorgänge der erweiterten Laufwerkfehlererkennung

beschrieben, die in der

ANMERKUNG: Weitere Informationen zu den verfügbaren Konfigurationsmerkmalen der erweiterten

Laufwerkfehlererkennung finden Sie in der Dokumentation der Speicherverwaltungsanwendung.

Speicherverwaltungsanwendung

zur Verfügung stehen.

In den

Erweiterte Laufwerkfehlererkennung – Modi

Im folgenden Abschnitt werden die Planungsdaten für die erweiterte Laufwerkfehlererkennung

beschrieben.

1

Der Controller setzt die erweiterte Laufwerkfehlererkennung standardmäßig auf den Modus

Auto

(Automatisch). Sie haben die Möglichkeit, die erweiterte Laufwerkfehlererkennung

entweder auf den Modus

2

Im Modus

auf dem System ausgeführt. Planmäßig wird innerhalb von sieben Tagen nach der letzten

Wiederholung eine neue erweiterte Laufwerkfehlererkennung gestartet.

3

Wird der Modus für die erweiterte Laufwerkfehlererkennung,

von

(Deaktiviert) gesetzt, wird das Feld

auf

Auto

(Automatisch) wird die erweiterte Laufwerkfehlererkennung ununterbrochen

Auto

(Automatisch) auf

N/A

(nicht verfügbar) gesetzt.

Auto

(Automatisch) oder

Manual

(Manuell) oder von

Next execution will start at:

Manual

Auto

(Manuell) zu setzen.

Patrol Read Mode

(Automatisch) auf

(Start der nächsten Ausführung)

,

Disabled

28 PERC 5 – Merkmale

Page 31

Verhaltensweisen

Im folgenden Abschnitt werden die Verhaltensweisen der erweiterten Laufwerkfehlererkennung

beschrieben:

1

Im Modus

Modus können Sie über die Option

starten. Befindet sich die erweiterte Laufwerkfehlererkennung im Modus

sie in diesem Modus, bis die Einstellung geändert wird.

2

Wenn der Modus auf

kennung. Nach Abschluss der erweiterten Laufwerkfehlererkennung wird automatisch festgelegt,

dass sie innerhalb von sieben Tagen nach der letzten Wiederholung erneut ausgeführt wird.

Manual

(Manuell) wird die erweiterte Laufwerkfehlererkennung nicht gestartet. In diesem

Start

(Starten) die erweiterte Laufwerkfehlererkennung manuell

Automatic

Manual

(Automatisch) gesetzt wird, startet die erweiterte Laufwerkfehlerer-

(Manuell), verbleibt

Blockierte Vorgänge

Unter den folgenden Umständen kann die erweiterte Laufwerkfehlererkennung nicht

auf den entsprechenden Datenträgern ausgeführt werden:

• Der Datenträger ist nicht konfiguriert (er befindet sich im Status

• Die Datenträger sind Teil eines virtuellen Datenträgers, dessen Wiederherstellung zurzeit

durchgeführt wird.

• Die Datenträger sind Teil eines virtuellen Datenträgers, für den zurzeit eine Hintergrundinitialisierung

oder Konsistenzprüfung durchgeführt wird.

READY

(Bereit)).

PERC 5 – Merkmale 29

Page 32

30 PERC 5 – Merkmale

Page 33

Hardware – Installation und Konfiguration

In diesem Kapitel wird die Installation der Dell™ PowerEdge™ Expandable RAID-Controller

(PERC) 5-Karten beschrieben.

Installation des PERC 5/E-Adapters

VORSICHT: Nur zugelassene Servicetechniker dürfen die Gehäuseabdeckung entfernen und auf

die Komponenten im Inneren des Systems zugreifen. Beachten Sie bei sämtlichen Vorgängen die

Sicherheitsvorkehrungen und die Hinweise für das Arbeiten im Inneren des Computers und zum Schutz vor

elektrischer Entladung, die im Product Information Guide (Produktinformationshandbuch) beschrieben sind.

1

Entnehmen Sie den PERC 5/E-Adapter der Verpackung und überprüfen Sie ihn

auf Beschädigungen.

ANMERKUNG: Wenden Sie sich an den technischen Support von Dell, falls der Controller

beschädigt ist.

2

Schalten Sie das System sowie die angeschlossenen Peripheriegeräte aus und trennen

Sie das System vom Netzstrom. Weitere Informationen zu Netzteilen erhalten Sie im

Owner’s Manual

3

Trennen Sie das System vom Netzwerk und entfernen Sie die Systemabdeckung.

Nähere Informationen zum Öffnen des Systems erhalten Sie im

(Hardware-Benutzerhandbuch).

4

Wählen Sie einen leeren PCI-Express-Steckplatz (

vor dem betreffenden PCI-E-Steckplatz auf der Rückseite des Systems.

5

Richten Sie den PERC 5/E-Adapter mit dem ausgewählten PCI-E-Steckplatz aus.

6

Drücken Sie den Controller vorsichtig, aber fest in den PCI-E-Steckplatz, bis er vollständig

eingesetzt ist. Siehe Abbildung 3-1.

(Hardware-Benutzerhandbuch) zum System.

Hardware Owner’s Manual

PCI-E) aus. Entfernen Sie das Abdeckblech

Hardware

VORSICHT: Drücken Sie niemals auf das Speichermodul, wenn Sie den Controller in den PCI-E-

Steckplatz einsetzen. Durch den Druck könnte das Modul zerbrechen.

VORSICHT: Durch elektrostatische Entladungen können empfindliche Komponenten beschädigt

werden. Achten Sie bei der Arbeit mit Komponenten stets auf ordnungsgemäßen Schutz gegen

elektrostatische Entladung. Wenn Sie Komponenten ohne ausreichende Erdung berühren,

kann es zu Beschädigungen kommen.

ANMERKUNG: Weitere Informationen zu kompatiblen Controllern finden Sie in der System-

dokumentation.

Hardware – Installation und Konfiguration 31

Page 34

Abbildung 3-1. Installation des PERC 5/E-Adapters

Halteschraube

Abdeckblech

PERC 5/E-Adapter

PCI-E-Steckplatz

7

Ziehen Sie gegebenenfalls die Halteschraube fest oder verwenden Sie die Halteclips im System,

um den Controller am Systemgehäuse zu sichern.

8

Schließen Sie die Systemabdeckung. Nähere Informationen zum Schließen des Systems erhalten

Sie im

Hardware Owner’s Manual

9

Verbinden Sie das Kabel vom externen Gerät mit dem Controller. Siehe Abbildung 3-2.

(Hardware-Benutzerhandbuch).

Abbildung 3-2. Kabel vom externen Gerät anschließen

Kabel vom

externen Gerät

10

Schließen Sie Netzstromkabel und Netzwerkkabel wieder an und schalten Sie das System ein.

32 Hardware – Installation und Konfiguration

Anschluss am Controller

System

Page 35

Installation des transportablen Akkusicherungsmoduls (TBBU) für den PERC 5/E

In diesem Abschnitt wird die Installation des transportablen Akkusicherungsmoduls (TBBU)

für den PERC 5/E beschrieben.

VORSICHT: Das Entfernen der Gehäuseabdeckung sowie die Wartung der Bauteile im Inneren des Systems

darf nur von zugelassenen Servicetechnikern vorgenommen werden. Beachten Sie bei sämtlichen Vorgängen

die Sicherheitsvorkehrungen und die Hinweise für das Arbeiten im Inneren des Computers und zum Schutz

vor elektrischer Entladung, die im Product Information Guide (Produktinformationshandbuch) beschrieben sind.

ANMERKUNG: Alle Vorgänge müssen an einem elektrostatisch abgesicherten Arbeitsplatz durchgeführt werden,

um die EIA-625-Anforderungen („Requirements For Handling Electrostatic Discharge Sensitive Devices“)

zu erfüllen. Alle Vorgänge müssen nach den aktuellen IPC-A-610-Empfehlungen für elektrostatisch abgesichertes

Arbeiten durchgeführt werden.

ANMERKUNG: Laden Sie den PERC-5-Akku vor der ersten Verwendung auf, damit die volle Funktion

gewährleistet ist.

1

Entnehmen Sie das Akkusicherungsmodul der Verpackung und befolgen Sie alle Vorsichtsmaßnahmen

gegen statische Elektrizität.

VORSICHT: Entfernen Sie beim Auspacken einer elektrostatisch empfindlichen Komponente aus dem

Versandkarton die antistatische Verpackung erst dann, wenn Sie die Komponente tatsächlich installieren.

Achten Sie unmittelbar vor dem Entfernen der antistatischen Schutzhülle darauf, dass Sie die statische

Elektrizität Ihres Körpers ableiten.

HINWEIS: Verpacken Sie empfindliche Komponenten zum Transport zuerst in einer antistatischen

Schutzhülle oder einem entsprechenden Behälter.

ANMERKUNG: Empfindliche Komponenten sollten ausschließlich in einer antistatischen Umgebung

gehandhabt werden. Verwenden Sie nach Möglichkeit antistatische Bodenmatten und Arbeitsunterlagen.

2

Während das DIMM (Dual In-line Memory Module) und der Controller getrennt sind, verbinden

Sie das eine Ende des Akkukabelbaums (roter, weißer, gelber und grüner Draht) mit dem Anschluss

am Speichermodul und das andere Ende mit dem Anschluss am Akku.

3

Positionieren Sie den oberen Rand des Akkus über der oberen Kante des Speichermoduls, so dass

die Arme auf den Seiten des Akkus in die entsprechenden Löcher im Speichermodul eingreifen.

Siehe Abbildung 3-3.

VORSICHT: Durch elektrostatische Entladungen können empfindliche Komponenten beschädigt werden.

Achten Sie bei der Arbeit mit Komponenten stets auf ordnungsgemäßen Schutz gegen elektrostatische

Entladung. Wenn Sie Komponenten ohne ausreichende Erdung berühren, kann es zu Beschädigungen

kommen.

Hardware – Installation und Konfiguration 33

Page 36

Abbildung 3-3. Installation des transportablen Akkusicherungsmoduls (TBBU)

Speichermodul

Anschluss am

Speichermodul

Anschluss am Akku

Akkukabelbaum

4

Legen Sie den PERC 5/E auf einer ebenen, sauberen und antistatischen Arbeitsfläche ab.

5

Installieren Sie das Speichermodul im Sockel des Controllers wie ein DIMM-Standardmodul. Weitere

Akku

Informationen finden Sie unter „Installation des DIMM auf einem PERC 5/E-Adapter“ auf Seite 34.

Das Speichermodul schließt mit der Platine ab, so dass sich das Speichermodul im installierten

Zustand parallel zur Platine befindet.

6

Drücken Sie das Speichermodul fest in den Speichersockel.

Während Sie das Speichermodul in den Sockel drücken, rastet das transportable Akkusicherungs-

modul (TBBU) ein. Damit ist der Controller vollständig mit dem Sockel verbunden. Die Arme

am Sockel greifen in die Kerben am Speichermodul und halten dieses in Position.

Installation des DIMM auf einem PERC 5/E-Adapter

In diesem Abschnitt wird die Installation des Speichermoduls auf einem PERC 5/E-Adapter

beschrieben.

VORSICHT: Nur zugelassene Servicetechniker dürfen die Gehäuseabdeckung entfernen und auf

die Komponenten im Inneren des Systems zugreifen. Beachten Sie bei sämtlichen Vorgängen

die Sicherheitsvorkehrungen und die Hinweise für das Arbeiten im Inneren des Computers und zum Schutz

vor elektrischer Entladung, die im Product Information Guide (Produktinformationshandbuch) beschrieben sind.

HINWEIS: PERC 5-Karten unterstützen DELL-kompatible registrierte ECC-DDR-II DIMMs (256 MB, 400 MHz,

x16 DRAM). Die Installation von nicht unterstützten Speichermodulen führt dazu, dass das System beim

Einschaltselbsttest (Power-On Self-Test, POST) nicht mehr reagiert.

34 Hardware – Installation und Konfiguration

Page 37

1

Entfernen Sie das Speichermodul in einer antistatischen Umgebung.

ANMERKUNG: Entfernen Sie beim Auspacken einer elektrostatisch empfindlichen Komponente

aus dem Versandkarton erst dann die antistatische Verpackung, wenn Sie die Komponente tatsächlich

installieren. Achten Sie unmittelbar vor dem Entfernen der antistatischen Schutzhülle darauf, dass Sie

die statische Elektrizität Ihres Körpers ableiten.

ANMERKUNG: Empfindliche Komponenten sollten ausschließlich in einer antistatischen Umgebung

gehandhabt werden. Verwenden Sie nach Möglichkeit antistatische Bodenmatten und Arbeitsunterlagen.

ANMERKUNG: Berühren Sie niemals die Goldkontakte und biegen Sie das Speichermodul nicht.

2 Richten Sie das Speichermodul so aus, dass sich die kodierte Kante des Speichermoduls genau

über dem Vorsprung im Speichersockel des Controllers befindet.

So vermeiden Sie Beschädigungen

am DIMM.

3

Führen Sie das Speichermodul in den Sockel des Controllers ein und drücken Sie das Speichermodul

auf beiden Seiten oder in der Mitte gleichmäßig nach unten, bis die Sicherungsklammern

in den Kerben am Sockel einrasten. Siehe Abbildung 3-4.

ANMERKUNG: In Abbildung 3-4 ist die Installation eines Speichermoduls auf einem PERC 5/E-Adapter

dargestellt.

Abbildung 3-4. Installation eines DIMM

Speichermodul

Speichersockel

PERC 5/E-Adapter

Halteclip

Hardware – Installation und Konfiguration 35

Page 38

Austauschen des transportablen Akkusicherungsmoduls (TBBU) bei Controllern

Bei einem unerwarteten Stromausfall kann das transportable Akkusicherungsmodul ein Speichermodul

bis zu 72 Stunden mit Strom versorgen und so die im Cache gespeicherten Daten sichern. Wenn

der Controller aufgrund eines Stromausfalls ausfällt, können Sie das transportable Akkusicherungsmodul

in einen neuen Controller einbauen und die Daten wiederherstellen. Der neue Controller, der den

ausgefallenen Controller ersetzt, darf nicht konfiguriert sein.

VORSICHT: Nur zugelassene Servicetechniker dürfen die Gehäuseabdeckung entfernen und auf die Kompo-

nenten im Inneren des Systems zugreifen. Beachten Sie bei sämtlichen Vorgängen die Sicherheitsvorkehrungen

und die Hinweise für das Arbeiten im Inneren des Computers und zum Schutz vor elektrischer Entladung,

die im Product Information Guide (Produktinformationshandbuch) beschrieben sind.

Führen Sie die folgenden Schritte aus, um einen ausgefallenen Controller mit gespeicherten Daten

im transportablen Akkusicherungsmodul auszutauschen.

1

Schalten Sie das System aus und trennen Sie die Verbindung zum physischen Datenträger.

2

Entnehmen Sie den Controller mit dem transportablen Akkusicherungsmodul aus dem System.

3

Entfernen Sie das transportable Akkusicherungsmodul vom Controller.

4

Setzen Sie das transportable Akkusicherungsmodul in den neuen Controller ein.

Siehe „Installation des transportablen Akkusicherungsmoduls (TBBU) für den PERC 5/E“

auf Seite 33.

5

Setzen Sie den neuen Controller in das System ein.

Weitere Informationen zum Einbau des Controllers finden Sie unter „Installation des PERC 5/E-

Adapters“ auf Seite 31.

6

Schalten Sie das System ein.

Der Controller überträgt die im Cache gespeicherten Daten auf den virtuellen Datenträger.

Entfernen des PERC 5/E-Adapters

In diesem Abschnitt wird beschrieben, wie Sie den PERC 5/E-Adapter aus dem System entfernen.

ANMERKUNG: Wird das SAS-Kabel versehentlich bei laufendem Betrieb des Systems abgezogen,

schließen Sie das Kabel wieder an und lesen Sie den entsprechenden Abschnitt in der Online-Hilfe

der Speicherverwaltungsanwendung, um das System wiederherzustellen.

1

Fahren Sie das System, auf dem der PERC 5/E installiert ist, sowie angeschlossene Speichergehäuse

ordnungsgemäß herunter.

2

Trennen Sie das System vom Netzstrom und entfernen Sie die Systemabdeckung.

VORSICHT: Beim Betrieb des Systems ohne aufgesetzte Systemabdeckung kann es zu Schäden aufgrund

unzureichender Kühlung kommen.

ANMERKUNG: Weitere Informationen zum Entfernen und erneuten Anbringen der Systemabdeckung finden

Sie im Hardware Owner’s Manual (Hardware-Benutzerhandbuch), das mit dem System geliefert wurde.

36 Hardware – Installation und Konfiguration

Page 39

3

Wählen Sie den entsprechenden PERC 5/E im System aus und ziehen Sie alle externen Kabel

vom PERC 5/E ab.

4

Entfernen Sie alle Halterungsmechanismen (z. B. Schrauben), mit denen der PERC 5/E im System

befestigt ist, und heben Sie den Controller vorsichtig aus dem PCI-E-Steckplatz. Siehe Abbildung 3-5.

Abbildung 3-5. Entfernen des PERC 5/E-Adapters

Halteschraube

Akku

Speichermodul

PERC 5/E-Adapter

ANMERKUNG: Weitere Informationen zum Ausbau von Peripheriegeräten aus den PCI-E-Steckplätzen

finden Sie im Hardware Owner’s Manual (Hardware-Benutzerhandbuch), das mit dem System geliefert

wurde.

Hardware – Installation und Konfiguration 37

Page 40

Entfernen des DIMM und des Akkus aus einem PERC 5/E-Adapter

ANMERKUNG: Das transportable Akkusicherungsmodul (TBBU) auf dem PERC 5/E-Adapter besteht aus einem

DIMM und einem Akkusicherungsmodul.

In diesem Abschnitt wird beschrieben, wie Sie das Akkusicherungsmodul von einem im System

installierten PERC 5/E-Adapter entfernen.

1 Fahren Sie das System mit dem installierten PERC 5/E-Adapter

geräte ordnungsgemäß herunter und entfernen Sie den PERC 5/E-Adapter aus dem System. Befolgen

Sie dabei die Anweisungen, die unter „Entfernen des PERC 5/E-Adapters“ auf Seite 36 aufgeführt

sind.

2

Überprüfen Sie den Controller visuell und stellen Sie fest, ob die Dirty-Cache-LED am DIMM

leuchtet. Siehe Abbildung 3-6. Wenn die LED leuchtet, setzen Sie den Controller wieder

in das System ein und bringen Sie die Systemabdeckung an. Verbinden Sie das System wieder

mit der Stromversorgung, schalten Sie das System ein und wiederholen Sie Schritt 1.

Abbildung 3-6. Position der Dirty-Cache-LED am PERC 5/E-Adapter

Akku

Speichermodul

Dirty-Cache-LED

sowie angeschlossene Speicher-

VORSICHT: Beim Betrieb des Systems ohne aufgesetzte Systemabdeckung kann es zu Schäden aufgrund

unzureichender Kühlung kommen.

38 Hardware – Installation und Konfiguration

PERC 5/E-Adapter

Page 41

3

Entfernen Sie das transportable Akkusicherungsmodul vom Adapter, indem Sie die Laschen

auf den beiden Seiten des DIMM-Anschlusses nach unten drücken und das Akkusicherungsmodul

aus dem Adapter heben.

4

Ziehen Sie das Akkukabel vom DIMM ab.

5

Lösen Sie den Akku vom DIMM, indem Sie die in das DIMM eingeführten Akkuklammern

herausdrücken und den Akku vom DIMM abdrehen. Siehe Abbildung 3-7.

Abbildung 3-7. Entfernen des transportablen Akkusicherungsmoduls (TBBU)

Speichermodul

Akku

Installation des PERC 5/i-Adapters

VORSICHT: Nur zugelassene Servicetechniker dürfen die Gehäuseabdeckung entfernen und

auf die Komponenten im Inneren des Systems zugreifen. Beachten Sie bei sämtlichen Vorgängen die

Sicherheitsvorkehrungen und die Hinweise für das Arbeiten im Inneren des Computers und zum Schutz vor

elektrischer Entladung, die im Product Information Guide (Produktinformationshandbuch) beschrieben sind.

ANMERKUNG: Weitere Informationen zur Installation des PERC 5/i finden Sie in der Systemdokumentation.

ANMERKUNG: Der PERC 5/i-Adapter verfügt über ein Akkusicherungsmodul (BBU), wenn er auf einem

PowerEdge-Server installiert ist. Bei einer Installation auf einer Dell Precision™ Workstation oder einem

PowerEdge SC-Server ist kein Akkusicherungsmodul verfügbar.

1

Entnehmen Sie den PERC 5/i-Adapter der Verpackung und überprüfen Sie ihn auf Beschädigungen.

ANMERKUNG: Wenden Sie sich an den technischen Support von Dell, sollte der Controller beschädigt sein.

2

Schalten Sie das System sowie die angeschlossenen Peripheriegeräte aus und trennen Sie das System

vom Netzstrom. Weitere Informationen zu Netzteilen finden Sie im

Hardware Owner’s Manual

(Hardware-Benutzerhandbuch) zum System.

Hardware – Installation und Konfiguration 39

Page 42

3

Trennen Sie das System vom Netzwerk und entfernen Sie die Systemabdeckung.

ANMERKUNG: Weitere Informationen zum Entfernen und Austauschen der Systemabdeckung finden

Sie im Hardware Owner’s Manual (Hardware-Benutzerhandbuch), das mit dem System geliefert wurde.

4

Wählen Sie einen leeren

PCI-E-Steckplatz aus und entfernen Sie das Abdeckblech. Das

Abdeckblech befindet sich auf der Rückseite des Systems vor dem betreffenden PCI-E-Steckplatz.

5

Richten Sie den PERC 5/i-Adapter mit dem ausgewählten PCI-E-Steckplatz aus.

6

Drücken Sie den Adapter fest, aber nicht ruckartig in den PCI-E-Steckplatz, bis er vollständig

eingesetzt ist. Siehe Abbildung 3-8.

VORSICHT: Drücken Sie niemals auf das Speichermodul, wenn Sie den Controller in den PCI-E-Steckplatz

einsetzen. Durch den Druck könnte das Speichermodul zerbrechen oder der DIMM-Anschluss beschädigt

werden.

VORSICHT: Durch elektrostatische Entladungen können empfindliche Komponenten beschädigt werden.

Achten Sie bei der Arbeit mit Komponenten stets auf ordnungsgemäßen Schutz gegen elektrostatische

Entladung. Wenn Sie Komponenten ohne ausreichende Erdung berühren, kann es zu Beschädigungen

kommen.

Abbildung 3-8. Installation des PERC 5/i-Adapters

Halteschraube

Abdeckblech

PCI-E-Steckplatz

40 Hardware – Installation und Konfiguration

PERC 5/i-Adapter

Page 43

7

Ziehen Sie gegebenenfalls die Halteschraube fest oder verwenden Sie die Halteclips im System,

um den Controller am Systemgehäuse zu sichern.

8