Dell UCP-51 User Manual [es]

Dell™ PowerEdge™ Expandable

RAID Controller 5/i y 5/E

Guía del usuario

Modelo UCP-50 y UCP-51

www.dell.com | support.dell.com

Dell™ PowerEdge™ Expandable

RAID Controller 5/i y 5/E

Guía del usuario

Modelo UCP-50 y UCP-51

www.dell.com | support.dell.com

Notas, avisos y precauciones

NOTA: una NOTA proporciona información importante que le ayudará a utilizar mejor el sistema.

AVISO: un AVISO le advierte de la posibilidad de daños en el hardware o los datos, e informa de cómo evitar el problema.

PRECAUCIÓN: un mensaje de PRECAUCIÓN indica el riesgo de daños materiales, lesiones o incluso la muerte.

NOTA: consulte la Guía de información del producto suministrada con el sistema para obtener información completa

sobre los términos y condiciones de venta en EE. UU., las garantías limitadas y devoluciones, las regulaciones de

exportación, el contrato de licencia de software, las instrucciones sobre seguridad, medio ambiente y ergonomía,

los avisos sobre reglamentaciones y la información sobre reciclaje.

____________________

La información contenida en este documento puede modificarse sin previo aviso.

© 2006–2007 Dell Inc. Reservados todos los derechos.

Queda estrictamente prohibida la reproducción de este documento en cualquier forma sin la autorización por escrito de Dell Inc.

Marcas comerciales utilizadas en este texto: Dell, el logotipo de DELL, PowerEdge, PowerVault, Dell Precision y OpenManage son marcas

comerciales de Dell Inc. MegaRAID es una marca comercial registrada de LSI Logic Corporation. Microsoft, MS-DOS, Windows Server y

Windows son marcas comerciales registradas y W indows Vista es una marca comercial de Microsoft Corporation. Intel es una marca comercial

registrada de Intel Corporation. Novell y SUSE son marcas comerciales registradas de Novell, Inc. en los Estados Unidos y en otros países.

Red Hat y Red Hat Enterprise Linux son marcas comerciales registradas de Red Hat, Inc.

Otras marcas y otros nombres comerciales pueden utilizarse en este documento para hacer referencia a las entidades que los poseen o a sus productos.

Dell Inc. renuncia a cualquier interés sobre la propiedad de marcas y nombres comerciales que no sean los suyos.

Modelo UCP-50 y UCP-51

Enero de 2007 P/N GG096 Rev. A02

Contenido

PRECAUCIÓN: Instrucciones de seguridad . . . . . . . . . . . . 9

SEGURIDAD: General . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9

SEGURIDAD: Manipulación del interior del sistema

Protección contra descargas electrostáticas

SEGURIDAD: Cómo desechar las baterías

. . . . . . . . . . . . . . . . . . . 10

. . . . . . . . . . . . . . . 9

. . . . . . . . . . . . . . . . . . 10

1 Información general . . . . . . . . . . . . . . . . . . . . . . . . . . . 11

Ámbito de la guía del usuario . . . . . . . . . . . . . . . . . . . . . . . . . . 11

Descripción de las controladoras PERC 5

Arquitectura de PCI

Sistemas operativos admitidos

Descripción de RAID

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12

. . . . . . . . . . . . . . . . . . . . . . . . . 12

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12

Resumen de niveles de RAID

Terminología de RAID

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13

Configuración de discos por bandas

Duplicación de discos

Paridad

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 14

. . . . . . . . . . . . . . . . . . . . . . . . . . . 14

. . . . . . . . . . . . . . . . . . . . 11

. . . . . . . . . . . . . . . . . . . . . . . . 13

. . . . . . . . . . . . . . . . . . . . 13

2 Características de PERC 5 . . . . . . . . . . . . . . . . . . . . . . . 17

Características de la controladora PERC 5 . . . . . . . . . . . . . . . . . . . 17

Compatibilidad con discos virtuales creados

en controladoras PERC 5 existentes

Tecnología SMART

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19

Inicialización en segundo plano

Funcionamiento del LED

Itinerancia de discos

Migración de discos

. . . . . . . . . . . . . . . . . . . . . . . . . . 20

. . . . . . . . . . . . . . . . . . . . . . . . . . . . 20

. . . . . . . . . . . . . . . . . . . . . . . . . . . . 20

Alarmas en caso de fallos de discos físicos

. . . . . . . . . . . . . . . . . . . . 19

. . . . . . . . . . . . . . . . . . . . . . 19

. . . . . . . . . . . . . . . . 21

Contenido 3

Administración de la batería . . . . . . . . . . . . . . . . . . . . . . . . . . 21

Introducción a la política de caché de escritura

Escritura diferida frente a escritura simultánea

Cómo administra la caché el firmware

. . . . . . . . . . . . . . . . . . . 22

Situaciones en las que se utiliza la escritura diferida

Situaciones en las que se utiliza la escritura simultánea

. . . . . . . . . . . . . . 21

. . . . . . . . . . . . . . 22

. . . . . . . . . . . 22

. . . . . . . . . 22

Situaciones en las que se utiliza la escritura

diferida forzada sin batería

. . . . . . . . . . . . . . . . . . . . . . . . . 22

Información de configuración RAID

Características de la tolerancia a errores

Intercambio activo de discos físicos

Patrol Read

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25

Comportamiento de Patrol Read

Configuración

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25

Modos de Patrol Read

Detalles de comportamiento

Operaciones bloqueadas

. . . . . . . . . . . . . . . . . . . . . . . 23

. . . . . . . . . . . . . . . . . . . 24

. . . . . . . . . . . . . . . . . . . . 24

. . . . . . . . . . . . . . . . . . . . . . 25

. . . . . . . . . . . . . . . . . . . . . . . . . . . 26

. . . . . . . . . . . . . . . . . . . . . . . . 26

. . . . . . . . . . . . . . . . . . . . . . . . . . 26

3 Instalación y configuración del hardware . . . . . . . . . . . . 27

Instalación del adaptador PERC 5/E . . . . . . . . . . . . . . . . . . . . . . . 27

Instalación de la unidad de batería de reserva transportable

(TBBU) para PERC 5/E

Instalación de módulos DIMM en un adaptador PERC 5/E

Transmisión de una TBBU entre controladoras

Extracción del adaptador PERC 5/E

Extracción de módulos DIMM y batería de un adaptador PERC 5/E

Instalación del adaptador PERC 5/i

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29

. . . . . . . . . . . 30

. . . . . . . . . . . . . . . . . 32

. . . . . . . . . . . . . . . . . . . . . 32

. . . . . . 34

. . . . . . . . . . . . . . . . . . . . . 35

4 Contenido

Extracción del adaptador PERC 5/i

. . . . . . . . . . . . . . . . . . . . . . . 38

Extracción del módulo DIMM de una tarjeta PERC 5/i

Desconexión de la BBU del adaptador PERC 5/i

o una controladora PERC 5/i integrada

. . . . . . . . . . . . . . . . . . . . . 41

. . . . . . . . . . . . . 41

4 Instalación de controladores . . . . . . . . . . . . . . . . . . . . . 43

Creación de un disquete de controladores . . . . . . . . . . . . . . . . . . . 43

Instalación del controlador durante la instalación

del sistema operativo de Microsoft

Instalación de un controlador de Windows Server 2003,

Windows Vista, Windows 2000 o XP para una controladora RAID nueva

Actualización de Windows 2000, Windows Server 2003,

Windows XP o Windows Vista existentes

. . . . . . . . . . . . . . . . . . . . . . . 44

. . . 44

. . . . . . . . . . . . . . . . . . . 45

Instalación de Windows Vista para una controladora RAID nueva

Instalación del controlador Red Hat Enterprise Linux

Creación de un disquete de controladores

Instalación del controlador

. . . . . . . . . . . . . . . . . . . . . . . . . 48

. . . . . . . . . . . . . 47

. . . . . . . . . . . . . . . . . 47

Instalación del controlador mediante un RPM de actualización

. . . . . . 46

. . . . . . 49

Instalación del controlador SUSE Linux

Enterprise Server (versión 9 o 10)

Instalación del controlador mediante un RPM de actualización

. . . . . . . . . . . . . . . . . . . . . . . . 50

. . . . . . 50

Instalación de SUSE Linux Enterprise Server mediante

el disquete de actualización del controlador

. . . . . . . . . . . . . . . . 51

5 Configuración y administración de RAID . . . . . . . . . . . . . 53

Dell OpenManage Storage Management . . . . . . . . . . . . . . . . . . . . 53

SAS RAID Storage Manager

Utilidad de configuración del BIOS

Acceso a la utilidad de configuración del BIOS

Inicio de la utilidad de configuración del BIOS

Cierre de la utilidad de configuración

. . . . . . . . . . . . . . . . . . . . . . . . . . . 53

. . . . . . . . . . . . . . . . . . . . . . . 54

. . . . . . . . . . . . . . . . 54

. . . . . . . . . . . . . . . 54

. . . . . . . . . . . . . . . . . . . . . 55

Controles de navegación del menú

. . . . . . . . . . . . . . . . . . . . . . . 55

Contenido 5

Funciones de configuración RAID. . . . . . . . . . . . . . . . . . . . . . . . 57

Opciones de menú de la utilidad de configuración del BIOS

Virtual Disk Management (VD Mgmt)

Physical Disk Management (PD Mgmt)

Acciones con discos físicos

Controller Management (Ctrl Mgmt)

. . . . . . . . . . . . . . . . . . . . 59

. . . . . . . . . . . . . . . . . . . 61

. . . . . . . . . . . . . . . . . . . . . . . . 62

. . . . . . . . . . . . . . . . . . . . 62

Acciones de disco de administración de controladoras

Foreign Configuration View

Configuración de discos virtuales

Creación de discos virtuales

Inicialización de discos virtuales

. . . . . . . . . . . . . . . . . . . . . . . . . 63

. . . . . . . . . . . . . . . . . . . . . . . . 64

. . . . . . . . . . . . . . . . . . . . . . . . 66

. . . . . . . . . . . . . . . . . . . . . . 68

Importación o borrado de configuraciones

externas mediante el menú VD Mgmt

. . . . . . . . . . . . . . . . . . . 68

Importación o borrado de configuraciones

externas mediante la pantalla Foreign Configuration View

Ajuste de LED Blinking

Administración de repuestos activos dedicados

Creación de repuestos activos globales

. . . . . . . . . . . . . . . . . . . . . . . . . . . 71

. . . . . . . . . . . . . . 71

. . . . . . . . . . . . . . . . . . 72

Extracción de repuestos activos globales o dedicados

Activación de la alarma para alertar en caso de fallos

de discos físicos

Comprobación de coherencia de datos

Detención de la inicialización en segundo plano

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 73

. . . . . . . . . . . . . . . . . . 73

. . . . . . . . . . . . . 74

Realización de una regeneración manual

de un disco físico individual

Eliminación de discos virtuales

Eliminación de grupos de discos

Actualización de firmware

Activación de la compatibilidad con inicio

Activación de BIOS Stop on Error

. . . . . . . . . . . . . . . . . . . . . . . . 75

. . . . . . . . . . . . . . . . . . . . . . . 75

. . . . . . . . . . . . . . . . . . . . . . 76

. . . . . . . . . . . . . . . . . . . . . . . . . 76

. . . . . . . . . . . . . . . . . 76

. . . . . . . . . . . . . . . . . . . . . 77

Restauración de la configuración predeterminada de fábrica

. . . . . . . . . . 58

. . . . . . . . . 63

. . . . . . . . 69

. . . . . . . . . . 72

. . . . . . . 78

6 Contenido

6 Solución de problemas . . . . . . . . . . . . . . . . . . . . . . . . . 79

Discos virtuales degradados . . . . . . . . . . . . . . . . . . . . . . . . . . 79

Errores de memoria

Problemas generales

Problemas relacionados con los discos físicos

Errores y regeneración de los discos físicos

Error de SMART

Mensajes de errores POST de la PERC 5

Errores del sistema operativo Red Hat Enterprise Linux

Patrones de comportamiento del LED

Advertencias con alarma sonora

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 79

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 80

. . . . . . . . . . . . . . . . 80

. . . . . . . . . . . . . . . . . . 81

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 83

. . . . . . . . . . . . . . . . . . . . 83

. . . . . . . . . . . . 87

. . . . . . . . . . . . . . . . . . . . . . 89

. . . . . . . . . . . . . . . . . . . . . . . . 89

Apéndice: Información sobre normativas . . . . . . . . . . . . . . . 91

Información sobre normativas. . . . . . . . . . . . . . . . . . . . . . . . . . 91

Avisos de la FCC (sólo para EE. UU.)

Clase A de la FCC

Clase B de la FCC

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 92

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 92

Industry Canada (Canada Only)

Industry Canada, Class A

Industry Canada, Class B

. . . . . . . . . . . . . . . . . . . . . . . 92

. . . . . . . . . . . . . . . . . . . . . . . . . 93

. . . . . . . . . . . . . . . . . . . . . . . . . . 93

. . . . . . . . . . . . . . . . . . . . . . . . . . 93

CE Notice (European Union)

CE Notice (European Union)

información NOM (únicamente para México)

. . . . . . . . . . . . . . . . . . . . . . . . . . . 94

. . . . . . . . . . . . . . . . . . . . . . . . 94

. . . . . . . . . . . . . . . . 102

Glosario . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 103

Índice

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 117

Contenido 7

8 Contenido

PRECAUCIÓN: Instrucciones de seguridad

Siga las pautas de seguridad que figuran a continuación para garantizar su propia seguridad y para proteger el sistema y el entorno

de trabajo frente a posibles daños.

PRECAUCIÓN: existe el peligro de que una batería nueva explote si no se instala correctamente. Sustituya la batería

únicamente por una del mismo tipo o de un tipo equivalente recomendado por el fabricante. Consulte “SEGURIDAD:

Cómo desechar las baterías” en la página 10.

NOTA: consulte la normativa y las advertencias de seguridad de la documentación que se incluye con el sistema

PowerEdge™ y la estación de trabajo Dell Precision™.

SEGURIDAD: General

• Tenga en cuenta las marcas de servicio y siga las instrucciones correspondientes. No intente realizar reparaciones en ningún

producto salvo las que se indican en la documentación del usuario. Si abre o desmonta cubiertas marcadas con el símbolo

triangular con un rayo, puede exponerse a descargas eléctricas. Los componentes internos de estos compartimientos sólo

deben manipularlos técnicos de servicio especializados.

• Si se produce alguna de las condiciones siguientes, desenchufe el producto de la toma eléctrica y sustituya la pieza o póngase

en contacto con su proveedor de servicios especializado:

– El cable de alimentación, el alargador o el enchufe está dañado.

– Ha caído un objeto dentro del producto.

– El producto ha estado en contacto con agua.

– El producto se ha caído o ha resultado dañado.

– El producto no funciona correctamente cuando se siguen las instrucciones de funcionamiento.

• Utilice el producto sólo con equipos aprobados.

• Haga funcionar el producto únicamente con el tipo de alimentación externa indicada en la etiqueta de clasificación eléctrica.

Si no está seguro del tipo de fuente de energía necesario, consulte al proveedor de servicios o a la compañía eléctrica.

• Manipule las baterías con precaución. No desarme, aplaste, perfore, haga un cortocircuito en los contactos externos,

arroje al fuego o agua, ni exponga las baterías a temperaturas superiores a los 60 ºC. No intente abrir o reparar las baterías;

sustitúyalas únicamente por baterías adecuadas para el producto.

SEGURIDAD: Manipulación del interior del sistema

Antes de desmontar las cubiertas del sistema, realice los pasos siguientes en el orden indicado.

PRECAUCIÓN: a menos que en la documentación de Dell se indique de forma expresa lo contrario, los técnicos de servicio

especializados son las únicas personas autorizadas para extraer las cubiertas del sistema y acceder a los componentes

internos del sistema.

AVISO: para evitar posibles daños en la placa base, una vez apagado el sistema, espere unos 5 segundos antes de extraer

un componente de la placa base o desconectar un dispositivo periférico.

1

Apague el sistema y todos los dispositivos.

2

Descargue la electricidad estática de su cuerpo. Para ello, toque una superficie metálica sin pintar del chasis antes de tocar

los componentes internos del sistema.

3

Mientras trabaja, toque periódicamente una superficie metálica sin pintar del chasis para disipar la electricidad estática

que podría dañar los componentes internos.

4

Desconecte el sistema y los dispositivos de sus fuentes de alimentación. Para reducir la posibilidad de lesiones personales

o de descargas eléctricas, desconecte todas las líneas de telecomunicaciones del sistema.

PRECAUCIÓN: Instrucciones de seguridad 9

Asimismo, preste atención a las instrucciones de seguridad correspondientes:

• Cuando desconecte un cable, tire del conector o del protector, no tire directamente del cable. Algunos cables tienen

un conector con lengüetas de bloqueo; si va a desconectar un cable de este tipo, antes presione las lengüetas de bloqueo.

Cuando tire de los conectores, manténgalos alineados para evitar que sus patas se doblen. Asimismo, antes de conectar

un cable, asegúrese de que los dos conectores estén orientados y alineados correctamente.

• Manipule los componentes y las tarjetas con cuidado. No toque los componentes ni los contactos de la tarjeta. Sujete la tarjeta

por los bordes o por el soporte de montaje metálico. Sujete los componentes, como por ejemplo un chip de un microprocesador,

por sus extremos, no por sus patas.

Protección contra descargas electrostáticas

Las descargas electrostáticas (ESD) pueden dañar los componentes electrónicos del interior del ordenador. En determinadas

circunstancias, una persona o un objeto (un dispositivo periférico, por ejemplo) puede acumular electricidad estática, que después

puede descargarse en otro objeto, como el ordenador. Para evitar daños pordescargas electrostáticas, debe descargar la electricidad

estática de su cuerpo antes de tocar cualquiera de los componentes electrónicos internos del ordenador (por ejemplo, un módulo

de memoria). Para protegerse de las descargas electrostáticas, toque un objeto metálico con conexión a tierra (como una superficie

metálica no pintada del panel de E/S del ordenador) antes de tocar algún componente electrónico. Antes de conectar al ordenador

un dispositivo periférico (incluidos los asistentes digitales de bolsillo), debe descargar la electricidad estática de su cuerpo y del

dispositivo periférico. Además, mientras manipule el interior del ordenador, toque de vez en cuando un conector de E/S para

descargar la electricidad estática que se haya podido acumular en su cuerpo.

Asimismo, puede realizar los siguientes pasos para evitar daños ocasionados por descargas electroestáticas:

• Cuando desembale un componente sensible a la electricidad estática, no lo saque del embalaje antiestático hasta que

vaya a instalarlo. No olvide descargar la electricidad estática de su cuerpo justo antes de abrir el embalaje antiestático.

• Cuando transporte un componente sensible a la electricidad estática, colóquelo en un contenedor o embalaje antiestático.

• Manipule todos los componentes sensibles a la electricidad estática en una zona sin electricidad estática. Si es posible,

utilice almohadillas antiestáticas sobre el suelo y sobre la mesa.

SEGURIDAD: Cómo desechar las baterías

El sistema puede utilizar una batería de hidruro de níquel-metal (NiMH), de tipo botón de litio o de litio-ion.

Las baterías NiMH, de litio de tipo botón y de litio-ion son baterías de larga duración y es posible que no tenga

que cambiarlas nunca. Sin embargo, en caso de tener que hacerlo, consulte las instrucciones incluidas en la sección

“Configuración y administración de RAID” en la página 53

No deseche las baterías con la basura doméstica. Póngase en contacto con el organismo local de eliminación

de residuos para averiguar dónde se halla el contenedor de baterías más cercano.

NOTA: este sistema también puede incluir tarjetas de circuitos u otros componentes que contienen baterías. Estas baterías

también tienen que desecharse en un contenedor de baterías. Para obtener información sobre este tipo de baterías, consulte

la documentación de la tarjeta o componente en cuestión.

Marca de reciclado de las baterías de Taiwán

10 PRECAUCIÓN: Instrucciones de seguridad

.

Información general

La familia de controladoras Dell™ PowerEdge™ Expandable RAID Controller (PERC) 5 ofrece

las funciones de control de matriz redundante de discos independientes (RAID). Las controladoras

RAID de interfaz de ordenador pequeño de conexión de serie (SAS) PERC 5 admiten dispositivos

SAS y dispositivos SATA aprobados por Dell. Las controladoras proporcionan fiabilidad, un elevado

rendimiento y una administración del susbsistema de discos con tolerancia a errores.

Ámbito de la guía del usuario

Esta guía del usuario para controladoras PERC 5 trata los siguientes temas:

• Información básica sobre las controladoras PERC 5 y la función RAID

• Información sobre las funciones de la controladora PERC 5

• Instalación del hardware y administración de la batería

• Procedimientos de instalación para los controladores del sistema operativo

• Configuración y administración de RAID

• Información sobre solución de problemas

• Avisos e información sobre normativas

Descripción de las controladoras PERC 5

La siguiente lista incluye una descripción de cada tipo de controladora:

• Adaptador PERC 5/E con dos puertos SAS x4 externos SAS y una unidad de batería de reserva

transportable (TBBU)

• Adaptador PERC 5/i con dos puertos SAS x4 internos con o sin unidad de batería de reserva,

en función del sistema

• Controladora PERC 5/i integrada con dos puertos SAS x4 internos y una unidad de batería

de reserva

Cada controladora admite hasta 64 discos virtuales. Además, las controladoras PERC 5/E proporcionan dos puertos, cada uno de los cuales puede conectar hasta tres alojamientos, para un total

de 6 alojamientos por controladora. Cada alojamiento puede contener hasta 15 discos físicos,

por lo que una controladora puede admitir hasta 90 discos físicos en los seis alojamientos.

NOTA: la PERC 5/I está limitada por la configuración admitida en la plataforma.

Información general 11

Arquitectura de PCI

Las controladoras PERC 5 admiten una interfaz de host PCI-E x8. PCI-E es una arquitectura de bus

de E/S de alto rendimiento diseñada para aumentar las transferencias de datos sin ralentizar la unidad

central de proceso. PCI-E va más allá de la especificación de PCI y está diseñada como arquitectura

de E/S de unión de varios sistemas, como por ejemplo escritorios, estaciones de trabajo, móviles,

servidores, comunicaciones y dispositivos incrustados.

Sistemas operativos admitidos

Las controladoras PERC 5 admiten los siguientes sistemas operativos:

• Familia Microsoft® Windows® 2000 Server

• Windows Server

• Windows Server 2003 DataCenter

• Windows XP

• Windows Vista™

•Red Hat

•SUSE

NOTA: consulte la versión de controlador en www.dell.com para ver los requisitos específicos del Service Pack

del sistema operativo.

NOTA:

en una estación de trabajo Dell Precision™.

®

®

Linux Enterprise Server 9 y SUSE Linux Enterprise Server 10

las controladoras PERC 5 admiten Microsoft Windows XP únicamente cuando la controladora está instalada

®

2003 (incluye Standard, Enterprise y Small Business Server)

Enterprise Linux® 3, Red Hat Enterprise Linux 4 y Red Hat Enterprise Linux 5

NOTA: para obtener una lista actualizada con los sistemas operativos admitidos y las instrucciones de instalación

de los controladores, consulte la documentación del sistema que se encuentra en la página web de asistencia

de Dell en support.dell.com.

Descripción de RAID

RAID es un grupo de varios discos físicos independientes que ofrecen un alto rendimiento al incrementar

el número de unidades que se usan para guardar datos y acceder a ellos. Un subsistema de discos RAID

mejora el rendimiento de entrada/salida (E/S) y la disponibilidad de los datos. El sistema host percibe

el grupo de discos físicos como una única unidad de almacenamiento o como múltiples unidades lógicas.

El rendimiento de los datos mejora porque es posible acceder a varios discos simultáneamente. Los sistemas

RAID también mejoran la disponibilidad de almacenamiento de datos y la tolerancia a errores. La perdida

de datos producida por un error del disco físico puede recuperarse regenerando los datos perdidos a partir

de los datos que queden o de discos físicos de paridad.

AVISO:

12 Información general

en caso de que se produzca un error en el disco físico, no podrá regenerar datos en un disco virtual RAID 0.

Resumen de niveles de RAID

Elemento de banda 1

Elemento de banda 5

Elemento de banda 9

Elemento de banda 2

Elemento de banda 6

Elemento de banda 10

Elemento de banda 3

Elemento de banda 7

Elemento de banda 11

Elemento de banda 4

Elemento de banda 8

Elemento de banda 12

El nivel RAID 0 utiliza configuración de discos por bandas para ofrecer un alto rendimiento de datos,

en especial en caso de archivos grandes en un entorno que requiere que no haya redundancia de datos.

El nivel RAID 1 utiliza la duplicación de discos, de forma que los datos grabados en un disco físico

se graban simultáneamente en otro disco físico. Esta opción es adecuada para bases de datos pequeñas

u otras aplicaciones que necesitan poca capacidad, pero una redundancia de datos completa.

El nivel RAID 5 utiliza los datos de paridad y configuración de discos por bandas en todos los discos físicos

(paridad distribuida) con la finalidad de proporcionar un elevado rendimiento de datos así como

redundancia de éstos, en especial para pequeños accesos aleatorios.

El nivel RAID 10, que es una combinación de los niveles RAID 0 y RAID 1, utiliza la configuración

de discos por bandas en extensiones duplicadas. Proporciona un elevado rendimiento de datos y

redundancia de datos completa.

El nivel RAID 50, que es una combinación de los niveles RAID 0 y RAID 5, utiliza la paridad de datos

distribuida y la configuración de discos por bandas y funciona mejor con datos que necesitan una alta

disponibilidad del sistema, niveles altos de peticiones, mucha transferencia de datos y una capacidad

media alta.

Terminología de RAID

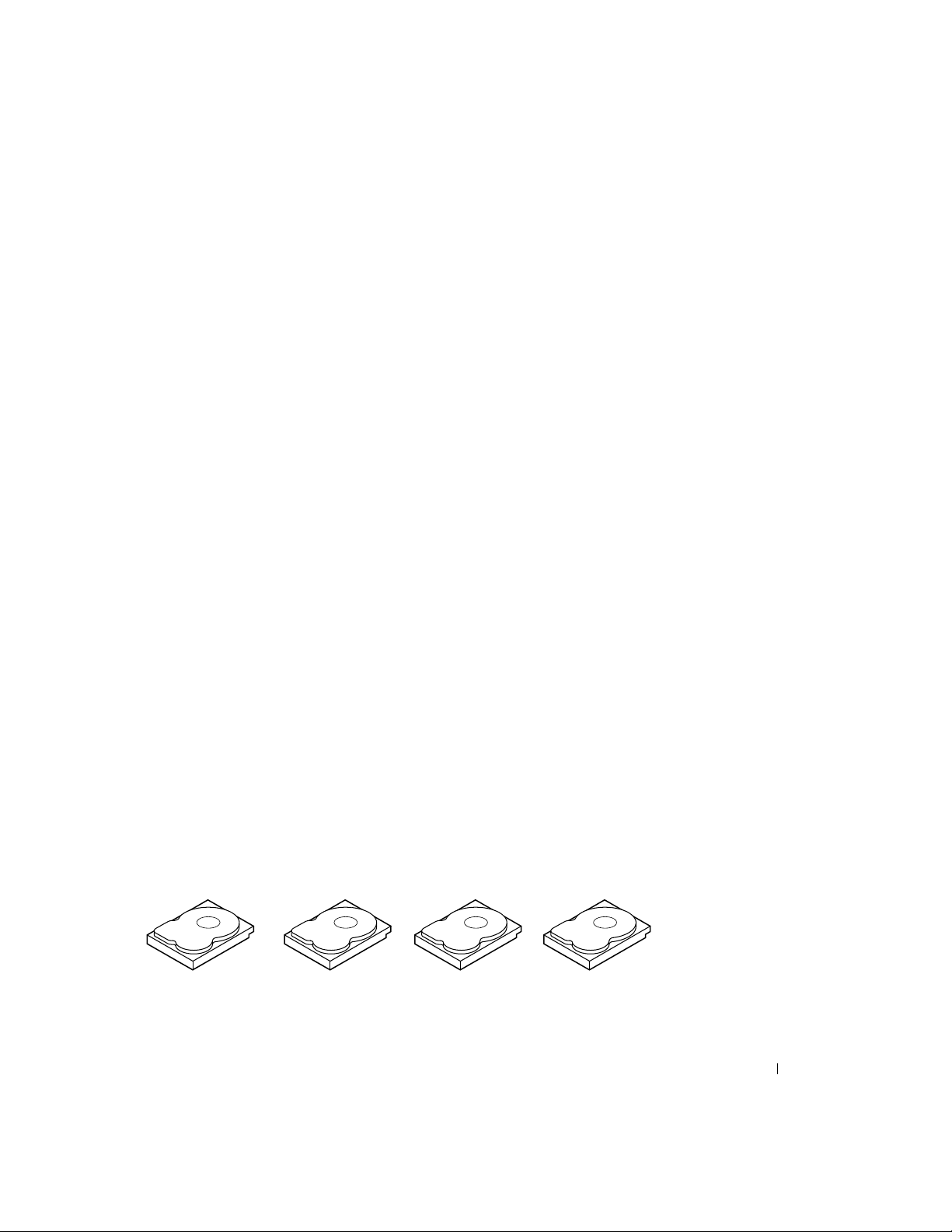

Configuración de discos por bandas

La configuración de discos por bandas permite grabar datos en varios discos físicos en vez de en uno solo.

Esta configuración implica el particionamiento del espacio de almacenamiento de cada disco físico

en bandas cuyo tamaño puede variar de 8 KB a 128 KB, lo que suele conocerse como tamaño de banda.

Estas bandas se intercalan de forma secuencial y repetida. La parte de la banda que hay en un único disco

físico se denomina banda.

Por ejemplo, en un sistema de cuatro discos que únicamente utiliza la configuración de discos por bandas

(se utiliza sólo en un nivel RAID 0), el segmento 1 se graba en el disco 1, el segmento 2 se graba en el

disco 2 y así sucesivamente. La configuración de discos por bandas mejora el rendimiento porque se

accede a varios discos físicos simultáneamente, pero no genera redundancia de datos.

En la figura 1-1 se muestra un ejemplo de configuración de discos por bandas.

Figura 1-1. Ejemplo de configuración de discos por bandas (RAID 0)

Información general 13

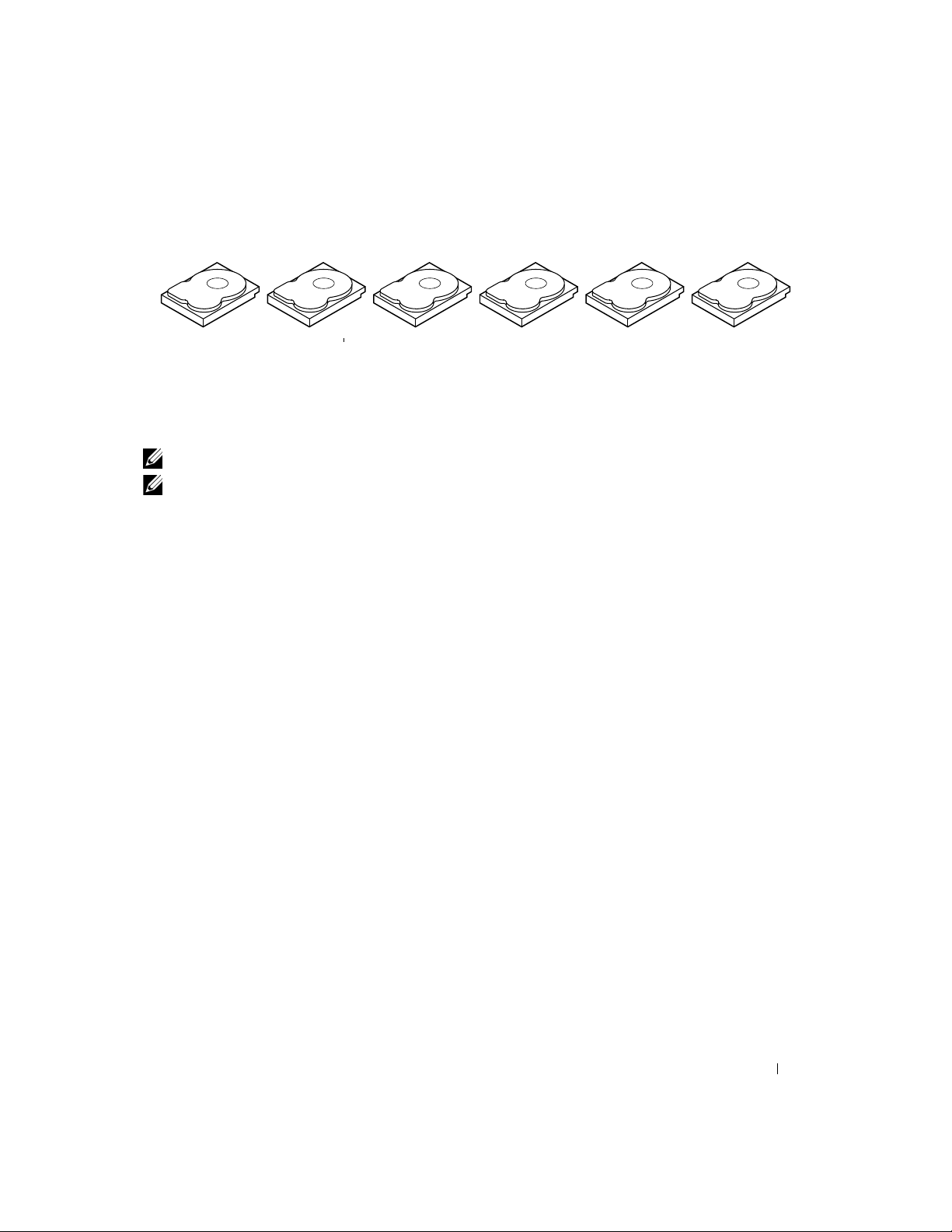

Duplicación de discos

Elemento de banda 1

Elemento de banda 2

Elemento de banda 3

Elemento de banda 4

Elemento de banda 1 duplicado

Elemento de banda 2 duplicado

Elemento de banda 3 duplicado

Elemento de banda 4 duplicado

Con la duplicación (utilizada con RAID 1), los datos grabados en un disco se graban simultáneamente en

otro disco. Si se produce un error en un disco, se puede usar el contenido del otro para ejecutar el sistema

y regenerar el disco físico con error. La principal ventaja de la duplicación de discos es que ofrece una

redundancia de datos completa. Puesto que todo el contenido del disco se graba en un segundo disco,

no importa si se produce un error en uno de los dos. Ambos discos siempre contienen los mismos datos.

Cualquiera de los discos físicos puede funcionar como disco físico operativo.

La duplicación de discos ofrece una redundancia de datos completa, pero es cara porque cada disco físico

del sistema debe duplicarse. En la figura 1-2 se muestra un ejemplo de la duplicación de discos.

NOTA: los discos físicos duplicados mejoran el rendimiento de lectura por equilibrio de carga de lectura.

Figura 1-2. Ejemplo de duplicación de discos (RAID 1)

Paridad

La paridad crea un conjunto de datos redundantes a partir de dos o más conjuntos de datos primarios.

Los datos de redundancia pueden utilizarse para regenerar uno de los conjuntos de datos primarios.

Los datos de paridad no duplican completamente los conjuntos de datos primarios pero dichos datos

pueden utilizarse para reconstruir datos en caso de pérdida. En RAID, este método se aplica a discos

físicos enteros o a bandas de todos los discos físicos de un grupo de discos físicos.

Los datos de paridad se distribuyen por todos los discos físicos del sistema. Si se produce un error en

un único disco físico, éste puede regenerarse a partir de la paridad y de los datos de los discos físicos

restantes. El nivel RAID 5 combina la paridad distribuida con la configuración de discos por bandas,

tal como se muestra en la figura 1-3. La paridad proporciona redundancia para un error de disco físico

sin duplicar los contenidos de todos los discos físicos. Sin embargo, la creación de paridad puede

ralentizar el proceso de escritura.

14 Información general

Figura 1-3. Ejemplo de paridad distribuida (RAID 5)

Segmento 1

Segmento 7

Segmento 13

Segmento 19

Segmento 25

Paridad (26-30)

NOTA: la paridad se distribuye por todas las unidades de la matriz.

NOTA: la paridad se distribuye por varios discos físicos del grupo de discos.

Segmento 2

Segmento 8

Segmento 14

Segmento 20

Paridad (21-25)

Segmento 26

Segmento 3

Segmento 9

Segmento 15

Paridad (16-20)

Segmento 21

Segmento 27

Segmento 4

Segmento 10

Paridad (11-15)

Segmento 16

Segmento 22

Segmento 28

Segmento 5

Paridad (6-10)

Segmento 11

Segmento 17

Segmento 23

Segmento 29

Paridad (1-5)

Segmento 6

Segmento 12

Segmento 18

Segmento 24

Segmento 30

Información general 15

16 Información general

Características de PERC 5

En esta sección se describen las características de la familia de controladoras Dell™ PowerEdge™

Expandable RAID Controller (PERC) 5, como por ejemplo las opciones de configuración,

el rendimiento de las matrices de discos, las especificaciones de hardware, las utilidades de

administración de RAID (matriz redundante de discos independientes) y los controladores

del software del sistema operativo.

Características de la controladora PERC 5

En esta sección se describen las características de la configuración de hardware para las controladoras

PERC 5. En la Tabla 2-1 se comparan las configuraciones de las controladoras.

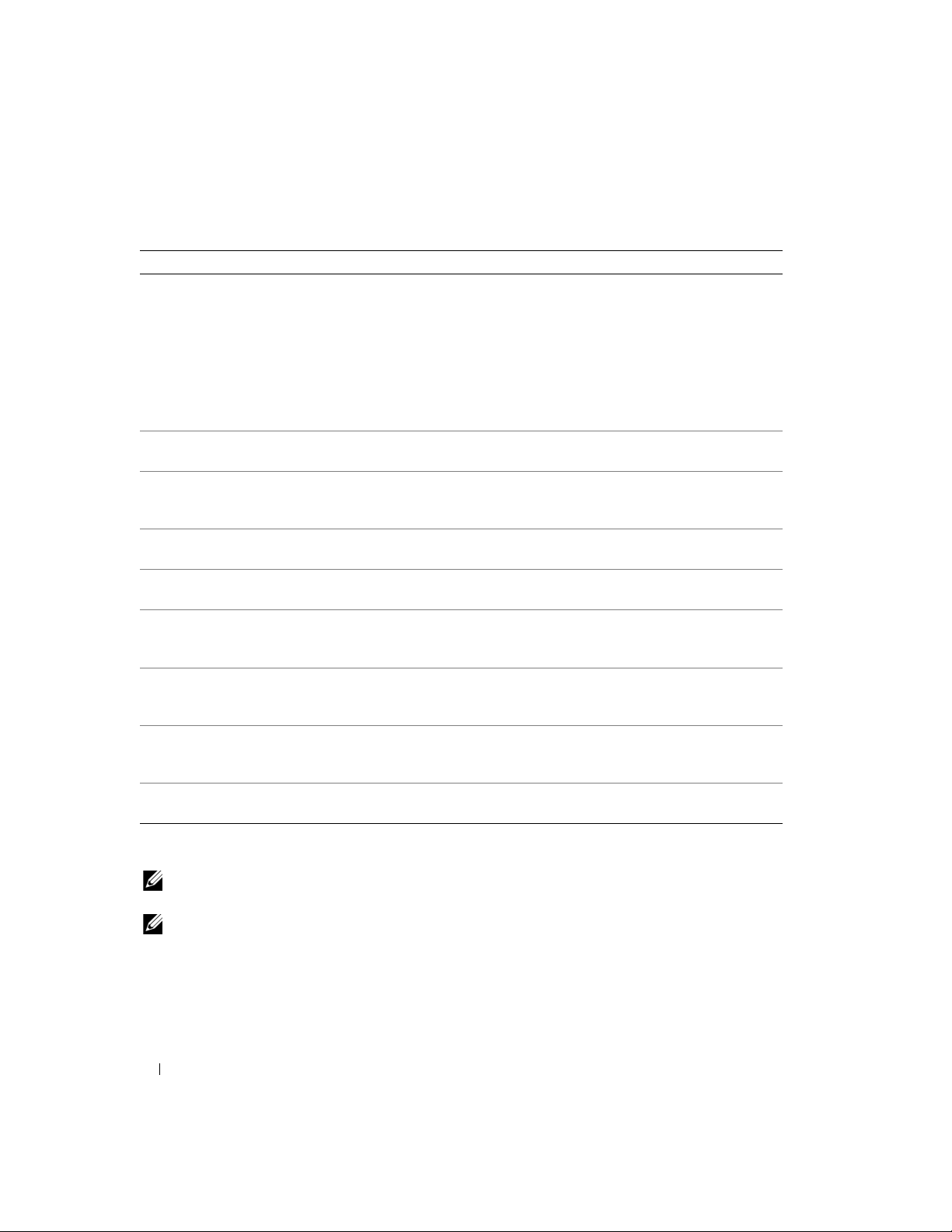

Tabla 2-1. Comparación de las controladoras PERC 5

Especificación Adaptador PERC 5/E Adaptador PERC 5/i PERC 5/i integrada

Niveles de RAID 0, 1, 5, 10, 50 0, 1, 5, 10, 50 0, 1, 5, 10, 50

Alojamientos por puerto

Puertos Puerto wide externo 2 x4 Puerto wide interno 2 x4 Puerto wide interno 2 x4

Procesador Procesador de E/S Intel

Unidad de batería

de reserva

Memoria caché 256 MB de memoria

Función de la caché Escritura diferida,

Número máximo de

unidades por matriz

Número máximo

de matrices por

grupo de discos

Hasta 3 alojamientos N/D N/D

®

IOP333 con tecnología

Intel XScale

Sí; transportable Sí

caché DDR2

escritura simultánea,

lectura anticipada

adaptable, sin

lectura anticipada,

lectura anticipada

Hasta 32 unidades

por matriz

Hasta 8 matrices

(en una configuración

distribuida)

Procesador de E/S Intel

IOP333 con tecnología

Intel XScale

a

256 MB de memoria

caché DDR2

Escritura diferida,

escritura simultánea,

lectura anticipada

adaptable, sin

lectura anticipada,

lectura anticipada

Hasta 32 unidades

por matriz

Hasta 8 matrices

(en una configuración

distribuida)

Procesador de E/S Intel

IOP333 con tecnología

Intel XScale

Sí

256 MB de memoria

caché DDR2

Escritura diferida,

escritura simultánea,

lectura anticipada

adaptable, sin

lectura anticipada,

lectura anticipada

Hasta 32 unidades

por matriz

Hasta 8 matrices

(en una configuración

distribuida)

Características de PERC 5 17

Tabla 2-1. Comparación de las controladoras PERC 5 (continuación)

Especificación Adaptador PERC 5/E Adaptador PERC 5/i PERC 5/i integrada

Número máximo

de discos virtuales

por grupo de discos

Varios discos virtuales

por controladora

Compatibilidad

Hasta 16 discos virtuales

por grupo de discos

RAID 0=16

RAID 1=16

RAID 5=16

RAID 10= 1

RAID 50=1

Hasta 64 discos virtuales

por controladora

Hasta 16 discos virtuales

por grupo de discos

RAID 0=16

RAID 1=16

RAID 5=16

RAID 10=1

RAID 50=1

Hasta 64 discos virtuales

por controladora

Sí Sí Sí

Hasta 16 discos virtuales

por grupo de discos

RAID 0=16

RAID 1=16

RAID 5=16

RAID 10=1

RAID 50=1

Hasta 64 discos virtuales

por controladora

con la interfaz de

host PCI Express x8

Expansión de la

Sí Sí Sí

capacidad en línea

Repuestos activos

Sí Sí Sí

globales y dedicados

Dispositivos

Sí Sí Sí

de intercambio

activo admitidos

Dispositivos admitidos

No No No

distintos a los dispositivos de disco

Discos físicos de

Sí Sí Sí

capacidad mixta

admitidos

Asistencia de hardware

Sí Sí Sí

OR exclusivo (XOR)

a

El adaptador PERC 5/i admite una unidad de batería de reserva (BBU) sólo en los sistemas seleccionados. Consulte

la documentación que se incluye con el sistema para obtener información adicional.

NOTA: la longitud máxima de cable que se puede utilizar para SCSI de conexión serie (SAS) es de 4 metros

de puerto a puerto. Esto sólo es aplicable a los cables externos.

NOTA: el tamaño máximo de matriz está limitado por el número máximo de unidades por matriz (32) y el número

máximo de extensiones por grupo de discos (8), y por el tamaño de las unidades físicas. Esto limita el número

de extensiones en RAID 10 a ocho, lo que supone un total de 16 unidades por disco virtual.

18 Características de PERC 5

Compatibilidad con discos virtuales creados en controladoras PERC 5 existentes

Las controladoras PERC 5 reconocen y utilizan los discos virtuales creados en controladoras PERC 5 existentes

sin que se pierdan o se dañen datos, se produzca redundancia o se pierda la configuración. Del mismo modo,

los discos virtuales creados en las controladoras pueden transferirse a otras controladoras PERC 5.

NOTA:

para obtener más información sobre compatibilidad, póngase en contacto con su representante del servicio

de asistencia técnica de Dell.

Tecnología SMART

La función SMART (tecnología de informes de análisis de autosupervisión) supervisa el rendimiento

interno de todos los motores, cabezales y electrónica del disco físico para detectar los errores previsibles

del disco físico. Asimismo, contribuye a supervisar la fiabilidad y el rendimiento del disco físico y protege

los datos que contiene. Cuando se detectan problemas en un disco físico, puede sustituirlo o repararlo

sin perder ningún dato.

Los discos físicos compatibles con SMART cuentan con atributos para los que es posible supervisar

los datos (valores) con el objeto de identificar los cambios que en ellos se puedan producir y determinar

si éstos se encuentran en los límites establecidos. Muchos de los errores mecánicos y eléctricos provocan

una degradación del rendimiento antes de que se produzcan dichos fallos.

Hay varios factores que están relacionados con errores previsibles del disco físico, como un error de

cojinete, un cabezal de lectura/escritura roto o cambios en la velocidad nominal de rotación. Además,

existen factores relacionados con el error de superficie de lectura/escritura, como la velocidad de error

de búsqueda y un número excesivo de sectores defectuosos.

NOTA: visite el sitio www.t10.org para obtener información detallada sobre las especificaciones de la interfaz

de ordenador pequeño (SCSI) y el sitio www.t13.org para las especificaciones de la interfaz ATA conectada

en serie (SATA).

Inicialización en segundo plano

La inicialización en segundo plano es un proceso que permite corregir la paridad en discos virtuales.

La inicialización en segundo plano es una comprobación automatizada de errores de medios en la

que se crea y se escribe paridad en el proceso. La inicialización en segundo plano no se ejecuta en discos

virtuales con nivel de RAID 0.

NOTA:

El software de administración de almacenamiento controla la velocidad de inicialización en segundo plano.

Antes de cambiar esta velocidad, debe detener cualquier inicialización en segundo plano que se esté

ejecutando, puesto que, de no ser así, el cambio no surtirá efecto. Después de detener la inicialización y

cambiar la velocidad, este cambio surtirá efecto cuando la inicialización se reinicie de forma automática.

NOTA: a diferencia de la inicialización de discos virtuales, la inicialización en segundo plano no borra datos

la inicialización en segundo plano no puede desactivarse de forma permanente. Si se cancela la inicialización

en segundo plano, se reiniciará automáticamente cinco minutos después. Consulte “Detención de la inicialización

en segundo plano” en la página 74 para obtener información sobre cómo detener la inicialización en segundo plano.

de los discos físicos.

NOTA: la comprobación de coherencia y la inicialización en segundo plano realizan la misma función.

La diferencia entre ambas es que la segunda no se puede iniciar manualmente, mientras que la primera sí.

Características de PERC 5 19

Funcionamiento del LED

El LED del portaunidades de disco físico indica el estado de cada disco físico. Para almacenamiento interno,

consulte la documentación del sistema para obtener más información sobre los patrones de parpadeo.

Para obtener información sobre los patrones de parpadeo en Dell PowerVault™ MD1000, consulte la publicación

Dell PowerVault MD1000 – Manual del propietario del hardware.

los patrones de parpadeo en Dell PowerVault MD3000, consulte la publicación

Manual del propietario del hardware

.

Para obtener información sobre

Dell PowerVault MD3000 –

Itinerancia de discos

Las controladoras PERC 5 admiten el movimiento de discos físicos desde una conexión de cable o una

ranura de plano posterior a otra en la misma controladora. Las controladoras reconocen automáticamente

los discos físicos reubicados y los colocan de forma lógica en los discos virtuales pertinentes que formen

parte del grupo de discos. La itinerancia de discos sólo puede realizarse cuando el sistema está apagado.

Para utilizar la itinerancia de discos, realice los siguientes pasos.

Para que el sistema esté correctamente apagado, apague el sistema, los discos físicos, los alojamientos

1

y los componentes del sistema y, a continuación, desconecte los cables de alimentación del sistema.

2

Mueva los discos físicos a una posición distinta en el plano posterior o el alojamiento.

3

Realice una comprobación de seguridad. Asegúrese de que los discos físicos están insertados

correctamente y de que su funcionamiento sea correcto.

4

Encienda el sistema.

La controladora detecta la configuración RAID a partir de los datos de configuración de los discos físicos.

Migración de discos

Las controladoras PERC 5 admiten la migración de discos virtuales de una controladora a otra sin tener

que desconectar la controladora de destino. Sin embargo, la controladora de origen debe estar desconectada

antes de llevar a cabo la migración. La controladora puede importar un disco virtual en estado óptimo

o degradado. Sin embargo, no puede importarse un disco virtual desconectado.

NOTA: las controladoras PERC 5 no son compatibles con controladoras RAID SCSI PERC anteriores.

Cuando una controladora detecta un disco físico con una configuración preexistente, lo marca como

y genera una alerta que indica que se ha detectado un disco externo.

Los repuestos activos dedicados se importan como repuestos activos globales. El firmware genera una alerta

para indicar un cambio en la configuración de los repuestos activos.

20 Características de PERC 5

externo

Para realizar la migración de discos, lleve a cabo los siguientes pasos.

1

Apague el sistema que contiene la controladora de origen.

2

Mueva los discos físicos pertinentes de la controladora de origen a la controladora de destino.

El sistema con la controladora de destino puede estar ejecutándose mientras se insertan los discos físicos.

3

La aplicación de administración de almacenamiento marcará los discos insertados como discos externos.

4

Utilice dicha aplicación de administración de almacenamiento para importar la configuración externa

detectada.

NOTA: asegúrese de que se ha migrado todo el grupo de discos físicos que forman el disco virtual.

Alarmas en caso de fallos de discos físicos

El adaptador PERC 5/E dispone de una alarma audible para avisar de eventos críticos y advertencias relacionados

con problemas en los discos virtuales o los discos físicos. Puede utilizar la utilidad de configuración del BIOS

(sistema básico de entrada/salida) y la aplicación de administración para activar, desactivar o poner en silencio

el tono de alarma integrado.

NOTA: consulte “Advertencias con alarma sonora” en la página 89 para obtener información sobre los códigos

de alarma sonora.

Administración de la batería

La unidad de batería de reserva transportable (TBBU) es un módulo de memoria caché con una batería

integrada que permite transportar el módulo de caché con la batería a una nueva controladora. La TBBU

protege la integridad de los datos en caché del adaptador PERC 5/E proporcionando una alimentación

de reserva durante las interrupciones de alimentación.

La unidad de batería de reserva (BBU) es una batería que protege la integridad de los datos en caché

del adaptador PERC 5/i y de las controladoras PERC 5/i integradas, proporcionando una alimentación

de reserva durante las interrupciones de alimentación. A diferencia de la TBBU, la BBU no está conectada

directamente al módulo de la memoria caché y, por tanto, no puede transportarse con la controladora.

La TBBU y la BBU ofrecen una forma económica de proteger los datos del módulo de memoria. La batería

de litio proporciona una manera de almacenar más energía en un factor de forma más pequeño que el de

las baterías anteriores.

Consulte “Transmisión de una TBBU entre controladoras” en la página 32 para obtener procedimientos

detallados acerca de la manipulación de la caché de la controladora en caso de que ésta presente errores.

Introducción a la política de caché de escritura

La controladora de caché escribe un bloque de datos en la memoria caché, lo cual resulta más rápido

que hacerlo en el disco físico. La controladora de caché envía un acuse de recibo de la finalización de

la transferencia de datos al sistema host.

Características de PERC 5 21

Escritura diferida frente a escritura simultánea

En el almacenamiento en caché de escritura simultánea, la controladora envía una señal de finalización de

transferencia de datos al host cuando el subsistema de discos ha recibido todos los datos de una transacción.

A continuación, la controladora escribe los datos en caché en el dispositivo de almacenamiento cuando la

actividad del sistema es baja o cuando el búfer de escritura está a punto de alcanzar su capacidad.

En el almacenamiento en caché de escritura diferida, la controladora envía una señal de finalización

de transferencia de datos al host cuando la caché de la controladora ha recibido todos los datos de

una transacción. Los datos en caché no se escriben en el dispositivo de almacenamiento.

El riesgo de utilizar un almacenamiento en caché de escritura diferida es que los datos en caché pueden

perderse si se produce una interrupción de la alimentación antes de que se escriba en el dispositivo de

almacenamiento. El riesgo se elimina utilizando una unidad de batería de reserva en las controladoras

PERC 5 seleccionadas. Consulte la Tabla 2-1 para obtener información sobre las controladoras que

admiten una unidad de batería de reserva.

El almacenamiento en caché de escritura diferida tiene una ventaja de rendimiento sobre el almacenamiento

en caché de escritura simultánea.

NOTA: la configuración predeterminada de la caché es escritura diferida.

NOTA: determinados patrones de datos y configuraciones tienen un mejor rendimiento con la política de caché

de escritura simultánea.

Cómo administra la caché el firmware

El firmware administra la caché en función del estado de la batería. Learn Cycle (ciclo de aprendizaje) es

una función de calibración de la batería realizada por la controladora periódicamente (aproximadamente

cada 3 meses) para determinar el estado de la batería.

Situaciones en las que se utiliza la escritura diferida

El almacenamiento en caché de escritura diferida se utiliza en todas las situaciones en las que la batería

está presente y en buen estado.

Situaciones en las que se utiliza la escritura simultánea

El almacenamiento en caché de escritura simultánea se utiliza en todas las situaciones en las que no hay

batería o está poco cargada. La batería está poco cargada cuando no puede mantener los datos durante

al menos 24 horas en caso de producirse un corte del suministro eléctrico.

Situaciones en las que se utiliza la escritura diferida forzada sin batería

El modo Write-Back (Escritura diferida) está disponible cuando el usuario selecciona Force WB with

no battery (Escritura diferida forzada sin batería). Cuando se selecciona el modo de escritura diferida

forzada sin batería, el disco virtual está en modo de escritura diferida incluso si hay batería y ésta está

en buen estado (correcto), o si hay un proceso de ciclo de aprendizaje en curso. Dell recomienda el uso

de un sistema de alimentación de reserva cuando se fuerce la escritura diferida para garantizar que no

se pierden datos si se produce un corte repentino del suministro eléctrico.

22 Características de PERC 5

Margen de tiempo de finalización de un ciclo de aprendizaje

El margen de tiempo necesario para finalizar un ciclo de aprendizaje es una función de la capacidad de

carga de la batería y de las corrientes de descarga/carga utilizadas. Para PERC 5, el tiempo de finalización

previsto para un ciclo de aprendizaje es de aproximadamente siete horas y se compone de las siguientes

partes:

• Ciclo de descarga del ciclo de aprendizaje: aproximadamente tres horas

• Ciclo de carga del ciclo de aprendizaje: aproximadamente cuatro horas

Los ciclos de aprendizaje se reducen según va disminuyendo la capacidad de la batería con el tiempo.

NOTA: consulte la aplicación de administración de almacenamiento para obtener más información.

Durante la fase de descarga de un ciclo de aprendizaje, el cargador de baterías de la PERC 5 está desactivado.

En esta fase, el voltaje de la batería se supervisa mediante el bus de batería inteligente (SMBus) utilizando

el medidor de consumo de la batería. Cuando la batería alcanza el umbral de capacidad de descarga (DCT),

la carga artificial se desactiva y el cargador de baterías vuelve a activarse. En este punto, el cargador de baterías

detecta que la carga de la batería está por debajo del voltaje de activación de carga rápida (FCTV) e inicia

la carga rápida de la batería. El ciclo de aprendizaje termina una vez que ha finalizado la carga rápida de la

batería.

Información de configuración RAID

Tabla 2-2 enumera las características de configuración para las controladoras PERC 5.

Tabla 2-2. Características para la configuración RAID

Especificación Adaptador PERC 5/E Adaptador PERC 5/i y 5/i integrado

Número de discos virtuales

admitidos

Migración del nivel de RAID

en línea

Itinerancia de discos Sí Sí

No es necesario el reinicio tras

la expansión de la capacidad

Tasa de regeneración

especificada por el usuario

Hasta 64 discos virtuales

por controladora

Sí Sí

Sí Sí

Sí Sí

Hasta 64 discos virtuales por controladora

NOTA: el número de discos físicos en una

controladora está limitado por el plano

posterior en el que está conectada la tarjeta.

Características de PERC 5 23

Características de la tolerancia a errores

En la Tabla 2-3 se enumeran las características que proporcionan tolerancia a errores para evitar la pérdida

de datos en caso de que se produzcan errores en un disco físico.

Tabla 2-3. Características de la tolerancia a errores

Especificación Característica

Compatible con SMART Sí

Compatibilidad con Patrol Read Sí

Detección de errores del disco físico Automática

Regeneración de discos físicos mediante repuestos activos Automática

Generación y comprobación de paridad (sólo con RAID 5) Sí

Batería de reserva para que la caché de la controladora proteja los datos de configuración Sí

Sustitución manual de intercambio activo de una unidad de disco físico sin que se apague

el sistema

a

El adaptador PERC 5/i admite una unidad de batería de reserva (BBU) sólo en los sistemas seleccionados. Para obtener

más información, consulte la documentación incluida con el sistema.

Intercambio activo de discos físicos

El intercambio activo es la sustitución manual de una unidad defectuosa por una unidad de repuesto en

un subsistema de discos, cuando la sustitución puede realizarse mientras el subsistema se está ejecutando

(realizando sus funciones habituales).

a

Sí

NOTA: el plano posterior o el alojamiento deben admitir el intercambio activo para que las controladoras PERC 5

sean compatibles con el intercambio activo.

NOTA: asegúrese de que las unidades SAS se sustituyan por unidades SAS y las unidades SATA por unidades

SATA.

NOTA: cuando cambie un disco, asegúrese de que la capacidad del disco nuevo sea igual o mayor a la del disco

que es está cambiando.

Detección de discos físicos con error

El firmware detecta y regenera automáticamente los discos físicos con error. Las regeneraciones automáticas

pueden realizarse de forma transparente con repuestos activos. Si ha configurado repuestos activos,

las controladoras intentan utilizarlos automáticamente para regenerar los discos físicos con error.

24 Características de PERC 5

Patrol Read

La función Patrol Read (Lectura de revisión) está diseñada como medida preventiva que incluye la revisión

del sistema en busca de posibles errores en discos físicos que puedan producir un error del disco físico

y dañar la integridad de los datos. La operación Patrol Read puede buscar y, posiblemente, solucionar

cualquier problema potencial con los discos físicos antes del acceso del host. Esta operación puede mejorar el

rendimiento global del sistema ya que puede que haga innecesaria la recuperación tras errores de una operación

de E/S normal. Puede utilizar la aplicación de administración de almacenamiento para realizar las funciones

Patrol Read.

Comportamiento de Patrol Read

A continuación se muestra información general sobre el comportamiento de Patrol Read:

1

Patrol Read se ejecuta en todos los discos de la controladora que están configuradas como parte de

un disco virtual que incluye repuestos activos. Patrol Read no se ejecuta en discos físicos sin configurar.

Los discos sin configurar son aquellos que no forman parte de un disco virtual o están preparados.

2

Patrol Read ajusta la cantidad de recursos de controladoras dedicadas al funcionamiento de Patrol

Read en función de una destacada E/S de disco. Por ejemplo, si el sistema está ocupado procesando

una operación de E/S, Patrol Read utilizará menos recursos para permitir que la E/S tenga mayor

prioridad.

3

Patrol Read funciona en todos los discos físicos configurados en la controladora y no existe ningún

método para deseleccionar discos.

4

En una repetición de Patrol Read, la función Patrol Read se reiniciará desde el cero por ciento si está

Auto

en modo

Utilice el modo

(Automático). En el modo

Manual

si se ha seleccionado una ventana de tiempo dedicado a ejecutar Patrol Read.

Manual

, Patrol Read no se vuelve a ejecutar en un reinicio.

Configuración

Puede utilizar la aplicación de administración de almacenamiento para seleccionar las opciones de Patrol

Read. Utilice las opciones de Patrol Read para definir un funcionamiento automático o manual, o para

desactivar Patrol Read.

disponibles en la

NOTA: consulte la documentación de la aplicación de administración de almacenamiento para obtener

más información sobre las características de configuración disponibles para Patrol Read.

En las siguientes secciones se describen las funciones y operaciones de Patrol

aplicación de administración de almacenamiento

.

Características de PERC 5 25

Modos de Patrol Read

La siguiente información describe los detalles de programación para Patrol Read:

De manera predeterminada, la controladora establece el modo

1

Puede configurar Patrol Read en modo

2

En el modo

para iniciar una nueva Patrol Read siete días después de haber finalizado la última repetición.

3

Cuando el

a

Disabled

se establecerá en

Auto

, Patrol Read se ejecuta de manera continua en el sistema y está programada

modo de Patrol Read

(Desactivado), el campo

N/A

.

Auto

(Automático) o en modo

se cambia de

Next execution will start at:

Auto

(Automático) a

Auto

(Automático) para Patrol Read.

Manual

Manual

(La próxima ejecución se iniciará a:)

.

, o de

Auto

(Automático)

Detalles de comportamiento

Los detalles de comportamiento de Patrol Read son los siguientes:

Si se configura Patrol Read como modo

1

para que pueda seleccionar

modo

Manual

2

Si se establece el modo

miento de Patrol Read, se configurará automáticamente para ejecutarse siete días después de la última

repetición.

, permanecerá en dicho modo hasta que lo cambie.

Start

Automatic

Manual

(Iniciar) cuando desee ejecutar Patrol Read. Cuando se establece el

(Automático) se inicia Patrol Read. Una vez finalizado el funciona-

no se iniciará Patrol Read. Únicamente define el modo

Operaciones bloqueadas

Si se produce alguna de las siguientes situaciones, Patrol Read no se ejecutará en ninguno de los discos

afectados:

• Un disco sin configuración (el disco está en estado

• Discos que pertenecen a un disco virtual en el que se está realizando una reconstrucción

• Discos que pertenecen a un disco virtual en el que se está realizando una inicialización en segundo

plano o una comprobación de coherencia

READY

[Preparado])

26 Características de PERC 5

Instalación y configuración del hardware

En este capítulo se describe cómo instalar las tarjetas Dell™ PowerEdge™ Expandable RAID Controller

(PERC) 5.

Instalación del adaptador PERC 5/E

PRECAUCIÓN: los técnicos de servicio especializados son las únicas personas autorizadas para retirar

las cubiertas y acceder a los componentes internos del sistema. Antes de realizar cualquier procedimiento,

consulte la Guía de información del producto para obtener información completa sobre las precauciones

de seguridad, la manipulación de las piezas internas del ordenador y la protección frente a descargas

electrostáticas.

1

Desembale el adaptador PERC 5/E y compruebe que no esté dañado.

NOTA:

2

Apague el sistema y los dispositivos periféricos conectados, y desconecte el sistema de la toma

eléctrica. Consulte el

sobre las fuentes de alimentación.

3

Desconecte el sistema de la red y retire la cubierta del sistema. Consulte el

del hardware

4

Seleccione una ranura PCI Express (

posterior del sistema, alineado con la ranura PCI-E que ha seleccionado.

Alinee el adaptador PERC 5/E con la ranura PCI-E que ha seleccionado.

5

6

Inserte la controladora suave pero firmemente hasta que esté bien encajada en la ranura PCI-E.

Vea la figura 3-1.

PRECAUCIÓN:

PRECAUCIÓN: las descargas electrostáticas pueden dañar los componentes sensibles. Utilice

póngase en contacto con el servicio de asistencia técnica de Dell si la controladora está dañada.

Manual del propietario del hardware

para obtener más información sobre la apertura del sistema.

PCI-E) vacía. Extraiga el cubrerranuras, situado en la parte

no presione nunca el módulo de memoria al insertar la controladora en la ranura PCI-E .

De lo contrario, el módulo podría romperse.

una protección antiestática adecuada siempre que manipule componentes. Si toca los componentes

sin una conexión a tierra correcta, puede dañar el equipo.

NOTA: consulte la documentación del sistema para conseguir una lista de las controladoras

compatibles.

del sistema para obtener más información

Manual del propietario

Instalación y configuración del hardware 27

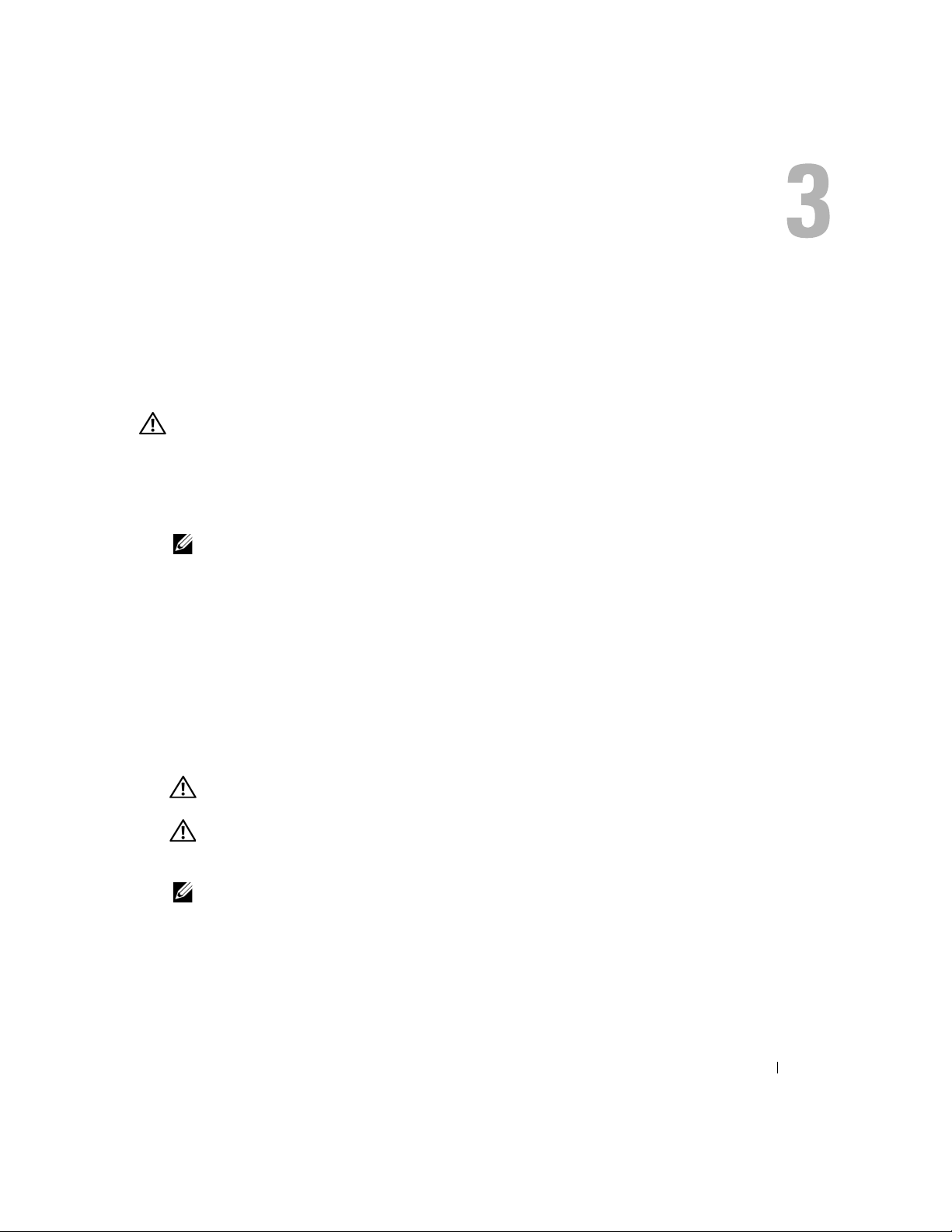

Figura 3-1. Instalación del adaptador PERC 5/E

Cubrerranuras

Ranura PCI-E

Adaptador PERC 5/E

Tornillo del soporte

Cable desde el alojamiento

externo

Sistema

Conector de la

controladora

7

Apriete el tornillo del soporte, si hay alguno, o bien utilice los ganchos de retención del sistema para

fijar la controladora al chasis del sistema.

8

Vuelva a colocar la cubierta del sistema. Consulte el

Manual del propietario del hardware

para obtener

más información sobre el cierre del sistema.

9

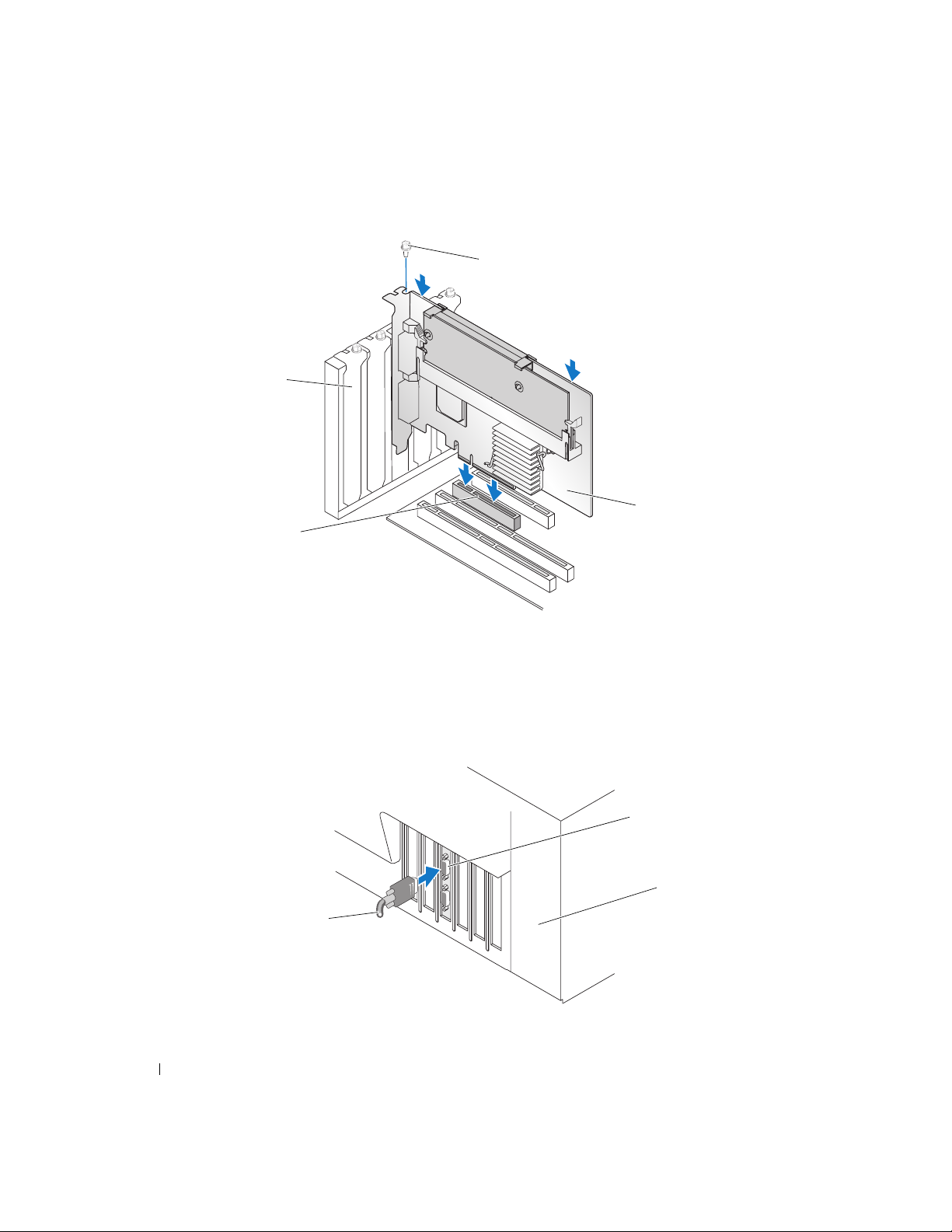

Conecte el cable desde el alojamiento externo a la controladora. Vea la figura 3-2.

10

28 Instalación y configuración del hardware

Figura 3-2. Conexión del cable desde el alojamiento externo

Vuelva a conectar los cables de alimentación y de red y, a continuación, encienda el sistema.

Loading...

Loading...