Page 1

Dell™P o werVault™Encryptio n Ke y Manager

Guía del usuario

Page 2

Page 3

Dell™P o werVault™Encryptio n Ke y Manager

Guía del usuario

Page 4

© 2007, 2010 Dell Inc. Reservados todos los derechos.

La información en este documento está sujeta a cambios sin previo aviso.

Queda totalmente prohibida cualquier forma de reproducción sin el permiso escrito por parte de Dell Inc. Las

marcas registradas utilizadas en este texto, Dell, el logotipo de DELL y PowerVault, son marcas registradas de Dell

Inc.

Es posible que en este documento se utilicen otras marcas registradas y nombres comerciales para hacer referencia a

las entidades poseedoras de la marca y del nombre o de sus productos. Dell Inc. declina cualquier interés de

propiedad en las marcas registradas y nombre comerciales que no sean propios de Dell Inc.

Page 5

Contenido

Figuras ...............v

Tablas ...............vii

Prefacio ..............ix

Acerca de este manual ...........ix

A quién va dirigido este manual ......ix

Convenios y terminología utilizados en este

manual ...............ix

Aviso de atención.............x

Publicaciones relacionadas ..........x

Información sobre Linux .........x

Información sobre Microsoft Windows.....x

Soporte en línea ............x

Lea esto en primer lugar .......xi

Contacto con Dell ............xi

Capítulo 1. Visión general del cifrado

de cintas .............1-1

Componentes .............1-1

Gestión de cifrado ............1-3

Cifrado de cintas gestionado por aplicaciones 1-4

Cifrado de cintas gestionado por bibliotecas . . 1-5

Acerca de las claves de cifrado........1-5

Capítulo 2. Planificación del entorno

de Encryption Key Manager .....2-1

Las tareas de configuración de cifrado de un

vistazo................2-1

Tareas de configuración de Encryption Key

Manager ..............2-1

Planificación para el cifrado de cintas gestionado

por bibliotecas ............2-2

Requisitos de hardware y software ......2-2

Linux Solution Components .......2-2

Windows Solution Components ......2-3

Consideraciones sobre el almacén de claves . . . 2-3

Almacén de claves JCEKS ........2-4

Claves de cifrado y las unidades de cintas LTO 4

yLTO5..............2-4

Creación de copias de seguridad de los datos

del almacén de claves..........2-6

Varios gestores de claves para obtener

redundancia .............2-7

Configuraciones del servidor Encryption Key

Manager ..............2-8

Consideraciones sobre el sitio de recuperación en

caso de error .............2-10

Consideraciones para compartir cintas cifradas

fuera del sitio .............2-10

Consideraciones sobre el Estándar federal de

procesamiento de la información (FIPS) 140-2 . . 2-11

Capítulo 3. Instalación de Encryption

Key Manager y almacenes de claves . 3-1

Descarga de la última versión de la imagen ISO del

gestor de claves.............3-1

Instalación de Encryption Key Manager en Linux 3-1

Instalación de Encryption Key Manager en

Windows ...............3-2

Uso de la GUI para crear un archivo de

configuración, un almacén de claves y certificados . 3-5

Generación de claves y alias para el cifrado en LTO

4yLTO5...............3-9

Creación y gestión de grupos de claves ....3-14

Capítulo 4. Configuración de

Encryption Key Manager.......4-1

Utilización de la GUI para configurar Encryption

Key Manager .............4-1

Estrategias de configuración ........4-1

Actualización automática de la tabla de

unidades de cintas ...........4-1

Sincronización de datos entre dos servidores del

gestor de claves............4-2

Datos generales de la configuración ......4-3

Capítulo 5. Administración de

Encryption Key Manager.......5-1

Inicio, Renovación y Detención del Servidor del

gestor de claves.............5-1

Cliente de la interfaz de línea de mandatos . . . 5-5

Mandatos CLI .............5-8

Capítulo 6. Determinación de

problemas .............6-1

Archivos importantes que comprobar para

solucionar problemas del servidor Encryption Key

Manager ...............6-1

Depuración de problemas de comunicación entre el

cliente CLI y el servidor EKM ........6-2

Depuración de problemas del servidor del gestor

de claves ...............6-3

Errores notificados por Encryption Key Manager 6-5

Mensajes...............6-10

No se ha especificado el archivo de

configuración ............6-10

No se ha podido añadir la unidad .....6-11

No se ha podido archivar el archivo de registro 6-11

No se ha podido suprimir la configuración . . 6-11

No se ha podido suprimir la entrada de la

unidad ..............6-12

No se ha podido realizar la importación . . . 6-12

No se ha podido modificar la configuración 6-12

El nombre de archivo no puede ser nulo . . . 6-13

El límite del tamaño de archivos no puede ser

un número negativo ..........6-13

iii

Page 6

No hay datos que sincronizar .......6-13

Entrada no válida...........6-14

Número de puerto SSL no válido en el archivo

de configuración ...........6-14

Número de puerto TCP no válido en el archivo

de configuración ...........6-14

Se debe especificar el número de puerto SSL en

el archivo de configuración .......6-15

Se debe especificar el número de puerto TCP

en el archivo de configuración ......6-15

No se ha podido iniciar el servidor .....6-15

La sincronización ha fallado .......6-16

El archivo de registro de auditoría especificado

es de sólo lectura ...........6-16

No se ha podido cargar el almacén de claves

del administrador...........6-16

No se ha podido cargar el almacén de claves 6-17

No se ha podido cargar el almacén de claves de

transporte .............6-17

Acción no soportada..........6-18

Capítulo 7. Registros de auditoría. . . 7-1

Visión general de la auditoría ........7-1

Parámetros de configuración de auditoría ....7-1

Audit.event.types ...........7-1

Audit.event.outcome ..........7-2

Audit.eventQueue.max .........7-2

Audit.handler.file.directory ........7-3

Audit.handler.file.size..........7-3

Audit.handler.file.name .........7-3

Audit.handler.file.multithreads .......7-4

Audit.handler.file.threadlifespan ......7-4

Formato del registro de auditoría .......7-4

Puntos de auditoría en Encryption Key Manager 7-5

Atributos del registro de auditoría .....7-5

Sucesos auditados ............7-7

Capítulo 8. Utilización de metadatos 8-1

Apéndice A. Archivos de ejemplo . . . A-1

Script del daemon de arranque de ejemplo . . . A-1

Plataformas Linux...........A-1

Archivos de configuración de ejemplo .....A-1

Apéndice B. Archivos de propiedades

de configuración de Encryption Key

Manager .............B-1

Archivo de propiedades de configuración del

servidor Encryption Key Manager ......B-1

Archivo de propiedades de configuración del

cliente CLI ..............B-10

Apéndice C. Preguntas frecuentes . . C-1

Avisos ..............D-1

Marcas registradas ...........D-1

Glosario..............E-1

Índice ...............X-1

Dell Encryption Key Mgr Guía del usuario

iv

Page 7

Figuras

1-1. Los cuatro componentes principales de

Encryption Key Manager .......1-2

1-2. Hay dos posibles ubicaciones para el motor

de políticas de cifrado y la gestión de

claves. .............1-4

1-3. Cifrado utilizando claves de cifrado

simétricas ............1-7

2-1. Solicitud de la unidad de cintas LTO 4 o

LTO 5 para una operación de grabación

cifrada .............2-5

2-2. Solicitud de la unidad de cintas LTO 4 o

LTO 5 para una operación de lectura de

cifrado .............2-5

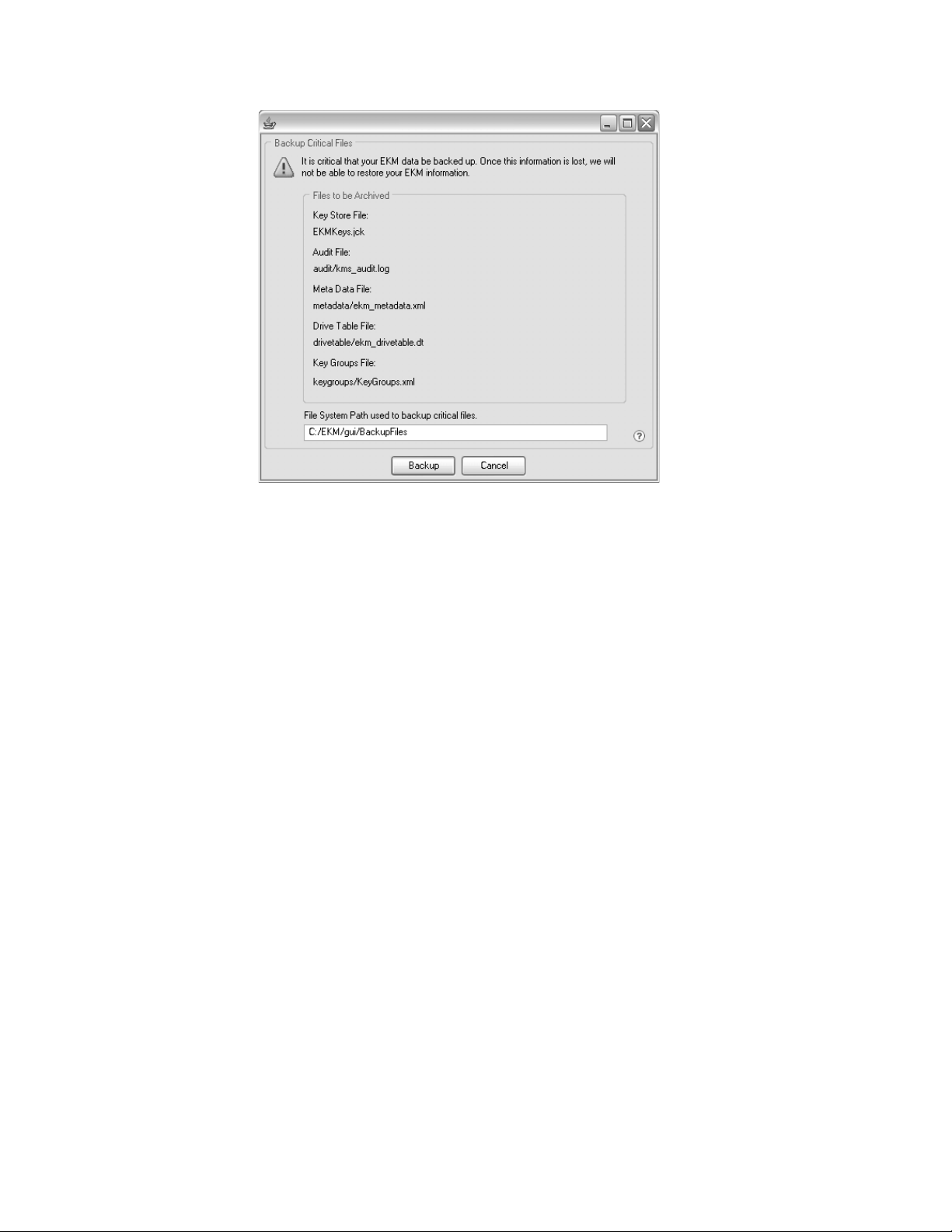

2-3. Ventana de copia de seguridad de archivos

fundamentales ..........2-7

2-4. Configuración de servidor individual 2-8

2-5. Dos servidores con configuraciones

compartidas ...........2-9

2-6. Dos servidores con configuraciones distintas

accediendo a los mismos dispositivos . . . 2-9

3-1. Ventana Choose Destination Location 3-3

3-2. Establezca esta versión de JVM como

predeterminada ..........3-3

3-3. Ventana Start Copying Files ......3-4

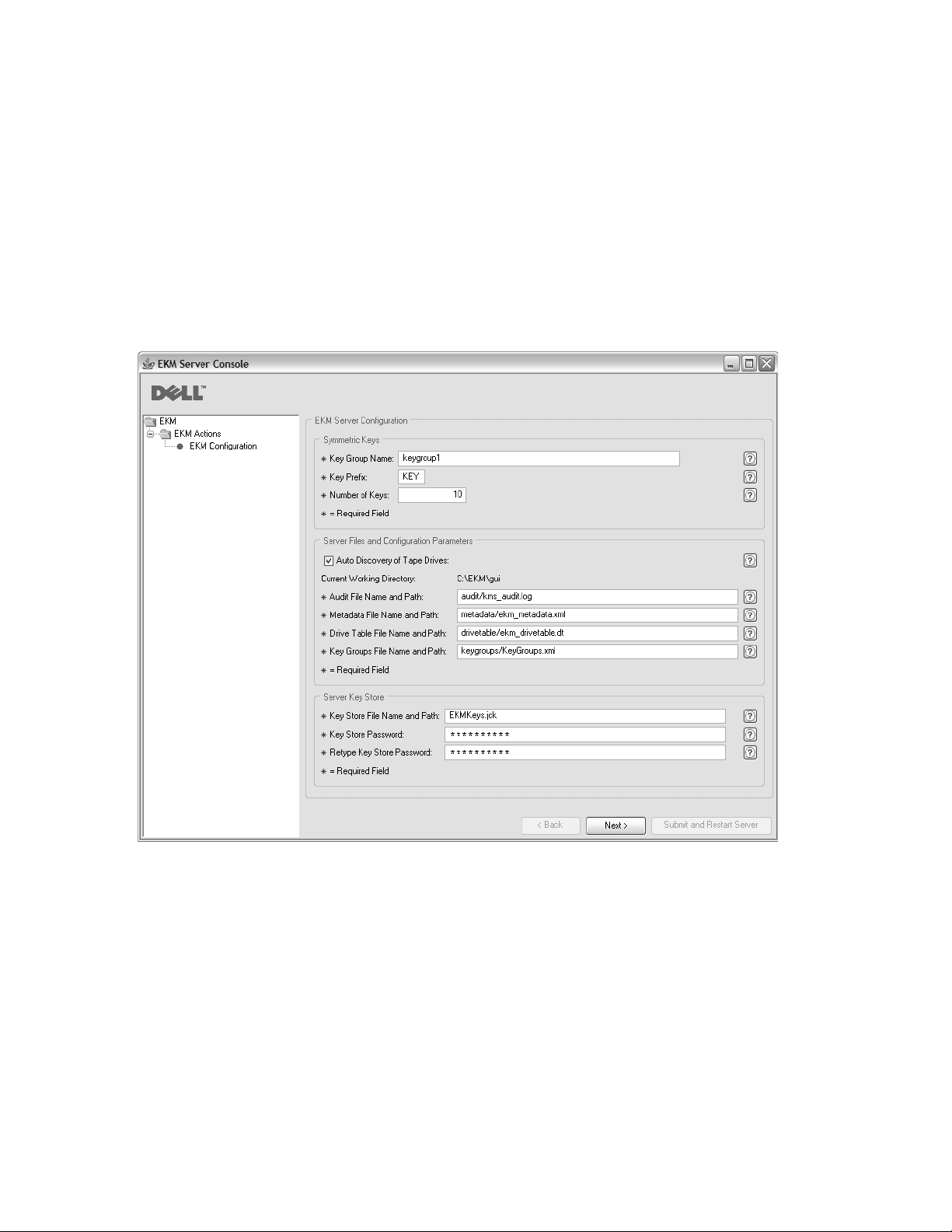

3-4. Página de configuración del servidor EKM 3-6

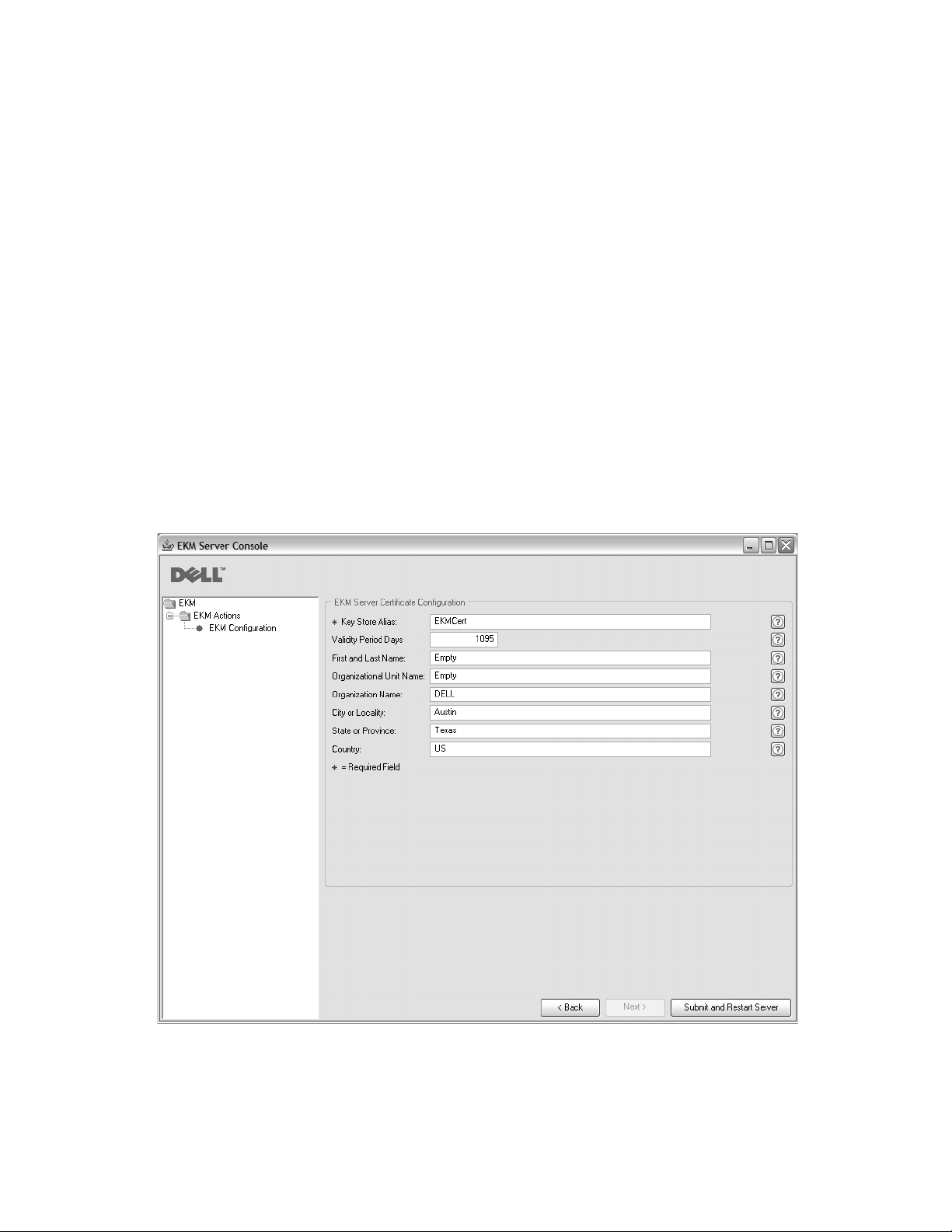

3-5. Página de configuración del certificado del

servidor EKM ...........3-7

3-6. Ventana de copia de seguridad de archivos

fundamentales ..........3-8

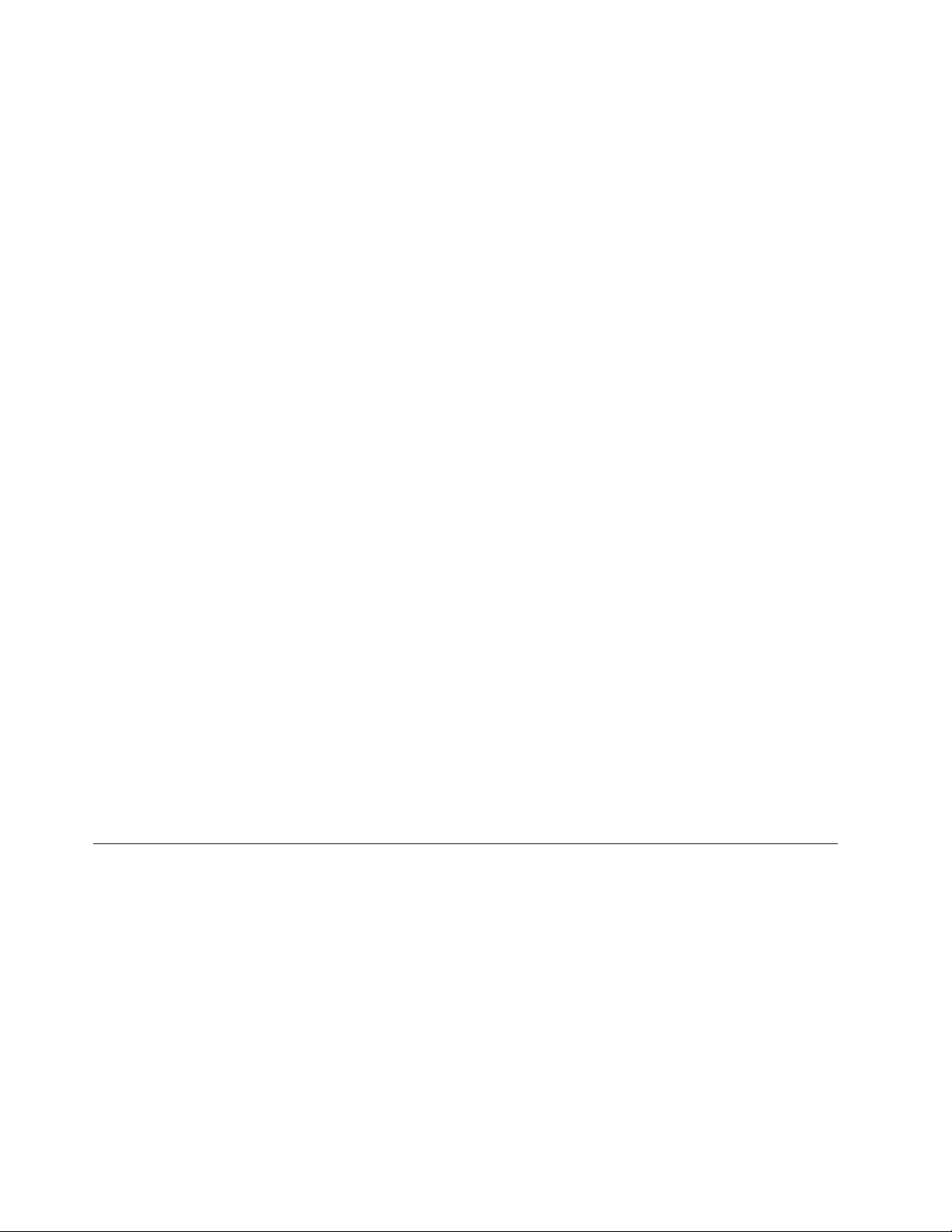

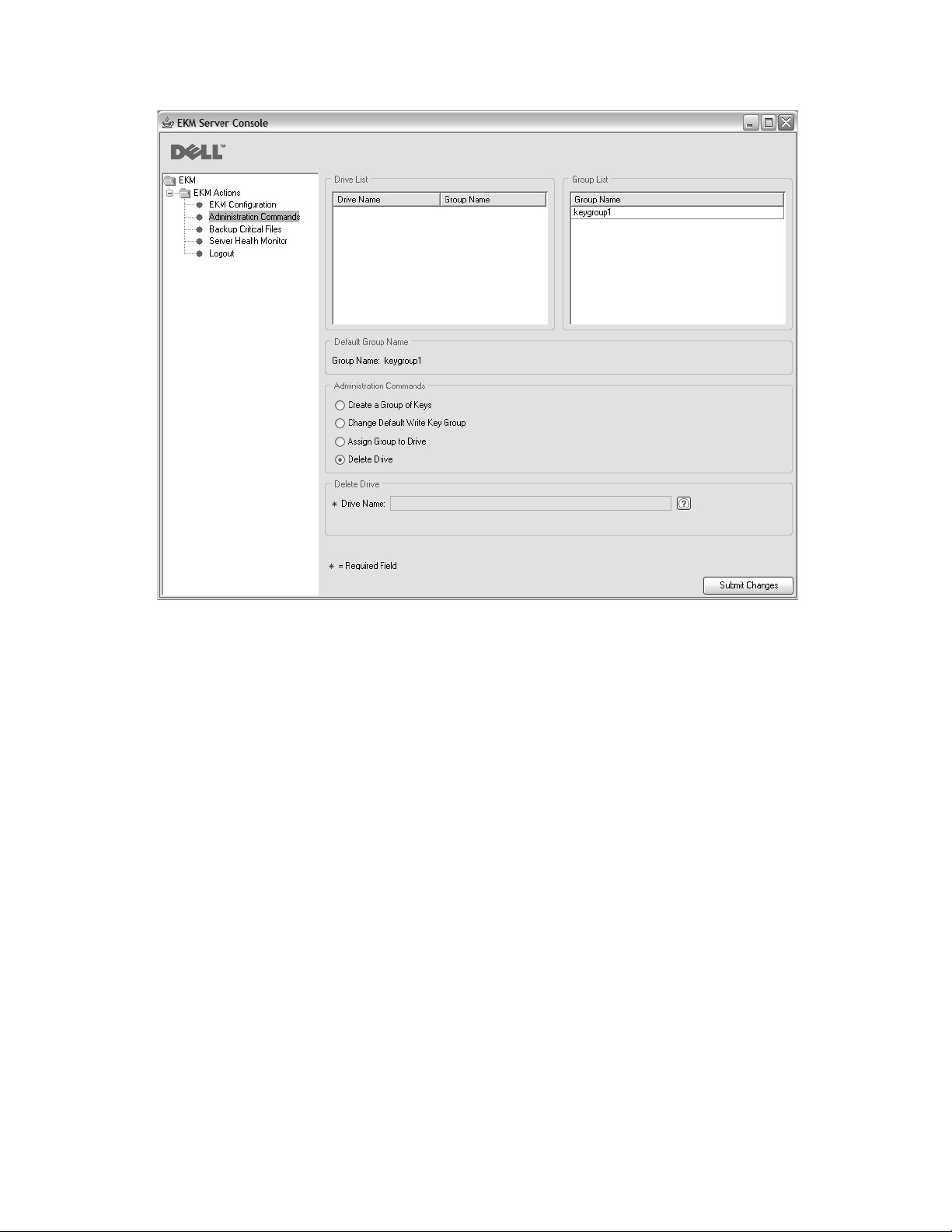

3-7. Creación de un grupo de claves 3-16

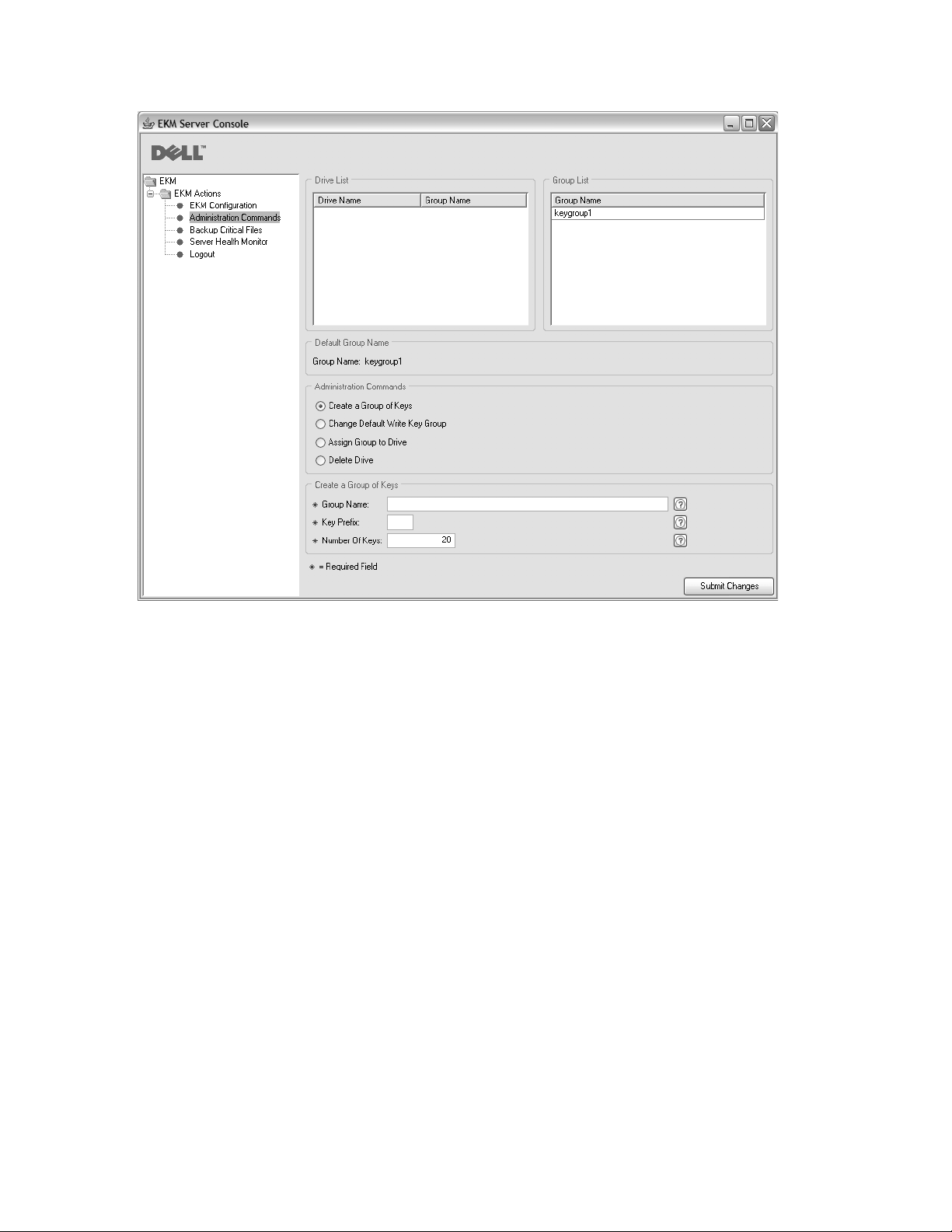

3-8. Cambio del grupo de claves de escritura

predeterminado ..........3-17

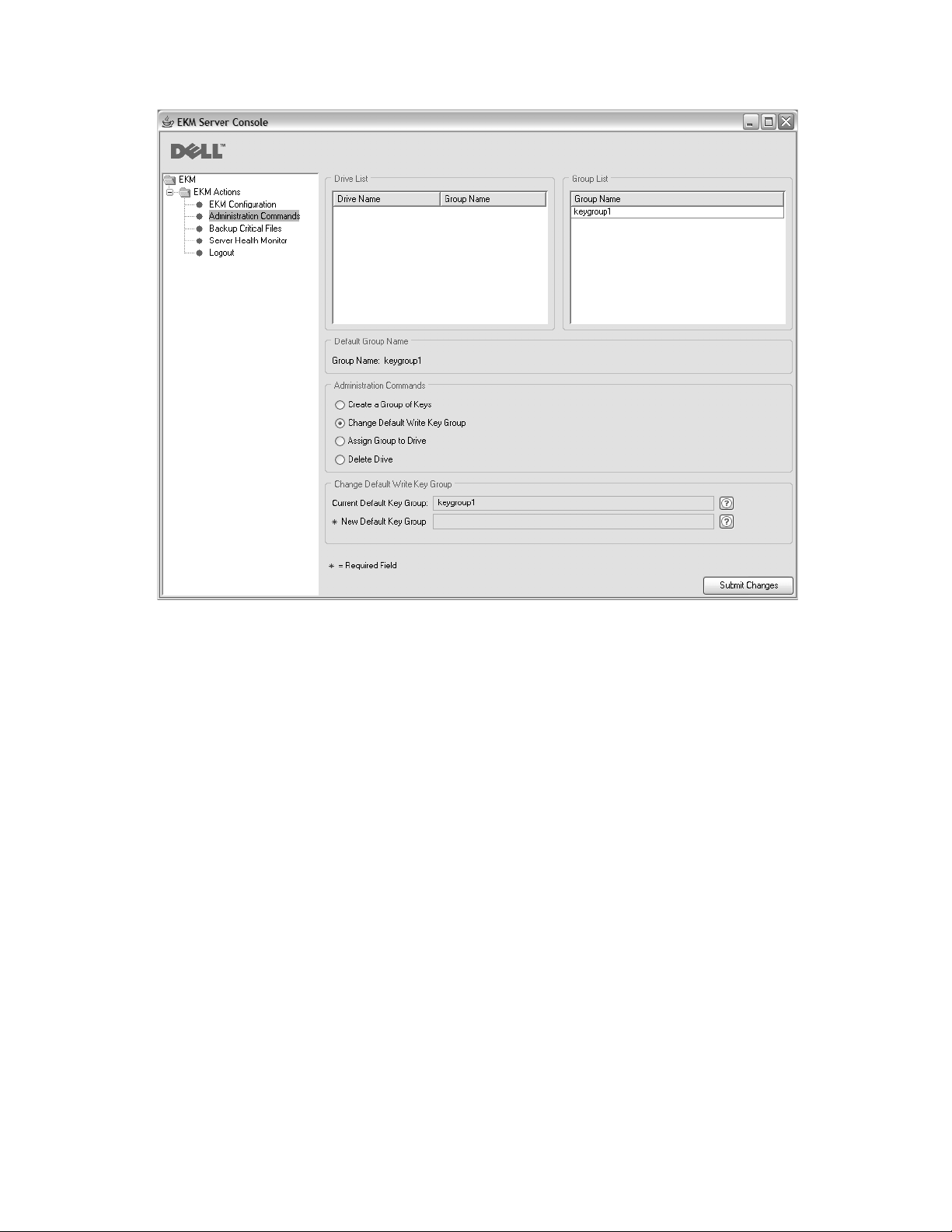

3-9. Asignación de un grupo a una unidad 3-18

3-10. Supresión de una unidad.......3-19

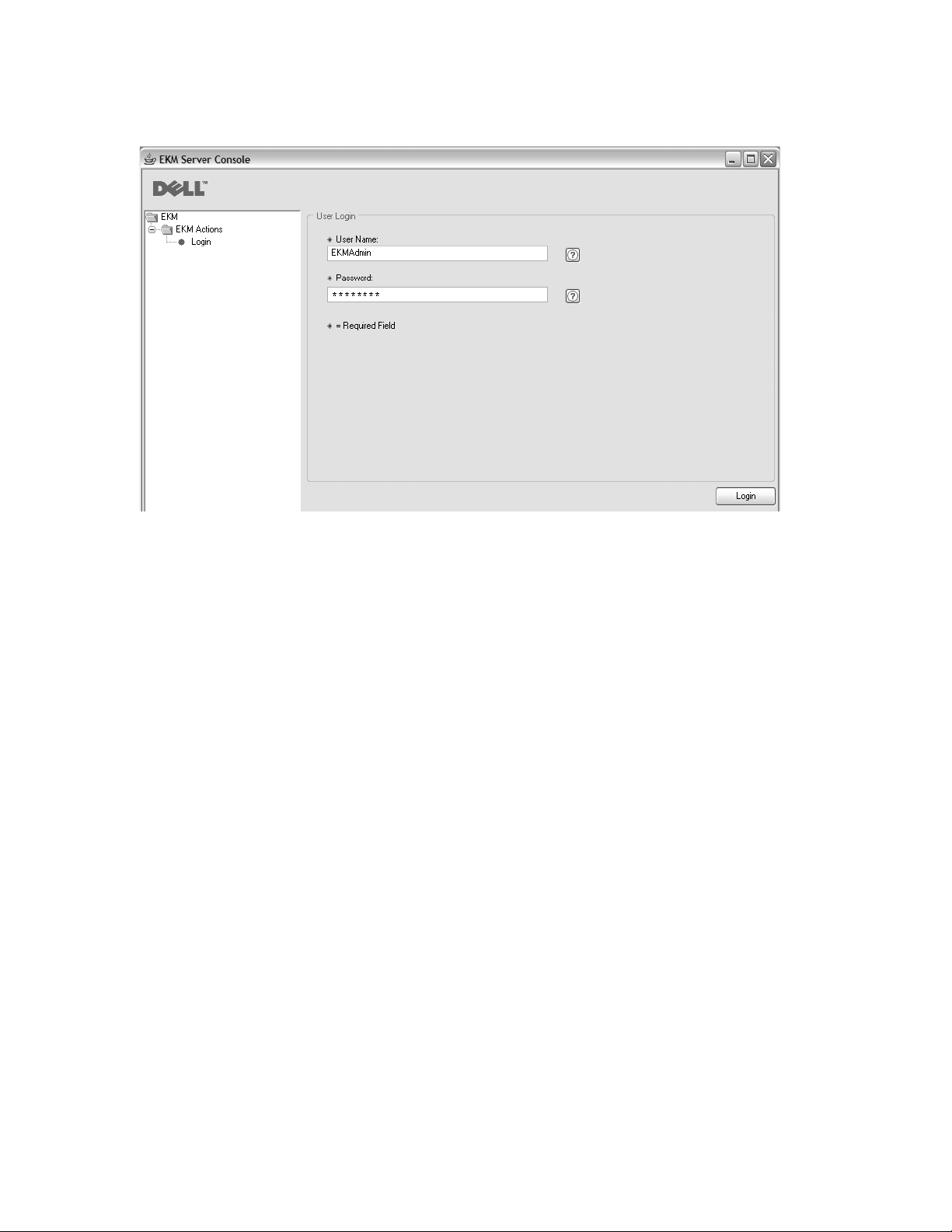

5-1. Estado del servidor .........5-1

5-2. Ventana de inicio de sesión ......5-2

v

Page 8

vi Dell Encryption Key Mgr Guía del usuario

Page 9

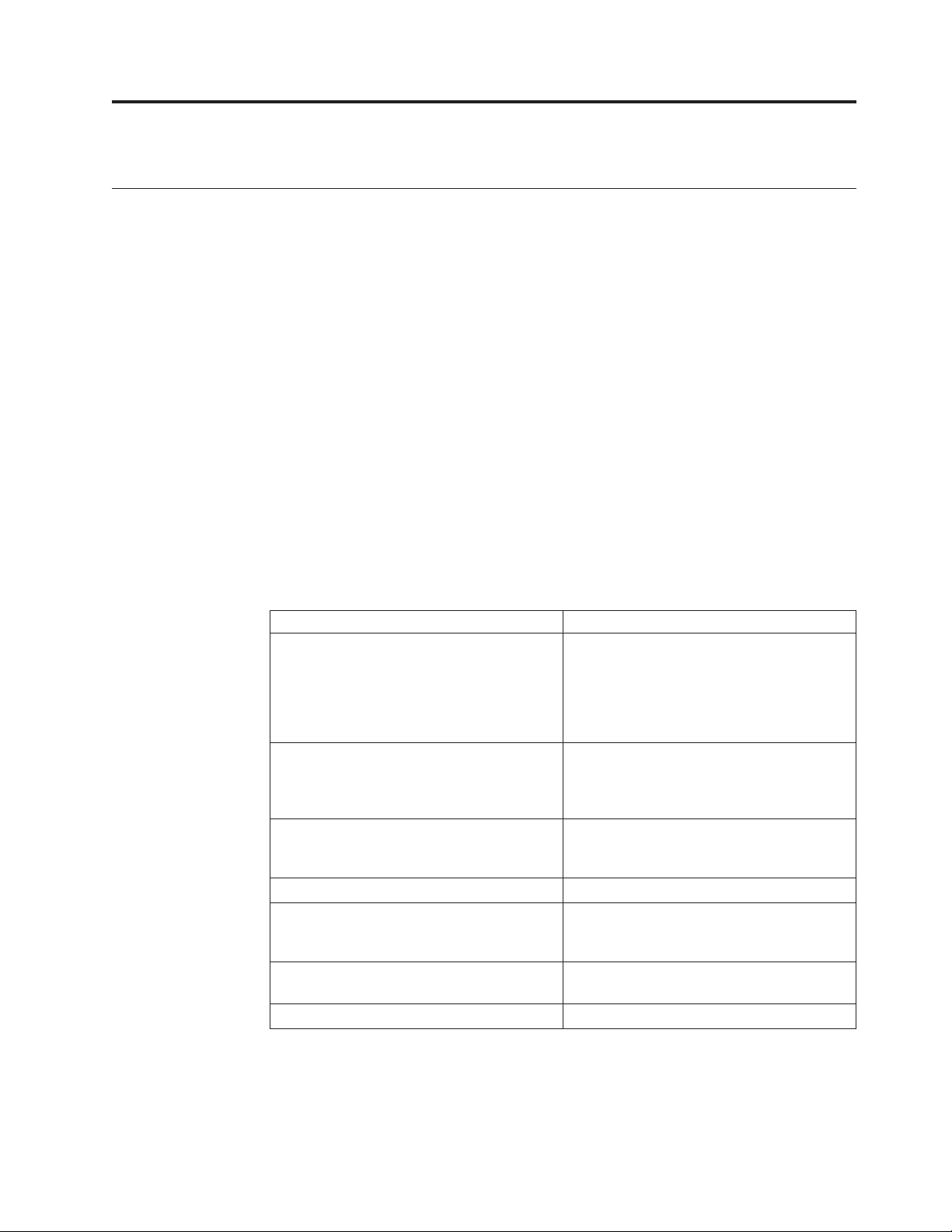

Tablas

1. Convenios tipográficos utilizados en este

manual .............ix

1-1. Resumen de claves de cifrado .....1-7

2-1. Requisitos mínimos de software para Linux 2-2

2-2. Requisitos mínimos de software para

Windows ............2-3

6-1. Errores comunicados por el gestor de claves

de cifrado ............6-6

7-1. Tipos de registros de auditoría que

Encryption Key Manager graba para auditar

archivos .............7-5

7-2. Tipos de registro de auditoría por suceso

auditado ............7-7

8-1. Formato de salida de consulta de metadatos 8-2

vii

Page 10

viii Dell Encryption Key Mgr Guía del usuario

Page 11

Prefacio

Acerca de este manual

Este manual contiene la información y las instrucciones necesarias para la

instalación y el funcionamiento de Dell™Encryption Key Manager. Incluye

conceptos y procedimientos que pertenecen a:

v Unidades de cintas LTO4yLTO5conposibilidades de cifrado

v Clave criptográfica

v Certificados digitales

A quién va dirigido este manual

Este manual va dirigido a los administradores de almacenamiento y seguridad

responsables de la seguridad y la creación de copias de seguridad de los datos más

importantes, así como a todos aquellos implicados en la configuración y el

mantenimiento de los servidores de Encryption Key Manager del entorno

operativo. Se presupone que el lector conoce los dispositivos y las redes de

almacenamiento.

Convenios y terminología utilizados en este manual

Este manual utiliza los siguientes convenios tipográficos:

Tabla 1. Convenios tipográficos utilizados en este manual

Convenio Utilización

negrita Las palabras o los caracteres en negrita

monoespaciado Los ejemplos, el texto especificado por el

cursiva Las palabras o los caracteres en cursiva

[elemento] Indica los elementos opcionales.

{elemento} Contiene una lista de la que se debe

| Una barra vertical separa los elementos de

<Tecla> Indica la tecla que se debe pulsar.

representan elementos del sistema que se

deben utilizar literalmente, como nombres

de mandatos, nombres de archivos, nombres

de distintivos, nombres de vías de acceso y

opciones de menú seleccionadas.

usuario y la información que muestra el

sistema aparecen con el tipo de letra

monoespaciado.

representan los valores de variables que el

usuario debe proporcionar.

seleccionar un elemento en las descripciones

de formato y sintaxis.

una lista de opciones.

ix

Page 12

Aviso de atención

Un aviso de atención indica la posibilidad de que se dañe un programa,

dispositivo, sistema o datos. El aviso de atención puede ir acompañado de un

signo de admiración, pero no es obligatorio. A continuación, se muestran algunos

avisos de atención de ejemplo:

Publicaciones relacionadas

Consulte las publicaciones siguientes para obtener más información:

v Iniciación a las bibliotecas de cintas Dell

proporciona información sobre la instalación.

™

v Dell

PowerVault™TL2000 Tape Library and TL4000 Tape Library SCSI Reference

proporciona los mandatos SCSI soportados y el protocolo que rige el

comportamiento de la interfaz SCSI.

Información sobre Linux

Atención: Si utiliza un destornillador eléctrico para realizar este

procedimiento, puede dañar la cinta.

™

PowerVault™TL2000 y TL4000

Información sobre Red Hat

El URL siguiente está relacionado con los sistemas Red Hat Linux®:

v http://www.redhat.com

Información sobre SuSE

El URL siguiente está relacionado con los sistemas SuSE Linux:

v http://www.suse.com

Información sobre Microsoft Windows

El URL siguiente proporciona acceso a la información sobre sistemas Microsoft

Windows®:

v http://www.microsoft.com

Soporte en línea

Visite http://support.dell.com para obtener la siguiente publicación relacionada:

La publicación Dell Encryption Key Manager Quick Start Guide proporciona

información para crear una configuración básica.

Visite http://www.dell.com para obtener la siguiente publicación relacionada:

El documento técnico Library Managed Encryption for Tape sugiere los métodos

recomendados para el cifrado de cintas LTO.

®

x Dell Encryption Key Mgr Guía del usuario

Page 13

Lea esto en primer lugar

Contacto con Dell

En caso de clientes de Estados Unidos, llamen al 800-WWW-DELL (800-999-3355).

Nota: Si no dispone de una conexión a Internet activa, encontrará información de

contacto en la factura de compra, la hoja de embalaje, el recibo o el catálogo

de productos de Dell.

Dell proporciona varias opciones en línea y telefónicas de servicio y soporte. La

disponibilidad varía según el país y el producto, y puede que algunos servicios no

estén disponibles en su zona. Para ponerse en contacto con Dell para incidencias

de compras, servicio técnico o servicio al cliente:

1. Visite http://support.dell.com.

2. Elija su país o región en el menú desplegable Choose A Country/Region al

final de la página.

3. Pulse Contacto en el lado izquierdo de la página.

4. Seleccione el servicio o enlace de soporte adecuados según sus necesidades.

5. Elija el método de contacto con Dell más apropiado para usted.

xi

Page 14

xii Dell Encryption Key Mgr Guía del usuario

Page 15

Capítulo 1. Visión general del cifrado de cintas

Los datos son unos de los recursos más valiosos en un entorno empresarial

competitivo. Proteger estos datos, controlar el acceso a ellos y verificar su

autenticidad mientras se mantiene su disponibilidad son prioridades en el mundo

en que vivimos, tan preocupado por la seguridad. El cifrado de datos es una

herramienta que responde a muchas de estas necesidades. Dell Encryption Key

Manager (en lo sucesivo Encryption Key Manager) simplifica las tareas de cifrado.

Las unidades LTO4yLTO5también cifrar datos a medida que se graban a

cualquier cartucho de datos LTO4yLTO5.Esta nueva posibilidad añade una gran

medida de seguridad a los datos almacenados, sin la sobrecarga de proceso ni la

degradación de rendimiento asociados al cifrado realizado en el servidor, y sin el

gasto de una aplicación dedicada a ello.

La solución de cifrado de unidad de cintas consta de tres elementos principales:

Unidad de cintas habilitada para cifrado

Todas las unidades de cintas LTO4yLTO5deben habilitarse a través de la

interfaz de la biblioteca.

Consulte el apartado “Requisitos de hardware y software” en la página 2-2

para obtener más información sobre las unidades de cintas.

Gestión de claves de cifrado

El cifrado implica el uso de varios tipos de claves, en capas sucesivas. La

generación, el mantenimiento, el control y la transmisión de estas claves

dependen del entorno operativo en el que se haya instalado la unidad de

cintas de cifrado. Algunas aplicaciones pueden realizar gestión de claves. Para

aquellos entornos sin tales aplicaciones o para aquellos donde se prefiere

utilizar una aplicación neutra, Dell Encryption Key Manager realiza todas las

tareas de gestión de claves necesarias. El apartado “Gestión de cifrado” en la

página 1-3 describe estas tareas en detalle.

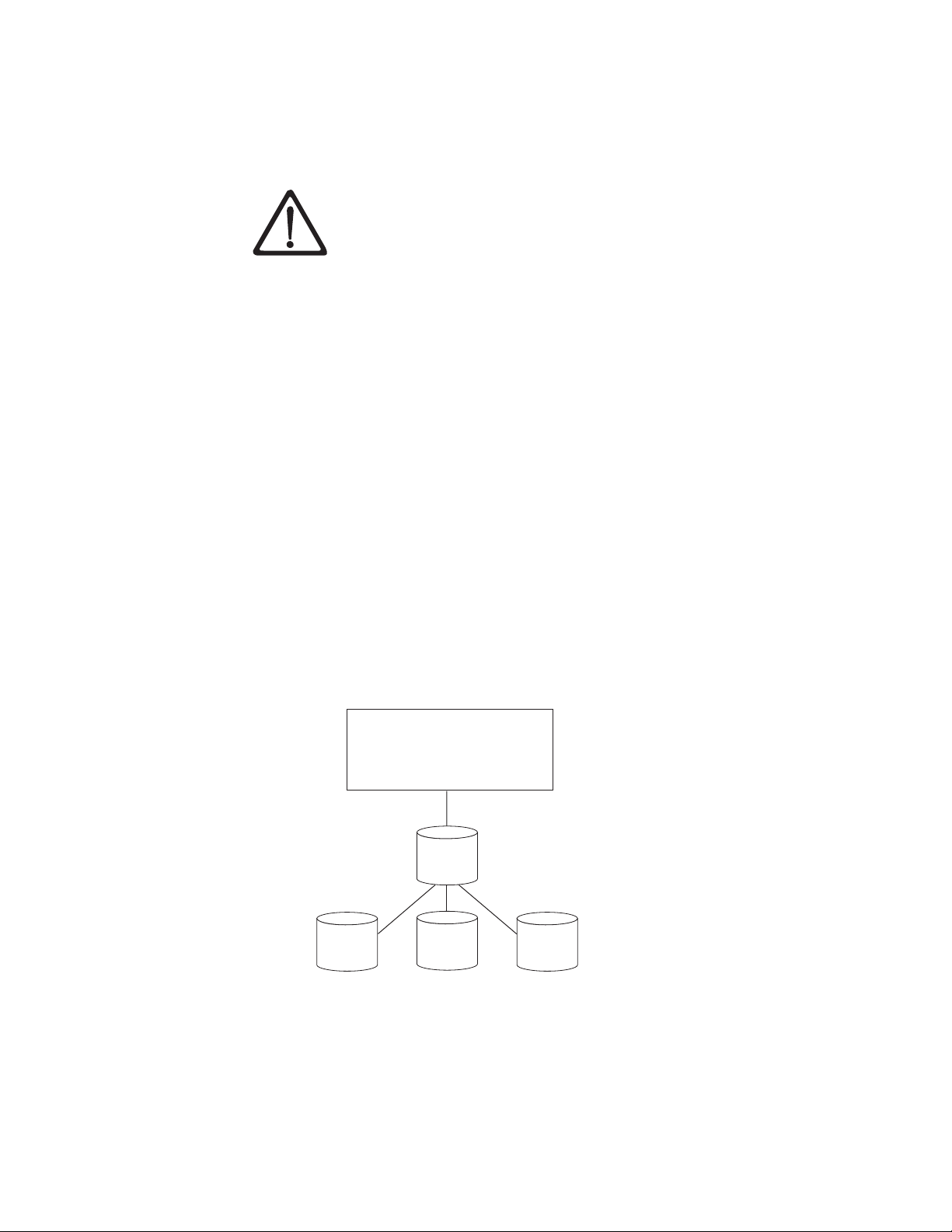

Componentes

Política de cifrado

Es el método utilizado para implementar el cifrado. Incluye las reglas que

determinan qué volúmenes se cifran y el mecanismo para la selección de

claves. Cómo y dónde se configuran estas reglas depende del entorno

operativo. Consulte el apartado “Gestión de cifrado” en la página 1-3 para

obtener más información.

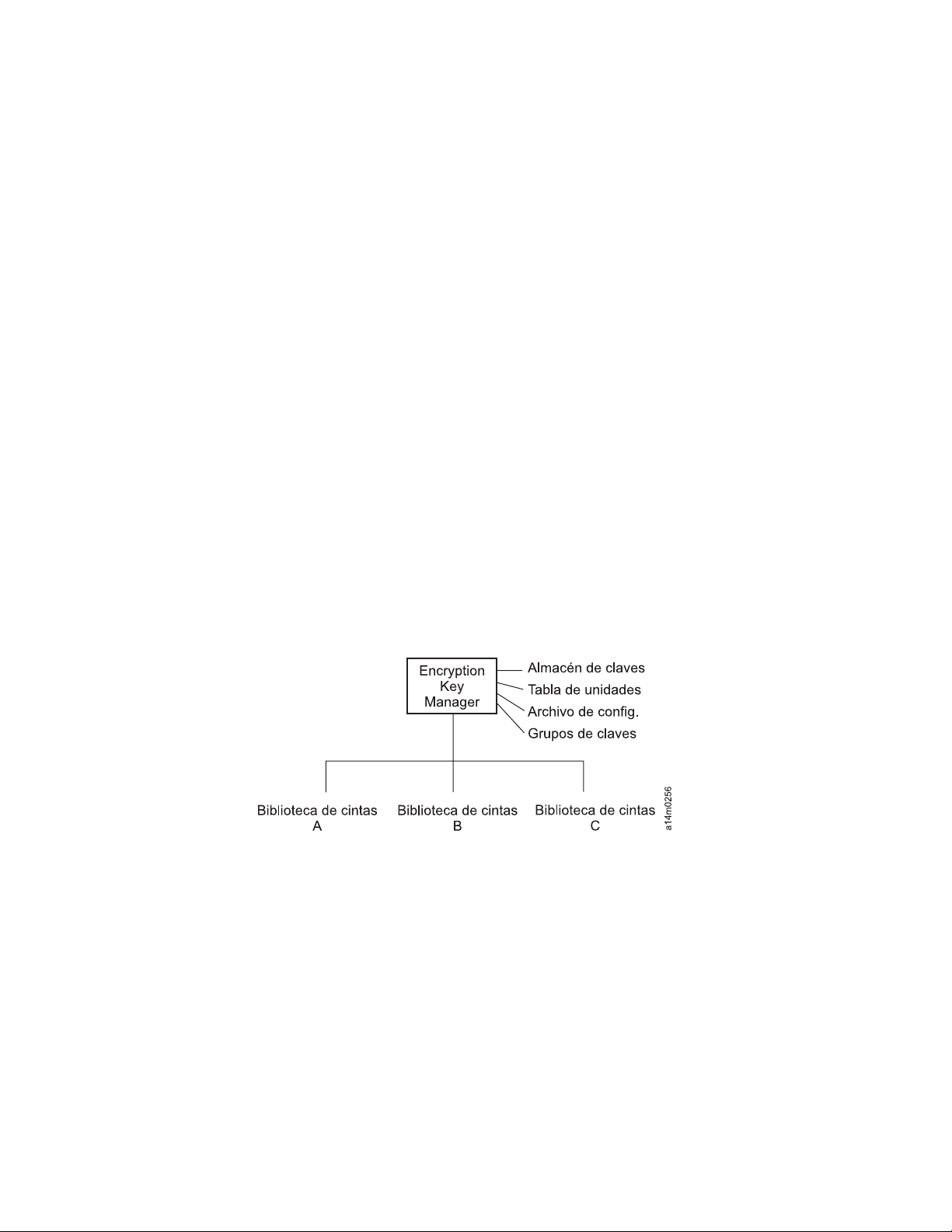

Encryption Key Manager forma parte del entorno de Java y utiliza los

componentes de Java Security para sus funciones criptográficas. (Para obtener más

información sobre los componentes de Java Security, consulte la sección de

publicaciones relacionadas). Encryption Key Manager tiene tres componentes

principales utilizados para controlar su comportamiento. Estos componentes son:

Almacén de claves de seguridad de Java

El almacén de claves se define como parte de Java Cryptography Extension

(JCE) y un elemento de los componentes de seguridad de Java, que forman

parte, a su vez, de Java Runtime Environment. Un almacén de claves

guarda los certificados y claves (o punteros de los certificados y claves)

utilizados por Encryption Key Manager para realizar operaciones

1-1

Page 16

criptográficas. Varios tipos de almacenes de claves Java que ofrecen

distintas características operativas para satisfacer sus necesidades están

soportados. Estas características se analizan en profundidad en el apartado

“Consideraciones sobre el almacén de claves” en la página 2-3.

Es imposible exagerar la importancia de proteger los datos del almacén de

claves. Sin acceso al almacén de claves, no podrá descifrar las cintas cifradas.

Lea con atención los temas siguientes para comprender los métodos

disponibles para proteger los datos del almacén de claves.

Archivos de configuración

Los archivos de configuración permiten personalizar el comportamiento de

Encryption Key Manager para satisfacer las necesidades de su

organización. Estas opciones de comportamiento se describen ampliamente

en este documento, primero en el Capítulo 2, “Planificación del entorno de

Encryption Key Manager”, en la página 2-1, luego en el Capítulo 4,

“Configuración de Encryption Key Manager”, en la página 4-1 y, por

último, en el Apéndice B, donde se describe el conjunto completo de

opciones de configuración.

Tabla de unidades de cintas

Encryption Key Manager utiliza la tabla de unidades de cintas para

realizar el seguimiento de los dispositivos de cintas a los que da soporte.

La tabla de unidades de cintas es un archivo binario no editable cuya

ubicación se especifica en el archivo de configuración. Puede cambiar su

ubicación para satisfacer sus necesidades.

Archivo KeyGroups.xml

Mantiene certificados

y pares de claves

públicas y privadas

Este archivo protegido por contraseña contiene los nombres de todos los

grupos de claves de cifrado y los alias de las claves de cifrado asociadas

con cada grupo de claves.

Encryption Key Manager

Genera claves de cifrado y

gestiona su transferencia desde

y hacia dispositivos de cintas

Registra la ubicación del

almacén de claves y define

el comportamiento de

Encryption Key Manager

Realiza el seguimiento

Tabla de

unidades

de los dispositivos a los

que Encryption Key

Manager da soporte

a14m0234

Almacén

de claves

Archivo

de config.

Grupos

de claves

Organiza

las claves

de cifrado

en grupos

Figura 1-1. Los cuatro componentes principales de Encryption Key Manager

1-2 Dell Encryption Key Mgr Guía del usuario

Page 17

Gestión de cifrado

Dell Encryption Key Manager es un programa de software Java™que le ayuda a

las unidades de cintas con capacidad de cifrado a generar, proteger, almacenar y

mantener claves de cifrado utilizadas para cifrar la información que se graba y

descifrar la información que se lee de soportes de cintas (formatos de cinta y

cartuchos). Encryption Key Manager funciona en Linux (SLES y RHEL) y

Windows, y está diseñado para ejecutarse en segundo plano como un recurso

compartido desplegado en varias ubicaciones de una empresa. Una interfaz de la

línea de mandatos cliente proporciona un robusto conjunto de mandatos para

personalizar Encryption Key Manager para su entorno y supervisar su

funcionamiento. Hay muchas funciones de personalización y supervisión

disponibles en la interfaz gráfica de usuario (GUI) de Dell Encryption Key

Manager. Encryption Key Manager utiliza uno o más almacenes de claves para

guardar los certificados y claves (o punteros a los certificados y claves) necesarios

para todas las tareas de cifrado. Consulte el apartado “Consideraciones sobre el

almacén de claves” en la página 2-3 para obtener información detallada.

IMPORTANTE Encryption Key Manager INFORMACIÓN DE

CONFIGURACIÓN DEL SERVIDOR DE HOST: es recomendable que las

máquinas que alojan el programa Dell Encryption Key Manager utilicen

memoria ECC para minimizar el riesgo de pérdida de datos. Encryption Key

Manager realiza la función de solicitar la generación de claves de cifrado y

de pasar dichas claves a las unidades de cintas LTO4yLTO5.Elmaterial

de las claves, en formato empaquetado (cifrado) reside en la memoria del

sistema mientras es procesado por Encryption Key Manager. Tenga en cuenta

que el material de las claves debe ser transferido sin errores a la unidad de

cintas correspondiente para que los datos grabados en un cartucho puedan

ser recuperados (descifrados). Si, por algún motivo, el material de las claves

(en formato empaquetado o no) resulta dañado debido a un error de bit en

la memoria del sistema y ese material de claves se utiliza para grabar datos

en un cartucho, los datos escritos en el cartucho no podrán ser recuperados

(no podrán ser descifrados posteriormente). Existen métodos para asegurar

que tales errores no se producen. Sin embargo, si la máquina que aloja

Encryption Key Manager no está utilizando memoria ECC (Código de

corrección de errores), existe la posibilidad de que el materia de las claves

resulte dañado mientras está en la memoria del sistema y que los daños

provoquen una pérdida de datos. La probabilidad de que esto suceda es

baja, pero siempre es recomendable que las máquinas que alojan aplicaciones

vitales (como Encryption Key Manager) utilicen memoria ECC.

Encryption Key Manager actúa como un proceso en segundo plano en espera de

solicitudes de generación de clave o de recuperación de claves que le sean

enviadas mediante una vía de comunicación TCP/IP entre la aplicación y la

biblioteca de cintas. Cuando una unidad de cintas graba datos cifrados, primero

solicita una clave de cifrado de Encryption Key Manager. Al recibir la solicitud,

Encryption Key Manager realiza las siguientes tareas.

Encryption Key Manager captura una clave AES existente de un almacén de claves

y la empaqueta para realizar una transferencia segura a la unidad de cintas donde

se desempaqueta al llegar y se utiliza para cifrar los datos grabados en cinta.

Cuando una unidad LTO4oLTO5leeunacinta cifrada, Encryption Key Manager

captura la clave requerida del almacén, utiliza la información en el ID de clave de

la cinta, y la sirve a la unidad de cintas empaquetada para una transferencia

segura.

Capítulo 1. Visión general del cifrado de cintas 1-3

Page 18

hay dos métodos entre los que elegir para la gestión de cifrado. Estos métodos

difieren del lugar donde reside el motor de política de cifrado, dónde se realiza la

gestión de claves para su solución y cómo se conecta a la unidad Encryption Key

Manager. El entorno operativo determina cuál es el que mejor se adapta en cada

caso. La gestión de claves y el motor de políticas de cifrado se pueden encontrar

en una de las siguientes dos capas del entorno.

Aplicación

Política

Vía de acceso de datos

Vía de acceso de datos

o bien

Biblioteca

Política

Interfaz de unidad de

biblioteca

Figura 1-2. Hay dos posibles ubicaciones para el motor de políticas de cifrado y la gestión de claves.

Capa de la aplicación

Un programa de aplicación, independiente del gestor de claves, inicia una

transferencia de datos para el almacenamiento en cinta. Consulte el apartado

“Cifrado de cintas gestionado por aplicaciones” para ver las aplicaciones

soportadas.

a14m0252

Capa de la biblioteca

El alojamiento del almacenamiento en cintas, como la biblioteca de cintas Dell

PowerVault TL2000/TL4000 y la familia de productos ML6000. Una biblioteca

de cintas moderna contiene una interfaz interna para cada una de sus unidades

de cintas.

Cifrado de cintas gestionado por aplicaciones

Este método es el mejor cuando los sistemas operativos ejecutan una aplicación

que ya es capaz de generar y gestionar políticas y claves de cifrado. Las políticas

que especifican cuándo se debe utilizar el cifrado se definen mediante la interfaz

de aplicación. Las políticas y las claves pasan por la vía de acceso de datos entre la

capa de la aplicación y las unidades de cintas de cifrado. El cifrado es el resultado

de la interacción entre la unidad de cintas habilitada para el cifrado y la aplicación,

y no es necesario que se realicen cambios en las capas del sistema y de la

biblioteca. Dado que la aplicación gestiona las claves de cifrado, los volúmenes

1-4 Dell Encryption Key Mgr Guía del usuario

Page 19

grabados y cifrados utilizando el método de la aplicación sólo se pueden leer

utilizando el método de cifrado gestionado por aplicaciones, con la misma

aplicación que los grabó.

El cifrado de cintas gestionado por aplicaciones no necesita, o no utiliza,

Encryption Key Manager.

Las siguientes aplicaciones de versión mínima se pueden utilizar para gestionar el

cifrado:

v CommVault Galaxy 7.0 SP1

v Symantec Backup Exec 12

Se da soporte al cifrado de cintas gestionado por aplicaciones en las unidades de

cintas LTO4yLTO5en:

™

v Biblioteca de cintas Dell

PowerVault™TL2000

v Biblioteca de cintas Dell™PowerVault™TL4000

™

v Biblioteca de cintas Dell

PowerVault™ML6000

Consulte la documentación de su software de aplicación de copia de seguridad de

cintas para aprender cómo gestionar políticas y claves de cifrado.

Cifrado de cintas gestionado por bibliotecas

Utilice este método para las unidades de cintas LTO4yLTO5enlalaBiblioteca

de cintas Dell

TL4000 o la Biblioteca de cintas Dell™PowerVault™ML6000conectada en abierto.

La generación de claves y gestión es realizada por Encryption Key Manager, una

aplicación Java que se ejecuta en un host conectado a la biblioteca. Las claves y el

control de políticas pasan a través de la interfaz biblioteca a unidad, por lo que el

cifrado es transparente para las aplicaciones.

™

PowerVault™TL2000, la Biblioteca de cintas Dell™PowerVault

™

Acerca de las claves de cifrado

Una clave de cifrado es una serie aleatoria de bits generada específicamente para

desordenar y ordenar los datos. Las claves de cifrado se crean utilizando

algoritmos diseñados para garantizar que cada clave sea única e imprevisible.

Cuanto más larga sea la clave creada de este modo, más difícil será romper el

código de cifrado. Los métodos de cifrado IBM y T10 utilizan claves de algoritmo

AES de 256 bits para cifrar los datos. AES de 256 bits es el cifrado estándar que

actualmente reconoce y recomienda el gobierno de Estados Unidos, que permite

tres longitudes distintas. Las claves de 256 bits son las más largas permitidas por

AES.

Encryption Key Manager utiliza dos tipos de algoritmos de cifrado: algoritmos

simétricos y algoritmos asimétricos. El cifrado de claves secretas o simétricas utiliza

una única clave para el cifrado o el descifrado. El cifrado de clave simétrico se

utiliza, generalmente, para cifrar grandes cantidades de datos de una manera

eficaz. Las claves AES de 256 bits son claves simétricas. El cifrado público/privado

o asimétrico utiliza un par de claves. Los datos cifrados utilizando una clave sólo

se pueden descifrar utilizando la otra clave en el par de claves público/privado.

Cuando se genera un par de claves asimétricas, se utiliza la clave pública para

cifrar y la clave privada para descifrar.

Capítulo 1. Visión general del cifrado de cintas 1-5

Page 20

Encryption Key Manager utiliza claves simétricas y asimétricas: cifrado simétrico

para el cifrado de alta velocidad de usuarios o datos del host, y cifrado asimétrico

(más lento) para proteger la clave simétrica.

Las claves de cifrado pueden ser generadas para Encryption Key Manager por un

programa de utilidad como keytool. La responsabilidad de generar claves AES y la

manera en que se transmiten a la unidad de cintas dependen del método de

gestión del cifrado. Sin embargo, puede que sea útil comprender la diferencia entre

cómo Encryption Key Manager utiliza las claves de cifrado y cómo las usan otras

aplicaciones.

Proceso de claves de cifrado por parte de Dell Encryption Key

Manager

En el cifrado de cintas gestionado por bibliotecas, los datos no cifrados se envían a

la unidad de cintas LTO4oLTO5yseconvierten en texto cifrado utilizando una

clave de datos (DK) simétrica generada previamente de un almacén de claves a

disposición de Encryption Key Manager, para luego grabarse en cintas. Encryption

Key Manager selecciona una clave de datos pregenerada con el método round

robin. Las claves de datos se reutilizan en varios cartuchos de cinta cuando se ha

generado previamente un número insuficiente de claves de datos. Encryption Key

Manager envía la clave de datos a la unidad de cintas LTO4oLTO5enformato

cifrado o empaquetado. Las unidades de cintas LTO4yLTO5desempaquetan esta

clave de datos y la utilizan para llevar a cabo el cifrado o el descifrado. Sin

embargo, no se almacenan claves empaquetadas en los cartuchos de cinta LTO 4 o

LTO 5. Después de grabar el volumen cifrado, la clave de datos debe resultar

accesible en función de la etiqueta de clave o el alias, y a disposición de

Encryption Key Manager para que se pueda leer el volumen. En la Figura 1-3 en la

página 1-7 se muestra este proceso.

Dell Encryption Key Manager le ofrece también la posibilidad de organizar las

claves simétricas para el cifrado LTO en grupos de claves. De este modo, puede

agrupar las claves según el tipo de datos que cifren, los usuarios que tengan acceso

a ellas, o por otras características significativas. Consulte el apartado “Creación y

gestión de grupos de claves” en la página 3-14 para obtener más información.

Proceso de claves de cifrado por parte de otras aplicaciones

En el cifrado de cintas gestionado por aplicaciones, los datos no cifrados se envían

a las unidades de cintas LTO4oLTO5yseconvierten en texto cifrado utilizando

una clave de datos simétrica proporcionada por la aplicación, para luego grabarse

en cintas. La clave de datos no se almacena en ningún lugar del cartucho de cinta.

Después de grabar el volumen cifrado, la clave de datos se debe encontrar en una

ubicación a la que tenga acceso la aplicación, como una base de datos de servidor,

para que se pueda leer el volumen.

Las unidades de cintas LTO4yLTO5pueden utilizar aplicaciones como Yosemite

(para las bibliotecas de cintas Dell PowerVault TL2000 y TL4000), CommVault y

Symantec Backup Exec para el cifrado gestionado por aplicaciones.

Las aplicaciones que utilizan el conjunto de mandatos T10 para realizar el cifrado

también pueden utilizar las unidades de cintas LTO4yLTO5.Elconjunto de

mandatos T10 utiliza claves AES simétricas de 256 bits proporcionadas por la

aplicación. T10 puede utilizar varias claves de datos exclusivas por cartucho de

cinta, e incluso grabar datos cifrados y datos sin cifrar en el mismo cartucho de

cinta. Cuando la aplicación cifra un cartucho de cinta, selecciona o genera una

1-6 Dell Encryption Key Mgr Guía del usuario

Page 21

clave de datos utilizando un método determinado por la aplicación y lo envía a la

unidad de cintas. La clave no se empaqueta con una clave pública asimétrica y no

se almacena en el cartucho de cinta. Después de grabar los datos cifrados en la

cinta, la clave de datos se debe encontrar en una ubicación disponible para la

aplicación para poder leer los datos.

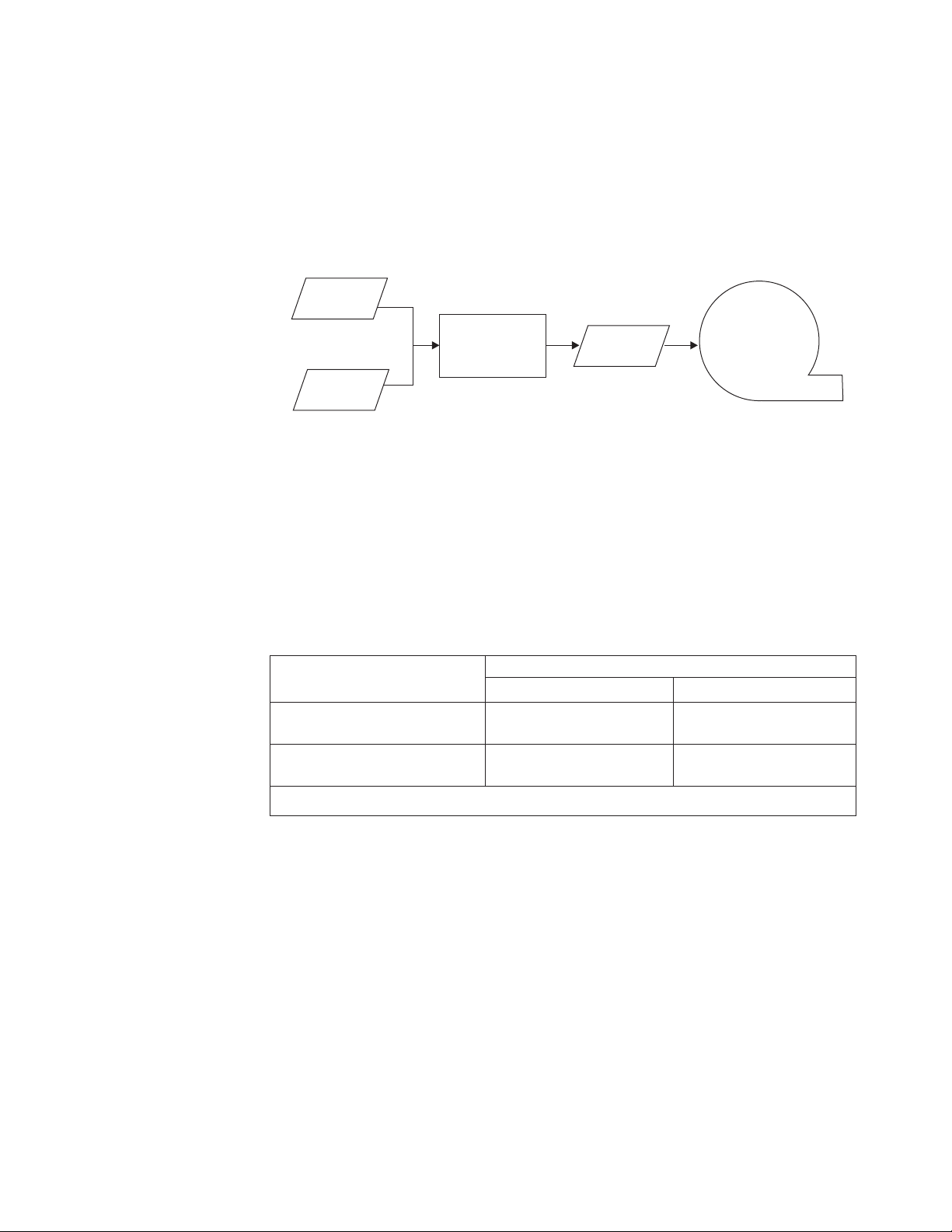

El proceso del cifrado de cintas gestionado por bibliotecas y gestionado por

aplicaciones se muestra en la Figura 1-3.

Datos sin

formato

C {datos,DK}

sim

Clave de

datos (DK)

Figura 1-3. Cifrado utilizando claves de cifrado simétricas. Cifrado gestionado por bibliotecas y gestionado por

aplicaciones en unidades de cintas LTO4yLTO5.

Texto

cifrado

Cinta

cifrada

En resumen

El número de claves de cifrado que se pueden utilizar para cada volumen depende

de la unidad de cintas, el estándar de cifrado y el método utilizado para gestionar

el cifrado. Para un cifrado transparente de LTO4yLTO5,esdecir, utilizando el

cifrado gestionado por bibliotecas con Encryption Key Manager, la exclusividad de

las claves de datos depende de la disponibilidad de un número suficiente de claves

generadas previamente para Encryption Key Manager.

Tabla 1-1. Resumen de claves de cifrado

Claves utilizadas por

Método de gestión de cifrado

Cifrado gestionado por

bibliotecas

Cifrado gestionado por

aplicaciones

Cifrado de IBM Cifrado de T10

1 clave de datos / cartucho N/A

Varias claves de datos /

cartuchos

Varias claves de datos /

cartuchos

a14m0236

Clave de datos = Clave de datos AES simétrica de 256 bits

Capítulo 1. Visión general del cifrado de cintas 1-7

Page 22

1-8 Dell Encryption Key Mgr Guía del usuario

Page 23

Capítulo 2. Planificación del entorno de Encryption Key Manager

Esta sección está destinada a proporcionar información que le permitirá determinar

la configuración de Encryption Key Manager que mejor se adapte a sus

necesidades. Deben tenerse en cuenta muchos factores para planificar cómo

configurar la estrategia de cifrado.

Las tareas de configuración de cifrado de un vistazo

Para poder utilizar la posibilidad de cifrado de la unidad de cintas, debe satisfacer

determinados requisitos de software y hardware. El objetivo de las listas de

comprobación siguientes es ayudarle a satisfacer estos requisitos.

Tareas de configuración de Encryption Key Manager

Antes de poder cifrar cintas, deberá configurar y ejecutar primero Encryption Key

Manager para que pueda comunicarse con las unidades de cintas de cifrado.

Encryption Key Manager no necesita estar ejecutándose mientras se instalan las

unidades de cintas, pero debe estar ejecutándose para realizar el cifrado.

v Decida qué plataforma(s) utilizar como servidor(es) Encryption Key Manager.

v Actualice el sistema operativo del servidor, si es necesario. (Consulte el apartado

“Requisitos de hardware y software” en la página 2-2).

v Instale los archivos de políticas sin restricciones de Java. (Consulte el apartado

“Requisitos de hardware y software” en la página 2-2).

v Actualice el JAR de Encryption Key Manager. (Consulte “Descarga de la última

versión de la imagen ISO del gestor de claves” en la página 3-1).

v Cree claves, certificados y grupos de claves.

“Uso de la GUI para crear un archivo de configuración, un almacén de claves

y certificados” en la página 3-5

“Creación y gestión de grupos de claves” en la página 3-14

v Estos pasos no son necesarios si sigue el procedimiento del apartado “Uso de la

GUI para crear un archivo de configuración, un almacén de claves y

certificados” en la página 3-5, a menos que desee sacar provecho de las opciones

de configuración adicionales:

– Si fuese necesario, importe las claves y los certificados. (Consulte el apartado

“Importación de claves de datos utilizando Keytool -importseckey ” en la

página 3-12.)

– Defina el archivo de propiedades de configuración. (Consulte el Capítulo 4,

“Configuración de Encryption Key Manager”, en la página 4-1).

– Defina las unidades de cintas en Encryption Key Manager o establecer el

valor de la propiedad de configuración drive.acceptUnknownDrives.

(Consulte el mandato “adddrive” en la página 5-8 para definir las unidades

de manera explícita, o consulte el apartado “Actualización automática de la

tabla de unidades de cintas” en la página 4-1).

– Inicie el servidor Encryption Key Manager. (Consulte el apartado “Inicio,

Renovación y Detención del Servidor del gestor de claves” en la página 5-1.)

– Inicie el cliente de la interfaz de línea de mandatos. (Consulte el apartado

“Cliente de la interfaz de línea de mandatos” en la página 5-5.)

2-1

Page 24

Planificación para el cifrado de cintas gestionado por bibliotecas

Para realizar el cifrado, necesita:

v Unidades de cintas LTO4yLTO5conposibilidades de cifrado

v Almacén de claves

v Dell Encryption Key Manager

Tareas de cifrado de cintas gestionado por bibliotecas

1. Instale y conecte las unidades de cintas LTO4yLTO5.

v Actualice el firmware de la biblioteca (TL2000, TL4000, ML6000 cuando sea

necesario). Visite http://support.dell.com.

™

– Mínima versión de firmware de Biblioteca de cintas Dell

TL2000 necesaria = 5.xx.

– Mínima versión de firmware de Biblioteca de cintas Dell

TL4000 necesaria = 5.xx.

– Mínima versión de firmware necesaria para la familia de Biblioteca de

cintas Dell

™

PowerVault™ML6000 = 415G.xxx.

v Actualice el firmware de la unidad de cintas si es necesario. La versión

mínima y necesaria del firmware es 77B5.

2. Habilite las unidades de cintas y la biblioteca de cintas LTO4yLTO5para el

cifrado de cintas gestionado por bibliotecas (consulte la información de la

biblioteca de cintas de Dell para obtener más información).

v Añada las direcciones IP de Encryption Key Manager Server

3. Utilice las funciones de diagnóstico de biblioteca para verificar las vías de

acceso de Encryption Key Manager y la configuración de cifrado (consulte la

información de la biblioteca de cintas de Dell para obtener más detalles).

PowerVault

™

PowerVault

™

™

Requisitos de hardware y software

Nota: Sólo la versión IBM de Java Runtime Environment (JRE) para cada una de

las siguientes plataformas da soporte a Encryption Key Manager.

Linux Solution Components

Sistemas operativos

v RHEL 4

v RHEL 5

v SLES 9

v SLES 10

v SLES 11

Encryption Key Manager (cuando se ejecuta en Linux)

Tabla 2-1. Requisitos mínimos de software para Linux

Plataforma

AMD/Opteron/EM64T de

64 bits

®

Compatible con Intel

bits

de 32

IBM Software

Developer Kit Disponible en:

Java 6.0 SR5 http://support.dell.com

2-2 Dell Encryption Key Mgr Guía del usuario

Page 25

Bibliotecas de cintas

Para la biblioteca de cintas Dell PowerVault TL2000, la biblioteca de cintas TL4000

y la biblioteca de cintas ML6000, asegúrese de que el nivel de firmware es el

último disponible. Para actualizar el firmware, visite http://support.dell.com.

Unidad de cintas

Para las unidades de cintas LTO4yLTO5,asegúrese de que el nivel de firmware

es el último disponible. Para actualizar el firmware, visite http://support.dell.com.

Windows Solution Components

Sistemas operativos

Windows Server 2003, 2008 y 2008 R2

Dell Encryption Key Manager

La versión mínima requerida de Encryption Key Manager es la 2.1 con una fecha

de compilación de 20070914 o posterior, y uno de los siguientes IBM Runtime

Environments:

Tabla 2-2. Requisitos mínimos de software para Windows

Sistema

operativo IBM Runtime Environment

Windows 2003

Windows 2008 y

2008 R2

v Entorno de ejecución IBM

arquitectura AMD64/EM64T, Java 2 Technology Edition, Versión 5.0

SR5

v Entorno de ejecución IBM de 32 bits para Windows, Java 2

Technology Edition, Versión 5.0 SR5

Entorno de ejecución IBM de 64 para Windows en la arquitectura

AMD64/EM64T, Java 2 Technology Edition, Versión 6.0 SR5

®

de 64 bits para Windows en la

Bibliotecas de cintas

Para Biblioteca de cintas Dell™PowerVault™TL2000, Biblioteca de cintas Dell

PowerVault™TL4000 y Biblioteca de cintas Dell™PowerVault™ML6000, asegúrese

de que el nivel de firmware es el último disponible. Para actualizar el firmware,

visite http://support.dell.com.

Unidad de cintas

Para las unidades de cintas LTO4yLTO5,asegúrese de que el nivel de firmware

es el último disponible. Para actualizar el firmware, visite http://support.dell.com.

Consideraciones sobre el almacén de claves

Es imposible exagerar la importancia de preservar sus datos del almacén de

claves. Sin acceso al almacén de claves, no podrá descifrar las cintas cifradas.

Lea con atención los temas siguientes para comprender los métodos

disponibles para proteger los datos del almacén de claves.

Capítulo 2. Planificación del entorno de Encryption Key Manager 2-3

™

Page 26

Almacén de claves JCEKS

EKM da soporte al tipo de almacén de claves JCEKS.

JCEKS (basado en archivos de Unix System Services) es un almacén de claves

basado en archivos al que se da soporte en todas las plataformas en las que se

ejecuta EKM. Por lo tanto, resulta bastante fácil copiar el contenido de este

almacén de claves para realizar copias de seguridad o recuperaciones, así como

mantener dos instancias de EKM sincronizadas para la migración tras error. JCEKS

proporciona protección basada en contraseña del contenido del almacén de claves

de seguridad, y su rendimiento es bastante bueno. Se pueden utilizar métodos de

copia de archivos, como FTP.

Claves de cifrado y las unidades de cintas LTO4yLTO5

Dell Encryption Key Manager y sus unidades de cintas soportadas utilizan claves

simétricas AES de 256 bits para cifrar datos. Este tema explica lo que debe saber

acerca de estas claves y certificados.

Cuando se realizan tareas de cifrado en las unidades de cinta LTO4oLTO5para

cartuchos de cinta LTO, Encryption Key Manager sólo utiliza claves de datos

simétricas AES de 256 bits.

Cuando LTO4oLTO5solicitan una clave, Encryption Key Manager utiliza el alias

especificado para la unidad de cintas. Si no se ha especifica ningún alias para la

unidad de cintas, se utiliza un alias de un grupo de claves, una lista de alias de

claves o un intervalo de alias de claves especificados en la propiedad de

configuración symmetricKeySet. Si falta un alias específico de la unidad de cintas,

se seleccionan alias de las otras entidades con el método round robin para

equilibrar el uso de claves.

El alias seleccionado se asocia con una clave de datos (DK) simétrica que ha

cargado previamente en el almacén de claves. Encryption Key Manager envía esta

clave de datos, empaquetada con una clave distinta que la unidad de cintas puede

descifrar, a la unidad de cintas LTO4oLTO5para cifrar los datos. La clave de

datos no se transmite mediante TCP/IP en la copia no cifrada. El alias

seleccionado también se convierte en una unidad denominada identificador de

claves de datos (DKi), que se graba en una cinta con los datos cifrados. De esta

manera, Encryption Key Manager puede utilizar el identificador de claves de datos

para identificar la clave de datos correcta necesaria para descifrar los datos cuando

se lee la cinta LTO4oLTO5.

En los temas adddrive y moddrive del apartado “Mandatos CLI” en la página 5-8

se muestra cómo especificar un alias para una unidad de cintas. Consulte el

apartado “Generación de claves y alias para el cifrado en LTO4yLTO5”enla

página 3-9, que incluye información sobre la importación de claves, la exportación

de claves y la especificación de alias predeterminados en la propiedad de

configuración symmetricKeySet. En el apartado “Creación y gestión de grupos de

claves” en la página 3-14 se muestra cómo definir un grupo de claves y rellenarlo

con alias del almacén de claves.

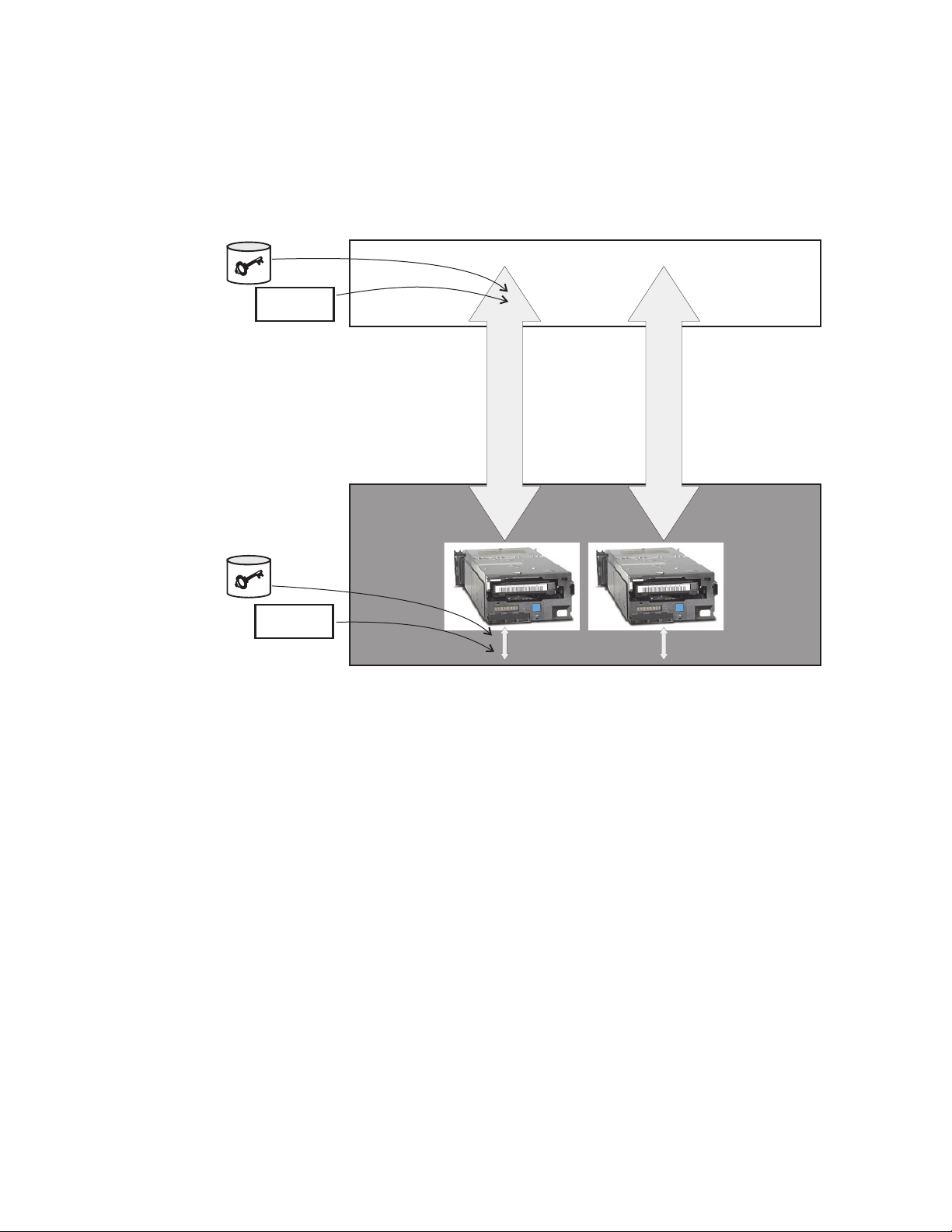

La Figura 2-1 en la página 2-5 muestra cómo se procesan las claves para las

operaciones de grabación cifrada.

2-4 Dell Encryption Key Mgr Guía del usuario

Page 27

DK, DKi

5

Key Manager

6

7

alias

3

Almacén

de claves

Figura 2-1. Solicitud de la unidad de cintas LTO4oLTO5para una operación de grabación cifrada

4

DK

Archivo

de config

1

2

Tabla de

unidades

1. La unidad de cintas solicita una clave para cifrar cintas

2. Encryption Key Manager verifica el dispositivo de cintas en la tabla de

unidades

3. Si no se especifica ningún alias en la solicitud ni tampoco en la tabla de

unidades, Encryption Key Manager selecciona un alias del conjunto de alias o

del grupo de claves en keyAliasList

4. Encryption Key Manager captura una clave de datos correspondiente del

almacén de claves

5. Encryption Key Manager convierte el alias en un identificador de claves de

datos y empaqueta la clave de datos con una clave que la unidad puede

descifrar

6. Encryption Key Manager envía la clave de datos y el identificador de claves de

datos a la unidad de cintas

7. La unidad de cintas desempaqueta la clave de datos y graba los datos cifrados

y el identificador de claves de datos en la cinta

La Figura 2-2 muestra cómo se procesan las claves para las operaciones de lectura

cifrada.

4

DK

Key Manager

3

DKi Alias

Archivo

de config

2

Almacén

de claves

Figura 2-2. Solicitud de la unidad de cintas LTO4oLTO5para una operación de lectura de cifrado

Tabla de

unidades

Capítulo 2. Planificación del entorno de Encryption Key Manager 2-5

5

6

1

Page 28

1. La unidad de cintas recibe la solicitud de lectura y envía el identificador de

claves de datos a Encryption Key Manager

2. Encryption Key Manager verifica el dispositivo de cintas en la tabla de

unidades

3. Encryption Key Manager convierte el identificador de claves de datos en un

alias y captura la clave de datos correspondiente del almacén de claves

4. Encryption Key Manager empaqueta la clave de datos con una clave que la

unidad puede descifrar

5. Encryption Key Manager envía la clave de datos empaquetada a la unidad de

cintas

6. La unidad de cintas desempaqueta la clave de datos y la utiliza para descifrar

los datos

Creación de copias de seguridad de los datos del almacén de claves

Nota: Debido a la importancia de las claves del almacén de claves, es

fundamental realizar copias de seguridad de estos datos en un dispositivo

no cifrado, para poder recuperarlos si lo necesita y poder acceder a las

cintas cifradas utilizando dichos certificados asociados a la biblioteca o la

unidad de cintas. Si no realiza correctamente copias de seguridad del

almacén de claves, perderá de manera irrevocable el acceso a todos los

datos cifrados.

Hay muchas maneras de realizar una copia de seguridad de esta información del

almacén de claves. Cada tipo de almacén de claves tiene sus propias características.

Estas directrices generales se aplican en todos los casos:

v Guarde una copia de todos los certificados cargados en el almacén de claves

(por lo general, un archivo de formato PKCS12).

v Utilice las funciones de copia de seguridad del sistema (como RACF) para crear

una copia de seguridad de la información del almacén de claves (tenga cuidado

de no cifrar esta copia utilizando las unidades de cintas cifradas, ya que

imposibilitaría el descifrado y la recuperación).

v Mantenga un Encryption Key Manager primario y secundario y una copia del

almacén de claves (para copias de seguridad y como redundancia en caso de

migración tras error). Realice una copia de seguridad del almacén de claves

primario y secundario, para una mayor redundancia.

v Para un almacén de claves JCEKS, sólo tiene que copiar el archivo de almacén

de claves y almacenar la copia clara (sin cifrar) en una ubicación segura, como

una caja fuerte (tenga cuidado de no descifrar esta copia utilizando las unidades

de cintas cifradas, ya que sería imposible descifrarlas y recuperarlas).

Como mínimo, debe realizar una copia de seguridad de los datos del almacén de

claves siempre que los modifique. Encryption Key Manager no modifica los datos

del almacén de claves. Los únicos cambios que se realizan sobre el almacén de

claves son aquellos que se aplican, así que debe tener cuidado y copiar el almacén

de claves en cuanto lo modifique.

Copias de seguridad de los archivos utilizando la GUI

1. Abra la GUI si todavía no la ha iniciado:

En Windows

Vaya a c:\ekm\gui y pulse LaunchEKMGui.bat

2-6 Dell Encryption Key Mgr Guía del usuario

Page 29

En plataformas Linux

Vaya a /var/ekm/gui y especifique . ./LaunchEKMGui.sh

2. Seleccione Backup Critical Files en el navegador en la parte izquierda de la

GUI de Encryption Key Manager.

3. Especifique la vía de acceso de los datos con copia de seguridad en el diálogo

que aparece (Figura 2-3).

Figura 2-3. Ventana de copia de seguridad de archivos fundamentales

4. Pulse Backup Files.

5. Aparece un mensaje de información con los resultados obtenidos.

Varios gestores de claves para obtener redundancia

Encryption Key Manager está diseñado para funcionar con unidades de cintas y

bibliotecas para permitir la redundancia y, por tanto, la alta disponibilidad, por lo

que es posible tener varios gestores de claves dando servicio al mismo tipo de

unidades y bibliotecas de cintas. Además, estos gestores de claves no se tienen que

encontrar en los mismos sistemas que las bibliotecas y las unidades de cintas. El

número máximo de gestores de claves depende de la biblioteca o el proxy. El único

requisito es que la clave esté a disposición de las unidades de cintas por medio de

conectividad TCP/IP.

Esto permite tener dos instancias de Encryption Key Manager que son imágenes

duplicadas entre sí con una copia de seguridad integrada de la información crítica

acerca de sus almacenes de claves, así como una migración tras error en caso de

que uno de los gestores de clave deje de estar disponible. Cuando configure el

dispositivo (o proxy), puede hacer que señale a dos gestores de claves. Si un gestor

de claves deja de estar disponible por cualquier motivo, el dispositivo (o biblioteca

de ) se limitará a utilizar el gestor de claves alternativo.

a14m0241

Capítulo 2. Planificación del entorno de Encryption Key Manager 2-7

Page 30

Tiene también la capacidad de mantener los dos Encryption Key Manager

sincronizados. Es muy importante que utilice esta función cuando sea necesario,

tanto por la copia de seguridad inherente de datos fundamentales como por la

función de migración tras error, que le ayudará a evitar interrupciones en el

funcionamiento de las cintas. Consulte el apartado “Sincronización de datos entre

dos servidores del gestor de claves” en la página 4-2.

Nota: La sincronización no incluye los almacenes de claves. Se deben copiar a

mano.

Configuraciones del servidor Encryption Key Manager

Encryption Key Manager puede instalarse en uno o varios servidores. En los

ejemplos siguientes se muestran configuraciones de un gestor de claves y de dos,

pero es posible que la biblioteca admita más.

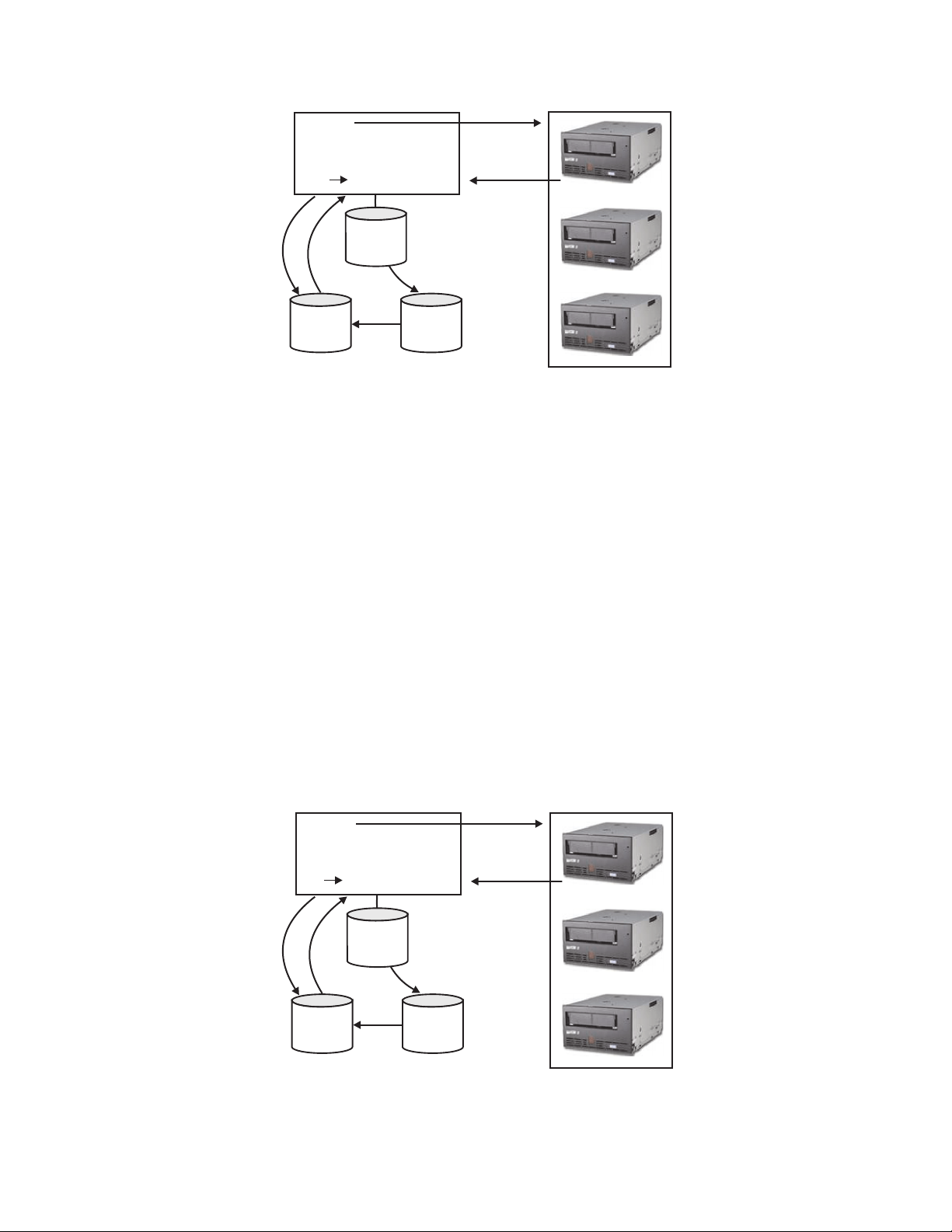

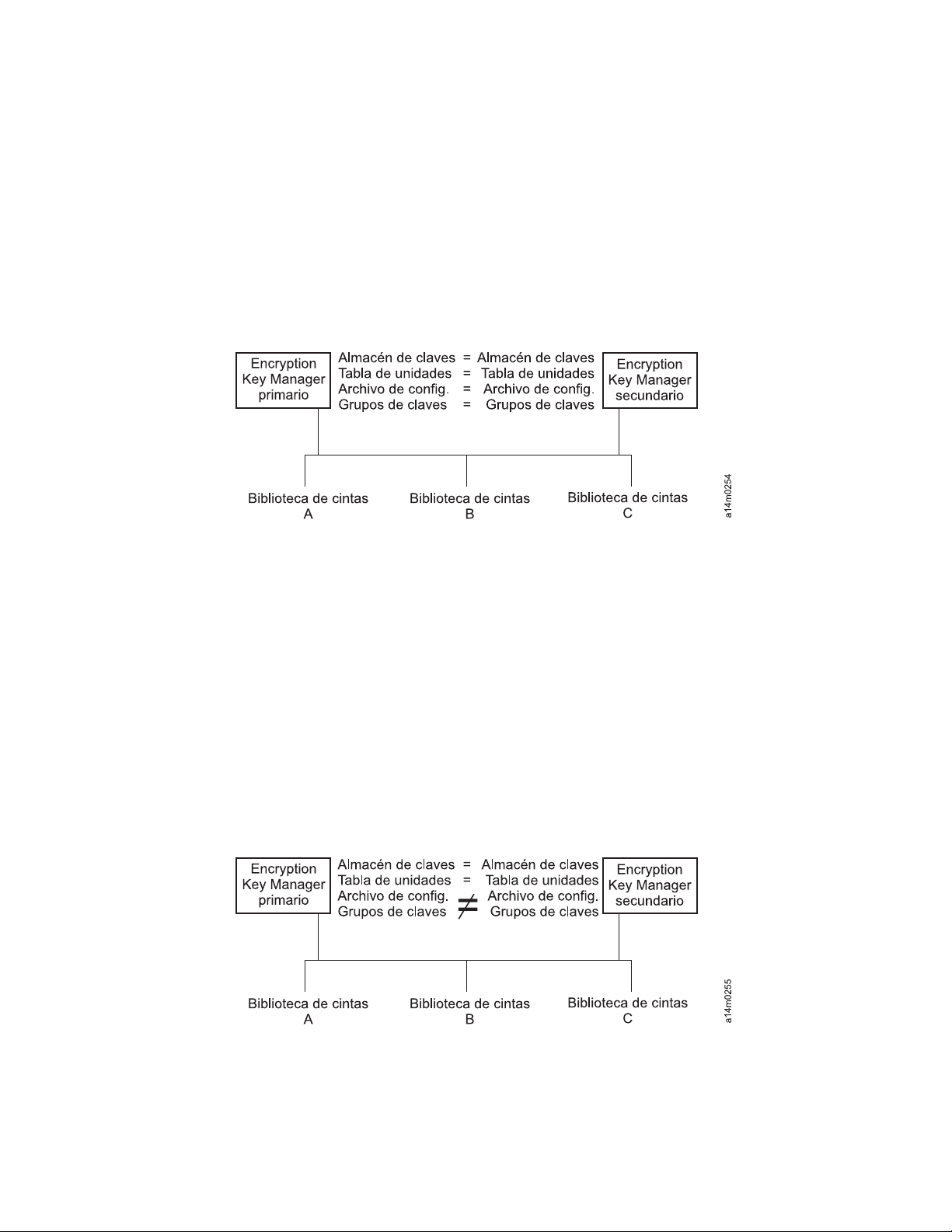

Configuración de servidor individual

Una configuración de con un solo servidor, como la que se muestra en la

Figura 2-4, es la configuración de Encryption Key Manager más sencilla. Sin

embargo, dada la falta de redundancia, no es recomendable. En esta configuración,

todas las unidades de cintas se basan en un servidor individual del gestor de

claves sin copia de seguridad. Si el servidor se cuelga, el almacén de claves, el

archivo de configuración, el archivo KeyGroups.xml y la tabla de unidades dejarán

de estar disponibles, lo que impediría leer la cinta cifrada. En una configuración

con un solo servidor deberá comprobar que las copias de seguridad del almacén

de claves, archivo de configuración, archivo KeyGroups.xml y tabla de unidades se

guardan en lugar seguro, separadas de Encryption Key Manager, para que pueda

reconstruirse su función en un servidor de sustitución si se pierden las copias del

servidor.

Figura 2-4. Configuración de servidor individual

Configuraciones de dos servidores

Se recomienda una configuración de dos servidores. Esta configuración de

Encryption Key Manager realizará automáticamente una migración tras error al

gestor de claves secundario si no puede accederse al primario por cualquier

motivo.

Nota: Cuando se utilizan distintos servidores Encryption Key Manager para

gestionar solicitudes del mismo conjunto de unidades de cintas, la

información asociada en los almacenes de claves DEBE ser idéntica. Esto es

necesario para que, al margen del servidor del gestor de claves con el que se

establezca contacto, la información necesaria esté disponible para dar

soporte a las solicitudes de las unidades de cintas.

2-8 Dell Encryption Key Mgr Guía del usuario

Page 31

Configuraciones idénticas: En un entorno con dos servidores Encryption Key

Manager con configuraciones idénticas, como los que aparecen en la Figura 2-5, el

proceso realizará automáticamente una migración tras error al gestor de claves

secundario si el primario falla. En una configuración de este tipo, es fundamental

que los dos servidores del gestor de claves estén sincronizados. Las actualizaciones

sobre el archivo de configuración y la tabla de unidades de un servidor del gestor

de claves se pueden reproducir en el otro automáticamente, utilizando el mandato

sync, pero las actualizaciones de un almacén de claves se deben copiar en el otro

utilizando métodos específicos de los almacenes de claves que se están utilizando.

El archivo XML de los almacenes de claves y los grupos de claves deben copiarse

manualmente. Consulte el apartado “Sincronización de datos entre dos servidores

del gestor de claves” en la página 4-2 para obtener más información.

Figura 2-5. Dos servidores con configuraciones compartidas

Configuraciones individuales: Dos servidores Encryption Key Manager pueden

compartir un almacén de claves y tabla de unidades común y tener dos archivos

de configuración diferentes y dos conjuntos distintos de grupos de claves definidos

en sus archivos XML. El único requisito es que las claves utilizadas para dar

servicio a las unidades de cintas comunes sean las mismas para cada servidor. Esto

permite que cada servidor del gestor de claves tenga su propio conjunto de

propiedades. En este tipo de configuración, que se ve en la Figura 2-6, sólo se debe

sincronizar la tabla de unidades entre los servidores del gestor de claves. (Consulte

el apartado “Sincronización de datos entre dos servidores del gestor de claves” en

la página 4-2 para obtener más información). Asegúrese de especificar sync.type =

drivetab (no especifique config o all) para evitar que se sobrescriban los archivos

de configuración.

Nota: No hay manera de compartir parcialmente la configuración entre servidores.

Figura 2-6. Dos servidores con configuraciones distintas accediendo a los mismos dispositivos

Capítulo 2. Planificación del entorno de Encryption Key Manager 2-9

Page 32

Consideraciones sobre el sitio de recuperación en caso de error

Si planea utilizar un sitio de recuperación en caso de error (DR), Encryption Key

Manager proporciona un número de opciones para permitir que dicho sitio pueda

leer y grabar cintas cifradas. Son las siguientes:

v Cree un Encryption Key Manager duplicado en el sitio DR.

Establezca un Encryption Key Manager duplicado en el sitio DR con la misma

información que en el Encryption Key Manager local (archivo de configuración,

tabla de unidades de cintas, archivo XML de grupos de claves y el almacén de

claves). Este gestor de claves está ahora preparado para encargarse de que uno

de los gestores de claves de producción existentes lea y grabe cintas cifradas.

v Cree una copia de seguridad de los tres archivos de datos de Encryption Key

Manager para poder recuperarlos en caso necesario.

Si crea una copia actual de los cuatro elementos de datos necesarios para

Encryption Key Manager (archivo de configuración, tabla de unidades de cintas,

archivo XML de grupos clave y almacén de claves), podrá iniciar un gestor de

claves en cualquier momento para que actúe como duplicado en el sitio DR.

(Recuerde que no debe utilizar Encryption Key Manager para cifrar las copias de

estos archivos ya que no podrá cifrarlas sin un gestor de claves operativo). Si el

sitio de recuperación en caso de error utiliza distintas unidades de cintas del

sitio primario, el archivo de configuración y la tabla de unidades deben contener

la información correcta para el sitio de recuperación en caso de error.

Consideraciones para compartir cintas cifradas fuera del sitio

Nota: Es importante verificar la validez de los certificados recibidos de un

business partner comprobando la cadena de confianza de dicho certificado

hasta la entidad emisora de certificados (CA) que lo firmó. Si confía en la

CA, puede fiarse del certificado. La validez del certificado también se puede

verificar si se ha protegido con seguridad durante el tránsito. Si no se

verifica la validez de un certificado de una de estas maneras se puede

recibir un ataque de tipo “Man-in-the-Middle”.

Compartir cintas LTO4yLTO5

Para compartir datos cifrados en una cinta LTO4oLTO5,esnecesario que la otra

organización disponga de una copia de la clave simétrica utilizada para cifrar los

datos en la cinta, lo que le permitirá leer la cinta. Para compartir la clave simétrica,

la otra organización debe compartir su clave pública con usted. Esta clave pública

será utilizada para empaquetar la clave simétrica cuando se exporta desde el

almacén de claves de Encryption Key Manager utilizando keytool (consulte el

apartado “Exportación de claves de datos utilizando Keytool -exportseckey ” en la

página 3-13). Cuando la otra organización importa la clave simétrica en su almacén

de claves de Encryption Key Manager, será desempaquetada utilizando su clave

privada correspondiente (consulte el apartado “Importación de claves de datos

utilizando Keytool -importseckey ” en la página 3-12). Así se garantiza que la clave

simétrica esté segura durante el tránsito, dado que sólo el poseedor de la clave

privada puede desempaquetar la clave simétrica. Con la clave simétrica utilizada

para cifrar los datos en su almacén de claves de Encryption Key Manager, la otra

organización podrá leer los datos en la cinta.

2-10 Dell Encryption Key Mgr Guía del usuario

Page 33

Consideraciones sobre el Estándar federal de procesamiento de la información (FIPS) 140-2

El Estándar federal de procesamiento de la información 140-2 ha ganado

importancia ahora que el gobierno federal exige que todos sus proveedores de

criptografía posean el certificado FIPS 140. Este estándar también se adopta cada

vez en más empresas del sector privado. La certificación de las funciones

criptográficas por parte de un tercero de acuerdo con los estándares

gubernamentales ha mejorado la calidad en un mundo preocupado por la

seguridad.

Encryption Key Manager no proporciona funciones criptográficas por sí mismo y,

por lo tanto, no necesita ni puede obtener la certificación FIPS 140-2. Sin embargo,

Encryption Key Manager utiliza las funciones criptográficas de IBM JVM en el

componente IBM Java Cryptographic Extension y permite la selección y uso del

proveedor criptográfico IBMJCEFIPS, que cuenta con una certificación FIPS 140-2

de nivel 1. Al establecer el parámetro de configuración fips en on en el archivo de

propiedades de configuración, Encryption Key Manager utilizará el proveedor

IBMJCEFIPS para todas las funciones criptográficas.

Consulte la documentación de proveedores específicos de hardware y software

para obtener información sobre si sus productos han sido certificados por FIPS

140-2.

Capítulo 2. Planificación del entorno de Encryption Key Manager 2-11

Page 34

2-12 Dell Encryption Key Mgr Guía del usuario

Page 35

Capítulo 3. Instalación de Encryption Key Manager y almacenes de claves

Encryption Key Manager incluye la instalación de IBM Java Virtual Machine y

requiere IBM Software Developer Kit para Linux, e IBM Runtime Environment

para Windows (consulte el apartado “Requisitos de hardware y software” en la

página 2-2). Siga el procedimiento indicado para el sistema operativo:

v “Instalación de Encryption Key Manager en Linux”

v “Instalación de Encryption Key Manager en Windows” en la página 3-2

Si no está seguro de tener la última versión de Encryption Key Manager, “Descarga

de la última versión de la imagen ISO del gestor de claves” explica cómo

determinar si existe una versión más reciente. Es una buena idea obtener la versión

más reciente de Encryption Key Manager, que puede que no esté en su instalación

de Java. Visite http://support.dell.com para obtener más información.

IMPORTANTE Encryption Key Manager INFORMACIÓN DE

CONFIGURACIÓN DEL SERVIDOR DE HOST: es recomendable que las

máquinas que alojan el programa Dell Encryption Key Manager utilicen

memoria ECC para minimizar el riesgo de pérdida de datos. Encryption Key

Manager realiza la función de solicitar la generación de claves de cifrado y

de pasar dichas claves a las unidades de cintas LTO4yLTO5.Elmaterial

de las claves, en formato empaquetado (cifrado) reside en la memoria del

sistema mientras es procesado por Encryption Key Manager. Tenga en cuenta

que el material de las claves debe ser transferido sin errores a la unidad de

cintas correspondiente para que los datos grabados en un cartucho puedan

ser recuperados (descifrados). Si, por algún motivo, el material de las claves

(en formato empaquetado o no) resulta dañado debido a un error de bit en

la memoria del sistema y ese material de claves se utiliza para grabar datos

en un cartucho, los datos escritos en el cartucho no podrán ser recuperados

(no podrán ser descifrados posteriormente). Existen métodos para asegurar

que tales errores no se producen. Sin embargo, si la máquina que aloja

Encryption Key Manager no está utilizando memoria ECC (Código de

corrección de errores), existe la posibilidad de que el materia de las claves

resulte dañado mientras está en la memoria del sistema y que los daños

provoquen una pérdida de datos. La probabilidad de que esto suceda es

baja, pero siempre es recomendable que las máquinas que alojan aplicaciones

vitales (como Encryption Key Manager) utilicen memoria ECC.

Descarga de la última versión de la imagen ISO del gestor de claves

Para descargar la última versión de la imagen ISO de Dell, vaya a

http://support.dell.com.

Instalación de Encryption Key Manager en Linux

Instalación de Encryption Key Manager en Linux desde el CD

1. Inserte el CD de Dell Encryption Key Manager y especifique Install_Linux

desde el directorio raíz del CD.

La instalación copia todo el contenido (documentación, archivos de la GUI y

archivos de propiedades de configuración) correspondiente al sistema operativo

3-1

Page 36

desde el CD a la unidad de disco duro. Durante la instalación, se revisa el

sistema para buscar el IBM Java Runtime Environment correcto. Si no se

encuentra, se instala automáticamente.

Cuando la instalación se haya completado, se inicia la interfaz gráfica de

usuario (GUI).

Instalación manual del Software Developer Kit en Linux

Siga estos pasos si no está realizando la instalación desde el CD.

1. Desde http://support.dell.com, descargue el entorno de ejecución correcto de

para Java en función del sistema operativo:

v Java 6 SR 5 (32 bits) o posterior

v Java 6 SR 5 (64 bits) o posterior

2. Coloque el archivo rpm linux de Java en un directorio de trabajo:

mordor:~ #/tape/Encryption/java/1.6.0# pwd

/tape/Encryption/java/1.6.0

mordor:~ #/tape/Encryption/java/1.6.0# ls

ibm-java-i386-jre-6.0-5.0.i386.rpm

3. Instale el paquete rpm:

mordor:~ #rpm -ivh -nodeps ibm-java-i386-jre-6.0-5.0.i386.rpm

Así, los archivos se colocarán en el directorio /opt/ibm/java-i386-60/:

mordor:~ #/opt/ibm/java-i386-60/jre # ls

.systemPrefs bin javaws lib

4. Edite el archivo /etc/profile.local (o créelo si fuese necesario) con las variables

JAVA_HOME, CLASSPATH y el directorio bin de la versión de Java instalada.

Añada estas tres líneas:

JAVA_HOME=/opt/ibm/java-i386-60/jre

CLASSPATH=/opt/ibm/java-i386-60/jre/lib

PATH=$JAVA_HOME:opt/ibm/java-i386-60/jre/bin/:$PATH

5. Cierre la sesión y vuelva a iniciarla el host para que las entradas

/etc/profile.local entren en vigor o emitan los mandatos de exportación de la

línea de mandatos:

mordor:~ # export JAVA_HOME=/opt/ibm/java-i386-60/jre

mordor:~ # export CLASSPATH=/opt/ibm/java-i386-60/jre/lib

mordor:~ # export PATH=/opt/ibm/java-i386-60/jre/bin/:$PATH

6. Después de volver a iniciar sesión, emita el mandato java -version. Debería

obtener estos resultados:

mordor:~ # java -version

java version "1.6.0"

Java(TM) SE Runtime Environment (build pmz60sr5-20090529(SR5))

IBM J9 VM (build 2.4, J2RE 1.6.0 IBM J9 2.4 Linux x86-32 jvmxi3260-20090519_35743 (JIT enabled)

...

mordor:~ # which java

/opt/ibm/java-i386-60/jre/bin/java

Instalación de Encryption Key Manager en Windows

1. Inserte el CD Dell Encryption Key Manager CD.

La instalación copia todo el contenido (documentación, archivos de la GUI y

archivos de propiedades de configuración) correspondiente al sistema

operativo desde el CD a la unidad de disco duro. Durante la instalación, se

revisa el sistema para buscar el IBM Java Runtime Environment correcto. Si no

se encuentra, se instala automáticamente.

3-2 Dell Encryption Key Mgr Guía del usuario

Page 37

Cuando la instalación se haya completado, se inicia la interfaz gráfica de

usuario (GUI).

2. Cuando se abra el asistente InstallShield Wizard, pulse Next.

3. Lea el Acuerdo de licencia y pulse Yes .

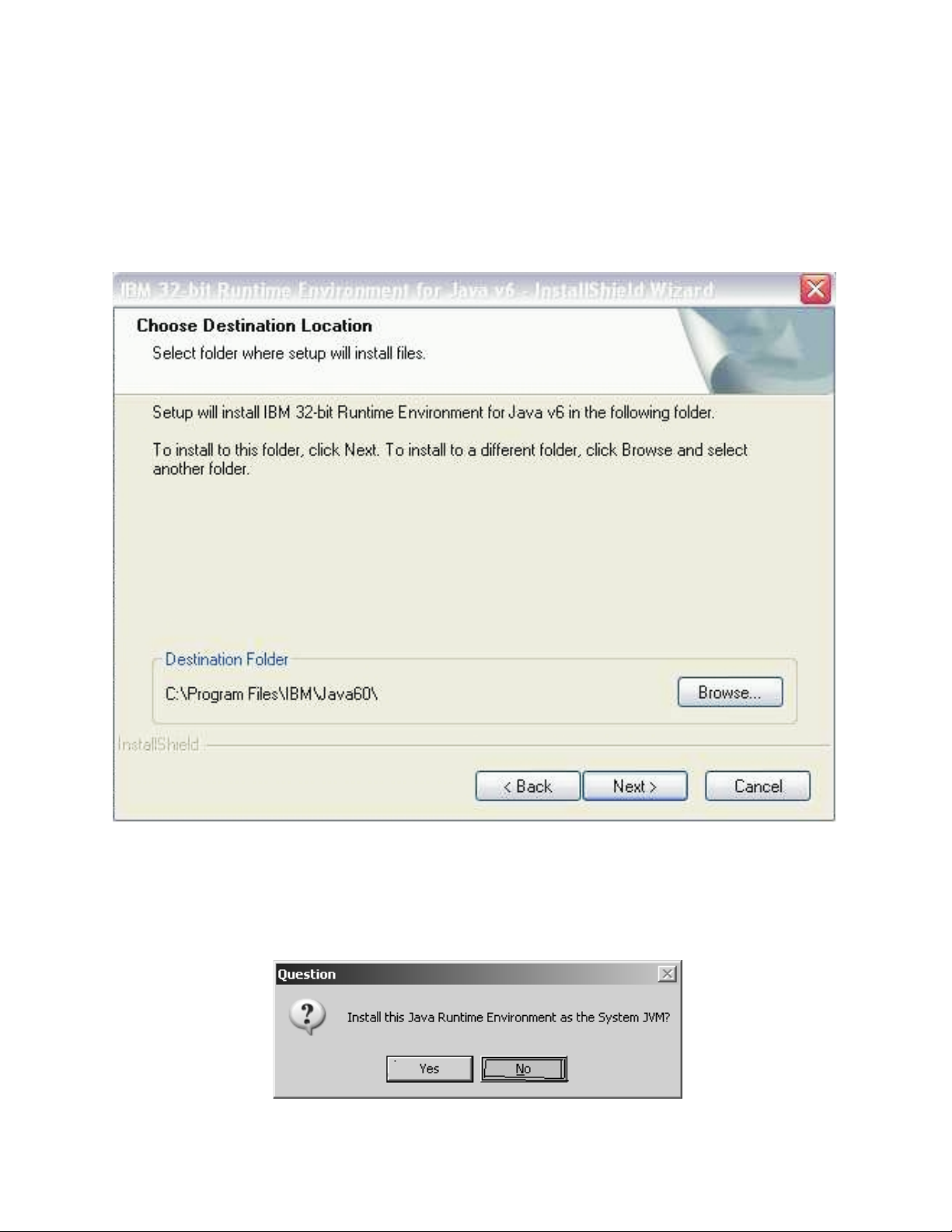

4. Cuando se abra la ventana Choose Destination Location (Figura 3-1),

seleccione una carpeta y recuérdela. Necesitará esta vía de acceso de Java para

iniciar Encryption Key Manager.

Figura 3-1. Ventana Choose Destination Location

Pulse Next.

5. Se abre una ventana que le pregunta si desea este Java Runtime Environment

como JVM predeterminada del sistema (Figura 3-2).

Figura 3-2. Establezca esta versión de JVM como predeterminada

Capítulo 3. Instalación de Encryption Key Manager y almacenes de claves 3-3

a14m0257

a14m0232

Page 38

Pulse No.

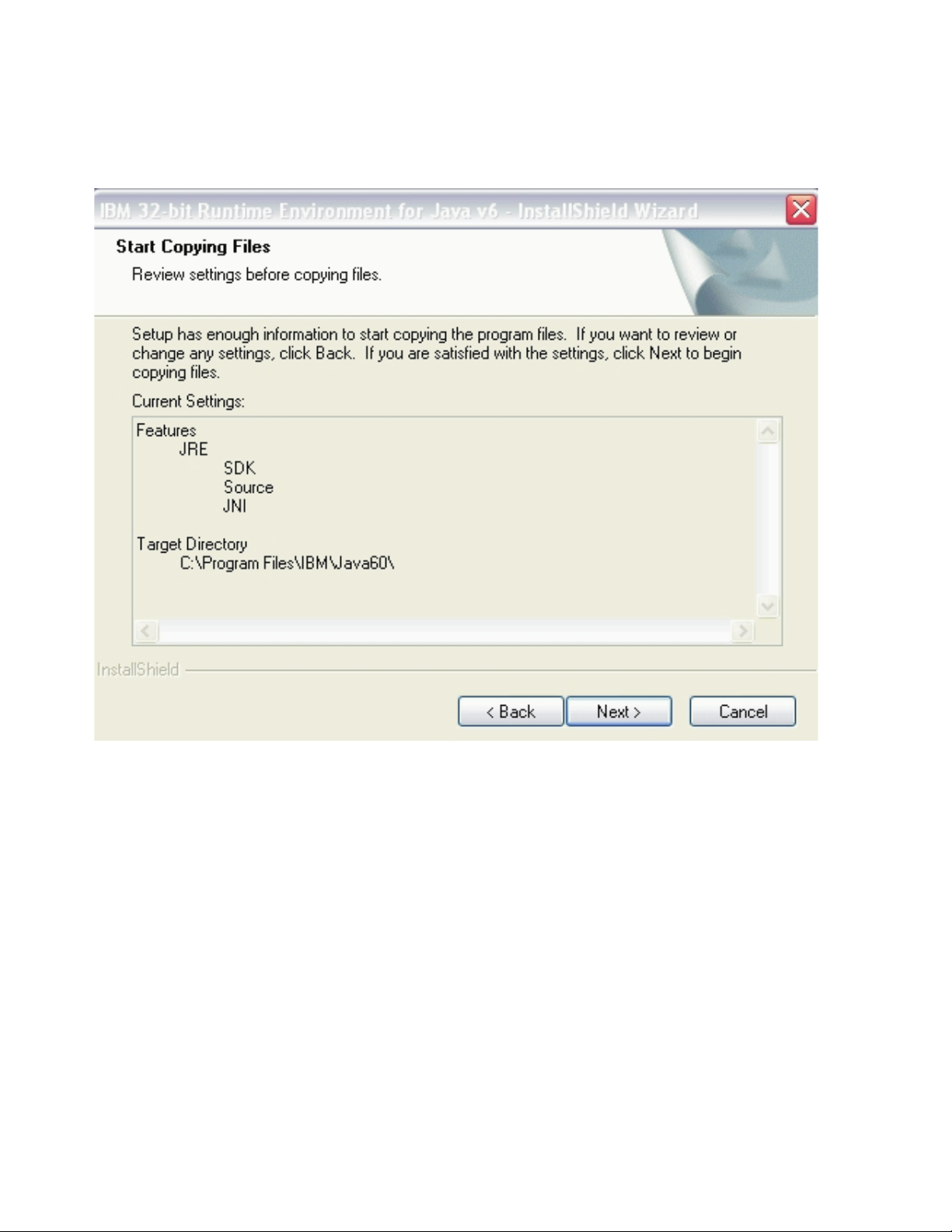

6. Se abre la ventana Start Copying Files (Figura 3-3). Asegúrese de haber

tomado nota del directorio de destino.

Figura 3-3. Ventana Start Copying Files

Pulse Next.

7. La ventana de estado indica el progreso de la instalación.

8. Se abre la ventana Browser Registration. Seleccione un navegador que utilizar

con Encryption Key Manager. Pulse Next.

9. Cuando se abra la ventana InstallShield Wizard Complete, pulse Finalizar.

Tras la instalación, puede abrir un indicador de mandatos para consultar la

versión de Java instalada:

C:\WinEKM>C:\"Archivos de programa"\IBM\Java60\jre\bin\java -version

java version "1.6.0"

Java(TM) SE Runtime Environment (build pwi3260sr5-20090529_04(SR5))

IBM J9 VM (build 2.4, J2RE 1.6.0 IBM J9 2.4 Windows Server 2003 x86-32 j9vmwi3223-20090

519_35743 (JIT enabled, AOT enabled)

...

10. Actualice la variable PATH de la forma siguiente (necesario para Encryption

Key Manager 2.1 pero opcional para si la fecha de compilación es 05032007 o

anterior):

Si va a invocar el SDK de Java desde una ventana de mandatos, es posible

que desee establecer la variable PATH si desea tener la posibilidad de ejecutar

los archivos ejecutables de JRE de Java (java.exe) desde cualquier directorio,

3-4 Dell Encryption Key Mgr Guía del usuario

a14m0258

Page 39

sin necesidad de especificar la vía de acceso completa del mandato. Si no

establece la variable PATH, debe especificar la vía de acceso completa en el

ejecutable cada vez que lo ejecute, como por ejemplo:

C:>\Archivos de programa\IBM\Java60\jre\bin\java ...

Para establecer PATH permanentemente (requerido para Encryption Key

Manager 2.1), añada la vía de acceso completa al directorio bin de java a la

variable PATH. Por lo general, esta vía de acceso completa tiene el siguiente

aspecto:

C:\Archivos de programa\IBM\Java60\jre\bin

Para establecer la variable PATH de manera permanente en Microsoft

Windows 2003, 2008 y 2008 R2:

Nota: El establecimiento de la variable PATH desde la línea de mandatos no

funcionará.

a. En el menú Inicio, seleccione Configuración y, a continuación, Panel de

control.

b. Efectúe una doble pulsación en Sistema.

c. Pulse en la pestaña Avanzadas.

d. Pulse Variables de entorno.

e. Desplace hacia abajo la lista Variables del sistema hasta encontrar la

variable Path y pulse Editar.

f. Añada la vía de acceso de IBM JVM al principio de la variable PATH.

El directorio de instalación predeterminado es C:\PROGRA~1\IBM\

Java60\jre\bin.

IMPORTANTE: inserte un punto y coma al final de la vía de acceso para

diferenciarla del resto de los directorios en la lista de vías de acceso.

g. Pulse Aceptar.

Uso de la GUI para crear un archivo de configuración, un almacén de claves y certificados

Antes de iniciar Encryption Key Manager, deberá cerrar al menos un nuevo

almacén de claves y al menos un certificado autofirmado. Puede utilizar la interfaz

gráfica de usuario (GUI) de Dell Encryption Key Manager para crear el archivo de

propiedades de configuración de Encryption Key Manager, un almacén de claves,

certificado(s) y clave(s). También se crea un archivo de propiedades de

configuración CLI sencillo como resultado de este proceso.

1. Abra la GUI si todavía no la ha iniciado:

En Windows

Vaya a c:\ekm\gui y pulse LaunchEKMGui.bat

En plataformas Linux

Vaya a /var/ekm/gui y especifique . ./LaunchEKMGui.sh

2. Seleccione Configuración de EKM en el navegador de la izquierda de la

interfaz gráfica de usuario (GUI).

Capítulo 3. Instalación de Encryption Key Manager y almacenes de claves 3-5

Page 40

3. En la página “EKM Server Configuration” (Figura 3-4), especifique los datos en

todos los campos obligatorios (indicados con un asterisco *). Algunos campos

ya se han rellenado, por su comodidad. Pulse el signo de interrogación a la

derecha de cualquier campo de datos para obtener una descripción. Pulse Next.

Nota: Una vez que haya establecido la contraseña del almacén de claves, no la

cambie, salvo que su seguridad haya sido vulnerada. Las contraseñas se

ocultan para eliminar los riesgos de seguridad. El cambio de la

contraseña del almacén de claves exige que cada contraseña de dicho

almacén de claves se cambie individualmente utilizando el mandato

keytool. Consulte el apartado “Cambio de contraseñas del almacén de

claves” en la página 3-12.

Figura 3-4. Página de configuración del servidor EKM

Aunque el número de claves que pueden generarse para el almacén de claves

de Dell Encryption Key Manager es ilimitado, el tiempo necesario para generar

las claves aumentará dependiendo del número de claves requerido. Encryption

Key Manager tarda 15 segundos en generar 10 claves y unos 30 minutos en

generar 10.000 claves. Tenga en cuenta que el número de claves está limitado

por los recursos del servidor host (memoria en el servidor). La aplicación

Encryption Key Manager mantiene la lista del almacén de claves en la memoria

del sistema mientras se ejecuta para poder acceder rápidamente a las claves

cuando la biblioteca envía una solicitud desde la unidad.

Nota: Interrumpir la GUI de Encryption Key Manager durante la generación

de claves requerirá la reinstalación de Encryption Key Manager.

3-6 Dell Encryption Key Mgr Guía del usuario

a14m0247

Page 41

El archivo del almacén de claves resultará dañado si detiene el proceso

de generación de claves de Encryption Key Manager antes de que

termine. Para recuperarse de este suceso, siga estos pasos:

v Si se ha interrumpido Encryption Key Manager durante la instalación

inicial de Encryption Key Manager, navegue hasta el directorio donde

se encuentra Encryption Key Manager (por ejemplo, x:\ekm). Suprima

este directorio y reinicie la instalación.

v Si Encryption Key Manager ha sido interrumpido cuando estaba

añadiendo un nuevo grupo de claves, detenga el servidor Encryption

Key Manager, restaure el archivo del almacén de claves con el almacén

de claves de copia de seguridad más reciente (este archivo se

encuentra en la carpeta x:\ekm\gui\backupfiles). Tenga en cuenta que

el archivo de copia de seguridad contiene la indicación de la fecha y

hora como parte del nombre de archivo (por ejemplo,

2007_11_19_16_38_31_EKMKeys.jck). La indicación de la fecha y hora

deberá eliminarse una vez se copie el archivo en el directorio

x:\ekm\gui. Reinicie el servidor Encryption Key Manager y añada el

grupo de claves interrumpido anteriormente.

4. En la página “EKM Server Certificate Configuration”, (Figura 3-5), especifique

el alias del almacén de claves y cualquier otra información adicional que desee

incluir. Pulse Submit and Restart Server.

Figura 3-5. Página de configuración del certificado del servidor EKM

5. Se abrirá una ventana “Backup Critical Files” (Figura 3-6 en la página 3-8) que

le recordará que debe realizar una copia de seguridad de sus archivos de datos

de Encryption Key Manager.

Capítulo 3. Instalación de Encryption Key Manager y almacenes de claves 3-7

a14m0243

Page 42

Figura 3-6. Ventana de copia de seguridad de archivos fundamentales

Verifique la vía de acceso y pulse Backup. El servidor Dell Encryption Key

Manager se inicia en segundo plano.

Encryption Key Manager genera un conjunto de archivos de copia de seguridad

cada vez que se pulsa OK al cambiar la configuración del servidor Encryption

Key Manager o Backup en la ventana “Backup Critical Files”. Los archivos

listados como Files to be Archived se guardan en el directorio

c:/ekm/gui/BackupFlies. Cada nombre de archivo lleva antepuesto la fecha y