Dell PowerVault MD3460, PowerVault MD3860f, PowerVault MD3820i, PowerVault MD3800i, PowerVault MD3400 User Manual [de]

...

Dell EMC PowerVault MD 34XX/38XX-ReiheSpeicher-Arrays

Administratorhandbuch

September 2018

Rev. A06

Hinweise, Vorsichtshinweise und Warnungen

ANMERKUNG: Eine ANMERKUNG macht auf wichtige Informationen aufmerksam, mit denen Sie Ihr Produkt besser

einsetzen können.

VORSICHT: Ein VORSICHTSHINWEIS warnt vor möglichen Beschädigungen der Hardware oder vor Datenverlust und

zeigt, wie diese vermieden werden können.

WARNUNG: Mit WARNUNG wird auf eine potenziell gefährliche Situation hingewiesen, die zu Sachschäden,

Verletzungen oder zum Tod führen kann.

© 2012 - 2018 Dell Inc. oder Ihre Tochtergesellschaften. Alle Rechte vorbehalten. Dell, EMC und andere Marken sind Marken von Dell Inc. oder

entsprechenden Tochtergesellschaften. Andere Marken können Marken ihrer jeweiligen Inhaber sein.

Inhaltsverzeichnis

Kapitel 1: Einführung......................................................................................................................12

Dell EMC PowerVault Modular Disk Storage Manager................................................................................................... 12

Benutzeroberfläche..............................................................................................................................................................12

Enterprise-Management-Fenster (EMW)........................................................................................................................ 13

Erben der Systemeinstellungen.................................................................................................................................... 13

Array-Management-Fenster (AMW).................................................................................................................................14

Dell EMC PowerVault Modular Disk Configuration Utility...............................................................................................15

Zugehörige Dokumentation.................................................................................................................................................15

Kapitel 2: Informationen zum MD Series-Speicher-Array...................................................................16

Physikalische Laufwerke, virtuelle Laufwerke und Laufwerksgruppen.........................................................................16

Physische Laufwerke.....................................................................................................................................................16

Status physikalischer Festplatten.................................................................................................................................17

Virtuelle Laufwerke und Laufwerksgruppen............................................................................................................... 17

Zustände virtueller Laufwerke...................................................................................................................................... 17

Laufwerkspools.....................................................................................................................................................................18

Schlanke, virtuelle Laufwerke.............................................................................................................................................18

RAID-Level............................................................................................................................................................................ 18

Einschränkungen für die maximale Anzahl unterstützter physikalischer Laufwerke............................................. 19

Nutzung der RAID-Level............................................................................................................................................... 19

RAID 0..............................................................................................................................................................................19

RAID 1...............................................................................................................................................................................19

RAID-5............................................................................................................................................................................. 19

RAID-6............................................................................................................................................................................. 19

RAID-10...........................................................................................................................................................................20

Segmentgröße.....................................................................................................................................................................20

Arbeitsgänge des virtuellen Laufwerks.............................................................................................................................20

Initialisierung virtueller Festplatten..............................................................................................................................20

Übereinstimmungsüberprüfung................................................................................................................................... 20

Medienprüfung................................................................................................................................................................21

Zykluszeit.........................................................................................................................................................................21

Höchstwert für Arbeitsgänge des virtuellen Laufwerks............................................................................................21

Arbeitsgänge von Laufwerksgruppen................................................................................................................................21

RAID-Level-Migration.................................................................................................................................................... 21

Segmentgrößen-Migration............................................................................................................................................21

Kapazitätserweiterung von virtuellen Laufwerken....................................................................................................22

Erweiterung einer virtuellen Laufwerksgruppe.......................................................................................................... 22

Defragmentierung einer Laufwerksgruppe.................................................................................................................22

Höchstwert für Arbeitsgänge der Laufwerksgruppe................................................................................................ 22

Priorität der RAID-Hintergrundvorgänge..........................................................................................................................22

Migration von virtuellen Laufwerken und Laufwerks-Roaming.....................................................................................23

Laufwerksmigration.......................................................................................................................................................23

Laufwerks-Roaming...................................................................................................................................................... 24

Zuordnung vom Host-Server zum virtuellen Laufwerk............................................................................................ 24

Inhaltsverzeichnis 3

Host-Typen.....................................................................................................................................................................24

Erweiterte Funktionen........................................................................................................................................................ 25

Typen unterstützter Snapshot-Funktionen............................................................................................................... 25

Virtuelle Laufwerkkopie.................................................................................................................................................25

Wiederherstellung des virtuellen Laufwerks...............................................................................................................26

Multipath-Software.............................................................................................................................................................26

Bevorzugte und alternative Controller und Pfade.....................................................................................................26

Besitz eines virtuellen Laufwerks................................................................................................................................ 26

Load balancing (Lastenausgleich)..................................................................................................................................... 27

Überwachen der Systemleistung.......................................................................................................................................27

Interpretieren von Leistungsmonitor-Daten...............................................................................................................28

Anzeigen von grafischen Echtzeitdaten des Leistungsmonitors............................................................................. 31

Anpassen des Leistungsmonitor-Dashboards.............................................................................................................31

Festlegen von Leistungskennzahlen........................................................................................................................... 32

Anzeigen des Echtzeit-Text-Leistungsmonitors....................................................................................................... 32

Speichern von textuellen Echtzeitdaten des Leistungsmonitors............................................................................ 33

Starten und Anhalten des Hintergrund-Leistungsmonitors..................................................................................... 34

Anzeigen von Informationen zur aktuellen Hintergrundsitzung des Leistungsmonitors...................................... 34

Anzeigen von aktuellen Daten des Hintergrund-Leistungsmonitors.......................................................................34

Speichern der aktuellen Daten des Hintergrund-Leistungsmonitors...................................................................... 35

Anzeigen von gespeicherten Hintergrunddaten des Leistungsmonitors................................................................35

Ungültige Objekte in Performance Monitor............................................................................................................... 36

Kapitel 3: Erkennen und Verwalten des Speicher-Arrays................................................................... 37

Bandexterne Verwaltung....................................................................................................................................................37

Bandinterne Verwaltung..................................................................................................................................................... 37

Virtuelles Zugriffslaufwerk............................................................................................................................................38

Speicher-Arrays................................................................................................................................................................... 38

Automatische Erkennung von Speicher-Arrays.........................................................................................................38

Manuelles Hinzufügen eines Speicher-Arrays............................................................................................................38

Einrichten des Speicher-Arrays......................................................................................................................................... 39

Lokalisieren von Speicher-Arrays................................................................................................................................ 39

Benennen oder Umbenennen von Speicher-Arrays..................................................................................................40

Festlegen eines Kennworts.......................................................................................................................................... 40

Hinzufügen oder Bearbeiten eines Kommentars zu einem vorhandenen Speicher-Array....................................41

Entfernen von Speicher-Arrays....................................................................................................................................41

Aktivieren von Erweiterungsfunktionen...................................................................................................................... 41

Anzeigen der Failover-Benachrichtigung....................................................................................................................42

Ändern der Cache-Einstellungen auf dem Speicher-Array...................................................................................... 42

Ändern der Kennnummern von Erweiterungsgehäusen...........................................................................................42

Ändern der Gehäusereihenfolge.................................................................................................................................. 42

Konfigurieren von Warnbenachrichtigungen................................................................................................................... 43

Konfigurieren von E-Mail-Benachrichtigungen..........................................................................................................43

Konfigurieren von SNMP-Benachrichtigungen......................................................................................................... 44

Akkueinstellungen................................................................................................................................................................46

Ändern der Akkueinstellungen......................................................................................................................................47

Einstellen der RAID-Controller-Modul-Uhren des Speicher-Arrays.............................................................................. 47

Kapitel 4: Verwenden von iSCSI......................................................................................................48

4

Inhaltsverzeichnis

Ändern der iSCSI-Ziel-Authentifizierung.......................................................................................................................... 48

Eingeben gegenseitiger Authentifizierungberechtigungen............................................................................................ 49

Einrichten von CHAP-Geheimschlüsseln..........................................................................................................................49

Der CHAP-Geheimschlüssel des Initiators................................................................................................................. 49

CHAP-Geheimschlüssel für das Ziel............................................................................................................................49

Zulässige Zeichen zur Verwendung in CHAP-Geheimschlüsseln............................................................................49

Ändern der iSCSI-Zielidentifikation................................................................................................................................... 50

Ändern der Einstellungen der iSCSI-Zielerkennung........................................................................................................ 50

Konfigurieren der iSCSI-Host-Ports.................................................................................................................................. 51

Erweiterte Einstellungen für iSCSI-Host-Ports................................................................................................................51

Anzeigen oder Beenden einer iSCSI-Sitzung...................................................................................................................52

Anzeigen von iSCSI-Statistiken und Einrichten der Grundlinienstatistik......................................................................52

Bearbeiten, Entfernen oder Umbenennen der Host-Topologie.....................................................................................53

Kapitel 5: Ereignisüberwachung..................................................................................................... 54

Aktivieren oder Deaktivieren der Ereignisüberwachung.................................................................................................54

Windows......................................................................................................................................................................... 54

Linux................................................................................................................................................................................ 54

Kapitel 6: Informationen zum Host................................................................................................. 56

Konfigurieren des Hostzugriffs..........................................................................................................................................56

Verwenden der Registerkarte „Host-Zuordnungen“...................................................................................................... 57

Definieren eines Hosts.................................................................................................................................................. 57

Entfernen des Host-Zugriffs..............................................................................................................................................58

Verwalten von Host-Gruppen............................................................................................................................................58

Erstellen einer Host-Gruppe.............................................................................................................................................. 58

Hinzufügen eines Hosts zu einer Host-Gruppe.........................................................................................................58

Entfernen eines Hosts aus einer Host-Gruppe..........................................................................................................58

Verschieben eines Hosts in eine andere Host-Gruppe............................................................................................. 59

Entfernen einer Host-Gruppe...................................................................................................................................... 59

Host-Topologie.............................................................................................................................................................. 59

Starten und Anhalten des Host-Kontext-Agenten................................................................................................... 59

E/A-Datenpfadschutz........................................................................................................................................................ 60

Verwalten von Host-Port-Kennungen..............................................................................................................................60

Kapitel 7: Laufwerksgruppen, virtuelle Standardlaufwerke und schlanke virtuelle Laufwerke............... 62

Erstellen von Laufwerksgruppen und virtuellen Laufwerken.........................................................................................62

Erstellen von Laufwerksgruppen................................................................................................................................. 63

Lokalisieren einer Laufwerksgruppe............................................................................................................................ 64

Erstellen von virtuellen Standard-Laufwerken...........................................................................................................64

Ändern der Modifizierungspriorität virtueller Laufwerke:.........................................................................................65

Ändern der Cache-Einstellungen virtueller Laufwerke............................................................................................. 66

Ändern der Segmentgröße eines virtuellen Laufwerks.............................................................................................67

Ändern des E/A-Typs................................................................................................................................................... 67

Schlanke, virtuelle Laufwerke............................................................................................................................................ 68

Vorteile schlanker virtueller Laufwerke.......................................................................................................................68

Physikalische Kapazität im Vergleich zur virtuellen Kapazität schlanker virtueller Laufwerke............................68

Anforderungen und Beschränkungen schlanker virtueller Laufwerke.................................................................... 69

Attribute für schlanke virtuelle Laufwerke................................................................................................................. 69

Inhaltsverzeichnis

5

Status schlanker virtueller Laufwerke.........................................................................................................................70

Vergleich – Typen von virtuellen Laufwerken und Kopierdienste........................................................................... 70

Rollback der schlanken virtuellen Laufwerke............................................................................................................. 70

Initialisieren eines schlanken virtuellen Laufwerks......................................................................................................71

Umwandeln eines schlanken virtuellen Laufwerk in ein virtuelles Standardlaufwerk............................................73

Verwenden der Zuordnungsaufhebung für ein schlankes virtuelles Laufwerk...................................................... 74

Aktivieren von UNMAP für schlanke Speicherzuweisung (Thin Provisioning) für ein schlankes virtuelles

Laufwerk.....................................................................................................................................................................74

Auswählen eines geeigneten physikalischen Laufwerkstyps..........................................................................................74

Sicherheit für physikalische Laufwerke mit selbstverschlüsselndem Laufwerk.......................................................... 74

Erstellen eines Sicherheitsschlüssels...........................................................................................................................76

Ändern eines Sicherheitsschlüssels............................................................................................................................. 77

Speichern eines Sicherheitsschlüssels........................................................................................................................ 78

Validieren eines Sicherheitsschlüssels.........................................................................................................................78

Entsperren sicherer physikalischer Laufwerke...........................................................................................................78

Löschen sicherer physikalischer Laufwerke............................................................................................................... 79

Konfigurieren physikalischer Laufwerke als Hot-Spares................................................................................................ 79

Hot-Spares und Neuerstellung.................................................................................................................................... 80

Globale Hotspares......................................................................................................................................................... 80

Hot-Spare-Betrieb.........................................................................................................................................................80

Schutz für physikalische Hot-Spare-Laufwerke........................................................................................................ 81

Sicherheit für physikalische Laufwerke............................................................................................................................. 81

Gehäuseausfallschutz......................................................................................................................................................... 82

Schubladenausfallschutz.................................................................................................................................................... 83

Host-Zuweisung an virtuelle Laufwerke...........................................................................................................................83

Erstellen von Zuordnungen zwischen Hosts und virtuellen Laufwerken................................................................84

Ändern und Entfernen der Zuordnung eines Hosts an ein virtuelles Laufwerk..................................................... 85

Ändern der RAID-Controller-Besitzrechte des virtuellen Laufwerks......................................................................85

Entfernen von Host-Zuordnungen an virtuelle Laufwerke.......................................................................................86

Ändern der RAID-Controller-Modul-Besitzrechte einer Laufwerksgruppe............................................................86

Ändern des RAID-Levels einer Datenträgergruppe...................................................................................................86

Entfernen einer Host-Zuordnung an virtuelle Laufwerke mithilfe von Linux DMMP............................................87

Eingeschränkte Zuordnungen............................................................................................................................................88

Speicherpartitionierung.......................................................................................................................................................89

Erweiterung von Laufwerksgruppen und virtuellen Laufwerken...................................................................................89

Erweiterung einer virtuellen Laufwerksgruppe..........................................................................................................89

Erweiterung von virtuellen Laufwerken......................................................................................................................90

Verwenden von freiem Speicherplatz..........................................................................................................................91

Verwenden des nicht konfigurierten Speicherplatzes...............................................................................................91

Migration von Laufwerksgruppen...................................................................................................................................... 91

Exportieren einer Laufwerksgruppe.............................................................................................................................91

Importieren einer Laufwerksgruppe............................................................................................................................ 92

Medienüberprüfung in Speicher-Arrays............................................................................................................................93

Ändern der Einstellungen für die Mediensuche......................................................................................................... 93

Vorübergehendes Aufheben einer Mediensuche.......................................................................................................93

Kapitel 8: Laufwerkspools und virtuelle Laufwerke von Laufwerkspools............................................. 95

Unterschied zwischen Laufwerksgruppen und Laufwerkspools...................................................................................96

Einschränkungen für Laufwerkspools...............................................................................................................................96

Manuelles Erstellen eines Laufwerkspools....................................................................................................................... 96

6

Inhaltsverzeichnis

Automatisches Verwalten des nicht konfigurierten Speicherplatzes in Laufwerkspools...........................................97

Lokalisieren physikalischer Laufwerke in einem Laufwerkspool.................................................................................... 98

Umbenennen eines Laufwerkspools................................................................................................................................. 98

Konfigurieren von Warnbenachrichtigungen für einen Laufwerkspool........................................................................ 99

Hinzufügen von nicht zugewiesenen physikalischen Laufwerke zu einem Laufwerkspool....................................... 99

Konfigurieren des vorgehaltenen Speicherplatzes eines Laufwerkspools..................................................................100

Ändern der Änderungspriorität eines Laufwerkspools.................................................................................................. 100

Ändern der RAID-Controller-Modul-Besitzrechte einer Laufwerksgruppe.................................................................101

Überprüfen der Datenkonsistenz......................................................................................................................................101

Löschen eines Laufwerkspools.........................................................................................................................................102

Anzeigen logischer Komponenten und zugewiesener physikalischer Komponenten des Speicher-Arrays............102

Sichere Laufwerkspools.................................................................................................................................................... 103

Ändern der Kapazität eines bestehenden schlanken virtuellen Laufwerks.................................................................104

Erstellen eines schlanken virtuellen Laufwerks von einem Laufwerkspool.................................................................104

Kapitel 9: Verwenden von SSD-Cache............................................................................................106

Funktionsweise des SSD-Caches.................................................................................................................................... 106

Vorteile des SSD-Cache................................................................................................................................................... 106

Wählen von SSD-Cache-Parametern............................................................................................................................. 106

Einschränkungen beim SSD-Cache................................................................................................................................. 107

Erstellen eines SSD-Caches............................................................................................................................................. 107

Anzeigen von einem SSD-Cache zugeordneten physikalischen Komponenten........................................................ 107

Lokalisieren physikalischer Laufwerke in einem SSD-Cache........................................................................................108

Hinzufügen von physikalischen Laufwerken zu einem SSD-Cache............................................................................ 108

Entfernen physikalischer Laufwerke von einem SSD-Cache.......................................................................................108

Aufheben oder Wiederaufnehmen von SSD-Caching...................................................................................................109

Ändern des E/A-Typs in einem SSD-Cache...................................................................................................................109

Umbenennen eines SSD-Caches.....................................................................................................................................109

Löschen eines SSD-Caches..............................................................................................................................................109

Verwenden des Leistungsmodellierungstools................................................................................................................. 110

Kapitel 10: Erweiterungsfunktion – Virtuelles Snapshot-Laufwerk.....................................................111

Snapshot-Abbilder und -Gruppen......................................................................................................................................111

Lese-/Schreibzugriffseigenschaften eines virtuellen Snapshot-Laufwerks................................................................111

Snapshot-Gruppen und Konsistenzgruppen...................................................................................................................112

Snapshot-Gruppen....................................................................................................................................................... 112

Snapshot-Konsistenzgruppen.....................................................................................................................................112

Verstehen von Snapshot-Repositorys............................................................................................................................. 113

Repositorys der Konsistenzgruppe.............................................................................................................................113

Rangfolge der Repository-Kandidaten....................................................................................................................... 113

Verwenden von Snapshot-Konsistenzgruppen für eine Remote-Replikation.......................................................113

Erstellen von Snapshot-Abbildern.................................................................................................................................... 114

Erstellen eines Snapshot-Abbilds................................................................................................................................114

Abbrechen eines ausstehenden Snapshot-Abbilds.................................................................................................. 115

Löschen eines Snapshot-Abbilds................................................................................................................................ 115

Einrichten eines Zeitplans für Snapshot-Abbilder...........................................................................................................116

Erstellen eines Snapshot-Zeitplans.............................................................................................................................116

Bearbeiten eines Snapshot-Zeitplans.........................................................................................................................116

Ausführen eines Snapshot-Rollbacks...............................................................................................................................117

Inhaltsverzeichnis

7

Einschränkungen für ein Snapshot-Rollback............................................................................................................. 117

Starten eines Snapshot-Rollbacks..............................................................................................................................118

Wiederaufnehmen eines Snapshot-Abbild-Rollbacks...............................................................................................118

Abbrechen eines Snapshot-Abbild-Rollbacks............................................................................................................118

Anzeigen des Fortschritts eines Snapshot-Rollbacks.............................................................................................. 119

Ändern der Snapshot-Rollback-Priorität....................................................................................................................119

Erstellen einer Snapshot-Gruppe.....................................................................................................................................120

Manuelles erstellen eines Konsistenzgruppen-Repositorys.....................................................................................121

Ändern der Einstellungen einer Snapshot-Gruppe...................................................................................................122

Umbenennen einer Snapshot-Gruppe.......................................................................................................................122

Löschen einer Snapshot-Gruppe............................................................................................................................... 122

Konvertieren eines virtuellen Snapshot-Laufwerks zu Lese-/Schreibzugriff............................................................ 123

Anzeigen zugehöriger physikalischer Komponenten eines einzelnen virtuellen Repository-Laufwerks................. 123

Erstellen einer Konsistenzgruppe.....................................................................................................................................124

Manuelles erstellen eines Konsistenzgruppen-Repositorys....................................................................................125

Umbenennen einer Konsistenzgruppe.......................................................................................................................126

Löschen einer Konsistenzgruppe............................................................................................................................... 126

Ändern der Einstellungen für eine Konsistenzgruppe..............................................................................................126

Hinzufügen eines virtuellen Mitgliedslaufwerks zu einer Konsistenzgruppe........................................................ 127

Entfernen eines virtuellen Mitgliedslaufwerks von einer Konsistenzgruppe.........................................................128

Erstellen eines virtuellen Snapshot-Laufwerks von einem Snapshot-Abbild..............................................................128

Einschränkungen für virtuelle Snapshot-Laufwerke................................................................................................128

Erstellen eines virtuellen Snapshot-Laufwerks.........................................................................................................129

Erstellen eines virtuellen Snapshot-Laufwerks-Repositorys.................................................................................. 130

Ändern der Einstellungen eines virtuellen Snapshot-Laufwerks.............................................................................131

Deaktivieren eines virtuellen Snapshot-Laufwerks oder eines virtuellen Snapshot-Laufwerks einer

Konsistenzgruppe..................................................................................................................................................... 131

Neuerstellen eines virtuellen Snapshot-Laufwerks oder eines virtuellen Snapshot-Laufwerks einer

Konsistenzgruppe.................................................................................................................................................... 132

Umbenennen eines virtuellen Snapshot-Laufwerks oder eines virtuellen Snapshot-Laufwerks einer

Konsistenzgruppe.................................................................................................................................................... 133

Erstellen eines virtuellen Snapshot-Laufwerks einer Konsistenzgruppe.....................................................................133

Manuelles Erstellen eines Repository für ein virtuelles Snapshot-Laufwerk für eine Konsistenzgruppe..........135

Deaktivieren eines virtuellen Snapshot-Laufwerks oder eines virtuellen Snapshot-Laufwerks einer

Konsistenzgruppe.................................................................................................................................................... 136

Neuerstellen eines virtuellen Snapshot-Laufwerks oder eines virtuellen Snapshot-Laufwerks einer

Konsistenzgruppe.....................................................................................................................................................137

Ändern der Änderungspriorität eines allgemeinen virtuellen Repository-Laufwerks........................................... 138

Ändern der Einstellung für Mediensuche für ein allgemeines virtuelles Repository-Laufwerk...........................138

Ändern der Einstellung für die Konsistenzprüfung vor dem Lesevorgang bei einem allgemeinen virtuellen

Repository-Laufwerk...............................................................................................................................................139

Erhöhen der Kapazität eines allgemeinen Repositorys............................................................................................140

Verringern der Kapazität des allgemeinen Repositorys............................................................................................141

Ausführen eines Reaktivierungsvorgangs................................................................................................................. 142

Kapitel 11: Erweiterungsfunktion – virtuelle Laufwerkskopie............................................................ 144

Typen virtueller Laufwerkskopien.................................................................................................................................... 145

Offline-Kopie.................................................................................................................................................................145

Online-Kopie..................................................................................................................................................................145

Erstellen einer virtuellen Laufwerkskopie für ein MSCS-freigegebenes Laufwerk....................................................146

8

Inhaltsverzeichnis

Lese-/Schreibberechtigungen des virtuellen Laufwerks..............................................................................................146

Einschränkungen bei virtuellen Laufwerkskopien.......................................................................................................... 146

Erstellen einer virtuellen Laufwerkskopie........................................................................................................................ 147

Festlegen des Schreib-/Lesezugriffs für das virtuelle Ziellaufwerk.......................................................................147

Vorbereitungen............................................................................................................................................................. 147

Kopier- und Änderungsvorgänge auf virtuellen Laufwerken.................................................................................. 147

Assistent für das Erstellen von Kopien......................................................................................................................148

Fehlgeschlagene virtuelle Laufwerkskopie................................................................................................................148

Bevorzugte Besitzrechte für RAID-Controller-Module.................................................................................................148

Ausgefallenes RAID-Controller-Modul.............................................................................................................................148

Kopienverwaltung.............................................................................................................................................................. 148

Kopieren des virtuellen Laufwerks...................................................................................................................................149

Leistung des Speicher-Arrays während der virtuellen Laufwerkskopie...................................................................... 149

Festlegen der Kopierpriorität............................................................................................................................................150

Anhalten einer virtuellen Laufwerkskopie....................................................................................................................... 150

Erneutes Kopieren eines virtuellen Laufwerks............................................................................................................... 150

Vorbereiten von Host-Servern zum erneuten Kopieren eines virtuellen Laufwerks............................................151

Erneutes Kopieren des virtuellen Laufwerks............................................................................................................. 151

Entfernen von Kopienpaaren............................................................................................................................................152

Kapitel 12: Device Mapper Multipath für Linux................................................................................153

Übersicht.............................................................................................................................................................................153

Mit Device Mapper Multipath-Geräten (DMMP)..........................................................................................................153

Vorbedingungen........................................................................................................................................................... 153

Schritte zur Konfiguration von Device Mapper............................................................................................................. 154

Suchen nach neu hinzugefügten virtuellen Laufwerken.........................................................................................154

Anzeigen der Topologie von Multipath-Geräten mit dem Befehl „multipath“......................................................154

Erstellen einer fdisk-Partition auf einem Multipath-Geräteknoten........................................................................155

Hinzufügen einer neuen Partition zu Device Mapper..............................................................................................155

Erstellen eines Dateisystems auf einer DM-Partition.............................................................................................. 156

Mounten einer Device Mapper-Partition.................................................................................................................. 156

Einsatzbereit.................................................................................................................................................................156

Standardverfahren zum Neustarten eines Linux-Host-Servers..................................................................................156

Wichtige Informationen zu speziellen Partitionen..........................................................................................................157

Einschränkungen und bekannte Probleme......................................................................................................................157

Fehlerbehebung................................................................................................................................................................. 158

Kapitel 13: Konfigurieren von Asymmetric Logical Unit Access.........................................................159

Überlegungen zur ALUA-Leistung...................................................................................................................................159

Automatische Übertragung von Besitzrechten............................................................................................................. 159

Native ALUA-Unterstützung auf Microsoft Windows und Linux................................................................................ 159

Aktivieren von ALUA auf VMware ESXi..........................................................................................................................159

Manuelles Hinzufügen einer SATP-Regel in ESXi 5.x............................................................................................. 160

Überprüfen von ALUA auf VMware ESXi.......................................................................................................................160

Überprüfen, ob der Host-Server ALUA für das MD-Speicher-Array verwendet...................................................... 160

Festlegen der Round-Robin-Richtlinie für den Lastenausgleich auf ESXi-basierten Speicher-Arrays................... 160

Kapitel 14: Erweiterungsfunktion – Remote-Replikation.................................................................. 162

Informationen zur asynchronen Remote-Replikation....................................................................................................162

Inhaltsverzeichnis

9

Replizierte Remote-Paare und Replikations-Repositorys.............................................................................................162

Typen der Remote-Replikation.........................................................................................................................................163

Unterschiede zwischen Remote-Replikationsfunktionen....................................................................................... 163

Aktualisieren von Remote-Replikation (Legacy) auf asynchrone Remote-Replikation.......................................163

Anforderungen und Einschränkungen der Remote-Replikation...................................................................................164

Einschränkungen bei der Verwendung der Remote-Replikation............................................................................164

Einrichten der Remote-Replikation..................................................................................................................................164

Aktivieren der Erweiterungsfunktionen für Remote-Replikation................................................................................. 164

Deaktivieren der Remote-Replikation..............................................................................................................................165

Remote-Replikationsgruppen...........................................................................................................................................165

Zweck einer Remote-Replikationsgruppe.................................................................................................................166

Anforderungen und Richtlinien für Remote-Replikationsgruppen......................................................................... 166

Erstellen einer Remote-Replikationsgruppe..............................................................................................................166

Replizierte Paare................................................................................................................................................................ 166

Richtlinien für die Wahl von virtuellen Laufwerken in einem Replikationspaar.....................................................167

Richtlinien für die Wahl von virtuellen Laufwerken in einem replizierten Paar..................................................... 167

Erstellen von replizierten Paaren................................................................................................................................167

Entfernen eines Replikationspaares aus einer Remote-Replikationsgruppe.........................................................168

Kapitel 15: Downloads von Verwaltungs-Firmware.......................................................................... 169

Herunterladen von Paketen für RAID-Controller und NVSRAM................................................................................. 169

Herunterladen von Firmware für RAID-Controller und NVSRAM............................................................................... 169

Herunterladen von NVSRAM-Firmware (ausschließlich).............................................................................................. 171

Herunterladen von Firmware für physikalische Laufwerke...........................................................................................172

Herunterladen von EMM-Firmware für Erweiterungsmodule der MD1200-Reihe....................................................173

SMART: Self-Monitoring Analysis and Reporting Technology (Selbstüberwachende Analyse- und

Berichterstellungstechnologie).....................................................................................................................................174

Datenträgerfehler und nicht lesbare Sektoren............................................................................................................... 174

Kapitel 16: Firmwarebestandsliste................................................................................................. 175

Anzeigen der Firmware-Bestandsliste.............................................................................................................................175

Kapitel 17: Systemschnittstellen....................................................................................................176

Virtual Disk Service (VDS)................................................................................................................................................ 176

Volume Shadow-Copy Service (VSS).............................................................................................................................176

Kapitel 18: Speicher-Array-Software............................................................................................. 178

Startvorgang.......................................................................................................................................................................178

Gerätezustand....................................................................................................................................................................178

Ablaufverfolgungspuffer.................................................................................................................................................... 181

Abfragen von Ablaufverfolgungspuffern................................................................................................................... 181

Erfassen von Daten zu physikalischen Laufwerken.......................................................................................................182

Erstellen eines Zeitplans zum Sammeln von Supportdaten....................................................................................182

Unterbrechen oder Wiederaufnehmen des Zeitplans zum Sammeln der Supportdaten.................................... 182

Entfernen eines Zeitplans zum Sammeln von Supportdaten................................................................................. 183

Ereignisprotokoll.................................................................................................................................................................183

Anzeigen des Ereignisprotokolls.................................................................................................................................183

Recovery Guru................................................................................................................................................................... 184

Speicher-Array-Profil.........................................................................................................................................................184

10

Inhaltsverzeichnis

Anzeigen der physikalischen Zuweisungen.....................................................................................................................185

Wiederherstellen eines nicht reagierenden Speicher-Arrays........................................................................................185

Lokalisieren eines physikalischen Laufwerks.................................................................................................................. 186

Lokalisieren eines Erweiterungsgehäuses.......................................................................................................................186

Aufzeichnen von Zustandsinformationen....................................................................................................................... 187

Dienstprogramm SMrepassist.......................................................................................................................................... 187

Nicht identifizierte Geräte................................................................................................................................................ 188

Wiederherstellen eines nicht erkannten Speicher-Arrays.............................................................................................188

Starten oder Neustarten der Host-Kontext-Agenten-Software.................................................................................189

Starten der SMagent-Software unter Windows..................................................................................................... 189

Starten der SMagent-Software unter Linux............................................................................................................ 190

Kapitel 19: Wie Sie Hilfe bekommen............................................................................................... 191

Kontaktaufnahme mit Dell EMC....................................................................................................................................... 191

Inhaltsverzeichnis 11

Einführung

VORSICHT: Bevor Sie die in diesem Dokument aufgeführten Vorgehensweisen durchführen, sollten Sie die wichtigen

Sicherheitsinformationen im Dokument „Informationen zu Sicherheit, Umweltschutz und Vorschriften“ lesen.

Die folgenden MD Series-Systeme werden von der neuesten Version von Dell PowerVault Modular Disk Manager (MDSM) unterstützt:

• 2U-MD Series-Systeme:

○ Dell PowerVault MD 3400/3420

○ Dell PowerVault MD 3800i/3820i

○ Dell PowerVault MD 3800f/3820f

• 4U-MD Series-Systeme (Dense):

○ Dell PowerVault MD 3460

○ Dell PowerVault MD 3860i

○ Dell PowerVault MD 3860f

ANMERKUNG: Das Dell MD Series Storage Array unterstützt bis zu 192 Laufwerke für die 2U-Arrays oder 180 Laufwerke

für die 4U (Dense) Arrays nach der Installation der Premium-Funktionsschlüssel für zusätzliche Unterstützung von

physikalischen Laufwerken.

Themen:

1

• Dell EMC PowerVault Modular Disk Storage Manager

• Benutzeroberfläche

• Enterprise-Management-Fenster (EMW)

• Array-Management-Fenster (AMW)

• Dell EMC PowerVault Modular Disk Configuration Utility

• Zugehörige Dokumentation

Dell EMC PowerVault Modular Disk Storage Manager

Dell EMC PowerVault Modular Disk Storage Manager (MD Storage Manager) ist eine grafische Benutzeroberfläche (GUI), die zum

Konfigurieren und Verwalten eines oder mehrerer Speicher-Arrays der MD-Serie verwendet wird. Die MD Storage Manager-Software

befindet sich auf der Ressourcen-DVD für die MD-Serie.

Ausführliche Informationen zum Installieren von MD Storage Manager finden Sie im Bereitstellungshandbuch des Speicher-Arrays unter

Dell.com/support/manuals.

Benutzeroberfläche

Der Storage Manager-Bildschirm ist in zwei primäre Fenster unterteilt:

• Enterprise Management Window (EMW) – Das EMW bietet hochqualifizierte Verwaltung von mehreren Speicher-Arrays. Vom EMW

aus können Sie das Array-Management-Fenster für die Speicher-Arrays starten.

• Array-Management-Fenster (AMW) – Das AMW enthält Verwaltungsfunktionen für eine einzelnes Speicher-Array.

Das EMW und das AMW bestehen aus Folgendem:

• Die Titelleiste im oberen Fensterbereich — Zeigt den Namen der Anwendung an.

• Die Menüleiste unter der Titelleiste — Aus der Menüleiste können Sie Menüoptionen auswählen, um Aufgaben auf einem SpeicherArray auszuführen.

• Die Symbolleiste unter der Menüleiste – Aus der Symbolleiste können Sie Optionen auswählen, um Aufgaben auf einem Speicher-Array

auszuführen.

12 Einführung

ANMERKUNG: Die Symbolleiste ist nur im EMW verfügbar.

• Die Registerkarten unter der Symbolleiste – Mit den Registerkarten werden die Aufgaben, die Sie auf einem Speicher-Array ausführen

können, in Gruppen unterteilt.

• Die Statusleiste unter den Registerkarten – Die Statusleiste zeigt Statusmitteilungen und -symbole im Zusammenhang mit dem

Speicher-Array an.

ANMERKUNG: Standardmäßig werden die Symbolleiste und die Statusleiste nicht angezeigt. Wählen Sie zum

Anzeigen der Symbolleiste oder der Statusleiste Ansicht > Symbolleiste oder Ansicht > Statusleiste aus.

Enterprise-Management-Fenster (EMW)

Das EMW bietet hochqualifizierte Verwaltung von Speicher-Arrays. Beim Starten von MD Storage Manager wird das EMW angezeigt. Im

EMW befindet sich Folgendes:

• Registerkarte Geräte – Enthält Informationen zu den erkannten Speicher-Arrays.

• Registerkarte Setup – Stellt die Arbeitsschritte im ersten Setup dar, mit denen Sie Speicher-Arrays hinzufügen und Warnmeldungen

konfigurieren können.

Die Registerkarte Geräte verfügt über eine Strukturansicht auf der linken Seite des Fensters, in der erkannte Speicher-Arrays, nicht

identifizierte Speicher-Arrays und die Statusbedingungen für die Speicher-Arrays angezeigt werden. Erkannte Speicher-Arrays werden

vom MD Storage Manager verwaltet. Nicht identifizierte Speicher-Arrays sind für MD Storage Manager verfügbar, aber nicht zur

Verwaltung konfiguriert. Auf der rechten Seite der Registerkarte Geräte befindet sich eine Tabellenansicht, die ausführliche Informationen

zum ausgewählten Speicher-Array zeigt.

Im EMW können Sie:

• Hosts und verwaltete Speicher-Arrays im lokalen Teilnetzwerk ermitteln.

• Hosts und Speicher-Arrays manuell hinzufügen und entfernen.

• Die Speicher-Arrays blinken lassen oder ausfindig machen.

• Erkannte Speicher-Arrays benennen oder umbenennen.

• Kommentare für ein Speicher-Array in der Tabellenansicht hinzufügen.

• Sie können eine Kopie der Supportdaten planen oder automatisch speichern, wenn der Client-Überwachungsprozess ein Ereignis

erkennt.

• Ihre Präferenzen der EMW-Ansicht und Konfigurationsdaten in lokalen Konfigurationsdateien speichern. Beim nächsten Öffnen des

EMW werden Daten aus den lokalen Konfigurationsdateien verwendet, um die benutzerdefinierte Ansicht und die Präferenzen

anzuzeigen.

• Den Status verwalteter Speicher-Arrays überwachen und den Status mit entsprechenden Symbolen anzeigen.

• Verwaltungsverbindungen hinzufügen oder entfernen.

• Warnbenachrichtigungen für alle ausgewählten Speicher-Arrays über E-Mail oder SNMP-Traps konfigurieren.

• Nachrichten über kritische Ereignisse an die konfigurierten Benachrichtigungsziele senden.

• Das AMW für ein ausgewähltes Speicher-Array starten.

• Ein Skript ausführen, um Stapelverwaltungsaufgaben in bestimmten Speicher-Arrays durchzuführen.

• Die Themeneinstellungen des Betriebssystem in MD Speicher Manager importieren.

• Firmware auf mehreren Speicher-Arrays gleichzeitig aktualisieren.

• Informationen zur Firmware-Bestandsliste einschließlich der Version der RAID-Controller-Module, der physikalischen Festplatten und

der Gehäuseverwaltungs-Module (EMMs) im Speicher-Array anzeigen.

Erben der Systemeinstellungen

Verwenden Sie die Option Systemeinstellungen erben, um die Themeneinstellungen des Betriebssystems in MD Storage Manager zu

importieren. Das Importieren von Themeneinstellungen des Systems betrifft Funktionen wie beispielsweise Schriftart, Schriftgröße, Farbe

und Kontrast in MD Storage Manager.

1. Öffnen Sie im EMW das Fenster Systemeinstellungen erben auf eine der folgenden Weisen:

• Wählen Sie Extras > Systemeinstellungen erben aus.

• Wählen Sie die Registerkarte Setup aus, und klicken Sie unter Zugriffsmöglichkeit auf Systemeinstellungen erben.

2. Wählen Sie Systemeinstellungen für Farbe und Schrift erben aus.

3. Klicken Sie auf OK.

Einführung

13

Array-Management-Fenster (AMW)

Sie können das AMW ausgehend vom EMW öffnen. Das AMW bietet Verwaltungsfunktionen für ein einzelnes Speicher-Array. Es können

mehrere AMWs gleichzeitig geöffnet sein, um unterschiedliche Speicher-Arrays zu verwalten.

Im AMW können Sie:

• Speicher-Array-Optionen auswählen – Zum Beispiel ein Speicher-Array umbenennen, ein Kennwort ändern oder eine Mediensuche im

Hintergrund aktivieren.

• Virtuelle Laufwerke und Laufwerk-Pools aus dem Speicherplatz des Speicher-Arrays bereitstellen, Hosts und Host-Gruppen definieren

und Hosts oder Host-Gruppen den Zugrif auf Sets virtueller Laufwerke, die Speicherpartitionen genannt werden, gewähren.

• Die Funktionstüchtigkeit von Speicher-Array-Komponenten überwachen und mit entsprechenden Symbolen den detaillierten Status

mitteilen.

• Wiederherstellungsverfahren für eine ausgefallene logische Komponente oder eine ausgefallene Hardwarekomponente durchführen.

• Ereignisprotokoll des Speicher-Arrays anzeigen

• Profilinformationen zu Hardwarekomponenten, wie RAID-Controller-Module und physikalische Laufwerke, anzeigen.

• RAID-Controller-Module verwalten – Zum Beispiel Ändern der Besitzrechte für virtuelle Laufwerke oder das Online-/Offlineschalten

eines RAID-Controller-Moduls.

• Physikalische Laufwerke verwalten – Zum Beispiel das Zuweisen von Hot-Spares und das Lokalisieren des physikalischen Laufwerks.

• Die Leistung von Speicher-Arrays überwachen.

So starten Sie das AMW:

1. Klicken Sie mit der rechten Maustaste im EMW in der Registerkarte Geräte auf das jeweilige Speicher-Array.

Das Kontextmenü für den ausgewählten Speicher wird angezeigt.

2. Wählen Sie im Kontextmenü Speicher-Array verwalten aus.

Das Kontextmenü für das ausgewählte Speicher-Array wird angezeigt.

ANMERKUNG:

Das AMW kann gestartet werden durch:

• Doppelklicken auf ein Speicher-Array, das in der Registerkarte Geräte des EMW angezeigt wird.

• Die Auswahl eines Speicher-Arrays, das in der Registerkarte Geräte des EMW angezeigt wird, und dann die

Auswahl von Tools > Speicher-Array verwalten.

Das AMW verfügt über folgende Registerkarten:

• Registerkarte Zusammenfassung — Sie können die folgenden Informationen zum Speicher-Array anzeigen:

○ Status

○ Hardware

○ Speicher- und Kopierdienste

○ Hosts und Zuordnungen

○ Informationen über Speicherkapazität

○ Premium-Funktionen

• Registerkarte Leistung – Sie können die wichtigsten Leistungsdaten eines Speicher-Arrays verfolgen und Leistungsengpässe in Ihrem

System identifizieren. Für die Überwachung der Systemleistung haben Sie die folgenden Möglichkeiten:

○ Echtzeit als Grafik

○ Echtzeit als Text

○ Hintergrund (Verlauf)

• Registerkarte Speicher- und Kopierdienste – Sie können den Aufbau des Speicher-Arrays nach virtuellen Laufwerken,

Laufwerksgruppen, Laufwerkspools, freien Speicherknoten und nicht konfiguriertem Speicherplatz für das Speicher-Array anzeigen

und verwalten.

• Registerkarte Host-Zuordnungen – Sie können die Hosts, Host-Gruppen und Host-Ports definieren. Sie können die Zuordnungen

ändern, um Host-Gruppen und Hosts den Zugriff auf virtuelle Laufwerke zu gewähren und Speicherpartitionen zu erstellen.

• Registerkarte Hardware – Sie können die physischen Komponenten des Speicher-Arrays anzeigen und verwalten.

• Registerkarte Setup – Zeigt eine Liste von anfänglichen Setup-Aufgaben für das Speicher-Array.

14

Einführung

Dell EMC PowerVault Modular Disk Configuration Utility

ANMERKUNG: Dell EMC PowerVault Modular Disk Configuration Utility (MDCU) wird nur auf MD-Series-Speicher-

Arrays unterstützt, die das iSCSI-Protokoll verwenden.

MDCU ist ein iSCSI-Konfigurationsassistent, der in Verbindung mit dem MD Storage Manager die Konfiguration von iSCSI-Verbindungen

vereinfacht. Die MDSM-Software befindet sich auf dem MD Series Ressourcen-Datenträger.

Zugehörige Dokumentation

ANMERKUNG: Rufen Sie für die Speicher-Dokumentation die Seite Dell.com/powervaultmanuals auf und geben Sie die

Service-Tag-Nummer ein, um Ihre Systemdokumentation zu erhalten.

ANMERKUNG: Rufen Sie für alle Dokumente zu Dell OpenManage die Seite Dell.com/openmanagemanuals auf.

ANMERKUNG: Sie finden alle Speicher-Controller-Dokumenten unter Dell.com/storagecontrollermanuals.

Die Produktdokumentation beinhaltet:

• Dell EMC PowerVault MD3460/3860i/3860f Storage Arrays Getting Started Guide (Handbuch zum Einstieg für Dell EMC

PowerVault MD3460/3860i/3860f Speicher-Arrays) – Enthält eine Übersicht über die Systemfunktionen, Einrichtung Ihres Systems

und technische Daten. Dieses Dokument wird zusammen mit Ihrem System geliefert.

• Dell EMC PowerVault MD3460/MD3860i/MD3860f Storage Arrays Owner’s Manual (Handbuch zu Dell EMC PowerVault SpeicherArrays der Reihe MD3460 MD3860i/MD3860f) – Enthält Informationen zu Systemfunktionen, Fehlerbehebung am System und

Installieren und Ersetzen von Systemkomponenten.

• Anweisungen für die Rack-Montage – Beschreibt die Montage Ihres Systems in ein Rack. Dieses Dokument ist im Lieferumfang Ihrer

Rack-Lösung enthalten.

• Dell EMC PowerVault MD Series Storage Arrays Administrator's Guide (Administratorhandbuch für Speicher-Arrays der Dell EMC

PowerVault MD-Reihe) – Enthält Informationen über die Konfiguration und Verwaltung des Systems unter Verwendung der MDSMGUI.

• Dell EMC PowerVault MD Series Storage Arrays CLI Guide (Handbuch zur Befehlszeilenschnittstelle für Speicher-Arrays der Dell EMC

PowerVault MD-Reihe) – Enthält Informationen über die Konfiguration und Verwaltung des Systems mit der MD Storage ManagerCLI.

• Dell EMC PowerVault MD3460/MD3860i/MD3860f Storage Arrays Deployment Guide (Bereitstellungshandbuch zu Dell EMC

PowerVault Speicher-Arrays der Reihe MD3460/MD3860i/MD3860f) – Enthält Informationen zur Bereitstellung des Speichersystems

in die SAN-Architektur.

• Dell EMC PowerVault MD34xx and 38xx Series Support Matrix (Support-Matrix für Dell EMC PowerVault MD34xx und 38xx Series) –

Enthält Informationen über die Software- und Hardware-Kompatibilitätsmatrizen für das Speicher-Array.

Einführung

15

Informationen zum MD Series-Speicher-Array

In diesem Kapitel werden die Speicher-Array-Konzepte erläutert, die für die Konfiguration und den Betrieb von Dell MD Series-SpeicherArrays hilfreich sind.

Themen:

• Physikalische Laufwerke, virtuelle Laufwerke und Laufwerksgruppen

• Laufwerkspools

• Schlanke, virtuelle Laufwerke

• RAID-Level

• Segmentgröße

• Arbeitsgänge des virtuellen Laufwerks

• Arbeitsgänge von Laufwerksgruppen

• Priorität der RAID-Hintergrundvorgänge

• Migration von virtuellen Laufwerken und Laufwerks-Roaming

• Erweiterte Funktionen

• Multipath-Software

• Load balancing (Lastenausgleich)

• Überwachen der Systemleistung

2

Physikalische Laufwerke, virtuelle Laufwerke und Laufwerksgruppen

Physikalische Laufwerke im Speicher-Array stellen die physikalische Speicherkapazität für Ihre Daten bereit. Bevor Sie damit beginnen

können, Daten auf das Speicher-Array zu schreiben, müssen Sie die physikalische Speicherkapazität in logische Komponenten, so

genannte Laufwerksgruppen und virtuelle Laufwerke, konfigurieren.

Eine Laufwerksgruppe besteht aus einem Satz von physikalischen Laufwerken, auf denen mehrere virtuelle Laufwerke erstellt werden. Die

folgende maximale Anzahl physikalischer Laufwerke in einer Laufwerksgruppe werden unterstützt:

• 96 Laufwerke für RAID 0, RAID 1 und RAID 10

• 30 Laufwerke für RAID 5 und RAID 6

Sie können Laufwerksgruppen aus nicht konfiguriertem Speicherplatz auf dem Speicher-Array erstellen.

Ein virtuelles Laufwerk ist eine Partition in einer Laufwerksgruppe, die sich aus zusammenhängenden Datensegmenten der physikalischen

Laufwerke in der Laufwerksgruppe zusammensetzt. Ein virtuelles Laufwerk besteht aus Datensegmenten aus allen physikalischen

Laufwerken in der Laufwerksgruppe.

Alle virtuellen Laufwerke in einer Laufwerksgruppe unterstützen die gleichen RAID-Level. Das Speicher-Array unterstützt bis zu 255

virtuelle Laufwerke (Mindestgröße von 10 MB pro Stück), die Host-Servern zugeordnet werden können. Jedem virtuellen Laufwerk ist

eine Logische Gerätenummer (LUN) zugeordnet, die von dem Host-Betriebssystem erkannt wird.

Virtuelle Laufwerke und Laufwerksgruppen werden je nachdem, wie Sie Ihre Daten zu organisieren planen, eingerichtet. So könnten Sie ein

virtuelles Laufwerk für den Lagerbestand und ein zweites virtuelles Laufwerk für Finanz- und Steuerinformationen und so weiter haben.

Physische Laufwerke

Nur die von Dell EMC unterstützten physikalischen Laufwerke werden im Speicher-Array unterstützt. Wenn das Speicher-Array nicht

unterstützte physikalische Laufwerke erkennt, kennzeichnet es das Laufwerk als nicht unterstützt, wodurch die physikalischen Laufwerke

für alle Arbeitsgänge nicht mehr verfügbar sind.

Eine Liste der unterstützten physikalischen Laufwerke finden Sie in der Support-Matrix unter dell.com/support/manuals.

16 Informationen zum MD Series-Speicher-Array

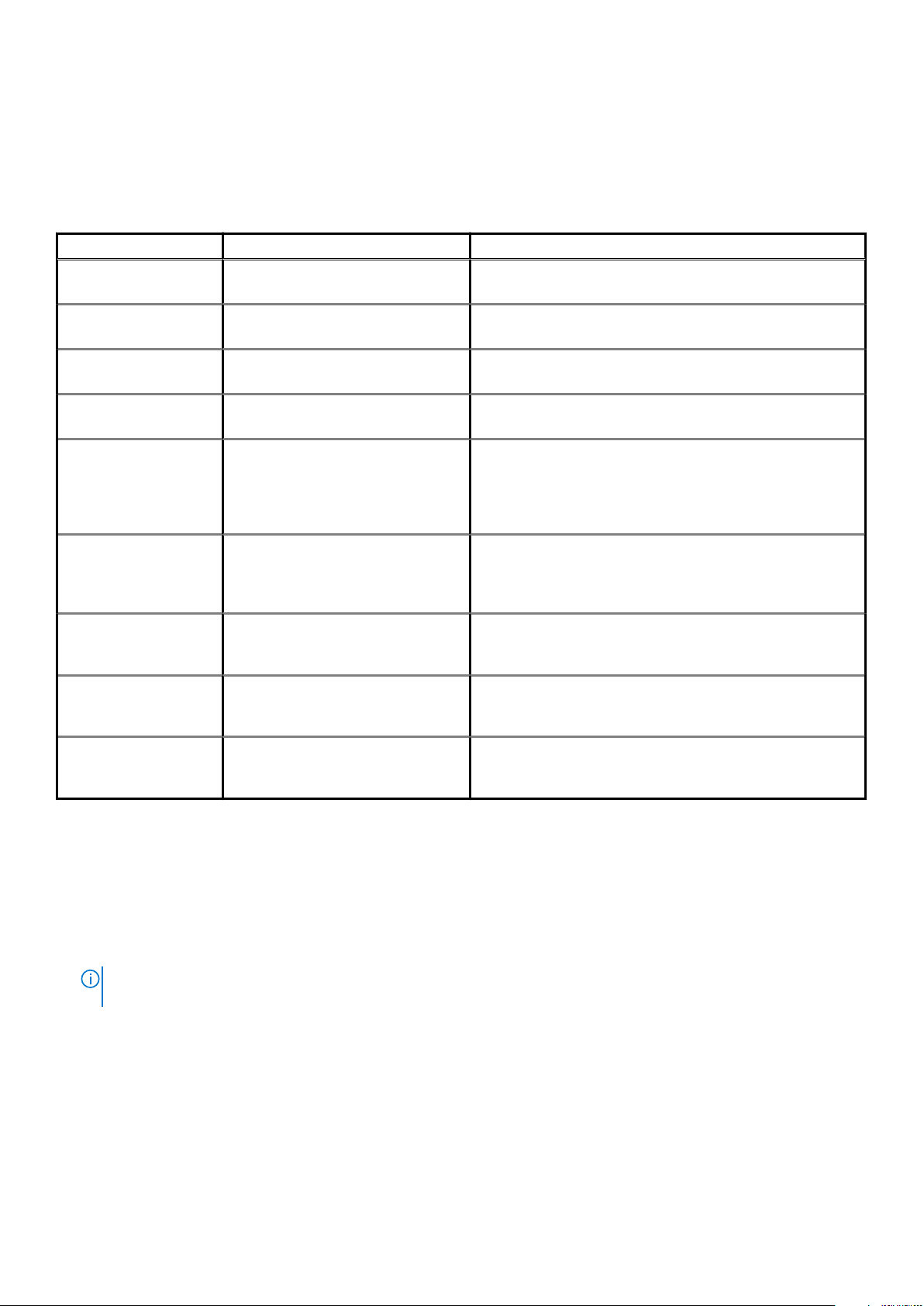

Status physikalischer Festplatten

Die folgende Tabelle beschreibt die verschiedenen Zustände der physikalischen Laufwerke, die vom Speicher-Array erkannt und im MD

Storage Manager unter der Registerkarte „Hardware“ (Hardware) oder im Speicher-Array -Profil auf der Registerkarte Summary

(Zusammenfassung) gemeldet werden.

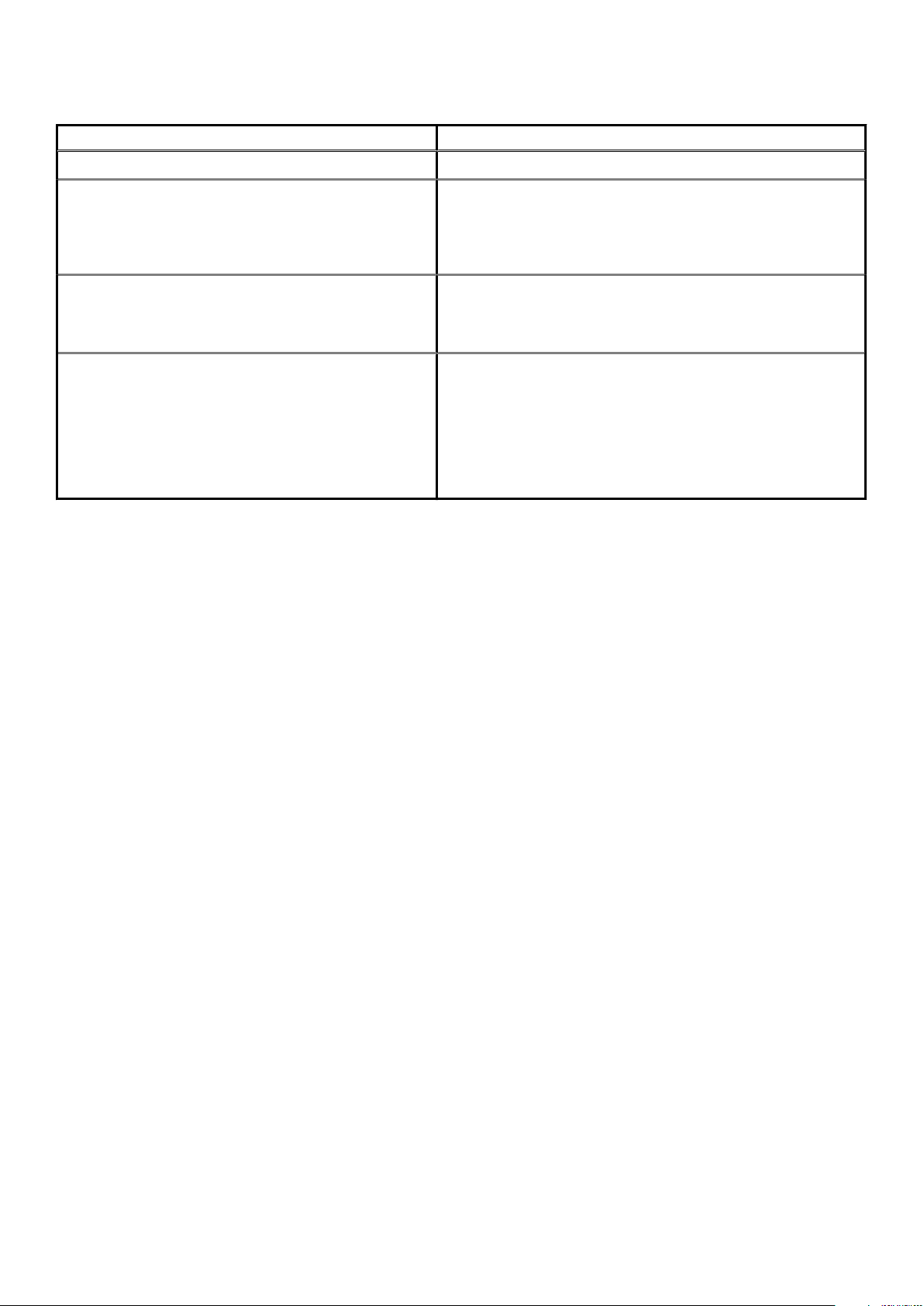

Tabelle 1. Status physikalischer Festplatten

Status Modus Beschreibung

Optimal Zugewiesen Das physikalische Laufwerk im angegebenen Steckplatz ist als

Teil einer Laufwerksgruppe konfiguriert.

Optimal Nicht zugewiesen Das physikalische Laufwerk im angegebenen Steckplatz wird

nicht verwendet und kann somit konfiguriert werden.

Optimal Standby-Hot-Spare Das physikalische Laufwerk im angegebenen Steckplatz ist als

Teil eines Hot-Spare-Laufwerks konfiguriert.

Optimal Verwendetes Hot-Spare Das physikalische Laufwerk im angegebenen Steckplatz wird als

Hot-Spare innerhalb einer Laufwerksgruppe verwendet.