Dell Encryption Personal

Guia de Instalação v10.10

February 2021

Rev. A01

Notas, avisos e advertências

NOTA: Uma NOTA fornece informações importantes para ajudar a utilizar melhor o produto.

AVISO: Um AVISO indica possíveis danos no hardware ou uma perda de dados e explica como pode evitar esse problema.

ADVERTÊNCIA: Uma ADVERTÊNCIA indica possíveis danos no equipamento, lesões corporais ou morte.

© 2012-2021 Dell Inc. All rights reserved. Registered trademarks and trademarks used in the Dell Encryption and Endpoint Security Suite Enterprise

suite of documents: Dell™ and the Dell logo, Dell Precision™, OptiPlex™, ControlVault™, Latitude™, XPS®, and KACE™ are trademarks of Dell Inc.

Cylance®, CylancePROTECT, and the Cylance logo are registered trademarks of Cylance, Inc. in the U.S. and other countries. McAfee® and the McAfee

logo are trademarks or registered trademarks of McAfee, Inc. in the US and other countries. Intel®, Pentium®, Intel Core Inside Duo®, Itanium®, and

Xeon® are registered trademarks of Intel Corporation in the U.S. and other countries. Adobe®, Acrobat®, and Flash® are registered trademarks of

Adobe Systems Incorporated. Authen tec® and Eikon® are registered trademarks of Authen tec. AMD® is a registered trademark of Advanced Micro

Devices, Inc. Microsoft®, Windows®, and Windows Server®, Windows Vista®, Windows 7®, Windows 10®, Active Directory®, Access®, BitLocker®,

BitLocker To Go®, Excel®, Hyper-V®, Outlook®, PowerPoint®, Word®, OneDrive®, SQL Server®, and Visual C++® are either trademarks or registered

trademarks of Microsoft Corporation in the United States and/or other countries. VMware® is a registered trademark or trademark of VMware, Inc. in

the United States or other countries. Box® is a registered trademark of Box. Dropbox ℠ is a service mark of Dropbox, Inc. Google™, Android™, Google™

Chrome™, Gmail™, and Google™ Play are either trademarks or registered trademarks of Google Inc. in the United States and other countries. Apple®,

App Store℠, Apple Remote Desktop™, Boot Camp™, FileVault™, iPad®, iPhone®, iPod®, iPod touch®, iPod shuffle®, and iPod nano®, Macintosh®, and

Safari® are either servicemarks, trademarks, or registered trademarks of Apple, Inc. in the United States and/or other countries. EnCase™ and Guidance

Software® are either trademarks or registered trademarks of Guidance Software. Entrust® is a registered trademark of Entrust®, Inc. in the United States

and other countries. Mozilla® Firefox® is a registered trademark of Mozilla Foundation in the United States and/or other countries. iOS® is a trademark or

registered trademark of Cisco Systems, Inc. in the United States and certain other countries and is used under license. Oracle® and Java® are registered

trademarks of Oracle and/or its affiliates. Travelstar® is a registered trademark of HGST, Inc. in the United States and other countries. UNIX® is a

registered trademark of The Open Group. VALIDITY™ is a trademark of Validity Sensors, Inc. in the United States and other countries. VeriSign® and other

related marks are the trademarks or registered trademarks of VeriSign, Inc. or its affiliates or subsidiaries in the U.S. and other countries and licensed to

Symantec Corporation. KVM on IP® is a registered trademark of Video Products. Yahoo!® is a registered trademark of Yahoo! Inc. Bing® is a registered

trademark of Microsoft Inc. Ask® is a registered trademark of IAC Publishing, LLC. Other names may be trademarks of their respective owners.

Índice

Capítulo1: Descrição geral................................................................................................................5

Encryption Personal.............................................................................................................................................................. 5

Autenticação avançada.........................................................................................................................................................5

Contacte o Dell ProSupport.................................................................................................................................................5

Capítulo2: Requisitos...................................................................................................................... 6

Encryption...............................................................................................................................................................................6

SED Management..................................................................................................................................................................9

Capítulo3: Transferir o software..................................................................................................... 12

Capítulo4: A instalação...................................................................................................................14

Direito à Importação.............................................................................................................................................................14

Selecione um método de instalação...................................................................................................................................14

Instalação interativa............................................................................................................................................................. 14

Instalação através da Linha de Comandos........................................................................................................................18

Capítulo5: Assistentes de configuração do Advanced Authentication e Encryption Personal................ 19

Capítulo6: Configurar as definições da Console................................................................................27

Alterar a palavra-passe de administrador e a localização da cópia de segurança....................................................... 27

Configurar Autenticação de Pré-arranque.......................................................................................................................29

Alterar Definições da PBA e do SED Management...................................................................................................32

Gestão e autenticação de utilizadores..............................................................................................................................32

Adicionar utilizador.........................................................................................................................................................32

Eliminar utilizador...........................................................................................................................................................32

Remover todas as credenciais inscritas de um utilizador......................................................................................... 32

Capítulo7: Desinstalar o instalador principal.................................................................................... 33

Selecione um método de desinstalação............................................................................................................................33

Desinstalar interativamente..........................................................................................................................................33

Desinstalar a partir da Linha de Comandos................................................................................................................ 33

Capítulo8: Desinstalar utilizando os instaladores subordinados......................................................... 34

Desinstalar o Encryption.....................................................................................................................................................34

Selecione um método de desinstalação......................................................................................................................34

Desinstalar interativamente..........................................................................................................................................34

Desinstalar através da Linha de Comandos............................................................................................................... 35

Desinstalar o Encryption Management Agent................................................................................................................. 36

Selecione um método de desinstalação......................................................................................................................36

Desinstalar interativamente..........................................................................................................................................37

Desinstalar através da Linha de Comandos................................................................................................................37

Índice 3

Capítulo9: Desinstalador do Data Security.......................................................................................38

Capítulo10: Descrições de políticas e modelos..................................................................................43

Políticas.................................................................................................................................................................................43

Descrições de modelos.......................................................................................................................................................65

Proteção agressiva para todas as unidades fixas e externas...................................................................................65

Cumprimos as normas PCI...........................................................................................................................................65

Cumprimos as normas contra a violação de dados...................................................................................................66

Cumprimos as normas do HIPAA................................................................................................................................ 66

Proteção básica para todas as unidades fixas e externas (predefinição).............................................................. 66

Proteção básica para todas as unidades fixas........................................................................................................... 66

Proteção básica apenas para a unidade do sistema..................................................................................................67

Proteção básica para unidades externas.................................................................................................................... 67

Encriptação desativada.................................................................................................................................................67

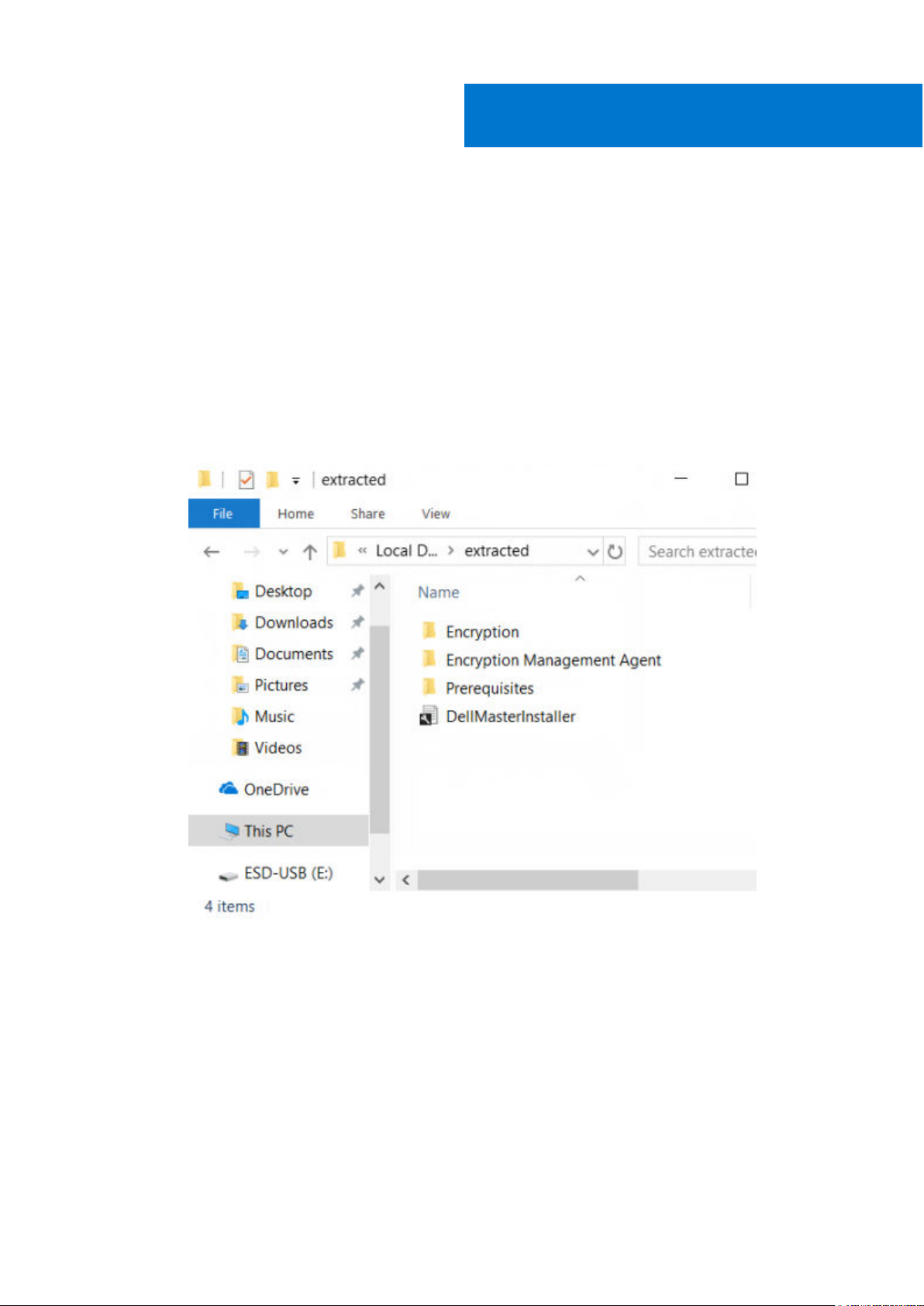

Capítulo11: Extrair os instaladores subordinados.............................................................................. 68

Capítulo12: Resolução de problemas............................................................................................... 69

Resolução de problemas do Dell Encryption ...................................................................................................................69

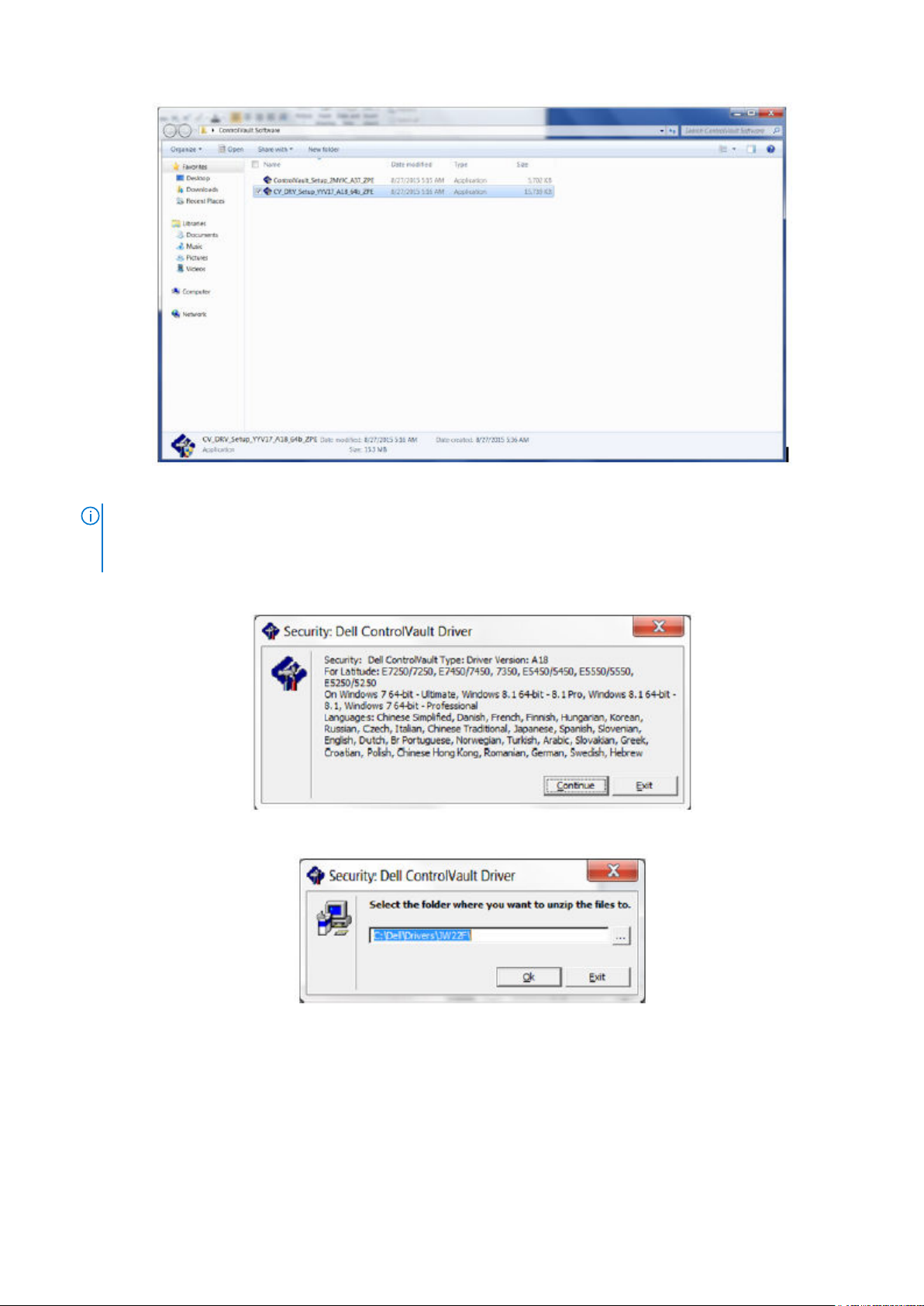

Controladores do Dell ControlVault...................................................................................................................................75

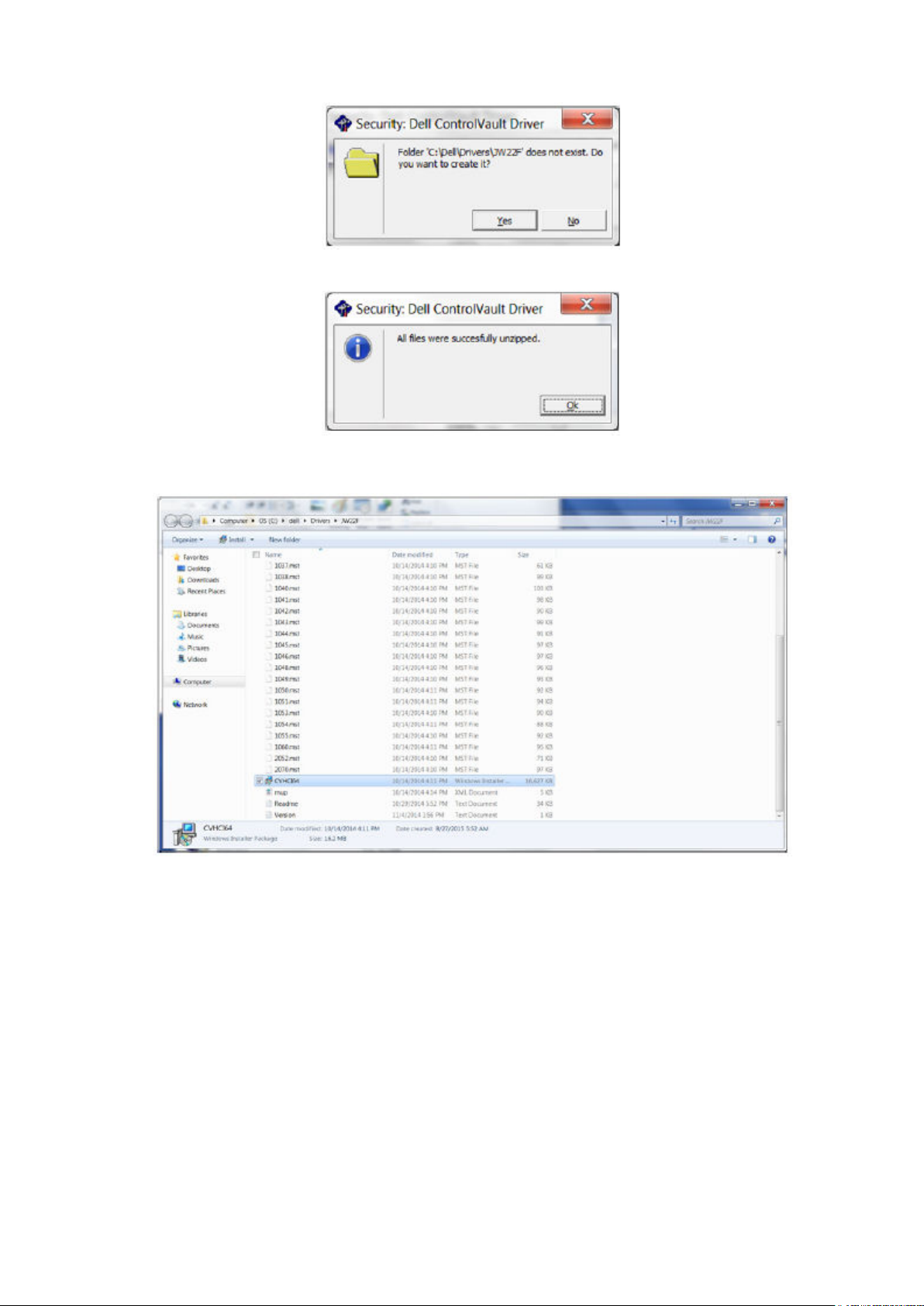

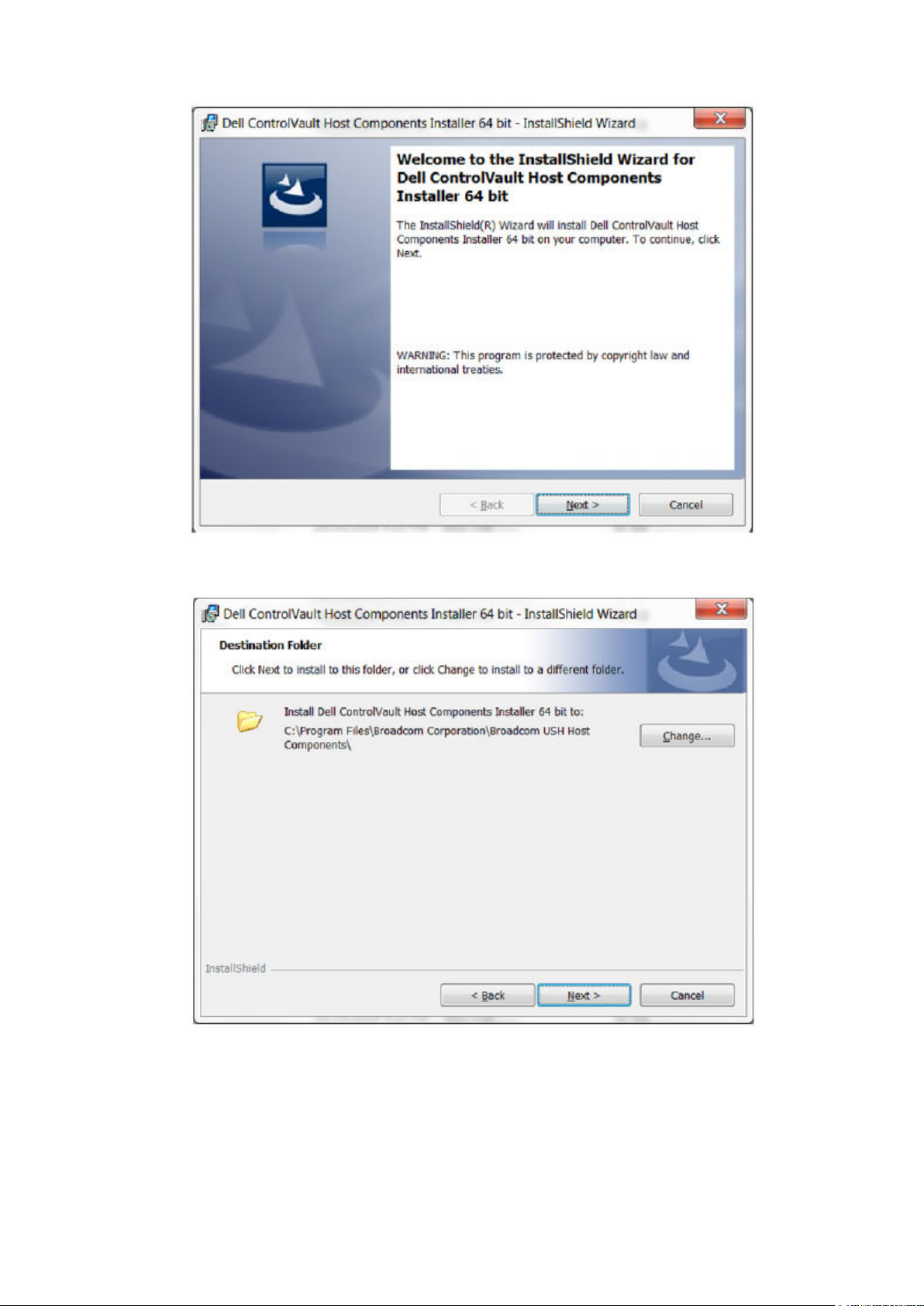

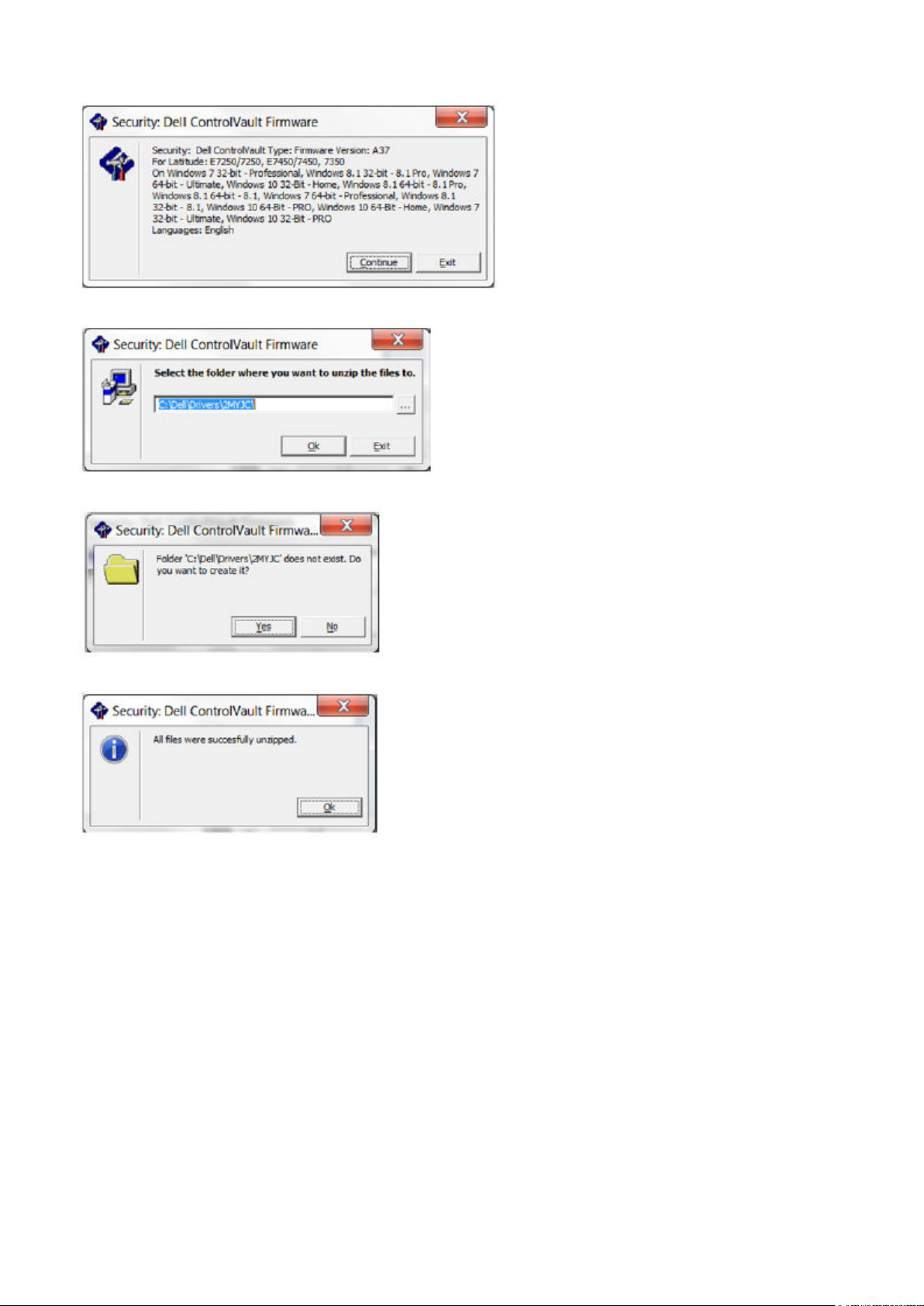

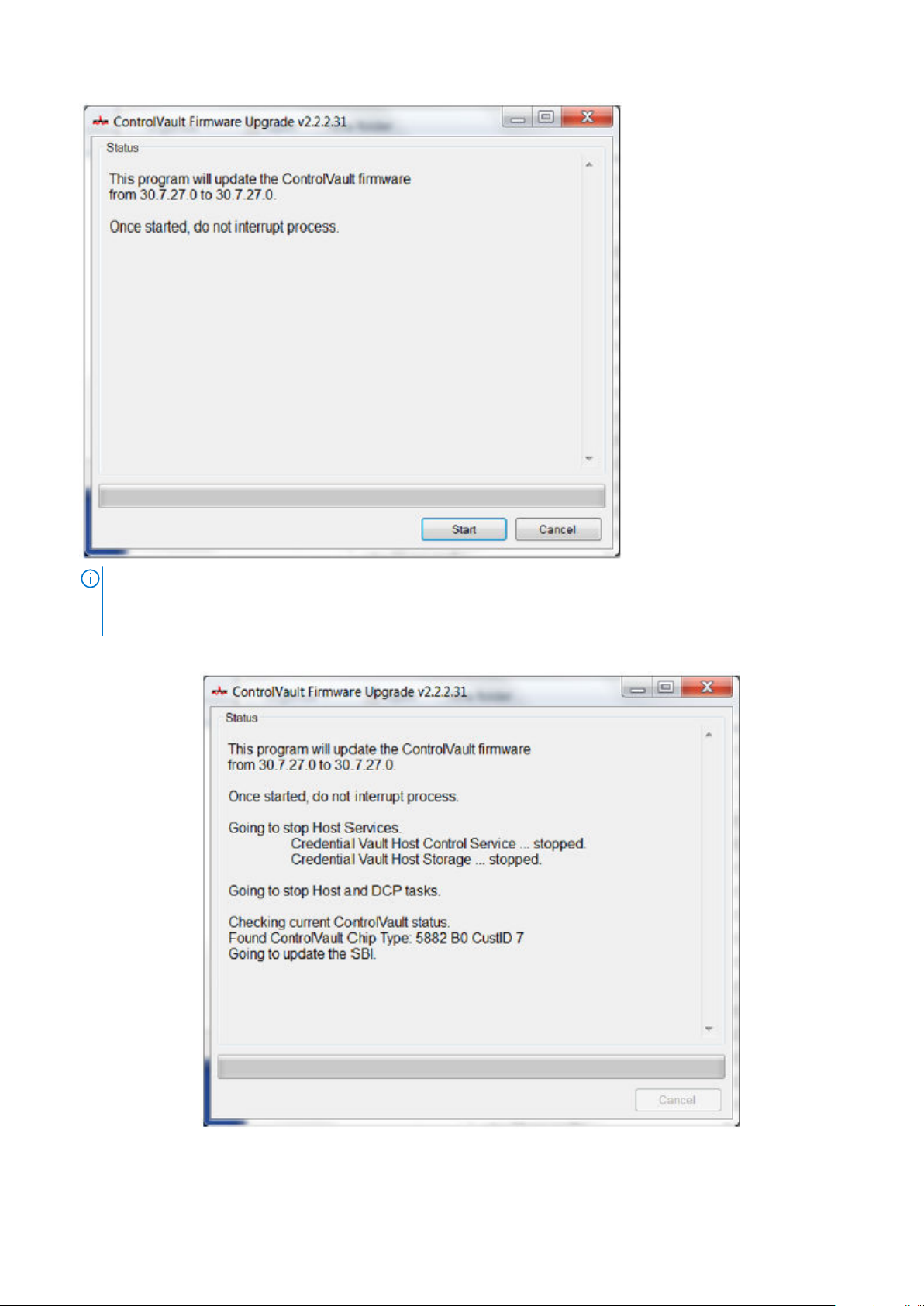

Atualização de controladores e firmware do Dell ControlVault............................................................................... 75

Definições de registo...........................................................................................................................................................88

Encryption...................................................................................................................................................................... 88

Autenticação avançada.................................................................................................................................................90

Capítulo13: Glossário.....................................................................................................................92

4

Índice

Descrição geral

Este guia assume que o Advanced Authentication está instalado com o Encryption Personal.

Encryption Personal

O objetivo do Encryption Personal é proteger os dados no seu computador, mesmo que o computador seja perdido ou roubado.

Para garantir a segurança dos seus dados confidenciais, o Encryption Personal encripta os dados no seu computador Windows. Pode

sempre aceder aos dados ao iniciar sessão no computador, mas utilizadores não autorizados não têm acesso a estes dados protegidos.

Os dados permanecem sempre encriptados na unidade, mas porque a encriptação é transparente, não há necessidade de alterar a sua

maneira de trabalhar com aplicações e dados.

Normalmente, a aplicação desencripta dados à medida que trabalha com eles. Ocasionalmente, uma aplicação pode tentar aceder a um

ficheiro ao mesmo tempo que a aplicação o está a encriptar ou desencriptar. Se isto acontecer, um ou dois segundos depois, é exibida

uma caixa de diálogo que lhe dá a opção de esperar ou cancelar a encriptação/desencriptação. Se escolher esperar, a aplicação liberta o

ficheiro assim que está terminada (geralmente dentro alguns segundos).

Autenticação avançada

1

A Data Security Console é a interface que orienta os utilizadores durante a configuração das respetivas credenciais de PBA e perguntas de

autorrecuperação, com base nas políticas definidas pelo administrador local.

Consulte Configurar as definições do administrador do Advanced Authentication e o Dell Data Security Console User Guide (Manual do

utilizador da consola do Dell Data Security) para saber como utilizar a autenticação avançada.

Contacte o Dell ProSupport

Contacte o número 877-459-7304, extensão 4310039 para obter suporte telefónico permanente (24 x 7) para o seu produto Dell.

Adicionalmente, o suporte online para os produtos Dell encontra-se disponível em dell.com/support. O suporte online inclui controladores,

manuais, conselhos técnicos, FAQ e problemas emergentes.

Ajude-nos a garantir que o direcionamos rapidamente para o especialista técnico mais indicado para si tendo o seu Código de serviço ou

Código de serviço expresso disponível quando nos contactar.

Para números de telefone fora dos Estados Unidos, consulte Números de telefone internacionais do Dell ProSupport.

Descrição geral 5

2

Requisitos

Estes requisitos detalham tudo o que é necessário para a instalação do Encryption Personal.

Encryption

● O Encryption Personal requer elegibilidade para ser instalado com êxito. A elegibilidade é fornecida quando adquire o Encryption

Personal. Consoante a forma como adquiriu o Encryption Personal, poderá instalar manualmente a elegibilidade, através das instruções

que o acompanham. Também pode introduzir a elegibilidade na linha de comandos. Se o Encryption Personal for instalado com o

Dell Digital Delivery, a instalação da elegibilidade é realizada pelo serviço Dell Digital Delivery. (Os mesmos binários são utilizados para

Encryption Enterprise e Encryption Personal. A elegibilidade informa o instalador sobre a versão que deve instalar).

● Para ativar uma conta Microsoft Live pessoal com Encryption Personal, consulte o artigo BDC SLN290988.

● É necessária uma palavra-passe do Windows (se ainda não existir nenhuma) para proteger o acesso aos dados encriptados. A criação

de uma palavra-passe para o computador evita que outros iniciem sessão na sua conta de utilizador sem a sua palavra-passe. O

Encryption Personal não será ativado se não for criada uma palavra-passe.

● O Dell Encryption não pode ser atualizado para a v10.7.0 a partir de versões anteriores à v8.16.0. Os pontos terminais com versões

anteriores à v8.16.0 têm de ser atualizados para a v8.16.0 e, posteriormente, atualizados para a v10.7.0.

● O Dell Encryption utiliza o conjunto de instruções de encriptação da Intel, Integrated Performance Primitives (IPP). Para obter mais

informações, consulte o artigo BDC SLN301500.

1. Aceda ao Painel de Controlo do Windows (Iniciar > Painel de Controlo).

2. Clique no ícone Contas de utilizador.

3. Clique em Criar uma palavra-passe para a sua conta.

4. Introduza uma nova palavra-passe e volte a introduzir a mesma.

5. Em alternativa, pode introduzir uma dica para palavra-passe.

6. Clique em Criar palavra-passe.

7. Reinicie o seu computador.

● Durante a implementação, devem ser seguidas as melhores práticas de TI. Estas incluem, entre outras, ambientes de teste controlados

para os testes iniciais e a implementação progressiva para os utilizadores.

● A conta de utilizador que realiza a instalação/atualização/desinstalação deve ser um utilizador administrador local ou de domínio, que

poderá ser atribuído temporariamente por uma ferramenta de implementação, como o Microsoft SMS. Não são suportados utilizadores

não administradores com privilégios elevados.

● Realize uma cópia de segurança de todos os dados importantes antes de iniciar a instalação/desinstalação/atualização.

● Não realize alterações no computador, incluindo inserir ou remover unidades externas (USB) durante a instalação/desinstalação/

atualização.

● Para reduzir o tempo de encriptação inicial (bem como o tempo de desencriptação em caso de desinstalação), execute o Assistente de

limpeza de disco do Windows para remover ficheiros temporários e quaisquer outros dados desnecessários.

● Desative o modo de suspensão durante o varrimento de encriptação inicial para impedir a suspensão do computador caso este se

encontre sem supervisão. A encriptação não é possível num computador em suspensão (tal como não é possível a desencriptação).

● O cliente Encryption não suporta configurações de duplo arranque, uma vez que é possível encriptar ficheiros de sistema do outro

sistema operativo, o que poderia interferir com o respetivo funcionamento.

● O instalador principal não suporta atualizações a partir de componentes anteriores à v8.0. Extraia os instaladores subordinados do

instalador principal e atualize o componente individualmente. Se tiver alguma dúvida ou questão, contacte a Dell ProSupport.

● O cliente Encryption agora suporta o modo Audit. O modo Audit permite que os administradores implementem o cliente Encryption

como parte da imagem corporativa, em vez de usar um SCCM de outros fabricantes ou uma solução similar para implementar o

cliente Encryption. Para obter instruções sobre como instalar o cliente Encryption numa imagem corporativa, consulte o artigo BDC

SLN304039.

● O TPM é utilizado para selar a General Purpose Key. Assim, se o cliente Encryption for executado, limpe o TPM na BIOS antes de

proceder à instalação de um novo sistema operativo no computador de destino.

● O cliente de encriptação foi sujeito a testes e é compatível com vários antivírus baseados em assinatura populares e soluções antivírus

baseadas em IA, incluindo McAfee Endpoint Security, Symantec Endpoint Protection, CylancePROTECT, CrowdStrike Falcon, Carbon

Black Defense e vários outros. As exclusões impostas estão incluídas por predefinição em muitos fornecedores de antivírus para evitar

incompatibilidades entre a análise de vírus e a encriptação.

6 Requisitos

No caso da sua organização utilizar um antivírus de um fornecedor que não esteja na lista, ou se estiver a experienciar quaisquer

problemas de compatibilidade, consulte o artigo BDC SLN288353 ou contacte o Dell ProSupport para obter assistência a validar a

configuração para uma interoperabilidade entre as suas soluções de software e as soluções Dell Data Security.

● Não são suportadas reinstalações do sistema operativo. Para realizar a reinstalação do sistema operativo, faça uma cópia de segurança

do computador em questão, realize a limpeza do computador, instale o sistema operativo e, em seguida, realize a recuperação dos

dados encriptados seguindo os procedimentos de recuperação estabelecidos.

● Certifique-se de que verifica periodicamente a página dell.com/support para procurar a documentação e os avisos técnicos mais

atuais.

● Após a atualização de funcionalidades do Windows 10, é necessário reiniciar para finalizar o Dell Encryption. A seguinte mensagem é

exibida na área de notificação após as atualizações de funcionalidades do Windows 10:

Pré-requisitos

● É necessário o Microsoft .Net Framework 4.5.2 (ou posterior) para os instaladores principais e subordinados. O instalador não instala o

componente Microsoft .Net Framework.

NOTA: É necessário o .Net Framework 4.6 (ou posterior) quando em modo FIPS.

● O instalador principal instala os seguintes pré-requisitos se ainda não estiverem instalados no computador. Quando utilizar o

instalador subordinado, é necessário instalar este componente antes de instalar o Encryption.

Pré-requisito

○ Visual C++ 2012 Update 4 ou Redistributable Package posterior (x86 ou x64)

○ Visual C++ 2017 Update 3 ou Redistributable Package posterior (x86 ou x64)

O Visual C++ 2017 requer o Windows Update KB2999226, ao instalar no Windows 7.

○ Em janeiro de 2020, os certificados de assinatura SHA1 deixam de ser válidos e não podem ser renovados. Os dispositivos

que executam o Windows 7 ou o Windows Server 2008 R2 devem instalar os artigos da BDC da Microsoft https://

support.microsoft.com/help/4474419 e https://support.microsoft.com/help/4490628 para validar os certificados de assinatura

SHA256 nas aplicações e nos pacotes de instalação.

As aplicações e os pacotes de instalação com certificados de assinatura SHA1 irão funcionar, mas sem estas atualizações

instaladas será apresentado um erro no ponto terminal durante a instalação ou a execução da aplicação

Hardware

● A seguinte tabela apresenta o hardware de computador mínimo suportado.

Hardware

○ Processador Intel Pentium ou AMD

○ 110 MB de espaço livre em disco

○ 512 MB de RAM

NOTA: É necessário espaço livre em disco adicional para encriptar os ficheiros no ponto terminal. Este tamanho varia de acordo

com as políticas e com a capacidade da unidade.

Requisitos 7

● A tabela seguinte apresenta o hardware de computador opcional suportado.

Hardware opcional incorporado

○ TPM 1.2 ou 2.0

Sistemas operativos

● A tabela seguinte apresenta os sistemas operativos suportados.

Sistemas operativos Windows (32 e 64 bits)

○ Windows 7 SP1: Enterprise, Professional, Ultimate

○ Windows Embedded Standard 7 com modelo de compatibilidade de aplicações

○ Windows 8.1: Enterprise, Pro

○ Windows Embedded 8.1 Industry Enterprise

○ Windows 10: Education, Enterprise, Pro v1803-v20H2 (Atualização de abril de 2018/Redstone 4 – Atualização de outubro de

2020/20H2)

Nota: o Windows 10 v2004 (atualização de maio de 2020/20H1) não suporta a arquitetura de 32 bits.

Para obter mais informações, consulte https://docs.microsoft.com/windows-hardware/design/minimum/minimum-hardware-

-requirements-overview

■ Windows 10 2016 LTSB

■ Windows 10 2019 LTSC

○ VMware Workstation 12.5 e posterior

O modo UEFI não é suportado no Windows 7, Windows Embedded Standard 7 ou Windows Embedded 8.1 Industry Enterprise.

Sistemas operativos Encryption External Media

● O suporte de dados externo tem de ter aproximadamente 55 MB disponíveis, bem como espaço livre no suporte de dados igual ao

maior ficheiro a encriptar para alojar o Encryption External Media.

● A seguir são apresentados os sistemas operativos suportados ao aceder a suportes de dados protegidos da Dell.

Sistemas operativos Windows compatíveis para aceder a suportes de dados encriptados (32 e 64 bits)

○ Windows 7 SP1: Enterprise, Professional, Ultimate

○ Windows Embedded Standard 7 com modelo de compatibilidade de aplicações

○ Windows 8.1: Enterprise, Pro

○ Windows Embedded 8.1 Industry Enterprise

○ Windows 10: Education, Enterprise, Pro v1803-v20H2 (Atualização de abril de 2018/Redstone 4 – Atualização de outubro de

2020/20H2)

Nota: o Windows 10 v2004 (atualização de maio de 2020/20H1) não suporta a arquitetura de 32 bits.

Para obter mais informações, consulte https://docs.microsoft.com/windows-hardware/design/minimum/minimum-hardware-

-requirements-overview

■ Windows 10 2016 LTSB

■ Windows 10 2019 LTSC

Sistemas operativos Mac compatíveis para aceder a suportes de dados encriptados (kernels de 64 bits)

○ macOS High Sierra 10.13.5 – 10.13.6

○ macOS Mojave 10.14.0 - 10.14.4

○ macOS Catalina 10.15.5 - 10.15.6

8 Requisitos

Localização

● O Encryption está em conformidade com a norma de interface de utilizador multilíngue e está localizado nos seguintes idiomas.

Suporte de idiomas

○ EN - Inglês ○ JA - Japonês

○ ES - Espanhol ○ KO - Coreano

○ FR - Francês ○ PT-BR - Português, Brasil

○ IT - Italiano ○ PT-PT - Português, Portugal (Ibérico)

○ DE - Alemão

SED Management

● O IPv6 não é suportado.

● Prepare-se para encerrar e reiniciar o computador após aplicar as políticas e quando estiver pronto para começar a implementá-las.

● Os computadores equipados com unidades de encriptação automática não podem ser utilizados com placas HCA. Existem

incompatibilidades que impedem o aprovisionamento do HCA. A Dell não vende computadores com unidades de encriptação

automática compatíveis com o módulo HCA. Esta configuração não suportada seria uma configuração pós-venda.

● Se o computador destinado à encriptação estiver equipado com uma unidade de encriptação automática, certifique-se de que a

opção do Active Directory, O utilizador deve alterar a palavra-passe no próximo início de sessão, está desativada. A Autenticação de

pré-arranque não suporta esta opção do Active Directory.

● O SED Manager não é suportado com configurações de várias unidades.

● O Dell Encryption utiliza o conjunto de instruções de encriptação da Intel, Integrated Performance Primitives (IPP). Para obter mais

informações, consulte o artigo BDC SLN301500.

●

NOTA:

Devido à natureza do RAID e das SED, o SED Management não suporta RAID. O problema de RAID=On nas SED é que o RAID

necessita de acesso ao disco para ler e gravar dados relacionados com o RAID num setor elevado não disponível numa SED

bloqueada desde o arranque, e não pode esperar até o utilizador iniciar sessão para ler estes dados. Para solucionar este problema,

altere a operação SATA no BIOS de RAID=On para AHCI. Se o sistema operativo não incluir controladores AHCI pré-instalados, o

sistema operativo irá falhar quando alterar de RAID=On para AHCI.

● O instalador principal instala os seguintes pré-requisitos se ainda não estiverem instalados no computador. Quando utilizar o

instalador subordinado, deve instalar estes componentes antes de instalar o SED Management.

Pré-requisito

○ Visual C++ 2017 Update 3 ou Redistributable Package posterior (x86 ou x64)

O Visual C++ 2017 requer o Windows Update KB2999226, ao instalar no Windows 7.

○ Em janeiro de 2020, os certificados de assinatura SHA1 deixam de ser válidos e não podem ser renovados. Os dispositivos

que executam o Windows 7 ou o Windows Server 2008 R2 devem instalar os artigos da BDC da Microsoft https://

support.microsoft.com/help/4474419 e https://support.microsoft.com/help/4490628 para validar os certificados de assinatura

SHA256 nas aplicações e nos pacotes de instalação.

As aplicações e os pacotes de instalação com certificados de assinatura SHA1 irão funcionar, mas sem estas atualizações

instaladas será apresentado um erro no ponto terminal durante a instalação ou a execução da aplicação

● A configuração de unidades de encriptação automática para o SED Management difere entre unidades NVMe e não-NVMe (SATA),

conforme se segue.

○ Qualquer unidade NVMe que esteja a ser otimizada para SED:

■ A operação SATA do BIOS tem de ser definida para RAID ON, uma vez que o SED Management não suporta AHCI em unidades

NVMe.

■ O modo de arranque do BIOS tem de ser UEFI e as ROM de opção de legado têm de estar desativadas.

○ Qualquer unidade não-NVMe que esteja a ser otimizada para SED:

Requisitos

9

■ A operação SATA do BIOS tem de ser definida para AHCI, uma vez que o SED Management não suporta RAID em unidades

não-NVMe.

■ O modo RAID ligado não é suportado, porque o acesso de leitura e escrita de dados relacionados com RAID (num setor que não

esteja disponível numa unidade não-NVMe bloqueada) não está acessível durante o arranque e não poderá aguardar para ler

estes dados até o utilizador ter iniciado sessão.

■ O sistema operativo falhará quando alterado de RAID ligado > AHCI, se os controladores do AHCI não estiverem pré-instalados.

Para obter instruções sobre como alterar de RAID > AHCI (ou vice-versa), consulte o artigo BDC SLN306460.

As SED compatíveis com OPAL suportadas requerem controladores Intel Rapid Storage Technology atualizados, localizados em

www.dell.com/support. A Dell recomenda a versão 15.2.0.0 ou posterior do controlador Intel Rapid Storage Technology, com unidades

NVMe.

NOTA: Os controladores Intel Rapid Storage Technology dependem da plataforma. Pode encontrar o controlador do sistema na

ligação acima consoante o modelo do computador.

● As Atualizações de Funcionalidades Diretas do Windows 10 v1607 (Atualização de Aniversário/Redstone 1) ao Windows 10 v1903

(Atualização de maio de 2019/19H1) não são suportadas com o Dell Encryption. A Dell recomenda a atualização do sistema operativo

para uma Atualização de Funcionalidades mais recente se estiver a atualizar para o Windows 10 v1903. Qualquer tentativa de

atualização direta do Windows 10 v1607 para o v1903 resulta numa mensagem de erro e a atualização é impedida.

●

NOTA: É necessária uma palavra-passe com Autenticação de pré-arranque. A Dell recomenda definir uma palavra-passe com,

pelo menos, 9 carateres.

●

●

●

NOTA: É necessária uma palavra-passe para todos os utilizadores adicionados no painel Adicionar utilizador. Os utilizadores sem

palavras-passe serão bloqueados e ficarão sem acesso ao computador após a ativação.

NOTA:

Os computadores protegidos pelo SED Management têm de ser atualizados para o Windows 10 v1703 (Atualização para

Criativos/Redstone 2) ou posterior antes de serem atualizados para o Windows 10 v1903 (Atualização de maio de 2019/19H1) ou

posterior. Se tentar este procedimento de atualização, é apresentada uma mensagem de erro.

NOTA:

As atualizações do sistema operativo para uma versão mais recente no local – como o Windows 7 ou o Windows 8.1 – não

são suportadas para o Windows 10.

Hardware

● Para aceder à lista mais atualizada de SED compatíveis com Opal suportadas pelo SED Manager, consulte o artigo da BDC:

SLN296720.

● Para aceder à lista mais atualizada de plataformas compatíveis com o SED Management, consulte o artigo da BDC SLN296720.

● Para obter uma lista das estações de acoplamento e adaptadores compatíveis com o SED Manager, consulte o artigo da BDC

SLN314695.

Teclados internacionais

A tabela que se segue indica teclados internacionais suportados com Autenticação de pré-arranque em computadores UEFI e não-UEFI.

Suporte de teclado internacional - UEFI

DE-FR - Francês (Suíça) EN-GB - Inglês (Reino Unido)

DE-CH - Alemão (Suíça) EN-CA - Inglês (Canadá)

EN-US - Inglês (América)

Suporte de teclado internacional - Non-UEFI

AR - Árabe (utilizando letras latinas) EN-US - Inglês (América)

DE-FR - Francês (Suíça) EN-GB - Inglês (Reino Unido)

DE-CH - Alemão (Suíça) EN-CA - Inglês (Canadá)

10 Requisitos

Sistemas operativos

● A tabela seguinte apresenta os sistemas operativos compatíveis.

Sistemas operativos Windows (32 e 64 bits)

○ Windows 7 SP0-SP1: Enterprise, Professional, Ultimate (suportado com o modo de Arranque Legacy, mas não UEFI)

NOTA:

As unidades de encriptação automática NVMe não são suportadas no Windows 7.

○ Windows 8.1: Enterprise, Pro

○ Windows 10: Education, Enterprise, Pro v1803-v20H2 (Atualização de abril de 2018/Redstone 4 – Atualização de outubro de

2020/20H2)

Nota: o Windows 10 v2004 (atualização de maio de 2020/20H1) não suporta a arquitetura de 32 bits.

Para obter mais informações, consulte https://docs.microsoft.com/windows-hardware/design/minimum/minimum-hardware-

-requirements-overview

■ Windows 10 2016 LTSB

■ Windows 10 2019 LTSC

As funcionalidades de autenticação só estão disponíveis quando a Autenticação de pré-arranque está ativada.

Localização

O SED Management está em conformidade com a norma de interface de utilizador multilíngue e está localizado nos seguintes idiomas. O

modo UEFI e a Autenticação de pré-arranque são suportados nos seguintes idiomas:

Suporte de idiomas

● EN - Inglês ● JA - Japonês

● FR - Francês ● KO - Coreano

● IT - Italiano ● PT-BR - Português, Brasil

● DE - Alemão ● PT-PT - Português, Portugal (Ibérico)

● ES - Espanhol

Requisitos 11

Transferir o software

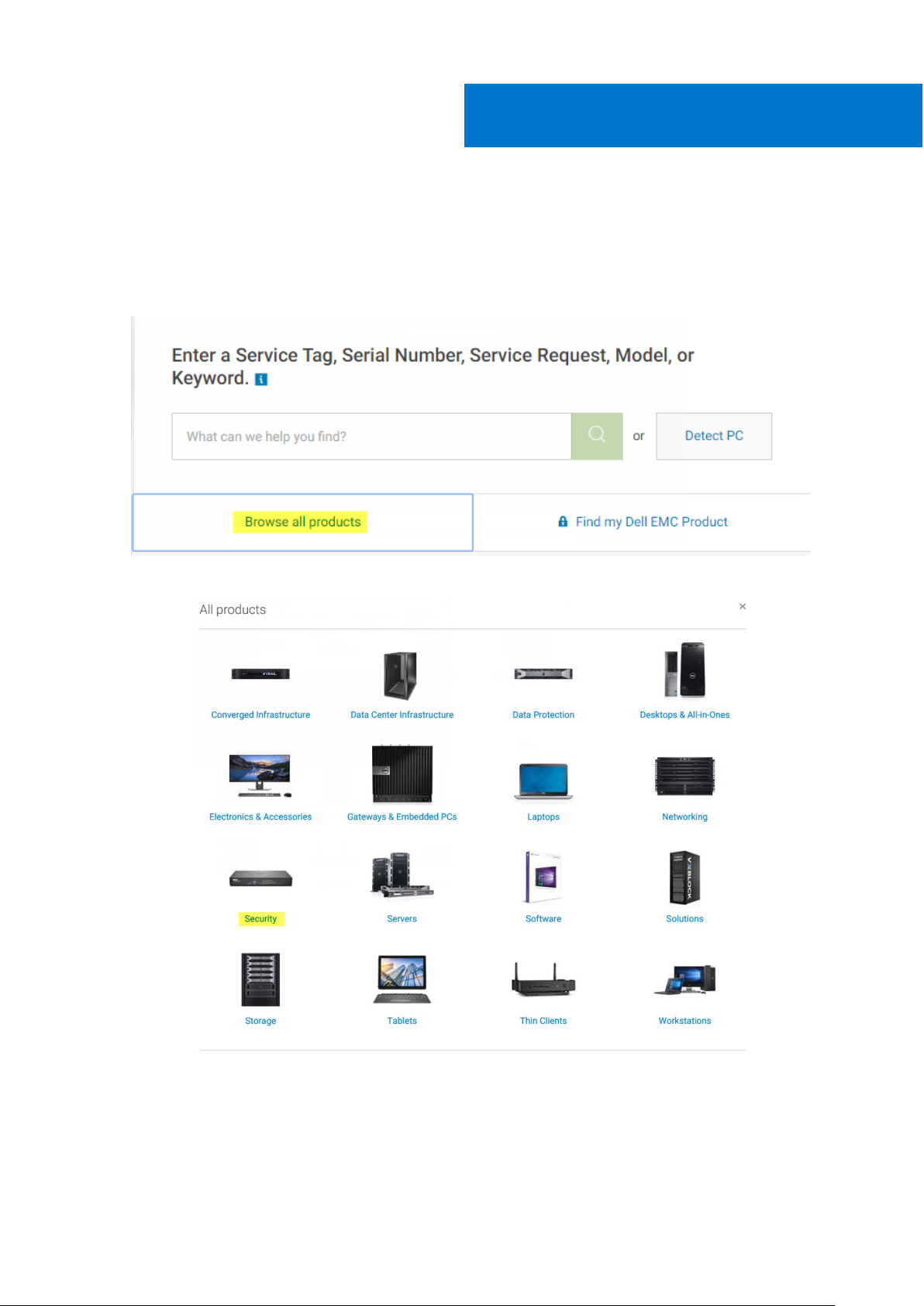

Esta secção detalha a obtenção de software a partir de dell.com/support. Se já tiver o software, pode ignorar esta secção.

Aceda a dell.com/support para começar.

1. Na página Web de apoio técnico da Dell, selecione Procurar todos os produtos.

3

2. Selecione Segurança na lista de produtos.

3. Selecione Dell Data Security.

Após efetuar esta seleção uma vez, o site memoriza as informações.

12 Transferir o software

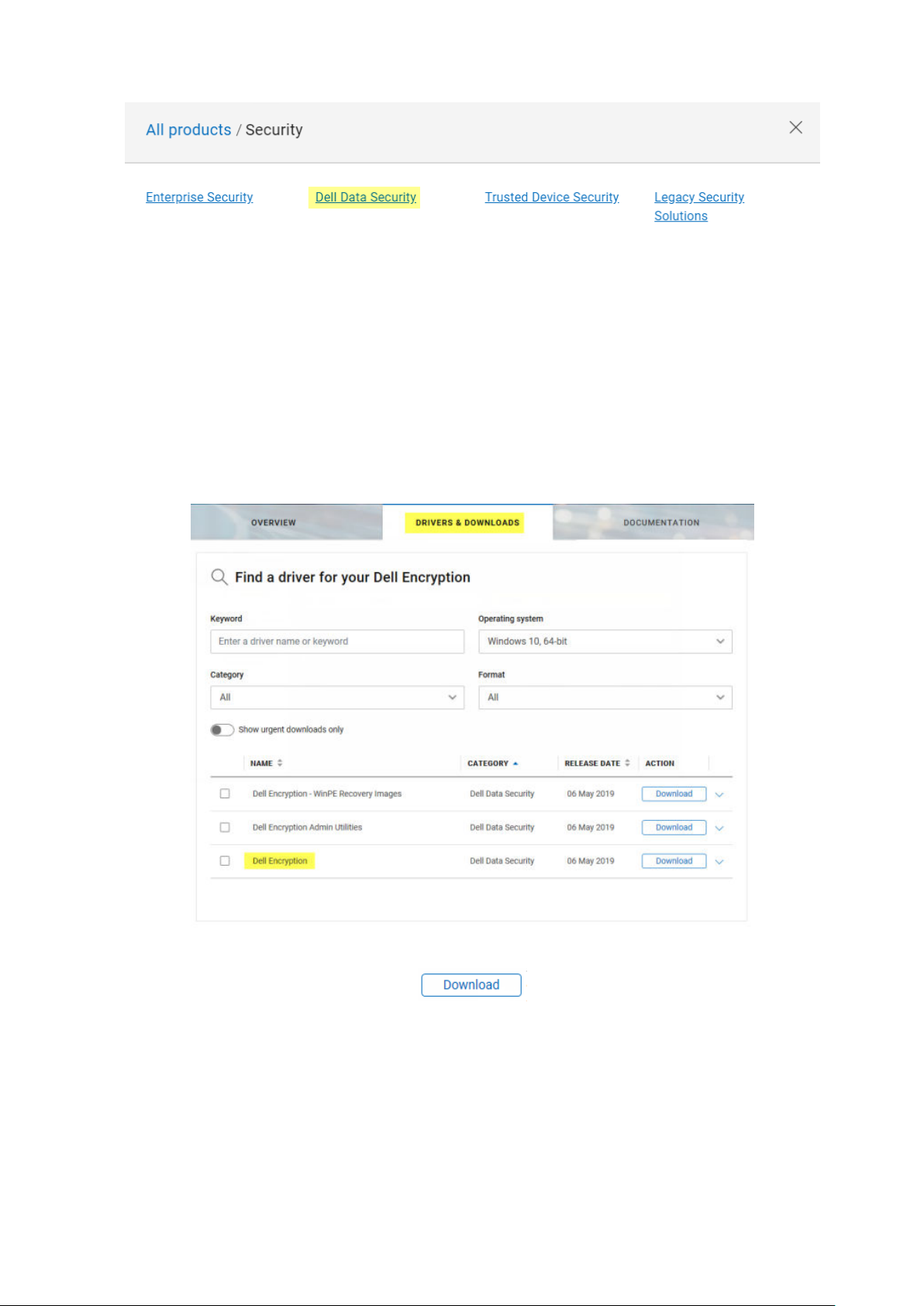

4. Selecione o produto Dell.

Exemplos:

Dell Encryption Enterprise

Dell Endpoint Security Suite Enterprise

5. Selecione Controladores e Transferências.

6. Selecione o tipo de sistema operativo cliente desejado.

7. Selecione Dell Encryption nas correspondências. Isto é apenas um exemplo, pelo que, provavelmente, a realidade será ligeiramente

diferente. Por exemplo, é possível que não existem quatro ficheiros para escolha.

8. Selecione Transferir.

Avance para Instalar o Encryption Personal.

Transferir o software

13

4

A instalação

Pode instalar o Encryption Personal utilizando o instalador principal (recomendado) ou extraindo os instaladores subordinados do instalador

principal. De qualquer maneira, o Encryption Personal pode ser instalado pela interface do utilizador, linha de comandos ou scripts, e

usando tecnologia push disponível para a sua organização.

Os utilizadores devem consultar os seguintes ficheiros de ajuda para assistência de aplicação:

NOTA: Se a Encriptação Baseada em Políticas for instalada antes do Encryption Management Agent, poderá ocorrer uma falha do

computador. Este problema é causado devido à falha ao carregar o controlador de encriptação do modo Suspensão que gere o

ambiente PBA. Como solução alternativa, utilize o instalador principal ou certifique-se de que a Encriptação Baseada em Políticas é

instalada depois do Encryption Management Agent.

● Consulte a Ajuda do Dell Encrypt para saber como utilizar as funcionalidades do Encryption. Aceda à ajuda a partir de <Install

dir>\Program Files\Dell\Dell Data Protection\Encryption\Help.

● Consulte a Ajuda do Encryption External Media para saber como utilizar as funcionalidades do Encryption External Media. Aceda à

ajuda a partir de <Install dir>\Program Files\Dell\Dell Data Protection\Encryption.

Consulte a Ajuda do Encryption Personal para saber como utilizar as funcionalidades do Advanced Authentication. Aceda à ajuda a

●

partir de <Install dir>\Program Files\Dell\Dell Data Protection\Security Tools\Help.

Direito à Importação

A instalação do Encryption Personal requer uma chave de registo no computador de destino. Esta chave de registo é adicionada através

da interface da Linha de Comandos durante a instalação ou através da GUI antes da instalação.

Para adicionar a chave de registo através da interface da Linha de Comandos, consulte Instalar a Linha de Comandos.

Para adicionar a chave de registo através da GUI:

1. Abra um editor de texto.

2. Adicione o seguinte texto.

[HKEY_LOCAL_MACHINE\Software\Dell\Dell Data Protection\Entitlement]

"SaEntitlement"="1:PE:{XXXXX-XXX-XXXX-XXX-XXXX-

-XXXXXXXXXXXX}:xXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX="

3. Guarde o ficheiro de texto com a extensão .reg.

4. Clique duas vezes no ficheiro de registo guardado para importar o direito Encryption Personal.

Selecione um método de instalação

Existem dois métodos para instalar o cliente; selecione um dos seguintes:

● Instalar interativamente – RECOMENDADO

● Instalação através da Linha de Comandos

Instalação interativa

Para instalar o Encryption Personal, o instalador tem de encontrar a elegibilidade adequada no computador. Se não for encontrada a

elegibilidade adequada, o Encryption Personal não pode ser instalado.

● O Instalador Principal instala vários clientes. No caso do Encryption Personal, este instala o Encryption e o SED Management.

● Os ficheiros de registo do instalador principal estão localizados em C:\ProgramData\Dell\Dell Data

Protection\Installer.

14 A instalação

1. Instale a elegibilidade no computador de destino se necessário. São incluídas instruções para adicionar elegibilidade ao computador no

e-mail que aborda informações sobre a licença.

2. Copie DDSSetup.exe para o computador local.

3. Faça duplo clique em DDSSetup.exe para iniciar o instalador.

4. Surge uma caixa de diálogo que o alerta para o estado da instalação de pré-requisitos. Demora alguns minutos.

5. Clique em Seguinte no ecrã de boas-vindas.

6. Leia o contrato de licença, aceite os termos e clique em Seguinte.

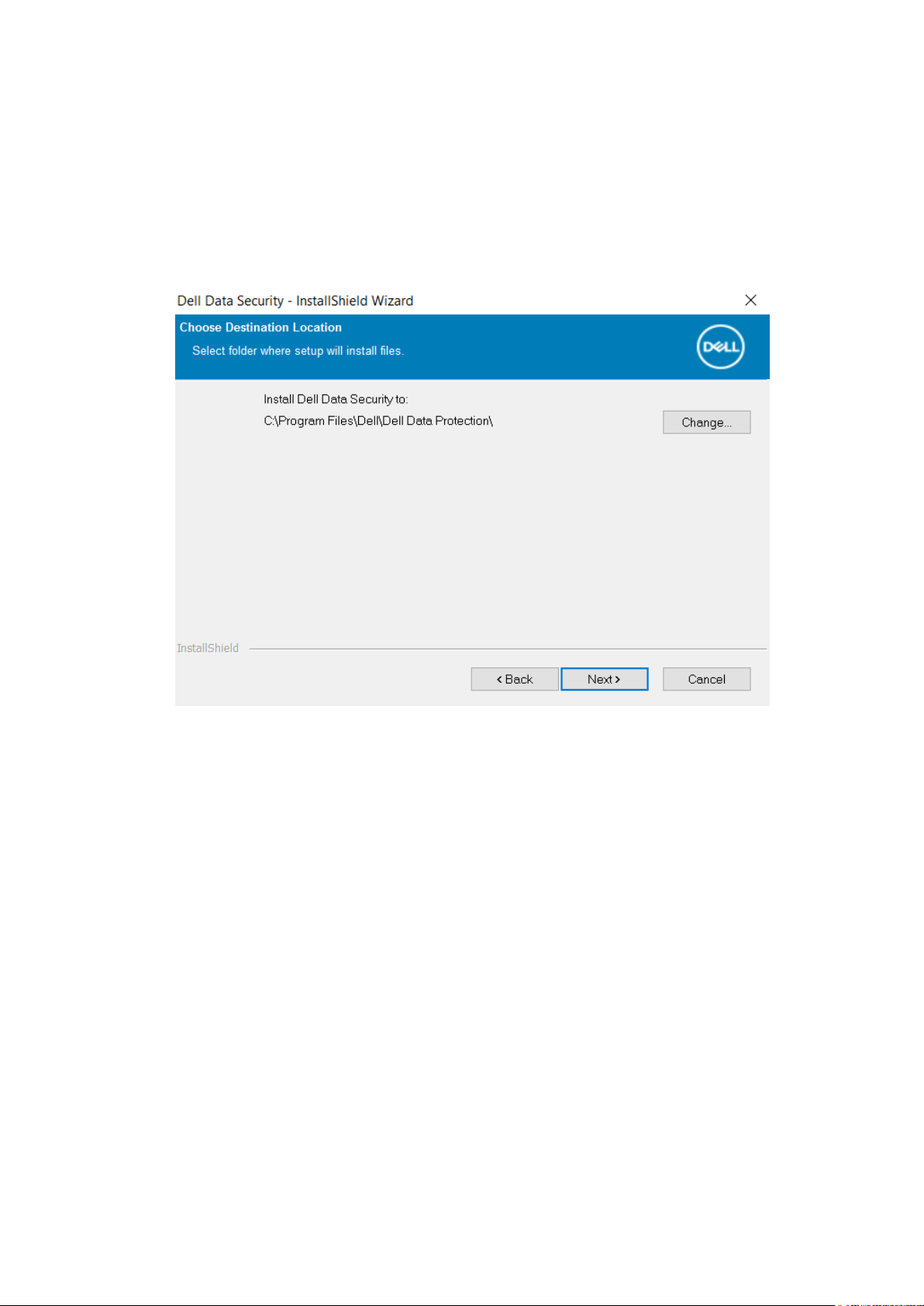

7. Clique em Seguinte para instalar o Encryption Personal na localização predefinida em C:\Program Files\Dell\Dell Data

Protection\.

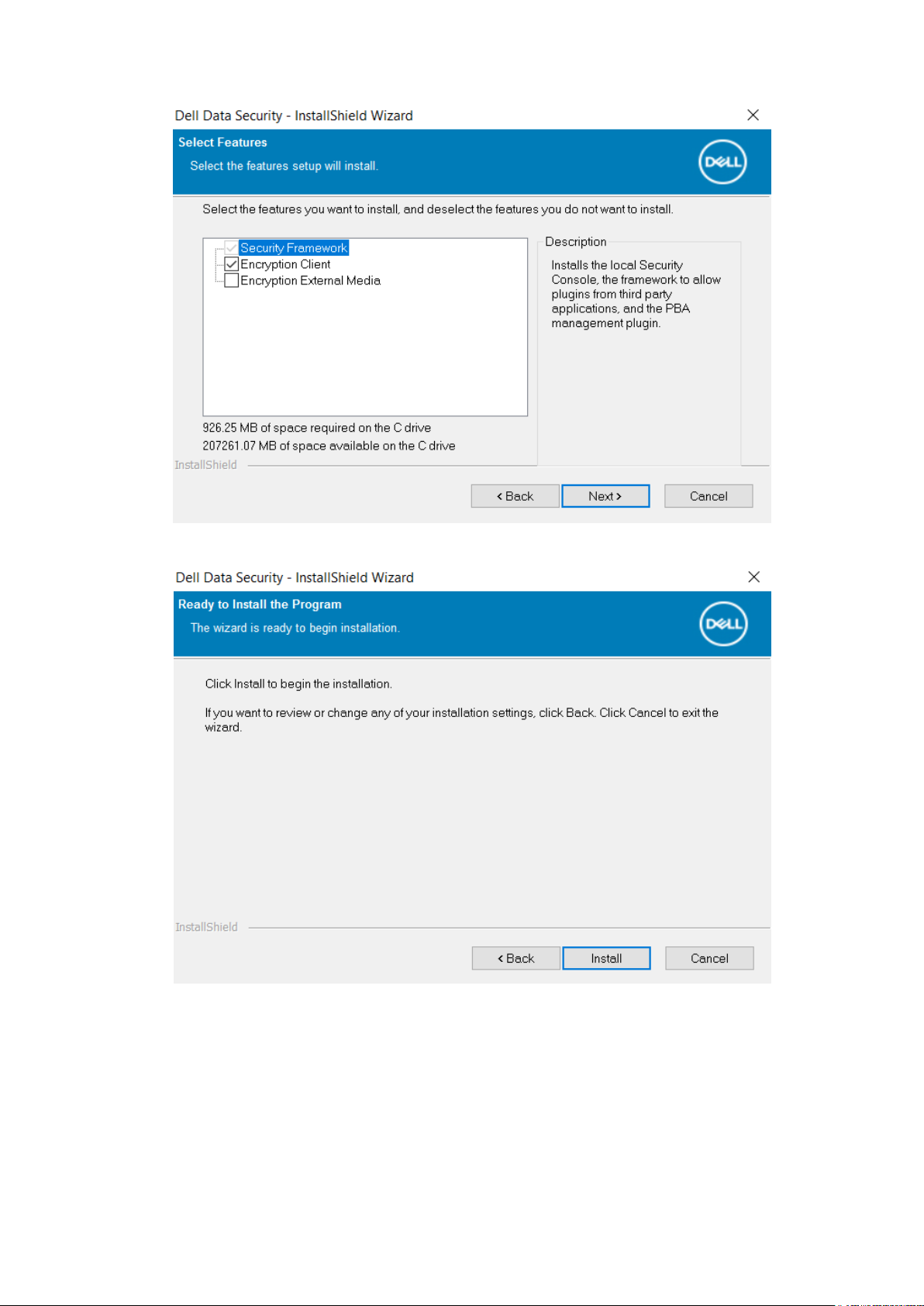

8. A autenticação é instalada por predefinição e não é possível desselecionar. No instalador, está indicado como Security Framework.

Clique em Seguinte.

A instalação

15

9. Clique em Instalar para dar início à instalação.

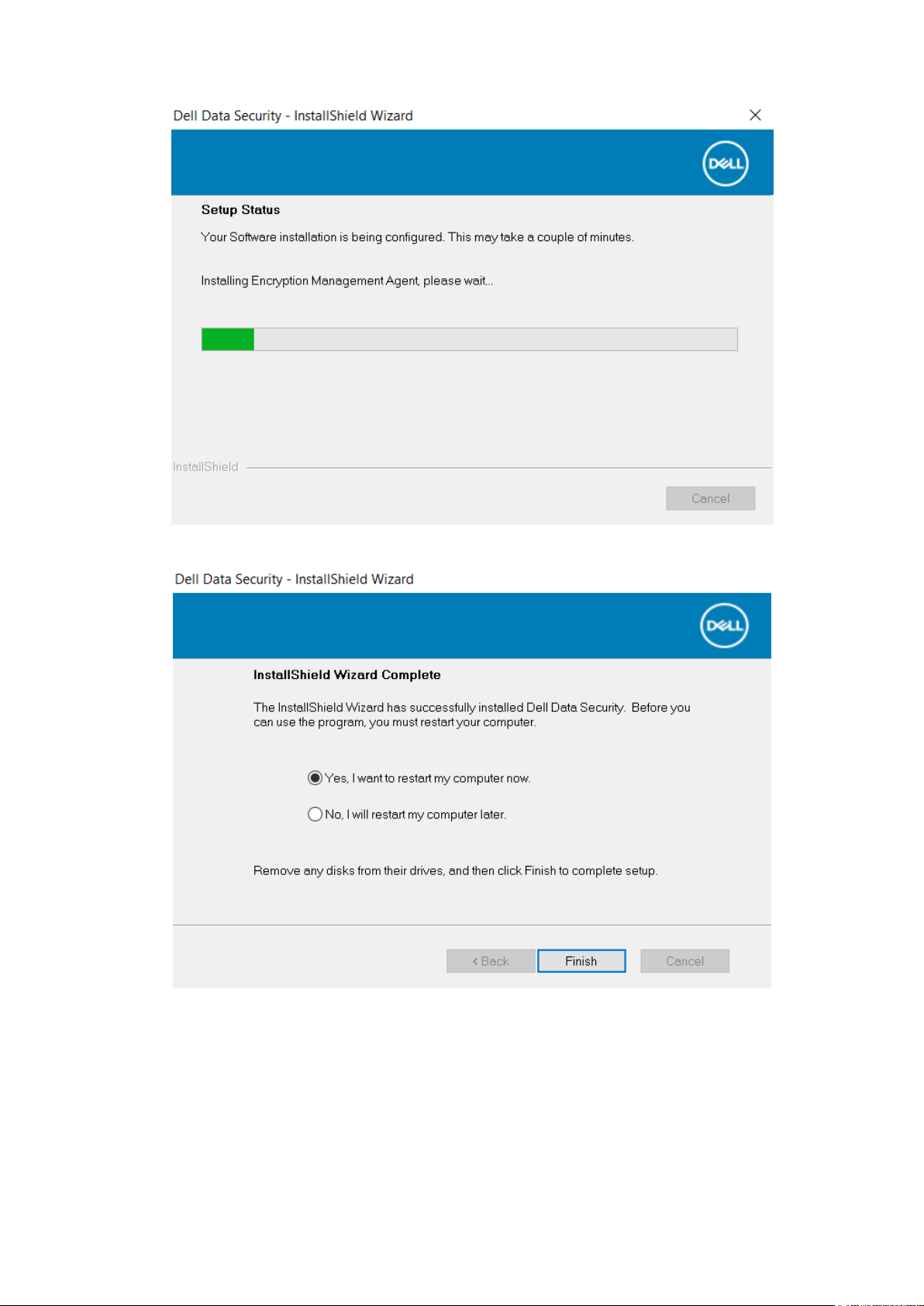

É apresentada uma janela de estado. Isto demora vários minutos.

16

A instalação

10. Selecione Sim, desejo reiniciar o computador agora e clique em Concluir.

11. Uma vez que é reiniciado o computador, autentique para Windows.

A instalação do Encryption Personal e da Advanced Authentication está concluída.

A secção de configuração e assistente de configuração do Encryption Personal é abrangida em separado.

Assim que a configuração e o assistente de configuração do Encryption Personal estiverem concluídos, inicie a consola de administração

do Encryption Personal.

O resto desta secção detalha mais tarefas de instalação e pode ser ignorada. Avance para Assistentes de configuração do Advanced

Authentication e Encryption Personal.

A instalação

17

Instalação através da Linha de Comandos

Para instalar o Encryption Personal utilizando a linha de comandos, os ficheiros subordinados executáveis devem primeiro ser extraídos do

instalador principal. Consulte Extrair os Instaladores Subordinados do Instalador Principal. Assim que estiver concluído, volte a esta secção.

● Instale a elegibilidade no computador de destino se necessário.

●

● Opções:

● Parâmetros:

NOTA: Os registos Dell Encryption não especificam se a falha da instalação resultou de espaço insuficiente no disco.

Para uma instalação com linha de comandos, primeiro deve especificar os switches. A tabela seguinte descreve as opções disponíveis

para a instalação.

Opção Significado

/s Modo silencioso

/z Passe os dados para o sistema InstallScript de CMDLINE variável.

A tabela seguinte descreve os parâmetros disponíveis para a instalação.

Parâmetros

InstallPath=caminho para local de instalação alternativo.

FEATURE=PE

ENTITLEMENT=1:PE:{Encryption Personal Entitlement key here}

NOTA: Este parâmetro só pode ser utilizado com o Encryption Personal

● Exemplo de instalação através da Linha de Comandos

Nestes exemplos de linha de comandos, o reinício foi suprimido. No entanto, é necessário um eventual reinício.

A Encriptação Baseada em Políticas só pode ser iniciada após o reinício do computador.

Certifique-se de que inclui um valor que contenha um ou mais caracteres especiais, como um espaço em branco, entre aspas duplas de

escape.

As linhas de comandos são sensíveis a maiúsculas e minúsculas.

● O exemplo seguinte instala o Encryption client (instalação silenciosa, sem reinício e instalado na localização predefinida C:\Program

Files\Dell\Dell Data Protection), transmitindo a chave de elegibilidade diretamente para o instalador.

DDPE_XXbit_setup.exe /s /v"ENTITLEMENT=1:PE:{XXXXX-XXX-XXXX-XXX-XXXX-XXXXX-

-XXXXXXX}:xXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX= /l*v c:\Shieldinstall.log /qn /norestart"

● O exemplo seguinte instala o Encryption Personal e a Advanced Authentication (instalação silenciosa, sem reinício, instalado na

localização predefinida C:\Program Files\Dell\Dell Data Protection).

DDSSetup.exe /s /z"\"FEATURE=PE\""

● O exemplo seguinte instala o Encryption Personal e a Advanced Authentication (instalação silenciosa, sem reinício, instalado na

localização predefinida C:\Program Files\Dell\My_New_Folder).

DDSSetup.exe /s /z"\"FEATURE=PE, InstallPath=C:\Program Files\Dell\My_New_Folder\""

Uma vez que é reiniciado o computador, autentique para Windows.

A instalação do Encryption Personal e da Advanced Authentication está concluída.

A secção de configuração e assistente de configuração do Encryption Personal é abrangida em separado.

Assim que a configuração e o assistente de configuração do Encryption Personal estiverem concluídos, inicie a consola de

administração do Encryption Personal.

O resto desta secção detalha mais tarefas de instalação e pode ser ignorada. Avance para Assistentes de configuração de Advanced

Authentication e Personal Edition.

18

A instalação

Assistentes de configuração do Advanced

Authentication e Encryption Personal

Inicie sessão com o seu nome de utilizador e palavra-passe do Windows. Acede ao Windows sem problemas. A interface poderá ser

diferente daquilo a que está habituado.

1. O UAC poderá solicitar que execute a aplicação. Se for o caso, clique em Sim.

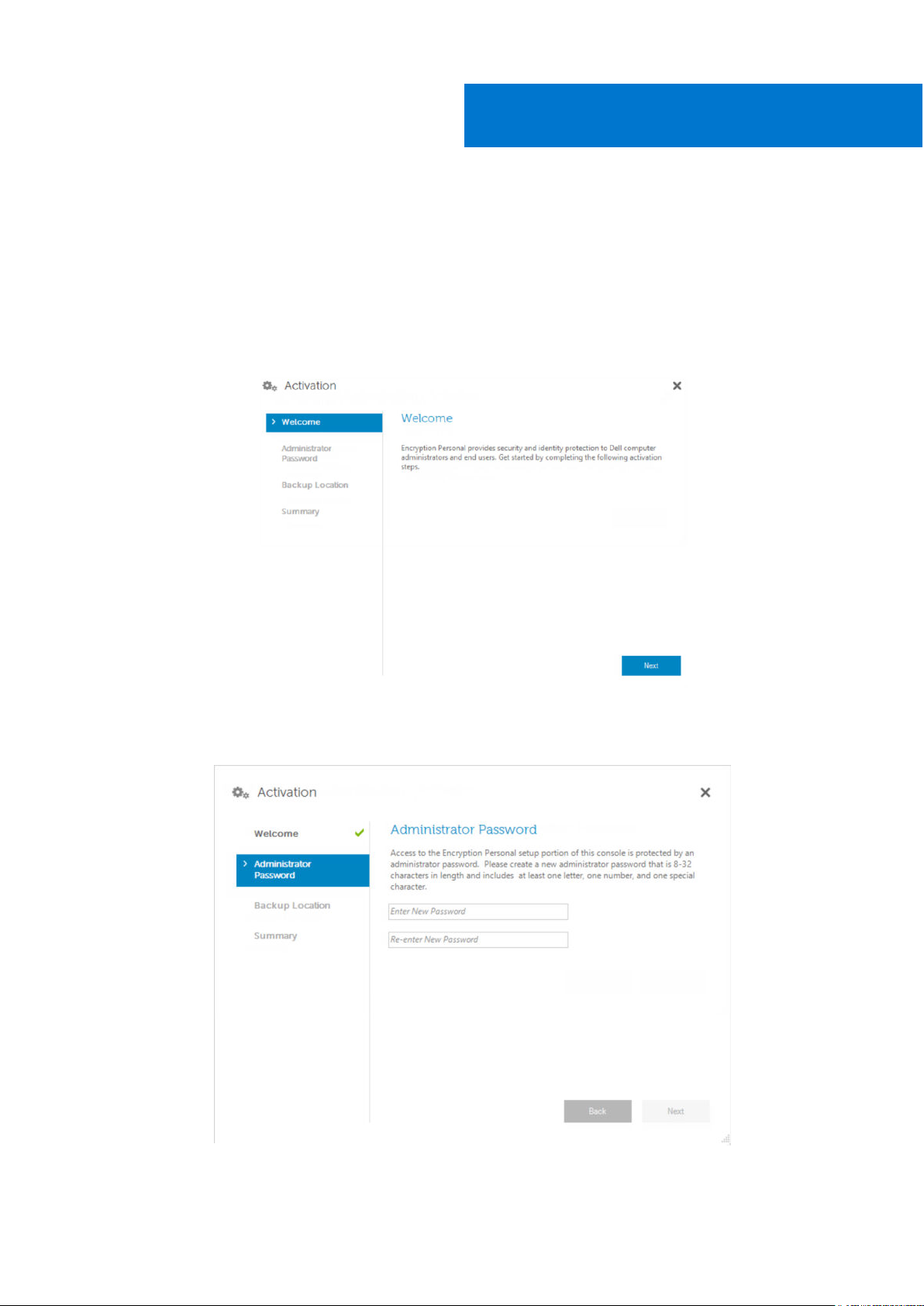

2. Após o reinício da instalação inicial, surge o assistente de ativação do Advanced Authentication. Clique em Seguinte.

5

3.

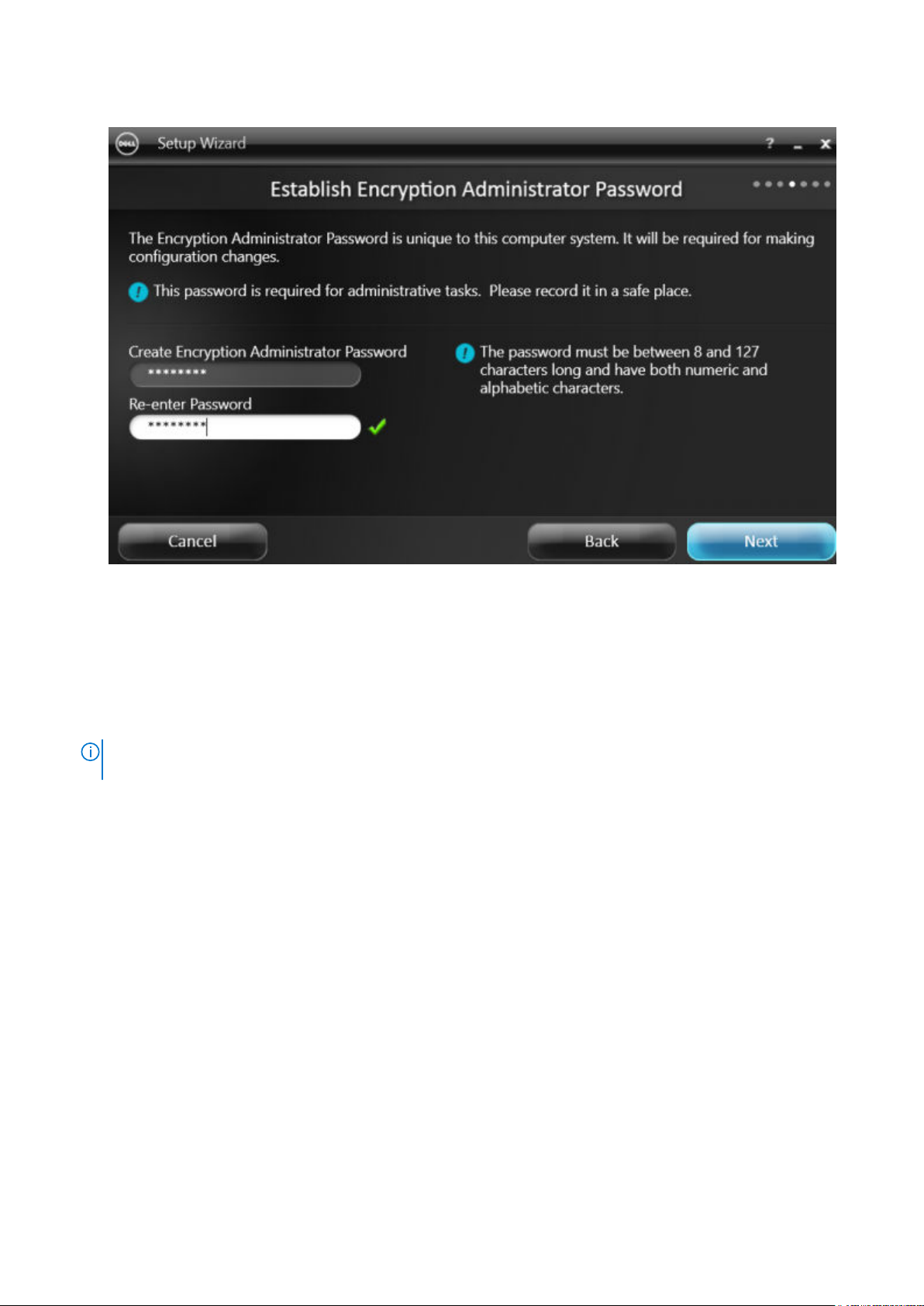

Introduza e volte a introduzir uma nova palavra-passe de administração de encriptação (EAP). Clique em Seguinte.

Nota: a Palavra-passe do Administrador do Encryption tem de ter, no mínimo, oito carateres e não pode exceder os 127 carateres.

Assistentes de configuração do Advanced Authentication e Encryption Personal 19

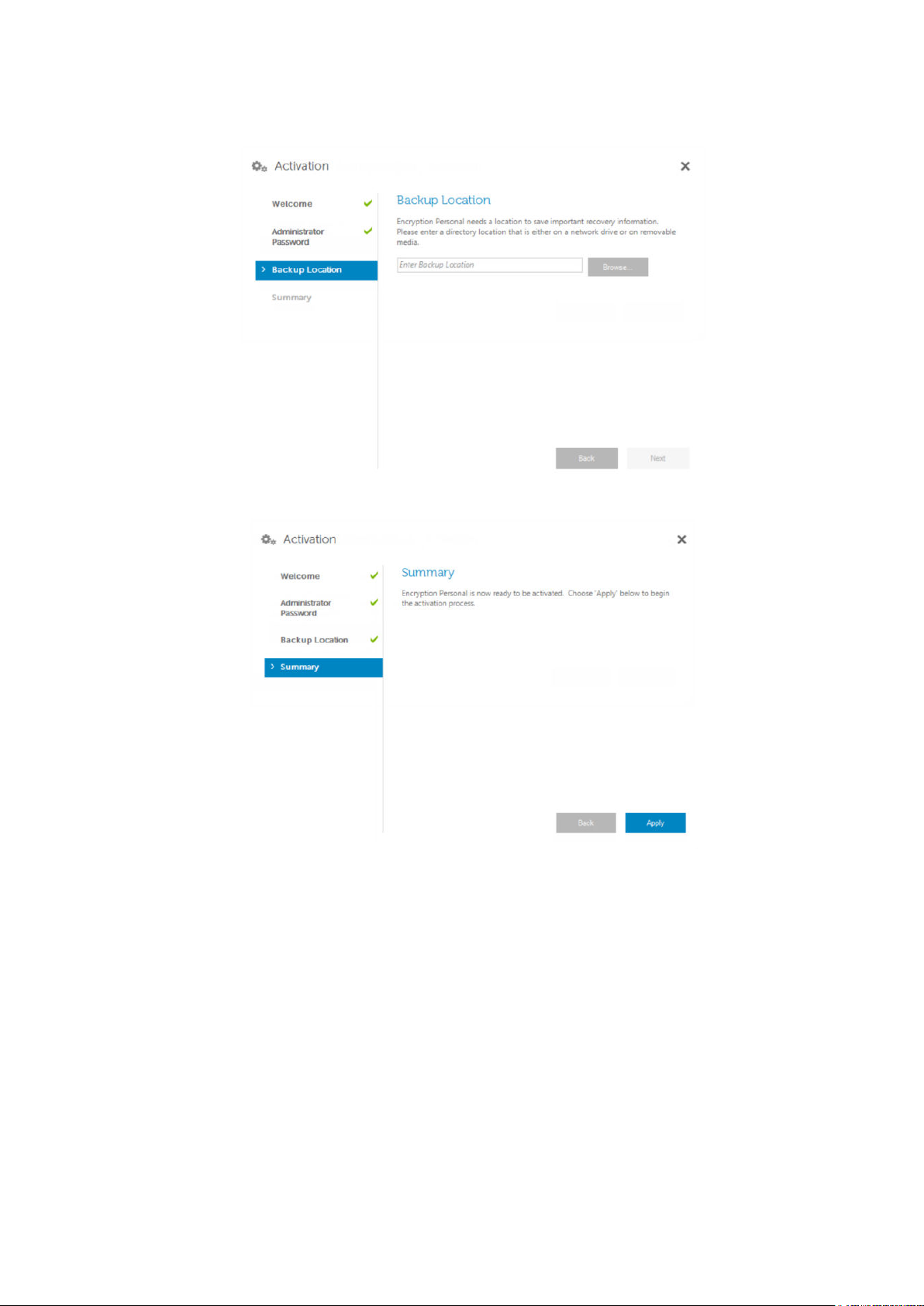

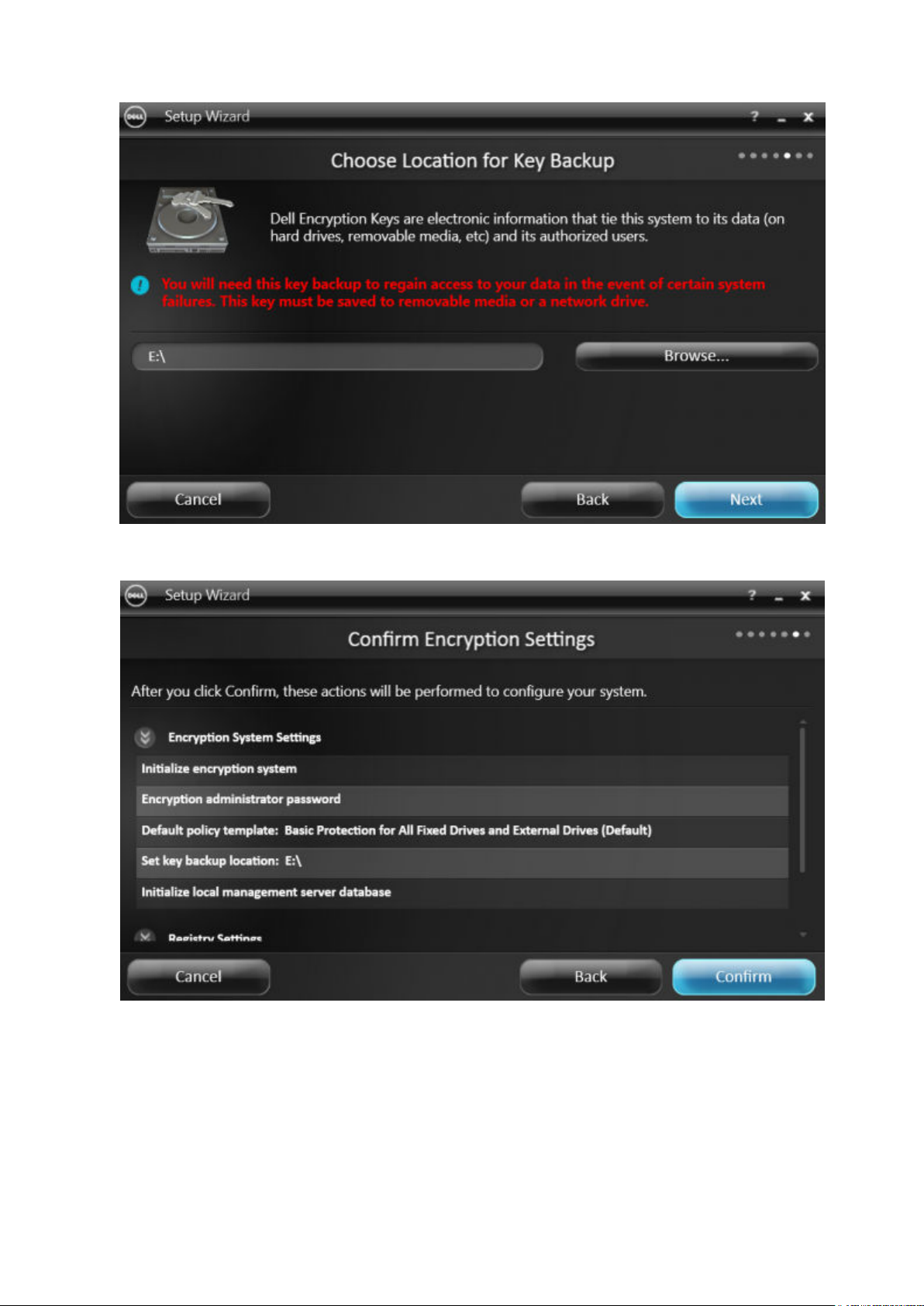

4. Introduza uma localização de cópia de segurança numa unidade de rede ou no suporte de dados amovível para armazenar as

informações de recuperação e clique em Seguinte.

5. Clique em Aplicar para iniciar a ativação do Advanced Authentication.

Depois de o assistente ter concluído a ativação do Advanced Authentication, avance para o passo seguinte.

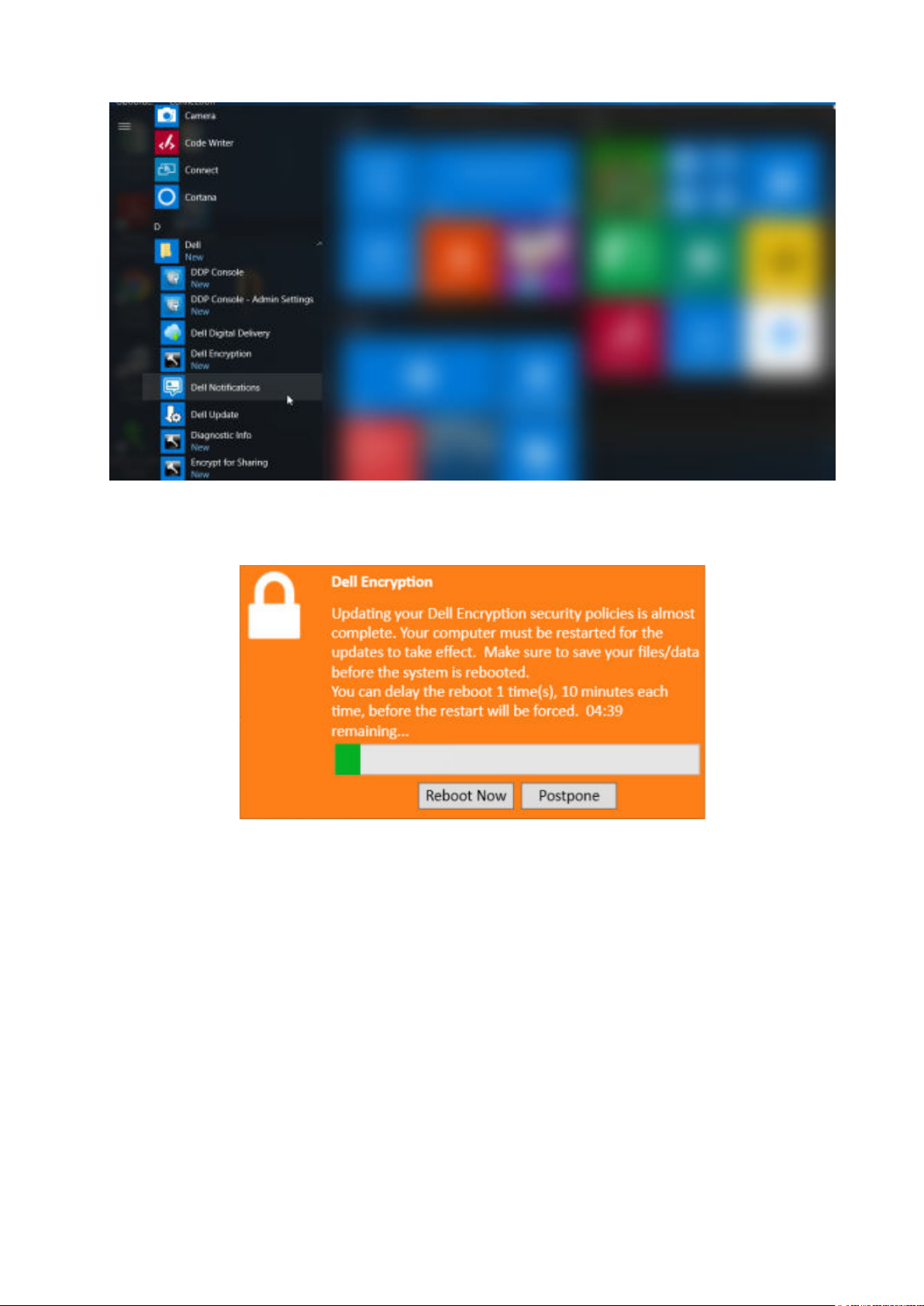

6. Inicie o assistente de configuração do Encryption Personal no ícone do Dell Encryption na área de notificação (pode iniciar

autonomamente).

Este Assistente de configuração ajuda-lhe a utilizar a encriptação para proteger as informações neste computador. Se este assistente

não for concluído, a encriptação não pode começar.

Leia o ecrã de Boas-vindas e clique em Seguinte.

20

Assistentes de configuração do Advanced Authentication e Encryption Personal

7. Selecione um modelo de política. O modelo de política estabelece as predefinições da política para encriptação.

É possível aplicar facilmente um modelo de política diferente ou personalizar o modelo selecionado na Consola de gestão local quando a

configuração inicial estiver concluída.

Clique em Seguinte.

8. Leia e confirme o aviso de palavra-passe do Windows. Se pretender criar agora uma palavra-passe do Windows, consulte os

Requisitos.

9. Crie uma Palavra-passe do Administrador de Encriptação (EAP) de 8-127 carateres e confirme. A palavra-passe deve conter

caracteres alfabéticos, numéricos e especiais. Esta palavra-passe pode ser a mesma que a EAP que definiu para o Advanced

Authentication, mas não está relacionada com o mesmo. Registe e guarde esta palavra-passe num local seguro. Clique em

Seguinte.

Assistentes de configuração do Advanced Authentication e Encryption Personal

21

Nota: a Palavra-passe do Administrador do Encryption tem de ter, no mínimo, oito carateres e não pode exceder os 127 carateres.

10. Clique Procurar para escolher a unidade de rede ou armazenamento removível para fazer uma cópia de segurança das suas chaves de

encriptação (as quais estão numa aplicação chamada LSARecovery_[hostname].exe).

Na eventualidade de ocorrerem determinadas falhas informáticas, estas chaves são utilizadas para recuperar os seus dados.

Além disso, mudanças de políticas futuras requerem, por vezes, que sejam efetuadas novas cópias de segurança das chaves de

encriptação. Se a unidade de rede ou a unidade de armazenamento amovível estiver disponível, as cópias de segurança das chaves

de encriptação são realizadas em segundo plano. Contudo, se a localização não estiver disponível (por exemplo, quando o dispositivo

de armazenamento amovível original não está inserido no computador), as mudanças de política não entram em vigor até que sejam

efetuadas manualmente cópias de segurança das chaves de encriptação.

NOTA:

Para aprender a fazer manualmente cópias de segurança de chaves de encriptação, clique em "? > Ajuda" no canto

superior direito da Consola de gestão local ou clique em Iniciar > Dell > Ajuda do Encryption.

Clique em Seguinte.

22

Assistentes de configuração do Advanced Authentication e Encryption Personal

11. No ecrã de Confirmar Definições de Encriptação, é exibida uma lista de Definições de Encriptação. Reveja os itens e, quando estiver

satisfeito com as definições, clique em Confirmar.

A configuração do computador inicia-se. Uma barra de estado informa sobre o progresso da configuração.

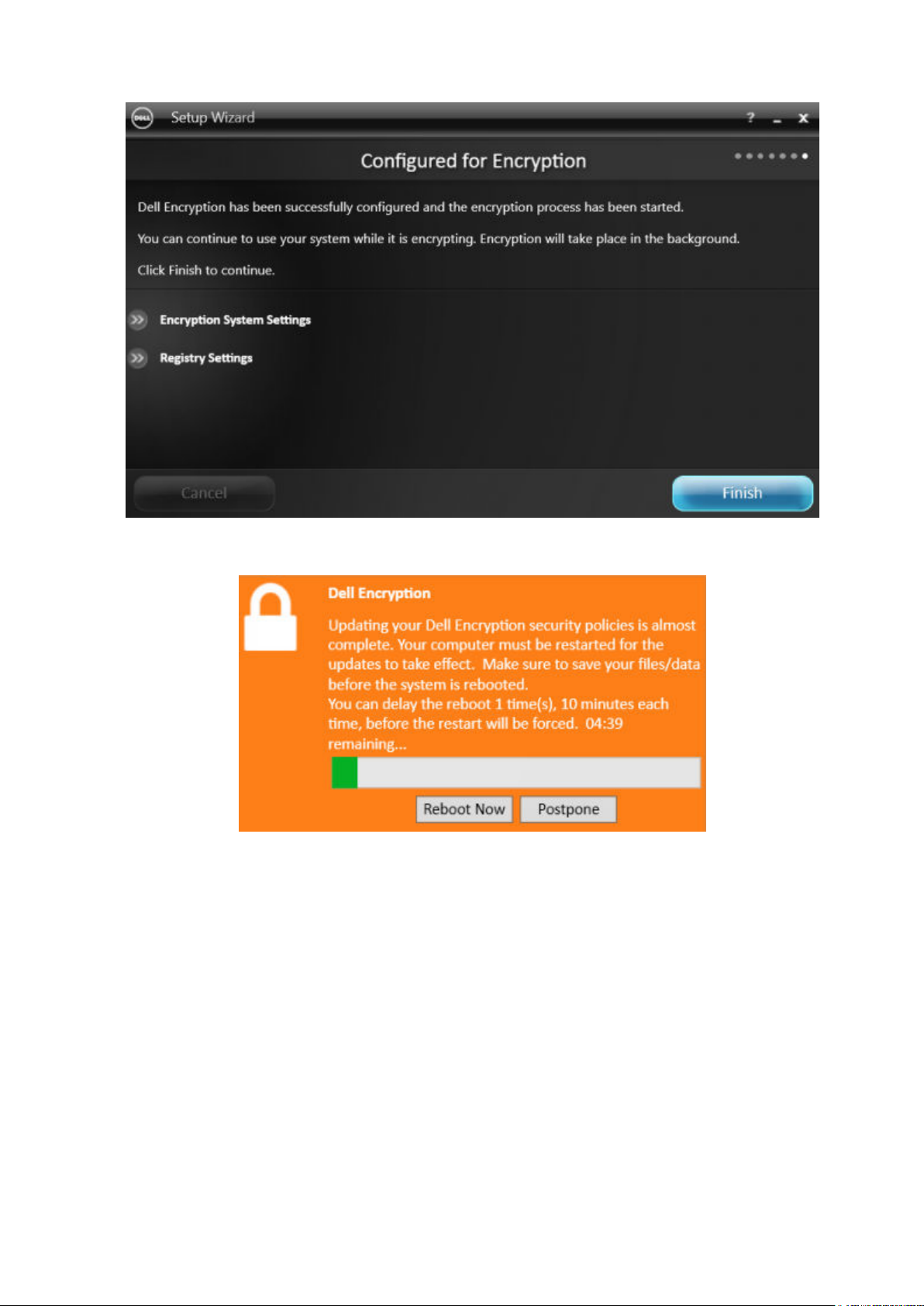

12. Clique em Concluir para finalizar a configuração.

Assistentes de configuração do Advanced Authentication e Encryption Personal

23

13. É necessário reiniciar após o computador estar configurado para encriptação. Clique em Reiniciar agora ou adie o reinício 5 vezes por

20 minutos cada.

14. Assim que o computador for reiniciado, abra a consola de gestão local a partir do menu Iniciar para ver o estado da encriptação.

24

Assistentes de configuração do Advanced Authentication e Encryption Personal

A encriptação decorre em segundo plano. A consola de gestão local pode estar aberta ou fechada. De qualquer forma, a encriptação

dos ficheiros avança. Pode continuar a utilizar o computador da forma habitual durante a encriptação.

15. Quando a análise estiver concluída, o computador é novamente reiniciado.

Assim que todos os varrimentos de encriptação e reinícios estiverem concluídos, pode verificar o estado de conformidade iniciando a

consola de gestão local. A unidade é denominada "Em conformidade".

Assistentes de configuração do Advanced Authentication e Encryption Personal

25

26 Assistentes de configuração do Advanced Authentication e Encryption Personal

6

Configurar as definições da Console

As predefinições permitem que os administradores e utilizadores utilizem a autenticação avançada imediatamente após a ativação, sem

ser necessária uma configuração adicional. Os utilizadores são adicionados automaticamente como utilizadores de autenticação avançada

quando iniciam sessão no computador com as respetivas palavras-passe do Windows, mas, por predefinição, a autenticação multifator do

Windows não está ativada.

Para configurar as funcionalidades de autenticação avançada, tem de ser um administrador no computador.

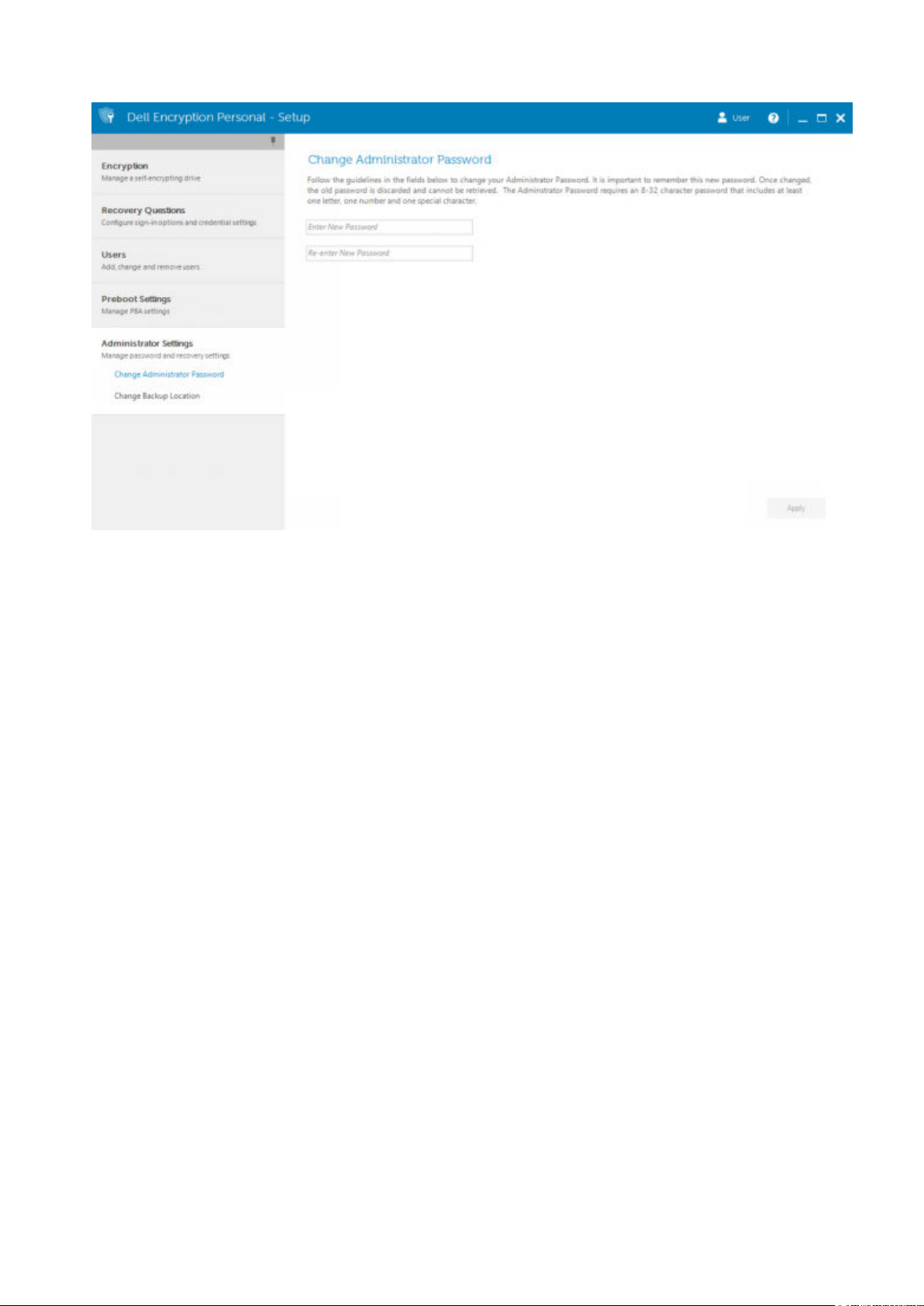

Alterar a palavra-passe de administrador e a localização da cópia de segurança.

Após a ativação do Advanced Authentication, é possível alterar a palavra-passe do administrador e a localização da cópia de segurança, se

necessário.

1. Como administrador, inicie a consola do Dell Data Security no atalho do ambiente de trabalho.

2. Clique no mosaico Definições do Administrador.

3. Na caixa de diálogo Autenticação, introduza a palavra-passe de administrador que foi configurada durante a ativação e clique em OK.

4. Clique no separador Definições do administrador.

5. Na página Alterar a palavra-passe de administrador, para alterar a palavra-passe, introduza uma nova palavra-passe que tenha entre 8

e 32 caracteres e que inclua pelo menos uma letra, um número e um carácter especial.

Configurar as definições da Console 27

6. Introduza novamente a palavra-passe para confirmá-la, e clique em Aplicar.

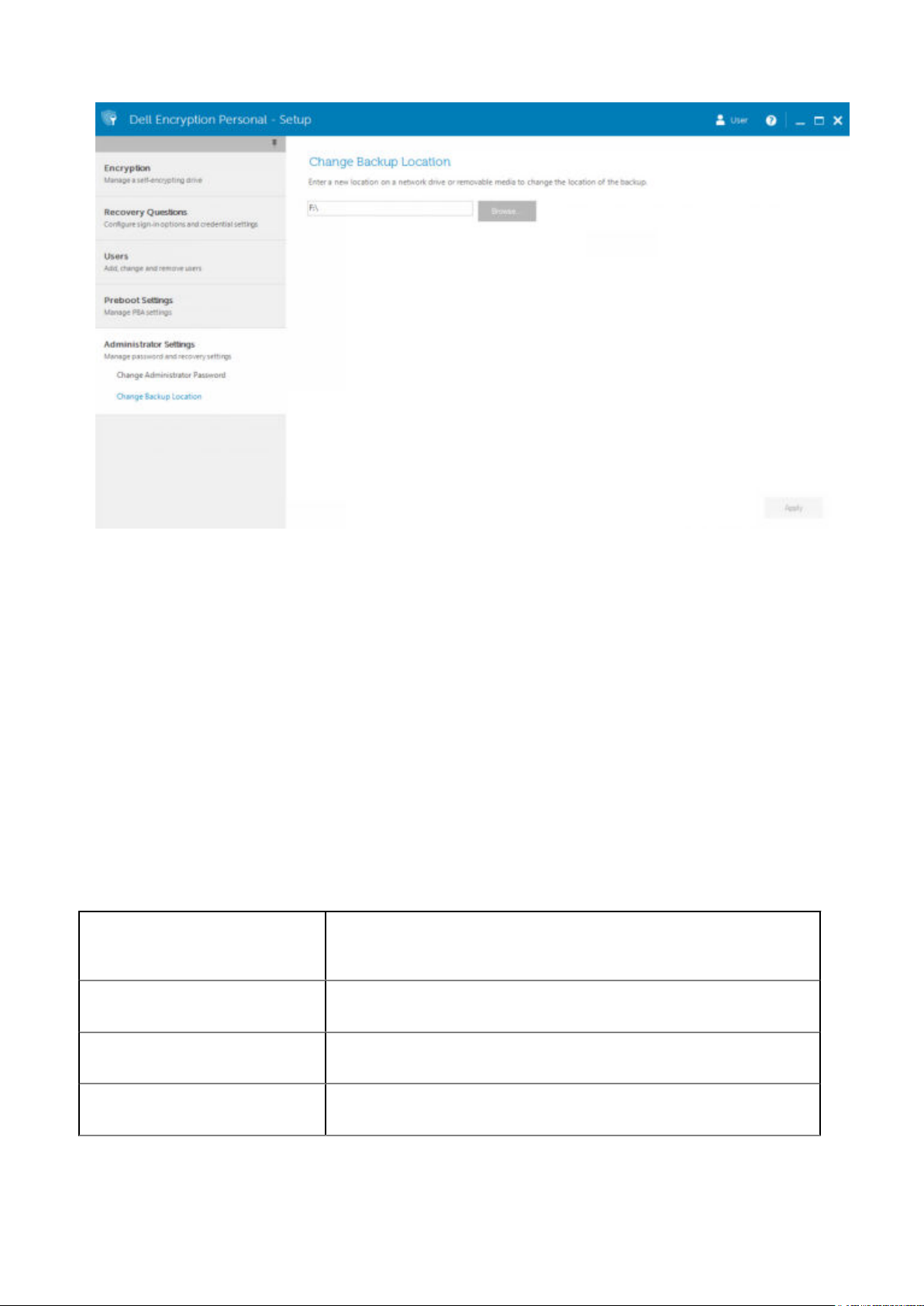

7. Para alterar a localização de armazenamento da chave de recuperação, no painel esquerdo selecione Alterar a localização da cópia

de segurança.

8. Selecione uma nova localização para a cópia de segurança, e clique em Aplicar.

O ficheiro de cópia de segurança tem de ser guardado numa unidade de rede ou num suporte multimédia amovível. O ficheiro da cópia

de segurança contém as chaves necessárias para a recuperação de dados neste computador. O Dell ProSupport terá de aceder a este

ficheiro para ajudá-lo a recuperar dados.

É efetuada automaticamente uma cópia de segurança dos dados de recuperação no local especificado. Se a localização não estiver

disponível (por exemplo, se a sua unidade USB para cópia de segurança não estiver introduzida), o Advanced Authentication solicita-

-lhe uma localização para criar uma cópia de segurança dos seus dados. É necessário aceder aos dados de recuperação para iniciar a

encriptação.

28

Configurar as definições da Console

Configurar Autenticação de Pré-arranque

A PBA está disponível se o seu computador estiver equipado com uma SED. A PBA é configurada através do separador Encryption.

Quando o Dell Encryption assume a propriedade da SED, a PBA é ativada.

Para ativar o SED Management:

1. No Data Security Console, clique no mosaico Definições do administrador.

2. Certifique-se de que a localização da cópia de segurança está acessível a partir do computador.

Se for apresentada a mensagem Localização da cópia de segurança não encontrada e a localização da cópia de segurança estiver

numa unidade USB, a sua unidade não está ligada ou está ligada a uma ranhura diferente da utilizada durante a cópia de segurança. Se

a mensagem for exibida e a localização da cópia de segurança estiver numa unidade de rede, a unidade de rede está inacessível a partir

do computador. Se for necessário alterar a localização da cópia de segurança, no separador Definições do administrador, selecione

Alterar a localização da cópia de segurança para alterar o local da ranhura atual ou unidade acessível. Alguns segundos após a nova

atribuição da localização, o processo de ativação da encriptação pode prosseguir.

3. Clique no separador Encryption e, em seguida, clique em Encriptar.

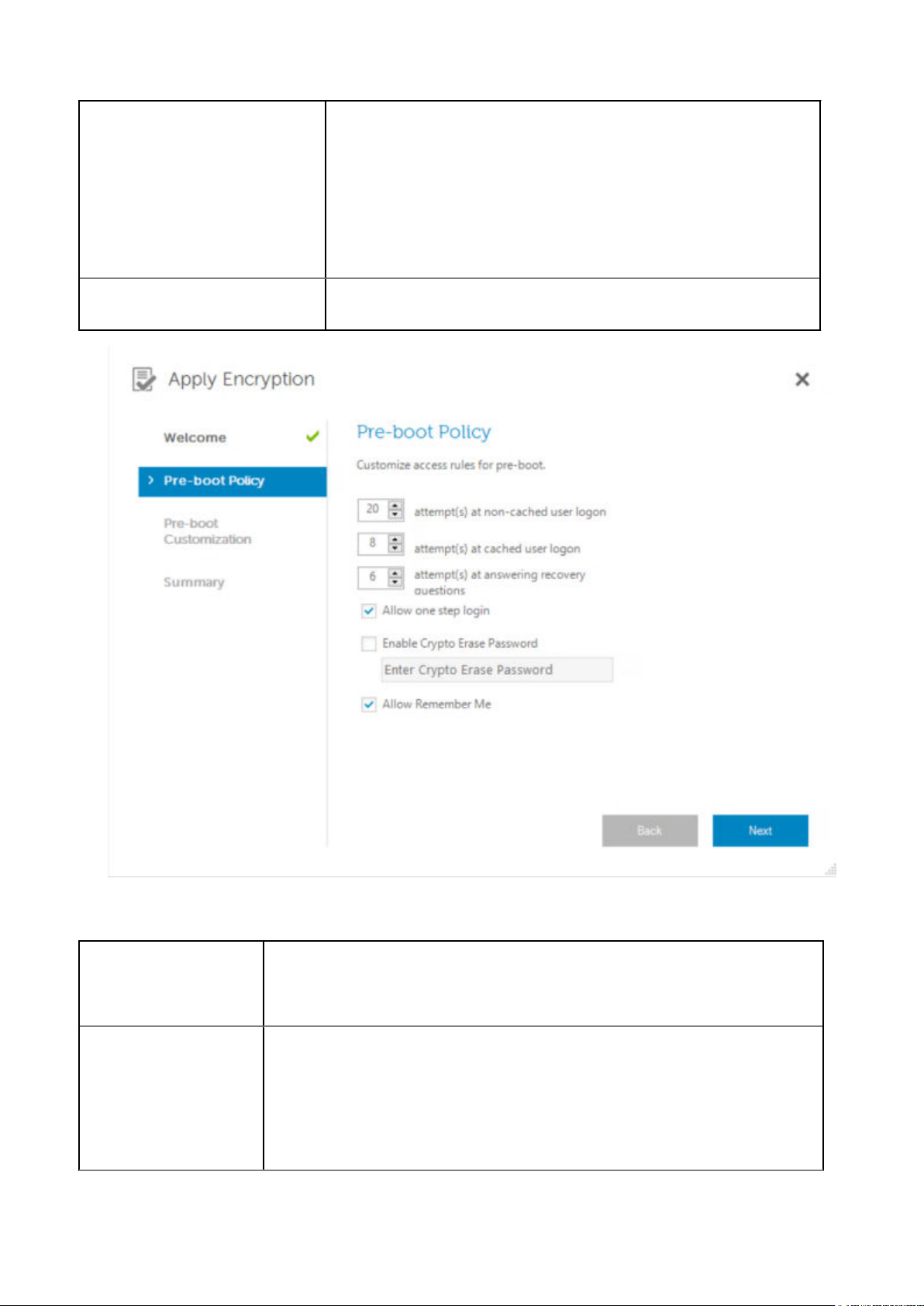

4. Na página de Boas-Vindas, clique em Seguinte.

5. Na página de Política de pré-arranque, altere ou confirme os valores que se seguem e clique em Seguinte.

Tentativas de início de sessão do

utilizador não armazenadas em cache

Tentativas de início de sessão do

utilizador armazenadas em cache

Tentativas de resposta a perguntas de

recuperação

Ativar palavra-passe para apagar

encriptação

Número de vezes que um utilizador desconhecido pode tentar iniciar sessão

(um utilizador que nunca tenha iniciado sessão no computador [sem credenciais

armazenadas em cache]).

Número de vezes que um utilizador conhecido pode tentar iniciar sessão.

Número de vezes que o utilizador pode tentar introduzir a resposta correta.

Selecione para ativar.

Configurar as definições da Console 29

Introduzir palavra-passe para apagar

encriptação

Lembrar-me Ativa ou desativa a capacidade de os utilizadores selecionarem a opção Lembrar-

Uma palavra ou código até 100 caracteres utilizados como mecanismo de

segurança à prova de falhas. A introdução desta palavra ou código no campo de

nome de utilizador ou palavra-passe durante a autenticação de pré-arranque inicia

a eliminação de encriptação, que remove as chaves do armazenamento seguro.

Depois de ativar este processo, é impossível recuperar a unidade. Deixe este

campo em branco se não pretender uma palavra-passe para apagar encriptação

disponível em caso de emergência.

Deixe este campo em branco se não pretender ter uma palavra-passe para apagar

encriptação disponível em caso de emergência.

-me no ecrã de início de sessão do PBA.

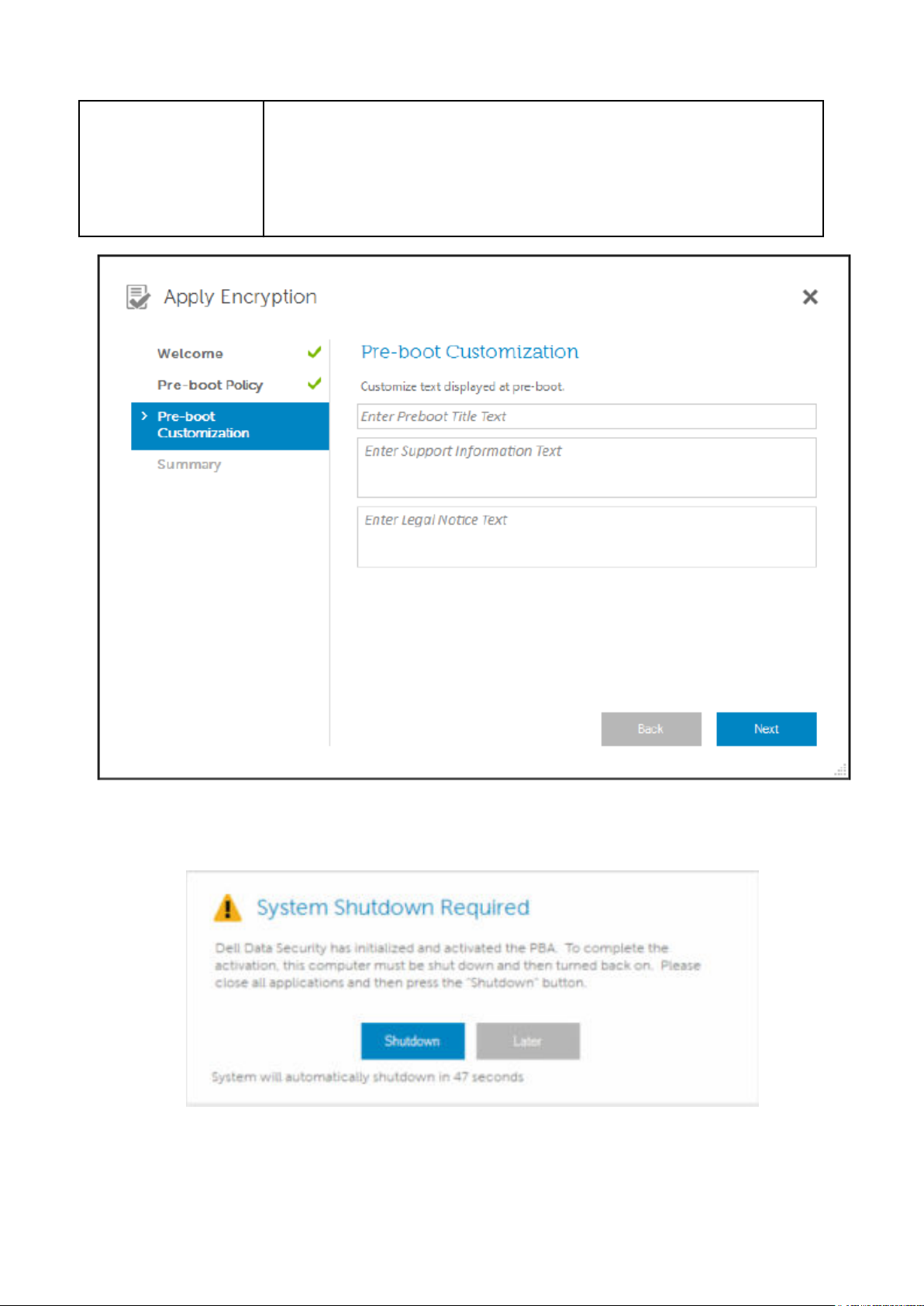

6. Na página de Personalização de pré-arranque, introduza o texto personalizado para exibir no ecrã de Autenticação de pré-arranque

(PBA) e clique em Seguinte.

Texto do título de pré-

-arranque

Texto de informação de

apoio

30 Configurar as definições da Console

Este texto é apresentado na parte superior do ecrã da PBA. Se deixar este campo em branco,

não será apresentado qualquer título. O texto não é moldado (ou seja, o texto não passa para

a linha seguinte), pelo que introduzir mais do que 17 caracteres poderá resultar no corte do

texto.

Texto a apresentar no ecrã de informação de apoio da PBA. Personalize a mensagem

para incluir informações sobre como contactar o suporte técnico ou o administrador de

segurança. Caso não seja introduzido qualquer texto neste campo, não estará disponível

qualquer informação de contacto de suporte para o utilizador.

A moldagem do texto ocorre ao nível da palavra, não ao nível dos caracteres. Se uma palavra

tiver mais de 50 carateres, esta não passa para a linha seguinte nem é apresentada uma barra

de deslocamento, fazendo com que o texto seja truncado.

Texto do aviso legal Este texto é apresentado antes que o utilizador possa iniciar sessão no dispositivo.

Por exemplo: "Se clicar em OK, concorda respeitar a política de utilização aceitável do

computador." A não introdução de texto neste campo resulta na não apresentação de

qualquer texto ou dos botões OK/Cancelar. A moldagem do texto ocorre ao nível da palavra,

não ao nível dos caracteres. Por exemplo, se tiver uma única palavra que tenha mais de 50

caracteres de comprimento, esta não passa para a linha seguinte nem é apresentada uma

barra de deslocamento; por conseguinte, o texto é cortado.

7. Na página de Resumo, clique em Aplicar.

8. Quando for solicitado, clique em Encerrar.

É necessário um encerramento total antes de se poder iniciar a encriptação.

9. Após o encerramento, reinicie o computador.

Configurar as definições da Console

31

A autenticação agora é gerida pelo Encryption Management Agent. Os utilizadores necessitam de iniciar sessão no ecrã da PBA com

as suas palavras-passe do Windows.

Alterar Definições da PBA e do SED Management

Depois de ativar a encriptação e configurar a Política e Personalização de pré-arranque pela primeira vez, as seguintes ações estão

disponíveis no separador Encryption:

● Alterar a personalização ou a política de pré-arranque - Clique no separador Encryption e, em seguida, clique em Alterar.

● Desativar o SED Management, por exemplo, para a desinstalação - Clique em Desencriptar.

Depois de ativar o SED Management e configurar a Política e Personalização de Pré-arranque pela primeira vez, as seguintes ações estão

disponíveis no separador Definições de Pré-arranque:

● Alterar a Política ou a Personalização de pré-arranque – Clique no separador Definições de pré-arranque e selecione

Personalização de pré-arranque ou Políticas de início de sessão de pré-arranque.

Gestão e autenticação de utilizadores

Adicionar utilizador

Os utilizadores do Windows passam automaticamente a utilizadores do Encryption Personal quando iniciam sessão no Windows ou

registam uma credencial.

O computador tem de estar ligado ao domínio para adicionar um utilizador de domínio no separador Adicionar utilizador da Data Security

Console.

1. No painel esquerdo da ferramenta Definições do administrador, selecione Utilizadores.

2. Na parte superior direita da página Utilizador, clique em Adicionar utilizador para iniciar o processo de inscrição para um utilizador do

Windows existente.

3. Quando for apresentada a caixa de diálogo Selecionar utilizadores, selecione Tipos de objeto.

4. Introduza um nome de objeto de utilizador na caixa de texto e clique em Verificar nomes.

5. Clique em OK quando tiver terminado.

Eliminar utilizador

1. No painel esquerdo da ferramenta Definições do administrador, selecione Utilizadores.

2. Para eliminar um utilizador, localize a coluna do utilizador e clique em Remover. (Desloque-se até ao fim da coluna do utilizador para

ver a opção Remover.)

Remover todas as credenciais inscritas de um utilizador

1. Clique no mosaico Definições do administrador e autentifique-se com a sua palavra-passe.

2. Clique no separador Utilizadores e selecione o utilizador que pretende remover.

3. Clique em Remover. (O comando de Remoção aparece a vermelho na parte inferior das definições do utilizador).

Uma vez removido, o utilizador não poderá iniciar sessão no computador, exceto de voltar a ser inscrito.

32

Configurar as definições da Console

7

Desinstalar o instalador principal

● Cada componente tem de ser desinstalado separadamente, seguido pela desinstalação do instalador principal. Os clientes devem ser

desinstalados numa ordem específica para impedir falhas na desinstalação.

● Sigas as instruções que constam em Extrair os Instaladores Subordinados do Instalador Principal para obter instaladores subordinados.

● Assegure-se que é utilizada a mesma versão do instalador principal (e assim como dos clientes) tanto para a desinstalação como para a

instalação.

● Este capítulo direciona-o para outro capítulo que contém instruções detalhadas sobre como desinstalar os instaladores subordinados.

Este capítulo explica apenas o último passo da desinstalação do instalador principal.

Desinstale os clientes pela seguinte ordem.

1. Desinstalar o Encryption Client.

2. Desinstalar o Encryption Management Agent.

Não é necessário desinstalar o pacote de controladores.

Avance para Selecionar um método de desinstalação.

Selecione um método de desinstalação

Existem dois métodos para desinstalar o instalador principal, selecione um dos seguintes:

● Desinstalar a partir da opção Adicionar/remover programas

● Desinstalar a partir da Linha de Comandos

Desinstalar interativamente

1. Aceda a Desinstalar um programa no Painel de Controlo do Windows (na caixa de pesquisa da barra de tarefas, introduza Painel de

Controlo e, em seguida, selecione Painel de controlo nos resultados).

2. Selecione o Instalador Dell e, com o botão esquerdo do rato, clique em Alterar para iniciar o assistente de configuração.

3. Leia o ecrã de Boas-vindas e clique em Seguinte.

4. Siga as indicações para desinstalar e clique em Concluir.

5. Reinicie o computador e inicie sessão no Windows.

O instalador principal é desinstalado.

Desinstalar a partir da Linha de Comandos

● O seguinte exemplo desinstala o instalador principal de forma silenciosa.

"DDSSetup.exe" /s /x

Reinicie o computador quando concluído.

O instalador principal é desinstalado.

Avance para Desinstalar utilizando os Instaladores Subordinados.

Desinstalar o instalador principal 33

8

Desinstalar utilizando os instaladores

subordinados

● A Dell recomenda a utilização do Desinstalador do Data Security para remover o Encryption Personal.

● O utilizador que efetua a desencriptação e a desinstalação necessita ter permissões de administrador a nível local ou do domínio. Ao

desinstalar pela linha de comandos, são necessárias credenciais de administrador de domínio.

● Se instalou o Encryption Personal com o instalador principal, os ficheiros executáveis subordinados têm primeiro de ser extraídos do

instalador principal antes da desinstalação, conforme ilustrado em Extrair os instaladores subordinados do instalador principal.

● Assegure-se que é utilizada a mesma versão dos clientes para a desinstalação e instalação.

● Se possível, programe a desencriptação para ser feita durante a noite.

● Desative o modo de suspensão para impedir a suspensão do computador caso este se encontre sem supervisão. A desencriptação não

é possível num computador em suspensão.

● Encerre todos os processos e aplicações para minimizar as falhas devido a ficheiros bloqueados.

Desinstalar o Encryption

● Antes de iniciar o processo de desinstalação, consulte (Opcional) Criar um ficheiro de registo do Encryption Removal Agent. Este

ficheiro de registo é útil para deteção e resolução de problemas numa operação de desinstalação/desencriptação. Se não pretender

desencriptar ficheiros durante o processo de desinstalação, não é necessário criar um ficheiro de registo do Agente de remoção de

encriptação.

NOTA:

Antes de efetuar a desinstalação, certifique-se de que todos os modelos de política estão definidos como Desativado e

insira qualquer suporte de dados externo encriptado para uma desencriptação eficaz.

Este vídeo descreve a alteração de modelos de política na Consola de gestão local.

● Após concluir a desinstalação, mas antes de reiniciar o computador, execute o WSScan para assegurar que todos os dados foram

desencriptados. Consulte Utilizar o WSScan para obter instruções.

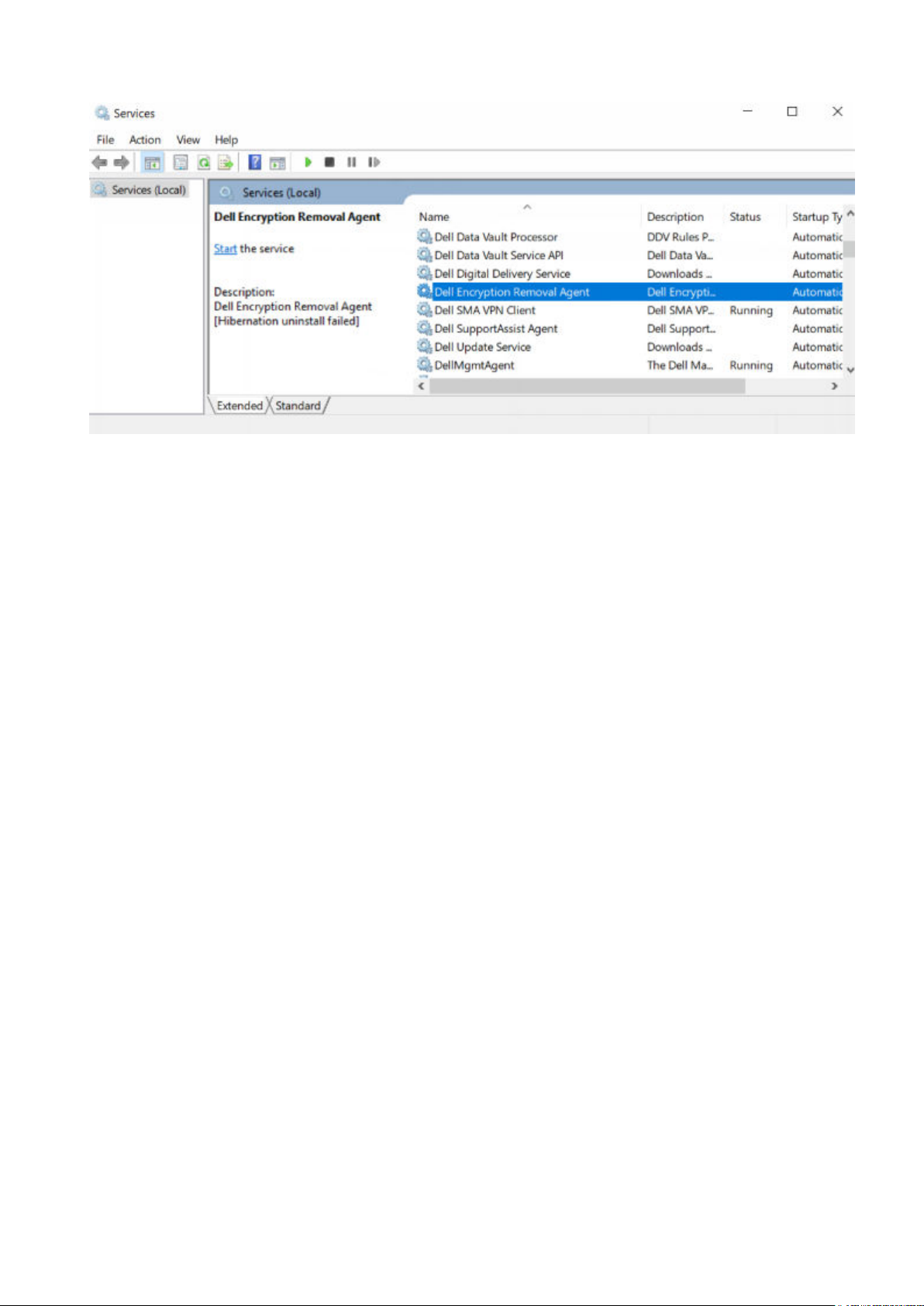

● Periodicamente, verifique o estado do Encryption Removal Agent. Se o serviço Encryption Removal Agent ainda se encontrar no painel

de serviços, a desencriptação de dados ainda está a ser processada.

●

Selecione um método de desinstalação

Existem dois métodos para desinstalar o cliente Encryption, selecione um dos seguintes:

● Desinstalar interativamente

● Desinstalar através da Linha de Comandos

Desinstalar interativamente

1. Aceda a Desinstalar um programa no Painel de Controlo do Windows (na caixa de pesquisa da barra de tarefas, introduza Painel de

Controlo e, em seguida, selecione Painel de controlo nos resultados).

2. Selecione Dell Encryption XX-bit e, com o botão esquerdo do rato, clique em Alterar para iniciar o assistente de configuração do

Encryption Personal.

3. Leia o ecrã de Boas-vindas e clique em Seguinte.

4. No ecrã de Instalação do Encryption Removal Agent, selecione uma das seguintes opções:

A segunda opção está ativada por predefinição. Se pretender desencriptar ficheiros, certifique-se de que altera a

NOTA:

seleção para a primeira opção.

34 Desinstalar utilizando os instaladores subordinados

● Encryption Removal Agent - importar chaves de ficheiro

Para encriptação SDE, de Utilizador ou Comum, esta opção desencripta ficheiros e desinstala o cliente Encryption.

seleção recomendada

● Não instalar o Encryption Removal Agent

Esta opção desinstala o cliente Encryption, mas não desencripta ficheiros. Esta opção pode ser utilizada apenas para resolução de

problemas, conforme indicado pelo Dell ProSupport.

Clique em Seguinte.

5. Em Ficheiro de cópia de segurança, introduza o caminho para a unidade de rede ou a localização do suporte de dados amovível do

ficheiro de cópia de segurança ou clique em ... para procurar a localização. O formato do ficheiro é LSARecovery_[hostname].exe.

Introduza a palavra-passe do administrador de encriptação. Esta é a palavra-passe do Assistente de configuração quando o software

está instalado.

Clique em Seguinte.

6. Em Início de sessão do Dell Decryption Agent Service como, selecione Conta do sistema local e clique em Concluir.

7. Clique em Remover no ecrã Remover o programa.

8. Clique em Concluir no ecrã Configuração concluída.

9. Reinicie o computador e inicie sessão no Windows.

A desencriptação está agora em curso.

O processo de desencriptação pode demorar várias horas, dependendo do número de unidades a ser desencriptadas e da quantidade de

dados nessas unidades. Para verificar o processo de desencriptação, consulte Verificar o estado do Encryption Removal Agent.

.

Esta é a

Desinstalar através da Linha de Comandos

● As opções e parâmetros da linha de comandos são sensíveis a maiúsculas e minúsculas.

● Certifique-se de que inclui um valor que contenha um ou mais caracteres especiais, como um espaço em branco na linha de comandos,

entre aspas duplas de escape. Os parâmetros da linha de comandos são sensíveis a maiúsculas e minúsculas.

● Utilize estes instaladores para desinstalar os clientes utilizando uma instalação com script, com ficheiros batch ou qualquer outra

tecnologia push disponível na sua organização.

● Ficheiros de registo

O Windows cria ficheiros de registo de desinstalação de instalador subordinado únicos para o utilizador com início de sessão

em %temp%, localizado em C:\Users\<UserName>\AppData\Local\Temp.

Se decidir adicionar um ficheiro de registo separado quando executar o instalador, certifique-se de que ficheiro de registo tem um

nome único uma vez que os ficheiros de registo de instalador subordinado não são acrescentados. O comando .msi padrão pode

ser utilizado para criar um ficheiro de registo utilizando /l C:\<any directory>\<any log file name>.log. A Dell não

recomenda a utilização de "/l*v" (registo verboso) na desinstalação através da linha de comandos, uma vez que o nome de utilizador/

palavra-passe são guardados no ficheiro de registo.

● Todos os instaladores subordinados utilizam as mesmas opções de apresentação e parâmetros .msi básicos, exceto quando indicado,

para as desinstalações através da linha de comandos. As opções devem ser especificadas em primeiro lugar. A opção /v é obrigatória e

necessita de um argumento. Outros parâmetros vão dentro de um argumento que é passado para a opção /v.

As opções de apresentação podem ser especificadas no final do argumento passado para a opção /v para alcançar o comportamento

esperado. Não utilize /q e /qn na mesma linha de comandos. Utilize apenas ! e - após /qb.

Opção

/v Passa variáveis para o .msi dentro do setup.exe

Significado

/s Modo silencioso

/x Modo de desinstalação

Opção Significado

/q Sem caixa de diálogo de Progresso, reinicia-se após a conclusão do processo

Desinstalar utilizando os instaladores subordinados 35

Opção Significado

/qb Caixa de diálogo de Progresso com botão Cancelar, solicita o reinício

/qb- Caixa de diálogo de Progresso com botão Cancelar, reinicia-se após a conclusão do

processo

/qb! Caixa de diálogo de Progresso sem botão Cancelar, solicita o reinício

/qb!- Caixa de diálogo de Progresso sem botão Cancelar, reinicia-se após a conclusão do

processo

/qn Sem interface de utilizador

● Uma vez extraído a partir do instalador principal, o instalador do cliente Encryption pode estar localizado em

C:\extracted\Encryption\DDPE_XXbit_setup.exe.

● A tabela seguinte descreve os parâmetros disponíveis para a desinstalação.

Parâmetro Seleção

CMG_DECRYPT Propriedade para selecionar o tipo de instalação do Encryption Removal Agent

2 - Obter chaves utilizando um pacote de chaves forenses

0 – Não instalar o Encryption Removal Agent

CMGSILENTMODE Propriedade para a desinstalação silenciosa:

1 - Silencioso - necessário ao executar com variáveis msiexec. contendo /q ou /qn

0 - Não Silencioso - apenas possível quando não existem variáveis msiexec contendo /q

na sintaxe de linhas de comandos

DA_KM_PW A palavra-passe da conta de administrador do domínio.

DA_KM_PATH Caminho para o pacote de material da chave.

● O exemplo seguinte desinstala o cliente de Encryption sem instalar o Encryption Removal Agent.

DDPE_XXbit_setup.exe /s /x /v"CMG_DECRYPT=0 CMGSILENTMODE=1 DA_KM_PATH=C:\FullPathToLSA.exe

DA_KM_PW=password /qn /l C:\ddpe_uninstall.txt"

● O exemplo seguinte desinstala o cliente Encryption utilizando um pacote de chaves forenses. Copie o pacote de chaves forenses para

o disco local e execute este comando.

DDPE_XXbit_setup.exe /s /x /v"CMG_DECRYPT=2 CMGSILENTMODE=1

DA_KM_PATH=C:\FullPathToForensicKeyBundle DA_KM_PW=password /qn /l C:\ddpe_uninstall.txt"

Reinicie o computador quando concluído.

O processo de desencriptação pode demorar várias horas, dependendo do número de unidades a ser desencriptadas e da quantidade

de dados nessas unidades. Para verificar o processo de desencriptação, consulte Verificar o estado do Encryption Removal Agent.

Desinstalar o Encryption Management Agent

Selecione um método de desinstalação

Existem dois métodos para desinstalar o Encryption Management Agent, selecione um dos seguintes:

● Desinstalar interativamente

● Desinstalar através da Linha de Comandos

36

Desinstalar utilizando os instaladores subordinados

Desinstalar interativamente

1. Aceda a Desinstalar um programa no Painel de Controlo do Windows (na caixa de pesquisa da barra de tarefas, introduza Painel de

Controlo e, em seguida, selecione Painel de controlo nos resultados).

2. Selecione Dell Encryption Management Agent e, com o botão esquerdo do rato, clique em Alterar para iniciar o assistente de

configuração.

3. Leia o ecrã de Boas-vindas e clique em Seguinte.

4. Siga as indicações para desinstalar e clique em Concluir.

5. Reinicie o computador e inicie sessão no Windows.

O Cliente Security Framework está desinstalado.

Desinstalar através da Linha de Comandos

● Uma vez extraído a partir do instalador principal, o instalador do Encryption Management Agent pode estar localizado em

C:\extracted\Encryption Management Agent\EMAgent_XXbit_setup.exe.

● O seguinte exemplo desinstala o SED Management de forma silenciosa.

EMAgent_XXbit_setup.exe /x /s /v" /qn"

Encerre e reinicie o computador quando concluído.

Desinstalar utilizando os instaladores subordinados 37

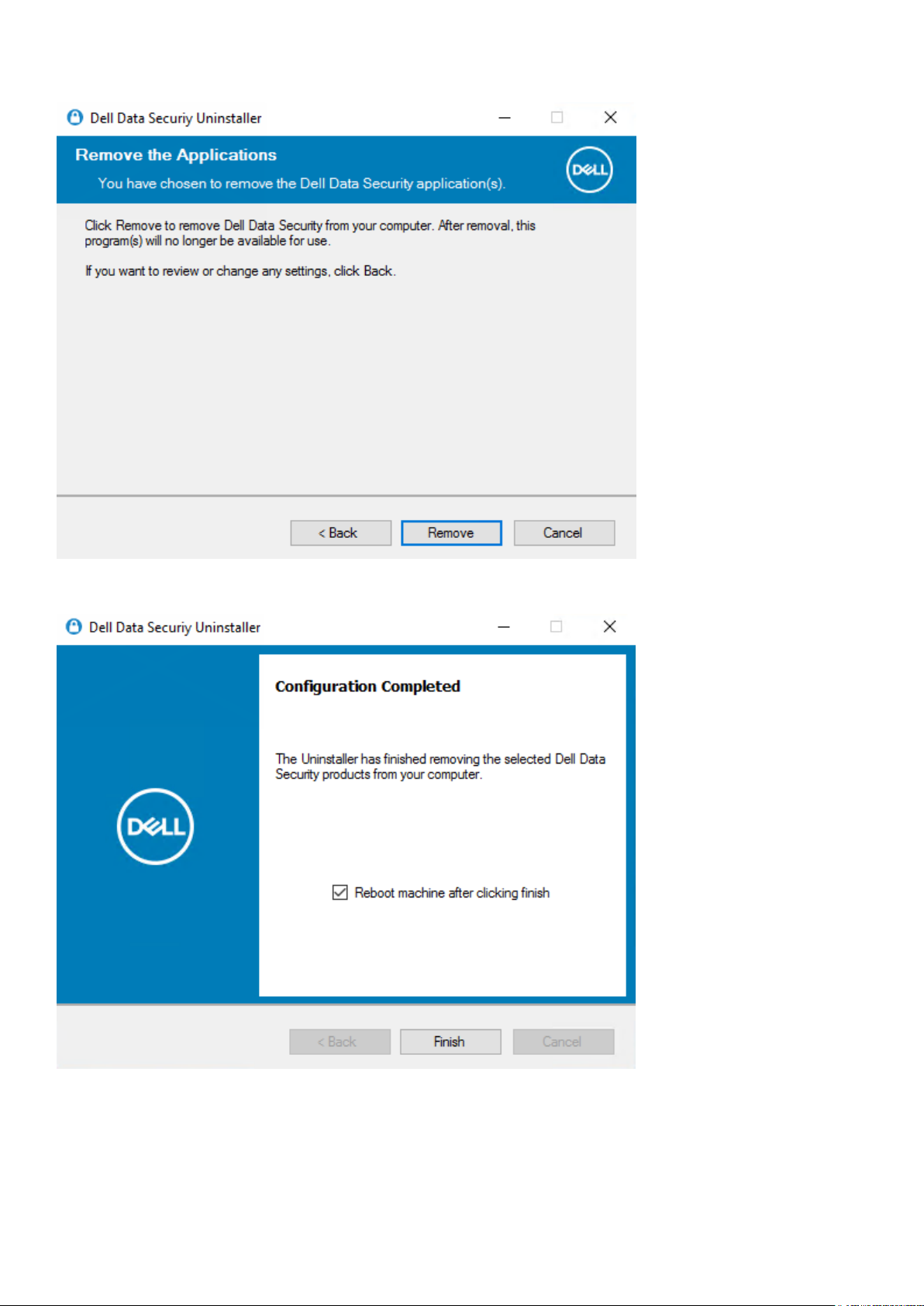

Desinstalador do Data Security

Desinstalar Encryption Personal

A Dell fornece o Data Security Uninstaller como o desinstalador principal. Este utilitário reúne os produtos instalados atualmente e

remove-os na ordem apropriada.

Este Data Security Uninstaller está disponível em: C:\Program Files (x86)\Dell\Dell Data Protection

Para obter mais informações ou para utilizar a interface de linha de comandos (CLI), consulte o artigo BDC SLN307791.

Os registos são gerados em C:\ProgramData\Dell\Dell Data Protection\ para todos os componentes que são removidos.

Para executar o utilitário, abra a respetiva pasta, clique com o botão direito do rato em DataSecurityUninstaller.exe e selecione

Executar como administrador.

9

Clique em Seguinte.

38 Desinstalador do Data Security

Opcionalmente, desmarque a remoção de qualquer aplicação e clique em Seguinte.

As dependências necessárias são automaticamente selecionadas ou desmarcadas.

Desinstalador do Data Security

39

Para remover aplicações sem instalar o Encryption Removal Agent, escolha Não instalar o Encryption Removal Agent e selecione

Seguinte.

40

Desinstalador do Data Security

Selecione Encryption Removal Agent - Importar chaves a partir de um ficheiro e, em seguida, selecione Seguinte.

Aceda à localização das chaves de recuperação e, em seguida, introduza a frase de acesso para o ficheiro e clique em Seguinte.

Selecione Remover para iniciar a desinstalação.

Desinstalador do Data Security

41

Clique em Terminar para concluir a remoção e reinicie o computador. Reiniciar o computador depois de clicar em terminar está

selecionado por predefinição.

A desinstalação e remoção estão concluídas.

42

Desinstalador do Data Security

Descrições de políticas e modelos

Dicas são exibidas quando você passa o rato sobre uma política na consola de gestão local.

Políticas

10

Política Proteç

Políticas de armazenamento fixo

Encriptaçã

o SDE

ativada

ão

agressi

va para

todas

as

unidad

es

fixas e

extern

as

Verdadeiro Falso Esta política é a "política

Norma

PCI

Norma

contra

a

violaçã

o de

dados

Norma

HIPAA

Proteç

ão

básica

para

todas

as

unidad

es

fixas e

extern

as

(prede

finição

)

Proteç

ão

básica

para

todas

as

unidad

es

fixas

Proteç

ão

básica

apenas

para a

unidad

e do

sistem

a

Proteç

ão

básica

para

unidad

es

extern

as

Encrip

tação

desativ

ada

Descrição

principal" para todas as

outras políticas System Data

Encryption (SDE). Se o valor

desta política for Falso, não

ocorre qualquer encriptação

SDE, independentemente de

outros valores de políticas.

Um valor Verdadeiro significa

que todos os dados não

encriptados por outras

políticas de encriptação

baseadas em políticas são

encriptados de acordo com

a política de Regras de

encriptação SDE.

Alterar o valor desta política

requer um reinício.

Algoritmo

de

encriptaçã

o SDE

Regras de

encriptaçã

o SDE

AES256 AES-256, AES-128

As regras de encriptação

a utilizar para encriptar/não

encriptar determinadas

unidades, diretórios e pastas.

Contacte o Dell ProSupport

para obter ajuda em caso de

dúvidas acerca da alteração

dos valores predefinidos.

Descrições de políticas e modelos 43

Política Proteç

ão

agressi

va para

todas

as

unidad

es

fixas e

extern

as

Políticas de definições gerais

Norma

PCI

Norma

contra

a

violaçã

o de

dados

Norma

HIPAA

Proteç

ão

básica

para

todas

as

unidad

es

fixas e

extern

as

(prede

finição

)

Proteç

ão

básica

para

todas

as

unidad

es

fixas

Proteç

ão

básica

apenas

para a

unidad

e do

sistem

a

Proteç

ão

básica

para

unidad

es

extern

as

Encrip

tação

desativ

ada

Descrição

Encriptaçã

o ativada

Pastas

encriptada

s comuns

Verdadeiro Falso Esta política é a

"política principal" para

todas as políticas das

Definições Gerais. Um valor

Falso, implica que não

ocorre qualquer encriptação,

independentemente de

outros valores de políticas.

Um valor Verdadeiro implica

que todas as políticas de

encriptação são ativadas.

Alterar o valor desta política

ativa um novo varrimento

para encriptar/desencriptar

ficheiros.

Cadeia - máximo de 100

entradas de 500 caracteres

cada (até um máximo de

2048 caracteres)

Uma lista de pastas em

unidades de pontos finais

a encriptar ou excluir da

encriptação, que pode depois

ser acedida por todos

os utilizadores geridos que

tenham acesso ao endpoint.

As letras disponíveis para as

unidades são:

#: Refere-se a todas as

unidades

#: Refere-se a todas as

unidades fixas

#: Refere-se a todas as

unidades amovíveis

Importante: ignorar a

proteção do diretório pode

resultar num computador

impossível de iniciar e/ou

exigir a reformatação das

unidades.

Se a mesma pasta for

especificada nesta política

e na política de Pastas