Dell Encryption Enterprise

Guide d'installation avancée v10.10

February 2021

Rév. A01

Remarques, précautions et avertissements

REMARQUE : Une REMARQUE indique des informations importantes qui peuvent vous aider à mieux utiliser votre produit.

PRÉCAUTION : ATTENTION vous avertit d’un risque de dommage matériel ou de perte de données et vous indique

comment éviter le problème.

AVERTISSEMENT : un AVERTISSEMENT signale un risque d’endommagement du matériel, de blessure corporelle, voire

de décès.

© 2012-2021 Dell Inc. All rights reserved. Registered trademarks and trademarks used in the Dell Encryption and Endpoint Security Suite Enterprise

suite of documents: Dell™ and the Dell logo, Dell Precision™, OptiPlex™, ControlVault™, Latitude™, XPS®, and KACE™ are trademarks of Dell Inc.

Cylance®, CylancePROTECT, and the Cylance logo are registered trademarks of Cylance, Inc. in the U.S. and other countries. McAfee® and the McAfee

logo are trademarks or registered trademarks of McAfee, Inc. in the US and other countries. Intel®, Pentium®, Intel Core Inside Duo®, Itanium®, and

Xeon® are registered trademarks of Intel Corporation in the U.S. and other countries. Adobe®, Acrobat®, and Flash® are registered trademarks of

Adobe Systems Incorporated. Authen tec® and Eikon® are registered trademarks of Authen tec. AMD® is a registered trademark of Advanced Micro

Devices, Inc. Microsoft®, Windows®, and Windows Server®, Windows Vista®, Windows 7®, Windows 10®, Active Directory®, Access®, BitLocker®,

BitLocker To Go®, Excel®, Hyper-V®, Outlook®, PowerPoint®, Word®, OneDrive®, SQL Server®, and Visual C++® are either trademarks or registered

trademarks of Microsoft Corporation in the United States and/or other countries. VMware® is a registered trademark or trademark of VMware, Inc. in

the United States or other countries. Box® is a registered trademark of Box. Dropbox ℠ is a service mark of Dropbox, Inc. Google™, Android™, Google™

Chrome™, Gmail™, and Google™ Play are either trademarks or registered trademarks of Google Inc. in the United States and other countries. Apple®,

App Store℠, Apple Remote Desktop™, Boot Camp™, FileVault™, iPad®, iPhone®, iPod®, iPod touch®, iPod shuffle®, and iPod nano®, Macintosh®, and

Safari® are either servicemarks, trademarks, or registered trademarks of Apple, Inc. in the United States and/or other countries. EnCase™ and Guidance

Software® are either trademarks or registered trademarks of Guidance Software. Entrust® is a registered trademark of Entrust®, Inc. in the United States

and other countries. Mozilla® Firefox® is a registered trademark of Mozilla Foundation in the United States and/or other countries. iOS® is a trademark or

registered trademark of Cisco Systems, Inc. in the United States and certain other countries and is used under license. Oracle® and Java® are registered

trademarks of Oracle and/or its affiliates. Travelstar® is a registered trademark of HGST, Inc. in the United States and other countries. UNIX® is a

registered trademark of The Open Group. VALIDITY™ is a trademark of Validity Sensors, Inc. in the United States and other countries. VeriSign® and other

related marks are the trademarks or registered trademarks of VeriSign, Inc. or its affiliates or subsidiaries in the U.S. and other countries and licensed to

Symantec Corporation. KVM on IP® is a registered trademark of Video Products. Yahoo!® is a registered trademark of Yahoo! Inc. Bing® is a registered

trademark of Microsoft Inc. Ask® is a registered trademark of IAC Publishing, LLC. Other names may be trademarks of their respective owners.

Table des matières

Chapitre 1: Introduction...................................................................................................................6

Avant de commencer............................................................................................................................................................6

Utilisation de ce Guide...........................................................................................................................................................7

Contacter Dell ProSupport................................................................................................................................................... 7

Chapitre 2: Configuration requise.....................................................................................................8

Tous les clients.......................................................................................................................................................................8

Chiffrement............................................................................................................................................................................ 9

Chiffrement complet du disque...........................................................................................................................................11

Encryption sur système d'exploitation serveur.......................................................................................................13

SED Manager........................................................................................................................................................................16

BitLocker Manager...............................................................................................................................................................19

Chapitre 3: Paramètres de registre.................................................................................................22

Chiffrement..........................................................................................................................................................................22

SED Manager.......................................................................................................................................................................26

Chiffrement complet du disque......................................................................................................................................... 27

BitLocker Manager..............................................................................................................................................................29

Chapitre 4: Installation à l'aide du programme d'installation principal.................................................31

Installation interactive à l'aide du programme d'installation principal.............................................................................31

Installation par la ligne de commande à l'aide du programme d'installation principal..................................................34

Chapitre 5: Désinstaller le programme d'installation principal........................................................... 36

Désinstallation du programme d’installation principal d’................................................................................................. 36

Chapitre 6: Installation à l'aide des programmes d'installation enfants...............................................37

Installer les pilotes................................................................................................................................................................38

Installation d'Encryption......................................................................................................................................................38

Installer le chiffrement complet du disque....................................................................................................................... 42

Installer Encryption sur un système d’exploitation de serveur.......................................................................................43

Installation interactive................................................................................................................................................... 44

Installation à l’aide de la ligne de commande..............................................................................................................48

Activer.............................................................................................................................................................................50

Installation de SED Manager et PBA Advanced Authentication................................................................................... 52

Installer BitLocker Manager............................................................................................................................................... 53

Chapitre 7: Désinstaller à l'aide des programme d'installation enfants............................................... 55

Désinstaller Encryption et Encryption sur système d’exploitation de serveur.............................................................56

Installez le chiffrement complet du disque.......................................................................................................................58

Désinstallation de SED Manager....................................................................................................................................... 59

Désinstaller BitLocker Manager.........................................................................................................................................60

Chapitre 8: Programme de désinstallation de Data Security.............................................................. 61

Table des matières 3

Chapitre 9: Scénarios couramment utilisés......................................................................................66

Client Encryption................................................................................................................................................................. 67

SED Manager (Advanced Authentication inclus) et client Encryption.........................................................................67

SED Manager et Encryption External Media................................................................................................................... 68

BitLocker Manager et Encryption External Media.......................................................................................................... 68

Chapitre 10: Téléchargement du logiciel..........................................................................................69

Chapitre 11: Configuration préalable à l'installation pour SED UEFI, et BitLocker Manager....................71

Initialiser le module TPM......................................................................................................................................................71

Configuration de la pré-Installation avant démarrage sur les ordinateurs UEFI........................................................... 71

Configuration préalable à l'installation d'une partition d'authentification avant démarrage BitLocker.....................72

Chapitre 12: Définir le Dell Server par le biais du registre.................................................................. 73

Chapitre 13: Extraire les programmes d'installation enfant................................................................76

Chapitre 14: Configurer Key Server................................................................................................. 77

Écran des services - Ajouter un utilisateur du compte de domaine.............................................................................. 77

Fichier de configuration de Key Server - Ajouter un utilisateur pour la communication avec le Security

Management Server....................................................................................................................................................... 78

Écran des services - Redémarrage du service Key Server............................................................................................ 79

Console de gestion - Ajouter un administrateur d'analyse approfondie....................................................................... 79

Chapitre 15: Utiliser l'utilitaire Administrative Download (CMGAd).................................................... 81

Utilisation du mode Analyse approfondie.......................................................................................................................... 81

Utilisation du mode Admin..................................................................................................................................................83

Chapitre 16: Configuration d’Encryption sur un système d’exploitation de serveur..............................85

Chapitre 17: Configuration de l'activation différée........................................................................... 88

Personnalisation de l'activation différée...........................................................................................................................88

Préparation de l'ordinateur pour l'installation...................................................................................................................88

Installer Encryption avec activation différée....................................................................................................................89

Activer Encryption avec activation différée.....................................................................................................................89

Résolution des problèmes d'activation différée...............................................................................................................90

Chapitre 18: Dépannage.................................................................................................................92

Tous les clients - Dépannage............................................................................................................................................. 92

Tous les clients - État de la protection.............................................................................................................................92

Dépannage de Dell Encryption (client et serveur) ......................................................................................................... 92

Dépannage SED................................................................................................................................................................. 102

Pilotes Dell ControlVault....................................................................................................................................................103

Mettre à jour les pilotes et le firmware Dell ControlVault....................................................................................... 103

UEFI Computers................................................................................................................................................................. 116

TPM et BitLocker............................................................................................................................................................... 116

4

Table des matières

Chapitre 19: Glossaire.................................................................................................................. 146

Table des matières 5

1

Introduction

Ce guide présente l’installation et la configuration d’d’Encryption, de la gestion SED, du chiffrement complet de disque, de la protection

Web, du pare-feu client et de BitLocker Manager.

Toutes les informations relatives aux règles ainsi que leur description se trouvent dans AdminHelp.

Avant de commencer

1. Installez le Dell Server avant de déployer les clients. Localisez le guide qui convient tel qu'illustré ci-dessous, suivez les instructions puis

revenez à ce guide.

● Security Management Server Installation and Migration Guide (Guide d'installation et de migration de Security Management

Server)

● Security Management Server Virtual Quick Start Guide and Installation Guide (Guide de démarrage rapide et Guide d'installation

de Security Management Server Virtual)

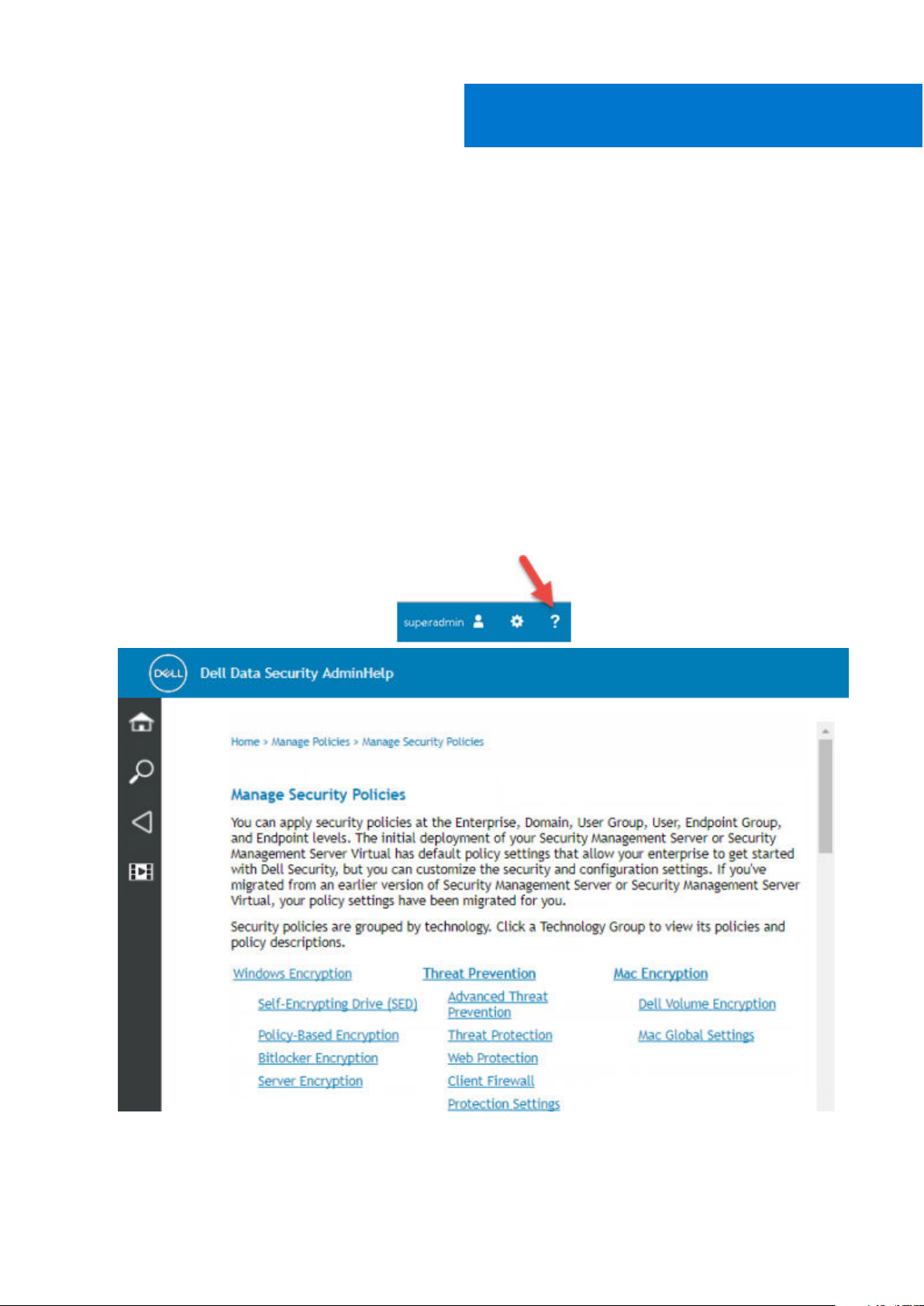

Vérifiez que les stratégies sont définies comme vous le souhaitez. Naviguez dans AdminHelp, disponible à partir du « ? » en haut

●

à droite de l'écran. AdminHelp est une aide au niveau de la page, conçue pour vous aider à configurer et à modifier une règle et à

comprendre les options disponibles avec votre Dell Server.

2. Lisez attentivement le chapitre Configuration requise de ce document.

3. Déployez les clients sur les utilisateurs.

6 Introduction

Utilisation de ce Guide

Utilisez le présent guide dans l'ordre suivant :

● Voir Configuration requise pour connaître les prérequis du client, des informations sur le matériel et le logiciel de l'ordinateur, les limites

et les modifications spéciales du registre nécessaires aux fonctions.

● Si nécessaire, voir la section Configuration avant installation pour SED UEFI et BitLocker.

● Si vos clients doivent être autorisés à utiliser Dell Digital Delivery, reportez-vous à Définir GPO sur un contrôleur de domaine pour

activer les droits.

● Si vous souhaitez installer les clients à l’aide du programme d’installation principal d’, reportez-vous à :

○ Installation interactive à l'aide du programme d'installation principal

ou

○ Installation par la ligne de commande à l'aide du programme d'installation principal

● Si vous installez des clients à l'aide des programmes d'installation enfants, vous devez extraire les fichiers exécutables des programmes

d'installation enfants du programme d'installation principal. Reportez-vous à Extraire les programmes d'installation enfants du

programme d'installation principal, puis revenez ici.

○ Installer des programmes d'installation enfants par ligne de commande :

■ Installation d’Encryption : ces instructions permettent d’installer Encryption, un composant qui applique les règles de sécurité,

qu’un ordinateur soit connecté au réseau, déconnecté du réseau, perdu ou volé.

■ Installation du client de chiffrement complet du disque : ces instructions permettent d’installer le chiffrement complet du

disque, un composant qui applique les règles de sécurité, qu’un ordinateur soit connecté au réseau, déconnecté du réseau,

perdu ou volé.

■ Installation de SED Manager : utilisez ces instructions pour installer un logiciel de chiffrement pour les SED. Les disques à

auto-cryptage assurent leur propre cryptage, mais ils ont besoin d'une plate-forme pour gérer le cryptage et les règles. Avec

SED Manager, toutes les règles, le stockage et la récupération des clés de cryptage sont disponibles à partir d’une même

console, ce qui réduit le risque de manque de protection des ordinateurs en cas de perte d’accès ou d’accès non autorisé.

■ Installation de BitLocker Manager : ces instructions permettent d’installer BitLocker Manager, conçu pour renforcer la sécurité

des déploiements BitLocker et pour simplifier et réduire le coût de possession.

REMARQUE :

La plupart des programmes d’installation enfants peuvent être installés de façon interactive, mais ils ne sont pas décrits

dans ce guide.

● Reportez-vous à Scénarios couramment utilisés pour consulter les scripts de nos scénarios les plus couramment utilisés.

Contacter Dell ProSupport

Appelez le 877-459-7304, poste 4310039, afin de recevoir 24h/24, 7j/7 une assistance téléphonique concernant votre produit Dell.

Un support en ligne pour les produits Dell est en outre disponible à l'adresse dell.com/support. Le support en ligne englobe les pilotes, les

manuels, des conseils techniques et des réponses aux questions fréquentes et émergentes.

Aidez-nous à vous mettre rapidement en contact avec l'expert technique approprié en ayant votre numéro de service ou votre code de

service express à portée de main lors de votre appel.

Pour les numéros de téléphone en dehors des États-Unis, consultez l'article Numéros de téléphone internationaux Dell ProSupport.

Introduction

7

2

Configuration requise

Tous les clients

Ces exigences s'appliquent à tous les clients. Les exigences répertoriées dans d'autres sections s'appliquent à des clients particuliers.

● Les meilleures pratiques IT doivent être suivies pendant le déploiement. Ceci inclut, sans s'y limiter, les environnements de test

contrôlés pour les premiers tests et les déploiements échelonnés pour les utilisateurs.

● Le compte d’utilisateur servant à l’installation/la mise à niveau/la désinstallation doit correspondre à un administrateur local ou

de domaine, qui peut être affecté temporairement par un outil de déploiement tel que Microsoft SCCM. Les utilisateurs nonadministrateurs et disposant de privilèges particuliers ne sont pas pris en charge.

● Sauvegardez toutes les données importantes avant de démarrer l'installation ou la désinstallation.

● Lors de l'installation, n'apportez aucune modification à l'ordinateur, notamment, n'insérez ou ne retirez pas de lecteurs externes (USB).

● Les administrateurs doivent s'assurer que tous les ports nécessaires sont disponibles.

● Consultez régulièrement le site dell.com/support pour obtenir la documentation la plus récente et des conseils techniques.

● La ligne de produits Dell Data Security ne prend pas en charge les versions de Windows Insider Preview.

Conditions préalables

● Microsoft .Net Framework 4.5.2 (ou version ultérieure) est nécessaire pour les clients des programmes d’installation principal et

enfant . Le programme d’installation n’installe pas les composants Microsoft .Net Framework.

● Pour vérifier la version de Microsoft .Net installée, suivez ces instructions sur l’ordinateur ciblé pour l’installation. Reportez-vous à ces

instructions pour installer Microsoft .Net Framework 4.5.2.

● Si vous choisissez d’installer Encryption en mode FIPS, Microsoft .Net Framework 4.6 est requis.

Matériel

● Le tableau suivant indique la configuration matérielle minimale prise en charge.

Matériel

○ Processeur Intel Pentium ou AMD

○ 110 Mo d'espace disque disponible

○ 512 Mo de RAM

REMARQUE : De l’espace disque libre supplémentaire est nécessaire pour chiffrer les fichiers sur le point de terminaison. La

taille varie en fonction des règles activées et de la capacité de disque.

Localisation

● Dell Encryption, SED Manager, PBA Advanced Authentication, et BitLocker Manager sont compatibles avec l’interface utilisateur

multilingue et sont localisés dans les langues suivantes.

Langues prises en charge

EN : anglais IT : italien KO : coréen

ES : espagnol DE : allemand PT-BR : portugais brésilien

8 Configuration requise

Langues prises en charge

FR : français JA : japonais PT-PT : portugais du Portugal (ibère)

Chiffrement

● L'ordinateur client doit posséder une connectivité réseau pour être activé.

● Pour activer un compte Microsoft Live avec Dell Encryption, reportez-vous à cet article de la base de connaissances SLN290988.

● Pour réduire la durée du chiffrement initial, lancez l'Assistant Nettoyage de disque Windows qui supprimera les fichiers temporaires et

toute autre donnée inutile.

● Désactivez le mode Veille lors du balayage de chiffrement initial pour prévenir la mise en veille d'un ordinateur lors des périodes

d'inactivité. Le chiffrement ne peut pas être exécuté sur un ordinateur en veille (le déchiffrement non plus).

● Encryption ne prend pas en charge les configurations à double amorçage, car il est possible de chiffrer les fichiers système de l’autre

système d’exploitation, ce qui perturberait son fonctionnement.

● Dell Encryption ne peut pas être mis à niveau vers v10.7.0 à partir de versions antérieures à v8.16.0. Les points de terminaison

exécutant des versions antérieures à la version v8.16.0 doivent être mis à niveau vers v8.16.0 , puis vers v10.7.0.

● Le programme d'installation principal ne prend pas en charge les mises à niveau des composants antérieurs à la version v8.0.

Extrayez les programmes d'installation enfants du programme d'installation principal et mettez à niveau le composant individuellement.

Reportez-vous à Extraire les programmes d'installation enfants du programme d'installation principal pour obtenir des instructions

relatives à l'extraction.

● Encryption prend désormais en charge le mode Audit. Le mode Audit permet aux administrateurs de déployer Encryption dans le

cadre de l’image d’entreprise, plutôt que d’utiliser un SCCM tiers ou une solution similaire. Pour obtenir des instructions relatives à

l’installation d’Encryption dans une image d’entreprise, reportez-vous à l’article de la base de connaissances SLN304039.

● Le client Encryption est testé avec plusieurs antivirus basés sur des signatures populaires et des solutions antivirus pilotées

par l’intelligence artificielle dont McAfee Virus Scan Enterprise, McAfee Endpoint Security, Symantec Endpoint Protection,

CylancePROTECT, CrowdStrike Falcon, Carbon Black Defense, etc. avec lesquels il est compatible. Les exclusions codées en dur

sont incluses par défaut pour de nombreux fournisseurs d’antivirus afin d’éviter les incompatibilités entre l’analyse antivirus et le

chiffrement.

Si votre organisation utilise un fournisseur d’antivirus non répertorié ou si des problèmes de compatibilité sont observés, consultez

l’article de la base de connaissances SLN288353 ou contactez Dell ProSupport pour obtenir de l’aide pour la validation de la

configuration pour assurer l’interopérabilité entre vos solutions logicielles et les solutions Dell Data Security.

● Dell Encryption utilise les jeux d’instructions de chiffrement d’Intel IPP (Integrated Performance Primitives). Pour plus d’informations,

reportez-vous à l’article de la base de connaissances SLN301500.

● Le module TPM (Trusted Platform Module) est utilisé pour sceller la clé GPK. Par conséquent, si vous exécutez Encryption, supprimez

le module TPM du BIOS avant d’installer un nouveau système d’exploitation sur l’ordinateur cible.

● La réinstallation du système d'exploitation sur place n'est pas prise en charge. Pour réinstaller le système d'exploitation, effectuez

une sauvegarde de l'ordinateur cible, effacez le contenu de l'ordinateur, installez le système d'exploitation, puis récupérez les données

cryptées selon les procédures de récupération établies ci-après.

● Le programme d’installation principal installe ces composants s’ils ne sont pas déjà présents sur l’ordinateur cible. Lors de l’utilisation

du programme d’installation enfants, vous devez installer ces composants avant d’installer les clients.

Conditions préalables

○ Visual C++ 2012 Redistributable Package (x86 ou x64) Mise à jour 4 ou ultérieure

○ Visual C++ 2017 Redistributable Package (x86 ou x64) ou ultérieur

Visual C++ 2017 nécessite Windows Update KB2999226 s’il est installé sous Windows 7.

○ Depuis janvier 2020, les certificats de signature SHA1 ne sont plus valides et ne peuvent pas être renouvelés. Vous devez

installer les mises à jour https://support.microsoft.com/help/4474419 et https://support.microsoft.com/help/4490628 de la

Base de connaissances Microsoft sur les appareils exécutant Windows 7 ou Windows Server 2008 R2 pour valider les certificats

de signature SHA256 dans les applications et les modules d’installation.

Sans ces mises à jour installées, les applications et modules d’installation signés avec des certificats SHA1 fonctionnent, mais une

erreur s’affiche sur le point de terminaison lors de l’installation ou de l’exécution des applications.

● Les règles Fichier de mise en veille prolongée Windows sécurisé et Empêcher la mise en veille prolongée non sécurisée ne sont pas

prises en charge en mode UEFI.

● L'activation différée permet au compte d'utilisateur Active Directory utilisé lors de l'activation d'être indépendant du compte utilisé

pour se connecter au point de terminaison. Au lieu que le fournisseur de réseau capture les informations d'authentification, l'utilisateur

Configuration requise

9

spécifie manuellement le compte basé sur Active Directory lorsqu'il y est invité. Une fois que les informations d'identification ont été

saisies, les informations d'authentification sont envoyées de manière sécurisée au Dell Server qui les valide par rapport aux domaines

Active Directory configurés. Pour plus d’informations, reportez-vous à l’article de la base de connaissances SLN306341.

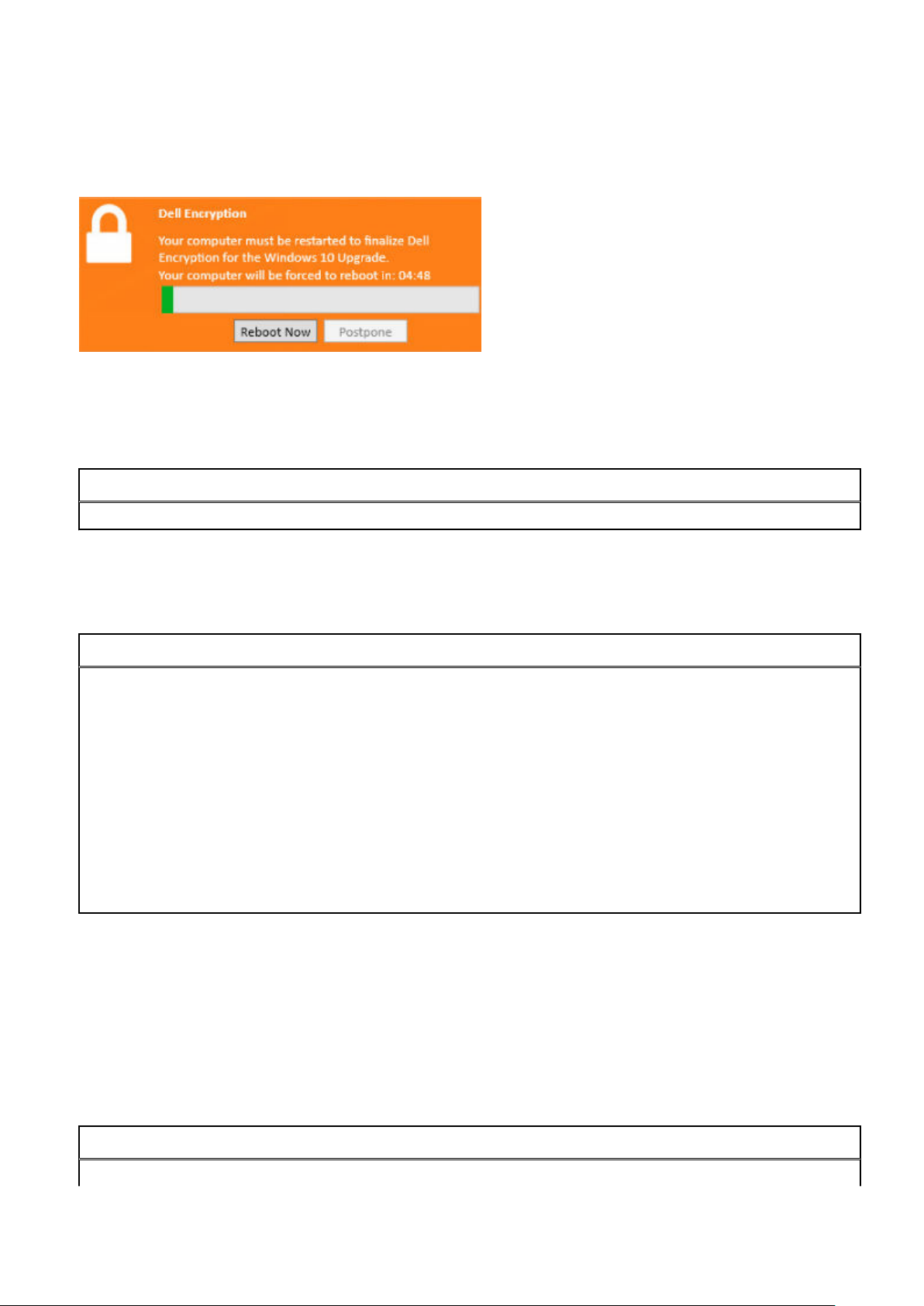

● Suite à la mise à niveau des fonctionnalités de Windows 10, un redémarrage est nécessaire pour finaliser Dell Encryption. Le message

suivant s’affiche dans la zone de notification après la mise à niveau des fonctionnalités de Windows 10 :

Matériel

● Le tableau suivant répertorie en détail le matériel compatible.

Matériel intégré en option

○ TPM 1.2 ou 2.0

Systèmes d'exploitation

● Le tableau suivant décrit les systèmes d'exploitation pris en charge.

Systèmes d'exploitation Windows (32 bits et 64 bits)

○ Windows 7 SP1 : Entreprise, Professionnel, Ultimate

○ Windows Embedded Standard 7 avec modèle de compatibilité des applications

○ Windows 8.1 : Enterprise, Pro

○ Windows Embedded 8.1 Industry Enterprise

○ Windows 10 : Éducation, Entreprise, Pro v1803-v20H2 (mise à jour avril 2018/Redstone 4 - Mise à jour octobre 2020/20H2)

Remarque : Windows 10 V2004 (mise à jour de mai 2020/20H1) ne prend pas en charge l’architecture 32 bits. Pour

plus d’informations, voir https://docs.microsoft.com/windows-hardware/design/minimum/minimum-hardware-requirements-

overview

■ Windows 10 2016 LTSB

■ Windows 10 2019 LTSC

○ VMWare Workstation 12.5 et version ultérieure

○ Activation différée comprend la prise en charge de tous les éléments ci-dessus

Encryption External Media

Systèmes d'exploitation

● Le support externe doit disposer d'environ 55 Mo, ainsi que d'un espace libre sur le support égal au plus gros fichier à crypter, pour

héberger Encryption External Media.

● Le tableau suivant répertorie les systèmes d’exploitation pris en charge lors de l’accès aux supports protégés par Encryption External

Media :

Systèmes d’exploitation Windows pris en charge pour accéder à un support chiffré (32 bits et 64 bits)

○ Windows 7 SP1 : Entreprise, Professionnel, Ultimate

10 Configuration requise

Systèmes d’exploitation Windows pris en charge pour accéder à un support chiffré (32 bits et 64 bits)

○ Windows Embedded Standard 7 avec modèle de compatibilité des applications

○ Windows 8.1 : Enterprise, Pro

○ Windows Embedded 8.1 Industry Enterprise

○ Windows 10 : Éducation, Entreprise, Pro v1803-v20H2 (mise à jour avril 2018/Redstone 4 - Mise à jour octobre 2020/20H2)

Remarque : Windows 10 V2004 (mise à jour de mai 2020/20H1) ne prend pas en charge l’architecture 32 bits. Pour

plus d’informations, voir https://docs.microsoft.com/windows-hardware/design/minimum/minimum-hardware-requirements-

overview

■ Windows 10 2016 LTSB

■ Windows 10 2019 LTSC

Systèmes d’exploitation Mac pris en charge pour accéder à un support chiffré (noyaux 64 bits)

○ macOS High Sierra 10.13.5 - 10.13.6

○ macOS Mojave 10.14.0 - 10.14.4

○ macOS Catalina 10.15.5 - 10.15.6

Chiffrement complet du disque

● Le chiffrement complet du disque exige une activation sur un serveur Dell exécutant v9.8.2 ou une version ultérieure.

● Le chiffrement complet du disque n'est actuellement pas pris en charge dans les ordinateurs hôtes virtualisés.

● Le chiffrement complet du disque des configurations à plusieurs disques n'est pas pris en charge.

● Le chiffrement complet du disque nécessite un module TPM matériel séparé. Les modules PTT et TPM basés sur firmware ne sont pas

pris en charge à l’heure actuelle.

● Les fournisseurs d'informations d'identification tiers ne fonctionneront pas avec les fonctionnalités FDE installées et tous les

fournisseurs d'informations d'identification tiers seront désactivés si la PBA est activée.

● L'ordinateur client doit posséder une connectivité réseau ou un code d'accès pour être activé.

● L’ordinateur doit disposer d’une connexion réseau filaire pour permettre aux utilisateurs de carte à puce de se connecter dans l’écran

d’authentification avant démarrage à la première connexion.

● La mise à jour des fonctionnalités du système d'exploitation n'est pas prise en charge avec le chiffrement complet du disque.

● Une connexion filaire est nécessaire pour que la PBA communique avec le serveur Dell.

● Un SED ne peut pas être présent sur l’ordinateur cible.

● Le chiffrement complet de disque utilise les jeux d’instructions de chiffrement d’Intel IPP (Integrated Performance Primitives). Pour

plus d’informations, reportez-vous à l’article de la base de connaissances SLN301500.

● Le chiffrement complet du disque n'est pas pris en charge avec BitLocker ou BitLocker Manager. N'installez pas le chiffrement

complet du disque sur un ordinateur sur lequel le BitLocker ou BitLocker Manager est installé.

● Dell recommande le pilote Intel Rapid Storage Technology v15.2.0.0 ou ultérieure avec les disques NVMe.

● Tout disque NVMe utilisé pour la fonction PBA :

○ L’opération SATA du BIOS doit être définie sur RAID ON, car PBA Management de Dell ne prend pas en charge AHCI sur les

disques NVMe.

○ Le mode d’amorçage du BIOS doit être UEFI et les ROM de l’option Hérité doivent être désactivés.

● Tout disque non NVMe utilisé pour la fonction PBA :

○ L’opération SATA du BIOS doit être définie sur AHCI, car PBA Management de Dell ne prend pas en charge RAID avec les disques

non NVMe.

○ RAID ON n’est pas pris en charge, car l’accès à la lecture et l’écriture des données RAID (sur un secteur non disponible sur un

disque non NVMe verrouillé) n’est pas disponible au démarrage et ne peut attendre de lire ces données après la connexion de

l’utilisateur.

○ Le système d'exploitation plante lorsqu'il est transféré de RAID ON à AHCI si les disques du contrôleur AHCI ne sont pas

préinstallés. Pour obtenir des instructions sur le passage de RAID à AHCI (ou vice-versa), voir l'article de la base de connaissances

SLN306460.

● La gestion du chiffrement complet de disque ne prend pas en charge les configurations à double démarrage dans la mesure où il est

possible de chiffrer les fichiers système de l’autre système d’exploitation, ce qui perturberait son fonctionnement.

Configuration requise

11

● La réinstallation du système d'exploitation sur place n'est pas prise en charge. Pour réinstaller le système d'exploitation, effectuez

une sauvegarde de l'ordinateur cible, effacez le contenu de l'ordinateur, installez le système d'exploitation, puis récupérez les données

cryptées selon les procédures de récupération établies ci-après.

● Les mises à jour des fonctions Direct à partir de Windows 10 v1607 (mise à jour anniversaire/Redstone 1) vers Windows 10 v1903 (mise

à jour mai 2019/19H1) ne sont pas prises en charge avec FDE. Dell vous recommande de mettre à jour le système d’exploitation avec

une mise à jour des fonctionnalités plus récente en cas de mise à jour vers Windows 10 v1903. Si vous tentez d’effectuer la mise à jour

directement de Windows 10 v1607 à v1903, un message d’erreur s’affiche et la mise à jour est impossible.

● Le programme d’installation principal installe ces composants s’ils ne sont pas déjà présents sur l’ordinateur cible. Lors de l’utilisation

du programme d’installation enfants, vous devez installer ces composants avant d’installer les clients.

Conditions préalables

○ Visual C++ 2017 Redistributable Package (x86 ou x64) ou ultérieur

Visual C++ 2017 nécessite Windows Update KB2999226 s’il est installé sous Windows 7.

○ Depuis janvier 2020, les certificats de signature SHA1 ne sont plus valides et ne peuvent pas être renouvelés. Vous devez

installer les mises à jour https://support.microsoft.com/help/4474419 et https://support.microsoft.com/help/4490628 de la

Base de connaissances Microsoft sur les appareils exécutant Windows 7 ou Windows Server 2008 R2 pour valider les certificats

de signature SHA256 dans les applications et les modules d’installation.

Sans ces mises à jour installées, les applications et modules d’installation signés avec des certificats SHA1 fonctionnent, mais une

erreur s’affiche sur le point de terminaison lors de l’installation ou de l’exécution des applications.

●

●

●

REMARQUE : Un mot de passe est requis pour l’authentification avant démarrage. Dell recommande d'utiliser des paramètres de

mot de passe au moins conformes aux stratégies de sécurité internes.

REMARQUE :

plusieurs utilisateurs. De plus, tous les utilisateurs doivent disposer de mots de passe. Les utilisateurs ayant un mot de passe de

longueur nulle ne pourront plus utiliser l’ordinateur suite à l’activation.

REMARQUE :

Windows 10 v1703 (mise à jour Creators Update/Redstone 2) ou une version ultérieure avant d’effectuer la mise à jour vers

Windows 10 v1903 (mise à jour mai 2019/19H1) ou une version ultérieure. Si vous tentez cette stratégie de mise à niveau, un

message d’erreur s’affiche.

REMARQUE : Le chiffrement complet du disque doit être configuré avec des algorithmes de chiffrement définis sur AES-256 et le

mode de chiffrement défini sur CBC.

REMARQUE : Les mises à niveau du système d’exploitation sur place vers une version plus récente (telle que Windows 7 ou

Windows 8.1) pour Windows 10 ne sont pas prises en charge.

Lorsque PBA est utilisé, la règle de synchronisation de tous les utilisateurs doit être activée si un ordinateur a

Les ordinateurs protégés par chiffrement complet du disque doivent effectuer la mise à jour vers

Matériel

● Le tableau suivant répertorie en détail le matériel compatible.

Matériel intégré en option

○ TPM 1.2 ou 2.0

Options d'authentification pour les clients avec chiffrement complet du

disque

● L'utilisation des cartes à puce et l'authentification sur des ordinateurs UEFI nécessitent du matériel spécifique. La configuration

est nécessaire pour utiliser les cartes à puce avec l’authentification avant démarrage. Les tableaux suivants montrent les options

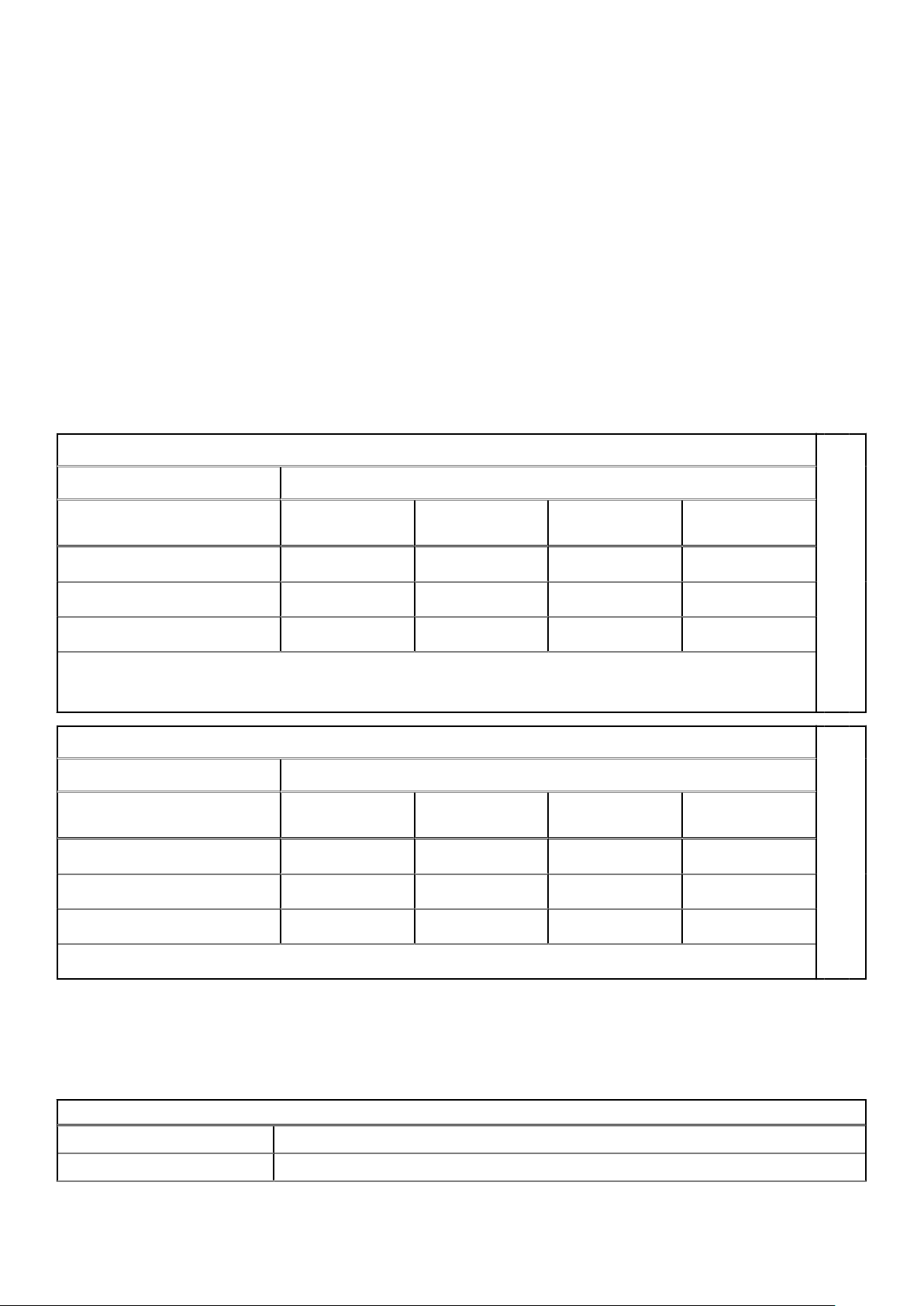

d'authentification disponibles par système d'exploitation, lorsque les conditions en terme de configuration et de matériel sont remplies.

12

Configuration requise

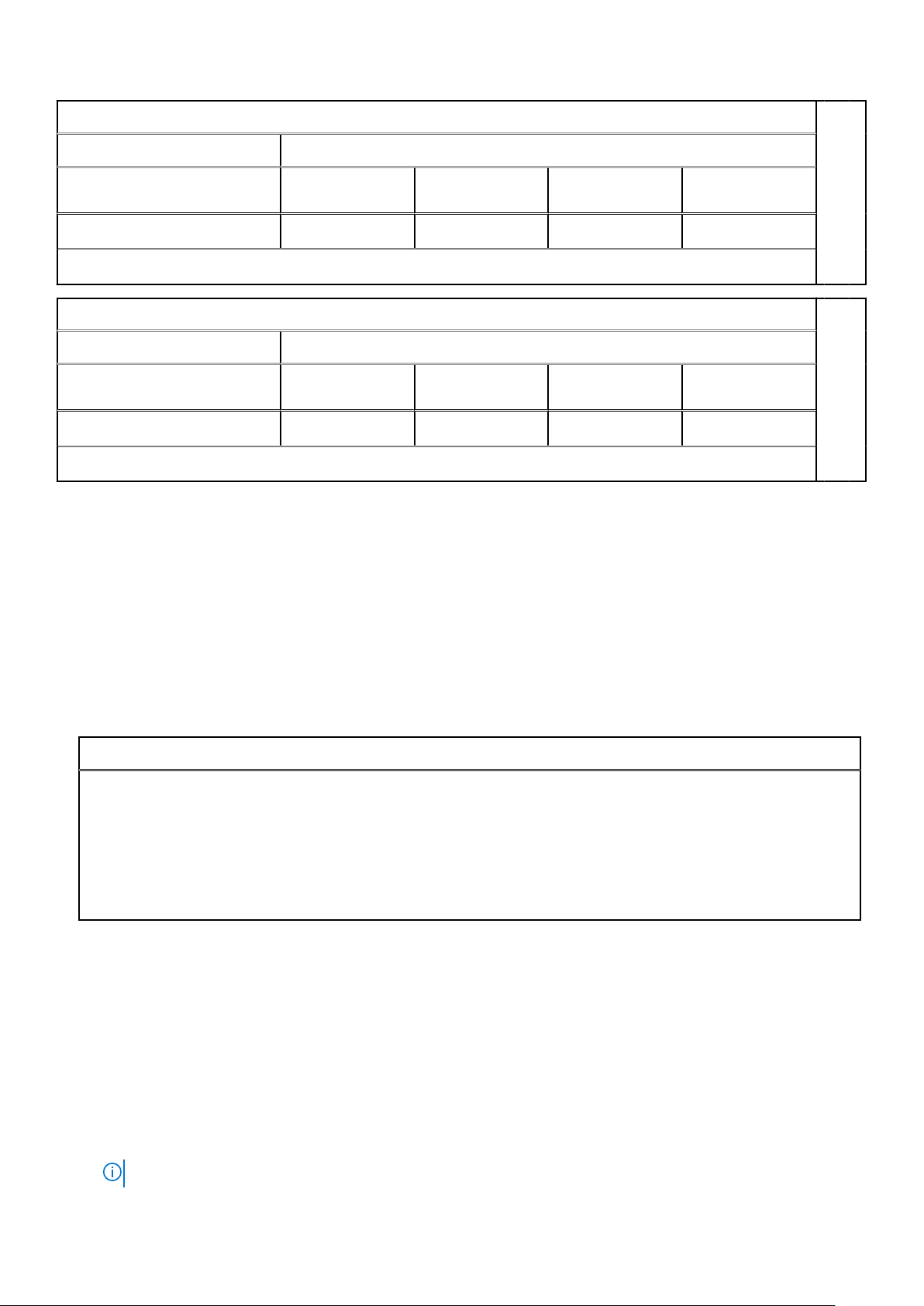

Non UEFI

PBA

Mot de passe Empr. digit. Carte à puce à

Windows 7 SP0-SP1 X

1. Disponible lorsque les pilotes d'authentification sont téléchargés depuis support.dell.com.

UEFI

Windows 10 X

1. Disponible pour les ordinateurs UEFI pris en charge.

1

PBA - sur les ordinateurs Dell pris en charge

Mot de passe Empr. digit. Carte à puce à

1

contact

1 2

X

contact

1

X

Carte SIPR

Carte SIPR

Modèles d'ordinateur Dell pris en charge avec le mode de démarrage UEFI

● Pour consulter la toute dernière liste des plates-formes compatibles avec le chiffrement complet du disque, reportez-vous à cet article

de la base de connaissances : SLN296720.

● Pour obtenir la liste des stations d’accueil et des adaptateurs compatibles avec le chiffrement complet du disque, voir l’article de la

base de connaissances SLN314695.

Systèmes d'exploitation

● Le tableau suivant décrit les systèmes d'exploitation pris en charge.

Systèmes d'exploitation Windows (64 bits)

○ Windows 7 SP1 : Entreprise, Professionnel, Édition Intégrale (mode de démarrage hérité requis)

○ Windows 10 : Éducation, Entreprise, Pro v1803-v20H2 (mise à jour avril 2018/Redstone 4 - Mise à jour octobre 2020/20H2)

Remarque : Windows 10 V2004 (mise à jour de mai 2020/20H1) ne prend pas en charge l’architecture 32 bits. Pour

plus d’informations, voir https://docs.microsoft.com/windows-hardware/design/minimum/minimum-hardware-requirements-

overview

■ Windows 10 2016 LTSB

■ Windows 10 2019 LTSC

Encryption sur système d'exploitation serveur

Encryption sur systèmes d’exploitation de serveur est conçu pour une utilisation sur des ordinateurs fonctionnant en mode Serveur, en

particulier les serveurs de fichiers.

● Encryption sur systèmes d’exploitation de serveur est compatible uniquement avec Encryption Enterprise et Endpoint Security Suite

Enterprise.

● Encryption sur systèmes d’exploitation de serveur fournit :

○ Le chiffrement logiciel est

○ Removable Media Encryption

○ Contrôle de port

REMARQUE :

Configuration requise 13

Le serveur doit prendre en charge les contrôles de port.

Les règles du système de contrôle de port affectent le support amovible des serveurs protégés, en contrôlant par exemple

l’accès et l’utilisation des ports USB du serveur par des périphériques USB. La règle du port USB s'applique aux ports USB

externes. La fonction du port USB interne n'est pas affectée par la règle du port USB. Si la règle du port USB est désactivée,

le clavier et la souris USB du client ne fonctionnent pas et l'utilisateur n'est pas en mesure d'utiliser l'ordinateur à moins que la

connexion du bureau à distance soit définie avant l'application de la règle.

● Le programme d’installation principal installe ces composants s’ils ne sont pas déjà présents sur l’ordinateur cible. Lors de l’utilisation

du programme d’installation enfants, vous devez installer ces composants avant d’installer les clients.

Conditions préalables

○ Visual C++ 2012 Redistributable Package (x86 ou x64) Mise à jour 4 ou ultérieure

○ Visual C++ 2017 Redistributable Package (x86 ou x64) ou ultérieur

Visual C++ 2017 nécessite Windows Update KB2999226 s’il est installé sous Windows 7.

○ Depuis janvier 2020, les certificats de signature SHA1 ne sont plus valides et ne peuvent pas être renouvelés. Vous devez

installer les mises à jour https://support.microsoft.com/help/4474419 et https://support.microsoft.com/help/4490628 de la

Base de connaissances Microsoft sur les appareils exécutant Windows 7 ou Windows Server 2008 R2 pour valider les certificats

de signature SHA256 dans les applications et les modules d’installation.

Sans ces mises à jour installées, les applications et modules d’installation signés avec des certificats SHA1 fonctionnent, mais une

erreur s’affiche sur le point de terminaison lors de l’installation ou de l’exécution des applications.

Encryption sur systèmes d’exploitation de serveur peut être utilisé avec :

● les serveurs de fichier sur disque locaux

● les invités de la machine virtuelle (VM) s’exécutant sous un système d’exploitation de serveur ou autre que serveur en tant que simple

serveur de fichiers

● Configurations prises en charge :

○ les serveurs équipés de disques RAID 5 ou 10 ; RAID 0 (agrégation par bande) et RAID 1 (mise en miroir) sont pris en charge

indépendamment l’un de l’autre.

○ les serveurs équipés de lecteurs RAID de plusieurs To

○ les serveurs équipés de lecteurs pouvant être remplacé sans avoir a mettre l'ordinateur hors tension.

○ Le chiffrement du serveur est validé par les principaux fournisseurs d’antivirus du marché. Les exclusions codées en dur sont en

place afin que ces fournisseurs d’antivirus puissent empêcher les incompatibilités entre l’analyse et le chiffrement des antivirus.

Si votre entreprise utilise un fournisseur d'antivirus qui n'est pas répertorié, reportez-vous à l'article de base de connaissances

SLN298707 ou contactez Dell ProSupport

Encryption sur systèmes d’exploitation de serveur ne peut pas être utilisé avec :

● Security Management Servers/Security Management Server Virtuals ou les serveurs exécutant des bases de données pour Security

Management Servers/Security Management Server Virtual.

● Encryption Personal.

● SED Manager, PBA Advanced Authentication ou BitLocker Manager.

● Les serveurs qui font partie de DFS (distributed file systems).

● La migration vers ou depuis Encryption sur un système d’exploitation de serveur. La mise à niveau depuis External Media Edition

vers Encryption sur systèmes d’exploitation de serveur exige que le produit précédent soit entièrement désinstallé avant l’installation

d’Encryption sur systèmes d’exploitation de serveur.

● les hôtes de machine virtuelle (un hôte de machine virtuelle contient généralement plusieurs invités de machine virtuelle.)

● Contrôleurs de domaine.

● Serveurs Exchange

● Serveurs hébergeant des bases de données (SQL, Sybase, SharePoint, Oracle, MySQL, Exchange etc.)

● Serveurs utilisant l'une des technologies suivantes :

○ Systèmes de fichiers résistants

○ Systèmes de fichiers fluides

○ Espace de stockage Microsoft

○ Solutions de stockage réseau SAN/NAS

○ Périphériques connectés iSCSI

○ Logiciel de déduplication

○ Matériel de déduplication

14

Configuration requise

○ RAID fractionnés (plusieurs volumes sur un RAID unique)

○ Lecteurs SED (RAID et NON RAID)

○ Connexion automatique (Windows 7, 8/8.1) des bornes

○ Microsoft Storage Server 2012

● Encryption sur un système d’exploitation de serveur ne prend pas en charge les configurations à double amorçage, car il est possible de

chiffrer les fichiers système de l’autre système d’exploitation, ce qui perturberait son fonctionnement.

● La réinstallation du système d'exploitation sur place n'est pas prise en charge. Pour réinstaller le système d'exploitation, effectuez

une sauvegarde de l'ordinateur cible, effacez le contenu de l'ordinateur, installez le système d'exploitation, puis récupérez les données

cryptées selon les procédures de récupération suivantes. Pour plus d’informations sur la récupération des données cryptées, reportezvous au Guide de récupération.

Systèmes d'exploitation

Le tableau suivant décrit les systèmes d'exploitation pris en charge.

Systèmes d'exploitation (32 et 64 bits)

● Windows 7 SP1 : Entreprise, Professionnel, Ultimate

● Windows 8.1 : Enterprise, Pro

● Windows 10 : Éducation, Entreprise, Pro v1803-v20H2 (mise à jour avril 2018/Redstone 4 - Mise à jour octobre 2020/20H2)

Remarque : Windows 10 V2004 (mise à jour de mai 2020/20H1) ne prend pas en charge l’architecture 32 bits. Pour

plus d’informations, voir https://docs.microsoft.com/windows-hardware/design/minimum/minimum-hardware-requirements-

overview

○ Windows 10 2016 LTSB

○ Windows 10 2019 LTSC

Systèmes d'exploitation de serveur pris en charge

● Windows Server 2008 R2 SP1 : Édition Standard, Édition Datacenter, Édition Enterprise, Édition Webserver

● Windows Server 2012 : Édition Standard, Édition Essentials, Édition Datacenter (Server Core n'est pas pris en charge)

● Windows Server 2012 R2 : Édition Standard, Édition Essentials, Édition Datacenter (Server Core n'est pas pris en charge)

● Windows Server 2016 : Édition Standard, Édition Essentials, Édition Datacenter (Server Core n'est pas pris en charge)

● Windows Server 2019 - Standard, Datacenter Edition

Systèmes d'exploitation pris en charge avec le mode UEFI

● Windows 8.1 : Enterprise, Pro

● Windows 10 : Éducation, Entreprise, Pro v1803-v20H2 (mise à jour avril 2018/Redstone 4 - Mise à jour octobre 2020/20H2)

Remarque : Windows 10 V2004 (mise à jour de mai 2020/20H1) ne prend pas en charge l’architecture 32 bits. Pour

plus d’informations, voir https://docs.microsoft.com/windows-hardware/design/minimum/minimum-hardware-requirements-

overview

○ Windows 10 2016 LTSB

○ Windows 10 2019 LTSC

REMARQUE :

Sur un ordinateur UEFI pris en charge, après que vous sélectionnez Redémarrer dans le menu principal, l'ordinateur redémarre, puis

affiche l'un des deux écrans de connexion possibles. L'écran de connexion affiché est déterminé par les différences d'architecture de

plateforme de l'ordinateur.

Configuration requise 15

Encryption External Media

Systèmes d'exploitation

● Le support externe doit disposer d'environ 55 Mo, ainsi que d'un espace libre sur le support égal au plus gros fichier à crypter, pour

héberger Encryption External Media.

● Le paragraphe suivant décrit les systèmes d’exploitation pris en charge lors de l’accès à des médias protégés par Dell :

Systèmes d’exploitation Windows pris en charge pour accéder à un support chiffré (32 bits et 64 bits)

● Windows 7 SP1 : Entreprise, Professionnel, Ultimate

● Windows 8.1 : Enterprise, Pro

● Windows 10 : Éducation, Entreprise, Pro v1803-v20H2 (mise à jour avril 2018/Redstone 4 - Mise à jour octobre 2020/20H2)

Remarque : Windows 10 V2004 (mise à jour de mai 2020/20H1) ne prend pas en charge l’architecture 32 bits. Pour

plus d’informations, voir https://docs.microsoft.com/windows-hardware/design/minimum/minimum-hardware-requirements-

overview

○ Windows 10 2016 LTSB

○ Windows 10 2019 LTSC

Systèmes d'exploitation de serveur pris en charge

● Windows Server 2012 R2

Systèmes d’exploitation Mac pris en charge pour accéder à un support chiffré (noyaux 64 bits)

● macOS High Sierra 10.13.5 - 10.13.6

● macOS Mojave 10.14.0 - 10.14.4

● macOS Catalina 10.15.1 - 10.15.4

SED Manager

● Pour que l’installation de SED Manager réussisse, l’ordinateur doit disposer d’une connexion réseau filaire.

● L’ordinateur doit disposer d’une connexion réseau filaire pour permettre aux utilisateurs de carte à puce de se connecter dans l’écran

d’authentification avant démarrage à la première connexion.

● Les fournisseurs d’informations d’identification tiers ne fonctionneront pas avec SED Manager installé et tous les fournisseurs

d’informations d’identification tiers seront désactivés si la PBA est activée.

● IPv6 n'est pas pris en charge.

● SED Manager n'est pas pris en charge avec les configurations à plusieurs disques.

● SED Manager n'est actuellement pas pris en charge dans les ordinateurs hôtes virtualisés.

● Dell Encryption utilise les jeux d’instructions de chiffrement d’Intel IPP (Integrated Performance Primitives). Pour plus d’informations,

reportez-vous à l’article de la base de connaissances SLN301500.

● Après avoir appliqué des règles, préparez-vous à redémarrer l'ordinateur avant de pouvoir les mettre en application.

● Les ordinateurs équipés de disques auto-cryptables ne peuvent pas être utilisés avec des cartes HCA. Il existe des incompatibilités

qui empêchent le provisionnement des accélérateurs HCA. Notez que Dell ne vend pas d'ordinateurs comportant des disques à

auto-chiffrement prenant en charge le module HCA. Cette configuration non prise en charge est une configuration après-vente.

● Si l'ordinateur ciblé pour chiffrement est équipé d'un accélérateur d'un lecteur à chiffrement automatique, vérifiez que l'option Active

Directory, l'utilisateur doit changer de mot passe lors de la prochaine connexion, est désactivée. L’authentification avant démarrage ne

prend pas en charge cette option Active Directory.

● Dell vous déconseille de changer de méthode d'authentification après avoir activé la règle PBA. Si vous devez changer de méthode

d'authentification, vous devez :

○ Supprimez tous les utilisateurs de la PBA.

ou

○ Désactivez la PBA, changez de méthode d'authentification, puis ré-activez la PBA.

16

Configuration requise

REMARQUE :

En raison de la nature du RAID et des SED, SED Manager ne prend pas en charge le RAID. RAID=On avec disques SED présente

un problème : le RAID exige un accès au disque pour la lecture et l'écriture des données associées au RAID dans un secteur élevé

non disponible sur un SED verrouillé dès le début, et, pour lire ces données, ne peut pas attendre que l'utilisateur se connecte.

Pour résoudre le problème, dans le BIOS, définissez l'opération SATA sur AHCI au lieu de RAID=On. Si les pilotes de contrôleur

AHCI ne sont pas pré-installés sur le système d'exploitation, ce dernier plante lors du passage de RAID=On à AHCI.

● La configuration des disques à chiffrement automatique pour SED Manager est différente entre les disques NVMe et non NVMe

(SATA).

○ Tout disque NVMe utilisé pour la fonction SED :

■ L’opération SATA du BIOS doit être définie sur RAID ON, car SED Manager ne prend pas en charge AHCI sur les disques

NVMe.

■ Le mode d’amorçage du BIOS doit être UEFI et les ROM de l’option Hérité doivent être désactivés.

○ Tout disque non NVMe utilisé pour la fonction SED :

■ L’opération SATA du BIOS doit être définie sur AHCI, car SED Manager ne prend pas en charge RAID avec les disques non

NVMe.

■ RAID ON n’est pas pris en charge, car l’accès à la lecture et l’écriture des données RAID (sur un secteur non disponible sur un

disque non NVMe verrouillé) n’est pas disponible au démarrage et ne peut attendre de lire ces données après la connexion de

l’utilisateur.

■ Le système d'exploitation plante lorsqu'il est transféré de RAID ON à AHCI si les disques du contrôleur AHCI ne sont

pas préinstallés. Pour obtenir des instructions sur le passage de RAID à AHCI (ou vice-versa), voir l'article de la base de

connaissances SLN306460.

Les lecteurs SED compatibles OPAL pris en charge exigent les pilotes Intel Rapid Storage Technology mis à jour, disponibles à l’adresse

www.dell.com/support. Dell recommande Intel Rapid Storage Technology Driver version 15.2.0.0 ou ultérieure avec les disques NVMe.

REMARQUE :

système en suivant le lien ci-dessus, en fonction du modèle de votre ordinateur.

● Le programme d’installation principal installe ces composants s’ils ne sont pas déjà présents sur l’ordinateur cible. Lors de l’utilisation

du programme d’installation enfants, vous devez installer ces composants avant d’installer les clients.

Conditions préalables

○ Visual C++ 2017 Redistributable Package (x86 ou x64) ou ultérieur

Visual C++ 2017 nécessite Windows Update KB2999226 s’il est installé sous Windows 7.

○ Depuis janvier 2020, les certificats de signature SHA1 ne sont plus valides et ne peuvent pas être renouvelés. Vous devez

installer les mises à jour https://support.microsoft.com/help/4474419 et https://support.microsoft.com/help/4490628 de la

Base de connaissances Microsoft sur les appareils exécutant Windows 7 ou Windows Server 2008 R2 pour valider les certificats

de signature SHA256 dans les applications et les modules d’installation.

Sans ces mises à jour installées, les applications et modules d’installation signés avec des certificats SHA1 fonctionnent, mais une

erreur s’affiche sur le point de terminaison lors de l’installation ou de l’exécution des applications.

● SED Manager n’est pas prise en charge avec Encryption sur des systèmes d’exploitation de serveur .

●

●

●

●

REMARQUE :

mot de passe au moins conformes aux stratégies de sécurité internes.

REMARQUE :

plusieurs utilisateurs. De plus, tous les utilisateurs doivent disposer de mots de passe. Les utilisateurs ayant un mot de passe de

longueur nulle ne pourront plus utiliser l’ordinateur suite à l’activation.

REMARQUE :

Creators Update/Redstone 2) ou une version ultérieure avant d’effectuer la mise à jour vers Windows 10 v1903 (mise à jour

mai 2019/19H1) ou une version ultérieure. Si vous tentez cette stratégie de mise à niveau, un message d’erreur s’affiche.

REMARQUE :

Windows 8.1) pour Windows 10 ne sont pas prises en charge.

Les pilotes Intel Rapid Storage Technology dépendent de la plate-forme. Vous pouvez obtenir le pilote de votre

Un mot de passe est requis pour l’authentification avant démarrage. Dell recommande d'utiliser des paramètres de

Lorsque PBA est utilisé, la règle de synchronisation de tous les utilisateurs doit être activée si un ordinateur a

Les ordinateurs protégés par SED Manager doivent effectuer la mise à jour vers Windows 10 v1703 (mise à jour

Les mises à niveau du système d’exploitation sur place vers une version plus récente (telle que Windows 7 ou

Configuration requise 17

Matériel

Lecteurs SED compatibles Opal

● Pour consulter la toute dernière liste de SED compatibles Opal pris en charge avec SED Manager, reportez-vous à cet article de la

base de connaissances SLN296720.

● Pour consulter la toute dernière liste des plates-formes compatibles avec SED Manager, voir l’article de la base de connaissances :

SLN296720.

● Pour obtenir la liste des stations d’accueil et des adaptateurs compatibles avec SED Manager, voir l’article de la base de

connaissances : SLN314695.

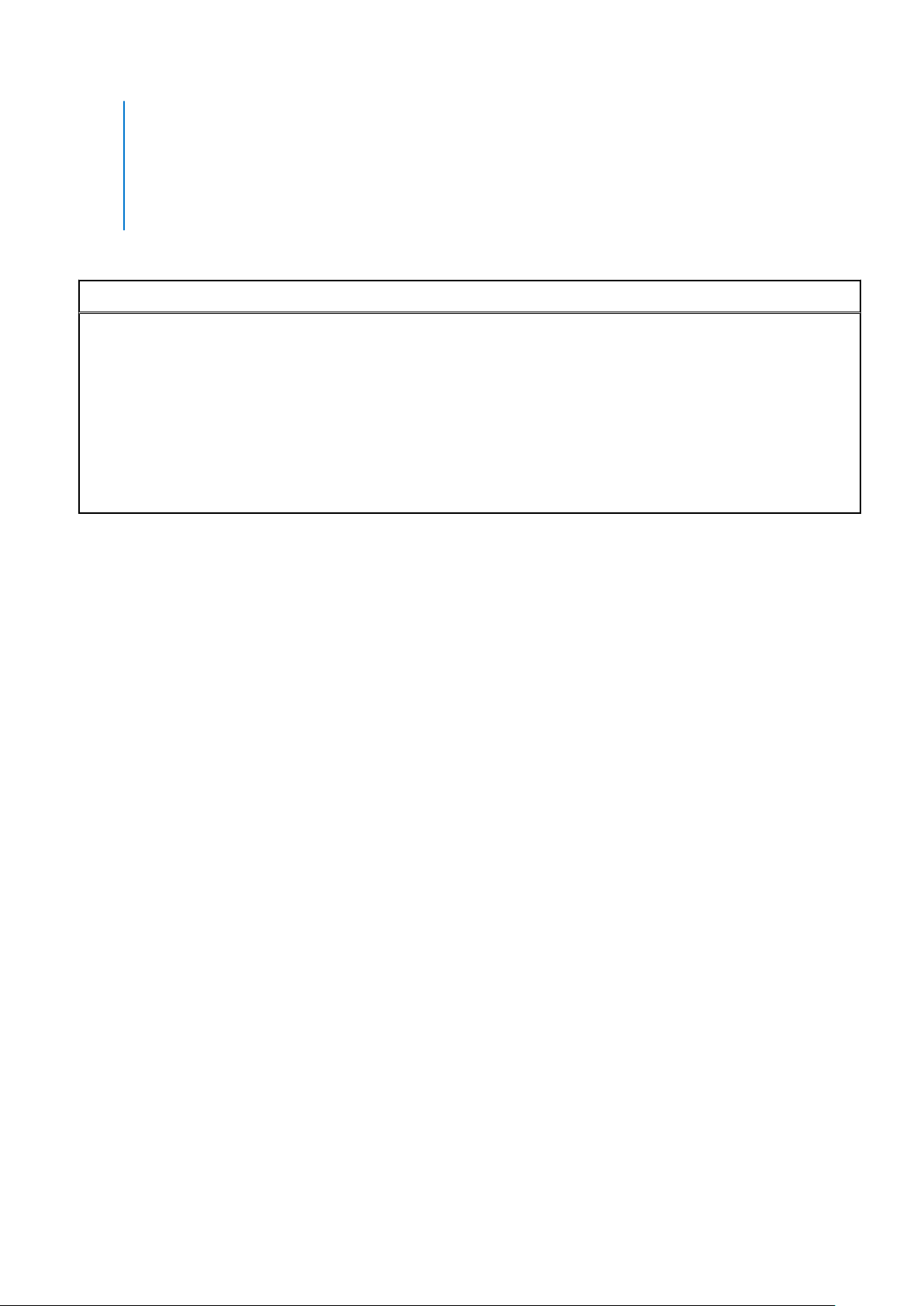

Options d’authentification avant démarrage avec SED Manager

● L’utilisation des cartes à puce et l’authentification sur des ordinateurs UEFI nécessitent du matériel spécifique. La configuration

est nécessaire pour utiliser les cartes à puce avec l’authentification avant démarrage. Les tableaux suivants montrent les options

d'authentification disponibles par système d'exploitation, lorsque les conditions en terme de configuration et de matériel sont remplies.

Non UEFI

PBA

Mot de passe Empr. digit. Carte à puce à

contact

Windows 7 SP0-SP1 X

Windows 8.1 X

Windows 10 X

1

1

1

1 2

X

1 2

X

1 2

X

1. Disponible lorsque les pilotes d’authentification sont téléchargés depuis dell.com/support

2. Disponible avec un SED Opal pris en charge

UEFI

PBA - sur les ordinateurs Dell pris en charge

Mot de passe Empr. digit. Carte à puce à

contact

Windows 7

Windows 8.1 X

Windows 10 X

1

1

1

X

1

X

1. Disponible avec un SED OPAL pris en charge sur les ordinateurs UEFI pris en charge

Carte SIPR

Carte SIPR

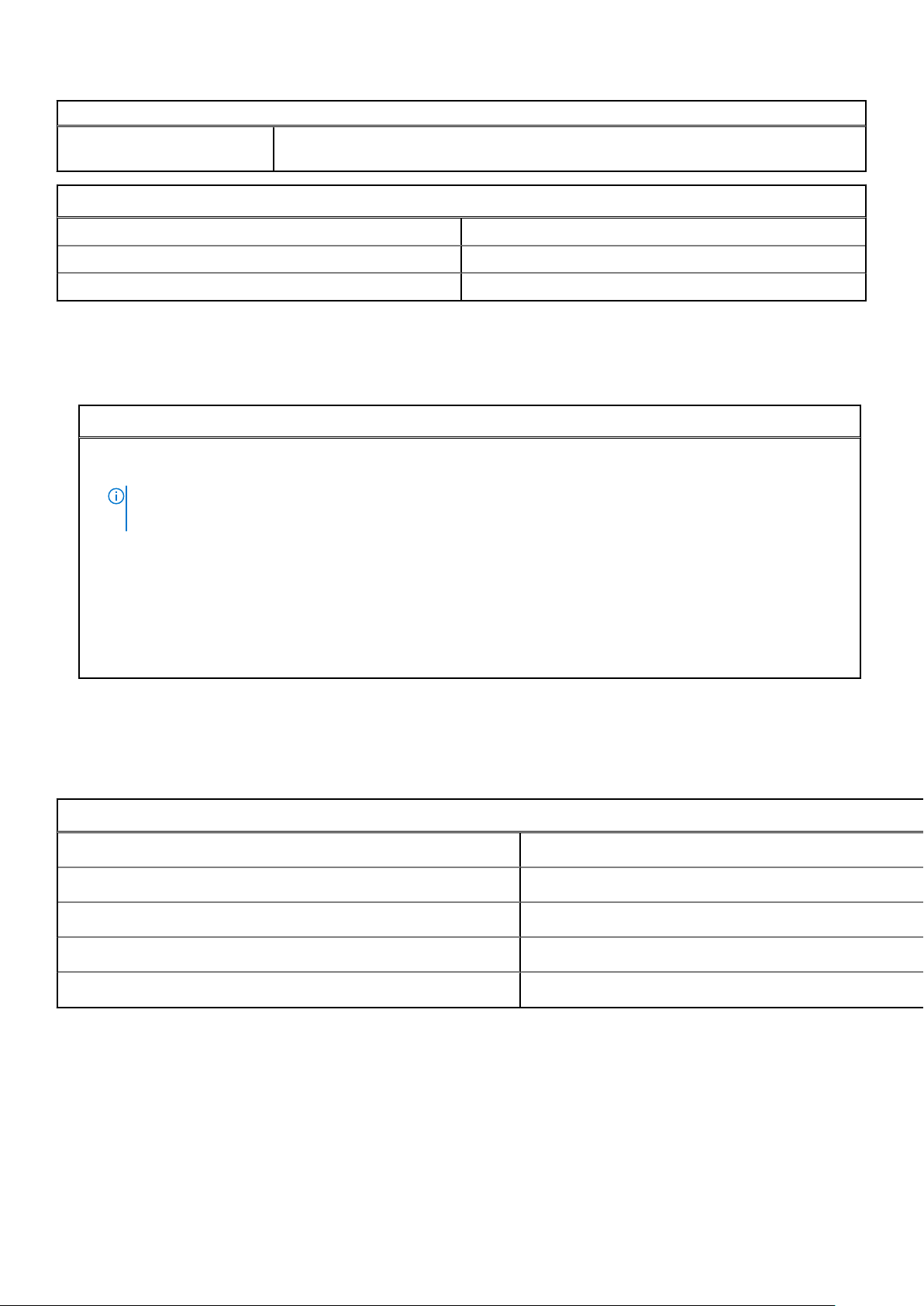

Claviers internationaux

Le tableau suivant répertorie les claviers internationaux pris en charge avec l’authentification avant démarrage sur les ordinateurs avec ou

sans UEFI.

Clavier international pris en charge - UEFI

DE-FR - Suisse (français) EN-GB - Anglais (anglais britannique)

DE-CH - Suisse (allemand) EN-CA - Anglais (anglais canadien)

18 Configuration requise

Clavier international pris en charge - UEFI

EN-US - Anglais (anglais

américain)

Clavier International prise en charge : Non-UEFI

AR - Arabe (avec lettres latines) EN-US - Anglais (anglais américain)

DE-FR - Suisse (français) EN-GB - Anglais (anglais britannique)

DE-CH - Suisse (allemand) EN-CA - Anglais (anglais canadien)

Systèmes d'exploitation

● Le tableau suivant décrit les systèmes d'exploitation pris en charge.

Systèmes d'exploitation Windows (32 bits et 64 bits)

○ Windows 7 SP0-SP1 : Entreprise, Professionnel, Édition Intégrale (pris en charge pour le mode de démarrage hérité, mais pas

pour UEFI)

REMARQUE :

Les disques à chiffrement automatique NVMe ne sont pas pris en charge avec Windows 7.

○ Windows 8.1 : Enterprise, Pro

○ Windows 10 : Éducation, Entreprise, Pro v1803-v20H2 (mise à jour avril 2018/Redstone 4 - Mise à jour octobre 2020/20H2)

Remarque : Windows 10 V2004 (mise à jour de mai 2020/20H1) ne prend pas en charge l’architecture 32 bits. Pour

plus d’informations, voir https://docs.microsoft.com/windows-hardware/design/minimum/minimum-hardware-requirements-

overview

■ Windows 10 2016 LTSB

■ Windows 10 2019 LTSC

Localisation

SED Manager est compatible avec l’interface utilisateur multilingue et est localisée dans les langues suivantes. Le mode UEFI et PBA

Advanced Authentication sont pris en charge dans les langues suivantes :

Langues prises en charge

EN : anglais JA : japonais

FR : français KO : coréen

IT : italien PT-BR : portugais brésilien

DE : allemand PT-PT : portugais du Portugal (ibère)

ES : espagnol

BitLocker Manager

● Envisagez de revoir la Configuration requise de Microsoft BitLocker si BitLocker n'est pas encore déployé dans votre environnement,

● Assurez-vous que la partition d'authentification avant démarrage est déjà configurée. Si vous installez BitLocker Manager avant de

configurer la partition PBA, vous ne pourrez pas activer BitLocker et BitLocker Manager ne sera pas opérationnel. Voir Configuration

préalable à l'installation d'une partition d'authentification avant démarrage BitLocker.

● Un Dell Server est nécessaire pour utiliser BitLocker Manager.

Configuration requise

19

● Assurez-vous qu'un certificat de signature est disponible dans la base de données. Pour plus d’informations, reportez-vous à l’article de

la base de connaissances SLN307028.

● Le clavier, la souris et les composants vidéo doivent être directement connectés à l'ordinateur. N'utilisez pas de commutateur KVM

pour gérer les périphériques, car il risquerait de réduire la capacité de l'ordinateur à identifier le matériel.

● Lancez le TPM et activez-le. Le gestionnaire BitLocker Manager s'approprie le TPM sans nécessiter de redémarrage. Toutefois,

si le TPM est déjà propriétaire, BitLocker Manager lance le processus de configuration du chiffrement (aucun redémarrage n'est

nécessaire). Ce qui compte, c'est que le TPM soit propriétaire et activé.

● BitLocker Manager utilise les algorithmes validés AES FIPS si le mode FIPS est activé pour le paramètre de sécurité GPO

« cryptographie système : utiliser les algorithmes compatibles FIPS pour le chiffrement, le hachage et la signature » sur le périphérique

et si vous gérez ce périphérique avec notre produit. BitLocker Manager ne force pas ce mode en tant que mode par défaut pour les

clients cryptés par BitLocker, car Microsoft suggère désormais à ses clients de ne pas utiliser leur chiffrement validé par FIPS en raison

de nombreux problèmes de compatibilité des applications, de récupération et de chiffrement des supports : http://blogs.technet.com.

● BitLocker Manager n’est pas pris en charge avec Encryption sur des systèmes d’exploitation de serveur ou .

● Lorsque vous utilisez une connexion de bureau à distance avec un point de terminaison exploitant BitLocker Manager, Dell

recommande d'exécuter toutes les sessions de bureau à distance en mode console afin d'éviter tout problème d'interaction dans

l'interface utilisateur avec la session utilisateur existante via la commande suivante :

mstsc /admin /v:<target_ip_address>

● Le programme d’installation principal installe ces composants s’ils ne sont pas déjà présents sur l’ordinateur cible. Lors de l’utilisation

du programme d’installation enfants, vous devez installer ces composants avant d’installer les clients.

Conditions préalables

○ Visual C++ 2017 Redistributable Package (x86 ou x64) ou ultérieur

Visual C++ 2017 nécessite Windows Update KB2999226 s’il est installé sous Windows 7.

○ Depuis janvier 2020, les certificats de signature SHA1 ne sont plus valides et ne peuvent pas être renouvelés. Vous devez

installer les mises à jour https://support.microsoft.com/help/4474419 et https://support.microsoft.com/help/4490628 de la

Base de connaissances Microsoft sur les appareils exécutant Windows 7 ou Windows Server 2008 R2 pour valider les certificats

de signature SHA256 dans les applications et les modules d’installation.

Sans ces mises à jour installées, les applications et modules d’installation signés avec des certificats SHA1 fonctionnent, mais une

erreur s’affiche sur le point de terminaison lors de l’installation ou de l’exécution des applications.

●

●

REMARQUE :

jour Creators Update/Redstone 2) ou une version ultérieure avant d’effectuer la mise à jour vers Windows 10 v1903 (mise à jour

mai 2019/19H1) ou une version ultérieure. Si vous tentez cette stratégie de mise à niveau, un message d’erreur s’affiche.

REMARQUE :

Windows 8.1) pour Windows 10 ne sont pas prises en charge.

Les ordinateurs protégés par Bitlocker Manager doivent effectuer la mise à jour vers Windows 10 v1703 (mise à

Les mises à niveau du système d’exploitation sur place vers une version plus récente (telle que Windows 7 ou

Matériel

● Le tableau suivant répertorie en détail le matériel compatible.

Matériel intégré en option

○ TPM 1.2 ou 2.0

Systèmes d'exploitation

● Le tableau suivant décrit les systèmes d'exploitation pris en charge.

Systèmes d'exploitation Windows

○ Windows 7 SP0-SP1 : Enterprise, Ultimate (32 et 64 bits)

REMARQUE : BitLocker Manager ne prend pas en charge les modules TPM 2.0 sur les périphériques Windows 7. Les

périphériques sur lesquels BitLocker Manager est installé sur Windows 7 peuvent ne pas avoir l’article de la base de

20 Configuration requise

Systèmes d'exploitation Windows

connaissances KB3133977 ou KB3125574 installé. Pour résoudre les problèmes liés à BitLocker Manager sur Windows 7,

assurez-vous que ces articles de la base de connaissances ne sont pas installés.

○ Windows 8.1 : Enterprise Edition, Pro Edition (64 bits)

○ Windows 10 : Éducation, Entreprise, Pro v1803-v20H2 (mise à jour avril 2018/Redstone 4 - Mise à jour octobre 2020/20H2)

Remarque : Windows 10 V2004 (mise à jour de mai 2020/20H1) ne prend pas en charge l’architecture 32 bits. Pour

plus d’informations, voir https://docs.microsoft.com/windows-hardware/design/minimum/minimum-hardware-requirements-

overview

■ Windows 10 2016 LTSB

■ Windows 10 2019 LTSC

○ Windows Server 2008 R2 : Standard Edition, Enterprise Edition (64 bits)

○ Windows Server 2012 R2 : Standard Edition, Enterprise Edition (64 bits)

○ Windows Server 2016 : Standard Edition, Datacenter Edition (64 bits)

○ Windows Server 2019 : Standard Edition, Datacenter Edition (64 bits)

Les mises à jour Windows KB3133977 et KB3125574 ne doivent pas être installées en cas d'installation de BitLocker Manager sous

Windows 7.

Configuration requise 21

3

Paramètres de registre

● Cette section décrit en détail tous les paramètres du registre approuvé Dell ProSupport des ordinateurs clients locaux, quel que soit le

motif des paramètres de registre. Si un paramètre de registre chevauche deux produits, il est répertorié dans chaque catégorie.

● Ces modifications de registre doivent être effectuées par les administrateurs uniquement et peuvent ne pas être appropriées ou

fonctionner dans tous les cas de figure.

Chiffrement

● Si un certificat auto-signé est utilisé sur Dell Server. Pour Windows, la validation d’approbation de certificat doit rester inactive sur

l’ordinateur client (la validation d’approbation est désactivée par défaut avec le Dell Server). Les conditions suivantes doivent être

remplies avant l'activation de la validation d'approbation sur l'ordinateur client :

○ Un certificat signé par une autorité racine comme EnTrust ou Verisign, doit être importé dans Dell Server.

○ La chaîne d'approbation complète du certificat doit être stockée dans le magasin de clés Microsoft de l'ordinateur client.

○ Pour activer la validation d’approbation pour Encryption, définissez la valeur d’entrée de registre suivante sur 0 sur l’ordinateur

cible.

[HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\CMGShield]

"IgnoreCertErrors"=DWORD:00000000

0 = Échec si une erreur de certificat est rencontrée

1= Ignorer les erreurs

● Pour créer un fichier journal Encryption Removal Agent, créez l’entrée de registre suivante sur l’ordinateur ciblé pour le déchiffrement.

Voir Créer un fichier journal Encryption Removal Agent (facultatif).

[HKLM\Software\Credant\DecryptionAgent].

"LogVerbosity"=DWORD:2

0: aucune journalisation

1 : consigne les erreurs bloquant l'exécution du service

2 : consigne les erreurs qui bloquent le déchiffrement complet des données (niveau recommandé)

3 : consigne des informations sur tous les volumes et fichiers à décrypter

5 : consigne des informations de débogage

● Pour que l’utilisateur ne soit pas invité à redémarrer son ordinateur lorsqu’Encryption Removal Agent atteint son état final dans le

processus de déchiffrement, modifiez la valeur de registre suivante ou modifiez la règle Forcer le redémarrage lors de la mise à jour

dans la console de gestion.

[HKLM\Software\Dell\Dell Data Protection]

"ShowDecryptAgentRebootPrompt"=DWORD

1 = activé (affiche l’invite)

0 = désactivé (masque l’invite)

● Par défaut, l'icône de zone de notification s'affiche au cours de l'installation. Utilisez le paramètre de registre suivant pour masquer

l'icône de zone de notification pour tous les utilisateurs gérés sur un ordinateur après l'installation d'origine. Créez ou modifiez le

paramètre de répertoire :

[HKLM\Software\CREDANT\CMGShield]

"HIDESYSTRAYICON"=DWORD:1

● Par défaut, tous les fichiers temporaires qui figurent dans le répertoire c:\windows\temp sont automatiquement supprimés au cours

de l'installation. La suppression des fichiers temporaires accélère le chiffrement initial et se produit avant le balayage de chiffrement

initial.

22 Paramètres de registre

Cependant, si votre organisation utilise une application tierce qui nécessite de conserver la structure de fichiers dans le répertoire

\temp, empêchez cette suppression.

Pour désactiver la suppression des fichiers temporaires, créez ou modifiez le paramètre de registre de la façon suivante :

[HKLM\SOFTWARE\CREDANT\CMGShield]

"DeleteTempFiles"=REG_DWORD:0

Ne pas supprimer les fichiers temporaires augmente le temps de chiffrement initial.

● Encryption affiche la durée de chaque invite de délai de mise à jour de règle pendant cinq minutes à chaque fois. Si l'utilisateur ne

répond pas à l'invite, le report suivant démarre. La dernière invite de report contient un compte à rebours et une barre d'avancement,

et elle s'affiche jusqu'à ce que l'utilisateur réponde ou que le dernier report expire et que la déconnexion/le redémarrage ait lieu.

Vous pouvez modifier le comportement de l’invite utilisateur pour commencer le chiffrement ou le reporter pour empêcher le

traitement du chiffrement si l’utilisateur ne répond pas à l’invite. Pour ce faire, définissez la valeur suivante :

[HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\CMGShield]

"SnoozeBeforeSweep"=DWORD:1

Une valeur différente de zéro remplace le comportement par défaut par une alerte (snooze). Sans interaction de l’utilisateur, le

traitement du chiffrement est reporté pendant le nombre définissable de reports autorisés. Le traitement de chiffrement démarre au

bout du délai final.

Calculez le nombre de reports maximum possible comme suit (un nombre maximum de reports implique que l'utilisateur ne répond

jamais à l'invite de report qui s'affiche chaque fois pendant 5 minutes) :

(Nombre de reports de mise à jour de règle autorisés x Durée de chaque report de mise à jour de règle) + (5 minutes x [Nombre de

reports de mise à jour de règle autorisés - 1])

● Utilisez le paramètre de registre pour faire interroger le Dell Server par Encryption à la recherche d’une mise à jour forcée de règle.

Créez ou modifiez le paramètre de répertoire :

[HKLM\SOFTWARE\Credant\CMGShield\Notify]

"PingProxy"=DWORD value:1

Le paramètre de registre disparaît automatiquement une fois la tâche terminée.

● Utilisez les paramètres de registre pour autoriser Encryption à envoyer un inventaire optimisé, complet (utilisateurs activés et

désactivés) ou complet (utilisateurs activés uniquement) au Dell Server.

○ Envoyez un inventaire optimisé au Dell Server :

Créez ou modifiez le paramètre de répertoire :

[HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\CMGShield]

"OnlySendInvChanges"=REG_DWORD:1

En l'absence d'une entrée, l'inventaire optimisé est envoyé au Dell Server.

○ Envoyez un inventaire complet au Dell Server :

Créez ou modifiez le paramètre de répertoire :

[HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\CMGShield]

"OnlySendInvChanges"=REG_DWORD:0

En l'absence d'une entrée, l'inventaire optimisé est envoyé au Dell Server.

○ Envoyer l'inventaire complet de tous les utilisateurs activés

[HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\CMGShield]

"RefreshInventory"=REG_DWORD:1

Cette entrée est supprimée du registre dès qu'elle est traitée. Comme la valeur est enregistrée dans le coffre, même si l’ordinateur

est redémarré avant le chargement de l’inventaire, Encryption répond à cette demande lors du prochain téléchargement réussi de

l’inventaire.

Cette entrée a précédence sur la valeur de registre OnlySendInvChanges.

● L'activation par laps de temps est une fonction qui vous permet de répartir les activations des clients sur une période de temps donnée

afin d'alléger la charge de Dell Server au cours d'un déploiement en masse. Les activations sont retardées selon les laps de temps

générés pour fournir une distribution sans heurt des temps d'activation.

Paramètres de registre

23

Dans le cas des utilisateurs exigeant une activation par l'intermédiaire d'un VPN, une configuration d'activation du client par laps de

temps peut être requise, afin de retarder l'activation initiale assez longtemps pour réserver du temps nécessaire au client VPN pour

établir une connexion réseau.

Pour que les mises à jour de ces entrées de registre entrent en vigueur, l'ordinateur doit être redémarré.

○ Activation par laps de temps

Pour activer ou désactiver cette fonction, créez un DWORD avec le nom SlottedActivation sous la clé parent suivante :

[HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\CMGShield\]

○ Laps de temps d'activation

Pour activer ou désactiver cette fonction, créez une sous-clé avec le nom ActivationSlot sous la clé parent suivante :

[HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\CMGShield\]

Laps de temps d’activation : chaîne qui définit la période pendant laquelle Encryption tente de s’activer avec le Dell Server. Ces

valeurs sont définies en secondes et la syntaxe est définie par <lowervalue>,<uppervalue>. Par exemple : 120,300. Encryption

tente de s’activer après une période aléatoire allant de 2 à 5 minutes après la connexion de l’utilisateur.

■ Répéter le calendrier

Pour activer ou désactiver cette fonction, créez une sous-clé avec le nom CalRepeat sous la clé parent suivante :

[HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\CMGShield\ActivationSlot]

CalRepeat : DWORD qui définit la période de temps en secondes au bout de laquelle un intervalle de laps d'activation se

produit. Utilisez ce paramètre pour remplacer la période de temps en secondes au bout de laquelle un intervalle de laps

d'activation se produit. 25 200 secondes sont disponibles pour les activations de laps de temps au cours d'une période de sept

heures. Le paramètre par défaut est de 86 400 secondes, ce qui représente une répétition quotidienne. La valeur décimale

suggérée est de 600, soit 10 minutes.

■ Intervalle de laps de temps

Pour activer ou désactiver cette fonction, créez une sous-clé avec le nom SlotInterval sous la clé parent suivante :

[HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\CMGShield\ActivationSlot]

Intervalle de laps de temps : chaîne qui définit les intervalles entre les laps de temps d'activation. Le paramètre suggéré est

45,120. Ce paramètre correspond à la période d'activation attribuée de manière aléatoire entre 45 et 120 secondes.

■ Seuil manqué

Pour activer ou désactiver cette fonction, créez une sous-clé avec le nom MissThreshold sous la clé parent suivante :

[HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\CMGShield\ActivationSlot]

Seuil manqué : valeur DWORD qui contient un nombre entier positif définissant le nombre de tentatives d'activation avant

la déconnexion. Si le seuil manqué est atteint, les tentatives d'activation de l'utilisateur inactif sont interrompues jusqu'à la

prochaine connexion. La valeur du seuil manqué est toujours réinitialisée à la déconnexion.

Les clés de registre suivantes collectent les données utilisateur pour l’activation par laps de temps :

[HKCU/Software/CREDANT/ActivationSlot] (données par utilisateur)

Délai attribué pour une tentative d'activation par laps de temps. Ce délai est défini lorsque l'utilisateur se connecte au réseau

pour la première fois après l'activation de l'activation par laps de temps. Le laps de temps d'activation est recalculé pour chaque

tentative d'activation.

[HKCU/Software/CREDANT/SlotAttemptCount] (données par utilisateur)

Nombre de tentatives qui ont échoué ou ont été manquées, à l'occurrence d'un laps de temps et

lorsqu'une tentative d'activation est effectuée mais échoue. Lorsque ce nombre atteint la valeur définie dans