Page 1

Dell Security Management Server

Guida all'installazione e alla migrazione v10.2.12

August 2020

Rev. A01

Page 2

Messaggi di N.B., Attenzione e Avvertenza

N.B.: un messaggio N.B. (Nota Bene) indica informazioni importanti che contribuiscono a migliorare l'utilizzo del prodotto.

ATTENZIONE: un messaggio di ATTENZIONE evidenzia la possibilità che si verifichi un danno all'hardware o una perdita

di dati ed indica come evitare il problema.

AVVERTENZA: un messaggio di AVVERTENZA evidenzia un potenziale rischio di danni alla proprietà, lesioni personali o

morte.

Page 3

Sommario

Capitolo 1: Introduzione...................................................................................................................5

Informazioni su Security Management Server...................................................................................................................5

Contattare Dell ProSupport................................................................................................................................................. 5

Capitolo 2: Requisiti e architettura...................................................................................................6

Progettazione dell'architettura di Security Management Server....................................................................................6

Requisiti...................................................................................................................................................................................7

Hardware.......................................................................................................................................................................... 8

Software........................................................................................................................................................................... 9

Supporto lingue per la console di gestione........................................................................................................................12

Capitolo 3: Configurazione di preinstallazione.................................................................................. 13

Configurazione......................................................................................................................................................................13

Capitolo 4: Installazione o aggiornamento/migrazione.......................................................................17

Prima di iniziare l'installazione o l'aggiornamento/migrazione........................................................................................ 17

Nuova installazione...............................................................................................................................................................17

Installare un server back-end e un nuovo database...................................................................................................18

Installare un server back-end con un database esistente........................................................................................ 32

Installare server front-end............................................................................................................................................ 47

Aggiornamento/migrazione............................................................................................................................................... 56

Prima di iniziare l'aggiornamento/migrazione............................................................................................................ 57

Eseguire l'aggiornamento/la migrazione dei server back-end.................................................................................58

Eseguire l'aggiornamento/la migrazione dei server front-end.................................................................................65

Installazione in modalità disconnessa................................................................................................................................69

Disinstallare Security Management Server....................................................................................................................... 71

Capitolo 5: Configurazione di postinstallazione................................................................................ 74

Configurazione della modalità DMZ...................................................................................................................................74

Server Configuration Tool.................................................................................................................................................. 74

Aggiungere certificati nuovi o aggiornati.................................................................................................................... 75

Importare un certificato di Dell Manager.................................................................................................................... 77

Importare un certificato BETA SSL/TLS....................................................................................................................78

Configurare le impostazioni per il Certificato SSL server......................................................................................... 78

Configurare le impostazioni SMTP.............................................................................................................................. 78

Modificare nome del database, percorso o credenziali.............................................................................................79

Migrare il database........................................................................................................................................................ 80

Capitolo 6: Attività di amministrazione............................................................................................ 81

Assegnare un ruolo amministratore Dell............................................................................................................................81

Accedere con ruolo amministratore Dell............................................................................................................................81

Caricare la licenza di accesso client...................................................................................................................................81

Eseguire il commit dei criteri...............................................................................................................................................81

Configurare Dell Compliance Reporter............................................................................................................................. 82

Sommario 3

Page 4

Eseguire i backup.................................................................................................................................................................82

Backup di Security Management Server....................................................................................................................82

Backup di SQL Server...................................................................................................................................................82

Backup di PostgreSQL Server..................................................................................................................................... 82

Capitolo 7: Porte...........................................................................................................................83

Capitolo 8: Procedure consigliate per SQL Server............................................................................ 86

Capitolo 9: Certificati.................................................................................................................... 87

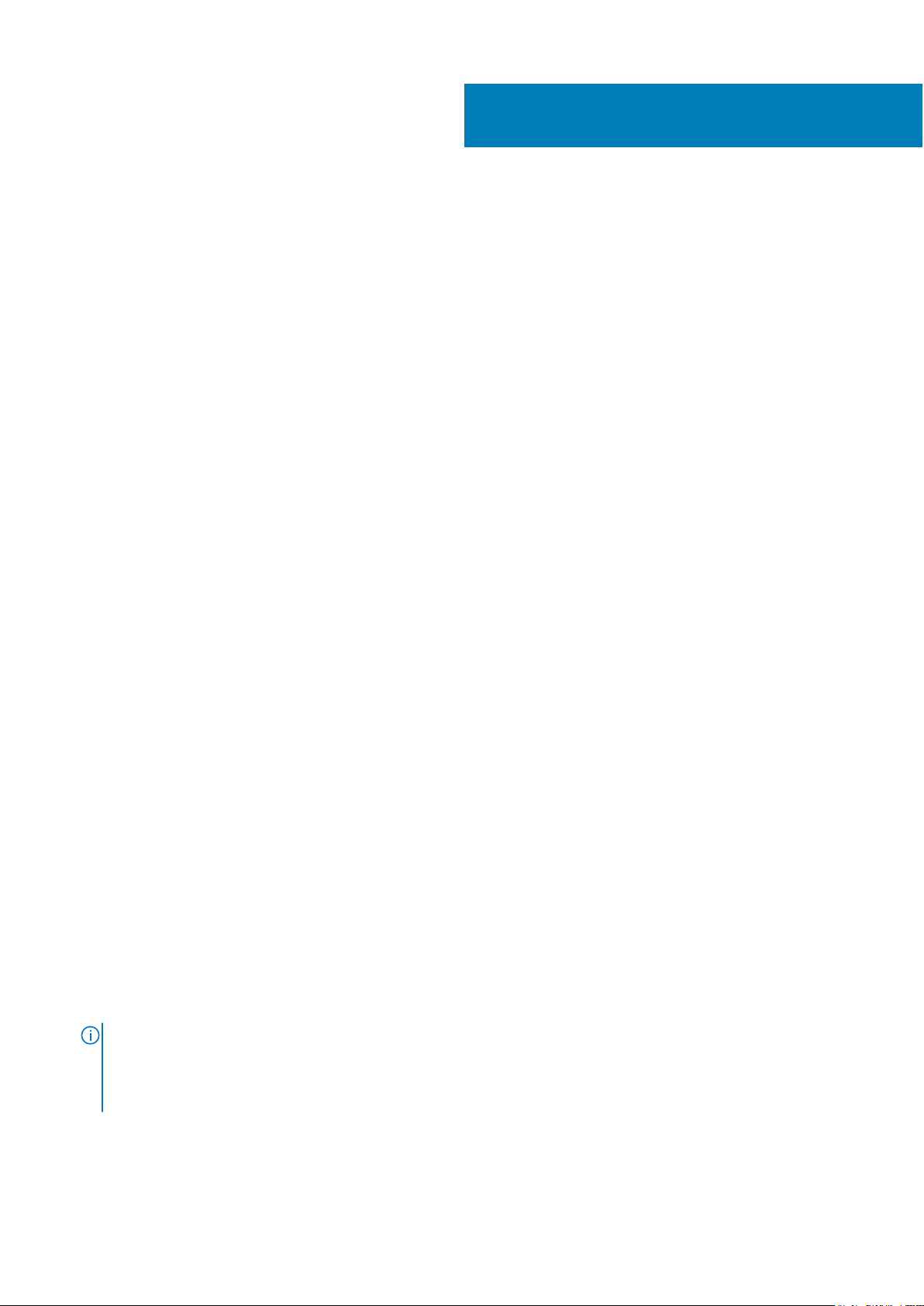

Creare un certificato autofirmato e generare una richiesta di firma del certificato....................................................87

Generare una nuova coppia di chiavi e un certificato autofirmato..........................................................................87

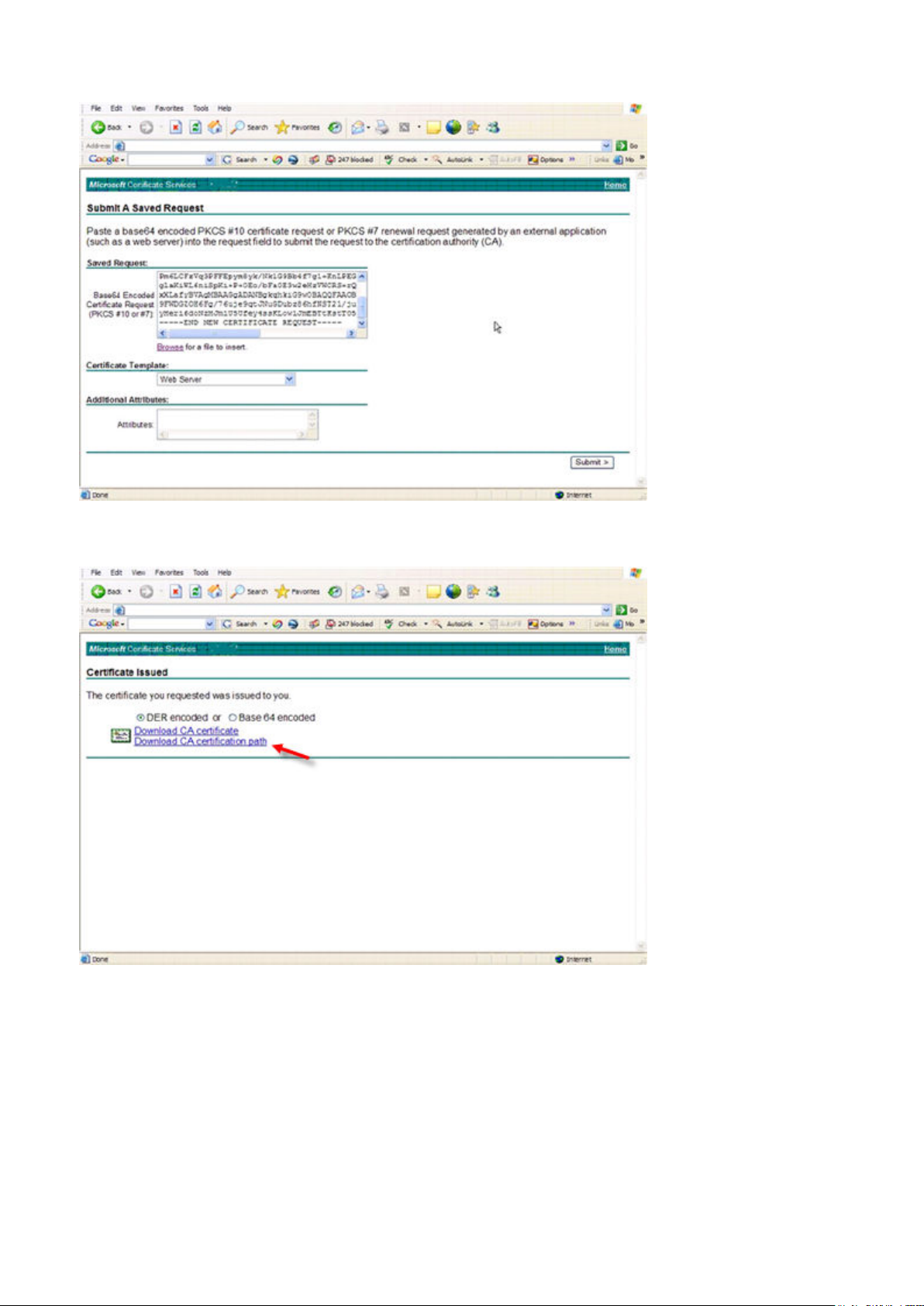

Richiedere un certificato firmato da un'Autorità di certificazione...........................................................................88

Importare un certificato radice.................................................................................................................................... 88

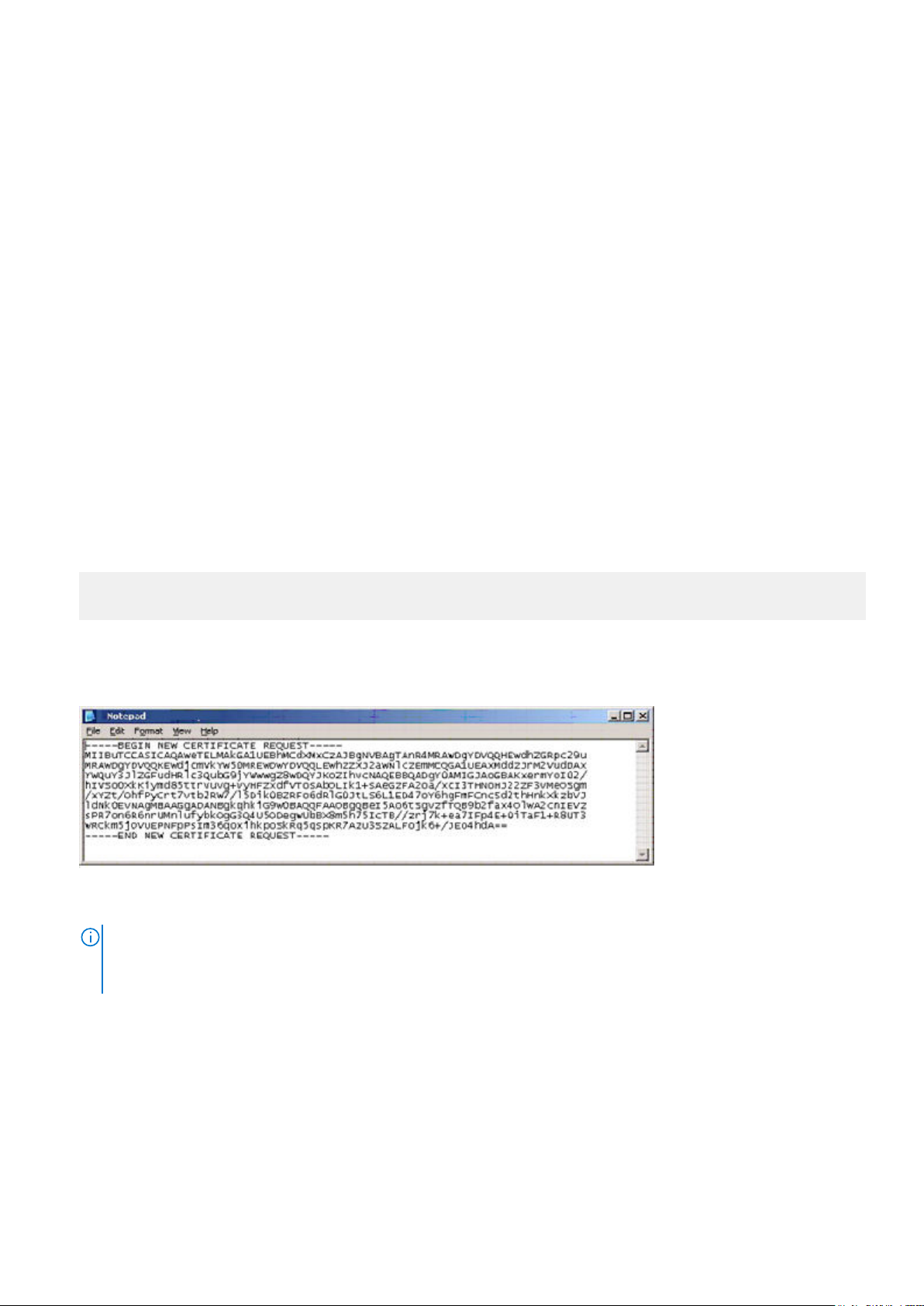

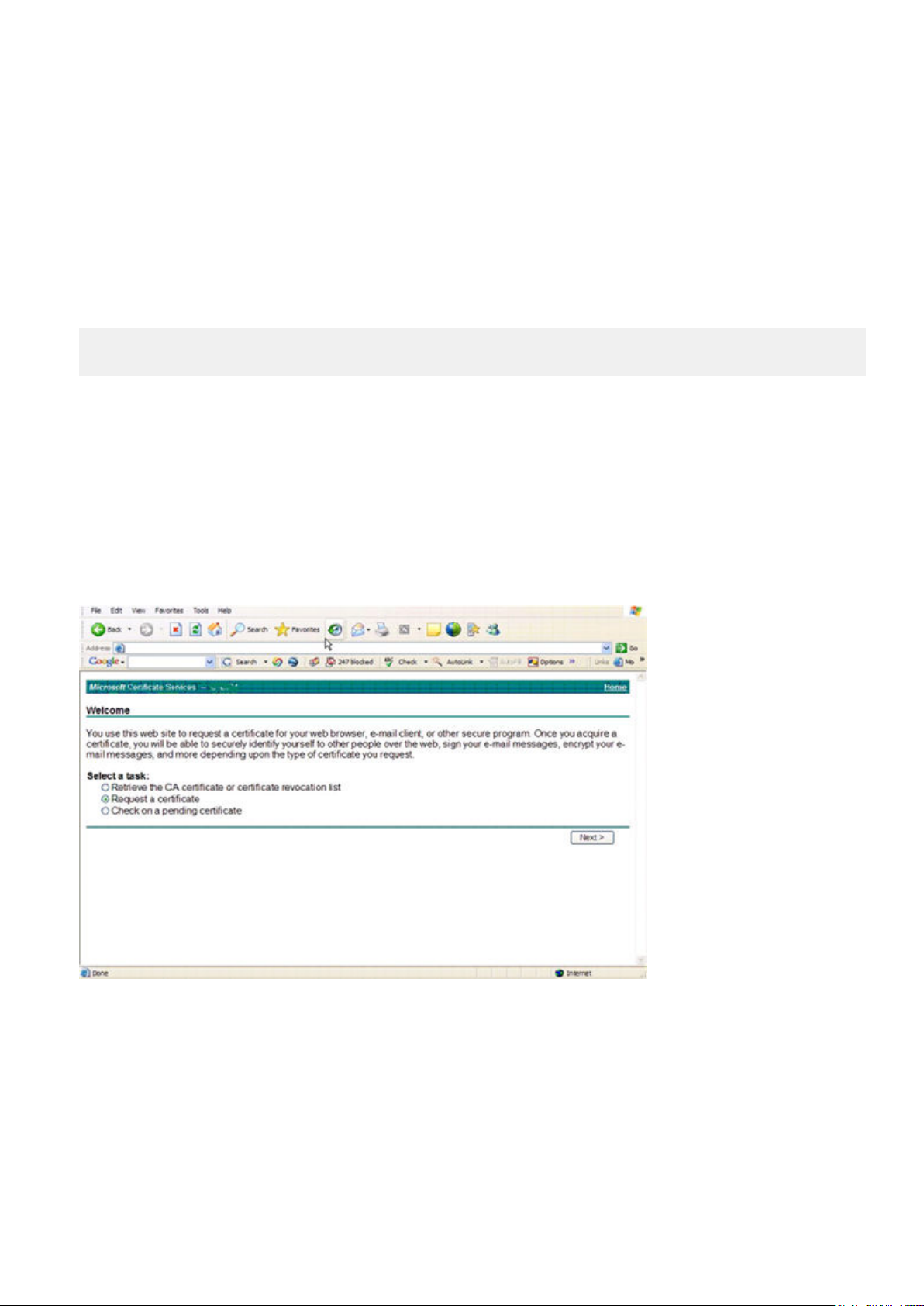

Metodo di esempio per richiedere un certificato.......................................................................................................89

Esportare un certificato in .PFX usando la console di gestione dei certificati.............................................................92

Aggiungere un certificato attendibile per la firma al Security Server quando è stato usato un certificato non

attendibile per SSL..........................................................................................................................................................93

4 Sommario

Page 5

Introduzione

Informazioni su Security Management Server

Security Management Server ha le seguenti funzioni:

● Gestione centralizzata di dispositivi, utenti e criteri di protezione

● Controlli e rapporti di conformità centralizzati

● Separazione dei compiti dell'amministratore

● Creazione e gestione dei criteri di protezione basati sui ruoli

● Distribuzione dei criteri di protezione quando i client si connettono

● Ripristino dei dispositivi assistito dall'amministratore

● Percorsi attendibili per la comunicazione tra componenti

● Generazione di chiavi di crittografia univoche e deposito automatico e sicuro delle chiavi

Contattare Dell ProSupport

1

Per assistenza telefonica sui prodotti Dell, chiamare il numero 877-459-7304, interno 4310039, 24h su 24, 7 giorni su 7.

Inoltre, il supporto online per i prodotti Dell è disponibile all'indirizzo dell.com/support. L'assistenza online comprende driver, manuali,

consulenze tecniche, FAQ e problemi emergenti.

Assicurarsi di avere a portata di mano il codice di matricola o il codice di servizio rapido per essere messi rapidamente in contatto con

l'esperto tecnico più adatto.

Per i numeri di telefono al di fuori degli Stati Uniti, vedere Numeri di telefono internazionali di Dell ProSupport.

Introduzione 5

Page 6

2

Requisiti e architettura

Questa sezione descrive in dettaglio i requisiti hardware e software e i suggerimenti sulla progettazione dell'architettura per

l'implementazione di Dell Security Management Server.

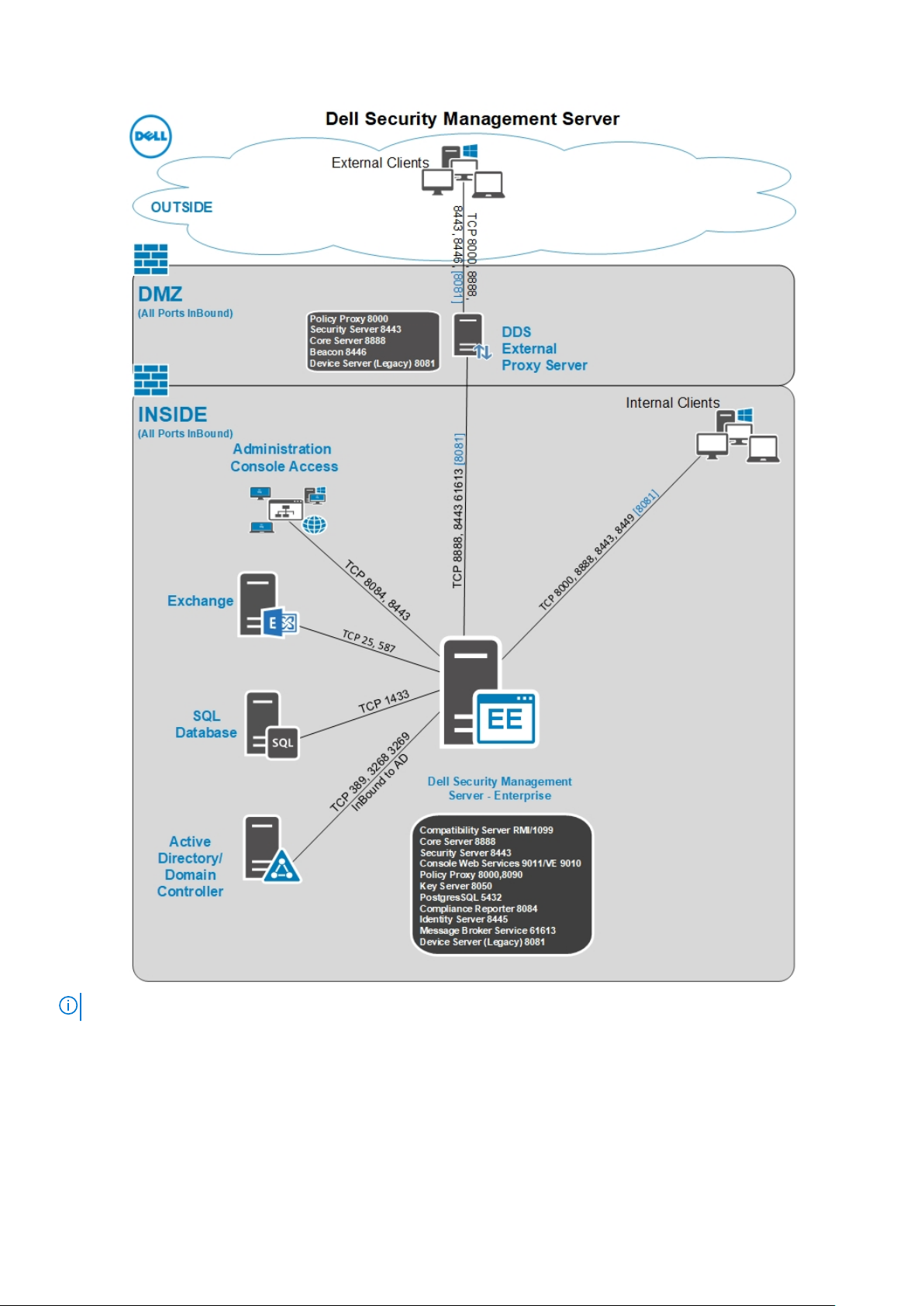

Progettazione dell'architettura di Security Management Server

Le soluzioni Encryption Enterprise ed Endpoint Security Suite Enterprise sono prodotti altamente scalabili, in base al numero di endpoint

individuati per la crittografia all'interno dell'organizzazione.

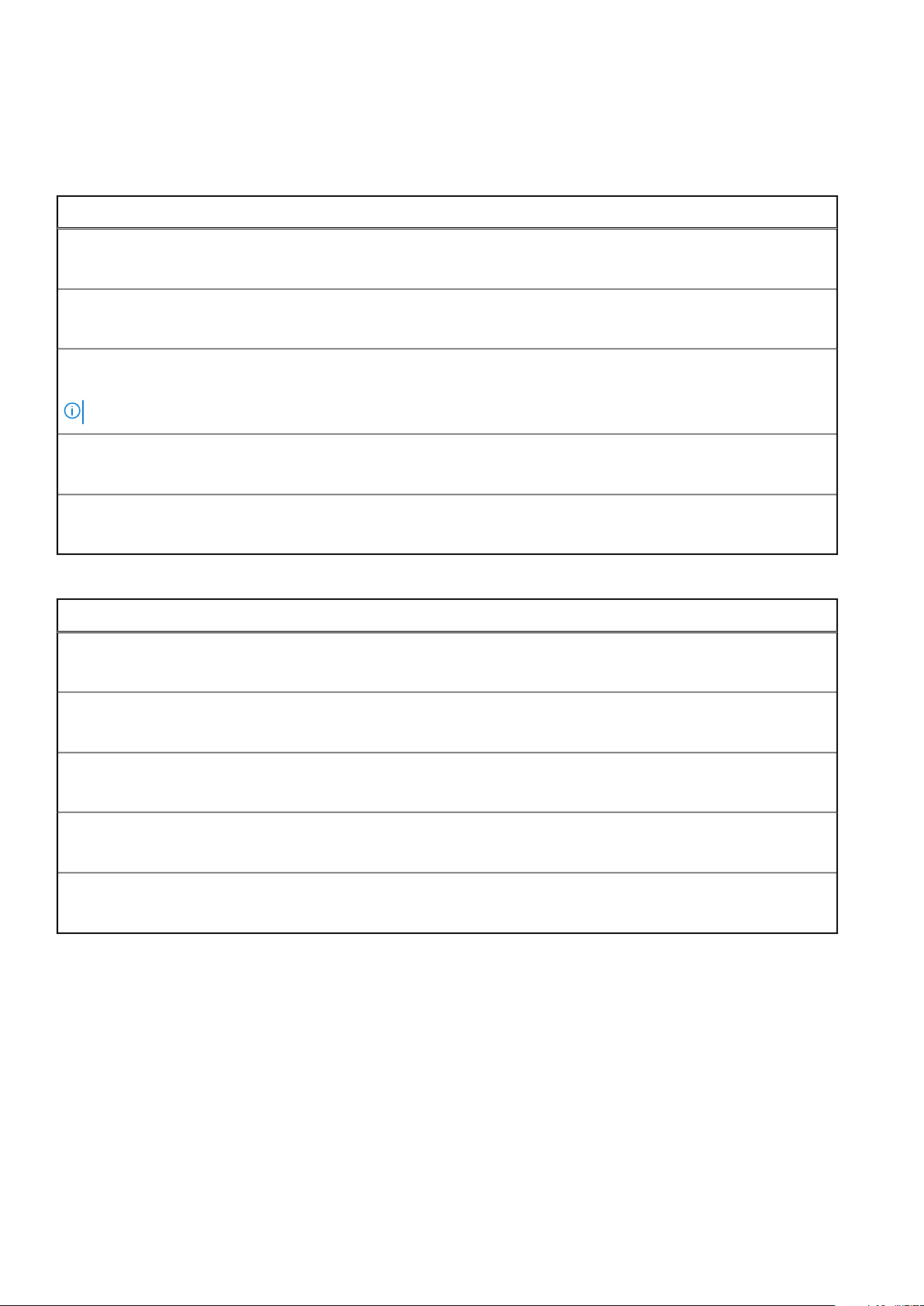

Componenti dell'architettura

Di seguito, si riportano le configurazioni hardware consigliate adattabili alla maggior parte degli ambienti.

Security Management Server

● Sistema operativo: Windows Server 2012 R2 (Standard, Datacenter a 64 bit), Windows Server 2016 (Standard, Datacenter a 64 bit),

Windows Server 2019 (Standard, Datacenter)

● Macchina fisica/virtuale

● CPU: 4 core

● RAM: 16 GB

● Unità C: 30 GB di spazio disponibile su disco per i registri e i database delle applicazioni

N.B.: È probabile che vengano consumati fino a 10 GB per un database di eventi locale archiviato su PostgreSQL.

Server proxy

● Sistema operativo: Windows Server 2012 R2 (Standard, Datacenter a 64 bit), Windows Server 2016 (Standard, Datacenter a 64 bit),

Windows Server 2019 (Standard, Datacenter)

● Macchina fisica/virtuale

● CPU: 2 core

● RAM: 8 GB

● Unità C: 20 GB di spazio disponibile su disco per i registri

Specifiche hardware di SQL Server

● CPU: 4 core

● RAM: 24 GB

● Unità dati: 100 - 150 GB di spazio disponibile su disco (variabile a seconda dell'ambiente)

● Unità registro: 50 GB di spazio disponibile su disco (variabile a seconda dell'ambiente)

N.B.:

Dell consiglia di seguire le procedure consigliate per SQL Server, anche se le informazioni di cui sopra dovrebbero coprire la

maggior parte degli ambienti.

Di seguito, si riporta un deployment di base per Dell Security Management Server.

6 Requisiti e architettura

Page 7

N.B.: Se l'organizzazione dispone di oltre 20.000 endpoint, contattare Dell ProSupport per ricevere assistenza.

Requisiti

I prerequisiti hardware e software per l'installazione del software Security Management Server sono riportati di seguito.

Prima di avviare l'installazione, accertarsi che tutte le patch e gli aggiornamenti siano applicati ai server usati per

l'installazione.

Requisiti e architettura

7

Page 8

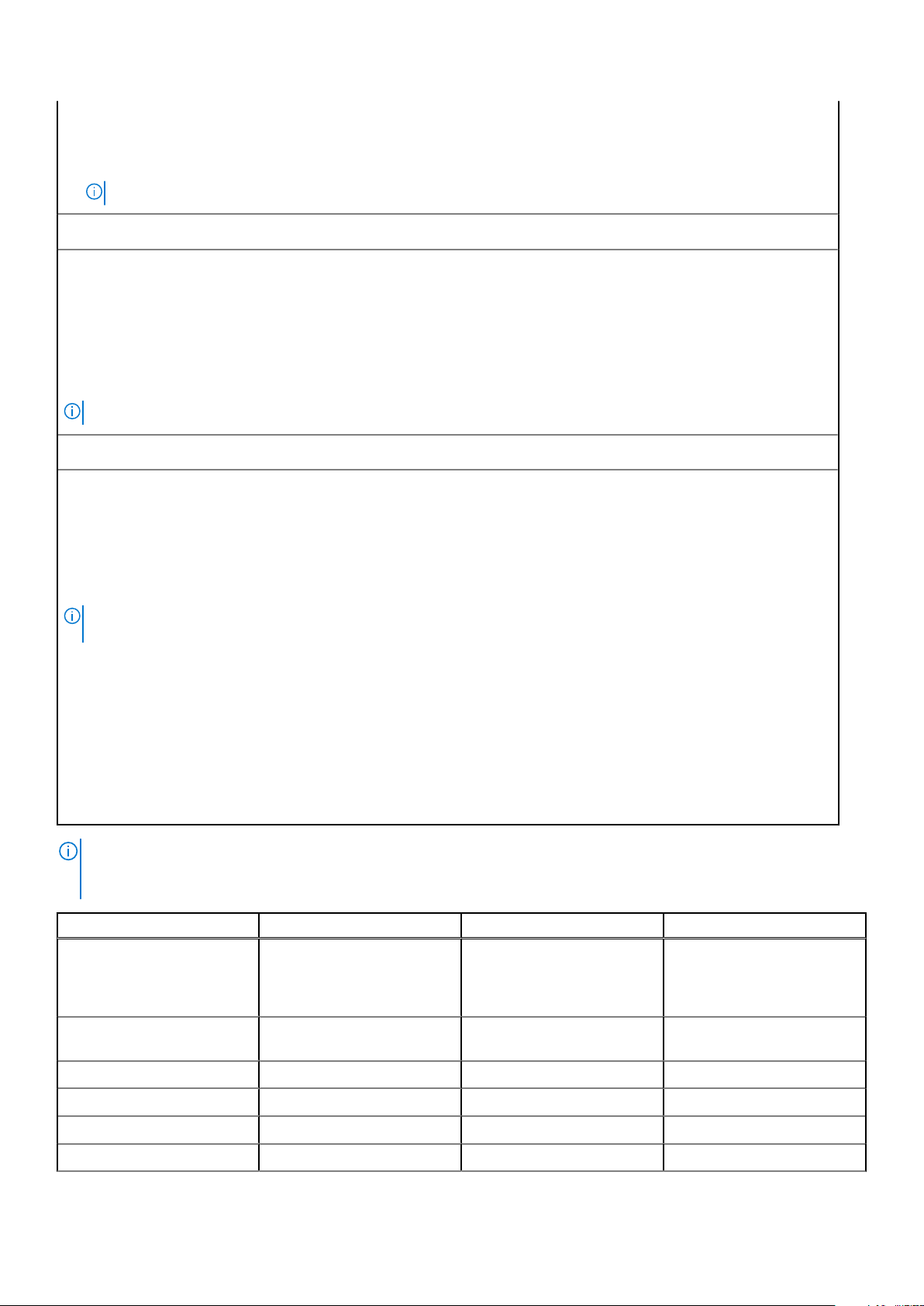

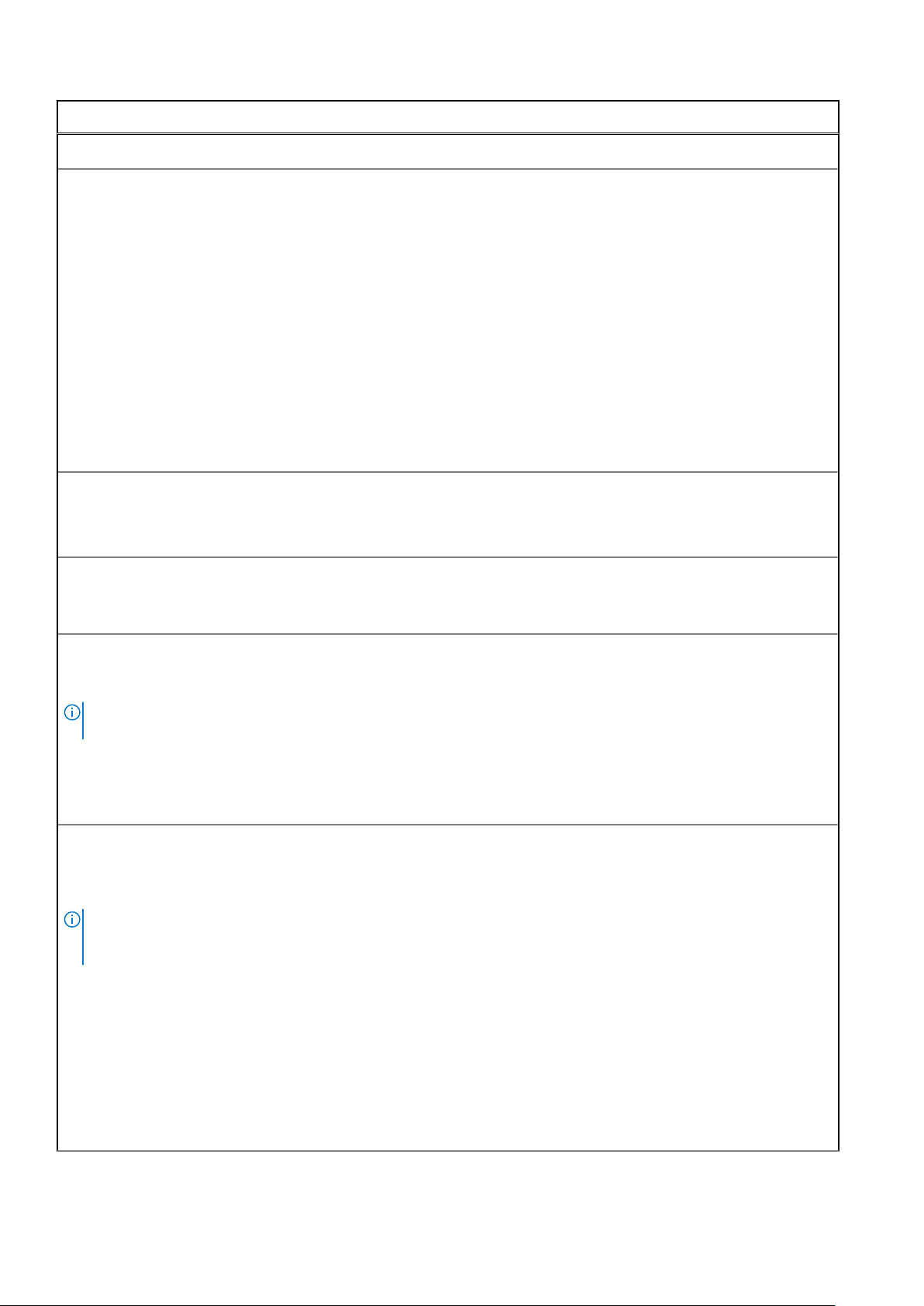

Hardware

La tabella seguente illustra in dettaglio i requisiti hardware minimi per Security Management Server Consultare Progettazione

dell'architettura Security Management Server per ulteriori informazioni sulla scalabilità in base alla dimensione dell'implementazione.

Requisiti hardware

Processore

CPU Quad-Core moderna (1,5 GHz+)

RAM

16 GB

Spazio libero su disco

20 GB di spazio libero su disco

N.B.: È probabile che vengano consumati fino a 10 GB per un database di eventi locale archiviato su PostgreSQL

Scheda di rete

10/100/1000 o superiore

Varie

È richiesto un ambiente IPv4 o IPv6 o ibrido IPv4/IPv6

La tabella seguente descrive in dettaglio i requisiti hardware minimi per un server front-end/proxy Security Management Server.

Requisiti hardware

Processore

CPU Dual-Core moderna

RAM

8 GB

Spazio libero su disco

20 GB di spazio libero su disco per i file di registro

Scheda di rete

10/100/1000 o superiore

Varie

È richiesto un ambiente IPv4 o IPv6 o ibrido IPv4/IPv6

Virtualizzazione

Security Management Server può essere installato in un ambiente virtuale. Si consigliano solo i seguenti ambienti.

Security Management Server v10.2.11 è stato convalidato sulle seguenti piattaforme.

Hyper-V Server installato con installazione completa o base o come ruolo in Windows Server 2012, Windows Server 2016 o Windows

Server 2019.

● Hyper-V Server

○ Richiesta CPU x86 a 64 bit

○ Computer host con almeno due core

○ Almeno 8 GB di RAM consigliati

8

Requisiti e architettura

Page 9

○ L'hardware deve essere conforme ai requisiti minimi di Hyper-V

○ Almeno 4 GB di RAM per la risorsa immagine dedicata

○ Deve essere eseguito come macchina virtuale di 1a generazione

○ Vedere https://technet.microsoft.com/en-us/library/hh923062.aspx per maggiori informazioni

Security Management Server v10.2.11 è stato convalidato con VMware ESXi 6.0, VMware ESXi 6.5 e VMware ESXi 6.5.

N.B.: Quando sono in esecuzione VMware ESXi e Windows Server 2012 R2, Windows Server 2016 o Windows Server

2019, si consiglia l'uso degli adattatori Ethernet VMXNET3.

● VMware ESXi 6.0

○ Richiesta CPU x86 a 64 bit

○ Computer host con almeno due core

○ Almeno 8 GB di RAM consigliati

○ Visitare http://www.vmware.com/resources/compatibility/search.php per un elenco completo di sistemi operativi host supportati

○ L'hardware deve essere conforme ai requisiti minimi VMware

○ Almeno 4 GB di RAM per la risorsa immagine dedicata

○ Per maggiori informazioni, visitare il sito http://pubs.vmware.com/vsphere-60/index.jsp

● VMware ESXi 6.5

○ Richiesta CPU x86 a 64 bit

○ Computer host con almeno due core

○ Almeno 8 GB di RAM consigliati

○ Visitare http://www.vmware.com/resources/compatibility/search.php per un elenco completo di sistemi operativi host supportati

○ L'hardware deve essere conforme ai requisiti minimi VMware

○ Almeno 4 GB di RAM per la risorsa immagine dedicata

○ Per maggiori informazioni, visitare il sito http://pubs.vmware.com/vsphere-65/index.jsp

● VMware ESXi 6.7

○ Richiesta CPU x86 a 64 bit

○ Computer host con almeno due core

○ Almeno 8 GB di RAM consigliati

○ Visitare http://www.vmware.com/resources/compatibility/search.php per un elenco completo di sistemi operativi host supportati

○ L'hardware deve essere conforme ai requisiti minimi VMware

○ Almeno 4 GB di RAM per la risorsa immagine dedicata

○ Per maggiori informazioni, visitare il sito http://pubs.vmware.com/vsphere-65/index.jsp

N.B.:

Il database di SQL Server che ospita Security Management Server deve essere eseguito in un computer separato per motivi di

prestazioni.

SQL Server

Negli ambienti più grandi, si consiglia vivamente di eseguire il server del database SQL in un sistema ridondante, come un cluster SQL, al

fine di garantire disponibilità e continuità dei dati. Si consiglia inoltre di eseguire giornalmente backup completi con la registrazione

transazionale attiva, al fine di garantire che le nuove chiavi generate dall'attivazione di un utente/dispositivo siano recuperabili.

Le attività di manutenzione del database devono comprendere la ricostruzione degli indici dei database e la raccolta dei dati statistici.

Software

La tabella seguente descrive in dettaglio i requisiti software per Security Management Server e il server proxy.

Per via della natura sensibile dei dati conservati da Security Management Server e per rispettare la regola di privilegio minimo, si

N.B.:

consiglia di installare Security Management Server sul sistema operativo dedicato o in modo che faccia parte di un application server

con ruoli e diritti limitati, che vengono attivati per assicurare un ambiente sicuro. Si consiglia, pertanto, di non installare Security

Management Server su server di infrastrutture privilegiati. Consultare https://docs.microsoft.com/en-us/windows-server/

identity/ad-ds/plan/security-best-practices/implementing-least-privilege-administrative-models per ulteriori informazioni

sull'implementazione della regola di privilegio minimo.

Requisiti e architettura 9

Page 10

N.B.: Universal Account Control (Controllo account universale UAC) deve essere disattivato quando si installa in una directory

protetta. Dopo aver disabilitato il controllo dell'account utente, è necessario riavviare il server per rendere effettiva tale modifica.

N.B.: Percorsi dei registri di sistema di Policy Proxy (se installato): HKLM\SOFTWARE\Wow6432Node\Dell

N.B.: Percorso del registro di sistema per i Windows Server: HKLM\SOFTWARE\Dell

Prerequisiti

● Visual C++ 2010 Redistributable Package

Se non è installato, verrà installato dal programma di installazione.

● Visual C++ 2013 Redistributable Package

Se non è installato, verrà installato dal programma di installazione.

● Visual C++ 2015 Redistributable Package

Se non è installato, verrà installato dal programma di installazione.

● .NET Framework versione 4.6.1

● .NET Framework versione 4.5

Microsoft ha pubblicato gli aggiornamenti della sicurezza di .NET Framework versioni 4.6.1 e 4.5.

● .NET Framework versione 3.5 SP1

● SQL Native Client 2012

Se si utilizza SQL Server 2012 o SQL Server 2016.

Se non è installato, verrà installato dal programma di installazione.

Security Management Server - Server back-end e Dell Front-End Server

● Windows Server 2012 R2

- Standard Edition

- Datacenter Edition

● Windows Server 2016

- Standard Edition

- Datacenter Edition

● Windows Server 2019

- Standard Edition

- Datacenter Edition

N.B.: Attualmente, Security Management Server di Dell installato in una configurazione back-end o front-end non supporta gli

aggiornamenti del sistema operativo Windows Server.

Archivio LDAP

● Active Directory 2008 R2

● Active Directory 2012 R2

● Active Directory 2016

N.B.: Security Management Server è compatibile con i requisiti di Microsoft per il binding di canale e la firma LDAP quando

Active Directory è in uso.

Management Console e Compliance Reporter

● Mozilla Firefox 41.x o versione successiva

10 Requisiti e architettura

Page 11

● Google Chrome 46.x o versione successiva

● Microsoft Edge (Chromium)

● Microsoft Edge

N.B.: È necessario che il browser accetti i cookie.

Ambienti virtuali consigliati per i componenti di Security Management Server

Security Management Server può essere installato in un ambiente virtuale.

Attualmente Dell supporta l'hosting di Dell Security Management Server o di Dell Security Management Server Virtual in un

ambiente di Infrastructure as a Service (IaaS) ospitato su cloud, come Amazon Web Services, Azure e molti altri vendor. Il supporto

per questi ambienti è limitato alla funzionalità di Security Management Server. L'amministrazione e la sicurezza di queste macchine

virtuali sono responsabilità dell'amministratore della soluzione IaaS.

Ulteriori requisiti dell'infrastruttura. Ulteriori requisiti dell'infrastruttura, come Active Directory e SQL Server, sono ancora necessari

per garantire un corretto funzionamento.

N.B.: Il database di SQL Server che ospita Security Management Server deve essere eseguito in un computer separato.

Database

● SQL Server 2012 - Standard Edition/Business Intelligence/Enterprise Edition

● SQL Server 2014 - Standard Edition/Business Intelligence/Enterprise Edition

● SQL Server 2016 - Standard Edition/Enterprise Edition

● SQL Server 2017 - Standard Edition/Enterprise Edition

● SQL Server 2019 - Standard Edition/Enterprise Edition

N.B.: Le Express Edition non sono supportate per ambienti di produzione. Le Express Edition possono essere usate

esclusivamente per PoC e valutazioni.

In base alla versione di SQL Server, Security Management Server richiede una delle seguenti funzioni:

● Indicizzazione full-text

● Filtro full-text

● Estrazione full-test e semantica per la ricerca

Per ulteriori informazioni sugli errori riscontrati quando le funzioni descritte sopra non sono abilitate per l'SQL Server in uso,

consultare l'articolo della KB SLN308557.

Per ulteriori informazioni sulla configurazione delle autorizzazioni e funzioni di Microsoft SQL Server per Security Management

Server, consultare l'articolo della KB SLN307771.

N.B.: Di seguito, si riportano i requisiti delle autorizzazioni SQL. L'utente che esegue l'installazione e i servizi deve disporre dei diritti di

amministratore locale. Inoltre, sono necessari i diritti di amministratore locale per l'account di servizio che gestisce i servizi Dell

Security Management Server.

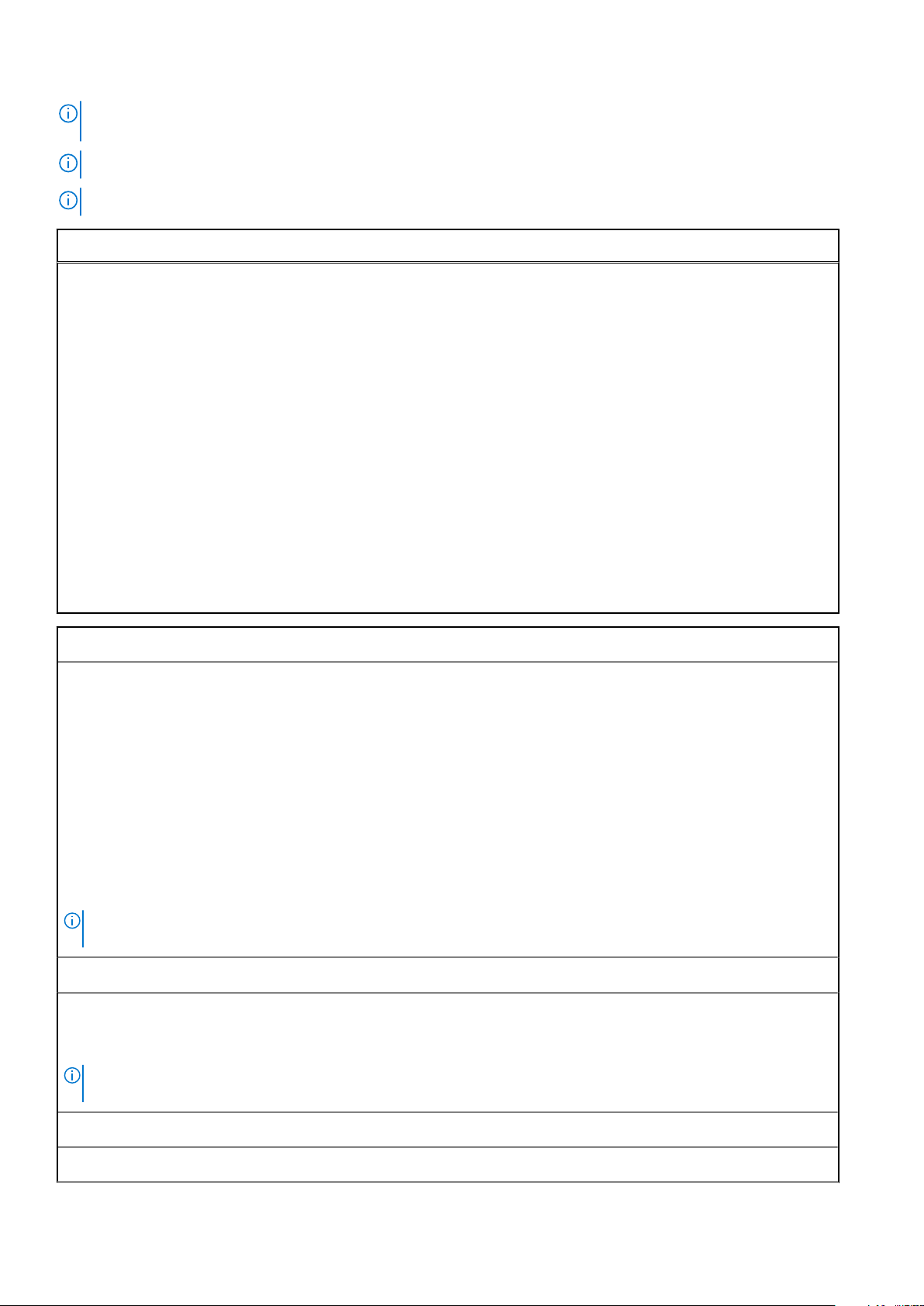

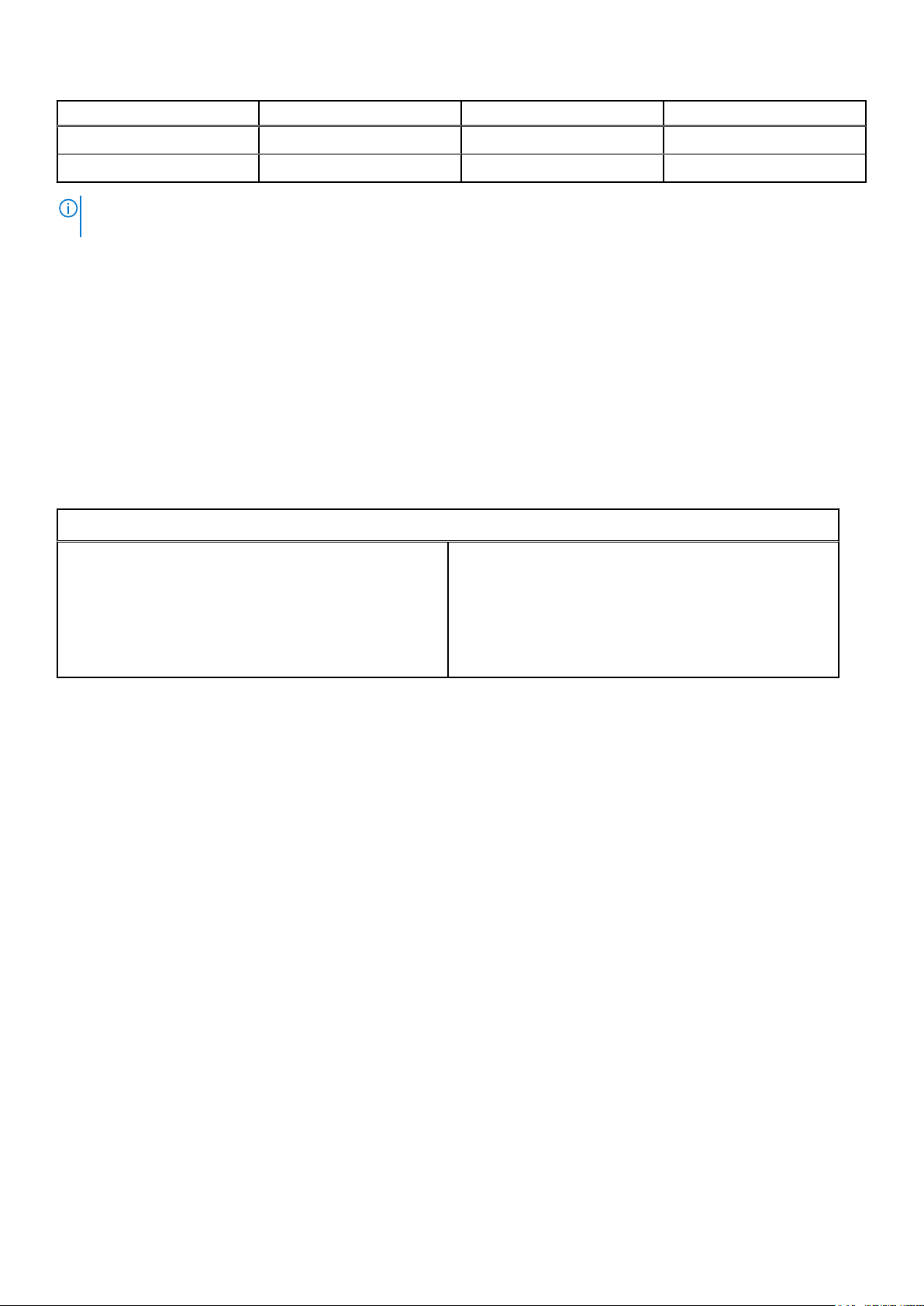

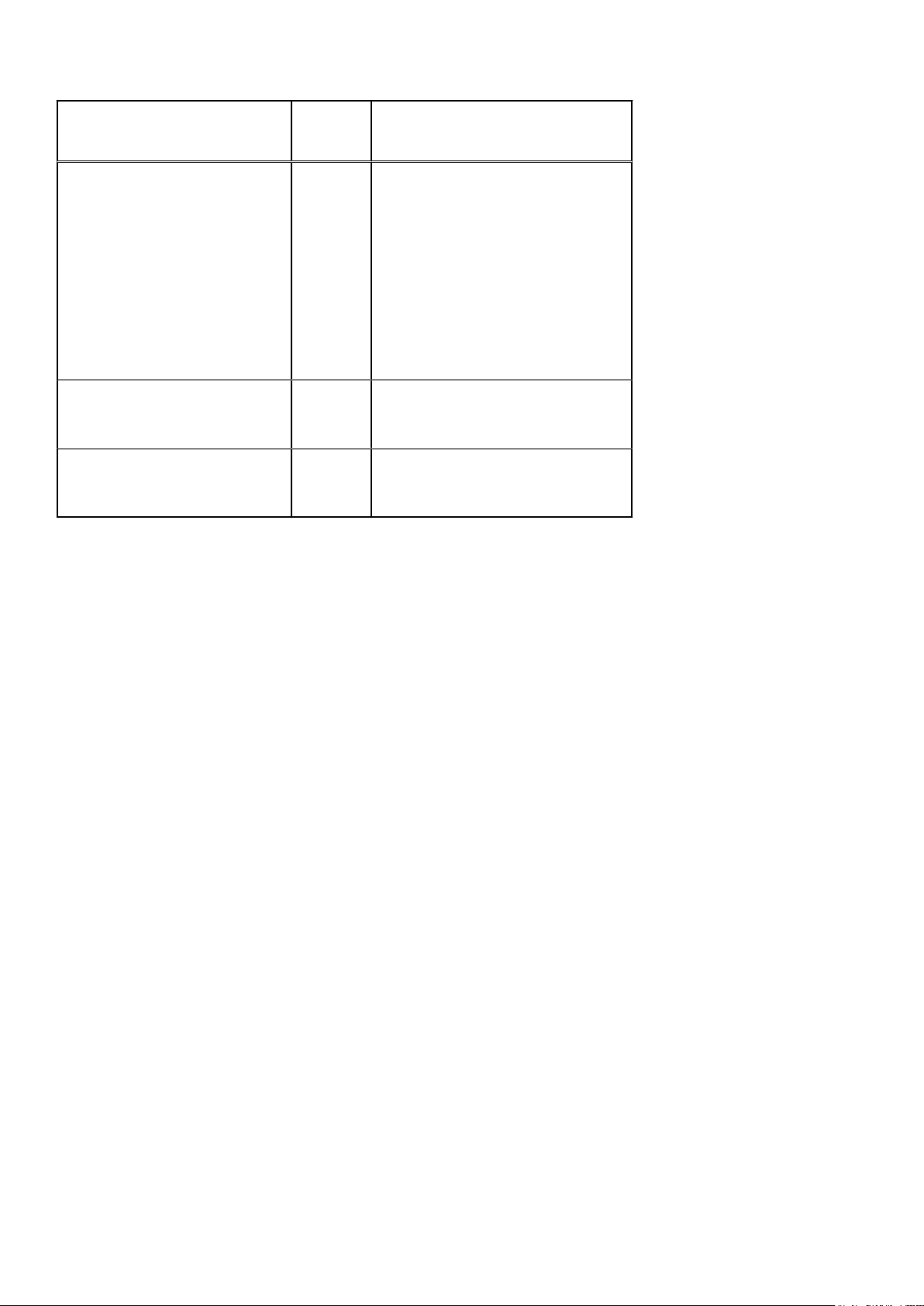

Tipo Azione Scenario Privilegio SQL richiesto

Back-end Aggiornamento Per definizione, gli

aggiornamenti dispongono già di

database e accesso/utente

stabiliti.

Back-end Ripristina l'installazione Il ripristino implica un database

esistente e un accesso.

db_owner

db_owner

Back-end Nuova installazione Usa un database esistente db_owner

Back-end Nuova installazione Crea nuovo database dbcreator, db_owner

Back-end Nuova installazione Usare un accesso esistente. db_owner

Back-end Nuova installazione Creare un nuovo accesso. securityadmin

Requisiti e architettura 11

Page 12

Tipo Azione Scenario Privilegio SQL richiesto

Back-end Disinstallare NA NA

Proxy front end Qualsiasi NA NA

N.B.: Se il Controllo account utente (UAC) è attivato, è necessario disattivarlo prima dell'installazione su Windows Server 2012 R2,

quando l'installazione viene eseguita in C:\Program Files. ed è necessario riavviare il server per rendere effettiva tale modifica.

Durante l'installazione, per impostare il database sono richieste le credenziali di Autenticazione di Windows o SQL. Indipendentemente dal

tipo di credenziali utilizzate, l'account deve disporre dei privilegi appropriati per poter effettuare l'azione. La tabella precedente mostra in

dettaglio i privilegi necessari per ogni tipo di installazione. Inoltre, l'account utilizzato per creare e configurare il database deve avere il

proprio schema predefinito impostato su dbo.

Questi privilegi sono necessari solo durante l'installazione per configurare il database. Una volta installato Security Management Server,

l'account utilizzato per gestire l'accesso SQL può essere ristretto ai ruoli pubblici e db_owner.

In caso di dubbi sui privilegi di accesso o sulla connettività al database, chiedere conferma all'amministratore del database prima di iniziare

l'installazione.

Supporto lingue per la console di gestione

La console di gestione remota dispone dell'interfaccia utente multilingue (MUI, Multilingual User Interface) e supporta le seguenti lingue:

Supporto lingue

EN - Inglese

ES - Spagnolo

FR - Francese

IT - Italiano

DE - Tedesco

JA - Giapponese

KO - Coreano

PT-BR - Portoghese (Brasile)

PT-PT - Portoghese (Portogallo)

12 Requisiti e architettura

Page 13

3

Configurazione di preinstallazione

Prima di iniziare, consultare le Avvertenze tecniche Security Management Server per eventuali soluzioni alternative o problemi noti

riguardanti Security Management Server.

La configurazione di preinstallazione dei server in cui si intende installare Security Management Server è molto importante. Prestare

particolare attenzione a questa sezione per garantire un'installazione corretta di Security Management Server.

Configurazione

Accedere alla Management Console

Poiché Internet Explorer non è più supportato, è necessario installare un browser di terze parti per accedere correttamente alla

Management Console.

Se Internet Explorer è richiesto per convalidare la Management Console, è necessario disabilitare la configurazione di sicurezza avanzata di

Internet Explorer per il tipo di account che corrisponde all'amministratore che ha eseguito l'accesso.

Configurazione di porte e firewall

Comunicazioni di client e server al pubblico (in uscita)

I servizi e le porte di seguito sono necessari affinché il Dell Server comunichi con gli endpoint gestiti. Queste porte e servizi devono essere

in grado di effettuare comunicazioni in uscita. Gli URL devono essere esclusi dai servizi proxy e di ispezione SSL, se sono in uso.

● Convalida dei diritti on-the-box

○ URL di destinazione

■ cloud.dell.com

○ Porta

■ 443

○ Dispositivo in uscita

■ Security Management Server o Security Management Server Virtual nella configurazione back-end

○ Servizio di origine

■ Dell Security Server

○ Porta di origine

■ 8443

● Comunicazione del client su Advanced Threat Prevention

○ URL di destinazione

■ Nord America

- login.cylance.com

- protect.cylance.com

- data.cylance.com

- update.cylance.com

- api.cylance.com

- protect-api.cylance.com

- download.cylance.com

■ Sud America

- login-sae1.cylance.com

- protect-sae1.cylance.com

- data-sae1.cylance.com

- update-sae1.cylance.com

- api-sae1.cylance.com

Configurazione di preinstallazione 13

Page 14

- protect-api-sae1.cylance.com

- download-sae1.cylance.com

■ Europa

- login-euc1.cylance.com

- protect-euc1.cylance.com

- data-euc1.cylance.com

- update-euc1.cylance.com

- api-euc1.cylance.com

- protect-api-euc1.cylance.com

- download-euc1.cylance.com

■ Medio Oriente e Asia

- login-au.cylance.com

- protect-au.cylance.com

- data-au.cylance.com

- update-au.cylance.com

- api-au.cylance.com

- protect-api-au.cylance.com

- download-au.cylance.com

■ Giappone, Australia e Nuova Zelanda

- login-apne1.cylance.com

- protect-apne1.cylance.com

- data-apne1.cylance.com

- update-apne1.cylance.com

- api-apne1.cylance.com

- protect-api-apne1.cylance.com

- download-apne1.cylance.com

○ Porta

■ 443

○ Dispositivo in uscita

■ Tutti gli endpoint gestiti

○ Servizio in uscita

■ CylanceSVC

○ Porta di origine

■ 443

Comunicazione pubblica al server front-end (se necessario)

Si riferisce alle informazioni che viaggiano da Internet al server front-end. La configurazione del firewall o del routing deve includere porte

impostate come in entrata da una connessione pubblica o Internet a uno o più server front-end o a un sistema di bilanciamento del carico.

● Dell Core Server Proxy: HTTPS/8888

● Dell Device Server: HTTPS/8081

● Dell Policy Proxy: TCP/8000

● Dell Security Server: HTTPS/8443

Comunicazione DMZ o front-end al server back-end (se necessario)

I seguenti servizi e porte effettuano comunicazioni da qualsiasi Security Management Server configurato in modalità front-end al Security

Management Server configurato in modalità back-end. La configurazione del firewall o del routing deve includere porte impostate come in

entrata da uno o più server front-end o dai sistemi di bilanciamento del carico sul server back-end.

● Da Front-End Dell Policy Proxy e Dell Beacon Server a Back-End Dell Message Broker: STOMP/61613

● Da Front-End Dell Security Server Proxy a Back-End Dell Security Server: HTTPS/8443

● Da Front-End Dell Core Server Proxy a Back-End Dell Core Server: HTTPS/8888

● Da Front-End Dell Device Server a Back-End Dell Security Server: HTTPS/8443

Dal server back-end alla rete interna

I servizi e le porte riportati di seguito vengono utilizzati internamente per le comunicazioni ai rispettivi servizi da parte dei client nel dominio

o connessi tramite VPN. Dell Technologies consiglia che alcuni di questi servizi non vengano inoltrati al di fuori della rete oppure che il

14

Configurazione di preinstallazione

Page 15

servizio in questione venga filtrato nella configurazione del server front-end per impostazione predefinita. La configurazione del firewall o

del routing deve includere queste porte impostate come in entrata dalla rete interna al Back-End Security Management Server.

● Management Console in hosting su Dell Security Server: HTTPS/8443

● Report erogati tramite Dell Compliance Reporter: HTTP(S)/8084

N.B.: Questa funzione è disabilitata per impostazione predefinita. Utilizzare invece report gestiti, che sono disponibili nella

Management Console in hosting su Dell Security Server. Per informazioni sull'attivazione di Dell Compliance Reporter per il

reporting cronologico, consultare l'articolo della Knowledge Base SLN314792.

● Dell Core Server: HTTPS/8888

● Dell Device Server: HTTP(S)/8081

N.B.: Questo servizio legacy è richiesto solo per i client Dell Encryption con versione precedente alla 8.x. Questo servizio può

essere disattivato in modo sicuro se la versione di tutti i client all'interno dell'ambiente è la 8.0 o successiva.

● Key Server: TCP/8050

● Dell Policy Proxy: TCP/8000

● Dell Security Server: HTTPS/8443

● Autenticazione basata su certificati, in hosting su Dell Security Server: HTTPS/8449

N.B.: Utilizzare questa funzione per i client Dell Encryption che sono installati sui sistemi operativi o sui client Windows Server

installati in modalità server. Per ulteriori informazioni sull'installazione dei client in questa modalità server, consultare la Guida

all'installazione avanzata di Encryption Enterprise.

Comunicazione dell'infrastruttura

● Active Directory, utilizzato per l'autenticazione degli utenti con Dell Encryption TCP/389/636 (controller di dominio locale), TCP/

3268/3269 (catalogo globale), TCP/135/49125+ (RPC)

● Comunicazione tramite e-mail (opzionale): 25/587

● Microsoft SQL Server: 1433 (porta predefinita)

Creazione e gestione del database di Microsoft SQL

Creazione del database del Dell Server:

Queste istruzioni sono opzionali. Se un database non esiste, il programma di installazione lo crea per impostazione predefinita. Se si

preferisce impostare un database prima di installare Security Management Server, attenersi alle istruzioni seguenti per creare il database e

l'utente SQL in SQL Management Studio. Accertarsi che le autorizzazioni appropriate siano impostate per i database SQL che non

vengono creati automaticamente durante l'installazione di Security Management Server. Per visualizzare un elenco delle autorizzazioni

necessarie, consultare la sezione sui requisiti software.

Durante le operazioni preliminari alla creazione del database, seguire le istruzioni contenute in Installare un server back-end con un

database esistente.

Security Management Server è configurato per l'Autenticazione SQL e Windows.

N.B.:

Le regole di confronto non predefinite supportate per il database SQL o l'istanza SQL sono "SQL_Latin1_General_CP1_CI_AS".

Le regole di confronto non devono rilevare la distinzione tra maiuscole e minuscole e rilevare la distinzione tra caratteri accentati e non

accentati.

Prerequisiti di installazione

I prerequisiti vengono installati per impostazione predefinita durante l'installazione di Security Management Server sui sistemi operativi

Windows Server. I seguenti prerequisiti possono essere installati, se si desidera, prima di installare Security Management Server al fine di

ignorare i requisiti di riavvio.

Installare Visual C++ Redistributable Package

Se non sono già installati, installare Microsoft Visual C++ 2010, 2013 e 2015 (o versione successiva) Redistributable Package. In via

opzionale, è possibile consentire al programma di installazione di Security Management Server di installare questi componenti.

N.B.: In seguito all'installazione di Microsoft Visual C++ Redistributable Package potrebbe essere necessario eseguire un riavvio.

Windows Server 2012 R2, Windows Server 2016 o Windows Server 2019 - https://support.microsoft.com/it-it/help/2977003/the-latest-

supported-visual-c-downloads

Installare .NET Framework 4.5

.NET Framework 4.5 è preinstallato in Windows Server 2012 R2 e versioni successive come funzione di Server Manager.

Installare SQL Native Client 2012

Se si utilizza SQL Server 2012 o SQL Server 2016, installare SQL Native Client 2012. In via opzionale, è possibile consentire al programma

di installazione di Security Management Server di installare questo componente. http://www.microsoft.com/it-it/download/details.aspx?

id=35580

Configurazione di preinstallazione

15

Page 16

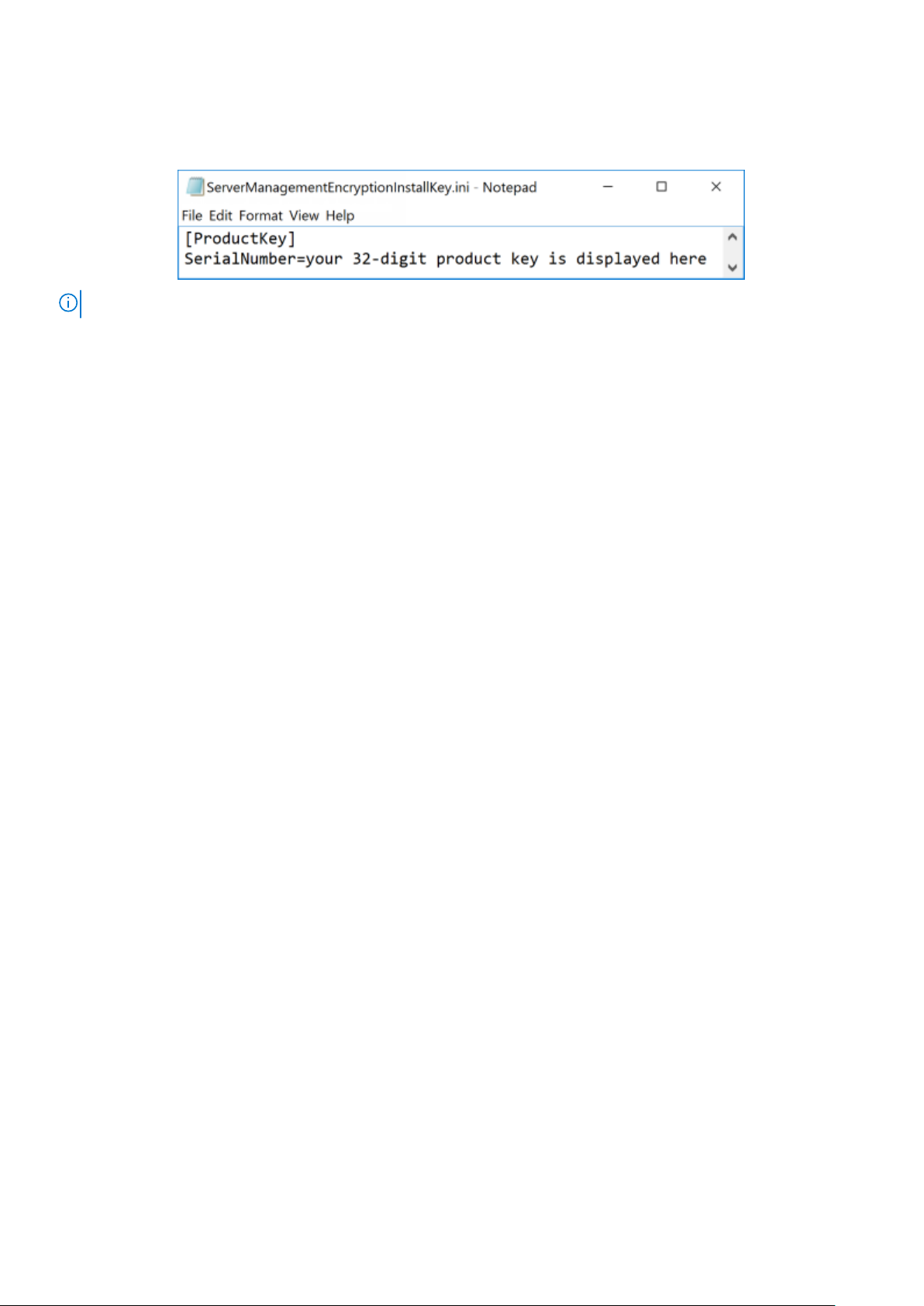

Importare la licenza di installazione del server

Per una nuova installazione: copiare il codice Product Key (il nome del file è EnterpriseServerInstallKey.ini) in C:\Windows per

popolare automaticamente il codice Product Key di 32 caratteri nel programma di installazione di Security Management Server.

N.B.: Il file EnterpriseServerInstallKey.ini è presente nel pacchetto del download di Security Management Server, disponibile qui.

La configurazione di preinstallazione del server è completa. Continuare con Installare o aggiornare/migrare.

16 Configurazione di preinstallazione

Page 17

4

Installazione o aggiornamento/migrazione

Questo capitolo fornisce le istruzioni per quanto segue:

● Nuova installazione - Per installare un nuovo Security Management Server.

● Aggiornamento/migrazione - Per eseguire l'aggiornamento da un Enterprise Server v9.2 o versione successiva, esistente e funzionale.

● Disinstallare Security Management Server - Per rimuovere l'installazione in uso, se necessario.

Se l'installazione deve includere più di un server principale (back-end), contattare il proprio rappresentante di Dell ProSupport.

Prima di iniziare l'installazione o l'aggiornamento/ migrazione

Prima di iniziare, accertarsi di aver completato la procedura appropriata di Configurazione di preinstallazione.

Leggere le Consulenze tecniche di Security Management Server per eventuali soluzioni alternative correnti o problemi noti che riguardano

l'installazione di Security Management Server.

Antivirus e antimalware devono essere disattivati durante l'installazione o l'aggiornamento di Security Management Server per evitare di

influire sui programmi di installazione di runtime Microsoft C++, sulle attività di Java (creazione e manipolazione di certificati) e creazione e

modifica di PostgreSQL. Tutti questi elementi sono attivati da file eseguibili o script.

Come soluzione alternativa escludere:

● [PERCORSO DI INSTALLAZIONE]:\Dell\Enterprise Edition

● C:\Windows\Installer

● Il percorso del file da cui è stato eseguito il programma di installazione

Dell consiglia di usare le procedure consigliate per il database di Dell Server e di includere il software Dell nel piano di ripristino di emergenza

della propria organizzazione.

Se si intende distribuire i componenti Dell nella DMZ, verificare che dispongano di una protezione adeguata contro gli attacchi.

Per la produzione, Dell consiglia vivamente di installare SQL Server in un server dedicato.

La procedura consigliata prevede di installare il server back-end prima di installare e configurare un server front-end.

I file di registro dell'installazione si trovano in questa directory: C:\Users\<UtenteConnesso>\AppData\Local\Temp

Nuova installazione

Scegliere una delle due opzioni per l'installazione del server back-end:

● Installare un server back-end e un nuovo database - Per installare un nuovo Security Management Server e un nuovo database.

● Installare un server back-end con un database esistente - Per installare un nuovo Security Management Server e connetterlo a un

database SQL creato durante la Configurazione di preinstallazione o ad un database SQL esistente di versione v9.x o successiva,

quando la versione di schema corrisponde alla versione di Security Management Server da installare. È necessario migrare un database

v9.2 o versione successiva allo schema più recente con la versione più recente del Server Configuration Tool. Per istruzioni sulla

migrazione dei database con il Server Configuration Tool, consultare Migrare il database. Per ottenere il Server Configuration Tool più

recente o migrare a una versione di database precedente alla v9.2, contattare Dell ProSupport per assistenza.

N.B.:

Se si dispone di un Enterprise Server v9.2, o versione successiva, funzionale, fare riferimento alle istruzioni contenute in Aggiornare/

migrare server back-end.

Se si installa un server front-end, eseguire questa installazione in seguito a quella del server back-end:

Installazione o aggiornamento/migrazione 17

Page 18

● Installare un server front-end - Per installare un server front-end in modo che comunichi con un server back-end.

Installare un server back-end e un nuovo database

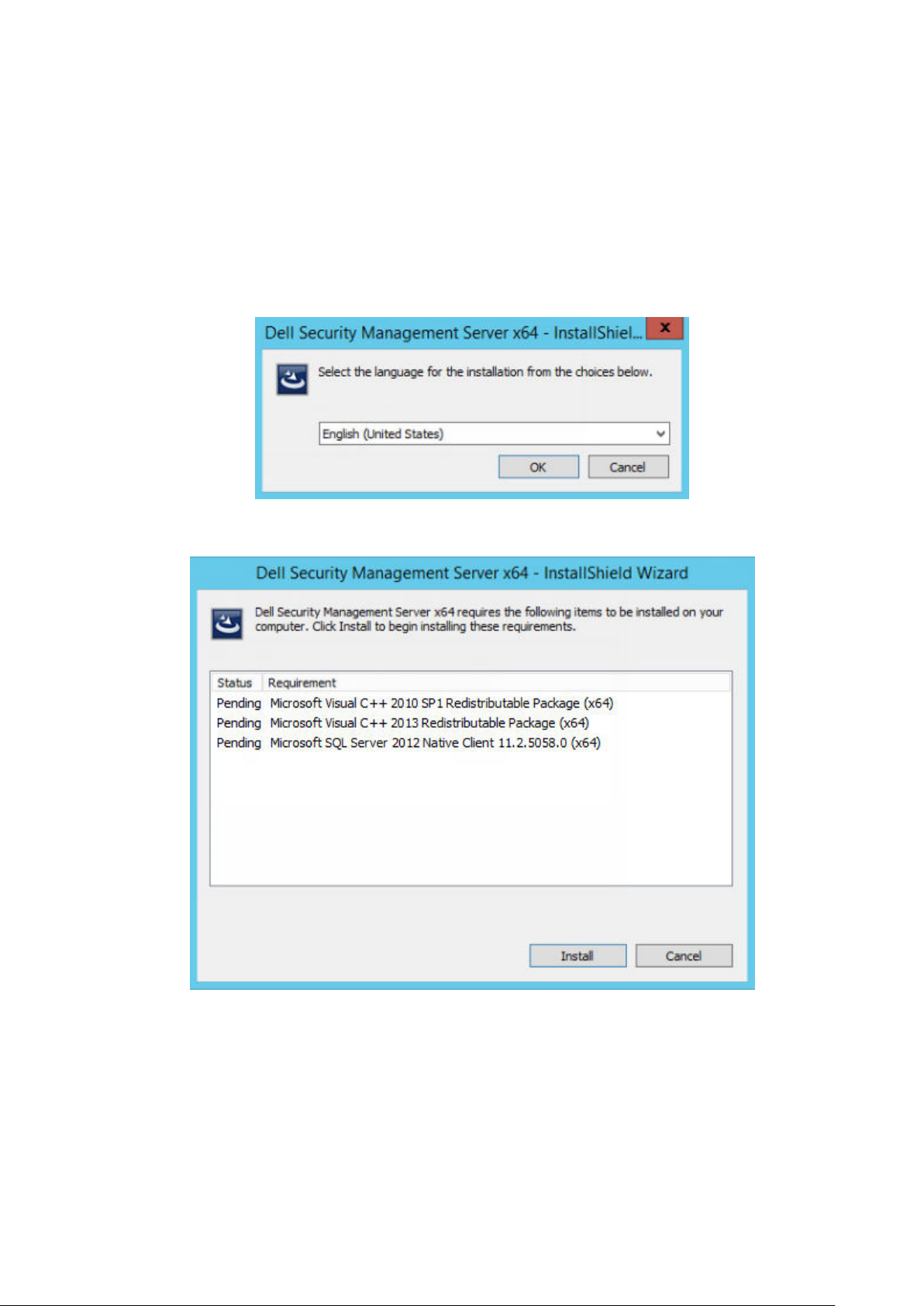

1. Nel supporto di installazione di Dell, passare alla directory di Security Management Server. Decomprimere (NON copiare/incollare o

trascinare la selezione) Security Management Server-x64 nella directory principale del server in cui si sta installando Security

Management Server.

effettuare l'installazione.

2. Fare doppio clic su setup.exe.

3. Selezionare la lingua di installazione, quindi fare clic su OK.

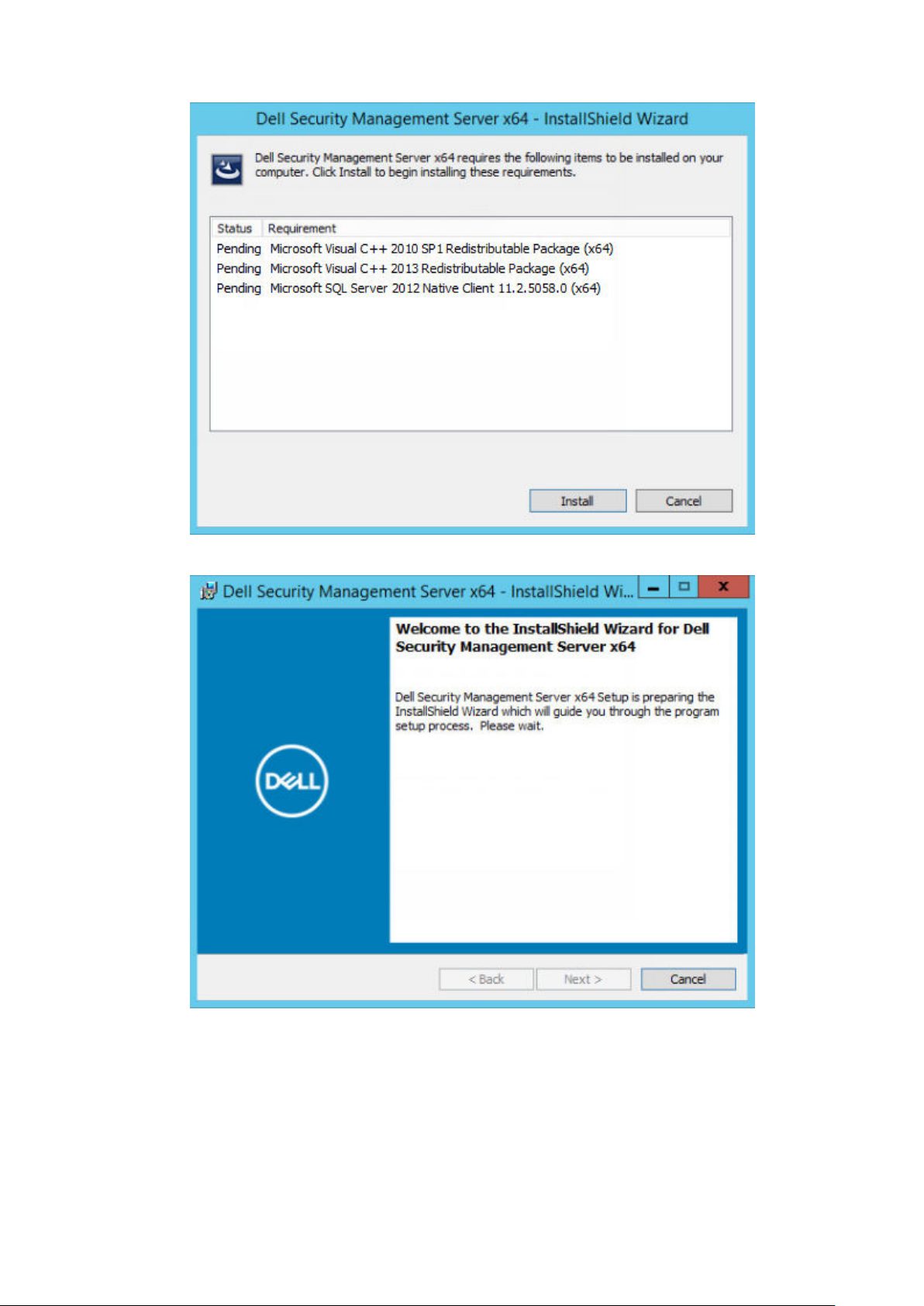

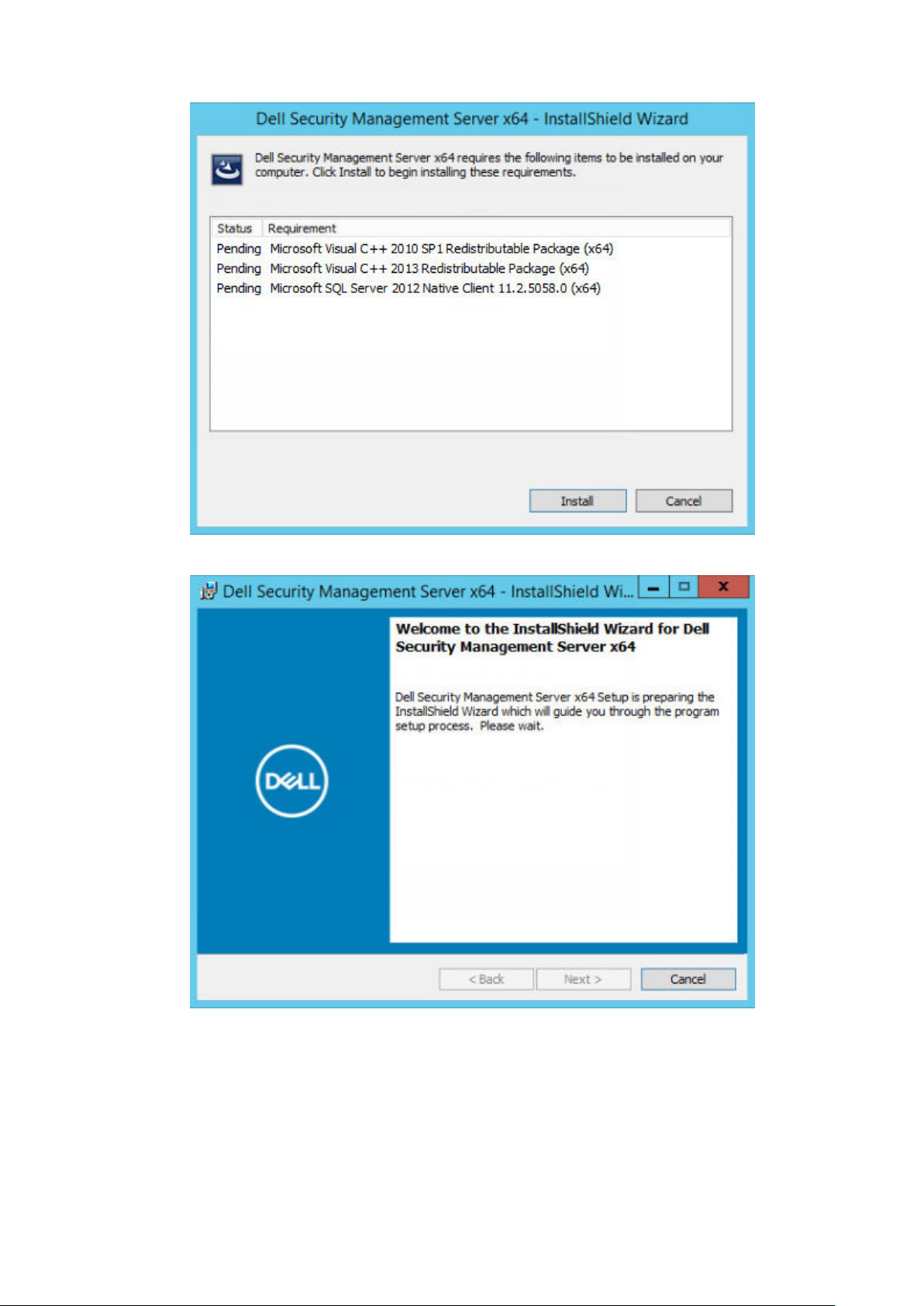

4. Se i prerequisiti non sono già installati, viene visualizzato il messaggio che informa l'utente quali prerequisiti verranno installati. Fare clic

su Installa.

Le operazioni di copia/incolla o trascinamento della selezione provocano errori che non permettono di

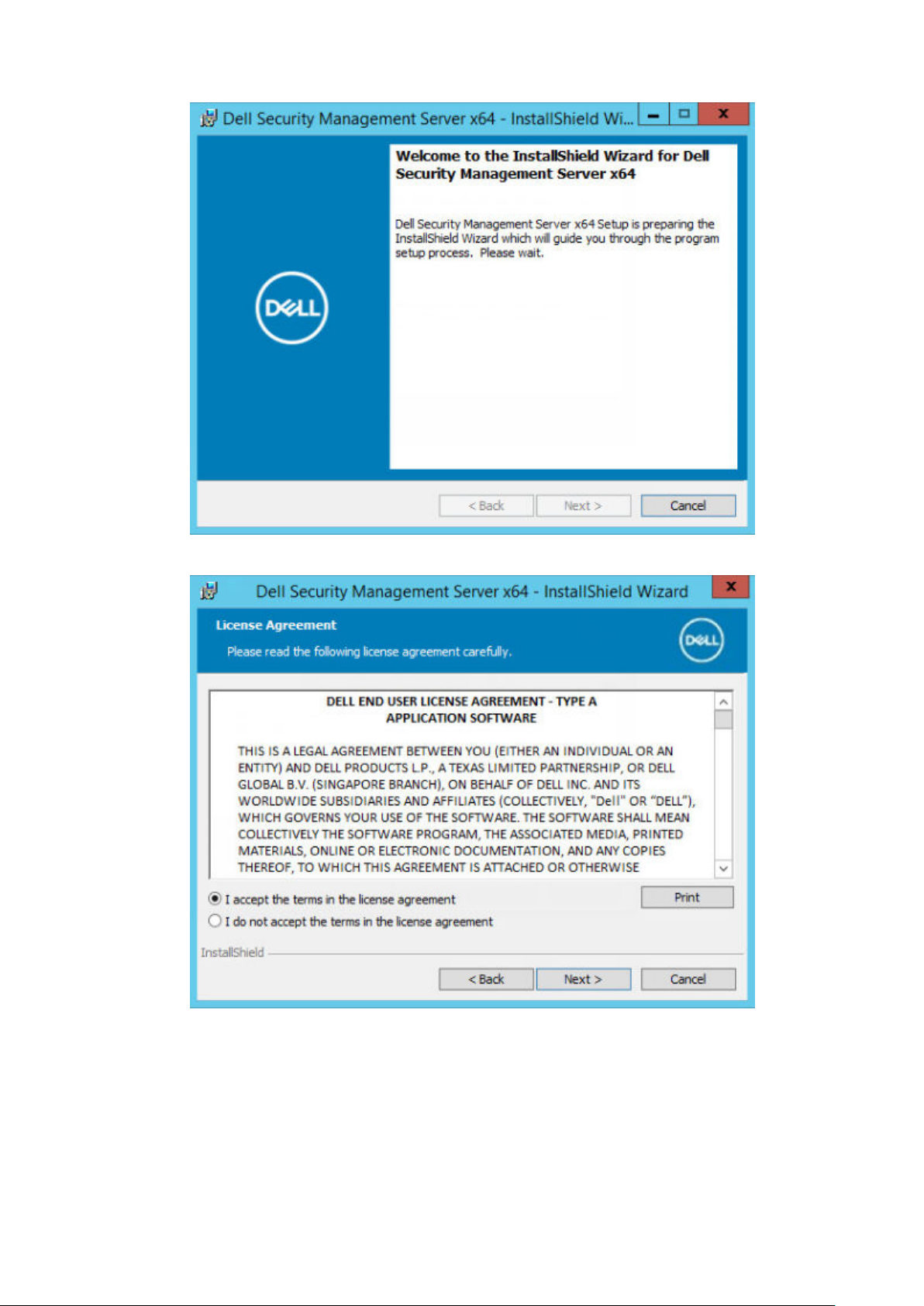

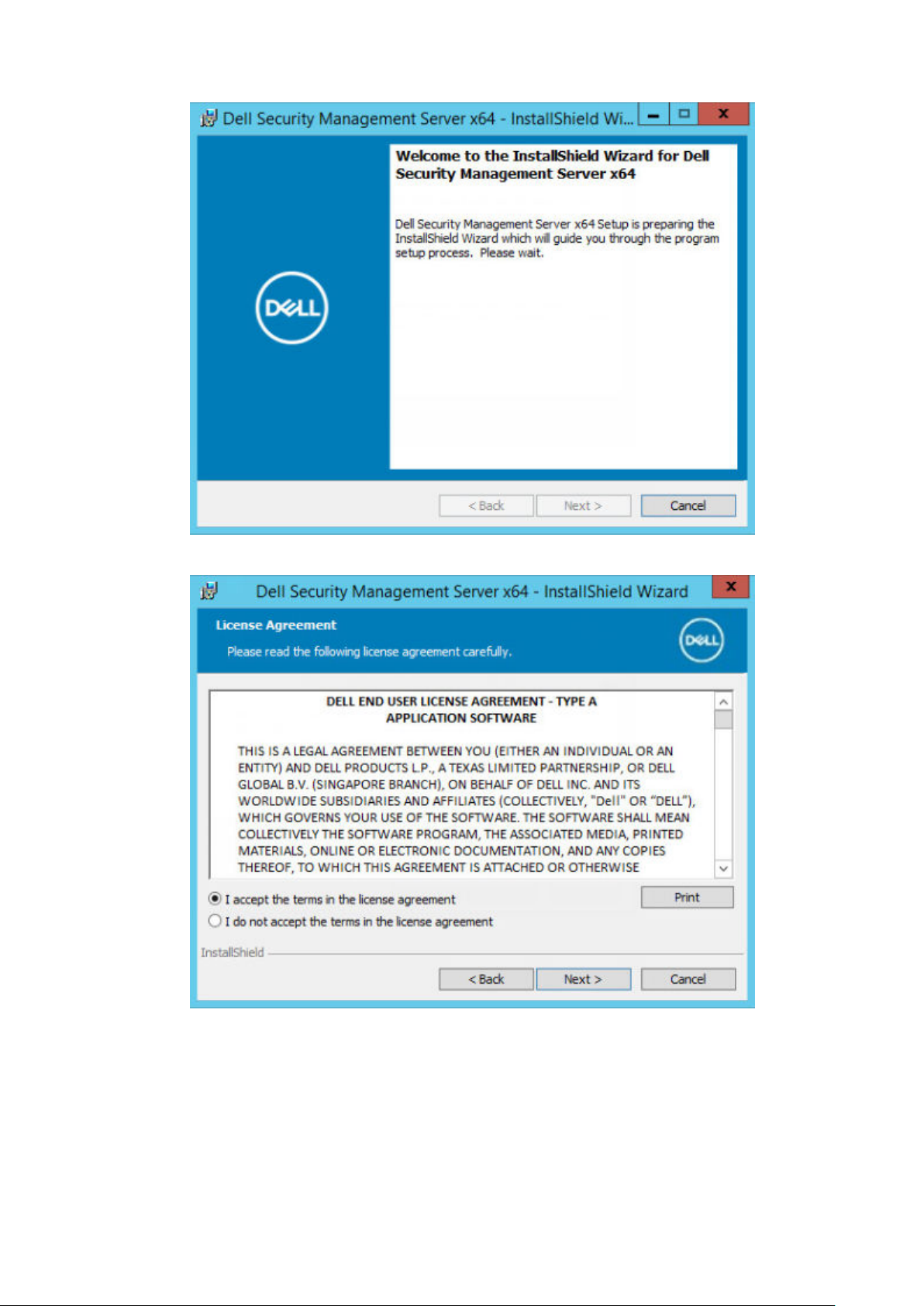

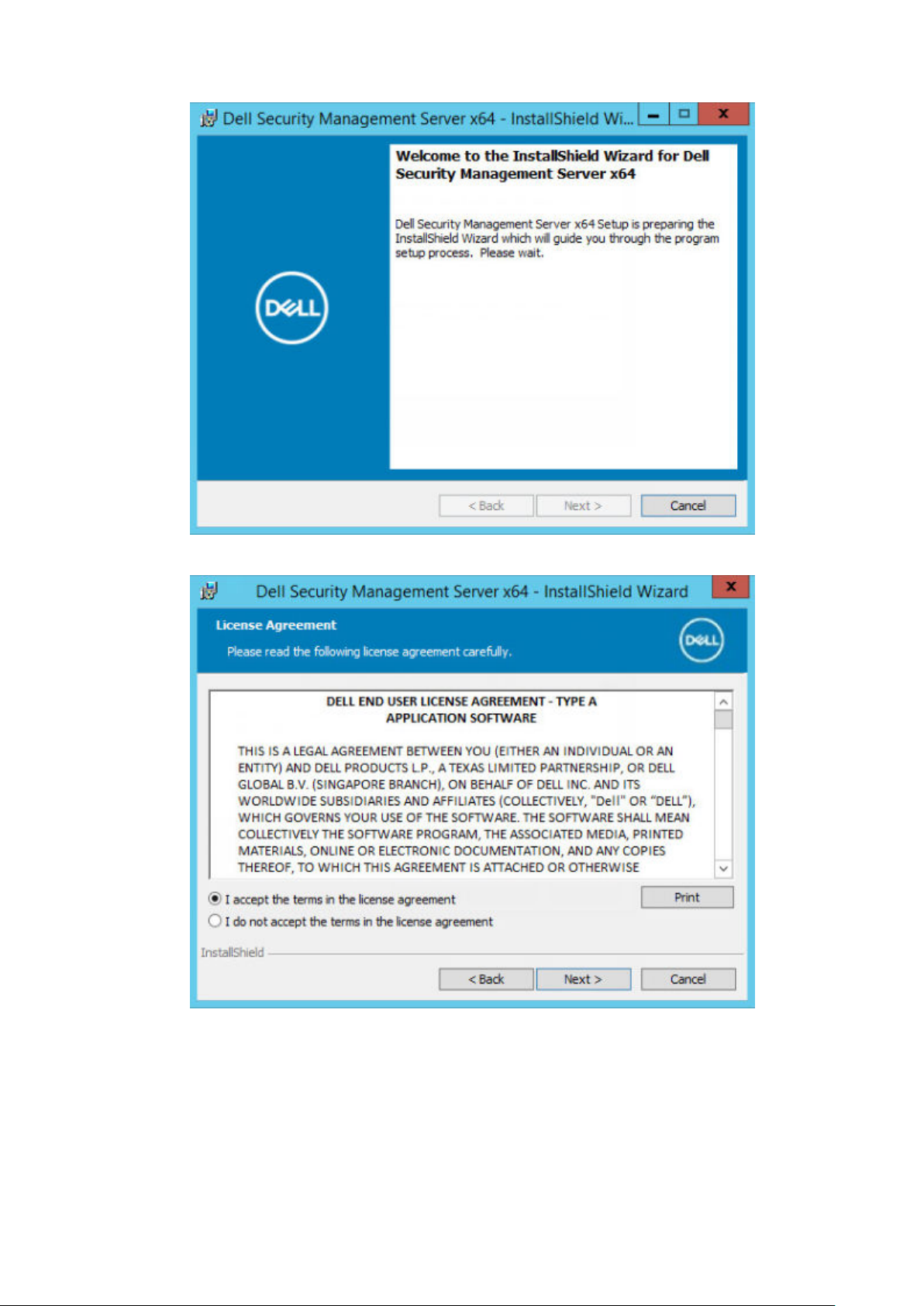

5. Nella schermata iniziale, fare clic su Avanti.

18

Installazione o aggiornamento/migrazione

Page 19

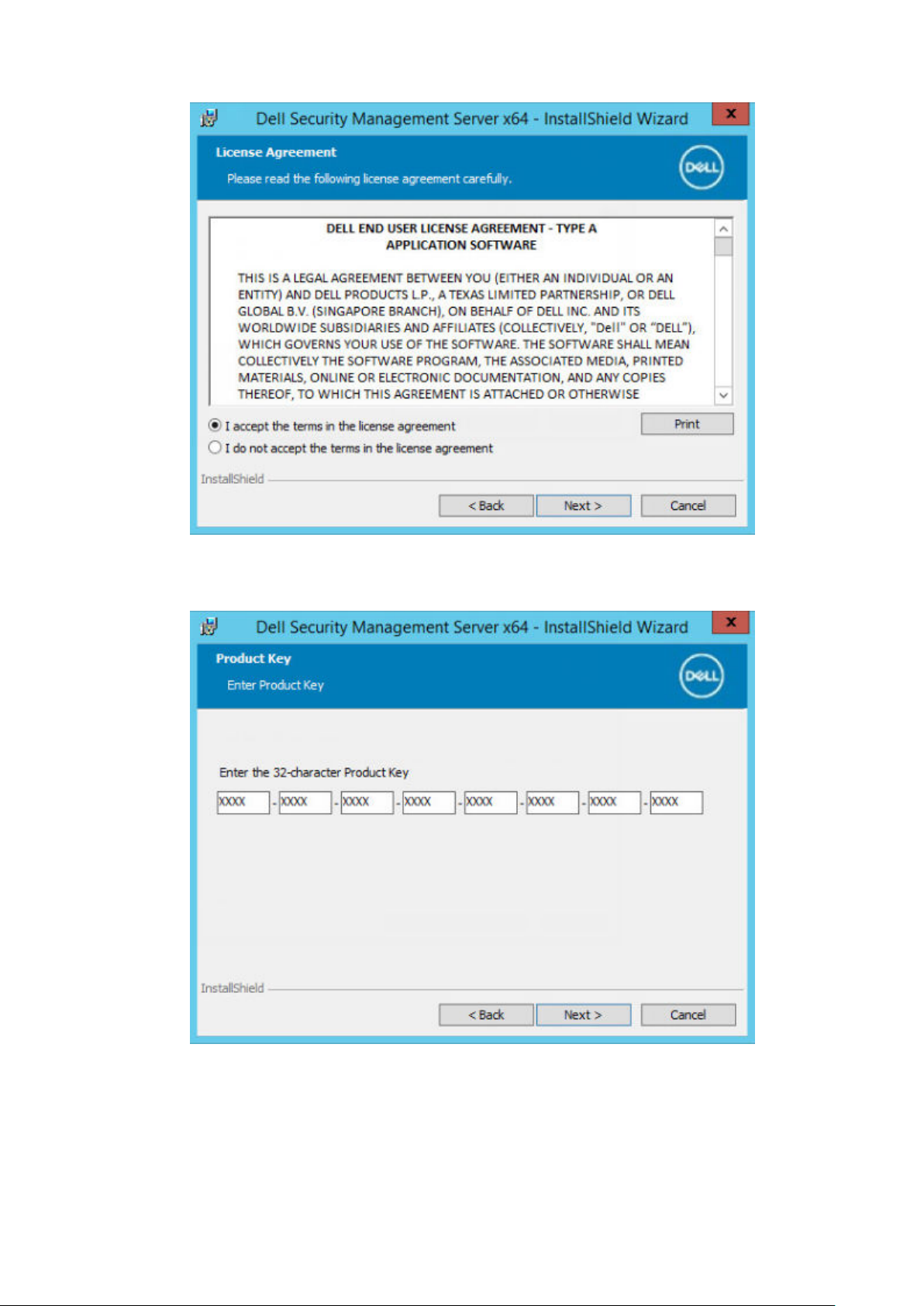

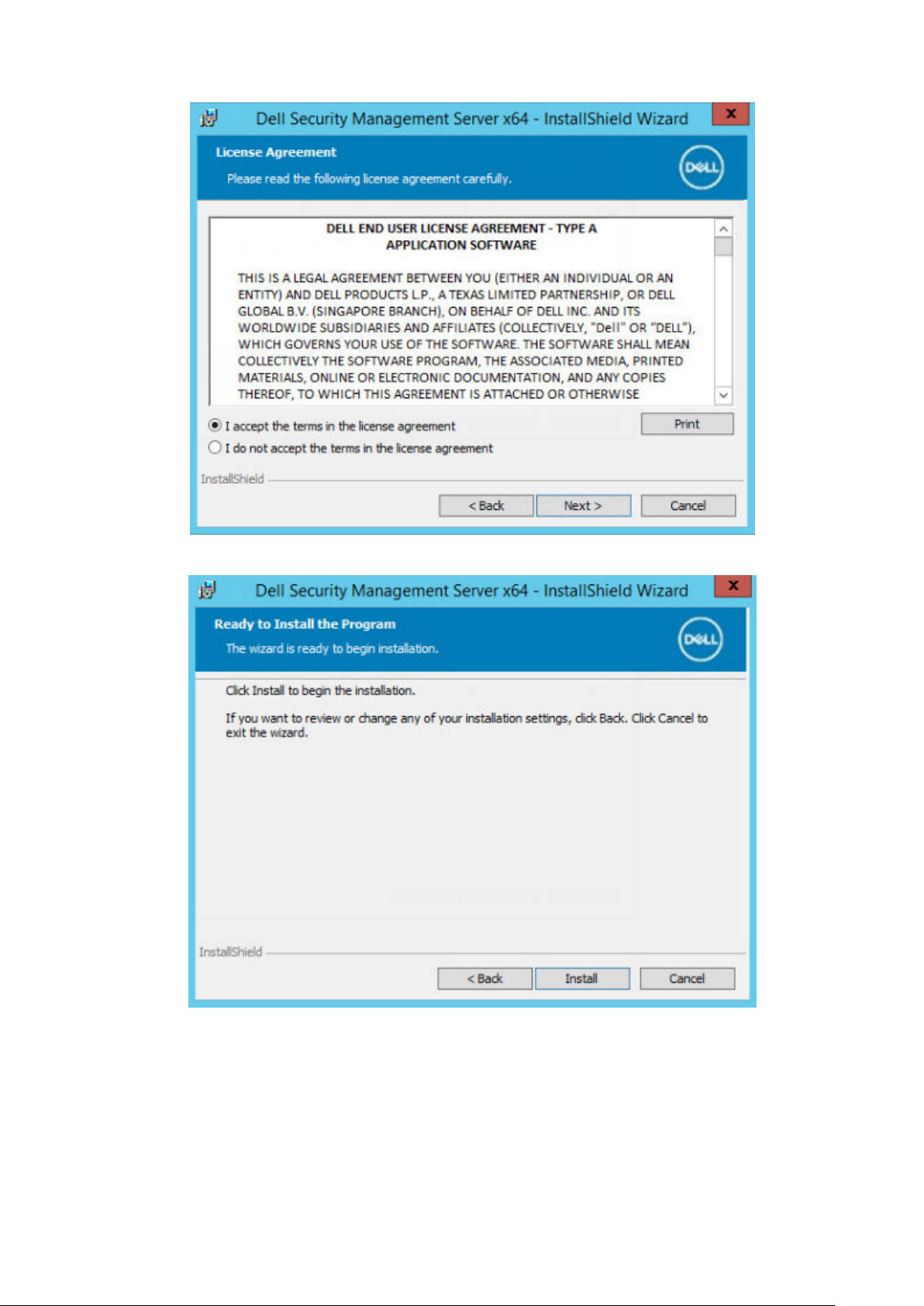

6. Leggere il contratto di licenza, accettare i termini, quindi fare clic su Avanti.

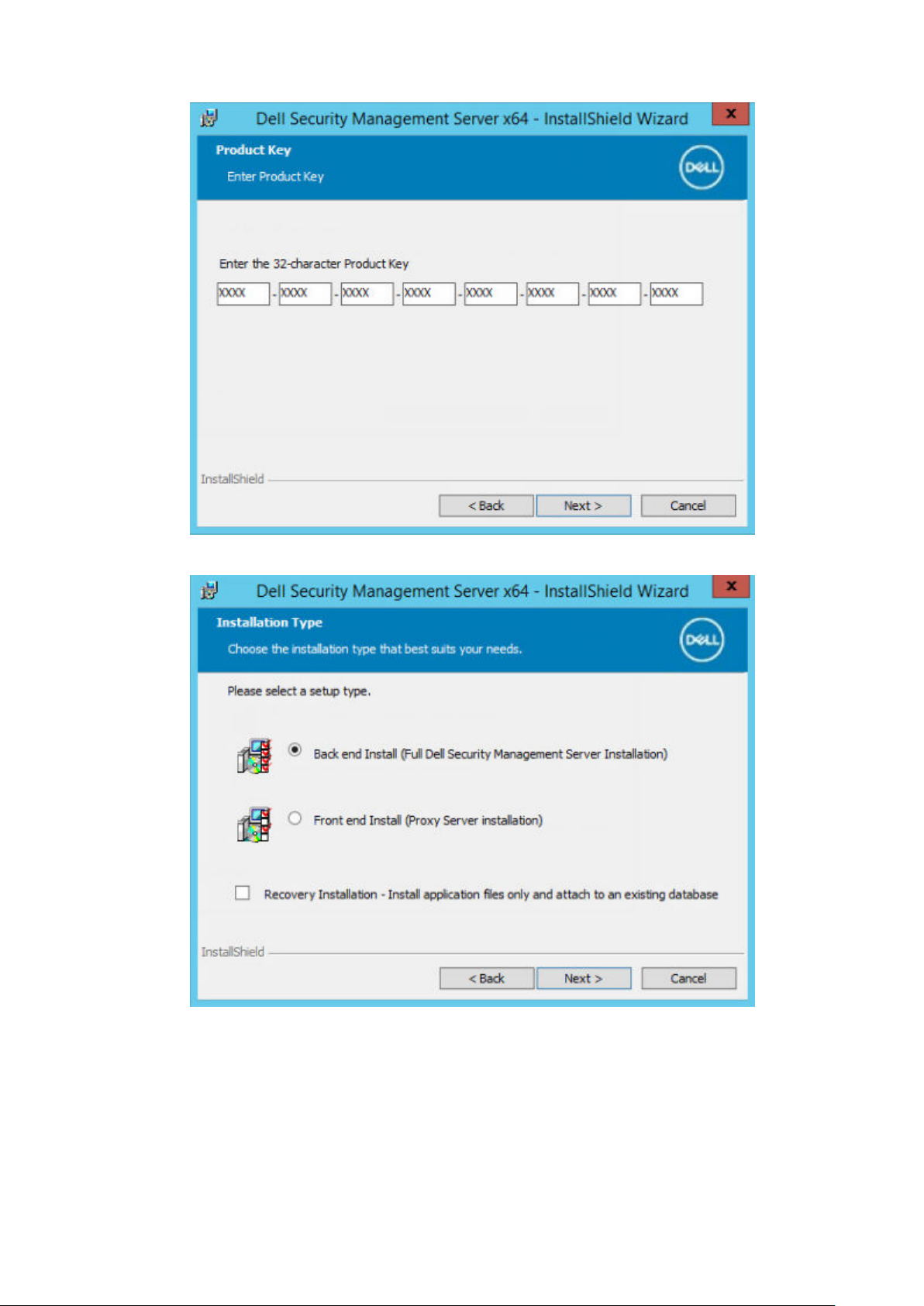

7. Se è stato copiato il file EnterpriseServerInstallKey.ini in C:\Windows come descritto nella Configurazione di

preinstallazione, fare clic su Avanti. Altrimenti, immettere il Product Key da 32 caratteri e fare clic su Avanti. Il codice Product Key si

trova nel file EnterpriseServerInstallKey.ini.

Installazione o aggiornamento/migrazione

19

Page 20

8. Selezionare Installazione back-end e fare clic su Avanti.

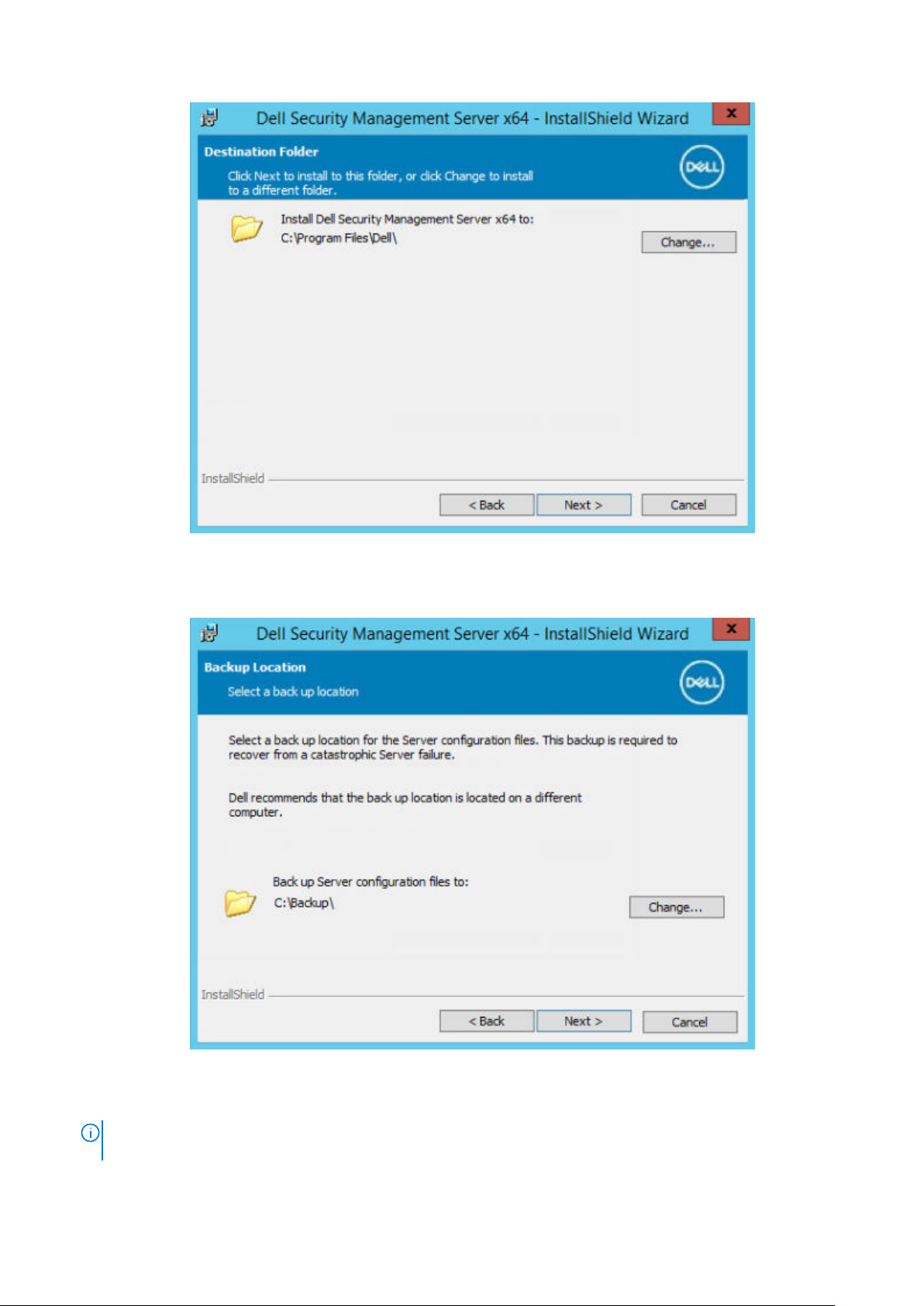

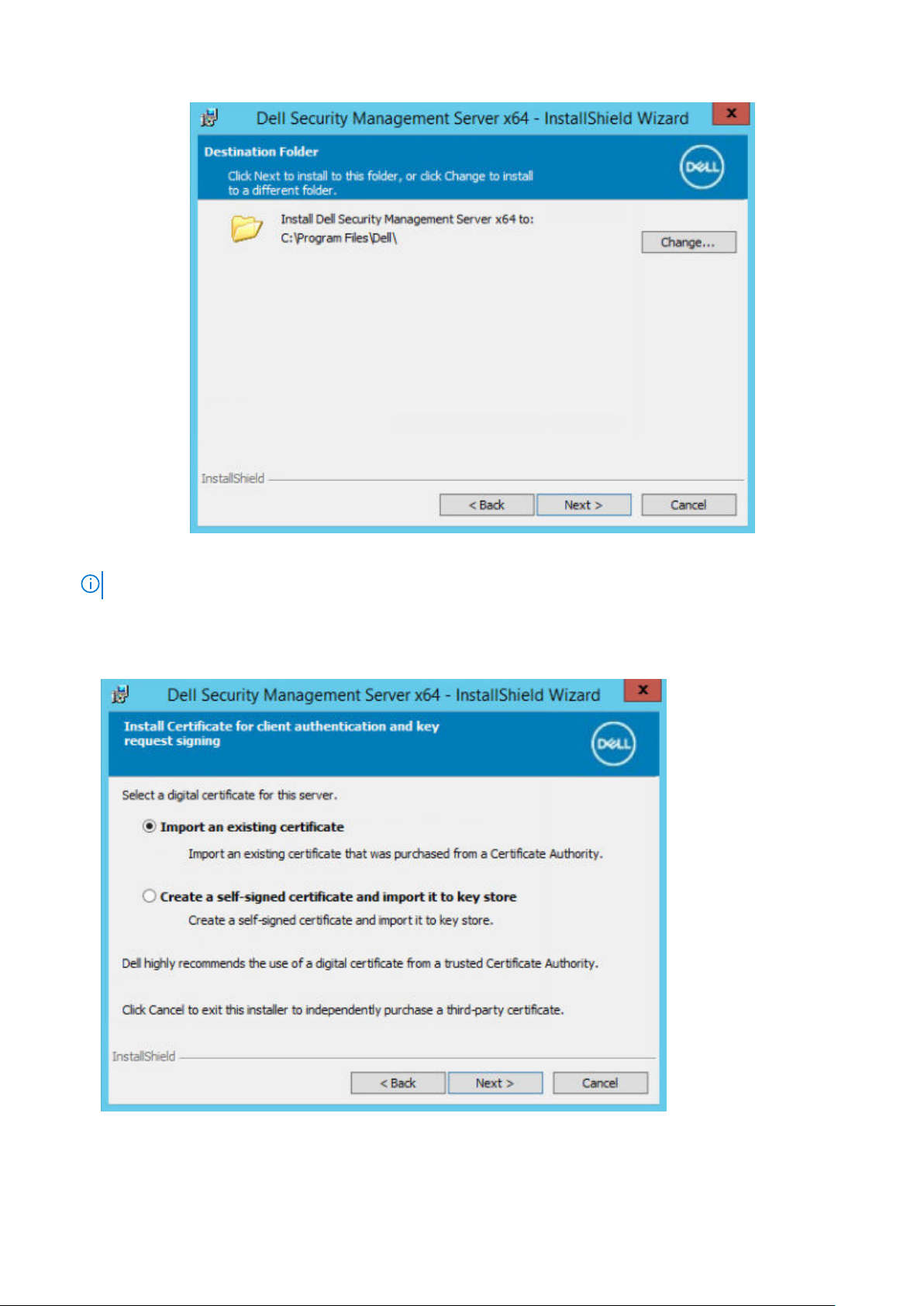

9. Per installare Security Management Server nel percorso predefinito C:\Program Files\Dell, fare clic su Avanti. Altrimenti, fare

clic su Modifica per selezionare un altro diverso, quindi fare clic su Avanti.

20

Installazione o aggiornamento/migrazione

Page 21

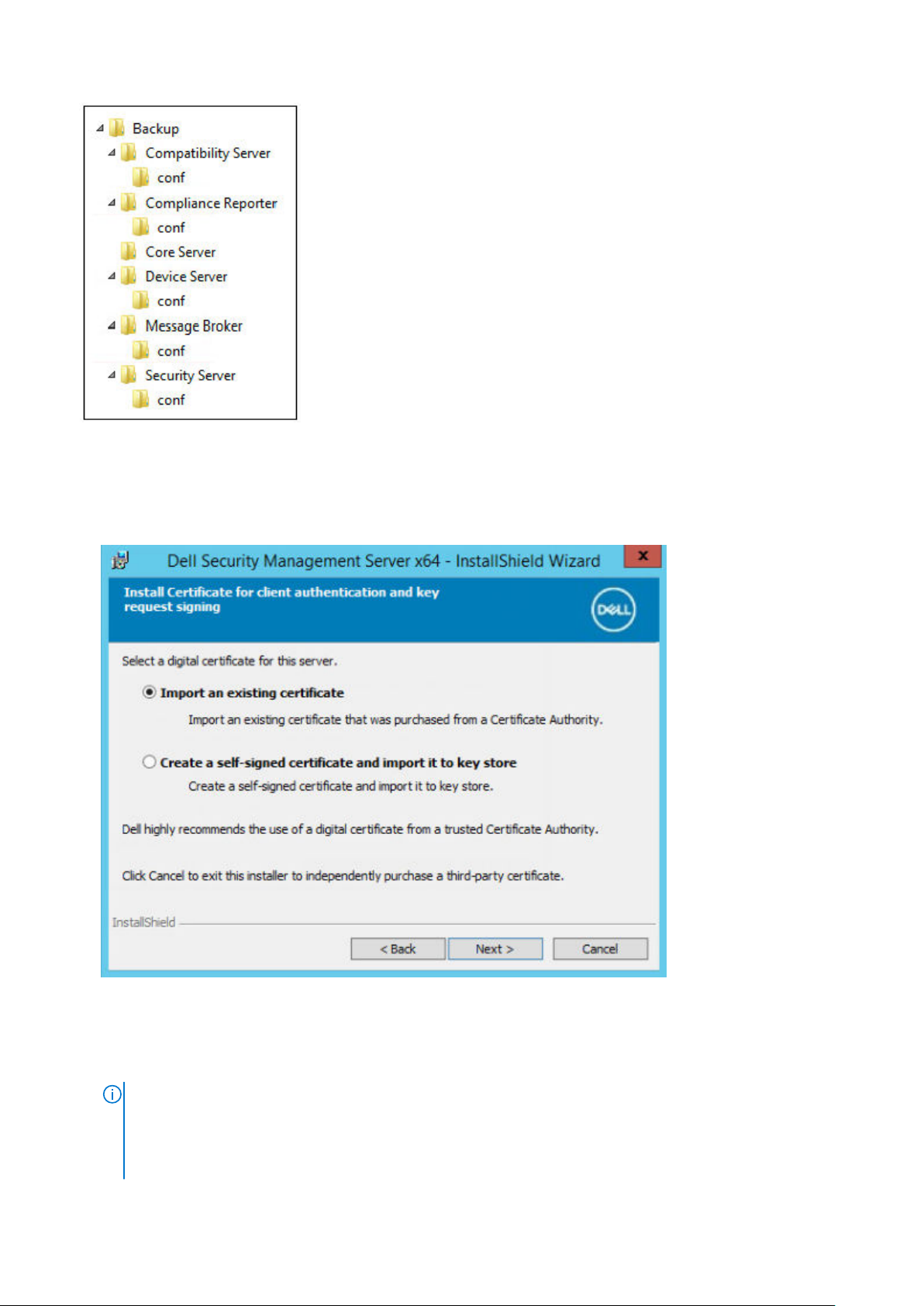

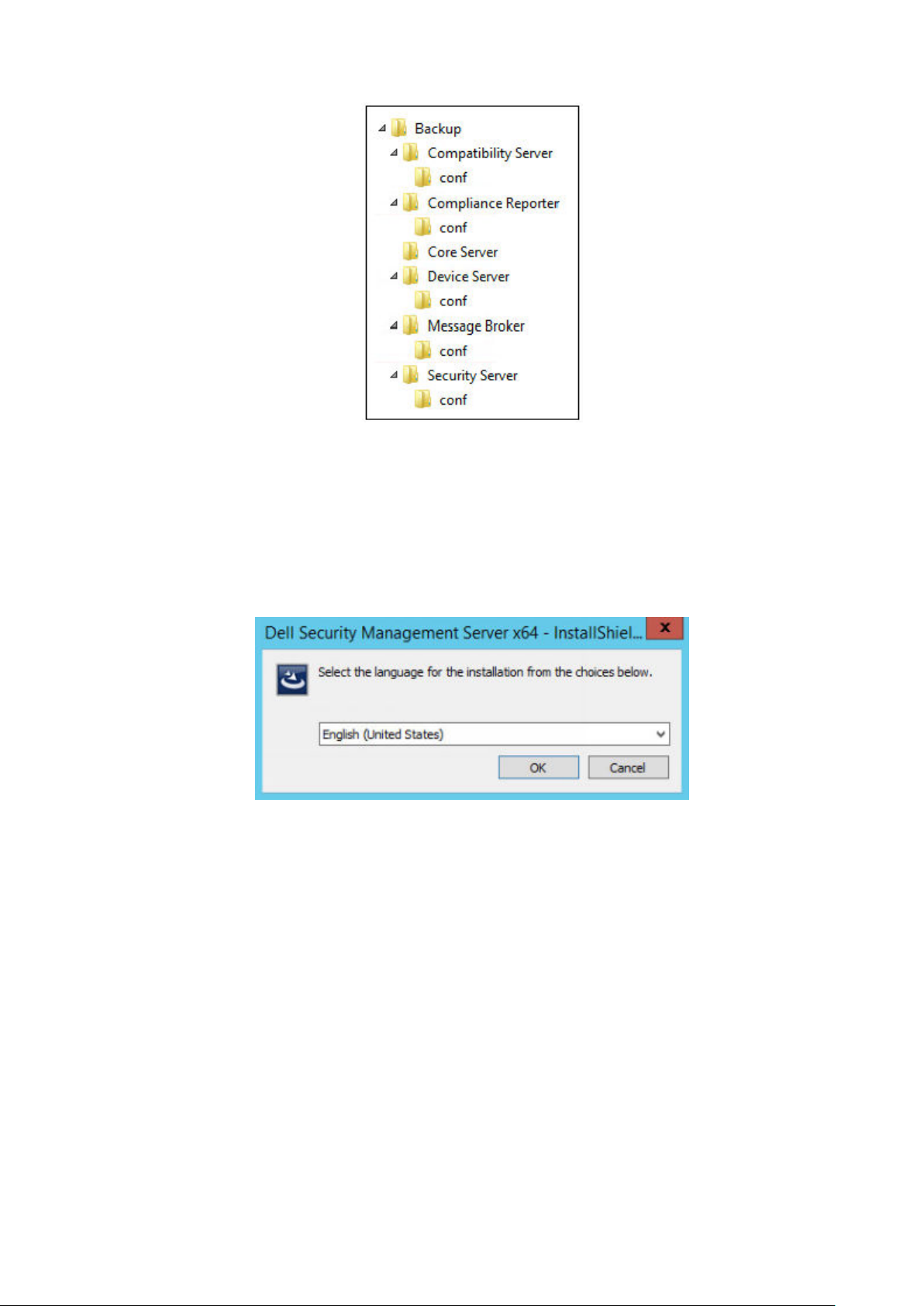

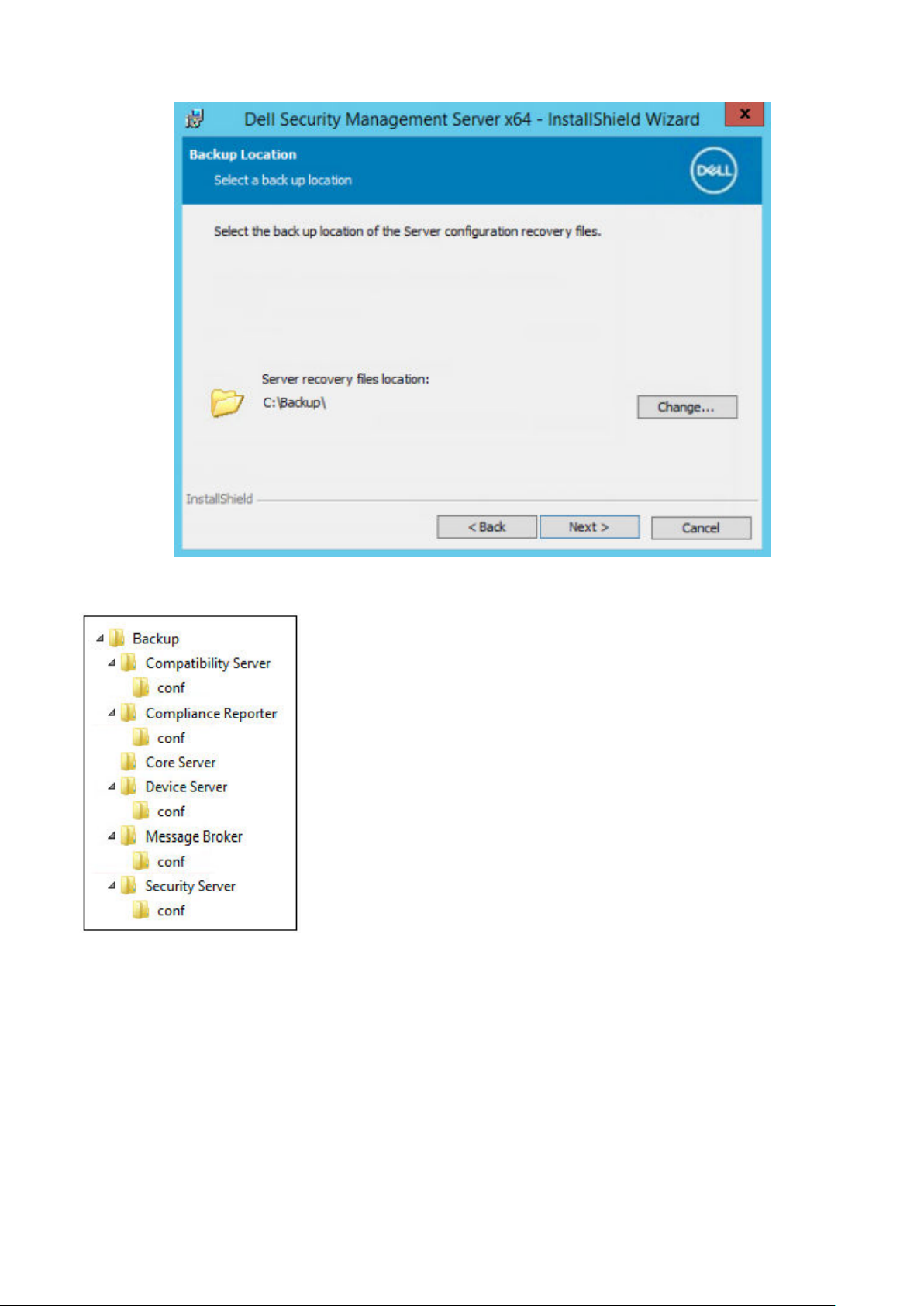

10. Per selezionare un percorso in cui archiviare i file di configurazione del backup, fare clic su Modifica, passare alla cartella desiderata,

quindi fare clic su Avanti.

Dell consiglia di selezionare, per il backup, un percorso di rete remoto o un'unità esterna.

Dopo l'installazione, deve essere eseguito il backup manuale di eventuali modifiche ai file di configurazione, incluse le modifiche

apportate con Server Configuration Tool, in tali cartelle. I file di configurazione rappresentano una parte importante delle informazioni

totali usate per ripristinare manualmente Dell Server, se necessario.

La struttura di cartelle creata dal programma di installazione durante la fase di installazione (esempio mostrato qui di

N.B.:

seguito) deve rimanere invariata.

Installazione o aggiornamento/migrazione 21

Page 22

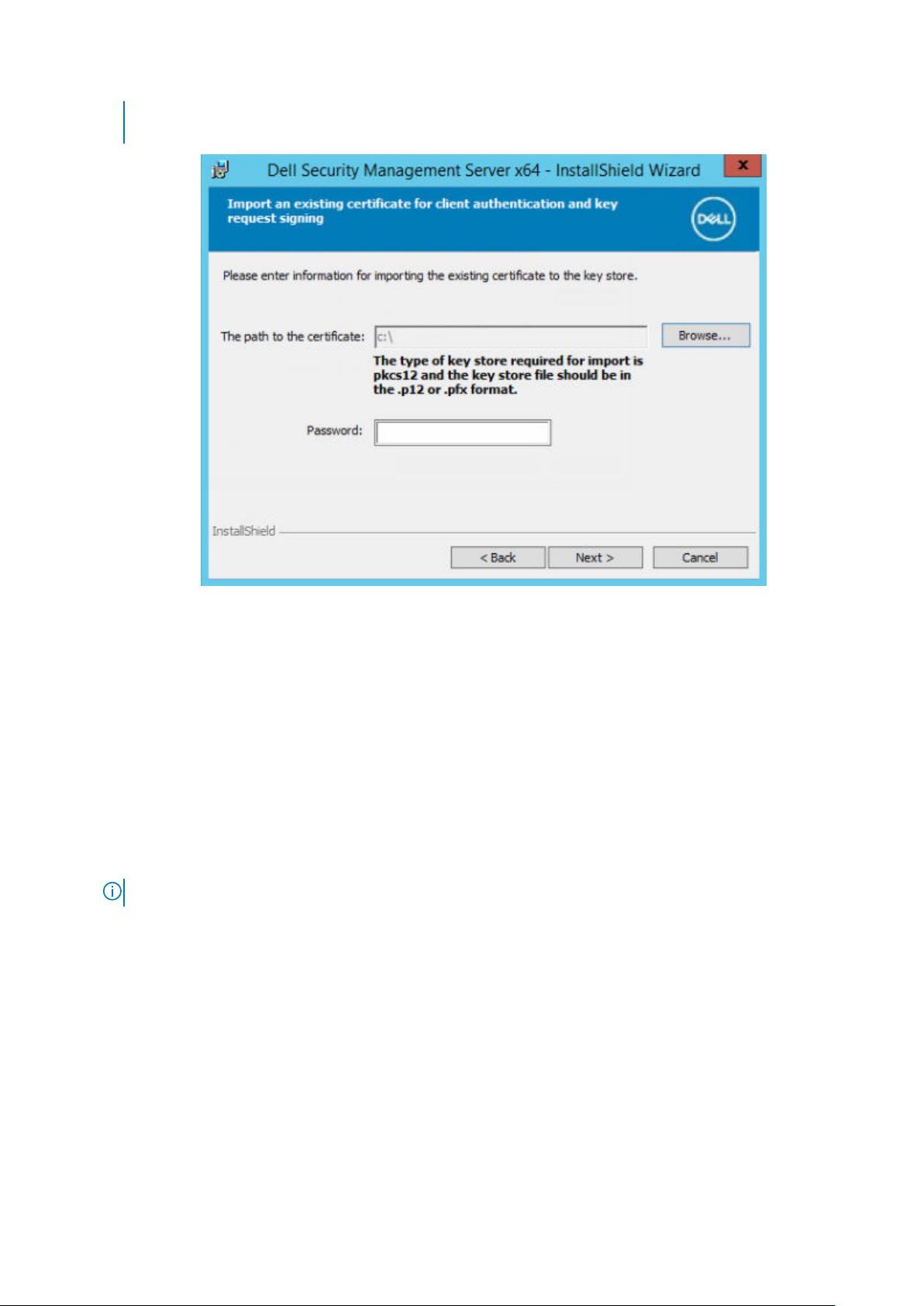

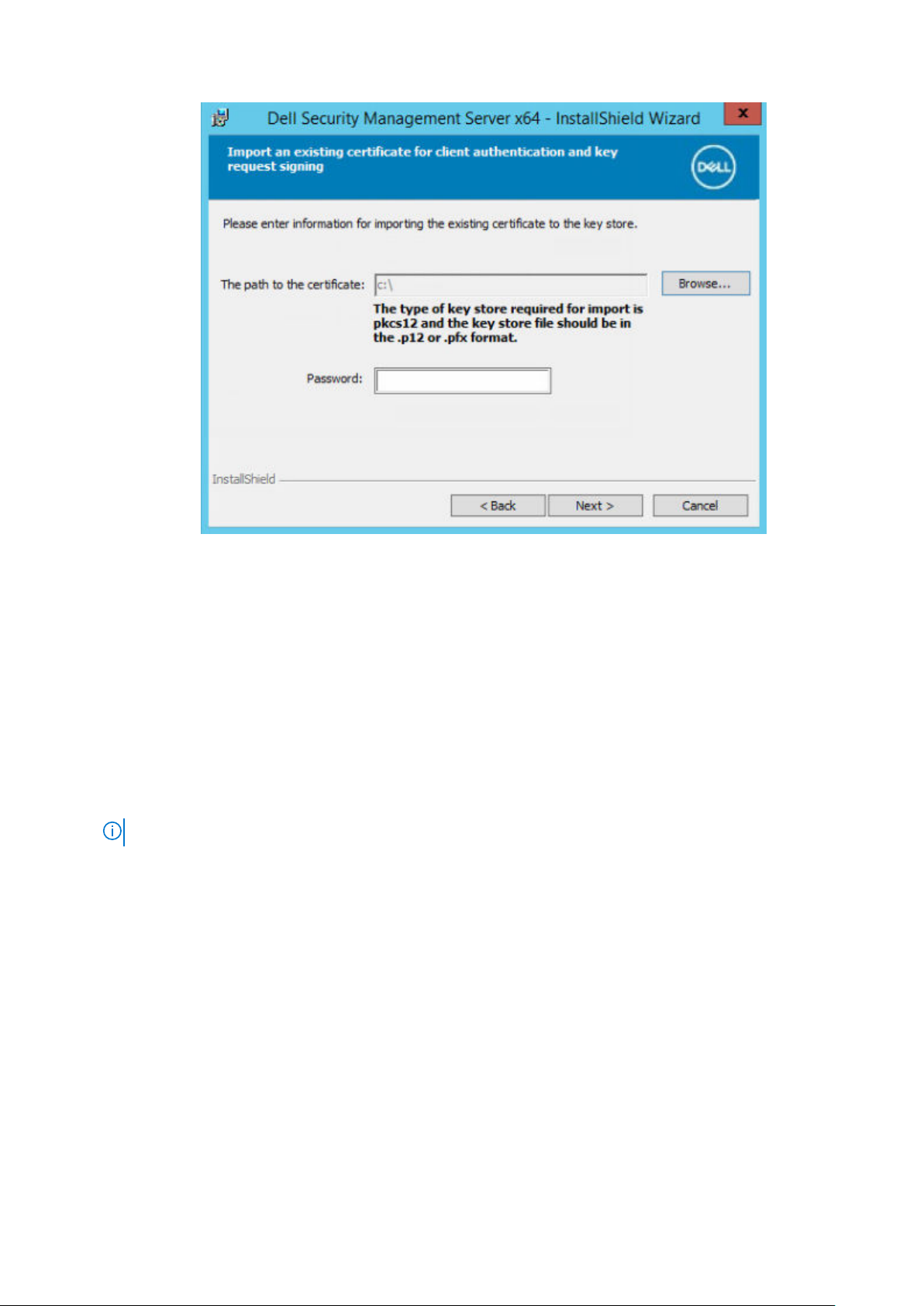

11. È possibile scegliere i tipi di certificati digitali da usare. È consigliabile utilizzare un certificato digitale proveniente da

un'autorità di certificazione attendibile.

Selezionare l'opzione "a" o "b" qui di seguito:

a. Per usare un certificato esistente acquistato da un'autorità CA, selezionare Importa un certificato esistente e fare clic su

Avanti.

Fare clic su Sfoglia per immettere il percorso del certificato.

Immettere la password associata al certificato. Il file dell'archivio chiavi deve essere .p12 o pfx. Per istruzioni, consultare

Esportazione di un certificato in .PFX usando la console di gestione dei certificati.

Fare clic su Avanti.

N.B.:

Per usare questa impostazione, il certificato CA da importare deve avere la catena di attendibilità completa. In caso di dubbi,

riesportare il certificato CA e accertarsi che le opzioni seguenti siano selezionate nell'"Esportazione guidata certificati":

● Scambio informazioni personali - PKCS #12 (.PFX)

22 Installazione o aggiornamento/migrazione

Page 23

● Includi tutti i certificati nel percorso di certificazione se possibile

● Esporta tutte le proprietà estese

OPPURE

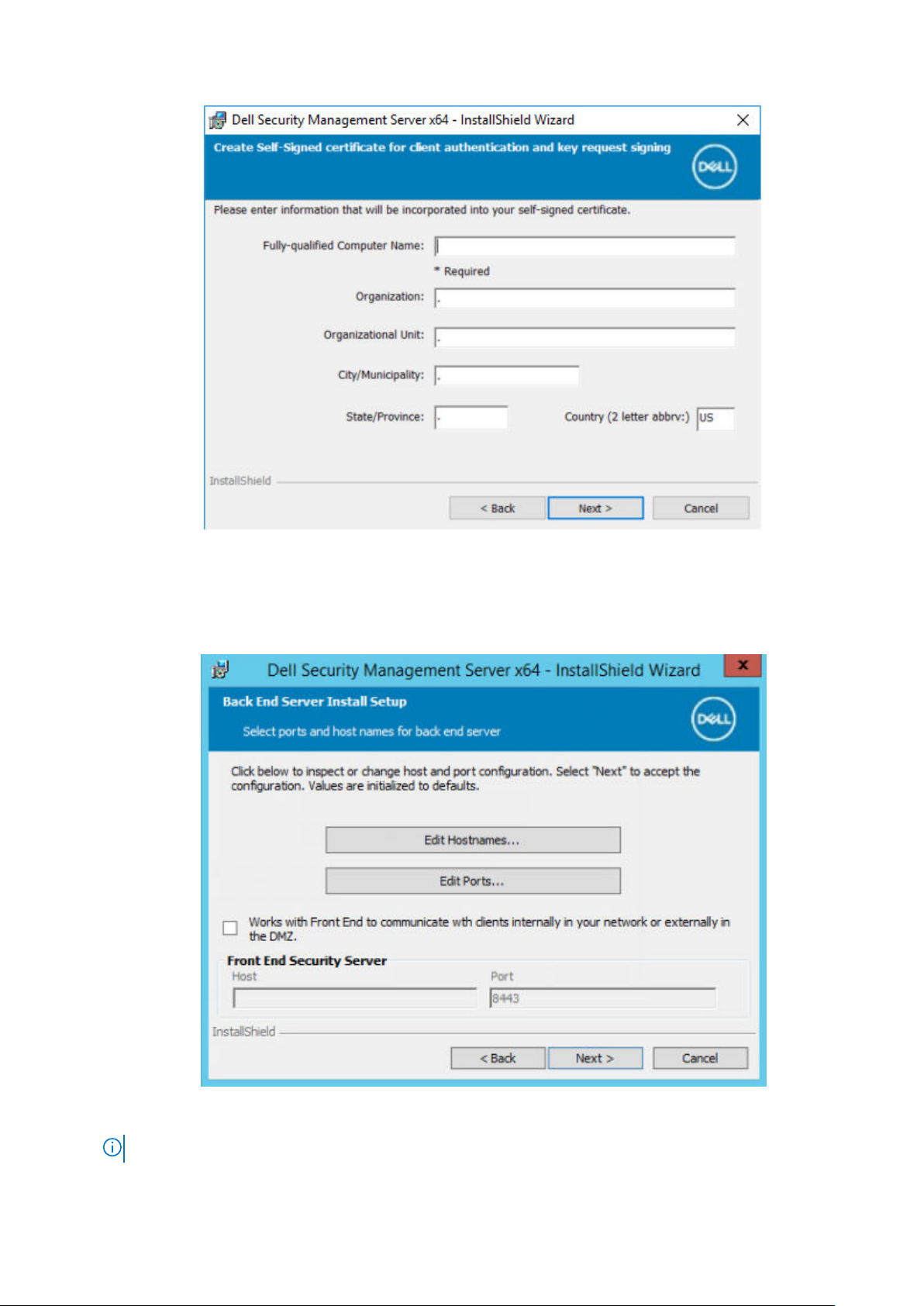

b. Per creare un certificato autofirmato, selezionare Crea un certificato autofirmato e importalo nell'archivio chiavi e fare clic

su Avanti.

Nella finestra di dialogo Crea certificato autofirmato immettere le seguenti informazioni:

Nome del computer completo (esempio: nomecomputer.dominio.com)

Organizzazione

Unità organizzativa (ad esempio Sicurezza)

Città

Stato (nome completo)

Paese: Abbreviazione di due lettere del Paese

Fare clic su Avanti.

N.B.: Per impostazione predefinita, il certificato scade dopo 10 anni.

Installazione o aggiornamento/migrazione 23

Page 24

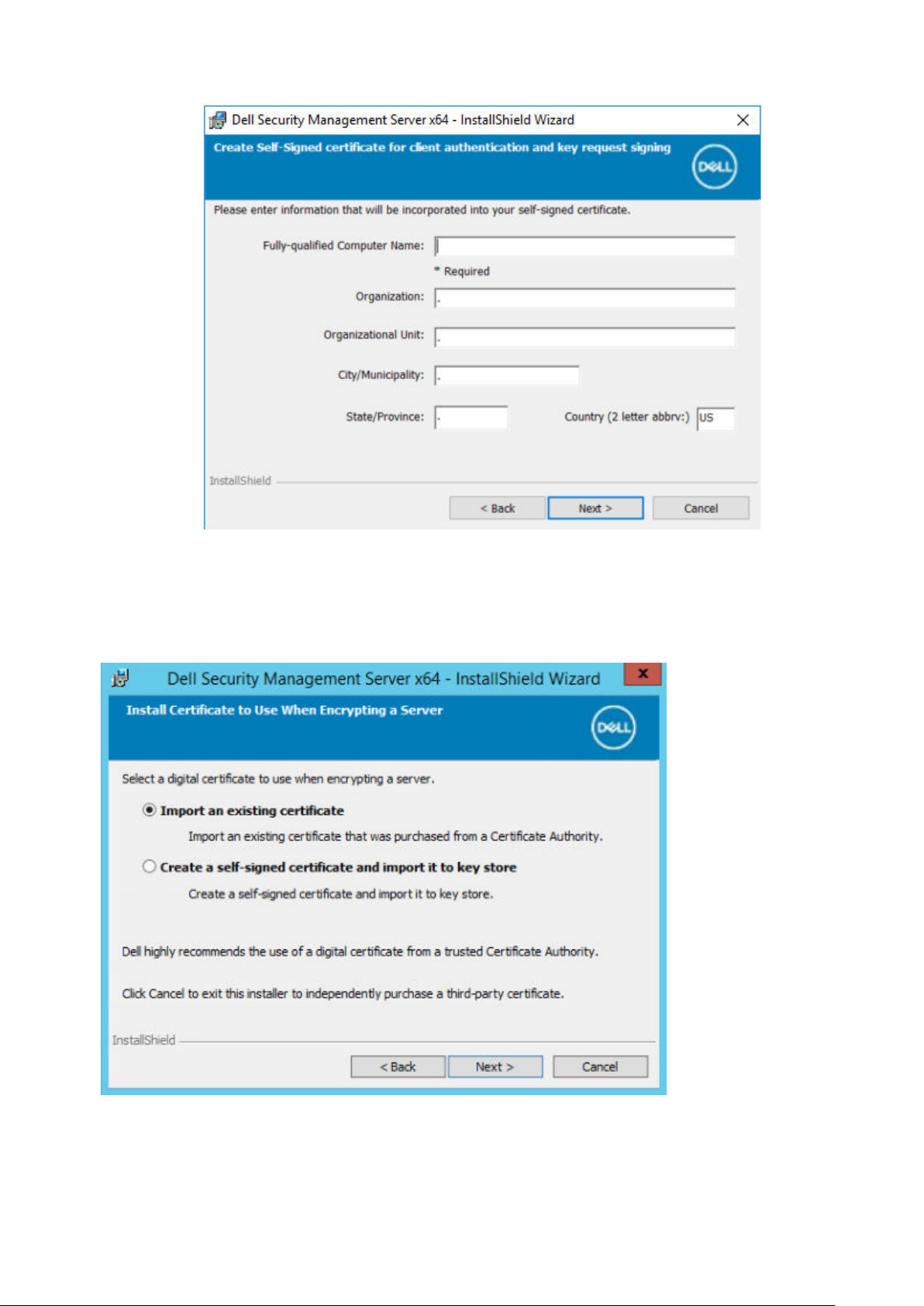

12. Per Server Encryption, è possibile scegliere i tipi di certificati digitali da usare. È consigliabile utilizzare un certificato digitale proveniente

da un'autorità di certificazione attendibile.

Selezionare l'opzione "a" o "b" qui di seguito:

a. Per usare un certificato esistente acquistato da un'autorità CA, selezionare Importa un certificato esistente e fare clic su

Avanti.

Fare clic su Sfoglia per immettere il percorso del certificato.

Immettere la password associata al certificato. Il file dell'archivio chiavi deve essere .p12 o pfx. Per istruzioni, consultare

Esportazione di un certificato in .PFX usando la console di gestione dei certificati.

24

Installazione o aggiornamento/migrazione

Page 25

Fare clic su Avanti.

N.B.:

Per usare questa impostazione, il certificato CA da importare deve avere la catena di attendibilità completa. In caso di dubbi,

riesportare il certificato CA e accertarsi che le opzioni seguenti siano selezionate nell'"Esportazione guidata certificati":

● Scambio informazioni personali - PKCS #12 (.PFX)

● Includi tutti i certificati nel percorso di certificazione se possibile

● Esporta tutte le proprietà estese

OPPURE

b. Per creare un certificato autofirmato, selezionare Crea un certificato autofirmato e importalo nell'archivio chiavi e fare clic

su Avanti.

Nella finestra di dialogo Crea certificato autofirmato immettere le seguenti informazioni:

Nome del computer completo (esempio: nomecomputer.dominio.com)

Organizzazione

Unità organizzativa (ad esempio Sicurezza)

Città

Stato (nome completo)

Paese: Abbreviazione di due lettere del Paese

Fare clic su Avanti.

N.B.: Per impostazione predefinita, il certificato scade dopo 10 anni.

Installazione o aggiornamento/migrazione 25

Page 26

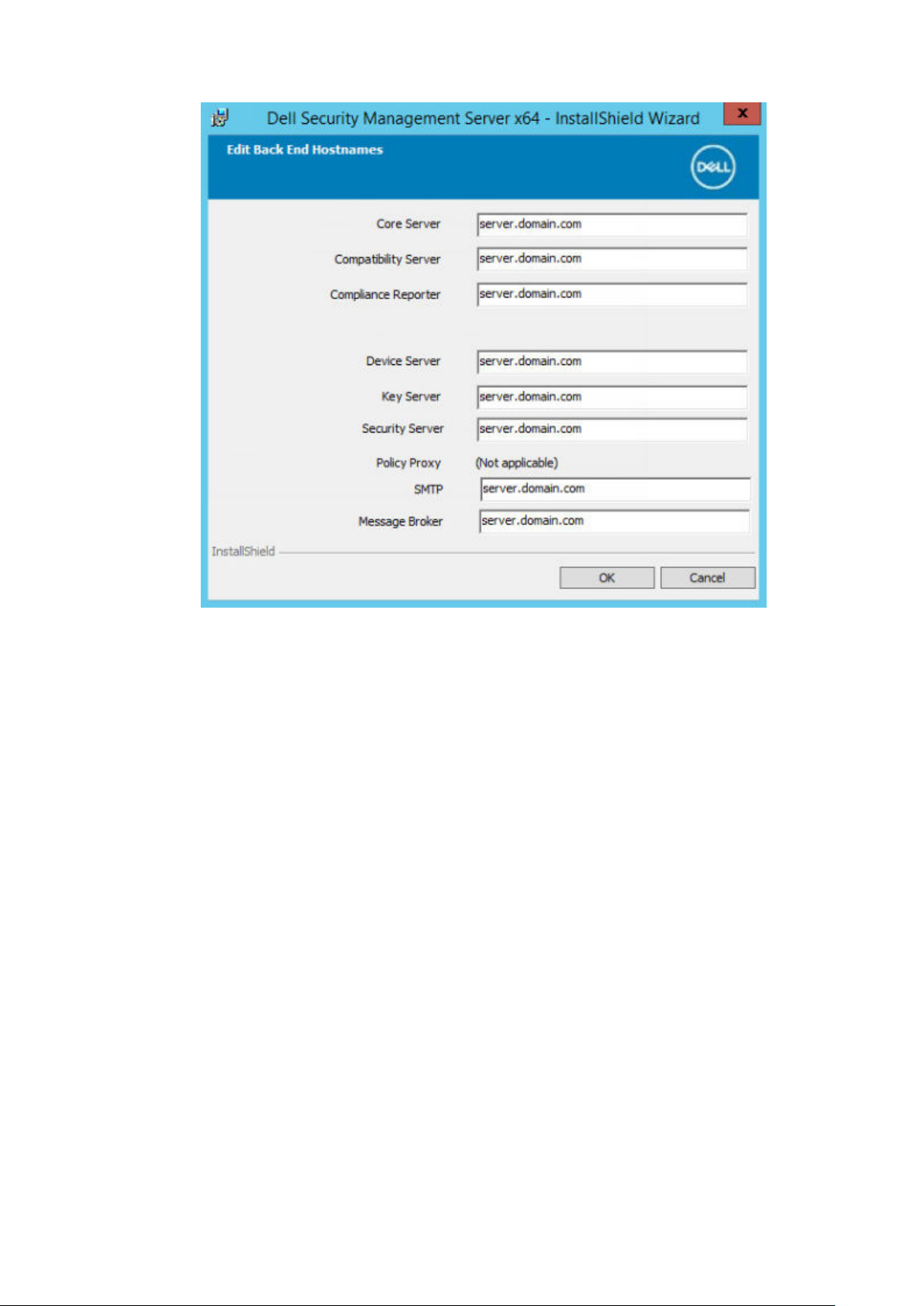

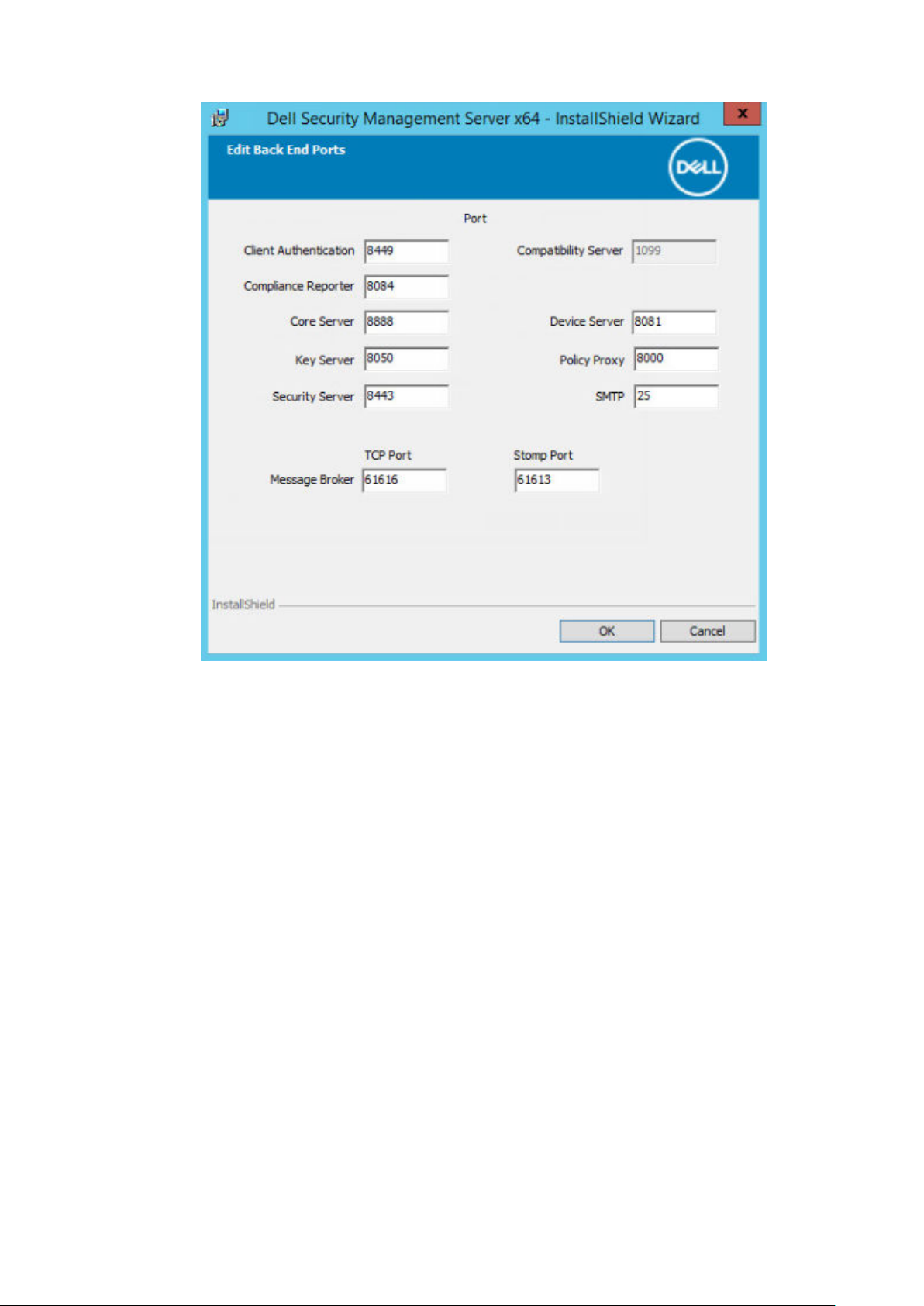

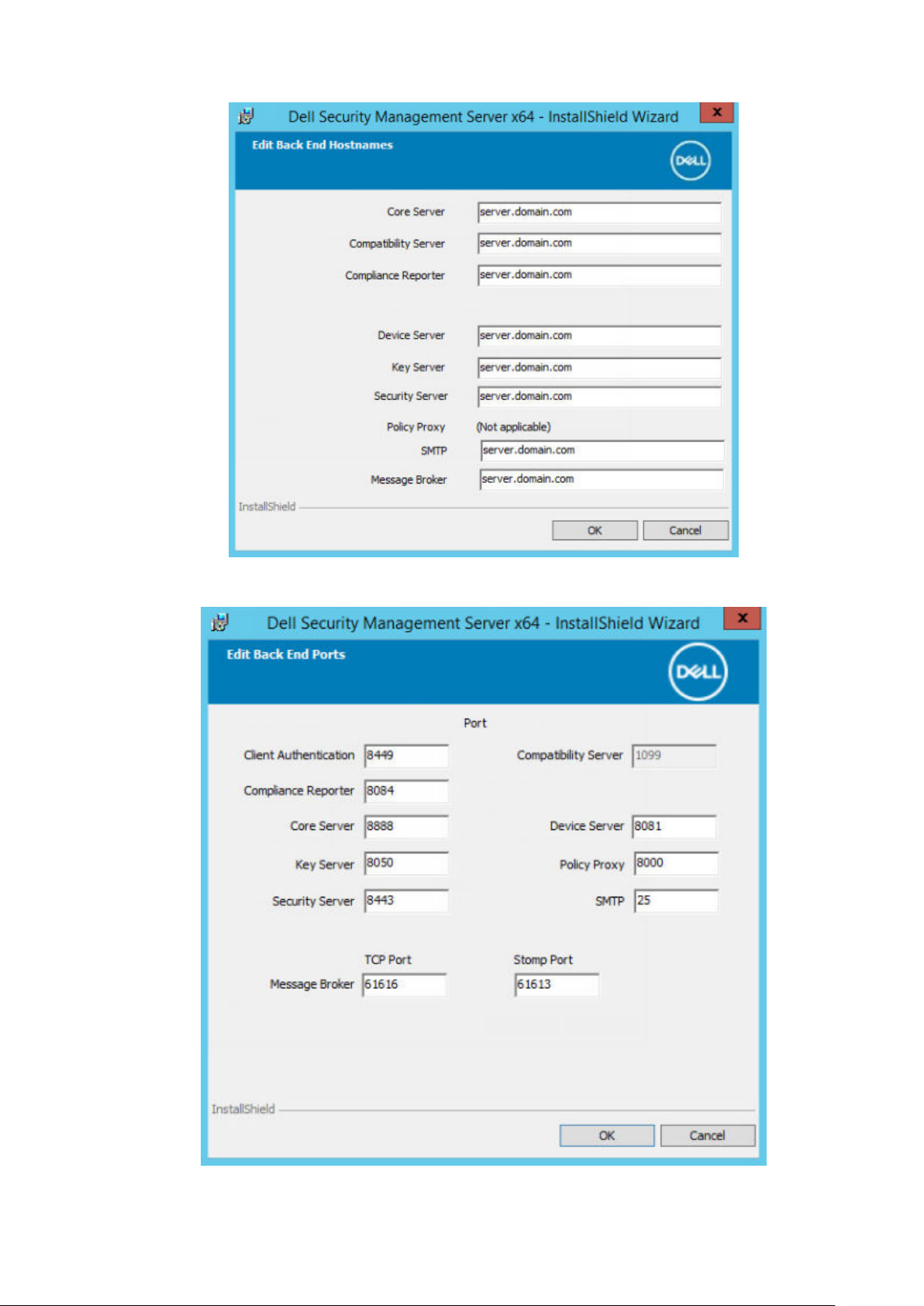

13. Dalla finestra di dialogo Configurazione dell'installazione del server back-end, è possibile visualizzare o modificare nomi host e porte.

● Per accettare i nomi host e le porte predefiniti, nella finestra di dialogo Configurazione dell'installazione del server back-end fare

clic su Avanti.

● Se si sta usando un server front-end, selezionare Compatibile con Front End per comunicare con i client internamente in

rete o esternamente in DMZ e immettere il nome host del Security Server front-end (ad esempio server.dominio.com).

● Per visualizzare o modificare i nomi host, fare clic su Modifica nomi host. Modificare i nomi host solo se necessario. Dell consiglia

di usare le impostazioni predefinite.

N.B.: Un nome host non può contenere il carattere "_" (sottolineato).

Al termine, fare clic su OK.

26

Installazione o aggiornamento/migrazione

Page 27

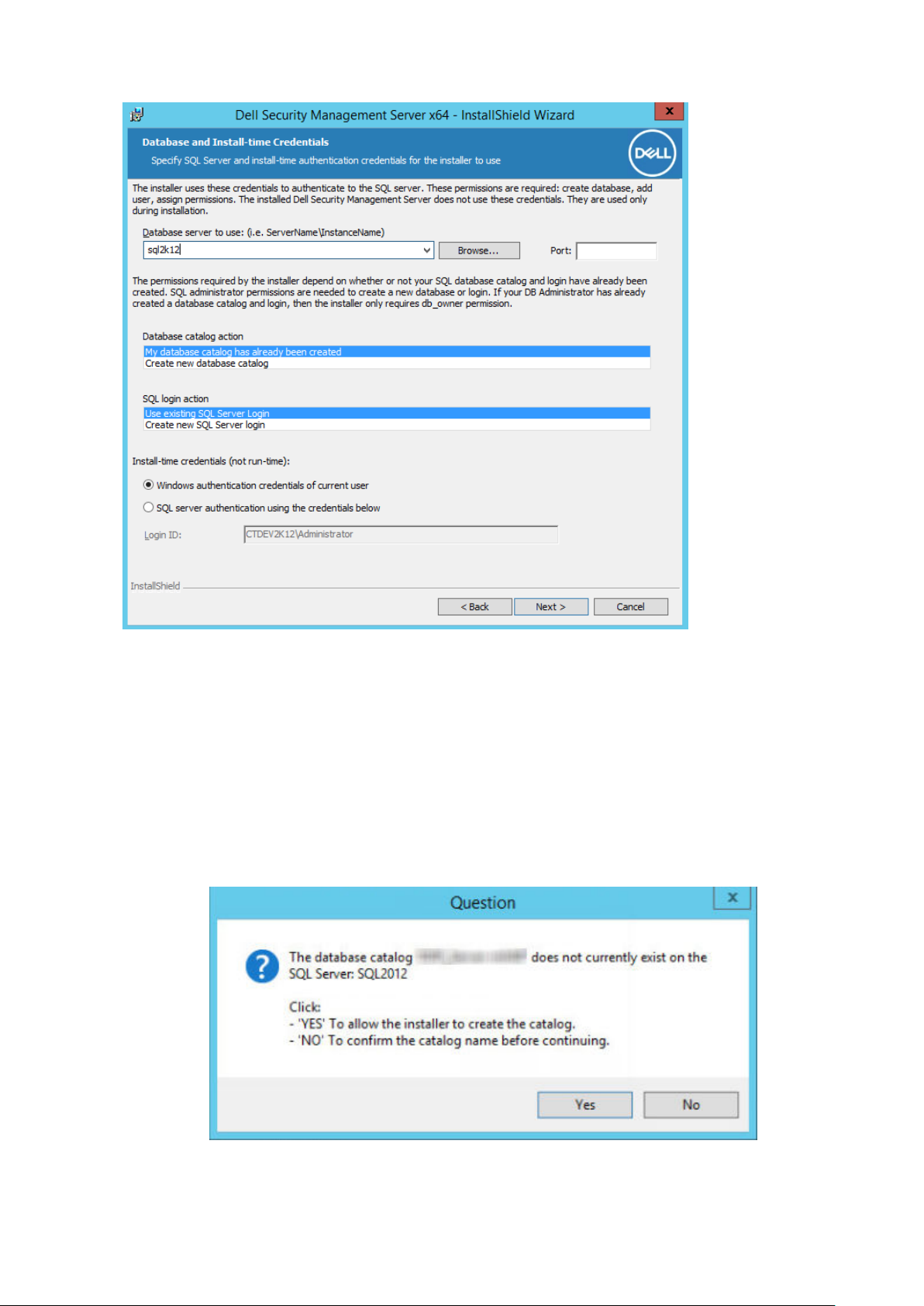

● Per visualizzare o modificare le porte, fare clic su Modifica porte. Modificare le porte solo se necessario. Dell consiglia di usare le

impostazioni predefinite. Al termine, fare clic su OK.

Installazione o aggiornamento/migrazione

27

Page 28

14. Per creare un nuovo database, seguire la seguente procedura:

a. Fare clic su Sfoglia per selezionare il server in cui installare il database.

b. Selezionare il metodo di autenticazione che deve usare il programma di installazione per configurare il database di Dell Server. Dopo

l'installazione, il prodotto installato non utilizza le credenziali specificate qui.

● Credenziali di autenticazione di Windows dell'utente corrente

Se si sceglie l'Autenticazione di Windows, per l'autenticazione vengono utilizzate le stesse credenziali utilizzate per accedere a

Windows (i campi Nome utente e Password non sono modificabili). Accertarsi che l'account disponga dei diritti di

amministratore del sistema e della possibilità di gestire SQL Server.

28

Installazione o aggiornamento/migrazione

Page 29

OPPURE

● Autenticazione di SQL Server usando le credenziali seguenti

Se si usa l'autenticazione SQL, l'account SQL usato deve avere diritti di amministratore di sistema nell'SQL Server.

Il programma di installazione deve eseguire l'autenticazione all'SQL Server con le seguenti autorizzazioni: creare database,

aggiungere utenti, assegnare autorizzazioni.

c. Identificare il catalogo del database:

Immettere il nome del catalogo di un nuovo database. Nella schermata successiva verrà richiesto di creare il nuovo catalogo.

d. Fare clic su Avanti.

e. Per confermare che si desidera far creare un database al programma di installazione, fare clic su Sì. Per tornare alla schermata

precedente per apportare modifiche, fare clic su No.

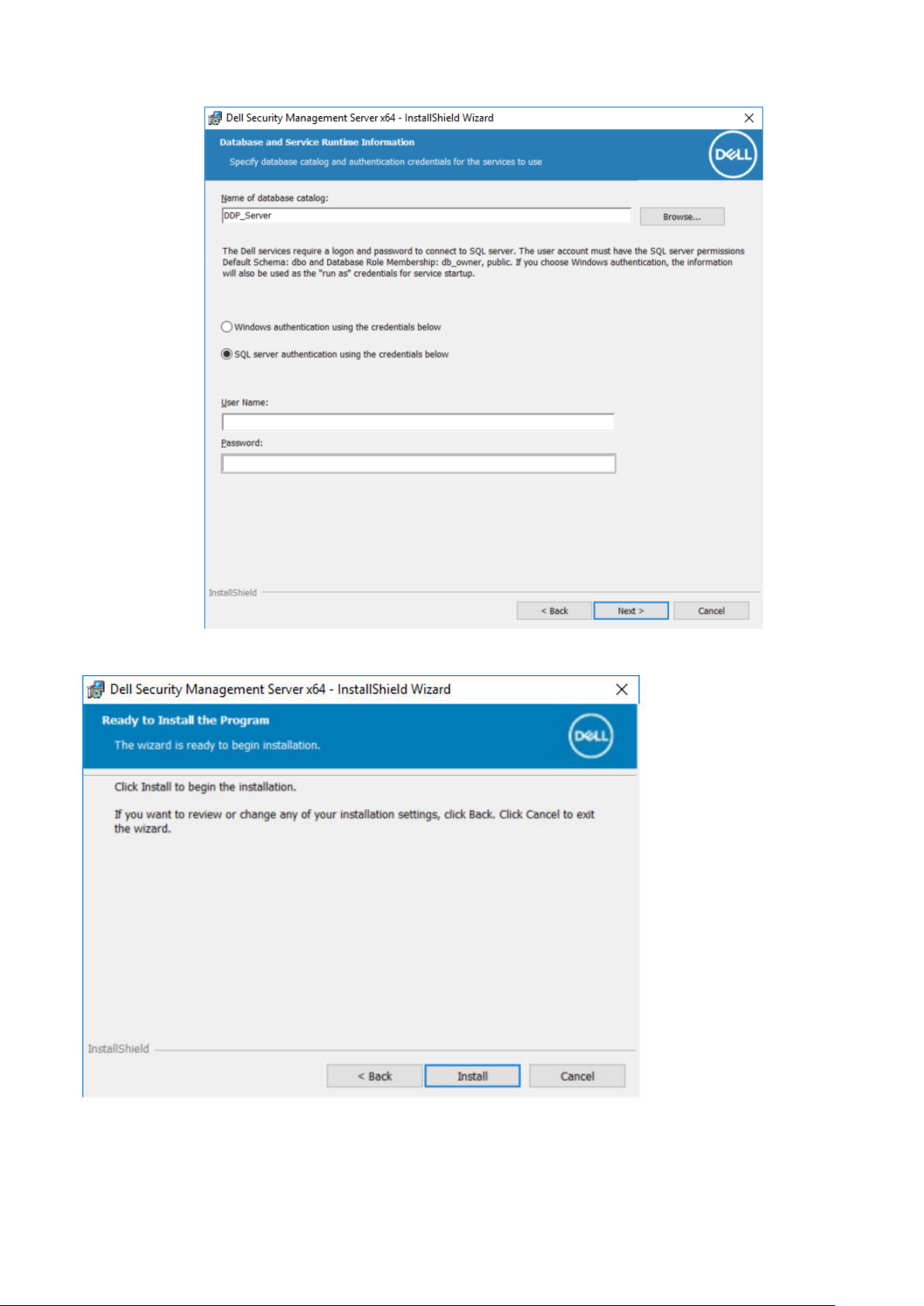

15. Selezionare il metodo di autenticazione per il prodotto da usare. Questa fase connette un account al prodotto.

Installazione o aggiornamento/migrazione

29

Page 30

● Autenticazione di Windows

Selezionare Autenticazione di Windows usando le credenziali seguenti, immettere le credenziali per il prodotto da usare e

fare clic su Avanti.

Accertarsi che l'account disponga dei diritti di amministratore del sistema e della possibilità di gestire SQL Server. L'account utente

deve essere dotato dello Schema predefinito delle autorizzazioni dell'SQL Server: dbo e Appartenenza al ruolo del database:

dbo_owner, public.

Tali credenziali vengono utilizzate dai servizi Dell anche quando utilizzano Security Management Server.

OPPURE

● Autenticazione di SQL Server

Selezionare Autenticazione di SQL Server usando le credenziali seguenti, immettere le credenziali di SQL Server che i servizi

Dell devono usare per gestire Security Management Server, quindi fare clic su Avanti.

L'account utente deve essere dotato dello Schema predefinito delle autorizzazioni dell'SQL Server: dbo e Appartenenza al ruolo del

database: dbo_owner, public.

30

Installazione o aggiornamento/migrazione

Page 31

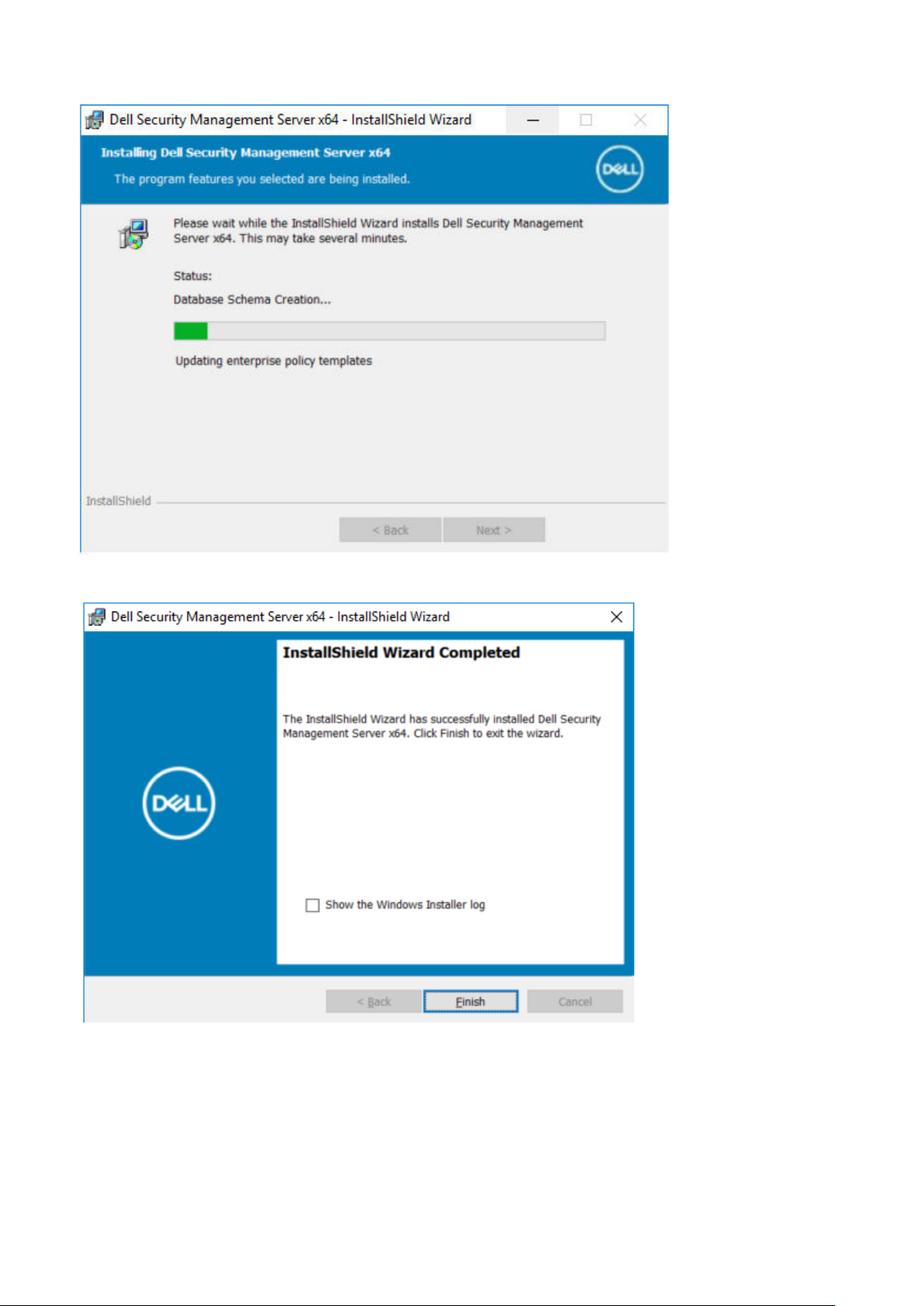

16. Nella finestra di dialogo Installazione del programma, fare clic su Installa.

Una finestra di dialogo di stato visualizza lo stato del processo di installazione.

Installazione o aggiornamento/migrazione

31

Page 32

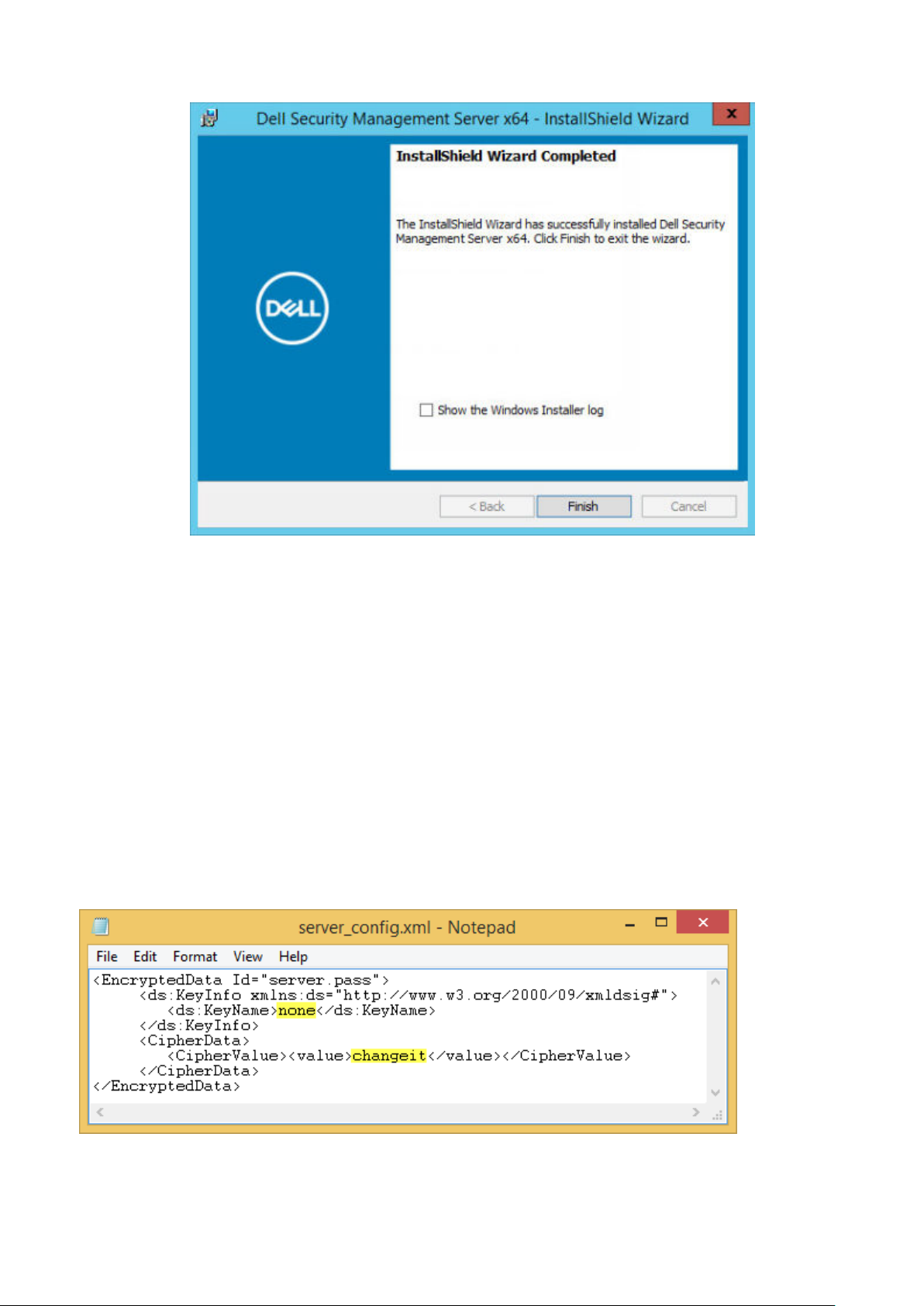

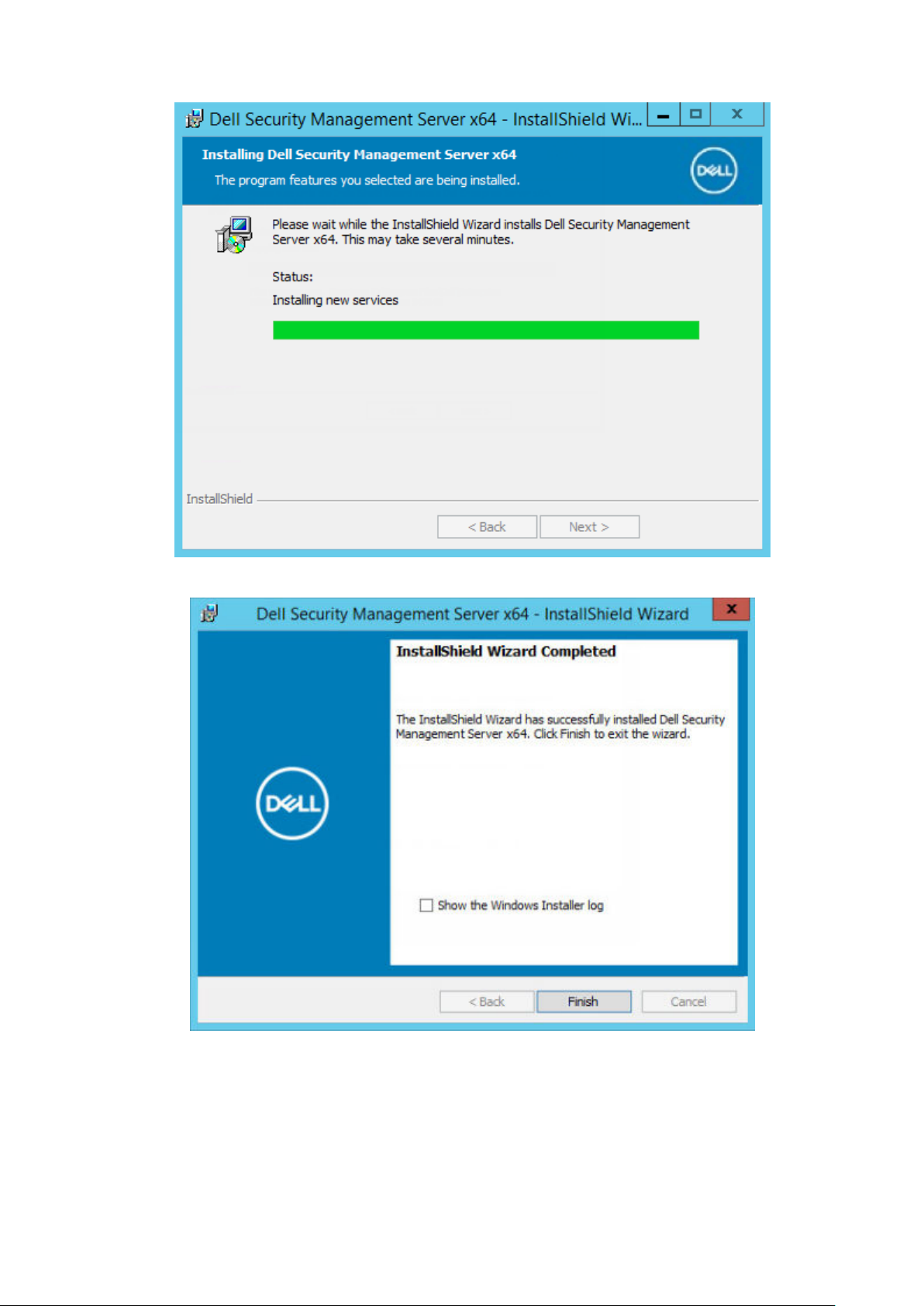

17. Al completamento dell'installazione, fare clic su Fine.

Le attività di installazione del server back-end sono state completate.

Al termine dell'installazione i servizi Dell verranno riavviati. Non sarà necessario riavviare Dell Server.

Installare un server back-end con un database esistente

N.B.:

32 Installazione o aggiornamento/migrazione

Page 33

Se si dispone di un Dell Server v9.2, o versione successiva, funzionale, fare riferimento alle istruzioni contenute in Aggiornare/migrare

server back-end.

È possibile installare un nuovo Security Management Server e connetterlo a un database SQL creato durante la Configurazione di

preinstallazione o a un database SQL esistente di versione v9.x o successiva, quando la versione di schema corrisponde alla versione di

Security Management Server da installare.

L'account utente dal quale si esegue l'installazione deve avere privilegi di proprietario del database per il database SQL. In caso di dubbi sui

privilegi di accesso o sulla connettività al database, chiedere conferma all'amministratore del database prima di iniziare l'installazione.

Se il database esistente è stato installato in precedenza con Security Management Server, prima di iniziare l'installazione accertarsi che sia

stato eseguito il backup del database, dei file di configurazione e del secretKeyStore in un percorso a cui si possa accedere dal server in cui

si sta installando Security Management Server. Sarà necessario accedere a tali file per configurare Security Management Server e il

database esistente. La struttura di cartelle creata dal programma di installazione durante l'installazione (esempio mostrato qui di seguito)

deve rimanere invariata.

1. Nel supporto di installazione di Dell, passare alla directory di Security Management Server. Decomprimere (NON copiare/incollare o

trascinare la selezione) Security Management Server-x64 nella directory principale del server in cui si sta installando Security

Management Server.

Le operazioni di copia/incolla o trascinamento della selezione provocano errori che non permettono di

effettuare l'installazione.

2. Fare doppio clic su setup.exe.

3. Selezionare la lingua di installazione, quindi fare clic su OK.

4. Se i prerequisiti non sono già installati, viene visualizzato il messaggio che informa l'utente quali prerequisiti verranno installati. Fare clic

su Installa.

Installazione o aggiornamento/migrazione

33

Page 34

5. Nella schermata iniziale, fare clic su Avanti.

6. Leggere il contratto di licenza, accettare i termini, quindi fare clic su Avanti.

34

Installazione o aggiornamento/migrazione

Page 35

7. Se è stato copiato il file EnterpriseServerInstallKey.ini in C:\Windows come descritto nella Configurazione di

preinstallazione, fare clic su Avanti. Altrimenti, immettere il Product Key da 32 caratteri e fare clic su Avanti. Il codice Product Key si

trova nel file EnterpriseServerInstallKey.ini.

8. Selezionare Installazione back-end e Installazione di ripristino, quindi fare clic su Avanti.

Installazione o aggiornamento/migrazione

35

Page 36

9. Per installare Security Management Server nel percorso predefinito C:\Program Files\Dell, fare clic su Avanti. Altrimenti, fare

clic su Modifica per selezionare un percorso diverso, quindi fare clic su Avanti.

10. Per selezionare un percorso in cui archiviare i file di ripristino della configurazione di backup, fare clic su Modifica, passare alla cartella

desiderata, quindi fare clic su Avanti.

Dell consiglia di selezionare, per il backup, un percorso di rete remoto o un'unità esterna.

36

Installazione o aggiornamento/migrazione

Page 37

Dopo l'installazione, deve essere eseguito il backup manuale di eventuali modifiche ai file di configurazione, incluse le modifiche

apportate con Server Configuration Tool, in tali cartelle. I file di configurazione rappresentano una parte importante delle informazioni

totali usate per ripristinare manualmente il Dell server.

N.B.:

La struttura di cartelle creata dal programma di installazione durante l'installazione (esempio mostrato qui di

seguito) deve rimanere invariata.

11. È possibile scegliere i tipi di certificati digitali da usare. È consigliabile utilizzare un certificato digitale proveniente da

un'autorità di certificazione attendibile.

Selezionare l'opzione "a" o "b" qui di seguito:

a. Per usare un certificato esistente acquistato da un'autorità CA, selezionare Importa un certificato esistente e fare clic su

Avanti.

Installazione o aggiornamento/migrazione

37

Page 38

Fare clic su Sfoglia per immettere il percorso del certificato.

Immettere la password associata al certificato. Il file dell'archivio chiavi deve essere .p12 o pfx. Per istruzioni, consultare

Esportazione di un certificato in .PFX usando la console di gestione dei certificati.

Fare clic su Avanti.

N.B.:

Per usare questa impostazione, il certificato CA da importare deve avere la catena di attendibilità completa. In caso di dubbi,

riesportare il certificato CA e accertarsi che le opzioni seguenti siano selezionate nell'"Esportazione guidata certificati":

● Scambio informazioni personali - PKCS #12 (.PFX)

● Includi tutti i certificati nel percorso di certificazione se possibile

● Esporta tutte le proprietà estese

38 Installazione o aggiornamento/migrazione

Page 39

OPPURE

b. Per creare un certificato autofirmato, selezionare Crea un certificato autofirmato e importalo nell'archivio chiavi e fare clic

su Avanti.

Nella finestra di dialogo Crea certificato autofirmato immettere le seguenti informazioni:

Nome del computer completo (esempio: nomecomputer.dominio.com)

Organizzazione

Unità organizzativa (ad esempio Sicurezza)

Città

Stato (nome completo)

Paese: Abbreviazione di due lettere del Paese

Fare clic su Avanti.

N.B.: Per impostazione predefinita, il certificato scade dopo 10 anni.

Installazione o aggiornamento/migrazione 39

Page 40

12. Dalla finestra di dialogo Configurazione dell'installazione del server back-end, è possibile visualizzare o modificare nomi host e porte.

● Per accettare i nomi host e le porte predefiniti, nella finestra di dialogo Configurazione dell'installazione del server back-end fare

clic su Avanti.

● Se si sta usando un server front-end, selezionare Compatibile con Front End per comunicare con i client internamente in

rete o esternamente in DMZ e immettere il nome host del Security Server front-end (ad esempio server.dominio.com).

● Per visualizzare o modificare i nomi host, fare clic su Modifica nomi host. Modificare i nomi host solo se necessario. Dell consiglia

di usare le impostazioni predefinite.

N.B.: Un nome host non può contenere il carattere "_" (sottolineato).

Al termine, fare clic su OK.

40

Installazione o aggiornamento/migrazione

Page 41

● Per visualizzare o modificare le porte, fare clic su Modifica porte. Modificare le porte solo se necessario. Dell consiglia di usare le

impostazioni predefinite. Al termine, fare clic su OK.

Installazione o aggiornamento/migrazione

41

Page 42

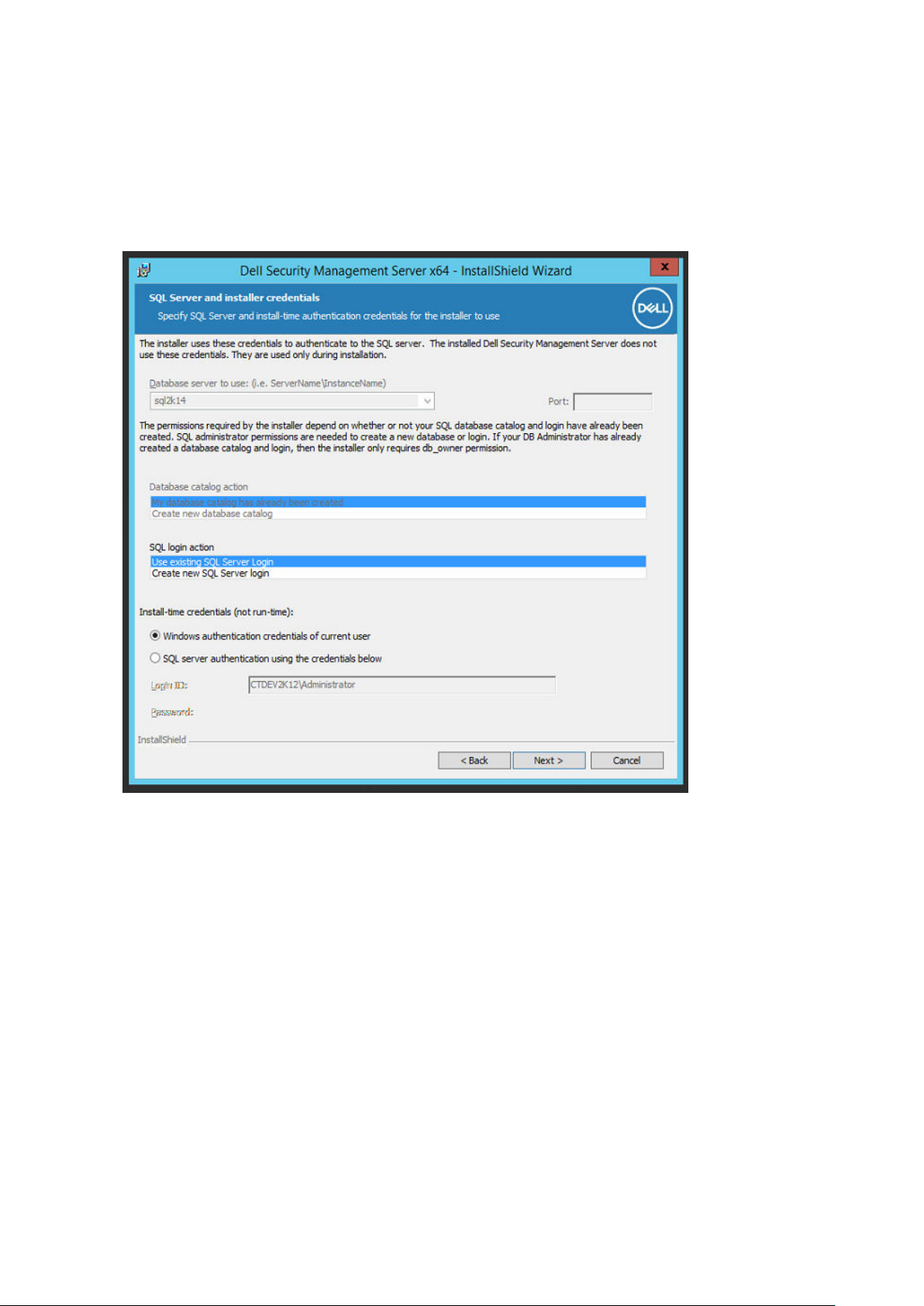

13. Specificare il metodo di autenticazione per il programma di installazione da usare.

a. Fare clic su Sfoglia per selezionare il server in cui si trova il database.

b. Selezionare il tipo di autenticazione.

● Credenziali di autenticazione di Windows dell'utente corrente

Se si sceglie l'Autenticazione di Windows, per l'autenticazione vengono utilizzate le stesse credenziali utilizzate per accedere a

Windows (i campi Nome utente e Passwordnon sono modificabili). Accertarsi che l'account disponga dei diritti di

amministratore del sistema e della possibilità di gestire SQL Server.

OPPURE

● Autenticazione di SQL Server usando le credenziali seguenti

Se si usa l'autenticazione SQL, l'account SQL usato deve avere diritti di amministratore di sistema nell'SQL Server.

Il programma di installazione deve eseguire l'autenticazione all'SQL Server con le seguenti autorizzazioni: creare database,

aggiungere utenti, assegnare autorizzazioni.

c. Fare clic su Sfoglia per selezionare il nome di catalogo del database esistente.

d. Fare clic su Avanti.

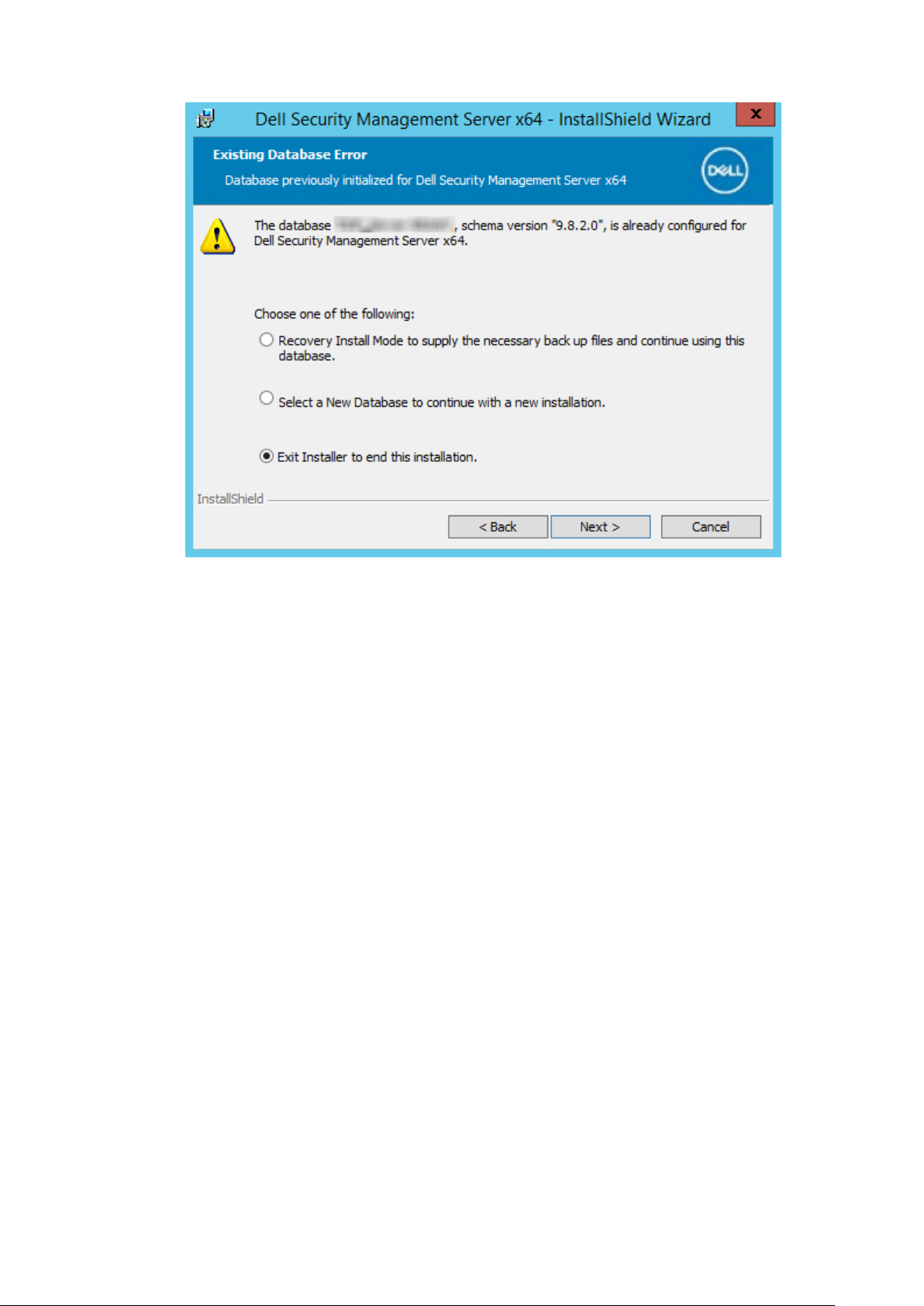

14. Se viene visualizzata la finestra di dialogo Errore database esistente, selezionare l'opzione appropriata.

Se il programma di installazione rileva un problema relativo al database, viene visualizzata la finestra di dialogo Errore del database

esistente. Le opzioni nella finestra di dialogo dipendono dalle circostanze:

● Lo schema del database è di una versione precedente (fare riferimento al punto a).

● Il database ha già uno schema di database che corrisponde alla versione attualmente in fase di installazione. (fare riferimento al

punto b).

a. Quando lo schema del database è di una versione precedente, selezionare Esci dal programma di installazione per terminare

l'installazione. Successivamente, eseguire il backup del database.

42

Installazione o aggiornamento/migrazione

Page 43

Le opzioni seguenti DEVONO essere usate solo avvalendosi dell'assistenza di Dell ProSupport:

● L'opzione Migra questo database allo schema corrente viene usata per ripristinare un buon database da

un'implementazione del server non riuscita. Questa opzione usa i file di ripristino nella cartella \Backup per riconnetterli al

database, quindi migra il database allo schema corrente. Questa opzione deve essere usata solo dopo aver prima provato a

reinstallare la versione corretta di Security Management Server, eseguendo poi il programma di installazione più recente per

l'aggiornamento.

● L'opzione Procedi senza migrare il database installa i file di Security Management Serversenza configurare completamente

il database. La configurazione del database deve essere completata manualmente in un secondo momento usando il Server

Configuration Tool e sarà necessario apportare altre modifiche manualmente.

b. Quando lo schema del database dispone già dello schema della versione in uso ma non è connesso al back-end di Security

Management Server è considerato un Ripristino. Se non è stata selezionata l'opzione Installazione di ripristino in questa fase,

viene visualizzata questa finestra di dialogo:

● Selezionare Modalità di installazione di ripristino per proseguire l'installazione con il database selezionato.

● Selezionare Seleziona un nuovo database per sceglierne uno diverso.

● Selezionare Esci dal programma di installazione per terminare l'installazione.

c. Fare clic su Avanti.

Installazione o aggiornamento/migrazione

43

Page 44

15. Selezionare il metodo di autenticazione per il prodotto da usare. Questo è l'account che il prodotto usa per gestire il database e i servizi

Dell.

● Per usare l'autenticazione di Windows

Selezionare <3>Autenticazione di Windows usando le credenziali seguenti</3>, immettere le credenziali per l'account che il

prodotto può usare e fare clic su Avanti.

Accertarsi che l'account disponga dei diritti di amministratore del sistema e della possibilità di gestire SQL Server. L'account utente

deve essere dotato dello Schema predefinito delle autorizzazioni dell'SQL Server: dbo e Appartenenza al ruolo del database:

dbo_owner, public.

OPPURE

● Per usare l'autenticazione di SQL Server

Selezionare Autenticazione di SQL Server usando le credenziali seguenti, immettere le credenziali di SQL Server e fare clic

su Avanti.

L'account utente deve essere dotato dello Schema predefinito delle autorizzazioni dell'SQL Server: dbo e Appartenenza al ruolo del

database: dbo_owner, public.

44

Installazione o aggiornamento/migrazione

Page 45

16. Nella finestra di dialogo Installazione del programma, fare clic su Installa.

Una finestra di dialogo di stato visualizza lo stato del processo di installazione.

Installazione o aggiornamento/migrazione

45

Page 46

Al completamento dell'installazione, fare clic su Fine.

Le attività di installazione del server back-end sono state completate.

Al termine dell'installazione i servizi Dell verranno riavviati. Non è necessario riavviare il server.

46

Installazione o aggiornamento/migrazione

Page 47

Installare server front-end

Installazione del server front-end fornisce un'opzione front-end (modalità DMZ) per l'uso con Security Management Server. Se si intende

distribuire i componenti Dell nella DMZ, verificare che dispongano di una protezione adeguata contro gli attacchi.

Per eseguire questa installazione, è necessario il nome host completo del server DMZ.

1. Nel supporto di installazione di Dell, passare alla directory di Security Management Server. Decomprimere (NON copiare/incollare o

trascinare la selezione) Security Management Server-x64 nella directory principale del server in cui si sta installando Security

Management Server.

effettuare l'installazione.

2. Fare doppio clic su setup.exe.

3. Selezionare la lingua di installazione, quindi fare clic su OK.

4. Se i prerequisiti non sono già installati, viene visualizzato il messaggio che informa l'utente quali prerequisiti verranno installati. Fare clic

su Installa.

Le operazioni di copia/incolla o trascinamento della selezione provocano errori che non permettono di

5. Fare clic su Avanti nella finestra di dialogo Introduzione.

Installazione o aggiornamento/migrazione

47

Page 48

6. Leggere il contratto di licenza, accettare i termini, quindi fare clic su Avanti.

7. Se è stato copiato il file EnterpriseServerInstallKey.ini in C:\Windows come descritto nella Configurazione di

preinstallazione, fare clic su Avanti. Altrimenti, immettere il Product Key da 32 caratteri e fare clic su Avanti. Il codice Product Key si

trova nel file EnterpriseServerInstallKey.ini.

48

Installazione o aggiornamento/migrazione

Page 49

8. Selezionare Installazione front-end e fare clic su Avanti.

9. Per installare il server front-end nel percorso predefinito C:\Program Files\Dell, fare clic su Avanti. Altrimenti, fare clic su

Modifica per selezionare un altro diverso, quindi fare clic su Avanti.

Installazione o aggiornamento/migrazione

49

Page 50

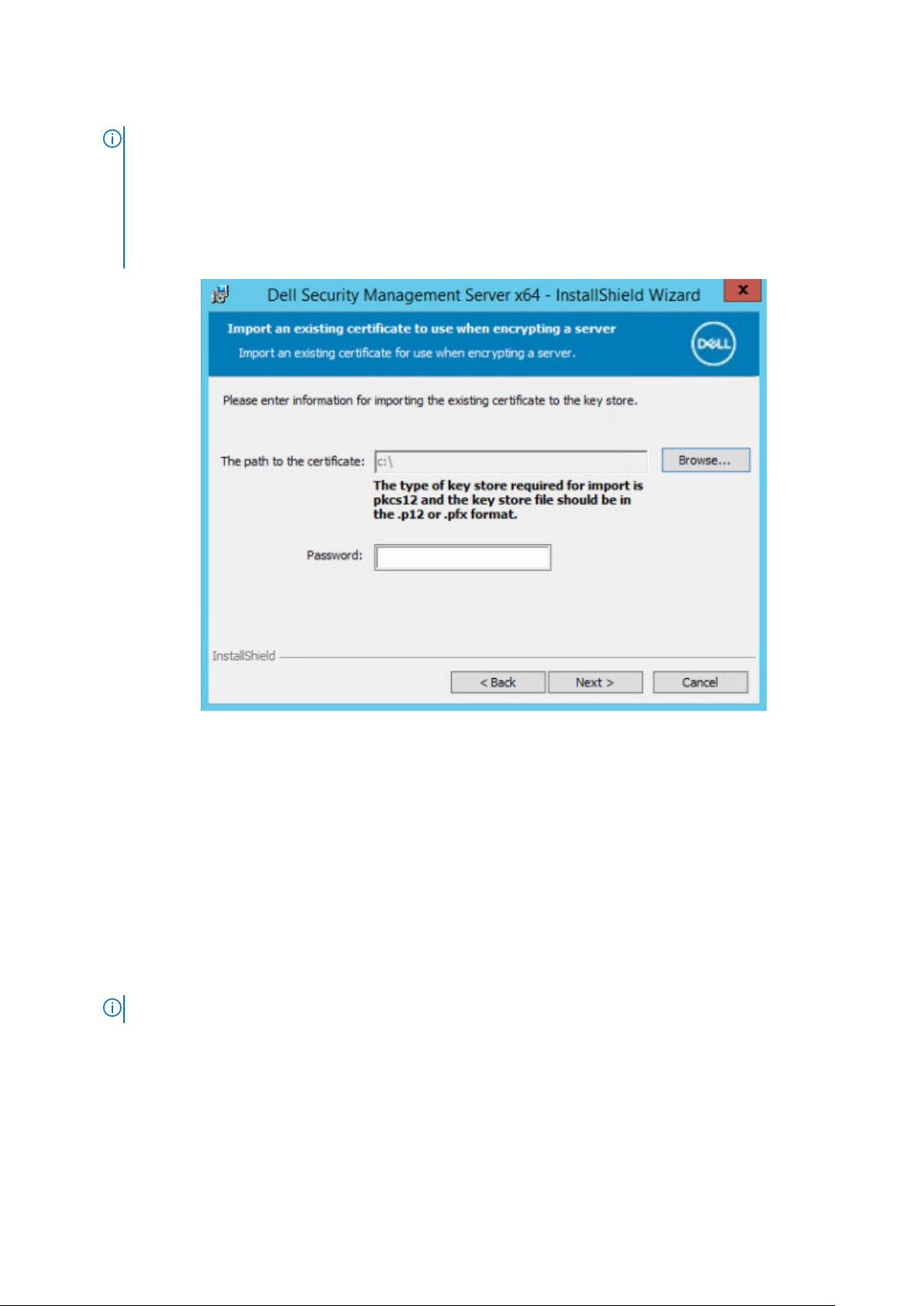

10. È possibile scegliere i tipi di certificati digitali da usare.

N.B.: È consigliabile utilizzare un certificato digitale proveniente da un'autorità di certificazione attendibile.

Selezionare l'opzione "a" o "b" qui di seguito:

a. Per usare un certificato esistente acquistato da un'autorità CA, selezionare Importa un certificato esistente e fare clic su

Avanti.

Fare clic su Sfoglia per immettere il percorso del certificato.

Immettere la password associata al certificato. Il file dell'archivio chiavi deve essere .p12 o pfx. Per istruzioni, consultare

Esportazione di un certificato in .PFX usando la console di gestione dei certificati.

50

Installazione o aggiornamento/migrazione

Page 51

Fare clic su Avanti.

N.B.:

Per usare questa impostazione, il certificato CA da importare deve avere la catena di attendibilità completa. In caso di dubbi,

riesportare il certificato CA e accertarsi che le opzioni seguenti siano selezionate nell'"Esportazione guidata certificati":

● Scambio informazioni personali - PKCS #12 (.PFX)

● Includi tutti i certificati nel percorso di certificazione se possibile

● Esporta tutte le proprietà estese

b. Per creare un certificato autofirmato, selezionare Crea un certificato autofirmato e importalo nell'archivio chiavi e fare clic

su Avanti.

Nella finestra di dialogo Crea certificato autofirmato immettere le seguenti informazioni:

Nome del computer completo (esempio: nomecomputer.dominio.com)

Organizzazione

Unità organizzativa (ad esempio Sicurezza)

Città

Stato (nome completo)

Paese: Abbreviazione di due lettere del Paese

Fare clic su Avanti.

N.B.: Per impostazione predefinita, il certificato scade dopo 10 anni.

Installazione o aggiornamento/migrazione 51

Page 52

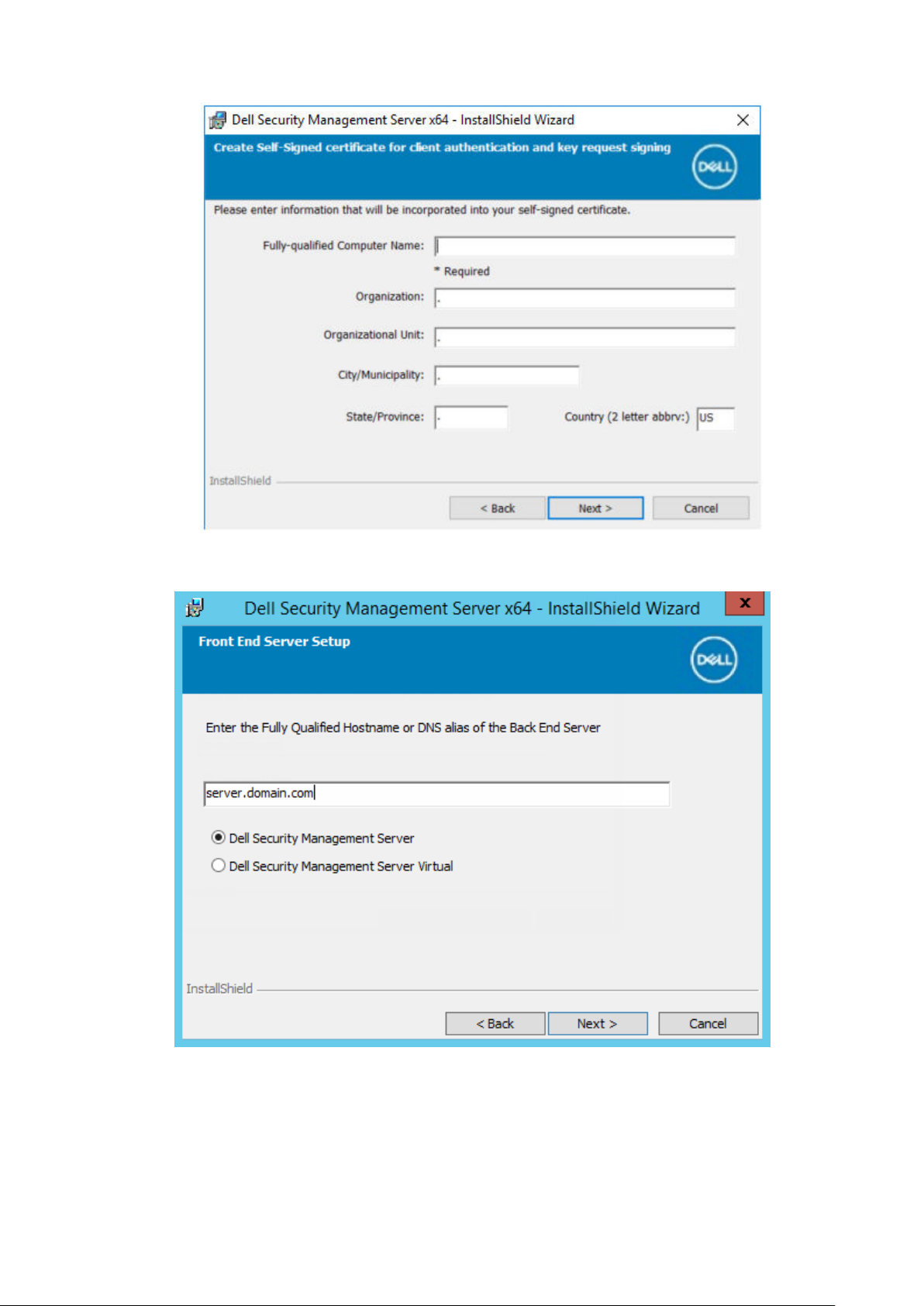

11. Nella finestra di dialogo Configurazione del server front-end, immettere il nome host completo o l'alias DNS del server back-end,

selezionare Dell Security Management Server, quindi fare clic su Avanti.

12. Dalla finestra di dialogo Configurazione dell'installazione del server front-end, è possibile visualizzare o modificare nomi host e porte.

● Per accettare i nomi host e le porte predefiniti, nella finestra di dialogo Configurazione dell'installazione del server front-end fare

clic su Avanti.

52

Installazione o aggiornamento/migrazione

Page 53

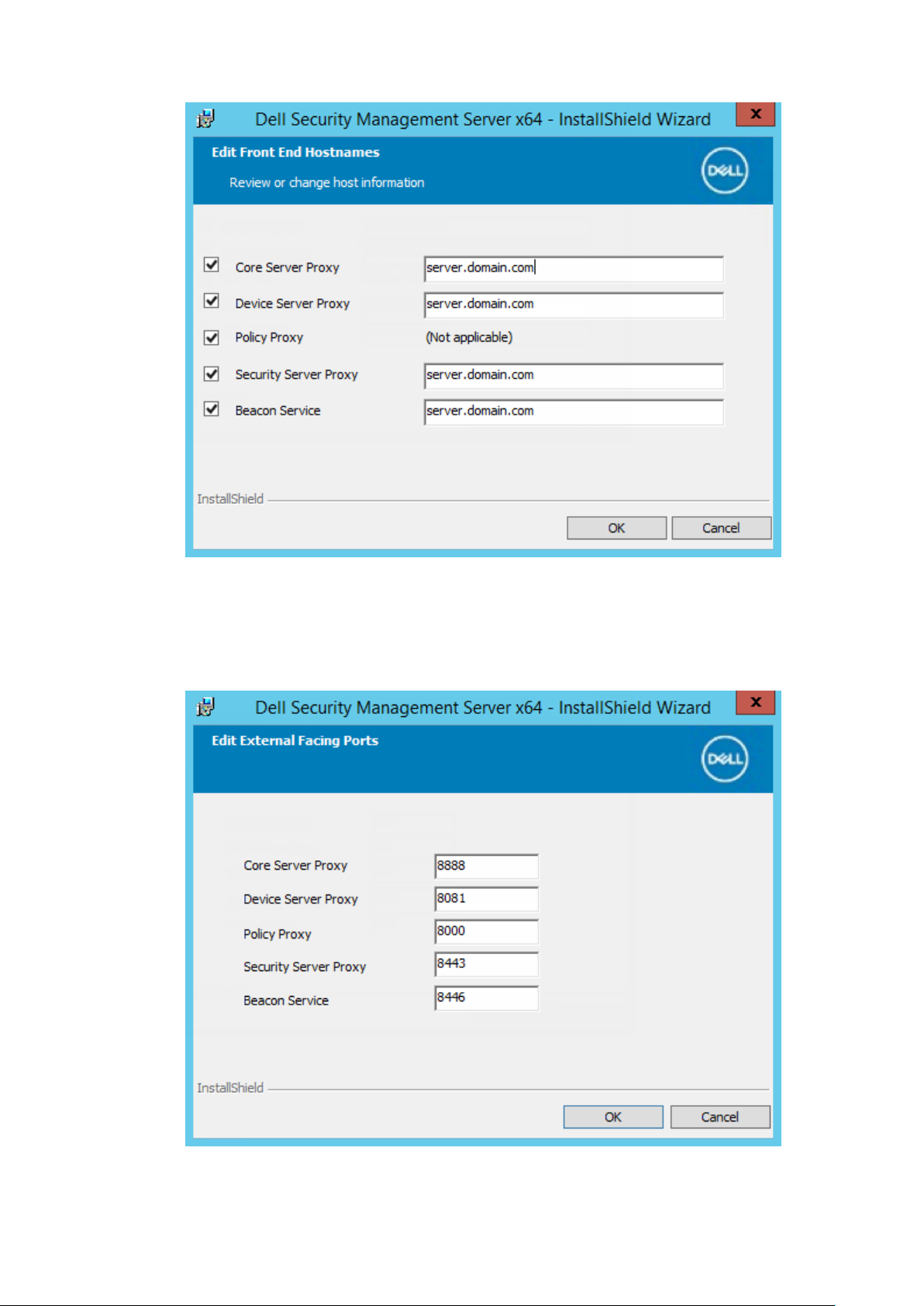

● Per visualizzare o modificare i nomi host, nella finestra di dialogo Configurazione del server front-end fare clic su Modifica nomi

host. Modificare i nomi host solo se necessario. Dell consiglia di usare le impostazioni predefinite.

N.B.:

Un nome host non può contenere il carattere "_" (sottolineato).

Deselezionare un proxy solo se si è certi di non volerlo configurare per l'installazione. Se si deseleziona un proxy in questa finestra di

dialogo, non viene installato.

Al termine, fare clic su OK.

Installazione o aggiornamento/migrazione

53

Page 54

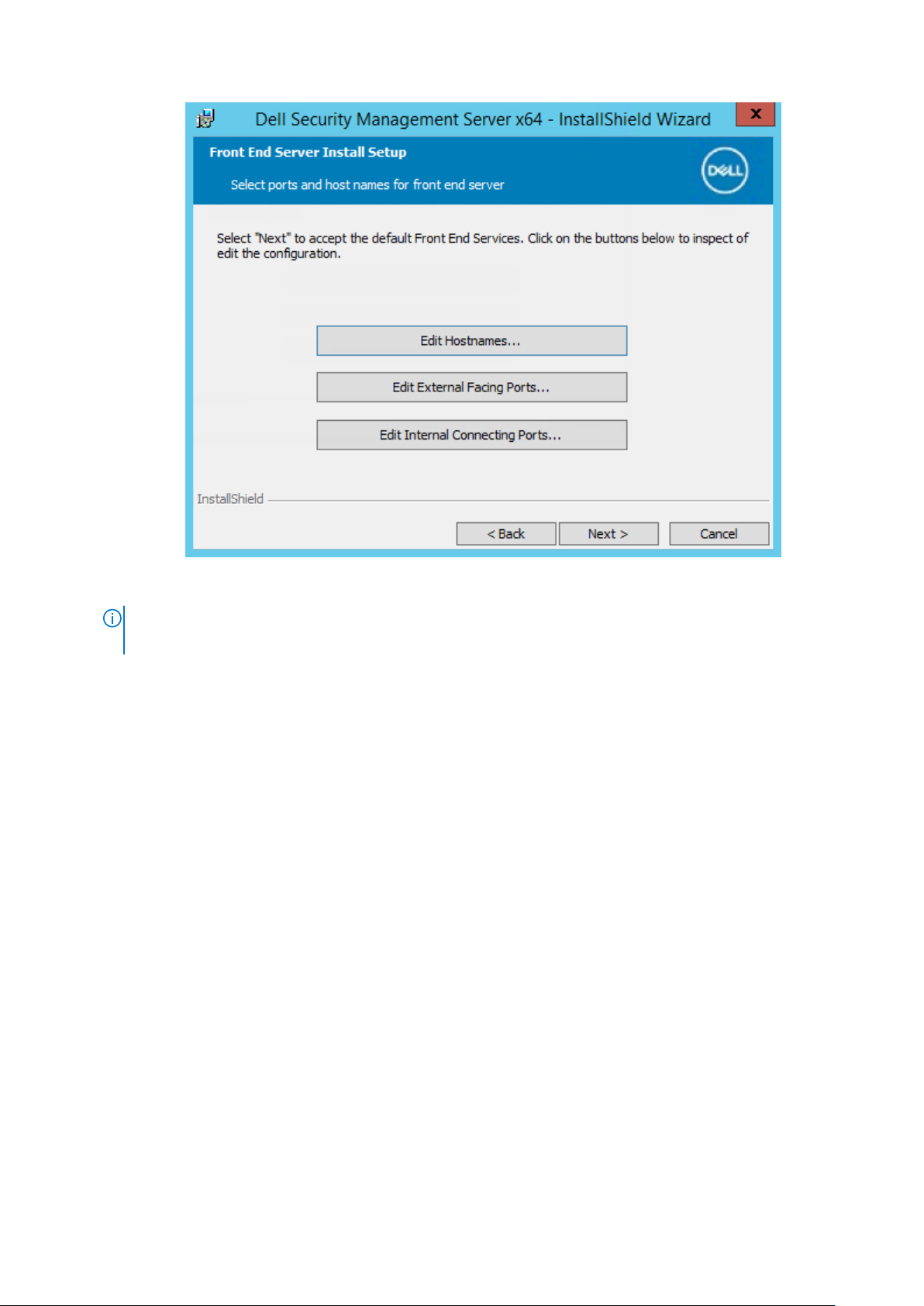

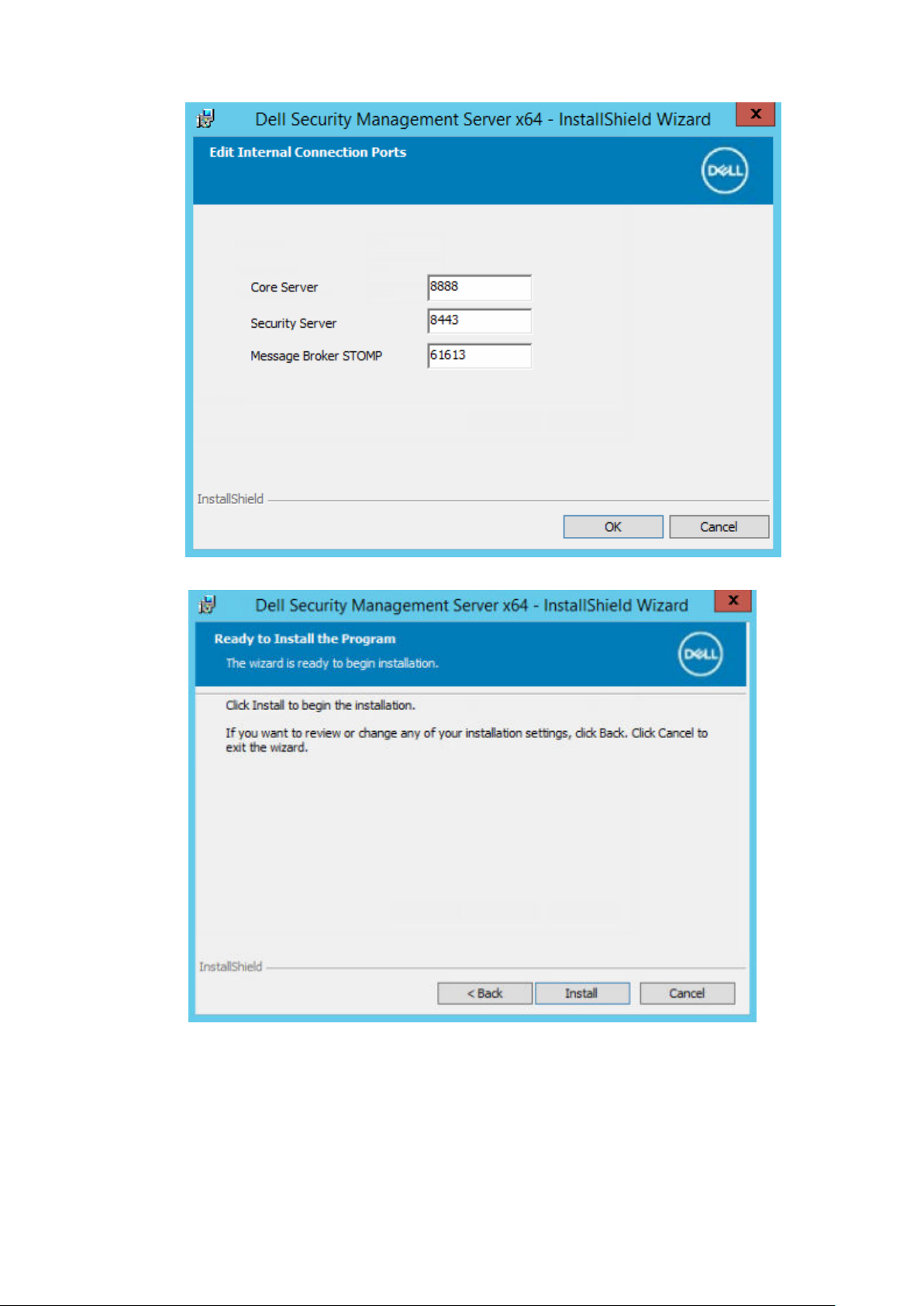

● Per visualizzare o modificare le porte, nella finestra di dialogo Configurazione del server front-end cliccare su Modifica porte

rivolte verso l'esterno o Modifica porte di connessione interne. Modificare le porte solo se necessario. Dell consiglia di usare

le impostazioni predefinite.

Se si deseleziona un proxy nella finestra di dialogo Modifica nomi host front-end, la relativa porta non verrà visualizzata nelle

finestre di dialogo Porte esterne o Porte interne.

Al termine, fare clic su OK.

54

Installazione o aggiornamento/migrazione

Page 55

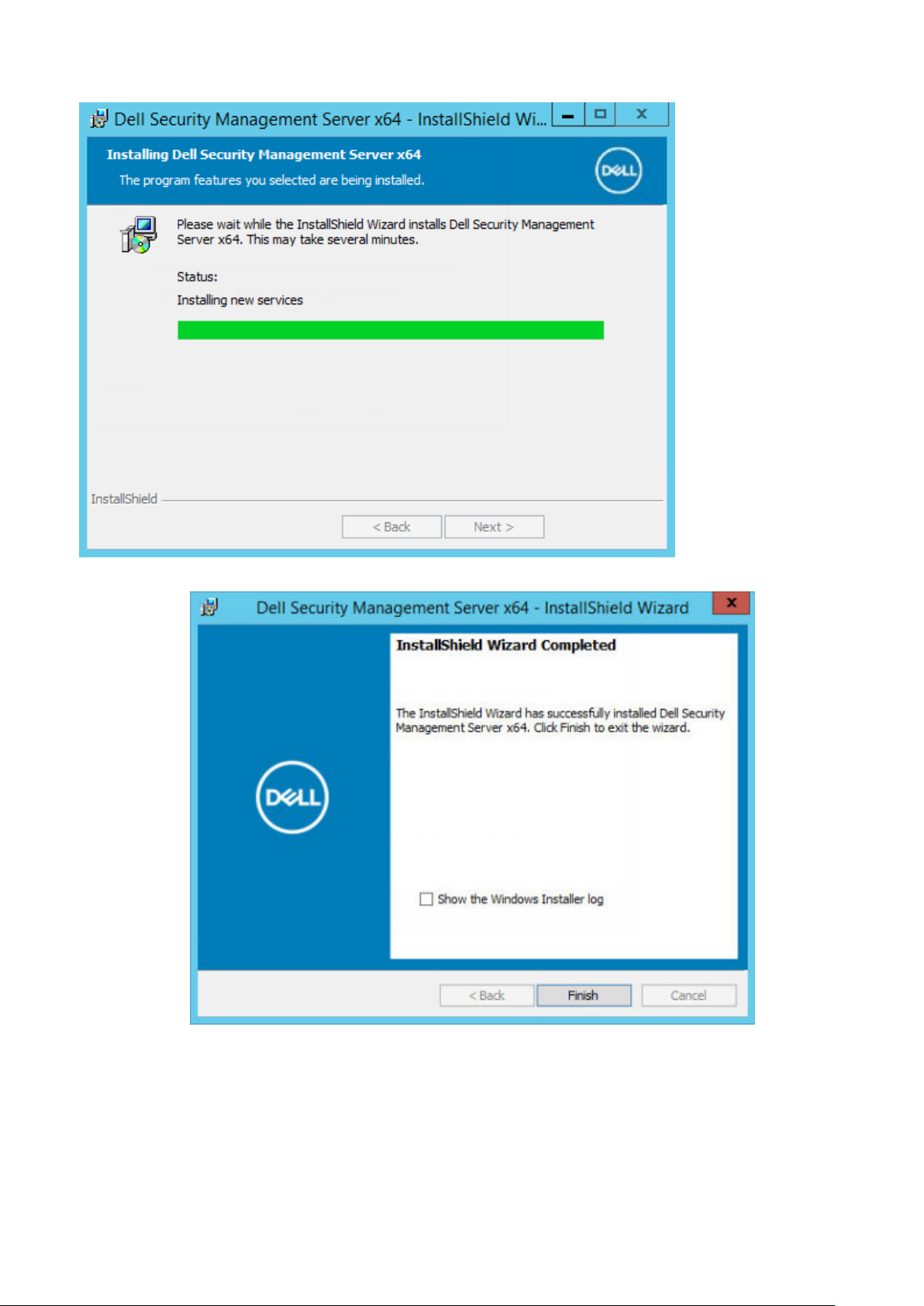

13. Nella finestra di dialogo Installazione del programma, fare clic su Installa.

Una finestra di dialogo di stato visualizza lo stato del processo di installazione.

Installazione o aggiornamento/migrazione

55

Page 56

14. Al completamento dell'installazione, fare clic su Fine.

Le attività di installazione del server front-end sono state completate.

Aggiornamento/migrazione

È possibile aggiornare Enterprise Server v9.2 e le versioni successive a Security Management Server v10.x. Se la versione di Dell Server è

precedente alla v9.2, è necessario prima eseguire l'aggiornamento alla v9.2 e quindi alle versioni successive.

56

Installazione o aggiornamento/migrazione

Page 57

Prima di iniziare l'aggiornamento/migrazione

Prima di iniziare, accertarsi di aver completato tutta la procedura di Configurazione di preinstallazione.

Leggere le Consulenze tecniche di Security Management Server per eventuali soluzioni alternative correnti o problemi noti che riguardano

l'installazione di Security Management Server.

L'account utente dal quale si esegue l'installazione deve avere privilegi di proprietario del database per il database SQL. In caso di dubbi sui

privilegi di accesso o sulla connettività al database, chiedere conferma all'amministratore del database prima di iniziare l'installazione.

Dell consiglia di usare le procedure consigliate per il database di Dell Server e di includere il software Dell nel piano di ripristino di emergenza

della propria organizzazione.

Se si intende distribuire i componenti Dell nella DMZ, verificare che dispongano di una protezione adeguata contro gli attacchi.

Per la produzione, Dell consiglia di installare SQL Server in un server dedicato.

Per sfruttare le funzionalità complete dei criteri, Dell consiglia di eseguire l'aggiornamento alle versioni più recenti di Security Management

Server e dei client.

Security Management Server v10.x supporta:

● Encryption Enterprise:

○ Client Windows v8.x/v10.x

○ Client Mac v8.x/v10.x

○ SED Management v8.x/v10.x

○ BitLocker Manager v8.x/10.x

● Endpoint Security Suite Pro v1.x

● Endpoint Security Suite Enterprisev1.x/v2.x

● Aggiornamento/migrazione da Security Management Serverv9.2 o versione successiva (quando si esegue la migrazione di Security

Management Server da una versione precedente alla v9.2, contattare Dell ProSupport per assistenza).

Quando si effettua l'aggiornamento/la migrazione di Security Management Server ad una versione che include i nuovi criteri introdotti in

tale versione, eseguire il commit del criterio aggiornato dopo l'aggiornamento/la migrazione, per garantire che le impostazioni preferite dei

criteri siano implementate per i nuovi criteri, piuttosto che i valori predefiniti.

In generale, il nostro percorso di aggiornamento consigliato è quello di aggiornare/migrare Security Management Server e i relativi

componenti, per poi proseguire con l'installazione/aggiornamento del client.

Applicare le modifiche ai criteri

1. Eseguire l'accesso alla Management Console come amministratore Dell.

2. Nel menu a sinistra, fare clic su Gestione > Esegui commit.

3. In Commento, immettere una descrizione della modifica.

4. Fare clic su Commit criteri.

5. Al completamento del commit, disconnettersi dalla Management Console.

Accertarsi che i servizi Dell siano in esecuzione

6. Dal menu Start di Windows, fare clic su Start > Esegui. Digitare services.msc e fare clic su OK. Quando Servizi si apre, passare a

ciascun servizio Dell e, se necessario, fare clic su Avvia il servizio.

Eseguire il backup dell'installazione esistente

7. Eseguire il backup dell'intera installazione esistente in un percorso alternativo. Il backup deve includere database SQL, secretKeyStore

e file di configurazione. Molti file dell'installazione esistente sono necessari al completamento del processo di aggiornamento/

migrazione.

N.B.:

La struttura di cartelle creata dal programma di installazione durante l'installazione (esempio mostrato qui di seguito) deve

rimanere invariata

Installazione o aggiornamento/migrazione 57

Page 58

Eseguire l'aggiornamento/la migrazione dei server back-end

1. Nel supporto di installazione di Dell, passare alla directory di Security Management Server. Decomprimere (NON copiare/incollare o

trascinare la selezione) Security Management Server-x64 nella directory principale del server in cui si sta installando Security

Management Server.

effettuare l'installazione.

2. Fare doppio clic su setup.exe.

3. Selezionare la lingua di installazione, quindi fare clic su OK.

4. Nella schermata iniziale, fare clic su Avanti.

Le operazioni di copia/incolla o trascinamento della selezione provocano errori che non permettono di

58

Installazione o aggiornamento/migrazione

Page 59

5. Leggere il contratto di licenza, accettare i termini, quindi fare clic su Avanti.

6. Per selezionare un percorso in cui archiviare i file di configurazione del backup, fare clic su Modifica, passare alla cartella desiderata e

fare clic su Avanti.

Dell consiglia di selezionare, per il backup, un percorso di rete remoto o un'unità esterna.

Installazione o aggiornamento/migrazione

59

Page 60

La struttura di cartelle creata dal programma di installazione durante l'installazione (esempio mostrato qui di seguito) deve rimanere

invariata.

7. Quando il programma di installazione salva correttamente il database esistente, la finestra di dialogo viene precompilata.

60

Installazione o aggiornamento/migrazione

Page 61

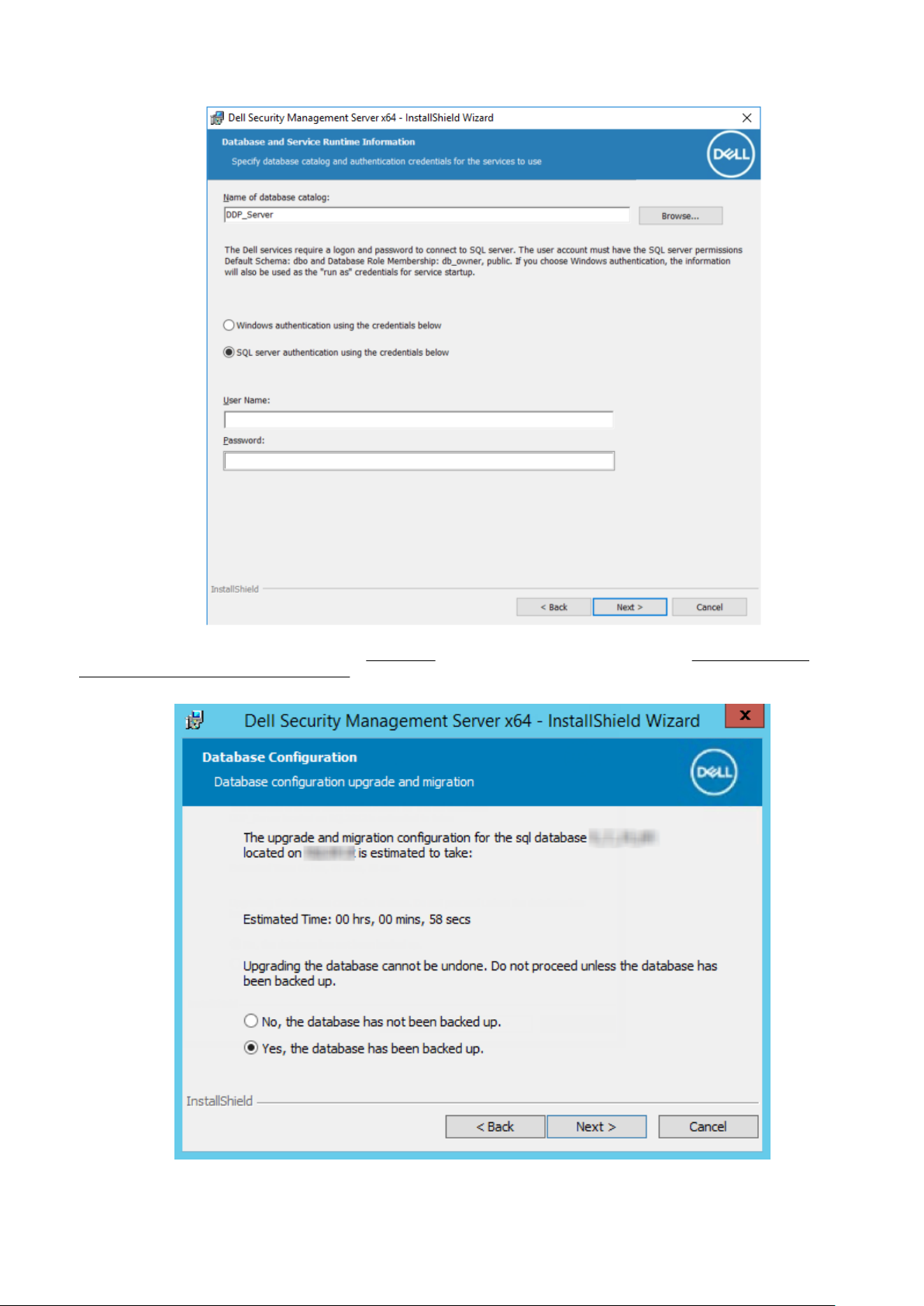

Per connettere il database esistente, specificare il metodo di autenticazione da usare. Dopo l'installazione, il prodotto installato non

utilizza le credenziali specificate qui.

a. Selezionare il tipo di autenticazione del database:

● Credenziali di autenticazione di Windows dell'utente corrente

Se si sceglie l'Autenticazione di Windows, per l'autenticazione vengono utilizzate le stesse credenziali utilizzate per accedere a

Windows (i campi Nome utente e Password non sono modificabili).

Accertarsi che l'account disponga dei diritti di amministratore del sistema e della possibilità di gestire SQL Server. L'account

utente deve essere dotato dello Schema predefinito delle autorizzazioni dell'SQL Server: dbo e Appartenenza al ruolo del

database: dbo_owner, public.

OPPURE

● Autenticazione di SQL Server usando le credenziali seguenti

Se si usa l'autenticazione SQL, l'account SQL usato deve avere diritti di amministratore di sistema nell'SQL Server.

Il programma di installazione deve eseguire l'autenticazione all'SQL Server con le seguenti autorizzazioni: creare database,

aggiungere utenti, assegnare autorizzazioni.

b. Fare clic su Avanti.

8. Se la finestra di dialogo Informazioni sull'account del runtime del servizio non viene pre-popolata, specificare il metodo di autenticazione

che il prodotto può usare dopo l'installazione.

a. Selezionare il tipo di autenticazione.

b. Immettere nome utente e password dell'account di servizio del dominio che i servizi Dell useranno per accedere all'SQL Server e

fare clic su Avanti.

L'account utente deve essere nel formato DOMINIO\Nomeutente ed essere dotato dello Schema predefinito delle autorizzazioni

dell'SQL Server: dbo e Appartenenza a ruoli del database per: dbo_owner, public.

Installazione o aggiornamento/migrazione

61

Page 62

9. Se non è stato eseguito il backup del database, è

ripristinare l'aggiornamento del database.

è stato eseguito, quindi fare clic su Avanti.

Solo dopo aver eseguito il backup del database, selezionare Sì, il backup del database

necessario

eseguirlo prima di continuare l'installazione.

Non sarà possibile

62

Installazione o aggiornamento/migrazione

Page 63

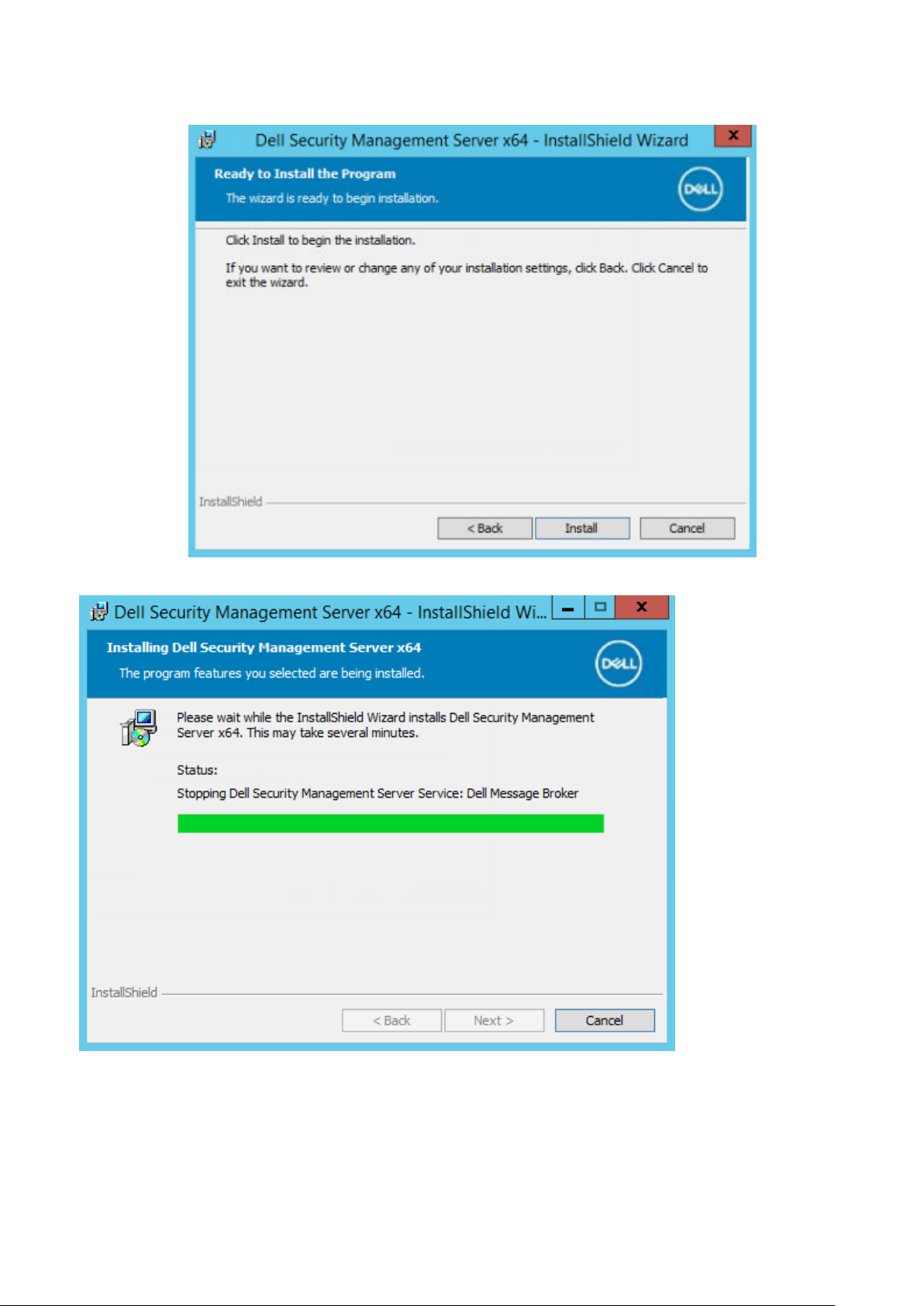

10. Fare clic su Installa per avviare l'installazione.

Una finestra di dialogo di stato visualizza lo stato del processo di aggiornamento.

11. Al completamento dell'installazione, fare clic su Fine.

Installazione o aggiornamento/migrazione

63

Page 64

Al termine della migrazione i servizi Dell verranno riavviati. Non sarà necessario riavviare Dell Server.

Il programma di installazione esegue automaticamente le procedure ai punti 12-13. La procedura consigliata è quella di controllare tali

valori per accertarsi che le modifiche siano state apportate correttamente.

12. Nel backup dell'installazione, copiare/incollare: <directory installazione Compatibility Server>\conf\secretKeyStore nella nuova

installazione:

<directory installazione Compatibility Server>\conf\secretKeyStore

13. Nella nuova installazione, aprire <directory installazione Compatibility Server>\conf\server_config.xml e sostituire il valore

server.pass con il valore del backup di <directory installazione Compatibility Server>\conf\server_config.xml, come segue:

Istruzioni per server.pass:

Se si conosce la password, fare riferimento al file server_config.xml di esempio e apportare le seguenti modifiche:

● Modificare il KeyName dal valore CFG_KEY a none.

● Immettere la password come testo non crittografato e racchiuderla tra <value> </value>, che in questo esempio è

<value>changeit</value>

● All'avvio di Security Management Server, la password come testo non crittografato ha un hash e il valore con hash sostituisce il