Page 1

Rapid Recovery 6.0 en dispositivos DL

Guía del usuario

August 2020

Rev. A01

Page 2

Notas, precauciones y avisos

NOTA: Una NOTA proporciona información importante que le ayuda a utilizar mejor su equipo.

PRECAUCIÓN: Una PRECAUCIÓN indica la posibilidad de daños en el hardware o la pérdida de datos, y le explica cómo

evitar el problema.

AVISO: Un mensaje de AVISO indica el riesgo de daños materiales, lesiones corporales o incluso la muerte.

Copyright © 2016 Dell Inc. Todos los derechos reservados. Este producto está protegido por leyes internacionales y de los Estados Unidos sobre los

derechos de autor y la protección intelectual. Dell™ y el logotipo de Dell son marcas comerciales de Dell Inc. en los Estados Unidos y en otras jurisdicciones.

El resto de marcas y nombres que se mencionan en este documento pueden ser marcas comerciales de las compañías respectivas.

Page 3

Tabla de contenido

Capítulo 1: Introducción al dispositivo DL......................................................................................... 11

Arquitectura de Implementación.........................................................................................................................................11

Smart Agent....................................................................................................................................................................12

Dispositivo DL Core........................................................................................................................................................13

Proceso de instantáneas............................................................................................................................................... 13

Sitio de recuperación de desastres de replicación o proveedor de servicio........................................................... 13

Recuperación.................................................................................................................................................................. 13

Características del producto ..............................................................................................................................................13

Definición de los repositorios........................................................................................................................................ 14

Desduplicación en Rapid Recovery.............................................................................................................................. 15

Descripción de las claves de cifrado............................................................................................................................ 15

Replicación con Rapid Recovery.................................................................................................................................. 16

Retención y archivado................................................................................................................................................... 19

Virtualización y nube..................................................................................................................................................... 20

Administración de alertas y eventos............................................................................................................................20

Portal de licencias...........................................................................................................................................................21

Consola web....................................................................................................................................................................21

API de administración de servicios...............................................................................................................................21

Capítulo 2: Trabajar con el Core del Dispositivo DL .......................................................................... 22

Descripción de la Core Console de Rapid Recovery....................................................................................................... 22

Acceso a la Core Console de Rapid Recovery........................................................................................................... 22

Comprensión de la Guía de inicio rápido..................................................................................................................... 22

Desplazarse hasta la Rapid Recovery Core Console.................................................................................................24

Visualización del menú Equipos protegidos................................................................................................................28

Visualización de equipos replicados en el menú de navegación............................................................................... 31

Visualización en el menú Solo puntos de recuperación.............................................................................................32

Visualización en el menú Grupos personalizados.......................................................................................................32

Uso del cuadro de diálogo Error...................................................................................................................................32

Configuración del Core....................................................................................................................................................... 33

Configuración del Core de Rapid Recovery................................................................................................................33

Copia de seguridad y restauración de la configuración del Core.............................................................................59

Herramientas de nivel del Core.....................................................................................................................................61

Planificación de la configuración del Core .......................................................................................................................63

Repositorios..........................................................................................................................................................................63

Administración de un repositorio DVM....................................................................................................................... 64

Administración de la seguridad ......................................................................................................................................... 75

Aplicación o retirada del cifrado de un equipo protegido..........................................................................................75

Administración de las claves de cifrado...................................................................................................................... 78

Administración de cuentas de nube.................................................................................................................................. 84

Acerca de las cuentas de servicios en la nube...........................................................................................................84

Incorporación de una cuenta de nube.........................................................................................................................84

Modificación de una cuenta de nube.......................................................................................................................... 86

Configuración de los parámetros de cuentas de nube..............................................................................................86

Tabla de contenido 3

Page 4

Eliminación de una cuenta de nube............................................................................................................................. 86

Archivado..............................................................................................................................................................................87

Cómo funciona la archivación...................................................................................................................................... 87

Creación de una archivación........................................................................................................................................ 87

Modificación de una archivación programada........................................................................................................... 90

Cómo realizar una pausa o reanudar un archivo programado.................................................................................. 91

Forzar un trabajo de archivación................................................................................................................................. 92

Comprobación de una archivación.............................................................................................................................. 92

Adición de un archivo comprimido...............................................................................................................................93

Importación de un archivo............................................................................................................................................94

Eventos.................................................................................................................................................................................96

Rapid Recoveryde Rapid Recovery.............................................................................................................................96

Visualización de eventos mediante las tareas, las alertas y el diario....................................................................... 96

Información sobre las notificaciones por correo electrónico....................................................................................99

Grupos de notificación, valores del SMTP y plantillas de notificaciones de eventos del sistema......................102

Configuración de grupos de notificación...................................................................................................................103

Acerca de la configuración de la reducción de repeticiones...................................................................................105

Configuración de la retención de eventos................................................................................................................ 106

Recuperación automática rápida del dispositivo (RASR)............................................................................................. 106

Creación de la memoria USB de RASR..................................................................................................................... 107

Ejecución de RASR.......................................................................................................................................................107

Local Mount Utility.............................................................................................................................................................108

Acerca de Local Mount Utility.................................................................................................................................... 108

Cómo trabajar con equipos Rapid Recovery Core en la Utilidad de montaje local.............................................. 108

Cómo trabajar con equipos protegidos en Local Mount Utility................................................................................111

Uso del menú de bandeja de Local Mount Utility......................................................................................................113

Capítulo 3: Administración del servidor.......................................................................................... 115

Supervisión del estado del dispositivo..............................................................................................................................115

Copia de seguridad de Windows.......................................................................................................................................115

Estado de la copia de seguridad..................................................................................................................................116

Política de copia de seguridad de Windows...............................................................................................................116

Aprovisionamiento de almacenamiento............................................................................................................................117

Eliminación de asignación de espacio para un disco virtual...........................................................................................119

Utilidad de recuperación y actualización..........................................................................................................................119

Actualización del dispositivo........................................................................................................................................ 119

Reparación del dispositivo...........................................................................................................................................120

Capítulo 4: Protección de estaciones de trabajo y servidores............................................................121

Protección de máquinas.....................................................................................................................................................121

Acerca de la protección de los equipos con Rapid Recovery .................................................................................121

Acceso a los diagnósticos de equipos protegidos....................................................................................................180

Administración de equipos................................................................................................................................................ 182

Retirada de un equipo..................................................................................................................................................182

Cancelación de operaciones en un equipo................................................................................................................ 182

Visualización de la información de licencia en un equipo.........................................................................................183

Exportación de VM............................................................................................................................................................ 183

Información sobre la exportación a máquinas virtuales con Rapid Recovery.......................................................183

Administración de exportaciones............................................................................................................................... 194

4

Tabla de contenido

Page 5

Administración de datos anteriores.................................................................................................................................207

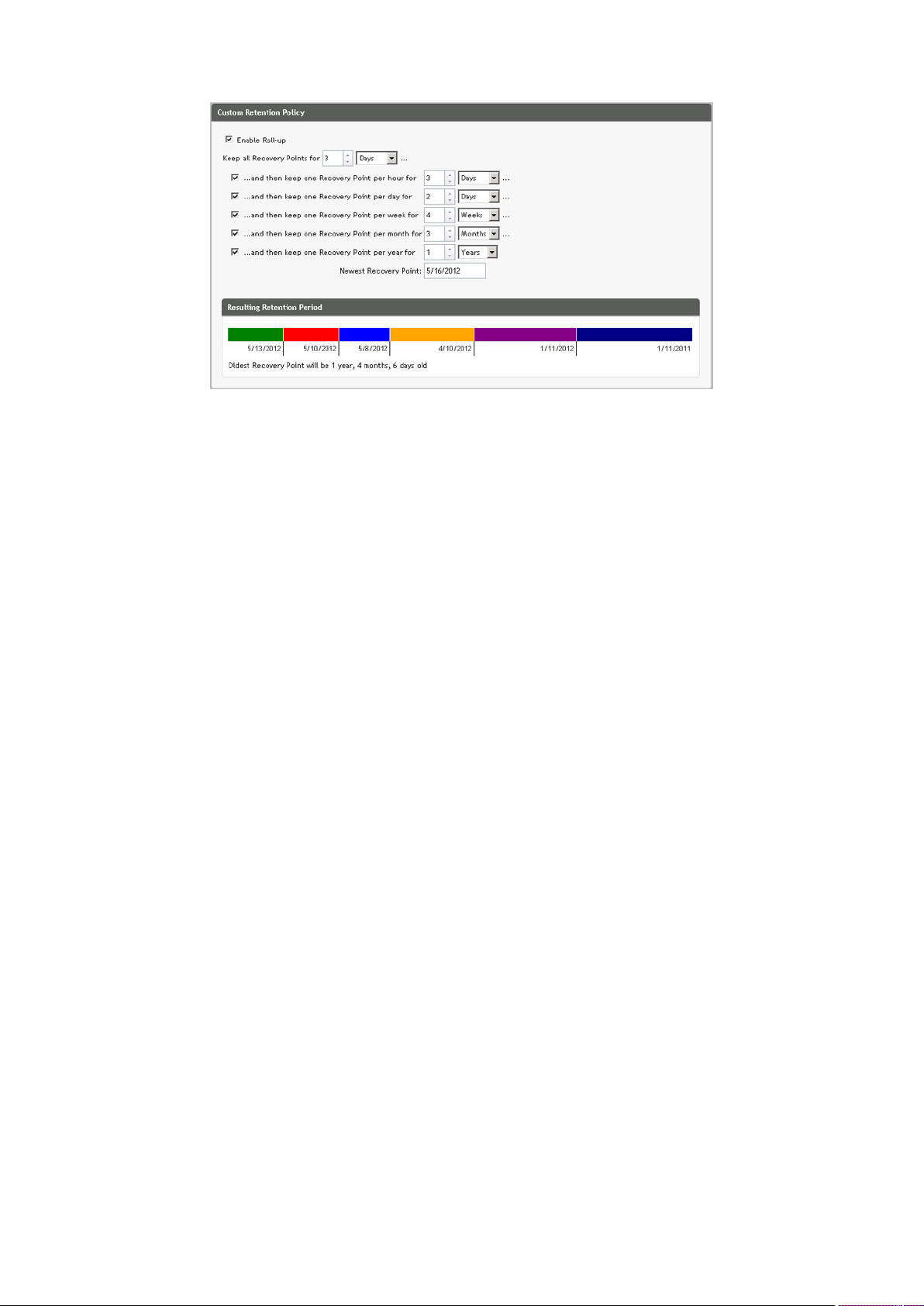

Acerca de la retención y el archivado de datos de Rapid Recovery..................................................................... 207

Administración de políticas de retención.................................................................................................................. 207

Replicación..........................................................................................................................................................................212

Replicación con Rapid Recovery................................................................................................................................ 212

Cadenas del punto de recuperación y huérfanos.....................................................................................................215

Cuando comienza una replicación..............................................................................................................................215

Determinación de la estrategia y necesidades de inicialización..............................................................................216

Consideraciones de rendimiento para la transferencia de datos replicados.........................................................218

Replicación a un Core de destino administrado automáticamente........................................................................219

Visualización de la replicación entrante y saliente................................................................................................... 222

Configuración de la replicación.................................................................................................................................. 223

Replicación en un Core de destino externo..............................................................................................................224

Cómo agregar un equipo a una replicación existente............................................................................................. 228

Consumo de la unidad de inicialización en un Core de destino..............................................................................230

Administración de configuraciones de replicación................................................................................................... 231

Eliminación de replicación...........................................................................................................................................238

Recuperación de datos replicados.............................................................................................................................239

Capítulo 5: Datos de recuperación................................................................................................ 240

Administración de la recuperación ................................................................................................................................. 240

Instantáneas y puntos de recuperación..........................................................................................................................240

Administración de instantáneas y puntos de recuperación....................................................................................240

Visualización de la página de puntos de recuperación de un equipo protegido...................................................240

Montaje de un punto de recuperación......................................................................................................................242

Desmontaje de puntos de recuperación................................................................................................................... 243

Trabajo con puntos de recuperación de Linux.........................................................................................................244

Cómo forzar una instantánea.................................................................................................................................... 246

Eliminación de puntos de recuperación.................................................................................................................... 246

Eliminación de una cadena de puntos de recuperación huérfanos........................................................................247

Migración de puntos de recuperación manual a un repositorio diferente............................................................ 247

Restauración de datos......................................................................................................................................................248

Acerca de la restauración de datos con Rapid Recovery.......................................................................................248

Descripción de Live Recovery....................................................................................................................................249

Restauración de datos desde puntos de recuperación...........................................................................................249

Restauración de volúmenes desde un punto de recuperación..............................................................................250

Restauración de clústeres y nodos de clúster......................................................................................................... 253

Restauración a partir de un archivo conectado.......................................................................................................253

Comprensión de la restauración Bare Metal Restore para equipos Windows...........................................................254

Restauración Bare Metal Restore para equipos con Windows............................................................................. 254

Descripción de la creación del CD de inicio para equipos Windows......................................................................259

Uso de la Universal Recovery Console para una BMR........................................................................................... 262

Realización de una restauración Bare Metal Restore para Linux.......................................................................... 268

Comprobación de una restauración Bare Metal Restore........................................................................................277

Capítulo 6: Creación y visualización de informes............................................................................ 282

Acerca de los informes de Rapid Recovery................................................................................................................... 282

Generación de un informe desde la Core Console.................................................................................................. 283

Administración de informes programados desde la Core Console........................................................................286

Tabla de contenido

5

Page 6

Uso del menú de informes..........................................................................................................................................290

Uso de la barra de herramientas de informes..........................................................................................................290

Descripción del informe de trabajo............................................................................................................................292

Comprensión del informe de resumen de trabajos..................................................................................................292

Comprensión del informe de error.............................................................................................................................293

Comprensión del informe de resumen......................................................................................................................293

Descripción del informe del repositorio.....................................................................................................................294

Central Management Console.........................................................................................................................................294

Descripción de la Consola de administración central de Rapid Recovery............................................................295

Configuración de la Consola de administración central Rapid Recovery............................................................. 296

Información de los informes de la administración central de Cores de la consola.............................................. 299

Capítulo 7: Comprensión de la utilidad Administración de línea de comandos de Rapid Recovery.........301

Comandos.......................................................................................................................................................................... 302

Archivado......................................................................................................................................................................303

CancelActiveJobs (Cancelar trabajos activos)........................................................................................................304

CheckRepository.........................................................................................................................................................305

CreateArchiveRepository........................................................................................................................................... 306

CreateBootCD............................................................................................................................................................. 307

CreateRepository (Crear repositorio).......................................................................................................................308

DeleteRepository..........................................................................................................................................................310

Dismount (Desmontar).................................................................................................................................................311

DismountArchiveRepository....................................................................................................................................... 312

EditEsxServer............................................................................................................................................................... 313

Forzar.............................................................................................................................................................................314

ForceAttach (Forzar conexión)..................................................................................................................................315

ForceChecksum (Forzar suma de comprobación).................................................................................................. 315

ForceLogTruncation (Forzar truncamiento del registro)........................................................................................316

ForceMount (Forzar montaje)....................................................................................................................................317

ForceReplication (Forzar replicación)........................................................................................................................318

ForceRollup (Forzar consolidación)........................................................................................................................... 319

ForceVirtualStandby................................................................................................................................................... 320

Ayuda............................................................................................................................................................................. 321

List (Enumerar)............................................................................................................................................................ 321

Montar.......................................................................................................................................................................... 323

MountArchiveRepository............................................................................................................................................324

NewCloudAccount...................................................................................................................................................... 325

OpenDvmRepository...................................................................................................................................................327

Pausar........................................................................................................................................................................... 327

Proteger........................................................................................................................................................................329

Proteger clúster...........................................................................................................................................................330

ProtectEsxServer.........................................................................................................................................................331

RemoveAgent.............................................................................................................................................................. 333

RemoveArchiveRepository.........................................................................................................................................334

RemovePoints (Eliminar puntos)...............................................................................................................................334

RemoveScheduledArchive......................................................................................................................................... 335

RemoveVirtualStandby...............................................................................................................................................336

Replicación....................................................................................................................................................................337

Replicación................................................................................................................................................................... 338

RestoreAgent................................................................................................................................................................341

6

Tabla de contenido

Page 7

RestoreArchive (Restaurar archivo).........................................................................................................................342

RestoreUrc................................................................................................................................................................... 343

Reanudar.......................................................................................................................................................................344

SeedDrive..................................................................................................................................................................... 345

StartExport (Iniciar exportación)...............................................................................................................................347

UpdateRepository (Actualizar repositorio).............................................................................................................. 350

Versión...........................................................................................................................................................................351

VirtualStandby............................................................................................................................................................. 352

Traducción......................................................................................................................................................................... 354

Apéndice A: Referencias de la Core Console.................................................................................. 355

Visualización de la interfaz para el usuario de la Core Console................................................................................... 355

Visualización del panel de máquinas protegidas.............................................................................................................361

Visualización de eventos de un equipo protegido................................................................................................... 364

Visualización del menú Más para máquinas protegidas..........................................................................................365

Apéndice B: Descripción del módulo PowerShell de Rapid Recovery................................................ 366

Requisitos previos para utilizar PowerShell....................................................................................................................367

powershell.exe.config..................................................................................................................................................367

Inicio de PowerShell e importación del módulo........................................................................................................367

Trabajo con comandos y cmdlets....................................................................................................................................367

Cmdlets del módulo Rapid Recovery PowerShell......................................................................................................... 368

Edit-EsxiVirtualStandby.............................................................................................................................................. 370

Edit-Hyper VVirtualStandby.......................................................................................................................................372

Edit-ScheduledArchive............................................................................................................................................... 373

Edit-VBVirtualStandby................................................................................................................................................375

Edit-VMVirtualStandby...............................................................................................................................................376

Get-ActiveJobs............................................................................................................................................................377

Get-Clusters.................................................................................................................................................................379

Get-CompletedJobs....................................................................................................................................................379

Get-ExchangeMailStores............................................................................................................................................381

Get-Failed.....................................................................................................................................................................382

Get-FailedJobs.............................................................................................................................................................382

Get-Mounts..................................................................................................................................................................384

Get-Passed.................................................................................................................................................................. 385

Get-ProtectedServers................................................................................................................................................385

Get-ProtectionGroups................................................................................................................................................386

Get-QueuedJobs......................................................................................................................................................... 387

Get-RecoveryPoints................................................................................................................................................... 388

Get-ReplicatedServers............................................................................................................................................... 389

Get-Repositories......................................................................................................................................................... 390

Get-ScheduledArchives.............................................................................................................................................. 391

Get-SqlDatabases........................................................................................................................................................ 391

Get-UnprotectedVolumes..........................................................................................................................................392

Get-VirtualizedServers............................................................................................................................................... 393

Get-Volumes................................................................................................................................................................ 394

New-Base.....................................................................................................................................................................394

New-CloudAccount.................................................................................................................................................... 395

New-EncryptionKey....................................................................................................................................................397

Tabla de contenido

7

Page 8

New-EsxiVirtualStandby.............................................................................................................................................397

New-HyperVVirtualStandby...................................................................................................................................... 399

New-Mount.................................................................................................................................................................. 401

Resume-Replication.................................................................................................................................................... 402

New-Repository...........................................................................................................................................................403

New-ScheduledArchive..............................................................................................................................................405

New-Snapshot.............................................................................................................................................................407

New-VBVirtualStandby.............................................................................................................................................. 408

New-VMVirtualStandby............................................................................................................................................. 409

Push-Replication........................................................................................................................................................... 411

Push-Rollup....................................................................................................................................................................411

Remove-Agent............................................................................................................................................................. 412

Remove-Mount............................................................................................................................................................ 413

Remove-Mounts.......................................................................................................................................................... 414

Remove-RecoveryPoints............................................................................................................................................ 415

Eliminación del repositorio...........................................................................................................................................416

Remove-ScheduledArchive.........................................................................................................................................417

Remove-VirtualStandby.............................................................................................................................................. 418

Resume-Replication.....................................................................................................................................................419

Resume-Snapshot.......................................................................................................................................................420

Resume-VirtualStandby...............................................................................................................................................421

Resume-VMExport......................................................................................................................................................422

Start-Archive............................................................................................................................................................... 423

Start-AttachabilityCheck............................................................................................................................................424

Start-ChecksumCheck...............................................................................................................................................425

Start-EsxiExport..........................................................................................................................................................426

Start-HypervExport.................................................................................................................................................... 428

Start-LogTruncation................................................................................................................................................... 430

Start-MountabilityCheck............................................................................................................................................430

Start-Protect................................................................................................................................................................ 431

Start-ProtectCluster...................................................................................................................................................432

Start-RepositoryCheck...............................................................................................................................................434

Start-RestoreArchive..................................................................................................................................................435

Start-ScheduledArchive............................................................................................................................................. 436

Start-VBExport............................................................................................................................................................437

Start-VirtualStandby...................................................................................................................................................439

Start-VMExport...........................................................................................................................................................440

Stop-ActiveJobs...........................................................................................................................................................441

Suspend-Replication................................................................................................................................................... 442

Suspend-RepositoryActivity.......................................................................................................................................444

Suspend-ScheduledArchive.......................................................................................................................................445

Suspend-Snapshot......................................................................................................................................................445

Suspend-VirtualStandby.............................................................................................................................................446

Suspend-VMExport.....................................................................................................................................................447

Update-Repository......................................................................................................................................................448

Localización........................................................................................................................................................................449

Calificadores.......................................................................................................................................................................449

Apéndice C: Extensión de trabajos de Rapid Recovery mediante secuencias de comandos..................451

Uso de secuencias de comandos PowerShell en Rapid Recovery.............................................................................. 451

8

Tabla de contenido

Page 9

Calificadores.................................................................................................................................................................452

Parámetros de entrada para las secuencias de comandos de PowerShell................................................................453

Secuencias de comandos de PowerShell de prueba.................................................................................................... 462

PreTransferScript.ps1................................................................................................................................................. 462

PostTransferScript.ps1............................................................................................................................................... 462

PreExportScript.ps1.................................................................................................................................................... 463

PostExportScript.ps1.................................................................................................................................................. 463

PreNightlyJobScript.ps1............................................................................................................................................. 464

PostNightlyJobScript.ps1........................................................................................................................................... 465

Uso de las secuencias de comandos de Bourne Shell en Rapid Recovery................................................................ 466

Parámetros de entrada para las secuencias de comandos de Bourne Shell..............................................................468

Secuencias de comandos de muestra de Bourne Shell................................................................................................469

PreTransferScript.sh...................................................................................................................................................469

PostTransferScript.sh.................................................................................................................................................470

PostExportScript.sh....................................................................................................................................................470

Apéndice D: API de Rapid Recovery............................................................................................... 471

Público al que va dirigido................................................................................................................................................... 471

Trabajar con las API de REST de Rapid Recovery.........................................................................................................471

Descargar y ver las API de Core y Agent........................................................................................................................ 471

Lecturas adicionales recomendadas............................................................................................................................... 473

Apéndice E: Acerca de Dell........................................................................................................... 474

Glosario.....................................................................................................................................................................................475

Agent.................................................................................................................................................................................. 0

Rapid Recovery................................................................................................................................................................. 0

imagen base.......................................................................................................................................................................0

Consola de administración central.................................................................................................................................. 0

suma de comprobación.................................................................................................................................................... 0

clúster.................................................................................................................................................................................0

Cluster Continuous Replication (CCR)...........................................................................................................................0

nodo de clúster..................................................................................................................................................................0

compresión.........................................................................................................................................................................0

Core.................................................................................................................................................................................... 0

Core Console..................................................................................................................................................................... 0

grupo de disponibilidad de base de datos (DAG)..........................................................................................................0

cifrado.................................................................................................................................................................................0

evento.................................................................................................................................................................................0

desduplicación global........................................................................................................................................................ 0

instantánea incremental................................................................................................................................................... 0

clave de licencia.................................................................................................................................................................0

Portal de licencias............................................................................................................................................................. 0

Live Recovery....................................................................................................................................................................0

Local Mount Utility............................................................................................................................................................0

truncamiento del registro.................................................................................................................................................0

roles de administración.....................................................................................................................................................0

capacidad de montaje.......................................................................................................................................................0

Sistema de archivos de objeto........................................................................................................................................ 0

frase de contraseña..........................................................................................................................................................0

Tabla de contenido

9

Page 10

secuencias de comandos de PowerShell....................................................................................................................... 0

caracteres prohibidos........................................................................................................................................................0

frases prohibidas................................................................................................................................................................0

equipo protegido................................................................................................................................................................ 0

quórum................................................................................................................................................................................ 0

puntos de recuperación.................................................................................................................................................... 0

equipo con puntos de recuperación únicamente...........................................................................................................0

Core remoto....................................................................................................................................................................... 0

replicación...........................................................................................................................................................................0

repositorio...........................................................................................................................................................................0

API de REST.......................................................................................................................................................................0

restaurar..............................................................................................................................................................................0

retención............................................................................................................................................................................. 0

consolidación...................................................................................................................................................................... 0

inicialización........................................................................................................................................................................ 0

clúster de servidor............................................................................................................................................................. 0

copia de seguridad de SharePoint................................................................................................................................... 0

clúster de copia única........................................................................................................................................................0

Smart Agent....................................................................................................................................................................... 0

instantánea......................................................................................................................................................................... 0

conectabilidad SQL............................................................................................................................................................0

copia de seguridad de SQL...............................................................................................................................................0

copia de seguridad diferencial de SQL............................................................................................................................ 0

Core de destino..................................................................................................................................................................0

Transport Layer Security.................................................................................................................................................. 0

True Scale...........................................................................................................................................................................0

Universal Recovery............................................................................................................................................................0

Verified Recovery.............................................................................................................................................................. 0

en espera virtual.................................................................................................................................................................0

Administrador de volúmenes............................................................................................................................................ 0

etiquetado blanco.............................................................................................................................................................. 0

clúster de failover de Windows........................................................................................................................................0

10

Tabla de contenido

Page 11

1

Introducción al dispositivo DL

El dispositivo DL con software Rapid Recovery es una solución de copia de seguridad, replicación y recuperación con objetivos de tiempo

de recuperación casi nulos y objetivos de punto de recuperación. Rapid Recovery ofrece protección de datos, recuperación ante desastres,

migración de datos y administración de datos. Le ofrece la flexibilidad de realizar una realización completa (a hardware similar o hardware

de diferentes características), y puede restaurar copias de seguridad en máquinas físicas o virtuales, independientemente del origen. Con

Rapid Recovery puede replicar en uno o más destinos para obtener mayor redundancia y seguridad.

El dispositivo establece un nuevo estándar para la protección unificada de datos mediante la combinación de copia de seguridad,

replicación y recuperación en una única solución que se ha diseñado para ser el respaldo más rápido y confiable de protección de máquinas

virtuales (MV), máquinas físicas y entornos en la nube. El dispositivo permite gestionar petabytes de datos con desduplicación global

incorporada, compresión, cifrado y replicación en cualquier infraestructura de nube privada o pública. Los datos y las aplicaciones de

servidor pueden recuperarse en cuestión de minutos con fines de retención de datos y cumplimiento de normas.

El dispositivo soporta entornos de múltiples hipervisores en VMware vSphere y Microsoft Hyper-V y nubes públicas y privadas.

Características de Rapid Recovery:

● Flexibilidad. Puede realizar una recuperación universal para varias plataformas, incluida la restauración desde máquina física a virtual,

virtual a física, virtual a virtual, y física a física.

● Integración en la nube. Puede archivar y replicar la nube a través de proveedores de almacenamiento de nube que admiten

plataformas patentadas y de código abierto.

● Desduplicación inteligente. Puede reducir los requisitos de almacenamiento mediante el almacenamiento único de los datos y

haciendo referencia a ellos posteriormente (una vez por repositorio o dominio de cifrado).

● Recuperación instantánea. Nuestra función de Recuperación directa le permite acceder a los datos cruciales en primer lugar,

mientras que las operaciones de restauración restantes se completan en paralelo.

● Recuperación de nivel de archivo. Puede recuperar los datos a nivel de archivo en las instalaciones, desde una ubicación remota o

desde la nube.

● Soporte Virtual. El soporte Plus para la virtualización incluye protección sin agente y descubrimiento automático para VMware

ESXi™ 5 y posterior y exportación a volúmenes de clúster compartido Microsoft® Hyper-V®.

®

Temas:

• Arquitectura de Implementación

• Características del producto

Arquitectura de Implementación

El servidor es un producto de copia de seguridad y recuperación escalable que se implementa de forma flexible dentro de la empresa o

como servicio ofrecido por un proveedor de servicio administrado. El tipo de implementación depende del tamaño y los requisitos del

cliente. Preparar la implementación del servidor implica planificar la topología de almacenamiento de red, la infraestructura de hardware del

Core y de recuperación de desastres y la seguridad.

La arquitectura de implementación se compone de componentes locales y remotos. Los componentes remotos pueden ser opcionales para

los entornos que no necesiten usar un sitio de recuperación de desastres o un proveedor de servicio administrado para recuperación

externa. Una implementación local básica se compone de un servidor de copia de seguridad denominado Core y una o más máquinas

protegidas. El componente externo se habilita mediante la replicación que ofrece capacidades de recuperación completas en el sitio de DR.

El Core utiliza imágenes base e instantáneas incrementales para compilar los puntos de recuperación de las máquinas protegidas.

Además, el servidor reconoce aplicaciones porque detecta la presencia de Microsoft Exchange y SQL y de sus respectivas bases de datos

y archivos de registro y, a continuación, agrupa automáticamente estos volúmenes con dependencia para una protección global y una

recuperación efectiva. Esto le garantiza que jamás tendrá copias de seguridad incompletas cuando esté realizando recuperaciones. Las

copias de seguridad se realizan mediante instantáneas de nivel de bloque que reconocen aplicaciones. El servidor también puede realizar

truncamientos de registro de los servidores de Microsoft Exchange y SQL protegidos.

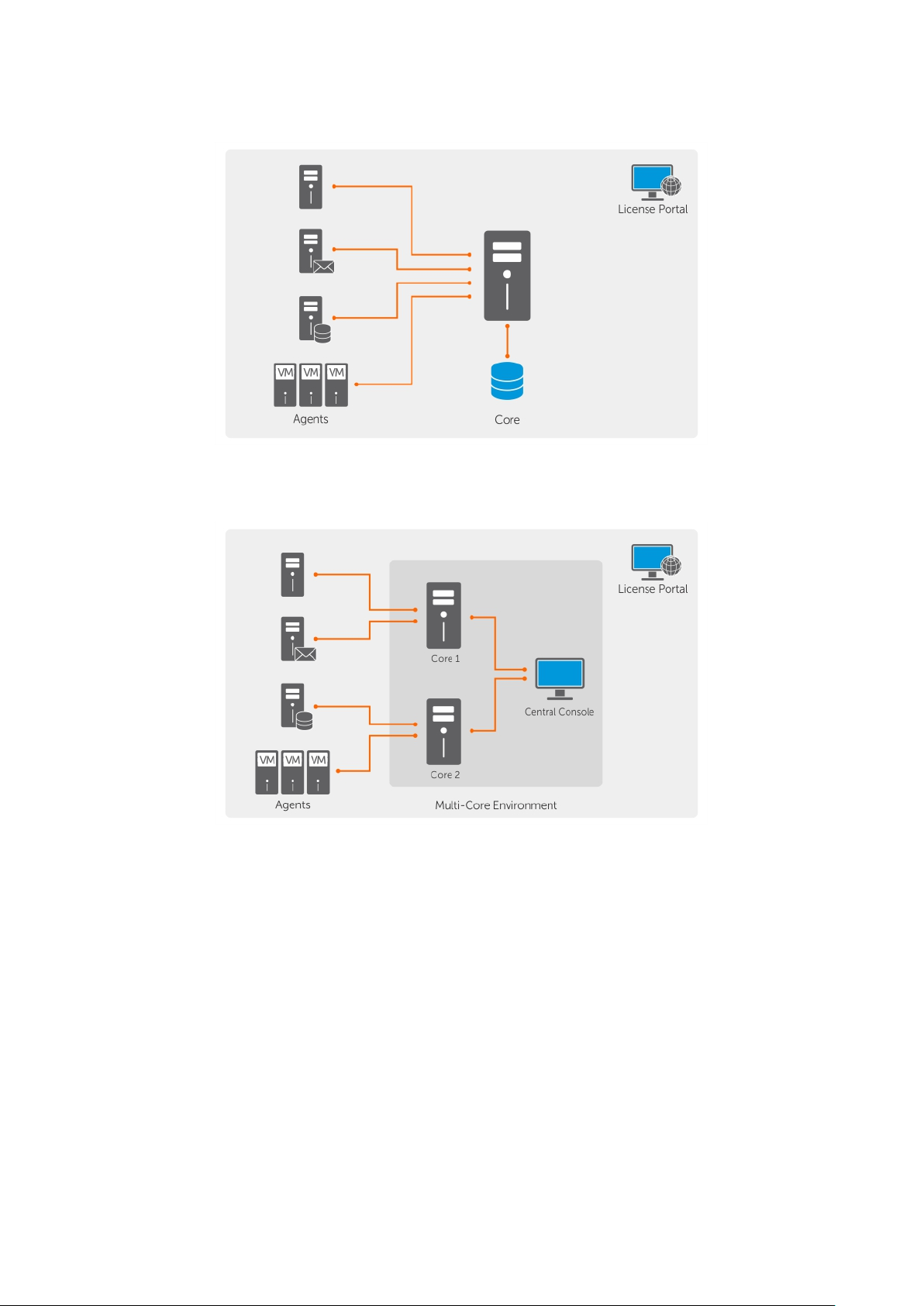

En el siguiente diagrama se representa una implementación sencilla. En este diagrama, el software del Agent de AppAsure se instala en

máquinas como un servidor de archivos, de correo electrónico, de bases de datos o en máquinas virtuales y se conectan y se protegen

mediante un solo Core, que también incluye el repositorio central. El Portal de licencias administra las suscripciones de licencias, grupos y

Introducción al dispositivo DL 11

Page 12

usuarios de las máquinas protegidas y de los Cores de un entorno. El Portal de licencias permite a los usuarios iniciar sesión, activar

cuentas, descargar software e implementar máquinas y Cores en el entorno en función de su licencia.

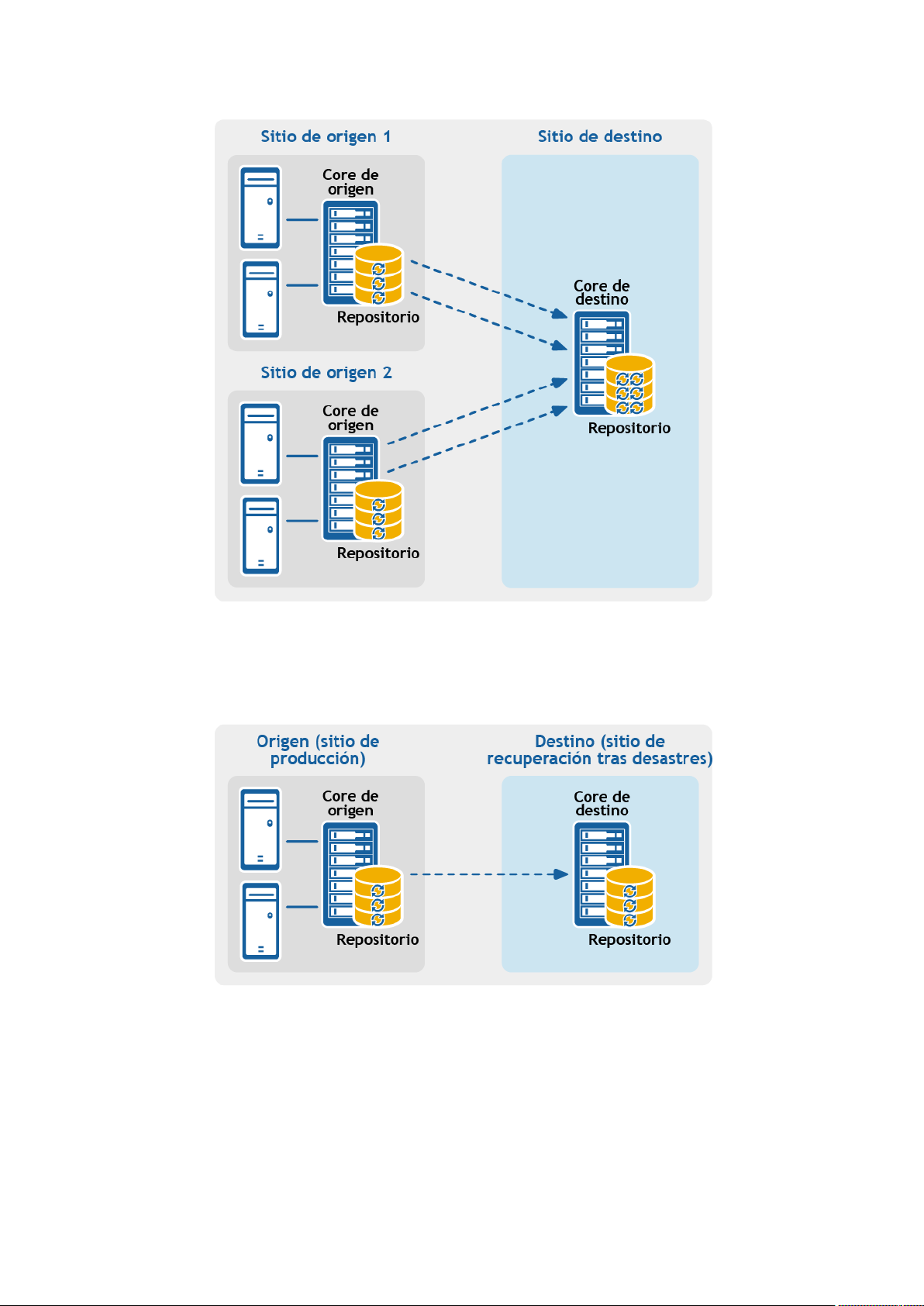

Ilustración 1. Arquitectura de implementación básica

También puede implementar varios Cores según se muestra en el siguiente diagrama. Una consola central administra varios Cores.

Ilustración 2. Arquitectura de implementación de varios Cores

Smart Agent

Smart Agent supervisa los bloques modificados en el volumen de disco y, a continuación, toma una imagen de los bloques modificados a un

intervalo de protección predefinido. El método de instantáneas de nivel de bloque incremental permanente evita que se repita la copia de

los mismos datos desde la máquina protegida al Core. Rapid Recovery Smart Agent se instala en las máquinas que están protegidas por

Rapid Recovery Core.

Smart Agent reconoce las aplicaciones y detecta el tipo de aplicación que está instalada y también la ubicación de los datos.

Automáticamente agrupa los volúmenes de datos con dependencia, como las bases de datos, y luego los registra juntos para una

protección eficaz y una recuperación rápida. Una vez configurado el software Rapid Recovery Agent, utiliza tecnología inteligente para

realizar un seguimiento de los bloques modificados de los volúmenes de disco protegidos. Cuando la instantánea está lista, se transfiere

rápidamente al Core usando conexiones basadas en sockets o multiproceso. Para conservar la memoria y el ancho de banda de la CPU en

las máquinas protegidas, el Smart Agent no cifra ni desduplica los datos en el origen y las máquinas protegidas se emparejan con un Core

para su protección.

12

Introducción al dispositivo DL

Page 13

Dispositivo DL Core

El Core es el componente central de la arquitectura de implementación. El Core almacena y administra todas las copias de seguridad de las

máquinas y proporciona servicios de Core para copias de seguridad, recuperación y retención; replicación, archivado y administración. El

Core es un equipo de red direccionable autocontenida que ejecuta una de 64 bits del sistema operativo Microsoft Windows. El dispositivo

realiza una compresión en línea basada en el objetivo, cifrado y desduplicación de los datos recibidos desde la máquina protegida. El Core

almacena a continuación las copias de seguridad de las instantáneas en repositorios, como por ejemplo, red de área de almacenamiento

(SAN) o de almacenamiento adjunto directo (DAS).

El repositorio también puede residir en almacenamiento interno del Core. El Core se administra accediendo a la siguiente URL desde un

explorador de web: https://CORENAME:8006/apprecovery/admin. Internamente, se puede acceder a todos los servicios de Core a

través de las API de REST. A los servicios de Core se puede acceder desde dentro del Core o directamente a través de Internet desde

cualquier aplicación que pueda enviar una solicitud HTTP/HTTPS y recibir una respuesta HTTP/HTTPS. Todas las operaciones de API se

realizan sobre SSL y se autentican mutuamente mediante certificados X.509 v3.

Los Cores se emparejan con otros Cores para la replicación.

Proceso de instantáneas

Una instantánea tiene lugar cuando una imagen base se transfiere desde una máquina protegida al Core. Las instantáneas capturan y

almacenan el estado de un volumen de disco en un momento específico mientras las aplicaciones que generan los datos aún están en uso.

En Rapid Recovery puede forzar una instantánea, pausar instantáneas de manera temporal o ver listas de los puntos de recuperación

actuales en el repositorio, así como eliminarlos si es necesario. Los puntos de recuperación se usan para restaurar máquinas protegidas o

para montar en un sistema de archivos local. Las instantáneas capturadas por Rapid Recovery se realizan a nivel de bloque y son sensibles

a las aplicaciones. Esto implica la realización de todas las transacciones abiertas y los registros de transacción agregados, y que las cachés

se vacían al disco antes de crear la instantánea.

Rapid Recovery utiliza una controladora de filtro de volumen de bajo nivel que se conecta a los volúmenes montados. Posteriormente

realiza el seguimiento de todos los cambios a nivel de bloque para la siguiente instantánea inminente. Se utiliza Microsoft Volume Shadow

Services (VSS) para facilitar las instantáneas consistentes con bloqueos de aplicación.

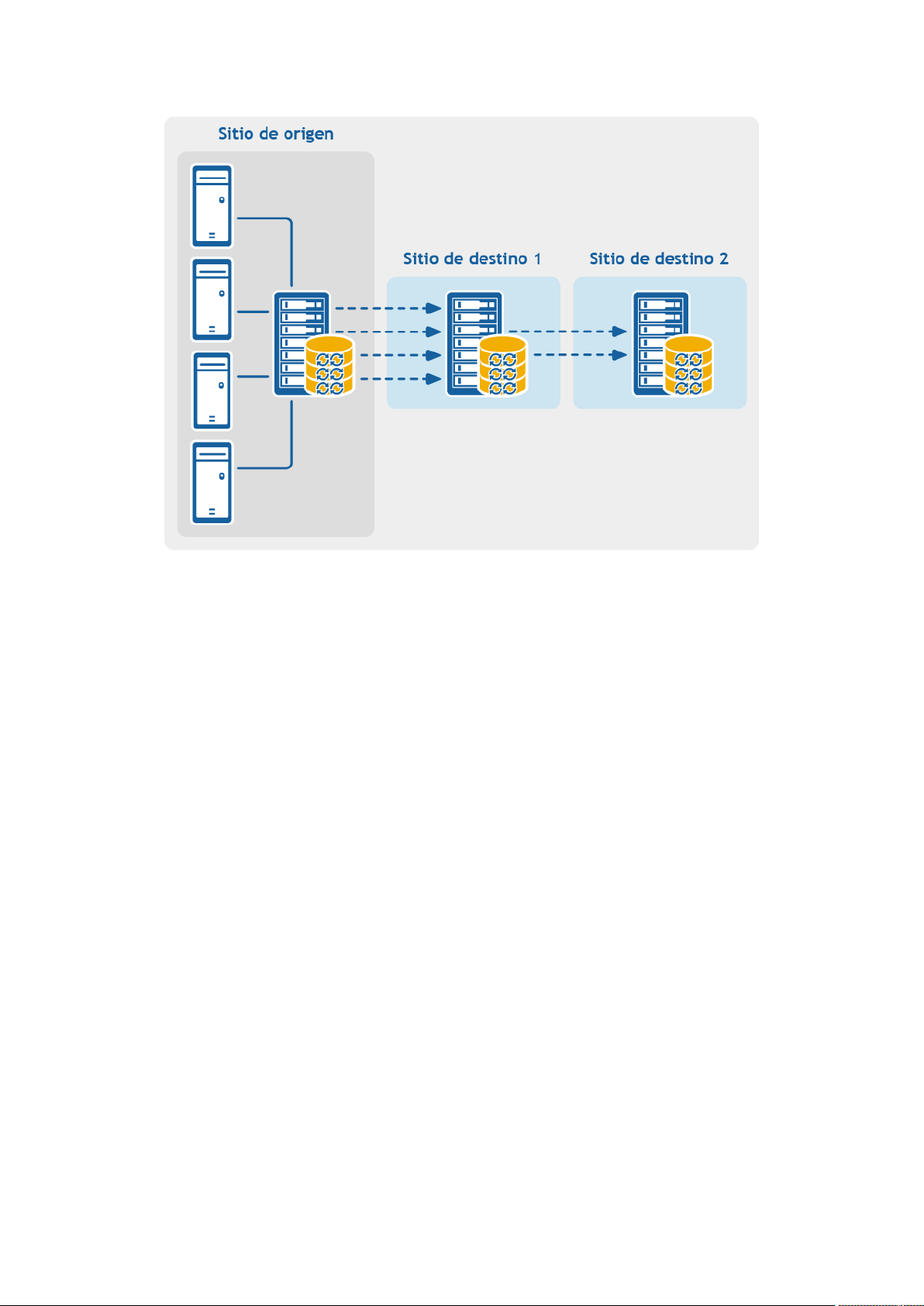

Sitio de recuperación de desastres de replicación o proveedor de servicio

El proceso de replicación requiere una relación de emparejamiento de origen-destino entre dos Cores. El Core de origen copia los puntos

de recuperación de las máquinas protegidas y, a continuación, los transmite de forma continua y asíncrona hasta el Core de destino en un

sitio de recuperación de desastres remoto. La ubicación externa puede ser un centro de datos propiedad de la empresa (Core administrado

automáticamente) o una ubicación o entorno de nube del proveedor de servicio (MSP) administrado por un tercero. Cuando replique a un

MSP, puede usar flujos de trabajo integrados que le permiten solicitar conexiones y recibir notificaciones de comentarios automáticas. Para

la transferencia de datos inicial, puede realizar la inicialización de datos mediante el uso de medios externos; esto es útil para conjuntos de

datos o sitios grandes con enlaces lentos.

Si se produce una interrupción grave, el servidor admite conmutación por error y conmutación por recuperación en entornos replicados. Si

se produce una interrupción completa, el Core de destino en el sitio secundario puede recuperar instancias desde máquinas protegidas

replicadas e iniciar inmediatamente la protección en las máquinas conmutadas por error. Después de restaurar el sitio primario, el Core

replicado puede conmutar por recuperación los datos desde las instancias recuperadas de vuelta a las máquinas protegidas en el sitio

primario.

Recuperación

La recuperación se puede realizar en el sitio local o en el sitio remoto replicado. Cuando la implementación esté en estado estable con

protección local y replicación opcional, Core le permitirá realizar la recuperación mediante Verified Recovery, Universal Recovery, o Live

Recovery.

Características del producto

Puede administrar la protección y recuperación de datos críticos mediante las siguientes características y funcionalidad:

● Repository (Repositorio)

Introducción al dispositivo DL

13

Page 14

● Desduplicación en Rapid Recovery en la página 15

● Cifrado

● Replicación

● Retención y archivado

● Virtualización y nube

● Administración de alertas y eventos

● Portal de licencias

● Consola web

● API de administración de servicios

Definición de los repositorios

Un repositorio es una ubicación central en la que se almacenan y gestionan los datos de instantáneas de copia de seguridad capturados de

sus estaciones de trabajo y servidores protegidos. Los datos se guardan en un repositorio en forma de puntos de recuperación.

Un repositorio puede residir en diferentes tecnologías de almacenamiento, que incluyen Storage Area Network (Red de área de

almacenamiento - SAN), Direct Attached Storage (Almacenamiento conectado directamente - DAS) o Network Attached Storage

(Almacenamiento conectado a la red - NAS).

NOTA: Almacene repositorios para Rapid Recovery Core en dispositivos de almacenamiento principales. La velocidad del volumen de

almacenamiento es el factor más crítico. No se admiten dispositivos de archivado tales como Data Domain (Dominio de datos), debido

a limitaciones de rendimiento. De forma similar, no almacene los repositorios en repositorios en filtros NAS que estén conectados a la

nube, ya que estos dispositivos suelen tener limitaciones de rendimiento cuando se utilizan como almacenamiento principal.

DAS ofrece el más alto ancho de banda de datos y la velocidad de acceso más rápida, y es fácil de implementar. Para obtener resultados

óptimos, utilice DAS con almacenamiento 6 mediante matriz redundante de discos independientes (RAID). Para obtener más información,

consulte la Base de conocimientos de Dell, artículo 118153, "Opciones de repositorio: Almacenamiento adjunto directo, Red de área de

almacenamiento o Almacenamiento conectado a la red."

La ubicación de almacenamiento para cualquier repositorio debe estar siempre en un subdirectorio que haya especificado (por ejemplo,

E:\Repository), no en la raíz de un volumen (por ejemplo, E:\).

El formato del repositorio de Rapid Recovery (Recuperación rápida) utiliza el Administrador de volúmenes de desduplicación (DVM). Los

repositorios de DVM admiten varios volúmenes, hasta 255 repositorios en un único Core, y el uso de extensiones. Puede crear repositorios

de DVM en equipos que sólo ejecuten sistemas operativos Windows. Es posible utilizar este tipo de repositorio cuando utilice las nuevas

instalaciones de Rapid Recovery. El tamaño de un repositorio de DVM puede especificarse después de crearlo, y las extensiones pueden

agregarse más tarde.

Funciones y atributos del repositorio de DVM:

● Admite la recuperación a partir de archivos Rapid Recovery 6.x y puntos de recuperación

● Es compatible con las ubicaciones de almacenamiento sólo en sistemas operativos Windows. El volumen de repositorio pueden local

(en un almacenamiento conectado al servidor Core), o en una ubicación de almacenamiento en una ubicación compartida de Common

Internet File System (Sistema de archivos de Internet común - CIFS).

● Los tipos de almacenamiento admitidos incluyen el Storage Area Network (Red de área de almacenamiento - SAN), Direct Attached

Storage (Almacenamiento de conexión directa - DAS), o Network Attached Storage (Almacenamiento conectado a la red - NAS)

● Requiere 8 GB de RAM, preferiblemente memoria con verificación y corrección de errores (ECC)

● Requiere un procesador de cuatro núcleos en máquina (este requisito permanente es ahora obligatorio)

● Admite varios repositorios de DVM por host

● Servicios adicionales innecesarios: los repositorios de DVM utilizan servicios Core para la comunicación con Core y para eventos de

seguimiento

● Cada repositorio de DVM admite hasta 4 096 extensiones de repositorio (también denominadas ubicaciones de almacenamiento)

● Tamaño fijo; el repositorio de DVM exige que especifique el tamaño del repositorio en un volumen. El tamaño que especifique no puede

superar el tamaño del volumen. Cada volumen que defina como una ubicación de almacenamiento debe tener un mínimo de 1 GB de

espacio libre disponible.

● La ubicación de almacenamiento puede ser un repositorio simple o un disco dinámico, con la velocidad como el factor más importante

● Puede utilizar claves de cifrado estándar creadas y administradas en la Consola de Core (cifrado basado en Core)

● Realiza la desduplicación de los datos en todo el repositorio (o entre dominios de cifrado dentro de cada repositorio, si se utilizan claves

de cifrado)

● Utiliza una caché de desduplicación de DVM dedicado y redimensionable, con una ubicación de almacenamiento configurable en los

ajustes del Core

14

Introducción al dispositivo DL

Page 15

● Optimizado para escribir datos, almacenar los datos de instantáneas en un repositorio local para el Core, con todos los datos

procesados a través del Core

● El nombre no puede cambiarse después de crear el repositorio