Dell DL4000 User Manual [pt]

Dispositivo Dell DL4000

Guia do usuário

Notas, avisos e advertências

NOTA: Uma NOTA indica informações importantes que ajudam você a usar melhor os recursos do

computador.

CUIDADO: Um AVISO indica possíveis danos ao hardware ou perda de dados e ensina como evitar

o problema.

ATENÇÃO: Uma ADVERTÊNCIA indica possíveis danos à propriedade, risco de lesões corporais ou

mesmo risco de vida.

Copyright © 2015 Dell Inc. Todos os direitos reservados. Esse produto é protegido por leis de direitos autorais e de

propriedade intelectual dos EUA e internacionais. Dell™ e o logotipo Dell são marcas comerciais da Dell Inc. nos

Estados Unidos e/ou em outras jurisdições. Todas as outras marcas e os nomes aqui mencionados podem ser marcas

comerciais de suas respectivas empresas.

2015 - 12

Rev. A01

Índice

1 Introdução ao dispositivo Dell DL4000..........................................................10

Tecnologias do Core...........................................................................................................................10

Recuperação em tempo real.........................................................................................................11

Recuperação verificada..................................................................................................................11

Recuperação universal...................................................................................................................11

Desduplicação global real............................................................................................................. 11

Arquitetura True Scale.........................................................................................................................12

Arquitetura de implantação.................................................................................................................12

Smart Agent................................................................................................................................... 14

Core DL4000.................................................................................................................................14

Processo de instantâneo............................................................................................................... 15

Replicação do site de recuperação de desastres ou provedor de serviços................................15

Recuperação..................................................................................................................................16

Recursos do produto ..........................................................................................................................16

Repositório.....................................................................................................................................16

Desduplicação global real ............................................................................................................16

Criptografia.................................................................................................................................... 18

Replicação......................................................................................................................................18

Recuperação como um serviço (RaaS).........................................................................................19

Retenção e arquivamento............................................................................................................ 20

Virtualização e nuvem................................................................................................................... 21

Gerenciamento de alertas e eventos............................................................................................21

Portal de licenças...........................................................................................................................21

Console Web..................................................................................................................................21

APIs de gerenciamento de serviço................................................................................................21

2 Trabalhar com o Core DL4000........................................................................ 23

Acessar o Core Console DL4000.......................................................................................................23

Atualizar sites confiáveis no Internet Explorer............................................................................. 23

Configurar os navegadores para o acesso remoto ao Core Console........................................ 23

Roteiro para configurar o Core ......................................................................................................... 24

Gerenciar licenças ..............................................................................................................................25

Alterar uma chave de licença .......................................................................................................25

Entrar em contato com o servidor do Portal de licenças ...........................................................25

Alterar o idioma do AppAssure manualmente............................................................................. 26

Alterar o idioma do sistema operacional durante a instalação...................................................26

Gerenciar as configurações do Core ................................................................................................ 27

Alterar o nome de exibição do Core ........................................................................................... 27

3

Ajustar o horário da tarefa noturna ............................................................................................. 28

Modificar as configurações da fila de transferência ................................................................... 28

Ajustar as configurações do tempo limite do cliente .................................................................28

Configurar o cache de desduplicação ........................................................................................ 29

Modificar as configurações do mecanismo ................................................................................29

Modificar as configurações de conexão ao banco de dados .................................................... 30

Sobre repositórios .............................................................................................................................. 31

Roteiro para gerenciar um repositório ..............................................................................................32

Criar um repositório ..................................................................................................................... 32

Ver os detalhes do repositório......................................................................................................35

Modificar as configurações do repositório ................................................................................. 36

Expandir um repositório existente................................................................................................36

Adicionar um local de armazenamento a um repositório existente ..........................................37

Verificar um repositório ............................................................................................................... 38

Apagar um repositório ................................................................................................................. 39

Remontar volumes........................................................................................................................39

Recuperar um repositório.............................................................................................................40

Gerenciar a segurança .......................................................................................................................40

Adicionar uma chave de criptografia .......................................................................................... 40

Editar uma chave de criptografia ................................................................................................. 41

Alterar uma senha da chave de criptografia ................................................................................41

Importar uma chave de criptografia ............................................................................................42

Exportar uma chave de criptografia ............................................................................................ 42

Remover uma chave de criptografia ........................................................................................... 42

Gerenciar contas na nuvem .............................................................................................................. 42

Adicionar uma conta na nuvem................................................................................................... 43

Editar uma conta na nuvem......................................................................................................... 44

Definir configurações de conta na nuvem.................................................................................. 44

Informações gerais sobre replicação.................................................................................................45

Sobre a proteção de estações de trabalho e servidores ............................................................ 45

Sobre a replicação ........................................................................................................................45

Sobre a propagação ..................................................................................................................... 47

Sobre failover e failback ...............................................................................................................48

Sobre a replicação e os pontos de recuperação criptografados ...............................................48

Sobre as políticas de retenção para replicação ..........................................................................48

Considerações sobre o desempenho na transferência de dados replicados ........................... 48

Roteiro para executar a replicação ................................................................................................... 49

Replicação para um núcleo autogerenciado...............................................................................50

Replicar para um núcleo gerenciado por terceiros.....................................................................54

Monitorar a replicação ................................................................................................................. 57

Gerenciar configurações de replicação ......................................................................................58

Remover a replicação ........................................................................................................................ 59

4

Remover uma máquina protegida de replicação do núcleo de origem.....................................59

Remover uma máquina protegida no núcleo de destino............................................................59

Remover um núcleo de destino da replicação............................................................................60

Remover um núcleo de origem da replicação............................................................................60

Recuperar dados replicados ........................................................................................................60

Roteiro para failover e failback .......................................................................................................... 61

Configurar um ambiente para failover .........................................................................................61

Realizar o failover no núcleo de destino ..................................................................................... 61

Realizar o failback .........................................................................................................................62

Gerenciar os eventos ......................................................................................................................... 63

Configurar os grupos de notificações .........................................................................................64

Configurar um servidor de e-mail e um modelo de notificação por e-mail .............................65

Configurar a redução da repetição ............................................................................................. 66

Configurar a retenção do evento ................................................................................................ 67

Gerenciar a recuperação ................................................................................................................... 67

Sobre as informações do sistema ......................................................................................................67

Ver as informações do sistema ....................................................................................................67

Fazer o download de instaladores .................................................................................................... 68

Sobre o instalador do Agent ..............................................................................................................68

Fazer o download e instalar o instalador do agente .................................................................. 68

Sobre o utilitário Montagem local .....................................................................................................68

Fazer download e instalar o utilitário Montagem local .............................................................. 69

Adicionar um núcleo ao utilitário Montagem local .................................................................... 69

Montar um ponto de recuperação usando o utilitário Montagem local ....................................71

Desmontar um ponto de recuperação usando o utilitário Montagem local .............................72

Sobre o menu da bandeja de utilitários de montagem local ..................................................... 72

Usar as opções do Core e do agente........................................................................................... 72

Gerenciar as políticas de retenção .................................................................................................... 73

Arquivamento em uma nuvem........................................................................................................... 73

Sobre arquivamento ...........................................................................................................................74

Criar um arquivamento ................................................................................................................ 74

Configurar um arquivamento agendado .....................................................................................75

Pausar ou retomar o arquivamento agendado ........................................................................... 76

Editar um arquivamento agendado ............................................................................................. 76

Verificar um arquivamento ...........................................................................................................77

Importar um arquivamento ..........................................................................................................78

Gerenciar a capacidade de conexão do SQL ....................................................................................79

Configurar a capacidade de conexão do SQL ............................................................................ 79

Configurar as verificações noturnas de capacidade de conexão do SQL e truncagem de

log .................................................................................................................................................80

Gerenciar as verificações de capacidade de montagem do banco de dados do Exchange e

truncagem de log .............................................................................................................................. 80

5

Configurar a capacidade de montagem do banco de dados do Exchange e truncagem

de log ............................................................................................................................................ 81

Forçar uma verificação da capacidade de montagem ............................................................... 81

Forçar as verificações de soma de verificação ........................................................................... 82

Forçar a truncagem de log .......................................................................................................... 82

Indicadores de status do ponto de recuperação ........................................................................82

3 Gerenciar o dispositivo..................................................................................... 84

Monitorar o status do dispositivo.......................................................................................................84

Provisionar o armazenamento........................................................................................................... 84

Provisionar o armazenamento selecionado...................................................................................... 85

Apagar a alocação de espaço para um disco virtual.........................................................................86

Resolver tarefas com falha................................................................................................................. 86

Fazer upgrade de dispositivo..............................................................................................................86

Reparar o dispositivo...........................................................................................................................87

4 Proteger estações de trabalho e servidores..................................................88

Sobre a proteção de estações de trabalho e servidores ..................................................................88

Configurar a máquina ........................................................................................................................88

Ver e modificar as definições de configuração .......................................................................... 88

Ver as informações do sistema para uma máquina ....................................................................89

Configurar os grupos de notificações para eventos do sistema ............................................... 90

Editar os grupos de notificações para eventos do sistema ........................................................ 91

Personalizar as configurações da política de retenção ..............................................................93

Ver as informações de licença .....................................................................................................95

Modificar os cronogramas de proteção ......................................................................................96

Modificar configurações da transferência ...................................................................................97

Reiniciar um serviço ...................................................................................................................100

Ver os logs da máquina ............................................................................................................. 100

Proteger uma máquina ....................................................................................................................100

Implementar o software do agente ao proteger um agente.................................................... 102

Criar agendamentos personalizados de volumes .....................................................................103

Modificar as configurações do Exchange Server ......................................................................104

Modificar as configurações do SQL Serer .................................................................................104

Implantar um agente (instalação por push) .................................................................................... 105

Replicar um novo agente ................................................................................................................ 106

Gerenciar as máquinas .....................................................................................................................107

Remover uma máquina ..............................................................................................................107

Replicar dados do agente em uma máquina ............................................................................ 107

Configurar a prioridade de replicação para um agente ........................................................... 108

Cancelar as operações em uma máquina ................................................................................ 108

Ver o status da máquina e outros detalhes ...............................................................................109

6

Gerenciar múltiplas máquinas ......................................................................................................... 110

Implantar em múltiplas máquinas ..............................................................................................110

Monitorar a implantação de várias máquinas ............................................................................115

Proteger múltiplas máquinas ......................................................................................................115

Monitorar a proteção de múltiplas máquinas ............................................................................117

Gerenciar instantâneos e pontos de recuperação ..........................................................................117

Ver pontos de recuperação ........................................................................................................118

Ver um ponto de recuperação específico..................................................................................118

Montar um ponto de recuperação para uma máquina Windows ............................................ 119

Desmontar pontos de recuperação selecionados.................................................................... 120

Desmontar todos os pontos de recuperação............................................................................120

Montar um volume de ponto de recuperação em uma máquina Linux .................................. 121

Remover pontos de recuperação ..............................................................................................122

Apagar uma cadeia de pontos de recuperação órfãos..............................................................122

Forçar um instantâneo ............................................................................................................... 123

Pausar e retomar a proteção ..................................................................................................... 123

Restaurar dados ................................................................................................................................124

Backup......................................................................................................................................... 124

Sobre exportar dados protegidos de máquinas Windows para máquinas virtuais...................126

Exportar informações de backup sobre a máquina Windows para uma máquina virtual .......127

Exportar dados do Windows usando a exportação ESXi .......................................................... 127

Exportar dados do Windows usando a exportação de estação de trabalho VMware .............129

Exportar dados do Windows usando a exportação do Hyper-V ..............................................132

Exportar dados do Microsoft Windows usando a exportação do Oracle VirtualBox ..............135

Gerenciamento de máquina virtual............................................................................................138

Executar uma reversão ...............................................................................................................142

Realizar uma reversão para uma máquina Linux usando a linha de comando........................ 143

Sobre a restauração sem sistema operacional para máquinas Windows ......................................144

Pré-requisitos para realizar uma restauração sem sistema operacional para uma máquina

Windows ..................................................................................................................................... 145

Roteiro para realizar uma restauração sem sistema operacional para uma máquina Windows ..145

Criar uma imagem ISO em CD inicializável............................................................................... 146

Carregar um CD de inicialização................................................................................................148

Iniciar uma restauração a partir do núcleo ............................................................................... 149

Mapear volumes ......................................................................................................................... 149

Ver o andamento da recuperação .............................................................................................150

Iniciar o servidor de destino restaurado ....................................................................................150

Reparar problemas de inicialização............................................................................................150

Realizar uma restauração sem sistema operacional para uma máquina Linux ............................. 151

Instalar o utilitário Tela................................................................................................................ 152

Criar partições inicializáveis em uma máquina Linux................................................................ 153

Ver eventos e alertas ........................................................................................................................ 153

7

5 Proteger clusters de servidor......................................................................... 154

Sobre a proteção do cluster de servidor .........................................................................................154

Aplicativos e tipos de cluster suportados ..................................................................................154

Proteger um cluster ..........................................................................................................................155

Proteger nós em um cluster ............................................................................................................156

Processo de modificação das configurações do nó de cluster .....................................................158

Roteiro para definir as configurações do cluster ............................................................................158

Modificar as configurações do cluster ...................................................................................... 158

Configurar notificações de eventos do cluster .........................................................................159

Modificar a política de retenção do cluster .............................................................................. 160

Modificar os agendamentos de proteção do cluster ................................................................161

Modificar as configurações de transferência do cluster ...........................................................161

Converter um nó de cluster protegido em um agente ..................................................................162

Ver informações de cluster do servidor ..........................................................................................162

Ver as informações do sistema de cluster ................................................................................ 162

Ver as informações de resumo ..................................................................................................163

Trabalhar com pontos de recuperação do cluster .........................................................................163

Gerenciar instantâneos para um cluster ......................................................................................... 164

Forçar um instantâneo para um cluster .................................................................................... 164

Pausar e retomar instantâneos de cluster .................................................................................164

Desmontar pontos de recuperação locais ......................................................................................165

Realizar uma reversão para clusters e nós de cluster .....................................................................165

Realizar uma reversão para clusters CCR (Exchange) e DAG ...................................................165

Realizar uma reversão para clusters SCC (Exchange, SQL).......................................................165

Replicar dados do cluster ................................................................................................................ 166

Remover um cluster da proteção ....................................................................................................166

Remover nós de cluster da proteção ..............................................................................................166

Remover todos os nós em um cluster da proteção ................................................................. 167

Ver um relatório de cluster ou nó ................................................................................................... 167

6 Relatório.............................................................................................................169

Sobre os relatórios ........................................................................................................................... 169

Sobre a barra de ferramentas de relatórios .................................................................................... 169

Sobre relatórios de conformidade .................................................................................................. 169

Sobre relatórios de erros ..................................................................................................................170

Sobre o relatório resumido de núcleo ............................................................................................ 170

Resumo de repositórios ............................................................................................................. 170

Resumo de agentes .................................................................................................................... 171

Gerar relatório para um núcleo ou agente ......................................................................................171

Sobre os relatórios de núcleo de console de gestão central .........................................................172

Gerar um relatório a partir do console de gestão central .............................................................. 172

8

7 Concluir uma recuperação total do dispositivo DL4000..........................173

Criar uma partição RAID 1 para o sistema operacional................................................................... 173

Instalar o sistema operacional.......................................................................................................... 174

Executar o utilitário de atualização e recuperação..........................................................................174

8 Alterar manualmente o nome do host..........................................................176

Parar o serviço do Core.................................................................................................................... 176

Apagar certificados do servidor........................................................................................................176

Apagar o Core Server e as chaves de registro................................................................................. 176

Iniciar o Core com o novo nome do host........................................................................................177

Alterar o nome de exibição .............................................................................................................. 177

Atualizar sites confiáveis no Internet Explorer................................................................................. 177

9 Apêndice A— Scripts........................................................................................ 178

Sobre o script powershell ................................................................................................................ 178

Pré-requisitos do script Powershell ...........................................................................................178

Testar scripts ...............................................................................................................................179

Parâmetros de entrada .....................................................................................................................179

VolumeNameCollection (namespace Replay.Common.Contracts.Metadata.Storage) ..........184

Pretransferscript.ps1 ...................................................................................................................184

Posttransferscript.ps1 ................................................................................................................. 185

Preexportscript.ps1 .....................................................................................................................186

Postexportscript.ps1 ...................................................................................................................186

Prenightlyjobscript.ps1 ............................................................................................................... 187

Postnightlyjobscript.ps1.............................................................................................................. 189

Amostras de script ............................................................................................................................ 191

10 Obter ajuda......................................................................................................192

Localizar a documentação e as atualizações de software..............................................................192

Como entrar em contato com a Dell...............................................................................................192

Feedback sobre a documentação....................................................................................................192

9

1

Introdução ao dispositivo Dell DL4000

Este capítulo fornece uma introdução e visão geral do DL4000. Ele descreve os recursos, a

funcionalidade e a arquitetura e consiste nos seguintes tópicos:

• Tecnologias do Core

• Arquitetura de dimensionamento verdadeiro

• Arquitetura de implementação

• Recursos do produto

O dispositivo define um novo padrão para proteção de dados unificada, combinando backup, replicação

e recuperação em uma única solução que foi projetada para ser o backup mais rápido e mais confiável

para proteger máquinas virtuais (VMs), máquinas físicas e ambientes em nuvem.

O dispositivo é capaz de lidar com até petabytes de dados com desduplicação global incorporada,

compressão, criptografia e replicação para qualquer infraestrutura de nuvem privada ou pública. Os

aplicativos e dados do servidor podem ser recuperados em minutos para fins de retenção de dados (DR)

e conformidade.

O dispositivo suporta ambientes de multi-hipervisor nas nuvens privadas e públicas do VMware vSphere e

Microsoft Hyper-V.

O dispositivo combina as seguintes tecnologias:

• Recuperação em tempo real

• Recuperação verificada

• Recuperação universal

• Desduplicação global verdadeira

Essas tecnologias foram projetadas com a integração segura para recuperação de desastres em nuvem, a

entrega rápida e a recuperação confiável. Com o armazenamento de objeto escalonável, o dispositivo é

exclusivamente capaz de lidar com até petabytes de dados rapidamente, com desduplicação global

incorporada, compressão, criptografia e replicação para qualquer infraestrutura de nuvem privada ou

pública.

O AppAssure resolve a complexidade e as ineficiências das ferramentas de legado com a tecnologia

central e o suporte a ambientes multi-hipervisor, incluindo os que funcionam no VMware vSphere e

Microsoft Hyper-V, que incluem nuvens privadas e públicas. O AppAssure oferece esses avanços

tecnológicos ao mesmo tempo em que reduz drasticamente os custos de armazenamento e

gerenciamento de TI.

Tecnologias do Core

Mais detalhes sobre as principais tecnologias do AppAssure são descritos nos tópicos a seguir.

10

Recuperação em tempo real

A Live Recovery (Recuperação em tempo real) é a tecnologia de recuperação instantânea para MVs ou

servidores. Ela permite um acesso quase contínuo aos volumes de dados em servidores virtuais ou

físicos. Você pode recuperar um volume inteiro com RTO quase zero e um RPO de minutos.

A tecnologia de backup e replicação registra instantâneos simultâneos de várias máquinas virtuais ou

servidores, fornecendo proteção quase instantânea dos dados e do sistema. Você pode retomar o uso do

servidor diretamente a partir do arquivo de backup, sem esperar uma restauração completa do

armazenamento da produção. Os usuários continuam trabalhando e os departamentos de TI reduzem as

janelas de recuperação para atender ao RTO (objetivo de tempo de recuperação) e aos acordos de nível

de serviço do RPO (objetivo do ponto de recuperação) atuais, cada vez mais rigorosos.

Recuperação verificada

A recuperação verificada permite realizar testes automatizados da recuperação e a verificação de

backups. Isso inclui, mas não está limitado, aos sistemas de arquivos:- Microsoft Exchange 2007, 2010 e

2013, e diferentes versões do Microsoft SQL Server 2005, 2008, 2008 R2, 2012 e 2014. A recuperação

verificada fornece a recuperação de aplicativos e backups em ambientes virtuais e físicos . Ela contém

um algoritmo abrangente de verificação da integridade, baseado nas chaves SHA de 256 bits para

verificar a exatidão de cada bloco do disco no backup durante o processo de arquivamento, replicação e

operações de propagação de dados. Isso garante que a corrupção dos dados seja identificada

precocemente e evita que os blocos de dados corrompidos sejam mantidos ou transferidos durante o

processo de backup.

Recuperação universal

A tecnologia Universal Recovery (Recuperação universal) permite flexibilidade ilimitada na restauração da

máquina. Você pode restaurar seus backups de sistemas físicos para máquinas virtuais, de máquinas

virtuais para máquinas virtuais, de máquinas virtuais para sistemas físicos ou de sistemas físicos para

sistemas físicos e realizar a restauração sem sistema operacional para hardwares diferentes. Por exemplo,

P2V, V2V, V2P, P 2P, P2C, V2C, C2P e C2V.

A tecnologia de recuperação universal também acelera a movimentação de plataforma cruzada entre

máquinas virtuais. Por exemplo, mover do VMware para o Hyper-V ou do Hyper-V para o VMware. Ela é

baseada na recuperação no nível do aplicativo, do item e do objeto (arquivos individuais, pastas, e-mails,

itens de calendário, bancos de dados e aplicativos). Com o AppAssure, você pode recuperar ou exportar

do físico para a nuvem ou do virtual para a nuvem.

Desduplicação global real

O dispositivo fornece a desduplicação global real, que reduz os requisitos de capacidade de

armazenamento do disco físico e oferece razões de redução do espaço superiores a 50:1, enquanto

cumpre os requisitos de armazenamento de dados. A desduplicação e a compressão no nível de bloco

em linha AppAssure True Scale com desempenho de velocidade de linha, combinadas à verificação

integrada de integridade, impedem que a corrupção de dados afete a qualidade dos processos de backup

e arquivamento .

11

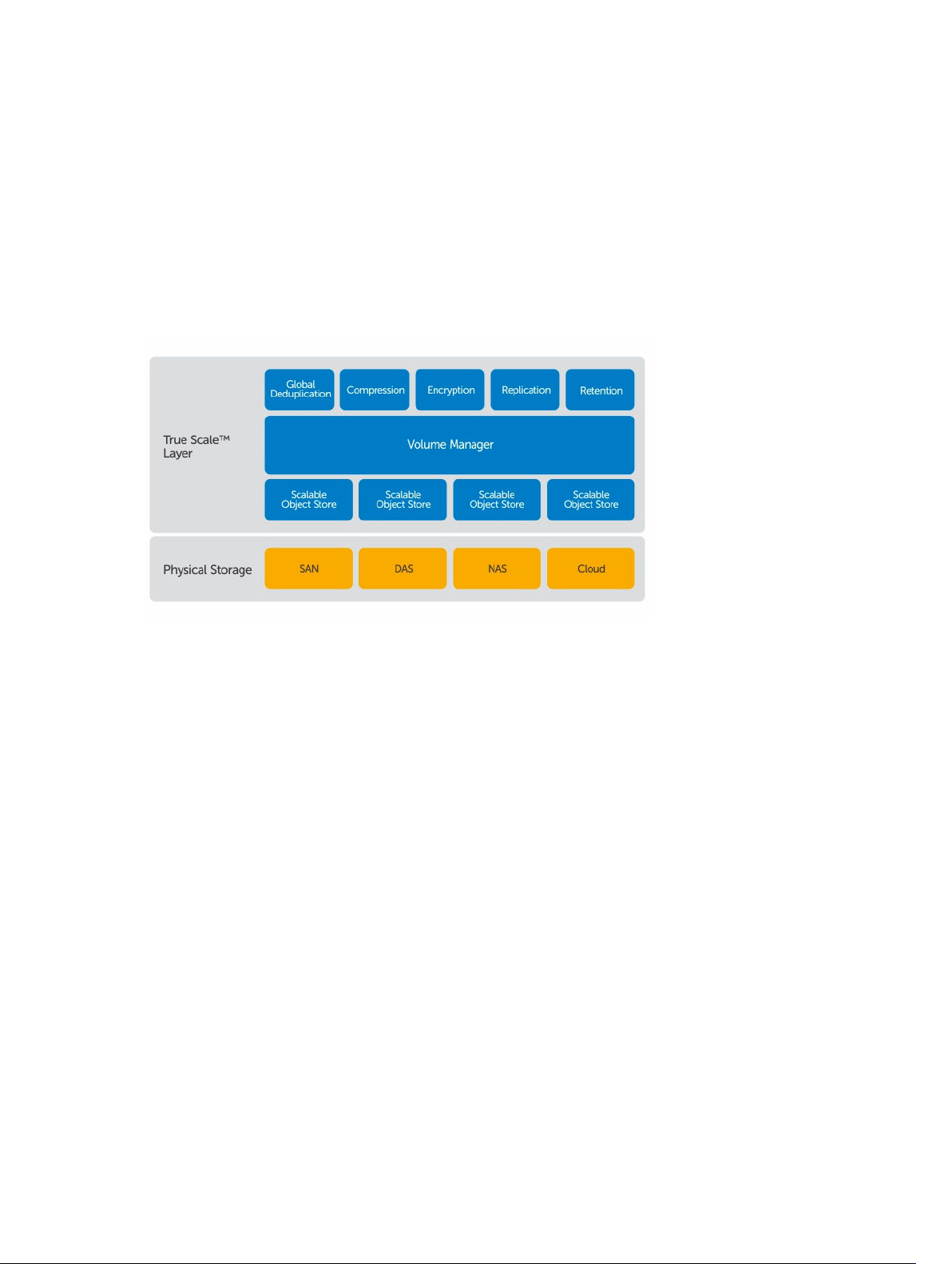

Arquitetura True Scale

O dispositivo é baseado na arquitetura AppAssure True Scale. Ele aproveita a arquitetura de pipeline

dinâmica e de múltiplos núcleos que é otimizada para fornecer consistentemente um desempenho

sólido para os ambientes empresariais. O True Scale foi projetado do zero para fazer um

dimensionamento linear, armazenar e gerenciar big data com eficiência e entregar RTOs e RPOs de

minutos sem comprometer o desempenho. Ele é composto por um objeto voltado a objetivos e um

gerenciador de volume com desduplicação global, compressão, criptografia, replicação e retenção

integradas. O diagrama a seguir descreve a arquitetura AppAssure True Scale.

Figura 1. Arquitetura AppAssure True Scale

O AppAssure Volume Manager and Scalable Object Store serve como base para a arquitetura AppAssure

True Scale. O armazenamento do objeto escalável armazena os instantâneos no nível de bloco que são

capturados dos servidores virtuais e físicos. O gerenciador de volume gerencia numerosos

armazenamentos de objetos, fornecendo um repositório comum ou armazenamento imediato apenas

para o que é necessário. O armazenamentos de objetos suporta tudo simultaneamente, com a E/S

assíncrona que fornece uma alta produtividade com mínima latência e maximiza a utilização do sistema.

O repositório reside em diferentes tecnologias de armazenamento, como Storage Area Network (SAN),

Direct Attached Storage (DAS) ou Network Attached Storage (NAS).

A função do AppAssure Volume Manager é similar à função do gerenciador de volume em um sistema

operacional. Ele captura vários dispositivos de armazenamento, que podem ser de diferentes tipos e

tamanhos, e os combina em volumes lógicos usando políticas segmentadas ou de alocação sequencial.

O armazenamento de objetos salva, recupera, mantém e, em seguida, replica os objetos que são

derivados de instantâneos com reconhecimento do aplicativo. O gerenciador de volume fornece um

desempenho escalonável de E/S, em conjunto com desduplicação global de dados , criptografia,

gerenciamento e retenção.

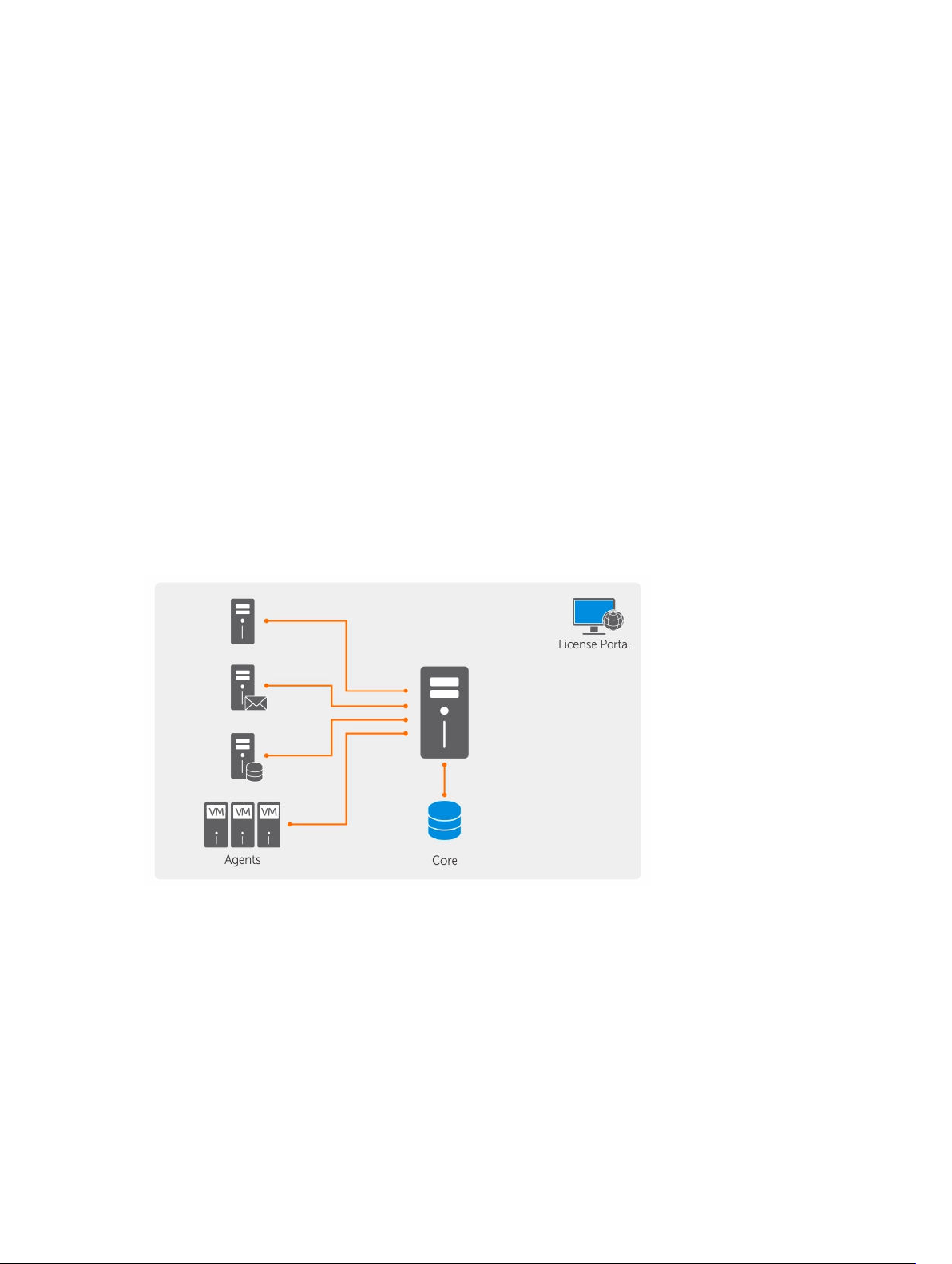

Arquitetura de implantação

O dispositivo é um produto de backup escalonável e recuperação, implantado de maneira flexível em

uma empresa ou como um serviço entregue por um fornecedor de serviço gerenciado. O tipo de

implantação depende do tamanho e dos requisitos do cliente. A preparação para implantar o dispositivo

12

envolve planejar a topologia do armazenamento de rede, o hardware do núcleo, a infraestrutura de

recuperação de desastres e a segurança.

A arquitetura de implantação consiste em componentes locais e remotos. Os componentes remotos

podem ser opcionais para os ambientes que não exigem o uso de um local de recuperação de desastres

ou um fornecedor de serviço gerenciado para a recuperação externa. A implantação local básica consiste

em um servidor de backup chamado de Core e uma ou mais máquinas protegidas. O componente

externo é habilitado usando a replicação, que fornece capacidades de recuperação total no local de DR.

O Core usa imagens básicas e instantâneos incrementais para compilar pontos de recuperação das

máquinas protegidas.

Além disso, o dispositivo reconhece os aplicativos, pois pode detectar a presença do Microsoft Exchange

e do SQL e dos respectivos bancos de dados e arquivos de log e, em seguida, agrupar esses volumes

automaticamente com dependência para uma proteção abrangente e uma recuperação eficaz. Isso

garante que você nunca terá backups incompletos ao realizar as recuperações. Os backups são

realizados com o uso de instantâneos de nível de bloco com reconhecimento do aplicativo. O dispositivo

também pode realizar a truncagem de log do Microsoft Exchange e dos SQL Servers protegidos.

O diagrama a seguir descreve uma implantação simples. Nesse diagrama, o software AppAssure Agent é

instalado nas máquinas, por exemplo, um servidor de arquivos, servidor de e-mail, servidor de banco de

dados ou máquinas virtuais, e conecta-se e é protegido por um único Core, que também consiste em

um repositório central. O Portal de licenças gerencia as assinaturas de licenças, os grupos e usuários das

máquinas protegidas e núcleos em seu ambiente. O Portal de licenças permite que os usuários façam

login, ativem contas, façam download de software, e implantem máquinas protegidas e núcleos

conforme a licença referente ao seu ambiente.

Figura 2. Arquitetura de implantação básica

Você pode também implantar múltiplos núcleos, conforme mostrado no diagrama a seguir. Um console

central gerencia múltiplos núcleos.

13

Figura 3. Arquitetura de implantação de múltiplos núcleos

Smart Agent

O Smart Agent rastreia os blocos alterados no volume do disco e, em seguida, encaixa uma imagem dos

blocos alterados em um intervalo de proteção predefinido. A abordagem de instantâneos incrementais

no nível do bloco para sempre impede a cópia dos mesmos dados da máquina protegida para o Core. O

Smart Agent é instalada nas máquinas protegidas pelo Core.

O Smart Agent reconhece o aplicativo e fica inativo quando não estiver em uso , com praticamente 0%

de utilização da CPU e menos de 20 MB de sobrecarga da memória. Quando o Smart Agent está ativo,

ele usa até 2 a 4% do processador e menos de 150 MB de memória, incluindo a transferência de

instantâneos para o Core.

O Smart Agent reconhece aplicativos e detecta o tipo de aplicativo instalado e também o local dos

dados. Ele agrupa automaticamente os volumes de dados com dependência, como bancos de dados e,

em seguida registra-os juntos para a proteção eficaz e a rápida recuperação. Depois que o software

AppAssure Agent é configurado, ele usa a tecnologia inteligente para rastrear os blocos alterados nos

volumes do disco protegido. Quando o instantâneo está pronto, é transferido rapidamente para o Core

usando conexões inteligentes de múltiplos threads e baseadas em soquete. Para preservar largura de

banda da CPU e memória nas máquinas protegidas, o Smart Agent não criptografa nem desduplica os

dados na origem e as máquinas protegidas são emparelhadas com um Core para a proteção.

Core DL4000

O Core é o componente central da arquitetura de implementação. O Core armazena e gerencia todos os

backups de máquina e fornece os serviços de núcleo para backup, recuperação e retenção, replicação,

arquivamento e gerenciamento. O Core é um computador autocontido endereçável da rede que executa

uma de 64 bits do sistema operacional Microsoft Windows. O dispositivo realiza a compressão in-line

baseada no destino, criptografia e desduplicação dos dados recebidos da máquina protegida. Em

seguida, o Core armazena os backups do instantâneo em repositórios, como SAN (Storage Area Network)

ou DAS (Direct Attached Storage).

O repositório também pode residir no armazenamento interno dentro do Core. O Core é gerenciado

acessando o seguinte URL em um navegador da Web: https://CORENAME:8006/apprecovery/admin.

14

Internamente, todos os serviços do Core são acessíveis através de APIs REST. Os serviços do Core podem

ser acessados de dentro do próprio Core ou diretamente via Internet, em qualquer aplicativo que possa

enviar uma solicitação HTTP/HTTPS e receber uma resposta HTTP/HTTPS. Todas as operações do API

são realizadas via SSL e mutuamente autenticadas usando certificados X.509 v3.

Os núcleos são emparelhados com outros núcleos para replicação.

Processo de instantâneo

Um instantâneo é quando uma imagem básica é transferida de uma máquina protegida para o Core. Essa

é a única vez em que uma cópia completa da máquina é transportada via rede na operação normal,

seguida pelos instantâneos incrementais. O software AppAssure Agent para Windows usa o serviço de

cópia Microsoft Volume Shadow (VSS) para congelar e desativar os dados do aplicativo para o disco, para

capturar um backup consistente com o sistema de arquivos e o aplicativo. Quando um instantâneo é

criado, o VSS e o gravador no servidor de destino impedem que o conteúdo seja gravado no disco.

Quando a gravação do conteúdo no disco é interrompida, todas as operações de E/S do disco entram na

fila e são retomadas apenas depois da conclusão do instantâneo, enquanto as operações que estão em

andamento são concluídas e todos os arquivos abertos são fechados. O processo de criação de uma

cópia de sombra não afeta significativamente o desempenho do sistema de produção.

O AppAssure usa o Microsoft VSS porque tem um suporte integrado para todas as tecnologias internas

do Windows como NTFS, Registry e Active Directory para nivelar os dados no disco antes do instantâneo.

Além disso, outros aplicativos corporativos, como o Microsoft Exchange e o SQL, usam os plug-ins de

VSS Writer para serem notificados quando um instantâneo estiver sendo preparado e quando tiverem que

nivelar as páginas usadas do banco de dados no disco, para deixar o banco de dados em um estado

transacional consistente. É importante observar que o VSS é usado para desativar os dados de sistema e

dos aplicativos no disco; ele não é usado para criar o instantâneo. Os dados capturados são transferidos

imediatamente e armazenados no Core. O uso do VSS para o backup não coloca o servidor de

aplicativos no modo de backup por um longo período, pois o tempo necessário para criar o instantâneo

é de segundos, não horas. Outra vantagem de utilizar o VSS para os backups é que ele permite que o

software AppAssure Agent crie um instantâneo de grandes quantidades de dados de uma vez, pois o

instantâneo funciona no nível do volume.

Replicação do site de recuperação de desastres ou provedor de serviços

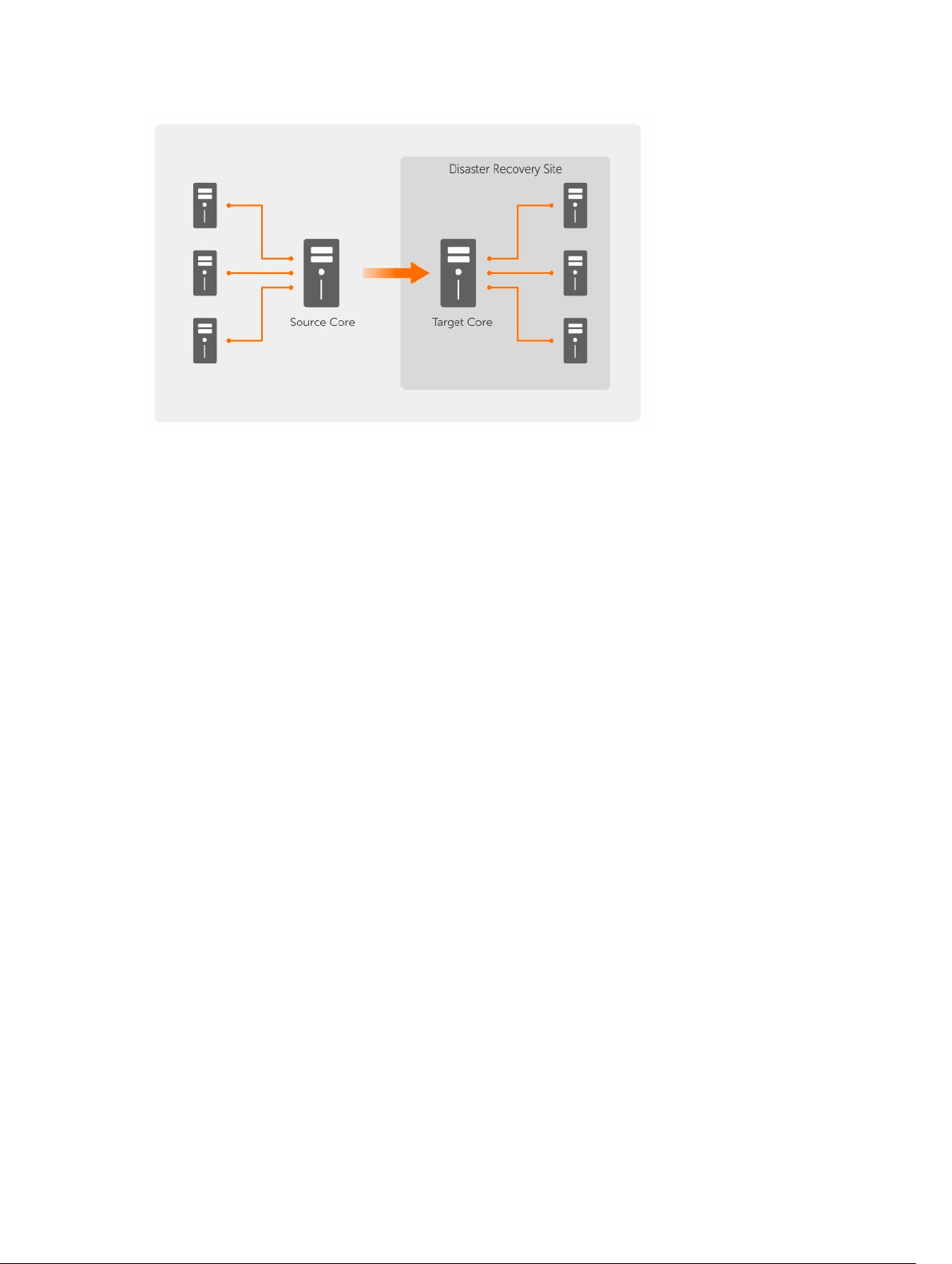

O processo de replicação exige uma relação de origem e destino emparelhados entre dois núcleos. O

núcleo de origem copia os pontos de recuperação das máquinas protegidas e, em seguida, os transmite

de maneira assíncrona e contínua para um núcleo de destino em um site remoto de recuperação de

desastres. O local externo pode ser um data center da empresa (núcleo autogerenciado), um local de um

fornecedor de serviço gerenciado por terceiros (MSPs) ou um ambiente de nuvem. Ao replicar para um

MSP, você pode usar os fluxos de trabalho integrados que permitem solicitar conexões e receber

notificações automáticas de feedback. Para a transferência inicial dos dados, você pode realizar a

propagação de dados usando a mídia externa, o que é útil para grandes conjuntos de dados ou sites com

links lentos.

No caso de uma suspensão temporária de força grave, o dispositivo suporta failover e failback em

ambientes replicados. No caso de uma suspensão temporária de força abrangente, o núcleo de destino

no local secundário pode recuperar instâncias das máquinas protegidas replicadas e iniciar

imediatamente a proteção nas máquinas que passaram por failover. Após a restauração do local primário,

o núcleo replicado pode realizar o failback dos dados das instâncias recuperadas de volta para as

máquinas protegidas no local primário.

15

Recuperação

A recuperação pode ser feita no local ou no local remoto replicado. Depois que a implantação estiver em

estado fixo com a proteção local e a replicação opcional , o Core permitirá que você realize a

recuperação usando a Recuperação verificada, Recuperação universal ou Recuperação em tempo real.

Recursos do produto

Você pode gerenciar a proteção e a recuperação de dados críticos usando os seguintes recursos e

funcionalidades:

• Repository (Repositório)

• True Global Deduplication (Features) [Desduplicação global real (recursos)]

• Criptografia

• Replicação

• Recovery-as-a-Service (RaaS) (Recuperação como um serviço)

• Retenção e arquivamento

• Virtualização e nuvem

• Gerenciamento de alertas e eventos

• Portal de licenças

• Console web

• APIs de gerenciamento de serviço

Repositório

O repositório usa o Deduplication Volume Manager (DVM) para implementar um gerenciador de volume

que fornece suporte para múltiplos volumes, cada um dos quais podendo residir em diferentes

tecnologias de armazenamento como Storage Area Network (SAN), Direct Attached Storage (DAS),

Network Attached Storage (NAS) ou armazenamento em nuvem. Cada volume consiste em um

armazenamento de objeto escalável com a desduplicação. Esse armazenamento comporta-se como um

sistema de arquivos baseado em registros, no qual a unidade de alocação do armazenamento é um

bloco de dados de tamanho fixo chamado de registro. Essa arquitetura permite configurar o suporte com

o tamanho do bloco para a compactação e a desduplicação. As operações de implantação são reduzidas

aos metadados para as operações de uso intenso do disco , porque a implantação não move mais os

dados, apenas os registros.

O DVM pode combinar um conjunto de armazenamentos de objeto em um volume e eles podem ser

expandidos criando sistemas de arquivos adicionais. Os arquivos do armazenamento de objeto são préalocados e podem ser adicionados sob demanda, conforme os requisitos de armazenamento mudarem.

É possível criar até 255 repositórios independentes em um único Core e aumentar o tamanho de um

repositório adicionando novas extensões de arquivo. Um repositório estendido pode conter até 4.096

extensões, que se distribuem entre diferentes tecnologias de armazenamento. O tamanho máximo de

um repositório é 32 exabytes. Múltiplos repositórios podem existir em um único núcleo.

Desduplicação global real

Desduplicação global real é um método eficaz para reduzir as necessidades de armazenamento de

backup , eliminando dados redundantes ou duplicados. A desduplicação é eficaz porque apenas uma

instância dos dados, em múltiplos backups, é armazenada no repositório. Os dados redundantes são

16

armazenados, mas não fisicamente ; eles são simplesmente substituídos por um ponteiro para a única

instância de dados no repositório.

Os aplicativos de backup convencionais realizavam backups completos e repetitivos uma vez por

semana, mas o seu dispositivo faz backups da máquina incrementais e no nível do bloco. A abordagem

sempre incremental, combinada com a desduplicação de dados, ajuda a reduzir drasticamente a

quantidade total dos dados gravados no disco.

O layout de um disco típico consiste em um servidor sistema operacional, aplicativo e dados. Na maioria

dos ambientes, os administradores frequentemente usam uma variação comum do servidor e do sistema

operacional da área de trabalho em múltiplos sistemas, para a eficácia na implementação e no

gerenciamento. Quando o backup é feito no nível do bloco em múltiplas máquinas ao mesmo tempo,

ele proporciona uma visão mais granular do que está ou não no backup, independentemente da origem.

Esses dados incluem o sistema operacional, os aplicativos e os dados de aplicativos em todo o ambiente.

Figura 4. Diagrama da desduplicação

O dispositivo realiza a desduplicação inline de dados baseada no destino, na qual os dados do

instantâneo são transmitidos para o Core antes de serem desduplicados. A desduplicação inline de dados

significa simplesmente que os dados são desduplicados antes que sejam comprometidos no disco. Isso é

diferente da desduplicação na origem ou pós-processo , em que os dados são desduplicados na origem

antes de serem transmitidos para o destino para o armazenamento. No pós-processo, os dados brutos

são enviados ao destino, onde são analisados e desduplicados depois de serem gravados no disco. A

desduplicação na origem consome recursos preciosos do sistema, enquanto a abordagem pós-processo

exige todos os dados necessários no disco (uma sobrecarga maior da capacidade inicial) antes de iniciar

o processo de desduplicação . Por outro lado, a desduplicação inline dos dados não precisa de

capacidade adicional do disco e de ciclos de CPU na origem ou no Core para o processo de

desduplicação. Por fim, os aplicativos convencionais de backup realizam backups completos e repetitivos

uma vez por semana, enquanto o seu dispositivo realiza backups das máquinas incrementais e no nível

de bloco para sempre. Essa abordagem sempre incremental, em combinação com a desduplicação dos

dados, ajuda a reduzir drasticamente a quantidade total de dados gravados no disco com uma relação de

redução de até 50:1.

17

Criptografia

O dispositivo fornece criptografia integrada para proteger os backups e os dados em repouso contra o

acesso e o uso não autorizados, garantindo a privacidade dos dados. Apenas um usuário com a chave de

criptografia pode acessar e descriptografar os dados. Não há limite para o número de chaves de

criptografia que podem ser criadas e armazenadas em um sistema. O DVM usa a criptografia AES de 256

bits no modo Encadeamento de Blocos de Cifras (CBC) com chaves de 256 bits. A criptografia é feita inline com os dados do instantâneo, nas velocidades da linha e sem afetar o desempenho. Isso ocorre

porque a implementação do DVM tem múltiplos threads e usa a aceleração de hardware específica do

processador em que ele é implementado.

A criptografia está pronta para múltiplos locatários. A desduplicação foi especificamente limitada aos

registros criptografados com a mesma chave; dois registros idênticos que foram criptografados com

chaves diferentes não são desduplicados um em relação ao outro. Esse design garante que a

desduplicação não seja usada para vazamento de dados entre diferentes domínios de criptografia. Isso é

um benefício para os provedores de serviços gerenciados, pois os backups replicados para múltiplos

locatários (clientes) podem ser armazenados em um único núcleo sem que um locatário possa ver ou

acessar os dados do outro. Cada chave de criptografia do locatário ativo cria um domínio de criptografia

dentro do repositório , em que apenas o proprietário das chaves pode ver, acessar ou usar os dados. Em

um cenário de múltiplos locatários, os dados são particionados e desduplicados dentro dos domínios de

criptografia.

Nos cenários de replicação, o dispositivo usa o SSL 3.0 para proteger as conexões entre os dois núcleos

em uma topologia de replicação, a fim de evitar escutas clandestinas e adulteração.

Replicação

Replicação é o processo de copiar pontos de recuperação de um AppAssure Core e transmiti-los para

outro AppAssure Core em um local separado, para fins de recuperação de desastres. O processo exige

uma relação de origem e destino emparelhados entre dois ou mais núcleos.

O núcleo de origem copia os pontos de recuperação das máquinas protegidas e, em seguida, transmite

os dados dos instantâneos incrementais de maneira assíncrona e contínua para o núcleo de destino em

um local remoto de recuperação de desastres. Você pode configurar a replicação de saída para um

datacenter da empresa ou um local remoto de recuperação de desastres (isto é, um núcleo de destino

autogerenciado). Ou então, pode configurá-la para um fornecedor de serviço gerenciado por terceiros

(MSP) ou a nuvem que hospeda os serviços externos de backup e recuperação de desastres. Ao replicar

para um núcleo de destino de terceiros, você pode usar fluxos de trabalho que permitam solicitar

conexões e receber notificações de feedback automático.

A replicação é gerenciada com base na máquina protegida. Quaisquer (ou todas as) máquinas protegidas

ou replicadas em um núcleo de origem podem ser configuradas para a replicação para um núcleo de

destino.

18

Figura 5. Arquitetura de replicação básica

A replicação é auto-otimizada com um exclusivo algoritmo de Leitura-Correspondência-Gravação

(RMW) estreitamente combinado com a desduplicação. Com a replicação RMW, o serviço de replicação

de origem e destino corresponde as chaves antes de transferir os dados e, em seguida, replica apenas os

dados comprimidos, criptografados e desduplicados via WAN, resultando em uma redução no 10x nos

requisitos de largura de banda.

A replicação começa com a propagação. Propagação é a transferência inicial das imagens básicas

desduplicadas e instantâneos incrementais das máquinas protegidas. Os dados podem somar até

centenas ou milhares de gigabytes. A replicação inicial ser propagada no núcleo de destino usando a

mídia externa. Isso é útil para grandes conjuntos de dados ou sites com links lentos. Os dados no

arquivamento da propagação são compactados , criptografados e desduplicados. Se o tamanho total do

arquivamento for maior que o espaço disponível na mídia externa, o arquivamento pode se distribuir por

múltiplos dispositivos. Durante o processo de propagação, os pontos de recuperação incrementais são

replicados para o local de destino. Depois que os dados forem transferidos para o núcleo de destino, os

pontos de recuperação recém-replicados sincronizam automaticamente.

Recuperação como um serviço (RaaS)

Os provedores de serviços gerenciados (MSPs - Managed Service Providers) podem utilizar o dispositivo

como uma plataforma para oferecer a recuperação como um serviço (RaaS). O RaaS facilita a

recuperação completa na nuvem replicando os servidores físicos e virtuais do cliente , junto com seus

dados, para a nuvem do fornecedor de serviço como máquinas virtuais para dar suporte ao teste da

recuperação ou às operações reais de recuperação. Os clientes que quiserem realizar a recuperação em

nuvem podem configurar a replicação em suas máquinas protegidas nos núcleos locais para um

fornecedor de serviço do AppAssure. Em caso de desastre, os MSPs podem acelerar as máquinas virtuais

instantaneamente para o cliente.

Os MSPs podem implementar a infraestrutura de RaaS de múltiplos locatários do AppAssure, que pode

hospedar organizações ou unidades de negócios múltiplas e diferentes (os locatários) que normalmente

não compartilham a segurança ou os dados em um único servidor ou em um grupo de servidores. Os

dados de cada locatário são isolados e protegidos dos demais locatários e do fornecedor de serviço.

19

Retenção e arquivamento

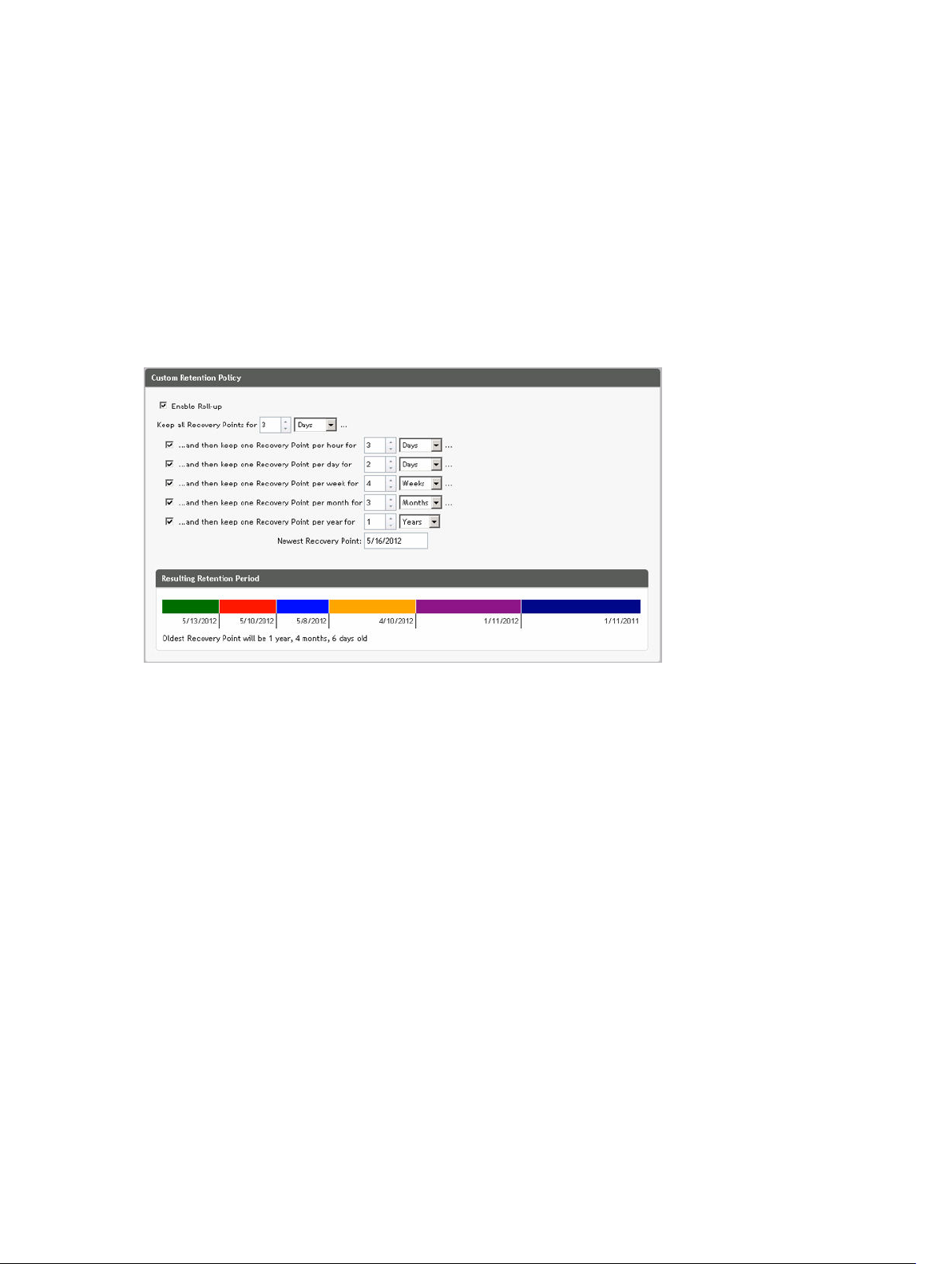

No dispositivo, as políticas de backup e retenção são flexíveis e, portanto, facilmente configuráveis. A

capacidade de adaptar as políticas de retenção às necessidades da organização não apenas ajudam a

atender aos requisitos de conformidade, mas o fazem sem comprometer o RTO.

As políticas de retenção impõem os períodos em que os backups são armazenados em mídias de curto

prazo (rápidas e caras). Às vezes, certos requisitos técnicos e corporativos obrigam a retenção estendida

desses backups, mas o armazenamento rápido tem um custo proibitivo. Portanto, esse requisito cria uma

necessidade de armazenamento de longo prazo (lento e barato). Frequentemente, as empresas usam o

armazenamento de longo prazo para arquivamento de dados de conformidade e não conformidade. O

recurso de arquivamento suporta retenções estendidas para dados de conformidade e não conformidade

e também pode ser usado para o seeding dos dados de replicação para um núcleo de destino.

Figura 6. Política de retenção personalizada

No dispositivo, as políticas de retenção podem ser personalizadas para especificar o período em que o

ponto de recuperação de backup é mantido. Quando os pontos de recuperação se aproximam do fim do

período de retenção, eles tornam-se obsoletos e são removidos do pool de retenção. Tipicamente , esse

processo torna-se ineficiente e falham, pois a quantidade de dados e o período de retenção começam a

aumentar rapidamente. O dispositivo resolve o problema dos big data gerenciando a retenção de

grandes quantidades de dados com políticas de retenção complexas e realizando operações de

implantação para os dados que estão se tornando obsoletos, usando operações de metadados eficientes.

Os backups podem ser feitos com um intervalo de alguns minutos. Conforme esses backups envelhecem

com os dias, meses e anos, as políticas de retenção gerenciam a obsolescência e o apagamento dos

backups antigos. Um simples método de cascata define o processo de obsolescência. Os níveis dentro

da cascata são definidos em minutos, horas, dias, semanas, meses e anos. A política de retenção é

imposta pelo processo de implantação noturna.

Para o arquivamento de longo prazo, o dispositivo permite criar um arquivamento do núcleo de origem

ou destino em qualquer mídia removível. O arquivamento é otimizado internamente e todos os dados no

arquivamento são compactados, criptografados e desduplicados. Se o tamanho total do arquivamento

for maior que o espaço disponível na mídia removível, o arquivamento ocupa vários dispositivos com

base no espaço disponível na mídia. O arquivamento também pode ser bloqueado com uma senha. A

20

recuperação de um arquivamento não exige um novo núcleo; qualquer núcleo pode ingerir o

arquivamento e recuperar os dados se o administrador tiver a senha e as chaves de criptografia.

Virtualização e nuvem

O Core é pronto para a nuvem, o que permite que você utilize a capacidade de computação da nuvem

para a recuperação.

O dispositivo pode exportar qualquer máquina protegida ou replicada para uma máquina virtual, como

versões licenciadas do VMware ou Hyper-V. Você pode realizar uma exportação virtual única ou

estabelecer uma MV de espera virtual através de uma exportação virtual contínua. Com a exportação

contínua, a máquina virtual é atualizada de forma incremental depois de cada instantâneo. As

atualizações incrementais são muito rápidas e fornecem clones de espera que estão prontos para serem

ligados, com um clique de um botão. Os tipos suportados de exportação da máquina virtual são a

estação de trabalho/servidor VMware de uma pasta; exportação direta para um host vSphere/VMware

ESX(i); exportação para Oracle VirtualBox; e exportação para Microsoft Hyper-V Server no Windows

Server 2008 (x64), 2008 R2, 2012 (x64) e 2012 R2 (incluindo o suporte para MVs do Hyper-V geração 2)

Além disso, agora você pode arquivar os dados do repositório na nuvem usando Microsoft Azure,

Amazon S3, Rackspace Cloud Block Storage ou outros serviços OpenStack baseados em nuvem.

Gerenciamento de alertas e eventos

Além do HTTP REST API, o dispositivo contém um amplo conjunto de recursos de notificação e registro

de eventos usando o e-mail, o Syslog ou o Log de eventos do Windows. As notificações de e-mail

podem ser usadas para alertar os usuários ou grupos sobre a integridade ou o status de diferentes

eventos em resposta a um alerta. Os métodos Log de eventos do Windows e Syslog são usados para

fazer o login centralizado em um repositório em um ambiente com múltiplos sistemas operacionais. Nos

ambientes com Windows, somente o Log de eventos do Windows é usado.

Portal de licenças

O Portal de licenças fornece ferramentas fáceis de usar para gerenciar os direitos de licença. Você pode

fazer o download, ativar, ver e gerenciar as chaves de licença e criar um perfil da empresa para rastrear os

seus ativos de licença. Além disso, o portal permite que os provedores de serviços e revendedores

rastreiem e gerenciem as licenças de seus clientes.

Console Web

O dispositivo inclui um novo console central baseado na web que gerencia os núcleos distribuídos de um

local central. MSPs e clientes corporativos com múltiplos núcleos distribuídos podem implementar o

console central para obter uma visão unificada para a gerência central. O console central permite a

capacidade de organizar os núcleos gerenciados em unidades organizacionais hierárquicas. Essas

unidades organizacionais podem representar unidades de negócios, locais ou os clientes para MSPs com

acesso baseado em funções. O console central também pode realizar relatórios nos núcleos

gerenciados.

APIs de gerenciamento de serviço

O dispositivo é agregado a um API de gerenciamento de serviço e fornece acesso programático a todas

as funcionalidades disponíveis no Central Management Console. O API de gerenciamento de serviço é

21

um REST API. Todas as operações do API são executadas via SSL e mutuamente autenticadas usando

certificados X.509 v3. O serviço de gerenciamento pode ser acessado de dentro do ambiente ou

diretamente via Internet, de qualquer aplicativo que possa enviar e receber uma solicitação e resposta

HTTPS. Essa abordagem facilita a integração com qualquer aplicativo Web, como ferramentas de

metodologia de gerenciamento de relacionamentos (RMM) ou sistemas de faturamento. Também é

fornecido um cliente SDK para o script PowerShell.

22

Trabalhar com o Core DL4000

Acessar o Core Console DL4000

Para acessar o Core Console:

1. Atualize os sites confiáveis em seu navegador. Consulte Atualizar sites confiáveis no Internet

Explorer.

2. Configure o seu navegador para acesso remoto ao Core Console. Consulte Configurar os

navegadores para acesso remoto ao Core Console.

3. Execute um dos seguintes procedimentos para acessar o Core Console:

• Faça login localmente no Core Server do DL4000 e, em seguida, clique duas vezes no ícone do

Core Console.

• Digite um dos seguintes URLs em seu navegador da Web:

– https://<NomeDoCoreServer>:8006/apprecovery/admin/core

– https://<EndereçoIPDoCoreServer>:8006/apprecovery/admin/core

Atualizar sites confiáveis no Internet Explorer

Para atualizar sites confiáveis no Microsoft Internet Explorer:

2

1. Abra o Internet Explorer.

2. Se os menus Arquivo, Editar, Exibir e outros menus não aparecerem, pressione <F10>.

3. Clique no menu Ferramentas e selecione Opções da Internet.

4. Na janela Opções da Internet, clique na guia Segurança.

5. Clique em Sites confiáveis e, em seguida, clique em Sites.

6. Em Adicionar este site à zona, digite https://[Nome de exibição], usando o novo nome que você

forneceu para o Nome de exibição.

7. Clique em Adicionar.

8. Em Adicionar este site à zona, digite about:blank.

9. Clique em Adicionar.

10. Clique em Fechar e, em seguida, em OK.

Configurar os navegadores para o acesso remoto ao Core Console

Para acessar o Core Console a partir de uma máquina remota, você precisará modificar as configurações

do seu navegador.

NOTA: Para modificar as configurações do navegador, faça login no sistema como administrador.

NOTA: O Google Chrome usa as configurações do Microsoft Internet Explorer; altere as

configurações do Chrome usando o Internet Explorer.

23

NOTA: Confirme se a Internet Explorer Enhanced Security Configuration (Configuração de

segurança avançada do Internet Explorer) está ativada ao acessar o Core Web Console local ou

remotamente. Para ativar a Internet Explorer Enhanced Security Configuration (Configuração de

segurança avançada do Internet Explorer):

1. Abra o Server Manager.

2. Selecione Local Server IE Enhanced Security Configuration (Configuração de segurança

avançada do IE do servidor local) mostrada no lado direito. Confirme se a opção está On

(Ativada).

Configurar o navegador Internet Explorer e Chrome

Para modificar as configurações do navegador no Internet Explorer e Chrome:

1. Abra o Internet Explorer.

2. No menu Ferramentas, selecione Opções da Internet, guia Segurança.

3. Clique em Sites confiáveis e, em seguida, clique em Sites.

4. Desmarque a opção Exigir verificação de servidor (https:) para todos os sites desta zona e depois

adicione http://<nome do host ou endereço IP do servidor que hospeda o dispositivo AppAssure

Core> a Sites confiáveis.

5. Clique em Fechar, selecione Sites confiáveis e, em seguida, clique em Nível personalizado.

6. Role para baixo até Miscelânea → Exibir conteúdo misto e selecione Habilitar.

7. Role para baixo até a parte inferior da tela para Autenticação de usuário → Logon e, em seguida,

selecione Logon automático com o nome de usuário e a senha atuais.

8. Clique em OK e, em seguida, selecione a guia Avançadas.

9. Role para baixo até Multimídia e selecione Reproduzir animações em páginas da Web.

10. Role para baixo até Segurança, marque a opção Habilitar a autenticação integrada do Windows e,

em seguida, clique em OK.

Configurar o navegador Mozilla Firefox

NOTA: Para modificar as configurações do navegador Mozilla Firefox nas versões mais recentes,

desative a proteção. Clique com o botão direito no botão Identificação do site (localizado à

esquerda do URL), acesse

Para modificar as configurações do navegador Mozilla Firefox:

1. Na barra de endereços do Firefox, digite about:config e clique em Serei cuidadoso, prometo! se

solicitado.

2. Procure o termo ntlm.

A pesquisa deve retornar pelo menos três resultados.

3. Clique duas vezes em network.automatic-ntlm-auth.trusted-uris e digite a seguinte configuração,

conforme apropriado para a sua máquina:

• Para máquinas locais, digite o nome do host .

• Para máquinas remotas, digite o nome do host ou o endereço IP , separados por uma vírgula, do

dispositivo que hospeda o sistema AppAssure Core; por exemplo, IPAddress, nome de host.

4. Reinicie o Firefox.

Opções e clique em Desativar proteção por enquanto.

Roteiro para configurar o Core

A configuração contém tarefas como criar e configurar o repositório para armazenar instantâneos do

backup, definir chaves de criptografia para a segurança dos dados protegidos e configurar alertas e

24

notificações. Depois de concluir a configuração do Core, você pode proteger os agentes e realizar a

recuperação.

A configuração do Core envolve entender certos conceitos e realizar as seguintes operações iniciais:

• Criar um repositório

• Configurar as chaves de criptografia

• Configurar a notificação de eventos

• Configurar a política de retenção

• Configurar a capacidade de conexão do SQL

NOTA: Se você estiver usando este Dispositivo, é recomendável usar a guia Appliance (Dispositivo)

para configurar o Core. Para obter mais informações sobre como configurar o Core após a

instalação inicial, consulte o Guia de Implementação do Dispositivo Dell DL4000 em dell.com/

support/home.

Gerenciar licenças

Você pode gerenciar as licenças diretamente no Core Console. No console, você pode alterar a chave de

licença e entrar em contato com o servidor de licenças. Você pode também acessar o Portal de licenças

na página Licensing (Licenciamento) do Core Console.

A página Licensing (Licenciamento) contém as seguintes informações:

• Tipo de licença

• Status da licença

• Restrições da licença

• Número de máquinas protegidas

• Status da última resposta do servidor de licenciamento

• Hora do último contato com o servidor de licenciamento

• Próxima tentativa agendada de contato com o servidor de licenciamento

Alterar uma chave de licença

Para alterar uma chave de licença:

1. Navegue até o Core Console.

2. Selecione Configuration (Configuração) → Licensing (Licenciamento).

A página Licensing (Licenciamento) aparece.

3. Na seção License Details (Detalhes da licença), clique em Change License (Alterar licença).

A caixa de diálogo Change License (Alterar licença) aparece.

4. Na caixa de diálogo Change License (Alterar licença), digite a nova chave de licença e, em seguida,