Page 1

Rapid Recovery 6.0 auf DL Appliances

Benutzerhandbuch

August 2020

Rev. A01

Page 2

Anmerkungen, Vorsichtshinweise und Warnungen

ANMERKUNG: Eine ANMERKUNG liefert wichtige Informationen, mit denen Sie den Computer besser einsetzen können.

VORSICHT: Ein VORSICHTSHINWEIS macht darauf aufmerksam, dass bei Nichtbefolgung von Anweisungen eine

Beschädigung der Hardware oder ein Verlust von Daten droht, und zeigt auf, wie derartige Probleme vermieden werden

können.

WARNUNG: Durch eine WARNUNG werden Sie auf Gefahrenquellen hingewiesen, die materielle Schäden, Verletzungen

oder sogar den Tod von Personen zur Folge haben können.

Copyright © 2016 Dell Inc. Alle Rechte vorbehalten. Dieses Produkt ist durch US-amerikanische und internationale Urheberrechtsgesetze und nach

sonstigen Rechten an geistigem Eigentum geschützt. Dell ™und das Dell Logo sind Marken von Dell Inc. in den Vereinigten Staaten und/oder anderen

Geltungsbereichen. Alle anderen in diesem Dokument genannten Marken und Handelsbezeichnungen sind möglicherweise Marken der entsprechenden

Unternehmen.

Page 3

Inhaltsverzeichnis

Kapitel 1: Einführung in DL Appliance............................................................................................... 11

Bereitstellungsarchitektur....................................................................................................................................................11

Smart Agent....................................................................................................................................................................12

DL Appliance -Kern........................................................................................................................................................ 13

Snapshot-Prozess..........................................................................................................................................................13

Replikation des Notfallwiederherstellungsstandorts oder Dienstanbieters.............................................................13

Wiederherstellung...........................................................................................................................................................13

Produktmerkmale ................................................................................................................................................................13

Grundlegende Informationen zu Repositories.............................................................................................................14

Deduplizierung in Rapid Recovery................................................................................................................................15

Grundlegende Informationen zu Verschlüsselungsschlüsseln.................................................................................. 15

Replikation mit Rapid Recovery....................................................................................................................................16

Aufbewahrung und Archivierung.................................................................................................................................20

Virtualisierung und Cloud..............................................................................................................................................20

Benachrichtigungs- und Ereignisverwaltung.............................................................................................................. 21

Lizenzportal.....................................................................................................................................................................21

Webkonsole.....................................................................................................................................................................21

Serviceverwaltungs-APIs.............................................................................................................................................. 21

Kapitel 2: Arbeiten mit dem DL Appliance Core................................................................................ 22

Grundlegendes zu der Rapid Recovery Core Console....................................................................................................22

Zugriff auf die Rapid Recovery Core Console............................................................................................................22

Grundlegende Informationen zur Kurzanleitung........................................................................................................22

Navigieren der Rapid Recovery Core Console...........................................................................................................24

Anzeigen des Menüs "Geschützte Maschinen".........................................................................................................28

Anzeigen von replizierten Maschinen über das Navigationsmenü.......................................................................... 32

Anzeigen des Menüs „Nur Wiederherstellungspunkte“............................................................................................32

Anzeigen des Menüs für benutzerdefinierte Gruppen..............................................................................................33

Verwendung des Fehlerdialogfelds..............................................................................................................................33

Core-Einstellungen.............................................................................................................................................................. 33

Rapid Recovery Core-Einstellungen............................................................................................................................33

Sichern und Wiederherstellen der Core-Einstellungen..............................................................................................61

Core-Ebene-Tools......................................................................................................................................................... 62

Ablaufplan für die Konfiguration des Kerns .....................................................................................................................65

Repositorys.......................................................................................................................................................................... 65

Verwalten eines DVM-Repositorys............................................................................................................................. 65

Verwalten von Sicherheit ...................................................................................................................................................77

Aktivieren oder Deaktivieren der Verschlüsselung für eine geschützte Maschine................................................77

Verwalten von Verschlüsselungsschlüsseln............................................................................................................... 80

Verwalten von Cloud-Konten.............................................................................................................................................87

Informationen zu Cloud-Konten...................................................................................................................................87

Hinzufügen eines Cloud-Kontos.................................................................................................................................. 87

Bearbeiten eines Cloud-Kontos................................................................................................................................... 88

Konfigurieren von Cloud-Kontoeinstellungen............................................................................................................ 89

Inhaltsverzeichnis 3

Page 4

Entfernen eines Cloud-Kontos.....................................................................................................................................89

Archivierung......................................................................................................................................................................... 89

Grundlegende Informationen zu Archiven..................................................................................................................89

Erstellen eines Archivs.................................................................................................................................................. 90

Bearbeiten einer geplanten Archivierung....................................................................................................................92

Deaktivieren oder Aktivieren einer geplanten Archivierung..................................................................................... 94

Erzwingen eines Archivierungs-Jobs.......................................................................................................................... 94

Überprüfen eines Archivs............................................................................................................................................. 94

Anfügen eines Archivs.................................................................................................................................................. 95

Importieren eines Archivs............................................................................................................................................. 96

Ereignisse..............................................................................................................................................................................98

Rapid Recovery-Ereignisse...........................................................................................................................................98

Anzeigen von Ereignissen mithilfe von Aufgaben, Warnungen und Journal..........................................................99

Grundlegendes zu E-Mail-Benachrichtigungen........................................................................................................102

Benachrichtigungsgruppen, SMTP-Einstellungen und Benachrichtigungsvorlagen für Systemereignisse......105

Konfigurieren von Benachrichtigungsgruppen.........................................................................................................105

Konfigurieren der Reduzierung der Wiederholungen...............................................................................................108

Konfigurieren der Ereignisaufbewahrung..................................................................................................................109

Appliance-Schnellselbstwiederherstellung......................................................................................................................109

Erstellen des RASR-USB-Sticks................................................................................................................................ 109

Ausführen von RASR....................................................................................................................................................110

Das Local Mount Utility.......................................................................................................................................................111

Informationen zum Local Mount Utility.......................................................................................................................111

Arbeiten mit Rapid Recovery Kern-Computern im Local Mount Utility..................................................................111

Arbeiten mit geschützten Maschine im Local Mount Utility................................................................................... 114

Verwenden des Local Mount Utility-Taskleistenmenüs........................................................................................... 117

Kapitel 3: Verwalten des Geräts.....................................................................................................118

Überwachen des Gerätestatus......................................................................................................................................... 118

Windows Backup................................................................................................................................................................ 118

Backup-Status...............................................................................................................................................................119

Windows-Backup-Richtlinie.........................................................................................................................................119

Speicherbereitstellung.......................................................................................................................................................120

Löschen der Speicherplatzzuweisung für ein virtuelles Laufwerk...............................................................................122

Dienstprogramm zur Wiederherstellung und Aktualisierung.........................................................................................122

Upgrade des Geräts.....................................................................................................................................................122

Reparieren des Geräts.................................................................................................................................................123

Kapitel 4: Schutz von Arbeitsstationen und Servern........................................................................124

Schützen von Maschinen..................................................................................................................................................124

Informationen über den Schutz von Maschinen mit Rapid Recovery ..................................................................124

Zugriff auf Diagnoseinformationen für geschützte Maschinen............................................................................. 185

Verwalten von Maschinen.................................................................................................................................................187

Entfernen einer Maschine........................................................................................................................................... 187

Abbrechen von Vorgängen für eine Maschine......................................................................................................... 187

Anzeigen von Lizenzinformationen für eine Maschine............................................................................................187

VM Export...........................................................................................................................................................................188

Informationen über das Exportieren auf virtuelle Maschinen mit Rapid Recovery..............................................188

Verwalten von Exporten.............................................................................................................................................200

4

Inhaltsverzeichnis

Page 5

Verwalten der Alterung von Daten.................................................................................................................................. 213

Informationen über die Rapid Recovery Datenspeicherung und -archivierung....................................................213

Verwalten von Aufbewahrungsrichtlinien................................................................................................................. 213

Replikation...........................................................................................................................................................................218

Replikation mit Rapid Recovery..................................................................................................................................218

Wiederherstellungspunkt-Ketten und -Waisen........................................................................................................222

Wenn die Replikation startet......................................................................................................................................222

Bestimmen der Seeding-Anforderungen und -Strategie........................................................................................222

Überlegungen zur Übertragungsleistung für Replikationsdaten............................................................................224

Replikation auf einen selbstverwalteten Ziel-Core..................................................................................................225

Anzeigen von ein- und ausgehender Replikation.....................................................................................................228

Konfiguration der Replikation.....................................................................................................................................230

Replikation auf den Ziel-Core eines externen Anbieters........................................................................................ 230

Hinzufügen einer Maschine zu einer bestehenden Replikation.............................................................................235

Konsumieren des Seed-Laufwerks auf einem Ziel-Core.........................................................................................237

Verwalten der Replikationseinstellungen..................................................................................................................238

Aufheben der Replikation........................................................................................................................................... 245

Wiederherstellen von replizierten Daten.................................................................................................................. 246

Kapitel 5: Wiederherstellen von Daten........................................................................................... 247

Verwalten der Wiederherstellung ...................................................................................................................................247

Snapshots und Wiederherstellungspunkte.....................................................................................................................247

Verwalten von Snapshots und Wiederherstellungspunkten.................................................................................. 247

Anzeigen der Seite „Wiederherstellungspunkte“ einer geschützten Maschine.................................................. 248

Bereitstellen eines Wiederherstellungspunkts......................................................................................................... 249

Aufheben der Bereitstellung von Wiederherstellungspunkten.............................................................................. 250

Arbeiten mit Linux-Wiederherstellungspunkten.......................................................................................................251

Erzwingen eines Snapshots....................................................................................................................................... 253

Entfernen von Wiederherstellungspunkten............................................................................................................. 254

Löschen einer verwaisten Wiederherstellungspunktkette..................................................................................... 254

Migrieren von Wiederherstellungspunkten in ein anderes Repository..................................................................255

Wiederherstellen von Daten.............................................................................................................................................256

Informationen zur Wiederherstellung von Daten mit Rapid Recovery................................................................. 256

Grundlegendes zu Live Recovery..............................................................................................................................256

Wiederherstellen von Daten aus Wiederherstellungspunkten............................................................................... 257

Wiederherstellen von Volumes über einen Wiederherstellungspunkt...................................................................257

Durchführen einer Wiederherstellung für Cluster und Cluster-Knoten.................................................................261

Wiederherstellen aus einem angehängten Archiv....................................................................................................261

Grundlegende Informationen zu Bare Metal Restore für Windows-Maschinen....................................................... 262

Bare-Metal-Wiederherstellung für Windows-Computer........................................................................................262

Grundlegendes zum Erstellen einer Start-CD für Windows-Computer............................................................... 267

Verwendung der Universal Recovery Console für eine BMR................................................................................ 270

Durchführen einer BMR-Wiederherstellung für Linux-Maschinen........................................................................277

Überprüfen einer BMR-Wiederherstellung.............................................................................................................. 286

Kapitel 6: Generieren und Anzeigen von Berichten......................................................................... 290

Informationen über Berichte von Rapid Recovery........................................................................................................290

Erstellen eines Berichts aus der Zentralen Verwaltungskonsole............................................................................291

Verwalten von geplanten Berichten über die Kern-Konsole..................................................................................294

Inhaltsverzeichnis

5

Page 6

Verwendung des Bericht-Menüs.............................................................................................................................. 298

Verwendung der Symbolleiste für Berichte............................................................................................................. 299

Grundlegende Informationen zu Jobberichten........................................................................................................300

Grundlegende Informationen zu Jobübersichtsberichten......................................................................................300

Grundlegende Informationen zu Fehlerberichten.................................................................................................... 301

Grundlegende Informationen zu Zusammenfassungsberichten.............................................................................301

Grundlegende Informationen zu Repositoryberichten............................................................................................302

Die Central Management Console.................................................................................................................................. 303

Grundlegendes der Rapid Recovery Central Management Console.................................................................... 303

Konfigurieren der Rapid Recovery Central Management Console....................................................................... 304

Grundlegendes zu Berichten über den Central Management Console Core.......................................................308

Kapitel 7: Grundlegende Informationen zum Rapid Recovery Befehlszeilenverwaltungsprogramm......309

Befehle................................................................................................................................................................................ 310

Archiv..............................................................................................................................................................................311

CancelActiveJobs.........................................................................................................................................................312

CheckRepository..........................................................................................................................................................313

CreateArchiveRepository............................................................................................................................................ 314

CreateBootCD..............................................................................................................................................................315

CreateRepository......................................................................................................................................................... 316

DeleteRepository..........................................................................................................................................................318

Dismount....................................................................................................................................................................... 319

DismountArchiveRepository.......................................................................................................................................320

EditEsxServer............................................................................................................................................................... 321

Erzwingen.....................................................................................................................................................................322

ForceAttach................................................................................................................................................................. 323

ForceChecksum...........................................................................................................................................................324

ForceLogTruncation....................................................................................................................................................325

ForceMount................................................................................................................................................................. 326

ForceReplication.......................................................................................................................................................... 327

ForceRollup.................................................................................................................................................................. 328

ForceVirtualStandby................................................................................................................................................... 328

Hilfe............................................................................................................................................................................... 329

List.................................................................................................................................................................................330

Bereitstellen.................................................................................................................................................................. 331

MountArchiveRepository............................................................................................................................................333

NewCloudAccount...................................................................................................................................................... 334

OpenDvmRepository...................................................................................................................................................335

Vorübergehend deaktivieren......................................................................................................................................336

Protect..........................................................................................................................................................................338

ProtectCluster............................................................................................................................................................. 339

ProtectEsxServer........................................................................................................................................................340

RemoveAgent...............................................................................................................................................................341

RemoveArchiveRepository.........................................................................................................................................342

RemovePoints..............................................................................................................................................................343

RemoveScheduledArchive......................................................................................................................................... 344

RemoveVirtualStandby...............................................................................................................................................345

Replicate.......................................................................................................................................................................346

Replikation.................................................................................................................................................................... 347

RestoreAgent...............................................................................................................................................................349

6

Inhaltsverzeichnis

Page 7

RestoreArchive............................................................................................................................................................350

RestoreUrc...................................................................................................................................................................352

Wieder aktivieren.........................................................................................................................................................353

SeedDrive..................................................................................................................................................................... 354

StartExport.................................................................................................................................................................. 356

UpdateRepository....................................................................................................................................................... 358

Version..........................................................................................................................................................................359

VirtualStandby............................................................................................................................................................. 360

Lokalisierung.......................................................................................................................................................................363

Anhang A: Core Console-Referenzen.............................................................................................364

Anzeigen der Benutzeroberfläche der Core Console................................................................................................... 364

Anzeigen des Fensterbereichs "Protected Machines" (Geschützte Maschinen).................................................... 370

Anzeigen von Ereignissen für eine geschützte Maschine...................................................................................... 373

Anzeigen des Menüs "More" (Weitere) für eine geschützte Maschine...............................................................374

Anhang B: Grundlegendes zum Rapid Recovery PowerShell-Modul..................................................376

Voraussetzungen für die Verwendung von PowerShell............................................................................................... 377

powershell.exe.config..................................................................................................................................................377

Starten von PowerShell und Importieren des Moduls............................................................................................ 377

Arbeiten mit Befehlen und Cmdlets................................................................................................................................ 377

Cmdlets im Rapid Recovery PowerShell-Modul............................................................................................................378

Edit-Esxi VirtualStandb...............................................................................................................................................380

Edit-HyperVVirtualStandby........................................................................................................................................382

Edit-ScheduledArchive............................................................................................................................................... 383

Edit-VBVirtualStandby................................................................................................................................................385

Edit-VMVirtualStandby...............................................................................................................................................386

Get-ActiveJobs............................................................................................................................................................387

Get-Clusters.................................................................................................................................................................389

Get-CompletedJobs....................................................................................................................................................389

Get-ExchangeMailStores............................................................................................................................................391

Get-Failed.....................................................................................................................................................................392

Get-FailedJobs.............................................................................................................................................................392

Get-Mounts..................................................................................................................................................................394

Get-Passed.................................................................................................................................................................. 395

Get-ProtectedServers................................................................................................................................................395

Get-ProtectionGroups................................................................................................................................................396

Get-QueuedJobs......................................................................................................................................................... 397

Get-RecoveryPoints................................................................................................................................................... 398

Get-ReplicatedServers............................................................................................................................................... 399

Get-Repositories......................................................................................................................................................... 400

Get-ScheduledArchives.............................................................................................................................................. 401

Get-SqlDatabases........................................................................................................................................................ 401

Get-UnprotectedVolumes..........................................................................................................................................402

Get-VirtualizedServers............................................................................................................................................... 403

Get-Volumes................................................................................................................................................................404

New-Base.....................................................................................................................................................................404

New-CloudAccount.................................................................................................................................................... 405

New-EncryptionKey....................................................................................................................................................407

Inhaltsverzeichnis

7

Page 8

New-EsxiVirtualStandby.............................................................................................................................................407

New-HyperVVirtualStandby...................................................................................................................................... 409

New-Mount................................................................................................................................................................... 411

Resume-Replication..................................................................................................................................................... 412

New-Repository........................................................................................................................................................... 413

New-ScheduledArchive...............................................................................................................................................415

New-Snapshot..............................................................................................................................................................417

New-VBVirtualStandby............................................................................................................................................... 418

New-VMVirtualStandby.............................................................................................................................................. 419

Push-Replication.......................................................................................................................................................... 421

Push-Rollup.................................................................................................................................................................. 422

Remove-Agent.............................................................................................................................................................423

Remove-Mount............................................................................................................................................................424

Remove-Mounts..........................................................................................................................................................424

Remove-RecoveryPoints........................................................................................................................................... 425

Remove-Repository.................................................................................................................................................... 426

Remove-ScheduledArchive........................................................................................................................................427

Remove-Virtual Standby............................................................................................................................................ 428

Resume-Replication.................................................................................................................................................... 429

Resume-Snapshot.......................................................................................................................................................430

Resume-VirtualStandby...............................................................................................................................................431

Resume-VMExport......................................................................................................................................................432

Start-Archive............................................................................................................................................................... 433

Start-AttachabilityCheck............................................................................................................................................434

Start-ChecksumCheck...............................................................................................................................................435

Start-EsxiExport..........................................................................................................................................................436

Start-HypervExport.................................................................................................................................................... 438

Start-LogTruncation................................................................................................................................................... 440

Start-MountabilityCheck.............................................................................................................................................441

Start-Protect............................................................................................................................................................... 442

Start-ProtectCluster...................................................................................................................................................443

Start-RepositoryCheck...............................................................................................................................................444

Start-RestoreArchive..................................................................................................................................................445

Start-Scheduled Archive............................................................................................................................................ 446

Start-VBExport............................................................................................................................................................447

Start-VirtualStandby...................................................................................................................................................449

Start-VMExport...........................................................................................................................................................450

Stop-ActiveJobs..........................................................................................................................................................452

Suspend-Replication................................................................................................................................................... 453

Suspend-RepositoryActivity...................................................................................................................................... 454

Suspend-Scheduled Archiv........................................................................................................................................455

Suspend-Snapshot......................................................................................................................................................456

Suspend-VirtualStandby.............................................................................................................................................457

Suspend-VMExport.................................................................................................................................................... 458

Update-Repository......................................................................................................................................................458

Lokalisierung...................................................................................................................................................................... 459

Qualifizierer........................................................................................................................................................................ 460

Anhang C: Erweitern des Rapid Recovery-Jobs über Scripting.........................................................461

Verwenden von PowerShell-Skripten in Rapid Recovery.............................................................................................461

8

Inhaltsverzeichnis

Page 9

Qualifizierer.................................................................................................................................................................. 462

Eingabeparameter für PowerShell-Skripts.....................................................................................................................463

Beispiele für PowerShell-Skripts......................................................................................................................................472

PreTransferScript.ps1..................................................................................................................................................472

PostTransferScript.ps1................................................................................................................................................472

PreExportScript.ps1.....................................................................................................................................................473

PostExportScript.ps1...................................................................................................................................................473

PreNightlyJobScript.ps1..............................................................................................................................................474

PostNightlyJobScript.ps1........................................................................................................................................... 475

Verwenden von Bourne Shell-Skripts in Rapid Recovery.............................................................................................477

Eingabeparameter für Bourne Shell-Skripts...................................................................................................................478

Beispiele für Bourne Shell-Skripts................................................................................................................................... 479

PreTransferScript.sh...................................................................................................................................................479

PostTransferScript.sh.................................................................................................................................................480

PostExportScript.sh....................................................................................................................................................480

Anhang D: Rapid Recovery-APIs....................................................................................................481

Zielgruppe........................................................................................................................................................................... 481

Arbeiten mit Rapid Recovery REST-APIs....................................................................................................................... 481

Herunterladen und Anzeigen von Kern- und Agenten-APIs.........................................................................................481

Empfohlener zusätzlicher Messwert.............................................................................................................................. 483

Anhang E: Infos zu Dell................................................................................................................ 484

Glossar......................................................................................................................................................................................485

Agent.................................................................................................................................................................................. 0

Rapid Recovery................................................................................................................................................................. 0

Basisimage......................................................................................................................................................................... 0

Central Management Console.........................................................................................................................................0

Prüfsumme........................................................................................................................................................................ 0

Cluster................................................................................................................................................................................ 0

Fortlaufende Clusterreplikation (CCR)...........................................................................................................................0

Cluster-Knoten..................................................................................................................................................................0

Komprimierung.................................................................................................................................................................. 0

Core.................................................................................................................................................................................... 0

Kern-Konsole..................................................................................................................................................................... 0

Datenbankverfügbarkeitsgruppe (DAG)........................................................................................................................0

Verschlüsselung.................................................................................................................................................................0

Ereignis...............................................................................................................................................................................0

Globale Deduplizierung..................................................................................................................................................... 0

Inkrementeller Snapshot.................................................................................................................................................. 0

Lizenzschlüssel..................................................................................................................................................................0

Lizenzportal....................................................................................................................................................................... 0

Live Recovery....................................................................................................................................................................0

Local Mount Utility............................................................................................................................................................0

Protokollkürzung............................................................................................................................................................... 0

Verwaltungsrollen..............................................................................................................................................................0

Bereitstellbarkeit............................................................................................................................................................... 0

Objektdateisystem............................................................................................................................................................ 0

Passphrase.........................................................................................................................................................................0

Inhaltsverzeichnis

9

Page 10

PowerShell-Skripterstellung............................................................................................................................................ 0

Unzulässige Zeichen..........................................................................................................................................................0

Unzulässige Phrasen..........................................................................................................................................................0

Geschützte Maschine....................................................................................................................................................... 0

Quorum............................................................................................................................................................................... 0

Wiederherstellungspunkte................................................................................................................................................ 0

Computer-nur Wiederherstellungspunkte...................................................................................................................... 0

Remote-Core......................................................................................................................................................................0

Replikation...........................................................................................................................................................................0

Repository...........................................................................................................................................................................0

REST-APIs..........................................................................................................................................................................0

Wiederherstellen................................................................................................................................................................ 0

Aufbewahrung....................................................................................................................................................................0

Rollup...................................................................................................................................................................................0

Seeding................................................................................................................................................................................0

Server-Cluster....................................................................................................................................................................0

SharePoint-Sicherung.......................................................................................................................................................0

Einzelkopiecluster.............................................................................................................................................................. 0

Smart Agent....................................................................................................................................................................... 0

Snapshot.............................................................................................................................................................................0

SQL-Anfügbarkeit..............................................................................................................................................................0

SQL-Sicherung...................................................................................................................................................................0

Differenzielle SQL-Sicherung........................................................................................................................................... 0

Ziel-Core............................................................................................................................................................................. 0

Transport Layer Security.................................................................................................................................................. 0

True Scale...........................................................................................................................................................................0

Universal Recovery............................................................................................................................................................0

Verified Recovery.............................................................................................................................................................. 0

Virtual Standby...................................................................................................................................................................0

Volume-Manager............................................................................................................................................................... 0

White-Labeling................................................................................................................................................................... 0

Windows-Failover-Cluster................................................................................................................................................ 0

10

Inhaltsverzeichnis

Page 11

1

Einführung in DL Appliance

Die DL Appliance mit der Rapid Recovery-Software ist eine Sicherungs-, Replikations- und Wiederherstellungslösung, die Nahe-NullWiederherstellungszeit-Ziele und Wiederherstellungspunkt-Ziele bietet. Rapid Recovery bietet Datenschutz, Notfallwiederherstellung,

Datenmigration und Datenverwaltung. Sie bietet Ihnen die Flexibilität für die Durchführung von Bare-Metal-Wiederherstellung (auf

ähnlicher oder unterschiedlicher Hardware), und Sie können Sicherungen auf physischen oder virtuellen Maschinen, unabhängig von ihrem

Ursprung, wiederherstellen. Mit Rapid Recovery können Sie auf ein oder mehrere Ziele für zusätzliche Redundanz und Sicherheit

replizieren.

Ihr Gerät setzt einen neuen Standard für den einheitlichen Datenschutz durch die Kombination von Backup, Replikation und

Wiederherstellung in einer einzigen Lösung, die als schnellste und zuverlässigste Sicherungslösung zum Schutz virtueller Maschinen (VM),

physischen Maschinen und Cloud-Umgebungen entwickelt wurde. Ihr Gerät kann Datengrößen bis Petabyte bearbeiten und verfügt über

integrierte globale Deduplizierung, Komprimierung, Verschlüsselung sowie Replikation auf jede beliebige private oder öffentliche CloudInfrastruktur. Serveranwendungen und Daten können in Minuten für die Datenaufbewahrung und Compliance wiederhergestellt werden.

Ihr Gerät unterstützt Multi-Hypervisor-Umgebungen auf VMware vSphere und Microsoft Hyper-V für private und öffentliche Clouds.

Rapid Recovery bietet:

● Flexibilität. Sie können Universal-Wiederherstellung auf mehreren Plattformen durchführen, darunter Wiederherstellen von physisch

auf virtuell, von virtuell auf physisch, von virtuell auf virtuell und physisch auf physisch.

● Cloud-Integration. Sie können in die Cloud archivieren und replizieren, unter Verwendung von Cloud-Speicherherstellern, die sowohl

proprietäre als auch Open-Source-Plattformen unterstützen.

● Intelligente Deduplizierung. Sie können Speicherplatz-Anforderungen reduzieren, indem Sie Daten nur einmal speichern und später

referenzieren (einmal pro Repository oder Verschlüsselungsdomäne).

● Sofortige Wiederherstellung. Unsere Live Recovery-Funktion ermöglicht Ihnen zuerst den Zugriff auf kritische Daten, während

Wiederherstellungsvorgänge parallel abgeschlossen werden.

● Wiederherstellung auf Dateiebene. Sie können Daten auf Dateiebene vor Ort, von einem entfernten Standort oder aus der Cloud

wiederherstellen.

● Virtuelle Unterstützung. Verbesserte Unterstützung für die Virtualisierung umfasst agentenlosen Schutz und Auto-Ermittlung für

VMware® ESXi™ 5 und höher und Export in freigegebene Microsoft® Hyper-V® Cluster-Volumes.

Themen:

• Bereitstellungsarchitektur

• Produktmerkmale

Bereitstellungsarchitektur

Das Gerät ist ein skalierbares Backup- und Wiederherstellungsprodukt, das flexibel im Unternehmen oder als von einem Anbieter

verwalteter Dienst bereitgestellt wird. Der Typ der Bereitstellung hängt von der Größe und den Anforderungen des Kunden ab. Bei der

Planung einer Bereitstellung des Geräts sind die Planung des Netzwerks, die Speichertopologie, die Hardware- und

Notfallwiederherstellungsinfrastruktur des Kerns sowie die Sicherheit einzubeziehen.

Die Bereitstellungsarchitektur besteht aus lokalen Komponenten und Remote-Komponenten. Die Remote-Komponenten sind

möglicherweise für solche Umgebungen optional, die keinen Notfallwiederherstellungsstandort oder keinen Anbieter verwalteter Dienste

für eine externe Wiederherstellung erfordern. Eine einfache lokale Bereitstellung besteht aus einem Backupserver, der als Kern bezeichnet

wird, und mindestens einer geschützten Maschine. Die externe Komponente wird mithilfe einer Replikation aktiviert, die vollständige

Wiederherstellungsfähigkeiten am Notfallwiederherstellungsstandort bietet. Der Kern verwendet Basisabbilder und inkrementelle

Snapshots, um die Wiederherstellungspunkte der geschützten Maschinen zu kompilieren.

Darüber hinaus ist das Gerät mit Anwendungserkennung ausgestattet, da es die Fähigkeit besitzt, vorhandene Microsoft Exchange- und

SQL-Anwendungen und ihre entsprechenden Datenbanken und Protokolldateien zu erkennen. Diese Datenträger werden anschließend

nach Abhängigkeiten für umfassenden Schutz und effektive Wiederherstellung automatisch gruppiert. Damit wird sichergestellt, dass die

Backups bei der Durchführung von Wiederherstellungen niemals unvollständig sind. Backups werden mithilfe anwendungsspezifischer

Snapshots auf Blockebene durchgeführt. Das Gerät kann auch Vorgänge zum Abschneiden des Protokolls der geschützten Microsoft

Exchange- und SQL-Server durchführen.

Einführung in DL Appliance 11

Page 12

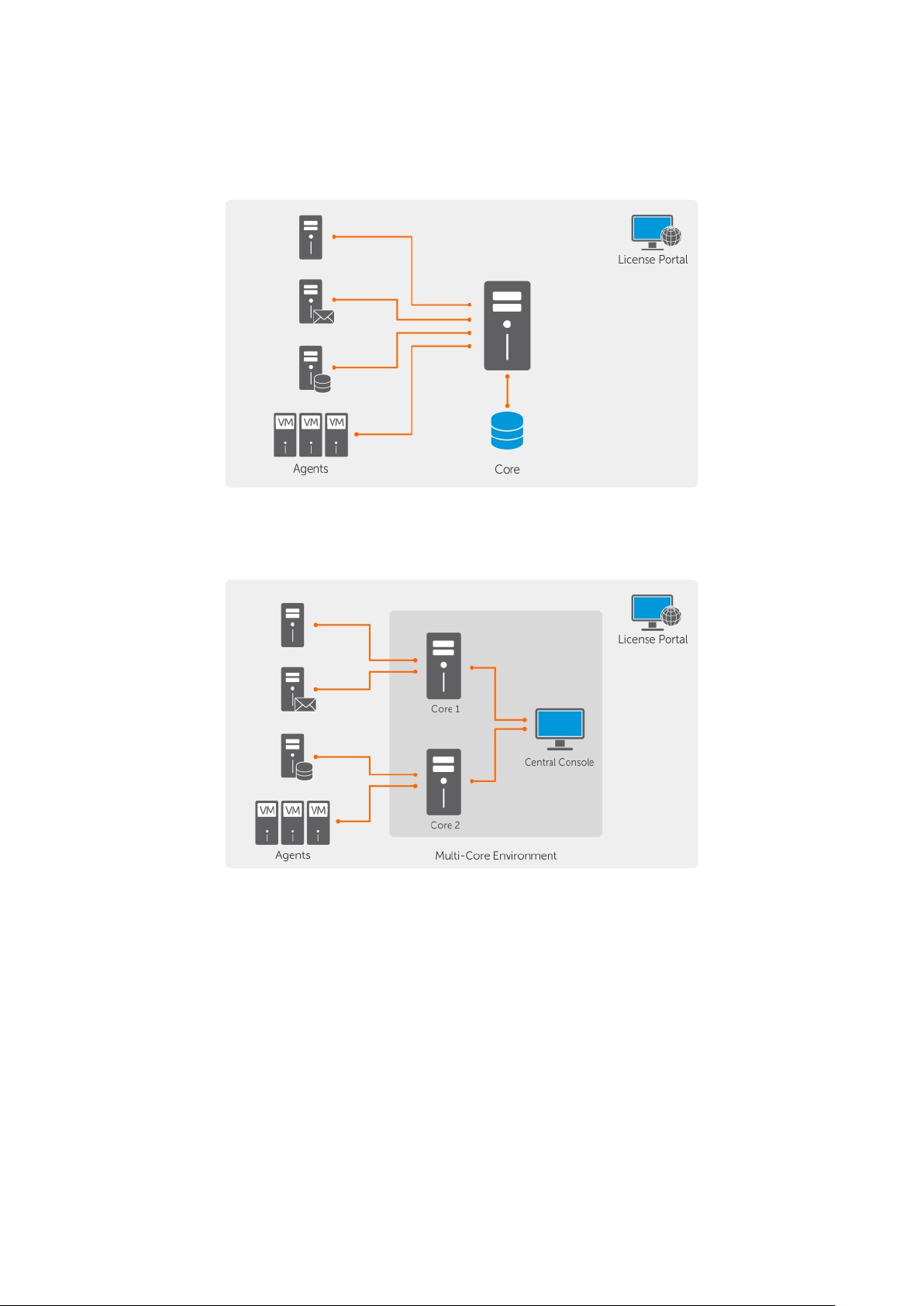

Das folgende Diagramm zeigt eine einfache Bereitstellung. In diesem Diagramm ist die AppAssure-Agentsoftware auf Maschinen wie

Dateiserver, E-Mail-Server, Datenbankserver oder virtuelle Maschinen installiert. Sie sind mit einem einzigen Kern, der auch aus dem

zentralen Repository besteht, verbunden und werden von ihm geschützt. Das Lizenzportal verwaltet Lizenzabonnements, Gruppen und

Benutzer der geschützten Maschinen und Kerne in Ihrer Umgebung. Das Lizenzportal ermöglicht Benutzern, sich anzumelden, Kontos zu

aktivieren, Software herunterzuladen und geschützte Maschinen und Kerne je nach Lizenz für Ihre Umgebung bereitzustellen.

Abbildung 1. Grundlegende Bereitstellungsarchitektur

Sie können auch mehrere Kerne bereitstellen, wie im folgenden Diagramm gezeigt. Eine zentrale Konsole verwaltet mehrere Kerne.

Abbildung 2. Multi-Kern-Bereitstellungsarchitektur

Smart Agent

Der Smart Agent protokolliert die geänderten Blöcke auf dem Datenträgervolume und erstellt in einem vordefinierten Schutzintervall

Snaphots der geänderten Blöcke. Der Ansatz eines fortlaufenden inkrementellen Snapshots auf Blockebene verhindert das wiederholte

Kopieren der gleichen Daten von der geschützten Maschine auf den Core. Der Rapid Recovery Smart Agent ist auf den Maschinen

installiert, die durch den Rapid Recovery Core geschützt werden.

Der Smart Agent ist anwendungskonsistent und erkennt den Typ der installierten Anwendung sowie auch den Speicherort der Daten. Er

gruppiert Datenvolumes automatisch nach Abhängigkeiten, wie beispielsweise Datenbanken, und protokolliert sie dann gemeinsam im

Hinblick auf einen effektiven Schutz und eine schnelle Wiederherstellung. Nachdem die Rapid Recovery Agenten-Software konfiguriert ist,

nutzt er die Smart-Technologie, um geänderte Blöcke auf geschützten Datenträgervolumes nachzuverfolgen. Wenn der Snapshot bereit

ist, wird er schnell mithilfe mehrinstanzenfähiger, socketbasierter Verbindungen auf den Core übertragen. Um CPU-Bandbreite und

Speicher auf den geschützten Maschinen einzusparen, führt der Smart Agent keine Verschlüsselung oder Deduplizierung der Daten an der

Quelle durch. Geschützte Maschinen werden zum Schutz mit einem Core gekoppelt.

12

Einführung in DL Appliance

Page 13

DL Appliance -Kern

Der Kern ist die zentrale Komponente der Bereitstellungsarchitektur. Der Kern speichert und verwaltet alle Maschinenbackups und bietet

Kern-Services für Backup, Wiederherstellung und Aufbewahrung, Replikation, Archivierung sowie Verwaltung. Der Kern ist ein

eigenständiger, über das Netzwerk adressierbarer Computer, der eine 64-Bit- des Microsoft Windows-Betriebssystems ausführt. Das

Gerät führt die zielbasierte Inline-Komprimierung, Verschlüsselung und Deduplizierung der von der geschützten Maschine empfangenen

Daten aus. Der Kern speichert dann die Snapshot-Backups in Repositorys wie Storage Area Network (SAN, Speicherbereichsnetzwerk),

Direct Attached Storage (DAS, Direktverbundener Speicher).

Das Repository kann auch auf interner Speicherung im Kern beruhen. Der Kern wird durch den Zugriff auf die folgende URL von einem

Webbrowser verwaltet: https://CORENAME:8006/apprecovery/admin. Intern sind alle Kern-Services über REST-APIs zugänglich.

Auf die Kern-Services kann innerhalb des Kerns zugegriffen werden oder direkt über das Internet von jeder Anwendung aus, die eine

HTTP/HTTPS-Anforderung senden und eine HTTP/HTTPS-Antwort empfangen kann. Alle API-Vorgänge werden über SSL durchgeführt

und werden gegenseitig mithilfe von X.509 v3-Zertifikaten authentifiziert.

Kerne werden für die Replikation mit anderen Kernen gepaart.

Snapshot-Prozess

Als Snapshot wird der Vorgang bezeichnet, bei dem ein Basisabbild von einer geschützten Maschine auf den Core übertragen wird.

Snapshots erfassen und speichern den Status eines Datenträgervolumes zu einem bestimmten Zeitpunkt, während die Anwendungen, die

diese Daten generieren, noch ausgeführt werden. Bei Rapid Recovery können Sie einen Snapshot erzwingen, Snapshots vorübergehend

anhalten, und Listen mit aktuellen Wiederherstellungspunkten im Repository anzeigen aber auch bei Bedarf löschen.

Wiederherstellungspunkte werden zum Wiederherstellen geschützter Maschinen oder zum Bereitstellen auf einem lokalen Dateisystem

verwendet. Die erfassten Snapshots werden mittels Rapid Recovery auf Blockebene erstellt und sind anwendungskonsistent. D. h., alle

offenen Transaktionen und laufenden Transaktionsprotokolle werden abgeschlossen, und die Cache-Speicher werden vor der Erstellung

des Snapshots auf dem Datenträger geleert.

Rapid Recovery verwendet einen Low-Level-Volume-Filtertreiber, der an die bereitgestellten Volumes angefügt wird und dann alle

Änderungen auf Blockebene für den nächsten bevorstehenden Snapshot nachverfolgt. Mithilfe der Microsoft Volume Shadow Services

(VSS) werden Snapshots ermöglicht, die beständig gegen Ausfälle von Anwendungen sind.

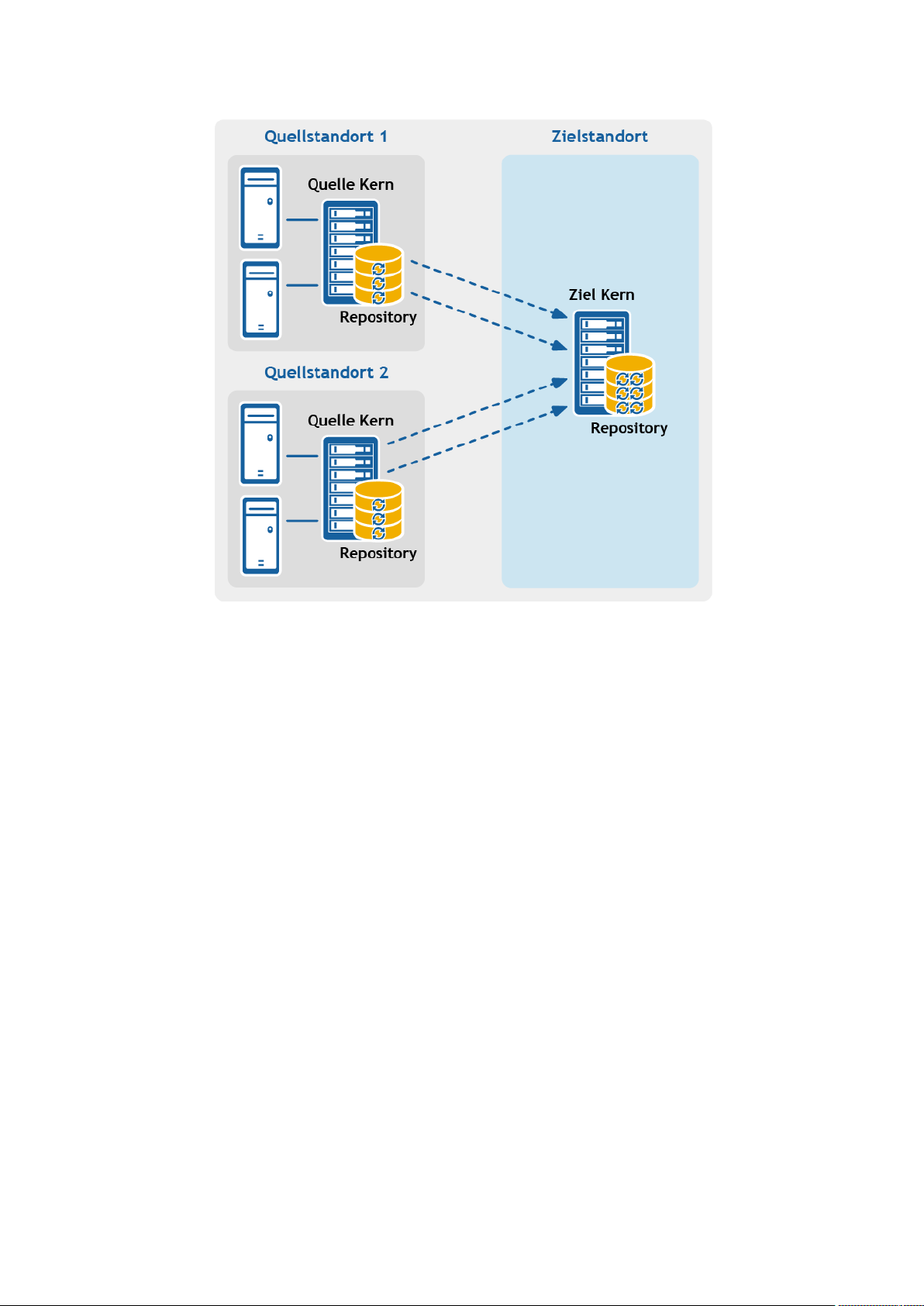

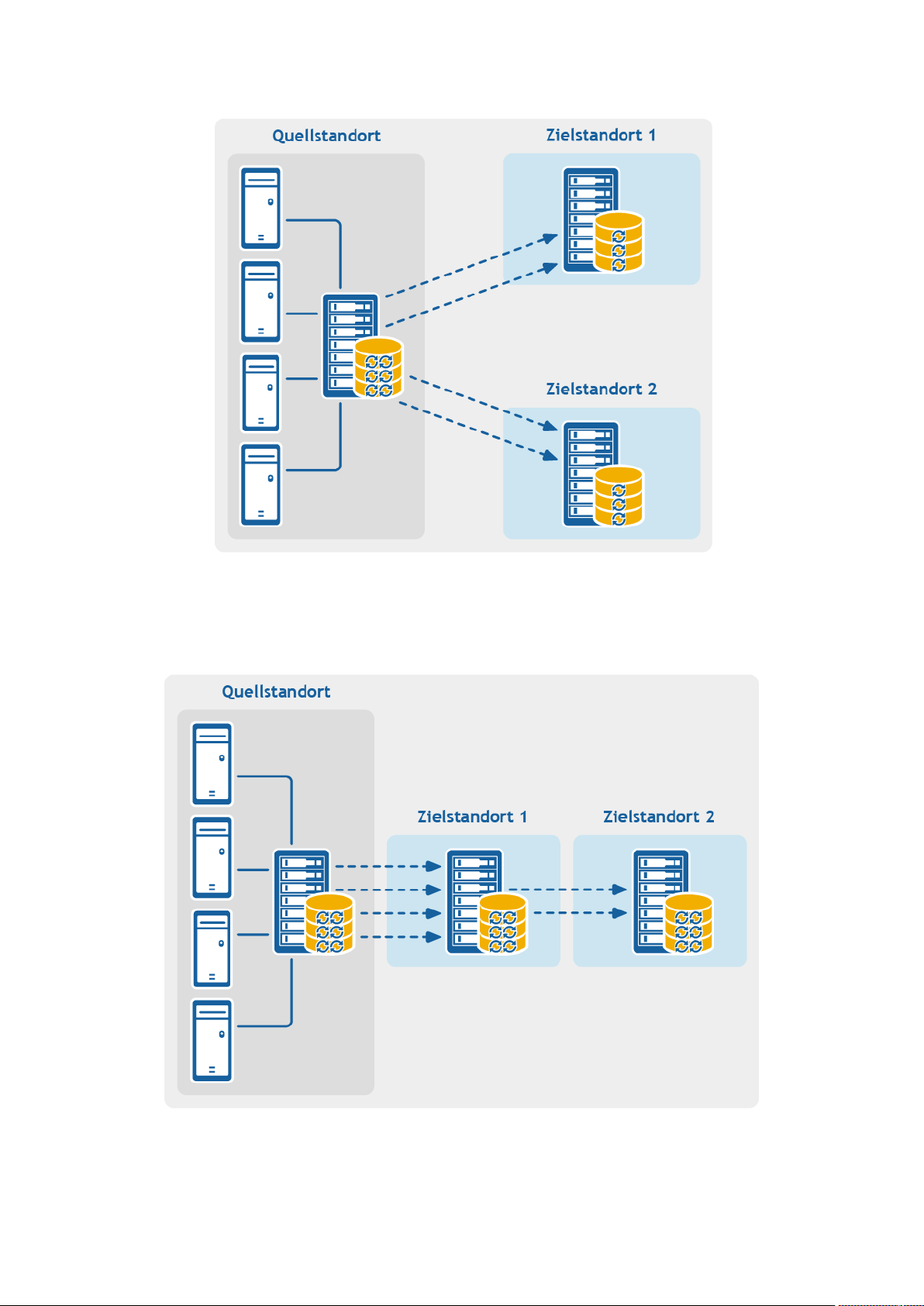

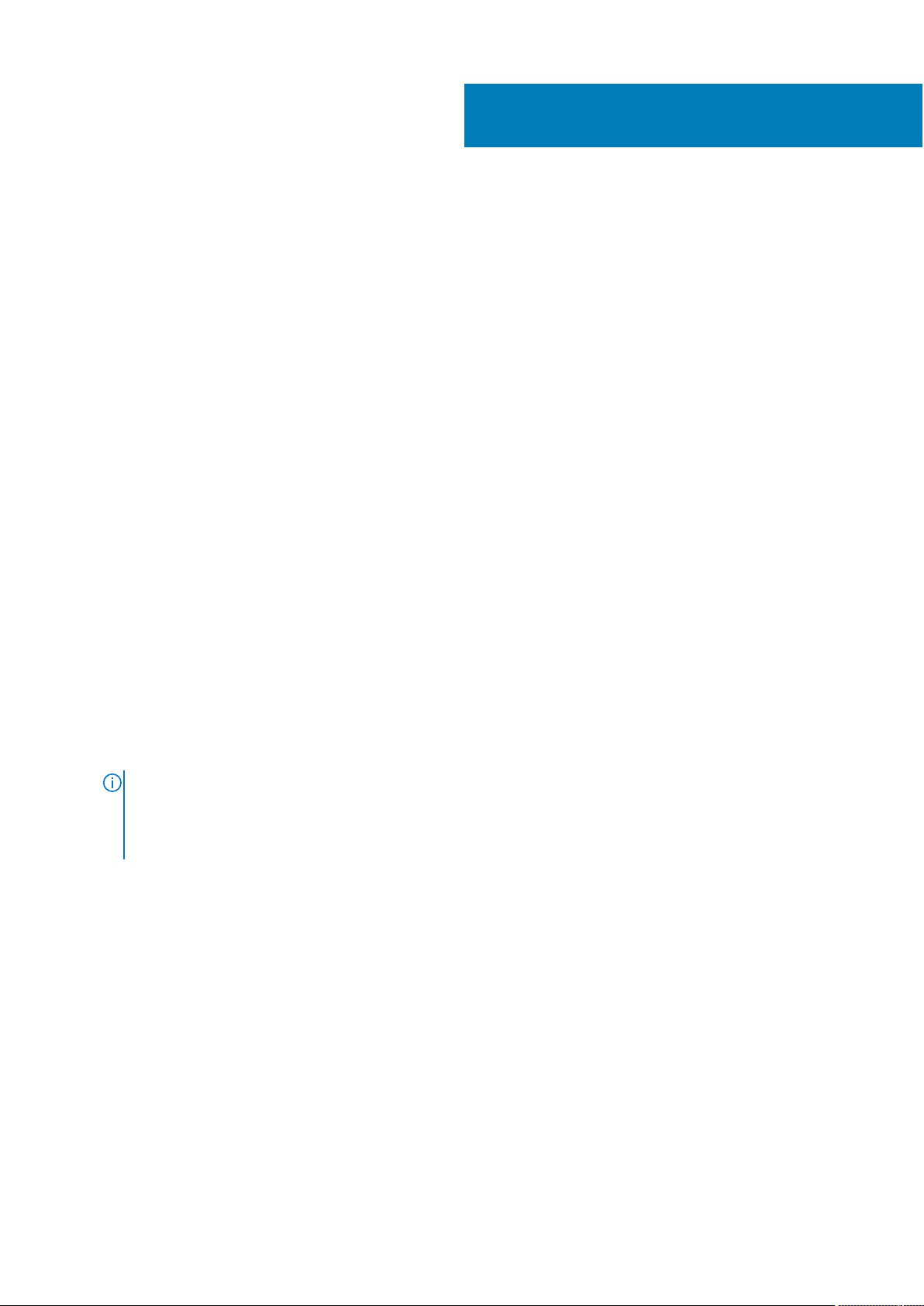

Replikation des Notfallwiederherstellungsstandorts oder Dienstanbieters

Für den Replikationsprozess benötigen Sie eine gekoppelte Quell-Ziel-Beziehung zwischen zwei Kernen. Der Quellkern kopiert die

Wiederherstellungspunkte der geschützten Maschinen und überträgt diese asynchron und fortlaufend auf den Zielkern an einem RemoteNotfallwiederherstellungsstandort. Der Remote-Standort kann ein unternehmenseigenes Rechenzentrum (selbstverwalteter Kern) oder

ein MSP-Standort (Managed Service Provider) eines Drittanbieters oder eine Cloud-Umgebung sein. Bei der Replikation auf einem MSP

können Sie integrierte Workflows verwenden, über die Sie Verbindungen anfordern und automatische Rückmeldungen erhalten können.

Für die erstmalige Übertragung der Daten können Sie Daten-Seeding mithilfe von externen Datenträgern durchführen. Dieses Verfahren

eignet sich insbesondere für umfassende Datensätze oder Standorte mit langsamen Links.

Bei einem schwerwiegenden Ausfall unterstützt das Gerät Failover und Failback in replizierten Umgebungen. Im Fall eines globalen Ausfalls

kann der Zielkern am sekundären Standort Instanzen aus replizierten geschützten Maschinen wiederherstellen und sofort den Schutz auf

den Failed-over-Maschinen starten. Nachdem der primäre Standort wiederhergestellt ist, kann der replizierte Kern ein Failback der Daten

aus den wiederhergestellten Instanzen zurück auf geschützte Maschinen am primären Standort ausführen.

Wiederherstellung

Eine Wiederherstellung kann am lokalen Standort oder dem replizierten Remote-Standort durchgeführt werden. Nachdem sich die

Bereitstellung in einem stabilen Zustand mit lokalem Schutz und optionaler Replikation befindet, ermöglicht Ihnen der Kern

Wiederherstellungsvorgänge mithilfe von Verified Recovery, Universal Recovery oder Live Recovery.

Produktmerkmale

Sie können den Schutz und die Wiederherstellung von kritischen Daten über folgende Funktionen und Funktionalitäten sicherstellen:

● Repository

Einführung in DL Appliance

13

Page 14

● Deduplizierung in Rapid Recovery auf Seite 15

● Verschlüsselung

● Replikation

● Aufbewahrung und Archivierung

● Virtualisierung und die Cloud

● Benachrichtigungs- und Ereignisverwaltung

● Lizenzportal

● Webkonsole

● Serviceverwaltungs-APIs

Grundlegende Informationen zu Repositories

Ein Repository ist ein zentraler Speicherort zur Speicherung und Verwaltung von Sicherungs-Snapshot-Daten, die von den geschützten

Arbeitsstationen und Servern erfasst werden. Die Daten werden in Form von Wiederherstellungspunkten in ein Repository gespeichert.

Das Repository kann sich auf verschiedenen Speichertechnologien wie Storage Area Network (SAN, Speicherbereichsnetzwerk), Direct

Attached Storage (DAS, Direkt angeschlossener Speicher) oder Network Attached Storage (NAS, Netzgebundener Speicher) befinden.

ANMERKUNG: Speichern Sie Repositories für den Rapid Recovery Core auf primären Speichergeräten. Geschwindigkeit ist der

wichtigste Faktor für das Speichervolume. Archivspeichergeräte, z. B. Data Domain-Geräte, werden aufgrund der beschränkten

Leistung nicht unterstützt. Ebenso sollten Repositories nicht auf NAS-Dateiservern gespeichert werden, die an die Cloud gebunden

sind, da diese Geräte zu Leistungseinschränkungen neigen, wenn sie als primärer Speicher verwendet werden.

DAS bietet die höchste Datenbandbreite und schnellste Zugriffsrate und ist einfach zu implementieren. Für optimale Ergebnisse

verwenden Sie DAS mit RAID-6-Speicher (Redundant Array of Independent Disks). Weitere Informationen finden Sie unter Dell Knowledge

Base-Artikel 118153, "Repository Optionen: Direct Attached Storage, Storage Area Network oder Network Attached Storage."

Der Speicherort für alle Repositories sollte immer ein Unterverzeichnis sein, das Sie angeben (z. B. E:\Repository), nie das

Stammverzeichnis eines Volumes (z. B. E:\).

Das Rapid Recovery Repository-Format verwendet Deduplication Volume Manager (DVM). DVM unterstützt mehrere Volumes, bis zu 255

Repositories auf einem Core und die Verwendung von Erweiterungen. Sie können DVM-Repositories jedoch nur auf Maschinen mit

Windows Betriebssystemen erstellen. Sie können diesen Repository-Typ bei neuen Rapid Recovery-Installationen verwenden. Sie können

die Größe eines DVM-Repositorys bei der Erstellung festlegen und später Erweiterungen hinzufügen.

Die folgenden Funktionen und Attribute stehen für ein DVM-Repository zur Verfügung:

● Unterstützt die Wiederherstellung von Rapid Recovery 6.x Archiven und Wiederherstellungspunkten.

● Unterstützt nur Speicherorte auf Windows Betriebssystemen. Repository-Volume kann lokal (auf einem an den Core-Server

angeschlossenen Speicher) oder auf einem freigegebenen Speicherort eines CIFS (Common Internet File System) vorliegen.

● Unterstützte Speichertypen sind Storage Area Network (SAN), Direct Attached Storage (DAS) oder Network Attached Storage

(NAS).

● Erfordert 8 GB RAM und vorzugsweise Error Checking and Correction (ECC).

● Erfordert Quad-Core-Prozessor auf der Core-Maschine (diese schon lange existierende Anforderung wird jetzt erzwungen).

● Unterstützt mehrere DVM-Repositories pro Host.

● Keine zusätzlichen Dienste erforderlich; das DVM-Repository verwendet systemeigene Core-Dienste für die Kommunikation mit Core

und für die Nachverfolgung von Ereignissen.

● Jedes DVM-Repository unterstützt bis zu 4096 Repository-Erweiterungen (auch als Speicherorte bezeichnet).

● Feste Größe; DVM-Repositories erfordern die Angabe der Repository-Größe auf einem Volume. Die angegebene Größe darf die Größe

des Volumes nicht überschreiten. Jedes Volume, das Sie als Speicherort definieren, muss über mindestens 1 GB freien Speicherplatz

verfügen.

● Beim Repository-Speicherort kann es sich um einen einfachen oder dynamischen Datenträger handeln, wobei Geschwindigkeit der

wichtigste Faktor ist.

● Kann standardmäßige Verschlüsselungsschlüssel verwenden, die in der Core-Konsole (Core-basierte Verschlüsselung) erstellt und

verwaltet werden.

● Dedupliziert Daten im gesamten Repository (oder über Verschlüsselungsdomänen innerhalb jedes Repositorys, wenn

Verschlüsselungsschlüssel verwendet werden).

● Verwendet einen dedizierten, voll veränderbaren DVM-Deduplizierungs-Cache mit einem in den Core-Einstellungen konfigurierbaren

Speicherort.

● Ist optimiert für das Schreiben von Daten und Speichern von Snapshot-Daten in einem lokalen Repository auf dem Core, wobei alle

Daten durch den Core verarbeitet werden.

● Kann nach der Erstellung nicht umbenannt werden.

14

Einführung in DL Appliance

Page 15