Rapid Recovery 6.0 sur appliances DL

Guide de l’utilisateur

August 2020

Rév. A01

Remarques, précautions et avertissements

REMARQUE : Une REMARQUE indique des informations importantes qui peuvent vous aider à mieux utiliser votre ordinateur.

PRÉCAUTION : Une PRÉCAUTION indique un risque d'endommagement du matériel ou de perte de données et vous

indique comment éviter le problème.

AVERTISSEMENT : Un AVERTISSEMENT indique un risque d'endommagement du matériel, de blessures corporelles ou

même de mort.

Copyright © 2016 Dell Inc. Tous droits réservés. Ce produit est protégé par les lois sur les droits d'auteur et la propriété intellectuelle des États-Unis et

des autres pays. Dell™ et le logo Dell sont des marques de Dell Inc. aux États-Unis et/ou dans d'autres juridictions. Toutes les autres marques et tous les

noms de produits mentionnés dans ce document peuvent être des marques de leurs sociétés respectives.

Table des matières

Chapitre 1: Présentation de l’appliance DL........................................................................................11

Architecture de déploiement............................................................................................................................................... 11

Smart Agent....................................................................................................................................................................12

Core d’appliance DL....................................................................................................................................................... 13

Processus d’instantané..................................................................................................................................................13

Réplication de site de récupération après sinistre ou fournisseur de services....................................................... 13

Restauration....................................................................................................................................................................13

Caractéristiques du produit ................................................................................................................................................13

Comprendre les référentiels..........................................................................................................................................14

Déduplication sous Rapid Recovery.............................................................................................................................15

Comprendre les clés de clés de chiffrement.............................................................................................................. 15

Réplication avec Rapid Recovery.................................................................................................................................16

Rétention et archivage.................................................................................................................................................. 19

Virtualisation et cloud....................................................................................................................................................20

Alertes et gestion des événements.............................................................................................................................20

Portail de licences...........................................................................................................................................................21

Console Web...................................................................................................................................................................21

API de gestion des services.......................................................................................................................................... 21

Chapitre 2: Travailler avec l’Appliance DL Core................................................................................ 22

Compréhension de la console Core Rapid Recovery...................................................................................................... 22

Accès à la console Core Rapid Recovery................................................................................................................... 22

Comprendre le guide de démarrage rapide................................................................................................................ 22

Navigation vers Rapid Recovery Core Console.........................................................................................................24

Affichage du menu Machines protégées....................................................................................................................28

Affichage des machines répliquées dans le menu de navigation..............................................................................31

Affichage du menu Points de restauration uniquement........................................................................................... 32

Affichage du menu Groupes personnalisés................................................................................................................ 32

Utilisation de la boîte de dialogue Erreur.....................................................................................................................32

Paramètres du Core............................................................................................................................................................33

Paramètres du Core de Rapid Recovery.................................................................................................................... 33

Sauvegarde et restauration des paramètres du Core...............................................................................................60

Outils au niveau du Core................................................................................................................................................61

Schéma de configuration du core .................................................................................................................................... 63

Logithèques..........................................................................................................................................................................64

Gestion d'une logithèque DVM.................................................................................................................................... 64

Gestion de la sécurité .........................................................................................................................................................75

Application ou retrait du chiffrement d'une machine protégée............................................................................... 75

Gérer les clés de chiffrement.......................................................................................................................................78

Gestion des comptes Cloud...............................................................................................................................................85

À propos des comptes Cloud.......................................................................................................................................85

Ajouter un compte cloud.............................................................................................................................................. 85

Modifier un compte Cloud............................................................................................................................................86

Configurer les paramètres d'un compte cloud...........................................................................................................86

Table des matières 3

Suppression d'un compte Cloud.................................................................................................................................. 87

Archivage..............................................................................................................................................................................87

Description des archives...............................................................................................................................................87

Création d'une archive.................................................................................................................................................. 87

Modification d'une archive planifiée............................................................................................................................90

Suspension ou reprise de l'archivage planifié.............................................................................................................92

Tâche d'archivage forcée.............................................................................................................................................92

Vérification d'une archive............................................................................................................................................. 92

Attachement d'une archive..........................................................................................................................................93

Importer une archive..................................................................................................................................................... 94

Événements......................................................................................................................................................................... 96

Événements de la Rapid Recovery..............................................................................................................................96

Affichage des événements à l'aide des tâches, des alertes et du journal.............................................................. 96

Comprendre les notifications par courrier électronique............................................................................................99

Modèles de notifications, paramètres SMTP et groupes de notifications pour les événements système.......102

Configurer les groupes de notification...................................................................................................................... 102

À propos de la configuration de la réduction des répétitions................................................................................. 105

Configurer la rétention des événements...................................................................................................................106

Rapid Appliance Self Recovery........................................................................................................................................ 106

Création de la clé USB RASR..................................................................................................................................... 106

Exécution du RASR......................................................................................................................................................107

Utilitaire Local Mount Utility (LMU)................................................................................................................................ 108

À propos de l'Utilitaire LMU (Local Mount Utility)...................................................................................................108

Utilisation des Cores Rapid Recovery de l'utilitaire de montage local................................................................... 108

Utilisation de machines protégées dans l'utilitaire Local Mount Utility................................................................... 111

Utiliser la zone de notification de Local Mount Utility..............................................................................................113

Chapitre 3: Gestion de l'appliance..................................................................................................115

Surveillance de l'état de l'appareil.....................................................................................................................................115

Sauvegarde Windows.........................................................................................................................................................115

État de la sauvegarde...................................................................................................................................................116

Stratégie de sauvegarde Windows.............................................................................................................................116

Provisionnement du stockage........................................................................................................................................... 117

Supprimer une allocation d’espace pour un disque virtuel.............................................................................................119

Utilitaire de récupération et de mise à jour......................................................................................................................119

Mettre à niveau votre appliance................................................................................................................................. 119

Réparation de votre appliance.....................................................................................................................................119

Chapitre 4: Protection des stations de travail et des serveurs ......................................................... 121

Protection des machines................................................................................................................................................... 121

À propos de la protection des machines avec Rapid Recovery .............................................................................121

Accéder aux diagnostics des machines protégées.................................................................................................. 180

Gérer les machines............................................................................................................................................................. 181

Supprimer une machine...............................................................................................................................................182

Annuler des opérations sur une machine.................................................................................................................. 182

Afficher les informations sur la licence d'une machine............................................................................................182

VM export (Exportation NFS)..........................................................................................................................................182

À propos de l'exportation vers des machines virtuelles avec Rapid Recovery.....................................................183

Gestion des exportations............................................................................................................................................ 194

4

Table des matières

Gestion des données vieillissantes.................................................................................................................................. 206

À propos de la conservation et de l'archivage des données de Rapid Recovery................................................206

Gestion des stratégies de conservation................................................................................................................... 207

Réplication........................................................................................................................................................................... 211

Réplication avec Rapid Recovery................................................................................................................................211

Points de restauration en chaîne et orphelins.......................................................................................................... 214

Lorsque la réplication commence...............................................................................................................................214

Détermination de vos besoins et votre stratégie d'implantation............................................................................215

Considérations sur les performances pour le transfert de données répliquées....................................................217

Réplication vers un core cible autogéré.................................................................................................................... 218

Affichage des réplications entrantes et sortantes.................................................................................................. 220

Configuration d'une réplication..................................................................................................................................222

Réplication vers un Core cible tiers...........................................................................................................................223

Ajouter une machine à une réplication existante.....................................................................................................226

Consommation du disque source sur un Core cible................................................................................................228

Gestion des paramètres de réplication..................................................................................................................... 230

Suppression d'une réplication.................................................................................................................................... 236

Restaurer des données répliquées.............................................................................................................................237

Chapitre 5: Restauration de données............................................................................................ 239

Gestion de la récupération .............................................................................................................................................. 239

Instantanés et points de restauration.............................................................................................................................239

Gérer les instantanés et les points de restauration.................................................................................................239

Affichage de la page des points de restauration d'une machine protégée.......................................................... 239

Monter un point de restauration................................................................................................................................ 241

Démonter des points de restauration....................................................................................................................... 242

Utiliser des points de restauration Linux...................................................................................................................243

Forcer un instantané...................................................................................................................................................245

Supprimer des points de restauration.......................................................................................................................245

Supprimer une chaîne de points de restauration orphelins.................................................................................... 246

Migration de points de restauration vers une logithèque différente.....................................................................246

Restaurer des données.....................................................................................................................................................247

À propos de la restauration de données avec Rapid Recovery............................................................................. 247

Compréhension des Live Recovery...........................................................................................................................248

Restaurer des données à partir de points de restauration.....................................................................................248

À propos de la restauration de volumes à partir d'un point de restauration........................................................ 249

Restauration de clusters et de nœuds de cluster................................................................................................... 252

Restauration depuis une archive attachée...............................................................................................................253

Comprendre la restauration Bare Metal Restore pour les machines Windows.........................................................253

Restauration BMR (Bare Metal Restore) pour les machines Windows............................................................... 253

Comprendre la création du CD d'amorçage pour les machines Windows........................................................... 258

Utilisation de l'Universal Recovery Console pour une restauration BMR..............................................................261

Effectuer une restauration Bare Metal Restore de machines Linux.....................................................................268

Vérification d'une restauration bare metal restore..................................................................................................277

Chapitre 6: Générer et afficher des rapports..................................................................................281

À propos des rapports Rapid Recovery.......................................................................................................................... 281

Génération d'un rapport depuis la console Core..................................................................................................... 282

Gestion des rapports planifiés depuis la console Core........................................................................................... 285

Table des matières

5

Utilisation du menu Rapports.....................................................................................................................................289

Utilisation de la barre d'outils Rapports.................................................................................................................... 289

Comprendre le rapport de tâche................................................................................................................................291

Présentation du rapport récapitulatif des tâches.................................................................................................... 291

Comprendre le rapport des échecs...........................................................................................................................292

Comprendre le rapport récapitulatif..........................................................................................................................292

Comprendre le rapport de logithèque.......................................................................................................................293

Central Management Console.........................................................................................................................................293

Compréhension de la Rapid Recovery Central Management Console.................................................................294

Configuration de la Rapid Recovery Central Management Console.................................................................... 295

Comprendre les rapports de noyau de la Console de gestion centrale................................................................ 298

Chapitre 7: Comprendre l'utilitaire Command Line Management Rapid Recovery..............................300

Commandes........................................................................................................................................................................301

Archivage......................................................................................................................................................................302

CancelActiveJobs........................................................................................................................................................303

CheckRepository......................................................................................................................................................... 304

CreateArchiveRepository........................................................................................................................................... 305

CreateBootCD............................................................................................................................................................. 306

CreateRepository.........................................................................................................................................................307

DeleteRepository.........................................................................................................................................................309

Dismount....................................................................................................................................................................... 310

DismountArchiveRepository........................................................................................................................................ 311

EditEsxServer............................................................................................................................................................... 312

Forcer............................................................................................................................................................................ 313

ForceAttach..................................................................................................................................................................314

ForceChecksum........................................................................................................................................................... 315

ForceLogTruncation.................................................................................................................................................... 315

ForceMount.................................................................................................................................................................. 316

ForceReplication...........................................................................................................................................................317

ForceRollup................................................................................................................................................................... 318

ForceVirtualStandby.................................................................................................................................................... 319

Aide............................................................................................................................................................................... 320

List.................................................................................................................................................................................320

Montage....................................................................................................................................................................... 322

MountArchiveRepository............................................................................................................................................323

NewCloudAccount...................................................................................................................................................... 324

OpenDvmRepository...................................................................................................................................................326

Suspendre.....................................................................................................................................................................326

Protect..........................................................................................................................................................................328

ProtectCluster............................................................................................................................................................. 329

ProtectEsxServer........................................................................................................................................................330

RemoveAgent.............................................................................................................................................................. 332

RemoveArchiveRepository.........................................................................................................................................333

RemovePoints..............................................................................................................................................................333

RemoveScheduledArchive......................................................................................................................................... 334

RemoveVirtualStandby...............................................................................................................................................335

Replicate.......................................................................................................................................................................336

Réplication.................................................................................................................................................................... 337

RestoreAgent...............................................................................................................................................................340

6

Table des matières

RestoreArchive.............................................................................................................................................................341

RestoreUrc................................................................................................................................................................... 342

Reprendre.....................................................................................................................................................................343

SeedDrive..................................................................................................................................................................... 344

StartExport...................................................................................................................................................................346

UpdateRepository........................................................................................................................................................349

Version..........................................................................................................................................................................350

VirtualStandby.............................................................................................................................................................. 351

Localisation.........................................................................................................................................................................353

Annexe A : Références de la Core Console..................................................................................... 354

Affichage de l'interface utilisateur de la Core Console.................................................................................................354

Affichage du volet Machines protégées........................................................................................................................ 360

Affichage des événements pour une machine protégée........................................................................................363

Affichage du menu Plus pour une machine protégée.............................................................................................364

Annexe B : Description du module PowerShell de Rapid Recovery....................................................365

Prérequis pour l'utilisation de PowerShell...................................................................................................................... 366

powershell.exe.config................................................................................................................................................. 366

Lancement de PowerShell et importation du module.............................................................................................366

Utilisation de commandes et de cmdlets....................................................................................................................... 366

Cmdlets PowerShell de Rapid Recovery........................................................................................................................367

Edit-EsxiVirtualStandby..............................................................................................................................................369

Edit-HyperVVirtualStandby.........................................................................................................................................371

Edit-ScheduledArchive............................................................................................................................................... 372

Edit-VBVirtualStandby................................................................................................................................................374

Edit-VMVirtualStandby...............................................................................................................................................375

Get-ActiveJobs............................................................................................................................................................377

Get-Clusters.................................................................................................................................................................378

Get-CompletedJobs....................................................................................................................................................379

Get-ExchangeMailStores........................................................................................................................................... 380

Get-Failed......................................................................................................................................................................381

Get-FailedJobs.............................................................................................................................................................382

Get-Mounts..................................................................................................................................................................383

Get-Passed.................................................................................................................................................................. 384

Get-ProtectedServers................................................................................................................................................384

Get-ProtectionGroups................................................................................................................................................385

Get-QueuedJobs.........................................................................................................................................................386

Get-RecoveryPoints....................................................................................................................................................387

Get-ReplicatedServers............................................................................................................................................... 388

Get-Repositories......................................................................................................................................................... 389

Get-ScheduledArchives..............................................................................................................................................390

Get-SqlDatabases....................................................................................................................................................... 390

Get-UnprotectedVolumes...........................................................................................................................................391

Get-VirtualizedServers............................................................................................................................................... 392

Get-Volumes................................................................................................................................................................ 393

New-Base.....................................................................................................................................................................394

New-CloudAccount.................................................................................................................................................... 395

New-EncryptionKey....................................................................................................................................................396

Table des matières

7

New-EsxiVirtualStandby.............................................................................................................................................397

New-HyperVVirtualStandby...................................................................................................................................... 398

New-Mount..................................................................................................................................................................400

Resume-Replication.................................................................................................................................................... 402

New-Repository...........................................................................................................................................................403

New-ScheduledArchive..............................................................................................................................................404

New-Snapshot.............................................................................................................................................................406

New-VBVirtualStandby...............................................................................................................................................407

New-VMVirtualStandby............................................................................................................................................. 409

Push-Replication.......................................................................................................................................................... 410

Push-Rollup....................................................................................................................................................................411

Remove-Agent............................................................................................................................................................. 412

Remove-Mount............................................................................................................................................................ 413

Remove-Mounts.......................................................................................................................................................... 414

Remove-RecoveryPoints............................................................................................................................................ 415

Remove-Repository.....................................................................................................................................................416

Remove-ScheduledArchive.........................................................................................................................................417

Remove-VirtualStandby.............................................................................................................................................. 418

Resume-Replication.....................................................................................................................................................418

Resume-Snapshot.......................................................................................................................................................420

Resume-VirtualStandby..............................................................................................................................................420

Resume-VMExport...................................................................................................................................................... 421

Start-Archive............................................................................................................................................................... 422

Start-AttachabilityCheck............................................................................................................................................423

Start-ChecksumCheck............................................................................................................................................... 424

Start-EsxiExport..........................................................................................................................................................425

Start-HypervExport.....................................................................................................................................................427

Start-LogTruncation................................................................................................................................................... 429

Start-MountabilityCheck............................................................................................................................................430

Start-Protect................................................................................................................................................................ 431

Start-ProtectCluster...................................................................................................................................................432

Start-RepositoryCheck...............................................................................................................................................433

Start-RestoreArchive..................................................................................................................................................434

Start-ScheduledArchive............................................................................................................................................. 436

Start-VBExport............................................................................................................................................................437

Start-VirtualStandby...................................................................................................................................................438

Start-VMExport...........................................................................................................................................................439

Stop-ActiveJobs...........................................................................................................................................................441

Suspend-Replication................................................................................................................................................... 442

Suspend-RepositoryActivity.......................................................................................................................................443

Suspend-ScheduledArchive.......................................................................................................................................444

Suspend-Snapshot......................................................................................................................................................445

Suspend-VirtualStandby.............................................................................................................................................446

Suspend-VMExport.....................................................................................................................................................447

Update-Repository......................................................................................................................................................448

Localisation.........................................................................................................................................................................449

Qualificateurs.....................................................................................................................................................................449

Annexe C : Extension des tâches Rapid Recovery avec des scripts................................................... 451

Utilisation des scripts PowerShell dans Rapid Recovery.............................................................................................. 451

8

Table des matières

Qualificateurs............................................................................................................................................................... 452

Paramètres d'entrée pour les scripts PowerShell.........................................................................................................453

Exemples de scripts PowerShell...................................................................................................................................... 461

PreTransferScript.ps1..................................................................................................................................................461

PostTransferScript.ps1............................................................................................................................................... 462

PreExportScript.ps1.................................................................................................................................................... 462

PostExportScript.ps1.................................................................................................................................................. 463

PreNightlyJobScript.ps1............................................................................................................................................. 463

PostNightlyJobScript.ps1........................................................................................................................................... 465

Utilisation des scripts Bourne Shell dans Rapid Recovery........................................................................................... 466

Paramètres d'entrée pour les scripts Bourne Shell.......................................................................................................467

Exemples de scripts Bourne Shell................................................................................................................................... 469

PreTransferScript.sh...................................................................................................................................................469

PostTransferScript.sh.................................................................................................................................................469

PostExportScript.sh....................................................................................................................................................470

Annexe D : Les API Rapid Recovery................................................................................................471

Public visé............................................................................................................................................................................471

Utilisation des API REST Rapid Recovery.......................................................................................................................471

Téléchargement et affichage des API du Core et de l'Agent.......................................................................................471

Lectures supplémentaires recommandées.....................................................................................................................473

Annexe E : À propos de Dell.......................................................................................................... 474

Glossaire................................................................................................................................................................................... 475

Agent.................................................................................................................................................................................. 0

Rapid Recovery................................................................................................................................................................. 0

image de base....................................................................................................................................................................0

Central Management Console.........................................................................................................................................0

somme de contrôle........................................................................................................................................................... 0

cluster.................................................................................................................................................................................0

réplication de cluster continue (CCR)............................................................................................................................0

nœud de cluster................................................................................................................................................................ 0

compression.......................................................................................................................................................................0

Core.................................................................................................................................................................................... 0

console Core......................................................................................................................................................................0

database availability group (DAG)...................................................................................................................................0

chiffrement........................................................................................................................................................................ 0

événement......................................................................................................................................................................... 0

déduplication globale........................................................................................................................................................ 0

instantané incrémentiel.................................................................................................................................................... 0

clé de licence..................................................................................................................................................................... 0

Portail des licences........................................................................................................................................................... 0

Live Recovery....................................................................................................................................................................0

Local Mount Utility............................................................................................................................................................0

troncature de journal........................................................................................................................................................ 0

rôles d'administration........................................................................................................................................................0

montabilité..........................................................................................................................................................................0

Système de fichiers objet.................................................................................................................................................0

phrase secrète...................................................................................................................................................................0

Table des matières

9

PowerShell Scripting........................................................................................................................................................ 0

caractères interdits............................................................................................................................................................0

expressions interdites........................................................................................................................................................0

machine protégée.............................................................................................................................................................. 0

quorum................................................................................................................................................................................ 0

points de restauration....................................................................................................................................................... 0

machines comportant uniquement des points de restauration....................................................................................0

core distant.........................................................................................................................................................................0

réplication............................................................................................................................................................................0

logithèque........................................................................................................................................................................... 0

API REST............................................................................................................................................................................ 0

restauration.........................................................................................................................................................................0

rétention..............................................................................................................................................................................0

rollup.................................................................................................................................................................................... 0

implantation........................................................................................................................................................................ 0

cluster de serveurs............................................................................................................................................................ 0

Sauvegarde SharePoint.................................................................................................................................................... 0

cluster à copie unique........................................................................................................................................................0

Smart Agent....................................................................................................................................................................... 0

Instantané........................................................................................................................................................................... 0

capacité d'attachement SQL........................................................................................................................................... 0

sauvegarde SQL.................................................................................................................................................................0

sauvegarde différentielle SQL.......................................................................................................................................... 0

Core cible............................................................................................................................................................................ 0

Transport Layer Security.................................................................................................................................................. 0

True Scale...........................................................................................................................................................................0

Universal Recovery............................................................................................................................................................0

Verified Recovery.............................................................................................................................................................. 0

disque de secours virtuel.................................................................................................................................................. 0

Gestionnaire de volume.....................................................................................................................................................0

marque blanche..................................................................................................................................................................0

cluster de basculement Windows....................................................................................................................................0

10

Table des matières

1

Présentation de l’appliance DL

L’appliance DL avec le logiciel Rapid Recovery est une solution de sauvegarde, de réplication et de récupération qui offre des objectifs de

durée de reprise et de points de récupération proches de zéro. Rapid Recovery offre une protection des données, une reprise après

sinistre, une migration des données et une gestion de données. Vous avez la possibilité d’effectuer des restaurations sans système

d’exploitation (Bare Metal Restore) vers des matériels similaires ou non, et vous pouvez restaurer des sauvegardes vers des machines

physiques ou virtuelles, quelle que soit l’origine. Avec Rapid Recovery vous pouvez répliquer vers une ou plusieurs cibles pour un surcroît

de redondance et de sécurité.

Votre appliance définit une nouvelle norme pour la protection unifiée des données en combinant la sauvegarde, la réplication et la

restauration en une seule et même solution conçue pour être la méthode de sauvegarde la plus rapide et la plus fiable pour la protection de

machines virtuelles (VM) et physiques et des environnements Cloud. Votre appliance peut gérer jusqu’à des pétaoctets de données grâce

à ses fonctionnalités intégrées de déduplication globale intégrée, de compression, de chiffrement et de réplication vers n’importe quelle

infrastructure de Cloud privé ou public. Les applications et données des serveurs peuvent être restaurées en quelques minutes pour la

rétention des données et la conformité.

Votre appliance prend en charge les environnements à plusieurs hyperviseurs sur les clouds privés et publics VMware vSphere et

Microsoft Hyper-V.

Rapid Recovery offre les avantages suivants :

● Flexibilité. Vous pouvez effectuer Universal Recovery vers de multiples plateformes : restauration de physique à virtuel, de virtuel à

physique, de virtuel à virtuel et de physique à physique.

● Intégration au Cloud. Vous pouvez archiver et répliquer les données vers le Cloud, en utilisant des fournisseurs de stockage Cloud

prenant en charge des plateformes aussi bien propriétaires qu’open source.

● Déduplication intelligente. Vous pouvez réduire les besoins en stockage en ne stockant les données qu’une seule fois, et en le

référençant par la suite (une fois par référentiel ou par domaine de chiffrement).

● Restauration instantanée. Notre fonction Live Recovery vous permet d’accéder en premier aux données stratégiques, alors que les

autres opérations de restauration s’effectuent en parallèle.

● Récupération en mode fichier. Vous pouvez récupérer les données au niveau des fichiers sur site, depuis un emplacement distant

ou à partir du Cloud.

● Prise en charge de la virtualisation. La prise en charge améliorée de la virtualisation inclut la protection sans agent et l’identification

automatique pour VMware® ESXi™ 5 et plus récent, et l’exportation vers des volumes partagés en cluster Microsoft® Hyper-V®.

Sujets :

• Architecture de déploiement

• Caractéristiques du produit

Architecture de déploiement

Votre appliance est un produit de sauvegarde et de restauration évolutif qui se déploie souplement au sein de l'entreprise ou en tant que

service distribué par un fournisseur de services gérés. Le type du déploiement dépend de la taille et des exigences du client. La préparation

au déploiement de votre appliance inclut la planification de la topologie de stockage du réseau, l'infrastructure de restauration du matériel

du core après sinistre ainsi que la sécurité.

L'architecture de déploiement est constituée de composants locaux et distants. Les composants distants peuvent être facultatifs pour les

environnements qui n'ont pas besoin d'utiliser un site de récupération après sinistre ou un fournisseur de services gérés pour effectuer la

restauration hors site. Un déploiement local de base comprend un serveur de sauvegarde appelé le Core, et une ou plusieurs machines

protégées. Le composant hors site est activé à l'aide de la réplication qui fournit des fonctionnalités de restauration complète sur le

site DR. Le Core utilise des images de base et des instantanés incrémentiels pour compiler les points de restauration des machines

protégées.

De plus, votre appliance reconnaît les applications car elle peut détecter la présence de Microsoft Exchange et de SQL, ainsi que de leurs

bases de données et fichiers journaux respectifs, puis regrouper automatiquement ces volumes avec dépendance pour une protection

exhaustive et une restauration efficace. Cela garantit que vos sauvegardes ne sont jamais incomplètes lorsque vous effectuez des

restaurations. Les sauvegardes sont réalisées à l'aide d'instantanés de niveau bloc avec reconnaissance de l'application. Votre appliance

peut également tronquer les journaux des serveurs Microsoft Exchange et SQL Server protégés.

Présentation de l’appliance DL 11

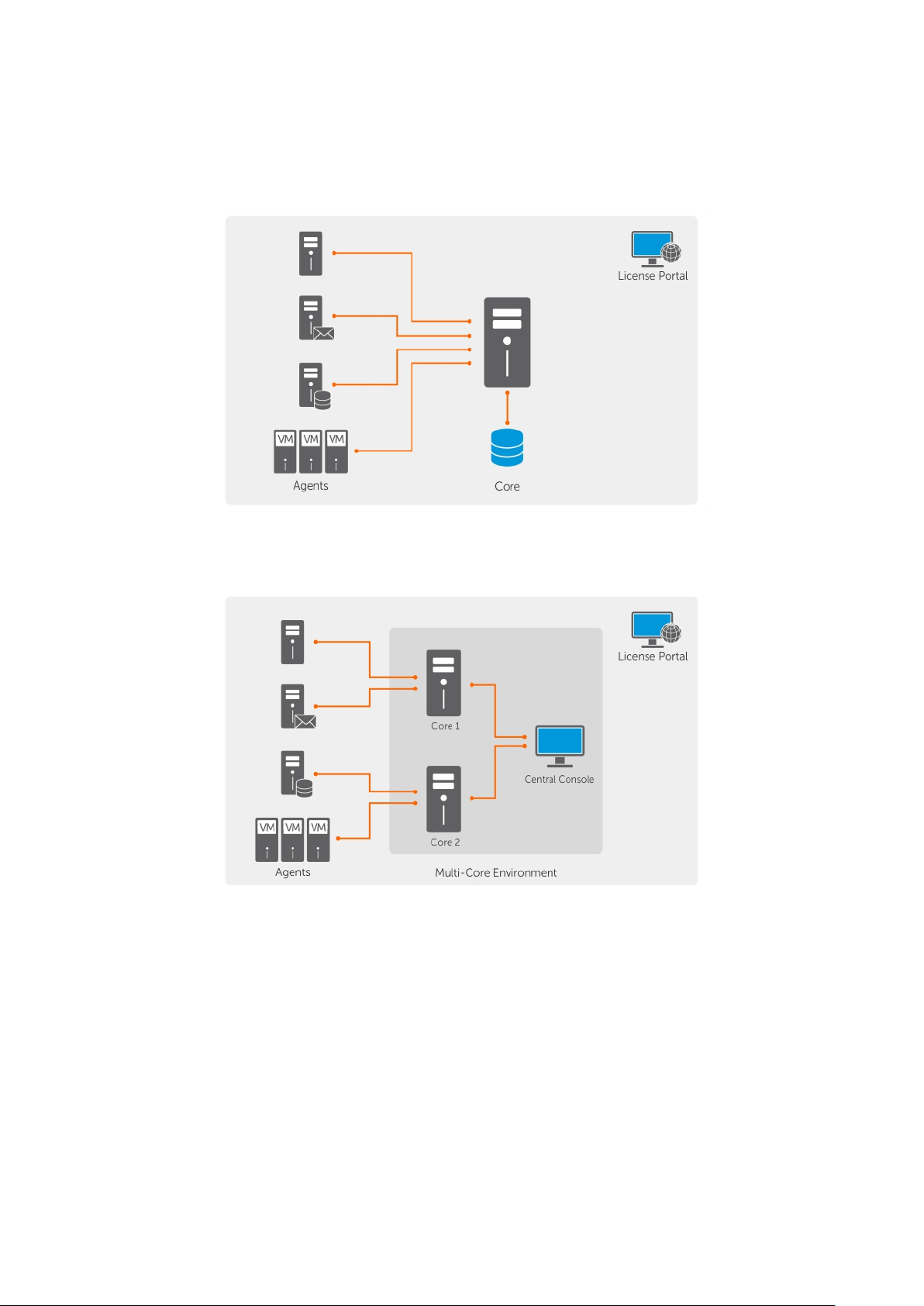

Le diagramme suivant illustre un déploiement simple. Dans ce diagramme, le logiciel des agents AppAssure est installé sur des machines

comme le serveur de fichiers, le serveur d'e-mail, le serveur de base de données ou des machines virtuelles, et elles se connectent à un

seul Core qui les protège et joue également le rôle de référentiel central. Le portail de licences gère les abonnements aux licences, les

groupes et les utilisateurs des machines et des cores de votre environnement. Le portail de licences permet aux utilisateurs de se

connecter, d'activer des comptes, de télécharger des logiciels et de déployer des machines et des cores protégés en fonction des licences

dont vous disposez pour votre environnement.

Figure 1. Architecture de déploiement de base

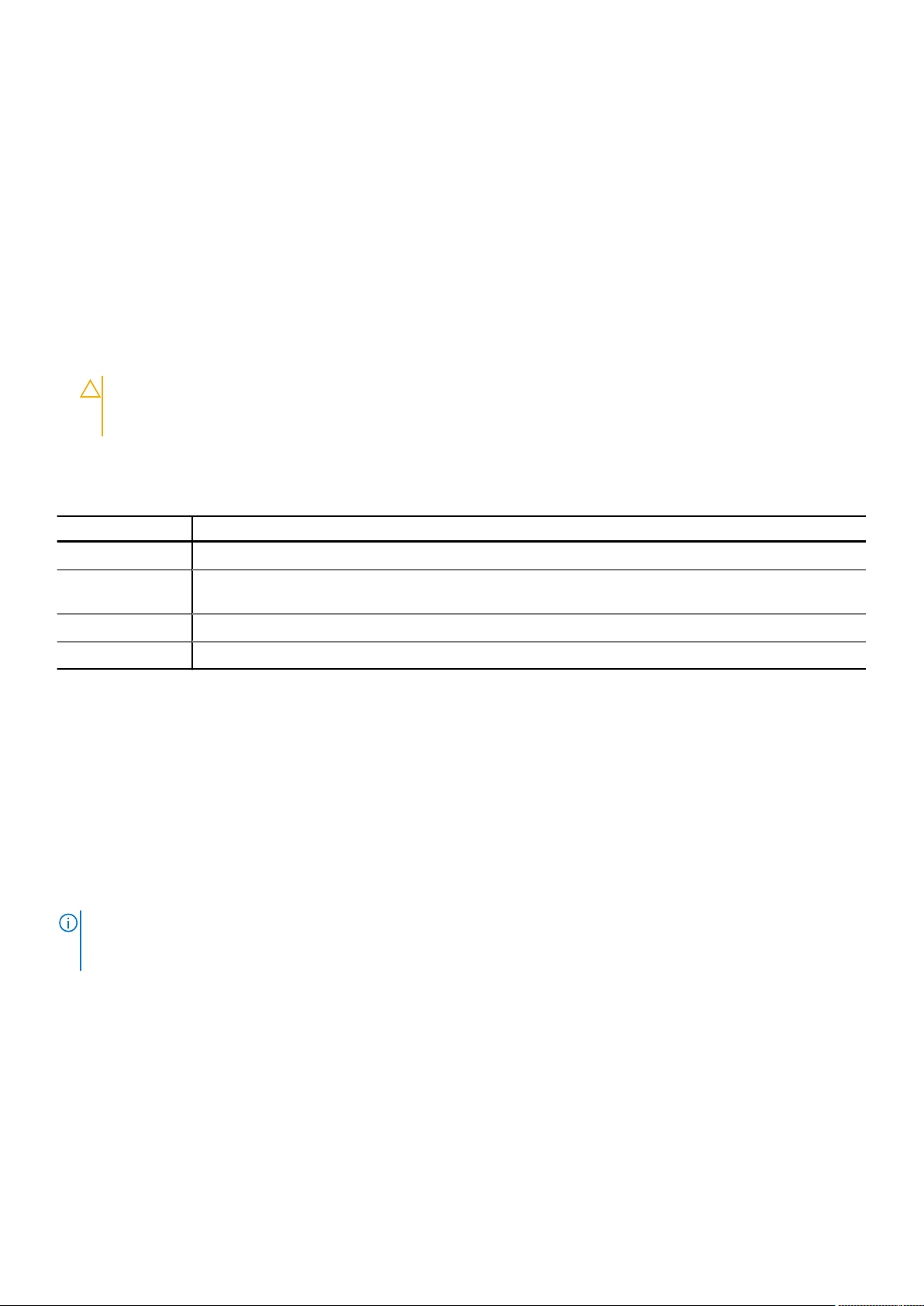

Vous pouvez également déployer plusieurs Cores, comme le montre le diagramme suivant. Une console centrale gère plusieurs Cores.

Figure 2. Architecture de déploiement avec plusieurs Cores

Smart Agent

Smart Agent effectue le suivi des modifications apportées aux blocs du volume de disques, puis prend un instantané des blocs modifiés

selon l’intervalle de protection prédéfini. L’approche qui consiste à créer systématiquement des instantanés incrémentiels de niveau bloc

empêche la copie répétée des mêmes données vers le core depuis la machine protégée. Rapid Recovery Smart Agent est installé sur les

machines protégées par le core Rapid Recovery.

Smart Agent reconnaît les applications et détecte le type de l’application qui est installée ainsi que l’emplacement des données. Il regroupe

automatiquement les volumes de données avec dépendance, comme les bases de données, puis les journalise pour assurer une protection

efficace et une restauration rapide. Une fois configuré, le logiciel Rapid Recovery Agent utilise une technologie intelligente pour effectuer le

suivi des blocs modifiés sur les volumes de disques protégés. Lorsque l’instantané est prêt, il est rapidement transféré au core à l’aide de

connexions socket multithread intelligentes. Pour préserver la bande passante du CPU et la mémoire sur les machines protégées, Smart

Agent ne chiffre ni ne déduplique les données à la source et les machines protégées sont couplées à un core à des fins de protection.

12

Présentation de l’appliance DL

Core d’appliance DL

Le core est le composant central de l’architecture de déploiement. Il stocke et gère toutes les sauvegardes de la machine, et fournit des

services de base de sauvegarde, récupération et conservation, réplication, archivage et gestion. Le Core est un ordinateur autonome

adressable sur le réseau, exécutant une 64 bits de Microsoft Windows. Votre appliance effectue en ligne sur la base de la cible les

opérations suivantes : compression, chiffrement et déduplication des données reçues de la machine protégée. Le core stocke alors les

sauvegardes des instantanés dans des référentiels comme le SAN (Storage Area Network) ou le DAS (Direct Attached Storage).

Le référentiel peut également résider sur un stockage interne au sein du core. Pour gérer le core, il suffit d’accéder à l’adresse URL

suivante à partir d’un navigateur web : https://NOMCORE:8006/apprecovery/admin. En interne, tous les services du core sont

accessibles par l’intermédiaire des API REST. Vous pouvez accéder aux services du core depuis le core ou directement via Internet à partir

de toute application pouvant envoyer une demande HTTP/HTTPS et recevoir une réponse HTTP/HTTPS. Toutes les opérations API

s’effectuent via SSL et sont authentifiées mutuellement à l’aide de certificats X.509 v3.

Chaque core est associé à d’autres cores pour la réplication.

Processus d’instantané

Un instantané correspond à une image de base transférée vers le core depuis une machine protégée. Les instantanés capturent et

stockent l’état d’un volume de disques à un moment donné alors que l’application qui génère les données est toujours en cours

d’exécution. Dans Rapid Recovery, vous pouvez forcer un instantané, suspendre temporairement les instantanés et afficher la liste des

points de restauration actuels présents dans le référentiel (et les supprimer, si nécessaire). Les points de restauration servent à restaurer

des machines protégées ou à effectuer un montage sur un système de fichiers local. Les instantanés sont capturés par Rapid Recovery au

niveau du bloc et tiennent compte des applications. Cela signifie que la création d’un instantané ne peut se faire que lorsque toutes les

transactions ouvertes et tous les journaux de transaction de cumul ouverts sont terminés et que les caches sont vidés sur le disque.

Rapid Recovery utilise un pilote de filtre de volume de bas niveau, qui s’attache aux volumes montés et suit toutes les modifications

intervenant au niveau bloc pour le prochain instantané prévu. Microsoft Volume Shadow Services (VSS) est utilisé pour faciliter la prise

d’instantanés d’applications crash consistent.

Réplication de site de récupération après sinistre ou fournisseur de services

Le processus de réplication exige une relation source-cible associés entre deux cores. Le core source copie les points de restauration des

machines protégées, puis les transmet de façon asynchrone et continue à un core cible dans un site de récupération après sinistre distant.

L'emplacement hors site peut être un centre de données (core auto géré) appartenant à une société ou un emplacement ou

environnement cloud d'un MSP (Managed Service Provider - Fournisseur de services tiers) géré par un tiers. Lors d'une réplication à un

MSP, utilisez des flux de travail intégrés qui vous permettent de demander des connexion et de recevoir des notifications de

commentaires automatiques. Pour le transfert initial de données, effectuez l'amorçage de données à l'aide d'un support externe; cela est

utile pour les ensembles de données importants ou les sites dont les liens sont lents.

En cas de panne grave, votre appliance prend en charge le basculement et la restauration automatique dans les environnements répliqués.

En cas de panne compréhensive, le core cible du site secondaire peut restaurer des instances à partir d'agents répliqués et commencer

immédiatement la protection sur les machines basculées. Suite à la restauration du site principal, le core répliqué peut restaurer

automatiquement des données à partir des instances restaurées sur les machines protégées au site principal.

Restauration

La restauration peut être réalisée sur le site local ou sur le site à distance répliqué. Une fois que le déploiement est stable avec une

protection locale et une réplication optionnelle, le Core permet de réaliser une restauration à l'aide de Verified Recovery, Universal

Recovery ou Live Recovery.

Caractéristiques du produit

Vous pouvez gérer la protection et la restauration des données essentielles à l’aide des éléments suivants :

● Référentiel

● Déduplication sous Rapid Recovery , page 15

● Chiffrement

Présentation de l’appliance DL

13

● Réplication

● Conservation et archivage

● Virtualisation et cloud

● Alertes et gestion des événements

● Portail de licences

● Console web

● API de gestion des services

Comprendre les référentiels

Un référentiel est un emplacement central dans lequel sont stockées et gérées les données des instantanés de sauvegarde capturés à

partir de vos stations de travail et vos serveurs protégés. Les données sont enregistrées dans un référentiel sous la forme de points de

restauration.

Un référentiel peut résider sur plusieurs sortes de stockage : SAN (Storage Area Network), DAS (Direct Attached Storage) ou NAS

(Network Attached Storage).

REMARQUE : Stockez les référentiels du core Rapid Recovery sur des périphériques de stockage principaux. La vitesse du volume

de stockage est le facteur capital. Les périphériques de stockage d’archives comme Data Domain ne sont pas pris en charge en raison

de leurs performances limitées. De même, ne stockez pas les référentiels sur des serveurs de fichiers NAS dans le cloud, car ces

périphériques sont limités en termes de performances lorsqu’ils sont utilisés en tant que stockage principal.

Le DAS offre le plus haut débit de bande passante de données et l’accès le plus rapide, et il est facile à mettre en œuvre. Pour des

résultats optimaux, utilisez DAS avec un stockage RAID 6. Pour plus d’informations, reportez-vous à l’article 118153 de la base de

connaissances Dell, "Options de référentiel zone: Direct Attached Storage, Storage Area Network ou Network Attached Storage."

L’emplacement de stockage d’un référentiel doit toujours être dans un sous-répertoire que vous spécifiez (par exemple,

E:\Repository) et jamais à la racine d’un volume (par exemple, E:\).

Le format de référentiel Rapid Recovery utilise DVM (Deduplication Volume Manager). Les référentiels DVM prennent en charge plusieurs

volumes, jusqu’à 255 référentiels sur un même core, et l’utilisation d’extensions. Vous pouvez créer des référentiels DVM uniquement sur

des machines Windows. Vous pouvez utiliser ce type de référentiel dans le cadre de nouvelles installations de Rapid Recovery. Vous

pouvez spécifier la taille d’un référentiel DVM au moment de sa création et vous pouvez lui ajouter ultérieurement des extensions.

Caractéristiques et attributs des référentiels DVM :

● Prend en charge les archives et les points de restauration Rapid Recovery 6.x

● Prend en charge des emplacements de stockage sous Windows uniquement. Le volume du référentiel peut être local (sur un stockage

relié au serveur core) ou sur dans emplacement de stockage sur un emplacement partagé CIFS (Common Internet File System).

● Types de stockage pris en charge : SAN (Storage Area Network), DAS (Direct Attached Storage) ou NAS (Network Attached

Storage).

● Nécessite 8 Go de RAM, de préférence ECC

● Nécessite un processeur quadricœur sur la machine Core (cette exigence de longue date est maintenant appliquée)

● Prend en charge plusieurs référentiels DVM par hôte

● Aucun service supplémentaire n’est requis ; le référentiel DVM les services natifs du core pour communiquer avec ce dernier et pour le

suivi des événements

● Chaque référentiel DVM prend en charge jusqu’à 4096 extensions (également appelées emplacements de stockage)

● Taille fixe. Le référentiel DVM vous demande de spécifier sa taille sur un volume. La taille que vous spécifiez ne peut pas excéder celle

du volume. Chaque volume que vous définissez en tant qu’emplacement de stockage doit disposer d’un minimum de 1 Go d’espace

libre.

● L’emplacement de stockage du référentiel peut être un disque simple ou dynamique, la vitesse étant le facteur le plus important

● Crée et gère dans la console Core des clés de chiffrement standard (chiffrement basé sur le core)

● Déduplique les données sur l’ensemble du référentiel (ou sur des domaines de chiffrement au sein de chaque référentiel, si des clés de

chiffrement sont utilisées)

● Utilise un cache de déduplication DVM dédié et redimensionnable, avec emplacement de stockage configurable dans les paramètres du

core