Manual del Usuario

®

S2664/ Agosto 2006

GigaX Series

Switch Administrado de Nivel 2

ii

S2664

Primera Edición

Agosto 2006

Información de Copyright

Copyright © 2006, ASUStek computer inc. Todos los derechos reservados.

Ninguna parte de este manual, incluyendo los productos o el software

descrito en el, podrá ser reproducido, transmitido, almacenado en sistemas

de recuperación, o traducido a ningún idioma en forma o medio alguno,

exceptuando documentación almacenada por el comprador para realizar

copias de seguridad, sin expreso consentimiento previo y por escrito de

ASUStek computer inc. (ASUS).

La garantía del producto o servicio no será extendida si: (1) el producto es

reparado, modicado o alterado, a menos que la reparación, modicación o

alteración sea autorizada por escrito por ASUS; o (2) el número de serie del

producto no pueda leerse claramente o no esté presente.

ASUS proporciona este manual “tal como se presenta” sin garantías de

ningún tipo, ya sean explícitas o implícitas, incluyendo pero no limitándose

a las garantías implícitas, condiciones de mercado o ajustes a cualquier

propósito. En ningún evento ASUS, sus directores, ociales, empleados o

agentes serán responsables por cualquier daño, ya sea indirecto, especial,

incidental, o consecuencial (incluyendo daños por pérdida de benecios,

negocios, pérdidas de uso o datos, interrupción de negocio o similares),

incluso si ASUS ha sido advertido de que la posibilidad de estos daños

puede surgir por cualquier defecto o error en su manuales o productos.

Las especicaciones e información contenida en este manual está orientada

a propósitos informativos y está sujeta a cambios en cualquier momento

sin previo aviso, por lo que no puede ser utilizada como compromiso por

parte de ASUS. ASUS no asume ninguna responsabilidad por errores o

inexactitudes que pudieran aparecer en este manual, incluyendo los

productos y/o el software descrito en el.

Los productos y nombres corporativos que aparecen en éste manual podrían

(o no) ser marcas registradas o copyright de sus respectivas compañías,

y son utilizadas aquí solo por motivos de identicación o explicativos y en

benecio del dueño, sin intención de infringir dichas normas.

iii

Información de Contacto

SEDE CENTRAL

ASUSTeK COMPUTER INC. (Taiwan)

Tel General: 0800-093-456 (Llamada gratuita desde Taiwan)

Fax General: +886-2-2895-9254

Formulario de e-mail: http://vip.ASUS.com/eservice/techserv.aspx

Sitio Web: http://tw.ASUS.com

ASUSTeK COMPUTER INC. (Asia Pacíco)

Tel General: +886-2-2894-3447

Fax General: +886-2-2894-7798

Formulario de e-mail: http://vip.ASUS.com/eservice/techserv.aspx

Sitio Web: http://www.ASUS.com

SEDE CENTRAL EUROPEA

ASUS COMPUTER GmbH (Alemania/Austria)

Tel General (Alemania): +49-(0)2102/9599-10

Tel General (Austria): 0820/240513

Fax General: +1-502-933-8713

Formulario de e-mail: http://vip.ASUS.de/support/support.htm

Sitio Web: http://www.ASUS.de

OFICINAS ESPAÑOLAS

ASUS IBÉRICA S.L. (España)

Soporte técnico: +34 934 929 806

902 889 688 (llamadas locales desde España)

Fax de soporte: +34 934 929 801

Sitio web: http://es.ASUS.com

Dirección: Plomo, 5-7 4ª Planta. CP 08038. Barcelona,

ESPAÑA

E-mail de soporte: tsd_acib@ASUS.com

iv

Noticias

Declaración de la Comisión federal de comunicaciones

Este dispositivo cumple con el Apartado 15 de la normativa FCC. Su

funcionamiento está sujeto a las siguientes dos condiciones:

• Este dispositivo no debe causar interferencias perjudiciales, y

• Este dispositivo debe aceptar cualquier interferencia recibida, incluyendo

interferencias que podrían provocar un funcionamiento no deseado.

Este equipo se ha probado y se ha encontrado que cumple con los límites de

un dispositivo digital de Clase B, de acuerdo con el Apartado 15 de la normativa

FCC. Estos límites están diseñados para proporcionar una protección razonable

contra interferencias perjudiciales en una instalación residencial. Este equipo

genera, utiliza y puede radiar energía de frecuencia de radio y, si no se instala y

utiliza siguiendo las instrucciones del fabricante, podría provocar interferencias

en las comunicaciones de radio. Sin embargo, no se garantiza que no ocurrirá

ninguna interferencia en una instalación en particular. Si este equipo provoca

interferencias perjudiciales a la recepción de radio o televisión, lo que puede

determinarse encendiendo o apagando el equipo, se anima al usuario a intentar

corregir las interferencias mediante una o varias de las siguientes medidas:

• Vuelva a orientar o ubicar la antena receptora.

• Aumente la separación entre el equipo y el receptor.

• Conecte el equipo a una toma de corriente de un circuito distinto al utilizado

para conectar el receptor.

• Consulte con su proveedor o con un técnico experto de radio y televisión

para obtener ayuda.

Declaración del Departamento Canadiense de Comunicaciones

Este aparato digital no excede los límites de Clase B para emisiones de ruido

de radio desde un aparato digital como se establece en la normativa sobre

interferencias de radio del Departamento de comunicaciones canadiense.

Este aparato digital clase B cumple con la regulación ICES-003 de Canadá.

v

Tabla de Contenidos

1 Introducción ................................................................ 1

1.1 Convenciones usadas en este manual ...........................1

1.1.1 Notaciones ........................................................................1

1.1.2 Tipografía ..........................................................................1

1.1.3 Símbolos ...........................................................................1

1.2 Contenidos del embalaje .................................................2

1.3 Funciones ........................................................................2

1.4 Funciones del panel frontal .............................................4

1.5 Panel Trasero ..................................................................5

1.6 Especicaciones técnicas ...............................................5

2 Guía de instalación rápida ......................................... 6

2.1 Parte 1 — Instalación del Switch ....................................6

2.1.1 Instalación del Switch en una supercie plana .................6

2.1.2 Montaje del Switch en un Rack .........................................7

2.2 Parte 2 — Conexión del Hardware .................................7

2.2.1 Conexión del puerto de consola........................................ 8

2.2.2 Conexión a PCs o redes ...................................................8

2.2.3 Conexión de un módulo RPS ............................................8

2.2.4 Conexión de una fuente de alimentación ..........................8

2.2 Parte 3 — Ajustes básicos del Switch .............................9

2.3.1 Administración a través del puerto consola .............................9

2.3.2 Conguración a través de “Conguration Manager” .............10

3 Usando el Administrador de Conguración .......... 12

3.1 Inicio de sesión en "Conguration Manager" ................12

3.1.1 Conguración de "Conguration Manager" .....................12

3.1.2 Conguración de una nueva dirección IP .......................13

3.2 Disposición funcional.....................................................14

3.2.1 Trucos para la navegación en menús .............................14

vi

4 Conguration Manager............................................ 16

4.1 System (Sistema) ..........................................................16

4.1.1 Management (Administración) ........................................17

4.1.2 IP Setup (Conguración IP) .............................................17

4.1.3 Administration (administración) .......................................18

4.1.4 Reboot (Reinicio del sistema) .........................................18

4.1.5 Firmware Upgrade (Actualización de Firmware) .............18

4.1.6 Configuration Backup (Copias de seguridad de la

conguración)..................................................................19

4.2 Physical Interface (Interfaz física) .................................20

4.3 Bridge (Puente) .............................................................20

4.3.1 Spanning Tree (arbol de cobertura) ................................21

4.3.2 Link Aggregation (Agregación de enlaces) .....................22

4.3.3 Mirroring (Puertos Espejo) ..............................................23

4.3.4 Static Multicast (Multidifusión estática) ...........................24

4.3.5 IGMP Snooping (Monitorización IGMP) ..........................25

4.3.6 Bandwidth Control (Control de ancho de banda) ............25

4.3.7 Dynamic addresses (Direcciones dinámicas) .................26

4.3.8 Static addresses (Direcciones estáticas) ........................26

4.3.9 VLAN (Red Virtual) ..........................................................27

4.3.9.1 VLAN Mode (Modo VLAN) ......................................27

4.3.9.2 Tagged VLAN (VLAN con etiquetas) ....................... 28

4.3.9.3 Port-Based VLAN (VLAN basada en puertos) ........30

4.3.9.4 Puerto por defecto en VLAN y CoS ........................31

4.4 SNMP ............................................................................32

4.4.1 Community table (Tabla de comunidad)..........................32

4.4.2 Host Tabla (Tabla Host) ................................................... 32

4.4.4 VACM Group (Grupo VACM) ..........................................33

4.4.5 VACM View (Vista VACM) ...............................................33

4.4.6 USM User (Usuario USM) ...............................................34

vii

4.5 Security (Seguridad)......................................................35

4.5.1 Port access control (Control de acceso a puertos) ..........35

4.5.2 Port Access Control Status (Estado de Control de Acceso

a Puertos)........................................................................37

4.5.3 Dial-In User (Usuario remoto) .........................................38

4.5.4 RADIUS...........................................................................38

4.5.5 TACACS+ ........................................................................39

4.5.6 Port Security (Seguridad en puertos) ..............................39

4.5.6.1 Port conguration (Conguración de puertos) ........39

4.5.6.2 Port Status (Estado del puerto) ............................... 41

4.5.6.3 Secure MAC address (Direcciones MAC seguras) .42

4.6 QoS (Calidad de servicio) .............................................42

4.6.1 Trust State (Estado de abilidad) ....................................43

4.6.2 Mapping (Mapeado) ........................................................ 43

4.6.3 Priority Override (Anulación de prioridad) ....................... 44

4.6.4 CoS ................................................................................44

4.7 Cable Diagnosis (Diagnóstico de cableado) .................45

4.8 Statistics Chart (Grácas de estadísticas) ....................46

4.8.1 Trafc comparison (Comparaciones del tráco) .............46

4.8.2 Error Group (Grupo de errores) ......................................46

4.8.3 Historical Status (Gráco de históricos) .......................... 47

4.9 Save Conguration (Guardar conguración) .................47

5 Interfaz de Comandos (CLI) ..................................... 48

5.1 Power On Self Test (Auto comprobación durante el

encendido).....................................................................48

5.1.1 Boot ROM Command Mode (Modo de comandos de inicio

en ROM)..........................................................................48

5.1.2 Comandos de inicio en ROM ..........................................49

5.2 Inicio y n de sesión ......................................................50

5.3 Comandos CLI ..............................................................50

5.3.1 Comandos del sistema.................................................... 50

5.3.2 Comandos de la Interfaz física........................................ 53

viii

5.3.3 Comandos de Puente (Bridge)........................................ 53

5.3.4 SNMP ..............................................................................61

5.3.5 Comandos de Seguridad ................................................67

5.3.6 Comandos QoS...............................................................72

5.3.7 Diagnóstico de Cable ...................................................... 74

5.4 Comandos misceláneos ................................................74

6 Direcciones IP, Máscaras de red y Subredes ........ 75

6.1 Direcciones IP ...............................................................75

6.1.1 Estructura de una dirección IP ........................................ 75

6.2 Máscaras de subredes ..................................................77

7 Solución de Problemas ........................................... 78

7.1 Diagnóstico de problemas con utilidades IP .................78

7.1.1 ping .................................................................................78

7.1.2 nslookup ..........................................................................79

7.2 Reemplazando ventiladores defectuosos .....................80

7.3 Soluciones para problemas simples .............................82

7.4 Carga y descarga de archivos ......................................84

7.4.1 Carga del módulo de inicio "boot" a través de TFTP ......84

7.4.2 Upload rmware by TFTP ...............................................84

7.4.3 Carga de Firmware a través de FTP ...............................85

7.4.4 Upload auto-cong le by FTP ........................................85

7.4.5 Conguración de sistema de copias de seguridad a través

de FTP ............................................................................86

7.4.6 Restauración de la conguración del sistema a través de

FTP .................................................................................87

7.4.7 Copia de seguridad de la configuración del sistema a

través de la Consola .......................................................88

7.4.8 Restauración de la conguración del sistema a través de

la Consola ....................................................................... 88

8 Glosario .................................................................... 89

ix

Lista de Figuras

Figura 1. Componentes del Switch Administrado de nivel 2 .......2

Figura 2. Panel frontal GigaX 2024X...........................................4

Figura 3. Panel frontal GigaX 2016X...........................................4

Figura 4. Panel trasero ................................................................5

Figura 5. Introducción a las conexiones del Hardware ...............7

Figura 6. Pantalla de inicio de sesión y conguración IP ..........10

Figura 7. Ventana de inicio de sesión en Conguration Manager ...11

Figura 8. Conguración IP GX2024X ........................................13

Figura 9. Conguración IP GX2016X ........................................13

Figura 10. Lista de menús expandida. ...................................... 14

Figura 11. Management ............................................................ 17

Figura 12. IP Setup ...................................................................17

Figura 13. Administration...........................................................18

Figura 14. Firmware Upgrade ...................................................18

Figura 15. Conguration Backup ...............................................19

Figura 16. Interfaz física ............................................................20

Figura 17. Spanning Tree ..........................................................20

Figura 18. Agregación de enlaces en GX2024X .......................22

Figura 19. Agregación de enlaces en GX2016X ......................22

Figura 20. Página de puertos espejo en GX2024X ...................24

Figura 21. Página de puertos espejo en GX2016X ...................24

Figura 22. Multidifusión estática en GX2024X .......................... 24

Figura 23. Multidifusión estática en GX2016X ......................... 24

Figura 24. Monitorización IGMP ................................................25

Figura 25. Control de ancho de banda ......................................25

Figura 26. Direcciones dinámicas ............................................. 26

Figura 27. VLAN con etiquetas en GX2024X ............................28

x

Figura 28. VLAN con etiquetas en GX2016X ............................28

Figura 29: VLAN basada en puertos en GX2024X ...................30

Figura 30: VLAN basada en puertos en GX2016X ...................30

Figura 31. Tabla de comunidad .................................................32

Figura 32. Tabla Host ................................................................32

Figura 33. Conguración de trampas ........................................32

Figura 34. Grupo VACM ............................................................33

Figura 35. Vista VACM .............................................................. 33

Figura 36. Usuario USM ............................................................34

Figura 37. Control de Acceso a Puertos....................................35

Figura 38. Estado de Control de Acceso a Puertos .................. 37

Figura 39. Usuario remoto.........................................................38

Figura 40. RADIUS ...................................................................38

Figura 41. TACACS+ ................................................................. 39

Figura 42. Conguración de puertos .........................................39

Figura 43. Estado del puerto .....................................................41

Figura 44. Direcciones MAC seguras........................................42

Figura 45. Estado de abilidad ..................................................43

Figura 46. Mapping ...................................................................43

Figura 47. Anulación de prioridad..............................................44

Figura 48. CoS .......................................................................... 45

Figura 49. Diagnostico de cableado ..........................................45

Figura 50. Comparación de tráco en GX2024X ......................46

Figura 51. Comparación de tráco en GX2016X ......................46

Figura 52. Grupo de errores ......................................................46

Figura 53. Gráco de Históricos ................................................47

Figura 54. Guardar conguración..............................................47

Figura 55. Interfaz CLI...............................................................48

Figura 56. Modo de comandos de inicio en ROM .....................48

xi

Figura 57. Comandos SYS........................................................50

Figura 58.

Utilizando la utilidad ping .........................................78

Figura 59. Utilizando la utilidad nslookup ..................................79

Figura 60.

Aojando el tornillo del panel trasero .......................80

Figura 61.

Retirando el módulo de ventiladores........................80

Figura 62.

Desmontando el ventilador del módulo ....................81

Figura 64. Carga de Firmware a través de TFTP .....................84

Figura 63. Carga del módulo de inicio a través de TFTP ..........84

Figura 65. Carga de Firmware a través de FTP .......................85

Figura 66. Carga de archivo de auto conguración a través de

FTP .................................................................................86

Figura 67. Conguración de sistema de copias de seguridad a

través de FTP ..................................................................86

Figura 68. Restauración de la conguración del sistema a través

de FTP ............................................................................87

Figura 69. Copia de seguridad de la conguración del sistema a

través de la consola ....................................................... 88

Figura 70. Restauración de la conguración del sistema a través

de la consola ...................................................................88

Lista de Tablas

Tabla 1: Etiquetas y LEDs del panel frontal................................. 4

Tabla 2: Elementos del panel trasero ..........................................5

Tabla 3: Especicaciones técnicas ..............................................5

Tabla 4: Indicadores LED ............................................................ 8

Tabla 5: Descripción de colores en puertos ..............................14

Tabla 5: Botones e iconos utilizados comúnmente ...................15

Tabla 8: Estructura de una dirección IP ..................................... 76

Tabla 9: Problemas y Soluciones sugeridas.............................. 82

1

Capítulo 1 - Introducción

ASUS GigaX Series

1 Introducción

Enhorabuena por la adquisición de este switch administrado de nivel 2

ASUS GigaX.

Este manual del usuario explica como congurar y personalizar el switch

para obtener el máximo rendimiento de este producto.

1.1 Convenciones usadas en este manual

1.1.1 Notaciones

• Los acrónimos son denidos la primera vez que aparecen en el texto y

en el glosario.

• Por motivos de brevedad, el switch administrado de nivel 2 ASUS

GigaX también es referido como “

el Switch

”.

• Los términos

LAN

y

red

son utilizados indistintamente para referirse a

un grupo de PCs conectados a un mismo sitio de red.

1.1.2 Tipografía

El texto escrito en Negrita se utiliza para elementos seleccionados en

menús normales y menús desplegables, o cadenas de caracteres o

texto que es escrito en alguna parte del programa. Estos elementos

pueden venir entre los símbolos < > o “ “. El texto en Negrita también

se utiliza para dar énfasis.

1.1.3 Símbolos

Este documento utiliza los siguientes iconos para llamar su atención a

instrucciones o explicaciones especícas.

Proporciona información aclaratoria o adicional relacionada

con el tema que se esté tratando.

Explica términos o acrónimos que podrían no ser familiares

para la mayoría de los lectores. Estos términos también

estarán incluidos en el glosario.

Proporciona mensajes de alta importancia, incluyendo los

relacionados con la seguridad personal o la integridad del

sistema.

2

Capítulo 1 - Introducción

ASUS GigaX Series

1.3 Funciones

El Switch ASUS GigaX Series proporciona las siguientes funciones:

• 24 puertos Fast Ethernet 10/100BASE-TX con auto-sensing (GX2024X)

• 16 puertos Fast Ethernet 10/100BASE-TX con auto-sensing (GX2016X)

• 2 puertos de intercambio Gigabit Ethernet 10/100/1000BASE-T con auto-sensing

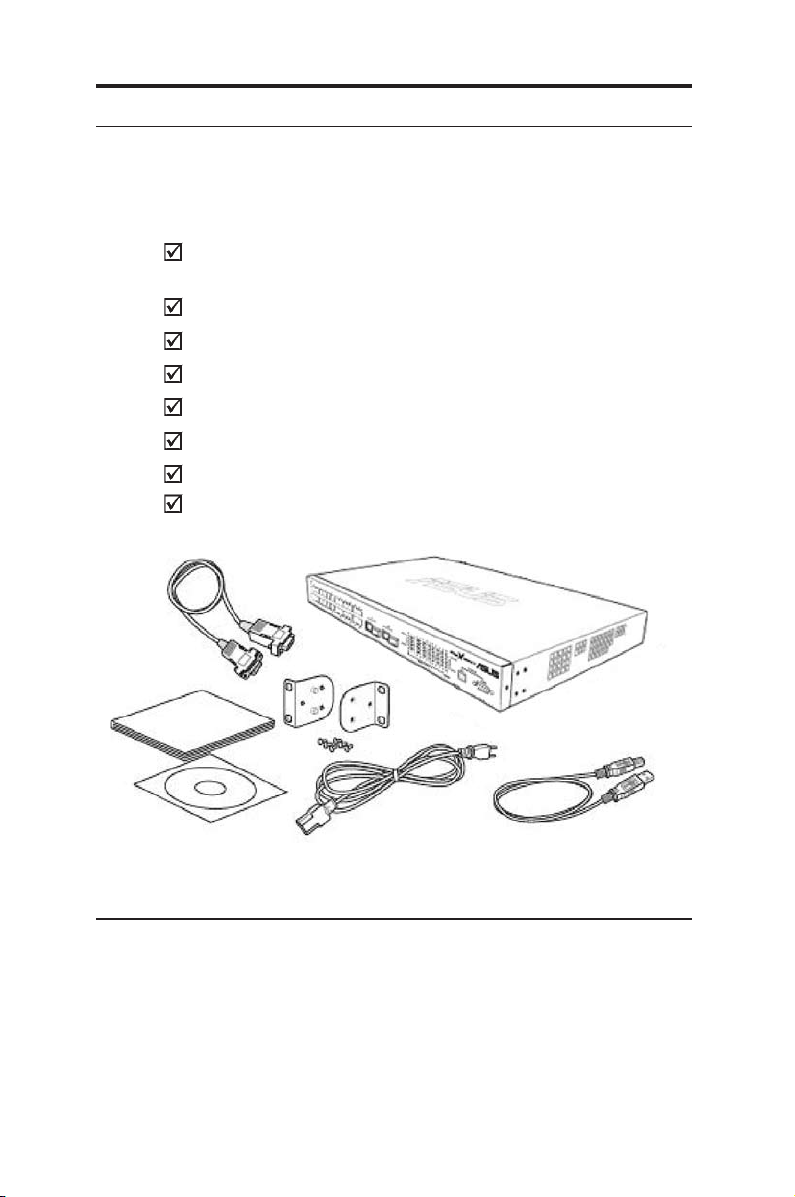

1.2 Contenidos del embalaje

Compruebe que los siguientes elementos se encuentran presentes en el embalaje

de su switch ASUS GigaX Series. Contacte con su punto de venta si alguno de estos

elementos está dañado o no se encuentra presente.

Switch administrado de nivel 2 GigaX 2024X (26 puertos) o

GigaX 2016X (18 puertos)

Cable de alimentación AC

CD-ROM de soporte

Cable Null Modem para la interfaz de consola (DB9)

Kit de instalación en rack (dos soportes con seis tornillos #6-32)

Cable USB para interfaz de consola

CD-ROM de instalación

Manual del Usuario

Figura 1. Componentes del Switch Administrado de nivel 2

3

Capítulo 1 - Introducción

ASUS GigaX Series

• Dos zócalos “Small Form Factor” (SFP) para Gigabit Interface Converter (GBIC)

• Protocolo 802.1D/802.1w con bridge/protocolo spanning tree/rapid spanning tree

transparente

•

Caché con 8K de direcciones MAC y envejecimiento asistido por Hardware

• Control de ujo 802.3x

• VLAN con etiquetas basado en 802.1Q, con hasta 229 VLANs (GX2024X)

• VLAN con etiquetas basado en 802.1Q, con hasta 237 VLANs (GX2016X)

• Red VLAN privada de hasta 4 VLANs

• VLAN basada en puertos de hasta 26 grupos (GX2024X)

• VLAN basada en puertos de hasta 18 grupos (GX2016X)

• Clase de servicio 802.1p, con 4 colas por puerto

• Soporte para Multidifusión Estática . Hasta 127 grupos

• Soporte para monitorización IGMP (v1/v2/v3)

• Agregación de enlaces 802.3ad (manual y LACP), hasta 15 grupos de enlace

entre centros de conmutación (Trunks)

• Duplicación de puertos

• Control de ancho de banda

• Cliente DHCP

• Control de acceso a red basado en puertos/MAC 802.1X

• Servicio de autenticación de usuarios telefónica a través de servidor RADIUS

• Autenticación remota TACACS+

• Seguridad en puertos

• Clasicación de calidad de servicio: Prioridad DA/SA MAC, prioridad VLAN, IPv4

ToS/DiffServ, Clase de tráco IPv6

• Diagnóstico de cable Ethernet

• RMON: Soporte para 4 grupos (1, 2, 3, 9)

• SNMP v1, v2, v3

• MIB-II

• Enterprise MIB para la fuente de alimentación, ventilador, temperatura del

sistema, y voltaje

• Inicio de sesión remoto a través de Telnet o SSH

• FTP para actualizaciones del Firmware y copias de seguridad de la conguración

• Syslog

• Intérprete de comandos a través de consola, Telnet y SSH

• Interfaz gráco Web

• LEDs para informar del estado de los enlaces en puerto

• LEDs de sistema, fuente de alimentación redundante (RPS), y estado del

ventilador

4

Capítulo 1 - Introducción

ASUS GigaX Series

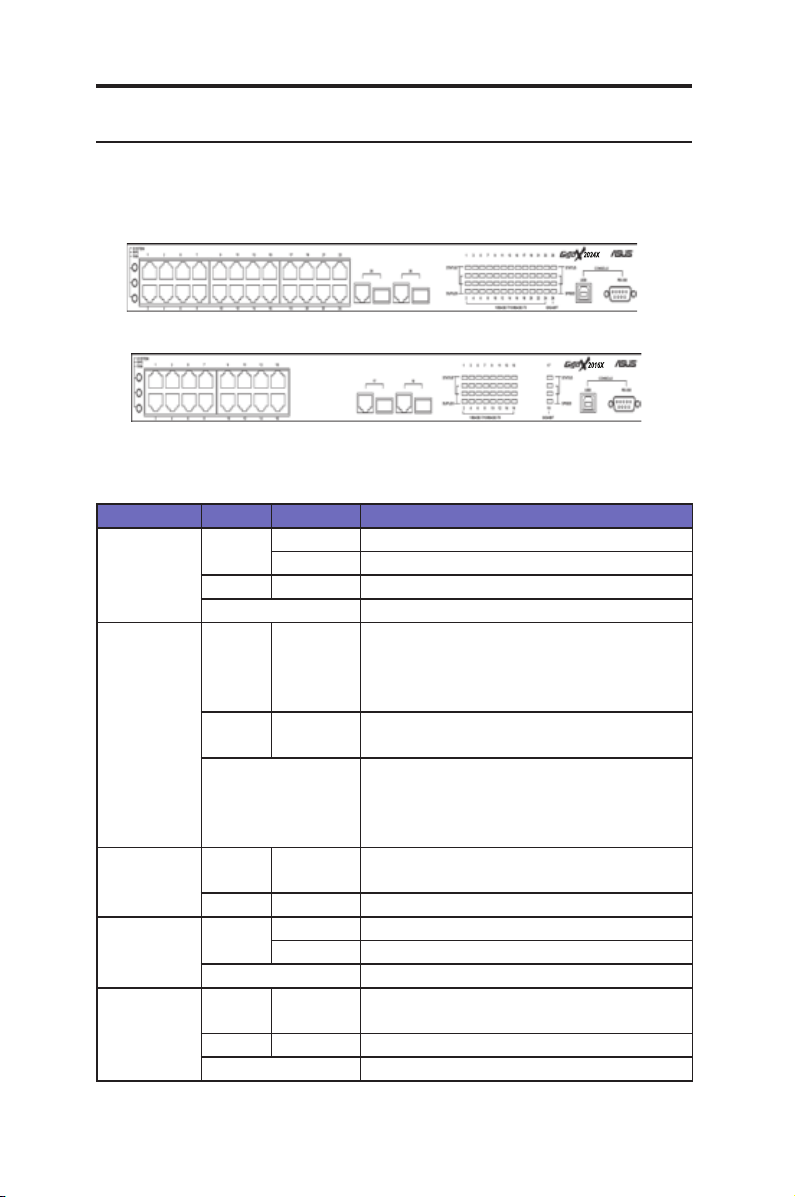

1.4 Funciones del panel frontal

El panel frontal incluye indicadores LED que muestran los estados del sistema,

fuente

de alimentación redundante (RPS)

, ventilador y puertos.

Tabla 1: Etiquetas y LEDs del panel frontal

Etiqueta Color Estado Descripción

SYSTEM

Sistema

Verde

Encendido Unidad encendida

Intermitente

Ámbar Encendido Temperatura o voltaje anormal

Apagado Sin alimentación

RPS

Verde

Encendido La unidad de suministro de energía (Power

Supply Unit - PSU) del Switch funciona

cor rec ta m en te y éste t i en e un bu e n

suministro de energía redundante

Ámbar Encendido PSU anormal con Switch recibiendo energía

a través de RPS

Apagado Si n en e r g í a (L E D SY S T E M ta m bi é n

apagado); RPS no funciona apropiadamente

o n o es t á i n s t ala do ( L E D SY S T E M

encendido)

FAN

(ventilador)

Verde

Encendido A m bo s v e n t il a d o r e s f u n c io n a n d o

correctamente

Ámbar Encendido Ambos o uno de los ventiladores detenido

Estado en

puertos

10/100/1000

Verde Encendido Enlace (RJ-45 o SFP) presente; puerto activado

Intermitente Transmitiendo o recibiendo datos

Apagado No hay enlace Ethernet

Velocidad

en puertos

10/100/1000

Verde Encendido 1000Mbps en puertos Giga port, o 100Mbps

en puertos 10/100

Ámbar Encendido 100Mbps en puertos Giga

Apagado 10Mbps o enlace no presente

Figura 2. Panel frontal GigaX 2024X

Figura 3. Panel frontal GigaX 2016X

5

Capítulo 1 - Introducción

ASUS GigaX Series

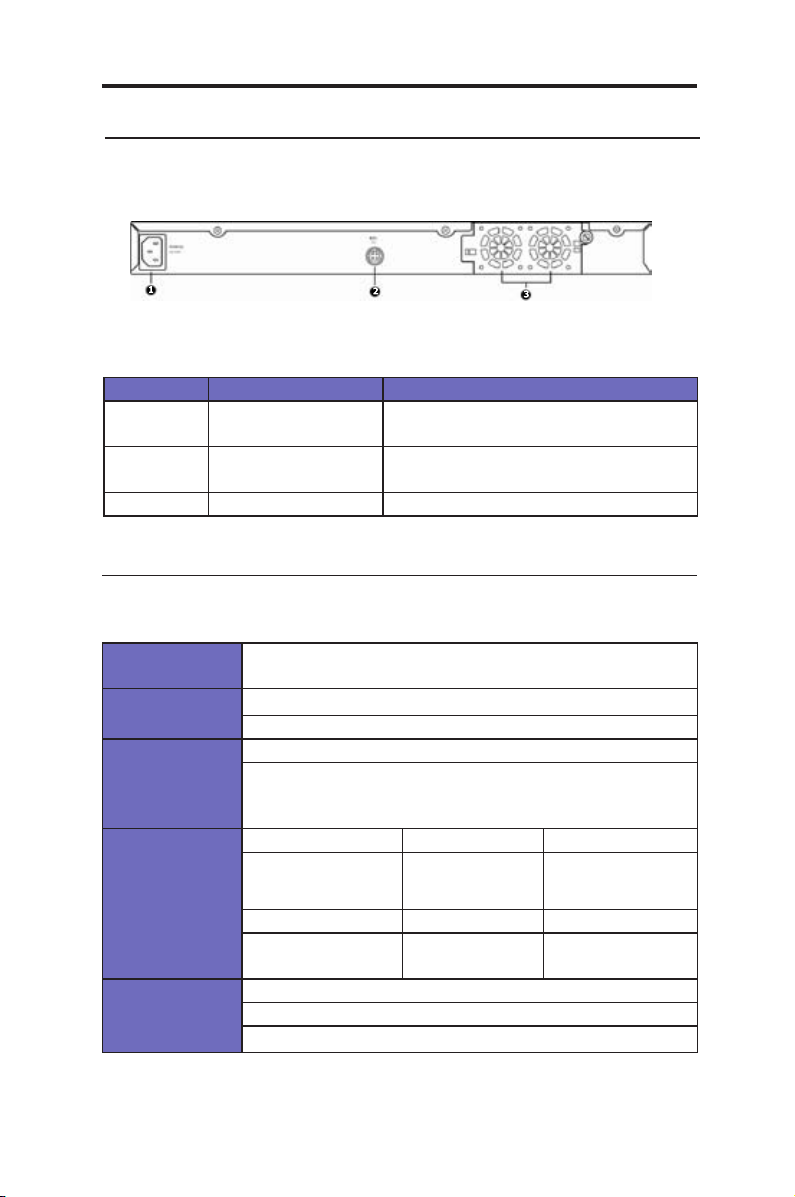

1.5 Panel Trasero

El panel trasero del Switch contiene los conectores de alimentación y ventiladores.

Tabla 2: Elementos del panel trasero

No Etiqueta Descripción

1 POWER

Con ec t a el ca bl e de al i me nta ci ó n

suministrado

2 RPS Conector para el Módulo de Alimentación

Redundante

3 FAN1 - FAN2

Ventiladores del sistema reemplazables

Figura 4. Panel trasero

1.6 Especicaciones técnicas

Tabla 3: Especicaciones

técnicas

Dimensiones

físicas

43.5mm(Alto) X 444 mm(Ancho) X 265mm(Profundidad)

Alimentación

Entrada: 100-240V AC/2.5A 50-60Hz

Consumo: <90 watts

Sistema de

alimentación

redundante

(RPS)

Entrada: 100-240V AC/1.8A 50-60Hz

Salida: 12V DC/12.5A

Rangos

ambientales

Operación Almacenamiento

Temperatura

-10 a 50oC

(14 a 122oC)

-40 a 70oC

(-40 a 158oC)

Humedad

15 to 90% 0 to 95%

Altitud

Máximo 10,000

pies (3,000m)

40,000 pies

(12,000m)

Ven t i l ad o r e s

reemplazables

Dimensiones

: 40 x 40 x 20 mm

Voltaje y amperaje

: 12VDC, 0.13A

Velocidad

: 8200RPM

6

Capítulo 2 - Guía Rápida

ASUS GigaX Series

2 Guía de instalación rápida

Esta sección proporciona instrucciones básicas para organizar el entorno

operativo del Switch. También puede referirse a la guía de instalación del

Switch GigaX.

• La parte 1 explica el proceso de instalación del Switch GigaX en una

supercie plana o en un rack.

• La parte 2 proporciona instrucciones para congurar el Hardware.

• La parte 3 describe como congurar los ajustes básicos en el Switch

GigaX.

Antes de empezar, obtenga la siguiente información de su administrador de red:

• Dirección IP para el Switch

• Puerta de Enlace por defecto

• Máscara de red para esta red

2.1 Parte 1 — Instalación del Switch

El Switch puede ser instalado en una supercie plana o en un rack.

2.1.1 Instalación del Switch en una supercie plana

El Switch debe ser instalado en una supercie plana que pueda soportar

el peso del Switch (o Switches) y sus accesorios. Inserte cuatro soportes

de caucho en la parte inferior del Switch.

1

2

3

4

Inserte los cuatro soportes de

caucho en las zonas 1, 2, 3, y 4.

7

Capítulo 2 - Guía Rápida

ASUS GigaX Series

2.1.2 Montaje del Switch en un Rack

1. Con el panel frontal hacia afuera, inserte el Switch entre los postes del

rack y alinee los cuatro agujeros de montaje con los del rack.

2. Ajuste el Switch en el rack con dos tornillos en cada cara.

2.2 Parte 2 — Conexión del Hardware

El Switch debe ser conectado a una fuente de alimentación, a un PC y a la red.

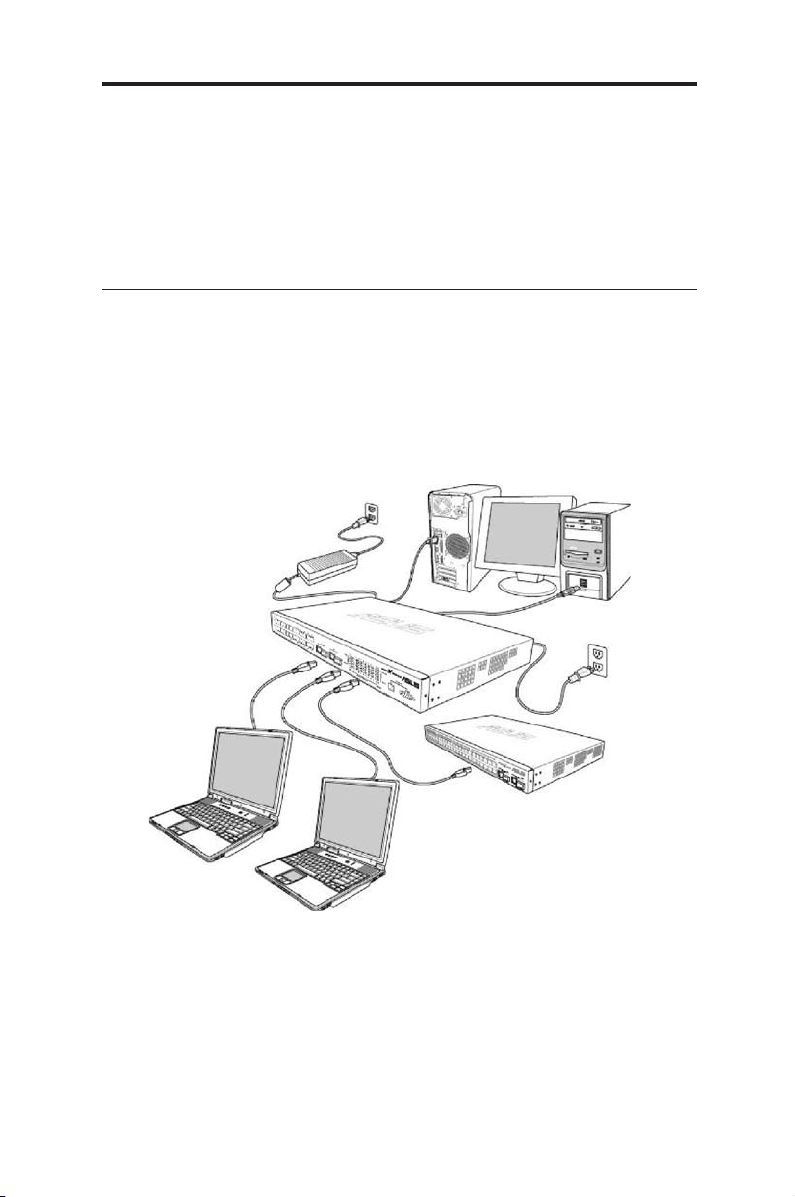

Reérase a la gura 5 para una introducción a las conexiones del Hardware.

Administración por consola

RS-232

RPS

Cables Ethernet CAT 5

PCs en red

Hubs/Switches de expansión

Figura 5. Introducción a las conexiones del Hardware

8

Capítulo 2 - Guía Rápida

ASUS GigaX Series

2.2.1 Conexión del puerto de consola

Para administración a través de consola, utilice un conector RS232 (DB9).

Si desea utilizar una Administrador de Conguración, conecte un PC al

Switch utilizando un cable Ethernet.

2.2.2 Conexión a PCs o redes

Puede utilizar cables Ethernet para conectar PCs directamente a los

puertos del Switch. También puede conectar hubs/Switches a los puertos

Ethernet del Switch. Puede utilizar cables Ethernet cruzados o directos.

Puede conectar PCs, hubs, o Switches.

Utilice un cable par cruzado Ethernet de categoría 5 para conectar al

puerto 1000BASE-T. De otro modo la velocidad del enlace no podrá

alcanzar 1Gbps.

2.2.3 Conexión de un módulo RPS

Conecte el modulo de alimentación redundante (RPS) opcional al conector

RPS en la parte trasera del Switch, asegurándose de que el otro extremo

del RPS está conectado a un cable.

2.2.4 Conexión de una fuente de alimentación

1. Conecte un extremo del cable de alimentación AC al conector para el

cable de alimentación (POWER) en la parte trasera del Switch. Conecte

el otro extremo del cable a un enchufe o fuente de alimentación.

2. Compruebe que los indicadores LED del panel se ajustan a las

descripciones de la tabla 4. Si los LEDs se iluminan como esta descrito,

el Hardware del Switch funciona apropiadamente.

Tabla 4: Indicadores LED

No LED Descripción

1 SYSTEM Verde jo indica que el dispositivo está encendido.

Si esta luz esta apagada, asegúrese de que el

cable de alimentación esta conectado al switch y

conectado a una fuente de alimentación

2 Puertos del Switch

[1] a [26] (GX2024X)

[1] a [18] (GX2016X)

Verde fijo indica que hay un enlace presente en

el puerto; intermitente indica que el dispositivo

conectado está enviando o recibiendo datos desde

los PCs en red.

3 RPS Verde fijo indica que un módulo RPS ha sido

instalado con éxito.

4 FAN Verde jo indica que todos los ventiladores

funcionan correctamente

9

Capítulo 2 - Guía Rápida

ASUS GigaX Series

2.2 Parte 3 — Ajustes básicos del Switch

Una vez que las conexiones del hardware hayan sido completadas podrá

congurar los ajustes básicos del Switch. Puede administrar el Switch a través

de cualquiera de los siguientes métodos:

• Administrador de Conguración: El Switch dispone de un grupo de

páginas que permiten su fácil administración a través de IE5.0 o superior

con Java® . Para más información, reérase a los capítulos 3 y 4.

• Interfaz de comandos (CLI): Utilice el puerto de consola para administrar

el Switch.

2.3.1 Administración a través del puerto consola

1. Utilice el cable cruzado RS-232 suministrado para conectar el puerto

de consola al panel frontal del Switch. Este puerto es un conector

macho DB-9, implementado como conector para equipos terminales de

datos (DTE). Ajuste los tornillos del cable para asegurarlo al conector.

Conecte el otro extremo del terminal a un PC que utilice un Software de

emulación de terminal (p.e. Hyper Terminal).

2. Utilice el cable USB incluido para conectar al PC. Deberá instalar el

controlador para USB desde el CD-ROM del Switch antes de realizar

la conexión. El controlador USB simula un puerto COM adicional en

Sistemas Operativos Windows Me/2K/XP.

3. Asegúrese de que los ajustes del emulador de terminal se ajustan a las

siguientes especicaciones:

a) Seleccione el puerto serie apropiado.

b) Ajuste la tasa de baudios de datos a 9600.

c) Ajuste el formato de datos a “no paridad”, “8 bits de datos” y “1 bit de stop”.

d) Desactive el control de ujo.

4. Tras congurar el terminal, podrá ver el mensaje “(ASUS)%” en la pantalla

del terminal.

5. Introduzca “login” para acceder al interfaz de comandos. El nombre de

usuario por defecto es “admin”. No escriba la contraseña presionando

la tecla <Entrar>.

Puede cambiar la contraseña en cualquier momento a través de

(consulte sección 5.2: Inicio y nalización de sesión). Para proteger

su Switch contra accesos no autorizados, cambie la contraseña por

defecto tan pronto como le sea posible.

10

Capítulo 2 - Guía Rápida

ASUS GigaX Series

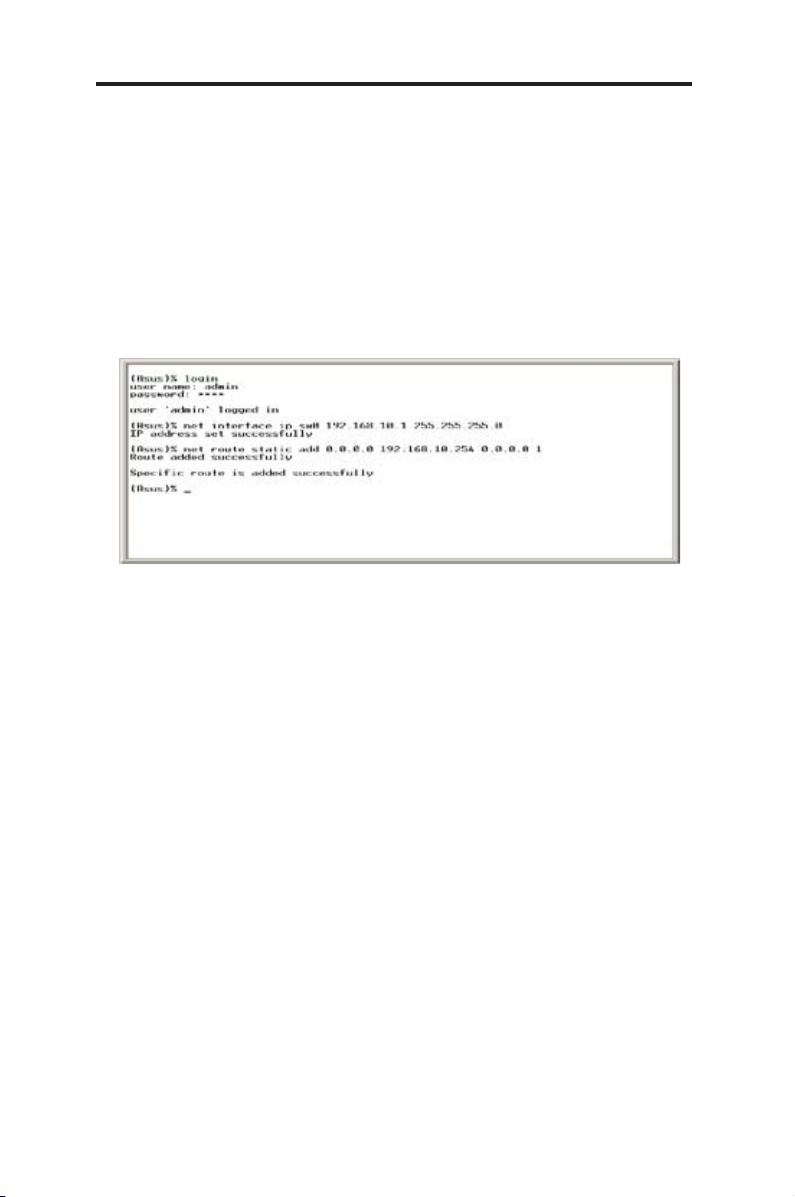

6. Siga estos pasos para asignar una dirección IP al switch:

a) Escriba “net interface ip sw0 <su dirección IP> <su máscara de

red>”. Por ejemplo, si la dirección IP de su Switch es 192.168.10.1 y su

máscara de red es 255.255.255.0, deberá escribir “net interface ip sw0

192.168.10.1 255.255.255.0”.

b) Si el switch tiene que ser administrado a través de diferentes redes,

será requerido que escriba la puerta de enlace o ruta estática por defecto.

Escriba “net route static add 0.0.0.0 <dirección IP de su puerta de enlace>

0.0.0.0 1” como su ruta de entrada por defecto, como se muestra en la

gura 6.

Figura 6. Pantalla de inicio de sesión y conguración IP

2.3.2 Conguración a través de “Conguration Manager”

Puede administrar el Switch a través de la aplicación Web preinstalada

"Conguration Manager"

.

Puede acceder a Conguration Manager a través de cualquier navegador Web

(Microsoft Internet Explorer® 5.0 o versiones posteriores. No soporta Netscape)

desde cualquier PC conectado al Switch a través de los puertos LAN.

1. Por defecto, la autentificación a través de Web esta desactivada.

Deberá activarla para asegurar la conguración del sistema. Para ello,

acceda a

System --> Administration

.

2. En el navegador Web (IE 5.0 o versiones posteriores), introduzca la

siguiente dirección IP: http://192.168.1.1 (dirección IP por defecto del

Switch) y pulse <

Entrar

>.

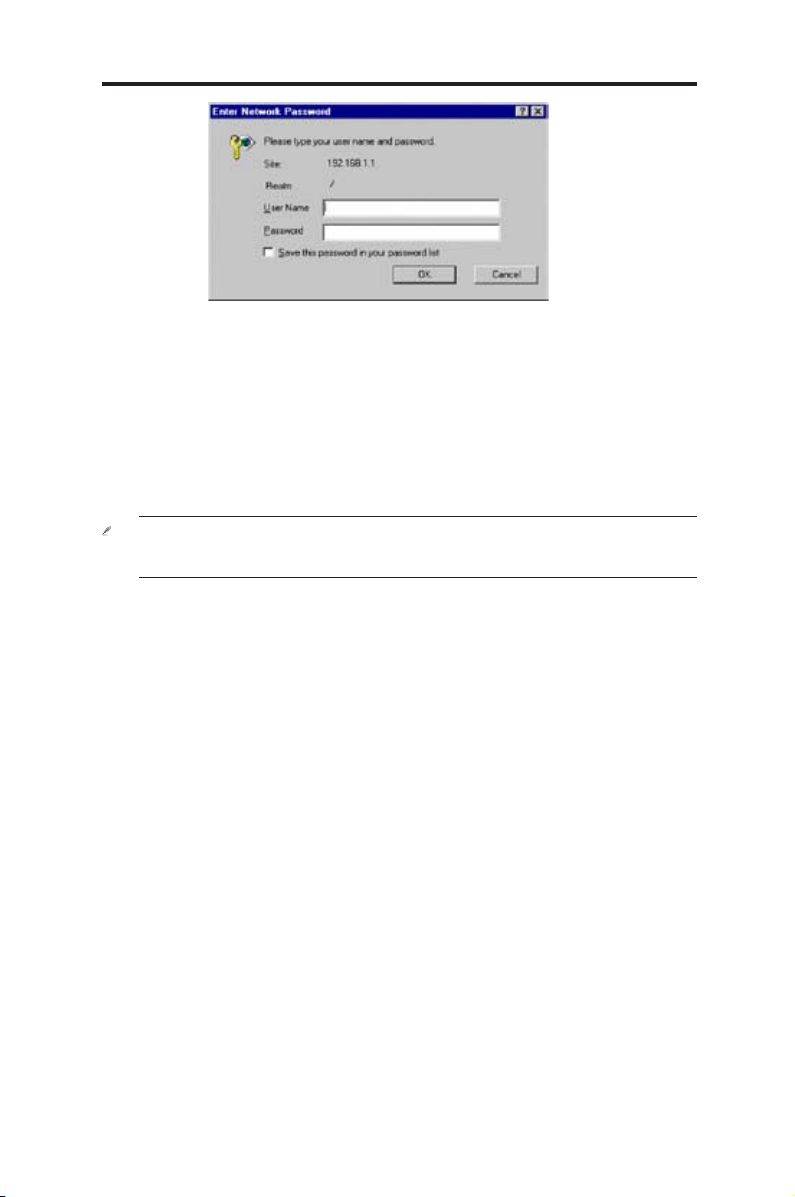

Una ventana de inicio de sesión aparecerá como se muestra en la

gura 7.

11

Capítulo 2 - Guía Rápida

ASUS GigaX Series

3. Introduzca su nombre de usuario y contraseña, y haga clic en

<

Aceptar

>. La primera vez que inicie la sesión, utilice la siguiente

conguración:

Username (nombre de usuario)

: admin

Password (contraseña)

: (sin contraseña)

Para proteger su Switch contra accesos no autorizados, ´cambie la

contraseña por defecto. Consulte el Capítulo 5.2: Inicio y n de sesión.

Figura 7. Ventana de inicio de sesión en

Conguration Manager

12

Capítulo 3 - Usando el Administrador de Conguración

ASUS GigaX Series

3 Usando el Administrador de Conguración

El Switch proporciona una aplicación Web preinst alada llamada

Configuration Manager

. Con ella es posible configurar los ajustes del

dispositivo para ajustarse a las necesidades de su red. Podrá acceder

a esta aplicación a través de su navegador Web desde cualquier PC

conectado al Switch a través de los puertos LAN.

3.1 Inicio de sesión en "Conguration Manager"

La aplicación "Configuration Manager" está preinstalada en el Switch.

Para acceder a ella, necesitará lo siguiente:

• Un PC conectado en un puerto LAN del Switch, tal y como se describe

en el capítulo de guía rápida.

• Un navegador Web instalado en su PC. Esta aplicación está

especialmente diseñada para Microsoft Internet Explorer® 5.0 o

superior. Netscape no es soportado por esta aplicación.

También puede acceder al programa desde cualquier PC conectado al

Switch a través de los puertos LAN.

3.1.1 Conguración de "Conguration Manager"

1. Por defecto, el sistema de autentificación Web del Switch está

desactivado. Para asegurar la conguración Web del sistema deberá

activarlo. Para ello, acceda a la página

System --> Administration

.

2. En el navegador Web, introduzca la dirección IP:

http://192.168.1.1

y pulse <

Entrar

>. Esta es la dirección IP por defecto del Switch. Una

pantalla de inicio de sesión aparecerá.

3. Introduzca su nombre de usuario y contraseña, y haga clic en <

Aceptar

>

para acceder a la aplicación Conguration Manager. La primera vez que

inicie su sesión, utilice los siguientes valores por defecto:

Nombre de usuario por defecto:

admin

Contraseña por defecto

: (sin contraseña)

13

Capítulo 3 - Usando el Administrador de Conguración

ASUS GigaX Series

Figura 8. Conguración IP GX2024X

Figura 9. Conguración IP GX2016X

Las unidades GigaX 2024X y 2016X usan la misma interfaz Web,

exceptuando la imagen del panel frontal en la parte superior de la

pantalla.

En las figuras que acompañan a este manual, si los contenidos

de la pantalla en ambos modelos es el mismo, solo las imágenes

del modelo GigaX 2024X serán mostradas. En caso contrario las

imágenes de ambos modelos GigaX 2024X y 2016X serán mostradas.

3.1.2 Conguración de una nueva dirección IP

1. Para congurar una nueva dirección IP, acceda a System --> IP Setup.

Rellene los campos para la dirección IP, máscara de red y puerta de

enlace por defecto y haga clic en <OK>.

2. Si la dirección IP nueva es distinta de la dirección por defecto, el

navegador no podrá actualizar la ventana de estado del Swtich o mostrar

páginas. Esta situación es normal, ya que es necesario modicar la

dirección IP del Switch en la casilla de dirección del navegador para

volver a acceder a esta aplicación. Tras hacer ésto, pulse <Entrar>

para refrescar la información en la página Web.

3. Para activar autenticación en accesos Web haga clic en el elemento

Administration en la lista, y seleccione Enabled para iniciar la

protección por contraseña.

La pantalla de conguración IP aparecerá tras hacer clic en <OK>. Para

más información consulte las guras 8 y 9.

14

Capítulo 3 - Usando el Administrador de Conguración

ASUS GigaX Series

3.2 Disposición funcional

Una página típica de conguración está formada por tres marcos

separados. (superior, medio e inferior).

El marco superior (o bandera) muestra el logo del switch y su panel frontal.

Este marco actualiza y muestra sus LEDs de manera periódica. Consulte

las siguientes tablas para más información sobre los LEDs.

• Tabla 4 para las deniciones de los LED (página 8).

• Tabla 5 para la descripción de los colores según el estado.

Haciendo clic en el icono del puerto mostrará su conguración en el marco

inferior derecho.

Color en puerto Descripción

Verde Enlace Ethernet establecido

Negro

No hay enlace Ethernet

Ámbar Enlace presente pero puerto desactivado manualmente o a

través de "spanning tree"

Tabla 5: Descripción de colores en puertos

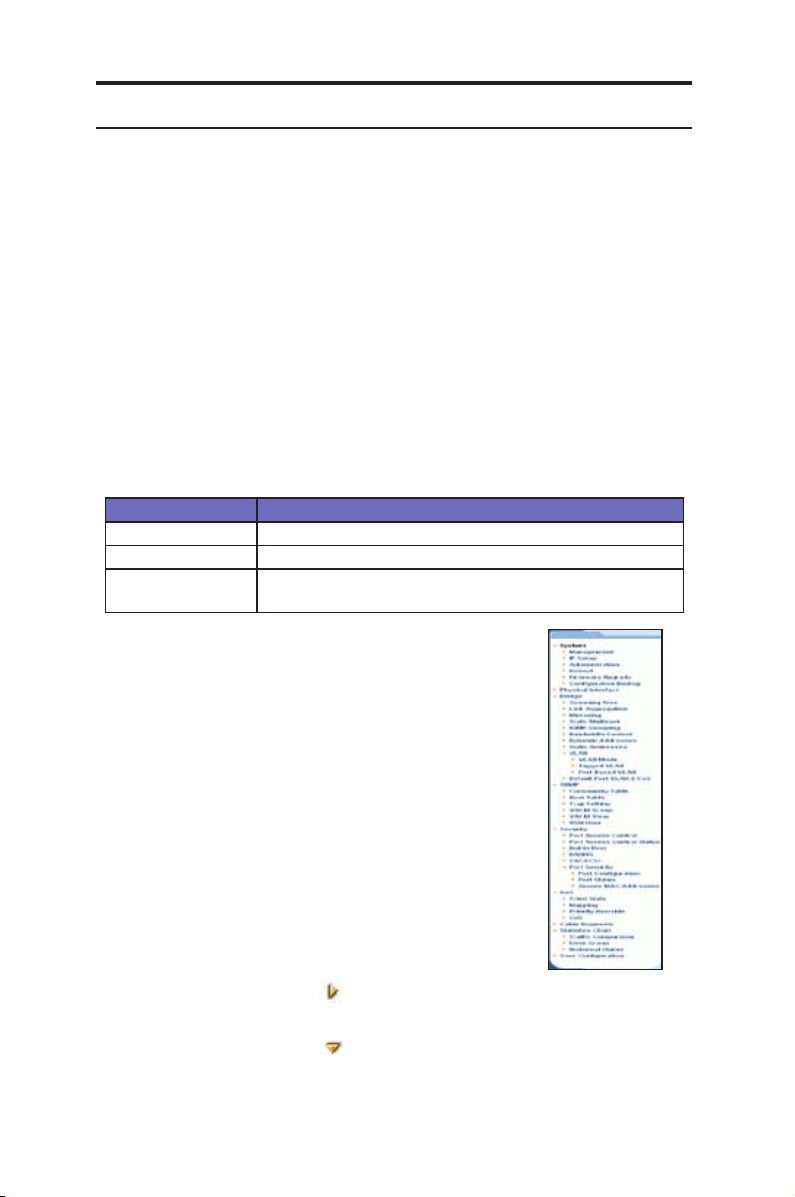

El marco izquierdo contiene la barra de menús

incluyendo todas las funciones disponibles para

la configuración del Switch. Estas funciones están

agrupadas en categorías, tales como System,

Bridge, etc. Puede hacer clic en cualquiera de

éstas para mostrar una página de configuración

especíca.

El mar co der echo muest r as la s pá gina s de

conguración o grácas de estadísticas. Consulte el

capítulo 4.7 para más información.

3.2.1 Trucos para la navegación en

menús

• Para expandir un grupo de menús relacionado,

haga doble clic en el icono:

• Para contraer un grupo de menús relacionados,

haga doble clic en el icono:

Figura 10. Lista de

menús expandida.

15

Capítulo 3 - Usando el Administrador de Conguración

ASUS GigaX Series

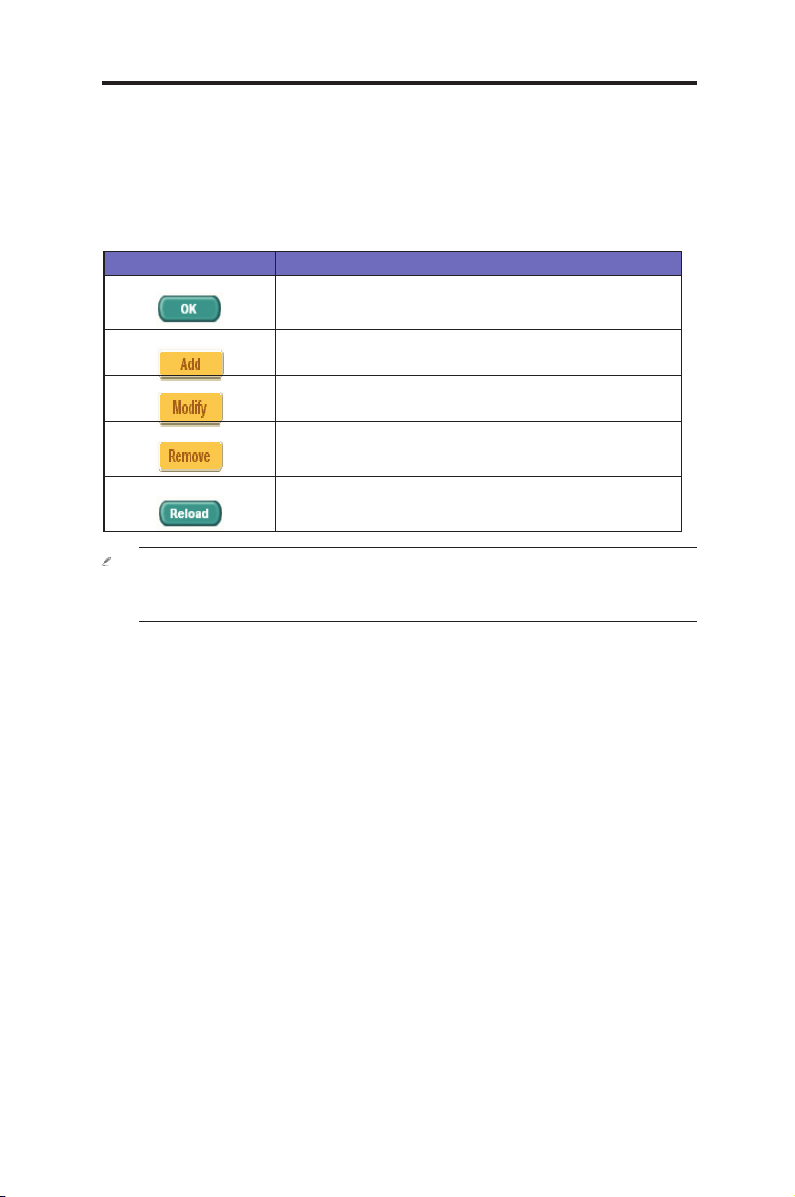

3.2.2 Botones e iconos utilizados comúnmente

La siguiente tabla describe la función de cada botón e icono usado en la

aplicación.

Botón / Icono Función

Almacena cualquier cambio hecho en la página

actual.

Añade una nueva entrada, p.e. Una regla MAC

estática

o una regla de Firewall ACL.

Modica una entrada existente

Borra una entrada seleccionada, p.e. Una ruta

estática

o una regla de ltro ACL.

Refresca la página actual con estadísticas y

conguraciones actualizadas.

Tabla 5: Botones e iconos utilizados comúnmente

Consulte los siguientes capítulos para obtener información sobre

los pasos a seguir para congurar el Switch a través del programa

Conguration Manager o el intérprete de comandos (CLI).

16

Capítulo 4 - Conguration Management

ASUS GigaX Series

4 Conguration Manager

Este capítulo describe las funciones que pueden ser usadas en la

aplicación Conguration Manager. Estas funciones son:

• System (Sistema)

• Physical Interface (Interfaz física)

• Bridge (Puente)

• SNMP

• Security (Seguridad)

• Cable Diagnosis (Diagnóstico del cable)

• Statistical Chart (Gráco de estadísticas)

• Save Conguration (Guardar conguración)

Para almacenar cambios o nuevos ajustes hechos en cualquiera

de las funciones o conguración del Switch deberá acceder a la

página “Save Conguration” y hacer clic en <Save>.

4.1 System (Sistema)

Esta sección describe las tareas que puede realizar relacionadas con el

sistema:

• Congurar el nombre del sistema, contacto, localización y otra información

relacionada;

• Asignar direcciones IP;

• Activar / Desactivar autenticación Web;

• Reiniciar el sistema; y

• Actualizar el Firmware.

17

Capítulo 4 - Conguration Management

ASUS GigaX Series

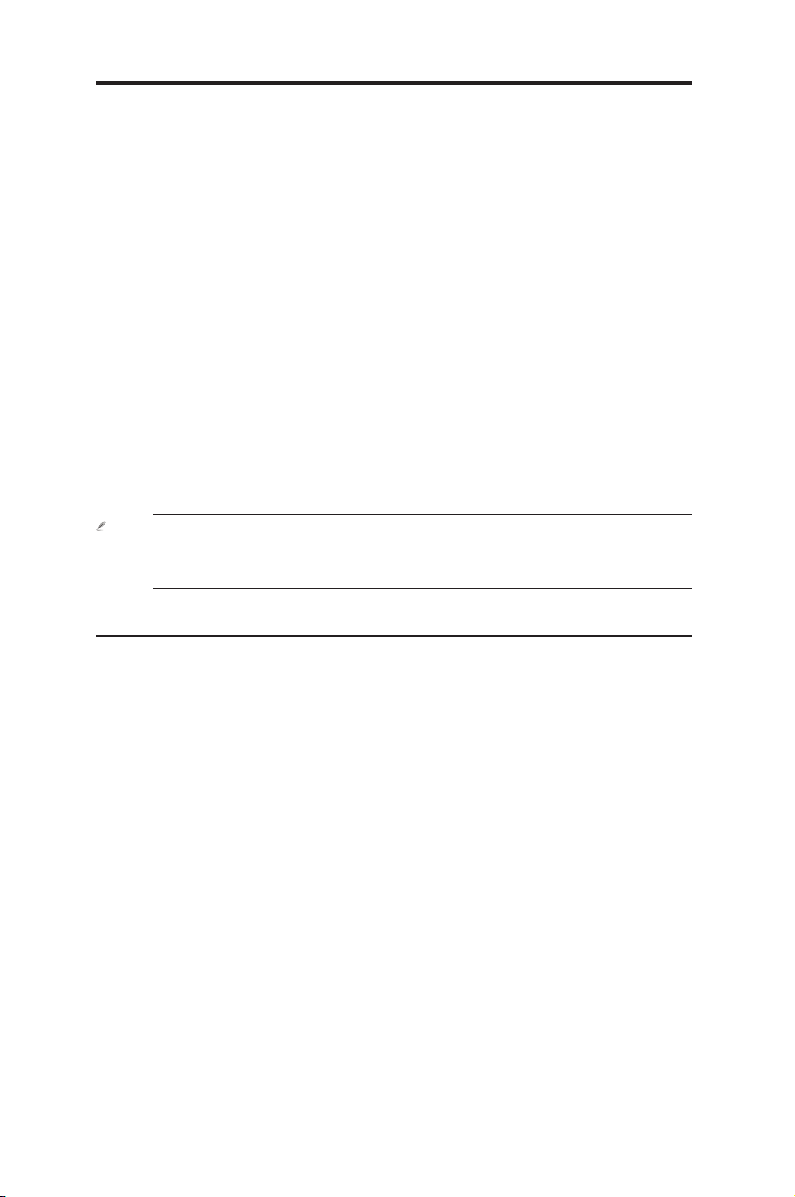

4.1.1 Management (Administración)

L a pá gi n a d e ad mi n i s t r a c i ó n

(

Management

) contiene la siguiente

información:

•

Mo de l Na m e

: El no m br e de l

producto.

•

MAC Address

: Dirección MAC del

Switch.

•

System Name

: Nombre para identicar el sistema (editable).

•

System Contact

: Contacto del sistema (editable).

•

System Location

: Localización del sistema (editable).

El caracter "/" no esta permitido al escribir información en los campos

editables.

Para almacenar los cambios realizados haga clic en <OK>. Utilice

<

Reload

> para refrescar los ajustes.

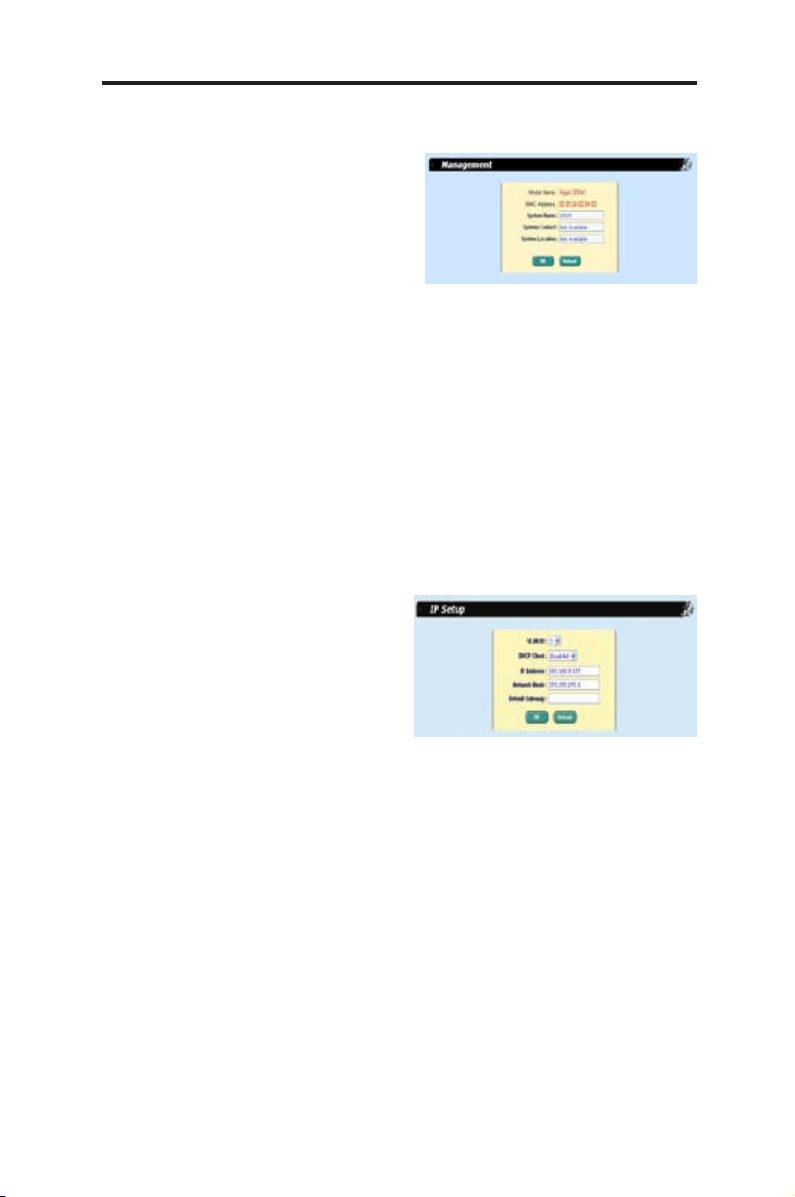

4.1.2 IP Setup (Conguración IP)

El Switch soporta asignaciones

IP estáticas y dinámicas. Una IP

dinámi c a es ob t enida des d e el

servidor DHCP dentro de la misma

re d vi rt ua l (V LA N) . La pá gi n a

de configuración IP contiene los

siguiente parámetros editables:

•

VLAN ID (Identificador de red

virtual)

: Identicador de VLAN para el interfaz de administración del sistema.

Es necesario estar en la misma VLAN para usos administrativos.

• DHCP Client (Cliente DHCP): Activa DHCP para obtener direcciones IP

dinámicas, o desactivar DHCP para especicar direcciones IP estáticas.

El servidor DHCP deberán estar en la misma VLAN.

• IP Address: Asigna una dirección IP estática para la interfaz de

administración del Switch.

• Network Mask (Máscara de red)

• Default Gateway (Puerta de enlace por defecto)

Para almacenar los cambios realizados haga clic en <OK>. Utilice <Reload>

para refrescar los ajustes.

Figura 12. IP Setup

Figura 11. Management

18

Capítulo 4 - Conguration Management

ASUS GigaX Series

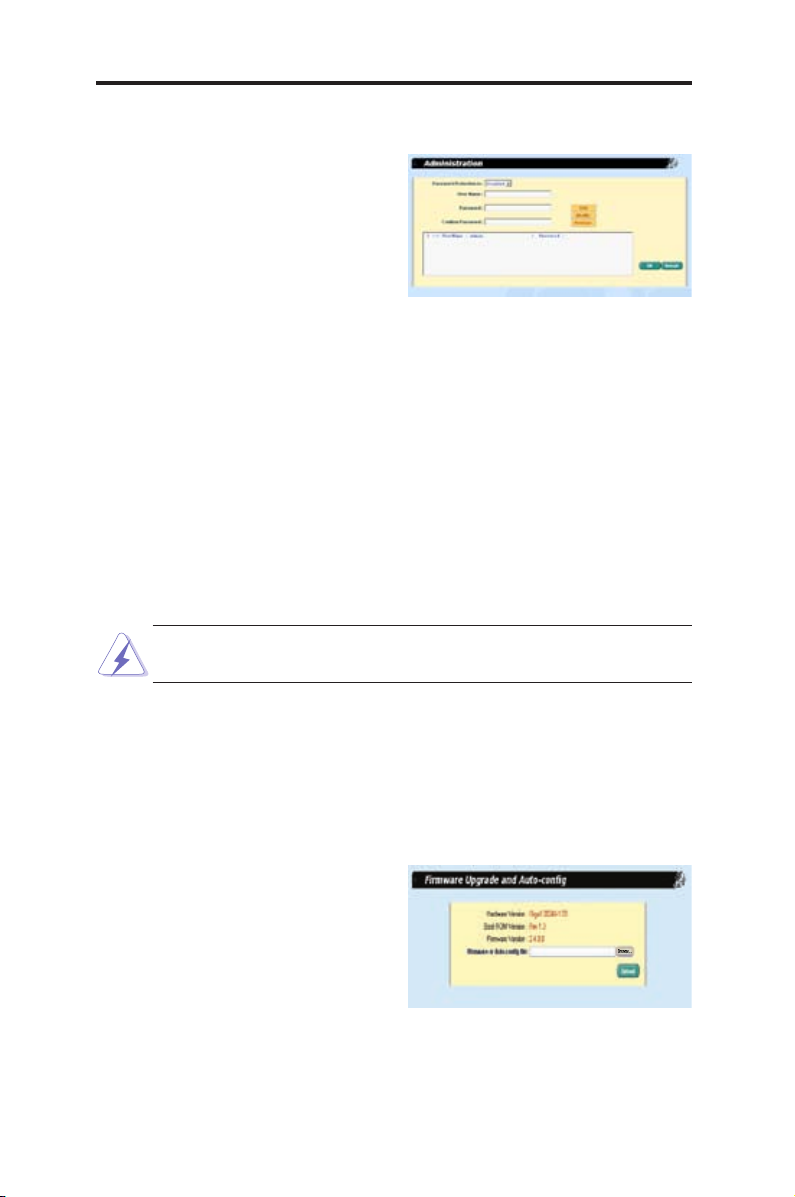

4.1.3 Administration (administración)

La página

Administration

permite

activar / desactivar autentificación

para usu a rios Web, u agr e gar/

modificar/eliminar usuarios en la

base de datos. Podrá definir hasta

8 usuarios. La configuración por

defecto para la interfaz Web no

requiere ninguna autenticación.

•

Password Protection is

: Activa (Enable) o desactiva (Disable) la

autenticación Web.

•

User Name

: Nuevo nombre de usuario.

•

Password

: Contraseña para el nuevo usuario.

•

Conrm Password

: Introduzca la contraseña de nuevo.

Para almacenar los cambios realizados haga clic en <OK>. Utilice <Reload>

para refrescar los ajustes. Tras activar la protección por contraseña, deberá

iniciar la sesión de nuevo inmediatamente.

4.1.4 Reboot (Reinicio del sistema)

Un reinicio del sistema detendrá todo el tráco en red y terminará

la conexión a Internet.

Para reiniciar el sistema:

1. Haga clic en

System --> Reboot

. La página de reinicio aparecerá.

2. Haga clic en <

Reboot

>.

4.1.5 Firmware Upgrade (Actualización de Firmware)

A S U S p o dr í a pr o p or c i o n a r

actualizaciones del Firmware. Todo

el software esta contenido en un

archivo llamado "archivo imagen".

La aplicación Conguration Manager

proporci o n a una form a fácil de

cargar el nuevo arc hivo imagen

del Firmware. Para ello, haga lo

siguiente:

Figura 14. Firmware Upgrade

Figura 13. Administration

19

Capítulo 4 - Conguration Management

ASUS GigaX Series

1. Haga clic en

System --> Firmware Upgrade

para acceder a la página

de Firmware. Esta página contiene la siguiente información:

•

Hardware Version

: Número de revisión del Hardware.

•

Boot ROM Version

: Versión del código de inicio (Boot Code).

•

Firmware Version

: Muestra la versión del Firmware actualmente en

uso. Este número será actualizado tras actualizar el Firmware.

2. En el cuadro

Firmware or Auto-config file

, introduzca la ruta y

nombre del archivo de imagen del Firmware. También puede hacer clic

en <

Browse

> para buscar el archivo imagen del Firmware en su PC.

3. Haga clic en <

Upload

> para actualizar el Firmware. El sistema se

reiniciará tras completar esta operación.

Si el reinicio automático no se realiza, consulte la sección “4.1.4:

Reboot (Reinicio del sistema)” para realizar una reinicio de

sistema manual.

El nombre de archivo del archivo de autoconguración debe ser

llamado “cong.bat”, y la primera línea de éste archivo debe ser

“#autocong”.

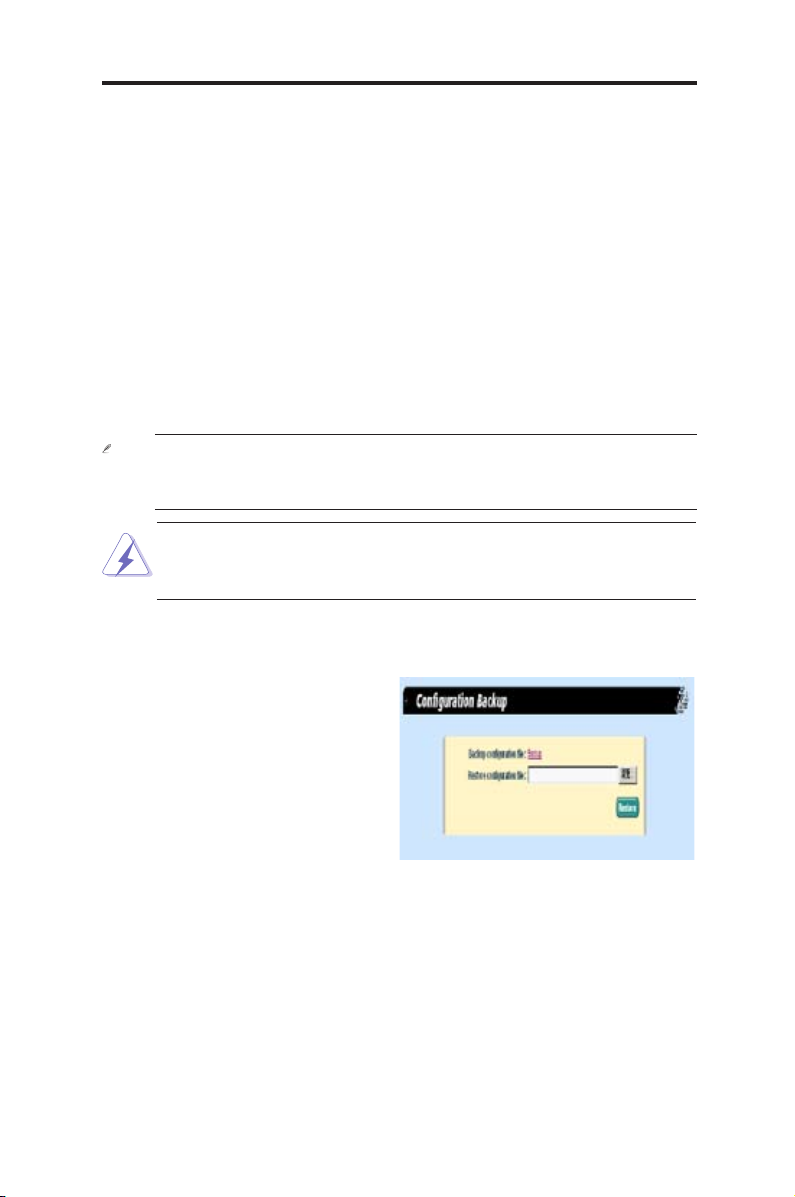

4.1.6 Conguration Backup (Copias de seguridad de la

conguración)

E s ta p á gi n a c o n t i en e l a s

funciones de copia de seguridad y

restauración del sistema.

P a r a h ac e r u na c o p ia d e

seguridad del sistema

Haga clic en <

Back u p

> para

guardar el archivo de conguración

del sistema (cong.bac).

Par a restaurar el archivo de

conguración

Podrá acceder a la localización del archivo del sistema en el cuadro

“

Restore configuration file

” directamente, o bien haciendo clic en

<

Browse

> para seleccionar el nombre del archivo de conguración en la

ventana que aparecerá. Haga clic en <

Restore

> para restaurar el archivo

de conguración.

Figura 15. Conguration Backup

20

Capítulo 4 - Conguration Management

ASUS GigaX Series

4.3 Bridge (Puente)

La página de puentes de grupo

contiene la mayoría de la conguración

de nivel 2, como por ejemplo la

agregación de enlaces o STP.

Figura 17. Spanning Tree

4.2 Physical Interface (Interfaz física)

La interfaz física muestra el estado de

los puertos Ethernet en tiempo real.

Pu ede configurar los siguie ntes

campos en cada puerto:

•

Port (Puerto):

Puerto a congurar

•

Admin (Administración):

Activa

(enable) o desactiva (disable) este

puerto

•

Mode (Modo):

selecciona la velocidad y modo dúplex

•

Flow Control (Control de Flujo):

Activa (enable) o desactiva (disable)

el mecanismo de control de ujo 802.3x

•

Ventana de estado de los puertos

: Muestra la siguiente información en

cada puerto:

Figura 16. Interfaz física

Link Status Velocidad y modo duplex de un enlace existente,

de lo contrario el enlace está desactivado

State Estado STP

Admin Puerto activado (enabled) o desactivado (disabled)

Mode Velocidad de enlace y modo dúplex congurado por el usuario

Flow Control Mecanismo de control 802.3x activado (enable) o desactivado

(disable)

Par a mo d if i ca r es t a pá gi n a, sele cci one el núme ro de pu e rt o

correspondiente y haga clic en <

Modify

>. El campo modificado será

actualizado en la ventana de estado. Sin embargo, la modificación no

tendrá efecto hasta que ejecute

Save Conguration

(para más información

consulte el capítulo 4.9: Save Conguration (Guardar conguración)).

21

Capítulo 4 - Conguration Management

ASUS GigaX Series

4.3.1 Spanning Tree (arbol de cobertura)

La página de configuración para el protocolo del árbol de cobertura

(Spanning Tree Protocol - STP) puede desactivar y activar esta función en

tiempo real. Esta página esta formada por tres partes:

a) Información raíz;

b) Conguración STP; y

c) Conguración de puertos.

Información raíz

La primera parte muestra la información raíz, con la configuración STP

raíz del Switch.

Conguración STP

La segunda parte es la conguración STP. Las siguientes opciones están

disponibles:

•

Disable/STP Enable/RSTP Enabled

: Activa/desactiva STP/RSTP. Al

activar STP/RSTP, éste usará los siguientes ajustes si el Switch es un

Switch raíz.

•

Hello Time

: Intervalo entre BPDUs (BPDUs son unidades de datos en

protocolos de puente).

•

Max Age

: Tiempo máximo para recibir la información del protocolo antes

de ser descartado.

•

Forward Delay

: Tiempo de retraso en el envio de BPDUs. Este valor

será usado por todos los puentes de la red.

•

Bridge Priority

: La prioridad de cada Switch en la red.

Conguración de puertos

La tercera parte es la conguración de puertos. Esta compuesta por una

ventana que muestra la configuración actual de cada puerto. Haga clic

en <

Modify

> para cambiar la conguración de STP/RSTP. Los siguientes

campos estarán disponibles:

•

Port (Puerto)

: Seleccione el correspondiente puerto a congurar.

•

Priority (Prioridad)

: Prioridad en cada puerto del Switch, en valores

numéricos. Un valor numérico bajo indica una prioridad alta. El puerto con

una prioridad inferior será bloqueado por el STP si se detecta un bucle en

la red. El rango de valores válidos es de 0 a 240.

•

Path Cost (Coste de ruta)

: El rango de valores válido es de 1 a 200000000

22

Capítulo 4 - Conguration Management

ASUS GigaX Series

o Auto. El coste de ruta configurado por el usuario será mostrado en

AdminCost, y el coste de ruta de operación será mostrado en OperCost. Un

coste mayor suele ser bloqueado por el STP si se detecta un bucle de red.

•

Edge Port (Puerto terminal)

: Por defecto, todos los puertos están

configurados como terminales. Los puertos terminales se convierten en

puertos STP cuando un BPDU es recibido. Un puerto terminal necesita de

un tiempo muy corto para estar en estado de reenvío.

•

Point to Point (Punto a punto): Auto/Yes/No (Auto/Si/No)

: Un enlace

full dúplex es considerado como enlace Punto a Punto. En caso contrario,

es un enlace compartido. Un enlace Punto a Punto podría tener un tiempo

de convergencia menor. Auto es recomendado en la mayoría de los casos.

Haga clic en <OK> para almacenar los cambios realizados. Utilice <Reload>

para refrescar la información mostrada.

4.3.2 Link Aggregation (Agregación de enlaces)

Esta página congura el grupo de agregación de enlaces (port trunking).

El Switch puede disponer de hasta

15 grupos de agregación de enlaces.

Los parámetros de conguración son

los siguientes:

•

Show Trunk (Mostrar Trunk)

:

Se l e c ci on e

Ad d a ne w Tru nk

(Agregar un nuevo Trunk)

para

crear un nuevo grupo. O seleccione

un grupo existente para mostrar

los siguientes campos e iconos de

puertos.

•

Name

: El nombre del grupo.

•

Tr u nk I D

: U n n úm er o p a r a

identificar al grupo Trunk junto al

nombre del grupo.

•

LACP

: Activa (Enable)/Desactiva

(Disable) LCAP en el Trunk seleccionado. El modo LACP esta jado como

Activo.

•

Remove Trunk

: Borrar el Trunk seleccionado.

•

Iconos de puertos

: Estos iconos estan listados de la misma forma que

aparecen en el panel frontal. haga clic en el icono para seleccionar los

miembros de su grupo. El puerto puede ser borrado de un grupo haciendo

de nuevo clic en el puerto seleccionado.

Haga clic en <OK> para enviar la configuración al Switch a través del

Figura 18. Agregación de enlaces en

GX2024X

Figura 19. Agregación de enlaces en

GX2016X

23

Capítulo 4 - Conguration Management

ASUS GigaX Series

servidor HTTP. Haga clic en <

Reload

> para refrescar la pantalla. Para

almacenar la nueva conguración de forma permanente, vaya a la página

Save Conguration

y haga clic en <

Save

>.

Para asegurarse de que el enlace esta físicamente activo, deberá

comprobar la velocidad del enlace y el modo dúplex en tiempo real. Vaya

a

Physical Interface

y seleccione el modo de enlace de los puertos del

Trunk en la ventana de estado en tiempo real (Runtime Status). Si todos

los miembros del Trunk estan en la misma velocidad y modo full duplex,

entonces el grupo Trunk ha sido configurado con éxito. Si alguno de los

miembros no esta en la misma velocidad o modo duplex, entonces el Trunk

no ha sido congurado correctamente. Compruebe el enlace compañero y

haga las modicaciones oportunas para que todos los miembros del mismo

grupo Trunk estén en la misma velocidad y modo duplex.

4.3.3 Mirroring (Puertos Espejo)

El

Mirroring

, junto a un analizador del tráfico en red, le ayudará a

controlar el tráco en red. También podrá controlar los paquetes entrantes

y salientes de puertos seleccionados.

•

Mirror Mode (Modo de espejo)

: Activa (Enable) o desactiva (Disable) la

función de espejo en el grupo seleccionado.

•

Monitor Port (Puerto espejo)

: Recibe las copias de todo el tráco a los

puertos espejo seleccionados.

Todos los puertos del grupo de agregación de enlaces DEBEN tener la

misma conguración VLAN.

Todos los puertos del grupo de agregación de enlaces son tratados como un

solo enlace lógico. Esto quiere decir que un cambio de atributos realizado

en uno de los miembros será reejado en el resto. Por ejemplo, si un grupo

Trunk está formado por los puertos 1 y 2, y la conguración VLAN del puerto

1 se modica, también lo hará la del puerto 2.

Todos los puertos del grupo de agregación de enlaces DEBEN operar

en modo full-duplex a la misma velocidad.

Todos los puertos del grupo de agregación de enlaces DEBEN estar

congurados en modo de auto-negociación o modo full duplex. Esta

conguración hará posible en enlace full duplex. Si congura los

puertos en modo full duplex forzado, el compañero de enlace DEBERÁ

estar congurado de la misma manera. De lo contrario el enlace de

agregación podría operar de forma anormal.

24

Capítulo 4 - Conguration Management

ASUS GigaX Series

Figura 20. Página de puertos espejo

en GX2024X

Figura 21. Página de puertos espejo

en GX2016X

E l pu e r t o mo ni t o r no

puede pertenecer a ningún

gr u p o d e ag r eg a c i ón

de enl a ces , y no ope r a

como un puerto normal

d e l S w i t c h . É s t e n o

intercambia paquetes ni

aprende direcciones. Sólo

soporta 8 puertos espejo

de salida, y los paquetes

de estos puertos irán sin

etiquetas.

Haga clic en <OK> para enviar los cambios al Switch a través del servidor

HTTP. Haga clic en <

Reload

> para refrescar la página.

4.3.4 Static Multicast (Multidifusión estática)

Es t a p á gi n a p er m i t e ag re g a r

dir ecc i on e s de m u lt i dif usi ón a

la ta bla de mul tid i fus ión . E s te

Switch puede mantener hasta 127

entradas. Todos los puertos del

grupo reenviarán los paquetes de

multidifusión especificados a otros

puertos en el grupo.

•

Show Group (Mostrar grupo)

:

Seleccione

Add a new Group

para

in troducir una nueva entrada, o

seleccione una dirección de grupo

existente para mostrar ésta.

•

M A C Ad dr e s s ( D i r e c ci ó n

MAC)

: Selecciona la dirección de

multidifusión

•

VLAN

: Selecciona el grupo VLAN

Haga clic en <OK> para almacenar los cambios realizados. Utilice <Reload>

para refrescar la información mostrada.

Figura 22. Multidifusión estática en

GX2024X

Figura 23. Multidifusión estática en

GX2016X

25

Capítulo 4 - Conguration Management

ASUS GigaX Series

4.3.5 IGMP Snooping (Monitorización IGMP)

La función de monitorización IGMP

puede ser activada o desactivada.

Esto ayuda a reducir el tráfico en

mu l tidifusiones en red. Cuando

est a fun ció n est á act iva d a, el

Switch toma los paquetes IGMP y

coloca el nuevo grupo en la tabla

de multi d ifusión. Sin embarg o ,

si las entradas estáticas ocupan

totalmente los 256 espacios, el sistema de monitorización IGMP no

funcionará correctamente. El Switch sólo permite 256 grupos de grupos de

multidifusión de nivel 2.

4.3.6 Bandwidth Control (Control de ancho de banda)

El control de ancho de banda controla los límites de la tasa de transmisión

de los Frames seleccionados. El Switch soporta esta función en cada

puerto congurando los siguientes elementos:

Ing r ess ba n dwi d th con t rol

(Control de ancho de banda en

paquetes entrantes)

• Port (Puerto): Selecciona el

puerto a congurar.

• Control: Activa (Enable) o

Desactiva (Disable) el control de

ancho de banda en paquetes entrantes.

• Mode (Modo):

• Bcast: Limita los paquetes de difusión (broadcast).

• Bcast, Mcast: Limita los paquetes de difusión y multidifusión

(multicast).

• Bcast, Mcast, Dlf: Limita los paquetes de difusión, multidifusión

y unidifusión (unicast) en caso que haya fallos de comprobación

de las direcciones de destino en paquetes.

• All: Limita todo tipo de paquetes.

• Limit Rate (tasa límite): El rango que limita el número de paquetes

máximo del tipo seleccionado. Por ejemplo, si activa difusión/

multidifusión, la cantidad de tráco de cada tipo no podrá exceder el

valor límite. El rango de valores válido es de entre 70 a 250000(Kbps).

Figura 24. Monitorización IGMP

Figura 25. Control de ancho de banda

26

Capítulo 4 - Conguration Management

ASUS GigaX Series

Egress bandwidth control (Control de ancho de banda en

paquetes salientes)

• Port (Puerto): Selecciona el puerto a congurar.

•

Control

: Activa(Enable)/Desactiva(Disable) en control de ancho de

banda.

•

Limit Rate (tasa límite)

: Tasa máxima de transmisión de paquetes

salientes. El rango de valores válido es de entre 70 a 250000(Kbps).

Haga clic en <OK> para enviar los cambios al Switch a través del servidor

HTTP. Haga clic en <Reload> para refrescar la página. Para almacenar la

conguración de forma permanente, vaya a la página Save Conguration

y haga clic en <Save>.

4.3.7 Dynamic addresses (Direcciones dinámicas)

La dirección dinámica será la dirección

MAC especificada en la búsqueda, y

envejecerá en la tabla si ésta no es

aprendida de nuevo tras un periodo

de tiempo. Es posible ajustar el tiempo

de envejecimiento en segundos

introduciendo un número válido entre

15 y 3825. Haga clic en <OK> para

almacenar los cambios realizados. Para almacenar la configuración de forma

permanente, vaya a la página

Save Conguration

y haga clic en <

Save

>.

Puede acceder a las direcciones MAC haciendo clic en el puerto, VLAN

ID, y/o dirección MAC, y haga clic en <

Query

>. La ventana de direcciones

mostrará el resultado de su consulta.

4.3.8 Static addresses (Direcciones estáticas)

Direcciones MAC agregadas de esta manera no envejecerán y

permanecerán en la tabla de direcciones hasta que las elimine de la lista

de direcciones.

La página

Static Addresses

incluye los siguientes parámetros:

•

MAC Address (Dirección MAC)

: Introduzca la dirección MAC

•

VLAN ID

: Introduzca el identicador de VLAN al cual la dirección MAC

pertenece

•

Port Selection (Selección de puertos)

: Seleccione el puerto al cual

la dirección MAC pertenece

•

Discard on (Descartar)

: Puede filtrar paquetes cuando la dirección

MAC aparezca en los paquetes como dirección de destino.

Figura 26. Direcciones dinámicas

27

Capítulo 4 - Conguration Management

ASUS GigaX Series

Para crear una nueva dirección MAC estática

Haga clic en <Add>. La nueva entrada será mostrada en la ventana de

direcciones. Un máximo de 15 entradas serán mostradas en la primera

ventana de direcciones, y las otras entradas serán mostradas en las

siguientes páginas. Haga clic en los enlaces First (Primero), Previous

(Anterior), Next (Siguiente), y Last (Última) para navegar a través de la

lista de entradas.

Para modicar una dirección MAC

Seleccione la dirección MAC que desee modicar y haga clic en

<Modify>.

Para borrar una dirección MAC

Seleccione la dirección MAC que desee eliminar y haga clic en

<Remove>.

Para mostrar una dirección MAC

Seleccione la dirección MAC e identificador de VLAN, y haga clic en

<

Query

>. Su solicitud será mostrada en la ventana de direcciones .

Haga clic en <OK> para almacenar los cambios realizados. Utilice <Reload>

para refrescar la información mostrada. Para almacenar la conguración de forma

permanente, vaya a la página Save Conguration y haga clic en <Save>.

4.3.9 VLAN (Red Virtual)

4.3.9.1 VLAN Mode (Modo VLAN)

Hay dos modos VLAN en su Switch: (1) VLAN basada en puertos y, (2)

VLAN con etiqueta 802.1Q. El Switch soporta esta función por puertos con

la posibilidad de congurar los siguientes campos:

a)

Port (Puerto)

: Seleccione el puerto a congurar.

b)

VLAN Mode (Modo VLAN)

•

VLAN con etiqueta 802.1Q

: La decisión de reenvío sigue VLAN con

etiqueta 802.1Q.

•

VLAN basada en puertos

: Si la VLAN está en modo basada en

puertos: 1) Cuando el puerto recibe un paquete etiquetado, la decisión

de reenvío sigue la norma de VLAN 802.1Q con etiquetas Tagged

VLAN; y 2) Cuando recibe un paquete sin etiqueta, la decisión de

reenvío sigue la VLAN basada en puertos.

28

Capítulo 4 - Conguration Management

ASUS GigaX Series

Restricciones

• Si un puerto está en modo VLAN basada en puertos, no podrá ser un

puerto promiscuo, y no podrá ejecutar 802.1x y IGMP snooping.

• Miembros de un Trunk deberán estar en el mismo modo VLAN.

Haga clic en <OK> para enviar los cambios al Switch a través del servidor

HTTP. Haga clic en <Reload> para refrescar la página. Para almacenar la

conguración de forma permanente, vaya a la página Save Conguration

y haga clic en <Save>.

4.3.9.2 Tagged VLAN (VLAN con etiquetas)

P u e de co nf i g u r a r ha st a 22 9

(GX2024X) o 237 (GX2016X) grupos

VLAN y mostrar éstos en esta página.

El Switch crea una VLAN por defecto

(VLAN1), para evitar que no sea

posible la conexión la primera vez que

se usa. Puede borrar cualquier VLAN

existente excepto la VLAN1.

Para que el puerto sea asignado como

puerto marcado o sin marcar puede

activar el botón correspondiente del

puerto. El panel de selección dispone

de tres tipos de botones:

•

Tipo “ U ”:

Puerto sin marcar

que borrará las etiquetas VLAN

desde los paquetes transmitidos.

•

Tipo “T”:

Todos los paquetes

transmitidos desde este puerto serán marcados.

•

Tipo “Vacío”:

Éste puerto no será miembro del grupo VLAN.

Los otros campos congurables son los siguientes:

•

Show VLAN (Mostrar VLAN)

: Seleccione una VLAN existente para

mostrar o seleccionar ésta.

•

Add a new VLAN (Agregar una nueva VLAN)

: Crea un nuevo grupo

VLAN.

•

Name (Nombre)

: Nombre de la VLAN.

•

VLAN ID (Identicador VLAN)

: Este campo es requerido al crear una

nueva VLAN.

Figura 27. VLAN con etiquetas en

GX2024X

Figura 28. VLAN con etiquetas en

GX2016X

29

Capítulo 4 - Conguration Management

ASUS GigaX Series

•

Remove VLAN (Borrar VLAN)

: Borrar una VLAN existente. Este

campo no aparece en la página de creación de VLANs.

•

Private VLAN (VLAN Privada)

: Convierte la VLAN en privada

(PVLAN). Una PVLAN proporciona seguridad con la simplicidad

de una configuración VLAN. El administrador/a del sistema puede

reducir el consumo de recursos VLAN y IP proporcionando la misma

seguridad a su red. VLAN 1 no puede ser usada como PVLAN. El

número total de PVLANs es cuatro. Un puerto imagen monitor no

puede ser un miembro PVLAN. La multidifusión estática no puede ser

aplicada a VLANs privadas. Hay dos tipos de puertos en una PVLAN:

1) Puerto promiscuo y 2) Puerto aislado.

a)

Promiscuous Port (Puerto promiscuo)

: Una PVLAN debe y sólo

puede tener un puerto promiscuo. Éste comunica con todas las interfaces

en la PVLAN. Algunas restricciones de los puertos promiscuos son:

• Un puerto promiscuo no puede estar sin etiqueta.

• Un puerto promiscuo no puede ser un puerto Trunk.

• Un puerto promiscuo no puede estar en modo VLAN basado en

puertos.

b)

Isolated Port (Puerto aislado)

: Es el puerto no promiscuo en una

PVLAN. Tiene una completa separación de nivel 2 con los otros puertos

de la misma PVLAN, pero no del puerto promiscuo. Las PVLANs bloquean

el tráco en puertos aislados, enviando ésta sólo a puertos promiscuos.

Algunas restricciones de los puertos aislados son:

• Un puerto aislado sólo puede procesar paquetes sin etiquetas.

Paquetes con etiquetas serán descartados por éste puerto.

• Un puerto aislado sólo puede pertenecer a una VLAN, y esta

será una VLAN privada.

• Un puerto aislado no puede ejecutar monitorizaciones IGMP.

•

Priority Override (Anulación de prioridades)

: Cuando seleccione la

casilla "Priority override", esta opción solo será aplicada a los miembros

de esta VLAN. Cuando esto ocurre, el campo de prioridad de todos los

paquetes con dicho identificador de VLAN (VLAN ID) serán reescritos

con una prioridad superior. Esta prioridad será superior a la denida por

defecto en el puerto, y a la prioridad IP.

•

Priority (Prioridad)

: El valor de prioridad se utiliza para modificar la

prioridad de cualquier Frame asociado con el ID de esta VLAN, siempre

que la casilla "Priority override" sea seleccionada.

30

Capítulo 4 - Conguration Management

ASUS GigaX Series

Si desea que la decisión de reenvío de los miembros de la VLAN siga las

reglas de VLAN con etiquetas 802.1Q, deberá ir a la página

VLAN Mode

y

seleccionar “

802.1Q Tagged VLAN

” como el modo VLAN de estos puertos

miembros.

Haga clic en <OK> para enviar los cambios al Switch a través del servidor

HTTP. Haga clic en <Reload> para refrescar la página. Para almacenar la

conguración de forma permanente, vaya a la página Save Conguration

y haga clic en <Save>.

4.3.9.3 Port-Based VLAN (VLAN basada en puertos)

VLAN basada en puertos

es una VLAN donde la decisión de reenvío de

paquetes se basa en la dirección MAC de destino y su puerto asociado.

Es la más simple y común forma de VLAN. En una VLAN basada en

puertos, el administrador/a de sistema asigna los puertos del Switch a

un grupo VLAN específico. Puede configurar hasta 26 (GX2024X) o 18

(GX2016X) grupos VLAN basados en puertos y mostrar los grupos VLAN

en esta página.

•

S h ow Po rt - B a se d VL A N

(M o st r a r V LA N ba s ad a en

puertos)

: Seleccione

Add a new

VLAN

para crear un nuevo grupo,

o seleccione un grupo existente

pa ra mo st r a r lo s sig u i e n t e s

campos e iconos de puertos:

•

Name (Nombre)

: El nombre del

grupo.

•

G r ou p ID (I de n ti f i c ad o r

de grup o)

: Es t e camp o se r á

req uer ido pa ra intr odu cir u n

identificador de grupo al crear

una nu e va VL A N basa da e n

pu er to s. El ran go vá l id o de

identificadores de grupo es de

entre 1 y 26 (GX2024X) o entre 1

y 18(GX2016X).

•

Re mo ve Gr o u p (E li mi na r

grupo)

: Elimina una VLAN basada

en grupos existentes. Este campo

no aparece en la página de creación de VLANs.

Figura 30: VLAN basada en puertos en

GX2016X

Figura 29: VLAN basada en puertos en

GX2024X

31

Capítulo 4 - Conguration Management

ASUS GigaX Series

Si desea que el grupo VLAN basado en puertos creado sea efectivo,

deberá ir a la página

VLAN Mode

y seleccionar

Port-Based VLAN

como

el modo VLAN de los puertos miembros.

Haga clic en <OK> para enviar los cambios al Switch a través del servidor

HTTP. Haga clic en <Reload> para refrescar la página. Para almacenar la

conguración de forma permanente, vaya a la página Save Conguration

y haga clic en <Save>.

4.3.9.4 Puerto por defecto en VLAN y CoS

Esta página incluye algunos de los elementos relacionados con las

etiquetas de VLANs en cada puerto.

•

Port (Puerto)

: Seleccione el puerto a congurar

•

PVID

: VLAN ID basada en puerto. Cada paquete sin etiqueta recibido en

este puerto será etiquetado con este identicador de grupo de dicha VLAN.

•

CoS value (Valor en Clase de Servicio)

: Cada paquete sin etiqueta

recibido en este puerto será asignado a esta CoS en la VLAN etiquetada.

Haga clic en <

Modify

> para cambiar los contenidos de la ventana de la

lista de puertos. Haga clic en <OK> para enviar los cambios al Switch a

través del servidor HTTP. Haga clic en <

Reload

> para refrescar la página.

Para almacenar la conguración de forma permanente, vaya a la página

Save Conguration

y haga clic en <

Save

>.

32

Capítulo 4 - Conguration Management

ASUS GigaX Series

4.4 SNMP

Simple Network Management Protocol (SNMP)

se util iza para

administrar la red. Puede usar la página de conguración de SNMP para

activar o desactivar el soporte SNMP.

Para proporcionar una administración y control de acceso más seguros,

SNMPv3 es soportado. SNMP dispone de los siguientes parámetros de

conguración:

4.4.1 Community table (Tabla de comunidad)

Puede escribir diferentes nombres

de comunidades y especificar si

la comunidad tiene el priv ilegio

para hac e r aj u stes (a c ceso de

escritura) mar c a ndo el cuadr o .

Haga clic en <OK> para almacenar

la configuración o <

Reload

> para

refrescar la página.

4.4.2 Host Tabla (Tabla Host)

Esta página enlaza la dirección IP

del Host al nombre de comunidad

introducido en la página de tabla

de com un i da de s . Esc rib a una

dirección IP y seleccione el nombre

de co m un id ad d es d e el men ú

desplegable. Haga clic en <OK>

para almacenar la configuración o

<

Reload

> para refrescar la página.

4.4.3 Trap Setting (Conguración de trampas)

Definiendo trampas en direcciones

I P d e d e s t i no y no mb r es d e

comunid a des, puede ac t ivar la

func i ón de tramp a SN MP para

e n v ia r p aq u et e s t r am p a e n

diferentes versiones (v1 o v2c).

Haga clic en <OK> para almacenar

la configuración o <

Reload

> para

refrescar la página.

Figura 31. Tabla de comunidad

Figura 32. Tabla Host

Figura 33. Conguración de trampas

33

Capítulo 4 - Conguration Management

ASUS GigaX Series

4.4.4 VACM Group (Grupo VACM)

VA C M ( V ie w - b a s e d Ac ce s s

Control Model) Group

se utiliza

para configurar la información del

grupo SNMPV3 VACM.