Page 1

Acronis Backup Advanced

Version 11.7

GUÍA DEL USUARIO

SE APLICA A LOS SIGUIENTES PRODUCTOS:

Advanced para Windows Server

Advanced para Linux Server

Advanced para PC

Advanced para VMware / Hyper-V / RHEV / Citrix XenServer / Oracle VM

Advanced para Exchange

Advanced para SQL

Advanced para SharePoint

Advanced para Active Directory

Para Windows Server Essentials

Page 2

Declaración de copyright

Copyright © Acronis International GmbH, 2002-2016. Todos los derechos reservados.

“Acronis” y “Acronis Secure Zone” son marcas comerciales registradas de Acronis International

GmbH.

"Acronis Compute with Confidence", “Acronis Startup Recovery Manager”, “Acronis Active Restore”,

“Acronis Instant Restore” y el logotipo de Acronis son marcas comerciales de Acronis International

GmbH.

Linux es una marca registrada de Linus Torvalds.

VMware y VMware Ready son marcas comerciales o marchas comerciales registradas de VMware,

Inc. en los Estados Unidos y otras jurisdicciones.

Windows y MS-DOS son marcas registradas de Microsoft Corporation.

Todas las otras marcas comerciales y derechos de autor mencionados son propiedad de sus

respectivos propietarios.

La distribución de las versiones sustancialmente modificadas del presente documento está prohibida

sin el permiso explícito del titular del derecho de autor.

La distribución de este trabajo o trabajo derivado en cualquier forma de libro estándar (papel) para

fines comerciales está prohibida excepto que se obtenga permiso previo del titular del derecho de

autor.

LA DOCUMENTACIÓN SE PROPORCIONA "TAL COMO ESTÁ" Y SE EXCLUYEN TODAS LAS CONDICIONES,

DECLARACIONES Y GARANTÍAS, EXPRESAS O IMPLÍCITAS, INCLUIDAS LAS GARANTÍAS IMPLÍCITAS

SOBRE LA COMERCIABILIDAD, APTITUD PARA UN PROPÓSITO EN PARTICULAR O GARANTÍA DE NO

VIOLACIÓN DE DERECHOS DE TERCEROS, EXCEPTO QUE DICHAS EXCLUSIONES NO SE CONSIDEREN

VÁLIDAS ANTE LA LEY.

Es posible que se proporcione código de terceros con el Software o el Servicio. Los términos de

licencia de dichos terceros se encuentran detallados en el archivo license.txt ubicado en el directorio

raíz de la instalación. Siempre puede encontrar la lista actualizada del código de terceros y los

términos de licencia asociados utilizados con el Software o el Servicio en

http://kb.acronis.com/content/7696

Tecnologías patentadas de Acronis

Las tecnologías utilizadas en este producto están cubiertas y protegidas por uno o más números de

patentes de Estados Unidos: 7,047,380; 7,275,139; 7,281,104; 7,318,135; 7,353,355; 7,366,859;

7,475,282; 7,603,533; 7,636,824; 7,650,473; 7,721,138; 7,779,221; 7,831,789; 7,886,120; 7,895,403;

7,934,064; 7,937,612; 7,949,635; 7,953,948; 7,979,690; 8,005,797; 8,051,044; 8,069,320; 8,073,815;

8,074,035; 8,145,607; 8,180,984; 8,225,133; 8,261,035; 8,296,264; 8,312,259; 8,347,137; 8,484,427;

8,645,748; 8,732,121 y solicitudes de patentes pendientes.

2 Copyright © Acronis International GmbH, 2002-2016

Page 3

Contenido

1 Introducción de Acronis Backup ..................................................................................... 11

1.1 ¿Cuáles son las novedades en Acronis Backup 11.7? ..............................................................11

1.2 Componentes de Acronis Backup ............................................................................................12

1.2.1 Agente para Windows .................................................................................................................................. 13

1.2.2 Agente para Linux.......................................................................................................................................... 14

1.2.3 Agente para VMware .................................................................................................................................... 14

1.2.4 Agente para Hyper-V .................................................................................................................................... 15

1.2.5 Agente para SQL ............................................................................................................................................ 15

1.2.6 Agente para Active Directory ....................................................................................................................... 15

1.2.7 Componentes para una gestión centralizada ............................................................................................. 15

1.2.8 Consola de gestión ........................................................................................................................................ 17

1.2.9 Bootable Media Builder ................................................................................................................................ 17

1.2.10 Acronis Wake-on-LAN Proxy ........................................................................................................................ 17

1.3 Información sobre el uso del producto en el modo de prueba ...............................................17

1.4 Sistemas de archivos compatibles ...........................................................................................18

1.5 Soporte técnico ........................................................................................................................19

2 Cómo empezar ............................................................................................................... 20

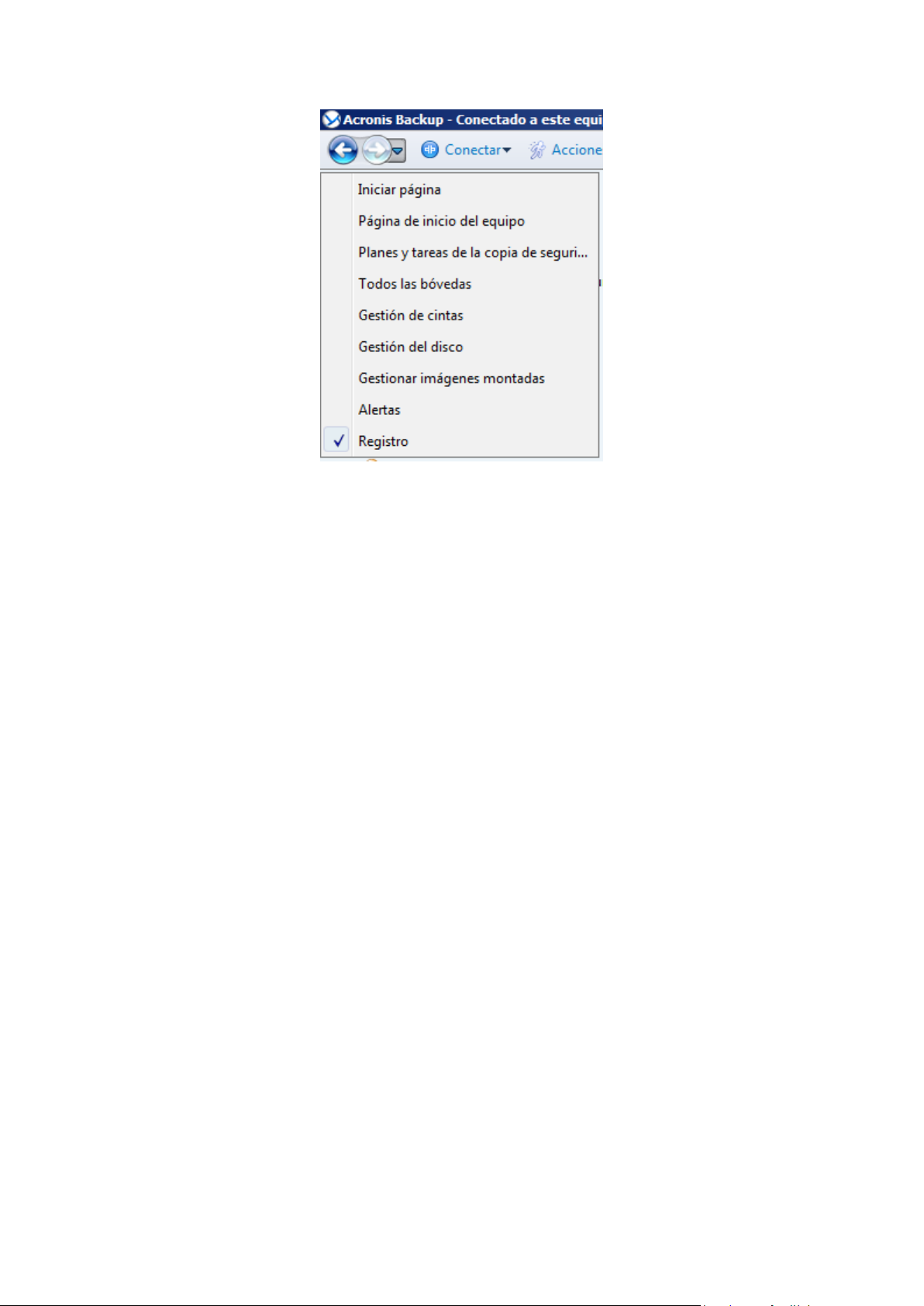

2.1 Uso de la consola de gestión ...................................................................................................23

2.1.1 Panel de "Navegación" ................................................................................................................................. 24

2.1.2 Área principal, vistas y páginas de acción.................................................................................................... 27

2.1.3 Opciones de Consola ..................................................................................................................................... 30

3 Comprensión de Acronis Backup .................................................................................... 33

3.1 Propietarios..............................................................................................................................33

3.2 Credenciales utilizadas en planes y tareas de copias de seguridad ........................................33

3.3 Privilegios de usuario en un equipo administrado ..................................................................35

3.4 Lista de servicios de Acronis ....................................................................................................36

3.5 Copias de seguridad completas, incrementales y diferenciales ..............................................39

3.6 ¿Qué almacena una copia de seguridad de un disco o volumen?...........................................41

3.7 Acerca de los volúmenes lógicos y dinámicos .........................................................................41

3.7.1 Copia de seguridad y recuperación de volúmenes dinámicos (Windows) ............................................... 41

3.7.2 Copia de seguridad y recuperación de volúmenes lógicos y dispositivos MD (Linux) ............................. 43

3.8 Compatibilidad para discos duros de formato avanzado (sector de 4 K) ................................50

3.9 Compatibilidad con equipos basados en UEFI .........................................................................51

3.10 Compatibilidad con Windows 8 y Windows Server 2012 ........................................................51

3.11 Compatibilidad con software de cifrado .................................................................................53

3.12 Compatibilidad con SNMP .......................................................................................................54

4 Crear copia de seguridad ................................................................................................ 56

4.1 Crear copia de seguridad ahora ...............................................................................................56

4.2 Crear un plan de copias de seguridad......................................................................................56

4.2.1 Selección de los datos para incluir en la copia de seguridad ..................................................................... 59

4.2.2 Credenciales de acceso para el origen ......................................................................................................... 61

4.2.3 Exclusión de archivos de origen ................................................................................................................... 62

3 Copyright © Acronis International GmbH, 2002-2016

Page 4

4.2.4 Selección de la ubicación de la copia de seguridad .................................................................................... 63

4.2.5 Credenciales de acceso para la ubicación del archivo comprimido .......................................................... 66

4.2.6 Esquemas de copia de seguridad ................................................................................................................. 67

4.2.7 Validación de archivos comprimidos ........................................................................................................... 78

4.2.8 Credenciales del plan de copias de seguridad ............................................................................................ 79

4.2.9 Etiqueta (Conservación de las propiedades del equipo en una copia de seguridad) .............................. 79

4.2.10 Secuencia de operaciones en un plan de copias de seguridad .................................................................. 81

4.2.11 ¿Por qué este programa me pide la contraseña? ....................................................................................... 81

4.3 Asignación simplificada de nombre a los archivos de copia de seguridad ..............................82

4.3.1 La variable [DATE] ......................................................................................................................................... 83

4.3.2 Simplificación de nombre de archivos y división de copias de seguridad ................................................ 84

4.3.3 Ejemplos de uso ............................................................................................................................................ 84

4.4 Programación ...........................................................................................................................88

4.4.1 Programación diaria ...................................................................................................................................... 89

4.4.2 Planificación semanal .................................................................................................................................... 91

4.4.3 Planificación mensual ................................................................................................................................... 93

4.4.4 Al producirse un evento en el registro de eventos de Windows ............................................................... 96

4.4.5 Configuraciones de programación avanzadas ............................................................................................ 98

4.4.6 Condiciones ................................................................................................................................................... 99

4.5 Replicación y retención de copias de seguridad ....................................................................103

4.5.1 Ubicaciones compatibles ............................................................................................................................ 105

4.5.2 Configuración de la replicación de las copias de seguridad ..................................................................... 106

4.5.3 Configuración de la retención de las copias de seguridad ....................................................................... 106

4.5.4 Reglas de retención para el esquema personalizado ............................................................................... 107

4.5.5 Ejemplos de uso .......................................................................................................................................... 109

4.6 Cómo deshabilitar la catalogación de la copia de seguridad .................................................113

4.7 Opciones de copia de seguridad predeterminadas ...............................................................113

4.7.1 Configuraciones Adicionales....................................................................................................................... 116

4.7.2 Protección del archivo comprimido ........................................................................................................... 117

4.7.3 Catalogación de copias de seguridad......................................................................................................... 118

4.7.4 Rendimiento de la copia de seguridad. ..................................................................................................... 119

4.7.5 División de copias de seguridad ................................................................................................................. 120

4.7.6 Nivel de compresión ................................................................................................................................... 122

4.7.7 Plan de recuperación ante desastres (DRP) .............................................................................................. 122

4.7.8 Notificaciones por correo electrónico ....................................................................................................... 123

4.7.9 Manejo de errores ...................................................................................................................................... 125

4.7.10 Seguimiento de eventos ............................................................................................................................. 125

4.7.11 Copias de seguridad incrementales/diferenciales rápidas ...................................................................... 127

4.7.12 Instantánea de la copia de seguridad a nivel de archivo .......................................................................... 127

4.7.13 Seguridad de nivel de archivo .................................................................................................................... 128

4.7.14 Toma de instantáneas de LVM ................................................................................................................... 128

4.7.15 Componentes de medios ............................................................................................................................ 130

4.7.16 Puntos de montaje ...................................................................................................................................... 130

4.7.17 Instantánea multivolumen ......................................................................................................................... 131

4.7.18 Comandos pre/post .................................................................................................................................... 132

4.7.19 Comandos previos o posteriores a la captura de datos ........................................................................... 133

4.7.20 Tiempo de inactividad de replicación/limpieza ........................................................................................ 136

4.7.21 Copia de seguridad sector por sector ........................................................................................................ 136

4.7.22 Gestión de cintas ......................................................................................................................................... 136

4.7.23 Manejo de fallos de la tarea ....................................................................................................................... 138

4.7.24 Condiciones de inicio de la tarea................................................................................................................ 139

4.7.25 Servicio de instantáneas de volumen ........................................................................................................ 140

5 Restaurar ..................................................................................................................... 143

5.1 Creación de una tarea de recuperación ................................................................................143

4 Copyright © Acronis International GmbH, 2002-2016

Page 5

5.1.1 Qué recuperar ............................................................................................................................................. 145

5.1.2 Credenciales de acceso a la ubicación ....................................................................................................... 150

5.1.3 Credenciales de acceso para el destino ..................................................................................................... 151

5.1.4 Dónde recuperar ......................................................................................................................................... 151

5.1.5 Cuándo recuperar ....................................................................................................................................... 161

5.1.6 Credenciales de la tarea .............................................................................................................................. 161

5.2 Acronis Universal Restore ......................................................................................................161

5.2.1 Obtención de Universal Restore ................................................................................................................ 161

5.2.2 Uso de Universal Restore............................................................................................................................ 162

5.3 Recuperación de sistemas basados en BIOS en sistemas basados en UEFI (y viceversa) .....165

5.3.1 Recuperación de volúmenes ...................................................................................................................... 166

5.3.2 Recuperación de discos .............................................................................................................................. 167

5.4 Acronis Active Restore ...........................................................................................................169

5.5 Solución de problemas de capacidad de inicio ......................................................................171

5.5.1 Cómo reactivar GRUB y cambiar su configuración ................................................................................... 172

5.5.2 Acerca de los cargadores de Windows ...................................................................................................... 174

5.6 Volver un sistema de Windows a su configuración de fábrica ..............................................174

5.7 Opciones predeterminadas de recuperación ........................................................................175

5.7.1 Configuraciones Adicionales....................................................................................................................... 177

5.7.2 Notificaciones por correo electrónico ....................................................................................................... 178

5.7.3 Manejo de errores ...................................................................................................................................... 179

5.7.4 Seguimiento de eventos ............................................................................................................................. 179

5.7.5 Seguridad de nivel de archivo .................................................................................................................... 181

5.7.6 Puntos de montaje ...................................................................................................................................... 181

5.7.7 Comandos pre/post .................................................................................................................................... 181

5.7.8 Prioridad de recuperación .......................................................................................................................... 183

5.7.9 Gestión de cintas ......................................................................................................................................... 183

6 Conversión a equipo virtual .......................................................................................... 185

6.1 Métodos de conversión .........................................................................................................185

6.2 Conversión a un equipo virtual creado automáticamente ....................................................186

6.2.1 Consideraciones para tener en cuenta antes de la conversión ............................................................... 186

6.2.2 Configuración de una conversión normal a una equipo virtual............................................................... 187

6.2.3 Recuperación en el destino "Equipo virtual nuevo" ................................................................................. 191

6.3 Recuperación en un equipo virtual creado manualmente ....................................................194

6.3.1 Consideraciones para tener en cuenta antes de la conversión ............................................................... 194

6.3.2 Pasos por seguir........................................................................................................................................... 194

7 Almacenamiento de los datos incluidos en la copia de seguridad .................................. 196

7.1 Bóvedas ..................................................................................................................................196

7.1.1 Trabajo con bóvedas ................................................................................................................................... 197

7.1.2 Bóvedas centralizadas ................................................................................................................................. 198

7.1.3 Bóvedas personales .................................................................................................................................... 208

7.1.4 Cambiar la carpeta de caché predeterminada para los archivos del catálogo ....................................... 211

7.2 Acronis Secure Zone ..............................................................................................................212

7.2.1 Creación de Acronis Secure Zone ............................................................................................................... 213

7.2.2 Gestión de Acronis Secure Zone ................................................................................................................ 215

7.3 Dispositivos extraíbles ...........................................................................................................216

7.4 Dispositivos de cintas .............................................................................................................217

7.4.1 ¿Qué es un dispositivo de cintas? .............................................................................................................. 217

7.4.2 Información general sobre la compatibilidad de cintas ........................................................................... 218

7.4.3 Comenzar con el uso del dispositivo de cintas .......................................................................................... 224

5 Copyright © Acronis International GmbH, 2002-2016

Page 6

7.4.4 Gestión de cintas ......................................................................................................................................... 228

7.4.5 Bóvedas en cintas ........................................................................................................................................ 237

7.4.6 Ejemplos de uso .......................................................................................................................................... 238

7.5 Nodos de almacenamiento ....................................................................................................241

7.5.1 ¿Qué es un nodo de almacenamiento?..................................................................................................... 242

7.5.2 Tipos de almacenamiento compatibles ..................................................................................................... 242

7.5.3 Operaciones realizadas por los nodos de almacenamiento .................................................................... 242

7.5.4 Inicio con un nodo de almacenamiento .................................................................................................... 243

7.5.5 Privilegios de usuario en un nodo de almacenamiento ........................................................................... 244

7.5.6 Operaciones con los nodos de almacenamiento ...................................................................................... 245

7.5.7 Deduplicación .............................................................................................................................................. 256

8 Operaciones con los archivos comprimidos y las copias de seguridad ............................ 263

8.1 Validación de archivos comprimidos y copias de seguridad .................................................263

8.1.1 Selección de archivos comprimidos ........................................................................................................... 264

8.1.2 Selección de la copia de seguridad ............................................................................................................ 265

8.1.3 Selección de la bóveda ................................................................................................................................ 265

8.1.4 Credenciales de acceso para el origen ....................................................................................................... 266

8.1.5 Cuándo validar ............................................................................................................................................. 266

8.1.6 Credenciales de la tarea .............................................................................................................................. 266

8.2 Exportación de archivos comprimidos y copias de seguridad ...............................................267

8.2.1 Selección de archivos comprimidos ........................................................................................................... 270

8.2.2 Selección de la copia de seguridad ............................................................................................................ 270

8.2.3 Credenciales de acceso para el origen ....................................................................................................... 271

8.2.4 Selección del destino................................................................................................................................... 271

8.2.5 Credenciales de acceso para el destino ..................................................................................................... 273

8.3 Montaje de una imagen .........................................................................................................273

8.3.1 Selección de archivos comprimidos ........................................................................................................... 274

8.3.2 Selección de la copia de seguridad ............................................................................................................ 275

8.3.3 Credenciales de acceso ............................................................................................................................... 275

8.3.4 Selección de volúmenes ............................................................................................................................. 275

8.3.5 Gestión de imágenes montadas................................................................................................................. 276

8.4 Operaciones disponibles en las bóvedas ...............................................................................276

8.4.1 Operaciones con archivos comprimidos ................................................................................................... 277

8.4.2 Operaciones con copias de seguridad ....................................................................................................... 277

8.4.3 Conversión de una copia de seguridad a completa .................................................................................. 279

8.4.4 Eliminación de archivos comprimidos y copias de seguridad .................................................................. 279

9 Dispositivo de arranque ............................................................................................... 281

9.1 Cómo crear dispositivos de arranque ....................................................................................282

9.1.1 Dispositivos de inicio basados en Linux ..................................................................................................... 282

9.1.2 Dispositivos de arranque basados en WinPE ............................................................................................ 287

9.2 Conexión a un equipo que se inició desde un medio ............................................................290

9.3 Trabajo desde dispositivo de arranque .................................................................................291

9.3.1 Configuración del modo de visualización .................................................................................................. 292

9.3.2 Configuración de los dispositivos iSCSI y NDAS ......................................................................................... 292

9.4 Lista de comandos y utilidades disponibles en los dispositivos de inicio basados en Linux .293

9.5 Acronis Startup Recovery Manager .......................................................................................294

9.6 Acronis PXE Server .................................................................................................................295

9.6.1 Instalación de Acronis PXE Server .............................................................................................................. 295

9.6.2 Configuración de un equipo para que inicie desde PXE. .......................................................................... 295

9.6.3 Trabajo en todas las subredes .................................................................................................................... 296

6 Copyright © Acronis International GmbH, 2002-2016

Page 7

10 Gestión del disco .................................................................................................... 297

10.1 Sistemas de archivos compatibles .........................................................................................297

10.2 Precauciones posibles ............................................................................................................297

10.3 Ejecución de Acronis Disk Director Lite .................................................................................298

10.4 Elección del sistema operativo para la gestión de discos ......................................................298

10.5 Vista "Gestión del disco"........................................................................................................299

10.6 Operaciones del disco ............................................................................................................299

10.6.1 Inicialización del disco ................................................................................................................................. 300

10.6.2 Clonación de disco básico ........................................................................................................................... 300

10.6.3 Conversión del disco: de MBR a GPT ......................................................................................................... 302

10.6.4 Conversión del disco: de GPT a MBR ......................................................................................................... 303

10.6.5 Conversión del disco: de básico a dinámico .............................................................................................. 304

10.6.6 Conversión del disco: de dinámico a básico .............................................................................................. 304

10.6.7 Cambio del estado del disco ....................................................................................................................... 305

10.7 Operaciones del volumen ......................................................................................................306

10.7.1 Creación de un volumen ............................................................................................................................. 306

10.7.2 Eliminar volumen ........................................................................................................................................ 310

10.7.3 Configurar volumen activo ......................................................................................................................... 310

10.7.4 Cambiar la letra del volumen ..................................................................................................................... 311

10.7.5 Cambiar la etiqueta de volumen ................................................................................................................ 312

10.7.6 Formatear volumen .................................................................................................................................... 312

10.8 Operaciones pendientes ........................................................................................................313

11 Protección de las aplicaciones con copias de seguridad a nivel de disco ................... 314

11.1 Copias de seguridad del servidor de una aplicación ..............................................................314

11.1.1 Localización de archivos de la base de datos ............................................................................................ 316

11.1.2 Truncamiento de los registros de transacciones ...................................................................................... 320

11.1.3 Mejores prácticas al realizar copias de seguridad de los servidores de la aplicación ............................ 323

11.2 Recuperación de datos de SQL Server ...................................................................................325

11.2.1 Recuperación de las bases de datos de SQL Server desde una copia de seguridad del disco .............. 325

11.2.2 Acceso a las bases de datos de SQL Server desde una copia de seguridad del disco ............................ 326

11.2.3 Adjuntar bases de datos de SQL Server ..................................................................................................... 326

11.3 Recuperación de datos de Exchange Server ..........................................................................327

11.3.1 Recuperación de los archivos de bases de datos de Exchange Server desde una copia de seguridad del

disco ............................................................................................................................................................. 327

11.3.2 Montaje de bases de datos de Exchange Server ...................................................................................... 328

11.3.3 Recuperación granular de buzones de correos ........................................................................................ 328

11.4 Recuperación de los datos de Active Directory .....................................................................329

11.4.1 Recuperación de un controlador de dominio (hay otros controladores de dominio disponibles) ....... 329

11.4.2 Recuperación de un controlador de dominio (no hay otros controladores de dominio disponibles) . 331

11.4.3 Restauración de la base de datos de Active Directory ............................................................................. 331

11.4.4 Restauración de información eliminada accidentalmente ...................................................................... 332

11.4.5 Pasos para evitar la reversión de USN ....................................................................................................... 333

11.5 Recuperación de datos de SharePoint ...................................................................................334

11.5.1 Recuperación de una base de datos de contenido................................................................................... 335

11.5.2 Recuperación de bases de datos de configuración y servicios ................................................................ 336

11.5.3 Recuperación de elementos individuales .................................................................................................. 338

7 Copyright © Acronis International GmbH, 2002-2016

Page 8

12 Protección de Microsoft SQL Server con una copia de seguridad de un único paso ... 340

13 Información general ............................................................................................... 341

13.1.1 Agente para SQL .......................................................................................................................................... 341

13.1.2 Sistemas operativos compatibles .............................................................................................................. 341

13.1.3 Versiones compatibles de Microsoft SQL Server ...................................................................................... 342

13.1.4 Permisos para la copia de seguridad y recuperación de SQL Server ....................................................... 342

13.1.5 Qué más debe saber sobre la copia de seguridad de un único paso ...................................................... 343

13.2 Instalación de Agente para SQL .............................................................................................343

13.3 Copia de seguridad de un servidor de Microsoft SQL ...........................................................344

13.3.1 Configuración de la copia de seguridad de un único paso ....................................................................... 345

13.4 Recuperación de datos de Microsoft SQL Server ..................................................................346

13.4.1 Recuperación de las bases de datos en instancias ................................................................................... 346

13.4.2 Extracción de los archivos de bases de datos a carpetas ......................................................................... 349

13.5 Montaje de bases de datos de SQL desde una copia de seguridad de un único paso ..........349

13.5.1 Desmontaje de las bases de datos de SQL Server montadas .................................................................. 350

13.6 Protección de instancias de SQL Server en clúster y AAG .....................................................350

14 Protección de Microsoft Active Directory con una copia de seguridad de tipo

single-pass 352

14.1 Agente para Active Directory .................................................................................................352

14.2 Sistemas operativos compatibles ..........................................................................................352

14.3 Instalación de Agente para Active Directory .........................................................................352

14.4 Copia de seguridad de Microsoft Active Directory ................................................................353

14.5 Recuperación de Microsoft Active Directory .........................................................................353

14.5.1 Volver a ascender el controlador de dominio ........................................................................................... 354

14.5.2 Recuperación de los datos de Active Directory desde una copia de seguridad de tipo single-pass ..... 354

15 Administrar un equipo gestionado .......................................................................... 356

15.1 Planes y tareas de la copia de seguridad ...............................................................................356

15.1.1 Acciones en los planes y tareas de copia de seguridad ............................................................................ 356

15.1.2 Estados y estatus de los planes y tareas de copias de seguridad ............................................................ 359

15.1.3 Exportación e importación de planes de copias de seguridad ................................................................ 361

15.1.4 Implementación de planes de copias de seguridad como archivos ........................................................ 365

15.1.5 Detalles del plan de copias de seguridad .................................................................................................. 366

15.1.6 Detalles de la tarea/actividad ..................................................................................................................... 368

15.2 Registro ..................................................................................................................................368

15.2.1 Acciones en las entradas del registro ........................................................................................................ 368

15.2.2 Detalles de la entrada del registro ............................................................................................................. 369

15.3 Alertas ....................................................................................................................................370

15.4 Cambio de licencia .................................................................................................................371

15.5 Recolección de información del sistema ...............................................................................372

15.6 Ajustes de las opciones del equipo ........................................................................................372

15.6.1 Configuraciones Adicionales....................................................................................................................... 373

15.6.2 Programa de Experiencia del Cliente de Acronis ...................................................................................... 373

15.6.3 Alertas .......................................................................................................................................................... 373

15.6.4 Configuración de correo electrónico ......................................................................................................... 374

15.6.5 Seguimiento de eventos ............................................................................................................................. 376

15.6.6 Reglas de limpieza de los registros ............................................................................................................ 378

15.6.7 Gestión del equipo ...................................................................................................................................... 378

8 Copyright © Acronis International GmbH, 2002-2016

Page 9

15.6.8 Proxy de Cloud Backup ............................................................................................................................... 379

16 Gestión centralizada............................................................................................... 380

16.1 Comprensión de la gestión centralizada ................................................................................380

16.1.1 Conceptos básicos ....................................................................................................................................... 380

16.1.2 Privilegios para la gestión centralizada ...................................................................................................... 381

16.1.3 Comunicación entre los componentes de Acronis Backup ...................................................................... 386

16.2 Crear copia de seguridad ahora .............................................................................................390

16.3 Creación de un plan de copias de seguridad centralizado ....................................................390

16.3.1 Selección de los datos para incluir en la copia de seguridad ................................................................... 391

16.3.2 Reglas de selección para los archivos y las carpetas ................................................................................ 394

16.3.3 Reglas de selección para los volúmenes .................................................................................................... 395

16.3.4 Selección de la ubicación de la copia de seguridad .................................................................................. 399

16.3.5 Credenciales del plan de copias de seguridad centralizado ..................................................................... 400

16.3.6 Qué sucede si un equipo no tiene datos que cumplan con las reglas de selección ............................... 401

16.4 Administración de Acronis Backup Management Server ......................................................401

16.4.1 Tablero ......................................................................................................................................................... 401

16.4.2 Equipos con agentes ................................................................................................................................... 403

16.4.3 Equipos virtuales ......................................................................................................................................... 417

16.4.4 Planes y tareas de la copia de seguridad ................................................................................................... 418

16.4.5 Nodos de almacenamiento ........................................................................................................................ 420

16.4.6 Licencias ....................................................................................................................................................... 421

16.4.7 Alertas .......................................................................................................................................................... 423

16.4.8 Generación de informes ............................................................................................................................. 424

16.4.9 Registro ........................................................................................................................................................ 430

16.4.10 Opciones de Management Server ............................................................................................................. 432

16.5 Configuración de los componentes de Acronis Backup .........................................................438

16.5.1 Parámetros establecidos a través de la plantilla administrativa ............................................................. 438

16.5.2 Parámetros establecidos con el registro de Windows ............................................................................. 453

17 Copia de seguridad en nube ................................................................................... 455

17.1 Introducción a Acronis Cloud Backup ....................................................................................455

17.1.1 ¿Qué es Acronis Cloud Backup? ................................................................................................................. 455

17.1.2 ¿Qué datos puedo incluir en la copia de seguridad y recuperar? ........................................................... 455

17.1.3 ¿Cuánto tiempo permanecerán mis copias de seguridad en el almacenamiento en la nube? ............ 456

17.1.4 ¿Cómo puedo mejorar la seguridad de mis datos? .................................................................................. 456

17.1.5 ¿Cómo puedo realizar copias de seguridad de equipos virtuales en el almacenamiento en la nube? 456

17.1.6 Productos de virtualización y sistemas operativos compatibles ............................................................. 457

17.1.7 Preguntas más frecuentes sobre copias de seguridad y recuperación ................................................... 458

17.1.8 Preguntas más frecuentes sobre la Recopilación inicial........................................................................... 460

17.1.9 Preguntas frecuentes de recuperación a gran escala ............................................................................... 466

17.1.10 Preguntas frecuentes del ciclo de vida de la suscripción ......................................................................... 468

17.2 ¿Dónde puedo empezar? .......................................................................................................470

17.3 Elección de suscripción ..........................................................................................................471

17.4 Ajuste de la configuración de proxy ......................................................................................472

17.5 Comprobación de la configuración del cortafuegos ..............................................................472

17.6 Activación de suscripciones de copia de seguridad en nube ................................................473

17.6.1 Activación de suscripciones en Acronis Backup Advanced ...................................................................... 473

17.6.2 Reasignación de una suscripción activada ................................................................................................ 474

17.7 Recuperación de archivos del almacenamiento en la nube usando un navegador web ......475

17.8 Limitaciones del almacenamiento en la nube .......................................................................476

9 Copyright © Acronis International GmbH, 2002-2016

Page 10

17.9 Referencia de terminología ...................................................................................................477

18 Glosario ................................................................................................................. 480

10 Copyright © Acronis International GmbH, 2002-2016

Page 11

1 Introducción de Acronis Backup

1.1 ¿Cuáles son las novedades en Acronis Backup 11.7?

Instalación

Se puede usar Microsoft SQL Server 2014 para almacenar las bases de datos de Acronis Backup

Management Server.

Licencia

Soporte técnico para el modelo de licencias de suscripción. Para obtener más información,

consulte las Preguntas frecuentes sobre las licencias de Acronis Backup.

Deduplicación

En lugar de 3 GB, se requieren 128 MB de RAM por cada 1 TB de datos únicos.

No es necesario asignar la base de datos de deduplicación a costosas unidades de estado sólido

(SSD). Usar una unidad de disco duro (HDD) normal no provoca ninguna merma en el

rendimiento.

Ahora, la recuperación a partir de una copia de seguridad es un 40 % más rápida.

La velocidad de la copia de seguridad no disminuye al aumentar el tamaño de la base de datos de

deduplicación.

El tiempo de inicio del nodo de almacenamiento en conjuntos de datos grandes se ha reducido a

entre 1 y 3 minutos.

Ahora, la validación de copias de seguridad deduplicadas y la compactación del almacén de datos

son 2,5 veces más rápidas.

Estas mejoras son eficaces cuando los agentes de v11.7 hacen copias de seguridad en las bóvedas de

deduplicación creadas en los nodos de almacenamiento de v11.7. Cuando un agente nuevo hace una

copia de seguridad en una bóveda antigua o cuando un agente antiguo la hace en una bóveda nueva,

se utiliza el algoritmo de deduplicación antiguo. Para aplicar el algoritmo de deduplicación nuevo a

las copias de seguridad antiguas, hay que importar las copias de seguridad a la bóveda que se acaba

de crear.

Soporte técnico para cintas

Tamaño del bloque configurable (pág. 219) para leer y escribir en cintas. El valor predeterminado

se toma del controlador del dispositivo de cintas.

Se introducen la lista Compatibilidad del hardware (HCL) y la Herramienta de compatibilidad del

hardware. La lista Compatibilidad del hardware contiene dispositivos de cinta con soporte

técnico confirmado de Acronis Backup. Para saber si su dispositivo es compatible, use la

Herramienta de compatibilidad del hardware.

Soporte técnico total para la tecnología LTO-7. Consulte la HCL para ver los nombres exactos de

los dispositivos probados.

Gestión centralizada

Se puede especificar una ubicación de copia de seguridad personalizada (pág. 399) para cada

equipo que esté incluido en un plan de copias de seguridad centralizado.

Además de exportar licencias desde el servidor de gestión a un archivo .xml, se pueden exportar

a un archivo .txt (pág. 422).

11 Copyright © Acronis International GmbH, 2002-2016

Page 12

Soporte técnico para Microsoft Exchange Server

Agent for Exchange puede hacer copias de seguridad de las bases de datos de Microsoft

Exchange Server 2016, así como recuperarlas. No se admiten la realización de copias de

seguridad ni la recuperación de los buzones de correo de Exchange 2016. Tampoco se pueden

recuperar buzones de correo a partir de copias de seguridad de bases de datos.

Sistemas operativos compatibles

Soporte técnico para Vista previa técnica 4 de Windows Server 2016.

Compatibilidad con Linux con versión de kernel 4,2, 4,3 y 4,4.

Soporte técnico para Red Hat Enterprise Linux 7.2, Oracle Linux 7.2, ClearOS, Debian 8.2, Ubuntu

15.10 y Fedora 23.

El soporte técnico para Windows 2000 en Acronis Backup Advanced es limitado. Los

componentes de v11.7 no se pueden instalar en este sistema operativo. Para hacer una copia de

seguridad de los equipos que ejecutan Windows 2000, use los agentes de v11.5, que son

compatibles con los componentes de gestión de v11.7.

Acronis Backup para Windows Server y Acronis Backup para PC no se pueden instalar en

Windows 2000. Para realizar una copia de seguridad de los equipos que ejecutan este sistema

operativo, utilice v11.5.

Acronis Backup v11.5 admite Windows 2000 SP4.

Otros

La compresión se puede usar en combinación con la deduplicación de software o hardware de

terceros (solo para copias de seguridad de disco). De esta forma se reduce eficazmente el

espacio de almacenamiento que ocupan las copias de seguridad.

Hay más funciones disponibles en la interfaz de la línea de comandos:

Generación de informes del servidor de gestión

Implementación de Agent for VMware (dispositivo virtual)

Agent para VMware no hace copias de seguridad de discos independientes ni de discos Raw

Device Mapping (RDM) en el modo de compatibilidad sea cual sea el estado de un equipo virtual.

Esta limitación se ha impuesto para poder predecir mejor el comportamiento del producto.

El tamaño del dispositivo de arranque basado en Linux de 32 bits se ha optimizado eliminando la

utilidad acrocmd, que prácticamente no se utilizaba.

Cuando la copia de seguridad de un disco se monta en el modo de lectura/escritura, la copia de

seguridad incremental respectiva no se crea inmediatamente, sino después de desmontar la

copia de seguridad del disco. Mientras se monta la copia de seguridad, los cambios se guardan en

la carpeta %Temp%.

1.2 Componentes de Acronis Backup

Acronis Backup incluye los siguientes tipos principales de componentes.

Componentes para un equipo gestionado (agentes)

Estas aplicaciones realizan copias de seguridad, recuperación y otras operaciones con los datos de los

equipos gestionados con Acronis Backup. Los agentes deben tener una licencia para llevar a cabo

operaciones en cada equipo gestionado.

12 Copyright © Acronis International GmbH, 2002-2016

Page 13

Componentes para una gestión centralizada

Estos componentes, que se incluyen en Acronis Backup Advanced, ofrecen la capacidad de gestión

centralizada. No se requieren licencias para el uso de estos componentes.

Consola

La consola proporciona la interfaz gráfica de usuario con otros componentes de Acronis Backup. El

uso de la consola no requiere licencia.

Bootable Media Builder

Con el generador de dispositivos de inicio (Bootable Media Builder), puede crear dispositivos de

inicio para utilizar los agentes y otras utilidades de rescate en un entorno de rescate.

Bootable Media Builder no necesita una licencia si se instala junto con un agente. Para utilizar un

generador de dispositivos en un equipo sin un agente, debe introducir la clave de licencia o tener al

menos una licencia en el servidor de licencias. La licencia puede estar disponible o asignada.

1.2.1 Agente para Windows

Este agente permite la protección de datos a nivel de disco y a nivel de archivos con Windows.

Copia de seguridad del disco

La protección de datos de nivel de disco se basa en la realización de copias de seguridad de un disco

o de un sistema de archivos de un volumen en conjunto, junto con toda la información necesaria

para que el sistema operativo se inicie, o todos los sectores del disco que utilicen el enfoque sector

por sector (modo sin procesar). Una copia de seguridad que contiene una copia de un disco o un

volumen en una forma compacta se denomina una copia de seguridad de disco (volumen) o una

imagen de disco (volumen). Es posible recuperar discos o volúmenes de forma completa a partir de

estas copias de seguridad, así como carpetas o archivos individuales.

Copia de seguridad del archivo

La protección de datos de nivel de archivos se basa en la realización de copias de seguridad de

archivos y carpetas que se encuentran en el equipo en el que está instalado el agente o en una red

compartida. Los archivos se pueden recuperar en su ubicación original o en otro lugar. Es posible

recuperar todos los archivos y carpetas con los que se realizó la copia de seguridad o seleccionar cuál

de ellos recuperar.

Otras operaciones

Conversión a equipo virtual

Agente para Windows realiza la conversión al recuperar la copia de seguridad de un disco en un

equipo virtual nuevo de uno de los siguientes tipos: VMware Workstation, Microsoft Virtual PC, Citrix

XenServer Open Virtual Appliance (OVA) o Red Hat Kernel-based Virtual Machine (KVM). Los archivos

del equipo ya completamente configurado y funcional se colocarán en la carpeta que usted

seleccione. Puede iniciar el equipo con el correspondiente software de virtualización o preparar los

archivos del equipo para otros usos.

Recuperación en hardware diferente

Puede utilizar la funcionalidad de restauración para hardware diferente en el equipo en el que está

instalado el agente y crear dispositivos de arranque con esta funcionalidad. Acronis Universal Restore

13 Copyright © Acronis International GmbH, 2002-2016

Page 14

maneja diferencias en dispositivos que son clave para el inicio del sistema operativo, como

controladores de almacenamiento, placa madre o conjunto de chips.

Gestión del disco

Agente para Windows incluye Acronis Disk Director Lite - una utilidad de gestión de disco muy

manejable. Las operaciones de gestión de disco, como clonación de discos, conversión de discos;

creación, formateo y eliminación de volúmenes; modificación del estilo de partición de un disco

entre MBR y GPT o de la etiqueta del disco; pueden realizarse tanto en el sistema operativo como

utilizando un dispositivo de inicio.

1.2.2 Agente para Linux

Este agente permite la protección de datos de nivel de disco y de nivel de archivos con Linux.

Copia de seguridad del disco

La protección de datos de nivel de disco se basa en la realización de copias de seguridad de un disco

o de un sistema de archivos de un volumen en conjunto, junto con toda la información necesaria

para que el sistema operativo se inicie, o todos los sectores del disco que utilicen el enfoque sector

por sector (modo sin procesar). Una copia de seguridad que contiene una copia de un disco o un

volumen en una forma compacta se denomina una copia de seguridad de disco (volumen) o una

imagen de disco (volumen). Es posible recuperar discos o volúmenes de forma completa a partir de

estas copias de seguridad, así como carpetas o archivos individuales.

Copia de seguridad del archivo

La protección de datos de nivel de archivos se basa en la realización de copias de seguridad de

archivos y directorios que se encuentran en el equipo en el que está instalado el agente o en una red

compartida a la que se accede utilizando el protocolo smb o nfs. Los archivos se pueden recuperar en

su ubicación original o en otro lugar. Es posible recuperar todos los archivos y directorios con los que

se realizó la copia de seguridad o seleccionar cuál de ellos recuperar.

Conversión a equipo virtual

Agente para Linux realiza la conversión al recuperar la copia de seguridad de un disco en un equipo

virtual nuevo de uno de los siguientes tipos: VMware Workstation, Microsoft Virtual PC, Citrix

XenServer Open Virtual Appliance (OVA) o Red Hat Kernel-based Virtual Machine (KVM). Los archivos

del equipo configurado por completo y funcional se colocarán en el directorio que seleccione. Puede

iniciar el equipo con el correspondiente software de virtualización o preparar los archivos del equipo

para otros usos.

Recuperación en hardware diferente

Puede utilizar la funcionalidad de restauración para hardware diferente en el equipo en el que está

instalado el agente y crear dispositivos de arranque con esta funcionalidad. Acronis Universal Restore

maneja diferencias en dispositivos que son clave para el inicio del sistema operativo, como

controladores de almacenamiento, placa madre o conjunto de chips.

1.2.3 Agente para VMware

Acronis Backup Agent for VMware permite la copia de seguridad y recuperación de equipos virtuales

de ESX(i) sin instalar agentes en los sistemas huéspedes. Este método de copia de seguridad es

conocido como copia de seguridad sin agente a un nivel de hipervisor.

14 Copyright © Acronis International GmbH, 2002-2016

Page 15

El agente se envía en dos versiones:

Agente para VMware (dispositivo virtual) puede importarse o implementarse en un servidor

VMware ESX(i).

Para la copia de seguridad descargada, Agente para VMware (Windows) puede instalarse en un

equipo que ejecute Windows.

1.2.4 Agente para Hyper-V

Acronis Backup Agente para Hyper-V protege los equipos virtuales que se encuentran en un servidor

de virtualización Hyper-V. El agente permite realizar copias de seguridad de equipos virtuales desde

el servidor sin tener que instalar los agentes en cada equipo virtual.

1.2.5 Agente para SQL

Acronis Backup Agent for SQL le permite crear copias de seguridad de disco y aplicaciones en un

único paso, además de recuperar bases de datos de Microsoft SQL a partir de ellas. Las bases de

datos se pueden recuperar directamente en una instancia de SQL Server en ejecución o se pueden

extraer en una carpeta de un sistema de archivos.

El agente utiliza Microsoft VSS para garantizar la consistencia de las bases de datos incluidas en la

copia de seguridad. Después de que una copia de seguridad se realiza correctamente, el agente

puede truncar el registro de transacciones de SQL Server.

El agente se incluye en el programa de instalación de Acronis Backup Advanced.

El agente se instala con Agente para Windows (pág. 13) o en un equipo donde Agente para Windows

ya está instalado.

1.2.6 Agente para Active Directory

Acronis Backup Agent for Active Directory le permite crear copias de seguridad de disco y de

aplicaciones de un único paso y extraer datos de Microsoft Active Directory desde dichas copias a

una carpeta en un sistema de archivos.

El agente utiliza Microsoft VSS para garantizar la coherencia de los datos incluidos en la copia de

seguridad.

El agente se incluye en el programa de instalación de Acronis Backup Advanced.

El agente se instala con Agente para Windows (pág. 13) o en un equipo donde Agente para Windows

ya está instalado.

1.2.7 Componentes para una gestión centralizada

Esta sección enumera los componentes que se incluyen en Acronis Backup Advanced y que brindan la

capacidad de gestión centralizada. Además de estos componentes, Acronis Backup Agents deben

instalarse en todos los equipos que requieren protección de datos.

1.2.7.1 Servidor de gestión

Acronis Backup Management Server es el servidor central que gestiona la protección de datos dentro

de la red empresarial. El servidor de gestión proporciona al administrador lo siguiente:

15 Copyright © Acronis International GmbH, 2002-2016

Page 16

un único punto de acceso a la infraestructura de Acronis Backup;

una manera fácil de proteger los datos en varios equipos (pág. 486) con planes de copias de

seguridad centralizados y agrupación;

integración con VMware vCenter para encontrar los equipos virtuales para su protección;

funcionalidad de supervisión y generación de informes en toda la empresa;

gestión de licencias incorporada;

la capacidad de crear bóvedas centralizadas (pág. 482) para guardar los archivos comprimidos de

copias de seguridad (pág. 481) de la empresa;

la capacidad de gestionar nodos de almacenamiento (pág. 492);

la catalogación (pág. 483) centralizada de todos los datos almacenados en los nodos de

almacenamiento.

Si hay varios servidores de gestión en la red, funcionan independientemente, gestionan diferentes

equipos y utilizan las bóvedas centralizadas para almacenamiento de archivos comprimidos.

1.2.7.2 Nodo de almacenamiento

Acronis Backup Storage Node es un servidor diseñado para optimizar el uso de diversos recursos

(como, por ejemplo, la capacidad de almacenamiento corporativo, el ancho de banda de la red o la

carga de la CPU de los equipos gestionados) necesarios para proteger los datos de la empresa. Este

objetivo se consigue gracias a la organización y la gestión de ubicaciones que funcionan como

almacenamientos dedicados de los archivos comprimidos de copia de seguridad de la empresa

(bóvedas gestionadas).

La función más importante de un nodo de almacenamiento es la deduplicación (pág. 256) de las

copias de seguridad almacenadas en sus bóvedas. Esto significa que los datos idénticos se incluirán

en la copia de seguridad en esta bóveda solo una vez. Esto minimiza el uso de la red durante la copia

de seguridad y el espacio de almacenamiento tomado por los archivos comprimidos.

Los nodos de almacenamiento permiten crear una infraestructura de almacenamiento muy escalable

y flexible, en términos de compatibilidad con el hardware. Se pueden configurar hasta 50 nodos de

almacenamiento y cada uno puede gestionar hasta 20 bóvedas.

El administrador controla los nodos de almacenamiento de forma central desde Acronis Backup

Management Server (pág. 15). No es posible establecer una conexión directa entre la consola y un

nodo de almacenamiento.

1.2.7.3 Componentes para la instalación remota

Estos son paquetes de instalación de componentes de Acronis que utiliza la consola de gestión (pág.

17) para la instalación en equipos remotos.

Los componentes para la instalación remota deben instalarse en el equipo con la consola o con el

servidor de gestión (pág. 15). Durante la instalación, el programa de instalación guarda los

componentes en la ubicación predeterminada y guarda esta ruta de ubicación en el registro. Como

resultado, los componentes están disponibles en el Asistente de instalación remota como

"componentes registrados".

1.2.7.4 Servidor PXE

Acronis PXE Server permite iniciar equipos mediante los componentes de inicio de Acronis a través

de la red.

16 Copyright © Acronis International GmbH, 2002-2016

Page 17

El inicio en red:

Elimina la necesidad de un técnico en situ para instalar el dispositivo de inicio (pág. 486) en el

sistema que debe iniciarse.

Durante las operaciones de los grupos, reduce el tiempo necesario para el inicio de múltiples

equipos en comparación con el uso de dispositivos de inicio.

1.2.7.5 License Server

El servidor le permite gestionar licencias de los productos Acronis e instalar los componentes que

requieren licencias.

Puede instalar un servidor de licencias como un componente separado o utilizar el que está

integrado en el servidor de gestión. La funcionalidad del servidor de licencias (pág. 421) es similar

para ambos tipos de instalación.

1.2.8 Consola de gestión

Acronis Backup Management Console es una herramienta administrativa para el acceso a los agentes

de Acronis Backup y, en Acronis Backup Advanced, a Acronis Backup Management Server.

La consola posee dos distribuciones: para la instalación en Windows y la instalación en Linux. Si bien

ambas distribuciones permiten la conexión con cualquier agente de Acronis Backup y Acronis Backup

Management Server, recomendamos que utilice la consola para Windows si puede elegir entre las

dos. La consola que se instala en Linux tiene una funcionalidad limitada:

La instalación remota de los componentes de Acronis Backup no está disponible.

Las funciones relacionadas con Active Directory como, por ejemplo, la exploración de AD, no

están disponibles.

1.2.9 Bootable Media Builder

Acronis Bootable Media Builder es una herramienta dedicada para la creación de dispositivos de

arranque (pág. 486). Existen dos distribuciones del generador de dispositivos: para la instalación en

Windows y la instalación en Linux.

El generador de dispositivos que se instala en Windows puede crear dispositivos de inicio basados

tanto en el entorno de preinstalación de Windows como en el kernel de Linux. El generador de

dispositivos que se instala en Linux crea dispositivos de inicio basados en el kernel de Linux.

1.2.10 Acronis Wake-on-LAN Proxy

Acronis Wake-on-LAN Proxy le permite a Acronis Backup Management Server activar equipos

ubicados en otra subred para realizar copias de seguridad. Acronis Wake-on-LAN Proxy se instala en

cualquier servidor de la subred donde se encuentren los equipos a los que se deben realizar copias

de seguridad.

1.3 Información sobre el uso del producto en el modo

de prueba

Antes de comprar una licencia de Acronis Backup quizás desee probar el software. Puede ejecutar las

siguientes acciones sin tener clave de licencia.

17 Copyright © Acronis International GmbH, 2002-2016

Page 18

Para instalar el producto en el modo de prueba, ejecute el programa de instalación de modo local o

utilice la función de instalación remota. La instalación sin supervisión y otros modos de instalación no

son compatibles.

Limitaciones del modo de prueba

Al instalarse en el modo de prueba, Acronis Backup tiene las siguientes limitaciones:

La función Universal Restore está deshabilitada.

Limitaciones Adicionales para dispositivos de inicio:

La funcionalidad de gestión del disco no está disponible. Puede intentar la interfaz de usuario,

pero no hay opción de guardar los cambios.

La funcionalidad de recuperación está disponible, pero la funcionalidad de copia de seguridad no.

Para intentar la funcionalidad de copia de seguridad, instale el software en el sistema operativo.

Actualizar al modo completo

Cuando el período de prueba finaliza, la interfaz gráfica de usuario del producto muestra una

notificación que solicita que se especifique u obtenga una clave de licencia.

Para especificar una clave de licencia, haga clic en Ayuda > Cambiar licencia (pág. 371). No es posible

especificar la clave al ejecutar el programa de instalación.

Si ha activado el producto en modo de prueba o si ha adquirido una suscripción del servicio de copia

de seguridad en nube (pág. 455), la opción de copia de seguridad en nube estará disponible hasta el

vencimiento del período de suscripción, independientemente de si especifica una clave de licencia.

1.4 Sistemas de archivos compatibles

Acronis Backup puede realizar copias de seguridad y recuperar los siguientes sistemas de archivos

con las siguientes limitaciones:

FAT16/32

NTFS

ReFS: recuperación del volumen sin la capacidad de cambiar el tamaño del mismo. Compatible

solo con Windows Server 2012/2012 R2 y Windows Server 2016 (pág. 51).

Ext2/Ext3/Ext4

ReiserFS3: los archivos específicos no se pueden recuperar de las copias de seguridad del disco

ubicadas en Acronis Backup Storage Node

ReiserFS4: recuperación del volumen sin la capacidad de cambiar el tamaño del mismo, los

archivos específicos no se pueden recuperar de las copias de seguridad del disco ubicadas en

Acronis Backup Storage Node

XFS: recuperación del volumen sin la capacidad de cambiar el tamaño del mismo, los archivos

específicos no se pueden recuperar de las copias de seguridad del disco ubicadas en Acronis

Backup Storage Node

JFS: los archivos específicos no se pueden recuperar de las copias de seguridad del disco ubicadas

en Acronis Backup Storage Node

Linux SWAP

Acronis Backup puede realizar copias de seguridad y recuperar sistemas de archivos dañados o

incompatibles utilizando el enfoque sector por sector.

18 Copyright © Acronis International GmbH, 2002-2016

Page 19

1.5 Soporte técnico

Programa de asistencia y mantenimiento

Si necesita ayuda con su producto de Acronis, visite http://www.acronis.es/support/

Actualizaciones de productos

Puede descargar las últimas actualizaciones para sus productos de software de Acronis registrados

desde nuestra página web, en cualquier momento después de iniciar sesión en su Cuenta

(http://www.acronis.es/my) y registrar el producto. Consulte Registro de productos de Acronis en el

sitio web (http://kb.acronis.com/content/4834) y Guía de usuario de la página web de Acronis

(http://kb.acronis.com/content/8128).

19 Copyright © Acronis International GmbH, 2002-2016

Page 20

2 Cómo empezar

Paso 1. Instalación

Estas breves instrucciones de instalación le permiten comenzar a utilizar el producto

rápidamente. Para obtener la descripción completa de los métodos y procedimientos de instalación,

consulte la Documentación de instalación.

Antes de realizar la instalación, asegúrese de que:

Su hardware cumple con los requisitos del sistema.

Posee las claves de licencia del producto que ha escogido.

Posee el programa de instalación. Puede descargarlo del sitio web de Acronis.

Procedimiento

Al seguir las instrucciones a continuación, puede seleccionar más de un rol de equipo.

1. Instale el servidor de gestión para poder gestionar múltiples equipos.

a. Ejecute el programa de instalación y haga clic en Instalar Acronis Backup.

b. Después de aceptar los términos del acuerdo de licencia, seleccione la casilla de verificación

Controlar y configurar de forma centralizada la realización de copias de seguridad de

equipos físicos y virtuales.