Page 1

Configuration sécurisée

vRealize Operations Manager 6.2

Ce document prend en charge la version de chacun des produits

répertoriés, ainsi que toutes les versions publiées par la suite

jusqu'au remplacement dudit document par une nouvelle

édition. Pour rechercher des éditions plus récentes de ce

document, rendez-vous sur :

http://www.vmware.com/fr/support/pubs.

FR-002078-00

Page 2

Configuration sécurisée

Vous trouverez la documentation technique la plus récente sur le site Web de VMware à l'adresse :

http://www.vmware.com/fr/support/

Le site Web de VMware propose également les dernières mises à jour des produits.

N’hésitez pas à nous transmettre tous vos commentaires concernant cette documentation à l’adresse suivante :

docfeedback@vmware.com

Copyright © 2016 VMware, Inc. Tous droits réservés. Copyright et informations sur les marques.

VMware, Inc.

3401 Hillview Ave.

Palo Alto, CA 94304

www.vmware.com

2 VMware, Inc.

VMware, Inc.

100-101 Quartier Boieldieu

92042 Paris La Défense

France

www.vmware.com/fr

Page 3

Table des matières

Configuration sécurisée 5

Position en matière de sécurité de vRealize Operations Manager 7

1

vRealize Hardening Tool 9

2

Installer Ansible 9

Configurer vRealize Hardening Tool 9

Exécuter vRealize Hardening Tool à partir de l'interface utilisateur 10

Exécuter vRealize Hardening Tool à partir de la ligne de commande 10

Catégories vRealize Hardening Tool 11

Déploiement sécurisé de vRealize Operations Manager 13

3

Vérifier l'intégrité des supports d'installation 13

Sécurisation renforcée de l'infrastructure logicielle déployée 13

Passage en revue des logiciels installés et non pris en charge 14

Avis de sécurité et correctifs VMware 15

Configuration sécurisée de vRealize Operations Manager 17

4

Sécuriser la console vRealize Operations Manager 18

Modifier le mot de passe racine 18

Gestion de Secure Shell, des comptes administratifs et de l'accès à la console 19

Définir l'authentification du chargeur d'amorçage 24

Authentification en mode utilisateur unique ou en mode de maintenance 24

Surveiller le minimum de comptes d'utilisateur nécessaires 24

Surveiller le minimum de groupes nécessaires 25

Réinitialisation du mot de passe d'administrateur vRealize Operations Manager (Linux) 26

Configurer NTP sur des dispositifs VMware 26

Désactiver la réponse d'horodatage TCP sur Linux 27

SSL et TLS 27

Ressources d'application qui doivent être protégées 28

Configurer l'authentification client PostgreSQL 31

Désactiver la navigation dans les répertoires Web 31

Désactiver les modes de configuration 31

Gestion des composants logiciels non essentiels 31

Déploiement installé sur Windows 35

Déploiement installé sur Linux 37

Agent Endpoint Operations Management 39

Activités de configuration sécurisée supplémentaire 45

VMware, Inc.

Divulgation d'informations 47

5

Créer l'en-tête de réponse du serveur Apache et omettre les informations de version 47

3

Page 4

Configuration sécurisée

Sécurité du réseau et communications sécurisées 49

6

Configuration des paramètres réseau pour l'installation de l'application virtuelle 49

Configuration des ports et des protocoles 58

Audit et journalisation de votre système vRealize Operations Manager 61

7

Sécurisation du serveur de journalisation distant 61

Utiliser un serveur NTP autorisé 61

Considérations relatives au navigateur client 62

Index 63

4 VMware, Inc.

Page 5

Configuration sécurisée

La documentation relative à la Configuration sécurisée est destinée à servir de ligne de base sécurisée pour le

déploiement de vRealize Operations Manager. Consultez ce document lorsque vous utilisez des outils de

surveillance du système pour vous assurer que la configuration de la ligne de base sécurisée est surveillée et

maintenue en continu, en cas de modifications inattendues.

Les activités de sécurisation renforcée qui ne sont pas déjà définies par défaut peut être effectuées

manuellement, ou dans certains cas, automatiquement à l'aide de vRealize Hardening Tool. Pour plus

d'informations sur vRealize Hardening Tool, reportez-vous à Chapitre 2, « vRealize Hardening Tool »,

page 9.

Public visé

Ces informations sont destinées aux administrateurs de vRealize Operations Manager.

Glossaire VMware Technical Publications

VMware Technical Publications fournit un glossaire des termes qui peuvent éventuellement ne pas vous

être familiers. Pour consulter la définition des termes utilisés dans la documentation technique VMware,

visitez le site Web http://www.vmware.com/support/pubs.

VMware, Inc.

5

Page 6

Configuration sécurisée

6 VMware, Inc.

Page 7

Position en matière de sécurité de

vRealize Operations Manager 1

La position en matière de sécurité de vRealize Operations Manager suppose un environnement entièrement

sécurisé basé sur une configuration système et réseau, des stratégies de sécurité à l'échelle de l'entreprise et

des meilleures pratiques. Il est important que vous effectuiez les activités de sécurisation renforcée

conformément aux stratégies de sécurité et aux meilleures pratiques de votre entreprise.

Le document se divise en plusieurs sections :

Déploiement sécurisé

n

Configuration sécurisée

n

Sécurité réseau

n

Communication

n

Le guide décrit l'installation de l'application virtuelle. Toutefois, les types de déploiements suivants sont

également abordés :

« Déploiement installé sur Linux », page 37

n

« Déploiement installé sur Windows », page 35

n

Pour vous assurer que votre système est correctement sécurisé, passez en revue les recommandations et

évaluez-les par rapport aux stratégies de sécurité de votre entreprise et l'exposition aux risques.

VMware, Inc.

7

Page 8

Configuration sécurisée

8 VMware, Inc.

Page 9

vRealize Hardening Tool 2

Vous pouvez utiliser vRealize Hardening Tool pour vous assurer d'atteindre et de maintenir la ligne de base

sécurisée. Étant donné que bon nombre des exigences de sécurisation renforcée qui sont fixées par vRealize

Hardening Tool sont déjà dans leur état sécurisé par défaut, vous pouvez utiliser l'outil de sécurisation

renforcée pour ramener l'installation à son état sécurisé par défaut si des modifications sont apportées.

vRealize Hardening Tool est disponible sur la page de téléchargement de VMware vRealize Operations

Manager.

Ce chapitre aborde les rubriques suivantes :

« Installer Ansible », page 9

n

« Configurer vRealize Hardening Tool », page 9

n

« Exécuter vRealize Hardening Tool à partir de l'interface utilisateur », page 10

n

« Exécuter vRealize Hardening Tool à partir de la ligne de commande », page 10

n

« Catégories vRealize Hardening Tool », page 11

n

Installer Ansible

vRealize Hardening Tool repose sur Ansible, une plate-forme logicielle open source pour la configuration et

la gestion des ordinateurs. Pour pouvoir utiliser vRealize Hardening Tool, vous devez installer le logiciel

Ansible.

Procédure

1 Pour installer le logiciel Ansible, téléchargez-le et suivez les instructions disponibles sur le site Web

d'Ansible à l'adresse suivante : http://docs.ansible.com/intro_installation.html.

2 Vérifiez l'installation d'Ansible.

a Exécutez la commande ansible --version.

b Si des erreurs se produisent, consultez le fichier vrhtool/Readme.txt. Il contient des instructions

sur l'installation des modules manquants nécessaires pour exécuter Ansible.

Configurer vRealize Hardening Tool

Vous pouvez configurer vRealize Hardening Tool et modifier la liste des nœuds

vRealize Operations Manager auxquels les modifications de configuration seront apportées.

Procédure

1 Exécutez la commande tar -zxvf vrhtool.tar.gz pour installer l'outil de sécurisation renforcée.

VMware, Inc.

9

Page 10

Configuration sécurisée

2 Modifiez la liste des nœuds vRealize Operations Manager auxquels les modifications de configuration

seront apportées.

La liste se trouve dans le fichier inventory.yaml situé dans vrhtool/baseline/.

a Remplacez abc1.xyxz.com par le nom de domaine complet (FQDN) de votre nœud

vRealize Operations Manager.

b Le fait de remplacer le nom d'utilisateur et le mot de passe par les informations d'identification SSH

permet à vRealize Hardening Tool de modifier l'appliance vRealize Operations Manager.

Vous pouvez inclure plusieurs appliances vRealize Operations Manager.

Exécuter vRealize Hardening Tool à partir de l'interface utilisateur

Vous pouvez exécuter vRealize Hardening Tool à partir de l'interface utilisateur plutôt qu'à partir de la

ligne de commande pour effectuer certaines activités de sécurisation renforcée.

Procédure

1 Accédez au répertoire où se trouve l'outil.

cd vrhtool

2 Exécutez la commande python script/vRHT.py.

L'interface utilisateur de vRealize Hardening Tool s'affiche.

3 Dans Catégories, sélectionnez les activités de sécurisation renforcée à exécuter.

4 Sélectionnez Essai, puis cliquez sur Exécuter pour vérifier les modifications avant qu'elles ne soient

apportées au système.

5 Cliquez sur Exécuter pour exécuter vRealize Hardening Tool en fonction des sélections que vous avez

effectuées.

Exécuter vRealize Hardening Tool à partir de la ligne de commande

Vous pouvez exécuter les commandes suivantes à partir de l'interface de ligne de commande pour utiliser

vRealize Hardening Tool.

Procédure

1 Accédez au répertoire où se trouve vRealize Hardening Tool.

cd vrhtool

2 Vérifiez que vRealize Hardening Tool a été installé sans apporter de modifications.

ansible-playbook -i baseline/inventory.yaml baseline/vROps.yaml --check

Aucune modification n'a été apportée au système.

3 Exécutez vRealize Hardening Tool et apportez des modifications au système.

ansible-playbook -i baseline/inventory.yaml baseline/vROps.yaml --tags

web,ssh,pwd_expiry,network_cfg,softwarecomponents,postgres,create_admin_user,tcptimestamp,sin

gleuserauth,ntp,apache2

Chaque balise séparée par des virgules est associée à une activité de sécurisation renforcée prise en

charge par vRealize Hardening Tool. Si vous ne voulez pas exécuter une activité de sécurisation

renforcée, vous pouvez l'omettre de la commande.

10 VMware, Inc.

Page 11

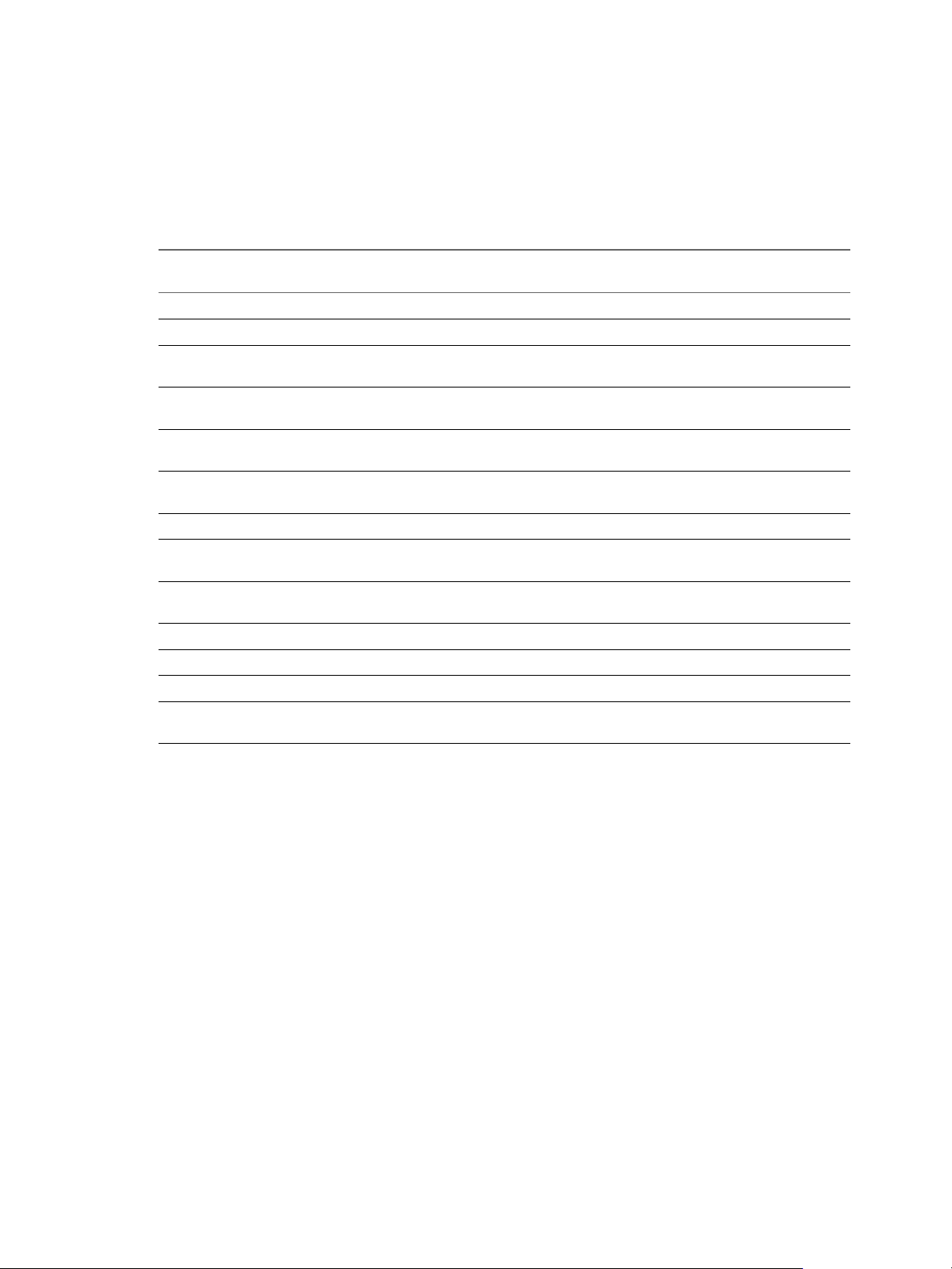

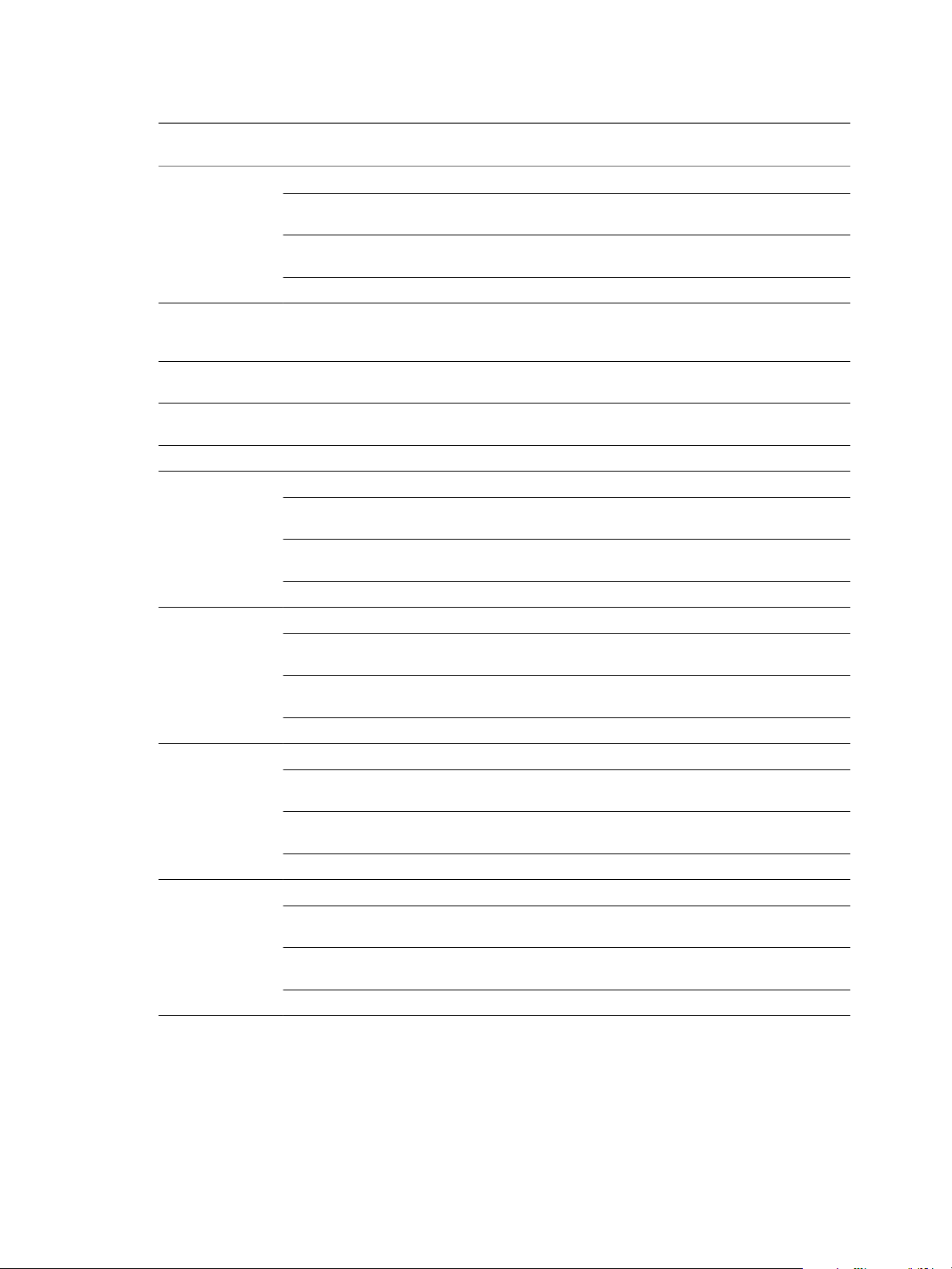

Catégories vRealize Hardening Tool

Le tableau suivant établit une corrélation entre l'activité de sécurisation et les options d'interface utilisateur

et de ligne de commande. Vous pouvez utiliser plusieurs options d'interface utilisateur et de ligne de

commande pour vos activités de sécurisation renforcée.

Tableau 2‑1. Catégories vRealize Hardening Tool

Option d'interface

Activité de sécurisation

En-tête de réponse du serveur Apache Configuration d'Apache2

Configurer NTP Network Time Protocol

Authentification en mode utilisateur unique

ou en mode de maintenance

Réponse d'horodatage TCP Paramètres

Créer un compte administratif local pour

SSH

PostgreSQL (configuration de

l'authentification client)

Composants logiciels non requis Composants logiciels

Paramètres réseau pour l'installation de

l'application virtuelle (OVF)

Modifier le délai d'expiration du mot de

passe

Maintenir les autorisations de fichier clé SSH Secure Shell

Sécuriser la configuration du serveur SSH Secure Shell

Durcir la configuration du client SSH Secure Shell

Désactiver la navigation dans les répertoires

Web

utilisateur Balise de ligne de commande

Authentification en mode

utilisateur unique

d'horodatage TCP

Utilisateur admin Linux

Paramètres de PostgreSQL

Paramètres réseau

Expiration du mot de passe

racine

Paramètres des répertoires

Web

Chapitre 2 vRealize Hardening Tool

apache2

ntp

singleuserauth

tcptimestamp

create_admin_user

postgres

softwarecomponents

network_cfg

pwd_expiry

ssh

ssh

ssh

web

VMware, Inc. 11

Page 12

Configuration sécurisée

12 VMware, Inc.

Page 13

Déploiement sécurisé de

vRealize Operations Manager 3

Vous devez vérifier l'intégrité du support d'installation avant d'installer le produit afin de vous assurer de

l'authenticité des fichiers téléchargés.

Ce chapitre aborde les rubriques suivantes :

« Vérifier l'intégrité des supports d'installation », page 13

n

« Sécurisation renforcée de l'infrastructure logicielle déployée », page 13

n

« Passage en revue des logiciels installés et non pris en charge », page 14

n

« Avis de sécurité et correctifs VMware », page 15

n

Vérifier l'intégrité des supports d'installation

Après avoir téléchargé le support, utilisez la valeur de somme MD5/SHA1 pour vérifier l'intégrité du

téléchargement. Vérifiez toujours le hachage SHA1 après avoir téléchargé une image ISO, un bundle hors

ligne ou un correctif afin de vous assurer de l'intégrité et de l'authenticité des fichiers téléchargés. Si vous

obtenez un support physique de VMware et que le sceau de sécurité est brisé, retournez le logiciel à

VMware pour l'échanger.

Procédure

Comparez la sortie de hachage MD5/SHA1 avec la valeur affichée sur le site Web de VMware.

u

Le hachage SHA1 ou MD5 doit correspondre.

REMARQUE Les fichiers vRealize Operations Manager6.1-x.pak sont signés par le certificat d'édition de

logiciels VMware. vRealize Operations Manager valide la signature du fichier PAK avant l'installation.

Sécurisation renforcée de l'infrastructure logicielle déployée

Dans le cadre du processus de sécurisation renforcée, vous devez renforcer la sécurité de l'infrastructure

logicielle déployée prenant en charge votre système VMware.

Avant de renforcer la sécurité de votre système VMware, examinez et corrigez les défaillances de sécurité de

l'infrastructure logicielle de support afin de créer un environnement totalement sécurisé. Les composants du

système d'exploitation, les logiciels de prise en charge et les logiciels de base de données font partie des

éléments de l'infrastructure logicielle à prendre en compte. Réglez les questions de sécurité de ces

composants et d'autres composants en suivant les recommandations du fabricant ainsi que les protocoles de

sécurité pertinents.

VMware, Inc.

13

Page 14

Configuration sécurisée

Sécurisation renforcée de l'environnement VMware vSphere

vRealize Operations Manager s'appuie sur un environnement VMware vSphere sécurisé pour offrir des

performances optimales et une infrastructure sécurisée.

Évaluez l'environnement VMware vSphere et vérifiez que le niveau approprié de sécurisation renforcée de

vSphere est appliqué et maintenu.

Pour plus de recommandations sur la sécurisation renforcée, consultez l'adresse suivante :

http://www.vmware.com/security/hardening-guides.html.

Sécurisation renforcée pour l'installation de Linux

Consultez les recommandations qui figurent dans les meilleures pratiques de sécurisation renforcée de

Linux et assurez-vous de sécuriser suffisamment vos hôtes Linux. Si vous ne respectez pas les consignes de

sécurisation renforcée, il se peut que le système s'expose à des défaillances de sécurité connues, à cause de

composants non sécurisés dans les différentes versions de Linux.

vRealize Operations Manager est pris en charge pour une installation sur Red Hat Enterprise Linux

(RHEL) 6, à partir de la version 6.5.

Sécurisation renforcée pour l'installation de Windows

Consultez les recommandations qui figurent dans les meilleures pratiques de sécurisation renforcée de

Windows et assurez-vous de sécuriser suffisamment votre hôte Windows Server. Si vous ne respectez pas

les recommandations de sécurisation renforcée, il se peut que le système s'expose à des défaillances de

sécurité connues, à cause de composants non sécurisés dans les différentes versions de Windows.

Contactez votre fournisseur Microsoft afin de renforcer la sécurisation de vos produits Microsoft.

Passage en revue des logiciels installés et non pris en charge

Des défaillances de sécurité dans les logiciels inutilisés peuvent augmenter le risque d'accès non autorisé au

système et de perturbation de la disponibilité. Passez en revue les logiciels installés sur les machines hôtes

VMware et évaluez leur utilisation.

N'installez pas de logiciels qui ne sont pas nécessaires au fonctionnement sécurisé du système sur aucun des

hôtes du nœud vRealize Operations Manager. Désinstallez les logiciels inutilisés ou non essentiels.

L'installation de logiciels non pris en charge, non testés ou non approuvés sur des produits d'infrastructure

tels que vRealize Operations Manager constitue une menace pour l'infrastructure.

Afin de minimiser la menace pour l'infrastructure, n'installez pas et n'utilisez pas de logiciels tiers qui ne

sont pas pris en charge par VMware sur les hôtes VMware fournis.

Évaluez votre déploiement vRealize Operations Manager et votre inventaire des produits installés pour

vérifier qu'aucun logiciel non pris en charge n'est installé.

Pour plus d'informations sur les stratégies de prise en charge des produits tiers, consultez le support

VMware à l'adresse https://www.vmware.com/support/policies/thirdparty.html.

14 VMware, Inc.

Page 15

Vérifier les logiciels tiers

N'utilisez pas de logiciels tiers que VMware ne prend pas en charge. Vérifiez que tous les logiciels tiers sont

configurés de manière sécurisée et que vous avez appliqué les correctifs nécessaires, conformément aux

directives du fournisseur tiers.

Les défaillances de sécurité dues à des logiciels tiers non authentiques, non sécurisés ou non corrigés

installés sur les machines hôtes VMware peuvent exposer le système à des risques d'accès non autorisé et de

perturbation de la disponibilité. Tous les logiciels que VMware ne fournit pas doivent être sécurisés et

corrigés de manière adaptée.

Si vous devez utiliser un logiciel tiers que VMware ne prend pas en charge, contactez le fournisseur tiers

pour en savoir plus sur les exigences en matière de configuration sécurisée et d'application de correctifs.

Avis de sécurité et correctifs VMware

VMware publie parfois des avis de sécurité pour ses produits. En vous tenant informé de ces avis de

sécurité, vous vous assurez que vous vous bénéficiez du produit sous-jacent le plus sûr et que le produit

n'est pas vulnérable aux menaces connues.

Évaluez l'installation, l'application de correctifs et l'historique des mises à niveau de

vRealize Operations Manager et vérifiez que vous respectez et appliquez les avis de sécurité VMware.

Chapitre 3 Déploiement sécurisé de vRealize Operations Manager

Il est recommandé de toujours utiliser la version la plus récente de vRealize Operations Manager, car c'est

celle qui comprendra les correctifs de sécurité les plus récents.

Pour plus d'informations sur les avis de sécurité VMware actuels, rendez-vous sur

http://www.vmware.com/fr/security/advisories/.

VMware, Inc. 15

Page 16

Configuration sécurisée

16 VMware, Inc.

Page 17

Configuration sécurisée de

vRealize Operations Manager 4

En matière de sécurité, la meilleure pratique consiste à sécuriser la console vRealize Operations Manager et

à gérer les protocoles Secure Shell (SSH), les comptes administratifs et l'accès à la console. Assurez-vous que

votre système est déployé avec des canaux de transmission sécurisés.

Vous devez également suivre certaines meilleures pratiques de sécurité pour exécuter les agents

Endpoint Operations Management.

Ce chapitre aborde les rubriques suivantes :

« Sécuriser la console vRealize Operations Manager », page 18

n

« Modifier le mot de passe racine », page 18

n

« Gestion de Secure Shell, des comptes administratifs et de l'accès à la console », page 19

n

« Définir l'authentification du chargeur d'amorçage », page 24

n

« Authentification en mode utilisateur unique ou en mode de maintenance », page 24

n

« Surveiller le minimum de comptes d'utilisateur nécessaires », page 24

n

« Surveiller le minimum de groupes nécessaires », page 25

n

« Réinitialisation du mot de passe d'administrateur vRealize Operations Manager (Linux) », page 26

n

« Configurer NTP sur des dispositifs VMware », page 26

n

« Désactiver la réponse d'horodatage TCP sur Linux », page 27

n

« SSL et TLS », page 27

n

« Ressources d'application qui doivent être protégées », page 28

n

« Configurer l'authentification client PostgreSQL », page 31

n

« Désactiver la navigation dans les répertoires Web », page 31

n

« Désactiver les modes de configuration », page 31

n

« Gestion des composants logiciels non essentiels », page 31

n

« Déploiement installé sur Windows », page 35

n

« Déploiement installé sur Linux », page 37

n

« Agent Endpoint Operations Management », page 39

n

« Activités de configuration sécurisée supplémentaire », page 45

n

VMware, Inc.

17

Page 18

Configuration sécurisée

Sécuriser la console vRealize Operations Manager

Après avoir installé vRealize Operations Manager, vous devez vous connecter pour la première fois et

sécuriser la console de chaque nœud du cluster.

Prérequis

Installez vRealize Operations Manager.

Procédure

1 Localisez la console de nœud dans vCenter ou à l'aide d'un accès direct.

Dans vCenter, appuyez sur Alt+F1 pour accéder à l'invite de connexion. Pour des raisons de sécurité,

les sessions de terminaux à distance vRealize Operations Manager sont désactivées par défaut.

2 Connectez-vous en tant qu'utilisateur racine.

vRealize Operations Manager ne vous permet pas d'accéder à l'invite de commande tant que vous

n'avez pas créé de mot de passe racine.

3 Lorsque vous êtes invité à saisir un mot de passe, appuyez sur Entrée.

4 Lorsque vous êtes invité à saisir votre ancien mot de passe, appuyez sur Entrée.

5 Lorsque vous êtes invité à saisir le nouveau mot de passe, entrez le mot de passe racine que vous

voulez et notez-le pour référence ultérieure.

6 Réinitialisez le mot de passe racine.

7 Déconnectez-vous de la console.

Modifier le mot de passe racine

Vous pouvez modifier le mot de passe racine pour tout nœud maître ou de données

vRealize Operations Manager à tout moment en utilisant la console.

L'utilisateur racine contourne la vérification de la complexité des mots de passe du module pam_cracklib,

qui se trouve dans le fichier etc/pam.d/common-password. Toutes les appliances sécurisées activent

enforce_for_root pour le module pw_history, qui se trouve dans le fichier etc/pam.d/common-password. Par

défaut, le système mémorise les cinq derniers mots de passe. Les anciens mots de passe sont stockés pour

chaque utilisateur dans le fichier /etc/security/opasswd.

Prérequis

Vérifiez que le mot de passe racine de l'appliance répond aux exigences de complexité des mots de passe de

votre entreprise. Si le mot de passe du compte commence par $6$, il utilise un hachage sha512. Il s'agit du

hachage standard pour toutes les appliances sécurisées.

Procédure

1 Exécutez la commande # passwd sur le shell racine de l'appliance.

2 Pour vérifier le hachage du mot de passe de racine, connectez-vous en tant qu'utilisateur racine et

exécutez la commande # more /etc/shadow.

Les informations de hachage s'affichent.

3 Si le mot de passe racine ne contient pas de hachage sha512, exécutez la commande passwd afin de le

modifier.

18 VMware, Inc.

Page 19

Chapitre 4 Configuration sécurisée de vRealize Operations Manager

Gérer l'expiration des mots de passe

Configurez toutes les expirations de mots de passe conformément aux stratégies de sécurité de votre

entreprise.

Par défaut, toutes les appliances VMware sécurisées utilisent un délai d'expiration des mots de passe de

60 jours. Sur la plupart des appliances sécurisées, le délai d'expiration des mots de passe du compte racine

est défini sur 365 jours. La meilleure pratique consiste à vérifier que le délai d'expiration sur tous les

comptes répond aux exigences de sécurité et de fonctionnement.

Si le mot de passe racine expire, vous ne pouvez pas le rétablir. Vous devez mettre en œuvre des stratégies

propres au site pour éviter l'expiration des mots de passe administratifs et racine.

Procédure

1 Connectez-vous à vos appliances virtuelles en tant qu'utilisateur racine et exécutez la commande #

more /etc/shadow pour vérifier le délai d'expiration des mots de passe sur tous les comptes.

2 Pour modifier la date d'expiration du compte racine, exécutez la commande # passwd -x 365 root.

Dans cette commande, 365 indique le nombre de jours jusqu'à l'expiration du mot de passe. Utilisez la

même commande pour modifier n'importe quel utilisateur, en remplaçant le compte spécifique par root

et en remplaçant le nombre de jours pour répondre aux normes d'expiration de l'entreprise.

Par défaut, le mot de passe racine est défini sur 365 jours. Vous pouvez utiliser l'option Expiration du

mot de passe racine dans vRealize Hardening Tool pour définir le mot de passe racine sur la ligne de

base sécurisée par défaut de 365 jours.

Gestion de Secure Shell, des comptes administratifs et de l'accès à la console

Pour les connexions à distance, toutes les appliances sécurisées comprennent le protocole Secure

Shell (SSH). SSH est désactivé par défaut sur l'appliance sécurisée.

SSH est un environnement de ligne de commande interactif qui prend en charge les connexions à distance

vers un nœud vRealize Operations Manager. SSH nécessite des informations d'identification de compte

d'utilisateur hautement privilégié. Les activités SSH contournent généralement le contrôle d'accès basé sur

les rôles et les contrôles d'audit du nœud vRealize Operations Manager.

La meilleure pratique consiste à désactiver SSH dans l'environnement de production et de l'activer

uniquement pour diagnostiquer ou résoudre les problèmes que vous ne pouvez pas résoudre par d'autres

moyens. Laissez cette option activée uniquement lorsque vous en avez besoin dans un but précis et

conformément aux stratégies de sécurité de votre entreprise. Si vous activez SSH, assurez-vous qu'il est

protégé contre les attaques et que vous ne l'activez qu'aussi longtemps que nécessaire. Selon votre

configuration vSphere, vous pouvez activer ou désactiver SSH lorsque vous déployez votre modèle Open

Virtualization Format (OVF).

Pour déterminer si SSH est activé sur une machine, il suffit d'essayer d'ouvrir une connexion à l'aide de

SSH. Si la connexion s'ouvre et demande les informations d'identification, SSH est activé et est disponible

pour établir des connexions.

Utilisateur racine Secure Shell

Étant donné que les appliances VMware n'incluent pas de comptes d'utilisateur préconfigurés par défaut, le

compte racine peut utiliser SSH pour se connecter directement par défaut. Désactivez SSH en tant que racine

dès que possible.

VMware, Inc. 19

Page 20

Configuration sécurisée

Pour répondre aux normes de conformité en matière de non-répudiation, le serveur SSH sur toutes les

appliances sécurisées est préconfiguré avec l'entrée wheel AllowGroups pour restreindre l'accès SSH au

groupe wheel secondaire. Pour séparer les tâches, vous pouvez modifier l'entrée wheel AllowGroups dans

le fichier /etc/ssh/sshd_config pour utiliser un autre groupe tel que sshd.

Le groupe wheel est activé avec le module pam_wheel pour l'accès super-utilisateur, de sorte que les

membres du groupe wheel peuvent utiliser la commande su-root, qui nécessite le mot de passe racine. La

séparation du groupe permet aux utilisateurs d'utiliser SSH sur l'appliance, mais pas d'utiliser la commande

su pour se connecter en tant qu'utilisateur racine. Évitez de supprimer ou de modifier d'autres entrées dans

le champ AllowGroups, de manière à garantir le bon fonctionnement de l'appliance. Après avoir effectué

une modification, redémarrez le démon SSH en exécutant la commande # service sshd restart.

Activer ou désactiver Secure Shell sur un nœud vRealize Operations Manager

Vous pouvez activer Secure Shell (SSH) sur un nœud vRealize Operations Manager à des fins de dépannage.

Par exemple, pour dépanner un serveur, vous pouvez avoir besoin d'y accéder en mode console. Cela est

possible via SSH. Désactivez SSH sur un nœud vRealize Operations Manager en mode de fonctionnement

normal.

Procédure

1 Accédez à la console du nœud vRealize Operations Manager à partir de vCenter.

2 Appuyez sur Alt+F1 pour accéder à l'invite de connexion, puis connectez-vous.

3 Exécutez la commande #chkconfig.

4 Si le service SSHD est désactivé, exécutez la commande #chkconfig sshd on.

5 Exécutez la commande #service sshd start pour démarrer le service SSHD.

6 Exécutez la commande #service sshd stop pour arrêter le service SSHD.

Créer un compte administratif local pour Secure Shell

Vous devez créer des comptes administratifs locaux pouvant être utilisés en tant que Secure Shell (SSH) et

faisant partie du groupe wheel secondaire, avant de supprimer l'accès SSH racine.

Avant de désactiver l'accès racine direct, vérifiez que les administrateurs autorisés ont accès à SSH à l'aide

d'AllowGroups et qu'ils peuvent utiliser le groupe wheel et la commande su pour se connecter en tant

qu'utilisateur racine.

vRealize Hardening Tool prend en charge la création de l'utilisateur à l'aide de l'option Utilisateur Admin

Linux. Vous devez définir le mot de passe manuellement.

Procédure

1 Connectez-vous en tant qu'utilisateur racine et exécutez les commandes suivantes.

# useradd -d /home/vcacuser -g users -G wheel –m

# passwd username

Le groupe wheel est spécifié dans AllowGroups pour l'accès SSH. Pour ajouter plusieurs groupes

secondaires, utilisez -G wheel,sshd.

2 Passez en mode utilisateur et fournissez un nouveau mot de passe qui réponde aux critères de

complexité des mots de passe.

# su – username

username@hostname:~>passwd

Si tel est le cas, le mot de passe est mis à jour. Dans le cas contraire, le mot de passe initial est rétabli et

vous devez exécuter à nouveau la commande password.

20 VMware, Inc.

Page 21

Chapitre 4 Configuration sécurisée de vRealize Operations Manager

Après avoir créé les comptes de connexion pour autoriser l'accès SSH à distance et utilisé la commande

su pour vous connecter en tant qu'utilisateur racine à l'aide de l'accès wheel, vous pouvez supprimer le

compte racine de la connexion directe SSH.

3 Pour supprimer la connexion directe à SSH, modifiez le fichier /etc/ssh/sshd_config en remplaçant

(#)PermitRootLogin yes par PermitRootLogin no.

Vous pouvez également activer ou désactiver SSH dans la console de gestion Web (VAMI).

a Connectez-vous au nœud vRealize Operations Manager en tant qu'utilisateur racine.

b Accédez à la console VAMI.

c Cliquez sur l'onglet Admin et cochez ou désélectionnez la case d'activation de connexion

Administrateur SSH.

Suivant

Désactivez les connexions directes en tant qu'utilisateur racine. Par défaut, les dispositifs sécurisés de

manière renforcée permettent une connexion directe à la racine via la console. Après avoir créé des comptes

administratifs pour la non-répudiation et testé l'accès wheel (su-root), désactivez les connexions directes en

tant qu'utilisateur racine en modifiant le fichier /etc/security en tant qu'utilisateur racine et en remplaçant

l'entrée tty1 par console.

Restreindre l'accès à Secure Shell

Dans le cadre de votre processus de sécurisation renforcée du système, limitez l'accès à Secure Shell (SSH)

en configurant le module tcp_wrappers correctement sur toutes les machines hôtes de vos appliances

virtuelles VMware. Maintenez également les autorisations de fichier clé SSH requises sur ces appliances.

Toutes les appliances virtuelles VMware comprennent le package tcp_wrappers qui permet aux démons

pris en charge par TCP de contrôler les sous-réseaux qui peuvent accéder aux démons compilés avec

libwrap. Par défaut, le fichier /etc/hosts.allow contient une entrée générique, sshd: ALL : ALLOW, qui

permet à tous d'accéder à Secure Shell. Restreignez cet accès conformément aux besoins de votre entreprise.

Procédure

1 Ouvrez le fichier /etc/hosts.allow sur une machine hôte d'appliance virtuelle dans un éditeur de texte.

2 Modifiez l'entrée générique dans votre environnement de production afin d'inclure uniquement les

entrées de l'hôte local et le sous-réseau de gestion pour les opérations sécurisées.

sshd:127.0.0.1 : ALLOW

sshd: [::1] : ALLOW

sshd: 10.0.0.0 :ALLOW

Dans cet exemple, toutes les connexions avec l'hôte local et les connexions que les clients établissent sur

le sous-réseau 10.0.0.0 sont autorisées.

3 Ajoutez toutes les informations d'identification de la machine appropriées, par exemple, le nom d'hôte,

l'adresse IP, le nom de domaine complet (FQDN) et l'adresse de bouclage.

4 Enregistrez le fichier et fermez-le.

Maintenir les autorisations de fichier clé Secure Shell

Afin de maintenir un niveau adéquat de sécurité, configurez les autorisations de fichier clé Secure Shell

(SSH).

Procédure

1 Afficher les fichiers clés de l'hôte public, qui se trouvent dans /etc/ssh/*key.pub.

VMware, Inc. 21

Page 22

Configuration sécurisée

2 Vérifiez que ces fichiers et le groupe appartiennent à la racine et que les autorisations des fichiers sont

définies sur 0644.

Les autorisations sont (-rw-r--r--).

3 Fermez tous les fichiers.

4 Affichez les fichiers clés de l'hôte privé, qui se trouvent dans /etc/ssh/*key.

5 Vérifiez que ces fichiers et le groupe appartiennent à la racine et que les autorisations des fichiers sont

définies sur 0600.

Les autorisations sont (-rw-------).

6 Fermez tous les fichiers.

Configurer un port Secure Shell

Par défaut, le service SSHD écoute sur le port 22. Pensez à modifier cette attribution de port. En effet, les

pirates potentiels ciblent souvent les ports les plus utilisés (le port 22, par exemple).

La modification du numéro de port réduit considérablement le nombre d'attaques automatiques lancées par

des pirates systématiques ou des ordinateurs zombies. À l'inverse, la modification du numéro de port

impose la configuration de ce port alternatif pour tous les clients qui se connectent au système.

Procédure

1 Connectez-vous à votre dispositif virtuel en tant qu'utilisateur racine et modifiez le

fichier /etc/ssh/sshd_config.

2 Remplacez # Port 22 par Port numéro de votre choix.

3 Redémarrez le service SSHD en exécutant la commande # service sshd restart.

Suivant

Mettez à jour vos paramètres de pare-feu pour la prise en charge le nouveau port.

Renforcer la sécurité de la configuration du serveur Secure Shell

Lorsque cela est possible, l'installation de l'application virtuelle (format OVF) présente une configuration

sécurisée par défaut. Les utilisateurs peuvent vérifier que leur configuration est suffisamment sécurisée en

examinant les services serveur et client dans la section d'options globales du fichier de configuration.

Si possible, limitez l'utilisation du serveur SSH à un sous-réseau de gestion dans le fichier /etc/hosts.allow.

Procédure

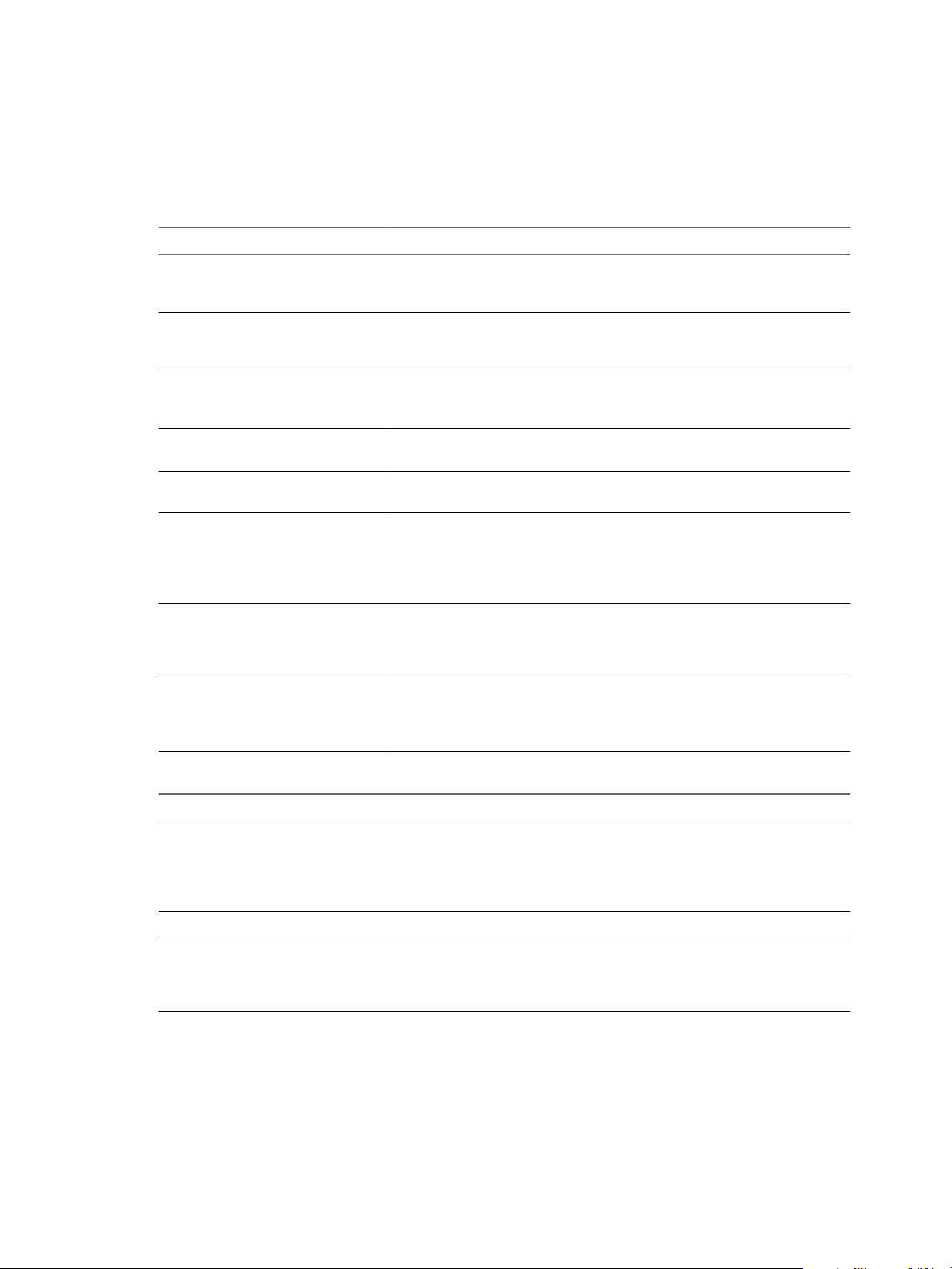

1 Ouvrez le fichier de configuration de serveur /etc/ssh/sshd_config et vérifiez que les paramètres sont

corrects.

Configuration Statut

Protocole démon du serveur 2

Chiffrements Ciphers aes256-ctr,aes128-ctr

Transfert TCP AllowTCPForwarding no

Ports de passerelle serveur Gateway Ports no

Transfert X11 X11Forwarding no

Service SSH Utilisez le champ AllowGroups et spécifiez un groupe bénéficiant

d'un accès autorisé. Ajoutez au groupe secondaire les utilisateurs

autorisés à utiliser le service.

22 VMware, Inc.

Page 23

Chapitre 4 Configuration sécurisée de vRealize Operations Manager

Configuration Statut

Authentification GSSAPI GSSAPIAuthentication no, si elle n'est pas utilisée

Authentification Kerberos KerberosAuthentication no, si elle n'est pas utilisée

Variables locales (option globale AcceptEnv)

Configuration de tunnel PermitTunnel no

Sessions réseau MaxSessions 1

Vérification du mode Strict Strict Modes yes

Séparation des privilèges UsePrivilegeSeparation yes

Authentification RSA rhosts RhostsRSAAuthentication no

Compression Compression delayed ou Compression no

Code d'authentification de message MACs hmac-sha1

Restriction d'accès utilisateur PermitUserEnvironment no

Désactiver par la mise en commentaire ou activer les

varialbles LC_* ou LANG seulement

2 Enregistrez les modifications et fermez le fichier.

Renforcer la sécurité de la configuration du client Secure Shell

Dans le cadre du processus de surveillance de la sécurisation renforcée du système, vérifiez la sécurisation

du client SSH en examinant le fichier de configuration de ce dernier sur les machines hôtes de vos dispositifs

virtuels pour vous assurer que les instructions VMware sont respectées.

Procédure

1 Ouvrez le fichier de configuration du client SSH, /etc/ssh/ssh_config, et vérifiez que les paramètres de

la section des options globales sont corrects.

Paramètre Statut

Protocole client

Ports passerelle client

Authentification GSSAPI

Variables locales (option globale

SendEnv)

Chiffrements CBC

Codes d'authentification de

message

2

Gateway Ports no

GSSAPIAuthentication no

LC_* ou LANG

Ciphers aes256-ctr,aes128-ctr

Utilisés uniquement dans l'entrée MACs hmac-sha1

2 Enregistrez les modifications et fermez le fichier.

Désactiver les connexions directes en tant qu'utilisateur racine

Par défaut, les dispositifs sécurisés de manière renforcée vous permettent d'utiliser la console pour vous

connecter directement en tant qu'utilisateur racine. En matière de sécurité, la meilleure pratique consiste à

désactiver les connexions directes après avoir créé un compte administratif pour la non-répudiation et testé

l'accès wheel en utilisant la commande su-root.

Procédure

Désactivez les connexions directes en tant qu'utilisateur racine.

u

a Connectez-vous en tant qu'utilisateur racine et accédez au fichier /etc/security.

b Remplacez l'entrée tty1 par console.

VMware, Inc. 23

Page 24

Configuration sécurisée

Définir l'authentification du chargeur d'amorçage

Afin d'assurer un niveau approprié de sécurité, configurez l'authentification du chargeur d'amorçage sur

vos appliances virtuelles VMware. Si le chargeur d'amorçage du système ne nécessite pas d'authentification,

les utilisateurs disposant d'un accès console au système pourraient être capables de modifier la

configuration d'amorçage du système ou de démarrer le système en mode utilisateur unique ou en mode de

maintenance, ce qui pourrait entraîner un déni de service ou un accès non autorisé au système.

Étant donné que l'authentification du chargeur d'amorçage n'est pas définie par défaut sur les appliances

virtuelles VMware, vous devez créer un mot de passe GRUB pour la configurer.

Procédure

1 Vérifiez si un mot de passe d'amorçage existe en localisant la ligne password --md5 <password-hash>

dans le fichier /boot/grub/menu.lst sur vos appliances virtuelles.

2 Si aucun mot de passe n'existe, exécutez la commande # /usr/sbin/grub-md5-crypt sur votre appliance

virtuelle.

Un mot de passe MD5 est généré et la commande alimente la sortie de hachage md5.

3 Ajoutez le mot de passe au fichier menu.lst en exécutant la commande # password --md5 <hash from

grub-md5-crypt>.

Authentification en mode utilisateur unique ou en mode de maintenance

Si le système n'exige pas d'authentification racine valide avant de démarrer en mode utilisateur unique ou

en mode de maintenance, n'importe quel utilisateur qui utilise le mode utilisateur unique ou le mode de

maintenance bénéficiera d'un accès privilégié à tous les fichiers du système.

Procédure

Passez en revue le fichier /etc/inittab et assurez-vous que les deux lignes suivantes s'affichent :

u

ls:S:wait:/etc/init.d/rc S et ~~:S:respawn:/sbin/sulogin.

Surveiller le minimum de comptes d'utilisateur nécessaires

Vous devez surveiller les comptes d'utilisateur existants afin de vous assurer que tous les comptes

d'utilisateur inutiles sont supprimés.

Procédure

Exécutez la commande hôte:~ # cat /etc/passwd pour vérifier le minimum de comptes d'utilisateur

u

nécessaires.

bin:x:1:1:bin:/bin:/bin/bash

daemon:x:2:2:Daemon:/sbin:/bin/bash

haldaemon:x:101:102:User for haldaemon:/var/run/hald:/bin/false

mail:x:8:12:Mailer daemon:/var/spool/clientmqueue:/bin/false

man:x:13:62:Manual pages viewer:/var/cache/man:/bin/bash

messagebus:x:100:101:User for D-Bus:/var/run/dbus:/bin/false

nobody:x:65534:65533:nobody:/var/lib/nobody:/bin/bash

ntp:x:74:106:NTP daemon:/var/lib/ntp:/bin/false

polkituser:x:103:104:PolicyKit:/var/run/PolicyKit:/bin/false

postfix:x:51:51:Postfix Daemon:/var/spool/postfix:/bin/false

root:x:0:0:root:/root:/bin/bash

sshd:x:71:65:SSH daemon:/var/lib/sshd:/bin/false

24 VMware, Inc.

Page 25

Chapitre 4 Configuration sécurisée de vRealize Operations Manager

suse-ncc:x:104:107:Novell Customer Center User:/var/lib/YaST2/suse-ncc-fakehome:/bin/bash

uuidd:x:102:103:User for uuidd:/var/run/uuidd:/bin/false

wwwrun:x:30:8:WWW daemon apache:/var/lib/wwwrun:/bin/false

nginx:x:105:108:user for nginx:/var/lib/nginx:/bin/false

admin:x:1000:1003::/home/admin:/bin/bash

tcserver:x:1001:1004:tc Server User:/home/tcserver:/bin/bash

postgres:x:1002:100::/var/vmware/vpostgres/9.3:/bin/bash

Surveiller le minimum de groupes nécessaires

Vous devez surveiller les groupes existants et leurs membres afin de vous assurer que tous les groupes ou

accès aux groupes inutiles sont supprimés.

Procédure

Exécutez la commande <host>:~ # cat /etc/group pour vérifier le minimum de groupes nécessaires et

u

l'appartenance aux groupes.

audio:x:17:

bin:x:1:daemon

cdrom:x:20:

console:x:21:

daemon:x:2:

dialout:x:16:u1,tcserver,postgres

disk:x:6:

floppy:x:19:

haldaemon:!:102:

kmem:x:9:

mail:x:12:

man:x:62:

messagebus:!:101:

modem:x:43:

nobody:x:65533:

nogroup:x:65534:nobody

ntp:!:106:

polkituser:!:105:

public:x:32:

root:x:0:admin

shadow:x:15:

sshd:!:65:

suse-ncc:!:107:

sys:x:3:

tape:!:103:

trusted:x:42:

tty:x:5:

utmp:x:22:

uuidd:!:104:

video:x:33:u1,tcserver,postgres

wheel:x:10:root,admin

www:x:8:

xok:x:41:

maildrop:!:1001:

postfix:!:51:

users:x:100:

VMware, Inc. 25

Page 26

Configuration sécurisée

vami:!:1002:root

nginx:!:108:

admin:!:1003:

vfabric:!:1004:admin,wwwrun

Réinitialisation du mot de passe d'administrateur vRealize Operations Manager (Linux)

En matière de sécurité, la meilleure pratique consiste à réinitialiser le mot de passe

vRealize Operations Manager sur les clusters Linux pour les installations vApp ou Linux.

Procédure

1 Connectez-vous à la console distante du nœud maître en tant que racine.

2 Entrez la commande $VMWARE_PYTHON_BIN $VCOPS_BASE/../vmware-

vcopssuite/utilities/sliceConfiguration/bin/vcopsSetAdminPassword.py --reset, puis suivez les

invites.

Configurer NTP sur des dispositifs VMware

Si la source horaire est capitale, désactivez la synchronisation temporelle de l'hôte et utilisez NTP (Network

Time Protocol) sur les dispositifs VMware.

Le démon NTP sur les dispositifs virtuels VMware fournit des services de temps synchronisés. NTP est

désactivé par défaut. Vous devez donc le configurer manuellement. Si possible, utilisez NTP dans des

environnements de production pour effectuer le suivi des actions des utilisateurs et pour détecter de

potentielles attaques et intrusions malveillantes via un audit et une journalisation détaillés. Pour plus

d'informations sur les consignes de sécurité NTP, visitez le site Web NTP.

Le fichier de configuration NTP est situé sur chaque dispositif dans /etc/ntp.conf.

Au lieu de modifier manuellement les fichiers de configuration NTP, l'outil de sécurisation renforcée

vRealize prend en charge cette activité de sécurisation renforcée avec l'option NTP.

Procédure

1 Accédez au fichier de configuration /etc/ntp.conf sur la machine hôte de votre dispositif virtuel.

2 Définissez les droits de propriété du fichier sur root:root.

3 Définissez les autorisations sur 0640.

4 Pour limiter le risque d'une attaque par déni de service par amplification sur le service NTP, ouvrez le

fichier /etc/ntp.conf et assurez-vous que les lignes de restriction y figurent.

restrict default kod nomodify notrap nopeer noquery

restrict -6 default kod nomodify notrap nopeer noquery

restrict 127.0.0.1

restrict -6 ::1

5 Enregistrez les modifications et fermez les fichiers.

Pour plus d'informations sur les consignes de sécurité NTP, rendez-vous sur

http://support.ntp.org/bin/view/Main/SecurityNotice.

26 VMware, Inc.

Page 27

Chapitre 4 Configuration sécurisée de vRealize Operations Manager

Désactiver la réponse d'horodatage TCP sur Linux

Utilisez la réponse d'horodatage TCP pour estimer le temps d'activité de l'hôte distant et empêcher de

nouvelles attaques. Il est par ailleurs possible de relever l'empreinte digitale de certains systèmes

d'exploitation en fonction du comportement de leurs horodatages TCP.

Procédure

Désactivez la réponse d'horodatage TCP sur Linux.

u

a Pour définir la valeur de net.ipv4.tcp_timestamps sur 0, exécutez la commande sysctl -w

net.ipv4.tcp_timestamps=0.

b Ajoutez la valeur ipv4.tcp_timestamps=0 dans le fichier par défaut sysctl.conf.

SSL et TLS

En matière de sécurité, la meilleure pratique consiste à s'assurer que le système est déployé avec des canaux

de transmission sécurisés.

Configurer des protocoles fiables pour vRealize Operations Manager

Les protocoles tels que SSLv2 et SSLv3 ne sont plus considérés comme sûrs. En matière de protection de la

couche de transport, la meilleure pratique consiste à prendre en charge uniquement les protocoles TLS tels

que TLS 1.0, TLS 1.1 et TLS 1.2.

Vérifiez que SSLv2 et SSLv3 sont désactivés dans Apache Httpd.

Prérequis

vRealize Operations Manager désactive SSLv2 et SSLv3 par défaut. Assurez-vous de désactiver les

protocoles non sécurisés tels que SSLv2 et SSLv3 sur tous les équilibreurs de charge avant la mise en

production du système.

Procédure

Ouvrez le fichier /usr/lib/vmware-vcopssuite/utilities/conf/vcops-apache.conf et vérifiez que

u

l'entrée SSLProtocol All -SSLv2 -SSLv3 apparaît.

Il existe différents gestionnaires Tomcat https. Il est important de noter que tout le trafic https est

acheminé via le port 443 et que tous les ports internes Tomcat sont bloqués par le pare-feu et ne sont

pas exposés de manière externe.

Configurer vRealize Operations Manager pour l'utilisation de chiffrements forts

Pour une sécurité maximale, vous devez configurer les composants de vRealize Operations Manager pour

l'utilisation de chiffrements forts.

Pour vous assurer que seuls des chiffrements forts sont sélectionnés, désactivez l'utilisation des chiffrements

faibles. Configurez le serveur pour qu'il prenne en charge uniquement les chiffrements forts et pour qu'il

utilise des clés suffisamment grandes. Par ailleurs, configurez les chiffrements dans l'ordre approprié.

Utilisation de chiffrements forts

Le chiffrement négocié entre le serveur et le navigateur détermine la force du chiffrement utilisé dans une

session TLS.

VMware, Inc. 27

Page 28

Configuration sécurisée

vRealize Operations Manager

Les chiffrements TLS suivants sont acceptables et activés par défaut sur vRealize Operations Manager

vApp.

TLS_RSA_WITH_AES_128_CBC_SHA, TLS_RSA_WITH_AES_256_CBC_SHA

n

Le chiffrement préféré du serveur est TLS_RSA_WITH_AES_256_CBC_SHA.

Désactiver les chiffrements faibles

Désactivez les suites de chiffrement qui ne proposent pas d'authentification telles que les suites de

chiffrement NULL, NULL ou eNULL. L'absence d'authentification les expose à des attaques de type

« intercepteur ».

Vous devez également désactiver l'échange de clés anonyme Diffie-Hellman (ADH, Anonymous DiffieHellman), les chiffrements d'exportation (EXP, chiffrements comportant DES), les clés de taille inférieure à

128 bits pour crypter le trafic de charge utile, l'utilisation de l'algorithme Message Digest 5 (MD5) en tant

que mécanisme de hachage pour le trafic de charge utile, ainsi que les suites de chiffrement International

Data Encryption Algorithm (IDEA) et Rivest Cipher 4 (RC4) car elles sont vulnérables aux attaques.

Désactiver les chiffrements faibles dans le gestionnaire Apache HTTPD

Désactivez les chiffrements faibles et activez les chiffrements forts utilisés dans le gestionnaire

Apache HTTPD. Pour éviter les attaques de type « intercepteur », comparez les chiffrements du serveur

Apache HTTPD sur vRealize Operations Manager à ceux de la liste des chiffrements acceptables et

désactivez tous les chiffrements considérés comme faibles.

Procédure

1 Ouvrez le fichier /usr/lib/vmware-vcopssuite/utilities/conf/vcops-apache.conf dans un éditeur de

texte.

2 Vérifiez que le fichier contient la ligne SSLCipherSuite HIGH:!aNULL!ADH:!EXP:!MD5:!3DES:!CAMELLIA:!

PSK:!SRP:!DH:@STRENGTH.

3 Enregistrez et fermez le fichier.

Activer l'échange de clés Diffie-Hellman

L'échange de clés Diffie-Hellman comporte des failles. Vous devez désactiver toutes les suites de

chiffrement contenant DH, DHE et EDH. Ces suites de chiffrement sont désactivées par défaut. Vous

pouvez les activer si vous devez les utiliser.

Procédure

1 Ouvrez le fichier /usr/lib/vmware-vcopssuite/utilities/conf/vcops-apache.conf.

2 Trouvez la ligne SSLCipherSuite HIGH:!aNULL!ADH:!EXP:!MD5:!3DES:!CAMELLIA:!PSK:!SRP:!

DH:@STRENGTH.

3 Supprimez !DH: pour que la ligne se présente comme suit : SSLCipherSuite HIGH:!aNULL!ADH:!EXP:!

MD5:!3DES:!CAMELLIA:!PSK:!SRP:@STRENGTH.

4 Enregistrez et fermez le fichier.

Ressources d'application qui doivent être protégées

En matière de sécurité, la meilleure pratique consiste à s'assurer que les ressources d'application sont

protégées.

Suivez les étapes ci-dessous pour vous assurer que les ressources d'application sont protégées.

28 VMware, Inc.

Page 29

Chapitre 4 Configuration sécurisée de vRealize Operations Manager

Procédure

1 Exécutez la commande Find / -path /proc -prune -o -type f -perm +6000 -ls pour vérifier que les

fichiers ont un ensemble de bits SUID AND GUID bien défini.

La liste suivante s'affiche :

354131 24 -rwsr-xr-x 1 polkituser root 23176 /usr/lib/PolicyKit/polkit-set-default-helper

354126 20 -rwxr-sr-x 1 root polkituser 19208 /usr/lib/PolicyKit/polkit-granthelper

354125 20 -rwxr-sr-x 1 root polkituser 19008 /usr/lib/PolicyKit/polkit-explicitgrant-helper

354130 24 -rwxr-sr-x 1 root polkituser 23160 /usr/lib/PolicyKit/polkit-revokehelper

354127 12 -rwsr-x--- 1 root polkituser 10744 /usr/lib/PolicyKit/polkit-granthelper-pam

354128 16 -rwxr-sr-x 1 root polkituser 14856 /usr/lib/PolicyKit/polkit-read-authhelper

73886 84 -rwsr-xr-x 1 root shadow 77848 /usr/bin/chsh

73888 88 -rwsr-xr-x 1 root shadow 85952 /usr/bin/gpasswd

73887 20 -rwsr-xr-x 1 root shadow 19320 /usr/bin/expiry

73890 84 -rwsr-xr-x 1 root root 81856 /usr/bin/passwd

73799 240 -rwsr-xr-x 1 root root 238488 /usr/bin/sudo

73889 20 -rwsr-xr-x 1 root root 19416 /usr/bin/newgrp

73884 92 -rwsr-xr-x 1 root shadow 86200 /usr/bin/chage

73885 88 -rwsr-xr-x 1 root shadow 82472 /usr/bin/chfn

73916 40 -rwsr-x--- 1 root trusted 40432 /usr/bin/crontab

296275 28 -rwsr-xr-x 1 root root 26945 /usr/lib64/pt_chown

353804 816 -r-xr-sr-x 1 root mail 829672 /usr/sbin/sendmail

278545 36 -rwsr-xr-x 1 root root 35792 /bin/ping6

278585 40 -rwsr-xr-x 1 root root 40016 /bin/su

278544 40 -rwsr-xr-x 1 root root 40048 /bin/ping

278638 72 -rwsr-xr-x 1 root root 69240 /bin/umount

278637 100 -rwsr-xr-x 1 root root 94808 /bin/mount

475333 48 -rwsr-x--- 1 root messagebus 47912 /lib64/dbus-1/dbus-daemon-launchhelper

41001 36 -rwsr-xr-x 1 root shadow 35688 /sbin/unix_chkpwd

41118 12 -rwsr-xr-x 1 root shadow 10736 /sbin/unix2_chkpwd

2 Exécutez la commande find / -path */proc -prune -o -nouser -o -nogroup pour vérifier que tous les

fichiers de la vApp ont un propriétaire.

S'il n'y a aucun résultat, tous les fichiers ont un propriétaire.

3 Exécutez la commande find / -name "*.*" -type f -perm -a+w | xargs ls -ldb pour vérifier

qu'aucun des fichiers n'est un fichier inscriptible par tout le monde en examinant les autorisations de

tous les fichiers sur la vApp.

Aucun des fichiers ne doit inclure l'autorisation xx2.

4 Exécutez la commande find / -path */proc -prune -o ! -user root -o -user admin -print pour

vérifier que les fichiers appartiennent au bon utilisateur.

S'il n'y a aucun résultat, tous les fichiers appartiennent soit à root soit à admin.

VMware, Inc. 29

Page 30

Configuration sécurisée

5 Exécuter la commande find /usr/lib/vmware-casa/ -type f -perm -o=r pour vous assurer que les

fichiers du répertoire /usr/lib/vmware-casa/ ne sont pas lisibles par tout le monde.

Par défaut, certains fichiers du répertoire /usr/lib/vmware-casa/ sont lisibles par tout le monde. En

fonction de votre niveau de confiance vis-à-vis des comptes d'utilisateur sur la vApp, vous pouvez vous

assurer que ces fichiers ne sont pas lisibles par tout le monde en exécutant le fichier chmod -R

a=--- /usr/lib/vmware-casa/.

6 Exécutez la commande find /usr/lib/vmware-casa/ -type f -perm -o=r pour vous assurer que les

fichiers du répertoire /usr/lib/vmware-vcops/ sont en lecture seule pour le propriétaire et le groupe.

Par défaut, certains fichiers du répertoire /usr/lib/vmware-vcops/ sont lisibles par tout le monde. En

fonction de votre niveau de confiance vis-à-vis des comptes d'utilisateur sur la vApp, vous pouvez vous

assurer que les fichiers sont en lecture seule pour le propriétaire et le groupe.

7 Exécutez la commande find /usr/lib/vmware-casa/ -type f -perm -o=r pour vous assurer que les

fichiers du répertoire /usr/lib/vmware-vcopssuite/ sont lisibles par tout le monde.

Par défaut, certains fichiers du répertoire /usr/lib/vmware-vcopssuite/ sont lisibles par tout le monde.

En fonction de votre niveau de confiance vis-à-vis des comptes d'utilisateur sur la vApp, vous pouvez

vous assurer que les fichiers sont en lecture seule pour le propriétaire et le groupe.

8 Exécutez la commande find /usr/lib/vmware-casa/ -type f -perm -o=w pour vous assurer que les

fichiers du répertoire /usr/lib/vmware-casa/ ne sont pas inscriptibles par tout le monde.

Il ne doit pas y avoir de résultats.

9 Exécutez la commande find /usr/lib/vmware-vcops/ -type f -perm -o=w pour vous assurer que les

fichiers du répertoire /usr/lib/vmware-vcops/ ne sont pas inscriptibles par tout le monde.

Il ne doit pas y avoir de résultats.

10 Exécutez la commande find /usr/lib/vmware-vcopssuite/ -type f -perm -o=w pour vous assurer que

les fichiers du répertoire /usr/lib/vmware-vcopssuite/ ne sont pas inscriptibles par tout le monde.

Il ne doit pas y avoir de résultats.

11 Exécutez la commande find /usr/lib/vmware-casa/ -type f -perm -o=x pour vous assurer que les

fichiers du répertoire /usr/lib/vmware-casa/ sont exécutables par tout le monde.

Il ne doit pas y avoir de résultats.

12 Exécutez la commande find /usr/lib/vmware-vcops/ -type f -perm -o=x pour vous assurer que les

fichiers du répertoire /usr/lib/vmware-vcops/ sont exécutables par tout le monde.

Par défaut, certains fichiers du répertoire /usr/lib/vmware-vcops/ sont exécutables par tout le monde.

En fonction de votre niveau de confiance vis-à-vis des comptes d'utilisateur sur la vApp, vous pouvez

vous assurer que les fichiers sont exécutables par le propriétaire et le groupe en exécutant la commande

chmod -R a=--- /usr/lib/vmware-vcops/.

13 Exécutez la commande find /usr/lib/vmware-vcopssuite/ -type f -perm -o=x pour vous assurer que

les fichiers du répertoire /usr/lib/vmware-vcopssuite/ sont exécutables par tout le monde.

Il ne doit pas y avoir de résultats.

30 VMware, Inc.

Page 31

Chapitre 4 Configuration sécurisée de vRealize Operations Manager

Configurer l'authentification client PostgreSQL

Vous pouvez configurer le système pour l'authentification du client. Vous pouvez configurer le système

pour l'authentification trust locale. Cela permet à tout utilisateur local, y compris le super-utilisateur de la

base de données, de se connecter en tant qu'utilisateur PostgreSQL sans mot de passe. Si vous souhaitez

fournir une défense solide et si vous ne faites pas confiance à tous les comptes d'utilisateur locaux, utilisez

une autre méthode d'authentification. La méthode md5 est définie par défaut. Vérifiez que la méthode md5

est définie pour toutes les connexions locales et hôtes.

Vous trouverez les paramètres de configuration de l'authentification client pour l'instance de service

Postgres dans /storage/db/vcops/vpostgres/data/pg_hba.conf. Vérifiez que la méthode md5 est définie

pour toutes les connexions locales et hôtes.

Vous trouverez les paramètres de configuration de l'authentification client pour l'instance de service

postgres-repl dans /storage/db/vcops/vpostgres/repl/pg_hba.conf. Vérifiez que la méthode md5 est

définie pour toutes les connexions locales et hôtes.

Désactiver la navigation dans les répertoires Web

En matière de sécurité, la meilleure pratique consiste à s'assurer que l'utilisateur ne peut pas parcourir un

répertoire car cela pourrait accroître le risque d'exposition aux attaques par traversée de répertoires.

Procédure

Vérifiez que la navigation dans les répertoires Web est désactivée pour tous les répertoires.

u

a Ouvrez les fichiers /etc/apache2/default-server.conf et /usr/lib/vmware-

vcopssuite/utilities/conf/vcops-apache.conf dans un éditeur de texte.

b

Vérifier que pour chaque liste <Directory>, l'option Indexes de la balise concernée est omise de la

ligne Options.

Désactiver les modes de configuration

Lorsque vous installez, configurez ou gérez vRealize Operations Manager, la meilleure pratique consiste à

modifier la configuration ou les paramètres pour activer le dépannage et le débogage de votre installation.

Listez et vérifiez chacune des modifications effectuées pour vous assurer qu'elles sont correctement

sécurisées. N'intégrez pas les modifications à la production si vous n'êtes pas sûr qu'elles soient

correctement sécurisées.

Gestion des composants logiciels non essentiels

Pour minimiser les risques de sécurité, supprimez ou configurez les logiciels non essentiels de vos machines

hôtes vRealize Operations Manager.

Configurez tous les logiciels que vous ne supprimez pas conformément aux recommandations du fabricant

et aux meilleures pratiques de sécurité afin de minimiser le risque qu'ils entraînent des failles de sécurité.

Sécuriser le gestionnaire de stockage de masse USB

Sécuriser le gestionnaire de stockage de masse USB pour l'empêcher de se charger par défaut sur les

appliances vRealize et pour empêcher son utilisation comme gestionnaire de périphériques USB avec les

appliances vRealize. Les pirates potentiels peuvent exploiter ce gestionnaire pour installer des logiciels

malveillants.

Procédure

1 Ouvrez le fichier /etc/modprobe.conf.local dans un éditeur de texte.

VMware, Inc. 31

Page 32

Configuration sécurisée

2 Assurez-vous que la ligne install usb-storage /bin/true apparaît dans le fichier.

3 Enregistrez le fichier et fermez-le.

Sécuriser le gestionnaire de protocole Bluetooth

Sécurisez le gestionnaire de protocole Bluetooth sur vos appliances vRealize pour empêcher les pirates

potentiels de l'exploiter.

Le fait de lier le protocole Bluetooth à la pile réseau est inutile et augmente la surface d'attaque de l'hôte.

Empêcher le gestionnaire de protocole Bluetooth module de chargement par défaut sur les appareils

vRealize.

Procédure

1 Ouvrez le fichier /etc/modprobe.conf.local dans un éditeur de texte.

2 Assurez-vous que la ligne install bluetooth /bin/true apparaît dans ce fichier.

3 Enregistrez le fichier et fermez-le.

Sécuriser le Stream Control Transmission Protocol

Empêchez le module Stream Control Transmission Protocol (SCTP) de se charger par défaut sur les

appliances vRealize. Les pirates potentiels pourraient exploiter ce protocole pour compromettre la sécurité

de votre système.

Configurez votre système pour empêcher le chargement du module SCTP à moins que cela ne soit

absolument nécessaire. SCTP est un protocole de couche de transport normalisé par l'IETF inutilisé. Le fait

de lier ce protocole à la pile réseau augmente la surface d'attaque de l'hôte. Les processus locaux non

privilégiés peuvent pousser le noyau à charger un gestionnaire des protocoles de manière dynamique en

utilisant le protocole afin d'ouvrir un socket.

Procédure

1 Ouvrez le fichier /etc/modprobe.conf.local dans un éditeur de texte.

2 Assurez-vous que la ligne suivante apparaît dans ce fichier.

install sctp /bin/true

3 Enregistrez le fichier et fermez-le.

Sécuriser le Datagram Congestion Control Protocol

Dans le cadre de vos activités de sécurisation renforcée, empêchez le module Datagram Congestion Control

Protocol (DCCP) de se charger par défaut sur les appliances vRealize. Les pirates potentiels pourraient

exploiter ce protocole pour compromettre la sécurité de votre système.

Évitez de charger le module DCCP à moins que cela ne soit absolument nécessaire. DCCP est un protocole

de couche de transport proposé, qui n'est pas utilisé. Le fait de lier ce protocole à la pile réseau augmente la

surface d'attaque de l'hôte. Les processus locaux non privilégiés peuvent pousser le noyau à charger un

gestionnaire des protocoles de manière dynamique en utilisant le protocole afin d'ouvrir un socket.

Procédure

1 Ouvrez le fichier /etc/modprobe.conf.local dans un éditeur de texte.

2 Assurez-vous que les lignes DCCP apparaissent dans le fichier.

install dccp /bin/true

install dccp_ipv4 /bin/true

install dccp_ipv6 /bin/true

32 VMware, Inc.

Page 33

Chapitre 4 Configuration sécurisée de vRealize Operations Manager

3 Enregistrez le fichier et fermez-le.

Sécuriser le protocole Reliable Datagram Sockets

Dans le cadre de vos activités de sécurisation renforcée, empêchez le protocole Reliable Datagram

Sockets (RDS) de se charger par défaut sur vos appliances vRealize. Les pirates potentiels pourraient

exploiter ce protocole pour compromettre la sécurité de votre système.

Le fait de lier le protocole RDS à la pile réseau augmente la surface d'attaque de l'hôte. Les processus locaux

non privilégiés peuvent pousser le noyau à charger un gestionnaire des protocoles de manière dynamique

en utilisant le protocole afin d'ouvrir un socket.

Procédure

1 Ouvrez le fichier /etc/modprobe.conf.local dans un éditeur de texte.

2 Assurez-vous que la ligne install rds /bin/true apparaît dans ce fichier.

3 Enregistrez le fichier et fermez-le.

Sécuriser le Transparent Inter-Process Communication Protocol

Dans le cadre de vos activités de sécurisation renforcée, empêchez le module Transparent Inter-Process

Communication protocol (TIPC) de se charger par défaut sur les machines hôtes de vos appliances

virtuelles. Les pirates potentiels pourraient exploiter ce protocole pour compromettre la sécurité de votre

système.

Le fait de lier le protocole TIPC à la pile réseau augmente la surface d'attaque de l'hôte. Les processus locaux

non privilégiés peuvent pousser le noyau à charger un gestionnaire des protocoles de manière dynamique

en utilisant le protocole afin d'ouvrir un socket.

Procédure

1 Ouvrez le fichier /etc/modprobe.conf.local dans un éditeur de texte.

2 Assurez-vous que la ligne install tipc /bin/true apparaît dans ce fichier.

3 Enregistrez le fichier et fermez-le.

Sécuriser le protocole Internet Packet Exchange

Empêchez le protocole Internet Packet Exchange (IPX) de se charger par défaut sur les appliances vRealize.

Les pirates potentiels pourraient exploiter ce protocole pour compromettre la sécurité de votre système.

Évitez de charger le module du protocole IPX à moins que cela ne soit absolument nécessaire. Le

protocole IPX est un protocole de couche réseau obsolète. Le fait de lier ce protocole à la pile réseau

augmente la surface d'attaque de l'hôte. Les processus locaux non privilégiés peuvent pousser le système à

charger un gestionnaire des protocoles de manière dynamique en utilisant le protocole afin d'ouvrir un

socket.

Procédure

1 Ouvrez le fichier /etc/modprobe.conf.local dans un éditeur de texte.

2 Assurez-vous que la ligne install ipx /bin/true apparaît dans ce fichier.

3 Enregistrez le fichier et fermez-le.

VMware, Inc. 33

Page 34

Configuration sécurisée

Protocole Appletalk sécurisé

Empêchez le protocole Appletalk de se charger par défaut sur les appliances vRealize. Les pirates potentiels

pourraient exploiter ce protocole pour compromettre la sécurité de votre système.

Évitez de charger le module du protocole Appletalk à moins que cela ne soit absolument nécessaire. Le fait

de lier ce protocole à la pile réseau augmente la surface d'attaque de l'hôte. Les processus locaux non

privilégiés peuvent pousser le système à charger un gestionnaire des protocoles de manière dynamique en

utilisant le protocole afin d'ouvrir un socket.

Procédure

1 Ouvrez le fichier /etc/modprobe.conf.local dans un éditeur de texte.

2 Assurez-vous que la ligne install appletalk /bin/true apparaît dans ce fichier.

3 Enregistrez le fichier et fermez-le.

Protocole DECnet sécurisé

Empêchez le protocole DECnet de se charger par défaut sur votre système. Les pirates potentiels pourraient

exploiter ce protocole pour compromettre la sécurité de votre système.

Évitez de charger le module du protocole DECnet à moins que cela ne soit absolument nécessaire. Le fait de

lier ce protocole à la pile réseau augmente la surface d'attaque de l'hôte. Les processus locaux non

privilégiés peuvent pousser le système à charger un gestionnaire des protocoles de manière dynamique en

utilisant le protocole afin d'ouvrir un socket.

Procédure

1 Ouvrez le fichier /etc/modprobe.conf.local du protocole DECnet dans un éditeur de texte.

2 Assurez-vous que la ligne install decnet /bin/true apparaît dans ce fichier.

3 Enregistrez le fichier et fermez-le.

Module Firewire sécurisé

Empêchez le module Firewire de se charger par défaut sur les appliances vRealize. Les pirates potentiels

pourraient exploiter ce protocole pour compromettre la sécurité de votre système.

Évitez de charger le module Firewire à moins que cela ne soit absolument nécessaire.

Procédure

1 Ouvrez le fichier /etc/modprobe.conf.local dans un éditeur de texte.

2 Assurez-vous que la ligne install ieee1394 /bin/true apparaît dans ce fichier.

3 Enregistrez le fichier et fermez-le.

Consignation des messages du noyau

kernel.printk dans le fichier /etc/sysctl.conf indique les spécifications de consignation d'impression du

noyau.

Il y a 4 valeurs spécifiées :

console loglevel. La plus basse priorité de messages imprimés sur la console.

n

default loglevel. Le niveau le plus bas pour les messages sans niveau de journal spécifique.

n

Le niveau le plus bas possible pour le niveau de journal de la console.

n

34 VMware, Inc.

Page 35

La valeur par défaut pour le niveau de journal de la console.

n

Il y a huit entrées possibles pour chaque valeur.

define KERN_EMERG "<0>" /* system is unusable */

n

define KERN_ALERT "<1>" /* action must be taken immediately */

n

define KERN_CRIT "<2>" /* critical conditions */

n

define KERN_ERR "<3>" /* error conditions */

n

define KERN_WARNING "<4>" /* warning conditions */

n

define KERN_NOTICE "<5>" /* normal but significant condition */

n

define KERN_INFO "<6>" /* informational */

n

define KERN_DEBUG "<7>" /* debug-level messages */

n

Définissez les valeurs kernel.printk sur 3 4 1 7 et assurez-vous que la ligne kernel.printk=3 4 1 7 est

présente dans le fichier /etc/sysctl.conf.

Déploiement installé sur Windows

Chapitre 4 Configuration sécurisée de vRealize Operations Manager

Utilisation du service de temps Windows

Si la source horaire est capitale, vous devez désactiver la synchronisation temporelle de l'hôte et utiliser des

serveurs temporels autorisés.

Vous pouvez utiliser des serveurs temporels autorisés dans un environnement de production comme

moyen d'effectuer le suivi précis des actions des utilisateurs et de détecter de potentielles attaques et

intrusions malveillantes via un audit et une journalisation détaillés.

SSL et TLS

En matière de sécurité, la meilleure pratique consiste à s'assurer que le système est déployé avec des canaux

de transmission sécurisés.

Configurer vRealize Operations Manager pour l'utilisation de chiffrements forts

La force du chiffrement utilisé dans une session TLS est déterminée par le chiffrement négocié entre le

serveur et le navigateur. Pour que seuls des chiffrements forts soient sélectionnés, vous devez modifier le

serveur afin de désactiver l'utilisation des chiffrements faibles. De plus, vous devez configurer les

chiffrements dans l'ordre approprié. Configurez le serveur pour qu'il prenne en charge uniquement les

chiffrements forts et pour qu'il utilise des clés suffisamment grandes.

Configurer des protocoles fiables pour vRealize Operations Manager

Les protocoles tels que SSLv2 et SSLv3 ne sont plus considérés comme sûrs. En matière de protection de la

couche de transport, la meilleure pratique consiste à prendre en charge uniquement les protocoles TLS.

Avant la production, vous devez vérifier que SSLv2 et SSLv3 sont désactivés.

VMware, Inc. 35

Page 36

Configuration sécurisée

Désactiver les chiffrements faibles

Désactivez les suites de chiffrement qui ne proposent pas d'authentification telles que les suites de

chiffrement NULL, NULL ou eNULL. L'absence d'authentification les expose à des attaques de type

« intercepteur ».

Vous devez également désactiver l'échange de clés anonyme Diffie-Hellman (ADH, Anonymous DiffieHellman), les chiffrements d'exportation (EXP, chiffrements comportant DES), les clés de taille inférieure à

128 bits pour crypter le trafic de charge utile, l'utilisation de l'algorithme Message Digest 5 (MD5) en tant

que mécanisme de hachage pour le trafic de charge utile, ainsi que les suites de chiffrement International

Data Encryption Algorithm (IDEA) et Rivest Cipher 4 (RC4) car elles sont vulnérables aux attaques.

Désactiver les chiffrements faibles dans le gestionnaire Apache HTTPD

Désactivez les chiffrements faibles et activez les chiffrements forts utilisés dans le gestionnaire

Apache HTTPD.

Prérequis

Pour une sécurité maximale, comparez les chiffrements du gestionnaire Apache HTTPD sur

vRealize Operations Manager à ceux de la liste des chiffrements acceptables et désactivez tous les

chiffrements considérés comme faibles. Cela vous aidera à éviter des attaques de type « intercepteur ».

Procédure

1 Ouvrez le fichier C:\vmware\vrealize-operations\vmware-vcopssuite\utilities\conf dans un éditeur

de texte.

2 Vérifiez que le fichier contient la ligne SSLCipherSuite HIGH:!aNULL!ADH:!EXP:!MD5:!3DES:!CAMELLIA:!

PSK:!SRP:!DH:@STRENGTH.

3 Enregistrez les modifications et fermez le fichier.

Activer l'échange de clés Diffie-Hellman

L'échange de clés Diffie-Hellman comporte des failles. Désactivez toutes les suites de chiffrement contenant

DH, DHE et EDH.

Ces suites de chiffrement sont désormais désactivées par défaut. Vous pouvez les activer si vous devez les

utiliser.

Procédure

1 Ouvrez le fichier C:\vmware\vrealize-operations\vmware-vcopssuite\utilities\conf.

2 Trouvez la ligne SSLCipherSuite HIGH:!aNULL!ADH:!EXP:!MD5:!3DES:!CAMELLIA:!PSK:!SRP:!

DH:@STRENGTH.

3 Supprimez !DH: pour que la ligne se présente comme suit : SSLCipherSuite HIGH:!aNULL!ADH:!EXP:!

MD5:!3DES:!CAMELLIA:!PSK:!SRP:@STRENGTH.

4 Enregistrez et fermez le fichier.

Désactiver les modes de configuration

Lorsque vous installez, configurez ou gérez vRealize Operations Manager, la meilleure pratique consiste à

modifier la configuration ou les paramètres pour activer le dépannage et le débogage de votre installation.

Listez et vérifiez chacune des modifications effectuées pour vous assurer qu'elles sont correctement

sécurisées. N'intégrez pas les modifications à la production si vous n'êtes pas sûr qu'elles soient

correctement sécurisées.

36 VMware, Inc.

Page 37

Chapitre 4 Configuration sécurisée de vRealize Operations Manager

Vérification de la ligne de base sécurisée du serveur hôte

Vous pouvez utiliser l'outil Microsoft Baseline Security Analyzer (MBSA) pour vérifier si votre serveur

dispose des mises à jour ou des correctifs à chaud les plus récents. Vous pouvez utiliser MBSA pour installer

tous les correctifs de sécurité manquants de Microsoft afin de maintenir votre serveur à jour vis-à-vis des

recommandations de sécurité de Microsoft. Vous pouvez télécharger cet outil à partir du site de Microsoft.

Vous trouverez le dernier outil disponible au moment de la publication du présent document

ici :http://www.microsoft.com/fr-fr/download/details.aspx?id=7558.

REMARQUE Contactez votre fournisseur Microsoft pour obtenir des conseils sur le meilleur moyen d'utiliser

cet outil.

Vérifier que le serveur hôte est configuré de manière sécurisée

Vous pouvez utiliser l'Assistant Configuration de la sécurité de Windows (SCW, Security Configuration

Wizard) et le Gestionnaire de conformité de sécurité Microsoft pour vérifier que le serveur hôte est

configuré de manière sécurisée.

1 Démarrez l'Assistant Configuration de la sécurité à partir des outils administratifs de votre serveur

Windows. Cet outil peut identifier les rôles de votre serveur et les fonctionnalités installées notamment

la mise en réseau, les pare-feu Windows et les paramètres de registre.

2 Comparez le rapport avec les derniers conseils en matière de sécurisation renforcée du Gestionnaire de

conformité de sécurité Microsoft approprié pour votre serveur Windows.

3 En fonction des résultats, vous pouvez configurer les paramètres de sécurité pour chaque