Page 1

Guide d'administration de

Solaris™ Security Toolkit 4.2

Sun Microsystems, Inc.

www.sun.com

Référence 819-3788-10

Août 2005, révision A

Communiquez vos commentaires sur ce document à : http://www.sun.com/hwdocs/feedback

Page 2

Copyright 2005 Sun Microsystems, Inc., 4150 Network Circle, Santa Clara, California 95054, États-Unis. Tous droits réservés.

Sun Microsystems, Inc. détient les droits de propriété intellectuelle relatifs à la technologie incorporée dans le produit décrit dans ce document.

En particulier, et sans limitation aucune, ces droits de propriété intellectuelle peuvent inclure un ou plusieurs des brevets américains répertoriés

à l'adresse http://www.sun.com/patents et un ou plusieurs brevets supplémentaires ou demandes de brevet en cours aux États-Unis et dans

d'autres pays.

Le présent document et le produit afférent sont exclusivement distribués avec des licences qui en restreignent l'utilisation, la copie, la

distribution et la décompilation. Aucune partie de ce produit ou document ne peut être reproduite sous quelque forme que ce soit, par quelque

moyen que ce soit, sans l'autorisation écrite préalable de Sun et de ses bailleurs de licence, le cas échéant.

Les logiciels détenus par des tiers, y compris la technologie relative aux polices de caractères, sont protégés par copyright et distribués sous

licence par des fournisseurs de Sun.

Des parties de ce produit peuvent être dérivées des systèmes Berkeley BSD, distribués sous licence par l'Université de Californie. UNIX est une

marque déposée aux États-Unis et dans d'autres pays, distribuée exclusivement sous licence par X/Open Company, Ltd.

Sun, Sun Microsystems, le logo Sun, Java, AnswerBook2, docs.sun.com, et Solaris sont des marques de fabrique ou des marques déposées de

Sun Microsystems, Inc. aux États-Unis et dans d’autres pays.

Toutes les marques SPARC sont utilisées sous licence et désignent des marques de fabrique ou des marques déposées de SPARC International,

Inc., aux États-Unis et dans d'autres pays. Les produits portant les marques déposées SPARC reposent sur une architecture développée par Sun

Microsystems, Inc.

L'interface graphique utilisateur d'OPEN LOOK et Sun™ a été développée par Sun Microsystems, Inc. à l'intention des utilisateurs et

détenteurs de licences. Sun reconnaît les efforts de pionnier de Xerox en matière de recherche et de développement du concept des interfaces

graphique ou visuelle utilisateur pour l'industrie informatique. Sun détient une licence non exclusive de Xerox sur l'interface graphique

utilisateur (IG) Xerox, cette licence couvrant également les détenteurs de licences Sun qui mettent en place des IG OPEN LOOK et se conforment

par ailleurs aux contrats de licence écrits de Sun.

LA DOCUMENTATION EST FOURNIE « EN L'ÉTAT » ET TOUTE AUTRE CONDITION, DÉCLARATION ET GARANTIE, EXPRESSE

OU TACITE, EST FORMELLEMENT EXCLUE, DANS LA MESURE AUTORISÉE PAR LA LOI EN VIGUEUR, Y COMPRIS NOTAMMENT

TOUTE GARANTIE IMPLICITE RELATIVE À LA QUALITÉ MARCHANDE, À L'APTITUDE À UNE UTILISATION PARTICULIÈRE OU

À L'ABSENCE DE CONTREFAÇON.

Papier

recyclable

Page 3

Table des matières

Préface xvii

1. Introduction 1

Sécurisation de systèmes à l'aide du logiciel Solaris Security Toolkit 1

Mode JumpStart 2

Mode autonome 3

Composants du logiciel 3

Répertoires 4

Répertoire Audit 5

Répertoire Documentation 5

Répertoire man 5

Répertoire Drivers 5

Répertoire Files 9

Répertoire Finish 10

Répertoire OS 10

Répertoire Packages 11

Répertoire Patches 11

Répertoire Profiles 12

Répertoire Sysidcfg 12

iii

Page 4

Référentiel de données 12

Maintien du contrôle de version 13

Configuration et personnalisation du logiciel Solaris Security Toolkit 13

Stratégies et conditions requises 14

Directives 15

2. Sécurisation de systèmes : application d'une méthodologie 17

Planification et préparation 17

Prise en compte des risques et des avantages 18

Vérification des stratégies et des normes de sécurité, ainsi que de la

documentation correspondante 19

Exemple 1 20

Exemple 2 20

Détermination des conditions requises pour les applications et les services 21

Inventaire des applications et des services opérationnels 21

Détermination des conditions requises pour les services 21

Développement et mise en oeuvre d'un profil Solaris Security Toolkit 30

Installation du logiciel 31

Tâches précédant l’installation 31

Sauvegarde des données 31

Vérification de la stabilité du système 32

Tâches suivant l'installation 32

Vérification des fonctionnalités des applications et des services 33

Vérification de l'installation du profil de sécurité 33

Vérification des fonctionnalités des applications et des services 34

Maintenance de la sécurité du système 34

iv Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 5

3. Mise à niveau, installation et exécution du logiciel de sécurité 37

Tâches de planification et de préinstallation 38

Dépendances logicielles 38

Détermination du mode à utiliser 38

Mode autonome 39

Mode JumpStart 39

Mise à niveau des procédures 40

▼ Pour mettre à niveau le logiciel Solaris Security Toolkit et le système

d’exploitation Solaris 40

▼ Pour mettre à niveau le logiciel Solaris Security Toolkit uniquement 42

Mise à niveau du SE Solaris uniquement 42

Téléchargement du logiciel de sécurité 42

Téléchargement du logiciel Solaris Security Toolkit 43

▼ Pour télécharger la version pkg 43

Téléchargement du cluster de patchs recommandés 44

▼ Pour télécharger un cluster de patchs recommandés 44

Téléchargement du logiciel FixModes 45

▼ Pour télécharger le logiciel FixModes 46

Téléchargement du logiciel OpenSSH 46

▼ Pour télécharger le logiciel OpenSSH 47

Téléchargement du logiciel MD5 48

▼ Pour télécharger le logiciel MD5 48

Personnalisation des profils de sécurité 50

Installation et exécution du logiciel 50

Exécution du logiciel en mode autonome 51

▼ Pour exécuter le logiciel en mode autonome 54

Option d’audit 55

Option de nettoyage 55

Option d’affichage de l’aide 57

Option de pilote 58

Table des matières v

Page 6

Option de notification par e-mail 59

Option d’exécution de l’historique 60

Option d’exécution la plus récente 60

Option de fichier de sortie 61

Option de sortie silencieuse 61

Option de répertoire racine 61

Option d’annulation 62

Exécution du logiciel en mode JumpStart 62

▼ Pour exécuter le logiciel en mode JumpStart 63

Validation des modifications système 63

Contrôle d’assurance qualité des services 63

Évaluation de la sécurité de la configuration 64

Validation des profils de sécurité 65

Tâches suivant l'installation 65

4. Annulation de modifications du système 67

Consignation et annulation des changements 67

Conditions requises pour l'annulation de modifications du système 69

Personnalisation de scripts pour l'annulation des modifications 69

Contrôle des fichiers modifiés manuellement 71

Utilisation d'options avec la fonction d'annulation 71

Option de sauvegarde 73

Option de forçage 73

Option de conservation 73

Option de fichier de sortie 74

Option de sortie silencieuse 74

Option de notification par e-mail 74

Annulation de modifications du système 75

▼ Pour annuler une exécution de Solaris Security Toolkit 75

vi Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 7

5. Configuration et gestion de serveurs JumpStart 83

Configuration de serveurs et d'environnements JumpStart 84

▼ Pour configurer l’environnement au mode JumpStart 84

Utilisation de modèles de profils JumpStart 86

core.profile 87

end-user.profile 87

developer.profile 87

entire-distribution.profile 87

oem.profile 87

minimal-SunFire_Domain*.profile 87

Ajout et suppression de clients 88

Script add-client 88

Script rm-client 90

6. Audit de sécurité de systèmes 91

Maintenance de la sécurité 91

Contrôle de la sécurité avant la sécurisation 92

Personnalisation des audits de sécurité 93

Préparation d'un audit de sécurité 94

Utilisation d'options et contrôle de la sortie des audits 94

Options de ligne de commande 95

Option d’affichage de l’aide 95

Option de notification par e-mail 96

Option de sortie de fichier 97

Option de sortie silencieuse 97

Option de verbosité 98

Sortie de bannières et de messages 99

Sortie de nom d'hôte, de nom de script et d’horodatage 101

Exécution d'un audit de sécurité 102

▼ Pour exécuter un audit de sécurité 103

Table des matières vii

Page 8

7. Sécurisation d'un système 107

Planification et préparation 107

Suppositions et restrictions 108

Environnement du système 109

Conditions de sécurité requises 109

Création d'un profil de sécurité 110

Installation du logiciel 110

Téléchargement et installation du logiciel de sécurité 111

▼ Pour télécharger et installer le logiciel de sécurité 111

Installation de patchs 111

▼ Pour installer les patchs 112

Spécification et installation du cluster du système d'exploitation 112

▼ Pour spécifier et installer le cluster du système d'exploitation 113

Configuration du serveur et du client JumpStart 114

Préparation de l'infrastructure 114

▼ Pour préparer l'infrastructure 114

Validation et vérification du fichier Rules 117

Personnalisation de la configuration de sécurisation 118

Activation du service FTP 119

▼ Pour activer le service FTP 119

Installation du logiciel Secure Shell 120

▼ Pour installer Secure Shell 120

Activation du service RPC 121

▼ Pour activer RPC 122

Personnalisation du fichier syslog.conf 122

▼ Pour personnaliser le fichier syslog.conf 122

Installation du client 124

▼ Pour installer le client 124

viii Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 9

Test d'assurance qualité 124

▼ Pour vérifier l'installation du profil 125

▼ Pour vérifier le fonctionnement des applications et des services 126

Glossaire 127

Index 135

Table des matières ix

Page 10

x Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 11

Figures

FIGURE 1-1 Structure des composants du logiciel 3

FIGURE 1-2 Flux de contrôle du pilote 7

xi

Page 12

xii Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 13

Tableaux

TABLEAU 1-1 Conventions d’attribution de nom de fichier personnalisé 15

TABLEAU 2-1 Liste des services récemment utilisés 28

TABLEAU 3-1 Utilisation des options de ligne de commande avec jass-execute 52

TABLEAU 4-1 Utilisation des options de ligne de commande avec la commande d'annulation 72

TABLEAU 5-1 Commande JumpStart add-client 89

TABLEAU 5-2 Commande JumpStart rm-client 90

TABLEAU 6-1 Utilisation des options de ligne de commande avec la commande d’audit 95

TABLEAU 6-2 Niveaux de verbosité d'un audit 98

TABLEAU 6-3 Affichage des bannières et des messages dans la sortie d'un audit 99

TABLEAU 6-4 Affichage du nom d'hôte, du nom de script et de l'horodatage 101

xiii

Page 14

xiv Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 15

Exemples de code

EXEMPLE DE CODE 1-1 Code de flux de contrôle du pilote 8

EXEMPLE DE CODE 2-1 Collecte d'informations sur les objets de système de fichiers 22

EXEMPLE DE CODE 2-2 Collecte d'informations à partir d’un processus en cours 23

EXEMPLE DE CODE 2-3 Identification d'applications chargées de manière dynamique 23

EXEMPLE DE CODE 2-4 Détermination d’un fichier de configuration en cours d'utilisation 25

EXEMPLE DE CODE 2-5 Détermination des applications utilisant RPC 26

EXEMPLE DE CODE 2-6 Validation du service rusers 27

EXEMPLE DE CODE 2-7 Méthode alternative pour la détermination des applications qui utilisent RPC 28

EXEMPLE DE CODE 2-8 Détermination des ports qui appartiennent aux services ou aux applications 29

EXEMPLE DE CODE 2-9 Détermination des processus qui utilisent des fichiers et des ports 29

EXEMPLE DE CODE 3-1 Déplacement d'un fichier de patch dans le répertoire /opt/SUNWjass/Patches 45

EXEMPLE DE CODE 3-2 Échantillon d’utilisation de la ligne de commande en mode autonome 51

EXEMPLE DE CODE 3-3 Exécution du logiciel en mode autonome 54

EXEMPLE DE CODE 3-4 Échantillon de sortie de l’option -c 56

EXEMPLE DE CODE 3-5 Échantillon de sortie de l’option -h 57

EXEMPLE DE CODE 3-6 Échantillon de sortie de l'option -d pilote 59

EXEMPLE DE CODE 3-7 Échantillon de sortie de l'option -H 60

EXEMPLE DE CODE 3-8 Échantillon de sortie de l'option -l 60

EXEMPLE DE CODE 3-9 Échantillon de sortie de l'option -o 61

EXEMPLE DE CODE 3-10 Échantillon de sortie de l'option -q 61

xv

Page 16

EXEMPLE DE CODE 4-1 Échantillon de sortie de fichiers modifiés manuellement 71

EXEMPLE DE CODE 4-2 Échantillon de sortie de sécurisations pouvant être annulées 76

EXEMPLE DE CODE 4-3 Échantillon de sortie d’une d'annulation portant sur plusieurs entrées de fichier

global 77

EXEMPLE DE CODE 4-4 Échantillon de sortie d'une exception d'annulation 78

EXEMPLE DE CODE 4-5 Échantillon de sortie de l’option de sauvegarde pendant une annulation 79

EXEMPLE DE CODE 4-6 Échantillon de sortie de l’option « Toujours sauvegarder » pendant une annulation 80

EXEMPLE DE CODE 6-1 Échantillon de sortie de l'option -h 96

EXEMPLE DE CODE 6-2 Échantillon de sortie de l'option -o 97

EXEMPLE DE CODE 6-3 Échantillon de sortie de l'option -q 97

EXEMPLE DE CODE 6-4 Échantillon de sortie d'un rapport d'audit contenant uniquement les échecs 100

EXEMPLE DE CODE 6-5 Échantillon de sortie de journal d'audit 102

EXEMPLE DE CODE 6-6 Échantillon de sortie d'un audit 104

EXEMPLE DE CODE 7-1 Ajout d'un client au serveur JumpStart 115

EXEMPLE DE CODE 7-2 Création d'un profil 115

EXEMPLE DE CODE 7-3 Échantillon de sortie d'un script modifié 116

EXEMPLE DE CODE 7-4 Vérification de la validité du fichier rules 116

EXEMPLE DE CODE 7-5 Échantillon de sortie du fichier rules 117

EXEMPLE DE CODE 7-6 Échantillon de script incorrect 118

EXEMPLE DE CODE 7-7 Échantillon de script correct 118

EXEMPLE DE CODE 7-8 Échantillon de sortie du fichier xsp-firewall-hardening.driver modifié 123

EXEMPLE DE CODE 7-9 Évaluation d'une configuration de sécurité 125

xvi Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 17

Préface

Ce manuel contient des informations de référence facilitant la compréhension et

l’utilisation du logiciel Solaris™ Security Toolkit. Il est essentiellement destiné aux

utilisateurs qui souhaitent sécuriser les systèmes d’exploitation (SE) Solaris™ 8, 9

et

10 à l’aide du logiciel Solaris Security Toolkit, par exemple les administrateurs,

les

consultants, etc., qui déploient de nouveaux systèmes Sun ou sécurisent des

systèmes déployés. Les instructions s’appliquent au logiciel en mode JumpStart™

ou

en mode autonome.

Avant de lire ce document

Vous devez être un administrateur système certifié Sun pour Solaris™ ou un

administrateur réseau certifié Sun pour Solaris™. Vous devez maîtriser les

protocoles et les topologies standard de réseau.

Étant donné que ce document s'adresse à un public varié, votre expérience et vos

connaissances personnelles en matière de sécurité détermineront le type de

consultation et d'utilisation que vous en ferez.

xvii

Page 18

Organisation de ce document

Ce manuel est un guide de l'utilisateur. Il contient des informations, des instructions

et des directives sur l'utilisation du logiciel en vue de sécuriser des systèmes. Cet

ouvrage est organisé comme suit :

Le chapitre 1 décrit la logique et l'objectif du logiciel Solaris Security Toolkit. Il couvre

les composants clés, les fonctions, les avantages et les plates-formes prises en charge.

Le chapitre 2 propose une méthode de sécurisation des systèmes. Vous pouvez

appliquer le processus Solaris Security Toolkit avant de sécuriser les systèmes à

l'aide du logiciel correspondant.

Le chapitre 3 fournit des instructions sur le téléchargement, l’installation et

l’exécution du logiciel Solaris Security Toolkit et d'autres logiciels de sécurité.

Le chapitre 4 propose des informations et des procédures permettant d’annuler les

modifications introduites par le logiciel Solaris Security Toolkit pendant les

sécurisations.

Le chapitre 5 décrit la configuration et la gestion des serveurs JumpStart en vue

d’utiliser le logiciel Solaris Security Toolkit.

Le chapitre 6 décrit l’audit (la validation) de la sécurité d'un système à l'aide du

logiciel Solaris Security Toolkit. Utilisez les informations et les procédures figurant

dans ce chapitre pour maintenir un profil de sécurité donné après la sécurisation.

Le chapitre 7 applique à un scénario réaliste les informations contenues dans les

chapitres précédents pour installer et sécuriser un nouveau système.

Utilisation des commandes UNIX

Les commandes et procédures de base UNIX®, telles que l’arrêt ou le démarrage

du

système, ou encore la configuration des périphériques, ne sont pas traitées dans

ce document. Pour de plus amples informations à ce sujet, reportez-vous aux

sources suivantes :

■ la documentation accompagnant les logiciels livrés avec le système ;

■ la documentation relative au système d’exploitation Solaris, à l’adresse

http://docs.sun.com.

xviii Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 19

Invites de shell

Shell Invite

C nom-ordinateur%

superutilisateur C nom-ordinateur#

Bourne et Korn $

Superutilisateur Bourne et Korn #

Conventions typographiques

*

Style

AaBbCc123 Noms de commandes, de

AaBbCc123

AaBbCc123 Titres d’ouvrages, nouveaux

* Il est possible que les paramètres de votre navigateur soient différents.

Signification Exemples

Modifiez le fichier .login.

fichiers et de répertoires ;

sortie affichée à l’écran

Caractères saisis par

l’utilisateur, par opposition à

la sortie affichée à l’écran

termes ou expressions, mots à

mettre en évidence. Variables

de ligne de commande à

remplacer par des noms ou

des valeurs réels.

Utilisez la commande ls -a pour afficher la

liste de tous les fichiers.

% Vous avez reçu du courrier.

% su

Mot de passe :

Lisez le chapitre 6 du Guide de l’utilisateur.

Ces paramètres sont appelés options de classe.

Vous devez vous connecter en tant que

superutilisateur pour effectuer cette opération.

Pour supprimer un fichier, tapez rm

nom_du_fichier.

Préface xix

Page 20

Utilisation de termes génériques pour les

modèles de matériel

Les systèmes haut de gamme Sun Fire™ ont pour référence les numéros de modèle

suivants :

■ E25K

■ E20K

■ 15K

■ 12K

Les systèmes milieu de gamme Sun Fire™ ont pour référence les numéros de modèle

suivants :

■ E6900

■ E4900

■ 6800

■ 4810

■ 4800

■ 3800

Les systèmes entrée de gamme Sun Fire™ ont pour référence les numéros de modèle

suivants :

■ E2900

■ Netra 1280

■ V1280

■ V890

■ V880

■ V490

■ V480

Systèmes matériels pris en charge

Le logiciel Solaris Security Toolkit 4.2 prend en charge le système SPARC® 64 bits

uniquement et les systèmes x86/x64 exécutés sous le SE Solaris 10. Il ne reconnaît

pas

les systèmes SPARC 32 bits exécutés sous Solaris 8 et 9, par exemple Ultra 2

Creator 3D.

xx Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 21

Versions du SE Solaris prises en charge

Le support Sun du logiciel Solaris Security Toolkit est disponible uniquement pour les

systèmes d’exploitation Solaris 8, 9 et 10.

Remarque – Dans le cadre de l’utilisation du logiciel Solaris Security Toolkit 4.2,

Solaris 10 peut être utilisé uniquement sur des domaines de systèmes haut de gamme

Sun Fire et non sur le contrôleur système (SC).

Bien qu’il soit possible d’utiliser le logiciel sous les SE Solaris 2.5.1, 2.6 et 7, le

support Sun du logiciel n’est pas disponible pour ces systèmes d’exploitation.

Le logiciel Solaris Security Toolkit détecte automatiquement la version du SE Solaris

installée, puis exécute les tâches appropriées pour cette version.

Dans les exemples du présent document, les scripts vérifiant la version du SE

recherchent les versions 5.x (versions de SunOS™) et non les versions 2.x, 7, 8, 9 ou 10

(versions du SE Solaris). Le

SunOS et du SE Solaris.

TABLEAU P-1 Corrélation entre les versions de SunOS et du SE Solaris

Version de SunOS Version du SE Solaris

5.5.1 2.5.1

5.6 2.6

5.7 7

5.8 8

5.9 9

5.10 10

TABLEAU P-1 indique la corrélation entre les versions de

Préface xxi

Page 22

Versions de System Management

Services (SMS) prises en charge

Si vous utilisez System Management Services (SMS) 1.4, 1.4.1 et 1.5 pour exécuter le

SC sur des systèmes haut de gamme Sun Fire, le logiciel Solaris Security Toolkit 4.2 est

pris en charge par tous les SE Solaris 8 et 9. Aucune version de SMS n’est reconnue

sous le Solaris 10 lorsque vous utilisez le logiciel Solaris Security Toolkit 4.2.

Remarque – Dans le cadre de l’utilisation du logiciel Solaris Security Toolkit 4.2,

Solaris 10 peut être utilisé uniquement sur des domaines et non sur le contrôleur

système (SC).

Documentation connexe

Les documents en ligne sont disponibles à l’adresse suivante :

http://www.sun.com/products-n-solutions/hardware/docs/

Software/enterprise_computing/systems_management/sst/index.html

Application Titre Référence Format Emplacement

Notes de version Notes de version de Solaris Security Toolkit 4.2 819-3795-10 PDF

HTML

Référence Solaris Security Toolkit 4.2 Reference Manual 819-1503-10 PDF

HTML

Pages Man Solaris Security Toolkit 4.2 Man Page Guide 819-1505-10 PDF En ligne

xxii Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

En ligne

En ligne

Page 23

Documentation, support et formation

Fonction Sun URL Description

Documentation http://www.sun.com/documentation/ Téléchargement de documents PDF et HTML ;

commandes de documents imprimés

Support http://www.sun.com/support/ Support technique et téléchargement de patchs

Formation http://www.sun.com/training/ Formations Sun

Sites Web tiers

Sun n'assume aucune responsabilité quant à la disponibilité des sites Web tiers

mentionnés dans ce document. Sun ne peut être tenu pour responsable des

informations, du matériel promotionnel ou publicitaire, des produits ou autre

matériel contenus sur ces sites ou accessibles à partir de ces sites ou sources. Sun

ne

pourra en aucun cas être tenu responsable, directement ou indirectement, de tous

dommages ou pertes, réels ou invoqués, causés par ou liés à l'utilisation de tout

contenu, biens ou services disponibles sur ou dans ces sites ou ressources et termes.

Vos commentaires sont les bienvenus

Nous souhaitons améliorer notre documentation. Vos commentaires et suggestions

sont donc les bienvenus. Vous pouvez les envoyer à partir du site suivant :

http://www.sun.com/hwdocs/feedback

N’oubliez pas de joindre le titre et la référence du document à votre message :

Guide d'administration de Solaris Security Toolkit 4.2, référence 819-3788-10.

Préface xxiii

Page 24

xxiv Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 25

CHAPITRE

1

Introduction

Ce chapitre décrit la logique et l'objectif du logiciel Solaris Security Toolkit. Il couvre

les composants clés, les fonctionnalités, les avantages et les plates-formes prises en

charge. Ce chapitre contient des directives pour le contrôle de version des

modifications et des déploiements, et fournit des informations importantes sur la

personnalisation du logiciel Solaris Security Toolkit.

Ce chapitre contient les sections suivantes :

■ « Sécurisation de systèmes à l'aide du logiciel Solaris Security Toolkit » à la page 1

■ « Composants du logiciel » à la page 3

■ « Maintien du contrôle de version » à la page 13

■ « Configuration et personnalisation du logiciel Solaris Security Toolkit » à la

page 13

Sécurisation de systèmes à l'aide du logiciel Solaris Security Toolkit

Le logiciel Solaris Security Toolkit, couramment appelé kit d'outils JASS (JumpStart

Architecture and Security Scripts), propose un mécanisme automatisé, extensible et

évolutif permettant de construire des systèmes d’exploitation Solaris et de maintenir

ces derniers sécurisés. À l'aide du logiciel Solaris Security Toolkit, vous pouvez

sécuriser vos systèmes et effectuer des audits de sécurité.

La liste suivante répertorie les termes de ce guide qu'il est important de maîtriser :

■ Sécurisation – Modification des configurations du SE Solaris afin d’améliorer la

sécurité d'un système.

■ Audit – Processus permettant de déterminer si la configuration d'un système est

conforme à un profil de sécurité prédéfini.

1

Page 26

Remarque – Le terme audit désigne le processus automatisé qui permet au logiciel

Solaris Security Toolkit de valider un niveau de sécurité par rapport à un profil de

sécurité prédéfini. L'emploi de ce terme dans cet ouvrage ne garantit pas la complète

sécurisation du système contrôlé après l'utilisation de l’option d’audit.

■ Score – Nombre d’échecs détectés lors d’un audit. Lorsqu’aucun échec, quel que

soit le type, n’est détecté, le score est 0. Le logiciel Solaris Security Toolkit

augmente le score (également connu sous le nom de valeur de vulnérabilité) de 1

pour chaque échec détecté.

Il existe deux modes d’installation du logiciel Solaris Security Toolkit décrits

brièvement dans la dernière partie de cette section :

■ « Mode JumpStart » à la page 2

■ « Mode autonome » à la page 3

Indépendamment du mode d'installation d’un système, vous pouvez vous servir du

logiciel Solaris Security Toolkit pour sécuriser et minimiser les systèmes. Utilisez

ensuite périodiquement le logiciel Solaris Security Toolkit pour vérifier que le profil de

sécurité des systèmes sécurisés n'a pas été modifié par accident ou par malveillance.

Mode JumpStart

L'installation et la configuration du système doivent être automatisées autant que

possible. L'idéal serait qu'elles soient automatisées à 100 %. Ces tâches comprennent

l'installation et la configuration du système d'exploitation, la configuration du

réseau, les comptes utilisateurs, les applications et la sécurisation. Le logiciel

JumpStart est une technologie qui permet d'automatiser les installations du SE

Solaris. Il fournit un mécanisme d'installation de systèmes sur un réseau sans

intervention humaine ou presque. Le logiciel Solaris Security Toolkit propose une

structure et des scripts permettant la mise en oeuvre et l'automatisation de la

plupart des tâches associées à la sécurisation de systèmes SE Solaris dans les

installations basées sur le logiciel JumpStart. Pour obtenir JumpStart Enterprise

Toolkit (JET), qui facilite les installations basées sur JumpStart et inclut des modules

prenant en charge la sécurisation au moyen du logiciel Solaris Security Toolkit,

consultez le site de téléchargement de Sun à l’adresse suivante :

http://www.sun.com/download/

Pour de plus amples informations sur la technologie JumpStart, reportez-vous à

l'ouvrage Sun BluePrints™ JumpStart Technology: Effective Use in the Solaris Operating

Environment.

2 Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 27

Mode autonome

Le logiciel Solaris Security Toolkit dispose d'un mode autonome. Ce mode donne accès

à la même fonctionnalité de sécurisation que le mode JumpStart, mais sur des systèmes

déployés. Dans les deux modes, les modifications de sécurité peuvent, et doivent être,

personnalisées afin de remplir les conditions de sécurité requises par votre système.

Indépendamment du mode d'installation d’un système, vous pouvez utiliser le

logiciel Solaris Security Toolkit pour sécuriser les systèmes. Utilisez ensuite

périodiquement le logiciel Solaris Security Toolkit pour vérifier que la configuration

des systèmes sécurisés n'a pas été modifiée par accident ou par malveillance.

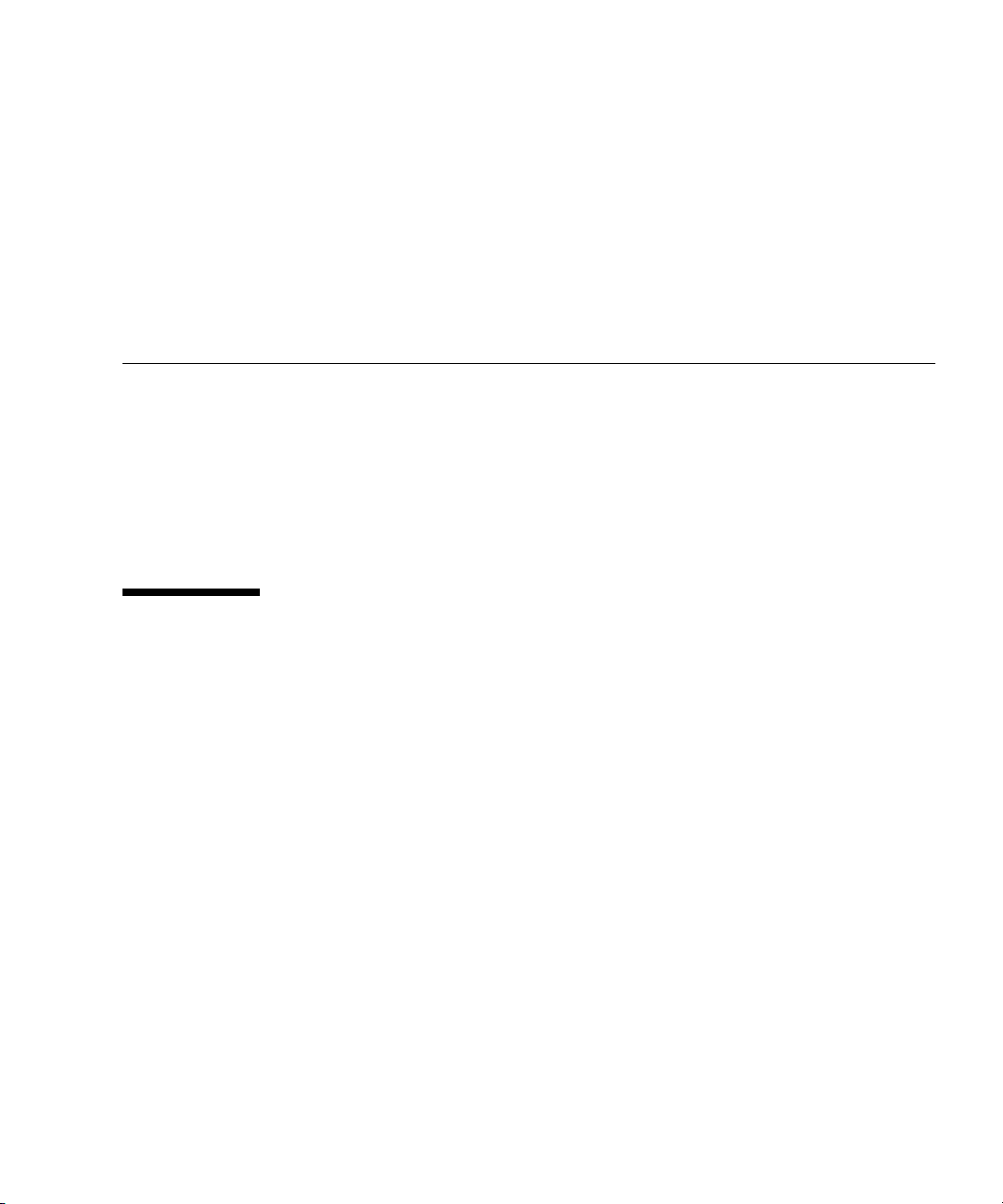

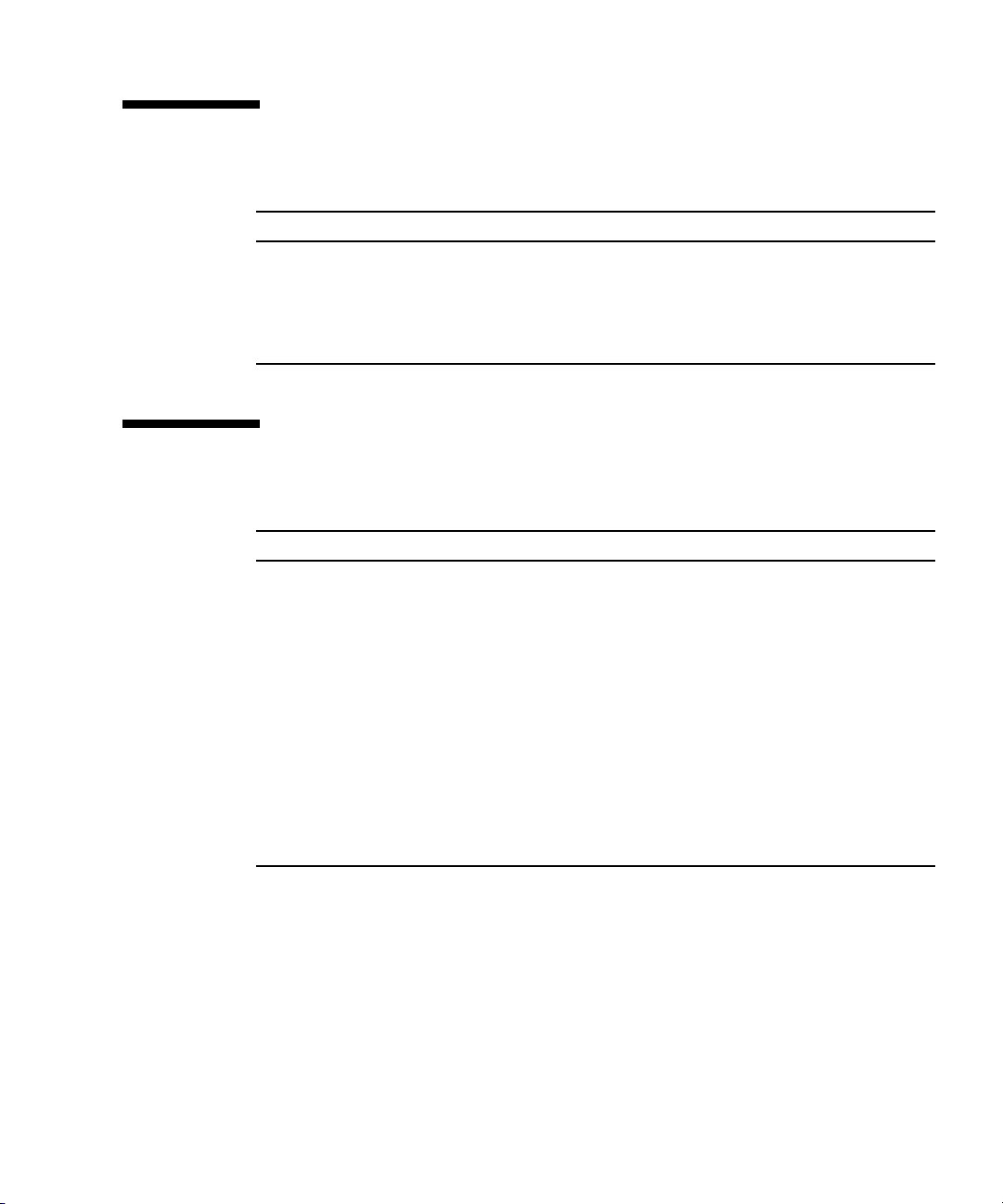

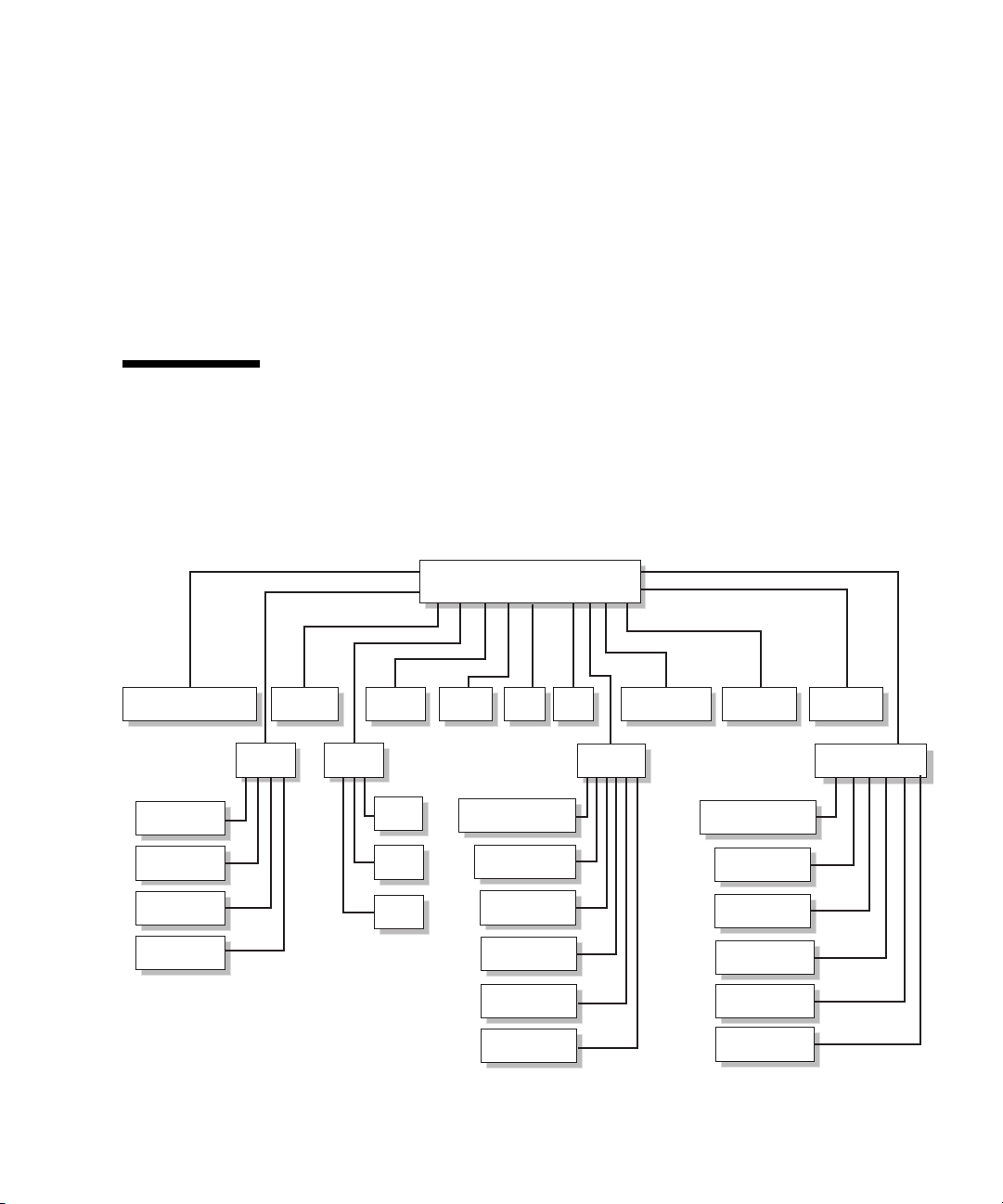

Composants du logiciel

Cette section présente la structure des composants du logiciel Solaris Security

Toolkit. Le logiciel Solaris Security Toolkit se compose d’une collection de fichiers et

de répertoires. La

FIGURE 1-1 illustre la structure du logiciel.

JASS_HOME_DIR

/Documentation

/sman1m

/sman4

/sman7

/Drivers

/man

/Files

/Finish

/etc

/root

/var

/Solaris_2.5.1

windex

FIGURE 1-1 Structure des composants du logiciel

/Solaris_2.6

/Solaris_7

/Solaris_8

/Solaris_9

/Solaris_10

/OS

/Packages/Audit /bin /lib

/Patches

/Solaris_2.5.1

/Solaris_2.6

/Solaris_7

/Solaris_8

/Solaris_9

/Solaris_10

Chapitre 1 Introduction 3

/Profiles

/Sysidcfg

Page 28

Les fichiers programme ou de commande suivants se trouvent dans le répertoire

/bin :

■ add-client – Programme auxiliaire JumpStart pour l’ajout de clients dans un

environnement JumpStart

■ rm-client – Programme auxiliaire JumpStart pour la suppression de clients

d'un environnement JumpStart

■ make-jass-pkg – Commande qui offre la possibilité de créer un package du SE

Solaris à partir du contenu du répertoire Solaris Security Toolkit, pour simplifier

la distribution interne d'une configuration personnalisée Solaris Security Toolkit

■ jass-check-sum – Commande qui permet de déterminer si des fichiers modifiés

par le logiciel Solaris Security Toolkit ont été changés et ce, à l’aide d’une somme

de contrôle créée à chaque exécution du logiciel Solaris Security Toolkit.

■ jass-execute – Commande qui exécute la plupart des fonctionnalités du

logiciel Solaris Security Toolkit

Répertoires

Les composants de l'architecture Solaris Security Toolkit sont organisés dans les

répertoires suivants :

■ /Audit

■ /bin

■ /Documentation

■ /Drivers

■ /Files

■ /Finish

■ /lib

■ /man

■ /OS

■ /Packages

■ /Patches

■ /Profiles

■ /Sysidcfg

Chacun de ces répertoires est décrit dans cette section. Le cas échéant, chaque script,

fichier de configuration ou sous-répertoire est mentionné dans la liste. Pour de plus

amples informations, cette section renvoie également à d'autres chapitres.

La structure du répertoire Solaris Security Toolkit se base sur la structure illustrée

dans l'ouvrage Sun BluePrints JumpStart Technology: Effective Use in the Solaris

Operating Environment.

4 Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 29

Répertoire Audit

Ce répertoire contient les scripts audit qui permettent d’évaluer la conformité du

système par rapport à un profil de sécurité ou un ensemble de scripts audit défini.

Les scripts de ce répertoire sont organisés en plusieurs catégories :

■ Disable

■ Enable

■ Install

■ Minimize

■ Print

■ Remove

■ Set

■ Update

Pour une liste détaillée des scripts de chaque catégorie et une description de chaque

script, reportez-vous au manuel Solaris Security Toolkit 4.2 Reference Manual.

Répertoire Documentation

Ce répertoire contient des fichiers texte destinés à l’utilisateur, tels que les fichiers

README, EOL_NOTICE et INSTALL.

Répertoire man

Ce répertoire contient des sous-répertoires correspondant aux sections des pages

man de commandes, de fonctions et de pilotes. Il inclut également le fichier windex,

index des commandes fourni à titre gracieux.

Pour de plus amples informations sur les pages man, reportez-vous à celles-ci ou au

manuel Solaris Security Toolkit 4.2 Man Page Guide.

Répertoire Drivers

Ce répertoire contient des fichiers d'informations de configuration indiquant les

fichiers exécutés et installés quand vous utilisez le logiciel Solaris Security Toolkit.

Il

inclut des pilotes, des scripts et des fichiers de configuration.

Exemple de pilotes et de scripts présents dans le répertoire Drivers :

■ audit_{private|public}.funcs

■ common_{log|misc}.funcs

■ {config|hardening|secure}.driver

■ driver.{init|run}

■ driver_{private|public}.funcs

Chapitre 1 Introduction 5

Page 30

■ finish.init

■ server-{config|hardening|secure}.driver

■ suncluster3x-{config|hardening|secure}.driver

■ sunfire_15k_sc-{config|hardening|secure}.driver

■ undo.{funcs|init|run}

■ user.init.SAMPLE

■ user.run.SAMPLE

Tous les pilotes inclus avec le logiciel Solaris Security Toolkit possèdent trois fichiers :

■ nom-{config|hardening|secure}.driver

Ces trois fichiers sont placés entre parenthèses dans la liste précédente, par exemple

sunfire_15k_sc-{config|hardening|secure}.driver. Les noms de ces

fichiers sont indiqués par souci de précision. Toutefois, pour exécuter un pilote,

utilisez uniquement secure.driver ou le nom-secure.driver. Ce pilote appelle

automatiquement les pilotes associés.

L'architecture de Solaris Security Toolkit comprend des informations de configuration

pour que vous puissiez utiliser les scripts driver, finish et audit dans différents

environnements, sans avoir à les modifier. Toutes les variables utilisées dans les scripts

finish et audit sont conservées dans un ensemble de fichiers de configuration. Ces

fichiers de configuration sont importés par les pilotes, afin que les scripts finish et

audit puissent disposer de ces variables quand elles sont appelées par les pilotes.

Le logiciel Solaris Security Toolkit contient quatre fichiers principaux de

configuration, qui se trouvent tous dans le répertoire Drivers :

■ driver.init

■ finish.init

■ user.init

■ user.run

Le fichier user.run est le fichier dans lequel vous écrivez les versions améliorées

ou de remplacement des fonctions de Solaris Security Toolkit, qui, le cas échéant,

sont automatiquement utilisées.

Attention – Modifiez les définitions de variable dans le fichier de configuration

user.init uniquement, jamais dans les fichiers de configuration driver.init et

finish.init.

Les scripts finish appelés par les pilotes se trouvent dans le répertoire Finish. Les

scripts audit appelés par les pilotes se trouvent dans le répertoire Audit. Les fichiers

installés par les pilotes sont lus à partir du répertoire Files. Pour de plus amples

informations sur les scripts finish, reportez-vous au chapitre 4 du manuel Solaris Security

Toolkit 4.2 Reference Manual. Pour de plus amples informations sur les scripts audit,

reportez-vous au chapitre 5 du manuel Solaris Security Toolkit 4.2 Reference Manual.

6 Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 31

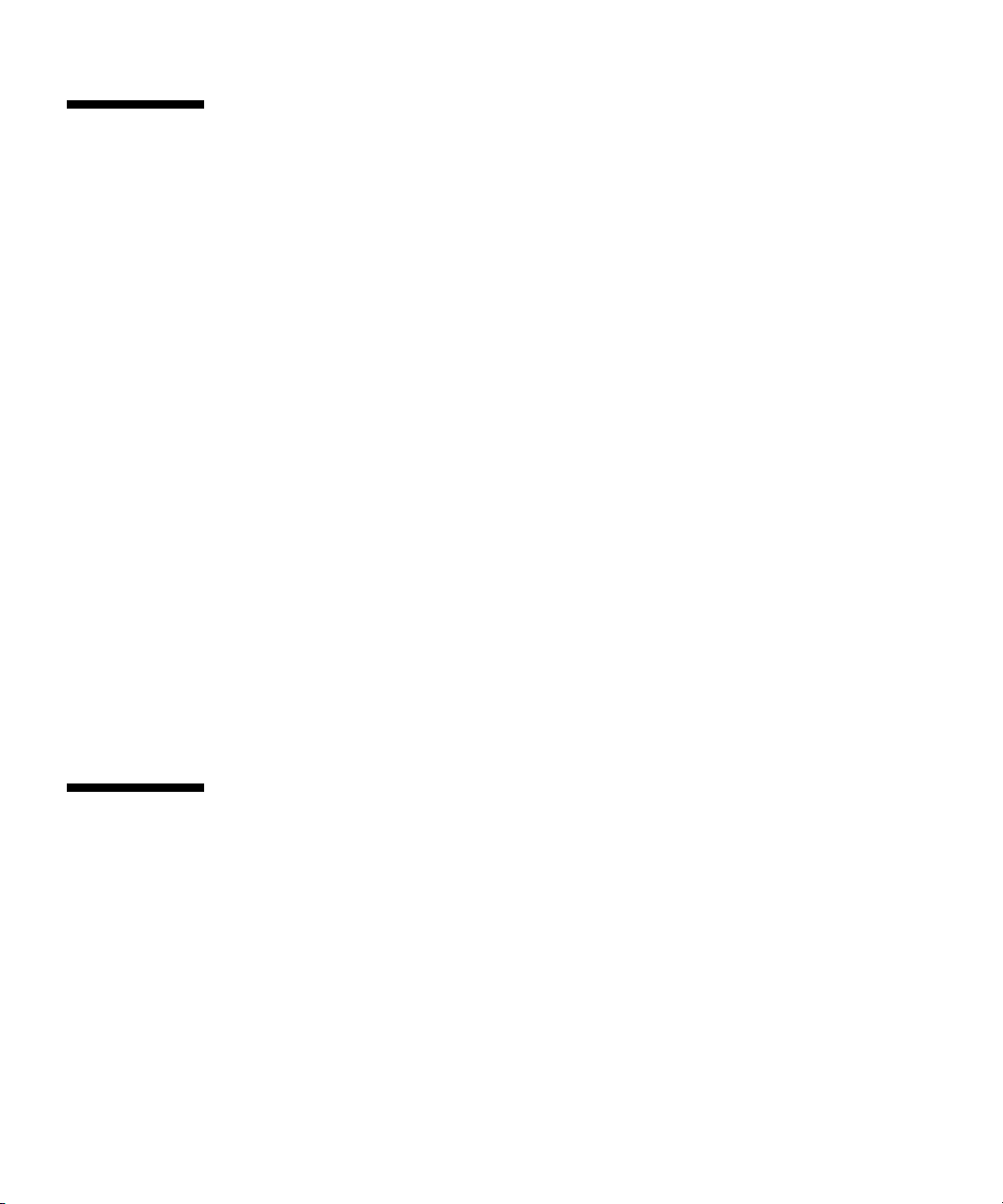

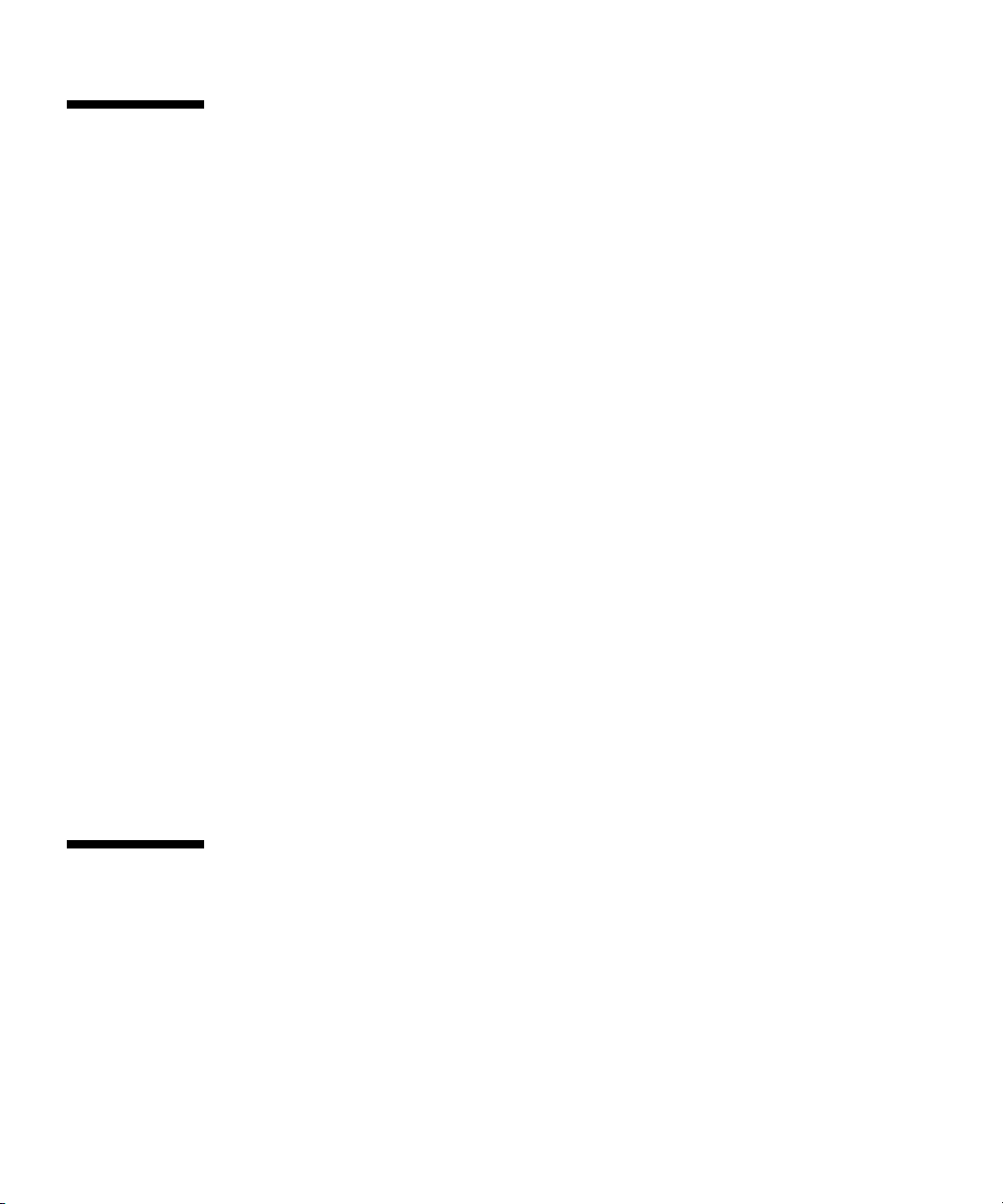

La FIGURE 1-2 représente un organigramme du flux de contrôle du pilote.

S'applique

uniquement aux

exécutions sans

JumpStart

jass-execute

Définition

de pilote

Importer les variables

(driver.init)

Importer les écrasements

utilisateur globaux

Importer les variables de structure

Importer les variables de

scripts finish

Importer les variables

(driver.init)

Importer les écrasements

utilisateur globaux

Importer les variables de structure

Importer les variables de

scripts finish

Définir JASS_FILES (facultatif)

Définir JASS_SCRIPTS (facultatif)

Exécuter le pilote

FIGURE 1-2 Flux de contrôle du pilote

1. Lorsque JumpStart n’est pas utilisé, le pilote exécute la commande jass-execute.

JumpStart appelle directement le pilote et non la commande jass-execute.

2. Le pilote risque de définir explicitement les variables.

3. Le pilote importe toutes les variables d'environnement des différents fichiers

.init.

4. Il définit les variables d’environnement JASS_FILES et JASS_SCRIPTS. Ces

définitions sont facultatives ; il est possible de définir un seul environnement,

les

deux ou aucun.

Pour de plus amples informations sur la définition des variables d’environnement

JASS_FILES et JASS_SCRIPTS, reportez-vous au chapitre 7 du manuel Solaris

Security Toolkit 4.2 Reference Manual.

Chapitre 1 Introduction 7

Page 32

5. Le pilote appelle driver.run pour l'exécution des tâches définies par les

variables d'environnement JASS_FILE et JASS_SCRIPTS.

6. (Facultatif) Le pilote définit un comportement de pilote spécifique qui peut être

utilisé pour ignorer les valeurs système par défaut de finish.init

ouuser.init. Dans l’

EXEMPLE DE CODE 1-1, le pilote définit explicitement la

variable JASS_PASS_HISTORY sur 4.

L’EXEMPLE DE CODE 1-1 illustre le code de flux de contrôle du pilote.

EXEMPLE DE CODE 1-1 Code de flux de contrôle du pilote

DIR="‘/bin/dirname $0‘"

JASS_PASS_HISTORY="4"

export DIR

. ${DIR}/driver.init

JASS_FILES="

/etc/cron.d/cron.allow

/etc/default/ftpd

/etc/default/telnetd

"

JASS_SCRIPTS="

install-at-allow.fin

remove-unneeded-accounts.fin

"

. ${DIR}/driver.run

1. Cet exemple de code définit et exporte la variable d'environnement DIR de sorte

que les pilotes reconnaissent le répertoire de départ.

2. Le pilote définit explicitement la variable JASS_PASS_HISTORY sur 4.

3. Il lit les différents fichiers .init (en commençant par le fichier driver.init).

4. La variable d'environnement JASS_FILES est définie comme contenant les

fichiers copiés du répertoire JASS_HOME_DIR/Files sur le client.

5. La variable d'environnement JASS_SCRIPTS est alors définie avec les scripts

finish exécutés par le logiciel Solaris Security Toolkit.

6. L’exécution de la sécurisation commence par l’appel du pilote driver.run.

Le

pilote driver.run copie les fichiers spécifiés parJASS_FILES et exécute

les

scripts spécifiés par JASS_SCRIPTS.

8 Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 33

Répertoire Files

Ce répertoire est utilisé par la variable d'environnement JASS_FILES et le script

driver.run pour stocker les fichiers copiés sur le client JumpStart.

Ce répertoire contient les fichiers suivants :

■ /.cshrc

■ /.profile

■ /etc/default/sendmail

■ /etc/dt/config/Xaccess

■ /ftpd/banner.msg

■ /etc/hosts.allow

■ /etc/hosts.allow-15k_sc

■ /etc/hosts.allow-server

■ /etc/hosts.allow-suncluster

■ /etc/hosts.deny

■ /etc/init.d/klmmod

■ /etc/init.d/nddconfig

■ /etc/init.d/set-tmp-permissions

■ /etc/init.d/sms_arpconfig

■ /etc/init.d/swapadd

■ /etc/issue

■ /etc/motd

■ /etc/opt/ipf/ipf.conf

■ /etc/opt/ipf/ipf.conf-15k_sc

■ /etc/opt/ipf/ipf.conf-server

■ /etc/security/audit_class+5.10

■ /etc/security/audit_class+5.8

■ /etc/security/audit_class+5.9

■ /etc/security/audit_control

■ /etc/security/audit_event+5.10

■ /etc/security/audit_event+5.8

■ /etc/security/audit_event+5.9

■ /etc/sms_domain_arp

■ /etc/sms_sc_arp

■ /etc/syslog.conf

■ /root/.cshrc

■ /root/.profile

■ /var/opt/SUNWjass/BART/rules

■ /var/opt/SUNWjass/BART/rules-secure

Chapitre 1 Introduction 9

Page 34

Répertoire Finish

Ce répertoire contient les scripts finish qui introduisent les modifications et les mises

à jour du système lors de l’exécution. Les scripts de ce répertoire sont organisés en

plusieurs catégories :

■ Disable

■ Enable

■ Install

■ Minimize

■ Print

■ Remove

■ Set

■ Update

Pour une liste détaillée des scripts de chaque catégorie et une description de chaque

script, reportez-vous au manuel Solaris Security Toolkit 4.2 Reference Manual.

Répertoire OS

Ce répertoire contient uniquement les images du SE Solaris. Ces images sont utilisées par

le processus d'installation du logiciel JumpStart comme source du SE Solaris pour les

installations client. Le script add_client accepte les versions du SE Solaris contenues

dans ce répertoire comme arguments, à condition que les noms de répertoires respectent

les conventions d’attribution de nom du SE Solaris Security Toolkit suivantes.

Pour de plus amples informations sur le chargement et la modification des images

du SE Solaris, reportez-vous à l'ouvrage Sun BluePrints JumpStart Technology:

Effective Use in the Solaris Operating Environment.

Les noms attribués lors de l'installation respectent les conventions indiquées ci-après.

SE Solaris

Utilisez la convention d’attribution de nom suivante pour le SE Solaris :

Solaris_version du SE_année (4 chiffres)_mois (2 chiffres) de la version du CD-ROM

Par exemple, le nom de répertoire du CD-ROM du SE Solaris 10, daté de mars 2005,

est Solaris_10_2005-03. En séparant les mises à jour et les versions du SE Solaris,

il est possible d'exercer un contrôle précis en vue des tests et des déploiements.

10 Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 35

Plates-formes Solaris pour x86/x64

Le répertoire du SE Solaris pour les plates-formes x86/x64 doit avoir le nom suivant :

Solaris_version du SE_année (4 chiffres)_mois (2 chiffres) de la version du CD-ROM_ia

Par exemple, si la date de version du SE Solaris pour les plates-formes x86/x64 est

mars 2005, le répertoire doit avoir le nom suivant : Solaris_10_2005-03_ia.

Répertoire Packages

Ce répertoire contient les packages qui peuvent être installés avec un script finish et

vérifiés par un script audit. Par exemple, le package Open Secure Shell peut être

stocké dans le répertoire Packages de sorte que le script finish approprié installe le

logiciel, au besoin.

Plusieurs scripts finish et audit inclus dans le logiciel Solaris Security Toolkit

effectuent l'installation du logiciel, des tâches de configuration de base et de

vérification. Les scripts qui installent et vérifient le logiciel à partir du répertoire

Packages comprennent les éléments suivants :

■ install-fix-modes.{fin|aud}

■ install-jass.{fin|aud}

■ install-md5.{fin|aud}

■ install-openssh.{fin|aud}

Répertoire Patches

Ce répertoire doit être utilisé pour le stockage de clusters de patchs recommandés et

de sécurité pour le SE Solaris. Les patchs requis doivent être téléchargés et extraits

dans ce répertoire.

Le stockage et l'extraction des patchs dans ce répertoire optimise l'installation. Lorsque

les patchs ont été extraits dans ce répertoire, le script d'installation des patchs du

logiciel Solaris Security Toolkit automatise l'installation. Ainsi, vous n’avez pas à extraire

manuellement les clusters de patchs chaque fois que vous installez un système.

Créez des sous-répertoires pour chaque version du SE Solaris utilisée. Par exemple, le

répertoire Patches peut contenir les répertoires 9_Recommended et 10_Recommended.

Le logiciel Solaris Security Toolkit prend en charge les clusters de patchs du SE

Solaris pour les plates-formes x86/x64. La convention d’attribution de nom pour ces

clusters de patchs est la même que celle du service SunSolve OnLine

Le format est <version>_x86_Recommended. Le cluster de patchs du SE Solaris 10

pour les plates-formes x86/x64 se trouve dans un répertoire intitulé

10_x86_Recommended.

Chapitre 1 Introduction 11

SM

.

Page 36

Répertoire Profiles

Ce répertoire contient tous les profils JumpStart. Ces profils renferment des

informations de configuration utilisées par le logiciel JumpStart afin de déterminer

les clusters du SE Solaris nécessaires à l'installation (installation de base,

d’utilisateur final, de développeur ou de distribution complète, par exemple), à

l’organisation des disques et au type d'installation (autonome, par exemple).

Les profils JumpStart sont répertoriés et utilisés dans le fichier rules pour définir la

création de systèmes spécifiques ou de groupes de systèmes.

Répertoire Sysidcfg

Le répertoire Sysidcfg, similaire au répertoire Profiles, contient des fichiers

utilisés uniquement lors d'installations en mode JumpStart. Ces fichiers automatisent

les installations du SE Solaris en fournissant les informations d'installation requises.

Les informations spécifiques au SE Solaris sont stockées dans une arborescence de

répertoires distincte.

Chaque version du SE Solaris possède son propre répertoire. Le répertoire contenant

chaque version est intitulé Solaris_version du SE. Le logiciel Solaris Security Toolkit

contient des fichiers échantillon sysidcfg pour les versions 2.5.1 à 10 du SE Solaris.

Les fichiers échantillon sysidcfg peuvent être étendus à d’autres types de fichiers,

réseau ou hôte par exemple. Le logiciel Solaris Security Toolkit prend en charge les

fichiers arbitraires sysidcfg.

Pour de plus amples informations sur les fichiers sysidcfg, reportez-vous à

l'ouvrage Sun BluePrints JumpStart Technology: Effective Use in the Solaris Operating

Environment.

Référentiel de données

Bien que n’appartenant pas à la structure de répertoires JASS_HOME_DIR, le

référentiel de données, ou JASS_REPOSITORY, prend en charge les annulations de

Solaris Security Toolkit, enregistre les données relatives à chaque exécution et les

données du journal d’exécution, et maintient un fichier manifeste des fichiers

modifiés par le logiciel. Ce répertoire se trouve à l’emplacement suivant :

/var/opt/SUNWjass/runs/horodatage.

12 Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 37

Maintien du contrôle de version

Il est essentiel de maintenir le contrôle de version de tous les fichiers et scripts

utilisés par le logiciel Solaris Security Toolkit pour deux raisons.

1. L'un des objectifs de cet environnement est d’offrir la possibilité de recréer une

installation du système. Cet objectif serait impossible sans un instantané de toutes

les versions de fichier utilisées pendant une installation.

2. Étant donné que ces scripts remplissent des fonctions de sécurité, et constituent

des processus vitaux pour de nombreuses organisations, vous devez faire preuve

de la plus grande prudence afin que seules les modifications nécessaires et testées

soient mises en oeuvre.

Un package de contrôle de version Source Code Control System (SCCS) est inclus

dans le package du SE Solaris SUNWsprot. Vous pouvez utiliser un autre logiciel de

contrôle de version disponible en freeware ou en vente dans le commerce pour gérer

les informations de version. Quel que soit le produit de contrôle de version employé,

établissez une procédure de gestion des mises à jour et capturez les informations de

version lors de recréations ultérieures.

Utilisez une solution de gestion d'intégrité en plus du contrôle de version pour

déterminer si le contenu des fichiers a été modifié. Bien que les utilisateurs

privilégiés d'un système aient la possibilité de contourner le système de contrôle de

version, ils ne peuvent pas facilement éviter le système de gestion de l'intégrité, qui

maintient sa base de données d'intégrité sur un système distant. Les solutions de

gestion de l'intégrité fonctionnent mieux si elles sont centralisées, car les bases de

données locales pourraient être modifiées par malveillance.

Configuration et personnalisation du logiciel Solaris Security Toolkit

Le logiciel Solaris Security Toolkit contient des valeurs par défaut pour les scripts, les

fonctions de structure et les variables qui mettent en oeuvre toutes les directives de

sécurité de l'ouvrage Sun BluePrints intituléEnterprise Security: Solaris Operating

Environment Security Journal, Solaris Operating Environment Versions 2.5.1, 2.6, 7, and 8, et

des articles Sun BluePrints en ligne concernant la sécurité. Ces paramètres ne conviennent

pas à tous les systèmes ; vous devez donc personnaliser le logiciel Solaris Security Toolkit

de sorte qu’il remplisse les conditions de sécurité requises de vos systèmes.

Chapitre 1 Introduction 13

Page 38

L'une des principales caractéristiques du logiciel Solaris Security Toolkit est que

vous pouvez facilement le personnaliser en fonction de votre environnement, de vos

systèmes et de vos besoins en sécurité. Pour personnaliser le logiciel Solaris Security

Toolkit, ajustez ses actions à l'aide de pilotes, de scripts finish, de scripts audit, de

fonctions de structure, de variables d'environnement et de modèles de fichiers.

La plupart des utilisateurs n'ont pas besoin de modifier le code de Solaris Security

Toolkit. S'il s’avère absolument nécessaire de modifier le code pour utiliser le logiciel

Solaris Security Toolkit dans votre environnement, copiez ce code vers un nom de

fonction unique dans user.run, afin de pouvoir ensuite retrouver facilement les

modifications (voir

Vous trouverez tout au long de ce document des directives et des instructions pour

la personnalisation du logiciel Security Toolkit. Pour des informations utiles sur la

personnalisation des pilotes, reportez-vous au manuel Solaris Security Toolkit 4.2

Reference Manual. La personnalisation suppose la modification et la création de

fichiers ou de variables.

Ce guide fournit des exemples de personnalisation du logiciel Solaris Security Toolkit.

Ces exemples ne sont que quelques illustrations de personnalisation du logiciel Solaris

Security Toolkit ; les possibilités de personnalisation sont très nombreuses.

Les sections suivantes contiennent des informations que vous devez impérativement

connaître avant de tenter toute personnalisation du logiciel Solaris Security Toolkit.

Ces informations se basent sur l'expérience acquise après de nombreux

déploiements et vous éviteront nombre d'embûches et de pièges.

« Directives » à la page 15).

Stratégies et conditions requises

La personnalisation et le déploiement du logiciel Solaris Security Toolkit nécessitent

une planification adéquate pour que le résultat soit conforme aux attentes de votre

organisation et que la configuration de la plate-forme soit correcte.

En phase de planification, veillez à recueillir le maximum de données, y compris

sur

les stratégies et les normes de sécurité, sur les réglementations et directives du

secteur, ainsi que sur les pratiques préférées des fournisseurs.

Outre ces informations, il est essentiel de prendre en compte les conditions de

fonctionnement et d'application requises afin de garantir que la configuration

résultante n'a aucune conséquence négative sur la capacité de la plate-forme à

remplir les fonctions prévues.

14 Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 39

Directives

Pour la personnalisation du logiciel Solaris Security Toolkit, respectez les directives

suivantes. La compréhension et le respect de ces directives simplifiera le

déploiement tout en le rendant plus efficace.

■ En règle générale, ne modifiez jamais les fichiers originaux (pilotes, scripts,

fichiers, etc.) fournis avec le logiciel Solaris Security Toolkit. La modification

des

fichiers originaux empêche et restreint toute mise à niveau du logiciel

Solaris

Security Toolkit, étant donné que les changements sont écrasés par les

nouvelles versions de fichiers (tous les changements de personnalisation sont

perdus et la configuration du système risque d’être incorrecte).

Pour personnaliser un fichier, vous devez d'abord en faire une copie, puis

apporter les modifications dans la copie en laissant ainsi l'original intact. Il

n’existe qu’une seule exception à cette instruction :

■ les fichiers sysidcfg.

■ Une nouvelle fonction du logiciel Solaris Security Toolkit 4.2 vous permet d’utiliser

des suffixes de mots-clés pour les modèles se trouvant dans le répertoire Files.

Ainsi, l’administrateur système n’a besoin de modifier aucun modèle par défaut du

logiciel Solaris Security Toolkit 4.2. Utilisez des suffixes chaque fois que cela est

possible.

■ Attribuez un nom à votre copie de pilote ou de script de manière à bien la

distinguer de l'original. Utilisez un préfixe ou un mot-clé qui vous permettra de

reconnaître facilement le script. Par exemple, un préfixe qui contient le nom ou

le

symbole de l'entreprise, l'identifiant d'un service, un type d'application ou de

plate-forme constitue un excellent système d’attribution de nom. Le

fournit plusieurs exemples de conventions d’attribution de nom.

TABLEAU 1-1

TABLEAU 1-1 Conventions d’attribution de nom de fichier personnalisé

Fichier personnalisé Convention d’attribution de nom

abccorp-secure.driver Préfixe de l'entreprise

abcc-nj-secure.driver Symbole de l'entreprise, site

abbcorp-nj-webserver.driver Entreprise, site, type d'application

abc-nj-trading-webserver.driver Entreprise, site, organisation, type d'application

■ Vérifiez que les fichiers Solaris Security Toolkit suivants sont en adéquation avec

votre système. Pour personnaliser ces fichiers, copiez les fichiers originaux,

renommez les copies user.init et user.run, puis modifiez les copies.

Drivers/user.init.SAMPLE Utilisé pour la personnalisation des paramètres globaux

Drivers/user.run.SAMPLE Utilisé pour la personnalisation des fonctions globales

Chapitre 1 Introduction 15

Page 40

Remarque – N'oubliez pas que si vous supprimez SUNWjass à l'aide de la

commandepkgrm, les fichiers user.init et user.run, s'ils ont été créés, ne

sont

pas supprimés. Ceci se produit également pour tous les fichiers client qui

sont

ajoutés à la structure de répertoires Solaris Security Toolkit et qui ne sont pas

inclus dans la distribution logicielle originale.

Remarque – Le logiciel Solaris Security Toolkit 4.2 propose une nouvelle

amélioration de la commande pkgrm. La présente version de la commande pkgrm

vérifie en premier lieu l’intégrité de tous les fichiers inclus dans la distribution. Si

certains fichiers sont différents, la commande pkgrm s’arrête et affiche un message

d’erreur destiné à l’administrateur système pour que celui-ci place le fichier correct

ou supprime le fichier modifié.

16 Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 41

CHAPITRE

2

Sécurisation de systèmes : application d'une méthodologie

Ce chapitre décrit une méthodologie pour la sécurisation de systèmes. Vous pouvez

appliquer le processus Solaris Security Toolkit avant de sécuriser des systèmes à

l'aide du logiciel correspondant.

Ce chapitre contient les sections suivantes :

■ « Planification et préparation » à la page 17

■ « Développement et mise en oeuvre d'un profil Solaris Security Toolkit » à la

page 30

■ « Installation du logiciel » à la page 31

■ « Vérification des fonctionnalités des applications et des services » à la page 33

■ « Maintenance de la sécurité du système » à la page 34

Planification et préparation

Une bonne planification est essentielle à la réussite de la sécurisation de systèmes à

l'aide du logiciel Solaris Security Toolkit. La phase de planification construit un

profil Solaris Security Toolkit pour le système, en fonction des stratégies et des

normes de sécurité de l'entreprise, ainsi que des conditions de fonctionnement et

d'application requises du système. Cette phase comprend les tâches suivantes :

■ « Prise en compte des risques et des avantages » à la page 18

■ « Vérification des stratégies et des normes de sécurité, ainsi que de la

documentation correspondante » à la page 19

■ « Détermination des conditions requises pour les applications et les services » à la

page 21

Même s’ils ne sont pas décrits dans cet ouvrage, d’autres points peuvent être pris en

compte, tels que la connaissance des risques, des expositions, de l'infrastructure et

de ses besoins en matière de sécurité, la responsabilité, la journalisation et les audits

d’utilisation.

17

Page 42

Prise en compte des risques et des avantages

Pour la sécurisation de systèmes, vous devez prendre certaines précautions afin

d'assurer le fonctionnement du système après la mise en oeuvre du logiciel Solaris

Security Toolkit. De plus, il est important d'optimiser le processus afin de limiter les

temps d'arrêt au maximum.

Remarque – Lors de la sécurisation d'un système déployé, il est parfois plus rapide

et efficace de reconstruire le système, de le sécuriser au moment de la réinstallation,

puis de recharger tous les logiciels nécessaires au fonctionnement.

Cette section présente certains facteurs qui doivent être pris en compte et

parfaitement compris avant toute tentative de sécurisation d'un système.

Évaluez

soigneusement les risques et les avantages afin de déterminer les actions

les

plus appropriées à votre entreprise.

1. Connaissance des conditions requises pour les services et les applications du

système

Vous devez identifier les services et les applications exécutés sur un système

avant d'exécuter le logiciel Solaris Security Toolkit. Toutes les dépendances

associées aux services et aux applications doivent être énumérées afin que la

configuration du logiciel Solaris Security Toolkit puisse être ajustée. L'absence

d'énumération pourrait causer la désactivation des services nécessaires ou

empêcher leur démarrage. Alors que la plupart des modifications apportées par

le

logiciel Solaris Security Toolkit peuvent être annulées, le développement

d'un

profil correct avant l'installation limite les temps morts lors de la mise en

oeuvre du logiciel Solaris Security Toolkit.

2. Prise en compte du fait que le système doit être déconnecté et réinitialisé

Pour que les modifications apportées par le logiciel Solaris Security Toolkit

prennent effet, le système doit être réinitialisé. En fonction de l'importance du

système, des services fournis et de la présence d'une fenêtre de maintenance, la

mise en oeuvre du logiciel peut poser plus ou moins de problèmes à une entreprise.

Pour prendre une décision, il faut d'abord évaluer attentivement le coût d'un temps

d’arrêt par rapport aux risques encourus si la sécurité n'est pas améliorée.

3. Il peut être nécessaire de réinitialiser plusieurs fois un système pour vérifier son

fonctionnement.

Effectuez toutes les modifications sur des systèmes hors production avant de mettre

en oeuvre une configuration vitale des systèmes, à chaque fois que cela est possible.

Ceci n'est pas toujours le cas, par exemple en l'absence de matériel ou de logiciel

suffisant pour répliquer l'environnement cible. Des tests doivent être accomplis

avant et après l’exécution du logiciel Solaris Security Toolkit lors de la sécurisation.

Des dépendances non identifiées nécessitant un dépannage après la sécurisation du

système pourraient être présentes. Dans la plupart des cas, ces problèmes peuvent

18 Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 43

être résolus assez rapidement en utilisant les techniques décrites dans ce chapitre.

Si des problèmes de fonctionnalité sont détectés après l’exécution du logiciel Solaris

Security Toolkit, il peut s’avérer nécessaire de réinitialiser plusieurs fois la plateforme, soit pour annuler les effets du logiciel Solaris Security Toolkit, soit pour

ajouter d'autres modifications à la configuration de sécurité du système afin de

prendre en charge et d'activer les fonctionnalités manquantes.

4. La sécurisation d'une plate-forme ne se limite pas à la configuration de la sécurité

et à l’audit du système.

Si vous envisagez de mettre à niveau la configuration d’un système pour

améliorer sa sécurité, il est essentiel de comprendre que la sécurisation et l’audit

d'une plate-forme ne représentent qu'une fraction des tâches nécessaires à la

protection du système, des services et des données. Ce document ne traite pas

des

mesures et contrôles supplémentaires. Il est toutefois conseillé de prendre en

considération les problèmes liés à la gestion des comptes, à la gestion des

privilèges, à l'intégrité des systèmes de fichiers et des données, aux contrôles

d'accès basés sur les hôtes, à la détection des intrusions, au balayage et à

l'analyse

de la vulnérabilité, ainsi qu’à la sécurité des applications.

5. Le système pourrait avoir déjà été exploité ou présenter des vulnérabilités

exploitables.

La plate-forme en cours de sécurisation pourrait déjà avoir fait l'objet d'une

attaque. Le logiciel Solaris Security Toolkit a probablement été mise en oeuvre

trop tard pour assurer une protection contre les vulnérabilités exploitée. En cas

de

vulnérabilité exploitée :

a. Réinstallez le système ;

b. Installez le logiciel Solaris Security Toolkit ;

c. Utilisez le logiciel Solaris Security Toolkit pour améliorer la sécurité.

Vérification des stratégies et des normes de sécurité, ainsi que de la documentation correspondante

La première étape de sécurisation d'un système consiste à connaître les stratégies et les

normes de sécurité pertinentes de l’organisation, ainsi que les directives en matière de

sécurité de plate-forme. Utilisez ces documents comme base du profil de Solaris Security

Toolkit, car ils décrivent les conditions requises et les mesures à appliquer à tous les

systèmes de l’organisation. Si l’organisation ne dispose pas de documentation, créez-en

une pour augmenter votre capacité à personnaliser le logiciel Solaris Secure Toolkit.

Remarque – Lorsque vous recherchez de telles informations, n'oubliez pas que vous

pouvez trouver du matériel dans les meilleures pratiques ou d’autres documentations.

Chapitre 2 Sécurisation de systèmes : application d'une méthodologie 19

Page 44

Pour de plus amples informations sur les stratégies de sécurité, reportez-vous à

l'article Sun BluePrints en ligne « Developing a Security Policy ». Ce document peut

être utilisé pour mieux comprendre le rôle des stratégies de sécurité dans le plan de

sécurité d'une entreprise.

Les deux exemples qui suivent illustrent les conséquences directes des stratégies de

sécurité sur la configuration du profil de Solaris Security Toolkit.

Exemple 1

■ Stratégie – Une organisation doit utiliser des protocoles de gestion qui prennent

en charge une puissante authentification des utilisateurs et le chiffrement des

données transmises.

■ Conséquences sur le profil – Les protocoles utilisant un texte en clair, tels que

elnet, File Transfer Protocol (FTP), Simple Network Management Protocol version

1 (SNMPv1), etc., ne doivent pas être utilisés. Le fichier secure.driver du

logiciel Solaris Security Toolkit désactive ces services de sorte qu'aucune

configuration supplémentaire n'est requise.

Remarque – Les services Telnet et FTP peuvent être configurés de manière à

prendre en charge une authentification et un chiffrement plus puissants en utilisant

des extensions telles que Kerberos. Toutefois, leurs configurations par défaut ne

prennent pas en charge les niveaux de sécurité ajoutés.

Exemple 2

Stratégie – Tous les utilisateurs doivent obligatoirement changer leurs mots de passe

tous les 30 jours.

Conséquences sur le profil – Le logiciel Solaris Security Toolkit peut être configuré

pour permettre l’expiration du mot de passe. Le fichier secure.driver du logiciel

Solaris Security Toolkit définit les mots de passe pour une période maximale de 8

semaines (56 jours). Pour vous conformer à la stratégie, vous devez changer le profil

du logiciel Solaris Security Toolkit. Voir Solaris Security Toolkit 4.2 Reference Manual.

Même si secure.driver du logiciel Solaris Security Toolkit permet l’expiration des

mots de passe lorsqu'il est exécuté sur un système, cette modification n'affecte pas

les

utilisateurs existants jusqu’à ce qu’ils changent leur mot de passe. Pour activer

l’expiration des mots de passe des utilisateurs existants, appelez la commande

passwd(1) sur chaque compte utilisateur. Pour forcer les utilisateurs existants à

modifier leur mot de passe, utilisez la commande passwd -f. Pour de plus amples

informations sur la commande passwd(1), reportez-vous à la collection de manuels

de référence du SE Solaris 10.

20 Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 45

Détermination des conditions requises pour les applications et les services

Cette tâche permet de garantir que les services restent fonctionnels après la

sécurisation du système. Elle comprend les étapes suivantes :

■ « Inventaire des applications et des services opérationnels » à la page 21

■ « Détermination des conditions requises pour les services » à la page 21

Inventaire des applications et des services opérationnels

Inventaire des applications, services et fonctions opérationnelles ou de gestion.

Cet

inventaire est nécessaire pour déterminer le logiciel en cours d'utilisation sur un

système. Les systèmes sont souvent dotés de logiciels non utilisés et de logiciels

qui

ne prennent pas en charge les fonctions de l'entreprise.

Les systèmes doivent, autant que possible, être réduits au maximum. Ainsi, les

logiciels non utilisés pour la prise en charge d'une fonction ne doivent pas être

installés. Les applications inutiles augmentent les failles du système et ses

vulnérabilités exploitables. Par ailleurs, en règle générale, plus le nombre de logiciels

sur un système est important, plus le nombre de patchs à appliquer augmente.

Pour

de plus amples informations sur la minimisation du SE Solaris, reportez-vous

à

l'article Sun BluePrints en ligne « Minimizing the Solaris Operating Environment

for Security ». Pour de plus amples informations sur la minimisation des domaines

de systèmes Sun Fire, reportez-vous aux articles Sun BluePrints en ligne « Part I:

Minimizing Domains for Sun Fire V1280, 6800, 12K, and 15K Systems, » et « Part II:

Minimizing Domains for Sun Fire V1280, 6800, 12K, and 15K Systems ».

Lors de l'inventaire des logiciels, veillez à inclure les composants d'infrastructure,

tels que les logiciels de gestion, de contrôle et de sauvegarde, en plus des

applications résidant sur le système.

Détermination des conditions requises pour les services

Après avoir terminé l’inventaire des applications et des services, déterminez si

certains composants présentent des dépendances qui pourraient avoir une incidence

sur la sécurisation. De nombreuses applications tierces n'utilisent pas directement

les

services fournis par le SE Solaris. Vous trouverez, dans les sections qui suivent,

des informations utiles sur ces applications.

■ « Bibliothèques partagées » à la page 22

■ « Fichiers de configuration » à la page 24

■ « Structures des services » à la page 25

Remarque – Tous les exemples de cette section utilisent le SE Solaris 9.

Chapitre 2 Sécurisation de systèmes : application d'une méthodologie 21

Page 46

Bibliothèques partagées

Il est important de connaître les bibliothèques nécessaires à la prise en charge d'une

application. Ceci est particulièrement utile en cas de débogage, mais également lors

de la préparation d'un système avant sa sécurisation. Si vous ne connaissez pas l'état

d'un système, recueillez autant d'informations que possible de manière à bien

comprendre certains problèmes, tels que les dépendances logicielles.

Pour déterminer les bibliothèques utilisées par une application, vous avez le choix

entre trois méthodes, selon la version du SE installée : Cette section fournit un

exemple de code pour chaque méthode.

■ Méthode 1 - Informations sur les objets de système de fichiers, par exemple

binaires d’application ou bibliothèques (

■ Méthode 2 - Informations sur un processus exécuté afin d’analyser une

application en cours d’exécution (

■ Méthode 3 - Identification des applications chargées de manière dynamique pour

retracer l’heure de démarrage d’un programme (

Méthode 1

Pour la collecte d'informations sur un objet de système de fichiers, utilisez la

commande /usr/bin/ldd.

Par exemple, déterminez les bibliothèques nécessaires à la prise en charge du logiciel

de serveur Domain Name System (DNS).

EXEMPLE DE CODE 2-1).

EXEMPLE DE CODE 2-2).

EXEMPLE DE CODE 2-3).

EXEMPLE DE CODE 2-1 Collecte d'informations sur les objets de système de fichiers

# ldd /usr/sbin/in.named

libresolv.so.2 => /usr/lib/libresolv.so.2

libsocket.so.1 => /usr/lib/libsocket.so.1

libnsl.so.1 => /usr/lib/libnsl.so.1

libc.so.1 => /usr/lib/libc.so.1

libdl.so.1 => /usr/lib/libdl.so.1

libmp.so.2 => /usr/lib/libmp.so.2

/usr/platform/SUNW,Ultra-5_10/lib/libc_psr.so.1

22 Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 47

Méthode 2

Pour la collecte d'informations à partir d’un processus en cours, utilisez la

commande /usr/proc/bin/pldd (disponible sur les SE Solaris 8, 9 et 10).

EXEMPLE DE CODE 2-2 Collecte d'informations à partir d’un processus en cours

# pldd 20307

20307: /usr/sbin/in.named

/usr/lib/libresolv.so.2

/usr/lib/libsocket.so.1

/usr/lib/libnsl.so.1

/usr/lib/libc.so.1

/usr/lib/libdl.so.1

/usr/lib/libmp.so.2

/usr/platform/sun4u/lib/libc_psr.so.1

/usr/lib/dns/dnssafe.so.1

/usr/lib/dns/cylink.so.1

Méthode 3

La commande pldd indique les bibliothèques partagées qui sont chargées de

manière dynamique par l'application, en plus des bibliothèques par rapport

auxquelles l'application est liée. Ces informations peuvent également être obtenues

à

l’aide de la commandetruss suivante.

Remarque – La sortie suivante a été raccourcie.

EXEMPLE DE CODE 2-3 Identification d'applications chargées de manière dynamique

# truss -f -topen,open64 /usr/sbin/in.named

20357: open("/usr/lib/libresolv.so.2", O_RDONLY) = 3

20357: open("/usr/lib/libsocket.so.1", O_RDONLY) = 3

20357: open("/usr/lib/libnsl.so.1", O_RDONLY) = 3

20357: open("/usr/lib/libc.so.1", O_RDONLY) = 3

20357: open("/usr/lib/libdl.so.1", O_RDONLY) = 3

20357: open("/usr/lib/libmp.so.2", O_RDONLY) = 3

Chapitre 2 Sécurisation de systèmes : application d'une méthodologie 23

Page 48

EXEMPLE DE CODE 2-3 Identification d'applications chargées de manière dynamique

# truss -f -topen,open64 /usr/sbin/in.named

20357: open("/usr/lib/nss_files.so.1", O_RDONLY) = 4

20357: open("/usr/lib/nss_files.so.1", O_RDONLY) = 4

20357: open("/usr/lib/dns/dnssafe.so.1", O_RDONLY) = 4

20357: open("/usr/lib/dns/cylink.so.1", O_RDONLY) = 4

20357: open("/usr/lib/dns/sparcv9/cylink.so.1", O_RDONLY) = 4

Ce type de sortie contient l'identificateur de processus, l'appel système (dans ce cas

open) et ses arguments, ainsi que la valeur renvoyée par l'appel système. La valeur

renvoyée indique clairement si l'appel système réussit à rechercher et à ouvrir la

librairie partagée.

Après avoir pris connaissance de la liste des bibliothèques partagées, utilisez la

commande suivante pour déterminer les packages du SE Solaris auxquels elles

appartiennent.

# grep "/usr/lib/dns/cylink.so.1" /var/sadm/install/contents

/usr/lib/dns/cylink.so.1 f none 0755 root bin 63532 24346 \

1018126408 SUNWcsl

La sortie de la commande indique que la bibliothèque partagée en question appartient

au package SUNWcsl (Core, Shared Libs). Cette procédure est particulièrement utile

lors de la minimisation d'une plate-forme, car elle permet d'identifier les packages

requis pour la prise en charge d'une application ou d'un service.

Fichiers de configuration

Les fichiers de configuration peuvent également être utilisés pour la collecte

d'informations. Cette méthode a des conséquences plus directes sur la manière dont

un système est sécurisé, du fait que les fichiers de configuration peuvent être

renommés ou supprimés pour désactiver des services. Pour de plus amples

informations, reportez-vous au manuel Solaris Security Toolkit 4.2 Reference Manual.

Pour déterminer si un fichier de configuration est en cours d'utilisation, utilisez la

commande truss.

24 Guide d'administration de Solaris Security Toolkit 4.2 • août 2005

Page 49

Remarque – La sortie suivante a été raccourcie.

EXEMPLE DE CODE 2-4 Détermination d’un fichier de configuration en cours d'utilisation

# truss -f -topen,open64 /usr/sbin/in.named 2>&1 | \

grep -v "/usr/lib/.*.so.*"

20384: open("/etc/resolv.conf", O_RDONLY) = 3

20384: open("/dev/conslog", O_WRONLY) = 3

20384: open("/usr/share/lib/zoneinfo/US/Eastern", O_RDONLY) = 4

20384: open("/var/run/syslog_door", O_RDONLY) = 4

20384: open("/etc/nsswitch.conf", O_RDONLY) = 4

20384: open("/etc/services", O_RDONLY) = 4

20384: open("/etc/protocols", O_RDONLY) = 4

20384: open("/etc/named.conf", O_RDONLY) = 4

20384: open("named.ca", O_RDONLY) = 5

20384: open("named.local", O_RDONLY) = 5

20384: open("db.192.168.1", O_RDONLY) = 5

20384: open("db.internal.net", O_RDONLY) = 5

Dans cet exemple, le service DNS utilise des fichiers de configuration, tels

que/etc/named.conf. Comme dans l'exemple précédent, si la valeur renvoyée

pour un service indique une erreur, il est probable qu'il existe un problème.

Une

documentation soigneuse des résultats avant et après la sécurisation peut

contribuer à accélérer l'ensemble du processus de validation.

Structures des services

Cette catégorie comprend des structures ou des métaservices sur lesquels sont

construites des applications plus volumineuses et plus complexes. Les types de

structures dans cette catégorie sont en général les suivants :

■ Services d’attribution de nom, par exemple Network Information Services (NIS),

NIS+ et Lightweight Directory Access Protocol (LDAP)

■ Services d’authentification, par exemple Kerberos et LDAP

■ Services d’utilitaires, tels que le journal de correspondance des points de

connexion utilisé par Remote Procedure Call (RPC)

Chapitre 2 Sécurisation de systèmes : application d'une méthodologie 25

Page 50

Il n’est pas toujours évident de déterminer si une application dépend de ces types de

services. Lorsque des ajustements particuliers sont nécessaires pour configurer une

application, par exemple lorsqu'il faut ajouter celle-ci à un domaine Kerberos, la

dépendance est connue. Dans certains cas, toutefois, les dépendances des

applications ne nécessitent aucune tâche supplémentaire ; la dépendance risque

donc de ne pas être documentée par le fournisseur.

Le journal de correspondance des points de connexion RPC en est un exemple type.