Page 1

Абонентский терминал GPON

QFR-200-4T-2V-W

РУКОВОДСТВО ПОЛЬЗОВАТЕЛЯ

www.qtech.ru

Page 2

Оглавление

1. ВВЕДЕНИЕ 6

1.1. Аудитория 6

1.2. Особенности 6

1.3. Спецификация 8

1.3.1 Программная часть 8

1.3.2 Аппаратная часть 8

2. ФИЗИЧЕСКИЕ ХАРАКТЕРИСТИКИ 10

2.1. Передняя панель 10

2.2. Задняя панель 10

2.2.1 Разъём питания 11

2.2.2 Кнопка WPS 11

2.2.3 Порты 10BASE-T/100BASE-TX 11

2.2.4 Порт SFP 11

2.2.5 Кнопка Reset 12

3. УПРАВЛЕНИЕ ЧЕРЕЗ WEB 13

3.1. Информация о системе 14

3.2. Пункт меню Quick Start Wizard 15

3.2.1 Настройка аккаунтов 16

3.2.2 Установка даты и времени 17

3.2.3 Настройка WAN 17

3.2.3.1 Статический IP-адрес 18

3.2.3.2 Режим DHCP 18

3.2.3.3 Режим PPPoE 19

3.2.3.4 Режимы PPTP/L2TP 20

3.2.4 Настройка Wi-Fi 20

3.2.4.1 OPENWEP 21

3.2.4.2 SHAREDWEP 21

3.2.4.3 WPA 22

3.2.4.4 WPA-PSK 22

3.2.4.5 WPA2 23

3.2.4.6 WPA2-PSK 23

3.2.4.7 WPAPSK/WPA2PSK 24

3.2.4.8 WPA/WPA2 24

3.2.4.9 802.1x 25

www.qtech.ru

Page 3

3.2.5 Сохранения настроек 25

3.3. Пункт меню Network Settings 26

3.3.1 WAN 26

3.3.1.1 Статический IP 26

3.3.1.2 DHCP 28

3.3.1.3 PPPoE 29

3.3.1.4 PPTP/L2TP 31

3.3.2 Multi-VLAN 32

3.3.3 LAN 33

3.3.4 DHCP Server 34

3.3.4.1 DHCP Server 35

3.3.4.2 DHCP Relay 36

3.3.4.3 DHCP Client 36

3.3.5 Static Route 36

3.3.6 Network Information 37

3.3.6.1 Network 37

3.3.6.2 ARP 38

3.3.6.3 Route 38

3.3.6.4 NAT Session 38

3.4. Пункт меню Wireless Settings 39

3.4.1 Basic 39

3.4.2 Security 40

3.4.2.1 OPENWEP 40

3.4.2.2 SHAREDWEP 41

3.4.2.3 WPA 41

3.4.2.4 WPA-PSK 42

3.4.2.5 WPA2 43

3.4.2.6 WPA2-PSK 43

3.4.2.7 WPAPSK/WPA2PSK 44

3.4.2.8 WPA/WPA2 44

3.4.2.9 802.1x 45

3.4.3 Access Control 45

3.4.4 WPS 46

3.4.5 WMM 48

3.4.6 WDS 49

3.4.6.1 Lazy Mode 50

3.4.6.2 Bridge Mode/Repeater Mode 51

3.4.7 APSCAN 51

3.4.8 Wireless WAN 53

www.qtech.ru

Page 4

3.4.9 Information 54

3.5. Пункт меню VoIP Settings 55

3.5.1 Phone Settings 55

3.5.1.1. FXS Port Settings 56

3.5.1.2. Dial Plan Settings 56

3.5.1.3. Port Function Settings 58

3.5.2 SIP Settings 60

3.5.2.1 Server Domain 60

3.5.2.2 Codec Settings 61

3.5.2.3 Other Settings 62

3.6 Пункт меню NAT 64

3.5.1 Port Forward 64

3.5.2 DMZ 65

3.5.3 Static NAT 65

3.7 Пункт меню Firewall 66

3.6.1 MAC/IP/Port Filter 66

3.6.2 Content Filter 68

3.6.2.1 Content 68

3.6.2.2 URL 69

3.6.2.3 Host 69

3.6.3 VPN Passthrough 69

3.6.4 System Firewall 70

3.6.4.1 Management 71

3.6.4.2 SPI Firewall 71

3.6.4.3 DoS Defense 72

3.6.5 IP Bandwidth Settings 73

3.6.5.1 Bandwidth Limit 73

3.6.5.2 Soft QoS 74

3.7 Пункт меню Switch 75

3.7.1 Port Configuration 75

3.7.2 Miscellaneous 76

3.8 Пункт меню QoS Settings 76

3.8.1 QoS Configuration 76

3.8.2 Scheduling Mechanism 77

3.8.3 Port Default Queues 78

3.8.4 Transmit Queues 78

3.8.5 DSCP Map 78

3.9 Пункт меню Application 79

www.qtech.ru

Page 5

3.9.1 Dynamic DNS 79

3.9.2 802.1D STP 80

3.9.3 LLTD 81

3.9.4 IGMP Proxy 81

3.9.5 UPnP 82

3.9.6 System Time 82

3.10 Пункт меню VPN 83

3.10.1 VPN Control 83

3.10.2 PPP Setup 84

3.10.3 IPSec Setup 85

3.10.4 Remote Dialin 86

3.10.4.1 Редактирование пользователя 86

3.10.5 LAN 2 LAN 88

3.10.5.1 Редактирование LAN-to-LAN аккаунта 88

3.11 Пункт меню SNMP 92

3.11.1 SNMP Community 92

3.11.2 SNMP User 93

3.11.3 SNMP Trap 94

3.11.4 SNMP Trap Filter 95

3.12 Пункт меню System Maintenance 95

3.10.1 System Status 96

3.10.2 TR-069 98

3.10.3 System Security 99

3.10.4 System Management 100

3.10.5 Ping Diagnosis 100

3.10.6 Backup and Restore 101

3.10.7 Firmware Update 101

3.10.8 Reset Configuration 102

3.10.9 Restart System 102

3.10.10 Syslog 103

3.13 Пункт меню IPv6 104

3.13.1 Static IPv6 105

3.13.2 Stateless Autoconfiguration 106

3.13.3 IPv6 over IPv4 Tunnel 106

3.13.4 6to4 107

3.13.5 Link-local only 108

www.qtech.ru

Page 6

Техническое описание

1. Введение 6

1. ВВЕДЕНИЕ

Устройство QFR-200-4T-2V-W относится к абонентскому оборудованию для оптических

сетей (ONU – Optical Network Unit) и предназначено для услуг Triple Play и построения

сетей FTTH (Fiber to the Home) в P2P (Point-to-Point) архитектуре.

QFR-200-4T-2V-W представляет собой высокопроизводительное и эффективное

устройство, поддерживающее передачу данных по Ethernet, VoIP и WLAN-сервисы на

базе 802.11n. Интегрированная сеть WLAN стандарта 802.11n предлагает пользователям

стабильное и надёжное беспроводное подключение для требовательных к скорости

мультимедиа сервисов и передачи больших объёмов данных. Устройство также

полностью поддерживает сервисы IPTV (цифровое телевидение) и VoD (видео по

запросу).

1.1. Аудитория

Данное руководство предназначено для технических специалистов и системных

администраторов, занимающихся развёртыванием, настройкой и управлением сетями.

Предполагается, что технические специалисты и администраторы имеют следующие

знания и навыки:

Понимание устройства сетей и принципы передачи данных внутри них.

Знание основных протоколов управления сетью и протоколов передачи данных.

Знание терминологии, наличие теоретических и практических знаний по сетевым

устройствам, задействованным в архитектуре сети.

Знание принципов работы с GUI и на web-интерфейсе.

1.2. Особенности

Web-интерфейс для управления устройством (HTTP), CLI и SNMP.

Поддержка управления TR-069.

Помощник быстрой настройки.

Резервное копирование и восстановление конфигурации.

Обновление прошивки через TFTP.

Таймаут сессий управления.

Три пользовательских уровня (суперпользователь, администратор и гость).

Отслеживание внутреннего идентификатора SFP и его мощности.

Встроенная функция диагностики.

Syslog

Поддержка IP версий IPv4 и IPv6.

Системная память до 64МБ.

Частота CPU до 384МГц.

Кнопка Reset.

Поддержка порта SFP 100Base-FX WAN.

Поддержка 4 10/100Mpbs auto-negotiation Ethernet LAN ports

Поддержка контроля потока по стандарту 802.3x.

www.qtech.ru

Page 7

Техническое описание

1. Введение 7

Максимальная длина пакетов до 1518/1522 (по умолчанию)/1536 байт.

Поддержка времени старения конфигурации порта.

Поддержка 802.1p, на основе порта, DiffServ QoS классификация пакетов с 4

очередями.

Поддержка очередей SP, WRR алгоритма расписания.

Высокоскоростная маршрутизация 3 уровня.

Поддержка преобразрования сетевых адресов (NAT).

Максимальное количество одновременных NAT-сессий до 32768.

Поддержка Multi-VLAN.

Поддержка DHCP-сервера и опций DHCP.

Dynamic DNS.

Поддержка NTP-клиента.

Поддержка UPnP.

Поддержка IGMP Proxy V1/V2.

Static NAT.

Поддержка DMZ host.

Переадресация портов.

Поддержка LLTD.

Поддержка 802.1D STP.

Фильтрация по MAC/IP/Портам.

Фильтрация по Web URL/Host.

Фильтрация контента.

SPI (Stateful Packet Inspection) firewall.

Защита от DoS (Denial of Service).

Поддержка Fixed IP, DHCP Client, PPPoE, PPTP и L2TP интерфейсом WAN.

Совместимость с беспроводными стандартами IEEE802.11b, IEEE802.11g and IEEE

802.11n.

Поддержка скорости передачи до 300Mbps.

Список беспроводных клиентов.

Поддержка шифрования 64/128-bit WEP, WPA, WPA2, WPA1WPA2, WPA-PSK,

WPA2PSK, WPAPSKWPA2PSK, 802.1X.

Поддержка Hidden SSID и Multiple SSID.

Поддержка WDS Lazy mode, Bridge Mode, Repeater Mode.

Поддержка WPS.

Поддержка WMM (Wi-Fi Multimedia).

Поддержка AP Discovery.

Поддержка VPN:

Поддержка до 8 VPN-туннелей.

Удалённый набор LAN to LAN.

Поддержка протоколов туннелирования: IPSec, PPTP, L2TP, L2TP over IPSec.

Шифрование: 3DES, AES.

Аутентификация: MD5, SHA.

IKE-аутентификация: Pre-shared Key.

PPTP шифрование MPPE.

www.qtech.ru

Page 8

Техническое описание

Параметр

Значение

Сетевые протоколы

IP/TCP/UDP

ICMP/ARP/RARP/NTP

TFTP-клиент

DHCP-клиент/сервер

HTTP-сервер

DNS-клиент

WAN-интерфейс

Static IP

DHCP-клиент

PPPoE

PPTP

L2TP

Безопасность

HTTP 1.1 basic/digest аутентификация для Web

Конфигурация

Web-интерфейс

Точка доступа

WEP

WPA/WPA2

WPA-PSK/WPA2-PSK

WDS

WPS

Контроль доступа к точке

Обновление прошивки

TFTP

Параметр

Значение

Оптический порт

1х100BASE-FX WAN, SFP

LAN-порты

4хRJ45, авто MDI/MDIX crossover для 100BASE-TX и

10BASE-T

IEEE 802.3u с поддержкой Auto-Negotiation

10BASE-T/100BASE-TX с поддержкой более 100 м

1. Введение 8

Поддержка режимов VPN Aggressive Mode/Main mode.

VPN Pass-through (IPSec/PPTP/L2TP).

1.3. Спецификация

1.3.1 Программная часть

1.3.2 Аппаратная часть

www.qtech.ru

Page 9

Техническое описание

Питание

DC12В с внешним адаптером

Энергопотребление

<6Вт

Рабочая температура

0°С ~ +50°С

Температура хранения

-20°С ~ +85°С

Влажность при 85 °C

5% ~ 95%

Размеры

174мм Х 130мм Х 33мм

Вес

0,3кг

1. Введение 9

www.qtech.ru

Page 10

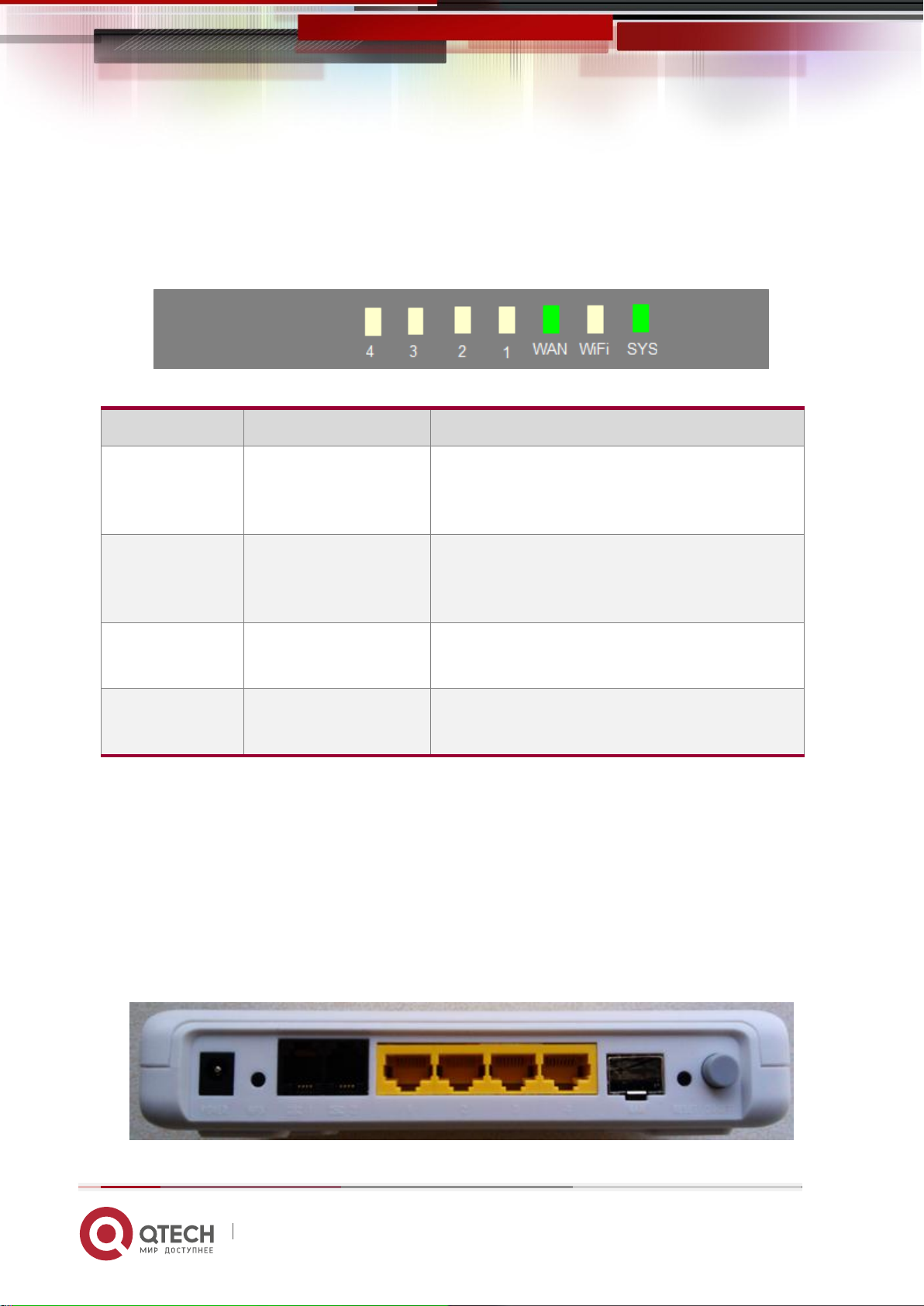

Техническое описание

Индикатор

Цвет

Значение

LAN1-4

Зелёный

Горит – соединение установлено.

Не горит – соединения нет.

Мигает – передача данных.

WAN

Зелёный

Горит – соединение установлено.

Не горит – соединения нет.

Мигает – передача данных.

WiFi

Зелёный

Горит – Wi-Fi включён.

Не горит – Wi-Fi отключён.

SYS

Красный/Зелёный

Красный – питание включено.

Зелёный – успешный запуск устройства.

2. Физические характеристики 10

2. ФИЗИЧЕСКИЕ ХАРАКТЕРИСТИКИ

2.1. Передняя панель

Передняя панель QFR-200-4T-2V-W выглядит, как представлено на рисунке ниже.

Индикаторы панели описаны в таблице.

2.2. Задняя панель

На задней панели расположены следующие элементы:

Разъём питания.

Кнопка WPS.

2 порта POTS.

4 порта RJ45 10BASE-T/100BASE-TX.

Порт SFP с WAN.

Кнопка Reset.

Кнопка питания.

www.qtech.ru

Page 11

Техническое описание

2. Физические характеристики 11

2.2.1 Разъём питания

QFR-200-4T-2V-W поддерживает питание DC12В, как показано на схеме ниже. Параметры

адаптера питания – DC12В/10,5А.

2.2.2 Кнопка WPS

Кнопка WPS предназначена для следующих действий:

Нажмите и удерживайте кнопку WPS в течение 2 секунд во время обычной работы

устройства для быстрого подключения сетевого устройства по беспроводной сети

через WPS.

Нажмите и удерживайте кнопку WPS более, чем 3 секунды для отключения

модуля Wi-Fi.

2.2.3 Порты 10BASE-T/100BASE-TX

На задней панели QFR-200-4T-2V-W расположены 4 LAN-порта 10BASE-T/100BASE-TX,

имеющие 8-пиновый модульный разъём RJ45. Разъёмы портов выполнены в виде

интерфейса MDI-X (интерфейс, зависящий от передающей среды с перекрестным

соединением). Порты соединены прямым кабелем с сетевым контроллером интерфейсов

в узле сервера или Ethernet-хаба. Если оборудование QFR-200-4T-2V-W подключается к

хабу или коммутатору, необходимо использовать кабель crossover, если MDI-соединение

не существует на соответствующем порту связанного сетевого устройства.

Порты оборудования QFR-200-4T-2V-W применяют функцию авто распознавания портов,

работающих на скоростях 10 и 100 Мб/с и принадлежащих связанным сетевым

устройствам. Данные порты поддерживают стандарт IEEE 802.3u Auto Negotiation. Это

означает, что если на другом конце порт с поддержкой данного стандарта, то оба порта

автоматически устанавливают оптимальную скорость и режим дуплекса. Также порты

поддерживают полу-дуплекс и полный дуплекс со скоростью передачи данных 10 и 100

Мб/с.

Примечание:

Используйте медную неэкранированную витую пару 5 категории (UTP) для подключения

к портам 10BASE-T/100BASE-TX.

2.2.4 Порт SFP

На корпусе QFR-200-4T-2V-W размещён один порт SFP с WAN, поддерживающий

сторонние модули SFP.

www.qtech.ru

Page 12

Техническое описание

2. Физические характеристики 12

2.2.5 Кнопка Reset

Нажмите и удерживайте кнопку Reset более 3 секунд для сброса устройства QFR-200-4T2V-W к заводским настройкам.

www.qtech.ru

Page 13

Техническое описание

3. Управление через Web 13

3. УПРАВЛЕНИЕ ЧЕРЕЗ WEB

Первоначально оборудование QFR-200-4T-2V-W имеет некоторые настройки по

умолчанию, например, переадресация пакетов запускается сразу же при получении

корректных первичных настроек и при появлении в сети связанных устройств. Webинтерфейс – одно из нескольких средств для управления и обслуживания оборудования

QFR-200-4T-2V-W, специально разработанный для помощи сетевым специалистам в

создании сложных автономных или сетевых конфигураций.

Примечание:

Вы можете просто настроить ПК для получения динамического IP-адреса от QFR-200-4T2V-W или установить статический IP-адрес, находящийся в той же подсети, что и

оборудование (192.168.1.1/255.255.255.0).

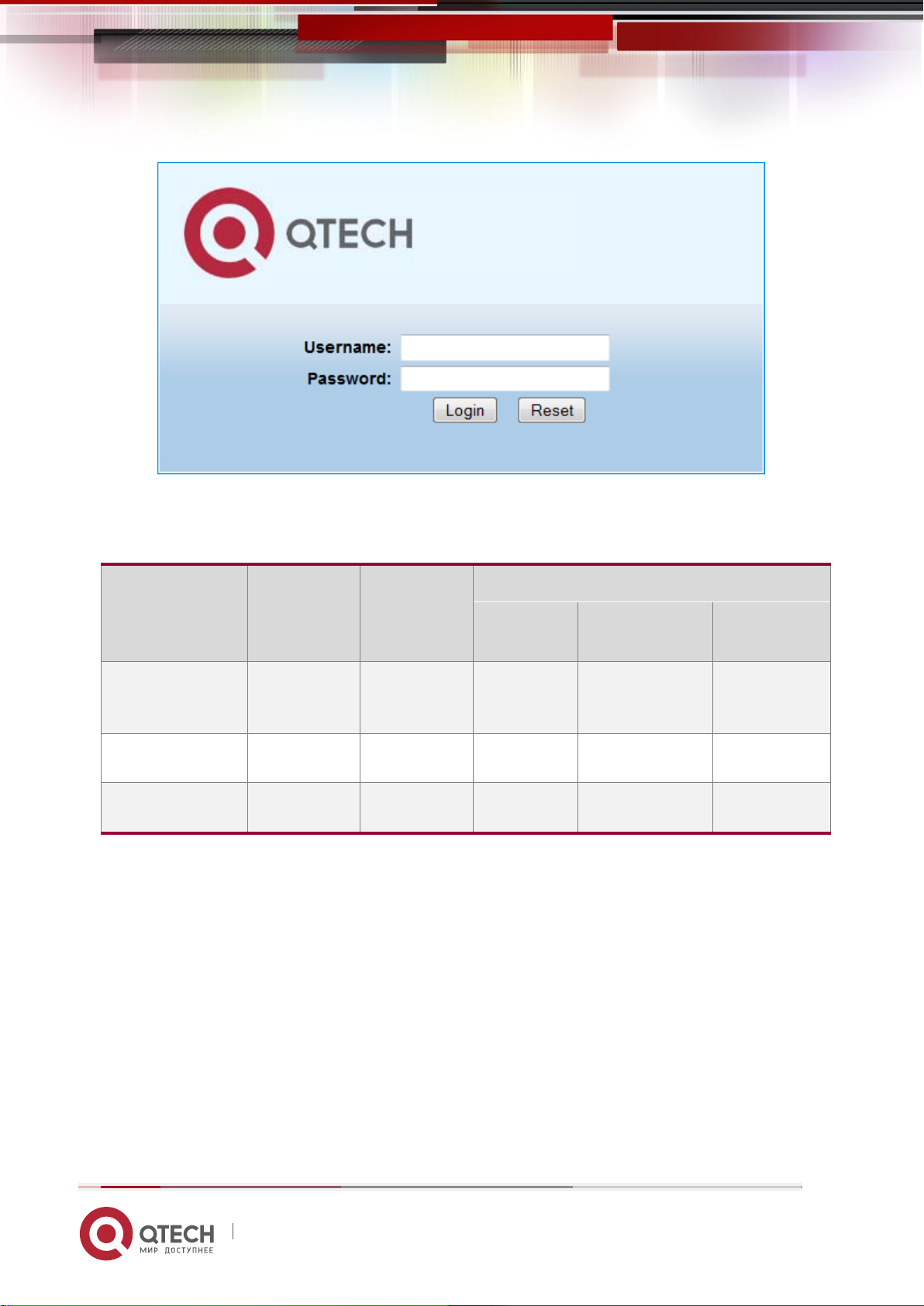

Выполните следующие действия для входа на web-интерфейс:

1. Соедините ПК с оборудованием QFR-200-4T-2V-W и откройте Интернет браузер,

далее введите IP-адрес устройства в адресную строку и нажмите Enter. По

умолчанию IP-адрес устройства установлен как 192.168.1.1 и логин/пароль как

admin/123.

2. Введите логин и пароль в появившееся окно и нажмите кнопку OK.

www.qtech.ru

Page 14

Техническое описание

Уровень

Логин

Пароль

Привилегии

Статистика

и статус

Конфигурация

Обновление

прошивки

Супер

пользователь

qtech

qtech * *

*

Администратор

admin

123 * *

Гость

guest

123 *

3. Управление через Web 14

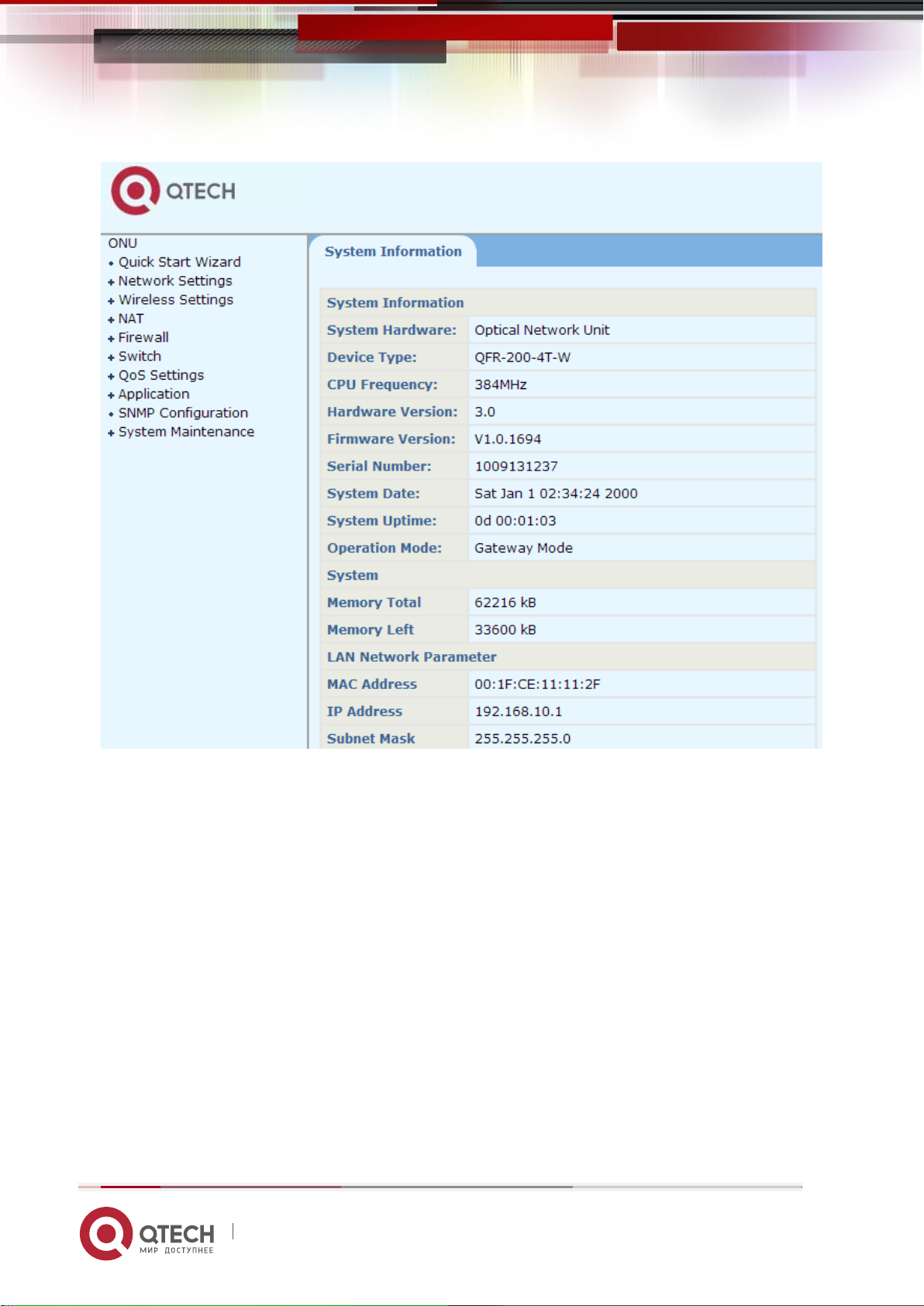

3. После ввода логина и пароля в первую очередь показывается страница статуса

устройства, на которой отображаются все текущие настройки.

В системе по умолчанию предусмотрено три уровня авторизации.

Примечание:

3.1. Информация о системе

После успешного входа в систему откроется окно системной информации.

Для первого входа на web-интерфейс используются логин и пароль qtech/qtech.

Поддерживаемые браузеры: IE 7.0 или выше, Firefox 3.5 или выше, Google

Chrome11.0 или выше.

Операционная система: Windows XP, Windows Vista и выше.

www.qtech.ru

Page 15

Техническое описание

3. Управление через Web 15

В левой части web-интерфейса располагается главное меню для настройки и выполнения

технического обслуживания оборудования. Для удобства многочисленные настройки и

операции сгруппированы в логические группы.

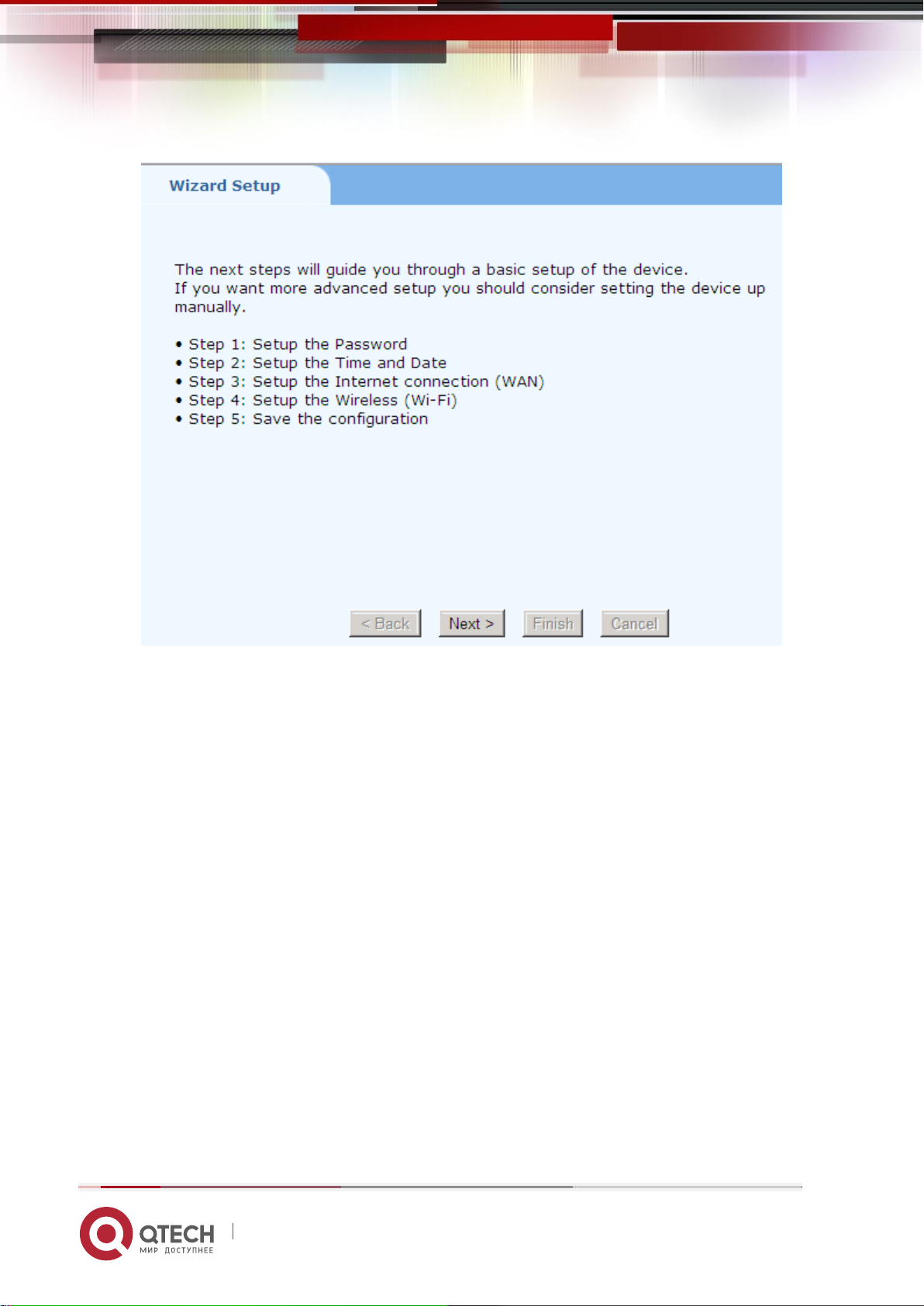

3.2. Пункт меню Quick Start Wizard

Данный пункт меню предназначен для быстрой и эффективной настройки оборудования.

Выберите пункт Quick Start Wizard в главном меню web-интерфейса.

www.qtech.ru

Page 16

Техническое описание

3. Управление через Web 16

Выполните последовательно базовые настройки оборудования в соответствии со

следующими шагами:

1. Установите аккаунты других пользователей системы.

2. Установите дату и время, а также настройки NTP-сервера при необходимости.

3. Настройте тип подключения к Интернету и соответствующие параметры.

4. При необходимости активируйте Wi-Fi и настройте соответствующие параметры.

5. Нажмите кнопку «Finish» для сохранения внесённых настроек.

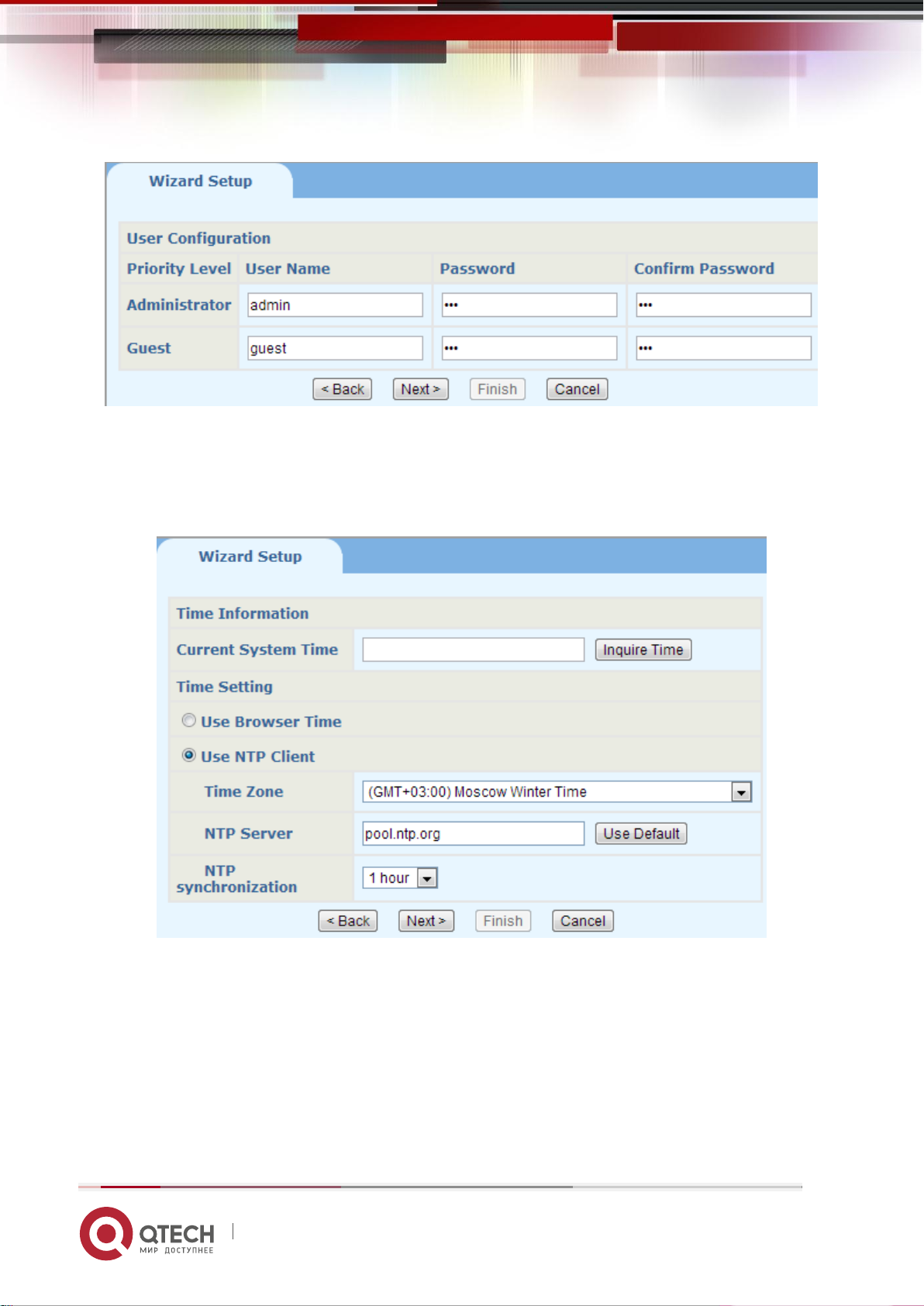

3.2.1 Настройка аккаунтов

Данный пункт настройки позволяет изменить логин и пароль любого пользователя в

системе. Для возможности изменения этих данных необходимо авторизоваться в системе

как «Супер пользователь» или «Администратор».

www.qtech.ru

Page 17

Техническое описание

3. Управление через Web 17

После внесения изменений нажмите кнопку «Next».

3.2.2 Установка даты и времени

Данный пункт позволяет настроить дату и время, а также параметры NTP-сервера при

необходимости.

При выборе метода синхронизации через NTP-сервер укажите адрес сервера и период

синхронизации. После внесения изменений нажмите кнопку «Next».

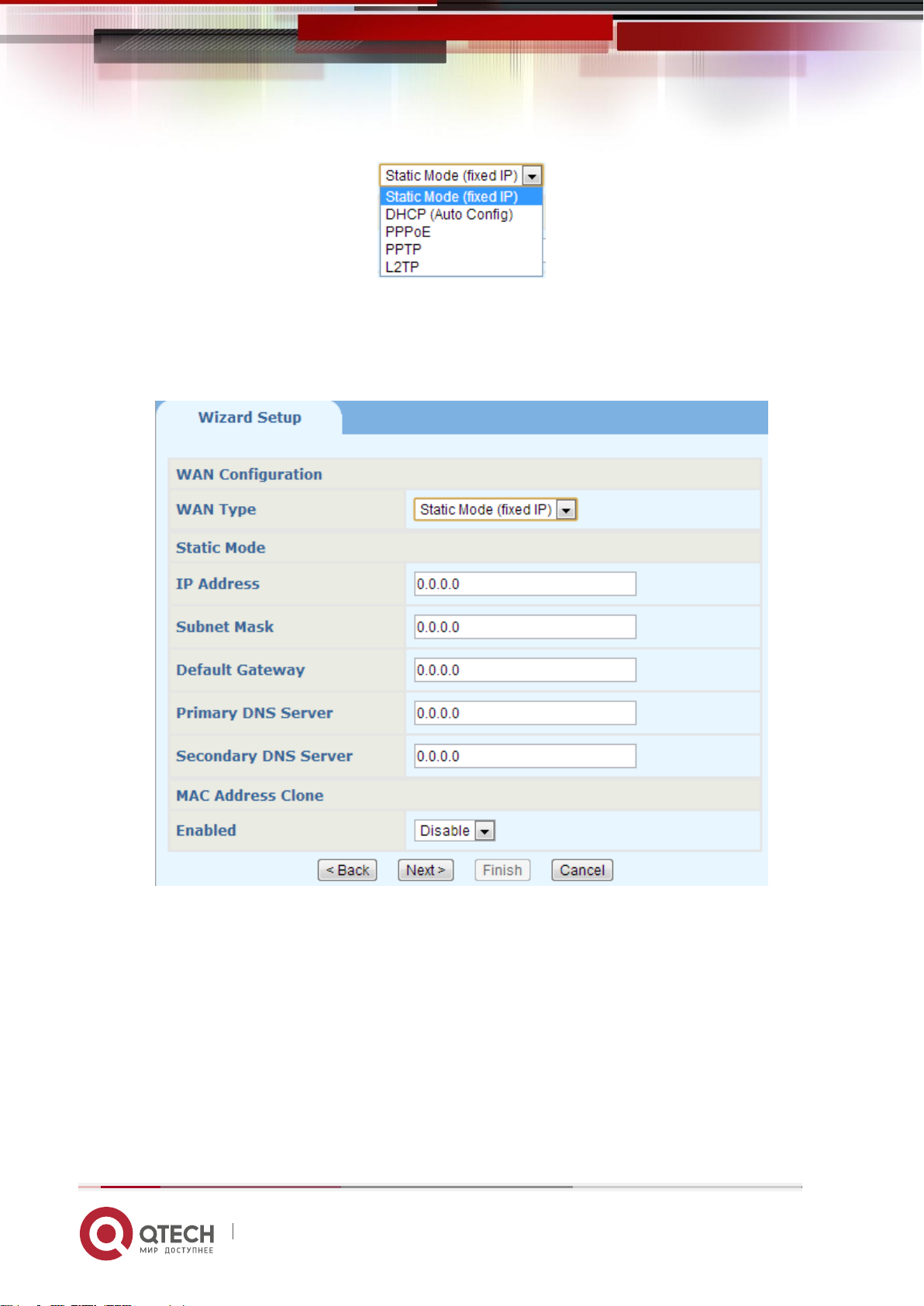

3.2.3 Настройка WAN

Данный пункт позволяет настроить соединение с Интернетом. Выберите тип соединения

и настройте соответствующие параметры.

www.qtech.ru

Page 18

Техническое описание

3. Управление через Web 18

3.2.3.1 Статический IP-адрес

При выборе режима статического IP-адреса укажите такие параметры, как IP-адрес, маска

подсети, IP-адрес шлюза, основной и дополнительный адреса DNS-серверов, а также при

необходимости активируйте функцию клонирования MAC-адресов.

После внесения изменений нажмите кнопку «Next».

3.2.3.2 Режим DHCP

При выборе режима DHCP оборудование будет автоматически получать IP-адрес. Далее

укажите класс вендора и установите параметры DNS-серверов при выборе ручного

режима для DNS.

www.qtech.ru

Page 19

Техническое описание

3. Управление через Web 19

После внесения изменений нажмите кнопку «Next».

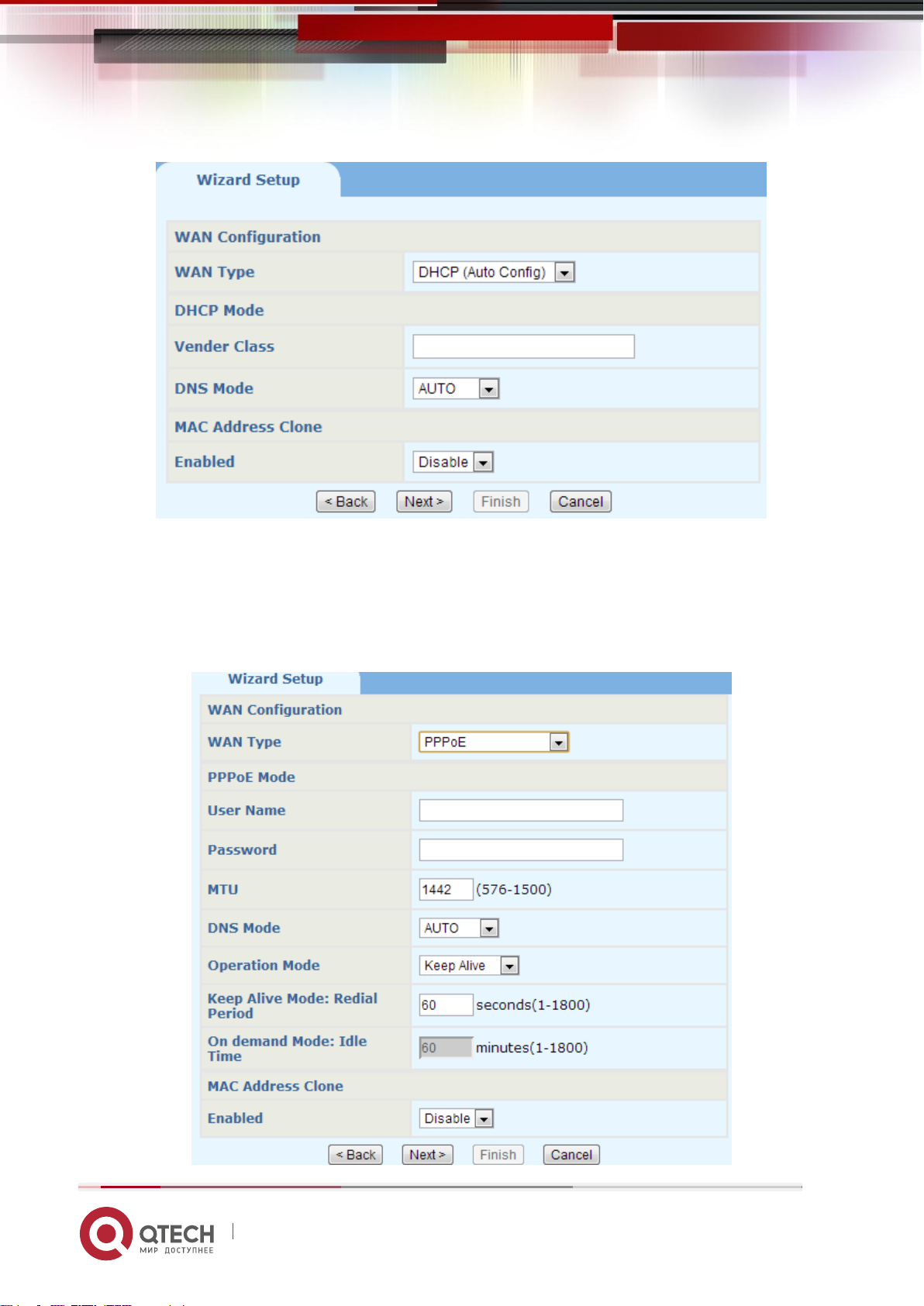

3.2.3.3 Режим PPPoE

Протокол PPPoE используется в основном для подключения к Интернету через DSL-

модемы. При выборе данного значения настраиваются логин и пароль (предоставляются

провайдером), остальные настройки устанавливаются по умолчанию.

www.qtech.ru

Page 20

Техническое описание

3. Управление через Web 20

После внесения изменений нажмите кнопку «Next».

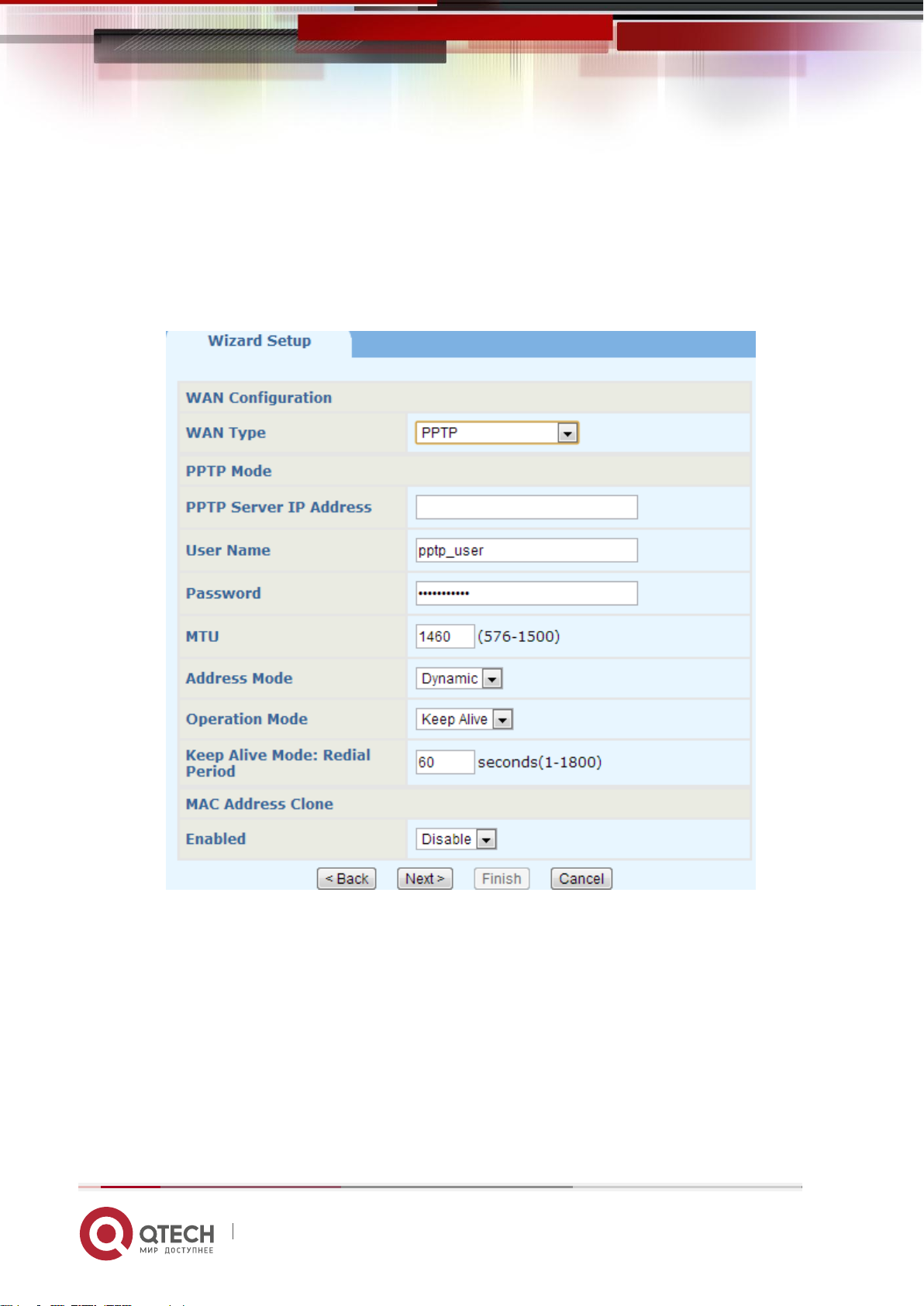

3.2.3.4 Режимы PPTP/L2TP

При выборе режимов PPTP или L2TP, как правило, IP-адрес предоставляется провайдером

автоматически. Если выбран статический IP-адрес, то необходимо его указать в

соответствующих полях ниже. Также необходимо указать логин и пароль для доступа,

полученные от провайдера.

Остальные настройки устанавливаются по умолчанию. После внесения изменений

нажмите кнопку «Next».

3.2.4 Настройка Wi-Fi

При активации Wi-Fi необходимо настроить параметры беспроводной сети. Введите

наименование сети SSID и метод шифрования. Оборудование QFR-200-4T-2V-W

поддерживает различные виды шифрования.

www.qtech.ru

Page 21

Техническое описание

3. Управление через Web 21

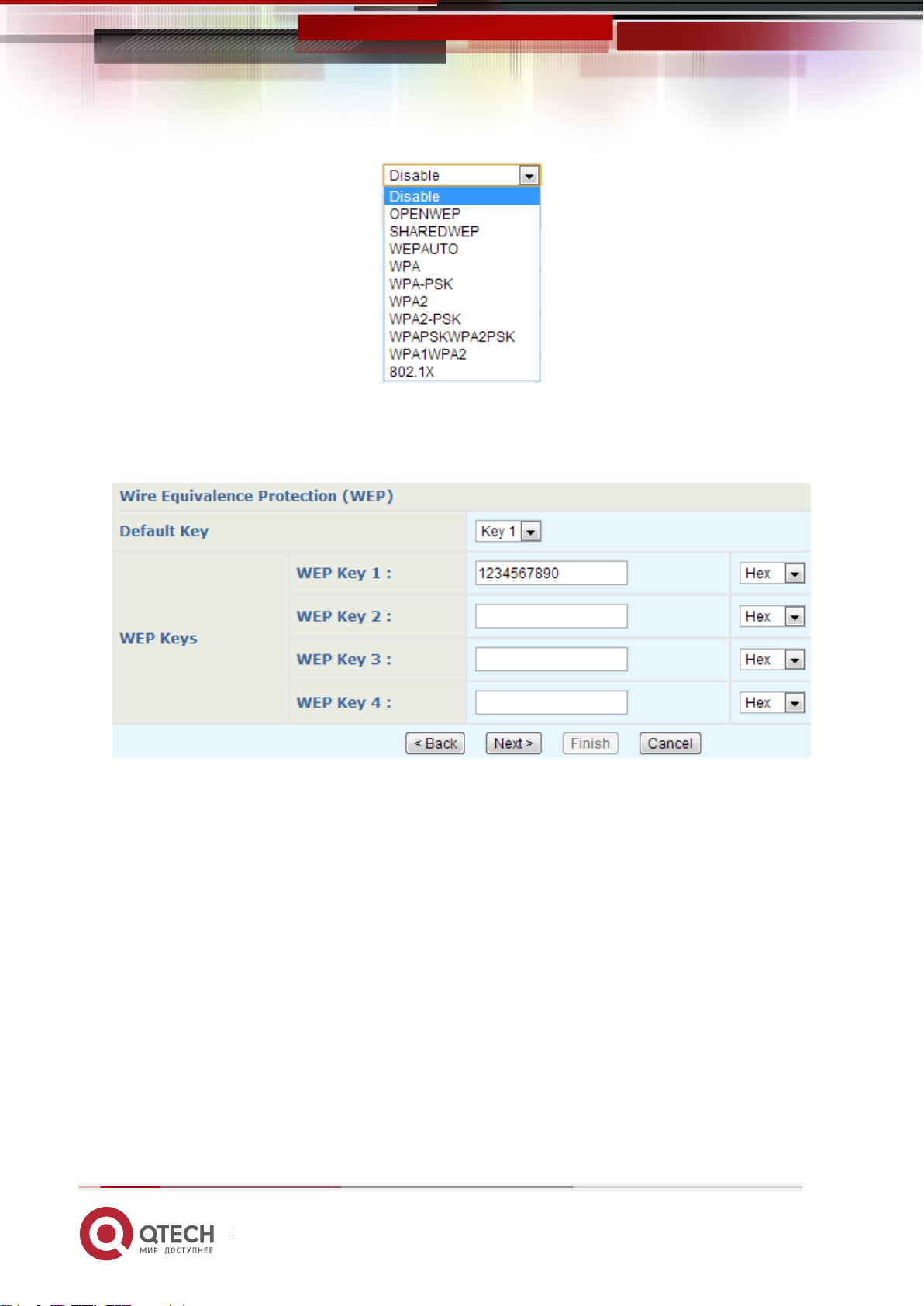

3.2.4.1 OPENWEP

Данный метод поддерживает подключение только WEP-клиентов и WEP-ключи

шифрования.

OPENWEP-алгоритм позволяет любому клиенту идентифицироваться в сети так долго,

пока его MAC-адрес соответствует установленным правилам фильтрации. Все пакеты

аутентификации передаются без шифрования. Могут быть установлены 4 ключа, но

использоваться одновременно может только один ключ. Формат WEP-ключа не должен

превышать более 5 символов ASCII или 10 шестнадцатеричных чисел в 64-битном

шифровании, или должен быть ограничен до 13 символов ASCII или 26

шестнадцатеричных чисел в 128-битном шифровании. ASCII символы состоят от 33 (!) до

126 (~) за исключением символов «#» и «,».

3.2.4.2 SHAREDWEP

Алгоритм шифрования SHAREWEP поддерживает WEP-ключи и подключение только WEPклиентов. Точка доступа посылает незашифрованную строку любому устройству,

пытающемуся подключиться к точке доступа. Устройство принимает незашифрованную

строку и посылает обратно в зашифрованном виде. Если строка зашифрована корректно,

то устройство проходит аутентификацию на точке доступа.

Если не уверены, какой из алгоритмов шифрования выбрать, устанавливайте тип

WEPAUTO.

www.qtech.ru

Page 22

Техническое описание

3. Управление через Web 22

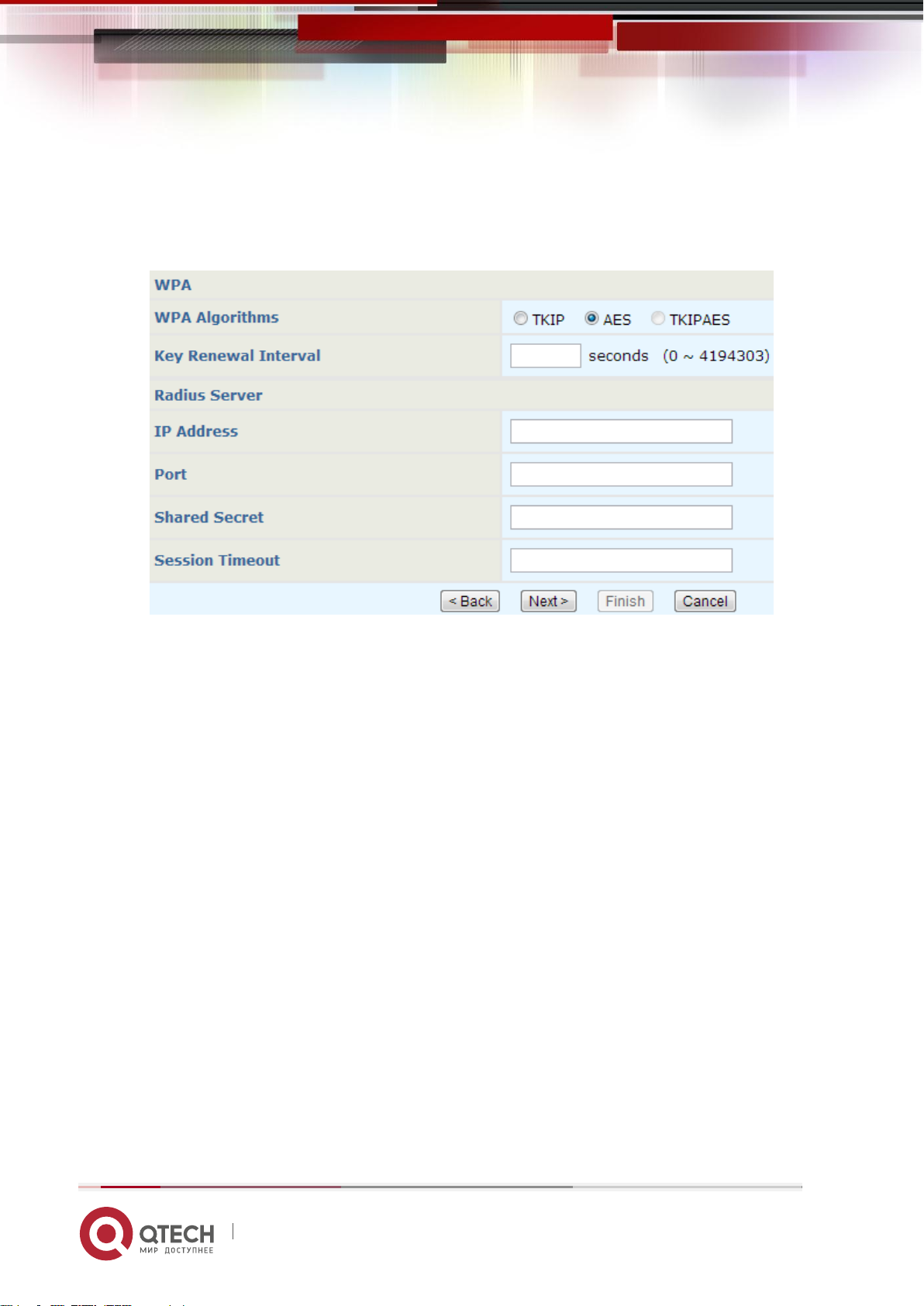

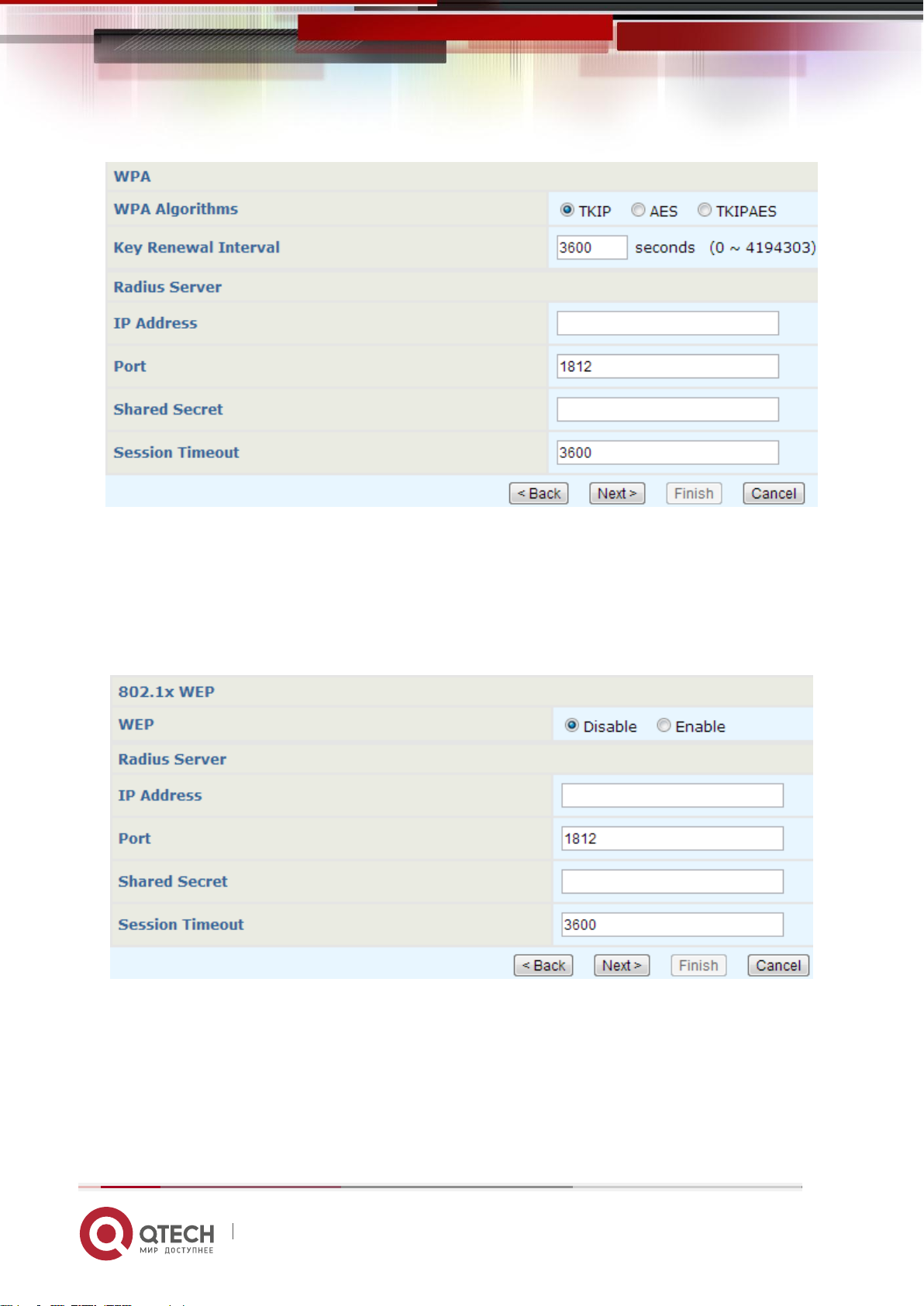

3.2.4.3 WPA

Алгоритм WPA позволяет шифровать каждый передаваемый пакет при помощи PSK-

ключа (Pre-Shared Key), который задаётся вручную в соответствующем поле, или

автоматически согласовывается в соответствии по стандарту аутентификации 802.1x.

Установите тип алгоритма WPA TKIP или AES (TKIP – Temporal Key Integrity Protocol или AES

– Advanced Encryption Standard). Тип TKIP реализует динамические ключи шифрования, а

также каждое устройство в сети получает свой Master-ключ (который тоже время от

времени меняется). Ключи шифрования имеют длину 128 бит и генерируются по

сложному алгоритму, а общее кол-во возможных вариантов ключей достигает сотни

миллиардов, а меняются они очень часто. Тип AES – это симметричный алгоритм

блочного шифрования (размер блока 128 бит, ключ 128/192/256 бит) и является одним из

самых надёжных в мире. Далее устанавливается период обновления ключа, чем больше

интервал, тем меньше надёжность шифрования. В качестве параметров RADIUS-сервера

настраивается IP-адрес, порт, ключевая строка и таймаут сессии.

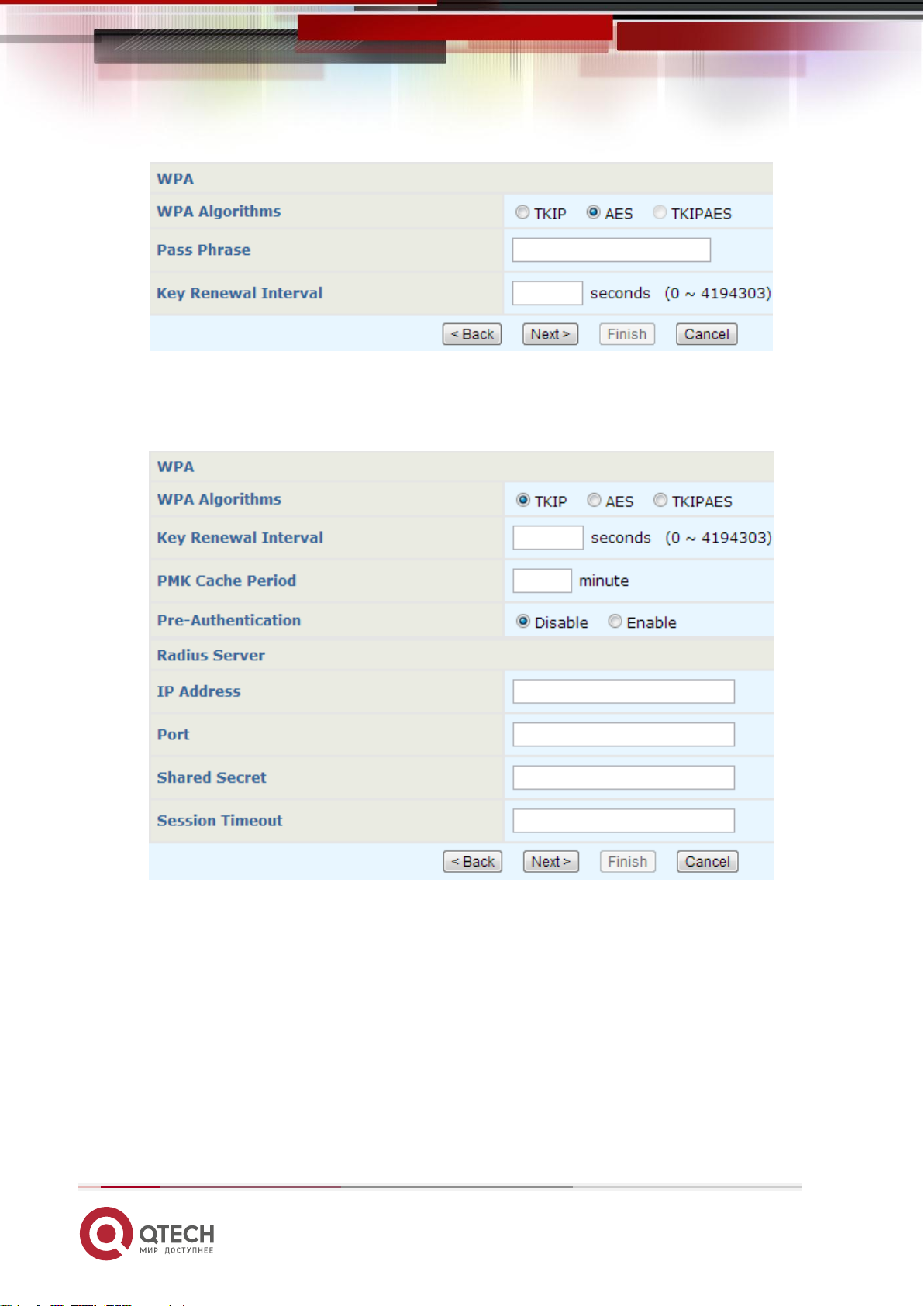

3.2.4.4 WPA-PSK

Алгоритм WPA-PSK является упрощённой версией WPA и подходит для домашних сетей.

Для использования этого алгоритма установите статический ключ или ключевую строку.

При использовании метода TKIP алгоритм WPA-PSK автоматически меняет ключи через

заданное время.

www.qtech.ru

Page 23

Техническое описание

3. Управление через Web 23

3.2.4.5 WPA2

Алгоритм WPA2 применяет последние разработки в области шифрования и является

одним из самых надёжных методов для защиты беспроводных сетей.

Выберите метод шифрования (TKIP, AES или гибридный), установите период обновления

ключа и период кэша. При необходимости настройте параметры RADIUS-сервера для

предварительной аутентификации.

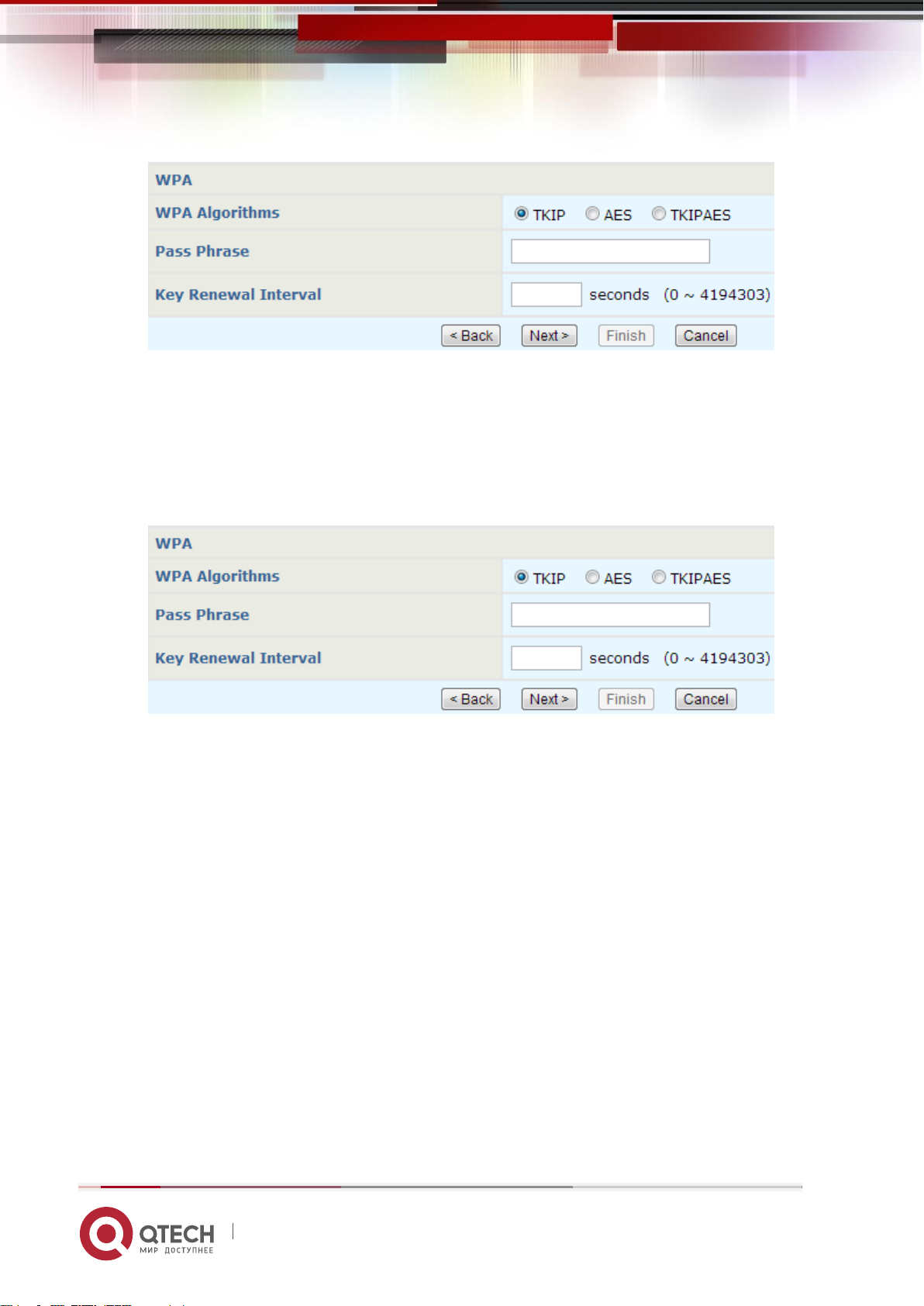

3.2.4.6 WPA2-PSK

Данный алгоритм использует метод WPA2 с опциональной аутентификацией при помощи

Pre-Shared-Key, разработанной специально для домашних сетей.

www.qtech.ru

Page 24

Техническое описание

3. Управление через Web 24

Выберите метод шифрования (TKIP, AES или гибридный), введите ключевую строку и

установите период обновления ключа.

3.2.4.7 WPAPSK/WPA2PSK

Смешанный алгоритм шифрования WPAPSK/WPA2PSK является наиболее надёжным на

данный момент времени. Установите WPA-алгоритм шифрования, ключевую строку и

период обновления ключа.

3.2.4.8 WPA/WPA2

Смешанный алгоритм шифрования WPA/WPA2 включает в себя аутентификацию через

протокол EAP, который использует более безопасную систему шифрования публичного

ключа, позволяющую подключаться к сети только авторизованным пользователям.

Установите WPA-алгоритм шифрования, ключевую строку и период обновления ключа, а

также введите параметры RADIUS-сервера для аутентификации.

www.qtech.ru

Page 25

Техническое описание

3. Управление через Web 25

3.2.4.9 802.1x

802.1x является стандартом IEEE для авторизованного доступа к сетям Ethernet

беспроводным сетям стандарта 802.11. IEEE 802.1X повышает уровень безопасности сети

при помощи поддержки централизованной идентификации пользователей,

аутентификации, управления динамическими ключами и аккаунтинга. Укажите

параметры RADIUS-сервера для аутентификации.

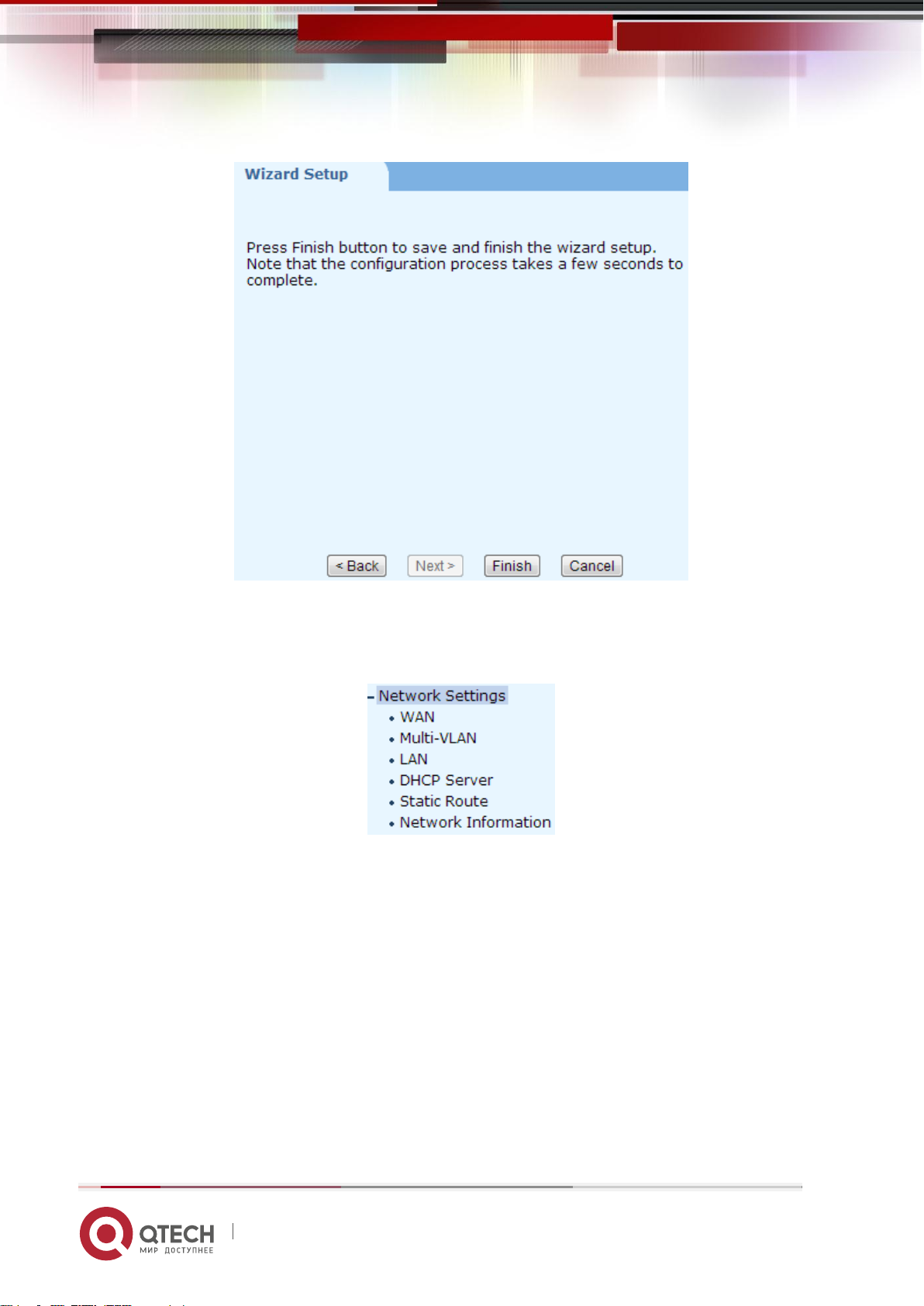

3.2.5 Сохранения настроек

После выполнения всех настроек в помощнике нажмите кнопку «Finish» для завершения

конфигурации оборудования.

www.qtech.ru

Page 26

Техническое описание

3. Управление через Web 26

3.3. Пункт меню Network Settings

Пункт «Network Settings» предназначен для сетевых настроек и содержит следующие

подпункты:

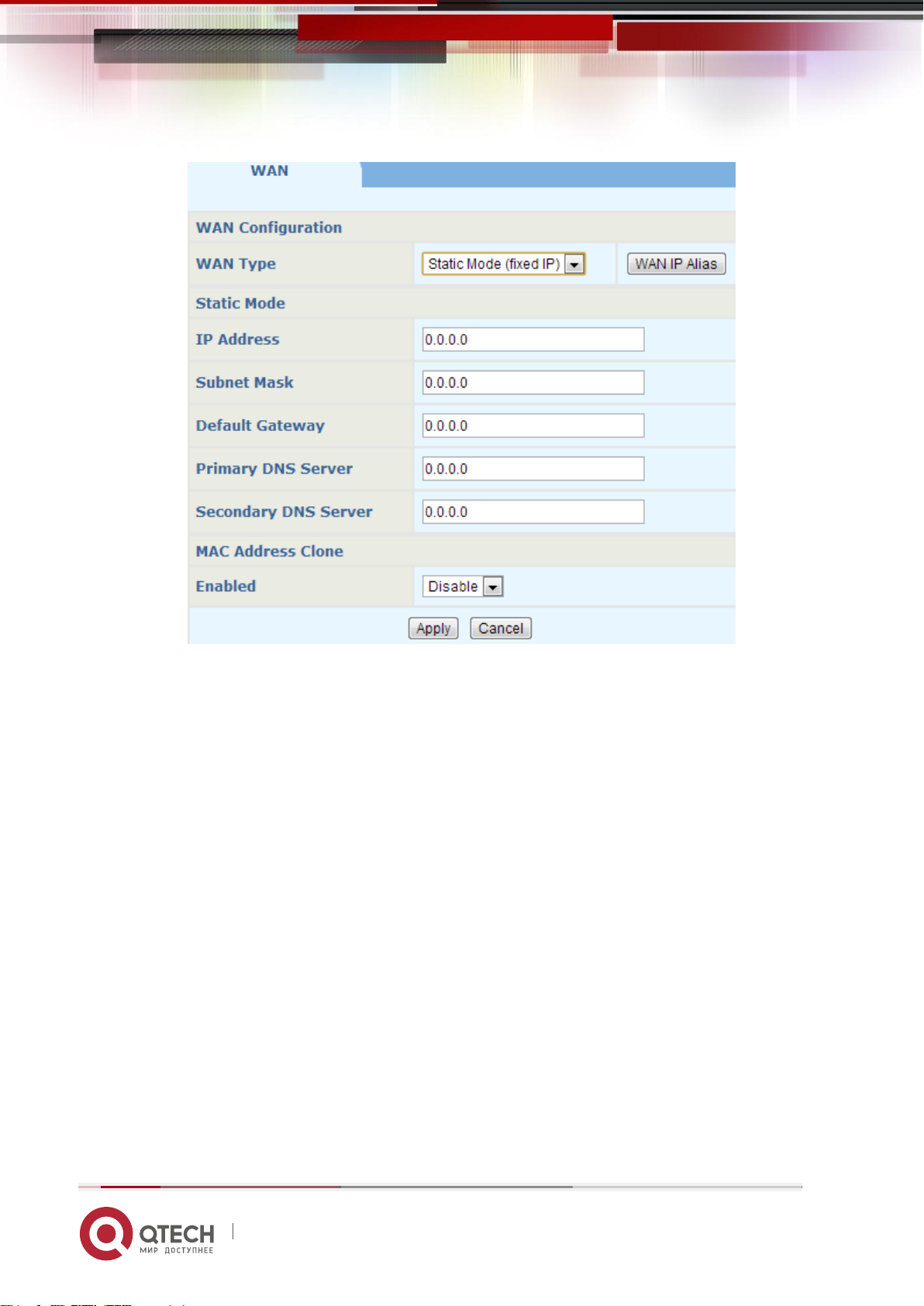

3.3.1 WAN

Данный пункт меню позволяет настроить интерфейс WAN. Поддерживаются 5 типов

подключения к Интернету: статический IP, DHCP, PPPoE, PPTP и L2TP.

3.3.1.1 Статический IP

Статический IP-адрес выдаётся провайдером и устанавливается в соответствующем поле.

www.qtech.ru

Page 27

Техническое описание

3. Управление через Web 27

Далее укажите следующие параметры:

Subnet Mask – маска подсети.

Default Gateway – IP-адрес шлюза по умолчанию.

Primary DNS/Secondary DNS – IP-адреса основного и дополнительного DNS-

серверов.

При необходимости активируйте клонирование MAC-адресов.

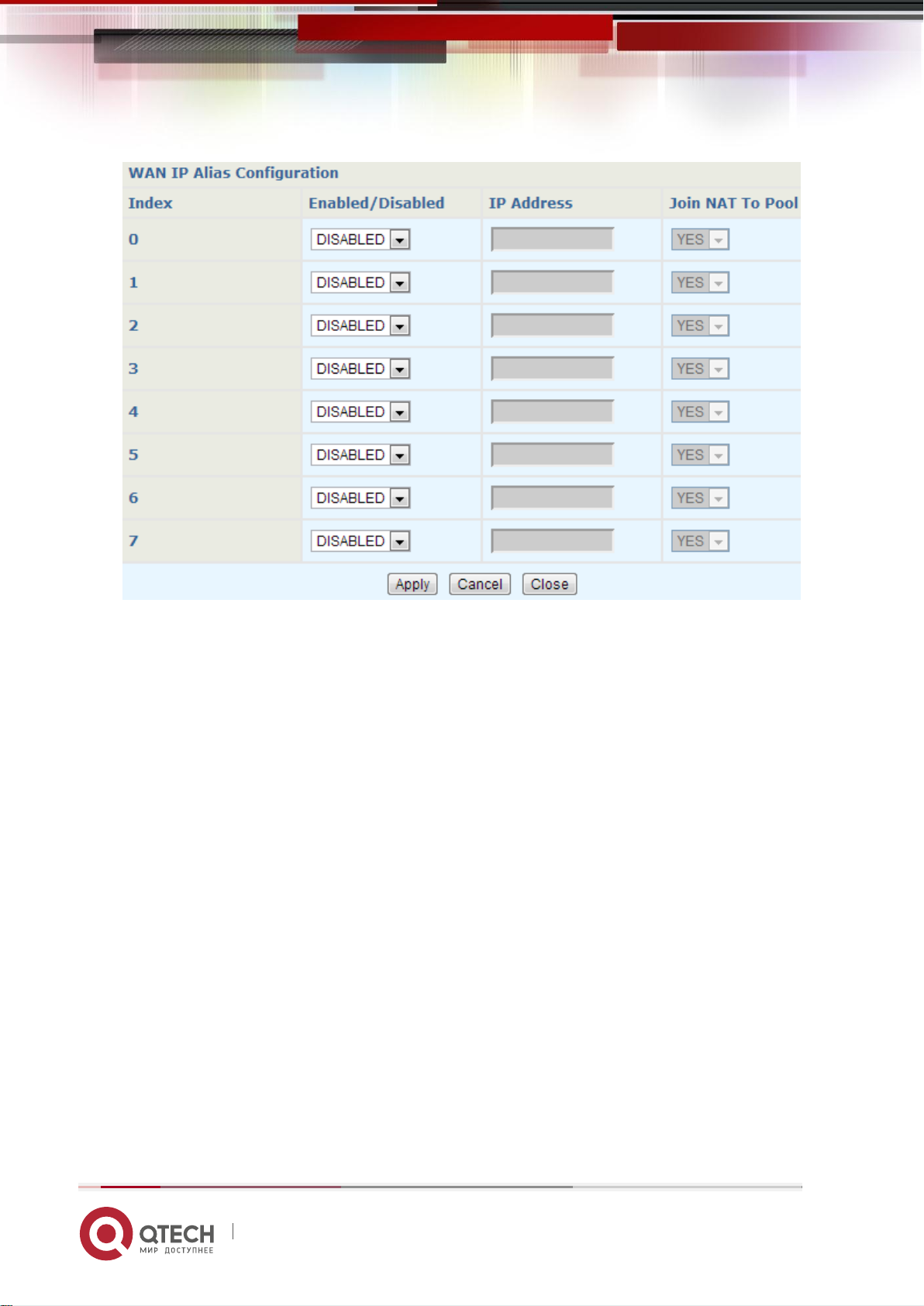

Кнопка «WAN IP Alias» предназначена для вызова окна с настройками алиасов.

www.qtech.ru

Page 28

Техническое описание

3. Управление через Web 28

В данном окне вы можете сохранить до 8 IP-алиасов. Укажите IP-адрес и выберите,

включать ли этот адрес в пул NAT.

Нажмите кнопку «Apply».

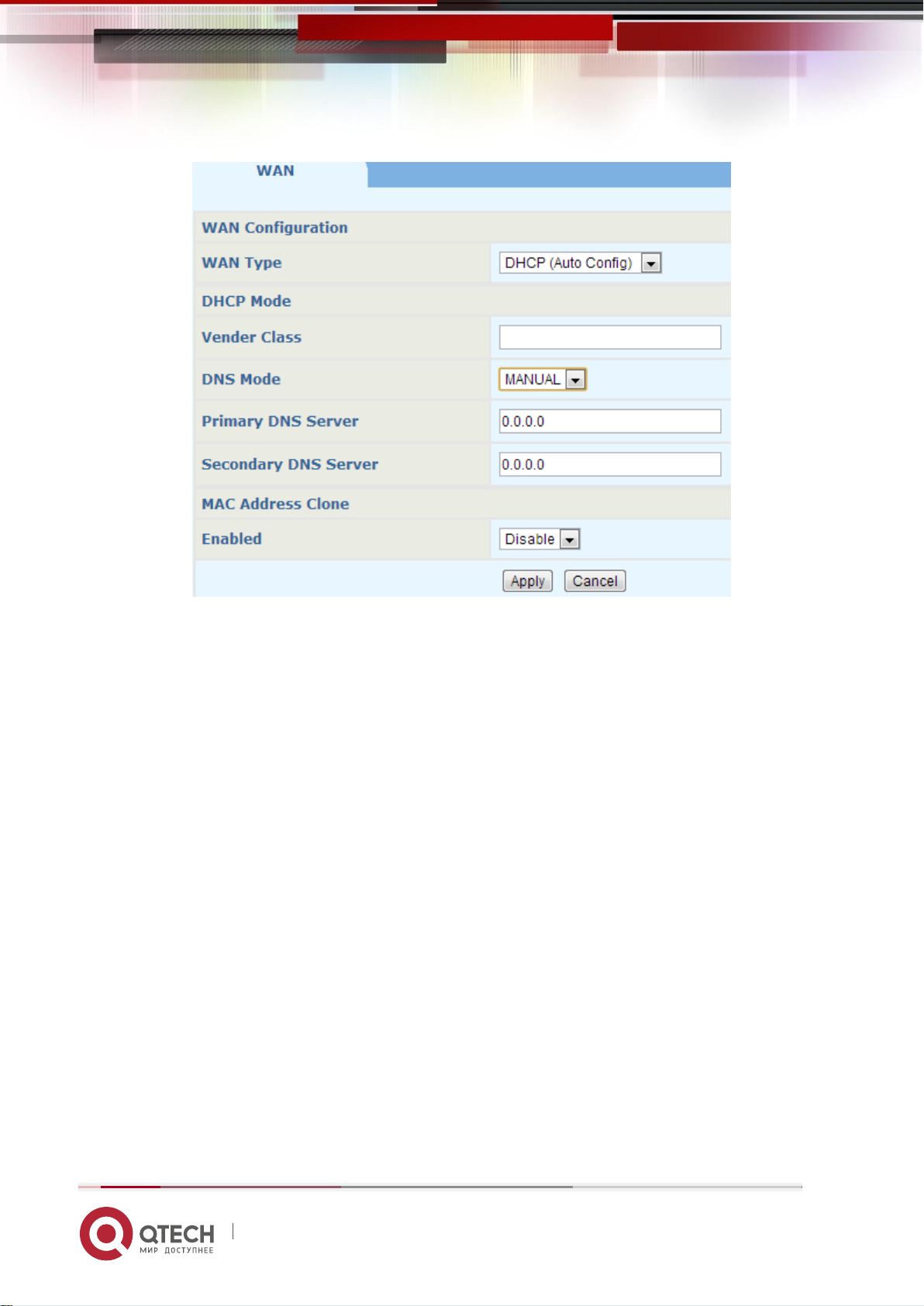

3.3.1.2 DHCP

Режим DHCP позволяет получать сетевые настройки автоматически от DHCP-сервера.

www.qtech.ru

Page 29

Техническое описание

3. Управление через Web 29

Укажите класс вендора в поле «Vender Class» и выберите режим DNS. При выборе

ручного режима укажите адреса основного и дополнительного DNS-серверов в полях

«Primary DNS Server» и «Secondary DNS Server» соответственно. При необходимости

активируйте клонирование MAC-адресов.

Нажмите кнопку «Apply».

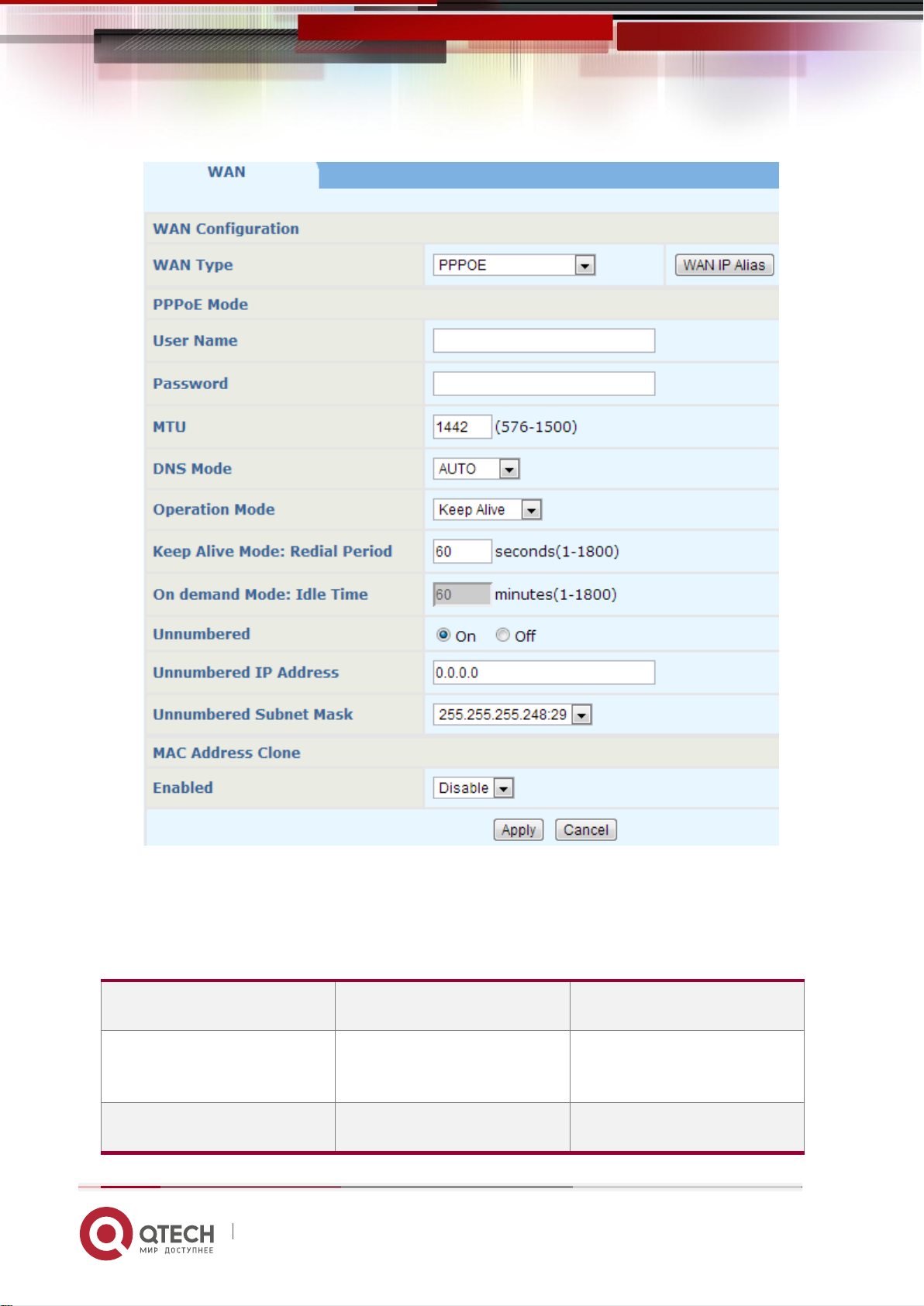

3.3.1.3 PPPoE

Данный пункт предназначен для настройки соединения PPPoE.

www.qtech.ru

Page 30

Техническое описание

153.16.10.8

Сетевой адрес

Без настройки

153.16.10.9

Роутер

Назначен WAN-порту на

ONU

153.16.10.10~14

Хост

Назначен ПК

3. Управление через Web 30

Для конфигурации ONU выполните следующие действия:

1. Введите имя пользователя и пароль в полях «User Name» и «Password»

соответственно.

2. Активируйте функцию «Unnumbered» и установите IP-адрес и маску подсети в

соответствующих полях. Например, как представлено в таблице ниже:

www.qtech.ru

Page 31

Техническое описание

153.16.10.15

Адрес вещания

Без настройки

3. Управление через Web 31

В соответствии с примером в поле «Unnumbered IP Address» должно быть значение

«153.16.10.9» и в поле «Unnumbered Subnet Mask» - значение «255.255.255.248:29».

Для конфигурации web-сервера и FTP-сервера выполняются следующие примерные

настройки:

IP-адрес – 153.16.10.10.

Маска подсети – 255.255.255.248.

Шлюз по умолчанию – 153.16.10.9.

Далее укажите параметр MTU (размер передаваемого пакета в байтах), настройте WAN

IP-алиас, DNS (см. подраздел 3.3.1.1) и активируйте при необходимости клонирование

MAC-адресов.

Выберите один из режимов в поле «Operation Mode»:

Keep Alive – постоянное соединение с Интернетом. В поле «Keep Alive Mode»

указывается период, через который проверяется соединение с Интернетом.

Значение по умолчанию 3 секунды.

On Demand – соединение по требованию. В поле «On demand Mode» указывается

период простоя, в течение которого подключение к Интернету отсутствует.

Значение по умолчанию 3 минуты.

Manual – подключение к Интернету в ручном режиме.

Нажмите кнопку «Apply».

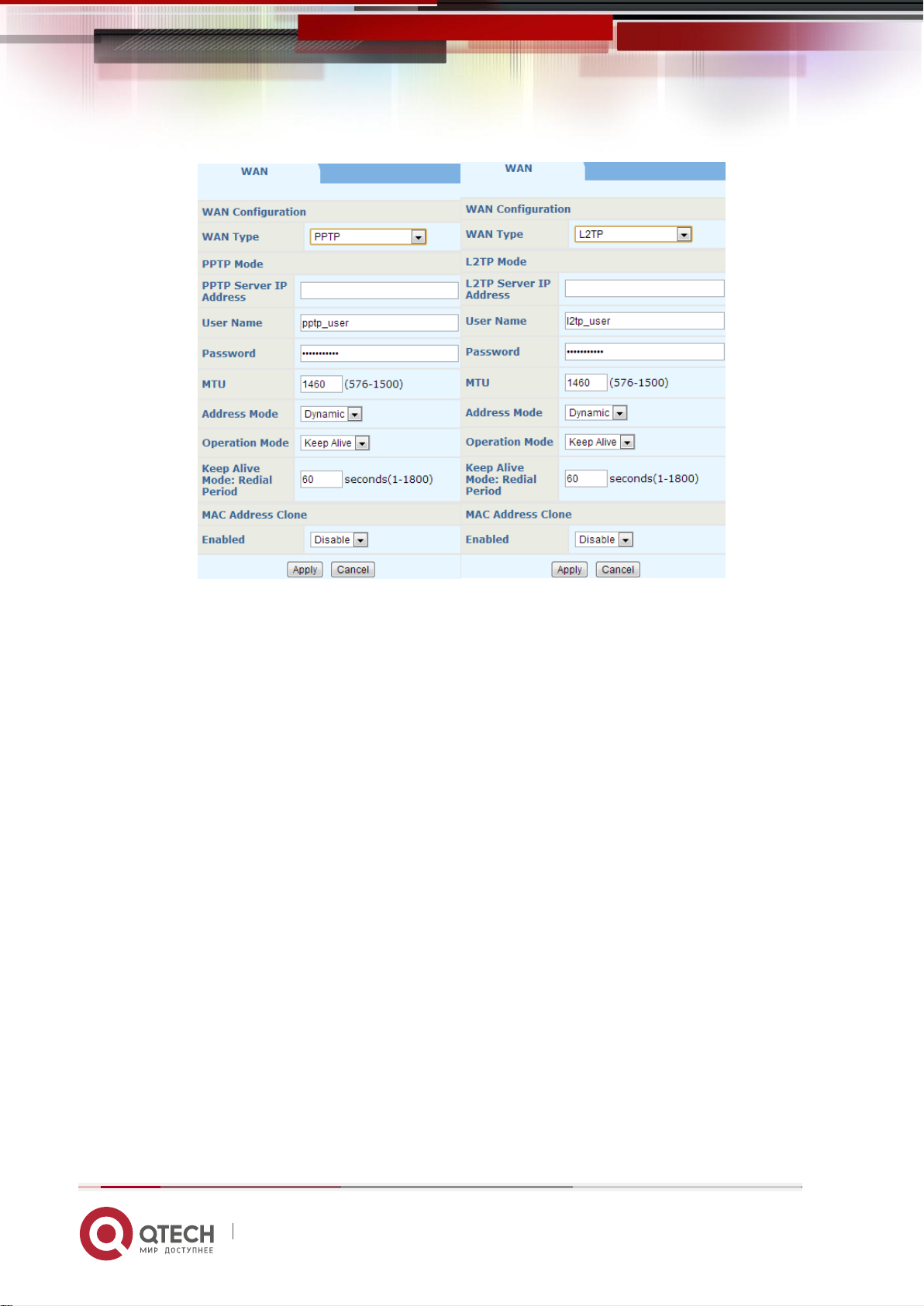

3.3.1.4 PPTP/L2TP

Данный пункт предназначен для настройки подключения по протоколам PPTP или L2TP

www.qtech.ru

Page 32

Техническое описание

3. Управление через Web 32

Выберите тип протокола (PPTP или L2TP), который использует для подключения к

Интернету провайдер. Укажите следующие параметры:

IP Address – IP-адрес PPTP-сервера, выданный провайдером.

Username – логин для авторизации в сети провайдера.

Password – пароль для авторизации в сети провайдера.

MTU – размер передаваемого пакета в байтах.

Address Mode – динамический или статический IP-адрес. При выборе статического

IP-адреса появляются соответствующие настройки, которые необходимо

выполнить.

Operation Mode – тип соединения (Keep Alive – постоянное соединение; Manual –

соединение в ручном режиме). Укажите также период проверки соединения в

поле «Keep Alive Mode: Redial Period».

При необходимости активируйте клонирование MAC-адресов.

Нажмите кнопку «Apply».

3.3.2 Multi-VLAN

Данный пункт позволяет настроить до 5 сетей VLAN для одного соединения. Функция

Multi-VLAN отключена по умолчанию.

www.qtech.ru

Page 33

Техническое описание

3. Управление через Web 33

Группа 1 VLAN с зафиксированным для неё портом LAN1 зарезервирована для NAT и

маршрутизации. Остальные LAN-порты (LAN2-4) предназначены для использования

группами 2-5, передача данных из групп 2-5 в WAN осуществляется на 2 уровне. Если LANпорт не в группе 1, с него не будет доступа к web-интерфейсу.

Если необходимо определить VLAN для VoIP, используйте группу 5, указав VLAD ID. Имя

VLAN для VoIP установлено по умолчанию VoIPVLAN и не изменяется.

Параметры для настройки следующие:

Enabled 802.1Q VLAN – активация функции Multi-VLAN.

VLAN Group – номер группы VLAN.

Enable – активация или деактивация группы VLAN.

VID – идентификатор VLAN ID, VID должен быть от 2 до 4094 и уникальным для

каждой группы VLAN.

VLAN Name – наименование группы VLAN.

VLAN members – выбор LAN-портов для групп VLAN.

Нажмите кнопку «Apply».

3.3.3 LAN

Данный пункт позволяет настроить соединение LAN.

www.qtech.ru

Page 34

Техническое описание

3. Управление через Web 34

Укажите следующие параметры:

Hostname – наименование хоста.

LAN IP Address – IP-адрес LAN.

Netmask – маска подсети.

LAN IP Alias Enabled – активация IP-алиаса. LAN2 – второй IP-адрес для сети LAN.

Все пакеты с LAN-портов, переадресованные на LAN IP-алиас, будут

маршрутизироваться на WAN-интерфейс без привлечения NAT.

LAN2 IP Address – IP-адрес LAN2.

LAN2 Netmask – маска подсети LAN2.

Нажмите кнопку «Apply».

3.3.4 DHCP Server

Данный пункт позволяет настроить режим протокола DHCP. По умолчанию используется

режим DHCP-сервера. Настоятельно не рекомендуется менять настройки по умолчанию.

www.qtech.ru

Page 35

Техническое описание

3. Управление через Web 35

3.3.4.1 DHCP Server

Укажите следующие параметры для настройки DHCP-сервера:

DHCP Server – активация/деактивация DHCP-сервера.

DHCP Start IP/DHCP End IP – диапазон выдаваемых IP-адресов для сетевых

устройств, подключаемых к роутеру.

DHCP Netmask – маска подсети.

www.qtech.ru

Page 36

Техническое описание

3. Управление через Web 36

DHCP Primary DNS/DHCP Secondary DNS – IP-адреса основного и дополнительного

DNS-серверов.

DHCP Gateway – IP-адрес шлюза. Как правило, QFR-200-4T-2V-W является шлюзом

по умолчанию.

DHCP Lease – время аренды IP-адреса для сетевого устройства.

Если вы не хотите менять IP-адрес компьютера, можно привязать текущий адрес к MACадресу компьютера в течение времени аренды. Выполните следующие действия:

1. Активируйте поле «DHCP Static Assign IP Enable».

2. Укажите MAC-адрес вашего ПК в поле «MAC» и текущий IP-адрес ПК в поле «IP».

3. При необходимости добавьте комментарий.

4. Нажмите кнопку «Apply».

Если вы хотите использовать другой DHCP-сервер, отключите режим DHCP-сервера на

оборудовании QFR-200-4T-2V-W. При отключённом DHCP-сервере IP-адреса указываются

вручную, или используется DHCP Relay.

3.3.4.2 DHCP Relay

Режим DHCP Relay доступен при отключённом DHCP-сервере.

Укажите IP-адрес другого DHCP-сервера, на который будут пересылаться все DHCP-

запросы.

3.3.4.3 DHCP Client

Данная вкладка позволяет просматривать списки DHCP-клиентов, подключённых к QFR200-4T-2V-W.

3.3.5 Static Route

Данный пункт предназначен для настройки статических маршрутов.

www.qtech.ru

Page 37

Техническое описание

3. Управление через Web 37

Активируйте статическую маршрутизацию в поле «Enable» и укажите следующие

параметры:

Destination – IP-адрес пункта назначения в маршруте.

Range – выбор использования шлюза (Host) или сетевой маски (Net) для маршрута.

Netmask – маска подсети назначения при выборе сетевой маски для маршрута.

Gateway – IP-адрес шлюза пункта назначения при выборе использования шлюза

для маршрута.

Interface – интерфейс, через который проходит маршрут (WAN или LAN).

Comment – комментарий.

Нажмите кнопку «Apply», и маршрут появится в таблице ниже.

3.3.6 Network Information

Данный пункт предназначен для просмотра различной сетевой информации.

3.3.6.1 Network

Данная вкладка отображает статусы LAN и WAN интерфейсов.

www.qtech.ru

Page 38

Техническое описание

3. Управление через Web 38

3.3.6.2 ARP

Данная вкладка отображает информацию из ARP-таблицы.

3.3.6.3 Route

Данная вкладка отображает информацию по маршрутам.

3.3.6.4 NAT Session

Данная вкладка отображает информацию по сессиям NAT.

www.qtech.ru

Page 39

Техническое описание

3. Управление через Web 39

3.4. Пункт меню Wireless Settings

Пункт «Network Settings» предназначен для настроек беспроводной сети и содержит

следующие подпункты:

3.4.1 Basic

Данный пункт меню позволяет настроить основные параметры беспроводного

соединения.

www.qtech.ru

Page 40

Техническое описание

3. Управление через Web 40

Укажите следующие параметры:

WiFi UP/DOWN – активация/деактивация модуля беспроводной связи.

Network Mode – стандарты Wi-Fi: 11b/g mixed mode, 11b only, 11g only, 11b/g/n

mixed mode и 11n only (2.4G). По умолчанию установлено значение 11b/g/n mixed

mode.

Network Name – идентификатор QFR-200-4T-2V-W в беспроводной сети. Hidden –

отметьте для предотвращения нахождения беспроводной сети в результате

сканирования; Isolated – отметьте для изоляции QFR-200-4T-2V-W от других

беспроводных устройств с идентичным SSID; Rate – установите лимит скорости

подключения внутри беспроводной сети.

Multiple SSID1-3 – конфигурация других беспроводных сетей на QFR-200-4T-2V-W.

Frequency (channel) – выбор полосы пропускания канала, значение по умолчанию

6.

Channel Bandwidth – выбор частоты для канала: 20МГц и 20/40МГц. 20МГц

предназначено для одинарного канала, 40МГц – для двойного.

Tx Burst – использование функции увеличения общей скорости работы

беспроводной сети (функция доступна только для стандарта 11g).

Tx Power – выходная мощность Wi-Fi модуля.

HT TxStream/HT RxStream – данные параметры используются в сочетании с

внешними антеннами для оптимизации передачи данных.

Нажмите кнопку «Apply».

3.4.2 Security

Данный пункт меню позволяет настроить различные виды шифрования для

беспроводной сети.

Выберите SSID беспроводной сети и установите для неё тип шифрования соединений.

3.4.2.1 OPENWEP

Данный метод поддерживает подключение только WEP-клиентов и WEP-ключи

шифрования.

www.qtech.ru

Page 41

Техническое описание

3. Управление через Web 41

OPENWEP-алгоритм позволяет любому клиенту идентифицироваться в сети так долго,

пока его MAC-адрес соответствует установленным правилам фильтрации. Все пакеты

аутентификации передаются без шифрования. Могут быть установлены 4 ключа, но

использоваться одновременно может только один ключ. Формат WEP-ключа не должен

превышать более 5 символов ASCII или 10 шестнадцатеричных чисел в 64-битном

шифровании, или должен быть ограничен до 13 символов ASCII или 26

шестнадцатеричных чисел в 128-битном шифровании. ASCII символы состоят от 33 (!) до

126 (~) за исключением символов «#» и «,».

Default Key – выбор ключа по умолчанию из 4 ключей.

WEP Keys 1-4 – WEP-ключи для шифрования.

Нажмите кнопку «Apply».

3.4.2.2 SHAREDWEP

Алгоритм шифрования SHAREWEP поддерживает WEP-ключи и подключение только WEPклиентов. Точка доступа посылает незашифрованную строку любому устройству,

пытающемуся подключиться к точке доступа. Устройство принимает незашифрованную

строку и посылает обратно в зашифрованном виде. Если строка зашифрована корректно,

то устройство проходит аутентификацию на точке доступа.

Если не уверены, какой из алгоритмов шифрования выбрать, устанавливайте тип

WEPAUTO.

3.4.2.3 WPA

Алгоритм WPA позволяет шифровать каждый передаваемый пакет при помощи PSK-

ключа (Pre-Shared Key), который задаётся вручную в соответствующем поле, или

автоматически согласовывается в соответствии по стандарту аутентификации 802.1x.

www.qtech.ru

Page 42

Техническое описание

3. Управление через Web 42

Установите тип алгоритма WPA TKIP или AES (TKIP – Temporal Key Integrity Protocol или AES

– Advanced Encryption Standard). Тип TKIP реализует динамические ключи шифрования, а

также каждое устройство в сети получает свой Master-ключ (который тоже время от

времени меняется). Ключи шифрования имеют длину 128 бит и генерируются по

сложному алгоритму, а общее кол-во возможных вариантов ключей достигает сотни

миллиардов, а меняются они очень часто. Тип AES – это симметричный алгоритм

блочного шифрования (размер блока 128 бит, ключ 128/192/256 бит) и является одним из

самых надёжных в мире. Далее устанавливается период обновления ключа, чем больше

интервал, тем меньше надёжность шифрования. В качестве параметров RADIUS-сервера

настраивается IP-адрес, порт, ключевая строка и таймаут сессии.

Нажмите кнопку «Apply».

3.4.2.4 WPA-PSK

Алгоритм WPA-PSK является упрощённой версией WPA и подходит для домашних сетей.

Для использования этого алгоритма установите статический ключ или ключевую строку.

При использовании метода TKIP алгоритм WPA-PSK автоматически меняет ключи через

заданное время. Установите интервал обновления ключей в поле «Key Renewal Interval».

Нажмите кнопку «Apply».

www.qtech.ru

Page 43

Техническое описание

3. Управление через Web 43

3.4.2.5 WPA2

Алгоритм WPA2 применяет последние разработки в области шифрования и является

одним из самых надёжных методов для защиты беспроводных сетей.

Выберите метод шифрования (TKIP, AES или гибридный), установите период обновления

ключа и период кэша. При необходимости настройте параметры RADIUS-сервера для

предварительной аутентификации:

IP Address – IP-адрес RADIUS-сервера.

Port – номер порта на RADIUS-сервере.

Shared Secret – ключевая фраза для аутентификации.

Session Timeout – таймаут для сессии.

Нажмите кнопку «Apply».

3.4.2.6 WPA2-PSK

Данный алгоритм использует метод WPA2 с опциональной аутентификацией при помощи

Pre-Shared-Key, разработанной специально для домашних сетей.

www.qtech.ru

Page 44

Техническое описание

3. Управление через Web 44

Выберите метод шифрования (TKIP, AES или гибридный), введите ключевую строку и

установите период обновления ключа. Нажмите кнопку «Apply».

3.4.2.7 WPAPSK/WPA2PSK

Смешанный алгоритм шифрования WPAPSK/WPA2PSK является наиболее надёжным на

данный момент времени. Установите WPA-алгоритм шифрования, ключевую строку и

период обновления ключа.

3.4.2.8 WPA/WPA2

Смешанный алгоритм шифрования WPA/WPA2 включает в себя аутентификацию через

протокол EAP, который использует более безопасную систему шифрования публичного

ключа, позволяющую подключаться к сети только авторизованным пользователям.

Установите WPA-алгоритм шифрования, ключевую строку и период обновления ключа, а

также введите параметры RADIUS-сервера для аутентификации:

IP Address – IP-адрес RADIUS-сервера.

Port – номер порта на RADIUS-сервере.

Shared Secret – ключевая фраза для аутентификации.

Session Timeout – таймаут для сессии.

Нажмите кнопку «Apply».

www.qtech.ru

Page 45

Техническое описание

3. Управление через Web 45

3.4.2.9 802.1x

802.1x является стандартом IEEE для авторизованного доступа к сетям Ethernet

беспроводным сетям стандарта 802.11. IEEE 802.1X повышает уровень безопасности сети

при помощи поддержки централизованной идентификации пользователей,

аутентификации, управления динамическими ключами и аккаунтинга.

Укажите параметры RADIUS-сервера для аутентификации.

IP Address – IP-адрес RADIUS-сервера.

Port – номер порта на RADIUS-сервере.

Shared Secret – ключевая фраза для аутентификации.

Session Timeout – таймаут для сессии.

Нажмите кнопку «Apply».

3.4.3 Access Control

Данный пункт предназначен для настройки листа доступа по MAC-адресам сетевых

устройств.

www.qtech.ru

Page 46

Техническое описание

3. Управление через Web 46

Select SSID – выбор SSID беспроводной сети.

Access Policy – выбор действия для выбранной беспроводной сети.

Station MAC – MAC-адрес сетевого устройства, для которого будет применяться

создаваемое правило доступа.

Add – добавление указанного MAC-адреса в список доступа.

После указания данных нажмите кнопку «Apply».

3.4.4 WPS

Данный пункт предназначен для настройки протокола WPS (Wi-Fi Protected Setup), при

помощи которого можно выполнить быстрое полуавтоматическое создание домашней

беспроводной сети.

www.qtech.ru

Page 47

Техническое описание

3. Управление через Web 47

WPS – активация функции WPS, нажмите кнопку Apply для отображения настроек.

WPS Current Status – отображение текущего статуса WPS. Если шифрование

настроено корректно, в данном поле будет статус Configured.

WPS Configured – значение No указывает на отсутствие подключения к QFR-200-4T-

2V-W любого устройства посредством WPS, Yes - отображение подключённых

устройств к QFR-200-4T-2V-W через WPS.

WPS SSID – SSID текущей беспроводной сети.

WPS Auth Mode – текущий метод аутентификации (поддерживаются только

алгоритмы WPA2/PSK и WPA/PSK).

WPS Encrypt Type – текущий алгоритм шифрования (None, WEP, TKIP, AES и др.).

WPS Default Key Index – индекс, используемый по умолчанию.

WPS Key (ASCII/HEX) – отображение ключа в коде ASCII или шестнадцатеричной

системе.

www.qtech.ru

Page 48

Техническое описание

3. Управление через Web 48

AP PIN – собственный PIN-код устройства, используемый удалёнными

устройствами для подключения и генерируемый автоматически при нажатии

кнопки Generate.

Reset OOB – перезагрузка статуса WPS и очистка сгенерированного ключа.

Существуют два метода подключения к беспроводной сети при помощи WPS:

нажатие кнопки Start PBC или использование PIN-кода.

PIN – использование PIN-кода для подключения к беспроводной сети при помощи

WPS.

PBC – использование кнопки PBC для подключения к беспроводной сети при

помощи WPS.

Нажмите кнопку «Apply».

3.4.5 WMM

Данный пункт позволяет настроить параметры функции Wi-Fi Multimedia. Функция WMM

реализует механизм QoS для беспроводных соединений и позволяет улучшить качество

передачи данных по Wi-Fi-сети за счет назначения приоритетов различным типам

трафика.

www.qtech.ru

Page 49

Техническое описание

3. Управление через Web 49

Данные параметры установлены по умолчанию наиболее оптимальным образом для

работы системы, не рекомендуется изменять их без необходимости.

WMM Capable – активация функции WMM.

APSD Capable – активация функции APSD (Automatic Power Save Delivery), которая

позволяет переходить автоматически в режим экономии энергии.

IGMP Snooping – активация функции отслеживания сетевого трафика Internet

Group Management Protocol (IGMP).

Параметры подразделяются на следующие категории доступа:

AC_BE (Best Effort, лучшее качество из возможного) – трафик от устаревших

устройств или устройств и приложений, которые не поддерживают функцию QoS;

AC_BK (Background, фоновый режим) – трафик с низким приоритетом (задания на

печать, загрузка файлов, пр.);

AC_VI (Video, передача видео);

AC_VO (Voice, передача голоса).

Далее каждая категория доступа имеет следующие параметры:

Aifsn (Arbitrary Inter-Frame Space Number) – коэффициент переменного

межкадрового интервала. Данный параметр влияет на временную задержку для

данной категории доступа. Чем меньше значение данного параметра, тем выше

приоритет категории доступа.

CWMin/CWMax (Contention Window Minimum/Contention Window Maximum) –

минимальный и максимальный размеры окна конкурентного доступа. Данные

параметры влияют на временную задержку для выбранной категории доступа.

Значение поля CWMax не должно быть меньше значения поля CWMin. Чем

меньше разница между значением поля CWMax и значением поля CWMin, тем

выше приоритет категории доступа.

Txop (Transmission Opportunity) – возможность передачи данных. Чем больше

значение данного параметра, тем выше приоритет категории доступа.

ACM (Admission Control Mandatory) – обязательный контроль допуска. Если

флажок установлен, устройство не может использовать данную категорию

доступа.

AckPolicy (Acknowledgment) – подтверждение приёма. Реакция на запросы отклика

во время передачи данных. Если флажок не установлен, роутер отвечает на

запросы, если нет – не отвечает.

После выполнения необходимых настроек нажмите кнопку «Apply» для их сохранения.

3.4.6 WDS

Данный пункт позволяет настроить режим WDS для QFR-200-4T-2V-W, который позволяет

расширить зону покрытия беспроводной сети при помощи объединения нескольких

точек доступа Wi-Fi.

www.qtech.ru

Page 50

Техническое описание

3. Управление через Web 50

Выберите один из режимов WDS в поле «WDS Mode».

3.4.6.1 Lazy Mode

Phy Mode – в системе существуют три типа передачи данных для режима Phy: CCK,

OFDM и HTMIX. Данные будут передаваться через канал связи.

Encryp Type – алгоритм шифрования: NONE, WEP, TKIP и AES.

Encryp Key – ключ для алгоритма шифрования, введите 8 ~ 63 символов в коде

ASCII или 64 символа в шестнадцатеричной системе.

www.qtech.ru

Page 51

Техническое описание

3. Управление через Web 51

3.4.6.2 Bridge Mode/Repeater Mode

Phy Mode – в системе существуют три типа передачи данных для режима Phy: CCK,

OFDM и HTMIX. Данные будут передаваться через канал связи.

Encryp Type – алгоритм шифрования: NONE, WEP, TKIP и AES.

Encryp Key – ключ для алгоритма шифрования, введите 8 ~ 63 символов в коде

ASCII или 64 символа в шестнадцатеричной системе.

AP MAC Address – MAC-адрес точки доступа. Доступно 4 MAC-адреса для ввода.

3.4.7 APSCAN

QFR-200-4T-2V-W может выполнять сканирования и находить рабочие точки доступа.

Основываясь на результатах сканирования, пользователь сможет установить, какие

каналы более эффективны для использования. Также сканирование может помочь найти

www.qtech.ru

Page 52

Техническое описание

3. Управление через Web 52

точку доступа по соседству для подключения при помощи WDS. Во время сканирования

(5 секунд) ни один клиент не может быть подключён к QFR-200-4T-2V-W. Также могут

быть найдены только точки доступа, работающие на одинаковом канале с QFR-200-4T-2V-

W.

SSID – SSID найденных точек доступа.

BSSID – MAC-адрес точки доступа.

RSSI – уровень сигнала.

Channel – номер канала.

Encryption – используемый метод шифрования.

Authentication – используемый режим аутентификации.

Вкладка Channel Chart используется для отображения точек доступа на других каналах.

www.qtech.ru

Page 53

Техническое описание

3. Управление через Web 53

3.4.8 Wireless WAN

Данный пункт позволяет включить и отключить беспроводное соединение WAN. При

активации беспроводного WAN укажите SSID и BSSID (опционально) и выберите тип

шифрования:

Если выбран тип шифрования OPENWEP или SHAREDWEP, доступны четыре ключа для

обеспечения шифрования.

www.qtech.ru

Page 54

Техническое описание

3. Управление через Web 54

При выборе алгоритма WPA-PSK или WPA2-PSK укажите ключевые фразы. Ключевая

фраза из последовательности слов или текст используется для контроля доступа к

системе и данным. Как правило, ключевые фразы применяются в системах,

использующих их в качестве ключей шифрования.

3.4.9 Information

Данный пункт предназначен для просмотра информации (MAC-адрес, SSID, методы

аутентификации и шифрования) о подключённых клиентах.

Вкладка Statistics отображает данные о точке доступа QFR-200-4T-2V-W.

www.qtech.ru

Page 55

Техническое описание

3. Управление через Web 55

3.5. Пункт меню VoIP Settings

Пункт «VoIP Settings» предназначен для настройки VoIP и содержит следующие

подпункты:

3.5.1 Phone Settings

Данный пункт меню предназначен для настройки функций телефона и содержит три

вкладки: «FXS Port Settings», «Dial Plan Settings» и «Port Function Setting».

www.qtech.ru

Page 56

Техническое описание

3. Управление через Web 56

3.5.1.1. FXS Port Settings

Вы можете настроить следующие параметры:

Max Flash Time/Min Flash Time – максимальное и минимальное время нажатия

рычага PSTN телефона для срабатывания flash-операции (например, для

переключения на другую телефонную линию или удержания на линии).

FXS Port – настройка режима FXS-порта в зависимости от месторасположения.

Выберите страну в данном списке.

Jitter Buffer Type – тип джиттер-буфера. Выберите в списке фиксированный или

адаптивный тип джиттер-буфера. Джиттер-буфер сглаживает эффект

неравномерности приходящих IP-пакетов голосового трафика из сети. Если размер

джиттер-буфера будет слишком велик, возможны задержки при передаче

голосового трафика. При выборе фиксированного джиттер-буфера начальное

значение обычно установлено на 20 мс, при выборе адаптивного джиттер-буфера

максимальное значение может быть установлено в интервале 100-700 мс,

минимальное – 10-90 мс.

Нажмите кнопку «Apply» для применения настроек.

3.5.1.2. Dial Plan Settings

Выберите вкладку «Dial Plan Settings».

www.qtech.ru

Page 57

Техническое описание

Шаблон

Описание

*xx

Если первые цифры *00, *01…или *99, только эти три цифры

будут использоваться

#xx

Если первые цифры #00, #01…or #99, только эти три цифры

будут использоваться

10x

Если первые цифры 100, 101…or 109, только эти три цифры

будут использоваться

11x

Если первые цифры 110, 111…or 119, только эти три цифры

будут использоваться

Xxxxxxxx

Если номер имеет 8 цифр, то все 8 цифр номера будут

использоваться

3. Управление через Web 57

Replace prefix code – применение правила замены префикса. You can set it to “On”

or “Off”, only when it is “On”, the Replace rule takes effect.

Replace rule – правило замены: если префикс входящего номера совпадает с

указанным, то он будет изменён на соответствующее значение, внесённое во

второе поле. Пример:

Если правило замены: 001 -> 005: входящий номер “001+86+755+27602040”

будет изменён на “005-+86+755+27602040”.

Если правило замены 001+009+006 -> 005: входящие номера

“001+86+755+27602040”, “009+86+755+27602040” и “006+86+755+27602040”

будут изменены на “005-+86+755+27602040”.

Dial Plan – шаблон входящего номера, который будет использоваться, если

входящий номер начинается с нуля, то шаблон будет игнорироваться.

www.qtech.ru

Page 58

Техническое описание

Шаблон

Описание

0

Игнорировать Auto Prefix, если первая цифра 0

1

Игнорировать Auto Prefix, если первая цифра 1

xxxx

Игнорировать Auto Prefix, если входящий номер имеет 4

цифры

xxxxxx

Игнорировать Auto Prefix, если входящий номер имеет 5

цифер

3. Управление через Web 58

Auto Prefix – добавочный префикс для входящего номера.

Prefix Unset Plan – шаблон игнорирования добавочного префикса, если входящий

номер совпадает с шаблоном, то добавочный префикс игнорируется. Пример:

Если Auto Prefix 07 и Prefix Unset Plan 0, то входящий номер 0075 останется без

изменений.

Если Auto Prefix 07 и Prefix Unset Plan 1, то входящий номер 0075 будет изменён

на 070075. Входящий номер 10075 останется без изменений.

Если Auto Prefix 07 и Prefix Unset Plan 0+1, то входящие номера 0075 и 1075

останутся без изменений, а номер 2075 изменится на 072075.

Auto Dial Time – функция автоматического набора номера без нажатия символа

«#». После указанного периода времени система автоматически наберёт номер

напрямую.

Нажмите кнопку «Apply» для применения настроек.

3.5.1.3. Port Function Settings

Выберите вкладку «Port Function Settings».

www.qtech.ru

Page 59

Техническое описание

3. Управление через Web 59

Select Port – выбор порта для настройки.

Hotline – активация функции "горячей линии".

Handset Volume – громкость гарнитуры.

Handset Gain – усиление громкости гарнитуры.

DND Always – активация режима "Не беспокоить" на постоянное время, все

входящие звонки будут блокироваться.

DND Period – период использования режима "Не беспокоить", все звонки в

указанный период будут блокироваться.

www.qtech.ru

Page 60

Техническое описание

3. Управление через Web 60

Call Waiting – активация функции ожидания вызова.

Call ID – настройка Caller ID. Выберите один из четырёх вариантов для FSK или

DTMF в соответствии с условиями использования.

T.38 Port – активация порта T.38 для использования факсимильных сообщений.

Call Forward – в системе существует три режима переадресации: All Forward

(переадресация всех звонков), Busy Forward (переадресация по занятости), and No

Answer Forward (переадресация по неответу). При использовании любого из

режимов переадресации входящие звонки будут перенаправляться на указанное

имя, телефон или URL. Для переадресации по неответу необходимо установить

таймаут отсутствия ответа, после которого входящий звонок переадресовывается.

Hold By RFC – активация или деактивация функции «Hold by RFC» (функция

удержания вызова средствами RFC 3264).

Нажмите кнопку «Apply» для применения настроек.

3.5.2 SIP Settings

Данный пункт меню предназначен для настройки SIP-протокола и содержит три вкладки:

«Server Domain», «Codec Settings» и «Other Settings».

3.5.2.1 Server Domain

Select Port – выбор порта для настройки.

www.qtech.ru

Page 61

Техническое описание

3. Управление через Web 61

Active – активация регистрации SIP-телефона.

Display Name – наименование SIP-аккаунта для отображения.

User Name – логин, полученный от поставщика услуг.

Register Name – имя для регистрации, полученное от поставщика услуг.

Register Password – пароль для регистрации, полученный от поставщика услуг.

Domain Server – домен сервера, полученный от поставщика услуг.

Proxy Server – прокси-сервер, полученный от поставщика услуг.

Outbound Proxy – исходящий прокси-сервер, полученный от поставщика услуг.

Subscribe for MWI – активация функции MWI (Message Waiting Indicate).

Status – отображение статуса регистрации телефона.

Нажмите кнопку «Apply» для применения настроек.

3.5.2.2 Codec Settings

Выберите вкладку «Codec Settings».

www.qtech.ru

Page 62

Техническое описание

3. Управление через Web 62

Codec Priority1~9 – выбор приоритета кодеков. Выберите в каждом списке кодек,

соответствующий приоритету (системой поддерживается 9 кодеков: G.711 u-law,

G.711 a-law, G.723, G.729, G.726-16, G.726-24, G.726-32, G.726-40 и GSM. Кодеки для

приоритетов 2-9 могут быть не установлены.

G.711/G.729RTP Packet Length – длина пакетов для кодека G.711/G.729 RTP.

Доступно 9 вариантов: 10мс, 20мс, 30мс, 40мс, 50мс, 60мс, 70ms, 80мс и 90мс.

G.723 RTP Packet Length – длина пакетов для кодека G.723 RTP. Доступно 3

варианта: 30мс, 60мс и 90мс.

VoiceVADEnable – активация функции обнаружения голосовой активности.

CNG Enable – активация функции генерации комфортного шума.

LEC Enable – активация функции эхо-компенсации.

Codec ID Settings – идентификатор кодека.

Нажмите кнопку «Apply» для применения настроек.

3.5.2.3 Other Settings

Выберите вкладку «Other Settings».

www.qtech.ru

Page 63

Техническое описание

3. Управление через Web 63

DTMF Settings – настройки DTMF. Выберите один из трёх вариантов.

SIP Port – укажите номер порта для SIP.

RTP Port – укажите номер порта для RTP.

RPort – активация механизма RPort. Суть механизма заключается в том, что при

соединении удаленному хосту сообщается на какой именно IP-адрес и порт

следует присылать ответ.

Voice QoS – установка параметра Diff-Serv QoS для голоса.

SIP Qos – установка параметра Diff-Serv QoS для SIP.

SIP Expire Time – установка таймаута истечения SIP-регистрации.

Use DNS SRV – активация поддержки режима работы DNS-сервера для

переадресации SIP-вызовов по доменным именам.

STUN – активация STUN сервера.

STUN Server – тип STUN сервера.

STUN Port – номер STUN порта.

Нажмите кнопку «Apply» для применения настроек.

www.qtech.ru

Page 64

Техническое описание

3. Управление через Web 64

3.6 Пункт меню NAT

Пункт «NAT» предназначен для настройки преобразования сетевых адресов и содержит

следующие подпункты:

3.5.1 Port Forward

Данный пункт предназначен для настройки переадресации портов. Данная возможность

используется для создания виртуальных серверов внутри локальной сети. Удалённые

запросы будут переадресовываться на локальный сервер через виртуальный сервер.

Функция переадресации портов (Port Forward) позволит настроить общедоступные

сервисы, такие как web-сервер, FTP-сервер, игровой сервер и др.

Enable – активация функции Port Forward.

Protocol – используемый протокол (TCP+UDP/TCP/UDP).

Start Port/End Port – диапазон номеров внешних портов для сервера или

приложения. Если необходимо использовать только один порт, оставьте поле End

Port пустым.

www.qtech.ru

Page 65

Техническое описание

3. Управление через Web 65

Private IP – IP-адрес ПК, на котором будет установлено приложение.

Private Port – номер порта ПК, если нет необходимости менять внешний порт,

оставьте поле пустым.

Comment – комментарий.

Нажмите кнопку «Apply».

3.5.2 DMZ

Данный пункт предназначен для настройки демилитаризованной зоны.

Активируйте функцию DMZ в поле «Enable DMZ Host Function» и укажите IP-адрес хостсервера DMZ в поле «DMZ IP Address». Нажмите кнопку «Apply».

3.5.3 Static NAT

Данный пункт предназначен для настройки статического преобразования сетевых

адресов, что требуется для поддержки входящих соединений от внешней сети к частной

сети. Для каждого локального адреса должен быть соответствующий уникальный

внешний адрес.

www.qtech.ru

Page 66

Техническое описание

3. Управление через Web 66

Enable – активация функции статического преобразования адресов.

Public IP – внешний публичный IP-адрес.

Private IP – частный IP-адрес ПК.

Comment – комментарий.

Нажмите кнопку «Apply».

3.7 Пункт меню Firewall

Пункт «Firewall» предназначен для настройки функций безопасности и содержит

следующие подпункты:

3.6.1 MAC/IP/Port Filter

Данный пункт предназначен для настройки фильтрации по MAC и IP-адресам, а также по

портам.

www.qtech.ru

Page 67

Техническое описание

3. Управление через Web 67

Default Policy – общая политика для Firewall. ACCEPT – все пакеты, не

соответствующие условиям правила, будут приниматься, DROP – все пакеты, не

соответствующие условиям правила, будут отбрасываться.

Enable – активация/деактивация правила.

Source MAC – MAC-адрес роутера.

Source IP – IP-адрес источника для правила.

Destination IP – IP-адрес пункта назначения для правила.

Protocol – протокол, используемый правилом (TCP, UDP, TCP+UDP, ICMP, All или

Other). При выборе варианта Other укажите другой протокол в соответствующем

поле рядом со списком.

Source Port Range – диапазон портов источника.

Destination Port Range – диапазон портов пункта назначения.

Action – ACCEPT – все пакеты, соответствующие условиям правила, будут

приниматься, DROP – все пакеты, соответствующие условиям правила, будут

отбрасываться.

Comment – комментарий.

www.qtech.ru

Page 68

Техническое описание

3. Управление через Web 68

Перейдите на вкладку Internet management.

Данная вкладка позволяет доступ к сервисам HTTP, FTP и Email.

Нажмите кнопку «Apply».

3.6.2 Content Filter

Данный пункт содержит три вкладки и позволяет настроить различные фильтры.

3.6.2.1 Content

Выберите соответствующее поле для блокировки контента:

Filter Proxy – блокировка подключений через прокси-сервера.

Filter Java – блокировка Java-контента.

Filter ActiveX – блокировка ActiveX контента.

Нажмите кнопку «Apply».

www.qtech.ru

Page 69

Техническое описание

3. Управление через Web 69

3.6.2.2 URL

Укажите адрес URL в поле «Web URL Filter», запросы с которого необходимо фильтровать.

Нажмите кнопку «Add», таблица «URL List» отображает список текущих адресов URL, по

которым производится фильтрация.

3.6.2.3 Host

Укажите адрес имя хоста в поле «Web Host Filter», запросы с которого необходимо

фильтровать. Нажмите кнопку «Add», таблица «Host List» отображает список текущих

наименований хостов, по которым производится фильтрация.

3.6.3 VPN Passthrough

Данный пункт позволяет настроить ограничение различных протоколов VPN.

www.qtech.ru

Page 70

Техническое описание

3. Управление через Web 70

Укажите запрет или разрешение подключения для следующих протоколов:

IPSec Pass Through – ограничение для протокола IPSec.

PPTP Pass Through – ограничение для протокола PPTP.

L2TP Pass Through – ограничение для протокола L2TP.

Нажмите кнопку «Apply».

3.6.4 System Firewall

Данный пункт содержит три вкладки и позволяет настроить функции системного

межсетевого экрана.

www.qtech.ru

Page 71

Техническое описание

3. Управление через Web 71

3.6.4.1 Management

Enable ICMP Ping/HTTP/Telnet – включение или отключение различного удалённого

доступа администраторам для управления QFR-200-4T-2V-W. HTTP Port/Telnet Port

- номера портов для доступа через HTTP и Telnet соответственно.

Access list – доступ для удалённого управления с указанных IP-адресов. Укажите IP-

адрес и выберите маску подсети в списке.

Нажмите кнопку «Apply».

3.6.4.2 SPI Firewall

Технология SPI позволяет дополнительно защититься от атак, выполняя проверку

проходящего трафика на корректность на сетевом уровне. Файервол отслеживает

состояние сетевых соединений (например, TCP или UDP) и в состоянии держать атрибуты

каждого соединения в памяти. Эти атрибуты все вместе известны как состояние

www.qtech.ru

Page 72

Техническое описание

3. Управление через Web 72

соединения, и могут включать в себя такие детали, как IP-адреса портов, участвующих в

соединениях и порядковые номера пакетов, проходящих через соединение. Проверка с

учетом состояния контролирует входящие и исходящие пакеты с течением времени, а

также состояние соединения и сохраняет данные в динамических таблицах.

Активируйте поле «Stateful Packet Inspection (SPI) Firewall» для использования технологии

SPI. Нажмите кнопку «Apply».

3.6.4.3 DoS Defense

Защита от DoS (Denial of Service) позволяет обнаружить и предотвратить многие виды

DoS-атак. Атаки, как правило, сгруппированы по двум направлениям – флуд-атаки и атаки

поиска уязвимостей. Флуд-атаки направлены на перенасыщение системы

бессмысленными запросами, второй вид атак использует уязвимости системы для

нанесения вреда системе и несанкционированного доступа к данным.

Отметьте следующие виды защиты от DoS атак:

Enable SYN flood defense – блокирование большого числа SYN-запросов (запросы

на подключение по протоколу TCP), предел по умолчанию 50 пакетов в секунду.

При достижении предела все SYN-запросы отбрасываются в течение

определённого таймаута (по умолчанию значение таймаута 10 секунд).

Enable UDP flood defense – блокирование большого числа UDP-запросов, предел

по умолчанию 150 пакетов в секунду. При достижении предела все UDP-запросы

отбрасываются в течение определённого таймаута (по умолчанию значение

таймаута 10 секунд).

Enable ICMP flood defense – блокирование большого числа ICMP-запросов, предел

по умолчанию 50 пакетов в секунду. При достижении предела все ICMP-запросы

отбрасываются в течение определённого таймаута (по умолчанию значение

таймаута 10 секунд).

www.qtech.ru

Page 73

Техническое описание

3. Управление через Web 73

Enable Furtive port scanner detection – активация функции защиты от сканирования

портов.

Enable Ping of Death Defense – активация функции защиты от атаки Ping of Death.

Это тип сетевой атаки, при которой компьютер-жертва получает особым образом

подделанный эхо-запрос (ping), после которого он перестает отвечать на запросы

вообще (DoS). При активации этой функции QFR-200-4T-2V-W блокирует все

запросы данного типа.

Enable IP Address Anti-spoofing – активации функции защиты от Spoofing-атак,

определенных видов атак посредством «имитации (подлога) соединения».

Нажмите кнопку «Apply».

3.6.5 IP Bandwidth Settings

Данный пункт меню позволяет настроить параметры полосы пропускания.

3.6.5.1 Bandwidth Limit

www.qtech.ru

Page 74

Техническое описание

3. Управление через Web 74

Активируйте лимиты для полосы пропускания в поле «Enable» и укажите следующие

параметры:

Uplink total bandwidth (kBps) – общая пропускная способность входящего канала.

Downlink total bandwidth (kBps) – общая пропускная способность исходящего

канала.

Нажмите кнопку «Apply».

Далее настройте ограничения для диапазонов IP или MAC-адресов.

Address Type – IP или MAC-адрес.

IP Address Range – диапазон адресов выбранного типа, для которого будет

ограничена полоса пропускания.

Uplink Bandwidth (kBps) – пропускная способность входящего канала.

Downlink Bandwidth (kBps) – пропускная способность исходящего канала.

Comment – комментарий.

Нажмите кнопку «Apply». Данные об ограничениях на заданных диапазонах адресов

появятся в соответствующей таблице ниже.

3.6.5.2 Soft QoS

Для настройки пропускной способности для разных приоритетов укажите следующие

параметры:

Enable – активация функции.

Total bandwidth (0-100000kBps) – общая пропускная способность канала.

High Priority bandwidth (0-100000kBps) – пропускная способность канала для

высокоприоритетного трафика.

High Priority max bandwidth (0-100000kBps) – максимальная пропускная

способность канала для высокоприоритетного трафика.

www.qtech.ru

Page 75

Техническое описание

3. Управление через Web 75

Normal Priority bandwidth (0-100000kBps) – пропускная способность канала для

трафика с обычным приоритетом.

Normal Priority max bandwidth (0-100000kBps) – максимальная пропускная

способность канала для трафика с обычным приоритетом.

Нажмите кнопку «Apply».

3.7 Пункт меню Switch

Данный пункт предназначен для конфигурации портов и содержит следующие

подпункты:

3.7.1 Port Configuration

Данный пункт позволяет настроить параметры портов.

Настройте следующие параметры:

Admin – Enabled – разрешение на соответствующем порту пропускать Ethernet-

пакеты; Disabled – Ethernet-пакеты будут блокироваться.

Negotiation – данная функция обеспечивает механизм обмена информацией о

конфигурациях между двумя концами соединения и автоматически выбирает

максимальную производительность, если данная функция поддерживается

связанным сетевым устройством.

Speed & Duplex – Speed – разрешение всем пользователям выбирать режим

100Mbps или 10Mbps; Duplex – разрешение всем пользователям выбирать режим

полудуплекс или полный дуплекс.

Flow Control – функция управления потоком (Flow Control) используется для

регулирования передачи сигналов в зависимости от пропускной способности

принимающего порта. Концентрация трафика на порту вызывает падение

www.qtech.ru

Page 76

Техническое описание

3. Управление через Web 76

пропускной способности и перегружает буферную память, из-за чего происходит

отбрасывание пакетов и потеря кадров. QFR-200-4T-2V-W использует управление

потоком по стандарту IEEE802.3x в дуплексном режиме (full duplex) и управление

потоком методом обратного давления (противодавления) в полудуплексном

режиме (half duplex).

Learning – активация или деактивация функции распознавания MAC-адресов на

портах.

Нажмите кнопку «Apply».

3.7.2 Miscellaneous

Данный пункт позволяет настроить параметры пакетов.

Настройте следующие параметры:

Aging Timer – время устаревания пакетов в диапазоне 0-7, единица измерения 300

секунд.

Maximum Packet Length – максимальная длина пакетов: 1518, 1522 и 1536.

Нажмите кнопку «Apply».

3.8 Пункт меню QoS Settings

Данный пункт меню предназначен для настроек QoS и содержит следующие подпункты:

3.8.1 QoS Configuration

Данный пункт позволяет настроить приоритет очередей.

www.qtech.ru

Page 77

Техническое описание

3. Управление через Web 77

802.1P+Port-based – приоритет получают пакеты с тэгом «802.1P».

802.1P+DSCP+Port-Based – первый приоритет получают пакеты с тэгом «802.1P».,

далее анализируются пакеты с тэгами «VLAN» и «DSCP» в соответствии с

правилами приоритета, последними анализируются пакеты с тэгом «Port-Based».

Нажмите кнопку «Apply».

3.8.2 Scheduling Mechanism

Данный пункт позволяет настроить алгоритм расписания и связанные параметры.

Schedule Mode – выбор режима QoS. Выбор значения WRR (Weighted Round-Robin)

обеспечивает применение правил очереди, выбор значения SP (Strict Priority)

предоставляет возможность использовать правила со строгими приоритетами для

разных типов передаваемых данных.

Для режима WRR выберите приоритет каждой очереди в диапазоне от 1 до 15.

Нажмите кнопку «Apply».

www.qtech.ru

Page 78

Техническое описание

3. Управление через Web 78

3.8.3 Port Default Queues

Данный пункт позволяет настроить очереди на каждом порту.

Выберите порт в списке «Port» и укажите соответствующую очередь в списке «Default

Queue». Нажмите кнопку «Apply».

3.8.4 Transmit Queues

Данный пункт позволяет посмотреть настройки очередей по приоритетам.

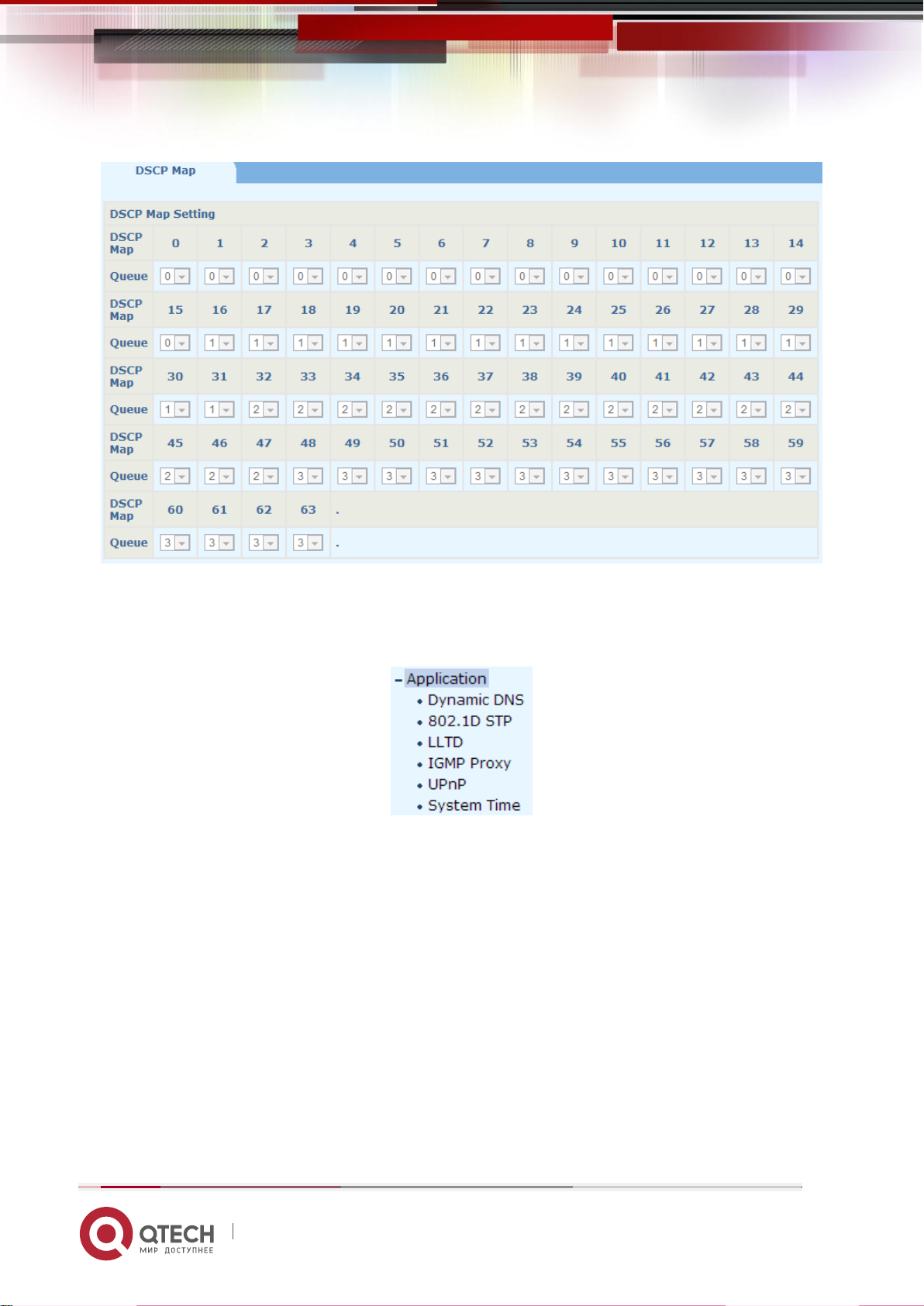

3.8.5 DSCP Map

Данный пункт позволяет посмотреть настройки политик DSCP.

www.qtech.ru

Page 79

Техническое описание

3. Управление через Web 79

3.9 Пункт меню Application

Данный пункт меню предназначен для настройки некоторых системных приложений и

содержит следующие пункты:

3.9.1 Dynamic DNS

Данный пункт позволяет настроить динамическую службу доменных имён (DDNS –

Dynamic Domain Name System). Служба DDNS применяется для назначения постоянного

доменного имени любому сетевому устройству с динамическим IP-адресом. Это может

быть IP-адрес, полученный по DHCP или по IPCP в PPP-соединениях (например, при

удалённом доступе через модем). Другие устройства в Интернете могут устанавливать

соединение с этой машиной по доменному имени и даже не знать, что IP-адрес

изменился.

www.qtech.ru

Page 80

Техническое описание

3. Управление через Web 80

Активируйте использование службы DDNS в поле «Enable Dynamic DNS» и укажите

следующие параметры:

Service Provider – выберите из списка адрес сервис-провайдера,

предоставляющего использование DDNS.

Domain Name – имя домена.

Username – логин для использования DDNS.

Password – пароль для использования DDNS.

Check Period – период проверки соединения с DNS-сервером (минуты, часы, дни).

Forced Update Period – период принудительного обновления соединения с DNS-

сервером (минуты, часы, дни).

Нажмите кнопку «Apply».

3.9.2 802.1D STP

Данный пункт позволяет активировать использование протокола STP (Spanning Tree

Protocol), предназначенного для автоматического удаления циклов (петель коммутации)

из топологии сети на канальном уровне в Ethernet-сетях.

www.qtech.ru

Page 81

Техническое описание

3. Управление через Web 81

Активируйте использование протокола и нажмите кнопку «Apply».

3.9.3 LLTD

Данный пункт позволяет активировать использование протокола LLTD (Link Layer Topology

Discovery), предназначенного для облегчённого определения сетевых устройств и

взаимодействия с ними.

Активируйте использование протокола и нажмите кнопку «Apply».

3.9.4 IGMP Proxy

Данный пункт позволяет активировать использование IGMP Proxy. IGMP (Internet Group

Management Protocol) используется для управления групповой (multicast) передачей

данных в сетях, основанных на протоколе IP.

Активируйте использование протокола и нажмите кнопку «Apply».

www.qtech.ru

Page 82

Техническое описание

3. Управление через Web 82

3.9.5 UPnP

Данный пункт позволяет активировать использование UPnP (Universal Plug and Play).

Технология UPnP (The Universal Plug and Play) позволяет компьютеру автоматически

находить, подключать и настраивать устройства для работы с локальными сетями.

Активируйте использование технологии UPnP и нажмите кнопку «Apply».

3.9.6 System Time

Данный пункт позволяет настроить синхронизацию системного времени различными

способами.

Current System Time – отображение текущего времени и даты. При нажатии кнопки

«Inquire Time» происходит немедленное обновление времени и даты.

Use Browser Time – использование времени и даты текущего браузера.

Use NTP Client – автоматическая настройка при помощи NTP-сервера.

Time Zone – часовой пояс.

NTP Server – адрес NTP-сервера.

www.qtech.ru

Page 83

Техническое описание

3. Управление через Web 83

NTP Synchronization – период синхронизации времени с NTP-сервером.

Нажмите кнопку «Apply».

3.10 Пункт меню VPN

Виртуальная частная сеть (VPN) – это общее название технологии, обеспечивающей одно

или несколько соединений поверх других существующих сетей, включая Интернет. При

помощи VPN осуществляется передача данных между двумя компьютерами через

локальную или общественную сеть через частный канал с имитацией соединения Pointto-Point. Пункт меню содержит следующие подпункты:

3.10.1 VPN Control

Данный пункт позволяет настроить контроль соединения через различные протоколы

VPN.

Enable PPTP VPN Service – активация протокола PPTP. Туннельный протокол PPTP

реализует один из видов VPN и позволяет устанавливать защищённое соединение

в стандартной сети, инкапсулируя PPP-кадры в IP-пакеты для передачи по сети.

Enable IPSec VPN Service – активация протокола IPSec. IPSec – набор протоколов

для обеспечения защиты данных, передаваемых по IP-протоколу и позволяющий

осуществлять аутентификацию, проверку целостности и/или шифрование IPпакетов. IPsec также включает в себя протоколы для защищённого обмена

ключами в сети Интернет.

Enable L2TP VPN Service – активация протокола L2TP. Протокол туннелирования

второго уровня L2TP реализует один из видов VPN или частично применяется для

предоставления сервисов от провайдера. L2TP не обеспечивает шифрование

www.qtech.ru

Page 84

Техническое описание

3. Управление через Web 84

данных сам по себе, он опирается на протоколы шифрования, передающие

данные через L2TP-канал.

Отметьте необходимые значения и нажмите кнопку «Apply».

3.10.2 PPP Setup

Данный пункт предназначен для настройки соединения протокола PPP, использующегося

во многих типах сетей для установления прямой связи между двумя узлами сети с

обеспечением аутентификации соединения, шифрования (с использованием ECP, RFC

1968) и сжатия данных.

В поле «Dial-In PPP Authentication» указывается режим аутентификации Dial-In PPP:

PAP only – принудительная аутентификация Dial-In пользователей через PAP-