Page 1

PGP Personal Privacy pour

Windows 95, 98 et NT

Manuel de l’Utilisateur

Version 6.0

[traduction française: news:fr.misc.cryptologie, 1998]

[Le texte de ce manuel reste la propriété de Network Associates Inc. (NAI).

NAI n’a pas donné son accord pour cette traduction, qui n’est procurée par

ses auteurs qu’à titre temporaire dans l’attente d’une version française

officielle de NAI]

Page 2

Copyright © 1990-1998 Network Associates, Inc. and its Affiliated Companies. All Rights

Reserved.

PGP*, Version 6.0.2

11-98. Printed in the United States of America.

PGP, Pretty Good, and Pretty Good Privacy are registered trademarks of Network Associates, Inc.

and/or its Affiliated Companies in the US and other countries. All other registered and unregistered

trademarks in this document are the sole property of their respective owners.

Portions of this software may use public key algorithms described in U.S. Patent numbers

4,200,770, 4,218,582, 4,405,829, and 4,424,414, licensed exclusively by Public Key Partners; the

IDEA(tm) cryptographic cipher described in U.S. patent number 5,214,703, licensed from Ascom

Tech AG; and the Northern Telecom Ltd., CAST Encryption Algorithm, licensed from Northern

Telecom, Ltd. IDEA is a trademark of AscomTech AG. Network Associates Inc. may have patents

and/or pending patent applications covering subject matter in this software or its documentation; the

furnishing of this software or documentation does not give you any license to these patents. The

compression code in PGP is by Mark Adler and Jean-Loup Gailly, used with permission from the

free Info-ZIP implementation. LDAP software provided courtesy University of Michigan at Ann

Arbor, Copyright © 1992-1996 Regents of the University of Michigan. All rights reserved. This

product includes software developed by the Apache Group for use in the Apache HTTP server

project (http://www.apache.org/). Copyright © 1995-1997 The Apache Group. All rights reserved.

See text files included with the software or the PGP web site for further information. This software

is based in part on the work of the Independent JPEG Group. Soft TEMPEST font courtesy of Ross

Anderson and Marcus Kuhn.

The software provided with this documentation is licensed to you for your individual use under the

terms of the End User License Agreement and Limited Warranty provided with the software. The

information in this document is subject to change without notice. Network Associates Inc. does not

warrant that the information meets your requirements or that the information is free of errors. The

information may include technical inaccuracies or typographical errors. Changes may be made to

the information and incorporated in new editions of this document, if and when made available by

Network Associates Inc.

Export of this software and documentation may be subject to compliance with the rules and

regulations promulgated from time to time by the Bureau of Export Administration, United States

Department of Commerce, which restrict the export and re-export of certain products and technical

data.

Network Associates, Inc. (408) 988-3832 main

3965 Freedom Circle (408) 970-9727 fax

Santa Clara, CA 95054 http://www.nai.com

info@nai.com

* is sometimes used instead of the ® for registered trademarks to protect marks registered outside of

the U.S.

Page 3

LIMITED WARRANTY

Limited Warranty. Network Associates Inc. warrants that the Software Product will perform

substantially in accordance with the accompanying written materials for a period of sixty (60) days

from the date of original purchase. To the extent allowed by applicable law, implied warranties on

the Software Product, if any, are limited to such sixty (60) day period. Some jurisdictions do not

allow limitations on duration of an implied warranty, so the above limitation may not apply to you.

Customer Remedies. Network Associates Inc’s and its suppliers’ entire liability and your exclusive

remedy shall be, at Network Associates Inc’s option, either (a) return of the purchase price paid for

the license, if any or (b) repair or replacement of the Software Product that does not meet Network

Associates Inc’s limited warranty and which is returned at your expense to Network Associates Inc.

with a copy of your receipt. This limited warranty is void if failure of the Software Product has

resulted from accident, abuse, or misapplication. Any repaired or replacement Software Product

will be warranted for the remainder of the original warranty period or thirty (30) days, whichever is

longer. Outside the United States, neither these remedies nor any product support services offered

by Network Associates Inc. are available without proof of purchase from an authorized international

source and may not be available from Network Associates Inc. to the extent they subject to

restrictions under U.S. export control laws and regulations.

NO OTHER WARRANTIES. TO THE MAXIMUM EXTENT PERMITTED BY APPLICABLE

LAW, AND EXCEPT FOR THE LIMITED WARRANTIES SET FORTH HEREIN, THE

SOFTWARE AND DOCUMENTATION ARE PROVIDED "AS IS" AND NETWORK

ASSOCIATES, INC. AND ITS SUPPLIERS DISCLAIM ALL OTHER WARRANTIES AND

CONDITIONS, EITHER EXPRESS OR IMPLIED, INCLUDING, BUT NOT LIMITED TO,

IMPLIED WARRANTIES OF MERCHANTABILITY, FITNESS FOR A PARTICULAR

PURPOSE, CONFORMANCE WITH DESCRIPTION, TITLE AND NON-INFRINGEMENT OF

THIRD PARTY RIGHTS, AND THE PROVISION OF OR FAILURE TO PROVIDE SUPPORT

SERVICES. THIS LIMITED WARRANTY GIVES YOU SPECIFIC LEGAL RIGHTS. YOU

MAY HAVE OTHERS, WHICH VARY FROM JURISDICTION TO JURISDICTION.

LIMITATION OF LIABILITY. TO THE MAXIMUM EXTENT PERMITTED BY APPLICABLE

LAW, IN NO EVENT SHALL NETWORK ASSOCIATES, INC. OR ITS SUPPLIERS BE

LIABLE FOR ANY INDIRECT, INCIDENTAL, CONSEQUENTIAL, SPECIAL OR

EXEMPLARY DAMAGES OR LOST PROFITS WHATSOEVER (INCLUDING, WITHOUT

LIMITATION, DAMAGES FOR LOSS OF BUSINESS PROFITS, BUSINESS INTERRUPTION,

LOSS OF BUSINESS INFORMATION, OR ANY OTHER PECUNIARY LOSS) ARISING OUT

OF THE USE OR INABILITY TO USE THE SOFTWARE PRODUCT OR THE FAILURE TO

PROVIDE SUPPORT SERVICES, EVEN IF NETWORK ASSOCIATES, INC. HAS BEEN

ADVISED OF THE POSSIBILITY OF SUCH DAMAGES. IN ANY CASE, NETWORK

ASSOCIATES, INC’S CUMULATIVE AND ENTIRE LIABILITY TO YOU OR ANY OTHER

PARTY FOR ANY LOSS OR DAMAGES RESULTING FROM ANY CLAIMS, DEMANDS OR

ACTIONS ARISING OUT OF OR RELATING TO THIS AGREEMENT SHALL NOT EXCEED

THE PURCHASE PRICE PAID FOR THIS LICENSE. BECAUSE SOME JURISDICTIONS DO

NOT ALLOW THE EXCLUSION OR LIMITATION OF LIABILITY, THE ABOVE

LIMITATIONS MAY NOT APPLY TO YOU.

Page 4

Page 5

Table des Matières

Préface ........................................................................................................... 9

Comment contacter Network Associates............................................................................... 9

Service clients...............................................................................................................9

Assistance technique.................................................................................................... 9

Vos réactions sont bienvenues ..................................................................................10

Formation Network Associates................................................................................... 10

Lectures recommandées ...................................................................................................... 10

Chapitre 1. Introduction à PGP....................................................................... 13

Quoi de neuf dans PGP version 6.0...................................................................................... 13

Utiliser PGP........................................................................................................................... 15

Un rapide aperçu......................................................................................................... 15

Les étapes fondamentales pour utiliser PGP............................................................. 15

Chapitre 2. Commencer ................................................................................. 19

Lancer PGP............................................................................................................................ 19

Utiliser PGP depuis la barre des tâches...........................................................19

Exécuter les fonctions de PGP depuis le presse-papiers ............................... 19

Ouvrir la fenêtre de PGPkeys............................................................................ 20

Régler les préférences de PGP.........................................................................20

Obtenir de l’aide ................................................................................................20

Quitter PGP........................................................................................................ 20

Utiliser PGP depuis les applications e-mail gérées............................................................. 21

Utiliser PGP/MIME .......................................................................................................21

Utiliser PGP depuis PGPtools..................................................................................... 21

Utiliser PGP depuis l’Explorateur Windows............................................................... 22

Sélectionner les destinataires .................................................................................... 22

Prendre les raccourcis................................................................................................ 23

Description des icônes de PGPkeys .......................................................................... 23

Chapitre 3. Créer et Echanger des Clés.......................................................... 27

Notion de clé ......................................................................................................................... 27

Créer une paire de clés......................................................................................................... 28

Créer une phrase secrète dont vous vous rappellerez........................................................ 32

Ajouter un ID photographique à votre clé............................................................................ 33

Créer de nouvelles sous-clés............................................................................................... 35

Scission de clé...................................................................................................................... 36

Manuel de l’Utilisateur v

Page 6

Table des Matières

Protéger vos clés ..................................................................................................................39

Distribuer votre clé publique................................................................................................ 40

Rendre votre clé publique disponible via un serveur de clés .........................40

Mettre à jour votre clé sur un serveur de clés.................................................. 41

Enlever des signatures ou des noms d'utilisateur associés à votre clé......... 41

Inclure votre clé publique dans un message e-mail.................................................. 42

Exporter votre clé publique dans un fichier............................................................... 43

Obtenir les clés publiques d’autrui ......................................................................................43

Récupérer des clés publiques depuis un serveur de clés......................................... 43

Ajouter une clé publique depuis un message e-mail................................................. 44

Importer une clé publique depuis un fichier.............................................................. 45

Vérifier l’authenticité d’une clé............................................................................................. 45

Signer la clé publique ........................................................................................................... 46

Obtenir des clés publiques via des avals de confiance ......................................................46

Chapitre 4. Envoyer et Recevoir des E-mails Sécurisés................................... 49

Crypter et signer des e-mails................................................................................................ 49

Crypter et signer avec des applications e-mail gérées.............................................. 49

Crypter un e-mail pour des groupes de destinataires............................................... 53

Travailler avec des listes de distribution ......................................................... 54

Envoyer un e-mail crypté et signé à des listes de distribution .......................54

Décrypter et vérifier un e-mail.............................................................................................. 55

Chapitre 5. Utiliser PGP pour le Stockage Sécurisé de Fichiers....................... 59

Utiliser PGP pour crypter et décrypter des fichiers............................................................. 59

Utiliser le menu du clic-droit de PGP pour crypter et signer........................... 59

Utiliser PGPtools pour crypter et signer ..........................................................61

Utiliser PGPtray pour décrypter et vérifier....................................................... 63

Utiliser PGPtools pour décrypter et vérifier..................................................... 64

Signer et décrypter des fichiers avec une clé scindée........................................................ 64

Utiliser PGP Wipe pour effacer des fichiers......................................................................... 69

Utiliser le PGP Free Space Wiper pour nettoyer l’espace libre sur vos disques................ 70

Chapitre 6. Gestion des Clés et Réglage des Préférences ............................... 73

Gérer vos clés .......................................................................................................................73

La fenêtre PGPkeys..................................................................................................... 73

Description des attributs PGPkeys................................................................... 74

Examiner les propriétés d’une clé........................................................................................ 76

Fenêtre key properties, onglet General............................................................ 77

Fenêtre key properties, onglet Subkey............................................................. 78

Spécifier une paire de clés par défaut........................................................................ 79

vi PGP pour Windows 95, 98 et NT

Page 7

Table des Matières

Ajouter un nouveau nom d’utilisateur ou adresse à une paire de clés........... 79

Vérifier une clé publique............................................................................................. 80

Signer une clé publique ....................................................................................81

Accorder sa confiance pour valider des clés............................................................. 84

Désactiver et activer des clés..................................................................................... 84

Effacer une clé, une signature ou un ID d’utilisateur................................................. 85

Changer votre phrase secrète .................................................................................... 85

Importer et Exporter des Clés..................................................................................... 86

Révoquer une clé ........................................................................................................ 87

Régler vos préférences......................................................................................................... 88

Rechercher une clé............................................................................................................... 98

Chapitre 7. PGPdisk..................................................................................... 101

Qu’est-ce que PGPdisk?..................................................................................................... 101

Fonctionnalités PGPdisk .................................................................................................... 101

Pourquoi utiliser PGPdisk? ...................................................................................... 102

Démarrer PGPdisk..................................................................................................... 102

Travailler avec des Volumes PGPdisk ............................................................................... 103

Créer un nouveau volume PGPdisk.......................................................................... 103

Changer une phrase secrète..................................................................................... 105

Ajouter des phrases secrètes auxiliaires................................................................. 106

Retirer une phrase secrète........................................................................................ 107

Retirer toutes les phrases secrètes auxiliaires........................................................ 108

Ajouter ou retirer des clés publiques....................................................................... 108

Ouvrir un volume PGPdisk ....................................................................................... 109

Utiliser un volume PGPdisk ouvert .......................................................................... 110

Fermer un volume PGPdisk...................................................................................... 110

Spécifier les Préférences.......................................................................................... 111

Entretenir des Volumes PGPdisk....................................................................................... 112

Ouvrir des fichiers PGPdisk sur un serveur distant................................................ 112

Ouverture automatique des volumes PGPdisk........................................................ 112

Sauvegarder des volumes PGPdisk......................................................................... 112

Echanger des volumes PGPdisk .............................................................................. 113

Changer la taille d’un volume PGPdisk.................................................................... 113

Détails Techniques et Réflexions sur la Sécurité.............................................................. 114

A propos des volumes PGPdisk............................................................................... 114

L’algorithme de chiffrement de PGPdisk ................................................................. 114

Qualité de la Phrase Secrète..................................................................................... 115

Précautions Spéciales de Sécurité prises par PGPdisk.......................................... 116

Effacement de la phrase secrète .................................................................... 116

Manuel de l’Utilisateur vii

Page 8

Table des Matières

Protection relative à la mémoire virtuelle....................................................... 116

Protection contre la rémanence électrostatique en mémoire vive................ 116

Autres réflexions à propos de la sécurité ...................................................... 117

Appendice A. Dysfonctionnements de PGP................................................... 119

Appendice B. Echanger des Fichiers entre Mac et Windows.......................... 123

Transmettre de MacOS vers Windows............................................................................... 124

Recevoir des fichiers Windows sous MacOS .................................................................... 125

Applications reconnues............................................................................................ 126

Appendice C. Phil Zimmermann sur PGP ...................................................... 129

Pourquoi j’ai écrit PGP........................................................................................................ 129

Les chiffres symétriques de PGP....................................................................................... 133

A propos des routines de compression de données PGP ...................................... 134

A propos des nombres aléatoires utilisés comme clés de session........................ 135

A propos des contractions de message................................................................... 135

Comment protéger les clés publiques de la falsification........................................ 136

Comment PGP reconnaît-il les clés valides?........................................................... 139

Comment protéger ses clés secrètes de la divulgation .......................................... 141

Que faire si vous perdez votre clé secrète?................................................... 142

Méfiez-vous de la poudre de perlimpinpin......................................................................... 142

Vulnérabilités ...................................................................................................................... 146

Phrase secrète et clé privée compromises.............................................................. 147

La falsification de clé publique................................................................................. 147

Fichiers pas tout à fait effacés.................................................................................. 147

Virus et chevaux de Troie ......................................................................................... 148

Fichiers d’échange et/ou mémoire virtuelle................................................... 149

Brèche dans la sécurité physique............................................................................ 150

Les attaques Tempest............................................................................................... 150

Se protéger contre les fausses empreintes de date................................................ 151

Divulgation sur des systèmes multi utilisateurs...................................................... 152

Analyse de trafic........................................................................................................ 152

Cryptanalyse.............................................................................................................. 152

Glossaire..................................................................................................... 155

Index........................................................................................................... 159

viii PGP pour Windows 95, 98 et NT

Page 9

Préface

Ce livre explique comment utiliser PGP® pour Windows 95, 98 et NT.

PGP dispose de nombreuses nouvelles fonctionnalités, qui sont décrites dans le

Chapitre 1, “Introduction à PGP.”

Si vous êtes novice en cryptographie et aimeriez un aperçu de la terminologie et

des concepts que vous rencontrerez en utilisant PGP, voir Une Introduction à la

Cryptographie.

Comment contacter Network Associates

Il y a plusieurs façons de trouver plus d’informations à propos de PGP et de ses

produits.

Service clients

Pour acheter des produits ou obtenir de l’information sur le produit, contactez le

département clients de Network Associates au (408) 988-3832, ou écrivez à

l’adresse suivante:

Network Associates, Inc.

McCandless Towers

3965 Freedom Circle

Santa Clara, CA 95054-1203

U.S.A.

Assistance technique

Network Associates est célèbre pour l’attention portée à la satisfaction de ses

clients. Nous poursuivons cette tradition en faisant de notre site Internet une

ressource de valeur pour répondre aux questions relevant de l’assistance

technique. Nous vous encourageons à l’utiliser comme votre première ressource

afin d’y trouver des réponses aux questions fréquemment posées, pour les mises à

jour des logiciels de Network Associates, et pour consulter les informations et les

nouveautés de Network Associates en matière de cryptographie.

World Wide Web http://www.nai.com

[Une filiale de Network Associates, Inc. est installée aux Pays-Bas:

http://www.pgpinternational.com/]

L’assistance technique pour vos produits PGP est également accessible par les

moyens suivants:

Téléphone (408) 988-3832

E-mail PGPSupport@pgp.com

Manuel de l’Utilisateur ix

Page 10

Préface

Pour que nous puissions vous donner rapidement et efficacement les réponses que

vous demandez, le personnel d’assistance technique a besoin de certaines

informations concernant votre ordinateur et vos logiciels. Veuillez tenir cette

information prête avant de nous appeler:

• Nom du produit PGP

• Version du produit PGP

• Type d’ordinateur et de processeur

• Taille de la mémoire RAM disponible

• Système d’exploitation, avec sa version, et type de réseau

• Texte précis de tout message d’information ou d’erreur qui serait apparu à

l’écran, ou enregistré dans un fichier journal (tous les produits n’offrent pas la

fonctionnalité d’un fichier-journal)

• Nom et version de l’application e-mail utilisée (si le problème provient de

l’intégration de PGP avec un logiciel d’e-mail, comme par exemple le plug-in

Eudora)

• Etapes spécifiques pour reproduire le problème

Vos réactions sont bienvenues

Nous améliorons continuellement les produits PGP et nous faisons bon accueil

aux réactions des clients quand nous concevons les nouvelles versions. Nous

apprécions votre intérêt pour les produits PGP et vos avis sur le contenu du

produit et sa fonctionnalité. Des réactions comme les vôtres nous aident à

développer des logiciels et des services plus riches et faciles à utiliser. Tout en ne

pouvant pas incorporer toutes les suggestions, nous prendrons votre contribution

en considération lors du développement des futurs produits.

Formation Network Associates

Pour tout renseignement au sujet de programmes de formation sur site pour tout

produit Network Associates, téléphoner au (800) 338-8754.

Lectures recommandées

Livres non techniques et techniques pour débutants

• Whitfield Diffie and Susan Eva Landau, “Privacy on the Line,” MIT Press;

ISBN: 0262041677

Ce livre est une discussion de l’histoire et de la politique autour de la

cryptographie et de la sécurité des communications. C’est un excellent livre,

même pour les débutants et les gens non rompus à la technique, mais avec une

information que même beaucoup d’experts ne connaissent pas.

• David Kahn, “The Codebreakers” Scribner; ISBN: 0684831309

Ce livre est une histoire des codes et des casseurs de codes depuis l’époque

x PGP pour Windows 95, 98 et NT

Page 11

Préface

des Egyptiens jusqu’à la fin de la Seconde Guerre Mondiale. Kahn l’a d’abord

écrit dans les années 60 , et il y a eu une édition révisée en 1996. Ce livre ne

vous enseignera rien sur la façon dont la cryptographie est mise en œuvre,

mais il a été l’inspiration de toute la génération moderne des cryptographes.

• Charlie Kaufman, Radia Perlman, and Mike Spencer, “Network Security:

Private Communication in a Public World,” Prentice Hall; ISBN: 0-13061466-1

C’est une bonne description des systèmes de sécurité des réseaux et des

protocoles, incluant des descriptions de ce qui marche, ce qui ne marche pas,

et pourquoi. Publié en 1995, il n’a pas beaucoup des dernières progrès, mais

c’est encore un bon livre. Il contient aussi une des plus claires descriptions

jamais écrites de la façon dont marche le DES.

Livres de niveau intermédiaire

• Bruce Schneier, “Applied Cryptography: Protocols, Algorithms, and Source

Code in C,” John Wiley & Sons; ISBN: 0-471-12845-7

C’est un bon livre pour débuter dans la technique sur la façon dont beaucoup

de cryptographie fonctionne. Si vous voulez devenir un expert, c’est ici qu’il

faut commencer [ouvrage traduit en français aux Editions ITP].

• Alfred J. Menezes, Paul C. van Oorschot, and Scott Vanstone, “Handbook of

Applied Cryptography,” CRC Press; ISBN: 0-8493-8523-7

C’est un livre technique que vous devriez prendre après Schneier. Il y a

beaucoup de maths pures et dures dans ce livre, mais il est néanmoins

utilisable pour ceux qui ne comprennent pas les maths.

• Richard E. Smith, “Internet Cryptography,” Addison-Wesley Pub Co; ISBN:

020192480

Ce livre décrit beaucoup de protocoles de sécurité d’Internet. Surtout, il

explique comment les systèmes bien conçus finissent pourtant par avoir des

défauts à travers certaines opérations. Ce livre est léger sur les maths et chargé

d’informations pratiques.

• William R. Cheswick and Steven M. Bellovin, “Firewalls and Internet

Security: Repelling the Wily Hacker” Addison-Wesley Pub Co; ISBN:

0201633574

Ce livre est écrit par deux chercheurs importants des laboratoires AT&T Bell

Labs, à propos de ses expériences dans le maintien et la remise à plat de la

connexion Internet de AT&T. Très lisible.

Livres de niveau avancé

• Neal Koblitz, “A Course in Number Theory and Cryptography” Springer-

Verlag; ISBN: 0-387-94293-9

Un excellent livre de niveau manuel pour diplômé en mathématiques sur de

nombreuses théories et la cryptographie.

• Eli Biham and Adi Shamir, “Differential Cryptanalysis of the Data Encryption

Standard,” Springer-Verlag; ISBN: 0-387-97930-1

Ce livre décrit la technique de la cryptanalyse différentielle telle qu’appliquée

au DES. C’est un excellent livre pour apprendre des choses sur cette

technique.

Manuel de l’Utilisateur xi

Page 12

Préface

xii PGP pour Windows 95, 98 et NT

Page 13

Introduction à PGP

Bienvenue dans PGP. Avec PGP, vous pouvez aisément et en toute sécurité

protéger la confidentialité de vos données en les cryptant de telle façon que seuls

les individus concernés puissent les lire. Vous pouvez aussi signer numériquement

l’information, ce qui garantit son authenticité.

Quoi de neuf dans PGP version 6.0

Cette version de PGP comprend ces nouvelles fonctionnalités:

• Visionneuse sécurisée. Secure Viewer est une solution logicielle de PGP pour

protéger l’information confidentielle affichée sur l’écran de votre moniteur

d’une interception par capture de ses émissions électromagnétiques – connue

sous le nom d’attaque TEMPEST. Il est notoire que les intercepteurs, avec

l’équipement spécial, peuvent capturer et reconstruire le contenu visuel d’un

écran à partir du rayonnement de fréquence radio. Quand le texte est crypté

avec l’option Secure Viewer activée, le texte décrypté est affiché dans une

police et une fenêtre spéciales résistantes à l’attaque TEMPEST, illisibles par

l’équipement de capture de rayonnement. Le dispositif Secure Viewer vous

permet de regarder votre texte décrypté en sécurité. [NdT: cette police de

caractères ne gère pas le format ASCII étendu, par exemple les caractères

accentués français]

1

• Fonctionnalité PGPdisk. La fonctionnalité PGPdisk est intégrée dans la

version 6.0. PGPdisk de PGP est une application de cryptage facile d’emploi

qui vous permet de réserver une partie de l’espace disque pour stocker vos

données sensibles.

• Plug-ins supplémentaires. Des plug-ins e-mail pour Outlook Express [des

dysfonctionnements peuvent apparaître avec la version française d’Outlook

Express] et Outlook 98 sont inclus. Un plug-in Groupwise est disponible

séparément.

• ID d’utilisateur photographiques. Vous pouvez ajouter votre photographie à

votre clé publique. Les ID [nom identifiant l’utilisateur] photographiques

peuvent être signés exactement comme un ID d’utilisateur pour donner une

information supplémentaire lors de la vérification de la clé.

• Communications sécurisées avec le Serveur de Certificat de clé PGP 2.0.

PGP fournit une connexion sécurisée quand une demande est envoyée au

serveur. Cette connexion sécurisée empêche toute analyse de trafic qui

pourrait déterminer les clés que vous récupérez du serveur ou lui envoyez.

• Effacement sécurisé depuis le Serveur de Certificat PGP. Vous pouvez

effacer ou désactiver votre propre clé en vous authentifiant vous-même à

travers la Transport Layer Security [couche de transport sécurisé] (TLS).

Manuel de l’Utilisateur 13

Page 14

Introduction à PGP

• Barre d’outils PGPkeys. Une barre d’outils avec icônes a été ajoutée à

PGPkeys pour un accès facile aux fonctions de gestion des clés les plus

fréquemment utilisées.

• Recherche des destinataires ou des signataires inconnus sur les serveurs.

Quand vous décryptez un message, vous pouvez automatiquement exécuter

une recherche sur le serveur de toutes les clés pour lesquelles il a été crypté ou

par lesquelles il a été signé pour déterminer leur identité.

• Gestion des sous-clés. (clés Diffie-Hellman/DSS seulement) Avec la fonction

de gestion des sous-clés, vous pouvez gérer séparément vos clés de cryptage

(DH) et de signature (DSS).

• Revérification de signature. Les signatures attachées aux clés sont vérifiées

automatiquement quand elles sont ajoutées à votre trousseau de clés. Il est

possible, cependant, à travers une altération des données ou une falsification

malicieuse, que des signatures invalides existent. Cette nouvelle fonction vous

permet de revérifier les signatures pour s’assurer qu’elles sont valides.

• Expiration de signature. Vous pouvez créer des signatures sur d’autres clés

qui expireront après une date donnée.

• Interface améliorée. Une barre d’outils intuitive a été ajoutée à PGPkeys

pour un accès aisé aux fonctions les plus fréquemment utilisées de gestion des

clés.

• Intégration à l’application améliorée. PGPtray permet de procéder aux

opérations de cryptage/décryptage/vérification avec la plupart des applications

sans qu’il y ait besoin pour l’utilisateur de faire un copier-coller explicite.

• Nettoyage de l’espace libre. PGPtools a maintenant la capacité de nettoyer

(wipe) tout l’espace libre sur vos disques.

• Nettoyage amélioré. Le nettoyage (wipe) de fichier et de disque utilisent

maintenant tous les deux un jeu d’instructions significativement améliorées

pour l’effacement multiple spécialement réglé pour le type de support utilisé

dans les ordinateurs d’aujourd’hui.

• Scission de clé. Toute clé privée de haute sécurité peut être scindée entre

plusieurs “dépositaires de fragments” (shareholders) en utilisant un procédé

cryptographique connu sous le nom de scission Blakely-Shamir.

• Révocateurs désignés. Vous pouvez maintenant spécifier qu’une autre clé

publique de votre trousseau de clés est autorisée à révoquer votre clé. Cela

peut être utile dans des situations où vous craignez de perdre votre clé privée,

d’oublier votre phrase secrète, ou dans des cas extrêmes telle une incapacité

physique d’utiliser la clé. Dans certains cas, le tiers que vous avez désigné

pourra révoquer votre clé, l’envoyer au serveur et ce sera exactement comme

si vous l’aviez révoquée vous-même.

Nouvelles fonctionnalités de PGPdisk

• Gestion des clés publiques. Une ou plusieurs clés publiques peuvent

désormais être configurées pour ouvrir un volume PGPdisk. Cette possibilité

est intégrée à PGP 6.0 et à ses trousseaux de clés. Par exemple, si Robert veut

permettre à sa femme Marie d’accéder à ses volumes PGPdisk, il peut le faire

14 PGP pour Windows 95, 98 et NT

Page 15

• Assistant de création de nouveau disque. Le processus de création de

• Compatibilité avec Windows NT. PGPdisk fonctionne maintenant aussi sous

Utiliser PGP

PGP est un logiciel de sécurité qui permet à vous et à vos collaborateurs

d’échanger et de stocker de l’information de manière sûre, de telle sorte que

personne d’autre ne puisse la lire.

Une des façons les plus commodes d’utiliser PGP est de le faire avec l’un des

logiciels d’e-mail courants gérés par les plug-ins PGP. Avec ces plug-ins, vous

cryptez et signez aussi bien que décryptez et vérifiez vos messages tout en

composant et en lisant votre e-mail avec un simple clic sur un bouton.

Introduction à PGP

en ajoutant sa clé publique à ses volumes PGPdisk. La clé pour ouvrir le

volume sera cryptée avec la clé de Marie.

volume a été simplifié par un New Disk Wizard qui vous guide pas à pas à

travers ce processus.

Windows NT 4.0 en plus de Windows 95, 98 et MacOS.

Si vous utilisez une application e-mail qui n’est pas gérée par les plug-ins, vous

pouvez aisément crypter le texte du message en utilisant PGPtray [disponible dans

la barre des tâches]. En outre, si vous avez besoin de crypter ou décrypter des

fichiers attachés, vous pouvez le faire directement depuis le presse-papiers de

Windows en choisissant l’option de menu appropriée. Vous pouvez aussi utiliser

PGP pour crypter et signer des fichiers sur le disque dur de votre ordinateur aux

fins de stockage sécurisé, pour nettoyer des fichiers de votre disque dur ou pour

nettoyer l’espace libre du disque de telle sorte que des données sensibles ne

puissent pas être récupérées avec des logiciels de restauration de disque.

Un rapide aperçu

PGP est basé sur une technologie largement admise connue sous le nom de

cryptographie à clé publique dans laquelle deux clés complémentaires, appelées

paire de clés, sont utilisées pour assurer des communications sécurisées. Une de

ces clés est désignée comme clé privée à laquelle vous seul avez accès et l’autre

clé est une clé publique que vous échangez librement avec les autres utilisateurs

de PGP. Votre clé privée et votre clé publique sont stockées toutes les deux dans

des fichiers de trousseaux de clés, qui sont accessibles depuis la fenêtre de

PGPkeys. C’est depuis cette fenêtre que vous effectuez toutes vos opérations de

gestion des clés.

Pour un aperçu exhaustif de la technologie de cryptage de PGP, veuillez vous

référer à “Une Introduction à la Cryptographie.” qui est inclus dans ce produit.

Les étapes fondamentales pour utiliser PGP

Cette partie donne un aperçu des procédures que vous suivez normalement au

cours de l’utilisation de PGP. Pour des détails concernant certaines de ces

procédures, veuillez vous référer aux chapitres appropriés de ce livre.

Manuel de l’Utilisateur 15

Page 16

Introduction à PGP

1. Installez PGP sur votre ordinateur. Veuillez vous référer au PGP Installation

Guide inclus dans ce produit pour des instructions complètes sur l’installation.

2. Créez une paire de clés privée et publique.

Avant de pouvoir commencer à utiliser PGP, vous devez générer une paire de

clés. Une paire de clés PGP est composée d’une clé privée à laquelle vous seul

avez accès et d’une clé publique que vous pouvez copier et rendre librement

accessible à quiconque avec qui vous voulez échanger de l’information.

Vous avez la possibilité de créer une nouvelle paire de clés immédiatement

après avoir fini la procédure d’installation de PGP, ou vous pouvez le faire à

n’importe quel moment en ouvrant PGPkeys.

Pour plus d’informations à propos de la création de la paire de clés privée et

publique, veuillez vous référer à “Créer une paire de clés” en page 28.

3. Echanger des clés publiques avec autrui.

Après avoir créé une paire de clés, vous pouvez commencer à correspondre

avec d’autres utilisateurs de PGP. Vous aurez besoin d’une copie de leur clé

publique et ils auront besoin d’une copie de la vôtre. Votre clé publique est

tout simplement un bloc de texte, il est donc très facile d’échanger des clés

avec quelqu’un. Vous pouvez inclure votre clé publique dans un message email, la copier dans un fichier, ou la poster sur un serveur public ou un serveur

d’entreprise où n’importe qui pourra en obtenir une copie quand il en aura

besoin.

Pour plus d’informations à propos de l’échange des clés publiques, veuillez

vous référer à “Distribuer votre clé publique” en page 40 et “Obtenir les clés

publiques d’autrui” en page 43.

4. Valider des clés publiques.

Une fois que vous avez une copie de la clé de quelqu’un, vous pouvez

l’ajouter à votre trousseau de clés publiques. Vous devriez ensuite la vérifier

afin d’être sûr que la clé n’a pas été falsifiée et qu’elle appartient bien au

propriétaire indiqué. Vous faites cela en comparant l’empreinte unique sur

votre copie de la clé à l’empreinte de la clé originale de cette personne. Quand

vous êtes sûr que vous avez une clé publique authentique, vous la signez pour

indiquer que vous estimez que la clé est d’usage sûr. En outre, vous pouvez

accorder au propriétaire de la clé un niveau de fiabilité indiquant le degré de

confiance que vous mettez dans cette personne pour se porter garante de

l’authenticité de la clé publique d’autrui.

Pour plus d’informations à propos de la validation des clés publiques, veuillez

vous référer à “Vérifier l’authenticité d’une clé” en page 45.

5. Crypter et signer vos e-mails et vos fichiers.

Après avoir généré votre paire de clés et avoir échangé des clés publiques,

vous pouvez commencer à crypter et signer des messages e-mails et des

fichiers.

• Si vous utilisez une application e-mail gérée par les plug-ins, vous pouvez

crypter et signer en sélectionnant l’option appropriée depuis la barre

d’outils de l’application.

16 PGP pour Windows 95, 98 et NT

Page 17

Introduction à PGP

• Si votre application e-mail n’est pas gérée par les plug-ins, vous pouvez

utiliser les fonctions appropriées depuis PGPtray. Vous pouvez aussi

crypter et signer des fichiers depuis PGPtools avant de les attacher à votre

e-mail. Crypter assure que seuls vous et vos destinataires concernés

pouvez décrypter le contenu des fichiers; signer assure que toute

falsification sera immédiatement apparente.

Pour plus d’informations à propos du cryptage et de la signature de

l’information, veuillez vous référer à “Crypter et signer des e-mails” en page

49.

6. Décrypter et vérifier vos e-mails et fichiers.

Quand quelqu’un vous envoie des données cryptées, vous pouvez décrypter le

contenu et vérifier toute signature attachée pour être sûr que les données

proviennent de l’expéditeur déclaré et qu’elles n’ont pas été altérées.

• Si vous utilisez une application e-mail qui est gérée par les plug-ins, vous

pouvez décrypter et vérifier vos messages en sélectionnant l’option

appropriée depuis la barre d’outils de votre application.

• Si votre application e-mail n’est pas gérée par les plug-ins, vous pouvez

copier le message vers le presse-papiers et de là effectuer les opérations

appropriées. Si vous voulez décrypter et vérifier les fichiers attachés, vous

pouvez le faire depuis le presse-papiers de Windows. Vous pouvez aussi

décrypter les fichiers cryptés stockés sur votre ordinateur, et vérifier les

fichiers signés pour vous assurer qu’ils n’ont pas été falsifiés.

Pour plus d’informations à propos du décryptage et de la vérification des

données, veuillez vous référer à “Décrypter et vérifier un e-mail” en page 55.

7. Nettoyer des fichiers.

Quand vous avez besoin de détruire un fichier de façon définitive, vous

pouvez utiliser la fonction Wipe [nettoyer] pour vous assurer que le fichier est

irrécupérable. Le fichier est immédiatement écrasé de telle sorte qu’il ne

puisse pas être récupéré en utilisant un utilitaire de récupération de disque.

Pour plus d’informations à propos du nettoyage des fichiers, veuillez vous

référer à “Utiliser PGP Wipe pour effacer des fichiers” en page 69.

Manuel de l’Utilisateur 17

Page 18

Introduction à PGP

18 PGP pour Windows 95, 98 et NT

Page 19

Commencer

Ce chapitre explique comment lancer PGP et donne un rapide aperçu des

procédures que vous suivrez normalement dans l’utilisation de ce produit. Il

contient aussi une table des icônes utilisées par PGPkeys.

Lancer PGP

PGP travaille sur les données générées par d’autres applications. Par conséquent,

les fonctions appropriées de PGP sont conçues pour être immédiatement à votre

disposition en fonction de la tâche que vous effectuez à un moment donné. Il y a

quatre façons principales d’utiliser PGP:

• Depuis la barre des tâches (PGPtray)

• Depuis une application e-mail (PGP e-mail plug-ins)

• Depuis le menu Fichier de l’Explorateur Windows

• Depuis la barre d’outils de PGPtools

2

Utiliser PGP depuis la barre des tâches

Vous pouvez accéder à beaucoup des fonctions principales de PGP en cliquant sur

l’icône en forme de verrou, qui est normalement placée dans la barre des tâches, et

ensuite choisir la commande appropriée du menu. (Si vous ne trouvez pas cette

icône dans la barre des tâches, lancez PGPtray depuis le menu Démarrer).

Exécuter les fonctions de PGP depuis le presse-papiers

Vous noterez que beaucoup des options de la barre des tâches se réfèrent aux

fonctions de PGP que vous réalisez depuis le presse-papiers de Windows. Si vous

utilisez une application e-mail qui n’est pas gérée par les plug-ins de PGP, ou si

vous êtes en train de travailler avec du texte généré par d’autres applications, vous

exécutez vos opérations de cryptage/décryptage et signature/vérification depuis le

presse-papiers de Windows.

Par exemple, pour crypter ou signer du texte, vous le copiez de votre application

vers le presse-papiers, le cryptez et le signez en utilisant les fonctions appropriées

de PGP, puis le collez à nouveau dans votre application avant de l’envoyer aux

destinataires concernés. Quand vous recevez un message crypté ou signé, vous

renversez simplement le processus et copiez le texte crypté, connu sous le nom de

texte chiffré, depuis l’application jusqu’au presse-papiers, décryptez et vérifiez

l’information, et ensuite en voyez le contenu. Après avoir vu le message décrypté,

vous pouvez décider soit de sauvegarder l’information, soit de la laisser sous sa

forme cryptée.

Manuel de l’Utilisateur 19

Page 20

Commencer

Ouvrir la fenêtre de PGPkeys

Quand vous choisissez Launch PGPkeys depuis le menu déroulant de PGP, la

fenêtre de PGPkeys s’ouvre, montrant la paire de clés privée et publique que vous

avez créée pour vous-même ainsi que toutes les clés publiques des autres

utilisateurs que vous avez ajoutées à votre trousseau de clés publiques. (Si vous

n’avez pas déjà créé une nouvelle paire de clés, le PGP Key Generation Wizard

[Assistant de Génération de Clé de PGP] vous guide à travers les étapes

nécessaires. Cependant, avant d’entamer le processus de création d’une nouvelle

paire de clés, vous devriez voir le Chapitre 3 pour les détails complets sur les

diverses options.)

Depuis la fenêtre de PGPkeys, vous pouvez créer une nouvelle paire de clés et

gérer toutes vos autres clés. Par exemple, c’est là que vous examinez les

propriétés d’une clé particulière, spécifiez le degré de certitude que la clé

appartient réellement au propriétaire prétendu, et indiquez la confiance que vous

placez dans le propriétaire de la clé pour se porter garant de l’authenticité des clés

des autres utilisateurs. Pour une description exhaustive des fonctions de gestion

des clés que vous effectuez depuis la fenêtre de PGPkeys, voir le Chapitre 6.

Régler les préférences de PGP

Quand vous choisissez PGP Preferences depuis le menu déroulant de PGP, vous

accédez à la boîte de dialogue des préférences de PGP dans laquelle vous

spécifiez les réglages qui influent sur le fonctionnement de PGP sur votre

ordinateur.

En cliquant sur l’onglet approprié, vous pouvez aller aux réglages des préférences

que vous voulez modifier. Pour une description complète de ces réglages, voir le

Chapitre 6.

Obtenir de l’aide

Quand vous choisissez Help depuis le menu ou la fenêtre PGP, vous accédez à

l’aide de PGP, qui donne un aperçu général et des instructions pour la totalité des

opérations que vous désirez effectuer. La plupart des boîtes de dialogue disposent

aussi d’aides contextuelles, auxquelles vous accédez en cliquant sur le point

d’interrogation dans le coin droit de la fenêtre et en pointant ensuite vers l’endroit

qui vous intéresse sur l’écran. Une courte explication apparaît.

Quitter PGP

Par défaut, PGPtray se lance à chaque fois que vous démarrez votre ordinateur,

comme l’indique la présence de l’icône en forme de verrou dans la barre des

tâches. Si pour une raison ou une autre vous avez besoin de fermer PGPtray, vous

pouvez le faire en choisissant Exit PGPtray dans le menu déroulant de PGP.

20 PGP pour Windows 95, 98 et NT

Page 21

Utiliser PGP depuis les applications e-mail gérées

Si vous disposez de l’une des applications gérées par les plug-ins PGP, vous

pouvez accéder aux fonctions nécessaires de PGP en cliquant sur le bouton

approprié dans la barre d’outils de l’application:

• Qualcomm Eudora

• Microsoft Exchange

• Microsoft Outlook

• Microsoft [Outlook] Express

• Novell Groupwise (disponible séparément)

Par exemple, vous cliquez sur l’icône figurant l’enveloppe et le verrou ( ) pour

indiquer que vous voulez crypter votre message et sur celle figurant le crayon et le

papier ( ) pour indiquer que vous voulez signer votre message. Certaines

applications possèdent aussi une icône représentant un verrou et une plume ( ),

qui vous permet de réaliser les deux opérations en une seule fois.

Commencer

Quand vous recevez un e-mail d’un autre utilisateur de PGP, vous décryptez le

message et vérifiez la signature numérique de la personne en cliquant sur le verrou

ouvert et l’enveloppe ( ), ou en sélectionnant “Decrypt/Verify” depuis le menu

PGP ( ).

Vous pouvez aussi accéder à la fenêtre de PGPkeys à tout moment pendant la

composition ou la récupération de votre e-mail en cliquant sur le bouton PGPkeys

( ) dans certains plug-ins.

Utiliser PGP/MIME

Si vous utilisez une application e-mail avec un des plug-ins qui gère le standard

PGP/MIME, et que vous communiquez avec un autre utilisateur dont l’application

e-mail gère aussi cette norme, vous pouvez tous les deux crypter et décrypter vos

messages e-mail et automatiquement tous les fichiers attachés quand vous

envoyez ou récupérez votre e-mail. Tout ce que vous avez à faire est d’activer les

fonctions de cryptage et de signature depuis la boîte de dialogue PGP Preferences.

Quand vous recevez un e-mail de quelqu’un qui utilise la fonctionnalité

PGP/MIME, il arrive avec une icône attachée dans la fenêtre du message

indiquant que c’est encodé en PGP/MIME.

Pour décrypter les textes et fichiers attachés dans un e-mail encapsulé en

PGP/MIME, et pour vérifier les signatures numériques, vous cliquez simplement

sur l’icône verrou et plume ( ). Les attachements sont quand même cryptés si

PGP/MIME n’est pas utilisé, mais le processus de décryptage est alors plus

compliqué pour le destinataire.

Utiliser PGP depuis PGPtools

Si vous utilisez une application e-mail qui n’est pas gérée par les plug-ins, ou si

vous voulez exécuter des fonctions de PGP depuis une autre application, vous

Manuel de l’Utilisateur 21

Page 22

Commencer

pouvez crypter et signer, décrypter et vérifier, ou nettoyer de façon sécurisée des

messages et des fichiers directement depuis la fenêtre PGPtools. Vous pouvez

ouvrir la fenêtre de PGPtools ainsi:

• Cliquer sur Démarrer -->Programs-->PGP-->PGPtools.

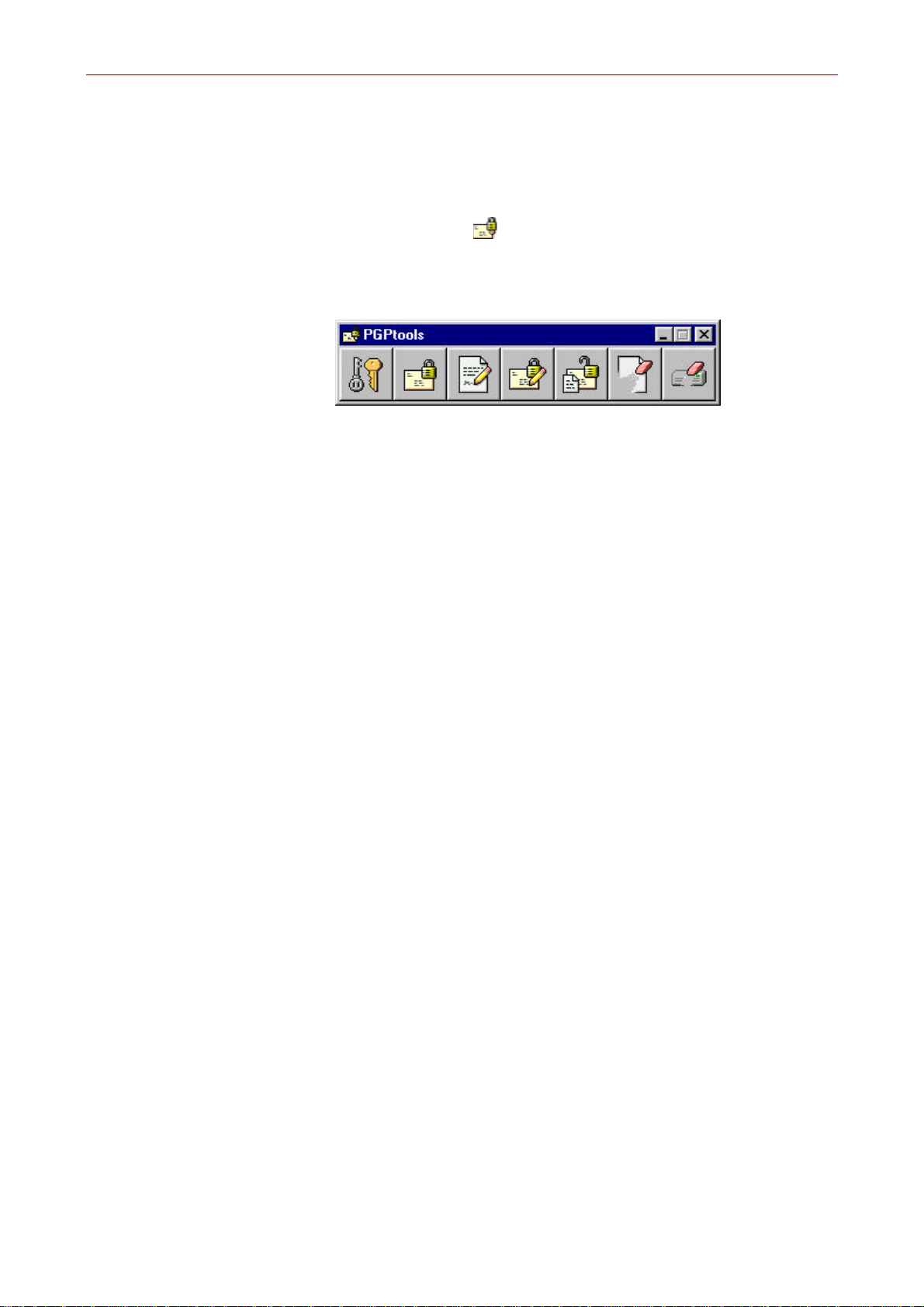

• Cliquer sur l’icône PGPtools ( ) dans la barre des tâches.

Quand la fenêtre PGPtools (Figure 2-1) s’ouvre, vous pouvez commencer votre

travail de cryptage.

Figure 2-1. Fenêtre de PGPtools

Si vous travaillez avec du texte ou des fichiers, vous pouvez crypter, décrypter,

signer, et vérifier en sélectionnant texte ou fichier et en le déposant ensuite sur le

bouton approprié dans la fenêtre de PGPtools.

Si vous travaillez avec des fichiers, cliquez sur le bouton approprié dans la fenêtre

de PGPtools pour choisir un fichier ou sélectionnez le presse-papiers.

Utiliser PGP depuis l’Explorateur Windows

Vous pouvez crypter et signer ou décrypter et vérifier des fichiers tels que des

documents de traitement de texte, de tableur et de vidéo clips directement depuis

l’Explorateur Windows. Si vous n’utilisez pas une application e-mail comme

Qualcomm Eudora, qui gère le standard PGP/MIME, ou une application comme

Exchange ou Outlook qui ne requiert pas PGP pour crypter ou signer des fichiers,

vous devez utiliser cette méthode pour les fichiers attachés que vous voulez

envoyer avec vos messages e-mails. Vous pourriez aussi vouloir crypter et

décrypter les fichiers que vous stockez sur votre propre ordinateur pour empêcher

autrui d’y avoir accès.

Pour accéder aux fonctions de PGP depuis l’Explorateur Windows, choisissez

l’option appropriée depuis le sous-menu PGP du menu Fichier. Les options qui

apparaissent dépendent de l’état actuel du fichier que vous avez sélectionné. Si le

fichier n’a pas encore été crypté ou signé, alors les options pour réaliser ces

opérations apparaissent dans le menu. Si le fichier est déjà crypté ou signé, alors

apparaissent les options pour décrypter et vérifier le contenu du fichier.

Sélectionner les destinataires

Quand vous envoyez un e-mail à quelqu’un dont l’application e-mail est gérée par

les plug-ins de PGP, l’adresse e-mail du destinataire détermine quelles clés utiliser

lors du cryptage du contenu. Toutefois, si vous saisissez un nom d’utilisateur ou

une adresse e-mail qui ne correspond à aucune des clés de votre trousseau de clés

ou si vous cryptez depuis le presse-papiers ou depuis l’Explorateur Windows,

vous devez sélectionner manuellement la clé publique du destinataire depuis la

22 PGP pour Windows 95, 98 et NT

Page 23

boîte de dialogue PGP Key Selection. Pour sélectionner la clé d’un destinataire,

glissez simplement l’icône représentant sa clé dans la zone liste des destinataires

puis cliquez sur OK.

Pour des instructions complètes sur la façon de crypter et signer ou décrypter et

vérifier un e-mail, voir le Chapitre 4. Si vous voulez crypter des fichiers à stocker

sur votre disque dur ou à envoyer comme fichier attachés, voir le Chapitre 5.

Prendre les raccourcis

Bien que vous trouverez PGP facile à utiliser, plusieurs raccourcis sont

disponibles pour vous aider à accomplir vos tâches de cryptage encore plus vite.

Par exemple, pendant que vous gérez vos clés dans la fenêtre de PGPkeys, vous

pouvez presser le bouton droit de la souris pour effectuer toutes les fonctions

nécessaires de PGP, plutôt que d’y accéder depuis la barre de menu. Vous pouvez

aussi glisser un fichier contenant une clé dans la fenêtre de PGPkeys pour

l’ajouter à votre trousseau de clés.

Les raccourcis clavier sont aussi disponibles pour la plupart des opérations

effectuées via les menus. Ces raccourcis clavier sont indiqués sur tous les menus

PGP, et d’autres raccourcis sont décrits dans leur contexte dans ce manuel.

Commencer

Description des icônes de PGPkeys

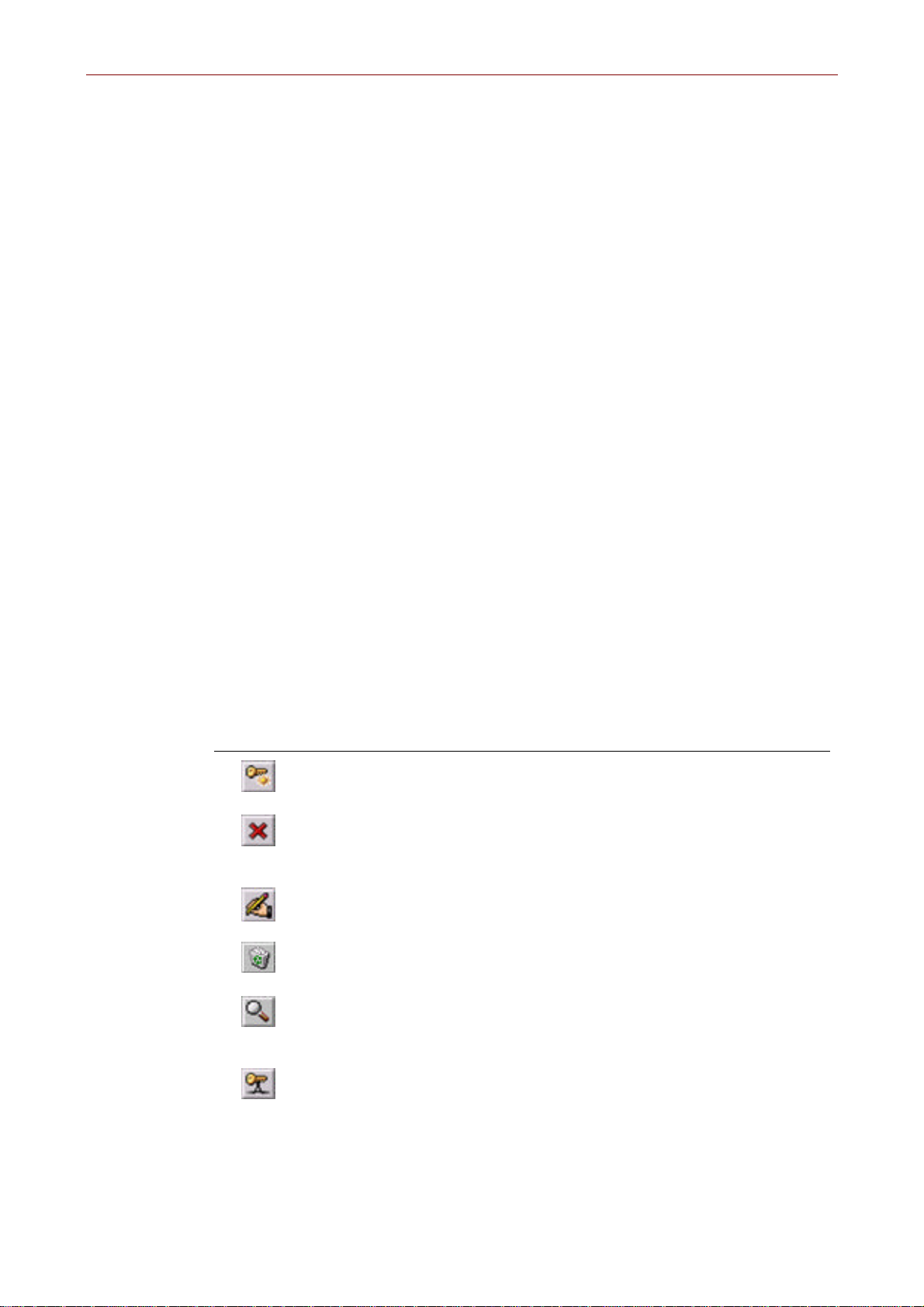

Les icônes de la barre d’outils de PGPkeys

Le tableau suivant montre toutes les icônes utilisées dans la barre d’outils de

PGPkeys, accompagnées d’une description de leurs fonctions.

Icône Fonction

Lance le Key Generation Wizard. Cliquez sur ce bouton pour créer une

nouvelle paire de clés.

Révoque la clé ou la signature sélectionnée. Cliquez sur ce bouton pour

désactiver une clé ou révoquer une clé ou une signature. Révoquer une clé

empêchera quelqu’un de crypter des données avec.

Vous permet de signer la clé sélectionnée. En signant la clé, vous certifiez

que la clé et l’ID d'utilisateur appartiennent à l’utilisateur identifié.

Efface ce qui est sélectionné. Cliquez sur ce bouton pour retirer une clé,

une signature, ou un ID photographique.

Ouvre la fenêtre Key Search [Recherche de Clé] qui vous permet de

rechercher des clés sur des trousseaux [de clés] locaux ou des serveurs

distants.

Envoie la clé sélectionnée au serveur. Cliquez sur ce bouton pour envoyer

votre clé sur le serveur. Cliquer sur ce bouton envoie votre clé sur le

serveur de clés ou de domaine.

Manuel de l’Utilisateur 23

Page 24

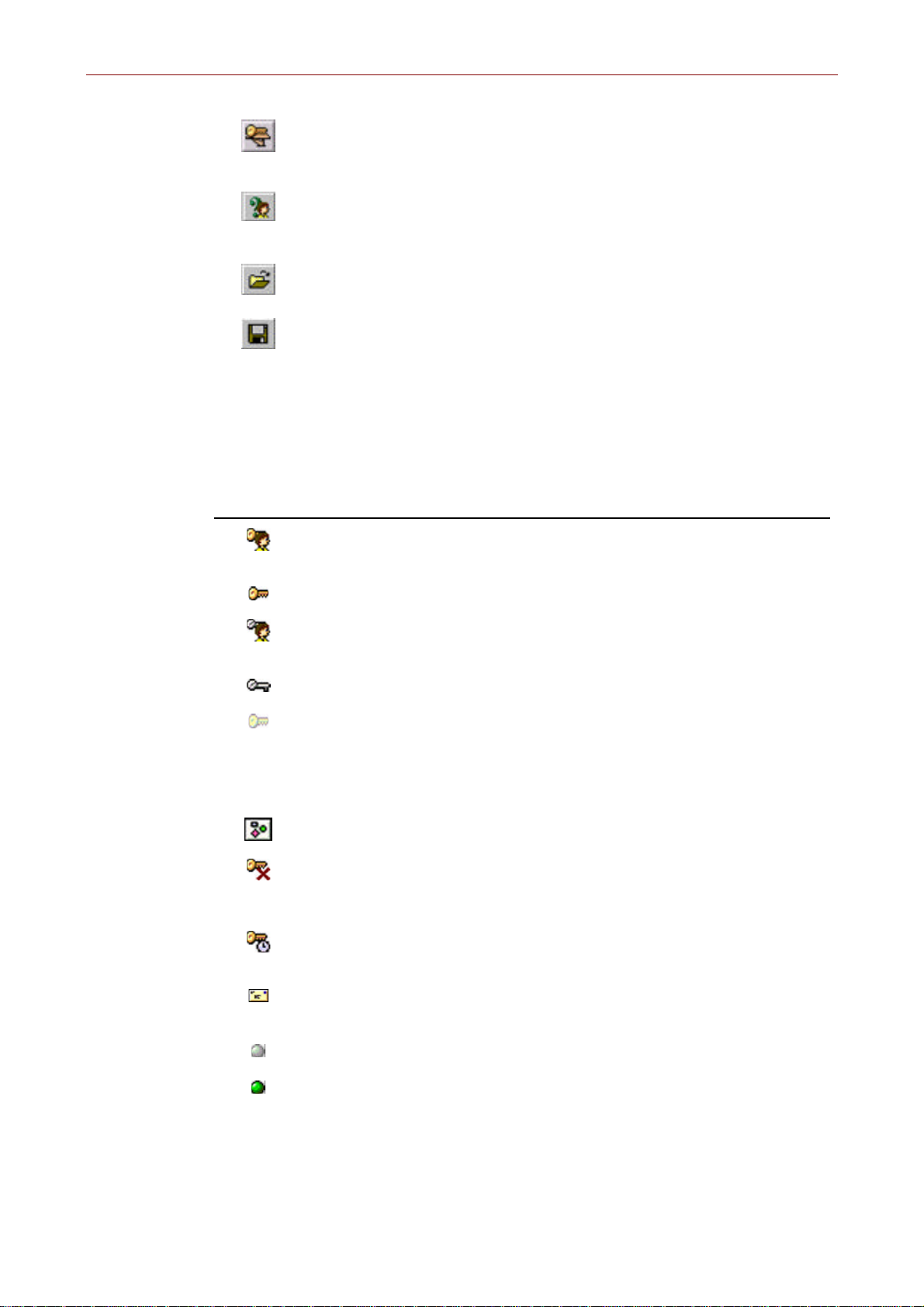

Commencer

Met à jour la clé sélectionnée depuis un serveur de clés ou de domaine.

Cliquez sur ce bouton pour importer des clés depuis un serveur de clés ou

de domaine vers votre trousseau de clés.

Affiche la boîte de dialogue des propriétés pour la clé sélectionnée.

Cliquez sur ce bouton pour voir les propriétés General et Subkey [Sousclé] d’une clé.

Vous permet d’importer des clés depuis un fichier vers votre trousseau de

clés.

Vous permet d’exporter la clé sélectionnée vers un fichier.

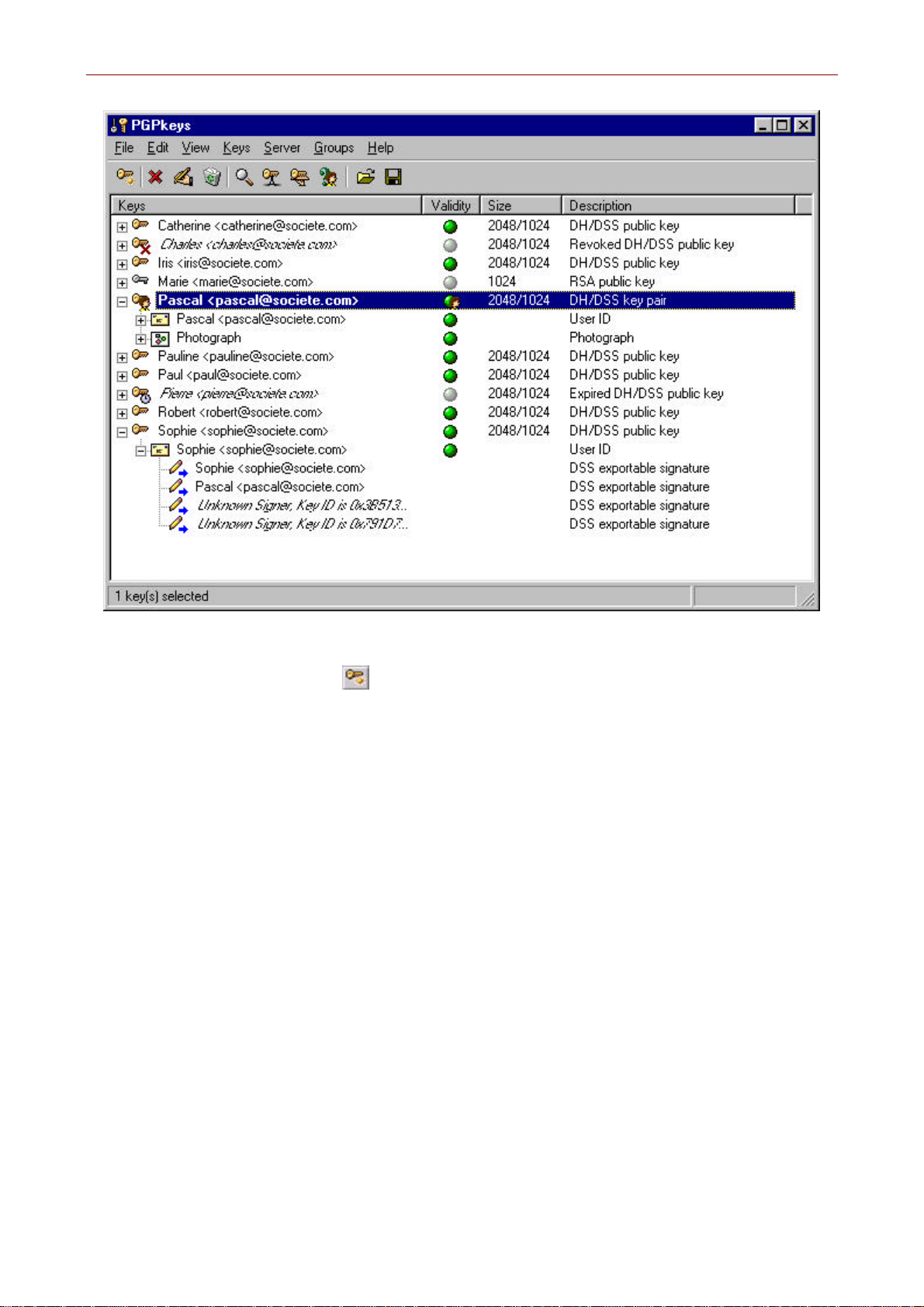

Les icônes de la fenêtre PGPkeys

Le tableau suivant montre toutes les mini icônes utilisées dans la fenêtre de

PGPkeys, accompagnées d’une description de ce qu’elles représentent.

Icône Description

Une clé dorée avec un utilisateur représente votre paire de clés DiffieHellman/DSS, constituée de votre clé privée et de votre clé publique.

Une clé dorée seule représente une clé publique Diffie-Hellman/DSS.

Une clé grise avec un utilisateur représente votre paire de clés RSA,

constituée de votre clé privée et de votre clé publique.

Une clé grise seule représente une clé publique RSA.

Quand une clé ou une paire de clés est estompée, les clés sont

temporairement indisponibles pour le cryptage ou la signature. Vous

pouvez désactiver une clé depuis la fenêtre de PGPkeys, ce qui empêche

une clé d’usage peu fréquent d’encombrer la boîte de dialogue Key

Selection.

Cette icône indique qu’un ID photographique accompagne la clé publique.

Une clé avec un X rouge indique que la clé a été révoquée. Les utilisateurs

révoquent leurs clés quand elles ne sont plus valides ou ont été

compromises d’une façon ou d’une autre.

Une clé avec une horloge indique que la clé a expiré. Une date d’expiration

de clé est instituée lorsque la clé est créée.

24 PGP pour Windows 95, 98 et NT

Une enveloppe représente le propriétaire de la clé et recense les noms

d’utilisateur et adresses e-mail associées à la clé.

Un cercle gris indique que la clé n’est pas valide.

Un cercle vert indique que la clé est valide. Un cercle rouge

supplémentaire dans la colonne ADK indique que la clé est associée à une

Additional Decryption Key [Clé de Décryptage Supplémentaire imposée];

un cercle gris supplémentaire dans la colonne ADK indique que la clé n’a

pas de clé de décryptage supplémentaire imposée associée.

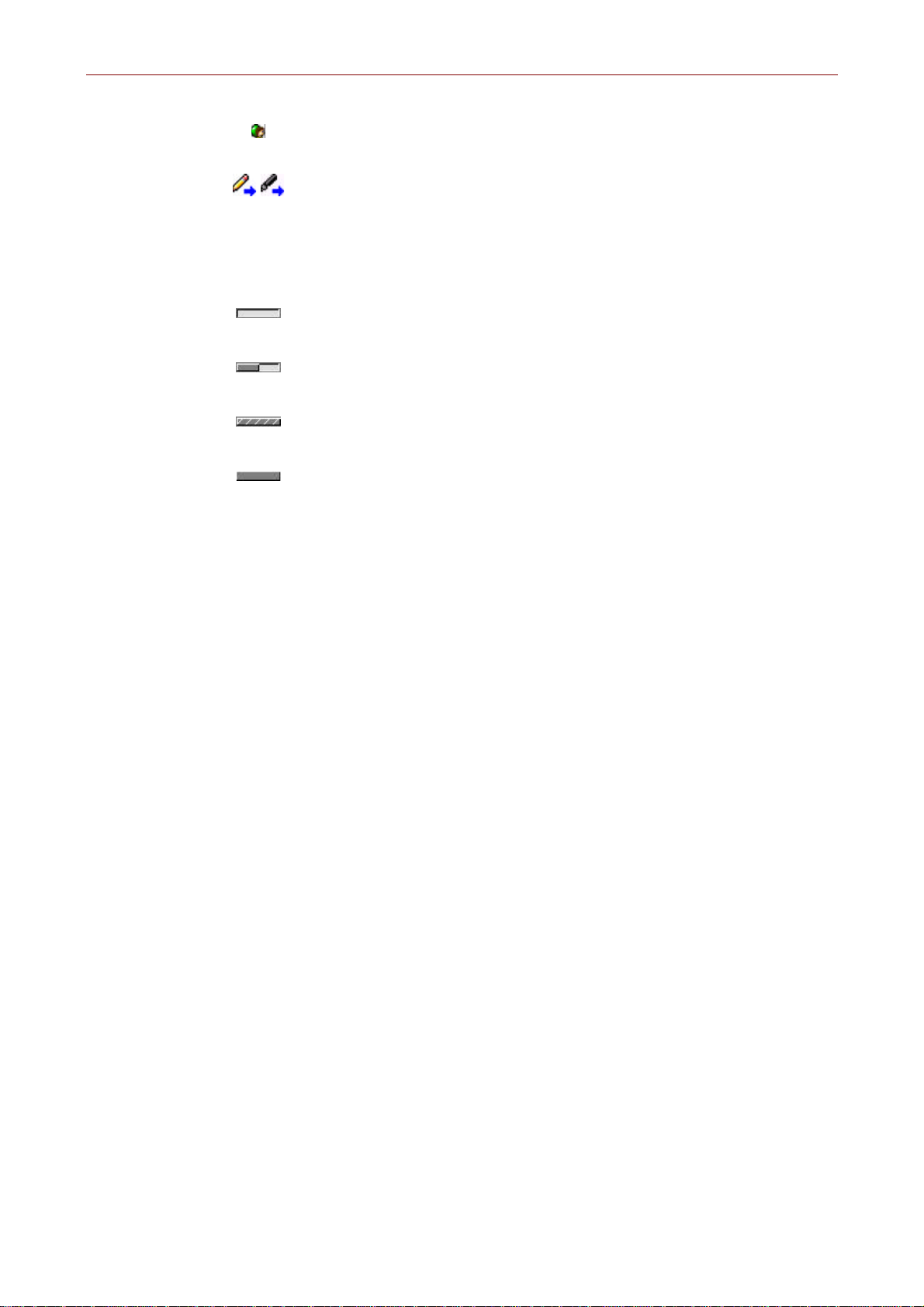

Page 25

Commencer

Un cercle vert et un utilisateur indique que vous possédez la clé, et qu’elle

est implicitement digne de confiance.

Un crayon ou un stylo à plume indique la signature des utilisateurs de PGP

qui se sont portés garants de l’authenticité de la clé. Une signature avec un

X rouge en travers indique une signature révoquée. Une signature avec

une icône de crayon estompé indique une mauvaise signature ou une

signature invalide. Une signature avec une flèche bleue à côté indique que

cette signature est exportable.

Une barre vide indique une clé invalide ou un utilisateur non digne de

confiance.

Une barre à moitié pleine indique une clé marginalement valide ou un

utilisateur marginalement digne de confiance.

Une barre striée indique une clé valide dont vous êtes propriétaire et est

implicitement digne de confiance, sans égard à ses signatures.

Une barre pleine indique une clé complètement valide ou un utilisateur

complètement digne de confiance.

Manuel de l’Utilisateur 25

Page 26

Commencer

26 PGP pour Windows 95, 98 et NT

Page 27

Créer et Echanger des Clés

Ce chapitre explique comment générer les paires de clés publique et privée dont

vous avez besoin pour correspondre avec les autres utilisateurs de PGP. Il

explique aussi comment distribuer votre clé publique et obtenir les clés publiques

d’autrui de telle sorte que vous puissiez commencer à échanger des e-mails

sécurisés et authentifiés.

Notion de clé

PGP est basé sur un système de cryptographie à clé publique largement accepté et

hautement éprouvé, comme montré dans la Figure 3-1, par lequel vous et les

autres utilisateurs de PGP générez une paire de clés consistant en une clé privée et

une clé publique. Comme son nom l’implique, vous êtes le seul à avoir accès à

votre clé privée; mais pour correspondre avec les autres utilisateurs de PGP vous

avez besoin d’une copie de leur clé publique, et eux ont besoin d’une copie de la

vôtre. Vous utilisez votre clé privée pour signer les messages e-mail et les fichiers

attachés que vous envoyez à autrui, et pour décrypter les messages et fichiers

qu’ils vous envoient. Inversement, vous utilisez les clés publiques d’autrui pour

leur envoyer un e-mail crypté, et vérifier leurs signatures numériques.

3

Figure 3-1. Diagramme de la cryptographie à clé publique

Manuel de l’Utilisateur 27

Page 28

Créer et Echanger des Clés

Créer une paire de clés

A moins que vous l’ayez déjà fait en utilisant une autre version de PGP, la

première chose que vous avez besoin de faire avant d’envoyer ou de recevoir des

e-mails cryptés et signés est de créer une nouvelle paire de clés. Une paire de clés

consiste en deux clés: une clé privée que vous êtes le seul à posséder et une clé

publique que vous distribuez librement à ceux avec qui vous correspondez. Vous

générez une nouvelle paire de clés depuis la fenêtre de PGPkeys en utilisant le

PGP Key Generation Wizard, qui vous guide à travers le processus.

q NOTE: Si vous faites une mise à jour depuis une version plus ancienne de

PGP, vous avez probablement déjà généré une clé privée et avez distribué sa

clé publique correspondante à ceux avec qui vous correspondez. Dans ce cas,

vous n’avez pas à créer une nouvelle paire de clés (comme décrit dans la

prochaine partie). A la place, vous spécifiez l’emplacement de vos clés quand

vous lancez PGPkeys. Vous pouvez aller à l’onglet Files de la boîte de

dialogues Preferences et localiser votre fichier de trousseau de clés à tout

moment.

Pour créer une nouvelle paire de clés

1. Ouvrez la fenêtre de PGPkeys. Vous pouvez ouvrir cette fenêtre ainsi:

• Cliquer sur Démarrer -->Programs-->PGP-->PGPkeys.

• Cliquer sur l’icône PGPtray ( ) dans la barre des tâches, puis cliquer sur

PGPkeys.

• Cliquez sur ( ) dans la barre d’outils de votre application e-mail.

2. PGPkeys apparaît, comme montré dans la Figure 3-2.

28 PGP pour Windows 95, 98 et NT

Page 29

Créer et Echanger des Clés

Figure 3-2. La fenêtre de PGPkeys

3. Cliquez sur ( ) dans la barre d’outils de PGPkeys.

Le PGP Key Generation Wizard donne quelques informations introductives

sur le premier écran.

4. Quand vous avez fini de lire ces informations, cliquez sur Suivant pour

avancer jusqu’à l’encart suivant.

Le PGP Key Generation Wizard vous demande de saisir vos nom et adresse e-

mail.

5. Saisissez votre nom sur la première ligne et votre adresse e-mail sur la

seconde ligne.

Il n’est pas absolument nécessaire de saisir votre nom réel ou même votre

adresse e-mail. Cependant, utiliser votre vrai nom rend plus facile pour autrui

votre identification en tant que propriétaire de votre clé publique. En outre, en

utilisant votre adresse e-mail correcte, tout le monde bénéficiera des

fonctionnalités du plug-in qui cherche automatiquement la clé appropriée dans

votre trousseau de clés quand vous adressez un e-mail à un destinataire

particulier.

6. Cliquez sur Suivant pour avancer à la boîte de dialogue suivante.

Le Key Generation Wizard vous demande de sélectionner un type de clé.

7. Sélectionnez un type de clé, soit Diffie-Hellman/DSS, soit RSA, puis cliquez

sur Suivant.

Manuel de l’Utilisateur 29

Page 30

Créer et Echanger des Clés

Les précédentes versions de PGP utilisent une technologie plus ancienne

appelée RSA pour générer des clés. Avec PGP Version 5.0 et ultérieure, vous

avez la possibilité de créer un nouveau et meilleur type de clé basée sur la

variante ElGamal de la technologie Diffie-Hellman/DSS.

• Si vous prévoyez de correspondre avec des gens qui utilisent encore des

clés RSA, vous pouvez vouloir générer une paire de clés RSA qui est

compatible avec les anciennes versions du programme.

• Si vous prévoyez de correspondre avec des gens qui disposent de PGP

Version 5.0 ou ultérieure, vous tirerez avantage de la nouvelle technologie

et générerez une paire de clés Diffie-Hellman.

• Si vous voulez échanger des e-mails avec tous les utilisateurs de PGP,

créez une paire de clés RSA et une paire de clés Diffie-Hellman/DSS, puis

utilisez la paire appropriée selon la version de PGP utilisée par le

destinataire. Vous devez créer une paire de clés séparée pour chaque type

de clé dont vous avez besoin.

q NOTE: Si votre version de PGP ne gère pas les clés RSA, cette étape peut

ne pas vous concerner. Pour plus d’informations sur la gestion RSA, voir

le fichier ReadMe.txt, qui accompagne ce produit.

8. Le Key Generation Wizard vous demande de spécifier une taille pour vos

nouvelles clés.

Sélectionnez une taille de clé de 768 à 3072 bits, ou saisissez une taille sur

mesure entre 768 et 4096 bits.

q NOTE: Une clé de taille sur mesure peut prendre un long moment à

générer, selon la vitesse de l’ordinateur que vous utilisez.

La taille de clé correspond au nombre de bits utilisés pour construire votre clé

numérique. Plus la clé est grande, moins quelqu’un a de chance d’être capable

de la craquer, mais plus lent est le processus de décryptage et de cryptage.

Vous avez besoin de trouver le bon compromis entre la commodité qu’il y a à

réaliser les fonctions de PGP rapidement avec une plus petite clé et le niveau

de sécurité renforcé fourni par une plus grande clé. A moins que vous

n’échangiez des informations ultra sensibles d’un intérêt tel que quelqu’un

serait disposé à lancer une attaque cryptographique onéreuse et coûteuse en

temps pour les lire, vous êtes en sécurité en utilisant une clé de 1024 bits.

q NOTE: Quand vous créez une paire de clés Diffie-Hellman/DSS, la taille

de la portion DSS de la clé est inférieure ou égale à la taille de la portion

Diffie-Hellmann de la clé, et est limitée à une taille maximum de 1024

bits.

9. Cliquez sur Suivant pour avancer jusqu’à l’encart suivant.

Le PGP Key Generation Wizard vous demande d’indiquer quand la paire de

clés devra expirer.

30 PGP pour Windows 95, 98 et NT

Page 31

Créer et Echanger des Clés

10. Indiquez la date à laquelle vous voulez que votre paire de clés expire. Vous

pouvez soit utiliser la sélection par défaut, qui est Never [Jamais], soit saisir

une date spécifique à laquelle la clé expirera.

Une fois que vous avez créé une paire de clés et distribué votre clé publique,

vous utiliserez probablement dès lors les mêmes clés. Cependant, dans

certaines conditions, vous pouvez vouloir créer une paire de clés spéciale que

vous prévoyez d’utiliser seulement pour une période limitée dans le temps.

Dans ce cas, quand la clé publique expire, elle ne peut plus être utilisée par

quelqu’un pour vous crypter un e-mail, mais elle peut encore servir pour

vérifier votre signature numérique. De façon similaire, quand votre clé privée

expire, elle peut encore être utilisée pour décrypter un e-mail qui vous avait

été envoyé avant que la clé publique n’expire mais ne peut plus être utilisée

pour signer un e-mail.

11. Cliquez sur Suivant pour avancer jusqu’à l’encart suivant.

Le PGP Key Generation Wizard vous demande de saisir une phrase secrète.

12. Dans la boîte de dialogue Passphrase [phrase secrète], saisissez la chaîne de

caractères ou de mots que vous voulez utiliser pour garantir un accès exclusif

à votre clé privée. Pour confirmer votre saisie, pressez la touche TAB pour

avancer à la ligne suivante, puis saisissez à nouveau la même phrase secrète.

Normalement, à titre de sécurité supplémentaire, les caractères que vous

saisissez pour la phrase secrète ne s’affichent pas à l’écran. Cependant, si vous

êtes sûr que personne ne regarde, et que vous aimeriez voir les caractères de

votre phrase secrète tels que vous les tapez, décochez la case Hide Typing

[Cacher les caractères tapés].

q NOTE: Votre phrase secrète devrait contenir de multiples mots et peut

inclure des espaces, nombres, et caractères de ponctuation. Choisissez

quelque chose dont vous pouvez vous rappeler facilement mais que

d’autres ne pourront pas deviner. La phrase secrète est sensible à la casse,

ce qui signifie qu’elle distingue les majuscules et les minuscules. Plus

longue sera votre phrase secrète, plus variés seront les caractères qu’elle

contient, et plus elle sera sûre. Les phrases secrètes sûres incluent des

majuscules et des minuscules, des nombres, des ponctuations et des

espaces, mais sont plus faciles à oublier. Voir “Créer une phrase secrète

dont vous vous rappellerez” en page 32, pour plus d’informations sur le

choix d’une bonne phrase secrète.

+ AVERTISSEMENT: Personne, y compris Network Associates, ne peut

retrouver une phrase secrète oubliée.

13. Cliquez sur Suivant pour commencer le processus de génération de clé.

Le PGP Key Generation Wizard indique qu’il est occupé à la génération de

votre clé.

Si vous avez saisi une phrase secrète insuffisante, un message de mise en

garde apparaît avant que les clés soient générées et vous devez choisir

d’accepter la mauvaise phrase secrète ou d’en saisir une plus sûre avant de

Manuel de l’Utilisateur 31

Page 32

Créer et Echanger des Clés

continuer. Pour plus d’informations sur les phrases secrètes, voir “Créer une

phrase secrète dont vous vous rappellerez” en page 32.

S’il n’y a pas assez d’informations aléatoires avec lesquelles construire la clé,

la boîte de dialogue du générateur de données aléatoires apparaît. Comme il

est demandé dans la boîte de dialogue, remuez votre souris et tapez une série

de frappes de touches aléatoires jusqu’à ce que la barre de progression soit

complètement remplie. Les mouvements de votre souris et les frappes de

touches génèrent de l’information aléatoire, ce qui est nécessaire pour créer

une paire de clés unique.

q NOTE: PGPkeys rassemble continuellement des données depuis plusieurs

sources du système, incluant les positions de la souris, les rythmes et les

frappes de touches. Si la boîte de dialogue des données aléatoires

n’apparaît pas, cela indique que PGP a déjà collecté toutes les données

aléatoires dont il a besoin pour créer la paire de clés.

Après que le processus de génération des clés ait commencé, il faudra un

certain temps pour générer les clés. En fait, si vous spécifiez une taille autre

que les valeurs par défaut pour une clé Diffie-Hellman/DSS, l’option

génération de clé rapide n’est pas utilisée et cela peut prendre des heures pour

générer votre clé avec de plus grandes tailles. Finalement, le PGP Key

Generation Wizard indique que le processus de génération de clé est achevé.

14. Cliquez sur Suivant pour avancer jusqu’à l’encart suivant.

Le PGP Key Generation Wizard indique que vous avez généré avec succès

une nouvelle paire de clés et demande si vous voulez envoyer votre clé

publique au serveur de clés.

15. Spécifiez si vous voulez ou non que votre nouvelle clé publique soit envoyée

au serveur, puis cliquez sur Suivant (le serveur par défaut est spécifié dans vos

Preferences).

Quand vous envoyez votre clé publique au serveur de clés, quiconque ayant

accès à ce serveur peut obtenir une copie de votre clé quand il en a besoin.

Pour des détails complets, voir “Distribuer votre clé publique” en page 40.

Quand le processus de génération de clé est achevé, l’écran final apparaît.

16. Cliquez sur Done [Fait].

Une nouvelle paire de clés représentant votre clé nouvellement créée apparaît

dans la fenêtre de PGPkeys. Alors vous pouvez examiner vos clés en vérifiant

leurs propriétés et attributs; vous pouvez aussi vouloir ajouter une autre

adresse e-mail. Voir “Ajouter un nouveau nom d’utilisateur ou adresse à une

paire de clés” en page 79, pour des détails sur l’ajout de nouveaux noms

d’utilisateur à votre clé.

Créer une phrase secrète dont vous vous rappellerez

Crypter un fichier que l’on est ensuite incapable de décrypter constitue une

douloureuse expérience dans l’apprentissage du choix d’une phrase secrète dont

vous vous rappellerez. La plupart des applications requièrent un mot de passe de

32 PGP pour Windows 95, 98 et NT

Page 33

Créer et Echanger des Clés

trois à huit lettres. Un simple mot de passe est vulnérable à une attaque par

dictionnaire, qui consiste à faire essayer à un ordinateur tous les mots du

dictionnaire jusqu’à ce qu’il trouve votre mot de passe. Pour se protéger contre

cette sorte d’attaque, il est généralement recommandé de créer un mot composé

d’une combinaison de lettres alphabétiques majuscules et minuscules, de nombres,

de signes de ponctuation et d’espaces. Cela donne un mot de passe plus résistant,

mais un mot de passe obscur que vous ne retiendrez probablement pas facilement.

Nous ne vous recommandons pas d’utiliser un mot de passe d’un seul mot. Une

phrase secrète est moins vulnérable à une attaque par dictionnaire. Cela est réalisé

facilement en utilisant de multiples mots dans votre phrase, plutôt qu’en essayant

de contrer une attaque par dictionnaire en insérant arbitrairement beaucoup

d’amusants caractères non alphabétiques, ce qui a pour effet de rendre votre

phrase secrète trop facile à oublier et pourrait conduire à une désastreuse perte

d’informations parce que vous ne pouvez plus décrypter vos propres fichiers.

Toutefois, à moins que la phrase secrète que vous choisissez ne soit quelque chose

de facile à apprendre par cœur pour longtemps, vous avez peu de chance de vous

la rappeler mot pour mot. Choisir une phrase sous l’inspiration du moment va

déboucher sur son oubli total. Choisissez quelque chose qui réside déjà dans votre

mémoire. Peut-être une idiotie que vous avez entendue il y a des années et qui est

restée gravée dans votre tête durant tout ce temps. Ce ne devrait pas être quelque

chose que vous avez répété à d’autres récemment, ni une citation célèbre, parce

que vous voulez qu’elle soit difficile à deviner pour un attaquant sophistiqué. Si

elle est déjà profondément gravée dans votre mémoire, vous ne l’oublierez

probablement pas.

Bien sûr, si vous êtes assez imprudent pour écrire votre phrase secrète quelque

part et la laisser sur votre moniteur ou à l’intérieur du sous-main de votre bureau,

peu importera ce que vous choisirez.