SEGURIDAD DE

LOS DATOS

1/1

Copyright © Nokia Corporation 2002. All rights reserved. | Ver. 1.0

Contenido

1. INTRODUCCIÓN........................................................................................................... 3

2. ARQUITECTURAS DE ACCESO REMOTO.................................................................. 3

2.1 ACCESO MEDIANTE MÓDEM DE ACCESO TELEFÓNICO...................................... 3

2.2 ACCESO SEGURO A INTERNET (GPRS, WLAN)..................................................... 3

2.2.1 REQUISITOS DE SEGURIDAD DE INTERNET .................................................. 5

2.2.2 RESUMEN DE LA TECNOLOGÍA DE RED PRIVADA VIRTUAL......................... 5

2.2.3 DISPOSITIVOS VPN COMERCIALES................................................................. 6

2.2.4 SISTEMA DE PROTECCIÓN PERSONAL .......................................................... 7

2.3 SEGURIDAD EN EL NIVEL DE APLICACIÓN PARA LA EXPLORACIÓN DE

INTERNET......................................................................................................................... 7

3. ACCESO GPRS SEGURO A LA RED CORPORATIVA................................................. 7

4. ACCESO MEDIANTE LAN INALÁMBRICA SEGURA.................................................... 9

4.1 ACCESO MEDIANTE LAN INALÁMBRICA EN EL CENTRO DE TRABAJO............. 10

4.2 ACCESO MEDIANTE LAN INALÁMBRICA REMOTA............................................... 11

5. RESUMEN – ACCESO CORPORATIVO SEGURO CON LA TARJETA NOKIA D211 12

Avisos legales

Copyright © Nokia Corporation 2002. Reservados todos los derechos.

Queda prohibida la reproducción, transferencia, distribución o almacenamiento de todo o parte del contenido de

este documento bajo cualquier forma sin el consentimiento previo y por escrito de Nokia.

Nokia y Nokia Connecting People son marcas registradas de Nokia Corporation. El resto de los productos y

nombres de compañías aquí mencionados pueden ser marcas comerciales o registradas de sus respectivos

propietarios.

Nokia opera con una política de desarrollo continuo y se reserva el derecho a realizar modificaciones y mejoras

en cualquiera de los productos descritos en este documento sin previo aviso.

Nokia no se responsabilizará bajo ninguna circunstancia de la pérdida de datos o ingresos ni de ningún daño

especial, incidental, consecuente o indirecto, independientemente de cuál sea su causa.

El contenido del presente documento se suministra tal cual. Salvo que así lo exija la ley aplicable, no se ofrece

ningún tipo de garantía, expresa o implícita, incluida, pero sin limitarse a, la garantía implícita de comerciabilidad

y adecuación a un fin particular con respecto a la exactitud, fiabilidad y contenido de este documento. Nokia se

reserva el derecho de revisar o retirar este documento en cualquier momento sin previo aviso.

2/2

1. INTRODUCCIÓN

La nueva tarjeta de radio multimodo Nokia D211 es una solución perfecta para usuarios de

negocios en itinerancia que quieren acceder a la red corporativa mientras están fuera del

centro de trabajo. La información transferida suele ser vital para el negocio de una empresa,

por lo que no debería llegar al conocimiento de personas ajenas a la organización. Por lo

tanto, la seguridad juega un papel fundamental al utilizar la nueva Nokia D211 para los

servicios de acceso remoto.

Este documento explica cómo debería considerarse la seguridad al utilizar la tarjeta Nokia

D211. Introduce los fundamentos de la seguridad en Internet y presenta unas cuantas

arquitecturas de referencia que permiten un acceso seguro a la red corporativa a través de

las redes GPRS (General Packet Radio Service/Servicio general de radio por paquetes) y

LAN inalámbricas (WLAN).

2. ARQUITECTURAS DE ACCESO REMOTO

2.1 ACCESO MEDIANTE MÓDEM DE ACCESO TELEFÓNICO

Hasta hace muy poco, los servicios de acceso remoto se implementaban mediante líneas

alquiladas, módems de acceso telefónico y servidores de acceso remoto. La conexión se

establece mediante la red de telefonía pública y el conocido protocolo punto a punto (PPP)

disponible en casi todo el software de terminal. La conexión de acceso telefónico se

establece mediante un teléfono fijo o un terminal inalámbrico. El servidor de acceso remoto

autentica al usuario con una contraseña; normalmente no se utiliza ningún otro mecanismo

de seguridad especial.

La tarjeta Nokia D211 ofrece dos alternativas para el acceso telefónico: datos GSM y datos

de circuitos conmutados de alta velocidad (HSCSD). En esta configuración, la red GSM

protege los datos del usuario a lo largo de la interfaz aérea. Así, el acceso inalámbrico no

necesitará ninguna extensión de seguridad adicional y se podrá utilizar como un módem de

acceso telefónico fijo. La conexión de acceso telefónico se establece normalmente mediante

la funcionalidad de acceso telefónico de Microsoft Windows.

2.2 ACCESO SEGURO A INTERNET (GPRS, WLAN)

Las nuevas tecnologías inalámbricas de Internet, como las redes GPRS y LAN inalámbrica,

proporcionan un medio más rápido y menos costoso de acceder a los datos corporativos.

Los nuevos mecanismos de acceso necesitan unas cuantas mejoras para que la plataforma

de servicios de acceso remoto corporativa garantice la confidencialidad de los datos.

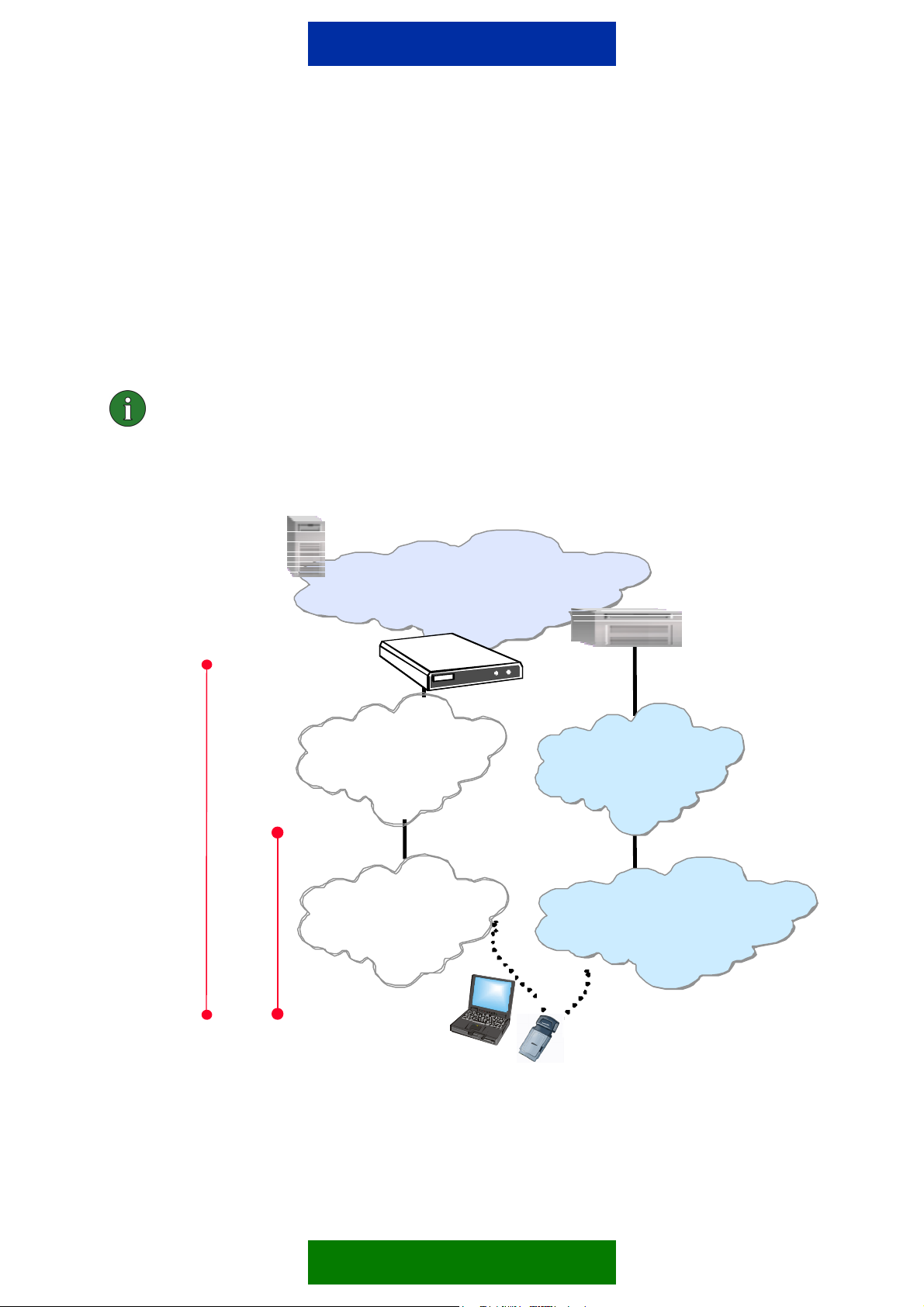

La figura 1 representa las arquitecturas de acceso remoto y telefónico a Internet. La

diferencia principal es que en lugar de una red telefónica, la GPRS y la LAN inalámbrica

utilizan el eje troncal de Internet como un gateway a la red de la empresa. Los datos del

3/3

usuario se transmiten desde la red celular a través de la Internet insegura hasta la red

a

(

)

et

edinalámbrica

(GPRS,

)

seguro

corporativa mediante los protocolos de Internet.

Internet está expuesta a un gran número de riesgos en cuanto a seguridad. A diferencia de

la conexión de acceso telefónico punto a punto, los paquetes de Internet tienen un problema

de seguridad fundamental, y es que pueden ser leídos por cualquier persona que tenga

acceso a la red. Los paquetes IP tienden a seguir la misma ruta, así que el posible intruso

también tiene acceso a todos estos paquetes. Las funciones de seguridad de redes inalámbricas (GPRS y WLAN) por sí mismas no son suficientes para garantizar la confidencialidad. Se puede crear un sistema de acceso remoto de gran fiabilidad al combinar acceso

inalámbrico con una solución de seguridad de Internet (IP) de usuario final a usuario final.

Nota: para obtener acceso GPRS/WLAN seguro, Nokia recomienda utilizar una

solución de seguridad VPN (red privada virtual) de nivel IP que sea ampliamente

utilizada.

Los siguientes párrafos explican cómo se puede utilizar esta tecnología para obtener acceso

GPRS, conectividad de centro de trabajo de LAN inalámbrica y conectividad de domicilio

particular.

Intranet corporativ

Servidor de acceso

telefónico

Red telefónica

PSTN

Intern

R

Red GSM

WLAN

Seguridad de

Seguridad de Internet de

usuario final a usuario final

vínculo de radio

Equipo portátil con

Nokia D211

Figura 1: mecanismos de acceso remoto alternativos: acceso telefónico y

acceso a Internet

4/4

2.2.1 Requisitos de seguridad de Internet

p

A

,

VPNV

V

Una solución de seguridad de Internet debería ofrecer las siguientes funciones básicas para

garantizar la seguridad de los datos y de la red corporativa:

• Control de acceso que restrinja el acceso de los usuarios no autorizados a la red

corporativa.

• Encriptación que evite que alguien pueda leer o copiar datos mientras viajan por

Internet. La encriptación de datos se utiliza para proteger los datos frente a usuarios

no autorizados mediante la codificación del contenido. Los diferentes métodos de

encriptación que existen se diferencian principalmente por sus algoritmos de

encriptación.

• Autenticación que garantice que los datos provienen de la fuente que aseguran.

La tecnología de red privada virtual (VPN) se utiliza bastante para vincular redes LAN

corporativas entre sitios o socios comerciales externos a la red corporativa.

2.2.2 Resumen de la tecnología de red privada virtual

La figura 2 representa una configuración de VPN típica. Se puede utilizar la misma

tecnología y la misma plataforma para proporcionar acceso remoto seguro a los usuarios de

redes GPRS y LAN inalámbricas.

Intranet

Servidor VPN

de sucursal

Servidor VPN

Intranet de socio

PN

Internet

Firewall /

servidor VPN

comercial

Intranet

cor

PN

orativa

cceso

remoto

cliente VPN

Figura 2: red privada virtual

La solución VPN se compone de un servidor de red y del software cliente. El servidor VPN

protege frente a cualquier comunicación no deseada o no autorizada dentro o fuera de la red

5/5

protegida. Todo el tráfico hasta la red privada debe pasar por el servidor VPN. Se crea un

túnel entre el terminal y el servidor VPN; los datos del usuario se autentican, se encriptan y

se transmiten por el túnel hasta el host.

La ventaja de la VPN es que protege la información que se transmite desde y hasta la

intranet, además de evitar el acceso no autorizado. Las VPN no mantienen vínculos

permanentes entre los puntos finales. Por el contrario, cuando se necesita una conexión

entre un terminal y la red corporativa, se crea y, a continuación, se desmonta al

desconectar. El cliente inicia el túnel seguro y la red autentica al usuario remoto. La

autenticación de usuario confirma las identidades de todos los usuarios remotos. El acceso

a la red corporativa se concede sólo después de que la autenticación se haya realizado

correctamente. Existen varios mecanismos alternativos de autenticación, como las

contraseñas, los testigos de seguridad (almacenados en una tarjeta inteligente, por ejemplo)

y los certificados.

El túnel de usuario final a usuario final protege la transmisión de los datos frente a ataques

de seguridad. A menudo, los clientes y servidores VPN también incluyen un sistema de

protección (firewall) integrado. Un sistema de protección llamado personal filtra los datos

entrantes y sólo permite las conexiones a Internet de los host predefinidos. Esto evita que un

atacante hostil pueda acceder al terminal remoto.

La encriptación integrada garantiza que es prácticamente imposible que los usuarios no

autorizados lean los datos. La mayoría de los dispositivos VPN negocian automáticamente

el uso de la encriptación y los algoritmos de autenticación de datos más potentes posible

entre las partes que se comunican. La encriptación es transparente para todas las

aplicaciones, como el correo electrónico y el navegador Web, que utilizan protocolos IP. El

único efecto importante es que la encapsulación VPN añade unos cuantos datos adicionales

generales que se tienen que enviar a través del vínculo inalámbrico.

2.2.3 Dispositivos VPN comerciales

Existe una gran variedad de soluciones VPN comerciales en el mercado. Un gateway de

seguridad VPN puede encuadrarse en cualquiera de estas categorías: enrutadores VPN de

alto rendimiento, sistemas de protección (firewall), hardware VPN integrado y software VPN

de coste reducido. La encriptación de paquetes normalmente se incluye en los enrutadores,

como un software complementario o como una placa de circuitos adicional. La última opción

es la mejor para aquellas situaciones en que se necesite una mayor capacidad de proceso.

La combinación de túnel y encriptación con los sistemas de protección probablemente sea la

mejor solución para redes pequeñas con volúmenes de tráfico reducidos.

En la mayoría de los casos, el administrador de IT de la empresa selecciona y administra el

sistema VPN. La gama de productos disponibles es muy amplia. El criterio principal para

seleccionar la solución adecuada es la capacidad necesaria, que en la práctica es el número

de usuarios de acceso remoto. Normalmente, la VPN tiene que llevar a cabo una conversión

entre la red corporativa y el esquema de direccionamiento IP de red del operador. Por lo

tanto, se recomienda seleccionar una solución que sea compatible con el recorrido de

traducción de direcciones de red (NAT).

La interoperabilidad normalizada entre dispositivos VPN diferentes garantiza la

interoperabilidad del cliente VPN y una serie de servidores VPN. La interoperabilidad de la

6/6

tarjeta Nokia D211 se ha probado con productos cliente y servidor VPN de reconocido

prestigio. Puede ver una lista detallada de los productos probados en: www.nokia.com.

2.2.4 Sistema de protección personal

El sistema de protección personal es un software con un conjunto de normas que permite y

deniega el tráfico de red a través del equipo. También supervisa y controla las aplicaciones

para protegerlas frente a troyanos y keyloggers (programas espía). El uso principal es

mejorar la seguridad cuando se utiliza un cliente VPN. Un sistema de protección personal

controla el acceso al equipo del usuario. Cuando se utiliza un equipo portátil en una red

insegura, el nivel de protección debería configurarse como muy alto. De hecho, todos los

intentos de conexión al equipo deberían denegarse. Cuando el motor del sistema de

protección detecta una intrusión, ordena al software que bloquee la dirección IP del pirata

informático. Como el sistema de protección controla la transmisión en el nivel de pila TCP/IP

de la red, los piratas informáticos no pueden navegar alrededor de un bloque del sistema de

protección. Este tipo de protección debería estar siempre activada, independientemente de

la ubicación.

2.3 SEGURIDAD EN EL NIVEL DE APLICACIÓN PARA LA EXPLORACIÓN DE

INTERNET

Algunas aplicaciones de Internet, como los navegadores Web, proporcionan un nivel de

seguridad adicional. Las aplicaciones actuales Netscape e Internet Explorer utilizan

protocolos de seguridad en el nivel de la aplicación, como el protocolo de seguridad en la

capa de transporte (TLS, Transport Layer Security) y nivel de socket seguro (SSL, Secure

Socket Layer), que ofrecen protección de los datos del usuario entre la aplicación del cliente

y el servidor. El uso de estos mecanismos está muy extendido, por ejemplo en las

operaciones bancarias por Internet y en las transacciones electrónicas.

La seguridad en el nivel de la aplicación garantiza un nivel de seguridad adicional, que se

puede utilizar para acceder a Internet cuando no se trata de datos confidenciales de la

empresa ni el terminal móvil contiene información confidencial. En estos casos, el usuario

puede utilizar la tarjeta Nokia D211 sin servicios VPN. Sin embargo, los mecanismos de

seguridad en el nivel de la aplicación no protegen al terminal móvil frente a ataques

externos. Además, con frecuencia el nivel de encriptación es más bajo que en la conexión

VPN.

Nota: en las aplicaciones de datos de la empresa, el usuario siempre debería

instalar un túnel VPN de usuario final a usuario final; así, la seguridad en el nivel

de aplicación proporcionaría un nivel adicional de seguridad además del túnel

VPN.

3. ACCESO GPRS SEGURO A LA RED CORPORATIVA

La red GPRS estándar proporciona protección de datos aérea, pero no una solución de

seguridad de Internet de usuario final a usuario final para el acceso en itinerancia a una LAN

corporativa. La red GPRS proporciona dos funciones de seguridad: autenticación del

abonado y encriptación de datos. Los procesos de autenticación de usuario en GPRS son

7/7

similares a la red GSM. Todas las funciones de seguridad se basan en la clave secreta Ki

que está almacenada tanto en la tarjeta SIM como en el registro de ubicación local del

operador. En GPRS, se cifran los datos y el intercambio de señales entre el terminal e

Internet.

Nota: al utilizar una conexión GPRS con la tarjeta Nokia D211 para las

conexiones de empresa, se recomienda instalar una solución de seguridad VPN

que proporcione autenticación de usuario final a usuario final y encriptación de

datos.

La VPN no es necesaria si se utiliza GPRS en las aplicaciones que no son confidenciales,

como la exploración de Internet. Normalmente, el servicio VPN es proporcionado por un

módulo de identidad corporativa o por el operador móvil. El sistema, representado en la

figura 3, funciona del modo siguiente:

1. El usuario activa la conexión GPRS.

2. La red GPRS autentica el terminal móvil con la tarjeta SIM y establece un vínculo

GPRS inalámbrico seguro a Internet (encriptación GPRS).

3. El usuario inicia el cliente VPN en el terminal móvil, que establece un túnel IP

encriptado de usuario final a usuario final a la red de la empresa (encriptación de

datos de Internet).

La solución es muy fiable y segura, ya que todo el tráfico se encripta durante todo el camino

desde el terminal móvil hasta el servidor VPN corporativo. Además, el VPN proporciona un

alto nivel de seguridad. El usuario puede acceder a la intranet desde cualquier red de

operador GPRS.

8/8

Figura 3: acceso GPRS seguro a los datos corporativos

Una configuración alternativa sería utilizar una conexión dedicada desde la red GPRS del

operador móvil a la intranet corporativa y evitar completamente el paso por Internet. En este

modelo, el terminal móvil no necesita cliente VPN. Las funciones de seguridad de la red

GPRS protegen los datos entre el terminal y el núcleo GPRS. A continuación, el operador

móvil establece un túnel seguro entre su red y la red corporativa. En este caso, el cliente

corporativo tiene que confiar en el operador móvil, que es el que proporciona el túnel seguro.

Algunos operadores móviles ofrecen este tipo de solución para sus grandes clientes

corporativos. Si desea obtener más información, póngase en contacto con su operador

móvil.

4. ACCESO MEDIANTE LAN INALÁMBRICA SEGURA

La LAN inalámbrica se instala normalmente en centros de trabajo, domicilios particulares o

zonas de acceso público, como hoteles, aeropuertos, etc. Gracias a este sistema, los

usuarios se pueden mover libremente por su centro de trabajo, las salas de reuniones o

trabajar en casa y aún así permanecer al tanto de la información más reciente de la red de la

9/9

empresa. Al igual que la GPRS, la LAN inalámbrica utiliza el eje troncal de Internet. En

consecuencia, la misma plataforma de acceso remoto VPN segura admite tanto GPRS como

LAN inalámbrica. El usuario de la tarjeta Nokia D211 puede optar por un vínculo de LAN

inalámbrica o de GPRS y, a continuación, utilizar la misma configuración VPN para

conectarse a la red de la empresa.

La WLAN puede crear un riesgo de seguridad, ya que las señales de radio se transmiten por

fuera del edificio. Los riesgos de seguridad que implica una LAN inalámbrica se pueden

evitar mediante el uso de la autenticación y la encriptación adecuadas.

Nota: Nokia recomienda utilizar una solución VPN de usuario final a usuario final

para acceder a datos corporativos mediante una LAN inalámbrica.

La especificación de LAN inalámbrica (IEEE 802 11b) contiene el algoritmo de seguridad

WEP (Wired Equivalent Privacy, protección equivalente conectada), que se puede utilizar

para autenticar los terminales en la WLAN así como para encriptar los datos en el vínculo de

radio. El nivel de seguridad de WEP es bajo si se compara con la seguridad IP (VPN). El

WEP se puede activar como nivel de seguridad adicional, para controlar el acceso a la LAN

inalámbrica, por ejemplo en el domicilio particular, pero no es la opción más adecuada para

controlar el acceso a la red corporativa ni para proteger datos confidenciales.

Algunos proveedores han implementado mejoras del propietario, como mejoras 802.1x, para

la seguridad WEP y aseguran que son suficientes para garantizar la seguridad de la red

corporativa. Sin embargo, el nivel de seguridad de estas soluciones que no son estándar es

significativamente menor que el de una solución VPN de usuario final a usuario final. La

combinación de una LAN inalámbrica y una VPN configuradas adecuadamente es muy

segura y se trata de una solución excelente para todos los entornos WLAN.

4.1 ACCESO MEDIANTE LAN INALÁMBRICA EN EL CENTRO DE TRABAJO

El lugar más habitual para una LAN inalámbrica es un centro de trabajo. El usuario puede

desplazarse libremente, desde la mesa a la sala de reuniones o incluso entre dos edificios

vecinos y continuar manteniendo la conexión a la red todo el tiempo. La figura 4 representa

una configuración típica de LAN inalámbrica segura en el centro de trabajo.

Los puntos de acceso de LAN inalámbrica se separan de la red de la empresa mediante un

servidor VPN. Se crea un túnel VPN entre el terminal inalámbrico y el servidor VPN que

protege la información transmitida a y desde la intranet, y evita el acceso no autorizado. El

usuario se puede autenticar con una contraseña, una contraseña de un solo uso, como

testigos de hardware, o certificados.

10/10

Figura 4: centro de trabajo con LAN inalámbrica segura

4.2 ACCESO MEDIANTE LAN INALÁMBRICA REMOTA

Los profesionales itinerantes también pueden utilizar equipos de LAN inalámbrica cuando se

encuentran fuera del centro de trabajo. Muchos proveedores de Internet y operadores móviles han lanzado servicios de acceso a WLAN públicos en aeropuertos, hoteles y otros lugares públicos. Además, los usuarios pueden disponer de LAN inalámbrica en su domicilio

particular. Los usuarios de la tarjeta Nokia D211 pueden disponer de una conexión LAN

inalámbrica remota segura a la red corporativa desde esas ubicaciones.

La arquitectura de una WLAN remota es similar a la de una WLAN de un centro de trabajo.

La única diferencia significativa es que en el centro de trabajo el tráfico se enruta a través de

una red privada directamente al servidor VPN. En el caso de una zona de acceso público o

de una LAN inalámbrica en el domicilio, los datos del usuario se enrutan a través de Internet.

Desde el punto de vista de la seguridad, ambos necesitan VPN. La misma configuración de

seguridad de terminal se puede utilizar para el acceso remoto y el acceso desde el centro de

trabajo. La figura 5 muestra la arquitectura de acceso remoto. El usuario de la tarjeta Nokia

D211 es autenticado en primer lugar por la LAN inalámbrica pública; a continuación, el

usuario inicia el cliente VPN, que establece automáticamente un túnel seguro a la red

corporativa.

11/11

Figura 5: acceso mediante WLAN remota

5. RESUMEN – ACCESO CORPORATIVO SEGURO CON LA

TARJETA NOKIA D211

La tarjeta Nokia D211 permite al usuario implementar una red de acceso telefónico convencional (figura 1). En esta configuración, el cliente VPN no es necesario, pero la conexión se

establece mediante funciones estándar de acceso telefónico de Microsoft Windows.

La arquitectura de acceso remoto introducida, representada en la figura 6, se compone de

dos partes principales: el servidor y el cliente VPN. El servidor VPN amplía la red corporativa

con acceso a Internet. Además ofrece acceso seguro a los recursos de la red corporativa

desde todas las redes inalámbricas alternativas: GPRS, HSCSD o LAN inalámbrica. El

mismo servidor ofrece servicios de acceso remoto para todos los tipos de usuarios remotos:

trabajadores desde el domicilio particular, trabajadores itinerantes con GPRS, usuarios de

LAN inalámbrica pública, etc. Esto reduce los costes administrativos y simplifica la arquitectura de red. Normalmente, el departamento de IT de la empresa administra el servidor VPN.

El software del cliente VPN se instala en el PC del usuario y se ejecuta con el software de la

tarjeta Nokia D211. La misma configuración estándar del cliente se utiliza junto con el GPRS

y la WLAN. El cliente establece automáticamente un túnel seguro al servidor VPN de la

empresa. Además, puede ofrecer un sistema de protección personal, que protege al PC

frente a cualquier ataque. La empresa puede elegir el cliente VPN más apropiado, ya que la

tarjeta Nokia D211 es compatible con los principales clientes VPN.

12/12

Figura 6: resumen de la arquitectura de acceso remoto segura

La VPN es la forma correcta de crear una infraestructura de comunicaciones privada y

segura basada en Internet. El uso de la conectividad de Internet, GPRS y WLAN siempre

que sea posible conlleva bastantes ventajas:

• En lugar de obligar al usuario a realizar llamadas de larga distancia directamente a la

empresa, el GPRS y la LAN inalámbrica le permiten utilizar la conexión a Internet.

• Normalmente, el precio de la WLAN y la GPRS se basa en el volumen de datos

transmitidos y no en el tiempo de conexión. Por esta razón, el correo electrónico y la

exploración pueden ser mucho más baratos con este tipo de conexión.

• Con la VPN, las empresas se pueden deshacer de sus grupos de módems, sus líneas

alquiladas y sus servidores de acceso remoto.

• También se puede ahorrar con la reducción de costes operativos que supone el

soporte de los usuarios remotos.

La tarjeta de radio multimodo Nokia D211 establece una nueva referencia en cuanto a

conectividad de PC al ofrecer conectividad de acceso telefónico, así como de GPRS y

WLAN en un único dispositivo. Los aspectos de seguridad se han tenido en cuenta en el

diseño del producto. Se han realizado pruebas de interoperabilidad de la tarjeta Nokia D211

en diseños de referencia con software de los principales fabricantes de clientes VPN y

soluciones integradas de seguridad de Internet (IPSEC) de Microsoft. Puede obtener

información detallada sobre temas de seguridad en www.nokia.com.

13/13

Loading...

Loading...