Page 1

SECURITE DES

DONNEES

1/1

Copyright © Nokia Corporation 2002. All rights reserved. | Ver. 1.0

Page 2

Table des matières

1. INTRODUCTION ........................................................................................................... 3

2. ARCHITECTURES D'ACCÈS À DISTANCE.................................................................. 3

2.1 ACCÈS DISTANT PAR MODEM................................................................................. 3

2.2 ACCÈS INTERNET SÉCURISÉ (GPRS, WLAN) ........................................................ 3

2.2.1 CRITÈRES DE SÉCURITÉ SUR INTERNET ....................................................... 5

2.2.2 APERÇU DE LA TECHNOLOGIE DES RÉSEAUX PRIVÉS VIRTUELS.............. 5

2.2.3 APPAREILS VPN DU COMMERCE..................................................................... 6

2.2.4 PARE-FEU PERSONNEL.................................................................................... 7

2.3 SÉCURITÉ DE NIVEAU APPLICATION POUR LA NAVIGATION INTERNET............ 7

3. ACCÈS GPRS SÉCURISÉ AU RÉSEAU D'ENTREPRISE ............................................ 7

4. ACCÈS SÉCURISÉ PAR LAN SANS FIL ...................................................................... 9

4.1 ACCÈS PAR LAN SANS FIL AU BUREAU............................................................... 10

4.2 ACCÈS DISTANT PAR LAN SANS FIL..................................................................... 11

5. RÉSUMÉ – ACCÈS SÉCURISÉ À L'ENTREPRISE AVEC LA NOKIA D211 ............... 12

Avis juridiques

Copyright © Nokia Corporation 2002. Tous droits réservés.

La reproduction, le transfert, la distribution ou le stockage d'une partie ou de la totalité du contenu de ce

document, sous quelque forme que ce soit, sans l'autorisation écrite préalable de Nokia est interdite.

Nokia et Nokia Connecting People sont des marques déposées de Nokia Corporation. Les autres noms de

produits et de sociétés mentionnés dans ce document peuvent être des marques commerciales ou des noms de

marques de leurs détenteurs respectifs.

Nokia applique une méthode de développement continu. Par conséquent, Nokia se réserve le droit d'apporter des

changements et des améliorations à tout produit décrit dans ce document, sans aucun préavis.

Nokia ne peut en aucun cas être tenue pour responsable de toute perte de données ou de revenu, ainsi que de

tout dommage particulier, incident, consécutif ou indirect.

Le contenu de ce document est fourni "en l'état". A l'exception des lois obligatoires applicables, aucune garantie

sous quelque forme que ce soit, explicite ou implicite, y compris, mais sans s'y limiter, les garanties implicites

d'aptitude à la commercialisation et d'adéquation à un usage particulier, n'est accordée quant à la précision, à la

fiabilité ou au contenu du document. Nokia se réserve le droit de réviser ce document ou de le retirer à n'importe

quel moment sans préavis.

2/2

Page 3

1. INTRODUCTION

La nouvelle carte radio multimode Nokia D211 est la solution idéale pour les utilisateurs

professionnels mobiles qui souhaitent accéder au réseau de l'entreprise alors qu'ils sont en

déplacement. Les informations transférées sont souvent cruciales pour l'entreprise, et ne

devraient en aucun cas être accessibles à des personnes de l'extérieur. C'est pourquoi la

sécurité des données joue un rôle essentiel lorsque la Nokia D211 est utilisée pour l'accès

distant à des services.

Le présent document explicite les points de sécurité à prendre en compte lors de l'utilisation

de la Nokia D211. Il présente les principes de base de la sécurité sur Internet et décrit

quelques architectures de référence qui permettent de sécuriser l'accès à un réseau

d'entreprise par l'intermédiaire de réseaux GPRS (service général de radiocommunication en

mode paquet) ou WLAN (LAN sans fil).

2. ARCHITECTURES D'ACCES A DISTANCE

2.1 ACCES DISTANT PAR MODEM

Jusqu'à encore récemment, les services d'accès à distance étaient le plus souvent mis en

œuvre en utilisant des lignes spécialisées, des modems d'accès distant et des serveurs

d'accès à distance. Dans ce type d'architecture, la connexion est établie par l'intermédiaire

du réseau téléphonique public et du protocole de liaison point à point (PPP) bien connu,

disponible dans pratiquement tous les logiciels de terminaux. La connexion d'accès distant

est établie à l'aide d'un téléphone fixe ou d'un terminal sans fil. Le serveur d'accès à distance

authentifie l'utilisateur avec un mot de passe ; en général, aucun autre mécanisme de

sécurité spécial n'est déployé.

La Nokia D211 propose deux options d'accès à distance : le service de données GSM et le

service de données à commutation de circuits haut débit (HSCSD). Dans cette configuration,

le réseau GSM protège les données de l'utilisateur sur l'interface air. Ainsi, l'accès sans fil ne

nécessite pas de mécanismes de sécurité supplémentaires ; il est possible de l'utiliser

exactement comme un modem d'accès distant fixe. En règle générale, la connexion d'accès

distant est établie à l'aide de la fonctionnalité d'accès distant de Microsoft Windows.

2.2 ACCES INTERNET SECURISE (GPRS, WLAN)

Les nouvelles technologies Internet sans fil, comme le GPRS et les LAN sans fil (WLAN),

permettent d'accéder de manière plus rapide et plus économique aux données de

l'entreprise. Les nouveaux mécanismes d'accès ne nécessitent que quelques extensions

pour permettre à la plate-forme de services d'accès à distance de l'entreprise de garantir la

confidentialité des données.

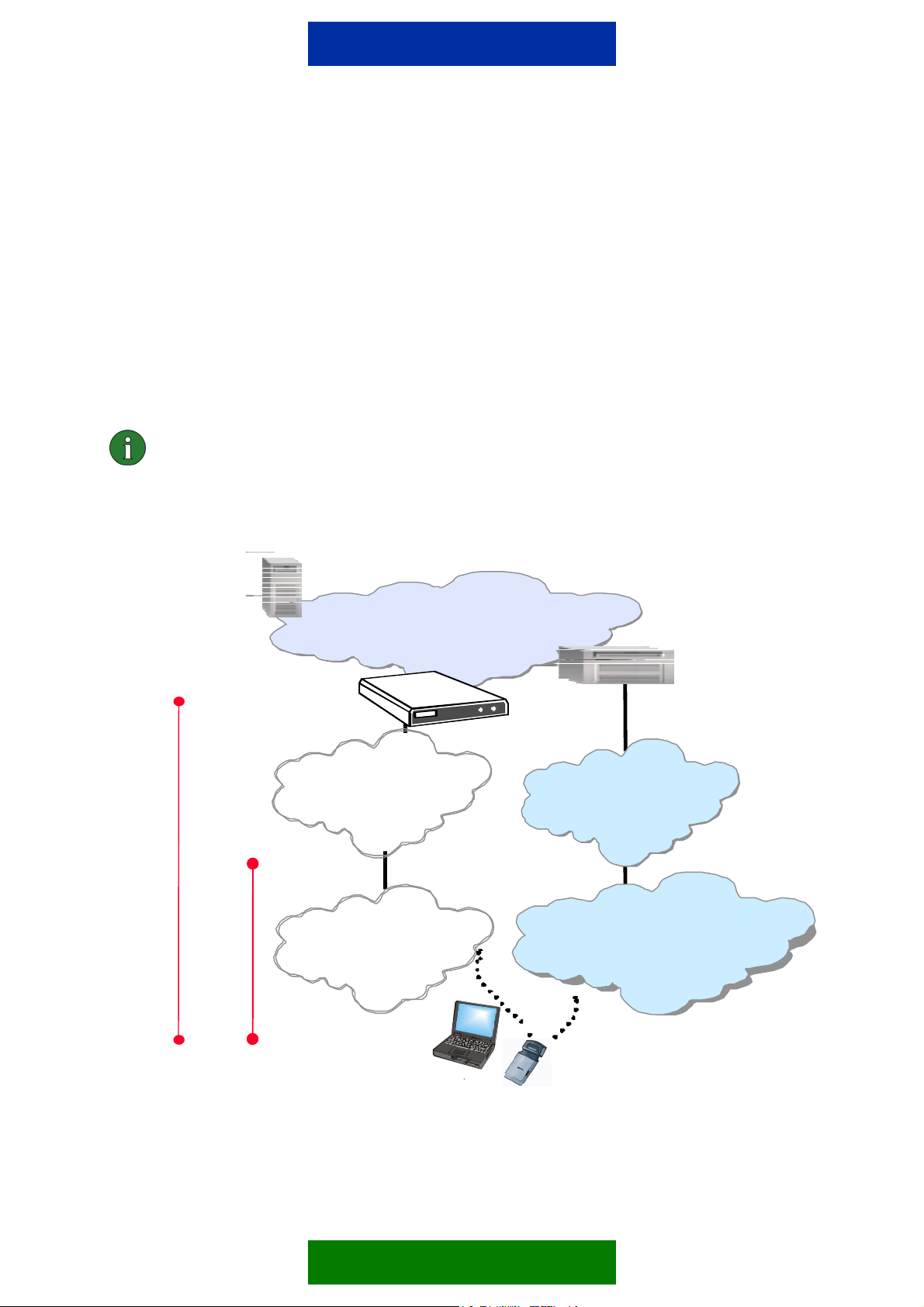

La Figure 1 illustre les architectures d'accès distant et d'accès Internet à distance. La

principale différence est qu'au lieu d'un réseau téléphonique, le GPRS et les LAN sans fil

3/3

Page 4

déploient la dorsale Internet sous la forme d'une passerelle avec le réseau de l'entreprise.

Les données utilisateur sont transmises du réseau téléphonique mobile au réseau de

l'entreprise via Internet sécurisé en utilisant les protocoles Internet.

Le réseau Internet public est exposé à de nombreux risques en termes de sécurité. L'une de

ses principales faiblesses tient au fait que, à la différence d'une connexion d'accès distant de

point à point, les paquets Internet sont lisibles par quiconque ayant accès au réseau. Les

paquets IP ont également tendance à suivre le même itinéraire, ce qui fait que les intrus

potentiels auront de grandes chances de pouvoir accéder à l'ensemble de paquets IP. Les

fonctions de sécurité des réseaux sans fil (GPRS et WLAN) ne suffisent pas à elles seules

pour garantir la confidentialité des données. Il est possible de créer un système d'accès à

distance à haute fiabilité en associant l'accès sans fil à une solution de sécurité Internet (IP)

de bout en bout.

Remarque : pour l'accès GPRS / WLAN sécurisé, Nokia recommande d'utiliser

une solution de sécurité VPN (réseau privé virtuel) de niveau IP largement

adoptée.

Les paragraphes qui suivent montrent comment il est possible d'utiliser cette technologie

pour l'accès GPRS, la connectivité de bureau par LAN et la connectivité domestique.

'

'

Serveur d'accès

Sécurité relative

Sécurité Internet de bout en bout

à la liaison radio

-

Réseau

Portable avec la

Figure 1 : Deux mécanismes d'accès à distance : l'accès distant et l'accès Internet

4/4

Page 5

2.2.1 Critères de sécurité sur Internet

p

g

A

,

V

V

V

p

Une solution de sécurité Internet devrait offrir les fonctions critiques ci-dessous pour garantir

la sécurité des données et du réseau d'entreprise :

• Contrôle d'accès empêchant l'accès au réseau de l'entreprise par des utilisateurs non

autorisés.

• Cryptage empêchant quiconque de lire ou de copier les données transmises sur

Internet. Le cryptage permet de protéger les données contre les utilisateurs non

autorisés en en codant le contenu. Il existe un grand nombre de méthodes de

cryptage disponibles, qui se différencient essentiellement par les algorithmes utilisés.

• Authentification permettant de s'assurer que les données proviennent bien de la

source déclarée.

La technologie VPN (réseau privé virtuel) est couramment utilisée pour relier des LAN

d'entreprise entre sites ou des partenaires commerciaux externes au réseau de l'entreprise.

2.2.2 Aperçu de la technologie des réseaux privés virtuels

La Figure 2 illustre une configuration VPN type. Il est possible d'utiliser la même technologie

et la même plate-forme pour offrir une capacité d'accès à distance sécurisé aux utilisateurs

de réseaux GPRS et de LAN sans fil.

Intranet

d'a

ences

Intranet de partenaires

Serveur VPN

Serveur VPN

Internet

PN

e-feu /

Cou

Serveur VPN

commerciaux

PN

PN

Intranet

d'entre

ccès à

distance

client VPN

Figure 2 : Réseau privé virtuel (VPN)

La solution VPN est composée d'un serveur de réseau et d'un logiciel client. Le serveur VPN

empêche les communications indésirables et non autorisées à destination ou en provenance

du réseau protégé. L'ensemble du trafic à destination du réseau privé est contraint de passer

rise

5/5

Page 6

par le serveur VPN. Un tunnel est créé entre le terminal et le serveur VPN, et les données de

l'utilisateur sont authentifiées, cryptées et transmises à l'hôte par l'intermédiaire de ce tunnel.

L'avantage du VPN réside dans le fait qu'il protège les informations transmises à destination

et en provenance de l'intranet, et qu'il empêche tout accès non autorisé. Les VPN ne

maintiennent pas de liaisons permanentes entres les points terminaux. Au lieu de cela,

lorsqu'il est nécessaire d'établir une connexion entre un terminal et le réseau d'entreprise,

une liaison est créée, puis détruite à la fermeture de la connexion. Le client établit le tunnel

sécurisé, et le réseau authentifie l'utilisateur distant. L'authentification utilisateur confirme les

identités de tous les utilisateurs distants. L'accès au réseau de l'entreprise n'est autorisé

qu'après que la procédure d'authentification a été exécutée avec succès. Il existe différents

mécanismes d'authentification possibles, tels que les mots de passe, les jetons de sécurité

(enregistrés sur une carte intelligente, par exemple) et les certificats.

La tunnellisation de bout en bout protège les transmissions de données contre les attaques

éventuelles. Les clients et les serveurs VPN comprennent aussi souvent un coupe-feu

intégré. Un coupe-feu « personnel » filtre les données entrantes et n'autorise de connexions

Internet qu'en provenance des hôtes prédéfinis. Cela empêche tout accès au terminal distant

par des agresseurs éventuels.

Le cryptage intégré rend pratiquement impossible la lecture des données par des parties non

autorisées. La plupart des dispositifs VPN négocient automatiquement l'utilisation des

algorithmes de cryptage et d'authentification de données les plus puissants possibles entre

les parties communicantes. Le cryptage est transparent pour toutes les applications, comme

les messageries électroniques et les navigateurs Web, qui utilisent des protocoles IP. Le

seul effet notoire est l'ajout par l'encapsulage VPN de quelques données de service

supplémentaires qui doivent être soumises via la liaison sans fil.

2.2.3 Appareils VPN du commerce

Il existe une grande variété de solutions VPN commerciales sur le marché. Une passerelle

de sécurité VPN peut intégrer n'importe laquelle des catégories suivantes : routeurs VPN

haute performance, coupe-feu, matériel VPN intégré et logiciels VPN économiques.

Normalement, le cryptage de paquets est inclus dans les routeurs sous la forme d'un

complément logiciel ou d'une carte imprimée supplémentaire, la dernière solution convenant

mieux pour les situations où un haut débit est nécessaire. L'association de la tunnellisation et

du cryptage avec des coupe-feu représente probablement la meilleure solution pour les

réseaux de petite taille à densités de trafic réduites.

Dans la plupart des cas, la sélection et l'administration du système VPN sont du ressort du

responsable informatique de l'entreprise. L'éventail de produits disponibles est très large. Le

critère principal à prendre en compte pour sélectionner la solution appropriée est la capacité

requise, qui correspond en pratique au nombre d'utilisateurs d'accès distant. En général, le

VPN doit effectuer la conversion entre le plan d'adressage du réseau de l'entreprise et le

plan d'adressage IP du réseau de l'opérateur. C'est pourquoi il est recommandé de choisir

une solution qui prend en charge le parcours de la traduction d'adresses réseau (NAT).

L'interopérabilité standardisée entre les différents dispositifs VPN garantit

l'interfonctionnement entre le client VPN et un grand nombre de serveurs VPN. La

Nokia D211 a subi des tests d'interopérabilité avec les produits client et serveur VPN les plus

6/6

Page 7

en vue du marché. Une liste détaillée des produits testés est disponible à l'adresse suivante :

www.nokia.com.

2.2.4 Pare-feu personnel

Le pare-feu personnel est un logiciel qui contient un ensemble de règles permettant de

contrôler le trafic sur le réseau en autorisant ou en refusant l'accès via un ordinateur. En

outre, il surveille ou contrôle les applications en vue de les protéger contre les virus. Sa

première fonction est d'améliorer la sécurité lorsqu'un client RPV est utilisé. Un pare-feu

personnel contrôle l'accès au PC de l'utilisateur. Lorsque votre ordinateur portable est utilisé

sur un réseau non sécurisé, la protection doit être configurée à un très haut niveau. En fait,

toutes les tentatives de connexion à votre ordinateur doivent être refusées. Lorsque le

moteur du pare-feu détecte une intrusion, il transmet l'information au logiciel pour que celui-ci

bloque l'adresse IP du pirate. Dans la mesure où le pare-feu contrôle la transmission au

niveau de la pile TCP/IP du réseau, les pirates ne peuvent pas contourner le blocage imposé

par le pare-feu. Ce type de protection doit toujours être activé, quel que soit l'endroit où vous

vous trouviez.

2.3 SECURITE DE NIVEAU APPLICATION POUR LA NAVIGATION INTERNET

Certaines applications Internet, comme les navigateurs Web, offrent un niveau de sécurité

supplémentaire. Les applications Netscape et Internet Explorer actuelles utilisent des

protocoles de sécurité de niveau application, tels que les protocoles TLS (sécurité de couche

de transport) et SSL (couche sécurisée client-serveur), qui assurent la protection des

données utilisateur entre l'application cliente et le serveur. Ces mécanismes sont très

largement déployés dans les transactions bancaires et électroniques sur Internet, par

exemple.

La sécurité de niveau application offre un niveau de sécurité supplémentaire, qui peut être

utilisé pour l'accès Internet lorsque des données confidentielles de l'entreprise ne sont pas

en cause et que le terminal mobile ne contient pas d'informations confidentielles. Dans ce

cas, l'utilisateur peut utiliser la Nokia D211 sans les services VPN. Cependant, les

mécanismes de sécurité de niveau application ne protègent pas le terminal mobile contres

les attaques venues de l'extérieur. En outre, le niveau de cryptage est souvent moins élevé

que dans la connexion VPN.

Remarque : avec les applications de gestion des données d'entreprise,

l'utilisateur devrait déployer systématiquement une tunnellisation VPN de bout en

bout, la sécurité de niveau application offrant alors un niveau de sécurité

supplémentaire par-dessus la tunnellisation VPN.

3. ACCES GPRS SECURISE AU RESEAU D'ENTREPRISE

Le réseau GPRS standard assure la protection des données en liaison radio sans toutefois

offrir une solution de sécurité Internet de bout en bout pour l'accès mobile à un LAN

d'entreprise. Le réseau GPRS offre deux fonctions de sécurité : l'authentification d'abonné et

le cryptage de données. Les procédures d'authentification des utilisateurs sont les mêmes

sur le réseau GPRS que sur le réseau GSM. Toutes les fonctions de sécurité sont basées

7/7

Page 8

sur la clé secrète, Ki, qui est enregistrée à la fois sur la carte SIM (module d'identification

d'abonné) et dans le registre des abonnés nominaux de l'opérateur. Dans le GPRS, les

données et la signalisation sont chiffrées entre le terminal et Internet.

Remarque : en cas d'utilisation d'une connexion GPRS avec la Nokia D211 pour

la connectivité d'entreprise, il est recommandé de déployer une solution de

sécurité VPN qui assure l'authentification et le cryptage de données de bout en

bout.

Il n'est pas nécessaire de mettre en place une solution VPN si le GPRS est utilisé pour des

applications non confidentielles, comme la navigation sur Internet. En général, le service

VPN est fourni par la responsable informatique de l'entreprise ou par l'opérateur mobile. Le

système, illustré Figure 3, fonctionne comme suit :

1. L'utilisateur active la connexion GPRS.

2. Le réseau GPRS authentifie le terminal mobile à l'aide de la carte SIM et établit une

liaison GPRS sans fil sécurisée avec Internet (cryptage GPRS).

3. L'utilisateur lance le client VPN sur le terminal mobile, qui établit un tunnel IP crypté

de bout en bout avec le réseau de l'entreprise (cryptage de données Internet).

Cette solution est extrêmement fiable et sûre, puisque l'ensemble du trafic est crypté sur

toute la liaison entre le terminal mobile et le serveur VPN de l'entreprise, et que VPN offre un

haut niveau de sécurité. L'utilisateur peut accéder à l'intranet à partir du réseau de n'importe

quel opérateur GPRS.

8/8

Page 9

Figure 3 : Accès GPRS sécurisé aux données d'entreprise

Une autre configuration possible consiste à utiliser une connexion dédiée entre le réseau

GPRS de l'opérateur mobile et l'intranet de l'entreprise, et à contourner Internet

complètement. Dans ce modèle, le terminal mobile n'a pas besoin d'un client VPN. Les

fonctions de sécurité du réseau GPRS protègent les données entre le terminal et le cœur du

service GPRS. L'opérateur mobile établit ensuite un tunnel sécurisé entre son réseau et le

réseau de l'entreprise. Dans cette approche, l'entreprise cliente doit faire confiance à

l'opérateur mobile, qui assure la mise sous tunnel sécurisé. Seuls quelques opérateurs

mobiles proposent ce type de solution à leurs clients les plus importants. Pour des

informations plus détaillées, consultez votre opérateur mobile.

4. ACCES SECURISE PAR LAN SANS FIL

Les réseaux LAN sans fil sont généralement déployés au bureau, à la maison ou dans des

zones d'accès public telles que les hôtels, les aéroports, etc. Grâce aux LAN sans fil, les

utilisateurs peuvent se déplacer en toute souplesse dans l'entreprise ou d'une salle de

réunion à l'autre, ou encore travailler à la maison, tout en ayant accès aux dernières

informations publiées sur le réseau de l'entreprise. Comme le GPRS, les LAN sans fil

9/9

Page 10

utilisent la dorsale Internet. Ainsi, la même plate-forme d'accès distant VPN assure le

support des réseaux GPRS et LAN sans fil. L'utilisateur de la Nokia D211 peut choisir entre

une liaison GPRS ou LAN sans fil, puis utiliser la même configuration VPN pour se connecter

au réseau de l'entreprise.

Les LAN sans fil peuvent induire une vulnérabilité, puisque les signaux radio sortent du

bâtiment de bureaux. Ce problème de vulnérabilité dans un LAN sans fil peut être évité en

utilisant des procédures d'authentification et de cryptage appropriées.

Remarque : Nokia recommande de déployer une solution VPN de bout en bout si

un LAN sans fil est utilisé pour accéder aux données d'entreprise.

La spécification sur les LAN sans fil (IEEE 802.11b) contient l'algorithme de sécurité par

cryptage sans fil WEP (Wired Equivalent Privacy), qui peut être utilisé pour authentifier les

terminaux présents sur le WLAN, ainsi que pour crypter les données sur la liaison radio. Le

niveau de sécurité de la norme WEP est moins élevé que celui de la sécurité IP (VPN). WEP

peut être activé sous la forme d'une couche de sécurité supplémentaire permettant de

contrôler l'accès au LAN sans fil, à la maison par exemple ; toutefois, il ne convient pas pour

contrôler l'accès à un réseau d'entreprise ou pour protéger les données confidentielles.

Certains fournisseurs ont apporté des améliorations exclusives en matière de sécurité WEP,

comme des enrichissements 802.1x, et prétendent qu'elles sont suffisantes pour garantir la

sécurité des réseaux d'entreprise. Toutefois, le niveau de sécurité de ces solutions non

standard est nettement inférieur à celui d'une solution VPN de bout en bout. L'association

d'un LAN sans fil et d'un VPN correctement configuré offre une solution excellente,

hautement sécurisée, pour tous les environnements WLAN.

4.1 ACCÈS PAR LAN SANS FIL AU BUREAU

C'est dans les locaux mêmes de l'entreprise que les LAN sans fil trouvent leur utilisation la

plus courante. L'utilisateur peut se déplacer librement dans l'entreprise, de son bureau à la

salle de réunion, voire même d'un bâtiment voisin à l'autre, et rester connecté à tout moment

avec le réseau. La Figure 4 illustre une configuration de bureau type de LAN sans fil

sécurisé.

Les points d'accès au LAN sans fil sont séparés du réseau de l'entreprise à l'aide d'un

serveur VPN. Un tunnel VPN est créé entre le terminal sans fil et le serveur VPN, afin de

protéger les informations transmises à destination et en provenance de l'intranet et

d'empêcher tout accès non autorisé. L'utilisateur peut être identifié à l'aide d'un mot de

passe, d'un mot de passe à usage unique, comme des jetons matériels, ou de certificats.

10/10

Page 11

Figure 4 : LAN sans fil de bureau sécurisé

4.2 ACCES DISTANT PAR LAN SANS FIL

Les professionnels itinérants peuvent également déployer un équipement LAN sans fil

lorsqu'ils sont en déplacement. De nombreux fournisseurs d'accès Internet (FAI) ont lancé

des services d'accès par WLAN public dans des aéroports, des hôtels et autres lieux publics.

En outre, certaines personnes peuvent avoir un LAN sans fil à la maison. Les utilisateurs de

la Nokia D211 peuvent établir une connexion d'accès distant sécurisé par LAN sans fil avec

le réseau de l'entreprise à partir de tous ces lieux.

L'architecture d'un WLAN distant ressemble à celle du WLAN de bureau. La seule différence

importante tient au fait qu'au bureau le trafic est acheminé directement vers le serveur VPN

par l'intermédiaire d'un réseau privé. Dans le cas d'un LAN sans fil sur une zone d'accès

public ou d'un WLAN domestique, les données utilisateur sont acheminées par

l'intermédiaire du réseau Internet public. Du point de vue de la sécurité, ces deux types de

LAN sans fil requièrent l'utilisation d'un VPN. La même configuration de sécurité des

terminaux peut être utilisée pour l'accès à distance et pour l'accès au bureau. La Figure 5

illustre l'architecture d'accès à distance. L'utilisateur de la Nokia D211 est d'abord authentifié

par le LAN sans fil public ; ensuite, il lance le client VPN, qui établit automatiquement un

tunnel sécurisé avec le réseau de l'entreprise.

11/11

Page 12

Figure 5 : Accès distant par LAN sans fil

5. RESUME – ACCES SECURISE A L'ENTREPRISE AVEC LA

NOKIA D211

La Nokia D211 permet à l'utilisateur de déployer une architecture conventionnelle d'accès

distant au réseau (Figure 1). Dans cette configuration, le client VPN n'est pas nécessaire,

mais la connexion est établie à l'aide des fonctions standard d'accès distant de

Microsoft Windows.

L'architecture d'accès distant présentée ici, illustrée à la Figue 6, comprend deux parties

principales : le serveur VPN et le client VPN. Le serveur VPN étend le réseau d'entreprise

grâce à l'accès Internet et offre un accès sécurisé aux ressources du réseau de l'entreprise à

partir de n'importe quel type de réseau sans fil : GPRS, HSCSD ou LAN sans fil. Le même

serveur offre de services d'accès distant pour tous les types d'utilisateurs distants :

télétravailleurs, itinérants GPRS, utilisateurs de LAN sans fil publics, etc. Cela permet de

réduire d'autant les frais d'administration et de simplifier l'architecture réseau. La gestion du

serveur VPN est généralement du ressort du service informatique de la société.

Le logiciel du client VPN est installé sur le PC de l'utilisateur et exécuté par-dessus le logiciel

de la Nokia D211. La même configuration client standard est utilisée avec les réseaux GPRS

et WLAN. Le client établit automatiquement un tunnel sécurisé avec le serveur VPN de la

société. En outre, il peut offrir un coupe-feu personnel pour protéger le PC contre les

attaques éventuelles. La société est libre de choisir le client VPN le mieux adapté, la

Nokia D211 étant compatible avec les clients VPN les plus en vue du marché.

12/12

Page 13

Figure 6 : Récapitulatif de l'architecture d'accès distant sécurisé

La norme VPN est la meilleure manière de bâtir une infrastructure de communication privée

sécurisée par-dessus Internet. L'utilisation de la connectivité Internet, du GPRS et d'un

réseau WLAN offre de nombreux avantages selon les cas –

• Les réseaux GPRS et LAN sans fil permettent à l'utilisateur d'utiliser le réseau Internet

public pour se connecter plutôt que de passer des appels longue distance pour

appeler directement la société.

• La facturation des services WLAN et GPRS est généralement basée sur le volume de

données transmis, non sur la durée de connexion. Ainsi, la messagerie électronique et

la navigation peuvent s'avérer bien moins chères via ce type de connexion.

• Avec le VPN, les entreprises peuvent se débarrasser de leurs pools de modems, de

leurs lignes spécialisées onéreuses et de leurs serveurs d'accès distant.

• En outre, la réduction des coûts opérationnels associés au support des utilisateurs

distants permet de réaliser des économies substantielles.

La radio carte multimode Nokia D211 établit une nouvelle référence dans le domaine de la

connectivité PC, en offrant à la fois une capacité d'accès distant et la connectivité GPRS et

WLAN dans un seul et même appareil. Les aspects de sécurité ont été pris en compte dès le

stade de la conception du produit. L'interopérabilité de la Nokia D211 dans les conceptions

de référence décrites ici a été testée avec les logiciels des fabricants de clients VPN leaders

du marché et avec les solutions de sécurité Internet intégrée (IPSEC) de Microsoft. Des

informations détaillées sur les problèmes de sécurité son disponibles à l'adresse

www.nokia.com.

13/13

Loading...

Loading...