Page 1

Guide des concepts

HP OpenView Storage Data Protector

Date de publication : octobre 2004

Référence constructeur : B6960-92105

Version A.05.50

© 2004 Copyright Hewlett-Packard Development Company, L.P.

Page 2

Informations légales

©Copyright 2004 Hewlett-Packard Development Company, L.P.

Logiciel informatique confidentiel. Licence HP valide requise pour la

possession, l’utilisation ou la copie. En accord avec les articles FAR

12.211 et 12.212, les logiciels informatiques, la documentation des

logiciels et les informations techniques commerciales sont concédés au

gouvernement américain sous licence commerciale standard du

fournisseur.

Les informations figurant dans le présent document sont sujettes à

modification sans préavis. Les seules garanties relatives aux produits et

services HP sont décrites dans les déclarations de garantie expresse

accompagnant lesdits produits et services. Aucun élément du présent

document ne saurait être considéré comme une garantie supplémentaire.

HP ne saurait être tenu pour responsable des erreurs techniques ou

éditoriales ou des omissions figurant dans le présent document.

UNIX® est une marque déposée de The Open Group.

Microsoft®, Windows® et Windows NT® sont des marques déposées de

Microsoft Corporation aux Etats-Unis.

Oracle® est une marque déposée aux Etats-Unis de Oracle Corporation,

Redwood City, Californie.

Java™ est une marque commerciale de Sun Microsystems, Inc. aux

Etats-Unis.

ARM® est une marque déposée d’ARM Limited.

ii

Page 3

Sommaire

1. A propos de la sauvegarde et de Data Protector

Description du chapitre . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 2

A propos de Data Protector . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3

Présentation des sauvegardes et des restaurations . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7

Qu’est-ce qu’une sauvegarde ? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7

Qu’est-ce qu’une restauration ? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8

Sauvegarde d’un environnement réseau . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8

Sauvegarde directe . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9

Architecture de Data Protector . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10

Opérations effectuées dans la cellule. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12

Sessions de sauvegarde . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13

Sessions de restauration. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 14

Environnements d’entreprise . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

Séparation d’un environnement en plusieurs cellules . . . . . . . . . . . . . . . . . . . . . . . . 16

Gestion des supports . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19

Périphériques de sauvegarde . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21

Interfaces utilisateur . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22

Interface graphique utilisateur de Data Protector . . . . . . . . . . . . . . . . . . . . . . . . . . . 23

Présentation des tâches nécessaires à la configuration de Data Protector . . . . . . . . . 24

2. Planification de la stratégie de sauvegarde

Description du chapitre . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 28

Planification d’une stratégie de sauvegarde. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29

Définition des besoins relatifs à une stratégie de sauvegarde . . . . . . . . . . . . . . . . . . 29

Facteurs influant sur votre stratégie de sauvegarde . . . . . . . . . . . . . . . . . . . . . . . . . 32

Préparation d’un plan de stratégie de sauvegarde . . . . . . . . . . . . . . . . . . . . . . . . . . . 32

Planification de cellules . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36

Une ou plusieurs cellules ? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36

Installation et maintenance des systèmes client . . . . . . . . . . . . . . . . . . . . . . . . . . . . 38

Création de cellules dans l’environnement UNIX. . . . . . . . . . . . . . . . . . . . . . . . . . . . 39

Création de cellules dans l’environnement Windows . . . . . . . . . . . . . . . . . . . . . . . . . 39

Création de cellules dans un environnement mixte . . . . . . . . . . . . . . . . . . . . . . . . . . 41

Cellules distantes géographiquement . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 41

Analyse et planification des performances . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 43

Infrastructure . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 43

Configuration des sauvegardes et des restaurations . . . . . . . . . . . . . . . . . . . . . . . . . 45

Performances des disques . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 48

Performances SAN . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 49

Performances des applications de base de données en ligne . . . . . . . . . . . . . . . . . . . 49

iii

Page 4

Sommaire

Planification de la sécurité . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 50

Cellules . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 50

Comptes utilisateur Data Protector. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51

Groupes d’utilisateurs Data Protector. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51

Droits utilisateur Data Protector. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 52

Visibilité des données sauvegardées . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 52

Encodage des données . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 53

Qui est propriétaire d’une session de sauvegarde ? . . . . . . . . . . . . . . . . . . . . . . . . . . 53

Gestion de clusters . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 54

Concepts relatifs aux clusters . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 54

Support de clusters . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 57

Exemples d’environnements de clusters . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 58

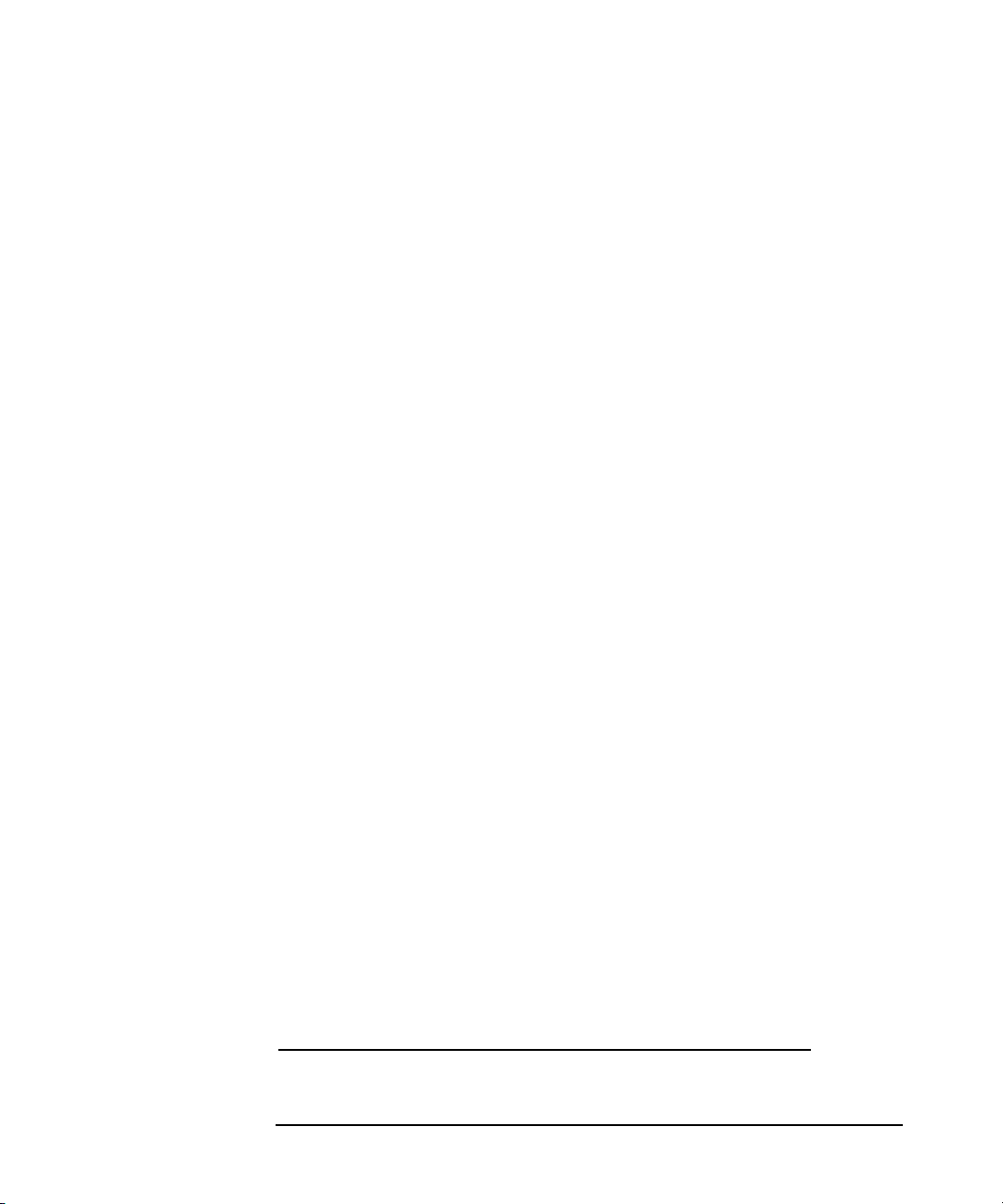

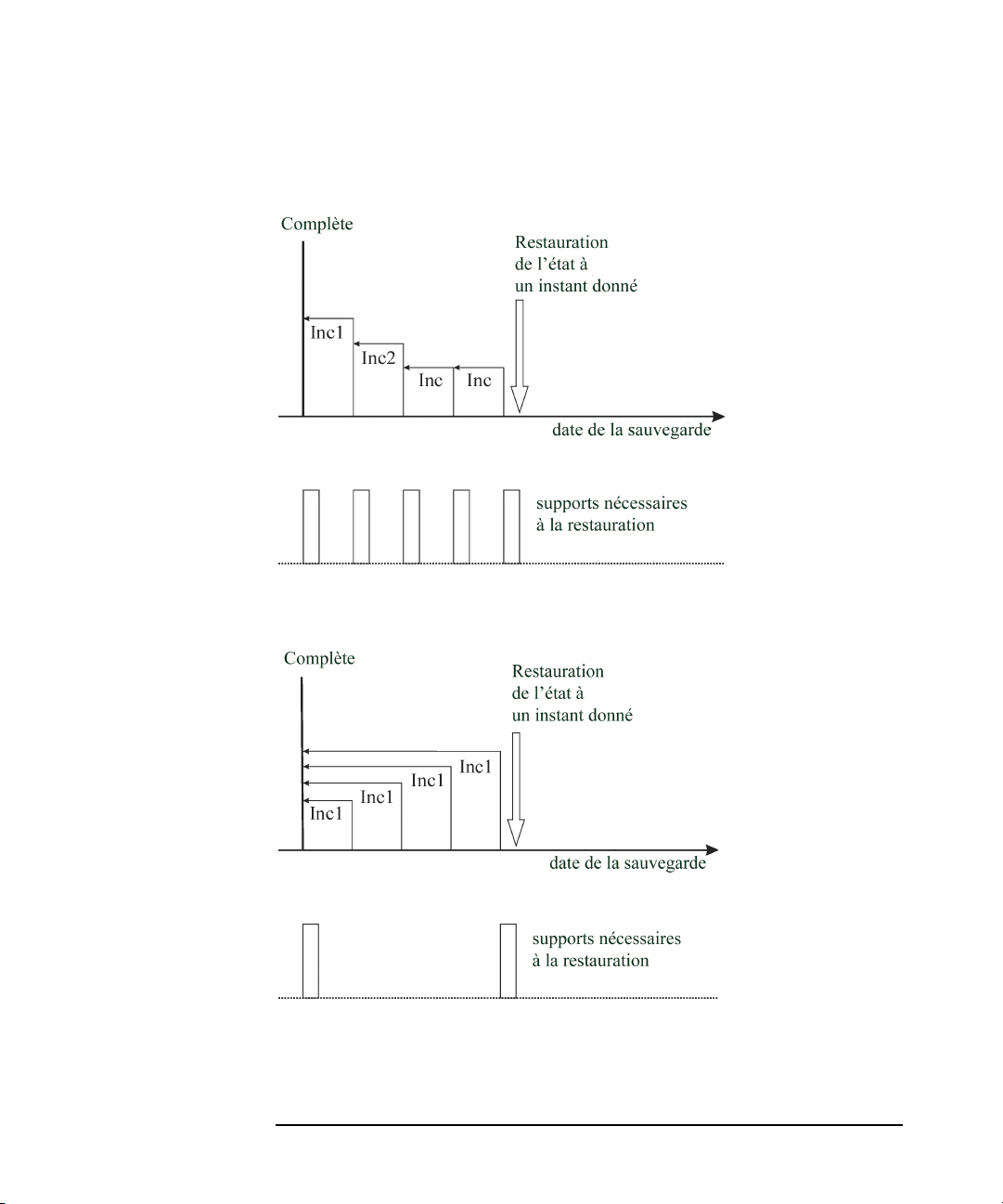

Sauvegardes complètes et incrémentales . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 68

Sauvegardes complètes. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 68

Sauvegardes incrémentales . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 69

Observations relatives à la restauration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 72

Planification et types de sauvegarde . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 74

Conservation des données sauvegardées et des informations sur les données . . . . . . 75

Protection de données . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 76

Protection de catalogue. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 76

Niveau de journalisation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 77

Exploration des fichiers à restaurer . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 77

Sauvegarde de données . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 79

Création d’une spécification de sauvegarde . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 80

Sélection d’objets sauvegarde . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 80

Sessions de sauvegarde . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 82

Miroirs d’objet . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 83

Jeux de supports . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 83

Types de sauvegarde et sauvegardes planifiées . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 83

Planification, configurations et sessions de sauvegarde. . . . . . . . . . . . . . . . . . . . . . . 84

Planification - Conseils et pièges à éviter . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 85

Des opérations automatisées ou sans surveillance . . . . . . . . . . . . . . . . . . . . . . . . . . . . 90

A propos des sauvegardes sans surveillance . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 90

Duplication de données sauvegardées . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 93

Copie d’objets . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 94

Mise en miroir d’objet . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 101

Copie de supports . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 103

iv

Page 5

Sommaire

Restauration des données . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 106

Durée de la restauration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 106

Sélection du jeu de supports. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 107

Opérateurs autorisés à restaurer les données . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 108

Utilisateurs finaux autorisés à restaurer les données . . . . . . . . . . . . . . . . . . . . . . . 109

Récupération après sinistre. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .110

Cohérence et pertinence de la sauvegarde . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .113

Présentation du processus . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .114

Méthode de récupération après sinistre manuelle . . . . . . . . . . . . . . . . . . . . . . . . . . .115

Récupération après sinistre avec restitution de disque . . . . . . . . . . . . . . . . . . . . . . .117

Récupération après sinistre automatique avancée (EADR) . . . . . . . . . . . . . . . . . . . .119

One Button Disaster Recovery (OBDR). . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 121

Récupération automatique du système . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 122

Présentation des méthodes de récupération après sinistre . . . . . . . . . . . . . . . . . . . 124

Méthodes de récupération après sinistre et systèmes d’exploitation. . . . . . . . . . . . 128

Autres méthodes de récupération après sinistre . . . . . . . . . . . . . . . . . . . . . . . . . . . 130

3. Gestion des supports et périphériques

Description du chapitre . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 134

Gestion des supports . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 135

Cycle de vie des supports . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 137

Pools de supports . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 138

Pools libres . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 140

Exemples d’utilisation de pools de supports . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 143

Mise en œuvre d’une stratégie de rotation des supports . . . . . . . . . . . . . . . . . . . . . 146

Gestion des supports avant le début des sauvegardes. . . . . . . . . . . . . . . . . . . . . . . . . 149

Initialisation ou formatage des supports. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 149

Etiquetage des supports Data Protector . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 149

Champ Emplacement . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 150

Gestion des supports pendant une session de sauvegarde . . . . . . . . . . . . . . . . . . . . . 151

Sélection des supports utilisés pour la sauvegarde . . . . . . . . . . . . . . . . . . . . . . . . . 151

Ajout de données aux supports pendant une session de sauvegarde. . . . . . . . . . . . 152

Ecriture de données sur plusieurs jeux de supports pendant la sauvegarde . . . . . 155

Détermination de l’état des supports. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 155

Gestion des supports après une session de sauvegarde. . . . . . . . . . . . . . . . . . . . . . . . 156

Mise au coffre . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 156

Restauration à partir de supports stockés dans un coffre . . . . . . . . . . . . . . . . . . . . 158

v

Page 6

Sommaire

Périphériques . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 160

Listes de périphériques et partage de charge . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 161

Périphérique en mode continu et simultanéité . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 162

Taille de segment . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 164

Taille de bloc . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 165

Nombre de mémoires tampon utilisées par les Agents de disque . . . . . . . . . . . . . . 165

Verrouillage de périphérique et noms de verrouillage . . . . . . . . . . . . . . . . . . . . . . . 166

Périphériques autonomes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 168

Petits périphériques de magasin. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 169

Grandes bibliothèques . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 170

Gestion des supports. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 170

Taille d’une bibliothèque . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 171

Partage d’une bibliothèque avec d’autres applications. . . . . . . . . . . . . . . . . . . . . . . 171

Logements d’insertion/éjection. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 171

Support de code-barres . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 172

Prise en charge des bandes nettoyantes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 173

Partage d’une bibliothèque entre plusieurs systèmes . . . . . . . . . . . . . . . . . . . . . . . 173

Data Protector et Storage Area Networks . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 181

Storage Area Networks . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 181

Fibre Channel . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 182

Partage de périphériques dans SAN . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 186

Accès direct et indirect à la bibliothèque. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 190

Partage de périphérique dans les clusters . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 192

4. Utilisateurs et groupes d’utilisateurs

Description du chapitre . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 196

Sécurité renforcée pour les utilisateurs Data Protector . . . . . . . . . . . . . . . . . . . . . . . 197

Accès à des données sauvegardées. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 197

Utilisateurs et groupes d’utilisateurs . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 198

Utilisation des groupes d’utilisateurs prédéfinis . . . . . . . . . . . . . . . . . . . . . . . . . . . 199

Droits utilisateur Data Protector. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 199

5. La base de données interne de Data Protector

Description du chapitre . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 202

A propos de la base de données IDB . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 203

Base de données IDB sous Windows Gestionnaire de cellule. . . . . . . . . . . . . . . . . . 204

Base de données IDB sous UNIX Gestionnaire de cellule . . . . . . . . . . . . . . . . . . . . 204

Base de données IDB dans un environnement Manager-of-Managers . . . . . . . . . . 205

vi

Page 7

Sommaire

Architecture de la base de données IDB. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 206

Base de données de gestion des supports (MMDB). . . . . . . . . . . . . . . . . . . . . . . . . . 207

Base de données catalogue (CDB) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 208

Fichiers binaires de catalogue des détails (DCBF) . . . . . . . . . . . . . . . . . . . . . . . . . . 209

Fichiers binaires de messages de session (SMBF) . . . . . . . . . . . . . . . . . . . . . . . . . . 210

Fichiers binaires d’intégrations sans serveur (SIBF) . . . . . . . . . . . . . . . . . . . . . . . . .211

Fonctionnement de la base de données IDB. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 212

Présentation de la gestion de la base de données IDB. . . . . . . . . . . . . . . . . . . . . . . . . 215

Croissance et performances de la base de données IDB . . . . . . . . . . . . . . . . . . . . . . . 216

Facteurs clés des performances et de la croissance de la base de données . . . . . . . 216

Croissance et performances de la base de données IDB : paramètres

clés réglables . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 217

Estimation de la taille de l’IDB . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 223

6. Gestion des services

Description du chapitre . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 232

Présentation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 233

Data Protector et la gestion des services. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 234

Fonctionnalité Data Protector native . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 236

Application Response Measurement version 2.0 (API ARM 2.0) . . . . . . . . . . . . . . . 237

Intégration avec HP OpenView Operations . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 239

Intégration avec ManageX . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 239

Interruptions SNMP. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 240

Le moniteur. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 240

Génération de rapports et notification . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 240

Journalisation et notification des événements . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 242

Journal de l’application Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 243

Rapports Java en ligne . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 243

Mécanisme de vérification et de maintenance Data Protector. . . . . . . . . . . . . . . . . 244

Gestion centralisée, environnement distribué . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 244

Utilisation des données fournies par Data Protector . . . . . . . . . . . . . . . . . . . . . . . . 245

Intégrations pour la gestion des services . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 246

Intégration Data Protector-OVO-OVR . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 246

Data Protector-OVO-SIP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 249

Data Protector-SIP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 249

Intégration de Data Protector avec HP OpenView Service Desk. . . . . . . . . . . . . . . 250

vii

Page 8

Sommaire

7. Fonctionnement de Data Protector

Description du chapitre . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 254

Processus ou services Data Protector . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 255

Sessions de sauvegarde . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 256

Sessions de sauvegarde interactives ou planifiées . . . . . . . . . . . . . . . . . . . . . . . . . . 256

Flux de données et processus d’une session de sauvegarde . . . . . . . . . . . . . . . . . . . 256

Commandes pré-exécution et post-exécution . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 259

File d’attente des sessions de sauvegarde . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 260

Demandes de montage au cours d’une session de sauvegarde. . . . . . . . . . . . . . . . . 260

Sauvegarde en mode détection de disques . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 261

Sessions de copie d’objet . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 262

Sessions automatiques et interactives de copie d’objet . . . . . . . . . . . . . . . . . . . . . . 262

Flux de données et processus d’une session de copie d’objet . . . . . . . . . . . . . . . . . . 262

Mise en file d’attente des sessions de copie d’objet . . . . . . . . . . . . . . . . . . . . . . . . . . 264

Demandes de montage dans une session de copie d’objet. . . . . . . . . . . . . . . . . . . . . 265

Sessions de restauration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 266

Flux de données et processus d’une session de restauration . . . . . . . . . . . . . . . . . . 266

File d’attente des sessions de restauration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 267

Demandes de montage au cours d’une session de restauration . . . . . . . . . . . . . . . . 268

Restaurations parallèles. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 268

Restauration rapide de plusieurs fichiers individuels . . . . . . . . . . . . . . . . . . . . . . . 269

Sessions de gestion des supports. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 270

Flux de données d’une session de gestion des supports . . . . . . . . . . . . . . . . . . . . . . 270

8. Intégration avec les applications de base de données

Description du chapitre . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 272

Présentation d’une base de données . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 273

Sauvegarde de systèmes de fichiers de bases de données et d’applications . . . . . . . . 276

Sauvegarde en ligne de bases de données et d’applications . . . . . . . . . . . . . . . . . . . . 277

9. Sauvegarde directe

Description du chapitre . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 282

Présentation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 283

Sauvegarde directe . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 284

Fonctionnement de la sauvegarde directe. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 285

Flux de processus de la sauvegarde directe . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 289

Caractéristiques requises et éléments pris en charge . . . . . . . . . . . . . . . . . . . . . . . . . 291

Configurations prises en charge . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 292

viii

Page 9

Sommaire

Trois hôtes : CM, Application, Resolve . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 292

Deux hôtes : Gestionnaire de cellule/Agent Resolve et Application. . . . . . . . . . . . . 293

Configuration de base : hôte unique . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 293

10. Sauvegarde sur disques

Description du chapitre . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 296

Présentation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 297

Avantages de la sauvegarde sur disque . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 298

Périphériques sur disque Data Protector . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 300

11. Concepts Split Mirror

Description du chapitre . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 304

Présentation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 305

Configurations prises en charge . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 309

Miroir local - hôte double . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 309

Miroir local - hôte simple . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 310

Miroir distant . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .311

Combinaison de miroirs local et distant . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 312

Autres configurations . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 313

12. Concepts de snapshot

Description du chapitre . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 316

Présentation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 317

Virtualisation du stockage . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 317

Concepts de snapshot . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 318

Types de sauvegardes de snapshot . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 320

Restauration instantanée. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 321

Jeu de répliques et rotation d’un jeu de répliques . . . . . . . . . . . . . . . . . . . . . . . . . . 321

Types de snapshots . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 322

Configurations prises en charge . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 324

Configuration de base : baie de disques simple - hôte double . . . . . . . . . . . . . . . . . 324

Autres configurations prises en charge . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 326

Autres configurations . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 329

13. Microsoft Volume Shadow Copy Service

Description du chapitre . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 332

Présentation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 333

Intégration de Data Protector à Volume Shadow Copy . . . . . . . . . . . . . . . . . . . . . . . . 338

Sauvegarde et restauration du système de fichiers VSS . . . . . . . . . . . . . . . . . . . . . . . 340

ix

Page 10

Sommaire

A. Scénarios de sauvegarde

Dans cette annexe . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .A-2

Points à prendre en considération . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .A-2

Entreprise XYZ. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .A-5

Environnement . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .A-5

Besoins relatifs à une stratégie de sauvegarde. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .A-8

Solution proposée . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .A-10

Entreprise ABC . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .A-23

Environnement . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .A-23

Besoins relatifs à une stratégie de sauvegarde. . . . . . . . . . . . . . . . . . . . . . . . . . . . .A-25

Solution proposée . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .A-28

B. Informations supplémentaires

Dans cette annexe . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .B-2

Générations de sauvegarde . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .B-3

Exemples de copie automatisée des supports. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .B-5

Exemple 1 : copie automatisée des supports de sauvegardes de systèmes

de fichiers . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .B-5

Exemple 2 : copie automatisée des supports de sauvegardes de base

de données Oracle . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .B-11

Internationalisation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .B-14

Localisation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .B-14

Gestion des noms de fichier . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .B-15

Glossaire

Index

x

Page 11

Informations sur cette documentation

La version du manuel est indiquée par sa date de publication et sa

référence. La date de publication sera différente pour chaque nouvelle

édition imprimée. Toutefois, des modifications mineures effectuées lors

d’une nouvelle impression pourraient ne pas changer la date de

publication. La référence du manuel changera lors de modifications

importantes du manuel.

Entre les différentes éditions des manuels, des mises à jour pourraient

être publiées pour corriger des erreurs ou refléter des modifications du

produit. Assurez-vous de recevoir les éditions nouvelles ou mises à jour

en vous abonnant au service support produit correspondant. Pour plus

d’informations, contactez votre représentant HP.

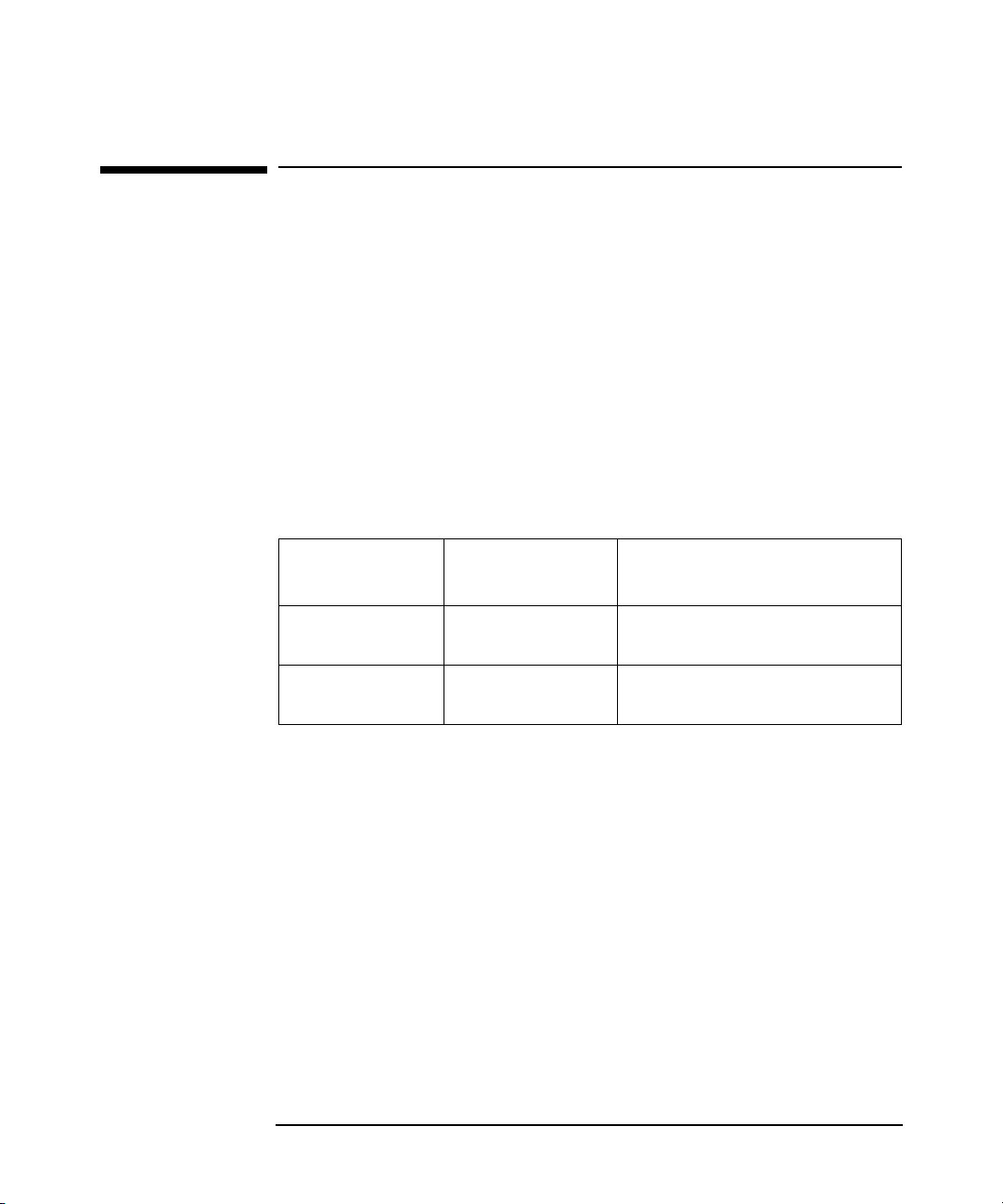

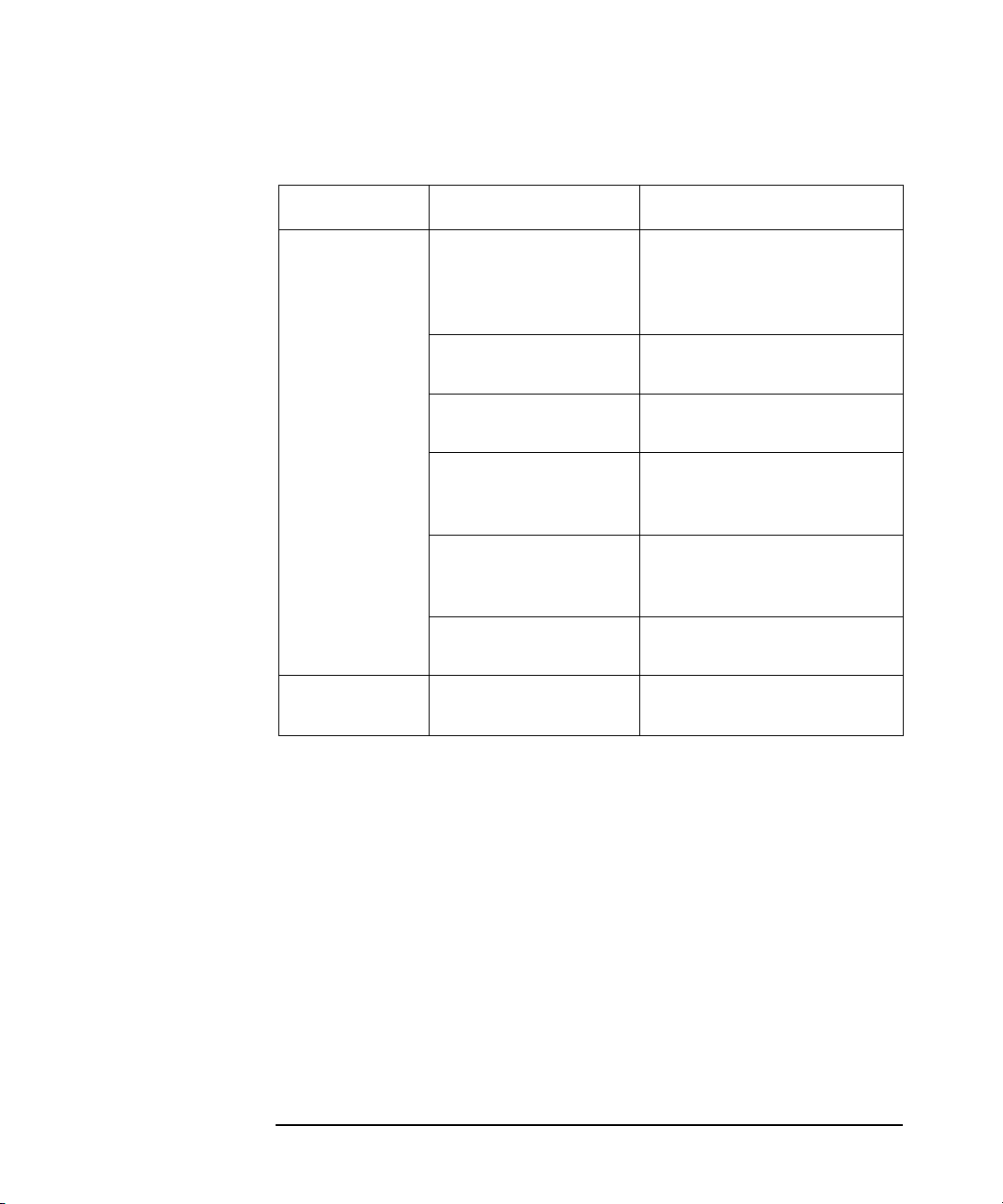

Tableau 1 Informations sur cette édition

Référence Date de

publication

B6960-92080 Mai 2003 Data Protector version

B6960-92105 Octobre 2004 Data Protector version

Produit

A.05.10

A.05.50

xi

Page 12

xii

Page 13

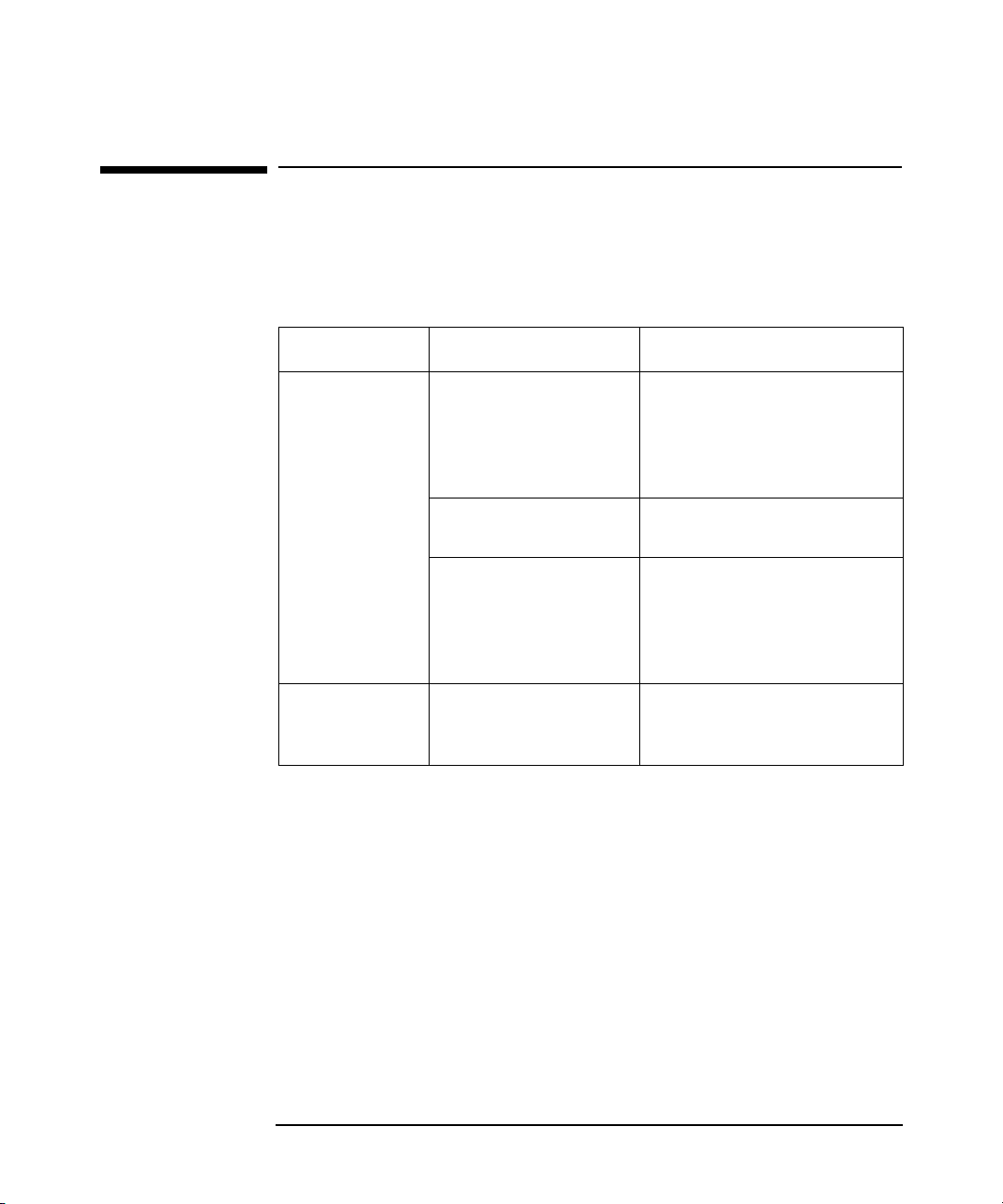

Tableau 2

Conventions typographiques

Dans ce manuel, les conventions typographiques suivantes seront

utilisées :

Convention Signification Exemple

Italiques Titres de manuels ou

d’autres documents,

titres sur les

différentes pages des

manuels.

Fait ressortir le texte. Vous devez suivre la

Indique une variable

que vous devez

fournir lorsque vous

entrez une

commande.

Gras Termes nouveaux Le Gestionnaire de

Pour plus d’informations,

reportez-vous au Guide

d'intégration de HP

OpenView Storage Data

Protector.

procédure décrite.

A l’invite, entrez :

rlogin

remplaçant “votre_nom”

par votre nom de connexion.

cellule de Data Protector

est l’élément principal...

votre_nom

en

xiii

Page 14

Tableau 2

Convention Signification Exemple

Système Texte et autres

éléments

apparaissant à

l’écran

Noms de commande Utilisez la commande grep

Noms de fichier et de

répertoire

Noms de processus Vérifiez que Data

Noms de fenêtre et de

boîte de dialogue

Texte que vous devez

saisir

Touches du

clavier

Touches du clavier Appuyez sur Entrée.

Le système affiche alors :

Appuyez sur Entrée

pour...

/usr/bin/X11

Protector Inet est en

cours d’exécution.

Dans la boîte de dialogue

Options de sauvegarde,

sélectionnez...

A l’invite, entrez : ls -l

xiv

Page 15

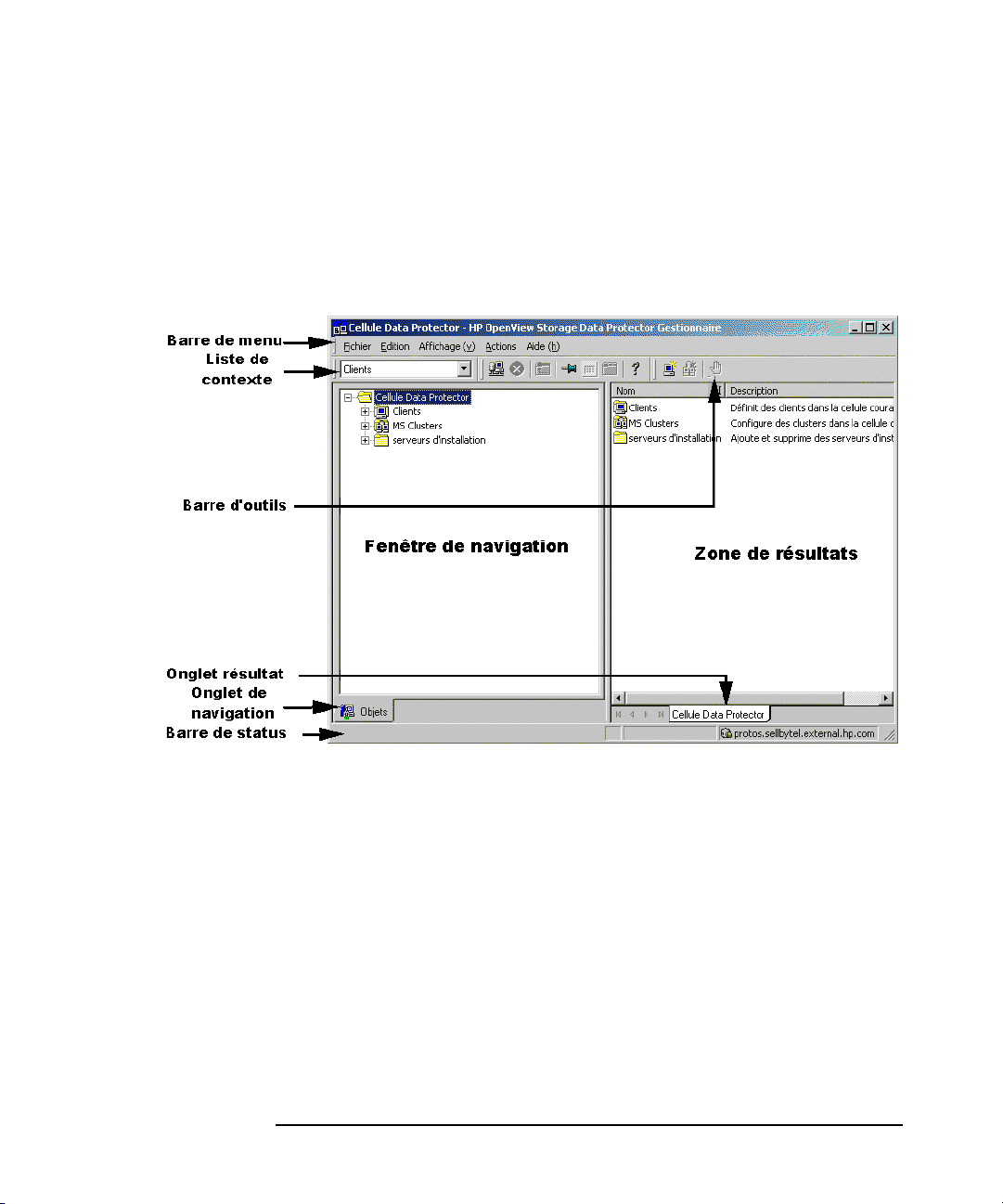

L’interface graphique utilisateur de Data Protector se présente de la

même façon sous Windows et UNIX. Pour en savoir plus sur l’interface

graphique utilisateur de Data Protector, reportez-vous au Guide de

l'administrateur de HP OpenView Storage Data Protector.

Figure 1 Interface graphique utilisateur de Data Protector

xv

Page 16

xvi

Page 17

Contacts

Informations

générales

Support technique Vous trouverez des informations sur le support technique dans les

Vos commentaires

sur la

documentation

Vous trouverez des informations générales sur Data Protector à l’adresse

suivante :

http://www.hp.com/go/dataprotector

centres de support électronique HP à l’adresse suivante :

http://support.openview.hp.com/support.jsp

http://www.hp.com/support

Vous trouverez des informations sur les correctifs Data Protector les plus

récents à l’adresse suivante :

http://support.openview.hp.com/patches/patch_index.jsp

Pour plus d’informations sur les correctifs Data Protector requis,

reportez-vous aux Notes de publication du logiciel HP OpenView Storage

Data Protector.

HP ne fournit pas de support pour les logiciels et matériels tiers. Pour

cela, contactez le fournisseur tiers.

Afin de mieux connaître vos besoins, nous vous remercions de bien

vouloir nous faire part de vos commentaires concernant la

documentation. Pour nous communiquer vos commentaires, utilisez

l’adresse suivante :

http://ovweb.external.hp.com/lpe/doc_serv/

Formation Pour obtenir des informations sur les formations HP OpenView

proposées, consultez le site HP OpenView à l’adresse suivante :

http://www.openview.hp.com/training/

Suivez les liens pour obtenir des informations concernant les cours

programmés, les formations sur site et les inscriptions aux cours.

xvii

Page 18

xviii

Page 19

Documentation Data Protector

La documentation de Data Protector se présente sous forme de manuels

imprimés et d’aide en ligne.

Manuels Les manuels Data Protector sont disponibles au format PDF et en

version imprimée. Vous pouvez installer les fichiers PDF lors de

l’installation de Data Protector en sélectionnant le composant Interface

utilisateur sous Windows ou le composant OB2-DOCS sous UNIX. Les

manuels sont alors placés dans le répertoire

<répertoire_Data_Protector>

/opt/omni/doc/C/ sous UNIX. Vous pouvez également les consulter au

format PDF à l’adresse suivante :

http://ovweb.external.hp.com/lpe/doc_serv/

Guide des concepts HP OpenView Storage Data Protector

Ce manuel décrit les concepts Data Protector et fournit des informations

de fond sur le fonctionnement du logiciel. Il est destiné à être utilisé avec

le Guide de l'administrateur de HP OpenView Storage Data Protector,

lequel met l’accent sur les tâches du logiciel.

Guide de l'administrateur de HP OpenView Storage Data

Protector

Ce manuel décrit les tâches de configuration et de gestion de

l’administrateur chargé de la sauvegarde de systèmes ; ces tâches

comprennent notamment la configuration de périphériques de

sauvegarde, la gestion de support, la configuration des sauvegardes et la

restauration des données.

\docs sous Windows ou

Guide d'installation et de choix des licences HP OpenView

Storage Data Protector

Ce manuel décrit la procédure d’installation de Data Protector en

fonction de votre système d’exploitation et de l’architecture de votre

environnement. En outre, il contient des informations sur les mises à

niveau de Data Protector et sur l’obtention de licences correspondant à

votre environnement.

xix

Page 20

Guide d'intégration de HP OpenView Storage Data Protector

Ce manuel décrit la configuration et l’utilisation de Data Protector dans

le cadre de la sauvegarde et de la restauration de différentes bases de

données et applications. Il s’adresse aux opérateurs ou aux

administrateurs de sauvegarde. Ce manuel existe en quatre versions :

• Guide d'intégration de HP OpenView Storage Data Protector pour les

applications Microsoft : SQL Server 7/2000, Exchange Server 5.x,

Exchange Server 2000/2003 et Volume Shadow Copy Service

Ce manuel décrit les intégrations de Data Protector avec les

applications Microsoft suivantes : Microsoft Exchange

Server 2000/2003, Microsoft Exchange Server 5.x, Microsoft

SQL Server 7/2000 et Volume Shadow Copy Service.

• Guide d'intégration de HP OpenView Storage Data Protector pour

Oracle et SAP

Ce manuel décrit les intégrations de Data Protector pour Oracle,

SAP R3 et SAP DB.

• Guide d'intégration de HP OpenView Storage Data Protector pour les

applications IBM : Informix, DB2 et Lotus Notes/Domino

Ce manuel décrit les intégrations de Data Protector avec les

applications IBM suivantes : Informix, IBM DB2 et Lotus

Notes/Domino.

• Guide d'intégration de HP OpenView Storage Data Protector pour

Sybase, Network Node Manager et le protocole NDMP (Network Data

Management Protocol)

Ce manuel décrit les intégrations de Data Protector avec Sybase,

Network Node Manager et Network Data Management Protocol.

Guide d'intégration de HP OpenView Storage Data Protector pour

HP OpenView

Ce manuel décrit l’installation, la configuration et l’utilisation de

l’intégration de Data Protector avec HP OpenView Service Information

Portal, HP OpenView Service Desk et HP OpenView Reporter. Il est

destiné aux administrateurs de sauvegarde. Il traite notamment de

l’utilisation des applications OpenView pour la gestion des services Data

Protector.

xx

Page 21

Guide d'intégration HP OpenView Storage Data Protector pour

HP OpenView Operations pour UNIX

Ce manuel décrit la procédure de surveillance et de gestion de l’état et

des performances de l’environnement Data Protector avec HP OpenView

Operations (OVO), HP OpenView Service Navigator et HP OpenView

Performance (OVP) sous UNIX.

Guide d'intégration HP OpenView Storage Data Protector pour

HP OpenView Operations pour Windows

Ce manuel décrit la procédure de surveillance et de gestion de l’état et

des performances de l’environnement Data Protector avec HP OpenView

Operations (OVO), HP OpenView Service Navigator et HP OpenView

Performance (OVP) sous Windows.

Guide conceptuel HP OpenView Storage Data Protector de

sauvegarde avec temps d'indisponibilité nul

Ce manuel décrit les concepts Data Protector de sauvegarde avec temps

d’indisponibilité nul et de restauration instantanée et fournit des

informations de base sur le fonctionnement de Data Protector dans un

environnement de sauvegarde avec temps d’indisponibilité nul. Il est

destiné à être utilisé avec le Guide de l'administrateur HP OpenView

Storage Data Protector de sauvegarde avec temps d'indisponibilité nul,

lequel met l’accent sur les tâches du logiciel, et avec le Guide conceptuel

HP OpenView Storage Data Protector de sauvegarde avec temps

d'indisponibilité nul.

Guide de l'administrateur HP OpenView Storage Data Protector

de sauvegarde avec temps d'indisponibilité nul

Ce manuel décrit la configuration et l’utilisation de l’intégration de Data

Protector à HP StorageWorks Virtual Array, HP StorageWorks

Enterprise Virtual Array, EMC Symmetrix Remote Data Facility et

TimeFinder, ainsi qu’à HP StorageWorks Disk Array XP. Il s’adresse aux

opérateurs ou aux administrateurs de sauvegarde. Il décrit la

sauvegarde avec temps d’indisponibilité nul, la restauration instantanée,

ainsi que la restauration de systèmes de fichiers et d’images disque.

xxi

Page 22

Guide conceptuel HP OpenView Storage Data Protector de

sauvegarde avec temps d'indisponibilité nul

Ce manuel décrit la configuration et l’utilisation de Data Protector en

vue de réaliser une sauvegarde avec temps d’indisponibilité nul, une

restauration instantanée et une restauration standard de bases de

données Oracle, SAP R/3, Microsoft Exchange Server 2000/2003 et

Microsoft SQL Server 2000. Ce manuel indique également comment

configurer et utiliser Data Protector lors d’une sauvegarde ou d’une

restauration à l’aide de Microsoft Volume Shadow Copy Service.

Guide de l'utilisateur HP OpenView Storage Data Protector

MPE/iX System

Ce manuel décrit la configuration des clients MPE/iX, ainsi que la

sauvegarde et la restauration des données MPE/iX.

HP OpenView Storage Data Protector Media Operations User’s

Guide

Ce manuel vous indique comment procéder au suivi et à la gestion des

supports de stockage hors ligne. Il s’adresse aux administrateurs réseau

responsables de la maintenance et de la sauvegarde de systèmes. Il

décrit l’installation et la configuration de l’application, la réalisation des

opérations quotidiennes relatives aux supports et la production de

rapports.

Notes de publication du logiciel HP OpenView Storage Data

Protector

Ce manuel fournit une description des nouveautés de HP OpenView

Storage Data Protector A.05.50. Il comporte également des informations

sur les configurations prises en charges (périphériques, plates-formes et

intégrations de bases de données en ligne, SAN et ZDB), des correctifs

requis et des limitations, ainsi que des problèmes connus et de leurs

solutions. Une version mise à jour des configurations prises en charge est

disponible à l’adresse

http://www.openview.hp.com/products/datapro/spec_0001.html

Aide en ligne Data Protector comporte une aide en ligne contextuelle (F1) et des

rubriques d’aide pour les plates-formes Windows et UNIX.

xxii

.

Page 23

Contenu des manuels

Le Guide des concepts HP OpenView Storage Data Protector décrit les

concepts de Data Protector. La lecture de ce manuel donne une bonne

compréhension des concepts fondamentaux et du modèle sur lequel est

construit Data Protector.

Public

Ce manuel s’adresse aux utilisateurs qui s’intéressent aux concepts de

fonctionnement de Data Protector et aux personnes responsables de la

planification de stratégies de sauvegarde pour leur entreprise. Selon le

niveau de détail requis, vous pouvez également utiliser ce manuel

conjointement au Guide de l'administrateur de HP OpenView Storage

Data Protector.

xxiii

Page 24

Organisation

Le manuel est organisé de la façon suivante :

Chapitre 1 “A propos de la sauvegarde et de Data Protector” à la

page 1.

Chapitre 2 “Planification de la stratégie de sauvegarde” à la

page 27.

Chapitre 3 “Gestion des supports et périphériques” à la page 133.

Chapitre 4 “Utilisateurs et groupes d’utilisateurs” à la page 195.

Chapitre 5 “La base de données interne de Data Protector” à la

page 201.

Chapitre 6 “Gestion des services” à la page 231.

Chapitre 7 “Fonctionnement de Data Protector” à la page 253.

Chapitre 8 “Intégration avec les applications de base de données”

à la page 271.

Chapitre 9 “Sauvegarde directe” à la page 281.

Chapitre 10 “Sauvegarde sur disques” à la page 295.

Chapitre 11 “Concepts Split Mirror” à la page 303.

Chapitre 12 “Concepts de snapshot” à la page 315.

Chapitre 13 “Microsoft Volume Shadow Copy Service” à la page 331.

Annexe A “Scénarios de sauvegarde” à la page A-1.

Annexe B “Informations supplémentaires” à la page B-1.

Glossaire Définition des termes utilisés dans ce manuel

xxiv

Page 25

1 A propos de la sauvegarde et de

Data Protector

Chapitre 1 1

Page 26

A propos de la sauvegarde et de Data Protector

Description du chapitre

Description du chapitre

Ce chapitre propose un tour d’horizon des concepts de sauvegarde et de

restauration. Vous y trouverez une présentation de l’architecture de

Data Protector, de la gestion de supports, des interfaces utilisateur, des

périphériques de sauvegarde et d’autres caractéristiques. Le chapitre se

conclut par une présentation de la configuration de Data Protector et

d’autres tâches requises pour l’installation de Data Protector.

Il s’organise comme suit :

“A propos de Data Protector” à la page 3

“Présentation des sauvegardes et des restaurations” à la page 7

“Architecture de Data Protector” à la page 10

“Environnements d’entreprise” à la page 15

“Gestion des supports” à la page 19

“Périphériques de sauvegarde” à la page 21

“Interfaces utilisateur” à la page 22

“Présentation des tâches nécessaires à la configuration de Data

Protector” à la page 24

Chapitre 12

Page 27

A propos de la sauvegarde et de Data Protector

A propos de Data Protector

A propos de Data Protector

HP OpenView Storage Data Protector est une solution de sauvegarde qui

offre une protection fiable des données et une grande facilité d’accès aux

données de votre entreprise. Data Protector propose une fonctionnalité

complète de sauvegarde et de restauration spécialement conçue pour les

environnements à l’échelle de l’entreprise et les environnements

distribués. La liste suivante décrit les principales caractéristiques de

Data Protector :

• Une architecture évolutive et d’une grande flexibilité

Data Protector peut être utilisé dans des environnements allant d’un

simple système à des milliers de systèmes disséminés sur plusieurs

sites. Grâce au concept de composant réseau de Data Protector, des

éléments de l’infrastructure de sauvegarde peuvent être intégrés

dans la topologie en fonction des besoins de l’utilisateur. Les

nombreuses options de sauvegarde et possibilités offertes pour

configurer l’infrastructure de sauvegarde vous permettent de mettre

en œuvre pratiquement toutes les configurations de votre choix. Data

Protector permet en outre d’utiliser des concepts de sauvegarde

avancés tels que la sauvegarde de disque en plusieurs étapes.

• Une administration facile et centralisée

Grâce à son interface graphique simple à utiliser, Data Protector vous

permet d’administrer la totalité de votre environnement de

sauvegarde à partir d’un seul système. Pour en faciliter l’exploitation,

l’interface graphique peut être installée sur divers systèmes pour

permettre à plusieurs administrateurs d’accéder à Data Protector via

leurs terminaux installés en local. Il est même possible de gérer

plusieurs environnements de sauvegarde à partir d’un seul système.

L’interface par ligne de commande de Data Protector vous permet de

gérer la solution à l’aide de scripts.

• Une fonction de sauvegarde haute performance

Data Protector permet d’utiliser simultanément plusieurs centaines

de périphériques pour les sauvegardes. Il prend en charge les

périphériques haut de gamme dans les très grandes bibliothèques.

Vous pouvez choisir parmi un grand nombre de types de sauvegarde

afin d’utiliser celui qui répondra le mieux à vos besoins : sauvegarde

en local, réseau, complète, différentielle, incrémentielle multi-niveau,

en ligne, image disque, sauvegarde avec mise en miroir d’objet et

prise en charge intégrée de flux de données parallèles.

Chapitre 1 3

Page 28

A propos de la sauvegarde et de Data Protector

A propos de Data Protector

• La prise en charge des environnements mixtes

Data Protector prenant en charge des environnements hétérogènes,

la plupart des caractéristiques sont communes aux plates-formes

UNIX et Windows. Le Gestionnaire de cellule UNIX et Windows peut

contrôler toutes les plates-formes client prises en charge (UNIX,

Windows et Novell NetWare). L’interface utilisateur de Data

Protector permet l’accès à l’ensemble de ses fonctionnalités sur toutes

les plates-formes.

• Une installation facile pour les environnements mixtes

Le concept de Serveur d'installation simplifie l’installation et les

procédures de mise à niveau. Pour installer à distance des clients

UNIX, vous devez disposer d’un Serveur d'installation pour UNIX.

Pour installer à distance des clients Windows, vous devez disposer

d’un Serveur d'installation pour Windows. L’installation à distance

peut être réalisée à partir de n’importe quel client sur lequel est

installée l’interface utilisateur graphique de Data Protector. Pour

connaître les plates-formes prises en charge par le Serveur

d’installation, reportez-vous aux Notes de publication du logiciel HP

OpenView Storage Data Protector.

• La grande disponibilité des données

Vos activités commerciales doivent pouvoir se poursuivre 24 heures

sur 24. Data Protector vous permet de répondre à cette exigence.

Dans l’environnement professionnel d’aujourd’hui, partagé à l’échelle

mondiale, les ressources d’informations d’une entreprise ainsi que les

applications dédiées aux services client doivent être disponibles à

tout moment. Data Protector vous permet de satisfaire à ces

exigences de disponibilité grâce aux avantages suivants :

— Intégration avec les clusters pour garantir un fonctionnement

sécurisé et la possibilité de sauvegarder des nœuds virtuels. Pour

obtenir une liste des clusters pris en charge, reportez-vous aux

Notes de publication du logiciel HP OpenView Storage Data

Protector.

— Activation du Gestionnaire de cellule Data Protector lui-même

pour une exécution sur un cluster.

— Prise en charge des API (interfaces de programmation

d’application) de base de données en ligne les plus courantes.

Chapitre 14

Page 29

A propos de la sauvegarde et de Data Protector

A propos de Data Protector

— Intégration à des solutions évoluées haute disponibilité, telles que

EMC Symmetrix, HP StorageWorks Disk Array XP,

HP StorageWorks Virtual Array ou HP StorageWorks Enterprise

Virtual Array.

— Mise à disposition de diverses méthodes de récupération après

sinistre pour les plates-formes Windows et UNIX.

— Communication de méthodes de duplication des données

sauvegardées pendant et après la sauvegarde en vue d’améliorer

la tolérance aux pannes ou à des fins de redondance.

• Une procédure de restauration facile

Data Protector comprend une base de données qui effectue un suivi

des données : par exemple, pour chaque fichier, le système dont il

provient et le support précis sur lequel il est stocké. Pour restaurer

n’importe quelle partie d’un système, il vous suffit d’explorer les

fichiers et les répertoires. Cela permet à l’utilisateur d’accéder

rapidement et facilement aux données à restaurer.

• Des opérations automatisées ou sans surveillance

Grâce à sa base de données interne, Data Protector conserve des

informations sur chacun des supports Data Protector et sur les

données qu’ils hébergent. Data Protector propose une fonctionnalité

de pointe en matière de gestion des supports. Par exemple, il garde en

mémoire la période pendant laquelle une sauvegarde donnée doit

rester disponible pour la restauration, ainsi que les supports qui

peuvent être (ré)utilisés pour les sauvegardes.

Cette fonctionnalité est complétée par la prise en charge de très

grandes bibliothèques, ce qui permet un fonctionnement sans

surveillance sur plusieurs jours ou semaines (rotation automatique

des supports).

De plus, lorsque vous connectez de nouveaux disques aux systèmes,

Data Protector est en mesure de les détecter automatiquement (ou de

les reconnaître) et de les sauvegarder. Il est donc inutile d’adapter les

configurations de sauvegarde manuellement.

• Gestion des services

Data Protector est la première solution de gestion de sauvegarde et de

restauration à prendre en charge la gestion des services. L’intégration

aux solutions de gestion du temps de réponse des applications (ARM)

et d’intégration des sources de données (DSI) contribue efficacement à

Chapitre 1 5

Page 30

A propos de la sauvegarde et de Data Protector

A propos de Data Protector

la gestion du niveau de service (SLM) et au respect des contrats de

niveau de service (SLA) en fournissant des données pertinentes aux

systèmes de gestion et de planification.

L’intégration DSI fournit une série de fichiers scripts et de

configuration à partir desquels les utilisateurs peuvent voir comment

ajouter leurs propres requêtes à l’aide des fonctions de génération de

rapports de Data Protector.

• Les fonctions de surveillance, de génération de rapports et de

notification

Les fonctions Web avancées pour la génération de rapports et la

notification vous permettent de visualiser l’état des sauvegardes, de

contrôler les opérations de sauvegarde en cours et de personnaliser

les rapports en toute simplicité. Les rapports peuvent être générés au

moyen de l’interface Data Protector ou à l’aide de la commande

omnirpt sur les systèmes fonctionnant sous UNIX ou Windows, ainsi

que par le biais de rapports Web générés en ligne avec Java.

Vous pouvez programmer la génération de rapports à un moment

déterminé ou en fonction d’une série d’événements prédéfinis, par

exemple à la fin d’une session de sauvegarde ou lorsqu’une requête de

montage est émise.

• L’intégration aux applications de base de données en ligne

Data Protector fournit la sauvegarde en ligne des objets des bases de

données Microsoft Exchange Server, Microsoft SQL Server, Oracle,

Informix, SAP R/3, Lotus Notes/Domino Server, IBM DB2 UDB et

Sybase. Pour obtenir la liste des versions prises en charge pour un

système d’exploitation particulier, reportez-vous aux Notes de

publication du logiciel HP OpenView Storage Data Protector.

• L’intégration avec d’autres produits

En outre, Data Protector s’intègre à EMC Symmetrix, Microsoft

Cluster Server, MC/ServiceGuard et d’autres produits.

Pour obtenir une documentation détaillée décrivant les fonctions de Data

Protector, y compris les intégrations, ainsi que les informations les plus

récentes en termes de prise en charge des intégrations et des

plates-formes, reportez-vous à la page d’accueil de HP OpenView Storage

Data Protector à l’adresse

http://www.openview.hp.com/products/datapro/spec_0001.html

.

Chapitre 16

Page 31

Présentation des sauvegardes et des

restaurations

Vous trouverez dans cette section les principes de base relatifs aux

concepts de sauvegarde et de restauration.

Qu’est-ce qu’une sauvegarde ?

Une sauvegarde est une opération consistant à créer une copie des

données sur un support de stockage. Cette copie est stockée et conservée

pour une utilisation ultérieure, au cas où l’original serait détruit ou

endommagé.

Pour obtenir une présentation globale d’une sauvegarde, reportez-vous à

la figure 1-1 ci-dessous.

Figure 1-1 Processus de sauvegarde

A propos de la sauvegarde et de Data Protector

Présentation des sauvegardes et des restaurations

Dans la plupart des cas, la source correspond à des données

enregistrées sur un disque, par exemple des fichiers, des répertoires, des

bases de données et des applications. Si la sauvegarde est réalisée dans

l’optique d’une récupération après sinistre, il faut qu’elle soit cohérente.

Le logiciel qui copie les données vers la destination est appelé

“application de sauvegarde”. La destination est un périphérique de

sauvegarde, tel qu’un lecteur de bande (y compris le support sur lequel

les données sont inscrites).

Chapitre 1 7

Page 32

A propos de la sauvegarde et de Data Protector

Présentation des sauvegardes et des restaurations

Qu’est-ce qu’une restauration ?

Une restauration est une opération consistant à recréer des données

originales à partir d'une copie de sauvegarde. Ce concept regroupe la

préparation et la restauration proprement dite des données, ainsi que

certaines actions après restauration qui permettent de rendre les

données exploitables.

Figure 1-2 Processus de restauration

La source est une copie de sauvegarde. Une application de restauration

est un logiciel qui inscrit les données sur un point de destination. La

destination est généralement un disque sur lequel les données d’origine

sont écrites.

Sauvegarde d’un environnement réseau

Lorsque des sauvegardes sont effectuées dans un environnement réseau,

les données sont transférées via le réseau à partir des systèmes à

sauvegarder vers des supports, sur des systèmes dotés de périphériques

de sauvegarde, sur lesquels les données sont stockées.

Figure 1-3 Sauvegarde réseau

Chapitre 18

Page 33

A propos de la sauvegarde et de Data Protector

Présentation des sauvegardes et des restaurations

Pour réaliser la sauvegarde d’un environnement réseau, vous avez

besoin d’une application qui vous permette de :

• Raccorder des périphériques de sauvegarde à n’importe quel système

du réseau.

Cela permet d’effectuer des sauvegardes locales de systèmes

présentant de gros volumes de données et des sauvegardes réseau en

vue de réduire les coûts liés aux périphériques de sauvegarde.

• Diriger le flux des données de sauvegarde vers n’importe quel chemin

réseau.

• Diriger les données de sauvegarde hors du réseau LAN et vers un

réseau SAN lorsque le volume des données ou l’encombrement du

réseau rendent inefficace le transfert de données via le réseau LAN.

• Gérer les opérations de sauvegarde à partir de n’importe quel

système.

• Réaliser l’intégration dans la structure de l’administration

informatique.

• Prendre en charge la sauvegarde de nombreux types de systèmes

différents.

Sauvegarde directe

Une sauvegarde directe est une sauvegarde par laquelle vous envoyez

les données directement à partir du disque vers la bande dans le réseau

SAN, sans impliquer de serveur de sauvegarde dédié pour le mouvement

des données. La sauvegarde directe Data Protector minimise l’impact de

la sauvegarde sur les serveurs de production par l’utilisation de

technologies de miroirs basées sur le matériel et ne provoquant pas

d’ingérence.

En outre, cette solution fait appel à des capacités indépendantes du

système de fichiers pour traiter les données. Cette fonction est

totalement intégrée à la fonctionnalité XCOPY standard que l’on trouve

dans les baies de disques et passerelles prises en charge, ce qui élimine le

recours à un équipement Data mover séparé.

Chapitre 1 9

Page 34

A propos de la sauvegarde et de Data Protector

Architecture de Data Protector

Architecture de Data Protector

La cellule Data Protector, représentée à la figure 1-4, est un

environnement réseau doté d’un Gestionnaire de cellule, de systèmes

client et de périphériques. Le Gestionnaire de cellule constitue le

point de contrôle central sur lequel le logiciel Data Protector est installé.

Après avoir installé le logiciel Data Protector, vous pouvez ajouter des

systèmes à sauvegarder. Ces derniers deviennent des systèmes client de

Data Protector, qui font partie de la cellule. Lorsque Data Protector

sauvegarde des fichiers, il les enregistre sur des supports situés dans les

périphériques de sauvegarde.

La base de données interne (IDB) de Data Protector conserve un

suivi des fichiers que vous sauvegardez, de sorte qu’il vous suffit de

naviguer pour récupérer facilement la totalité du système ou seulement

certains fichiers.

Data Protector simplifie les tâches de sauvegarde et de restauration.

Vous pouvez effectuer une sauvegarde instantanée (ou interactive) au

moyen de l’interface utilisateur de Data Protector. Vous pouvez

également programmer vos sauvegardes pour qu’elles s’exécutent sans

surveillance.

Figure 1-4 Cellule Data Protector (description physique et logique)

REMARQUE L’interface utilisateur et les systèmes de Gestionnaire de cellule peuvent

s’exécuter sur des systèmes d’exploitation UNIX et Windows ; il n’est

toutefois pas nécessaire qu’ils s’exécutent sur le même système

d’exploitation. Pour obtenir la liste des systèmes d’exploitation pris en

charge pour un composant Data Protector particulier, reportez-vous aux

Notes de publication du logiciel HP OpenView Storage Data Protector.

Chapitre 110

Page 35

A propos de la sauvegarde et de Data Protector

Architecture de Data Protector

Gestionnaire de

cellule

Systèmes à

sauvegarder

Le Gestionnaire de cellule est le système le plus important de la cellule

et il :

• Gère la cellule à partir d’un point central.

• Contient la base de données IDB.

La base de données IDB contient des informations relatives aux

sauvegardes, telles que les durées des sauvegardes et les ID des

supports et des sessions.

• Exécute le logiciel Data Protector brut.

• Exécute les Gestionnaires de session qui démarrent et arrêtent les

sessions de sauvegarde et de restauration, et inscrivent des

informations relatives aux sessions dans la base de données IDB.

L’Agent de disque Data Protector (DA), également appelé Agent de

sauvegarde, doit être installé sur les systèmes client que vous souhaitez

sauvegarder. Pour pouvoir sauvegarder les intégrations de bases de

données en ligne, vous devez installer l’Agent d’application. Dans le

reste du manuel, le terme “Agent de disque” est utilisé pour désigner les

deux agents. L’Agent de disque lit ou écrit des données à partir d’un

disque sur le système et envoie ou reçoit des données d’un Agent de

support. L’agent de disque est également installé sur le Gestionnaire de

cellule, ce qui vous permet de sauvegarder des données sur le

Gestionnaire de cellule, la configuration de Data Protector et la base de

données IDB.

Systèmes dotés de

périphériques de

sauvegarde

Systèmes dotés

d’une interface

utilisateur

Un Agent de support Data Protector doit être installé sur les systèmes

client auxquels sont connectés les périphériques de sauvegarde. Ces

systèmes client sont également appelés serveurs de lecteurs. Un

périphérique de sauvegarde peut être connecté à n’importe quel système

et pas uniquement au Gestionnaire de cellule. Un Agent de support lit ou

écrit des données depuis ou vers un support du périphérique et envoie ou

reçoit des données de l’Agent de disque.

Vous pouvez gérer Data Protector à partir de n’importe quel système sur

le réseau sur lequel l’interface graphique utilisateur Data Protector est

installée. Le Gestionnaire de cellule peut donc être installé dans une

salle informatique, tandis que vous gérez Data Protector à partir de

votre ordinateur de bureau.

Chapitre 1 11

Page 36

A propos de la sauvegarde et de Data Protector

Architecture de Data Protector

Serveur

d'installation

Un Serveur d'installation contient un référentiel des ensembles de

logiciels Data Protector pour une architecture spécifique. Par défaut, le

Gestionnaire de cellule est également un Serveur d'installation. Les

environnements mixtes requièrent au moins deux Serveur

d'installation : l’un pour les systèmes UNIX et l’autre pour les systèmes

Windows.

Opérations effectuées dans la cellule

Le Gestionnaire de cellule Data Protector contrôle les sessions de

sauvegarde et de restauration, qui effectuent respectivement toutes les

actions requises pour une sauvegarde ou une restauration (voir

figure 1-5).

Figure 1-5 Opération de sauvegarde ou de restauration

Chapitre 112

Page 37

Sessions de sauvegarde

A propos de la sauvegarde et de Data Protector

Architecture de Data Protector

Qu’est-ce qu’une

session de

sauvegarde ?

Fonctionnement Le Gestionnaire de session de sauvegarde démarre les Agents de support

Figure 1-6 Session de sauvegarde

Une session de sauvegarde (voir figure 1-6) est une procédure consistant

à créer une copie de données sur un support de stockage. Son démarrage

peut se faire de deux manières différentes : interactivement par un

opérateur ou sans surveillance à l’aide du Planificateur de Data

Protector.

et les Agents de disque, contrôle la session et stocke les messages

générés dans la base de données IDB. Les données sont lues par l’Agent

de disque et envoyées à un Agent de support, qui les enregistre sur les

supports.

Les sessions de sauvegarde sont généralement plus complexes que celle

montrée à la figure 1-6. Plusieurs Agents de disque lisent les données de

plusieurs disques en parallèle et les envoient à un ou plusieurs Agents de

support. Pour obtenir des informations complémentaires sur les sessions

de sauvegarde complexes, reportez-vous au Chapitre 7, “Fonctionnement

de Data Protector” à la page 253.

Chapitre 1 13

Page 38

A propos de la sauvegarde et de Data Protector

Architecture de Data Protector

Sessions de restauration

Qu’est-ce qu’une

session de

restauration ?

Fonctionnement Une fois que vous avez sélectionné les fichiers à restaurer à partir d’une

Figure 1-7 Session de restauration

Une session de restauration (voir figure 1-7) est une procédure

consistant à restaurer vers un disque des données préalablement

sauvegardées. La session de restauration peut être lancée

interactivement par un opérateur via l’interface utilisateur Data

Protector.

précédente sauvegarde, vous lancez le processus de restauration

proprement dit. Le Gestionnaire de session de restauration démarre les

Agents de support et les Agents de disque requis, contrôle la session et

stocke les messages générés dans la base de données IDB. Les données

sont lues par un Agent de support et envoyées à l’Agent de disque, qui les

écrit sur des disques.

Les sessions de restauration peuvent être plus complexes que celle

montrée à la figure 1-7. Pour plus d’informations sur les sessions de

restauration, reportez-vous au Chapitre 7, “Fonctionnement de Data

Protector” à la page 253.

Chapitre 114

Page 39

A propos de la sauvegarde et de Data Protector

Environnements d’entreprise

Environnements d’entreprise

Qu’est-ce qu’un

environnement

d’entreprise ?

Un environnement réseau d’entreprise (voir figure 1-8) est généralement

composé d’un certain nombre de systèmes provenant de différents

fournisseurs et dotés de différents systèmes d’exploitation. Les systèmes

peuvent être installés dans des zones géographiques et des fuseaux

horaires différents. Tous les systèmes sont connectés par des réseaux

(LAN ou WAN) fonctionnant à divers débits.

Quand utiliser un

environnement

d’entreprise ?

Cette solution peut être utilisée lorsque plusieurs sites séparés

géographiquement requièrent l’application de stratégies de

sauvegarde communes. Elle peut également être utilisée lorsque tous

les départements d’un même site veulent partager les mêmes

périphériques de sauvegarde.

Figure 1-8 Environnement d’entreprise Data Protector étendu

Interface

graphique

utilisateur

MoM

contrôle

............. Cellule MoM

c

o

n

t

r

ô

l

e

Cellule

e

l

ô

r

t

n

o

c

Cellule

Cellule

Chapitre 1 15

Page 40

A propos de la sauvegarde et de Data Protector

Environnements d’entreprise

La configuration et la gestion des sauvegardes dans un environnement

aussi hétérogène constituent des tâches complexes. Les fonctionnalités

de Data Protector ont été conçues pour les simplifier au maximum. Pour

obtenir des informations complémentaires sur le Manager-of-Managers

(MoM), reportez-vous à la section “MoM” à la page 17.

Séparation d’un environnement en plusieurs cellules

Vous souhaitez peut-être diviser les grands environnements en plusieurs

cellules pour diverses raisons :

Pourquoi séparer

les grands

environnements

en plusieurs

cellules ?

Figure 1-9 Gestion centralisée de plusieurs cellules

• Regroupement géographique des systèmes.

• Regroupement logique des systèmes, par exemple en services.

• Connexion réseau trop lente entre certains systèmes.

• Amélioration des performances.

• Contrôle administratif décentralisé.

Reportez-vous au Chapitre 2, “Planification de la stratégie de

sauvegarde” à la page 27, où vous trouverez une liste de points à prendre

en considération au moment de la planification de votre environnement.

Data Protector vous permet de gérer plusieurs cellules à partir d’un

même point.

Chapitre 116

Page 41

A propos de la sauvegarde et de Data Protector

Environnements d’entreprise

MoM Le Manager-of-Managers de Data Protector permet de gérer les grands

environnements avec plusieurs cellules. Vous pouvez ainsi regrouper

plusieurs cellules au sein d’une unité plus grande appelée

“environnement MoM”, qui peut être gérée à partir d’un point central

(voir figure 1-9). En outre, grâce au MoM, votre environnement de

sauvegarde peut s’étendre de façon quasi illimitée. Vous pouvez ajouter

de nouvelles cellules ou diviser des cellules existantes.

Un environnement MoM ne requiert pas de connexion réseau fiable entre

les cellules Data Protector et la cellule centrale MoM, car seuls les

contrôles sont envoyés via les connexions longue distance alors que les

sauvegardes sont effectuées localement à l’intérieur de chaque cellule

Data Protector. Cela présuppose en revanche que chaque cellule dispose

de sa propre base de données de gestion des supports.

Figure 1-10 Environnement Manager-of-Managers

Le Manager-of-Managers présente les caractéristiques suivantes :

• Référentiel de la gestion centralisée des licences

Ce référentiel permet de simplifier la gestion des licences. Il est

facultatif, mais particulièrement utile pour les environnements très

vastes.

Chapitre 1 17

Page 42

A propos de la sauvegarde et de Data Protector

Environnements d’entreprise

• Base de données centralisée de gestion des supports

(CMMDB)

La CMMDB permet à l’utilisateur de partager des supports et

périphériques avec plusieurs cellules dans un environnement MoM.

Les périphériques d’une cellule donnée (qui utilise la CMMDB) sont

ainsi accessibles aux autres cellules qui utilisent la CMMDB. Pour

pouvoir être utilisée, la CMMDB doit résider dans la cellule MoM.

Dans ce cas, il doit exister une connexion réseau fiable entre la cellule

MoM et les autres cellules Data Protector. Notez que la centralisation

de la base de données de gestion des supports n’est pas obligatoire.

• Partage des bibliothèques

Grâce à la CMMDB, vous pouvez partager des périphériques haut de

gamme entre cellules dans l’environnement multicellules. Une cellule

peut contrôler les systèmes robotiques desservant plusieurs

périphériques connectés à des systèmes dans d’autres cellules. Même

le chemin des données allant de l’Agent de disque à l’Agent de

support peut traverser les “frontières” des cellules.

• Rapports d’entreprise

Le Manager-of-Managers Data Protector peut générer des rapports

pour une seule cellule aussi bien que pour la totalité de

l’environnement d’entreprise.

Chapitre 118

Page 43

A propos de la sauvegarde et de Data Protector

Gestion des supports

Gestion des supports

Data Protector possède des fonctions de gestion de supports puissantes

qui vous permettent de gérer simplement et efficacement un grand

nombre de supports dans votre environnement, et ce de plusieurs

façons :

Fonctions de

gestion des

supports

• Les supports sont regroupés dans des unités logiques appelées pools

de supports, ce qui vous permet de travailler sur de grands groupes

de supports sans avoir à vous préoccuper de chacun en particulier.

• Suivi de tous les upports assuré par Data Protector qui garde en

mémoire l’état de chacun d’eux, le délai d’expiration de la protection

des données, la disponibilité des supports pour les sauvegardes et un

catalogue des sauvegardes effectuées sur chaque support.

• Fonctionnement entièrement automatisé. Si Data Protector contrôle

suffisamment de supports dans les périphériques de bibliothèque, la

fonction de gestion des supports vous permet d’exécuter des sessions

de sauvegarde sans intervention de l’opérateur.

• Rotation automatisée des supports, qui permet de les sélectionner

pour les sauvegardes automatiques.

• Reconnaissance et prise en charge des codes-barres sur les

périphériques de bibliothèque et périphériques silo importants

disposant d’une prise en charge des codes-barres.

• Reconnaissance, suivi, affichage et gestion des supports utilisés par