Page 1

Guide de l’utilisateur et

référence technique

Data Protector Express

Hewlett-Packard Company

.

Page 2

ii Data Protector Express ® Guide de l’utilisateur et référence technique

Copyright

Copyright © 2005 Hewlett-Packard Limited. Octobre 2005

Nº de référence : BB116-90010

Hewlett-Packard Company ne fait aucune garantie quant à cette publication, notamment, sans que cette énumération soit limitative, de garantie quant au

caractère approprié à des fins commerciales ou particulières. Hewlett-Packard ne saurait être tenue responsable d’erreurs éventuelles figurant aux présentes,

ni de dommages-intérêts indirects ou accessoires liés à la fourniture, à la performance ou à l’utilisation de cette publication.

Cette publication contient des informations appartenant à l’auteur et protégées par copyright. Il est strictement interdit de photocopier, reproduire ou traduire

dans une autre langue la présente publication, en tout ou partie, sauf autorisation écrite préalable de Hewlett-Packard. Les informations contenues dans cette

publication sont susceptibles d’être modifiées sans préavis.

Hewlett-Packard Company ne saurait être tenue responsable de quelques erreurs ou omissions techniques ou rédactionnelles que ce soient figurant aux

présentes. Les informations fournies aux présentes le sont « en l’état », sans garantie que ce soit, et sont susceptibles d’être modifiées sans préavis. Les

garanties dont bénéficient les produits Hewlett-Packard Company sont définies par les déclarations expresses de garantie limitée de chaque produit. Rien de

ce qui figure aux présentes ne saurait être interprété comme constituant une garantie supplémentaire.

www.hp.com

Marques de commerce

Windows® et Windows NT® sont des marques déposées de Microsoft Corporation.

NetWare® est une marque déposée de Novell, Inc.

Betrieve® est une marque déposée de Pervasive Software, Inc.

Linux® est une marque déposée de Linus Torvalds. Red Hat® est une marque déposée de Red Hat, Inc. SuSE® est une marque déposée de SuSE Linux

Products GmbH, entreprise du groupe Novell.

Page 3

Table des matières

Avant de commencer .................................................................................................................. xv

Documentation .............................................................................................................................. xv

Documentation imprimable .......................................................................................................................................xv

Notes de version ......................................................................................................................................................xvi

Aide en ligne ............................................................................................................................................................xvi

Windows ............................................................................................................................................................xvi

Non-Windows ....................................................................................................................................................xvi

Copies d’écran .........................................................................................................................................................xvi

Caractéristiques .......................................................................................................................................................xvi

Support clientèle...........................................................................................................................xvii

Chapter 1 - À propos de Data Protector Express .......................................................................1

Bases de la sauvegarde .................................................................................................................. 1

Opérations de sauvegarde et de récupération types................................................................................................. 2

Environnement de sauvegarde .................................................................................................................................. 2

Dispositifs de sauvegarde ................................................................................................................................... 2

Catalogue de gestion de stockage ......................................................................................................................3

Programme de gestion de stockage....................................................................................................................4

Administration du catalogue de gestion de stockage.......................................................................4

Objets .................................................................................................................................................................. 4

Propriétés ............................................................................................................................................................ 5

Domaine de gestion Data Protector Express ...................................................................................................... 5

Domaines de gestion Data Protector Express et sécurité...................................................................................6

Création et exécution de tâches .......................................................................................................................... 7

Chapter 2 - Poste de travail Data Protector Express..................................................................9

Démarrer Data Protector Express ...................................................................................................9

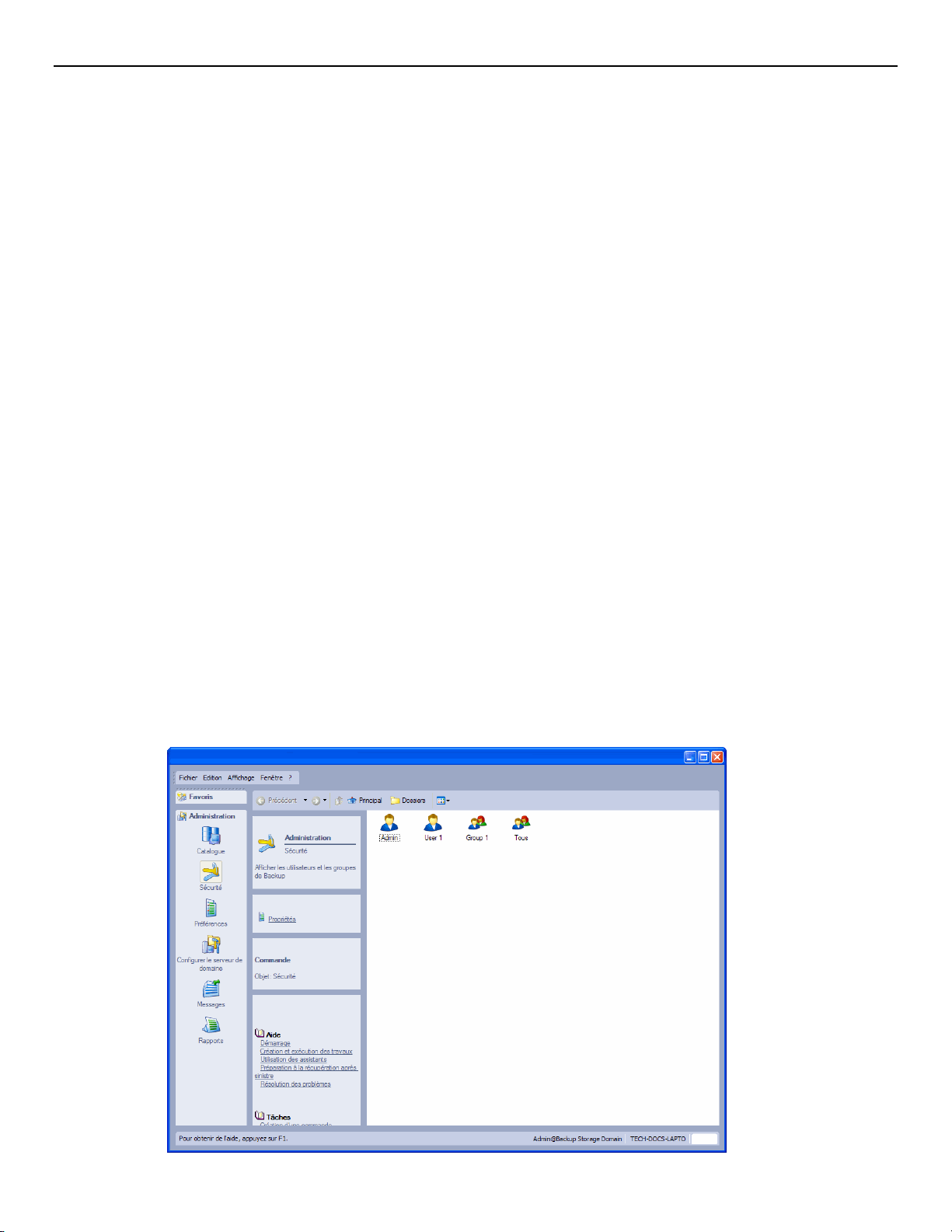

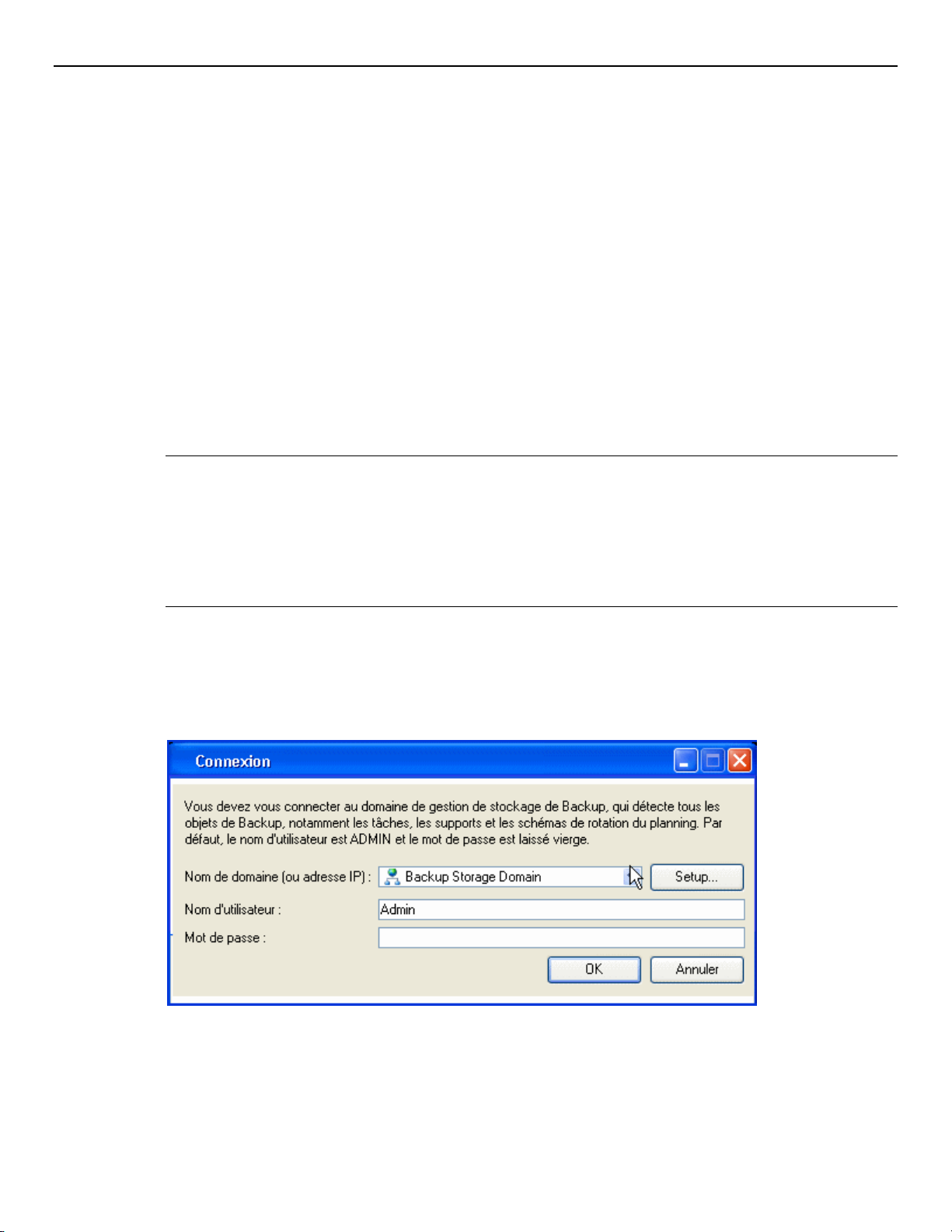

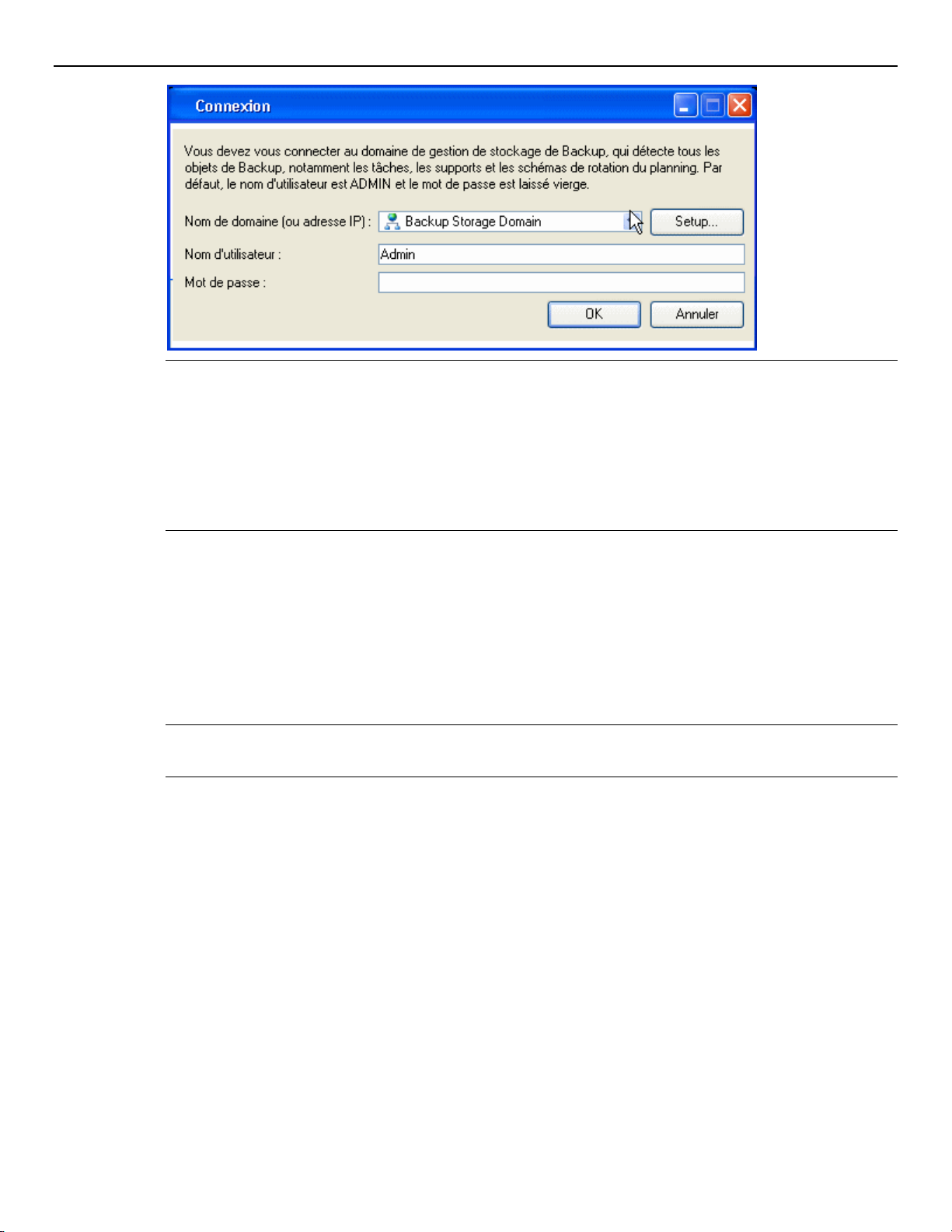

Fenêtre de connexion.................................................................................................................... 10

Première connexion ................................................................................................................................................. 11

Connexions après péremption........................................................................................................................... 11

Sélection d’un domaine de gestion Data Protector Express.................................................................................... 11

Nom d’utilisateur et mot de passe............................................................................................................................ 12

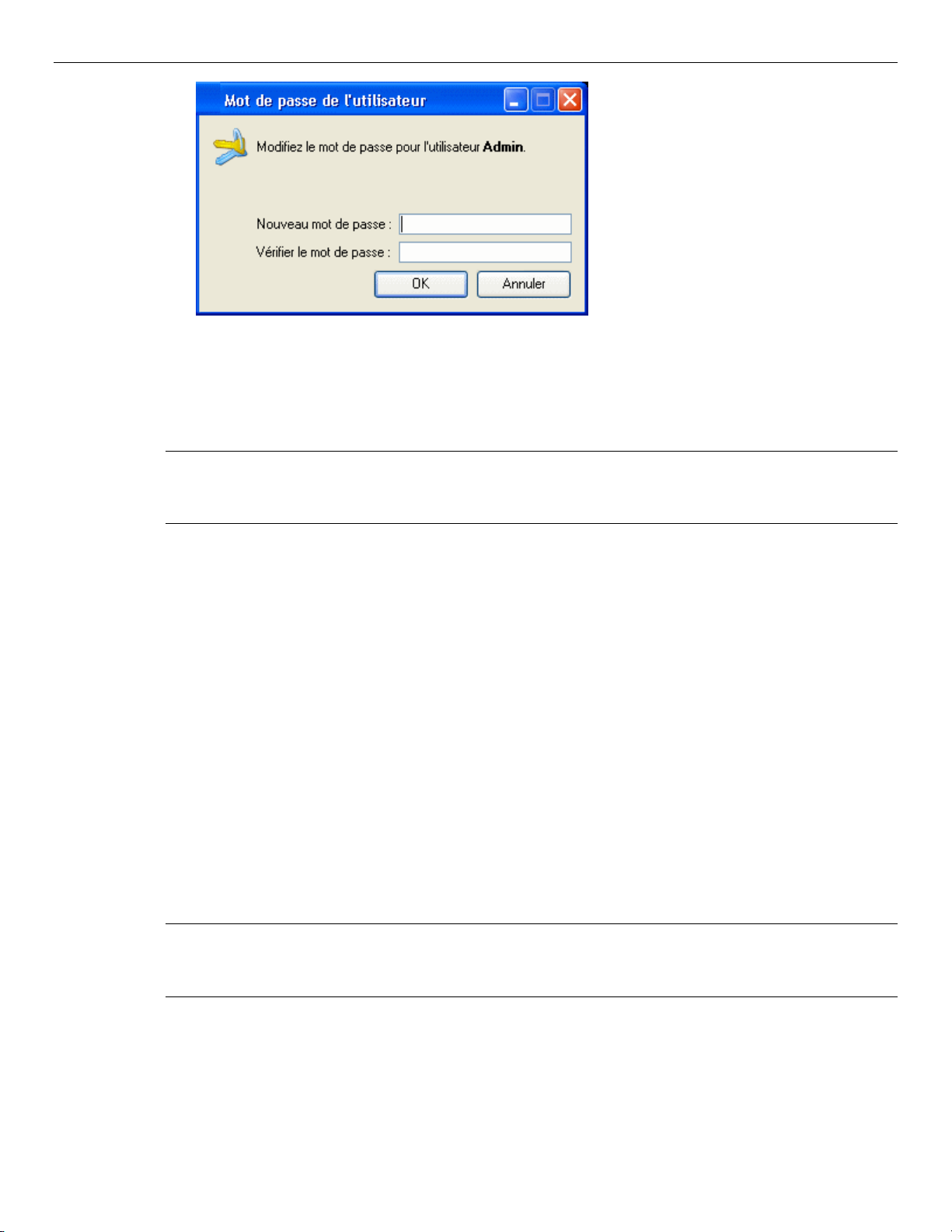

Modification de votre mot de passe .........................................................................................................................12

Déconnexion ............................................................................................................................................................ 13

Déconnexion et exécution des tâches planifiées .............................................................................................. 13

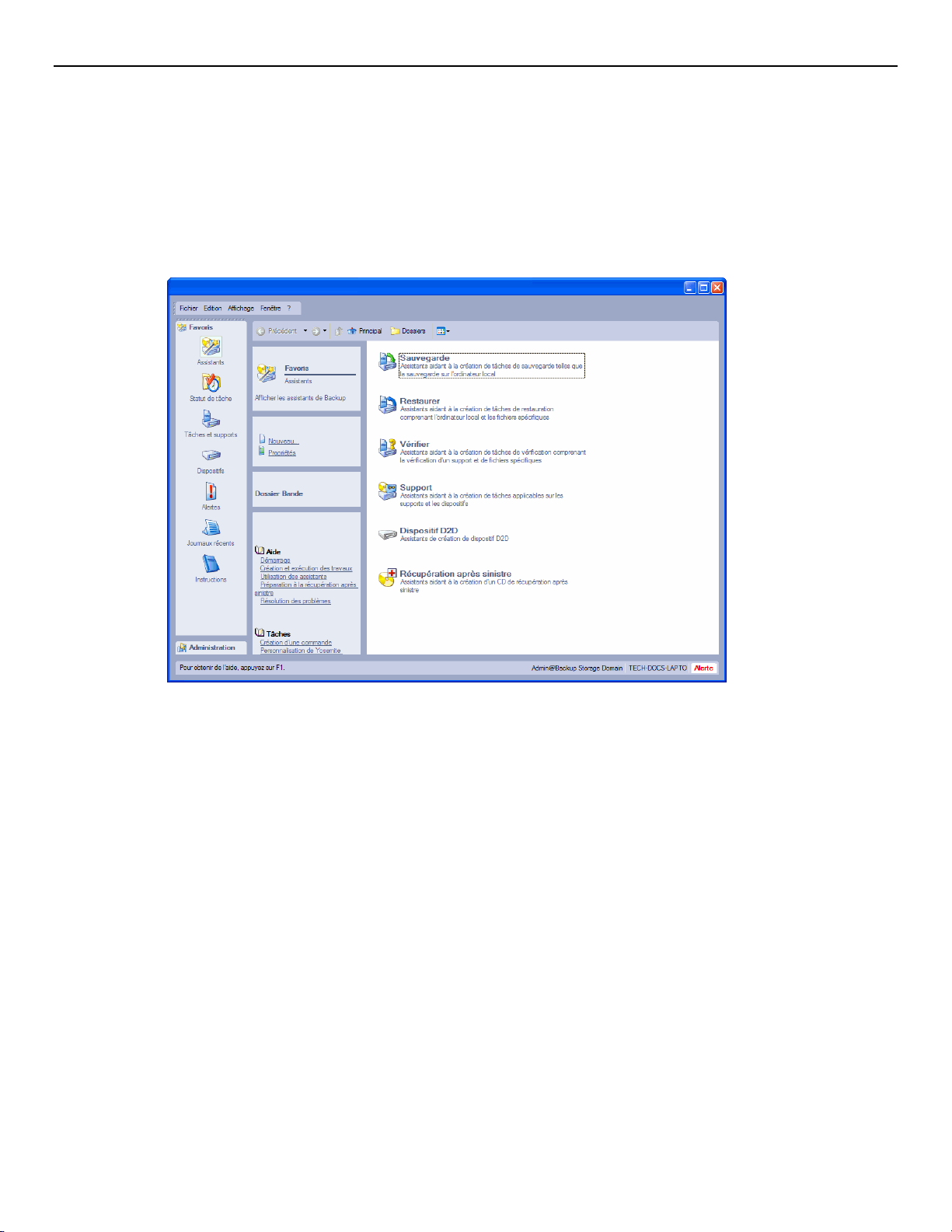

Fenêtre principale de Data Protector Express............................................................................... 14

Barre de menus ................................................................................................................................................. 14

Barre de bureau................................................................................................................................................. 15

Barre d’outils...................................................................................................................................................... 17

Fenêtre de tâches et d’informations .................................................................................................................. 18

Affichage de la zone de détails.......................................................................................................................... 18

Barre d’état ........................................................................................................................................................ 19

Personnalisation de la fenêtre principale Data Protector Express................................................. 19

Création d’une barre de bureau personnalisée........................................................................................................ 20

Modification de l’icône associée à un objet.............................................................................................................. 20

Ajout de descriptions personnalisées à des objets.................................................................................................. 21

Personnalisation de profils .......................................................................................................................................21

Utilisation des objets dans la fenêtre principale de Data Protector Express.................................. 22

Réorganisation des objets........................................................................................................................................22

Raccourcis clavier ....................................................................................................................................................22

Menus contextuels ................................................................................................................................................... 23

Bouton Rechercher .................................................................................................................................................. 23

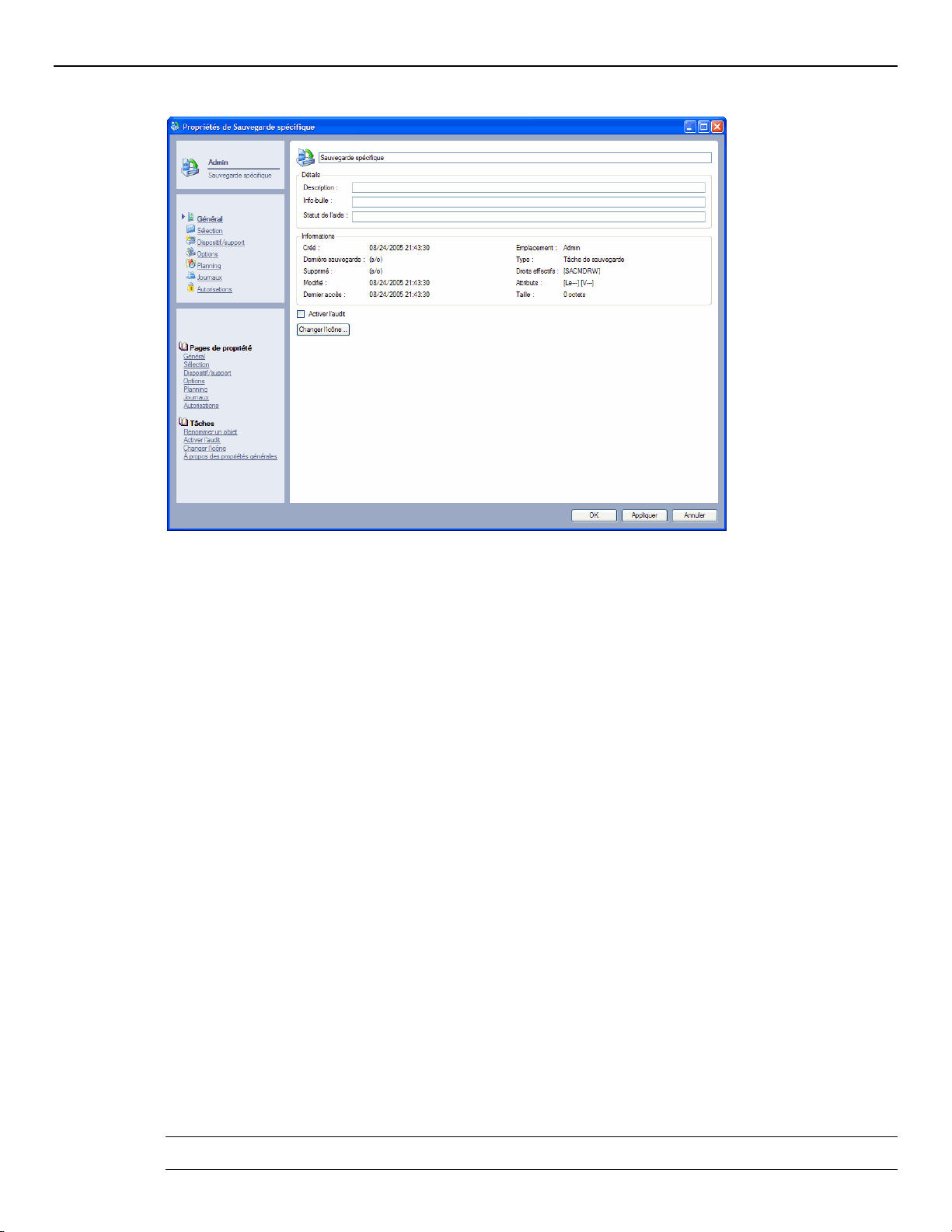

Pages de propriété ........................................................................................................................23

iii

Page 4

iv Data Protector Express ® Guide de l’utilisateur et référence technique

Ouverture des pages de propriétés .........................................................................................................................24

Rapports........................................................................................................................................25

Types de rapports .................................................................................................................................................... 25

Impression du rapport .............................................................................................................................................. 25

Autres fonctionnalités de rapport .............................................................................................................................26

Enregistrement de rapports......................................................................................................................................26

Utilisation des assistants Data Protector Express .........................................................................27

Assistants disponibles.............................................................................................................................................. 28

Assistants de tâche de sauvegarde................................................................................................................... 28

Assistants de tâches de restauration................................................................................................................. 29

Assistants de tâches de vérification .................................................................................................................. 29

Assistants de tâches de support........................................................................................................................ 29

Assistants de bibliothèque virtuelle ................................................................................................................... 31

Assistants de récupération après sinistre :........................................................................................................31

Assistants personnalisés..........................................................................................................................................31

Affichage des fonctions optionnelles .............................................................................................32

Chapter 3 - Création de tâches avec Data Protector Express .................................................33

Généralités ....................................................................................................................................33

Tâches de sauvegarde............................................................................................................................................. 33

Tâches de restauration ............................................................................................................................................34

Tâche de vérification ................................................................................................................................................35

Groupe de tâches..................................................................................................................................................... 35

Tâches de support ...................................................................................................................................................35

Affichage Tâches et supports et affichage Statut de tâche............................................................35

Création de nouvelles tâches ........................................................................................................37

Création de tâches avec l’assistant .........................................................................................................................37

Création de nouvelles tâches à partir de l’affichage Tâches et supports ................................................................ 38

Création de nouvelles tâches par la copie............................................................................................................... 40

Changement de nom, suppression, copie et déplacement de tâches ...........................................40

Création de groupes de tâches......................................................................................................41

Organisation de tâches à l’aide de dossiers .................................................................................. 42

Types de dossiers ....................................................................................................................................................42

Dossiers et affichages Tâches .................................................................................................................................42

Dossiers Principal, Admin et Tous ........................................................................................................................... 43

Dossier Tous et autorisations ............................................................................................................................ 43

Création de dossiers tâches.....................................................................................................................................43

Déplacement, changement de nom et suppression de dossiers ............................................................................. 44

Modification de dossiers .................................................................................................................................... 45

Chapter 4 - Autorisations............................................................................................................47

Généralités ....................................................................................................................................47

Utilisateurs et groupes................................................................................................................... 48

Groupe Tous ............................................................................................................................................................ 48

Autorisations effectives..................................................................................................................49

Détermination des autorisations effectives .............................................................................................................. 49

Exemples de détermination d’autorisations effectives............................................................................................. 50

Autorisations effectives – Exemple 1................................................................................................................. 50

Autorisations effectives – Exemple 2................................................................................................................. 50

Impact du déplacement d’un objet sur les autorisations.......................................................................................... 51

Types d’autorisations.....................................................................................................................52

Superviseur ..............................................................................................................................................................52

Accès........................................................................................................................................................................53

Créer ........................................................................................................................................................................ 53

Modifier.....................................................................................................................................................................53

Supprimer, Lire et Écrire .......................................................................................................................................... 54

Exemples d’autorisations...............................................................................................................54

Attribution d’autorisations à d’autres utilisateurs de Data Protector Express.................................56

Page 5

Table des matières v

Limitation des autorisations d’utilisateur .................................................................................................................. 57

Chapter 5 - Sélection de fichiers et de versions de fichier ...................................................... 59

Généralités ....................................................................................................................................59

Principes de sélection pour la sauvegarde .................................................................................... 60

Marquage des fichiers pour la sauvegarde.............................................................................................................. 60

Sélection des dossiers ou Sélection des fichiers .............................................................................................. 61

Sélection de fichiers avec les filtres......................................................................................................................... 62

Mode de fonctionnement des filtres de sélection ..............................................................................................62

Filtres et dossiers grisés....................................................................................................................................63

Sélection de fichiers modifiés uniquement............................................................................................................... 63

Sélection automatique de nouveaux fichiers pour la sauvegarde ........................................................................... 64

Travailler avec des périphériques routés................................................................................................................. 65

Sélection de fichiers pour des tâches de sauvegarde ...................................................................65

Application des critères de filtre ............................................................................................................................... 65

Critères des filtres de sélection ................................................................................................................................66

Plage de sauvegarde......................................................................................................................................... 66

Plage de modification ........................................................................................................................................ 67

Plage de création............................................................................................................................................... 67

Plage d’accès .................................................................................................................................................... 67

Plage de dimensions ......................................................................................................................................... 68

Plage de versions .............................................................................................................................................. 68

Types de caractère générique...........................................................................................................................69

Doit correspondre à ........................................................................................................................................... 69

Ne peut correspondre à.....................................................................................................................................69

Attributs exigés .................................................................................................................................................. 69

Exclure attributs................................................................................................................................................. 69

Autoriser les parents.......................................................................................................................................... 70

Autoriser les enfants.......................................................................................................................................... 70

Support .............................................................................................................................................................. 70

Principes de sélection pour la restauration.................................................................................... 70

Sélection de fichiers pour la restauration .................................................................................................................71

Sélection de versions de fichiers ....................................................................................................................... 72

Sélection de versions de dossiers ..................................................................................................................... 73

Sélection des dossiers comparée à la sélection des fichiers ............................................................................74

Versions et filtres ............................................................................................................................................... 75

Sélection de fichiers avec les filtres......................................................................................................................... 75

Mode de fonctionnement des filtres de sélection ..............................................................................................75

Modification du nom et de l’emplacement des fichiers restaurés ............................................................................75

Sélection de versions de fichiers pour des tâches de restauration................................................ 76

Application des critères de filtre ............................................................................................................................... 76

Critères des filtres de sélection ................................................................................................................................77

Plage de sauvegarde......................................................................................................................................... 77

Plage de modification ........................................................................................................................................ 78

Plage de création............................................................................................................................................... 78

Supprimer plage ................................................................................................................................................ 78

Plage d’accès .................................................................................................................................................... 79

Plage de dimensions ......................................................................................................................................... 79

Plage de versions .............................................................................................................................................. 79

Types de caractère générique...........................................................................................................................80

Doit correspondre à ........................................................................................................................................... 80

Ne peut correspondre à.....................................................................................................................................80

Attributs exigés .................................................................................................................................................. 81

Exclure attributs................................................................................................................................................. 81

Autoriser les parents.......................................................................................................................................... 81

Autoriser les enfants.......................................................................................................................................... 81

Support .............................................................................................................................................................. 81

Restauration de fichiers sous de nouveaux noms et emplacements ............................................. 82

Restauration d’un fichier sous un nouveau nom...................................................................................................... 82

Restauration des fichiers vers un autre dossier....................................................................................................... 82

Page 6

vi Data Protector Express ® Guide de l’utilisateur et référence technique

Restauration de fichiers vers un nouveau dossier................................................................................................... 83

Principes de sélection pour la vérification......................................................................................84

Sélection de fichier pour la vérification ....................................................................................................................84

Sélection de versions de fichiers ....................................................................................................................... 86

Sélection des dossiers comparée à la sélection des fichiers ............................................................................86

Sélection de fichiers avec les filtres......................................................................................................................... 87

Mode de fonctionnement des filtres de sélection ..............................................................................................87

Sélection de versions de fichiers pour des tâches de vérification..................................................87

Application des critères de filtre ............................................................................................................................... 88

Critères des filtres de sélection ................................................................................................................................88

Plage de sauvegarde......................................................................................................................................... 89

Plage de modification ........................................................................................................................................ 89

Plage de création............................................................................................................................................... 90

Plage d’accès .................................................................................................................................................... 90

Plage de dimensions ......................................................................................................................................... 90

Plage de versions .............................................................................................................................................. 90

Types de caractère générique...........................................................................................................................91

Doit correspondre à ........................................................................................................................................... 91

Ne peut correspondre à.....................................................................................................................................91

Attributs exigés .................................................................................................................................................. 92

Exclure attributs................................................................................................................................................. 92

Autoriser les parents.......................................................................................................................................... 92

Autoriser les enfants.......................................................................................................................................... 92

Support .............................................................................................................................................................. 92

Chapter 6 - Planifier des tâches .................................................................................................95

Généralités ....................................................................................................................................95

Sélection d’un type de planning.....................................................................................................96

Tâches de sauvegarde non planifiées .....................................................................................................................97

Tâches de sauvegarde planifiées ............................................................................................................................98

Personnalisation des plannings..................................................................................................... 98

Planification des tâches de restauration ........................................................................................ 99

Planification des tâches de vérification..........................................................................................99

Descriptions du type de planning de tâche de sauvegarde ...........................................................99

Astuces d’utilisation des tâches planifiées...................................................................................100

Exécution à nouveau d’une tâche de rotation qui a échoué .................................................................................. 100

Planification d’une tâche pour une seule exécution............................................................................................... 101

Planification de tâches de sauvegarde simple....................................................................................................... 101

Sauvegarde quotidienne simple ...................................................................................................................... 101

Rotation simple sur cinq jours ......................................................................................................................... 102

Chapter 7 - Planification de la rotation de support.................................................................105

Concepts de rotation des supports ..............................................................................................105

Une rotation de support d’exemple ........................................................................................................................ 106

Jeux de supports .........................................................................................................................106

Descriptions des types de rotation définis .............................................................................................................106

Quel type de rotation à sélectionner ............................................................................................107

Période de récupération complète des données.............................................................................................107

Accès aux historiques...................................................................................................................................... 108

Nombre minimal de bandes ou supports......................................................................................................... 108

Fréquence d’écrasement du support...............................................................................................................109

Comparaison des types de rotation .......................................................................................................................109

Ajout d’une rotation de support à une tâche de sauvegarde........................................................110

Modification des types de rotation ...............................................................................................111

Modification du compteur de jeux de bandes..................................................................................................111

Gestion des sauvegardes avec ou sans rotation de supports. ....................................................112

Évaluation de la durée de la récupération complète des données ................................................................. 112

Tâches incrémentielles et récupération complète des données ..................................................................... 113

Page 7

Table des matières vii

Chapter 8 - Options de tâches..................................................................................................115

Généralités ..................................................................................................................................115

Options des tâches de sauvegarde .............................................................................................116

Options du journal............................................................................................................................................ 116

Mode Extension............................................................................................................................................... 117

Mode de sauvegarde....................................................................................................................................... 118

Mode Changement .......................................................................................................................................... 118

Mode d’écriture ................................................................................................................................................ 118

Mode Vérification automatique ........................................................................................................................ 119

Compression.................................................................................................................................................... 120

Options de sauvegarde mises à jour automatiquement.................................................................................. 120

Options avancées pour les tâches de restauration................................................................................................ 121

Paramètres pour toutes les plates-formes ...................................................................................................... 122

Paramètres pour NetWare............................................................................................................................... 123

Paramètres pour Windows .............................................................................................................................. 124

Options des tâches de restauration .............................................................................................124

Restaurer des fichiers en cours d’utilisation....................................................................................................125

Options du journal............................................................................................................................................ 125

Options avancées pour les tâches de restauration......................................................................125

Paramètres pour Windows .............................................................................................................................. 126

Options des tâches de vérification............................................................................................... 126

Options du journal............................................................................................................................................ 126

Mode Vérification............................................................................................................................................. 126

Options avancées pour les tâches de vérification........................................................................................... 127

Options de tâche de support........................................................................................................ 127

Chapter 9 - Exécution de tâches ..............................................................................................129

Généralités ..................................................................................................................................129

Affichage de l’état de la tâche...................................................................................................... 130

Affichage des détails du statut de tâche ................................................................................................................130

Exécution de tâches planifiées ....................................................................................................131

Exécution automatique des tâches planifiées........................................................................................................ 131

Sécurité et tâches planifiées .................................................................................................................................. 132

Exécution forcée des tâches planifiées.................................................................................................................. 133

Impact de l’exécution forcée des tâches sur les paramètres de la tâche........................................................ 133

Impact de l’exécution forcée des tâches sur les autorisations ........................................................................134

Affichage et impression des instructions de tâches planifiées............................................................................... 134

Exécution des tâches non planifiées ........................................................................................... 135

Autorisations et paramètres des tâches non planifiées .........................................................................................135

Page de propriétés du statut........................................................................................................ 136

Messages sur le statut des tâches......................................................................................................................... 136

Journaux de tâches .....................................................................................................................137

Affichage des journaux de tâches ..........................................................................................................................138

Impression automatique des journaux de tâches ..................................................................................................138

Envoi de journaux de tâches par courrier électronique ......................................................................................... 139

Journaux d’audit ..........................................................................................................................139

Affichage de l’état de la tâche...................................................................................................... 141

Chapter 10 - Gestion des dispositifs et supports ................................................................... 143

Principes de sauvegarde .............................................................................................................143

Sauvegardes disque-à-disque.....................................................................................................144

Sauvegardes disque-à-disque vers n’importe quel support......................................................... 144

Création d’une bibliothèque virtuelle............................................................................................145

Déplacement de sauvegardes d’une bibliothèque virtuelle..........................................................146

Affichage Dispositifs et affichage Catalogue................................................................................149

Gestion de Dispositifs avec l’affichage Dispositifs ....................................................................... 150

Redémarrage des dispositifs en échec ..................................................................................................................151

Page 8

viii Data Protector Express ® Guide de l’utilisateur et référence technique

Configuration des dispositifs physiques................................................................................................................. 151

Affichage des informations de diagnostic ..............................................................................................................152

Commandes de l’affichage Dispositifs................................................................................................................... 152

Commande Éjecter le support ......................................................................................................................... 152

Commande Éjecter le magasin ....................................................................................................................... 153

Commande Rembobiner support .................................................................................................................... 153

Commande Retension support........................................................................................................................153

Commandes Effacement rapide et Effacement sécurisé ................................................................................153

Commande Formater support ......................................................................................................................... 153

Commande Importer support........................................................................................................................... 154

Commande Restaurer le catalogue.................................................................................................................155

Commande Nettoyer dispositif ........................................................................................................................ 156

Commande Identifier support .......................................................................................................................... 156

Commande Trier support................................................................................................................................. 156

Test d’une bibliothèque ou d’un dispositif.............................................................................................................. 157

Résultats du test ....................................................................................................................................................157

Statut d’élément :............................................................................................................................................. 157

Gestion de supports avec l’affichage Tâches et supports............................................................158

Création des dossiers de supports ........................................................................................................................158

Suppression des dossiers de supports .................................................................................................................. 159

Création de nouveaux supports ............................................................................................................................. 159

Mots de passe de support...................................................................................................................................... 161

Suppression de supports .......................................................................................................................................161

Contenu de support................................................................................................................................................ 162

Affichage Catalogue ....................................................................................................................163

Chapter 11 - Astuces, techniques et stratégies ...................................................................... 165

Astuces pour la gestion du catalogue.......................................................................................... 165

Quel emplacement choisir pour le catalogue ?...................................................................................................... 165

Estimation de la taille du catalogue .......................................................................................................................168

Serveur de sauvegarde de et plate-formes d’ordinateur ...................................................................................... 168

Stratégies pour des tâches plus rapides...................................................................................... 169

Organisation d’ordinateurs en groupes de travail .................................................................................................. 169

Qu’est-ce qui ralentit les lecteurs de bandes ?...................................................................................................... 169

Maintien du flux de données .................................................................................................................................. 170

Autres facteurs influant sur la vitesse de la tâche.................................................................................................. 171

Utilisation des autorisations.........................................................................................................172

Vérification des autorisations effectives d’un utilisateur ........................................................................................ 172

Utilisation des groupes pour gérer des besoins de sécurité complexe ................................................................. 172

Sélection de fichiers pour des tâches ..........................................................................................173

Sélection de fichiers non encore sauvegardés ...................................................................................................... 173

Sélection de fichiers supprimés pour une restauration.......................................................................................... 173

Sélection de versions à partir d’une tâche spécifique............................................................................................ 174

Sélection de versions à partir d’un support spécifique .......................................................................................... 174

Astuces de restauration...............................................................................................................174

Restauration des volumes les plus récents ...........................................................................................................174

Restauration des volumes d’une date donnée ...................................................................................................... 174

Copie d’une structure de répertoire .......................................................................................................................176

Restauration des fichiers vers un nouveau ou un autre dossier............................................................................ 176

Restauration de fichiers sous de nouveaux noms ................................................................................................. 177

Restauration de fichiers sous de nouveaux noms ................................................................................................. 177

Autres astuces............................................................................................................................. 177

Transfert de données entre systèmes d’exploitation .............................................................................................177

Configuration du nettoyage automatique d’une bibliothèque................................................................................. 178

Chapter 12 - Sécurité et autorisations avancées .................................................................... 181

Généralités ..................................................................................................................................181

À propos des autorisations administrateur............................................................................................................. 182

Ajouter de nouveaux utilisateurs et groupes................................................................................ 183

Page 9

Table des matières ix

Nouveaux dossiers Utilisateur ou Groupe .............................................................................................................183

Création d’utilisateurs.............................................................................................................................................183

Page Contrôle des connexions pour les utilisateurs ....................................................................................... 184

Page Groupes pour les utilisateurs ................................................................................................................. 185

Équivalences ................................................................................................................................................... 186

Page Autorisations pour les utilisateurs .......................................................................................................... 187

Création de groupes...............................................................................................................................................188

Page Membres ................................................................................................................................................ 189

Page Autorisations pour les groupes............................................................................................................... 189

Autorisations effectives................................................................................................................ 189

Calcul des autorisations effectives......................................................................................................................... 190

Algorithme des autorisations effectives...........................................................................................................190

Autorisations de sources multiples .................................................................................................................. 191

Exemples d’autorisations effectives .......................................................................................................................191

Vérification des autorisations effectives................................................................................................................. 193

Références sur les autorisations .................................................................................................193

Autorisation de lecture ...........................................................................................................................................193

Autorisation d’écriture ............................................................................................................................................194

Autorisation de suppression................................................................................................................................... 194

Autorisation de modification ...................................................................................................................................194

Créer une autorisation............................................................................................................................................195

Autorisation d’accès ...............................................................................................................................................195

Autorisation Superviseur ........................................................................................................................................196

Chapter 13 - Référence d’objets et propriétés ........................................................................197

Page Adresses ............................................................................................................................198

Page d’audit................................................................................................................................. 199

Page Commande......................................................................................................................... 200

Page de communication ..............................................................................................................201

Test ping .......................................................................................................................................................... 201

Test de transfert de données........................................................................................................................... 201

Statut ............................................................................................................................................................... 202

Page Configuration...................................................................................................................... 203

CD ou DVD ...................................................................................................................................................... 203

Bibliothèque virtuelle ....................................................................................................................................... 204

Configuration du courrier électronique ............................................................................................................ 205

Flux du système de fichiers ............................................................................................................................. 205

Microsoft Exchange Server ............................................................................................................................. 207

Microsoft SQL Server ...................................................................................................................................... 208

Page Connexion ..........................................................................................................................209

Page Contrôle.............................................................................................................................. 210

Page Dispositif/Support ...............................................................................................................212

Dispositifs à utiliser.......................................................................................................................................... 212

Types de dispositifs à utiliser........................................................................................................................... 213

Supports à utiliser............................................................................................................................................ 213

informations sur le formatage automatique ..................................................................................................... 213

Options de support automatiquement mises à jour ...............................................................................................214

Page de diagnostique.................................................................................................................. 216

Page Contrôle du pilote ...............................................................................................................217

Page Équivalences...................................................................................................................... 218

Page Exécution ........................................................................................................................... 220

Page Général .............................................................................................................................. 222

Page Groupes ou page Membres................................................................................................ 226

Champs de la page Groupes........................................................................................................................... 226

Champs de la page Membres ......................................................................................................................... 226

Page Contrôle des connexions.................................................................................................... 228

Expiration......................................................................................................................................................... 228

Connexions après péremption......................................................................................................................... 228

Page 10

x Data Protector Express ® Guide de l’utilisateur et référence technique

Mot de passe ................................................................................................................................................... 229

Connexion........................................................................................................................................................ 229

Page Journaux ............................................................................................................................ 231

Page Options............................................................................................................................... 233

Options de connexion......................................................................................................................................233

Compression.................................................................................................................................................... 234

Mode Extension............................................................................................................................................... 234

Mode de sauvegarde....................................................................................................................................... 235

Mode Changement .......................................................................................................................................... 235

Mode Écriture .................................................................................................................................................. 235

Mode Vérification automatique ........................................................................................................................ 236

Options de groupe de tâches....................................................................................................... 237

Modes .............................................................................................................................................................. 237

Liste des tâches à exécuter :...........................................................................................................................237

Options du journal............................................................................................................................................ 237

Options de tâche de support........................................................................................................ 238

Page Options de déplacement .................................................................................................... 239

Page Autorisations ...................................................................................................................... 240

Page Préférences........................................................................................................................ 242

Désactiver les animations visuelles................................................................................................................. 242

Navigateur ....................................................................................................................................................... 242

Ne pas afficher les filigranes ........................................................................................................................... 242

Pour ouvrir un élément dans affichages, cliquez dessus. ...............................................................................242

Palette de couleurs.......................................................................................................................................... 243

Page Imprimante .........................................................................................................................244

Fenêtres Requête et Filtres de sélection .....................................................................................245

Page Planning .............................................................................................................................248

Configuration du planning................................................................................................................................ 248

Heure de début................................................................................................................................................ 249

Configuration de rotation ................................................................................................................................. 249

Fin de semaine ................................................................................................................................................ 250

Fin du trimestre................................................................................................................................................ 250

Détails de la rotation........................................................................................................................................ 250

Afficher un exemple de rotation.......................................................................................................................250

Page Sélection ............................................................................................................................ 252

Page Statut.................................................................................................................................. 253

Page Contrôle du flux ..................................................................................................................254

Page Stockage ............................................................................................................................256

Flux de sauvegarde ......................................................................................................................................... 256

Fenêtre de versions..................................................................................................................... 258

Versions disponibles........................................................................................................................................ 258

Détails.............................................................................................................................................................. 258

Appendix A - Configuration du courrier électronique............................................................ 261

Configuration de la messagerie pour le domaine de gestion de Data Protector Express ............ 261

Configuration de la messagerie pour une tâche ..........................................................................261

Appendix B - À propos du service Data Protector Express...................................................263

Microsoft Windows et le service Data Protector Express ......................................................................................263

Contrôles de service Data Protector Express ................................................................................................. 264

Netware et l’Agent Data Protector Express ...........................................................................................................264

Exécuter Agent Data Protector Express..........................................................................................................264

Arrêter Agent Data Protector Express ............................................................................................................. 264

Linux et le démon Data Protector Express ............................................................................................................265

Appendix C - Récupération après sinistre ..............................................................................267

Généralités ..................................................................................................................................267

Page 11

Table des matières xi

Création d’une sauvegarde de récupération après sinistre..........................................................268

Créer une sauvegarde complète............................................................................................................................ 269

Créer des supports de démarrage ......................................................................................................................... 270

Windows .......................................................................................................................................................... 270

NetWare........................................................................................................................................................... 270

Linux ................................................................................................................................................................ 271

Dépannage de la sauvegarde de récupération après sinistre ...............................................................................271

Quand créer un nouveau support de démarrage................................................................................................... 272

Test du support de récupération après sinistre............................................................................272

Récupération après sinistre.........................................................................................................273

Récupération après sinistre à partir d’un CD ou DVD.....................................................................................274

Récupération après sinistre à partir d’un support de démarrage ....................................................................275

Dépannage – Récupération après sinistre............................................................................................................. 276

Utilisation de la récupération après sinistre avec des bibliothèques............................................277

Utilisation de la récupération après sinistre avec Windows Active Directory ............................... 277

Appendix D - Guide de dépannage ..........................................................................................279

Dépannage des tâches de sauvegarde .......................................................................................279

Lorsque j’exécute une tâche de sauvegarde, elle utilise le dispositif de sauvegarde de mon ordinateur local,

plutôt que celui du serveur. ............................................................................................................................. 279

Ma tâche planifiée ne s’exécute pas. .............................................................................................................. 280

J’ai deux lecteurs de bande, mais la tâche n’en utilise qu’un des deux.......................................................... 280

Comment dois-je remplacer les supports dans un groupe de rotation ?......................................................... 280

Comment puis-je savoir quand la prochaine tâche s’exécutera et quel support sera exigé ?........................ 281

Comment puis-je consulter facilement les journaux pour chaque tâche ?...................................................... 281

Comment puis-je déterminer quels fichiers n’ont pas été sauvegardés ?....................................................... 281

Dépannage des tâches de restauration....................................................................................... 281

Je n’arrive pas à restaurer une sauvegarde vers un système d’exploitation différent. ................................... 281

Comment puis-je restaurer des données sous un autre nom de fichier ?....................................................... 282

Comment puis-je restaurer des données vers un autre emplacement ? ........................................................ 282

Comment puis-je restaurer tous les fichiers d’une version unique ?...............................................................282

Comment puis-je déterminer quels fichiers se trouvent sur un support en particulier ? ................................. 282

Je reçois beaucoup d’alertes pendant la restauration. Que se passe-t-il ? .................................................... 282

Les sauvegardes faites avec Data Protector Express sont-elles comprimées ? ............................................ 283

Dépannage des tâches de vérification......................................................................................... 283

Je reçois parfois une « Erreur de synchronisation de flux » quand je vérifie des supports. ........................... 283

Dépannage - Catalogue............................................................................................................... 283

Comment dois-je sélectionner l’emplacement du catalogue dans une installation réseau ?.......................... 283

Comment est-ce que je crée un domaine de gestion de Data Protector Express ? ....................................... 284

Lors d’une récupération suite à une panne de serveur de de sauvegarde , Data Protector Express récupère-t-

il la totalité des informations du catalogue ? ................................................................................................... 284

Dépannage – Messages d’erreur ................................................................................................284

Catalogue corrompu s’affiche lors d’une sauvegarde ou de l’ajout d’un nouvel objet. ................................... 284

Erreur inconnue s’affiche lorsque je restaure des fichiers sous Microsoft Windows. .....................................284

Erreur 630 – Impossible de créer un répertoire s’affiche lorsque je restaure des fichiers sous Microsoft

Windows. ......................................................................................................................................................... 285

Appendix E - Boutons de navigation dans l’interface utilisateur texte.................................287

Appendix F - Utilisation de Microsoft Exchange Server ........................................................289

Plates-formes prises en charge...................................................................................................289

Installation de l'agent de Data Protector Express pour Microsoft Exchange................................ 289

Activation de la licence...........................................................................................................................................290

Configuration de Microsoft Exchange Server ..............................................................................290

Forcer les modes............................................................................................................................................. 291

À propos de l’utilisation de Microsoft Exchange Server...............................................................291

Microsoft Exchange et Windows NT ...................................................................................................................... 292