Page 1

Dell PowerVault DL4000 Backup To Disk Appliance

Guide d'utilisation - Pour les licences de capacité

Page 2

Remarques, précautions et avertissements

REMARQUE : Une REMARQUE indique des informations importantes qui peuvent vous aider à mieux utiliser

l'ordinateur.

PRÉCAUTION : Une PRÉCAUTION indique un risque de dommage matériel ou de perte de données et vous indique

comment éviter le problème.

AVERTISSEMENT : Un AVERTISSEMENT indique un risque d'endommagement du matériel, de blessure corporelle

ou de mort.

©

2013 Dell Inc. Tous droits réservés.

Marques utilisées dans ce document :

PowerVault

sont des marques de Dell Inc.

Unis et dans d'autres pays.

d'Advanced Micro Devices, Inc.

Active Directory

Red Hat

et

Corporation et/ou de ses filiales.

™

PowerConnect

,

®

sont des marques ou des marques déposées de Microsoft Corporation aux États-Unis et/ou dans d'autres pays.

et

Red Hat

sont des marques déposées de Novell Inc. aux États-Unis et dans d'autres pays.

SUSE

®

®

™

,

Intel

AMD

®

Enterprise Linux

OpenManage

®

Microsoft

Citrix,

Systems, Inc. aux États-Unis et/ou dans d'autres pays.

™

Dell

, le logo Dell,

™

®

Pentium

,

est une marque déposée et

,

®

Xeon

,

®

Windows

,

®

sont des marques déposées de Red Hat, Inc. aux États-Unis et/ou dans d'autres pays.

®

®

,

Xen

XenServer

EqualLogic

®

Core

,

®

Windows Server

,

®

Dell Boomi

et

VMware

™

™

Compellent

,

®

Celeron

et

AMD Opteron

XenMotion

®

,

vMotion

Dell Precision

,

™

KACE

,

®

sont des marques déposées d'Intel Corporation aux États-

™

AMD Phenom

,

®

Internet Explorer

,

®

sont des marques ou des marques déposées de Citrix

®

,

vCenterv

ou des marques déposées de VMware, Inc. aux États-Unis ou dans d'autres pays.

Business Machines Corporation.

2013 - 10

Rev. A02

™

,

™

FlexAddress

,

®

,

®

est une marque déposée d'International

IBM

™

OptiPlex

,

™

™

AMD Sempron

et

®

MS-DOS

,

®

est une marque déposée d'Oracle

Oracle

vSphere SRM

Latitude

Force10

,

®

™

et

™

PowerEdge

,

™

Venue

™

sont des marques

Windows Vista

,

vSphere

™

,

™

et

Vostro

®

et

™

Novell

®

sont des marques

®

Page 3

Table des matières

1 Présentation d'AppAssure 5................................................................................................... 11

À propos d'AppAssure 5.........................................................................................................................................11

Technologies AppAssure 5 Core............................................................................................................................ 11

Live Recovery ..................................................................................................................................................11

Recovery Assure..............................................................................................................................................12

Universal Recovery ......................................................................................................................................... 12

Déduplication globale réelle............................................................................................................................ 12

Architecture AppAssure 5 True Scale....................................................................................................................12

Architecture de déploiement AppAssure 5............................................................................................................ 13

AppAssure 5 Smart Agent................................................................................................................................14

AppAssure 5 Core............................................................................................................................................ 15

Processus d'instantané....................................................................................................................................15

Réplication - Site de restauration après sinistre ou fournisseur de services..................................................16

Restauration.....................................................................................................................................................16

Fonctionnalités produit d'AppAssure 5.................................................................................................................. 16

Référentiel........................................................................................................................................................16

Déduplication globale réelle ........................................................................................................................... 17

Cryptage...........................................................................................................................................................18

Réplication........................................................................................................................................................19

RaaS (Restauration en tant que service)......................................................................................................... 20

Rétention et archivage.....................................................................................................................................20

Virtualisation et cloud...................................................................................................................................... 21

Alertes et gestion des événements..................................................................................................................21

Portail de licences AppAssure 5......................................................................................................................21

Console Web....................................................................................................................................................21

API de gestion des services.............................................................................................................................22

Marquage blanc...............................................................................................................................................22

2 Gestion des licences AppAssure 5........................................................................................ 23

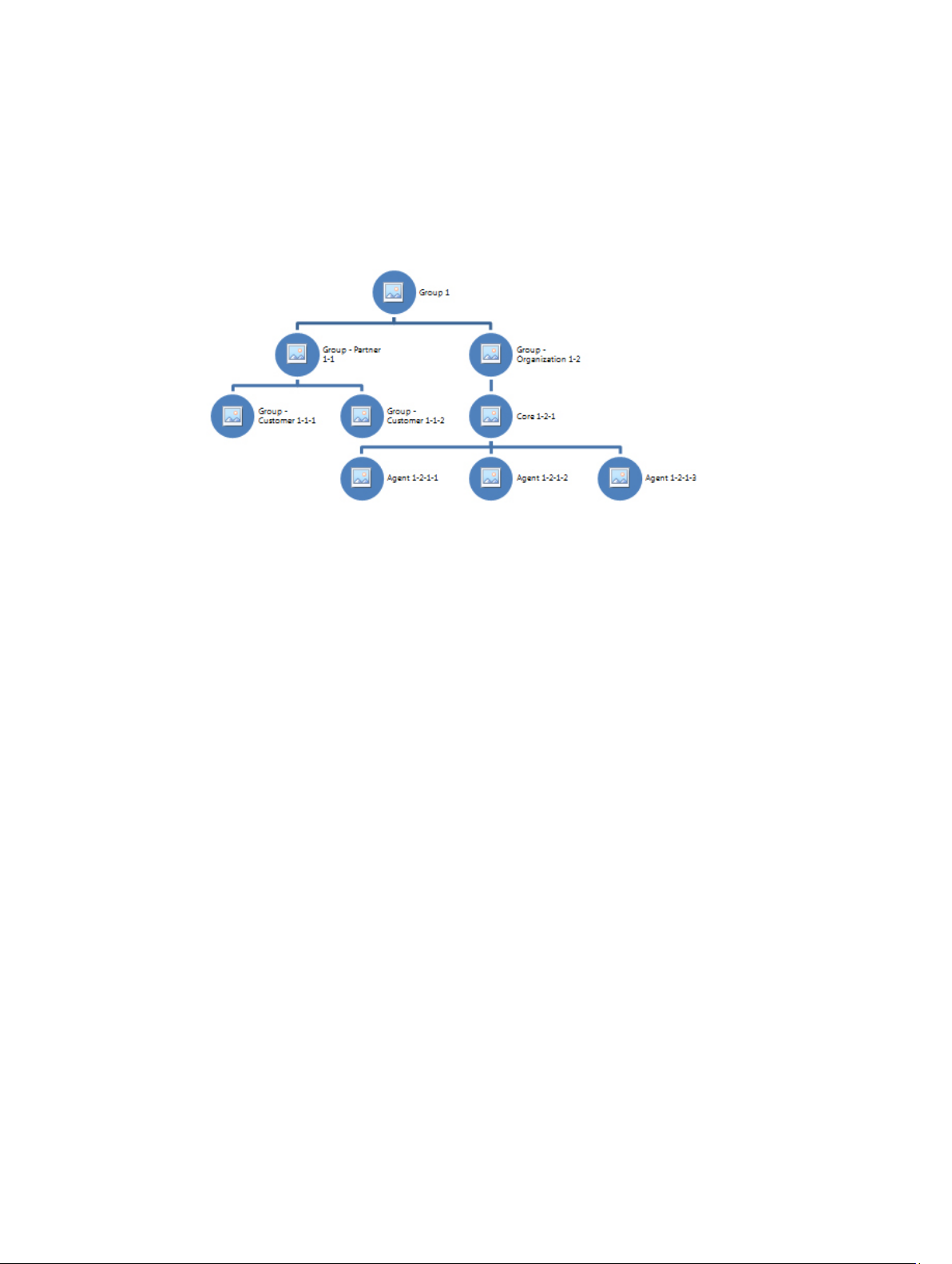

À propos du portail de licences AppAssure 5........................................................................................................ 23

À propos de la navigation dans le portail de licences.....................................................................................23

À propos du License Portal Server.................................................................................................................. 23

À propos des comptes......................................................................................................................................24

Enregistrement de votre appliance sur le Portail de licences............................................................................... 24

Enregistrement de votre appliance sur le Portail de licences existant........................................................... 25

Enregistrement de votre appliance lorsque vous ne disposez pas d'un compte de Portail de licences........ 25

Enregistrement pour un compte de Portail de licences...................................................................................26

Connexion au portail de licences AppAssure 5......................................................................................................27

Page 4

Utilisation de l'Assistant Portail de licences..........................................................................................................27

Ajout d'un core au portail de licences....................................................................................................................29

Ajout d'un agent à l'aide du portail de licences.....................................................................................................29

Configuration des paramètres personnels.............................................................................................................30

Configuration des paramètres de notification par e-mail.......................................................................................30

Modification de votre mot de passe de Portail de licences AppAssure................................................................31

Invitation d'utilisateurs et définition des droits de sécurité des utilisateurs......................................................... 32

Modification des privilèges de sécurité de l'utilisateur...................................................................................33

Révocation des droits d'utilisateur.................................................................................................................. 33

Affichage d'utilisateurs...........................................................................................................................................33

À propos des groupes.............................................................................................................................................34

Gestion des groupes...............................................................................................................................................34

Ajout d'un groupe ou d'un sous-groupe.......................................................................................................... 34

Suppression d'un sous-groupe........................................................................................................................35

Modification des informations sur le groupe...................................................................................................35

Modification des paramètres de personnalisation du groupe racine............................................................. 36

Ajout des informations de société et de facturation à un groupe....................................................................36

Gestion des licences.............................................................................................................................................. 38

Affichage de votre clé de licence.................................................................................................................... 38

Modification du type de licence d'un sous-groupe......................................................................................... 39

À propos de la facturation des licences.......................................................................................................... 39

À propos de la suppression de licences..........................................................................................................39

Configuration des paramètres de portail de licences............................................................................................ 39

Gestion des ordinateurs..........................................................................................................................................40

À propos des rapports du Portail de licences........................................................................................................ 41

Catégorie Résumé............................................................................................................................................41

Catégorie Utilisateur........................................................................................................................................ 42

Catégorie Groupes........................................................................................................................................... 42

Catégorie Machines.........................................................................................................................................42

Catégorie Licences.......................................................................................................................................... 43

Recherche approfondie................................................................................................................................... 44

Génération d'un rapport......................................................................................................................................... 45

Gestion des abonnements aux rapports.................................................................................................................46

3 Travailler avec l'AppAssure 5 Core....................................................................................... 47

Accès à la console AppAssure 5 Core................................................................................................................... 47

Mise à jour des sites de confiance dans Internet Explorer............................................................................. 47

Configuration de navigateurs pour accéder à distance à l'AppAssure 5 Core Console................................. 47

Schéma de configuration de l'AppAssure 5 Core ..................................................................................................48

Gestion des licences ..............................................................................................................................................49

Modifier une clé de licence .............................................................................................................................49

Contacter le serveur de Portail de licences ....................................................................................................49

Page 5

Gestion des paramètres de l'AppAssure 5 Core ....................................................................................................49

Modification du nom d'affichage du core .......................................................................................................50

Régler l'option Heure de tâche nocturne ........................................................................................................50

Modification des paramètres de file d'attente de transfert ............................................................................50

Réglage des paramètres de délai d'attente du client ..................................................................................... 51

Configuration des paramètres de cache de déduplication .............................................................................51

Modification des paramètres du moteur AppAssure 5 ...................................................................................51

Modification des paramètres de connexion de base de données ..................................................................52

Á propos des référentiels ...................................................................................................................................... 53

Schéma de gestion d'un référentiel ...................................................................................................................... 53

Création d'un référentiel ................................................................................................................................. 54

Affichage des détails du référentiel.................................................................................................................56

Modification des paramètres de référentiel ................................................................................................... 57

Extension d'un référentiel existant.................................................................................................................. 58

Ajout d'une spécification de fichier à un référentiel existant .........................................................................58

Vérification d'un référentiel ............................................................................................................................ 60

Suppression d'un référentiel ...........................................................................................................................60

Remontage des volumes..................................................................................................................................60

Restauration d'un référentiel........................................................................................................................... 61

Gestion de la sécurité ............................................................................................................................................61

Ajout d'une clé de chiffrement ........................................................................................................................61

Modification d'une clé de chiffrement ............................................................................................................62

Modification d'une phrase d'authentification de clé de chiffrement ............................................................. 62

Importation d'une clé de chiffrement ..............................................................................................................62

Exportation d'une clé de chiffrement ..............................................................................................................63

Suppression d'une clé de chiffrement ............................................................................................................ 63

Comprendre la réplication ..................................................................................................................................... 63

À propos de la réplication ............................................................................................................................... 63

À propos de l'amorçage ..................................................................................................................................64

À propos du basculement et de la restauration dans AppAssure 5 ............................................................... 65

À propos de la réplication et des points de restauration chiffrés ...................................................................65

À propos de la stratégie de rétention de la réplication ...................................................................................66

Considérations sur les performances de transfert de données répliquées ....................................................66

Schéma d'exécution d'une réplication ..................................................................................................................67

Réplication vers un core autogéré...................................................................................................................67

Réplication vers un core géré par un tiers.......................................................................................................70

Surveillance de la réplication ..........................................................................................................................73

Paramètres de gestion de réplication .............................................................................................................74

Suspension d'une réplication ................................................................................................................................ 74

Retrait d'un agent de la réplication sur le core source................................................................................... 75

Suppression d'un agent du core cible............................................................................................................. 75

Suppression d'un core cible de la réplication................................................................................................. 75

Page 6

Suppression d'un core source de la réplication..............................................................................................75

Restauration de données répliquées .............................................................................................................. 76

Schéma de basculement et restauration .............................................................................................................. 76

Configuration d'un environnement pour le basculement ................................................................................76

Exécution d'un basculement vers le core cible .............................................................................................. 77

Effectuer une restauration .............................................................................................................................. 77

Gestion des événements ....................................................................................................................................... 78

Configuration des groupes de notification ......................................................................................................79

Configuration d'un serveur de courrier électronique et d'un modèle de notification par courrier

électronique .................................................................................................................................................... 80

Configuration de la réduction des répétitions .................................................................................................81

Configuration de la rétention des événements ............................................................................................... 82

Gestion de la restauration ..................................................................................................................................... 82

À propos des informations système ...................................................................................................................... 82

Affichage des informations système ...............................................................................................................82

Téléchargement des programmes d'installation ...................................................................................................82

À propos du programme d'installation de l'agent ................................................................................................. 83

Téléchargement et installation du programme d'installation de l'agent ........................................................ 83

À propos de Local Mount Utility ............................................................................................................................ 83

Téléchargement et installation de l'utilitaire Local Mount Utility ................................................................... 83

Ajout d'un core à l'utilitaire Local Mount Utility ..............................................................................................84

Montage d'un point de restauration à l'aide de Local Mount Utility (LMU) ....................................................85

Exploration d'un point de restauration monté à l'aide de l'utilitaire LMU (Local Mount Utility) .....................86

Démontage d'un point de restauration à l'aide de Local Mount Utility ...........................................................86

À propos de la barre de menus de l'utilitaire Local Mount Utility ...................................................................87

Utiliser AppAssure 5 Core et les options d'agent............................................................................................ 87

Gestion des stratégies de rétention .......................................................................................................................88

À propos de l'archivage .........................................................................................................................................88

Création d'une archive ....................................................................................................................................88

Importation d'une archive ...............................................................................................................................89

Gestion de la capacité d'attachement SQL ........................................................................................................... 89

Configuration de la capacité d'attachement SQL ........................................................................................... 90

Configuration des vérifications de capacité d'attachement et de troncature des journaux SQL

nocturnes ........................................................................................................................................................ 91

Gestion des vérifications de montabilité de base de données Exchange et de troncature des journaux ............91

Configuration de la montabilité de base de données Exchange et de la troncature des journaux ................ 91

Forçage d'une vérification de montabilité .......................................................................................................92

Forçage des vérifications de somme de contrôle ...........................................................................................92

Forcer la troncature des journaux ...................................................................................................................92

Indicateurs d'état de points de restauration ...................................................................................................93

4 Gestion de l'appliance DL4000 Backup To Disk...................................................................95

Page 7

Surveillance de l'état de l'appliance DL4000 Backup To Disk................................................................................95

Affichage de l'état des contrôleurs de l'appliance DL4000 Backup To Disk................................................... 95

Affichage de l'état des enceintes.................................................................................................................... 95

Affichage de l'état des disques virtuels...........................................................................................................96

Provisionnement du stockage................................................................................................................................ 97

Provisionnement du stockage sélectionné......................................................................................................98

Suppression de l'allocation d'espace pour un disque virtuel................................................................................ 98

Résolution des tâches ayant échoué..................................................................................................................... 99

Mise à niveau de l'appliance DL4000 Backup To Disk........................................................................................... 99

Réparation de l'appliance DL4000 Backup To Disk................................................................................................ 99

5 À propos de la protection des stations de travail et des serveurs ................................101

À propos de la protection des stations de travail et des serveurs ......................................................................101

Configuration des paramètres de la machine ......................................................................................................101

Affichage et modification des paramètres de configuration ........................................................................ 101

Affichage des informations système d'une machine ....................................................................................102

Configuration de groupes de notification pour les événements système .....................................................102

Modification des Groupes de notification pour les événements système ....................................................104

Personnalisation des paramètres de stratégie de rétention .........................................................................106

Affichage d'informations de licence .............................................................................................................108

Modification des horaires de protection .......................................................................................................108

Modification des paramètres de transfert .................................................................................................... 109

Redémarrage d'un service ............................................................................................................................112

Affichage des journaux de machine ............................................................................................................. 112

Protection d'une machine ....................................................................................................................................112

Déploiement du logiciel de l'agent lors de la protection d'un agent............................................................. 114

Création d'horaires personnalisés pour les volumes ....................................................................................115

Modification des paramètres d'Exchange Server ........................................................................................ 116

Modification des paramètres de SQL Server ................................................................................................116

Déploiement d'un agent (installation en mode Pousser) .....................................................................................117

Réplication d'un nouvel agent ............................................................................................................................. 117

Gestion des ordinateurs .......................................................................................................................................118

Retrait d'une machine ................................................................................................................................... 119

Réplication de données d'agent d'une machine ...........................................................................................119

Définir la priorité de réplication d'un agent .................................................................................................. 119

Annulation d'opérations d'un ordinateur ...................................................................................................... 120

Affichage de l'état d'une machine et d'autres détails ..................................................................................120

Gestion de plusieurs ordinateurs .........................................................................................................................121

Déploiement sur plusieurs machines ............................................................................................................121

Surveillance du déploiement de plusieurs ordinateurs ................................................................................ 126

Protection de plusieurs machines .................................................................................................................126

Suivi de la protection de plusieurs machines ............................................................................................... 127

Page 8

Gestion des instantanés et points de restauration ..............................................................................................128

Affichage de points de restauration ..............................................................................................................128

Affichage d'un point de restauration particulier............................................................................................129

Montage d'un point de restauration pour une machine Windows ............................................................... 129

Démontage des points de restauration sélectionnés.................................................................................... 130

Démontage de tous les points de restauration..............................................................................................130

Montage d'un volume de points de restauration sur un ordinateur Linux ....................................................131

Suppression de points de restauration ......................................................................................................... 131

Suppression d'une chaîne de points de restauration orphelins....................................................................132

Forcer un instantané ..................................................................................................................................... 133

Suspension et reprise de la protection ......................................................................................................... 133

Restauration des données ...................................................................................................................................133

À propos de l'exportation des données protégées de machines Windows vers des machines virtuelles...134

Exportation des informations de sauvegarde de votre machine Windows vers une machine virtuelle .......135

Exportation des données Windows à l'aide de l'exportation ESXi ............................................................... 135

Exportation des données à l'aide de l'exportation VMware Workstation .................................................... 136

Exportation de données à l'aide de l'exportation Hyper-V ........................................................................... 139

Exécution d'une restauration (rollback) ........................................................................................................141

Exécution d'une restauration (rollback) pour une machine Linux avec la ligne de commande....................142

À propos de la restauration sans système d'exploitation pour des machines Windows ................................... 143

Prérequis d'exécution d'une restauration sans système d'exploitation d'un ordinateur Windows .............143

Stratégie d'exécution d'une restauration sans système d'exploitation (BMR) d'un ordinateur Windows .........144

Création d'un CD d'image ISO amorçable......................................................................................................144

Chargement d'un CD d'amorçage .................................................................................................................146

Lancement d'une restauration à partir de l'AppAssure 5 Core .................................................................... 147

Adressage de volumes ..................................................................................................................................147

Affichage de l'avancement de la restauration ..............................................................................................148

Démarrage du serveur cible restauré ...........................................................................................................148

Réparation des problèmes de démarrage......................................................................................................148

Exécution d'une restauration sans système d'exploitation pour une machine Linux ......................................... 149

Installation de l'utilitaire d'écran................................................................................................................... 150

Création de partitions amorçables sur une machine Linux........................................................................... 151

Affichage d'événements et d'alertes ...................................................................................................................151

6 Protection des clusters de serveurs....................................................................................153

À propos de la protection des clusters de serveurs dans AppAssure 5 ............................................................. 153

Applications et types de clusters pris en charge ..........................................................................................153

Protection d'un cluster ........................................................................................................................................ 154

Protection des nœuds dans un cluster ................................................................................................................155

Processus de modification des paramètres de nœud de cluster ........................................................................156

Stratégie de configuration des paramètres de cluster ........................................................................................157

Modification des paramètres de cluster .......................................................................................................157

Page 9

Configuration des notifications d'événements de cluster ............................................................................ 157

Modification de la stratégie de rétention du cluster .....................................................................................159

Modification des horaires de protection du cluster ......................................................................................159

Modification des paramètres de transfert de cluster ...................................................................................159

Conversion d'un nœud de cluster protégé en agent ........................................................................................... 160

Affichage des Informations de cluster de serveur ..............................................................................................160

Affichage des informations système de cluster ............................................................................................160

Affichage des informations de résumé ......................................................................................................... 161

Travailler avec des points de restauration de cluster .........................................................................................161

Gestion des instantanés d'un cluster .................................................................................................................. 162

Forçage d'un instantané de cluster .............................................................................................................. 162

Suspension et reprise d'instantanés de cluster ............................................................................................162

Démontage des points de restauration locaux ....................................................................................................163

Exécution d'une restauration de clusters et de nœuds de cluster ......................................................................163

Effectuer une restauration automatique de clusters CCR (Exchange) et DAG .............................................163

Exécution d'une restauration de clusters SCC (Exchange, SQL)...................................................................164

Réplication des données de cluster .................................................................................................................... 164

Retrait de la protection d'un cluster ....................................................................................................................164

Retrait de la protection des nœuds de cluster .................................................................................................... 164

Retrait de la protection de tous les nœuds d'un Cluster ...............................................................................165

Affichage d'un cluster ou d'un rapport de nœud .................................................................................................165

7 Rapports....................................................................................................................................167

À propos des rapports ......................................................................................................................................... 167

À propos de la barre d'outils Rapports ................................................................................................................167

À propos des rapports de conformité ..................................................................................................................168

À propos des rapports d'erreurs ......................................................................................................................... 168

À propos du rapport de résumé de core ..............................................................................................................168

Résumé des référentiels ............................................................................................................................... 169

Résumé des agents .......................................................................................................................................169

Génération d'un rapport pour un core ou un agent .............................................................................................169

À propos des rapports de core de la Central Management Console .................................................................. 170

Génération d'un rapport depuis la Central Management Console ......................................................................170

8 Exécution d'une restauration totale de la DL4000 Backup To Disk Appliance.............171

Création d'une partition RAID 1 pour le système d'exploitation...........................................................................171

Installation du système d'exploitation..................................................................................................................172

Exécution de Recovery and Update Utility........................................................................................................... 172

9 Modification manuelle du nom d'hôte.................................................................................175

Arrêt du service AppAssure Core.........................................................................................................................175

Suppression de certificats de serveur AppAssure...............................................................................................175

Page 10

Suppression du serveur Core et des clés de registre.......................................................................................... 175

Lancement d'AppAssure Core avec le nouveau nom d'hôte............................................................................... 176

Modification du nom d'affichage dans AppAssure..............................................................................................176

Mise à jour des sites de confiance dans Internet Explorer..................................................................................176

10 Annexe A : Créature de scripts...........................................................................................177

À propos de la création de scripts PowerShell ...................................................................................................177

Conditions requises pour la création de scripts Powershell ........................................................................ 177

Test de scripts ...............................................................................................................................................177

Paramètres d'entrée ............................................................................................................................................178

AgentProtectionStorageConfiguration (namespace

Replay.Common.Contracts.Agents)AgentTransferConfiguration (namespace

Replay.Common.Contracts.Transfer)BackgroundJobRequest (namespace

Replay.Core.Contracts.BackgroundJobs)ChecksumCheckJobRequest (namespace

Replay.Core.Contracts.Exchange.ChecksumChecks)DatabaseCheckJobRequestBase (namespace

Replay.Core.Contracts.Exchange)ExportJobRequest (namespace Replay.Core.Contracts.Export)

NightlyAttachabilityJobRequest (namespace Replay.Core.Contracts.Sql) RollupJobRequest

(namespace Replay.Core.Contracts.Rollup) TakeSnapshotResponse (namespace

Replay.Agent.Contracts.Transfer)TransferJobRequest (namespace Replay.Core.Contracts.Transfer)

TransferPostscriptParameter (namespace

Replay.Common.Contracts.PowerShellExecution)TransferPrescriptParameter (namespace

Replay.Common.Contracts.PowerShellExecution)VirtualMachineLocation (namespace

Replay.Common.Contracts.Virtualization)VolumeImageIdsCollection (namespace

Replay.Core.Contracts.RecoveryPoints) VolumeName (namespace

Replay.Common.Contracts.Metadata.Storage)VolumeNameCollection (namespace

Replay.Common.Contracts.Metadata.Storage) VolumeSnapshotInfo (namesapce

Replay.Common.Contracts.Transfer)VolumeSnapshotInfoDictionary (namespace

Replay.Common.Contracts.Transfer) ............................................................................................................ 178

Pretransferscript.ps1 .....................................................................................................................................183

Posttransferscript.ps1 ...................................................................................................................................184

Preexportscript.ps1 .......................................................................................................................................184

Postexportscript.ps1 ......................................................................................................................................185

Prenightlyjobscript.ps1 ..................................................................................................................................186

Postnightlyjobscript.ps1.................................................................................................................................187

Modèles de script ................................................................................................................................................189

11 Obtenir de l'aide.................................................................................................................... 191

Recherche de documentation.............................................................................................................................. 191

Recherche de mises à jour du logiciel................................................................................................................. 191

Contacter Dell.......................................................................................................................................................191

Commentaires sur la documentation....................................................................................................................191

Page 11

1

Présentation d'AppAssure 5

Ce chapitre décrit les fonctions, la fonctionnalité et l'architecture d'AppAssure 5.

À propos d'AppAssure 5

AppAssure 5 définit une nouvelle norme pour la protection unifiée des données en combinant la sauvegarde, la

réplication et la restauration en une solution unique conçue pour être la méthode de sauvegarde la plus rapide et la plus

fiable pour la protection des machines virtuelles (VM) et physiques ainsi que des environnements infonuagiques.

AppAssure 5 combine la sauvegarde et la réplication en un seul produit de protection des données unifié et intégré.

AppAssure 5 assure également la reconnaissance des applications pour garantir la fiabilité de la restauration des

données d'application à partir de vos sauvegardes. AppAssure 5 repose sur True Scale™, nouvelle architecture en

attente de brevet qui offre les performances de sauvegarde les plus rapides, avec des objectifs de temps de

restauration (RTO) et de point de restauration (RPO) pratiquement égaux à zéro.

AppAssure 5 combine plusieurs technologies de pointe uniques et innovantes :

• Live Recovery

• Recovery Assure

• Universal Recovery

• Déduplication globale réelle

Ces technologies sont conçues pour une intégration sécurisée à des fins de restauration après sinistre dans le cloud et

de restauration fiable et rapide. Grâce à son magasin d'objets évolutif et à des fonctions intégrées de déduplication,

compression, chiffrement et réplication sur toute infrastructure dans un nuage privé ou public, AppAssure 5 peut

rapidement traiter des pétaoctets de données. Les applications et données des serveurs peuvent être restaurées en

quelques minutes à des fins de rétention des données (DR) et de conformité.

AppAssure 5 prend en charge les environnements à plusieurs hyperviseurs, y compris ceux qui fonctionnent sous

VMware vSphere et Microsoft Hyper-V (qui constituent des clouds privés et publics). AppAssure 5 vous apporte des

avances technologiques, tout en réduisant sensiblement les coûts de gestion informatique et de stockage.

Technologies AppAssure 5 Core

Live Recovery

AppAssure 5 Live Recovery (Restauration en direct) est une technologie de restauration instantanée des VM ou

serveurs. Elle vous donne un accès quasi continu aux volumes de données sur des serveurs virtuels ou physiques. Vous

pouvez restaurer la totalité d'un volume avec des valeurs RTO pratiquement égales à zéro et un RPO en minutes.

La technologie de réplication et de sauvegarde AppAssure 5 enregistre des instantanés simultanés de plusieurs VM ou

serveurs, offrant une protection quasi-instantanée des données et des systèmes. Vous pourrez reprendre l'utilisation du

serveur directement depuis le fichier de sauvegarde sans attendre une restauration complète au stockage de

production. Les utilisateurs maintiennent leur productivité et les services IT réduisent leurs délais de restauration pour

satisfaire aux accords de niveau de service RTO et RPO actuels toujours plus rigoureux.

11

Page 12

Recovery Assure

AppAssure Recovery Assure vous permet d'effectuer automatiquement des tests de restauration et la vérification des

sauvegardes. Ceci inclut, sans s'y limiter, les systèmes de fichiers, Microsoft Exchange 2007, 2010 et 2013, ainsi que

différentes versions de Microsoft SQL Server 2005, 2008, 2008 R2 et 2012. Recovery Assure permet la restauration des

applications et des sauvegardes dans des environnements virtuels et physiques. Il inclut un algorithme complet de

vérification de l'intégrité basé sur des clés SHA 256 bits qui contrôlent que chaque bloc de disque est correct dans la

sauvegarde pendant l'archivage, la réplication et la génération des données de départ. Cela garantit que la corruption

des données est identifiée très tôt, ce qui empêche le maintien ou le transfert de blocs de données corrompus pendant

le processus de sauvegarde.

Universal Recovery

La technologie Universal Recovery vous offre une flexibilité de restauration d'ordinateur illimitée. Vous pouvez restaurer

vos sauvegardes depuis des systèmes physiques vers des machines virtuelles, de machine virtuelle à machine virtuelle,

de machine virtuelle à système physique ou de système physique à système physique et effectuer des restaurations

sans système d'exploitation sur du matériel différent. Par exemple, P2V, V2V, V2P, P2P, P2C, V2C, C2P et C2V.

La technologie Universal Recovery accélère aussi les déplacements sur plusieurs plateformes parmi les machines

virtuelles. Par exemple, le déplacement de VMware à Hyper-V ou de Hyper-V à VMware. Universal Recovery effectue

des constructions dans des restaurations au niveau de l'application, au niveau de l'élément et au niveau de l'objet

(fichiers, dossier, e-mail, éléments de calendrier, bases de données et applications individuels). Avec AppAssure 5, vous

pouvez restaurer ou exporter de physique à cloud ou de virtuel à cloud.

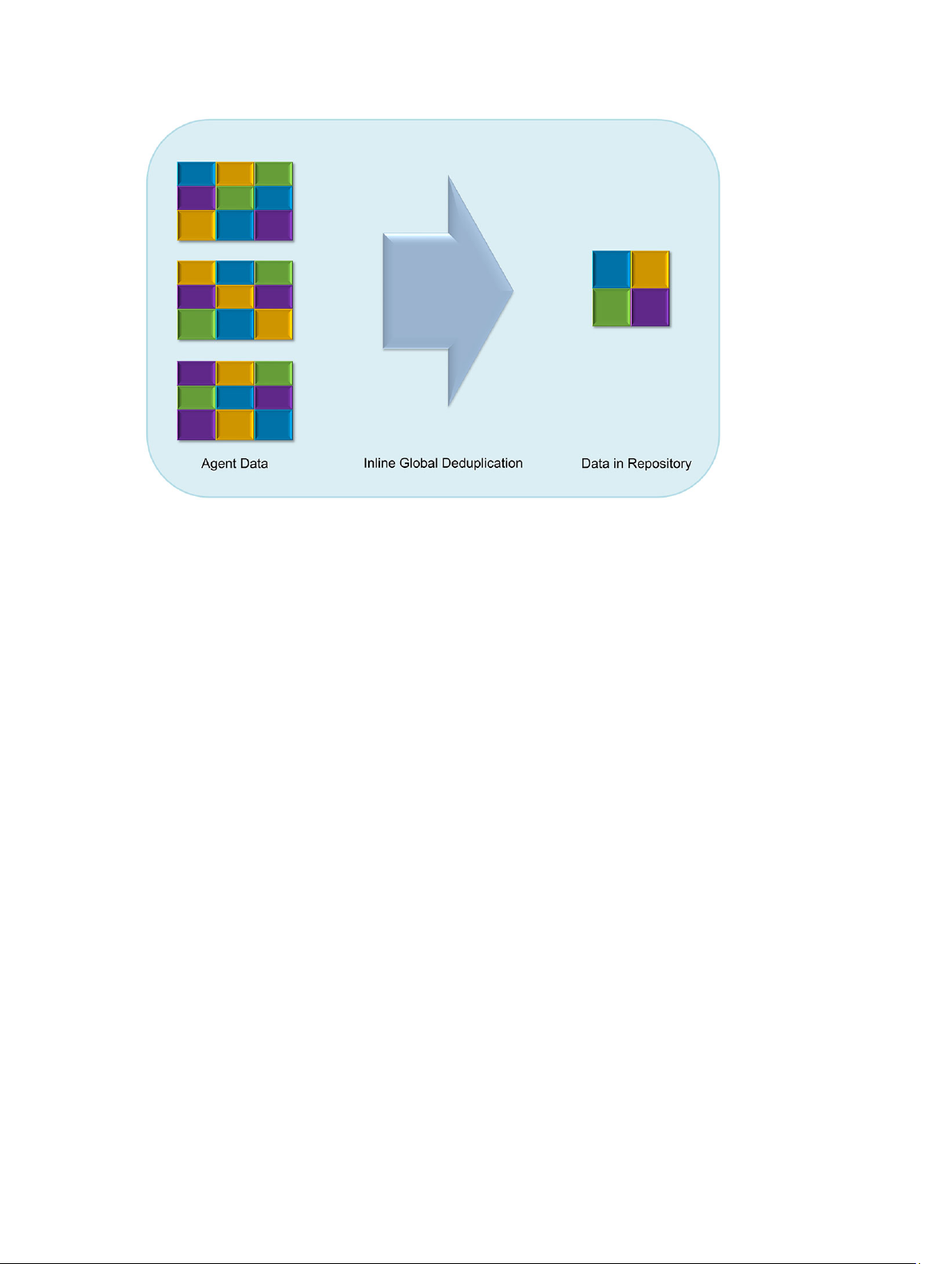

Déduplication globale réelle

AppAssure 5 offre une fonction de déduplication réellement globale qui réduit de façon significative les exigences de

capacité du disque physique en proposant des ratios de réduction de l'espace excédant 50:1, tout en continuant à

satisfaire aux exigences de stockage des données. La compression au niveau du bloc inline d'AppAssure True Scale et

les performances de déduplication de vitesse de ligne, alliées aux vérifications d'intégrité intégrées, empêchent la

corruption des données d'affecter la qualité des processus de sauvegarde et d'archivage.

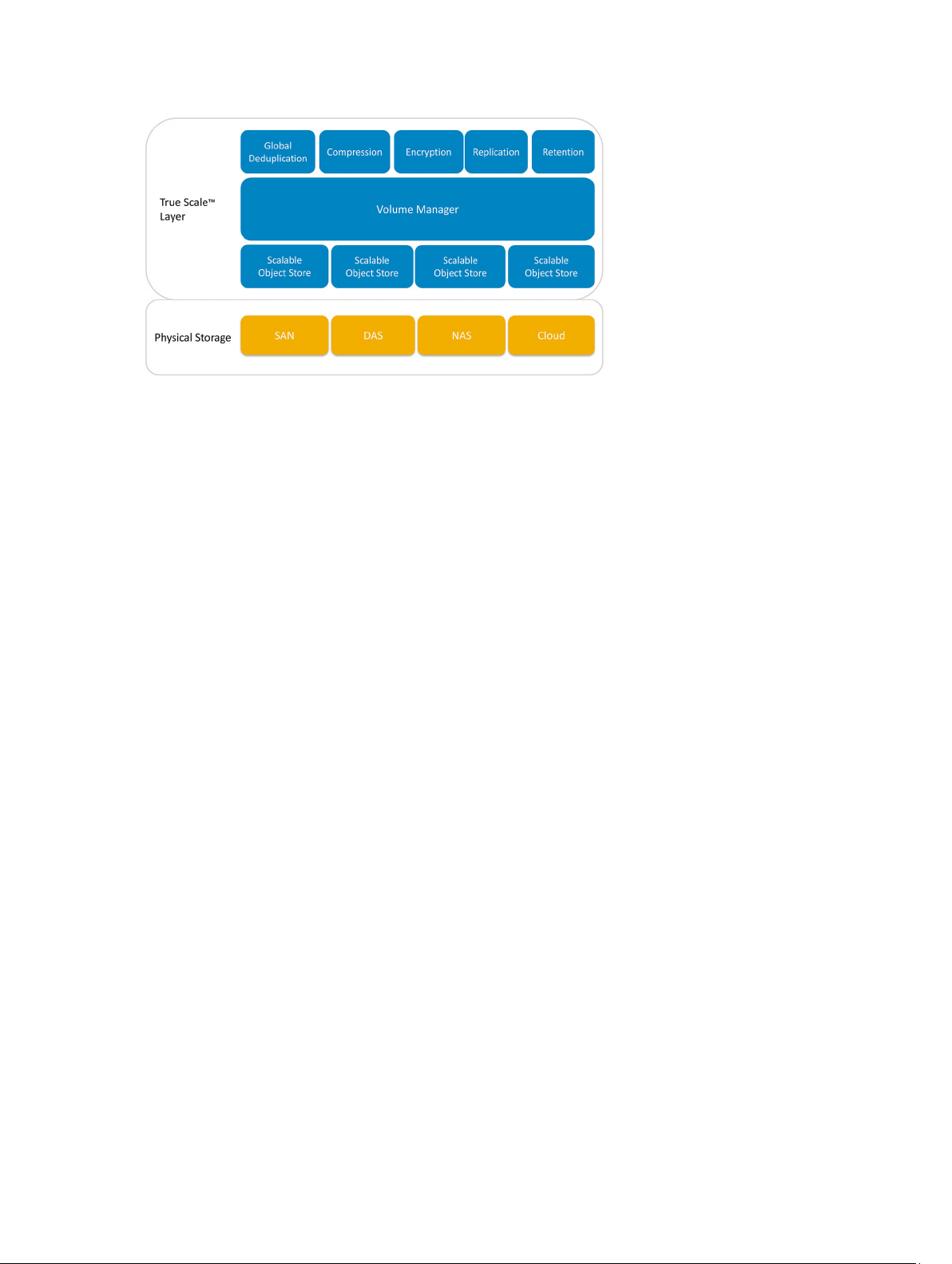

Architecture AppAssure 5 True Scale

AppAssure 5 repose sur l'architecture AppAssure True Scale. Il tire parti de cette architecture dynamique de canaux à

plusieurs cores, optimisée pour offrir en continu des performances robustes pour vos environnements d'entreprise. True

Scale est conçu de toutes pièces pour une évolutivité linéaire, et pour le stockage et la gestion efficaces de grands

volumes de données. Il offre des RTO et RPO de quelques minutes sans nuire aux performances. Il comprend un

gestionnaire d'objets et de volumes, qui intègre déduplication globale, compression, cryptage, réplication et rétention.

Le diagramme suivant décrit l'architecture AppAssure True Scale.

12

Page 13

Figure 1. Architecture AppAssure True Scale

AppAssure Volume Manager et un magasin d'objets évolutif servent de base à l'architecture AppAssure 5 True Scale.

Le magasin d'objets évolutif stocke des instantanés au niveau du bloc qui sont capturés de serveurs virtuels et

physiques. Le Gestionnaire de volumes gère les nombreux magasins d'objets, en fournissant un référentiel commun ou

un stockage « juste à temps » adapté aux besoins. Le magasin de données prend tout en charge simultanément avec

des E/S asynchrones qui offrent un haut débit avec une latence minimale et optimise l'utilisation du système. Le

référentiel réside sur différentes technologies de stockage telles que SAN (Storage Area Network), DAS (Direct

Attached Storage) ou NAS (Network Attached Storage).

Le gestionnaire de volumes AppAssure joue un rôle semblable à celui du gestionnaire de volumes d'un système

d'exploitation. Il regroupe divers périphériques de stockage, parfois de tailles et de types différents, et les combine pour

former des volumes logiques à l'aide de stratégies d'allocation en bandes ou séquentielle. La banque d'objets

enregistre, récupère les objets dérivés d'instantanés avec reconnaissance de l'application, en assure la maintenance,

puis les réplique. Le gestionnaire de volumes offre des performances d'E/S évolutives alliées à la déduplication globale

des données, au cryptage et à la gestion de la rétention.

Architecture de déploiement AppAssure 5

AppAssure 5 est un produit de sauvegarde et restauration évolutif qui se déploie souplement au sein de l'entreprise ou

en tant que service distribué par un fournisseur de services gérés. Le type du déploiement dépend de la taille et des

exigences du client. La préparation au déploiement d'AppAssure 5 inclut la planification de la topologie de stockage du

réseau, la planification de l'infrastructure de restauration du matériel du core et de restauration après sinistre ainsi que

la planification de la sécurité.

L'architecture de déploiement d'AppAssure 5 est constituée de composants locaux et distants. Les composants distants

peuvent être facultatifs pour les environnements qui n'ont pas besoin d'utiliser un site de récupération après sinistre ou

un fournisseur de services gérés pour effectuer la restauration hors site. Un déploiement local de base comprend un

serveur de sauvegarde appelé le core, et une ou plusieurs machines protégées dénommées agents. Le composant hors

site est activé à l'aide de la réplication, pour fournir des fonctionnalités de restauration complète sur le site DR.

AppAssure 5 Core utilise des images de base et des instantanés incrémentiels pour compiler les points de restauration

des agents protégés.

De plus, AppAssure 5 reconnaît les applications car il peut détecter la présence de Microsoft Exchange et de SQL, ainsi

que de leurs bases de données et fichiers journaux respectifs, puis regrouper automatiquement ces volumes avec

dépendance pour une protection exhaustive et une restauration efficace. Cela garantit que vos sauvegardes ne sont

jamais incomplètes lorsque vous effectuez des restaurations. Les sauvegardes sont réalisées à l'aide d'instantanés de

niveau bloc avec reconnaissance de l'application. AppAssure 5 peut également tronquer les journaux des serveurs

Microsoft Exchange et SQL Server protégés.

13

Page 14

Le diagramme suivant illustre un déploiement AppAssure 5 simple. Dans ce diagramme, les agents AppAssure sont

installés sur des machines comme le serveur de fichiers, le serveur d'e-mail, le serveur de base de données ou des

machines virtuelles, et ils se connectent à un seul core AppAssure qui les protège et joue également le rôle de

référentiel central. Le portail de licences AppAssure 5 gère les abonnements aux licences, les groupes et les utilisateurs

des agents et des cores de votre environnement. Le portail de licences permet aux utilisateurs de se connecter,

d'activer des comptes, de télécharger des logiciels, et de déployer des agents et des cores en fonction des licences

dont vous disposez pour votre environnement.

Figure 2. Architecture de déploiement AppAssure 5 de base

Vous pouvez également déployer plusieurs cores AppAssure comme le montre le diagramme suivant. Une console

centrale gère plusieurs cores.

Figure 3. Architecture de déploiement AppAssure 5 avec plusieurs cores

AppAssure 5 Smart Agent

L'AppAssure 5 Smart Agent s'installe sur les ordinateurs protégés par l'AppAssure 5 Core. Le Smart Agent fait le suivi

des blocs modifiés sur le volume de disque puis prend un instantané de l'image des blocs modifiés à un intervalle de

protection prédéfini. Les instantanés incrémentiels au niveau du bloc évitent à l'utilisateur d'avoir à copier de façon

répétée les mêmes données depuis l'ordinateur protégé vers le Core. Le Smart Agent reconnaît les applications et reste

14

Page 15

dormant lorsque vous ne l'utilisez pas, son pourcentage d'utilisation de l'unité centrale étant pratiquement de zéro (0)

pour cent et son utilisation de la mémoire de 20 Mo. Lorsque le Smart Agent est actif, il utilise jusqu'à 2 à 4 pour cent de

l'UC et moins de 150 Mo de mémoire, ce qui couvre le transfert des instantanés au Core. Ces valeurs sont bien

inférieures à celles des programmes logiciels hérités qui utilisent beaucoup plus de l'UC et de la mémoire, même

lorsqu'ils sont dormants.

L'AppAssure 5 Smart Agent reconnaît les applications car il détecte le type de l'application installée et l'emplacement

des données. Il regroupe automatiquement les volumes de données avec dépendance, telles que les bases de données,

puis les journalise ensemble pour assurer une protection efficace et une restauration rapide. Une fois configuré, l'agent

utilise une technologie intelligente pour faire le suivi des blocs modifiés sur les volumes de disque protégés. Lorsque

l'instantanéest est prêt, il est rapidement transféré à l'AppAssure 5 Core à l'aide de connexions à base de socket

intelligentes multithreads. Pour conserver la bande passante de l'UC et la mémoire sur les ordinateurs protégés, le

smart agent ne chiffre pas et ne déduplique pas les données à la source et les ordinateurs et agents sont associés à un

core à des fins de protection.

AppAssure 5 Core

L'AppAssure 5 Core est le composant central de l'architecture de déploiement AppAssure 5. Le core stocke et gère

toutes les sauvegardes de l'ordinateur et fournit des services de core pour la sauvegarde, la restauration et la rétention,

la réplication, l'archivage et la gestion. Le core est un ordinateur autonome adressable sur un réseau qui exécute une

variante 64 bits du système d'exploitation Microsoft Windows. AppAssure 5 effectue la compression inline à base cible,

le chiffrement et la déduplication des données reçues de l'agent. Le core stocke ensuite les sauvegardes d'instantanés

dans un référentiel, qui peut résider sur diverses technologies de stockage telles que SAN (Storage Area Network), DAS

(Direct Attached Storage) ou NAS (Network Attached Storage).

Le référentiel peut également résider sur un stockage interne au sein du core. Pour gérer le core, il suffit d'accéder à

l'adresse URL suivante à partir d'un navigateur Web : https://CORENAME:8006/apprecovery/admin. En interne, tous les

services de core sont accessibles par l'intermédiaire des API REST. Vous pouvez accéder aux services du core depuis

le core ou directement sur Internet à partir de toute application qui peut envoyer une demande HTTP/HTTPS et recevoir

une réponse HTTP/HTTPS. Toutes les opérations API s'effectuent sur SSL et sont authentifiées mutuellement à l'aide de

certificats X.509 v3.

Chaque core est associé (mis en paire) à un autre core pour la réplication.

Processus d'instantané

Le processus de protection AppAssure commence par le transfert d'une image de base depuis une machine d'agent

vers le core (seul moment où le système doit transporter une copie complète de la machine sur le réseau, dans des

conditions de fonctionnement normal), suivi par des instantanés incrémentiels pendant tout le reste de la durée de vie

du système. L'agent AppAssure 5 pour Windows utilise le service de copie fantôme de volume Microsoft (Volume

Shadow Copy Service, VSS) pour geler les données d'application et les figer sur le disque, afin de capturer une

sauvegarde cohérente avec le système d'exploitation et avec les applications. Lorsqu'un instantané est créé, le service

d'écriture VSS du serveur cible interdit l'écriture de contenu sur le disque. Pendant ce processus de suspension de

l'écriture du contenu sur le disque, toutes les E/S de disque sont mises en file d'attente ; elles reprennent uniquement

quand l'instantané est terminé, alors que les opérations déjà en cours sont terminées et que tous les fichiers ouverts

sont fermés. Le processus de création d'une copie fantôme n'a aucun impact significatif sur les performances du

système de production.

AppAssure utilise Microsoft VSS car il inclut une prise en charge intégrée de toutes les technologies internes à

Windows, notamment le NTFS, le registre, Active Directory, etc., pour vider les données sur disque avant de créer

l'instantané. De plus, d'autres applications d'entreprise comme Microsoft Exchange et SQL Server utilisent des plug-ins

de processus d'écriture VSS pour recevoir une notification lorsqu'un instantané est préparé et lorsqu'il faut vider ses

pages de base de données endommagées sur disque pour placer la base de données dans un état de transaction

cohérent. Attention, notez bien que VSS sert à figer les données du système et des applications sur le disque, mais pas à

15

Page 16

créer l'instantané. Les données capturées sont rapidement transférées vers AppAssure 5 Core, où elles sont stockées.

L'utilisation de VSS pour la sauvegarde ne met pas le serveur d'applications en mode Sauvegarde très longtemps, car la

durée nécessaire pour exécuter l'instantané se mesure en secondes, pas en heures. Autre avantage de l'utilisation

de VSS pour la sauvegarde : cela permet de prendre un instantané de grandes quantités de données en une seule

opération, car l'instantané est créé au niveau du volume.

Réplication - Site de restauration après sinistre ou fournisseur de services

Le processus de réplication dans AppAssure exige une relation source-cible associés entre deux cores. Le core source

copie les points de restauration des agents protégés, puis les transmet de façon synchrone et continue à un core cible

dans un site de restauration après sinistre distant. L'emplacement hors site peut être un centre de données (core auto

géré) appartenant à une société ou un emplacement ou environnement cloud d'un MSP (Managed Service Provider Fournisseur de services tiers) géré par un tiers. Lors d'une réplication à un MSP, utilisez des flux de travail intégrés qui

vous permettent de demander des connexion et de recevoir des notifications de commentaires automatiques. Pour le

transfert initial de données, effectuez l'amorçage de données à l'aide d'un support externe; cela est utile pour les

ensembles de données importants ou les sites dont les liens sont lents.

En cas de panne grave, AppAssure 5 prend en charge le basculement et la restauration automatique dans les

environnements répliqués. En cas de panne compréhensive, le core cible du site secondaire peut restaurer des

instances à partir d'agents répliqués et commencer immédiatement la protection sur les ordinateurs basculés. Suite à la

restauration du site principal, le core répliqué peut restaurer automatiquement des données à partir des instances

restaurées sur les agents du site principal.

Restauration

La restauration peut être réalisée au site local ou au site à distance répliqué. Une fois le déploiement en état stable avec

une protection locale et une réplication optionnelle, l'AppAssure 5 Core vous permet de réaliser une restauration à

l'aide de Recovery Assure, Universal Recovery ou Live Recovery.

Fonctionnalités produit d'AppAssure 5

Grâce à AppAssure 5, vous pouvez gérer toutes les facettes de la protection et de la restauration des données critiques

en utilisant les fonctions et fonctionnalités suivantes.

• Référentiel

• Déduplication globale réelle

• Chiffrement

• Réplication

• RaaS (Restauration en tant que service)

• Rétention et archivage

• Virtualisation et nuage

• Alertes et gestion des événements

• Portail de licences AppAssure 5

• Console Web

• API de gestion des services

• Marquage blanc

Référentiel

Le référentiel utilise le DVM (Deduplication Volume Manager, Gestionnaire de volumes de déduplication) pour

implémenter un gestionnaire de volumes qui fournit une prise en charge de plusieurs volumes qui pourraient résider

16

Page 17

individuellement sur différentes technologies de stockage telles que Storage Area Network (SAN), Direct Attached

Storage (DAS), Network Attached Storage (NAS) ou le stockage cloud. Chaque volume est composé d'un stockage

d'objet évolutif avec une déduplication. Le stockage d'objet évolutif se comporte comme un système de fichiers basé

sur des enregistrements, où l'unité d'allocation de stockage est un bloc de données à taille fixe appelé un

enregistrement. Cette architecture vous permet de configurer un support en bloc pour la compression et la

déduplication. Les opérations cumulatives sont réduites d'opérations intensives de disque à des opérations de

métadonnées car le cumul ne déplace plus les données mais déplace uniquement les enregistrements.

Le DVM peut combiner un ensemble de stockages d'objets dans un volume et vous pouvez développer ceux-ci en créant

des systèmes de fichiers supplémentaires. Les fichiers de stockage d'objets sont préalloués et peuvent être ajoutés sur

demande à mesure que les exigences de stockage changent. Il est possible de créer jusqu'à 255 référentiels

indépendants sur un AppAssure 5 Core unique et d'augmenter davantage la taille du référentiel en ajoutant de nouvelles

extensions de fichier. Un référentiel étendu peut contenir un maximum de 4 096 extensions s'étendant sur différentes

technologies de stockage. La taille maximale d'un référentiel est de 32 Exaoctects. Plusieurs référentiels peuvent exister

sur un core unique.

Déduplication globale réelle

La déduplication globale réelle est une méthode permettant de réduire efficacement les besoins de stockage des

sauvegardes, en éliminant les données redondantes ou en double. La déduplication est efficace car le programme

stocke dans le référentiel une instance unique des données pour plusieurs sauvegardes. Les données redondantes sont

stockées, mais pas physiquement ; elles sont remplacées par un pointeur vers l'instance unique stockée dans le

référentiel.

Les applications de sauvegarde conventionnelles effectuent des sauvegardes complètes répétitives chaque semaine,

mais AppAssure exécute des sauvegardes incrémentielles des machines, au niveau du bloc, à perpétuité. Cette

approche « incrémentielle à jamais », associée à la déduplication des données, vous aide à réduire de façon

significative la quantité totale de données validée sur le disque.

La disposition de disque typique d'un serveur comporte le système d'exploitation, l'application et les données. Dans la

plupart des environnements, les administrateurs utilisent souvent une installation commune du système d'exploitation

serveur et poste de travail sur plusieurs systèmes, pour un déploiement et une gestion plus efficaces. Lorsque la

sauvegarde est réalisée au niveau du bloc sur plusieurs machines au même moment, vous obtenez une vue plus

détaillée des éléments figurant dans la sauvegarde et de ceux qui n'y sont pas, quelle que soit la source. Ces données

incluent le système d'exploitation, les applications et les données d'application pour l'ensemble de l'environnement.

17

Page 18

Figure 4. Diagramme de déduplication

AppAssure 5 exécute une déduplication des données incorporée (inline) basée sur la cible : les données d'instantané

sont transmises au core avant leur déduplication. La déduplication des données incorporée signifie que les données

sont dédupliquées avant leur validation sur disque. C'est très différent de la déduplication à la source (les données sont

dédupliquées à la source avant leur transmission à la cible pour stockage) ou de la déduplication après traitement (les

données sont envoyées brutes à la cible, où elles sont analysées et dédupliquées après leur validation sur disque). La

déduplication à la source consomme de précieuses ressources système sur la machine, alors que la déduplication

après traitement exige que toutes les données nécessaires se trouvent sur le disque (surcharge initiale de capacité plus

importante) avant le lancement du processus de déduplication. D'autre part, la déduplication de données incorporée

n'exige aucune capacité de disque ni aucun cycle d'UC supplémentaire sur la source ou sur le core. Enfin, les

applications de sauvegarde traditionnelles effectuent des sauvegardes complètes répétitives, toutes les semaines, alors

qu'AppAssure exécute des sauvegardes incrémentielles des machines au niveau du bloc, sans date de fin. Cette

approche incrémentielle en continu, alliée à la déduplication des données vous aide à réduire de façon significative la

quantité totale de données validées sur le disque ; le taux de réduction peut atteindre 80:1.

Cryptage

AppAssure 5 fournit un cryptage intégré qui protège les sauvegardes et les données en attente de tout accès ou

utilisation non autorisé, ce qui garantit la confidentialité des données. AppAssure 5 fournit un cryptage puissant ; ainsi,

les sauvegardes des machines protégées sont inaccessibles. Seul l'utilisateur qui dispose de la clé de cryptage peut

accéder aux données et les décrypter. Il n'existe aucune limite au nombre de clés de cryptage qu'il est possible de

créer et de stocker sur un système. DVM (Deduplication Volume Manager, Gestionnaire de volume de déduplication)

utilise le cryptage AES 256 bits en mode CBC (Cipher Block Chaining, chaînage des blocs de cryptage) avec des clés de

256 bits. Le cryptage est incorporé (inline) sur les données d'instantané, à haut débit, sans aucun impact sur les

performances. En effet, l'implémentation de DVM est multithread et utilise l'accélération matérielle propre au

processeur où il est déployé.

Le cryptage est prêt pour plusieurs locataires. La déduplication a été spécifiquement limitée aux enregistrements

cryptés avec la même clé. Ainsi, deux enregistrements identiques cryptés avec des clés différentes ne sont pas

dédupliqués l'un par rapport à l'autre. Cette optique de conception garantit que la déduplication ne peut pas servir à la

18

Page 19

fuite de données d'un domaine de cryptage à un autre. C'est un avantage pour les fournisseurs de services gérés

(MSP), car il est possible de stocker les sauvegardes répliquées pour plusieurs locataires (clients) sur un seul core sans

qu'un locataire puisse afficher les données d'un autre, ni y accéder. Chaque clé de cryptage de locataire active crée un

domaine de cryptage dans l'espace de stockage, où seul le propriétaire des clés peut afficher les données, y accéder

ou les utiliser. Dans un scénario multilocataire, les données sont partitionnées et dédupliquées dans les domaines de

cryptage.

Dans les scénarios de réplication, AppAssure 5 utilise SSL 3.0 pour sécuriser les connexions entre les deux cores d'une

topologie de réplication afin de prévenir les indiscrétions et les modifications non autorisées.

Réplication

La réplication est un processus de copies de points de restauration et de transmission de ceux-ci vers un deuxième

emplacement dans le but d'une restauration en cas d'urgence. Le processus exige une relation en paire source-cible

entre deux cores. La réplication est gérée pour chaque machine protégée ; ce qui veut dire que les instantanés de

sauvegarde d'une machine protégée sont répliqués vers un core de réplique cible. Lorsque la réplication est définie, le

core source transmet de manière asynchrone et continue les données d'instantané incrémentielles vers le core cible.

Vous pouvez configurer cette réplication sortante vers le centre de données de votre société ou le site distant de

restauration en cas d'urgence (c'est-à-dire un core cible « auto-géré ») ou vers un MSP (Managed Service Provider Fournisseur de services gérés) offrant des services de sauvegarde hors site et de restauration en cas d'urgence.

Lorsque vous procédez à une réplication vers un MSP, vous pouvez utiliser des flux de travail intégrés qui vous

permettent de demander des connexions et de recevoir des notifications signalant des problèmes automatiquement.

Figure 5. Architecture de réplication de base

La réplication s'optimise automatiquement grâce à un algorithme unique (RMW -Read-Match-Write) LectureCorrespondance-Écriture étroitement associé à la déplication. Au moyen de la réplication RMW, le service de

réplication source et cible établit la correspondance des clés avant le transfert de données, puis ne fait la réplique que

des données compressées, chiffrées et dédupliquées sur le réseau étendu WAN, ce qui réduit de 10 x les besoins en

bande passante.

La réplication commence par la création de données de départ, à savoir le transfert initial d'images de base

dédupliquées et d'instantanés incrémentiels d'agents protégés ; cela peut représenter des centaines ou des milliers de

gigaoctets de données. Les données de départ de la réplication peuvent être créées sur le core cible à l'aide de