Page 1

Technaxx® * Instrukcja obsługi

Security Premium Kamera Zestaw 10.1 TX-29

Security Premium Kamera Zestaw 18.5 TX-30

Ważne wskazówki dotyczące instrukcji użytkowania:

Wszystkie języki instrukcji użytkownika można znaleźć na dołączonej

płycie CD.

Dwuletnia gwarancja

Spis treści

1. Cechy ............................................................................................................................... 2

2. Zawartość opakowania .................................................................................................... 3

3. Opis produktu .................................................................................................................. 3

4. Instalacja .......................................................................................................................... 6

4.1 Jak zainstalować TX-29 i TX-30 ..................................................................................... 7

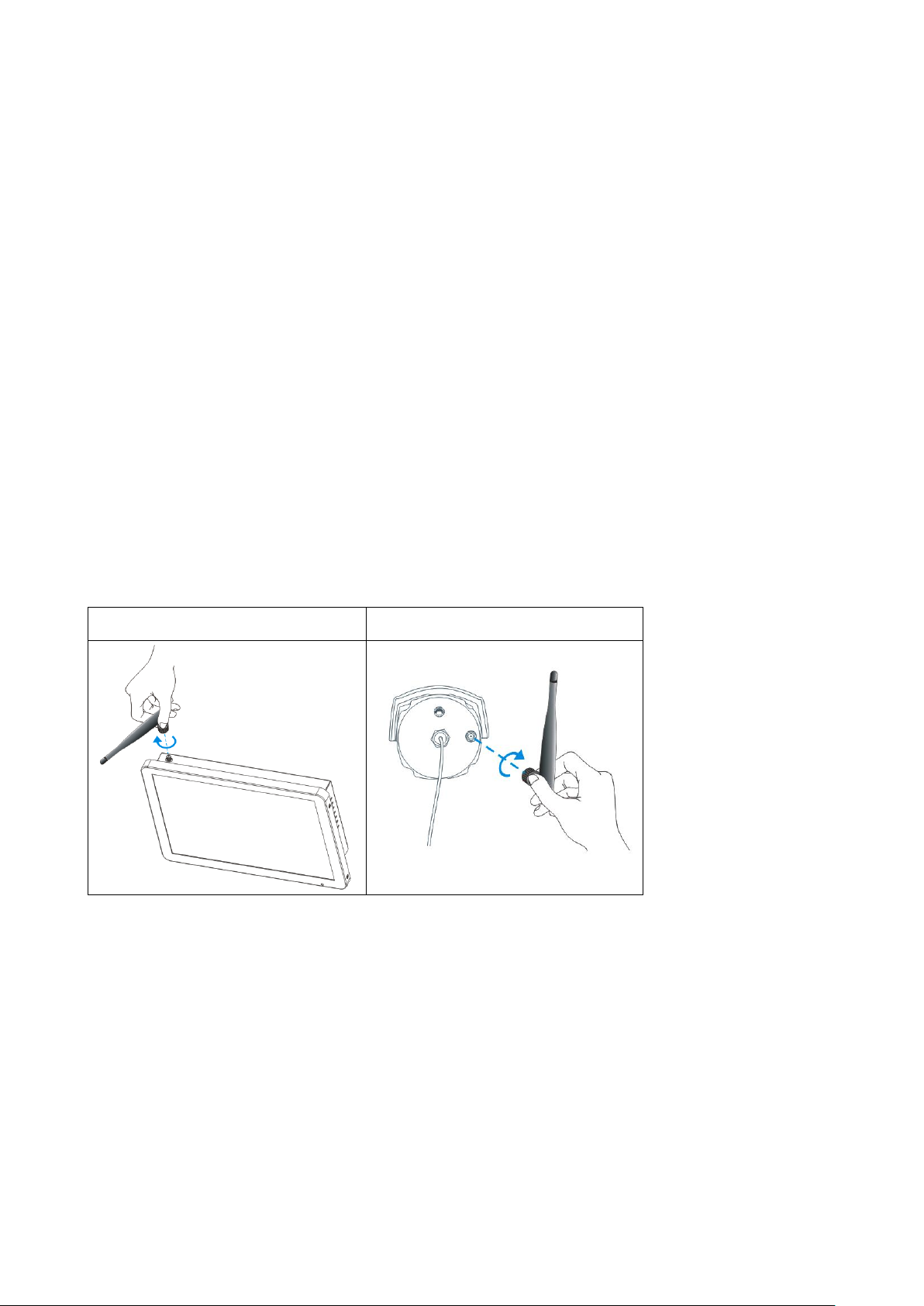

4.2 Montaż anteny ............................................................................................................... 7

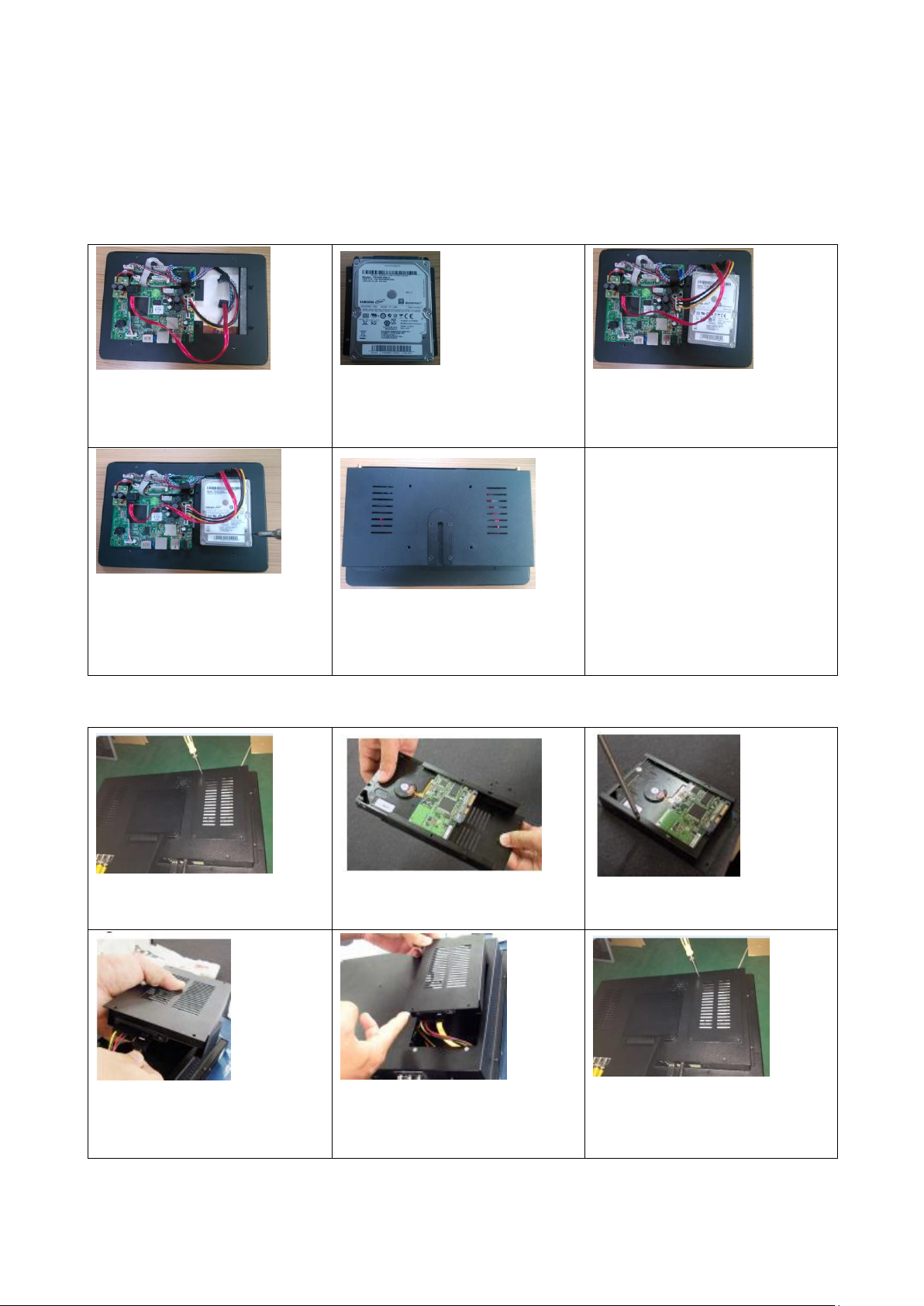

4.3 Instalacja dysku twardego .............................................................................................. 8

4.4 Dodawanie kamery do TX-29/TX-30 .............................................................................. 9

5. Funkcje oprogramowania ............................................................................................... 10

5.1 Split screen (dzielony ekran) ........................................................................................ 10

5.2 Video manage (zarządzanie obrazem) ........................................................................ 10

5.4 Video playback (odtwarzanie obrazu) .......................................................................... 21

5.5 Video backup (kopia zapasowa obrazu) ...................................................................... 22

5.6 Color adjust (regulacja kolorów) .................................................................................. 23

5.7 PTZ control (kontrola PTZ) (nie dla kamer dołączonych dołączonych do zestawu) ..... 23

5.8 Manual record (ręczne nagrywanie)............................................................................. 24

5.9 Volume (głośność) ....................................................................................................... 24

5.10 Setup Wizard (kreator konfiguracji) ................................................................ ............ 24

5.11 Fast network (szybka sieć) ......................................................................................... 24

5.12 Add Camera (dodaj kamerę) ...................................................................................... 24

5.13 Exit System (wyjście z systemu) ................................................................................ 24

6. Dostęp do urządzenia .................................................................................................... 25

6.1 Dostęp poprzez LAN (lokalny interfejs sieciowy) ......................................................... 25

6.2 Dostęp poprzez WAN (globalny interfejs sieciowy) ...................................................... 26

6.3 Aplikacja mobilna (Security Premium) .......................................................................... 27

7. Klient PC Security Premium ........................................................................................... 32

8. Zaawansowane ustawienia kamery ............................................................................... 37

9. Wykrywanie i usuwanie usterek ..................................................................................... 37

10. Dane techniczne .......................................................................................................... 38

11. Dodatek: ....................................................................................................................... 40

1

Page 2

Niniejszym producenta Technaxx Deutschland GmbH & Co.KG oświadcza, że to

Security Premium Camera Set 10.1" TX-29

Security Premium Camera Set 18.5" TX-30

urządzenie, do którego odnoszą się instrukcja obsługi, jest zgodny z zasadniczymi

wymaganiami norm określonych dyrektywą Rady R&TTE 2014/53/UE. Deklarację

zgodności odnajdziesz na stronie: www.technaxx.de/ (w pasku na dole

"Konformitätserklärung"). Przed pierwszym użyciem urządzenia należy dokładnie

przeczytać instrukcję obsługi.

Numer telefonu do wsparcia technicznego: 01805 012643 (14 centów/minuta

z niemieckiego telefonu stacjonarnego i 42 centów/minuta z sieci komórkowych). Email:

support@technaxx.de

W przypadku wiercenia otworu w ścianie, najpierw należy sprawdzić, czy nie zostaną

uszkodzone przewody zasilania, kable elektryczne czy przewody rurociągowe. Przy

wykorzystaniu przez klienta dostarczonego przez nas materiału montażowego, nie

bierzemy jednak odpowiedzialności za fachową jego instalację. Użytkownik jest całkowicie

odpowiedzialny za to, czy materiał montażowy jest odpowiedni do danego rodzaju ściany

oraz czy instalacja zostanie wykonana prawidłowo. Przy pracach na wysokościach istnieje

niebezpieczeństwo upadku! Dlatego należy zastosować właściwe środki zabezpieczające.

1. Cechy

Rejestrator & Odbiornik & Monitor w jednym urządzeniue Rejestrator & Odbiornik &

Monitor w jednym urządzeniue Transmisja bezprzewodowa 2.4GHz poprzez Plug & Play

HD LCD ekran monitora HD rozdzielczość kamery wideo 1280x720 (720P)

Wbudowany mikrofon kamery do nagrywanie dźwięku Czujnik PIR z ~8m odległość w

dzień & nocy Wymuszone powiadamianie poprzez APP po wykryciu ruchu

Bezprzewodowy dostęp do kamery z maksymalny do 4 kamer (TX-29) & maksymalny do 8

kamer (TX-30) Funkcja szyby-podzielony-ekran do monitorowania czasie rzeczywistym/

rutyna/zdarzenie Funkcja pamięci dysku twardy & kopiowania USB Obsługa w sieci

poprzez połączenie kablowe LAN Wyświetlanie na urządzeniach mobilnych darmowe

APP na iOS & Android (Technaxx Security Premium) Łatwe monitorowanie za PC (PC

Client software) Na całym świecie dostęp do PC (DDNS) [www.technaxxp2p.de] IP66

kamera klasa ochrony przed strumieniem wody & kurzu

2

Page 3

2. Zawartość opakowania

TX-29: Monitor z stojak, AC/DC zasilacz adapter 12V/2A, Uchwyt ścienny & śruby & kołki,

HDD wspornik & śruby, Antena, Kamera zewnętrzna z AC/DC zasilacz adapter 12V/1A,

Uchwyt ścienny & śruby & kołki, Antena, Wodoodporna czapka, Ogólnie: Mysz USB, Kabel

sieciowy (2m), CD, Instrukcja obsługi, [*HDD nieuwzględnione]

TX-30: Monitor z stojak, AC/DC zasilacz adapter 12V/3A, Uchwyt ścienny & śruby & kołki,

Antena, Kamera zewnętrzna z AC/DC zasilacz adapter 12V/1A, Uchwyt ścienny & śruby &

kołki, Antena, Wodoodporna czapka, Ogólnie: Mysz USB, Kabel sieciowy (2m), CD,

Instrukcja obsługi, [*HDD nieuwzględnione]

3. Opis produktu

Głównym zastosowaniem urządzenia jest podgląd lokalny na wyświetlaczu. TX-29 i TX-30

to rejestrator, odbiornik i wyświetlacz w jednym. Można je stosować na przykład jako

urządzenie nadzoru. TX-29 obsługuje do 4 kamer, TX-30 obsługuje do 8 kamer. Obie

potrzebują HDD (brak w zestawie) do rejestrowania i powiadomień push. Urządzenia te są

obsługiwane przez lokalny i globalny interfejs sieciowy, jak również przez aplikację, która

jest dostępna dla Androida i iOS (Security Premium).

3

Page 4

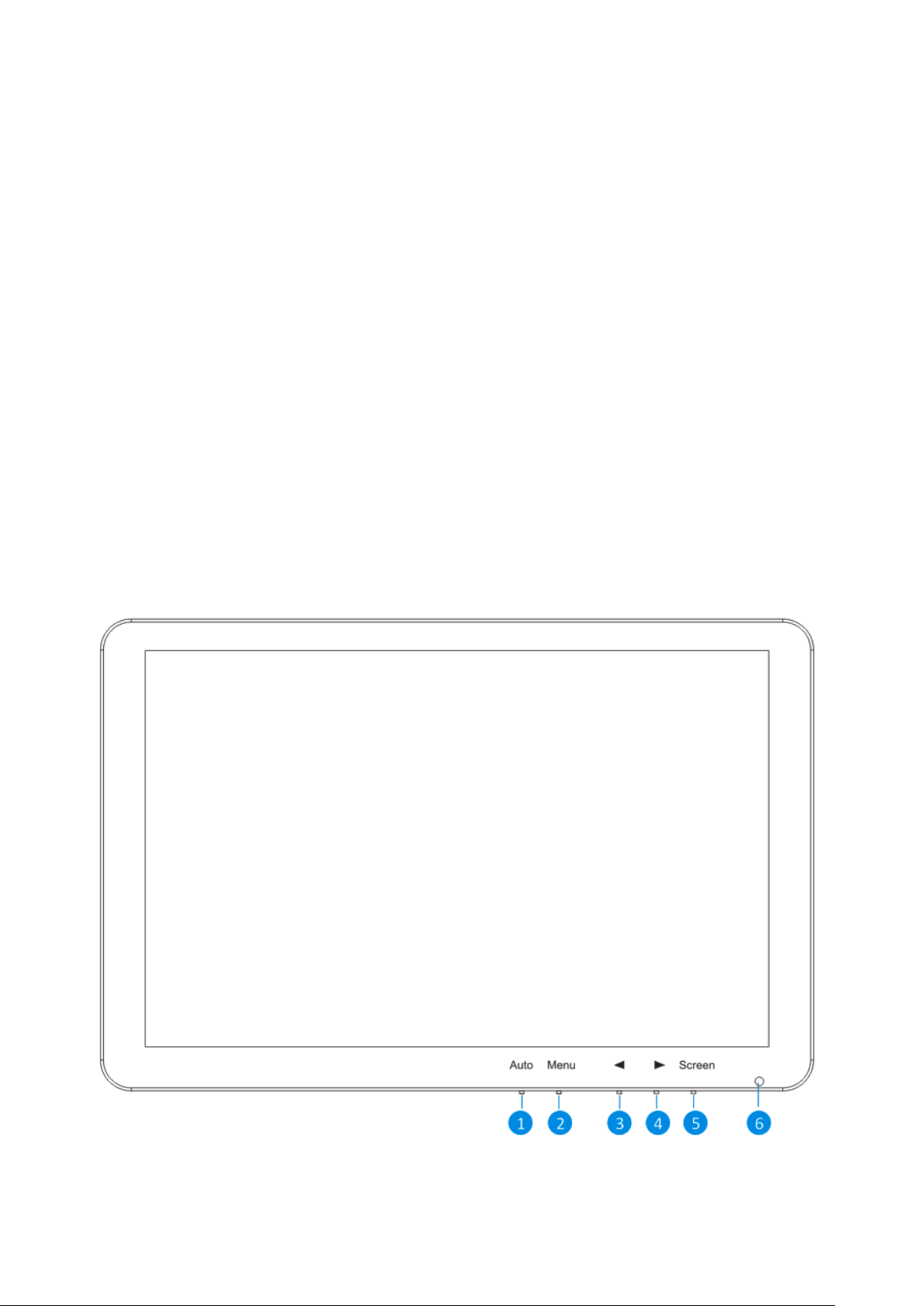

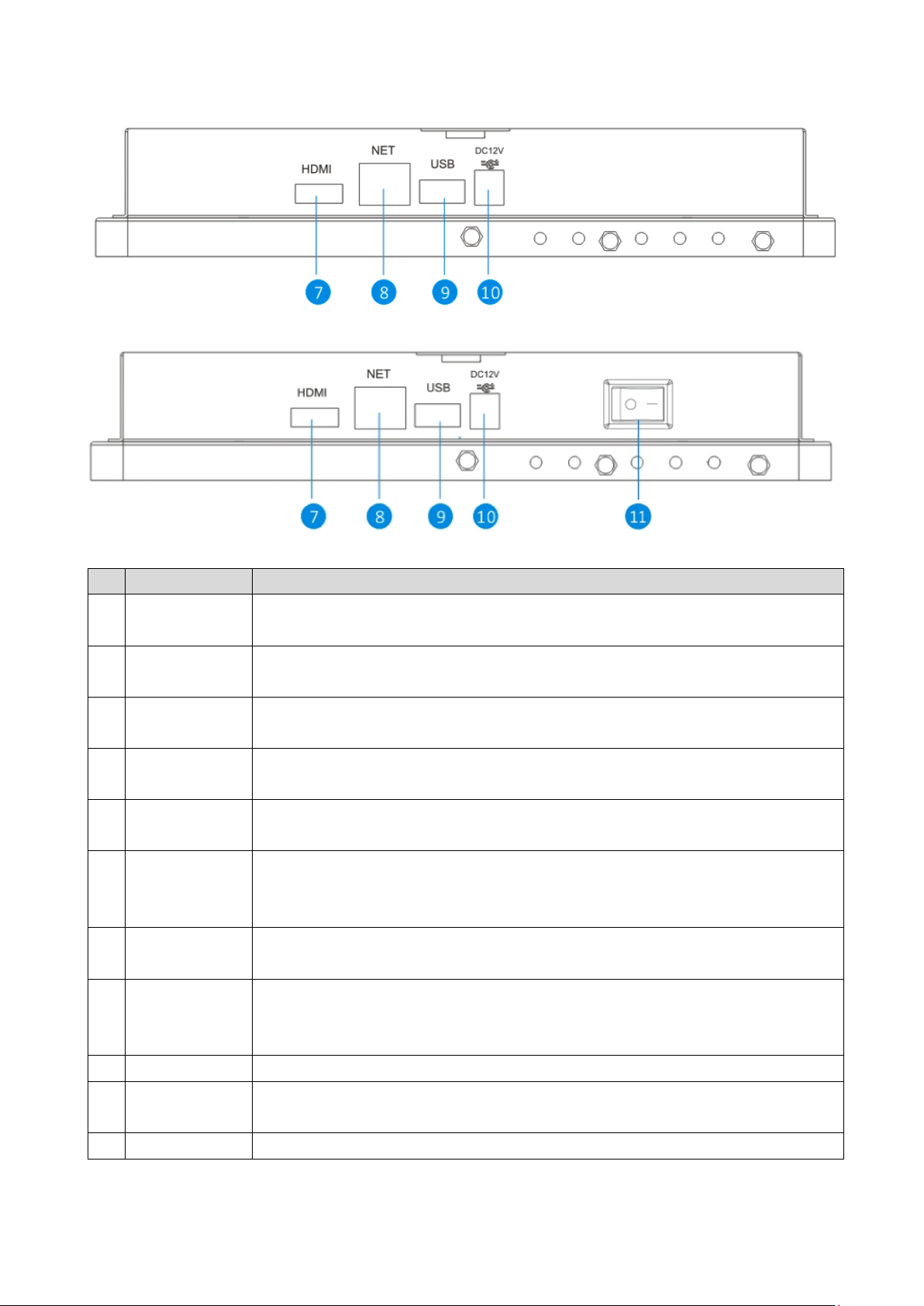

TX-29

Nr

Nazwa

Funkcja

1

Przycisk

AUTO

Automatycznie reguluje ekran.

2

Przycisk

MENU

Aktywuje i wychodzi z ustawień menu OSD na ekranie (monitor)

3

Przycisk ←

Przesuwa menu OSD lub zmniejsza wartość wybranego elementu lub

zmniejsza głośność wyświetlacza (monitora).

4

Przycisk →

Przesuwa menu OSD lub zwiększa wartość wybranego elementu lub

zwiększa głośność wyświetlacza (monitora).

5

Przycisk

Screen

Włącza/wyłącza wyświetlacz. (monitor)

6

Wskaźnik

LED

LED zasilania świeci się na zielono, gdy wyświetlacz jest włączony.

LED zasilania świeci się na czerwono , gdy wyświetlacz jest

wyłączony.

7

Złącze HDMI

Sygnał wyjściowy HDMI może być połączony z innym monitorem HD

jako wyświetlaczem.

8

Net

W przypadku połączenia przewodowego, podłącz do wolnego portu

na routerze domowym (bez tego połączenia nie będzie dostępu do

Internetu).

9

Wejścia USB

Wejścia USB 2.0 dla myszy i urządzenia zewnętrznego (dysku USB)

10

Gniazdo

zasilania

Podłącz tutaj zasilacz. (DC12V/2A lub DC12V/3A)

11

Wyłącznik

Włącza/wyłącza monitor (tylko TX-30)

TX-30

4

Page 5

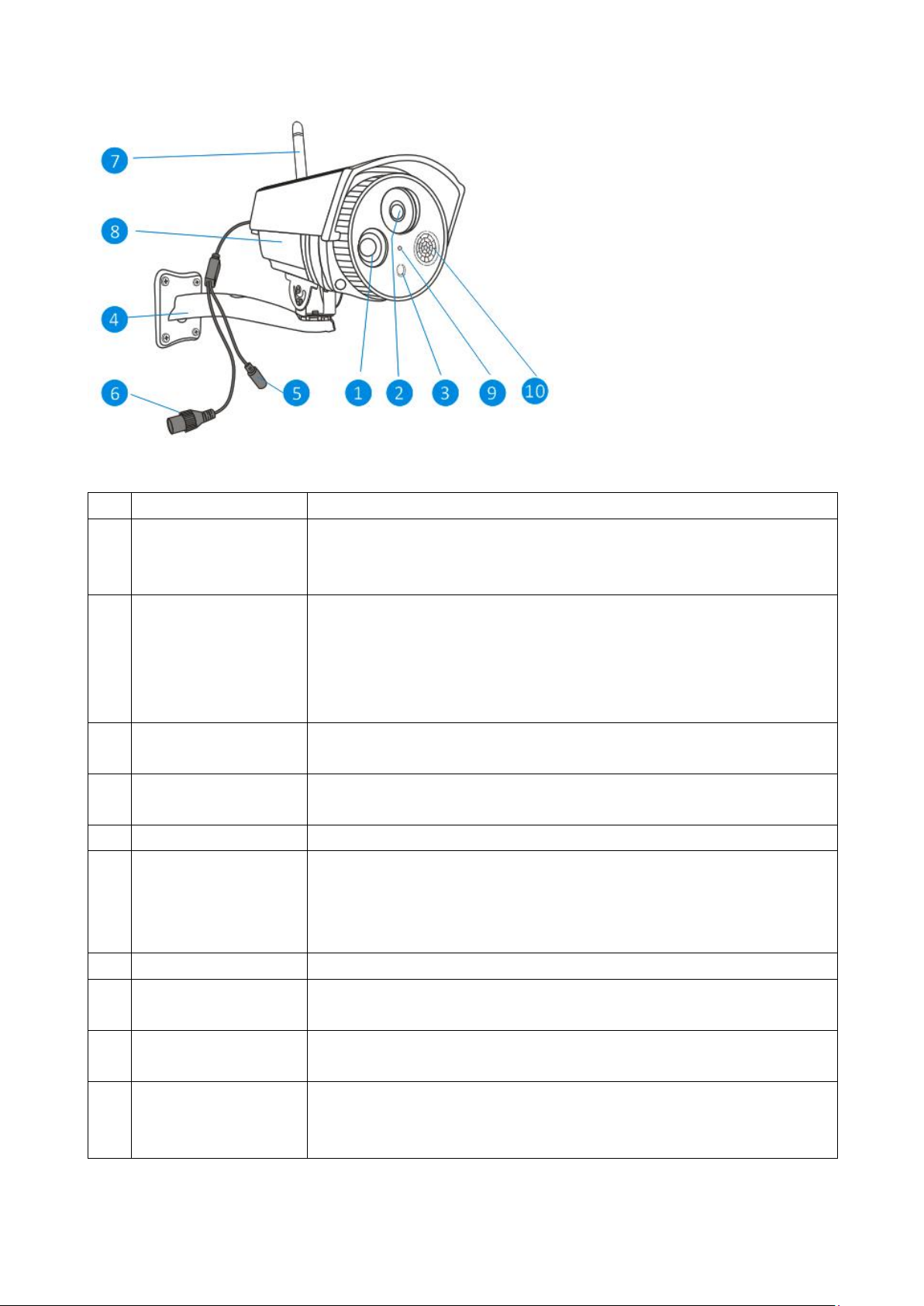

Kamera IP:

Nr

Nazwa

Funkcja

1

Diody

podczerwieni (IR)

Kamera będzie wykorzystywać je w warunkach słabego

oświetlenia, aby wygenerować obraz czarno-biały, nawet w

całkowitej ciemności.

2

Obiektyw

Dla rzetelnego i jasnego obrazu, upewnij się, że soczewka

pozostaje czysta i niezasłonięta. Do czyszczenia należy użyć

specjalnego środka do czyszczenia obiektywu i szmatki,

dostępnych we wszystkich dobrych sklepach fotograficznych.

(kąt widzenia: w poziomie: 57,4° w pionie: 42,8°)

3

Czujnik światła

Wykrywa ilość dostępnego światła i włącza diody

podczerwieni, gdy jest to konieczne.

4

Uchwyt

montażowy

Dostarczony uchwyt mocujący może być przykręcony do

dowolnej płaskiej powierzchni.

5

Gniazdo zasilania

Podłącz tutaj zasilacz. (DC12V/1A)

6

Złącze LAN RJ45

W przypadku połączenia przewodowego, podłącz do wolnego

portu na routerze domowym. Zaleca się korzystać z

połączenia przewodowego, gdy odległość między monitorem a

kamerą jest poza zasięgiem transmisji bezprzewodowej.

7

Antena

Tutaj należy podłączyć dołączoną antenę.

8

Obudowa

Wykonana z metalu. Chroni elementy wewnętrzne przed

pogodą.

9

Mikrofon

Pozwala kamerze na odbiór pobliskich dźwięków i ich

przesyłanie z obrazem.

10

Czujnik PIR

(pasywna

podczerwień)

Jest to elektroniczny czujnik, który mierzy promieniowanie

podczerwone promieniujące z obiektów (ludzkie ciała) w jego

polu widzenia. (kąt widzenia: w poziomie: 120° w pionie: 60°)

5

Page 6

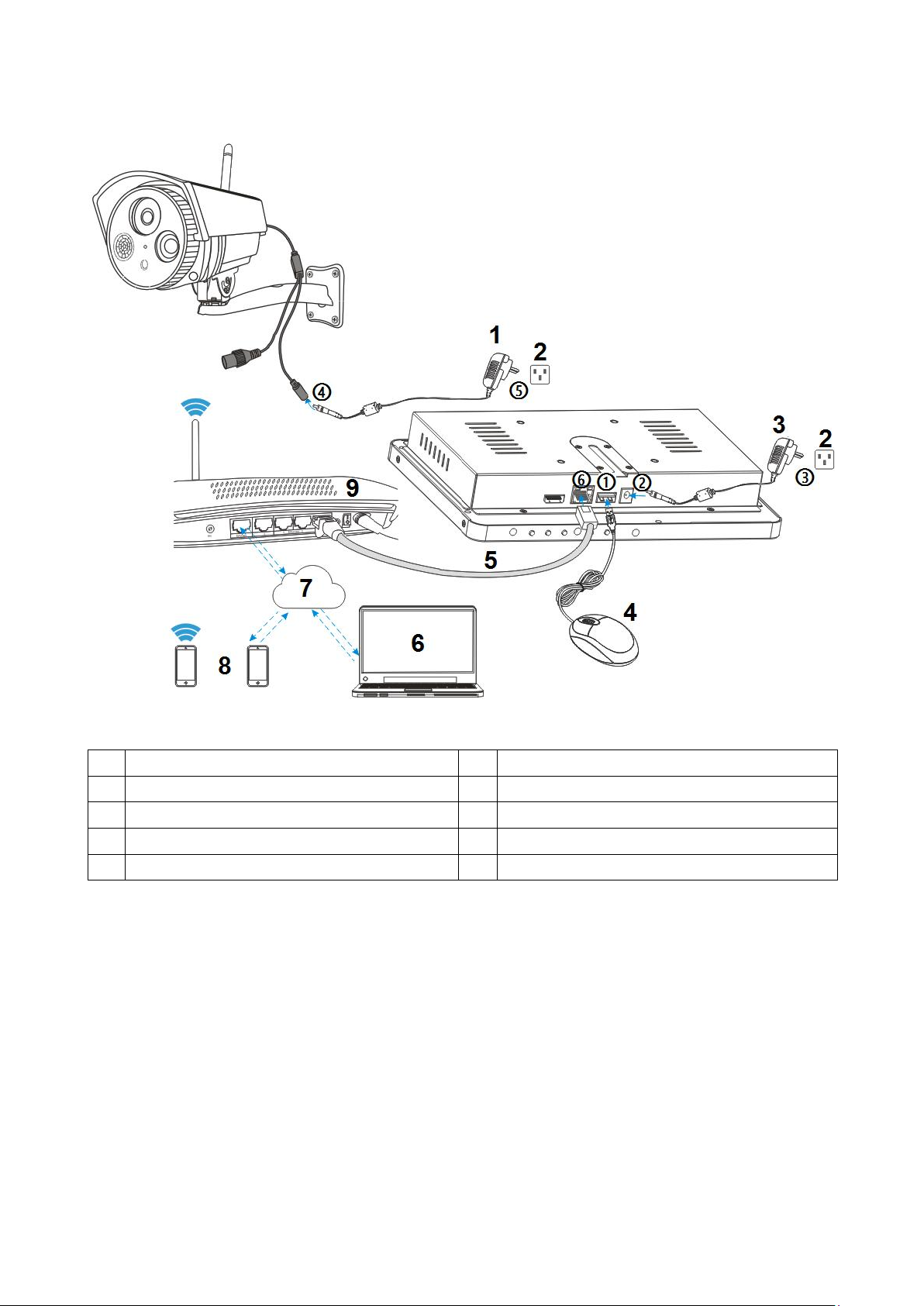

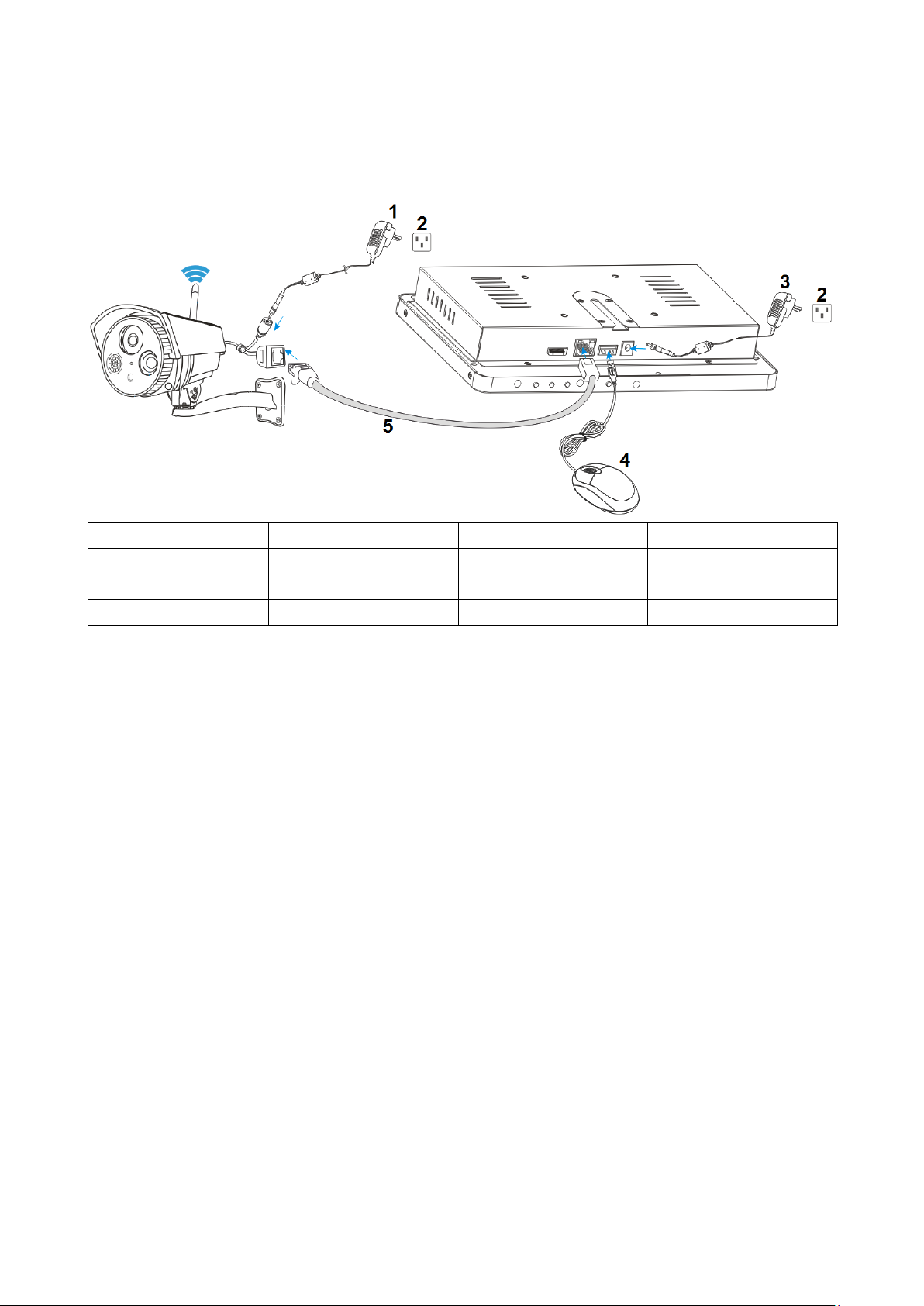

4. Instalacja

1

DC12V/1A

6

Komputer

2

Gniazdko elektryczne

7

Internet

3

DC12V/2A/3A

8

Smartfon

4

Mysz USB

9

Router

5

Kabel RJ45

Rysunek 4-1.

Ostrzeżenia dotyczące bezpieczeństwa

• Upewnij się, że produkt został zamocowany prawidłowo i stabilnie, jeśli umocowany na

stałe.

• Nie używaj, jeśli przewody i zaciski są odsłonięte.

• Nie należy umieszczać pojemnika z płynem w pobliżu X-29 i TX-30 (np.: wazonu).

• Rejestrator należy umieścić w dobrze wentylowanym miejscu, i zapobiegać zatkaniu się

otworu wentylacyjnego.

• Sprawdź napięcie zasilania, niewłaściwe napięcie może spowodować uszkodzenia.

6

Page 7

4.1 Jak zainstalować TX-29 i TX-30

Monitor

Kamera

Patrz: rys. 4-1 powyżej oraz postępuj zgodnie z poniższymi wskazówkami.

① Podłącz dołączoną mysz USB do jednego z wejść USB.

② Podłącz dostarczony zasilacz 12V do gniazda zasilania rejestratora.

③ Podłącz zasilacz do gniazdka elektrycznego.

④ Podłącz dostarczony zasilacz 12V do gniazda zasilania kamery.

⑤ Podłącz zasilacz do gniazdka elektrycznego.

Odczekaj kilka minut, aż uruchomi się kamera IP TX-29/TX-30. Uruchomienie systemy

monitoringu lokalnego zostało ukończone.

⑥ Jeśli chcesz uzyskać zdalny dostęp do systemu ze smartfona lub komputera, należy

podłączyć TX-29/TX-30 do domowego routera bezprzewodowego za pomocą kabla

sieciowego RJ45 i upewnić się, że router został połączony z Internetem. Informacje na

temat instalacji na smartfonie odnajdziesz w rozdziale 6.3 Aplikacja mobilna (Security

Premium).

4.2 Montaż anteny

Podłącz antenę wkręcając ją w prawo. Upewnij się, że antena jest mocno dokręcona, ale

nie nadmiernie. Można ustawić antenę kierunku poziomym lub pionowym, aby uzyskać

najlepszy odbiór.

7

Page 8

4.3 Instalacja dysku twardego

1. Odkręć śruby z tylnej

osłony urządzenia.

2. Połącz szynę dysku

twardego i dysk twardy za

pomocą śrub.

3. Podłącz kabel do

transmisji danych i zasilania.

4. Zamocuj dysk twardy do

wewnętrznej płyty

urządzenia za pomocą

śrub.

5. Zamocuj tylną pokrywę za

pomocą śrub.

1. Zdejmij osłonę dysku

twardego.

2. Włóż dysk twardy.

3. Zamocuj dysk twardy za

pomocą śrub

4. Podłącz kabel do

transmisji danych i

zasilania.

5. Umieść osłonę dysku

twardego z powrotem.

6. Zamocuj osłonę dysku

twardego za pomocą śrub.

Uwaga: Wybierz dysk twardy (patrz rozdział 11. Dodatek) odpowiedni do urządzeń. Dysk

twardy musi być sformatowany ręcznie dla normalnego nagrywania. Dysk twardy jest

potrzebny do nagrywania (czas, ruch, czujnik), odtwarzania nagrań, zapisywania logów

oraz wysyłania powiadomień push.

TX-29 (dysk twardy musi być 2,5 calowy, maks. 4TB)

TX-30 (dysk twardy musi być 3,5 calowy, maks. 4TB)

8

Page 9

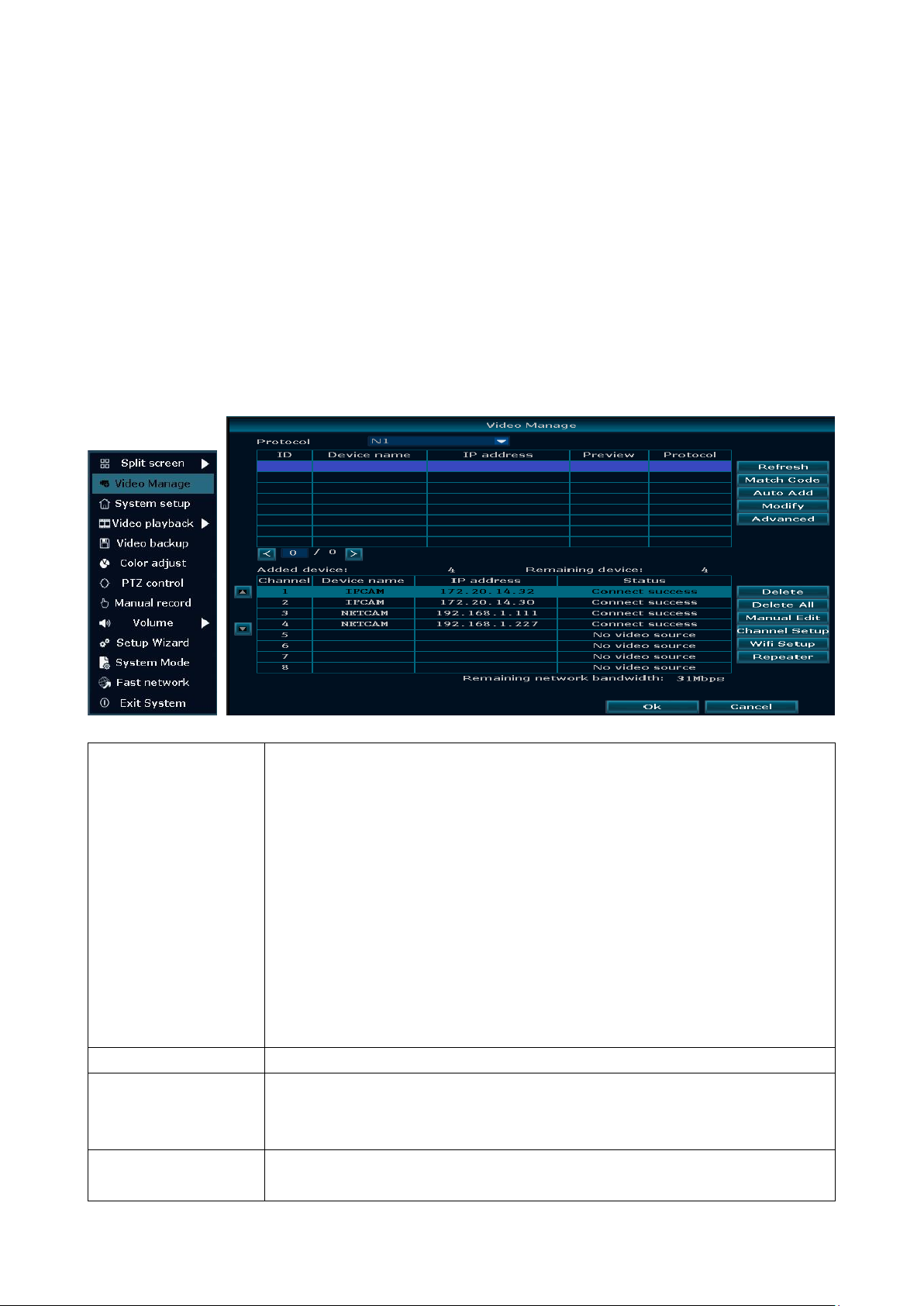

4.4 Dodawanie kamery do TX-29/TX-30

1

DC12V/1A

4

Mysz USB

2

Gniazdko

elektryczne

5

Kabel RJ45

3

DC12V/2A/3A

Dołączona do zestawu kamera została sparowana z rejestratorem w fabryce, nie ma

potrzeby wykonywania tej operacji. Jeśli chcesz dodać więcej kamer do rejestratora,

wykonaj poniższe czynności:

① Podłącz nową kamerę IP do rejestratora za pomocą kabla sieciowego, a następnie

włącz kamerę IP i odczekaj około 1 minutę.

② Kliknij prawym przyciskiem myszy na głównym interfejsie i kliknij „Video Manage”

(zarządzanie obrazem) Wybierz protokół „N1” i naciśnij przycisk „refresh” (odśwież) ->

wybierz kamerę z listy wyszukiwania, naciśnij „Match code” (dopasuj kod) i odpowiedz: yes

(tak). Uwaga: Match code (dopasuj kod) działa tylko z kamerami systemu TX-29 lub TX-30

(dodatkowe kamery).

③ Po około 30 sekundach nowa kamera pojawi się na liście „added device” (dodano

urządzenie) i wyświetli się status „Connect success” (połączenie pomyślne). Kamera jest

teraz podłączona z rejestratorem przez WiFi,

④ Po pomyślnym połączeniu kamery z rejestratorem, albo podłącz więcej kamer, albo

odłącz kabel sieciowy od kamery i podłącz go z powrotem do routera lub rejestratora, w

zależności od tego. którego kabla użyto.

⑤ Teraz można umieścić kamerę w odległości do 40m (w otwartej przestrzeni) od

rejestratora. Możliwe jest również korzystanie z funkcji wzmacniacza sygnału kamery, jeśli

masz ich co najmniej dwie. Więcej o funkcji wzmacniacza sygnału w rozdziale 5.2 Video

manage (zarządzanie obrazem).

Uwaga: Możliwe jest również podłączenie kamery i rejestratora kablem sieciowym do

routera lub tej samej sieci. Kamera powinna być w pobliżu routera. Po pomyślnej

konfiguracji można przejść do kroku ② powyżej.

9

Page 10

5. Funkcje oprogramowania

Protocol

(protokół)

Istnieją trzy różne protokoły do wyboru Standard, N1 i ONVIF.

Standard: Pokazuje przede wszystkie kamery IP podłączone do

sieci po naciśnięciu przycisku odświeżania.

N1: Pokazuje kamery IP systemu TX-29 i TX-30, które nie są

podłączone do rejestratora (WiFi: Ale już są dopasowane do

rejestratora) po naciśnięciu przycisku odświeżania. Kamery IP,

które zostały dopasowane przez WiFi do rejestratora można

podłączyć tylko do jednego rejestratora (TX-29 lub TX-30). Kamery

IP, które są połączone za pomocą kabla LAN do sieci, mogą być

połączone z więcej niż jednym rejestratorem.

ONVIF: Pokazuje wszystkie kamery IP z aktywnym protokołem

ONVIF po naciśnięciu odświeżania.

Refresh (odśwież)

Szukaj informacji IP CAM. Lista zostanie zaktualizowana.

Match Code

(dopasuj kod)

Służy do dodawania nowych kamer IP do rejestratora; rejestrator i

kamery IP muszą być do siebie dopasowane hasłem. Następnie

możemy podłączyć bezprzewodowy rejestrator.

Auto Add (dodaj

automatycznie)

Wszystkie kamery, które można zobaczyć na liście zostaną dodane

automatycznie, gdy połączenie sieciowe z kamerami jest udane.

Następujące operacje można wyświetlić przez kliknięcie prawym przyciskiem myszy na

ekranie monitora.

5.1 Split screen (dzielony ekran)

Aby zmienić liczbę wyświetlanych obrazów na monitorze, kliknij prawym przyciskiem myszy

na monitorze. Wybierz: x1 = obraz z 1 kanału, x4 = obraz z 4 kanałów, x6 = obraz z 6

kanałów, itd.

5.2 Video manage (zarządzanie obrazem)

Wybierz kamerę, którą chcesz dodać z górnej listy. Patrz: rozdział 4.4.

10

Page 11

Modify

(modyfikuj)

Wybierz kamerę z listy wyszukanych. Można edytować adres IP

wybranej kamery, Username (nazwa użytkownika) i Password

(hasło).

Advanced

(zaawansowane)

Multiply Network

Segment (pomnóż

segment sieci)

(nieobsługiwane)

Mnożenie segmentu sieci oznacza

dostęp do segmentu, aby dodać

urządzenie.

Allow Repeated Add

(zezwól na powtórne

dodawanie)

Po włączeniu tej opcji można dodać tę

samą kamerę więcej niż jeden raz

Intelligent Add

(inteligentne dodawanie)

Inteligentne dodawanie jest funkcją

smart. Stosowana jest ona głównie dla

przewodowej kamery. Można ją

zignorować. Inteligentne dodawanie

sprawdzi, czy IP kamery oraz segment

rejestratora są takie same. Jeśli nie,

rejestrator automatycznie zmieni

segment IP kamery na taki sam jak

rejestratora.

Delete (usuń)

Wybierz kamerę z listy dodanych urządzeń i usuń ją!

Delete All (usuń

wszystkie)

Usuń wszystkie kamery na liście dodanych urządzeń!

Manual Edit

(edycja ręczna)

Edytuj parametry kanału połączenia. Można obrócić obraz o 180° z

funkcją Image Rollover (obrót obrazu).

Channel Setup

(konfiguracja

kanału)

Naciśnij przycisk, aby przejść do głównej strony Channel Setup

(konfiguracja kanału). Można tutaj zmienić Channel (kanał) i Encode

mode (tryb kodowania).

WiFi Setup

(konfiguracja

WiFi)

Naciśnij przycisk, aby przejść do głównej strony WiFi Setup

(konfiguracja WiFi). Tutaj można zmienić lub zmodyfikować SSID dla

lepszego połączenia WiFi. Uwaga: Jeżeli zmienisz SSID lub hasło,

trzeba ponownie podłączyć kamery. Patrz: rozdział 4.4.

Added devices (dodane urządzenia):

Repeater (wzmacniak): Funkcja Repeater (wzmacniak) rozszerza zasięg sygnału WiFi

rejestratora. Kamera, która jest ustawiona jako wzmacniak musi być w zasięgu rejestratora

(otwarta przestrzeń 40m). Kamera, którą podłączasz do kamery wzmacniaka powinna

znajdować się w zasięgu 30m (otwartej przestrzeni) od niej. Wykonaj poniższe kroki, aby

zainstalować. Uwaga! Nie zapominaj, kamery podłączone przez funkcję wzmacniacza

sygnału zostaną wyłączone, gdy pierwszy wzmacniak zostanie odłączony od zasilania.

11

Page 12

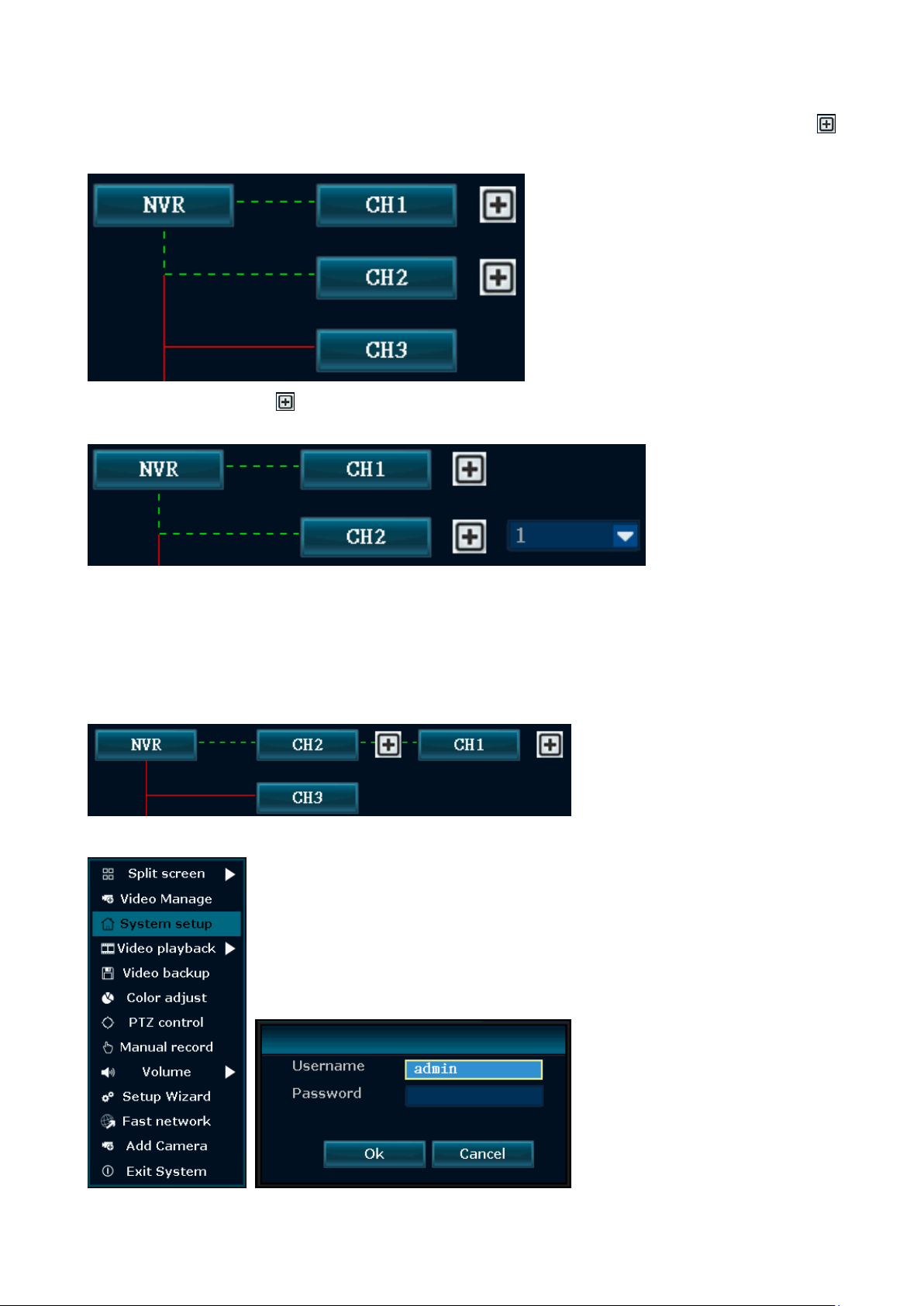

Obie kamery muszą najpierw zostać podłączone do rejestratora (patrz: rozdział 4.4) i

powinny znajdować się w pobliżu rejestratora i siebie nawzajem. Naciśnij teraz przycisk

i patrz: następny krok.

Naciśnięcie przycisku otwiera rozwijane menu. Wybierz numer kanału (kamery), który

chcesz połączyć ze wzmacniakiem.

Po dodaniu można zobaczyć obraz po prawej stronie. Obie kamery są połączone

szeregowo. Jeżeli jesteś pewien, że chcesz skonfigurować, naciśnij przycisk Apply

(zastosuj) lub OK, aby zapisać opcję. Podpowiedź: Teraz najpierw spróbuj znaleźć

odpowiednie miejsce zasięgu połączenia, zanim na stałe przymocujesz kamery do ściany.

Uwaga: Jeśli chcesz zakończyć tę instalację i chcesz ponownie podłączyć drugą kamerę

do rejestratora, ponownie przejdź do rozdziału 4.4.

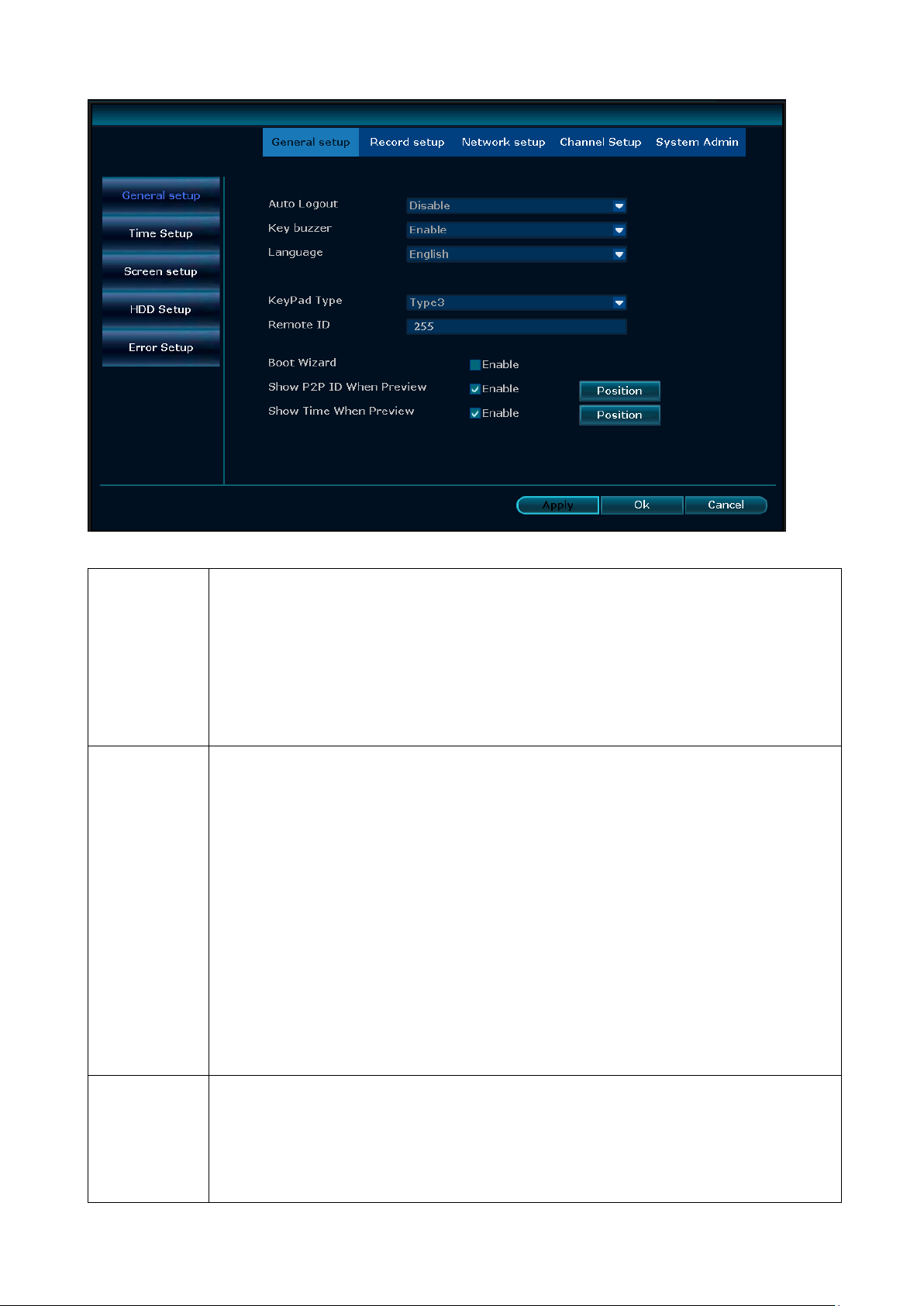

5.3 System setup (konfiguracja systemu)

12

Page 13

General setup (konfiguracja ogólna):

General

setup

(konfiguracj

a ogólna)

W menu tym można skonfigurować główne funkcje urządzenia, takie jak

Auto Logout, Key (klucz) buzzer (brzęczyk); Language (język), Keypad

(klawiatura) Type (typ) i Remote ID (zdalne ID). Boot Wizard (kreator startu

systemu), Show Device ID when Preview (pokaż ID urządzenia w

podglądzie), Show time when Preview (pokaż godzinę w podglądzie) i Auto

Turn Off Screen (automatyczne wyłączanie ekranu) mogą być również

ustawione jako Enabled (włączone)/Disable (wyłączone).

Time setup

(ustawienie

godziny)

Time Zone (ustawienie godziny): Wybierz strefę czasową dla

prawidłowego wyświetlania godziny.

Date format (format daty): Ustaw prawidłowy format daty dla swojego

obszaru

System Date (data systemowa): Zostanie ustawiona automatycznie z

rejestratora

System time (godzina systemowa): Zostanie ustawiony automatycznie z

rejestratora

Sync Time (synchronizacja godziny): Czas systemowy może być

synchronizowany z linku ustawionego w „Advanced” (zaawansowane)

(urządzenie musi być podłączone do Internetu)

Time format (format godziny): Wybór pomiędzy formatem 12 i 24

godzinnym.

Screen

setup

(konfigurac

ja ekranu)

OSD Alpha: W tym menu można ustawić balans bieli.

VGA resolution (rozdzielczość VGA): Można tutal ustawić rozdzielczość

wyświetlania.

Auto Switch (automatyczny przełącznik): Przełączanie między widokiem

x1 i widokiem x4 (2-10 sekund)

13

Page 14

HDD setup

(konfigurac

ja HDD)

Można sformatować twardy dysk i ustawić okres, po jakim najstarszy plik

zostanie usunięty.

Error setup

(konfigurac

ja błędu)

Włącz jeden lub więcej z poniższych alarmów, o których chcesz otrzymać

powiadomienie. (Gdy nie odnaleziono dysku twardego, błąd dysku, brak

miejsca na dysku, odłączenie sieci, konflikt adresów IP, błąd nagrywania

lub wszystkie). Wybierz jeden z trzech rodzajów powiadamiania. Alarm: W

trybie podglądu na żywo zostanie wyświetlony czerwony trójkąt z

wykrzyknikiem, jeśli wystąpi jeden lub więcej błędów.

Buzzer (brzęczyk): Urządzenie zacznie brzęczeć, gdy wystąpi jeden lub

więcej błędów.

E-mail notice (powiadomienie email): Urządzenie wyśle e-mail z

odpowiednim komunikatem błędu.

Record setup (konfiguracja nagrania):

Record Plan (planowanie nagrań) Ustaw cztery okresy czasowe dla każdego kanału,

na każdy dzień tygodnia. Najpierw należy wybrać kanał i dzień tygodnia. Następnie ustawić

okresy, kiedy chcesz otrzymywać alarmy. Można ustawić Alarm, Motion (ruch), Sensor

(czujnik) lub wszystkie z nich zaznaczając wszystkie trzy pola. (Po zaznaczeniu ruchu

wyświetlacz pokaże żółtego idącego człowieka w prawym górnym rogu kanału, na którym

wystąpił alarm. Jeśli włączono czas, ale nie ruch, w prawym górnym rogu kanału pojawi się

zegar. Jeśli włączono czujnik, w prawym górnym rogu kanału pojawi się żółty trójkąt z

wykrzyknikiem) Jeśli chcesz skopiować na każdy dzień, należy nacisnąć przycisk „OK”, aby

zapisać dla wszystkich dni tygodnia. Za pomocą funkcji kopiowania można kopiować

ustawienia jednego kanału do drugiego lub do wszystkich. Nie zapomnij zapisać ustawień,

klikając przycisk Apply (zastosuj) lub OK. Uwaga: Aby włączyć wykrywanie ruchu oraz

określić obszar, na którym powinien być wykrywany ruch. Przejdź do channel setup

(konfiguracja kanału) Video detection (wykrywanie obrazu).

Time (godzina): Jeśli włączone, urządzenie rejestruje cały czas.

Motion (ruch): Jeśli włączone, urządzenie będzie nagrywać, gdy zostanie wykryty ruch;

nie ma znaczenia, co się porusza.

Sensor (czujnik): Jeśli włączone, urządzenie zarejestruje ruch po aktywowaniu czujnika

PIR.

14

Page 15

Alarm Setup (konfiguracja alarmu) Nieobsługiwane! Można tu było dodać czujniki

alarmowe dla systemu alarmowego.

Network setup (konfiguracja sieci):

DHCP zostanie ustawiony jako domyślny, gdyż jest to najprostszy sposób, by połączyć

TX-29 i TX-30 z siecią i uzyskać adres IP. Jednak możliwe jest również ręczne ustawienie

adresu IP. Adres IP i port (domyślnie 81) urządzenia wyświetlane są na tej stronie. Strona

wyświetla stan sieci, gdzie można sprawdzić, czy urządzenie jest podłączone do sieci i

Internetu. (Zdrowa sieć = OK; kabel sieciowy odłączony = nie można połączyć).

ID urządzenia musi być sprawdzone, aby uzyskać połączenie, gdy nie ma Cię w domu.

Numer (ID urządzenia) jest potrzebny, aby zalogować się na stronie www.technaxxp2p.de,

aby uzyskać dostęp do TX-29/TX-30 z dowolnego miejsca.

Uwaga: Warunkiem koniecznym do wygenerowania ID urządzenia jest upewnienie się, że

rejestrator jest połączony z Internetem, a adres IP jest dostępny.

Po pomyślnym nawiązaniu połączenia z siecią i internetem, rejestrator dostanie adres IP i

wygeneruje ID urządzenia, które po wygenerowaniu automatycznie pojawi się w menu.

15

Page 16

Odnajdziesz QR Code (kod QR) urządzenia dla łatwej konfiguracji, gdy klikniesz na „Show

DDNS

Włącz funkcję DDNS i ustaw dane do korzystania z usługi.

(Pamiętaj, aby korzystać z www.technaxxp2p.de, która jest włączona

fabrycznie i gotowa do użytku).

FTP

Nieobsługiwane

PPPoE

Wybierz enable (włącz) i wprowadź „Username” (nazwa użytkownika) i

„Password” (hasło) otrzymane od ISP (dostawcy usług internetowych).

Kliknij Apply (zastosuj) i uruchom ponownie, aby aktywować konfigurację.

Po ponownym uruchomieniu, TX-29/TX-30 będzie automatycznie łączyć się

z Internetem. IP w PPPoE jest wartością dynamiczną. Można uzyskać

dostęp do tego adresu IP, aby odwiedzić jednostkę.

3G

Nieobsługiwane

E-mail

Jeśli chcesz otrzymywać wiadomości alarmowe w przypadku wykrycia

ruchu (ruch lub czujnik włączone), należy włączyć tę funkcję i wypełnić dane

w ustawieniach. Po zakończeniu konfiguracji najpierw naciśnij Apply, a

następnie Test, aby sprawdzić, czy ustawienia są poprawne. Health Mail

Interval (interwał sprawdzania prawidłowego funkcjonowania poczty email)

sprawdzi, czy funkcja poczty działa poprawnie. Uwaga: Poczta nie będzie

zawierała obrazów tylko informacje o kanale, dacie i godzinie, urządzeniu i

adresie IP.

Serwer SMTP Wypełnij dane serwera SMTP dostawcy.

Port: Wypełnij port SMTP dla SSL. 25 lub 587 są powszechne dla SSL.

Uwaga: STARTTLS i TLS nie są obsługiwane!

Username (nazwa użytkownika): Wprowadź swój adres e-mail.

Password (hasło): Wprowadź hasło swojego adresu e-mail powyżej.

Encryption Type (typ szyfrowania): Aby korzystać z szyfrowania, użyj SSL.

QR Code” (pokaż kod QR).

16

Page 17

Sender (nadawca): Ponownie wpisz swój adres e-mail.

Receiver1 (odbiorca 1): Wpisz adres odbiorczy e-mail (sugerujemy

ponowne użycie własnego).

Receiver2 (odbiorca 2). Wpisz adres odbiorczy e-mail (sugerujemy użycie

adresu innej osoby).

Subject (temat). Wypełnij nagłówek wiadomości e-mail.

Interval (interwał): Jak często będzie wysłany e-mail (w sekundach).

Health Mail Interval (interwał sprawdzania prawidłowego funkcjonowania

poczty email): Jeśli opcja jest włączona, co xx minut otrzymasz e-maila, jeśli

wysyłanie działa.

Test: Po zapisaniu naciśnij Test, aby sprawdzić, czy ustawienia działają.

WiFi

setup

(konfigur

acja

WiFi)

Ważne: WIFI służy tylko do łączenia kamer i nie może być stosowane jako

punkt dostępowy dla innych urządzeń!

Ustaw sieć WiFi do korzystania z zestawu w trybie bezprzewodowym. Ustaw

WiFi SSID i hasło. WIFI Channel (kanał WiFi) może zostać wybrany, aby

przełączyć się na mniej używany kanał. To jest ważne, aby uniknąć zakłóceń

WiFi. Po kliknięciu aktualizacji dane zostaną odświeżone. Poprzez

naciśnięcie przycisku Reset (przywrócone) zostaną domyślne ustawienia

dla WiFi Setup (konfiguracji sieci).

Uwaga: Musisz wybrać właściwy „region”, aby zestaw poprawnie działał!

Uwaga: Jeżeli zmienisz WiFi SSID i hasło, trzeba ponownie podłączyć

kamery przy użyciu kodu dopasowania. Patrz: rozdział 4.4.

17

Page 18

Channel setup (konfiguracja kanału):

Encode setup

(konfiguracja

szyfrowania)

Wybierz odpowiedni kanał i tryb kodowania (strumień AV = obraz i

dźwięk). Główny strumień i strumień podrzędny zostaną ustawione

automatycznie.

PTZ setup

(konfiguracja PTZ)

Not supported (nieobsługiwane) dla załączonego modelu kamery.

Można ustawić trasę z maksymalnie 32 przystankami. Dla każdego

z ustawień możliwe jest dodanie czasu pozostawania w każdej

pozycji. Trasa może być dodana, zaktualizowana lub usunięta!

Channel OSD

(OSD kanału)

Channel (kanał): Wybierz kanał i ustaw jego kolor.

Camera Title (nazwa kamery): Dostosuj nazwę kamery.

Status Display (stan wyświetlania): Pozycje Display

(wyświetlania) statusu kanałów dla każdej kamery można ustawić

klikając Display Setup (konfiguracja wyświetlania): Just Below

(trochę poniżej), Just Above (trochę powyżej), Upper Left (po lewej

u góry), Upper Right (po prawej u góry), Bottom Left (po lewej u

dołu), Bottom Right (po prawej u dołu) lub Center (na środku).

Connection Quality (jakość połączenia): Jeśli opcja jest

włączona, wyświetlana będzie siła sygnału WiFi dla każdego

kanału.

Video Detection (wykrywanie obrazu)

Channel (kanał): Ustaw kanał, dla którego chcesz skonfigurować wykrywanie. Za

pomocą Copy (kopiuj) można kopiować ustawienia jednego kanału do drugiego lub do

wszystkich.

Detection (wykrywanie): Tutaj można włączyć jedną z trzech lub wszystkie metody

wykrywania. Zalecane jest użycie albo Motion (ruch) lub PIR Sensor (czujnik PIR). Różnica

między Motion (ruch) a PIR Sensor (czujnik PIR): Wykrywanie ruchu odbywa się przez

doświadczalną zmiany obrazu wywołującą alarm i czujnik alarmowy PIR, będący modułem

sprzętu (kamery) reaguje na obecność ciała ludzkiego.

Motion (ruch): Musi być włączony, można ustawić czułość od Lowest (najniższa) do

Highest (najwyższa) w 5 stopniach. W czasie trwania alarmu można wybrać, jak długo

alarm będzie aktywny, na przykład dla funkcji brzęczyka .

Handle (uchwyt): Można ustawić tutaj poszczególne powiadomienia. Czerwony trójkąt

symbol w lewym dolnym rogu jest przypomnieniem

Alarm. Kliknij na niego, aby zobaczyć informacje o alarmie.

Po aktywacji funkcji Buzzer (brzęczyk), TX-29/TX-30 zasygnalizuje sygnałem dźwiękowym

wykrycie alarmu (ustaw głośność za pomocą klawiszy strzałek na wyświetlaczu).

18

Page 19

Aktywuj E-Mail Notice (powiadomienie email), aby otrzymać informacje przez Email w

momencie wystąpienia sytuacji alarmowej. Uwaga: Trzeba ustawić konfigurację e-mail w

Network setup (konfiguracja sieci) Email.

Po zaznaczeniu APP Alarm będziesz otrzymywać powiadomienia Push w smartfonie po

zainstalowaniu Security Premium. (Pod ME (ja) aktywuj ustawienie alarmu w APP.)

Arming Time (czas uzbrajania): Można skonfigurować do czterech różnych okresów pracy

wykrywania. Aby włączyć, zaznacz pole z tyłu.

Area edit (edycja obszaru): Można zdefiniować obszar detekcji (tylko dla Motion (ruch)).

PIR Input Armed (wejście PIR uzbrojone) (Sensor) (czujnik): Aby włączyć PIR należy

tylko ustawić wykrywanie na PIR Input Armed (uzbrojone wejście PIR) i dostosować

powiadomienia w Handle Arming time (czas uzbrajania uchwytu).

Video Loss (utrata obrazu): Aby aktywować, ustaw czas trwania Alarmu, typ

powiadomienia pod handle (uchwyt) i Arming Time (czas uzbrajania).

Po zaznaczeniu Alarm dla ruchu, wyświetlacz pokaże żółtego idącego człowieka w prawym

górnym rogu kanału, gdy wystąpi sytuacja alarmowa. Jeśli włączono czas, ale nie ruch, w

prawym górnym rogu kanału pojawi się zegar. Dla czujnika PIR żółty trójkąt z

wykrzyknikiem wyświetlony zostanie w prawym górnym rogu kanału.

19

Page 20

Bit rate (szybkość

transmisji danych)

Pokazuje ruch danych dla każdego kanału.

Channel detail

(szczegóły o

kanale)

Wyświetla informacje o podłączonych kamerach uporządkowanych

według kanału. Wyświetla również zainstalowane oprogramowanie

kamery.

IP camera (kamera)

Nieobsługiwane dla załączonego modelu kamery. Wybierz kanał i

sposób w jaki zainstalowano kamerę.

System admin (zarządzanie systemem):

System version

(wersja systemu)

Wyświetla informacje systemowe urządzenia. Takie, jak wersja

urządzenia, wersja oprogramowania i adres pomocy WWW.

korzystając z tego linka i ID urządzenia można uzyskać dostęp do

urządzenia z każdego komputera z dostępem do Internetu na

świecie.

HDD Info

(informacje o

twardym dysku)

Pokazuje stan zainstalowanego dysku twardego. Pojemność

całkowitą, zajęty i wolny obszar. Pokazuje również nazwę modelu

dysku twardego.

System log (log

systemu)

Wyświetla różne rodzaje zdarzeń (All (wszystkie), Error (błąd),

Device warning (ostrzeżenie o urządzeniu), Alarm Record (zapis

alarmu), Configuration changed (zmiana konfiguracji), shutdown

wyłączenie) i boot up włączenie systemu). Uwaga: Logi są

zapisywane tylko wtedy, gdy zainstalowany jest pracujący dysk

twardy (Logi są zapisywane na dysku twardym)

User Management

(zarządzanie

użytkownikiem)

Dodaj, usuń, edytuj i ustaw hasło dla użytkownika. Dodając nowego

użytkownika można wybrać z jakich opcje użytkownik może

korzystać.

Ważne: Po pierwszym zalogowaniu zmień hasło administratora i

dodaj nowego użytkownika.

System upgrade

(aktualizacja

systemu)

Aby zaktualizować system należy skopiować oprogramowanie na

pusty dysk USB. Podłącz go do wolnego portu USB w

TX-29/TX-30. Wybierz w menu dysk USB oraz opcję, którą chcesz

zaktualizować (przeważnie system). Wybierz oprogramowanie z

poniższej listy i naciśnij start.

System

Maintenance

(konserwacja

systemu)

Wybierz okres (wyłącz, raz, codziennie lub co tydzień), dzień i

godzinę, gdy system może zacząć swoją Auto Maintenance

(automatyczna konserwacja). Zrestartuje się u ustalonym czasie.

Przez 60 sekund, gdy jest ponownie uruchomiane, urządzenie nie

będzie nagrywało obrazu.

Factory setting

(ustawienie

fabryczne)

Wybierz All (wszystkie), aby przywrócić wszystkie ustawienia

fabryczne lub wybierz z listy żądane ustawienia, które chcesz

przywrócić do stanu fabrycznego.

IPC

Maintenance

(konserwacja

systemu)

Pokazuje bezpośrednio przez kamery podłączone przez WiFi .

Dzięki tej opcji możliwa jest również opcja

aktualizacji/dezaktualizacji oprogramowania kamer.

20

Page 21

5.4 Video playback (odtwarzanie obrazu)

Aby wyświetlić ostatnie nagranie (5, 10 lub 30 min,), kliknij prawym przyciskiem myszy na

głównym interfejsie Video playback (odtwarzanie obrazu) wybierz godzinę nagrania

wybierz No. (nr) kanału. Rozpocznie się odtwarzanie.

Na nagraniach, które powstały więcej niż 30 minut temu (Wyszukiwanie ręczne), kliknij

prawym przyciskiem myszy na głównym interfejsie Video playback (odtwarzanie obrazu)

Manual Search (ręczne wyszukiwanie) wybierz nr kanału wybierz godzinę

nagrania wprowadź czas wyszukiwania, wprowadź czas początku i końca kliknij

przycisk search (szukaj). Nagranie zostanie załadowane i odtworzone automatycznie.

Wskazówki: Informacje o ikonach odtwarzania: poprzednia klatka, następna klatka,

odtwarzanie, pauza, przewijanie do przodu x2, x4, x8, x16, x32

21

Page 22

5.5 Video backup (kopia zapasowa obrazu)

Kliknij prawym przyciskiem myszy na głównym interfejsie Video backup (kopia

zapasowa obrazu) wybierz nr kanału Wybierz tryb nagrania wprowadź godzinę

wyszukiwania, wprowadź godzinę rozpoczęcia i zakończenia kliknij Szukaj. Nagranie

wyświetli się wybierz nagrania, których kopie zapasowe chcesz wykonać kliknij

Backup (wykonaj kopie zapasowe). Uwaga: Pobieranie potrwa długo. Im więcej plików

wybierzesz, tym dłużej to potrwa! Wskazówki: Obsługa tworzenia kopii zapasowych na

dysku USB 32GB maks. Można również pobrać zapisane dane na dysk USB. Obraz

zostanie zapiany w formacie .avi.

22

Page 23

5.6 Color adjust (regulacja kolorów)

Zanim będzie można dostosować kolor, trzeba przełączyć za pomocą funkcji podziału

ekranu do kanał, który chcesz wyregulować. Następnie kliknij prawym przyciskiem myszy

na głównym interfejsie Color Adjust (regulacja kolorów). W prawym dolnym rogu pojawi

się okno, w którym można ustawić Hue (barwa), Brightness (jasność), Saturation

(nasycenie) i Contrast (kontrast). Można również wybrać z ustawienia fabryczne bright

(jasny) lub soft (miękki). Jeśli nie podobają Ci się dokonane zmiany, naciśnij default

(domyślne), aby zresetować.

5.7 PTZ control (kontrola PTZ) (nie dla kamer dołączonych dołączonych

do zestawu)

Otwórz menu klikając prawym przyciskiem myszy na głównym interfejsie PTZ control

(kontrola PTZ). W prawym dolnym rogu zostanie otwarte okno, w którym możesz

przesunąć kamerę w pionie i poziomie. Można również użyć wcześniej zdefiniowane

ustawienia, rozpocząć trasę i powiększyć.

23

Page 24

5.8 Manual record (ręczne nagrywanie)

Otwórz menu klikając prawym przyciskiem myszy na głównym interfejsie Manual record

(ręczne nagrywanie).

Aby ręcznie rejestrować żądany kanał, trzeba zaznaczyć pole wyboru kanału i kliknąć OK.

Patrz: ilustracje poniżej. Jest również możliwe, aby wybrać „All” (wszystkie) lub „All on”

(wszystkie włączone), wtedy wszystkie kanały będą rejestrowane. Naciśnięcie przycisku

„All off” (wszystkie wyłączone) zakończy manualną rejestrację.

5.9 Volume (głośność)

Tutaj ustaw głośność systemu. Określa poziom głośności brzęczyka. (Głośność brzęczyka

może być również określona przez naciśnięcie przycisku , aby zmniejszyć i , aby

zwiększyć głośność monitora.)

5.10 Setup Wizard (kreator konfiguracji)

Tu można zobaczyć ID urządzenia jako kod QR. Zaznaczając pole poniżej można

ponownie uruchomić Boot Wizard (kreator startu systemu). Pomaga to ustawić

podstawowe opcje TX-29/TX-30

5.11 Fast network (szybka sieć)

Tu można zobaczyć ID urządzenia jako kod QR. Można tu skonfigurować 2 opcje sieciowe

TX-29/TX-30. Wybierz Auto Config (konfiguracja automatyczna), aby pozwolić

rejestratorowi ustawić wszystko samoistnie lub wybierz Manual Config (konfiguracja

ręczna), aby ustawić IP, Gateway (bramka) i maski podsieci samemu. W Manual Config

(konfiguracja ręczna), można również zdecydować, czy wybranie funkcji PPPoE, jest to

konieczne. Kliknij Apply (zastosuj) lub OK, aby zapisać ustawienia. Kliknięcie na przycisk

Diagnose (zdiagnozuj) sprawi, że rejestrator przeskanuje swoje połączenie sieciowe i

wyświetli jego stan w Network Status (stan sieci).

5.12 Add Camera (dodaj kamerę)

Po wybraniu tej opcji rejestrator rozpocznie wyszukiwanie i dodawanie pobliskich kamer.

Jest to funkcja szybkiego dodawania. Można ją zatrzymać po kliknięciu na Exit (wyjdź).

Następnie, można zobaczyć automatycznie dodane kamery na ekranie.

5.13 Exit System (wyjście z systemu)

W Exit System (wyjście z systemu) można Logout (wylogować) bieżącego użytkownika,

Reboot (zrestartować) urządzenie, zamknąć wyjście z ekranu (aby uaktywnić ekran, kliknij

dwukrotnie lewym przyciskiem myszy) i Shutdown (wyłączyć) system.

24

Page 25

6. Dostęp do urządzenia

6.1 Dostęp poprzez LAN (lokalny interfejs sieciowy)

Lokalny interfejs sieciowy służy tylko dla podglądu na żywo i odtwarzania. Dokonaj

ustawień bezpośrednio na rejstratorze.

Krok 1: Kliknij prawym przyciskiem myszy na głównym interface-> System setup

(konfiguracja systemu) ->Network setup (konfiguracja sieci) Sprawdź adres IP rejestratora.

Krok 2: Uzyskaj dostęp za pomocą komputera w tej samej sieci LAN, wprowadź adres IP

rejestratora i port (domyślnie 81), na przykład: http://192.168.1.110:81 w przeglądarce IE

(zalecane) lub innej. Uzyskasz wtedy dostęp do loga LAN na stronie internetowej,

wprowadź nazwę użytkownika i hasło, kliknij login (standardowa nazwa użytkownika to

admin i hasło jest puste, jeśli nie zmieniono!).

WAŻNE: Zmień standardowe hasło. Dlatego też przejdź do System setup (konfiguracja

systemu) System Admin (zarządzanie systemem) User (użytkownik) rejestratora i

zmień hasło administratora i ustaw nowego użytkownika!

Krok 3: Po uzyskaniu dostępu, można uzyskać obraz na żywo.

Wskazówki: Upewnij się, że rejestrator i komputer pracują w tym samym segmencie sieci.

25

Page 26

6.2 Dostęp poprzez WAN (globalny interfejs sieciowy)

Globalny interfejs WWW służy tylko sprawdzania podglądu na żywo z innych lokalizacji na

komputerze.

Krok 1: Kliknij prawym przyciskiem myszy na głównym interface-> System setup

(konfiguracja systemu) ->Network setup (konfiguracja sieci) Sprawdź ID urządzenia -

rejestratora.

Krok 2: Uzyskaj dostęp za pomocą komputera do sieci WAN, wpisz www.technaxxp2p.de

w przeglądarce IE (zalecane). Uzyskasz wtedy dostęp do loga w internecie, wprowadź ID

urządzenia, nazwę użytkownika i hasło, kliknij login.

Krok 3: Po uzyskaniu dostępu, można uzyskać obraz na żywo.

26

Page 27

Aby zainstalować aplikację na Androida

1. Otwórz Google Play Store.

2. Wyszukaj „Security Premium”.

3. Dotknij INSTALL.

4. Przejrzyj uprawnienia aplikacji i

następnie ACCEPT, aby pobrać.

Aby zainstalować aplikację na iPhone

1. Otwórz App Store.

2. Wyszukaj „Security Premium”.

3. Dotknij INSTALL APP, aby pobrać.

6.3 Aplikacja mobilna (Security Premium)

TX-29/TX-30 może współpracować z urządzeniami iPhone i Android. Zainstaluj aplikację

mobilną i wykorzystaj swój telefon do zdalnego przeglądania/odtwarzania z rejestratora.

Aplikacja mobilna jest do ściągnięcia za darmo i jest dostępna z Apple App Store i Google

Play.

Po zainstalowaniu aplikacji Security Premium na urządzeniu przenośnym, wystarczy

znaleźć ikonkę Security Premium i ją dotknąć, aby uruchomić. Aplikacja załaduje się i

przejdzie bezpośrednio do ekranu logowania. Logowanie jest potrzebne do odbierania

powiadomień push oraz przechowywanie dodanych urządzeń. Po uruchomieniu aplikacji,

zarejestruj ją (patrz rozdział 9 Q1), aby korzystać z dodatkowych funkcji (patrz rozdział 9

Q2).

27

Page 28

Dodaj urządzenie:

Krok 1: Uruchom aplikację Security Premium

Krok 2.1: Zacznij bez logowania, naciśnij Local. Uwaga: Nie można odbierać powiadomień

push.

Krok 2.2: Zacznij od utworzenia konta naciskając na Register. Wprowadź nazwę

użytkownika i hasło. Podpowiedź: Kliknij na zamknięte oko, aby zobaczyć swoje hasło.

Naciśnij Register (zarejestruj), aby wykonać następny krok. Wpisz swój adres e-mail w celu

powiązania swojego konta ze swoim adresem email. Jest to konieczne tylko wtedy, gdy

użytkownik zapomni hasła. Jeśli nie chcesz ich powiązać, naciśnij Skip. Uwaga: Jeśli teraz

zapomnisz hasła, będziesz musieć utworzyć nowe konto! (Patrz również: rozdział 9)

Krok 3: Aby dodać urządzenie, kliknij na ikonę „+”, aby dodać urządzenie przez ID.

Krok 4: Wybierz “Add device by ID” (dodaj urządzenie przez ID).

Krok 5: Teraz wszedłeś na stronę edycji urządzenia. Zeskanuj kod QR TX-29/TX-30 lub

wprowadź ID urządzenia (= Cloud ID). Przełącz na TX-29/TX-30 naciskając prawym

przyciskiem myszy i otwórz „Fast network” (szybka sieć). Można tu znaleźć adres IP

urządzenia oraz kod QR. Patrz: rozdział konfiguracji systemu 5.3 ustawienia sieci.

W aplikacji, w Description (opis) wprowadź niestandardową nazwę urządzenia.

Wpisz login rejestratora (nazwa użytkownika i hasło).

Krok 6.1/6.2: Należy zwrócić uwagę, aby wybrać odpowiedni numer kanału (TX-29 = 4;

TX-30 = 8).

28

Page 29

Krok 7: Naciśnij submit, aby zakończyć i zapisać ustawienia (być może urządzenie

wyświetli komunikat „Error - The device has been existed – Confirm” (Błąd - urządzenie już

istnieje - potwierdź), wówczas urządzenie zostało pomyślnie dodane.

Krok 8: Kliknij na urządzenie na liście urządzeń, aby uzyskać obraz na żywo

Krok 9: Lewe kółko pokazuje pojedynczy ekran; Prawo kółko pokazuje ekran podzielony

na cztery.

Krok 10: (Ważne dla TX-30) Lewe kółko pokazuje ekran podzielony na sześć; Prawo kółko

pokazuje ekran podzielony na osiem.

Uwaga: Z funkcją Capture (przechwyć) można ręcznie robić zdjęcia, z funkcją Record

(nagraj) można manualnie nagrywać wideo i z funkcją Stream (strumień) można zmieniać

między głównym strumieniem (HD) i strumieniem podrzędnym (SD).

29

Page 30

Add group (odaj grupę)

Krok 1: Kliknij na Group (grupa). Następnie kliknij na ikonkę „+”, aby dodać kanały do

grupy.

Krok 2: Wprowadź nazwę grupy.

Krok 3: Wybierz różne kanały dla grupy.

Krok 4: Kliknij na submit (zatwierdź), aby zapisać.

Funkcje pod My Device (moje urządzenie) (dla Playback (odtwarzanie) wymagany

jest dysk twardy włożony do rejestratora)

1. Kliknij Playback (odtwarzanie), aby zobaczyć nagrania

2. Kliknij Capture (przechwyć), aby ręczne zrobić zdjęcie z wybranego kanału

3. Kliknij Record (nagraj) aby ręczne wykonać nagranie z wybranego kanału

4. Kliknij na Calendar (kalendarz), aby wybrać datę z której chcesz zobaczyć nagrania.

5. Kliknij na CH, aby wybrać kanał z którego chcesz zobaczyć nagrania.

6. Zdarzenie lub godzina, które znajduje się bezpośrednio pod znakiem odtwarzania będą

odtwarzane po jego naciśnięciu.

7. Przesuń oś czasu w lewo i w prawo, aby wybrać czas (zdarzenie). Uwaga: Jeśli istnieją

nagrania (zdarzenia), pasek jest kolorowy.

30

Page 31

Funkcje w Me (ja)

1. Local Records (nagrania lokalne): Podgląd ręcznie zrobionych zdjęć i filmów.

2. Notifications list (lista powiadomień): Przejrzyj różne powiadomienia.

3. Alarm setting (ustawienie alarmu): Włącz lub wyłącz ustawienie alarmu

4. Change password (zmień hasło): Można zmienić hasło

5. Setting (ustawienie): Włącz lub wyłącz możliwość stosowania sieci 2G/3G/4G, ustaw limit

danych, przejrzyj statystyki danych i ustaw jakość wideo, która ma zostać użyta jako

domyślna.

6. Help (pomoc): Krótki plik pomocy jest wbudowany w aplikację, aby pomóc z podstawami.

7. Declaration (deklaracja): Oświadczenie na temat korzystania z aplikacji.

8. Impressum (metryczka): Można tu zobaczyć informacje o firmie.

9. Check update (sprawdź aktualizację): Można tutaj sprawdzić, czy aplikacja jest

zaktualizowana.

10. Version (wersja): Pokazuje numer wersji aplikacji.

11. Logout (wyloguj): Naciśnij Logout (wyloguj), aby wylogować się jako użytkownik lub

zmienić użytkownika.

31

Page 32

Preview

(podgląd)

Po uruchomieniu klienta można zobaczyć podgląd na żywo z

podłączonych kamer (w zależności od wybranego trybu ekran będzie

podzielony na 1, 4, 6, 8, 9, 16, 25, 36 lub 49 kanałów). Przytrzymaj lewy

przycisk myszy i przesuwaj aby uzyskać podgląd na żywo z kanału. Na

ekranie pojawi się zielony prostokąt, który można wykorzystać do

powiększenia cyfrowego na kanale. Następnie otworzy się okno z

podpisem zoom. Tutaj można wybrać nowe obszary lub przesuwać

wybrany obszar.

Area (obszar)

Pokazuje urządzenia z dostępnymi kanałami. Kliknięcie „plus”/”minus”

otworzy/zamknie listę kanałów. Podwójne kliknięcie na urządzeniu

otworzy/zamknie wszystkie kanały urządzenia. Podwójne kliknięcie na

kanale urządzenia otworzy/zamknie wybrany kanał. Open all (otwórz

wszystkie): Otworzy wszystkie kanały naraz w obszarze. Close all

(zamknij wszystkie): Zamknie wszystkie kanały naraz w obszarze.

Uwaga: Przez otworzenie urządzeń (podwójnym kliknięciem) i

ustawieniem lokalnej przestrzeni twardego dysku, automatycznie

7. Klient PC Security Premium

Preview (podgląd):

32

Page 33

rozpoczynasz manualne nagrywanie. Sygnalizuje to czerwona kropka w

prawym górnym rogu. Klikając prawym przyciskiem myszy na czerwoną

kropką można zatrzymać zapis.

Logs (logi)

Na dole strony można zobaczyć logi. Pokazuje to listę ostatnich

wydarzeń.

Screen divide

mode (tryb

dzielenia

obrazu)

Klikając na ten przycisk można wybrać dzielenie ekranu na 1, 4, 6, 8, 9,

16, 25, 36 lub 49 kanałów.

Manual record

(nagrywanie

ręczne)

Kliknięcie tego przycisku uruchamia i zatrzymuje ręczną rejestrację

wszystkich otwartych kanałów. Zanim będzie można rozpocząć

nagrywania ręcznego, przejdź do settings (ustawienia) local settings

(ustawienia lokalne) Wybierz storage (pamięć) i wybierz dysk twardy

w komputerze. Naciśnij „Save” (zapisz) Pliki są zapisywane w folderze

o nazwie „recEx” pod literą wybranego dysku twardego.

Screenshot

(zrzut ekranu)

Kliknięcie tego przycisku zrobi zdjęcie wybranego kanału. Zanim będzie

można rozpocząć nagrywania ręcznego, przejdź do settings

(ustawienia) local settings (ustawienia lokalne) Wybierz storage

(pamięć) i wybierz dysk twardy w komputerze. Naciśnij „Save” (zapisz)

Pliki są zapisywane w folderze o nazwie „screenShotEx” pod literą

wybranego dysku twardego.

Automatic polling

(automatyczne

przeglądanie

cykliczne)

Odświeżanie podglądu kamery.

Video fill

the window

(wypełnienie okna

obrazem)

Kliknięcie tego przycisku zmienia rozmiar/format rzeczywistego

podglądu obrazu.

Full screen (pełny

ekran)

Kliknięcie tego przycisku zmienia wybrany tryb ekranu na pełny

ekran. Aby wyjść z trybu pełnego ekranu naciśnij prawy przycisk

myszy i wybierz z menu opcję „Back to Main window” (wróć do

głównego okna).

Audio (dźwięk)

Zwiększ/zmniejsz głośność wybranego kanału.

PTZ (not

supported)

(nieobsługiwane)

Przesuń kamery w pionie i poziomie. Zoomu i ostrości kamery.

Otwiera lub zamyka przysłonę.

33

Page 34

Playback (odtwarzanie) (maks. 4 kanały jednocześnie):

Area (obszar)

Pokazuje urządzenia z dostępnymi kanałami. Kliknięcie „plus”/”minus”

otworzy/zamknie listę kanałów. Podwójne kliknięcie na urządzeniu

otworzy/zamknie wszystkie kanały urządzenia. Podwójne kliknięcie na

kanale urządzenia otworzy/zamknie wybrany kanał. Open all (otwórz

wszystkie): Otworzy wszystkie kanały naraz w obszarze. Close all

(zamknij wszystkie): Zamknie wszystkie kanały naraz w obszarze.

Podpowiedź: Najlepszym rozwiązaniem jest otwarcie jednego kanału

na raz i odtworzenie go.

Play / Pause

(odtwarzaj/pauz

a)

Rozpoczyna lub wstrzymuje odtwarzanie

Stop

Zatrzymuje odtwarzanie.

Screenshot

(zrzut ekranu)

Kliknięcie tego przycisku zrobi zdjęcie wybranego kanału. Pliki są

zapisywane w folderze o nazwie „screenShotEx” pod literą wybranego

dysku twardego.

Slow (powoli)

Wybierz prędkość odtwarzania x1/2, x1/4 lub x1/8.

Fast (szybko)

Wybierz prędkość odtwarzania x2, x4 lub x8.

Audio (dźwięk)

Zwiększ/zmniejsz głośność wybranego odtwarzania.

Timeline (oś

czasu)

Na dole można zobaczyć oś czasu wszystkich kanałów z ich

nagraniami. Różne kolory pokazują rodzaj zapisu. (Czerwony =

czasowe, zielony i niebieski = manualne). Kliknięcie na kolorowe paski

otworzy nagranie. Aby rozpocząć odtwarzanie naciśnij play.

Local or

remote (lokalne

lub zdalne)

Local (lokalne) oznacza na dysku komputera zapisywane ręcznie i

remote (zdalne) oznacza na twardym dysku urządzenia, nagranego wg

Time (godzina), Motion (ruch) or Sensor (czujnik).

Record type

(typ nagrania)

Wybierz typ nagrania, które chcesz odnaleźć.

Calendar

(kalendarz)

Wybierz datę, aby wyszukać potrzebne nagranie. Po ustawieniu

lokalnego lub zdalnego, typu nagrania oraz daty, naciśnij w szukaj na

dole.

34

Page 35

Backup (kopia zapasowa):

Area (obszar)

Pokazuje urządzenia do tworzenia kopii zapasowych.

Timeline (oś czasu)

Harmonogram wszystkich kanałów z ich nagraniami. Aby utworzyć

kopię zapasową zaznacz pole po lewej stronie okienka.

Local (lokalne) lub

remote (zdalne)

Local (lokalne) oznacza na dysku komputera zapisywane ręcznie i

remote (zdalne) oznacza na twardym dysku urządzenia,

nagranego wg Time (godzina), Motion (ruch) lub Sensor (czujnik).

Podpowiedź: Dla lokalnej kopii zapasowej można określić długość

nagrania przez dwukrotne kliknięcie na nagranie i przy użyciu

szarego paska start i stop.

Record type (typ

nagrania)

Wybierz typ nagrania, które chcesz odnaleźć.

Calendar

(kalendarz)

Wybierz datę, aby wyszukać potrzebne nagranie. Po ustawieniu

lokalnego lub zdalnego, typu nagrania oraz daty, naciśnij w szukaj

na dole. Klikając na wybierz miesiąc i klikając na

wybierz rok.

Select all (wybierz

wszystkie)

Kliknięcie tego przycisku zaznaczy wszystkie kanały.

Stop backup (zatrzymaj

wykonywanie kopii zapasowej)

Zatrzymaj tworzenie kopii zapasowej, klikając na ten

przycisk.

Start backup (rozpocznij

wykonywanie kopii zapasowej)

Rozpocznij tworzenie kopii zapasowej, klikając na

ten przycisk. Wybrane pliki zostaną ściągnięte na

komputer.

Add (dodaj)

Zaznaczając pole przed jednym lub większą liczbą urządzeń z listy

urządzeń, a następnie naciskając Add (dodaj), wybrane

urządzenia zostaną dodane do Area.

Quick setup (szybka

konfiguracja)

Wszystkie urządzenia na liście urządzeń zostaną dodane

Add area (dodaj

obszar)

Dodaj obszary do organizowania kamer.

Add device (dodaj

urządzenie)

Dodaj urządzenie ręcznie, wypełniając wszystkie potrzebne

informacje.

Modify device

(zmodyfikuj

urządzenie)

Edycja ustawień urządzenia.

Clear devices

(wyczyść

urządzenia)

Wszystkie urządzenia są usuwane z obszaru.

Flush (resetuj)

Odśwież listę urządzeń.

Assign IP (przypisz

IP)

Edycja adresu IP.

Settings (ustawienia) Device manage (menedżer urządzenia):

35

Page 36

Settings (ustawienia) Device settings (ustawienia urządzenia):

Device information

(informacje o

urządzeniu)

Klikając na urządzeniu z listy urządzeń można uzyskać informacje

na temat tego urządzenia. Uwaga: Informacja o urządzeniu jest

dostępna wyłącznie z dołączonych urządzeń. Kliknij na urządzenie

z listy.

General setting

(ustawienia ogólne)

Ustaw format daty, nadpisywanie dysku twardego lub czas

pozostawania dla pełnego ekranu lub dla ekranu podzielonego.

Network setting

(ustawienia sieci)

Włącz/wyłącz DHCP, ustaw port, patrz: P2P ID i włącz lub wyłącz

PPPoE .

Encoding setting

(ustawienie

kodowania)

Skonfiguruj ustawienia głównego i podrzędnego strumienia, takie

jak tryb kodowania, format kodowania, jakość, prędkość transmisji

i liczbę klatek na sekundę.

Record settings

(ustawienia

nagrywania)

Ustaw plan nagrywania dla każdego kanału, wybierz Timing

(czas), Motion (ruch) lub Sensor (czujnik) (patrz: rozdział 5.3

konfiguracja nagrania planowanie nagrania).

Screen settings

(ustawienia ekranu)

Ustaw nazwę kanału.

PTZ settings

(ustawienia PTZ)

Ustaw różne opcje dla PTZ.

Video detection

settings (ustawienia

detekcji obrazu)

Ustawić czułość, czas trwania, alarm i brzęczyk dla wykrywania

ruchu i utraty sygnału wideo (patrz: rozdział 5.3 konfiguracja

kanałów wykrywanie obrazu).

Alarm settings

(ustawienia

alarmów)

Ustaw alarm, brzęczyk, tryb pracy i czas trwania alarmu.

Channel mode

setting (ustawienie

trybu kanału)

Ustaw ilość analogowych i cyfrowych kanałów rejestrator powinien

obsługiwać.

General settings

(ustawienia

ogólne)

Ustaw język, importuj lub eksportuj informacje o ustawieniach,

automatycznie synchronizuj czas i podłączaj urządzenia podczas

uruchamiania.

Record settings

(ustawienia

nagrywania)

Ustaw plan nagrywania dla każdego kanału, wybierz czas lub/i ruch

(patrz: rozdział 5.3 konfiguracja nagrywania planowanie

nagrywania).

Storage settings

(ustawienia

pamięci)

Ustaw lokalną literę dysku, nadpisywanie dysku twardego i blokadę

dostępu do dysku twardego.

Settings (ustawienia) Local settings (ustawienia lokalne):

36

Page 37

Settings (ustawienia) User manage (ustawienia użytkownika):

Current users

(aktualni

użytkownicy)

Określ nazwę użytkownika, hasło, prawa użytkowników i okres czasu

automatycznego wylogowania bieżącego użytkownika.

User manage

(zarządzanie

użytkownikami)

Dodaj użytkownika, modyfikuj lub usuń użytkownika. Ustaw

uprawnienia i okres czasu automatycznego wylogowania dla

użytkownika.

Version (wersja)

Wersja i data kompilacji wersji

Advanced (zaawansowane):

Wybierz kanał, typ obrazu, czas rozpoczęcia i zakończenia dla wyszukiwania zrzutów

ekranu. Klikając na pierwszy/ostatni: Zobacz pierwszą/ostatnią stronę. Klikając

poprzedni/następny zobacz poprzednią lub następną stronę. Po kliknięciu na wybierz

wszystkie, wszystkie zdjęcia na bieżącej stronie zostaną wybrane.

User (użytkownik): Zaloguj się do programu/urządzenia.

8. Zaawansowane ustawienia kamery

Dla osób z zaawansowanym doświadczenia możliwe jest skonfigurowanie niektórych

ustawień kamery bezpośrednio w jej menu. Na przykład: konfigurację film i obrazu, można

znaleźć na TX-28/TX-30 pod Channel Setup (konfiguracja kanału) Encode Setup

(konfiguracja kodowania). Aby wejść do interfejsu kamery, podłącz ją za pomocą kabla

sieciowego z routerem. Następnie, przejdź do Display (obrazu) TX-29/TX-30, otwórz

konfigurację zarządzania obrazem, wybierz protokół N1 i naciśnij przycisk refresh

(odświeżania) po prawej stronie. Teraz pojawi się adres IP (na przykład: 192.168.1.168),

który trzeba wkleić do przeglądarki. Naciśnij klawisz Enter, pojawi się ekran logowania.

Nazwa użytkownika to admin i hasło jest puste. Pojawi się podgląd na żywo z kamery.

W ramach konfiguracji można ustawić Media, Network setup (konfiguracja sieci), Advance

setup (konfiguracja zaawansowana) oraz System setup (konfiguracja systemu).

Uwaga: Bądź ostrożny z konfiguracją, aby nie uszkodzić kamery!

9. Wykrywanie i usuwanie usterek

P1: Jak założyć nowe konto?

O1: Aby zarejestrować nowe konto, uruchom aplikację Security Premium i kliknij register.

Wpisz nazwę użytkownika i hasło. Kliknij ponownie na Register (zarejestruj). Aplikacja

poprosić o adres e-mail w celu weryfikacji konta. Użyj istniejący i ważny adres email, aby

móc otrzymać wiadomość aktywującą konto.Użytkownik może zdecydować, aby nie

aktywować konta, nie będzie to miało wpływu na korzystanie z easy media cloud, ale

nieaktywowane konto nie będzie funkcjonować, jeśli zapomnisz hasła.

37

Page 38

P2: Jaka jest różnica między trybem login a trybem trial?

Specyfikacja bezprzewodowego rejestratora

Urządzenie

wyświetlające

Ekran

10,1” (TX-29)

18,5” (TX-30)

Kąt widzenia

Poziomy 170°

Pionowy 170 °

Poziomy 90°

Pionowy 65°

Czas reakcji

25ms

Współczynnik kontrastu luminancji

800:1

Luminancja centralna

350cd/m²

Wejście AV

(dźwięk/obraz)

Obraz sieciowy

Maks. 4 kanały

Kamery IP

Maks. 8 kanałów

Kamery IP

Szerokopasmowe

wejście obrazu

sieciowego

64Mbps

Prędkość transmisji

danych dźwięku

64Kbps

Wyjście AV

(dźwięk/obraz)

Wyjście HDMI

1 kanał, rozdzielczość: 1024x768,

1366x768, 1440x900, 1920x1080p

KODEK AV

Rozdzielczość obrazu

D1/720P/960P

Jednoczesne

odtwarzanie

4 kanały

Kontrola obrazu

Tryb przechwytywania

wideo

Ręczne, Czas, Ruch, PIR

Tryb odtwarzania

W czasie rzeczywistym, rutynowe,

zdarzenie

Kopia zapasowa

Kopia zapasowa na USB

Twardy dysk

Typ

1x interfejs SATA (do SATA III)

Maks. pojemność

Do 4TB HDD (2,5")

Do 4TB HDD (3,5")

Interfejs

zewnętrzny

Interfejs sieciowy

1x adaptowany RJ45 10Mbit/s/100Mbit/s

1x interfejs WIFI

Interfejs USB

2x USB 2.0

O2: W trybie Login, użytkownicy urządzenia lub grupy użytkowników dodają dane

zarządzane przez serwer, mogą skasować wszystkie dane w telefonie komórkowym, a

dane nie zostaną utracone. O ile ponownie zainstalujesz aplikację i zalogujesz się do

starego konta, możesz przywrócić wszystkie dane. W trybie Trial, użytkownicy mogą

dodawać sprzęt i pogrupowane dane są przechowywane lokalnie, gdy dane zostaną

utracone, nie można ich odtworzyć. Dodatkowo, w trybie Login, możemy zapewnić

użytkownikom urządzeń ostrzeżenia krajowe, alarm, kanał wiadomości i inne funkcje

pomocnicze.

10. Dane techniczne

38

Page 39

Sieć

Protocol (protokół)

UPnP (plug&play)

SMTP (poczta elektroniczna)

PPPoE (dial-up)

DHCP (automatycznie uzyskaj adres IP)

DDNS

Inne

Zasilanie

DC12V/2A

DC12V/3A

Zużycie mocy

≤15W

(Bez HDD)

≤20W

(Bez HDD)

Temperatura robocza

-10°C~+55°C

Wilgotność robocza

10%~90% RH

Wymiary

(Bez uchwytu)

(dł.) 25,0 x (szer.)

3,6 x (wys.) 16,6cm

(dł.) 46,0 x (szer.)

5,8 x (wys.) 28,5cm

Waga

(Bez wspornika/HDD)

1kg

5,5kg

Specyfikacje IPC:

Obraz

Czujnik

1/4” Czujnik skanowania

progresywnego

Kąt widzenia PIR

H 120°, V 60°

Kąt widzenia kamery

H 57,4°; V42,8°; VF 72,4°

Standard sygnału

PAL/NTSC

Rozdzielczość

1280x720, 16:9 HD

Minimalne podświetlenie

Kolor: 0,1 Lux; B/W: 0,01 Luks

Migawka

1/25s do 1/25000s

Obiektyw

f=4mm

Dzień i noc

Auto/Kolor/BW

3D-DNR

Auto

Sieć

Protocol (protokół)

RJ45 / WIFI 802,11b/g/n

Zasięg

Ruch

Do 10m

PIR

Do 8m

Audio (dźwięk)

Do 6m

Generalne

specyfikacje

Temperatura pracy /

Wilgotność robocza

–10°C do +50°C

30% - 80% wilgotności względnej

Moc wejściowa

DC12V/1A

Zużycie mocy

≤6W

Wymiary

(dł.) 15,5 x (szer.) 9,7 x (wys.)

8,7cm

Waga

550g

Klasa ochronności

IP66

39

Page 40

11. Dodatek: Niektóre przetestowane i zalecane twarde dyski dla TX-29 i TX-30 są

Seagate

2,5" 500GB Pipeline HD ST500VT000

SAMSUNG

2,5" 500GB ST500LM012-W

SAMSUNG

2,5" 500GB ST500LM012

HGST

2,5" 1TB HTS541010A9E680

TOSHIBA

2,5" 500GB MQ01ABD050V

TOSHIBA

2,5" 1TB MQ01ABD100V

Seagate

3,5" 500GB Pipeline HD ST3500312CS

Seagate

3,5" 1TB 5900 Pipeline HD ST1000VM002

Seagate

3,5" 1TB 7200 Pipeline HD ST1000NM0033

Seagate

3,5" 1TB ST31000528AS

Seagate

3,5" 2TB Pipeline HD ST2000VM002/3

Seagate

3,5" 3TB Pipeline HD ST3000VM002

TOSHIBA

3,5" 1TB DT01ABA100V

TOSHIBA

3,5" 2TB DT01ABA200V

wymienione poniżej. Ale inne modele HDD mogą być kompatybilne, ale nie testowane

przez nas.

Wskazówki dotyczące ochrony środowiska: Materiały

opakowania utworzono z surowców wtórnych imożna poddać

je recyklingowi. Nie usuwać starych urządzeń ani baterii z

odpadami gospodarstwa domowego. Czyszczenie: Chronić

urządzenie przed skażeniem i zanieczyszczeniami. Czyścić

urządzenie wyłącznie miękką szmatką lub ścierką, nie używać

materiałów szorstkich ani ścierających. NIE używać

rozpuszczalników ani żrących środków czyszczących.

Dokładnie wytrzeć urządzenie po czyszczeniu. Dystrybutor:

Technaxx Deutschland GmbH & Co.KG, Kruppstr. 105, 60388

Frankfurt a.M., Niemcy

40

Page 41

This product includes software developed by third parties, including software which

is released under the GNU General Public License Version 2 (GPL v2). This program

is free software; you can redistribute it and/or modify it under the terms of the GNU

General Public License as published by the Free Software Foundation; either version

2 of the License, or (at your option) any later version. You may obtain a complete

machine-readable copy of the source code for the above mentioned software under

the terms of GPL v2 without charge except for the cost of media, shipping, and

handling, upon written request to Technaxx GmbH & Co. KG, Kruppstraße 105, 60388

Frankfurt am Main, Germany.

This program is distributed in the hope that it will be useful, but WITHOUT ANY

WARRANTY; without even the implied warranty of MERCHANTABILITY or FITNESS

FOR A PARTICULAR PURPOSE. See the GNU General Public License for more

details. You should have received a copy of the GNU General Public License along

with this program; if not, write to the Free Software Foundation, Inc., 51 Franklin

Street, Fifth Floor, Boston, MA 02110-1301, USA. (Notice from Technaxx: A copy of

the GPL is included below).

GNU GENERAL PUBLIC LICENSE: Version 2, June 1991 / Copyright (C) 1989, 1991 Free

Software Foundation, Inc. / 51 Franklin Street, Fifth Floor, Boston, MA 02110-1301,

USA. Everyone is permitted to copy and distribute verbatim copies of this license

document, but changing it is not allowed.

Preamble

The licenses for most software are designed to take away your freedom to share and

change it. By contrast, the GNU General Public License is intended to guarantee your

freedom to share and change free software--to make sure the software is free for all its

users. This General Public License applies to most of the Free Software Foundation's

software and to any other program whose authors commit to using it. (Some other Free

Software Foundation software is covered by the GNU Lesser General Public License

instead.) You can apply it to your programs, too.

When we speak of free software, we are referring to freedom, not price. Our General Public

Licenses are designed to make sure that you have the freedom to distribute copies of free

software (and charge for this service if you wish), that you receive source code or can get it

if you want it, that you can change the software or use pieces of it in new free programs; and

that you know you can do these things.

To protect your rights, we need to make restrictions that forbid anyone to deny you these

rights or to ask you to surrender the rights. These restrictions translate to certain

responsibilities for you if you distribute copies of the software, or if you modify it.

For example, if you distribute copies of such a program, whether gratis or for a fee, you must

give the recipients all the rights that you have. You must make sure that they, too, receive or

can get the source code. And you must show them these terms so they know their rights.

We protect your rights with two steps: (1) copyright the software, and (2) offer you this

license which gives you legal permission to copy, distribute and/or modify the software.

41

Page 42

Also, for each author's protection and ours, we want to make certain that everyone

understands that there is no warranty for this free software. If the software is modified by

someone else and passed on, we want its recipients to know that what they have is not the

original, so that any problems introduced by others will not reflect on the original authors'

reputations.

Any free program is threatened constantly by software patents. We wish to avoid the danger

that redistributors of a free program will individually obtain patent licenses, in effect making

the program proprietary. To prevent this, we have made it clear that any patent must be

licensed for everyone's free use or not licensed at all.

The precise terms and conditions for copying, distribution and modification follow.

TERMS AND CONDITIONS FOR COPYING, DISTRIBUTION AND MODIFICATION

0. This License applies to any program or other work which contains a notice placed by the

copyright holder saying it may be distributed under the terms of this General Public License.

The "Program", below, refers to any such program or work, and a "work based on the

Program" means either the Program or any derivative work under copyright law: that is to

say, a work containing the Program or a portion of it, either verbatim or with modifications

and/or translated into another language. (Hereinafter, translation is included without

limitation in the term "modification".) Each licensee is addressed as "you".

Activities other than copying, distribution and modification are not covered by this License;

they are outside its scope. The act of running the Program is not restricted, and the output

from the Program is covered only if its contents constitute a work based on the Program

(independent of having been made by running the Program). Whether that is true depends

on what the Program does.

1. You may copy and distribute verbatim copies of the Program's source code as you receive

it, in any medium, provided that you conspicuously and appropriately publish on each copy

an appropriate copyright notice and disclaimer of warranty; keep intact all the notices that

refer to this License and to the absence of any warranty; and give any other recipients of the

Program a copy of this License along with the Program. You may charge a fee for the

physical act of transferring a copy, and you may at your option offer warranty protection in

exchange for a fee.

2. You may modify your copy or copies of the Program or any portion of it, thus forming a

work based on the Program, and copy and distribute such modifications or work under the

terms of Section 1 above, provided that you also meet all of these conditions:

a) You must cause the modified files to carry prominent notices stating that you changed the

files and the date of any change.

b) You must cause any work that you distribute or publish, that in whole or in part contains or

is derived from the Program or any part thereof, to be licensed as a whole at no charge to all

third parties under the terms of this License.

42

Page 43

c) If the modified program normally reads commands interactively when run, you must

cause it, when started running for such interactive use in the most ordinary way, to print or

display an announcement including an appropriate copyright notice and a notice that there is

no warranty (or else, saying that you provide a warranty) and that users may redistribute the

program under these conditions, and telling the user how to view a copy of this License.

(Exception: if the Program itself is interactive but does not normally print such an

announcement, your work based on the Program is not required to print an announcement.)

These requirements apply to the modified work as a whole. If identifiable sections of that

work are not derived from the Program, and can be reasonably considered independent and

separate works in themselves, then this License, and its terms, do not apply to those

sections when you distribute them as separate works. But when you distribute the same

sections as part of a whole which is a work based on the Program, the distribution of the

whole must be on the terms of this License, whose permissions for other licensees extend to

the entire whole, and thus to each and every part regardless of who wrote it.

Thus, it is not the intent of this section to claim rights or contest your rights to work written

entirely by you; rather, the intent is to exercise the right to control the distribution of

derivative or collective works based on the Program. In addition, mere aggregation of

another work not based on the Program with the Program (or with a work based on the

Program) on a volume of a storage or distribution medium does not bring the other work

under the scope of this License.

3. You may copy and distribute the Program (or a work based on it, under Section 2) in

object code or executable form under the terms of Sections 1 and 2 above provided that you

also do one of the following:

a) Accompany it with the complete corresponding machine-readable source code, which

must be distributed under the terms of Sections 1 and 2 above on a medium customarily

used for software interchange; or,

b) Accompany it with a written offer, valid for at least three years, to give any third party, for a

charge no more than your cost of physically performing source distribution, a complete

machine-readable copy of the corresponding source code, to be distributed under the terms

of Sections 1 and 2 above on a medium customarily used for software interchange; or,

c) Accompany it with the information you received as to the offer to distribute corresponding

source code. (This alternative is allowed only for noncommercial distribution and only if you

received the program in object code or executable form with such an offer, in accord with

Subsection b above.)

The source code for a work means the preferred form of the work for making modifications to

it. For an executable work, complete source code means all the source code for all modules

it contains, plus any associated interface definition files, plus the scripts used to control

compilation and installation of the executable. However, as a special exception, the source

code distributed need not include anything that is normally distributed (in either source or

binary form) with the major components (compiler, kernel, and so on) of the operating

system on which the executable runs, unless that component itself accompanies the

executable.

43

Page 44

If distribution of executable or object code is made by offering access to copy from a

designated place, then offering equivalent access to copy the source code from the same

place counts as distribution of the source code, even though third parties are not compelled

to copy the source along with the object code.

4. You may not copy, modify, sublicense, or distribute the Program except as expressly

provided under this License. Any attempt otherwise to copy, modify, sublicense or distribute

the Program is void, and will automatically terminate your rights under this License.

However, parties who have received copies, or rights, from you under this License will not

have their licenses terminated so long as such parties remain in full compliance.

5. You are not required to accept this License, since you have not signed it. However,

nothing else grants you permission to modify or distribute the Program or its derivative

works. These actions are prohibited by law if you do not accept this License. Therefore, by

modifying or distributing the Program (or any work based on the Program), you indicate your

acceptance of this License to do so, and all its terms and conditions for copying, distributing

or modifying the Program or works based on it.

6. Each time you redistribute the Program (or any work based on the Program), the recipient

automatically receives a license from the original licensor to copy, distribute or modify the