Page 1

Technaxx

®

IP bezpieczeństwo kamera HD 720P

TX-23+

do pomieszczeń wewnętrznych

Instrukcja obsługi

Important Hint regarding the User Manuals:

All languages of the user manual you find on the CD enclosed.

The english and german version of the user manuals you also find as printed version

enclosed. Before using the device the first time, read the user manual carefully.

Wichtiger Hinweis zu den Bedienungsanleitungen:

Alle Sprachen der Bedienungsanleitung finden Sie auf der beiliegenden CD. Die englische

und die deutsche Version der Bedienungsanleitung finden Sie auch beiliegend in

gedruckter Form. Vor erster Benutzung die Bedienungsanleitung sorgfältig durchlesen.

Remarques importantes sur le mode d'emploi :

Toutes les langues du manuel d’utilisation sont disponibles sur le CD fourni. La version

anglaise et allemande du manuel d’utilisation est fournie au format papier. Lisez

attentivement le mode d'emploi avant la première utilisation.

Consejo importante relacionado con los manuales de usuario:

Encontrará el manual de usuario en todos los idiomas en el CD incluido. También

encontrará incluidas copias impresas de las versiones del manual en inglés y alemán.

Antes de utilizarla por primera vez, lea atentamente este manual.

Ważna wskazówka odnośnie Instrukcji użytkowania:

Instrukcje we wszystkich językach znaleźć można na załączonej płycie CD. Angielska i

niemiecka wersja instrukcji użytkowania znajdują się również na dołączonej wersji

drukowanej. Przed pierwszym użyciem urządzenia należy dokładnie zapoznać się z

instrukcjami użytkowania.

Důležité poznámky týkající se Uživatelského manuálu:

Další jazykové verze uživatelského manuálu naleznete na přiloženém CD. Anglická a

německá verze manuálu je přiložena v tištěné formě. Před prvním použitím kamery si

pečlivě přečtete uživatelský manuál.

Page 2

I Funkcje

1. FUNKCJE........................................................................................................................4

2. KONSTRUKCJA URZĄDZENIA ......................................................................................4

3. PRZEWODNIK INSTALACYJNY.....................................................................................6

3.1 P

OŁĄCZENIE PRZEWODOWE Z LOKALNĄ SIECIĄ

3.2 U

STAWIANIE

3.3 P

ODŁĄCZANIE DO SIECI

WIFI

POPRZEZ PRZEGLĄDARKĘ SIECIOWĄ

WAN............................................................................................9

LAN ............................................................6

........................................................8

4. DZIAŁANIE PRZEGLĄDARKI........................................................................................10

4.1 P

RZEGLĄDANIE WIDEO

4.2 P

ODSTAWOWA INFORMACJA O URZĄDZENIU

....................................................................................................10

.......................................................................13

4.2.1 Informacje o urządzeniu............................................................................................13

4.2.2 Ustawienie aliasu......................................................................................................13

4.2.3 Ustawienia daty and czasu .......................................................................................13

4.2.4 Lokalna ścieżka rejestracji........................................................................................13

4.2.5.Harmonogram rejestracji na karcie MicroSD (MicroSD Card Record Schedule) ......14

4.2.6 Ustawienie głosu.......................................................................................................14

4.3 U

STAWIENIA ALARMÓW

....................................................................................................15

4.3.1. Ustawienie serwisu alarmów....................................................................................15

4.3.2. Ustawienie serwisu pocztowego:.............................................................................17

4.3.3 Ustawianie usługi FTP (FTP Service Setting):..........................................................17

4.3.4 Dziennik alarmów......................................................................................................18

4.4 K

ONFIGURACJA SIECI

......................................................................................................18

4.4.1 Podstawowe ustawienia sieci....................................................................................18

4.4.2 Ustawienia sieci bezprzewodowej LAN.....................................................................19

4.4.3. Ustawienie usługi DDNS..........................................................................................19

4.5 K

ONFIGURACJA

4.6 U

STAWIANIE UŻYTKOWNIKA I URZĄDZENIA

PT.........................................................................................................20

.........................................................................21

4.6.1 Ustawianie wielu narzędzi.........................................................................................21

4.6.2 Ustawienia Użytkownika...........................................................................................21

4.6.3 Utrzymanie................................................................................................................22

5. INSTRUKCJE OPROGRAMOWANIA KOMPUTERA PC...............................................23

5.1 D

ODAWANIE KAMERY

6. O

PROGRAMOWANIE TELEFONU KOMÓRKOWEGO (SECURITY ADVANCED

6.1 P

OBIERANIE APLIKACJI

......................................................................................................23

) ...............................27

....................................................................................................27

6.1 Pobieranie aplikacji dla Androida.................................................................................27

6.1 Pobieranie aplikacji iOS...............................................................................................27

6.2 D

ODAWANI KAMERY DO APLIKACJI

.....................................................................................27

6.2.1 Jeden przycisk, aby dodać........................................................................................27

6.2.2 Skanowanie QR na urządzeniu ................................................................................29

6.2.3 Wyszukiwanie urządzenia za pośrednictwem sieci LAN, aby dodać kamerę. ..........30

Page 3

6.3 U

STAWIENIE

6.4 U

STAWIENIE UŻYTKOWNIKA

WIFI...........................................................................................................31

.............................................................................................33

7. SPECYFIKACJE TECHNICZNE....................................................................................34

Jeśli urządzenie jest zgodny z wymaganiami norm określonych dyrektywą Rady R&TTE

1999/5/WE. Deklarację zgodności odnajdziesz na stronie: www.technaxx.de/ (w pasku na

dole "Konformitätserklärung"). Przed pierwszym użyciem urządzenia należy dokładnie

przeczytać instrukcję obsługi.

Numer telefonu do wsparcia technicznego: 01805 012643 (14 centów/minuta

z niemieckiego telefonu stacjonarnego i 42 centów/minuta z sieci komórkowych).

Email: support@technaxx.de

W przypadku wiercenia otworu w ścianie, najpierw należy sprawdzić, czy nie zostaną

uszkodzone przewody zasilania, kable elektryczne czy przewody rurociągowe. Przy

wykorzystaniu przez klienta dostarczonego przez nas materiału montażowego, nie

bierzemy jednak odpowiedzialności za fachową jego instalację. Użytkownik jest całkowicie

odpowiedzialny za to, czy materiał montażowy jest odpowiedni do danego rodzaju ściany

oraz czy instalacja zostanie wykonana prawidłowo. Przy pracach na wysokościach istnieje

niebezpieczeństwo upadku! Dlatego należy zastosować właściwe środki zabezpieczające.

Zawartość opakowania:

IP bezpieczeństwo kamera HD 720P TX-23+, Adapter zasilanie DC 5V/2A, Wspornik i 3

śrubami, Instalacyjna płyta CD ze wszystkimi instrukajami obsługi , Instrukcja obsługi (w

wersji książkowej w języku angielskim i niemieckim).

Bezpieczeństwo i instrukcje dot. baterii: Trzymać baterie poza zasięgiem

dzieci. Kiedy dziecko połknie baterię, skontaktować się z lekarzem lub

natychmiastowo odwieźć dziecko do szpitala! Sprawdzić rozmieszczenie

biegunów (+) i (–) w bateriach! Zawsze wymieniać wszystkie baterie. Nigdy nie

korzystać ze starych i nowych baterii różnego typu razem. Nigdy nie powodować

zwarcia, otwierać, deformować ani nie rozładowywać baterii! Istnieje ryzyko

obrażenia! Nigdy nie wrzucać baterii do ognia! Istnieje ryzyko eksplozji!

Wskazówki dotyczące ochrony środowiska: Materiały opakowania utworzono

z surowców wtórnych imożna poddać je recyklingowi. Nie usuwać starych

urządzeń ani baterii z odpadami gospodarstwa domowego. Czyszczenie:

Chronić urządzenie przed skażeniem i zanieczyszczeniami. Czyścić urządzenie

wyłącznie miękką szmatką lub ścierką, nie używać materiałów szorstkich ani

ścierających. NIE używać rozpuszczalników ani żrących środków czyszczących.

Dokładnie wytrzeć urządzenie po czyszczeniu. Dystrybutor: Technaxx

Deutschland GmbH & Co.KG, Kruppstr. 105, 60388 Frankfurt a.M., Niemcy

Page 4

1. Funkcje

Rozdzielczość wideo 1280 x 720 HD z 5-25fps Czujnik lśniący kolor 1/4” CMOS

(1 megapiksela) Detekcja ruchu & dźwięk ~10m 10x IR LED i IR noktowizor ~10m

Wbudowany mikrofon & głośnik Obrotowa głowica kamery: 120° pionowy & 355°

poziomy Obsługuje karty MicroSD do 64GB Bezpośrednie podłączenie do Smartphone

przez QR-code / P2P Funkcja alarmu (automatyczny E-mail z obrazem) H.264 /

MJPEG podwójnego strumienia wideo Szybka instalacja & ustawienie hasła

● Dużej mocy procesor z szybkim protokołem wideo

● Wielopoziomowe zarządzanie użytkownika oraz ustawienia haseł

● Przeglądarka sieciowa z dostępem do wbudowanego serwera sieciowego

● Pomocnicza sieć bezprzewodowa (Wi-Fi/802.11/b/g/n)

● Połączenie poprzez smartfona APP (Security Advanced)

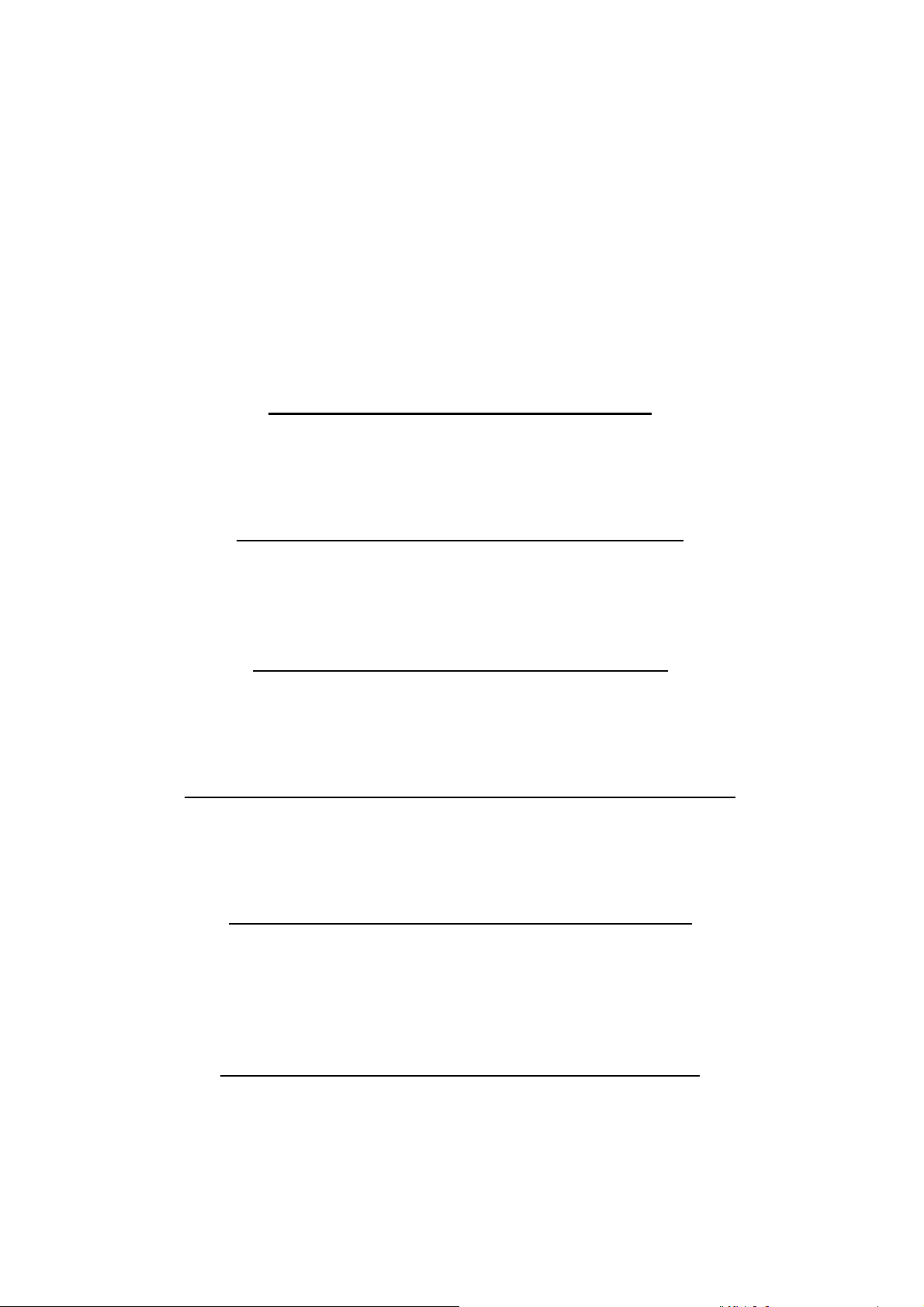

2. Konstrukcja urządzenia

Rysunek 2-1.

1

2

3

4

Antena

Fotoopornik

IR LED

Obiektyw

5

6

7

Regulacja ostrości

Lampka kontrolna

Mikrofon

Page 5

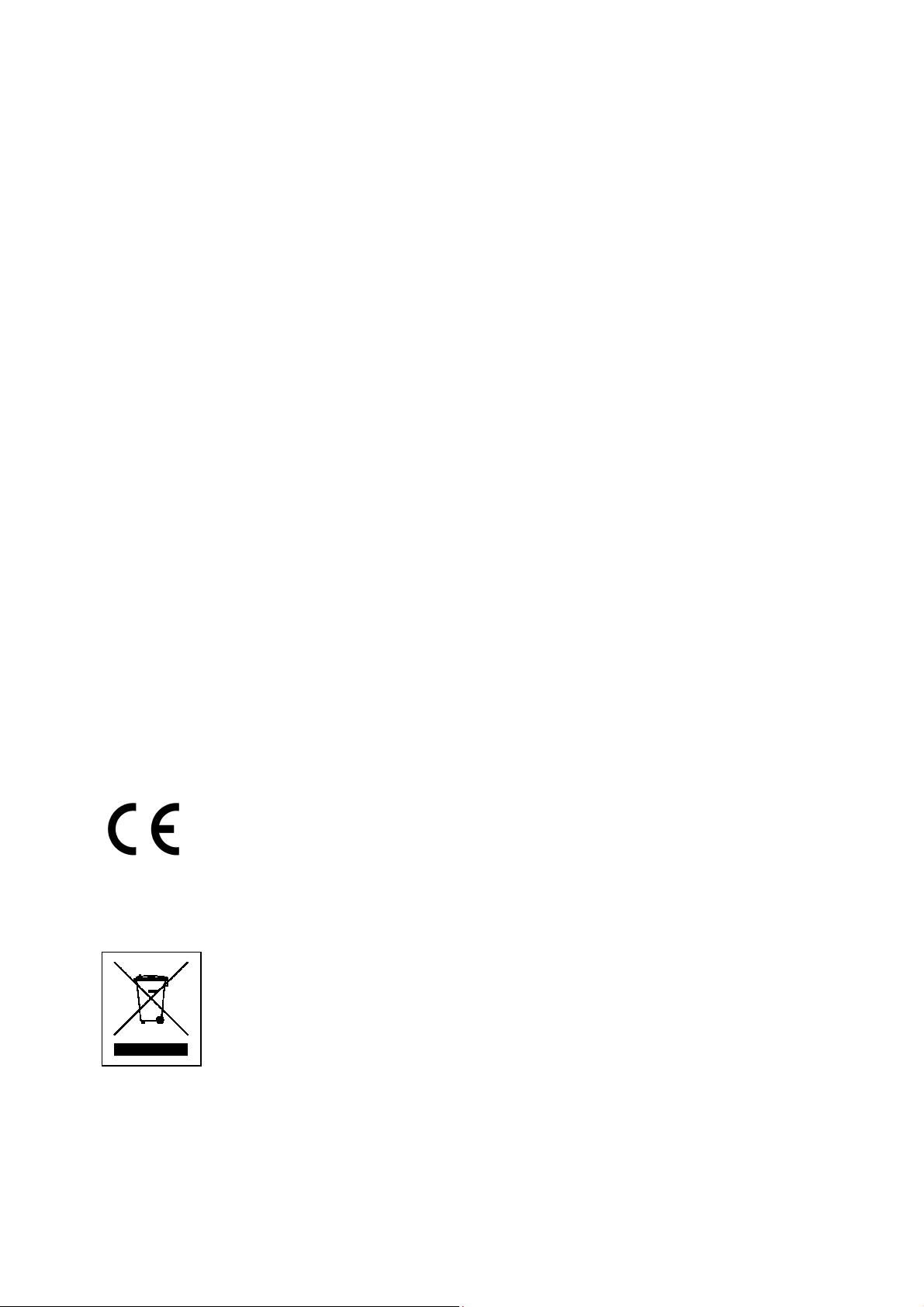

Rysunek 2-2.

1

2

3

Antena

Głośnik

Gniazdo karty MicroSD

4

5

Port LAN (RJ-45).

Wyjście audio

Rysunek 2-3.

1

2

3

Port LAN (RJ-45).

Wyjście audio

Głośnik

4

5

Przycisk resetowania

Gniazdo zasilania DC5V/2A

Page 6

3. Przewodnik instalacyjny

3.1 Połączenie przewodowe z lokalną siecią LAN

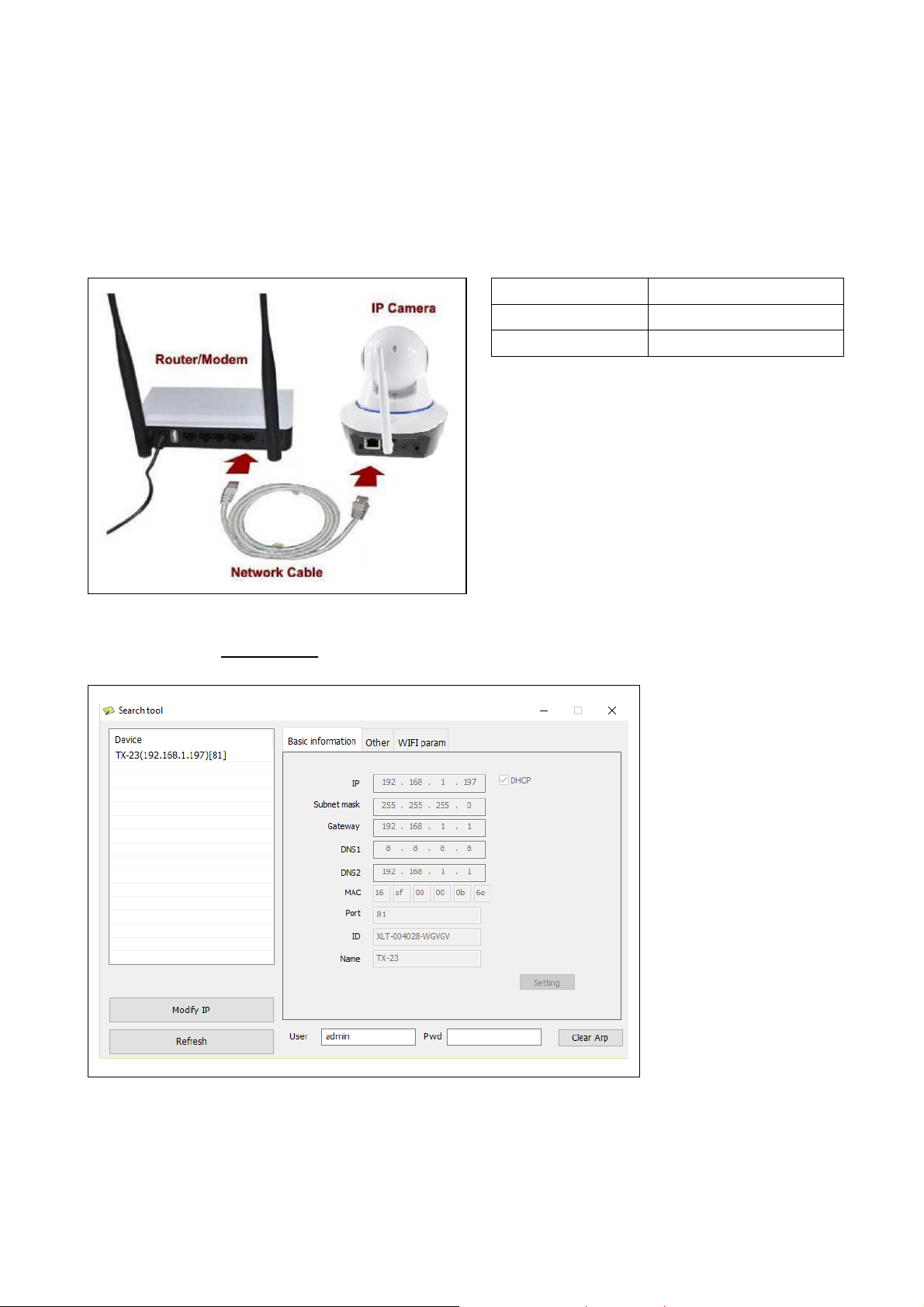

Kamerę IP podłączyć do źródła zasilania a także do routera poprzez kabel sieciowy,

jednocześnie podłączyć komputer do tego samego routera, przykład na Rysunku 3-1.

Rysunek 3-1.

Router / Modem Router / Modem

Network cable Kabel sieciowy

IP Camera Kamera IP

Włożyć płytę CD do napędu komputera,

kliknąć dwukrotnie folder „Search Tools”

(Wyszukaj narzędzia) płyty CD, a

następnie kliknąć “IPCameraSearch”

(Wyszukaj kamerę IP). Po uruchomieniu

oprogramowania kliknąć przycisk

„Refresh” (Odśwież) (na dole z lewej

strony), wybrać żądane urządzenie,

kliknąć dwukrotnie ikonę Device IP

(Narzędzie IP) w celu otwarcia

przeglądarki. W przeglądarce można także otworzyć instrukcję urządzenia IP.

Przykład: http://IP of device:81. Patrz Rysunek 3-2.

Rysunek 3-2.

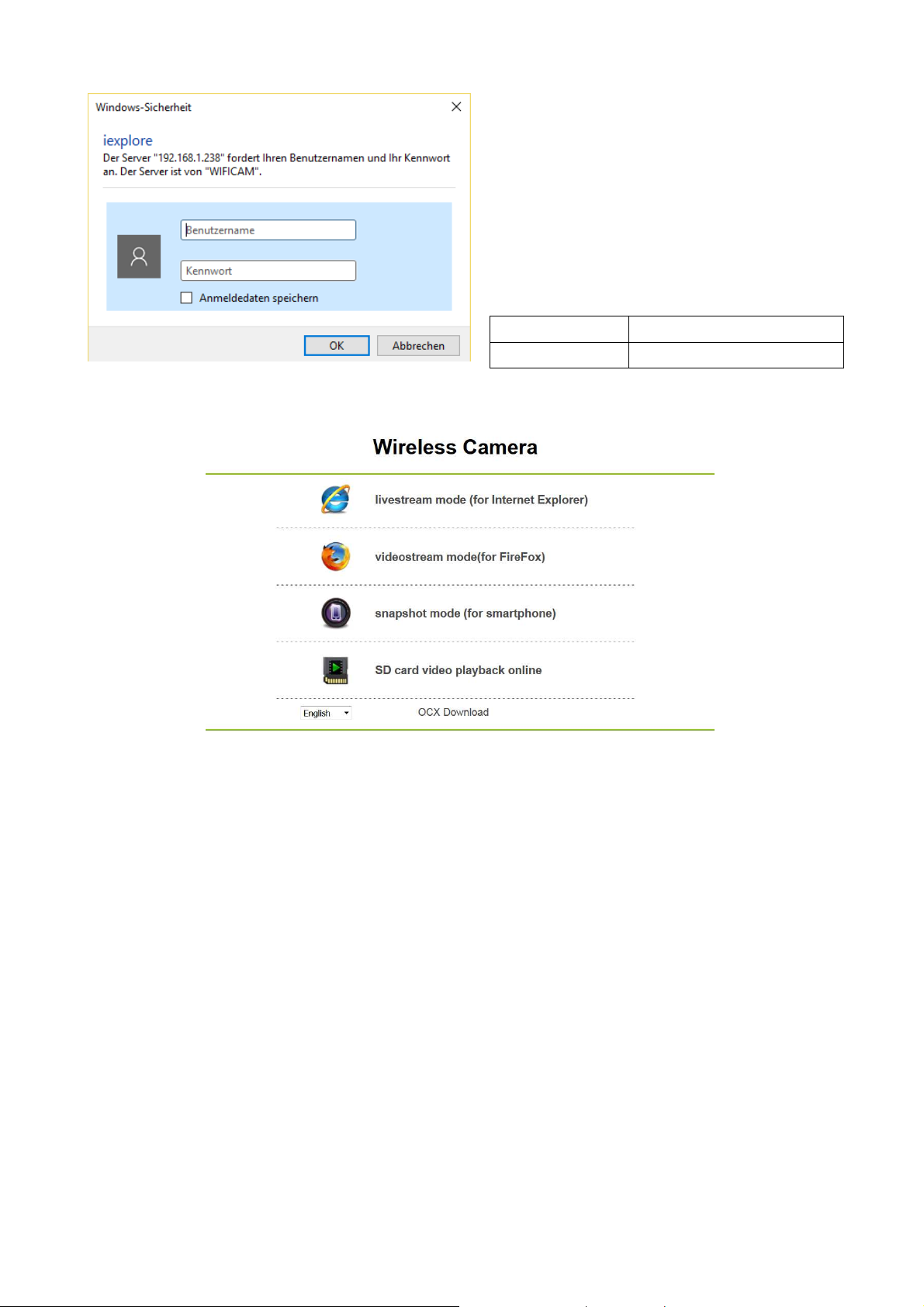

Wyświetli się okno dialogowe logowania użytkownika. Wprowadzić domyślną nazwę

użytkownika (admin), a hasło pozostanie puste do zalogowania kamery jak na Rysunku

3-3. Wa

Użytkownika)

żne: Po pierwszym zalogowaniu należy zmienić hasło! (Rozdział 4.6.2 Ustawienia

Page 7

Benutzername

Kennwort Hasło

Nazwa Użytkownika

Rysunek 3-3.

Po zalogowaniu się zobaczysz opcje jak na przedstawionym poniżej Rysunku 3-4.

Rysunek 3-4.

Proponujemy użycie przeglądarki Internet Explorer 11; w tym celu należy wybrać

„Livestream mode” (dla aplikacji Internet Explorer) jako przeglądarki wideo (ona może

dostarczać więcej funkcji), lecz użytkownik musi zainstalować odtwarzacz wideo przed

przeglądaniem wideo. Kliknąć „OCX Download” (OCX Pobierz) w celu pobrania OCX i jego

instalacji. Ten program można także znaleźć na płytce CD. Oprócz przeglądarki IE (Internet

Explorer), kamerę można także obsłużyć przeglądarką Firefox, Safari, Chrome, Opera

itp., należy wtedy wybrać opcję „videostream mode (dla Firefoxa)” (jednak wtedy nie

wszystkie funkcje są obsługiwane przez tę przeglądarkę).

Uwaga: (1) W przypadku zainstalowania w komputerze programu firewall, przy

uruchomieniu „IPCameraSearch” (Wyszukiwanie kamery IP), może wyskoczyć okienko z

zapytaniem „whether you want to block this program czy nie” (czy chcesz zablokować ten

program)”, wtedy należy wybrać, że nie. (2) Można przytrzymać przycisk resetowania na

obudowie kamery przez 10 sekund, aby przywrócić domyślne ustawienia fabryczne, jeśli

nie pamiętasz nazwy użytkownika ani hasła; podczas tego procesu nie należy odłączyć

zasilania; inaczej kamera mo

że ulec uszkodzeniu.

Page 8

3.2 Ustawianie WIFI poprzez przeglądarkę sieciową

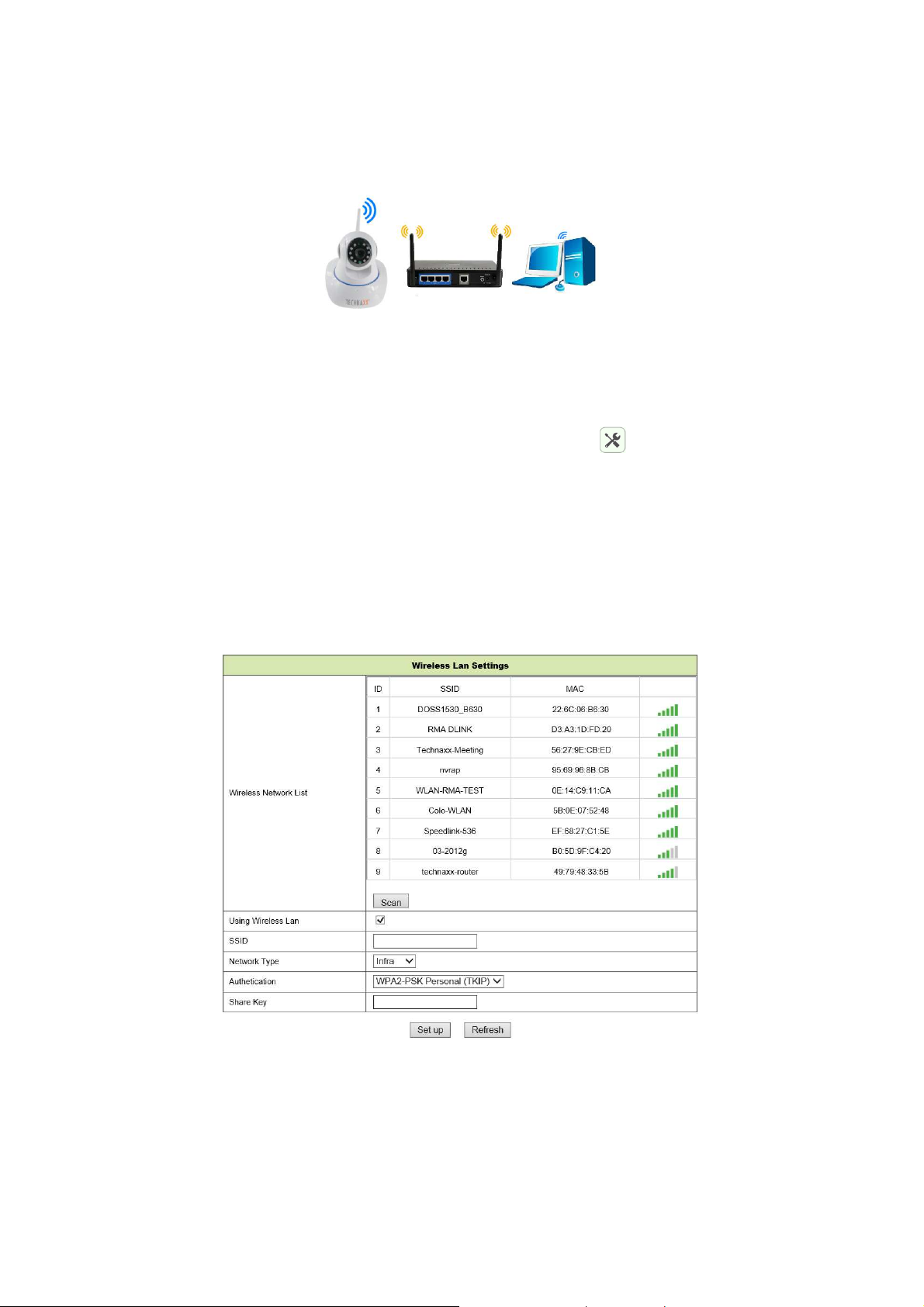

Kamerę z ruterem można połączyć łączem bezprzewodowym, jak to pokazano na Rysunku

3-5. Aby podłączyć kamerę bezpośrednio przez smartfon - patrz Rozdział 6.2.

Rysunek 3-5.

Aby skonfigurować połączenie WIFI, kamera musi być podłączona za pomocą kabla

sieciowego do routera. Aby podłączyć kamerę przez WIFI, najpierw należy wykonać

procedurę opisaną w Rozdziale 3.1. Po wprowadzeniu trybu Livestream mode (dla

przeglądarki Internet Explorer), należy kliknąć ikonkę w celu wprowadzenia

ustawień. W „Network Configuration” (Konfiguracja sieci) „Wireless Lan Settings”

(Ustawienia bezprzewodowe LAN)” nacisnąć „Scan” (Skanuj)”. Następnie wybrać SSID

(nazwę) swojego routera WIFI. Uaktywnić Using Wireless Lan (Stosowanie

bezprzewodowej sieci LAN). Wybrać uwierzytelnianie routera użytkownika i wprowadzić

hasło swojego routera. Kliknięcie Submit/Set up (Przedłuż/Ustaw) zapisuje ustawienia i

powoduje ponowne uruchomienie się kamery. Po pomyślnym jej zrestartowaniu można

odłączyć kabel sieciowy (po odczekaniu ok. 3 minut). Kamera podłączy się poprzez WiFi.

Rysunek 3-6.

Uwaga: W przypadku połączenia urządzenia zarówno przez WiFi jak i przewodowo,

najpierw należy je podłączyć przewodowo. Jeśli kamera automatycznie uruchamia DHCP

w celu uzyskania adresu IP, wtedy adres IP jest inny dla połączenia przewodowego, inny

dla poł

ączenia WiFi.

Page 9

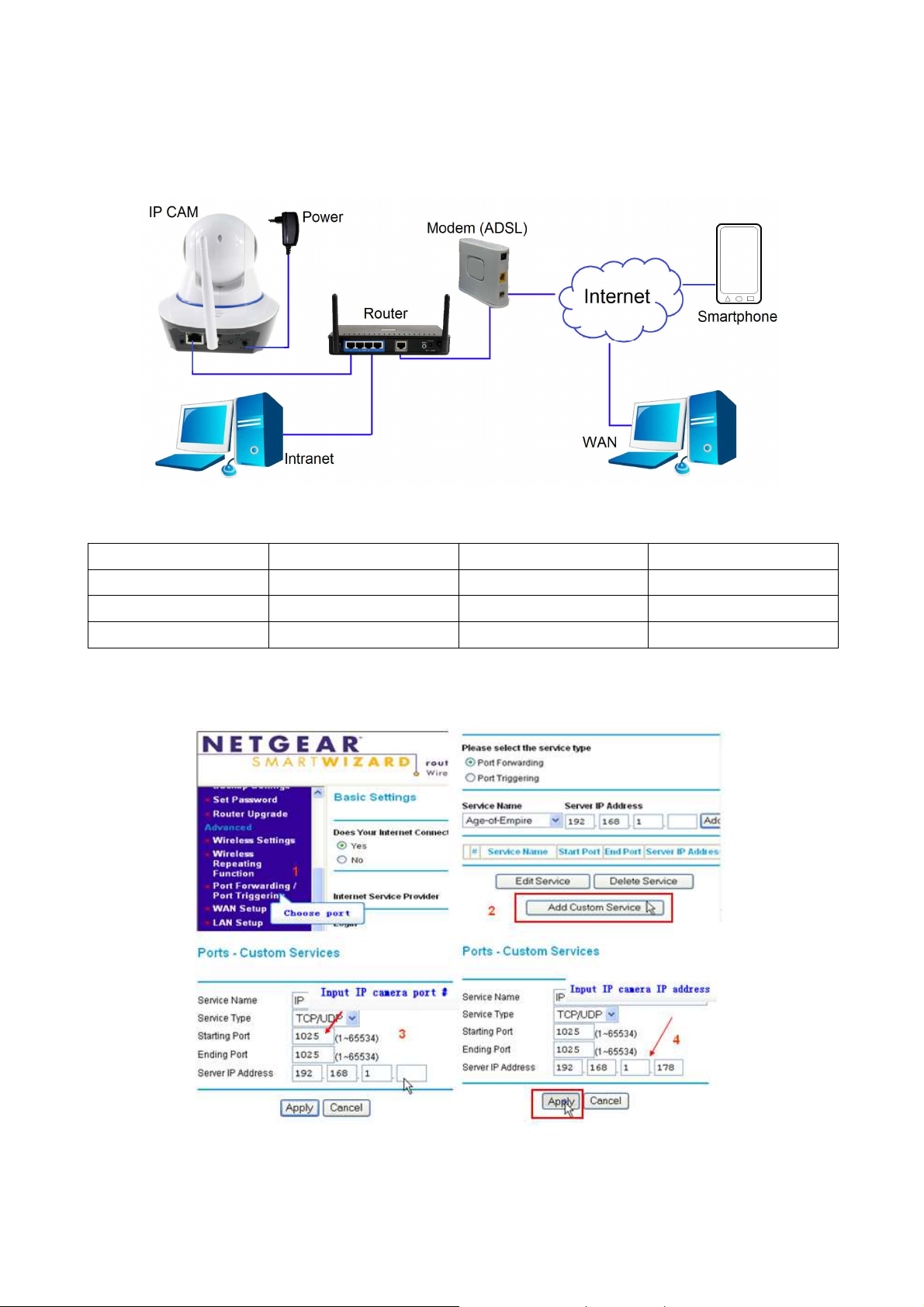

3.3 Podłączanie do sieci WAN

Najpierw należy podłączyć sieć LAN do WAN, a następnie dokonać przekazania portu;

połączyć według Rysunek 3-7.

Rysunek 3-7.

Kamera IP Kamera IP Modem (ADSL) Modem (ADSL)

Power Zasilanie Internet Internet

Intranet Intranet Smartphone Smartfon

Router Router WAN WAN

W przypadku realizacji połączenia z kamerą IP z sieci WAN, musi być dokonane

przekazanie portu na routerze. Przykład na Rysunku 3-8.

Rysunek 3-8.

Page 10

Kroki operacji:

1) Po zalogowaniu do interfejsu routera wybrać opcję „Port Forwarding” (Przekierowanie

portu);

2) Wybrać opcję „Add custom Service” (Dodaj usługę niestandardową);

3) Wprowadzić port http kamery IP;

4) Wprowadzić adres IP kamery IP, kliknąć „Apply” (Zastosuj).

Po skończeniu przekierowania portu (port forwarding), można użyć adresu IP sieci WAN

routera i port http kamery do odwiedzania kamery przez zdalny komputer (Rysunku 5.)

Uwaga: Ponieważ routery są różne, dlatego interfejs oraz metody ustawiania routera są

także różne, dlatego aby wykonać przekierowanie portów dla poszczególnych routerów,

należy zajrzeć do instrukcji obsługi routera lub skontaktować się z jego producentem.

4. Działanie przeglądarki

4.1 Przeglądanie wideo

Po zainstalowaniu wtyczki, aby obejrzeć wideo, należy kliknąć „livestream mode (tryb

strumienia obrazu na żywo) (dla przeglądarki Internet Explorer)”, jak pokazano na Rysunku

3-4. Ekran komputera powinien wyglądać podobnie jak na Rysunku 4-1.

Rysunek 4-1.

Page 11

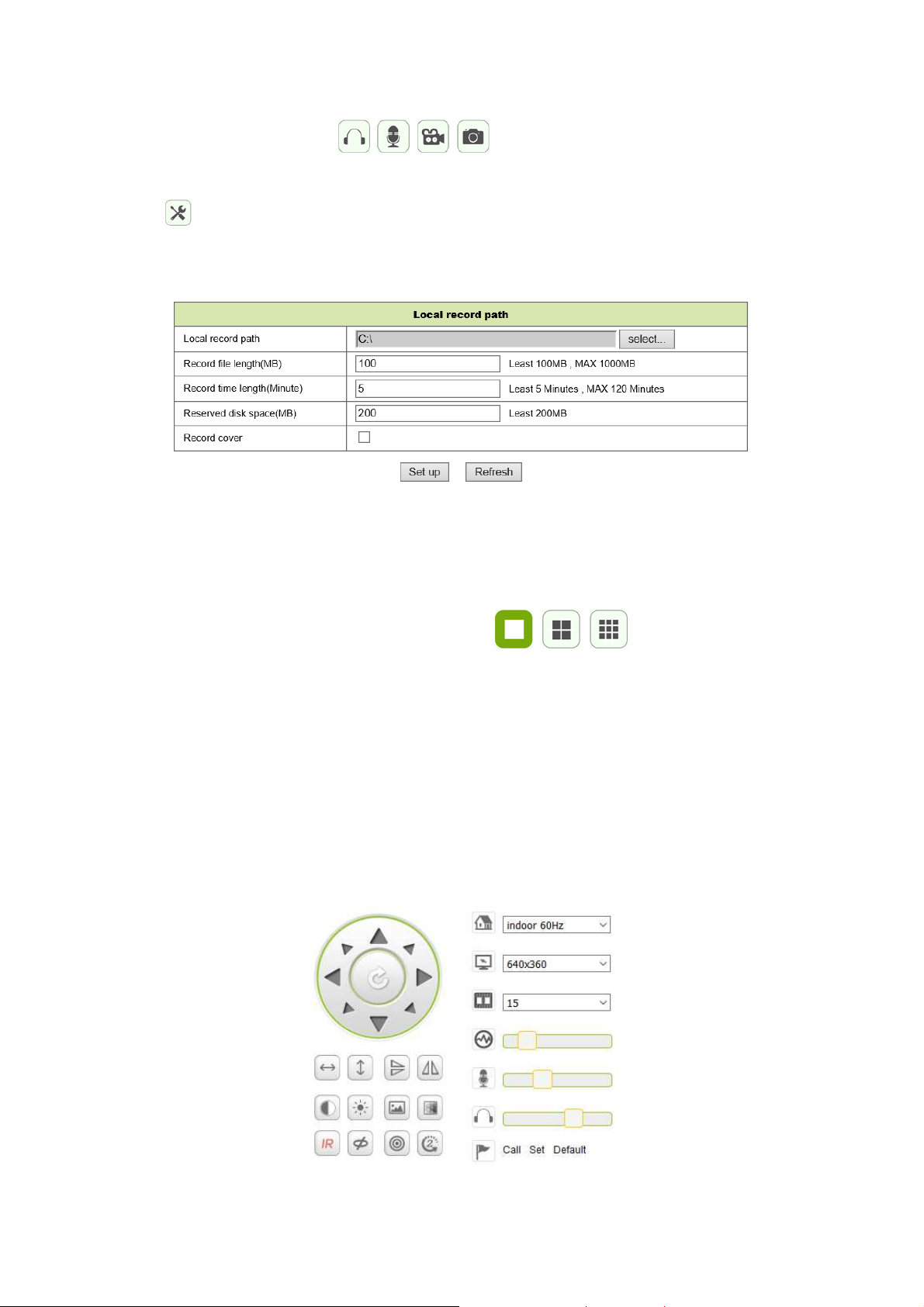

Audio, Talk (rozmowa), Record (rejestracja)), Snapshot (zrzut ekranu)

Można klikać te przyciski w celu wykonania funkcji odsłuchu,

rozmowy, rejestracji czy zrzutu ekranu. Uwaga: Aby rejestrować ścieżkę, należy kliknąć

przycisk w celu wejścia do interfejsu ustawiania. W ramach podstawowej informacji o

Urządzeniu (Device) można ustawić „Local Recording Path” (Lokalną ścieżkę rejestracji) w

celu ręcznego zapisu wykonanych zrzutów i rejestracji, jak to pokazano na Rysunku 4-2.

Rysunek 4-2.

Przycisk zmiany Multipicture (ekranu wieloobrazowego): W przypadku dodania kilku

urządzeń w Rozdziale 4.6.1 „multi-device settings (ustawienia wielourządzeniowe)”, to

spowoduje automatyczne podłączenie następnych urządzeń do wyświetlania obrazów w

momencie zmiany podziału ekranu na 4, 9 . Odtwarzając nagrany

materiał można wybierać obraz do sterowania dźwiękiem, rozmową, zapisem czy zrzutem

ekranu regulacją PT itd.

Przeglądanie kontrolowanego obszaru: Podczas oglądania wideo można sterować

przesuwem PT, cofaniem obrazu, odbiciem lustrzanym itp.. Patrz Rysunek 4-3. Regulacja

parametrów obrazu obejmuje: rozdzielczość, jasność, kontrast, nasycenie barw itd..

Kamera obsługuje 16 zdefiniowanych punktów. Można ustawić jako zadany punkt,

poruszając kamerą przez PT do żądanego miejsca. Można także wywołać ustawiony punkt

zadany, wybierając go. Kamera obróci się do wybranego punktu zadanego (położenia

zaprogramowanego).

Rysunek 4-3.

Page 12

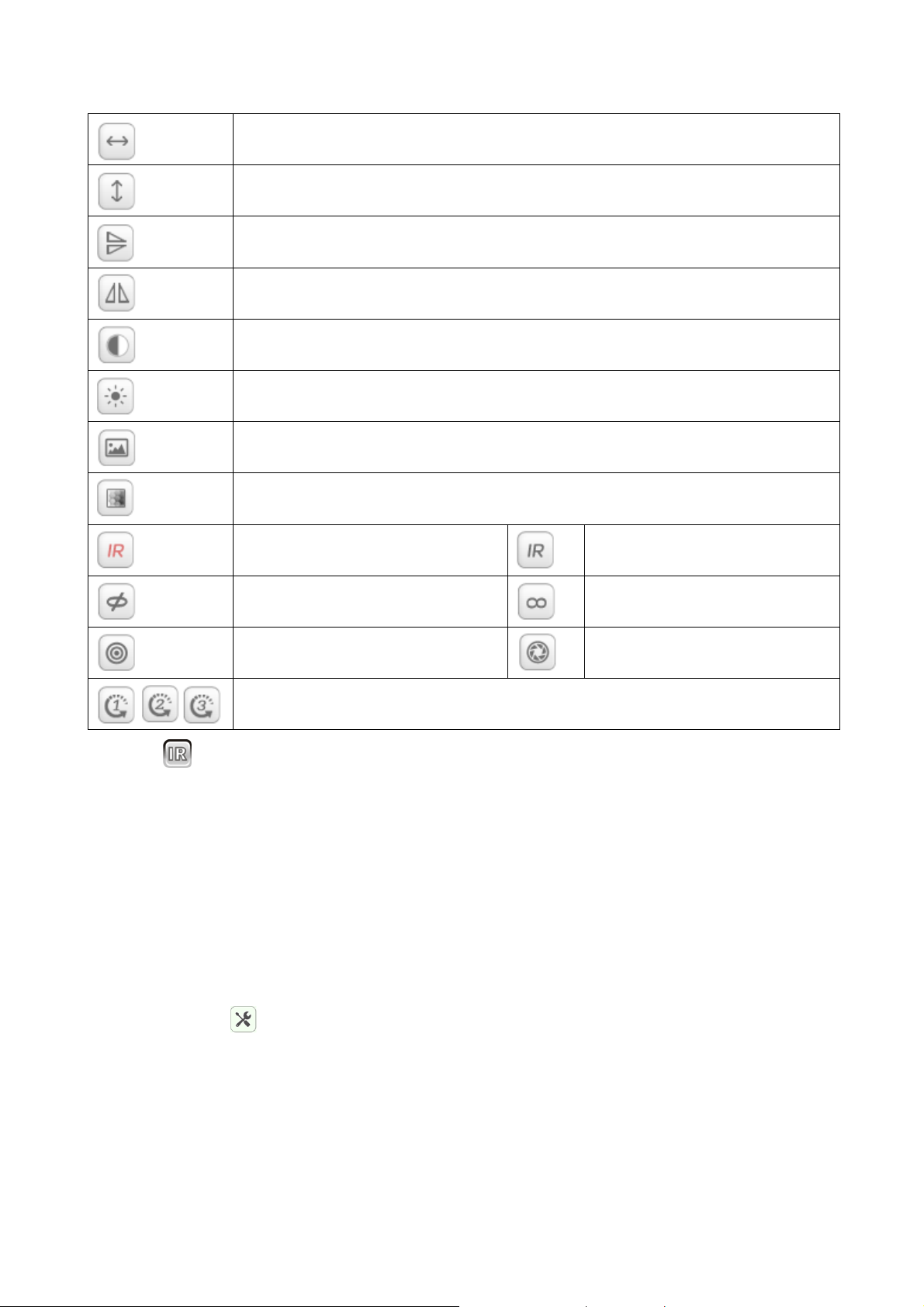

Patrol poziomy

Patrol pionowy

Odwrócenie

Lustro

Kontrast

Jasność

Chromatyczność

Nasycenie

Diody IR LED włączone ON

/Auto

Wyłączone OFF.

Diody IR LED wyłączone

OFF

Włączone ON.

Rozdzielczość: CBR

Rozdzielczość: VBR

Ustawienie szybkości ruchu kamery PT: Wolny, Średni, Szybki

Uwaga: Przycisk ten może sterować trybem pracy diod IR LED. Dioda IR LED może

mieć ustawiony tryb pracy auto, wymuszonego zamknięcia; w trybie auto dioda IR LED

będzie włączona lub wyłączona w zależności od oświetlenia otoczenia; diada IR LED

zawsze jest wyłączona w trybie zamknięcia. Niektóre przyciski przedstawione powyżej nie

mają żadnej funkcji w przypadku tego modelu kamery.

Ważne: Jeśli obraz na żywo nie jest dość ostry, można spróbować go wyregulować

poprzez obrót czarnego pierścienia z przodu obiektywu kamery. Patrz Rozdział 2, Rysunek

2-1, punkt 5.

Ustawianie parametrów urządzenia

Kliknąć przycisk w celu wejścia do interfejsu ustawiania; tutaj można ustawić

wszystkie parametry kamery opisane w Rozdziałach od 4.2 do 4.6. Tylko administrator

może zalogować się do ustawiania tych parametrów.

Page 13

4.2 Podstawowa informacja o urządzeniu

4.2.1 Informacje o urządzeniu

Użytkownik może uzyskać dostęp do „Device Firmware version (wersji sprzętowej

urządzenia)", „Web UI (wersji sieci UI)", „Alias", "MAC" itd. Istnieje również możliwość

zmiany języka. Ustawienie kamery UPnP jest zawsze aktywne.

4.2.2 Ustawienie aliasu

Użytkownik może nazwać kamerę, np. dom, biuro itd.

4.2.3 Ustawienia daty and czasu

Można uaktywnić „Sync with NTP Server” (Sync poprzez serwer NTP), gdy urządzenie jest

podłączone poprzez WLAN czy LAN, lecz należy jeszcze wybrać właściwą strefę czasową,

w której jest umiejscowiona kamera lub wybrać „Sync with PC time” (Sync poprzez

komputer) (my proponujemy tę opcję).

Rysunek 4-4.

Uwaga: Dokładnie sprawdzić czas kamery, tak aby można być pewnym dokładności

sygnału alarmowego.

4.2.4 Lokalna ścieżka rejestracji

Kamera automatycznie utworzy folder plikowy o nazwie „Record files” (Pliki rejestracyjne),

gdy użytkownik ustawi funkcję „local recording path” (lokalna ścieżka rejestracji). Tutaj

będą zapisywane tylko ręcznie wykonane zrzuty ekranu oraz pliki rejestracyjne. Aby

wybrać ścieżkę, należy kliknąć na „select…” (wybierz...) i kliknięciem myszką wybrać

właściwy katalog. Patrz Rysunek 4-5.

Rysunek 4-5.

Page 14

4.2.5.Harmonogram rejestracji na karcie MicroSD (MicroSD Card Record

Schedule)

Tutaj można zobaczyć całkowitą pojemność karty MicroSD w MB. Także tu można

sformatować kartę MicroSD. Zasięg zapisu można sprawdzać poprzez automatyczne

nadpisywanie najstarszego nagranego pliku (rejestracja w pętli (loop recording)). Po

sprawdzeniu pola nagrywań timera można ustawiać harmonogram rejestracji. W wyniku

kliknięcia harmonogramu uaktywniona część zmienia kolor na niebieski. Każda godzina

jest podzielona na 4 części po 15 minut.

Rysunek 4-6.

4.2.6 Ustawienie głosu

Pod ustawieniem głosu (voice setting) można wybrać język (niemiecki lub angielski), w

którym kamera informuje użytkownika o jej statusie. Można również wyłączyć tę funkcję

poprzez wyciszenie (muting).

Page 15

4.3 Ustawienia alarmów

4.3.1. Ustawienie serwisu alarmów

Jeśli użytkownik musi monitorować ustalony obszar, urządzenie, gdy istnieje jakikolwiek

ruch, wykryje ruch i uruchomi alarm. W przypadku funkcji czułości wykrywania ruchu - im

mniejsza wartość tym większa czułość.

Po uaktywnieniu alarmu w ustawionym czasie można przyjąć szereg trybów alarmowych.

• Podczas alarmu połączyć z Preset (z zadanym ustawieniem): Konieczność ustawienia

kamery zadanym punkcie;

• Wysłać info o alarmie e-mailem (e-mail zawiera obraz); jeden alarm uruchamia jeden

e-mail;

• Wysłać obraz na serwer FTP, użytkownik może także ustawić kilka obrazów.

Urządzenie uruchamia alarm, gdy wykrywa każdy ruch w ustawionym czasie. Użytkownik

może ustawić czas na „all the time” (ciągły), może także ustawić określony przedział

czasowy. Przed ustawieniem „Time Schedule” (harmonogramu czasowego) należy przejść

do ustawień daty i godziny (Date and Time) w celu wyregulowania właściwego czasu.

Rysunek 4-7.

Page 16

Po uruchomieniu Motion Detect Armed (aktywności detektora ruchu) pojawią się

następujące opcje.

Motion Detect Sensibility (czułość

detekcji ruchu)

Alarm Audio Sensibility (czułość

alarmu wrażliwego na dźwięk)

Ustawić czułość w zakresie od 1 do 10 (im mniejsza

wartość tym większa czułość).

Wybrać tę opcję celu uzyskania sygnału

alarmowego z chwilą detekcji hałasu (niski, średni,

wysoki lub zabroniony).

Infrared alarm (Alarm w

Zaznaczyć pole w celu aktywacji czujnika PIR.

podczerwnieni) (opcja

nieobsługiwana)

Alarm input Armed (Wejście

Zaznaczyć pole dla alarmu zewnętrznego.

alarmowe aktywne) (opcja

nieobsługiwana)

Trigger Level (Poziom włączania)

(opcja nieobsługiwana)

Alarm Preset Linkage (Połączenie

zaprogramowanego ustawienia

alarmowego)

I/O Linkage on Alarm (Połączenie

we/wy (I/O) w przypadku

Ustawić niskie lub wysokie wejście alarmu

zewnętrznego.

Tutaj wybrać zaprogramowane ustawienie. Z chwilą

wykrycia ruchu kamera przechodzi do wybranej

zaprogramowanego wcześniej pozycji.

Zaznaczyć pole w celu wyeksportowania

sterującego sygnału alarmowego.

wystąpienia Alarmu) (opcja

nieobsługiwana)

Output Level (Poziom wyjścia)

Ustawić poziom wyjścia na sygnał niski lub wysoki.

(opcja nieobsługiwana)

Send Alarm Notification by Mail

(Wyślij pocztą powiadomienie o

alarmie)

Zaznaczyć pole w celu poinformowania pocztą

elektroniczną o wykryciu ruchu. E-mail jest

wysyłany wraz z załączonym obrazem.

Uwaga: Najpierw trzeba dokonać ustawień e-maili.

Upload Image of Alarm (Prześlij

obraz alarmu)

Zaznaczyć pole. W przypadku wykrycia ruchu i

ustawienia serwera FTP, zostanie wysłany obraz do

ustawionego serwera FTP.

Upload picture number (Wyślij

liczbę obrazów)

Alarm recording (Rejestrowanie

alarmowe)

Scheduler (Zarządca

Ustawić ilość (1-10) obrazów, które należy zapisać

na serwerze FTP.

Zaznaczyć pole. Kamera zarejestruje wideo wraz

ze ścieżką dźwiękową.

Zaznaczyć pole w celu aktywacji harmonogramu.

harmonogramem)

Select all (Wybierz wszystko) Zaznaczyć pole w celu wyboru całego

harmonogramu.

Page 17

4.3.2. Ustawienie serwisu pocztowego:

W przypadku wykrycia alarmowania, to ustawienie może spowodować wysłanie e-maila do

wskazanej skrzynki poczty elektronicznej, lecz należy najpierw ustawić prawidłowo

parametry serwisu pocztowego. Przykład podany na Ry. 4-8: kliknąć „Set up” (Ustaw) w

celu zapisania tych parametrów, a następnie kliknąć „Test” w celu sprawdzenia, czy

ustawienie jest pomyślne. Aby wprowadzić informację o serwerze SMTP, należy w

internecie wyszukać swojego dostawcę emaili i wybrać prawidłowe ustawienia w celu

wpisania na Ry. 4-8. Nasza wtyczka sieciowa WEB Plug-IN będzie obsługiwała

Użytkownika.

Rysunek 4-8.

4.3.3 Ustawianie usługi FTP (FTP Service Setting):

W momencie alarmu urządzenie wykona zdjęcie miejsca i wyśle je na serwer FTP, lecz

wymaga to prawidłowego ustawienia FTP. Gdy Ry.4-9 po wykonaniu ustawień zostanie

zakończony, należy kliknąć „Test” w celu sprawdzenia, czy ustawienia są prawidłowe czy

nie.

Rysunek 4-9.

Uwaga: W celu zastosowania funkcji FTP zachodzi potrzeba zwrócenia si

do zarządcy serwera FTP z prośbą o napisanie i stworzenie podmenu i wolnej pamięci. W

ę Użytkownika

Page 18

przypadku serwera FTP wystarczy wprowadzenie adresu IP.

4.3.4 Dziennik alarmów

Można zapytać w dzienniku rejestracji alarmów, kiedy urządzenie realizuje alarm.

Rysunek 4-10.

4.4 Konfiguracja sieci

4.4.1 Podstawowe ustawienia sieci

Użytkownik może także wprowadzić podstawowe ustawienia sieci (Basic Network Settings)

w celu ustawienia adresu IP, za wyjątkiem użycia programu wyszukiwania

kamery„IPCameraSearch” (Wyszukiwanie kamery IP). Tutaj ustawieniem domyślnym jest

DHCP. Patrz poniżej Rysunek 4-11.

Rysunek 4-11.

Uwaga: Router połączony z kamerą wymaga aktywacji DHCP, jeśli Użytkownik

wykorzystuje „obtain IP from DHCP server” (odbiór IP z serwera DHCP); routery aktywuj

DHCP domyślnie.

ą

Page 19

4.4.2 Ustawienia sieci bezprzewodowej LAN

Patrz Rozdział 3.2.

Najpierw należy przeskanować swoje środowisko. Następnie wybrać swoją sieć

bezprzewodową. Sprawdzić pole, wybrać typ sieci, wybrać uwierzytelnienie routera i

wprowadzić hasło routera. Nacisnąć Set up (Ustaw) w celu zapisania ustawień.

Rysunek 4-12.

4.4.3. Ustawienie usługi DDNS

Użytkownik może także zastosować DDNS, taką jakwww.dyndns.com, Użytkownik musi

zastosować wolną nazwę domeny z tej witryny sieciowej i wprowadzić info w pokazane

poniżej puste pola (Rysunek 4-13) oraz zapisać ustawienia. Następnie można tej nazwy

używać.

Rysunek 4-13.

Uwaga: Używając nazwy domeny, jeśli portem http nie jest 80, numer portu powinien być

dodatkiem do nazwy domeny z dwukropkiem. Przykład: http://btest.dyndns.biz:81.

Należy także samemu założyć nowe konto dla usługi DDNS.

Page 20

4.5 Konfiguracja PT

Signal lamp (lampka

sygnalizacyjna)

against pre-bit (przeciwko

bitowi ustawienia

fabrycznego)

Call Preset on boot (Wywołaj

Ustawienie zadane z chwilą

inicjacji)

PT Speed (Prędkość PT) Ustawić szybkość ruchu kamery małą lub dużą czy

Cruise Views (Przeglądy

obrotów kamery)

Aby włączyć/wyłączyć lampkę sygnalizacyjną (kontrolkę)

należy ustawić otwórz/zamknij.

Zaznaczyć pole w celu wyłączenia zadanej funkcji.

Wybrać pozycję zadaną, do której kamera będzie mogła

się poruszać po restarcie/zaniku zasilania kamery.

szybką.

Z menu rozwijanego wybrać ilość obrotów kamery.

Kamera wykona określoną ilość obrotów. Po ustawieniu

przeglądów obrotów na zawsze (always) kamera będzie

obracała się cały czas, jednakże przestanie się obracać

po upływie 1 godziny.

Rysunek 4-16.

Page 21

4.6 Ustawianie Użytkownika i urządzenia

4.6.1 Ustawianie wielu narzędzi

Podobnie jak na Rysunku 4-17, Użytkownik może dodać maksymalnie 9 urządzeń do

jednoczesnego oglądania wideo. Kliknąć przycisk „refresh” (odśwież) w celu sprawdzenia

urządzenia w sieci LAN. Najpierw wybrać urządzenie z lewej strony, np. „The 2nd Device”

(2-gie urządzenie) i kliknąć je. Pojawią się okna dialogowe ustawiania. Teraz wprowadzić

ręcznie informację o urządzeniu (lub kliknąć urządzenie, które ma być dodane);

wprowadzić użytkownika i hasło. Kliknąć “Add” (Dodaj) , aby dodać urządzenie. Następnie

należy kliknąć przycisk „Set up” (Ustaw), aby zapisać urządzenie.

Rysunek 4-17.

4.6.2 Ustawienia Użytkownika

Kontroler

(Visitor)

Operator Może dodatkowo ustawiać marszrutę (PT), rozmowę dwukierunkową,

Administrator Administrator może ustawiać wszystkie parametry i funkcje.

Jest jedynie uprawniony do oglądania przekazu „na żywo”.

zmieniać rozdzielczość, ustawiać kontrast, jasność itp.

Rysunek 4-18.

Page 22

4.6.3 Utrzymanie

Rysunek 4-19.

Kliknąć „Restore factory settings” (Przywróć ustawienia fabryczne). To spowoduje

pojawienie się okna dialogowego pytającego, czy rzeczywiście przywrócić ustawienia

fabryczne. Kamera przywróci ustawienia fabryczne i zrestartuje się po wykonaniu

potwierdzenia przez Użytkownika.

Jeśli istnieje jakikolwiek problem z kamerą, można również zrestartować kamerę poprzez

kliknięcie „Reboot Device” (Zrestartuj urządzenie).

W kamerze są dwa typu oprogramowania: jedno jest oprogramowaniem narzędziowym, a

drugie jest Web UI i można je odpowiednio uaktualniać.

Page 23

5. Instrukcje oprogramowania komputera PC

Oprogramowanie PC może wykonywać funkcję monitorowania, ustawiania, przeglądania

zdalnych rejestrów oraz inne funkcje na komputerze.

Kamerę IP podłączyć do źródła zasilania a także do routera poprzez kabel sieciowy,

jednocześnie podłączyć komputer do tego samego routera. Uruchomić komputer, otworzyć

zawartość dysku CD na komputerze i wybrać z płyty CD program „Security Advanced PC

Client”, zainstalować go i uruchomić. Po uruchomieniu programu pojawi się następujące

okno, Rysunek 5-1.

Rysunek 5-1.

W celu zalogowania się należy wprowadzić nazwę użytkownika oraz hasło do ustawiania

kamery.

5.1 Dodawanie kamery

Aby dodać kamerę, należy kliknąć „Manage” (Zarządzaj), jak pokazano na Rysunku 5-2.

Page 24

Rysunek 5-2.

W nowo otwartym oknie kliknąć „search” (Wyszukaj) u jego dołu. Patrz Rysunek 5-3.

Rysunek 5-3.

Sieć LAN zostanie przeskanowana w celu znalezienia urządzeń. Urządzenie po

znalezieniu pojawi się w wykazie. Patrz Rysunek 5-4.

Rysunek 5-4.

Page 25

Kliknąć dwukrotnie nazwę urządzenia, które należy dodać. Patrz rysunek 5-5. Wprowadzić

hasło i kliknąć „OK”, następnie zakończyć dodawanie kamery. Jeśli jest to pierwsze

dodawanie kamery i hasło nie było modyfikowane, nie trzeba wprowadzać hasła, ponieważ

domyślna wartość fabryczna hasła jest pusta.

Rysunek 5-5.

W głównym interfejsie oprogramowania komputerowego, kliknąć kamerę z listy i

przeciągnąć ją do kanału po lewej stronie.

Rysunek 5-6.

Page 26

Kliknąć ikonkę obok nazwy kamery (Rysunek 5-7) i wprowadzić wykaz ustawień

kamery pokazany na Rysunku 5-8.

Rysunek 5-7.

Rysunek 5-8.

Page 27

Uwaga: Dla własnego bezpieczeństwa należy zmienić hasło, przed podjęciem

jakichkolwiek dalszych ustawień. Przejść do ustawień Użytkownika (Rysunek 5-8) i

wprowadzić własną nazwę użytkownika wraz z hasłem. W przypadku innej klasy

Użytkownika - patrz Rozdział 4.6.2.

6. Oprogramowanie telefonu komórkowego (Security Advanced)

6.1 Pobieranie aplikacji

6.1 Pobieranie aplikacji dla Androida

Wyszukać w Google Play Store oprogramowanie „Security Advanced” i

zainstalować na swoim smartfonie. Kliknąć ikonkę aplikacji „Security

Advanced” w celu jej uruchomienia.

6.1 Pobieranie aplikacji iOS

Wyszukać w Apple App Store oprogramowanie „Security Advanced” i zainstalować na

swoim iPhonie. Kliknąć ikonkę aplikacji „Security Advanced” w celu jej uruchomienia.

6.2 Dodawani kamery do aplikacji

Są 3 sposoby dodawania kamery:

1. Jeden przycisk, aby dodać.

2. Skanowanie QR na urządzeniu.

3. Wyszukiwanie urządzenia w sieci LAN.

6.2.1 Jeden przycisk, aby dodać

Podłączyć kamerę do źródła zasilania poprzez dołączony zasilacz w celu uruchomienia

kamery i odczekać 90 sekund. Podłączyć smartfon do WIFI i otworzyć aplikację Advanced

Security Technaxx. Wykonać poniższą procedurę. Patrz Rysunek 6-1 oraz Rysunek 6-2:

(1) Kliknąć „Add device” (Dodaj urządzenie) w celu wprowadzenia interfejsu dodawania

urządzenia.

(2) Kliknąć „One key to add” (Jeden przycisk do dodania) w celu wprowadzenia interfejsu

jednego przycisku do skonfigurowania WIFI.

(3) Wprowadzić hasło sieci WIFI, z którą smartfon jest połączony.

(4) Najpierw zwiększyć głośność smartfonu, skierować głośnik w kierunku mikrofonu

kamery. Nacisnąć „Start Configuration” (Rozpocznij konfigurację).

Page 28

Rysunek 6-1.

(5) Po pomyślnym zakończeniu konfiguracji kamery, aplikacja można wyszukać

identyfikator kamery (DeviceID) i pokazać go. Kliknąć identyfikator kamery DeviceID na

wykazie i wprowadzić interfejs wprowadzania kamery. (Jeśli punkt (5) nie pokazał się,

należy się cofnąć i wyszukać kamerę poprzez sieć LAN)

(6) Wprowadzić hasło kamery

(7) Kliknąć „Done” (Wykonano), co spowoduje zakończenie proces dodawania kamer.

Uwaga: Inicjacyjne hasło kamery jest puste, przy pierwszym użyciu nie ma potrzeby

wprowadzania hasła i przez bezpośrednie kliknięcie „Done” (Wykonano) ustawienie będzie

ok. Ważne: Po pierwszym zalogowaniu należy zmienić hasło! (Rozdział 4.6.2 Ustawienia

Użytkownika)

Page 29

Rysunek 6-2.

6.2.2 Skanowanie QR na urządzeniu

Podłączyć kamerę do routera przez kabel sieciowy i podłączyć zasilanie w celu

uruchomienia kamery.

Rysunek 6-3.

Router/Modem Router/Modem

Network cable Kabel sieciowy

IP Camera Kamera IP

Page 30

Otworzyć aplikację Security Advanced i postępować według podanej niżej procedury:

Rysunek 6-4.

(1) Otworzyć aplikację i kliknąć „Add device” (Dodaj urządzenie) w celu wejścia do

interfejsu dodawania urządzenia. (2) Kliknąć „Scan QR code” (Skanuj kod QR) (QR=

dwuwymiarowy) w celu wprowadzenia statusu skanowania QR (Uwaga: Jeśli pokaże się

rozwijane okno uwierzytelniania aplikacji do używania kamery telefonu komórkowego,

należy wybrać YES (TAK).) (3) Skierować kamerę smartfonu na kod QR na kamerze i

zeskanować go. (4) Wprowadzić hasło kamery i kliknąć „Done” (Wykonano); to powoduje

zakończenie procesu dodawania kamer. Uwaga: Inicjacyjne hasło kamery jest puste, przy

pierwszym użyciu nie ma potrzeby wprowadzania hasła i przez bezpośrednie kliknięcie

„Done” (Wykonano) ustawienie będzie ok. Ważne: Po pierwszym zalogowaniu należy

zmienić hasło! (Rozdział 6,4 Ustawienia Użytkownika)

6.2.3 Wyszukiwanie urządzenia za pośrednictwem sieci LAN, aby dodać

kamerę.

Podłączyć kamerę do routera przez kabel sieciowy i podłączyć zasilanie w celu

uruchomienia kamery. Otworzyć aplikację Security Advanced i postępować według podanej

niżej procedury:

Rysunek 6-5.

Page 31

(1) Otworzyć aplikację i kliknąć „Add device” (Dodaj urządzenie) w celu wejścia do

interfejsu dodawania urządzenia. (2) Kliknąć „LAN search” (Przeszukać LAN) w celu

wejścia do interfejsu, który wyszukuje DeviceID kamery w sieci LAN. (Uwaga: Smartfon i

kamera powinny połączyć się z tą samą siecią (3). W przypadku znalezienia identyfikatora

urządzenia Device ID można bezpośrednio kliknąć ten identyfikator w celu dodania kamery

do wykazu. (4) Wprowadzić hasło kamery (5) i kliknąć „Done” (Wykonano); to powoduje

zakończenie procesu dodawania kamer.

Uwaga: Inicjacyjne hasło kamery jest puste, przy pierwszym użyciu nie ma potrzeby

wprowadzania hasła i przez bezpośrednie kliknięcie „Done” (Wykonano) ustawienie będzie

ok. Ważne: Po pierwszym zalogowaniu należy zmienić hasło! (Rozdział 6,4 Ustawienia

Użytkownika)

6.3 Ustawienie WIFI

W celu wykonania lub zmiany ustawień WIFI dla komórki Użytkownika, używając

smartfona, należy wykonać czynności pokazane na rysunkach poniżej:

(1) Otworzyć aplikację Security Advanced, kliknąć ikonkę z widokiem kółka zębatego po

prawej stronie celem wejścia do interfejsu ustawiania kamer. (2) Kliknąć „WIFI setting”

(Ustawienie WIFI) celem wejścia do interfejsu ustawiania WIFI. (3) Kliknąć „WIFI Manager”

(Zarządca WIFI) w celu wyszukania w pobliżu sieci WIFI.

Rysunek 6-6.

Page 32

Rysunek 6-7.

(4) Wybrać WIFI, którą należy dodać i kliknąć ją.

(5) Wprowadzić hasło WIFI pod hasłem.

(6) Kliknąć „Done” (Wykonano), ustawianie połączenia WIFI jest zakończone.

Uwaga: Jeśli jest potrzebna pomoc, należy kliknąć „About (O...)” „Help” (Pomoc) w aplikacji

Security Advanced APP, jest to szczegółowy opis każdej ikonki. Style interfejsu Androida i

IOSa są zasadniczo te same. Oba z nich mogą pracować zgodnie z niniejszą instrukcją.

Page 33

6.4 Ustawienie Użytkownika

Aby zmienić nazwę Użytkownika/hasło dla Administratora systemu lub Operatora za

pośrednictwem smartfonu, należy wykonać czynności przedstawione na Rysunku 6-8

poniżej:

(1) Otworzyć aplikację Security Advanced, kliknąć ikonkę z widokiem kółka zębatego po

prawej stronie celem wejścia do interfejsu ustawiania kamer.

(2) Kliknąć „User setting” (Ustawienia Użytkownika) celem wejścia do interfejsu ustawień

Użytkownika.

(3) Wprowadź nazwę użytkownika i hasło.

(4) Kliknąć „Done” (Wykonano), ustawienia Użytkownika jest zakończone.

Rysunek 6-8.

Uwaga: Zapamiętać lub zapisać ustawienia użytkownika. W przypadku zapomnienia

danych Użytkownika trzeba zresetować kamerę (do ustawień fabrycznych).

Page 34

7. Specyfikacje techniczne

Kamera

Czujnik obrazu 1/4" 1Megapiksel CMOS

System sygnalizacyjny PAL/NTSC

Min. podświetlenie 0,1Lux @ (F1.2,AGC ON), 0 LUX wraz z IR

Migawka 1/50(1/60)s ~1/100000s

Obiektyw f=3,6mm@ F1,2 pole poziome przeglądania: 62,6°

Mocowanie obiektywu M12

Rotacja 120° pionowa, 355° pozioma

Dzień/noc Wbudowany IR-CUT

Tryb sync. wewnętrzny synchroniczny

Stosunek S/N > 40dB

Kompresja

Kompresja wideo H.264 /MJPEG podwójny strumień wideo

Prędkość bitowa 128 Kbps ~ 4 Mbps

Kompresja audio G.711

Zdjęcie

Rozdzielczość wideo 1280 x 720 HD maksymalnie

Prędkość rejestracji klatek 5–25fps @ 1280x720 / 640x480

Ustawienie obrazu

Jasność, Kontrast, Ostrość, Nasycenie regulowane przez

serwer sieciowy

Sieć

Inteligentny alarm Detekcja ruchu & dźwięku ~10m

Czułość Minimalna detekcja dźwięku 60dB

Protokół TCP/IP, HTTP, DHCP, DNS, DDNS, SMTP, NTP, itp.

Wi-Fi 802.11/b/g/n

Podstawowa

Interfejs

Gniazdo audio Wbudowany mikrofon

Wyjście audio 1Kanał, interfejs audio 3,5mm. Wbudowany głośnik

Interfejs komunikacyjny 1 samoadaptujący się port Ethernet RJ45 10M/100M

Przechowywanie lokalne Przechowywanie na karcie MicroSD do 64GB

Informacje ogólne

Zasilanie DC 5V±10%

Pobór mocy 5W maks.

Zasięg użyteczny IR ~10m

Warunki pracy

Waga/Wymiary 350 g / (D) 11,5 x (S) 13,0 x (W) 13,5 cm

Przycisk resetowania, anty-migotanie, podwójny strumień,

ochrona hasłem

–10°~60°C, wilgotność 90% lub mniejsza (brak skraplania

pary)

Page 35

This product includes software developed by third parties, including software which

is released under the GNU General Public License Version 2 (GPL v2). This program

is free software; you can redistribute it and/or modify it under the terms of the GNU

General Public License as published by the Free Software Foundation; either

version 2 of the License, or (at your option) any later version. You may obtain a

complete machine-readable copy of the source code for the above mentioned

software under the terms of GPL v2 without charge except for the cost of media,

shipping, and handling, upon written request to Technaxx GmbH & Co. KG,

Kruppstraße 105, 60388 Frankfurt am Main, Germany.

This program is distributed in the hope that it will be useful, but WITHOUT

ANY WARRANTY; without even the implied warranty of MERCHANTABILITY or

FITNESS FOR A PARTICULAR PURPOSE. See the GNU General Public License for

more details. You should have received a copy of the GNU General Public License

along with this program; if not, write to the Free Software Foundation, Inc., 51

Franklin Street, Fifth Floor, Boston, MA 02110-1301, USA. (Notice from Technaxx: A

copy of the GPL is included below).

GNU GENERAL PUBLIC LICENSE: Version 2, June 1991 / Copyright (C) 1989, 1991

Free Software Foundation, Inc. / 51 Franklin Street, Fifth Floor, Boston, MA

02110-1301, USA. Everyone is permitted to copy and distribute verbatim copies of this

license document, but changing it is not allowed.

Preamble

The licenses for most software are designed to take away your freedom to share and

change it. By contrast, the GNU General Public License is intended to guarantee your

freedom to share and change free software--to make sure the software is free for all its

users. This General Public License applies to most of the Free Software Foundation's

software and to any other program whose authors commit to using it. (Some other Free

Software Foundation software is covered by the GNU Lesser General Public License

instead.) You can apply it to your programs, too.

When we speak of free software, we are referring to freedom, not price. Our General

Public Licenses are designed to make sure that you have the freedom to distribute copies of

free software (and charge for this service if you wish), that you receive source code or can

get it if you want it, that you can change the software or use pieces of it in new free

programs; and that you know you can do these things.

To protect your rights, we need to make restrictions that forbid anyone to deny you

these rights or to ask you to surrender the rights. These restrictions translate to certain

responsibilities for you if you distribute copies of the software, or if you modify it.

For example, if you distribute copies of such a program, whether gratis or for a fee,

you must give the recipients all the rights that you have. You must make sure that they, too,

receive or can get the source code. And you must show them these terms so they know their

rights.

We protect your rights with two steps: (1) copyright the software, and (2) offer you this

license which gives you legal permission to copy, distribute and/or modify the software.

Also, for each author's protection and ours, we want to make certain that everyone

Page 36

understands that there is no warranty for this free software. If the software is modified by

someone else and passed on, we want its recipients to know that what they have is not the

original, so that any problems introduced by others will not reflect on the original authors'

reputations.

Any free program is threatened constantly by software patents. We wish to avoid the

danger that redistributors of a free program will individually obtain patent licenses, in effect

making the program proprietary. To prevent this, we have made it clear that any patent must

be licensed for everyone's free use or not licensed at all.

The precise terms and conditions for copying, distribution and modification follow.

TERMS AND CONDITIONS FOR COPYING, DISTRIBUTION AND MODIFICATION

0. This License applies to any program or other work which contains a notice placed by the

copyright holder saying it may be distributed under the terms of this General Public License.

The "Program", below, refers to any such program or work, and a "work based on the

Program" means either the Program or any derivative work under copyright law: that is to

say, a work containing the Program or a portion of it, either verbatim or with modifications

and/or translated into another language. (Hereinafter, translation is included without

limitation in the term "modification".) Each licensee is addressed as "you".

Activities other than copying, distribution and modification are not covered by this

License; they are outside its scope. The act of running the Program is not restricted, and the

output from the Program is covered only if its contents constitute a work based on the

Program (independent of having been made by running the Program). Whether that is true

depends on what the Program does.

1. You may copy and distribute verbatim copies of the Program's source code as you

receive it, in any medium, provided that you conspicuously and appropriately publish on

each copy an appropriate copyright notice and disclaimer of warranty; keep intact all the

notices that refer to this License and to the absence of any warranty; and give any other

recipients of the Program a copy of this License along with the Program. You may charge a

fee for the physical act of transferring a copy, and you may at your option offer warranty

protection in exchange for a fee.

2. You may modify your copy or copies of the Program or any portion of it, thus forming a

work based on the Program, and copy and distribute such modifications or work under the

terms of Section 1 above, provided that you also meet all of these conditions:

a) You must cause the modified files to carry prominent notices stating that you changed the

files and the date of any change.

b) You must cause any work that you distribute or publish, that in whole or in part contains or

is derived from the Program or any part thereof, to be licensed as a whole at no charge to all

third parties under the terms of this License.

c) If the modified program normally reads commands interactively when run, you must

cause it, when started running for such interactive use in the most ordinary way, to print or

display an announcement including an appropriate copyright notice and a notice that there

Page 37

is no warranty (or else, saying that you provide a warranty) and that users may redistribute

the program under these conditions, and telling the user how to view a copy of this License.

(Exception: if the Program itself is interactive but does not normally print such an

announcement, your work based on the Program is not required to print an announcement.)

These requirements apply to the modified work as a whole. If identifiable sections of

that work are not derived from the Program, and can be reasonably considered independent

and separate works in themselves, then this License, and its terms, do not apply to those

sections when you distribute them as separate works. But when you distribute the same

sections as part of a whole which is a work based on the Program, the distribution of the

whole must be on the terms of this License, whose permissions for other licensees extend to

the entire whole, and thus to each and every part regardless of who wrote it.

Thus, it is not the intent of this section to claim rights or contest your rights to work

written entirely by you; rather, the intent is to exercise the right to control the distribution of

derivative or collective works based on the Program.

In addition, mere aggregation of another work not based on the Program with the

Program (or with a work based on the Program) on a volume of a storage or distribution

medium does not bring the other work under the scope of this License.

3. You may copy and distribute the Program (or a work based on it, under Section 2) in

object code or executable form under the terms of Sections 1 and 2 above provided that you

also do one of the following:

a) Accompany it with the complete corresponding machine-readable source code, which

must be distributed under the terms of Sections 1 and 2 above on a medium customarily

used for software interchange; or,

b) Accompany it with a written offer, valid for at least three years, to give any third party, for

a charge no more than your cost of physically performing source distribution, a complete

machine-readable copy of the corresponding source code, to be distributed under the terms

of Sections 1 and 2 above on a medium customarily used for software interchange; or,

c) Accompany it with the information you received as to the offer to distribute corresponding

source code. (This alternative is allowed only for noncommercial distribution and only if you

received the program in object code or executable form with such an offer, in accord with

Subsection b above.)

The source code for a work means the preferred form of the work for making

modifications to it. For an executable work, complete source code means all the source

code for all modules it contains, plus any associated interface definition files, plus the scripts

used to control compilation and installation of the executable. However, as a special

exception, the source code distributed need not include anything that is normally distributed

(in either source or binary form) with the major components (compiler, kernel, and so on) of

the operating system on which the executable runs, unless that component itself

accompanies the executable.

If distribution of executable or object code is made by offering access to copy from a

designated place, then offering equivalent access to copy the source code from the same

place counts as distribution of the source code, even though third parties are not compelled

to copy the source along with the object code.

Page 38

4. You may not copy, modify, sublicense, or distribute the Program except as expressly

provided under this License. Any attempt otherwise to copy, modify, sublicense or distribute

the Program is void, and will automatically terminate your rights under this License.

However, parties who have received copies, or rights, from you under this License will not

have their licenses terminated so long as such parties remain in full compliance.

5. You are not required to accept this License, since you have not signed it. However,

nothing else grants you permission to modify or distribute the Program or its derivative

works. These actions are prohibited by law if you do not accept this License. Therefore, by

modifying or distributing the Program (or any work based on the Program), you indicate your

acceptance of this License to do so, and all its terms and conditions for copying, distributing

or modifying the Program or works based on it.

6. Each time you redistribute the Program (or any work based on the Program), the recipient

automatically receives a license from the original licensor to copy, distribute or modify the

Program subject to these terms and conditions. You may not impose any further restrictions

on the recipients' exercise of the rights granted herein. You are not responsible for enforcing

compliance by third parties to this License.

7. If, as a consequence of a court judgment or allegation of patent infringement or for any

other reason (not limited to patent issues), conditions are imposed on you (whether by court

order, agreement or otherwise) that contradict the conditions of this License, they do not

excuse you from the conditions of this License. If you cannot distribute so as to satisfy

simultaneously your obligations under this License and any other pertinent obligations, then

as a consequence you may not distribute the Program at all. For example, if a patent license

would not permit royalty-free redistribution of the Program by all those who receive copies

directly or indirectly through you, then the only way you could satisfy both it and this License

would be to refrain entirely from distribution of the Program.

If any portion of this section is held invalid or unenforceable under any particular

circumstance, the balance of the section is intended to apply and the section as a whole is

intended to apply in other circumstances.

It is not the purpose of this section to induce you to infringe any patents or other

property right claims or to contest validity of any such claims; this section has the sole

purpose of protecting the integrity of the free software distribution system, which is

implemented by public license practices. Many people have made generous contributions

to the wide range of software distributed through that system in reliance on consistent

application of that system; it is up to the author/donor to decide if he or she is willing to

distribute software through any other system and a licensee cannot impose that choice.

This section is intended to make thoroughly clear what is believed to be a

consequence of the rest of this License.

8. If the distribution and/or use of the Program is restricted in certain countries either by

patents or by copyrighted interfaces, the original copyright holder who places the Program

under this License may add an explicit geographical distribution limitation excluding those

Page 39

countries, so that distribution is permitted only in or among countries not thus excluded. In

such case, this License incorporates the limitation as if written in the body of this License.

9. The Free Software Foundation may publish revised and/or new versions of the General

Public License from time to time. Such new versions will be similar in spirit to the present

version, but may differ in detail to address new problems or concerns.

Each version is given a distinguishing version number. If the Program specifies a

version number of this License which applies to it and "any later version", you have the

option of following the terms and conditions either of that version or of any later version

published by the Free Software Foundation. If the Program does not specify a version

number of this License, you may choose any version ever published by the Free Software

Foundation.

10. If you wish to incorporate parts of the Program into other free programs whose

distribution conditions are different, write to the author to ask for permission. For software

which is copyrighted by the Free Software Foundation, write to the Free Software

Foundation; we sometimes make exceptions for this. Our decision will be guided by the two

goals of preserving the free status of all derivatives of our free software and of promoting the

sharing and reuse of software generally.

NO WARRANTY

11. BECAUSE THE PROGRAM IS LICENSED FREE OF CHARGE, THERE IS NO

WARRANTY FOR THE PROGRAM, TO THE EXTENT PERMITTED BY APPLICABLE

LAW. EXCEPT WHEN OTHERWISE STATED IN WRITING THE COPYRIGHT HOLDERS

AND/OR OTHER PARTIES PROVIDE THE PROGRAM "AS IS" WITHOUT WARRANTY

OF ANY KIND, EITHER EXPRESSED OR IMPLIED, INCLUDING, BUT NOT LIMITED TO,

THE IMPLIED WARRANTIES OF MERCHANTABILITY AND FITNESS FOR A

PARTICULAR PURPOSE. THE ENTIRE RISK AS TO THE QUALITY AND

PERFORMANCE OF THE PROGRAM IS WITH YOU. SHOULD THE PROGRAM PROVE

DEFECTIVE, YOU ASSUME THE COST OF ALL NECESSARY SERVICING, REPAIR OR

CORRECTION.

12. IN NO EVENT UNLESS REQUIRED BY APPLICABLE LAW OR AGREED TO IN

WRITING WILL ANY COPYRIGHT HOLDER, OR ANY OTHER PARTY WHO MAY

MODIFY AND/OR REDISTRIBUTE THE PROGRAM AS PERMITTED ABOVE, BE LIABLE

TO YOU FOR DAMAGES, INCLUDING ANY GENERAL, SPECIAL, INCIDENTAL OR

CONSEQUENTIAL DAMAGES ARISING OUT OF THE USE OR INABILITY TO USE THE

PROGRAM (INCLUDING BUT NOT LIMITED TO LOSS OF DATA OR DATA BEING

RENDERED INACCURATE OR LOSSES SUSTAINED BY YOU OR THIRD PARTIES OR

A FAILURE OF THE PROGRAM TO OPERATE WITH ANY OTHER PROGRAMS), EVEN

IF SUCH HOLDER OR OTHER PARTY HAS BEEN ADVISED OF THE POSSIBILITY OF

SUCH DAMAGES.

END OF TERMS AND CONDITIONS

Page 40

HOW TO APPLY THESE TERMS TO YOUR NEW PROGRAMS

(1) If you develop a new program, and you want it to be of the greatest possible use to the

public, the best way to achieve this is to make it free software which everyone can

redistribute and change under these terms.

(2) To do so, attach the following notices to the program. It is safest to attach them to the

start of each source file to most effectively convey the exclusion of warranty; and each file

should have at least the "copyright" line and a pointer to where the full notice is found.

<one line to give the program's name and an idea of what it does.>

Copyright (C) <yyyy> <name of author>

(3) This program is free software; you can redistribute it and/or modify it under the terms of

the GNU General Public License as published by the Free Software Foundation; either

version 2 of the License, or (at your option) any later version.

(4) This program is distributed in the hope that it will be useful, but WITHOUT ANY

WARRANTY; without even the implied warranty of MERCHANTABILITY or FITNESS FOR

A PARTICULAR PURPOSE. See the GNU General Public License for more details.

(5) You should have received a copy of the GNU General Public License along with this

program; if not, write to the Free Software Foundation Inc; 51 Franklin Street, Fifth Floor,

Boston, MA 02110-1301, USA.

(6) Also add information on how to contact you by electronic and paper mail.

(7) If the program is interactive, make it output a short notice like this when it starts in an

interactive mode: Gnomovision version 69, Copyright (C) year name of author

Gnomovision comes with ABSOLUTELY NO WARRANTY; for details type `show w'.

(8) This is free software, and you are welcome to redistribute it under certain conditions;

type `show c' for details.

(9) The hypothetical commands `show w' and `show c' should show the appropriate parts of

the General Public License. Of course, the commands you use may be called something

other than `show w' and `show c'; they could even be mouse-clicks or menu

items--whatever suits your program.

(10) You should also get your employer (if you work as a programmer) or your school, if any,

to sign a "copyright disclaimer" for the program, if necessary. Here is a sample; alter the

names:

(11) Yoyodyne, Inc., hereby disclaims all copyright interest in the program `Gnomovision'

(which makes passes at compilers) written by James Hacker.

<signature of Ty Coon>, 1 April 1989 [Ty Coon, President of Vice]

(12) This General Public License does not permit incorporating your program into

proprietary programs. If your program is a subroutine library, you may consider it more

useful to permit linking proprietary applications with the library. If this is what you want to do,

use the GNU Lesser General Public License instead of this License.

Loading...

Loading...