Page 1

Technaxx

®

IP Caméra de sécurité HD 720P TX-23+

pour un usage en intérieur

Manuel d’utilisation

Important Hint regarding the User Manuals:

All languages of the user manual you find on the CD enclosed.

The english and german version of the user manuals you also find as printed version

enclosed. Before using the device the first time, read the user manual carefully.

Wichtiger Hinweis zu den Bedienungsanleitungen:

Alle Sprachen der Bedienungsanleitung finden Sie auf der beiliegenden CD. Die englische

und die deutsche Version der Bedienungsanleitung finden Sie auch beiliegend in

gedruckter Form. Vor erster Benutzung die Bedienungsanleitung sorgfältig durchlesen.

Remarques importantes sur le mode d'emploi :

Toutes les langues du manuel d’utilisation sont disponibles sur le CD fourni. La version

anglaise et allemande du manuel d’utilisation est fournie au format papier. Lisez

attentivement le mode d'emploi avant la première utilisation.

Consejo importante relacionado con los manuales de usuario:

Encontrará el manual de usuario en todos los idiomas en el CD incluido. También

encontrará incluidas copias impresas de las versiones del manual en inglés y alemán.

Antes de utilizarla por primera vez, lea atentamente este manual.

Ważna wskazówka odnośnie Instrukcji użytkowania:

Instrukcje we wszystkich językach znaleźć można na załączonej płycie CD. Angielska i

niemiecka wersja instrukcji użytkowania znajdują się również na dołączonej wersji

drukowanej. Przed pierwszym użyciem urządzenia należy dokładnie zapoznać się z

instrukcjami użytkowania.

Důležité poznámky týkající se Uživatelského manuálu:

Další jazykové verze uživatelského manuálu naleznete na přiloženém CD. Anglická a

německá verze manuálu je přiložena v tištěné formě. Před prvním použitím kamery si

pečlivě přečtete uživatelský manuál.

Page 2

I Table des matières

I TABLE DES MATIERES....................................................................................................2

1. CARACTERISTIQUES ....................................................................................................4

2. STRUCTURE DE L’APPAREIL........................................................................................4

3. GUIDE D’INSTALLATION................................................................................................6

3.1 C

ONNEXION FILAIRE AU RESEAU LOCAL

3.2 C

ONFIGURATION WI-FI VIA UN NAVIGATEUR WEB

3.3 C

ONNEXION A UN RESEAU ETENDU

...............................................................................6

.................................................................8

(WAN)..........................................................................9

4. OPERATION REALISABLE AVEC LE NAVIGATEUR....................................................10

4.1 A

FFICHER LA VIDEO

4.2 I

NFORMATIONS DE BASE SUR L’APPAREIL

.........................................................................................................10

..........................................................................13

4.2.1 Informations sur l’appareil.........................................................................................13

4.2.2 Réglage de l’alias .....................................................................................................13

4.2.3 Réglages de la date et de l’heure de l’appareil.........................................................13

4.2.4 Dossier d’enregistrement local .................................................................................13

4.2.5 Planification des enregistrements sur carte MicroSD................................................14

4.2.6 Réglage vocal...........................................................................................................14

4.3. R

EGLAGE DE L’ALARME

..................................................................................................15

4.3. Réglage du service d’alarme......................................................................................15

4.3.2 Réglage du service d’e-mail .....................................................................................17

4.3.3 Réglages FTP...........................................................................................................17

4.3.4 Journal......................................................................................................................18

4.4 C

ONFIGURATION RESEAU

................................................................................................18

4.4.1 Réglages réseau de base.........................................................................................18

4.4.2 Réglages réseau sans fil local (WLAN).....................................................................19

4.4.3 Réglage du service DDNS........................................................................................19

4.5 C

ONFIGURATION

4.6 R

EGLAGE DES UTILISATEURS ET DES APPAREILS

PT........................................................................................................20

................................................................21

4.6.1 Réglages de plusieurs appareils...............................................................................21

4.6.2 Réglages des utilisateurs..........................................................................................21

4.6.3 Maintenance .............................................................................................................22

5. INSTRUCTIONS SUR LE LOGICIEL INFORMATIQUE.................................................23

5.1 A

JOUTER UNE CAMERA

6. L

OGICIEL POUR TELEPHONE MOBILE (SECURITY ADVANCED

6.1 T

ELECHARGEMENT DE L’APPLICATION

....................................................................................................23

).................................................27

...............................................................................27

6.1.1 Téléchargement de l’application pour Android..........................................................27

6.1.2 Téléchargement de l’application pour iOS................................................................27

6.2 A

JOUT D’UNE CAMERA DANS L’APPLICATION

......................................................................27

6.2.1 Une touche pour ajouter ...........................................................................................27

6.2.2 Lecture du code QR de l’appareil .............................................................................29

Page 3

6.2.3 Recherche de l’appareil via le réseau LAN pour ajouter une caméra.......................30

6.3 R

EGLAGES WI-FI

6.4 R

EGLAGES DES UTILISATEURS

............................................................................................................31

.........................................................................................33

7. CARACTERISTIQUES TECHNIQUES..........................................................................34

Cet appareil est conforme aux conditions des normes référencées de la Directive R&TTE

1999/5/CE. Veuillez trouver ici la Déclaration de Conformité: www.technaxx.de/ (sur la

barre inférieure “Konformitätserklärung”). Avant la première utilisation, lisez attentivement

le manuel d’utilisation.

No. de téléphone pour le support technique: 01805 012643 (14 centimes/minute

d’une ligne fixe Allemagne et 42 centimes/minute des réseaux mobiles).

Email gratuit: support@technaxx.de

Si vous percez un trou dans le mur, veillez à ce que les câbles d'alimentation, les fils

électriques et/ou les conduits ne soient pas endommagés. Nous ne prenons aucune

responsabilité lors de l'utilisation des matériaux de fixation fournis pour une installation

commerciale. Il vous incombe exclusivement de veiller à ce que les matériaux de fixation

soient adaptés à la cloison choisie, et que l'installation soit correctement effectuée. Lors de

travaux en plus hautes altitudes, il y a un risque de chute ! Par conséquent, utilisez les

mesures de sécurité appropriées.

Contenu de l’emballage:

IP Caméra de surveillance HD 720P TX-23+, Adaptateur de puissance CC 5V/2A, Support

et 3 vis, CD d’installation avec tous les manuels d’utilisation, Manuel d’utilisation (versions

anglais et allemand)

Conseils de sécurité et des batteries: Tenir éloigné les enfants des batteries. Si

l'enfant avale une batterie, vous rendre immédiatement auprès d'un docteur ou

amener l'enfant à l'hôpital! Respecter la polarité (+) et (–) des batteries!

Remplacer toujours toutes les batteries. Ne jamais utiliser des batteries neuves et

usées, ou des batteries de type différent ensemble. Ne jamais mettre en

court-circuit, ne pas ouvrir, déformer ou charger excessivement des batteries!

Risque de blessure! Ne jamais jeter les batteries dans le feu!I Risque

d'explosion!

Conseils pour le respect de l'environnement: Matériaux packages sont des

matières premières et peuvent être recyclés. Ne pas jeter les appareils ou les

batteries usagés avec les déchets domestiques. Nettoyage: Protéger le dispositif

de la saleté et de la pollution (nettoyer avec un chiffon propre). Ne pas utiliser des

matériaux dures, à gros grain/des solvants/des agents nettoyants agressifs.

Essuyer soigneusement le dispositif nettoyé. Distributeur: Technaxx

Deutschland GmbH & Co.KG, Kruppstr. 105, 60388 Frankfurt a.M., Allemagne

Page 4

1. Caractéristiques

Résolution vidéo 1280 x 720 HD avec 5-25fps Capteur de couleur brillante 1/4” CMOS

(1 mégapixels) Détection de mouvement & sonore ~10m 10x IR LED et IR vision

nocturne ~10m Microphone & Haut-parleur intégré Tête de caméra rotative: 120°

verticale & 355° horizontal Supporte les cartes MicroSD jusqu'à 64Go Connexion

directe sur le Smartphone via le QR code / P2P Fonction d'alarme (E-mail automatique

avec l'image) H.264 / MJPEG flux vidéo double Installation rapide & réglage de mot de

passe

● Puissant processeur de protocole vidéo haut débit

● Gestion hiérarchique des utilisateurs et réglages des mots de passe

● Navigateur Internet pour accéder au serveur Web intégré

● Prise en charge des réseaux sans fil (Wi-Fi/802.11/b/g/n)

● Connexion via smartphone APP (Security Advanced)

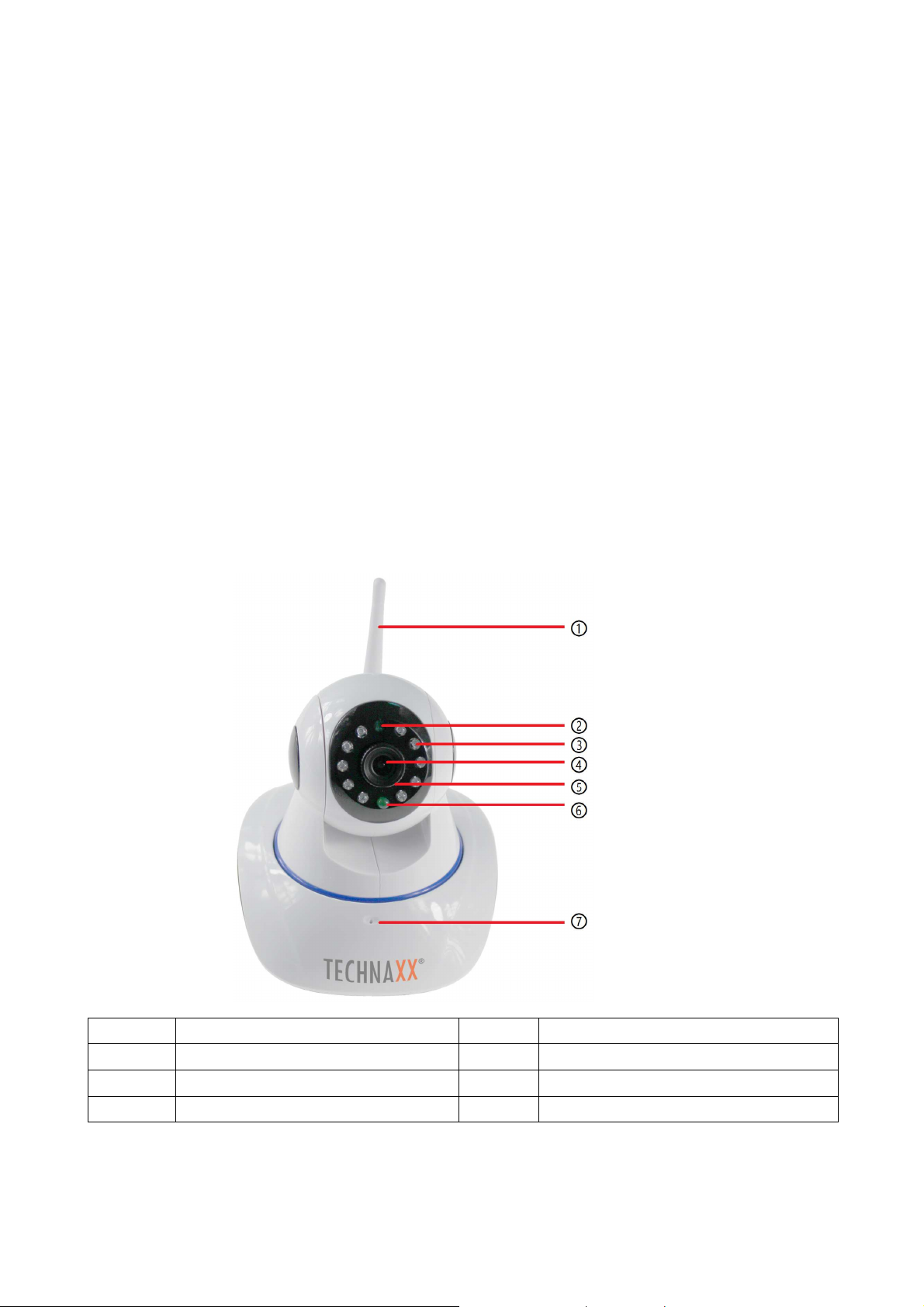

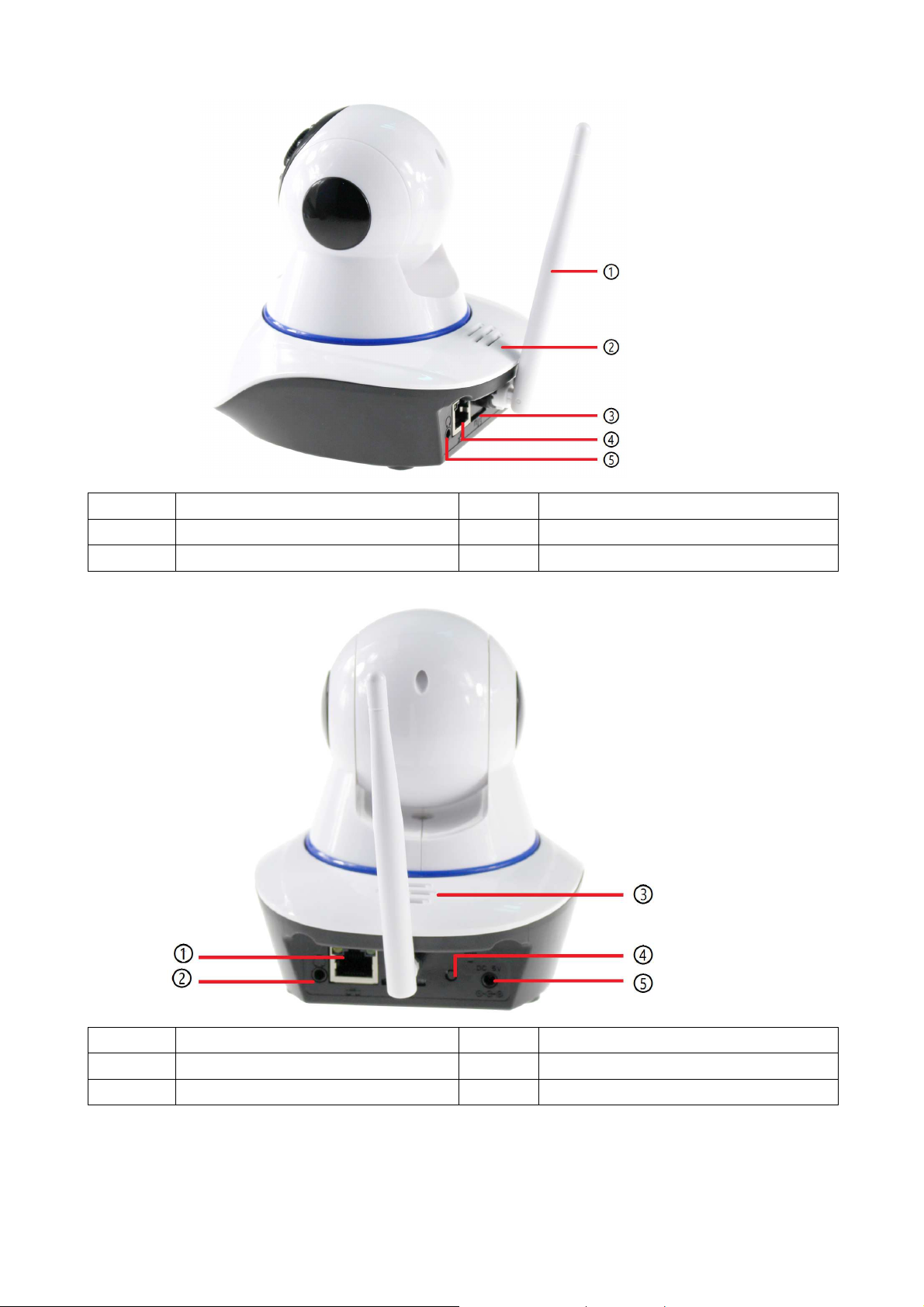

2. Structure de l’appareil

Figure 2-1

1

2

3

4

Antenne

Photorésistance

LED IR

Objectif

5

6

7

Réglage de la netteté

Voyant lumineux

Microphone

Page 5

Figure 2-2

1

2

3

Antenne

Haut-parleur

Lecteur de carte MicroSD

4

5

Port LAN (RJ-45)

Sortie audio

Figure 2-3

1

2

3

Port LAN (RJ-45)

Sortie audio

Haut-parleur

4

5

Bouton de réinitialisation

Entrée d’alimentation 5 V CC/2 A

Page 6

3. Guide d’installation

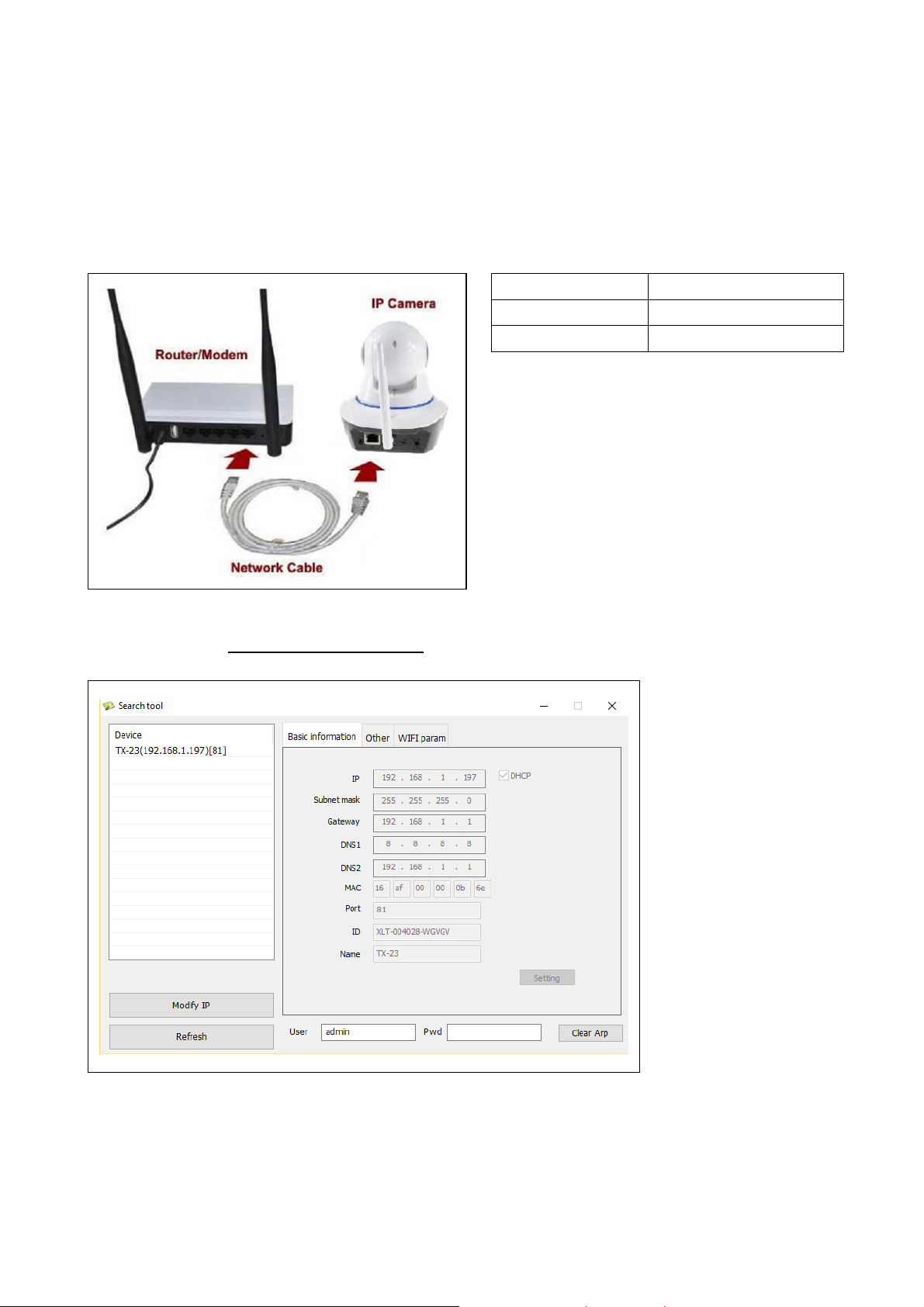

3.1 Connexion filaire au réseau local

Mettez sous tension la caméra IP et connectez-la au routeur avec un câble réseau.

Connectez également l’ordinateur au même réseau. Voir l’exemple de la figure 3-1.

Figure 3-1

Router/Modem Routeur/Modem

Network cable Câble réseau

IP Camera Caméra IP

Insérez le CD dans le lecteur de

l’ordinateur, double-cliquez sur le dossier

«Search Tools» (Outils de recherche) dans

le CD, puis double-cliquez sur «IP

CameraSearch» (RechercheCaméraIP).

Une fois le logiciel lancé, cliquez sur

«Refresh» (Actualiser) (en bas, à gauche),

sélectionnez l’appareil souhaité, puis

double-cliquez sur l’adresse IP de

l’appareil à ouvrir dans le navigateur. Il est

également possible de saisir manuellement l’adresse IP de l’appareil dans le navigateur.

Exemple : http://Adresse IP de l’appareil:81. Voir la figure 3-2.

Figure 3-2

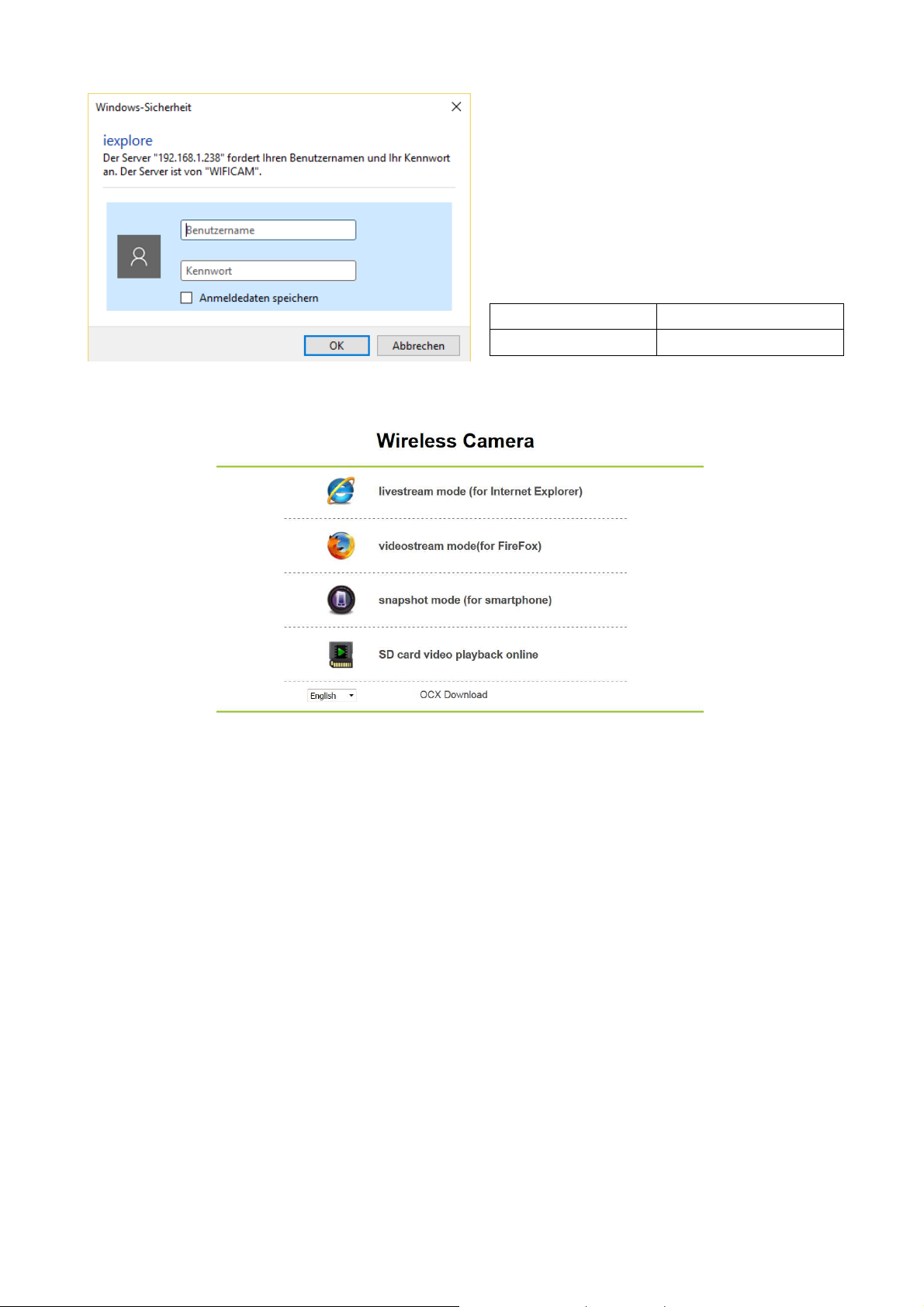

Une fenêtre de dialogue de connexion de l’utilisateur apparaîtra. Saisissez le nom

d’utilisateur par défaut (admin) et le mot de passe (vide) pour se connecter à la caméra

comme dans la figure 3-3. Important : À la première connexion, modifiez le mot de passe !

(Voir le chapitre 4.6.2 « Réglages des utilisateurs »)

Page 7

Benutzername Nom d’utilisateur

Kennwort Mot de passe

Figure 3-3

Une fois connecté, des options s’affichent comme dans la figure 3-4 ci-dessous.

Figure 3-4

Nous recommandons l’utilisation du navigateur Internet Explorer 11: veuillez sélectionner

«Livestream mode (Mode flux en direct) (pour Internet Explorer)» pour afficher la

vidéo (plus de fonctions sont disponibles), mais l’utilisateur doit installer un lecteur vidéo

pour cela. Cliquez sur «OCX Download» (Télécharger OCX) pour télécharger et installer le

logiciel. Il est également disponible sur le CD. À défaut du navigateur Internet Explorer, la

caméra est accessible en utilisant les navigateurs Firefox, Safari, Chrome, Opera, etc.

Veuillez sélectionner dans ce cas «videostream mode (Mode flux vidéo) (pour Firefox»

(toutes les fonctions ne sont pas disponibles)

Note: (1) Si un logiciel pare-feu est installé sur votre ordinateur, lors de l’exécution de

«IPCameraSearch» (RechercheCaméraIP), une fenêtre pourrait s’afficher avec le

message «whether you want to block this program or not» (Souhaitez-vous bloquer ce

programme, oui ou non). Choisissez alors de ne pas bloquer le programme. (2) Si vous

avez oublié le nom d’utilisateur et le mot de passe, maintenez le bouton de réinitialisation

de la caméra enfoncé pendant 10 secondes pour restaurer les réglages par défaut d’usine.

Lors de cette opération, ne débranchez pas l’alimentation ou vous risqueriez

’endommager la caméra.

d

Page 8

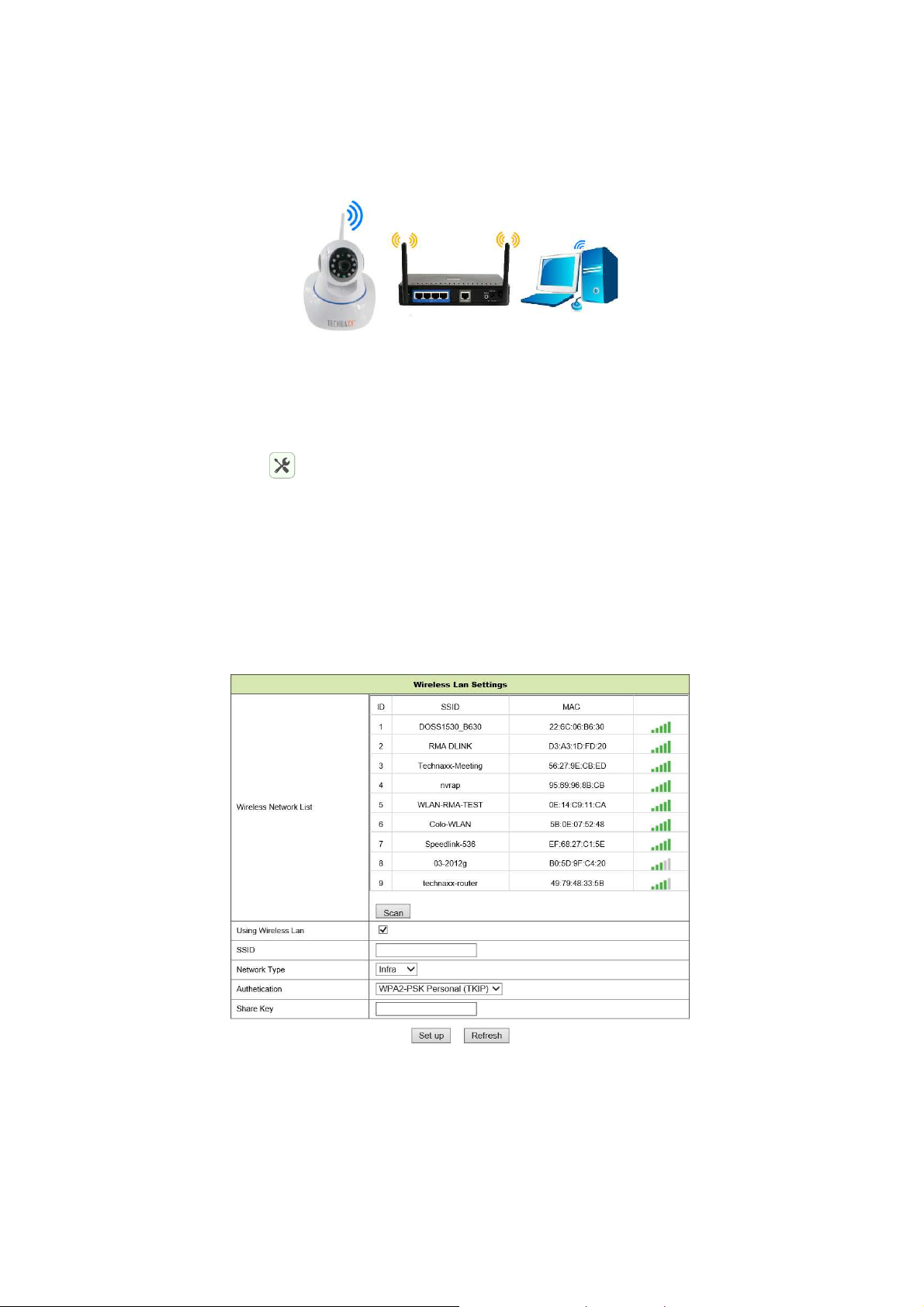

3.2 Configuration Wi-Fi via un navigateur Web

Connectez la caméra au routeur via une connexion sans fil, comme illustré dans la figure

3-5. Pour connecter la caméra via un smartphone, consultez le chapitre 6.2.

Figure 3-5

Pour établir la connexion Wi-Fi, la caméra doit être connectée via un câble réseau au

routeur. Pour connecter la caméra en Wi-Fi, vous devez suivre d’abord les étapes du

chapitre 3.1. Après avoir accédé à Mode flux en direct (pour Internet Explorer), cliquez

sur l’icône suivante pour accéder aux réglages. Sous « Network Configuration »

(Configuration réseau), « Wireless Lan Settings » (Réglages sans fil LAN), appuyez sur

« Scan » (Détecter). Choisissez ensuite le nom (SSID) de votre routeur Wi-Fi. Activez le

réseau sans fil local (LAN). Sélectionnez la méthode d’authentification de votre routeur et

saisissez le mot de passe de votre routeur. Après avoir cliqué sur

« Soumettre/Configurer », les réglages sont enregistrés et la caméra redémarrera. Après

avoir redémarré avec succès, débranchez le câble réseau (patientez environ 3 minutes).

La caméra est connectée via Wi-Fi.

Figure 3-6

Note: Si l’appareil est connecté à la fois au réseau Wi-Fi et à un réseau câblé, il se

connectera en priorité au réseau câblé. Si le protocole DHCP de la caméra est configuré

pour obtenir automatiquement l’adresse IP, l’adresse IP de la connexion par câble et celle

via Wi-Fi ne seront pas identiques.

Page 9

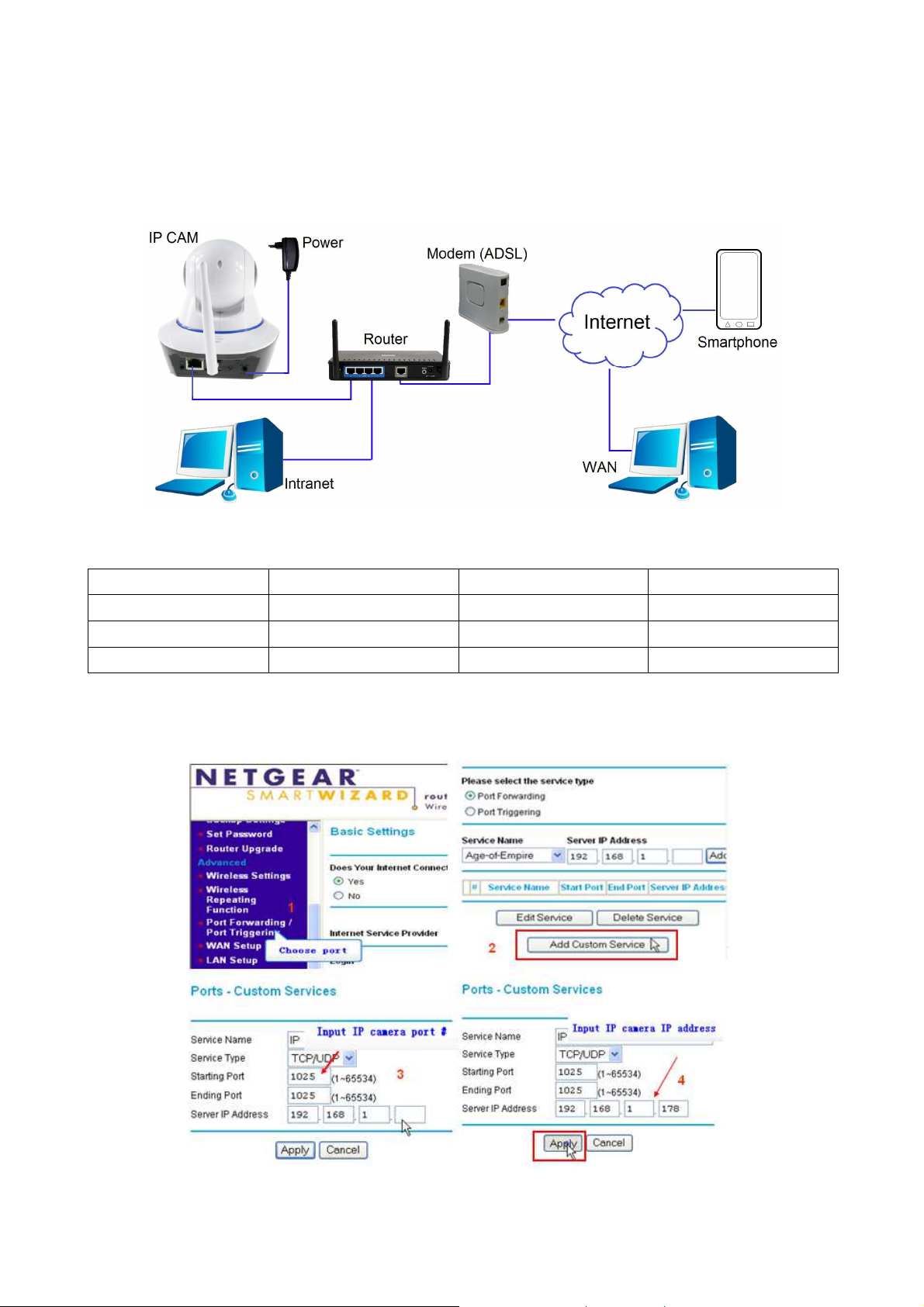

3.3 Connexion à un réseau étendu (WAN)

Vous devez d’abord établir la connexion LAN vers le réseau WAN et configurer le transfert

des ports, comme illustré dans la figure 3-7.

Figure 3-7

IP Cam Caméra IP Modem (ADSL) Modem (ADSL)

Power Alimentation Internet Internet

Intranet Intranet Smartphone Smartphone

Router Routeur WAN WAN

Si vous souhaitez accéder à la caméra depuis le WAN, vous devez configurer le transfert

des ports sur le routeur. Voir l’exemple de la figure 3-8.

Figure 3-8

Page 10

Procédure :

1) Une fois connecté à l’interface du routeur, choisissez « Port Forwarding » (Transfert

des ports).

2) Choisissez « Add custom Service » (Ajouter un service personnalisé);

3) Saisissez le port HTTP de la caméra IP ;

4) Saisissez l’adresse IP de la caméra, cliquez sur « Apply » (Appliquer).

Une fois la configuration du transfert des ports terminée, utilisez l’adresse IP WAN du

routeur et le port HTTP de la caméra pour accéder à distance à la caméra comme dans la

figure 5. Note: Comme il existe différents routeurs, l’interface et la méthode de réglage du

routeur peuvent aussi être différents. Pour savoir comment configurer le transfert des ports

pour d’autres routeurs, veuillez consulter le mode d’emploi de votre routeur ou contactez le

fabricant du routeur.

4. Opération réalisable avec le navigateur

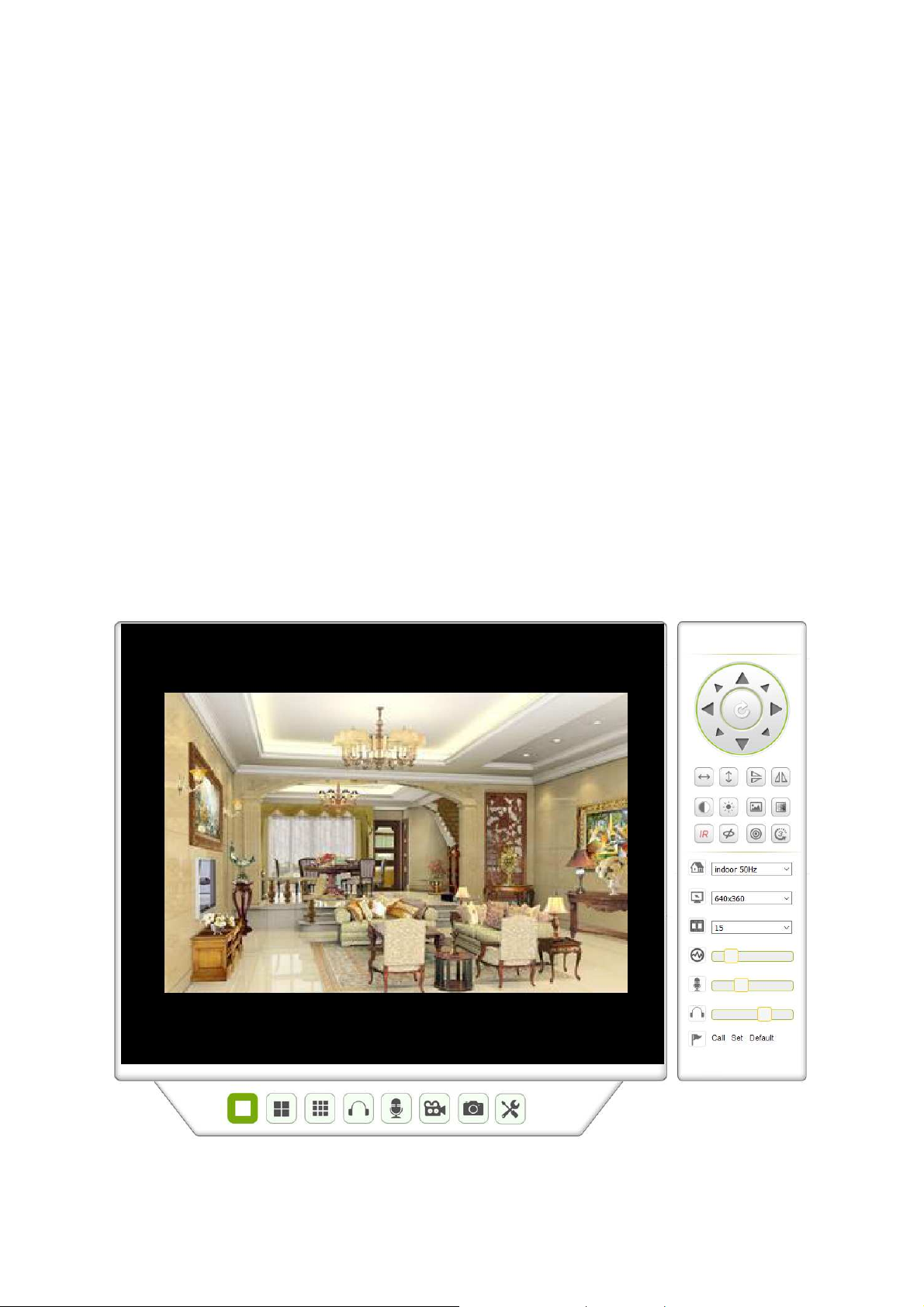

4.1 Afficher la vidéo

Après avoir installé le module d’extension (OCX), cliquez sur « livestream mode (Mode flux

en direct) (pour Internet Explorer) », comme illustré dans la figure 3-4, pour afficher la

vidéo. L’affichage ressemble à celui de la figure 4-1.

Figure 4-1

Page 11

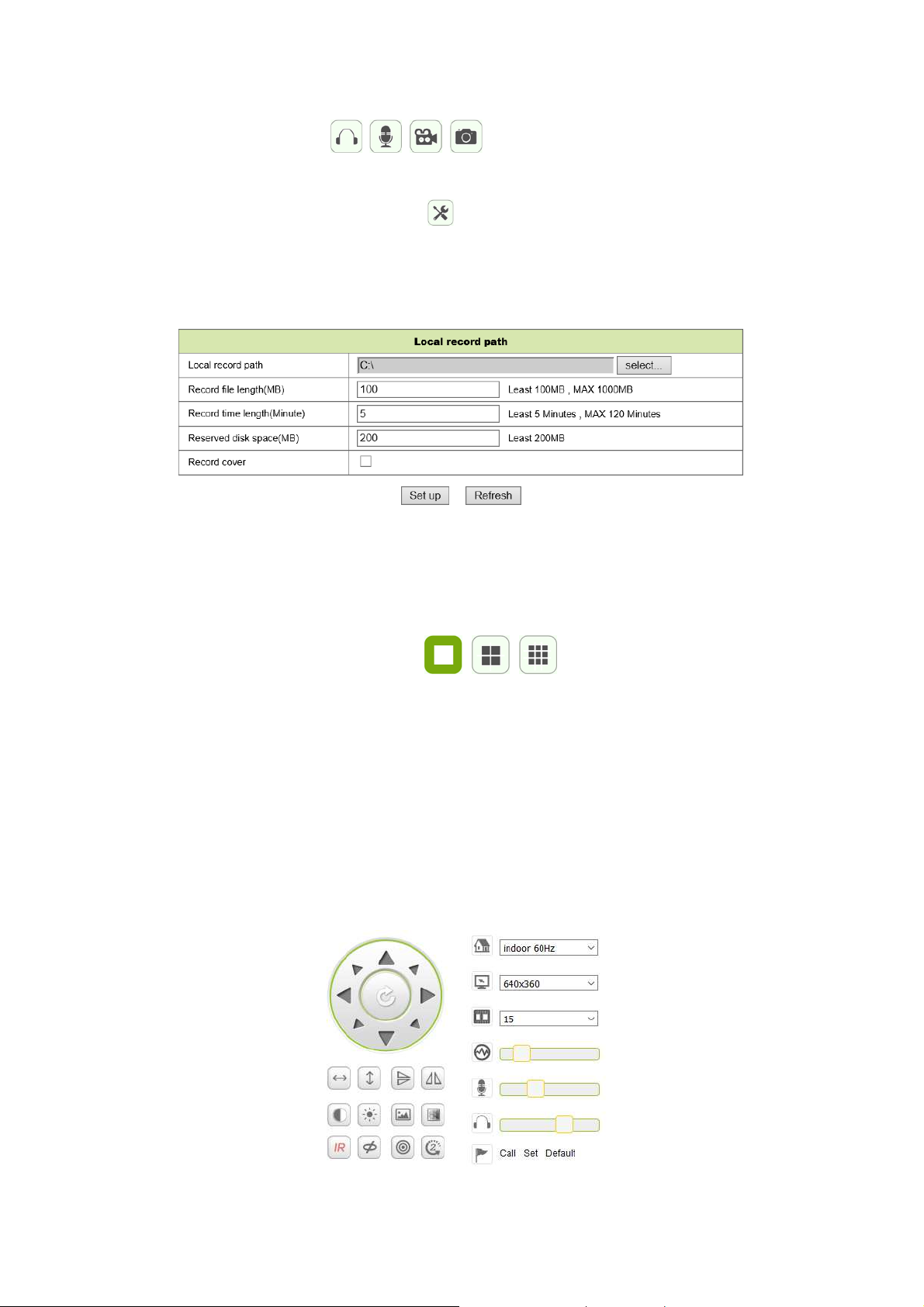

Audio, conversation, enregistrement, capture d’image

Cliquez sur ces boutons pour activer les fonctions audio, de

conversation, d’enregistrement et de capture d’image. Note: En ce qui concerne le dossier

d’enregistrement, cliquez sur le bouton pour accéder à l’interface de réglage. Sous

« Informations de base sur l’appareil », définissez l’option « Local Recording Path »

(Dossier d’enregistrement local) pour enregistrer manuellement les captures d’image et les

enregistrements (figure 4-2.)

Figure 4-2

Bouton de sélection affichage multiple: Si vous ajoutez plusieurs appareils comme

dans le chapitre 4.6.1 « Réglages de plusieurs appareils », ce bouton permettra de se

connecter à un autre appareil et d’afficher automatiquement les images selon un

agencement de 4 ou 9 écrans partagés . Dans la zone de lecture vidéo,

sélectionnez une image pour le contrôle audio, de la conversation, de l’enregistrement, des

captures d’image, des fonctions panoramique-inclinaison (PT), etc.

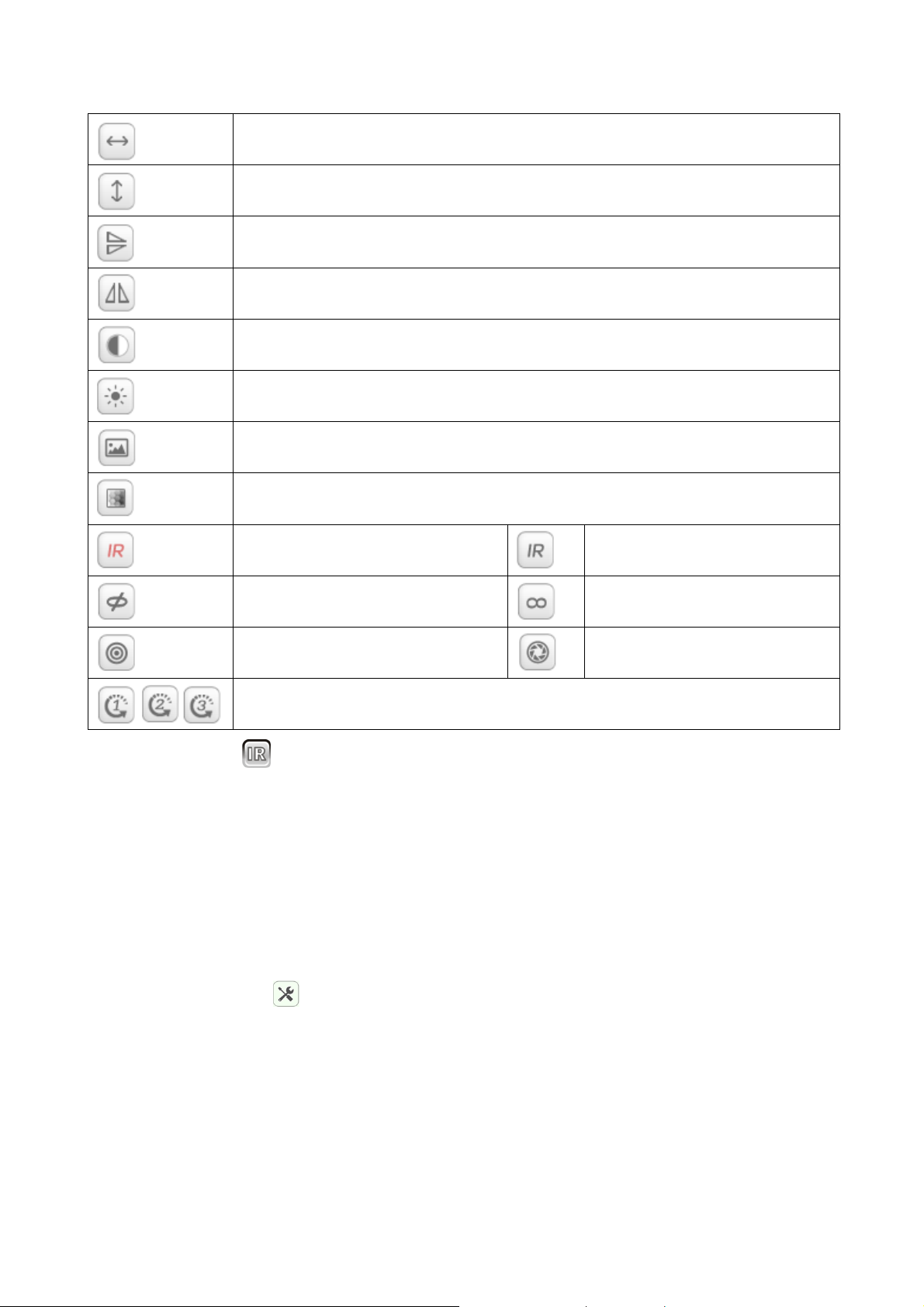

Affichage du volet de contrôle: Lors de l’affichage de la vidéo, il est possible de contrôler

le mouvement PT, de retourner l’image horizontalement (inversion) et verticalement

(miroir), etc. Voir la figure 4-3. Les réglages de l’image comprennent la résolution, la

luminosité, le contraste, la couleur, etc. La caméra prend en charge 16 points préréglés.

Définissez un point préréglé en déplaçant la caméra via les fonctions PT dans la direction

souhaitée. Il est également possible de régler un point préréglé en le sélectionnant. La

caméra sera dirigée vers le point préréglé sélectionné.

Figure 4-3

Page 12

Patrouille horizontale

Patrouille verticale

Inversion

Miroir

Contraste

Luminosité

Couleur

Saturation

LED IR activé/automatique

Activé

LED IR désactivé

Désactivé

Résolution : CBR

Résolution : VBR

Réglage de vitesse PT : lente, moyenne, rapide

Note : Ce bouton permet de sélectionner le mode de fonctionnement du voyant LED

IR. Les deux modes de fonctionnement du voyant LED IR sont : automatique ou fermeture

forcée. En mode automatique, le voyant LED IR sera activé ou désactivé en fonction de la

lumière ambiante. En mode fermeture forcée, le voyant LED IR sera toujours désactivé.

Certains des boutons ci-dessus sont sans effet avec ce modèle de caméra.

Important : Si votre vue en direct n’est pas suffisamment nette, essayez de la régler en

tournant l’anneau noir à l’avant de l’objectif. Voir le chapitre 2, figure 2-1, point 5.

Réglage des paramètres de l’appareil

Cliquez sur le bouton pour accéder à l’interface de réglage. Il est possible de régler

tous les paramètres de la caméra comme décrit dans les chapitres 4.2 à 4.6. Seul un

administrateur peut régler ces paramètres.

Page 13

4.2 Informations de base sur l’appareil

4.2.1 Informations sur l’appareil

L’utilisateur peut récupérer les informations telles que «Version du micrologiciel de

l’appareil», «Version IU Web», «Alias», « MAC », etc. Il est possible de modifier ici la

langue de l’interface. Le réglage UPnP de la caméra est toujours activé.

4.2.2 Réglage de l’alias

L’utilisateur peut donner un nom à la caméra, par ex. «maison», «bureau», etc.

4.2.3 Réglages de la date et de l’heure de l’appareil

Il est possible d’activer l’option «Sync with NTP Server» (Synchroniser avec le serveur

NTP) lorsque l’appareil est connecté via WLAN (sans fil) ou LAN, mais vous devez

sélectionner le bon fuseau horaire de l’emplacement de la caméra. Sinon, sélectionnez

«Sync with PC time» (Synchroniser avec l’heure de l’ordinateur)(option recommandée).

Figure 4-4

Remarque: Veuillez bien vérifier l’heure de la caméra afin de garantir la précision de

l’alarme.

4.2.4 Dossier d’enregistrement local

La caméra créera automatiquement un dossier nommé «Record files» (Fichiers

d’enregistrement) quand l’utilisateur définira l’option «local recording path» (Dossier

d’enregistrement local). Seuls les fichiers des captures d’image et des enregistrements

exécutés manuellement seront sauvegardés dans ce dossier. Pour sélectionner le dossier,

cliquez sur «select…» (sélectionner… ), puis cliquez avec la souris sur le bon répertoire.

(figure 4-5.)

Figure 4-5

Page 14

4.2.5 Planification des enregistrements sur carte MicroSD

Dans cette interface, il est possible de consulter la capacité totale de la carte microSD en

Mo. Il est également possible de formater la carte microSD. La couverture des

enregistrements peut être définie pour écraser automatiquement les fichiers les plus

anciens (enregistrement en boucle). Après avoir coché la case «Enregistrement

programmé», définissez la grille de planification. Un clic sur la grille de planification active

la plage horaire qui devient bleue. Les heures sont divisées en 4 plages de 15 minutes.

Figure 4-6

4.2.6 Réglage vocal

Dans cette interface, il est possible de sélectionner la langue (l’allemand ou l’anglais) avec

laquelle la caméra vous informe de son état. Il est également possible de désactiver cette

option.

Page 15

4.3. Réglage de l’alarme

4.3. Réglage du service d’alarme

Si l’utilisateur a besoin de surveiller une zone fixe afin de détecter un mouvement, activez

la fonction de détection de mouvement et de déclenchement d’alarme. Pour la sensibilité

de la détection de mouvement, plus la valeur est faible, plus la sensibilité est élevée.

Après avoir activé l’alarme, plusieurs modes d’alarme sont disponibles en mode armé.

• Relier l’alarme à une position préréglée : un point préréglé de la caméra sera

nécessaire.

• Envoyer une notification d’alarme par e-mail (image en pièce jointe) : chaque alarme

enverra un message électronique.

• Télécharger l’image sur un serveur FTP : l’utilisateur peut également définir un nombre

d’images.

L’appareil déclenchera uniquement une alarme en cas de détection de mouvement à une

heure armée. L’utilisateur peut définir une planification selon «all the time» (Toutes les

heures) ou bien en précisant une plage horaire d’armement. Avant de définir la «Time

Schedule» (Planification des plages horaires), veuillez régler correctement l’heure et la

date.

Figure 4-7

Page 16

Après avoir activé l’option « Détection de mouvement armé », les options suivantes sont

possibles:

Sensibilité de la détection de

mouvement

Réglez la sensibilité entre 1 et 10 ; plus la valeur est

faible, plus la sensibilité est élevée.

Sensibilité sonore de l’alarme Choisissez de déclencher une alarme en cas de

détection d’un bruit (faible, moyen, fort ou interdire).

Alarme infrarouge (non prise en

Cochez la case pour activer le capteur PIR.

charge)

Entrée d’alarme armée (non prise

Cochez la case pour définir une alarme externe.

en charge)

Niveau d’activation (non pris en

charge)

Relier l’alarme à une position

préréglée

Définissez une entrée d’alarme externe faible ou

élevée.

Choisissez ici une position préréglée. Quand un

mouvement est détecté, la caméra se déplacera à

la position préréglée.

Relier l’alarme à une E/S (non pris

en charge)

Niveau de sortie (non pris en

Cochez la case pour exporter un signal de

commande d’alarme.

Définissez un niveau de sortie faible ou élevé.

charge)

Envoyer une notification d’alarme

par e-mail

Cochez la case pour être averti par e-mail en cas

de détection de mouvement. Le message

électronique aura une image en pièce jointe.

Remarque : Vous devez définir d’abord une

adresse e-mail.

Télécharger des images en cas

d’alarme

Cochez la case. Quand un mouvement est détecté

et si un serveur FTP est défini, les images seront

téléchargées sur le serveur FTP défini.

Nombre d’images à télécharger Réglez le nombre d’images (1 à 10) qui doivent être

sauvegardées sur le serveur FTP.

Enregistrement de l’alarme Cochez la case. La caméra enregistrera une vidéo

avec l’audio.

Planificateur Cochez la case pour activer la planification.

Sélectionner tout Cochez la case pour sélectionner toutes les plages

horaires.

Page 17

4.3.2 Réglage du service d’e-mail

En cas d’alarme, un e-mail peut être envoyé à votre messagerie électronique, mais vous

devez définir correctement les paramètres du service d’e-mail. Voir l’exemple de la figure

4-8. Cliquez sur « Set up » (Configurer) pour enregistrer ces paramètres, puis sur « Test »

pour vérifier les réglages. Pour saisir les informations du serveur SMTP, consultez le site

Web de votre fournisseur de messagerie électronique et recherchez les bons paramètres à

utiliser dans la figurer 4-8. Notre module d’extension Web vous aidera.

Figure 4-8

4.3.3 Réglages FTP

En cas d’alarme, l’appareil effectuera des captures d’image locales et les enverra au

serveur FTP, mais vous devez définir correctement les réglages FTP. Une fois les réglages

définis, cliquez sur « Test » pour vérifier s’ils sont corrects (figure 4-9).

Figure 4-9

Note: Pour utiliser la fonction FTP, vous devez définir un utilisateur autorisé à écrire, créer

des sous-menus et réserver de la mémoire. Pour le serveur FTP, insérez simplement

’adresse IP.

l

Page 18

4.3.4 Journal

Consultez le journal des alarmes pour identifier les alarmes déclenchées par l’appareil.

Figure 4-10

4.4 Configuration réseau

4.4.1 Réglages réseau de base

L’utilisateur peut aussi saisir les réglages réseau de base pour définir l’adresse IP, sauf s’il

utilise le logiciel de recherche « IPCameraSearch » (RechercheCaméraIP). Dans ce cas,

le réglage par défaut est DHCP. Voir la figure 4-11 ci-dessous.

Figure 4-11

Remarque: Le service DHCP du routeur connecté à la caméra devra être activé lorsque

l’utilisateur utilise l’option « obtain IP from DHCP server » (Obtenir l’adresse IP du serveur

DHCP). Le service DHCP est activé par défaut sur les routeurs.

Page 19

4.4.2 Réglages réseau sans fil local (WLAN)

Veuillez consulter le chapitre 3.2.

Effectuez d’abord une recherche dans votre environnement. Choisissez ensuite votre

réseau sans fil. Cochez la case, sélectionnez le type de réseau, l’authentification requise

par votre routeur, puis insérez le mot de passe du routeur. Appuyez sur « Set up »

(Configurer) pour enregistrer les réglages.

Figure 4-12

4.4.3 Réglage du service DDNS

L’utilisateur peut aussi utiliser le service DDNS, tel que www.dyndns.com. L’utilisateur doit

attribuer un nom de domaine gratuit de ce site Web, saisir les informations dans les

champs vides ci-dessous (Figure 4-13) et enregistrer les réglages. Le nom de domaine

pourra ensuite être utilisé.

Figure 4-13

Note : En utilisant un nom de domaine, si le port HTTP n’est pas 80, le numéro de port doit

être ajouté au nom de domaine avec des deux-points. Exemple :

http://btest.dyndns.biz:81.

Vous devez aussi créer votre propre compte pour le service DDNS.

Page 20

4.5 Configuration PT

Voyant d’état Définissez l’option « ouvert/fermé » pour ACTIVER/DESACTIVER

l’indicateur.

Sans préréglage Cochez la case pour désactiver la fonction de préréglage.

Appeler un

préréglage au

démarrage

Vitesse PT Définissez la vitesse de déplacement de la caméra parmi lente,

Vues en ronde Sélectionnez le nombre de vues en ronde dans le menu déroulant.

Sélectionnez la position préréglée que doit atteindre la caméra

après une panne électrique ou un redémarrage.

rapide ou très rapide.

La caméra effectuera le nombre de rondes sélectionné. Si l’option

est réglée sur « Toujours », la caméra tournera tout le temps mais

s’arrêtera après une heure de ronde.

Figure 4-16

Page 21

4.6 Réglage des utilisateurs et des appareils

4.6.1 Réglages de plusieurs appareils

Comme illustré dans la figure 4-17, l’utilisateur peut ajouter jusqu’à 9 appareils affichant

des viédos simultanément. Cliquez sur le bouton «refresh» (actualiser) pour vérifier que

l’appareil est connecté au réseau local. Choisissez d’abord un appareil sur la gauche,

comme «The 2nd Device» (Le 2e appareil), puis cliquez dessus. La fenêtre des réglages

s’affiche. Saisissez à présent manuellement les informations de l’appareil (ou en cliquant

sur l’appareil que vous souhaitez ajouter). Renseignez le nom de l’utilisateur et le mot de

passe. Cliquez sur «Add» (Ajouter) pour ajouter l’appareil. Après quoi, vous devez cliquer

sur le bouton «Set up» (Configurer) pour enregistrer l’appareil.

Figure 4-17

4.6.2 Réglages des utilisateurs

Visiteur Il n’est autorisé qu’au visionnement du flux en direct.

Opérateur Il peut en plus définir les fonctions PT et la conversation bidirectionnelle,

modifier la résolution, régler le contraste et la luminosité, etc.

Administrateur Tous les réglages sont accessibles.

Figure 4-18

Page 22

4.6.3 Maintenance

Figure 4-19

Cliquez sur «Restore factory settings» (Restaurer les réglages d’usine), une boîte de

dialogue s’affichera et vous invitera à confirmer la restauration des réglages d’usine. Après

confirmation, les réglages d’usine de la caméra seront restaurés et la caméra redémarrera.

Si la caméra semble ne pas répondre, vous pouvez aussi redémarrer la caméra en

cliquant sur «Redémarrer l’appareil».

La caméra intègre deux logiciels : un est le micrologiciel de l’appareil et l’autre est

l’interface utilisateur (IU) Web. Il est possible de les mettre à niveau tous les deux.

Page 23

5. Instructions sur le logiciel informatique

Le logiciel informatique permet d’accomplir les fonctions de surveillance, de réglage, et

d’affichage des enregistrements distants ainsi que d’autres fonctions.

Mettez sous tension la caméra IP et connectez-la au routeur avec un câble réseau.

Connectez également l’ordinateur au même réseau. Démarrez l’ordinateur, lancez la

lecture du CD et choisissez le client de sécurité avancée sur ordinateur depuis le CD.

Installez le logiciel et lancez-le. Une fois le logiciel démarré, la fenêtre suivante apparaîtra.

Voir la figure 5-1.

Figure 5-1

Pour vous connecter, insérez le nom d’utilisateur et le mot de passe que vous avez défini

pour la caméra.

5.1 Ajouter une caméra

Pour ajouter une caméra, cliquez sur « Manage » (Gérer) comme illustré dans la figure 5-2.

Page 24

Figure 5-2

Dans la nouvelle fenêtre qui s’ouvre, cliquez en bas sur « search » (Rechercher). Voir la

figure 5-3.

Figure 5-3

Une détection des appareils sur le réseau local débutera. Dès qu’un appareil est détecté, il

sera ajouté à la liste. Voir la figure 5-4.

Figure 5-4

Page 25

Double-cliquez sur le nom de l’appareil que vous souhaitez ajouter. Voir la figure 5-5.

Saisissez le mot de passe et cliquez sur « OK » pour terminer l’ajout de la caméra. À la

première utilisation (premier ajout d’une caméra) et si le mot de passe n’a pas été modifié, il

n’est pas nécessaire de saisir le mot de passe car la valeur d’usine du mot de passe est par

défaut vide.

Figure 5-5

Dans l’interface principale du logiciel informatique, cliquez sur la caméra répertoriée dans

la liste et faites-la glisser sur un canal sur la gauche.

Figure 5-6

Page 26

Cliquez sur à côté du nom de la caméra (figure 5-7), puis accédez à la liste des

réglages de la caméra illustrée dans la figure 5-8.

Figure 5-7

Figure 5-8

Page 27

Note: Pour votre sécurité, veuillez modifier le mot de passe avant d’effectuer un réglage

quelconque. Accédez à « Réglage des utilisateurs » (figure 5-8) et définissez un utilisateur

personnel et un mot de passe. Consultez le chapitre 4.6.2 pour les différentes catégories

d’utilisateur.

6. Logiciel pour téléphone mobile (Security Advanced)

6.1 Téléchargement de l’application

6.1.1 Téléchargement de l’application pour Android

Recherchez le logiciel «Security Advanced» dans la liste d’applications

«Google Play», puis installez-le sur votre smartphone. Cliquez sur l’icône de

l’application «Security Advanced» pour l’exécuter.

6.1.2 Téléchargement de l’application pour iOS

Recherchez le logiciel «Security Advanced» dans la liste d’applications «Apple Store», puis

installez-le sur votre iPhone. Cliquez sur l’icône de l’application «Security Advanced» pour

l’exécuter.

6.2 Ajout d’une caméra dans l’application

Vous pouvez ajouter une caméra de trois façons :

1. Une touche pour ajouter

2. Lecture du code QR de l’appareil

3. Recherche de l’appareil sur le réseau LAN

6.2.1 Une touche pour ajouter

Branchez la caméra au bloc d’alimentation fourni pour démarrer la caméra. Patientez

environ 90 secondes. Connectez votre smartphone au réseau Wi-Fi, puis ouvrez

l’application «Security Advanced». Procédez comme suit. Voir la figure 6-1 et la figure 6-2.

(1) Cliquez sur « Add device » (Ajouter un appareil) pour accéder à l’interface de l’appareil.

(2) Cliquez sur « One key to add » (Une touche pour ajouter) pour accéder à l’interface

«Une touche pour configurer le Wi-Fi».

(3) Saisissez le mot de passe Wi-Fi avec lequel le smartphone est connecté.

(4) Activez ou augmentez d’abord le volume du Smartphone et dirigez son haut-parleur

vers le microphone de la caméra. Appuyez sur « Start Configuration » (Démarrer la

configuration).

Page 28

Figure 6-1

(5) Une fois la configuration de la caméra terminée avec succès, l’application recherchera

l’identifiant de l’appareil et l’affichera. Cliquez sur l’identifiant de l’appareil et accédez à

l’interface d’ajout de la caméra (si le point (5) échoue, revenez au début et recherchez la

caméra via le réseau LAN).

(6) Saisissez le mot de passe de la caméra.

(7) Cliquez sur « Done » (Terminer). L’ajout de la caméra est à présent terminé.

Note: Le mot de passe initial de la caméra est vide. À la première utilisation, il n’est pas

nécessaire de saisir le mot de passe. En cliquant directement sur « Done » (Terminer), les

réglages seront corrects. Important : À la première connexion, modifiez le mot de passe !

(Voir le chapitre 4.6.2 « Réglages de l’utilisateur »)

Page 29

Figure 6-2

6.2.2 Lecture du code QR de l’appareil

Reliez la caméra au routeur via le câble réseau et branchez l’alimentation pour démarrer la

caméra.

Figure 6-3

Router/Modem Routeur/Modem

Network cable Câble réseau

IP Camera Caméra IP

Page 30

Ouvrez l’application « Security Advanced » et procédez comme suit :

Figure 6-4

(1) Ouvrez l’application et cliquez sur « Add device » (Ajouter un appareil) pour accéder à

l’interface d’ajout. (2) Cliquez sur « Scan QR code » (Lecture du code QR) (QR = code

bidimensionnel) pour accéder au mode de lecture du code QR (Note : Si une fenêtre

apparaît et vous invite à autoriser l’application à utiliser la caméra du téléphone mobile,

veuillez sélectionner « OUI »). (3) Dirigez la caméra du smartphone vers le code QR de la

caméra et effectuez sa lecture. (4) Saisissez le mot de passe et cliquez sur « Done »

(Terminer). L’ajout de la caméra est alors terminé. Remarque: Le mot de passe initial de la

caméra est vide. À la première utilisation, il n’est pas nécessaire de saisir le mot de passe.

En cliquant directement sur « Done » (Terminer), les réglages seront corrects. Important :

À la première connexion, modifiez le mot de passe ! (Voir le chapitre 6.4 « Réglages des

utilisateurs »).

6.2.3 Recherche de l’appareil via le réseau LAN pour ajouter une caméra

Reliez la caméra au routeur via un câble réseau et branchez l’alimentation pour démarrer

la caméra. Ouvrez l’application « Security Advanced» et procédez comme suit :

Figure 6-5

Page 31

(1) Ouvrez l’application et cliquez sur « Add device » (Ajouter un appareil) pour accéder à

l’interface d’ajout. (2) Cliquez sur « LAN search » (Recherche LAN) pour accéder à

l’interface de recherche de l’identifiant de la caméra sur le réseau local (Note : Le

smartphone et la caméra doivent être connectés au même réseau). (3) Si l’identifiant de

l’appareil est détecté, vous pouvez directement cliquer dessus pour ajouter la caméra dans

la liste. (4) Saisissez le mot de passe de la caméra. (5) Cliquez sur « Done » (Terminer).

L’ajout de la caméra est alors terminé.

Note: Le mot de passe initial de la caméra est vide. À la première utilisation, il n’est pas

nécessaire de saisir le mot de passe. En cliquant directement sur « Done » (Terminer), les

réglages seront corrects. Important : À la première connexion, modifiez le mot de passe !

(Voir le chapitre 6.4 « Réglages des utilisateurs »)

6.3 Réglages Wi-Fi

Pour définir ou modifier les réglages Wi-Fi de la caméra à l’aide de votre smartphone,

procédez comme illustré dans les figures ci-dessous :

(1) Ouvrez l’application «Security Advanced», cliquez sur l’icône à forme d’engrenage sur

la droite pour accéder à l’interface de réglage de la caméra. (2) Cliquez sur « WIFI

setting » (Réglages Wi-Fi) pour accéder à l’interface de réglage Wi-Fi. (3) Cliquez sur

« WIFI Manager » (Gestionnaire Wi-Fi) pour rechercher un réseau Wi-Fi proche.

Figure 6-6

Page 32

Figure 6-7

(4) Sélectionnez le réseau Wi-Fi que vous souhaitez ajouter, puis cliquez dessus.

(5) Saisissez le mot de passe dans le champ prévu.

(6) Cliquez sur « Done » (Terminer). Les réglages de la connexion Wi-Fi sont terminés.

Remarque: Si vous avez besoin d’aide, veuillez cliquer sur « About » (À propos), « Help »

(Aide) dans l’application « Security Advanced ». Une description détaillée de chaque icône

s’affiche. Le style des interfaces pour Android et iOS est pratiquement le même. Les

instructions données fonctionnent pour les deux systèmes.

Page 33

6.4 Réglages des utilisateurs

Pour modifier le nom ou le mot de passe utilisateur de l’Administrateur ou de l’Opérateur à

l’aide de votre smartphone, procédez comme illustré dans la figure 6-8 ci-dessous :

(1) Ouvrez l’application «Security Advanced», cliquez sur l’icône à forme d’engrenage sur

la droite pour accéder à l’interface de réglage de la caméra.

(2) Cliquez sur «User setting» (Réglages des utilisateurs) pour accéder à l’interface des

réglages des utilisateurs.

(3) Saisissez un nom d’utilisateur et un mot de passe.

(4) Cliquez sur «Done» (Terminer). Les réglages des utilisateurs sont terminés.

Figure 6-8

Remarque : Notez ou mémorisez les réglages des utilisateurs. Si vous oubliez ces

informations, vous devrez réinitialiser la caméra (restauration des réglages d’usine).

Page 34

7. Caractéristiques techniques

Alarme intelligen

Alimentation électrique

Caméra

Capteur d’image CMOS 1/4" 1 mégapixel

Signal système PAL/NTSC

Éclairage minimum 0,1 lux à (F1.2, AGC activé), 0 lux avec IR

Obturateur 1/50 s (1/60 s) à 1/100 000 s

Objectif f = 3,6 mm à F1.2 Champ de vue horizontal : 62.6°

Monture de l’objectif M12

Rotation 120° verticale, 355° horizontale

Jour/Nuit Coupure IR intégrée

Mode de synchronisation Synchrone interne

Rapport S/B > 40 dB

Compression

Compression vidéo Flux vidéo double H.264/MJPEG

Débit binaire 128 Kbps ~ 4 Mbps

Compression audio G.711

Image

Résolution vidéo 1280 x 720 HD maximum

Fréquence images 5–25fps @ 1280x720 / 640x480

Réglage de l’image

Luminosité, Contraste, Netteté, Saturation réglables via le

serveur Web

Réseau

te Détection de mouvement, & de sonore ~10m

Sensibilitéde Détection sonore 60dB minimum

Protocole TCP/IP, HTTP, DHCP, DNS, DDNS, SMTP, NTP, etc.

Wi-Fi 802.11/b/g/n

Basique

Interface

Entrée audio Microphone intégré

Sortie audio Interface audio monocanal 3,5 mm. Haut-parleur intégré

Interface communication 1 port d’interface Ethernet RJ45 10M/100M auto-adaptatif

Stockage local Prise en charge MicroSD carte jusqu’à 64Go

Général

Consommation électrique 5 W maximum

Portée IR ~10m

Conditions de fonctionnement

Poids/dimensions 350 g / (Lo) 11,5 x (La) 13 x (H) 13,5 cm

Bouton de réinitialisation, anti-scintillement, flux double,

protection par mot de passe

CC 5V ±10 %

–10°~+60°C, humidité de 90 % ou inférieure (sans

condensation)

Page 35

This product includes software developed by third parties, including software which

is released under the GNU General Public License Version 2 (GPL v2). This program

is free software; you can redistribute it and/or modify it under the terms of the GNU

General Public License as published by the Free Software Foundation; either

version 2 of the License, or (at your option) any later version. You may obtain a

complete machine-readable copy of the source code for the above mentioned

software under the terms of GPL v2 without charge except for the cost of media,

shipping, and handling, upon written request to Technaxx GmbH & Co. KG,

Kruppstraße 105, 60388 Frankfurt am Main, Germany.

This program is distributed in the hope that it will be useful, but WITHOUT

ANY WARRANTY; without even the implied warranty of MERCHANTABILITY or

FITNESS FOR A PARTICULAR PURPOSE. See the GNU General Public License for

more details. You should have received a copy of the GNU General Public License

along with this program; if not, write to the Free Software Foundation, Inc., 51

Franklin Street, Fifth Floor, Boston, MA 02110-1301, USA. (Notice from Technaxx: A

copy of the GPL is included below).

GNU GENERAL PUBLIC LICENSE: Version 2, June 1991 / Copyright (C) 1989, 1991

Free Software Foundation, Inc. / 51 Franklin Street, Fifth Floor, Boston, MA

02110-1301, USA. Everyone is permitted to copy and distribute verbatim copies of this

license document, but changing it is not allowed.

Preamble

The licenses for most software are designed to take away your freedom to share and

change it. By contrast, the GNU General Public License is intended to guarantee your

freedom to share and change free software--to make sure the software is free for all its

users. This General Public License applies to most of the Free Software Foundation's

software and to any other program whose authors commit to using it. (Some other Free

Software Foundation software is covered by the GNU Lesser General Public License

instead.) You can apply it to your programs, too.

When we speak of free software, we are referring to freedom, not price. Our General

Public Licenses are designed to make sure that you have the freedom to distribute copies of

free software (and charge for this service if you wish), that you receive source code or can

get it if you want it, that you can change the software or use pieces of it in new free

programs; and that you know you can do these things.

To protect your rights, we need to make restrictions that forbid anyone to deny you

these rights or to ask you to surrender the rights. These restrictions translate to certain

responsibilities for you if you distribute copies of the software, or if you modify it.

For example, if you distribute copies of such a program, whether gratis or for a fee,

you must give the recipients all the rights that you have. You must make sure that they, too,

receive or can get the source code. And you must show them these terms so they know their

rights.

We protect your rights with two steps: (1) copyright the software, and (2) offer you this

license which gives you legal permission to copy, distribute and/or modify the software.

Also, for each author's protection and ours, we want to make certain that everyone

Page 36

understands that there is no warranty for this free software. If the software is modified by

someone else and passed on, we want its recipients to know that what they have is not the

original, so that any problems introduced by others will not reflect on the original authors'

reputations.

Any free program is threatened constantly by software patents. We wish to avoid the

danger that redistributors of a free program will individually obtain patent licenses, in effect

making the program proprietary. To prevent this, we have made it clear that any patent must

be licensed for everyone's free use or not licensed at all.

The precise terms and conditions for copying, distribution and modification follow.

TERMS AND CONDITIONS FOR COPYING, DISTRIBUTION AND MODIFICATION

0. This License applies to any program or other work which contains a notice placed by the

copyright holder saying it may be distributed under the terms of this General Public License.

The "Program", below, refers to any such program or work, and a "work based on the

Program" means either the Program or any derivative work under copyright law: that is to

say, a work containing the Program or a portion of it, either verbatim or with modifications

and/or translated into another language. (Hereinafter, translation is included without

limitation in the term "modification".) Each licensee is addressed as "you".

Activities other than copying, distribution and modification are not covered by this

License; they are outside its scope. The act of running the Program is not restricted, and the

output from the Program is covered only if its contents constitute a work based on the

Program (independent of having been made by running the Program). Whether that is true

depends on what the Program does.

1. You may copy and distribute verbatim copies of the Program's source code as you

receive it, in any medium, provided that you conspicuously and appropriately publish on

each copy an appropriate copyright notice and disclaimer of warranty; keep intact all the

notices that refer to this License and to the absence of any warranty; and give any other

recipients of the Program a copy of this License along with the Program. You may charge a

fee for the physical act of transferring a copy, and you may at your option offer warranty

protection in exchange for a fee.

2. You may modify your copy or copies of the Program or any portion of it, thus forming a

work based on the Program, and copy and distribute such modifications or work under the

terms of Section 1 above, provided that you also meet all of these conditions:

a) You must cause the modified files to carry prominent notices stating that you changed the

files and the date of any change.

b) You must cause any work that you distribute or publish, that in whole or in part contains or

is derived from the Program or any part thereof, to be licensed as a whole at no charge to all

third parties under the terms of this License.

c) If the modified program normally reads commands interactively when run, you must

cause it, when started running for such interactive use in the most ordinary way, to print or

display an announcement including an appropriate copyright notice and a notice that there

Page 37

is no warranty (or else, saying that you provide a warranty) and that users may redistribute

the program under these conditions, and telling the user how to view a copy of this License.

(Exception: if the Program itself is interactive but does not normally print such an

announcement, your work based on the Program is not required to print an announcement.)

These requirements apply to the modified work as a whole. If identifiable sections of

that work are not derived from the Program, and can be reasonably considered independent

and separate works in themselves, then this License, and its terms, do not apply to those

sections when you distribute them as separate works. But when you distribute the same

sections as part of a whole which is a work based on the Program, the distribution of the

whole must be on the terms of this License, whose permissions for other licensees extend to

the entire whole, and thus to each and every part regardless of who wrote it.

Thus, it is not the intent of this section to claim rights or contest your rights to work

written entirely by you; rather, the intent is to exercise the right to control the distribution of

derivative or collective works based on the Program.

In addition, mere aggregation of another work not based on the Program with the

Program (or with a work based on the Program) on a volume of a storage or distribution

medium does not bring the other work under the scope of this License.

3. You may copy and distribute the Program (or a work based on it, under Section 2) in

object code or executable form under the terms of Sections 1 and 2 above provided that you

also do one of the following:

a) Accompany it with the complete corresponding machine-readable source code, which

must be distributed under the terms of Sections 1 and 2 above on a medium customarily

used for software interchange; or,

b) Accompany it with a written offer, valid for at least three years, to give any third party, for

a charge no more than your cost of physically performing source distribution, a complete

machine-readable copy of the corresponding source code, to be distributed under the terms

of Sections 1 and 2 above on a medium customarily used for software interchange; or,

c) Accompany it with the information you received as to the offer to distribute corresponding

source code. (This alternative is allowed only for noncommercial distribution and only if you

received the program in object code or executable form with such an offer, in accord with

Subsection b above.)

The source code for a work means the preferred form of the work for making

modifications to it. For an executable work, complete source code means all the source

code for all modules it contains, plus any associated interface definition files, plus the scripts

used to control compilation and installation of the executable. However, as a special

exception, the source code distributed need not include anything that is normally distributed

(in either source or binary form) with the major components (compiler, kernel, and so on) of

the operating system on which the executable runs, unless that component itself

accompanies the executable.

If distribution of executable or object code is made by offering access to copy from a

designated place, then offering equivalent access to copy the source code from the same

place counts as distribution of the source code, even though third parties are not compelled

to copy the source along with the object code.

Page 38

4. You may not copy, modify, sublicense, or distribute the Program except as expressly

provided under this License. Any attempt otherwise to copy, modify, sublicense or distribute

the Program is void, and will automatically terminate your rights under this License.

However, parties who have received copies, or rights, from you under this License will not

have their licenses terminated so long as such parties remain in full compliance.

5. You are not required to accept this License, since you have not signed it. However,

nothing else grants you permission to modify or distribute the Program or its derivative

works. These actions are prohibited by law if you do not accept this License. Therefore, by

modifying or distributing the Program (or any work based on the Program), you indicate your

acceptance of this License to do so, and all its terms and conditions for copying, distributing

or modifying the Program or works based on it.

6. Each time you redistribute the Program (or any work based on the Program), the recipient

automatically receives a license from the original licensor to copy, distribute or modify the

Program subject to these terms and conditions. You may not impose any further restrictions

on the recipients' exercise of the rights granted herein. You are not responsible for enforcing

compliance by third parties to this License.

7. If, as a consequence of a court judgment or allegation of patent infringement or for any

other reason (not limited to patent issues), conditions are imposed on you (whether by court

order, agreement or otherwise) that contradict the conditions of this License, they do not

excuse you from the conditions of this License. If you cannot distribute so as to satisfy

simultaneously your obligations under this License and any other pertinent obligations, then

as a consequence you may not distribute the Program at all. For example, if a patent license

would not permit royalty-free redistribution of the Program by all those who receive copies

directly or indirectly through you, then the only way you could satisfy both it and this License

would be to refrain entirely from distribution of the Program.

If any portion of this section is held invalid or unenforceable under any particular

circumstance, the balance of the section is intended to apply and the section as a whole is

intended to apply in other circumstances.

It is not the purpose of this section to induce you to infringe any patents or other

property right claims or to contest validity of any such claims; this section has the sole

purpose of protecting the integrity of the free software distribution system, which is

implemented by public license practices. Many people have made generous contributions

to the wide range of software distributed through that system in reliance on consistent

application of that system; it is up to the author/donor to decide if he or she is willing to

distribute software through any other system and a licensee cannot impose that choice.

This section is intended to make thoroughly clear what is believed to be a

consequence of the rest of this License.

8. If the distribution and/or use of the Program is restricted in certain countries either by

patents or by copyrighted interfaces, the original copyright holder who places the Program

under this License may add an explicit geographical distribution limitation excluding those

Page 39

countries, so that distribution is permitted only in or among countries not thus excluded. In

such case, this License incorporates the limitation as if written in the body of this License.

9. The Free Software Foundation may publish revised and/or new versions of the General

Public License from time to time. Such new versions will be similar in spirit to the present

version, but may differ in detail to address new problems or concerns.

Each version is given a distinguishing version number. If the Program specifies a

version number of this License which applies to it and "any later version", you have the

option of following the terms and conditions either of that version or of any later version

published by the Free Software Foundation. If the Program does not specify a version

number of this License, you may choose any version ever published by the Free Software

Foundation.

10. If you wish to incorporate parts of the Program into other free programs whose

distribution conditions are different, write to the author to ask for permission. For software

which is copyrighted by the Free Software Foundation, write to the Free Software

Foundation; we sometimes make exceptions for this. Our decision will be guided by the two

goals of preserving the free status of all derivatives of our free software and of promoting the

sharing and reuse of software generally.

NO WARRANTY

11. BECAUSE THE PROGRAM IS LICENSED FREE OF CHARGE, THERE IS NO

WARRANTY FOR THE PROGRAM, TO THE EXTENT PERMITTED BY APPLICABLE

LAW. EXCEPT WHEN OTHERWISE STATED IN WRITING THE COPYRIGHT HOLDERS

AND/OR OTHER PARTIES PROVIDE THE PROGRAM "AS IS" WITHOUT WARRANTY

OF ANY KIND, EITHER EXPRESSED OR IMPLIED, INCLUDING, BUT NOT LIMITED TO,

THE IMPLIED WARRANTIES OF MERCHANTABILITY AND FITNESS FOR A

PARTICULAR PURPOSE. THE ENTIRE RISK AS TO THE QUALITY AND

PERFORMANCE OF THE PROGRAM IS WITH YOU. SHOULD THE PROGRAM PROVE

DEFECTIVE, YOU ASSUME THE COST OF ALL NECESSARY SERVICING, REPAIR OR

CORRECTION.

12. IN NO EVENT UNLESS REQUIRED BY APPLICABLE LAW OR AGREED TO IN

WRITING WILL ANY COPYRIGHT HOLDER, OR ANY OTHER PARTY WHO MAY

MODIFY AND/OR REDISTRIBUTE THE PROGRAM AS PERMITTED ABOVE, BE LIABLE

TO YOU FOR DAMAGES, INCLUDING ANY GENERAL, SPECIAL, INCIDENTAL OR

CONSEQUENTIAL DAMAGES ARISING OUT OF THE USE OR INABILITY TO USE THE

PROGRAM (INCLUDING BUT NOT LIMITED TO LOSS OF DATA OR DATA BEING

RENDERED INACCURATE OR LOSSES SUSTAINED BY YOU OR THIRD PARTIES OR A

FAILURE OF THE PROGRAM TO OPERATE WITH ANY OTHER PROGRAMS), EVEN IF

SUCH HOLDER OR OTHER PARTY HAS BEEN ADVISED OF THE POSSIBILITY OF

SUCH DAMAGES.

END OF TERMS AND CONDITIONS

Page 40

HOW TO APPLY THESE TERMS TO YOUR NEW PROGRAMS

(1) If you develop a new program, and you want it to be of the greatest possible use to the

public, the best way to achieve this is to make it free software which everyone can

redistribute and change under these terms.

(2) To do so, attach the following notices to the program. It is safest to attach them to the

start of each source file to most effectively convey the exclusion of warranty; and each file

should have at least the "copyright" line and a pointer to where the full notice is found.

<one line to give the program's name and an idea of what it does.>

Copyright (C) <yyyy> <name of author>

(3) This program is free software; you can redistribute it and/or modify it under the terms of

the GNU General Public License as published by the Free Software Foundation; either

version 2 of the License, or (at your option) any later version.

(4) This program is distributed in the hope that it will be useful, but WITHOUT ANY

WARRANTY; without even the implied warranty of MERCHANTABILITY or FITNESS FOR

A PARTICULAR PURPOSE. See the GNU General Public License for more details.

(5) You should have received a copy of the GNU General Public License along with this

program; if not, write to the Free Software Foundation Inc; 51 Franklin Street, Fifth Floor,

Boston, MA 02110-1301, USA.

(6) Also add information on how to contact you by electronic and paper mail.

(7) If the program is interactive, make it output a short notice like this when it starts in an

interactive mode: Gnomovision version 69, Copyright (C) year name of author

Gnomovision comes with ABSOLUTELY NO WARRANTY; for details type `show w'.

(8) This is free software, and you are welcome to redistribute it under certain conditions;

type `show c' for details.

(9) The hypothetical commands `show w' and `show c' should show the appropriate parts of

the General Public License. Of course, the commands you use may be called something

other than `show w' and `show c'; they could even be mouse-clicks or menu

items--whatever suits your program.

(10) You should also get your employer (if you work as a programmer) or your school, if any,

to sign a "copyright disclaimer" for the program, if necessary. Here is a sample; alter the

names:

(11) Yoyodyne, Inc., hereby disclaims all copyright interest in the program `Gnomovision'

(which makes passes at compilers) written by James Hacker.

<signature of Ty Coon>, 1 April 1989 [Ty Coon, President of Vice]

(12) This General Public License does not permit incorporating your program into

proprietary programs. If your program is a subroutine library, you may consider it more

useful to permit linking proprietary applications with the library. If this is what you want to do,

use the GNU Lesser General Public License instead of this License.

Loading...

Loading...